Νέα

Η Sophos έχει ήδη αναγνωριστεί από την Gartner ως ηγέτης σε επτά συνεχόμενα Magic Quadrant για την Προστασία των Δεδομένων σε Φορητές Συσκευές (2009-2015).

Τώρα, στην εταιρεία είναι υπερήφανοι που ανακοινώνουν ότι βρίσκονται μεταξύ των προμηθευτών με τις πιο ολοκληρωμένες λύσεις στον Market Guide for Information Centric Endpoint και Mobile Protection της Gartner του 2018 για τρίτη συνεχόμενη χρονιά.

Ο οδηγός αντικαθιστά το Magic Quadrant της Gartner για την Προστασία των Δεδομένων σε Φορητές Συσκευές. Στην Sophos πιστεύουν ότι ο νέος οδηγός θα συνεισφέρει στην διασφάλιση της προστασία των δεδομένων σε ένα κόσμο που έχει γίνει… απείρως φορητός – αποτελώντας μία ιδιαίτερα μεγάλη πρόκληση για τους σημερινούς επαγγελματίες στον τομέα της ασφάλειας στον κυβερνοχώρο.

Η Gartner περιγράφει οκτώ μεθόδους προστασίας για την αντιμετώπιση αυτών των προκλήσεων. Σύμφωνα με την Gartner, “οι εταιρείες υποφέρουν από κενά στην information-centric προστασία τους με τους προμηθευτές να έχουν αρχίσει σιγά, σιγά να καλύπτουν αυτά τα κενά προκειμένου να παραμείνουν ανταγωνιστικοί υιοθετώντας όσο το δυνατόν περισσότερες από τις οκτώ μεθόδους προστασίας που περιγράφονται”.

Η Sophos παρέχει μια ολοκληρωμένη λύση και για τις οκτώ information-centric μεθόδους προστασίας endpoint, με ισχυρή ενορχήστρωση σε πολλαπλά επίπεδα ασφαλείας που συνεπικουρείται από Συγχρονισμένη Ασφάλεια.

Μπορείτε να διαβάσετε περισσότερα για αυτές τις οκτώ μεθόδους στον πρόσφατο οδηγό αγοράς.

Οι δοκιμές προϊόντων ασφάλειας στον κυβερνοχώρο είναι ένα αμφιλεγόμενο θέμα, με τους παρόχους και τις εταιρείες που πραγματοποιούν τις δοκιμές να προσπαθούν να προσφέρουν μία αντικειμενική αξιολόγηση (προϊόντος) παρά τις πολύ διαφορετικές ιδέες για το πως μοιάζει (αυτή η αξιολόγηση). Το τοπίο των απειλών εξελίσσεται συνεχώς, γεγονός που καθιστά προβληματική την αξιολόγηση της αποτελεσματικότητας ενός προϊόντος σε ένα μόνο χρονικό σημείο. Ωστόσο, όσο ατελής και δύσκολη (μπορεί να είναι μία αξιολόγηση ή δοκιμή) , η Sophos δεσμεύεται να βελτιώσει την ικανότητα κάθε πελάτη να λαμβάνει τεκμηριωμένες αποφάσεις σχετικά με τις λύσεις ασφάλειας.

Εδώ και μεγάλο χρονικό διάστημα, η Sophos ενθαρρύνει τους οργανισμούς και τις εταιρείες να αναζητήσουν την αξιολόγηση και επικύρωση της αποτελεσματικότητας του προϊόντος τους από ανεξάρτητους φορείς, και ιδανικά από πολλές πηγές. Ακριβώς για αυτό βρίσκετε στην ιστοσελίδα της Sophos αλλά και σε υλικό μάρκετινγκ διάφορες αξιολογήσεις και reviews της απόδοσης της ανίχνευσης των προϊόντων της, αξιολογήσεις και σχόλια αναλυτών, αλλά και αποτελέσματα δοκιμών από ανεξάρτητους φορείς και εταιρείες όπως είναι οι NSS Labs, IT Labs, MRG Effitas και AV-Test. Η Sophos συμμετέχει ενεργά σε δημόσιες δοκιμές και δοκιμές κατά παραγγελία και χρησιμοποιεί τα αποτελέσματα για τη βελτίωση της αποτελεσματικότητας του προϊόντος της.

Οι δοκιμές προϊόντων ασφαλείας δεν είναι εύκολη υπόθεση. Υπάρχουν λίγοι αντικειμενικοί πόροι που μπορούν να συνδέσουν σωστά τον τρόπο εκτέλεσης των επιθέσεων στον πραγματικό κόσμο με τις δυνατότητες των προϊόντων ασφαλείας για την πρόληψη ή τον εντοπισμό τους. Ο σχεδιασμός και η εκτέλεση μιας στατιστικά σχετικής και αντικειμενικά πολύτιμης δοκιμής είναι εξαιρετικά δύσκολος. Υπάρχουν πολλά εργαλεία, πλαίσια και πηγές δειγμάτων διαθέσιμα, αλλά απαιτούν εντατική επιμέλεια, ενορχήστρωση και έλεγχο για να χρησιμοποιηθούν αποτελεσματικά στις μετρήσεις και στις δοκιμές. Αυτές οι προκλήσεις συχνά οδηγούν σε δοκιμές που μετρούν την αποτελεσματικότητα της ασφάλειας σε ένα μόνο διάνυσμα ή φορέα απειλής, όπως για παράδειγμα είναι οι ανιχνεύσεις στατικών αρχείων σε απομόνωση χωρίς να λαμβάνονται υπόψη οι μέθοδοι παράδοσης. Ως αποτέλεσμα, οι δημοσιευμένες ανεξάρτητες δοκιμές δεν είναι ολιστικές και επικεντρώνονται δυσανάλογα σε μία μόνο διάσταση, όπως η «file-based portable execution detection».

Το 2008, Sophos έγινε ιδρυτικό μέλος του AMTSO (Anti-Malware Testing Standards Organization), καθώς πιστεύουμε ότι για να βελτιωθεί οι εμπειρίες των δοκιμών και αξιολογήσεων είναι να ωθήσει όλα τα ενδιαφερόμενα μέρη – προμηθευτές, ανεξάρτητες εταιρείες δοκιμών, πελάτες και αναλυτές – να υιοθετήσουν εργασιακές πρακτικές και πρότυπα αξιολογήσεων που εξυπηρετούν με τον καλύτερο δυνατό τρόπο όλους τους πελάτες. Εκτός από την εργασία της με τo AMTSO, η Sophos, δεσμεύεται να τηρεί συγκεκριμένες αρχές βέλτιστων πρακτικών όταν έχει κάποιου είδους εμπλοκή ή ασχολία με δοκιμές προϊόντων.

Οι δοκιμές των προϊόντων ασφαλείας πρέπει να είναι δίκαιες, αυστηρές, διαφανείς και συνεργατικές. Διαβάστε τις Third-Party Testing Principles της Sophos εδώ: www.sophos.com/bestpracticetesting

Κατανοούμε την αξία των ανεξάρτητων αξιολογήσεων, αλλά ορισμένες φορές οι δοκιμές δεν παρέχουν σαφή μεθοδολογία ούτε επιτρέπουν στους πωλητές και στις εταιρείες να σχολιάζουν τα αποτελέσματα πριν από τη δημοσίευσή τους, κάτι που είναι μειονεκτικό για τους πελάτες. Έχοντας δεσμευτεί για διαφάνεια και με επίκεντρο τις ανάγκες των πελατών, μπορούμε να βρούμε τη σωστή κατεύθυνση προς τα εμπρός.

Η Sophos πιστεύει ότι οι πελάτες και η βιομηχανία θα επωφεληθούν αν όλοι οι προμηθευτές προϊόντων ασφάλειας και οι εταιρείες και οργανισμοί αξιολογήσεων και δοκιμών:

- Αγκαλιάσουν και συμβάλλουν στη συνεχή επανεξέταση και βελτίωση τέτοιων έργων, όπως το πρότυπο πρωτόκολλο δοκιμών AMTSO και το πλαίσιο ATT & CK του MITER.

- Καταργήσουν τους αυθαίρετους ή υπερβολικούς περιορισμούς στη χρήση προϊόντων ασφαλείας για σκοπούς συγκριτικών δοκιμών και δημοσίευσης πραγματικών αποτελεσμάτων.

- Συμμετέχουν ενεργά σε ανεξάρτητες δοκιμές υψηλής ποιότητας, ιδίως αυτές που ευθυγραμμίζονται με τις αρχές της Sophos και τα πρότυπα AMTSO.

- Συνηγορήσουν σε δίκαιους, αυστηρούς, διαφανείς και συνεργατικούς ελέγχους που παρέχουν απαντήσεις, οι υποψήφιοι πελάτες θα λαμβάνουν καλύτερα ενημερωμένες αποφάσεις σχετικά με τα προϊόντα ασφαλείας.

Στη Sophos δηλώνουν υπερήφανοι για την ποιότητα και την αποτελεσματικότητα των προϊόντων τους – που μπορείτε να τα δοκιμάσετε. Η Sophos θα μοιραστεί σύντομα περισσότερα για το πως σκοπεύει να βελτιώσει περαιτέρω την ικανότητά που καθένα να δοκιμάζει τα προϊόντα ασφαλείας της σύντομα.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

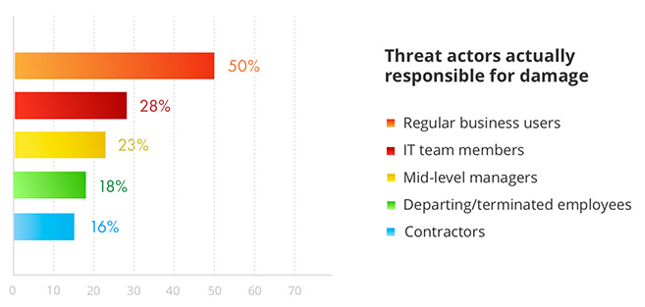

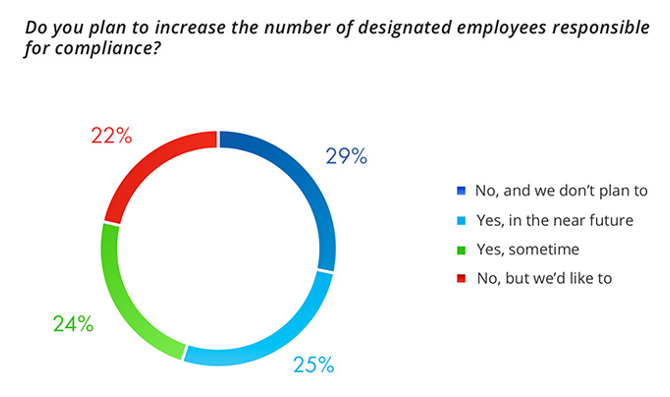

Η Netwrix διεξήγαγε μια μελέτη για τους μεγαλύτερους κινδύνους στην πληροφορική που πρέπει να προσέχουν οι περισσότεροι οργανισμοί και εταιρείες, ενώ επιπλέον συνέλεξε στοιχεία και για την ετοιμότητα των ερωτηθέντων στην αντιμετώπιση των κυβερνοαπειλών.

Η έκθεση της εταιρείας βασίζεται στο feedback 1558 οργανισμών και εταιρειών διαφόρων μεγεθών από πολλές διαφορετικές περιοχές και βιομηχανίες. Στην έκθεση συνοψίζονται οι εμπειρίες των εταιρειών και των οργανισμών όταν βρέθηκαν αντιμέτωποι με έξι βασικούς κινδύνους πληροφορικής καθώς και τα σχέδια άμυνας ή αντιμετώπισης που ακολούθησαν για να ανταπαντήσουν ή να μετριάσουν κινδύνους όπως είναι οι παρακάτω: φυσικές ζημιές, κλοπή πνευματικής ιδιοκτησίας, απώλεια δεδομένων, παραβίαση δεδομένων, διαταραχές ή διακοπές στη λειτουργία του συστήματος και κυρώσεις συμμόρφωσης.

Η έκθεση αποκαλύπτει τα ακόλουθα βασικά συμπεράσματα:

- Οι περισσότερες εταιρείες θεωρούν τις επιθέσεις χάκερ ως την πιο επικίνδυνη απειλή, αλλά στην πραγματικότητα, άτομα εντός της εταιρείας (insiders) είναι εκείνα που προκαλούν την πλειοψηφία των συμβάντων ασφαλείας είτε με κακόβουλες είτε με τυχαίες ενέργειες.

- Δυστυχώς, δεν επανεξετάζονται όλοι οι κρίσιμης σημασίας έλεγχοι (controls) ασφάλειας τακτικά, όπως απαιτείται από τις βέλτιστες πρακτικές. Οι πιο παραμελημένοι έλεγχοι περιλαμβάνουν την διαγραφή ή την απαλλαγή των παλαιότερων παρωχημένων ή και περιττών δεδομένων και τη διενέργεια ταξινόμησης τους. Αυτοί οι έλεγχοι ασκούνται σπάνια ή ποτέ στο 20% και στο 14% των οργανισμών, αντίστοιχα.

- Παρόλο που το 70% των εταιρειών έκαναν «IT risk assessment» (αξιολόγηση κινδύνου) τουλάχιστον μία φορά, μόνο το 33% επανεξετάζει τακτικά τους κινδύνους IT.

- Το 44% των ερωτηθέντων είτε δεν γνωρίζουν ούτε είναι σίγουροι για το τι κάνουν οι υπάλληλοί τους με τα ευαίσθητα δεδομένα.

- Σαν να μην έφτανε το παραπάνω, πάνω από το 60% των ερωτηθέντων πιστεύει ότι το επίπεδο ορατότητάς τους είναι αρκετά υψηλό, γεγονός που τους προκαλεί ψευδή αίσθηση ασφάλειας.

- Μόνο το 17% των οργανισμών εταιρειών έχουν ένα δραστικό σχέδιο ανταπόκρισης σε περιστατικά. Το 42% των εταιρειών έχει μόνο ένα απλό πλάνο ή δεν έχει τέτοιο σχέδιο.

“Η έκθεσή μας δείχνει ότι ο πρωταρχικός λόγος για τον οποίο οι οργανισμοί αποτυγχάνουν να αντιμετωπίσουν σημαντικούς κινδύνους πληροφορικής έγκειται στην χαλαρή προσέγγιση τους πάνω στις βασικές αρχές ασφαλείας. Δίνουν προτεραιότητα σε ορισμένους ελέγχους και αφήνουν τους σημαντικότερους εκτός του πεδίου εφαρμογής. Επικίνδυνες προσεγγίσεις στα βασικά της ασφάλειας και η κακή ορατότητα σε ευαίσθητα δεδομένα προσφέρουν στους επαγγελματίες του χώρου της πληροφορικής μια λανθασμένη αίσθηση ασφάλειας. Παρόλα αυτά, αν ξεκινήσουν να δίνουν μεγαλύτερη προσοχή στα βασικά στοιχεία ασφάλειας τότε μόνο πραγματικά θα βοηθήσουν τον εαυτό τους να διαχειριστούν τους κινδύνους και τις κυβερνοαπειλές με μεγαλύτερη επιτυχία », δήλωσε ο Steve Dickson, Διευθύνων Σύμβουλος της Netwrix.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Οι Οργανισμοί Άμυνας περιλαμβάνουν δύο πολύ διαφορετικά περιβάλλοντα επικοινωνίας. Η ανταλλαγή μηνυμάτων σε στρατιωτικό επίπεδο λαμβάνει χώρα σε ζωντανά επιχειρησιακά περιβάλλοντα και μπορεί να περιλαμβάνουν μηνύματα που μεταδίδονται μεταξύ διαφορετικών επιχειρήσεων και ένοπλων δυνάμεων, όπως για παράδειγμα, σε κλειστά συστήματα και δίκτυα. Αυτό το είδος της επικοινωνίας πρέπει να ακολουθεί αυστηρές διαδικασίες ασφάλειας και πρωτόκολλα, και να συμμορφώνεται με αυστηρές προδιαγραφές, όπως το ίδιο πρέπει να γίνεται και με την ταξινόμηση των μηνυμάτων ηλεκτρονικού ταχυδρομείου και τα δεδομένα που μοιράζονται τόσο εσωτερικά όσο και με τους Οργανισμούς Άμυνας άλλων εθνών.

Επιπλέον, το προσωπικό σε ολόκληρο τον Οργανισμό στέλνει μηνύματα και δημιουργεί δεδομένα συνήθως ως μέρος της καθημερινής εργασίας του και των καθημερινών του υποχρεώσεων. Και τα δεδομένα θα μπορούσαν να είναι οτιδήποτε, από την αποστολή ηλεκτρονικού ταχυδρομείου σε έναν προμηθευτή για να παραγγείλουν περισσότερα χαρτικά για το κεντρικό γραφείο μέχρι έναν αντιπρόσωπο πωλήσεων για να προσθέσει νέα στοιχεία σε ένα αρχείο πελάτη. Οι πληροφορίες που εμπίπτουν στην κατηγορία αυτή θα πρέπει βεβαίως να ταξινομούνται, να ελέγχονται και να προστατεύονται.

Πολλοί Οργανισμοί Άμυνας επανεξετάζουν επί του παρόντος τα εργαλεία μηνυμάτων που χρησιμοποιούν, καθώς έχουν ξεκινήσει τη μετάβαση από το υπάρχον σύστημα X.400 σε μια πιο σύγχρονη υποδομή επικοινωνιών, ενώ επιπλέον υπάρχει μία αυξητική τάση προς την μετάβαση σε εμπορικές, αποδεδειγμένες «off-the-shelf» λύσεις SMTP-based λύσεις που ακολουθούν βεβαίως τα νέα πρότυπα του ΝΑΤΟ.

Μπορεί η «Ενσωμάτωση» να είναι «της μόδας» στον κόσμο της πληροφορικής, ωστόσο στην Boldon James πιστεύουν ότι η καλύτερη προσέγγιση είναι να αναπτυχθούν δύο ξεχωριστές, αλλά συμπληρωματικές λύσεις που κάθε μία «αντιμετωπίζει» ένα συγκεκριμένο περιβάλλον, μία εφαρμογή ή βάση χρηστών.

Η λύση SAFEmailτης Boldon James, για παράδειγμα, είναι κατάλληλη για στρατιωτικές εφαρμογές και σε υπηρεσίες πληροφοριών και έχει χρησιμοποιηθεί από πελάτες στην αγορά της Άμυνας για 25 χρόνια. Πρόκειται για ένα ισχυρό και δοκιμασμένο εργαλείο, και που συνεχίζει να βρίσκεται στην κορυφή της τεχνολογίας ανταλλαγής μηνυμάτων. Επιπροσθέτως προς τα ισχύοντα διεθνή πρότυπα και πρωτόκολλα, η τελευταία έκδοση είναι future-proofed ώστε να είναι συμμορφωμένη με τα νέα πρότυπα για την προστασία των δεδομένων και τα πρότυπα «σήμανσης» του ΝΑΤΟ, και στα οποία η Boldon James είχε συμβουλευτικό ρόλο συμμετέχοντας σε διάφορες διαβουλεύσεις. Το SAFEmail είναι σε θέση να υποστηρίξει τόσο τα νέα συστήματα όσο και το παλαιότερο σύστημα X.400 και μπορεί να προσαρμοστεί ώστε να ανταποκρίνεται σε όλες τις απαιτήσεις.

Μια επιχειρησιακής κλάσης λύση όπως ένας Classifier μπορεί στη συνέχεια να αναπτυχθεί παράλληλα με ένα στρατιωτικών προδιαγραφών εργαλείο ανταλλαγής μηνυμάτων όπως το SAFEmail, εξυπηρετώντας ως μία κοινή πλατφόρμα που θα χρησιμοποιηθεί από ολόκληρο τον οργανισμό για την ταξινόμηση «καθημερινών» μηνυμάτων ηλεκτρονικού ταχυδρομείου και δεδομένων. Ο Classifier (Ταξινομητής) είναι δομημένος για ασφαλή περιβάλλοντα, και συμμορφώνεται με τα σύγχρονα βιομηχανικά πρότυπα και πρωτόκολλα. Παράλληλα είναι κατάλληλος και για μη-επιχειρησιακές δραστηριότητες προσφέροντας μια πιο ευέλικτη λειτουργικότητα «labelling» που είναι δυνατόν να ευθυγραμμιστεί με τον τρόπο λειτουργίας ενός οργανισμού. Αυτή περίοδο αναπτύσσεται σε live Top Secret επιπέδου συστήματα.

Η προμήθεια και των δύο συστημάτων από την ίδια εταιρεία/ προμηθευτή έχει τα πλεονεκτήματά της. Ο οργανισμός θα είναι βέβαιος για το ίδιο υψηλό επίπεδο απόδοσης σε όλα τα περιβάλλοντα επικοινωνίας, με κάθε μήνυμα να αποστέλλεται τηρώντας τα όποια στρατιωτικά πρότυπα και προδιαγραφές. Επιπλέον, υπάρχουν οφέλη στο να έχεις να κάνεις με μία εταιρεία, συμπεριλαμβανομένης της ομαλότερης ανάπτυξης, της συνεπούς υποστήριξης και του χαμηλότερου κόστους κτήσης.

Και το σημαντικότερο όλων είναι η εταιρεία να έχει μακρά ιστορία υπηρεσίας σε στρατιωτικά περιβάλλοντα και βαθιά κατανόηση τόσο των στρατιωτικών όσο και των επιχειρησιακών υποδομών. Όπως η Boldon James.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Η ενσωμάτωση νέων συσκευών στους ελέγχους πολιτικής διαχείρισης περιλαμβάνει το σημαντικό βήμα της επαλήθευσης χρήστη. Αυτός είναι ο λόγος για τον οποίο είμαστε ενθουσιασμένοι που είμαστε ένας από τους συνεργάτες για το λανσάρισμα της νέας ασφαλούς λειτουργίας LDAP του Google Cloud, που λανσαρίστηκε πρόσφατα στο συνέδριο Google Next London.

Οι πελάτες της Sophos και του Sophos Mobile έχουν πλέον τη δυνατότητα να ταυτοποιήσουν τους χρήστες τους με το G Suite και το Google Cloud Identity.

Οι οργανισμοί και εταιρείες που χρησιμοποιούν G Suite ή Google Cloud Identity, θα διαπιστώσουν ότι θα απλοποιηθεί δραματικά τη διαδικασία εγγραφής για νέες συσκευές. Το Sophos Mobile θα χρησιμοποιήσει τη νέα ασφαλή εφαρμογή LDAP της Google για να ταυτοποιεί δυναμικά τους χρήστες κατά τη διάρκεια της εγγραφής.

Η Google θα διανέμει το ασφαλές πρωτόκολλο LDAP (Lightweight Directory Access Protocol) στους πελάτες των Cloud Identity και G Suite μέσα στις επόμενες εβδομάδες. Οι πελάτες της Sophos που χρησιμοποιούν τον δικό τους διακομιστή διαχείρισης Sophos Mobile μπορούν να επωφεληθούν από την κυκλοφορία του Sophos Mobile 8.6 μέσα στο μήνα.

Εάν δεν είστε ήδη πελάτης της Sophos Mobile και αναρωτιέστε για τον καλύτερο τρόπο προστασίας και διαχείρισης του στόλου των φορητών συσκευών σας, δείτε το Sophos Mobile.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Στην Sophos δηλώνουν πολύ ενθουσιασμένοι που ανακοίνωσαν την διάθεση του Intercept X with EDR, μία νέα προσφορά του Intercept Χ που ενσωματώνει την έξυπνη ανίχνευση και ανταπόκριση endpoint (EDR, Endpoint Detection and Response) με την κορυφαία στην βιομηχανία προστασία από malware και exploits.

Με το Intercept X Advanced με EDR, οι ομάδες πληροφορικής και ασφάλειας μπορούν τώρα να ανταποκριθούν καλύτερα στις προκλήσεις των πιο σύνθετων σημερινών απειλών, όπως είναι:

- Κατανόηση του εύρους και των επιπτώσεων των συμβάντων ασφαλείας

- Εντοπισμός επιθέσεων που μπορεί να έχουν περάσει απαρατήρητες

- Αναζήτηση δεικτών μόλυνσης ή παραβίασης σε ολόκληρο το δίκτυο

- Προτεραιοποίηση γεγονότων για περαιτέρω διερεύνηση

- Ανάλυση αρχείων για να προσδιοριστεί αν πρόκειται για δυνητικά ανεπιθύμητα ή πραγματικές απειλές

- Εμπιστευτική αναφορά σχετικά με τη στάση ασφαλείας του οργανισμού ανά πάσα στιγμή

- Απαντήσεις σε δύσκολες ερωτήσεις συμμόρφωσης στην περίπτωση κάποιας παραβίασης

Λάβετε υπόψη σας το παλιό σχήμα λόγου «βελόνα στα άχυρα»: Οι περισσότερες λύσεις EDR στην αγορά σήμερα, προσπαθούν να συλλέξουν όσο το δυνατόν περισσότερο άχυρο για να εξασφαλίσουν ότι τελικώς θα ανακαλυφθεί η βελόνα ή οι βελόνες.

Πρόκειται για μια περίπλοκη, κουραστική και χειροκίνητη διαδικασία. Η προσέγγιση της Sophos όμως είναι διαφορετική: χάρη στην κορυφαία στην βιομηχανία τεχνολογία βαθιάς εκμάθησης και στην αποδεδειγμένη και κατηγορηματικά ισχυρή προστασία, εκθετικά συρρικνώνει τον όγκο του άχυρου για να κάνει την εύρεση της βελόνας ή των βελόνων μία πολύ πιο εύκολη και απλή διαδικασία.

Τα εργαλεία εντοπισμού και ανταπόκρισης endpoint (EDR) δίνουν στις ομάδες ασφαλείας τη δυνατότητα να εντοπίζουν, να διερευνούν και να ανταποκρίνονται στην ύποπτη δραστηριότητα. Οι καλύτερες λύσεις EDR ξεκινούν με την ισχυρότερη προστασία και καμία άλλη λύση δεν προσφέρει ισχυρότερη προστασία από το Intercept X.

Επειδή η τεχνολογία του Intercept X είναι τόσο αποτελεσματική που σταματάει τις παραβιάσεις πριν καν λάβουν χώρα, το EDR workload (φόρτος εργασίας) είναι σημαντικά ελαφρύτερο. Αυτό σημαίνει ότι οι οργανισμοί όλων των μεγεθών μπορούν να βελτιστοποιήσουν τους βασικούς τους πόρους, για να έχουν την δυνατότητα να εστιάσουν στην επιχείρηση ΙΤ τους αντί να βρίσκονται διαρκώς σε θέση να κυνηγούν ψευδώς θετικά ή να πρέπει να ανταποκριθούν σε αναπάντεχα πολλές ειδοποιήσεις και συναγερμούς.

Το έξυπνο EDR που είναι ενσωματωμένο στο νέο «Intercept X Advanced με EDR» αναπαράγει τις δυνατότητες έμπειρων και εξαιρετικά καταρτισμένων αναλυτών, επιτρέποντας στις εταιρείες και στους οργανισμούς να προσθέτουν εμπειρία στην υποδομή τους χωρίς να είναι απαραίτητη η πρόσληψη περισσότερων εργαζόμενων. Το προϊόν εκμεταλλεύεται την βαθιά εκμάθηση, το «threat intelligence» της Sophos και άλλα, για να μιμηθεί τους ρόλους ενός αναλυτή malware, ενός αναλυτή ασφαλείας ή ενός αναλυτή «threat intelligence» μαζί, χωρίς να είναι απαραίτητο να προσλάβει τους ίδιους για να έχει στο οπλοστάσιο του αυτές τις βασικές ικανότητες.

Ακόμη και για μεγαλύτερους οργανισμούς με κέντρο επιχειρησιακής ασφάλειας (SOC), το Intercept X Advanced με EDR παρέχει ένα πολύτιμο πρώτο επίπεδο ανίχνευσης, αφήνοντας τους ανθρώπινους αναλυτές να επικεντρωθούν σε αυτό που είναι σημαντικότερο. Η καθοδηγούμενη έρευνα επιτρέπει στις ομάδες ασφάλειας όλων των επιπέδων δεξιοτήτων να κατανοούν γρήγορα τη στάση ασφαλείας τους, χάρη στην context-sensitive καθοδήγηση, που προσφέρει προτεινόμενα επόμενα βήματα, σαφείς, οπτικές αναπαραστάσεις επίθεσης και ενσωματωμένη τεχνογνωσία. Όταν ολοκληρωθεί η έρευνα, οι αναλυτές μπορούν να ανταποκριθούν με το πάτημα ενός πλήκτρου.

Για να μάθετε περισσότερα, κατεβάστε το datasheet για το Intercept X Advanced with EDR.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Σύμφωνα με πρόσφατη έκθεση που δημοσίευσε η Βρετανίδα Επίτροπος Πληροφοριών (ICO), Ελίζαμπεθ Ντέναμ, οι παραβιάσεις δεδομένων παρουσίασαν αύξηση έως και 75% μέσα σε δύο χρόνια.

Η μελέτη, που διεξήχθη από την Kroll, λάμβανε υπόψη μια σειρά προσωπικών δεδομένων, συμπεριλαμβανομένων στοιχείων για την υγεία, την οικονομική κατάσταση και λεπτομέρειες που αφορούν στην εργασία και στην απασχόληση.

Η πρόσβαση στα δεδομένα αυτά κατέστη δυνατή βάσει του νόμου Freedom of Information Act, καθώς και βάσει ορισμένων στοιχείων και δεδομένων από το γραφείου του Επιτρόπου Πληροφοριών που ήταν δημοσίως διαθέσιμα.

Λάθος παραλήπτες

H εταιρεία Kroll ανακάλυψε ότι πάνω από 2000 αναφορές για παραβιάσεις που έφτασαν στο γραφείου της Επιτρόπου Πληροφοριών (ICO) εντός του τελευταίου έτους θα μπορούσε να αποδοθούν σε ανθρώπινα λάθη, την ώρα που μόνο 292 αναφορές για παραβιάσεις κατατάσσονται στην κατηγορία των σκόπιμων περιστατικών στον κυβερνοχώρο ή αν θέλετε στην κατηγορία των κυβερνοεγκλημάτων.

Στις αναφορές για τις παραβιάσεις που πιθανώς προκλήθηκαν από ανθρώπινο λάθος, οι περισσότερο κοινοί τύποι παραβιάσεων προσδιορίστηκαν ως μηνύματα ηλεκτρονικού ταχυδρομείου που είχαν λανθασμένους αποδέκτες (447), δεδομένα που βρέθηκαν σε κοινή θέα ή απεστάλησαν με μήνυμα ηλεκτρονικού ταχυδρομείου ή με φαξ σε λανθασμένους αποδέκτες (441) καθώς και σε απώλειες ή κλοπές χειρόγραφων εγγράφων (438).

Όσον αφορά στις κυβερνοεπιθέσεις χωρίς την ανθρώπινη συμμετοχή, ο πλέον συνηθισμένος τύπος παραβίασης την τελευταία χρονιά ήταν η μη εξουσιοδοτημένη πρόσβαση (102).

Επιπλέον, ο τομέας της υγείας αποκαλύφθηκε ότι είναι η συχνότερη πηγή των αναφορών παραβίασης δεδομένων με συνολικά 1214 αναφορές, και κατόπιν ο τομέας των επιχειρήσεων γενικότερα (362), που είχε και το υψηλότερο ποσοστό αύξησης στις παραβιάσεις δεδομένων τα τελευταία δύο χρόνια (215%).

GDPR, ένας Σημαντικός Παράγοντας

Σύμφωνα με την Kroll, η αύξηση των αναφορών παραβιάσεων υποδεικνύει ότι υπάρχει κάποια συσχέτιση με την αύξηση της διαφάνειας από την πλευρά των εταιριών που είναι αποτέλεσμα του Ευρωπαϊκού Γενικού Κανονισμού Προστασίας Δεδομένων της Ευρωπαϊκής Ένωσης που τέθηκε σε ισχύ από τον Μάιο.

«Οι αναφορές παραβιάσεων δεδομένων δεν ήταν υποχρεωτικό να γίνονται γνωστοί ή να αποκαλύπτονται για τους περισσότερους οργανισμούς πριν από την έναρξη ισχύος του GDPR» εξήγησε ο Andrew Beckett, Managing Director και επικεφαλής EMEA του τμήματος Cyber Risk Practice της Kroll και συμπλήρωσε «έτσι ενώ τα δεδομένα είναι αποκαλυπτικά, από την άλλη παρέχουν μόνο ένα στιγμιότυπο από την αληθινή εικόνα των παραβιάσεων που πραγματοποιούνται σε οργανισμούς στο Ηνωμένο Βασίλειο.

“Η πρόσφατη άνοδος του αριθμού των αναφορών οφείλεται πιθανώς τόσο στις προσπάθειες των οργανώσεων και εταιρειών να συμμορφωθούν με τον GDPR όσο και στην άνοδο των συμβάντων. Τώρα που ο κανονισμός τέθηκε σε ισχύ, ήταν εύλογο να παρατηρήσουμε μια σημαντική αύξηση στον αριθμό των περιστατικών που αναφέρονται, αφού τώρα ο Γενικός Ευρωπαϊκός Κανονισμός Προστασίας των Προσωπικών Δεδομένων επιβάλλει και υποχρεώνει όλους τους οργανισμούς να αναφέρουν συγκεκριμένους τύπους παραβίασης προσωπικών δεδομένων.

«Ως εκ τούτου, περιμένουμε να δούμε και μια αύξηση στα πρόστιμα και στις κυρώσεις που εκδίδονται με το μέγιστο δυνατό πρόστιμο που μπορεί να επιβληθεί να έχει αυξηθεί από τις £500.000 έως και στα €20 εκατομμύρια ή μέχρι και το 4% του ετήσιου κύκλου εργασιών μίας εταιρείας, όποιο από τα δύο είναι μεγαλύτερο. Ο τελικός αντίκτυπος είναι ότι οι επιχειρήσεις δεν αντιμετωπίζουν μόνο πολύ μεγαλύτερο οικονομικό κίνδυνο όσον αφορά στα προσωπικά δεδομένα αλλά και αυξημένο κίνδυνο να κάνουν κακό στη φήμη τους» είπε ο Andrew Beckett, Managing Director και επικεφαλής EMEA του τμήματος Cyber Risk Practice της Kroll.

Η σημασία του αυτοματισμού

Σχολιάζοντας τα ευρήματα της εταιρείας Kroll, η Sarah Armstrong-Smith, επικεφαλής του τμήματος Continuity & Resilience στην Fujitsu για το Ηνωμένο Βασίλειο και την Ιρλανδία, δήλωσε ότι οι εταιρείες πρέπει να υποστηρίζουν τους χρήστες, βοηθώντας τους να γίνουν «ο ισχυρότερος κρίκος (της αλυσίδας), και όχι ο πιο αδύναμος».

Πιο συγκεκριμένα, η Sarah Armstrong-Smith δήλωσε: “Πρέπει (το ζήτημα) να πάει παραπέρα από το να καταρτίσουμε ή να ευαισθητοποιήσουμε τους χρήστες σχετικά με την ασφάλεια και την προστασία της ιδιωτικής τους ζωής. Πρέπει επίσης να υπάρξουν μηχανισμοί για τον εντοπισμό και την αποφυγή εσωτερικών διαρροών δεδομένων από το να συμβούν”.

Η κα Armstrong-Smith συνέχισε εξηγώντας το ρόλο της αυτοματοποίησης στην ενδεχόμενη βελτίωση της προστασίας των δεδομένων.

“Ο αυτοματισμός βοηθά τους οργανισμούς να ανιχνεύουν και να ανταποκρίνονται στις όποιες αλλαγές καθώς και να προσαρμόζουν τις πολιτικές τους για την προστασία των ανθρώπων ενώ παράλληλα τους επιτρέπει να συμμορφώνονται. Και όχι μόνο αυτό, αλλά η αυτοματοποίηση μπορεί να βοηθήσει τους οργανισμούς να αντιδράσουν πιο γρήγορα και να ανταποκριθούν άμεσα σε οποιαδήποτε παραβίαση και αν συμβεί. Έτσι, μπορούν να το κάνουν προληπτικά, ώστε να εξασφαλίσουν ότι θα αναφέρουν ότι είναι να αναφέρουν με έγκαιρο και συμμορφούμενο τρόπο εξασφαλίζοντας ότι θα μπορέσουν να αναλάβουν τον έλεγχο των γεγονότων και όχι το αντίστροφο» δήλωσε η Armstrong-Smith και συμπλήρωσε: «Για να υπάρξει αποτελεσματικότητα όταν πρόκειται για την προστασία προσωπικών δεδομένων, απαιτείται ένας συνδυασμός ανθρώπων, διαδικασιών και τεχνολογιών: όλα πρέπει να είναι προσεκτικά ευθυγραμμισμένα ώστε όλα να ταιριάζουν μεταξύ τους. Στο τέλος της ημέρας, η ασφάλεια από μόνη της δεν μπορεί να σταματήσει μία παραβίαση, απαιτεί μια πολιτισμική μεταστροφή για να ενσωματωθεί η διακυβέρνηση των δεδομένων σε έναν οργανισμό.”

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Στη Sophos δηλώνουν ενθουσιασμένοι που ανακοινώνουν ότι κέρδισαν το βραβείο για την Καλύτερη Λύση Anti-Ransomware (Best Anti-Ransomware Solution) με την εταιρεία να επευφημείται ιδιαίτερα και να επικροτείται για τον τρόπο που λειτουργεί στην κατηγορία Best Partner Programme στα πρώτα βραβεία Security Channelnomics.

Όπως εξηγεί η Channelnomics, τα βραβεία «σχεδιάστηκαν για να αναγνωρίζουν τους πρωτοπόρους της βιομηχανίας ασφάλειας – εκείνους τους παίκτες που προσαρμόζονται στο συνεχώς μεταβαλλόμενο πρόσωπο της αγοράς και καθιστούν δυνατή την προώθηση του καναλιού προς τα εμπρός σε αυτό το γεμάτο προκλήσεις τοπίο της αγοράς».

Τα βραβεία που χωρίζονται σε 30 κατηγορίες είναι πλήρως ανεξάρτητα και βασίζονται στην καινοτομία και τα επιτεύγματα της αγοράς της Βορείου Αμερικής καθ ‘όλη τη διάρκεια του έτους.

Με την εμφάνιση του Intercept X, της επόμενης γενιάς λύσης anti-ransomware, η Sophos πρωτοστάτησε και ηγήθηκε της καταπολέμησης της ανόδου του ransomware στον χώρο. Στη Sophos δηλώνουν αποφασισμένοι να ανταποκριθούν στις νέες ή εξελισσόμενες προκλήσεις που φέρνει το ransomware στον κλάδο, και γι ‘αυτό είναι υπερήφανοι που κέρδισαν το βραβείο Best Anti-Ransomware Solution.

Και οι πελάτες και οι συνεργάτες μας μπορούν να το καταθέσουν:

“Έχουμε αναπτύξει το Intercept X σε περισσότερα από 10000 τερματικές συσκευές. Από την εγκατάσταση, σταματήσαμε πάνω από 2500 επιθέσεις ransomware σε τερματικές συσκευές και είχαμε μηδενικές λοιμώξεις ransomware σε όλες τις προστατευμένες συσκευές“.

– Emily Vandewater, Προϊστάμενος Μηχανικός Ασφαλείας στην εταιρεία Flexible Business Systems

Ως «channel first» εταιρεία, στη Sophos εργάζονται διαρκώς για τη συνεχή επιτυχία των συνεργατών της. Ότι αναγνωρίστηκε ότι διαθέτει το Best Security Partner Program (Highly Recommended) αποτελεί ισχυρή δήλωση ότι είναι σε θέση να συνεχίσει να χτίζει πάνω στην επιτυχία της, δημιουργώντας μια βέλτιστη και ευεργετική σχέση με τους συνεργάτες της, διασφαλίζοντας όχι μόνο την οικονομική ανάπτυξη αλλά και την ασφάλεια στον κυβερνοχώρο και την ασφάλεια των πελατών της.

Επισκεφτείτε την ιστοσελίδα της Channelnomics για περισσότερες πληροφορίες σχετικά με την τελετή απονομής των βραβείων καθώς και για να δείτε μια πλήρη λίστα με τους νικητές.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Η Sophos βρίσκεται στην ευχάριστη θέση να ανακοινώσει ότι για 7η συνεχή χρονιά τοποθετήθηκε από την Gartner στο Μαγικό Τεταρτημόριο (Magic Quadrant) των Ηγετών για την Ενοποιημένη Διαχείριση Απειλών (SMB Multifunction Firewalls) για το 2018.

H Sophos συνεχίζει να είναι ένας από τους τρεις μόνο προμηθευτές στο Τεταρτημόριο των Ηγετών (Leader’s Quadrant) και πιστεύει ακράδαντα ότι αυτή η συνεχιζόμενη επιτυχία αποτελεί μαρτυρία της δύναμης του προϊόντος της αλλά και της στρατηγικής της στα μάτια των πελατών, των εταίρων και των αναλυτών της βιομηχανίας.

Το Magic Quadrant βασίζεται στην αξιολόγηση της ικανότητας μίας εταιρείας να εκτελεί το όραμα της, και περιλαμβάνει την κατανόηση των σημαντικότερων αναγκών στην βιομηχανία και των τάσεων, και την ικανότητά της να τις αντιμετωπίζει και να τις διαχειρίζεται με αποτελεσματικό τρόπο.

Η Sophos δεν έχει σταματήσει να οδηγεί σήμερα τη καινοτομία για την επίλυση των σημερινών κορυφαίων προβλημάτων που σχετίζονται με τη προστασία του δικτύου.

Ήταν ο πρώτος προμηθευτής που κατάφερε να ενσωματώσει ουσιαστικά και με πραγματικό νόημα τη τεχνολογία προστασίας τερματικών συσκευών επόμενης γενιάς και τη τεχνολογία firewall και να δημιουργήσει τη Συγχρονισμένη Ασφάλεια (Synchronize Security) – επιτρέποντας με αυτό τον τρόπο την διαρκή παρακολούθηση της κατάστασης της υγείας των συστημάτων, τον άμεσο εντοπισμό απειλών και την αυτόματη απομόνωση των μολυσμένων υπολογιστών και συσκευών. Με κάθε νέα κυκλοφορία, η Sophos συνεχίζει να προωθεί περαιτέρω τις δυνατότητες της Συγχρονισμένης Ασφάλειας – με τις πιο πρόσφατες κυκλοφορίες να παρέχουν καινοτομίες στην ορατότητα των εφαρμογών (application visibility).

Ο Συγχρονισμένος ‘Έλεγχος Εφαρμογών (Synchronized Application Control),που εισήχθη στην Έκδοση 17 του XG Firewall (XG Firewall v17.1), επιλύει με αποτελεσματικό τρόπο ένα τεράστιο πρόβλημα σε επίπεδο κλάδου χρησιμοποιώντας αναγνώριση και έλεγχο εφαρμογής βάσει υπογραφής (signature-based). Τώρα, με την εισαγωγή του χαρακτηριστικού Cloud Application Visibility στο XG Firewall v17.1, η Sophos προσφέρει τη πληρέστερη κάλυψη εφαρμογών – τόσο για εφαρμογές desktop όσο και για προγράμματα περιήγησης – που είναι διαθέσιμη οπουδήποτε.

Ως η μοναδική εταιρεία παροχής υπηρεσιών πληροφορικής που τοποθετείται στο τεταρτημόριο των Ηγετών (Leaders) σε αμφότερες τις πλατφόρμες Unified Threat Management και Endpoint Protection – στη Sophos πιστεύουν ότι βρίσκονται στη ξεχωριστή θέση να συνεχίσουν να ηγούνται της επόμενης γενιάς Συγχρονισμένης Ασφάλειας.

Η Sophos συνεχίζει επίσης να καινοτομεί στην ανίχνευση απειλών μηδενικής-ημέρας (zero-day), φέρνοντας την πλέον σύγχρονη και προηγμένη τεχνολογία από το προϊόν ασφάλειας τερματικών συσκευών επόμενης γενιάς (Next-Gen Endpoint Security) στο τείχος προστασίας (Firewall) της, όπως είναι η τεχνολογία ανίχνευσης exploits, η τεχνολογία CryptoGuard και η βαθιά εκμάθηση. Είτε πρόκειται για τη τεχνολογία sandboxing της, το IPS, την επιθεώρηση SSL ή το web protection, η Sophos επενδύει ασταμάτητα σε καινοτόμες τεχνολογίες προστασίας για να διασφαλίσει ότι το δίκτυο σας προστατεύεται από τις πιο πρόσφατες απειλές και όλες τις δυνητικά ανεπιθύμητες εφαρμογές.

Παρόλο που είναι ένας από τους ηγέτες και μία από τις μεγαλύτερες εταιρείες στην δικτυακή ασφάλεια, η Sophos λέει πως μόλις… ξεκίνησε. Η εταιρεία έχει μπροστά της ένα εξαιρετικά πλούσιο roadmap τεχνολογικών καινοτομιών που θα προσφέρουν επιπλέον εξαιρετική απόδοσης προς τιμή, και θα σας βοηθήσουν να αντιμετωπίσετε τις περισσότερες από τις καθημερινές προκλήσεις με το δίκτυό σας, και θα κάνουν τη Sophos να ξεχωρίσει ακόμα περισσότερο από τις υπόλοιπες εταιρείες. Σήμερα είναι η καλύτερη εποχή για να είστε πελάτης ή συνεργάτης της Sophos, αλλά ποτέ δεν είναι αργά!

Μάθετε τι έγραψε η Gartner για την Sophos στην πλήρη έκθεση της με την ονομασία Magic Quadrant for Unified Threat Management (απαιτείται εγγραφή).

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Οι αξιολογήσεις ευπάθειας αποτελούν εργαλείο για τη διαρκή βελτίωση της ασφάλειας στο κύκλο ζωής ανάπτυξης λογισμικού της εταιρείας σας (SDLC).

Οι εκτιμήσεις ή αξιολογήσεις ευπάθειας αποτελούν έναν ιδιαίτερα συστηματοποιημένο τρόπο για να αποκτήσουν καθιερωμένες εταιρείες και οργανισμοί μια ολοκληρωμένη εικόνα για τη στάση τους στην ασφάλεια και κατόπιν να την διατηρήσουν και να την βελτιώνουν διαρκώς.

Όταν προστίθενται νέες συσκευές, θύρες, ιστότοποι, εφαρμογές ιστού ή υπηρεσίες, συμπεριλαμβάνονται στις συνήθεις σαρώσεις. Μια αξιολόγηση ευπάθειας είναι ένας πολύ καλός τρόπος για να εντοπίσετε και τελικά να διορθώσετε κοινές ευπάθειες στις εφαρμογές και στους διακομιστές σας. Οι περισσότεροι επαγγελματίες στον χώρο της ασφάλειας συστήνουν στις εταιρείες να προχωρούν σε αξιολογήσεις ευπάθειας τουλάχιστον ανά τρίμηνο.

Παρόλα αυτά, η Netsparker, δεδομένου ότι η λύση της επιτρέπει τον ορισμό προγραμματισμένων σαρώσεων, σας συστήνει να πραγματοποιείτε σαρώσεις συχνότερα. Σε κάθε περίπτωση, θα πρέπει να διεξάγετε αξιολογήσεις ευπάθειας μετά από οποιαδήποτε σημαντική αλλαγή ή προσθήκη στις εφαρμογές ιστού ή στα web APIs.

Με το Netsparker, αν θέλετε, μπορείτε να εκτελέσετε σαρώσεις σε καθημερινή βάση, και περιλαμβάνει ειδοποιήσεις που σας εφιστούν την προσοχή σας σε τρωτά σημεία και ευπάθειες που θα ανακαλυφθούν. Στη συνέχεια, οι πόροι μπορούν να χρησιμοποιηθούν ταχέως για την αντιμετώπιση κρίσιμων και σημαντικών απειλών.

Οι δοκιμές διείσδυσης αποκαλύπτουν «εύθραυστες ρωγμές» στην αρχιτεκτονική ασφαλείας σας

Από την ώρα που οι δοκιμές διείσδυσης είναι τόσο συγκεκριμένες, είναι ιδανικές για περιβάλλοντα όπου η ασφάλεια Ιστού καθώς και του δικτύου ενός οργανισμού θεωρείται ότι είναι ήδη αρκετά ισχυρή. Οι οργανισμοί μπορούν να ζητήσουν από έναν ελεγκτή να επιχειρήσει να κάνει κάτι συγκεκριμένο, όπως να επιχειρήσει να αποκτήσει πρόσβαση σε μια βάση δεδομένων τραπεζικών συναλλαγών ή τραπεζικών στοιχείων ή προσπαθήσει να τροποποιήσει ή να διαγράψει τον φάκελο κάποιου χρήστη (δεδομένα κ.λπ). Σκοπός είναι να μειωθεί η έκθεση σε συγκεκριμένους κινδύνους.

Οι δοκιμαστές διείσδυσης ελέγχουν για αδύναμα σημεία στην αρχιτεκτονική. Ενώ οι αξιολογήσεις ευπαθειών ή τρωτών σημείων αντιμετωπίζουν ως επί το πλείστον τα κενά ασφαλείας στο λογισμικό, οι δοκιμαστές διείσδυσης συχνά χρησιμοποιούν τεχνικές phishing ή κοινωνικής μηχανικής αλλά και άλλες τεχνικές για να επιτύχουν το στόχο τους. Ως εκ τούτου, μπορούν να παρέχουν μια σαφέστερη και ακριβέστερη απεικόνιση ή εκτίμηση του επιπέδου ασφαλείας μίας εταιρείας. Λειτουργούν ακριβώς όπως οι κακόβουλοι χάκερ, αλλά χωρίς να προκαλούν καταστροφικές απώλειες ή αλλοίωση δεδομένων, φυσικά! Για παράδειγμα, ένας δοκιμαστής διείσδυσης μπορεί να προσπαθήσει να δημιουργήσει μια σύνδεση με έναν απομακρυσμένο διακομιστή χωρίς να εντοπιστεί, προκειμένου να απομακρύνει ευαίσθητα δεδομένα από ένα σύστημα. Είναι ένας χρήσιμος τρόπος για να αποδειχτεί ότι υπάρχουν πιθανότητες για κάποιους επιτιθέμενους να επιτύχουν τους κακόβουλους σκοπούς τους. Φαινομενικά, όμως, ένας δοκιμαστής διείσδυσης θα προχωρούσε στη διεξαγωγή μίας ατελείωτης σειράς από απόπειρες χάκινγκ.

Συστήνεται οι δοκιμές διείσδυσης να διεξάγονται τουλάχιστον μία φορά το χρόνο.

Ποια σενάρια μπορούν να βοηθήσουν στην επιλογή της σωστής προσέγγισης;

Τόσο οι αξιολογήσεις ευπάθειας όσο και οι δοκιμές διείσδυσης πρέπει να πραγματοποιούνται ενάντια σε συσκευές δικτύου και ενάντια σε εσωτερικούς και εξωτερικούς διακομιστές. Είναι σημαντικό να καθοριστεί αν μια επίθεση μπορεί να γίνει από το εξωτερικό (για παράδειγμα, από έναν κακόβουλο εισβολέα που στοχεύει σε διαθέσιμες στο κοινό επιφάνειες στόχων στο διαδίκτυο) ή από το εσωτερικό (για παράδειγμα, από έναν δυσαρεστημένο υπάλληλο ή παλιό συνεργάτη, κάποιον χρήστη με δικαιώματα που δεν θα έπρεπε να έχει ή από κάποιον υπολογιστή που έχει μολυνθεί στο εσωτερικό δίκτυο).

Οι αξιολογήσεις ευπάθειας βοηθούν τις επιχειρήσεις να είναι συνεπείς με τη συμμόρφωση τους σε πρότυπα

Μερικές φορές οι εταιρείες και οργανισμοί πρέπει να εργάζονται εντός συγκεκριμένων παραμέτρων: έχουν PCI DSS ή άλλες μορφές συμμόρφωσης που οφείλουν να τηρούν και θέλουν να ελέγξουν αν η υφιστάμενη αρχιτεκτονική τους, και τα συστήματα και οι συσκευές τους είναι σε θέση να περάσουν τη δοκιμή. Μπορεί να θέλουν να εκτελέσουν μια σάρωση θυρών ή να ελέγξουν τα πάντα στη λίστα Top 10 του OWASP. Σε τέτοια σενάρια, μια αξιολόγηση ευπάθειας θα δώσει μια πιο ρεαλιστική και συστηματική προσέγγιση. Ακόμα και μια πολύ μεγάλη ομάδα προγραμματιστών δεν θα μπορούσε να φέρει εις πέρας τέτοιες δοκιμές.

Οι δοκιμές διείσδυσης βοηθούν όλους τους οργανισμούς να μένουν μπροστά από τους χάκερς

Οι δοκιμές διείσδυσης βοηθούν επίσης στην ασφάλεια αλλά υπό διαφορετική γωνία. Οι δοκιμαστές (εκείνοι που θα πραγματοποιήσουν τις δοκιμές διείσδυσης) θα αποκαλύψουν τους κινδύνους ασφαλείας με τον ίδιο τρόπο που το κάνουν οι χάκερ – πραγματοποιώντας επιθέσεις έχοντας στο νου τους μόνο ένα σκοπό, να αποκτήσουν πρόσβαση σε συγκεκριμένα δεδομένα ή να αλλάξουν κάτι στον ιστότοπο ενός οργανισμού, για παράδειγμα. Οι δοκιμαστές διείσδυσης είναι καλύτερο να «προσλαμβάνονται» με ανοιχτό μυαλό, αφήνοντάς τους ελεύθερους να διεξάγουν τόσο τις επιδιωκόμενες επιθέσεις όσο και οτιδήποτε άλλο που πέσει στην αντίληψη τους, αναλόγως βεβαίως και της επαγγελματικής τους πείρας.

Τι γίνεται με τους «δοκιμαστές»;

Ένα από τα πιο σημαντικά ερωτήματα που πρέπει να θέσετε, για να αποφύγετε τη σύγχυση μεταξύ της αξιολόγησης ευπάθειας και της δοκιμής διείσδυσης είναι: Ποιος διεξάγει τη δοκιμή;

Οι επαγγελματίες ασφάλειας πληροφοριών δημιουργούν εσωτερικές διαδικασίες για συνεχή βελτίωση

Σε αντίθεση με ορισμένα άρθρα σχετικά με το θέμα, οι δοκιμές ευπάθειας δεν είναι μια πλήρως αυτοματοποιημένη διαδικασία, με την έννοια ότι το μόνο που θα χρειαστεί είναι να πατήσετε ένα κουμπί. Το άτομο που διαχειρίζεται συχνές, αυτοματοποιημένες αξιολογήσεις ευπάθειας θα πρέπει να εξειδικεύεται εξίσου και να έχει εμπειρία και στις διαδικασίες ασφάλειας πληροφοριών. Οφείλει να γνωρίζει ποια περιβάλλοντα και ποιες επιφάνειες επίθεσης πρέπει να αξιολογήσει καθώς και πάνω σε τι να τα αξιολογήσει, καθώς ακόμα και οι αυτοματοποιημένοι σαρωτές ασφαλείας απαιτούν εξίσου κάποια διαμόρφωση ή ρύθμιση. Επιπλέον, πρέπει να είναι σε θέση να ερμηνεύει τις όποιες αναφορές προκύπτουν αλλά και να διατυπώνει συστάσεις σχετικά με το τι πρέπει να γίνει στη συνέχεια.

Οι εσωτερικοί επαγγελματίες ασφαλείας που είναι υπεύθυνοι για την αξιολόγηση ευπαθειών αποτελούν πρόσθετη αξία για την στάση ασφαλείας που κρατούν εταιρείες και οργανισμοί. Κατά πρώτο λόγο είναι σε θέση να ορίσουν τις βασικές γραμμές. Επιπλέον, το πιθανότερο είναι να θελήσουν να καθιερώσουν κάποια συστήματα, όπως κάποιο χρονοδιάγραμμα αξιολόγησης και αναφορών.

Συμβάλουν στην ευαισθητοποίηση των εργαζομένων εντός της εταιρείας, και παράλληλα ευνοούν την διαρκή μείωση των κινδύνων ασφαλείας. Εν τω μεταξύ, είναι σχεδόν σίγουρο πως θα επεκτείνουν τις δικές τους γνώσεις και δεξιότητες. Και αναμφισβήτητα είναι πολύ πιο πιθανό να αισθάνονται πιστοί στην εταιρεία που εργάζονται ήδη.

Οι δοκιμαστές διείσδυσης λένε τα πράγματα με το όνομα τους

Όσοι επιχειρούν δοκιμές διεισδύσεις θα πρέπει επίσης να είναι έμπειροι επαγγελματίες και να έχουν αυτοπεποίθηση για τις ικανότητές και τις δεξιότητές τους.

Οι περισσότεροι επαγγελματίες στον τομέα, συστήνουν οι δοκιμαστές διείσδυσης να είναι ανεξάρτητοι, εξωτερικοί επαγγελματίες. Πρέπει να διατηρούν αρκετή απόσταση από την εταιρεία ή τα συστήματα σας, ώστε να μην παρεμποδίζονται ή επηρεάζονται από ανησυχίες σχετικά με την προσωπική τους οικονομική ασφάλεια, την πίστη τους ή την πολιτική της εταιρείας. Και αυτό τους δίνει τη δυνατότητα έχοντας το ελεύθερο να πουν την γνώμη τους ανεπηρέαστα, και να στην ουσία να πουν τα πράγματα με το όνομα τους σχετικά με την κατάστασή της εταιρείας σας στον τομέα της ασφάλειας, όσο και αν αυτό πονάει.

Και ποιο είναι το κόστος;

Το κόστος των αξιολογήσεων ευπάθειας και των δοκιμών διείσδυσης εξαρτάται στην ουσία από το μέγεθος της επιχείρησης (από την επιφάνεια επίθεσης επομένως κ.λπ). Για τις μικρές εταιρείες, η τιμή θα είναι σημαντικά χαμηλότερη από ό, τι είναι για μια μεγάλη εταιρία με χιλιάδες δυνητικά ευάλωτες συσκευές και υπολογιστές, IPs και παρόχους Internet.

Ανεξάρτητα από το κόστος, οι εκτιμήσεις ευπαθειών ή τρωτότητας συνεισφέρουν στην καλύτερη απόδοση της επένδυσής σας. Ενώ μια δοκιμή διείσδυσης μπορεί να προσφέρει μία αρκετά καλή και βαθιά εικόνα για το πόσο ασφαλή είναι τα συστήματά σας, στην πραγματικότητα αποκαλύπτει μόνο ένα πράγμα και προς μία κατεύθυνση. Από την άλλη, με τις αξιολογήσεις ευπαθειών και επενδύοντας σε χρόνο και πόρους στην ανάπτυξη συστημάτων και διαδικασιών θα έχετε ένα σταθερό επίπεδο ασφάλειας πάνω στο οποίο θα αναπτυχθούν περαιτέρω τα συστήματά σας και θα ενσωματωθούν νέα εξαρτήματα.

Επομένως ποια προσέγγιση επιλέγουμε;

Με λίγα λόγια, κάνετε και τα δύο! Και οι δύο προσεγγίσεις έχουν την ικανότητα να αποκαλύψουν κενά ασφαλείας που εκθέτουν τα συστήματα σας και την ασφάλειά σας και μπορούν να εντοπίσουν άλλες λιγότερο προφανείς ευπάθειες, πολλές από τις οποίες δεν θα αναζητούσατε καν. Ένα πράγμα είναι σίγουρο, αν δεν πραγματοποιείτε σαρώσεις και δοκιμές, κάποια στιγμή θα βρεθείτε αντιμέτωποι με την απώλεια δεδομένων. Το ερώτημα λοιπόν είναι το πότε. Είτε πρόκειται για γνωστό θέμα ευπάθειας το οποίο δεν έχετε αντιμετωπίσει ή κάποιο κενό ασφαλείας που δεν έχετε φροντίσει να κλείσει, είτε το αποτέλεσμα ενός χάκερ που βαριόταν ένα απόγευμα Κυριακής (ναι, και θα είστε τυχεροί αν δεν είναι κακόβουλος), το αποτέλεσμα είναι το ίδιο.

Η ώριμη και προληπτική προσέγγιση είναι να καθιερώσετε τις δοκιμές ευπάθειας και τη σάρωση στο κύκλο ζωής ανάπτυξης λογισμικού της εταιρείας σας (SDLC) και επιπλέον να χρησιμοποιήσετε μερικούς ασυνήθιστους τύπους για να κάνετε ό, τι μπορεί και ένας χάκερ, αλλά με… φιλικούς όρους (προσλαμβάνοντας έναν αξιόπιστο δοκιμαστή). Στη συνέχεια, μπορείτε να διαβάσετε όλες τις αναφορές και τα αποτελέσματα, να εξετάσετε τις συστάσεις που έγιναν και να λάβετε έξυπνες αποφάσεις σχετικά με το πώς θα διατηρήσετε τη στάση ασφαλείας του οργανισμού σας όσα βήματα πιο μπροστά γίνεται από τους κακούς.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

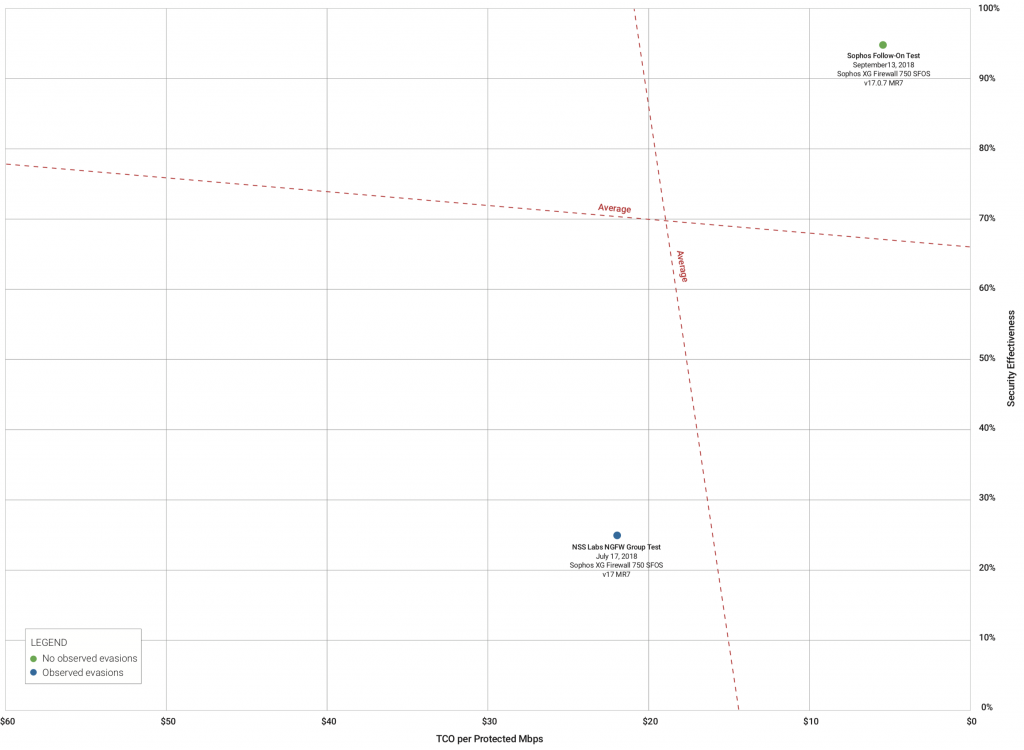

Η Sophos έχει δεσμευτεί να παρέχει την καλύτερη προστασία, απόδοση και απόδοση προς τιμή στον κλάδο και η τελευταία «επανεξέταση» του XG Firewall από την εταιρεία NSS Labs επιβεβαιώνει ότι η εταιρεία υλοποιεί τη δέσμευση της.

Όπως ήταν αναμενόμενο, το XG Firewall απέδωσε εξαιρετικά καλά στο να αποκλείει το 100% των εξελιγμένων τεχνικών διαφυγής με εξαιρετικά αποτελέσματα σε όλα τα άλλα σημεία που δοκιμάστηκαν από την εταιρεία NSS Labs. Τα αποτελέσματα τόσο για την αποτελεσματικότητα της ασφάλειας που παρέχεται, όσο και για το συνολικό κόστος ιδιοκτησίας (TCO) ανά προστατευμένο Mbps είναι εξαιρετικά.

Ακολουθεί μια σύνοψη των αποτελεσμάτων:

- 100% Αντίσταση ενάντια στις Τεχνικές Διαφυγής (evasion)/ Παράκαμψης

- 94,82% Ποσοστό Αποκλεισμού Exploits

- 100% Κάλυψη Ανθεκτικότητας

- 100% Σταθερότητα και Αξιοπιστία

- 6194 Mbps Δοκιμασμένο throughput

- To TCO ανά προστατευμένο Mbps είναι της τάξης των $5,47

Μπορείτε να διερευνήσετε τα πλήρη αποτελέσματα των δοκιμών της NSS Labs που είναι διαθέσιμα για λήψη από εδώ.

Μπορείτε επίσης να δείτε πως η εταιρεία NSS Labs τοποθετεί το XG Firewall στον χάρτη NSS Labs Security Value Map (SVM) (κάντε κλικ για μεγέθυνση).

Οι πελάτες και οι εταίροι δεν χρειάζεται να προβούν σε καμία ενέργεια, καθώς το τείχος προστασίας Sophos XG Firewall σας παρέχει βέλτιστη προστασία και απόδοση. Για όσους αναρωτιούνται για τις τεχνικές παράκαμψης (διαφυγής) HTML που απουσιάζουν από την δημόσια δοκιμή Next Generation Firewall (NGFW) της NSS Labs που πραγματοποιήθηκε τον Ιούνιο του 2018, αντιμετωπίστηκαν μέσω της προσαρμογής των παραμέτρων σάρωσης του μεγέθους αρχείου της μηχανής AV (AntiVirus).

Από εσάς, δεν απαιτείται καμία ενέργεια καθώς η συσκευή Firewall που έχετε στη διάθεσή σας έρχεται με βελτιστοποιημένες τις προεπιλεγμένες ρυθμίσεις βάσει προσεκτικής ανάλυσης του σημερινού τοπίου απειλών. Μπορείτε να μάθετε περισσότερα σχετικά με τις προεπιλεγμένες ρυθμίσεις στη Γνωσιακή Βάση για το Firewall XG.

Όπως είναι κατανοητό, στην Sophos υπάρχει όρεξη για διαρκή εξέλιξη, και εργάζονται χωρίς διακοπές για να καινοτομούν και να βελτιώνουν αμείλικτα τα προϊόντα της. Μάλιστα, σύντομα, πρόκειται να διαθέσει μία νέα έκδοση του XG Firewall σύντομα.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Πρόσφατα διατέθηκε το iOS 12 για όσους έχουν φορητή συσκευή της Apple, και τα εξαιρετικά νέα είναι ότι υποστηρίζεται ήδη από το Sophos Mobile.

Μόλις οι χρήστες αναβαθμίσουν το λογισμικό στις συσκευές τους στη τελευταία έκδοση, θα είναι ήδη προστατευμένοι από το Sophos Mobile. Για να δείτε τις τελευταίες βελτιώσεις και προσθήκες στο iOS 12, μπορείτε να επισκεφτείτε την επίσημη ιστοσελίδα της Apple.

Αν διαχειρίζεστε το Sophos Mobile μέσω του Sophos Central, μπορείτε να ελέγξετε πότε –να επιλέξετε τον χρόνο- που θα εφαρμοστούν οι αναβαθμίσεις του iOS, και σας προσφέρετε η επιλογή να τις καθυστερήσετε μέχρι και έως 90 ημέρες, αν είναι απαραίτητο το testing κάποιας custom εφαρμογής πριν την διανομή των αναβαθμίσεων.

Αν επίσης «τρέχετε» τον δικό σας διακομιστή Sophos Mobile, μπορείτε να χρησιμοποιήσετε τα ίδια «controls» από την ώρα που αναβαθμίσατε στο Sophos Mobile 8.5.

Όταν είστε έτοιμοι να αναβαθμίσετε στην έκδοση 12 του iOS, το Sophos Mobile θα είναι έτοιμο για εσάς.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Μπορείς να παρακολουθείς για χρόνια βίντεο με software demos ωστόσο τις περισσότερες φορές, έχουν ή δεν έχουν επιθέσεις σε πραγματικό χρόνο, δεν συγκρίνονται με τη συγκίνηση που προσφέρει το hardware όταν έρχεσαι για πρώτη φορά σε επαφή μαζί του.

Με την κυκλοφορία της νέας σειράς access points της Sophos, APX, η εταιρεία αποφάσισε να δοκιμάσει τις δυνάμεις της στο ολοένα και δημοφιλέστερο online φαινόμενο των ημερών μας: τo unboxing video (βίντεο αποσυσκευασίας).

Αν δεν έχετε ακόμα παραγγείλει κάποιο από τα νέα access points της APX Series της Sophos, με το παρακάτω βίντεο έχετε τη δυνατότητα να πάρετε μία πρώτη γεύση για όλα όσα μπορείτε να περιμένετε.

Τι είναι ένα APX;

Η APX Series είναι η νέα γενιά ασύρματων access points 802.11AC Wave 2 της Sophos, τα οποία είναι διαχειριζόμενα μέσω της πλατφόρμας Sophos Central μαζί με το Sophos Endpoint σας ή και τα Intercept X, Sophos Email, Sophos Server, Sophos Email και Sophos Encryption σας.

Τα πρώτα τρία μοντέλα της νέας σειράς είναι διαθέσιμα στις περισσότερες περιοχές:

Το APX 120, ένα entry-level 2×2 μοντέλο, πρόκειται να διατεθεί προς το τέλος του 2018, ενώ η Sophos έχει προγραμματίσει τη διάθεση και άλλων μοντέλων για το 2019.

Οι περισσότερο παρατηρητικοί από εσάς, ενδεχομένως να συσχετίσατε το δεύτερο νούμερο στην ονομασία κάθε προϊόντος με τις δυνατότητες MIMO κάθε συσκευής, κάτι που βεβαίως είναι σωστό και έχει γίνει εσκεμμένα.

Η υποστήριξη διαχείρισης μέσω του XG Firewall έχει ήδη δρομολογηθεί για τα τέλη του 2018.

Για να μάθετε περισσότερα, επισκεφθείτε τις ιστοσελίδες APX Series και Sophos Wireless ή ρίξτε μία ματιά στο demo του Sophos Central στο οποίο συμπεριλαμβάνεται το Sophos Wireless.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Οι τελευταίες βελτιώσεις καθιστούν σημαντικά απλούστερη τη διαχείριση και το «reporting» της ασφάλειας ηλεκτρονικού ταχυδρομείου για τους πελάτες των Sophos Email Standard και Advanced. Παρακάτω μπορείτε να δείτε τι έχει αλλάξει:

Νέες, καλύτερες δυνατότητες «reporting»

Τώρα μπορείτε να έχετε λεπτομερή συνοπτική πληροφόρηση για κάθε εισερχόμενο και εξερχόμενο μήνυμα που επεξεργάζεται το Sophos Email.

Ξεκινώντας από την αναφορά “Ιστορικό μηνυμάτων” στο Sophos Central, απλώς επιλέξτε τη νέα clickable γραμμή θέματος ηλεκτρονικού ταχυδρομείου για το μήνυμα που θα θέλατε να ελέγξετε και θα βρεθείτε μπροστά από μια ανάλυση χρήσιμων πληροφοριών, που συμπεριλαμβάνουν:

- Λεπτομέρειες για τον αποστολέα, τον παραλήπτη, την ημερομηνία και την ώρα

- Πλήρεις πληροφορίες κεφαλίδας μηνυμάτων και τυχόν συνημμένα

- Λεπτομέρειες για τα βήματα που πέρασε το μήνυμα στην υποδομή σάρωσης

- Καλύτερη προβολή (ορατότητα) της τρέχουσας κατάστασης του μηνύματος εντός της διαδικασίας σάρωσης, από την αποστολή απόδειξης μέχρι την παράδοση στα εισερχόμενα σας.

Είτε πρόκειται για την ανταπόκρισή σας σε αιτήματα χρηστών σχετικά με τη κατάσταση αποστολής του μηνύματος ηλεκτρονικού ταχυδρομείου τους είτε για την κατανόηση των λόγων που κάποιο μήνυμα βρίσκεται σε κατάσταση καραντίνας, η δυνατότητα γρήγορης πρόσβασης σε λεπτομέρειες σχετικά με τα μηνύματα ηλεκτρονικού ταχυδρομείου του οργανισμού σας είναι πραγματικά χρήσιμη για τους διαχειριστές που είναι διαρκώς απασχολημένοι και έχουν πολύ δουλειά.

Η πολιτική «Αποδοχή και Αποκλεισμός Αποστολέων» (Allow and Block Senders) περιορίζει τα μηνύματα από ή και συγκεκριμένες διευθύνσεις ηλεκτρονικού ταχυδρομείου ή domains (τομείς) και μπορεί να εφαρμοστεί στα εισερχόμενα ή εξερχόμενα μηνύματα. Στη συγκεκριμένη, τελευταία ενημέρωση είστε σε θέση να δημιουργείτε καταχωρήσεις διευθύνσεων IP, καθώς και μπαλαντέρ, συμπεριλαμβανομένων τομέων σε επίπεδο χώρας, όπως το .co.

Η εύρεση συγκεκριμένων user mailboxes είναι εξίσου απλή υπόθεση χάρη στη νέα δυνατότητα Mailbox Search (Αναζήτηση Γραμματοκιβωτίου) που βρίσκεται εντός του μενού επιλογών «Mailboxes».

Περισσότερες πληροφορίες μπορείτε να μάθετε στην σελίδα Sophos Email Security. Επιπλέον μπορείτε να πραγματοποιήσετε εγγραφή για μία δωρεάν δοκιμή 30ημερών.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Η σύγχυση μεταξύ των όρων «δοκιμές διείσδυσης» και «αξιολογήσεις ευπάθειας» συχνά ξεκινάει στο επίπεδο της γλώσσας. Όσοι δεν είναι επαγγελματίες στον τομέα της ασφάλειας ιστού (web security), όπως είναι οι δημοσιογράφοι, πολλές φορές αναφερόμενοι σε κάποια σημαντική ιστορία που επηρεάζει τους καταναλωτές, χρησιμοποιούν τους όρους εναλλακτικά, σαν να αναφέρονται στην ίδια διαδικασία.

Διαφορά μεταξύ των αξιολογήσεων ευπάθειας και των δοκιμών διείσδυσης

Οι έμπειροι επαγγελματίες του κλάδου γνωρίζουν τη διαφορά, όμως όσοι είναι… νέοι στον χώρο, και αυτοί, συγχέουν τις έννοιες. Γιατί; Αυτό συμβαίνει διότι ακόμη και οι επαγγελματίες τυγχάνει πολλές φορές να χρησιμοποιούν όρους και έννοιες με ασαφείς ή ανακριβείς τρόπους, όταν θα έπρεπε να είναι σε θέση να διακρίνουν πράγματα που διαφέρουν. Ας δούμε όμως τη σαφή μεταξύ τους.

Τι είναι οι αξιολογήσεις ευπάθειας;

Μία αξιολόγηση ευπάθειας περιλαμβάνει τη διεξαγωγή μιας σειράς πολλαπλών δοκιμών ενάντια σε ορισμένες ιστοσελίδες, σε εφαρμογές ιστού, σε διευθύνσεις IP και σε εύρη IP, χρησιμοποιώντας μια γνωστή λίστα ευπαθειών και τρωτών σημείων, σαν αυτά που περιλαμβάνονται στη λίστα Top 10 του OWASP.

Όσοι πραγματοποιούν αξιολογήσεις, μπορούν επίσης να πραγματοποιήσουν δοκιμές σε συστήματα που γνωρίζουν ότι έχουν εσφαλμένα διαμορφωθεί ή στα οποία δεν έχουν εφαρμοστεί ενημερώσεις ασφαλείας και patches.

Συχνά, χρησιμοποιούνται αυτοματοποιημένα εργαλεία σάρωσης ασφαλείας.

Τα συνδρομητικά εργαλεία με άδεια εμπορικής χρήστης θεωρούνται περισσότερο ασφαλή – έρχονται με τακτικές ενημερώσεις, υπάρχουν λιγότερες πιθανότητες να συμπεριλαμβάνουν κακόβουλο κώδικα (τα αντίστοιχα εργαλεία ανοιχτού κώδικα, πάντως, έχουν το σημαντικό πλεονέκτημα να είναι ακριβώς τα ίδια εργαλεία που προτιμούν να χρησιμοποιούν κακόβουλοι χάκερς).

Οι εκτιμήσεις ευπάθειας τείνουν να περιλαμβάνουν τα ακόλουθα στάδια:

- Προσδιορισμός όλων των πόρων, και των συνδεδεμένων πόρων, των συστημάτων πληροφορικής στο εσωτερικό ενός οργανισμού

- Αντιστοίχιση κάποιας τιμής ή προτεραιότητας σε κάθε έναν (από αυτούς)

- Διεξαγωγή αξιολόγησης μίας λίστας γνωστών τρωτών σημείων κατά μήκος ενός μεγάλου αριθμού επιφανειών επίθεσης (από login screens έως παραμέτρους διευθύνσεων URL και μέχρι διακομιστές ηλεκτρονικής αλληλογραφίας)

- Καθορισμός των πιο κρίσιμων τρωτών σημείων και λήψη αποφάσεων σχετικά με τον τρόπο αντιμετώπισης των υπολοίπων

Τι είναι η δοκιμή διείσδυσης;

Η δοκιμή διείσδυσης (pen testing) από την άλλη – μολονότι ότι μπορεί να θεωρηθεί ως ένας τύπος αξιολόγησης ευπάθειας – περιλαμβάνει την αναπαραγωγή ενός συγκεκριμένου τύπου επίθεσης που μπορεί να εκτελεστεί από κάποιον χάκερ. Κάποιος που πραγματοποιεί δοκιμές διείσδυσης θα εξερευνήσει διεξοδικά τα συστήματα μέχρι να εντοπίσει κάποια ευπάθεια. Ενδεχομένως να χρησιμοποιήσει ακόμα και κάποιο εργαλείο αξιολόγησης ευπάθειας για να αποκαλυφθεί κάποια μια ευπάθεια. Μόλις εντοπιστεί κάτι, τότε θα γίνει προσπάθεια εκμετάλλευσης, για να καθοριστεί αν είναι δυνατό για έναν χάκερ να επιτύχει ένα συγκεκριμένο στόχο (πρόσβαση, αλλαγή ή διαγραφή δεδομένων, για παράδειγμα).

Συχνά, ενώ πραγματοποιείται η δοκιμή διείσδυσης, μπορεί να συναντήσει –εκείνος που κάνει τη δοκιμή- τυχαία άλλες αδυναμίες και να τις ακολουθήσει εκεί που οδηγούν. Όποιος κάνει επίσης τη δοκιμή μπορεί να χρησιμοποιήσει κάποιο αυτοματοποιημένο εργαλείο σε αυτό το σημείο για να εκτελέσει μια σειρά από exploits ενάντια στην ευπάθεια.

Ορισμένες δοκιμές διείσδυσης αναφέρονται ως «white box» για να υποδείξουν ότι ο δοκιμαστής διείσδυσης έχει δώσει λεπτομερείς πληροφορίες για το περιβάλλον, όπως έναν κατάλογο περιουσιακών στοιχείων που ανήκουν στον οργανισμό, πηγαίο κώδικα, ονόματα υπαλλήλων και διευθύνσεις ηλεκτρονικού ταχυδρομείου κ.λπ. Όταν –οι δοκιμές- αναφέρονται ως «black box», με αυτό τον τρόπο υποδεικνύεται ότι οι δοκιμές διείσδυσης διεξήχθησαν ή διεξάγονται χωρίς προηγούμενη πληροφόρηση σχετικά με την εσωτερική δομή του οργανισμού, χωρίς πρόσβαση σε πηγαίο κώδικα κλπ. Αυτό το είδος δοκιμής διείσδυσης μπορεί να μοιάζει περισσότερο με τις δραστηριότητες ενός κακόβουλου χάκερ, όμως μπορεί επίσης να οδηγήσει σε μικρότερη κάλυψη των δυνητικά ευάλωτων περιουσιακών στοιχείων κάποιας επιχείρησης ή οργανισμού.

Ποια αποτελέσματα μπορώ να περιμένω από κάθε προσέγγιση;

Η απάντηση σε αυτή την ερώτηση θα μπορούσε να τεθεί καλύτερα αν σκεφτούμε ανάποδα, δηλαδή προς τα πίσω: Ποια είναι τα αποτελέσματα που θέλετε;

Έκθεση αξιολόγησης ευπάθειας κατά μήκος όλων των τρωτών σημείων

Τα αποτελέσματα συγκεντρώνονται σε μια αυτοματοποιημένη, μακροσκελή αναφορά, που περιλαμβάνει μία εκτεταμένη λίστα τρωτών σημείων που έχουν ανιχνευθεί και ταξινομηθεί κατά προτεραιότητα, από το πόσο σοβαρά και κρίσιμα είναι για την επιχείρησή. Με το πέρασμα του χρόνου, αυτή η λίστα μπορεί να αποκαλύψει αλλαγές από την τελευταία αναφορά. Ορισμένοι πάντως θα επικρίνουν τα επιτευχθέντα αποτελέσματα επειδή, σε αντίθεση με τις δοκιμές διείσδυσης, μπορεί να περιέχουν ψευδώς θετικά ή ψευδώς αρνητικά. Φυσικά, κάτι τέτοιο δεν πρόκειται να συμβεί αν χρησιμοποιείτε τον σαρωτή ευπάθειας εφαρμογών ιστού Netsparker (web application vulnerability scanner) για να διεξάγετε τις δοκιμές διείσδυσης. Και αυτό είναι ένα από τα βασικά χαρακτηριστικά που διαφοροποιούν την Netsparker – η αυτόματη επαλήθευση εντοπισμένων τρωτών σημείων με το Proof-Based Scanning.

Οι αναφορές οφείλουν να περιλαμβάνουν έναν οδηγό που θα υποδεικνύει τρόπους αποκατάστασης των τρωτών σημείων και ευπαθειών που εντοπίστηκαν. Κάποιες φορές τα ίδια τα εργαλεία συνοδεύονται από τα κατάλληλα patches που μπορούν να τρέξουν και να εφαρμόσουν οι διάφοροι συνδρομητές. Στις περισσότερες περιπτώσεις, τα αποτελέσματα μπορούν να διανεμηθούν στη συνέχεια σε εξειδικευμένες ομάδες ανάπτυξης για να εφαρμόσουν διορθώσεις, να απομακρύνουν τις πιο σοβαρές ευπάθειες αλλά και να αντιμετωπίσουν με το κατάλληλο τρόπο τις λιγότερο σοβαρές στη συνέχεια. Σε έναν ιδανικό κόσμο, αυτή η δραστηριότητα είναι συνεχιζόμενη, αφού προγραμματίζεται τακτικά, και είναι ενσωματωμένη στο SDLC (Software Development Life Cycle) κάθε οργανισμού.

Αναφορές δοκιμών διείσδυσης που αναλύουν σε βάθος σε κάθε ευπάθεια

Με τη δοκιμή διείσδυσης, δεν υπάρχει κάποια μακροσκελή δημόσια αναφορά, αν και κάποιοι καταγράφουν και δημοσιεύουν τις ενέργειές τους και τα ανώνυμα ευρήματα τους, αναρτούν σε blogs τα πειράματά τους ή επιχειρούν χάκινγκ σε συνέδρια. Αν ωστόσο προσλάβετε κάποιον για να πραγματοποιήσει δοκιμές διείσδυσης, οφείλει να σας ετοιμάσει και να σας παρουσιάσει μια αναφορά, αν και στις περισσότερες περιπτώσεις τέτοιες αναφορές επικεντρώνονται στη μέθοδο της επίθεσης ή στα exploits αλλά και ακριβώς ποια δεδομένα βρίσκονται σε κίνδυνο. Γενικά, επίσης, θα συνοδεύεται και από προτάσεις σχετικά με το τι μπορεί να κάνει κάποιος χάκερ σε αυτά ή με αυτά. Τα παραπάνω, θα βοηθήσουν τους αναλυτές επιχειρήσεων και τους μη τεχνικούς επαγγελματίες, που μπορεί να μην καταλαβαίνουν ή αντιλαμβάνονται όλη αυτή τη τεχνολογία που υπάρχει πίσω από τις δοκιμές τους είδους, να αντιληφθούν γρήγορα τον αντίκτυπο των επιχειρηματικών διαδικασιών.

Κάποιες φορές οι εκθέσεις περιλαμβάνουν επίσης συμβουλές αποκατάστασης. Ωστόσο, δεν ενσωματώνουν όλες οι δοκιμές διείσδυσης το λεγόμενο «exploitation των τρωτών σημείων» με τον τρόπο που το κάνει η λύση Netsparker. Μπορεί απλώς να αρκεί η επίδειξη ότι μία επίθεση μπορεί να είναι δυνατή. Σε ορισμένες περιπτώσεις, η αναφορά δοκιμής διείσδυσης μπορεί απλώς να αναφέρει θεωρητικές ευπάθειες επειδή οποιαδήποτε προσπάθεια «εκμετάλλευσης» θα μπορούσε να οδηγήσει σε μία καταστροφική άρνηση υπηρεσίας (DoS). Και τέλος, δεν υπάρχει αξιολόγηση των τρωτών σημείων ή των ευπαθειών, δεδομένου ότι ο στόχος είναι απλώς να γίνει ένα πράγμα, ή τουλάχιστον να καθοριστεί αν μπορεί να γίνει.

Ποια προσέγγιση πρέπει να υιοθετήσει ο οργανισμός μου;

Το κύριο ερώτημα που πρέπει να τεθεί είναι: Ποια είναι η τρέχουσα στάση σας για την ασφάλεια;

Συνεχίζεται…

Με το λανσάρισμα του Sophos Wireless v2.0 (που συνδυάζει την ισχύ της πλατφόρμας Sophos Central με τη μοναδική στο είδος της λειτουργικότητα Security Heartbeat) και τα νέα APX Series Access Points, η Sophos συνεχίζει να εξελίσσει διαρκώς την προστασία της, προκειμένου να συνδέσει πολλά διαφορετικά προϊόντα μέσα από τη πλατφόρμα διαχείρισης ασφάλειας Sophos Central.

Μόλις συνδεθεί μέσω των νέων Wireless Access Points της σειράς APX, το Sophos Wireless όχι μόνο είναι σε θέση να «μιλήσει» στις τερματικές συσκευές σας (endpoints), αλλά μπορεί να «μιλήσει» και στις φορητές συσκευές σας ή ακόμα και στους διακομιστές σας – εφόσον είναι συνδεδεμένοι μέσω Wi-Fi.

Τι ακριβώς κάνει η συγχρονισμένη ασφάλεια με Wireless;

Σε αυτή την πρώτη φάση, το Sophos Wireless 2.0 δέχεται το Security Heartbeat από οποιαδήποτε συνδεδεμένη συσκευή Wi-Fi, που είναι διαχειριζόμενη μέσω του ίδιου λογαριασμού Sophos Central.

Ο «καρδιακός παλμός» (heartbeat) επικοινωνεί την κατάσταση υγείας – πράσινο, κίτρινο ή κόκκινο – και μόλις ανιχνευθεί κάποιος κόκκινος καρδιακός παλμός, που μπορεί να υποδεικνύει οτιδήποτε, από μια μικρή παράβαση συμμόρφωσης για μια φορητή συσκευή, μέχρι μια επίθεση ransomware σε κάποιο τερματικό ή διακομιστή – τότε η συσκευή ή ο υπολογιστής αυτομάτως εισέρχεται σε μία κατάσταση «περίφραξης», σε μία κατάσταση απομόνωσης.

Αυτό σημαίνει ότι η πρόσβαση στο διαδίκτυο περιορίζεται σε μια λίστα προκαθορισμένων διευθύνσεων URL – ένα ασφαλές περιβάλλον – εμποδίζοντας έτσι την απόπειρα κλήσεων τύπου «call home» και την περαιτέρω διάδοση απειλών.

Γενικά, οι…φράκτες, στον κόσμο του WiFi, είναι πολύ λιγότερο διασκεδαστικοί.

Ρίξτε μια ματιά στο παρακάτω σύντομο βίντεο για να δείτε πώς λειτουργεί το σύστημα.

Διαβάστε περισσότερα στην ιστοσελίδα Sophos Wireless ή ρίξτε μία ματιά στο demo του Sophos Central demo.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Τα κρυπτονομίσματα όπως το Bitcoin αποτελούν μεγάλη πηγή ανησυχίας από τη στιγμή της σύλληψή τους ως ιδέα. Οι φίλοι της τεχνολογίας λένε ότι πρόκειται για το χρήμα του μέλλοντος όσον αφορά στην προστασία της ιδιωτικής ζωής και στην επαλήθευση πολύπλοκων συναλλαγών, όμως πάντα υπήρχε και ένας έντονος διάλογος για την πραγματική «αξία» των κρυπτονομισμάτων που δεν είναι άλλος από την αγορά παράνομων αντικειμένων και υπηρεσιών ή και λόγους φοροδιαφυγής και γενικότερα για τη χρηματοδότηση του σκιώδη τομέα.

Αν και διάφορες κυβερνήσεις και χρηματοπιστωτικά ιδρύματα καθώς και οι αρχές επιβολής του νόμου έχουν αρχίσει να παρεμβαίνουν –ακόμα και με νομοθετικές ρυθμίσεις ενδεχομένως μελλοντικά- σε μία προσπάθεια να ρυθμίσουν την αγορά, τα κρυπτονομίσματα συνεχίζουν να αποτελούν μία αρκετά ελκυστική μορφή εισοδήματος όταν συνδέονται με κακόβουλες δραστηριότητες, όπως με μολύνσεις ransomware ή malware, αυξάνοντας την δημοτικότητα των συγκεκριμένων στελεχών.

Επειδή έχουν μεγάλη αξία, είναι ψηφιακά, ανώνυμα και λειτουργούν πέρα από σύνορα – ο καθένας μπορεί να στείλει κρυπτονομίσματα σε οποιονδήποτε άλλον, οποτεδήποτε ή και οπουδήποτε – έχουν γίνει ακαταμάχητος στόχος για τους εγκληματίες του κυβερνοχώρου. Δεν είναι τυχαίο ότι η αυξανόμενη δημοτικότητα των κρυπτονομισμάτων έρχεται σε συνάρτηση με την άνοδο στις μολύνσεις από κακόβουλο λογισμικό που μετατρέπουν φορητούς υπολογιστές και διακομιστές σε μηχανήματα ζόμπι, αναλαμβάνοντας αθόρυβα και εξ αποστάσεως την δουλειά της εξόρυξης κρυπτονομισμάτων.

Το γνωστό ως «cryptojacking» λαμβάνει χώρα όταν κάποιος άλλος χρησιμοποιεί τον υπολογιστή σας για να «εξορύξει» κάποιο κρυπτονόμισμα όπως είναι το Bitcoin ή το Ethereum χωρίς να το γνωρίζετε. Αντί επομένως να επωφεληθείτε εσείς από την χρήση του υπολογιστή σας και των πόρων του, τα κρυπτονομίσματα που εξορύσσονται πηγαίνουν στο λογαριασμό του εισβολέα (ή του πελάτη του). Καταλαμβάνοντας τον υπολογιστή σας για την εξόρυξη κρυπτονομισμάτων, ο crypto-jacker κλέβει και χρησιμοποιεί τους πόρους σας, υπό τη μορφή επεξεργαστικής ισχύος και της ηλεκτρικής ενέργειας που καταναλώνει ο υπολογιστής σας, για να τις μετατρέψει σε χρήμα που πηγαίνει απευθείας στο πορτοφόλι του.

Οι υπολογιστικοί πόροι που αναφέραμε παραπάνω περιλαμβάνουν την κατάληψη της μονάδας επεξεργασίας γραφικών (GPU) και της κεντρικής μονάδας επεξεργασίας (CPU) του υπολογιστή σας. Η εξόρυξη κρυπτονομισμάτων όπως είναι το Bitcoin είναι ένα εξαιρετικά εξειδικευμένο έργο και απαιτεί μεγάλες ποσότητες ισχύος για την ολοκλήρωση των πολύπλοκων υπολογισμών που απαιτούνται για τη δημιουργία του εικονικού νομίσματος. Κρατώντας την δραστηριότητα του επεξεργαστή και της κάρτας γραφικών σε τόσο υψηλά επίπεδα χωρίς σωστή ψύξη και χωρίς να έχετε λάβει τα κατάλληλα μέτρα ενδέχεται να οδηγήσει σε απώλεια παραγωγικότητας –πέρα από την περηφάνια σας- στο περιβάλλον εργασίας σας, από την υπερθέρμανση και από προβλήματα ή βλάβες που ενδέχεται να προκληθούν στο hardware.

Το παραπάνω, ώθησε μια ομάδα Ρώσων επιστημόνων να χρησιμοποιήσουν έναν υπερυπολογιστή σε μια πυρηνική ερευνητική μονάδα για να εκτελέσει μια μη εξουσιοδοτημένη επιχείρηση εξόρυξης bitcoin. Και αυτό είναι επίσης αυτό που ενθαρρύνει το crypto-jacking και τους επιτήδειους κυβερνοεγκληματίες. Με τη δημιουργία ενός κατανεμημένου δικτύου υπολογιστών που αποτελείται από εκατοντάδες ή ακόμη και χιλιάδες μολυσμένους υπολογιστές ζόμπι, των οποίων έχουν αποκτήσει τον έλεγχο, είναι σε θέση να παρακάμψουν τα έξοδα λειτουργίας ενός ακριβού «υπερ-τροφοδοτούμενου» υπολογιστή – σαν αυτόν που αποτελούν εκατοντάδες ή χιλιάδες υπολογιστές ζόμπι.

Και τα έξοδα βαραίνουν εμάς

Οι κυβερνήσεις του Ηνωμένου Βασιλείου και της Αυστραλίας αντιμετώπισαν πρόσφατα πολλά προβλήματα αποσυνδέσεων από το διαδίκτυο εξαιτίας ενός κακόβουλου λογισμικού cryptojacking που μόλυνε χιλιάδες κυβερνητικά μηχανήματα. Η πηγή της λοίμωξης ήταν ένα μολυσμένο plug-in στο πρόγραμμα περιήγησης που πραγματοποιήθηκε από τρίτον. Χιλιάδες ιστότοποι εντός και εκτός της Αυστραλίας, συμπεριλαμβανομένης και της Εθνικής Υπηρεσίας Υγείας του Ηνωμένου Βασιλείου, καθώς και ο ίδιος ο παρατηρητής (watchdog) προστασίας δεδομένων του Ηνωμένου Βασιλείου, επηρεάστηκαν.

Οι υπολογιστές με Windows τείνουν να αποτελούν βασικό στόχο του cryptojacking malware, ωστόσο και άλλες συσκευές ή και άλλα λειτουργικά συστήματα μπορούν επίσης να μετατραπούν σε bots εξόρυξης bitcoin:

- Συσκευές Mac OS και iOS, συμπεριλαμβανομένων και των συσκευών iPhone

- Παιχνιδοκονσόλες

- Συσκευές παρακολούθησης περιβάλλοντος, που χρησιμοποιούνται σε κέντρα δεδομένων

- Συσκευές IoT σε ένα Smart Home

- Οικιακοί δρομολογητές WIFI

- Έξυπνες τηλεοράσεις και φορητές συσκευές με Android

Μια παραβιασμένη συσκευή αναγκάζεται συχνά από το κακόβουλο λογισμικό να λειτουργεί στον μέγιστο δυνατό βαθμό (π.χ ένας επεξεργαστής μπορεί να λειτουργεί συνεχώς στο 98-99% της επεξεργαστικής ισχύος του) που επιτρέπουν τα στοιχεία ή τα εξαρτήματά της. Η εξόρυξη κρυπτονομισμάτων είναι δυνατό να επιβραδύνει πολλές άλλες διαδικασίες, να υπερκεράσει κάρτες γραφικών και επεξεργαστές ή ακόμα και να οδηγήσει ένα σύστημα σε κατάρρευση εξαιτίας μόνιμης βλάβης. Με υποβαθμισμένες δυνατότητες και τη σύνδεση μεταξύ του μολυσμένου υπολογιστή και του διακομιστή εντολών και ελέγχου για το crypto mining λογισμικό να παραμένει μη προστατευμένη και επομένως μη ασφαλής, το μηχάνημα μπορεί επιπλέον να είναι ευάλωτο και σε άλλου τύπου λοιμώξεις και άλλα είδη κακόβουλου λογισμικού (malware).

Ενώ ένας τελικός χρήστης ή ένας διαχειριστής δικτύου είναι σε θέση να αντιληφθεί ότι ένα μηχάνημα λειτουργεί πιο αργά από το κανονικό ή ότι η χρήση της CPU στο δίκτυο είναι υψηλή, το να καθοριστεί η πηγή του προβλήματος μπορεί να είναι μία χρονοβόρα και δύσκολη διαδικασία. Το γεγονός ότι ένας μολυσμένος με κακόβουλο λογισμικό crypto mining υπολογιστής (ένας crypto-jacked υπολογιστής) λειτουργεί πιο αργά (επειδή το μεγαλύτερο ποσοστό των πόρων του απασχολείται από το λογισμικό εξόρυξης κρυπτονομισμάτων και όχι από τις συνήθεις εφαρμογές που χρησιμοποιούνται από τον χρήστη του) καθιστά ακόμα πιο δύσκολη την έρευνα.

Οι διαδικασίες επίσης εξόρυξης που έχουν ενεργοποιηθεί από το κακόβουλο λογισμικό μπορούν επίσης να «αναπαρίστανται» ως κανονικές διεργασίες του συστήματος.

Για να σταματήσετε το cryptojacking, συσχετίστε τις δικτυακές ανωμαλίες

Δυστυχώς, δεν υπάρχει κάποια προστατευτική ασπίδα κατά του cryptojacking. Όπως συμβαίνει και με κάθε άλλο είδος κακόβουλου λογισμικού, υπάρχουν πολλαπλοί φορείς μόλυνσης και κάθε προσπάθεια αποκλεισμού του από του να εισέλθει και να μολύνει συνδεδεμένα μηχανήματα αποτελεί μέρος της μακροχρόνιας μάχης κατά του malware.

Οι ομάδες ασφάλειας IT θα πρέπει φυσικά να ακολουθούν τις στάνταρντ τεχνικές μετριασμού – με την ενημέρωση των ρυθμίσεων των προγραμμάτων προστασίας από ιούς (antivirus) και των προγραμμάτων firewall, με την εξασφάλιση ότι όλες οι συσκευές και υπολογιστές ενημερώνονται με τα πλέον πρόσφατα patches, με την αλλαγή ή την ενίσχυση των διαπιστευτηρίων, με το whitelisting εφαρμογών και ούτω καθεξής.

Όμως η μεγαλύτερη πρόκληση για την αντιμετώπιση του cryptojacking είναι η ανίχνευση. Η προληπτική παρακολούθηση της δικτυακής κυκλοφορίας και της κατάστασης του μηχανήματος μπορεί να βοηθήσει στην ανίχνευση κάποιων δεικτών μόλυνσης – όπως αιχμές στη χρήση της CPU, υπερβολική χρήση μνήμης, συμφόρηση δικτύου ή διακομιστές στους οποίους έχει διαπιστωθεί κάποια ανεξήγητη επιβράδυνση. Παρόλα αυτά, όταν βλέπουμε τα παραπάνω μεμονωμένα, τέτοιες κόκκινες σημαίες μπορεί να μην επαρκούν για την ενεργοποίηση συναγερμού.

Το κλειδί είναι να υπάρχουν συστήματα δικτυακής παρακολούθησης που είναι ικανά να αλληλοσυνδέουν και να συσχετίζουν τις ανωμαλίες μεταξύ τους. Μόνο τότε ένας διαχειριστής συστήματος ή μια ομάδα SOC μπορεί να εντοπίσει μοτίβα συμπεριφοράς που μπορεί να οδηγούν στην εξόρυξη κρυπτονομισμάτων και επομένως σε cryptojacking. Στη συνέχεια έχουν την ευχέρεια να αποφασίσουν για το ποια είναι η καλύτερη προσέγγιση για να αντιμετωπίσουν την κατάσταση, να περιορίσουν τις ζημιές κ.λπ.

Η προστασία των gateways ηλεκτρονικού ταχυδρομείου, η ανάπτυξη αντιμέτρων κατά των διαδικτυακών injections, η εφαρμογή βέλτιστων πρακτικών για τις φορητές συσκευές, το BYOD και η προώθηση μιας επιχειρησιακής κουλτούρας που περιστρέφεται γύρω από την ασφάλεια, μπορούν να αποτελέσουν μέρος μιας εις βάθους άμυνας ενάντια στο cryptojacking και άλλα είδη παραβιάσεων.

Σε κάθε περίπτωση πάντως, η ασφάλεια των συνδεδεμένων στο διαδίκτυο συσκευών και υπολογιστών από το κακόβουλο λογισμικό cryptomining θα συνεχίζει να αποτελεί προτεραιότητα στην ατζέντα της κυβερνοασφαλείας για μεγάλο χρονικό διάστημα.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Αυτό το τριήμερο πρόγραμμα εκπαίδευσης σχεδιάστηκε και προορίζεται για έμπειρους τεχνικούς που θέλουν να εγκαθιστούν, αναπτύσσουν, διαμορφώνουν και να υποστηρίζουν το XG Firewall σε παραγωγικά περιβάλλοντα και είναι το αποτέλεσμα βαθιάς μελέτης πάνω στο τείχος προστασίας επόμενης γενιάς της Sophos.

Το πρόγραμμα αποτελείται από παρουσιάσεις και πρακτικές ασκήσεις εργαστηρίων για την ενίσχυση του διδακτικού περιεχομένου. Λόγω της φύσης της παράδοσης και της ποικίλης εμπειρίας των εκπαιδευομένων, ενθαρρύνεται η ανοικτή συζήτηση κατά τη διάρκεια της κατάρτισης.

Προαπαιτούμενα

Οι συμμετέχοντες θα πρέπει να έχουν παρακολουθήσει το XG Engineer Course.

Συνιστώμενες Γνώσεις

- Knowledge of networking to a CompTIA N+ level

- Knowledge of IT security to a CompTIA S+ level

- Experience configuring network security devices

- Be able to troubleshoot and resolve issues in Windows networked environments

- Experience configuring and administering Linux/UNIX systems

Περιεχόμενο

- Module 1: Enterprise Deployment Scenarios

- Module 2: Advanced Firewall

- Module 3: Authentication

- Module 4: Webserver Protection

- Module 5: RED Management

- Module 6: Wireless Protection

- Module 7: Enterprise VPN

- Module 8: High Availability

- Module 9: Troubleshooting

- Module 10: Sizing

Certification

+ exam: Sophos XG Architect

Διάρκεια

3 ημέρες

Agenda

Εισηγητής: Μιχάλης Ελευθερόγλου

Ημέρα 1 Δευτέρα 29 Οκτωβρίου 2018

9:30-10:15 Module 1: Enterprise Deployment Scenarios Part I

- Bridge mode

- Gateway mode

- Mixed mode

10:15-10:30 Διάλειμμα

10:30-12:00 Enterprise Deployment Scenarios Part I

- VLAN

- Link Aggregation

- Routing protocols

12:00-12:15 Διάλειμμα

12:15-13:45 Advanced Firewall Part I

- Stateful inspection

- Strict policy

- Fast path

- Intrusion prevention

- Anti Dos/floofing

- Advanced Threat Protection

13:45-14:45 Διάλειμμα – Φαγητό

14:45-16:15 Advanced Firewall Part II

- Asymmetric routing

- Local NAT policy

- DHCP options

- Bind to existing DHCP scope

- Country list

- Drop packet capture

- IPS tuning

16:15-16:30 Διάλειμμα

16:30-17:15 Webserver Protection

- Overview

- Web Servers

- Application Protection policies

- Path specific routing

- Authentication policies

- Certificates

Ημέρα 2 Τρίτη 30 Οκτωβρίου 2018

9:30-10:15 Module 4: Authentication

- Single sign-on (SSO)

- LDAP integration

- Secure LDAP

- STAS (Sophos Transparent Authentication Suite

- Troubleshooting STAS

10:15-10:30 Διάλειμμα

10:30-12:00 Authentication part II

- Sophos Authentication for Thin clients (SATC)

- Troubleshooting SATC

- NTLM

- Troubleshooting NTLM

12:00-12:15 Διάλειμμα

12:15-13:45 Module 5: Red Management

- Overview

- RED Models

- Deployment

- Adding a RED interface

- Balancing and failover

- VLAN port configuration

13:45-14:45 Διάλειμμα – Φαγητό

14:45-15:30 Module 6: Wireless Protection

- Overview

- Access Points

- Wireless networks

- Security modes

- Deployment

- Built-in wireless

- Mesh networks

- Radius authentication

- Class Activity

15:30-15:45 Διάλειμμα

15:45-17:15 Module 7: Enterprise VPN

- Huge and spoke topology

- Ipsec VPN configuration

- Ipsec VPN policies

- NAT overlap

- Route precedence

- VPN failover

- Logs

- Troubleshooting

Ημέρα 3 Τετάρτη 31 Οκτωβρίου 2018

9:30-11:00 Module 8: High Availability

- Overview

- Prerequisites

- HA packet flow

- Configuration

- HA status

- Console commands

- Logs

- General Administration

11:00-11:15 Διάλειμμα

11:15-12:00 Module 9: Troubleshooting

- Consolidated Troubleshooting Report

- SF loader

- Tcpdump

12:00-12:15 Διάλειμμα

12:15-13:45 Module 10: Sizing

- Hardware appliance models

- Hardware appliance sizing

- Software and virtual devices

- Sizing scenarios

- Class activity

13:45-14:45 Διάλειμμα – Φαγητό

14:45-17-15 Εργαστήρια και Εξετάσεις

Στη Sophos πιστεύουμε στο ότι πρέπει να είμαστε οι “καλύτεροι στο κανάλι” και για αυτό είμαστε εξαιρετικά υπερήφανοι που ανακοινώνουμε ότι σαρώσαμε στα φετινά βραβεία Annual Report Card του CRΝ στις κατηγορίες Network Security και Endpoint Security.

Όχι μόνο κερδίσαμε την διάκριση “Overall Winner” (Νικητής στο σύνολο) στην κατηγορία Δικτυακή Ασφάλεια (Network Security) για τρίτη χρονιά, αλλά κερδίσαμε επάξια και την διάκριση “Overall Winner” στην Ασφάλεια Τερματικών Συσκευών (Endpoint Security) και βρεθήκαμε στην υψηλότερη θέση στην κατηγορία «Καινοτομία προϊόντος», στην Υποστήριξη, στις Εταιρικές Σχέσεις, στις Υπηρεσίες Διαχείρισης καθώς και στις Υπηρεσίες Cloud. Μάλιστα, λάβαμε κορυφαίες διακρίσεις σε κάθε μία από τις υποκατηγορίες τόσο στην Ασφάλεια Τερματικών Συσκευών όσο και στην Δικτυακή Ασφάλεια.

Επιπλέον, καταφέραμε να βαθμολογηθούμε με 100 (με άριστα το 100) για την “Ευκολία του Επιχειρείν” στην κατηγορία Δικτυακή Ασφάλεια με την Sophos να είναι η μοναδική εταιρεία που έλαβε τόσο υψηλή βαθμολογία με αυτά τα κριτήρια σε όλες τις κατηγορίες.

Για να προσδιορίσει τους νικητές, η ερευνητική ομάδα του The Channel Company πραγματοποίησε μια εμπεριστατωμένη έρευνα -μόνο με πρόσκληση- ζητώντας σε περισσότερους από 3000 παρόχους λύσεων, να αξιολογήσουν την ικανοποίησή από την συνεργασία τους ή την εμπειρία τους με προϊόντα και υπηρεσίες από περισσότερους από 65 συνεργάτες προμηθευτές και σε 24 μεγάλες κατηγορίες προϊόντων. Λαμβάνοντας υπόψη λοιπόν πόσο εκτεταμένος ήταν ο ανταγωνισμός για τα βραβεία, μπορείτε να κατανοήσετε για ποιο λόγο στην Sophos είναι εξαιρετικά χαρούμενοι για την αναγνώριση και τις διακρίσεις που έλαβαν.

Η Kendra Krause, Αντιπρόεδρος των καναλιών της Sophos σε παγκόσμιο επίπεδο δήλωσε για τις διακρίσεις:¨«Η Sophos είναι μια εταιρεία κυβερνοασφαλείας επόμενης γενιάς που δεσμεύεται να είναι η «καλύτερη στο κανάλι» κατά μήκος ολόκληρης της επιχείρησή της. Είναι συναρπαστικό να αναγνωρίζεται από τους συνεργάτες μας για τις πρωτοποριακές ς τεχνολογίες ασφάλειας δικτύων και τερματικών συσκευών, την ολοκληρωμένη υποστήριξη, τα οφέλη του προγράμματος συνεργατών και τις διαχειριζόμενες υπηρεσίες της» .

Ο Bob Skelley, Διευθύνων Σύμβουλος της The Channel Company, χαρακτήρισε τα βραβεία ως “τις μεγαλύτερες τιμές της βιομηχανίας” και εξήγησε ότι το να διακριθείς σε κάποιον τομέα “συμβολίζει την αφοσίωση της εταιρείας στην παροχή καινοτόμων προϊόντων και προγραμμάτων υψηλής ποιότητας στους συνεργάτες της στο κανάλι”.

Μπορείτε να ρίξετε μια ματιά στα αποτελέσματα των βραβείων Annual Report Card 2018 του CRN τόσο online όσο και στο τεύχος Οκτωβρίου του CRN.

Υπάρχουν αναρίθμητα πράγματα που μπορείτε να κάνετε με το Sophos Central, την βασισμένη στο σύννεφο (cloud-based) πλατφόρμα διαχείρισης της Sophos. Μπορείτε να διαχειριστείτε προϊόντα δικτύωσης, τις φορητές συσκευές, την εκπαίδευση του προσωπικού σας κατά του ηλεκτρονικού “ψαρέματος” (phishing) και πολλά άλλα.

Λογικά, θα σας πέρασε από το μυαλό, ότι με τόσες πολλές δυνατότητες και εκτεταμένη λειτουργικότητα ότι θα ήταν κάτι περίπλοκο, αλλά όπως εξηγεί και ο ιδιαίτερα ευχαριστημένος πελάτης της Sophos, Igor Bovio, είναι απλό στη χρήση:

«Με το Sophos Central, το σύστημα IT είναι σε θέση να ανταποκριθεί στις κυβερνοεπιθέσεις με ένα απλό κλικ» υποστηρίζει ο Igor Bovio.

Περισσότερο από το 90% των πελατών της Sophos, συνδυάζουν το Sophos Central με κάποια μορφή προϊόντος προστασίας τερματικών συσκευών, είτε πρόκειται για τη λύση Endpoint Advanced της εταιρείας είτε για το Intercept X.

Για τους πελάτες που πραγματοποιούν για πρώτη φορά log-in στο Sophos Central και για όσους θέλουν απλώς να φρεσκάρουν την μνήμη και τις γνώσεις τους, δημιουργήσαμε ένα 12λεπτο βίντεο-οδηγό που παρέχει μια γρήγορη επισκόπηση της πλατφόρμας Sophos Central. Περιγράφει τον τρόπο ρύθμισης διαφόρων πολιτικών endpoint, προσφέρει συμβουλές εισαγωγής των τελικών χρηστών στο σύστημα και καλύπτει επίσης τον τρόπο εγκατάστασης/ ανάπτυξης του “all-in-one” παράγοντα του λογισμικού στους υπολογιστές των χρηστών.

Μπορείτε να σκεφτείτε το Sophos Central ως θεματικό πάρκο: μπορείτε να ορμήσετε στην είσοδο και να κατευθυνθείτε αμέσως δεξιά για το τρενάκι ή μπορείτε να ανεβείτε στο τρόλεϊ για μία μικρή περιήγηση πρώτα, να δείτε μερικά αξιοθέατα και στη συνέχεια να ανεβείτε στο τρενάκι. Για όσους από εσάς θέλετε να «ψαχτείτε» περισσότερο και να εκμεταλλευτείτε στο έπακρο τις δυνατότητες του Sophos Central, το βίντεο θα σας λύσει αρκετές απορίες και θα σας βοηθήσει. Απολαύστε το!