Νέα

Το mailbox σας είναι πολυτιμότερο από ποτέ για τους επιτιθέμενους, με το 93% των εταιρικών παραβιάσεων να ξεκινούν από τα μηνύματα ηλεκτρονικού «ψαρέματος».

Σε κάθε περίπτωση, είτε οι χρήστες σας είναι στόχος λήψης μηνυμάτων ηλεκτρονικού “ψαρέματος” (phishing), είτε το mailbox (inbox) τους έχει παραβιαστεί και χρησιμοποιείται για την αποστολή ανεπιθύμητων μηνυμάτων και ιών από το domain της εταιρείας σας, οι κίνδυνοι για τον οργανισμό σας είναι μεγάλοι.

Τα συμπτώματα ενός mailbox που έχει παραβιαστεί:

Όταν το domain σας χρησιμοποιείται για τη διάδοση κακόβουλων ηλεκτρονικών μηνυμάτων, ενδέχεται να επηρεαστεί η φήμη σας ως νόμιμης επιχείρησης και ως αξιόπιστου αποστολέα μηνυμάτων ηλεκτρονικού ταχυδρομείου, κάτι που θα μπορούσε να οδηγήσει στον αποκλεισμό των μηνυμάτων σας. Παρακάτω, μπορείτε να διαβάσετε για μερικά κοινά συμπτώματα αυτού του είδους δραστηριότητας, που οι πολυάσχολοι χρήστες σας ενδέχεται να δυσκολευτούν να παρατηρήσουν, οδηγώντας σε μη ανιχνεύσιμες απειλές:

- Το mailbox του χρήστη ενδέχεται να έχει αποκλειστεί από την αποστολή μηνυμάτων ηλεκτρονικού ταχυδρομείου.

- Μηνύματα ηλεκτρονικού ταχυδρομείου που είτε απουσιάζουν (δεν βρίσκονται), είτε έχουν διαγραφεί από τα εισερχόμενα.

- Οι παραλήπτες αναφέρουν ότι λαμβάνουν τα μηνύματα ηλεκτρονικού ταχυδρομείου, αλλά ο χρήστης δεν λαμβάνει το αντίστοιχο στοιχείο αποστολής.

- Η ύπαρξη κανόνων εισερχομένων που δεν έχει δημιουργήσει ούτε ο χρήστης ούτε ο διαχειριστής. Αυτοί οι κανόνες ενδέχεται να προωθήσουν μηνύματα στο φάκελο των ανεπιθύμητων.

- Η προώθηση αλληλογραφίας προστέθηκε πρόσφατα στο λογαριασμό χωρίς συναίνεση.

Μια συνδεδεμένη προσέγγιση

Χάρη στον κοινόχρηστο κατάλογο χρηστών, το Sophos Central είναι πλέον σε θέση να συνδέσει τα γραμματοκιβώτια που προστατεύονται από το Sophos Email με τους σχετικούς υπολογιστές που προστατεύονται από την Sophos Endpoint.

Μόλις πραγματοποιηθεί η σύνδεση και το Sophos Email εντοπίσει ότι εντός δέκα λεπτών αποστέλλονται πέντε ή περισσότερα μηνύματα ανεπιθύμητης ηλεκτρονικής αλληλογραφίας ή μηνύματα με ιούς, αποκλείει το mailbox αυτόματα ενώ παράλληλα ενεργοποιείται σάρωση endpoint. Η μόλυνση στη συνέχεια αφαιρείται και οι ειδοποιήσεις κοινοποιούνται μέσω του Sophos Central.

Παρακολουθήστε στο παρακάτω βίντεο τη λειτουργία Sophos Email Compromised Mailbox Detection:

Κατά τη διάρκεια του φετινού συνεδρίου RSA, η CyberArk ανακοίνωσε την διάθεση της έκδοσης 10.8 της λύσης ασφάλειας προνομιακής πρόσβασης της CyberArk (CyberArk Privileged Access Security Solution). Η έκδοση 10.8 εστιάζει στην επέκταση και στην βελτίωση της δυνατότητας της CyberArk να ανακαλύπτει και να προστατεύει διαρκώς τα περιβάλλοντα cloud καθώς και να αυξάνει τις δυνατότητες Just-in-Time για εύκολο στη χρήση έλεγχο προνομιακής πρόσβασης. Στο κάτω μέρος του άρθρου υπάρχει ένα βίντεο που επιδεικνύει τις δυνατότητες της έκδοσης 10.8.

Το σύννεφο

Η νεφοϋπολογιστική (cloud computing), η αποθήκευση και οι εφαρμογές έχουν γίνει αναπόσπαστο μέρος των σύγχρονων οργανισμών και το αποτύπωμα του cloud μεταξύ των παγκόσμιων οργανώσεων συνεχίζει να αυξάνεται. Ένα από τα βασικά δόγματα του σύννεφου είναι η ταχύτητα: ταχύτητα ανάπτυξης, κλιμάκωσης και ολοκλήρωσης.

Ωστόσο, η αυξημένη ταχύτητα με την οποία το υπολογιστικό νέφος και η αποθήκευση επιτρέπουν στους οργανισμούς να ενεργοποιούν νέες εικονικές μηχανές, instances και «storage buckets» μπορεί να οδηγήσει σε πονοκεφάλους τόσο τους διαχειριστές SOC όσο και τους διαχειριστές IT. Καθώς το υπολογιστικό νέφος και η αποθήκευση ανεβαίνουν σε δημοτικότητα ως τρόποι διεξαγωγής των επιχειρηματικών πρωτοβουλιών, ένα εκπληκτικό 50% των οργανισμών δεν έχει κάποιο σχέδιο ασφαλείας προνομιακής πρόσβασης για cloud instances.

Η πιο πρόσφατη έκδοση της λύσης της CyberArk παρέχει μια ισχυρή στρατηγική για την διασφάλιση της προνομιακής πρόσβασης σε περιβάλλοντα AWS. Επιτρέπει στους οργανισμούς να ανιχνεύουν, να ειδοποιούνται και να ανταποκρίνονται σε πιθανές επιθέσεις ή στην ακατάλληλη χρήση σε περιβάλλοντα AWS που σχετίζονται με λογαριασμούς διαχείρισης ταυτότητας και πρόσβασης (IAM) και σε instances EC2. Για την περαιτέρω ενσωμάτωση αυτών των νέων δυνατοτήτων, οι πελάτες της CyberArk μπορούν τώρα να αναπτύξουν δυνατότητες ανίχνευσης, ειδοποίησης και απόκρισης απειλών ως AMI ή CloudFormation templates.

Δεν είναι δα και μικρό κατόρθωμα η διασφάλιση των λογαριασμών του είδους και των instances. Μία πρόσφατη μελέτη της CloudInsight Essentials αποκάλυψε ότι, μεταξύ των 31.000 instances EC2 που μελετήθηκαν, βρέθηκαν 150.000 λανθασμένες ρυθμίσεις και δυσλειτουργίες, από τις οποίες οι 30.000 συνδέονταν με λογαριασμούς IAM. Τέτοιοι λογαριασμοί IAM παρέχουν στους προνομιούχους χρήστες πρόσβαση για να δημιουργούν, επεξεργάζονται και να ενημερώνουν AWS Simple Storage Service (S3) buckets. Οι «κάδοι» S3 είναι δημόσιος αποθηκευτικός χώρος που μπορεί να παρομοιαστεί με τους φακέλους αρχείων και στους οποίους είναι δυνατή η αποθήκευση αντικειμένων που περιέχουν περιγραφικά μεταδεδομένα και ευαίσθητες πληροφορίες.

Με τη λύση CyberArk Privileged Access Security, οι οργανισμοί μπορούν πλέον να ανακαλύπτουν συνεχώς μη διαχειριζόμενους προνομιούχους λογαριασμούς AWS και instances και να προσθέτουν αυτόματα αυτούς τους λογαριασμούς σε μια λίστα εκκρεμών εγκρίσεων για να αποτρέψουν ενδεχομένως την περαιτέρω κακή χρήση τους. Οι πελάτες της CyberArk είναι επίσης σε θέση να ενεργοποιήσουν το αυτόματο «rotation» του κλειδιού πρόσβασης (Access Key) και την επαναδημιουργία του, αν ανιχνευθεί μη εξουσιοδοτημένη ή μη διαχειριζόμενη πρόσβαση. Μπορούν επίσης να στείλουν ειδοποιήσεις στους διαχειριστές SOC και στους διαχειριστές IT με βάση κάποια ανιχνευθείσα κακή χρήση, έτσι ώστε να μπορούν να υιοθετήσουν μια «risk-based» προσέγγιση στα «cloud inventories» τους.

Just–in–Time

Οι λύσεις Just-in-Time είναι απλές στη χρήση και μπορούν να διευκολύνουν τη ζωή σας. Παρόλα αυτά, είναι σημαντικό να μην χάσετε την επαφή σας με τις υπόλοιπες απαραίτητες προφυλάξεις ασφαλείας. Τα μειονεκτήματα της ελλιπούς διαχείρισης και της περιστροφής (rotating) των προνομιακών διαπιστευτηρίων που σχετίζονται με κρίσιμης σημασίας διακομιστές, βάσεις δεδομένων και «cloud instances» περιλαμβάνουν την μικρότερη ορατότητα σε δραστηριότητες που λαμβάνουν χώρα σε αυτούς τους στόχους και την απουσία εγγενών ροών εργασίας. Η εφαρμογή μίας κλιμακωτής δομής που υλοποιεί υψηλότερα επίπεδα ασφάλειας (αυτόματη απομόνωση συνεδριών, καταγραφή, ανίχνευση απειλής και ανταπόκριση) σε κονσόλες cloud, domain controllers και άλλα κρίσιμα συστήματα είναι μια βέλτιστη πρακτική.

Η διασφάλιση ότι το κατάλληλο άτομο έχει τη κατάλληλη πρόσβαση στον σωστό πόρο την κατάλληλη στιγμή και για τον σωστούς λόγους είναι ένα θεμελιώδες στοιχείο της ασφάλειας προνομιακής πρόσβασης. Αυτή είναι η “Just-In-Time Access”, μια ισχυρή επιλογή για οργανισμούς που επιθυμούν να ξεκινήσουν να χρησιμοποιούν προγράμματα ασφαλείας προνομιακής πρόσβασης με την εισαγωγή μιας εύχρηστης λύσης.

Με βάση την υπάρχουσα πρόσβαση Just-in-Time στους διακομιστές Windows, η οποία παρείχε στους χρήστες τη δυνατότητα προσωρινής πρόσβασης σε ένα προκαθορισμένο υποσύνολο των διακομιστών Windows για ένα προκαθορισμένο χρονικό διάστημα, η συγκεκριμένη έκδοση (10.8) προάγει αυτές τις δυνατότητες. Τώρα, οι διαχειριστές έχουν τη δυνατότητα να ρυθμίζουν ανά λεπτό το χρόνο που έχει εγκριθεί για πρόσβαση σε διακομιστές Windows. Ως μέρος της λύσης CyberArk Privileged Access Security, η πρόσβαση Just-in-Time προσθέτει μία διαφορετική οδό που μπορούν οι οργανισμοί να ακολουθήσουν για να εφαρμόσουν ένα ισχυρό πρόγραμμα ασφάλειας προνομιακής πρόσβασης.

Εκτός από τις προηγμένες δυνατότητες σύννεφου και τη λειτουργία Just-in-Time, άλλες δυνατότητες που περιλαμβάνει η συγκεκριμένη έκδοση είναι:

- Μια νέα πολιτική που, εφόσον τεθεί σε ισχύ, απαιτεί από τους τελικούς χρήστες να παρέχουν έναν λόγο για κάθε προνομιακή σύνδεση σε ένα σύστημα. Αυτός ο λόγος αποστέλλεται σε κάποιον υπεύθυνο για έγκριση, αξιολογείται αυτόματα και αποθηκεύεται.

- Μια νέα μέθοδος ελέγχου ταυτότητας, η “Cognito”, για περιβάλλοντα AWS που επιτρέπει στους χρήστες εφαρμογών να συνδέονται απευθείας μέσω μιας ομάδας χρηστών ή μέσω ενός τρίτου πάροχου ταυτότητας και υποστηρίζει multi-configuration SAML

Για περισσότερες πληροφορίες σχετικά με τις βελτιωμένες δυνατότητες cloud της CyberArk, κάντε κλικ εδώ.

Ο συνολικός αριθμός των αρχείων που βρέθηκαν εκτεθειμένα στον τομέα της υγειονομικής περίθαλψης αυξήθηκε στα 11,5 εκατομμύρια το 2018, σύμφωνα με την 5η ετήσια Healthcare Breach Report (Έκθεση Παραβιάσεων τομέα Υγειονομικής Περίθαλψης) που δημοσιεύτηκε από την Bitglass.

Ο αριθμός των παραβιάσεων βρέθηκε στο χαμηλότερο επίπεδο τα τελευταία τρία χρόνια με 290 παραβιάσεις. Παρόλα αυτά, ο αριθμός των εκτεθειμένων αρχείων σχεδόν διπλασιάστηκε από το 2017. Αξιοσημείωτο είναι το γεγονός επίσης ότι σχεδόν το ήμισυ (46%) από τα 11,5 εκατομμύρια άτομα που επηρεάστηκαν από τις παραβιάσεις στον τομέα της υγειονομικής περίθαλψης το 2018 προκλήθηκε από επιθέσεις hacking και από συμβάντα στον τομέα της πληροφορικής.

Η ανάλυση των δεδομένων από μια βάση δεδομένων της Υπηρεσίας Υγείας και Κοινωνικών Υπηρεσιών των ΗΠΑ (HHS) που περιέχει πληροφορίες σχετικά με παραβιάσεις που αφορούν προστατευμένες πληροφορίες υγειονομικής περίθαλψης (PHI) αποκάλυψε ότι οι παραβιάσεις στον συγκεκριμένο τομέα εμπίπτουν σε μία από τις τέσσερις κατηγορίες παρακάτω.

Εκτός από αυτές τις παραβιάσεις που σχετίζονται με κακόβουλους χάκερς και με ακατάλληλη και προβληματική ασφάλεια πληροφορικής, το 36% των παραβιάσεων δεδομένων στον τομέα της υγειονομικής περίθαλψης οφείλεται σε μη εξουσιοδοτημένη πρόσβαση ή στην έκθεση προστατευμένων πληροφοριών υγείας. Ένας μικρότερος αριθμός ήταν το αποτέλεσμα κλοπής τερματικών συσκευών. Σύμφωνα με την έκθεση, ο αριθμός των παραβιάσεων που προκλήθηκαν από χαμένες και κλεμμένες συσκευές παρουσιάζεται μειωμένος σχεδόν κατά 70% συγκριτικά με το 2014. Η τελική κατηγορία περιλαμβάνει τις διάφορες παραβιάσεις και διαρροές που σχετίζονται με την έκθεση ή την ακατάλληλη διάθεση δεδομένων.

Κατά μέσο όρο, περίπου 40.000 άνθρωποι επηρεάστηκαν ανά παραβίαση, κάτι που είναι περισσότερο από το διπλάσιο του μέσου όρου που επηρεάστηκε το 2017. Λαμβάνοντας υπόψη ότι σχεδόν οι μισές παραβιάσεις σημειώθηκαν λόγω χάκινγκ ή εξαιτίας προβλημάτων στον τομέα της πληροφορικής, από την έκθεση γίνεται κατανοητό ότι οι κυβερνοεγκληματίες στοχεύουν συχνότερα τα συστήματα πληροφορικής της υγειονομικής περίθαλψης επειδή γνωρίζουν ότι ο μεγάλος όγκος ευαίσθητων πληροφοριών βρίσκεται αποθηκευμένος σε τέτοια συστήματα.

“Οι εταιρείες υγειονομικής περίθαλψης έχουν σημειώσει σημαντική πρόοδο στην ενίσχυση της ασφάλειάς τους και στη μείωση του αριθμού των παραβιάσεων τα τελευταία χρόνια”, δήλωσε ο Rich Campagna, CMO της εταιρείας Bitglass. “Παρόλα αυτά, η αύξηση του χάκινγκ και των συμβάντων πληροφορικής αξίζει ιδιαίτερης προσοχής. Ως εκ τούτου, οι οργανισμοί υγειονομικής περίθαλψης πρέπει να χρησιμοποιούν τις κατάλληλες τεχνολογίες και τις βέλτιστες πρακτικές στον τομέα της κυβερνοασφάλειας αν θέλουν να διασφαλίσουν τα δεδομένα των ασθενών στα συστήματα πληροφορικής τους».

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Μια έκθεση που κυκλοφόρησε πρόσφατα από τη Sophos αποκαλύπτει ότι οι διαχειριστές πληροφορικής είναι πιθανότερο να βρουν κυβερνοεγκληματίες στους διακομιστές και στα δίκτυά τους από οπουδήποτε αλλού.

Στη μελέτη, 7 δυσάρεστες αλήθειες της ασφάλειας endpoint (7 Uncomfortable Truths of Endpoint Security), συμμετείχαν πάνω από 3100 διαχειριστές πληροφορικής σε 12 διαφορετικές χώρες σε όλο το εύρος της βιομηχανίας και μεγέθη εταιρειών και οργανισμών και διεξήχθη από την ανεξάρτητη εταιρεία ερευνών Vanson Bourne.

Η έκθεση αποκαλύπτει ότι οι διαχειριστές πληροφορικής ανακάλυψαν ότι το 37% των σημαντικότερων κυβερνοεπιθέσεων πραγματοποιείται στους διακομιστές του οργανισμού τους και το 37% στα εταιρικά δίκτυά τους. Μόνο το 17% των επιθέσεων ανακαλύφθηκε σε τερματικές συσκευές (endpoints) και μόλις το 10% σε φορητές συσκευές (π.χ smartphones).

Πιθανότατα θα έχετε ακούσει το εξής: «Δεν είναι θέμα «αν», αλλά το «πότε» θα παραβιαστείτε». Μάλιστα, τα αποτελέσματα της έρευνας υποστηρίζουν το παραπάνω, αφού η πλειονότητα των οργανισμών που ανταποκρίθηκε στην έρευνα της Sophos δήλωσε ότι έχει ήδη παραβιαστεί (68% κατά μέσο όρο σε παγκόσμιο επίπεδο).

Αυτός είναι και ο λόγος που παρατηρείται μία ολοένα αυξανόμενη δυναμική, να μην επικεντρωνόμαστε μόνο σε εργαλεία και τακτικές που απλώς εξουδετερώνουν τις επιθέσεις, αλλά και να ενισχύουμε τα προγράμματα αντιμετώπισης απειλών ώστε να εντοπίζουν ταχύτερα τους εισβολείς εντός του δικτύου ενώ παράλληλα ανταποκρίνονται αποτελεσματικότερα στις ήδη υπάρχουσες επιθέσεις.

Με άλλα λόγια, για την ασφάλεια των οργανισμών δεν είναι πλέον αρκετό να λαμβάνουμε υπόψη μόνο τις απειλές που αποκλείστηκαν στην «περίμετρο». Οι εταιρείες πρέπει επίσης να επικεντρωθούν και στο “χρόνο παραμονής”, που είναι ο χρόνος που χρειάζεται για να εντοπιστεί μια επίθεση που βρίσκεται σε εξέλιξη.

Από τις ομάδες που μπόρεσαν να μετρήσουν οριστικά τον μέσο χρόνο παραμονής ενός επιτιθέμενου, απάντησαν ότι θα μπορούσαν να εντοπίσουν κάποιον εισβολέα σε μόλις 13 ώρες, ενώ οργανισμοί στην Αυστραλία, στη Βραζιλία και στο Καναδά ανέφεραν τις 10 ώρες παραμονής στο ένα άκρο του μέσου όρου. Η Ιαπωνία αναφέρει 17 ώρες από την άλλη.

Αν δεν είστε εξοικειωμένοι για τη συζήτηση στη βιομηχανία γύρω από το χρόνο παραμονής, οι 13 ώρες μοιάζουν με μια αιωνιότητα για έναν εισβολέα που θα ριζώσει γύρω από τα οργανωτικά σας περιουσιακά στοιχεία, όμως σε σύγκριση με άλλα σημεία αναφοράς της βιομηχανίας – όπως είναι η έκθεση Verizon Data Breach Investigations Report (DBIR) που οι ερωτηθέντες κατά μέσο όρο αναφέρθηκαν σε χρόνο παραμονής εβδομάδων ή μηνών – οι 13 ώρες μοιάζουν εξαιρετικά λίγες.

Καθώς οι συμμετέχοντας και οι τύποι απειλών που έλαβαν μέρος σε αυτήν την έρευνα και οι μελέτες Verizon Data Breach Investigations Reports δεν είναι όμοια, δεν μπορούμε και δεν πρέπει να μπαίνουμε σε διαδικασία σύγκρισης μεταξύ των δύο. Αντ ‘αυτού, η συγκεκριμένη έκθεση της Sophos εξηγεί σε βάθος γιατί υπάρχει τέτοια διαφορά στα αποτελέσματα και γιατί η απόσταση στους χρόνους ανίχνευσης από εκείνους με dedicated ομάδες ασφαλείας έναντι εκείνων που δεν έχουν επιδεικνύει τέτοια μεταβλητότητα.

Η έλλειψη ορατότητας στη συμπεριφορά των επιτιθέμενων και οι πληροφορίες σχετικά με τις διαδρομές των εισβολέων εξακολουθούν να αποτελούν σημαντικό εμπόδιο για την ανίχνευση των επιθέσεων και τη μείωση του χρόνου παραμονής. Το 20% των διαχειριστών πληροφορικής που έπεσαν θύματα ενός ή περισσοτέρων κυβερνοεπιθέσεων πέρυσι δεν μπορεί να προσδιορίσει τον τρόπο που εισέβαλαν οι επιτιθέμενοι στις υποδομές τους και το 17% δεν γνωρίζει πόσο καιρό βρίσκεται η απειλή στο περιβάλλον τους πριν εντοπιστεί, σύμφωνα με την έρευνα.

Για να βελτιωθεί αυτή η έλλειψη ορατότητας, οι διαχειριστές πληροφορικής χρειάζονται τεχνολογία ανίχνευσης και απόκρισης endpoint (Endpoint Detection and Response – EDR), η οποία προσδιορίζει από που προέρχονται οι απειλές, καθώς και τα ψηφιακά αποτυπώματα των εισβολέων που κινούνται «πλευρικά» εντός του δικτύου. Το 57% των ερωτηθέντων δήλωσε ότι δεν είχαν στη διάθεσή τους μια λύση EDR εκείνη τη στιγμή, αλλά σχεδίαζαν να εφαρμόσουν μία λύση μέσα στους επόμενους 12 μήνες.

Ο Chester Wisniewski, επικεφαλής ερευνητής της Sophos δήλωσε:

«Εάν οι διαχειριστές πληροφορικής δεν γνωρίζουν την προέλευση ή την κίνηση μιας επίθεσης, τότε δεν μπορούν να ελαχιστοποιήσουν τον κίνδυνο και να διακόψουν την αλυσίδα επίθεσης για να αποτρέψουν περαιτέρω διείσδυση.

Το EDR (Endpoint Detection and Response ) βοηθά τους διαχειριστές IT να εντοπίσουν τον κίνδυνο και να θέσουν σε εφαρμογή μια διαδικασία για τους οργανισμούς και στα δύο άκρα του μοντέλου ωριμότητας ασφαλείας. Αν το τμήμα IT επικεντρώνεται περισσότερο στην ανίχνευση, μία λύση EDR μπορεί να εντοπίσει, να μπλοκάρει και να αποκαταστήσει ταχύτερα. Αν το τμήμα IT βρίσκεται σε φάση οικοδόμησης των θεμελίων της ασφάλειας ενός οργανισμού, το EDR είναι ένα αναπόσπαστο κομμάτι που παρέχει το εξαιρετικά αναγκαίο “threat intelligence”»

Κατά μέσο όρο, οι οργανισμοί που διερευνούν ένα ή περισσότερα δυνητικά συμβάντα ασφαλείας κάθε μήνα, δαπανούν 48 ημέρες το χρόνο (τέσσερις ημέρες το μήνα) για την διερεύνηση των περιστατικών, σύμφωνα με την έρευνα. Δεν αποτελεί έκπληξη ότι οι διαχειριστές πληροφορικής κατέταξαν τον εντοπισμό των ύποπτων γεγονότων (27%), τη διαχείριση συναγερμών (18%) και την ιεράρχησης των ύποπτων γεγονότων (13%) στα τρία κορυφαία χαρακτηριστικά που χρειάζονται από τις λύσεις EDR για να ανιχνεύσουν και να ανταποκριθούν σε ειδοποιήσεις ασφαλείας.

Αν οι managers IT έχουν στο οπλοστάσιο τους την άμυνα σε βάθους που φέρνει μία λύση EDR, μπορούν να διερευνήσουν ένα περιστατικό πιο γρήγορα και να χρησιμοποιήσουν την προκύπτουσα «threat intelligence» για να βοηθήσουν στην εξεύρεση της ίδιας λοίμωξης σε ολόκληρο το φάσμα ενός οργανισμού, σε μία ομάδα εταιρειών ή ακόμα σε μεγαλύτερη κλίμακα. Από τη στιγμή που οι κυβερνοεγκληματίες γνωρίζουν ότι ορισμένα είδη επιθέσεων λειτουργούν, τότε τυπικώς τα αναπαράγουν μέσα στους οργανισμούς. Η αποκάλυψη και η παρεμπόδιση μοτίβων επίθεσης θα βοηθούσε στη μείωση του αριθμού των ημερών που δαπανούν οι διαχειριστές πληροφορικής για τη διερεύνηση πιθανών περιστατικών.

Αυτή η αναφορά εξηγεί τις ιδιαιτερότητες των απειλών που εντοπίστηκαν (τι είδους και που), καθώς και τους πόρους που δαπανώνται για την έρευνα περιστατικών και συμβάντων. Έχοντας μια ευρύτερη εικόνα των βιομηχανιών σε διάφορες γεωγραφικές περιοχές και οργανωτικά μεγέθη, η έκθεση αυτή αναδεικνύει τις απροσδόκητες προκλήσεις που αντιμετωπίζει η ασφάλεια των επιχειρήσεων σε ολόκληρο τον κόσμο.

Διαβάστε την πλήρη έκθεση ή μάθετε περισσότερα για το Sophos Intercept X με EDR.

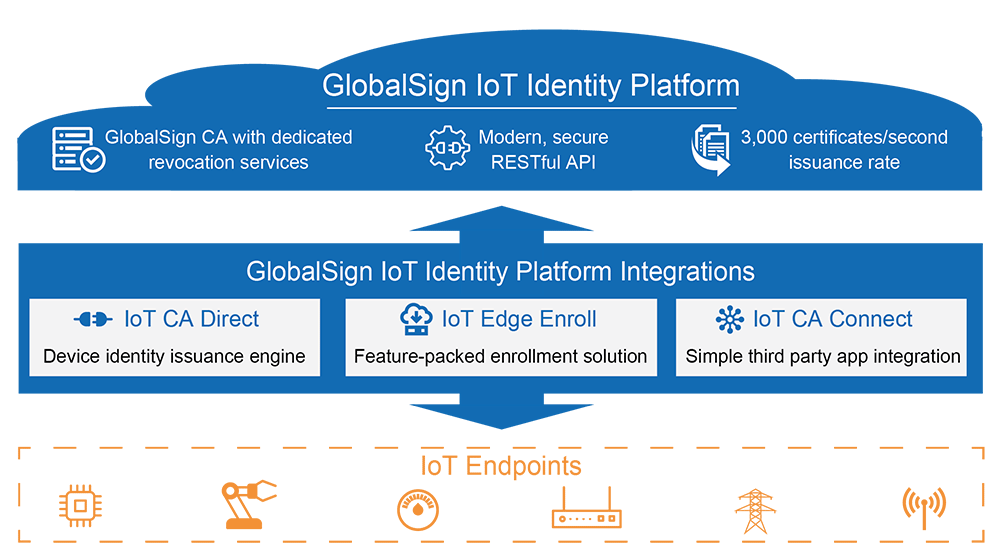

Οι ισχυρές, μοναδικές ταυτότητες αποτελούν τον πυρήνα της ασφάλειας των συσκευών IoT (τα «αντικείμενα» ή αν θέλετε πράγματα του Διαδικτύου είναι μοναδικά αναγνωρίσιμα). Η παροχή μοναδικών ταυτοτήτων, επιτρέπει στα αντικείμενα ή στα πράγματα (συσκευές IoT) να πιστοποιούνται όταν βρεθούν για πρώτη φορά online και καθ’ όλη τη διάρκεια της ζωής τους. Αυτό, αποδεικνύει την ακεραιότητα τους και την ασφαλή επικοινωνία τους με άλλες συσκευές, υπηρεσίες και χρήστες. Αλλά πως γίνεται να γνωρίζετε ποια πλατφόρμα είναι η καλύτερη από τις καλύτερες που υπάρχουν;

Με το αληθινό πνεύμα μιας “εποχής βραβείων” που μόλις τελείωσε, στην GlobalSign κρίνουν ότι έχει ιδιαίτερο νόημα να αποκαλύψουν ότι κέρδισαν ένα ακόμη (βραβείο): την επιλογή της αγοράς για την καλύτερη (πλατφόρμα) στην ασφάλεια IoT – Τη λύση GlobalSign IoT Identity Platform! Μάλιστα, η GlobalSign «πήρε στο σπίτι της» το βραβείο Silver Cybersecurity Excellence Award για το 2019. Τα συγκεκριμένα βραβεία αναγνωρίζουν τις εταιρείες, τα προϊόντα και τους ανθρώπους που επιδεικνύουν υπεροχή, καινοτομία και ηγετική θέση στην ασφάλεια πληροφοριών.

Στην GlobalSign πιστεύουν ότι η πλατφόρμα ταυτότητας IoT (IoT Identity Platform) ξεχωρίζει για την ικανότητα αντιμετώπισης των κρίσιμης σημασίας απαιτήσεων στην ασφάλεια των συσκευών. Κανένα άλλο προϊόν σήμερα δεν προστατεύει την ταυτότητα, την ακεραιότητα και το απόρρητο των συσκευών και των δεδομένων από το ίδιο το chip μέχρι το cloud μέσω της πιστοποίησης ταυτότητας, της εξουσιοδότησης και της κρυπτογράφησης – ενώ παράλληλα παραμένει εξαιρετικά επεκτάσιμο. Και το παραπάνω, ισχύει ιδιαίτερα στην συγκεκριμένη περίπτωση, επειδή η πλατφόρμα της GlobalSign είναι μια υποδομή υψηλού όγκου και υψηλού «throughput», ικανή να εκδίδει 3.000 πιστοποιητικά ανά δευτερόλεπτο και δίνοντας στους πελάτες τη δυνατότητα να επικυρώνουν την ορθότητα της ιδέας (proof-of-concept) με δοκιμές μικρού όγκου – και στη συνέχεια, να προχωρούν κλιμακώνοντας την σε εκατομμύρια ταυτότητες χρησιμοποιώντας το ίδιο RESTful API .

Η IoT Identity Platform μπορεί να διαχειριστεί όλους τους τύπους ψηφιακών πιστοποιητικών σε οποιαδήποτε κάθετη αγορά ή IoTGateway – σε εργοστάσια κατασκευής ημιαγωγών ή στην βιομηχανική παραγωγή, σε αυτοκινητοβιομηχανίες, σε έξυπνα ηλεκτρικά δίκτυα, σε τομείς της γεωργίας, στην υγειονομική περίθαλψη, στις κατασκευές, σε εταιρείες logistics και σε πολλούς άλλους τομείς της βιομηχανίας ή του εμπορίου. Το κεντρικό χαρακτηριστικό είναι το IoT Edge Enroll, ένας πλήρης «enrollment» client που χρησιμοποιείται για την παροχή και διαχείριση ταυτότητας με βάσει PKI σε συσκευές IoT όλων των τύπων. Η βασική λειτουργία του είναι μια Αρχή Καταχώρησης (Registration Authority) με ενσωματωμένη την GlobalSign CA Root of Trust, με δυνατότητα whitelisting καθώς και με «challenge-response» καθώς και με διαχείριση βάσει πολιτικής.

Το Edge Enroll περιλαμβάνει επίσης «connectors» για αρθρώματα (μονάδες) ασφαλείας hardware (HSM) και μπορεί να αναπτυχθεί σε δημόσιο ή ιδιωτικό cloud, σε εγκαταστάσεις εντός της επιχείρησης (on-premises) ή ως υπηρεσία που διαχειρίζεται η GlobalSign. Η προσφορά υποστηρίζει μια εκτεταμένη λίστα πρωτοκόλλων enrollment (εγγραφής) και επικοινωνίας ως απάντηση στην ευελιξία που απαιτείται από τα οικοσυστήματα του IoT (Internet of Things). Υποστηρίζει PKCS #7, #10 και #12, μπορεί να διαχειριστεί την δοσοληψία πιστοποιητικών/ αιτημάτων, να εκτελεί τη παραγωγή ιδιωτικού κλειδιού καθώς και κλειδιού μεσεγγύησης (key escrow). Η λύση χρησιμοποιεί ασφαλή επικοινωνία TLS, μπορεί να χρησιμοποιεί «whitelisting» διευθύνσεων IP και ενσωματώνεται με ασφαλή στοιχεία, όπως για παράδειγμα με Physical unclonable λειτουργία (PUF), με Trusted Platform Module (TPM) και STSafe (Secure STMicroelectronics microcontroller).

Ακόμη καλύτερα, η λύση της GlobalSign αξιοποιείται επίσης σε ένα ευρύ φάσμα βιομηχανιών. Μόλις τον περασμένο Απρίλιο, η πλατφόρμα ενσωματώθηκε στην πλατφόρμα Arm Mbed Cloud – επιτρέποντας σε κάθε third-party προγραμματιστή που χρησιμοποιεί Mbed Cloud να αυτοματοποιήσει γρήγορα την έκδοση ψηφιακών πιστοποιητικών από τη GlobalSign μαζί με υπηρεσίες διαχείρισης πιστοποιητικών. Αυτό εξασφαλίζει επίσης ότι κάθε υποστηριζόμενη Mbed συσκευή θα διαθέτει ένα μοναδικό πιστοποιητικό συσκευής από έναν αξιόπιστο τρίτο, όπως είναι η GlobalSign.

Πέρυσι, η GlobalSign ξεκίνησε επίσης να συνεργάζεται με την εταιρεία Longview, μία εταιρεία της Carnegie Technologies, καθώς η τελευταία άρχισε το «packaging» της πρόσφατα λανσαρισμένης βιομηχανικής λύσης της διαχείρισης περιουσιακών στοιχείων IoT. Η ομάδα ανάπτυξης τους υιοθέτησε μια προσέγγιση που περιλάμβανε τέσσερις βασικούς τομείς: ασφάλεια «by design», πολλαπλά επίπεδα ασφάλειας, διασφάλιση της αλυσίδας εφοδιασμού και συνεργασία για επιτυχία. Τελικά, η Longview IoT συμπεριέλαβε τις κατάλληλες τεχνολογίες IoT – μεταξύ των οποίων βρισκόταν και η IoT Identity Platform της GlobalSign – για να παρέχει στους πελάτες μια ενιαία, ασφαλή και βελτιστοποιημένη λύση για την παρακολούθηση και τη διαχείριση των βιομηχανικών περιουσιακών στοιχείων. Προσφέρει end-to-end λύσεις IoT, προ-ρυθμισμένες για διάφορους κλάδους και σχεδιασμένες να λειτουργούν όπως θα έπρεπε και «out-of-the-box».

Η έκρηξη των συνδεδεμένων συσκευών IoT είναι συγκλονιστική. Παρόλο που η τεχνολογία έχει βελτιώσει την κατασκευή και την παραγωγή, έχει ενισχύσει τη λήψη αποφάσεων και έχει βελτιώσει την ασφάλεια, την άνεση και την αποτελεσματικότητα της ζωής μας – μαζί της δημιουργήθηκε και η μεγαλύτερη επιφάνεια επιθέσεων που υπήρξε ποτέ. Η πλατφόρμα IoT της GlobalSign βρίσκεται αντιμέτωπη με αυτήν την πρόκληση της διασφάλισης του IoT προστατεύοντας την ταυτότητα, την ακεραιότητα και την ιδιωτικότητα των συσκευών και των δεδομένων – από το chip στο cloud μέσω ταυτοποίησης, εξουσιοδότησης και κρυπτογράφησης.

Λοιπόν, ποιος χρειάζεται τα Όσκαρ; Η περίοδος των βραβείων έχει τελειώσει, αλλά η πλατφόρμα IoT της GlobalSign συνεχίζει να προσφέρει όλα όσα χρειάζεστε. Για να μάθετε περισσότερα, επισκεφτείτε τη διεύθυνση https://www.globalsign.com/en/lp/iot-identity-platform/

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

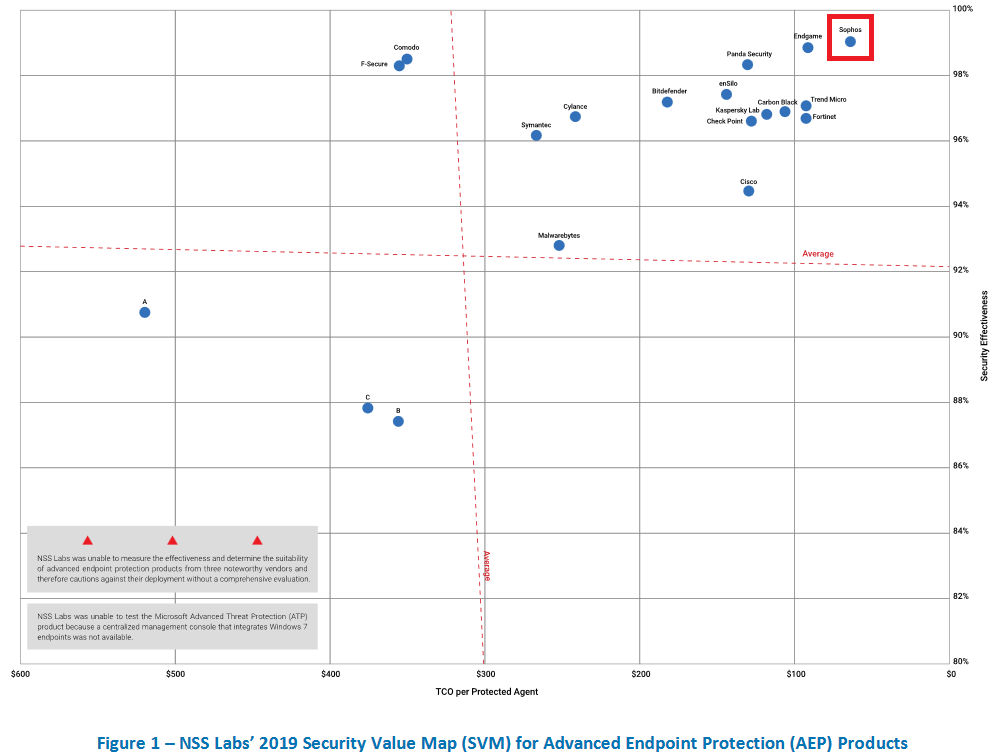

Η Sophos είναι θερμός υποστηρικτής των δοκιμών προϊόντων κυβερνοασφάλειας που πραγματοποιούνται από ανεξάρτητες εταιρείες. Τέτοιες δοκιμές βοηθούν τους πελάτες να επιλέξουν την καταλληλότερη λύση για το εταιρικό περιβάλλον τους καθώς και τους παρόχους λύσεων ασφαλείας να βελτιώσουν την προστασία που παρέχει η τεχνολογία τους.

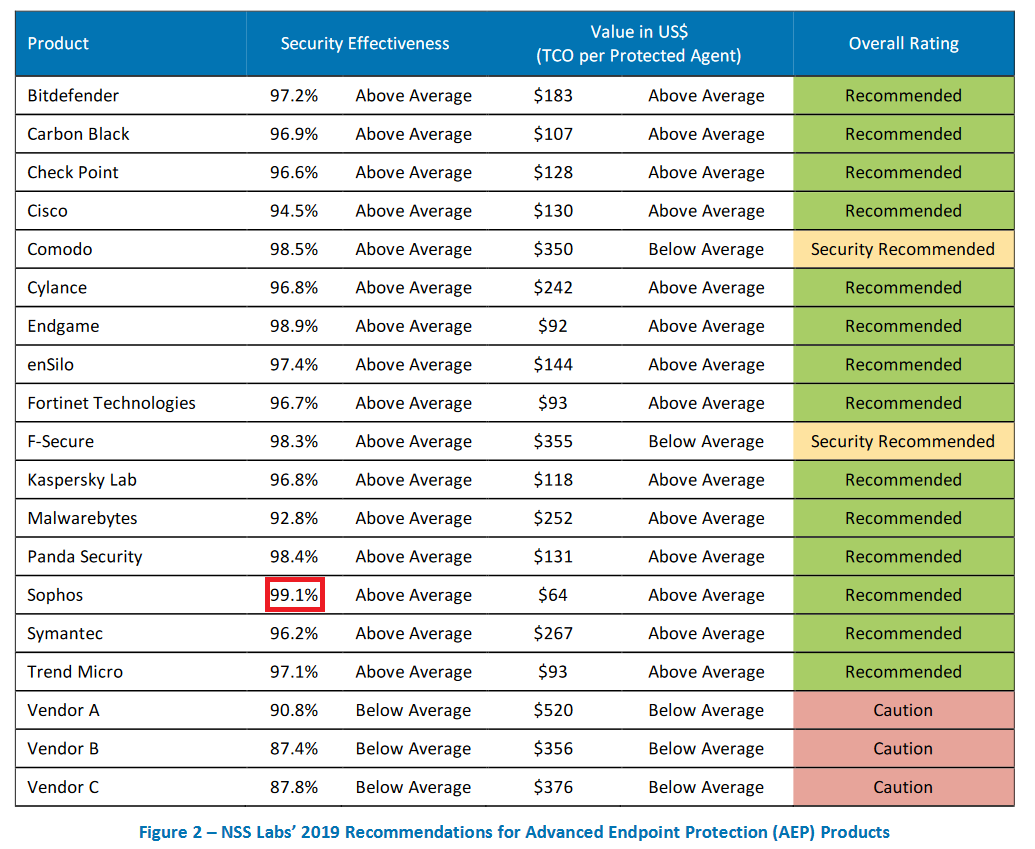

Στην ομαδική δοκιμή με λύσεις ασφάλειας endpoint για το 2019 που δημοσιεύθηκε πρόσφατα από την ανεξάρτητη εταιρεία NSS Labs, η λύση προστασίας τερματικών συσκευών επόμενης γενιάς της Sophos, Intercept X αναγνωρίστηκε ότι προσφέρει την υψηλότερη αποτελεσματικότητα ασφάλειας καθώς και το πλέον αποδοτικό TCO (συνολικό κόστος ιδιοκτησίας) μεταξύ 19 προϊόντων ασφαλείας. Στην ομαδική συγκριτική δοκιμή με λύσεις Advanced Endpoint Protection που πραγματοποιήθηκε από την NSS Labs, η Sophos ήταν στην ευχάριστη θέση να διαπιστώσει ότι η τεχνολογία της ξεπέρασε όλα τα υπόλοιπα προϊόντα, επιβεβαιώνοντας τόσο τα αποτελέσματα των δικών της εσωτερικών δοκιμών όσο και τις καλές κριτικές που έλαβε από ανεξάρτητα μέσα και φορείς από το λανσάρισμα του προϊόντος.

Και ενώ αυτά τα αποτελέσματα επιβεβαιώνουν όλα όσα ήδη ήταν γνωστά, λένε στη Sophos, η εταιρεία ενθαρρύνει κάθε επιχείρηση να αξιολογήσει την αποτελεσματικότητα μιας λύσης χρησιμοποιώντας πολλαπλά ανεξάρτητα σημεία δεδομένων και να προχωρήσει σε μία εκτίμηση της ικανότητά της να λειτουργεί στο ιδιαίτερο εταιρικό περιβάλλον της. Στη Sophos είναι σίγουροι ότι έχουν αναπτύξει τα πλέον αποτελεσματικά προϊόντα, ωστόσο αναγνωρίζουν ότι και κάθε επιχείρηση είναι μοναδική ακριβώς όπως είναι και οι ανεξάρτητες δοκιμές.

Γίνονται μεγάλα βήματα ώστε να γίνονται επι ίσοις όροις οι δοκιμές προϊόντων κυβερνοασφαλείας. Ο Sophos ενθαρρύνει τις εταιρείες που πραγματοποιούν τις δοκιμές να είναι δίκαιες, αυστηρές, διαφανείς και συνεργατικές ενώ θα πρέπει να επιδιώκουν να αναπαράγουν το περιβάλλον απειλών όπως υπάρχει για τους πελάτες, και όχι μόνο σε εργαστηριακές συνθήκες. Τα εργαστήρια δοκιμών πρέπει να συνεργάζονται με τους προμηθευτές για να διαμορφώνουν σωστά τα περιβάλλοντα, οι εταιρείες κυβερνοασφαλείας θα πρέπει να διευκολύνουν τον έλεγχο των προϊόντων τους και τα εργαστήρια δοκιμών θα πρέπει να ενθαρρύνουν τους τελικούς χρήστες να συμμετέχουν για να καθορίσουν τις λειτουργίες και τα χαρακτηριστικά που πρέπει να αναθεωρηθούν.

Ως υποστηρικτής των προτύπων δοκιμών κατά του κακόβουλου λογισμικού και μέλος του διοικητικού συμβουλίου του AMTSO, ο Joe Levy, CTO της Sophos αναγνωρίζει ότι ενώ οι δοκιμές προϊόντων και λύσεων κυβερνοασφάλειας από τρίτους δεν είναι ακόμα τέλειες, εξακολουθούν να έχουν μεγάλη αξία.

«Η μέτρηση της αποτελεσματικότητας ενός προϊόντος κυβερνοασφάλειας είναι αδιανόητα περίπλοκη. Με τις απειλές και τις τεχνικές επίθεσης να αυξάνονται και να εξελίσσονται με διαρκώς επιταχυνόμενο ρυθμό, οι εταιρείες δοκιμών θα πρέπει να πραγματοποιούν αξιοσημείωτες επενδύσεις στα εργαστήριά τους, προκειμένου να παράγουν ουσιαστικές και αυστηρές μετρήσεις της αποτελεσματικότητας του προϊόντος. Όμως, όπως όλα τα προϊόντα κυβερνοασφάλειας δεν είναι ίδια, δεν είναι και όλα τα εργαστήρια δοκιμών ίδια και αυτό είναι κατά κάποιο τρόπο αδιαφανές για τους καταναλωτές που διαβάζουν τις αναφορές τους, και ιδιαίτερα όταν δεν υπάρχει επαρκής διαφάνεια γύρω από τις μεθοδολογίες ή τις λεπτομέρειες εκτέλεσης των δοκιμών. Τα αρμόδια ανεξάρτητα εργαστήρια δοκιμών παρέχουν μεγάλη εξυπηρέτηση στις εταιρείες κυβερνοασφάλειας και στους πελάτες τους και είναι κρίσιμης σημασίας για το οικοσύστημα κυβερνοασφάλειας να οδηγούν σε υψηλότερα πρότυπα προστασίας για όλους».

Στη Sophos δηλώνουν ευχαριστημένοι που θα συνεχίσουν να βλέπουν τα προϊόντα της να είναι κορυφαία ή μεταξύ των κορυφαίων σε δοκιμές τρίτων και να λαμβάνουν βραβεία και σας παροτρύνουν να διερευνήσετε τις λεπτομέρειες των αναφορών δοκιμών στη διεύθυνση www.sophos.com.

Αν θέλετε να δείτε και από μόνοι σας πόσο αποτελεσματικά είναι, μπορείτε να κατεβάσετε το Intercept X για μία δωρεάν δοκιμή από την ιστοσελίδα www.sophos.com/intercept-x σήμερα κιόλας.

Στόχος της CyberArk είναι να καταστήσει την εγκατάσταση και τη διαχείριση του ισχυρού της προγράμματος προνομιακής πρόσβασης όσο το δυνατόν απλούστερες για τους πελάτες της. Η CyberArk συνεχίζει να ηγείται της βιομηχανίας με τις δικές της επενδύσεις στην καινοτομία, για να προσφέρει ακόμα μεγαλύτερη αξία στους πελάτες της – ειδικά όσον αφορά στην απλότητα, στον αυτοματισμό και στη βελτίωση των λειτουργικής αποδοτικότητας.

Κατά τη διάρκεια μόνο του τελευταίου ημερολογιακού έτους, η CyberArk εισήγαγε δεκάδες νέες λειτουργίες για να βοηθήσει τους πελάτες της να αναπτύξουν και να εξομαλύνουν τους ελέγχους ασφάλειας προνομιακής πρόσβασης. Ακολουθεί μια λίστα με τις επτά βασικές ενημερώσεις ασφαλείας της λύσης Core CyberArk Privileged Access:

Διαχείριση συνεδριών προνομιακής πρόσβασης για το σύννεφο – Τον Μάρτιο του περασμένου έτους, η CyberArk εξαγόρασε την υπηρεσία cloud security με την ονομασία Vaultive φέρνοντας τη λειτουργικότητα της στη λύση CyberArk Privileged Access Security. Το παραπάνω, παρέχει στους οργανισμούς μεγαλύτερη ορατότητα και έλεγχο των προνομιούχων χρηστών της επιχείρησης, των κοινωνικών μέσων, των διαχειριστών SaaS, IaaS και PaaS και επιτρέπει στους πελάτες να διαχειρίζονται προνομιούχες συνεδρίες εγγενώς. Με αυτό τον τρόπο, εισάγεται για τους πελάτες της CyberArk μία ακόμη μέθοδος για να απομονώνουν και να παρακολουθούν συνεδρίες για web-based εφαρμογές. Αυτές οι συνεδρίες λαμβάνουν αυτόματα μια βαθμολογία κινδύνου, όπως κάθε άλλη προνομιακή συνεδρία στο CyberArk, η οποία βοηθά τους διαχειριστές SOC να υιοθετήσουν μια risk-based προσέγγιση για να προστατεύσουν τα κρισιμότερης σημασίας δεδομένα τους. Λογαριασμοί που περιστρέφονται γύρω από παρόχους υπηρεσιών cloud (AWS, Azure, Google Cloud Platform), γύρω από κοινωνικά δίκτυα (Twitter, Facebook, LinkedIn) και άλλες εφαρμογές ιστού όπως οι Salesforce και OpenShift μπορούν να είναι ασφαλείς ενώ παράλληλα παρέχουν μια «native» εμπειρία σύνδεσης για τους διαχειριστές και τους προνομιούχους επιχειρησιακούς χρήστες αυτών των κρίσιμης σημασίας εφαρμογών.

Ενσωματωμένη ανίχνευση και ανταπόκριση σε απειλές – Η ανίχνευση απειλών, οι ειδοποιήσεις και οι ανταποκρίσεις που παράγονται από την λύση CyberArk Privileged Access Security είναι πλέον 100% ενσωματωμένες στην κεντρική κονσόλα και αποστέλλονται επίσης ως αρχεία καταγραφής απευθείας στο εργαλείο SIEM που χρησιμοποιείτε ή σε άλλο σύστημα ειδοποίησης. Οι διαχειριστές της λύσης της CyberArk έχουν πλέον πρόσβαση σε αναλύσεις εις βάθος για το ποιος ή τι χρησιμοποιεί προνομιακή πρόσβαση στο εταιρικό περιβάλλον και είναι σε θέση να βλέπουν αυτές τις πληροφορίες χωρίς να χρειάζεται να ψάχνουν που έχουν θέσει πολιτικές, να εξετάζουν συνεδρίες ή συνδέσεις για να κάνουν τις υπόλοιπες διαχειριστικές εργασίες τους. Και όχι μόνο αυτό, αλλά μπορούν επίσης να λαμβάνουν προτεραιοποιημένες ειδοποιήσεις και να εκκινούν αυτοματοποιημένες ενέργειες, υιοθετώντας μια «risk-based» προσέγγιση στην ασφάλεια προνομιακής πρόσβασης: αντιμετωπίζοντας πρώτα τους πιο επικίνδυνους λογαριασμούς, τα διαπιστευτήρια και τις δραστηριότητες, μειώνοντας την σύγχυση και τις υπερβολικές ειδοποιήσεις.

Αυτόματος τερματισμός επικίνδυνων συνεδριών – Το CyberArk παρέχει στις ομάδες ασφαλείας τα εργαλεία που χρειάζονται για να αναστείλουν ή να τερματίσουν αυτόματα επικίνδυνες προνομιακές συνεδρίες που εγκυμονούν κινδύνους ωσότου οι τελευταίες επαληθευθούν με βάση πολιτικές από το web-based περιβάλλον ή μέσω API. Τα νέα εργαλεία επιτρέπουν στις ομάδες ασφαλείας να μετριάσουν τον κίνδυνο κλείνοντας αυτόματα ή διακόπτοντας τις συνεδρίες που ενδέχεται να είναι επικίνδυνες έως ότου επαληθευτούν αντί να περιμένουν από τον ανθρώπινο παράγοντα ανιχνεύσει το πρόβλημα και να ενεργήσει αναλόγως.

PowerShell Utility για μη-ανεσταλμένους χρήστες – Όταν είναι απαραίτητο να επανεισαχθεί ένας ανεσταλμένος χρήστης στο CyberArk, αντί να χάνετε χρόνο παρεμβαίνοντας χειρωνακτικά για να επιτρέψετε την είσοδο στον χρήστη, ένα μέλος της Customer Success Team της CyberArk, ο Randy Brown, σκέφτηκε έναν έξυπνο τρόπο για να χρησιμοποιήσετε το εργαλείο PowerShell και να «επαναφέρετε» λογαριασμούς που είχαν τεθεί σε αναστολή. Και αυτό το εργαλείο, όπως και άλλα χρήσιμα εργαλεία, είναι διαθέσιμο δωρεάν για τους πελάτες της Sophos στο GitHub.

Αυτόματη «καταχώρηση» λογαριασμού – Το «χτένισμα» όλων των προνομιακών λογαριασμών που ανακαλύπτονται και η καταχώρηση όλων μαζί στο «vault» μπορεί να γίνει μία χρονοβόρα διαδικασία. Κάτι τέτοιο ενδέχεται επίσης να αποτελέσει κίνδυνο για την ασφάλεια όταν οι τελικοί χρήστες δημιουργούν πρόσβαση «backdoor» για να εκτελούν τα δικά τους καθήκοντα και εργασίες. Με την πρόσφατη εισαγωγή της αυτόματης «καταχώρησης» λογαριασμών στο CyberArk, τίποτα από τα παραπάνω δεν αποτελεί πια ζήτημα.

Η αυτόματη καταχώρηση λογαριασμών βοηθάει τους διαχειριστές να κλιμακώσουν τους ελέγχους προνομιακής πρόσβασης με όσο το δυνατόν μικρότερη την ανθρώπινη παρέμβαση και με αυξημένη ταχύτητα στην διαχείριση των προνομιακών λογαριασμών που παρουσιάζουν κίνδυνο για τον οργανισμό.

Installer Ασφάλειας Προνομιακής Πρόσβασης – Στην έκδοση 10.4 που κυκλοφόρησε, η CyberArk συμπεριέλαβε τον νέο Installer του Privileged Access Security, χάρη στον οποίο επετεύχθη μία τεράστια μείωση των βημάτων που απαιτούνταν για την εγκατάσταση όλων των στοιχείων του CyberArk Core Privileged Access Security. Το παραπάνω αποτελεί μέρος μιας συντονισμένης προσπάθειας για την υποστήριξη μικρότερων εγκαταστάσεων που αναπτύσσουν όλα τα στοιχεία του CyberArk σε ένα μόνο διακομιστή.

CyberArk Marketplace – Από τότε που λανσαρίστηκε το CyberArk Marketplace το 2018, η CyberArk έχει αυξήσει το βάθος και το εύρος των έτοιμων για εγκατάσταση ενσωματώσεων (integrations) – ειδικά σε βασικούς τομείς όπως είναι το λογισμικό διαχείρισης πληροφορικής και ασφαλείας, τα βιομηχανικά συστήματα ελέγχου, η ρομποτική διαδικασία αυτοματισμού και η διαχείριση ταυτότητας . Οι πελάτες που χρησιμοποιούν το CyberArk Marketplace μπορούν εύκολα να βρουν και να αναπτύξουν ενσωματώσεις από 100+ πιστοποιημένους τεχνικούς συνεργάτες της CyberArk για να ενισχύσουν τη στάση ασφαλείας τους.

Τι έπεται;

Αυτή τη στιγμή, οι επαγγελματίες κυβερνοασφάλειας οφείλουν να κάνουν περισσότερα με λιγότερα. Η παροχή λύσεων, εργαλείων και χαρακτηριστικών που θα βοηθήσουν τις ομάδες ασφαλείας να χρησιμοποιήσουν αποτελεσματικότερα και αποδοτικότερα τα προϊόντα που εμπίπτουν στην αρμοδιότητά τους είναι πιο ουσιαστική από ποτέ. Πρόσφατα η CyberArk φιλοξένησε ένα webinar που υπογραμμίζει και επιδεικνύει τις νέες δυνατότητες που εισήχθησαν στην έκδοση 10 που βοηθούν τους πελάτες με την ανάπτυξη, ενσωμάτωση και την κλιμάκωση της Ασφάλειας Προνομιακής Πρόσβασης της CyberArk. Κάντε κλικ εδώ για να αποκτήσετε πρόσβαση στην παρουσίαση και να μάθετε περισσότερα!

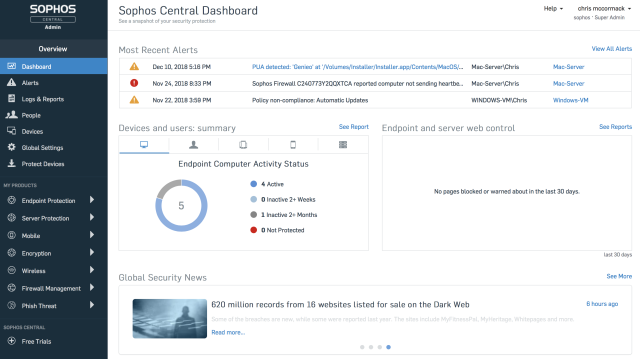

Αυτό το τριήμερο πρόγραμμα εκπαίδευσης παρέχει μια εις βάθος μελέτη του Sophos Central, και σχεδιάστηκε για έμπειρους τεχνικούς που σκοπεύουν να προγραμματίσουν, να εγκαταστήσουν, να διαμορφώσουν και υποστηρίξουν deployments σε παραγωγικά περιβάλλοντα. Αποτελείται από παρουσιάσεις και πρακτικές ασκήσεις εργαστηρίων για την ενίσχυση του διδακτικού περιεχομένου ενώ ηλεκτρονικά αντίγραφα των εγγράφων για το μάθημα θα παρέχονται σε κάθε εκπαιδευόμενο μέσω της ηλεκτρονικής πύλης. Το μάθημα αναμένεται να διαρκέσει 3 μέρες για να ολοκληρωθεί, εκ των οποίων περίπου 9 ώρες θα δαπανηθούν για πρακτικές ασκήσεις.

Sophos Central Architect Training

(3 ημέρες εκπαίδευσης)

Τετάρτη 20 Μαρτίου 2019 – Παρασκευή 22 Μαρτίου 2019

Προαπαιτούμενα

Οι συμμετέχοντες θα πρέπει να έχουν:

- Ολοκληρώσει τα Sophos Central Endpoint και Server Protection και θα πρέπει να έχουν περάσει τις εξετάσεις Certified Engineer

- Εμπειρία με δίκτυωση Windows networking και ικανότητα επίλυσης προβλημάτος

- Καλή κατανόηση της ασφάλειας IT

- Εμπειρία χρήσης του command line στο Linux για απλές εργασίες

- Εμπειρία διαμόρφωσης Active Directory Group Policies

- Εμπειρία στη δημιουργία και στη διαχείριση εικονικών servers ή desktop

Απευθυνόμενο κοινό:

Αυτό το τριήμερο πρόγραμμα εκπαίδευσης παρέχει μια εις βάθος μελέτη του Sophos Central, και σχεδιάστηκε για έμπειρους τεχνικούς που σκοπεύουν να προγραμματίσουν, να εγκαταστήσουν, να διαμορφώσουν και υποστηρίξουν deployments σε παραγωγικά περιβάλλοντα. Επίσης απευθύνεται σε όσους θέλουν να αποκτήσουν την πιστοποίηση Sophos Central Certified Architect.

Objectives:

Μετά την ολοκλήρωση αυτού του μαθήματος, οι εκπαιδευόμενοι θα είναι σε θέση να:

- Σχεδιάζουν μία εγκατάσταση λαμβάνοντας υπόψη όλες τις μεταβλητές

- Αναλαμβάνουν μία μια εγκατάσταση πολλαπλών τοποθεσιών κατάλληλη για περιβάλλον πελάτη

- Εξηγούν τη λειτουργία των βασικών στοιχείων, να γνωρίζουν πως λειτουργούν και πως να τα διαμορφώνουν

- Ανιχνεύουν την πηγή των μολύνσεων και να καθαρίζουν τις μολυσμένες συσκευές

- Εκτελούν προκαταρκτικά troubleshooting καθώς και να παρέχουν βασική υποστήριξη σε πελατειακά περιβάλλοντα

Certification:

Για να λάβουν την πιστοποίηση Sophos Certified Architect, οι εκπαιδευόμενοι θα πρέπει να δώσουν εξετάσεις και να περάσουν την ηλεκτρονική αξιολόγηση. Η αξιολόγηση δοκιμάζει τις γνώσεις τόσο για το περιεχόμενο που παρουσιάστηκε όσο και για το περιεχόμενο σε πρακτικό επίπεδο. Το ποσοστό επιτυχίας για την αξιολόγηση είναι 80% και περιορίζεται σε 3 προσπάθειες.

Περιεχόμενο Προγράμματος Εκπαίδευσης

- Module 1: Deployment Scenarios (60 mins)

- Module 2: Client Deployment Methods (65 mins)

- Module 3: Endpoint Protection Policies (80 mins)

- Module 4: Server Protection Policies (30 mins)

- Module 5: Protecting Virtual Servers (60 mins)

- Module 6: Logging and Reporting (45 mins)

- Module 7: Managing Infections (45 mins)

- Module 8: Management (65 mins)

Περιεχόμενο Εκπαιδευτικού Μαθήματος

Module 1: Deployment Scenarios (60 mins)

- Identify some of the common challenges when deploying Central

- Deploy Update Caches – Set up Message Relays

- Configure AD Sync Utility

- Identify where Update Caches and Message Relays should be used

- Labs (45 mins)

- Register and activate a Sophos Central evaluation

- Install Server Protection

- Install and Configure AD Sync Utility

- Deploy an Update Cache and Message Relay

Module 2: Client Deployment Methods (65-75 mins)

- Identify the recommended steps for deploying Sophos Central

- Explain the installation process, and identify the different types of installer

- Automate deployment for Windows, Linux and Mac computers

- Migrate endpoints from Enterprise Console

- Locate installation log files

- Remove third-party products as part of a deployment

- Labs (75-90 mins)

- Enable Server Lockdown

- Deploy using Active Directory Group Policy

- Use the Competitor Removal Tool

- Deploy to a Linux Server using a Script

Module 3: Endpoint Protection Policies (80-90 mins)

- Describe the function and operation of each of the components that make up an Endpoint Protection and Intercept X

- Configure policies to meet a customer’s requirements and follow best practice

- Test and validate Endpoint Protection

- Configure exclusions

- Configure Data Loss Prevention

- Labs (100-120 mins)

- Test Threat Protection Policies

- Configure and Test Exclusions

- Configure Web Control Policies

- Configure Application Control Policies

- Data Control Policies

Module 4: Server Protection Policies (30 mins)

- Configure Server Protection Policies

- Configure and Manage Server Lockdown

- Labs (65-75 mins)

- Configure Sever Groups and Policies

- Manage Server Lockdown

- Test Linux Server Protection

Module 5: Protecting Virtual Servers (60 mins)

- Connect AWS and Azure accounts to Sophos Central – Deploy Server Protection to AWS and Azure

- Deploy and Manage Sophos for Virtual Environments

- Labs (60 mins)

- Download the installer for the Security Virtual Machine

- Install the Security Virtual Machine (SVM) on a Hyper-V Server

- Configure Threat Protection policies to apply to the Security VMs and the Guest VMs they protect

- Perform a manual installation of the Guest VM Agent and view logs

- Test and configure a script to deploy the GVM Agent

- Manage Guest VMs from the Central Console

- Test Guest VM Migration

Module 6: Logging and Reporting (45 mins)

- Explain the types of alert in Sophos Central, and be able to read an RCA

- Use the Sophos Central logs and reports to check the health of your estate

- Export data from Sophos Central into a SIEM application

- Locate client log files on Windows, Mac OS X and Linux

- Labs (55-60 mins)

- Generate and analyze an RCA

- Configure SIEM with Splunk

Module 7: Managing Infections (45-60 mins)

- Identify the types of detection and their properties

- Explain how computers might become infected

- Identify and use the tools available to cleanup malware

- Explain how the quarantine works and manage quarantined items

- Cleanup malware on a Linux Server

- Labs (40 mins)

- Source of Infection Tool

- Release a File from SafeStore

- Disinfect a Linux Server

Module 8: Management (65 mins)

- Use the Controlled Updates policies appropriately

- Enable multi-factor authentication

- Use the Enterprise Dashboard to manage multiple sub-estates

- Identify the benefits of the Partner Dashboard

- Identify common licensing requirements

Labs (25 mins)

- Enable Manually Controlled Updates

- Enable Multi-Factor Authentication

Οι καθημερινές επικεφαλίδες από ιστοσελίδες όπως οι Dark Reading, Krebs on Security, ThreatPost και άλλες μας υπενθυμίζουν ότι οι παραβιάσεις είναι αναπόφευκτες – δεν είναι θέμα το “αν” αλλά αντ ‘αυτού το “πότε.” Και καθώς αυτό γίνεται όλο και περισσότερο κατανοητό, σε κάνει να αναρωτιέσαι: αυτή η (νέα) πραγματικότητα είναι που κάνει τους ανθρώπους να λαμβάνουν απερίσκεπτες αποφάσεις με βάση αυτά που διαβάζουν με τον πρωινό τους καφέ;

Πιάσατε τη τελευταία ερώτηση; Ας μιλήσουμε για αυτή την πρόσφατη μεροληψία – αυτή τη τάση να δίνεται υπερβολική βαρύτητα στα πιο πρόσφατα (και μόνο) γεγονότα.

Ενώ πολλοί ειδικοί στον τομέα της πληροφορικής -και ειδικά όσοι ασχολούνται με την ασφάλεια- πιστεύουν ότι είμαστε εξαιρετικά οξυδερκείς και υπολογιστικοί προμαχώνες της λογικής λήψης αποφάσεων, είμαστε όλοι, στην πραγματικότητα, απλώς άνθρωποι. Και τα πρακτορεία ειδήσεων και οι ειδησεογραφικοί οργανισμοί «υπολογίζουν» στον φόβο, γνωρίζοντας ότι δεν μπορούμε να αποφύγουμε να καταναλώνουμε και να σχολιάζουμε το τελευταίο γεγονός που μονοπωλεί τις επικεφαλίδες τους. Και ενώ δεν υπάρχει κίνδυνος για την εμμονή σας στην… Kardashian, υπάρχει κίνδυνος να βασιστούν οι αγορές και οι στρατηγικές ασφαλείας σας αποκλειστικά στην τελευταία μανία στον χώρο της ασφαλείας.

Νέα εργαλεία και τεχνολογίες εισέρχονται διαρκώς στην αγορά ασφάλειας. Ορισμένοι προμηθευτές, οι οποίοι συχνά ιδρύονται από επαγγελματίες στον χώρο της ασφάλειας και ασκούντες συναφή επαγγέλματα, αναπτύσσουν ισχυρά συστήματα που σφύζουν από λειτουργικότητα, νοημοσύνη και δυνατότητες. Επιπλέον, ενώ τα εξαιρετικά καινοτόμα και δημιουργικά εργαλεία έχουν μεγάλο ενδιαφέρον, οι ηγέτες ασφαλείας οφείλουν να παρέχουν την μεγαλύτερη αξία ασφάλειας που μπορούν – και ακόμα περισσότερο από την άποψη της ποσοτικοποιήσιμης μείωσης των κινδύνων – κατά μήκος ολόκληρου του οργανισμού τους.

Αυτό που προτείνουμε είναι το εξής: αντί να κοιτάζετε τις επικεφαλίδες των ειδήσεων και τα καθημερινά τρομο-πρωτοσέλιδα, να υιοθετείτε τεχνολογίες που είναι αναγνωρισμένες από ηγέτες στον χώρο της ασφάλειας και από «influencers», κυρίως για την ικανότητά τους να μειώνουν τον κίνδυνο και να αυξάνουν τη στάση ασφάλειας μιας επιχείρησης. Ένα σημείο για να αναζητήσετε σχετικές κατευθύνσεις είναι το Κέντρο για την Ασφάλεια στο Διαδίκτυο (CIS), το οποίο παρέχει μια λίστα κορυφαίων «security controls». Αυτό περιλαμβάνει αυτό που αποκαλείται “ελεγχόμενη χρήση των διοικητικών προνομίων” και που στην CyberArk αποκαλούμε αντίστοιχα ασφάλεια προνομιακής πρόσβασης. Η προνομιακή πρόσβαση υπάρχει παντού στον οργανισμό σας και υπήρχε από την ώρα που οι λογαριασμοί διαχειριστή και υπερ-χρηστών ξεκίνησαν να αποτελούν αναπόσπαστο μέρος της λειτουργίας των εφαρμογών και της υποδομής σας. Αν και είναι προφανές ότι η προστασία της προνομιακής πρόσβασης είναι κρίσιμης σημασίας για τη διατήρηση της ασφάλειας, θεωρήθηκε σε κάποια φάση ότι πρόκειται για ένα εξειδικευμένο εργαλείο ασφαλείας ή για κάτι που οι εταιρείες και οι οργανισμοί θα μπορούσαν να κάνουν σαν κάτι έξτρα, σαν ένα «επιπλέον» βήμα για την ασφάλεια της επιχείρησης τους… κάτι σαν “καλό να έχουμε και αυτό” αν θέλετε.

Αν δείτε βασικούς κανονισμούς, σε μυριάδες βιομηχανίες, θα διαπιστώσετε ότι η προστασία προνομιακής πρόσβασης είναι ένας από τους βασικούς κανόνες που πρέπει να τηρούν όταν οι ελεγκτές καταφτάνουν… στην πόρτα σας. Τα PCI-DSS 3.2, Sarbanes Oxley, HIPAA και NERC CIP απαιτούν την προστασία και την παρακολούθηση των προνομιούχων χρηστών και των συνεδριών. Λαμβάνοντας υπόψη το παραπάνω, η υιοθέτηση ενός προγράμματος ασφάλειας προνομιακής πρόσβασης δεν αφορά μόνο την εκπλήρωση μιας απαίτησης συμμόρφωσης, αλλά ένα βασικό βήμα για να παραμείνετε ένα βήμα μπροστά από τους επιτιθέμενους.

Πολλοί από εμάς εργάζονται σε εταιρείες υψηλής τεχνολογίας επειδή υπάρχουν συνεχείς καινοτομίες και λύσεις αιχμής που ωθούν τα όρια της πληροφορικής.

Οι τεχνοφίλοι δεν πρέπει να φοβούνται, καθώς υπάρχουν εταιρείες ασφάλειας προνομιακής πρόσβασης όπως η CyberArk που πειραματίζεται με εργαλεία αιχμής, αναπτύσσοντας ολοκαίνουργιες τεχνολογίες και εφαρμόζοντας τεχνικές για να παραμείνει μπροστά από τους εισβολείς. Όσοι ενδιαφέρονται για καινοτόμες τεχνικές και για έρευνες που σχετίζονται με την ασφάλεια προνομιακής πρόσβασης σε βάθος, μπορούν να ρίξουν μία ματιά στο CyberArk Threat Research Blog – και θυμηθείτε, τα πρακτορεία ειδήσεων και οι ιστοσελίδες αγωνίζονται να κάνουν τις επικεφαλίδες των ειδήσεων τους πιο εντυπωσιακές για να έχουν όσο το δυνατόν περισσότερα κλικ. Εμπιστευθείτε το ένστικτο σας και υιοθετήστε αποδεδειγμένους ελέγχους προνομιακής πρόσβασης.

Το μοντέλο περιμετρικής άμυνας εταιρικού δικτύου δεν υφίσταται πλέον. Με τις επιθέσεις να είναι όλο και περισσότερο πολύπλοκες, όλο και περισσότερο εκλεπτυσμένες και τις απειλές από το εσωτερικό (π.χ από υπαλλήλους που κατέχουν εμπιστευτικές πληροφορίες), οι οργανισμοί δεν είναι σε θέση να εγγυηθούν ότι μπορούν να εμπιστευθούν τα πάντα στο εσωτερικό του δικτύου τους.

Αυτή είναι η αρχή της αρχιτεκτονικής Zero Trust. Σήμερα, οι οργανισμοί πρέπει να δημιουργήσουν ελέγχους απευθείας στα μεμονωμένα περιουσιακά στοιχεία τους και δεδομένα, ανεξάρτητα από το που βρίσκονται τα τελευταία.

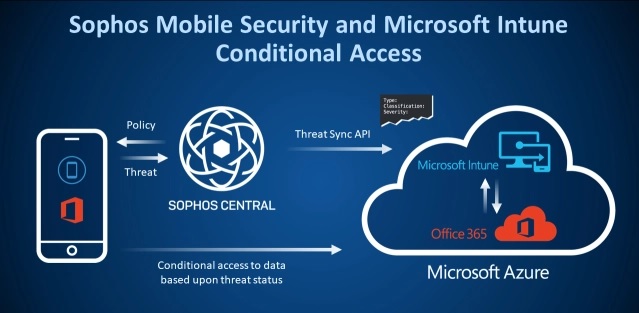

Οι διαχειριστές του Microsoft Office 365 και του Intune έχουν πρόσβαση στη λειτουργία πρόσβασης υπό όρους ακριβώς για αυτό το σκοπό. Η πρόσβαση υπό όρους παρέχει ένα σύνολο πολιτικών που μπορούν να ρυθμιστούν ώστε να ελέγχουν τις συνθήκες κατά τις οποίες οι χρήστες μπορούν να έχουν πρόσβαση σε πόρους.

Όμως κάθε πολιτική χρειάζεται το απαραίτητο «context» (πρόσθετες πληροφορίες πλαισίου). Χωρίς αυτό, είναι εύκολο να βγουν λάθος συμπεράσματα. Όσο περισσότερο «context» μπορούμε να παράσχουμε, τόσο καλύτερα μπορεί να γίνει κατανοητό κάτι, και έτσι μία απόφαση μπορεί να παρθεί με μεγαλύτερη υπευθυνότητα και αυτοπεποίθηση, αφού θα υπάρχει η απαραίτητη πληροφόρηση.

Οι διαχειριστές χρειάζονται αυτό το πρόσθετο «context», την πρόσθετη πληροφόρηση ή αν θέλετε το «συγκείμενο». Σε τελική ανάλυση, ποιος δεν θα ήθελε να αποκλείσει την πρόσβαση σε μηνύματα ηλεκτρονικού ταχυδρομείου ή σε ευαίσθητα έγγραφα από μια φορητή συσκευή που βρέθηκε να τρέχει μια κακόβουλη εφαρμογή ή να έχει συνδεθεί σε ένα δίκτυο Wi-Fi με μία πιθανή επίθεση «man-in-the-middle» να βρίσκεται σε εξέλιξη;

Το Sophos Mobile Security είναι η κορυφαία εφαρμογή άμυνας απέναντι σε απειλές για φορητές συσκευές. Λειτουργεί τόσο σε συσκευές Android όσο και σε iOS και μπορεί να μοιράζεται λεπτομέρειες απειλής με τη Microsoft για να παράσχει αυτό το πρόσθετο κομμάτι «context». Οι πολιτικές πρόσβασης υπό όρους μπορούν τώρα να λάβουν υπόψη τους τα αποτελέσματα ανίχνευσης απειλών από την Sophos όταν αποφασίζουν αν θα επιτρέψουν την πρόσβαση σε αιτήσεις πρόσβασης σε πόρους.

Για να μάθετε περισσότερα σχετικά με το Office 365 και την πρόσβαση υπό όρους, επισκεφθείτε την ιστοσελίδα της Microsoft που αφορά στην πρόσβαση υπό όρους. Για να μάθετε περισσότερα για το Sophos Mobile Security επισκεφτείτε την ιστοσελίδα της Sophos.

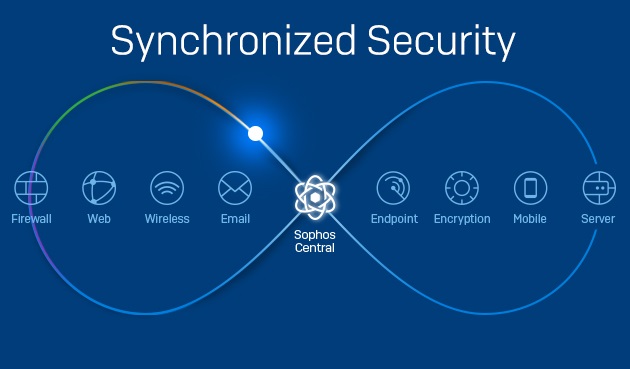

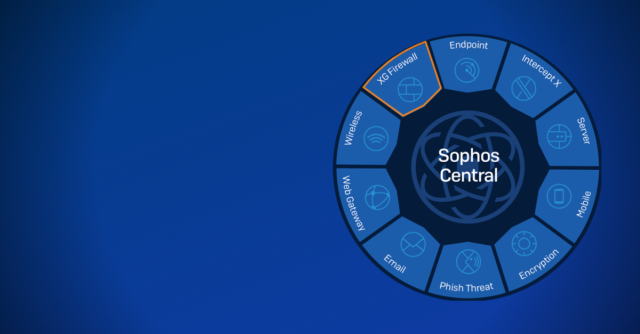

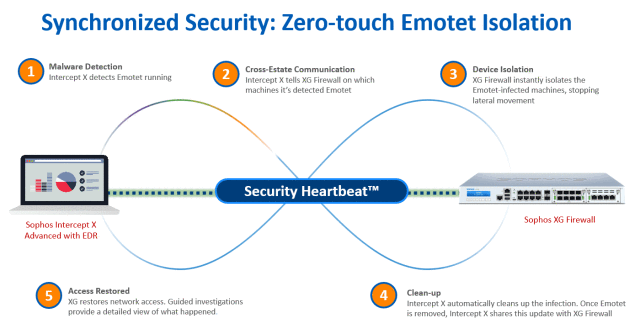

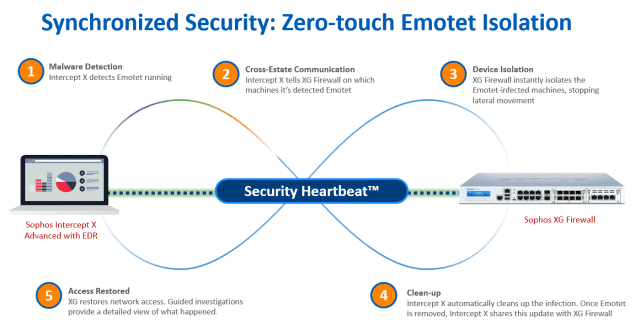

Η Sophos ανακοίνωσε ότι το XG Firewall, το πρωτοποριακό firewall επόμενης γενιάς της εταιρείας, ενσωματώθηκε στο Sophos Central, την απόλυτη πλατφόρμα διαχείρισης της κυβερνοασφάλειας στο σύννεφο. Οι πελάτες της Sophos μπορούν πλέον να διαχειριστούν το XG Firewall και το Intercept X, παράλληλα με άλλα προϊόντα της Sophos όπως προϊόντα Server, Mobile και Encryption – από μία ενιαία και μοναδική κονσόλα διαχείρισης.

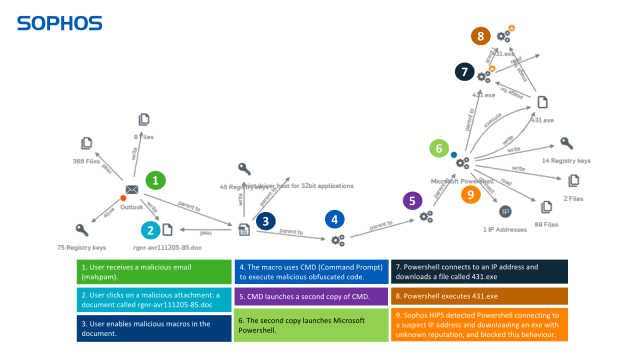

Είναι η πρώτη φορά που καθίσταται εφικτή η διαχείριση ενός κορυφαίου προϊόντος τείχους προστασίας και ενός κορυφαίου στην βιομηχανία προϊόντος endpoint από την ίδια κονσόλα. Και αυτή η δυνατότητα δεν θα μπορούσε να έρθει σε κάποια καταλληλότερη στιγμή, με τις ιδιαίτερα επικίνδυνες και εξελιγμένες απειλές όπως το Emotet να απειλούν οργανισμούς και εταιρείες και με τις εκατοντάδες νέες παραλλαγές τους να «βγαίνουν» σε καθημερινή βάση.

Αυτές οι προηγμένες απειλές απαιτούν μια συντονισμένη άμυνα, με πολλαπλά στρώματα τεχνολογιών ασφάλειας να συνεργάζονται για να εντοπίσουν, να αποτρέψουν και να απομονώσουν την επίθεση σε πολλά σημεία της αλυσίδας (επίθεσης). Αυτό εμποδίζει την απειλή να εισέλθει οποιαδήποτε στιγμή στο δίκτυο και να εξαπλωθεί με «lateral» τρόπο.

Η Συγχρονισμένη Ασφάλεια της Sophos και η Ασφάλεια Heartbeat παρέχουν την ιδανική λύση για τον εντοπισμό και την αντιμετώπιση απειλών όπως είναι το Emotet.

Αξιοποιώντας τις πλέον σύγχρονες και προηγμένες τεχνολογίες προστασίας από απειλές και ανταλλάσσοντας σημαντικές πληροφορίες για την υγεία, την κατάσταση και την τηλεμετρία μεταξύ του XG Firewall και του Intercept X, η Συγχρονισμένη Ασφάλεια της Sophos (Synchronized Security) είναι σε θέση να δει, να αποτρέψει και να ασφαλίσει – πριν απειλές σαν τις παραπάνω (Emotet) προκαλέσουν οποιαδήποτε ζημιά. Πρόκειται για ένα εκπληκτικό «αθέμιτο» πλεονέκτημα, έτσι το λέει η Sophos, έναντι των απειλών.

Με το XG Firewall ενσωματωμένο στο Sophos Central, το Synchronized Security απέκτησε ένα ακόμα «αθέμιτο» πλεονέκτημα, στον αγώνα για να παραμείνει μπροστά από τους χάκερς και τις πλέον σύγχρονες απειλές.

Έτσι, οι εταιρείες και οργανισμοί όχι μόνο τώρα έχουν στο οπλοστάσιο τους μία συντονισμένη άμυνα, αλλά έχουν και τα οφέλη μίας ολοκληρωμένης εμπειρίας διαχείρισης.

Το XG Firewall στο Sophos Central προσφέρει πολλά οφέλη για όλους

Αν είστε ήδη πελάτης Sophos Central:

Αν χρησιμοποιείτε το Sophos Central για να διαχειριστείτε το Intercept X ή οποιοδήποτε άλλο προϊόν της Sophos, θα είστε εξοικειωμένοι με την άνεση και την ευκολία διαχείρισης των τεχνολογιών ασφάλειας σας μέσω του Sophos Central. Όμως τώρα ήρθε και η ώρα να συγχρονίσετε την ασφάλειά σας.

Μπορείτε να προσθέσετε μια συσκευή Series XG στο δίκτυό σας για να ενεργοποιήσετε τη Συγχρονισμένη Ασφάλεια και να ξεκλειδώσετε το πλήρες δυναμικό ενός ολοκληρωμένου συστήματος ασφαλείας – απλά και χωρίς το παραμικρό κίνδυνο. Μπορείτε να να προχωρήσετε στη συνέχεια στη διαχείριση του από το Sophos Central παράλληλα με τα άλλα προϊόντα της Sophos και δεν χρειάζεται καν να αντικαταστήσετε το υπάρχον τείχος προστασίας σας. Δείτε το!

Αν είστε πελάτης XG Firewall:

Τώρα μπορείτε να παρακολουθείτε και να έχετε πρόσβαση σε όλα τα τείχη προστασίας σας μέσω του Sophos Central – και μάλιστα χωρίς επιπλέον χρέωση. Επωφεληθείτε από την ενιαία κονσόλα ελέγχου Sophos Central για τα firewalls σας και θα έχετε βελτιωμένες επιλογές ειδοποίησης καθώς και άμεση πρόσβαση σε οποιοδήποτε από τα τείχη προστασίας σας με ένα μόνο κλικ. Επιπλέον, μπορείτε να προσθέσετε Intercept στις τερματικές συσκευές σας για να ενεργοποιήσετε τη Συγχρονισμένη Ασφάλεια και να τα διαχειριστείτε όλα από την ίδια κονσόλα. Δείτε το!

Αν χρησιμοποιείτε πρώτη φορά Sophos:

Το XG Firewall και το Intercept X προσφέρουν την απόλυτη προστασία από τις σημερινές προηγμένες απειλές. Η Synchronized Security παρέχει μια συντονισμένη άμυνα που επιτρέπει στα προϊόντα μας να συνεργάζονται καλύτερα και να μοιράζονται πληροφορίες μέσω του Security Heartbeat. Τώρα μάλιστα μπορείτε να διαχειριστείτε τα πάντα μέσω μιας ενιαίας, εύχρηστης cloud-based κονσόλας: το Sophos Central. Δείτε το!

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Σε ένα podcast που άκουσε πρόσφατα ο Dan Kaplan, διαχειριστής online περιεχομένου της Trustwave, ο καλεσμένος και ο παρουσιαστής της εκπομπής συζητούσαν για τη νομιμοποίηση του αθλητικού στοιχήματος στις Ηνωμένες Πολιτείες της Αμερικής.

Ο καλεσμένος στην εκπομπή αποδείχτηκε ότι ήταν ένας ενθουσιώδης εμπειρογνώμονας κυβερνοασφαλείας που έγινε επαγγελματίας παίκτης του πόκερ.

Σε ένα σημείο της εκπομπής, περιέγραψε πως πριν από το Super Bowl, στοιχηματικές εταιρείες και ιστοσελίδες προσφέρουν εκατοντάδες στοιχήματα, γνωστά ως «προτάσεις» (propositions) ή «props», που οι παίκτες μπορούν να ποντάρουν τα χρήματα τους. Τα στοιχήματα ποικίλουν, από φαινομενικά λογικά, όπως πόσα θα είναι συνολικά τα «touchdowns» από τις δύο ομάδες, μέχρι κάποια εντελώς παράλογα όπως με ποιο τύπο αναψυκτικού Gatorade θα «λουστεί» o προπονητής της νικητήριας ομάδας. Στον τζόγο, ο νούμερο ένα κανόνας είναι ότι το σπίτι κερδίζει πάντα. Αλλά τα στοιχήματα για το Super Bowl αποτελούν μία μοναδική ευκαιρία αφού παρέχουν κάποιο πλεονέκτημα στον πονηρό παίκτη. Γιατί συμβαίνει αυτό;

Για να εξηγήσει το σκεπτικό του, ο καλεσμένος της εκπομπής podcast βασιζόμενος στις γνώσεις του σε ζητήματα ασφαλείας συνέκρινε την πληθώρα επιλογών στοιχηματισμού για το Super Bowl με την ολοένα διευρυνόμενη επιφάνεια των κυβερνοεπιθέσεων.

Όσες περισσότερες επιλογές έχει να στοιχηματίσει και να διακινδυνεύσει τα χρήματα του ένας έξυπνος παίκτης, δήλωσε, τόσο πιθανότερο είναι να ανακαλύψει ευκαιρίες που μπορούν να αξιοποιηθούν. Έτσι, υπάρχουν περισσότερες πιθανότητες να κερδίσει. Το ίδιο ισχύει και για τους κακόβουλους χάκερς που επιδιώκουν την είσοδο τους σε ένα οργανισμό που έχουν βάλει στόχο. Η πιθανότητα επιτυχίας τους αυξάνεται με κάθε διαθέσιμη ευπάθεια.

Αυτό μας φέρνει στο νόημα του παραπάνω παραδείγματος: Η επιφάνεια επίθεσης σας είναι γεμάτη με δυνητικά τρωτά σημεία. Παρακάτω θα βρείτε τους σύγχρονους κινδύνους που πρέπει να μετριάσετε για να αποτρέψετε τους αντιπάλους σας από το να εισέλθουν στο δίκτυο σας.

Τερματικές συσκευές

Οι πιο προηγμένες απειλές που «αποφεύγουν» τα παραδοσιακά προληπτικά μέτρα ασφαλείας ξεκινούν από τις τερματικές συσκευές, και με την εκρηκτική ανάπτυξη του Ίντερνετ των πραγμάτων (IoT), αυτό σημαίνει ότι έχετε σήμερα περισσότερο έδαφος για να καλύψετε από ποτέ άλλοτε. Οι επιτραπέζιοι υπολογιστές και οι φορητοί υπολογιστές μπορεί να είναι το πιο κοινό σημείο αρχικής μόλυνσης, ωστόσο οτιδήποτε έχει σύνδεση στο Internet θέτει τον οργανισμό σας σε κίνδυνο. Αυτό περιλαμβάνει μη παραδοσιακές τερματικές συσκευές, συμπεριλαμβανομένων και των δρομολογητών (routers). Για να ξεπεράσετε τους περιορισμούς, θα πρέπει να συνδυάσετε ισχυρές εσωτερικές πολιτικές με δυνατότητες δοκιμής, ανίχνευσης και απόκρισης για να παραμείνετε προστατευμένοι.

Εφαρμογές και βάσεις δεδομένων

Οι εφαρμογές λειτουργούν ως μία ψηφιακή θύρα για το εσωτερικό του οργανισμού σας και οι βάσεις δεδομένων είναι οι συνδεδεμένη συνοδεία τους. Οι εφαρμογές και οι βάσεις δεδομένων απαιτούν διαφορετικές μορφές προστασίας, και κάθε μία από αυτές απαιτεί μια προσέγγιση πολλαπλών επιπέδων. Η απειλή που αντιπροσωπεύουν οι ευάλωτες εφαρμογές είναι υπεύθυνη για έναν εκπληκτικά μεγάλο αριθμό παραβιάσεων δεδομένων υψηλού προφίλ τα τελευταία χρόνια, και μπορεί να μετριαστεί ή να αποτραπεί χρησιμοποιώντας web application firewalls, σαρώσεις και δοκιμές καθώς και ισχυρότερη εκπαίδευση στο developing. Εν τω μεταξύ, η άμυνα για τις βάσεις δεδομένων πρέπει να εξελίσσεται πέρα από το απλό «patching», ώστε να περιλαμβάνει επίσης δοκιμές ευπάθειας, τη διαχείριση δικαιωμάτων των χρηστών και την παρακολούθηση δραστηριοτήτων.

Τελικοί χρήστες

Το phishing είναι ένα από τα προβλήματα ασφάλειας πληροφορικής που γνωρίζουν όλοι πια. Παρόλα αυτά παραμένει ένα από τα πιο επιτυχημένα μέσα επίθεσης, ακόμη και εναντίον επιχειρήσεων που έχουν γνώση του προβλήματος. Ο λόγος είναι απλός: Λειτουργεί. Όλοι εξακολουθούν να χρησιμοποιούν το ηλεκτρονικό ταχυδρομείο και οι επιτιθέμενοι έχουν επικαλούνται έξυπνους τρόπους και τεχνικές και εκμεταλλευόμενοι ανθρώπινα συναισθήματα και δυσκολίες στη χρήση καταφέρνουν να κάνουν υπαλλήλους να αποκαλύψουν εμπιστευτικά διαπιστευτήρια ή να κάνουν κλικ σε συνδέσμους και συνημμένα. Για να αντιμετωπίσετε την ανθρώπινη αδυναμία και να αποτρέψετε τους «phishers» από το να εισέλθουν στο δίκτυο σας, θα πρέπει να εγκαταστήσετε μια προηγμένη email security gateway, που θα συνεπικουρείται από ένα πρόγραμμα ευαισθητοποίησης σχετικά με την ασφάλεια που θα χρησιμοποιεί δημιουργικούς τρόπους προσέγγισης των εργαζομένων σας.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Ο τομέας των χρηματοπιστωτικών υπηρεσιών αντιμετωπίζει το 35% των παραβιάσεων δεδομένων που γίνονται, κερδίζοντας τον όχι και ιδιαίτερα κολακευτικό τίτλο του τομέα που παραβιάζεται περισσότερο στις μέρες μας. Και είναι εύκολο να καταλάβουμε το γιατί. Ο κλάδος είναι γνωστός για το ευρύ φάσμα των διασυνδεδεμένων συστημάτων του καθώς και για την επεξεργασία εκατομμυρίων συναλλαγών – παράγοντες που τον καθιστούν ιδιαίτερα ευάλωτο σε επιθέσεις.

Καθώς η επικινδυνότητα, η συχνότητα και ο αντίκτυπος αυτών των επιθέσεων αυξάνονται, εμφανίζονται νέοι νομικοί κίνδυνοι, συμπεριλαμβανομένων αγωγών, μηνύσεων και μεγάλων προστίμων από τις ρυθμιστικές αρχές. Σύμφωνα με έρευνα της Forbes Insights / K & L Gates μάλιστα, οι τάσεις που παρουσιάζουν τις περισσότερες πιθανότητες νομικού κινδύνου συμπεριλαμβάνουν την επεξεργασία δεδομένων (69%), την κυβερνοασφάλεια (47%), τις αλλαγές στο ρυθμιστικό περιβάλλον (46%), την προστασία από απάτες (39%) και τον ψηφιακό μετασχηματισμό (39%).

Οι ρυθμιστικές αρχές έχουν γρήγορα αντανακλαστικά. Για παράδειγμα, η Επιτροπή Κεφαλαιαγοράς των ΗΠΑ δημοσίευσε πρόσφατα μία νέα οδηγία καλώντας τις δημόσιες εταιρείες να είναι πιο ανοιχτές και άμεσες όταν αποκαλύπτουν κινδύνους στον κυβερνοχώρο, ακόμη και πριν συμβεί κάποια παραβίαση ή επίθεση. Τα χρηματοπιστωτικά ιδρύματα επίσης λαμβάνουν μέτρα ενίσχυσης της ασφάλειας των δεδομένων. Για παράδειγμα, το 92% από τα 200 στελέχη Αμερικανικών χρηματοπιστωτικών υπηρεσιών που ερωτήθηκαν από τη Forbes Insights αποκάλυψαν ότι χρησιμοποιούν αυτήν την περίοδο τεχνολογίες κρυπτογράφησης.

Αλλά το να βρεθείς μπροστά από τους χάκερς και να προηγηθείς, απαιτεί να γνωρίζεις πρώτα τους κινδύνους που παραμονεύουν εκτός του οργανισμού. Ακολουθούν οι τρεις μεγαλύτερες απειλές που αντιμετωπίζει ο κλάδος των χρηματοπιστωτικών υπηρεσιών:

1) Επιθέσεις σε web apps

Τα χρηματοπιστωτικά ιδρύματα βασίζονται σε κρίσιμες για τις επιχειρήσεις εφαρμογές Ιστού (web apps) για την εξυπηρέτηση των πελατών, την προώθηση των υπηρεσιών τους και τη σύνδεση με back-end βάσεις δεδομένων. Ωστόσο, πολλές από αυτές τις εφαρμογές φιλοξενούνται στο διαδίκτυο, με αποτέλεσμα να καθίστανται εύκολοι στόχοι για τους χάκερς. Οι τύποι επιθέσεων εφαρμογών ιστού κυμαίνονται από την λεγόμενη «υπερχείλιση στοίβας» (buffer overflow) μέχρι τις επιθέσεις ένθεσης SQL, κατά τις οποίες ένας χάκερ εισάγει εντολές SQL σε ένα πεδίο εισαγωγής δεδομένων, εξαπατώντας το σύστημα για να αποκαλύψει εμπιστευτικά δεδομένα και διαπιστευτήρια.

2) Επιθέσεις DDoS

Οι κατανεμημένες επιθέσεις άρνησης εξυπηρέτησης (DDoS) υπονομεύουν την απόδοση πόρων, όπως οι διακομιστές, προκαλώντας επιβράδυνση ή κατάρρευση ιστοσελίδων και εφαρμογών. Το αποτέλεσμα: θυμωμένοι πελάτες που δεν μπορούν να έχουν πρόσβαση σε κρίσιμες χρηματοπιστωτικές υπηρεσίες την ώρα που τις χρειάζονται περισσότερο. Για τις επιχειρήσεις παροχής χρηματοπιστωτικών υπηρεσιών, οι επιπτώσεις μπορεί να είναι ακόμη χειρότερες, συμπεριλαμβανομένων των διαταραγμένων επιχειρηματικών ροών, της υποκλοπής δεδομένων, της φθοράς της φήμης τους και της απώλειας εσόδων.

3) Απειλές από το εσωτερικό (insiders)

Πέρα από τους χάκερ, οι υπάλληλοι και οι εργαζόμενοι συγκαταλέγονται στις κορυφαίες κυβερνοαπειλές για τα χρηματοπιστωτικά ιδρύματα. Πολλές φορές, ανυποψίαστοι εργαζόμενοι πέφτουν θύματα απάτης ηλεκτρονικού “ψαρέματος” ή κατεβάζουν εν αγνοία τους κακόβουλο λογισμικό (malware). Ωστόσο, υπάρχουν και δυσαρεστημένοι υπάλληλοι που ενδεχομένως να έχουν έρθει σε συνεννόηση με χάκερς, δίνοντας τους κωδικούς πρόσβασης τους ή αγνοώντας σκόπιμα το εταιρικό πρωτόκολλο κυβερνοασφάλειας. Όπως και να έχει, απειλές από άτομα που γνωρίζουν εμπιστευτικές πληροφορίες μπορεί να χρειαστούν μήνες – ή και μερικές φορές χρόνια – για να εντοπιστούν.

Πρακτικές ασφαλείας

Ενόψει της αυξημένης έκθεσης σε τέτοιους κινδύνους, τα χρηματοπιστωτικά ιδρύματα πρέπει να λάβουν μέτρα για να εξασφαλίσουν τη μεγαλύτερη δυνατή ασφάλεια των δεδομένων τους και να ελαχιστοποιήσουν τη πιθανότητα να εκτεθούν νομικά. Για να γίνει αυτό, θα πρέπει να λάβετε υπόψη τα παρακάτω βήματα:

- Τη σχεδίαση εσωτερικών πολιτικών, διαδικασιών και συμβατικών διατάξεων (ρητρών) σχετικά με την ανακάλυψη, διερεύνηση, αποκατάσταση και αναφορά παραβιάσεων.

- Απόκτηση της σωστής ασφαλιστικής κάλυψης για διάφορους τύπους κυβερνοαπειλών και διερεύνηση της επάρκειας των υφιστάμενων ασφαλιστικών προγραμμάτων.

- Συνεργασία με μια τρίτη ομάδα κυβερνοασφάλειας που μπορεί να βοηθήσει στην διαχείριση της ασφάλειας στο διαδίκτυο και στην αποτροπή κυβερνοεπιθέσεων και παραβιάσεων δεδομένων.

Στον σημερινό υπερ-συνδεδεμένο, τεχνολογικά καθοδηγούμενο τομέα των χρηματοπιστωτικών υπηρεσιών, οι παραβιάσεις της ασφάλειας των δεδομένων, οι επιθέσεις DDoS και οι απειλές από το εσωτερικό και από άτομα που κατέχουν εμπιστευτικές πληροφορίες αυξάνονται διαρκώς. Ωστόσο, τα στελέχη του κλάδου μπορούν να αναλάβουν δράση μαθαίνοντας για τους κινδύνους που αντιμετωπίζουν και λαμβάνοντας τα σωστά προληπτικά μέτρα.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Η εταιρεία σας δαπανά πιθανώς πόρους για την αντιμετώπιση περιστατικών παραβίασης των συστημάτων του από εξωτερικούς παράγοντες καθώς και για τη λήψη των απαραίτητων μέτρων για να διασφαλίσει την προστασία των εταιρικών δεδομένων. Παρόλα αυτά, έχετε σκεφτεί το ενδεχόμενο να πίνετε καφέ με έναν χάκερ κάθε πρωί στη δουλειά;

Οι οργανισμοί τείνουν να ξεχνούν ότι περισσότερες από μία στις τέσσερις παραβιάσεις σχετίζονται με εσωτερικούς παράγοντες. Σύμφωνα με την περσινή έκθεση της Verizon, «Data Breach Investigation Report», το 28% των παραβιάσεων δεδομένων αφορούσε εσωτερικούς παράγοντες (2018 Verizon Data Breach Investigation Report).

Σύμφωνα με την έκθεση Verizon, τρείς στις πέντε περιπτώσεις παραβιάσεων οφείλονται στη χρήση κλεμμένων διαπιστευτηρίων (22%), σε πληροφορίες που αποσπώνται μέσω κοινωνικής μηχανικής ή phishing (17%) καθώς και στην αυθαίρετη κατάχρηση προνομίων (11%). Αν αναρωτιέστε για την σκοπιμότητα ή όχι των ενεργειών εσωτερικών παραγόντων, η απάντηση έρχεται σε δεύτερη μοίρα, αφού η απειλή από τον εσωτερικό παράγοντα είναι εξαιρετικά σημαντική και το αποτέλεσμα σε κάθε περίπτωση ίδιο. Τα δεδομένα διακυβεύονται, θέτοντας σε κίνδυνο την ίδια την εταιρεία.

Η διαχείριση των δεδομένων, ενώ παράλληλα διασφαλίζουμε τη προστασία της ιδιωτικότητας, αποτελεί βασικό συστατικό επιτυχίας στο σημερινό επιχειρηματικό περιβάλλον. Το ερώτημα είναι πως αναγνωρίζουμε την ύπαρξη αυτών των γεγονότων και ελαχιστοποιούμε τις εσωτερικές παραβιάσεις, χωρίς να αυξήσουμε τη δυσπιστία ή και την παρακολούθηση κάθε κίνησης των εργαζομένων μας;

Ένας στους τρεις υπαλλήλους θα πουλήσει πληροφορίες για την εταιρεία αν το ποσό είναι το σωστό

Μια έρευνα του 2015 από την Clearswift (Research by Loudhouse for Clearswift, 2015) αποκάλυψε ότι το 35% των εργαζομένων ήταν πρόθυμοι να πουλήσουν στοιχεία της εταιρείας για τη σωστή τιμή. Να γίνει κατανοητό: ένας στους τρεις. Για να τοποθετήσουμε τα πράγματα στη σωστή τους προοπτική, το αμερικανικό Κέντρο Στρατηγικών και Διεθνών Μελετών εκτιμά ότι το ετήσιο κόστος του κυβερνοεγκλήματος παγκοσμίως θα ανέλθει στα 600 δισεκατομμύρια δολάρια (CSIS, Economic Impact of Cybercrime: No Restriction, 2018, σ. 6)

Όπως είναι φυσικό, οι οργανισμοί έχουν λάβει όλα τα νομικά μέτρα για να διασφαλίσουν ότι οι εργαζόμενοι τους ενεργούν δεοντολογικά, ωστόσο οι επιχειρηματικές διαδικασίες βασίζονται συνήθως στην εμπιστευτικότητα και συνεπώς, χωρίς επαρκή παρακολούθηση, οι εσωτερικές παραβιάσεις συχνά περνούν απαρατήρητες ή δεν ανιχνεύονται.

Οι παραβιάσεις που πραγματοποιούνται με συνέργεια από το εσωτερικό προκαλούνται συχνά από υπαλλήλους που έχουν εύκολη πρόσβαση σε ζωτικής ή κρίσιμης σημασίας εταιρικά δεδομένα. Οι εταιρείες συνήθως δεν διαθέτουν επαρκή μέτρα για να διασφαλίσουν την περιορισμένη πρόσβαση σε αυτά. Μάλιστα, από την έκθεση της Verizon (Verizon Data Breach Investigation Report), στην οποία αναφερθήκαμε παραπάνω, έγινε γνωστό ότι για το 26% των παραβιάσεων που έγιναν από εσωτερικούς παράγοντες ή με τη βοήθεια ατόμων που είχαν πρόσβαση σε εμπιστευτικές πληροφορίες, ευθύνονται οι διαχειριστές συστημάτων.

Οπότε πως είναι δυνατόν να επιτύχετε μια ισορροπία ανάμεσα στο να προσφέρετε την απαραίτητη ελευθερία στους υπαλλήλους σας για να εργάζονται κανονικά, και παράλληλα να τους παρακολουθείτε για να ανιχνεύετε τυχόν ύποπτες συμπεριφορές;

Η συνειδητοποίηση της σημασίας της κυβερνοασφάλειας είναι το κλειδί

Παρόλο που μία από τις τέσσερις παραβιάσεις δεδομένων σχετίζεται με εσωτερικούς παράγοντες, πολλές από αυτές δεν είναι αποτέλεσμα απληστίας ή άλλης σκόπιμης δράσης, αλλά αποτέλεσμα της άγνοιας των εργαζομένων για τις συνέπειες ορισμένων ενεργειών τους. Είναι γνωστό το περίφημο παράδειγμα του Υπουργείου Εσωτερικής Ασφάλειας των Η.Π.Α., που το 2011 «άφησε» ορισμένα USB sticks με το δικό του λογότυπο στο χώρο στάθμευσης έξω από τα γραφεία των υπαλλήλων, για να διαπιστωθεί ότι το 90% των USB sticks που συλλέχθηκαν από τους υπαλλήλους του τελικώς συνδέθηκαν σε υπολογιστές του υπουργείου!

Το παραπάνω παράδειγμα δείχνει ότι οι παραβιάσεις δεδομένων που οφείλονται σε «εσωτερικούς παράγοντες» συχνά δεν είναι αποτέλεσμα απληστίας, αλλά μάλλον αποτέλεσμα άγνοιας ή έλλειψης ενημέρωσης για τις βέλτιστες πρακτικές στον τομέα της ασφάλειας στον κυβερνοχώρο.

Πώς μπορούμε να κάνουμε τους εργαζόμενους να σκέφτονται δύο φορές πριν πάρουν το USB stick για να ελέγξουν το περιεχόμενο του χωρίς δισταγμό, και μάλιστα σε εταιρικούς υπολογιστές; Πως μπορούμε να εξασφαλίσουμε ότι δεν θα «ανοίξουν» ένα μήνυμα ηλεκτρονικού ταχυδρομείου και δεν θα κάνουν κλικ σε έναν ψεύτικο σύνδεσμο ή ότι δεν θα αποκαλύψουν τα διαπιστευτήρια τους σε κάποιον που καλεί δήθεν από την υποστήριξη IT, ακόμα κι αν δεν γνωρίζουν ποιος πραγματικά είναι; Είναι σημαντικό οι εταιρείες να εστιάζουν σε τρέχοντα θέματα στο εσωτερικό τους, να επικαιροποιούν τις επιχειρησιακές πρακτικές, να διεξάγουν σεμινάρια κατάρτισης και εκπαίδευσης και να εφαρμόζουν επαρκείς πολιτικές διαχείρισης και προστασίας δεδομένων.

Μία λύση UEBA καθιστά την ασφάλεια που βασίζεται σε κανόνες λιγότερο κρίσιμης σημασίας

Χρησιμοποιώντας ένα σύστημα SIEM παράλληλα με μια λύση User and Entity Behavior Analytics (UEBA) και θεσπίζοντας επίσημα μέτρα για τις επιχειρήσεις, οι εταιρείες θα μπορούν να ρυθμίζουν συναγερμούς για την περίπτωση που τα σχέδια τους, τα στρατηγικά τους χρονοδιαγράμματα ή οι νέες περιγραφές προϊόντων τους προσπελάζονται ή μεταφέρονται ηλεκτρονικά – έτσι, θα εφοδιάζονται με την απαραίτητη δυνατότητα εντοπισμού και αντιμετώπισης πιθανών ευπαθειών, τρωτών σημείων και ανωμαλιών στο περιβάλλον πληροφορικής τους.

Είναι σημαντικό για τις επιχειρήσεις να αρχίσουν να αναγνωρίζουν τη σημασία των παραβιάσεων που γίνονται με τη βοήθεια εσωτερικού παράγοντα και να λάβουν τα απαραίτητα μέτρα για να ανταποκριθούν στην πρόκληση. Συχνά είναι μικρά τα σφάλματα που οδηγούν σε αυξημένη τρωτότητα. Με το LogPoint UEBA, μπορείτε εύκολα να ανιχνεύσετε τόσο την ύποπτη συμπεριφορά των χρηστών σας όσο και άλλες οντότητες, όπως εφαρμογές cloud, mobile ή on-premise, endpoints, δίκτυα και εξωτερικές απειλές – και μάλιστα άμεσα και «out-of-the-box» που λένε.

Με την αξιοποίηση της μηχανικής εκμάθησης και των δυνατοτήτων ανάλυσης μεγάλων δεδομένων, που είναι ενσωματωμένες στη μοναδική ταξινομία της LogPoint, η λύση UEBA της εταιρείας βασίζεται σε καθορισμένα σημεία αναφοράς για κάθε οντότητα στο δίκτυο και όλα τα «actions» αξιολογούνται απέναντι στα συγκεκριμένα σημεία αναφοράς. Έτσι, η διαδικασία του καθορισμού των κατάλληλων κανόνων δεν είναι πια και όσο κρίσιμης σημασίας, βοηθώντας στην εξοικονόμηση πολύτιμου χρόνου για τους αναλυτές σας. Το module UEBA θα προσφέρει απαράμιλλο «time-to-value» για την επιχείρησή σας, ενώ παράλληλα θα εξοικονομήσει αρκετό χρόνος διερεύνησης από την ομάδα ασφαλείας σας για να αφοσιωθεί σε άλλους τομείς.

Περιττό να πούμε ότι δεν ήπιατε καφέ παρέα με έναν χάκερ σήμερα το πρωί. Όμως θα μπορούσατε να πίνετε καφέ με κάποιον που χωρίς να το θέλει βοήθησε κάποιους να παραβιάσουν το εταιρικό σας δίκτυο.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Ο βασικός λόγος που οι περισσότεροι οργανισμοί εξετάζουν να ταξινομήσουν τα δεδομένα που δημιουργούν και που διαχειρίζονται είναι για να διατηρήσουν τον έλεγχο της πρόσβασης σε ευαίσθητες πληροφορίες, λόγω της ανάγκης που προέκυψε για τη διαχείριση των κινδύνων στην ασφάλεια και τη συμμόρφωση τους με νέους κανονισμούς, όπως είναι ο Ευρωπαϊκός Γενικός Κανονισμός Προστασίας των Προσωπικών Δεδομένων (GDPR). Παρόλα αυτά, το πεδίο εφαρμογής παραμένει στενό.

Εστιάζοντας αποκλειστικά στους παραπάνω στόχους, οι οργανισμοί και οι εταιρείες χάνουν την ευκαιρία να αγκαλιάσουν την κατηγοριοποίηση δεδομένων και να εξαγάγουν μεγαλύτερη αξία για την επιχείρηση από τα περιουσιακά τους στοιχεία (δεδομένα).

Υπάρχουν δύο σαφείς σχολές σκέψης σχετικά με τη χρήση της ταξινόμησης δεδομένων, ασφάλεια και διαχείριση δεδομένων:

- Ασφάλεια δεδομένων: Οι ομάδες στον τομέα της ασφάλειας θεωρούν την ταξινόμηση ως μία προσέγγιση «means-to-an-end» που περιλαμβάνει το «security labelling» των δεδομένων ανάλογα με το πόσο ευαίσθητα είναι, ώστε να βοηθήσουν τους χρήστες και τα εργαλεία να προσδιορίσουν την αξία τους και να τα προστατεύσουν καταλλήλως.

- Διαχείριση δεδομένων: Οι ομάδες δεδομένων θεωρούν την ταξινόμηση ως την κατηγοριοποίηση της πληροφορίας για να βελτιώσουν την ποιότητα και την χρησιμότητά της. Η επιχειρησιακή κατηγοριοποίηση των δεδομένων βασίζεται γύρω από τον καθορισμό του πλαισίου (π.χ χρονικού) και του περιεχομένου τους και ακολούθως στην μελέτη του ποιος έχει πρόσβαση σε αυτά καθώς και του τρόπου με τον οποίο οργανώνονται, αποθηκεύονται, χρησιμοποιούνται και διαγράφονται σε όλη τη διάρκεια του κύκλου ζωής τους. Ο τομέας αυτός ασχολείται πρωτίστως με τον τρόπο με τον οποίο τα δεδομένα μπορούν να χρησιμοποιηθούν για την αύξηση της επίδοσης και της αποτελεσματικότητας της επιχείρησης, της βελτίωσης των διαδικασιών και της βελτίωσης των πρακτικών διακυβέρνησης των δεδομένων.

Στην Boldon James βλέπουν αυτούς τους δύο τομείς ως άρρηκτα συνδεδεμένους – και για να μπορέσουν οι οργανισμοί να επωφεληθούν πλήρως από την ταξινόμηση των δεδομένων, πρέπει να εξασφαλίσουν ότι και οι δύο κόσμοι είναι συνδεδεμένοι μεταξύ τους. Για να γίνει αυτό, θα πρέπει να επανεξετάσετε την πολιτική ταξινόμησης και να σχεδιάσετε μια προσέγγιση που πηγαίνει πέρα από το απλό «security labelling» και που θα αξιοποιεί την κατηγοριοποίηση δεδομένων.

Παρατηρούμε μια αυξανόμενη τάση για τους πελάτες της ταξινόμησης δεδομένων να κάνουν περισσότερες ερωτήσεις γύρω από τα δεδομένα τους. Έχοντας επομένως μια ευρύτερη οπτική του προβλήματος, από το «έχουμε όλα αυτά τα δεδομένα – πρέπει να τα προστατεύσουμε» πηγαίνουν στο «έχουμε όλα αυτά τα δεδομένα – θέλουμε να δουλέψουν σκληρότερα για εμάς».

Οι οργανισμοί πρέπει να στραφούν σε μια επιχειρησιακής κλάσης προσέγγιση για την ταξινόμηση, «επισημαίνοντας» (tagging, labelling) όλες τις πληροφορίες που χρησιμοποιούνται στην επιχείρηση ανάλογα με το τι είναι, και όχι ανάλογα με τις επιπτώσεις της απώλειας τους. Αυτό επιτρέπει στα εργαλεία διαχείρισης δεδομένων και στα εργαλεία ασφάλειας να εντοπίζουν, οργανώνουν, προστατεύουν και να αφαιρούν δεδομένα για να λαμβάνουν πραγματικά ενημερωμένες και συντονισμένες αποφάσεις.

Αυτό το λεπτομερέστερο «labelling» μπορεί να καταστεί δυνατό με την επισήμανση των δεδομένων ανάλογα την κατηγορία τους. Η κατηγοριοποίηση των δεδομένων είναι εύκολα κατανοητή από τους τελικούς χρήστες καθώς αφορά σε τύπους πληροφοριών που χρησιμοποιούν σε καθημερινή βάση, και επομένως είναι απλό για αυτούς να κατανείμουν τις πληροφορίες και τα δεδομένα σε κατηγορίες. Αφού μάθετε την κατηγορία, μπορείτε να αντιστοιχίσετε αυτόματα όλες τις άλλες σχετικές ετικέτες (tags) που αντικατοπτρίζουν τις ανάγκες διαχείρισης, συμμόρφωσης, διατήρησης και ασφάλειας της συγκεκριμένης κατηγορίας δεδομένων – καθώς και να εφαρμόσετε κανόνες πολιτικής συγκεκριμένα όμως για αυτές τις επιπλέον ετικέτες.

Για παράδειγμα, ένα έγγραφο μπορεί να κατηγοριοποιηθεί και να «επισημανθεί» ως Αίτηση Ταξιδιού Προσωπικού. Το εργαλείο ταξινόμησης δεδομένων θα προσθέσει αυτόματα όλες τις ετικέτες που σχετίζονται με αυτή την κατηγορία – για παράδειγμα μια ετικέτα διαχείρισης δεδομένων για «Ανθρώπινοι Πόροι, Διαχείριση Προσωπικού και Ταξίδια, μια ετικέτα Ενός Έτους, μια ετικέτα συμμόρφωσης με EU-GDPR και μια ετικέτα ασφαλείας Εμπιστευτικό/ PII. Αυτή η προσέγγιση αποκρύπτει την πρόσθετη λεπτομέρεια και περικλείει όλες τις απαιτούμενες πληροφορίες σε έναν εύκολα κατανοητό όρο.

Για να αξιοποιήσουν στο έπακρο την αξία των δεδομένων της επιχείρησης τους, οι οργανισμοί πρέπει να υιοθετήσουν μια πιο ολιστική προσέγγιση στην ταξινόμηση δεδομένων που να περιλαμβάνει την κατηγοριοποίηση δεδομένων και να υπερβαίνει το απλό «security labelling».

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Η νέα έκδοση του Sophos Home φέρνει την επιχειρησιακής κλάσης κυβερνοασφάλεια στο σπίτι σας. Η Sophos βρίσκεται στην ευχάριστη θέση να ανακοινώσει ότι προσέθεσε ορισμένα νέα χαρακτηριστικά στο Sophos Home που φέρνουν ισχυρότατη, επιχειρησιακής κλάσης κυβερνοασφάλεια απευθείας στο σπίτι σας.

Το κυβερνοέγκλημα στις μέρες μας αποτελεί μία μεγάλη επιχείρηση, ωστόσο δεν έχει στόχο μόνο τις μεγάλες εταιρείες και οργανισμούς. Οι απλοί χρήστες είναι εξίσου ευάλωτοι απέναντι στο κακόβουλο λογισμικό (malware) και σε άλλες απειλές, όσο είναι τα νοσοκομεία, οι τράπεζες, τα online καταστήματα και άλλοι οργανισμοί. Με το Sophos Home, οι απλοί χρήστες στο σπίτι μπορούν να απολαμβάνουν την ισχυρή ασφάλεια που εμπιστεύονται χιλιάδες επαγγελματίες πληροφορικής, και είναι εξαιρετικά απλή και εύκολη στη χρήση.

Τεχνητή Νοημοσύνη

Το νέο Sophos Home Premium for PC έχει ακριβώς την ίδια τεχνολογία τεχνητής νοημοσύνης (AI) που πολλοί σήμερα άνθρωποι και επιχειρήσεις χρησιμοποιούν μέσω της επαγγελματικής λύσης της Sophos, Intercept X. Η συγκεκριμένη τεχνολογία επιτρέπει στο Sophos Home Premium for PC να ανιχνεύει και να αποκλείει τόσο γνωστό όσο και άγνωστο malware προτού εκτελεστεί.

Εκτός από το παραπάνω, διαθέτει μία ενισχυμένη προστασία πραγματικού χρόνου ενάντια στα εφαρμογές και exploits στο λειτουργικό σύστημα που σταματάει τους κυβερνοεγκληματίες από το να αποκτήσουν τον έλεγχο έμπιστων εφαρμογών χρησιμοποιώντας ευπάθειες που είναι unpatched με στόχο την πρόσβαση στον υπολογιστή σας για την κλοπή των διαπιστευτηρίων σας και άλλων πολύτιμων προσωπικών δεδομένων.

Όλες οι εκδόσεις έχουν νέα χαρακτηριστικά

Εκτός από τα χαρακτηριστικά που είναι νέα για το Sophos Home Premium for PC, όλες οι εκδόσεις του Sophos Home έχουν αναβαθμιστεί με νέες δυνατότητες και χαρακτηριστικά.

- Προγραμματισμένη σάρωση – Οι χρήστες μπορούν τώρα να εγκαταστήσουν και να διαχειριστούν προγραμματισμένες σαρώσεις του συστήματος αρχείων για προσαρμοσμένη προστασία.

- Καραντίνα – Οι περισσότερο advanced χρήστες μπορούν τώρα να συνδυάσουν τις πραγματικές και τις ψευδώς θετικές ανιχνεύσεις αρχείων.

- Βελτιστοποιήσεις στο UI – Οι βελτιώσεις στο περιβάλλον χρήσης διευκολύνουν τη διαχείριση της ασφάλειας πολλαπλών συσκευών από ένα πρόγραμμα περιήγησης ιστού, ανεξάρτητα από το που βρίσκεται κάθε συσκευή.

Δοκιμάστε το

Το Sophos Home Premium καθιστά την ασφάλεια στον κυβερνοχώρο απλή υπόθεση… Κατεβάστε το για μία δωρεάν δοκιμή και δείτε από μόνοι σας τι μπορεί να κάνει.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Η Sophos, παγκόσμιος ηγέτης στην ασφάλεια δικτύων και τερματικών συσκευών, ανακοίνωσε ότι προχώρησε στην εξαγορά της εταιρείας παροχής λύσεων ασφάλειας τερματικών συσκευών, DarkBytes. H εταιρεία DarkBytes προσφέρει μια ενοποιημένη πλατφόρμα για την παροχή υπηρεσιών «επιχειρησιακού κέντρου ασφαλείας» σε οργανισμούς όλων των μεγεθών.

Η DarkBytes, που ιδρύθηκε με την αποστολή να παράσχει επιχειρησιακής-κλάσης λύσεις ασφάλειας τερματικών συσκευών μέσω αισθητήρων, απογραφής περιουσιακών στοιχείων, διαχειριζόμενου κυνηγιού απειλών και τεχνολογιών αυτοματισμού, ξεκίνησε να λανσάρει τα πρώτα της προϊόντα τον Μάρτιο του 2018 και από τότε έχει κάνει αίσθηση σε έναν ιδιαίτερα ανταγωνιστικό χώρο. Η DarkBytes φέρνει στην Sophos μια εξαιρετικά ταλαντούχα ομάδα με πλούσια εμπειρία στις υπηρεσίες «managed detection and response» (MDR) και «security orchestration automation response» (SOAR).

«Η Sophos εκτιμά ότι όλα τα προϊόντα ασφάλειας πληροφορικής θα εξελιχθούν τελικώς σε προσαρμοστικές, διαχειριζόμενες υπηρεσίες καθώς όλο και περισσότεροι οργανισμοί αντιλαμβάνονται ότι δεν είναι σε θέση να αυξήσουν τους πόρους τους για να είναι σε θέση να ανταποκριθούν στις σημερινές απειλές» σχολίασε ο Joe Levy, Chief Technology Officer της Sophos. «Η ισχύς και η αρχιτεκτονική της πλατφόρμας της DarkBytes θα επιταχύνει τα σχέδια της Sophos για το λανσάρισμα καθολικών διαχειριζόμενων υπηρεσιών που θα επεκταθούν τελικώς και στις τερματικές συσκευές, στα τείχη προστασίας, στις κινητές συσκευές, στα ασύρματα AP και σε πολλά άλλα. Καλωσορίζουμε την ομάδα της DarkBytes στη Sophos και είμαστε ενθουσιασμένοι που θα λανσάρουμε αυτές τις υπηρεσίες μέσω των συνεργατών μας τους ερχόμενους μήνες» συμπλήρωσε ο Joe Levy.

Μία λύση MDR είναι μια managed υπηρεσία κυβερνοασφάλειας που έχει σχεδιαστεί για να ανιχνεύει και να αποκρίνεται σε εισβολές, κακόβουλα προγράμματα και κακόβουλες δραστηριότητες που συχνά παραμένουν μη ανιχνεύσιμες, παρέχοντας τη δυνατότητα ταχύτερης απόκρισης στην εξάλειψη και στον μετριασμό αυτών των απειλών.

Η λύση MDR αυξάνει τις δυνατότητες ασφαλείας με την παροχή μίας υπηρεσίας συνεχούς παρακολούθησης μέσω κάποιου αξιόπιστου τρίτου που παρέχεται μέσω της συνδυαστικής ευφυΐας της αυτοματοποιημένης απόκρισης και της ανθρώπινης εμπειρογνωμοσύνης.