Νέα

Η NSS για ακόμη μία χρονιά θα έχει δυναμική παρουσία στο 7ο Συνέδριο Infocom Security, μαζί με τις εταιρείες Sophos, Cyberark και Sealpath. Το συνέδριο θα πραγματοποιηθεί στο Divani Caravel στις 29 & 30 Μαρτίου 2017 και έχει τίτλο “On the IT Roadmap – Expect the Unexpected”.

Η δυναμική παρουσία των NSS, Sophos, Cyberark και Sealpath περιλαμβάνει τρεις ομιλίες στην ολομέλεια. Η ομιλία του Bogdan Tobol της Cyberark (Regional Sales Executive, South-East Europe) θα πραγματοποιηθεί στις 29 Μαρτίου ενώ την Πέμπτη θα πραγματοποιηθούν οι ομιλίες των Chester Wisniewski ( Senior Security Advisor) και Luis Angel del Valle (Chief Executive Officer και Co-founder) των Sophos και SealPath αντιστοιχα. Επιπλέον θα πραγματοποιηθούν και workshops από τις εταιρείες Sealpath και Sophos την ίδια ημέρα (Πέμπτη). Επίσης θα πραγματοποιηθεί “κλειστό partner event με την Cyberark.

Στο πλαίσιο του σχεδιασμού του οδικού χάρτη ανάπτυξης ψηφιακών τεχνολογιών (ΙΤ Roadmap) που είναι απαραίτητες για να υποστηρίξουν τη στρατηγική και την επιχειρησιακή λειτουργία σε κάθε οργανισμό, μικρή ή μεγάλη επιχείρηση, η σημαντικότερη παράμετρος που λαμβάνεται σήμερα υπόψη, είναι η προστασία των δεδομένων.

Είναι επίσης προφανές, ότι αυτό που χαρακτηρίζει απόλυτα τις απειλές στον ψηφιακό κόσμο σε ένα συνεχώς μεταβαλλόμενο περιβάλλον, είναι το απρόβλεπτο στοιχείο. Οι κίνδυνοι – για τις πληροφοριακές υποδομές των επιχειρήσεων και των οργανισμών – είναι συνήθως αναπάντεχοι, γι΄ αυτό και τα θύματα των επιθέσεων που εξαπολύουν οι κυβερνοεγκληματίες αυξάνονται διαρκώς και οι επιπτώσεις είναι ιδιαίτερα ζημιογόνες.

Έτσι λοιπόν, η μεγάλη πρόκληση των ειδικών της ασφάλειας ανά τον κόσμο, είναι από την μια πλευρά να εντοπίσουν έγκαιρα τους κινδύνους, αναπτύσσοντας κι εφαρμόζοντας σύγχρονες στρατηγικές ασφάλειας, τεχνολογίες νέας γενιάς και προληπτικές τεχνικές ελέγχου, ενώ από την άλλη πλευρά να ενημερώσουν και να προετοιμάσουν σωστά τις επιχειρήσεις προκειμένου να αντιμετωπίσουν αποτελεσματικά τις αναπάντεχες απειλές, εκπαιδεύοντας και εφιστώντας τη προσοχή στους χρήστες για τους κινδύνους που υπάρχουν.

Το 7ο InfoCom Security που θα πραγματοποιηθεί στις 29 & 30 Μαρτίου 2017 με τίτλο “On the IT Roadmap – Expect the Unexpected”, στοχεύει να αναδείξει αυτήν την πρόκληση και αναμένεται για ακόμα μια χρονιά με πολύ μεγάλο ενδιαφέρον, αποτελώντας εδώ και χρόνια το σημείο αναφοράς των εξελίξεων για το Business IT & Cyber Security καθώς και την κορυφαία ετήσια συνάντηση της κοινότητας των επαγγελματιών πληροφορικής που δραστηριοποιούνται μεταξύ άλλων στο IT Security.

Οι τρεις θεματικές ενότητες κάθε ημέρας του συνεδρίου θα καλύψουν συνολικά το ζήτημα της ψηφιακής ασφάλειας, συνδυάζοντας business προσέγγιση για το IT Security μαζί με ευρύτερο επιστημονικό και τεχνολογικό περιεχόμενο για το Cyber Security.

Σχετικά με τη δομή των 3 θεματικών ενοτήτων, σε κάθε μία από τις δυο ημέρες του συνεδρίου θα αναλυθούν αντίστοιχα:

- Στρατηγικές, τάσεις, συμβουλευτικές υπηρεσίες & υλοποίηση έργων ITSecurity

- Προκλήσεις και λύσεις για την προστασία δεδομένων, συσκευών και υποδομών

- Μεθοδολογίες και ερευνητικά έργα για Cyber Security καθώς τεχνικές Ethical Hacking

ΠΡΟΓΡΑΜΜΑ 1η ΜΕΡΑ – 29 ΜΑΡΤΙΟΥ

12:30 – 14:30 | 2η ενότητα: Advanced Protection Against Next-Gen Threats

Η νέα γενιά των απειλών, είναι σαφώς πιο επικίνδυνη σήμερα. Οι επιθέσεις στα δίκτυα των επιχειρήσεων και των οργανισμών είναι αναβαθμισμένες και στοχευμένες, αποσκοπώντας κυρίως στο οικονομικό όφελος και την κλοπή και πώληση προσωπικών δεδομένων. Η πρόληψη και αποτροπή της νέας γενιάς των επιθέσεων και η ανταπόκριση και αποκατάσταση σε ένα μολυσμένο περιβάλλον, προϋποθέτουν λύσεις ασφαλείας προηγμένης τεχνολογίας για δίκτυα και endpoint, με τεχνητή νοημοσύνη και δυνατότητα αποτελεσματικής προστασίας, όχι μόνο απέναντι στις σημερινές αλλά και τις μελλοντικές απειλές. Οι λύσεις αυτές θα παρουσιαστούν στην 2η ενότητα του συνεδρίου.

Stop them before they stop your business

Bogdan Tobol – Regional Sales Executive – South-East Europe, CyberArk

ΠΡΟΓΡΑΜΜΑ 2η ΜΕΡΑ – 30 ΜΑΡΤΙΟΥ

12:30 – 14:30 | 2η ενότητα: Intelligent Security Made Simple

Μια από τις σημαντικότερες απαιτήσεις, που έχουν σήμερα οι επιχειρήσεις από τις εταιρίες παροχής λύσεων και υπηρεσιών ασφαλείας, αφορά στα προϊόντα προστασίας που εγκαθιστούν στο IT οικοσύστημα τους, και συγκεκριμένα στην ικανότητα αφενός να προσφέρουν ασφάλεια, αφετέρου να μπορούν να ευθυγραμμίζονται συνολικά με την επιχειρησιακή λειτουργία, υποστηρίζοντας την παραγωγικότητα και την ευελιξία των εφαρμογών. Έξυπνες λύσεις που προσφέρουν αποτελεσματική προστασία από τις υπάρχουσες και μελλοντικές απειλές, με απλό τρόπο και ενοποιημένη προσέγγιση που εξαλείφουν την πολυπλοκότητα και συμβαδίζουν με τις απαιτήσεις του κάθε οργανισμού θα παρουσιαστούν σε αυτή την ενότητα του συνεδρίου.

When your toys attack – Securing the IoT is harder than it looks

Chester Wisniewski – Senior Security Advisor, Sophos

Data Protection Beyond the Perimeter

Luis Angel del Valle – Chief Executive Officer and Co-founder, SealPath

WORKSHOPS 2η ΜΕΡΑ – 30 ΜΑΡΤΙΟΥ

10.00 – 11.00

Your documents, protected and under control. Wherever they travel – Luis Angel del Valle, Chief Executive Officer and Co-founder, Sealpath

13.30- 14.30

When your toys attack – Securing the IoT is harder than it looks – Chester Wisniewski – Senior Security Advisor, Sophos

Η LogPoint είναι στην ευχάριστη θέση να ανακοινώσει την διάθεση του LogPoint 5.6.0, το οποίο περιλαμβάνει βελτιώσεις αλλά και νέα χαρακτηριστικά και δυνατότητες.

Από την τελευταία μεγάλη ενημέρωση που ήρθε με τη μορφή του LogPoint 5.5.0 τον Απρίλιο του 2016, η εταιρεία διέθεσε αρκετές μικρότερες ενημερώσεις, ενώ παράλληλα εργαζόταν πάνω στο LogPoint 5.6.0.

Νέα χαρακτηριστικά

Policy Based Routing.

Το συγκεκριμένο χαρακτηριστικό επιτρέπει στον οργανισμό σας να:

- Μειώσει τα κόστη σε μέσα αποθήκευσης: Φιλτράρει τα μηνύματα προτού αποθηκευτούν

- Βελτιστοποιεί τις ροές εργασίας: Αποθηκεύει τα logs σε repositories με βάση το πόσο επείγοντα ή σοβαρά είναι

- Παίρνει τα outputs των ειδοποιήσεων/ συναγερμών και τα αποθηκεύει με βελτιωμένα meta-data για αποτελεσματικούς, μακροχρόνιους συσχετισμούς.

Πως λειτουργεί

Κατά την διάρκεια της συλλογής και μετά το normalization ορίζεται ένα φίλτρο

Με βάση τα περιεχόμενα των logs (αρχείων καταγραφής συμβάντων), θα πραγματοποιηθεί μία ενέργεια:

- Εγκατάλειψη του αρχείου;

- Διατήρηση μόνο των ζευγών κλειδιών-τιμών;

- Διατήρηση των πάντων

- Που να αποθηκευτούν τα αρχεία καταγραφής συμβάντων

Στο video παρακάτω, μπορείτε να δείτε ένα walkthrough του configuration, και έτσι μπορείτε να δείτε πώς να το στήσετε με μερικά κλικ.

Βελτιώσεις

Το LogPoint 5.6.0 περιέχει αναρίθμητες σημαντικές βελτιώσεις. Την πλήρη λίστα των βελτιώσεων θα την βρείτε στις σημειώσεις έκδοσης (release notes), ωστόσο οφείλουμε να επισημάνουμε ότι ο Syslog Collector έχει υποστεί σημαντικές βελτιώσεις για να παρέχει sequence numbers στα μηνύματα που λαμβάνει. Το sequence number εκχωρείται ανά συσκευή ανά πρωτόκολλο σε κάθε μήνυμα καταγραφής συμβάντων. Με το συγκεκριμένο χαρακτηριστικό, μπορείτε να τοποθετήσετε τα αρχεία καταγραφής συμβάντων με την σειρά που καταφτάνουν.

Διαβάστε το πρωτότυπο άρθρο, εδώ.

Το Internet of Things (IoT) εξακολουθεί να ωφελεί τους hackers και να αποτελεί ολέθρια απειλή για τους επαγγελματίες της ασφάλειας. Η ασφάλεια IoT είναι οξύμωρο σχήμα, διότι στην συντριπτική τους πλειονότητα, οι συσκευές IoT έχουν κακή αρχιτεκτονική ασφαλείας.

Οι κατασκευαστές συχνά βιάζονται για να βγάλουν τα προϊόντα τους στην αγορά, και επομένως βάζουν την ασφάλεια σε δεύτερη μοίρα. Και μόλις η συσκευή φτάσει στα χέρια του καταναλωτή, είναι απίθανο ο κατασκευαστής να διανείμει ενημερώσεις ασφαλείας, και ακόμα λιγότερο πιθανό να κάτσει ο χρήστης να εγκαταστήσει τις συγκεκριμένες ενημερώσεις ασφαλείας.

Σύμφωνα με ένα άρθρο του PCWorld, εκατοντάδες χιλιάδες συσκευές IoT είναι μολυσμένες με κώδικα του botnet Mirai ώστε να είναι σε θέση να μολύνουν εκατοντάδες χιλιάδες ακόμη συσκευές. Επιπλέον, είναι ζήτημα μερικών λεπτών να μολυνθεί από κάποιο κακόβουλο λογισμικό μόλις μία συσκευή συνδεθεί online σύμφωνα με τον CEO της εταιρείας ασφαλείας Errata Security, Rob Graham. Η πιθανότητα να μολυνθούν εκατομμύρια συσκευές είναι υπαρκτή, λαμβάνοντας υπόψη ότι μέχρι το 2017, σύμφωνα με την Gartner, θα υπάρχουν συνδεδεμένες στο Internet περισσότερες από 8,4 δισεκατομμύρια συσκευές.

Γιατί θα έπρεπε να μας ενδιαφέρει;

Γιατί αυτός ο ωκεανός συσκευών IoT αποτελεί τη πηγή των σημερινών και των μελλοντικών multi-terabit κατανεμημένων επιθέσεων άρνησης εξυπηρέτησης υπηρεσίας (DDoS). Άλλωστε, δεν πρέπει να ξεχνάμε ότι η διάσημη σήμερα επίθεση DDoS των 1,2Tbps στον πάροχο υπηρεσιών domain names με την ονομασία Dyn τον Οκτώβριο του 2016 τροφοδοτήθηκε από συσκευές IoT που είχαν μολυνθεί από το botnet Mirai. Η επίθεση χτύπησε άσχημα το Dyn, κοστίζοντας όχι μόνο σε χρήμα και χρόνο, αλλά αμαύρωσε και την φήμη της εταιρείας προκαλώντας μεγάλη ταλαιπωρία στους πελάτες του και τους δικούς τους πελάτες. Οι μεγέθους Terabit επιθέσεις DDoS σαν αυτή θα είναι κοινότυπες στο μέλλον, και καμία επιχείρηση δεν έχει ανοσία σε τέτοια απειλή.

Τι πρέπει να γίνει;

Δεν υπάρχει κάποια μαγική συνταγή για την προστασία από DDoS επιθέσεις Παρόλα αυτά, το νούμερα ένα βήμα στον πόλεμο ενάντια στις επιθέσεις DDoS είναι να ανακοπεί ο ρυθμός που αυξάνονται οι μολυσμένες συσκευές IoT. Οι εταιρείες θα πρέπει να ενσωματώνουν καλύτερη ασφάλεια στις συσκευές τους, και οι καταναλωτές θα πρέπει να αλλάζουν το password σε κάθε συσκευή τους από την προεπιλεγμένη ρύθμιση κάθε κατασκευαστή. Αυτά, είναι σπουδαία βήματα προς την σωστή κατεύθυνση ωστόσο πόσο πιθανό είναι να γίνουν αυτά τα βήματα από όλους; Κάτι τέτοιο είναι μάλλον απίθανο. Πριν γίνει οποιαδήποτε πρόοδος προς αυτή τη κατεύθυνση, οι hackers θα έχουν ξεκινήσει ήδη να εξαπολύουν εξοντωτικές επιθέσεις DDoS που οι εταιρείες και οι καταναλωτές δεν είναι σε θέση να αντέξουν οικονομικά.

Το δεύτερο βήμα στον πόλεμο ενάντια στις επιθέσεις DDoS είναι να βελτιώσετε τις άμυνες σας. Κανείς δεν μπορεί να ελέγξει την ασφάλεια των συσκευών IoT που δεν του ανήκουν, ωστόσο μπορείτε να ελέγξετε τη δική σας μοίρα, με την εφαρμογή μίας αυτοματοποιημένης προστασίας DDoS πραγματικού χρόνου. Οπότε και μπορείτε να ρωτήσετε στον πάροχο υπηρεσιών Internet που συνεργάζεστε για να μάθετε αν προσφέρει DDPaaS (DDoS protection as a service). Μία τέτοια επένδυση είναι πιο προσιτή από ποτέ.

Διαβάστε το πρωτότυπο άρθρο, εδώ.

Όταν κυκλοφόρησε το Sophos Phish Threat τον Ιανουάριο, η εταιρεία είχε τονίσει τα εξής:

- To email παραμένει ως μία από τις πλέον προβληματικές πηγές μόλυνσης, και

- Είναι οι καθημερινοί, καλοπροαίρετοι άνθρωποι που συχνά επιτρέπουν σε μολυσμένα email να περάσουν στους οργανισμούς και στις εταιρείες που εργάζονται.

Το phishing είναι ένα πρόβλημα από τα παλιά, αλλά υπάρχουν νέες ιστορίες που συνεχίζουν να δείχνουν ότι οι άνθρωποι παραμένουν εύκολη λεία.

Νέες επιθέσεις, παλαιές τακτικές

Ένα πρόσφατο άρθρο στο Naked Security υπογράμμισε τις προσπάθειες των κακών να μολύνουν τη λεία τους χρησιμοποιώντας scams (απάτες) που σχετίζονταν με την εποχή της υποβολής φορολογικών δηλώσεων, με την Υπηρεσία Δημοσίων Εσόδων (IRS) των ΗΠΑ να προειδοποιεί για νέες επιθέσεις phishing μέσω ηλεκτρονικού ταχυδρομείου. Οι επιθέσεις έχουν στόχο τους επαγγελματίες στον φορολογικό τομέα, το προσωπικό στο τμήμα μισθοδοσίας, το προσωπικό στον τομέα του ανθρώπινου δυναμικού, τα σχολεία και απλούς φορολογούμενους πολίτες.

Σε μία άλλη απάτη, οι επιτιθέμενοι μόλυναν λίστες Amazon, με συνδέσμους που ανακατεύθυναν τα θύματα σε μία αρκετά πειστική ιστοσελίδα πληρωμής που έμοιαζε με εκείνη της εταιρείας Amazon.

Τώρα, έκαναν την εμφάνιση τους νέες αναφορές, ότι οι επιτιθέμενοι χρησιμοποιούν κακόβουλα συνημμένα αρχεία PDF στα μηνύματα ηλεκτρονικού ταχυδρομείου που δείχνουν να προέρχονται από το τμήμα ανθρώπινου δυναμικού της εταιρείας τους, καθώς και σε ψευδείς αιτήσεις φιλίας στο Facebook.

Το μέλος της ομάδας Microsoft Malware Protection Center, Alden Pornasdoro προειδοποίησε για τα κακόβουλα αρχεία PDF. Σε αντίθεση με άλλες εκστρατείες spam, έγραψε, τα εν λόγω συνημμένα αρχεία PDF, δεν περιέχουν malware ή κώδικα exploit. Αντίθετα, βασίζονται στην κοινωνική μηχανικοί για να οδηγήσουν τους ανθρώπους σε ιστοσελίδες phishing όπου καλούνται να αποκαλύψουν ευαίσθητες πληροφορίες.

Σε μία άλλη περίπτωση, το ZDNet αναφέρει ότι η αποστολή ενός ψεύτικου αιτήματος φιλίας σε κάποιον φίλο ήταν ο αποτελεσματικότερος τρόπος για να κάνει κάποιος κλικ σε έναν σύνδεσμο, ακόμα και όταν το μήνυμα ηλεκτρονικού ταχυδρομείου είχε σταλεί σε μία διεύθυνση email στην εργασία τους.

Σε εξομοίωση που πραγματοποιήθηκε από την MWR Infosecurity, το ένα τέταρτο των χρηστών που αξιολογήθηκαν, έκανε κλικ στον σύνδεσμο που οδηγούσε σε μία ψεύτικη σελίδα σύνδεσης (login), και περισσότεροι από τους μισούς χρήστες παρείχαν το username και το password τους. Οι τέσσερις από τους πέντε από αυτούς στην συνέχεια κατέβασαν το κακόβουλο αρχείο. Εντωμεταξύ, ένα ψεύτικο email που ισχυριζόταν ότι προερχόταν από το τμήμα Ανθρώπινου Δυναμικού που αναφερόταν σε ένα σύστημα αξιολόγησης επίσης αποδείχτηκε αποτελεσματικό.

Επιτυχημένες επιθέσεις μέσω κοινωνικής μηχανικής

Οι πρόσφατες εξελίξεις δείχνουν ότι η αρχαία τεχνική της κοινωνικής μηχανικής ζει και βασιλεύει. Η κατανόηση είναι το πρώτο βήμα για την τοποθέτηση μίας καλύτερης άμυνας. Παλαιότερα, η Sophos είχε πει:

Η κοινωνική μηχανική είναι μία τεχνική χειραγώγησης ανθρώπων για να αναλάβουν συγκεκριμένη δράση προς όφελος του επιτιθέμενου. Ενδεχομένως να σκεφτείτε ότι μοιάζει με το έργο ενός επαγγελματία στην εξαπάτηση – και έχετε απόλυτο δίκιο. Από τη στιγμή που κοινωνική μηχανική χτυπάει τα θηράματα της σε αδυναμίες που έχουμε όλοι μας, μπορεί να είναι αρκετά αποτελεσματική. Χωρίς την κατάλληλα εκπαίδευση είναι πολύ δύσκολο να αποφευχθεί. Αν έχετε λάβει ποτέ κάποιο email phishing, τότε θα έχετε γνωρίσει την κοινωνική μηχανική στον χώρο εργασίας σας. Το σκέλος της κοινωνικής μηχανικής σε μία επίθεση phishing είναι το κρίσιμο πρώτο βήμα – να κάνει το θύμα να ανοίξει ένα παγιδευμένο συνημμένο ή να επισκεφτεί μία παγιδευμένη, κακόβουλη ιστοσελίδα.

Όπως επισημαίνεται, το phishing δεν μπορεί να λειτουργήσει εκτός και αν το πρώτο βήμα – η κοινωνική μηχανική- σας πείσει να αναλάβετε δράση.

Με στόχο να βοηθήσει στην αύξηση της ευαισθητοποίησης, προμηθευτές από τον χώρο της ασφάλειας προσφέρουν μία σειρά από προϊόντα και υπηρεσίες που μπορούν να χρησιμοποιήσουν οι εταιρείες για να ξεκινήσουν να κάνουν εξομοιώσεις – ουσιαστικά ασκήσεις phishing σας αυτές που γίνονται σε περίπτωση σεισμού ή φωτιάς – οι οποίες μπορούν να δείξουν στους υπαλλήλους πόσο εύκολα μπορούν να εξαπατηθούν από την κοινωνική μηχανική.

Για τους πελάτες της Sophos, το συγκεκριμένο προϊόν είναι το Phish Threat.

Πως λειτουργεί

Με το Phish Threat, οι χρήστες μπορούν να επιλέξουν τον τύπο της εκστρατείας, μπορούν να επιλέξουν ΄ένα ή περισσότερα αρθρώματα/ ενότητες κατάρτισης, να διαλέξουν ένα μήνυμα για την εξομοίωση phishing και να αποφασίσουν τους χρήστες που επιθυμούν να αξιολογηθούν. Στην συνέχεια, μία αναφορά τους γνωστοποιεί τον αριθμό των μηνυμάτων που στάλθηκαν, ποιος χρήστης έκανε κλικ, και εκείνους που πέρασαν από τις απαιτούμενες ενότητες ή αρθρώματα.

Τα προγράμματα ευαισθητοποίησης της ασφάλειας δεν είναι καινούρια, και ορισμένοι ειδικοί στον χώρο της ασφάλειας έχουν αμφισβητήσει την αποτελεσματικότητας, από την στιγμή που οι χρήστες συνεχίζουν να κάνουν τα ίδια λάθη.

Κατά την άποψη της Sophos, οι εξομοιώσεις κάνουν τα προγράμματα ευαισθητοποίησης περισσότερο αποτελεσματικά. Όσοι περισσότεροι χρήστες πιαστούν στο αγκίστρι του phishing κατά την διάρκεια της εξομοίωσης, τόσο πιο δύσκολο θα είναι να ξεχάσουν το μάθημα που πήραν. Ενδεχομένως και να μοιάζει με μία δήλωση που εξυπηρετεί όσους προσφέρουν τέτοια προγράμματα, ωστόσο οι αποδείξεις είναι οι ατελείωτες επικεφαλίδες των ειδήσεων.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Είναι φανερό πια, ότι στις μέρες μας οι κυβερνοεπιθέσεις ποικίλουν και είναι ανεξέλεγκτες. Μπορεί απειλές όπως τα ransomware, malware και οι κατανεμημένες επιθέσεις άρνησης εξυπηρέτησης υπηρεσιών (DDoS) να μην αναφέρονται συχνά στον Τύπο, ωστόσο είναι καθημερινές ειδήσεις στον χώρο της τεχνολογίας και σε εκδόσεις ή ιστοσελίδες που σχετίζονται με την οικονομία και με χρηματοπιστωτικά ιδρύματα.

Οι κυβερνοεπιθέσεις αποτελούν καθημερινό φαινόμενο για ορισμένες εταιρείες, και σπάνιο φαινόμενο για άλλες. Ορισμένες εταιρείες έχουν πλήρη επίγνωση τέτοιων επιθέσεων στα δίκτυα τους, και άλλες δεν έχουν την παραμικρή ιδέα ότι δέχονται επίθεση.

Σε ορισμένες επιχειρήσεις μάλιστα, που έχουν ακόμα και ειδικευμένο προσωπικό ασφαλείας συστημάτων πληροφορικής, έχουν συμβεί σημαντικές παραβιάσεις της ασφάλειας. Άλλωστε, μπορεί να πάρει μήνες ή και χρόνια για να συνειδητοποιήσουν σε έναν οργανισμό ή σε μία εταιρεία ότι έχει παραβιαστεί η ασφάλεια.

Και ναι, πράγματι, μία επίθεση DDoS θα μπορούσε να γίνει και στην δική σας εταιρεία, μικρή ή μεγάλη.

Ορισμένοι επαγγελματίες μπορεί να βρίσκονται σε φάση άρνησης, ψυχολογικά κ.λπ, και επομένως πιστεύουν “ότι κανείς δεν θα προσπαθήσει να κάνει hacking στην ιστοσελίδα μας ή να την παραβιάσει επειδή η εταιρεία δεν είναι υψηλού προφίλ και επειδή δεν διαθέτει κάτι που θα ήθελε να αποκτήσει κάποιος hacker”. Αυτή κάνετε αυτή την υπόθεση να γνωρίζετε ότι πρόκειται αναμφισβήτητα για μία λανθασμένη υπόθεση ή αντίληψη, και θα μπορούσε να σας στοιχίσει και σε χρόνο και σε χρήμα.

Η συντριπτική πλειονότητα των δικτύων οργανισμών και επιχειρήσεων περιλαμβάνουν δεδομένα που είναι πολύτιμα σε κάποιον, κάπου. Πέρα από αριθμούς πιστωτικών αριθμών, και διευθύνσεις ηλεκτρονικού ταχυδρομείου, ευαίσθητα δεδομένα μπορούν να περιλαμβάνουν ιατρικά αρχεία ή αριθμούς κοινωνικής ασφάλισης κ.ά.

Τα κίνητρα των hackers: να βγάλουν χρήματα εκβιάζοντας με DDoS και Ransomware

Οι τιμές στην αγορά για κλεμμένα ευαίσθητα δεδομένα μειώνεται διαρκώς, ωστόσο τα συγκεκριμένα δεδομένα παραμένουν ιδιαίτερα πολύτιμα για τους κατόχους τους, οπότε οι hackers συνεχίζουν να επιτίθενται με στόχο να αποσπάσουν χρήματα από τα θύματα τους. Το μήνυμα που μεταφέρουν είναι το εξής με απλά λόγια: “Πληρώστε τα λύτρα, ειδάλλως θα κλέψω και θα εκθέσω σε κοινή θέα τα ευαίσθητα δεδομένα σας”. Εναλλακτικά, οι hackers ορισμένες φορές απειλούν ότι θα ξεκινήσουν μία επίθεση DDoS αν δεν πληρωθούν τα λύτρα. Άλλες φορές επίσης, μπορεί να ξεκινήσουν μία επίθεση DDoS, και υπόσχονται να την σταματήσουν μόλις πληρωθούν τα λύτρα (θα εμπιστευόσασταν την υπόσχεση ενός κυβερνοεγκληματία;).

Τι σχέση έχουν οι εκβιασμοί με τις επιθέσεις DDoS

Μία επίθεση DDoS δεν αποτελεί παραβίαση της ασφάλειας. Ωστόσο υπάρχουν αναφορές για πολύ-επίπεδες επιθέσεις που συνδυάζουν τις επιθέσεις DDoS με ransomware. Η μέθοδος που ακολουθείτε από hackers, είναι να χρησιμοποιήσουν DDoS για να “ρίξουν” την πρώτη γραμμή άμυνας, όπως είναι ένα τείχος προστασίας (firewall) ή κάποιο σύστημα αποτροπής εισβολέων (IPS, Intrusion Prevention System) και στην συνέχεια να χαρτογραφήσουν το δικτυακό περιβάλλον, για να καθορίσουν ευπάθειες και τρωτά σημεία, που μπορούν σε επόμενο χρόνο να εκμεταλλευτούν χρησιμοποιώντας άλλες μεθόδους για παράδειγμα, βάζοντας στο παιχνίδι και το ransomware για παράδειγμα. Πως μπορούν να κάνουν κάτι τέτοιο, χωρίς να γίνουν αντιληπτοί αναρωτιέστε; Μέσω μικρών, επιθέσεων υπο-κορεσμού. Πρόκειται για επιθέσεις που δεν προκαλούν πλήρη κορεσμό στο δίκτυο, αλλά προκαλούν μικρές, προσωρινές διακοπές στη λειτουργία του, σαν να πρόκειται για παραπέτασμα καπνού, ώστε να καλύψουν την διείσδυση τους στο δίκτυο και την κλοπή δεδομένων.

Επιθέσεις DDoS, μεγάλες ή μικρές

Έχει ενδιαφέρον που οι επιθέσεις DDoS γίνονται όλο και μεγαλύτερες σε όγκο. Έχουμε μπει σε μία εποχή που οι επιθέσεις DDoS μεγέθους terabit όπως εκείνες που δέχτηκαν οι εταιρείες Dyn και Krebs Security έχουν γίνει κοινότυπες και συνηθισμένες. Παρόλα αυτά, οι μικρότερες, και δυσκολότερες στην ανίχνευση τους επιθέσεις DDoS είναι αρκετά πιο συχνές και μπορούν να είναι το ίδιο ή και περισσότερο βλαπτικές. Είναι δεδομένο πάντως, ότι οι επιχειρήσεις σήμερα πρέπει να ανησυχούν για όλους τους τύπους και τα μεγέθη των επιθέσεων DDoS. Οι εταιρείες, θα πρέπει να υποθέτουν ότι το πιθανότερο είναι να βιώσουν μία επίθεση DDoS (αν δεν έχει συμβεί ήδη).

Τι θα πρέπει να κάνουν οι επιχειρήσεις

Η άμυνα είναι απαραίτητη, αλλά, κατά γενική ομολογία δεν μπορεί να αντέξει κάθε επιχείρηση μία λύση μετριασμού επιθέσεων DDoS. Ευτυχώς, όλο και περισσότερες υπηρεσίες και φορείς παροχής υπηρεσιών φιλοξενίας ιστοσελίδων προσφέρουν προστασία DDoS ως υπηρεσία (DDPaaS), κάτι που καθιστά την προστασία DDoS περισσότερο προσιτή για τους οργανισμούς όλων των μεγεθών. Οπότε, ρωτήστε των πάροχο υπηρεσιών Internet που συνεργάζεστε αν προσφέρει προστασία DDoS “as a service”, χάρη για παράδειγμα στην τεχνολογία ενεργοποίησης DDPaaS της Corero.

Για να μάθετε περισσότερα για τον τρόπο που εξελίσσονται οι επιθέσεις DDoS και η προστασία, κατεβάστε την έκθεση Evolution of DDoS.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Μερικές φορές, ακόμα και οι γιατροί κάνουν λάθη βλάπτοντας τους ασθενείς τους. Η αστυνομία επίσης κάποιες φορές αποτυγχάνει να υπηρετήσει και να προστατεύσει το δημόσιο συμφέρον. Όταν συμβαίνουν τέτοια πράγματα, οι πολίτες δικαίως απαιτούν να διερευνηθούν και να διορθωθούν τυχόν αποτυχίες και τα λάθη. Κανείς ωστόσο δεν ζητάει την κατάργηση του αστυνομικού σώματος και την εξάλειψη των γιατρών.

Γιατί όμως μερικοί ζητούν την κατάργηση και τον παροπλισμό των antivirus και των anti-malware όταν συμβαίνουν λάθη και αποτυχίες; Πρόκειται για ένα ερώτημα που απασχολεί τους ανθρώπους της Sophos για αρκετά μεγάλο διάστημα.

Οι ερευνητές αποκαλύπτουν τρωτά σημεία και ευπάθειες σε προϊόντα ασφαλείας σε μόνιμη βάση. Ένα πρόσφατο παράδειγμα είναι η εταιρεία Trend Micro, η οποία βρέθηκε στο επίκεντρο του ενδιαφέροντος τον Ιανουάριο, όταν κάποιοι ερευνητές ανέφεραν 223 ευπάθειες και τρωτά σημεία σε 11 από τα προϊόντα της. Ο Tavis Ormandy, ένας οξυδερκής και ταλαντούχος ερευνητής από το Google Zero Project που πρόσφατα ανακάλυψε το CloudBleed συχνά βάζει στόχο προϊόντα ασφαλείας συμπεριλαμβανομένων και προϊόντων της Sophos και άλλων προμηθευτών όπως των Kaspersky και Symantec.

Εντωμεταξύ, κάποιος είτε θα ανακοινώσει το τέλος των antivirus, των anti-malware και της προστασίας τερματικών συσκευών είτε θα αρχίσει να ζητάει την κατάργηση τους. Πέρυσι, την περίοδο που αποκαλύφθηκαν οι ευπάθειες της Trend Micro, κάποιοι ερευνητές ασφαλείας δήλωσαν ότι τα προϊόντα antivirus αποτελούν απειλή για την ασφάλεια.

Άραγε θα πρέπει να καταργήσουμε τα antivirus και antimalware όπως ακριβώς μερικοί πιστεύουν ότι θα πρέπει να καταργηθούν τα εμβόλια και να σταματήσουν οι εμβολιασμοί; Όχι βέβαια. Για να δούμε το θέμα περισσότερο σφαιρικά, μιλήσαμε με τον CTO της Sophos, Joe Levy.

Η ιατρογενής νοσηρότητα, ακολουθούμενη από χαιρεκακία είναι κάτι που υπάρχει

Η ιατρογενής νοσηρότητα, ακολουθούμενη από αυτό που ονομάζεται “schadenfreude”, χαιρεκακία δηλαδή (ικανοποίηση για το κακό) είναι κάτι που συμβαίνει. “Σε απάντηση στο ερώτημα που τίθεται συχνά σχετικά με βλάβες που μπορεί να προκαλούν προϊόντα ασφάλειας τερματικών συσκευών, είναι φανερό το πόσο τέτοιες πεποιθήσεις μοιάζουν με αυτές του κινήματος κατά των εμβολιασμών. Και τα δύο έχουν καλό σκοπό, αλλά δυστυχώς, έχουν και την δυνατότητα να κάνουν αρκετό κακό. Όπως και να έχει, όσοι επισημαίνουν τα προβλήματα με τα antivirus, έχουν σωστή επιχειρηματολογία” είπε ο Joe Levy. “Οποιοδήποτε λογισμικό έχει ελαττώματα”.

O Joe Levy κάνει δύο ακόμα παρατηρήσεις:

1. “Πρόκειται για τη περίπτωση που κάποιος φωνάζει για ιατρογενή νοσηρότητα (κακό που έχει προκαλέσει ο θεραπευτής) σε ένα αμφιθέατρο γεμάτο κόσμο. Πρόκειται για κάτι ιδιαίτερα συγκλονιστικό, λόγω της ειρωνείας, που σε αρκετές περιπτώσεις αποτελεί και πηγή χαιρεκακίας (ευχαρίστηση που προέρχεται από την ατυχία ή το κακό που βρήκε τον άλλον).

2. Η επιφάνεια επίθεσης του λογισμικού ασφαλείας πολλές φορές μεγεθύνεται από το επίπεδο του προνομίου που απαιτεί για την αποτελεσματική λειτουργία του (π.χ σε επίπεδο πυρήνα) ώστε να μπορεί να πραγματοποιήσει το είδος της εργασίας για το οποίο προορίζεται (τερματισμός διεργασίας, καθαρισμός συστήματος κ.ά).

Ακριβώς όπως οι ασθενείς μερικές φορές αντιμετωπίζουν επιπλοκές μετά την επέμβαση, η τεχνολογία ασφαλείας μερικές φορές αποτυγχάνει, δημιουργώντας ακούσιες βλάβες για τον χρήστη, δήλωσε ο Levy. Όταν συμβαίνει κάτι τέτοιο, οι επικριτές λατρεύουν να ορμούν και να χτυπούν τον φταίχτη.

Ο Joe Levy επίσης επισήμανε ότι όταν η ιατρική περίθαλψη κάνει λάθη, δεν βλέπουμε τις μάζες να ξεσηκώνονται ζητώντας την κατάργηση των νοσοκομείων και την εξάλειψη των γιατρών. Μερικές φορές και η αστυνομία κάνει λάθη στη γραμμή του καθήκοντος. Όταν συμβαίνει κάτι τέτοιο, υπάρχει δημόσια κατακραυγή αλλά κανείς δεν ζητάει το τέλος της αστυνομίας.

Όπως η μοντέρνα ιατρική και η επιβολή του νόμου, η βιομηχανία της ασφάλειας έχει εξίσου υποχρέωση να προστατεύσει τους χρήστες από το κακό. Και αυτό σημαίνει να επιδεικνύεις αποτελεσματικότητα τόσο ενάντια σε επιθέσεις που έχουν στόχο λειτουργικά συστήματα και εφαρμογές όσο και ενάντια σε επιθέσεις που έχουν στόχο τα ίδια. Και όμως, παρά τη συγκεκριμένη επίγνωση, δημοφιλές και διαδεδομένο λογισμικό ασφαλείας, με τεράστια βάση εγκατάστασης, μερικές φορές αποδεικνύεται ότι δεν είναι και τόσο καλά… θωρακισμένο όσο πιστευόταν.

Αλλά ακριβώς όπως χρειαζόμαστε ακόμα και τα νοσοκομεία και τους αστυνομικούς, εξακολουθούμε να χρειαζόμαστε τα συγκεκριμένα εργαλεία ασφαλείας, δήλωσε ο Joe Levy. Ενώ η Microsoft συνεχίζει να κάνει μεγάλα άλματα στην ασφάλεια των λειτουργικών της συστημάτων και εφαρμογών σε ετήσια βάση, μία ματιά στον αριθμό των τρωτών σημείων ή των ευπαθειών της Microsoft απεικονίζει την διαρκή ανάγκη για πρόσθετη προστασία. Οι ευπάθειες και τα τρωτά σημεία στο λειτουργικό σύστημα και εφαρμογές της Microsoft μεταξύ 2009 και 2016, όπως καταχωρήθηκαν από την ιστοσελίδα Common Vulnerabilities and Exposures είναι οι παρακάτω:

2009: 74

2010: 106

2011: 103

2012: 83

2013: 106

2014: 85

2015: 135

2016: 155

Στα πέντε από τα τελευταία οκτώ χρόνια, η Microsoft κυκλοφόρησε περισσότερα από 100 ενημερωτικά δελτία ασφαλείας τον χρόνο. Ο αριθμός των ενημερωτικών δελτίων κάθε έτους έχει πέσει κάτω από τα 75 από το 2009 και μετά. Το antivirus παραμένει πρώτη γραμμή άμυνας όταν οι επιτιθέμενοι προσπαθούν να εκμεταλλευτούν προς όφελος τους τρωτά σημεία και ευπάθειες, είτε στο λογισμικό, είτε σε χειριστές λογισμικού.

“Παίρνουμε πολύ σοβαρά την υποχρέωση μας να προστατεύουμε, και κάνουμε συνεχείς επενδύσεις σε εργαλεία και προγράμματα για να βελτιώσουμε την ασφάλεια των προϊόντων μας, από SDLC (Secure Development Lifestyle), στατικά/ δυναμικά/ runtime εργαλεία ασφαλείας μέχρι το πρόγραμμα επιβράβευσης εύρεσης bugs που διατηρούμε, για να μιλήσουμε για μερικά” είπε ο Levy. “Είμαστε πραγματικά ευγνώμονες στους ερευνητές ασφαλείας που ασκούν υπεύθυνη κριτική και αποκαλύπτουν κενά ασφαλείας. Όλοι μας στον κλάδο ασφάλειας, είτε πρόκειται για ερευνητές είτε για προμηθευτές λογισμικού, επιδιώκουμε ένα πράγμα, να καταστήσουμε τα συστήματα πληροφορικής ασφαλέστερα” και συμπλήρωσε “Θα πρέπει όλοι μας να δώσουμε κατά κάποιο τρόπο ένα είδος όρκου, σαν τον Όρκο του Ιπποκράτη για να μην κάνουμε κακό, και αυτό σημαίνει να διατηρήσουμε υψηλά στάνταρντ στην κατασκευή λογισμικού ασφαλείας, καθώς και να βάζουμε τους χρήστες πάνω από όλα, πάνω από την δόξα και τον εντυπωσιασμό. Η αποτυχία, όπως και να έχει, είναι κάποια μορφή αμέλειας αλλά το να ζητούμε την κατάργηση του λογισμικού ασφαλείας είναι ανόητο και ανεύθυνο. Θα πρέπει να εστιάσουμε όχι στο να κλωτσάμε τον άλλον όταν βρίσκεται κάτω, αλλά να κάνουμε ο ένας τον άλλον καλύτερο”.

Διαβάστε το πρωτότυπο άρθρο, εδώ.

Οι δυνατότητες προστασίας του Intercept X είναι τώρα διαθέσιμες σε εγκαταστάσεις Endpoint Protection που διαχειρίζονται τη πολιτική τερματικών συσκευών τους στην Sophos Enterprise Console.

Σταματήστε το malware, αποτρέψτε τις ευπάθειες exploit και καθαρίστε οποιοδήποτε malware που βρίσκεται στη σκιά χρησιμοποιώντας το add-on Endpoint Exploit Prevention.

Τα καλύτερα σημεία

- Σταματάει το crypto-ransomware και αυτόματα ”επιστρέφει” κάθε αρχείο που έχει επηρεαστεί στην προηγούμενη υγιή μορφή του

- Το Exploit Prevention εμποδίζει τις μεθόδους που χρησιμοποιούν οι επιτιθέμενοι για να εκμεταλλευτούν ευπάθειες και τρωτά σημεία στο λογισμικό

- Εγκληματολογικού επιπέδου σύστημα καθαρισμού

Σταματήστε το ransomware πριν “κολλήσετε”

Οι αποδεδειγμένες ικανότητες στο Sophos Intercept X χρησιμοποιούνται τώρα στο Endpoint Exploit Prevention. Η τεχνολογία μπλοκάρει το ransomware μόλις αυτό επιχειρήσει να κρυπτογραφήσει τα αρχεία σας, και επιστρέφει τα δεδομένα σας στην αρχική τους κατάσταση.

- Φέρνει την τεχνολογία προστασίας του Intercept X στις διαχειριζόμενες, από την κονσόλα Enterprise, τερματικές συσκευές

- Προστατεύει τις τερματικές συσκευές από επιθέσεις ransomware

- Αυτόματα γυρνάει στην αρχική τους μορφή κρυπτογραφημένα αρχεία που έχουν υποστεί αλλαγές

- Αποτρέπει την κρυπτογράφηση τόσο στον τοπικό δίσκο όσο και σε διαμοιραζόμενα εξ αποστάσεως αρχεία

Αντιμετώπιση τεχνικών exploit

Η τεχνολογία anti-exploit της Sophos αποτρέπει τις απειλές προτού αποτελέσουν πρόβλημα με το να αναγνωρίζει και να μπλοκάρει κοινές τεχνικές παράδοσης malware. Η διαδικασία προστατεύει τις τερματικές σας συσκευές από exploits kits και κακόβουλα “φορτία” που κοιτάζουν να εκμεταλλευτούν τόσο γνωστές όσο και άγνωστες ευπάθειες στο λογισμικό.

Αφαίρεση προηγμένων/ σύνθετων απειλών

Η αφαίρεση κακόβουλου λογισμικού (malware) δεν αποτελεί πια υπόθεση να μπει σε καραντίνα και να διαγραφεί. Αν κακόβουλο λογισμικό ανιχνευτεί σε κάποια τερματική συσκευή, τότε πως μπορείτε να γνωρίζετε τι έκανε στο μηχάνημα σας πριν το σταματήσετε; Η τεχνολογία της Sophos χρησιμοποιείται στο Endpoint Exploit Prevention για να ανιχνεύει τα υπολείμματα ή τα απομεινάρια του κακόβουλου λογισμικού (malware) και να πραγματοποιεί βαθύ καθαρισμό συστήματος. Η τεχνολογία επίσης καταγράφει τα πάντα σε αρχεία ελέγχου εγκληματολογικού επιπέδου, ανιχνεύει και την παραμικρή αλλαγή και καθαρίζει οποιοδήποτε ίχνος κρυφού κακόβουλου λογισμικού.

Διαχειριζόμενο μέσω της Sophos Enterprise Console

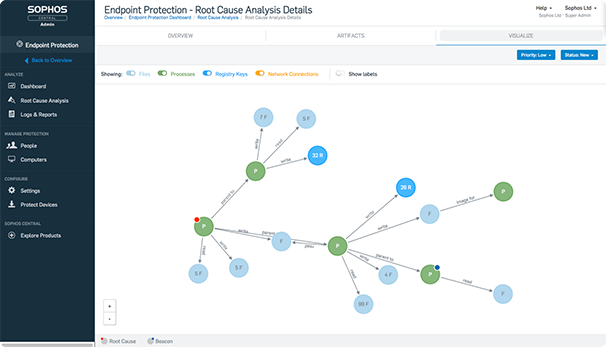

To Endpoint Exploit Prevention δεν απαιτεί την εγκατάσταση κάποιου νέου παράγοντα για τους τωρινούς πελάτες του Sophos Endpoint Protection που χρησιμοποιούν την Sophos Enterprise Console. Η προσθήκη της άδειας ξεκλειδώνει τις νέες δυνατότητες πολιτικής και αυτομάτως εγκαθιστά στοιχεία του παράγοντα (agent). Αναζητάτε επίσης οπτικές αναπαραστάσεις επιθέσεων Root Cause Analytics πέρα από προστασία; Τότε αλλάξτε σε Intercept X και διαχειριστείτε τις τερματικές συσκευές σας από το Sophos Central, την cloud-based πλατφόρμα της Sophos.

Το πεδίο της εγκληματολογίας στον κυβερνοχώρο βρίσκεται στην επικαιρότητα τον τελευταίο καιρό, κυρίως λόγω της έντονης συζήτησης για την περίπτωση να έχει πραγματοποιηθεί hacking από την Ρωσία στα δίκτυα πολιτικών κομμάτων των Ηνωμένων Πολιτειών. Τόσο το κοινό, όσο και τα μέσα ενημέρωσης και οι πολιτικοί, όλοι τους απαιτούν “αποδείξεις” ότι έχει πραγματοποιηθεί hacking.

Ευτυχώς, είναι διαθέσιμα εξελιγμένα εγκληματολογικά εργαλεία και εργαλεία κυβερνοασφάλειας για να βοηθήσουν στην συλλογή δεδομένων σχετικά με το παραπάνω. Δεν μπορούμε να προσποιηθούμε ότι γνωρίζουμε τα στοιχεία που έχουν ξεσκεπάσει οι μυστικές υπηρεσίες των Η.Π.Α., τουλάχιστον όμως γνωρίζουμε ότι έχουν την τεχνολογία και τους εμπειρογνώμονες σε θέμα ασφαλείας στον κυβερνοχώρο για να βρεθούν τουλάχιστον κοντά στην αλήθεια (ακόμη και αν δεν πρόκειται ή δεν γίνεται να τα αποκαλύψουν δημοσίως).

Ωστόσο, όταν πρόκειται για Κατανεμημένη επίθεση Άρνησης Εξυπηρέτησης Υπηρεσιών (Distributed Denial of Service, DDoS), που βασίζεται σε πολιτικά ή άλλα κίνητρα, είναι πολύ πιο δύσκολο να ανασυρθούν στην επιφάνεια ιατροδικαστικά στοιχεία. Ο εντοπισμός της προέλευσης αυτών των επιθέσεων είναι δύσκολη υπόθεση, επειδή η πηγή είναι είτε ένας νόμιμος διακομιστής τρίτης εταιρείας που τρέχει μία υπηρεσία που αξιοποιήθηκε από τον επιτιθέμενο για λόγους αντικατοπτρισμού/ ενίσχυσης της επίθεσης ή πρόκειται για μία απευθείας επίθεση flooding από μία μοναδική συσκευή ή κάποιο botnet που αποτελείται από πολλές συσκευές, των οποίων οι διευθύνσεις IP δεν είναι οι κανονικές ώστε να μην συνδέονται με τον εισβολέα. Για αυτό το λόγο, είναι πολύ σημαντικό να υπάρχει μια λύση προστασίας DDoS που όχι μόνο αποτρέπει και εμποδίζει όλους τους τύπους των επιθέσεων DDoS, αλλά προσδιορίζει και το είδος των φορέων επίθεσης, αναλύει το ψηφιακό αποτύπωμα, και συγκεντρώνει πληροφορίες για να είστε προετοιμασμένοι ενάντια σε ενδεχόμενες νέες απειλές.

Το portal SecureWatch Analytics της Corero, που είναι μέρος του SmartWall Threat Defence System, κάνει ακριβώς αυτό που περιγράψαμε παραπάνω, συλλέγοντας και ευρετηριάζοντας δεδομένα σε όλη τη κίνηση που βλέπει το σύστημα όταν βρίσκεται υπό επίθεση αλλά και όταν δεν βρίσκεται, ώστε να δώσει τη δυνατότητα για λεπτομερή ανάλυση ενδεχόμενων περιστατικών ασφάλειας. Το σύστημα καταγράφει διαρκώς τη κίνηση δεδομένων για μεταγενέστερη ανάλυση των δικτυακών ροών και των τάσεων, παρέχοντας λεπτομερή ορατότητα σε απειλές που έχουν εντοπιστεί καθώς και σε μοτίβα με την πάροδο του χρόνου.

Καθώς οι προηγμένες απειλές συνεχίζουν να εξελίσσονται, η αποτελεσματική ανάλυση της ασφάλειας απαιτεί συνεχή ορατότητα στην κίνηση δεδομένων ανάμεσα στο προστατευόμενο δίκτυο και στο Internet. Η ανάλυση παρελθοντικών γεγονότων είναι πολύτιμη για να σας βοηθήσει να προετοιμαστείτε για τις μελλοντικές απειλές. Δεν χρειάζεται απλώς να μετριάσετε μία επίθεση, θα πρέπει να έχετε και ορατότητα μέσα στις επιθέσεις, μία ολοκληρωμένη εικόνα.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Μια πρόσφατη μελέτη της Tripwire υπογραμμίζει το αυξανόμενο πρόβλημα των κυβερνοεπιθέσεων, καθώς και αν το προσωπικό στα τμήματα ασφάλειας πληροφορικής έχει την πεποίθηση ότι οι εταιρείες που εργάζονται έχουν το σωστό συνδυασμό δεξιοτήτων και την τεχνολογική υποδομή για να αντιμετωπίσουν διάφορους τύπους απειλών στον κυβερνοχώρο. Οι ανησυχίες που βρέθηκαν στη κορυφή της λίστας ήταν (κατά σειρά σπουδαιότητας) το ransomware, οι κατανεμημένες επιθέσεις άρνησης εξυπηρέτησης υπηρεσιών (DDoS), κακόβουλοι insiders (π.χ υπάλληλοι, εργαζόμενοι), το phishing και τα exploits διάφορων κενών ασφαλείας και ευπαθειών.

Σύμφωνα με τη μελέτη, το 60% των επαγγελματιών που συμμετείχαν στην έρευνα πιστεύει ότι έχει τις κατάλληλες δεξιότητες για να υπερασπιστεί την εταιρεία και τον οργανισμό που εργάζεται ενάντια σε μία κατανεμημένη επίθεση άρνησης εξυπηρέτησης υπηρεσίας (DDoS) και το 63% δήλωσε ότι έχει την κατάλληλη τεχνολογία για να διαχειριστεί τέτοιες επιθέσεις.

Λαμβάνοντας υπόψη ότι οι επιθέσεις DDoS επικρατούν όλο και περισσότερο, δεν είναι και πολύ καθησυχαστική η σκέψη ότι το 40% των επαγγελματιών στον τομέα της ασφάλειας IT έχουν ελλιπή εξοπλισμό ια να διαχειριστούν μία επίθεση DDoS. Είναι να αναρωτιέσαι, πως θα ένιωθαν οι πελάτες των εταιρειών που εργάζονται αν γνώριζαν κάτι τέτοιο.

Σύμφωνοι, ορισμένες εταιρείες είναι πιο ευάλωτες σε επιθέσεις DDoS από άλλες. Συνήθως, οι πάροχοι διαδικτυακών υπηρεσιών και οι πάροχοι φιλοξενίας βιώνουν επιθέσεις DDoS σε καθημερινή βάση, εν μέρει επειδή έχουν πολύ μεγάλη επιφάνεια για τέτοιες επιθέσεις, και εν μέρει επειδή μόνο μια επίθεση μπορεί να επηρεάσει πολλούς πελάτες (όπως λέει η παροιμία “με ένα σμπάρο δυο τρυγόνια”). Ωστόσο, ανεξάρτητα από το προφίλ κάποιου ή την επιφάνεια της επίθεσης, οποιοσδήποτε δίκτυο είναι ευάλωτο στις επιθέσεις DDoS. Οι hackers έχουν πολλά κίνητρα, αλλά ουσιαστικά ο στόχος τους είναι είτε να κλέψουν ευαίσθητα δεδομένα ή να διακόψουν για όφελος τους τη λειτουργία της ιστοσελίδας της εταιρείας σας.

Οι επιθέσεις DDoS έχουν πολλά μεγέθη, μικρά και μεγάλα. Οι περισσότερες εταιρείες φοβούνται τις μεγάλες, ογκομετρικές επιθέσεις που μπορεί να συντρίψουν μια ιστοσελίδα ή δίκτυο. Ωστόσο, τέτοιου είδους επιθέσεις είναι σχετικά σπάνιες. Πιο συχνές είναι οι σύντομες, επιθέσεις υπο-κορεσμού που μπορούν να αποτελέσουν παραπέτασμα και να καλύψουν μια ενδεχόμενη παραβίαση της ασφάλειας. Επειδή οι περισσότερες εταιρείες έχουν κάποια μορφή ευαίσθητων δεδομένων, είτε πρόκειται για τα στοιχεία πιστωτικών καρτών των πελατών τους, είτε για τις διευθύνσεις ηλεκτρονικού ταχυδρομείου, τους αριθμούς κοινωνικής ασφάλισης ή πρόκειται για πνευματική ιδιοκτησία, οι περισσότερες εταιρείες θα πρέπει να ανησυχούν για τις επιθέσεις DDoS, επειδή μπορεί να ανοίξουν τον δρόμο για παραβιάσεις της ασφάλειας.

Οι εταιρείες έχουν να αντιμετωπίσουν πολλά είδη κυβερνοεπιθέσεων, αλλά οι επιθέσεις DDoS αποτελούν τόσο απειλή για την διαθεσιμότητα μιας διαδικτυακής υπηρεσίας όσο και απειλή για την ασφάλεια. Το ότι το 40% των εταιρειών δεν διαθέτει τις δεξιότητες ή την τεχνολογία για να διαχειριστεί μια επίθεση DDoS, αποτελεί λόγο ανησυχίας, τόσο για τις επιχειρήσεις όσο και τους πελάτες τους (μια έρευνα της Corero δείχνει ότι δύο από τις μεγαλύτερες συνέπειες των επιθέσεων DDoS είναι τόσο η απώλεια της εμπιστοσύνης των πελατών προς την εταιρεία όσο και η δυσφήμιση στην ίδια τη μάρκα).

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Αναμφίβολα το ransomware είναι μία αυξανόμενη απειλή στις μέρες μας, βάζοντας όλες τις μικρές, μεσαίες και μεγάλες επιχειρήσεις σε κίνδυνο. Οι ερευνητές ασφάλειας πληροφορικής στη LogPoint εργάζονται διαρκώς για να βοηθήσουν τους πελάτες της εταιρείας να αντέξουν σε τέτοιες επιθέσεις.

Στον πόλεμο ενάντια στο ransomware, ο σχεδιασμός και η προνοητικότητα είναι ζωτικής σημασίας για να περιοριστεί ο αντίκτυπος και να ανακτήσετε γρήγορα τη λειτουργικότητα σας με την ελάχιστη δυνατή αναστάτωση. Έχετε στο νου σας, ότι οι παραλλαγές του ransomware αλλάζουν μορφή διαρκώς, και είναι δύσκολο να αντιμετωπίσεις κάθε επίθεση χωρίς τη συμβολή ενός πραγματικά ισχυρού εργαλείου. Εξάλλου, είναι καλύτερα να είστε ασφαλείς παρά μετανιωμένοι και μέσα στη κατάθλιψη.

Στα ερωτήματα και τα παραδείγματα που χρησιμοποιούνται, υποθέτουμε ότι το περιβάλλον βασίζεται σε μία λύση backend της EMC, ωστόσο λειτουργεί με κάθε είδους λύση αποθήκευσης.

Στόχος

Η ανίχνευση ασυνήθιστης δραστηριότητας δεδομένων σε συστήματα αποθήκευσης μέσα σε συγκεκριμένη χρονική περίοδο συχνά υποδεικνύει τη δραστηριότητα ransomware. Με τη βοήθεια της ανίχνευσης ransomware, ο οργανισμός λαμβάνει μία ειδοποίηση μέσω ηλεκτρονικού ταχυδρομείου κάθε φορά που ανιχνεύεται ύποπτη δραστηριότητα. Υπάρχει μεγάλη ποικιλία από ύποπτες δραστηριότητες, ωστόσο περιπτώσεις όπου γίνεται αντιληπτή διαγραφή, δημιουργία ή κάποια αλλαγή στα δεδομένα αποτελούν πάντα προειδοποιητικό σημάδι.

Dashboards

To dashboard δείχνει τους 30 χρήστες που φάνηκε να έχουν τη μεγαλύτερη δραστηριότητα κατά τη διάρκεια των τελευταίων δέκα ετών:

Query: label=EMC userSid=*|rename userSid as objectSid| chart count() by objectSid order by count() DESC limit 30| process lookup (LDAP,objectSid)|fields displayName, sAMAccountName, objectSid, count()

Οτιδήποτε παράγει μεγάλο όγκο δραστηριότητας δεδομένων από τη φύση του (όπως για παράδειγμα τα Citrix και Xen( εξαιρούνται από την αναζήτηση οπότε και τα αποτελέσματα δεν διαστρεβλώνονται.

Επιπλέον, υπάρχει μία λίστα με την ονομασία Whitelist η οποία αποτελείται από αξιόπιστους χρήστες. Η λίστα παράγεται αυτομάτως βάσει UserSID. Επιπροσθέτως, υπάρχει μία in-house κλίμακα που περιέχει “φυσιολογική” δραστηριότητα δεδομένων οπότε το σύστημα μπορεί να ανιχνεύει οποιαδήποτε δραστηριότητα αποκλίνει από τη κλίμακα.

Οι χρήστες γίνονται assigned σε UserSID με αντιστοίχηση στο Active Directory. Τα αποτελέσματα αποθηκεύονται σε ένα πίνακα από όπου τα δεδομένα μπορούν να χρησιμοποιούνται μονίμως για περαιτέρω ανάλυση.

Συναγερμός – Ειδοποιήσεις

Query: label=EMC -“bytesWritten”=”0” -“bytesWritten”=”0x0″ event=”0x80” flag=0x2 userSid=*| chart count() as handle by userSid, clientIP | search handle>200

Ο συναγερμός ενεργοποιείται και αποστέλλεται ένα email στο άτομο που είναι υπεύθυνο όποτε ανιχνεύεται ύποπτη δραστηριότητα δεδομένων που επηρεάζει περισσότερα από 200 αρχεία. Εξαίρεση στον συγκεκριμένο κανόνα αποτελούν εφαρμογές και paths που έχουν χαρακτηριστεί ως αξιόπιστα.

Αν και βεβαίως μόλις που ξύσαμε την επιφάνεια στον τρόπο που η LogPoint αντιμετωπίζει το ransomware σήμερα, η συγκεκριμένη περίπτωση εξυπηρετεί ως ένα καλό σημείο εκκίνησης για περισσότερες συζητήσεις σχετικά με τα επόμενα βήματα που πρέπει να κάνετε προκειμένου να προστατεύσετε τον οργανισμό σας.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Στα πλαίσια του συνέδριου RSA 2017 που πραγματοποιήθηκε πριν από μερικές μέρες, η SophosLabs έδωσε στη δημοσιότητα τις προβλέψεις της για το malware. Συνήθως οι ερευνητικές εργασίες της SophosLabs επικεντρώνονται στα Windows, τα οποία ήταν ανέκαθεν το μεγαλύτερο πεδίο μάχης.

Αν και σε κάποια σημεία της έρευνας γίνεται αναφορά σε συγκεκριμένες προκλήσεις που αφορούν συγκεκριμένα το λειτουργικό σύστημα της Microsoft, η εταιρεία αποφάσισε να εστιάσει περισσότερο στις αυξανόμενες απειλές malware που σχετίζονται με πλατφόρμες όπου οι κίνδυνοι συχνά δεν είναι τόσο καλά κατανοητοί, ειδικά σε συσκευές Linux, MacOS και Android.

Η SophosLabs έχει προσδιορίσει τέσσερις τάσεις που κέρδισαν έδαφος το 2016 και που από ότι φαίνεται θα παραμείνουν προκλήσεις και για το 2017:

1. Malware για Linux που εκμεταλλεύεται ευπάθειες σε συσκευές IoT (Internet of Things)

Η έρευνα ξεκινάει με μία ματιά στο πως το Linux χρησιμοποιείται όλο και περισσότερο για την στόχευση και την μόλυνση συσκευών IoT, που περιλαμβάνουν τα πάντα, από webcams έως οικιακές συσκευές που συνδέονται στο Internet. Οι προ-ρυθμισμένοι κωδικοί πρόσβασης (default passwords), απαρχαιωμένες ή μη-ενημερωμένες εκδόσεις του Linux και η έλλειψη κρυπτογράφησης θα συνεχίσουν να καθιστούν τις συγκεκριμένες συσκευές ευάλωτες και ώριμες για κατάχρηση.

2. H διεισδυτικότητα του malware στο Android

Στη συνέχεια, η έρευνα εξετάζει τις δέκα κορυφαίες οικογένειες malware που έχουν στόχο συσκευές Android, όπως την πλέον διαδεδομένη Andr/PornClk: με περισσότερες από το 20% των υποθέσεων που αναλύθηκαν στη SophosLabs το 2016 να σχετίζονται με τη συγκεκριμένη οικογένεια. Οι κυβερνοεγκληματίες πίσω από τη συγκεκριμένη οικογένεια malware βγάζουν λεφτά από διαφημίσεις και εγγραφές μελών, και είναι πολύ επίμονη – εκμεταλλευόμενη προνόμια root και ζητώντας να συμπεριληφθεί στους διαχειριστές του Android (Device Android Administrators). Κατεβάζει APKs (Android Application Packages), δημιουργεί συντομεύσεις σε home screens και συλλέγει πληροφορίες και δεδομένα όπως το ID της συσκευής, τον τηλεφωνικό αριθμό και άλλες ευαίσθητες πληροφορίες.

Η έρευνα επίσης ρίχνει φως και στο ransomware που η SophosLabs έχει προσδιορίσει ως Andr/Ransom-I, το οποίο παριστάνει ότι είναι ενημέρωση του λειτουργικού συστήματος και εφαρμογών όπως τω Adobe Flash και Adult Player. Όταν κατέβει στη συσκευή, χρησιμοποιείται για να καταλάβει το κινητό του θέματος. Αν και το συγκεκριμένο κακόβουλο λογισμικό δεν είναι τόσο διαδεδομένο όσο οι άλλοι τύποι του, αντιπροσωπεύοντας μόλις το 1% του συνόλου των δειγμάτων με αποτέλεσμα να μην βρίσκεται στην δεκάδα με τα κορυφαία malware, είναι αξιοσημείωτο επειδή στοχεύει σε συσκευές που τρέχουν Android 4.3, οι οποίες χρησιμοποιούνται ακόμη από το 10% των χρηστών του Android, δηλαδή από περίπου 140 εκατομμύρια χρήστες συνολικά!

3. MacOS malware που εξαπλώνει PWAs (Potentially Unwanted Applications)

Στη συνέχεια, η έρευνα εξετάζει το malware για MacOS που σχεδιάστηκε για να τρέχει κώδικα που κλέβει κωδικούς πρόσβασης, συμπεριλαμβανομένου και του ransomware με την ονομασία OSX/KeRanger-A καθώς και μίας σειράς από κακόβουλο adware. Αν και οι μολύνσεις από κακόβουλο λογισμικό είναι λιγότερες από εκείνες των Windows, το MacOS είχε το δικό του μερίδιο μέσα στο 2016, και η συγκεκριμένη τάση πρόκειται να συνεχιστεί.

4. Το malware Microsoft Word Intruder επεκτείνει τους στόχους του πέρα από το Office

Τέλος, η έκθεση εξετάζει κάποια Windows-based malware kits που ιστορικά στοχεύουν το Word, αλά τώρα διεύρυναν τους ορίζοντες τους για να καταχραστούν το Flash.

Μπορείτε να κατεβάσετε την πλήρη έρευνα σε μορφή PDF από εδώ.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Η Sophos, παγκόσμιος ηγέτης στην ασφάλεια δικτύων και τερματικών συσκευών ανακοίνωσε ότι κατέληξε σε συμφωνία για την εξαγορά της εταιρείας Invincea, ένα οραματιστή πάροχο προστασίας επόμενης γενιάς ενάντια στο malware.

Το χαρτοφυλάκιο ασφαλείας τερματικών συσκευών της Invincea σχεδιάστηκε για να ανιχνεύει και να προλαμβάνει το μη γνωστό malware καθώς και άλλες εξελιγμένους τύπους επιθέσεων μέσω των κατοχυρωμένων με δίπλωμα ευρεσιτεχνίας αλγόριθμων νευρωνικών δικτύων βαθιάς εκμάθησης. Σταθερά κατατάσσεται ανάμεσα στις καλύτερης απόδοσης, βαθιάς εκμάθησης και signature-less, επόμενης γενιάς τεχνολογίες τερματικών συσκευών σε δοκιμές αξιολόγησης τρίτων και έλαβε υψηλή βαθμολογία τόσο για την κορυφαία ανίχνευση όσο και για τα χαμηλά ποσοστά ψευδώς θετικών.

Με έδρα στο Fairfax, η Invincea ιδρύθηκε από την διευθύνοντα σύμβουλο τη Anup Ghosh, για να αντιμετωπίσει τις ταχύτατα αναπτυσσόμενες απειλές zero-day από κράτη, κυβερνοεγκληματίες και αδίστακτους ιδιωτικούς φορείς. Το προϊόν ναυαρχίδα της Invincea με την ονομασία X by Invincea χρησιμοποιεί βαθιάς εκμάθησης νευρωνικά δίκτυα και συμπεριφορική παρακολούθηση για να εντοπίζει προηγουμένως αθέατο malware και να σταματάει επιθέσεις προτού προκαλέσουν ζημιές. Εστιάζοντας σε τομείς της κυβέρνησης των Ηνωμένων Πολιτειών της Αμερικής, της υγειονομικής περίθαλψης και των χρηματοπιστωτικών υπηρεσιών, η λύση της Invincea χρησιμοποιείται σε μερικά από τα πιο στοχευόμενα δίκτυα στον κόσμο.

“Με την προσθήκη της Invincea στο χαρτοφυλάκιό μας, η Sophos υλοποιεί το όραμά της που είναι να συγκεντρώσει τις πιο ισχυρές τεχνολογίες για να προσφέρει τις κορυφαίες άμυνες στους πελάτες μας”, σχολίασε ο Kris Hagerman, Διευθύνων Σύμβουλος της Sophos. “Η Invincea οδηγεί την αγορά της βασισμένης στην μηχανική εκμάθηση ανίχνευση απειλών συνδυάζοντας εξαιρετικά ποσοστά ανίχνευσης και ελάχιστα ψευδώς θετικά. Η Invincea θα ενισχύσει την ηγετική, επόμενης γενιάς προστασία τερματικών συσκευών της Sophos με συμπληρωματικές predictive άμυνες που πιστεύουμε ότι θα παίξουν σημαντικό ρόλο στην προστασία τερματικών συσκευών στο μέλλον και θα μας επιτρέψουν να επωφεληθούμε πλήρως από αυτή τη νέα σημαντική ευκαιρία ανάπτυξης. Είμαστε υπερήφανοι που καλωσορίζουμε την ομάδα της Invincea στην Sophos και ανυπομονούμε να επιδείξει τα οφέλη αυτής της προηγμένης τεχνολογίας στους πελάτες και στους συνεργάτες μας σε όλο τον κόσμο”.

Η Sophos έχει αναγνωριστεί σήμερα ως ηγέτης στον τομέα της προστασίας τερματικών συσκευών με μια διευρυνόμενη σειρά από τεχνολογίες επόμενης γενιάς, όπως είναι η signature-less τεχνολογία anti-malware, anti-exploit και anti-ransomware με την ονομασία Intercept Χ καθώς και τα βασισμένα στην συμπεριφορά analytics, την τεχνολογία ανίχνευσης κακόβουλης κίνησης δεδομένων και την φήμη εφαρμογής που βρίσκονται στο Sophos Endpoint Protection. Η μηχανικής εκμάθησης τεχνολογία ανίχνευσης και πρόληψης malware της Invincea θα ενσωματωθεί πλήρως στο χαρτοφυλάκιο της προστασίας τερματικών συσκευών της Sophos, για να ενισχύσει περαιτέρω την ηγετική θέση της εταιρείας στην συγκεκριμένη ταχέως αναπτυσσόμενη αγορά. Η διαθεσιμότητα της τεχνολογίας της Invincea στην πλατφόρμα Sophos Central, θα ενισχύσει περαιτέρω το χαρτοφυλάκιο της συγχρονισμένης ασφάλειας της Sophos και την ανταλλαγή πληροφοριών σε πραγματικό χρόνο.

“Ξεκινήσαμε την Invincea με όραμα να χρησιμοποιήσουμε signature-less τεχνολογίες, συμπεριλαμβανομένης της μηχανικής εκμάθησης, με καινοτόμους τρόπους για την προστασία των οργανισμών από τις πιο προηγμένες μορφές κυβερνοεπίθεσης” σχολίασε ο Anup Ghosh, Ιδρυτής και Διευθύνων Σύμβουλος της Invincea.

“Το Χ by Invincea αντιπροσωπεύει μια νέα γενιά στην τεχνολογία antivirus που βασίζεται στην βαθιά εκμάθηση και στην συμπεριφορική παρακολούθηση. Η ένωση των δυνάμεων μας με την Sophos αποτελεί ιδανική ευκαιρία για να φέρουμε την αποδεδειγμένη και προηγμένη τεχνολογία μας σε ένα παγκόσμιο ακροατήριο και να αποτελέσει μέρος ενός ολοκληρωμένου συστήματος συγχρονισμένης ασφάλειας. Η Sophos είναι πρώτη στην βιομηχανία στην υιοθέτηση και εφαρμογή αυτού του καινοτόμου οράματος για ολοκληρωμένη και προηγμένη ασφάλεια, και είμαστε πολύ ευχαριστημένοι που θα αποτελέσουμε μέρος της ομάδας για να βοηθήσουμε να γίνει πραγματικότητα”. Ο Norm Laudermilch, Γενικός Διευθυντής και επικεφαλής της ανάπτυξης προϊόντος στην Invincea πρόσθεσε: “Η Invincea έθεσε ως στόχο να διαταράξει την παραδοσιακή προσέγγιση στα antivirus, και ακόμη και σήμερα, μία μοναδική τεχνολογία δεν μπορεί να προσφέρει πλήρη προστασία για τους πελάτες. Συμμερίζομαι το όραμα της Sophos στη συγκέντρωση ενός ισχυρού συνόλου τεχνολογιών επόμενης γενιάς για την δραματική βελτίωση της συνολικής αποτελεσματικότητας της προστασίας τερματικών συσκευών. Μαζί με την παγκόσμιας κλάσης τεχνική ομάδα μας στην Invincea, ανυπομονώ να ξεκινήσω στην Sophos για να την βοηθήσω να κάνει πραγματικότητα αυτό το φιλόδοξο και συναρπαστικό όραμα”.

Το χαρτοφυλάκιο ασφάλειας τερματικών συσκευών της Invincea συμπεριλαμβανομένου του Χ by Invincea θα συνεχίσει να υποστηρίζεται και να πωλείται από την Invincea και να διατίθεται μέσω του δικτύου των επίσημων αντιπροσώπων και συνεργατών της εταιρείας.

Η Sophos συμφώνησε να αποκτήσει την Invincea από τους τωρινούς μετόχους της έναντι 100 εκατομμυρίων δολαρίων (με $20 εκατομμύρια earn-out).Η Sophos θα διατηρήσει τα γραφεία της εταιρείας στο Fairfax. Ο CEO της Invincea, Anup Ghosh και o COO της εταιρείας Norm Laudermilch θα ενταχθούν στην Sophos σε καίριες ηγετικές θέσεις.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο,εδώ.

Το 2013, οργανώσεις σε όλο τον κόσμο άρχισαν να παίρνουν στα σοβαρά την απειλή εκ τω έσω, χάρη στον Edward Snowden. Παρόλα αυτά, αυτή είναι μόνο μία από τις πολλές περιπτώσεις που προνομιούχοι υπάλληλοι σε μία εταιρεία έχουν προκαλέσει ζημιά, τόσο εσκεμμένα όσο και κατά λάθος, στις εταιρείες και στους οργανισμούς που τους εμπιστεύτηκαν.

Από το περιστατικό της Sage Group στο Ηνωμένο Βασίλειο στην περίπτωση του Harold Martin και πιο πρόσφατα στην περίπτωση του διαχειριστή ασφαλείας πληροφοριακών συστημάτων που φέρεται να κρατούσε όμηρο το σύστημα ηλεκτρονικού ταχυδρομείου ενός Πανεπιστημίου για να εισπράξει λύτρα 200 χιλιάδων δολαρίων, οι απειλές εκ των έσω αποτελούν μία πραγματικότητα πια στο σημερινό κόσμο. Αυτό που είναι ακόμα χειρότερο, είναι ότι τα παραπάνω παραδείγματα δεν είναι τίποτα μπροστά στο 50% των παραβιάσεων που προκαλούνται κάθε χρόνο από ένα ακούσιο ανθρώπινο λάθος.

Σήμερα, η CyberArk ανακοίνωσε μια νέα δυνατότητα που μπορεί να βοηθήσει τους οργανισμούς να ανιχνεύουν αυτόματα και να αντιμετωπίζουν άμεσα εσωτερικές απειλές. Η λύση καταγράφει αυτόματα και αναλύει όλες τις συνεδρίες των προνομιούχων χρηστών, ώστε να ανιχνεύει τυχόν δραστηριότητα υψηλού κινδύνου και να ειδοποιεί στη συνέχεια τις ομάδες ασφαλείας για το ενδεχόμενο περιστατικό προτού να είναι πολύ αργά.

Με την αυτοματοποίηση αυτής της διαδικασίας και την ανίχνευση των απειλών ταχύτερα, οι οργανισμοί θα είναι σε θέση να αντιμετωπίζουν τόσο τους επιτιθέμενους – όσο και τους απρόσεκτους χρήστες – προτού τα περιστατικά μετατραπούν σε δαπανηρές, ανακοινώσιμες παραβάσεις. Παρακάτω, θα βρείτε τρόπους για να χρησιμοποιήσετε αυτήν τη νέα δυνατότητα ώστε να βελτιώσετε τις διαδικασίες ανίχνευσης, διερεύνησης και ανταπόκρισης απέναντι στις εκ των έσω απειλές:

Προσδιορισμός και καθορισμός κινδύνου. Καθορίστε τις δραστηριότητες υψηλού κινδύνου στον οργανισμό σας, και προσαρμόστε τη λύση σας για να σας ειδοποιεί όταν συμβαίνουν τέτοιες δραστηριότητες. Οι δραστηριότητες που θεωρούνται “υψηλού κινδύνου” ενδεχομένως να διαφέρουν από οργανισμό σε οργανισμό, αλλά αν δεν είστε απολύτως σίγουροι από πού να ξεκινήσετε, ελέγξτε αυτές τις προτάσεις ως σημείο εκκίνησης.

Παρακολουθήστε τα πάντα. Όταν οι προνομιούχοι χρήστες σας έχουν πρόσβαση σε συστήματα υψηλής αξίας, καταγράψτε οτιδήποτε κάνουν. Με το να παρακολουθείτε και την παραμικρή κίνηση που κάνουν κατά την διάρκεια των προνομιακών συνεδριών τους, θα έχετε μία ροή δεδομένων που μπορεί αυτομάτως να αναλυθεί. Αν κάτι ύποπτο συμβεί, θα έχετε στη διάθεση σας ένα πλήρες καταγεγραμμένο βίντεο για να αξιολογήσετε τι ήταν αυτό που συνέβη.

Αυτοματοποιήστε την ανίχνευση απειλών. Δεν έχετε το χρόνο για να ψάξετε χειροκίνητα όλες τις καταγραφές των συνεδριών των χρηστών σας για να εντοπίσετε κάποια ύποπτη συμπεριφορά, ούτε θα έπρεπε. Αυτοματοποιήστε την αξιολόγηση των συνεδριών των προνομιακών χρηστών σας για να ψάξετε για δραστηριότητα υψηλού κινδύνου τη στιγμή που συμβαίνει.

Ανταποκριθείτε ταχύτατα. Με την αυτοματοποιημένη αξιολόγηση της δραστηριότητας των χρηστών σας, θα ειδοποιήστε για πιθανές επιθέσεις εκ των έσω άμεσα. Μόλις δείτε τη σχετική ειδοποίηση, μπορείτε να διερευνήσετε την κατάσταση, να παρακολουθήσετε την επικίνδυνη συνεδρία αν βρίσκεται ακόμα σε εξέλιξη και να τερματίσετε τη συνεδρία για να σταματήσετε να γίνει μεγαλύτερη ζημιά.

Δώστε προτεραιότητα στην αξιολόγηση των ελεγκτών. Ενεργοποιήστε τους ελεγκτές σας για να είναι περισσότερο αποτελεσματικοί. Με την εφαρμογή δεικτών επικινδυνότητας στις καταγεγραμμένες συνεδρίες , οι ελεγκτές μπορούν εύκολα να δίνουν προτεραιότητα σε συνεδρίες για αξιολόγηση και να πραγματοποιούν ελέγχους ταχύτερα ώστε να παραδώσουν μεγαλύτερη αξία στην επιχείρηση.

Σε ότι αφορά στην ανίχνευση απειλών, υπάρχουν πολλά δεδομένα που μπορείτε να αναλύσετε, αλλά για να προστατεύσετε τα πολυτιμότερα και πλέον ευαίσθητα περιουσιακά στοιχεία τη εταιρείας, θα πρέπει να επικεντρωθείτε σε αυτά που έχουν την μεγαλύτερη σημασία. Με το να αναλύσετε προληπτικά την δραστηριότητα των προνομιούχων χρηστών σας πάνω σε υψηλής αξίας περιουσιακά στοιχεία, μπορείτε να εστιάσετε τις προσπάθειες σας στους περισσότερο ευαίσθητους χρήστες και δεδομένα, ώστε να λαμβάνετε ειδοποιήσεις κατά προτεραιότητα που θα σας βοηθήσουν να εντοπίσετε και να αντιμετωπίσετε γρήγορα τους επιτιθέμενους μέσα στο δίκτυο σας.

Διαβάστε αυτό το eBook για να μάθετε ποιοι είναι πραγματικά οι insider και δείτε αυτό το βίντεο για να μάθετε πως λειτουργεί η συγκεκριμένη λύση.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Οι κατανεμημένες επιθέσεις άρνησης εξυπηρέτησης υπηρεσιών (Distributed Denial of Service) attacks υπάρχουν από τις αρχές της προηγούμενης δεκαετίας και οι τεχνολογικές λύσεις για την αντιμετώπιση και τον μετριασμό τους έχουν εξελιχθεί δραματικά τα τελευταία χρόνια.

Οι χάκερς είναι περισσότερο εξελιγμένοι ωστόσο και οι επιθέσεις περισσότερες με αποτέλεσμα οι παλαιές λύσεις –που ποτέ δεν λειτούργησαν όπως θα έπρεπε- να είναι ακόμα λιγότερο αποτελεσματικές απέναντι στο σημερινό τοπίο των κυβερνοαπειλών. Ως εκ τούτου προκαλεί μεγάλη έκπληξη που συνεχίζουμε να διαβάζουμε ακόμα άρθρα που συνεχίζουν να προτείνουν παρωχημένες προσεγγίσεις, όπως είναι το black holing (γνωστό και ως null routing) για το σταμάτημα της ανεπιθύμητης κίνησης δεδομένων.

Οι πάροχοι υπηρεσιών φιλοξενίας μερικές φορές προσπαθούν να μπλοκάρουν την ανεπιθύμητη και κακόβουλη κίνηση με την έκχυση μίας δρομολόγησης null με τη διεύθυνση IP του αρχικού στόχου της επίθεσης DDoS στην υποδομή δρομολόγησης τους με στόχο να μπλοκάρουν όλη τη κίνηση DDoS στο θύμα. Το πρόβλημα με αυτή τη προσέγγιση είναι ότι δύσκολα μπορεί να ξεχωρίσει την καλή κίνηση από την κακή κίνηση, οπότε στην ουσία είναι σαν να λειτουργεί υποστηρικτικά στην επίθεση DDoS ενάντια στο αρχικό θύμα. Αν ο upstream ISP κάνει null routing όλης της καλής κίνησης αλλά και της κίνησης DDoS στη “μαύρη τρύπα” τότε ουσιαστικά θα θέσει τον στόχο της επίθεσης εκτός σύνδεσης.

Αυτή η μέθοδος αντιμετώπισης δεν μπορεί να είναι αποδεκτή στις μέρες μας. Επιπλέον, επειδή οι περισσότερες επιθέσεις DDoS είναι spoofed, οποιαδήποτε προσπάθεια null routing στις πηγαίες διευθύνσεις IP είναι σχεδόν αδύνατη.

Η μοντέρνα τεχνολογία μετριασμού DDoS ανιχνεύει αποτελεσματικά και μπλοκάρει τις επιθέσεις DDoS σε granular επίπεδο, ακόμα και τις χαμηλού threshold επιθέσεις υπο-κορεσμού που καταφέρνουν να μην γίνονται αντιληπτές. Γιατί να μπλοκάρεις όλη τη κίνηση σε πραγματικό χρόνο; Μπορείτε να αναπτύξετε μία αυτοματοποιημένη συσκευή προστασίας DDoS στην περίμετρο του δικτύου σας, για να έχετε πάντα ενεργή, αυτόματη ανίχνευση και παρεμπόδιση των επιθέσεων DDoS ώστε να μην εισέρχονται ποτέ στο δίκτυο σας.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Όταν οι περισσότεροι άνθρωποι ακούνε για την “απειλή εκ των έσω” συχνά υποθέτουν ότι πρόκειται για κάποιον κακόβουλο υπάλληλο που είτε θέλει να αποδείξει κάτι στο… αφεντικό του ή στον εαυτό του ή προσπαθεί να βγάλει χρήματα σκεφτόμενος εγωιστικά.

Παρόλα αυτά, και όπως πρόσφατα έμαθε από την… ανάποδη ένα startup, πολλές φορές η ”απειλή εκ των έσω” είναι ένα καλοπροαίρετο πρόσωπο που στην προσπάθεια του να κάνει απλώς τη δουλειά του, κατά λάθος προκαλεί κάποιο πρόβλημα.

Τα ανθρώπινο λάθος είναι μία διαδεδομένη αιτία ατυχημάτων, και αυτό σημαίνει ότι οι ομάδες ασφαλείας πληροφορικών συστημάτων θα πρέπει να προετοιμαστούν κατάλληλα για να περιορίσουν τη ζημία. Παρακάτω, παραθέτονται μερικά μέτρα που πρέπει να λάβουν οι εταιρείες και οι οργανισμοί για να περιορίσουν τις επιπτώσεις της ζημιάς που μπορεί να προκληθεί κατά λάθος όπως για παράδειγμα είναι η διαρροή εμπιστευτικών πληροφοριών:

Έλεγχος εκτελέσιμων: Ακόμα και χρήστες που είναι γνώστες και έμπειροι στον τομέα της ασφάλειας μπορούν να πέσουν θύματα κάποιας στοχευμένης επίθεσης phishing. Με τον έλεγχο του τι μπορεί να εκτελεστεί στα συστήματα σας, μπορείτε να μπλοκάρετε το malware των επιτιθέμενων από το να μολύνει και να καταλάβει τις συσκευές σας και εν αγνοία σας ξεκινήσει να εκμεταλλεύεται νόμιμα προνόμια χρηστών.

Απαλλαγείτε από περιττά προνόμια: Στη περίπτωση της GitLab, το μέλος της ομάδας που κατά λάθος διέγραψε μία βάση δεδομένων παραγωγής, στην πραγματικότητα είχε το δικαίωμα να το κάνει. Όμως σε πολλές περιπτώσεις, τα πράγματα δεν είναι έτσι. Σύμφωνα με μία πρόσφατη έρευνα, το 91% των υπαλλήλων μίας εταιρείας έχουν πρόσβαση σε συστήματα που δεν θα έπρεπε. Αν δεν έχεις πρόσβαση κάπου, δεν μπορείς να του κάνεις ζημιά.

Παρακολουθείστε την δραστηριότητα των χρηστών: Το να γνωρίζει κάποιος ότι μπορεί να παρακολουθείται, ενδέχεται να τον κάνει να το σκεφτεί δύο φορές πριν επιχειρήσει να κάνει κάτι. Με το να καταγράφεται η δραστηριότητα, καθώς οι χρήστες έχουν πρόσβαση σε συστήματα με ευαίσθητες πληροφορίες, μπορείτε να ενθαρρύνεται εκείνους με τα περισσότερα προνόμια να διπλο-τσεκάρουν (να ελέγχουν δύο φορές) τη δουλειά τους και να αποθαρρύνουν κάθε επικίνδυνο ή βρώμικο παιχνίδι. Έτσι, γίνονται λιγότερα λάθη, επιχειρούνται λιγότερες κακόβουλες ενέργειες και αν συμβεί κάτι, θα έχετε περιορίσει σημαντικά τη ζημιά.

Να κάνετε backup: Και μετά, να κάνετε backup στο ίδιο το backup. Αν οι ομάδες ασφάλειας πληροφοριακών συστημάτων έμαθαν ένα πράγμα το έτος που μας πέρασε –έτος γνωστό ως το “έτος του ransomware” αν διαβάζετε τα νέα- είναι ότι η δημιουργία αντιγράφων ασφαλείας των ευαίσθητων δεδομένων αποτελεί επιτακτική ανάγκη. Είτε πρόκειται για κάποιον admin που διέγραψε κατά λάθος μία ολόκληρη βάση δεδομένων, είτε κάποιοι κυβερνοεγκληματίες πήραν όμηρους τους διακομιστές της εταιρείας σας, τα αντίγραφα ασφαλείας είναι εξαιρετικά βολικά, και θα σας γλυτώσουν από μπελάδες. Απλώς, ρωτήστε σε κάποια από τις εταιρείες που πήρε το μάθημα της με σκληρό τρόπο.

Δεν είναι δυνατόν να προβλέψετε ποιοι χρήστες θα κάνουν ζημιά στα συστήματα σας από ατύχημα η θα πέσουν θύματα απάτης, ωστόσο είναι δυνατόν να προβλέψετε ότι τέτοια πράγματα συμβαίνουν γενικώς, και πολλές φορές για περισσότερες από μία φορές. Με κάποια προετοιμασία λοιπόν, μπορείτε να εξασφαλίσετε ότι όταν συμβαίνουν τέτοιες καταστάσεις, το τίμημα που θα πληρώσετε θα είναι το μικρότερο δυνατό.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Μετά από ένα άνευ προηγουμένου και αξεπέραστου σερί από τέλειες βαθμολογίες στις συγκριτικές δοκιμές του AV-TEST που σχετίζονται με εφαρμογές ασφαλείας στο λειτουργικό σύστημα Android, το Sophos Mobile Security προσθέτει και το AV-TEST Best Android Security Award 2016 στο AV-TEST Best Protection Award 2015 από τη προηγούμενη χρονιά.

Για 14 συνεχόμενες δοκιμές, που ξεκινούν από τον Σεπτέμβριο του 2014, το Sophos Mobile Security έχει επιτύχει βαθμολογία 100% στις αναλυτικές και ολοκληρωμένες συγκριτικές δοκιμές των κορυφαίων εφαρμογών ασφαλείας και antivirus για Android του AV-TEST.

Και για να βάλουμε τα πράγματα υπό ορισμένη προοπτική: Το Sophos Mobile Security έχει ανιχνεύσει και μπλοκάρει και τον παραμικρό ίχνος κακόβουλου λογισμικού που το AV-TEST επιχείρησε να του ρίξει, για περισσότερα από δύο χρόνια.

Εκτός από το να λάβει μία τέλεια βαθμολογία στην προστασία, η εφαρμογή επίσης εντυπωσίασε τους υπεύθυνους στο AV-TEST με τα χαρακτηριστικά και την χρηστικότητα της: “Η προστασία Android από τη Sophos χαρακτηρίζεται από εκπληκτικές δυνατότητες ανίχνευσης malware καθώς και από χαρακτηριστικά ασφαλείας που τα έχουν σκεφτεί καλά” δήλωσε ο Andreas Marx, CEO της εταιρείας AV-TEST. “Παίρνει τις υψηλότερες βαθμολογίες, και όχι μόνο στην κατηγορία της προστασίας αλλά και από άποψη χρηστικότητας, καθώς και από την καλή επιλογή από χρήσιμες λειτουργίες ασφαλείας, που είναι από τα εντυπωσιακότερα χαρακτηριστικά που προσφέρονται από τη Sophos” σχολίασαν οι υπεύθυνοι της συγκριτικής δοκιμής από το AV-TEST.

Το βραβείο επικυρώνει τις προσπάθειες της SophosLabs να αυξήσει την ακρίβεια της στις δοκιμές του είδους τη τελευταία χρονιά. Αν και η ακρίβεια βρισκόταν ήδη σε εξαιρετικό επίπεδο, το εργαστήριο πίστευε ότι η Sophos μπορούσε να τα καταφέρει καλύτερα, είπε ο Onur Komili, διαχειριστής δοκιμών υποδομής από τρίτους στη Sophos.

“Μετά από την απώλεια του βραβείου το 2015 για πολύ μικρή διαφορά, γνωρίζαμε ότι μπορούμε να τα καταφέρουμε καλύτερα, και ακριβώς αυτό κάναμε” δήλωσε ο Onur Komili. “Έχουν περάσει περισσότερα από δύο χρόνια από τη τελευταία φορά που το προϊόν μας έδειξε κάποιο λανθασμένο αρνητικό στις δοκιμές Android του AV-TEST και είμαστε η μοναδική εταιρεία που μπορεί να ισχυριστεί κάτι τέτοιο. Μετά από σκληρή δουλειά και αφοσίωση κατά μήκος όλης της ομάδες στη SophosLabs καταφέραμε να κλείσουμε τη διαφορά και να κερδίσουμε το Best Android Security Award το 2016. Είμαστε πολύ περήφανοι που κερδίσαμε αυτό το βραβείο για πρώτη φορά και ελπίζουμε να κερδίσουμε πολλά ακόμα τα επόμενα χρόνια”. Επισκεφτείτε την ιστοσελίδα του AV-TEST για να διαβάσετε περισσότερα για το βραβείο καθώς και να βρείτε πληροφορίες για τις τελευταίες συγκριτικές δοκιμές. Μάθετε περισσότερα για το καλύτερο προϊόν ασφαλείας για το 2016 και κατεβάστε το Sophos Mobile Security δωρεάν από εδώ.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Δεν έχει περάσει πολύ καιρός από τότε που η Sophos αναγνωρίστηκε και στη νέα έκθεση της Gartner, Market Guide for Information-Centric Endpoint and Mobile Protection, και ήρθε ένα ακόμη Μαγικό Τεταρτημόριο για να επιβεβαιώσει ότι είναι η ηγέτιδα εταιρεία στον χώρο της ασφάλειας που μπορείτε να εμπιστευτείτε.

Η Sophos λοιπόν, είναι στην ευχάριστη θέση να ανακοινώσει πως αναγνωρίστηκε ως Ηγέτιδα εταιρεία στο Μαγικό Τεταρτημόριο 2017 της Gartner που αφορά στις Πλατφόρμες Προστασίας Τερματικών.

Στην Sophos έχουν την πεποίθηση ότι η τοποθέτηση της εταιρείας στο τεταρτημόριο των ηγετών επιβεβαιώνει την ποιότητα των προϊόντων προστασίας τερματικών και αναγνωρίζει την διαρκώς εξελισσόμενη τεχνολογική ανωτερότητα και καινοτομία της εταιρείας, η οποία και επιβεβαιώθηκε με τη κυκλοφορία του Sophos Intercept X.

Το Intercept X προσφέρει ιδιαίτερα ισχυρές δυνατότητες anti-exploit και anti-ransomware, μαζί με προηγμένο καθαρισμό και εργαλεία ανάλυσης της βαθύτερης αιτίας του προβλήματος, της προέλευσης του προβλήματος κ.ά.

Λειτουργεί σε συνδυασμό με διαχειριζόμενη μέσω του Sophos Central προστασία τερματικών της εταιρείας όσο και σε συνδυασμό με άλλες λύσεις antivirus από άλλες εταιρείες, βελτιστοποιώντας την προστασία απέναντι στις προηγμένες zero-day επιθέσεις. Κατεβάστε την έκθεση σήμερα για να μάθετε περισσότερα για τους λόγους που η Sophos τοποθετήθηκε για ακόμη μία φορά στο Μαγικό Τεταρτημόριο των Ηγετών.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Η αποστολή της Sophos είναι να παρέχει τις καλύτερες λύσεις ασφαλείας στην αγορά και να τις κάνει απλούστερες στην κατανόηση, στην εγκατάσταση και στην διαχείριση από τις λύσεις που προτείνει ο ανταγωνισμός.

Από την διαρκή ανάλυση και αξιολόγηση του τοπίου των απειλών, δύο πράγματα είναι απολύτως σαφή και ξεκάθαρα: πρώτον, ότι το ηλεκτρονικό ταχυδρομείο (email) είναι μία από τις πλέον προβληματικές πηγές μόλυνσης, και δεύτερον, ότι απλοί, καλοπροαίρετοι άνθρωποι συχνά επιτρέπουν άθελα τους μολυσμένα μηνύματα ηλεκτρονικού ταχυδρομείου να δημιουργήσουν διάφορων ειδών προβλήματα στις εταιρείες και στους οργανισμούς που εργάζονται.

Είναι εύκολο για κάποιον να παρασυρθεί και να κάνει κλικ σε ένα κακόβουλο email. Οπότε δεν θα ήταν εξαιρετικό να δημιουργήσετε μία κουλτούρα όπου η πρώτη σκέψη ή το ένστικτο κάθε χρήστη θα ήταν να σκεφτεί δύο φορές –ακόμα και για μια στιγμή- πριν κάνει κλικ σε συνδέσμους, πριν κατεβάσει συνημμένα ή τρέξει λογισμικό που έφτασε στον υπολογιστή του μέσω email; Σκεφτείτε πόσες απειλές θα μπορούσαν να έχουν εξουδετερωθεί προτού να βρουν το δρόμο τους προς τα εταιρικά δίκτυα.

Όποτε η Sophos είναι ενθουσιασμένη που είναι σε θέση να συμβάλει στη δημιουργία αυτής της κουλτούρας με την ανακοίνωση του Sophos Phish Threat, ενός προσομοιωτή επιθέσεων phishing που είναι ισχυρός, προσεγμένος και ιδιαίτερα απλός στην χρήση. Μπορείτε να ξεκινήσετε να τον χρησιμοποιείτε μέσα σε λίγα λεπτά, οργανώνοντας εκστρατείες που θα βοηθήσουν τους χρήστες σας να μάθουν να εντοπίζουν phishing links, επικίνδυνα συνημμένα αρχεία καθώς και κακόβουλα scripts που δημιουργήθηκαν για να ρίξουν στα γόνατα την εταιρεία και τον οργανισμό σας προτού βρουν την παραμικρή ευκαιρία να κάνουν ζημιά.

Αυτό που έχετε να κάνετε είναι να επιλέξετε το είδος της καμπάνιας ή εκστρατείας, να επιλέξετε ένα ή περισσότερα αρθρώματα εκπαίδευσης και κατάρτισης, να επιλέξετε ένα προσομοιωμένο μήνυμα phishing και να αποφασίσετε για τους χρήστες που θέλετε να αξιολογήσετε. Στην συνέχεια μπορείτε να περιμένετε απλώς τα αποτελέσματα: μία κορυφαία αναφορά θα σας κάνει γνωστό πόσα email έχουν αποσταλεί, ποιος κάνει κλικ, και από τους χρήστες που επιλέξατε ποιος κατάφερε να περάσει με επιτυχία τα απαιτούμενα αρθρώματα. Δεν θα μπορούσε να είναι απλούστερο.

Το Sophos Phish Threat είναι το αποτέλεσμα της αναζήτησης της Sophos να προσφέρει την κατάλληλη τεχνολογική λύση για κάθε περίπτωση. Αυτό το κυνήγι, αυτή η αναζήτηση οδήγησε την Sophos στην εταιρεία Silent Break Security και στην εφαρμογή της Phish Threat.

Ο προσομοιωτής αναπτύχθηκε από τον ιδρυτή της εταιρείας Silent Break Security, Brady Bloxham, η εμπειρία του οποίου ως πρώην αναλυτής ασφαλείας στην Εθνική Υπηρεσία Ασφαλείας των Ηνωμένων Πολιτειών της Αμερικής, βοήθησε στο να πειστεί η Sophos να προσφέρει το Sophos Phish Threat παράλληλα με τις άλλες κορυφαίες λύσεις της εταιρείας στην κονσόλα διαχείρισης Sophos Central Admin. Το προϊόν του Brady Bloxham και της ομάδας του είναι η τέλεια προσθήκη στην οικογένεια της Sophos, η οποία είναι ιδιαίτερα χαρούμενη που θα τους έχει στις τάξεις της.

To Sophos Phish Threat είναι διαθέσιμο στην αγορά της Β. Αμερικής και σύντομα θα είναι διαθέσιμο και σε άλλες περιοχές. Δοκιμάστε το.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Τις τελευταίες εβδομάδες, η Βρετανική τράπεζα Lloyds χτυπήθηκε από μία επίθεση άρνησης εξυπηρέτησης υπηρεσιών, η οποία σύμφωνα με αναφορές διήρκησε δύο ημέρες σε μία προσπάθεια να αποτραπεί η πρόσβαση σε 20 εκατομμύρια λογαριασμούς.

Η επίθεση ήταν μέρος μίας ευρύτερης εκστρατείας επιθέσεων DDoS εναντίον ενός απροσδιόριστου αριθμού Βρετανικών τραπεζών που επηρέασαν μόνο τις υπηρεσίες των Lloyds, Halifax και Bank of Scotland. Από την επίθεση επηρεάστηκε η διαθεσιμότητα των υπηρεσιών τους ωστόσο δεν υπέστη οικονομική ζημία κάποιος πελάτης τους. Η επίθεση προσέλκυσε το ενδιαφέρον των μέσων ενημέρωσης, αφού μία τόσο υψηλού προφίλ επίθεση θα μπορούσε να έχει προκαλέσει εκτεταμένη ζημία.

Πρόσφατα έγινε επίσης γνωστό, ότι η επίθεση ξεκίνησε ως μέρος μιας στρατηγικής εκβιασμού, στην οποία εμπλέκεται ένας χάκερ που απαίτησε περίπου £75.000 από την τράπεζα. Ένας ανώνυμος χάκερ φέρεται να είπε στην ιστοσελίδα Motherboard ότι επικοινώνησε με τη Lloyds στις 11 Ιανουαρίου μέσω email, και ενημέρωσε τη τράπεζα για τις ευπάθειες στην ασφάλεια της, απαιτώντας από τους υπεύθυνους στην τράπεζα να πληρώσουν το παραπάνω ποσό σε bitcoins για να αποτραπεί η επίθεση. Αυτό το στοιχείο της επίθεσης αναδεικνύει σημαντικές ανησυχίες σχετικά με την εξέλιξη των DDoS επιθέσεων που σχετίζονται με λύτρα και την μεγάλη απειλή που αποτελούν για τις επιχειρήσεις.

Οι σχετικές με λύτρα επιθέσεις DDoS

Εδώ και αρκετό καιρό, οι επιτιθέμενοι χρησιμοποιούν τις επιθέσεις DDoS ως μέρος μίας ευρύτερης εκστρατείας εγκληματικών ενεργειών, τεχνικών και απειλών στον κυβερνοχώρο, και η τάση των επιθέσεων DDoS που σχετίζονται με λύτρα είναι ανοδική. Σε μια μελέτη του 2016, διαπιστώσαμε ότι το 80% των επαγγελματιών στον τομέα της ασφάλειας πληροφορικής στην Ευρώπη, περιμένουν την επιχείρησή τους να απειληθεί με επίθεση DDoS που σχετίζεται με λύτρα μέσα στους επόμενους 12 μήνες.

Οι εκστρατείες επιθέσεων DDoS που περιλαμβάνουν και εκβιασμό με λύτρα είναι ένα τυπικό εργαλείο στο οπλοστάσιο των κυβερνοαπειλών, και είναι ένας από τους ευκολότερους τρόπους για να βγάλει γρήγορο κέρδος ένας εισβολέας κυβερνο-εγκληματίας. Όταν η διαθεσιμότητα της υπηρεσίας απειλείται, η εταιρεία που έχει πέσει θύμα μίας τέτοιας επίθεσης, θα πρέπει να εξετάσει το ενδεχόμενο της απώλειας εσόδων που οφείλεται στην διακοπή των υπηρεσιών, την ζημιά στην εικόνα της μάρκας και άλλες παραμέτρους. Όταν βρίσκεται αντιμέτωπη με τέτοιες δαπανηρές συνέπειες, είναι κατανοητός ο λόγος που αρκετοί οργανισμοί επιλέγουν να πληρώσουν τα λύτρα, με την ελπίδα να αποφευχθεί η επίθεση. Αλλά στις περισσότερες περιπτώσεις, αυτό είναι μάταιο: η υπόσχεση ότι θα αποφευχθεί η επίθεση μετά από την πληρωμή λύτρων είναι πολλές φορές, κενή.

Σε έρευνα που πραγματοποίησε η Corero, και στην οποία ρωτήθηκαν πάνω από 100 επαγγελματίες από τον χώρο ασφάλειας πληροφορικής στο συνέδριο Infosecurity Europe στο Λονδίνο, υπογραμμίζεται η αυξανόμενη απειλή των απόπειρών εκβιασμού στον κυβερνοχώρο που έχουν στόχο τις επιχειρήσεις στο Ηνωμένο Βασίλειο και στην ηπειρωτική Ευρώπη. Τον Μάιο του 2016, η Αστυνομία στο Λονδίνο, προειδοποίησε για ένα νέο κύμα επιθέσεων DDoS που σχετίζονται με λύτρα η οποία ήταν ενορχηστρωμένη από την ομάδα Lizard Squad.

Η αστυνομία προειδοποίησε ότι επιχειρήσεις του Ηνωμένου Βασιλείου θα αποτελούσαν στόχο για επιθέσεις DDoS, αν αρνιόντουσαν να πληρώσουν πέντε bitcoins, ποσό που ισοδυναμεί με πάνω από £1.500. Το Κέντρο Επιχειρήσεων Ασφαλείας της Corero κατέγραψε επίσης στο τέλος του 2015 μια ανησυχητική και απότομη αύξηση στον αριθμό των χάκερς που είχαν στόχο πελάτες της με τέτοιες απαιτήσεις. Από την έρευνα ωστόσο προέκυψε κάτι ακόμα πιο ανησυχητικό: ότι οι μισοί από τους επαγγελματίες του τομέα της ασφάλειας πληροφορικής (43%) θεωρούν ότι ο οργανισμός τους μπορεί να πληρώσει τα παραπάνω λύτρα.

Μέθοδοι άμυνας

Ο μοναδικός τρόπος για να αμυνθεί ένας οργανισμός ενάντια στην απειλή των επιθέσεων DDoS, είτε σχετίζονται με λύτρα, είτε όχι, είναι να υπάρχει μία always-on, αυτοματοποιημένη λύση μετριασμού DDoS, που ανιχνεύει και περιορίζει τις απόπειρες επιθέσεων DDoS άμεσα, ακόμα και τις low-threshold, μικρής διάρκειας επιθέσεις.

Αυτές οι low-level, sub-saturating (κάτω από το όριο κορεσμού) επιθέσεις DDoS, χρησιμοποιούνται συχνά ως προάγγελος για απαιτήσεις λύτρων, επειδή συνήθως δεν ανιχνεύονται από ομάδες ασφαλείας επιτρέποντας σε χάκερς να βρουν τον δρόμο τους για το δίκτυο ενός οργανισμού, και να ψάξουν για τρωτά σημεία και ευπάθειες που μπορούν αργότερα να αξιοποιήσουν χρησιμοποιώντας άλλες τεχνικές. Για αυτό τον λόγο, η πλήρης ορατότητα κατά μήκος όλων των εν δυνάμει επιδρομών στο δίκτυο, αποτελεί βασικό χαρακτηριστικό κάθε λύσης άμυνας, αφού είναι η ικανότητα της να ανταποκρίνεται σε πραγματικό χρόνο σε περίπτωση επίθεσης.

Μπορείτε να δαιαβάσετε το πρωτότυπο άρθρο, εδώ.

Το Διαδίκτυο των πραγμάτων (IoT) βρέθηκε τελευταία στο επίκεντρο του ενδιαφέροντας, επειδή έχει διευκολύνει πολυάριθμα DDoS exploits σε παγκόσμιο επίπεδο. Μία παγκόσμιας εμβέλειας, μη-κερδοσκοπικού χαρακτήρα δεξαμενή σκέψης (think tank) με την ονομασία Online Trust Alliance (OTA) δημοσίευσε μία εργασία με τίτλο IoT, ένα όραμα για το μέλλον. Στην εργασία/ μελέτη, περιγράφεται ο τρόπος που το Internet of Things (IoT) μπορεί να αναπτυχθεί και να ευδοκιμήσει, δεδομένου ότι “η εμπιστοσύνη των χρηστών ότι τα δεδομένα τους είναι ασφαλή και ιδιωτικά είναι μικρή και βρίσκεται στο χαμηλότερο σημείο”.

Στο έγγραφο επίσης υποδεικνύονται και μερικές από τις μοναδικές προκλήσεις που πρέπει να ξεπεραστούν για την ασφάλιση του IoT (Internet of Things) καθώς και πως γίνεται να το δίκτυο των πραγμάτων να γίνει περισσότερο βιώσιμο προστατεύοντας επιπλέον την ιδιωτικότητα των χρηστών. Η εργασία και μελέτη, βασίζεται στο έγγραφο “ένα OTA πλαίσιο αλληλένδετων σχέσεων εμπιστοσύνης” https://otalliance.org/system/files/files/resource/documents/iot_trust_frameworkv1.pdf που είδε το φως της δημοσιότητας πέρυσι.

Η ασφάλιση του IoT είναι πολύ πιο πολύπλοκη από την ασφάλιση συνηθισμένων και τυπικών τερματικών. Το IoT είναι ένα σύνολο έξυπνων συσκευών, όπως καμερών, λαμπών και εκτυπωτών που συνδέονται στο Internet που τρέχουν internet apps (όπως web και FTP servers) και υπηρεσίες cloud, και που όλες τους έχουν τις δικές τους ευπάθειες και τρωτά σημεία. Όπως αναφέρεται στην έκθεση OTA “κάθε πτυχή και επίπεδο δεδομένων αποτελεί δυνητικό κίνδυνο και κάθε ροή δεδομένων πρέπει να ασφαλίζεται”.

Η ασφάλεια επίσης IoT δεν αποτελεί προτεραιότητα στο μυαλό κάθε app developer, όπως φάνηκε και από το πάθημα μίας Κινέζικης εταιρείας κατασκευής webcams, της οποίας η κάμερες αποτελούσαν μέρος ενός τεράστιου botnet. Οι περισσότερες εταιρείες του είδους ενδιαφέρονται περισσότερο στο να δημιουργήσουν ένα app που μπορεί να διαχειριστεί όσες περισσότερες κάμερες είναι δυνατόν στον Ιστό. Και χωρίς να θέλουμε να υπονοήσουμε οτιδήποτε για την συγκεκριμένη εταιρεία, αυτό είναι το τυπικό σενάριο. Οι περισσότερες συσκευές IoT δυστυχώς κατασκευάζονται χωρίς να αποτελούν προτεραιότητα η ασφάλεια και η προστασία της ιδιωτικής ζωής.

Επιπλέον πολλές συσκευές IoT δεν ενημερώνονται εύκολα όταν πρόκειται για το λειτουργικό τους σύστημα ή το firmware τους ή και τα δύο μαζί. Μερικές από αυτές τις συσκευές βρίσκονται σε λειτουργία εδώ και μία δεκαετία χωρίς αναβαθμίσεις ή ενημερώσεις λογισμικού. Σκεφτείτε για παράδειγμα πόσες συσκευές IoT χρησιμοποιούν τα παρωχημένα Windows XP ως embedded λειτουργικό σύστημα ή τρέχουν σε Windows XP hosts. Όπως αναφέρεται στην έκθεση OTA, “δυστυχώς, αν και τέτοιες λύσεις λανσάρονται ως ασφαλείς, κανένας βαθμός ή επίπεδο patching δεν μπορεί να αναπληρώσει ή να αντιμετωπίσει περιορισμούς στον σχεδιασμό ενάντια σε απρόβλεπτες ή άγνωστες απειλές μία δεκαετία μετά”.

Η παγκόσμιας εμβέλειας, μη-κερδοσκοπικού χαρακτήρα δεξαμενή σκέψης (think tank) με την ονομασία Online Trust Alliance (OTA) συγκάλεσε μία ομάδα εργασίας από διαφορετικούς χώρους της βιομηχανίας με το όραμα να δημιουργήσει το IoT Trust Framework, ένα εθελοντικό μοντέλο αυτορρύθμισης (απαιτείται να είστε μέλος της OTA για να κατεβάσετε το framework). Το “think tank” εργάστηκε με περισσότερους από 100 ενδιαφερόμενους και επικεντρώθηκε σε 31 κριτήρια που κάλυπταν το συνδεδεμένο σπίτι, το γραφείο ή τις τεχνολογίες φορετών συσκευών (wearable).

To framework εξετάζει την ασφάλεια των συσκευών, χρησιμοποιώντας privacy by design αρχές, συμπεριλαμβανομένων της διαφάνειας και των controls της συσκευής, προσθέτοντας υποστήριξη κατά τη διάρκεια του κύκλου ζωής, δυνατότητες μεταφοράς δεδομένων και διευκόλυνσης μεταφοράς δεδομένων. Το framework επίσης περιλαμβάνει ξεκάθαρες και σαφείς πολιτικές, περιγράφει το είδος των προσωπικών δεδομένων που συλλέγει κάθε συσκευή ανά κατασκευαστή, καθώς και με ποιον μοιράζονται αυτά τα δεδομένα, καθώς και τις πολιτικές χρονικής διάρκειας διατήρησης των δεδομένων αυτών. Επίσης υπάρχουν και άλλα ζητήματα που περιλαμβάνονται όπως η απαίτηση να αλλάζουν οι προεπιλεγμένοι κωδικοί πρόσβασης, καθώς και οι χρήση των πρωτοκόλλων SSL και HTTPS από προεπιλογή. Όλα τα παραπάνω επιπλέον αποτελούν εξαίσιες πρακτικές για χρήση και σε συσκευές που δεν ανήκουν στην κατηγορία IoT.

Το framework OTA είναι μία πολύ καλή αρχή στην προσπάθεια να ανακοπεί το κύμα των πιθανών αδυναμιών στην ασφάλεια IoT. Ας ελπίσουμε ότι θα έχει αποτέλεσμα, και θα αποτρέψει την δημιουργία μελλοντικών exploits τύπου botnet.

Περισσότερα μπορείτε να διαβάσετε, εδώ.