Νέα

Οι τελευταίες βελτιώσεις καθιστούν σημαντικά απλούστερη τη διαχείριση και το «reporting» της ασφάλειας ηλεκτρονικού ταχυδρομείου για τους πελάτες των Sophos Email Standard και Advanced. Παρακάτω μπορείτε να δείτε τι έχει αλλάξει:

Νέες, καλύτερες δυνατότητες «reporting»

Τώρα μπορείτε να έχετε λεπτομερή συνοπτική πληροφόρηση για κάθε εισερχόμενο και εξερχόμενο μήνυμα που επεξεργάζεται το Sophos Email.

Ξεκινώντας από την αναφορά “Ιστορικό μηνυμάτων” στο Sophos Central, απλώς επιλέξτε τη νέα clickable γραμμή θέματος ηλεκτρονικού ταχυδρομείου για το μήνυμα που θα θέλατε να ελέγξετε και θα βρεθείτε μπροστά από μια ανάλυση χρήσιμων πληροφοριών, που συμπεριλαμβάνουν:

- Λεπτομέρειες για τον αποστολέα, τον παραλήπτη, την ημερομηνία και την ώρα

- Πλήρεις πληροφορίες κεφαλίδας μηνυμάτων και τυχόν συνημμένα

- Λεπτομέρειες για τα βήματα που πέρασε το μήνυμα στην υποδομή σάρωσης

- Καλύτερη προβολή (ορατότητα) της τρέχουσας κατάστασης του μηνύματος εντός της διαδικασίας σάρωσης, από την αποστολή απόδειξης μέχρι την παράδοση στα εισερχόμενα σας.

Είτε πρόκειται για την ανταπόκρισή σας σε αιτήματα χρηστών σχετικά με τη κατάσταση αποστολής του μηνύματος ηλεκτρονικού ταχυδρομείου τους είτε για την κατανόηση των λόγων που κάποιο μήνυμα βρίσκεται σε κατάσταση καραντίνας, η δυνατότητα γρήγορης πρόσβασης σε λεπτομέρειες σχετικά με τα μηνύματα ηλεκτρονικού ταχυδρομείου του οργανισμού σας είναι πραγματικά χρήσιμη για τους διαχειριστές που είναι διαρκώς απασχολημένοι και έχουν πολύ δουλειά.

Η πολιτική «Αποδοχή και Αποκλεισμός Αποστολέων» (Allow and Block Senders) περιορίζει τα μηνύματα από ή και συγκεκριμένες διευθύνσεις ηλεκτρονικού ταχυδρομείου ή domains (τομείς) και μπορεί να εφαρμοστεί στα εισερχόμενα ή εξερχόμενα μηνύματα. Στη συγκεκριμένη, τελευταία ενημέρωση είστε σε θέση να δημιουργείτε καταχωρήσεις διευθύνσεων IP, καθώς και μπαλαντέρ, συμπεριλαμβανομένων τομέων σε επίπεδο χώρας, όπως το .co.

Η εύρεση συγκεκριμένων user mailboxes είναι εξίσου απλή υπόθεση χάρη στη νέα δυνατότητα Mailbox Search (Αναζήτηση Γραμματοκιβωτίου) που βρίσκεται εντός του μενού επιλογών «Mailboxes».

Περισσότερες πληροφορίες μπορείτε να μάθετε στην σελίδα Sophos Email Security. Επιπλέον μπορείτε να πραγματοποιήσετε εγγραφή για μία δωρεάν δοκιμή 30ημερών.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Η σύγχυση μεταξύ των όρων «δοκιμές διείσδυσης» και «αξιολογήσεις ευπάθειας» συχνά ξεκινάει στο επίπεδο της γλώσσας. Όσοι δεν είναι επαγγελματίες στον τομέα της ασφάλειας ιστού (web security), όπως είναι οι δημοσιογράφοι, πολλές φορές αναφερόμενοι σε κάποια σημαντική ιστορία που επηρεάζει τους καταναλωτές, χρησιμοποιούν τους όρους εναλλακτικά, σαν να αναφέρονται στην ίδια διαδικασία.

Διαφορά μεταξύ των αξιολογήσεων ευπάθειας και των δοκιμών διείσδυσης

Οι έμπειροι επαγγελματίες του κλάδου γνωρίζουν τη διαφορά, όμως όσοι είναι… νέοι στον χώρο, και αυτοί, συγχέουν τις έννοιες. Γιατί; Αυτό συμβαίνει διότι ακόμη και οι επαγγελματίες τυγχάνει πολλές φορές να χρησιμοποιούν όρους και έννοιες με ασαφείς ή ανακριβείς τρόπους, όταν θα έπρεπε να είναι σε θέση να διακρίνουν πράγματα που διαφέρουν. Ας δούμε όμως τη σαφή μεταξύ τους.

Τι είναι οι αξιολογήσεις ευπάθειας;

Μία αξιολόγηση ευπάθειας περιλαμβάνει τη διεξαγωγή μιας σειράς πολλαπλών δοκιμών ενάντια σε ορισμένες ιστοσελίδες, σε εφαρμογές ιστού, σε διευθύνσεις IP και σε εύρη IP, χρησιμοποιώντας μια γνωστή λίστα ευπαθειών και τρωτών σημείων, σαν αυτά που περιλαμβάνονται στη λίστα Top 10 του OWASP.

Όσοι πραγματοποιούν αξιολογήσεις, μπορούν επίσης να πραγματοποιήσουν δοκιμές σε συστήματα που γνωρίζουν ότι έχουν εσφαλμένα διαμορφωθεί ή στα οποία δεν έχουν εφαρμοστεί ενημερώσεις ασφαλείας και patches.

Συχνά, χρησιμοποιούνται αυτοματοποιημένα εργαλεία σάρωσης ασφαλείας.

Τα συνδρομητικά εργαλεία με άδεια εμπορικής χρήστης θεωρούνται περισσότερο ασφαλή – έρχονται με τακτικές ενημερώσεις, υπάρχουν λιγότερες πιθανότητες να συμπεριλαμβάνουν κακόβουλο κώδικα (τα αντίστοιχα εργαλεία ανοιχτού κώδικα, πάντως, έχουν το σημαντικό πλεονέκτημα να είναι ακριβώς τα ίδια εργαλεία που προτιμούν να χρησιμοποιούν κακόβουλοι χάκερς).

Οι εκτιμήσεις ευπάθειας τείνουν να περιλαμβάνουν τα ακόλουθα στάδια:

- Προσδιορισμός όλων των πόρων, και των συνδεδεμένων πόρων, των συστημάτων πληροφορικής στο εσωτερικό ενός οργανισμού

- Αντιστοίχιση κάποιας τιμής ή προτεραιότητας σε κάθε έναν (από αυτούς)

- Διεξαγωγή αξιολόγησης μίας λίστας γνωστών τρωτών σημείων κατά μήκος ενός μεγάλου αριθμού επιφανειών επίθεσης (από login screens έως παραμέτρους διευθύνσεων URL και μέχρι διακομιστές ηλεκτρονικής αλληλογραφίας)

- Καθορισμός των πιο κρίσιμων τρωτών σημείων και λήψη αποφάσεων σχετικά με τον τρόπο αντιμετώπισης των υπολοίπων

Τι είναι η δοκιμή διείσδυσης;

Η δοκιμή διείσδυσης (pen testing) από την άλλη – μολονότι ότι μπορεί να θεωρηθεί ως ένας τύπος αξιολόγησης ευπάθειας – περιλαμβάνει την αναπαραγωγή ενός συγκεκριμένου τύπου επίθεσης που μπορεί να εκτελεστεί από κάποιον χάκερ. Κάποιος που πραγματοποιεί δοκιμές διείσδυσης θα εξερευνήσει διεξοδικά τα συστήματα μέχρι να εντοπίσει κάποια ευπάθεια. Ενδεχομένως να χρησιμοποιήσει ακόμα και κάποιο εργαλείο αξιολόγησης ευπάθειας για να αποκαλυφθεί κάποια μια ευπάθεια. Μόλις εντοπιστεί κάτι, τότε θα γίνει προσπάθεια εκμετάλλευσης, για να καθοριστεί αν είναι δυνατό για έναν χάκερ να επιτύχει ένα συγκεκριμένο στόχο (πρόσβαση, αλλαγή ή διαγραφή δεδομένων, για παράδειγμα).

Συχνά, ενώ πραγματοποιείται η δοκιμή διείσδυσης, μπορεί να συναντήσει –εκείνος που κάνει τη δοκιμή- τυχαία άλλες αδυναμίες και να τις ακολουθήσει εκεί που οδηγούν. Όποιος κάνει επίσης τη δοκιμή μπορεί να χρησιμοποιήσει κάποιο αυτοματοποιημένο εργαλείο σε αυτό το σημείο για να εκτελέσει μια σειρά από exploits ενάντια στην ευπάθεια.

Ορισμένες δοκιμές διείσδυσης αναφέρονται ως «white box» για να υποδείξουν ότι ο δοκιμαστής διείσδυσης έχει δώσει λεπτομερείς πληροφορίες για το περιβάλλον, όπως έναν κατάλογο περιουσιακών στοιχείων που ανήκουν στον οργανισμό, πηγαίο κώδικα, ονόματα υπαλλήλων και διευθύνσεις ηλεκτρονικού ταχυδρομείου κ.λπ. Όταν –οι δοκιμές- αναφέρονται ως «black box», με αυτό τον τρόπο υποδεικνύεται ότι οι δοκιμές διείσδυσης διεξήχθησαν ή διεξάγονται χωρίς προηγούμενη πληροφόρηση σχετικά με την εσωτερική δομή του οργανισμού, χωρίς πρόσβαση σε πηγαίο κώδικα κλπ. Αυτό το είδος δοκιμής διείσδυσης μπορεί να μοιάζει περισσότερο με τις δραστηριότητες ενός κακόβουλου χάκερ, όμως μπορεί επίσης να οδηγήσει σε μικρότερη κάλυψη των δυνητικά ευάλωτων περιουσιακών στοιχείων κάποιας επιχείρησης ή οργανισμού.

Ποια αποτελέσματα μπορώ να περιμένω από κάθε προσέγγιση;

Η απάντηση σε αυτή την ερώτηση θα μπορούσε να τεθεί καλύτερα αν σκεφτούμε ανάποδα, δηλαδή προς τα πίσω: Ποια είναι τα αποτελέσματα που θέλετε;

Έκθεση αξιολόγησης ευπάθειας κατά μήκος όλων των τρωτών σημείων

Τα αποτελέσματα συγκεντρώνονται σε μια αυτοματοποιημένη, μακροσκελή αναφορά, που περιλαμβάνει μία εκτεταμένη λίστα τρωτών σημείων που έχουν ανιχνευθεί και ταξινομηθεί κατά προτεραιότητα, από το πόσο σοβαρά και κρίσιμα είναι για την επιχείρησή. Με το πέρασμα του χρόνου, αυτή η λίστα μπορεί να αποκαλύψει αλλαγές από την τελευταία αναφορά. Ορισμένοι πάντως θα επικρίνουν τα επιτευχθέντα αποτελέσματα επειδή, σε αντίθεση με τις δοκιμές διείσδυσης, μπορεί να περιέχουν ψευδώς θετικά ή ψευδώς αρνητικά. Φυσικά, κάτι τέτοιο δεν πρόκειται να συμβεί αν χρησιμοποιείτε τον σαρωτή ευπάθειας εφαρμογών ιστού Netsparker (web application vulnerability scanner) για να διεξάγετε τις δοκιμές διείσδυσης. Και αυτό είναι ένα από τα βασικά χαρακτηριστικά που διαφοροποιούν την Netsparker – η αυτόματη επαλήθευση εντοπισμένων τρωτών σημείων με το Proof-Based Scanning.

Οι αναφορές οφείλουν να περιλαμβάνουν έναν οδηγό που θα υποδεικνύει τρόπους αποκατάστασης των τρωτών σημείων και ευπαθειών που εντοπίστηκαν. Κάποιες φορές τα ίδια τα εργαλεία συνοδεύονται από τα κατάλληλα patches που μπορούν να τρέξουν και να εφαρμόσουν οι διάφοροι συνδρομητές. Στις περισσότερες περιπτώσεις, τα αποτελέσματα μπορούν να διανεμηθούν στη συνέχεια σε εξειδικευμένες ομάδες ανάπτυξης για να εφαρμόσουν διορθώσεις, να απομακρύνουν τις πιο σοβαρές ευπάθειες αλλά και να αντιμετωπίσουν με το κατάλληλο τρόπο τις λιγότερο σοβαρές στη συνέχεια. Σε έναν ιδανικό κόσμο, αυτή η δραστηριότητα είναι συνεχιζόμενη, αφού προγραμματίζεται τακτικά, και είναι ενσωματωμένη στο SDLC (Software Development Life Cycle) κάθε οργανισμού.

Αναφορές δοκιμών διείσδυσης που αναλύουν σε βάθος σε κάθε ευπάθεια

Με τη δοκιμή διείσδυσης, δεν υπάρχει κάποια μακροσκελή δημόσια αναφορά, αν και κάποιοι καταγράφουν και δημοσιεύουν τις ενέργειές τους και τα ανώνυμα ευρήματα τους, αναρτούν σε blogs τα πειράματά τους ή επιχειρούν χάκινγκ σε συνέδρια. Αν ωστόσο προσλάβετε κάποιον για να πραγματοποιήσει δοκιμές διείσδυσης, οφείλει να σας ετοιμάσει και να σας παρουσιάσει μια αναφορά, αν και στις περισσότερες περιπτώσεις τέτοιες αναφορές επικεντρώνονται στη μέθοδο της επίθεσης ή στα exploits αλλά και ακριβώς ποια δεδομένα βρίσκονται σε κίνδυνο. Γενικά, επίσης, θα συνοδεύεται και από προτάσεις σχετικά με το τι μπορεί να κάνει κάποιος χάκερ σε αυτά ή με αυτά. Τα παραπάνω, θα βοηθήσουν τους αναλυτές επιχειρήσεων και τους μη τεχνικούς επαγγελματίες, που μπορεί να μην καταλαβαίνουν ή αντιλαμβάνονται όλη αυτή τη τεχνολογία που υπάρχει πίσω από τις δοκιμές τους είδους, να αντιληφθούν γρήγορα τον αντίκτυπο των επιχειρηματικών διαδικασιών.

Κάποιες φορές οι εκθέσεις περιλαμβάνουν επίσης συμβουλές αποκατάστασης. Ωστόσο, δεν ενσωματώνουν όλες οι δοκιμές διείσδυσης το λεγόμενο «exploitation των τρωτών σημείων» με τον τρόπο που το κάνει η λύση Netsparker. Μπορεί απλώς να αρκεί η επίδειξη ότι μία επίθεση μπορεί να είναι δυνατή. Σε ορισμένες περιπτώσεις, η αναφορά δοκιμής διείσδυσης μπορεί απλώς να αναφέρει θεωρητικές ευπάθειες επειδή οποιαδήποτε προσπάθεια «εκμετάλλευσης» θα μπορούσε να οδηγήσει σε μία καταστροφική άρνηση υπηρεσίας (DoS). Και τέλος, δεν υπάρχει αξιολόγηση των τρωτών σημείων ή των ευπαθειών, δεδομένου ότι ο στόχος είναι απλώς να γίνει ένα πράγμα, ή τουλάχιστον να καθοριστεί αν μπορεί να γίνει.

Ποια προσέγγιση πρέπει να υιοθετήσει ο οργανισμός μου;

Το κύριο ερώτημα που πρέπει να τεθεί είναι: Ποια είναι η τρέχουσα στάση σας για την ασφάλεια;

Συνεχίζεται…

Με το λανσάρισμα του Sophos Wireless v2.0 (που συνδυάζει την ισχύ της πλατφόρμας Sophos Central με τη μοναδική στο είδος της λειτουργικότητα Security Heartbeat) και τα νέα APX Series Access Points, η Sophos συνεχίζει να εξελίσσει διαρκώς την προστασία της, προκειμένου να συνδέσει πολλά διαφορετικά προϊόντα μέσα από τη πλατφόρμα διαχείρισης ασφάλειας Sophos Central.

Μόλις συνδεθεί μέσω των νέων Wireless Access Points της σειράς APX, το Sophos Wireless όχι μόνο είναι σε θέση να «μιλήσει» στις τερματικές συσκευές σας (endpoints), αλλά μπορεί να «μιλήσει» και στις φορητές συσκευές σας ή ακόμα και στους διακομιστές σας – εφόσον είναι συνδεδεμένοι μέσω Wi-Fi.

Τι ακριβώς κάνει η συγχρονισμένη ασφάλεια με Wireless;

Σε αυτή την πρώτη φάση, το Sophos Wireless 2.0 δέχεται το Security Heartbeat από οποιαδήποτε συνδεδεμένη συσκευή Wi-Fi, που είναι διαχειριζόμενη μέσω του ίδιου λογαριασμού Sophos Central.

Ο «καρδιακός παλμός» (heartbeat) επικοινωνεί την κατάσταση υγείας – πράσινο, κίτρινο ή κόκκινο – και μόλις ανιχνευθεί κάποιος κόκκινος καρδιακός παλμός, που μπορεί να υποδεικνύει οτιδήποτε, από μια μικρή παράβαση συμμόρφωσης για μια φορητή συσκευή, μέχρι μια επίθεση ransomware σε κάποιο τερματικό ή διακομιστή – τότε η συσκευή ή ο υπολογιστής αυτομάτως εισέρχεται σε μία κατάσταση «περίφραξης», σε μία κατάσταση απομόνωσης.

Αυτό σημαίνει ότι η πρόσβαση στο διαδίκτυο περιορίζεται σε μια λίστα προκαθορισμένων διευθύνσεων URL – ένα ασφαλές περιβάλλον – εμποδίζοντας έτσι την απόπειρα κλήσεων τύπου «call home» και την περαιτέρω διάδοση απειλών.

Γενικά, οι…φράκτες, στον κόσμο του WiFi, είναι πολύ λιγότερο διασκεδαστικοί.

Ρίξτε μια ματιά στο παρακάτω σύντομο βίντεο για να δείτε πώς λειτουργεί το σύστημα.

Διαβάστε περισσότερα στην ιστοσελίδα Sophos Wireless ή ρίξτε μία ματιά στο demo του Sophos Central demo.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Τα κρυπτονομίσματα όπως το Bitcoin αποτελούν μεγάλη πηγή ανησυχίας από τη στιγμή της σύλληψή τους ως ιδέα. Οι φίλοι της τεχνολογίας λένε ότι πρόκειται για το χρήμα του μέλλοντος όσον αφορά στην προστασία της ιδιωτικής ζωής και στην επαλήθευση πολύπλοκων συναλλαγών, όμως πάντα υπήρχε και ένας έντονος διάλογος για την πραγματική «αξία» των κρυπτονομισμάτων που δεν είναι άλλος από την αγορά παράνομων αντικειμένων και υπηρεσιών ή και λόγους φοροδιαφυγής και γενικότερα για τη χρηματοδότηση του σκιώδη τομέα.

Αν και διάφορες κυβερνήσεις και χρηματοπιστωτικά ιδρύματα καθώς και οι αρχές επιβολής του νόμου έχουν αρχίσει να παρεμβαίνουν –ακόμα και με νομοθετικές ρυθμίσεις ενδεχομένως μελλοντικά- σε μία προσπάθεια να ρυθμίσουν την αγορά, τα κρυπτονομίσματα συνεχίζουν να αποτελούν μία αρκετά ελκυστική μορφή εισοδήματος όταν συνδέονται με κακόβουλες δραστηριότητες, όπως με μολύνσεις ransomware ή malware, αυξάνοντας την δημοτικότητα των συγκεκριμένων στελεχών.

Επειδή έχουν μεγάλη αξία, είναι ψηφιακά, ανώνυμα και λειτουργούν πέρα από σύνορα – ο καθένας μπορεί να στείλει κρυπτονομίσματα σε οποιονδήποτε άλλον, οποτεδήποτε ή και οπουδήποτε – έχουν γίνει ακαταμάχητος στόχος για τους εγκληματίες του κυβερνοχώρου. Δεν είναι τυχαίο ότι η αυξανόμενη δημοτικότητα των κρυπτονομισμάτων έρχεται σε συνάρτηση με την άνοδο στις μολύνσεις από κακόβουλο λογισμικό που μετατρέπουν φορητούς υπολογιστές και διακομιστές σε μηχανήματα ζόμπι, αναλαμβάνοντας αθόρυβα και εξ αποστάσεως την δουλειά της εξόρυξης κρυπτονομισμάτων.

Το γνωστό ως «cryptojacking» λαμβάνει χώρα όταν κάποιος άλλος χρησιμοποιεί τον υπολογιστή σας για να «εξορύξει» κάποιο κρυπτονόμισμα όπως είναι το Bitcoin ή το Ethereum χωρίς να το γνωρίζετε. Αντί επομένως να επωφεληθείτε εσείς από την χρήση του υπολογιστή σας και των πόρων του, τα κρυπτονομίσματα που εξορύσσονται πηγαίνουν στο λογαριασμό του εισβολέα (ή του πελάτη του). Καταλαμβάνοντας τον υπολογιστή σας για την εξόρυξη κρυπτονομισμάτων, ο crypto-jacker κλέβει και χρησιμοποιεί τους πόρους σας, υπό τη μορφή επεξεργαστικής ισχύος και της ηλεκτρικής ενέργειας που καταναλώνει ο υπολογιστής σας, για να τις μετατρέψει σε χρήμα που πηγαίνει απευθείας στο πορτοφόλι του.

Οι υπολογιστικοί πόροι που αναφέραμε παραπάνω περιλαμβάνουν την κατάληψη της μονάδας επεξεργασίας γραφικών (GPU) και της κεντρικής μονάδας επεξεργασίας (CPU) του υπολογιστή σας. Η εξόρυξη κρυπτονομισμάτων όπως είναι το Bitcoin είναι ένα εξαιρετικά εξειδικευμένο έργο και απαιτεί μεγάλες ποσότητες ισχύος για την ολοκλήρωση των πολύπλοκων υπολογισμών που απαιτούνται για τη δημιουργία του εικονικού νομίσματος. Κρατώντας την δραστηριότητα του επεξεργαστή και της κάρτας γραφικών σε τόσο υψηλά επίπεδα χωρίς σωστή ψύξη και χωρίς να έχετε λάβει τα κατάλληλα μέτρα ενδέχεται να οδηγήσει σε απώλεια παραγωγικότητας –πέρα από την περηφάνια σας- στο περιβάλλον εργασίας σας, από την υπερθέρμανση και από προβλήματα ή βλάβες που ενδέχεται να προκληθούν στο hardware.

Το παραπάνω, ώθησε μια ομάδα Ρώσων επιστημόνων να χρησιμοποιήσουν έναν υπερυπολογιστή σε μια πυρηνική ερευνητική μονάδα για να εκτελέσει μια μη εξουσιοδοτημένη επιχείρηση εξόρυξης bitcoin. Και αυτό είναι επίσης αυτό που ενθαρρύνει το crypto-jacking και τους επιτήδειους κυβερνοεγκληματίες. Με τη δημιουργία ενός κατανεμημένου δικτύου υπολογιστών που αποτελείται από εκατοντάδες ή ακόμη και χιλιάδες μολυσμένους υπολογιστές ζόμπι, των οποίων έχουν αποκτήσει τον έλεγχο, είναι σε θέση να παρακάμψουν τα έξοδα λειτουργίας ενός ακριβού «υπερ-τροφοδοτούμενου» υπολογιστή – σαν αυτόν που αποτελούν εκατοντάδες ή χιλιάδες υπολογιστές ζόμπι.

Και τα έξοδα βαραίνουν εμάς

Οι κυβερνήσεις του Ηνωμένου Βασιλείου και της Αυστραλίας αντιμετώπισαν πρόσφατα πολλά προβλήματα αποσυνδέσεων από το διαδίκτυο εξαιτίας ενός κακόβουλου λογισμικού cryptojacking που μόλυνε χιλιάδες κυβερνητικά μηχανήματα. Η πηγή της λοίμωξης ήταν ένα μολυσμένο plug-in στο πρόγραμμα περιήγησης που πραγματοποιήθηκε από τρίτον. Χιλιάδες ιστότοποι εντός και εκτός της Αυστραλίας, συμπεριλαμβανομένης και της Εθνικής Υπηρεσίας Υγείας του Ηνωμένου Βασιλείου, καθώς και ο ίδιος ο παρατηρητής (watchdog) προστασίας δεδομένων του Ηνωμένου Βασιλείου, επηρεάστηκαν.

Οι υπολογιστές με Windows τείνουν να αποτελούν βασικό στόχο του cryptojacking malware, ωστόσο και άλλες συσκευές ή και άλλα λειτουργικά συστήματα μπορούν επίσης να μετατραπούν σε bots εξόρυξης bitcoin:

- Συσκευές Mac OS και iOS, συμπεριλαμβανομένων και των συσκευών iPhone

- Παιχνιδοκονσόλες

- Συσκευές παρακολούθησης περιβάλλοντος, που χρησιμοποιούνται σε κέντρα δεδομένων

- Συσκευές IoT σε ένα Smart Home

- Οικιακοί δρομολογητές WIFI

- Έξυπνες τηλεοράσεις και φορητές συσκευές με Android

Μια παραβιασμένη συσκευή αναγκάζεται συχνά από το κακόβουλο λογισμικό να λειτουργεί στον μέγιστο δυνατό βαθμό (π.χ ένας επεξεργαστής μπορεί να λειτουργεί συνεχώς στο 98-99% της επεξεργαστικής ισχύος του) που επιτρέπουν τα στοιχεία ή τα εξαρτήματά της. Η εξόρυξη κρυπτονομισμάτων είναι δυνατό να επιβραδύνει πολλές άλλες διαδικασίες, να υπερκεράσει κάρτες γραφικών και επεξεργαστές ή ακόμα και να οδηγήσει ένα σύστημα σε κατάρρευση εξαιτίας μόνιμης βλάβης. Με υποβαθμισμένες δυνατότητες και τη σύνδεση μεταξύ του μολυσμένου υπολογιστή και του διακομιστή εντολών και ελέγχου για το crypto mining λογισμικό να παραμένει μη προστατευμένη και επομένως μη ασφαλής, το μηχάνημα μπορεί επιπλέον να είναι ευάλωτο και σε άλλου τύπου λοιμώξεις και άλλα είδη κακόβουλου λογισμικού (malware).

Ενώ ένας τελικός χρήστης ή ένας διαχειριστής δικτύου είναι σε θέση να αντιληφθεί ότι ένα μηχάνημα λειτουργεί πιο αργά από το κανονικό ή ότι η χρήση της CPU στο δίκτυο είναι υψηλή, το να καθοριστεί η πηγή του προβλήματος μπορεί να είναι μία χρονοβόρα και δύσκολη διαδικασία. Το γεγονός ότι ένας μολυσμένος με κακόβουλο λογισμικό crypto mining υπολογιστής (ένας crypto-jacked υπολογιστής) λειτουργεί πιο αργά (επειδή το μεγαλύτερο ποσοστό των πόρων του απασχολείται από το λογισμικό εξόρυξης κρυπτονομισμάτων και όχι από τις συνήθεις εφαρμογές που χρησιμοποιούνται από τον χρήστη του) καθιστά ακόμα πιο δύσκολη την έρευνα.

Οι διαδικασίες επίσης εξόρυξης που έχουν ενεργοποιηθεί από το κακόβουλο λογισμικό μπορούν επίσης να «αναπαρίστανται» ως κανονικές διεργασίες του συστήματος.

Για να σταματήσετε το cryptojacking, συσχετίστε τις δικτυακές ανωμαλίες

Δυστυχώς, δεν υπάρχει κάποια προστατευτική ασπίδα κατά του cryptojacking. Όπως συμβαίνει και με κάθε άλλο είδος κακόβουλου λογισμικού, υπάρχουν πολλαπλοί φορείς μόλυνσης και κάθε προσπάθεια αποκλεισμού του από του να εισέλθει και να μολύνει συνδεδεμένα μηχανήματα αποτελεί μέρος της μακροχρόνιας μάχης κατά του malware.

Οι ομάδες ασφάλειας IT θα πρέπει φυσικά να ακολουθούν τις στάνταρντ τεχνικές μετριασμού – με την ενημέρωση των ρυθμίσεων των προγραμμάτων προστασίας από ιούς (antivirus) και των προγραμμάτων firewall, με την εξασφάλιση ότι όλες οι συσκευές και υπολογιστές ενημερώνονται με τα πλέον πρόσφατα patches, με την αλλαγή ή την ενίσχυση των διαπιστευτηρίων, με το whitelisting εφαρμογών και ούτω καθεξής.

Όμως η μεγαλύτερη πρόκληση για την αντιμετώπιση του cryptojacking είναι η ανίχνευση. Η προληπτική παρακολούθηση της δικτυακής κυκλοφορίας και της κατάστασης του μηχανήματος μπορεί να βοηθήσει στην ανίχνευση κάποιων δεικτών μόλυνσης – όπως αιχμές στη χρήση της CPU, υπερβολική χρήση μνήμης, συμφόρηση δικτύου ή διακομιστές στους οποίους έχει διαπιστωθεί κάποια ανεξήγητη επιβράδυνση. Παρόλα αυτά, όταν βλέπουμε τα παραπάνω μεμονωμένα, τέτοιες κόκκινες σημαίες μπορεί να μην επαρκούν για την ενεργοποίηση συναγερμού.

Το κλειδί είναι να υπάρχουν συστήματα δικτυακής παρακολούθησης που είναι ικανά να αλληλοσυνδέουν και να συσχετίζουν τις ανωμαλίες μεταξύ τους. Μόνο τότε ένας διαχειριστής συστήματος ή μια ομάδα SOC μπορεί να εντοπίσει μοτίβα συμπεριφοράς που μπορεί να οδηγούν στην εξόρυξη κρυπτονομισμάτων και επομένως σε cryptojacking. Στη συνέχεια έχουν την ευχέρεια να αποφασίσουν για το ποια είναι η καλύτερη προσέγγιση για να αντιμετωπίσουν την κατάσταση, να περιορίσουν τις ζημιές κ.λπ.

Η προστασία των gateways ηλεκτρονικού ταχυδρομείου, η ανάπτυξη αντιμέτρων κατά των διαδικτυακών injections, η εφαρμογή βέλτιστων πρακτικών για τις φορητές συσκευές, το BYOD και η προώθηση μιας επιχειρησιακής κουλτούρας που περιστρέφεται γύρω από την ασφάλεια, μπορούν να αποτελέσουν μέρος μιας εις βάθους άμυνας ενάντια στο cryptojacking και άλλα είδη παραβιάσεων.

Σε κάθε περίπτωση πάντως, η ασφάλεια των συνδεδεμένων στο διαδίκτυο συσκευών και υπολογιστών από το κακόβουλο λογισμικό cryptomining θα συνεχίζει να αποτελεί προτεραιότητα στην ατζέντα της κυβερνοασφαλείας για μεγάλο χρονικό διάστημα.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Αυτό το τριήμερο πρόγραμμα εκπαίδευσης σχεδιάστηκε και προορίζεται για έμπειρους τεχνικούς που θέλουν να εγκαθιστούν, αναπτύσσουν, διαμορφώνουν και να υποστηρίζουν το XG Firewall σε παραγωγικά περιβάλλοντα και είναι το αποτέλεσμα βαθιάς μελέτης πάνω στο τείχος προστασίας επόμενης γενιάς της Sophos.

Το πρόγραμμα αποτελείται από παρουσιάσεις και πρακτικές ασκήσεις εργαστηρίων για την ενίσχυση του διδακτικού περιεχομένου. Λόγω της φύσης της παράδοσης και της ποικίλης εμπειρίας των εκπαιδευομένων, ενθαρρύνεται η ανοικτή συζήτηση κατά τη διάρκεια της κατάρτισης.

Προαπαιτούμενα

Οι συμμετέχοντες θα πρέπει να έχουν παρακολουθήσει το XG Engineer Course.

Συνιστώμενες Γνώσεις

- Knowledge of networking to a CompTIA N+ level

- Knowledge of IT security to a CompTIA S+ level

- Experience configuring network security devices

- Be able to troubleshoot and resolve issues in Windows networked environments

- Experience configuring and administering Linux/UNIX systems

Περιεχόμενο

- Module 1: Enterprise Deployment Scenarios

- Module 2: Advanced Firewall

- Module 3: Authentication

- Module 4: Webserver Protection

- Module 5: RED Management

- Module 6: Wireless Protection

- Module 7: Enterprise VPN

- Module 8: High Availability

- Module 9: Troubleshooting

- Module 10: Sizing

Certification

+ exam: Sophos XG Architect

Διάρκεια

3 ημέρες

Agenda

Εισηγητής: Μιχάλης Ελευθερόγλου

Ημέρα 1 Δευτέρα 29 Οκτωβρίου 2018

9:30-10:15 Module 1: Enterprise Deployment Scenarios Part I

- Bridge mode

- Gateway mode

- Mixed mode

10:15-10:30 Διάλειμμα

10:30-12:00 Enterprise Deployment Scenarios Part I

- VLAN

- Link Aggregation

- Routing protocols

12:00-12:15 Διάλειμμα

12:15-13:45 Advanced Firewall Part I

- Stateful inspection

- Strict policy

- Fast path

- Intrusion prevention

- Anti Dos/floofing

- Advanced Threat Protection

13:45-14:45 Διάλειμμα – Φαγητό

14:45-16:15 Advanced Firewall Part II

- Asymmetric routing

- Local NAT policy

- DHCP options

- Bind to existing DHCP scope

- Country list

- Drop packet capture

- IPS tuning

16:15-16:30 Διάλειμμα

16:30-17:15 Webserver Protection

- Overview

- Web Servers

- Application Protection policies

- Path specific routing

- Authentication policies

- Certificates

Ημέρα 2 Τρίτη 30 Οκτωβρίου 2018

9:30-10:15 Module 4: Authentication

- Single sign-on (SSO)

- LDAP integration

- Secure LDAP

- STAS (Sophos Transparent Authentication Suite

- Troubleshooting STAS

10:15-10:30 Διάλειμμα

10:30-12:00 Authentication part II

- Sophos Authentication for Thin clients (SATC)

- Troubleshooting SATC

- NTLM

- Troubleshooting NTLM

12:00-12:15 Διάλειμμα

12:15-13:45 Module 5: Red Management

- Overview

- RED Models

- Deployment

- Adding a RED interface

- Balancing and failover

- VLAN port configuration

13:45-14:45 Διάλειμμα – Φαγητό

14:45-15:30 Module 6: Wireless Protection

- Overview

- Access Points

- Wireless networks

- Security modes

- Deployment

- Built-in wireless

- Mesh networks

- Radius authentication

- Class Activity

15:30-15:45 Διάλειμμα

15:45-17:15 Module 7: Enterprise VPN

- Huge and spoke topology

- Ipsec VPN configuration

- Ipsec VPN policies

- NAT overlap

- Route precedence

- VPN failover

- Logs

- Troubleshooting

Ημέρα 3 Τετάρτη 31 Οκτωβρίου 2018

9:30-11:00 Module 8: High Availability

- Overview

- Prerequisites

- HA packet flow

- Configuration

- HA status

- Console commands

- Logs

- General Administration

11:00-11:15 Διάλειμμα

11:15-12:00 Module 9: Troubleshooting

- Consolidated Troubleshooting Report

- SF loader

- Tcpdump

12:00-12:15 Διάλειμμα

12:15-13:45 Module 10: Sizing

- Hardware appliance models

- Hardware appliance sizing

- Software and virtual devices

- Sizing scenarios

- Class activity

13:45-14:45 Διάλειμμα – Φαγητό

14:45-17-15 Εργαστήρια και Εξετάσεις

Στη Sophos πιστεύουμε στο ότι πρέπει να είμαστε οι “καλύτεροι στο κανάλι” και για αυτό είμαστε εξαιρετικά υπερήφανοι που ανακοινώνουμε ότι σαρώσαμε στα φετινά βραβεία Annual Report Card του CRΝ στις κατηγορίες Network Security και Endpoint Security.

Όχι μόνο κερδίσαμε την διάκριση “Overall Winner” (Νικητής στο σύνολο) στην κατηγορία Δικτυακή Ασφάλεια (Network Security) για τρίτη χρονιά, αλλά κερδίσαμε επάξια και την διάκριση “Overall Winner” στην Ασφάλεια Τερματικών Συσκευών (Endpoint Security) και βρεθήκαμε στην υψηλότερη θέση στην κατηγορία «Καινοτομία προϊόντος», στην Υποστήριξη, στις Εταιρικές Σχέσεις, στις Υπηρεσίες Διαχείρισης καθώς και στις Υπηρεσίες Cloud. Μάλιστα, λάβαμε κορυφαίες διακρίσεις σε κάθε μία από τις υποκατηγορίες τόσο στην Ασφάλεια Τερματικών Συσκευών όσο και στην Δικτυακή Ασφάλεια.

Επιπλέον, καταφέραμε να βαθμολογηθούμε με 100 (με άριστα το 100) για την “Ευκολία του Επιχειρείν” στην κατηγορία Δικτυακή Ασφάλεια με την Sophos να είναι η μοναδική εταιρεία που έλαβε τόσο υψηλή βαθμολογία με αυτά τα κριτήρια σε όλες τις κατηγορίες.

Για να προσδιορίσει τους νικητές, η ερευνητική ομάδα του The Channel Company πραγματοποίησε μια εμπεριστατωμένη έρευνα -μόνο με πρόσκληση- ζητώντας σε περισσότερους από 3000 παρόχους λύσεων, να αξιολογήσουν την ικανοποίησή από την συνεργασία τους ή την εμπειρία τους με προϊόντα και υπηρεσίες από περισσότερους από 65 συνεργάτες προμηθευτές και σε 24 μεγάλες κατηγορίες προϊόντων. Λαμβάνοντας υπόψη λοιπόν πόσο εκτεταμένος ήταν ο ανταγωνισμός για τα βραβεία, μπορείτε να κατανοήσετε για ποιο λόγο στην Sophos είναι εξαιρετικά χαρούμενοι για την αναγνώριση και τις διακρίσεις που έλαβαν.

Η Kendra Krause, Αντιπρόεδρος των καναλιών της Sophos σε παγκόσμιο επίπεδο δήλωσε για τις διακρίσεις:¨«Η Sophos είναι μια εταιρεία κυβερνοασφαλείας επόμενης γενιάς που δεσμεύεται να είναι η «καλύτερη στο κανάλι» κατά μήκος ολόκληρης της επιχείρησή της. Είναι συναρπαστικό να αναγνωρίζεται από τους συνεργάτες μας για τις πρωτοποριακές ς τεχνολογίες ασφάλειας δικτύων και τερματικών συσκευών, την ολοκληρωμένη υποστήριξη, τα οφέλη του προγράμματος συνεργατών και τις διαχειριζόμενες υπηρεσίες της» .

Ο Bob Skelley, Διευθύνων Σύμβουλος της The Channel Company, χαρακτήρισε τα βραβεία ως “τις μεγαλύτερες τιμές της βιομηχανίας” και εξήγησε ότι το να διακριθείς σε κάποιον τομέα “συμβολίζει την αφοσίωση της εταιρείας στην παροχή καινοτόμων προϊόντων και προγραμμάτων υψηλής ποιότητας στους συνεργάτες της στο κανάλι”.

Μπορείτε να ρίξετε μια ματιά στα αποτελέσματα των βραβείων Annual Report Card 2018 του CRN τόσο online όσο και στο τεύχος Οκτωβρίου του CRN.

Υπάρχουν αναρίθμητα πράγματα που μπορείτε να κάνετε με το Sophos Central, την βασισμένη στο σύννεφο (cloud-based) πλατφόρμα διαχείρισης της Sophos. Μπορείτε να διαχειριστείτε προϊόντα δικτύωσης, τις φορητές συσκευές, την εκπαίδευση του προσωπικού σας κατά του ηλεκτρονικού “ψαρέματος” (phishing) και πολλά άλλα.

Λογικά, θα σας πέρασε από το μυαλό, ότι με τόσες πολλές δυνατότητες και εκτεταμένη λειτουργικότητα ότι θα ήταν κάτι περίπλοκο, αλλά όπως εξηγεί και ο ιδιαίτερα ευχαριστημένος πελάτης της Sophos, Igor Bovio, είναι απλό στη χρήση:

«Με το Sophos Central, το σύστημα IT είναι σε θέση να ανταποκριθεί στις κυβερνοεπιθέσεις με ένα απλό κλικ» υποστηρίζει ο Igor Bovio.

Περισσότερο από το 90% των πελατών της Sophos, συνδυάζουν το Sophos Central με κάποια μορφή προϊόντος προστασίας τερματικών συσκευών, είτε πρόκειται για τη λύση Endpoint Advanced της εταιρείας είτε για το Intercept X.

Για τους πελάτες που πραγματοποιούν για πρώτη φορά log-in στο Sophos Central και για όσους θέλουν απλώς να φρεσκάρουν την μνήμη και τις γνώσεις τους, δημιουργήσαμε ένα 12λεπτο βίντεο-οδηγό που παρέχει μια γρήγορη επισκόπηση της πλατφόρμας Sophos Central. Περιγράφει τον τρόπο ρύθμισης διαφόρων πολιτικών endpoint, προσφέρει συμβουλές εισαγωγής των τελικών χρηστών στο σύστημα και καλύπτει επίσης τον τρόπο εγκατάστασης/ ανάπτυξης του “all-in-one” παράγοντα του λογισμικού στους υπολογιστές των χρηστών.

Μπορείτε να σκεφτείτε το Sophos Central ως θεματικό πάρκο: μπορείτε να ορμήσετε στην είσοδο και να κατευθυνθείτε αμέσως δεξιά για το τρενάκι ή μπορείτε να ανεβείτε στο τρόλεϊ για μία μικρή περιήγηση πρώτα, να δείτε μερικά αξιοθέατα και στη συνέχεια να ανεβείτε στο τρενάκι. Για όσους από εσάς θέλετε να «ψαχτείτε» περισσότερο και να εκμεταλλευτείτε στο έπακρο τις δυνατότητες του Sophos Central, το βίντεο θα σας λύσει αρκετές απορίες και θα σας βοηθήσει. Απολαύστε το!

Η CyberArk, ο παγκόσμιος ηγέτης στην ασφάλεια προνομιακής πρόσβασης, ανακοίνωσε τη διαθεσιμότητα της πιστοποιημένης από την εταιρεία SAP λύσης ασφαλείας CyberArk Privileged Security Solution. Η λύση μπορεί να ενισχύσει και να επεκτείνει την ασφάλεια σε περιβάλλοντα SAP, συμπεριλαμβανομένων των συστημάτων SAP ERP, προστατεύοντας από τους κινδύνους της προνομιακής πρόσβασης και από την κλοπή ή την παραβίαση διαπιστευτηρίων.

Η λύση ασφάλειας CyberArk Privileged Access Security πιστοποιήθηκε από την SAP ως “Integrated” με την τεχνολογική πλατφόρμα SAP NetWeaver. Η λύση ασφαλείας επιτρέπει στους οργανισμούς και στις επιχειρήσεις να βελτιώσουν την επιχειρησιακή αποτελεσματικότητά τους και να διαφυλάξουν κρίσιμης σημασίας περιουσιακά στοιχεία από εξωτερικούς επιτιθέμενους ή κακόβουλες απειλές από το εσωτερικό (π.χ από κάποιον κακόβουλο ή δυσαρεστημένο υπάλληλο κ.λπ). Με περισσότερο από το 90% της λίστας Global 2000 με τις μεγαλύτερες εταιρείες στον κόσμο να βασίζονται σε εφαρμογές SAP για τη λειτουργία των επιχειρήσεων τους, κυβερνοεγκληματίες αναζητούν ισχυρά διαπιστευτήρια για αυτές τις εφαρμογές και τα συστήματα (των εταιρειών) με στόχο να αποκτήσουν μη εξουσιοδοτημένη πρόσβαση σε κρίσιμες πληροφορίες και περιουσιακά στοιχεία.

Η πιστοποίηση της λύσης της CyberArk από την SAP επεκτείνει τις υπάρχουσες ενσωματώσεις SAP της εταιρείας που είναι διαθέσιμες στους πελάτες της μέσω του CyberArk Marketplace. Η SAP αποτελεί επίσης νέο μέλος της συμμαχίας C3 Alliance, του παγκόσμιου προγράμματος τεχνολογικών συνεργατών της CyberArk.

Η λύση CyberArk Privileged Access Security επιτρέπει στους οργανισμούς να:

- Διαχειριστούν και να προστατεύσουν τα διαπιστευτήρια SAP: Οι οργανισμοί μπορούν να ενισχύσουν τη γενική στάση ασφαλείας τους και να βελτιώσουν την επιχειρησιακή αποτελεσματικότητά τους με την εναπόθεση των λογαριασμών τους στο κρυπτογραφημένο κεντρικό αποθετήριο της CyberArk. Με τη λύση επίσης της CyberArk μπορούν να αυτοματοποιήσουν το “rotation” του κωδικού πρόσβασης και να ενεργοποιήσουν τον πολυεπίπεδο έλεγχο ασφαλείας προνομιακής πρόσβασης σε ολόκληρη τη στοίβα SAP – από επίπεδο εφαρμογής μέχρι τις βάσεις δεδομένων, το λειτουργικό σύστημα και τους διακομιστές.

- Μειώσουν τους κινδύνους ασφάλειας προνομιακής πρόσβασης: Οι οργανισμοί μπορούν να ανιχνεύσουν και να σταματήσουν γρήγορα την ύποπτη δραστηριότητα παρακολουθώντας τη δραστηριότητα των προνομιακών χρηστών της SAP. Η λύση της CyberArk λειτουργεί συμπληρωματικά στα «security controls» της SAP, με το να διαχειρίζεται, να προστατεύει και να ελέγχει την χρήση των προνομιούχων λογαριασμών. Η CyberArk παρέχει μια συνεπή προσέγγιση στη μείωση των κινδύνων που σχετίζονται με την ασφάλεια προνομιακής πρόσβασης σε ολόκληρη την επιχείρηση για λύσεις της SAP και άλλες υψηλής αξίας εφαρμογές και υποδομές.

- Να ικανοποιήσουν τις απαιτήσεις συμμόρφωσης: Οι οργανισμοί μπορούν εύκολα να επιδείξουν συμμόρφωση με τις εσωτερικές πολιτικές της επιχείρησης και τους διάφορους βιομηχανικούς κανονισμούς – συμπεριλαμβανομένων των SOX, PCI DSS, GDPR και άλλων – με πλήρη ορατότητα στους προνομιούχους λογαριασμούς της SAP και στα αρχεία καταγραφής δραστηριότητας.

“Η Λύση Ασφαλείας Προνομιακής Πρόσβασης της CyberArk (CyberArk Privileged Access Security Solution) επιτρέπει στους SAP-focused οργανισμούς να προχωρήσουν με την αυτοπεποίθηση που μόνο μία πιστοποιημένη λύση από την SAP μπορεί να προσφέρει”, δήλωσε ο Adam Bosnian, Εκτελεστικός Αντιπρόεδρος της Παγκόσμιας Επιχειρηματικής Ανάπτυξης της CyberArk. “Η CyberArk ενισχύει τις υπάρχουσες πρωτοβουλίες διαχείρισης κινδύνων και συμμόρφωσης σε περιβάλλοντα SAP και επεκτείνει την ασφάλεια προνομιακής πρόσβασης, ενός κρίσιμου επιπέδου ασφάλειας IT, σε βασικά επιχειρηματικά συστήματα. Η CyberArk προσφέρει μια καινοτόμο και αξιόπιστη λύση ασφαλείας προνομιακής πρόσβασης που μπορεί να ταιριάξει και να κλιμακωθεί αποτελεσματικά σε τέτοιους οργανισμούς”.

H εκπαίδευση για την αύξηση της ενημερότητας και της ευαισθητοποίησης σε ζητήματα που αφορούν στην ασφάλεια πληροφοριακών συστημάτων έγινε… κινούμενα σχέδια στο Phish Threat της Sophos.

Μπορούμε να το παραδεχτούμε ότι οι περισσότεροι από εμάς δεν… διαβάζουν πολύ. Ενδεχομένως οι δύο εβδομάδες αποχής από την τηλεόραση και το YouTube κατά την διάρκεια των διακοπών να αποτελεί τον μοναδικό ετήσιο μαραθώνιο διαβάσματος για τους περισσότερους από εμάς, συμπεριλαμβανομένου και του αρθρογράφου.

Το ίδιο μπορούμε να πούμε ότι συμβαίνει και σε ότι αφορά στην εκπαίδευση. Αν είχατε να επιλέξετε ανάμεσα στο να διαβάσετε σημειώσεις και εγχειρίδια και να παρακολουθήσετε ένα σεμινάριο ή κάποιο βίντεο που να σας δίνει παραδείγματα και πραγματικά περιστατικά, οι περισσότεροι θα επέλεγαν αναμφισβήτητα να δουν το βίντεο.

Η εκπαίδευση ευαισθητοποίησης σε θέματα ασφαλείας με τον τρόπο της Sophos

Το πρόγραμμα Phish Threat της Sophos αφορά στην παροχή όλων όσων χρειάζονται για την εκπαίδευση και την κατάρτιση για την αύξηση της ενημερότητας και της ευαισθητοποίησης στην ασφάλεια πληροφοριακών συστημάτων αλλά με τον παραπάνω τρόπο – δηλαδή με έναν τρόπο εύπεπτο και συναρπαστικό, με ποικιλία βίντεο, παιχνιδιών και διαδραστικών κουίζ που καθιστά το εκπαιδευτικό περιεχόμενο αξέχαστο.

Συνδυάζοντας προσομοιώσεις ηλεκτρονικού ψαρέματος με εκπαιδευτικά προγράμματα ή συστήματα ευαισθητοποίησης και συμμόρφωσης, η Sophos υποστηρίζει ότι είμαστε σε θέση να εκμεταλλευτούμε αυτή τη «δυνατότητα εκπαίδευσης» αμέσως μετά από οποιοδήποτε λάθος κυβερνοασφάλειας από κάποιον στο προσωπικό της εταιρείας (όπως είναι για παράδειγμα το να κάνει κλικ σε έναν προσομοιωμένο σύνδεσμο ηλεκτρονικού «ψαρέματος» στο ηλεκτρονικό ταχυδρομείο).

https://vimeo.com/148154237

Φέρνοντας την εκπαίδευση στη καθημερινότητα

Οι ιστορίες συμβάλλουν στο να «μας μείνει» η εκπαίδευση και μας εμπνέουν να δράσουμε – ουσιαστικά κάνοντας πράξεις όσα μάθαμε στην εκπαίδευση. Αυτός είναι ο λόγος για τον οποίο στην Sophos είναι ενθουσιασμένοι που ανακοίνωσαν την συνεργασία με την Ninjio για το πρόγραμμα εκπαίδευσης Phish Threat Learning.

Η εταιρεία Ninjio μοιράζεται την προσέγγιση της Sophos για σύντομη, εντατική εκπαίδευση και με το μοναδικό στυλ της έλαβε πρόσφατα το βραβείο επιλογής πελατών της Gartner στην κατηγορία Computer Based Training 2018.

Με τη δραματοποίηση των επικεφαλίδων αληθινών κυβερνοαπειλών, με σεναριογράφους του Χόλιγουντ και με εκπληκτικά animations και κινούμενα σχέδια, η Ninjio φέρνει αυτές τις ιστορίες στη ζωή των εργαζομένων. Στη Sophos είναι ενθουσιασμένοι που προς το τέλος του καλοκαιριού, θα προσθέσουν νέες, εξαιρετικές προσθήκες στην ολοένα αυξανόμενη γκάμα των εκπαιδευτικών βίντεο Sophos Phish Threat. Σύντομα από τη Sophos θα μοιραστούν περισσότερες πληροφορίες σχετικά.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

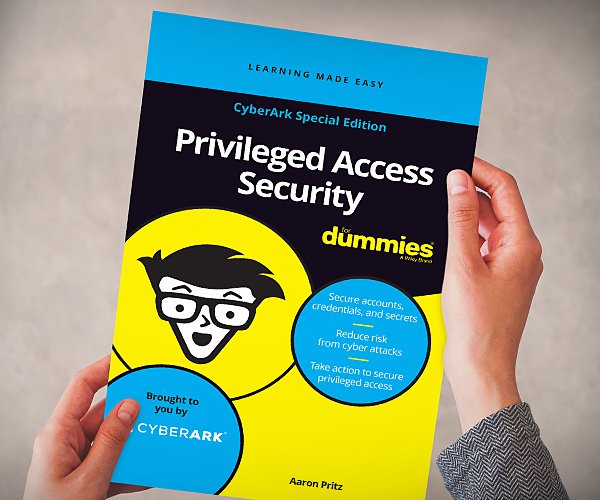

Ας πούμε τα πράγματα με το όνομα τους. Η προστασία ενός οργανισμού ή μίας επιχείρησης από τις διαρκώς εξελισσόμενες απειλές στον κυβερνοχώρο είναι μία εξαιρετικά δύσκολη αποστολή και δεν αποτελεί μικρό επίτευγμα. Είναι εξαιρετικά δύσκολο να βρίσκεσαι πάντα ένα –τουλάχιστον- βήμα μπροστά από τους πιθανούς επιτιθέμενους και απαιτείται διαρκή επαγρύπνηση, καινοτομία, συνεργασία και συνεχή μάθηση.

Οι αφοσιωμένοι επαγγελματίες στον χώρο της ασφάλειας πληροφορικής και ασκούντες συναφή επαγγέλματα κατανοούν ότι ένα από τα σημαντικότερα, προληπτικά βήματα που μπορούν να κάνουν για να ενισχύσουν τη στάση τους στον κυβερνοχώρο είναι να εξασφαλίσουν την προνομιακή πρόσβαση – συμπεριλαμβανομένων των προνομιούχων λογαριασμών, των προνομιούχων διαπιστευτηρίων και των εμπορικών μυστικών της επιχείρησης. Η προστασία των προνομίων είναι μια διαδικασία και συχνά αποτελεί βασικό στοιχείο του προγράμματος ασφάλειας σε επίπεδο επιχείρησης. Ενδεχομένως να αναρωτιέστε αν υπάρχει κάποιος οδηγός με πληροφορίες και πρακτικές συμβουλές – που παράλληλα να είναι εύκολα κατανοητός – σχετικά με τη δημιουργία και τη διατήρηση ενός προγράμματος ασφάλειας προνομιακής πρόσβασης που θα μπορούσατε να χρησιμοποιείτε ή να ανατρέχετε όποτε το κρίνετε απαραίτητο.

Δεν χρειάζεται να ψάχνετε πια. Ο νέος οδηγός Privileged Access Security for Dummies είναι αυτός που πάντα γυρεύατε. Ο οδηγός παρέχεται από την CyberArk, και απευθύνεται σε ένα εκτεταμένο σύνολο χρηστών – από CISOs μέχρι και Developers – και δεν περιορίζεται μόνο σε όσους ασχολούνται με την ασφάλεια IT.

Συχνά, τα βιβλία κυβερνοασφαλείας πηγαίνουν σε μεγάλο τεχνικό βάθος, κάτι που είναι ιδανικό για ακροατήρια με τεχνικές γνώσεις υψηλού επιπέδου. Στη συγκεκριμένη περίπτωση, μπορείτε να περιμένετε έναν «συνομιλητικό» οδηγό, με πολλά παραδείγματα, αναλογίες και στοιχεία που σχεδιάστηκαν για να καταστήσουν πιο προσιτό αυτό το σημαντικό ζήτημα ασφάλειας. Με αυτόν τον γρήγορο και εύκολο οδηγό, οι αναγνώστες θα είναι σε θέση να κατανοήσουν και να επικοινωνήσουν καλύτερα την ανάγκη προτεραιοποίησης της μείωσης των κινδύνων που συνδέονται με την προνομιακή πρόσβαση.

Μέσα στον οδηγό, θα συναντήσετε πλήθος χαρακτήρων – από τον Μπίλι τον «ελεύθερο χάκερ» ο οποίος έχει κάνει καριέρα εκμεταλλευόμενος ανυποψίαστα εταιρικά θύματα, μέχρι τον «Liam the Leak», έναν μηχανικό με πρόσβαση σε ευαίσθητα δεδομένα, ο οποίος δεν έχει πάρει προαγωγή εδώ και χρόνια. Μέσα από τις ιστορίες τους, θα λάβετε συμβουλές, θα αποκτήσετε τεχνικές γνώσεις και θα πάρετε μαθήματα που για άλλους, ήταν… οδυνηρά.

Κατεβάστε τον οδηγό «Privileged Access Security for Dummies» (Ασφάλεια προνομιακής πρόσβασης για αρχάριους) σήμερα και:

- Ανακαλύψτε τους πολλούς τύπους προνομιακής πρόσβασης που χρησιμοποιούνται από ανθρώπινες και από μη-ανθρώπινες αυτοματοποιημένες διαδικασίες

- Μάθετε περισσότερα σχετικά με την απώλεια δεδομένων, τη συμμόρφωση, τον έλεγχο και τους κινδύνους τρίτων

- Λάβετε συμβουλές για τον καθορισμό ενός προγράμματος ασφάλειας προνομιακής πρόσβασης

- Εξερευνήστε μια προσέγγιση 10 βημάτων για να εξασφαλίσετε την προνομιακή πρόσβαση σε όλη την επιχείρηση

Αποκτήστε τις γνώσεις που απαιτούνται πάνω στην ασφάλεια προνομιακής πρόσβασης. Κατεβάστε τον δωρεάν οδηγό σήμερα.

Η Sophos παρουσίασε το ένα και μοναδικό μέρος που χρειάζεται να επισκεφτείτε για όλα όσα αφορούν τα Intercept X και Sophos Central Endpoint.

Πρόσφατα, η συντάκτρια του συγκεκριμένου άρθρου, Sally Adam, αισθάνθηκε όπως γράφει το γνωστό μείγμα υπερηφάνειας και αμηχανίας, καθώς η κόρη της, ηλικίας επτά ετών, της έδειξε μερικά από τα πιο προηγμένα χαρακτηριστικά της τηλεόρασής που διαθέτουν στο σπίτι τους.

Χάρη στις… συμβουλές της κόρης της, η εμπειρία θέασης βελτιώθηκε, όμως την έκανε επίσης να σκεφτεί και κάτι ακόμα: ότι αν δεν είχε τον δικό της «προηγμένο τεχνικό σύμβουλο», θα είχε χάσει μια σειρά από πράγματα που το πακέτο τηλεόρασης στο σπίτι είχε να προσφέρει.

Και σε αυτό το σημείο υποψιάστηκε ότι μάλλον επρόκειτο για ένα αρκετά συνηθισμένο σενάριο με πλήθος λογισμικού και συσκευών, τόσο στο σπίτι όσο και στο γραφείο, στη δουλειά.

Ευτυχώς, όταν πρόκειται για το Sophos Central Endpoint και το Intercept X, υπάρχει βοήθεια.

Σελίδα πληροφοριών για το Intercept X

Η σελίδα πόρων και πληροφοριών για το Intercept X Endpoint είναι η ιστοσελίδα για όλα τα πράγματα που αφορούν στα Intercept X και Sophos Central Endpoint.

Παρέχει εύκολη πρόσβαση στη Γνωσιακή Βάση, στο φόρουμ της κοινότητας και προσφέρει την απαραίτητη τεκμηρίωση, ενώ παρέχει συνδέσμους και διευθύνσεις με σημαντικές πληροφορίες για τον κύκλο ζωής του προϊόντος.

Οι νέοι πελάτες μπορούν να επωφεληθούν από τις πρακτικές συμβουλές που θα τους βοηθήσουν να ξεκινήσουν να λειτουργούν άμεσα τις λύσεις της Sophos, συμπεριλαμβανομένου και ενός νέου βίντεο με την ονομασία “Ξεκινώντας”.

Βιβλιοθήκη How-to για το Intercept X Endpoint

Η βιβλιοθήκη οδηγιών (How-to) σχεδιάστηκε για να σας βοηθήσει να αξιοποιήσετε στο έπακρο την επένδυσή σας. Συγκεντρώνει σε ένα σημείο μια μεγάλη συλλογή από βίντεο, άρθρα και οδηγούς σε μορφή PDF για μία μεγάλη γκάμα θεμάτων, από το ξεκίνημα σας, μέχρι την ανίχνευση κακόβουλου λογισμικού και την αντιμετώπιση προβλημάτων.

Είτε είστε νέος στη Sophos ή παλιός, ελπίζουμε ότι θα βρείτε την βιβλιοθήκη εξαιρετικά χρήσιμη.

Μπορείτε να έχετε πρόσβαση και στις δύο ιστοσελίδες από το τμήμα υποστήριξης στην ιστοσελίδα της Sophos ή απευθείας χρησιμοποιώντας τους παρακάτω συνδέσμους:

Και δεν υπάρχουν μόνο για το Endpoint!

Λειτουργείτε κάποια από τις λύσεις Sophos XG Firewall ή Sophos Central Server Protection; Αν ναι, τότε υπάρχουν νέες σελίδες με πληροφορίες και πόρους και για εσάς.

The resource page and How-to Library give you easy access to all our most popular firewall resources, while the Server Protection resource page and Library brings together all things Sophos Central Server.

Η σελίδα πόρων του XG Firewall και η βιβλιοθήκη οδηγιών (How-to) προσφέρουν εύκολη πρόσβαση στις δημοφιλέστερες πληροφορίες για το τείχος προστασίας σας ενώ η σελίδα πόρων και η βιβλιοθήκη οδηγιών (How-to) για την λύση Server Protection συγκεντρώνει όλα όσα σχετίζονται με το Sophos Central Server.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Για να καταλάβετε τι είναι το “cryptojacking”, θα πρέπει πρώτα να κατανοήσετε τι είναι το cryptomining (“εξόρυξη” κρυπτονομισμάτων).

To cryptomining μοιάζει πολύ με την εξόρυξη του χρυσού, και επομένως, όπως και με τα κοιτάσματα χρυσού, υπάρχουν εκατομμύρια κρυπτονομίσματα που όμως δεν είναι ακόμα διαθέσιμα.

Αυτό που κάνουν οι «miners» είναι να τα εξορύξουν, χρησιμοποιώντας πολλές φορές την συνδυαστική επεξεργαστική ισχύ ενδεχομένως πολλών, αλλά λιγότερο ισχυρών υπολογιστών, για να επιλύσουν σύνθετους αλγόριθμους. Μόλις επαληθευτούν (οι αλγόριθμοι), οι miners ανταμείβονται αναλόγως.

Όμως όταν η εξόρυξη κρυπτονομισμάτων (cryptomining) γίνεται χωρίς εξουσιοδότηση ονομάζεται «cryptojacking» και είναι βεβαίως παράνομη. Το cryptojacking είναι η διαδικασία εκμετάλλευσης υπολογιστικών πόρων χωρίς εξουσιοδότηση για την εξόρυξη κρυπτονομισμάτων.

Για την εξόρυξη, όπως είναι γνωστό απαιτούνται σημαντική πόροι, σε επεξεργαστική ισχύ και κατανάλωση ρεύματος. Ορισμένοι επιτήδειοι λοιπόν, χρησιμοποιώντας κακόβουλα προγράμματα (malware) ή web apps, μολύνουν υπολογιστές ιδιωτών ή ιδρυμάτων και εταιρειών για να «κλέψουν» στην ουσία τους πόρους τους, και να απολαμβάνουν οι ίδιοι τα κέρδη. Η διαδικασία καθιστά τους επιτήδειους πρακτικά αόρατους, και το χειρότερο είναι ότι οι απλοί χρήστες σπάνια μπορούν να αντιληφθούν ότι κάποιος εκμεταλλεύεται την ισχύ του υπολογιστή τους, αφού ο μοναδικός αντίκτυπος είναι η επιβράδυνση του συστήματός τους, που θα μπορούσε πολύ εύκολα να αποδοθεί σε άλλους παράγοντες.

Το cryptojacking μπορεί να πραγματοποιηθεί με δύο διαφορετικούς τρόπους. Μέσω in-browser προσέγγισης που στην ουσία εκχύνει το script στον browser του καταναλωτή και χρησιμοποιεί τους πόρους του επεξεργαστή για την εξόρυξη κρυπτονομισμάτων. Άλλος τρόπος είναι η παράκαμψη του browser και η εγκατάσταση απευθείας τοπικά στο μηχάνημα του καταναλωτή ενός cryptominer μέσω ενός παραπλανητικού συνδέσμου.

Περισσότερες πληροφορίες για τους in-browser cryptominers ή το cryptomining malware καθώς και πως μπορείτε να καταλάβετε ότι έχετε πέσει θύμα μίας τέτοιας επίθεσης μπορείτε να διαβάσετε στο άρθρο «Cryptojacking for beginners – what you need to know».

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Το Sophos Intercept X Advanced απέδειξε στις νέες δοκιμές της SE Labs ότι είναι η κορυφαία λύση προστασίας τερματικών συσκευών τόσο για μεγάλες επιχειρήσεις όσο και για μικρές εταιρείες (κορυφαία λύση για enterprise endpoint protection όσο και για small-business endpoint protection το δεύτερο τρίμηνο της χρονιάς, Απρ.-Ιουν. 2018).

Στις τελευταίες δοκιμές της SE Labs, η Sophos έλαβε βαθμολογία 99% στην προστασία, βαθμολογία 100% στην εγκυρότητα και επιπλέον έλαβε βαθμολογία 100% συνολικά. Κάθε μία από τις παραπάνω βαθμολογίες ήταν η υψηλότερη στη δοκιμή.

Αυτή είναι η πρώτη φορά που ο συνδυασμός Intercept X και Central Endpoint Advanced (Intercept X Advanced) δοκιμάζεται δημοσίως και στη Sophos είναι ενθουσιασμένοι με τα αποτελέσματα.

Η εταιρεία SE Labs εξέτασε τις λύσεις προστασίας τερματικών συσκευών στην ικανότητα τους να σταματούν στοχευμένες και σε πραγματικό χρόνο επιθέσεις καθώς και να αξιολογήσουν τις επιπτώσεις των λανθασμένων θετικών τους. Σύμφωνα με τις δοκιμές της SE Labs: “Το Sophos Intercept X Advanced μπλόκαρε όλες τις δημόσιες και στοχευμένες επιθέσεις”. “Επιπλέον”, διαβάζουμε στην έκθεση, “κατάφερε να διαχειριστεί με σωστό τρόπο τις νόμιμες εφαρμογές”.

Το παραπάνω είχε ως αποτέλεσμα, να βαθμολογηθεί το Sophos Intercept X Advanced με επίδοση AAA τόσο για την προστασία των μεγάλων επιχειρήσεων όσο και των μικρών.

Να αναφέρουμε επίσης, ότι η Sophos βρέθηκε στην #1 θέση της κατάταξης της MRG Effitas τόσο στην προστασία από κακόβουλα προγράμματα (malware) όσο και στην προστασία από exploits. Η προστασία τερματικών συσκευών στο Intercept X Advanced βασίζεται σε έναν κορυφαίο συνδυασμό δυνατοτήτων anti-exploit και βαθιάς εκμάθησης, τεχνολογίας anti-ransomware και άλλων σύγχρονων τεχνικών προστασίας τερματικών συσκευών – και όλα τα παραπάνω σε συνάρτηση με την βασική τεχνολογία ασφάλειας τερματικών συσκευών της Sophos.

Όπως και η Sophos, έτσι και η SE Labs είναι ενεργό μέλος του Anti-Malware Testing Standards Organization (AMTSO). Στην πραγματικότητα, η SE Labs ήταν η πρώτη εταιρεία δοκιμών που συμμορφώθηκε με το πρότυπο AMTSO.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Για ακόμη μία φορά στη Sophos νιώθουν περήφανη που η εταιρεία τοποθετήθηκε ανάμεσα στους «Οραματιστές» στο Μαγικό Τεταρτημόριο της Gartner για τις λύσεις Ενοποιημένης Διαχείρισης Τερματικών Συσκευών (UEM).

Η Gartner δήλωσε ότι: «Τα εργαλεία ενοποιημένης διαχείρισης τερματικών συσκευών (UEM) συνδυάζουν την διαχείριση πολλαπλών τύπων τερματικών συσκευών σε μία ενιαία κονσόλα.

Τα εργαλεία UEM πραγματοποιούν τις παρακάτω λειτουργίες:

- Διαμορφώνουν, διαχειρίζονται και παρακολουθούν τα iOS, Android, Windows 10 και macOS και διαχειρίζονται ορισμένες συσκευές τύπου Internet of Things (IoT) καθώς και φορετές (wearable) τερματικές συσκευές.

- Ενοποιούν την εφαρμογή των διαμορφώσεων, των προφίλ διαχείρισης, της συμμόρφωσης των συσκευών και της προστασίας δεδομένων.

- Παρέχουν ενιαία ορατότητα πάνω σε χρήστες πολλαπλών συσκευών, ενισχύοντας την αποτελεσματικότητα της υποστήριξης τελικών χρηστών και συλλέγοντας λεπτομερείς αναλύσεις του χώρου εργασίας.

- Λειτουργούν ως σημείο συντονισμού για τη ενορχήστρωση των δραστηριοτήτων σχετικών τεχνολογιών για τερματικές συσκευές, όπως είναι οι υπηρεσίες ταυτότητας και η υποδομή ασφάλειας.

Η Sophos Mobile έχει εξελιχθεί από ένα κορυφαίας κλάσης λογισμικό διαχείρισης φορητών συσκευών σε μια πλήρως ανεπτυγμένη λύση ασφάλειας και ενοποιημένης διαχείρισης τερματικών συσκευών (UEM) που βοηθάει τις επιχειρήσεις να δαπανούν λιγότερο χρόνο και προσπάθεια για τη διαχείριση και την ασφάλεια των εταιρικών και των προσωπικών συσκευών των χρηστών τους.

Η Sophos Mobile είναι η μόνη λύση UEM που ενσωματώνει εγγενώς μια κορυφαία πλατφόρμα ασφαλείας τερματικών συσκευών επόμενης γενιάς, υποστηρίζοντας τη διαχείριση των Windows 10, macOS, iOS και Android.

Ανακαλύψτε την Ενοποιημένη Διαχείριση Τερματικών Συσκευών με το Sophos Mobile στο sophos.com/mobile

Ο Eric Vanderburg, Αντιπρόεδρος Κυβερνοασφάλειας της εταιρείας υπηρεσιών κυβερνοασφαλείας TCDI, υπογραμμίζει τα βασικά ερωτήματα που πρέπει να λάβετε υπόψη κατά τον προσδιορισμό των δεδομένων του οργανισμού σας, τη σημασία του και το επίπεδο προστασίας που απαιτείται.

«Πάντα πίστευα ότι θα πρέπει πρώτα να ξέρετε τι έχετε (στην κατοχή σας) ώστε να είστε σε θέση να το προστατεύσετε. Ωστόσο, έχω δει πάρα πολλές εταιρείες να εφαρμόζουν «βέλτιστες πρακτικές», πρότυπα ή προγράμματα συμμόρφωσης χωρίς να έχουν αντιληφθεί και κατανοήσει πρώτα τι πρέπει να προστατεύσουν» γράφει ο Eric Vanderburg.

Συστήματα απογραφής περιουσιακών στοιχείων προσφέρονται με πολλά συστήματα ασφαλείας ή σε άλλα εργαλεία διαχείρισης, αλλά αυτά τα συστήματα παρακολουθούν μόνο το υλικό. Το λογισμικό διαχείρισης συστημάτων πληροφορικής παρακολουθεί τα λειτουργικά συστήματα και το λογισμικό, αλλά κανένα από αυτά τα συστήματα δεν αντιμετωπίζει την συγκεκριμένη ανάγκη ασφάλειας.

Η απώλεια ενός φορητού υπολογιστή ή ενός smartphone είναι μια απώλεια μερικών εκατοντάδων δολαρίων. Η απώλεια όμως αρχείων των πελατών, επιχειρηματικών στρατηγικών, κώδικα λογισμικού ή κάποιων ιδιόκτητων τύπων, αλγόριθμων ή IP ωστόσο, υπερβαίνει κατά πολύ το κόστος του υλικού. Επομένως είναι τα δεδομένα που είναι απαραίτητο να προστατευτούν πρώτα από την ασφάλεια πληροφοριών. Όμως την ώρα που τα δεδομένα είναι σπουδαιότερα και βρίσκονται πάνω από το υλικό και το λογισμικό, το κλειδί για την προστασία των δεδομένων έγκειται πρώτα στην κατανόηση των δεδομένων.

Τα δεδομένα μπορούν να περιγραφούν από πέντε ερωτήματα ή από τα πέντε W’s: Who (Ποιος), What (Τι), Where (Που), When (Πότε) και Why (γιατί).

Ποιος δημιούργησε τα δεδομένα;

Ποιος δημιούργησε τα δεδομένα;

Προφανώς, κάποιος δημιούργησε τα δεδομένα για κάποιο λόγο. Αυτό το άτομο, ο ιδιοκτήτης των δεδομένων, έχει την αρχική ευθύνη για την αποθήκευση των δεδομένων σε μια κατάλληλη τοποθεσία καθώς και για τη χορήγηση πρόσβασης στα δεδομένα, επομένως είναι σημαντικό να γνωρίζουμε ποιος ή ποιοι είναι αυτοί οι άνθρωποι.

Ποιες πληροφορίες περιέχονται στα δεδομένα;

Ταξινομήστε τα δεδομένα έτσι ώστε να γίνει κατανοητό αν είναι απαραίτητο να προστατεύονται από απώλεια ή από αποκάλυψη και πόση προσπάθεια είστε διατεθειμένοι να καταβάλετε για την υπεράσπισή τους.

Που βρίσκονται τα δεδομένα;

Η θέση των δεδομένων καθορίζει το επίπεδο οργανωτικού ελέγχου που μπορεί να εφαρμοστεί στα δεδομένα. Ένας οργανισμός ή μία επιχείρηση μπορεί να έχει ελάχιστο έλεγχο στα δεδομένα σε κάποιο κοινωνικό δίκτυο, αλλά μπορεί να έχει μεγάλο έλεγχο των δεδομένων χρησιμοποιώντας κάποιο εργαλείο Προγραμματισμού Επιχειρησιακών Πόρων (Enterprise Resource Planning – ERP).

Πότε δημιουργήθηκαν τα δεδομένα;

Μερικές ακόμη καλές ερωτήσεις θα μπορούσαν να περιλαμβάνουν πότε υπήρξε πρόσβαση στα δεδομένα καθώς και πότε αρχειοθετήθηκαν; Αυτά τα τυπικά μεταδεδομένα, που αποτελούνται από στοιχεία όπως η δημιουργία, η πρόσβαση και η ημερομηνία αρχειοθέτησης, ο δημιουργός, το μέγεθος του αρχείου και ο τύπος, είναι σημαντικά επειδή μπορούν να δείξουν πόσο σημαντικά είναι τα δεδομένα για την εταιρεία. Τα λιγότερο συχνά χρησιμοποιούμενα δεδομένα θεωρούνται κατά γενική ομολογία λιγότερο σημαντικά.

Είναι επίσης σημαντικό να γνωρίζετε πότε τα δεδομένα αρχειοθετήθηκαν τελευταία ή έχουν δημιουργηθεί αντίγραφα ασφαλείας, δεδομένου ότι κάτι τέτοιο μπορεί να καθορίσει αν τα δεδομένα μπορούν να ανακτηθούν αν χάνονται, κλαπούν ή αλλοιωθούν.

Γιατί υπάρχουν τα δεδομένα;

Αυτή είναι μια από τις πιο σημαντικές ερωτήσεις, διότι δεδομένα που δεν χρειάζονται θα πρέπει καλύτερα να διαγραφούν. Δεν υπάρχει κανένας λόγος να προστατεύονται δεδομένα που δεν έχουν και δεν προσφέρουν καμία αξία στην επιχείρηση ή στον οργανισμό. Τέτοια δεδομένα είναι μόνο μια υποχρέωση, επειδή η απώλεια των συγκεκριμένων δεδομένων μπορεί να έχει σοβαρό αντίκτυπο στον οργανισμό και στην λειτουργία του. Ακόμη και αν η απώλεια είναι ασήμαντη, η αποθήκευση, η ευρετηρίαση και η διαχείριση των δεδομένων απαιτεί χρόνο και χρήμα, οπότε οι οργανισμοί και εταιρείες θα είναι καλύτερα χωρίς τέτοια, μη απαραίτητα για τη λειτουργία τους δεδομένα.

Γιατί να χάνετε χρόνο και χρήματα στην εγκατάσταση και στην εφαρμογή λύσεων ασφάλειας που δεν αφορούν τα ίδια τα δεδομένα; Αυτή η πολύ συνηθισμένη προσέγγιση συχνά έχει ως αποτέλεσμα ορισμένα δεδομένα να προστατεύονται ή να μην προστατεύονται καθόλου, ενώ κάποια άλλα δεδομένα να υπερ-προστατεύονται. Δεδομένου ότι η εταιρεία επίσης δεν έχει γνώσει της ύπαρξης ορισμένων δεδομένων ή στοιχείων, η παραβίαση τους, η κλοπή ή η απώλεια τους είναι το πιθανότερο να αγνοηθεί ή να παραλειφθεί.

Κατανοήστε τα πέντε παραπάνω ερωτήματα ή τα πέντε «W» και ορίστε και εφαρμόστε ελέγχους ασφάλειας, πολιτικές και διαδικασίες διακυβέρνησης και διαχείρισης του τρόπου χρήσης, αποθήκευσης, κοινής χρήσης και διαγραφής των δεδομένων.

Αν δεν έχετε υπόψη σας τις τελευταίες εξελίξεις, διατέθηκε πρόσφατα μία σειρά από ενημερώσεις για το XG Firewall της Sophos. Μάλιστα, μόλις κυκλοφορήσει το Maintenance Release (MR) 4 για το XG Firewall v16.5.

Η συγκεκριμένη ενημέρωση της Sophos σηματοδοτεί την τέταρτη ενημέρωση εδώ και αρκετούς μήνες, ανταποκρινόμενη ταχύτατα στις αναφορές για ζητήματα από τον χώρο και βελτιστοποιώντας την σταθερότητα και την απόδοση του XG Firewall σας.

Είναι εξαιρετικά σημαντικό να κρατήσετε το XG Firewall σας ενημερωμένο στην τελευταία έκδοσης του firmware. Κάθε ενημέρωση περιέχει σημαντικά patches, big fixes και βελτιώσεις. Ωστόσο μία ερώτηση που γίνεται συχνά στη Sophos είναι η εξής: Πως μπορώ να κρατήσω επαφή με τις τελευταίες ενημερώσεις για το XG Firewall;

Release Notes for XG Firewall

All Release Notes for XG Firewall are published on the XG Firewall Community Release Notes Blog.

Σημειώσεις έκδοσης για το XG Firewall

Όλες οι σημειώσεις έκδοσης για το τείχος προστασίας XG της Sophos δημοσιεύονται στο XG Firewall Community Release Notes blog.

Αυτόματη ειδοποίηση ηλεκτρονικού ταχυδρομείου

Φυσικά και μπορείτε περιοδικώς να παρακολουθείτε το blog των Σημειώσεων Έκδοσης (Release Notes blog) ωστόσο υπάρχουν ορισμένες έξυπνες συμβουλές, όπως ότι μπορείτε να λαμβάνετε αυτόματα ειδοποίηση στο ηλεκτρονικό ταχυδρομείο σας κάθε φορά που διατίθεται νέα έκδοση ή ενημέρωση του XG Firewall.

Καταρχήν, αν δεν έχετε ήδη, θα χρειαστεί να δημιουργήσετε και να αποκτήσετε το δικό σας Sophos ID…

Επισκεφτείτε το sophos.com/xg-community και κάντε κλικ στο εικονίδιο στην δεξιά πάνω γωνία της οθόνης για να συνδεθείτε ή για να δημιουργήσετε πρώτα τη δική σας Sophos ID…

Μόλις κάνετε εγγραφή ή συνδεθείτε, μπορείτε να επισκεφτείτε το XG Firewall Community Release Notes Blog, να πατήσετε το εικονίδιο με το γρανάζι στην πάνω δεξιά γωνία του blog roll και να επιλέξετε “Turn Blog notifications on”.

Στη συνέχεια θα λάβετε μία αυτόματη ειδοποίηση ηλεκτρονικού ταχυδρομείου στο email σας στο Sophos ID οποτεδήποτε υπάρχει κάποια ενημέρωση.

Μπορείτε να ελέγξετε την κατάσταση των συνδρομών σας με το να κάνετε κλικ στο εικονίδιο του οργανισμού σας την δεξιά πάνω γωνία της οθόνης, επιλέγοντας “Ρυθμίσεις” (Settings) και στη συνέχεια επιλέγοντας την καρτέλα “Συνδρομές” (Subscriptions)…

Κρατώντας το firmware του XG Firewall ενημερωμένο

Όποτε βλέπετε μία ενημέρωση για το firmware στην περιοχή ειδοποιήσεων του XG Firewall, εφαρμόστε την μόλις βρείτε την ευκαιρία να προγραμματίσετε μία επανεκκίνηση.

Αν θέλετε να δείτε πόσο απλό είναι να αναβαθμίσετε το firmware της συσκευής σας, δείτε το παρακάτω video How-To…

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Οι κυβερνοεπιθέσεις καθιστούν πολύ δύσκολη τη ζωή όσων χρησιμοποιούν το Internet. Ειδικά το είδος του κακόβουλου λογισμικού που ονομάζουμε ransomware είναι ένας από τους πλέον αποδιοργανωτικούς και επικίνδυνους τύπους επίθεσης που χρησιμοποιείται από hackers. Δυστυχώς, οι επιθέσεις ransomware χρησιμοποιούνται όλο και περισσότερο και τα θύματα τους αυξάνονται μέρα με τη μέρα.

Στο πιο πρόσφατο παράδειγμα για παράδειγμα του WannaCry, που βρέθηκε στα πρωτοσέλιδα των εφημερίδων και στις ειδήσεις σε κάθε κανάλι σχεδόν σε παγκόσμιο επίπεδο, κατάφερε να μολύνει περισσότερους από διακόσιες χιλιάδες υπολογιστές σε περισσότερες από 74 χώρες και συνεχίζει να μολύνει.

Οι μικρές επιχειρήσεις και οι νεοσύστατες επιχειρήσεις (start-ups) είναι ιδιαίτερα επιρρεπείς και ευάλωτες σε τέτοια είδη επίθεσης στον κυβερνοχώρο. Μόνο το περασμένο έτος, το 43% των επιθέσεων αφορούσε μικρές επιχειρήσεις, και ο συγκεκριμένος αριθμός συνεχίζει να αυξάνεται όσο περνάει ο καιρός. Αν έχετε μία τέτοια εταιρεία, εξαιτίας του μικρότερου προϋπολογισμού σας και της έλλειψης πόρων, ενδέχεται να βρεθείτε σε πολύ δύσκολη θέση, αδυνατώντας να ανακτήσετε τα δεδομένα σας, να εντοπίσετε τον εισβολέα ή ακόμα και να πληρώσετε τα λύτρα.

Ακριβώς για αυτό το λόγο, είναι απαραίτητο να “χαράξετε” μια στρατηγική για την πρόληψη απέναντι σε επιθέσεις ransomware προτού σπείρουν τον όλεθρο στις καθημερινές δραστηριότητες της επιχείρησης σας.

Τι είναι το ransomware;

Το ransomware είναι ένας τύπος κακόβουλου λογισμικού που αποκτάει πρόσβαση στο λειτουργικό σύστημα ενός υπολογιστή ή μίας τερματικής συσκευής και κρυπτογραφεί τα δεδομένα του χρήστη, εμποδίζοντας οποιαδήποτε πρόσβαση στις πληροφορίες αυτές. Για να ανακτήσει την πρόσβαση στα αποκλεισμένα αρχεία και πληροφορίες, ο χρήστης ή η εταιρεία θα πρέπει να πληρώσει ένα ποσό σε λύτρα, τα οποία αποτελούν απαίτηση του hacker.

Μέχρι να καταβληθούν τα λύτρα, ο επιτιθέμενος δεν πρόκειται να αποκρυπτογραφήσει ούτε να επιστρέψει τα αρχεία της επιχείρησής σας. Αξίζει επίσης να σημειωθεί, ότι δεν μπορείτε να είστε σίγουροι ότι αφού πληρώσετε τα λύτρα που απαιτούνται, ότι ο hacker θα αποκρυπτογραφήσει τα αρχεία σας ή θα σας τα αποστείλει πίσω με τον ίδιο τρόπο που τα έκλεψε και πως δεν θα κρατήσει κάποιο αντίγραφο των δεδομένων για τον εαυτό του.

Τύποι ransomware που μπορούν να επηρεάσουν την start-up σας

Για να αποφύγετε να πέσετε θύματα ransomware, πρέπει να γνωρίζετε τους διάφορους τύπους επίθεσης ransomware και την έντασή ή το μέγεθος τους. Υπάρχουν ορισμένα σημάδια με βάση τα οποία μπορείτε να καταλάβετε τον τύπο του ransomware που έχει κρατήσει σε ομηρία τα δεδομένα του συστήματός σας.

Scareware

Αυτός ο τύπος ransomware είναι o λιγότερο επιβλαβής, και σε αντίθεση με την ονομασία του, δεν έχει το παραμικρό τρομακτικό στοιχείο. Όταν μια συσκευή δέχεται επίθεση από scareware, εμφανίζει μια προειδοποίηση για ποικίλα ζητήματα ή προβλήματα στο σύστημα σας (π.χ κολλήσατε ιό). Οι προειδοποιήσεις συνοδεύονται από διάφορα ψεύτικα εργαλεία καθαρισμού και αντιμετώπισης ιών, μέσω των οποίων επίσης γνωστοποιείται στον χρήστη ότι απαιτούνται χρήματα για να διορθωθούν οι συγκεκριμένες προειδοποιήσεις.

Σε αυτό το είδος επίθεσης ransomware, το σύστημά σας παραμένει σε λειτουργία και τα δεδομένα σας είναι ασφαλή και λειτουργούν κανονικά. Αν αφήσετε ανοιχτή την ιστοσελίδα ή δεν κλείσετε το pop-up, τότε θα συνεχίσουν να έρχονται προειδοποιήσεις που ισχυρίζονται ότι έχουν εντοπιστεί νέα προβλήματα στο σύστημά σας.

Ransomware κλειδώματος οθόνης

Αν εκκινήσετε τη συσκευή σας και δείτε ότι υπάρχει ένα παγωμένο παράθυρο, τότε υπάρχει περίπτωση να πέσατε πάνω σε ένα lock-screen ransomware. Στην συγκεκριμένη περίπτωση, το ransomware εμφανίζει σε παράθυρο πλήρους κλειδώματος οθόνης το λογότυπο του FBI ή του Υπουργείου Δικαιοσύνης ισχυριζόμενο ότι έχετε συμμετάσχει σε μια παράνομη πράξη, και καλείστε να πληρώσετε πρόστιμο.

Ransomware που κρυπτογραφεί

Το ransomware που κρυπτογραφεί είναι τελικά το πιο δημοφιλές και το πλέον δυσεπίλυτο (είναι το είδος που χρησιμοποιείται στην προαναφερθείσα και ιδιαίτερα διαδεδομένη επίθεση WannaCry). Το κρυπτογραφικό ransomware, όπως υποδηλώνει και η ονομασία του, κρυπτογραφεί τα αρχεία της παγιδευμένης τερματικής συσκευής ή του υπολογιστή και απαιτεί χρήματα για την αποκρυπτογράφηση των δεδομένων. Θεωρείται ως ένας από τους περισσότερο επιβλαβείς τύπους ransomware, επειδή αν πέσετε θύμα του, είναι απίθανο να καταφέρετε να ανακτήσετε τα δεδομένα σας ή να αποκτήσετε πρόσβαση στα δεδομένα σας χωρίς να πληρώσετε τα λύτρα που απαιτούνται.

Πως να αποτρέψετε το ransomware

Ο καλύτερος τρόπος για να προστατεύσετε τη συσκευή ή τον υπολογιστή σας ενάντια σε μία επίθεση ransomware είναι να ακολουθήσετε ορισμένα αποτελεσματικά μέτρα προφύλαξης και πρόληψης που περιγράφονται στο παρόν άρθρο. Όλες αυτές οι μέθοδοι, που έχουν συζητηθεί στο παρελθόν, και αναλύονται παρακάτω, θα σας επιτρέψουν να αποτρέψετε μια εισβολή ransomware χωρίς να ξοδέψετε το παραμικρό ευρώ.

Δημιουργία αντιγράφων ασφαλείας δεδομένων

Για όλα τα πολύτιμα και ευαίσθητα αρχεία δεδομένων σας, το πιο σημαντικό βήμα είναι να επιστρατεύσετε την δημιουργία αντιγράφων ασφαλείας. Για να διατηρήσετε αρχεία ή και τα αντίγραφα ασφαλείας των πολύτιμων δεδομένων σας, μπορείτε να εκμεταλλευτείτε την δυνατότητα αποθήκευσης δεδομένων στο σύννεφο, δηλαδή κάποια υπηρεσία cloud storage (υπάρχουν πολλές εταιρείες που προσφέρουν δωρεάν υπηρεσίες κάτω από ένα ορισμένο όριο GB). Θα μπορούσατε επίσης να χρησιμοποιείτε αποσπώμενους σκληρούς δίσκους (που είναι offline και offsite) για να διατηρήσετε αντίγραφα ασφαλείας των δεδομένων σας.

Κάτι τέτοιο δεν πρόκειται να εμποδίσει τον εισβολέα από το να αποκτήσει πρόσβαση στους υπολογιστές και στα συστήματά σας, αλλά τουλάχιστον εξακολουθείτε να έχετε πρόσβαση στα αρχεία σας και θα μπορείτε να “ξεφορτωθείτε” το ransomware και να ανακτήσετε τα πολύτιμα δεδομένα της εταιρείας σας χωρίς πρόβλημα.

Βελτιστοποιώντας την ασφάλεια email και spam

Οι κυβερνοεγκληματίες που χρησιμοποιούν ransomware, φροντίζουν να εξαπλώσουν το καταστρεπτικό κακόβουλο λογισμικό τους χρησιμοποιώντας κάποιο botnet που έχει στόχο να διαμοιράσει τεράστιο όγκο spam emails. Ανάμεσα στις δημιουργίες τους, είναι και ένας σύνδεσμος που κατεβάζει άμεσα το κακόβουλο λογισμικό από κάποιο email και το μόνο που έχετε να κάνετε είναι να πέσετε στην παγίδα τους. Πρόσφατα επιτεύγματα και πρόσφατες εξελίξεις στον χώρο των εφαρμογών και υπηρεσιών ηλεκτρονικού ταχυδρομείο, σας επιτρέπουν να προσαρμόσετε φίλτρα anti-SPAM. Εξετάστε το ενδεχόμενο να αλλάξετε τις ρυθμίσεις σας στο φίλτρο SPAM, ώστε τα μολυσμένα από ιό ή malware μηνύματα ηλεκτρονικού ταχυδρομείου να αποτρέπονται από το να φτάσουν στα εισερχόμενά σας.

Κάτι επίσης ιδιαίτερα σημαντικό είναι η εκπαίδευση των εργαζομένων σας ώστε να εντοπίζουν τα ηλεκτρονικά μηνύματα phishing (μηνύματα ηλεκτρονικού “ψαρέματος”. Η εκπαίδευση είναι εξαιρετικά σημαντική, αφού μπορεί να αποτρέψει την είσοδο του ransomware στο δίκτυό σας, αφού τέτοια παραπλανητικά μηνύματα ηλεκτρονικού ταχυδρομείου χρησιμοποιούνται συνήθως για να εξαπατήσουν τους χρήστες να κατεβάσουν συνημμένα με κακόβουλο κώδικα. Οι δοκιμές προσομοίωσης ηλεκτρονικού “ψαρέματος” είναι μια δοκιμασμένη και πραγματικά αξιόπιστη μέθοδος για την εισαγωγή των υπαλλήλων στις σωστές τακτικές έτσι ώστε να μην πέσουν θύματα.

Εγκαταστήστε λογισμικό προστασίας από ιούς και τείχος προστασίας

Στις πλειονότητα των περιπτώσεων, το λογισμικό ransomware απαιτεί σύνδεση με διακομιστές εντολών και ελέγχου για να λάβουν ορισμένα σημαντικά κλειδιά τα οποία είναι απαραίτητα κατά τη διαδικασία κρυπτογράφησης. Ωστόσο, το τείχος προστασίας των Windows και πρόσθετες εφαρμογές firewall είναι σε θέση να αναγνωρίσουν και να σταματήσουν αυτό το είδος κίνησης, αποτρέποντας την κρυπτογράφηση δεδομένων. Έτσι, η επίθεση σταματά πριν ξεκινήσει.

Αποκλείστε τις επεκτάσεις επικίνδυνων αρχείων

Επεκτάσεις όπως είναι οι pif, .cmd, .bat, .scr, .vbs, .rtf. Docm, .rar. .zip, .js, .exe, είναι επεκτάσεις επικίνδυνων αρχείων, που θα μπορούσαν να περιέχουν ransom trojans. Είναι μία καλή και έξυπνη κίνηση για την επιχείρησή σας να διαμορφώσετε το πρόγραμμα ηλεκτρονικού ταχυδρομείου με τέτοιο τρόπο ώστε να μπορεί να σταματήσει τα εισερχόμενα μηνύματα με δυνητικά επιβλαβές επισυναπτόμενο περιεχόμενο.

Καλό θα ήταν να αποκλείσετε τυχόν συνημμένα που απαιτούν ενεργοποίηση μακροεντολών σε έγγραφα γραφείου ή θέλουν να εκτελούν scripts.

Αποφύγετε τη χρήση απομακρυσμένων υπηρεσιών

Μερικές φορές οι επιτιθέμενοι ransomware χρησιμοποιούν εφαρμογές απομακρυσμένης υποστήριξης για να εκτελέσουν κακόβουλο κώδικα σε μια συσκευή. Μια τέτοια επίθεση με ransomware αναφέρθηκε τον Μάρτιο του 2016, όταν χρησιμοποιήθηκε η εφαρμογή TeamViewer. Για να αποτρέψετε μια τέτοια επίθεση, θα πρέπει να ορίσετε έλεγχο ταυτότητας δύο παραγόντων όταν συνδέεστε σε μια απομακρυσμένη υπηρεσία.

Μετονομάστε το “vssadmin.ext”

Ένας εισβολέας μπορεί να χρησιμοποιήσει το αρχείο vssadmin.exe και να εισαγάγει την εντολή: Delete Shadows/All/Quiet, για να διαγράψει Shadow Volume copies (αντίγραφα) των αρχείων σας, καθιστώντας σας ανίκανους να αποκτήσετε πρόσβαση σε προηγούμενες αποκατεστημένες εκδόσεις των αρχείων σας.

Συνιστάται να μετονομάσετε το αρχείο vssadmin.exe έτσι ώστε ο εισβολέας ransomware να μην μπορεί να το εντοπίσει και να το διαγράψει.

Το τελευταίο προπύργιο – Βρείτε έναν αποκρυπτογράφο

Σε περίπτωση που εξακολουθείτε να βρίσκεστε αιχμάλωτοι κάποιου εισβολέα που ζητάει λύτρα, αξίζει να εξετάσετε το ενδεχόμενο να έχετε μολυνθεί από ένα ransomware που έχει ήδη αποκρυπτογραφηθεί από κάποιον ερευνητή ασφαλείας. Υπάρχουν πολλά δωρεάν εργαλεία αποκρυπτογράφησης που μπορείτε να τρέξετε να δείτε μήπως καταφέρετε να αποκτήσετε ξανά πρόσβαση στα δεδομένα σας.

Σε μία εποχή τέτοιων απειλών στον κυβερνοχώρο, το ransomware μπορεί να προκαλέσει μεγάλη ζημιά στην επιχείρησή σας, ακόμη και να σταματήσει εντελώς την λειτουργία της. Είναι καλύτερα να μην περιμένετε μέχρι να πέσετε θύμα μίας τέτοιας επίθεσης για να ξεκινήσετε τις προσευχές ότι κάποιος θα έχει κυκλοφορήσει ένα εργαλείο αποκρυπτογράφησης ειδικά για την περίπτωση σας. Αυτό σημαίνει ότι θα πρέπει να κάνετε κάποιες μικρές αλλαγές στην επιχείρηση σας, ώστε να αποτρέψετε τις επιθέσεις από την πρώτη στιγμή.

Μία καλή συμβουλή, είναι να εξετάσετε την πρόσληψη ενός συμβούλου πληροφορικής έστω και για μια ημέρα για να ενημερώσετε και να προσαρμόσετε το δίκτυό σας κατάλληλα ώστε να μπορεί να αποκρούσει τέτοιες επιθέσεις. Αλλά δεν πρέπει να σταματήσετε εκεί, φροντίστε να τον επαναφέρετε κάθε τρεις έως έξι μήνες ώστε να σας ενημερώνει κατάλληλα και να κάνετε τυχόν αλλαγές στο δίκτυο σας με βάση τις νέες βέλτιστες πρακτικές. Η βιομηχανία πληροφορικής αλλάζει συνεχώς και αν δεν είστε προστατευμένοι από τα πιο πρόσφατα exploits, malware, ιούς και κακόβουλα αρχεία, αφήνετε την επιχείρησή σας ανοικτή σε κλοπή δεδομένων και επιθέσεις σε ransomware.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

- Το malware που έχει -μεταξύ άλλων- την ονομασία WannaCry συνεχίζει να εξαπλώνεται σε παγκόσμια βάση και υπάρχουν εταιρείες και οργανισμοί που διατρέχουν τον κίνδυνο να μολυνθούν.

- Η εγκατάσταση του patch της Microsoft που “κλείνει” το κενό ασφαλείας μπορεί να προλαμβάνει την μόλυνση μέσω του σκουληκιού SMB, αλλά δεν μπορεί να αντιμετωπίσει την απευθείας μόλυνση μέσω τεχνικών phishing

- Η CyberArk Labs δοκίμασε τεχνικές πρόληψης πάνω στο WannaCry κατά την διάρκεια του ξεσπάσματος του WannaCry (λίγο πριν τα μέσα του μήνα) και ανακάλυψε ότι ο συνδυασμός της επιβολής ελάχιστων προνομίων στις τερματικές συσκευές και το application greylisting control ήταν εκατό τοις εκατό αποτελεσματικά στην αποτροπή του WannaCryptor από το να κρυπτογραφήσει αρχεία.

Το ransomware πίσω από την επίθεση, γνωστό και ως WannaCryptor έχει επίσης της ονομασίες WannaCrypt και WannaCry και κατά την διάρκεια του Σαββατοκύριακου, στις 13 και στις 14 Μαΐου χτύπησε εκατοντάδες χιλιάδες υπολογιστές και συνεχίζει να “χτυπάει”. Κατά την διάρκεια των ημερών αυτών, η CyberArk Labs πραγματοποίησε έρευνες πάνω στο στέλεχος του ransomware, αναλύοντας τους φορείς της επίθεσης και συνέκρινε τον τρόπο επίθεσης με άλλες πρόσφατες επιθέσεις ransomware. Παρακάτω, υπάρχουν ορισμένα στοιχεία που κάθε οργανισμός θα πρέπει να γνωρίζει:

Μέχρι σήμερα, η CyberArk Labs έχει δοκιμάσει περισσότερα από 600 χιλιάδες δείγματα ransomware, συμπεριλαμβανομένου και του WannaCryptor, με σκοπό να κατανοήσει καλύτερα τα κοινά στοιχεία των μολύνσεων, της κρυπτογράφησης και των χαρακτηριστικών αφαίρεσης. Σε αντίθεση με άλλα στελέχη ransomware, το WannaCryptor διαφοροποιείται από ένα σκουλήκι (worm) που εξαπλώνει το ransomware όσο ταχύτερα γίνεται σε όσες περισσότερες μηχανές είναι δυνατόν.

Το σκουλήκι εξαπλώνεται χρησιμοποιώντας το exploit με την ονομασία “EternalBlue” του SMB σε συστήματα με λειτουργικό σύστημα Microsoft (κυρίως σε Windows 7). Η Microsoft διέθεσε τον Μάρτιο του 2017 σχετικό patch που διόρθωνε το κενό ασφαλείας, όμως πολλές λεπτομέρειες για την ευπάθεια είχαν διαρρεύσει στο Internet και ήταν διαθέσιμες στους επιτιθέμενους εξαιτίας μίας διαρροής της ομάδας hackers με την ονομασία The Shadow Brokers. Ακόμα και τώρα, κάθε μεμονωμένος χρήστης ή εταιρεία ή οργανισμός με κάποιο σύστημα που τρέχει λειτουργικό σύστημα της Microsoft στο οποίο δεν έχει εγκατασταθεί patch παραμένει ευάλωτος στο σκουλήκι του WannaCryptor.

- Σημαντική επισήμανση ασφαλείας: Το patch της Microsoft μπορεί να αποτρέψει την μόλυνση μέσω του SMB worm, δεν μπορεί όμως να αποτρέψει τη μόλυνση και την μη εξουσιοδοτημένη κρυπτογράφηση των αρχείων αν το ransomware μεταφέρθηκε στο σύστημα με απευθείας τρόπο, όπως μέσω του phishing.

Το WannaCryptor είναι σε θέση να εκτελείται σε έναν μολυσμένο υπολογιστή χωρίς να είναι απαραίτητα τα δικαιώματα διαχειριστή. Ωστόσο, για να διαδοθεί μέσω του εταιρικού δικτύου, το WannaCryptor χρειάζεται να κλιμακώσει ή να αυξήσει τα προνόμια χρησιμοποιώντας μιας ευπάθεια της Microsoft που του επιτρέπει να εκτελεί κώδικα σε SYSTEM user context (ανεξάρτητα από τα προνόμια, άδειες). Το WannaCryptor είναι σε θέση να λειτουργεί σε περιβάλλον εκτός σύνδεσης, κρυπτογραφώντας τα αρχεία του χρήστη χρησιμοποιώντας ένα ζευγάρι κλειδιών RSA-2048. Μετά τη διαδικασία κρυπτογράφησης, το ransomware απαιτεί $300 με $600 σε bitcoin –ώστε να μην ανιχνευτεί η συναλλαγή- για να αποκρυπτογραφήσει τα αρχεία.

Και ενώ το ο ενσωματωμένο σκουλήκι διαφοροποιεί το WannaCryptor από άλλες εκδόσεις χαρίζοντας του την ικανότητα να εξαπλώνεται ταχύτατα, δεν υπάρχει τίποτα που να το καθιστά μοναδικό, που να σχετίζεται με τις τεχνικές κρυπτογράφησης και εκβιασμού. Όπως και τα περισσότερα ransomware, το WannaCryptor καταφέρνει και ξεφεύγει από τις παραδοσιακές λύσεις κατά των ιών.

- Σημαντική επισήμανση ασφαλείας: Οι οργανισμοί θα πρέπει άμεσα να ενσωματώσουν ένα συνδυασμό ελάχιστων προνομίων καθώς και πολιτικές ελέγχου εφαρμογών στις τερματικές συσκευές και στους διακομιστές τους κατά μήκος των δικτύων τους.

Αυτή η προορατική προσέγγιση είναι ανεξάρτητη από την ικανότητα ανίχνευσης προηγμένου malware. Αντιθέτως, αντιμετωπίζει όλες τις άγνωστες εφαρμογές ως δυνητικά ύποπτες και προστατεύει αναλόγως τα δεδομένα. Έτσι, αποτρέπει κάποια μολυσμένη τερματική συσκευή από το να προκαλέσει πανδημία στο εταιρικό δίκτυο του οργανισμού.

Όταν δοκιμάστηκε στα εργαστήρια της CyberArk Labs, ο συνδυασμός των ελάχιστων προνομίων με τα application greylisting controls αποδείχτηκε 100% αποτελεσματικός στην πρόληψη ενάντια στο WannaCryptor και ενάντια σε δεκάδες άλλες οικογένειες ransomware από το να κρυπτογραφούν αρχεία.

Η τεράστια μαζική επίθεση, θα πρέπει να λειτουργήσει ως υπενθύμιση, ότι από μόνα τους τα back-ups (αντίγραφα ασφαλείας) δεν επαρκούν πια για να προστατεύουν τις εταιρείες από την απώλεια δεδομένων, ειδικά μάλιστα αν οι οργανισμοί εκθέτουν διαπιστευτήρια προνομιούχων λογαριασμών στους επιτιθέμενους. Αυτό σημαίνει ότι οι οργανισμοί ενδέχεται να χρειαστεί να επιλέξουν μεταξύ της πλήρους απώλειας δεδομένων και της πληρωμής των λύτρων. Εξαλείφοντας την δυνατότητα του επιτιθέμενου να έχει πρόσβαση σε προνομιούχα διαπιστευτήρια που διευκολύνουν την διάδοση του ransomware πέρα από το μηχάνημα που ήταν το πρώτο που μολύνθηκε είναι μία απαραίτητη και βασική ενέργεια ενάντια σε μελλοντικές επιθέσεις ransomware καθώς και για να περιοριστούν οι ζημιές.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Την Παρασκευή 12 Μαΐου του 2017, το Internet χτυπήθηκε από μία τεράστια επίθεση malware. To malware στη συνέχεια εξαπλώθηκε σαν ανεξέλεγκτη πυρκαγιά σε ολόκληρο τον κόσμο και περισσότεροι από 200 χιλιάδες υπολογιστές μολύνθηκαν σε ολόκληρη την υδρόγειο.

Το περιβόητο κακόβουλο λογισμικό απέκτησε την ονομασία WannaCry, και είναι ένα θανάσιμο “ransomware” που κλειδώνει τον υπολογιστή σας, καθιστώντας όλα σας τα αρχεία απρόσιτα και κρυπτογραφημένα. Από το malware επηρεάστηκαν εταιρείες, οργανισμοί και άνθρωποι σε περισσότερες από 150 χώρες σε όλο τον κόσμο, όπως στο Ηνωμένο Βασίλειο, στην Ισπανία, στη Γερμανία, στην Ιαπωνία, στο Πακιστάν και στην Ινδία.

Το τεχνικό προσωπικό, σε όλες τις εταιρείες που επηρεάστηκαν εργάζεται μέρα και νύχτα προσπαθώντας να επανεγκαταστήσει λειτουργικά συστήματα και εφαρμογές ή να ανακτήσει δεδομένα. Ορισμένοι, κατάφεραν να ανακτήσουν τα δεδομένα τους, ωστόσο πολλοί από αυτούς εξακολουθούν να προσπαθούν να ανακτήσουν δεδομένα ώστε ο οργανισμός τους να λειτουργήσει ξανά στους κανονικούς ρυθμούς του. Αρκετοί οργανισμοί φαίνεται επίσης να κατέβαλαν το ποσό που ζητήθηκε ως λύτρα για να ανακτήσουν τα δεδομένα τους, επειδή δεν υπήρχε εκείνη την στιγμή κάποια άλλη βιώσιμη λύση.

Υπάρχουν πολλά ερωτήματα που μας απασχολούν σχετικά με το malware, όπως:

- Από πού προήλθε;

- Γιατί τα συστήματα ασφαλείας δεν κατάφεραν να το εμποδίσουν;

- Θα υπάρξει άλλη τέτοια επίθεση στο μέλλον;

Από πού προήλθε το WannaCry και πως λειτουργεί;

Σύμφωνα με πηγές, μία ομάδα hackers με την ονομασία The Shadow Brokers ενδέχεται να βρίσκεται πίσω από το τεράστιο χάος που προκλήθηκε. Οι εισβολείς κλείδωσαν δεδομένα από περισσότερους από 200 χιλιάδες υπολογιστές ζητώντας λύτρα σε bitcoins (αξίας περίπου $300 με $600) για να τα απελευθερώσουν. Η συγκεκριμένη μέθοδος πληρωμής επιλέχθηκε επειδή δεν είναι ανιχνεύσιμη.

Το malware έχει στόχο υπολογιστές με παλαιότερα λειτουργικά συστήματα όπως είναι τα Windows XP και Windows 7 που είναι ευάλωτα στο exploit με την ονομασία EternalBlue. Σε σύγκριση με άλλους τύπους ransomware, αυτό που καθιστά το WannaCry μοναδικό και κάπως πιο τρομακτικό, είναι ότι δεν βασίζεται στην απόφαση του τελικού χρήστη να κάνει κλικ σε έναν σύνδεσμο ή να κάνει λήψη ενός αρχείου για να αποκτήσει πρόσβαση στο μηχάνημα. Αντ ‘αυτού, αξιοποιεί το παραπάνω exploit και μπορεί αυτόματα να εξαπλωθεί και σε άλλους υπολογιστές μηχανές (π.χ. εκείνες που είναι συνδεδεμένες στο ίδιο τοπικό δίκτυο). Μετά την επίθεση, η Microsoft διέθεσε κατεπειγόντως ένα patch για συστήματα XP (η επίσημη υποστήριξη του συγκεκριμένου λειτουργικού συστήματος έχει λήξει εδώ και καιρό), αλλά στο μεσοδιάστημα το malware είχε προλάβει να μολύνει εκατοντάδες χιλιάδες υπολογιστές, από μερικές από τις μεγαλύτερες εταιρείες και οργανισμούς στον κόσμο, όπως νοσοκομεία του Βρετανικού Συστήματος Υγείας, υπολογιστές της National Petroleum Company στην Κίνα καθώς και της εταιρείας Renault στη Γαλλία.

Η επίθεση δεν έχει τελειώσει ακόμα. Ένας ερευνητής από την εταιρεία Malware Tech ισχυρίστηκε ότι βρήκε κρυμμένο στον κώδικα του κακόβουλου λογισμικού έναν “kill switch” (έναν ας τον πούμε διακόπτη απενεργοποίησης) με αποτέλεσμα να καταφέρει να τον σταματήσει από το να εξαπλωθεί, αλλά από ότι φαίνεται το μόνο που επετεύχθη είναι να επιβραδύνει το malware. Σύμφωνα με γνωστές εταιρείες από τον χώρο της ασφάλειας πληροφορικής, μία νέα και ισχυρότερη έκδοση του λογισμικού εντοπίστηκε αμέσως αφότου έγιναν γνωστά τα νέα για τον “kill switch”. Αυτή η νέα έκδοση δεν μπορεί να εμποδιστεί ή να επιβραδυνθεί από τον “kill switch” και ένα νέο κύμα μόλυνσης αναμένεται να συνεχιστεί αυτή την εβδομάδα.

Πώς μπορείτε να προστατεύσετε τον εαυτό σας από το WannaCry;

Σε αυτή την περίπτωση, η πρόληψη είναι πραγματικά η καλύτερη επιλογή σας. Ένα κρίσιμο μέρος της πρόληψης είναι να ενημερώσετε άμεσα το σύστημά σας. Εάν ο υπολογιστής σας ή το σύστημα της επιχείρησης σας τρέχει πάνω σε κάποια παλαιότερη έκδοση των Windows, τότε κινδυνεύετε σοβαρά. Η ενημέρωση των συστημάτων σας με το patch που διέθεσε η Microsoft επιβάλλεται αν θέλετε να μειωθεί ο κίνδυνος για κρίσιμης σημασίας ευπάθειες και κενά ασφαλείας.

Επιπλέον, όπως αναφέρθηκε και παραπάνω, το χαρακτηριστικό που καθιστά το WannaCry ξεχωριστό σε σύγκριση με άλλα κακόβουλα προγράμματα είναι ότι μπορεί να εξαπλωθεί σε ένα τοπικό δίκτυο από μόνο του και χωρίς κάποια άλλη αλληλεπίδραση. Επομένως, αν ανακαλύψετε ότι ένα από τα συστήματα ή τους διακομιστές σας έχει μολυνθεί, ο μόνος τρόπος για να βεβαιωθείτε ότι δεν θα εξαπλωθεί περαιτέρω η μόλυνση είναι να αποσυνδέσετε το καλώδιο LAN ή να απενεργοποιήσετε την ασύρματη σύνδεση.

Παρόλο που τα μηνύματα ηλεκτρονικού “ψαρέματος” (phishing) δεν φαίνονται να παίζουν ρόλο στην εξάπλωση του ransomware WannaCry, θα πρέπει να είστε επιφυλακτικοί με ύποπτα μηνύματα ηλεκτρονικού ταχυδρομείου και επισυναπτόμενα αρχεία. Ειδικά μάλιστα αυτή τη περίοδο, ορισμένοι απατεώνες και κακοποιοί, εκμεταλλευόμενοι την συγκυρία, ενδέχεται να προσπαθήσουν να εκμεταλλευτούν τον φόβο που υπάρχει για το WannaCry με στόχο να σας εξαπατήσουν για να κατεβάσετε ψεύτικες λύσεις αποκρυπτογράφησης.

Το ransomware είναι πολύ σοβαρή υπόθεση, και το WannaCry αποδεικνύει για ποιο λόγο στις μέρες μας μία πολυεπίπεδη στρατηγική ασφαλείας είναι τόσο σημαντική. Μία και μόνο ευπάθεια μπορεί να προκαλέσει σημαντικές ζημιές. Πρέπει να βεβαιωθείτε ότι έχετε την κατάλληλη άμυνα και συντήρηση στην εταιρεία σας για να αποφύγετε τέτοια προβλήματα.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Η Παρασκευή που μας πέρασε, ήταν μία πολύ δύσκολη ημέρα για πολλούς οργανισμούς, εξαιτίας του ταχύτατα εξαπλούμενου ransomware Wanna Decrypter 2.0 που ξεκίνησε την επίθεση του σε νοσοκομεία κατά μήκος του Ηνωμένου Βασιλείου και αργότερα σε όλη την υδρόγειο.

Η επίθεση μοιάζει να εκμεταλλεύεται μία ευπάθεια στα Windows, που η Microsoft διόρθωσε διαθέτοντας σχετικό patch τον περασμένο Μάρτιο. Το κενό ασφαλείας ή η ευπάθεια αν θέλετε, εντοπίζεται στην υπηρεσία SMB (Windows Server Message Block), που οι υπολογιστές Windows χρησιμοποιούν για να μοιράζονται αρχεία και εκτυπωτές κατά μήκος τοπικών δικτύων.