Νέα

Αυτό το τριήμερο πρόγραμμα εκπαίδευσης παρέχει μια εις βάθος μελέτη του Sophos Central, και σχεδιάστηκε για έμπειρους επαγγελματίες τεχνικούς που σκοπεύουν να προγραμματίσουν, να εγκαταστήσουν, να διαμορφώσουν και να υποστηρίξουν την ανάπτυξη του σε παραγωγικά περιβάλλοντα. Αποτελείται από παρουσιάσεις και πρακτικές εργαστηριακές ασκήσεις για την ενίσχυση της διδακτικής ύλης και του περιεχομένου ενώ ηλεκτρονικά αντίγραφα των εγγράφων για το μάθημα θα παρέχονται σε κάθε εκπαιδευόμενο μέσω της ηλεκτρονικής πύλης. Το μάθημα αναμένεται να διαρκέσει 3 μέρες για να ολοκληρωθεί, εκ των οποίων περίπου 9 ώρες θα δαπανηθούν για πρακτικές ασκήσεις.

Προαπαιτούμενα

Πριν από την παρακολούθηση του μαθήματος, οι συμμετέχοντες θα πρέπει να έχουν:

- Ολοκληρώσει τα Sophos Central Endpoint και Server Protection και θα πρέπει να έχουν περάσει τις εξετάσεις Certified Engineer

- Εμπειρία με δίκτυωση Windows networking και ικανότητα επίλυσης προβλημάτος

- Καλή κατανόηση της ασφάλειας IT

- Εμπειρία χρήσης του command line στο Linux για απλές εργασίες

- Εμπειρία διαμόρφωσης Active Directory Group Policies

- Εμπειρία στη δημιουργία και στη διαχείριση εικονικών servers ή desktop

Απευθυνόμενο κοινό:

Το συγκεκριμένο τριήμερο πρόγραμμα εκπαίδευσης παρέχει μια εις βάθος μελέτη του Sophos Central, και σχεδιάστηκε για έμπειρους επαγγελματίες τεχνικούς που σκοπεύουν να προγραμματίσουν, να εγκαταστήσουν, να διαμορφώσουν και υποστηρίξουν την ανάπτυξη του σε παραγωγικά περιβάλλοντα. Επίσης απευθύνεται σε άτομα που θέλουν να αποκτήσουν την πιστοποίηση Sophos Central Certified Architect.

Στόχοι:

Μετά την ολοκλήρωση αυτού του μαθήματος, οι εκπαιδευόμενοι θα είναι σε θέση να:

- Σχεδιάζουν μία εγκατάσταση λαμβάνοντας υπόψη όλες τις παραμέτρους και μεταβλητές

- Αναλαμβάνουν μία εγκατάσταση πολλαπλών τοποθεσιών κατάλληλη για το περιβάλλον ενός πελάτη

- Εξηγούν τη λειτουργία βασικών στοιχείων, να γνωρίζουν τον τρόπο λειτουργίας τους αλλά και πως να τα διαμορφώνουν

- Ανιχνεύουν την πηγή των μολύνσεων και να καθαρίζουν τις μολυσμένες συσκευές

- Εκτελούν προκαταρκτικά troubleshooting καθώς και να παρέχουν βασική υποστήριξη σε περιβάλλοντα πελατών

Πιστοποίηση

Για να λάβουν την πιστοποίηση Sophos Certified Architect, οι εκπαιδευόμενοι θα πρέπει να δώσουν εξετάσεις και να περάσουν την ηλεκτρονική αξιολόγηση. Η αξιολόγηση δοκιμάζει τις γνώσεις τόσο για το περιεχόμενο που παρουσιάστηκε όσο και για το περιεχόμενο σε πρακτικό επίπεδο. Το ποσοστό επιτυχίας για την αξιολόγηση είναι 80% και περιορίζεται σε 3 προσπάθειες.

Διάρκεια: 3 ημέρες

Περιεχόμενο προγράμματος εκπαίδευσης

- Module 1: Deployment Scenarios (60 mins)

- Module 2:Client Deployment Methods (65 mins)

- Module 3:Endpoint Protection Policies (80 mins)

- Module 4:Server Protection Policies (30 mins)

- Module 5:Protecting Virtual Servers (60 mins)

- Module 6:Logging and Reporting (45 mins)

- Module 7: Managing Infections (45 mins)

- Module 8: Endpoint Detection and Response (30mins)

- Module 9:Management (65 mins)

Περιεχόμενο Εκπαιδευτικού Μαθήματος

Module 1: Deployment Scenarios (60 λεπτά)

-

- Identify some of the common challenges when deploying Central

- Deploy Update Caches – Set up Message Relays

- Configure AD Sync Utility

- Identify where Update Caches and Message Relays should be used

- Labs (45 mins)

- Register and activate a Sophos Central evaluation

- Install Server Protection

- Install and Configure AD Sync Utility

- Deploy an Update Cache and Message Relay

Module 2: Client Deployment Methods (65-75 λεπτά)

- Identify the recommended steps for deploying Sophos Central

- Explain the installation process, and identify the different types of installer

- Automate deployment for Windows, Linux and Mac computers

- Migrate endpoints from Enterprise Console

- Locate installation log files

- Remove third-party products as part of a deployment

- Labs (75-90 mins)

- Enable Server Lockdown

- Deploy using Active Directory Group Policy

- Use the Competitor Removal Tool

- Deploy to a Linux Server using a Script

Module 3: Endpoint Protection Policies (80-90 λεπτά)

- Describe the function and operation of each of the components that make up an Endpoint Protection and Intercept X

- Configure policies to meet a customer’s requirements and follow best practice

- Test and validate Endpoint Protection

- Configure exclusions

- Configure Data Loss Prevention

- Labs (100-120 mins)

- Test Threat Protection Policies

- Configure and Test Exclusions

- Configure Web Control Policies

- Configure Application Control Policies

- Data Control Policies

- Configure and test Tamper Protection

Module 4: Server Protection Policies (30 λεπτά)

- Configure Server Protection Policies

- Configure and Manage Server Lockdown

- Labs (65-75 mins)

- Configure Sever Groups and Policies

- Manage Server Lockdown

- Test Linux Server Protection

Module 5: Protecting Virtual Servers (60 λεπτά)

- Connect AWS and Azure accounts to Sophos Central – Deploy Server Protection to AWS and Azure

- Deploy and Manage Sophos for Virtual Environments

- Labs (60 mins)

- Download the installer for the Security Virtual Machine

- Install the Security Virtual Machine (SVM) on a Hyper-V Server

- Configure Threat Protection policies to apply to the Security VMs and the Guest VMs they protect

- Perform a manual installation of the Guest VM Agent and view logs

- Test and configure a script to deploy the GVM Agent

- Manage Guest VMs from the Central Console

- Test Guest VM Migration

Module 6: Logging and Reporting (45 λεπτά)

- Explain the types of alert in Sophos Central, and be able to read an RCA

- Use the Sophos Central logs and reports to check the health of your estate

- Export data from Sophos Central into a SIEM application

- Locate client log files on Windows, Mac OS X and Linux

- Labs (55-60 mins)

- Generate and analyze an RCA

- Configure SIEM with Splunk

Module 7: Managing Infections (45-60 λεπτά)

- Identify the types of detection and their properties

- Explain how computers might become infected

- Identify and use the tools available to cleanup malware

- Explain how the quarantine works and manage quarantined items

- Cleanup malware on a Linux Server

- Labs (40 mins)

- Source of Infection Tool

- Release a File from SafeStore

- Disinfect a Linux Server

Module 8: Endpoint Detection and Response (30 λεπτά)

- Explain what EDR is and how it works

- Demonstrate how to use threat cases and run threat searches

- Explain how to use endpoint isolation for admin initiated and automatic isolation

- Demonstrate how to create a forensic snapshot and interrogate the database

- Labs (30 mins)

-

- Create a forensic snapshot and interrogate the database

- Run a threat search and generate a threat case

Module 9: Management (65 λεπτά)

- Use the Controlled Updates policies appropriately

- Enable multi-factor authentication

- Use the Enterprise Dashboard to manage multiple sub-estates

- Identify the benefits of the Partner Dashboard

- Identify common licensing requirements

- Labs (25 mins)

- Enable Manually Controlled Updates

- Enable Multi-Factor Authentication

Πρόγραμμα

Εκπαιδευτής: Μιχάλης Ελευθέρογλου

1η Μέρα, Τρίτη 24 Νοεμβρίου, 2020

9:30-10:30 Deployment Scenarios

10:30-10:45 Break

10:45-11:30 Labs

11:30-11:45 Break

11:45-13:00 Client Deployment Methods I

13:00-14:00 Break Lunch

14:00-15:30 Labs

15:30-15:45 Break

15:45-17:15 End Point Policies

2η Μέρα, Τετάρτη 25 Νοεμβρίου, 2020

9:30-11:15 Labs

11:15-11:30 Break

11:30-12:00 Server Protection Policies

12:00-12:15 Break

12:15-13:30 Labs

13:30-14:30 Break- Lunch

14:30-15:30 Protecting Virtual servers

15:30-15:45 Break

15:45-16:45 Labs

16:45-17:30 Logging and Reporting

3η Μέρα, Πέμπτη 26 Νοεμβρίου, 2020

9:30-10:30 Labs

10:30-10:45 Break

10:45- 11:30 Managing Infections

11:30-12:00 Labs

12:00-12:10 Break

12:10-12:40 Endpoint Detection and Response

12:40-13:45 Management

13:45-14:45 Break – Lunch

14:45-17-15 Labs and Exams

Για να αποκτήσουμε μία καλύτερη εικόνα και να κατανοήσουμε την πραγματικότητα της δικτυακής ασφάλειας σήμερα, η Sophos εξουσιοδότησε την κορυφαία ανεξάρτητη εταιρεία ερευνών Vanson Bourne να διεξάγει μία ανεξάρτητη έρευνα στην οποία συμμετείχαν 3100 διαχειριστές και υπεύθυνοι τμημάτων IT από 12 χώρες και 6 ηπείρους.

Τα αποτελέσματα έριξαν νέο φως στην πραγματικότητα της σημερινής ασφάλειας δικτύων στην πράξη και στις προκλήσεις που αντιμετωπίζουν σήμερα οι ομάδες πληροφορικής. Αποκαλύπτει επίσης την Αχίλλειο πτέρνα των λύσεων τείχους προστασίας επόμενης γενιάς (next-gen firewalls): τον αγώνα για την εξισορρόπηση της απόδοσης, της ιδιωτικότητας και της προστασίας.

Να περιμένετε να εντοπίσετε μια απειλή στο δίκτυό σας

Το πρώτο πράγμα που έγινε κατανοητό από την έρευνα είναι ότι οι οργανισμοί θα πρέπει να αναμένουν ότι θα πληγούν από κάποιο τύπο κυβερνοαπειλής. Πάνω από τα δύο τρίτα (68%) των ερωτηθέντων έπεσαν θύματα κάποιας κυβερνοεπίθεσης τον περασμένο χρόνο.

Και αυτή η τάση να πέφτουν θύματα απειλών δεν είναι αποτέλεσμα της έλλειψης προστασίας: το 91% των οργανισμών που επηρεάστηκαν διέθεταν κάποια σύγχρονη και up-to-date λύση κυβερνοασφαλείας την ώρα της επίθεσης. Παρόλα αυτά, γίνεται σαφές ότι οι καλές προθέσεις και οι καλές πρακτικές δεν επαρκούν: έτσι, εξακολουθούν να υπάρχουν κενά στις άμυνες των οργανώσεων που επιτρέπουν στις απειλές να περάσουν στις δικτυακές υποδομές τους.

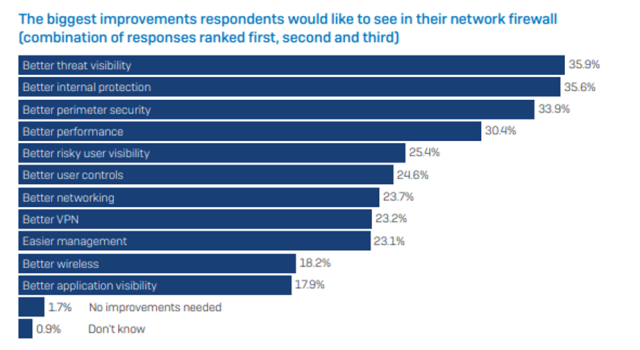

Λίστα επιθυμιών βελτίωσης του τείχους προστασίας

Η καλύτερη ορατότητα πάνω στις απειλές βρέθηκε στην κορυφή της λίστας με τις βελτιώσεις που θέλουν οι διαχειριστές πληροφορικής στο τείχος προστασίας τους, με το 36% να συμπεριλαμβάνει την «καλύτερη ορατότητα» στις τρεις περισσότερο επιθυμητές βελτιώσεις.

Το γεγονός ότι η ορατότητα ξεπέρασε την επιθυμία για καλύτερη προστασία υποδεικνύει πόσο σημαντικό είναι το ζήτημα της έλλειψης ορατότητας για τις ομάδες πληροφορικής.

Παρόλα αυτά, η ασφάλεια του τείχους προστασίας δεν είναι ο μόνος τομέας που χρειάζεται βελτιώσεις, καθώς τρεις στους δέκα διαχειριστές πληροφορικής θέλουν επίσης καλύτερες επιδόσεις.

Συνολικά, μια σαφής εικόνα προέκυψε από την έρευνα: δεν είναι πλέον ζήτημα να έχεις το ένα ή το άλλο, αφού οι σημερινές ομάδες IT απαιτούν τόσο απόδοση όσο και προστασία από τα τείχη προστασίας τους (firewalls).

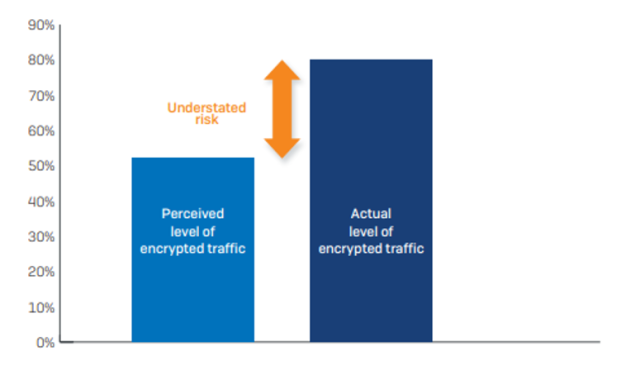

Ο υποτιμημένος κίνδυνος: η κρυπτογραφημένη κίνηση (traffic)

Η κρυπτογράφηση διατηρεί την δικτυακή κίνηση ιδιωτική, όμως αυτό δεν σημαίνει ότι και το περιεχόμενο είναι άξιο εμπιστοσύνης. Στην πραγματικότητα, η κρυπτογραφημένη δικτυακή κίνηση αποτελεί τεράστιο κίνδυνο για την ασφάλεια, επειδή ουσιαστικά δεν επιτρέπει στα τείχη προστασίας να έχουν «εικόνα» της δικτυακής κίνησης (ουσιαστικά καθιστά τα firewalls τυφλά σε ότι ρέει εντός του δικτύου) εμποδίζοντας τα από το να εντοπίζουν και να αποκλείουν κακόβουλο περιεχόμενο.

Οι χάκερς εκμεταλλεύονται ενεργά την κρυπτογράφηση σε μία προσπάθεια οι επιθέσεις τους να περάσουν απαρατήρητες. Μία έρευνα της SophosLabs αποκάλυψε πρόσφατα ότι το 32% του κακόβουλου λογισμικού χρησιμοποιεί κρυπτογράφηση.

Ο όγκος της κρυπτογραφημένης δικτυακής κίνησης αυξάνεται ραγδαία. Δεδομένα από την Αναφορά Διαφάνειας της Google δείχνουν ότι πάνω από το 80% των διαδικτυακών συνεδριών είναι κρυπτογραφημένο σε όλες τις πλατφόρμες, όταν πριν από μόλις δύο χρόνια ήταν κρυπτογραφημένες σε ποσοστό 60%. Οι διαχειριστές ΙΤ ωστόσο που έλαβαν μέρος στην έρευνα θεωρούν ότι κατά μέσο όρο μόνο το 52% της κίνησης στα δίκτυα τους είναι κρυπτογραφημένο.

Αυτή η ασυμφωνία μεταξύ των θεωρούμενων και των πραγματικών επιπέδων κρυπτογράφησης, σε συνδυασμό με την εκτεταμένη χρήση της κρυπτογράφησης στις κυβερνοεπιθέσεις, υποδηλώνει ότι η κρυπτογραφημένη κίνηση είναι ένας υποτιμημένος κίνδυνος για την ασφάλεια.

Ο Αχίλλειος πτέρνα της ασφάλειας δικτύων

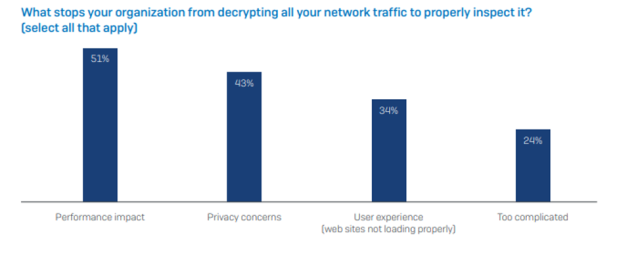

Την ώρα που το 82% των συμμετεχόντων στην έρευνα συμφώνησαν ότι η επιθεώρηση TLS είναι απαραίτητη, μόνο το 3,5% των οργανισμών αποκρυπτογραφούν την κυκλοφορία τους για να την εξετάσουν και να την επιθεωρήσουν σωστά.

Υπάρχουν πολλοί λόγοι πίσω από αυτό: ανησυχίες σχετικά με την απόδοση του τείχους προστασίας, έλλειψη κατάλληλων ελέγχων πολιτικών, κακή εμπειρία χρήσης και πολυπλοκότητα.

Στην πραγματικότητα, οι περισσότεροι οργανισμοί πρέπει να βρουν ένα τρόπο να ισορροπήσουν προσεκτικά τις επιδόσεις, την ιδιωτικότητα και την ασφάλεια. Ωστόσο, δεν διαθέτουν τα απαραίτητα εργαλεία για να το κάνουν αποτελεσματικά και αποδοτικά. Ως αποτέλεσμα, επιλέγουν να αφήσουν την κρυπτογραφημένη κίνηση να περάσει ανεξέλεγκτη και να εκτεθούν σε κίνδυνο από κρυμμένες δικτυακές απειλές.

Αυτή η αδυναμία ισορροπίας μεταξύ απόδοσης, προστασίας ιδιωτικού απορρήτου και προστασίας είναι η Αχίλλειος πτέρνα, η κρυμμένη αδυναμία πολλών λύσεων τείχους προστασίας και λύσεων UTM επόμενης γενιάς.

Sophos XG Firewall: Σχεδιασμένο για το σύγχρονο κρυπτογραφημένο Internet

Η Αρχιτεκτονική Xstream στο XG Firewall v18 προσφέρει μια ολοκληρωμένη λύση για την εξάλειψη του τυφλού σημείου της δικτυακής κίνησης χωρίς να επηρεάζει την απόδοση.

Παρέχει:

- Υψηλή απόδοση, μία ελαφριά μηχανή συνεχούς ροής με υψηλής χωρητικότητας σύνδεση

- Ασυναγώνιστη ορατότητα στις κρυπτογραφημένες ροές κίνησης σας και σε ενδεχόμενα σφάλματα

- Κορυφαία ασφάλεια που υποστηρίζει TLS 1.3 και όλες τις σύγχρονες σουίτες κρυπτογράφησης με ισχυρή επικύρωση πιστοποιητικών

- Επιθεώρηση όλης της κυκλοφορίας, καθώς είναι port και application agnostic

- Εξαιρετική εμπειρία χρήσης με εκτεταμένη διαλειτουργικότητα για να αποφευχθούν προβλήματα Internet

- Ισχυρά εργαλεία πολιτικής που προσφέρουν την τέλεια ισορροπία απόδοσης, ιδιωτικότητας και προστασίας

Η νέα μηχανή Επιθεώρησης SSL, Xstream, θα είναι διαθέσιμη σε όλους τους πελάτες του XG Firewall χωρίς επιπλέον χρέωση. Δοκιμάστε την τώρα ως μέρος του προγράμματος πρόωρης πρόσβασης.

Για να μάθετε περισσότερα σχετικά με το Sophos XG Firewall και να το δείτε σε δράση, επισκεφθείτε την ιστοσελίδα της Sophos ή ξεκινήστε άμεσα μία δοκιμή online.

Προχωρήστε στη λήψη ενός αντιγράφου PDF της έκθεσης της Sophos για να λάβετε τα πλήρη αποτελέσματα της έρευνας.

Σχεδόν κάθε οργανισμός σήμερα βασίζεται σε ένα σύνολο απομακρυσμένων προμηθευτών τρίτου μέρους για την πρόσβαση, συντήρηση και υποστήριξη κρίσιμων εσωτερικών συστημάτων και πόρων. Οι συγκεκριμένοι προμηθευτές και εταιρείες διαδραματίζουν σημαντικό ρόλο στη διατήρηση των πολύπλοκων, κατανεμημένων υποδομών των σύγχρονων οργανισμών.

Δεδομένου ότι η πρόσβαση τρίτων προμηθευτών αποτέλεσε βασικό στοιχείο ορισμένων πρόσφατων παραβιάσεων, η CyberArk διενήργησε πρόσφατα μία έρευνα με τη συμμετοχή υπεύθυνων λήψης αποφάσεων στον τομέα της πληροφορικής και της ασφάλειας για να μάθει περισσότερα σχετικά με τις κοινές προσεγγίσεις στη διαχείριση και στη διασφάλιση της πρόσβασης σε κρίσιμους εσωτερικούς πόρους. Παρακάτω θα βρείτε μερικά αποκαλυπτικά ευρήματα:

Η προνομιακή πρόσβαση τρίτου μέρους βρίσκεται παντού

Ενδεχομένως να μην αποτελεί έκπληξη στους περισσότερους που το 90% των ερωτηθέντων δήλωσε ότι επιτρέπει σε τρίτους προμηθευτές να έχουν πρόσβαση σε κρίσιμης σημασίας εσωτερικούς πόρους. Αυτό ωστόσο που ήταν κατά κάποιο τρόπο συγκλονιστικό ήταν ότι πάνω από το ένα τέταρτο (26%) από τους συμμετέχοντες στην έρευνα δήλωσε ότι συνεργάζονται με πάνω από 100 τρίτους προμηθευτές! Πρόκειται για μεγάλο αριθμό λογαριασμών για να λάβεις υπόψη σου, όσον αφορά στην διαχείριση και στην ασφάλεια.

Για πολλούς οργανισμούς, η διασφάλιση της πρόσβασης τρίτων προμηθευτών είναι απίστευτα πολύπλοκη – συχνά απαιτεί μια συνδυαστική λύση διάφορων προϊόντων όπως είναι ο έλεγχος ταυτότητας πολλαπλών παραγόντων, η υποστήριξη VPN, οι μεταφερόμενοι εταιρικοί φορητοί υπολογιστές, οι υπηρεσίες καταλόγου, διάφοροι παράγοντες και άλλα. Και κάτι τέτοιο, όχι μόνο προκαλεί σύγχυση και φέρνει πρόσθετα βάρη για όσους ασχολούνται με ζητήματα ασφαλείας, αλλά δημιουργεί επιπλέον δύσκολες και συχνά μη ασφαλείς «οδούς» ώστε τρίτα μέρη να έχουν πρόσβαση στα συστήματα που απαιτούνται για να κάνουν τη δουλειά τους.

Και αυτό οδηγεί στο επόμενο εύρημα…

Η πρόσβαση τρίτων είναι ένας από τους κορυφαίους κινδύνους

Σχεδόν τα τρία τέταρτα (72%) των οργανισμών θεωρούν την πρόσβαση τρίτων ως έναν από τους κορυφαίους δέκα κινδύνους για την ασφάλεια κατά μήκος ολόκληρου του οργανισμού, μαζί με άλλους, όπως η κακοδιαχείριση cloud, το phishing και η απειλές από το εσωτερικό της εταιρείας (π.χ κακόβουλους υπαλλήλους). Η πρόσβαση τρίτων φαίνεται να ανεβαίνει διαρκώς στην κατάταξη, για να καταστεί κορυφαία προτεραιότητα για τους οργανισμούς και αυτό για καλό λόγο. Τέτοιες επιθέσεις και οι παραβιάσεις δεδομένων ως επακόλουθο μπορεί να είναι εξαιρετικά δαπανηρές για τους οργανισμούς, τόσο από πλευράς φήμης όσο και από την άποψη των οικονομικών απωλειών.

Παρόλα αυτά, οι ίδιοι οι οργανισμοί δεν είναι ικανοποιημένοι από τον τρόπο που προσεγγίζουν αυτή τη στιγμή τη διαχείριση και την προστασία της πρόσβασης για αυτούς τους απομακρυσμένους προμηθευτές/ εταιρείες. Ένα επιβλητικό 89% των ερωτηθέντων θεωρεί ότι θα μπορούσαν να κάνουν περισσότερα ή δηλώνει δυσαρεστημένο από τις προσπάθειές τους για να διασφαλίσουν την πρόσβαση των τρίτων προμηθευτών.

Τo provisioning και το visibility αποτελούν πρόκληση

Οπότε αν η πρόσβαση τρίτων είναι ένας από τους δέκα κορυφαίους κινδύνους, γιατί τόσοι πολλοί αποτυγχάνουν να την διασφαλίσουν; Διαπιστώσαμε ότι το 50% των οργανισμών δηλώνουν ότι το provisioning και το deprovisioning της πρόσβασης ήταν η μεγαλύτερη πρόκληση που είχαν να αντιμετωπίσουν, ενώ το 47% επεσήμανε την έλλειψη visibility (ορατότητα σε συγκεκριμένα μέρη του εταιρικού δικτύου για παράδειγμα).

Το provisioning και το deprovisioning της πρόσβασης μπορεί να αποτελέσει μεγάλη πρόκληση. Δεν πρέπει να δώσετε «περισσότερη» πρόσβαση (κατά την οποία οι προμηθευτές έχουν πρόσβαση σε πράγματα που δεν χρειάζονται ή για μεγαλύτερο χρονικό διάστημα από ό, τι απαιτείται) ή «λιγότερη», ουσιαστικά αποκλείοντας την πρόσβαση σε κάποιους πόρους (όπου οι προμηθευτές αναγκάζονται να δημιουργήσουν μη ασφαλείς κερκόπορτες σε κρίσιμης σημασίας πόρους). Πρέπει να είναι ακριβώς αυτή που πρέπει.

Επί του παρόντος ωστόσο κυριαρχούν οι παλαιότερου τύπου λύσεις. Για παράδειγμα, ενώ το 86% των οργανισμών βασίζονται σε VPN για την διασφάλιση της πρόσβασης τρίτων, τα virtual private networks δεν σχεδιάστηκαν για τη διαχείριση των απαιτήσεων της δυναμικής προνομιακής πρόσβασης όπως είναι η προστασία πρόσβασης βάσει ρόλων και η καταγραφή των «συνεδριών». Στο μέτωπο της ορατότητας, οι εταιρείες δεν γνωρίζουν πάντα τι κάνουν οι τρίτοι προμηθευτές όταν αυτοί περάσουν τον έλεγχο ταυτότητας – και αυτό αποτελεί σοβαρό πρόβλημα. Μια βέλτιστη πρακτική – η οποία απαιτείται συχνά για έλεγχο και συμμόρφωση – είναι η παρακολούθηση, η εγγραφή και η καταγραφή των δραστηριοτήτων των προνομιούχων λογαριασμών.

Καθώς οι οργανισμοί εξαρτώνται ολοένα και περισσότερο από τρίτους για να κάνουν τη δουλειά τους, οι δυσκολίες που αντιμετωπίζουν όσον αφορά την ασφάλεια είναι ολοένα και περισσότερο δύσκολο να αγνοηθούν.

Χωρίς μια εξειδικευμένη λύση ειδικά για τη διαχείριση της προνομιακής πρόσβασης τρίτων, οι οργανισμοί αναγκάστηκαν να χρησιμοποιήσουν μη κατάλληλες λύσεις όπως είναι το VPN. Για να δώσει τη λύση στο πρόβλημα, η CyberArk παρουσίαση μία πραγματικά σύγχρονη και καινοτόμο λύση, το CyberArk Alero.

To CyberArk Alero συνδυάζει την πρόσβαση «Zero Trust», τον βιομετρικό έλεγχο ταυτότητας πολλαπλών παραγόντων και το «just-in-time» provisioning σε μια SaaS λύση (Software-as-a-Service). Η λύση CyberArk Alero εξασφαλίζει ότι οι απομακρυσμένοι προμηθευτές έχουν πρόσβαση μόνο σε ό, τι χρειάζονται, χάρη στο integration με το CyberArk Core Privileged Access Security για ολοκληρωμένες δυνατότητες έλεγχο, καταγραφή και αποκατάσταση.

Το Alero σχεδιάστηκε για να παρέχει γρήγορη, εύκολη και ασφαλή προνομιακή πρόσβαση για απομακρυσμένους προμηθευτές που χρειάζονται πρόσβαση σε κρίσιμης σημασίας εσωτερικά συστήματα. Επειδή δεν απαιτείται VPN, agents ή κωδικοί πρόσβασης, το Alero καταργεί την επιχειρησιακή περιπλοκότητα και την πρόσθετη επιβάρυνση για τους διαχειριστές και βελτιώνει την ασφάλεια.

Για να μάθετε περισσότερα σχετικά με τις προκλήσεις της διασφάλισης της πρόσβασης τρίτων, διαβάστε το e-book “Third Party Privileged Access to Critical Systems“. Μπορείτε επίσης να ζητήσετε μία δοκιμαστική έκδοση για να μάθετε περισσότερα για το CyberArk Alero.

Είναι γνωστό ότι το Intercept X προσφέρει είναι μία από τις καλύτερες λύσεις προστασίας για τερματικές συσκευές και οι βαθμολογίες που λαμβάνει σε συγκριτικές δοκιμές από ανεξάρτητες εταιρείες αλλά και οι εκθέσεις διάφορων αναλυτών αποδεικνύουν του λόγου το αληθές. Όμως για να είσαι ο καλύτερος, θα πρέπει να πας τα πράγματα πέρα από την προστασία μηχανών με Windows.

Ο στόχος της Sophos είναι η προστασία των χρηστών ανεξάρτητα από τον τύπο τερματικής συσκευής που χρησιμοποιούν. Και σε αυτό συμπεριλαμβάνονται υπολογιστές desktop, laptops, servers, φορητές συσκευές αλλά και Mac.

Η Sophos είναι υπερήφανη που ανακοινώνει ότι το Intercept X ήταν η μοναδική λύση προστασίας endpoint για υπολογιστές Mac που κατάφερε να αποσπάσει την τέλεια βαθμολογία σε κάθε συγκριτική δοκιμή και αξιολόγηση της εταιρείας AV-Test το 2019. Αυτό σημαίνει ότι πέτυχε βαθμολογία έξι στα έξι, στους τομείς της προστασίας, της απόδοσης και της ευχρηστίας, σε κάθε συγκριτική δοκιμή. Με την επίτευξη της τέλειας βαθμολογίας, το Intercept X έλαβε την ειδική σήμανση «Approved Corporate Protection» για το λειτουργικό σύστημα macOS.

Μπορείτε να δείτε τις λεπτομέρειες για κάθε συγκριτική δοκιμή του AV-Test στους παρακάτω συνδέσμους:

Οι επαγγελματίες χρήστες μπορούν να μάθουν περισσότερα για το Intercept X και να ξεκινήσουν μία δωρεάν δοκιμή σήμερα κιόλας.

Οι οικιακοί χρήστες μπορούν να ξεκινήσουν μία δωρεάν δοκιμή του Sophos Home Premium.

Την ώρα που πολλές εταιρείες καταβάλουν πρόσθετο έργο και αφιερώνουν πολλή ενέργεια στην προστασία της επιχείρησής τους από εξωτερικές απειλές, τα περιστατικά ασφάλειας που ξεκινούν από insiders (από υπαλλήλους γνώστες εμπιστευτικών πληροφοριών για παράδειγμα) μπορεί να είναι εξίσου δαπανηρά. Οι κακόβουλοι insiders δεν έχουν μόνο γνώση των εταιρικών συστημάτων και υποδομών, αλλά κατέχουν κάτι πολύ πιο ισχυρό: νόμιμη προνομιακή πρόσβαση.

Η πρόκληση των εσωτερικών απειλών είναι διαδεδομένη και τα πρόσφατα περιστατικά αποκαλύπτουν ότι δεν παρουσιάζει ενδείξεις επιβράδυνσης. Είτε πρόκειται για παραδείγματα όπως του Terry Childs, ενός πρώην διαχειριστή δικτύου που προκάλεσε προβλήματα στη λειτουργία της πόλης του Σαν Φρανσίσκο, είτε περιπτώσεις κλοπής εμπιστευτικών πληροφοριών ή περιουσιακών στοιχείων (π.χ πνευματική ιδιοκτησία) η κατάχρηση της προνομιακής πρόσβασης μπορεί να έχει διαφορετικές μορφές.

Το πρώτο είναι όταν στους εργαζομένους παρέχονται περισσότερα προνόμια από εκείνα που είναι απαραίτητα για να κάνουν τις δουλειές τους. Το δεύτερο προκύπτει όταν κάποιος με έγκυρη πρόσβαση χρησιμοποιεί προνομιούχους λογαριασμούς για να κάνει πράγματα που εναντιώνονται στην πολιτική και καταχράται την εξουσία που τους συνοδεύει.

Ανεξάρτητα από την κατάσταση, η εσωτερική απειλή (ή η απειλή που προέρχεται από το εσωτερικό μίας εταιρείας) αποτελεί μια ανθρώπινη πρόκληση. Οι άνθρωποι είναι απρόβλεπτοι και είναι δύσκολο να προβλεφθούν τα όποια κίνητρα τους. Θέλουμε να εμπιστευόμαστε τους μισθωτούς υπαλλήλους που προσλαμβάνουμε – και ειδικά όσους έχουν πρόσβαση στις πιο ευαίσθητες πληροφορίες μας. Είναι βασικό για τις εταιρείες να κατανοήσουν ποιος έχει προνομιακή πρόσβαση και να εφαρμόσει με συνέπεια την αρχή των ελάχιστων προνομίων – δηλαδή η παροχή κατάλληλων, στους εργαζομένους, προνομίων για να εκτελέσουν τη δουλειά τους… τίποτα περισσότερο, τίποτα λιγότερο.

Επιπλέον, η τεχνολογία μπορεί να βοηθήσει στην αναγνώριση ανωμαλιών στην συμπεριφορά και να ειδοποιήσει όταν διαπιστωθεί ότι έχει υπάρξει πρόσβαση σε συστήματα ή πληροφορίες εκτός πολιτικής. Με αυτό τον τρόπο προστίθεται ένα ακόμα κρίσιμης σημασίας επίπεδο ασφάλειας που βοηθά τους οργανισμούς να ανιχνεύουν καλύτερα μοτίβα και συμπεριφορές που ενδέχεται να υποδεικνύουν κατάχρηση προνομιακής πρόσβασης.

Και ενώ οι ιστορίες για απειλές από το εσωτερικό αποτελούν βεβαίως ιστορίες που λειτουργούν προειδοποιητικά σχετικά με την απεριόριστη προνομιακή πρόσβαση των εργαζομένων – η αλήθεια είναι ότι, όταν ένας επιτιθέμενος βρίσκεται εντός του δικτύου, δεν έχει σημασία αν πρόκειται για έναν εισβολέα που βρίσκεται χιλιάδες μίλια μακριά ή έναν εργαζόμενο που βρίσκεται μόλις ένα μέτρο μακριά – οι κίνδυνοι είναι ίδιοι.

Για να είναι στην καλύτερη δυνατή θέση να μετριάσουν αυτές τις απειλές, οι οργανισμοί και οι εταιρείες θα πρέπει να επανεξετάσουν τον τρόπο διασφάλισης και διαχείρισης της προνομιακής πρόσβασης – όχι μόνο για να προστατευτούν από τους εξωτερικούς επιτιθέμενους που εκμεταλλεύεται κενά ασφαλείας και αδυναμίες, αλλά και από τους κακόβουλους «insiders» που μπορεί να κάνουν τη δουλειά τους ακριβώς κάτω από τη μύτη σας.

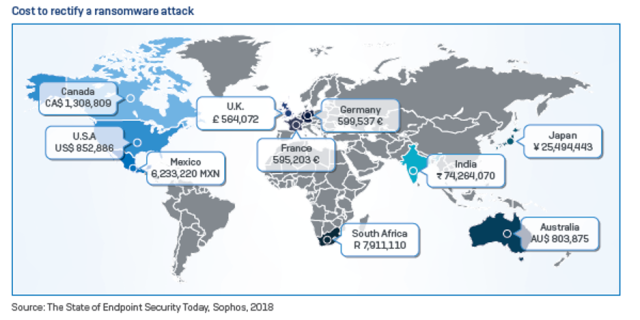

Παρόλο που είναι γνωστό εδώ και σχεδόν 30 χρόνια, το ransomware συνεχίζει να εξελίσσεται και να γονατίζει οργανισμούς κάθε επιπέδου. Βεβαιωθείτε ότι είστε προετοιμασμένοι.

Τριάντα χρόνια μετά την πρώτη επίθεση στον κόσμο, το ransomware είναι ισχυρότερο από ποτέ. Οι κυβερνοεγκληματίες συνεχίζουν να εξελίσσουν τις τακτικές και τις τεχνικές τους, εκμεταλλευόμενοι το τεχνολογικό τοπίο και την κοινωνία για να εξελίξουν και να βελτιστοποιήσουν την προσέγγισή τους.

Το αποτέλεσμα: εξαιρετικά προηγμένες, περίπλοκες απειλές που μπορούν να γονατίσουν επιχειρήσεις και οργανισμούς. Όταν μάλιστα προσθέσετε το πλήρες κόστος αποκατάστασης, που συμπεριλαμβάνει το χρονικό διάστημα διακοπής των υπηρεσιών, τις εργατοώρες που χάθηκαν, το κόστος συσκευών, το κόστος δικτύου, των χαμένων ευκαιριών και των καταβληθέντων για λύτρα, το τελικό ποσό ανά θύμα φέρνει δάκρυα στα μάτια.

Τι έπεται για το ransomware;

Το μοναδικό για το οποίο μπορούμε να είμαστε σίγουροι είναι ότι το ransomware θα συνεχίσει να εξελίσσεται. Παρακάτω θα βρείτε τους τρεις νέους τομείς όπου τα πλοκάμια του ransomware έχουν αρχίσει να τυλίγουν.

Το ransomware δημόσιου σύννεφου (public cloud ransomware) στοχεύει και κρυπτογραφεί τα δεδομένα που είναι αποθηκευμένα σε δημόσιες υπηρεσίες cloud όπως είναι οι Amazon Web Services (AWS), Microsoft Azure (Azure) και Google Cloud Platform (GCP).

Αν και το δημόσιο σύννεφο προσφέρει πολλά πλεονεκτήματα, οι παρανοήσεις και η σύγχυση που επικρατεί σχετικά με τις ευθύνες ασφάλειας δημιουργεί κενά στην προστασία που οι χάκερ είναι σε θέση να εκμεταλλευτούν γρήγορα.

Επιπλέον, οι ανεπαρκείς, αδύναμες διαμορφώσεις και η ανοικτή δημόσια πρόσβαση στους πόρους του cloud (είτε πρόκειται για κάδους αποθήκευσης, βάσεις δεδομένων ή λογαριασμούς χρηστών κ.λπ) διευκολύνουν τους εγκληματίες να παραβιάζουν την αποθήκευση δεδομένων.

Επιθέσεις σε πάροχους υπηρεσιών. Καθώς η τεχνολογία και οι απειλές καθίστανται όλο και πιο περίπλοκες, οι εταιρείες αναθέτουν όλο και περισσότερο την πληροφορική τους (IT) σε εξειδικευμένους παρόχους υπηρεσιών διαχείρισης (MSPs).

Οι κυβερνοεγκληματίες έχουν συνειδητοποιήσει ότι η στόχευση των MSPs τους επιτρέπει να κρατούν πολλούς οργανισμούς ομήρους με μια ενιαία επίθεση. Μια επίθεση, πολλά λύτρα.

Οι MSPs προσφέρουν ένα επίπεδο εξειδίκευσης/ εμπειρογνωμοσύνης στον τομέα της ασφάλειας, που είναι δύσκολο να επιτευχθεί σε πολλούς οργανισμούς. Αν χρησιμοποιείτε κάποιον MSP, κάντε την ασφάλεια ένα από τα κριτήρια επιλογής σας. Ένας καλός MSP θα χαρεί να μοιραστεί τον τρόπο με τον οποίο διασφαλίζει τόσο τη δική του όσο και τις επιχειρήσεις των πελατών του.

Επιθέσεις δίχως κρυπτογράφηση. Η δυνατότητα κρυπτογράφησης των αρχείων ήταν μία από τις αρχικές και βασικές δυνατότητες που απαιτούνταν για να καταστήσουν το ransomware βιώσιμο έγκλημα στον κυβερνοχώρο.

Σήμερα, οι κυβερνοεγκληματίες δεν χρειάζεται πλέον να κρυπτογραφούν τα αρχεία σας για να σας κρατήσουν όμηρους. Γιατί; Επειδή πιστεύουν ότι θα πληρώσετε ακόμα και για να αποφύγετε την δημοσιοποίηση των δεδομένων σας.

Πώς να αμυνθείτε απέναντι στο ransomware

Υιοθετήστε μια προσέγγιση τριών επιπέδων για να ελαχιστοποιήσετε τον κίνδυνο να πέσετε θύμα επίθεσης.

1.Προστασία απειλών που διαταράσσει ολόκληρη την αλυσίδα επίθεσης.

Όπως είδαμε πρόσφατα με το Ryuk, οι σημερινές επιθέσεις ransomware χρησιμοποιούν πολλαπλές τεχνικές και τακτικές, οπότε το να επικεντρώνεται την άμυνα σας σε μια ενιαία τεχνολογία σας καθιστά εξαιρετικά ευάλωτους.

Αντ ‘αυτού, αναπτύξτε μια σειρά τεχνολογιών για να διαταράξετε όσο το δυνατόν περισσότερα στάδια της επίθεσης. Και ενσωματώστε το δημόσιο σύννεφο στη στρατηγική ασφαλείας σας.

2. Ισχυρές πρακτικές ασφαλείας.

Περιλαμβάνουν:

- Τη χρήση ελέγχου ταυτότητας πολλαπλών παραγόντων (MFA)

- Τη χρήση σύνθετων κωδικών πρόσβασης, οι οποίοι είναι διαχειριζόμενοι μέσω ενός διαχειριστή κωδικών πρόσβασης (password manager)

- Τον περιορισμό των δικαιωμάτων πρόσβασης. Να δίνετε στους λογαριασμούς χρηστών και στους διαχειριστές μόνο τα δικαιώματα πρόσβασης που χρειάζονται

- Την λήψη σε τακτική βάση αντιγράφων ασφαλείας, τα οποία θα διατηρείτε εκτός τόπου και εκτός σύνδεσης, όπου οι εισβολείς δεν θα μπορούν να τα εντοπίσουν

- Εφαρμόστε επιδιορθώσεις λογισμικού (patches) νωρίς, και συχνά. Κάποια είδη ransomware όπως το WannaCry βασίστηκαν σε μη διορθωμένες ευπάθειες για την εξάπλωση τους.

- Κλείστε το RDP σας. Απενεργοποιήστε το εφόσον δεν το χρειάζεστε, χρησιμοποιήστε περιορισμό ρυθμού, 2FA ή κάποιο VPN αν το κάνετε

- Βεβαιωθείτε ότι είναι ενεργοποιημένο το «tamper protection» – To Ryuk και άλλα στελέχη ransomware επιχειρούν να απενεργοποιήσουν την προστασία endpoint και το tamper protection έχει σχεδιαστεί για να αποτρέπει κάτι τέτοιο.

1.Διαρκής εκπαίδευση προσωπικού.

Οι άνθρωποι είναι πάντοτε ο ασθενέστερος κρίκος της κυβερνοασφάλειας, και οι κυβερνοεγκληματίες ειδικεύονται στην εκμετάλλευση των φυσιολογικών ανθρώπινων συμπεριφορών για να έχουν κέρδη. Επενδύστε – και συνεχίστε να επενδύετε – στην κατάρτιση του προσωπικού σας.

Μάθετε περισσότερα

Διαβάστε τη νέα έκθεση της Sophos, Ransomware: H κυβερνοαπειλή που δεν πεθαίνει (Ransomware: The Cyberthreat that Just Won’t Die) για μια βαθύτερη ανάλυση σε αυτό που βρίσκεται πίσω από τη μακροζωία του ransomware, πως εξελίσσεται και πως μπορείτε καλύτερα να αμυνθείτε εναντίον του.

Πως μπορεί να σας βοηθήσει η Sophos

Η Sophos προσφέρει μια σειρά από προϊόντα και υπηρεσίες που θα σας βοηθήσουν να προστατευτείτε από το ransomware:

- Sophos Managed Threat Response (MTR) . Πολλοί οργανισμοί δεν διαθέτουν την τεχνογνωσία, τους πόρους ή την επιθυμία να παρακολουθούν το δίκτυό τους όλο το 24ωρο. Η υπηρεσία MTR της Sophos είναι μια εξειδικευμένη, αδιάκοπη ομάδα κυνηγών απειλών και εμπειρογνωμόνων ανταπόκρισης που συνεχώς σαρώνουν για ύποπτη δραστηριότητα και δρουν αναλόγως.

- Το Sophos Intercept X περιλαμβάνει προηγμένες τεχνολογίες προστασίας που σταματούν το ransomware στις τερματικές συσκευές και στους διακομιστές σας σε πολλαπλά στάδια της αλυσίδας επίθεσης, μεταξύ των οποίων είναι η προστασία από απειλές χρησιμοποιώντας Τεχνητή Νοημοσύνη, η προστασίας από exploits, η προστασία από την κλοπή διαπιστευτηρίων, η τεχνολογία βαθιάς εκμάθησης και η τεχνολογία CryptoGuard.

- Το Sophos XG Firewall είναι εξοπλισμένο με προηγμένη προστασία για την ανίχνευση και την παρεμπόδιση επιθέσεων ransomware και την αποτροπή του lateral movement από hackers για την κλιμάκωση των προνομίων.

- Το Cloud Optix αναλύει συνεχώς τους δημόσιους πόρους cloud για τον εντοπισμό, την ανταπόκριση και την αποφυγή κενών στην ασφάλεια σε περιβάλλοντα AWS, Azure και GCP του δημόσιου cloud που μπορούν να αξιοποιηθούν σε μια επίθεση ransomware.

- Συγχρονισμένη ασφάλεια (Synchronized Security). Το Intercept X και το XG Firewall είναι εξαιρετικά από μόνα τους, αλλά ακόμα καλύτερα όταν λειτουργούν συνδυαστικά. Αν κάτι ενεργοποιήσει μια ανίχνευση, το XG Firewall και το Intercept X συνεργάζονται για να απομονώσουν αυτόματα τις συσκευές που έχουν επηρεαστεί – αποτρέποντας την περαιτέρω εξάπλωση της απειλής.

Τα τελευταία τρία χρόνια, η Sophos επιβραβεύεται για την καινοτομία της στα CRN Tech Innovators Awards.

Τον Νοέμβριο, η Sophos για ακόμη μία χρονιά αναγνωρίστηκε ως η εταιρεία με την καλύτερη λύση endpoint security από το CRN, ένα brand της The Channel Company.

Είναι η τρίτη συνεχόμενη χρονιά που η Sophos αναγνωρίζεται ως νικήτρια στην κατηγορία Endpoint Security στα CRN Tech Innovators Awards.

Το «Intercept X Advanced with EDR» επιλέχθηκε ως η καλύτερη λύση ασφάλειας τερματικών συσκευών ανάμεσα από μία ευρεία γκάμα προϊόντων και κατάφερε να επικρατήσει και να ξεχωρίσει από τα υπόλοιπα χάρη στην τεχνολογική ανωτερότητα του, τα προηγμένα, καινοτόμα και μοναδικά χαρακτηριστικά του, και βεβαίως χάρη στην αποδεδειγμένη του ικανότητα να βοηθάει τους πελάτες και τους εταίρους της Sophos να επιλύουν τις προκλήσεις στους τομείς της πληροφορικής και της ασφάλειας.

Ο Bob Skelley, Διευθύνοντας Σύμβουλος της The Channel Company δήλωσε σχετικά: «Τα Tech Innovator Awards του CRN τιμούν τις εταιρείες τεχνολογίας που δουλεύουν ακούραστα για να δημιουργήσουν πρωτοποριακές λύσεις για τους τελικούς χρήστες, σε συνάρτηση με τη ταχύτητα εξέλιξης του καναλιού. Οι νικητές στις φετινές κατηγορίες βραβείων αξίζουν συγχαρητήρια για την επιτυχή προώθηση της καινοτομίας στον κλάδο της πληροφορικής για τους παρόχους λύσεων και τους πελάτες τους».

Oi έπαινοι και τα βραβεία από ανεξάρτητες εταιρείες και τρίτους δεν είναι κάτι νέο για το Intercept X της Sophos. Πρόσφατα, αναγνωρίστηκε ως το νούμερο 1 (#1) από την MRG Effitas, και τις SE Labs, AV Comparatives και NSS Labs. Η Sophos επίσης ονομάστηκε «Leader» (Ηγέτιδα) από τις Forrester και Gartner για την προστασία τερματικών συσκευών και το Intercept X έλαβε επίσης την διάκριση «Editor’s Choice» για την καλύτερη προστασία από το ransomware από το PC Magazine.

Τα Tech Innovators Awards 2019 θα παρουσιαστούν στο τεύχος Δεκεμβρίου του περιοδικού CRN και θα προβληθούν online στη διεύθυνση http://www.crn.com/techinnovators.

Καθώς περιηγείστε στο Internet και σε online καταστήματα για να εντοπίσετε τις καλύτερες δυνατές προσφορές για προϊόντα –π.χ πρόσφατα είχαμε τις Black Friday και Cyber Monday ενώ έρχονται και οι Χριστουγεννιάτικες προσφορές- η Sophos θα ήθελε να σας υπενθυμίσει ότι υπάρχει μεταφορικά ένας «ελέφαντας στο δωμάτιο» (malware) που δεν θέλει τίποτα περισσότερο από το να σας κλέψει οικονομικά στοιχεία αλλά και την χρήση του υπολογιστή σας για κακόβουλους σκοπούς.

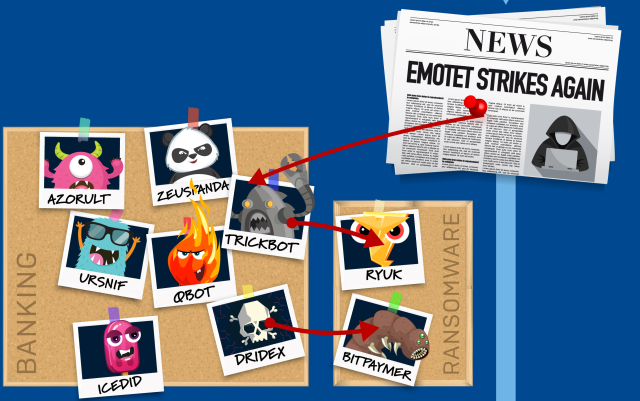

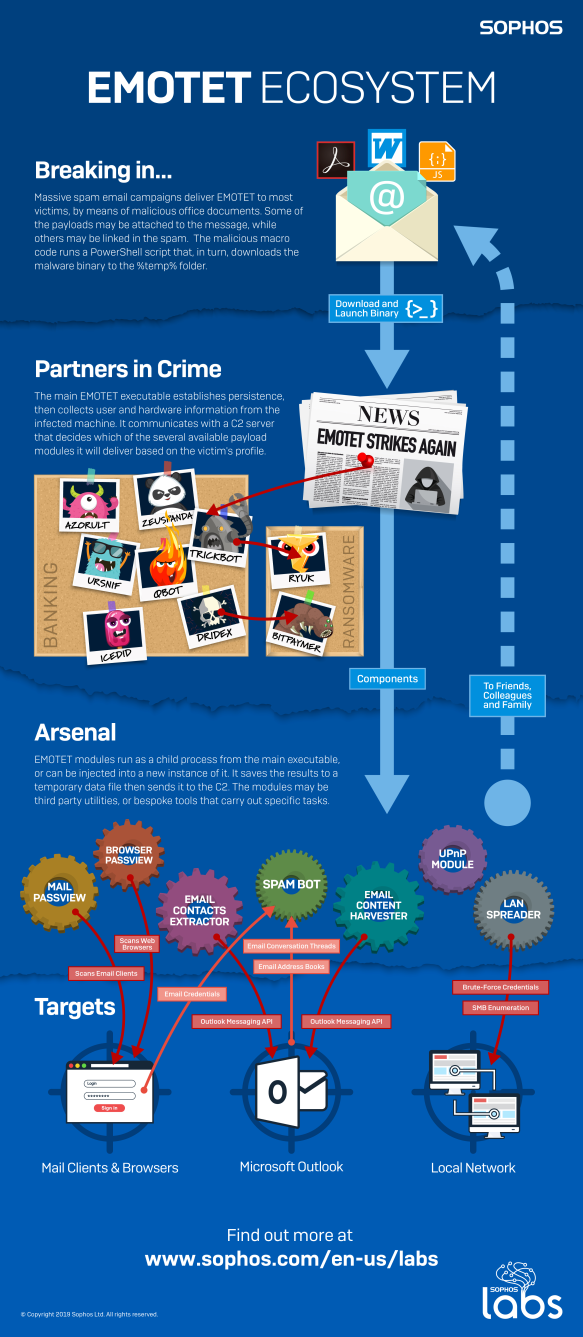

Το infographic του Οικοσυστήματος Emotet, που δημιουργήθηκε από ειδικούς της SophosLabs, περιγράφει τη διαδικασία μόλυνσης και την επακόλουθη συμπεριφορά που συνήθως εμφανίζεται από δείγματα της οικογένειας malware του Emotet. Το Emotet είναι μια από τις πιο προβληματικές και ευρέως διαδεδομένες οικογένειες malware που οι ερευνητές της Sophos συναντούν καθημερινά. Αν υπήρχε κάποια λίστα «Most Wanted» για το κακόβουλο λογισμικό, το malware Emotet θα βρισκόταν αναμφισβήτητα στην κορυφαία θέση της λίστας.

Το Emotet εξυπηρετεί το σκοπό του, τόσο ως αυτόνομο κακόβουλο λογισμικό ικανό να προκαλέσει σοβαρές βλάβες από μόνο του, όσο και ως δίκτυο διανομής για άλλες οικογένειες κακόβουλων προγραμμάτων (malware), με τους επιτιθέμενους να εκμεταλλεύονται τις δυνατότητες διανομής λογισμικού του Emotet σε συστηματική βάση. Μέρος του payload package μάλιστα ενδέχεται να αποτελούν στοιχεία που βοηθούν το Emotet να εντοπίσει και να μολύνει και άλλα θύματα. Με αυτόν τον τρόπο, το Emotet διαδραματίζει έναν μοναδικό κεντρικό ρόλο σε μια μεγάλη ποικιλία σεναρίων μόλυνσης από κακόβουλο λογισμικό, ορισμένα από τα οποία παρουσιάζονται παρακάτω.

Μπορείτε να κατεβάσετε επίσης μία υψηλής ανάλυσης έκδοση του infographic ως PDF και ως PNG.

Οι περισσότερες μολύνσεις από το Emotet ξεκινούν με ένα κακόβουλο, ανεπιθύμητο μήνυμα ηλεκτρονικού ταχυδρομείου (spam email) που ζητά από τον παραλήπτη να ανοίξει ένα κακόβουλο έγγραφο του Microsoft Office. Το έγγραφο μπορεί να επισυνάπτεται στο μήνυμα ή το μήνυμα μπορεί να περιέχει έναν σύνδεσμο για τη λήψη του εγγράφου από κάποια ιστοσελίδα. Μόλις ο χρήστης ανοίξει ένα από αυτά τα έγγραφα, «κατεβάζει» το εκτελέσιμο του κακόβουλου λογισμικού Emotet και το «τρέχει» (συνήθως από τον φάκελο %temp%) στον υπολογιστή του θύματος.

Αφού καθιερώσει αυτό που ονομάζουμε «persistence» (τη δυνατότητα δηλαδή να εκκινήσει το ίδιο μετά από μια επανεκκίνηση του συστήματος), το κακόβουλο λογισμικό αποστέλλει «πληροφορίες προφίλ» στους διαχειριστές του σχετικά με το θύμα και τον υπολογιστή του. Γνωρίζοντας το θύμα, τον υπολογιστή του και το δίκτυο στο οποίο τρέχει, βοηθά τους κυβερνοεγκληματίες να αποφασίσουν για το είδος των φορτίων (payloads) που θα παραδώσουν. Ο Emotet τυπικά παραδίδει δείγματα μιας ή περισσοτέρων οικογενειών κακόβουλου λογισμικού τύπου trojan που κλέβουν διαπιστευτήρια, όπως είναι τα Trickbot, Dridex, Ursnif ή Azorult.

Ανάλογα με το τι αποκαλύπτουν οι πληροφορίες προφίλ για τον στόχο και τους σκοπούς ή τις προτεραιότητες του επιτιθέμενου, ο επιτιθέμενος μπορεί να αξιοποιήσει τα φορτία που έχει διανείμει το Emotet για να παραδώσει ransomware ή άλλα κακόβουλα προγράμματα. Για παράδειγμα, ο Emotet μπορεί να παραδώσει το Trickbot στον υπολογιστή-στόχο και στη συνέχεια το ίδιο το Trickbot να παραδώσει το ransomware Ryuk στον ίδιο υπολογιστή.

Το οικοσύστημα Emotet περιλαμβάνει επίσης μια ποικιλία φορτίων που χρησιμοποιεί το κακόβουλο λογισμικό για διάφορες βοηθητικές εργασίες. Τέτοια φορτία μπορούν να κλέψουν και να εξάγουν διαπιστευτήρια, να διαδώσουν κακόβουλο λογισμικό εντός του δικτύου που βρίσκεται ο μολυσμένος υπολογιστής, να σαρώσουν τον σκληρό δίσκο για να κλέψουν τυχόν διευθύνσεις ηλεκτρονικού ταχυδρομείου, να συλλέξουν δεδομένα από το περιεχόμενο των μηνυμάτων ηλεκτρονικού ταχυδρομείου που αποστέλλονται από και προς τον στόχο ή ακόμα και να χρησιμοποιήσουν το μολυσμένο μηχάνημα για να ξεκινήσει μία νέα εκστρατεία αποστολής μηνυμάτων ανεπιθύμητης αλληλογραφίας σε νεοανακαλυφθέντες στόχους

Ορισμένα από αυτά τα πρόσθετα φορτία περιλαμβάνουν νόμιμα εργαλεία για power users που έχουν διατεθεί δημοσίως για κάποιο χρονικό διάστημα, όπως το Mail PassView της NirSoft ή το Browser PassView. Αρκετά από τα φορτία φαίνεται να είναι εξειδικευμένα για την συγκεκριμένη εργασία, όπως είναι στοιχεία mail scraper/spam bot. Αυτά τα στοιχεία εξάγουν κείμενο από μηνύματα και γραμμές θεμάτων (subject) από το Outlook που χρησιμοποιείται από το στοιχείο spam bot για την έγχυση ενός οπλισμένου αρχείου εγγράφου του office στη μέση ενός thread από μηνύματα ηλεκτρονικού ταχυδρομείου μεταξύ του θύματος και ενός ή περισσότερων πιθανών στόχων, χρησιμοποιώντας την ίδια γραμμή θέματος με το αρχικό thread μηνυμάτων.

Τέτοιες τεχνικές διασφαλίζουν ότι το οικοσύστημα Emotet θα συνεχίσει να αναπτύσσεται και να ακμάζει, και να συνεχίσει να είναι επικίνδυνο για όλους.

Μπορείτε να δείτε όλη την δικτυακή σας κίνηση; Αν όχι, δεν είστε οι μόνοι.

Σε μία νέα vendor-agnostic έρευνα (που δεν σχετίζεται με τα προϊόντα συγκεκριμένου κατασκευαστή) που ανατέθηκε σε εξειδικευμένη εταιρεία από την Sophos, και στην οποία συμμετείχαν 3100 διαχειριστές IT σε 12 χώρες, σε συντριπτικό ποσοστό 96% αναγνώρισαν ότι δεν έχουν πλήρη ορατότητα στην κίνηση δεδομένων στο δίκτυο τους.

Κοιτάζοντας βαθύτερα στο ζήτημα, αποκαλύφθηκε ότι κάτω του μισού (46%) της δικτυακής κίνησης δεν μπορεί να αναγνωριστεί/ εντοπιστεί από το firewall. Αντιθέτως, πέφτει σε έναν γενικό κάδο ως μη κατηγοριοποιημένα, μη ταξινομημένα, ανεπαρκή δεδομένα ή HTTP, HTTPS, SSL, UDP, TCP, Internet και web browsing κ.λπ. Όπως είναι λοιπόν φυσικό, αυτά τα ζητήματα ορατότητας στο εύρος ζώνης οδηγούν σε πολλούς τομείς ανησυχιών, και η ασφάλεια βρίσκεται στην κορυφή όλων:

| Ανησυχίες από την αδυναμία να δουν όλη την δικτυακή κίνηση: | % διαχειριστών IT |

| Ασφάλεια | 58% |

| Παραγωγικότητα | 46% |

| Έλλειψη ελέγχου/ προτεραιοποίηση | 44% |

| Νομική ευθύνη/ συμμόρφωση | 41% |

Η έκταση του ζητήματος γίνεται ολοφάνερη όταν γίνεται κατανοητό ότι σήμερα, η μοναδική μεγαλύτερη βελτίωση που επιθυμούν οι διαχειριστές IT από το τείχος προστασίας είναι η ορατότητα απειλών, παίρνοντας την πρώτη θέση από την «καλύτερη ασφάλεια».

Τι κρύβεται στην κίνηση σας;

Η μη αναγνωρισμένη κίνηση είναι ένα εκλεκτικό μίγμα. Ορισμένη κίνηση προέρχεται από προσαρμοσμένες (custom) εφαρμογές στις οποίες έχει επενδύσει ο οργανισμός αλλά οι υπογραφές των οποίων δεν ανιχνεύονται (αναγνωρίζονται).

Σε άλλη περίπτωση είναι δυνητικά ανεπιθύμητες εφαρμογές (PUA) που δεν απαιτούνται από τον οργανισμό και οι οποίες προσπαθούν να «πετάξουν κάτω από το ραντάρ» (να μην ανιχνεύονται). Οι εφαρμογές ανταλλαγής μηνυμάτων κοινωνικής δικτύωσης εμπίπτουν συχνά σε αυτήν την κατηγορία.

Και στη συνέχεια υπάρχουν οι κακόβουλες εφαρμογές που φέρνουν κακόβουλο λογισμικό στον οργανισμό σας.

Αν δεν μπορείτε να δείτε κάτι, δεν μπορείτε και να το ελέγξετε. Χωρίς ορατότητα στην κίνηση του δικτύου σας δεν μπορείτε να ελέγξετε ποιος και τι χρησιμοποιεί το εύρος ζώνης σας. Δεν μπορείτε να δώσετε προτεραιότητα στις προσαρμοσμένες εφαρμογές, να περιορίσετε τις μη ουσιαστικές εφαρμογές ή να αποκλείσετε τις κακόβουλες εφαρμογές.

Δείτε τα πάντα με τη Συγχρονισμένη ασφάλεια

Η λύση για την περιορισμένη ορατότητα εύρους ζώνης είναι να επιτρέψετε στην προστασία endpoint και στο firewall να συνεργαστούν. Ακόμη και αν το τείχος προστασίας δεν μπορεί να ανιχνεύσει την εφαρμογή, η προστασία του τελικού σημείου μπορεί, και με τη συνεργασία τους μπορούν να μοιραστούν δεδομένα και να ενεργήσουν με βάση αυτές τις πληροφορίες.

Η Συγχρονισμένη Ασφάλεια είναι το βραβευμένο σύστημα κυβερνοασφάλειας της Sophos, όπου το XG Firewall και το Sophos Intercept X μοιράζονται πληροφορίες και δεδομένα εφαρμογών, απειλών και υγείας σε πραγματικό χρόνο μέσω του επαναστατικού Security Heartbeat. Μαζί σας επιτρέπουν να έχετε μία ολοκληρωμένη εικόνα για όλες τις εφαρμογές και τις διεργασίες που χρησιμοποιούν το bandwidth σας.

Αν το XG Firewall δεν μπορεί να εντοπίσει μια εφαρμογή, το Intercept X παρέχει τις πληροφορίες που λείπουν. Το τείχος προστασίας XG στη συνέχεια ταξινομεί αυτόματα την εφαρμογή εφαρμόζοντας τους απαραίτητους κανόνες κίνησης. Αυτό ονομάζεται από την Sophos ως Συγχρονισμένος Έλεγχος Εφαρμογών (Synchronized Application Control).

Παρακολουθήστε αυτό το σύντομο βίντεο με οδηγίες βήμα προς βήμα για τη ρύθμιση του:

Δοκιμάστε το Synchronized Application Control από μόνοι σας

Αν έχετε ήδη στην διάθεση σας τα XG Firewall και Intercept X είστε καθόλα έτοιμοι.

- Δεν χρειάζεται να κάνετε το παραμικρό. Απλώς ακολουθήστε τις οδηγίες στο βίντεο για να δείτε όλη την κίνηση.

Αν χρησιμοποιείτε ήδη το XG Firewall

- Ενεργοποιήστε μία δωρεάν δοκιμαστική έκδοση 30 ημερών του Intercept X

- Καταχωρήστε το XG Firewall στο Sophos Central

- Χρησιμοποιήστε την δυνατότητα reporting του XG Firewall για να αποκτήσετε εικόνα για όλες τις εφαρμογές και διεργασίες στο δίκτυο σας

Αν χρησιμοποιείτε ήδη το Intercept X

- Ενεργοποιήστε ένα δωρεάν δοκιμαστική έκδοση 30 ημερών του XG Firewall

- Καταχωρήστε την δωρεάν δοκιμαστική έκδοση του XG Firewall στο Sophos Central

- Χρησιμοποιήστε την δυνατότητα reporting του XG Firewall για να αποκτήσετε εικόνα για όλες τις εφαρμογές και διεργασίες στο δίκτυο σας

Αν δεν έχετε χρησιμοποιήσει ξανά τα XG Firewall και Intercept X

- Ξεκινήστε με τις δωρεάν δοκιμαστικές εκδόσεις των XG Firewall και Intercept X

- Ακολουθήστε τα παραπάνω βήματα

Μιλήστε με τον αντιπρόσωπο της Sophos ή επικοινωνήστε με τον τοπικό συνεργάτη της Sophos (NSS.gr) για να μάθετε περισσότερα για την Συγχρονισμένη Ασφάλεια και για να συζητήσετε τρόπους που μπορεί να σας βοηθήσει.

Έχετε μια επιτυχημένη επιχείρηση, αλλά ποιες είναι οι επιδιώξεις και τα σχέδια σας με την ταξινόμηση δεδομένων; Μια απλή λύση ταξινόμησης δεδομένων μπορεί να συμπληρώνει όλα τα κουτάκια, όμως πρέπει η προσέγγισή σας να είναι τόσο απλή όσο ένα κουίζ που «τσεκάρεις» τις απαντήσεις;

Η προσέγγισή της Boldon James βλέπει την ταξινόμηση «διαμορφωμένη» στα μέτρα της επιχείρησής σας, ενσωματωμένη απρόσκοπτα στις προϋπάρχουσες οργανωτικές διαδικασίες ασφάλειας και κυρίως, στον τρόπο που εργάζονται οι χρήστες σας.

Γνωρίζετε ήδη ότι ένα μεγάλο ποσοστό των δεδομένων σας είναι ιδιαίτερα ευαίσθητο, είτε πρόκειται για οικονομικά δεδομένα ή δεδομένα από το τμήμα Ανθρώπινου Δυναμικού. Επομένως αρκεί μόνο μια προστατευτική ετικέτα για να προστατεύσει όλα αυτά τα δεδομένα παντού;

Ας δούμε μερικά παραδείγματα που μία απλή επισήμανση εγγράφων μπορεί να οδηγήσει σε λανθασμένη ταξινόμηση. Φαινομενικά, μία έκθεση για τις πωλήσεις σε τοπικό επίπεδο μπορεί να μοιάζει πολύ με την έκθεση για τις πωλήσεις της εταιρείας σε παγκόσμιο επίπεδο. Ωστόσο, οι δύο εκθέσεις περιλαμβάνουν διαφορετικές πληροφορίες που παράγονται για διαφορετικούς ανθρώπους εντός της επιχείρησης και συνεπώς δεν πρέπει να ταξινομούνται με την ίδια ετικέτα. Οι pre-release λογαριασμοί ενδέχεται να φαίνονται ίδιοι με τους post-release λογαριασμούς ημέρας και το master αρχείο μισθοδοσίας HR (Ανθρώπινου Δυναμικού) μπορεί να μοιάζει με ετήσια ατομική επισκόπηση αποδοχών.

Πώς λοιπόν λάβετε πραγματική αξία από μια λύση ταξινόμησης; Ερωτήματα όπως:

- ποιος μπορεί να δει το έγγραφο,

- πως αποθηκεύεται, και

- πότε πρέπει να διαγράφεται, πρέπει να ληφθούν υπόψη.

Ας πάρουμε όμως τα πράγματα από την αρχή…

Αρχικά, σκεφτείτε, για ποιο λόγο θέλετε να εφαρμόσετε μία λύση ταξινόμησης δεδομένων;

Επιλέγοντας να το κάνετε, έχετε κάνει το πρώτο βήμα, αποδεχόμενοι ότι η ταξινόμηση δεδομένων πρόκειται να ωφελήσει τον οργανισμό σας με έναν ή περισσότερους τρόπους.

Δεύτερον, επεξεργαστείτε τις ετικέτες που θα χρειαστεί ο οργανισμός σας. Όπως αποδείξαμε προηγουμένως, η χρήση μόνο ενός επιπέδου ευαισθησίας δεν αρκεί για να μπορέσουν οι περισσότερες οργανώσεις να προστατεύσουν αποτελεσματικά τα δεδομένα τους. Ένα επιπλέον επίπεδο ετικετών επιτρέπει σε ένα χρήστη να ταξινομήσει καλύτερα το έγγραφο, καθορίζοντας οποιοδήποτε ειδικό περιεχόμενο όπως το PII ή ίσως ακόμη και δεδομένα PHI και διασφαλίζει ότι οι πληροφορίες προστατεύονται και χρησιμοποιούνται σωστά.

Με τον Boldon James Classifier, οι ετικέτες μπορούν να προσαρμοστούν στην κατάλληλη λειτουργία εργασίας και στο επίπεδο αρχαιότητας, ουσιαστικά ελέγχοντας τη διανομή. Για παράδειγμα, μία ετικέτα «Διαχείριση» εμποδίζει με ευκολία την αποστολή υψηλού επιπέδου εγγράφων σε ολόκληρη την εταιρεία χωρίς έγκριση.

Τελικά, οι ανάγκες των χρηστών δεν πρέπει να παραβλέπονται ή να ξεχνιούνται. Για παράδειγμα, η μείωση του αριθμού των κλικ που χρειάζεται ένας χρήστης για να ταξινομήσει ένα έγγραφο είναι σημαντική, και για αυτό το λόγο η Boldon James έχει εισαγάγει την έξυπνη προτεινόμενη ταξινόμηση. Χρησιμοποιώντας αναδυόμενα παράθυρα προχωράει σε μερικές απλές ερωτήσεις που επιτρέπουν στον χρήστη να βεβαιωθεί ότι το έγγραφο φέρει τις ετικέτες μίας ακριβέστερης ταξινόμησης, σε αντίθεση με μια γενική ετικέτα που βασίζεται αποκλειστικά στην ερμηνεία μίας μηχανής για τον τύπο του εγγράφου.

Αυτό καθιστά εύκολη την κατανόηση και την χρήση μίας ολοκληρωμένης πολιτικής σε καθημερινή βάση, διασφαλίζοντας ότι τα δεδομένα προστατεύονται στο σωστό επίπεδο. Η παροχή βοήθειας στους χρήστες έχει προχωρήσει ακόμα παραπέρα επίσης από την Boldon James χάρη στο Business-Centric Classification, επιτρέποντας σε ένα χρήστη να αναγνωρίσει έναν συγκεκριμένο τύπο εγγράφου, όπως το «Επισκόπηση Μισθού Jo Blogs» και όχι απλώς «Μισθοδοσία» για παράδειγμα.

Κατεβάστε το ενημερωτικό δελτίο για να ανακαλύψετε περισσότερα για την προσφορά ταξινόμησης δεδομένων της Boldon James αλλά και να μάθετε για ποιο λόγο μία λύση απλής ταξινόμησης δεν είναι η σωστή προσέγγιση για την επιχείρησή σας.

Η Sophos, παγκόσμια ηγέτιδα στην παροχή νέας γενιάς cloud-enabled λύσεων κυβερνοασφαλείας, ανακοίνωσε πρόσφατα ότι το Sophos Intercept X ονομάστηκε για ακόμη μία φορά «η καλύτερη λύση ασφαλείας για τερματικές συσκευές από το CRN, ένα brand της εταιρείας The Channel Company. Για τρίτη συνεχή χρονιά, η λύση της Sophos αναγνωρίζεται ως ο μεγάλος νικητής στα Tech Innovators Awards του CRN, τα οποία τιμούν το καινοτόμο hardware, το λογισμικό και τις υπηρεσίες.

«Στη νέα έκθεση SophosLabs Threat Report διαπιστώνεται ότι οι κυβερνοεγκληματίες κλιμακώνουν τις προσπάθειες τους και «χοντραίνουν το παιχνίδι» με αυτοματοποιημένες, ενεργές επιθέσεις που σχεδιάστηκαν για να παρακάμπτουν και να διαφεύγουν από τους ελέγχους ασφαλείας, στρέφοντας τα έμπιστα και αξιόπιστα εργαλεία διαχείρισης ενάντια στους ίδιους τους οργανισμούς που τα χρησιμοποιούν με στόχο το κέρδος και την μεγιστοποίηση των επιπτώσεων από την διαταραχή στη λειτουργία τους» δήλωσε η Erin Malone, Αντιπρόεδρος της Sophos στην Βόρειο Αμερική για το τμήμα Channel Sales. «Η Sophos έχει δεσμευτεί να προστατεύει τους οργανισμούς και για αυτό καινοτομεί διαρκώς ώστε να παραμείνει μπροστά από τις νέες και εξελισσόμενες απειλές. Αυτό το βραβείο επιβεβαιώνει ότι εξοπλίζουμε τους έμπιστους συνεργάτες και εταίρους μας με τις καλύτερες λύσεις της βιομηχανίας για την αποτροπή των πλέον σύνθετων επιθέσεων στην βιομηχανία».

Αξιολογήθηκαν εκατοντάδες προϊόντα αλλά το Intercept X επικράτησε των υπολοίπων χάρη στην τεχνολογική του ανωτερότητα, στη μοναδικότητα των χαρακτηριστικών του και στη δυνατότητα του να βοηθάει τους παρόχους λύσεων να επιλύουν και να αντιμετωπίζουν κοινά προβλήματα και προκλήσεις στην πληροφορική. Τα Sophos XG Firewall και Sophos Cloud Optix επίσης βρέθηκαν στην λίστα με τους φιναλίστ.

Το Intercept X είναι η πιο προηγμένη λύση endpoint prevention της βιομηχανίας, έχοντας πολλαπλά επίπεδα ασφάλειας για να προσφέρει απαράμιλλη προστασία ενάντια στις προηγμένες επιθέσεις. Η βραβευμένη λύση χρησιμοποιεί ανάλυση συμπεριφοράς για να σταματήσει τις άγνωστες επιθέσεις ransomware και τις επιθέσεις σε boot-records, καθιστώντας την ως την πλέον προηγμένη διαθέσιμη τεχνολογία κατά του ransomware. Υποστηριζόμενο από τεχνολογία βαθιάς εκμάθησης, το Intercept X διαθέτει τον καλύτερο μηχανισμό ανίχνευσης κακόβουλου λογισμικού της βιομηχανίας, όπως έχει άλλωστε επικυρωθεί και από τις πολυάριθμες αξιολογήσεις και συγκριτικές δοκιμές από ανεξάρτητες εταιρείες.

«Τα Tech Innovator Awards του CRN τιμούν τις εταιρείες τεχνολογίας που δουλεύουν ακούραστα για να δημιουργήσουν πρωτοποριακές λύσεις για τους τελικούς χρήστες, σε αντιστοίχιση με τη ταχύτητα της εξέλιξης του καναλιού» δήλωσε ο Bob Skelley, Διευθύνων Σύμβουλος της The Channel Company. «Οι νικητές στις φετινές κατηγορίες βραβείων αξίζουν συγχαρητήρια για την επιτυχή προώθηση της καινοτομίας στον τομέα της πληροφορικής για τους παρόχους λύσεων και τους πελάτες τους».

Τα Βραβεία Tech Innovator θα παρουσιαστούν στο τεύχος Δεκεμβρίου του περιοδικού CRN και θα προβληθούν online στη διεύθυνση http://www.crn.com/techinnovators.

Καθώς έρχεται ο νέος χρόνος, είναι φυσιολογικό να σκεφτόμαστε τι επιφυλάσσει το μέλλον για καθέναν από εμάς. Από άποψη κυβερνοασφάλειας, υπάρχουν πολλά ερωτήματα σχετικά με όσα έρχονται. Ποιες είναι οι κορυφαίες τεχνολογικές τάσεις και ποιους κινδύνους εγκυμονούν;

Θα ενδιαφερθούν οι επιτιθέμενοι για τις νέες τεχνολογίες όπως είναι η AI (Τεχνητή Νοημοσύνη) και οι τεχνολογίες βιομετρικής ταυτοποίησης ή θα επικεντρωθούν σε επιθέσεις και διεισδύσεις σε συμβατικά συστήματα αλλά με νέες και καινοτόμες τεχνικές; Ποιοι θα είναι οι φορείς επίθεσης; Θα συνεχίσουν να βασιλεύουν οι παραδοσιακές μέθοδοι επίθεσης ή θα κάνουν την εμφάνιση τους νέες προσεγγίσεις;

Καθώς μπαίνουμε σε μία νέα δεκαετία, δεν υπάρχει αμφιβολία ότι οι επιτιθέμενοι θα προσπαθήσουν να χρησιμοποιήσουν την καινοτομία εναντίον μας, ωστόσο ο προσδιορισμός του προς τα πού θα εστιάσουν αποτελεί πάντα πρόκληση. Παρακάτω, ακολουθούν οι κορυφαίες τάσεις στην κυβερνοασφάλεια που η CyberArk πιστεύει ότι θα επηρεάσουν τόσο τις επιχειρήσεις όσο και τους καταναλωτές το 2020:

1. Τα drones θα ανοίξουν ένα νέο δρόμο για τη συλλογή πληροφοριών

Μέχρι σήμερα, οι ανησυχίες για την ασφάλεια γύρω από τα drones επικεντρώνονται κυρίως στο ότι μπορούν να χρησιμοποιηθούν ως κακόβουλοι φορείς πρόκλησης σωματικής βλάβης ή φυσικής ζημιάς, ακόμα και από κράτη. Το 2020, ενδέχεται να αρχίσουμε να βλέπουμε τους επιτιθέμενους να εστιάζουν περισσότερο σε όσα γνωρίζουν τα drones και πως τέτοιου είδους δεδομένα θα μπορούσαν να αξιοποιηθούν για την συλλογή πληροφοριών, για βιομηχανική κατασκοπεία κ.ά.

Αν και είναι αλήθεια ότι τα drones μπορούν να προκαλέσουν σωματικές βλάβες ή υλικές ζημιές, η μακροπρόθεσμη ευκαιρία των επιτιθέμενων είναι να χρησιμοποιήσουν τα drones ως ένα άλλο μέσο για να κλέψουν ή να χειραγωγήσουν ευαίσθητες πληροφορίες.

Η Goldman Sachs προέβλεψε πρόσφατα ότι οι επιχειρήσεις θα ξοδέψουν περισσότερα από $17 δισεκατομμύρια τα επόμενα πέντε χρόνια στην ανάπτυξη της λειτουργικότητας των drones. Με έμφαση στην καινοτομία και στην ανάπτυξη, αυτές οι συσκευές είναι απαραίτητο να αντιμετωπίζονται όπως κάθε άλλη συσκευή IoT με λογισμικό που συλλέγει και αποθηκεύει ευαίσθητες πληροφορίες που θα πρέπει να προστατεύονται.

Οι οργανισμοί και εταιρείες θα πρέπει να εξετάσουν ποιος έχει την ικανότητα να ελέγχει τις δραστηριότητες του drone, ποιες πληροφορίες αποθηκεύει το drone, πως να διαχειρίζεται και να παρακολουθεί την πρόσβαση σε αυτές τις πληροφορίες, και εν τέλει ποιος είναι υπεύθυνος για την προστασία/ ασφάλεια του. Η δημιουργία ενός πλαισίου ασφάλειας, που μετριάζει τους κινδύνους που προκύπτουν και απαντά στις ενδεχόμενες ρυθμιστικές προκλήσεις και στις προκλήσεις συμμόρφωσης μπορεί να βοηθήσει σημαντικά στην αντιμετώπιση τέτοιων ζητημάτων.

2. Το φαινόμενο της πεταλούδας στο ransomware

Τους πρώτους εννέα μήνες του 2019, σύμφωνα με αναφορές, πραγματοποιήθηκαν 600-700 επιθέσεις ransomware σε κυβερνητικές υπηρεσίες, σε παρόχους υγειονομικής περίθαλψης και σχολεία μόνο στις Ηνωμένες Πολιτείες της Αμερικής.

Οι δήμοι, και γενικότερα υπηρεσίες και οργανισμοί του δημόσιου τομέα σε όλο τον κόσμο έχουν βρεθεί αντιμέτωποι με ένα σταθερό μπαράζ επιθέσεων ransomware, οι οποίες μάλιστα συνεχίζουν να αυξάνονται καθώς προχωρούμε προς το 2020. Με τις επιθέσεις του είδους να έχουν στόχο τις διαταραχές και την αποσταθεροποίηση των συστημάτων, οι δήμοι και ο δημόσιος τομέας θα πρέπει να επανεξετάσουν την προσέγγιση τους στην κυβερνοασφάλεια.

Ο συνεχής βομβαρδισμός θα προκαλέσει κάτι σαν το «φαινόμενο της πεταλούδας» που θα έχει επιπτώσεις πολύ μεγαλύτερες από αυτές που έχουμε δει μέχρι σήμερα, όπως:

- Η καινοτομία των επιτιθέμενων στρέφεται στο cloud: Η απουσία εντυπωσιακών ή θεαματικών επιθέσεων ransomware, όπως στην περίπτωση του Petya, δεν σημαίνει ότι οι επιτιθέμενοι σταμάτησαν να επενδύουν σε κακόβουλα προγράμματα. Απλώς επικεντρώνονται αλλού. Συνήθως, οι επιτιθέμενοι ακολουθούν τη φιλοσοφία «αν δεν είναι χαλασμένο, μην το φτιάχνεις». Οι οικογένειες malware που υπάρχουν εδώ και αρκετά χρόνια λειτουργούν ακόμη και είναι αποτελεσματικές για πολλούς λόγους – κυρίως όμως επειδή πολλοί οργανισμοί και εταιρείες εξακολουθούν να παραμελούν τις βασικές πρακτικές patching.

Λαμβάνοντας το παραπάνω υπόψη, οι επιτιθέμενοι εξακολουθούν να αναζητούν νέους τρόπους για να απολαμβάνουν κέρδη από τις επιθέσεις τους. Αν έχουν στα χέρια τους malware που συνεχίζει σταθερά να αποδίδει (καρπούς) σε περιβάλλοντα Windows, απλώς σκέφτονται: ποιος είναι ο επόμενος στόχος; Οι επιτιθέμενοι (χάκερς) θέλουν πρόσβαση σε μεγαλύτερη ποικιλία συστημάτων συμπεριλαμβανομένων των περιβαλλόντων cloud και containers. Με τον καιρό, θα αρχίσουμε να βλέπουμε καινοτομίες στο ransomware που επικεντρώνεται κυρίως σε συστήματα Linux για να επωφεληθούν ευρέως από τις τάσεις στον ψηφιακό μετασχηματισμό.

- Η «κυβερνοασφάλιση» ρίχνει λάδι στη φωτιά όσον αφορά τις επιθέσεις ransomware: Παρά τις προειδοποιήσεις κυβερνητικών υπηρεσιών και ρυθμιστικών αρχών προς τις επιχειρήσεις να μην πληρώνουν τα λύτρα στις επιθέσεις ransomware, οι περισσότερες οργανισμοί και εταιρείες στρέφονται στις κυβερνο-ασφαλίσεις για να προστατεύσουν τα περιουσιακά στοιχεία και τον χρόνο λειτουργίας τους στην περίπτωση που πέσουν θύματα μίας επίθεσης ransomware. Αναμένεται να σημειωθεί σημαντική αύξηση του αριθμού των οργανισμών και φορέων που αγοράζουν ασφάλειες στον κυβερνοχώρο, καθιστώντας την μία από τις ταχύτερα αναπτυσσόμενες αγορές που σχετίζονται με την κυβερνοασφάλεια. Μάλιστα, η ασφάλειες στον κυβερνοχώρο εκτιμάται ότι είναι μια αγορά σχεδόν $7 δισεκατομμυρίων μόνο στις ΗΠΑ. Ωστόσο, αυτή η επένδυση για «προστασία» πρόκειται να έχει το αντίθετο αποτέλεσμα – θα οδηγήσει σε ακόμη μεγαλύτερα κύματα επιθέσεων.

Οι επιτιθέμενοι θα βάζουν στόχο οργανισμούς που έχουν ασφαλιστεί κατά αυτό το τρόπο, επειδή οι οργανισμοί θα επιλέγουν –αυτό είναι το πιθανότερο- να πληρώσουν τα λύτρα. Οι ασφαλιστικές εταιρείες που σταθμίζουν τα οφέλη του κόστους σε σχέση με την πληρωμή των λύτρων, το πιθανότερο είναι να επιλέξουν να πληρώσουν τα λύτρα αν το κόστος των λύτρων είναι μικρότερο από το κόστος του χρόνου downtime που απαιτείται για την ανοικοδόμηση ενός δικτύου. Τελικά, αυτός ο «πυρετός χρυσού» θα ωφελήσει τους επιτιθέμενους – αφού ουσιαστικά η εξουσία θα γείρει προς την κατεύθυνσή τους, τροφοδοτώντας πόρους και υποκινώντας την διατάραξη και την ανάγκη αλλαγών πολιτικής ολόκληρης της ασφαλιστικής βιομηχανίας.

3. Ασφάλεια εκλογών: Κυβερνητικές επιθέσεις ως μηχανισμός μη εκπλήρωσης του εκλογικού δικαιώματος

Η ασφάλεια των εκλογών είναι ένα καυτό θέμα για τις δημοκρατίες παντού. Ενώ μεγάλο μέρος της συζήτησης επικεντρώνεται σε εκστρατείες παραπληροφόρησης, συμπεριλαμβανομένης της χρήσης τεχνολογίας «deepfake» για να επηρεαστεί η κοινή γνώμη, οι επιθέσεις θα εξελιχθούν για να προκαλέσουν προβλήματα και να επηρεάσουν περισσότερα πράγματα από τα media.

Είναι σημαντικό να ληφθεί υπόψη το ευρύτερο αποτέλεσμα των προβλημάτων που μπορούν να προκληθούν πέρα για παράδειγμα από την αλλοίωση των εκλογικών αποτελεσμάτων. Οι επιτιθέμενοι έχουν επανειλημμένα δείξει την ικανότητά τους να προκαλούν διαταραχές. Ο αντίκτυπός στις δημοκρατίες μπορεί όμως να έχει πολλές μορφές – ακόμη και φαινομενικά ασύνδετες μεταξύ τους.

Η διακοπή των μεγάλων μεταφορικών συστημάτων – όπως τα λεωφορεία και τα τρένα – σε μεγάλες μητροπολιτικές περιοχές θα μπορούσε να κρατήσει τους πολίτες από την ασφαλή πρόσβαση στις κάλπες. Μια σειρά από επιθέσεις που στοχεύουν στην βασική υποδομή – η παύση των μεταφορών, η διακοπή του ηλεκτρικού δικτύου ή η επίθεση στις βάσεις εγγραφών ψηφοφόρων – θα μπορούσε να έχει αποτέλεσμα ντόμινο που επηρεάζει αρνητικά την ικανότητα του συστήματος ψηφοφορίας να λειτουργεί με συνέπεια και αξιοπιστία.

Η πρόκληση για παράδειγμα καθυστερήσεων σε συστήματα μαζικής μεταφοράς – όπως σε λεωφορεία ή τρένα- σε μεγάλες μητροπόλεις θα μπορούσαν να κρατήσουν μακριά τους πολίτες από την ασφαλή πρόσβαση στις κάλπες. Μία σειρά από επιθέσεις που έχουν στόχο βασικές υποδομές – καθυστερώντας τα μεταφορικά μέσα, την διακοπή της ηλεκτροδότησης μετά από επίθεση στο ηλεκτρικό δίκτυο ή κάποια επίθεση στις βάσεις δεδομένων των ψηφοφόρων σε κάποια κράτη- θα μπορούσε να προκαλέσει ντόμινο που θα μπορούσε να επηρεάσει αρνητικά την ικανότητα του συστήματος ψηφοφορίας να λειτουργεί με συνέπεια και με αξιοπιστία.

4. Η βιομετρία δημιουργεί μία ψευδαίσθηση ασφάλειας στις επιχειρήσεις

Με τις τεχνολογίες βιομετρικής ταυτοποίησης να γίνονται ολοένα και δημοφιλέστερες, θα αρχίσουμε να παρατηρούμε ένα επίπεδο αβάσιμου εφησυχασμού όσον αφορά στην ασφάλεια. Αν και είναι αλήθεια ότι οι βιομετρικοί έλεγχοι ταυτότητας είναι ασφαλέστεροι από τις παραδοσιακές μεθόδους που βασίζονται σε κωδικούς, οι επιτιθέμενοι συνήθως δεν κυνηγούν δακτυλικά αποτυπώματα, δεδομένα προσώπου ή σαρώσεις αμφιβληστροειδούς. Σήμερα, θέλουν να αποκτήσουν πρόσβαση σε αυτό που βρίσκεται πίσω από τις ασφαλείς μεθόδους ταυτοποίησης.

Έτσι, ενώ η βιομετρική ταυτοποίηση είναι ένας πολύ καλός τρόπος για την πιστοποίηση της ταυτότητας ενός χρήστη σε μια συσκευή, οι οργανισμοί και οι επιχειρήσεις οφείλουν να γνωρίζουν ότι κάθε φορά που συμβαίνει αυτό, τα βιομετρικά δεδομένα θα πρέπει να κρυπτογραφούνται και τα περιουσιακά στοιχεία πίσω από τον έλεγχο ταυτότητας να είναι προστατευμένα και ασφαλή.

Ακόμη πιο σημαντικό, είναι ότι το network authentication token που δημιουργείται θα πρέπει να προστατεύεται. Αυτό το token αν πέσει στα χέρια των επιτιθέμενων, ενδέχεται να τους δώσει τη δυνατότητα να χαράξουν ένα μονοπάτι εντός του δικτύου, αποκτώντας ενδεχομένως πρόσβαση διαχειριστή και προνομιακά διαπιστευτήρια για να επιτύχουν τους στόχους τους – και όλα αυτά, ενώ φαίνονται ως νόμιμοι και πιστοποιημένοι υπάλληλοι.

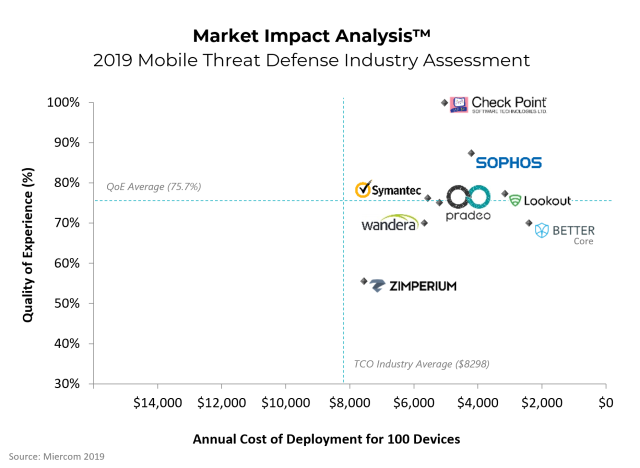

Λίγο μετά την ανακοίνωση του Intercept X for Mobile, η Sophos είναι στην ευχάριστη θέση να ανακοινώσει μερικά σπουδαία νέα που αφορούν τα αποτελέσματα μίας νέας δοκιμής από ανεξάρτητη εταιρεία.

Η Sophos έλαβε την κορυφαία βαθμολογία και ήταν «top performer» στην αξιολόγηση της Miercom, Mobile Threat Defence (MTD) Industry Assessment.

Ο ανεξάρτητος οργανισμός συγκριτικών δοκιμών Miercom πραγματοποίησε πρόσφατα μία μελέτη πάνω στις κορυφαίες λύσεις ασφάλειας/ προστασίας φορητών συσκευών, αξιολογώντας τις δυνατότητες προστασίας τους και το κόστος ιδιοκτησίας. Η Sophos αρίστευσε και στις δύο κατηγορίες, επιδεικνύοντας ανώτερη προστασία ενάντια στο zero-day malware και στις προηγμένες επιθέσεις.

Ο CEO της Miercom, Robert Smithers δήλωσε για το προϊόν:

«Το Sophos Mobile επέδειξε ανώτερη αποτελεσματικότητα και βαθμολογήθηκε στον τομέα QoE (Quality of Experience) με 87%, δηλαδή με 12% υψηλότερη βαθμολογία από τα άλλα προϊόντα που αξιολογήθηκαν. Αυτό το αποτέλεσμα αντανακλά την ικανότητά του προϊόντος να ανιχνεύει κακόβουλο λογισμικό, δικτυακές απειλές και ευπάθειες συσκευών, παρέχοντας παράλληλα το κατάλληλο interface και την απαραίτητη ευχρηστία για άμεση ορατότητα, έλεγχο και αποκατάσταση. Λαμβάνοντας υπόψη ότι είναι μία από τις πιο προσιτές λύσεις στην αγορά των προϊόντων MTD, η Sophos παρέχει μια εντυπωσιακή άμυνα που θα προστατεύσει τα δίκτυα BYOD των επιχειρήσεων».

Οι φορητές συσκευές κάποιες φορές παραβλέπονται ως επιφάνεια επίθεσης, ωστόσο παραμένουν έναν κρίσιμης σημασίας φορέας απειλών. Μαζί με τον κίνδυνο των κακόβουλων apps, διακυβεύονται δεδομένα που είναι αποθηκευμένα σε συσκευές μέσω μηνυμάτων ηλεκτρονικού ψαρέματος (phishing) ή μέσω δικτυακών επιθέσεων man-in-the-middle.

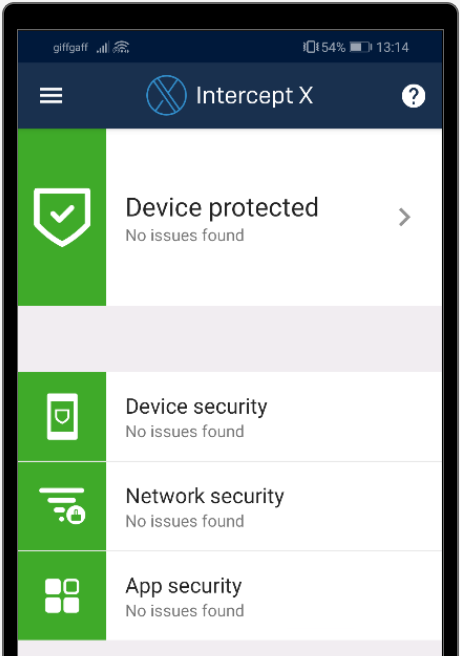

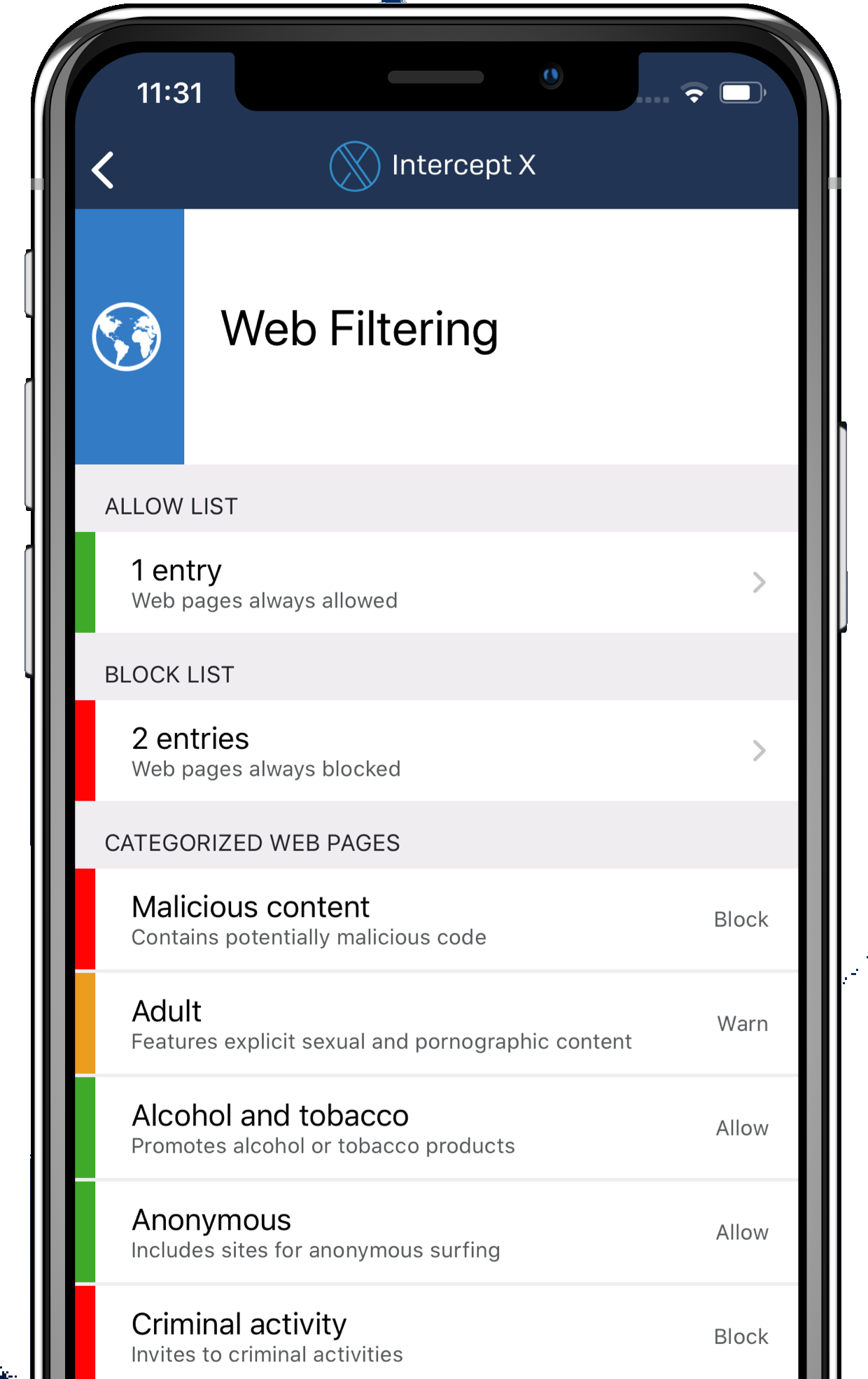

Το Intercept X for mobile παρέχει ισχυρή ασφάλεια συσκευών, εφαρμογών και δικτύων. Διαχειριζόμενο μέσω του Sophos Central, μπορείτε να προστατεύσετε τις Android και iOS συσκευές σας παράλληλα με τους Windows και macOS clients σας. Για να μάθετε περισσότερα, και να προχωρήσετε σε εγγραφή για μία δωρεάν δοκιμή, επισκεφτείτε αυτή τη διεύθυνση.

Για περισσότερες λεπτομέρειες μπορείτε να διαβάσετε την πλήρη έκθεση Mobile Threat Defense Industry Assessment.

Η Sophos ανακοίνωσε το Sophos Intercept X for Mobile που αντικαθιστά το Sophos Mobile Security για φορητές συσκευές iOS και Android.

Η εταιρεία ανακοίνωσε στα τέλη Οκτωβρίου ότι το Sophos Mobile Security θα αλλάξει και θα γίνεται Sophos Intercept X for Mobile. Έχοντας την κορυφαία στην βιομηχανία τεχνολογία βαθιάς εκμάθησης που χρησιμοποιείται και στο Intercept X για desktops και servers, το νέο Intercept X for Mobile διαθέτει επιπλέον ένα ολοκαίνουριο περιβάλλον χρήσης σχεδιασμένο για ευκολία χρήσης και προσβασιμότητα.

Το νέο Sophos Intercept X for Mobile ανακοινώθηκε παράλληλα με το Sophos Mobile 9.5.

Πως μπορώ να το αποκτήσω;

Το Sophos Intercept X for Mobile είναι διαθέσιμο με τις άδειες Sophos Mobile Advanced και Central Mobile Security. Οι υφιστάμενοι πελάτες που έχουν το Sophos Mobile Security δεν χρειάζεται να κάνουν κάτι για να λάβουν το νέο προϊόν ως μέρος της υπάρχουσας άδειας τους.

Διαθεσιμότητα

Το Sophos Mobile 9.5 είναι διαθέσιμο για τους πελάτες «on-premises» από τα τέλη Οκτωβρίου. Τα apps που είναι εγκατεστημένα σε φορητές συσκευές έχουν ήδη αναβαθμιστεί, και επομένως όλοι οι τωρινοί χρήστες θα έχουν διαπιστώσει ότι το Sophos Mobile Security άλλαξε στο Sophos Intercept X for Mobile. Η διαθεσιμότητα του στο Sophos Central έχει προγραμματιστεί για τις αρχές Δεκεμβρίου.

Η έκδοση 9.5 φέρνει νέα και εξαιρετικά στοιχεία στην λειτουργικότητα, όπως προστασία για Chromebooks, βελτιώσεις στην διαχείριση καθώς και προηγμένο reporting.

Το Intercept X for Mobile (παλαιότερα γνωστό ως Sophos Mobile Security) είναι ήδη διαθέσιμο για:

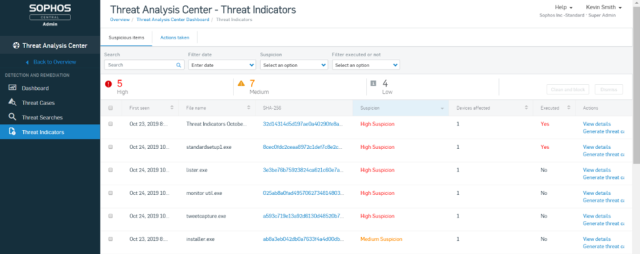

«Από που μπορώ να ξεκινήσω;»: Πρόκειται για μία από τις συνηθέστερες ερωτήσεις που καλούνται να απαντήσουν στη Sophos σχετικά με το EDR (Endpoint Detection & Response).

Το χαρακτηριστικό Threat Indicators (Δείκτες Απειλής) που πρόσφατα ανακοίνωσε η Sophos για την λύση EDR της, απαντά στην παραπάνω ερώτηση. Οι Δείκτες Απειλής χρησιμοποιούν τη τεχνολογία βαθιάς εκμάθησης της εταιρείας για να παρέχουν αυτόματα λίστες προτεραιότητας με τα πλέον ύποπτα αντικείμενα σε όλους τους διακομιστές και σε όλες τις τερματικές συσκευές ενός οργανισμού.

Τα ύποπτα αντικείμενα διαβαθμίζονται σε ένα κατάλογο/ λίστα βάσει προτεραιότητας, από τα υψηλότερης προτεραιότητας στα χαμηλότερης προτεραιότητας για παράδειγμα. Οι διαβαθμίσεις περιλαμβάνουν λεπτομέρειες όπως το όνομα του αρχείου, SHA 256 hash, τον αριθμό των συσκευών που έχει βρεθεί το αρχείο και αν έχει ήδη «τρέξει», ώστε να είναι απλούστερο για εσάς να καταλάβετε από πού να ξεκινήσετε, ακόμα και αν το προσωπικό σας δεν εξειδικεύεται στην κυβερνοασφάλεια.

Τo «threat intelligence» και oi αναλύσεις βαθιάς εκμάθησης που έχει επιμεληθεί η SophosLabs παρέχουν όλες τις πληροφορίες που χρειάζεστε για να κατανοήσετε τις ιδιότητες ενός ύποπτου αρχείου και να αποφασίσετε άμεσα ποια δράση να αναλάβετε.

Οι Δείκτες Απειλής είναι διαθέσιμοι τώρα σε όλους τους πελάτες της Sophos που έχουν το Intercept X Advanced with EDR ή το Intercept X Advanced for Server with EDR.

Μάθετε περισσότερα για το EDR και δοκιμάστε το από μόνοι σας μέσω της επίσημης ιστοσελίδας της Sophos για το προϊόν.

Για πολλούς οργανισμούς που εφαρμόζουν διαχείριση προνομιακής πρόσβασης (PAM) βρίσκεται ψηλά στην λίστα των προτεραιοτήτων τους – και για καλό λόγο. Η προνομιακή πρόσβαση αποτελεί την οδό προς τις πολυτιμότερες πληροφορίες και τα περιουσιακά στοιχεία ενός οργανισμού και η προστασία τους αποτελεί υπόθεση πρωταρχικής σημασίας.

Πολλοί οργανισμοί και εταιρείες ωστόσο δεν έχουν ορατότητα στο που βρίσκονται προνομιακοί λογαριασμοί, διαπιστευτήρια και εμπορικά μυστικά, και αυτό σημαίνει ότι η επιφάνεια επίθεσης που σχετίζεται με τα προνόμια είναι συχνά πολύ μεγαλύτερη από την αναμενόμενη. Έτσι πριν ξεκινήσετε με οποιαδήποτε ανάπτυξη PAM (Privileged Access Management) θα πρέπει να βρείτε την απάντηση σε μία σημαντική ερώτηση: Πως ιεραρχείτε τον κίνδυνο;

Παρακάτω ακολουθούν ορισμένα βήματα που μπορούν να σας βοηθήσουν:

1. Προσδιορίστε όλους τους προνομιακούς λογαριασμούς και τα διαπιστευτήρια. Ανάλογα με το πόσα περιουσιακά στοιχεία (συστήματα, βάσεις δεδομένων, εφαρμογές, SaaS, παρόχους cloud και εργαλεία DevOps) έχετε, μπορεί να υπάρχουν δεκάδες, εκατοντάδες, χιλιάδες ή και εκατοντάδες χιλιάδες προνομιακά διαπιστευτήρια και μυστικά σε ολόκληρο το περιβάλλον σας. Πώς μπορείτε να προστατεύσετε λοιπόν κάτι όταν δεν γνωρίζετε καν την ύπαρξη του;

Το πρώτο βήμα για την ιεράρχηση των κινδύνων είναι η σάρωση και ο εντοπισμός όλων των προνομιακών λογαριασμών και διαπιστευτηρίων (κωδικοί πρόσβασης, κλειδιά SSH, hashes κωδικών πρόσβασης, κλειδιά πρόσβασης AWS και άλλα) στο περιβάλλον σας (στις εγκαταστάσεις σας), στο σύννεφο, στις τερματικές συσκευές και κατά μήκος των διεργασιών DevOps – για να κατανοήσετε το εύρος της πιθανής έκθεσης.

2. Ταξινόμηση κατηγοριών προνομιακής πρόσβασης με βάση την επικινδυνότητα. Κατά τη διάρκεια ή μετά τη διαδικασία απογραφής, θα πρέπει να καθορίσετε μια μέθοδο για την αξιολόγηση της επικινδυνότητας. Δεδομένου ότι δεν μπορείτε να διορθώσετε τα πάντα ταυτόχρονα, είναι καλύτερο να ακολουθήσετε μια προσέγγιση με βάση το μέγεθος του κινδύνου, να αντιμετωπίζετε πρώτα τις πιο επικίνδυνες περιοχές και στη συνέχεια να επεκταθείτε σε καινούργιους τομείς με την πάροδο του χρόνου. Ορισμένα παραδείγματα προτεραιοτήτων βάσει επικινδυνότητας μπορεί να περιλαμβάνουν τον προσδιορισμό:

- Των πλέον κρίσιμης σημασίας συστημάτων του οργανισμού σας (χρησιμοποιώντας σύστημα ταξινόμησης επικινδυνότητας ή μηχανισμούς αξιολόγησης κινδύνου)

- Των συστημάτων που περιέχουν δεδομένα που πρέπει να προστατευθούν λόγω κανονιστικών απαιτήσεων

- Των συστημάτων με πνευματική ιδιοκτησία ή δεδομένα πελατών

- Των γνωστών ευάλωτων συστημάτων (εφόσον έχουν διαπιστωθεί στο παρελθόν ζητήματα από ελέγχους, δοκιμές διείσδυσης ή ασκήσεις Red Team)

Οι περισσότεροι οργανισμοί ξεκινούν με τον εντοπισμό ενός μικρού συνόλου λογαριασμών που είναι σχετικά εύκολο να εντοπιστούν και παρουσιάζουν υψηλή επικινδυνότητα και στη συνέχεια να διεξάγουν ένα «Sprint» για να εφαρμόσουν κρίσιμους προνομιακούς ελέγχους πρόσβασης σε σύντομο χρονικό διάστημα (δηλαδή 30 ημέρες). Στη συνέχεια, με την πάροδο του χρόνου, ο οργανισμός επεκτείνει την κάλυψη σε νέες φάσεις, προσθέτοντας ελέγχους σε περισσότερους λογαριασμούς.

3. Προστατεύστε πρώτα τους λογαριασμούς που αποτελούν τον μεγαλύτερο κίνδυνο για να αποφύγετε τις επιθέσεις που έχουν στόχο να καταλάβουν το δίκτυο σας. Στις περισσότερες περιπτώσεις, οι εταιρείες και οργανισμοί επικεντρώνουν τις αρχικές προσπάθειες τους στην διασφάλιση κρίσιμης σημασίας στοιχεία tier0 και tier1, όπως είναι οι λογαριασμοί διαχειριστή τομέα και οι λογαριασμοί διαχειριστών με πρόσβαση σε μεγάλο αριθμό υπολογιστών, και κυρίως διακομιστών, καθώς και λογαριασμούς εφαρμογών που χρησιμοποιούν προνόμια διαχειριστή τομέα.

Επειδή οι κυβερνοεπιθέσεις που φτάνουν στο επίπεδο του ελεγκτή τομέα μπορούν να οδηγήσουν σε εχθρική κατάληψη του δικτύου και των περιουσιακών στοιχείων, οι εισβολείς ξεκινούν να εφαρμόζουν αυτή την προσέγγιση ακολούθως σε νέα περιβάλλοντα, στοχεύοντας σε κονσόλες cloud και εργαλεία «ενορχήστρωσης». Οι επιτιθέμενοι που αποκτούν τέτοιο επίπεδο προνομιακής πρόσβασης μπορούν στη συνέχεια να ελέγξουν οποιοδήποτε διακομιστή, ελεγκτή, τερματική συσκευή ή κομμάτι δεδομένων, οπουδήποτε σε ένα δίκτυο.

Ανεξάρτητα από το περιβάλλον, όλοι οι λογαριασμοί προνομιακής πρόσβασης σε περιουσιακά στοιχεία tier0 και tier1 θα πρέπει να απομονώνονται, και όλα τα διαπιστευτήρια διαχειριστή θα πρέπει να τοποθετούνται και να «αλλάζουν» (rotated) σε ψηφιακό vault προστατευμένο με έλεγχο ταυτότητας πολλαπλών παραγόντων (MFA) ενώ η πρόσβαση θα πρέπει να παρακολουθείται συνεχώς. Πρέπει επίσης να βεβαιωθείτε ότι δεν υπάρχουν εκ σχεδιασμού υπολείμματα κατακερματισμού (hash) και ότι είστε σε θέση να ανιχνεύσετε και να αποκλείσετε επιθέσεις που βρίσκονται σε εξέλιξη σε ελεγκτές τομέα.

4. Ελέγξτε και ασφαλίστε τους λογαριασμούς υποδομής σας. Ακολούθως, πολλές οργανώσεις στρέφουν την προσοχή τους στη διασφάλιση και τη διαχείριση των ισχυρών προεπιλεγμένων λογαριασμών υποδομής που υπάρχουν επί τόπου στις εγκαταστάσεις (on-premise) καθώς και σε περιβάλλοντα cloud και DevOps. Μόλις οι επιτιθέμενοι πάρουν στα χέρια τους αυτούς τους λογαριασμούς, μπορούν να αποκτήσουν την κυριότητα ολόκληρης της τεχνολογικής στοίβας, χρησιμοποιώντας έναν μη προστατευμένο λογαριασμό υποδομής που συνεχίζει να έχει τον προεπιλεγμένο και μη αλλαγμένο κωδικό πρόσβασης. Τα ίδια διαπιστευτήρια μπορούν να χρησιμοποιηθούν και να αποκτήσουν –οι επιτιθέμενοι- πρόσβαση και σε άλλα παρόμοια περιουσιακά στοιχεία.

Εργαστείτε για τη διαχείριση του εκατό τοις εκατό αυτών των λογαριασμών χρησιμοποιώντας ασφαλείς διαδικασίες και μια λύση PAM που θα επιφορτιστεί με το έργο της διαχείρισης αυτών των λογαριασμών με συνέπεια και ασφάλεια. Όλοι οι γνωστοί λογαριασμοί υποδομής θα πρέπει να φυλάσσονται σε vault και οι προνομιακές συνεδρίες θα πρέπει να απομονώνονται και να καταγράφονται ώστε να ελαχιστοποιούνται οι κίνδυνοι.

5. Περιορίστε το «lateral movement» προστατεύοντας τα προνόμια σε επίπεδο τερματικής συσκευής. Κάθε σταθμός εργασίας σε έναν οργανισμό περιέχει προνόμια από προεπιλογή. Οι ενσωματωμένοι λογαριασμοί διαχειριστή επιτρέπουν στην ομάδα διαχείρισης της ασφάλειας να διορθώνει θέματα τοπικά, αλλά δημιουργεί ένα τεράστιο κενό ασφαλείας που στοχεύουν και εκμεταλλεύονται οι επιτιθέμενοι. Οι τελευταίοι μπορούν να εκμεταλλευτούν αυτά τα επικίνδυνα συστήματα καθώς εισέρχονται και στη συνέχεια μετακινούνται από σταθμό εργασίας σε σταθμό εργασίας μέχρι να φτάσουν σε αυτό που ψάχνουν.

Είναι σημαντικό να εφαρμοστεί η τακτική των λιγότερων προνομίων και «just-in-time elevation και access» και επίσης να καταργηθούν τα τοπικά δικαιώματα διαχειριστή από τους σταθμούς εργασίας. Χωρίς να υπάρχει ισχυρή ασφάλεια τερματικών συσκευών, οι επιτιθέμενοι μπορούν εύκολα να κινούνται εσωτερικά και γύρω από το δίκτυο.

6. Προστατεύστε τα διαπιστευτήρια για τις εφαρμογές τρίτων. Για να μπορούν τα διάφορα συστήματα να συνεργάζονται, θα πρέπει να μπορούν να έχουν πρόσβαση το ένα στο άλλο. Αυτός είναι και ο λόγος για τον οποίο ο αριθμός των μηχανών και των εφαρμογών που απαιτούν προνομιακή πρόσβαση είναι μεγαλύτερος από εκείνον των ανθρώπων στους περισσότερους οργανισμούς. Και η παρακολούθηση, η ανίχνευση ή ακόμα και ο εντοπισμός αυτών των μη-ανθρώπινων οντοτήτων αποτελεί δύσκολη υπόθεση.

Επιπλέον, οι εμπορικές, off-the-shelf (COTS) εφαρμογές απαιτούν συνήθως πρόσβαση σε διάφορα τμήματα του δικτύου που μπορούν να εκμεταλλευτούν οι εισβολείς. Θυμηθείτε: είστε τόσο ισχυροί όσο ο ασθενέστερος κρίκος σας.

Όλοι οι προνομιακοί λογαριασμοί που χρησιμοποιούνται από εφαρμογές τρίτων πρέπει να αποθηκεύονται κεντρικά, να διαχειρίζονται και να γίνονται rotate σε ένα ψηφιακό vault. Επιπλέον, όλα τα hard-coded διαπιστευτήρια θα πρέπει να καταργηθούν από τις εφαρμογές COTS για να ελαχιστοποιηθούν οι κίνδυνοι.

7. Διαχειριστείτε τα Κλειδιά *NIX SSH. Τα κλειδιά SSH αποτελούν καθαρό χρυσό για έναν χάκερ ή κακόβουλο χρήστη/ εργαζόμενο, καθώς μπορούν να τα χρησιμοποιήσουν για να συνδεθούν με πρόσβαση root και να αναλάβουν τον έλεγχο της τεχνολογικής στοίβας *NIX (Linux και Unix). Τα συστήματα Unix και Linux στεγάζουν μερικά από τα πιο ευαίσθητα περιουσιακά στοιχεία της επιχείρησης, και το Linux είναι ένα λειτουργικό σύστημα που το αναπτύσσουν συνήθως σε περιβάλλοντα cloud. Συχνά ωστόσο, ατομικοί προνομιακοί λογαριασμοί και διαπιστευτήρια – συμπεριλαμβανομένων και κλειδιών SSH – που χρησιμοποιούνται για την απόκτηση προνομίων root παραβλέπονται από τις ομάδες ασφαλείας

8. Διαχείριση των μυστικών DevOps στο Cloud και On-Premises. Για οργανισμούς που υιοθετούν τεχνολογίες DevOps, είναι σημαντικό να αφιερώσουμε μια φάση στην διασφάλιση (και ακολούθως στην συνεχή διαχείριση) των διαπιστευτηρίων και των μυστικών που χρησιμοποιούνται από τα εργαλεία DevOps (π.χ. Ansible, Jenkins και Docker) και από λύσεις Platform as a Service (PaaS) όπως για παράδειγμα είναι οι OpenShift και Pivotal Cloud Foundry κ.ά.

Βεβαιωθείτε ότι αυτά τα διαπιστευτήρια και τα μυστικά μπορούν να ανακτηθούν άμεσα on-the-fly, να αλλάζουν (να γίνονται rotate) και να είναι διαχειριζόμενα αυτόματα. Ουσιαστικά αυτό σημαίνει ότι ο κώδικας σας θα πρέπει να είναι σε θέση να ανακτήσει τα απαραίτητα προνομιακά διαπιστευτήρια από μια λύση PAM αντί να είναι hard-coded σε μια εφαρμογή. Οι πολιτικές επίσης για το rotation των μυστικών μειώνουν σημαντικά τον κίνδυνο να πέσουν σε λάθος χέρια.

9. Προστατεύστε τους διαχειριστές SaaS και τους Προνομιούχους Επιχειρησιακούς Χρήστες. Πολύ συχνά, το Software as a Service (SaaS) και οι προνομιούχοι επιχειρησιακοί χρήστες μπορούν να ξεχαστούν στις προσπάθειες ιεράρχησης των προτεραιοτήτων σας. Ωστόσο, οι εγκληματίες του κυβερνοχώρου θα κλέψουν τα διαπιστευτήρια που χρησιμοποιούν οι διαχειριστές SaaS και οι προνομιούχοι επιχειρησιακοί χρήστες για να αποκτήσουν υψηλού επιπέδου μυστική πρόσβαση σε ευαίσθητα συστήματα.

Παραδείγματα κρίσιμης σημασίας για τις επιχειρήσεις εφαρμογών SaaS μπορεί να είναι οτιδήποτε, από το λογισμικό CRM (Customer Relationship Management) μέχρι εφαρμογές που χρησιμοποιούνται από τις ομάδες χρηματοδότησης, HR και μάρκετινγκ. Οι προνομιούχοι επιχειρησιακοί χρήστες που έχουν πρόσβαση σε τέτοιου τύπου εφαρμογές μπορούν να εκτελούν πολύ ευαίσθητες ενέργειες, όπως τη λήψη και τη διαγραφή ευαίσθητων δεδομένων. Για να αποφευχθεί αυτό το είδος επίθεσης, απομονώστε καθολικά την πρόσβαση σε κοινόχρηστα αναγνωριστικά (IDs) και εφαρμόστε MFA. Επίσης, παρακολουθήστε και καταγράψτε τις συνεδρίες των διαχειριστών SaaS και των προνομιούχων επιχειρησιακών χρηστών.

Παρόλο που δεν υπάρχει κάποια ενιαία προσέγγιση για την ασφάλεια (που να ταιριάζει σε όλους), η εφαρμογή των παραπάνω βημάτων μπορεί να βοηθήσει την εταιρεία σας να μειώσει τους κινδύνους σε μικρότερο χρονικό διάστημα και να ικανοποιήσει τους στόχους ασφάλειας και κανονιστικών ρυθμίσεων με λιγότερους εσωτερικούς πόρους.

Για να μάθετε περισσότερα, διαβάστε το eBook της CyberArk, Privileged Security Security for Dummies.

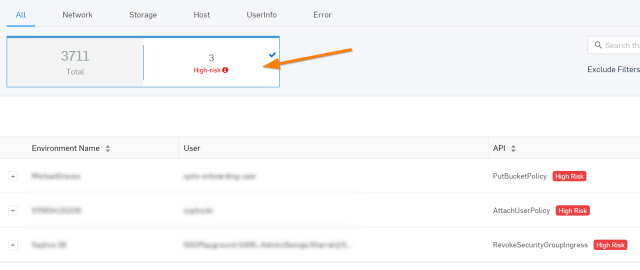

Ποιος είναι υπεύθυνος για την ασφάλεια στο δημόσιο cloud;

Μπορεί σε κάποιους να μοιάζει παράξενη η συγκεκριμένη ερώτηση, όμως όταν συνεργάζεσαι με ένα πάροχο υπηρεσιών cloud όπως είναι οι Amazon Web Services (AWS), Microsoft Azure ή Google Cloud Platform, είναι σημαντικό να γίνει κατανοητό ότι η ασφάλεια αποτελεί κοινή ευθύνη.

Οι πάροχοι δημόσιου cloud προσφέρουν στους πελάτες τους μεγάλη ευελιξία στον τρόπο που μπορούν να δημιουργήσουν τα περιβάλλοντα cloud τους. Μία συνέπεια όμως αυτής της ευελιξίας, είναι οι πάροχοι αυτών των υπηρεσιών να μην προσφέρουν πλήρη προστασία για εικονικά δίκτυα, εικονικές μηχανές ή δεδομένα που βρίσκονται στο σύννεφο.

Αυτό το μοντέλο κοινής ευθύνης σημαίνει ότι οι πάροχοι υπηρεσιών cloud έχουν την ευθύνη της ασφάλειας στο cloud, ενώ ο οργανισμός (ο πελάτης του πάροχου cloud, δηλαδή εσείς) είναι υπεύθυνος για οτιδήποτε τρέχει στο cloud. Όμως, οι διαχειριστές δεν γνωρίζουν πάντα για ποια πράγματα έχει φροντίσει ο πάροχος cloud και ποια είναι τα στοιχεία ή χαρακτηριστικά ασφαλείας που πρέπει να εφαρμόσουν οι ίδιοι. Και αυτό, όπως μπορείτε να φανταστείτε, οδηγεί σε εκτεθειμένα «στιγμιότυπα» (snapshots) δεδομένων, αρχείων, βάσεων δεδομένων και σκληρών δίσκων.

Μπορεί να έχετε ακούσει για παραβιάσεις S3 buckets – και τέτοιες υπήρξαν πολλές! Όμως, αυτή η σειρά άρθρων στοχεύει στο να επισημάνει όλους τους άλλους μεγάλους κινδύνους παραβιάσεων της ασφάλειας αλλά και να υποδείξει τρόπους για να προστατευτείτε, ξεκινώντας από τους περισσότερο κοινότυπους από όλους.

Δημόσια έκθεση Amazon S3