Ποιος είναι υπεύθυνος για την ασφάλεια στο δημόσιο cloud;

Μπορεί σε κάποιους να μοιάζει παράξενη η συγκεκριμένη ερώτηση, όμως όταν συνεργάζεσαι με ένα πάροχο υπηρεσιών cloud όπως είναι οι Amazon Web Services (AWS), Microsoft Azure ή Google Cloud Platform, είναι σημαντικό να γίνει κατανοητό ότι η ασφάλεια αποτελεί κοινή ευθύνη.

Οι πάροχοι δημόσιου cloud προσφέρουν στους πελάτες τους μεγάλη ευελιξία στον τρόπο που μπορούν να δημιουργήσουν τα περιβάλλοντα cloud τους. Μία συνέπεια όμως αυτής της ευελιξίας, είναι οι πάροχοι αυτών των υπηρεσιών να μην προσφέρουν πλήρη προστασία για εικονικά δίκτυα, εικονικές μηχανές ή δεδομένα που βρίσκονται στο σύννεφο.

Αυτό το μοντέλο κοινής ευθύνης σημαίνει ότι οι πάροχοι υπηρεσιών cloud έχουν την ευθύνη της ασφάλειας στο cloud, ενώ ο οργανισμός (ο πελάτης του πάροχου cloud, δηλαδή εσείς) είναι υπεύθυνος για οτιδήποτε τρέχει στο cloud. Όμως, οι διαχειριστές δεν γνωρίζουν πάντα για ποια πράγματα έχει φροντίσει ο πάροχος cloud και ποια είναι τα στοιχεία ή χαρακτηριστικά ασφαλείας που πρέπει να εφαρμόσουν οι ίδιοι. Και αυτό, όπως μπορείτε να φανταστείτε, οδηγεί σε εκτεθειμένα «στιγμιότυπα» (snapshots) δεδομένων, αρχείων, βάσεων δεδομένων και σκληρών δίσκων.

Μπορεί να έχετε ακούσει για παραβιάσεις S3 buckets – και τέτοιες υπήρξαν πολλές! Όμως, αυτή η σειρά άρθρων στοχεύει στο να επισημάνει όλους τους άλλους μεγάλους κινδύνους παραβιάσεων της ασφάλειας αλλά και να υποδείξει τρόπους για να προστατευτείτε, ξεκινώντας από τους περισσότερο κοινότυπους από όλους.

Δημόσια έκθεση Amazon S3

Δεν θα χρειαστεί να ψάξετε πολύ για να βρείτε παραδείγματα παραβιάσεων δεδομένων που σχετίζονται με το S3 (Amazon Simple Storage Service) και που προκαλούνται από εσφαλμένες ρυθμίσεις, επειδή οι ρυθμίσεις ασφαλείας S3 έχουν αφεθεί στη ρύθμιση “Δημόσιο” (Public). Η Amazon έχει κυκλοφορήσει μια ενημερωμένη έκδοση για την πλατφόρμα AWS ώστε να βοηθήσει τους πελάτες να αποφύγουν κάτι τέτοιο, που αποτελεί και μία από τις μεγαλύτερες αιτίες των παραβιάσεων δεδομένων που βρίσκονται στο cloud.

Διαβάζοντας σχετικά με τις χιλιάδες περιπτώσεις παραβιάσεων, θα σας συγχωρούσαμε αν σκεφτόσασταν ότι οι επιτιθέμενοι ενδιαφέρονται μόνο για τα ευαίσθητα δεδομένα ενός οργανισμού στις επιθέσεις τους. Δυστυχώς, θα ήσασταν λάθος.

Εκτός από οικονομικά δεδομένα και δεδομένα PII, μία από τις βασικές χρήσεις των λογαριασμών cloud storage όπως οι Amazon S3 buckets είναι η φιλοξενία στατικού περιεχομένου ιστοσελίδων, όπως αρχείων HTML, JavaScript και Style Sheets (CSS). Οι επιθέσεις που έχουν στόχο τους πόρους αυτούς, δεν στοχεύουν σε εκτεθειμένα δεδομένα. Αντ ‘αυτού, θέλουν να τροποποιήσουν τα αρχεία ιστοτόπων με κακόβουλο τρόπο με στόχο να κλέψουν πληροφορίες χρηστών που σχετίζονται με τραπεζικούς λογαριασμούς, πιστωτικές κάρτες και άλλης φύσεως οικονομικά δεδομένα.

Δύο μονοπάτια (για τους επιτιθέμενους)

Και οι δύο αλυσίδες επίθεσης φαίνονται ίδιες στην αρχή, με τους επιτιθέμενους να σαρώνουν το διαδίκτυο για εσφαλμένα διαμορφωμένους S3 buckets χρησιμοποιώντας αυτοματοποιημένους σαρωτές S3. Σε αυτό το σημείο όμως δημιουργούνται δύο μονοπάτια για την επίθεση.

Σε μία τυπική παραβίαση δεδομένων S3, οι επιτιθέμενοι ξεκινούν να καταγράφουν και να συγχρονίζουν τα πολύτιμα περιεχόμενα σε ένα τοπικό δίσκο και αποκτούν πρόσβαση σε όλα τα δεδομένα που έχουν λανθασμένα ρυθμιστεί σε λειτουργία “δημόσια” (public).

Στην περίπτωση της επίθεσης τροποποίησης των δεδομένων μας: μόλις αποκτήσουν πρόσβαση, οι επιτιθέμενοι αναζητούν περιεχόμενο JavaScript και το τροποποιούν ώστε να συμπεριλαμβάνει κακόβουλο κώδικα. Όταν ένας χρήστης επισκέπτεται τον μολυσμένο ιστότοπο, φορτώνεται ο κακόβουλος κώδικας JavaScript, καταγράφοντας όλα τα στοιχεία των πιστωτικών ή χρεωστικών καρτών που έχουν εισαχθεί στις φόρμες πληρωμής. Αυτά τα δεδομένα αποστέλλονται στον διακομιστή του κυβερνοεγκληματία.

Πως να προσδιορίσετε και να αποτρέψετε την έκθεσή του S3 bucket

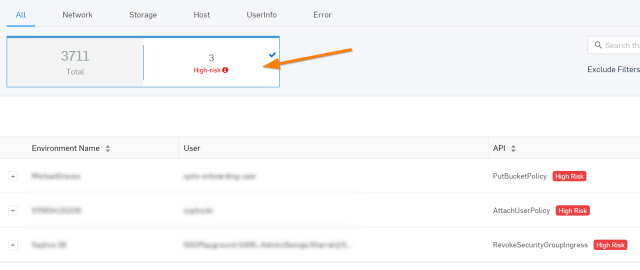

Οι τυχαίες ή κακόβουλες αλλαγές στις παραμέτρους αποθήκευσης S3 που αφήνουν τους οργανισμούς εκτεθειμένους είναι πολύ συνηθισμένες. Το Cloud Optix διευκολύνει τον γρήγορο εντοπισμό τυχόν δεδομένων ή αρχείων μίας ιστοσελίδας που είναι εκτεθειμένα δημοσίως και αναλαμβάνει να διασφαλίσει την ιδιωτικότητα τους. Προσθέτει ένα πρόσθετο επίπεδο ασφάλειας σε αυτές τις κρίσιμες υπηρεσίες με το χαρακτηριστικό Guardrails, για να διασφαλιστεί ότι δεν πραγματοποιούνται αλλαγές στις ρυθμίσεις χωρίς άδεια.

Το Cloud Optix σας ειδοποιεί για τυχόν εκτεθειμένους S3 buckets μέσα σε λίγα λεπτά, παρέχοντας contextual ειδοποιήσεις που ομαδοποιούν τους πόρους που επηρεάζονται, παρέχει μία περιγραφή του ζητήματος και σας υποδεικνύει τα βήματα αποκατάστασης. Αυτά τα βήματα περιλαμβάνουν τη δυνατότητα αυτόματης αποκατάστασης – ενημερώνοντας τα δικαιώματα ανάγνωσης/ εγγραφής πόρων, όπου το S3 storage έχει παραμείνει ανοικτό στο δημόσιο διαδίκτυο.

Πηγαίνοντας ένα βήμα παραπέρα, χάρη στις δυνατότητες AI για την ανίχνευση ύποπτων συμβάντων σύνδεσης χρήστη, το Cloud Optix ειδοποιεί τους οργανισμούς στην περίπτωση που το περιεχόμενο ενός S3 bucket έχει τροποποιηθεί από μια ασυνήθιστη τοποθεσία – γεγονός που υποδηλώνει ότι τα διαπιστευτήρια χρηστών χρησιμοποιούνται εξ αποστάσεως ή έχουν κλαπεί.

Όποιος και αν είναι ο τελικός στόχος μιας παραβίασης της υπηρεσίας S3, το Cloud Optix καθιστά απλή την υπόθεση να παραμείνετε ένα βήμα μπροστά από τους επιτιθέμενους.