Νέα

Στη σημερινή ταχέως εξελισσόμενη, «always-on» εποχή, οι επιχειρήσεις βασίζονται στη διαθεσιμότητα των δεδομένων 24 ώρες το εικοσιτετράωρο και στις βελτιωμένες επιδόσεις για να παραμείνουν ανταγωνιστικές. Ως εκ τούτου, ακόμη και μια σύντομης διάρκειας διακοπή της λειτουργίας του συστήματος ή της διαθεσιμότητας των δεδομένων ή ακόμα και μία πτώση στην κανονική απόδοση του συστήματος μπορεί να επηρεάσει σημαντικά τη λειτουργία και την αποτελεσματικότητα της επιχείρησης.

Την ώρα επίσης που από τη μία πλευρά ο όγκος των δεδομένων που δημιουργούνται, επεξεργάζονται και αποθηκεύονται αυξάνεται ραγδαία, από την άλλη πλευρά οι απαιτήσεις για υψηλότερο throughput και απόδοση -24 ώρες το 24ωρο, 7 ημέρες τον μήνα, 365 ημέρες τον χρόνο- όλων των ζωτικών για την παραγωγικότητα των επιχειρήσεων λειτουργιών είναι μεγαλύτερη από ποτέ.

Και αυτό θέτει το ερώτημα: Πως μπορείτε να διασφαλίσετε, ως MSP, ότι η επιχείρηση του πελάτη σας θα εξακολουθήσει να λειτουργεί με την ίδια ταχύτητα σε περίπτωση κυβερνοεπίθεσης, φυσικής καταστροφής, βλάβης ή αστοχίας του hardware ή ανθρώπινου λάθους; Η εξάρτηση από αναξιόπιστες, ξεπερασμένες τεχνολογίες δημιουργίας αντιγράφων ασφαλείας και αποκατάστασης από καταστροφές θα μπορούσε να οδηγήσει σε υστέρηση επιδόσεων και παρατεταμένο χρόνο διακοπής λειτουργίας και επιπλέον σε αύξηση του κινδύνου απώλειας δεδομένων λόγω διαφθοράς ή καταστροφής (data corruption). Για τους παρόχους διαχειριζόμενων υπηρεσιών (MSPs), η ύπαρξη μιας αξιόπιστης λύσης επιχειρησιακής συνέχειας και αποκατάστασης από καταστροφές (BCDR) είναι ζωτικής σημασίας για την παροχή του ίδιου επιπέδου λειτουργικότητας και απόδοσης όσον αφορά τα συστήματα και τις διαδικασίες κατά την αποκατάσταση μετά από καταστροφή όπως και υπό κανονικές συνθήκες.

Οι σημερινοί απαιτητικοί φόρτοι εργασίας απαιτούν προηγμένες λύσεις BCDR με ισχυρές δυνατότητες αποκατάστασης από καταστροφές, όπως είναι τα μοντέλα SIRIS NVMe SSD της Datto, τα οποία έχουν σχεδιαστεί ειδικά για MSPs, ώστε να βοηθούν τις επιχειρήσεις των πελατών τους να λειτουργούν και να είναι ανθεκτικές σε καταστροφές.

Προκλήσεις για τους MSPs

Οι απαιτητικοί σε πόρους φόρτοι εργασίας παραγωγής, όπως στην περίπτωση των διακομιστών βάσεων δεδομένων, απαιτούν παρόμοια ή ανώτερη απόδοση από την υποδομή αποκατάστασης από καταστροφές (DR) για να διασφαλιστεί η συνέχεια της εμπειρίας των χρηστών και των επιχειρήσεων. Ας πούμε ότι το περιβάλλον παραγωγής του πελάτη σας χρησιμοποιεί μονάδες αποθήκευσης στερεάς κατάστασης (SSD) για τους φόρτους εργασίας υψηλής απόδοσης. Σε αυτή την περίπτωση, η υποδομή DR θα πρέπει να συνάδει με την απόδοση των φόρτων εργασίας παραγωγής, ώστε να ικανοποιούνται οι αυστηροί στόχοι χρόνου αποκατάστασης (RTO) και οι προσδοκίες του πελάτη.

Οι μονάδες αποθήκευσης NVMe SSD προσφέρουν πολύ υψηλότερες ταχύτητες ανάγνωσης/εγγραφής και απόδοση εισόδου/εξόδου (I/O) σε σύγκριση με τους παραδοσιακούς, αναλογικούς περιστρεφόμενους σκληρούς δίσκους (HDD) ή τους SSD SATA/SAS που είναι χαμηλότερου κόστους. Ωστόσο, το υλικό που βασίζεται σε NVMe μπορεί να είναι δαπανηρό, απαιτώντας από τους MSPs και τους πελάτες τους να κάνουν σημαντικές δαπάνες κεφαλαίου (CapEx) εκ των προτέρων. Μπορεί να είναι δύσκολο να πεισθεί η διοίκηση των MSPs να κάνει επενδύσεις σε υποδομές που παραμένουν αδρανείς τον περισσότερο χρόνο. Το υψηλό κόστος υλοποίησης ανώτερων λύσεων BCDR για πελάτες με αυστηρές απαιτήσεις σε απόδοση και RTO αναγκάζει επίσης κάποιους MSPs να αποδέχονται χαμηλότερα περιθώρια κέρδους, συχνά λόγω του απαγορευτικού κόστους CapEx για την αγορά κορυφαίου υλικού.

Κερδίστε νέους πελάτες και βελτιώστε τα περιθώρια κέρδους με τη Datto

Οι MSPs μπορούν να βελτιώσουν την ικανοποίηση των πελατών και να δημιουργήσουν νέες ροές εσόδων, ανταποκρινόμενοι στις ανάγκες των απαιτητικών φόρτων εργασίας παραγωγής με υψηλής απόδοσης υποδομές DR τόσο τοπικά όσο και στο cloud, οι οποίες βασίζονται σε all-flash τεχνολογίες NVMe SSD.

Η Datto δίνει τη δυνατότητα στους MSPs να υλοποιούν εξαιρετικά αποδοτικές υποδομές DR ειδικά για απαιτητικούς σε πόρους φόρτους εργασίας παραγωγής τόσο τοπικά (on-site) όσο και στο cloud, όπως είναι οι διακομιστές βάσεων δεδομένων που απαιτούν πολλή ενέργεια και πόρους.

Τα μοντέλα Datto SIRIS NVMe SSD συνδυάζουν έως και 10 φορές αύξηση της απόδοσης, στιβαρή κατασκευή για αξιοπιστία και πρόσβαση κατά προτεραιότητα σε βελτιστοποιημένους για DR κόμβους cloud στο Datto Cloud για MSPs, ώστε να ανταποκρίνονται στις ανάγκες ακόμη και των πιο απαιτητικών πελατών, συμπεριλαμβανομένης της τήρησης αυστηρών στόχων χρόνου αποκατάστασης (RTO) και της προστασίας κρίσιμων φόρτων εργασίας.

Αν και οι διακομιστές που βασίζονται σε NVMe SSDs είναι δαπανηροί, οι μονάδες Datto SIRIS NVMe SSD εξαλείφουν το κόστος CapEx, επιτρέποντας στους MSPs να εξοικονομήσουν δεκάδες χιλιάδες δολάρια σε σύγκριση με άλλες λύσεις που απαιτούν την αγορά εξειδικευμένου hardware και τη χρήση νέφους υπερκλίμακας (hyperscale cloud). Για παράδειγμα, η εκτέλεση ενός σχεδίου DR για έναν διακομιστή υψηλής απόδοσης σε AWS ή Azure μπορεί να στοιχίσει έως και $10.000 δολάρια.

Επιπλέον, το συνδρομητικό, flat-free μοντέλο της Datto εξαλείφει τις εκπλήξεις συμπεριλαμβάνοντας DR/backup cloud, hardware, software, αποθήκευση και τεχνική υποστήριξη, ακόμη και για το premium, υψηλού κόστους υλικό που βασίζεται σε τεχνολογίες NVMe SSD.

Πηγή: Datto

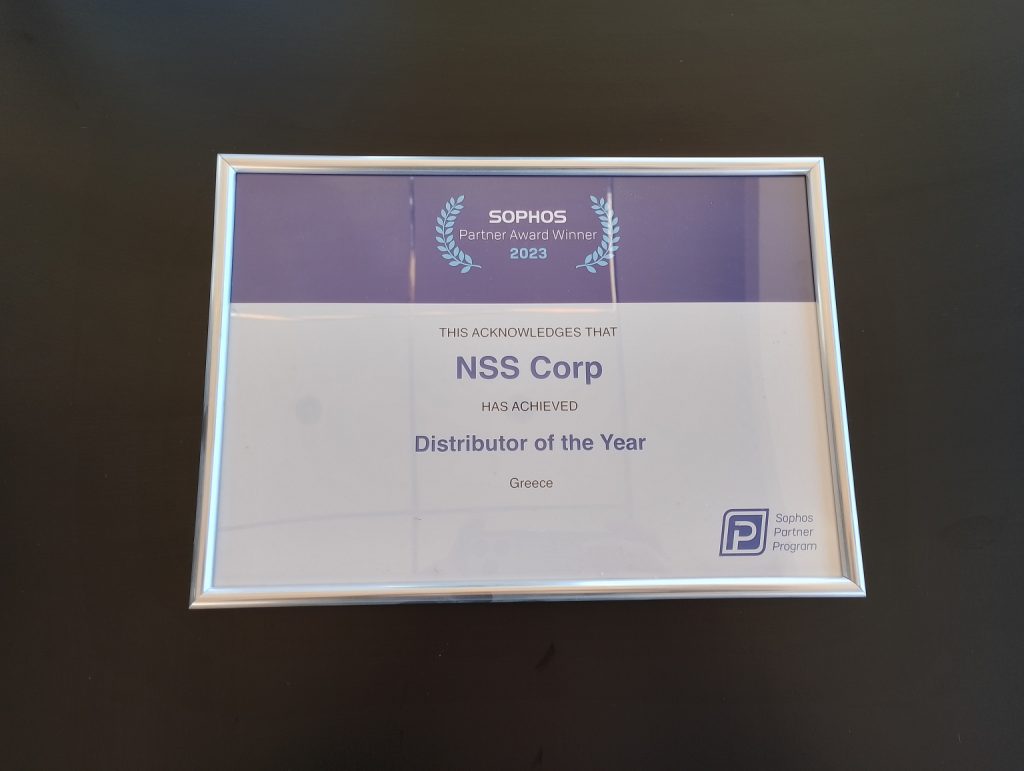

Μία εξαιρετικά σημαντική διάκριση για την NSS φέτος προήλθε από έναν από τους μεγαλύτερους συνεργάτες της, τη Sophos.

Η πασίγνωστη εταιρεία κυβερνοασφαλείας παρέδωσε μέσω του εκπροσώπου της, Patrick Müller (Regional Manager Eastern Europe, Sophos), το βραβείο «Distributor of the Year 2023» στον Εκτελεστικό Διευθυντή της NSS Corp. Γιώργο Καπανίρη, επιβραβεύοντας την επίδοση της NSS στην περιοχή της Ανατολικής Ευρώπης που δραστηριοποιείται.

Η NSS είναι ένας διεθνής διανομέας Value Added Distributor (VAD), εξειδικευμένος σε λύσεις αιχμής στον τομέα της πληροφορικής, που καλύπτουν τους τεχνολογικούς τομείς της ασφάλειας των πληροφοριών, της δικτύωσης, των ενοποιημένων επικοινωνιών, την αποθήκευση δεδομένων, την εικονικοποίηση (virtualization), και τα συστήματα υποδομής του υπολογιστικών κέντρων δεδομένων (datacenters).

«Η NSS είναι ένας συνεργάτης πολύ αφοσιωμένος στη Sophos και αυτή η πίστη και αφοσίωση δεν είναι κάτι που απαντάται παντού. Η NSS εκπροσωπεί τη Sophos στην Ελληνική αγορά και επιδεικνύει υψηλή τεχνολογική επιδεξιότητα. Και αυτό ακριβώς είναι αυτό που ζητούν οι συνεργάτες από έναν διανομέα. Επιπλέον, τρέχει ένα επιχειρησιακό μοντέλο που ικανοποιεί ιδιαίτερα τους συνεργάτες της σε επιχειρηματικό επίπεδο. Η σχέση μας με την NSS βασίζεται στην αφοσίωση, στην εμπιστοσύνη και στη φιλία, χαρακτηριστικά που έχουν πραγματική αξία για τους συνεργάτες. Δεν είναι μόνο οι πωλήσεις, αλλά και η αξία που μπορεί ένας διανομέας, όπως η NSS, να προσθέσει σε επιχειρηματικό επίπεδο» δήλωσε ο Patrick Müller της Sophos.

Στην εκδήλωση για την απονομή του βραβείου «Distributor of the Year 2023» παραβρέθηκαν δεκάδες συνεργάτες και πελάτες της NSS στην Ελλάδα. Η εκδήλωση πλαισιώθηκε από πολλές ενημερώσεις και ομιλίες για τις τελευταίες εξελίξεις στην κυβερνοασφάλεια και στο αναπτυσσόμενο τοπίο απειλών καθώς και για τις σημαντικές αλλαγές που έρχονται στη νομοθεσία και στις κανονιστικές ρυθμίσεις στην Ευρωπαϊκή Ένωση -κυρίως για την εφαρμογή της οδηγίας NIS 2 που φέρνει νέα μέτρα για ακόμα υψηλότερο κοινό επίπεδο κυβερνοασφάλειας σε ολόκληρη την Ευρωπαϊκή επικράτεια.

Ο Εκτελεστικός Διευθυντής της NSS, Γιώργος Καπανίρης δήλωσε για τη σημαντική, για την εταιρεία, διάκριση: «Η βράβευση αυτή είναι ιδιαίτερα τιμή για την εταιρεία μας, καθώς αφορά την Ανατολική Ευρώπη, μια μεγάλη περιοχή στην οποία δραστηριοποιείται μεγάλος αριθμός διανομέων, κάτι που δεν ισχύει σε άλλες περιοχές της ηπείρου. Πρόκειται για μία πολύ σημαντική επιτυχία καθώς συνεργαζόμαστε πάρα πολλά χρόνια με τη Sophos» δήλωσε ο κ. Καπανίρης. «Μπορείς να έχεις πίστη στις δυνατότητες σου, και να γνωρίζεις πόσο καλός είσαι στη δουλειά σου, αλλά όταν στο λένε οι ίδιοι οι συνεργάτες σου, αυτό γίνεται πεποίθηση. Η Sophos είναι πολύ σημαντικός συνεργάτης μας και είναι ιδιαίτερα θετικό ότι η Αθήνα πλέον αποτελεί «προορισμός» –προηγουμένως ήταν η Πράγα και η Βουδαπέστη– καθώς είναι λίγες πλέον οι πόλεις που ο προμηθευτής επιλέγει να επισκεφθεί» συμπλήρωσε.

O Γιώργος Κουϊμιντζής, Εμπορικός Διευθυντής της NSS δήλωσε: «Με τους συνεργάτες μας φροντίζουμε να έχουμε αμφίδρομη σχέση. Αποτελούν πηγή πληροφόρησης για το τι απαιτεί μια δεδομένη στιγμή η αγορά. Προς την αντίθετη κατεύθυνση, αφουγκραζόμενοι τις τάσεις στην παγκόσμια κυβερνοασφάλεια, τους μεταφέρουμε πληροφορίες για να δίνουν με τη σειρά τους όραμα στους πελάτες τους».

Οι καλύτερες συμβουλές για την ασφάλεια των κωδικών πρόσβασης περιλαμβάνουν την επιλογή μεγάλου μήκους, σύνθετων και μοναδικών κωδικών πρόσβασης, την αποφυγή φύλαξης ή αποθήκευση τους σε τοποθεσίες που είναι εύκολο να παραβιαστούν και τη χρήση ενός προγράμματος διαχείρισης κωδικών πρόσβασης.

Δυστυχώς, στη συντριπτική πλειοψηφία τους, οι άνθρωποι δεν ακολουθούν τις βέλτιστες πρακτικές για την ασφάλεια των κωδικών πρόσβασης. Σύμφωνα με την πρόσφατη έκθεση για τη διαχείριση των κωδικών πρόσβασης της Keeper Security για το 2023 (Password Management Report 2023), μόνο το 25% των ανθρώπων χρησιμοποιούν ισχυρούς, μοναδικούς κωδικούς πρόσβασης για όλους τους λογαριασμούς τους. Αυτό σημαίνει ότι το 75% των ανθρώπων δεν ακολουθούν τις βέλτιστες πρακτικές κωδικών πρόσβασης.

Στην έκθεση της Keeper Security αποκαλύφθηκε ότι ένας στους τρεις ανθρώπους παγκοσμίως αισθάνεται υπερβολική επιβάρυνση από τη διαχείριση των κωδικών πρόσβασης. Αν ανήκετε σε αυτή την ομάδα ατόμων, συνεχίστε να διαβάζετε για να μάθετε τις καλύτερες πέντε συμβουλές της Keeper Security για να κάνετε την ασφάλεια των κωδικών πρόσβασης σας απλή υπόθεση και να διατηρήσετε τους λογαριασμούς σας ασφαλείς και μακριά από τους κυβερνοεγκληματίες.

Οι πέντε καλύτερες συμβουλές για την ασφάλεια κωδικών πρόσβασης

Ακολουθούν οι πέντε καλύτερες συμβουλές ασφαλείας για τους κωδικούς πρόσβασης.

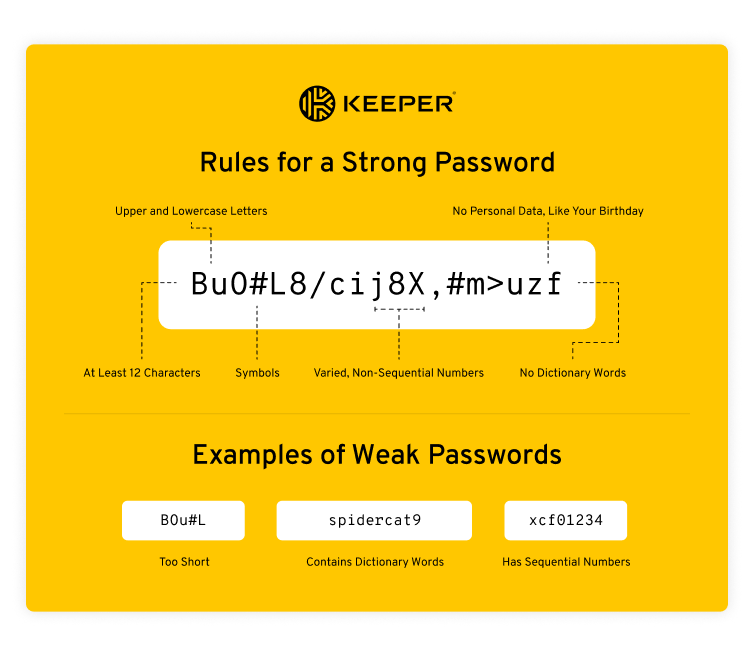

1.Δημιουργήστε τυχαιοποιημένους, μεγάλου μήκους κωδικούς πρόσβασης

Για να δημιουργήσετε έναν ισχυρό κωδικό πρόσβασης, είναι απαραίτητο να αποφύγετε όλα αυτά τα λάθη που καθιστούν απλή υπόθεση το «σπάσιμο» του μέσω των κοινών τεχνικών διάρρηξης ή παραβίασης κωδικών πρόσβασης. Οι σύντομοι -μικρού μήκους- κωδικοί πρόσβασης μπορούν να «σπάσουν» από ρομπότ μέσα σε λίγα δευτερόλεπτα. Οι «επιθέσεις λεξικού» μπορούν να μαντέψουν κωδικούς πρόσβασης που περιέχουν λέξεις που βρίσκονται στο λεξικό. Μέσω στοχευμένων επιθέσεων, οι κυβερνοεγκληματίες μπορούν να βρουν προσωπικές πληροφορίες σε μέσα κοινωνικής δικτύωσης -όπως το όνομα του σκύλου σας- και να τις χρησιμοποιήσουν για να μαντέψουν τον κωδικό πρόσβασής σας.

Το μήκος είναι πιο σημαντικό από την πολυπλοκότητα σύμφωνα με το Εθνικό Ινστιτούτο Προτύπων και Τεχνολογίας (NIST). Είναι πιο δύσκολο να «σπάσει» ένας κωδικός πρόσβασης 20 χαρακτήρων ακόμα κι αν περιλαμβάνει λέξεις λεξικού παρά ένας κωδικός πρόσβασης που είναι εντελώς τυχαίος αλλά αποτελείται από 6 χαρακτήρες. Η δημιουργία ωστόσο ενός κωδικού πρόσβασης που έχει και μεγάλο μήκος και διακρίνεται για την πολυπλοκότητα του είναι η ασφαλέστερη μέθοδος.

Κάθε κωδικός πρόσβασης θα πρέπει να:

- Διαθέτει τουλάχιστον 12 χαρακτήρες

- Διαθέτει κεφαλαία και μικρά γράμματα

- Διαθέτει σύμβολα

- Διαθέτει αριθμούς

- Μην διαθέτει λέξεις λεξικού

- Μην περιλαμβάνει προσωπικά δεδομένα, όπως έτος γέννησης ή όνομα κατοικίδιου

- Να μην περιλαμβάνει διαδοχικούς αριθμούς, όπως 1234

- Να μην περιλαμβάνει επαναλαμβανόμενους αριθμούς, όπως 8888

- Να μην περιλαμβάνει μοτίβα πληκτρολογίου, όπως QWERTY

Παράδειγμα ισχυρού κωδικού πρόσβασης (μην τον χρησιμοποιήσετε, δεν είναι πλέον ασφαλής επειδή είναι δημόσιος):

- BMOu#L8xc8ijX,#m>uzf

Παραδείγματα αδύναμων κωδικών πρόσβασης:

- 7b>iCQ (πολύ σύντομος)

- Blue17Freed!Dry (περιλαμβάνει λέξεις λεξικού)

- KK8*K?Nr3456 (περιλαμβάνει διαδοχικούς αριθμούς)

Πως να θυμάστε τους κωδικούς πρόσβασης σας

Οι ισχυροί κωδικοί πρόσβασης είναι δύσκολοι στην απομνημόνευση τους ωστόσο μπορείτε να κάνετε ευκολότερη τη διαδικασία αξιοποιώντας ορισμένες μνημονικές τεχνικές, όπως η χρήση του πρώτου γράμματος κάθε λέξης από ένα αγαπημένο απόσπασμα κειμένου μαζί με αριθμούς και γράμματα (για παράδειγμα το «It was the best of times, it was the worst of times» γίνεται «iwtBot%72#iwtwot»).

Θα μπορούσατε επίσης να χρησιμοποιήσετε λέξεις με αριθμούς και σύμβολα αντί για γράμματα (το «dog bone» για παράδειγμα γίνεται «D0G#!B0N398»).

Ο ευκολότερος τρόπος για να θυμάστε τους κωδικούς πρόσβασης σας παρόλα αυτά, είναι να χρησιμοποιήσετε ένα πρόγραμμα διαχείρισης κωδικών πρόσβασης, το οποίο μπορείτε να χρησιμοποιήσετε και για να τους φυλάξετε/ αποθηκεύσετε σε ένα ψηφιακό θησαυροφυλάκιο με κρυπτογράφηση μηδενικής γνώσης. Ο διαχειριστής κωδικών πρόσβασης είναι ένα είδος λογισμικού που αποθηκεύει με ασφάλεια τους κωδικούς πρόσβασής σας και σας επιτρέπει να έχετε πρόσβαση σε αυτούς από οποιαδήποτε συσκευή.

2.Μην επαναχρησιμοποιείτε κωδικούς πρόσβασης

Ένας από τους πιο συνηθισμένους τρόπους παραβίασης είναι μέσω επιθέσεων πλήρωσης-διαπιστευτηρίων. Αυτό συμβαίνει όταν κλαπεί ένα σύνολο διαπιστευτηρίων και ένας κυβερνοεγκληματίας ξεκινήσει να τους δοκιμάζει για να αποκτήσει πρόσβαση και σε άλλους λογαριασμούς.

Για παράδειγμα, αν από μια διαρροή δεδομένων εκτεθεί ο κωδικός πρόσβασης του λογαριασμού ηλεκτρονικού ταχυδρομείου σας (email), ένας κυβερνοεγκληματίας θα μπορούσε να επιχειρήσει να χρησιμοποιήσει τα ίδια διαπιστευτήρια για να αποκτήσει πρόσβαση και σε άλλους λογαριασμούς σας, όπως στον λογαριασμό e-banking σας και ούτω καθεξής. Αν ωστόσο χρησιμοποιείτε μοναδικούς κωδικούς πρόσβασης για κάθε έναν από τους λογαριασμούς σας, τότε μόνο ένας λογαριασμός μπορεί να παραβιαστεί.

Αξίζει να επισημάνουμε ότι οι κυβερνοεγκληματίες έχουν την ικανότητα συχνά να μαντεύουν παρόμοιους κωδικούς πρόσβασης σε επιθέσεις πλήρωσης διαπιστευτηρίων. Για παράδειγμα, αν ο παραβιασμένος κωδικός πρόσβασης ήταν το «weakpassword8» μπορεί να δοκιμάσουν το «weakpassword9» στη συνέχεια. Η επιλογή να αλλάζετε ελαφρώς έναν κωδικό πρόσβασης για κάθε λογαριασμό σας δεν είναι ασφαλής ούτε αποτελεσματικός τρόπος για να αποτρέψετε κάποια παραβίαση, ακόμα κι αν πρόκειται για έναν μακρύ και πολύπλοκο κωδικό πρόσβασης.

3.Ενεργοποιήστε τον έλεγχο ταυτότητας πολλαπλών παραγόντων (MFA)

Ο έλεγχος ταυτότητας πολλαπλών παραγόντων (MFA) είναι ένα σημαντικό πρόσθετο επίπεδο ασφάλειας καθώς προστατεύει τον λογαριασμό σας σε περίπτωση παραβίασης δεδομένων. Το MFA αποτελεί μία δεύτερη μέθοδο ταυτοποίησης πέρα από την εισαγωγή του κωδικού πρόσβασης σας για να αποκτήσετε πρόσβαση σε έναν λογαριασμό.

Υπάρχει μια ποικιλία επιλογών MFA, όπως η δημιουργία κωδικού σε μια εφαρμογή ελέγχου ταυτότητας, η λήψη κωδικού μέσω μηνύματος SMS ή οι απαντήσεις σε ορισμένες ερωτήσεις ασφαλείας. Συνήθως, οι πάροχοι λογαριασμών σας παρέχουν τη δυνατότητα απαίτησης MFA μόνο εφόσον επιχειρήσετε να συνδεθείτε στον λογαριασμό σας από μία συσκευή που δεν είναι η προσωπική, κύρια συσκευή σας.

Οι παραβιάσεις δεδομένων είναι συχνές, επομένως είναι εύκολο να παραβιαστεί ένας από τους κωδικούς πρόσβασής σας. Αν ωστόσο έχετε ενεργοποιήσει το MFA, τότε θα είναι πολύ πιο δύσκολο για έναν κυβερνοεγκληματία ακόμα και με τον κλεμμένο κωδικό πρόσβασής σας να αποκτήσει πρόσβαση στον λογαριασμό σας.

4.Αποθηκεύστε και μοιραστείτε τους κωδικούς πρόσβασής σας με ασφάλεια

Η αντιμετώπιση του ζητήματος της δημιουργίας μεγάλου μήκους, πολύπλοκων κωδικών πρόσβασης για τους λογαριασμούς σας δεν πρόκειται να σας προστατεύσει αν δεν τους φυλάτε/ αποθηκεύετε με ασφάλεια.

Οι μέρες που διατηρούσατε όλους τους κωδικούς πρόσβασης στις σημειώσεις του τηλεφώνου σας και την αποστολή τους σε άλλους μέσω κειμένου έχουν περάσει ανεπιστρεπτί. Έγγραφα, κείμενα, μηνύματα ηλεκτρονικού ταχυδρομείου και άλλες κοινότυπες τοποθεσίες για τη διατήρηση/ φύλαξη των κωδικών πρόσβασης πλέον παραβιάζονται εύκολα από τους κυβερνοεγκληματίες.

Η τεχνολογία έχει λύσει το πρόβλημα της ασφαλούς αποθήκευσης κωδικών πρόσβασης με τους διαχειριστές κωδικών πρόσβασης. Ο κύριος κωδικός πρόσβασης είναι ο μόνος κωδικός πρόσβασης που πρέπει να θυμάστε για να αποκτήσετε πρόσβαση σε όλους τους κωδικούς πρόσβασης σας.

Πως να αποθηκεύσετε τον κύριο κωδικό πρόσβασης σας

Θα πρέπει να απομνημονεύσετε τον κύριο κωδικό πρόσβασής σας και να μην τον μοιραστείτε με κανέναν. Αν πρέπει οπωσδήποτε να τον γράψετε κάπου, γράψτε τον σε ένα φυσικό κομμάτι χαρτί και κρύψτε το σε ένα ασφαλές μέρος, μακριά από τα βλέμματα.

Πως να μοιράζεστε με ασφάλεια κωδικούς πρόσβασης

Οι διαχειριστές κωδικών πρόσβασης διευκολύνουν και την ασφαλή κοινή χρήση των κωδικών πρόσβασης σας –για παράδειγμα, αν θέλετε να μοιραστείτε έναν κωδικό πρόσβασης Hulu με άλλα μέλη της οικογένειας σας, ο διαχειριστής κωδικών πρόσβασης μπορεί να τον κοινοποιήσει ενώ παράλληλα τον διατηρεί ασφαλή και κρυπτογραφημένο.

Διαχειριστές κωδικών πρόσβασης σε προγράμματα περιήγησης (browsers)

Είναι σημαντικό να σημειωθεί ότι οι ασφαλείς διαχειριστές κωδικών πρόσβασης δεν είναι το ίδιο πράγμα με τους διαχειριστές κωδικών πρόσβασης που βρίσκονται στα προγράμματα περιήγησης (browsers). Οι διαχειριστές κωδικών πρόσβασης στα προγράμματα περιήγησης είναι εύκολο να παραβιαστούν και οι κωδικοί πρόσβασής σας δεν είναι αποθηκευμένοι με ασφάλεια. Συνιστούμε να απενεργοποιήσετε τον διαχειριστή κωδικών πρόσβασης του προγράμματος περιήγησής σας.

5.Αυτοματοποιήστε τα πάντα με έναν διαχειριστή κωδικών πρόσβασης

Ένας διαχειριστής κωδικών πρόσβασης όπως ο Keeper Password Manager απλοποιεί τη διαχείριση των κωδικών πρόσβασης ενώ προσφέρει το υψηλότερο επίπεδο ασφάλειας για όλους τους λογαριασμούς σας. Οι διαχειριστές κωδικών πρόσβασης μπορούν:

- Δημιουργούν ισχυρούς, μοναδικούς κωδικούς πρόσβασης

- Αποθηκεύουν κωδικούς πρόσβασης με την καλύτερη κρυπτογράφηση

- Συμπληρώνουν αυτόματα τα διαπιστευτήριά σας όταν συνδέεστε

- Αποθηκεύουν κωδικούς 2FA, ώστε να μην χρειάζεται να χρησιμοποιείτε πολλαπλές συσκευές κατά τη σύνδεση σε έναν λογαριασμό σας

- Αποθηκεύουν με ασφάλεια άλλους τύπους πληροφοριών, όπως εμπιστευτικά αρχεία και φωτογραφίες ταυτότητας

- Σαρώνουν τον Σκοτεινό Ιστό για παραβιασμένους κωδικούς πρόσβασης και σας ειδοποιούν άμεσα να αλλάξετε τυχόν διαπιστευτήρια που έχουν επηρεαστεί

Γιατί η κακή διαχείριση κωδικών πρόσβασης σας βάζει σε κίνδυνο

Οι κωδικοί πρόσβασης είναι εκείνοι που βρίσκονται ανάμεσα στους κυβερνοεγκληματίες και τα πολύτιμα εμπιστευτικά δεδομένα σας. Η επαναχρησιμοποίηση κωδικών πρόσβασης, η χρήση αδύναμων κωδικών πρόσβασης και άλλες κακές συνήθειες θα διευκολύνουν έναν κυβερνοεγκληματία να παραβιάσει τους λογαριασμούς σας εφόσον αποτελέσετε στόχο του.

Αν οι κυβερνοεγκληματίες αποκτήσουν πρόσβαση στα δεδομένα σας, θα μπορούσαν να καταλάβουν τον λογαριασμό σας, να κλέψουν χρήματα από τον τραπεζικό σας λογαριασμό σας ή ακόμα και να κλέψουν την ταυτότητα σας για να την χρησιμοποιήσουν για κακόβουλους σκοπούς. Τέτοιου είδους συμβάντα αποδεικνύονται δαπανηρά και χρονοβόρα στην αποκατάσταση τους.

Διατηρήστε τους λογαριασμούς σας προστατευμένους

Η χρήση στρατηγικών για την επιλογή ισχυρών κωδικών πρόσβασης και την ασφαλή αποθήκευση/ φύλαξη τους είναι κάτι που θα βοηθήσει να διατηρήσετε τους λογαριασμούς σας προστατευμένους. Το Keeper Password Manager είναι ο απλούστερος τρόπος για να βελτιώσετε την ασφάλεια των λογαριασμών σας. Ξεκινήστε μια δωρεάν δοκιμή 30 ημερών από σήμερα κιόλας για να διαπιστώσετε πως μπορεί να προστατεύσει τη ψηφιακή σας ζωή.

Πηγή: Keeper Security

Ο γνωστός νόμος του Μέρφι λέει ότι αν κάτι μπορεί να πάει στραβά, θα πάει στραβά. Η ασφάλεια έχει από καιρό υιοθετήσει αυτή τη προσέγγιση και έχει εφαρμόσει τη μηδενική εμπιστοσύνη ως μηχανισμό αντιμετώπισης.

Αν το παραπάνω ληφθεί υπόψη πλήρως, μπορεί να αποτελέσει μεγάλη πρόκληση. Αλλά αν αναλυθεί σε μικρότερα τμήματα, γίνεται ένα διαχειρίσιμο έργο, ειδικά όταν καθοδηγείται από έναν συνεργάτη ασφάλειας με το κατάλληλο σύνολο εργαλείων για να σας οδηγήσει σε κάθε επίπεδο ωριμότητας ασφάλειας που εξελίσσεται.

Τι είναι η μηδενική εμπιστοσύνη;

Με απλά λόγια, η μηδενική εμπιστοσύνη είναι η προσέγγιση «μην εμπιστεύεσαι ποτέ, πάντα να επαληθεύεις». Αυτό το μοντέλο υποθέτει ότι οποιοσδήποτε χρήστης μπορεί να έχει κακόβουλες προθέσεις και ότι μία κυβερνοεπίθεση μπορεί να βρίσκεται ήδη σε εξέλιξη. Με άλλα λόγια, η μηδενική εμπιστοσύνη είναι η προσέγγιση της εξάλειψης της υπονοούμενης ή εγγενούς εμπιστοσύνης και της απαίτησης συνεχών και επαναλαμβανόμενων ελέγχων ταυτότητας και εξουσιοδότησης για τους χρήστες, τις υπηρεσίες και τα συστήματα στο δίκτυο.

Οι τρεις βασικές αρχές μιας στρατηγικής μηδενικής εμπιστοσύνης είναι οι εξής:

- Πάντα να υποθέτετε ότι υπάρχει παραβίαση

- Μην εμπιστεύεστε κανέναν

- Επαληθεύστε τα πάντα

Ακόμα και μετά την επαλήθευση της ταυτότητας ενός χρήστη, ο συγκεκριμένος χρήστης εξακολουθεί πάντως να μην έχει τα «κλειδιά του βασιλείου». Η προσέγγιση μηδενικής εμπιστοσύνης αρνείται στον χρήστη την πλήρη πρόσβαση και αντ’ αυτού επιλέγει να τον κάνει να αποδείξει την ταυτότητά του από επίπεδο σε επίπεδο, βήμα προς βήμα, διαρκώς. Αξιοποιώντας την τμηματοποίηση του δικτύου και την καθιέρωση των μικρο-περιμέτρων, τα μέτρα μηδενικής εμπιστοσύνης παρέχουν πρόσβαση σε περιουσιακά στοιχεία μόνο όταν παρουσιάζεται κάποιος έγκυρος λόγος για να το κάνουν.

Πως να ξεκινήσετε

Είναι σημαντικό να αναγνωρίσετε ότι η μηδενική εμπιστοσύνη δεν είναι μια τεχνολογία, αλλά ένα ταξίδι. Περιλαμβάνει εργαλεία και διαδικασίες που είναι απαραίτητες για τη δημιουργία ενός περιβάλλοντος που απαιτεί πλήρη και διαρκή επικύρωση πριν από την παροχή πρόσβασης σε ευαίσθητα δεδομένα.

Σκέψεις γύρω από τη μηδενική εμπιστοσύνη

Η αντιμετώπιση της μηδενικής εμπιστοσύνης με μια ρεαλιστική, βήμα προς βήμα προσέγγιση μπορεί να οδηγήσει σε μεγαλύτερη επιτυχία από το να προσπαθήσετε να αναδιαμορφώσετε ολόκληρη την υποδομή σας ταυτόχρονα.

Για παράδειγμα, μπορείτε να ξεκινήσετε με το να καθορίσετε:

- Τι πρέπει να προστατευθεί. Σε αυτά τα πράγματα μπορούν να συμπεριλαμβάνονται κρίσιμης σημασίας περιουσιακά στοιχεία, συστήματα, λογισμικό και δεδομένα.

- Από τι πρέπει να προστατευτεί. Σχετίζονται τα αδύναμα ή προβληματικά σημεία σας με υπερβολικά προνομιούχους χρήστες; Με κακή υγιεινή των κωδικών πρόσβασης; Με εξωτερικοί φορείς απειλών; Όπως και αν είναι, ιεραρχήστε τις περιοχές αδυναμίας σας προτού ξεκινήσετε.

- Ένα λογικό σημείο εκκίνησης. Σκεφτείτε μια επαναληπτική προσέγγιση αντιμετώπισης του προβλήματος ανά σύστημα ή σε ομάδες.

Η μηδενική εμπιστοσύνη είναι να κάνουμε σήμερα αυτό που δεν ξέραμε ή ήμασταν πολύ αφελείς για να κάνουμε από τότε που ξεκίνησε το Διαδίκτυο: να ορίσουμε τι είναι σημαντικό και να βρίσκουμε τρόπο να το υπερασπιστούμε με το σωστό τρόπο. Επειδή μετασκευάζουμε παλιές αρχιτεκτονικές σε νέες μεθόδους ή τρόπους ασφάλειας, είναι απαραίτητο να κάνουμε πολλά μικρότερα βήματα και προσαρμογές προτού θεωρηθεί οτιδήποτε «μηδενικής εμπιστοσύνης».

Όπως και να έχει, κάθε ταξίδι ξεκινάει με ένα πρώτο βήμα.

Διαχείριση ευπαθειών ή διαχείριση τρωτότητας: Η ραχοκοκαλιά μιας στρατηγικής μηδενικής εμπιστοσύνης

Το πρώτο βήμα αυτής της «επαναληπτικής διαδικασίας» είναι ο καθορισμός των αδύναμων σημείων. Μόλις οι οργανισμοί ορίσουν τις παραμέτρους για όλα όσα χρειάζονται προστασία και ποιοι είναι οι εχθροί, η διαχείριση των ευπαθειών των τρωτών σημείων είναι το λογικό επόμενο βήμα.

Η διαχείριση ευπαθειών επικεντρώνεται στις αδυναμίες εντός της υποδομής -όχι στα σημεία πρόσβασης. Εντοπίζει και ιεραρχεί τα τρωτά σημεία/ ευπάθειες ή ακόμα και τις λανθασμένες διαμορφώσεις/ ρυθμίσεις που απαιτούν επιδιόρθωση (patching) ή που θα μπορούσαν εύκολα να γίνουν αντικείμενα εκμετάλλευσης αντίστοιχα. Όσον αφορά τη σάρωση ευπαθειών, οι περισσότεροι οργανισμοί απαιτούν μια ευέλικτη λύση που μπορεί να ανταποκριθεί στις προκλήσεις ενός υβριδικού περιβάλλοντος χωρίς να επιβαρύνει τη διαμόρφωση.

Και να θυμάστε, τα σωστά αποτελέσματα παρέχουν αξιοποιήσιμες πληροφορίες που διευκολύνουν την αποτελεσματική αποκατάσταση από την πλευρά του οργανισμού.

Εφαρμογή ενός πλαισίου μηδενικής εμπιστοσύνης

Ανεξάρτητα από το μέγεθος του οργανισμού σας, είναι καλύτερο να κινηθείτε προς τη μηδενική εμπιστοσύνη με σταθερά, μετρήσιμα βήματα. Ο John Grancarich, Εκτελεστικός Αντιπρόεδρος της Fortra, περιγράφει μια διαδικασία διαχείρισης για την επίτευξη προόδου προς την επίτευξη της μηδενικής εμπιστοσύνης:

- Προετοιμαστείτε για το ταξίδι προς ένα πλαίσιο ασφάλειας μηδενικής εμπιστοσύνης. Γνωρίστε τις αρχές της μηδενικής εμπιστοσύνης, γνωρίστε το εύρος του οργανισμού σας και των περιουσιακών του στοιχείων και δημιουργήστε μία ομάδα. Πρέπει να γνωρίζετε με τι και με ποιους δουλεύετε.

- Διαβαθμίστε τα περιουσιακά σας στοιχεία. Οργανώστε τις περιοχές ή τους τομείς προστασίας σας με βάση τη σπουδαιότητα ή τη σημασία του περιουσιακού σας στοιχείου. Αφού καθορίσετε περιουσιακά στοιχεία χαμηλού, μεσαίου και υψηλού κινδύνου/ αντίκτυπου, ξεκινήστε βάζοντας προτεραιότητες.

- Επιλέξτε ένα αρχικό σύνολο περιουσιακών στοιχείων προς διευθέτηση. Προστατέψτε πρώτα τα στοιχεία με τον υψηλότερο δείκτη κινδύνου ή αντικτύπου, διακόπτοντας τις προληπτικές εργασίες ασφάλειας μηδενικής εμπιστοσύνης σε όλα τα υπόλοιπα μέχρι να το κάνετε.

- Εφαρμόστε τους αρχικούς ελέγχους ασφαλείας. Αρχίστε με την επιλογή, την εφαρμογή και τη δοκιμή των νέων σας συμβατών με τη μηδενική εμπιστοσύνη διεργασιών, διαδικασιών, τεχνολογικών λύσεων και υπηρεσιών για την υποομάδα που έχετε προσδιορίσει.

- Αξιολογήστε την απόδοση των ελέγχων σας. Βεβαιωθείτε συνεχώς ότι οι υλοποιήσεις σας λειτουργούν όπως αναμένεται.

- Εξουσιοδότηση συστημάτων. Η ανώτερη ηγεσία εγκρίνει και εξουσιοδοτεί συστήματα ασφαλείας, σχέδια προστασίας της ιδιωτικότητας και τη μέχρι τώρα λειτουργία.

- Παρακολούθηση των αποτελεσμάτων και βελτίωση ανάλογα με τις ανάγκες. Διατηρήστε υπό την επίβλεψη σας τις εφαρμογές μηδενικής εμπιστοσύνης από την πρώτη ημέρα κιόλας. Έχετε τον νου σας για αποκλίσεις, ενεργοποιήστε ενέργειες βάσει των συνθηκών που πληρούνται και μειώστε τα ψευδώς θετικά αποτελέσματα που προκύπτουν κατά το monitoring (παρακολούθηση).

Σε αυτό το σημείο, επαναλαμβάνετε την όλη διαδικασία για τα περιουσιακά στοιχεία με την επόμενη υψηλότερη προτεραιότητα στη λίστα σας και ούτω καθεξής. Με αυτόν τον τρόπο, οι εταιρείες προχωρούν στην ολοκλήρωση της διαδικασίας σταδιακά, μαθαίνοντας πως να εφαρμόζουν τη στρατηγική μηδενικής εμπιστοσύνης με μεγαλύτερη ακρίβεια, διορατικότητα και επιτυχία κάθε φορά.

Η κατάσταση της μηδενικής εμπιστοσύνης σήμερα και μελλοντικές προβλέψεις

Η έρευνα των Cybersecurity Insiders και Fortra αποκαλύπτει το πως οι οργανισμοί υιοθετούν την ασφάλεια μηδενικής εμπιστοσύνης στις καθημερινές επιχειρηματικές ροές τους. Επί του παρόντος, μόνο το 15% των ερωτηθέντων δήλωσαν ότι έχουν προχωρήσει «ήδη σε εφαρμογή» της δικτυακής πρόσβασης μηδενικής εμπιστοσύνης (ZTNA). Ένα άλλο 9% δήλωσε ότι «δεν σχεδιάζει» να προχωρήσει στην εφαρμογή της. Αν και απέχει πολύ από το να είναι πανταχού παρούσα, μπορούμε να ισχυριστούμε ότι η μηδενική εμπιστοσύνη είναι μια τάση που αναμένεται να αποκτήσει μεγαλύτερη δημοτικότητα μεταξύ των ηγετών των επιχειρήσεων, και που συγκεντρώνει αρκετή κριτική σκέψη.

Οι προτιμώμενες αρχές ZTNA

Όταν ερωτήθηκαν, οι οργανισμοί έδειξαν ιδιαίτερο ενδιαφέρον σε αρκετές από τις αρχές της μηδενικής εμπιστοσύνης. Κατατάσσονται παρακάτω σε σειρά:

- Συνεχής έλεγχος ταυτότητας/εξουσιοδότηση (66%)

- Εμπιστοσύνη που κερδίζεται μέσω επαλήθευσης οντοτήτων, συμπεριλαμβανομένων χρηστών, συσκευών και στοιχείων υποδομής (65%)

- Προστασία δεδομένων (64%)

- Διατερματική ορατότητα πρόσβασης (από άκρο σε άκρο) και δυνατότητα ελέγχου (61%)

- Πρόσβαση με τα λιγότερα προνόμια (60%)

Και μην ξεχνάτε τις συσκευές

Πάνω στη βιασύνη μας να προστατεύσουμε την επιχείρηση, είναι εύκολο να παραβλέψουμε το σύνολο των κινδύνων, των απειλών και των ευπαθειών που εισάγουν οι φορητές συσκευές. Αν και πολλοί εξέφρασαν δηλώνοντας τη σημασία της προστασίας των δεδομένων, η διαχείριση των φορητών συσκευών (MDM) και το «φέρε τη δική σου συσκευή», γνωστό και ως BYOD ήταν χαμηλά στις λίστες των προτεραιοτήτων των συμμετεχόντων στην έρευνα. Όπως είναι κατανοητό, το BYOD είναι ένα δύσκολο στην διευθέτηση ζήτημα καθώς τίθεται θέμα προστασίας της ιδιωτικότητας με αποτέλεσμα να μπαίνουν εμπόδια στον έλεγχο του. Όπως έχει, οι φορητές συσκευές εξακολουθούν να αποτελούν ένα σημείο προβληματισμού για τις όποιες προσπάθειες πρόληψης εισβολών και απώλειας δεδομένων (DLP).

Προτεραιότητες ασφαλούς πρόσβασης

Όσον αφορά την επίτευξη της δικτυακής πρόσβασης μηδενικής εμπιστοσύνης (ZTNA), οι ερωτηθέντες εταιρείες έθεσαν τις προτεραιότητες τους ως εξής:

- Έλεγχος ταυτότητας πολλαπλών παραγόντων/ διαχείριση προνομιούχων λογαριασμών (65%)

- Ανίχνευση και αντιμετώπιση ανώμαλων δραστηριοτήτων (50%)

- Διασφάλιση της πρόσβασης από προσωπικές, μη διαχειριζόμενες συσκευές (46%)

Προστασία του δημόσιου νέφους (public cloud)

Οι παραδοσιακές λύσεις απομακρυσμένης πρόσβασης εξακολουθούν να μην ανταποκρίνονται στο έργο της δυναμικής διασφάλισης των σημερινών κατανεμημένων περιβαλλόντων νέφους (cloud). Κατά συνέπεια, η λύση αντιμετώπισης που αναφέρεται συχνότερα είναι το «hair pinning» των απομακρυσμένων και κινητών χρηστών διαμέσου των κέντρων δεδομένων για να έχουν πρόσβαση σε εφαρμογές δημόσιου νέφους (53%). Και είναι συγκλονιστικό το γεγονός ότι πάνω από το ένα τρίτο (34%) των επιχειρήσεων είναι αναγκασμένο να εκθέτει δημοσίως τις εφαρμογές cloud του για να είναι προσβάσιμες σε απομακρυσμένους και κινητούς χρήστες, αυξάνοντας δραστικά τους κινδύνους για αυτές τις επιχειρήσεις.

Τα οφέλη ενός πλαισίου ασφάλειας μηδενικής εμπιστοσύνης

Η υιοθέτηση μιας προσέγγισης μηδενικής εμπιστοσύνης ελαχιστοποιεί την επιφάνεια επίθεσης, μειώνοντας στατιστικά την πιθανότητα κάποιας εισβολής ή επίθεσης. Αν και αυτό αποτελεί το πλέον προφανές όφελος, υπάρχουν και άλλα που αξίζει να λάβετε υπόψη σας:

- Υποστήριξη για απαιτήσεις συμμόρφωση. Η αρχή της κλειστής σύνδεσης της μηδενικής εμπιστοσύνης συμβάλλει στην αποτροπή της έκθεσης των ιδιωτικών δεδομένων, βοηθώντας τον οργανισμό σας να διατηρήσει τη συμμόρφωση του με πρότυπα συμμόρφωσης όπως είναι τα NIST 800-207 (της ομοσπονδιακής κυβέρνησης), PCI DSS (της βιομηχανίας των χρεωστικών/ πιστωτικών καρτών) ή HIPAA και HITECH (της βιομηχανίας της υγειονομικής περίθαλψης).

- Καλύτερος έλεγχος πρόσβασης στο νέφος (cloud). Μπορούν να εφαρμοστούν πολιτικές ασφαλείας μηδενικής εμπιστοσύνης για να έχετε μεγαλύτερη ορατότητα και έλεγχο πρόσβασης στο νέφος(cloud). Με την προστασία να συνδέεται στο φόρτο εργασίας, τα δεδομένα σας παραμένουν ασφαλή – ακόμη και αν το περιβάλλον αλλάζει.

- Ελαχιστοποίηση του κινδύνου παραβίασης δεδομένων. Με την παραδοχή ότι όλες οι οντότητες είναι εχθρικές, επόμενο είναι ένας οργανισμός να μειώνει τις πιθανότητες να επιτρέψει ακουσίως σε έναν κυβερνοεγκληματία να εισβάλει στην υποδομή του. Και λιγότεροι επικίνδυνοι χρήστες σημαίνει λιγότερες πιθανότητες για παραβιάσεις δεδομένων. Και σε περίπτωση που καταφέρουν να εισέλθουν στο δίκτυο, οι εφαρμογές μηδενικής εμπιστοσύνης είναι σχεδιασμένες να τους σταματούν σε κάθε επόμενη κίνηση.

Ακόμα και ένα βήμα να κάνετε προς τη μηδενική εμπιστοσύνη είναι πιο επωφελές από το να περιμένετε στο περιθώριο. Κάθε ένας τομέας, κάθε μία κατηγορία περιουσιακών στοιχείων και κάθε ένα σύστημα που μεταβαίνει σε προστασία μηδενικής εμπιστοσύνης είναι ένα ακόμη που πλέον είναι πολύ πιο δύσκολο να παραβιαστεί. Οι παράγοντες απειλών αναζητούν τα… φρούτα που κρέμονται χαμηλά. Την ώρα που οι οργανισμοί οργανώνονται καθώς προχωρούν στο να επιτύχουν πλήρη μηδενική εμπιστοσύνη, ένας απρόβλεπτος αριθμός επιθέσεων θα εμποδιστεί καθιστώντας έστω και μία οντότητα δυσκολότερη στην παραβίαση από τις υπόλοιπες.

Η μηδενική εμπιστοσύνη είναι μια μεθοδολογία που σας επιτρέπει να δρέψετε καρπούς από την πρώτη κιόλας ημέρα.

Πως η Fortra υποστηρίζει το ταξίδι σας προς το Zero Trust

Η Fortra είναι υπερήφανη που ωθεί τα πράγματα προς τα εμπρός, παρέχοντας μια σειρά από λύσεις που θα σας βοηθήσουν στο ταξίδι σας προς τη μηδενική εμπιστοσύνη. Παρόλο που η αρχιτεκτονική κάθε εταιρείας είναι δική της, λειτουργούμε ως ένας ασυμβίβαστος σύμμαχος και συνεργάτης για τον προσδιορισμό των αναγκών σας σε θέματα ασφάλειας και στον εντοπισμό των ελέγχων που θα λειτουργούσαν καλύτερα με τη δική σας συγκεκριμένη περίπτωση χρήσης, λαμβάνοντας υπόψη τον κλάδο, το επίπεδο ωριμότητας και το προσωπικό στη διαδικασία.

Οι προσφορές μας περιλαμβάνουν:

- Διαβάθμιση δεδομένων. Οπτικές ετικέτες και ετικέτες μεταδεδομένων που καθοδηγούν τον τρόπο με τον οποίο θα πρέπει να γίνεται η πρόσβαση στα δεδομένα και ο διαμοιρασμός/ κοινή χρήση τους στη συνέχεια.

- Πρόληψη απώλειας δεδομένων. Μάθετε πως χρησιμοποιούνται τα δεδομένα σας και μπλοκάρετε ανεπιθύμητες ενέργειες εναντίον τους.

- Ασφαλής μεταφορά αρχείων. Κρυπτογραφήστε την αυτοματοποιημένη διαδικασία μεταφοράς αρχείων και συνδυάστε την με DRM για την πλήρη προστασία των αρχείων κατά τη μεταφορά τους.

- Ασφαλής συνεργασία. Ελέγξτε ποιος μπορεί να έχει πρόσβαση σε αρχεία -και τι μπορεί να κάνει με αυτά- ακόμη και μετά την αποστολή τους.

- Διαχείριση ταυτότητας και πρόσβασης. Διαχειριστείτε την πρόσβαση των χρηστών σε πολύτιμους πόρους και απλοποιήστε την παροχή, το PAM και τη διαχείριση των κωδικών πρόσβασης.

- Διαχείριση ακεραιότητας. Εντοπίστε λανθασμένες ρυθμίσεις/διαμορφώσεις καθώς και ενδείξεις παραβίασης με εργαλεία πολυεπίπεδης διαχείρισης.

- Διαχείριση ευπαθειών. Ανακαλύψτε αδυναμίες σε τερματικά, διακομιστές, εφαρμογές και ελέγχους ασφαλείας πριν να είναι πολύ αργά.

Αν και η εφαρμογή μηδενικής εμπιστοσύνης σε όλη την επιχείρηση αποτελεί τον πρωτεύοντα στόχο, δεν υπάρχει «γραμμή τερματισμού». Όσο οι φορείς και οι παράγοντες απειλών συνεχίζουν να βελτιώνουν την τέχνη τους, θα υπάρχουν πάντα περισσότερα exploits για να εκμεταλλευτούν και εσείς να υπερασπιστείτε. Η μηδενική εμπιστοσύνη αποτελεί διαδικασία και όχι προϊόν.

Η Fortra δίνει τη δυνατότητα στους οργανισμούς να ακολουθήσουν το ταξίδι τους προς τη μηδενική εμπιστοσύνη. Το χαρτοφυλάκιο εκτεταμένων λύσεων που διαθέτουμε λειτουργεί τόσο από κοινού όσο και ανεξάρτητα για να σας προσφέρει την καλύτερη απάντηση στην πρόκληση της μηδενικής εμπιστοσύνης – είτε με μία λύση είτε με ένα σύνολο λύσεων.

Πηγή: Fortra

Ένας κωδικός 2FA -που σημαίνει κωδικός ελέγχου ταυτότητας δύο παραγόντων ή Two-Factor Authentication- είναι μια μορφή ελέγχου ταυτότητας πολλαπλών παραγόντων (MFA, Multi-Factor Authentication) που απαιτεί έναν παραγόμενο κωδικό ως πρόσθετο παράγοντα επαλήθευσης πέρα από το όνομα χρήστη και τον κωδικό πρόσβασης. Για παράδειγμα, κατά την είσοδο σε έναν λογαριασμό, αντί να εισάγετε μόνο τα διαπιστευτήριά σας, θα πρέπει επίσης να παρέχετε μια δεύτερη μέθοδο επαλήθευσης, εισάγοντας έναν κωδικό από μια εφαρμογή ελέγχου ταυτότητας (Authenticator) ή έναν κωδικό που αποστέλλεται στο τηλέφωνό σας μέσω μηνύματος κ.ά.

Συνεχίστε να διαβάζετε παρακάτω για να μάθετε περισσότερα σχετικά με τους κωδικούς 2FA και πως μπορείτε να τους χρησιμοποιήσετε για την προστασία των λογαριασμών σας.

Πως λειτουργούν οι κωδικοί 2FA

Πριν κατανοήσετε τον τρόπο λειτουργίας των κωδικών 2FA, θα πρέπει πρώτα να μάθετε για τους δύο τύπους κωδικών 2FA. Ο πρώτος τύπος είναι οι κωδικοί μίας χρήσης με βάση τον χρόνο (TOTP) και ο δεύτερος είναι οι κωδικοί μίας χρήσης που έχουν βάση τα μηνύματα SMS (OTP).

Οι κωδικοί TOTP συνήθως δημιουργούνται από εφαρμογές ελέγχου ταυτότητας τις οποίες μπορείτε να κατεβάσετε στο κινητό σας. Οι κωδικοί αναδημιουργούνται κάθε 30-60 δευτερόλεπτα οπότε είναι διαφορετικοί κάθε φορά που τους χρησιμοποιείτε. Ορισμένοι διαχειριστές κωδικών πρόσβασης προσφέρουν επίσης τη δυνατότητα δημιουργίας και αποθήκευσης κωδικών TOTP ώστε να μην χρειάζεστε ξεχωριστή εφαρμογή. Όταν χρησιμοποιείτε κωδικούς TOTP, είναι σημαντικό να γνωρίζετε ότι μόλις λήξει ο καθορισμένος χρόνος τους, οι κωδικοί παύουν να ισχύουν (λήγουν) οπότε είναι απαραίτητο πάντα να εισάγετε τον πιο πρόσφατο κωδικό που εμφανίζεται.

Οι κωδικοί OTP αποστέλλονται μέσω γραπτού μηνύματος SMS. Τυπικά, λαμβάνετε τέτοια μηνύματα κειμένου όταν προσπαθείτε να συνδεθείτε στο λογαριασμό σας και έχετε ήδη εισάγει σωστά τα διαπιστευτήριά σας. Για να αποκτήσετε πρόσβαση στο λογαριασμό σας, θα πρέπει να εισάγετε τον κωδικό που λάβατε μέσω γραπτού μηνύματος για να επαληθεύσετε την ταυτότητα σας.

Γιατί να χρησιμοποιείτε κωδικούς 2FA;

Πρέπει να χρησιμοποιείτε κωδικούς 2FA για να προσθέσετε ένα ακόμα επίπεδο ασφάλειας στους λογαριασμούς σας και να είστε προστατευμένοι σε περίπτωση παραβίασης δεδομένων.

Πρόσθετο επίπεδο ασφάλειας

Οι κωδικοί επαλήθευσης της ταυτότητας δύο παραγόντων (2FA), όπως και κάθε άλλος τύπος MFA, παρέχουν στους λογαριασμούς σας ένα πρόσθετο επίπεδο ασφάλειας. Σε περίπτωση που κάποιος βρει ή μαντέψει τον κωδικό πρόσβασής σας ή τον παραβιάσει λόγω αδύναμων πρακτικών δημιουργίας ή χρήσης κωδικών πρόσβασης, η πρόσθετη απαίτηση για κωδικό 2FA θα τον εμποδίσει να αποκτήσει πρόσβαση στον λογαριασμό σας. Αυτό οφείλεται στο γεγονός ότι δεν έχει τη δυνατότητα να δει τους κωδικούς 2FA -εσείς είστε οι μόνοι που μπορείτε να τους δείτε.

Συνίσταται ανεπιφύλακτα να χρησιμοποιείτε περισσότερους από δύο παράγοντες ελέγχου ταυτότητας για τους λογαριασμούς σας, ώστε να προσθέσετε αυτό το κρίσιμης σημασίας πρόσθετο επίπεδο ασφάλειας.

Προστασία σε περίπτωση δημόσιας παραβίασης δεδομένων

Οι δημόσιες παραβιάσεις δεδομένων είναι εξαιρετικά συχνές και συχνά οδηγούν στη διαρροή και τη δημοσιοποίηση δεδομένων πελατών στον σκοτεινό Ιστό. Αυτές οι παραβιάσεις εκθέτουν συνήθως προσωπικές πληροφορίες ταυτοποίησης πελατών (PII) και διαπιστευτήρια σύνδεσης. Σε περίπτωση που τα διαπιστευτήριά σας εμπλακούν σε κάποια δημόσια παραβίαση δεδομένων, η ύπαρξη του κωδικού 2FA στο λογαριασμό σας θα αποτρέψει τον παράγοντα απειλής ή τον κυβερνοεγκληματία από την να αποκτήσει πρόσβαση σε αυτόν.

Πως μπορώ να λάβω έναν κωδικό 2FA;

Υπάρχουν διάφοροι τρόποι με τους οποίους μπορείτε να λάβετε κωδικούς 2FA και ορισμένοι είναι πιο ασφαλείς από άλλους.

Εφαρμογές αυθεντικοποίησης

Οι εφαρμογές αυθεντικοποίησης είναι εφαρμογές που κατεβάζετε στο κινητό σας. Το Google Authenticator και το Microsoft Authenticator είναι δύο παραδείγματα εφαρμογών αυθεντικοποίησης. Όταν χρησιμοποιείτε μια εφαρμογή αυθεντικοποίησης θα πρέπει πρώτα να τη ρυθμίσετε με το λογαριασμό σας σαρώνοντας τον κωδικό ταχείας απόκρισης (QR) που σας παρέχεται. Μόλις ρυθμιστεί, κάθε φορά που θα συνδέεστε στον εν λόγω λογαριασμό, θα πρέπει πρώτα να εισάγετε τον κωδικό 2FA που δημιουργείται από την εφαρμογή αυθεντικοποίησης. Ο κωδικός 2FA που παρέχεται βασίζεται στο χρόνο, οπότε θα πρέπει να τον εισάγετε πριν τελειώσει ο χρόνος, ο οποίος συνήθως είναι συνήθως μεταξύ 30 και 60 δευτερολέπτων.

Μηνύματα SMS

Ένας άλλος τρόπος με τον οποίο μπορείτε να λάβετε κωδικούς 2FA είναι μέσω γραπτού μηνύματος SMS. Πρόκειται για τον δημοφιλέστερο τρόπο λήψης κωδικών 2FA καθώς είναι και ο βολικότερος για τους χρήστες αν και ο λιγότερο ασφαλής. Οι επαγγελματίες από τον χώρο της κυβερνοασφάλειας συνιστούν να μη χρησιμοποιείτε αυτή τη μέθοδο για τη λήψη κωδικών 2FA, επειδή είναι πιο ευάλωτοι στο να υποκλαπούν από κάποιον παράγοντα απειλής.

Για παράδειγμα, αν πέσετε θύμα επίθεσης ανταλλαγής SIM, κατά την οποία ένας κακόβουλος χρήστης αποκτήσει πρόσβαση στο κινητό σας και πάρει την κάρτα SIM και την τοποθετήσει στο δικό του κινητό, θα αρχίσει να λαμβάνει όλα τα μηνύματα κειμένου και τις τηλεφωνικές κλήσεις σας. Αυτό σημαίνει ότι θα ήταν επίσης σε θέση να λάβει και τους κωδικούς 2FA που αποστέλλονται μέσω γραπτού μηνύματος, τους οποίους αι θα μπορεί να χρησιμοποιήσει για να παραβιάσει τους λογαριασμούς σας.

Διαχειριστές κωδικών πρόσβασης

Κάποιοι διαχειριστές κωδικών πρόσβασης επιτρέπουν τη δημιουργία κωδικών 2FA για χρήση με τους λογαριασμούς σας. Όταν ρυθμίζετε την μέθοδο 2FA για έναν λογαριασμό στην ίδια καταχώρηση με τα διαπιστευτήριά σας, ο κωδικός 2FA θα συμπληρώνεται αυτόματα μαζί με τα διαπιστευτήριά σας. Με απλά λόγια, οι κωδικοί 2FA και τα διαπιστευτήριά σας αποθηκεύονται μαζί στην ίδια τοποθεσία, πράγμα που σημαίνει ότι δεν χρειάζεται να κατεβάζετε διαφορετικές εφαρμογές για να έχετε πρόσβαση σε αυτά. Ένας διαχειριστής κωδικών πρόσβασης που παρέχει στους χρήστες τη δυνατότητα δημιουργίας και αποθήκευσης κωδικών 2FA είναι ο Keeper Password Manager.

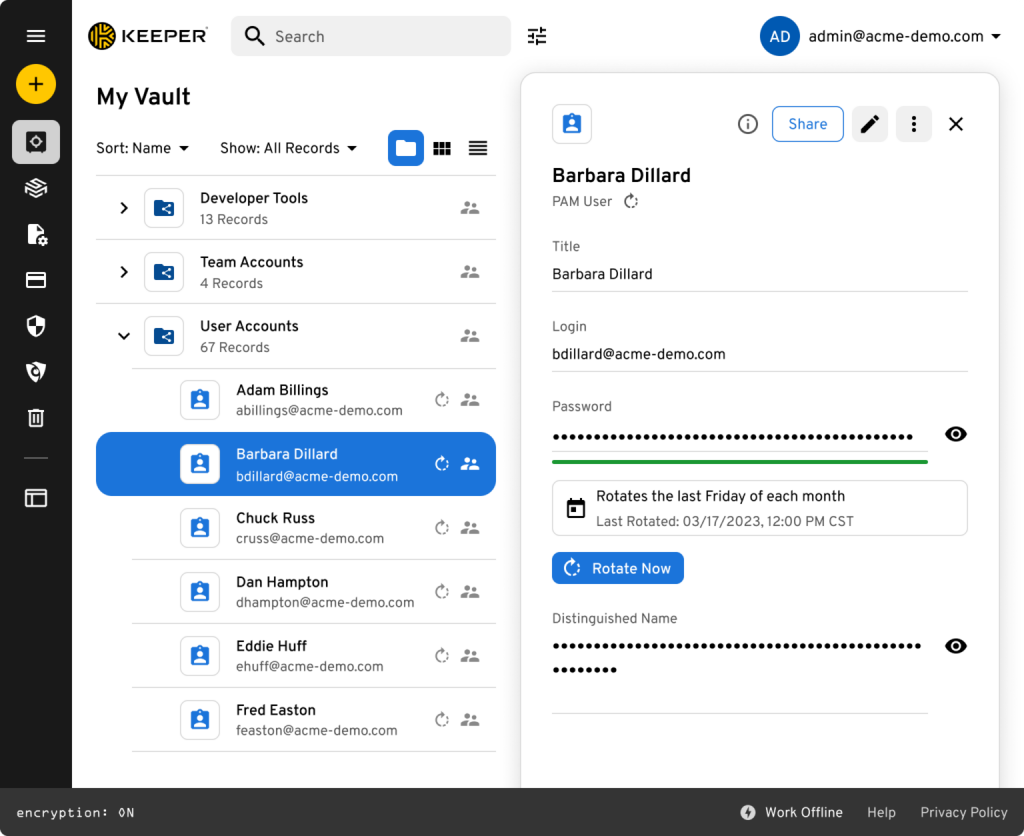

Πως να ρυθμίσετε κωδικούς 2FA στο Keeper

Το Keeper Password Manager είναι ένα εργαλείο διαχείρισης κωδικών πρόσβασης που προσφέρει τη δυνατότητα δημιουργίας και αποθήκευσης κωδικών 2FA στο θησαυροφυλάκιο κωδικών πρόσβασης (Keeper Vault). Δείτε παρακάτω πως μπορείτε να ρυθμίσετε τους κωδικούς 2FA όταν χρησιμοποιείτε το Keeper:

- Συνδεθείτε στο Keeper Vault.

- Εντοπίστε την καταχώρηση για την οποία θέλετε να δημιουργήσετε και να αποθηκεύσετε έναν κωδικό 2FA.

- Κάντε κλικ στη σχετική καταχώρηση/εγγραφή.

- Στη συνέχεια κάντε κλικ στο κουμπί επεξεργασίας στην επάνω δεξιά γωνία που μοιάζει με ένα μολύβι.

- Κάντε κλικ στο σημείο που λέει «Προσθήκη κωδικού δύο παραγόντων» (Add Two-Factor Code).

- Από εκεί, θα έχετε τη δυνατότητα να σαρώσετε έναν κωδικό QR ή να εισαγάγετε τον κωδικό που σας δόθηκε χειροκίνητα.

- Συνδεθείτε στο λογαριασμό για τον οποίο θέλετε να ρυθμίσετε τον κωδικό 2FA.

- Βρείτε την επιλογή για την ενεργοποίηση του ελέγχου ταυτότητας δύο παραγόντων στις ρυθμίσεις ασφαλείας σας (διαφέρει από πάροχο σε πάροχο και από λογαριασμό σε λογαριασμό).

- Αν χρησιμοποιείτε το Keeper Password Manager στο κινητό σας, σαρώστε τον κωδικό QR που εμφανίζεται κατά τη διαδικασία ρύθμισης. Αν χρησιμοποιείτε το Keeper Password Manager σε υπολογιστή τύπου desktop, ανεβάστε ένα στιγμιότυπο οθόνης του κωδικού QR ή εισάγετε τον κωδικό χειροκίνητα.

Μόλις ρυθμίσετε τον κωδικό 2FA στη σχετική καταχώρηση/εγγραφή, τα διαπιστευτήριά σας και ο κωδικός 2FA θα συμπληρώνονται αυτόματα όταν συνδέεστε στο λογαριασμό σας. Η αυτόματη συμπλήρωση του κωδικού 2FA όχι μόνο εξοικονομεί χρόνο αλλά διασφαλίζει και ότι λαμβάνετε τον κωδικό 2FA με ασφάλεια, καθώς όλα όσα αποθηκεύονται στο Keeper Vault είναι κρυπτογραφημένα. Η δημιουργία και η αποθήκευση των κωδικών 2FA στο Keeper Password Manager απομακρύνει τον κίνδυνο να υποκλαπούν από παράγοντες απειλείς, χάκερς ή κυβερνοεγκληματίες.

Αν δεν χρησιμοποιείτε μέχρι τώρα κάποιον διαχειριστή κωδικών πρόσβασης, μπορείτε να ξεκινήσετε μια δωρεάν δοκιμή 30 ημερών του Keeper Password Manager για να δείτε πόσο ασφαλής και βολική είναι η αποθήκευση και η δημιουργία των κωδικών 2FA.

Πηγή: Keeper Security

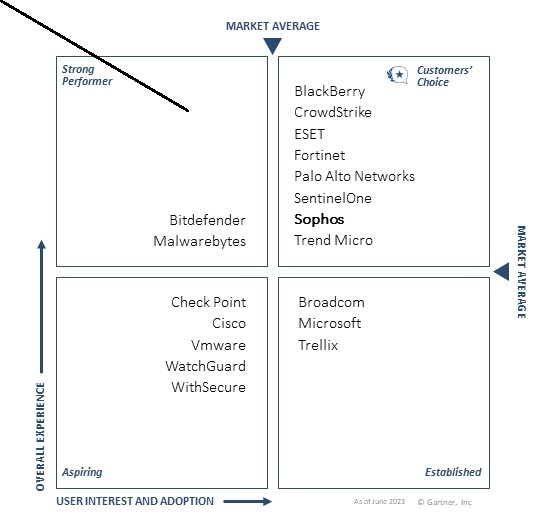

Το G2 δημοσίευσε τις εκθέσεις του για το Φθινόπωρο 2023 (Fall 2023 Reports) και η Sophos είναι ο μόνος προμηθευτής λύσεων κυβερνοασφάλειας που ανακηρύχθηκε «ηγέτιδα» σε όλες τις εκθέσεις του G2 Grid® στις κατηγορίες Endpoint Protection, Endpoint Detection & Response (EDR), Extended Detection & Response (XDR), Firewall Software και Managed Detection & Response (MDR). Επιπλέον, οι χρήστες του G2 βαθμολόγησαν τη Sophos ως το #1 συνολικά στις λύσεις MDR και Firewall.

Ανεξάρτητη επικύρωση πελατών για τη Sophos

Οι διακρίσεις και οι κατατάξεις του G2 βασίζονται σε ανεξάρτητες, επαληθευμένες αξιολογήσεις πελατών στην ιστοσελίδα G2.com, τον μεγαλύτερο online προορισμό για την αγορά λογισμικού και τη μεγαλύτερη πλατφόρμα αξιολόγησης από χρήστες στον κόσμο. Στις εκθέσεις του G2 για το Φθινόπωρο του 2023, η Sophos ανακηρύχθηκε «Overall Leader» σε πέντε κατηγορίες, καθώς και «Leader» σε 10 επιμέρους τμήματα της αγοράς που ονομάζονται Grids:

- Endpoint Protection Suites: Overall, Enterprise, Mid-Market και Small Business Grids

- EDR: Overall, και Mid-Market Grids

- XDR: Overall και Mid-Market Grids

- Firewall: Overall, Enterprise, Mid-Market, και Small Business Grids

- MDR: Overall, Enterprise, και Mid-Market Grids

Είναι τιμή μας που οι υπηρεσίες και τα προϊόντα μας αναγνωρίστηκαν από τους πελάτες και τους ευχαριστούμε για την εμπιστοσύνη τους.

Παρέχοντας άμυνα σε βάθος για τις σημερινές επιχειρήσεις

Καθώς οι αντίπαλοι είναι πλέον πιο εξελιγμένοι και έχουν καταστήσει δυσκολότερο τον εντοπισμό τους, οι αμυνόμενοι θα πρέπει να εφαρμόσουν μια στρατηγική άμυνας σε βάθος που περιλαμβάνει δυνατότητες προστασίας, ανίχνευσης και απόκρισης σε κάθε σημείο της αλυσίδας επίθεσης, ώστε να καλύπτουν ολόκληρο το περιβάλλον τους. Αυτή η πολυεπίπεδη προσέγγιση θα πρέπει να περιλαμβάνει ασφάλεια τερματικών, δικτύου, ηλεκτρονικού ταχυδρομείου και νέφους καθώς και υπηρεσίες κυνηγιού απειλών και αποκατάστασης από ειδικούς ασφαλείας.

Το γεγονός ότι οι επαγγελματίες στους τομείς της πληροφορικής (IT) και ασφάλειας αναγνωρίζουν τη Sophos ως ηγέτιδα σε αυτές τις βασικές κατηγορίες αποτελεί επιβεβαίωση ότι η Sophos παρέχει το καλύτερο και πιο ολοκληρωμένο σύνολο προϊόντων και υπηρεσιών που απαιτούνται στη σύγχρονη κυβερνοασφάλεια.

Όλοι οι πελάτες της Sophos προστατεύονται από τη Sophos X-Ops, μία ομάδα εργασίας που συγκεντρώνει βαθιά τεχνογνωσία σε όλο το περιβάλλον επίθεσης, από κυνηγούς απειλών πρώτης γραμμής και ανταποκριτές σε περιστατικά και συμβάντα έκτακτης ανάγκης μέχρι ειδικούς σε κακόβουλο λογισμικό βαθιάς εκμάθησης και Τεχνητής Νοημοσύνης (AI). Μαζί, παρέχουν ασύγκριτη γνώση και πληροφόρηση σχετικά με τον τρόπο που οι απειλές δημιουργούνται, παραδίδονται και λειτουργούν σε πραγματικό χρόνο. Οπλισμένη με αυτή τη βαθιά κατανόηση, η Sophos είναι σε θέση να δημιουργήσει καινοτόμες, ισχυρές και αποτελεσματικές άμυνες ακόμα και ενάντια στις πιο προηγμένες απειλές.

Πρόσθετη επικύρωση από πελάτες της Sophos και αναλυτές

Παράλληλα με την αναγνώριση G2, οι λύσεις της Sophos έχουν ευρέως αναγνωριστεί από τους πελάτες της εταιρείας και την κοινότητα των αναλυτών:

Sophos Endpoint

- Ανακηρύχθηκε Leader στην έκθεση Gartner® Magic Quadrant™ for Endpoint Protection Platforms 2022 για 13η συνεχή φορά

Sophos Extended Detection and Response (XDR)

- Αναγνωρίστηκε ως #1 overall leader στο Omdia Universe για την ολοκληρωμένη εκτεταμένη ανίχνευση και απόκριση (XDR)

Sophos Firewall

- Ανακηρύχθηκε Gartner® Customers’ Choice™ for Network Firewalls 2022 με βαθμολογία 4,7/5 στο Gartner Peer Insights

- Αναγνωρίστηκε ως Strong Performer στο Forrester Wave

Sophos Managed Detection and Response (MDR)

- Ανακηρύχθηκε Gartner® Customers’ Choice™ for Managed Detection and Response Services 2023 με βαθμολογία 4,8/5 στο Gartner Peer Insights

- Κορυφαία επίδοση στην αξιολόγηση MITRE Engenuity ATT&CK 2022 για τις διαχειριζόμενες υπηρεσίες

Αναβαθμίστε τις κυβερνοάμυνες σας με προϊόντα και υπηρεσίες της Sophos

Όπως καταδεικνύουν και οι αξιολογήσεις του G2, η Sophos παρέχει απαράμιλλο εύρος και βάθος προστασίας. Οι παγκοσμίως κορυφαίες λύσεις για τερματικές συσκευές, δίκτυα, ηλεκτρονικό ταχυδρομείο, νέφος όπως και οι λύσεις sec-ops της εταιρείας προστατεύουν πάνω από 550.000 οργανισμούς από προηγμένες κυβερνοαπειλές, συμπεριλαμβανομένου του ransomware.

Είτε θέλετε να αναβαθμίσετε το τείχος προστασίας σας, είτε να ενισχύσετε τις άμυνες των τερματικών συσκευών σας, είτε να βελτιώσετε και να επιταχύνετε τις καθοδηγούμενες από ανθρώπους έρευνες για απειλές ή να προσθέσετε 24/7 ανίχνευση και απόκριση, μπορούμε να σας βοηθήσουμε.

Οι λύσεις μας είναι καταπληκτικές από μόνες τους -και ακόμη καλύτερες όταν λειτουργούν μαζί. Οι πελάτες που χρησιμοποιούν τόσο το Sophos Intercept X Endpoint όσο και το Sophos Firewall αναφέρουν ρητά ότι είναι σε θέση να διπλασιάσουν την αποδοτικότητα της ομάδας πληροφορικής/ασφαλείας τους και να μειώσουν έως και κατά 85% στον αριθμό των περιστατικών ασφαλείας που απαιτούν διερεύνηση. Με τη Sophos μπορείτε με σιγουριά να οικοδομήσετε μια μακροπρόθεσμη στρατηγική ασφάλειας. Όπως κι αν ξεκινήσετε και οποιοιδήποτε κι αν είναι οι στόχοι σας, η Sophos μπορεί να σας βοηθήσει να απολαύσετε ανώτερα αποτελέσματα στον τομέα της κυβερνοασφάλειας.

Για περισσότερες πληροφορίες σχετικά με τις υπηρεσίες και τα προϊόντα της Sophos, μιλήστε με τον συνεργάτη ή τον αντιπρόσωπο της Sophos και επισκεφθείτε την ιστοσελίδα της εταιρείας.

Πηγή: Sophos

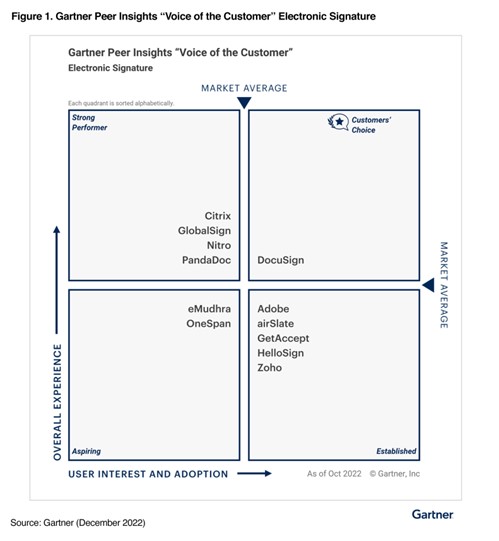

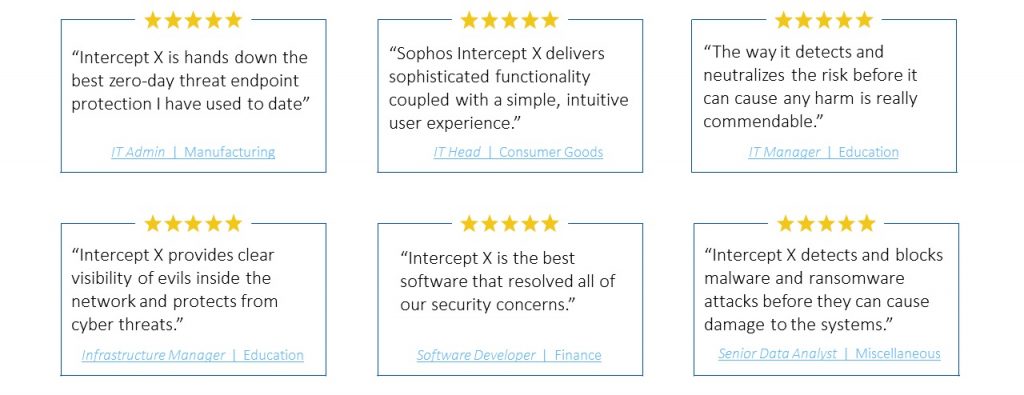

Το Sophos Intercept X ανακηρύχθηκε «Επιλογή Πελατών» στην έκθεση Gartner® Peer Insights™ Voice of the Customer 2023 για τις πλατφόρμες προστασίας τερματικών συσκευών (Endpoint Protection).

Η Sophos απέσπασε βαθμολογία 4,8/5,0 στην έκθεση με βάση 451 επαληθευμένες αξιολογήσεις – κανένας άλλος προμηθευτής δεν είχε υψηλότερη βαθμολογία. Επιπλέον, η Sophos αναγνωρίστηκε ως ο μοναδικός Customers’ Choice προμηθευτής στον τομέα της Εκπαίδευσης και είναι επίσης ο μοναδικός προμηθευτής που έλαβε τη διάκριση Customers’ Choice σε όλους τους τομείς της βιομηχανίας στην έκθεση της Gartner®.

Αποκτήστε πρόσβαση στην πλήρη έκθεση εδώ.

Αυτή η τελευταία αναγνώριση καθιστά τη Sophos τον μοναδικό προμηθευτή που ανακηρύσσεται Customer’ Choice στις πλατφόρμες Endpoint Protection, στις υπηρεσίες Managed Detection and Response (MDR), στα Network Firewalls και στο Mobile Threat Defense το 2023 -μια απόδειξη της ικανότητας της Sophos να παρέχει μια ολοκληρωμένη, διατερματική (end-to-end) πλατφόρμα κυβερνοασφάλειας που προστατεύει όλες τις πτυχές ενός οργανισμού.

Παρακάτω υπάρχουν μερικά παραδείγματα με λεγόμενα πελατών:

Αποτρέψτε τις παραβιάσεις, το ransomware και τις απώλειες δεδομένων με Sophos Endpoint

To Sophos Intercept X Endpoint λειτουργεί για εσάς, με εσάς, προσαρμόζοντας τις άμυνες σας για να απαντήσετε σε μία επίθεση. Καθώς οι απειλές αυξάνονται σε όγκο, περιπλοκότητα και αντίκτυπο, η Sophos προσφέρει καλύτερα αποτελέσματα ασφαλείας για τους πραγματικούς οργανισμούς.

Για να μάθετε περισσότερα, επισκεφθείτε την ιστοσελίδα της εταιρείας ή μιλήστε με τον συνεργάτη ή αντιπρόσωπο της Sophos.

Source: Sophos

Στον σημερινό ψηφιακό κόσμο, όπου οι οργανισμοί διεξάγουν την πλειονότητα των καθημερινών λειτουργικών και επιχειρησιακών δραστηριοτήτων τους διαδικτυακά (online), οι ανησυχίες σχετικά με το απόρρητο των δεδομένων είναι μεγάλες. Οι πελάτες γίνονται όλο και πιο επιφυλακτικοί ως προς τον τρόπο με τον οποίο οι εταιρείες χρησιμοποιούν τα δεδομένα τους και οι κυβερνήσεις και οι ρυθμιστικοί φορείς παρεμβαίνουν όλο και περισσότερο για να ελέγξουν και να ρυθμίσουν τη συλλογή δεδομένων. Κατά συνέπεια, το τοπίο της ιδιωτικότητας των δεδομένων εξελίσσεται ραγδαία, με βιομηχανικά και γεωγραφικά πρότυπα προστασίας δεδομένων να έρχονται ολοένα και περισσότερο στο προσκήνιο.

Ενώ οι Ηνωμένες Πολιτείες διαθέτουν τον Οδηγό του Εθνικού Ινστιτούτου Προτύπων και Τεχνολογίας (NIST) για την προστασία του απορρήτου των πληροφοριών ταυτοποίησης, η Ευρωπαϊκή Ένωση βασίζεται στον Γενικό Κανονισμό για την Προστασία Δεδομένων (GDPR) για την προστασία των πληροφοριών ταυτοποίησης (PII ή Personally Identifiable Information) και της ιδιωτικής ζωής των καταναλωτών. Κάθε χρόνο τίθενται επίσης σε ισχύ περισσότεροι νόμοι και κανονισμοί σε κάθε περιοχή, όπως ο Νόμος για το Απόρρητο των Καταναλωτών της Καλιφόρνιας του 2018 (CCPA) και ο Νόμος για τα Δικαιώματα Απορρήτου της Καλιφόρνιας του 2020 (CPRA). Επιπλέον, υπάρχουν διάφοροι κανονισμοί σε πολλούς βιομηχανικούς κλάδους, όπως ο Νόμος περί Φορητότητας και Λογοδοσίας για τις Ασφάλειες Υγείας (HIPAA) για τον τομέα της υγείας και της υγειονομικής περίθαλψης και το Βιομηχανικό Πρότυπο Ασφάλειας Δεδομένων των Καρτών Πληρωμών (PCI DSS) για τον χρηματοπιστωτικό τομέα κ.ά. Όλα τα παραπάνω, καθιστούν τον ρυθμιστικό κόσμο ακόμα πιο περίπλοκο.

Καθώς οι επιχειρήσεις προσπαθούν να πλοηγηθούν επιτυχώς σε αυτό το διαρκώς εξελισσόμενο, πολύπλοκο τοπίο κανονισμών προστασίας δεδομένων, εμφανίζεται μία μοναδική ευκαιρία για τους παρόχους διαχειριζόμενων υπηρεσιών (MSPs, Managed Service Providers). Με την παροχή υπηρεσιών συμμόρφωσης δεδομένων για επιχειρήσεις, οι MSPs μπορούν να προσφέρουν καλύτερη αξία για τους πελάτες τους δημιουργώντας παράλληλα μία νέα, μελλοντικά ασφαλή (future-proof) ροή εσόδων. Με δεδομένη ωστόσο την πολυπλοκότητα και το εύρος της αγοράς κανονιστικής συμμόρφωσης, δεν είναι απλή υπόθεση.

Οι πάροχοι διαχειριζόμενων υπηρεσιών (MSPs) συχνά δυσκολεύονται να παρέχουν κερδοφόρες υπηρεσίες συμμόρφωσης στους πελάτες τους για διάφορους λόγους, όπως το υψηλό κόστος που συνεπάγεται η εφαρμογή υπηρεσιών συμμόρφωσης με το κανονιστικό πλαίσιο για την προστασία των δεδομένων, η πολυπλοκότητα των λύσεων συμμόρφωσης και η έλλειψη εξειδικευμένου προσωπικού. Αν και οι παραπάνω προκλήσεις αποτρέπουν πολλούς MSPs από το να εισέλθουν στην αγορά συμμόρφωσης, εκείνοι που προσφέρουν ήδη τέτοιες υπηρεσίες συμμόρφωσης, σε ορισμένες σπάνιες περιπτώσεις, κάποιοι MSPs το τολμούν έστω και με μικρά περιθώρια κέρδους ή ακόμη και με ζημιά. Και εδώ είναι που εισέρχεται το Datto Workplace με τον Compliance Manager GRC για να αλλάξουν τα δεδομένα.

Η ασφαλής λύση συνεργασίας συναντά την απλουστευμένη διαχείριση συμμόρφωσης

Η πλατφόρμα Datto Workplace, ειδικά σχεδιασμένη για MSPs, είναι σήμερα μία από τις πιο ασφαλείς και αποτελεσματικές πλατφόρμες συγχρονισμού και κοινής χρήσης εταιρικών αρχείων (EFSS) στην αγορά. Η πλατφόρμα επιτρέπει στους χρήστες να έχουν πρόσβαση στα αρχεία τους και να απολαμβάνουν δυνατότητες συνεργατικότητας με ασφάλεια από οπουδήποτε, σε οποιαδήποτε συσκευή. Χάρη στην ενσωμάτωση με το Compliance Manager GRC -ένα λογισμικό διαχείρισης συμμόρφωσης- το Datto Workplace προσφέρει πλέον ιδιαίτερα εύχρηστες και ισχυρές λειτουργίες συμμόρφωσης δεδομένων που μπορούν να βοηθήσουν τους παρόχους διαχειριζόμενων υπηρεσιών να δημιουργήσουν μια νέα ροή εσόδων ή να διευρύνουν τα περιθώρια κέρδους των υφιστάμενων υπηρεσιών συμμόρφωσης δεδομένων τους.

Οι χρήστες συχνά αποθηκεύουν ευαίσθητα δεδομένα σε αρχεία εργασίας για να επιτύχουν τους στόχους παραγωγικότητας τους. Με τον εντοπισμό, την επισήμανση και τη σύνοψη αυτών των δεδομένων ταυτοποίησης (PII0, η λειτουργία σάρωσης και σύνοψης PII του Datto Workplace αποτρέπει τη διαρροή των δεδομένων δίνοντας τη δυνατότητα στην επιχείρηση (τον πελάτη σας) να διατηρήσει τη συμμόρφωση της. Με τη βοήθεια του Compliance Manager GRC σαρώνει αυτόματα αρχεία και φακέλους για ευαίσθητα δεδομένα και πληροφορίες ταυτοποίησης (PII), όπως αριθμούς κοινωνικής ασφάλισης (SSN), άδειες οδήγησης, ημερομηνίες γέννησης και αριθμούς ACH (Automated Clearing House). Στη συνέχεια επισημαίνει και προσθέτει ετικέτες στα αρχεία που περιέχουν δεδομένα ταυτοποίησης για να αυξήσει την ευαισθητοποίηση σε θέματα ασφάλειας και παρέχει μια λεπτομερή συνοπτική αναφορά για τα δεδομένα ταυτοποίησης.

Πιο συγκεκριμένα, η μοναδική αυτή αυτοματοποιημένη λειτουργία της πλατφόρμας Datto Workplace σας βοηθά να μειώσετε τον φόρτο εργασίας των τεχνικών σας έως και κατά 50% καθώς και να εξαλείψετε την ανάγκη για εξειδικευμένες δεξιότητες όσον αφορά τη συμμόρφωση. Για παράδειγμα, ένας άλλος τρόπος εντοπισμού δεδομένων PII σε αρχεία και φακέλους είναι η χρήση της εγγενούς λειτουργίας του Microsoft 365. Ωστόσο, πρόκειται για μια χειροκίνητη και δυσκίνητη διαδικασία που απαιτεί τη δημιουργία και συντήρηση έως και 51 προσαρμοσμένων ερωτημάτων αναζήτησης, τα οποία θα πρέπει στη συνέχεια να ακολουθούνται από χειροκίνητη παρακολούθηση των αποτελεσμάτων αναζήτησης.

Προσφέρετε υπηρεσίες συμμόρφωσης δεδομένων με υγιές περιθώριο κέρδους

Οι MSPs μπορούν να αποκτήσουν το παραπάνω χαρακτηριστικό με προβλέψιμο και χαμηλό κόστος. Η πλατφόρμα Datto Workplace και ο Compliance Manager GRC είναι στη διάθεση σας με διάφορα μοντέλα συνδρομής flat-free, χωρίς κρυφές ή αιφνιδιαστικές δαπάνες που σοκάρουν όπως με άλλες ανταγωνιστικές λύσεις. Αποκτάτε άμεση απόδοση της επένδυσης σας με μεγαλύτερα περιθώρια κέρδους και χωρίς καμία επένδυση CAPEX.

Η Datto είναι ο μεγαλύτερος προμηθευτής παγκοσμίως αποδεδειγμένων, αξιόπιστων και ασφαλών λύσεων BCDR για MSPs. Ακολουθήστε το δρόμο της Datto, προσφέρετε οικονομικά αποδοτικές υπηρεσίες συμμόρφωσης δεδομένων στους πελάτες σας και ανεβάστε το «παιχνίδι σας στο επόμενο επίπεδο».

Πηγή: Datto

Το Sophos Email διαθέτει όλα όσα περιμένετε από μια παγκοσμίου κλάσης λύση ασφάλειας ηλεκτρονικού ταχυδρομείου.

Αξιοποιεί τις πιο προηγμένες υπηρεσίες πληροφοριών απειλών, ανάλυσης συμπεριφοράς, μηχανικής εκμάθησης και ανάλυσης φήμης για να εμποδίσει τα κακόβουλα μηνύματα ηλεκτρονικού ταχυδρομείου να φτάσουν στα εισερχόμενα των χρηστών σας.

Αλλά τα προηγμένα χαρακτηριστικά δεν σταματούν εκεί: η κορυφαία επεξεργασία γλώσσας, η ανάλυση ονομάτων, ο έλεγχος για παρόμοιους τομείς (domains) και η προστασία μετά την παράδοση βάζουν τέλος στα μηνύματα που με τη πρώτη ματιά φαίνονται τυπικά και καλόβουλα και αργότερα αποδεικνύονται κακόβουλα.

Προσθέστε τώρα στα παραπάνω και μία ολόκληρη σουίτα εργαλείων πρόληψης απώλειας δεδομένων και κρυπτογράφησης, την ενσωμάτωση με το Microsoft 365, τις ισχυρές λειτουργίες διαχείρισης μηνυμάτων και τη κοινή πληροφόρηση για απειλές με άλλα προϊόντα της Sophos που σας επιτρέπει να εντοπίζετε προηγουμένως αθέατους δείκτες παραβίασης και να αφαιρείτε ύποπτα αρχεία σε όλα τα περιβάλλοντα σας.

Αποτελεί βασικό πυλώνα του χαρτοφυλακίου της Sophos που επεκτείνει την ορατότητα σε όλο το Microsoft 365, σε φόρτους εργασίας διακομιστών cloud, σε τερματικά, στο δίκτυο και σε άλλα.

Αν και είναι ότι πιο προηγμένο. η Sophos δεν πρόκειται να επιβραδύνει ούτε στο ελάχιστο την ανάπτυξη και τη βελτίωση του. Τελευταία μάλιστα, η εταιρεία επιτάχυνε την ανάπτυξη του Sophos Email για να συμπεριλάβει μία σειρά από νέα χαρακτηριστικά και τεχνολογίες.

Επανάκτηση κατ’ απαίτηση

Η προστασία Sophos Email μετά την παράδοση αφαιρεί αυτόματα τα μηνύματα που περιέχουν συνημμένα αρχεία και διευθύνσεις URL που δείχνουν καλόβουλα κατά τη στιγμή της παράδοσης, αλλά αργότερα γίνονται ενεργά και κακόβουλα.

Με το χαρακτηριστικό «on-demand clawback», οι διαχειριστές μπορούν πλέον να αφαιρούν χειροκίνητα οποιοδήποτε μήνυμα από τα εισερχόμενα των χρηστών με το πάτημα ενός κουμπιού στην κεντρική κονσόλα διαχείρισης Sophos Central. Δεν χρειάζεται πλέον να περιπλανιέστε στο Microsoft Exchange ή στις κονσόλες ασφαλείας και να εκτελείτε scripts PowerShell.

Η συγκεκριμένη λειτουργία είναι διαθέσιμη σε όλους τους πελάτες που χρησιμοποιούν το Microsoft 365 με ενεργοποιημένη τη προστασία μετά την παράδοση. Είναι επίσης και ένα εξαιρετικό εργαλείο για την αφαίρεση μηνυμάτων που μπορεί να μην είναι κακόβουλα αλλά ενδέχεται να περιέχουν ευαίσθητες ή εμπιστευτικές πληροφορίες.

Η επόμενη εξέλιξη των δυνατοτήτων επανάκτησης της Sophos θα είναι το API και οι δυνατότητες alerting στην κονσόλα Managed Detection and Response (MDR), η οποία αναμένεται να διατεθεί αυτό το τρίμηνο και θα παρέχει στους αναλυτές MDR της εταιρείας τη δυνατότητα να αφαιρούν απειλές και να σταματούν ενεργές κακόβουλες εκστρατείες ηλεκτρονικού ταχυδρομείου απευθείας από τις κονσόλες τους.

Προστασία από παραβίαση των κανόνων ροής αλληλογραφίας (MFR)

Για τους πελάτες επίσης του Microsoft 365 υπάρχει η νέα προστασία παραβίασης των κανόνων ροής αλληλογραφίας. Οι αλλαγές στους κανόνες ροής αλληλογραφίας μπορεί να τη διακόψουν ακούσια. Αυτή η νέα λειτουργία ειδοποιεί τους πελάτες και παρέχει επίλυση, αποκατάσταση και διόρθωση των διαμορφώσεων/ ρυθμίσεων και της ροής αλληλογραφίας με ένα κλικ.

Συγχρονισμός καταλόγου Google

Χρησιμοποιείτε το Google Workspace; Προστέθηκαν λειτουργίες συγχρονισμού καταλόγου που καθιστούν εύκολη τη διατήρηση των χρηστών Workspace και των γραμματοκιβωτίων τους ενημερωμένων μέσα από την κεντρική κονσόλα Sophos Central. Δεν απαιτείται να προχωρήσετε πρώτα σε χειροκίνητη διαμόρφωση ή σε συγχρονισμό με το Microsoft Azure.

Πρόσβαση διαχειριστή σε λίστες τελικών χρηστών

Και δεν είναι μόνο αυτά. Επιπλέον, προστέθηκε ένα νέο χαρακτηριστικό που ζητούσαν πολλοί χρήστες: η πρόσβαση διαχειριστή στις λίστες τελικών χρηστών που έχουν καταχωρηθεί να έχουν άδεια ή έχουν αποκλειστεί, με δυνατότητα εισαγωγής, εξαγωγής και αναζήτησης, προσθήκης και διαγραφής καταχωρήσεων απευθείας από την κονσόλα Sophos Central. Αυτό το χαρακτηριστικό συμπεριλαμβανόταν στα κορυφαία αιτήματα πελατών τους τελευταίους 18 μήνες και θα μειώσει τα κλήσεις/εισιτήρια υποστήριξης ενώ θα βελτιώσει την εμπειρία τόσο για τους διαχειριστές όσο και για τους τελικούς χρήστες.

Και υπάρχουν και άλλα!

Η Sophos επίσης πρόσθεσε νέα έξυπνα banner για μηνύματα απλού κειμένου και μηνύματα που ενδέχεται να μην είναι δυνατό να σαρωθούν λόγω υπογραφής κλειδιού, προστασίας με κωδικό πρόσβασης ή κρυπτογράφησης. Και στο χρονοδιάγραμμα του τρίτου τριμήνου, αναμένεται να προστεθεί η δυνατότητα να ελέγχουμε ποιας γλώσσες και χώρες προέλευσης επιτρέπεται να παραδίδουν μηνύματα ηλεκτρονικού ταχυδρομείου στα εισερχόμενα.

Και τα παραπάνω είναι μόνο η αρχή. Ρίξτε μια ματιά στο Sophos.com/Email για περαιτέρω βελτιώσεις ή επικοινωνήστε με τον εκπρόσωπο της Sophos για τυχόν ερωτήσεις που έχετε.

Πηγή: Sophos

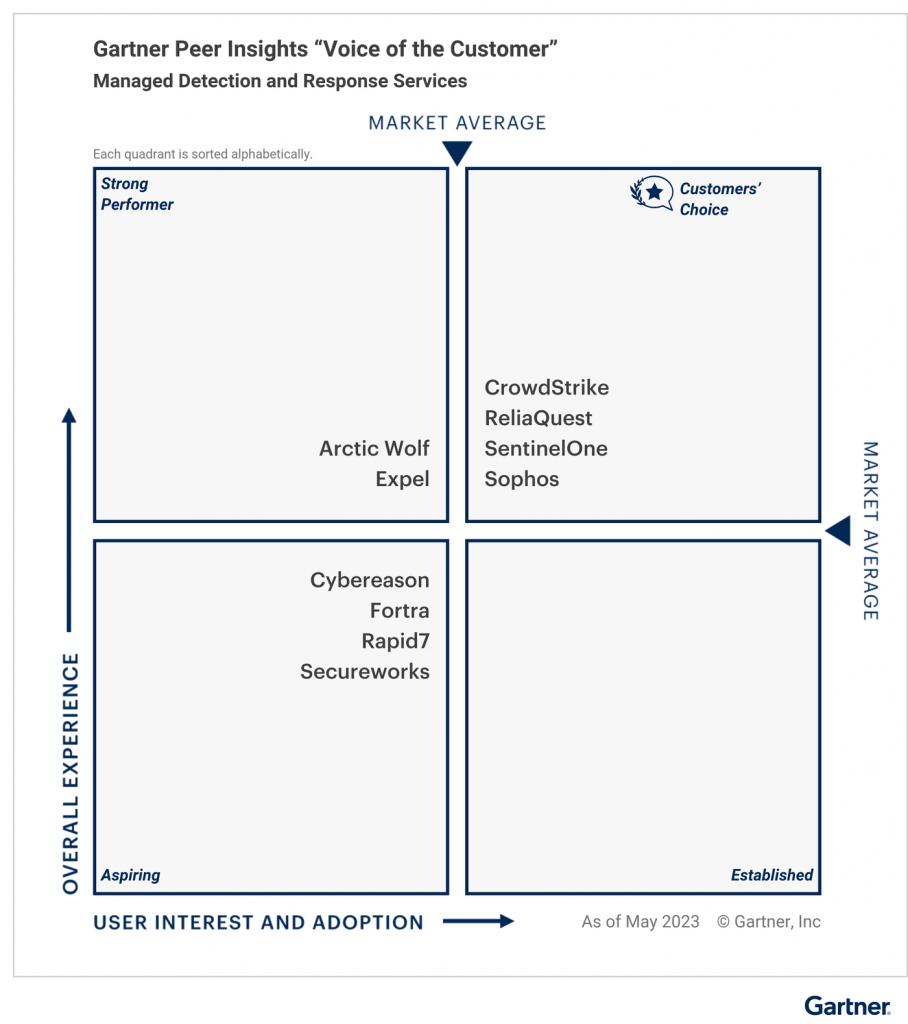

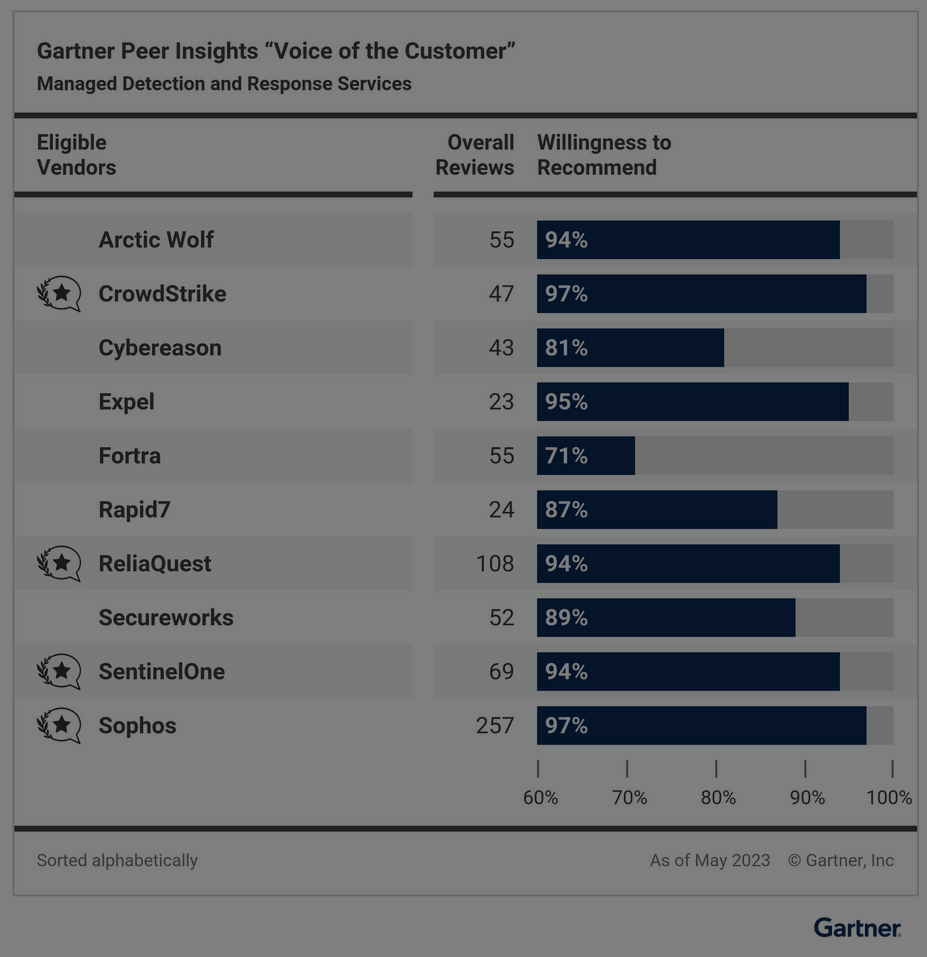

Η Sophos, παγκόσμια ηγέτιδα στην καινοτομία και στην παροχή κυβερνοασφάλειας ως υπηρεσία, ανακοίνωσε πρόσφατα ότι έλαβε την σημαντική διάκριση «Επιλογή Πελατών για τη Διαχειριζόμενη Ανίχνευση και Αντιμετώπιση (Managed Detection and Response – MDR) στην πρώτη έκθεση Gartner® Voice of the Customer Peer Insights™». Η Sophos έλαβε συνολική βαθμολογία πελατών 4,8/5, με βάση 261 αξιολογήσεις από τις 31 Μαΐου 2023 και με τις επαληθευμένες αξιολογήσεις πελατών να επαινούν την υπηρεσία.

Η έκθεση υπογραμμίζει ότι η Sophos ήταν ένας από τους προμηθευτές που έλαβε την υψηλότερη βαθμολογία «Willingness to Recommend» σε ποσοστό 97% (οι πελάτες δηλαδή σε ποσοστό 97% δήλωσαν πρόθεση να συστήσουν την υπηρεσία σε άλλους) ενώ επιπλέον ανακηρύχθηκε και «Επιλογή Πελατών» για το MDR στο τμήμα της αγοράς «Μεσαίων Επιχειρήσεων» (Midsize Enterprise) που η Gartner τοποθετεί μεταξύ $50 εκατομμυρίων και $1 δισεκατομμυρίου.

«Ανεξάρτητα από το μέγεθος και την αγορά στην οποία απευθύνονται, οι οργανισμοί βρίσκονται στο στόχαστρο κυβερνοεγκληματιών και επιτιθέμενων και επομένως χρειάζονται συνεχή παρακολούθηση, 24 ώρες το 24ωρο, 7 ημέρες την εβδομάδα καθώς και ανίχνευση απειλών και αντιμετώπιση στη στρατηγική κυβερνοασφάλειας τους. Η συντριπτικά θετική ανταπόκριση στη νέα έκθεση της Gartner Peer Insights είναι, κατά τη γνώμη μας, ενδεικτική της εμπιστοσύνης που μας δείχνουν οι πελάτες μας όπως και της ποιότητας της τεχνογνωσίας μας στην ανίχνευση και αντιμετώπιση απειλών με ανθρώπινη καθοδήγηση» δήλωσε ο Rob Harrison, Αντιπρόεδρος Διαχείρισης Προϊόντων της Sophos. «Η ανταπόκριση των πελατών μας καταδεικνύει επίσης την αξία της μοναδικής ικανότητας της υπηρεσίας MDR να ενσωματώνει και να διαχειρίζεται τα υφιστάμενα περιβάλλοντα ασφάλειας πολλαπλών προμηθευτών σε διάφορες αγορές, συμπεριλαμβανομένων μεγάλων και μεσαίων επιχειρήσεων» συμπλήρωσε ο Rob Harrison.

Στα επιλεγμένα αποσπάσματα από σχόλια και κριτικές πελατών της υπηρεσίας Sophos MDR στην έκθεση της Gartner® περιλαμβάνονται τα:

- «Το γεγονός ότι η Sophos υποστηρίζει τα δικά της προϊόντα ασφάλειας τερματικών συσκευών, τείχους προστασίας και ηλεκτρονικού ταχυδρομείου με τη δική της υπηρεσία MDR που λειτουργεί προσωπικό της, ώθησε την εμπιστοσύνη μας στις δυνατότητες απόκρισης/αντιμετώπισης της σε νέα επίπεδα» δήλωσε ένας Διευθυντής Πληροφορικής από την κατασκευαστική βιομηχανία.

- «Σταματήστε να εργάζεστε τόσο σκληρά. Αφήστε το Sophos MDR να το κάνει» δήλωσε ένας Διευθυντής Πληροφορικής από τη βιομηχανία ανάπτυξης λογισμικού.

- «Το γεγονός ότι ξέρουμε ότι έχουμε μια ομάδα που παρακολουθεί τον οργανισμό μας 24/7/365 μας κάνει να αισθανόμαστε σιγουριά» δήλωσε ένας Διευθυντής Κυβερνοασφάλειας και υπεύθυνος σε ζητήματα κυβέρνησης, αντιμετώπισης κινδύνων και συμμόρφωσης από την κατασκευαστική βιομηχανία.

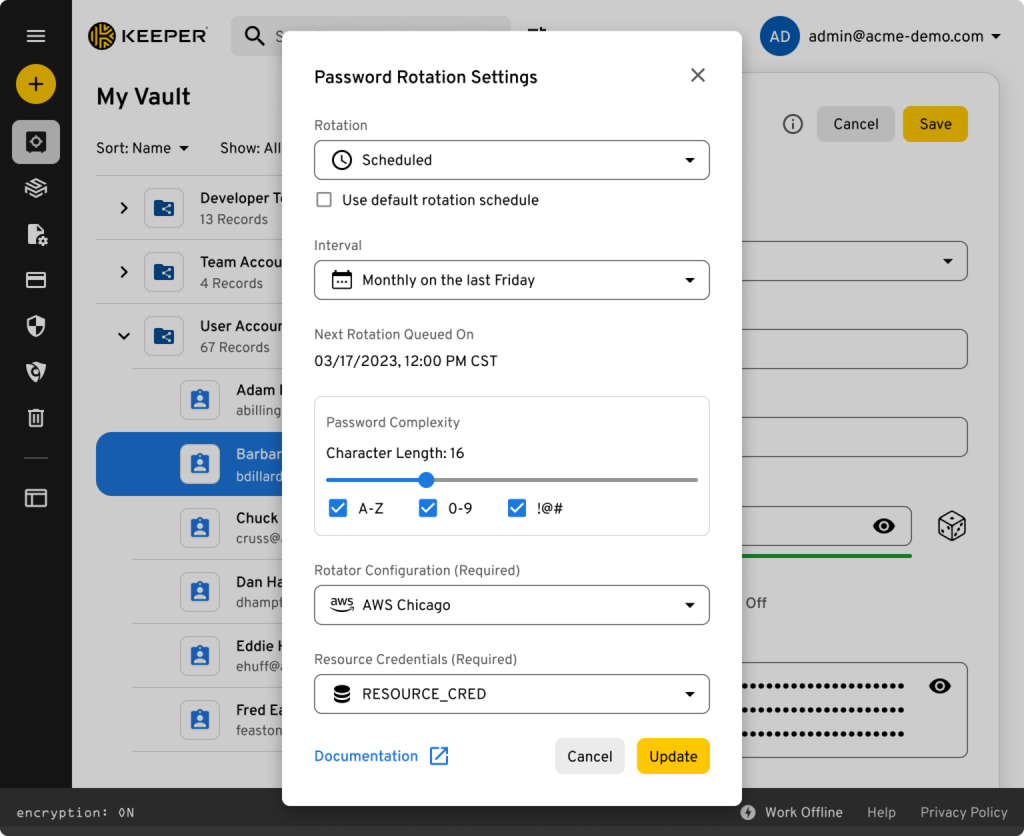

Το Sophos MDR είναι η ευρύτερα χρησιμοποιούμενη προσφορά MDR σήμερα, με περισσότερους από 17.000 πελάτες σε όλους τους κλάδους ενώ επιπλέον είναι η λύση MDR που έχει τις περισσότερες αξιολογήσεις στις εκθέσεις Gartner Peer Insights και G2. Είναι η μόνη υπηρεσία MDR που μπορεί να εφαρμοστεί στις υπάρχουσες εγκαταστάσεις ασφαλείας τόσο με προσφορές της Sophos όσο και με λύσεις τρίτων. Η Sophos λάνσαρε πρόσφατα το Sophos MDR for Microsoft Defender, μια πλήρως διαχειριζόμενη προσφορά που παρέχει τις πιο ισχυρές δυνατότητες αντιμετώπισης απειλών στον κλάδο για οργανισμούς που χρησιμοποιούν Microsoft Security. Η λύση προσθέτει ένα κρίσιμο επίπεδο προστασίας 24/7 στη σουίτα Microsoft Security των λύσεων endpoint, SIEM, identity, cloud και άλλων λύσεων για την προστασία από παραβιάσεις δεδομένων, ransomware και άλλες κυβερνοεπιθέσεις ενεργών αντιπάλων.

Οι προμηθευτές που τοποθετούνται στο άνω δεξιό τεταρτημόριο πληρούν ή υπερβαίνουν τόσο το μέσο όρο της αγοράς όσον αφορά τη Συνολική Εμπειρία όσο και το μέσο όρο της αγοράς όσον αφορά το Ενδιαφέρον των χρηστών και της Υιοθέτησης.

Στη διάθεση σας βρίσκεται ένα δωρεάν αντίγραφο της έκθεσης Gartner Peer Insights Voice of the Customer: MDR Services για πρόσθετες πληροφορίες.

Πηγή: Sophos

Αν και υπάρχουν πολλοί διαφορετικοί τύποι απάτης ηλεκτρονικού ψαρέματος (phishing), το ηλεκτρονικό ταχυδρομείο (email) παραμένει ο συνηθέστερος. Η απάντηση στο ηλεκτρονικό μήνυμα κάποιου κακόβουλου αποστολέα, το κλικ σε έναν σύνδεσμο ή η λήψη ενός αρχείου που ενδέχεται να μην είναι αξιόπιστο μπορεί να οδηγήσει σε καταστροφή δεδομένων, διαρροή εμπιστευτικών πληροφοριών και μολυσμένες συσκευές ή δίκτυα.

Διαβάστε τις συμβουλές παρακάτω ή μετακινηθείτε προς τα κάτω για να δείτε ολόκληρο το infographic.

Δείτε παρακάτω πως μπορείτε να αποφύγετε να πέσετε θύματα ηλεκτρονικού ψαρέματος:

1.ΕΠΙΘΕΩΡΗΣΤΕ ΤΗ ΔΙΕΥΘΥΝΣΗ ΗΛΕΚΤΡΟΝΙΚΟΥ ΤΑΧΥΔΡΟΜΕΙΟΥ ΤΟΥ ΑΠΟΣΤΟΛΕΑ

Το ηλεκτρονικό ψάρεμα (phishing) περιλαμβάνει τη χρήση διευθύνσεων ηλεκτρονικού ταχυδρομείου που περιέχουν ύποπτα στοιχεία για τη στόχευση των θυμάτων, ακόμη και μερικές φορές την παραποίηση μίας γνωστής ιστοσελίδας ή ενός γνωστού εμπορικού σήματος. Προσέξτε για αλλαγμένες λέξεις ή για λέξεις ή χαρακτήρες που έχουν προστεθεί καθώς και για ανορθόγραφες λέξεις εντός του ονόματος του τομέα (domain).

2.ΕΞΕΤΑΣΤΕ ΤΟΝ ΧΑΙΡΕΤΙΣΜΟ ΚΑΙ ΤΟΝ ΤΟΝΟ ΤΟΥ ΜΗΝΥΜΑΤΟΣ

Να είστε επιφυλακτικοί σε μηνύματα ηλεκτρονικού ταχυδρομείου που χρησιμοποιούν έναν γενικό χαιρετισμό και επείγοντα τόνο. Τα μηνύματα ταχυδρομείου ηλεκτρονικού ψαρέματος στοχεύουν πολλούς ανθρώπους ταυτόχρονα και παρακαλούν τον παραλήπτη να προβεί σε άμεση δράση και συνήθως δεν περιλαμβάνουν κάποια εξατομικευμένη εναρκτήρια γραμμή κειμένου.

3.ΑΝΑΖΗΤΗΣΤΕ ΕΠΑΛΗΘΕΥΣΙΜΑ ΣΤΟΙΧΕΙΑ ΕΠΙΚΟΙΝΩΝΙΑΣ ΤΟΥ ΑΠΟΣΤΟΛΕΑ

Αποφύγετε να απαντάτε σε μηνύματα ηλεκτρονικού ταχυδρομείου που δεν περιέχουν στοιχεία επικοινωνίας του αποστολέα, όπως αριθμό τηλεφώνου, διεύθυνση ηλεκτρονικού ταχυδρομείου ή τοποθεσία γραφείου.

4.ΜΗΝ ΣΤΕΛΝΕΤΕ ΕΥΑΙΣΘΗΤΕΣ ΠΛΗΡΟΦΟΡΙΕΣ ΜΕΣΩ ΗΛΕΚΤΡΟΝΙΚΟΥ ΤΑΧΥΔΡΟΜΕΙΟΥ

Ακόμη και αν το μήνυμα ηλεκτρονικού ταχυδρομείου έχει επείγοντα χαρακτήρα, ποτέ μην αποκαλύπτετε εμπιστευτικές πληροφορίες απαντώντας σε κάποιο μήνυμα ηλεκτρονικού ταχυδρομείου. Οι κυβερνοεγκληματίες χρησιμοποιούν τεχνικές κοινωνικής μηχανικής για να αποκτήσουν προσωπικά δεδομένα όπως ονόματα, διευθύνσεις, τραπεζικές πληροφορίες και άλλα που μπορούν να χρησιμοποιηθούν για δόλιες δραστηριότητες και απάτες.

5.ΑΠΟΦΥΓΕΤΕ ΝΑ ΚΑΝΕΤΕ ΚΛΙΚ ΣΕ ΣΥΝΔΕΣΜΟΥΣ ΠΟΥ ΔΕΝ ΠΕΡΙΜΕΝΑΤΕ

Μην κάνετε κλικ σε συνδέσμους που προέρχονται από άγνωστους αποστολείς ή οργανισμούς. Μπορεί να ανακατευθυνθείτε σε έναν ιστότοπο ή να ξεκινήσετε μια λήψη που μπορεί να θέσει σε κίνδυνο τα δεδομένα σας ή να μολύνει τη συσκευή σας.

6.ΑΠΟΦΥΓΕΤΕ ΤΟ ΑΝΟΙΓΜΑ ΑΝΑΞΙΟΠΙΣΤΩΝ ΣΥΝΗΜΜΕΝΩΝ EMAIL

Αποφύγετε το άνοιγμα συνημμένων σε μηνύματα ηλεκτρονικού ταχυδρομείου από αναξιόπιστους αποστολείς ή απλώς για να ικανοποιήσετε την περιέργειά σας. Τα ύποπτα συνημμένα μπορεί να είναι φορείς κακόβουλου λογισμικού και φορτίων λυτρισμικού (ransomware) που μπορούν να καταστρέψουν τα δεδομένα σας και να βλάψουν τη συσκευή σας.

7.ΕΓΚΑΤΑΣΤΗΣΤΕ ΕΝΑ ΦΙΛΤΡΟ PHISHING ΣΤΗΝ ΕΦΑΡΜΟΓΗ EMAIL ΣΑΣ

Βεβαιωθείτε ότι διαθέτετε ένα φίλτρο ηλεκτρονικού ψαρέματος που λειτουργεί με το λογισμικό ηλεκτρονικού ταχυδρομείου της επιλογής σας. Μπορείτε επίσης να εγκαταστήσετε και ένα φίλτρο για χρήση στο πρόγραμμα περιήγησης (browser) που χρησιμοποιείτε. Αν και δεν θα αποκλείσει όλα τα μηνύματα phishing, θα μειώσει σημαντικά τον αριθμό των προσπαθειών που εμφανίζονται στα εισερχόμενά σας.

Το 95% των παραβιάσεων δεδομένων οφείλεται σε ανθρώπινο λάθος.

Πηγή: Fortra

Η Sophos έδωσε στη δημοσιότητα την έκθεση «State of Ransomware in Financial Services 2023». Πρόκειται για μια διορατική έκθεση που βασίζεται στις απαντήσεις 400 επαγγελματιών πληροφορικής και κυβερνοασφάλειας οι οποίοι εργάζονται στον εκπαιδευτικό τομέα σε 14 χώρες. Τα ευρήματα αποκαλύπτουν τις πραγματικές εμπειρίες τους με το λυτρισμικό (ransomware) στον εκπαιδευτικό κλάδο.

Σε άνοδο οι επιθέσεις και η κρυπτογράφηση δεδομένων

Η έρευνα της Sophos για το έτος 2023 αποκάλυψε ότι το ποσοστό επιθέσεων ransomware στον εκπαιδευτικό κλάδο ήταν το υψηλότερο από όλους τους υπόλοιπους βιομηχανικούς κλάδους.

Το 80% των ιδρυμάτων κατώτερης δευτεροβάθμιας εκπαίδευσης και το 79% των ιδρυμάτων τριτοβάθμιας εκπαίδευσης ανέφεραν ότι χτυπήθηκαν από ransomware στην έρευνα του 2023 όταν τα αντίστοιχα ποσοστά στην έρευνα της εταιρείας το 2022 βρίσκονταν στο 56% και 64% αντίστοιχα. Τα ποσοστά επιθέσεων το 2023 ήταν υπερδιπλάσια από αυτά που είχαν αναφερθεί στην έρευνα του 2021. Τότε, το 44% των εκπαιδευτικών ιδρυμάτων είχε δηλώσει ότι είχε δεχτεί επίθεση ransomware.

Η κρυπτογράφηση δεδομένων στον τομέα της εκπαίδευσης εξακολουθεί να βρίσκεται σε άνοδο: το ποσοστό στα ιδρύματα κατώτερης εκπαίδευσης αυξήθηκε ετησίως από το 72% στο 81%. Το 73% των ιδρυμάτων τριτοβάθμιας εκπαίδευσης ανέφερε ότι υπέστη κρυπτογράφηση δεδομένων, ποσοστό που είναι παρόμοιο με το 74% που αναφέρθηκε ένα έτος πριν.

Φέτος, το ποσοστό των επιθέσεων στην κατώτερη εκπαίδευση που ήταν δυνατό να αποτραπούν πριν φτάσουν σε σημείο να κρυπτογραφηθούν δεδομένα ήταν 18%, ποσοστό δυστυχώς μειωμένο από το 22% της προηγούμενης χρονιάς. Στην τριτοβάθμια εκπαίδευση από την άλλη, είναι ενθαρρυντικό που αναφέρθηκε αύξηση του ποσοστού των επιθέσεων που σταμάτησαν πριν από την κρυπτογράφηση δεδομένων. Έτσι, από 22% στην έκθεση του 2022, το ποσοστό αυξήθηκε στο 25% στην έκθεση του 2023.

Από τους οργανισμούς κατώτερης δευτεροβάθμιας εκπαίδευσης των οποίων τα δεδομένα κρυπτογραφήθηκαν, το 27% δήλωσε ότι εκλάπησαν κιόλας. Το συγκεκριμένο ποσοστό έφτασε το 35% στην τριτοβάθμια εκπαίδευση, υποδηλώνοντας ότι αυτές οι επιθέσεις «διπλού στόχου» (κρυπτογράφηση δεδομένων και εξαγωγή δεδομένων) καθίστανται όλο και πιο συνηθισμένες.

Τα βασικά αίτια των επιθέσεων

Η εκμετάλλευση ευπαθειών και τρωτών σημείων (29%) και τα παραβιασμένα διαπιστευτήρια (36%) ήταν οι δύο βασικότερες αιτίες για τις σημαντικότερες επιθέσεις ransomware στον εκπαιδευτικό κλάδο. Τα μηνύματα ηλεκτρονικού ταχυδρομείου (κακόβουλα μηνύματα ηλεκτρονικού ταχυδρομείου ή ηλεκτρονικό ψάρεμα) ήταν η τρίτη βασικότερη αιτία πίσω από το 30% των επιθέσεων που υπέστη ο κλάδος, κάτι που υποδεικνύει ότι είναι ιδιαίτερα εκτεθειμένος σε τέτοιου είδους απειλές.

Ανάκτηση δεδομένων και η τάση να πληρώνονται λύτρα

Το 99% των ιδρυμάτων κατώτερης δευτεροβάθμιας εκπαίδευσης έλαβαν πίσω τα κρυπτογραφημένα δεδομένα τους, ποσοστό που παρουσιάζεται ελαφρώς υψηλότερο από τον διατομεακό μέσο όρο του 97%.

Το 73% των ιδρυμάτων κατώτερης εκπαίδευσης χρησιμοποίησε αντίγραφα ασφαλείας για την ανάκτηση των δεδομένων του ενώ σχεδόν τα μισά (47%) αναγκάστηκαν να πληρώσουν λύτρα. Η τριτοβάθμια εκπαίδευση βρέθηκε μεταξύ των τριών χειρότερων τομέων παγκοσμίως στη χρήση αντιγράφων ασφαλείας, με μόνο τα δύο τρίτα (63%) να αναφέρουν τη χρήση αντιγράφων ασφαλείας για την ανάκτηση των δεδομένων τους. Ο τομέας ανέφερε επίσης ένα από τα υψηλότερα ποσοστά πληρωμών λύτρων για ανάκτηση δεδομένων (56%).

Την ώρα ωστόσο που το διατομεακό κόστος ανάκτησης αυξήθηκε σε ετήσια βάση, στην κατώτερη δευτεροβάθμια εκπαίδευση παρέμεινε στα ίδια επίπεδα ($1,59 εκατ. στην έκθεση του 2023 έναντι $1,58 εκατ. στην έκθεση του 2022). Στην τριτοβάθμια εκπαίδευση, το κόστος ανάκτησης μειώθηκε σημαντικά και από τα $1,42 εκατ. που είχαν αναφερθεί στην έρευνα του 2022 έπεσε σε κάτι περισσότερο από $1 εκατ. στην έρευνα του 2023, υποδηλώνοντας ότι καθώς αυξάνονται τα ποσοστά ransomware, οι οργανισμοί τριτοβάθμιας εκπαίδευσης βελτιώνονται επίσης στην αποκατάσταση από επιθέσεις και είναι σε θέση να το κάνουν πλέον και με χαμηλότερο κόστος.

Μπορείτε να διαβάσετε την πλήρη έκθεση της Sophos εδώ.

Μετριασμός του κινδύνου να πέσετε θύματα του ransomware

Η Sophos συνιστά τις ακόλουθες βέλτιστες πρακτικές άμυνας ενάντια στο ransomware και στις υπόλοιπες κυβερνοεπιθέσεις:

- Ενισχύστε τις αμυντικές ασπίδες σας, συμπεριλαμβανομένων:

- Εργαλείων ασφαλείας που αμύνονται ενάντια στους πιο κοινούς παράγοντες επίθεσης, συμπεριλαμβανομένης της προστασίας τερματικών (endpoint) με ισχυρές δυνατότητες anti-exploit για την αποφυγή της εκμετάλλευσης ευπαθειών και τρωτών σημείων και της δικτυακής πρόσβασης μηδενικής εμπιστοσύνης (Zero Trust Network Access ή ZTNA) για την αποτροπή της κατάχρησης παραβιασμένων διαπιστευτηρίων.

- Προσαρμοστικών τεχνολογιών που ανταποκρίνονται αυτόματα σε επιθέσεις, αναστατώνοντας τους αντιπάλους και εξοικονομώντας χρόνο στους αμυνόμενους για να απαντήσουν.

- Ανίχνευση, διερεύνηση και αντιμετώπιση απειλών όλο το 24ωρο, είτε από το εσωτερικό είτε από εξειδικευμένο πάροχο Managed Detection and Response (MDR).

- Βελτιστοποιήστε την προετοιμασία σας ενάντια στις επιθέσεις, συμπεριλαμβανομένης της δημιουργίας τακτικών αντιγράφων ασφαλείας, της εξάσκησης στην ανάκτηση δεδομένων από αντίγραφα ασφαλείας και της διατήρησης ενός ενημερωμένου σχεδίου αντιμετώπισης περιστατικών.

- Διατηρήστε καλή υγιεινή ασφαλείας, συμπεριλαμβανομένης της έγκαιρης επιδιόρθωσης κώδικα (patching) και του τακτικού ελέγχου των διαμορφώσεων των εργαλείων ασφαλείας.

Σχετικά με την έρευνα

Τα δεδομένα για την έκθεση State of Ransomware 2023 προέρχονται από μια vendor-agnostic έρευνα στην οποία συμμετείχαν 3.000 ηγέτες κυβερνοασφάλειας/ πληροφορικής που διεξήχθη μεταξύ του Ιανουαρίου και του Μαρτίου 2023, συμπεριλαμβανομένων και 400 ηγετών από τον εκπαιδευτικό κλάδο: 200 από την κατώτερη δευτεροβάθμια εκπαίδευση και 200 από την τριτοβάθμια εκπαίδευση. Οι ερωτηθέντες βρίσκονταν σε 14 χώρες σε όλη την Αμερική, την EMEA και την Ασία-Ειρηνικό. Οι οργανισμοί που συμμετείχαν στην έρευνα είχαν από 100 έως 5.000 υπαλλήλους και τα έσοδα τους κυμαίνονταν από λιγότερο από $10 εκατομμύρια έως και περισσότερα από $5 δισεκατομμύρια.

Πηγή: Sophos

Μια επίλεκτη ομάδα εμπειρογνωμόνων για την αντιμετώπιση περιστατικών βρίσκεται πάντα σε ετοιμότητα για να σας βοηθήσουν να επανέλθετε γρήγορα σε λειτουργία σε περίπτωση κυβερνοεπίθεσης ή παραβίασης.

Με την απτή «ετοιμότητα» να αποτελεί πλέον βασικό συστατικό της ανθεκτικότητας στον κυβερνοχώρο, η Sophos βρίσκεται στην ευχάριστη θέση να ανακοινώσει την έναρξη της λειτουργίας της υπηρεσίας «Sophos Incident Response Services Retainer». Παρέχει σε όλους τους οργανισμούς (είτε πρόκειται για υφιστάμενους πελάτες της Sophos είτε όχι) ταχεία πρόσβαση στην πρώτη στην βιομηχανία υπηρεσία αντιμετώπισης συμβάντων της Sophos με σταθερό κόστος σε περίπτωση παραβίασης.

Η αμειβόμενη υπηρεσία περιλαμβάνει επίσης εξωτερική σάρωση για ευπάθειες και καθοδήγηση για την ενίσχυση της ετοιμότητας σε κρίσιμες καταστάσεις, δίνοντας τη δυνατότητα στους οργανισμούς να βελτιώσουν προληπτικά την ανθεκτικότητα της ασφάλειας τους, με τον εντοπισμό και την επίλυση ζητημάτων που μειώνουν την πιθανότητα παραβίασης εξ αρχής.

Κάθε λεπτό μετράει

Όπως προέκυψε και από την τελευταία ανάλυση συμπεριφοράς Ενεργών Αντιπάλων της ομάδας Sophos X-Ops, η ανάγκη για άμεση υποστήριξη στην αντιμετώπιση συμβάντων που μπορεί να ενεργοποιηθεί άμεσα δεν ήταν ποτέ μεγαλύτερη:

- Ο μέσος χρόνος παραμονής (των επιτιθέμενων στα συστήματα των θυμάτων) στις επιθέσεις ransomware μειώθηκε από εννέα ημέρες το 2022 σε πέντε το πρώτο εξάμηνο του 2023

- Οι επιτιθέμενοι χρειάζονται μόλις 16 ώρες κατά μέσο όρο για να αποκτήσουν πρόσβαση στο Active Directory (AD)

- Το 90 % των επιθέσεων ransomware πραγματοποιούνται εκτός του συνηθισμένου ωραρίου εργασίας

Η υπηρεσία (retainer) της Sophos μειώνει τη γραφειοκρατία, επιτρέποντας στους υπεύθυνους αντιμετώπισης συμβάντων και περιστατικών της Sophos να εισέρχονται γρήγορα σε ενεργές κυβερνοεπιθέσεις με σκοπό να τις διερευνήσουν, να τις σταματήσουν και να τις αποκαταστήσουν ώστε οι επιπτώσεις στη λειτουργία της επιχείρησης να είναι οι ελάχιστες δυνατές.

Η σημασία της ετοιμότητας

Ο σχεδιασμός και η ετοιμότητα αποτελούν συμπληρωματικά στοιχεία μιας στρατηγικής αντιμετώπισης συμβάντων και περιστατικών. Η ύπαρξη ενός σχεδίου είναι απαραίτητη αλλά πρέπει επίσης να είστε και προετοιμασμένοι να εφαρμόσετε αυτό το σχέδιο σε σύντομο χρονικό διάστημα -και όπως δείχνει η έρευνα, κατά πάσα πιθανότητα θα χρειαστεί να το εφαρμόσετε εκτός του κανονικού ωραρίου εργασίας. Η σύμβαση Sophos Incident Response Services Retainer σας παρέχει πρόσβαση κατ’ απαίτηση σε μια ομάδα εμπειρογνωμόνων αντιμετώπισης περιστατικών και συμβάντων, οι οποίοι θα φροντίσουν να σταματήσουν τις ενεργές επιθέσεις ώστε να σας επαναφέρουν σε κανονική λειτουργία γρήγορα.

Μείωση του κινδύνου στον κυβερνοχώρο για όλους τους οργανισμούς

Η υπηρεσία Sophos Incident Response Services Retainer είναι διαθέσιμη τόσο σε οργανισμούς που δεν συνεργάζονται με τη Sophos όπως και σε πελάτες που χρησιμοποιούν ήδη τα προϊόντα Endpoint, XDR, Network, Email και άλλα προϊόντα ασφαλείας της Sophos ή την υπηρεσία Sophos MDR Essentials. Για τους υφιστάμενους πελάτες της Sophos, η υπηρεσία περιλαμβάνει και ελέγχους για την υγεία και την κατάσταση της διαμόρφωσης Endpoint και της υγείας και κατάστασης των συσκευών.

Οι οργανισμοί που προτιμούν ευρύτερες υπηρεσίες σε ένα πακέτο μπορούν επίσης να προμηθευτούν την υπηρεσία Sophos MDR Complete που περιλαμβάνει την αντιμετώπιση περιστατικών/συμβάντων πλήρους κλίμακας.

Για να μάθετε περισσότερα σχετικά με αυτή τη συναρπαστική νέα υπηρεσία, διαβάστε το Service Brief και μιλήστε με τον αντιπρόσωπο ή τον συνεργάτη της Sophos στη χώρα σας.

Πηγή: Sophos

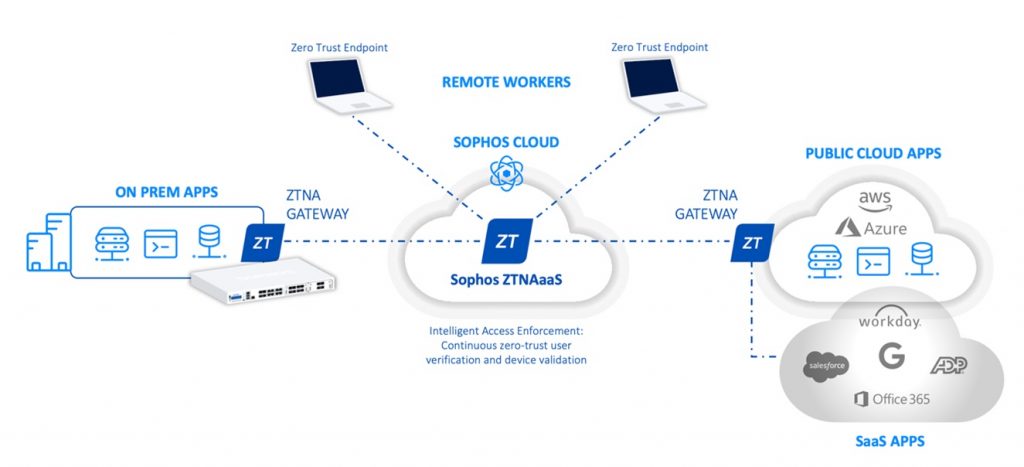

Η Ομάδα Ασφάλειας Δικτύου της Sophos είναι στην ευχάριστη θέση να ανακοινώσει μια νέα ενσωμάτωση προϊόντος μεταξύ του Sophos ZTNA και του Sophos Firewall.

Με την πρόσφατη κυκλοφορία του SFOS v19.5 MR3 και τη διάθεση μίας ενημέρωσης στο Sophos Central, οι πελάτες του Sophos Firewall μπορούν πλέον να επωφεληθούν από τη νέα ενσωματωμένη πύλη ZTNA (ZTNA gateway) στο Sophos Firewall τους.

Αυτή η ενσωμάτωση καθιστά την εφαρμογή και την ανάπτυξη του ZTNA ευκολότερη από ποτέ καθώς δεν απαιτείται πλέον η ανάπτυξη ξεχωριστού VM για την πύλη ZTNA για την παροχή ασφαλής πρόσβασης σε εφαρμογές, συστήματα και δεδομένα πίσω από το τείχος προστασίας (firewall). Ουσιαστικά, το Sophos Firewall σας έχει διπλό ρόλο καθώς πλέον λειτουργεί και ως πύλη ZTNA.

Τα πολλά πλεονεκτήματα αυτής της προσέγγισης