Νέα

Οι προκλήσεις στην κυβερνοασφάλεια στον τομέα της εκπαίδευσης συνεχίζουν να αυξάνονται τόσο σε όγκο όσο και σε πολυπλοκότητα. Τα εκπαιδευτικά ιδρύματα αποτελούν πρωταρχικό στόχο επίθεσης λόγω του τεράστιου όγκου ευαίσθητων δεδομένων που διατηρούν, από προσωπικές πληροφορίες για το προσωπικό και τους μαθητές έως πολύτιμα ερευνητικά δεδομένα. Πρόσφατα, η επιφάνεια επίθεσης του κλάδου μάλιστα αυξήθηκε περαιτέρω, εν μέρει από την εφαρμογή της τηλεκπαίδευσης, την αύξηση της χρήσης συνεργατικών εφαρμογών, την αύξηση της χρήσης μεθόδων απομακρυσμένης πρόσβασης και τον τεράστιο αριθμό συσκευών και την ποικιλία των λειτουργικών συστημάτων στο δίκτυο.

Η κλίμακα της πρόκλησης αποδεικνύεται και από τη συχνότητα των επιθέσεων ransomware στην εκπαίδευση που έχει αυξηθεί σημαντικά τα τελευταία χρόνια, με το 56% των σχολών κατώτερης εκπαίδευσης και το 64% των σχολών και των οργανισμών τριτοβάθμιας εκπαίδευσης να αναφέρουν ότι χτυπήθηκαν από ransomware το 2021, όταν έναν χρόνο πριν το ποσοστό βρισκόταν στο 44%. Γενικότερα, σχεδόν οι μισοί εκπαιδευτικοί οργανισμοί ανέφεραν αύξηση στον όγκο, στην πολυπλοκότητα και στον αντίκτυπο των κυβερνοεπιθέσεων κατά το προηγούμενο έτος. Διαβάστε την πλήρη έκθεση εδώ.

Ο τομέας της εκπαίδευσης αντιμετωπίζει μοναδικές προκλήσεις

Οι εξελισσόμενες τακτικές, τεχνικές και διαδικασίες των επιτιθέμενων (TTP) και ο αναπτυσσόμενος επαγγελματισμός στη βιομηχανία του κυβερνοεγκλήματος είναι οι βασικές κινητήριες δυνάμεις στο σημερινό περίπλοκο τοπίο απειλών. Ορισμένοι πρόσθετοι παράγοντες επιδεινώνουν περαιτέρω τις προκλήσεις στην κυβερνοασφάλεια που έχει να αντιμετωπίσει ο τομέας της εκπαίδευσης:

- Οι μαθητές και το προσωπικό χρειάζονται 24/7 πρόσβαση σε διαδικτυακές πύλες μέσω πολλαπλών συσκευών.

- Οι σχολικές περιφέρειες και τα πανεπιστήμια πρέπει να επιτρέψουν την ασφαλή ανταλλαγή προσωπικών δεδομένων, του ψηφιακού διδακτικού περιεχομένου, των οικονομικών συναλλαγών και πολλών άλλων σε διαφορετικά τμήματα και ιστοσελίδες.

- Ο αριθμός των ιδιωτικών και σχολικών συσκευών που έχουν πρόσβαση στο δίκτυο συνεχίζει να αυξάνεται, όπως και ο αριθμός των τεχνολογιών και των εφαρμογών για την εκπαίδευση.

- Τα πρωτόκολλα κρυπτογράφησης που χρησιμοποιούνται σε εργαλεία συνεργατικότητας και διαμοιρασμού/κοινής χρήσης δεδομένων δημιουργούν τυφλά σημεία για τις τεχνολογίες προστασίας, επιτρέποντας στους κυβερνοεγκληματίες να εκτελούν κακόβουλες δραστηριότητες περνώντας απαρατήρητοι, όπως είναι η κάλυψη εργασιών εξαγωγής δεδομένων και η απόκρυψη της κίνησης (δεδομένων) command-and-control.

- Τα σχολεία πρέπει να διασφαλίζουν τη συμμόρφωση με τους κανονισμούς και να διατηρούν την ασφάλεια των μαθητών κατά τη χρήση του Διαδικτύου.

- Οι κυβερνοεγκληματίες προσπαθούν ενεργά να εκμεταλλευτούν τη χρήση τεχνολογιών που βασίζονται στο υπολογιστικό/αποθηκευτικό νέφος καθώς οι πρακτικές κυβερνοασφάλειας είναι λιγότερο δοκιμασμένες/καθιερωμένες από ότι στα παραδοσιακά περιβάλλοντα εσωτερικής εγκατάστασης.

Η Sophos μπορεί να βοηθήσει

Κατεβάστε το whitepaper της Sophos με την ονομασία «Cybersecurity Guide for Educational Institutions» για να μάθετε πως μπορεί η Sophos να βοηθήσει να αντιμετωπιστούν οι πιο κοινές προκλήσεις στην κυβερνοασφάλεια με τις οποίες βρίσκεται αντιμέτωπος ο εκπαιδευτικός τομέας σήμερα.

Η υπηρεσία Sophos MDR είναι μία πλήρως διαχειριζόμενη υπηρεσία, διαθέσιμη 24 ώρες το 24ωρο, 7 ημέρες την εβδομάδα, η οποία παρέχεται από μηχανικούς και αναλυτές που εξειδικεύονται στον εντοπισμό απειλών και στην απόκριση στην περίπτωση προηγμένων κυβερνοεπιθέσεων, τις οποίες οι τεχνολογικές λύσεις από μόνες τους δεν μπορούν να αποτρέψουν. Ως ο πιο αξιόπιστος πάροχος MDR στον κόσμο και με πολλές εκατοντάδες πελατών στον εκπαιδευτικό κλάδο, η Sophos έχει απαράμιλλο βάθος και εύρος τεχνογνωσίας όσον αφορά τις απειλές που αντιμετωπίζει ο εκπαιδευτικός τομέας. Το Sophos MDR εφαρμόζει διδάγματα από την υπεράσπιση ενός εκπαιδευτικού οργανισμού σε όλους τους υπόλοιπους στον κλάδο, δημιουργώντας «κοινοτική ασυλία» και ενισχύοντας τις άμυνες όλων.

«Οι pen testers έμειναν σοκαρισμένοι που δεν μπορούσαν να βρουν έναν τρόπο να εισέλθουν. Σε αυτό το σημείο γνωρίζαμε πλέον ότι μπορούσαμε να εμπιστευτούμε απόλυτα την υπηρεσία της Sophos».

University of South Queensland

«Από τότε που εφαρμόσαμε την υπηρεσία της Sophos, καταφέραμε να εξοικονομήσουν πολλές εργατοώρες, που επέτρεψαν στις ομάδες μας να επικεντρωθούν σε πρωτοβουλίες για την αύξηση της ικανοποιήσεις των μαθητών μας».

London South Bank University

«Η ομάδα της Sophos λειτουργεί ως ο τερματοφύλακάς μας, κάθεται πίσω μας με τα σύνολα δεξιοτήτων της και μας διαβεβαιώνει ότι καλύπτει τα νώτα μας».

Inspire Education Group

Το Sophos ZTNA εξαλείφει τους ευάλωτους VPN clients, παρέχοντας τη δυνατότητα να προσφέρετε ασφαλή και απρόσκοπτη πρόσβαση σε πόρους για τους απομακρυσμένους χρήστες που ορίζονται από τις πολιτικές σας. Καταργεί την ενυπάρχουσα/υπονοούμενη εμπιστοσύνη στις εφαρμογές, στους χρήστες και στις συσκευές του περιβάλλοντός σας, επιτρέποντας την τμηματοποιημένη πρόσβαση στα συστήματα και στους πόρους σας αποκλειστικά και μόνο σε αυτούς που τη χρειάζονται.

Το χαρτοφυλάκιο προϊόντων ασφαλούς πρόσβασης της Sophos (Sophos Secure Access Portfolio) δίνει τη δυνατότητα στα εκπαιδευτικά ιδρύματα να συνδέουν απομακρυσμένα γραφεία και παραρτήματα, να παρέχουν πρόσβαση σε κρίσιμες εφαρμογές νέφους και SaaS όπως τα Dropbox Education, G Suite, ClassDojo και άλλες και να μοιράζονται δεδομένα και πληροφορίες μεταξύ τοποθεσιών. Περιλαμβάνει:

- Sophos ZTNA για υποστήριξη ασφαλούς πρόσβασης σε εφαρμογές.

- Remote Ethernet συσκευές Sophos SD-RED για την ασφαλή επέκταση του δικτύου σας σε τοποθεσίες υποκαταστημάτων και απομακρυσμένες συσκευές.

- Σημεία πρόσβασης Sophos Wireless για εύκολη και ασφαλή ασύρματη δικτύωση

- Sophos Switches για ασφαλή πρόσβαση στο δίκτυο (LAN).

Επιπλέον, για την απλοποίηση της διαχείρισης, τα πάντα είναι διαχειριζόμενα μέσω μίας ενιαίας πλατφόρμας ασφάλειας που βασίζεται στο νέφος, την Sophos Central.

Μιλήστε με έναν ειδικό

Για να μάθετε περισσότερα και να συζητήσετε το πως μπορεί η Sophos να σας βοηθήσει, επικοινωνήστε με τον αντιπρόσωπο της Sophos ή ζητήστε να σας καλέσουν οι ειδικοί μας σε θέματα ασφάλειας.

Πηγή: Sophos

Οι παραδοσιακές άμυνες κατά των κυβερνοεπιθέσεων δεν είναι πλέον αρκετές. Οι μικρομεσαίες επιχειρήσεις (SMB) που θα πέσουν θύματα εκμετάλλευσης από προηγμένες κυβερνοεπιθέσεις όπως το ransomware ενδέχεται να πληγούν ανελέητα και με καταστροφικές συνέπειες. Ακολουθούν ορισμένα εντυπωσιακά στατιστικά στοιχεία για την κυβερνοασφάλεια:

- 300% – η αύξηση των κυβερνοεγκλημάτων που αναφέρθηκαν από την έναρξη της πανδημίας Covid-19

- 92,7% – η αύξηση σε ετήσια βάση των επιθέσεων ransomware το 2021

- 59% – το ποσοστό των παρόχων διαχειριζόμενων υπηρεσιών (MSP) που δήλωσαν ότι η τηλεργασία οδήγησε σε αυξημένες επιθέσεις ransomware

Και το ακόμα πιο ανησυχητικό για τους MSPs: Οι πελάτες τους βρίσκονται στο κέντρο διασταυρούμενων πυρών από επιτιθέμενους που βλέπουν τις μικρομεσαίες επιχειρήσεις ως εύκολους στόχους. Το 4ο τρίμηνο του 2021, πάνω από το 80% των θυμάτων του ransomware ήταν μικρές επιχειρήσεις. Ο αντίκτυπος μιας επίθεσης μπορεί να είναι τρομερός, με το 60% των μικρών επιχειρήσεων που υφίστανται κυβερνοεπίθεση να αναγκάζονται να κλείσουν.

Ο χρόνος είναι χρήμα για τις οργανισμούς που δέχονται επίθεση, οι οποίοι ξεκινούν έναν δύσκολο αγώνα ενάντια στον ρολόι για να εξαλείψουν την απειλή και να επιστρέψουν στην κανονική τους λειτουργία. Ο μέσος χρόνος διακοπής λειτουργίας εξαιτίας μία επίθεσης ransomware για τις μικρομεσαίες επιχειρήσεις είναι 20 ημέρες, με το μέσο κόστος να φτάνει τα $8.000 ανά ώρα διακοπής λειτουργίας ωσότου να επιδιορθωθεί το πρόβλημα.

EDR: Διασφάλιση τερματικών

Οι παραπάνω αριθμοί δημιουργούν μία αίσθηση επείγοντος για τις μικρομεσαίες επιχειρήσεις, οι οποίες περιμένουν από τους παρόχους διαχειριζόμενων υπηρεσιών (MSP) να τους βοηθήσουν να προστατεύσουν τα τερματικά τους, που πλέον εξαπλώνονται σε μεγαλύτερο εύρος από ποτέ λόγω της αύξησης του εργατικού δυναμικού BYOD (Bring Your Own Device) και των φορητών συσκευών. Αν και παλαιότερα, η εγκατάσταση ενός προϊόντος προστασίας από τους ιούς (AV) σε κάθε τερματικό ήταν αρκετή, η προηγμένη ανίχνευση και απόκριση στις απειλές για τερματικά (EDR) είναι πλέον απολύτως απαραίτητη για την προστασία των εταιρειών και των οργανισμών από δαπανηρές επιθέσεις.

Και επειδή οι MSPs σήμερα βρίσκονται αντιμέτωποι με μια ασύμμετρη μάχη, οι πρόσθετες διασφαλίσεις που παρέχει το EDR είναι απαραίτητες: οι hackers μπορούν να επιτεθούν ανά πάσα στιγμή κατά μήκος οποιουδήποτε φορέα. Ένας παράγοντας απειλής χρειάζεται μόνο μια ανοικτή πόρτα για να διεισδύσει στα συστήματα – μια ευπάθεια, ένα ανθρώπινο σφάλμα ή μια προηγμένη επίμονη απειλή (APT) μπορούν όλα τους να του παρέχουν έναν τρόπο ή μία ευκαιρία για παρείσδυση. Οι επιθέσεις μπορεί να προέρχονται από πολλά διαφορετικά σημεία, συμπεριλαμβανομένων των τερματικών, του ηλεκτρονικού ταχυδρομείου, του υπολογιστικού/αποθηκευτικού νέφους ή μέσω δικτύων.

Το πλεονέκτημα σε αυτό το σενάριο πηγαίνει στον εισβολέα έναντι του MSP, ο οποίος πρέπει να υπερασπιστεί τον πελάτη του παντού, σε κάθε σημείο και ενάντια σε κάθε τεχνική που θα μπορούσε να χτυπήσει ανά πάσα στιγμή.

Τα πλαίσια κυβερνοασφάλειας όπως τα NIST, ISO 27001 και COBIT παρέχουν στους MSPs καθοδήγηση και βέλτιστες πρακτικές για την προστασία των δεδομένων των πελατών τους. Αν και κανένα μεμονωμένο πλαίσιο δεν είναι «το καλύτερο», είναι ζωτικής σημασίας για τους MSPs να θεσπίσουν ισχυρές πολιτικές και διαδικασίες, καθώς και ένα «must-have» πλάνο για την κυβερνοασφάλεια.

Η περαιτέρω διερεύνηση αυτών των πλαισίων ρίχνει σημαντικό φως στις διαφορές μεταξύ των AV και EDR και στους λόγους που είναι πλέον και τα δύο απαραίτητα για την υπεράσπιση των δεδομένων μίας μικρομεσαίας επιχείρησης. Για παράδειγμα, το πλαίσιο κυβερνοασφάλειας NIST παρουσιάζει τη διαχείριση κινδύνου για ζωτικής σημασίας υποδομές ως ένα σύνολο αλληλένδετων βημάτων: Αναγνώριση, Προστασία, Εντοπισμός, Απόκριση και Ανάκτηση.

Οι οργανισμοί σήμερα ξοδεύουν το 85% του προϋπολογισμού τους για το στοιχείο «Προστασία». Το αποτέλεσμα είναι να μένει ένα μικρό μόνο ποσό για να ξοδέψετε για τις άλλες τέσσερις φάσεις, αν και οι στάσεις συμπεριφοράς γύρω από αυτό ποικίλουν και αλλάζουν. Υπάρχει μια αυξανόμενη συνειδητοποίηση μεταξύ των MSPs, των μικρομεσαίων επιχειρήσεων και των τμημάτων πληροφορικής ότι πρέπει να αλλάξουν τον τρόπο με τον οποίο επενδύουν στην κυβερνοασφάλεια.

Η ταχεία εξέλιξη των σύγχρονων απειλών έχει δώσει στους εισβολείς νέους τρόπους να παρακάμπτουν την προστασία τερματικών. Οι σημερινοί επιτιθέμενοι χρησιμοποιούν τεχνικές όπως:

- Living off the Land -Τα κακόβουλα προγράμματα δεν είναι απαραίτητα για τους hackers που μπορούν να παραμένουν αόρατοι κάτω από την επιφάνεια. Αντ’ αυτού χρησιμοποιούν κοινότυπα εργαλεία διαχείρισης όπως το Windows Powershell Command Line Interface (CLI) για την εκτέλεση μη φυσιολογικών δραστηριοτήτων.

- Staged Malware & Attacks -Μεμονωμένα, κάθε στάδιο μιας επίθεσης μπορεί να φαίνεται καλοήθες, ωστόσο σταδιακά μετατρέπεται σε μία εξουθενωτική παραβίαση.

- Απενεργοποίηση του Endpoint Protection -Πολλές επιθέσεις επιδιώκουν να απενεργοποιήσουν το AV και τα υπόλοιπα εργαλεία άμυνας προτού «ρίξουν» το τελευταίο τους φορτίο, όπως το ransomware.

Ποιες οι διαφορές μεταξύ AV και EDR;

Η χρήση αυτών των τεχνικών κυβερνοεπίθεσης κερδίζουν διαρκώς δυναμική. Ακριβώς αυτός είναι ο λόγος για τον οποίο οι επαγγελματίες πληροφορικής σήμερα χρειάζονται τόσο το AV όσο και το EDR, να συνεργάζονται μεταξύ τους, για να υπερασπιστούν τα τερματικά – αλλά ποιες είναι οι διαφορές μεταξύ τους;

Λογισμικό antivirus

Γνωστό και ως anti-malware, το antivirus (AV) είναι ένα λογισμικό που χρησιμοποιείται για την πρόληψη, τον εντοπισμό και την αφαίρεση κακόβουλου λογισμικού. Ανεπτυγμένο κατά πρώτο λόγο για την ανίχνευση και την αφαίρεση ιών υπολογιστών, για πολλά χρόνια το AV αποτελούσε τη βασική άμυνα των δικτύων απέναντι στο ransomware.

Τα εργαλεία AV διαδραματίζουν σημαντικό ρόλο στην προστασία των τερματικών από τις καθημερινές κυβερνοαπειλές -παρέχουν τη δυνατότητα εντοπισμού και απόκρισης στο κακόβουλο λογισμικό στην περίπτωση ενός μολυσμένου υπολογιστή. Παρόλα αυτά, επειδή βασίζονται στην ανίχνευση υπογραφών ή στην ικανότητα του λογισμικού να εντοπίζει «γνωστές απειλές», οι εξελιγμένοι παράγοντες απειλών μπορούν κατά βούληση να παρακάμψουν τις άμυνες του AV αξιοποιώντας μία ποικιλία από τεχνικές επίθεσης που το τυπικό AV δεν είναι σε θέση να προσδιορίσει.

Επιπλέον, το λογισμικό προστασίας από ιούς πρέπει να ενημερώνεται σε τακτική βάση, καθώς αν δεν είναι ενημερωμένο ή δεν είναι ακόμη γνωστή μια απειλή, δεν πρόκειται να την εντοπίσει. Αυτό αφήνει πολλούς MSPs και τους πελάτες τους ανοικτούς σε επιθέσεις ransomware, στο file-less κακόβουλο λογισμικό, στην κλοπή διαπιστευτηρίων, στην απώλεια δεδομένων και σε άλλες κυβερνοεπιθέσεις.

Ανίχνευση και απόκριση στις απειλές τερματικών (EDR)

Την ίδια ώρα, η ανίχνευση και η απόκριση σε απειλές τερματικών (EDR) είναι μια πολυεπίπεδη, ολοκληρωμένη λύση ασφάλειας τερματικών συσκευών που παρακολουθεί αδιάκοπα τις συσκευές των τελικών χρηστών. Το EDR συλλέγει επίσης δεδομένα endpoint με μία rule-based αυτοματοποιημένη απόκριση.

Μια πλατφόρμα EDR καταγράφει και αποθηκεύει εξ αποστάσεως συμπεριφορές τερματικών σε επίπεδο συστήματος. Στη συνέχεια αναλύει γρήγορα αυτές τις συμπεριφορές για να εντοπίσει ύποπτη δραστηριότητα και να παρέχει διάφορες επιλογές απόκρισης και αποκατάστασης.

Οι πράκτορες EDR συλλέγουν και αναλύουν δεδομένα από τερματικά και ανταποκρίνονται σε απειλές που φαίνεται ότι παρακάμπτουν τις υπάρχουσες προστασίες προστασίας από ιούς (AV) και συνεχίζουν να αναλύουν, να εντοπίζουν, να ερευνούν, να αναφέρουν και να ειδοποιούν την ομάδα ασφαλείας σας για τυχόν πιθανές απειλές ακόμη και μετά.

Πως μπορούν οι MSPs να επιλέξουν το καλύτερο EDR

Οι MSPs χρειάζονται το EDR περισσότερο από ποτέ. Ωστόσο, η συντριπτική πλειονότητα των λύσεων EDR δεν έχει κατασκευαστεί για να ανταποκρίνεται στις ανάγκες τους, αλλά έχει σχεδιαστεί για εταιρική χρήση. Αυτά τα εργαλεία είναι συχνά ακριβά, πολύπλοκα και απαιτούν μια άρτια εκπαιδευμένη ομάδα ασφαλείας για τη διαχείρισή τους.

Καταφτάνει πάντως μεγάλη βοήθεια με ορισμένες προηγμένες νέες λύσεις όπως το Datto EDR, το οποίο δημιουργήθηκε ειδικά για τις ανάγκες των MSPs. Χρησιμοποιώντας το Datto EDR, οι πάροχοι διαχειριζόμενων υπηρεσιών (MSPs) μπορούν να βελτιώσουν τη στάση ασφαλείας τους και να επεκτείνουν τις προσφορές ασφαλείας για τις μικρομεσαίες επιχειρήσεις που προστατεύουν. Όταν καλείστε να επιλέξετε την καλύτερη λύση EDR, θα πρέπει να κάνετε τις ακόλουθες ερωτήσεις:

- Είναι εύκολο στη χρήση και στη διαχείριση;

- Καταπολεμά την «κόπωση συναγερμού» παρέχοντας μου τη δυνατότητα να εστιάσω στις πιο σημαντικές ειδοποιήσεις;

- Μπορώ να αποκαταστήσω γρήγορα τα προβλήματα που προκύπτουν;

- Πως ενσωματώνεται με τα υπόλοιπα εργαλεία πληροφορικής που χρησιμοποιώ, όπως το RMM και το Managed SOC;

- Προσφέρει ποιοτική τεχνική υποστήριξη;

- Είναι οικονομικά αποδοτικό;

Άλλα βασικά χαρακτηριστικά που πρέπει να αξιολογηθούν σε μια λύση EDR είναι τα δυνατά της σημεία στην πρόληψη κυβερνοεπιθέσεων, οι δυνατότητες συνεχούς παρακολούθησης και καταγραφής, ο γρήγορος εντοπισμός παραβάσεων, η αυτοματοποιημένη απόκριση και η ενσωματωμένη άμυνα ενάντια στις απειλές.

Συνολικά, οι σωστές δυνατότητες και το σύνολο χαρακτηριστικών μπορούν να επαναφέρουν το πλεονέκτημα της κυβερνοασφάλειας στο «γήπεδο» των MSPs. Οι εξειδικευμένες ειδοποιήσεις και οι λειτουργίες απόκρισης μπορούν να καθοδηγήσουν την ομάδα σας κατάλληλα κατά τη διαδικασία αποκατάστασης με λεπτομερείς συστάσεις και συμβουλές, ώστε να μπορείτε να αντιμετωπίζετε απειλές χωρίς να είναι απαραίτητη μια άρτια εκπαιδευμένη ομάδα ασφαλείας στο προσωπικό σας.

Μην μένετε στο AV για να προστατεύσετε τα τερματικά των πελατών σας. Η πρόσθετη ασφάλεια του Datto EDR διατηρεί τους MSPs και τους πελάτες τους μπροστά από προηγμένες απειλές. Προγραμματίστε μια επίδειξη του Datto EDR σήμερα κιόλας.

Πηγή: Datto

Η κυβερνοασφάλεια έχει πλέον αποκτήσει πολύ μεγαλύτερη σημασία σήμερα για τις χρηματοοικονομικές και τραπεζικές συναλλαγές για ορισμένους σημαντικούς λόγους. Πρώτον, οι απειλές στον κυβερνοχώρο αυξάνονται τόσο σε όγκο όσο και σε πολυπλοκότητα. Δεύτερον, η επιφάνεια επίθεσης του κλάδου έχει αυξηθεί χάρη στην ψηφιοποίηση, στη χρήση εφαρμογών υπολογιστικού και αποθηκευτικού νέφους, τις νέες λύσεις fintech και άλλα χαρακτηριστικά ποιότητας ζωής για τους πελάτες. Ως εκ τούτου, τα χρηματοπιστωτικά ιδρύματα αποθηκεύουν πλέον κρίσιμης σημασίας και μεγάλους όγκους ευαίσθητων προσωπικών στοιχείων ταυτοποίησης (PII), εταιρικών δεδομένων και οικονομικών πληροφοριών που πρέπει να προστατεύονται με προσοχή.

Σε μία έρευνα της Sophos που πραγματοποιήθηκε το 2022 με τη συμμετοχή 444 επαγγελματιών πληροφορικής από τον χώρο των χρηματοοικονομικών υπηρεσιών αποκάλυψε ότι το 55% των οργανισμών επλήγησαν από ransomware τη προηγούμενη χρονιά (2021) -αύξηση που ισοδυναμεί με 62% σε σχέση με το προηγούμενο έτος. Την ίδια ώρα, το 55% των οργανισμών ανέφερε αύξηση στον όγκο των επιθέσεων τον προηγούμενο χρόνο, με το 64% να αναφέρει αύξηση στην πολυπλοκότητα των επιθέσεων και το 55% να αναφέρει αύξηση στον αντίκτυπο των επιθέσεων. Μπορείτε να διαβάσετε την πλήρη έκθεση εδώ.

Παράγοντες που συμβάλλουν στην αύξηση των κινδύνων για την κυβερνοασφάλειας στον τομέα των χρηματοοικονομικών και τραπεζικών συναλλαγών

Η εξέλιξη των τακτικών, των τεχνικών και των διαδικασιών των επιτιθέμενων, καθώς και η άνοδος του επαγγελματισμού στη βιομηχανία του κυβερνοεγκλήματος αποτελούν τους σημαντικότερους παράγοντες πίσω από το περίπλοκο σημερινό τοπίο απειλών στον κλάδο.

Υπάρχουν και μερικοί άλλοι:

- Τρίτοι προμηθευτές που υποστηρίζουν τις ζωτικής σημασίας καθημερινές λειτουργίες των τραπεζών και των χρηματοπιστωτικών ιδρυμάτων απαιτούν πολλές φορές απομακρυσμένη πρόσβαση σε κρίσιμους πόρους, συστήματα και δεδομένα. Και αυτό αυξάνει τον κίνδυνο κακής χρήσης ή και κατάχρησης των προνομίων πρόσβασης, κάτι που θα μπορούσε να οδηγήσει σε κλοπή διαπιστευτηρίων και δεδομένων.

- Η ανά πάσα στιγμή, εύκολη πρόσβαση των εργαζομένων/υπαλλήλων σε κρίσιμα επιχειρηματικά/εταιρικά δεδομένα σε smartphones, tablets και φορητούς υπολογιστές αποτελεί απειλή για την ασφάλεια των ευαίσθητων εταιρικών οικονομικών δεδομένων και των δεδομένων των πελατών.

- Η ενσωμάτωση νέων τεχνολογιών και εφαρμογών στο δίκτυο, όπως είναι το mobile banking, οι τεχνολογίες άμεσης πληρωμής, οι ηλεκτρονικές υπογραφές, η ψηφιακή σήμανση και τα βίντεο εισάγουν ευπάθειες στο σύστημα.

- Ο κλάδος βρίσκεται αντιμέτωπος με αυστηρές απαιτήσεις στην ασφάλεια δεδομένων από πρότυπα και κανονισμούς όπως είναι οι ISO/IEC 27001, GLBA, GDPR, SOX και PCI DSS λόγω των τεράστιων ιδιωτικών και ευαίσθητων δεδομένων που κατέχει.

- Τα τοπικά, πολιτειακά και εθνικά υποκαταστήματα μοιράζονται μεγάλες ποσότητες ευαίσθητων πληροφοριών καθημερινά και απαιτούν επίσης διαρκή απομακρυσμένη πρόσβαση σε κεντρικούς εταιρικούς πόρους και εφαρμογές.

- Το υπολογιστικό και αποθηκευτικό νέφος είναι πλέον αναπόσπαστο μέρος της επιτυχημένης καθημερινής λειτουργίας των τραπεζών και των χρηματοπιστωτικών ιδρυμάτων. Παρόλα αυτά, αποτελεί κύριο στόχο για τους κυβερνοεγκληματίες που θέλουν να εκμεταλλευτούν τις ενδεχομένως μη ή λιγότερο καθιερωμένες πρακτικές κυβερνοασφάλειας σε σύγκριση με τα παραδοσιακά περιβάλλοντα εσωτερικής εγκατάστασης.

H Sophos μπορεί να βοηθήσει

Για να μάθετε πως η Sophos προστατεύει τους χρηματοοικονομικούς και τραπεζικούς οργανισμούς, κατεβάστε το whitepaper της εταιρείας: «Οδηγός κυβερνοασφάλειας για χρηματοοικονομικά και τραπεζικά ιδρύματα».

Η Sophos μπορεί να βοηθήσει στην αντιμετώπιση των πιο κοινών προκλήσεων κυβερνοασφάλειας που αντιμετωπίζουν οι χρηματοπιστωτικοί και τραπεζικοί οργανισμοί:

Η υπηρεσία Sophos MDR είναι μία πλήρως διαχειριζόμενη υπηρεσία, διαθέσιμη 24 ώρες το 24ωρο, 7 ημέρες την εβδομάδα, η οποία παρέχεται από μηχανικούς και αναλυτές που εξειδικεύονται στον εντοπισμό απειλών και στην απόκριση στην περίπτωση προηγμένων κυβερνοεπιθέσεων, τις οποίες οι τεχνολογικές λύσεις από μόνες τους δεν μπορούν να αποτρέψουν. Ως ο πιο αξιόπιστος πάροχος MDR στον κόσμο και με πολλές εκατοντάδες πελατών στον εκπαιδευτικό κλάδο, η Sophos έχει απαράμιλλο βάθος και εύρος τεχνογνωσίας όσον αφορά τις απειλές που αντιμετωπίζει ο εκπαιδευτικός τομέας. Το Sophos MDR εφαρμόζει διδάγματα από την υπεράσπιση ενός εκπαιδευτικού οργανισμού σε όλους τους υπόλοιπους στον κλάδο, δημιουργώντας «κοινοτική ασυλία» και ενισχύοντας τις άμυνες όλων.

Αξιοποιώντας την εκτεταμένη τηλεμετρία μεταξύ προϊόντων και πλατφορμών, μπορούμε να δημιουργήσουμε αυτό που ονομάζουμε «κοινοτική ασυλία», εφαρμόζοντας διδάγματα από την υπεράσπιση ενός χρηματοπιστωτικού και τραπεζικού οργανισμού σε όλους τους άλλους πελάτες του κλάδου, ενισχύοντας τις άμυνες όλων.

«Η ομάδα IT εξοικονομεί τουλάχιστον 40 ώρες την εβδομάδα, οι οποίες σε διαφορετική περίπτωση θα είχαν δαπανηθεί για εργασίες ασφαλείας».

AAVAS Financiers Limited

«Το Sophos MDR μας βοήθησε να συμβαδίσουμε με τον αυξανόμενο όγκο και την πολυπλοκότητα των κυβερνοαπειλών χωρίς να ενισχύσουμε την ομάδα επιχειρήσεων ασφαλείας μας».

Tourism Finance Corporation of India Limited

Το Sophos ZTNA εξαλείφει τους ευάλωτους VPN agents, επιτρέποντάς σας να προσφέρετε ασφαλή και απρόσκοπτη πρόσβαση στους πόρους σας για τους απομακρυσμένους εργαζομένους σας που ορίζονται από τις πολιτικές. Καταργεί την υπονοούμενη εμπιστοσύνη στις εφαρμογές, στους χρήστες και στις συσκευές του περιβάλλοντός σας, επιτρέποντας την τμηματοποιημένη πρόσβαση στα συστήματα και στους πόρους σας και μόνο σε αυτούς που τη χρειάζονται.

Το Sophos ZTNA εξαλείφει τους ευάλωτους VPN agents, επιτρέποντάς σας να προσφέρετε ασφαλή και απρόσκοπτη πρόσβαση στους πόρους σας για τους απομακρυσμένους εργαζομένους σας που ορίζονται από τις πολιτικές. Καταργεί την υπονοούμενη εμπιστοσύνη στις εφαρμογές, στους χρήστες και στις συσκευές του περιβάλλοντός σας, επιτρέποντας την τμηματοποιημένη πρόσβαση στα συστήματα και στους πόρους σας και μόνο σε αυτούς που τη χρειάζονται.

Το Χαρτοφυλάκιο Ασφαλούς Πρόσβασης (Secure Access Portfolio) της Sophos επιτρέπει στα χρηματοπιστωτικά ιδρύματα να συνδέουν απομακρυσμένους ιστότοπους και υποκαταστήματα, να παρέχουν κρίσιμες εφαρμογές cloud και SaaS και να μοιράζονται δεδομένα και πληροφορίες. Περιλαμβάνει το Sophos ZTNA για την υποστήριξη ασφαλούς πρόσβασης σε εφαρμογές, τις remote Ethernet συσκευές Sophos SD-RED για ασφαλή επέκταση του εταιρικού δικτύου σε υποκαταστήματα και απομακρυσμένες συσκευές, τα σημεία ασύρματης πρόσβασης Sophos Wireless για εύκολη και ασφαλή ασύρματη δικτύωση και τις συσκευές Sophos Switch για ασφαλή πρόσβαση στο LAN. Η διαχείριση των πάντων πραγματοποιείται μέσω μιας ενιαίας πλατφόρμας ασφαλείας cloud, της Sophos Central.

Για περισσότερες πληροφορίες και για να συζητήσετε τις απαιτήσεις σας, επικοινωνήστε με κάποιον αντιπρόσωπο της Sophos ή ζητήστε μια κλήση από τους ειδικούς μας σε θέματα ασφάλειας.

Πηγή: Sophos

Επιχειρήσεις από όλους τους κλάδους βρίσκονται αντιμέτωπες με μία ολοένα και πιο δυσοίωνη προοπτική όσον αφορά την κυβερνοασφάλεια.

Οι κακόβουλοι παράγοντες δεν κάνουν διακρίσεις και οι μικρομεσαίες επιχειρήσεις διατρέχουν τους ίδιους μεγάλους κινδύνους με τις μεγάλες εταιρείες. Οι μικρομεσαίες επιχειρήσεις δεν προσφέρουν μόνο πρόσφορο έδαφος για την αλίευση ή κλοπή ευαίσθητων δεδομένων και την πληρωμή λύτρων αλλά πολλές φορές εξυπηρετούν και ως αγωγοί εκμετάλλευσης (exploitation) για τους φορείς απειλών ώστε να αποκτήσουν πρόσβαση σε δίκτυα μεγαλύτερων επιχειρήσεων ως βασικά στοιχεία της αλυσίδας εφοδιασμού.

Είναι κρίσιμης σημασίας για τις επιχειρήσεις κάθε μεγέθους να είναι προετοιμασμένες να αντιμετωπίσουν σημαντικά προβλήματα στον κυβερνοχώρο. Πως μπορεί να γίνει ωστόσο αυτό, δηλαδή πως μπορεί μία επιχείρηση να καταλάβει πως πρέπει να προετοιμαστεί για να αντιμετωπίσει τις απειλές, ενδέχεται να αποτελεί πρόκληση για τις μικρομεσαίες επιχειρήσεις, και ειδικά εκείνες που είναι ιδιαίτερα προσεκτικές όσον αφορά τον προϋπολογισμό τους. Έχοντας μία εικόνα για τις μεγαλύτερες κυβερνοαπειλές που ενδέχεται να αντιμετωπίσει καθώς και τους πιο προσιτούς τρόπους προφύλαξης εναντίον τους, οι οργανισμοί μπορούν να έχουν την απαραίτητη πληροφόρηση για να δημιουργήσουν την ισχυρότερη δυνατή άμυνα.

Οι μισές επιχειρήσεις θα πέσουν θύματα κυβερνοεπίθεσης ή παραβίασης ασφάλειας

Το κλίμα στην κυβερνοασφάλεια για τις επιχειρήσεις γίνεται σταθερά όλο και πιο «θερμό». Περίπου οι μισές από τις επιχειρήσεις που έλαβαν μέρος στην έκθεση Kaseya Security Insights Report 2022 δήλωσαν στους ερευνητές μας ότι έπεσαν θύματα μίας επιτυχημένης κυβερνοεπίθεσης ή παραβίασης ασφάλειας (49%). Εξετάζοντας τα δεδομένα βαθύτερα, ένας στους πέντε ερωτηθέντες στην έρευνά δήλωσε ότι ο οργανισμός του έχει βιώσει τουλάχιστον μία επιτυχημένη κυβερνοεπίθεση ή παραβίαση ασφάλειας μέσα στους τελευταίους 12 μήνες. Αυτά τα ανησυχητικά στατιστικά δείχνουν την πίεση που δέχονται οι επιχειρήσεις και οι επαγγελματίες πληροφορικής που τις προστατεύουν στο σημερινό ταραγμένο τοπίο της κυβερνοασφάλειας, με την πίεση μάλιστα να μην φαίνεται να υποχωρεί σύντομα. «Οι επιχειρήσεις βρίσκονται αντιμέτωπες με ένα διαρκώς κλιμακούμενο επίπεδο κυβερνοαπειλών και θα συνεχίσουν να το κάνουν στο άμεσο μέλλον καθώς εμφανίζονται ολοένα περισσότερες νέες ομάδες φορέων απειλών και πιο εξελιγμένες επιθέσεις» δήλωσε ο Jason Manar, Chief Information Security Officer (CISO) της Kaseya.

Προετοιμαστείτε να αντιμετωπίσετε τέσσερις μεγάλες απειλές

Οι μικρομεσαίες επιχειρήσεις αντιμετωπίζουν κινδύνους από μια ευρεία ποικιλία κυβερνοαπειλών, ωστόσο εκείνες που ξεχωρίζουν είναι και οι πλέον κοινότυπες και συνηθισμένες. Το ηλεκτρονικό ψάρεμα (phishing) και οι απάτες ηλεκτρονικού ταχυδρομείου, που περιλαμβάνουν κυβερνοεπιθέσεις όπως το Business Email Compromise (BEC), αποτελούν την κορυφαία κυβερνοαπειλή για την ασφάλεια των επιχειρήσεων σήμερα, με το 55% των ερωτηθέντων στην έρευνά της Kaseya να το χαρακτηρίζουν ως τη μεγαλύτερη πρόκληση ασφαλείας που αντιμετωπίζουν σήμερα οι οργανισμοί τους. Το ransomware καταλαμβάνει τη δεύτερη θέση, και είναι η μεγαλύτερη απειλή για λίγο λιγότερο από το ένα τέταρτο (23%) των ερωτηθέντων στην έρευνά μας. Στη λίστα περιλαμβάνονται επίσης οι παραβιάσεις κωδικών πρόσβασης (15%) και η κατάληψη λογαριασμού (6%) γνωστή και ως account takeover.

Αν πέσει μία επιχείρηση θύμα οποιασδήποτε κυβερνοεπίθεσης ενδέχεται να της κοστίσει μια περιουσία. Τα αποτελέσματα μιας επιτυχημένης κυβερνοεπίθεσης κοστίζουν πολύ σε μία επιχείρηση και μπορεί να περιλαμβάνουν: απώλεια εσόδων, μεγάλη ζημιά στη φήμη της επωνυμίας, χρόνο διακοπής λειτουργίας και σπατάλη παραγωγικότητας, για να μην αναφέρουμε το υψηλό κόστος που συνοδεύει κάθε έργο αντιμετώπισης περιστατικών και αποκατάστασης. Περίπου τα δύο τρίτα των ερωτηθέντων στην έρευνά μας (63%) δήλωσαν ότι αν οι εταιρείες τους βρεθούν αντιμέτωπες με μία κυβερνοεπίθεση όπως το ransomware, ενώ πιθανότατα θα ανακάμψουν από το συμβάν, πιθανότατα θα χάσουν δεδομένα και θα πληρώσουν πολύ ακριβά τον χρόνο διακοπής λειτουργίας τους. Λαμβάνοντας μερικά έξυπνα μέτρα, οι επιχειρήσεις μπορούν να ελαχιστοποιήσουν τον αντίκτυπο μιας κυβερνοεπίθεσης ή ακόμα και να την αποτρέψουν πλήρως.

Κάθε επιχείρηση έχει ανάγκη ενός σχεδίου αντιμετώπισης περιστατικών

Ένα από τα κορυφαία εργαλεία άμυνας που προτείνουν οι ειδικοί στον τομέα της κυβερνοασφάλειας για τις επιχειρήσεις είναι η σχεδίαση, η εφαρμογή και η δοκιμή ενός σχεδίου αντιμετώπισης περιστατικών. Η 2η αναθεωρημένη ειδική έκδοση 800-61 του οδηγού διαχείρισης συμβάντων για την ασφάλεια υπολογιστών του Εθνικού Ινστιτούτου Προτύπων και Τεχνολογίας των Ηνωμένων Πολιτειών (NIST) με την ονομασία «U.S. National Institute of Standards and Technology (NIST) Special Publication 800-61 Rev. 2 Computer Security Incident Handling Guide» είναι απαραίτητος για οποιονδήποτε επιθυμεί να προετοιμάσει ένα σχέδιο αντιμετώπισης περιστατικών. Ένα σχέδιο αντιμετώπισης περιστατικών προσφέρει επίσης στις επιχειρήσεις ένα ακόμα σημαντικό πλεονέκτημα: είναι ένα πολύτιμο εργαλείο για την πρόληψη ενός περιστατικού. Η οργάνωση ενός σχεδίου αντιμετώπισης περιστατικών παρέχει στις επιχειρήσεις την απαραίτητη πληροφόρηση για να μάθουν που μπορεί να υπάρχουν κενά ασφαλείας ή αν, που και για ποιο λόγο χρειάζονται καλύτερα εργαλεία στην αμυντική τους υποδομή, για να ελαχιστοποιήσουν τις πιθανότητες να βρεθούν αντιμέτωπες με κάποιο περιστατικό ασφαλείας. Οι επιχειρήσεις θα πρέπει να επισημοποιήσουν το σχέδιο και να εκτελέσουν ασκήσεις για να δοκιμάσουν και να αξιολογήσουν το σχέδιό τους ώστε να διασφαλίσουν ότι έχουν καλύψει τα πάντα.

«Το να γνωρίζετε τι να κάνετε και ποιον να καλέσετε σε περίπτωση κυβερνοεπίθεσης είναι το θεμέλιο της άμεσης απόκρισης για να περιοριστεί η ζημιά» είπε ο Jason Manar, Chief Information Security Officer (CISO) της Kaseya. «Χωρίς σχέδιο αντιμετώπισης περιστατικών, το άγχος και η πίεση της κατάστασης μπορεί να οδηγήσουν σε ακριβά λάθη».

Λάβετε βοήθεια από ειδικούς για τον εντοπισμό και τον μετριασμό των απειλών

Οι κυβερνοαπειλές εξελίσσονται διαρκώς και γίνονται όλο και πιο περίπλοκες καθώς οι κυβερνοεγκληματίες αναζητούν τρόπους να παρακάμψουν τα συστήματα ασφαλείας. Και αυτό καθιστά εξαιρετικά δύσκολο τον εντοπισμό τους από την ομάδα ασφαλείας μιας εταιρείας. Ο ακριβής εντοπισμός της απειλής εξαρτάται από την καλή πληροφόρηση απειλών (threat intelligence) καθώς και από το εξειδικευμένο μάτι ενός ειδικού για την ανάλυση της. Ένα κέντρο επιχειρήσεων ασφαλείας είναι συχνά ένα απαραίτητο εργαλείο για τον χειρισμό αυτών των εργασιών. Παρόλα αυτά, η εύρεση και η πρόσληψη των ειδικών που χρειάζεται μια επιχείρηση για να σχηματίσει ένα κέντρο λειτουργιών ασφαλείας (SOC) μπορεί να είναι από δύσκολη έως και απαγορευτική από πλευράς κόστους για τις μικρομεσαίες επιχειρήσεις. Τη λύση σε αυτό το πρόβλημα δίνει ένα Managed SOC ή μία λύση MDR (Managed Detection and Response).

Το Managed SOC προσφέρει στις επιχειρήσεις έναν εύκολο και προσιτό τρόπο για να έχουν μία ομάδα ειδικών σε θέματα ασφάλειας να εργάζονται για αυτές χωρίς να επεκτείνουν τη μισθοδοσία τους ή να επενδύσουν σε πανάκριβες υποδομές. Στην ιδανική περίπτωση, το Managed SoC θα πρέπει να παρέχει 24ωρη προστασία προσφέροντας δυνατότητες ανίχνευσης απειλών σε πραγματικό χρόνο σε τρεις κρίσιμους φορείς της επίθεσης: στα τερματικά, στο δίκτυο και στο νέφος. Οι επιχειρήσεις αποκτούν πρόσβαση σε ένα κέντρο ασφαλείας στελεχωμένο από επαγγελματίες και ειδικούς σε θέματα ασφαλείας που μπορούν να κυνηγήσουν, να αναλύσουν, να προειδοποιήσουν, να ειδοποιήσουν και να συνεργαστούν με τις ομάδες ασφαλείας τους σε κρίσιμες στιγμές, όπως στην περίπτωση που ανιχνεύεται μια απειλή ή στην περίπτωση που πραγματοποιείται μία κυβερνοεπίθεση.

Τι μπορείτε να κάνετε αν συμβεί το χειρότερο;

Στις Ηνωμένες Πολιτείες, το Ομοσπονδιακό Γραφείο Ερευνών των ΗΠΑ (FBI) είναι η κύρια ομοσπονδιακή υπηρεσία για τη διερεύνηση κυβερνοεπιθέσεων και εισβολών. Η υπηρεσία διαθέτει ειδικά εκπαιδευμένες ομάδες σε καθένα από τις 56 τοποθεσίες που διατηρεί, οι οποίες μπορούν να βοηθήσουν τις εταιρείες να διαχειριστούν κάποια εισβολή στο εταιρικό δίκτυο, μία παραβίαση δεδομένων ή κάποια επίθεση ransomware. Μια επιχείρηση που βρίσκεται αντιμέτωπη με κάποιο από τα παραπάνω ζητήματα θα πρέπει να επικοινωνήσει με το πλησιέστερο γραφείο του FBI ή να το αναφέρει στο tips.fbi.gov. Το FBI Internet Crime Complaint Center (IC3) παρέχει στις επιχειρήσεις συμβουλές για το τι να κάνουν στην περίπτωση που πέσουν θύματα κυβερνοεγκλήματος ή κάποιας κυβερνοεπίθεσης, συμπεριλαμβανομένης και μίας ανάλυσης των πληροφοριών που θα τους ζητήσει το FBI όταν ζητηθεί βοήθεια. Υπάρχουν βεβαίως και άλλες κρατικές και ομοσπονδιακές υπηρεσίες ή μη κερδοσκοπικοί οργανισμοί που προσφέρουν επίσης βοήθεια σε επιχειρήσεις που πέφτουν θύματα του κυβερνοεγκλήματος.

«Μην περιμένετε να καλέσετε τις αρχές για βοήθεια αν η εταιρεία σας πληγεί από κυβερνοεπίθεση -όσο πιο γρήγορα ξεκινήσετε τη διαδικασία, τόσο περισσότερο θα επωφεληθείτε από τη βοήθεια που μπορούν να σας προσφέρουν για να αντιμετωπίσετε την κατάσταση», συμβουλεύει ο Jason Manar, Chief Information Security Officer (CISO) της Kaseya και πρώην ειδικός πράκτορας κυβερνοεποπτείας του FBI.

Επενδύστε σε προσιτές λύσεις κυβερνοασφάλειας

Εκτός από την οργάνωση ενός σχεδίου αντιμετώπισης περιστατικών και τη συνεργασία με ένα διαχειριζόμενο SOC, υπάρχουν και άλλες προσιτές λύσεις ασφαλείας που μπορεί να εφαρμόσει μια επιχείρηση για την αποδοτική και αποτελεσματική προστασία της από κυβερνοεπιθέσεις, στις οποίες συμπεριλαμβάνονται τα παρακάτω εργαλεία:

Διαχείριση ταυτότητας και πρόσβασης (IAM) -Αποτρέψτε τις εισβολές μέσω κλεμμένων, «ψαρεμένων» (phished) ή παραβιασμένων διαπιστευτηρίων απαιτώντας απόδειξη ταυτότητας με εργαλεία IAM, συμπεριλαμβανομένου του ελέγχου ταυτότητας δύο παραγόντων (2FA) ή του ελέγχου ταυτότητας πολλαπλών παραγόντων (MFA). Η Microsoft λέει ότι αυτό το είδος τεχνολογίας από μόνη της μπορεί να αποτρέψει έως και το 99% των κυβερνοεπιθέσεων που βασίζονται σε λογαριασμούς.

Εκπαίδευση ευαισθητοποίησης για την ασφάλεια -Μετατρέψτε τους υπαλλήλους σας, από αχίλλειο πτέρνα σε θέματα ασφαλείας σε πραγματικά περιουσιακά στοιχεία ασφαλείας με εκπαίδευση που τους διδάσκει να εντοπίζουν κυβερνοαπειλές και να διαχειρίζονται δεδομένα με ασφάλεια. Οι προσομοιώσεις phishing βοηθούν επίσης τους υπαλλήλους να αποκτήσουν γνώσεις σχετικά με τον εντοπισμό και την αποφυγή παγίδων που στήνει το οργανωμένο ή μη κυβερνοέγκλημα.

Ασφάλεια ηλεκτρονικού ταχυδρομείου (email) -Η επένδυση στην καλύτερη διαθέσιμη ασφάλεια ηλεκτρονικού ταχυδρομείου είναι μια έξυπνη απόφαση, καθώς οι περισσότερες από τις σοβαρότερες κυβερνοεπιθέσεις σήμερα, όπως οι ransomware και BEC, βασίζονται στο ηλεκτρονικό ταχυδρομείο. Οι λύσεις που χρησιμοποιούν τεχνητή νοημοσύνη και αυτοματισμό καταφέρνουν να ανιχνεύσουν περισσότερες απειλές από την παραδοσιακή ασφάλεια ηλεκτρονικού ταχυδρομείου ή κάποια ασφαλή πύλη ηλεκτρονικού ταχυδρομείου (SEG).

Δημιουργία αντιγράφων ασφαλείας και ανάκτηση – Η δημιουργία αντιγράφων ασφαλείας των δεδομένων μιας εταιρείας είναι μια έξυπνη απόφαση, ειδικά στην εποχή του ransomware. Οι εταιρείες έχουν πολλές επιλογές για να το κάνουν, όπως η χρήση ενός εφεδρικού διακομιστή εσωτερικής εγκατάστασης. Στον σημερινό κόσμο που βασίζεται στο cloud, η δημιουργία αντιγράφων ασφαλείας με μία λύση που είναι cloud-based είναι η ιδανική επιλογή για τη δημιουργία αντιγράφων ασφαλείας χωρίς τριβές και την εύκολη ανάκτηση των δεδομένων μιας εταιρείας, εφόσον χρειαστεί.

Παρακολούθηση Σκοτεινού Ιστού (Dark Web Monitoring) -Πρόκειται για ένα αμυντικό εργαλείο παρέχει στις εταιρείες 24/7/365 παρακολούθηση των εταιρικών και προσωπικών διαπιστευτηρίων, συμπεριλαμβανομένων των domains, των διευθύνσεων IP και των διευθύνσεων email, ειδοποιώντας την εσωτερική ομάδα IT στην περίπτωση που κάποια από τις συγκεκριμένες ευαίσθητες πληροφορίες εμφανιστεί σε κάποια από τις αγορές, σε κάποιο φόρουμ ή αποθετήριο δεδομένων στον σκοτεινό Ιστό. Αυτό βοηθά στην εξάλειψη της έκθεσης στους κινδύνους του σκοτεινού Ιστού από την επαναχρησιμοποίηση κάποιου κωδικού πρόσβασης, ένα κοινό πρόβλημα για τις επιχειρήσεις.

Ανίχνευση απειλών σε τερματικά και απόκριση (EDR) -Το EDR εντοπίζει απειλές που καταφέρνουν να ξεφεύγουν από τις άλλες άμυνες, ώστε να μπορείτε να αποκρίνεστε γρήγορα πριν προκληθεί ζημιά. Το EDR ανακουφίζει την ομάδα ασφαλείας από την πρόσθετη πίεση παρέχοντας ειδοποιήσεις που έχουν αντιστοιχιστεί στο πλαίσιο MITRE ATT&CK για να παρέχουν πλαίσιο (context) και χρήσιμη σαφήνεια μειώνοντας την τεχνογνωσία σε θέματα ασφάλειας που απαιτείται για αποτελεσματική απόκριση.

Ετοιμαστείτε από τώρα για μελλοντικές προκλήσεις στον κυβερνοχώρο

Οι επιχειρήσεις θα πρέπει να αναμένουν ότι θα αντιμετωπίσουν ένα κλίμα ασφάλειας γεμάτο προκλήσεις στο μέλλον. Πρόσφατα, οι κίνδυνοι από την εφοδιαστική αλυσίδα προκάλεσαν μεγάλες ανησυχίες για την ασφάλεια και αυτοί οι κίνδυνοι κλιμακώνονται. Περισσότεροι από τους μισούς οργανισμούς που ερευνήσαμε (67%) είπαν ότι διεξάγουν συνεχή παρακολούθηση του σκοτεινού Ιστού για τα domains των προμηθευτών τους καθώς και για τα δικά τους, προκειμένου να καταπολεμήσουν τους κινδύνους από την εφοδιαστική αλυσίδα. Οι οργανισμοί που φέρονται έξυπνα επίσης πραγματοποιούν συχνή εκπαίδευση ευαισθητοποίησης για την ασφάλεια ώστε να μετριάσουν τους κινδύνους που προκαλούνται από το phishing ή τη συμπεριφορά των εργαζομένων, όπως είναι η κακή διαχείριση των δεδομένων. Τα τέσσερα πέμπτα των ερωτηθέντων στην έρευνά μας είπαν ότι συμμετέχουν τακτικά στην εκπαίδευση ευαισθητοποίησης για την ασφάλεια της εταιρείας τους που πραγματοποιείται για όλους τους υπαλλήλους.

Η ισχυρή δέσμευση στην κυβερνοασφάλεια αποτελεί θεμελιώδες στοιχείο της επιτυχίας κάθε σύγχρονης εταιρείας και θα γίνει πιο σημαντική καθώς ο κόσμος συνεχίζει τον ψηφιακό μετασχηματισμό του. Αλλά η ανάπτυξη μιας σταθερής άμυνας ενάντια στις κυβερνοεπιθέσεις δεν χρειάζεται να «σπάσει το ταμείο». Λαμβάνοντας λογικές, οικονομικά προσιτές προφυλάξεις, όπως είναι η λήψη σωστών συμβουλών από ειδικούς σε θέματα ασφαλείας, η επένδυση σε ποιοτικές λύσεις ασφάλειας και η οργάνωση ενός σχεδίου αντιμετώπισης περιστατικών, οι επιχειρήσεις μπορούν να διασφαλίσουν ότι είναι έτοιμες να ανταποκριθούν επιτυχώς στις προκλήσεις της κυβερνοασφάλειας σήμερα και αύριο.

Πηγή: Datto

Είμαστε ενθουσιασμένοι που ανακοινώνουμε ότι η Sophos ανακηρύχθηκε για άλλη μια φορά ηγέτης στο Gartner® Magic Quadrant™ 2022 for Endpoint Protection Platforms (EPP). Η βράβευση σηματοδοτεί την 13η συνεχόμενη αναγνώρισή της Sophos ως Ηγέτη.

Ηγέτης, και πάλι

Πιστεύουμε ότι ο βασικός παράγοντας που συμβάλει στη διατήρηση της θέσης Leader είναι η αδιάκοπη εστίαση μας στην καινοτομία. Την ώρα που οι απειλές και τα λειτουργικά περιβάλλοντα έχουν εξελιχθεί κατά τις τελευταίες 13 εκθέσεις της Gartner®, η Sophos συνέχισε να δίνει στους πελάτες της το προβάδισμα ακόμη και από τις πιο προηγμένες επιθέσεις.

Οι υπηρεσίες και τα προϊόντα της Sophos είναι «powered by» Sophos X-Ops, την cross-domain μονάδα πληροφόρησης απειλών που συγκεντρώνει βαθιά τεχνογνωσία σε όλο το περιβάλλον επίθεσης. Οπλισμένοι με αυτή τη βαθιά γνώση, είμαστε σε θέση να οικοδομήσουμε ισχυρές, αποτελεσματικές άμυνες ακόμα και στις πιο προηγμένες απειλές. Η απαράμιλλη προστασία ransomware, η τεχνητή νοημοσύνη βαθιάς εκμάθησης, η πρόληψη exploits και ο μετριασμός ενεργού αντιπάλου στην προστασία τερματικών (endpoint) της Sophos σταματούν τις επιθέσεις επι τόπου.

Ενισχύοντας περαιτέρω την ηγετική μας θέση στον κλάδο της κυβερνοασφάλειας με το πρόσφατο λανσάρισμα της βελτιωμένης υπηρεσίας Sophos MDR, η Sophos είναι ο πρώτος προμηθευτής ασφάλειας τερματικών (security endpoint) που παρέχει MDR τόσο στο δικό μας προϊοντικό χαρτοφυλάκιο όσο και στα υπάρχοντα security deployments πελατών. Το Sophos MDR ενσωματώνει πλέον την τηλεμετρία firewall, cloud, identity, email και άλλων τεχνολογιών ασφαλείας τρίτων προμηθευτών ως μέρος του Οικοσυστήματος Προσαρμοστικής Κυβερνοασφάλειας της Sophos (Adaptive Security Ecosystem), επιταχύνοντας περαιτέρω τον εντοπισμό απειλών και την απόκριση.

Η πιο αξιόπιστη υπηρεσία MDR

Η Sophos MDR είναι η πιο αξιόπιστη υπηρεσία MDR στον κόσμο, παρέχοντας προστασία από προηγμένες απειλές σε περισσότερους από 15.000 οργανισμούς σε όλον τον κόσμο, απειλές που από μόνη της η τεχνολογία δεν μπορεί να σταματήσει. Παρέχει επίσης λύση στις αυξανόμενες ανάγκες για ευέλικτες διαχειριζόμενες υπηρεσίες και επιλογές απόκρισης σε απειλές, καλύπτοντας τους πελάτες –από μικρές εταιρείες έως μεγάλες επιχειρήσεις– όπου και αν βρίσκονται.

Μάθετε περισσότερα για την υπηρεσία μας και μιλήστε με τους συμβούλους ασφαλείας μας για να συζητήσετε με ποιους τρόπους μπορεί να σας βοηθήσει η υπηρεσία Sophos MDR.

Η διπλή αναγνώριση είναι διπλή τιμή

Η αναγνώριση Gartner Magic Quadrant for Endpoint Protection Platforms έρχεται μετά την αναγνώριση της Sophos ως Gartner® Peer Insights™ 2021 Customers’ Choice for Endpoint Protection Platforms.

Για εμάς, η αναγνώριση στο Gartner Magic Quadrant for Endpoint Protection Platforms και αναγνώριση της Sophos ως Gartner® Peer Insights™ 2021 Customers’ Choice for Endpoint Protection Platforms αποτελεί τεράστια τιμή και πιστεύουμε, απόδειξη της ποιότητας της προστασίας και των υπηρεσιών που παρέχουμε.

Διαβάστε την πλήρη αναφορά στη διεύθυνση: https://www.sophos.com/en-us/report/magic-quadrant-endpoint-protection-platforms

Πηγή: Sophos

Η εμπιστοσύνη είναι μια από τις πιο σημαντικές πτυχές μίας επιχείρησης, ειδικά όταν πρόκειται για τη συλλογή και τη χρήση των προσωπικών δεδομένων. Καθώς οι καταναλωτές απαιτούν από τους οργανισμούς να λαμβάνουν περισσότερες προφυλάξεις κατά τον χειρισμό των προσωπικών τους δεδομένων, τα νομοθετικά όργανα υπακούν και όλο και περισσότεροι κανονισμοί για το απόρρητο των δεδομένων λαμβάνουν έγκριση και μπαίνουν σε εφαρμογή παγκοσμίως κάθε χρόνο. Το να προσεγγίζετε προληπτικά τη συμμόρφωση ή ακόμα καλύτερα, το να παραμείνετε μπροστά από τις ρυθμιστικές απαιτήσεις, είναι προς όφελος του οργανισμού σας ώστε να προωθήσετε και να ενισχύσετε την εμπιστοσύνη των καταναλωτών και των επιχειρηματικών ευκαιριών.

Στο συγκεκριμένο άρθρο διερευνώνται οι ανησυχίες των καταναλωτών σχετικά με τα προσωπικά δεδομένα, το πως η αξιοποίηση των κανονισμών περί απορρήτου των δεδομένων ωφελεί τους οργανισμούς και τους καταναλωτές και ποια είναι τα βήματα που μπορεί να ακολουθήσει η επιχείρηση σας τόσο για την οικοδόμηση πρακτικών απορρήτου δεδομένων όσο και για τη διατήρηση της εμπιστοσύνης των καταναλωτών.

Η δυσπιστία των καταναλωτών είναι ένα αυξανόμενο πρόβλημα

Οι καταναλωτές έχουν συνειδητοποιήσει την σπουδαιότητα των προσωπικών τους δεδομένων και ανησυχούν για τον τρόπο με τον οποίο χρησιμοποιούνται και διαχειρίζονται τα προσωπικά τους δεδομένα. Τα ακόλουθα στατιστικά στοιχεία καταδεικνύουν την ανησυχία και τη δυσπιστία που έχει αναπτυχθεί μεταξύ των καταναλωτών:

- Το 87% των στελεχών πιστεύει ότι οι πελάτες εμπιστεύονται πολύ τις εταιρείες τους, ενώ μόνο το 30% περίπου τις εμπιστεύεται πραγματικά

- Το 86% των καταναλωτών υποστηρίζει ότι το απόρρητο των δεδομένων τους αποτελεί αυξανόμενη ανησυχία

- Το 75% των στελεχών λέει ότι από τότε που ξεκίνησε η πανδημία, αντιμετώπισαν δυσκολίες στο να οικοδομήσουν και να διατηρήσουν την εμπιστοσύνη με τους πελάτες τους

- Το 71% των καταναλωτών λέει ότι είναι απίθανο να αγοράσει από μια εταιρεία αν αυτή η εταιρεία χάσει την εμπιστοσύνη του

- Το 40% των καταναλωτών δεν εμπιστεύεται τους οργανισμούς που υποστηρίζουν ότι χρησιμοποιούν τα δεδομένα τους με ηθικό τρόπο

- Το 30% των καταναλωτών δεν είναι πρόθυμοι να μοιραστούν τα προσωπικά τους δεδομένα για κανένα λόγο

Μία πρόσφατη μελέτη της Salesforce ενίσχυσε και επικύρωσε αυτές τις ανησυχίες καθώς σχεδόν οι μισοί από τους καταναλωτές που συμμετείχαν στην έρευνα είπαν ότι έχασαν την εμπιστοσύνη τους σε διάφορες μάρκες και επωνυμίες λόγω κακής χρήσης των προσωπικών πληροφοριών. Και μόλις κλονιστεί η εμπιστοσύνη, οι περισσότεροι από τους μισούς (55%) καταναλωτές λένε ότι ΔΕΝ θα πρόκειται να συνεργαστούν ΠΟΤΕ ξανά με την συγκεκριμένη επωνυμία.

Ακολουθήστε μια προληπτική προσέγγιση για τη συμμόρφωση σας με τους κανονισμούς απορρήτου

Η κακομεταχείριση και η κατάχρηση των προσωπικών δεδομένων έχει οδηγήσει τους καταναλωτές να απαιτήσουν τη λήψη περισσότερων προφυλάξεων όσον αφορά τα προσωπικά τους δεδομένα, οδηγώντας στην εμφάνιση διαφορετικών και πολλών κανονισμών περί απορρήτου παγκοσμίως, όπως είναι για παράδειγμα οι GDPR και CCPA. Στην έρευνα Consumer Privacy Survey της Cisco επισημαίνεται ότι: «Οι καταναλωτές θέλουν διαφάνεια και έλεγχο όσον αφορά τις πρακτικές των εταιρικών/επιχειρηματικών δεδομένων -ένας αυξανόμενος αριθμός θα ενεργήσει, κινούμενος ακόμα και δικαστικά, για την προστασία των δεδομένων τους». Προκειμένου να ικανοποιηθούν οι επιθυμίες των καταναλωτών σχετικά με τη διαχείριση των προσωπικών τους δεδομένων, ένα από τα καλύτερα πράγματα που θα μπορούσε να κάνει η εταιρεία σας είναι να αρχίσει να προστατεύει τα δεδομένα τους άμεσα, τώρα. Αυτή η προσέγγιση θα δείξει στους καταναλωτές ότι κατανοείτε τις ανησυχίες τους και ότι λαμβάνετε προληπτικά μέτρα για την προστασία των δεδομένων τους. Αντί να περιμένετε απλώς να τεθεί σε ισχύ ένας κανονισμός απορρήτου ή να πιαστείτε απροετοίμαστοι και να πρέπει να λάβετε μέτρα άμεσα επειδή το λέει ο νόμος, η λήψη έγκαιρων μέτρων θα στείλει στους πελάτες σας ένα σαφές μήνυμα σχετικά με τις προτεραιότητες και τις αξίες του οργανισμού σας.

Πως να βελτιώσετε την πρακτική απορρήτου των δεδομένων σας και να οικοδομήσετε εμπιστοσύνη μεταξύ του οργανισμού σας και των καταναλωτών

Τώρα που προσδιορίσαμε πόσο επωφελές για τον οργανισμό σας είναι να ακολουθήσετε μία προληπτική προσέγγιση όσον αφορά την προστασία των δεδομένων των καταναλωτών, ας διερευνήσουμε και τον τρόπο εφαρμογής αυτής της στρατηγικής στον οργανισμό σας. Ένα άρθρο του Entrepreneur’s Organization for Inc. περιγράφει τρεις τρόπους με τους οποίους μπορείτε να βελτιώσετε τις πρακτικές προστασίας απορρήτου και να κερδίσετε ταυτόχρονα την εμπιστοσύνη των πελατών σχετικά με τα προσωπικά τους δεδομένα:

1.Χαρτογραφήστε τα δεδομένα σας

Η χαρτογράφηση των δεδομένων σας, γνωστή και ως δημιουργία ενός data inventory (απόθεμα δεδομένων), περιλαμβάνει την παρακολούθηση ενός αρχείου δεδομένων μέσω του συστήματός σας από το σημείο συλλογής έως τη διαγραφή. Η χαρτογράφηση δεδομένων μπορεί να βοηθήσει την εταιρεία σας να κατανοήσει:

- Ποιοι τύποι πληροφοριών συλλέγονται ενεργά

- Ποια δεδομένα χρησιμοποιούνται πραγματικά

- Σε ποιους κοινοποιούνται οι πληροφορίες/δεδομένα και ποιος έχει πρόσβαση σε αυτές

- Που και πόσο καιρό αποθηκεύονται τα δεδομένα

- Που οι διαδικασίες σας αποκλίνουν από τις δηλωμένες πολιτικές

Πολλές εταιρείες πιστεύουν ότι γνωρίζουν ήδη αυτές τις πληροφορίες, αλλά οι περισσότερες επιχειρήσεις συλλέγουν περισσότερες πληροφορίες από όσες χρειάζονται, τις αποθηκεύουν για πολύ καιρό και έχουν ανεπαρκείς ελέγχους πρόσβασης αφήνοντας ευάλωτα τα δεδομένα στην κατάχρηση, στην κλοπή και γενικότερα στην έκθεση τους.

Η χαρτογράφηση δεδομένων σας παρέχει τις εμπειρικές πληροφορίες που χρειάζεστε για να αναγνωρίσετε και να αντιμετωπίσετε αυτά τα ζητήματα.

Η διαβάθμιση δεδομένων μπορεί να βοηθήσει στη χαρτογράφηση δεδομένων, προσδιορίζοντας και κατηγοριοποιώντας δεδομένα σε σύνολα, παρέχοντας σας μεγαλύτερη ορατότητα στα δεδομένα που έχετε και στην τοποθεσία που βρίσκονται. Εκτός από τις δυνατότητες labeling (επισήμανση) που παρέχει η διαβάθμιση δεδομένων, υπάρχουν modules παρακολούθησης και αναφοράς που παρέχουν στον οργανισμό σας περισσότερες πληροφορίες σχετικά με το ποιος έχει πρόσβαση σε ποια δεδομένα και πως τα μεταχειρίζεται ή τι κάνει με αυτά.

2.Καθορίστε τη στρατηγική και την πολιτική απορρήτου σας

Μια στρατηγική και πολιτική απορρήτου δεδομένων είναι ζωτικής σημασίας για τη διατήρηση των προσωπικών δεδομένων των πελατών σας -των καταναλωτών γενικότερα- ασφαλή. Μόλις μάθετε πού βρίσκονται τα αδύνατα σημεία στις διαδικασίες σας, μπορείτε να ξεκινήσετε τη δημιουργία μιας νέας στρατηγικής απορρήτου που να είναι νομικά συμβατή και να προστατεύεται μελλοντικά (να είναι futureproof) έναντι των αλλαγών, είτε στους νόμους περί απορρήτου είτε στις βέλτιστες πρακτικές.

Οι θεμελιώδεις αρχές που πρέπει να αποτελούν μέρος οποιουδήποτε προγράμματος απορρήτου περιλαμβάνουν:

- Αναζητήστε πληροφορίες διαλειτουργικότητας από όλες τις ομάδες σας

- Μεγιστοποιήστε την αξία δεδομένων με ταυτόχρονη ελαχιστοποίηση του όγκου που συλλέγεται εστιάζοντας σε δεδομένα πρώτου μέρους (δεδομένα που συλλέγονται απευθείας από τους καταναλωτές, σε αντίθεση με μια εξωτερική πηγή, όπως μια λίστα επί πληρωμή)

- Καθιερώστε μία κουλτούρα προστασίας της ιδιωτικότητας μέσω της συνεχούς εκπαίδευσης των εργαζομένων

Είναι πολύ πιο εύκολο να δημιουργήσετε μια πολιτική απορρήτου, αφού οπλιστείτε με έναν ακριβή χάρτη δεδομένων και μια ισχυρή στρατηγική απορρήτου.

Μια καλή πολιτική απορρήτου περιγράφει με ακρίβεια πως η εταιρεία σας συλλέγει και επεξεργάζεται δεδομένα καταναλωτών, είναι σύντομη και κατανοητή (χωρίς νομική ορολογία) και είναι με σαφήνεια ορατή στην ιστοσελίδα σας.

Οι λύσεις διαβάθμισης δεδομένων επιτρέπουν στους χρήστες να προσθέτουν οπτικές ετικέτες στα δεδομένα που δημιουργούν, συλλέγουν και αποθηκεύουν, έτσι ώστε να μπορούν να ληφθούν ενημερωμένες αποφάσεις σχετικά με τον τρόπο διαχείρισης, προστασίας και κοινής χρήσης τους, τόσο εντός όσο και εκτός του οργανισμού σας. Η συμμετοχή των χρηστών σας στις στρατηγικές απορρήτου δεδομένων βοηθά στη δημιουργία μιας κουλτούρας απορρήτου, καθώς μαθαίνουν και κατανοούν την αξία των δεδομένων που διαχειρίζονται ενώ παράλληλα διασφαλίζετε ότι ακολουθούνται οι προκαθορισμένες στρατηγικές και πολιτικές απορρήτου.

3.Καυχηθείτε για αυτό

Σχεδόν το 76% των εταιρειών που επενδύουν σε ένα ισχυρό πρόγραμμα απορρήτου βλέπουν αυξημένη πίστη και εμπιστοσύνη από τους πελάτες τους. Παρόλα αυτά, ακόμη και το καλύτερο στον κόσμο πρόγραμμα απορρήτου να έχετε, δεν πρόκειται να σας βοηθήσει αν οι πελάτες σας δεν το γνωρίζουν.

Η προώθηση και η διαφήμιση της δέσμευσης της επιχείρησής σας στην ιδιωτικότητα και το απόρρητο είναι εξίσου απαραίτητη για την οικοδόμηση ψηφιακής εμπιστοσύνης με εκείνη για την οικοδόμηση του προγράμματος απορρήτου σας. Αντί να αντιμετωπίζετε την προστασία του απορρήτου ως κέντρο κόστους, ενσωματώστε τη δέσμευσή σας σε όλα τα μηνύματά σας μέχρι να γίνει βασικό μέρος της φήμης της επωνυμίας σας.

Με τη μείωση της εμπιστοσύνης των καταναλωτών και την αύξηση των κανονισμών παγκοσμίως για την προστασία της ιδιωτικής ζωής και των δεδομένων, για τους οργανισμούς είναι σημαντικότερο από ποτέ να γνωρίζουν ποια δεδομένα διαθέτουν, που βρίσκονται και πως χρησιμοποιούνται.

Η Gartner εκτιμά ότι μέχρι το τέλος του 2023, οι σύγχρονοι νόμοι περί απορρήτου θα καλύπτουν τα προσωπικά δεδομένα του 75% του παγκόσμιου πληθυσμού, οπότε γιατί να μην ασπαστείτε αυτήν την τάση των κανονισμών περί απορρήτου προς όφελος τόσο του οργανισμού σας όσο και των καταναλωτών σας;

Μάθετε περισσότερα σχετικά με το πως οι λύσεις διαβάθμισης δεδομένων της Fortra μπορούν να βοηθήσουν τον οργανισμό σας να οικοδομήσει εμπιστοσύνη με τους καταναλωτές σας, προγραμματίζοντας μία δωρεάν επίδειξη σήμερα.

Πηγή: Boldon James

Δείτε τις πιο πρόσφατες βελτιστοποιήσεις και καινοτομίες στην κορυφαία στην αγορά λύση Sophos Intercept X Endpoint που προστατεύει συστήματα Windows, macOS και Linux από το ransomware, το malware, το ηλεκτρονικό ψάρεμα, τις διαδικτυακές απειλές και συμπεριφορές που καθοδηγούνται από επιτιθέμενους και εισβολείς.

Κάθε χρόνο, το Sophos Intercept X Endpoint προσφέρει ανώτερα αποτελέσματα κυβερνοασφάλειας σε περισσότερους από 250 χιλιάδες οργανισμούς παγκοσμίως χάρη στην αδιάκοπη εστίασή της Sophos στην καινοτομία και τη δέσμευση της να παρέχει την ισχυρότερη προστασία.

Απόδειξη της ποιότητας της άμυνας της Sophos, είναι ότι η Sophos κατατάχθηκε ως ο καλύτερος προμηθευτής στη βιομηχανία στις δοκιμές προστασίας της SE Labs το τέταρτο τρίμηνο του 2022, λαμβάνοντας την κορυφαία βαθμολογία (AAA) σε όλους τους τομείς. Και στις δύο κατηγορίες, Enterprise και SMB, πετύχαμε:

- 100% βαθμολογία στο Protection Accuracy

- 100% βαθμολογία στο Legitimate Accuracy

- 100% βαθμολογία στο Total Accuracy

Οι πελάτες δίνουν επίσης στη Sophos κορυφαίες βαθμολογίες. Από τις 20 Φεβρουαρίου 2023, το Sophos Intercept X Endpoint έχει βαθμολογία 4,8/5 σε 374 ανεξάρτητες κριτικές στο Gartner Peer Insights, με το 95% των πελατών να λέει ότι θα συνιστούσε τη Sophos.

Αν και είμαστε περήφανοι για όλα αυτά τα αποτελέσματα, στη Sophos η προστασία των χρηστών μας είναι πάθος, και ακριβώς για αυτό το λόγο θέλουμε να μοιραστούμε μαζί σας ορισμένες πρόσφατες βελτιώσεις που βοηθούν τους πελάτες μας να παραμείνουν τουλάχιστον ένα βήμα μπροστά από τους σημερινούς, χρηματοδοτούμενους ακόμα και από ολόκληρα κράτη κυβερνοεγκληματίες που συνεχώς καινοτομούν, και να βελτιστοποιήσουν την καθημερινότητα της διαχείρισης ασφάλειας τερματικών (endpoint security).

Προσαρμοσμένη προστασία από επιθέσεις σε εξέλιξη

Αναπτύσσουμε συνεχώς νέες τεχνικές προστασίας για να προστατεύσουμε τους πελάτες μας από τις πιο πρόσφατες επιθέσεις. Μία από τις πιο πρόσφατες προσθήκες στην ασφάλεια Endpoint της Sophos είναι το Adaptive Active Adversary Protection. Αυτή η νέα δυνατότητα από τη SophosLabs ενεργοποιείται αυτόματα κάθε φορά που εντοπίζονται σημάδια ότι μια συσκευή έχει παραβιαστεί και ότι βρίσκεται μία hands-on-keyboard επίθεση σε εξέλιξη.

Το χαρακτηριστικό Adaptive Active Adversary Protection θέτει προσωρινά την συσκευή που έχει επηρεαστεί σε μια πιο επιθετική λειτουργία ασφαλείας, η οποία διακόπτει και καθυστερεί τον αντίπαλο αποκλείοντας αυτόματα ένα ευρύ φάσμα δραστηριοτήτων που εκτελούνται συνήθως σε καθοδηγούμενες από ανθρώπους επιθέσεις. Μερικά μόνο παραδείγματα κακόβουλων συμπεριφορών που αποτρέπουμε περιλαμβάνουν:

- Απόπειρες εκτέλεσης εργαλείων απομακρυσμένης διαχείρισης

- Απόπειρες εκτέλεσης μη αξιόπιστων εκτελέσιμων αρχείων

- Απόπειρες εκκίνησης του μηχανήματος σε Ασφαλή Λειτουργία

Συν πολλά, πολλά άλλα…

Αποτρέποντας έναν κακόβουλο παράγοντα από το να εκτελέσει τέτοιες δραστηριότητες, το Adaptive Active Adversary Protection επιβραδύνει την επίθεση κερδίζοντας χρόνο για τις ομάδες ασφαλείας να ανταποκριθούν στην απειλή προτού ο αντίπαλος καταφέρει να επιτύχει τον στόχο του. Μόλις γίνει αντιληπτό ότι δεν υπάρχουν περαιτέρω ενδείξεις δραστηριότητας του αντιπάλου ή του εισβολέα στη συσκευή, το Adaptive Active Adversary Protection απενεργοποιείται αυτόματα. Δεν απαιτούνται ρυθμίσεις ή χειροκίνητη ενεργοποίηση.

Έλεγχος υγείας λογαριασμού

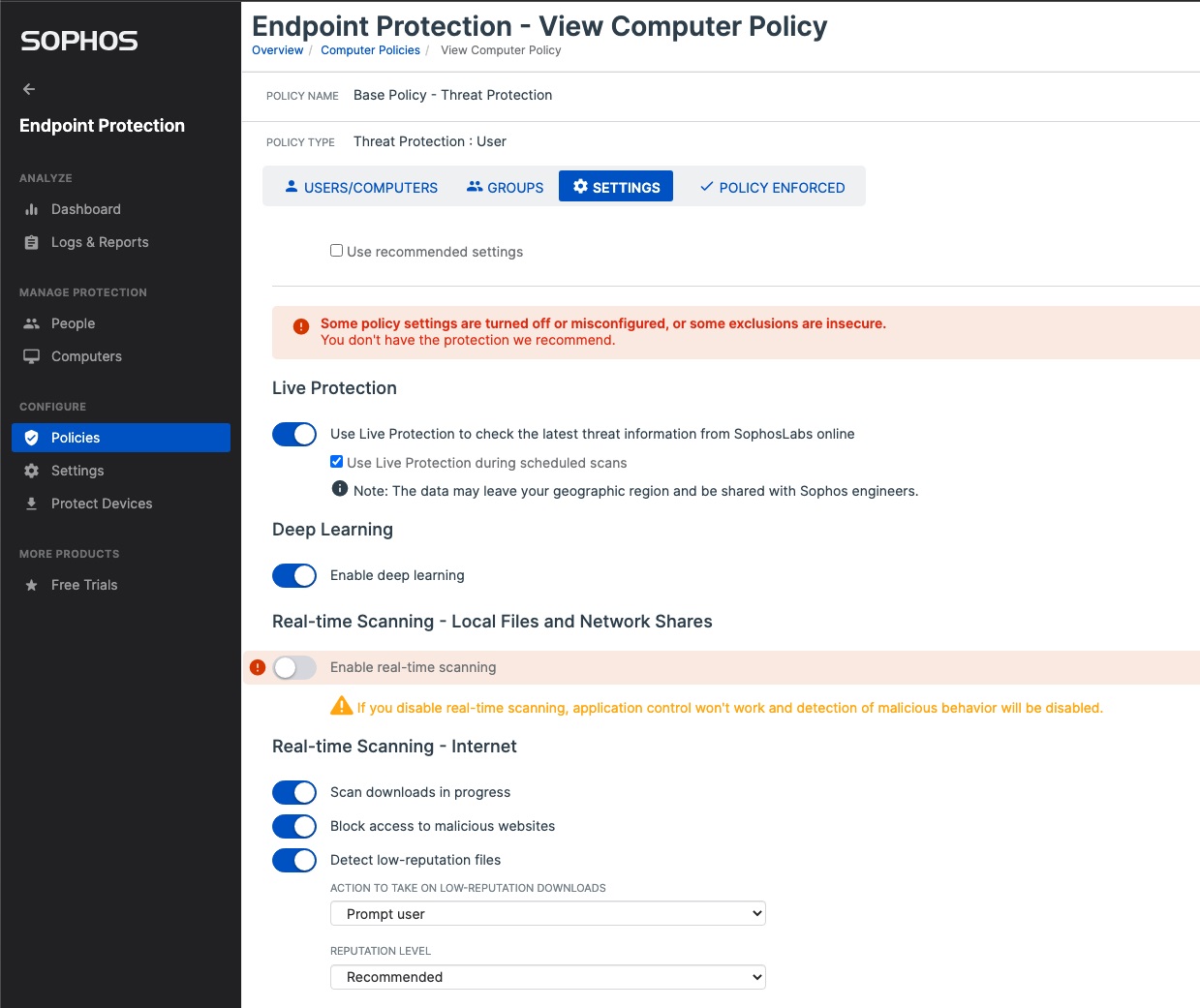

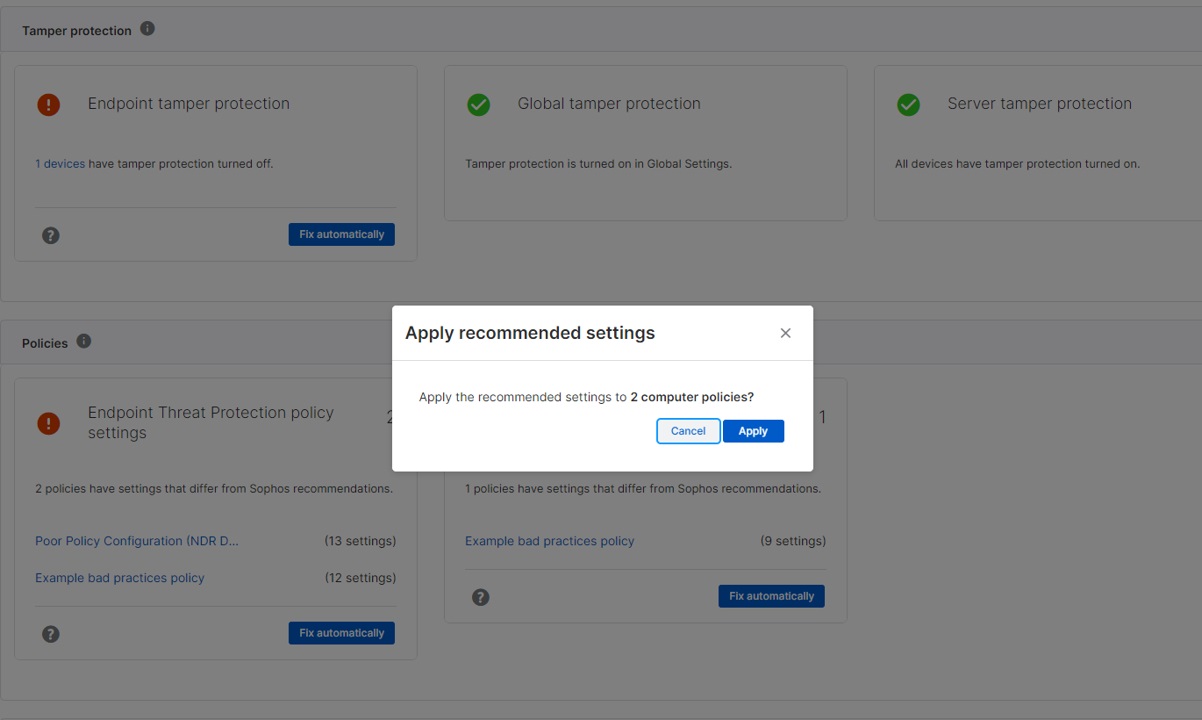

Το Sophos Endpoint διαθέτει πληθώρα τεχνολογιών που προστατεύουν τους οργανισμούς από προηγμένες απειλές. Το χαρακτηριστικό Account Health Check σας επιτρέπει να βεβαιωθείτε άμεσα ότι αυτές οι δυνατότητες έχουν ρυθμιστεί και εφαρμοστεί σωστά, βελτιστοποιώντας την προστασία σας. Διαθέσιμο σε όλους τους πελάτες μέσω της πλατφόρμας Sophos Central, το Account Health Check εκτελεί πολλούς βασικούς ελέγχους:

- Εκχώρηση λογισμικού – έχουν εκχωρηθεί όλα τα στοιχεία λογισμικού Sophos Endpoint στις συσκευές;

- Πολιτική απειλών – οι πολιτικές χρησιμοποιούν τις προτεινόμενες ρυθμίσεις της Sophos;

- Εξαιρέσεις – τυχόν εξαιρέσεις αυξάνουν την επιφάνεια επίθεσης;

- Προστασία από παραβίαση – έχει απενεργοποιηθεί το tamper protection σε σταθμούς εργασίας και διακομιστές;

Σε περίπτωση που το Account Health Check εντοπίσει προβλήματα, υπάρχει μία εξαιρετική απλή επιλογή, «η αυτόματη επιδιόρθωση», που σας επιτρέπει να ενημερώσετε/αναβαθμίσετε άμεσα την προστασία σας στις προτεινόμενες ρυθμίσεις. Από τότε που παρουσιάσαμε αυτή τη λειτουργία, οι πελάτες χρησιμοποίησαν την εύκολη αυτή επιλογή αποκατάστασης πάνω από 11.000 φορές τους τελευταίους τρεις μήνες, βελτιστοποιώντας τη στάση ασφαλείας τους με ένα μόνο κλικ.

Αν και οι προτεινόμενες ρυθμίσεις εφαρμόζονται αυτόματα με όλα τα νέα Sophos deployments, με την πάροδο του χρόνου καθώς προστίθενται και αφαιρούνται συσκευές, τα μέλη της ομάδας αλλάζουν και αγοράζονται διαφορετικές συνδρομές λογισμικού, ενδέχεται να δημιουργηθούν προβλήματα. Συνιστούμε να πραγματοποιείται έλεγχο με το Account Health Check τουλάχιστον κάθε τρεις μήνες -και ιδανικά κάθε μήνα- για να διατηρήσετε ένα υγιές περιβάλλον.

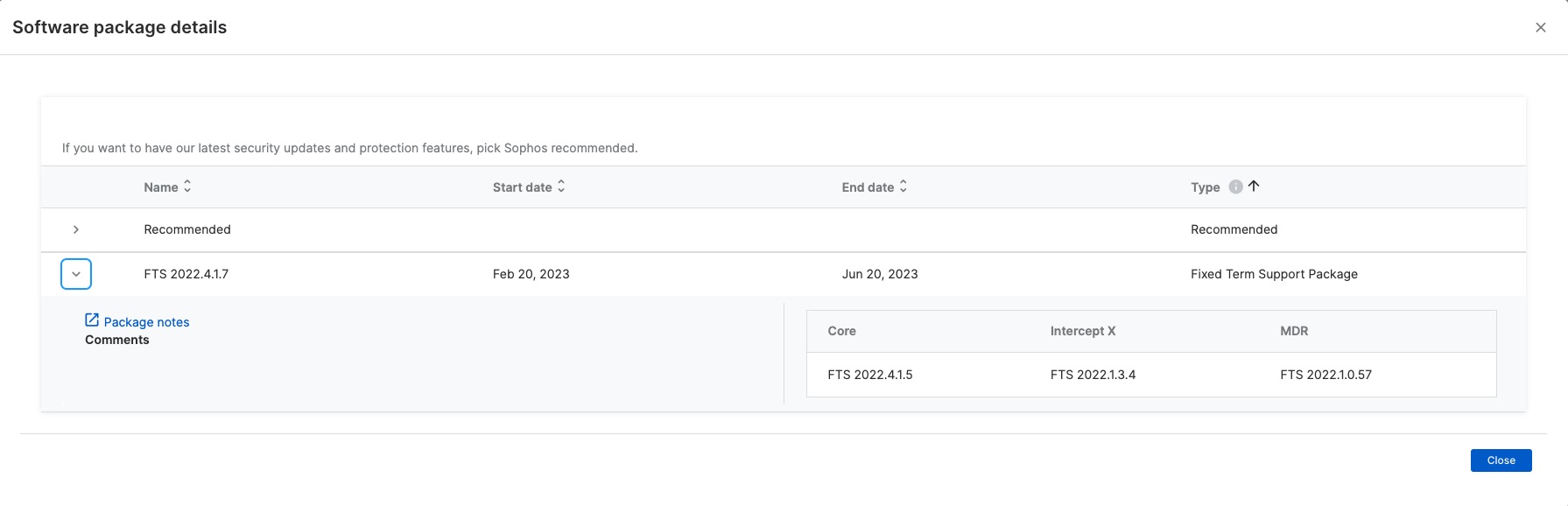

Βελτιωμένες επιλογές διαχείρισης λογισμικού

Αν και όλοι οι οργανισμοί χρειάζονται τα ίδια υψηλά επίπεδα προστασίας, οι μεγαλύτερες εταιρείες απαιτούν συχνά αναλυτικότερες δυνατότητες διαχείρισης. Πρόσφατα προχωρήσαμε στη διάθεση πακέτων υποστήριξης «Fixed Term Support» καθώς και ειδικά πακέτα «Maintenance Release» (MR) για υπολογιστές και διακομιστές με Windows, ενώ αργότερα μέσα στο έτος πρόκειται να διαθέσουμε και εκδόσεις των πακέτων για macOS και Linux.

Τα πακέτα υποστήριξης καθορισμένου χρόνου επιτρέπουν στους πελάτες να ελέγχουν με ακρίβεια ποιες εκδόσεις του λογισμικού Sophos Endpoint έχουν εφαρμόσει σε συγκεκριμένες συσκευές ή ομάδες συσκευών Windows. Αυτό σας επιτρέπει να ελέγχετε πότε αναβαθμίζονται οι συσκευές αντί να ψάχνετε στο πρόγραμμα ενημέρωσης της Sophos.

Τα ειδικά πακέτα «Maintenance Release» (MR) είναι πακέτα που η ομάδα υποστήριξης της εταιρείας (Sophos Support) καθιστά διαθέσιμα σε συγκεκριμένους πελάτες και περιέχουν επιδιορθώσεις πριν από τη διάθεση της επόμενης μεγάλης έκδοσης λογισμικού. Οι πελάτες μπορούν να εφαρμόσουν αυτά τα πακέτα αμέσως σε στοχευμένες συσκευές, επιταχύνοντας άμεσα την ικανότητα του οργανισμού να αντιμετωπίσει κάποιο ζήτημα.

Διαβάστε περισσότερα για αυτά τα χαρακτηριστικά στη Κοινότητα της Sophos.

Βελτιώσεις προστασίας από κακόβουλο λογισμικό για Linux

Οι πελάτες, μας ζήτησαν on-access σάρωση κακόβουλου λογισμικού και καραντίνα για μηχανήματα Linux -και την παραδώσαμε. Αυτές οι δυνατότητες είναι πλέον διαθέσιμες, συμπληρώνοντας την υπάρχουσα λειτουργικότητα προστασίας Linux, συμπεριλαμβανομένων των runtime detection, live detection και live response.

Υπενθυμίζουμε ότι το παλαιού τύπου προϊόν Sophos Antivirus for Linux θα αποσυρθεί τον Ιούλιο του 2023, επομένως αν εξακολουθείτε να χρησιμοποιείτε το Sophos Antivirus for Linux, μεταβείτε στον νέο Sophos Protection for Linux agent σήμερα.

Ταχύτερος, ελαφρύτερος agent

Το Sophos Endpoint παρέχει ανώτερη προστασία χωρίς συμβιβασμούς. Επεκτείναμε τις δυνατότητες προστασίας μας, ενώ παράλληλα μειώσαμε το αποτύπωμα μνήμης του Windows agent κατά 40% και μειώσαμε τον αριθμό των διεργασιών κατά πάνω από 30%. Επιπλέον, έχουμε εισαγάγει μία νέα επιλογή εφαρμογής του XDR-sensor, η οποία είναι ~80% ελαφρύτερη από τον παλαιότερο agent. Το αποτέλεσμα: επιταχυνόμενη απόδοση εφαρμογών, φόρτων εργασίας και συσκευών.

Ενσωματωμένος ZTNA Agent – σε συσκευές Windows και macOS

Με ταχείς ρυθμούς, η δικτυακή πρόσβαση μηδενικής εμπιστοσύνης ή αλλιώς Zero-Trust (ZTNA) network access, γίνεται η τεχνολογία απομακρυσμένης πρόσβασης της επιλογής για οργανισμούς όλων των μεγεθών. Ενισχύει την ασφάλεια, είναι ευκολότερη στη διαχείριση και λειτουργεί αξιόπιστα παντού χωρίς να παρεμποδίζει την παραγωγικότητα.

Το Sophos Intercept X Endpoint είναι η μόνη λύση προστασίας τερματικών με ενσωματωμένο ZTNA agent, διασφαλίζοντας ουσιαστικά τις άμυνες των πελατών σήμερα, και στο μέλλον. Μετά την πρόσφατη προσθήκη υποστήριξης για το macOS, οι οργανισμοί μπορούν να επεκτείνουν την προστασία τους ώστε να συμπεριλάβουν το Sophos ZTNA σε ολόκληρη την έκταση του οργανισμού τους ανά πάσα στιγμή, χωρίς να απαιτείται να εγκαταστήσουν κάποιον πρόσθετο agent*. Και οι δύο λύσεις είναι διαχειριζόμενες μέσω της πλατφόρμας Sophos Central για μεγαλύτερη ευχρηστία.

*Απαιτείται αγορά συνδρομής Sophos ZTNA

Περισσότερα σύντομα!

Έχουμε έναν συναρπαστικό και επιθετικό χρονοδιάγραμμα βάσει του οποίου θα συνεχίσουμε την παροχή της καινοτομικής κορυφαίας στην αγορά ασφάλειας για τους πελάτες μας. Τους επόμενους μήνες, ανυπομονούμε να παρουσιάσουμε μια Long-Term Support (LTS) έκδοση για Windows που επιτρέπει στους πελάτες να παραμείνουν σταθερά σε μία έκδοση για έως και 18 μήνες. Πρόκειται για κάτι ιδιαίτερα χρήσιμο για υποδομές ζωτικής σημασίας όπου ο έλεγχος έκδοσης ελέγχεται αυστηρά.

Θα προσθέσουμε επίσης μια νέα αναφορά έκδοσης λογισμικού στο Central UI. Έχοντας τη δυνατότητα να ορίσετε ποια έκδοση/πακέτα θα εγκατασταθούν/εφαρμοστούν σε κάθε συσκευή, αυτή η νέα αναφορά θα επιτρέψει στους πελάτες να ελέγχουν και να αναγνωρίζουν γρήγορα τις εκδόσεις/πακέτα που «τρέχουν» στις συσκευές τους.

Μετά την πολύ θερμή ανταπόκριση των πελατών στο χαρακτηριστικό Account Health Check, σύντομα θα λανσάρουμε πρόσθετες λειτουργίες, συμπεριλαμβανομένης και μιας νέας επιλογής «snooze» (αναβολή) για την αναβολή των ελέγχων σε μεταγενέστερο χρόνο, προληπτικές προειδοποιήσεις που θα σας ειδοποιούν κάθε φορά που γίνεται μια αλλαγή διαμόρφωσης που επηρεάζει την κυβερνο-υγεία σας, καθώς και έναν τρόπο βαθμολόγησης που θα σας επιτρέψει να παρακολουθείτε τις βελτιώσεις στη στάση ασφαλείας με την πάροδο του χρόνου.

Βελτιώνουμε περαιτέρω τον Sophos Linux Sensor (SLS), προσθέτοντας τη δυνατότητα ενσωμάτωσης δεδομένων ανίχνευσης στη Sophos Data Lake και στο Threat Analysis Center, και θα επιτρέψουμε επίσης στις ομάδες ασφαλείας να δημιουργούν και να διαχειρίζονται runtime detections στο Sophos Central.

Επιπλέον, για το macOS, η απομόνωση συσκευής από τον διαχειριστή θα είναι άμεσα διαθέσιμη και σχεδιάζουμε να «ανοίξουμε» το Πρόγραμμα Πρόωρης Πρόσβασης (EAP) όσον αφορά την αποκρυπτογράφηση HTTPS για τη διαδικτυακή προστασία το επόμενο τρίμηνο. Ανυπομονούμε να μοιραστούμε περισσότερες λεπτομέρειες σχετικά με αυτές και άλλες βελτιώσεις σύντομα.

Εξερευνήστε το Sophos Endpoint Security σήμερα

Για να μάθετε περισσότερα σχετικά με το Sophos Endpoint και πως μπορεί να βοηθήσει τον οργανισμό σας να βελτιώσει την άμυνα του απέναντι στις σημερινές προηγμένες επιθέσεις, μιλήστε με έναν σύμβουλο της Sophos ή με τον συνεργάτη σας σήμερα.

Πηγή: Sophos

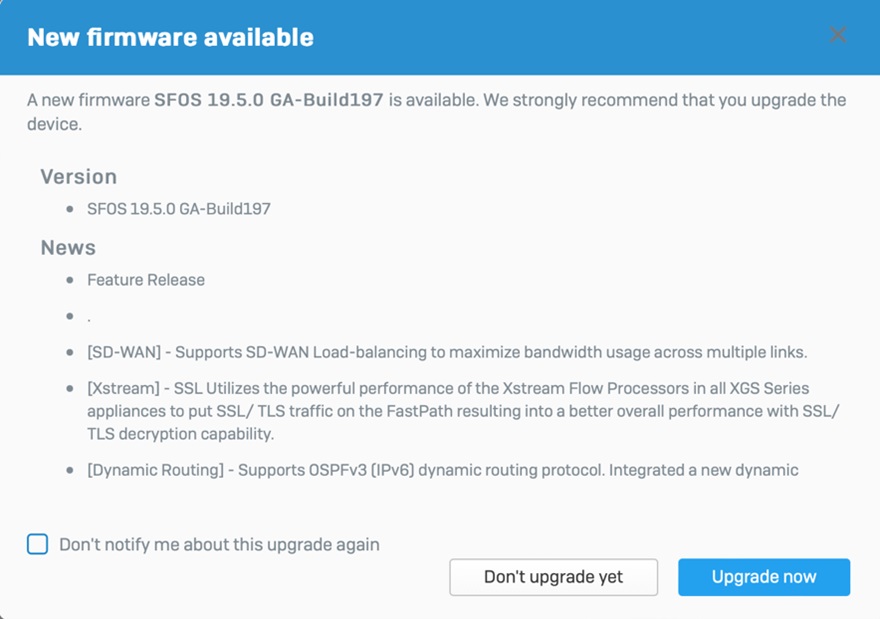

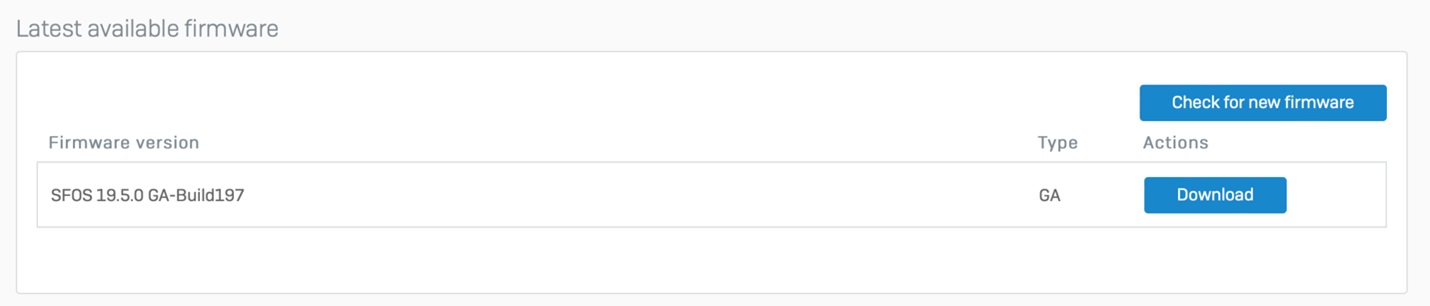

Το Sophos Firewall v19.5 διατέθηκε τον Νοέμβριο και ήταν η έκδοση που υιοθετήθηκε ταχύτερα από κάθε άλλη, με περισσότερα από 50.000 firewalls να έχουν ήδη αναβαθμιστεί. Ήταν επίσης η καλύτερη ποιοτικά κυκλοφορία μας: γεμάτη με εξαιρετικές δυνατότητες και χαρακτηριστικά που ενισχύουν την απόδοση, την ανθεκτικότητα και την ευκολία διαχείρισης.

Αν δεν έχετε αναβαθμίσει ήδη το firewall σας στην έκδοση Sophos Firewall v19.5, παρακάτω θα βρείτε τους πέντε βασικούς λόγους για να προχωρήσετε στην αναβάθμιση από σήμερα κιόλας:

- Πρόσθετη απόδοση: Το Sophos Firewall OS v19.5 περιλαμβάνει επιτάχυνση Xstream FastPath της κρυπτογραφημένης κίνησης TLS και βελτιώσεις στη χωρητικότητα και στην απόδοση της σήραγγας IPSec, αξιοποιώντας τους προγραμματιζόμενους Xstream Flow Processors σε κάθε συσκευή firewall της σειράς XGS.

- Ισχυρό SD-WAN: Το SFOS v19.5 περιλαμβάνει μια νέα δυνατότητα εξισορρόπησης φορτίου SD-WAN που μπορεί να χρησιμοποιήσει πολλαπλούς συνδέσμους SD-WAN για πρόσθετη απόδοση και πλεονασμό, καθώς και υποστήριξη δυναμικής δρομολόγησης OSPFv3 (IPv6).

- Υψηλή διαθεσιμότητα: Αρκετά νέα χαρακτηριστικά βελτιώνουν τη διαχείριση εγκαταστάσεων (deployments) υψηλής διαθεσιμότητας σε ενεργού-ενεργού ή ενεργού-παθητικού διαμορφώσεις, συμπεριλαμβανομένων νέων βελτιώσεων κατάστασης και ορατότητας μαζί με τη πλεονάζουσα υποστήριξη συνδέσμων.

- Ενσωμάτωση Azure AD: Καθιστά απλούστερη για τους διαχειριστές τείχους προστασίας σε ένα περιβάλλον Azure AD να συνδέονται και να διαχειρίζονται τα τείχη προστασίας Sophos χρησιμοποιώντας τα ίδια διαπιστευτήρια.

- Αναζήτηση host και υπηρεσιών: Αυτή η δυνατότητα διευκολύνει την εύρεση του δικτυακού αντικειμένου που αναζητάτε και μειώνει τον διπλασιασμό των στοιχείων.

Ακολουθεί σε βίντεο μία επισκόπηση όλων των νέων χαρακτηριστικών στο Sophos Firewall v19.5:

Και, ως συνήθως, κάθε έκδοση του Sophos Firewall περιλαμβάνει σημαντικές βελτιώσεις ασφάλειας, απόδοσης και αξιοπιστίας. Δείτε τις πλήρεις σημειώσεις έκδοσης για λεπτομέρειες. Ελέγξτε επίσης το πιο πρόσφατο εκπαιδευτικό υλικό που διατίθεται για τους πελάτες και τους συνεργάτες της Sophos.

Η αναβάθμιση δεν θα μπορούσε να είναι πιο εύκολη

Αν διαχειρίζεστε τα firewalls σας στο Sophos Central, απλώς κάντε κλικ στο βέλος λήψης για το τείχος προστασίας που θέλετε να αναβαθμίσετε και επιλέξτε «Schedule Upgrades»…

Μπορείτε επίσης να συνδεθείτε (log-in) και να αναβαθμίσετε το τείχος προστασίας τοπικά. Κατά τη διαδικασία σύνδεσης, θα δείτε το παρακάτω αναδυόμενο παράθυρο να εμφανίζεται –απλώς επιλέξτε «Upgrade now»…

Αν δεν δείτε το παραπάνω παράθυρο με τη σύνδεση σας στο τείχος προστασίας σας, μεταβείτε στο «Backup & Firmware > Firmware» και ελέγξτε για νέο υλικολογισμικό για να κατεβάσετε την πιο πρόσφατη έκδοση:

Ξεκινήστε την αναβάθμιση σήμερα!

Source: Sophos

Η απώλεια ή διαρροή δεδομένων αποτελεί μία συνεχής απειλή για τις επιχειρήσεις και ο κίνδυνος που τη συνοδεύει δεν αφορά μόνο την επιβολή κάποιου μεγάλου χρηματικού προστίμου από την παραβίαση των κανονιστικών απαιτήσεων. Μακροπρόθεσμα, η ζημιά που μπορεί να προκαλέσει στο όνομα και στη φήμη τους ενδέχεται να είναι αρκετά πιο δαπανηρή. Σε ότι αφορά το οικοσύστημα ασφαλείας του οργανισμού σας, οι λύσεις πρόληψης απώλειας/διαρροής δεδομένων (DLP, Data Loss Prevention) αποτελούν βασική προτεραιότητα για οποιονδήποτε διαχειρίζεται ευαίσθητα δεδομένα. Υπάρχουν δύο κύριοι τύποι λύσεων DLP –οι Network DLP και Endpoint DLP– και καθένας από αυτούς παρέχει μία διαφορετική λειτουργία για την προστασία και την ασφάλεια των ευαίσθητων δεδομένων. Παρακάτω, διερευνούμε τι είναι τα Network DLP (NDLP) και Endpoint DLP (EDLP), επισημαίνουμε τις διαφορές μεταξύ τους και εξετάζουμε πως μπορεί να ενσωματωθεί η διαβάθμιση δεδομένων για να ενισχύσει τη λήψη αποφάσεων που σχετίζονται με την πρόληψη της απώλειας δεδομένων.

Network DLP (NDLP)

Το Network DLP (NDLP), στο οποίο αναφερόμαστε επίσης και ως «data-in-motion protection», μετριάζει τον κίνδυνο της απώλειας δεδομένων, παρακολουθώντας, ελέγχοντας και αναφέροντας τη ροή ευαίσθητων δεδομένων μέσω του δικτύου, του ηλεκτρονικού ταχυδρομείου ή του Διαδικτύου. Παρακολουθεί τα δεδομένα καθώς κινούνται μέσω του δικτύου και επιβάλλει πολιτικές ανά πάσα στιγμή. Για παράδειγμα, αν ένας χρήστης (υπάλληλος) επιχειρήσει να αποστείλει ένα μήνυμα ηλεκτρονικού ταχυδρομείου με ευαίσθητα δεδομένα, το NDLP επιθεωρεί την κίνηση των δεδομένων και δύναται να δράσει αυτομάτως βάσει των προκαθορισμένων πολιτικών του οργανισμού, όπως είναι ο αποκλεισμός, η επιθεώρηση/έλεγχος, η προώθηση, η ειδοποίηση, η κρυπτογράφηση και η απομόνωση/καραντίνα. Το NDLP έχει επίσης ορατότητα στην διαδικτυακή κίνηση, όπως στην περίπτωση των κοινωνικών μέσων για πρόσθετη προστασία.

Ένα σημαντικό πλεονέκτημα του NDLP είναι ότι μπορεί να εφαρμοστεί/εγκατασταθεί με πολύ μικρό κόστος και δεν απαιτεί μεγάλη συντήρηση. Παρόλα αυτά, καθώς το NDLP χρησιμοποιεί ένα «box» ή μία εικονική μηχανή (VM) στο εταιρικό δίκτυο μέσω του οποίου διέρχεται η κίνηση δεδομένων, οι συσκευές πρέπει να είναι συνδεδεμένες στο δίκτυό σας για την προστασία των δεδομένων. Αν η συσκευή είναι εκτός δικτύου και δεν είναι συνδεδεμένη στο εταιρικό VPN, το NDLP δεν έχει ορατότητα στο τι συμβαίνει με τα δεδομένα και δεν μπορεί να τα προστατεύσει. Ακόμη και αν χρησιμοποιείται VPN, το NDLP δεν έχει τη δυνατότητα να εμποδίσει απευθείας την αποθήκευση δεδομένων σε εξωτερικές συσκευές, όπως μονάδες USB.

Endpoint DLP (EDLP)

Το Endpoint DLP (EDLP) παρακολουθεί όλα τα τερματικά (endpoints), όπως φορητούς υπολογιστές, επιτραπέζιους υπολογιστές, κινητά και οποιαδήποτε άλλη συσκευή χρησιμοποιείται για τη χρήση, μετακίνηση ή αποθήκευση δεδομένων. Στην περίπτωση του EDLP, o agent βρίσκεται στο τερματικό (στο σύστημα) και σας παρέχει ορατότητα στα δεδομένα καθώς δημιουργούνται ή ενημερώνονται, και ακολούθως έχει τη δυνατότητα να σας ειδοποιήσει για τη παρουσία ευαίσθητων δεδομένων. Ο agent μπορεί επίσης να παρακολουθεί ενέργειες όπως η αντιγραφή και επικόλληση, η λήψη στιγμιότυπων οθόνης και η εκτύπωση ενώ επιπλέον μπορεί να περιορίσει τέτοιες διεργασίες ή και να αποτρέψει την αποθήκευση δεδομένων σε μονάδες τύπου USB, CD ή DVD. Το EDLP μπορεί να προστατεύει δεδομένα είτε εντός είτε εκτός του εταιρικού δικτύου. Επομένως, τα εταιρικά δεδομένα προστατεύονται ακόμη και αν οι χρήστες εργάζονται εξ αποστάσεως (όπως στην περίπτωση της τηλεργασίας) και δεν είναι συνδεδεμένοι στο εταιρικό δίκτυο μέσω VPN.

Η προστασία των δεδομένων στην πηγή τους αποτελεί τεράστιο όφελος, ωστόσο το EDLP απαιτεί την εγκατάσταση/εφαρμογή και τη συνεχή συντήρηση του λογισμικού (agent) σε κάθε προστατευμένη συσκευή. Ο όγκος συντήρησης εξαρτάται από τον αριθμό των φορητών υπολογιστών, των επιτραπέζιων υπολογιστών και των διακομιστών στον οργανισμό σας. Επομένως, απαιτείται αρκετό έργο όσον αφορά την εγκατάσταση/εφαρμογή και τη διαχείριση/συντήρηση στην περίπτωση που κάποιος οργανισμός έχει πολλούς υπαλλήλους και επομένως πολλές συσκευές.

Που διαφέρουν

Την ώρα που τα NDLP και EDLP λειτουργούν έχοντας τον ίδιο τελικό στόχο, που είναι να αποτρέψουν τη διαρροή/απώλεια ευαίσθητων εταιρικών δεδομένων, οι δύο λύσεις είναι πολύ διαφορετικές όσον αφορά τα επίπεδα ελέγχου που προσφέρουν και τον τρόπο με τον οποίο εφαρμόζονται. Η κύρια διαφορά μεταξύ του NDLP και του EDLP είναι ότι το πρώτο διασφαλίζει τις επικοινωνίες στο εταιρικό δίκτυο ενώ το EDLP προστατεύει την πνευματική ιδιοκτησία και διασφαλίζει τη συμμόρφωση με τις εταιρικές πολιτικές. Όπως αναφέραμε στο κείμενο πιο πάνω, το NDLP προστατεύει τα δεδομένα μόνο εντός του εταιρικού δικτύου, επομένως είναι απαραίτητο να χρησιμοποιηθεί μία λύση VPN για να μπορεί να «παρακολουθεί» απομακρυσμένα περιβάλλοντα. Το NDLP από την άλλη είναι ευκολότερο στην εφαρμογή του και δεν απαιτεί εξειδικευμένους πόρους μετά την εγκατάσταση/εφαρμογή του. Την ίδια ώρα, το EDLP προστατεύει τα δεδομένα στην πηγή τους, προσφέροντας μία περισσότερο ολοκληρωμένη και βαθύτερη εικόνα. Από την άλλη ωστόσο απαιτεί εγκατάσταση και συντήρηση του agent σε κάθε εταιρική συσκευή. Επομένως, η διαχείριση μπορεί να αποτελεί μία απαιτητική διαδικασία ανάλογα με τον αριθμό των εταιρικών συσκευών που χρησιμοποιούνται.

Ερωτήσεις που πρέπει να λάβετε υπόψη σας πριν επιλέξετε μεταξύ του NDLP και του EDLP:

Το να αποφασίσετε ποια είναι η καλύτερη επιλογή για τον οργανισμό σας εξαρτάται από ορισμένους βασικούς παράγοντες:

- Πόσο έλεγχο έχετε στο τερματικό;

Αν έχετε συσκευές που δεν μπορείτε να τροποποιήσετε για οποιονδήποτε λόγο (γεωγραφική τοποθεσία, προσωπική συσκευή κ.λπ.) και επιτρέπετε την πρόσβαση στο εταιρικό δίκτυο και στα εταιρικά δεδομένα, τότε βραχυπρόθεσμα το NDLP είναι η καλύτερη επιλογή. Οι αλλαγές στην πολιτική τερματικών (endpoint policy) βρίσκονται συνήθως στα μακροπρόθεσμα σχέδια των περισσότερων οργανισμών και είναι καλύτερο να μην περιμένετε για να ξεκινήσετε να προστατεύετε τα δεδομένα σας.

- Κατά πόσο δίνετε προτεραιότητα στην πληρότητα της επιθεώρησης δεδομένων έναντι του χρόνου, του έργου και της χρηματικής επένδυσης στη διαδικασία επιθεώρησης;

Το NDLP είναι πολύ πιο γρήγορο στην εφαρμογή του και ευκολότερο στη συντήρηση όταν το EDLP παρέχει βαθύτερη και πιο εμπεριστατωμένη εικόνα και προστασία. Επομένως, θα χρειαστεί να προβείτε σε μία ρεαλιστική αξιολόγηση των αναγκών του οργανισμού σας έναντι των δυνατοτήτων του.

Χρήση διαβάθμισης δεδομένων για την ενίσχυση του DLP

Τόσο το Network DLP όσο και το Endpoint DLP παρέχουν ένα ολοκληρωμένο σύνολο σημείων ελέγχου για την αστυνόμευση της διανομής πληροφοριών –εντός του δικτύου και στις τερματικές συσκευές. Παρόλα αυτά, εκτός και αν προσδιοριστεί με ακρίβεια η σπουδαιότητα και η σημασία των δεδομένων, ακόμα και ένα διάσπαρτο σύνολο σημείων ελέγχου δεν θα καταφέρει να αποτρέψει τη διαρροή δεδομένων. Μια λύση διαβάθμισης δεδομένων βοηθά τους χρήστες (υπαλλήλους) σας να εφαρμόζουν με συνέπεια μεταδεδομένα ταξινόμησης σε πληροφορίες και δεδομένα. Με αυτόν τον τρόπο, παρέχεται στις λύσεις DLP μία αξιόπιστη εικόνα για το νόημα και την αξία των δεδομένων, κάτι που συμπληρώνει τις μεθόδους ανίχνευσης που βασίζονται μόνο σε λέξεις-κλειδιά και σε τυπικές εκφράσεις. Με το επιχειρηματικό πλαίσιο να αποτυπώνεται στα μεταδεδομένα, το DLP μπορεί στη συνέχεια να εφαρμόζει αποφάσεις με συνεπή τρόπο, προκειμένου να ελέγχει τη διανομή των πληροφοριών ή να εφαρμόζει περαιτέρω μέτρα ασφαλείας.

Ένα άλλο πλεονέκτημα της διαβάθμισης δεδομένων είναι ότι βοηθά στον μετριασμό ενός από τα πιο διαδεδομένα ζητήματα στο DLP -τα «ψευδώς θετικά». Οι οργανισμοί που επιθυμούν να εφαρμόσουν λύσεις πρόληψης απώλειας/διαρροής δεδομένων αντιμετωπίζουν συνήθως το δίλημμα του πως να μεγιστοποιήσουν την αξία της αυτοματοποιημένης σάρωσης περιεχομένου, αποφεύγοντας παράλληλα τον αρνητικό αντίκτυπο των «ψευδώς θετικών» αποτελεσμάτων. Προκειμένου να αποφευχθούν οι αρνητικές επιπτώσεις στις επιχειρηματικές διαδικασίες, οι λύσεις DLP μπορούν να καταλήξουν να αποσυντονιστούν σε σημείο όπου μπορούν να πραγματοποιηθούν μόνο απλοί, εξαιρετικά προβλέψιμοι έλεγχοι, όπως για παράδειγμα, έλεγχος για αριθμούς πιστωτικών καρτών, αριθμούς υπαλλήλων, κωδικούς υλικού κ.λπ. Ως αποτέλεσμα, η λύση δεν μπορεί να προσδιορίσει την πραγματική επιχειρηματική αξία των περισσότερων πληροφοριών και να εφαρμόσει σχετικούς ελέγχους. Με τη συμμετοχή των εργαζομένων στη διαδικασία διαβάθμισης των μη δομημένων δεδομένων που διαχειρίζονται και χρησιμοποιούν τακτικά, καθίσταται δυνατή η παροχή προβλέψιμων, πραγματικά ουσιαστικών μεταδεδομένων στη λύση DLP που βελτιώνουν σημαντικά την αξιοπιστία της λήψης αποφάσεων που σχετίζονται με τη πρόληψη της απώλειας δεδομένων. Με βελτιωμένη την ακρίβεια της λήψης αποφάσεων DLP, η συχνότητα εμφάνισης των «ψευδώς θετικών», που προκαλούν απογοήτευση στους χρήστες και βλάπτουν τις επιχειρηματικές διαδικασίες, μπορεί να μειωθεί σημαντικά χωρίς να διακυβεύεται η αποδοτικότητα και η αποτελεσματικότητα.

Με τα δεδομένα να αποτελούν ένα από τα πολυτιμότερα περιουσιακά στοιχεία μιας επιχείρησης, η εφαρμογή είτε του NDLP είτε του EDLP μαζί με μια κορυφαία στο είδος της λύση διαβάθμισης δεδομένων, μπορεί να βοηθήσει τους οργανισμούς να διατηρήσουν την ορατότητα και τον έλεγχο των δεδομένων τους, και να τα διατηρήσουν προστατευμένα, ασφαλή και συμμορφούμενα. Ανεξάρτητα από την επιλογή του DLP, όταν συνδυάζεται με μια λύση διαβάθμισης, τόσο το NDLP όσο και το EDLP, θα έχετε στα χέρια σας μερικά από τα αποτελεσματικότερα εργαλεία για την πρόληψη της απώλειας/διαρροής των δεδομένων.

Πηγή: Fortra

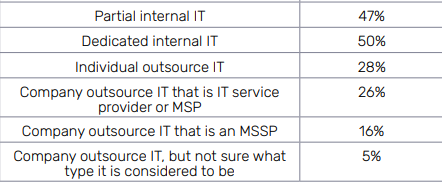

Η έκθεση Datto SMB Cybersecurity Survey for MSPs κυκλοφόρησε και είναι γεμάτη με κρίσιμης σημασίας πληροφορίες για τους παρόχους διαχειριζόμενων υπηρεσιών (MSPs) για να τους βοηθήσει να αυξήσουν τις πωλήσεις τους και να μάθουν περισσότερα για τα σημεία που πονάνε οι πελάτες τους. Τα στοιχεία της έκθεσης προέκυψαν από ένα υποσύνολο δεδομένων που συλλέχθηκαν σε μια έρευνα που συμμετείχαν 2.913 υπεύθυνοι λήψης αποφάσεων από τον κλάδο της πληροφορικής που διεξήχθη την περίοδο Ιουλίου-Αυγούστου του 2022. Οι ερωτηθέντες έπρεπε να είναι υπεύθυνοι λήψης αποφάσεων πληροφορικής σε μικρομεσαίες αποφάσεις με 10 έως 300 υπαλλήλους. Οι αγορές που επιλέχθηκαν για ανάλυση ήταν η Βόρεια Αμερική (ΗΠΑ και Καναδάς), το Ηνωμένο Βασίλειο, η Γερμανία, η Αυστραλία και η Νέα Ζηλανδία, η Ολλανδία και η Σιγκαπούρη. Τα παρακάτω 5 βασικά σημεία μπορούν να δώσουν στους MSPs τη δυνατότητα να κατανοήσουν τον τρόπο σκέψης ορισμένων από τους αρμόδιους λήψης αποφάσεων μικρομεσαίων επιχειρήσεων όσον αφορά την κυβερνοασφάλεια.

5 βασικά στοιχεία που προκύπτουν από την έρευνα Datto SMB Cybersecurity for SMBs

Οι επιχειρήσεις έχουν λάβει το μήνυμα, δυνατά και ξεκάθαρα, ότι η κυβερνοασφάλεια είναι κρίσιμης σημασίας για την επιτυχία τους, και ενεργούν αναλόγως, δημιουργώντας έναν κόσμο ευκαιριών για τους MSPs. Παρακάτω βρίσκονται πέντε από τα πιο αξιοσημείωτα σημεία που αξίζει να λάβετε υπόψη σας από την έκθεση της Datto για τους MSPs.

1.Οι υπεύθυνοι λήψης αποφάσεων πληροφορικής έχουν αγοραστική διάθεση

Οι επιχειρήσεις ανησυχούν πολύ για την ασφάλεια και είναι έτοιμες να κάνουν επενδύσεις για να διατηρήσουν τους οργανισμούς τους ασφαλείς. Οι μικρομεσαίες επιχειρήσεις συνεχίζουν να αντιμετωπίζουν σημαντικές προκλήσεις στον τομέα της ασφάλειας και αναγνωρίζουν ότι πρέπει να ξοδέψουν χρήματα για να τις αντιμετωπίσουν, με περίπου τους μισούς από τους ερωτηθέντες στην έρευνά της Datto να σχεδιάζουν να δαπανήσουν στους τομείς της ασφάλειας ηλεκτρονικού ταχυδρομείου, της δημιουργίας αντιγράφων ασφαλείας και της προστασίας από τους ιούς και το κακόβουλο λογισμικό.

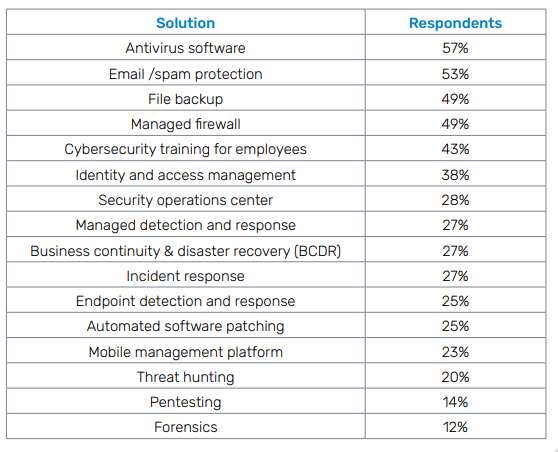

Σε ποιες λύσεις ασφάλειας σχεδιάζουν να επενδύσουν οι μικρομεσαίες επιχειρήσεις τους επόμενους 12 μήνες;

2.Η ασφάλεια βρίσκεται στις άνω θέσεις και στο επίκεντρο των περισσότερων λιστών προτεραιοτήτων των μικρομεσαίων επιχειρήσεων.

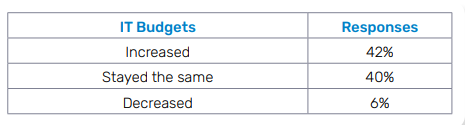

Οι κυβερνοεπιθέσεις υψηλού προφίλ και οι αυστηροί νόμοι για το απόρρητο των δεδομένων έχουν συμβάλει στην αύξηση της σημασίας της ασφάλειας για τις επιχειρήσεις. Λίγες μικρομεσαίες επιχειρήσεις μειώνουν τις δαπάνες για την ασφάλεια. Αντιθέτως, οι περισσότερες επενδύουν όλο και περισσότερο στην ασφάλεια. Τέσσερις στους δέκα ερωτηθέντες στην έρευνά της Datto είπαν ότι ο οργανισμός τους αυξάνει τις δαπάνες για την κυβερνοασφάλεια και οι περισσότεροι δήλωσαν ότι αυτό αναμένεται να συνεχιστεί –και αυτά είναι εξαιρετικά νέα για τους MSPs στο σημερινό, γεμάτη προκλήσεις, οικονομικό περιβάλλον.

Αυξάνουν ή μειώνουν τις δαπάνες τους για την ασφάλεια οι μικρομεσαίες επιχειρήσεις;

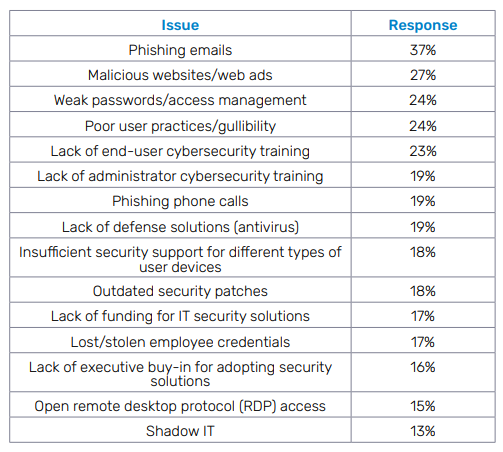

3.Το ηλεκτρονικό ψάρεμα (phishing) είναι το μεγαλύτερο πρόβλημα ασφαλείας που αντιμετωπίζουν οι μικρομεσαίες επιχειρήσεις.

Οι ηγέτες στην επιχειρηματική πληροφορική ανησυχούν για το phishing και τον κίνδυνο που επακολουθεί. Οι κακόβουλες διαφημίσεις προβληματίζουν επίσης τις επιχειρήσεις. Είναι επίσης ενδιαφέρον να σημειωθεί η εξέχουσα θέση των κακών πρακτικών ασφαλείας και η έλλειψη εκπαίδευσης σε αυτήν τη λίστα. Η εκπαίδευση για την ευαισθητοποίηση σε θέματα ασφάλειας είναι ένα ισχυρό και προσιτό εργαλείο που μπορεί να αξιοποιήσει κάθε επιχείρηση για τον μετριασμό των κινδύνων. Παρόλα αυτά, πολλές επιχειρήσεις δεν αποκομίζουν όλα τα οφέλη όταν «τρέχουν» κάποιο πρόγραμμα εκπαίδευσης σπάνια, τυχαία ή κατά περίπτωση. Από την παρακάτω λίστα είναι φανερά τα καλά νέα για τους MSPs: υπάρχουν, όπως είναι φανερό, αρκετές δυνατότητες αύξησης των εσόδων τους που σχετίζονται με την ασφάλεια ηλεκτρονικού ταχυδρομείου και την εκπαίδευση για την ευαισθητοποίηση σε θέματα ασφάλειας που περιλαμβάνουν προσομοιώσεις επίθεσης ηλεκτρονικού ψαρέματος (phishing).

Ποιες είναι οι μεγαλύτερες προκλήσεις στην ασφάλεια για τις για τις μικρομεσαίες επιχειρήσεις;

4.Ο χρόνος διακοπής λειτουργίας είναι δαπανηρός, αλλά πολλές επιχειρήσεις δεν διαθέτουν τα κατάλληλα εργαλεία για να τον ελαχιστοποιήσουν.

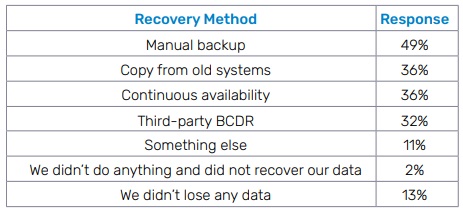

Οι πάροχοι διαχειριζόμενων υπηρεσιών (MSPs) έχουν μια χρυσή ευκαιρία για να επεκτείνουν τα έσοδα τους και να βοηθήσουν τους πελάτες τους να μειώσουν τον δαπανηρό χρόνο διακοπής λειτουργίας (downtime) με λύσεις όπως το BCDR, το managed SOC και τον προγραμματισμό αντιμετώπισης περιστατικών. Λίγο λιγότεροι από τους μισούς ερωτηθέντες (49%) δήλωσαν ότι οι οργανισμοί τους βασίστηκαν στη χειροκίνητη (μη αυτόματη) δημιουργία αντιγράφων ασφαλείας για την ανάκτηση δεδομένων στο τελευταίο περιστατικό κυβερνοασφάλειας που βίωσαν. Αυτό σημαίνει ότι οι μισές από τις επιχειρήσεις που έλαβαν μέρος στην έρευνα -μέσω των εκπροσώπων τους- θα πρέπει να ενημερώσουν/αναβαθμίσουν τα συστήματα τους υϊοθετώντας μία λύση δημιουργία αντιγράφων ασφαλείας στο αποθηκευτικό νέφος και να μάθουν τα οφέλη του BCDR -και σε αυτή τη περίπτωση υπάρχουν μεγάλες ευκαιρίες για τους MSPs.

Ποιες είναι οι πιο κοινές μέθοδοι που χρησιμοποιούνται για την ανάκτηση δεδομένων σε περίπτωση συμβάντος;

5.Πολλές μικρομεσαίες επιχειρήσεις χρειάζονται εξωτερική βοήθεια για να διαχειριστούν την ασφάλεια.