Νέα

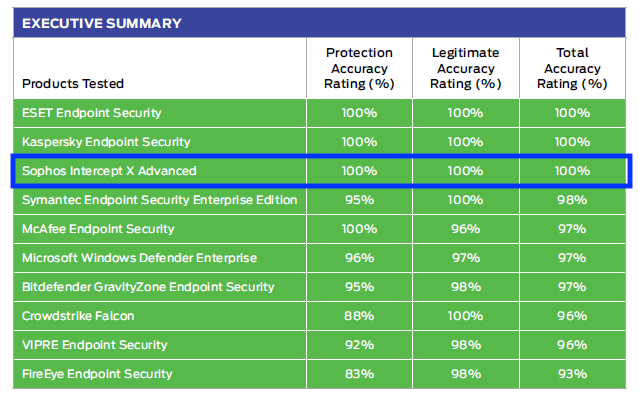

H Sophos ανακοίνωσε το Intercept X έλαβε συνολική βαθμολογία 100% (total accuracy rating) για την προστασία που προσφέρει σε επιχειρήσεις, μικρομεσαίες εταιρείες και απλούς καταναλωτές στις πρόσφατες δοκιμές της ανεξάρτητης εταιρείας SE Labs.

Είτε προστατεύετε τους υπαλλήλους σας στο εργασιακό περιβάλλον, είτε τους δικούς σας και τις οικογένειές σας στο σπίτι, η προστασία που προσφέρει η τεχνολογία Intercept X είναι εξαιρετική.

Η καλύτερη προστασία τερματικών συσκευών στον κόσμο

Το Intercept X είναι η ισχυρότερη ασφάλεια τερματικών συσκευών στην αγορά, παρέχοντας την πιο προηγμένη προστασία σε μία λύση που δεν συγκρίνεται με οτιδήποτε άλλο υπάρχει εκεί έξω.

Η τεχνητή νοημοσύνη (ΑΙ) βαθιάς εκμάθησης υπερέχει στον εντοπισμό και στην εξουδετέρωση απειλών που δεν έχουμε ξαναδεί. Η προστασία που προσφέρει επίσης κατά του ransomware αποκλείει τις όποιες κακόβουλες διαδικασίες κρυπτογράφησης επιστρέφοντας τα επηρεαζόμενα αρχεία στις ασφαλείς, προηγούμενες μη κρυπτογραφημένες καταστάσεις τους. Οι προηγμένες άμυνες του ενάντια στις fileless, memory-based επιθέσεις διατηρούν την επιχείρηση και τον οργανισμό σας ασφαλή έναντι των τελευταίων και πιο σύγχρονων «obfuscated», script-based επιθέσεων.

Το Intercept X περιλαμβάνει επίσης δυνατότητες ανίχνευσης και ανταπόκρισης για τερματικές συσκευές (Endpoint Detection and Response, EDR), ώστε να μπορείτε να εκτελείτε λεπτομερές «threat hunting» και να διατηρείτε την υγεία της ασφάλειας πληροφορικής σας σε όλες τις τερματικές συσκευές και στους διακομιστές σας ενώ από τα χαρακτηριστικά του δεν απουσιάζει μια διαχειριζόμενη υπηρεσία (MTR) που σας δίνει πρόσβαση σε μια ομάδα ειδικών σε θέματα κυβερνοασφάλειας της Sophos που θα κυνηγήσει απειλές και θα λάβει τα κατάλληλα μέτρα για λογαριασμό σας.

Συνεχής καινοτομία

Η ομάδα εμπειρογνωμόνων στον τομέα της κυβερνοασφάλειας βελτιώνει συνεχώς τα ισχυρά χαρακτηριστικά του Intercept X.

Μόνο φέτος οι ειδικοί της Sophos έχουν ενσωματώσει:

- Προστασία AMSI – βελτιωμένη προστασία από fileless επιθέσεις (χωρίς αρχεία), όπως obfuscated PowerShell scripts

- Σύστημα πρόληψης εισβολών – προστατεύει τις συσκευές από επιθέσεις που βασίζονται στο δίκτυο (επί του παρόντος βρίσκεται σε πρώιμη πρόσβαση)

- EFSGuard, CTFGuard και άλλα

Δοκιμάστε το Intercept X δωρεάν

Αν θέλετε να δοκιμάσετε τα ισχυρά χαρακτηριστικά και τις λειτουργίες του Intercept X, μπορείτε να το κάνετε με τον πιο απλό τρόπο. Λαμβάνοντας και εγκαθιστώντας την δωρεάν δοκιμαστική έκδοση του (για μία περίοδο 30 ημερών) ή διαβάζοντας περισσότερα στην επίσημη ιστοσελίδα της Sophos

Για περιορισμένο χρονικό διάστημα, οι πελάτες της Sophos μπορούν να προσθέσουν και την έκδοση Sophos Home χωρίς επιπλέον κόστος.

Για να δείτε τα αναλυτικά αποτελέσματα από SE Labs πατήστε: Enterprise | SMB | Consumer

Τι περίεργοι καιροί αυτοί που ζούμε. Με κάποιους εργαζόμενους να είναι σε θέση να εργάζονται από το σπίτι (Work From Home, WFH), επειδή τους είπαν να το κάνουν, και κάποιους άλλους (υπηρεσίες έκτακτης ανάγκης, στρατιωτικοί, τομέας εφοδιασμού, βιομηχανίες κοινής ωφέλειας) να πρέπει να βρίσκονται στη πρώτη γραμμή στο εξωτερικό περιβάλλον.

Πολλοί άνθρωποι μίλησαν για την εμπειρία τους όσον αφορά την «εργασία από το σπίτι» (WFH) και εξέφρασαν δυσαρέσκεια και δυσκολίες και μίλησαν για τα δεινά τους. VPN που δεν μπορούσαν να ανταπεξέλθουν στον όγκο των απαιτούμενων συνδέσεων, εφαρμογές που προφανώς δεν ήταν ρυθμισμένες για απομακρυσμένες συνδέσεις, μέχρι πολιτικές ασφαλείας που δεν ήταν σε θέση να προσδιορίσουν σε ποιες ευαίσθητες πληροφορίες πρέπει να επιτρέπεται η πρόσβαση και από πού.

Αυτό που παρατηρήθηκε (και παρατηρείται) είναι ότι το «WFH» δείχνει ότι είμαστε όλοι απλώς άνθρωποι. Παιδιά στο παρασκήνιο που χρειάζονται ψυχαγωγία, σκυλιά που χρειάζονται την προσοχή μας και γάτες που χρειάζονται χάιδεμα. Ξαφνικά αποκτούμε μία σχέση με τους πελάτες και τους συναδέλφους μας που βασίζεται περισσότερο στην εμπάθεια, και ας είμαστε ξεκάθαροι, οι περισσότεροι από εμάς πηγαίνουμε στη δουλειά γιατί πρέπει να στηρίξουμε την οικογένειά μας, όποιο σχήμα κι αν έχει. «Είμαι τυχερός» λέει ο Paul Johnson της Boldon James «που η κόρη μου λόγω της θέσης στην εντατική μονάδα του νοσοκομείου χρειάζεται να εργαστεί με ωράριο πλήρης απασχόλησης για να βοηθήσει ασθενείς με Covid-19, και η γυναίκα μου και εγώ περνάμε περισσότερο χρόνο με τον εγγονό μας, ο οποίος ζωντανεύει μερικές από τις τηλεδιασκέψεις μου και μας βοηθάει να συνειδητοποιήσουμε τι είναι σημαντικό αυτές τις εποχές».

Είναι πολύ εύκολο για τους πελάτες –με τους οποίους μιλάει, λέει ο Paul Johnson- να λάβουν την απόφαση να μην κάνουν τίποτα, όμως μόλις ξεπεραστεί το αρχικό στάδιο αυτής της πρόκλησης, και οι υπάλληλοι ξεκινήσουν να εργάζονται απομακρυσμένα, στην συνέχεια αρχίζουν να αναζητούν τρόπους για να βελτιώσουν αυτή την εμπειρία. Όλοι οι οργανισμοί θα πρέπει να λαμβάνουν υπόψη την ασφάλεια των δεδομένων και των πληροφοριών τους, και όλο και περισσότεροι άνθρωποι αρχίζουν να καταλαβαίνουν ότι μία απλή επισήμανση ασφαλείας δεν επαρκεί. Οι έννοιες «απαγορευμένο» ή «ευαίσθητο» δεν σημαίνουν και πολλά για έναν υπάλληλο που εργάζεται εξ αποστάσεως. Αν το σύστημα παρέχει πρόσβαση, τότε θα την χρησιμοποιήσω. «Προσωπικά», λέει ο Paul Johnson, «έχω ήδη λάβει μέσα σε δύο ημέρες τρία αρχεία που οι οργανισμοί από όπου προήλθαν δεν ήθελαν να μου τα στείλουν, επειδή οι πολιτικές ασφαλείας τους ήταν μονοδιάστατες, και χωρίς επιχειρησιακή ταξινομία.

«Τι εννοώ με αυτό;» λέει ο Paul Johnson της Boldon James. Διάφορες ετικέτες/ σημάνσεις που μπορεί να καταλάβει ένας χρήστης από την επιχείρηση όπως Ευαίσθητο / HR / Μισθοί ή Εσωτερικό / Υποστήριξη / Δεδομένα Πελάτη ή ακόμα και Εμπιστευτικό / Μόνο για το Διοικητικό Συμβούλιο / Project X / Επιθετική εξαγορά.

Επομένως, ωσότου ξεκινήσετε να χρησιμοποιείτε καθημερινή επιχειρησιακή γλώσσα στους όρους διαβάθμισης, μην εκπλαγείτε αν το προσωπικό σας συνεχίζει να κάνει λάθη. Ευτυχώς, ορισμένες από αυτές τις ετικέτες μπορούν να εφαρμοστούν αυτόματα ανάλογα με τα τμήματα και τους ρόλους που έχουν, οπότε η συμμετοχή των χρηστών απαιτείται ακόμη λιγότερο.

Ωστόσο, τώρα είναι η κατάλληλη στιγμή και μία ευκαιρία για να κρατήσετε τις «αποδείξεις της ορθότητας των ιδεών» (proof of concept) μόλις καταστεί δυνατή η εξ αποστάσεως εργασίας για όλους τους εργαζομένους σας. Έτσι, θα μπορείτε στη συνέχεια να λάβετε αποφάσεις που μπορούν να προστατεύσουν τις πληροφορίες και τα δεδομένα του οργανισμού σας με ελεγχόμενο τρόπο.

Οι κυβερνήσεις λένε ότι δεν υπάρχει λόγος πανικού και πως έχουμε άφθονες προμήθειες τροφίμων και πρώτων υλών. Πρέπει να συνεχίσουμε τον «κύκλο του χρήματος» για να επιβιώσουν οι οικονομίες, να υποστηριχθούν επιχειρήσεις μέσα σε αυτό το οικοσύστημα που απαιτείται ροή μετρητών ώστε να είναι σε θέση να πληρώσουν το προσωπικό και τους υπαλλήλους τους. Δεν μπορούν βεβαίως να συνεχίσουν να λειτουργούν όλες οι επιχειρήσεις και να συνεχιστούν όλα τα έργα, ωστόσο δεν είναι δικαιολογία το «να μην κάνεις τίποτα» καθώς έτσι θα μπορούσε να σταματήσει ο οικονομικός κύκλος. Αν γίνει κάτι τέτοιο, τότε μετα το τέλος της σημερινής κρίσης κανείς δεν πρέπει να εκπλαγεί που οι εργολάβοι και προμηθευτές τους θα έχουν σταματήσει πλέον να εμπορεύονται. Το οφείλουμε στους εαυτούς μας, στις οικογένειες και στις κοινότητες να μην κάνουμε κάτι που δεν θα θέλαμε να κάνουν σε εμάς. «Μείνετε ασφαλείς και υγιείς» λέει ο Paul Johnson.

Η Sophos είναι στην ευχάριστη θέση να ανακοινώσει τη διαθεσιμότητα του XG Firewall στη δημόσια υποδομή cloud Amazon Web Services (AWS).

Το XG Firewall είναι τώρα διαθέσιμο στο κατάστημα εφαρμογών AWS με δύο ευέλικτες επιλογές αδειοδότησης:

- Άδεια Pay-as-you-go (PAYG) – ιδανική για βραχυπρόθεσμη χρήση

- Bring-your-own license (Φέρτε τη δική σας άδεια, BYOL) – οι συμβατικές πολυετείς άδειες χρήσης της Sophos

Οι πελάτες AWS μπορούν να επωφεληθούν πλήρως από τις πολλές καινοτομίες που προσφέρει το XG Firewall, όπως είναι η Συγχρονισμένη Ασφάλεια (Synchronized) Security στο Intercept X for Server, η νέα Xstream Architecture με επιθεώρηση TLS 1.3 υψηλής απόδοσης, η πλέον σύγχρονη προστασία από απειλές που ενισχύεται από μηχανικής εκμάθηση καθώς και η προστασία sandboxing ενάντια στο ransomware και τις άλλες προηγμένες απειλές.

Κρίσιμης σημασίας επίσης είναι το γεγονός ότι επιτρέπει στους πελάτες να διαχειρίζονται μια multi-cloud στρατηγική ασφάλειας μέσω μίας μόνο κονσόλας cloud στο Sophos Central, συμπεριλαμβανομένης της ασφάλειας δικτύου με το XG Firewall, την προστασία φόρτου εργασίας στο cloud με το Intercept X for Server και την διαχείριση της στάσης ασφάλειας στο cloud με το Cloud Optix.

Το XG Firewall προσφέρει πλήρη ασφάλεια και έλεγχο δικτύου στο AWS ενσωματωμένα σε μία μοναδική λύση:

- Xstream Deep Packet Inspection (DPI)

- Intrusion Prevention System (IPS)

- Φιλτράρισμα Ιστού, προστασία και έλεγχος εφαρμογών

- Προστασία από απειλές ενισχυμένη με AV και AI μηχανικής μάθησης και sandboxing

- Επιθεώρηση TLS με εγγενή υποστήριξη για TLS 1.3

- Ένα πλήρες χαρακτηριστικών Web Application Firewall

Τους επόμενους μήνες, η Sophos θα επεκτείνει την ενσωμάτωση του XG Firewall στο AWS με βελτιώσεις όπως είναι τα auto-scaling, η υποστήριξη προτύπων CloudFormation, η ενσωμάτωση CloudWatch και άλλα.

ΔΙΑΒΑΣΤΕ: «Τείχος προστασίας XG σε AWS: Επισκόπηση και συχνές ερωτήσεις» για να μάθετε περισσότερα ►

Με το XG Firewall να είναι τώρα διαθέσιμο στο AWS καθώς και στη πλατφόρμα δημόσιου cloud Azure της Microsoft, το XG Firewall επεκτείνει περαιτέρω τις κορυφαίες στον κλάδο δυνατότητες ανάπτυξης του με υποστήριξη για οποιονδήποτε συνδυασμό cloud, εικονικών, software ή hardware συσκευών XG Series. Αυτές οι επιλογές καθιστούν το XG Firewall ικανό να ταιριάξει σε οποιοδήποτε δίκτυο, σήμερα όσο και στο μέλλον.

Μάθετε περισσότερα για την προστασία XG Firewall για την υποδομή cloud σας.

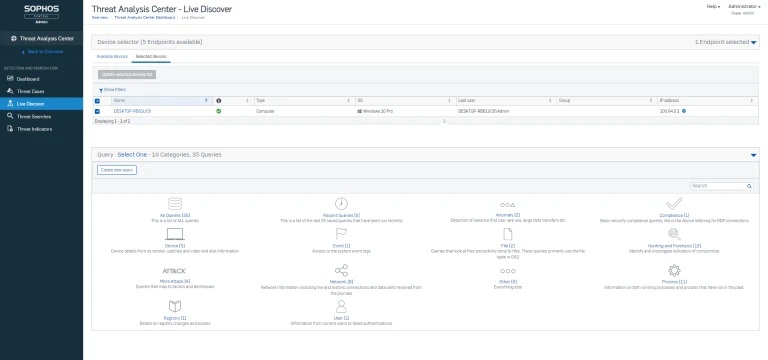

H Sophos βρίσκεται στην ευχάριστη θέση να ανακοινώσει ότι νέα, ισχυρά χαρακτηριστικά Endpoint Detection & Response (EDR) είναι τώρα διαθέσιμα για το Intercept X μέσω προγράμματος πρώιμης πρόσβασης.

Το συγκεκριμένο πρόγραμμα πρώιμης πρόσβασης (EAP) φέρνει έτοιμα (pre-built), πλήρως προσαρμόσιμα SQL queries τόσο για granular threat hunting (κυνήγι απειλών) όσο και για διαχείριση και ελέγχους υγείας πληροφορικής σε όλη την έκταση του οργανισμού σας. Μπορείτε να προχωρήσετε σε εγγραφή στο πρόγραμμα πρώιμης πρόσβασης σήμερα κιόλας.

Ζωντανή ανακάλυψη

Το «Live Discover» σας δίνει τη δυνατότητα να εξετάσετε τα δεδομένα σας για σχεδόν κάθε ερώτηση που μπορείτε να σκεφτείτε πραγματοποιώντας αναζητήσεις σε όλους τους διακομιστές και τις τερματικές συσκευές με SQL queries.

Μπορείτε να επιλέξετε από μια επιλογή έτοιμων (προκατασκευασμένων) queries που μπορούν να προσαρμοστούν πλήρως για να αντλήσετε τις ακριβείς πληροφορίες που χρειάζεστε.

Τα δείγματα ερωτημάτων λειτουργιών πληροφορικής και κυνηγιού απειλών περιλαμβάνουν:

- Γιατί είναι αργό το μηχάνημα; Εκκρεμεί επανεκκίνηση;

- Οι χρήστες χρησιμοποιούν μη εξουσιοδοτημένες επεκτάσεις στο πρόγραμμα περιήγησης Ιστού;

- Έχουν τροποποιηθεί πρόσφατα κλειδιά μητρώου ή αρχεία διεργασιών;

- Είναι ενεργοποιημένη η απομακρυσμένη κοινή χρήση; Τι γίνεται με τους λογαριασμούς επισκεπτών;

- Ποιες διεργασίες προσπαθούν να κάνουν δικτυακές συνδέσεις σε μη τυπικές θύρες;

Ζωντανή ανταπόκριση (έρχεται τον Μάιο στο πρόγραμμα πρώιμης πρόσβασης)

Το χαρακτηριστικό «Live Response» σας δίνει τη δυνατότητα να ανταποκριθείτε με ακρίβεια. Χρησιμοποιώντας ένα cmdline interface, μπορείτε να έχετε πρόσβαση σε συσκευές εξ αποστάσεως προκειμένου να προχωρήσετε σε περαιτέρω διερεύνηση ή για να αναλάβετε δράση. Για παράδειγμα:

- Να επανεκκινήσετε μια συσκευή στην οποία εκκρεμούν ενημερώσεις

- Να τερματίσετε ύποπτες διεργασίες

- Να περιηγηθείτε στο σύστημα αρχείων

- Να επεξεργαστείτε αρχεία διαμόρφωσης

- Να εκτελέσετε προγράμματα και scripts

Πώς να εγγραφείτε στο πρόγραμμα πρώιμης πρόσβασης

Το πρόγραμμα πρώιμης πρόσβασης (EAP) είναι ανοιχτό σε όλους τους χρήστες που διαθέτουν Intercept X και Intercept X for Server, ακόμα κι αν δεν έχετε στη διάθεση σας τώρα EDR.

Για πλήρεις οδηγίες σχετικά με τον τρόπο συμμετοχής και πρόσθετες τεχνικές πληροφορίες, επισκεφθείτε την κοινότητα της Sophos. Στη Sophos ανυπομονούν να ακούσουν τα σχόλια και τις παρατηρήσεις σας!

Η Sophos ανακοίνωσε πρόσφατα ότι το Sandboxie είναι πλέον ένα εργαλείο ανοικτού κώδικα.

Το Sandboxie υπήρξε για πολύ καιρό, από τότε που πρωτοκυκλοφόρησε πριν από δεκαπέντε χρόνια, ένα αγαπημένο εργαλείο απομόνωσης με βάση τη τεχνολογία sandbox. Από εδώ και πέρα, αυτή η τεχνολογία θα συνεχίσει να ζει στα χέρια των αφοσιωμένων χρηστών της.

Στη Sophos είναι ενθουσιασμένοι που δίνουμε τον κώδικα στην κοινότητα. Το εργαλείο Sandboxie αναπτύχθηκε για πολλά χρόνια από υψηλής εξειδίκευσης προγραμματιστές και αποτελεί ένα τρανό παράδειγμα ενσωμάτωσης με τα Windows σε πολύ χαμηλό επίπεδο (low-level integration).

Η βάση χρηστών του Sandboxie αντιπροσωπεύει μερικά από τα πιο παθιασμένα, προοδευτικά και πεπειραμένα μέλη της κοινότητας ασφαλείας και ελπίζουμε ότι αυτή η ανακοίνωση θα δημιουργήσει ένα νέο κύμα ιδεών και νέες περιπτώσεις χρήσης.

Για περισσότερες λεπτομέρειες και για να πραγματοποιήσετε λήψη της έκδοσης ανοικτού κώδικα επισκεφθείτε τη διεύθυνση https://www.sandboxie.com/.

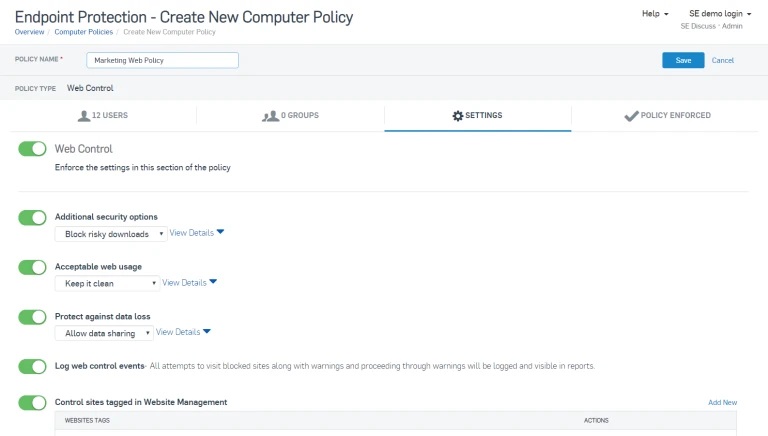

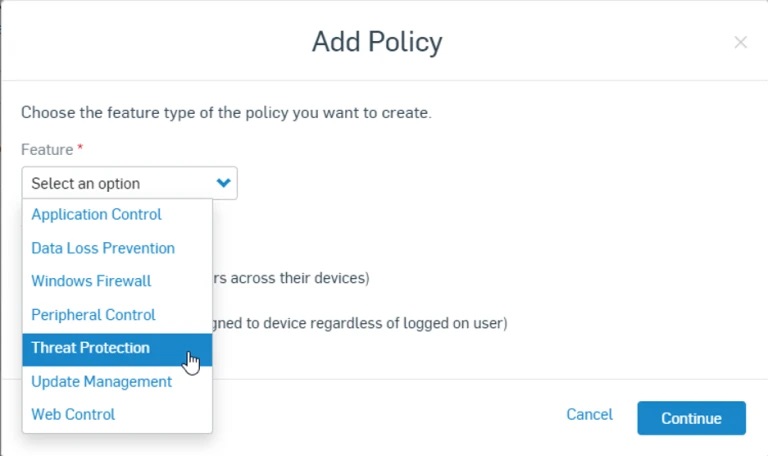

Η διασφάλιση της σωστής διαμόρφωσης για την λύση προστασίας διακομιστών και τερματικών συσκευών (Endpoint και Server Protection) είναι ένα από τα σπουδαιότερα πράγματα που οφείλετε να κάνετε για να διατηρήσετε ασφαλή τον οργανισμό ή την επιχείρηση σας.

Στο συγκεκριμένο άρθρο, θα βρείτε ορισμένες γρήγορες συμβουλές και διάφορους συνδέσμους που οδηγούν σε γνώσεις και πόρους, ώστε να μπορέσετε να αξιοποιήσετε στο έπακρο την προστασία που προσφέρει η Sophos.

Ξεκινώντας

Στο Sophos Central χρησιμοποιούνται πολιτικές για την εφαρμογή ρυθμίσεων προστασίας, όπως συγκεκριμένες ρυθμίσεις αποτροπής exploits, ελέγχου εφαρμογών και ελέγχου περιφερειακών. Οι πολιτικές μπορούν να εφαρμοστούν σε τερματικές συσκευές, σε διακομιστές, σε χρήστες ή ομάδες χρηστών, ανάλογα με τον τρόπο που θέλετε να ρυθμίσετε τα πράγματα. Δείτε, πως μπορείτε να δημιουργήσετε μια πολιτική.

Έλεγχος εφαρμογής

Ελέγχει ποιες εφαρμογές πρέπει να αποκλειστούν. Για παράδειγμα, τα παιχνίδια, το uTorrent και το Steam.

Endpoint setup | Server setup

Πρόληψη απώλειας δεδομένων

Διακόπτεται η μεταφορά συγκεκριμένων τύπων αρχείων ή συγκεκριμένου περιεχομένου σε ένα αρχείο από μια συσκευή. Για παράδειγμα, αποτρέπει την αποστολή αρχείων που περιέχουν αριθμούς λογαριασμών από μια συσκευή.

Endpoint setup | Server setup

Τείχος προστασίας Windows

Αποκλείει τις εισερχόμενες συνδέσεις από συγκεκριμένους τομείς ή δίκτυα. Για παράδειγμα, διακόπτεται από όλα τα ιδιωτικά δίκτυα να έχουν πρόσβαση σε μια συσκευή.

Endpoint setup | Server setup

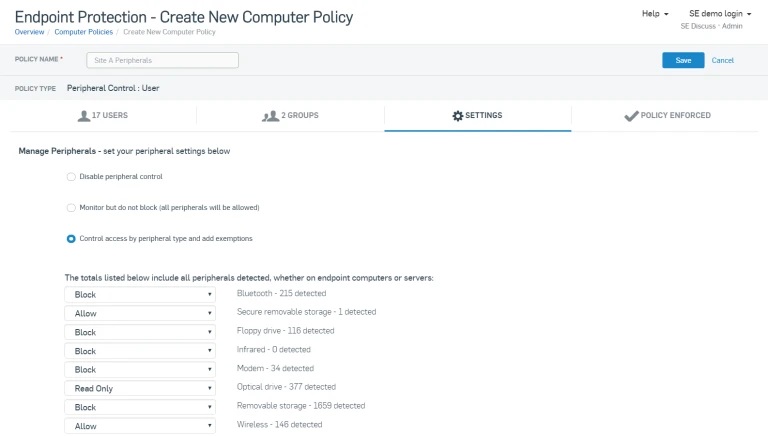

Έλεγχος περιφερειακών

Ελέγχει τι είναι δυνατόν να συνδεθεί σε έναν υπολογιστή ή μια συσκευή. Για παράδειγμα, αποτρέπεται η σύνδεση/ εγκατάσταση ενός USB flash drive, κάποιου εξωτερικού σκληρού δίσκου ή κάποιου drive ανάγνωσης/ εγγραφής δίσκων οπτικής τεχνολογίας.

Endpoint setup | Server setup

Προστασία από απειλές

Διαμορφώνει τις δυνατότητες και τα χαρακτηριστικά προστασίας. Συνιστούμε να χρησιμοποιείτε πάντα τις προτεινόμενες ρυθμίσεις της Sophos.

Endpoint setup | Server setup

Διαχείριση ενημερώσεων

Προγραμματίζει ενημερώσεις για εγκατάσταση σε συγκεκριμένη ώρα. Για παράδειγμα, είναι δυνατός ο καθορισμός της εγκατάστασης τους μετά τις ώρες λειτουργίας του γραφείου.

Έλεγχος Ιστού

Αποτρέπει τους χρήστες από το να κάνουν λήψη επικίνδυνων αρχείων ή να έχουν πρόσβαση σε ακατάλληλους ιστοτόπους. Για παράδειγμα, είναι δυνατός ο αποκλεισμός της λήψης αρχείων με κατάληξη .exe.

Endpoint setup | Server setup

Παρακολούθηση ακεραιότητας αρχείων (Server only)

Παρακολουθεί σημαντικά αρχεία και φακέλους για σημάδια παραβίασης. Για παράδειγμα, κρίσιμης σημασίας καταλόγους Windows ή βασικά προγράμματα.

Πως να τη διαμορφώσετε.

Προστασία παραποίησης

Η προστασία από παραβίαση εμποδίζει την απεγκατάσταση της προστασίας της Sophos από μη εξουσιοδοτημένους χρήστες και τύπους κακόβουλου λογισμικού. Θα πρέπει να έχετε τη συγκεκριμένη ρύθμιση πάντα ενεργοποιημένη. Μάθετε περισσότερα.

Είναι απαραίτητο να κάνω log in για να ελέγξω για ειδοποιήσεις;

Οι χρήστες ρωτούν συχνά πόσο συχνά πρέπει να συνδέονται για να ελέγχουν για ειδοποιήσεις και άλλες ενέργειες. Τα καλά νέα είναι ότι το Sophos Central στέλνει αυτόματα email στους διαχειριστές στην περίπτωση ενός συμβάντος ή γεγονότος που απαιτεί την προσοχή τους. Δείτε πώς μπορείτε να διαμορφώσετε τις ειδοποιήσεις.

Ελέγξτε τη στάση ασφαλείας σας με EDR

Το Endpoint Detection and Response (EDR) είναι ένα ισχυρό εργαλείο που μπορεί να σας βοηθήσει να εντοπίσετε απειλές στο δίκτυο σας. Είναι εύκολο να ξεκινήσετε, κάνοντας πρώτα ένα έλεγχο στη λίστα με τις πιο ύποπτες πιθανές απειλές που πρέπει να αναζητήσετε και να διερευνήσετε στον οργανισμό σας.

Σας παρέχουμε επιμελημένη νοημοσύνη για απειλές, ώστε να μπορείτε γρήγορα να αποφασίσετε αν μια πιθανή απειλή χρειάζεται τακτοποίηση. Παρακολουθήστε τα βίντεο how-to για το EDR.

Περισσότερες πληροφορίες

Κέντρο υποστήριξης Intercept X & Central Endpoint Protection

Κέντρο υποστήριξης Intercept X for Server and Central Server Protection

|

|

||||||||||||||||||||

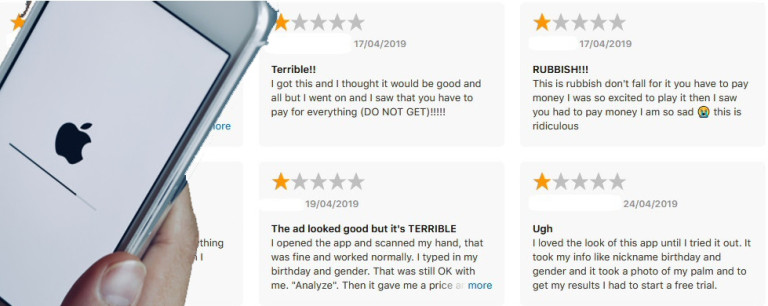

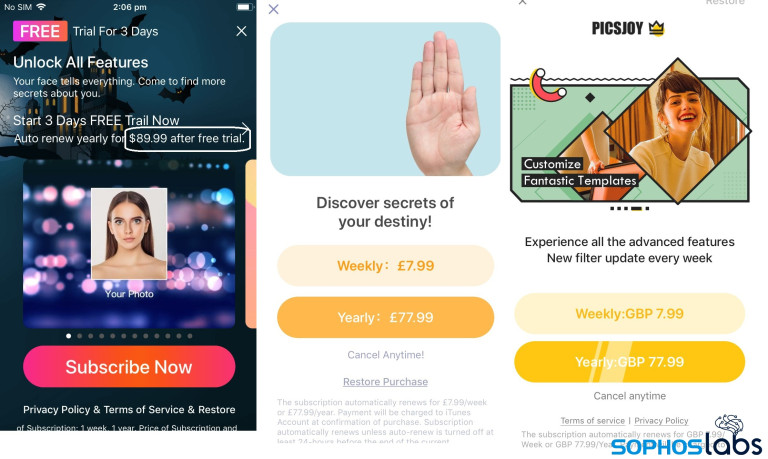

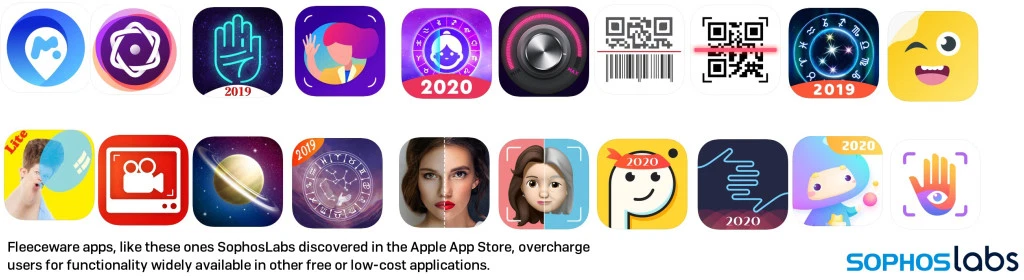

Έρευνα της SophosLabs αποκάλυψε ότι υπάρχουν εκδότες και developers εφαρμογών «fleeceware» που –πέρα από το Google Play- βρίσκονται και στο App Store της Apple για συσκευές iPhone και iPad.

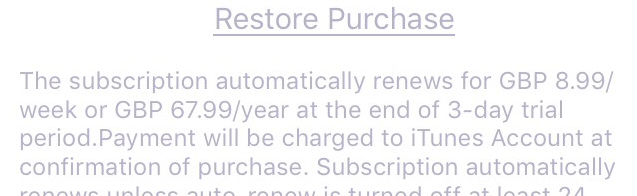

Από τότε που στη Sophos άρχισαν να επισημαίνουν και να γράφουν πέρυσι σχετικά με την εχθρική προς τους καταναλωτές τάση στις εφαρμογές για κινητά την οποία η Sophos ονόμασε πρώτη «fleeceware», ο αριθμός των εφαρμογών που σχετίζονται με τέτοιες πρακτικές έχει αυξηθεί σημαντικά. Τι είναι το fleeceware; Οι εφαρμογές του είδους δίνουν τη δυνατότητα στον χρήστη να τις δοκιμάσει για ένα μικρό χρονικό διάστημα έχοντας ελεύθερη πρόσβαση σε όλες τις δυνατότητες και τις λειτουργίες τους. Όταν ωστόσο τελειώσει η δωρεάν δοκιμαστική περίοδος δεν ενημερώνουν τον χρήστη και εν αγνοία του χρεώνουν για την αγορά τους ή προχωρούν στην πληρωμή της μηνιαίας συνδρομής. Κάποιες εφαρμογές επίσης απαιτούν επιπλέον χρήματα για να ξεκλειδωθούν ορισμένες από τις λειτουργίες του, και χωρίς να ενημερώνουν τον χρήστη, με αποτέλεσμα το ποσό που κάποιος ενδέχεται να πληρώσει για μία τέτοια εφαρμογή είναι μεγαλύτερο του αναμενόμενου.

Σε παλαιότερα άρθρα για το fleeceware, η Sophos αναφέρθηκε σε διάφορες εφαρμογές Android στο επίσημο Google Play store, oι οποίες χρέωναν τους χρήστες με πολύ υψηλές συνδρομές για χαρακτηριστικά ή δυνατότητες αμφισβητήσιμης ποιότητας ή χρησιμότητας. Τελευταία ωστόσο, η SophosLabs εντόπισε περισσότερες από 30 εφαρμογές που θεωρούνται fleeceware στο επίσημο App Store της Apple.

Πολλές από αυτές τις εφαρμογές χρεώνουν τέλη συνδρομής σχεδόν $30 το μήνα ή $9 την εβδομάδα μετά από μία δοκιμαστική περίοδο 3 ή 7 ημερών. Αν κάποιος συνέχισε να πληρώνει τη συνδρομή για ένα έτος, η χρήση μίας τέτοιας εφαρμογής θα του κόστιζε $360 ή $468 αντίστοιχα. Προσοχή, αναφερόμαστε σε σχεδόν $500 για μια εφαρμογή!

Όπως έχουμε δει και παλαιότερα, οι περισσότερες από αυτές τις εφαρμογές fleeceware είναι επεξεργαστές εικόνας, ωροσκοπία, διαβάζουν την παλάμη ή λένε την μοίρα, είναι σαρωτές κωδικών QR/ barcode ή εφαρμογές φιλτραρίσματος/ ωραιοποίησης προσώπου για την προσθήκη διάφορων χαζών εφέ.

Πολλές από αυτές τις εφαρμογές διαθέτουν λειτουργίες και δυνατότητες που βρίσκονται ήδη σε πολλές άλλες εφαρμογές, συμπεριλαμβανομένων και πολλών δωρεάν εφαρμογών. Επίσης, ότι οι εφαρμογές παρέχουν «διαρκή αξία στον πελάτη» όπως απαιτείται στις Οδηγίες Αναθεώρησης του App Store της Apple για τις συνδρομές εφαρμογών, ενότητα 3.1.2 (α), είναι κάτι αμφισβητήσιμο.

Όταν είναι δωρεάν, στην πραγματικότητα δεν είναι δωρεάν

Πολλές από τις εφαρμογές fleeceware που βλέπουμε να διαφημίζονται στο App Store ως «δωρεάν» εφαρμογές, ουσιαστικά έρχονται σε σύγκρουση με την ενότητα 2.3.2 των Οδηγιών Αναθεώρησης του App Store, στην οποία γίνεται κατανοητό ότι απαιτείται από τους προγραμματιστές να καταστήσουν βέβαιο ότι «η περιγραφή και οι εικόνες προεπισκόπησης υποδεικνύουν με σαφήνεια αν κάποια στοιχεία των χαρακτηριστικών, αν κάποια επίπεδα ή συνδρομές κ.λπ. απαιτούν πρόσθετες αγορές».

Αν πιστέψετε ότι μία από αυτές τις εφαρμογές είναι δωρεάν και την εγκαταστήσετε, η εφαρμογή σας παρουσιάζει μια ειδοποίηση «δωρεάν δοκιμής» αμέσως μόλις ξεκινήσει η λειτουργία της για πρώτη φορά.

Αυτή η ειδοποίηση ζητά από τον χρήστη να παράσχει λεπτομέρειες σχετικά με την πιστωτική ή την χρεωστική κάρτα. Σε ορισμένες περιπτώσεις, τα περισσότερα από τα χρήσιμα χαρακτηριστικά της εφαρμογής θα είναι διαθέσιμα μόνο εφόσον προχωρήσετε σε εγγραφή για απόκτηση συνδρομής. Ορισμένοι χρήστες ενδέχεται να προχωρήσουν σε εγγραφή για να αποκτήσουν συνδρομή, χωρίς να διαβάσουν τα λεπτά γράμματα, που περιλαμβάνουν και το πραγματικό κόστος της συνδρομής.

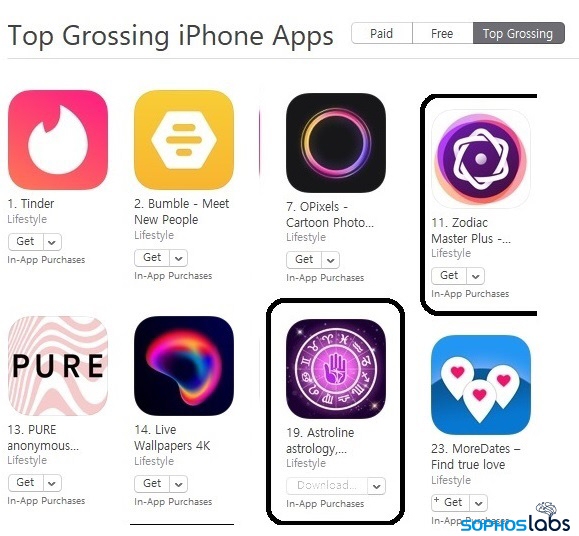

Το fleeceware βρίσκεται ανάμεσα στις top grossing εφαρμογές

Αν και η Apple δεν δημοσιοποιεί πόσες φορές έχει κατέβει μία εφαρμογή από το App Store, παρόλα αυτά η εταιρεία παρακολουθεί πόσα χρήματα παράγουν αυτές οι εφαρμογές. Πολλές από αυτές τις εφαρμογές βρίσκονται μεταξύ των top grossing εφαρμογών αυτή τη στιγμή που γράφονται αυτές οι γραμμές. Οι εφαρμογές του είδους φέρνουν πάρα πολλά χρήματα στους προγραμματιστές και στους developers τους, και η Apple όπως είναι γνωστό κρατάει το 30% από τα χρήματα αυτά το πρώτο έτος της διάθεσης τους στο App Store.

Το Zodiac Master Plus, μία από τις εφαρμογές που βρίσκονται στην λίστα fleeceware της SophosLabs και παρουσιάζεται ως η 11η σε έσοδα εφαρμογή. Μια άλλη εφαρμογή με την ονομασία Lucky Life – Future Seer έχει περισσότερα έσοδα ακόμα και από το εξαιρετικά δημοφιλές Britbox, μία από τις πλέον δημοφιλείς υπηρεσίες συνδρομητικής τηλεόρασης στο Ηνωμένο Βασίλειο.

Τα έσοδα του App Store, στα οποία συμπεριλαμβάνονται όλων των ειδών οι αγορές, πριν από δύο χρόνια έφτασαν τα 13 δισεκατομμύρια δολάρια μόνο για τις Ηνωμένες Πολιτείες. Ένα χρόνο μετά, από τα παραπάνω χρήματα η Apple θα κερδίζει το 15% των εσόδων και το υπόλοιπο 85% πηγαίνει στον developer.

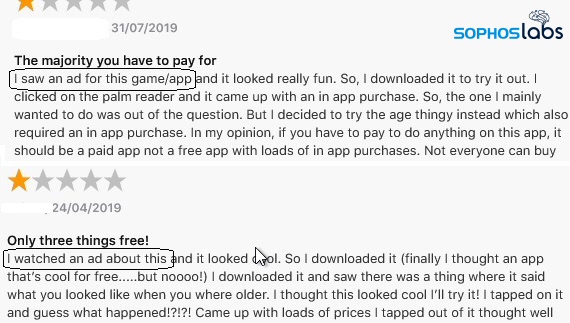

Διαφημίσεις σπρώχνουν περισσότερους ανθρώπους στο fleeceware

Αν αναρωτιέστε για ποιο λόγο κάποιοι χρήστες θα εξέταζαν το ενδεχόμενο να εγκαταστήσουν μία από αυτές τις εντελώς χαζές εφαρμογές στο κινητό τους, τότε λάβετε υπόψη σας την διαφήμιση. Αυτές οι εφαρμογές διαφημίζονται μέσω διαφόρων δημοφιλών πλατφορμών, συμπεριλαμβανομένων βίντεο στο YouTube ή σε πλατφόρμες κοινωνικής δικτύωσης όπως το Instagram, το TikTok και ακόμη και σε διαφημίσεις που εμφανίζονται εντός άλλων εφαρμογών.

Όταν οι χρήστες επισκέπτονται τη σελίδα της εφαρμογής στο App Store app στο iPhone τους, θα βρουν έναν μεγάλο αριθμό από αξιολογήσεις (reviews) που έχουν δώσει πέντε αστέρια. Παρόλο που δεν υπάρχουν αποδείξεις ότι οι αξιολογήσεις είναι χειραγωγούμενες, ψεύτικες ή με τεχνητά διογκωμένα σχόλια, στην πραγματικότητα έχουμε ένα ακόμη κριτήριο βάσει του οποίου η Apple μπορεί να λάβει μέτρα κατά των προγραμματιστών. Αυτές οι διαφημίσεις προσφέρουν υψηλή απόδοση επένδυσης (ROI) δεδομένου του υψηλού κόστους συνδρομής τους.

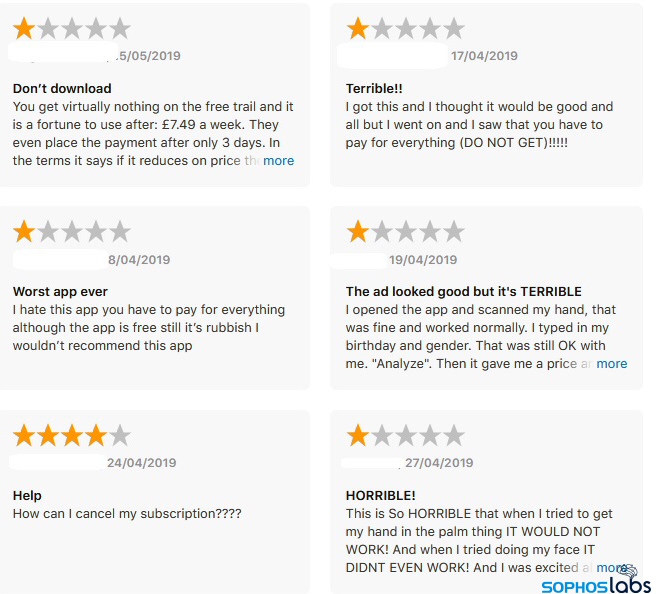

Όμως, και ευτυχώς, δεν είναι όλα τα σχόλια και οι αξιολογήσεις θετικές για αυτές τις εφαρμογές. Παρακάτω ακολουθούν μερικά παραδείγματα αρνητικών αξιολογήσεων από χρήστες, που αντικατοπτρίζουν πως οι διαφημίσεις προσελκύουν τους χρήστες σε αυτές τις πραγματικά άχρηστες και χαζές εφαρμογές..

Αρνητικές κριτικές και ευάλωτοι χρήστες

Αρνητικές κριτικές και ευάλωτοι χρήστες

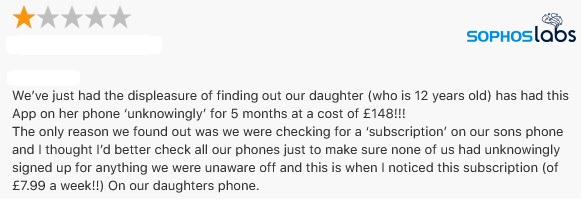

Οι εφαρμογές του είδους έχουν πολλές αρνητικές κριτικές με ένα αστέρι από χρήστες που διαμαρτύρονται επειδή στάθηκε ακατόρθωτη ή δύσκολη η ακύρωση της συνδρομής και η επιστροφή των χρημάτων τους, με πολλούς ιδιοκτήτες iPhone και iPad να αναρωτιούνται γιατί εφαρμογές που παρουσιάζουν αυτό το είδος συμπεριφοράς υπάρχουν στο επίσημο App Store της Apple.

Σε μία περίπτωση, ένας χρήστης προχώρησε σε καταγγελία καθώς χρεώθηκε £148 (περίπου 170 ευρώ) για μια περίοδο 5 μηνών, όταν το παιδί του προχώρησε τυχαία σε εγγραφή σε μία από αυτές τις εφαρμογές χωρίς ο ίδιος να δει άμεσα τα τέλη συνδρομής.

Οι αρνητικές αξιολογήσεις σε ορισμένα από αυτά τα προϊόντα είναι συνταρακτικές.

Οι αρνητικές αξιολογήσεις σε ορισμένα από αυτά τα προϊόντα είναι συνταρακτικές.

Τόσο το iOS όσο και το Android αντιμετωπίζουν πρόβλημα fleeceware

Το λογισμικό fleeceware είναι πρόβλημα τόσο στην mobile πλατφόρμα της Apple, iOS όσο και στην πλατφόρμα Android της Google.

Η παρακάτω λίστα είναι αντιπροσωπευτική των εφαρμογών fleeceware που υπάρχουν στα δύο καταστήματα εφαρμογών κατά την διάρκεια που γράφονταν αυτές οι γραμμές. Οι εκδότες και oi developers τέτοιων εφαρμογών επίσης έχουν τη δυνατότητα να εισαγάγουν νέες εφαρμογές fleeceware στα καταστήματα, είτε εκδίδοντας νέες εφαρμογές με τις ίδιες πολιτικές συνδρομής, είτε μετατρέποντας μια προηγούμενη δωρεάν εφαρμογή σε λογισμικό fleeceware, αλλάζοντας απλώς το προφίλ της εφαρμογής στο App Store, παρόλο που οι πολιτικές της Apple απαγορεύουν τέτοιες πρακτικές και συμπεριφορές.

Οι χρήστες θα πρέπει να βρίσκονται πάντα σε επαγρύπνηση και να ελέγχουν προσεκτικά τους όρους αγοράς, «εγγραφής» ή συνδρομής σε εφαρμογές που προωθούνται μέσω διαφημίσεων εντός εφαρμογής. Αν 30 δολάρια την εβδομάδα σας φαίνονται πολλά για μία εφαρμογή ωροσκοπίου ή αστρολογίας ή για έναν barcode reader ή ακόμα και για μία εφαρμογή που σας δείχνει πως θα μοιάζετε όταν κλείσετε τα 80 έτη σας, βρείτε μία άλλη εφαρμογή.

Πώς να ακυρώσετε τις συνδρομές σας

Αν έχετε μία αυτές τις εφαρμογές fleeceware στο κινητό σας και θέλετε να ακυρώσετε ή να αλλάξετε τη συνδρομή, παρακαλούμε ακολουθήστε τις παρακάτω οδηγίες:

iOS

Παρακάτω θα δείτε πως μπορείτε να ακυρώσετε ή να αλλάξετε τη συνδρομή όπως περιγράφεται από την ιστοσελίδα υποστήριξης της Apple:

- Ανοίξτε το app «Ρυθμίσεις» (Settings)

- Κάντε το tap στο όνομα σας,

- και στη συνέχεια κάντε tap στις «Συνδρομές» (Subscriptions).

- Κάντε tap στην συνδρομή που θέλετε να διαχειριστείτε. Αν δεν βλέπετε την συνδρομή σας στο Settings app, κάνετε tap στο iTunes & App Store και στη συνέχεια επιλέξτε το Apple ID (που συνήθως είναι το email σας). Από εκεί, πατήστε View Apple ID, προχωρήστε στο Sign In, και στη συνέχεια εντοπίστε και πατήστε στο Συνδρομές.

Στη συνέχεια μπορείτε να επιλέξετε διαφορετική συνδρομή ή να ακυρώσετε τη συνδρομή σας. Αν δεν βλέπετε το «Ακύρωση συνδρομής» τότε η συνδρομή έχει ακυρωθεί και δεν πρόκειται να ανανεωθεί.

Android

Οι παρακάτω οδηγίες για το πώς να ακυρώσετε τα app subscriptions σας στο Android προέρχονται από την ιστοσελίδα του Google Play store.

Στην συσκευή Android σας, είτε πρόκειται για κινητό, είτε για tablet ανοίξτε το Play store.

- Ελέγξτε αρχικά αν έχετε κάνει signed-in με τον σωστό λογαριασμό Google.

- Πατήστε το εικονίδιο-μενού (hamburger) και στη συνέχεια την επιλογή «Συνδρομές».

- Επιλέξτε την συνδρομή που θέλετε να ακυρώσετε.

- Πατήστε Ακύρωση Συνδρομής.

- Ακολουθήστε στη συνέχεια τις οδηγίες.

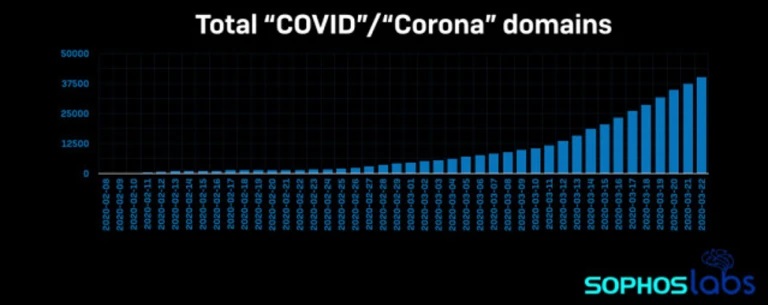

Οι χάκερ εκμεταλλεύονται τον φόβο και την πανδημία του κορωνοϊού τελευταία στις απάτες και στις επιθέσεις τους.

Τις τελευταίες εβδομάδες, η SophosLabs παρατήρησε μία σημαντική αύξηση στην κατοχύρωση domains που σχετίζονται με τις λέξεις COVID19, Coronavirus κ.λπ. Αν και πολλά από αυτά τα domains είναι νόμιμα, εντούτοις στοιχηματίζει ότι τα περισσότερα από αυτά προορίζονται για απάτες και εγκληματική δραστηριότητα.

Κοινές τεχνικές επίθεσης

Οι επιθέσεις ηλεκτρονικού «ψαρέματος» (phishing) που χρησιμοποιούν την ασθένεια COVID-19 (ή τον νέο κορωνοϊό SARS-CoV-2) ως δέλεαρ είναι ο πλέον οφθαλμοφανής και άμεσος κίνδυνος στον κυβερνοχώρο αυτή τη στιγμή. Οι τυπικές τακτικές των κυβερνοεγκληματιών περιλαμβάνουν:

Ειδήσεις για τον κορωνοϊό

Προσέχετε για τυχόν μηνύματα ηλεκτρονικού ταχυδρομείου, μηνύματα SMS και WhatsApp από άγνωστες πηγές με πληροφορίες σχετικά με τον κορωνοϊό. Συχνά οι χάκερ μιμούνται τις νόμιμες οργανώσεις και τους ανθρώπους για να κάνουν τα μηνύματά τους πιο αληθοφανή και πειστικά.

Απάτες home delivery

Με πολλούς ανθρώπους σήμερα να χρησιμοποιούν υπηρεσίες παράδοσης στο σπίτι (home delivery) για βασικά αγαθά, οι χάκερ παριστάνουν τελευταία υπηρεσίες παράδοσης. Ο στόχος τους: να σας ξεγελάσουν να κάνετε κλικ σε κακόβουλους συνδέσμους ή να πληρώσετε επιπλέον «τέλη παράδοσης».

Παρατηρούμε επίσης τον κορωνοϊό να χρησιμοποιείται και με άλλους τρόπους, όπως:

Παρατηρούμε επίσης τον κορωνοϊό να χρησιμοποιείται και με άλλους τρόπους, όπως:

Απόπειρες εκβιασμού

Οι εγκληματίες απειλούν να μολύνουν τους ανθρώπους με τον κορωνοϊό, εκτός αν τους πληρώσουν λύτρα. Συχνά, τέτοιες απειλές περιλαμβάνουν ένα μικρό κομμάτι προσωπικών πληροφοριών για να γίνουν πιο πιστευτές.

Κακόβουλες εφαρμογές

Υποτίθεται για να παρέχουν χρήσιμες πληροφορίες για τον κορωνοϊό, τέτοιες εφαρμογές επιτρέπουν σε απατεώνες να αποκτήσουν πρόσβαση σε όλες τις πληροφορίες και στα δεδομένα σας στη συσκευή – ή ακόμα και να σας κρατήσουν ομήρους (π.χ τα προσωπικά σας δεδομένα, όπως φωτογραφίες, βίντεο, έγγραφα) για λύτρα.

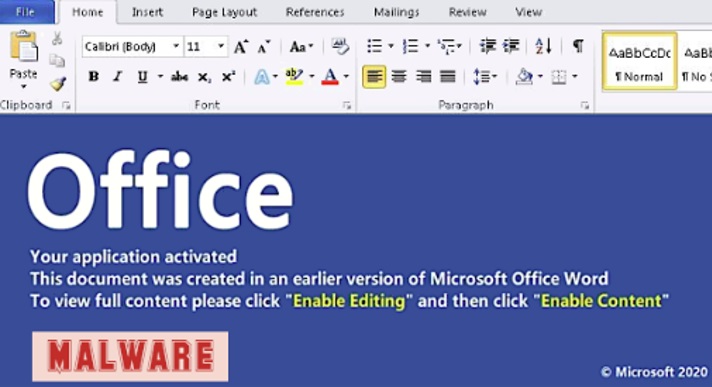

Κακόβουλα έγγραφα

Αυτά τα έγγραφα «ισχυρίζονται» ότι περιέχουν πληροφορίες σχετικά με τον κορωνοϊό. Αφού τα ανοίξετε, σας ζητείται να ενεργοποιήσετε την επεξεργασία (enable editing) και να ενεργοποιήσετε το περιεχόμενο. Μόλις το κάνετε, θα ξεκινήσει άμεσα η εγκατάσταση κακόβουλου λογισμικού στον υπολογιστή σας.

Πρακτικά βήματα για την ελαχιστοποίηση του κινδύνου

Στην παρούσα κατάσταση, πολλοί άνθρωποι «χαμηλώνουν τις άμυνες τους» και χαλαρώνουν, με αποτέλεσμα συχνά να είναι ευάλωτοι σε επιθέσεις ηλεκτρονικού «ψαρέματος» (phishing) και σε απάτες. Είμαστε πιο ανήσυχοι, πιο ανοιχτοί σε πληροφορίες και επομένως το να αμφισβητήσουμε κάτι που μπορεί να είναι ύποπτο είναι λιγότερο πιθανό.

Λαμβάνοντας υπόψη το παραπάνω, στη συνέχεια παραθέτουμε τρία πρακτικά βήματα που μπορείτε να ακολουθήσετε για να ελαχιστοποιήσετε τον κίνδυνο από επιθέσεις που σχετίζονται με τον κορωνοϊό.

Ενεργοποίηση της επαλήθευσης πολλαπλών παραγόντων (MFA)

Η επαλήθευση πολλαπλών παραγόντων είναι μια εξαιρετική μορφή άμυνας εναντίον επιθέσεων που χρησιμοποιούν κάποια πλαστή ιστοσελίδα log-in για να εξαπατήσουν τους ανθρώπους να εισάγουν τα διαπιστευτήρια τους (κωδικό, όνομα χρήστη κ.λπ).

Επενδύστε στην ευαισθητοποίηση των εργαζομένων σας σχετικά με αυτές τις απάτες

Ένα απλό αλλά αποτελεσματικό βήμα είναι πάντα να εξετάζουμε την πραγματική διεύθυνση ηλεκτρονικού ταχυδρομείου που χρησιμοποιείται στην αποστολή ενός μηνύματος ηλεκτρονικού ταχυδρομείου και όχι μόνο το εμφανιζόμενο όνομα (αν έχετε στα χέρια σας κινητό, κάντε tap στο εμφανιζόμενο όνομα για να εμφανιστεί η πραγματική διεύθυνση ηλεκτρονικού ταχυδρομείου).

Το Sophos Phish Threat, το εργαλείο εκπαίδευσης και προσομοίωσης ηλεκτρονικού ψαρέματος, είναι διαθέσιμο δωρεάν για όλους για 30 ημέρες και στη συγκεκριμένη έκδοση περιλαμβάνει και ένα πρότυπο ηλεκτρονικού ψαρέματος (phishing) που περιλαμβάνει τον κορωνοϊό για να σας βοηθήσει να εκπαιδεύσετε τις ομάδες σας, ειδικά τώρα που ενδέχεται να εργάζονται από το σπίτι.

Βεβαιωθείτε ότι η προστασία τερματικών συσκευών (endpoint protection) και η προστασία ηλεκτρονικού ταχυδρομείου σας (email protection) είναι σωστά ρυθμισμένες.

Όταν έχουν ρυθμιστεί σωστά, η καλή προστασία μπορεί να «πιάσει» ή να αποτρέψει μια επίθεση phishing με πολλούς τρόπους. Μπορείτε να δοκιμάσετε δωρεάν την προστασία endpoint και email της Sophos όποτε το θελήσετε.

Το Sophos Cloud Optix είναι πλέον πιστοποιημένο από το Κέντρο για την Ασφάλεια στο Διαδίκτυο (CIS) για την ακριβή αξιολόγηση περιβαλλόντων AWS, Azure και GCP με βάση τις βέλτιστες πρακτικές ασφαλούς διαμόρφωση.

Ανεπτυγμένα μέσω μίας μοναδικής διαδικασίας συναίνεσης που αποτελείται από επαγγελματίες του κυβερνοχώρου και εμπειρογνώμονες στον τομέα της κυβερνοασφάλειας σε όλο τον κόσμο, τα CIS Benchmarks συνιστώνται ως πρότυπα ενίσχυσης συστημάτων και είναι ευρέως αποδεκτά από τη βιομηχανία.

Τα πρότυπα χρησιμοποιούνται από οργανισμούς και εταιρείες για να ικανοποιήσουν τις απαιτήσεις συμμόρφωσης με τον Ομοσπονδιακό Νόμο Διαχείρισης της Ασφάλειας Πληροφοριών (Federal Information Security Management Act), τον νόμο PCI, την ομοσπονδιακή νομοθεσία γνωστή ως Health Insurance Portability Accountability Act ή Διάταγμα για τη Φορητότητα και Ευθύνη της Ασφάλισης Υγείας και άλλες απαιτήσεις ασφαλείας στις Ηνωμένες Πολιτείες της Αμερικής αλλά και αλλού.

- Amazon Web Services CIS Benchmarks

- Στατιστικά στοιχεία αναφοράς της Microsoft Azure CIS

- Στατιστικά στοιχεία αναφοράς CIS της πλατφόρμας Google Cloud

Με την πιστοποίηση του Cloud Optix από το Κέντρο για την Ασφάλεια στο Διαδίκτυο (CIS), η Sophos για ακόμη μία φορά απέδειξε τη δέσμευση της να δώσει ενεργή λύση στο θεμελιώδες πρόβλημα της διασφάλισης ασφαλών διαμορφώσεων για χρήση σε περιβάλλοντα AWS, Azure και GCP.

Δεν είναι όλες οι πιστοποιήσεις ισότιμες

Το CIS Benchmark Certification απονέμεται σε δύο επίπεδα προφίλ. Ο στόχος του προφίλ 1ου επιπέδου είναι να μειώσει την επιφάνεια επίθεσης του οργανισμού σας, διατηρώντας παράλληλα τη λειτουργία των μηχανημάτων ώστε να μην εμποδίζεται η λειτουργία της επιχείρησης. Το 2ου επιπέδου προφίλ θεωρείται «άμυνα εις βάθος» και προορίζεται για περιβάλλοντα στα οποία η ασφάλεια είναι πρωταρχικής σημασίας.

Οι οργανισμοί πρέπει να διερευνούν αν ένας πάροχος (π.χ λύσεων ασφαλείας) προσφέρει το επίπεδο πιστοποίησης που απαιτείται για τον κλάδο τους ή τα πρότυπα συμμόρφωσης. Η Sophos αποδεικνύει ότι το Cloud Optix είναι σε θέση να παράσχει ακριβείς συστάσεις ασφαλείας και στα δύο επίπεδα προφίλ, και στο 1ου επιπέδου και στο 2ου επιπέδου προφίλ CIS Benchmark.

Αυτό το τριήμερο πρόγραμμα εκπαίδευσης σχεδιάστηκε και προορίζεται για έμπειρους τεχνικούς που θέλουν να εγκαθιστούν, αναπτύσσουν, διαμορφώνουν και να υποστηρίζουν το XG Firewall σε παραγωγικά περιβάλλοντα και είναι το αποτέλεσμα βαθιάς μελέτης πάνω στο τείχος προστασίας επόμενης γενιάς της Sophos.

Το πρόγραμμα αποτελείται από παρουσιάσεις και πρακτικές ασκήσεις εργαστηρίων για την ενίσχυση του διδακτικού περιεχομένου. Λόγω της φύσης της παράδοσης και της ποικίλης εμπειρίας των εκπαιδευομένων, ενθαρρύνεται η ανοικτή συζήτηση κατά τη διάρκεια της εκπαίδευσης/ κατάρτισης.

Sophos XG Architect Training (Τρίτη 28 Απριλίου 2020– Πέμπτη 30 Απριλίου 2020)

(3 days Training)

Προαπαιτούμενα

XG Firewall _ Certified Engineer course and delta modules up to version 18.0

Συνιστώμενες γνώσεις

- Knowledge of networking to a CompTIA N+ level

- Knowledge of IT security to a CompTIA S+ level

- Experience configuring network security devices

- Be able to troubleshoot and resolve issues in Windows networked environments

- Experience configuring and administering Linux/UNIX systems

Περιεχόμενο της εκπαίδευσης

- Module 1: Deployment

- Module 2: Base Firewall

- Module 3: Network Protection

- Module 4: Synchronized security

- Module 5: Web server Protection

- Module 6: Site to site connections

- Module 7: Authentications

- Module 8: Web Protection

- Module 9: Wireless

- Module 10: Remote Access

- Module 11: High Availability

- Module 12: Public Cloud

Certification

+ exam: Sophos XG Architect

Διάρκεια: 3 ημέρες

Πρόγραμμα

Εκπαιδευτής: Μιχάλης Ελευθέρογλου

Ημέρα 1η 28 Απριλίου 2020

9:30-10:45 Module 1: Module 1: Deployment and Lab

- Recall important information from Engineer courses

- Deployment modes supported by the XG Firewall

- Understand a range of scenarios where each deployment mode would commonly be used

- Use built-in tools to troubleshoot issues

- Labs

10:45-11:00 Διάλειμμα

11:00-13:00 Module 2: Base Firewall

- Explain how the XG firewal can be accessed

- Understand the types fo interfaces that can be created

- Understand the benefits of Fast Path Technology

- Configure routing per firewall rule

- Understand best practice for ordering firewall rules

- Explain what Local NAT policy is and known how to configure it.

13:00-14:00 Διάλειμμα

14:00-16:00 Labs

- Activate the Sophos XG Firewalls

- Post installation Configuration

- Bridge interfaces

- Create a NAT rule to load balance access to servers

- Create a local NAT policy

- Configure routing using multiple WAN links

- Configure policy-based routing for an MPLS scenario

- Install Sophos Central

16:00-16:15 Διάλειμμα

16:15-17:15 Module 3: Network Protection and Lab

- Explain what IPS is and how traffic can be offloaded to Fastpath

- Demonstrate how to optimize workload y configuring IPS policies

- Examine advanced Intrusion Prevention and optimize policies

- Configure advanced DOS Protection rules

- Demonstrate how the strict policy can be used to protect networks

- Labs- Create Advanced DoS Rules

Ημέρα 2η Τετάρτη 29 Απριλίου 2020

9:30-11:00: Module 4: Synchronized Security and Labs

- Explain how Security Heartbeat works

- Configure Synchronized Security

- Deploy Synchronized Security in discover and inline modes

- Understand the advantages and disadvantages of deploying

- Synchronizes Security in different scenarios

- Labs

- Configure source-Based Security

- Hearteat firewall rules

- Destination based Security Heartbeat

- Missing Security Heartbeat

- Lateral Movement Protection

11:00-11:15 Διάλειμμα

11:15-13:45 Module 5 Webserver Protection and Labs

- Explain how Websever Protection works

- Describe protection features for a web application

- Configure Web Server authentication

- Publish a web service using the Web Application Firewall

- Use the preconfigured templates to configure Web Server Protection for common purposes

- Configure SlowHTTP protection

- Labs (Web Application Firewall)

- Labs (Load balancing with Web Server Protection)

- Labs (Web Server Authentication and path-specific routing)

13:45-14:45 Διάλειμμα και Γεύμα

14:45-17:45 Module 6: Site to site connections and Labs

- Configure and deploy site to site VPNs in a wide range of environment

- Implement IPsec NATing and failover

- Check and modify route precedence

- Create RED tunnels between XG firewalls

- Understand when to use RED

- Labs ( Create an IPsec site to site VPN

- Labs ( Configure VPN network NATing )

- Labs (Configure VPN failover)

- Labs (Enable RED on the XG firewall)

- Labs (Create a RED tunnel between two XG Firewalls

- Labs (Configure routing for the RED tunnel)

- Labs (Configure route-based VPN)

Ημέρα 3η Πέμπτη 30 Απριλίου 2020

9:00-10:00 Module 7: Authentications and Labs

- Demonstrate how to configure and use RADIUS accounting

- Deploy STAS in large and complex environment

- Configure SATC and STAS together

- Configure Secure LDAP and identify the different secure connections available

- Labs (configure an Active Directory Authentication server)

- Labs (configure single sing-on using STAS

- Labs (Authenticate users over a site to site VPN)

10:00-11:15 Module 8: Web Protection

- Choose the most appropriate type for web protection in different deployment scenarios

- Enable web filtering using the DPI engine or legacy web proxy

- Configure TLS inspection using the DLP engine or legacy web proxy

- Labs (Install the SSL CA certificate)

- Labs (Configure TLS inspection rules)

- Labs (Create a custom web policy for users)

11:15-11:30 Διάλειμμα

11:30-12:15 Module 9: Wireless

- Explain how Sophos Access Points are deployed and identify some common issues

- Configure RADIUS authentication

- Configure a mesh network

12:15-13:05 Module 10: Remote Access

- Configure Sophos Connect and manage the configuration using Sophos Connect Admin

- Configure an IPsec remote access VPN

- Configure an L2TP remote access VPN for mobile devices

- Labs (Sophos Connect)

13:05-14:25 Module 11: High Availability

- Explain what HA is and how it operates

- Demonstrate how to configure HA and explain the difference between quick and manual configuration

- List the prerequisites for high availability

- Perform troubleshooting steps andc heck the logs to ensure that HA is set up correctly.

- Explain the packet flow in high availability

- Demonstrate how to disable HA

- Labs (Create an Active-Passive cluster)

- Labs (Disable High Availability)

14:25-15:05 Διάλειμμα και Γεύμα

15:05-16-15 Public Cloud and Labs

- Deploy XG firewall in complex network enviroments

- Explain how XG firewall process traffic and use this information to inform the configuration

- Configure advanced networking and protection features

- Deploy XG firewall on public cloud infrastructure

- Labs (Put a service in debug mode to gather logs)

- Labs (Retrieving log files)

- Labs (Troubleshoot an issue from an imported configuration file)

- Labs (Deploy an XG Firewall on Azure (simulation)

16:15 (Εξετάσεις)

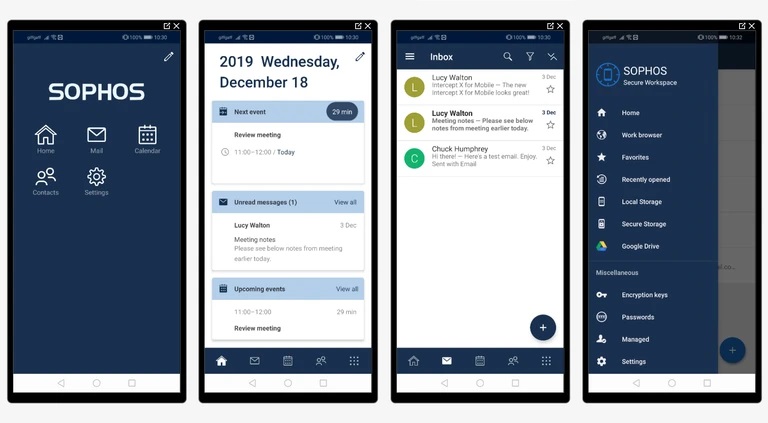

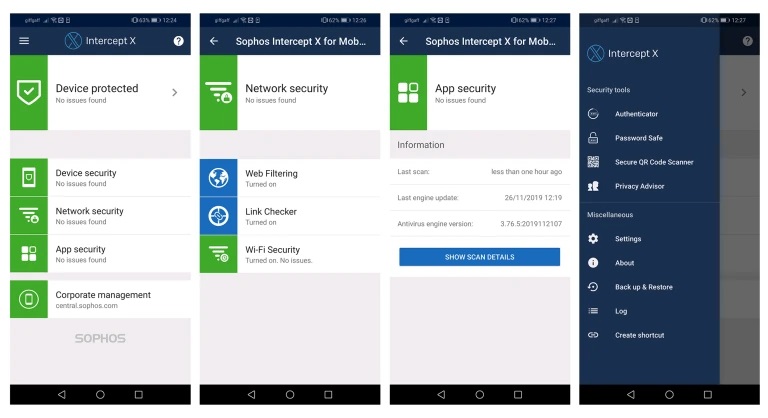

Με την απομακρυσμένη εργασία να υιοθετείται όλο και περισσότερο από επιχειρήσεις και εργαζομένους, οδηγηθήκαμε σε αύξηση της χρήσης των φορητών συσκευών και των κινητών τηλεφώνων για εργασιακούς και επιχειρηματικούς σκοπούς. Σε αυτό το άρθρο εξετάζουμε πώς το Sophos Mobile μπορεί να σας βοηθήσει να διατηρήσετε τις συσκευές και τα δεδομένα σας ασφαλή και πώς να πετύχετε μία ισορροπία μεταξύ της ιδιωτικότητας, της ασφάλειας και της παραγωγικότητας.

Δημιουργία απομακρυσμένων υπαλλήλων

Δεν έχουν όλοι τη δυνατότητα να χρησιμοποιούν εταιρικές συσκευές και ενδέχεται να χρειαστεί να επιτρέψετε στους χρήστες να χρησιμοποιήσουν τις προσωπικές συσκευές τους για την εργασία τους. Το Sophos Mobile σας δίνει τη δυνατότητα να εξασφαλίσετε και να προστατεύσετε οποιοδήποτε συνδυασμό προσωπικών και εταιρικών συσκευών με την ελάχιστη δυνατή προσπάθεια.

Οι χρήστες μπορούν εύκολα να δημιουργήσουν τις δικές τους προσωπικές συσκευές MacOS, Windows 10 ή τις δικές τους φορητές συσκευές μέσω του ευέλικτου self-service portal: μπορούν να προχωρήσουν στην εγγραφή της συσκευής τους, να επαναφέρουν τους κωδικούς πρόσβασης και να λάβουν βοήθεια, και όλα αυτά χωρίς την εμπλοκή του τμήματος πληροφορικής.

Ισορροπία μεταξύ ιδιωτικότητας και ασφάλειας

Σε σενάρια «Bring Your Own Device» (BYOD), πρέπει να προστατεύετε και να ελέγχετε τα μηνύματα ηλεκτρονικού ταχυδρομείου και τα εταιρικά δεδομένα χωρίς να παραβιάζετε το απόρρητο των χρηστών σας.

Οι δυνατότητες διαχείρισης τύπου «container-only» στο Sophos Mobile σάς επιτρέπουν να ελέγχετε το εταιρικό περιεχόμενο στις εφαρμογές Sophos Secure Email και Sophos Secure Workspace χωρίς να απαιτείται η διαχείριση της ίδιας της φορητής συσκευής (π.χ tablet ή κινητό). Με αυτόν τον τρόπο, οι προσωπικές πληροφορίες των χρηστών σας παραμένουν ιδιωτικές, ενώ οι εταιρικοί πόροι προστατεύονται.

Προστασία ενάντια στις mobile απειλές

Σύμφωνα με μία πρόσφατη έρευνα της Sophos, στην οποία συμμετείχαν 3100 διαχειριστές/ διευθυντές τμημάτων πληροφορικής. Το Sophos Mobile περιλαμβάνει το περιλαμβάνει το Intercept X for Mobile, το οποίο αξιοποιεί τη μηχανή βαθιάς εκμάθησης Intercept X για την προστασία των χρηστών σας, των συσκευών τους και των εταιρικών δεδομένων από γνωστές και άγνωστες απειλές για φορητές συσκευές. Το Intercept X for Mobile παρέχει επίσης στους χρήστες σας εύχρηστα εργαλεία ασφαλείας, όπως τα Authenticator, Password Safe, Secure QR Code Scanner και Privacy Advisor.

Η ρύθμιση είναι τόσο απλή όσο η λήψη της εφαρμογής από το σχετικό –και κατάλληλο για κάθε συσκευή- κατάστημα εφαρμογών και η εγγραφή της συσκευής μέσω του εταιρικού εργαλείου διαχείρισης (corporate management tool). Οι χρήστες σας μπορούν επίσης να χρησιμοποιούν το Intercept X for Mobile δωρεάν για να προστατεύσουν τις προσωπικές τους συσκευές – μπορούν απλά να κάνουν λήψη και να αρχίσουν να to χρησιμοποιούν από σήμερα κιόλας.

Διαβάστε το εγχειρίδιο βοήθειας για να λάβετε περισσότερες πληροφορίες σχετικά με τη χρήση του Intercept X for Mobile.

Διατηρώντας τους υπαλλήλους σας ασφαλείς στον Ιστό

Το Intercept X for Mobile σάς βοηθά επίσης να κρατάτε τους χρήστες σας ασφαλείς στον Ιστό, αποτρέποντας το κατέβασμα των ριψοκίνδυνων αρχείων και εμποδίζοντας την πρόσβαση σε ακατάλληλους ιστοτόπους, ώστε να διατηρήσετε τη παραγωγικότητα και τη συμμόρφωση. Διαβάστε τις οδηγίες βήμα προς βήμα της Sophos για τη δημιουργία μιας πολιτικής φιλτραρίσματος Ιστού.

Παρακολούθηση και έλεγχος

Οι πολιτικές συμμόρφωσης στο Sophos Mobile βοηθούν στη σωστή χρήση των φορητών συσκευών – τόσο από άποψη ασφάλειας όσο και από πλευράς εταιρικής/ επιχειρησιακής πολιτικής. Για παράδειγμα, μπορείτε να:

- Βεβαιωθείτε ότι έχουν ληφθεί μόνο αξιόπιστες εφαρμογές από τα σχετικά καταστήματα εφαρμογών

- Να αποκλείσετε το sideloading δυνητικά επικίνδυνων εφαρμογών από τον χρήστη της συσκευής

- Να περιορίσετε τη πρόσβαση σε εταιρικούς πόρους

- Να επιτρέψετε, να απαγορεύσετε ή να επιβάλλετε συγκεκριμένα χαρακτηριστικά μιας συσκευής

- Να ορίσετε τις ενέργειες που θα εκτελεστούν όταν διαπιστωθεί ότι παραβιάζεται ένας κανόνας συμμόρφωσης

Μπορείτε να δημιουργήσετε ξεχωριστές πολιτικές συμμόρφωσης και να τις αντιστοιχίσετε σε διαφορετικές ομάδες συσκευών, και επομένως είστε σε θέση να εφαρμόσετε τα απολύτως κατάλληλα επίπεδα ασφάλειας και πρόσβασης για τους χρήστες και τις συσκευές. Δείτε τον πλήρη κατάλογο των διαθέσιμων κανόνων συμμόρφωσης.

Για περισσότερες πληροφορίες, γενικές συμβουλές και τα διάφορα βήματα ρύθμισης που μπορείτε να ακολουθήσετε για το Sophos Mobile και το Intercept X for Mobile, ρίξτε μια ματιά στον ολοκληρωμένο βοηθητικό οδηγό της Sophos.

|

|||||||||||||||

Η ευρεία διάδοση του κορωνοϊού και η σοβαρότητα της σημερινής κατάστασης εξακολουθεί να δημιουργεί προκλήσεις σε διάφορα μέτωπα. Ένα από αυτά, για πολλούς οργανισμούς και επιχειρήσεις, είναι η ανάγκη να δοθεί η δυνατότητα στους υπαλλήλους τους να εργαστούν από το σπίτι ωσότου είναι ασφαλές να επιστρέψουν στο γραφείου τους στην δουλειά.

Λύσεις για απομακρυσμένη εργασία υπάρχουν πολλές, αλλά κάποιες είναι δαπανηρές ενώ άλλες είναι πολύπλοκες στην εφαρμογή τους. Και ενδεχομένως δεν προσφέρουν το επίπεδο ασφάλειας που χρειάζεστε.

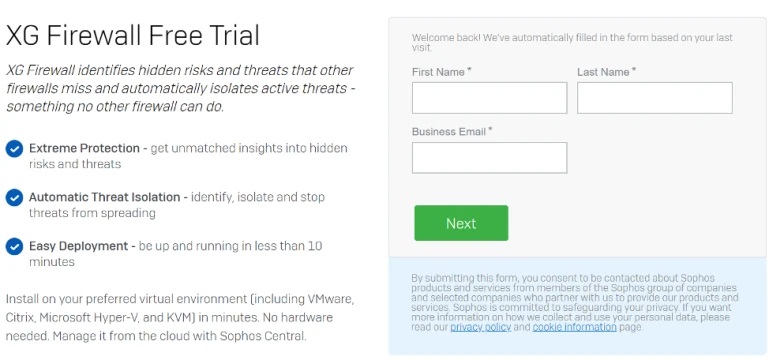

Αν βρίσκεστε σε αναζήτηση ενός τέτοιου προϊόντος που να μπορεί να δώσει λύση σε κάθε ένα από αυτά τα ζητήματα, η Sophos μπορεί να σας βοηθήσει. Τώρα, μπορείτε να επωφεληθείτε από την δωρεάν δοκιμαστική έκδοση 90 ημερών του XG Virtual Firewall για να συνδέσετε τους υπαλλήλους σας που εργάζονται από το σπίτι τους με ασφάλεια.

Το XG Virtual Firewall διατίθεται για τις αγαπημένες σας πλατφόρμες εικονικοποίησης (virtualization platforms) συμπεριλαμβανομένων των VMware, Hyper-V, Citrix XenApp και KVM. Η πρόταση της Sophos παρέχει μια σειρά από χαρακτηριστικά συνδεσιμότητας και ασφάλειας και είναι εύκολο να το εγκαταστήσετε. Απλά επισκεφθείτε την ιστοσελίδα διάθεσης της δωρεάν δοκιμαστικής έκδοσης, συμπληρώστε τη σχετική φόρμα και θα είστε έτοιμοι να ξεκινήσετε.

Ασφαλής συνδεσιμότητα για απομακρυσμένους υπαλλήλους

Μια ωραία πτυχή της δωρεάν δοκιμής του XG Virtual Firewall είναι η υποστήριξη πολλαπλών πλατφορμών. Έχετε τη δυνατότητα επίσης να επιλέξετε το hardware στο οποίο θέλετε να το εγκαταστήσετε, γεγονός που καθιστά τη διαδικασία πιο εύκολη και βολική.

Το XG Virtual Firewall περιλαμβάνει μια βασική άδεια που προσφέρει επιλογές απομακρυσμένης σύνδεσης για τους χρήστες, συμπεριλαμβανομένων τόσο του IPsec μέσω του Sophos Connect client όσο και του SSL VPN. Και οι δύο παρέχουν ασφαλείς μεθόδους σύνδεσης από το σπίτι στο εταιρικό δίκτυο και πρόσβαση σε εταιρικούς πόρους, όπως στο e-mail, σε εφαρμογές και σε έγγραφα.

Η δωρεάν δοκιμή περιλαμβάνει επίσης το bundle ασφαλείας FullGuard που προστατεύει το τείχος προστασίας σας και τις συνδεδεμένες συσκευές από απειλές όπως είναι το ransomware, οι παραβιάσεις, τα ηλεκτρονικά μηνύματα ηλεκτρονικού «ψαρέματος» (phishing) και άλλα.

Επιπλέον, μπορείτε να προσθέσετε πρόσθετες υπηρεσίες όπως το Sophos Intercept X για να επωφεληθείτε από τη λειτουργία Συγχρονισμένης Ασφάλειας, με την οποία διαμοιράζονται δεδομένα τηλεμετρίας μεταξύ του firewall και της κατάστασης υγείας κάθε συνδεδεμένης συσκευής, ενώ βεβαίως προσφέρεται δυνατότητα απομόνωσης αυτόματα κάθε τερματικής συσκευής που μολύνεται, ώστε η μόλυνση να μην μπορεί να εξαπλωθεί laterally σε άλλους hosts.

Ρύθμιση της δωρεάν δοκιμής XG Virtual Firewall

Η διατήρηση της ομαλής λειτουργίας της επιχείρησής σας ενδέχεται να αποτελεί πρόκληση ακόμα και στις καλύτερες μέρες. Καθώς μεταβαίνουμε σε ένα μοντέλο «εργασίας από το σπίτι» μέχρι να είναι ασφαλές να επιστρέψουμε στο γραφείο ή στη δουλειά, μια λύση που προσφέρει απομακρυσμένη συνδεσιμότητα και παράλληλα καλύπτει τις ανάγκες σας για ασφάλεια, μπορεί να σας βοηθήσει να κάνετε τα πράγματα πιο εύκολα. Και, δεν χρειάζεται να είναι δύσκολο να ξεκινήσετε γρήγορα.

Η Sophos και η NSS είναι εδώ για να κάνουν την δωρεάν δοκιμαστική έκδοση του XG Virtual Firewall εύκολη στην εγκατάσταση της και στη ρύθμιση της, ώστε οι απομακρυσμένοι υπάλληλοι σας να μπορούν να συνδεθούν με τους εταιρικούς πόρους και να παραμείνουν παραγωγικοί

Είμαστε εδώ για να κάνουμε την XG Virtual Firewall Free Trial εύκολη στην εγκατάσταση και ρύθμιση, ώστε οι απομακρυσμένοι υπάλληλοί σας να μπορούν να συνδεθούν και να παραμείνουν παραγωγικοί. Ακολουθούν ορισμένοι πόροι που θα σας βοηθήσουν να ξεκινήσετε.

- Εγγραφείτε για να αποκτήσετε την δωρεάν δοκιμαστική έκδοση 90 ημερών του XG Virtual Firewall

- Οδηγός εγκατάστασης XG Firewall Virtual και Software Appliance

- XG Firewall: Χρήσιμοι σύνδεσμοι για την ρύθμιση της απομακρυσμένης πρόσβασης VPN

- XG Firewall: Πώς να ρυθμίσετε τον Connect client στο XG Firewall

- XG Firewall: Πώς να ρυθμίσετε την απομακρυσμένη πρόσβαση SSL VPN

Αν έχετε ερωτήσεις σε οποιοδήποτε σημείο κατά τη διάρκεια της δωρεάν δοκιμής σας, επισκεφθείτε τη γνωσιακή βάση της Sophos, ανατρέξτε στα βίντεο how-to, την τεκμηρίωση ή επικοινωνήστε με την NSS ή την Sophos.

Μετά τις 90 ημέρες

Αν επιθυμείτε να συνεχίσετε να χρησιμοποιείτε το XG Firewall μόλις τελειώσει η δωρεάν δοκιμή των 90 ημερών, μπορούμε να σας βοηθήσουμε να μεταβείτε σε μία hardware, εικονική ή cloud έκδοση του Firewall XG. Μιλήστε με την NSS για να συζητήσετε τις απαιτήσεις σας.

Ο κορωνοϊός και οι επακόλουθες αλλαγές στις εργασιακές πρακτικές έχουν πολλές επιπτώσεις στην κυβερνοασφάλεια.

Στο παρακάτω άρθρο συγκεντρώνονται όλες οι συμβουλές της Sophos για την υποστήριξη των πελατών της σε αυτούς τους δύσκολους καιρούς, συμπεριλαμβανομένων βέλτιστων πρακτικών για ασφαλή απομακρυσμένη εργασία και πληροφοριών για τις κυβερνοαπειλές που εκμεταλλεύονται την πανδημία του κορωνοϊού SARS-CoV-2 και της ασθένειας COVID-19 που προκαλεί στον πληθυσμό.

Αδιάλειπτη προστασία από την Sophos κατά την διάρκεια της πανδημίας του κορωνοϊού

Όλα τα τμήματα, συμπεριλαμβανομένων των υπηρεσιών πληροφοριών απειλών, της προστασίας και ανταπόκρισης της SophosLabs, της διαχειριζόμενης υπηρεσίας αντιμετώπισης απειλών και των υπηρεσιών υποστήριξης παγκόσμιας εμβέλειας της Sophos λειτουργούν κανονικά και αδιάλειπτα για να παρέχουν ανίχνευση, προστασία και τεχνική υποστήριξη εικοσιτέσσερις ώρες το εικοσιτετράωρο, επτά ημέρες την εβδομάδα. Διαβάστε την πλήρη ανακοίνωση της Sophos, εδώ.

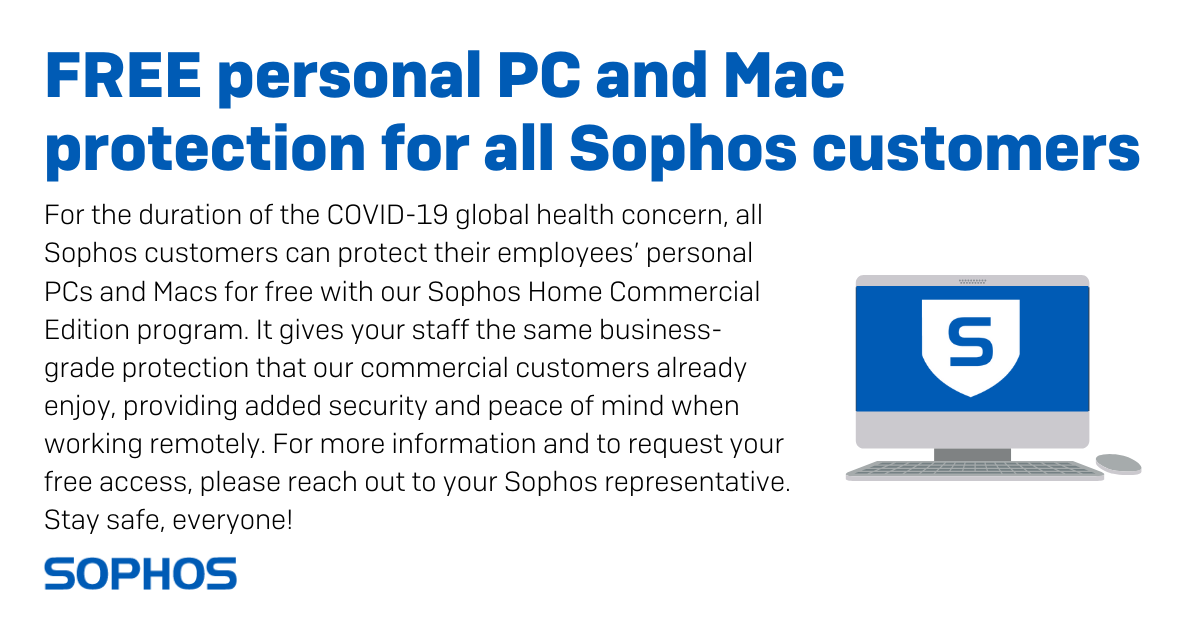

Δωρεάν προσωπική προστασία PC και Mac για όλους τους πελάτες της Sophos

Κατά τη διάρκεια της παγκόσμιας ανησυχίας για την υγεία εξαιτίας της πανδημίας του κορωνοϊού SARS-CoV-2, όλοι οι πελάτες της Sophos μπορούν να προστατεύσουν δωρεάν τους προσωπικούς υπολογιστές, PC και Mac, των εργαζομένων τους εκμεταλλευόμενοι το πρόγραμμα Sophos Home Commercial Edition.

Παρέχει στο προσωπικό και στους εργαζομένους σας την ίδια, επαγγελματικής κλάσης προστασία που ήδη απολαμβάνουν οι εμπορικοί πελάτες της Sophos, παρέχοντας σας την πρόσθετη ασφάλεια και την πνευματική ηρεμία που χρειάζεστε όταν εργάζεστε εξ αποστάσεως. Για περισσότερες πληροφορίες και για να ζητήσετε δωρεάν πρόσβαση, απευθυνθείτε στον αντιπρόσωπο της Sophos που συνεργάζεστε (στην Ελλάδα απευθυνθείτε στην εταιρεία NSS).

Βέλτιστες πρακτικές για ασφαλή απομακρυσμένη εργασία

Κορωνοϊός και απομακρυσμένη εργασία: τι πρέπει να ξέρετε

Σε αυτό το άρθρο εξετάζονται οι συμπεριφορές και οι τεχνολογίες που χρειάζεστε για να διατηρήσετε την εταιρεία σας προστατευμένη από τις κυβερνοαπειλές, ενώ παράλληλα επιτρέπετε στους υπαλλήλους σας να εργάζονται εξ αποστάσεως. Οι σχετικές οδηγίες ισχύουν για όλες τις εταιρείες και οργανισμούς.

Διευκόλυνση της απομακρυσμένης εργασίας με το Sophos XG Firewall

Οι συσκευές Sophos XG Firewall και SD-RED προσφέρουν πολλαπλές λύσεις για ασφαλή απομακρυσμένη συνδεσιμότητα. Σε αυτό το άρθρο εξετάζονται όλα τα χαρακτηριστικά και οι δυνατότητες του XG Firewall που υποστηρίζουν και προωθούν την απομακρυσμένη εργασία και παρέχει πληροφορίες για όλες τις ρυθμίσεις που πρέπει να γίνουν για τις IPsec και SSL VPN συνδέσεις.

Διασφαλίζοντας την απομακρυσμένη εργασία με το Sophos Endpoint Protection

Το Sophos Endpoint Protection σχεδιάστηκε για να παρέχει προστασία σε όλους, είτε εργάζεται στο γραφείο, είτε εργάζεται αλλού. Σε αυτό το άρθρο αλλά και σε αυτό εξετάζονται οι τρόποι δημιουργίας απομακρυσμένων χρηστών (εργαζομένων), συμπεριλαμβανομένου του τρόπου δημιουργίας πολιτικών φιλτραρίσματος ιστού και ελέγχου περιφερειακών.

Η Sophos διερευνά διαρκώς τις κυβερνοαπειλές που έχουν προκύψει λόγω του κορωνοϊού

Προειδοποιήσεις για τον κορωνοϊό χρησιμοποιούνται για την εξάπλωση του κακόβουλου λογισμικού Trickbot

Οι ερευνητές της SophosLabs ανακάλυψαν πρόσφατα μια εκστρατεία ανεπιθύμητης αλληλογραφίας με στόχο την Ιταλία, που οδηγεί στην μόλυνση των υπολογιστών από ένα γνωστό στέλεχος κακόβουλου λογισμικού για Windows που ονομάζεται Trickbot. Η Sophos εκτιμά ότι οι επιτιθέμενοι θα προσπαθήσουν να εξαπολύσουν παρόμοιες επιθέσεις και θα προχωρήσουν σε παρόμοιες εκστρατείες και σε άλλες χώρες.

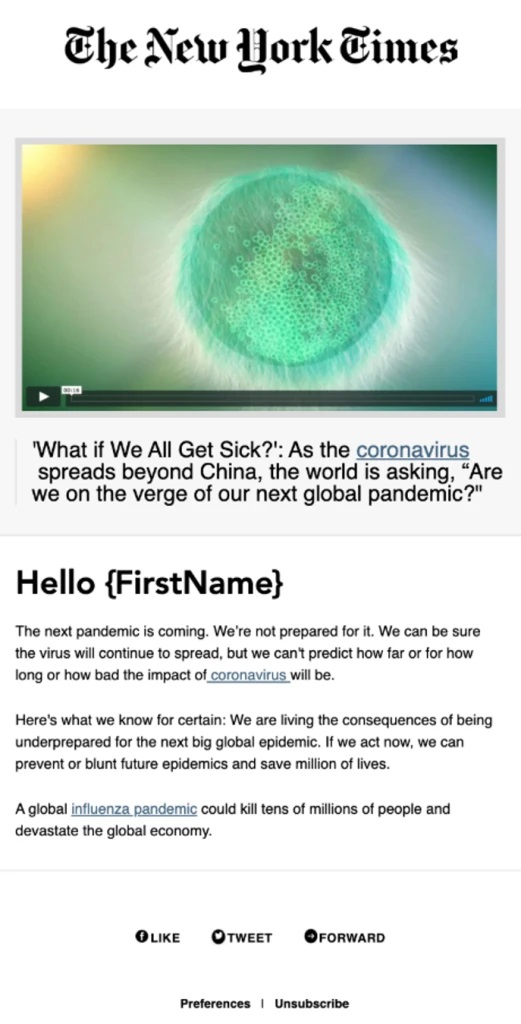

Το μήνυμα ηλεκτρονικού ταχυδρομείου που σχετίζεται με «μέτρα ασφαλείας για τον κορωνοϊό» είναι μια απάτη ηλεκτρονικού ψαρέματος

Η ομάδα ασφάλειας της Sophos ανίχνευσε μια επίθεση phishing που υποτίθεται ότι προέρχεται από τον Παγκόσμιο Οργανισμό Υγείας.

Το Sophos Endpoint Protection σχεδιάστηκε για να διασφαλίζει την προστασία του καθενός, είτε βρίσκεται στο γραφείο, είτε εργάζεται από αλλού. Με πολλούς πελάτες της Sophos να επιτρέπουν σήμερα ή να διερευνούν τη λύση της απομακρυσμένης εργασίας για τους υπαλλήλους τους, αυτό το άρθρο επισημαίνει τις βασικές δυνατότητες που θα σας βοηθήσουν να κρατήσετε τους χρήστες και τα δεδομένα σας ασφαλή ενώ εργάζονται από το σπίτι.

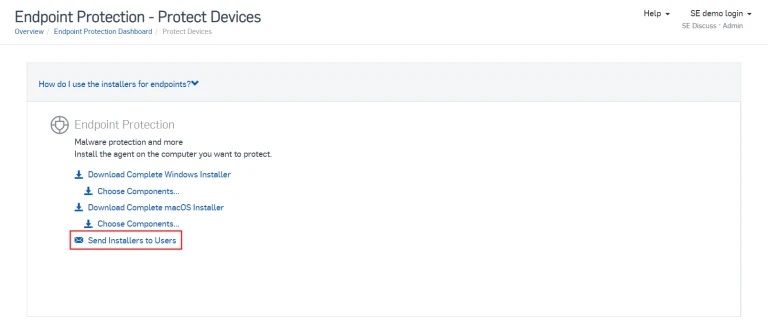

Ρύθμιση απομακρυσμένων εργαζομένων

Η πλατφόρμα διαχείρισης Sophos Central καθιστά απλή υπόθεση την ρύθμιση/ εγκατάσταση και την προστασία των εργαζομένων σας που εργάζονται από το σπίτι, ακόμα και αν είναι νέοι χρήστες ή χρησιμοποιούν την προσωπική τους συσκευή.

Για να ξεκινήσετε, μπορείτε να κάνετε λήψη του αρχείου εγκατάστασης για οποιαδήποτε από τα στοιχεία που θέλετε να αναπτύξετε/ εφαρμόσετε. Εναλλακτικά, μπορείτε να χρησιμοποιήσετε την ανάπτυξη/ εφαρμογή μέσω του ηλεκτρονικού ταχυδρομείου, λύση ιδανική για χρήστες που δεν βρίσκονται επί του παρόντος στο δίκτυο ή για χρήστες που θέλουν να εκτελέσουν οι ίδιοι την εγκατάσταση.

Αν οι χρήστες δεν έχουν ήδη εισαχθεί ή συγχρονιστεί μέσω του συγχρονισμού Active Directory, θα πρέπει να εισαγάγετε τις διευθύνσεις ηλεκτρονικού ταχυδρομείου τους στο Sophos Central. Μόλις ολοκληρωθεί η διαδικασία, απλώς κάντε κλικ στο κουμπί Αποστολή Αρχείων Εγκατάστασης στους Χρήστες που επισημαίνεται στην παρακάτω εικόνα.

Ένας απλός οδηγός θα σας καθοδηγήσει στη συνέχεια για να επιλέξετε τα στοιχεία που είναι απαραίτητα για εγκατάσταση/ εφαρμογή. Ο χρήστης θα λάβει ένα μήνυμα ηλεκτρονικού ταχυδρομείου με οδηγίες σχετικά με το τι πρέπει να κάνει καθώς και έναν σύνδεσμο για τον installer που καλούνται να «τρέξουν» οι ίδιοι.

Για περισσότερες πληροφορίες σχετικά με τις διάφορες μεθόδους ανάπτυξης/ εγκατάστασης του παράγοντα προστασίας τερματικών συσκευών (endpoint protection agent), ανατρέξτε στο άρθρο 119265 στη Γνωσιακή Βάση της Sophos.

Διατηρώντας τους υπαλλήλους σας ασφαλείς στον ιστό

Όταν ένας χρήστης βρίσκεται σε ένα γραφείο, παραδοσιακά τους κανόνες φιλτραρίσματος ιστού επιβάλλει το εταιρικό τείχος προστασίας. Ωστόσο, όταν οι υπάλληλοι σας εργάζονται από το σπίτι και δεν χρησιμοποιούν VPN, τότε τον ρόλο επιβολής των κανόνων φιλτραρίσματος ιστού που ορίζουν οι πολιτικές της εταιρείας σας αναλαμβάνει ο φορητός υπολογιστής τους.

Ταυτόχρονα, η εργασία από το σπίτι μπορεί επίσης να οδηγήσει σε αλλαγές στη συμπεριφορά τους, καθώς οι χρήστες υιοθετούν μια αντίληψη «οικιακής χρήσης» αντί εκείνης που έχουν όταν βρίσκονται στον χώρο «εργασίας». Και αυτό μπορεί να τους οδηγήσει στη χρήση της εταιρικής συσκευής για σκοπούς που δεν εξυπηρετούν την εργασία.

Οι δυνατότητες Web Control που υπάρχουν στο Sophos Endpoint Protection αποκλείουν τους επικίνδυνους τύπους αρχείων που λαμβάνονται και αποκλείουν την πρόσβαση σε ακατάλληλες ιστοσελίδες. Διαβάστε τις βήμα προς βήμα τις οδηγίες για τη δημιουργία μιας πολιτικής Web Control.

Ελέγξτε ποια περιφερειακά μπορούν να συνδέσουν οι εργαζόμενοι στις συσκευές τους

Το 14% των κυβερνοεπιθέσεων πραγματοποιούνται σε επιχειρήσεις και οργανισμούς μέσω USB flash drives (USB sticks) ή μέσω εξωτερικών σκληρών δίσκων και άλλων συσκευών, σύμφωνα με την πρόσφατη έρευνα στην οποία συμμετείχαν 3100 διαχειριστές πληροφορικής. Με περισσότερους ανθρώπους να εργάζονται τώρα από το σπίτι, υπάρχει περίπτωση πολλοί από αυτούς να μπουν στην διαδικασία να συνδέσουν νέες συσκευές ή περιφερειακά στον εταιρικό φορητό υπολογιστή.

Ο Έλεγχος Περιφερειακών (Peripheral Control) στο Sophos Endpoint Protection σάς επιτρέπει να ελέγχετε τι μπορούν και το δεν μπορούν να συνδέσουν οι εργαζόμενοι στις εταιρικές συσκευές. Διαβάστε τις οδηγίες βήμα προς βήμα της Sophos για τη δημιουργία μιας πολιτικής Peripheral Control.

Για περισσότερες πληροφορίες σχετικά με το πώς να διασφαλίσετε και να προστατεύσετε την απομακρυσμένη εργασία, επισκεφτείτε την ιστοσελίδα της Sophos εδώ ή μιλήστε με κάποιον αντιπρόσωπο της Sophos.

Καθώς οι οργανισμοί προσπαθούν να διατηρήσουν το εργατικό τους δυναμικό συνδεδεμένο και παραγωγικό, η ικανότητα των εργαζομένων να εργάζονται από το σπίτι ή οποιαδήποτε άλλη τοποθεσία έχει, ειδικά σήμερα, καταστεί κρίσιμης σημασίας.

Ενώ ο κορωνοϊός (SARS-CoV-2 που προκαλεί την ασθένεια COVID-19) έχει οδηγήσει τις εταιρείες και τους εργαζομένους να λάβουν μέτρα, με αποτέλεσμα την τρέχουσα αύξηση των αναγκών για απομακρυσμένη εργασία, υπάρχουν και άλλοι λόγοι που οι εταιρείες εξετάζουν εναλλακτικές λύσεις για την εργασία μακριά από το γραφείο, όπως είναι ο χρόνος μετακίνησης, οι καιρικές συνθήκες ή ανάγκες μεγαλύτερης ευελιξίας.

Οι συσκευές Sophos XG Firewall και SD-RED παρέχουν στις επιχειρήσεις, στα σχολεία, στα νοσοκομεία και σε άλλους οργανισμούς πολλαπλές δυνατότητες και λύσεις για απομακρυσμένη συνδεσιμότητα. Οι εργαζόμενοι σας μπορούν να έχουν πρόσβαση σε εφαρμογές, στο ηλεκτρονικό ταχυδρομείο καθώς και σε πόρους στο εταιρικό δίκτυο από το δικό τους σπίτι, σαν να βρίσκονταν εντός των γραφείων της εταιρείας. Επιπλέον, μπορείτε να τους διατηρήσετε ασφαλείς με χαρακτηριστικά όπως το φιλτράρισμα ιστού που ελέγχει την πρόσβαση σε ιστοσελίδες που ενδέχεται να περιέχουν επιβλαβές και ακατάλληλο περιεχόμενο. Δείτε πώς:

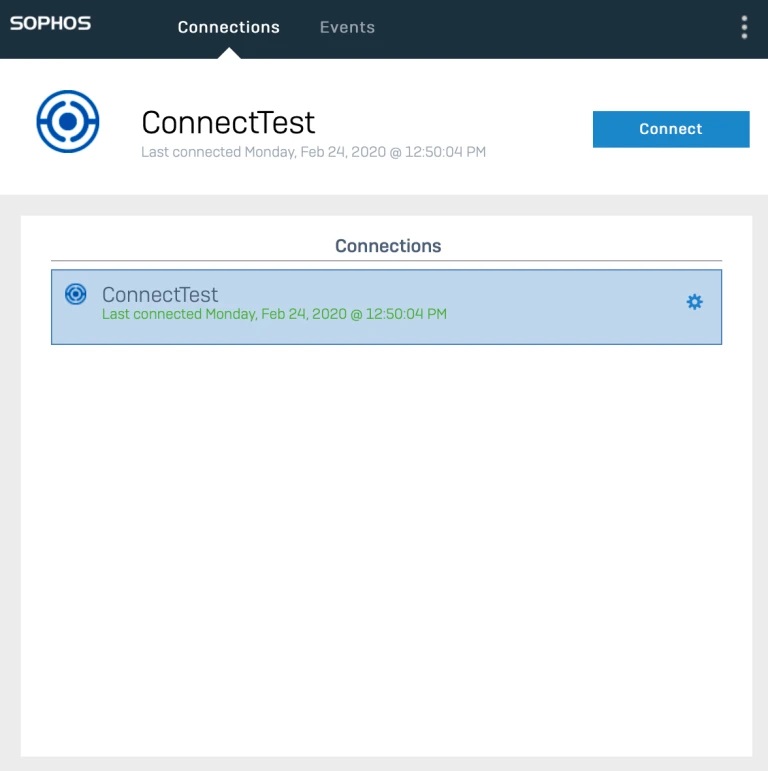

XG Firewall και Connect client

Αν έχετε στη διάθεση σας το XG Firewall (με τη μορφή συσκευής hardware ή εικονικής συσκευής) έχετε και μία άδεια βάσης (Base licence) που περιλαμβάνει τόσο συνδεσιμότητα IPsec όσο και SSL VPN. Μπορείτε να επιλέξετε είτε το ένα από τα δύο είτε ακόμα και τα δύο για να προσφέρετε στους απομακρυσμένους εργαζομένους σας πρόσβαση στο εταιρικό δίκτυο.

Η ρύθμιση της απομακρυσμένης πρόσβασης που βασίζεται σε IPsec γίνεται μέσω του client Sophos Connect στις συσκευές XG Firewall με την έκδοση v17.5 ή νεότερη έκδοση του firmware. Ο client του Sophos Connect έχει σχεδιαστεί με γνώμονα την ευκολία χρήσης και την αξιοπιστία για να εξασφαλίσει μια εξαιρετικά θετική εμπειρία χρήσης. Απλά επιλέξτε το δίκτυο ή το γραφείο που επιθυμείτε και κάντε κλικ στο “Connect” για να δημιουργήσετε μια κρυπτογραφημένη σήραγγα VPN που διασφαλίζει τη μετάδοση τις κίνησης (δεδομένα, εφαρμογές κ.λπ.) μεταξύ του τείχους προστασίας και της απομακρυσμένης συσκευής. Από την πλευρά του client, η απομακρυσμένη συσκευή χρησιμοποιεί δωρεάν λογισμικό Sophos Connect για Windows ή macOS για να δημιουργήσει τη σύνδεση VPN.

SD-RED

Μια εναλλακτική λύση για συνδεσιμότητα από το σπίτι είναι μία συσκευή Sophos SD-RED. Αυτές οι χαμηλού κόστους συσκευές Remote Ethernet δημιουργούν μια ασφαλή σήραγγα VPN Layer 2 σε ένα κεντρικό XG Firewall. Το SD-RED καθίσταται μία εξαιρετική λύση απομακρυσμένης πρόσβασης για τη σύνδεση απομακρυσμένων τοποθεσιών, καθώς και για μεμονωμένους υπαλλήλους που ασχολούνται με ιδιαίτερα ευαίσθητες πληροφορίες, όπως στελέχη.

Δεν απαιτούνται τεχνικές γνώσεις ή σχετική εμπειρία για τη σύνδεση της συσκευής. Απλά σημειώστε το αναγνωριστικό της συσκευής (device ID) στο XG Firewall σας και αποστείλτε την συσκευή στον υπάλληλο σας. Μόλις το συνδέσει και συνδεθεί στο διαδίκτυο, η συσκευή SD-RED έρχεται σε επαφή με το Sophos XG Firewall και δημιουργεί μια ασφαλή αποκλειστική σήραγγα VPN. Μπορείτε να συνδεθείτε με τη συσκευή απευθείας ή ασύρματα μέσω ενός wireless access point τύπου Sophos APX.

IPsec ή SSL VPN: Ποια λύση απομακρυσμένης πρόσβασης είναι κατάλληλη για μένα;

Με τις επιλογές IPsec και SSL VPN να υπάρχουν στη διάθεσή σας μέσω του XG Firewall, πώς μπορείτε να επιλέξετε την κατάλληλη λύση για εσάς; Ακολουθούν ορισμένα σημεία που πρέπει να λάβετε υπόψη σας κατά την αξιολόγηση του εταιρικού περιβάλλοντος σας:

IPsec VPN – Sophos Connect Client

Πλεονεκτήματα:

- Καθιστά απλή για τους διαχειριστές τη διαδικασία μαζικής ανάπτυξης/ εφαρμογής και το provisioning

- Εύκολο στη χρήση

- Συνεπής απόδοση

- Υποστήριξη Windows και macOS

Προκλήσεις:

- Το IPsec περιστασιακά μπλοκάρεται σε δίκτυα hotspot ξενοδοχείων/ δημόσιων σημείων

- Δεν υπάρχει αυτοματοποιημένο provisioning χρηστών

- Επί του παρόντος περιορίζεται σε 255 ταυτόχρονες συνδέσεις

SSL VPN

Πλεονεκτήματα:

- Provision access ανά ομάδες χρηστών

- Λειτουργεί σε περισσότερο περιορισμένα περιβάλλοντα

Προκλήσεις:

- Το deployment του agent εξαρτάται από την αυτό-εγκατάσταση του τελικού χρήστη

- Απαιτείται ενέργεια χρήστη για την εφαρμογή των πολιτικών VPN

- Υποστήριξη μόνο για Windows

Πόροι

Η Sophos διαθέτει μια σειρά από εργαλεία για να σας βοηθήσει να μάθετε περισσότερα για τη ρύθμιση των συνδέσεων IPsec και SSL VPN για να απολαμβάνετε ασφαλή απομακρυσμένη πρόσβαση χρησιμοποιώντας το XG Firewall:

- XG Firewall: Χρήσιμοι σύνδεσμοι για τη ρύθμιση της απομακρυσμένης πρόσβασης VPN – άρθρο της Κοινότητας

- Χρησιμοποιώντας τον client Sophos Connect VPN – άρθρο της Κοινότητας

- XG Firewall: Sophos Connect client – άρθρο από τη Γνωσιακή βάση

- Λογισμικό Sophos Connect – Άρθρο βοήθειας για τον χρήστη

- Sophos Connect VPN client – Βίντεο

- XG Firewall: Πώς να εφαρμόσετε το Sophos Connect μέσω Group Policy Object (GPO) – άρθρο στη Γνωσιακή βάση

- Sophos XG: Τρόπος ρύθμισης παραμέτρων απομακρυσμένης πρόσβασης SSL VPN – άρθρο στη Γνωσιακή βάση και βίντεο

- XG Firewall: Οδηγός αδειοδότησης – άρθρο στη Γνωσιακή βάση

- XG Firewall: Μεθοδολογία δοκιμών απόδοσης – άρθρο στη Γνωσιακή βάση

Διασφάλιση απομακρυσμένων συνδέσεων

Με ευαίσθητες πληροφορίες να ταξιδεύουν εμπρός και πίσω μεταξύ του τείχους προστασίας και των απομακρυσμένων συσκευών μέσω του διαδικτύου, η διασφάλιση της ασφαλούς κίνησης (δεδομένων) από τις απειλές είναι κρίσιμης σημασίας. Αν το XG Firewall σας διαθέτει άδεια χρήσης TotalProtect Plus ή FullGuard Plus, η κίνηση σαρώνεται για ransomware, ιούς, εισβολές και άλλες απειλές και στις δύο κατευθύνσεις, παρέχοντας ολοκληρωμένη προστασία.

Επεκτείνετε την προστασία σας με τη Συγχρονισμένη ασφάλεια

Όταν η απομακρυσμένη συσκευή σας (remote device) διαθέτει ενεργή άδεια Sophos Intercept X, μπορεί να μοιράζεται πληροφορίες που αφορούν τις απειλές, την κατάσταση της υγείας και της ασφάλειας σε πραγματικό χρόνο με το XG Firewall μέσω του Security Heartbeat. Αν μια απομακρυσμένη συσκευή μολυνθεί, το XG Firewall απομονώνει τη συσκευή μέχρι να καθαριστεί, αποτρέποντας τη μετακίνηση της λοίμωξης σε άλλες συσκευές του δικτύου.

Μείνετε στο σπίτι, μείνετε συνδεδεμένοι

Αν για οποιονδήποτε λόγο το εργατικό δυναμικό σας εργάζεται από το σπίτι, μπορείτε να βοηθήσετε τους χρήστες σας να παραμείνουν συνδεδεμένοι με το XG Firewall σας. Ρίξτε μία ματιά στους «πόρους» αυτού του άρθρου, και για περισσότερες πληροφορίες, απευθυνθείτε στους τοπικούς αντιπρόσωπους και διανομείς των προϊόντων της Sophos στην χώρα σας. Μείνετε «συντονισμένοι» καθώς σύντομα η Sophos θα προσφέρει βελτιώσεις στον client Sophos Connect μέσω μίας ενημέρωσης συντήρησης του XG Firewall v18.

Μετά τη συνεχιζόμενη εξάπλωση του κορωνοϊού (και της ασθένειας COVID-19 που προκαλεί) σε ολόκληρο τον πλανήτη, θα θέλαμε να καθησυχάσουμε τους πελάτες και τους συνεργάτες μας, ότι η ικανότητά μας να τους προστατεύουμε είναι ασυμβίβαστη και διαρκής.

Όλα τα τμήματα, συμπεριλαμβανομένων των υπηρεσιών πληροφοριών απειλών, της προστασίας και ανταπόκρισης της SophosLabs, της διαχειριζόμενης υπηρεσίας αντιμετώπισης απειλών και των υπηρεσιών υποστήριξης παγκόσμιας εμβέλειας της Sophos λειτουργούν κανονικά και αδιάλειπτα για να παρέχουν ανίχνευση, προστασία και τεχνική υποστήριξη εικοσιτέσσερις ώρες το εικοσιτετράωρο, επτά ημέρες την εβδομάδα. Αυτές οι επιχειρησιακές μονάδες ήδη χρησιμοποιούν τη παγκόσμια στρατηγική παράδοσης «follow-the-sun» που επιτρέπει στη Sophos να διατηρήσει τη συνέχεια της κατά τη διάρκεια της κανονικής λειτουργίας της επιχείρησης και βελτιώνεται διαρκώς ανάλογα με τις ανάγκες.

Η Sophos διαθέτει επίσης ένα ισχυρό σύνολο τεχνολογιών που επιτρέπει στην πλειοψηφία των εργαζομένων μας στον κόσμο να εργάζονται από το σπίτι. Ως προληπτικό μέτρο και για να βοηθήσουμε στην πρόληψη της διάδοσης του κορωνοϊού, συμβουλέψαμε και ενθαρρύναμε τους εργαζόμενους μας σε χώρες που αναφέρουν αυξανόμενο αριθμό κρουσμάτων να εργάζονται από το σπίτι. Είμαστε σε θέση να συνεχίσουμε την καθημερινή λειτουργία των επιχειρήσεων μας, συμπεριλαμβανομένης της ανάπτυξης προϊόντων και άλλων σημαντικών έργων μας, εξ αποστάσεως.

Αναγνωρίζουμε ότι πολλοί άλλοι οργανισμοί απαιτούν από τους υπαλλήλους τους να εργάζονται από το σπίτι και ότι χρειάζονται ασφαλή σύνδεση. Πληροφορίες για τους πελάτες μας με συμβουλές σχετικά με τη ρύθμιση της απομακρυσμένης πρόσβασης VPN σε συνδυασμό με το XG Firewall είναι διαθέσιμες στην σελίδα της κοινότητας της Sophos. Το συγκεκριμένο άρθρο παρέχει έναν γρήγορο και εύκολο οδηγό για να ξεκινήσετε και πολλά άλλα. Η Sophos έχει επίσης δημοσιεύσει πρακτικές οδηγίες ασφαλείας για οποιονδήποτε θέλει να εφαρμόσει ή διερευνά τεχνικές ή λύσεις απομακρυσμένης εργασίας.

Η Sophos συμμορφώνεται με τις ολοένα μεταβαλλόμενες κυβερνητικές οδηγίες και εφαρμόζει μια σειρά προληπτικών μέτρων για τη μείωση της εξάπλωσης του κορωνοϊού (και της ασθένειας COVID-19 που προκαλεί) για τη προστασία της υγείας και της ευημερίας των εργαζομένων, των συνεργατών και των πελατών μας. Αυτές περιλαμβάνουν τον περιορισμό τόσο των διεθνών όσο και των εγχώριων επιχειρηματικών ταξιδιών για όλους τους εργαζομένους, τη μείωση της συμμετοχής σε εκδηλώσεις και την μετατροπή των προσωπικών συναντήσεων σε τηλεδιασκέψεις.

Έχουμε δημιουργήσει μια διαλειτουργική ομάδα εργασίας για να παραμείνουμε συντονισμένοι σε δράσεις σε όλες τις παγκόσμιες επιχειρήσεις μας, για να υποστηρίξουμε την υγεία και την ασφάλεια των εργαζομένων, ελαχιστοποιώντας ταυτόχρονα τις διαταραχές στην εταιρεία μας. Συνεχίζουμε να παρακολουθούμε αυτή την ταχέως εξελισσόμενη κατάσταση και θα ενημερώνουμε όλους τους υπαλλήλους, τους συνεργάτες μας και τους πελάτες μας για οποιεσδήποτε αλλαγές.

Ενθαρρύνουμε όλους να διατηρήσουν υψηλή επαγρύπνηση στον κυβερνοχώρο σε αυτή τη δύσκολη εποχή. Οι κυβερνοεγκληματίες εκμεταλλεύονται ήδη τον κορωνοϊό στις επιθέσεις τους και η SophosLabs δημοσίευσε πρόσφατα μία νέα έρευνα για μια εκστρατεία Trickbot που βρίσκεται σε εξέλιξη και εκμεταλλεύεται τον φόβο για τον κορωνοϊό στην Ιταλία. Για άμεση ενημέρωση για νέα ευρήματα σχετικά με αυτούς τους τύπους επιθέσεων, ακολουθήστε την SophosLabs στο Twitter.

Η επιδημία του κορωνοϊού έχει φέρει στο προσκήνιο την απομακρυσμένη εργασία. Με πολλούς οργανισμούς και εταιρείες να διερευνούν ή να ενεργοποιούν το «remote working» σήμερα, παρακάτω υπάρχουν μερικές συμβουλές για να βοηθήσετε τους χρήστες σας, και την εταιρεία σας, να παραμείνουν παραγωγικοί, και παράλληλα ασφαλείς. Η υγεία είναι το σημαντικότερο πράγμα.

1.Διευκολύνετε τους χρήστες σας να ξεκινήσουν

Οι απομακρυσμένοι χρήστες ενδέχεται να χρειαστούν να «ρυθμίσουν» συσκευές για να συνδεθούν με σημαντικές υπηρεσίες (Mail, Internal Services, SalesForce κ.λπ.), συσκευές που το τμήμα πληροφορικής δεν έχει φυσική πρόσβαση. Αναζητήστε προϊόντα (ασφάλειας και άλλα) που προσφέρουν μια πύλη αυτοεξυπηρέτησης (Self Service Portal ή SSP) που επιτρέπει στους χρήστες να κάνουν όσα πράγματα είναι απαραίτητο από μόνοι τους.

2. Βεβαιωθείτε ότι οι συσκευές και τα συστήματα είναι πλήρως προστατευμένα

Επιστρέψτε στις βασικές πρακτικές ασφαλείας -βεβαιωθείτε ότι όλες οι συσκευές, τα λειτουργικά συστήματα και οι εφαρμογές λογισμικού είναι ενημερωμένες με τα πιο πρόσφατα patches και στις πιο πρόσφατες εκδόσεις τους. Πολύ συχνά, το κακόβουλο λογισμικό παραβιάζει τις αμυντικές ικανότητες ενός οργανισμού μέσω μιας συσκευής που δεν είναι ενημερωμένη ή που είναι μη προστατευμένη.

3. Οι συσκευές όποτε αυτό είναι δυνατόν πρέπει να είναι κρυπτογραφημένες

Όταν οι άνθρωποι βρίσκονται εκτός γραφείου, ο κίνδυνος να χαθούν ή να κλαπούν συσκευές είναι μεγαλύτερος. Για παράδειγμα, υπάρχουν περιπτώσεις που υπάλληλοι έχουν ξέχασαν το κινητό τους σε καφετέριες ή σε ταξί και αυτοκίνητα ενώ δεν είναι λίγες και οι κλοπές που έχουν γίνει όταν οι εταιρικές συσκευές μένουν χωρίς επιτήρηση έστω και για μικρό διάστημα. Οι περισσότερες συσκευές περιλαμβάνουν εγγενώς διάφορα εργαλεία κρυπτογράφησης, όπως το BitLocker – φροντίστε να τα χρησιμοποιήσετε.

4. Δημιουργήστε μια ασφαλή σύνδεση με το γραφείο

Η χρήση ενός εικονικού ιδιωτικού δικτύου (VPN) εξασφαλίζει ότι όλα τα δεδομένα που μεταφέρονται μεταξύ του οικιακού χρήστη και του εταιρικού δικτύου είναι κρυπτογραφημένα και προστατευμένα κατά τη διακίνηση τους. Επιπλέον, μία σύνδεση VPN διευκολύνει τους υπαλλήλους να κάνουν τη δουλειά τους ευκολότερα.

5. Σάρωση και προστασία ηλεκτρονικού ταχυδρομείου και καθιέρωση πρακτικών υγιεινής

Η εργασία στο σπίτι πιθανότατα θα οδηγήσει σε μεγάλη αύξηση των μηνυμάτων ηλεκτρονικού ταχυδρομείου, καθώς οι άνθρωποι δεν μπορούν πλέον να μιλούν σε προσωπικό επίπεδο με τους συναδέλφους τους. Οι επιτήδειοι και οι απατεώνες το γνωρίζουν αυτό, και ήδη χρησιμοποιούν τον κορωνοϊό σε μηνύματα ηλεκτρονικού ψαρέματος (phishing emails) με στόχο να προσελκύσουν τους χρήστες να κάνουν κλικ σε κακόβουλους συνδέσμους. Βεβαιωθείτε ότι η προστασία του ηλεκτρονικού ταχυδρομείου σας είναι ενημερωμένη και προχωρήστε σε ρύθμιση που αυξάνει την ευαισθητοποίηση σχετικά με το ηλεκτρονικό “ψάρεμα”.

6. Ενεργοποιήστε το φιλτράρισμα ιστού

Η εφαρμογή κανόνων φιλτραρίσματος ιστού (web filtering) στις συσκευές θα εξασφαλίσει ότι οι χρήστες μπορούν να έχουν πρόσβαση μόνο σε περιεχόμενο κατάλληλο για «εργασία» ενώ ταυτόχρονα θα τους προστατεύουν από κακόβουλους ιστοτόπους.

7. Ενεργοποιήστε τη χρήση του cloud storage για αρχεία και δεδομένα

Το cloud storage επιτρέπει στους χρήστες να έχουν πρόσβαση στα δεδομένα τους αν αντιμετωπίσουν κάποιο πρόβλημα με τη συσκευή τους καθώς εργάζονται εξ αποστάσεως. Μην αφήνετε όμως τα αρχεία και τα δεδομένα σας στο σύννεφο απροστάτευτα ή προσβάσιμα από τον καθένα. Θα πρέπει να διασφαλίσετε ότι εκείνοι που έχουν πρόσβαση στα δεδομένα σας μπορούν να πιστοποιήσουν την ταυτότητα τους. Ο έλεγχος ταυτότητας πολλαπλών παραγόντων είναι απαραίτητος, και πηγαίνει τα πράγματα ένα βήμα παραπέρα.

8. Διαχειριστείτε τη χρήση των αφαιρούμενων μέσων αποθήκευσης και άλλων περιφερειακών συσκευών

Η εργασία από το σπίτι μπορεί να αυξήσει την πιθανότητα σύνδεσης μη ασφαλών συσκευών των υπαλλήλων ή των χρηστών σας με τους εταιρικούς υπολογιστές τους -για να αντιγράψουν δεδομένα από ένα USB flash drive (USB stick) ή για να φορτίσουν κάποια άλλη συσκευή τους. Λαμβάνοντας υπόψη ότι το 14% των κυβερνοαπειλών εισέρχεται στους εταιρικούς υπολογιστές ή στα εταιρικά δίκτυα μέσω USB sticks ή άλλων εξωτερικών συσκευών, είναι καλό να ενεργοποιήσετε τον έλεγχο συσκευών (device control) εντός της προστασίας τερματικών συσκευών σας (Endpoint Protection) για να διαχειριστείτε τον κίνδυνο.

9. Ελέγξτε τις φορητές συσκευές

Οι φορητές συσκευές είναι επιρρεπείς στην απώλεια και στην κλοπή. Πρέπει να είστε σε θέση να κλειδώσετε ή να τις σβήσετε αν συμβεί κάποιο από τα παραπάνω. Εφαρμόστε τους περιορισμούς εγκατάστασης εφαρμογών και μια λύση Unified Endpoint Management για τη διαχείριση και τη προστασία των φορητών εταιρικών συσκευών.

10. Βεβαιωθείτε ότι οι άνθρωποι έχουν κάποιο τρόπο να αναφέρουν ζητήματα ασφάλειας

Με τους εργαζόμενους σας να εργάζονται από το σπίτι, είναι αδύνατο να περπατήσουν μέχρι το τμήμα IT στην επιχείρηση σας για να λύσουν κάποιο πρόβλημα που έχουν. Είναι απαραίτητο λοιπόν να παρέχετε στους ανθρώπους σας έναν εύκολο και γρήγορο τρόπο αναφοράς ζητημάτων ασφάλειας, όπως μια εύκολη στη μνήμη διεύθυνση ηλεκτρονικού ταχυδρομείου.

11. Βεβαιωθείτε ότι γνωρίζετε για τις λύσεις “Shadow IT”

Με μεγάλο αριθμό ατόμων να εργάζονται από το σπίτι, το λεγόμενο Shadow IT – όπου το προσωπικό εκτός του τμήματος IT βρίσκει δικούς του τρόπους επίλυσης προβλημάτων – πιθανότατα θα αυξηθεί. Η Sophos ανακάλυψε πρόσφατα δημόσια boards στο Trello που περιέχουν ονόματα, μηνύματα ηλεκτρονικού ταχυδρομείου, ημερομηνίες γέννησης, αριθμούς ταυτότητας και πληροφορίες τραπεζικών λογαριασμών. Βεβαιωθείτε ότι οι χρήστες αναφέρουν τη χρήση τέτοιων εργαλείων.

Αν θέλετε περισσότερες πληροφορίες, εκτελούμε μια σειρά από εκπαιδευτικά σεμινάρια σχετικά με αυτό το θέμα τις προσεχείς εβδομάδες. Προχωρήστε σε εγγραφή σήμερα.

Όλοι οι δρόμοι οδηγούν στη Ρώμη, ή τουλάχιστον αυτό λέει η παροιμία, που σημαίνει ότι ανεξάρτητα από τη πορεία που ακολουθείτε, θα καταλήγετε πάντα στο ίδιο αποτέλεσμα. Δυστυχώς, αυτό δεν είναι κάτι που μπορούμε να πούμε και για ευαίσθητα δεδομένα. Το συμπέρασμα που προκύπτει από τα τελευταία είκοσι χρόνια που η Boldon James έχει εργαστεί πάνω σε περιβάλλοντα άμυνας και πληροφοριών, είναι ότι συχνά υπάρχουν πολλοί δρόμοι, ωστόσο μόνο ένας από αυτούς είναι λειτουργικός.

Σε τι αναφερόμαστε επικαλούμενοι τη συγκεκριμένη παροιμία; Στο πως ταξινομούμε τα ευαίσθητα δεδομένα φυσικά. Η εφαρμογή μίας διαβάθμισης σε ένα μήνυμα ηλεκτρονικού ταχυδρομείου θα πρέπει να σαφής και ξεκάθαρη: το επισημάνετε ως “ευαίσθητο”, το αποθηκεύστε ως ένα κομμάτι μεταδεδομένων στο ηλεκτρονικό ταχυδρομείο και το αποστέλλετε. Το ηλεκτρονικό ταχυδρομείο ήταν ενδεχομένως ο πρώτος τύπος ηλεκτρονικών δεδομένων που είχε ένα ειδικό μέρος για την αποθήκευση μιας διαβάθμισης. Τα πρότυπα X.400 του 1988 περιλάμβαναν μια «Ετικέτα Ασφαλείας», η οποία χρησιμοποιήθηκε από τα συστήματα άμυνας και πληροφοριών για τη μετάδοση εμπιστευτικών μηνυμάτων ηλεκτρονικού ταχυδρομείου (η φράση «Ετικέτα Ασφαλείας» είναι ένας όρος X.400 που περιγράφει αυτό που στη συγκεκριμένη περίπτωση αναφερόμαστε ως «Διαβάθμιση» ή Ταξινόμηση).

Λογικά θα υποθέσατε ότι έχοντας μόνο ένα σημείο για να ελέγξετε για τη διαβάθμιση θα έκανε τη διαλειτουργικότητα απλή υπόθεση. Παρόλα αυτά, το μειονέκτημα του X.400 ήταν η αυστηρή δυαδική κωδικοποίηση (ASN.1), κάτι που σήμαινε ότι ο παραλήπτης μιας ετικέτας ασφαλείας X.400 έπρεπε να κατανοήσει πρώτα το δυαδικό στοιχείο και στη συνέχεια να το μετατρέψει σε κείμενο για την εμφάνιση του στον τελικό χρήστη. Αν το σύστημα «Α» χρησιμοποιούσε διαφορετική δυαδική κωδικοποίηση από το σύστημα «Β», επηρεαζόταν η διαλειτουργικότητα μεταξύ των δύο συστημάτων, και με κανένα από τα δύο συστήματα να είναι πρόθυμο να αλλάξει την κωδικοποίησή του, εξαιτίας των παλιών κληρονομημένων δεδομένων που είχε αποθηκευμένα, η λύση είχε ως αποτέλεσμα τη διαμεσολάβηση πολύπλοκων gateways που αναλάμβαναν τις μετατροπές μεταξύ των δύο μορφών κωδικοποίησης.

Έχουμε ωστόσο αφήσει πίσω μας σε μεγάλο βαθμό τον κόσμο του X.400 και μεταβήκαμε στον κόσμο SMTP όπου όλα είναι απλό κείμενο, λειτουργεί μέσω του διαδικτύου και είναι γενικά πολύ πιο εύχρηστο από τα πρότυπα X.400. Ωστόσο, στον κόσμο του SMTP, δεν έχουμε:

α) μια τυποποιημένη θέση για την αποθήκευση μιας διαβάθμισης ή,

β) μία τυποποιημένη μορφή/ τύπο για τη διαβάθμιση.

Αποτελεί κάτι τέτοιο πρόοδο; Σήμερα, έχουμε δει τη Διαβάθμιση στο πεδίο του θέματος, στη πρώτη γραμμή κειμένου στο σώμα του μηνύματος ηλεκτρονικού ταχυδρομείου και σε πληθώρα προσαρμοσμένων x-headers. Η διαλειτουργικότητα γενικότερα επιτυγχάνεται με την προσθήκη επιπλέον Ταξινομήσεων στο μήνυμα ηλεκτρονικού ταχυδρομείου. Δεν είναι ασυνήθιστο να βρείτε μάλιστα τέσσερις ή πέντε παραλλαγές της Ταξινόμησης (σε διαφορετικές μορφές) στο μήνυμα ηλεκτρονικού ταχυδρομείου, όμως σε αυτή τη περίπτωση, πώς ξέρουμε ποια είναι η Ταξινόμηση αναφοράς; Όσο περισσότερα συστήματα έχουμε που «επισημαίνουν» (βάζουν ετικέτες) και διαμοιράζουν ευαίσθητα δεδομένα, τόσο περισσότερα θέματα διαλειτουργικότητας θα αρχίσουμε να βλέπουμε, καθώς αναπόφευκτα αντιλαμβανόμαστε ότι στην πραγματικότητα δεν οδηγούν όλοι οι δρόμοι στη Ρώμη.

Στον κόσμο της άμυνας, το ΝΑΤΟ εξετάζει τη δεδομενοκεντρική ασφάλεια και τα γραπτά πρότυπα (STANAG 4774 και 4778) που καθορίζουν ένα τυποποιημένο μέρος και format για την αποθήκευση της Ταξινόμησης σε ένα μήνυμα ηλεκτρονικού ταχυδρομείου (και που επίσης δεσμεύουν κρυπτογραφικά τη Ταξινόμηση στο μήνυμα ηλεκτρονικού ταχυδρομείου ). Η εταιρεία Boldon James συμμετέχει στην επίδειξη αυτών των προτύπων σε διάφορα συνέδρια ή εκδηλώσεις που αφορούν τον αμυντικό τομέα. Μήπως ήρθε η εποχή που και ο εμπορικός κόσμος χρειάζεται παρόμοια πρότυπα, επιτρέποντας σε όλους τους δρόμους να οδηγούν στη Ρώμη (ή όπου κι αν είναι η αγαπημένη σας πόλη!);