Νέα

Η εμπιστοσύνη είναι μια επικίνδυνη λέξη στην πληροφορική, ειδικά όταν αυτή η εμπιστοσύνη παρέχεται ή χορηγείται χωρίς ιδιαίτερη προσοχή: όταν δηλαδή θεωρείται δεδομένη, υπονοείται ή όταν δεν αμφισβητείται ποτέ.

Η δημιουργία μίας κλειστής περιμέτρου όπου όλοι εντός του δικτύου και όλα είναι πλήρως αξιόπιστα έχει αποδειχθεί ότι είναι ένα προβληματικό ή για να είμαστε πιο ακριβείς, ελαττωματικό σχέδιο. Παρόλα αυτά, πολλά δίκτυα εξακολουθούν να λειτουργούν κατ’ αυτόν τον τρόπο.

Οποιοσδήποτε έχει πρόσβαση στο δίκτυο, είτε φυσικά είτε μέσω VPN, έχει ευρεία πρόσβαση σε οτιδήποτε βρίσκεται εντός του δικτύου, ανεξάρτητα από το ποιος είναι ή την κατάσταση στην οποία βρίσκεται η συσκευή του.

Πρέπει να υπάρχει καλύτερος τρόπος, σωστά; Λοιπόν, υπάρχει. Ονομάζεται μηδενική εμπιστοσύνη… ή αλλιώς «δεν εμπιστεύεστε τίποτα και κανέναν, επαληθεύετε τα πάντα… διαρκώς».

Με τη μηδενική εμπιστοσύνη, δεν υπάρχει κάποιος ή κάτι που να είναι απεριόριστης εμπιστοσύνης. Η εμπιστοσύνη πρέπει να κερδίζεται – διαρκώς. Το Zero Trust είναι ένας πολύ απλός και κομψός τρόπος μικρο-τμηματοποίησης του δικτύου, έτσι ώστε μόνο οι χρήστες που αποδεικνύουν την ταυτότητά τους και διαθέτουν συμβατές και συμμορφούμενες συσκευές μπορούν να έχουν πρόσβαση σε πολύ συγκεκριμένους πόρους – και ΟΧΙ σε ολόκληρο το δίκτυο. Αυτό έχει τεράστια οφέλη για την ασφάλεια.

Παρακολουθήστε το σύντομο τρίλεπτο βίντεο παρακάτω για να μάθετε περισσότερα σχετικά με το γιατί η μηδενική εμπιστοσύνη είναι τόσο σημαντική:

Sophos ZTNA

Το Sophos ZTNA αξιοποιεί τις βασικές αρχές της μηδενικής εμπιστοσύνης για να παρέχει στους εργαζόμενους ασφαλή πρόσβαση στις εφαρμογές δικτύου, στα δεδομένα και στα συστήματα που χρειάζονται για να κάνουν τη δουλειά τους… ανεξάρτητα από το που βρίσκονται.

Απλώς, είναι ένας καλύτερος τρόπος παροχής δικτυακής πρόσβασης για όσους εργάζονται απομακρυσμένα (π.χ. από το σπίτι τους) με σημαντικά βελτιωμένη ασφάλεια, ευκολότερη διαχείριση και μία σημαντικά περισσότερο διάφανη εμπειρία για τον τελικό χρήστη σε σύγκριση με το παλιό VPN.

Και το Sophos ΖΤΝΑ είναι η μοναδική λύση ZTNA που είναι στενά ενσωματωμένη με προστασία endpoint επόμενης γενιάς «σχηματίζοντας» μία ενιαία λύση με έναν agent και μία κονσόλα διαχείρισης από έναν προμηθευτή για όλες τις ανάγκες προστασίας και συνδεσιμότητας των απομακρυσμένων εργαζομένων σας.

Δείτε το Sophos ZTNA στην ιστοσελίδα Sophos.com/ZTNA.

Πηγή: Sophos

Το Sophos ZTNA έλαβε το βραβείο «Global New Product Innovation» της Frost & Sullivan στον τομέα της δικτυακής πρόσβασης μηδενικής εμπιστοσύνης. Η Frost & Sullivan εφαρμόζει μια αυστηρή αναλυτική διαδικασία για να αξιολογήσει πολλούς παρόχους και προμηθευτές για κάθε κατηγορία βραβείων πριν καθορίσει τον τελικό αποδέκτη του βραβείου.

Είναι μεγάλη τιμή που το Sophos ZTNA έλαβε την τιμητική αυτή διάκριση που ευθυγραμμίζεται με τις ανάγκες, την αξία και την εμπειρία του πελάτη.

Η Frost & Sullivan επαίνεσε τη Sophos που είναι συγκεντρωμένη και ακούει τις ανάγκες της αγοράς, καθιστώντας αυτό που συχνά θεωρείται μία «δύσκολη και δυσνόητη νέα τεχνολογία» απλή στην κατανόηση και εύκολη στην εφαρμογή της. Η εταιρεία Frost & Sullivan επίσης επαίνεσε τη Sophos για την αντιμετώπιση της στη διευθέτηση όλων των ζητημάτων σχετικά με τις υπάρχουσες λύσεις της στην αγορά που είχαν επισημανθεί από τους πελάτες της.

Η Frost & Sullivan επαίνεσε τη Sophos που είναι συγκεντρωμένη και ακούει τις ανάγκες της αγοράς, καθιστώντας αυτό που συχνά θεωρείται μία «δύσκολη και δυσνόητη νέα τεχνολογία» απλή στην κατανόηση και εύκολη στην εφαρμογή της. Η εταιρεία Frost & Sullivan επίσης επαίνεσε τη Sophos για την αντιμετώπιση της στη διευθέτηση όλων των ζητημάτων σχετικά με τις υπάρχουσες λύσεις της στην αγορά που είχαν επισημανθεί από τους πελάτες της.

Επίσης επισήμανε ότι η Sophos τοποθετείτε μοναδικά στην αγορά καθώς είναι η μόνη εταιρεία που παρέχει μία συναρπαστική ολοκληρωμένη λύση ZTNA και endpoint επόμενης γενιάς, κάτι που άλλοι πωλητές δεν μπορούν να προσφέρουν.

Η Frost & Sullivan αναγνώρισε επίσης τα σημαντικά οφέλη που παρέχει αυτός ο τύπος ολοκληρωμένης λύσης, όπως για παράδειγμα είναι η Συγχρονισμένη Ασφάλεια για τη κοινή χρήση της υγείας των συσκευών, της εφαρμογής ενός agent και της χρήσης μίας ενιαίας κονσόλας διαχείρισης για όλα τα προϊόντα, μαζί με ένα πολύ κομψό και απλό σύστημα αδειοδότησης.

Η Frost & Sullivan κατέληξε στο συμπέρασμα ότι το Sophos ZTNA ανταποκρίνεται στις ανάγκες των πελατών για απλοποίηση από κάθε άποψη, από τη σχεδίαση έως την εμπειρία αγοράς και συντήρησης, ενσωματώνοντας τη λύση ZTNA στο ευρύτερο οικοσύστημα προϊόντων κυβερνοασφάλειας της εταιρείας, η διαχείριση των οποίων πραγματοποιείται μέσω μίας ενιαίας κονσόλας cloud – το Sophos Central.

«Η Sophos έχει σχεδιάσει μια καινοτόμο λύση ZTNA… Με την υψηλή, συνολική της απόδοση, η Sophos κερδίζει το βραβείο «Global New Product Innovation» της Frost & Sullivan για το 2022 στον τομέα της δικτυακής πρόσβασης μηδενικής εμπιστοσύνης»

Κατεβάστε την πλήρη έκθεση των βραβείων της Frost & Sullivan και ελέγξτε το Sophos.com/ZTNA για περισσότερες πληροφορίες για το Sophos ZTNA.

Πηγή: Sophos

Το Sophos Firewall OS v19 MR1 φέρνει μία σειρά από πρόσθετες βελτιώσεις και επιδιορθώσεις και είναι μία από τις καλύτερες ενημερώσεις για το τείχος προστασίας της Sophos που έχουν γίνει ποτέ.

Το Sophos Firewall OS v19 κυκλοφόρησε μόλις πριν από λίγους μήνες και έχει ήδη υιοθετηθεί από έναν τεράστιο αριθμό συνεργατών και πελατών.

Οι συνεργάτες και οι πελάτες της εταιρείες εγκατέστησαν το νέο Sophos Firewall OS v19 για να επωφεληθούν από τις πολλές βελτιώσεις Xstream SD-WAN και VPN. H τελευταία ενημέρωση, v19 MR1, φέρνει επίσης μία σειρά από πρόσθετες βελτιώσεις και επιδιορθώσεις που κάνουν ακόμα καλύτερη μία από τις καλύτερες ενημερώσεις τείχους προστασίας που έγιναν ποτέ.

Βελτιώσεις VPN και SD-WAN

- Απομακρυσμένη πρόσβαση SSLVPN – η υποστήριξη εκμίσθωσης στατικής IP επιτρέπει τη χαρτογράφηση των απομακρυσμένων χρηστών με στατικές διευθύνσεις IP για τη βελτίωση της ιχνηλασιμότητας, της παρακολούθησης και της ορατότητας. Το παραπάνω περιλαμβάνει επίσης και εκμισθώσεις στατικής IP με εξωτερικό διακομιστή Radius.

- Βελτιώσεις IPsec VPN – περιλαμβάνει την προσθήκη προεπιλεγμένων πολιτικών IPsec site-to-site IKEv2 για βελτιωμένες σήραγγες από τα κεντρικά γραφεία στα υποκαταστήματα, εξαλείφοντας τη χειροκίνητη βελτιστοποίηση της ρύθμισης re-key interval, τις ενέργειες DPD (Dead Peer Detection) και τη διαπραγμάτευση key. Οι προεπιλογές ενημερώθηκαν επίσης για να αποτραπεί το flapping των συνδέσεων UDP (VoIP, Skype, RDP, Zoom, κ.λπ.). Για νέες διαμορφώσεις είναι απενεργοποιημένο το «vpn conn-remove-tunnel-up» και ενεργοποιημένο «vpn conn-remove-on-failover» (δεν επηρεάζονται τα υπάρχοντα deployments).

- SD-RED – υποστηρίζει πλέον πολλαπλούς διακομιστές DHCP για διασυνδέσεις RED.

- SD-WAN Profiles – H στήλη ευρετηρίου (index) και αναγνωριστικού κανόνα (Rule-ID) προστέθηκαν στη σελίδα διαχείρισης προφίλ SD-WAN για ευκολότερη αντιμετώπιση προβλημάτων (troubleshooting).

Άλλες βελτιώσεις

- Μηχανή anti–malware – oι μηχανές anti-malware και τα σχετικά στοιχεία αναβαθμίστηκαν σε πλήρη λειτουργία 64-bit για να παρέχουν βέλτιστη απόδοση και μελλοντική υποστήριξη. Λάβετε υπόψη ότι η δευτερεύουσα μηχανή σάρωσης malware, Avira, δεν θα παρέχει πλέον ενημερώσεις ανίχνευσης για την έκδοση 32-bit μετά τις 31 Δεκεμβρίου 2022. Όποιος χρησιμοποιεί το Avira θα χρειαστεί να προβεί σε αναβάθμιση στην έκδοση v19 MR1 ή στην v18.5 MR5 (θα κυκλοφορήσει σύντομα) πριν στο τέλος του έτους. Αλλιώς, μεταβείτε στη χρήση μόνο της μηχανής της Sophos.

- Synchronized Security – βελτιωμένη ανθεκτικότητα Sophos Central Firewall Management σε περιβάλλοντα με χιλιάδες πιστοποιητικά τερματικών συσκευών που χρησιμοποιούνται για το Synchronized Security Heartbeat.

- Email – προστέθηκε μια επιλογή για να αναφέρετε ένα ανεπιθύμητο μήνυμα ηλεκτρονικού ταχυδρομείου ως ψευδώς θετικό από την οθόνη έκδοσης καραντίνας.

- Sophos Assistant – προστέθηκε μια επιλογή εξαίρεσης από το Sophos Assistant

- Πρόσθετες επιδιορθώσεις – Περιλαμβάνονται επίσης άνω των 50 επιδιορθώσεων και βελτιώσεων απόδοσης, σταθερότητας και ασφάλειας.

Δείτε τις σημειώσεις έκδοσης για περισσότερες λεπτομέρειες.

Σημαντική αλλαγή στην άδεια χρήσης για μελλοντικές ενημερώσεις υλικολογισμικού

Όπως καλύπτεται και σε αυτήν την πρόσφατη ανάρτηση στο blog της κοινότητας, το SFOS v19 MR1 εισάγει μια απαίτηση όσον αφορά την υποστήριξη για αναβαθμίσεις υλικολογισμικού, η οποία πρόκειται να τεθεί σε ισχύ για πελάτες χωρίς έγκυρη συνδρομή υποστήριξης αφού χρησιμοποιήσουν μία αρχική δωρεάν κατανομή αναβάθμισης.

Συνοψίζοντας:

- Δεν υπάρχει καμία αλλαγή για πελάτες με έγκυρη συνδρομή υποστήριξης (περίπου το 80% των πελατών)

- Θα απαιτηθεί μελλοντική δράση από το υπόλοιπο 20% που δεν έχει συνδρομή υποστήριξης, αλλά επίσης δεν τίθεται ζήτημα άμεσης αλλαγής.

Πλήρεις λεπτομέρειες και συχνές ερωτήσεις.

Πως να το αποκτήσετε

Αυτή η κυκλοφορία ακολουθεί το χρονοδιάγραμμα και την τυπική διαδικασία αναβάθμισης του Firewall της Sophos.

Πηγή: Sophos

Μπορείτε να το πιστέψετε; Το Cobalt Strike είναι πλέον 10 ετών! Θυμηθείτε το καλοκαίρι του 2012. Οι Ολυμπιακοί Αγώνες ξεκίνησαν στο Λονδίνο. Το CERN ανακοίνωσε την ανακάλυψη ενός νέου σωματιδίου. Το Mars Rover με την ονομασία Curiosity προσεδαφίστηκε με επιτυχία στον Κόκκινο πλανήτη. Και παρά την έντονη εσχατολογία ότι ο κόσμος πρόκειται να φτάσει στο τέλος του τον Δεκέμβριο της ίδιας χρονιάς, ο Raphael Mudge εργαζόταν επιμελώς για να δημιουργήσει και να παρουσιάσει μία μοναδική λύση στην αγορά της κυβερνοασφάλειας.

Ο Raphael Mudge σχεδίασε το Cobalt Strike ως μεγάλο αδερφό του Armitage, με το αρχικό πρότζεκτ του να διαθέτει γραφικό περιβάλλον και να εξυπηρετεί ως εργαλείο διαχείρισης κυβερνοεπιθέσεων για το Metasploit. Το Cobalt Strike γνώρισε σύντομα μεγάλη εμπορική επιτυχία ως ένα προηγμένο εργαλείο προσομοίωση εχθρικών επιθέσεων, ιδανικό για ασκήσεις post-exploitation από τις Red Teams.

Επανερχόμαστε τώρα στο 2022 και όχι μόνο η Γη εξακολουθεί να περιστρέφεται γύρω από τον εαυτό της και τον ήλιο αλλά και το Cobalt Strike συνεχίζει να ωριμάζει, έχοντας γίνει το αγαπημένο εργαλείο των κορυφαίων ειδικών στον τομέα της κυβερνοασφάλειας. Η ομάδα του Cobalt Strike έχει επίσης αναπτυχθεί αναλόγως, έχοντας περισσότερα μέλη από ποτέ, τα οποία εργάζονται σε ερευνητικές δραστηριότητες για να προσθέσουν περαιτέρω λειτουργίες, να ενισχύσουν την ασφάλεια και να εκπληρώσουν αιτήματα πελατών. Με την έκδοση 4.7 να είναι σχεδόν έτοιμη, η HelpSystems ανυπομονεί να σας δείξει όλα αυτά πάνω στα οποία έχει εργαστεί.

Θα ήταν ωστόσο παράλειψη να μην αφιερωθεί έστω μία στιγμή, λέει η εταιρεία, για να ευχαριστήσει την κοινότητα χρηστών του Cobalt Strike για όλα όσα έχει κάνει με τη συνεισφορά της όλα αυτά τα χρόνια στην εξέλιξη της λύσης. Αλλά πως θα μπορούσε η εταιρεία να δείξει με τον καλύτερο τρόπο την εκτίμηση της; Με μία κάρτα με glitter και έναν μονόκερο που μιλάει για τον «εορτασμό του ταξιδιού»; Ένας χορός flash mob στον ρυθμό του «You Make My Dreams (Come True)» των Hall & Oates; Η να ενοικιάζαμε ένα αεροπλάνο που θα πετούσε με την επιγραφή «With users like you, we’ve Cobalt Struck gold!». Από ότι φαίνεται, αποδεικνύεται πολύ δύσκολο για την εταιρεία να εκφράσει την ευγνωμοσύνη της με τον λιγότερο… κακόγουστο ή φιγουρατζίδικο τρόπο, ωστόσο έκανε ότι καλύτερο μπορούσε στο παρακάτω βίντεο:

Πηγή: HelpSystems

Το TLS είναι ένα δημοφιλές Διαδικτυακό πρωτόκολλο ασφαλείας, το οποίο σχεδιάστηκε για την επίτευξη ασφαλών επικοινωνιών και παρέχει τόσο ασφάλεια απορρήτου όσο και ασφάλεια δεδομένων. Το TLS αναπτύχθηκε για πρώτη φορά από την Internet Engineering Task Force (IETF) με την πρώτη έκδοση του να διατίθεται το 1999.

Το TLS δημιουργήθηκε από ένα άλλο πρωτόκολλο κρυπτογράφησης που ονομάζεται Secure Sockets Layer ή αλλιώς SSL. Δεδομένου ότι τα δύο αυτά πρωτόκολλα είναι στενά συνδεδεμένα μεταξύ τους, ενδέχεται κάποιοι να χρησιμοποιούν τους όρους SSL και TLS εναλλακτικά για να περιγράψουν ασφαλείς επικοινωνίες Διαδικτύου.

Οι θύρες 587, 2525 και 465 χρησιμοποιούνται συνήθως για τη δημιουργία ασφαλών συνδέσεων, ωστόσο το ποια θύρα θα χρησιμοποιήσετε κάθε φορά διαφέρει ανάλογα με το αν χρησιμοποιείτε IMAP ή POP3 για πρόσβαση στα μηνύματα ηλεκτρονικού ταχυδρομείου από τον διακομιστή σας. Ο διαχειριστής του συστήματός σας μπορεί επίσης να ορίσει συγκεκριμένες θύρες για κρυπτογράφηση στους διακομιστές ηλεκτρονικής αλληλογραφίας και άλλες εφαρμογές.

Τι είναι το STARTTLS;

Το STARTTLS είναι μια εντολή πρωτοκόλλου που χρησιμοποιείται για να ζητήσει από έναν διακομιστή ηλεκτρονικού ταχυδρομείου ότι ο client επιθυμεί να αναβαθμίσει τη σύνδεση από μη ασφαλή σε ασφαλή. Το STARTTLS μπορεί να πάρει μία μη ασφαλή σύνδεση και να τη μετατρέψει σε ασφαλή μέσω του πρωτοκόλλου TLS. Η ενεργοποίηση αυτής της επιλογής στον διακομιστή αλληλογραφίας επιτρέπει τη δημιουργία μίας ασφαλούς σύνδεσης πριν από την αποστολή των μηνυμάτων ηλεκτρονικού ταχυδρομείου.

Πως το TLS προστατεύει την επικοινωνία μέσω email

Το TLS παίζει σημαντικό ρόλο στην προστασία των επικοινωνιών μέσω ηλεκτρονικού ταχυδρομείου, εγκαθιστώντας μία ασφαλή και κρυπτογραφημένη σύνδεση μεταξύ δύο σημείων. Το TLS χρησιμοποιεί ασύμμετρη κρυπτογράφηση για να διατηρεί τις επικοινωνίες email απόρρητες και απρόσβλητες κατά τη διαβίβαση. Με άλλα λόγια, η χρήση κρυπτογράφησης στα μηνύματα ηλεκτρονικού ταχυδρομείου διασφαλίζει ότι τα περιεχόμενα των μηνυμάτων δεν μπορούν να διαβαστούν ή να τροποποιηθούν κατά την αποστολή τους ενώ παρέχει και έναν μηχανισμό αυθεντικοποίησης μεταξύ του αποστολέα και του παραλήπτη.

Τα emails που χρησιμοποιούν SMTP διακινδυνεύουν την ασφάλεια των μηνυμάτων από επιθέσεις man-in-the-middle ή υποκλοπές αν λειτουργούν χωρίς κρυπτογράφηση. Αυτές οι επιθέσεις μπορούν να αντιγράψουν τα μηνύματα ηλεκτρονικού ταχυδρομείου σας (emails) χωρίς να γίνουν αντιληπτές, να διαβάσουν το περιεχόμενό τους ή ακόμα και να αλλάξουν το περιεχόμενο των μηνυμάτων κατά τη διαβίβαση τους. Και αυτό όχι μόνο θέτει σε κίνδυνο την ακεραιότητα των μηνυμάτων ηλεκτρονικού ταχυδρομείου, αλλά μπορεί να παρέχει πολύτιμες πληροφορίες στους επιτιθέμενους, οι οποίοι θα είναι πλέον σε θέση να εξαπολύσουν ακόμη πιο εξελιγμένες επιθέσεις κατά του domain σας, εξαπολύοντας στοχευμένες εκστρατείες phishing ή whaling.

Οι ασφαλείς συνδέσεις δημιουργούνται χρησιμοποιώντας μία σειρά βημάτων που είναι γνωστά ως «Χειραψία TLS». Αυτή η «χειραψία» απαιτεί δύο μέρη προκειμένου να δημιουργηθεί μία ασφαλής σύνδεση. Όταν ένα μήνυμα αποστέλλεται χρησιμοποιώντας TLS, η διαδικασία χειραψίας ξεκινά ως εξής:

- Σε πρώτη φάση, ο client και ο εξυπηρετητής ή διακομιστής θα καθορίσουν ποια έκδοση του TLS θα χρησιμοποιήσουν για τη συνεδρία.

- Ακολούθως, ο client και ο διακομιστής θα «συμφωνήσουν» στις λεπτομέρειες για τον αλγόριθμο κρυπτογράφησης και το κρυπτογραφικό κλειδί που θα χρησιμοποιήσουν προτού μεταδοθεί το πρώτο byte πληροφορίας. Η συμφωνία αυτή για το κοινό μυστικό είναι ασφαλής (το μυστικό αυτό δεν είναι διαθέσιμο σε άτομα που παρακολουθούν την σύνδεση και δεν μπορεί να βρεθεί, ακόμα και αν ο επιτιθέμενος είναι στο μέσο της σύνδεσης) και αξιόπιστη (κανένας επιτιθέμενος δεν μπορεί να τροποποιήσει τα δεδομένα της σύνδεσης κατά την διάρκεια της χειραψίας χωρίς να γίνει αντιληπτός).

- Στη συνέχεια, η ταυτότητα του διακομιστή θα επαληθευτεί χρησιμοποιώντας το πιστοποιητικό TLS.

- Τέλος, θα δημιουργηθούν κλειδιά συνεδρίας και θα χρησιμοποιηθούν για την κρυπτογράφηση των μηνυμάτων email μόλις ολοκληρωθεί η χειραψία.

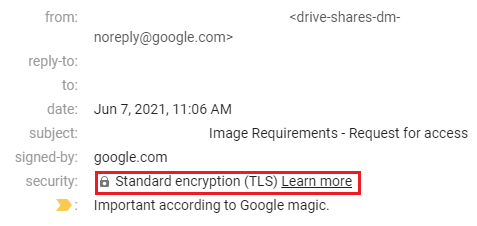

Πως να ελέγξετε αν ένα email χρησιμοποιεί TLS

Σήμερα, σχεδόν το 90% των email που αποστέλλονται και λαμβάνονται είναι κρυπτογραφημένα. Αλλά πώς μπορείτε να ελέγξετε ότι ισχύει κάτι τέτοιο από μόνοι σας;

Οι διαχειριστές του διακομιστή θα πρέπει να είναι σε θέση να επαληθεύσουν ότι ο διακομιστής ηλεκτρονικού ταχυδρομείου τους χρησιμοποιεί κάποια μορφή κρυπτογράφησης, ελέγχοντας τα αποθηκευμένα πιστοποιητικά τους και επικυρώνοντας ότι το πιστοποιητικό τους είναι τόσο εγκατεστημένο σωστά όσο και ενημερωμένο.

Αν απλώς επιθυμείτε να ελέγξετε ένα μήνυμα ηλεκτρονικού ταχυδρομείου, μπορείτε να επαληθεύσετε αν το μήνυμα στάλθηκε χρησιμοποιώντας κρυπτογράφηση ελέγχοντας τις κεφαλίδες (headers) του μηνύματος. Στο Gmail, αυτό μπορεί να γίνει ανοίγοντας το συγκεκριμένο email και κάνοντας κλικ στο μικρό βέλος δίπλα στην ονομασία σας, κάτω από τη διεύθυνση του αποστολέα.

Το ίδιο μπορεί να γίνει και στο Microsoft Outlook, με το να ανοίξετε το email που θέλετε να ελέγξετε και στη συνέχεια, μεταβαίνοντας στο Αρχείο (File) > Ιδιότητες (Properties). Από εκεί, θα ανοίξουν οι πληροφορίες κεφαλίδας email, οι οποίες και θα περιέχουν τυχόν πληροφορίες TLS εφόσον είναι διαθέσιμες.

Είναι το TLS η μόνη προστασία που χρειάζεστε;

Το TLS παίζει ζωτικό ρόλο στην ασφάλεια του email, αλλά δεν μπορεί να σας προστατεύσει από όλες τις email-based απειλές. Τα emails που χρησιμοποιούν κρυπτογράφηση προστατεύονται από:

- Επιθέσεις Man-in-the-Middle

- Από ανάγνωση ή παρακολούθηση από εισβολείς κατά τη διαβίβασή τους

- Από την προώθησή τους στους επιτιθέμενους

Ωστόσο, το TLS δεν μπορεί να προστατεύσει τα emails από:

- Απόπειρες phishing με τη χρήση παρόμοιων domains

- Κακόβουλα συνημμένα που περιέχουν ιούς ή malware

- Συνδέσμους στο εσωτερικό των μηνυμάτων ηλεκτρονικού ταχυδρομείου που ανακατευθύνουν σε ιστοσελίδες ηλεκτρονικού ψαρέματος

- Μηνύματα ηλεκτρονικού ταχυδρομείου που χρησιμοποιούν κοινωνική μηχανική για να εξαπατήσουν τους παραλήπτες να μοιραστούν ή να αποκαλύψουν ευαίσθητες πληροφορίες

- Διακομιστές που αποστέλλουν πλαστά μηνύματα ηλεκτρονικού ταχυδρομείου από domains που δεν ελέγχουν ή που δεν υπερασπίζονται εναντίον τους

Το πλεονέκτημα Agari

Οι λύσεις ασφάλειας ηλεκτρονικού ταχυδρομείου της Agari χρησιμοποιούν TLS και DMARC για να διασφαλίσουν ότι τα μηνύματα ηλεκτρονικού ταχυδρομείου είναι κρυπτογραφημένα καθώς και προστασίες από επιθέσεις phishing ή από την πλαστογραφία domain. Οι επιθέσεις ηλεκτρονικού ψαρέματος που χρησιμοποιούν domains που έχουν σημαντικές ομοιότητες με τα πραγματικά για να μοιάζουν με αξιόπιστους αποστολείς, ξεγελούν ανυποψίαστους παραλήπτες να κάνουν κλικ σε συνδέσμους ή να στείλουν πολλές φορές ευαίσθητες πληροφορίες. Αυτές οι επιθέσεις μπορούν να πραγματοποιηθούν και μέσω μίας ασφαλούς σύνδεσης, καθώς δεν απαιτείται η απουσία κρυπτογράφησης για να πετύχουν το στόχο τους.

Συνδυάζοντας την κρυπτογράφηση TLS, οι οργανισμοί μπορούν να αναπτύξουν μία στρατηγική ασφαλείας που να σταματά τις email-based επιθέσεις σε όλα τα επίπεδα. Για προστασία email πέρα από το TLS, παρακολουθήστε την προσομοίωση της λειτουργίας του προϊόντος Phishing Defense της Agari για να το δείτε από μόνοι σας σε δράση!

Πηγή: HelpSystems

Όλο και περισσότεροι οργανισμοί στρέφονται στη διαχειριζόμενη υπηρεσία εντοπισμού απειλών και ανταπόκρισης της Sophos για να απολαμβάνουν καλύτερα αποτελέσματα κυβερνοασφαλείας.

Η Sophos είναι ενθουσιασμένη που ανακοινώνει ότι η Sophos Managed Threat Response (MTR), η υπηρεσία κυνηγιού, εντοπισμού απειλών και ανταπόκρισης που καθοδηγείται από ανθρώπους και είναι στην διάθεση των πελατών 24 ώρες το 24ωρο, 7 ημέρες την εβδομάδα, υποστηρίζει πλέον πάνω από 10.000 οργανισμούς σε όλο τον κόσμο.

Καθώς οι κυβερνοαπειλές αυξάνονται τόσο σε όγκο όσο και σε πολυπλοκότητα, οργανισμοί όλων των μεγεθών και των βιομηχανικών κλάδων στρέφονται όλο και περισσότερο στη Sophos για να ενισχύσουν την κυβερνοάμυνα τους. Απόδειξη της ποιότητας της υπηρεσίας και της προστασίας από κάθε είδους απειλή που παρέχει, είναι ότι σε ανεξάρτητες αξιολογήσεις στο Gartner Peer Insights, οι πελάτες βαθμολογούν την υπηρεσία με 4,7/5 από τον Ιούλιο του 2022.

Παράλληλα με τη βάση πελατών της, η Sophos επεκτείνει επίσης τις υπηρεσίες MDR της για να υποστηρίξει τους πελάτες της στο «ταξίδι» της ασφάλειας τους. Για παράδειγμα, μετά την πρόσφατη εξαγορά της SOC.OS, η Sophos σχεδιάζει να συμπεριλάβει πρόσθετη τηλεμετρία και πλαίσιο (context) από ειδοποιήσεις και συμβάντα σε πολλές τερματικές συσκευές τρίτων, διακομιστές, τείχη προστασίας, λύσεις διαχείρισης ταυτότητας και πρόσβασης (IAM), φόρτους εργασίας στο cloud, ηλεκτρονικό ταχυδρομείο και προϊόντα ασφαλείας σε φορητές συσκευές. Αυτό θα επιτρέψει στις ομάδες επιχειρήσεων ασφαλείας να κατανοήσουν γρήγορα και να ανταποκριθούν στις πιο επείγουσες ειδοποιήσεις σε ολόκληρη την περιουσία τους.

Η ασφάλειά σας. Eυθύνη της Sophos.

Η Sophos αναγνωρίζει και εκτιμά την εμπιστοσύνη που της δείχνουν οι πελάτες όταν επιλέγουν το Sophos MTR. Από τους κυνηγούς απειλών πρώτης γραμμής και τους ειδικούς ανταπόκρισης στην ομάδα MTR μέχρι το κακόβουλο λογισμικό, την τεχνητή νοημοσύνη και τους μηχανικούς που εργάζονται στα παρασκήνια, όλοι στη Sophos είναι πλήρως επικεντρωμένοι στη βελτίωση των αποτελεσμάτων κυβερνοασφαλείας τους.

Φυσικά, κάθε οργανισμός είναι διαφορετικός. Ακριβώς για αυτόν τον λόγο η εταιρεία προσφέρει ευέλικτες επιλογές υπηρεσιών που δίνουν στους οργανισμούς τη δυνατότητα να επιλέξουν το επίπεδο υποστήριξης που ανταποκρίνεται καλύτερα στις ανάγκες τους.

- Διαχείριση από την Sophos. Πλήρες κυνήγι και εξουδετέρωση απειλών, 24 ώρες το 24ωρο, 7 ημέρες την εβδομάδα, 365 ημέρες τον χρόνο, από ειδικούς σε επιχειρήσεις ασφαλείας της Sophos

- Διαχείριση από κοινού. Οι ειδικοί της Sophos συνεργάζονται με τους ειδικούς του οργανισμού, για να ενισχύσουν τις λειτουργίες ασφαλείας τους και να επεκτείνουν την προστασία τους, συμπεριλαμβανομένης και της βραδινής κάλυψης, τα Σαββατοκύριακα και τις διακοπές.

- Διαχείριση από τον οργανισμό σας. Το Sophos XDR εξουσιοδοτεί και προσφέρει τη δυνατότητα στην ομάδα σας να διεξάγει η ίδια εσωτερικά το κυνήγι απειλών αξιοποιώντας τις πιο πρόσφατες πληροφορίες απειλών και τεχνολογίες επόμενης γενιάς.

Οι ειδικοί της Sophos χρησιμοποιούν την ίδια τεχνολογία επόμενης γενιάς της εταιρείας με τους δικούς σας ειδικούς, καθιστώντας εύκολη την εναλλαγή των επιπέδων υποστήριξης όταν αλλάζουν οι απαιτήσεις σας.

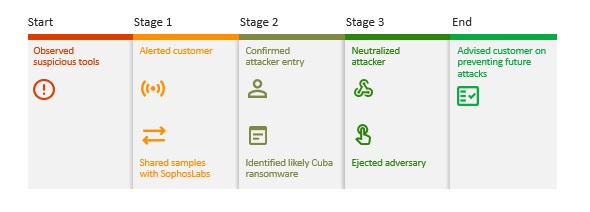

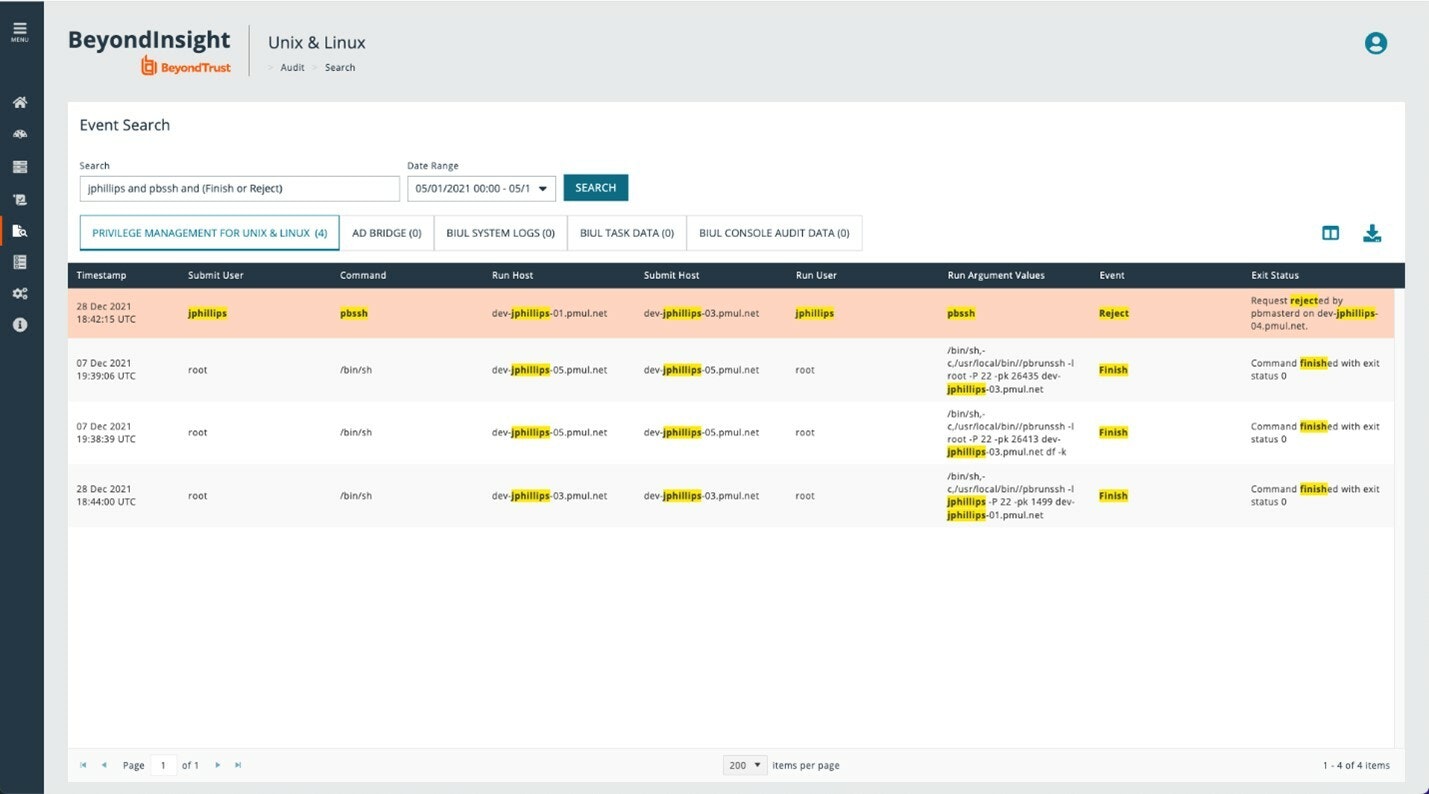

Η υπηρεσία Sophos MTR σε δράση: Εξουδετερώνοντας το ransomware Cuba

Παρακάτω θα βρείτε ένα πρόσφατο παράδειγμα του τρόπου με τον οποίο η υπηρεσία Sophos MTR εντόπισε και εξουδετέρωσε μια επίθεση ransomware σε έναν οργανισμό από τον κατασκευαστικό κλάδο, αποτρέποντας την «εξαγωγή» δεδομένων, την κρυπτογράφηση δεδομένων, τη διακοπή της επιχείρησης, τα χαμένα έσοδα και το κόστος αποκατάστασης.

- Οι ειδικοί της Sophos εντόπισαν ύποπτους δείκτες στο περιβάλλον ενός πελάτη με 200 θέσεις εργασίας που δραστηριοποιείται στον κατασκευαστικό κλάδο. Παρατήρησαν την ύπαρξη εργαλείων που σχετίζονται με ομάδες ransomware μαζί με το Cobalt Strike, ένα εργαλείο προσομοίωσης που συνήθως καταχρώνται οι διάφοροι παράγοντες απειλών.

- Η ομάδα Sophos MTR ειδοποίησε άμεσα τον πελάτη και ξεκίνησε τις έρευνες, διαμοιραζόμενη παράλληλα δείγματα με τη SophosLabs για λεπτομερή ανάλυση.

- Μέσα σε 30 λεπτά η SophosLabs επιβεβαίωσε ότι ένας παράγοντας απειλής είχε πρόσβαση στο περιβάλλον του πελάτη και πως οι τακτικές, οι τεχνικές και οι διαδικασίες που παρατηρήθηκαν (TTP) αντιστοιχούσαν στα αρχικά στάδια της επίθεσης ransomware Cuba.

- Η ομάδα της Sophos εξουδετέρωσε και εκδίωξε γρήγορα τον αντίπαλο, αποτρέποντας τόσο την «εξαγωγή» δεδομένων από το εταιρικό δίκτυο όσο και την κρυπτογράφηση δεδομένων ενώ παράλληλα εξοικονόμησε στον πελάτη εκατοντάδες χιλιάδες δολάρια σε κόστη αποκατάστασης, χώρια ότι αποτράπηκε και η διακοπή της επιχείρησης και τυχόν αρκετά χαμένα κέρδη.

- Η ομάδα της Sophos επίσης φρόντισε να καθοδηγήσει τον πελάτη για το πως να ενισχύσει τις άμυνες του για να μειώσει την πιθανότητα μελλοντικών συμβάντων.

Βελτιώνοντας τα αποτελέσματα κυβερνοασφάλειας του London South Bank University

Το Sophos MTR έδωσε τη δυνατότητα στο London South Bank University στο Ηνωμένο Βασίλειο να ενισχύσει την κυβερνοασφάλεια για τους 20.000 φοιτητές και τους 2.500 υπαλλήλους του απελευθερώνοντας παράλληλα την ομάδα πληροφορικής του (IT team) να αναλάβει πρωτοβουλίες για να αυξήσει την ικανοποίηση των φοιτητών. Στο βίντεο παρακάτω μπορείτε να δείτε τι έχουν να πουν.

Πως μπορεί να σας βοηθήσει η Sophos

H Sophos μπορεί να προστατεύσει και να ενδυναμώσει τον οργανισμό σας, όπως ακριβώς έκανε στην περίπτωση του London South Bank University και χιλιάδες άλλους οργανισμούς σε όλο τον κόσμο.

Μιλήστε με τους ειδικούς συμβούλους της εταιρείας για να μάθετε περισσότερα για την υπηρεσία Sophos MTR και να συζητήσετε μαζί τους για το πως μπορούν να σας βοηθήσουν να επιτύχετε καλύτερα αποτελέσματα όσον αφορά την κυβερνοασφάλεια.

Πηγή: Sophos

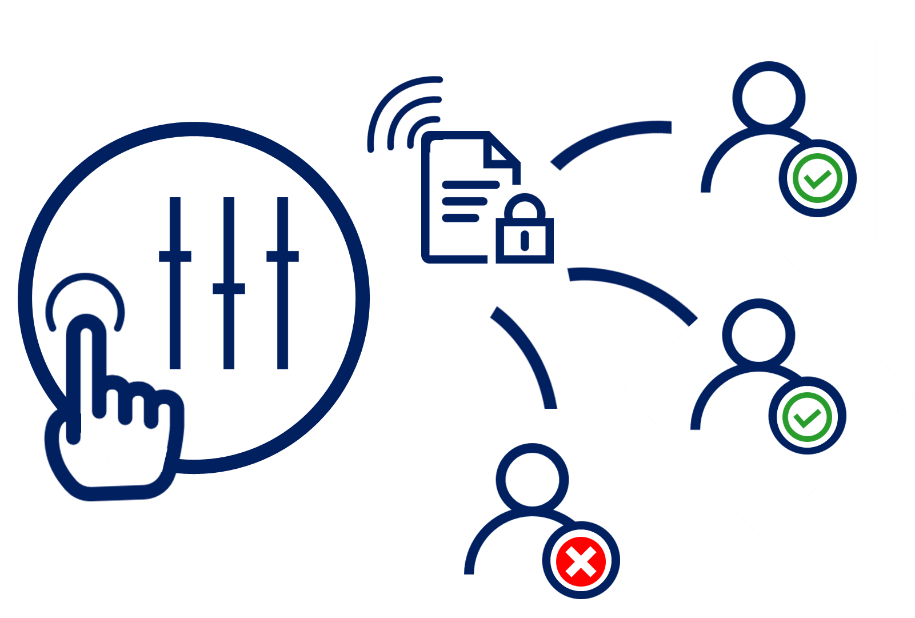

Πως οι εταιρείες μπορούν να εφαρμόσουν λύσεις ασφαλείας για να διασφαλίσουν ότι τα δεδομένα τους προστατεύονται πλήρως, ανεξάρτητα από το που βρίσκονται, που κοινοποιούνται ή «ταξιδεύουν».

Τα δεδομένα βρίσκονται παντού

Ο βασικός στόχος της ασφάλειας εταιρικών δεδομένων είναι να προστατεύσει τα ευαίσθητα δεδομένα και να διασφαλίσει ότι δεν διακυβεύεται η ασφάλεια των προστατευμένων πληροφοριών. Τα δεδομένα μπορούν να βρίσκονται παντού και οπουδήποτε, επομένως η προστασία τους γίνεται όλο και πιο περίπλοκη υπόθεση, τόσο εντός όσο και εκτός του οργανισμού. Η ασφάλεια δεδομένων γίνεται ακόμα πιο περίπλοκη με τη μετάβαση από την κεντρική αποθήκευση σε κάποιο κέντρο δεδομένων σε κατανεμημένα και φορητά σύνολα δεδομένων που βρίσκονται σε συσκευές χρηστών, σε απομακρυσμένες τοποθεσίες, σε συνδεδεμένες τερματικές συσκευές και πολλαπλά σύννεφα (clouds). Τα δεδομένα λοιπόν δεν αποτελούν πλέον ένα στατικό πράγμα που μπορεί να ασφαλιστεί πίσω από ένα τείχος προστασίας. Αντιθέτως, τα δεδομένα συχνά μετακινούνται σε πολλά περιβάλλοντα και διαφορετικές τοποθεσίες, συσκευές και γεωγραφικές τοποθεσίες.

Η σύγχρονη ασφάλεια δεδομένων πρέπει να ξεκινά σε επίπεδο επιχείρησης. Η αποτελεσματική ασφάλεια δεδομένων έχει να κάνει με την ορατότητα, την ταξινόμηση και τον αυτοματισμό. Η ορατότητα επικεντρώνεται στον εντοπισμό και στην κατανόηση της αξίας και της ευαισθησίας των δεδομένων που πρέπει να προστατευθούν. Η ταξινόμηση αφορά τη δημιουργία σεναρίων, πολιτικών, κανόνων και κατηγοριών για τη διαφύλαξη των ευαίσθητων πληροφοριών. Ο αυτοματισμός από την άλλη βοηθά στην επιβολή και στη διασφάλιση της ύπαρξης ελέγχων, πολιτικών και κανόνων σχετικών με τη διαχείριση των δεδομένων.

Η HelpSystems έχει πολλές προσφορές για αποτελεσματική ασφάλεια δεδομένων και αυτοματισμούς. Στον πυρήνα της, η ασφάλεια εταιρικών δεδομένων έχει πολλούς πυλώνες, όπως είναι η ταξινόμηση δεδομένων, η πρόληψη απώλειας δεδομένων (DLP), η ασφάλεια ηλεκτρονικού ταχυδρομείου, η δημιουργία αναφορών και η συμμόρφωση αυθεντικοποίησης μηνυμάτων βάσει τομέα (DMARC) καθώς και λύσεις ασφαλούς διαχειριζόμενης διακίνησης αρχείων (MFT). Ακολουθεί μια σύντομη επισκόπηση του τρόπου με τον οποίο η HelpSystems βοηθά εταιρείες και οργανισμούς με τη διαχείριση των εταιρικών δεδομένων τους.

Ταξινόμηση Δεδομένων (Data Classification)

Από τη στιγμή που δημιουργούνται τα δεδομένα, είναι πλέον ευθύνη σας. Και αυτό ισχύει ιδιαίτερα στην περίπτωση που τα δεδομένα δεν έχουν πλαίσιο. Πως μπορεί ένας οργανισμός να προστατεύσει τα πολύτιμα, ευαίσθητα δεδομένα του αν δεν γνωρίζει ποια δεδομένα διαθέτει; Ο εντοπισμός και η ταξινόμηση διαφορετικών τύπων δεδομένων, όπως οι πληροφορίες προσωπικής ταυτοποίησης (PII) αποτελούν τη βάση κάθε καλού σχεδίου ασφαλείας. Η ταξινόμηση δεδομένων παρέχει σημαντική σαφήνεια για τους χρήστες και τα downstream εργαλεία ασφαλείας.

Η HelpSystems έχει 35 χρόνια εμπειρίας στην ταξινόμηση δεδομένων και προσφέρει προσαρμοσμένες λύσεις ανάλογα με τις ιδιαίτερες απαιτήσεις των πελατών της.

Πρόληψη απώλειας εταιρικών δεδομένων (Enterprise DLP)

Μία από τις βασικές προκλήσεις, όσον αφορά κάποιο πρόγραμμα DLP, είναι η κατανόηση των δεδομένων που διακινούνται σε όλη την έκταση της επιχείρησης. Πολλές παραδοσιακές μέθοδοι για την παρακολούθηση και τη διαχείριση της εισερχόμενης και εξερχόμενης κίνησης δεδομένων φαίνεται να υστερούν στον συγκεκριμένο τομέα, καθώς οποιοσδήποτε έχει πρόσβαση σε ευαίσθητα δεδομένα μπορεί να «κατεβάσει» και να διαμοιραστεί εταιρικές πληροφορίες.

Το 2021, η HelpSystems εξαγόρασε τον πάροχο DLP με την ονομασία Digital Guardian για να αυξήσει τις δυνατότητες SaaS και τις δυνατότητες διαχειριζόμενων υπηρεσιών τερματικών συσκευών, δικτύου και cloud DLP.

Ασφάλεια ηλεκτρονικού ταχυδρομείου (Email Security)

Όταν τα δεδομένα «ταξιδεύουν» εντός και εκτός δικτύου μέσω μηνυμάτων ηλεκτρονικού ταχυδρομείου (email), οι πολιτικές και τα στοιχεία ελέγχου ασφαλείας στη λύση ηλεκτρονικού ταχυδρομείου προστατεύουν τον οργανισμό από τις διαρροές εξερχόμενων δεδομένων και από τις εισερχόμενες απειλές. Η επισήμανση δεδομένων (data labelling) διασφαλίζει ότι η διαχείριση των ευαίσθητων δεδομένων γίνεται με το σωστό τρόπο και ότι τα δεδομένα προστατεύονται από ιούς και κακόβουλο λογισμικό και εφόσον ανιχνευθεί ότι υπάρχουν μηνύματα ηλεκτρονικού ταχυδρομείου που περιέχουν μη εξουσιοδοτημένες πληροφορίες, γίνεται αυτόματη αφαίρεση τους.

Η λύση Clearswift Email Security συνεργάζεται άψογα με άλλα εργαλεία ασφάλειας δεδομένων της HelpSystems παρέχοντας διαρκή προστασία καθώς τα δεδομένα μετακινούνται μέσω μηνυμάτων ηλεκτρονικού ταχυδρομείου.

Προστασία εταιρικού email με DMARC

Οι κακόβουλοι παράγοντες αξιοποιούν μεθόδους συσκότισης για να εξαπατήσουν τα ανυπεράσπιστα θύματα τους, όπως είναι η αποστολή μηνυμάτων ηλεκτρονικού ψαρέματος, η κοινωνική μηχανική, το spam (ανεπιθύμητα μηνύματα), το ransomware και μηνύματα ηλεκτρονικού ταχυδρομείου με malware που είναι «μεταμφιεσμένα» για να μοιάζουν ότι προέρχονται από νόμιμες πηγές κ.ά. Τέτοιες επιθέσεις προκαλούν σημαντική ζημιά στη φήμη και το εμπορικό σήμα μιας επιχείρησης και στις περισσότερες περιπτώσεις, προκαλούν μεγάλη οικονομική ζημιά. Η λύση DMARC της HelpSystems με την ονομασία Agari, βοηθά τους πελάτες να παρακολουθούν, να εντοπίζουν και να απαντούν σε όλες τις σχετικές ροές μηνυμάτων ηλεκτρονικού ταχυδρομείου τους, για να αποτρέψουν τη πιθανότητα να επηρεαστούν τα εισερχόμενα μηνύματα των πελατών και των υπαλλήλων τους από όσα είναι κακόβουλα.

Διαχειριζόμενη διακίνηση αρχείων & διαχείριση δικαιωμάτων

Οι οργανισμοί βασίζονται όλο και περισσότερο στην ανταλλαγή ευαίσθητων δεδομένων μεταξύ των διάφορων μερών τους, συμπεριλαμβανομένων των πελατών, των επιχειρηματικών εταίρων, των εργαζομένων και των προμηθευτών. Αυτές οι μεταφορές αρχείων περιλαμβάνουν αναφορές, συμβάσεις, πληροφορίες εργαζομένων και πελατών και πληροφορίες πρότζεκτ/έργων, και οποιαδήποτε παραποίηση ή απώλεια των δεδομένων οδηγεί σε ζητήματα συμμόρφωσης και γενικότερα σε ζητήματα ασφαλείας. Η αποτελεσματική διακίνηση δεδομένων μεταξύ ενός οργανισμού και των τρίτων συνεργατών του πρέπει να γίνεται με ασφάλεια, έλεγχο και με ευθύνη (επομένως είναι υπόλογη) για το απόρρητο και την ακεραιότητα των δεδομένων.

Οι λύσεις ασφαλούς διαχειριζόμενης διακίνησης αρχείων της HelpSystems, GoAnywhere και Globalscape αντιμετωπίζουν την πρόκληση της ασφάλειας, της κρυπτογράφησης και της προστασίας δεδομένων που απαιτούνται κατά τη διακίνηση ευαίσθητων πληροφοριών σε όλη την επιχείρηση και μεταξύ των αξιόπιστων τρίτων μερών της. Η προσθήκη μίας λύσης Digital Rights Management (DRM) προσθέτει περαιτέρω κρυπτογράφηση για να διασφαλίσει ότι τα αρχεία παραμένουν προστατευμένα μετά τη μεταφορά τους.

Ασφάλεια δεδομένων και email σε όλη την επιχείρηση

Η προστασία δεδομένων της HelpSystems, η ασφάλεια ηλεκτρονικού ταχυδρομείου και οι λύσεις ασφαλούς διακίνησης αρχείων είναι βιώσιμες επιλογές για οργανισμούς όλων των μεγεθών που απαιτούν βελτιωμένη προστασία δεδομένων και επικοινωνιών. Οι τεχνολογίες καλύπτουν τον «πλήρη κύκλο ζωής», από την παρακολούθηση της κίνησης, την εξυγίανση ευαίσθητων δεδομένων, τον αποκλεισμό κακόβουλης συμπεριφοράς, τη διαγραφή μη συμμορφούμενων πληροφοριών και την κρυπτογράφηση των δεδομένων όταν βρίσκονται σε κίνηση ή σε κατάσταση ηρεμίας.

Με τα παραπάνω, η HelpSystems διαφοροποιείται σε αυτή την εξαιρετικά ανταγωνιστική αγορά της ασφάλειας δεδομένων.

Πηγή: HelpSystems

Τα ποσοστά μόλυνσης από το malware και το ransomware αυξάνονται σε ετήσια βάση ενώ οι επιθέσεις ransomware έχουν διπλασιαστεί από το 2021 σύμφωνα με την έκθεση Data Breach Investigations Report της Verizon με το 50% έως το 75% των θυμάτων ransomware να αποτελούν μικρές επιχειρήσεις. Είναι λοιπόν σημαντικότερο από ποτέ για τους παρόχους διαχειριζόμενων υπηρεσιών (MSPs) να υιοθετήσουν μία πολυεπίπεδη στρατηγική ασφάλειας για την προστασία των πελατών τους.

Η πολυεπίπεδη άμυνα έχει να κάνει με την προσθήκη διάφορων επιπέδων ασφάλειας στο περιβάλλον για να διασφαλιστεί ότι λειτουργείτε όσο το δυνατόν ασφαλέστερα. Μια τυπική στοίβα ασφαλείας για μικρομεσαίες επιχειρήσεις (SMBs) μοιάζει με το παρακάτω:

- Ασφάλεια ηλεκτρονικού ταχυδρομείου και προηγμένη προστασία από απειλές

- Ασφάλεια endpoint (τερματικών συσκευών)

- Διαχείριση ενημερώσεων κώδικα

- Ανίχνευση ransomware

- Δικτυακή ασφάλεια – τείχος προστασίας (firewall)

- Έλεγχος ταυτότητας πολλαπλών παραγόντων

- Φιλτράρισμα διαδικτυακού περιεχομένου

- Τυπικά δικαιώματα λογαριασμού χρήστη

- Δημιουργία αντιγράφων ασφαλείας και ανάκτηση/ αποκατάσταση

Ένα βασικό βήμα, ή καλύτερα, ένα βήμα κλειδί, για να διασφαλίσουν οι MSPs ότι οι συνεργάτες τους είναι πλήρως ασφαλείς είναι να επικεντρωθούν στην ασφάλεια των τερματικών συσκευών (endpoints) τους – κυρίως των επιτραπέζιων και φορητών υπολογιστών. Σε αυτό το άρθρο, θα καλύψουμε τα βασικά στοιχεία της προστασίας των endpoints με αποτελεσματικό τρόπο.

Ασφάλεια ηλεκτρονικού ταχυδρομείου και προηγμένη προστασία από απειλές

Επειδή το ηλεκτρονικό ταχυδρομείο εξακολουθεί να αποτελεί βασικό φορέας επιθέσεων, είναι σημαντικό να υπάρχει προηγμένη προστασία από απειλές (ATP) εκτός από τη βασική ασφάλεια ηλεκτρονικού ταχυδρομείου που παρέχεται από τον πάροχο της υπηρεσίας ηλεκτρονικού ταχυδρομείου. Η αποτελεσματική προ-παράδοσης (pre-delivery) ασφάλεια ηλεκτρονικού ταχυδρομείου είναι που αποτρέπει κατά πρώτο λόγο την εισβολή του κακόβουλου λογισμικού στο εταιρικό περιβάλλον.

Η λύση Datto SaaS Defense σχεδιάστηκε για να σταματά τις επιθέσεις προτού φτάσουν στον τελικό χρήστη επιτρέποντας παράλληλα στους MSPs να αμύνονται προληπτικά από στελέχη κακόβουλου λογισμικού που έχουν στόχο όχι μόνο τα εισερχόμενα του Microsoft Exchange αλλά και τα εργαλεία συνεργασίας εντός του Microsoft 365, όπως τα Microsoft OneDrive, Microsoft SharePoint και Microsoft Teams.

Ασφάλεια τερματικών συσκευών (Endpoint Security)

Antivirus (AV)

Το λογισμικό προστασίας από ιούς (αντιιϊκή προστασία) εκτελείται αυτόματα στο παρασκήνιο στις τερματικές συσκευές (endpoints) του περιβάλλοντός σας και σαρώνει το σύστημά σας για γνωστό κακόβουλο λογισμικό με βάση τις καθιερωμένες «υπογραφές» ιών. Όταν το AV σας εντοπίσει κακόβουλο λογισμικό, το αφαιρεί από τη τερματική συσκευή για να προστατεύσει τον οργανισμό σας. Αν και στο παρελθόν ήταν αρκετό να βρίσκεται ένα AV σε κάθε τερματική συσκευή, πλέον θεωρείται το πρώτο βήμα στην ασφάλεια τερματικών συσκευών.

Η λύση Datto RMM διασφαλίζει ότι το antivirus είναι εγκατεστημένο και ενημερωμένο. Είναι ζωτικής σημασίας για τους παρόχους διαχειριζόμενων υπηρεσιών (MSPs) να έχουν ακριβείς πληροφορίες σχετικά με την κατάσταση των λύσεων προστασίας από ιούς σε όλες τις τερματικές συσκευές (endpoints). Η καθολική ανίχνευση προστασίας από ιούς του Datto RMM όχι μόνο ανιχνεύει την παρουσία λύσεων προστασίας από ιούς στις τερματικές συσκευές (π.χ. επιτραπέζιοι υπολογιστές ή φορητοί κ.ά) αλλά επιπλέον αναφέρει και την κατάσταση αυτών των λύσεων.

Ανίχνευση και ανταπόκριση για τερματικές συσκευές (EDR)

Η λύση EDR σας ειδοποιεί για ύποπτη δραστηριότητα που μπορεί να υποδηλώνει επίθεση κακόβουλου λογισμικού. Οι ειδοποιήσεις σε πραγματικό χρόνο στοχεύουν στη μείωση του χρόνου ανίχνευσης των απειλών, γεγονός που μπορεί να έχει σημαντικό αντίκτυπο στις πιθανότητες ανάκαμψης από περιστατικά όπως μία επίθεση ransomware. Μόλις ένα εργαλείο EDR σας ειδοποιήσει για τυχόν ύποπτη δραστηριότητα, ένας αναλυτής ασφαλείας συνήθως αναλύει τα δεδομένα και επιλέγει τα επόμενα βήματα. Γενικότερα, αυτά τα εργαλεία συλλέγουν και παρακολουθούν δεδομένα που σχετίζονται με πιθανές απειλές για την κυβερνοασφάλεια στο δίκτυο. Η ομάδα σας μπορεί να αναλύσει αυτά τα δεδομένα για να προσδιορίσει τη βασική αιτία των ζητημάτων ασφαλείας και να τα χρησιμοποιήσει για να υποστηρίξει στρατηγικές αντιμετώπισης περιστατικών και διαχείρισης. Πρόσφατα η CISA όρισε το EDR ως ένα κρίσιμης σημασίας στοιχείο για την κυβερνοασφάλεια, ωστόσο πολλές εταιρείες εξακολουθούν να μην έχουν αυτή τη δυνατότητα.

Διαχείριση ενημερώσεων κώδικα (patches)

Τα patches (ενημερώσεις κώδικα) αποτελούν ενημερώσεις λειτουργικών συστημάτων, εφαρμογών λογισμικού και συσκευών δικτύωσης, που αναπτύχθηκαν για να διορθώνουν ευπάθειες και κενά ασφαλείας. Είναι ζωτικής σημασίας για το σχεδιασμό μίας αποτελεσματικής στρατηγικής κυβερνοασφάλειας, επειδή συχνά κλείνουν τα κενά ασφαλείας που θα μπορούσαν να επιτρέψουν σε κακούς φορείς να εισέλθουν σε τερματικές συσκευές και δίκτυα πληροφορικής. Οι μη επιδιορθωμένες ευπάθειες είναι μία από τις κύριες αιτίες παραβιάσεων της ασφάλειας. Για να διασφαλιστεί η έγκαιρη εγκατάσταση/ εφαρμογή των ενημερώσεων κώδικα, οι MSPs αξιοποιούν συνήθως εργαλεία διαχείρισης ενημερώσεων κώδικα που τους παρέχουν λεπτομερείς πληροφορίες σχετικά με τις εφαρμογές και τις συσκευές που βρίσκονται δυνητικά σε κίνδυνο.

Χρησιμοποιώντας αυτοματοποιημένα εργαλεία διαχείρισης ενημερώσεων κώδικα, οι πάροχοι διαχειριζόμενων υπηρεσιών (MSPs) μπορούν να επιδιορθώσουν πολλαπλές τερματικές συσκευές (endpoints) ταυτόχρονα, δίνοντας τους τη δυνατότητα να διατηρούν μία συνεπή στάση ασφαλείας σε όλα τα διαχειριζόμενα endpoints. Ο αυτοματισμός του patching (της επιδιόρθωσης) βάσει πολιτικής βοηθά επίσης τους MSPs να είναι πιο αποτελεσματικοί μειώνοντας τις περίπλοκες χειροκίνητες ενημερώσεις και βελτιώνει την εμπειρία παροχής υπηρεσιών ελαχιστοποιώντας τις διακοπές για τον τελικό χρήστη. Η ενσωματωμένη μηχανή διαχείρισης ενημερώσεων κώδικα του Datto RMM κάνει τη διαχείριση ενημερώσεων κώδικα μία απλή, αβίαστη και κλιμακούμενη διαδικασία για τους MSPs μέσω ευέλικτων πολιτικών και αυτοματισμού.

Ανίχνευση ransomware

Η μοναδική λειτουργία ανίχνευσης ransomware του Datto RMM παρακολουθεί τα endpoints για τυχόν μόλυνση από ransomware χρησιμοποιώντας μία αποκλειστική ανάλυση της συμπεριφοράς των αρχείων και σας ειδοποιεί στην περίπτωση που μία συσκευή έχει μολυνθεί. Μόλις εντοπιστεί ransomware, το Datto RMM μπορεί να απομονώσει τη συσκευή και να επιχειρήσει να σταματήσει τις όποιες ύποπτες διεργασίες του ransomware για να αποτρέψει την εξάπλωση του. Το Datto RMM επιτρέπει στους MSPs να παρακολουθούν τις τερματικές συσκευές για ransomware σε κλίμακα, να λαμβάνουν μέτρα για την πρόληψη της εξάπλωσης του ransomware και να μειώνουν τον χρόνο αποκατάστασης.

Δημιουργία αντιγράφων ασφαλείας και ανάκτηση

Οι πελάτες σας μπορεί να έχουν διαφορετικές ανάγκες όσον αφορά τη στρατηγική ασφάλειας για τις τερματικές συσκευές τους. Ωστόσο, ένα βασικό στοιχείο θα πρέπει να είναι η δημιουργία αντιγράφων ασφαλείας τερματικών συσκευών (endpoint backup). Όταν αποτύχουν άλλα μέτρα ασφαλείας endpoint, ένα ενημερωμένο αντίγραφο ασφαλείας της συσκευής θα διασφαλίσει ότι εξακολουθείτε να έχετε πρόσβαση σε όλες τις απαραίτητες πληροφορίες ότι κι αν συμβεί.

Με άλλα λόγια, η ασφάλεια ξεκινά με την ανάκτηση. Η δημιουργία αντιγράφων ασφαλείας για τις τερματικές συσκευές σας Είναι ζωτικής σημασίας προκειμένου να επιτραπεί η ανάκτηση σε περίπτωση κάποιου περιστατικού κυβερνοασφαλείας. Το Datto Cloud Continuity for PCs ενισχύει την ασφάλεια των τερματικών συσκευών και λειτουργεί ως η τελευταία γραμμή άμυνας προστατεύοντας δεδομένα σε περίπτωση βλάβης υλικού, τυχαίας διαγραφής, επίθεσης ransomware ή άλλης καταστροφής. Το Datto Cloud Continuity διασφαλίζει ότι οι τερματικές συσκευές μπορούν να αποκατασταθούν στην πρότερη κατάσταση τους, πριν δηλαδή από το περιστατικό ή την καταστροφή γρήγορα και εύκολα.

Με τη δημιουργία αντιγράφων ασφαλείας των δεδομένων των πελατών σας στο cloud, μπορείτε να διασφαλίσετε ότι τα σημαντικά αρχεία τους είναι ασφαλή και προσβάσιμα ακόμα και στην περίπτωση που ο υπολογιστής τους έχει υποστεί βλάβη ή καταστραφεί. Επιπλέον, η δημιουργία αντιγράφων ασφαλείας cloud μπορεί να βοηθήσει τους πελάτες σας να συμμορφωθούν με τους κανονισμούς πρόληψης απώλειας δεδομένων (DLP) και να διατηρήσουν λειτουργική την επιχείρησή τους στην περίπτωση διακοπής λειτουργίας του συστήματος. Αν αναζητάτε έναν αξιόπιστο και ασφαλή τρόπο δημιουργίας αντιγράφων ασφαλείας των δεδομένων των πελατών σας, σκεφτείτε το ενδεχόμενο να προσθέσετε υπηρεσίες δημιουργίας αντιγράφων ασφαλείας cloud στην πολυεπίπεδη στρατηγική ασφαλείας σας για να βελτιώσετε τις υπάρχουσες υπηρεσίες παρακολούθησης τερματικών συσκευών.

Κατεβάστε τη λίστα βέλτιστων πρακτικών ασφαλείας (Security Best Practices Checklist) για να ξεκινήσετε σήμερα με μερικές απλές ενέργειες για την προστασία των πελατών σας από το ransomware.

Πηγή: Datto

Η λύση αυτοματισμού επαγγελματικών υπηρεσιών (PSA) βρίσκεται στη καρδιά της πρακτικής MSP σας. Η ομάδα Datto Autotask PSA εργάστηκε σκληρά για την πιο πρόσφατη τριμηνιαία έκδοση, προσθέτοντας αρκετές νέες βελτιώσεις για να την καταστήσει ακόμα πιο ασφαλή, αποτελεσματική και ανταποκρίσιμη στις ανάγκες σας.

Το Autotask PSA είναι μια ισχυρή, διαισθητική πλατφόρμα PSA που βασίζεται στο σύννεφο (cloud), η οποία παρέχει μία ενιαία προβολή ολόκληρης της επιχείρησης σας. Συγκεντρώνοντας όλες τις επιχειρησιακές λειτουργίες MSP, το Autotask PSA σας δίνει τη δυνατότητα να λαμβάνετε αποφάσεις βάσει των δεδομένων για τη βελτίωση των υπηρεσιών, της παραγωγικότητας και της κερδοφορίας σας.

Η έκδοση 2022.1 του Autotask PSA είναι πλέον διαθέσιμη, με σημαντικές βελτιώσεις στη λειτουργικότητα για το απόθεμα, την ασφάλεια και τον φόρο επί των πωλήσεων. Παρακάτω, θα βρείτε τις τελευταίες προσθήκες και βελτιώσεις:

Αναδιάρθρωση αποθέματος

Η δυνατότητα καλύτερης παρακολούθησης και διαχείρισης του αποθέματός σας μειώνει τις τριβές στις πωλήσεις, επιτρέποντας την προληπτική διαχείριση και τη βελτιστοποίηση του στοκ σας. Το χαρακτηριστικό «Inventory» του Autotask PSA παρακολουθεί το απόθεμα των αντικειμένων που έχετε προς μεταπώληση στους πελάτες σας. Η έκδοση 2022.1 της κορυφαίας λύσης της Datto παρέχει επίσης βελτιωμένες δυνατότητες παρακολούθησης και δημιουργίας αναφορών για την καλύτερη διαχείριση και αξιολόγηση του αποθέματός σας.

Πλέον μπορείτε:

Να εισάγετε αντικείμενα που έχετε σε στοκ για την καλύτερη παρακολούθηση των προϊόντων που έχετε σε απόθεμα

- Να ενεργοποιήσετε την παρακολούθηση παραγγελιών για αγορές από πολλαπλούς προμηθευτές

- Να επωφεληθείτε από τις βελτιωμένες δυνατότητες αναφοράς και ανάλυσης

- Έλεγχος ταυτότητας δύο παραγόντων για το client portal (2FA)

Η προσέγγιση με προτεραιότητα την ασφάλεια είναι θεμελιώδης για όλες τις λύσεις της Datto. Ο έλεγχος ταυτότητας δύο παραγόντων (2FA) είναι ένα πρόσθετο επίπεδο ασφαλείας που αντιμετωπίζει τα τρωτά σημεία της τυπικής προσέγγισης με τον κωδικό πρόσβασης. Με τον έλεγχο ταυτότητας δύο παραγόντων (2FA) που προστέθηκε πρόσφατα στο Autotask PSA, μπορείτε:

- Να ενεργοποιήσετε τον έλεγχο ταυτότητας πολλαπλών παραγόντων για τους διαχειριστές του client portal αν επιλέξετε να μην δώσετε εντολή από την πλευρά του MSP

- Να βλέπετε εύκολα ποιος έχει διαμορφώσει αυτήν τη δυνατότητα

- Να προχωρήσετε στην επαναφορά (reset) του ελέγχου ταυτότητας εφόσον απαιτηθεί

Ενσωμάτωση TaxJar

Η αυτοματοποίηση του φόρου επί των πωλήσεων είναι απολύτως απαραίτητη για περιοχές με πολλαπλές δικαιοδοσίες (μόνο για τις ΗΠΑ και τον Καναδά) λόγω της εξοικονόμησης χρόνου για τους MSP (δεν απαιτούνται υπολογισμοί) και της συμμόρφωσης με τη φορολογική νομοθεσία κάθε περιφέρειας. Το Autotask PSA είναι πλέον ενσωματωμένο στο TaxJar, μία βασισμένη στο σύννεφο (cloud-based) πλατφόρμα συμμόρφωσης με τη φορολογία επί των πωλήσεων. Χρησιμοποιήστε το TaxJar για να:

- Ενεργοποιήσετε τη φορολογική συμμόρφωση για εκείνους που ασχολούνται με πολλαπλές δικαιοδοσίες

- Απλοποιήσετε τους υπολογισμούς των φόρων

- Εξοικονομήσετε πολύτιμο χρόνο

Επιπλέον, το Autotask PSA έχει ενημερωθεί με 20+ βελτιώσεις εμπνευσμένες από εσάς, την κοινότητα χρηστών MSP της εταιρείας. H Datto ζητά διαρκώς τα σχόλιά σας για να καταστήσει το Autotask PSA ακόμα καλύτερο, με την εταιρεία μάλιστα να ενεργεί σύμφωνα με τις πληροφορίες από τις εμπειρίες των MSPs. Οι νέες βελτιώσεις περιλαμβάνουν:

- Διευρυμένες δυνατότητες προγραμματισμού του Microsoft Teams

- Δυνατότητα εισαγωγής προτιμήσεων τιμολογίου έναντι ενημέρωσης ενός προς ένα

- Ανακατασκευασμένοι wizards συμβάσεων

- Δυνατότητα εισαγωγής πρόσθετων πεδίων δεδομένων που σχετίζονται με τις εργασίες σας

Αναζητάτε μια πλατφόρμα PSA που θα βοηθήσει στην ανάπτυξη της επιχείρησής σας ενοποιώντας τη Διαχείριση Εγγράφων, το Γραφείο Υποστήριξης, το CRM, τις Προμήθειες, τις Χρεώσεις και τη δημιουργία Αναφορών πίσω από μία μόνο κονσόλα; Μάθετε περισσότερα για το Autotask PSA σήμερα.

Πηγή: Datto

Οι επιθέσεις ransomware μπορούν να μετριαστούν με ορισμένα μέτρα και τεχνικές ασφαλείας, αλλά όσον αφορά τη διαρροή ευαίσθητων δεδομένων και εμπιστευτικών πληροφοριών, η μόνη προστασία που μπορεί να σας βοηθήσει είναι η κρυπτογράφηση δεδομένων. Σε αυτό το άρθρο, μπορείτε να μάθετε πως μπορείτε να προστατεύσετε τα ευαίσθητα δεδομένα σας αξιοποιώντας την κρυπτογράφηση, τα βήματα που πρέπει να ακολουθήσετε για μια αποτελεσματική στρατηγική κρυπτογράφησης και βεβαίως ποια δεδομένα να κρυπτογραφήσετε.

Παίρνοντας πίσω τον έλεγχο των δεδομένων σας μέσω της κρυπτογράφησης

Έχει διαπιστωθεί ότι η κρυπτογράφηση είναι σημαντική για την ασφάλεια των δεδομένων σας, αλλά δεν είναι η μόνη λύση. Δεν είναι μόνο σημαντική για τη σύγχρονη ασφάλεια, αλλά είναι επίσης βασική για τους σύγχρονους υπολογιστές, αν θέλετε να διαπρέψετε σε ένα περιβάλλον που επί της ουσίας κατευθύνεται από το Διαδίκτυο. Στην πραγματικότητα, είναι πιο σημαντικό να έχετε μια αποτελεσματική πολιτική δεδομένων, όπου μεγάλες εταιρείες τεχνολογίας και οι τρίτοι πάροχοι, σας δίνουν τη δυνατότητα να αξιοποιήσετε το υπολογιστικό νέφος και να αποθηκεύετε και να διαμοιράζεστε τεράστιο όγκο πληροφοριών στο διαδίκτυο. Επομένως, είναι σημαντικό να κρυπτογραφήσετε όλα αυτά τα δεδομένα πριν χρησιμοποιήσετε τέτοιες υπηρεσίες, ειδικά εφόσον διαχειρίζεστε ευαίσθητα δεδομένα.

Δεν είναι μόνο σημαντικό να αξιολογήσετε πλήρως και να ιεραρχήσετε ποια δεδομένα επιτρέπεται να είναι διαθέσιμα για πρόσβαση και αποθήκευση, αλλά είναι επίσης σημαντικό να κρυπτογραφήσετε πλήρως όλα τα έγγραφα και τα αρχεία επικοινωνίας σας, προτού τα θέσετε online. Με αυτόν τον τρόπο μπορείτε να ελαχιστοποιήσετε την περίπτωση να εκτεθούν δεδομένα του οργανισμού ή/και της εταιρείας σας στην περίπτωση κάποιας παραβίασης δεδομένων από κυβερνοεγκληματίες.

Ποιος κινδυνεύει;

Παρά την ανησυχητική συχνότητα που πραγματοποιούνται κυβερνοεπιθέσεις, παραβιάσεις δεδομένων και κλοπές ταυτότητας, η εταιρεία ερευνών IDC αναφέρει ότι μόνο στην περίπτωση του 3% αυτών των διαρροών και παραβιάσεων τα δεδομένα ήταν κρυπτογραφημένα και προστατευμένα. Αυτό με απλά λόγια σημαίνει ότι το 97% των δεδομένων που διέρρευσαν ή εκλάπησαν δεν ήταν κρυπτογραφημένα και βρέθηκαν να είναι σε μεγάλο βαθμό εκτεθειμένα. Μόνο λοιπόν το 3% των δεδομένων δεν μπορούσε να αξιοποιηθεί από τους κυβερνοεγκληματίες και κλέφτες επειδή παρόλο που τα δεδομένα βρίσκονταν στα χέρια τους ήταν κρυπτογραφημένα και επομένως απροσπέλαστα και απρόσιτα.

Ένα από τα μεγαλύτερα κίνητρα για την ευρεία εξάπλωση του ransomware είναι βεβαίως το κέρδος από την πώληση τους ή από τα λύτρα για την «απελευθέρωση» τους. Ο βασικός στόχος των κυβερνοεγκληματιών και απατεώνων που χρησιμοποιούν ransomware είναι να προκαλέσουν ζημιά, καταστροφή και να προκαλέσουν όσο το δυνατόν μεγαλύτερη βλάβη στο θύμα τους για να του αποσπάσουν όσο το δυνατόν περισσότερα χρήματα.

Μερικοί άνθρωποι ή οργανισμοί κινδυνεύουν περισσότερο από άλλους:

- Ο εταιρικός ή ο επιχειρηματικός τομέας αποτελούν τους στόχους που βάζουν περισσότερο οι κυβερνοεγκληματίες του ransomware λόγω της παρουσίας τεράστιου όγκου εμπιστευτικών δεδομένων σχετικά με τον καταναλωτή, τις πωλήσεις, τις αγορές, τα ημερολόγια, τις τιμές, τους φόρους κ.λπ. Η απώλεια τέτοιων εγγράφων μπορεί να προκαλέσει μεγάλη ζημιά ή και το κλείσιμο ολόκληρης της επιχείρησης. Ακριβώς για αυτό το λόγο, στον επιχειρηματικό τομέα, οι διάφοροι οργανισμοί είναι πρόθυμοι να πληρώσουν τα λύτρα αντί να υποστούν κάποια οπισθοδρόμηση στην επιχειρηματική δραστηριότητα τους. Σύμφωνα με τις εργασίες του Παγκόσμιου Συνεδρίου για την Μηχανική και τις Επιστήμες Υπολογιστών, από όλα τα θύματα, περίπου το 46% των εταιρειών μπαίνουν στο στόχαστρο των κυβερνοεγκληματιών που χρησιμοποιούν ransomware, και από αυτές το 88% δεν χρησιμοποιεί κρυπτογράφηση.

- Δημόσιος ή κυβερνητικός τομέας. Ο συγκεκριμένος τομέας αποτελείται κυρίως από εκπαιδευτικά ιδρύματα, από εταιρείες ηλεκτρικής ενέργειας και τηλεπικοινωνιών, από τις αρχές επιβολής του νόμου, από νοσοκομεία και τράπεζες, από οργανισμούς συγκοινωνιών και όλα εκείνα τα ιδρύματα και οργανισμούς που έχουν άμεσο αντίκτυπο στο κοινό. Ο κίνδυνος που διατρέχετε, αν δεν αξιοποιείτε κάποια λύση κρυπτογράφησης, είναι μεγάλος και οφείλεται στους hackers που βάζουν στόχο τέτοια ιδρύματα σαν τα παραπάνω. Όπως είναι κατανοητός, το να μπείτε στο στόχαστρο τους, αυξάνει την πιθανότητα να πληρώσετε λύτρα, καθώς η συντήρηση τεράστιου όγκου offline ψηφιακών αντιγράφων ασφαλείας είναι γενικότερα δύσκολη και μία άρνηση της πληρωμής λύτρων θα μπορούσε να οδηγήσει σε οπισθοδρόμηση τουλάχιστον 3 με 6 μηνών, δηλαδή σχεδόν σαν να κάνετε μία νέα αρχή. Ομοίως, η μόλυνση του κυβερνητικού τομέα εκπληρώνει δύο βασικούς στόχους των απατεώνων: να εξασφαλιστεί η πληρωμή λύτρων και, αν όχι, να κλαπούν δεδομένα σχετικά με την άμυνα, τους πολίτες, τους προϋπολογισμούς, τις πολιτικές κ.λπ. και να πουληθούν έναντι μεγάλης αμοιβής μέσω του σκοτεινού διαδικτύου. Όπως είναι κατανοητό, η κρυπτογράφηση όλων αυτών των δεδομένων μπορεί όχι μόνο να σώσει τους οργανισμούς και τα κυβερνητικά ή δημόσια ιδρύματα από την καταβολή τεράστιων ποσών σε λύτρα, αλλά και να αποτρέψει την κλοπή μεγάλου όγκου δεδομένων που σε διαφορετική περίπτωση θα μπορούσαν να καθυστερήσουν τις επιχειρηματικές και δημόσιες υποθέσεις από 3 έως 6 μήνες ή και περισσότερο!

- Οι οικιακοί χρήστες ή οι ιδιώτες είναι οι πλέον εύκολοι στόχοι για το ransomware επειδή σε συντριπτικό ποσοστό δεν έχουν τεχνικές γνώσεις όσον αφορά τη χρήση υπολογιστών. Αν και ένας οικιακός χρήστης γενικά δεν παράγει και δεν κατέχει τεράστιο όγκο δεδομένων, τουλάχιστον σε σύγκριση με τον εταιρικό τομέα και δεν υπάρχει οποιαδήποτε ανησυχία που να σχετίζεται με τη λειτουργία των δημόσιων υπηρεσιών, αυτά τα δεδομένα δεν παύουν να είναι υψηλής σημασίας για τον κάτοχό τους, καθώς μπορούν να περιλαμβάνουν έρευνες ή αναφορές, διάφορα πρότζεκτ, φωτογραφίες, βίντεο, συμπεριφορές αγορών στο διαδίκτυο, μηνύματα ηλεκτρονικού ταχυδρομείου κ.ά. Ο εκβιασμός και η πίεση της πληρωμής λύτρων αυξάνονται περαιτέρω αν δεν υπάρχουν αντίγραφα ασφαλείας ή δεν υπάρχει δυνατότητα επαναφοράς του συστήματος λίγο πριν από την έναρξη της κρυπτογράφησης των αρχείων από το ransomware.

Τα βήματα για ένα αποτελεσματικό σχέδιο διαχείρισης κρυπτογράφησης ή προστασίας δεδομένων

Είναι σημαντικό να διαμορφώσετε ένα σχέδιο κρυπτογράφησης ή προστασίας δεδομένων ακολουθώντας τις τρεις κρίσιμες παρακάτω συμβουλές ώστε να έχετε τον έλεγχο πάνω στα δεδομένα που θα κρυπτογραφήσετε και θα προστατέψετε:

- Αναλύστε ποια δεδομένα πρέπει να κρυπτογραφηθούν: Δεδομένου ότι πρόκειται για τα δικά σας δεδομένα και της εταιρείας σας, είναι σημαντικό να αναλύσετε προσεκτικά, να αξιολογήσετε και να ιεραρχήσετε ποια από αυτά είναι κρισιμότερο να κρυπτογραφηθούν. Για παράδειγμα, τα δεδομένα θα μπορούσαν να περιλαμβάνουν στοιχεία προσωπικής ταυτοποίησης (PII) και τυχόν εμπορικά μυστικά που η διαρροή τους θα μπορούσε να βλάψει την εταιρεία σας.

- Καταστρώστε ένα σχέδιο προστασίας εγγράφων: Η κρυπτογράφηση είναι το πρώτο βήμα και η κρυπτογράφηση είναι το δεύτερο και τελευταίο πιο κρίσιμο βήμα για την προστασία των δεδομένων σας. Είναι σημαντικό να αποφασίσετε τι συμβαίνει με τα δεδομένα σας κατά τη μεταφορά τους ή όταν βρίσκονται σε κατάσταση ηρεμίας. Οι δύο καταστάσεις απαιτούν διαφορετικά επίπεδα προστασίας ενώ μπορείτε να έχετε τον πλήρη έλεγχο του τι συμβαίνει και πότε. Για παράδειγμα, μπορείτε να επιλέξετε να καταστρέψετε ένα αρχείο αν έχει διαμοιραστεί πέρα από τα όρια που είχατε ορίσει όσον αφορά τη πρόσβαση σε αυτό. Όμως για να λειτουργήσει αυτό, θα πρέπει να έχετε ενσωματωμένο τον κατάλληλο τύπο κρυπτογράφησης στο αρχείο εκ των προτέρων.

- Καθιερώστε σταθερές και εύκολες στη διαχείριση πολιτικές προστασίας: Σήμερα, όλοι είναι πολυάσχολοι και δεν είναι δύσκολο να απορροφηθείτε με τις καθημερινές υποθέσεις της εταιρείας ώστε να μην έχετε χρόνο να δώσετε σημασία στις παραβιάσεις δεδομένων προηγούμενων εγγράφων. Παρόλα αυτά, μπορείτε να επιλέξετε τύπους σχεδίων διαχείρισης πολιτικών προστασίας για να παρακολουθείτε αυτόματα τα δεδομένα σας ενώ είναι σε κατάσταση ηρεμίας και οποτεδήποτε, οπουδήποτε προσπελάζονται ή κοινοποιούνται στο διαδίκτυο. Με αυτόν τον τρόπο μπορείτε να αξιολογείτε τακτικά την απόδοση της κρυπτογράφησης για να απαλλαγείτε από τυχόν σοβαρές παραβιάσεις δεδομένων.

Εάν θέλετε να μάθετε περισσότερα σχετικά μία ακόμα πιο λεπτομερή data-centric προσέγγιση που θα εφαρμόσετε στην εταιρείας σας για την προστασία των εταιρικών δεδομένων, διαβάστε αυτό το άρθρο.

Γνωρίζοντας τι να κρυπτογραφήσετε και πόσα να κρυπτογραφήσετε;

Οι οργανισμοί ή τα τμήματα του δημόσιου τομέα και οι επιχειρήσεις πρέπει να ενημερώνονται για το ποιες πληροφορίες πρέπει να προστατεύονται κατά την κρυπτογράφηση αρχείων ή φακέλων σε διακομιστές αρχείων ή αποθετήρια cloud. Είναι επίσης κρίσιμης σημασίας να χρησιμοποιήσετε αυτοματισμούς για να διευκολύνετε την προστασία αρχείων, ειδικότερα κατά την κρυπτογράφηση φακέλων ή την προστασία δεδομένων σε αποθετήρια πληροφοριών. Προκειμένου να αποφύγετε τη διαρροή ιδιωτικότητας, την έκθεση απορρήτου και να ενισχύσετε την ασφαλή μετάδοση μηνυμάτων μεταξύ δύο μερών, τα εργαλεία κρυπτογράφησης έχουν σχεδιαστεί για να παρέχουν ασφάλεια και να διασφαλίζουν τους στόχους που υπάρχουν στην ασφάλεια κατά την επικοινωνία. Πάρτε για παράδειγμα το μοντέλο ασφαλείας Zero Trust, το οποίο εστιάζει στην προστασία σε «επίπεδα», με την προϋπόθεση ότι εφόσον κάθε πληροφορία «μεταφέρεται» στο διαδίκτυο, είναι σημαντικό να υποθέσουμε ότι κανείς ή τίποτα δεν είναι της εμπιστοσύνης μας.

IRM (Information Rights Management); πέρα από την κρυπτογράφηση

Τα συστήματα IRM αντιμετωπίζουν την πρόκληση σχετικά με το τι συμβαίνει με τα δεδομένα όταν αυτά διαβιβάζονται ή έχουν μεταφερθεί εκτός της περιμέτρου. Επίσης γνωστά και ως E-DRM (Enterprise Digital Rights Management) ή EIP&C (Enterprise Information Protection & Control) χρησιμοποιούν μία εξαιρετικά εξελιγμένη και αποτελεσματική μορφή κρυπτογραφικής προστασίας που εφαρμόζεται σε αρχεία που ταξιδεύουν και παρέχει προστασία οπουδήποτε διαμετακομίζονται. Η προσέγγιση του συστήματος IRM είναι η εφαρμογή μίας πολυεπίπεδης προστασίας στα δεδομένα, ώστε να είναι δυνατός ο ολοκληρωτικός έλεγχος τους ακόμη και αν δεν βρίσκονται πλέον στο δίκτυο, είτε βρίσκονται στο cloud, σε κάποια φορητή συσκευή κ.λπ.

Στην περίπτωση που τα δεδομένα φτάσουν σε κάποιον που δεν θα έπρεπε, και ο οποίος θεωρείτε ότι δεν θα έπρεπε να έχει πρόσβαση σε αυτά, μπορείτε να ανακαλέσετε την πρόσβαση -στα δεδομένα σας- εξ αποστάσεως. Μπορείτε επίσης να ορίσετε ημερομηνίες λήξης για έγγραφα. Μπορείτε επίσης να δώσετε στους χρήστες περισσότερα ή λιγότερα δικαιώματα σε πραγματικό χρόνο (μπορείτε να επιτρέψετε την επεξεργασία τους όταν πριν μπορούσαν μόνο να διαβαστούν ή να περιορίσετε τα δικαιώματα σε read-only αν δεν επιθυμείτε να δώσετε δυνατότητα επεξεργασίας ή εκτύπωσης). Η ευκολία με την οποία μπορεί να εφαρμοστεί αυτός ο τύπος λύσης σημαίνει ότι μπορείτε να αρχίσετε να τη χρησιμοποιείτε άμεσα ελέγχοντας και κρυπτογραφώντας δεδομένα που ελέγχει η εταιρεία σας εσωτερικά ή με τρίτα μέρη.

Μία από τις πιο κρίσιμες πτυχές αυτής της τεχνολογίας είναι η ικανότητά της να είναι εύχρηστη, έτσι ώστε ακόμα και άτομα που δεν έχουν τεχνικές γνώσεις να μπορούν να διαχειρίζονται προστατευμένα δεδομένα σαν να μην ήταν προστατευμένα. Κατά ένα μέρος, η κρυπτογράφηση θα πρέπει να επιτρέπει στους τελικούς χρήστες να έχουν άνεση με την αξιολόγηση και τη χρήση, τον διαμοιρασμό, την επεξεργασία και τη μεταφορά των δικών τους δεδομένων χωρίς να έχουν τεχνογνωσία πάνω στην κρυπτογράφηση και χωρίς να συναντούν τεχνικές δυσκολίες. Και αυτό είναι δυνατόν, καθιστώντας τη κρυπτογράφηση συμβατή με τις εφαρμογές που οι χρήστες χρησιμοποιούν σε καθημερινή βάση, όπως είναι οι εφαρμογές του Office, οι εφαρμογές της Adobe ή το AutoCAD, καθώς και με αποθετήρια δεδομένων που χρησιμοποιούν συχνά οι εταιρείες όπως είναι οι διάφοροι File Servers, το OneDrive, η G-Suite, οι εφαρμογές Microsoft Office 365 στο Cloud, το SharePoint, το Dropbox κ.ά.

Ως εκ τούτου, ανάλογα το πόσο ευπαθή είναι τα δεδομένα και ανάλογα με την έκταση της ζημιάς που μπορεί να επιφέρει μία διαρροή ή κλοπή κάθε τύπου εγγράφου σε έναν οργανισμό, μπορείτε να επιλέξετε να εφαρμόσετε διαφορετικά επίπεδα προστασίας. Για παράδειγμα, αν μοιράζεστε εμπιστευτικές πληροφορίες σχετικά με μια νέα προσφορά με τον επιχειρηματικό σας συνεργάτη, μπορείτε να επιτρέψετε την κοινοποίησή τους μόνο σε συγκεκριμένα μέρη, τμήματα με δικαιώματα view-only –πέρα από τα οποία, εφόσον αποκτηθεί πρόσβαση, τα αρχεία θα ήταν απρόσιτα και αν γινόταν προσπάθεια αποκρυπτογράφησης και δεν θα ήταν χρήσιμα για τους πιθανούς ανταγωνιστές σας.

Από την άλλη πλευρά, μπορεί να θέλετε να περιορίσετε την πρόσβαση στα εταιρικά δεδομένα, τα οποία αν διαρρεύσουν ή κλαπούν, ενδέχεται να βλάψουν την εταιρεία, τους υπαλλήλους, τη βάση πελατών και τους επιχειρηματικούς εταίρους σας. Μπορείτε να εφαρμόσετε την ελάχιστη προστασία αλλά επιλέγοντας ένα ορισμένο επίπεδο άδειας πρόσβασης. Μπορείτε να επιλέξετε ακριβώς τι γίνεται με οποιονδήποτε τύπο δεδομένων, να αναπτύξετε μια πολιτική «προστασίας κατά τη χρήση» όσον αφορά τη κρυπτογράφηση και όχι απλώς μια προστασία κατά τη φάση ηρεμίας ή τη μεταφορά τους. Επίσης, αν και πολλοί οργανισμοί και δημόσια τμήματα μπορεί να έχουν επισημάνει έγγραφα με την ένδειξη «δημόσιο», «ιδιωτικό», «εμπιστευτικό», «μόνο για εσωτερική χρήση» και λοιπά, αυτή τη ταξινόμηση είναι εμφανέστερη στα χαρτιά παρά στο διαδίκτυο. Η δυνατότητα κρυπτογράφησης τους σύμφωνα με τα επίπεδα ταξινόμησης που έχουν στο χαρτί θα ήταν μία πραγματική νίκη για αυτούς τους οργανισμούς. Η ενσωμάτωση του IRM με τα εργαλεία ταξινόμησης δεδομένων σάς επιτρέπει να προστατεύετε αυτόματα διαβαθμισμένα ή επισημασμένα δεδομένα με μια συγκεκριμένη πολιτική προστασίας IRM.

Προτάσεις για την προστασία των εγγράφων σας μέσω μιας data–centric προσέγγισης ασφαλείας

Είναι διαπιστωμένο ότι η κρυπτογράφηση περιλαμβάνει μία data-centric στρατηγική διαχείρισης της ασφάλειας για την προστασία των συλλογικών συμφερόντων ενός ιδιώτη ή ενός οργανισμού, των εργαζομένων, των πελατών, των συνεργατών και άλλων. Μερικά από τα πλεονεκτήματα μίας βασισμένης σε πολυεπίπεδη κρυπτογράφηση προστασία, που βασίζεται σε μια data-centric προσέγγιση ασφαλείας για τα online δεδομένα σας μπορεί να περιλαμβάνει:

- Προστασία ευαίσθητων εγγράφων χωρίς να βασίζεστε στις ενέργειες του χρήστη.

- Διασφάλιση της προστασίας των δεδομένων, είτε οι πληροφορίες και τα δεδομένα σας διαβιβάζονται εκτός της δικτυακής περιμέτρου, είτε είναι προσβάσιμες από τρίτους, είτε κατά τη διάρκεια της μεταφορά τους ή όταν βρίσκονται σε κατάσταση ηρεμίας ή σε χρήση.

- Έλεγχος του τι μπορούν να κάνουν οι χρήστες με τα έγγραφά σας (view-only, copy & paste, edit, print κ.λπ.).

- Παρακολούθηση, παροχή και απαγόρευση της πρόσβασης, ανεξάρτητα από το που βρίσκονται τα δεδομένα σας.

- Ανάκληση πρόσβασης σε ευαίσθητες πληροφορίες, ακόμη και αν είχατε δώσει άδεια πρόσβασης στο παρελθόν.

- Προστασία των δικαιωμάτων πνευματικής ιδιοκτησίας σας, έχοντας τον πλήρη έλεγχο των δεδομένων σας, με αποτέλεσμα να καθίσταται σχεδόν αδύνατη η κλοπή τους από ανταγωνιστές ή απατεώνες.

Το SealPath σας επιτρέπει να εφαρμόσετε ένα αποτελεσματικό σύστημα διαχείρισης για όλα τα ευαίσθητα δεδομένα σας που επιθυμείτε να προστατεύσετε, έχοντας στη διάθεση σας αποδοτικά συστήματα προστασίας, παρακολούθησης και αυτοματισμού. Μπορείτε να διασφαλίσετε την αποτελεσματική προστασία τους αξιοποιώντας ένα ενσωματωμένο μοντέλο IRM (ή E-DRM) για να διασφαλίσετε την προστασία των δεδομένων σας όταν χρησιμοποιούνται, όταν βρίσκονται σε κατάσταση ηρεμίας ή κατά τη μεταφορά/ διαβίβασή τους, χωρίς να χρειάζεται να ανησυχείτε για την κλοπή τους ή την πληρωμή λύτρων λόγω του ransomware.

Πηγή: Sealpath

Το Secure Access Service Edge (SASE) προορίζεται να κάνει την κυβερνοασφάλεια απλούστερη και ισχυρότερη. Στη Sophos, βρίσκονται ήδη σε καλό δρόμο.

Όσο περνάει ο καιρός, το Secure Access Service Edge (SASE) μοιάζει όλο και περισσότερο με το μέλλον της κυβερνοασφάλειας. Καθώς οι λύσεις point αρχίζουν να συγκλίνουν και να μοιράζονται τα δεδομένα τους, η εφαρμογή πολιτικών ασφαλείας με έξυπνο, ενοποιημένο τρόπο μπορεί να εξοικονομήσει χρόνο, να απλοποιήσει τον φόρτο εργασίας και να καλύψει κενά που σχετίζονται με διαμόρφωση. Και αυτό είναι ξεκάθαρο στη Sophos, εδώ και αρκετό καιρό. Στη Sophos, οι μηχανικοί της εταιρείας εργάζονται μεθοδικά και παρασκηνιακά εδώ και αρκετά χρόνια για να ευθυγραμμίσουν τα προϊόντα της γύρω από μία προσέγγιση και ένα κοινό όραμα.

Ως αποτέλεσμα, οι δυνατότητές SASE της Sophos θα είναι απρόσκοπτες όταν διατεθούν. Και θα είναι μοναδικές και δεν θα μοιάζουν με οτιδήποτε άλλο υπάρχει στην αγορά ενώ θα μπορείτε να τις αξιοποιήσετε άμεσα αξιοποιώντας τις τεχνολογίες της Sophos που ήδη γνωρίζετε και αγαπάτε.

Τι είναι το SASE;

Σύμφωνα με την Gartner, το SASE συνδυάζει λειτουργίες δικτυακής ασφάλειας (network security) με δυνατότητες wide area networking (WAN) ώστε οι οργανισμοί να μπορούν να παρέχουν πρόσβαση δυναμικά, και με ασφαλή τρόπο.

Πρόκειται για «ένα νέο πακέτο τεχνολογιών… με δυνατότητα προσδιορισμού των ευαίσθητων δεδομένων ή του κακόβουλου λογισμικού και με δυνατότητα αποκρυπτογράφησης περιεχομένου με ταχύτητα γραμμής, με συνεχή παρακολούθηση των συνεδριών (περιόδων σύνδεσης) όσον αφορά τα επίπεδα κινδύνου και εμπιστοσύνης».

Επειδή το SASE ενσωματώνει λειτουργίες δικτύου όπως το SD-WAN (Software-Defined Wide Area Networking) καθώς και την ασφάλεια, τόσο εντός των εγκαταστάσεων (on-premises) όσο και εκείνη που βασίζεται στο σύννεφο (cloud-based), σε ένα ενιαίο σύστημα, έχετε τη δυνατότητα να προχωρήσετε στην απρόσκοπτη εφαρμογή πολιτικών σε όλη την επικράτεια της επιχείρησης σας, σε όλη την περιουσία σας. Και αυτό εξοικονομεί τόσο χρόνο όσο και χρήμα για την εγκατάσταση/ρύθμιση όσο και για τη διαχείριση, παρέχοντας παράλληλα μία ασφαλή και συνεπή εμπειρία.

Ιδιαίτερα σημαντικό είναι ότι το SASE λειτουργεί έξυπνα όσον αφορά το πως και που εφαρμόζει τις πολιτικές σας. Έτσι, θα αξιολογήσει αν οι συσκευές και οι εφαρμογές σας χρειάζονται ιδιωτική πρόσβαση ή αν πρέπει να επιβληθεί δικτυακή πρόσβαση μηδενικής εμπιστοσύνης (ZTNA) στο cloud. Έτσι, σας παρέχει την ασφάλεια που χρειάζεστε, όπου και όταν τη χρειάζεστε – αυξάνοντας παράλληλα την απόδοση και μειώνοντας τα κόστη που σχετίζονται με το εύρος ζώνης και την υστέρηση.

Πως μοιάζει σήμερα το SASE;

Εδώ είναι που το πράγμα αποκτά ιδιαίτερο ενδιαφέρον. Οι λειτουργίες που θα αποτελέσουν τον πυρήνα των δυνατοτήτων SASE της Sophos βρίσκονται ήδη σε μεγάλο βαθμό ενσωματωμένες στα εργαλεία που χρησιμοποιείτε σήμερα!

Το Sophos Central, αποτελεί ένα κεντρικό σημείο διαχείρισης που λειτουργεί ως μία ενιαία κονσόλα διαχείρισης δεδομένων, διασφαλίζοντας τη συνέπεια και τη συμβατότητα μεταξύ κοινόχρηστων δομικών στοιχείων. Επομένως, η Sophos δεν είναι απαραίτητο να ενεργοποιήσει τη διαλειτουργικότητα μεταξύ των προϊόντων της, καθώς είναι ήδη φτιαγμένα κατά αυτόν τον τρόπο.

Επίσης χρησιμοποιεί «containerization» για την ανάπτυξη των προϊόντων της και επομένως επιπλέον λειτουργίες και αναβαθμίσεις, όπως είναι οι δυνατότητες SASE, μπορούν να προστεθούν απρόσκοπτα και να διαμορφωθούν με την εφαρμογή ενός επιπλέον module, χωρίς να είναι απαραίτητη οποιαδήποτε διακοπή λειτουργίας.

Μπορεί το παραπάνω να φαίνεται σε κάποιους μικρό πράγμα, αλλά όταν είστε έτοιμοι να προχωρήσετε με τη μετάβαση στο SASE, θα διαπιστώσετε ότι αυτό είναι που κάνει την όλη διαφορά. Επίσης, δεν θα χρειαστεί να μάθετε από την αρχή την τεχνολογία. Απλώς, συνδέστε τα εργαλεία που ήδη γνωρίζετε, και – όπως θα περιμένατε από ένα προϊόν της Sophos- απλώς θα λειτουργήσει απροβλημάτιστα.

Τι κάνει την Sophos διαφορετική

Όταν χρησιμοποιήσετε το Sophos SASE, θα νιώσετε τη διαφορά με τρεις σημαντικούς τρόπους:

Προϊόντα φτιαγμένα με γνώμονα τη σύγκλιση

Με την Sophos, τα πάντα σχεδιάζονται στην ίδια πλατφόρμα, από τα ίδια δομικά στοιχεία, παρέχοντας μία ενιαία, συνεπή εμπειρία σε ολόκληρο το οικοσύστημα ασφαλείας σας.

Στη Sophos δεν επιχειρούν να πάρουν ένα σύνολο διαφορετικών και αποσυνδεδεμένων λύσεων ασφαλείας και να τις συνδέσουν μεταξύ τους -με αποτέλεσμα κάθε μέρος του συστήματος να λειτουργεί με ελαφρώς διαφορετικό τρόπο ρισκάροντας κάποια ενημέρωση να προκαλέσει πρόβλημα αλλού.

Αντιθέτως, κάθε πτυχή -του συστήματος- θα έχει την ίδια αίσθηση, καθιστώντας την εμπειρία άνετη, συνεπή και διαισθητική παντού- τόσο για την ομάδα IT όσο και για τους χρήστες σας- αυτό είναι άλλωστε το νόημα του SASE.

Κεντρική λίμνη δεδομένων για αποτελεσματική αντιμετώπιση απειλών

Η λύση SASE της Sophos θα βασίζεται στην υπάρχουσα τεχνογνωσία της εταιρείας στην αποθήκευση και στην ανάλυση δεδομένων από τα αρχεία καταγραφής του τείχους προστασίας σε μία κεντρική λίμνη δεδομένων. Αυτός είναι ένας ισχυρός πόρος για τους επαγγελματίες του SecOps- είτε δικοί σας, είτε της Sophos.

Κάθε μέρα κάνουν την εμφάνιση τους νέες απειλές, επομένως, διατηρώντας τα δεδομένα των αρχείων καταγραφής σας για 30 ημέρες, μπορείτε να ανατρέξετε στα δεδομένα για να διαπιστώσετε αν τυχόν νέες μορφές επίθεσης που ανακαλύφθηκαν έχουν επηρεάσει τον οργανισμό σας.

Και για ακόμη μία φορά, το παραπάνω είναι ήδη ενσωματωμένο στα εργαλεία της Sophos. Ο αριθμός των Sophos Firewalls που βρίσκονται σε σύνδεση με τη λίμνη δεδομένων της εταιρείας έχει υπερδιπλασιαστεί τους τελευταίους 12 μήνες ενώ το Central Firewall Reporting παρέχει σχεδόν απεριόριστες δυνατότητες επεξεργασίας.

Και επειδή η Sophos προσφέρει και υπηρεσίες κυνηγιού απειλών (threat hunting) και αποκατάστασης όλο το 24ωρο, ξέρετε ότι υπάρχει πάντα μια ομάδα από εμπειρογνώμονες ασφαλείας πλήρους απασχόλησης μόνο ένα τηλεφώνημα μακριά σας, η οποία κοιτάζει ακριβώς τα ίδια δεδομένα με εσάς.

Ομαλή, ανώδυνη ενεργοποίηση

Κατασκευάζουμε τις δικτυακές λύσεις προστασίας χρησιμοποιώντας «containerized» μικροϋπηρεσίες- ώστε να είναι εύκολες στην προσαρμογή και στην αναβάθμιση. Όταν αλλάζει κάποια πτυχή ή πολιτική, εφαρμόζεται απρόσκοπτα σε ολόκληρο το οικοσύστημα σας.

Βραχυπρόθεσμα, αυτό σημαίνει ότι δεν χρειάζεται να αντικαταστήσετε τις λύσεις σας για να επωφεληθείτε από τις δυνατότητες SASE. Μακροπρόθεσμα, μπορείτε να επεκταθείτε γρήγορα στο cloud και να ρυθμίσετε εύκολα το σύστημά σας ώστε να ευθυγραμμιστεί και να ταιριάζει με τις εξελισσόμενες ανάγκες του οργανισμού σας.

Είτε είστε έτοιμοι να προχωρήσετε στη μετάβαση σύντομα είτε χρειάζεστε περισσότερο χρόνο, μπορείτε να νιώθετε ασφαλείς γνωρίζοντας ότι τα προϊόντα της Sophos είναι προσαρμόσιμα και έτοιμα όταν θα είστε και εσείς.

Ο Sophos είναι ο συνεργάτης σας για το μέλλον

Οι λύσεις ασφαλείας συγκλίνουν, και γρήγορα. Όμως, όπως συμβαίνει με όλες τις νέες τεχνολογίες, μπορεί να χρειαστεί χρόνος για να αισθανθείτε άνετα προτού προχωρήσετε στη μετάβαση. Επομένως, καλό είναι να γνωρίζετε ότι οι λύσεις Sophos που αξιοποιείτε σήμερα δεν έχουν περιορισμένη διάρκεια ζωής. Είναι ανθεκτικές στον χρόνο, future-proof, και έτοιμες για το SASE όταν θα είστε και εσείς.

Μάθετε περισσότερα για τη στρατηγική SASE και τη σουίτα προϊόντων της εταιρείας, τόσο αυτά που είναι διαθέσιμα σήμερα και εκείνα που έρχονται σύντομα. Αν επιθυμείτε να ξεκινήσετε, παρακολουθήστε τα επερχόμενα προγράμματα πρώιμης πρόσβασης που θα ξεκινήσουν σύντομα για νέα προϊόντα της εταιρείας όπως είναι το Cloud Native Firewall, το ZTNA-as-a-Service και το Cloud Web Gateway.

Πηγή: Sophos

Οι επιθέσεις ransomware μπορούν να μετριαστούν με ορισμένα μέτρα και τεχνικές ασφαλείας, αλλά όσον αφορά τη διαρροή ευαίσθητων δεδομένων και εμπιστευτικών πληροφοριών, η μόνη προστασία που μπορεί να σας βοηθήσει είναι η κρυπτογράφηση δεδομένων. Σε αυτό το άρθρο, μπορείτε να μάθετε πως μπορείτε να προστατεύσετε τα ευαίσθητα δεδομένα σας αξιοποιώντας την κρυπτογράφηση, τα βήματα που πρέπει να ακολουθήσετε για μια αποτελεσματική στρατηγική κρυπτογράφησης και βεβαίως ποια δεδομένα να κρυπτογραφήσετε.

Με την πρόοδο της τεχνολογίας, ορισμένοι κυβερνοεγκληματίες είναι πλέον ικανότεροι και πιο έμπειροι στην απόκρυψη του κώδικα κακόβουλου λογισμικού για να «ξεγλιστρήσουν» από τα πλέον δύσκολα στην αποφυγή μέτρα ασφαλείας. Και επειδή είναι ελεύθερα διαθέσιμο και προσβάσιμο στο σκοτεινό διαδίκτυο (Dark Web), το ransomware δεν χρειάζεται και πολλές δεξιότητες -για να αξιοποιηθεί από επιτήδειους.

Οι κυβερνοεγκληματίες καταφέρνουν να πετυχαίνουν σημαντικά -και επιτυχημένα- χτυπήματα με το ransomware που χρησιμοποιούν επειδή ακολουθούν τις τεχνολογικές εξελίξεις και ενσωματώνουν τις τελευταίες τεχνικές και τεχνολογίες στις επιθέσεις τους, και μάλιστα ταχύτερα από άλλους. Λάβετε υπόψη σας για παράδειγμα, το γνωστό φαινόμενο του adware που εισέρχεται στον υπολογιστή σας χρησιμοποιώντας αρχεία readme.txt ή τις παραβιάσεις μέσω αρχείων word και pdf κατά τις οποίες κλέβοντας τεράστιες ποσότητες ευαίσθητων δεδομένων. Και το κερασάκι στην τούρτα είναι ότι αυτά τα δεδομένα στη συνέχεια πωλούνται σε ενδιαφερόμενους για χιλιάδες δολάρια και περιλαμβάνουν κωδικούς πρόσβασης, ταυτότητες, εμπιστευτικές πληροφορίες, δεδομένα έργων, εταιρικά μυστικά και άλλα.

Γιατί να κρυπτογραφήσετε τα δεδομένα σας έναντι των επιθέσεων ransomware;

Η κρυπτογράφηση μπορεί ν α βοηθήσει στην αντιμετώπιση των αυξανόμενων προκλήσεων για το απόρρητο και την ασφάλεια που αντιμετωπίζουν επί μονίμου βάσεως τόσο οι καταναλωτές όσο και οι εταιρείες και οργανισμοί, καθώς και να αποτρέψει τους hackers που θέλουν να κλέψουν ευαίσθητες πληροφορίες και εταιρικά ή προσωπικά δεδομένα. Η IBM αναφέρει ότι οι επιθέσεις ransomware κοστίζουν στους οργανισμούς έως και $4,62 εκατομμύρια δολάρια ανά παραβίαση, χωρίς να συμπεριλαμβάνονται τα λύτρα που ζητούν οι κλέφτες για να παραδώσουν τα κλειδιά αποκρυπτογράφησης ως αντάλλαγμα! Με την παρουσία αυτής της τεράστιας μαύρης αγοράς για κλεμμένα δεδομένα, είναι το λιγότερο συνετό να έχετε καθορίσει μία πολιτική προστασίας αντι να μείνετε με τις τύψεις, πολύ χαμένο χρόνο και χρήμα και τεράστιες απώλειες στον τζίρο σας λόγω της φήμης που θα συνοδεύει το όνομα της εταιρείας σας, τα μέτρα ασφαλείας της οποίας παραβιάστηκαν με αποτέλεσμα να εκτεθούν δεδομένα των πελατών ή των χρηστών της.

Σε αυτό το άρθρο θα βρείτε μία λεπτομερή ανάρτηση σχετικά με «τη σημασία της κρυπτογράφησης».

Πως το να έχετε μία πολιτική κρυπτογράφησης είναι η καλύτερη στρατηγική για σύγχρονο computing;

Σύμφωνα με μία έρευνα, μόνο το 30% των εταιρειών έχουν κάποια ενεργή πολιτική κρυπτογράφησης παρά τις συχνές παραβιάσεις δεδομένων τον 21ο αιώνα. Η κρυπτογράφηση αποτελεί τον πυρήνα του σημερινού computer-based εμπορικού περιβάλλοντος. Με τεράστιες ποσότητες εισερχόμενων και εξερχόμενων δεδομένων και με μία σειρά από παραβιάσεις δεδομένων να βρίσκονται σε εξέλιξη με στόχο να κλέψουν αυτές τις πληροφορίες από εσάς, η κρυπτογράφηση είναι η απόλυτη λύση ασφαλείας που μπορούν να εφαρμόσουν οι οργανισμοί, οι επιχειρήσεις ή και οι ιδιώτες για να προστατευτούν από την κλοπή. Η κρυπτογράφηση μπορεί να βοηθήσει στην αντιμετώπιση των ολοένα αυξανόμενων προκλήσεων για το απόρρητο και την ασφάλεια τόσο των καταναλωτών όσο και των οργανισμών, καθώς και να αποτρέψει τους hacker που επιθυμούν να κλέψουν τις πληροφορίες σας, είτε πρόκειται για διαπιστευτήρια σύνδεσης, είτε για εμπιστευτικές πληροφορίες που σχετίζονται με κάποιο νέο πρότζεκτ ή εταιρικά μυστικά τα οποία μπορούν να αξιοποιήσουν οι ανταγωνιστές σας.

Χρησιμοποιήστε την κρυπτογράφηση για την προστασία των δεδομένων του οργανισμού σας από παραβιάσεις και ransomware

Μπορεί να έχετε ακούσει την δημοφιλής διαπίστωση, «αν χρησιμοποιείτε μια δωρεάν υπηρεσία, είστε το προϊόν». Το παραπάνω ισχύει επίσης και για τις εταιρείες και οργανισμούς που εξαρτώνται από μεγάλους, τρίτους παρόχους υπηρεσιών. Είτε είστε ιδιώτης, είτε οργανισμός, οι υπηρεσίες τεχνολογίας που χρησιμοποιεί η εταιρεία σας, εξαρτώνται από τα δεδομένα σας -δεδομένα υπαλλήλων σας, πελατών σας και της επιχείρησή σας- για τη δημιουργία εσόδων και κερδών. Φυσικά, αν διαμοιράζεστε τα αρχεία word/pdf σας μαζί με τεράστιο όγκο πληροφοριών με τρίτους για οποιονδήποτε λόγο, εκθέτετε τον εαυτό σας και την εταιρεία σας σε παραβιάσεις δεδομένων αν δεν χρησιμοποιείτε κρυπτογράφηση. Ένα μη κρυπτογραφημένο αρχείο μπορεί να διαβαστεί, να διαμοιραστεί ή να επεξεργαστεί από οποιονδήποτε τρίτο και ο… Θεός φυλάξοι να μην διαγραφεί ή πωληθεί σε κάποιον ανταγωνιστή ή αγοραστή δεδομένων από έναν κυβερνοεγκληματία. Η κρυπτογράφηση είναι το κλειδί για να ανακτήσετε μέρος του ελέγχου των δεδομένων από τεχνολογικές διαδικασίες που αποκτούν πρόσβαση σε ιδιωτικές και εταιρικές πληροφορίες μόνο και μόνο επειδή έχουν τη δυνατότητα. Τεράστιες εταιρείες όπως οι Facebook, WhatsApp και Apple βασίζονται στην πολλά υποσχόμενη ασφάλεια δεδομένων ακολουθώντας την πολιτική της διατερματικής κρυπτογράφησης (από άκρο σε άκρο) για να πουλήσουν τα προϊόντα τους. Ομοίως, η κρυπτογράφηση των εγγράφων σας μπορεί να κρατήσει τα έγγραφά σας μακριά από τα αδιάκριτα βλέμματα τόσο από ανταγωνιστικές εταιρείες όσο και από τους κυβερνοεγκληματίες, ακόμα κι αν απέκτησαν με κάποιο τρόπο πρόσβαση σε αυτά!

Κλεμμένα δεδομένα μέσω βιομηχανικής κατασκοπείας

Οι κυβερνοεγκληματίες αξιοποιούν πλέον σύγχρονους υπολογιστές για να επιδίδονται σε υψηλού προφίλ, και μερικές φορές υποστηριζόμενες από κρατικούς φορείς, εγκληματικές δραστηριότητες διαδικτυακής πειρατείας και παραβίασης δεδομένων για να αποκτήσουν το ανταγωνιστικό πλεονέκτημα έναντι πιθανών εχθρών και ανταγωνιστών. Η αποτυχία να προστατεύσετε τα δεδομένα σας μέσω της κρυπτογράφησης, θα μπορούσε να έχει σοβαρές συνέπειες για τον οργανισμό σας: σκεφτείτε για παράδειγμα τα λύτρα που ενδεχομένως θα αναγκαστείτε να πληρώσετε (αν δεν έχετε λάβει μέτρα), τα πρόστιμα συμμόρφωσης από την παραβίαση δεδομένων, τη μεγάλη ζημιά που θα υποστεί το όνομα της εταιρείας σας και τις σημαντικές απώλειες εσόδων, από την παύση της λειτουργίας της επιχείρησης, το downtime κ.ά. Τον Νοέμβριο του 2021, το FBI και η Interpol αποκάλυψαν μία μεγάλη κλοπή δεδομένων από Νιγηριανούς κυβερνοεγκληματίες, όπου διαπιστώθηκε ότι είχαν κλέψει δεδομένα από 50.000 οργανισμούς! Ομοίως, τον Μάιο του 2021 έγινε γνωστή μία τεράστια παραβίαση δεδομένων όταν η Air India έκανε γνωστό ότι είχαν κλαπεί περίπου 4,5 εκατομμύρια αρχεία από την φαινομενικά ασφαλή βάση δεδομένων της. Που όμως πηγαίνουν όλα αυτά τα κλεμμένα δεδομένα;

Οι κυβερνοεγκληματίες εκμεταλλεύονται πλέον ένα νέο marketplace, με την ονομασία Industrial Spy, μέσω του οποίου πωλούνται εταιρικά δεδομένα τα οποία έχουν κλαπεί από εταιρείες που έχουν παραβιαστεί ή που κάποιος μπορεί να τα βρει δωρεάν, αρκεί να είναι μέλος. Σε αντίθεση με τις παραδοσιακές αγορές για κλεμμένα δεδομένα, το Industrial Spy δεν λειτουργεί απλώς για να εκβιάσει επιχειρήσεις ή για να δημιουργήσει κλίμα για την επιβολή προστίμων GDPR. Το Industrial Spy επιτρέπει σε οργανισμούς να αγοράζουν δεδομένα των ανταγωνιστών τους ή δεδομένα από μεγάλης κλίμακας παραβιάσεις, όπως εμπιστευτικές πληροφορίες ή εμπορικά μυστικά, οικονομικές αναφορές, διαγράμματα από κατασκευαστικές διαδικασίες και βάσεις δεδομένων πελατών.

Η αγορά έχει διαφορετικά επίπεδα προσφορών όσον αφορά τα δεδομένα, από μεμονωμένα αρχεία προς $2 έως «Premium» κλεμμένα δεδομένα που αποτελούν το σύνολο των δεδομένων που έχουν κλαπεί από έναν οργανισμό και τα οποία θα μπορούσαν να πωληθούν για εκατομμύρια δολάρια. Για παράδειγμα, το Industrial Spy επί του παρόντος πωλεί τα δεδομένα μιας Ινδικής εταιρείας στην κατηγορία «Premium» προς 1,4 εκατομμύρια δολάρια (ζητά το ανάλογο ποσό σε Bitcoin όπως μπορείτε να φανταστείτε). Από την άλλη, πολλά από τα δεδομένα πωλούνται ως μεμονωμένα αρχεία, όπου διάφοροι φορείς απειλών μπορούν να αγοράσουν συγκεκριμένα αρχεία προς $2 το καθένα. Το marketplace προσφέρει επίσης και δωρεάν κλεμμένα πακέτα δεδομένων, τα οποία ενδεχομένως λειτουργούν ως δέλεαρ για να προχωρήσουν σε εγγραφή και να χρησιμοποιήσουν το κατάστημα νέοι παράγοντες απειλής. Δεν θα αποτελούσε πάντως έκπληξη, αν μαθαίναμε ότι το marketplace χρησιμοποιείται από τους κυβερνοεγκληματίες για να εκβιάσουν τα θύματα τους προκειμένου να αγοράσουν τα δεδομένα τους ώστε να αποφευχθεί η πώλησή τους σε ανταγωνιστές ή άλλους κυβερνοεγκληματίες.

Σύμφωνα με την ιστοσελίδα BleepingComputer, ειδικοί στην ασφάλεια από την MalwareHunterTeam ήταν εκείνοι που πρώτοι ανακάλυψαν εκτελέσιμα κακόβουλα προγράμματα που δημιουργούν αρχεία readme.txt για την προώθηση της ιστοσελίδας Industrial Spy στο Telegram και στο Twitter. Όταν εκτελούνται αυτά τα αρχεία malware, παράγουν αρχεία κειμένου σε κάθε φάκελο του υπολογιστή, στο κείμενο των οποίων συμπεριλαμβάνεται μία περιγραφή της υπηρεσίας καθώς και ένας σύνδεσμος προς την ιστοσελίδα Tor της υπηρεσίας. Το αρχείο readme.txt εμφανίζει μηνύματα σε δυνητικούς αγοραστές όπως: «Εκεί μπορείτε να αγοράσετε ή να προχωρήσετε στη δωρεάν λήψη προσωπικών/ιδιωτικών δεδομένων όπως και παραβιασμένων δεδομένων των ανταγωνιστών σας. Δημοσιεύουμε σχέδια, σκίτσα/εικόνες, τεχνολογίες, πολιτικά και στρατιωτικά μυστικά, οικονομικές αναφορές και βάσεις δεδομένων πελατών. Όλα αυτά τα πράγματα συγκεντρώθηκαν από τις μεγαλύτερες παγκοσμίως εταιρείες, ομίλους και βιομηχανίες κάθε δραστηριότητας. Συλλέγουμε δεδομένα χρησιμοποιώντας μια ευπάθεια στην υποδομή πληροφορικής τους». Μια έρευνα που διεξήχθη από την ιστοσελίδα BleepingComputer αποκαλύπτει ότι αυτά τα εκτελέσιμα αρχεία διανέμονται μέσω άλλων προγραμμάτων λήψης κακόβουλου λογισμικού (malware downloaders) που συχνά καμουφλάρονται ως «cracks» και adware. Αν και η ιστοσελίδα δεν είναι ακόμη και τόσο δημοφιλής, συνιστάται στις επιχειρήσεις και στους επαγγελματίες ασφαλείας να τον παρακολουθούν για τις πληροφορίες που ισχυρίζεται ότι πουλάει. Ενδεχομένως να μην γνωρίζετε ότι η εταιρεία σας μπορεί να είναι ο επόμενος στόχος!

Πηγή: Sealpath