Νέα

«Το Sophos σταμάτησε τα πάντα στα τεστ μας» γράφει η SE Labs στην έκθεση της.

Η Sophos βρίσκεται για ακόμη μία φορά στην ευχάριστη θέση να ανακοινώσει ότι το προϊόν Sophos Endpoint ανακηρύχθηκε το καλύτερο στον κλάδο στις δοκιμές αξιολόγησης λύσεων ασφαλείας της SE Labs, της γνωστής εταιρείας δοκιμών αξιολόγησης προϊόντων ασφαλείας, το 4ο τρίμηνο του 2022, κερδίζοντας τις υψηλότερες βαθμολογίες (AAA) σε όλους τους τομείς.

Και στις δύο κατηγορίες, Enterprise και SMB (Small and Midsize Business), το προϊόν της Sophos έλαβε…

- Βαθμολογία 100% για την ακρίβεια προστασίας

- Βαθμολογία 100% για νόμιμη ακρίβεια

- Βαθμολογία 100% για συνολική ακρίβεια

Ακολουθούν οι σύνδεσμοι προς τις πιο πρόσφατες εκθέσεις: Endpoint Security: Enterprise | Endpoint Security: Small Business.

Τα παραπάνω αποτελέσματα αποτελούν απόδειξη των κορυφαίων στην αγορά τεχνολογιών προστασίας που βρίσκονται στο Sophos Endpoint και που προσφέρουν ανώτερα αποτελέσματα κυβερνοασφάλειας για περισσότερους από 250.000 οργανισμούς σε όλο τον κόσμο.

Σχολιάζοντας τα αποτελέσματα, ο Simon Edwards, Διευθύνων Σύμβουλος της SE Labs, είπε:

«Με 100% ακρίβεια στις δοκιμές, η Sophos επικύρωσε ότι η ασφάλεια endpoint της λειτουργεί περίφημα. Το Sophos σταμάτησε τα πάντα στις δοκιμές μας».

Η SE Labs είναι μία από τις λίγες εταιρείες αξιολόγησης προϊόντων ασφαλείας στον κλάδο που προσομοιώνει τα σημερινά, σύγχρονα εργαλεία επίθεσης και τις τακτικές, τις τεχνικές και τις διαδικασίες (TTP) που χρησιμοποιούν τελευταία οι κυβερνοεγκληματίες και οι penetration testers σε πραγματικές συνθήκες.

Στα παραπάνω περιλαμβάνονται το κακόβουλο λογισμικό, οι στοχευμένες απειλές και οι αμυντικές δυνατότητες σε μεταγενέστερο στάδιο, όπως οι ανιχνεύσεις συμπεριφοράς, ζητημάτων μνήμης και AMSI (Anti-Malware Scan Interface) και προστασίες ενάντια σε συμπεριφορές «impact on objectives», όπως η κρυπτογράφηση αρχείων ransomware. Η Sophos κατάφερε να νικήσει με συνέπεια όλες τις επιθέσεις και μάλιστα με 100% ακρίβεια.

Μετά τα αποτελέσματα, ο Simon Reed, Ανώτερος Αντιπρόεδρος των SophosLabs, δήλωσε:

«Οι βραβεύσεις με βαθμολογία AAA της SE Labs εδραιώνουν την ηγετική μας θέση ως παρόχου λύσεων προστασίας endpoint και επιδεικνύουν την ικανότητά μας να σταματάμε περίπλοκες επιθέσεις που χρησιμοποιούν μια ποικιλία τεχνικών, εργαλείων και στόχων».

Η ανάγκη προσομοίωσης των σύγχρονων επιθέσεων

Οι αξιόπιστες δοκιμές από τρίτους είναι ένα σημαντικό εργαλείο που βοηθά τους οργανισμούς να λαμβάνουν τεκμηριωμένες αποφάσεις σχετικά με τις τεχνολογικές στοίβες τους και τις επενδύσεις τους στην ασφάλεια. Καθώς ωστόσο οι επιθέσεις αυξάνονται σε όγκο και πολυπλοκότητα, ουσιαστικά αποτελέσματα μπορούν να επιτευχθούν μόνο όταν οι δοκιμές αντικατοπτρίζουν τις αληθινές πραγματικότητες που αντιμετωπίζουν σήμερα οι οργανισμοί.

Όπως εξηγεί ο Simon Edwards, Διευθύνων Σύμβουλος της SE Labs:

«Είναι σημαντικό για τους οργανισμούς να μπορούν να βασίζονται σε αξιόπιστες, πλήρεις δοκιμές αλυσίδων επίθεσης που προσομοιώνουν σενάρια στον πραγματικό κόσμο. Το θέμα δεν είναι να φέρουμε τα προϊόντα αντιμέτωπα με ένα ευρύτερο φάσμα επιθέσεων, αλλά και ότι κάθε στάδιο της επίθεσης πρέπει επίσης να είναι ρεαλιστικό. Το θέμα δεν είναι απλώς να προσομοιώσετε όλα όσα υποθέτετε ότι κάνουν οι επιτιθέμενοι και στη συνέχεια να ελπίζετε ότι είχατε δίκιο. Αυτός είναι και ο λόγος για τον οποίο η SE Labs παρακολουθεί τις συμπεριφορές των κυβερνοεγκληματιών και δημιουργεί δοκιμές με βάση τον τρόπο με τον οποίο οι επιτιθέμενοι προσπαθούν να παραβιάσουν τα συστήματα των θυμάτων τους».

Sophos Endpoint: η κορυφαία στον κόσμο προστασία ενάντια στις προηγμένες απειλές

Με δεκαετίες εμπειρίας στην πληροφόρηση κυβερνοαπειλών, η Sophos σχεδιάζει την προστασία endpoint για άμυνα σε πραγματικό χρόνο ενάντια στις σύγχρονες προηγμένες επιθέσεις. Με έμφαση στην πρόληψη των επιθέσεων το συντομότερο δυνατόν, η στρατηγική κυβερνοασφάλειας της Sophos στοχεύει στο να προσφέρει πολλαπλά επίπεδα προστασίας για να αντιμετωπίσει το σύνολο της αλυσίδας επίθεσης και ενάντια στους πολλούς διαφορετικούς φορείς απειλής που χρησιμοποιούν οι επιτιθέμενοι για να κλιμακώσουν και να υλοποιήσουν επιθέσεις.

Αυτές οι τεχνολογίες οδηγούν σε ανώτερα αποτελέσματα κυβερνοασφάλειας για τους πελάτες της Sophos, όπως αποδεικνύεται και από τις ανεξάρτητες δοκιμές που πραγματοποιούν εταιρείες παγκόσμιας κλάσης όπως η SE Labs.

Δοκιμάστε το Sophos Endpoint από μόνοι σας

Το Sophos Endpoint προστατεύει περισσότερους από 250 χιλιάδες οργανισμούς σε όλο τον κόσμο ενάντια σε ενεργούς αντιπάλους και ενάντια στα ransomware, phishing, malware και άλλα πολλά. Επικοινωνήστε με τους συμβούλους ασφαλείας της Sophos για να συζητήσετε πως μπορεί η εταιρεία να σας βοηθήσει να προχωρήσετε σε μία δοκιμή σήμερα κιόλας.

Πηγή: Sophos

Η Gartner δεν δίστασε να προχωρήσει στην εκτίμηση για τη δημιουργία μίας αγοράς $600 δισεκατομμυρίων το 2022 όσον αφορά τις τεχνολογίες υπεραυτοματισμού. Χωρίς αμφιβολία, ο υπεραυτοματισμός από μία πομπώδη λέξη ή έννοια στον κλάδο μετατράπηκε σύντομα στον τρόπο με τον οποίο οι εταιρείες όλων των μεγεθών προσεγγίζουν πλέον την αυτοματοποίηση.

Έρευνες της γνωστής εταιρείας έδειξαν ότι η πλειοψηφία των CEO και τα δύο τρίτα των διοικητικών συμβουλίων απαιτούν λειτουργική αριστεία και ανάπτυξη, πράγματα δηλαδή που μπορούν να επωφεληθούν από τις στρατηγικές υπεραυτοματισμού. Η Gartner εκτιμά ότι το 56% των εταιρειών «τρέχουν» τέσσερις ή περισσότερες πρωτοβουλίες υπεραυτοματισμού παράλληλα, ενώ οι κορυφαίες εταιρείες έχουν περισσότερα από 10 τέτοια πρότζεκτ να εκτελούνται ταυτόχρονα.

Όπως κάθε νέος τεχνολογικός όρος, ο υπεραυτοματισμός μπορεί να έχει ευρέως διαφορετικές έννοιες, ανάλογα με το ποιος χρησιμοποιεί, αγοράζει ή πουλά προϊόντα και υπηρεσίες υπεραυτοματισμού. Με το συγκεκριμένο άρθρο, η Fortra εμβαθύνει στην έννοια του υπεραυτοματισμού, συγκρίνει τον υπεραυτοματισμό με άλλα εργαλεία αυτοματισμού και εξετάζει με ποιους τρόπους μπορεί να μεταμορφώσει τις διαδικασίες σε μία επιχείρηση.

Τι είναι ο Υπεραυτοματισμός;

Ένας ορισμός του υπεραυτοματισμού είναι η πειθαρχημένη χρήση εργαλείων αυτοματισμού για την αυτοματοποίηση όλων και όσων μπορούν ενδεχομένως να αυτοματοποιηθούν. Με την αυτοματοποίηση χειροκίνητων, χρονοβόρων και πολύπλοκων διαδικασιών, ο υπεραυτοματισμός αυξάνει την αποδοτικότητα και την παραγωγικότητα των εργαζομένων. Οι εταιρείες επωφελούνται επίσης της ικανότητας κλιμάκωσης (επέκτασης) και ευελιξίας καθώς οι ανάγκες αυτοματισμού αυξάνονται και εξελίσσονται.

Ένας άλλος ορισμός συνδυάζει τον ρομποτικό αυτοματισμό διεργασιών με άλλα εργαλεία αυτοματισμού για να αυξήσει το εύρος και την περιπλοκότητα των πρότζεκτ/έργων. Για παράδειγμα, η προσθήκη workload automation, intelligent document processing, processing mining ή άλλων εργαλείων αυτοματισμού στο RPA (Ρομποτική Αυτοματοποίηση Διαδικασιών) θα ισοδυναμούσε με υπεραυτοματισμό.

Τέλος, ο υπεραυτοματισμός μπορεί επίσης να σημαίνει τη διαρκή ενσωμάτωση του αυτοματισμού σε έναν κύκλο ή βρόχο ανακάλυψης/αυτοματοποίησης που επαναλαμβάνεται καθώς μια εταιρεία επεξεργάζεται/αναθεωρεί τις διαδικασίες της.

Υπεραυτοματισμός έναντι RPA: Με ποιο τρόπο διαφέρουν;

Θεωρήστε το RPA ως θεμέλιο για την αυτοματοποίηση, καθώς εξορθολογεί και απλοποιεί τις χειροκίνητες διαδικασίες εκτελώντας επαναλαμβανόμενες εργασίες που βασίζονται σε κανόνες ταχύτερα και αποτελεσματικότερα από τους ανθρώπους. Τα ρομπότ RPA μπορούν επίσης να επικοινωνούν με άλλες επιχειρηματικές εφαρμογές σαν να ήταν άνθρωποι, τραβώντας ή προωθώντας δομημένα δεδομένα σε άλλα συστήματα και εφαρμογές, όπως κρίνεται απαραίτητο και αναλόγως την περίπτωση για να βοηθήσουν με την αυτοματοποιημένη παραγωγή αναφορών, την αυτοματοποίηση του προγράμματος περιήγησης στο διαδίκτυο και πολλά άλλα. Τα εργαλεία RPA χρησιμοποιούνται σε όλους τους οργανισμούς για την ενίσχυση της παραγωγικότητας, τη μείωση των σφαλμάτων, την αύξηση της αποδοτικότητας και πολλά άλλα.

Αλλά για να επιτύχετε υπεραυτοματισμό, θα χρειαστείτε περισσότερα από το RPA στην εργαλειοθήκη σας. Αυτά τα εργαλεία μπορούν να περιλαμβάνουν αυτοματισμό φόρτου εργασίας, τεχνητή νοημοσύνη, ασφαλή μεταφορά αρχείων και πολλά άλλα. Αν και το RPA έχει απεριόριστες χρήσεις σε όλους τους οργανισμούς, η προσθήκη συμπληρωματικών εργαλείων μπορεί να επεκτείνει σημαντικά το φάσμα των πιθανών πρότζεκτ/έργων αυτοματισμού. Ο συνδυασμός RPA με άλλα προϊόντα επιτρέπει στις εταιρείες να αυτοματοποιούν ακόμη περισσότερες διαδικασίες και να αναλαμβάνουν πιο σύνθετα/περίπλοκα πρότζεκτ/έργα.

Έξυπνος Αυτοματισμός εναντίον Υπεραυτοματισμού

Αν και ο έξυπνος αυτοματισμός αποτελεί στοιχείο του υπεραυτοματισμού, δεν είναι απαραίτητο να περιλαμβάνουν όλες οι διαμορφώσεις υπεραυτοματισμού έξυπνα εργαλεία. Ο έξυπνος αυτοματισμός σας παρέχει τη δυνατότητα να αντιμετωπίζετε πιο εξελιγμένα και σύνθετα σενάρια αυτοματισμού, κυρίως όπου απαιτείται κρίση και λήψη αποφάσεων. Ένα τέτοιο παράδειγμα είναι η έξυπνη επεξεργασία εγγράφων, η οποία αξιοποιεί τη μηχανική εκμάθηση και την τεχνητή νοημοσύνη για τη λήψη και μετατροπή μη δομημένων δεδομένων με στόχο να καταστούν πιο εύχρηστα στον οργανισμό σας. Το RPA μπορεί στη συνέχεια να αξιοποιήσει αυτά τα δεδομένα για να συμπληρώσει φόρμες, να κάνει υπολογισμούς, να αλληλοεπιδράσει με άλλα συστήματα και να εκτελέσει άλλες εργασίες αυτοματισμού.

Αντιθέτως, ο συνδυασμός RPA με τον αυτοματισμό φόρτου εργασίας (workload automation) για παράδειγμα, μπορεί να θεωρηθεί υπεραυτοματισμός, αν και δεν περιλαμβάνει κάποιο έξυπνο χαρακτηριστικό ή πτυχή. Ο έξυπνος αυτοματισμός περιλαμβάνει εργαλεία που χρησιμοποιούνται στον υπεραυτοματισμό, ενώ ο υπεραυτοματισμός είναι μια έννοια που χρησιμοποιεί πολλαπλά εργαλεία για να αυτοματοποιήσει όσο το δυνατόν περισσότερες διαδικασίες/διεργασίες.

Η προσέγγιση Fortra στον Υπεραυτοματισμό

Πολλοί πωλητές λύσεων αυτοματισμού δημιουργούν ένα κλειστό οικοσύστημα, αναγκάζοντας τους πελάτες να χρησιμοποιούν συχνά εργαλεία που απέχουν από το να είναι ιδανικά και που μπορούν να προσθέσουν περιορισμούς και έξοδα στις όποιες πρωτοβουλίες ή προσπάθειες αυτοματισμού τους. Παρά τους ισχυρισμούς για το αντίθετο, κανένα εργαλείο δεν μπορεί να προσφέρει μία ολοκληρωμένη διατερματική εμπειρία υπεραυτοματισμού (end-to-end).

Οι πελάτες έχουν πολλές επιλογές για την αυτοματοποίηση των εργασιών τους, και επομένως έχουν τη δυνατότητα να ακολουθήσουν μία προσέγγιση «best-of-breed» (το καλύτερο στο είδος του) στον υπεραυτοματισμό -να αναζητήσουν το καλύτερο εργαλείο, ανεξάρτητα από τον προμηθευτή ή την εταιρεία. Στη Fortra, διευκολύνουμε τους χρήστες να επιτύχουν υπεραυτοματισμό με ένα χαρτοφυλάκιο προϊόντων αυτοματισμού που ενσωματώνονται και λειτουργούν άψογα με άλλα συστήματα και εφαρμογές για τη δημιουργίας μίας τεχνολογικής στοίβας από πολλούς προμηθευτές/εταιρείες.

Θα απολαμβάνετε τα πλεονεκτήματα της συνεργασίας με έναν προμηθευτή, αλλά για πολλά προϊόντα, ενώ διατηρείτε τη δυνατότητα να ακολουθείτε τη προσέγγιση «best-of-breed» στην περίπτωση που βρείτε καλύτερη εφαρμογή ή έχετε ήδη μια καλύτερη, υπάρχουσα λύση. Οι λύσεις αυτοματισμού της Fortra περιλαμβάνουν το Automate για τη ρομποτική αυτοματοποίηση διεργασιών, το Automate Intelligent Capture για την έξυπνη επεξεργασία εγγράφων, το JAMS για την αυτοματοποίηση των φόρτων εργασίας (workload automation), GoAnywhere για την ασφαλή μεταφορά αρχείων και Webdocs Forms Management για ασφαλείς φόρμες.

Καμία λύση αυτοματισμού δεν μπορεί να χειριστεί κάθε εργασία και κάθε σενάριο. Αυτός είναι ο λόγος που οι εταιρείες θα πρέπει να κοιτάξουν πέρα από μία προσέγγιση «one-size-fits-all» και να εξετάσουν ευέλικτες, επεκτάσιμες λύσεις που επιτρέπουν στις εταιρείες να αυτοματοποιούνται με τρόπο που να ταιριάζει καλύτερα στις μοναδικές και ιδιαίτερες ανάγκες τους και που ανταποκρίνεται στους στόχους ψηφιακού μετασχηματισμού που έχουν τεθεί.

Εξερευνήστε την αξία του ολιστικού, διατερματικού αυτοματισμού (από άκρο σε άκρο)

Οι λύσεις αυτοματισμού της Fortra μπορούν να βοηθήσουν την επιχείρηση σας να αποκτήσει αποτελεσματικότητα και να κλιμακώσει τον αριθμό και την πολυπλοκότητα των προϊόντων αυτοματισμού. Μάθετε περισσότερα σχετικά με την ολιστική προσέγγισή της Fortra στον αυτοματισμό εταιρικής πληροφορικής.

Πηγή: Fortra

Έφτασε η περίοδος που πολλοί άνθρωποι σε πολλά μέρη του κόσμου ανυπομονούν να περάσουν χρόνο με την οικογένεια, τους φίλους και να κάνουν ένα μικρό διάλειμμα από την εργασιακή καθημερινότητα και τις απαιτήσεις της δουλειάς.

Αυτή όμως την περίοδο περιμένουν πως και πως οι κακόβουλοι φορείς και οι κυβερνοεγκληματίες καθώς θέλουν να εκμεταλλευτούν το γεγονός ότι πολλά δίκτυα χρησιμοποιούνται λιγότερο και ελέγχονται λιγότερο κατά την περίοδο των διακοπών. Οι επιθέσεις ransomware, για να δώσουμε μόνο ένα παράδειγμα, συνήθως αυξάνονται αυτή την εποχή του χρόνου.

Έχοντας το παραπάνω κατά νου, ακολουθούν ορισμένες γρήγορες και εύκολες βέλτιστες πρακτικές για την καλύτερη προστασία του δικτύου σας ενώ αφιερώνετε στον εαυτό σας τον χρόνο που του αξίζει.

1.Απενεργοποιήστε όσα συστήματα δεν είναι απαραίτητα

Και αυτό είναι ιδιαίτερα σημαντικό ειδικά για κάθε σύστημα που προσφέρει απομακρυσμένη πρόσβαση RDP, καθώς χρησιμοποιείται συχνά από τους κυβερνοεγκληματίες και τους hackers ως σημείο εισόδου ή ως εργαλείο για «πλάγια μετακίνηση» (lateral movement) εντός του δικτύου. Η ίδια συμβουλή ισχύει και για τις συσκευές IoT. Αν δεν είναι απαραίτητες και δεν χρειάζονται σε κάτι, είναι καλύτερο να τις απενεργοποιήσετε για τη περίοδο των διακοπών. Αν είναι απαραίτητο οπωσδήποτε να έχετε ορισμένα συστήματα με ενεργοποιημένη την πρόσβαση RDP, πραγματοποιήστε διπλό έλεγχο, και στη συνέχεια… τριπλοτσεκάρετε την ασφάλεια των συστημάτων.

Αν δεν το έχετε κάνει ήδη, λάβετε σοβαρά υπόψη σας το ZTNA για να προστατεύσετε και να διασφαλίσετε την πρόσβαση στα συστήματα RDP και σε άλλες εφαρμογές σας. Στην πραγματικότητα, οι διακοπές ίσως είναι η ιδανική στιγμή για να ξεκινήσετε μία δωρεάν δοκιμή του Sophos ZTNA για εσάς και την ομάδα σας. Αν όχι, τουλάχιστον βεβαιωθείτε ότι τυχόν λύσεις RDP προστατεύονται με έλεγχο ταυτότητας πολλαπλών παραγόντων για να αποτρέψετε την περίπτωση να γίνουν brute-forced ή να κλαπούν διαπιστευτήρια, κάτι που βεβαίως θα μπορούσε να είναι καταστροφικό.

2.Ενημερώστε κάθε firmware της δικτυακής υποδομής ή του τείχους προστασίας

Αν έχετε στη διάθεση σας ένα firewall της Sophos, λάβετε υπόψη σας ότι πρόσφατα διατέθηκε η έκδοση 19.5 η οποία περιλαμβάνει μια σειρά από βελτιώσεις ασφαλείας, απόδοσης και πολλά νέα χαρακτηριστικά και δυνατότητες όπως:

- Κρυπτογραφημένη επιθεώρηση κυκλοφορίας Xstream FastPath TLS

- Εξισορρόπηση φορτίου SD-WAN

- Βελτιώσεις απόδοσης VPN

- Βελτιώσεις υψηλής διαθεσιμότητας

- Νέα ενσωμάτωση Azure AD για ασφαλή σύνδεση

- Και πολλα άλλα!

Ανεξάρτητα από τον προμηθευτή που προτιμάτε και συνεργάζεστε, βεβαιωθείτε ότι το τείχος προστασίας και άλλες συσκευές στη δικτυακή υποδομή σας, όπως VPN concentrators, switches και άλλες συσκευές «τρέχουν την τελευταία έκδοση του firmware, καθώς συχνά οι πιο πρόσφατες εκδόσεις περιέχουν σημαντικές διορθώσεις για γνωστά τρωτά σημεία, κενά ασφαλείας και ευπάθειες.

3.Καλέστε την υπηρεσία Sophos Rapid Response αν βρεθείτε αντιμέτωποι με επίθεση

Αν αντιμετωπίσετε κάποιο περιστατικό έκτακτης ανάγκης κατά τη διάρκεια των γιορτών (ή οποιαδήποτε στιγμή), μπορείτε να αξιοποιήσετε την υπηρεσία ταχείας απόκρισης της Sophos (Sophos Rapid Response) με πάγια χρέωση. Η ομάδα της Sophos που αποτελείται από ειδικούς ανταποκριτές συμβάντων θα σας βοηθήσει να αξιολογήσετε, να περιορίσετε και να εξαλείψετε ενεργές απειλές και να αφαιρέσετε όλα τα ίχνη των εισβολέων από το δίκτυό σας. Είτε πρόκειται για μόλυνση, παραβίαση ή μη εξουσιοδοτημένη πρόσβαση που προσπαθεί να παρακάμψει τους ελέγχους ασφαλείας σας, η ομάδα της Sophos τα έχει δει όλα και τα έχει σταματήσει όλα. Το Sophos Rapid Response είναι διαθέσιμο 24 ώρες το 24ωρο, 7 ημέρες την εβδομάδα, 365 ημέρες τον χρόνο, συμπεριλαμβανομένων και των περιόδων των διακοπών.

Κατεβάστε το whitepaper της Sophos με τις βέλτιστες πρακτικές ασφάλειας δικτύου

Για την πλήρη λίστα με τις βέλτιστες πρακτικές ασφάλειας δικτύου για την προστασία του δικτύου σας από το ransomware, μπορείτε να κατεβάσετε το νέο whitepaper της Sophos. Σας ευχόμαστε καλές –και ασφαλείς– διακοπές!

Πηγή: Sophos

Η Sophos είναι ενθουσιασμένη που ανακοινώνει ότι ανακηρύχθηκε ο καλύτερος πάροχος διαχειριζόμενων υπηρεσιών εντοπισμού και απόκρισης (MDR), ο καλύτερος προμηθευτής λύσεων εντοπισμού απειλών και απόκρισης για τερματικά και ο καλύτερος προμηθευτής λύσεων δικτυακής ασφάλειας και προστασίας από το κακόβουλο λογισμικό για τους κυβερνητικούς οργανισμούς των Ηνωμένων Πολιτειών της Αμερικής από την American Security Today (το νέο πρόσωπο της Homeland Security).

Η Sophos ανακηρύχθηκε πλατινένιος νικητής στα Βραβεία Εσωτερικής Ασφάλειας «ASTORS» 2022, τα οποία τιμούν τις κορυφαίες λύσεις της αγοράς που χρησιμοποιούνται από κυβερνητικούς φορείς και υπηρεσίες, καθώς και από επιχειρήσεις όλων των μεγεθών σε όλες τις Ηνωμένες Πολιτείες.

Η κυβερνοασφάλεια του Αμερικανικού έθνους βρίσκεται σε κρίσιμο σημείο καμπής εν μέσω της κλιμάκωσης των διαρκώς μεταβαλλόμενων, περίπλοκων και περίτεχνων κυβερνοεπιθέσεων όπως αποδεικνύεται στην έκθεση Sophos Threat Report 2023. Η Sophos έχει δεσμευτεί να βοηθήσει τις ομοσπονδιακές υπηρεσίες να ενισχύσουν την κυβερνοάμυνα τους με καινοτόμες λύσεις και καθοδηγούμενη από τον άνθρωπο ανίχνευση απειλών και απόκριση και η πρόσφατη αναγνώριση και οι πρωτιές στα βραβεία επιβεβαιώνουν ότι η Sophos εξοπλίζει τις ομάδες πρώτης γραμμής των Ηνωμένων Πολιτειών της Αμερικής με την καλύτερη προστασία στον κλάδο.

Όπως εξήγησε η Tammy Waitt, Διευθύντρια Σύνταξης της American Security Today, «οι υποψηφιότητες «ASTORS» αξιολογούνται ως προς την τεχνική καινοτομία, τη διαλειτουργικότητα, τον ειδικό αντίκτυπο στην κατηγορία, τον συνολικό αντίκτυπο στον κλάδο, τη σχετικότητα με άλλες τεχνολογίες του κλάδου και τη χρησιμότητα εφαρμογής εκτός της βιομηχανίας. Οι νικητές επιλέγονται από την ομάδα εμπειρογνωμόνων κριτών της American Security Today και τα Βραβεία Εσωτερικής Ασφάλειας «ASTORS» απονέμονται στα επίπεδα Platinum, Gold, Silver και Bronze».

Η Sophos κυριάρχησε παρέχοντας την Καλύτερη Διαχειριζόμενη Υπηρεσία Απόκρισης σε Απειλές στον Κυβερνοχώρο με την υπηρεσία Sophos MDR, την κορυφαία στον κλάδο υπηρεσία που χρησιμοποιείται από περισσότερους από 13.000 οργανισμούς για κυνήγι απειλών, ανίχνευση απειλώ και απόκριση 24 ώρες το 24ωρο, 7 ημέρες την εβδομάδα. Η πρόσφατα διευρυμένη υπηρεσία της Sophos ενσωματώνει πλέον τηλεμετρία από τεχνολογίες ασφαλείας τρίτων, παρέχοντας πρωτοφανή ορατότητα και ανίχνευση σε διάφορα λειτουργικά συστήματα και περιβάλλοντα.

Η Sophos επίσης κυριάρχησε προσφέροντας την Καλύτερη Λύση Ανίχνευσης Απειλών και Απόκρισης για Τερματικά και την Καλύτερη Λύση κατά του Κακόβουλου Λογισμικού με τη λύση Sophos Intercept X with XDR καθώς και την Καλύτερη Λύση Δικτυακής Ασφάλειας με το Sophos Firewall. Αυτές οι προσφορές αποτελούν μέρος του οικοσυστήματος Sophos Adaptive Cybersecurity Ecosystem όπου οι λύσεις μοιράζονται πληροφορίες απειλών σε πραγματικό χρόνο με το ευρύ χαρτοφυλάκιο λύσεων και υπηρεσιών της Sophos για ταχύτερη και περισσότερο συναφή απόκριση σε επιθέσεις. Οι λύσεις ασφαλείας της Sophos τροφοδοτούνται περαιτέρω από προγνωστικές, βαθιά ερευνημένες πληροφορίες απειλών σε πραγματικό χρόνο από την ομάδα Sophos X-Ops και είναι εύκολα διαχειριζόμενες μέσω της cloud πλατφόρμας Sophos Central ή μέσω της υπηρεσίας Sophos MDR.

Μια λίστα με τους νικητές είναι διαθέσιμη στο διαδίκτυο.

Πηγή: Sophos

[vc_row][vc_column][vc_column_text]Είτε ήσασταν άτακτοι αυτή τη χρονιά, είτε καλοσυνάτοι, δεν έχει σημασία. Κάποιος θα επιχειρήσει να σας εξαπατήσει αυτή την εορταστική περίοδο με τον έναν ή με τον άλλον τρόπο. Το FBI εξέδωσε προειδοποιήσεις για τους πολλούς πιθανούς τρόπους που υπάρχουν για να αποχωριστείτε χωρίς τη θέληση σας… καταθέσεις ή διαπιστευτήρια, ωστόσο η Malwarebytes επεκτείνει το πλαίσιο και παρέχει συμβουλές για να αποφύγετε ο ψηφιακός θησαυρός να αποδειχτεί… άνθρακες.

Απάτες με αγορές μέσω των μέσων κοινωνικής δικτύωσης

Το FBI λέει:

Οι καταναλωτές θα πρέπει να προσέχουν τις αναρτήσεις σε ιστοσελίδες μέσων κοινωνικής δικτύωσης που φαίνεται να προσφέρουν κουπόνια ή δωροκάρτες. Ορισμένες μπορεί να εμφανίζονται ως προσφορές ή διαγωνισμοί για διακοπές. Κάποιες μπορεί να φαίνεται ότι προέρχονται από γνωστούς και φίλους που έχουν μοιραστεί τον σύνδεσμο. Συχνά, αυτές οι απάτες οδηγούν τους καταναλωτές να συμμετάσχουν σε μια διαδικτυακή έρευνα που έχει σχεδιαστεί για την κλοπή προσωπικών πληροφοριών.

Εμείς λέμε:

Οι απάτες στα μέσα κοινωνικής δικτύωσης βασίζονται σε μεγάλο βαθμό σε διαγωνισμούς ή λοταρίες με κρυπτονομίσματα και άλλες παρόμοιες, δήθεν προωθητικές, ενέργειες που υπόσχονται γρήγορο πλουτισμό. Μπορεί να πετύχετε περιστασιακά κάποια δωροκάρτα, ωστόσο στην πλειονότητα των περιπτώσεων τέτοιες δωροκάρτες σχετίζονται περισσότερο με απατηλές, ψεύτικες έρευνες. Λαμβάνοντας υπόψη το παραπάνω, καλύψαμε 3 δημοφιλείς μορφές απάτης με δωροκάρτες για την Black Friday:

- Ψεύτικες δωροκάρτες προς πώληση με έκπτωση. Αν κάτι είναι πολύ καλό για να είναι αληθινό, μάλλον κάτι δεν πάει καλά. Αναζητήστε τον επίσημο διανομέα καρτών και ελέγξτε αν έχουν πράγματι εκπτώσεις και, αν όντως έτσι, προχωρήστε σε απευθείας αγορά.

- Γεννήτριες δωροκαρτών. Τα εργαλεία που ισχυρίζονται ότι δημιουργούν γνήσιους κωδικούς υπάρχουν εδώ και χρόνια και είναι όλα τους ψεύτικα. Στην καλύτερη περίπτωση, θα δείτε μία από τις προαναφερθείσες απατηλές έρευνες. Στη χειρότερη περίπτωση, θα μπορούσατε να βρεθείτε αντιμέτωποι με κακόβουλο λογισμικό.

- Οι υπηρεσίες που συναντάτε στο διαδίκτυο και οι οποίες ισχυρίζονται ότι εκτελούν κάποια εργασία με αντάλλαγμα δωροκάρτες θα πρέπει να αποφεύγονται. Θα τους στείλετε έναν κωδικό και δεν πρόκειται να έχετε ξανά νέα από τους απατεώνες.

Απάτες που σχετίζονται με την τηλεργασία

Το FBI λέει:

Οι καταναλωτές θα πρέπει να προσέχουν τις ιστοσελίδες και τις αναρτήσεις που προσφέρουν εργασία που μπορεί να γίνει από το σπίτι. Αυτές οι ευκαιρίες προβάλλουν ως βασικό πλεονέκτημα την ευκολία ωστόσο ενδέχεται να υπάρχουν δόλιες προθέσεις. Οι καταναλωτές θα πρέπει να ερευνούν προσεκτικά την αγγελία εργασίας και τα άτομα ή τις εταιρείες που προσφέρουν τέτοιου είδους απασχόληση.

Εμείς λέμε:

Οι απάτες που σχετίζονται με την εργασία από το σπίτι ή την τηλεργασία είναι μία μεγάλη επιχείρηση κατά την περίοδο των γιορτών, ειδικά με τους ανθρώπους που πιθανώς αναζητούν λίγα επιπλέον μετρητά ενόψει του νέου έτους. Αυτές οι απάτες έγιναν απίστευτα δημοφιλείς με την έλευση της πανδημίας COVID-19 και συχνά συνδέονται με κρυπτονομίσματα.

Άλλες απάτες αυτού του είδους θα κάνουν χρήση κρυπτονομισματικών ATMs και κωδικών QR. Θα δημιουργήσουν ψεύτικες ιστοσελίδες αναζήτησης εργασίας για να ανεβάσετε το βιογραφικό σας ή θα δημοσιεύσουν ψεύτικες διαφημίσεις σε πραγματικές ιστοσελίδες. Αν σας ζητήσουν να δώσετε συνέντευξη μέσω WhatsApp ή Telegram θα πρέπει να σας δημιουργηθούν υποψίες. Αν σας στείλουν χρήματα για να αγοράσετε εξοπλισμό εργασίας και στη συνέχεια σας ζητήσουν να στείλετε τα υπόλοιπα χρήματα σε άλλο τραπεζικό λογαριασμό, τότε θα πρέπει άμεσα να σας μπουν ιδέες και υποψίες. Ενδεχομένως, να βοηθάτε άθελα σας σε κάποια απάτη με ξέπλυμα χρήματος και η καριέρα σας θα είναι εξαιρετικά σύντομη. Απλώς δεν αξίζει το ρίσκο.

Απάτες που σχετίζονται με τη φιλανθρωπία

Το FBI λέει:

Οι απάτες που σχετίζονται με φιλανθρωπικούς σκοπούς είναι επίσης συχνές. Στη συγκεκριμένη περίπτωση, οι δράστες ιδρύουν ψεύτικες φιλανθρωπικές οργανώσεις για να κερδίσουν σημαντικά ποσά από άτομα που πιστεύουν ότι κάνουν δωρεές σε νόμιμες φιλανθρωπικές οργανώσεις. Η απάτες που σχετίζονται με φιλανθρωπικούς σκοπούς αυξάνονται σημαντικά κατά την περίοδο των εορτών, όταν πολλοί επιδιώκουν να κάνουν δώρα που εκπίπτουν από τη φορολογία στο τέλος του έτους ή οι γιορτές τους θυμίζουν ότι υπάρχουν και λιγότερο τυχεροί άνθρωποι στον κόσμο και επιθυμούν να συνεισφέρουν σε κάποιον καλό σκοπό. Οι εποχικές φιλανθρωπικές απάτες μπορεί να δημιουργήσουν μεγάλες δυσκολίες στην παρακολούθηση λόγω της ευρείας «απήχησης» τους, της περιορισμένης διάρκειας και, όταν γίνονται μέσω του Internet, της ελάχιστης επίβλεψής τους.

Εμείς λέμε:

Ένας από τους μεγαλύτερους λόγους για τη δημιουργία ψεύτικων φιλανθρωπικών ιστοσελίδων εξακολουθεί να είναι η εισβολή στην Ουκρανία. Αυτές οι ψεύτικες και κακόβουλες ιστοσελίδες που θέλουν να σας πείσουν για να προχωρήσετε σε δωρεές είναι εύκολο να δημιουργηθούν ενώ εξίσου εύκολη και απλή είναι και η αντιγραφή γνήσιου περιεχομένου (για να γίνουν πειστικότερες).

Οι ιστοσελίδες αυτού του τύπου συχνά προσπαθούν να σας συγκινήσουν, συχνά ισχυριζόμενες ότι βοηθούν τα παιδιά που έχουν εγκλωβιστεί στην Ουκρανία με (τι άλλο;) κρυπτονομίσματα. Περιστασιακά αυτές οι απάτες παραμονεύουν στις απαντήσεις κάτω από αναρτήσεις στο Twitter, συχνά μιμούμενες το άτομο που προχώρησε στην αρχική δημοσίευση.

Αν βρίσκεστε στο Ηνωμένο Βασίλειο μπορείτε να κάνετε μία αναζήτηση στο μητρώο φιλανθρωπικών οργανώσεων για να διαπιστώσετε αν είναι πραγματική. Δεν γνωρίζουμε για παρόμοια υπηρεσία στις ΗΠΑ ή στην Ελλάδα αλλά πιθανότατα θα βρείτε κάποιο σύνδεσμο προς τη φιλανθρωπική οργάνωση που αναζητάτε στη Google ή ακόμα και στη λίστα Top 100 του Forbes.

Απάτες με εφαρμογές για κινητά

Το FBI λέει:

Ορισμένες εφαρμογές για κινητά, οι οποίες συχνά μεταμφιέζονται ως παιχνίδια που προσφέρονται δωρεάν, έχουν σχεδιαστεί για να κλέβουν προσωπικές πληροφορίες. Προτού πραγματοποιηθεί το κατέβασμα μίας εφαρμογής από άγνωστη πηγή, οι καταναλωτές θα πρέπει να ερευνήσουν την εταιρεία που τη διανέμει ή την πουλάει και να αναζητήσουν στο διαδίκτυο κριτικές άλλων χρηστών για το προϊόν.

Εμείς λέμε:

Οι ψεύτικες ή κακόβουλες εφαρμογές είναι κάτι που μπορεί να συναντήσετε όλο το χρόνο, και όχι μόνο την περίοδο των εορτών. Σε κάθε περίπτωση, οι παρακάτω συμβουλές, ως επί το πλείστον, θα σας φανούν χρήσιμες. Και λέμε «ως επί το πλείστον» επειδή το παραπάνω υπονοεί ότι μπορεί να προκύψει πρόβλημα μόνο από εφαρμογές που κατεβάσατε από άγνωστες πηγές. Δεν είναι όμως έτσι. Είτε χρησιμοποιείτε κάποιο από τα επίσημα καταστήματα εφαρμογών (mobile apps) είτε προχωρήσετε στη λήψη εφαρμογών από τρίτες πηγές, δεν αποκλείεται να κρύβεται κάτι στη συγκεκριμένη ή στις συγκεκριμένες εφαρμογές που κατεβάσατε. Οι αμφίβολες εφαρμογές μπορούν να εισέλθουν στη συσκευή σας μέσω ενός χαμηλού αριθμού αιτημάτων για άδεια εγκατάστασης και, στη συνέχεια, να αρχίσουν να προκαλούν προβλήματα. Και μιλάμε για εφαρμογές που προέρχονται από επίσημα καταστήματα εφαρμογών.

- Ακόμα κι αν η εφαρμογή που εγκαταστήσατε είναι νόμιμη, μπορεί να έχει εγκαταλειφθεί από τους προγραμματιστές και να προκαλέσει από μόνη της προβλήματα, αφήνοντας ενδεχομένως τη συσκευή σας ανοικτή στα exploits. Τι πρέπει να κάνετε:

- Μείνετε στα επίσημα καταστήματα. Ναι, και αυτά πέφτουν επίσης θύματα κακόβουλων εφαρμογών που παρουσιάζονται ως πραγματικές. Αυτό ωστόσο εξακολουθεί να είναι καλύτερο από το να επιτρέπετε άγνωστες εγκαταστάσεις στη συσκευή σας και να κατεβάζετε αρχεία από άγνωστες πηγές.

- Ελέγξτε τον αριθμό των εγκαταστάσεων, το χρονικό διάστημα που είναι διαθέσιμη η εφαρμογή, τις πληροφορίες που παρέχει ο developer και τις κριτικές. Χρησιμοποιήστε πληροφορίες εκτός του επίσημου καταστήματος για να διαπιστώσετε αν κάποιος διαμαρτύρεται για αυτό σε διάφορους κύκλους που σχετίζονται με την κυβερνοασφάλεια. Ελέγξτε αν η εφαρμογή εξακολουθεί να υποστηρίζεται. Αν η εφαρμογή είναι ολοκαίνουργια, καλό θα ήταν να περιμένετε ένα μικρό διάστημα προτού την εγκαταστήσετε.

Όταν το τηλέφωνο Android σας αρχίσει να εμφανίζει σημάδια μόλυνσης, ήρθε η ώρα να ακολουθήσετε τη λίστα με τις συμβουλές ασφαλείας της Malwarebytes και να εκτελέσετε μια σάρωση.

Μην αφήσετε τους απατεώνες να σας χαλάσουν τις γιορτές

Ελπίζουμε ότι ο συνδυασμός των προειδοποιήσεων του FBI και των πρόσθετων υποδείξεων και συμβουλών μας θα σας κρατήσει ασφαλείς τις επόμενες εβδομάδες. Δυστυχώς, οι απατεώνες δεν παίρνουν άδεια κατά τη διάρκεια των Χριστουγέννων, επομένως είναι απαραίτητο να βρίσκεστε σε επιφυλακή.

Δεν αναφέρουμε απλώς τις απειλές – τις αφαιρούμε

Οι κίνδυνοι κυβερνοασφαλείας δεν θα έπρεπε να εξαπλώνονται πέρα από τους τίτλους… ειδήσεων. Κρατήστε τις απειλές μακριά από τις συσκευές σας κατεβάζοντας το Malwarebytes σήμερα.

Πηγή: Malwarebytes[/vc_column_text][/vc_column][/vc_row][vc_row][vc_column width=”1/1″][vc_separator sep_color=”color-150912″][vc_custom_heading text_weight=”200″ text_color=”color-210407″]Θέλετε περισσότερη ασφάλεια;

Συμπληρώστε τη φόρμα ή καλέστε στο 211 8000 330[/vc_custom_heading][/vc_column][/vc_row][vc_row][vc_column width=”1/1″][contact-form-7 id=”101883″][/vc_column][/vc_row]

Και αυτό το τρίμηνο, η MailStore είναι στην ευχάριστη θέση να παρουσιάσει μία νέα έκδοση του λογισμικού αρχειοθέτησης μηνυμάτων ηλεκτρονικού ταχυδρομείου (email): Η έκδοση 22.4 του MailStore Server, η έκδοση MailStore Service Provider Edition (SPE) και η έκδοση MailStore Home είναι πλέον διαθέσιμες.

Η νέα έκδοση του MailStore Service Provider Edition υποστηρίζει έλεγχο ταυτότητας πολλαπλών παραγόντων. Η εταιρεία βελτίωσε επίσης τον τρόπο με τον οποίο το λογισμικό, και στα τρία προϊόντα, διαχειρίζεται τους διαθέσιμους πόρους. Μπορείτε να θεωρήσετε αυτονόητο επίσης, ότι τόσο η έκδοση 22.4 του MailStore Server όσο και η έκδοση MailStore Service Provider είναι πιστοποιημένες για GDPR.

Νέες δυνατότητες για τις εκδόσεις MailStore SPE, MailStore Server και MailStore Home

Μάθετε περισσότερα σχετικά με τις βελτιώσεις που υπάρχουν στην έκδοση 22.4 των προϊόντων MailStore Service Provider Edition, MailStore Server και MailStore Home.

Υποστήριξη ελέγχου ταυτότητας πολλαπλών παραγόντων για την έκδοση MailStore Service Provider

Για άλλη μια φορά, η εταιρεία προχώρησε στην βελτίωση της ασφάλειας του MailStore Service Provider Edition (MailStore SPE). Η πρόσβαση στην κονσόλα διαχείρισης από τους διαχειριστές μπορεί πλέον να προστατευτεί και διασφαλιστεί μέσω ελέγχου ταυτότητας πολλαπλών παραγόντων. Αφού εισαγάγετε ένα όνομα χρήστη και έναν κωδικό πρόσβασης, πλέον θα ζητείται από τους διαχειριστές να εισαγάγουν και έναν κωδικό πρόσβασης από μια εφαρμογή ελέγχου ταυτότητας της επιλογής τους, προκειμένου να έχουν πρόσβαση στην κονσόλα διαχείρισης.

Στη περίπτωση που ο διαχειριστής επιθυμεί στη συνέχεια να χρησιμοποιήσει το API διαχείρισης, θα πρέπει να δημιουργηθεί ένας ξεχωριστός κωδικός πρόσβασης API. Ο κωδικός πρόσβασης API δημιουργείται στην κονσόλα διαχείρισης και απαιτείται από κάθε διαχειριστή συστήματος για τον οποίο έχει ενεργοποιηθεί ο έλεγχος ταυτότητας πολλαπλών παραγόντων. Αυτό επιτρέπει τη χρήση του API χωρίς την ανάγκη εισαγωγής δεύτερου παράγοντα, π.χ. για σκοπούς αυτοματισμού.

Βελτιωμένη διαχείριση πόρων για το MailStore SPE, το MailStore Server και το MailStore Home

Για άλλη μια φορά, η εταιρεία βελτίωσε τη διαχείριση πόρων και στις τρεις λύσεις λογισμικού. Πιο συγκεκριμένα, η εταιρεία βελτίωσε τον τρόπο χρήσης της διαθέσιμης μνήμης κατά την εκτέλεση του λογισμικού.

Ενημερωμένη πιστοποίηση: Συμμόρφωση με τις απαιτήσεις απορρήτου δεδομένων

Ως συνήθως, η πιο πρόσφατη έκδοση του λογισμικού μας, η έκδοση 22.4 των MailStore Server και MailStore SPE, έχει πιστοποιηθεί από ανεξάρτητο εμπειρογνώμονα στον τομέα του απορρήτου δεδομένων.

Η πιστοποίηση λαμβάνει υπόψη όλες τις σχετικές πτυχές του Ευρωπαϊκού Γενικού Κανονισμού Προστασίας Δεδομένων (GDPR) και επιβεβαιώνει ότι, όταν χρησιμοποιείται κατάλληλα, τόσο το λογισμικό MailStore Server όσο και το MailStore SPE πληρούν όλες τις απαιτήσεις που διέπουν την επεξεργασία προσωπικών δεδομένων που ορίζονται από τη νομοθεσία GDPR.

Μπορείτε να ζητήσετε αντίγραφο του επίσημου πιστοποιητικού ελέγχου GDPR από το sales@mailstore.com.

Διαθεσιμότητα

Μπορείτε να κάνετε λήψη της νέας έκδοσης του MailStore Server και της έκδοσης MailStore Service Provider Edition δωρεάν από την ιστοσελίδα της εταιρείας.

Αν η υπηρεσία ενημέρωσης και υποστήριξης του MailStore Server έχει λήξει, επικοινωνήστε με την NSS ή την MaliStore για να αγοράσετε μια αναβάθμιση που θα σας επιτρέψει να χρησιμοποιήσετε την πιο πρόσφατη έκδοση του MailStore Server. Διαβάστε εδώ για να μάθετε όλους τους καλούς λόγους για να έχετε ένα ενεργό συμφωνητικό Υπηρεσιών Ενημέρωσης & Υποστήριξης (Update & Support Service).

Οι ενδιαφερόμενες εταιρείες μπορούν επίσης να πραγματοποιήσουν λήψη του MailStore Server v22.4 ως μέρος μιας δωρεάν δοκιμής 30 ημερών. Αν είστε MSP και ενδιαφέρεστε να προσφέρετε την αρχειοθέτηση μηνυμάτων ηλεκτρονικού ταχυδρομείου ως υπηρεσία που βασίζεται στο MailStore SPE, επικοινωνήστε με την ομάδα πωλήσεών της NSS ή της MailStore στο partners@mailstore.com. Εναλλακτικά, μπορείτε να εγγραφείτε ως εξουσιοδοτημένος συνεργάτης της MailStore αυτή τη στιγμή δωρεάν.

Πηγή: MailStore

[vc_row][vc_column width=”1/1″][vc_single_image media=”103531″ media_width_percent=”100″ css_animation=”zoom-out” animation_speed=”1000″ animation_delay=”400″][vc_empty_space empty_h=”2″][vc_button button_color=”color-150912″ size=”btn-xl” border_animation=”btn-ripple-out” custom_typo=”yes” font_family=”font-762333″ font_weight=”900″ letter_spacing=”fontspace-210350″ border_width=”2″ display=”inline” link=”url:mailto%3Asales%40nss.gr%3Fsubject%3DBOOKmySEAT%3A%20Sophos%20Firewall%20Administration%20for%20End-users%20Training%26body%3DI%20would%20like%20to%20participate%20in%20the%20Sophos%20Firewall%20Administration%20for%20End-users%20Training%20on%20the%209th%20%26%2010th%20of%20January%202023||target:%20_blank|” icon=”fa fa-hand-o-right”]Book Your Training Today![/vc_button][vc_button button_color=”color-283957″ size=”btn-xl” border_animation=”btn-ripple-out” custom_typo=”yes” font_family=”font-377884″ font_weight=”900″ letter_spacing=”fontspace-210350″ border_width=”2″ display=”inline” link=”|||” icon=”fa fa-volume-control-phone”]Call us now for more +30 211 8000 330[/vc_button][vc_separator sep_color=”color-210407″][/vc_column][/vc_row][vc_row][vc_column width=”1/1″][vc_custom_heading heading_semantic=”h1″ text_font=”font-762333″ text_size=”h1″ text_weight=”200″ text_color=”color-xsdn”]Sophos Firewall Administration for End-users Training

[/vc_custom_heading][/vc_column][/vc_row][vc_row][vc_column width=”1/1″][vc_column_text]

In January 2023: Monday 9 & Tuesday 10

(2 days crash Training / NSS Training Center – remote / on premises)

A two-days crash training program which is designed for technical professionals who will be administering Sophos Firewall and provides the skills necessary to manage common day-to- day tasks.

Trainer: Micheal Eleftheroglou

Training room: NSS ATC training room 3rd floor

Objectives

On completion of this course, trainees will be able to:

- Explain how Sophos Firewall help to protect against security threats

- Configure firewall rules, policies, and user authentication

- Demonstrate threat protection and commonly used features

- Perform the initial setup of an Sophos Firewall and configure the required network settings

- Identify and use troubleshooting tools, reporting and management tasks

Prerequisites

There are no prerequisites for this course; however, it is recommended you should:

- Be knowledge of networking

- Be familiar with security best practices

- Experience configuring network security devices

Certification

To become a Sophos Certified Administrator, trainees must take and pass an online assessment.

The assessment tests the knowledge of both the presented and practical content.

The pass mark for the assessment is 80% and is limited to 4 attempts.

Content

-

-

- Module 1: Firewall Overview

- Module 2: Getting started with Firewall

- Module 3: Network Protection

- Module 4: Webserver Protection

- Module 5: Site-to-site Connections

- Module 6: Authentications

- Module 7: Web Protection and Application control

- Module 8: Application Control

- Module 9: Email Protection

- Module 10: Wireless Protection

- Module 11: Remote Access

- Module 12: Logging, Reporting and Central Management

-

Certification + Exam:

SOPHOS FIREWALL ADMINISTRATOR

Duration 2 Days Remote + Labs

Athens Cyberpark training room 3rd floor (Aggistis 1 & Paggaiou)

Language: Greek & English[/vc_column_text][/vc_column][/vc_row][vc_row row_height_percent=”0″ back_color=”color-210407″ overlay_alpha=”50″ gutter_size=”3″ column_width_percent=”100″ shift_y=”0″ z_index=”0″][vc_column width=”1/1″][vc_custom_heading text_font=”font-762333″ text_weight=”200″ text_color=”color-xsdn”]Agenda[/vc_custom_heading][/vc_column][/vc_row][vc_row][vc_column width=”1/1″][vc_column_text]DAY 1

09:30 – 10:30 Module 1: Firewall Overview

10:30 – 10:45 Break

10:45 – 12:30 Module 2: Getting started with Firewall

12:30 – 13:00 Labs (getting familiar)

13:00 – 13:30 Lunch

13:30 – 14:30 Module 3: Network Protection

14:30 – 15:30 Module 4: Webserver Protection

15:30 – 15:45 Break

15:45 – 17:05 Module 5: Site to Site Connection

DAY 2

09:00 – 10:20 Module 6: Authentications

10:20 – 11:20 Module 7: Web Protection and Application Control

11:20 – 11:30 Break

11:30 – 12:00 Module 8: Application Control

12:00 – 12:50 Module 9: Email Protection

12:50 – 13:30 Lunch

13:30 – 14:15 Module 10: Wireless Protection

14:15 – 15:05 Module 11: Remote Access

15:05 – 15:20 Break

15:20 – 16:20 Module 12: Logging, Reporting and Central Management

16:20 Labs discussion[/vc_column_text][/vc_column][/vc_row][vc_row][vc_column width=”1/1″][vc_separator sep_color=”color-210407″][vc_empty_space empty_h=”2″][vc_button button_color=”color-150912″ size=”btn-xl” border_animation=”btn-ripple-out” custom_typo=”yes” font_family=”font-762333″ font_weight=”900″ letter_spacing=”fontspace-210350″ border_width=”2″ display=”inline” link=”url:mailto%3Asales%40nss.gr%3Fsubject%3DBOOKmySEAT%3A%20Sophos%20Firewall%20Administration%20for%20End-users%20Training%26body%3DI%20would%20like%20to%20participate%20in%20the%20Sophos%20Firewall%20Administration%20for%20End-users%20Training%20on%20the%209th%20%26%2010th%20of%20January%202023||target:%20_blank|” icon=”fa fa-hand-o-right”]Book Your Training Today![/vc_button][vc_button button_color=”color-283957″ size=”btn-xl” border_animation=”btn-ripple-out” custom_typo=”yes” font_family=”font-377884″ font_weight=”900″ letter_spacing=”fontspace-210350″ border_width=”2″ display=”inline” link=”|||” icon=”fa fa-volume-control-phone”]Call us now for more +30 211 8000 330[/vc_button][vc_single_image media=”103531″ media_width_percent=”100″ alignment=”center” css_animation=”zoom-out” animation_speed=”1000″ animation_delay=”400″][/vc_column][/vc_row][vc_row][vc_column width=”1/1″][/vc_column][/vc_row]

Η Datto, κορυφαίος πάροχος λύσεων λογισμικού ασφαλείας και λύσεων λογισμικού που βασίζονται στο cloud, οι οποίες είναι ειδικά προσαρμοσμένες για τους παρόχους διαχειριζόμενων υπηρεσιών (MSP) σε παγκόσμιο επίπεδο, εισάγει τη λύση Datto EDR.

Ανεπτυγμένο για να παρέχει εξαιρετικά αποτελεσματικές δυνατότητες ανίχνευσης απειλών σε τερματικές συσκευές και ανταπόκρισης σε συμβάντα, η λύση Datto EDR (Endpoint Detection and Response) είναι ειδικά προσαρμοσμένη για τους σημερινούς παρόχους διαχειριζόμενων υπηρεσιών (MSPs) και τις μικρές και μεσαίες επιχειρήσεις (SMBs) και είναι διαθέσιμη σε ένα προσιτό, εύκολο στην εφαρμογή, στη χρήση και στη διαχείριση πακέτο.

Η ύπαρξη των κατάλληλων εργαλείων κυβερνοασφάλειας είναι πλέον σημαντικότερη από ποτέ. Οι επιθέσεις ransomware σε ετήσια βάση αυξήθηκαν κατά 92,7% και το μέσο κόστος μίας τέτοιας επίθεσης σε μία μικρή επιχείρηση ήταν $8.000 ανά ώρα από τη στιγμή της επίθεσης έως τη στιγμή της αποκατάστασης. Τα περισσότερα εργαλεία ανίχνευσης απειλών σε τερματικές συσκευές και ανταπόκρισης σε συμβάντα απαιτούν ειδικευμένους και εκπαιδευμένους αναλυτές ασφαλείας, οι οποίοι βρίσκονται σε έλλειψη και έχουν υψηλή ζήτηση, ωστόσο η λύση Datto EDR χρησιμοποιεί το πλαίσιο MITRE ATT&CK για την παροχή σαφήνειας στις ομάδες, μειώνοντας την τεχνογνωσία που απαιτείται στον τομέα της ασφάλειας για αποτελεσματική ανταπόκριση σε συμβάντα και περιστατικά.

«Τα τυπικά εργαλεία ασφαλείας δεν είναι πλέον αρκετά» δήλωσε ο Chris McKie, Αντιπρόεδρος Προϊοντικού Μάρκετινγκ για τις Λύσεις Ασφαλείας και Δικτύωσης της Datto. «Οι παράγοντες απειλών έχουν βρει τρόπους για να παρακάμπτουν τα παραδοσιακά μέτρα ασφαλείας, με αποτέλεσμα τα εργαλεία EDR να έχουν καταστεί σημαντικότερα από ποτέ για τον εντοπισμό ύποπτης δραστηριότητας και την προστασία των επιχειρήσεων από τις όλο και πιο εξελιγμένες κυβερνοεπιθέσεις».

Σχεδόν όλα τα προϊόντα EDR έχουν σχεδιαστεί και αναπτυχθεί για επιχειρήσεις, πράγμα που σημαίνει ότι συχνά είναι δαπανηρά και αρκετά περίπλοκα ώστε για τη διαχείριση τους να απαιτούν την ύπαρξη μίας ομάδας από άριστα εκπαιδευμένους ειδικούς από τον χώρο της ασφάλειας. Χωρίς αυτό το εκπαιδευμένο προσωπικό, πολλοί οργανισμοί καταλήγουν να μένουν χωρίς αποτελεσματικά εργαλεία EDR.

Το Datto EDR φτιάχτηκε ειδικά για τους παρόχους διαχειριζόμενων υπηρεσιών (MSPs) που θέλουν να βελτιώσουν τη στάση ασφαλείας τους και να επεκτείνουν τις προσφορές ασφάλειας στους πελάτες τους, οι οποίοι ως επί το πλείστον είναι μικρομεσαίες επιχειρήσεις. Το εξαιρετικά αποτελεσματικό αυτό εργαλείο παρέχει πρόσθετα επίπεδα ασφάλειας για τερματικά, ανιχνεύοντας τις ύποπτες συμπεριφορές και τις τεχνικές που αξιοποιούν οι εξελιγμένοι παράγοντες απειλών για να παρακάμψουν τα παραδοσιακά προγράμματα προστασίας από τους ιούς. Κάθε ειδοποίηση στην κονσόλα διαχείρισης συνοδεύεται από μία λειτουργία ανταπόκρισης, η οποία βοηθά τις ομάδες ασφαλείας κατά τη διαδικασία αποκατάστασης με λεπτομερείς συστάσεις μετριασμού για τις πιο κοινές απειλές, επιτρέποντας στους MSPs να γίνουν περισσότερο αυτάρκεις.

Το Datto EDR είναι μια αποτελεσματική λύση ανίχνευσης απειλών με άμεσα διαθέσιμη και έμπειρη τεχνική υποστήριξη. Οι αποτελεσματικές και actionable ειδοποιήσεις του Datto EDR μπορούν γρήγορα να ερμηνευθούν, για να παρθούν εξίσου άμεσα οι όποιες αποφάσεις για τη λήψη των κατάλληλων μέτρων που θα ακολουθήσουν, έχοντας στη διάθεση σας επιλογές γρήγορης εφαρμογής/ υλοποίησης που δεν παρεμβαίνουν στις καθημερινές λειτουργίες της επιχείρησης. Επιπλέον, η συνεχής παρακολούθηση της διαδικασίας, της μνήμης και της συμπεριφοράς σε όλες τα τερματικά περιορίζει τον χρόνο που απαιτείται για τον εντοπισμό εισβολών/παραβιάσεων.

Μέρος της ολοκληρωμένης πλατφόρμας IT της Kaseya, το Datto EDR επεκτείνει τη σουίτα ασφαλείας για να προσφέρει τη μέγιστη κάλυψη σε πολλαπλούς τομείς. Το Datto EDR ενσωματώνεται με το Datto RMM και το Kaseya One για να αντιμετωπίσει τις προκλήσεις των «do-it-all», πολυλειτουργικών επαγγελματιών πληροφορικής. Προσφέρει, μέσω ενός προμηθευτή, όλα όσα χρειάζεστε, με τη διαλειτουργικότητα που απαιτείται για εξοικονόμηση χρόνου και την απαραίτητη ευφυία για να σας βοηθήσουν να κάνετε περισσότερα σε προσιτή τιμή.

Για περισσότερες πληροφορίες ή για να ζητήσετε μια επίδειξη του Datto EDR, επισκεφθείτε τη διεύθυνση https://www.datto.com/request/datto-edr/.

Πηγή: Datto

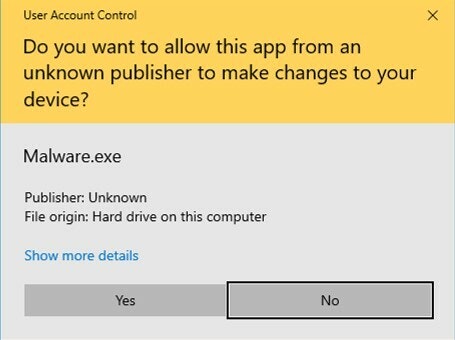

Ο Έλεγχος Λογαριασμού Χρήστη (UAC) είναι ένα χαρακτηριστικό ασφαλείας στο λειτουργικό σύστημα Windows που σχεδιάστηκε για τον μετριασμό του αντικτύπου σε περίπτωση μόλυνσης με κακόβουλο λογισμικό ή στην περίπτωση μη εξουσιοδοτημένων αλλαγών στο σύστημα. Όλοι οι χρήστες των Windows έχουν σε κάποια φάση ενεργοποιήσει ένα UAC prompt. Οι εργασίες που ενδέχεται να ενεργοποιήσουν ένα UAC prompt περιλαμβάνουν την προσπάθεια εγκατάστασης ενός προγράμματος ή την πραγματοποίηση κάποιας αλλαγής σε μία ρύθμιση του λειτουργικού συστήματος που απαιτεί δικαιώματα διαχειριστή. Το UAC prompt (αίτημα UAC) είναι μία εντολή αναδυόμενου παραθύρου που ζητά από τον χρήστη να εγκρίνει/επιβεβαιώσει ότι θέλει πράγματι να γίνει η εγκατάσταση (του προγράμματος) ή η αλλαγή (στις ρυθμίσεις).

Τα Windows Vista εισήγαγαν το UAC prompt για να βελτιώσουν τις προκλήσεις ασφαλείας με τις οποίες ήρθαν αντιμέτωποι οι χρήστες των Windows XP. Το αίτημα UAC δεν έχει αλλάξει σημαντικά από τότε, εκτός από ορισμένες οπτικές βελτιώσεις που έγιναν στα Windows 10.

Γιατί υπάρχει ανάγκη για το UAC;

Όταν πραγματοποιείται η εκκίνηση μίας εφαρμογής στα Windows, γίνεται και εκχώρηση ενός διακριτικού/τεκμηρίου (token) πρόσβασης. Αυτό το διακριτικό καθορίζει τα προνόμια και την πρόσβαση για την εφαρμογή. Η αρχή πίσω από το UAC στα Windows είναι να παρέχονται στους τοπικούς διαχειριστές δύο διακριτικά, ένα τυπικού χρήστη και ένα διαχειριστή.

Αρχικά, εκδίδεται μόνο ένα τυπικό διακριτικό. Όταν ωστόσο μία εφαρμογή από προεπιλογή ζητά συγκεκριμένα ένα διακριτικό διαχειριστή, τότε ενεργοποιεί την εμφάνιση ενός μηνύματος UAC prompt. Αν ο χρήστης επιλέξει «ναι» στο UAC prompt για να προχωρήσει στην εκτέλεση του αιτήματός, τότε εκδίδεται ένα διακριτικό διαχειριστή. Στη συνέχεια, το διακριτικό διαχειριστή επιτρέπει στην εφαρμογή να εκτελεστεί με υψηλό επίπεδο προνομίων.

Αρχικά, εκδίδεται μόνο ένα τυπικό διακριτικό. Όταν ωστόσο μία εφαρμογή από προεπιλογή ζητά συγκεκριμένα ένα διακριτικό διαχειριστή, τότε ενεργοποιεί την εμφάνιση ενός μηνύματος UAC prompt. Αν ο χρήστης επιλέξει «ναι» στο UAC prompt για να προχωρήσει στην εκτέλεση του αιτήματός, τότε εκδίδεται ένα διακριτικό διαχειριστή. Στη συνέχεια, το διακριτικό διαχειριστή επιτρέπει στην εφαρμογή να εκτελεστεί με υψηλό επίπεδο προνομίων.

Ένα διακριτικό διαχειριστή είναι σαν ένα πάσο «πρόσβασης σε όλες τις περιοχές» που επιτρέπει στην εφαρμογή να κάνει σχεδόν τα πάντα στο σύστημα. Έτσι, όταν μια εφαρμογή με διακριτικό διαχειριστή παραβιάζεται, ένας εισβολέας μπορεί να προκαλέσει σημαντική ζημιά.

Η εισαγωγή του βήματος UAC βοηθά στην ελαχιστοποίηση του αριθμού των εφαρμογών που εκτελούνται με διακριτικά διαχειριστή και που μπορεί να εκμεταλλευτεί ένας εισβολέας. Επιπλέον, ο έλεγχος λογαριασμού χρήστη μειώνει τον κίνδυνο να αποκτήσει ένας εισβολέας το διακριτικό διαχειριστή χωρίς να ενεργοποιήσει ένα μήνυμα προς έγκριση από τον χρήστη.

Δεδομένου ότι η πλειονότητα των εφαρμογών δεν χρειάζεται διακριτικό διαχειριστή για να λειτουργήσει, οι χρήστες δεν βομβαρδίζονται με αναδυόμενα παράθυρα. Έτσι, φαίνεται να έχουμε ένα αποτελεσματικό χαρακτηριστικό ασφαλείας. Περιμένετε όμως γιατί έχουμε πολλά ακόμη να πούμε.

Προτού μεταβείτε στην αρχή του άρθρου για να ελέγξετε αν αντιφάσκουμε, είπαμε ότι ο Έλεγχος Λογαριασμού Χρήστη στα Windows είναι ένα χαρακτηριστικό ασφαλείας και όχι κάποιος περιορισμός. Η Microsoft μάλιστα περιγράφει το χαρακτηριστικό UAC ως «θεμελιώδες στοιχείο του συνολικού οράματος ασφαλείας της». Αν και πολλοί εξακολουθούν να χαρακτηρίζουν ή να περιγράφουν το χαρακτηριστικό UAC ως έναν περιορισμό ασφαλείας, σε τεχνικό επίπεδο, δεν είναι.

Με την πάροδο των ετών, πολλοί ερευνητές ασφάλειας και παράγοντες απειλών έχουν καταφέρει με επιτυχία να βρουν τρόπους να λειτουργούν τα εργαλεία τους χωρίς να ενεργοποιούν κάποιο UAC prompt. Όταν οι συγκεκριμένες τακτικές αναφέρθηκαν στο πρόγραμμα επιβράβευσης σφαλμάτων (bug bounty program) της Microsoft, η απάντηση της εταιρείας ήταν «το UAC δεν αποτελεί περιορισμός ή όριο ασφαλείας».

Η Microsoft δεν θέλει οι δικές της εφαρμογές να ενεργοποιούν πολλά αναδυόμενα παράθυρα με UAC prompts. Έτσι, η Microsoft δημιούργησε έναν μηχανισμό ώστε οι εφαρμογές που είναι εμπιστοσύνης να αποφεύγουν την ενεργοποίηση του UAC prompt. Αυτό που είναι μειονέκτημα σε επίπεδο ασφάλειας στη συγκεκριμένη περίπτωση είναι ότι οι αξιόπιστες εφαρμογές μπορούν στη συνέχεια να πέσουν θύματα εκμετάλλευσης ή να αξιοποιηθούν για την παράκαμψη του UAC.

Επειδή το UAC δεν θεωρείται περιορισμός ασφαλείας, τέτοιες τεχνικές παράκαμψης δεν αντιμετωπίζονται ως σφάλματα και δεν διορθώνονται. Τη στιγμή της σύνταξης αυτού του άρθρου, το πρότζεκτ UACME (https://github.com/hfiref0x/UACME) παραθέτει 76 διαφορετικές τεχνικές παράκαμψης του UAC. Πολλές από αυτές τις τεχνικές παράκαμψης χρησιμοποιούνται ενεργώς σε κακόβουλο λογισμικό με στόχο την σιωπηρή κλιμάκωση των προνομίων σε ένα τερματικό (endpoint) με Windows. Υπάρχουν πολύ περισσότερες τεχνικές παράκαμψης -οι 76 που αναφέρονται στην παραπάνω ιστοσελίδα απλώς αντιπροσωπεύουν τις περισσότερο διαδεδομένες.

Το παραπάνω δημιουργεί μία δύσκολη κατάσταση, καθώς οι τελικοί χρήστες χρειάζονται διακριτικά διαχειριστή για να εκτελέσουν κοινές δραστηριότητες, όπως είναι η εγκατάσταση λογισμικού, η εγκατάσταση εκτυπωτών και η αλλαγή στις ρυθμίσεις. Αν καταργήσετε τα δικαιώματα διαχειριστή τοπικά, οι τελικοί χρήστες θα είναι ασφαλείς, αν και λιγότερο παραγωγικοί. Επιπλέον, οι χρήστες μπορεί να περνούν όλη την ημέρα δημιουργώντας help desk tickets. Εναλλακτικά, αν προχωρήσετε στην παραχώρηση δικαιωμάτων διαχειριστή σε τοπικό επίπεδο, τότε ένας παράγοντας απειλής μπορεί να παρακάμψει τον μηχανισμό ασφαλείας UAC του λειτουργικού συστήματος και να χρησιμοποιήσει τα δικαιώματα διαχειριστή εναντίον σας.

Ευτυχώς, τα σύγχρονα εργαλεία Endpoint Privilege Management όπως είναι το Privilege Management για Windows της BeyondTrust αντιμετωπίζουν αποτελεσματικά αυτήν την πρόκληση και πολλά άλλα. Η λύση της BeyondTrust σάς επιτρέπει να αφαιρέσετε αμέσως τα δικαιώματα διαχειριστή σε τοπικό επίπεδο από όλους τους χρήστες, γεγονός που μειώνει σημαντικά την επιφάνεια επίθεσης. Η διαχείριση προνομίων για Windows παρεμποδίζει τα αιτήματα UAC και κλιμάκωσης (των προνομίων) και κλιμακώνει απρόσκοπτα μόνο τις εφαρμογές που χρειάζονται οι χρήστες σας για να κάνουν τη δουλειά τους βάσει πολιτικής.

Για γνωστές και αξιόπιστες εφαρμογές, μπορείτε να χρησιμοποιήσετε απλούς κανόνες πολιτικής ή έτοιμα πρότυπα πολιτικών (out-of-the-box) για την απρόσκοπτη εκκίνηση αυτών των εφαρμογών χωρίς να χρειάζεται να προχωρήσετε σε σχετικό αίτημα για τον χρήστη. Στη συνέχεια, για άγνωστες εφαρμογές ή εργασίες, μπορείτε να ζητήσετε από τον χρήστη να αιτιολογήσει γιατί χρειάζεται μια συγκεκριμένη εφαρμογή, να εκτελέσετε ελέγχους φήμης, να επαληθεύσετε τον εκδότη της εφαρμογής ή να ενεργοποιήσετε εκτεταμένο έλεγχο ταυτότητας μέσω MFA για να διασφαλίσετε ότι τόσο η εφαρμογή όσο και ο χρήστης είναι αυτοί που λένε ότι είναι.

Το Privilege Management για Windows παρέχει πρότυπα Γρήγορης Εκκίνησης που διευκολύνουν πρακτικά τους οργανισμούς να αντιμετωπίζουν κοινότυπες περιπτώσεις χρήσης πολιτικής ελάχιστου προνομίου από την 1η μέρα, επιτρέποντας τους να κάνουν γρήγορα άλματα για την ελαχιστοποίηση του κινδύνου. Επιπλέον, τα προσαρμοσμένα διακριτικά πρόσβασης σας επιτρέπουν να εκχωρείτε δικαιώματα σε κοκκώδες/ αναλυτικό επίπεδο για να διασφαλίσετε ότι κανένας χρήστης ή εφαρμογή δεν έχει υπερβολικά προνόμια.

Μην πέσετε στη παγίδα να εκθέσετε υπερβολικά τον οργανισμό σας στον κίνδυνο των υπερβολικά προνομιούχων τοπικών διαχειριστών ή να παρεμποδίσετε την παραγωγικότητα των χρηστών σας επειδή δεν διαθέτουν τα απαραίτητα προνόμια. Βρείτε την ισορροπία μεταξύ της ασφάλειας και παραγωγικότητας, ακολουθήστε τις βέλτιστες πρακτικές ασφάλειας και, το πιο σημαντικό, δημιουργήστε μια ασφαλή βάση που εμποδίζει τους εισβολείς να αποκτήσουν προνομιακή πρόσβαση στα συστήματα σας.

Endpoint Privilege Management | BeyondTrust

Μάθετε περισσότερα για το Endpoint Privilege Management της BeyondTrust.

Πηγή: BeyondTrust

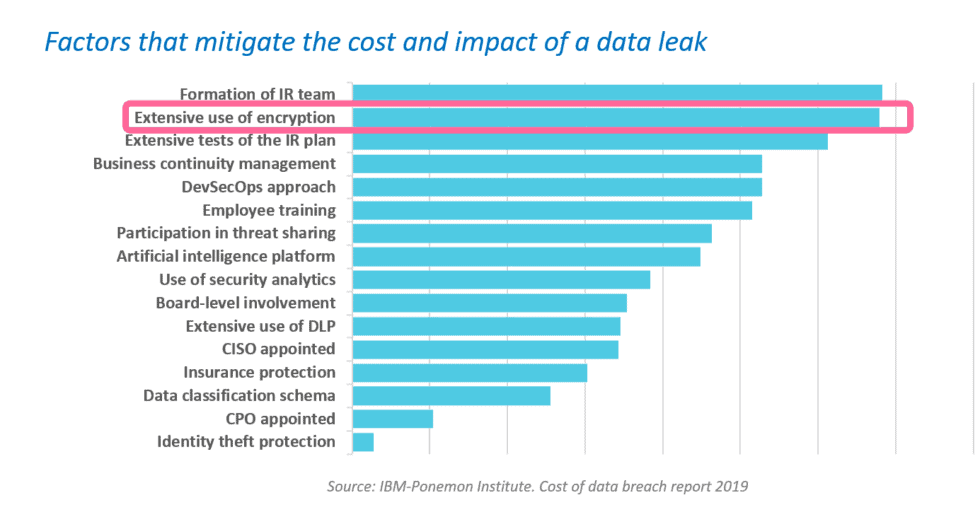

Ανακαλύψτε τα επτά μέτρα δικτυακής ασφάλειας που μπορούν να σας βοηθήσουν να μετριάσετε τον κίνδυνο μίας επίθεσης ransomware

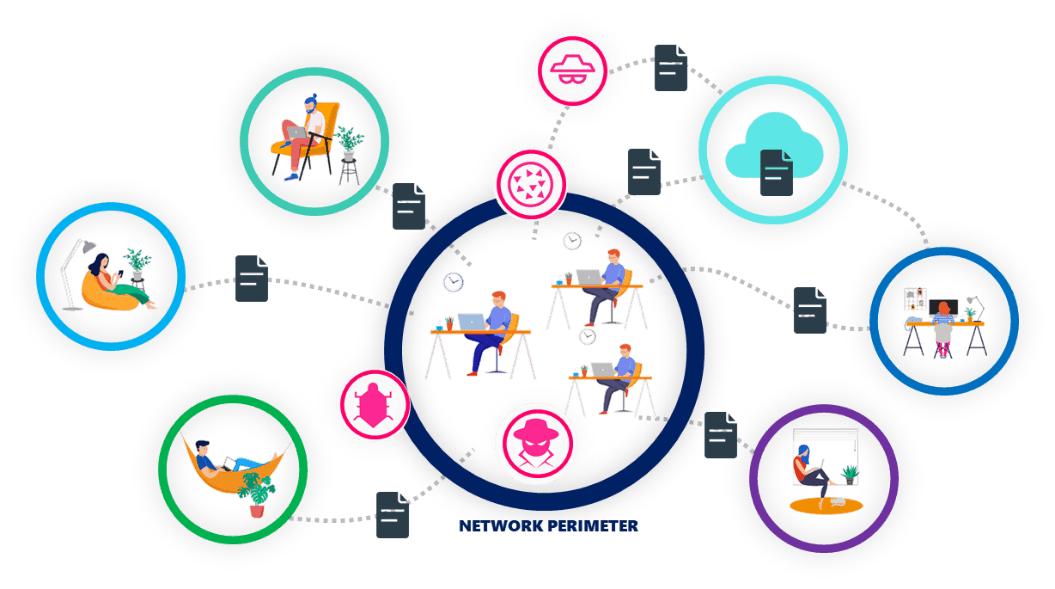

Πέρυσι, το ransomware έπληξε το 66% των οργανισμών, κάτι που αποδεικνύει ότι οι κυβερνοεγκληματικές ομάδες είναι πλέον πολύ ικανότερες από ποτέ στο να εκτελούν επιθέσεις σε μεγάλη κλίμακα.

Οι πιο προηγμένες επιθέσεις αξιοποιούν πλέον νόμιμα εργαλεία πληροφορικής όπως το πρωτόκολλο απομακρυσμένης επιφάνειας εργασίας (RDP) για να αποκτήσουν πρόσβαση σε δίκτυα, καθιστώντας την αρχική ανίχνευση ή τον αρχικό εντοπισμό εξαιρετικά δύσκολη υπόθεση. Η ρίζα του προβλήματος είναι ότι υπάρχει υπερβολική υποκείμενη εμπιστοσύνη στη χρήση των συγκεκριμένων εργαλείων, κάτι που έχει επανειλημμένως αποδειχτεί μη συνετό και ανεύθυνο.

Η εφαρμογή ισχυρών μέτρων δικτυακής ασφάλειας είναι ένας σίγουρος τρόπος για τον μετριασμό αυτού του κινδύνου. Στο νέο whitepaper της Sophos, «βέλτιστες πρακτικές για να προστατεύσετε το δίκτυο σας από το ransomware», αλλά και σε αυτό το άρθρο, μοιραζόμαστε πρακτικές συμβουλές για την ασφάλεια του δικτύου που θα σας βοηθήσουν να βελτιώσετε την προστασία σας απέναντι στο ransomware.

1.Μικροτμηματοποιήστε το δίκτυο σας

Η μικροτμηματοποίηση σας επιτρέπει να περιορίσετε το «lateral movement» των απειλών (η «πλάγια μετακίνηση» ή «πλευρική κίνηση» για κάποιους αναφέρεται στις τεχνικές και στα εργαλεία που χρησιμοποιεί ένας επιτιθέμενος μετά την αρχική παρείσφρηση για να μετακινηθεί εντός του δικτύου καθώς αναζητά τα βασικά δεδομένα και περιουσιακά στοιχεία που είναι ο τελικός στόχος της επίθεσης του). Ένας τρόπος για να ανιχνεύσετε, να περιορίσετε και να αποτρέψετε την «πλάγια μετακίνηση» στο δίκτυο σας είναι να δημιουργήσετε μικρές ζώνες ή VLANs και να τις συνδέσετε μέσω διαχειριζόμενων switches καθώς και να χρησιμοποιήσετε ένα firewall για την εφαρμογή προστασίας malware και IPS μεταξύ των τμημάτων.

2.Αντικαταστήστε το VPN με μια λύση δικτυακής πρόσβασης Zero Trust (ZTNA)

Το ZTNA είναι ο σύγχρονος αντικαταστάτης του VPN. Καταργεί την υποκείμενη ή υπονοούμενη εμπιστοσύνη και την ευρεία πρόσβαση που παρέχει το VPN και αντ’ αυτού χρησιμοποιεί τις αρχές του Zero Trust: μην εμπιστεύεστε το παραμικρό, επαληθεύστε τα πάντα. Για να μάθετε περισσότερα σχετικά με τα οφέλη του ZTNA έναντι του VPN, διαβάστε το άρθρο μας εδώ.

3.Εφαρμόστε την ισχυρότερη δυνατή προστασία

Να αναπτύσσετε πάντα το υψηλότερο επίπεδο προστασίας στο τείχος προστασίας σας, στις τερματικές συσκευές, στους διακομιστές, στις φορητές συσκευές και στα εργαλεία απομακρυσμένης πρόσβασης. Πιο συγκεκριμένα:

- Βεβαιωθείτε ότι το τείχος προστασίας σας διαθέτει επιθεώρηση TLS 1.3, IPS επόμενης γενιάς και streaming DPI με μηχανική εκμάθηση και sandboxing για προστασία από τις πιο πρόσφατες απειλές μηδενικής ημέρας (zero day).

- Βεβαιωθείτε ότι οι τερματικές συσκευές σας (υπολογιστές κ.ά) διαθέτουν σύγχρονες δυνατότητες ασφάλειας επόμενης γενιάς για προστασία από τη κλοπή διαπιστευτηρίων, τα exploits και το ransomware.

4.Μειώστε την επιφάνεια των κυβερνοεπιθέσεων

Συνιστούμε να αναθεωρήσετε τους κανόνες του τείχους προστασίας σας και να εξαλείψετε οποιαδήποτε απομακρυσμένη πρόσβαση ή πρόσβαση συστήματος με τη χρήση RDP μέσω VPN, NAT ή port-forwarding και να διασφαλίσετε ότι τυχόν ροές δεδομένων προστατεύονται καταλλήλως. Η εξάλειψη της έκθεσης μέσω της απομακρυσμένης πρόσβασης συμβάλλει δραματικά στη μείωση της επιφάνειας επίθεσης για τους κυβερνοεγκληματίες του ransomware.

5.Διατηρήστε το υλικολογισμικό και το λογισμικό σας ενημερωμένα και αναβαθμισμένα

Το να εφαρμόσετε τις τελευταίες ενημερώσεις και να εγκαταστήσετε τα πιο σύγχρονα patches είναι εξαιρετικά σημαντικό τόσο για την δικτυακή υποδομή σας (όπως είναι το τείχος προστασίας, το λογισμικό απομακρυσμένης πρόσβασης ή οι clients σας) όσο και για τα συστήματά σας, δεδομένου ότι κάθε ενημέρωση περιλαμβάνει σημαντικές ενημερώσεις κώδικα ασφαλείας για κενά ασφαλείας ή ευπάθειες που είχαν προηγουμένως ανακαλυφθεί.

6.Χρησιμοποιήστε έλεγχο ταυτότητας πολλαπλών παραγόντων (MFA)

Βεβαιωθείτε ότι το δίκτυό σας λειτουργεί βάσει ενός μοντέλου μηδενικής εμπιστοσύνης όπου κάθε χρήστης και συσκευή πρέπει να κερδίζει την εμπιστοσύνη επαληθεύοντας διαρκώς την ταυτότητα τους. Επίσης, εφαρμόστε μία πολιτική ισχυρών κωδικών πρόσβασης και εξετάστε το ενδεχόμενο να υιοθετήσετε λύσεις ελέγχου ταυτότητας όπως το Windows Hello για επιχειρήσεις.

7.Ανταποκριθείτε άμεσα στις κυβερνοεπιθέσεις

Χρησιμοποιήστε τεχνολογίες αυτοματισμού και ανθρώπινη τεχνογνωσία για να επιταχύνετε την ανταπόκριση σε περιστατικά στον κυβερνοχώρο και την αποκατάσταση. Βεβαιωθείτε ότι η υποδομή της δικτυακής ασφαλείας σας είναι τέτοια που να σας βοηθά να ανταποκρίνεστε αυτόματα σε ενεργές επιθέσεις, ώστε να μπορείτε να απομονώσετε έναν παραβιασμένο υπολογιστή/host προτού προκληθεί σοβαρότερη ζημιά.

Ένας όλο και πιο δημοφιλής τρόπος για να επιτύχετε το παραπάνω, είναι μέσω μίας διαχειριζόμενης υπηρεσίας ανίχνευσης και ανταπόκρισης (MDR). Το MDR είναι μια πλήρως διαχειριζόμενη υπηρεσία που είναι διαθέσιμη 24 ώρες το 24ωρο, 7 ημέρες την εβδομάδα και παρέχεται από ειδικούς κυβερνοασφαλείας που ειδικεύονται στον εντοπισμό και στην ανταπόκριση σε κυβερνοεπιθέσεις στις περιπτώσεις που από μόνες τους οι τεχνολογικές λύσεις αδυνατούν να αποτρέψουν. Για να μάθετε περισσότερα σχετικά με τα οφέλη του MDR, διαβάστε το άρθρο μας εδώ.

Μάθετε περισσότερα

Για να εξερευνήσετε τις βέλτιστες πρακτικές με περισσότερη λεπτομέρεια και για να μάθετε πως οι λύσεις δικτυακής ασφάλειας της Sophos μπορούν να βελτιώσουν δραματικά την προστασία σας ενάντια στο ransomware, κατεβάστε το whitepaper της εταιρείας εδώ.

Η Sophos παρέχει όλα όσα χρειάζεστε για να προστατεύσετε και να ασφαλίσετε πλήρως το δίκτυό σας από τις επιθέσεις, συμπεριλαμβανομένων firewalls, ZTNA, switches, συσκευών ασύρματης δικτύωσης, συσκευών remote-edge, προστασίας μηνυμάτων, MDR, προστασίας τερματικών συσκευών επόμενης γενιάς, EDR και XDR. Επιπλέον, η διαχείριση όλων των παραπάνω λύσεων πραγματοποιείται μέσω μίας, ενιαίας κονσόλας διαχείρισης στο cloud του Sophos Central- ενώ παρέχεται Συγχρονισμένη Ασφάλεια καθώς και ανίχνευση και ανταπόκριση σε απειλές μεταξύ προϊόντων (cross-product).

Για περισσότερες πληροφορίες και για να μάθετε και να συζητήσετε πως μπορεί η Sophos να σας βοηθήσει, μιλήστε με έναν από τους συμβούλους μας ή επισκεφθείτε την ιστοσελίδα http://www.sophos.com/ σήμερα.

Πηγή: Sophos

Η Sophos είναι ενθουσιασμένη και έχει την τιμή να ανακοινώσει ότι το Sophos Firewall ανακηρύχθηκε «η καλύτερη δικτυακή λύση ασφάλειας» για μικρές και μεσαίες επιχειρήσεις από το CRN®, μια επωνυμία της εταιρείας The Channel Company. Η αναγνώριση σηματοδοτεί την έβδομη συνεχόμενη χρονιά της Sophos ως νικητή στα βραβεία CRN Tech Innovator, τα οποία τιμούν τις πιο καινοτόμες τεχνολογίες στο κανάλι.

«Το Sophos Firewall είναι ένα ουσιαστικό επίπεδο προστασίας έναντι της κακόβουλης κίνησης δεδομένων και των απειλών που βάζουν στόχο τόσο τους χρήστες εντός των εταιρικών υποδομών όσο και τους απομακρυσμένους χρήστες που εργάζονται στο σημερινό υβριδικό εταιρικό περιβάλλον» δήλωσε ο Raja Patel, Ανώτερος Αντιπρόεδρος Προϊόντων στη Sophos. «Οι προγραμματιζόμενοι επεξεργαστές Xstream Flow του Sophos Firewall μας δίνουν τη δυνατότητα να καινοτομούμε και να προσθέτουμε νέες δυνατότητες και χαρακτηριστικά με την πάροδο του χρόνου, χωρίς να απαιτείται αναβάθμιση υλικού. Αυτό παρέχει στο κανάλι και στους πελάτες μας μία future-proof και επεκτάσιμη πλατφόρμα με τεράστια αξία που συνεχίζει να αυξάνεται με κάθε ενημέρωση».

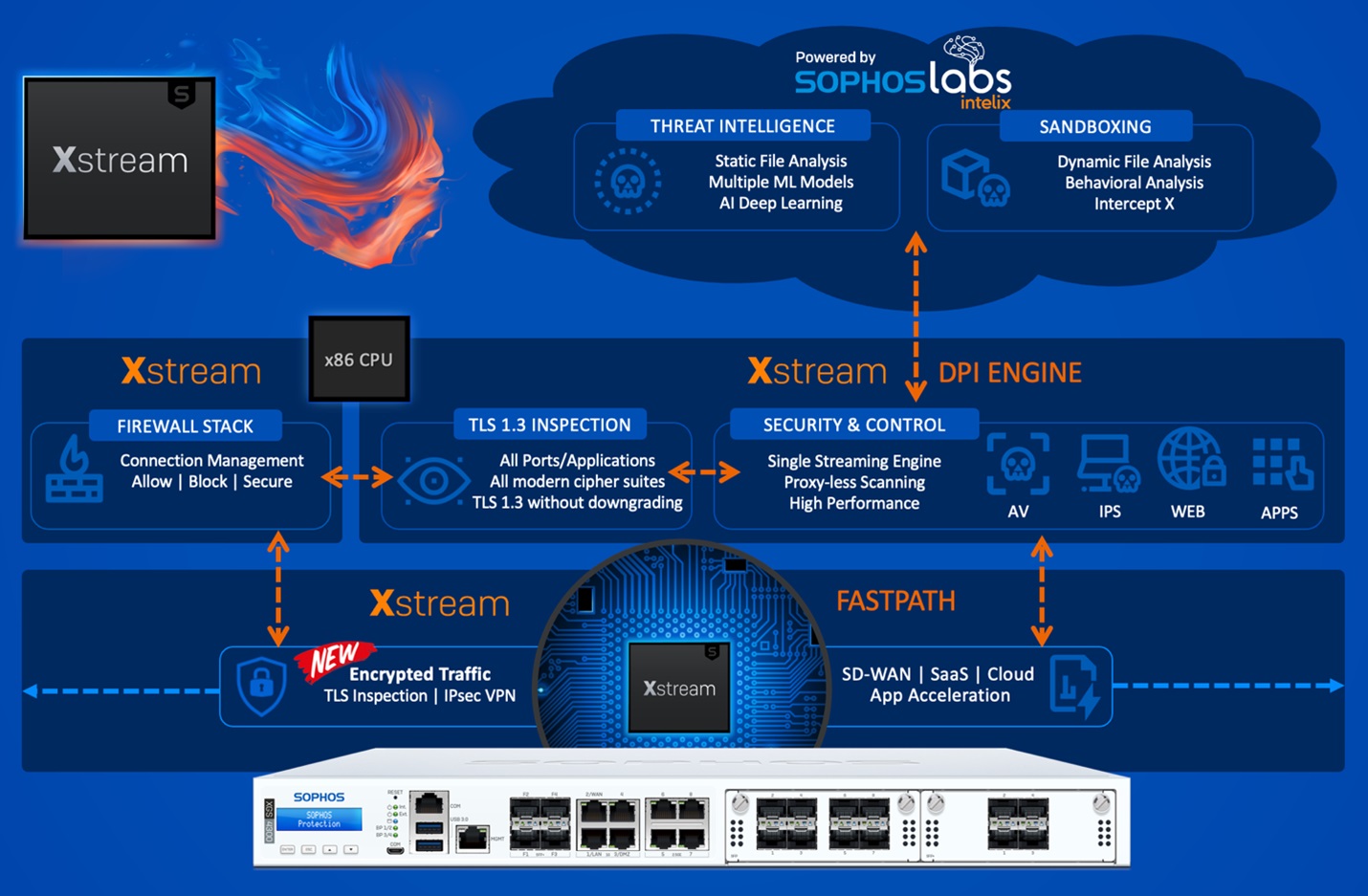

Το Sophos Firewall προσφέρει ασυναγώνιστη δικτυακή ορατότητα, προστασία και ανταπόκριση για οργανισμούς όλων των μεγεθών και σε όλους τους κλάδους. Παρέχει την καλύτερη στη βιομηχανία προστασία από απειλές μηδενικής ημέρας, εντοπίζοντας και αποτρέποντας προηγμένες κυβερνοαπειλές ενώ η καινοτόμος και μοναδική αρχιτεκτονική Xstream που διαθέτει σχεδιάστηκε για να προσφέρει εξαιρετικά επίπεδα απόδοσης επιταχύνοντας τη σημαντική SaaS (software-as-a-service), SD-WAN (software-defined wide area network) και cloud application κίνηση δεδομένων.

Ως μέρος του Sophos Adaptive Cybersecurity Ecosystem, το Sophos Firewall μοιράζεται πληροφόρηση απειλών (threat intelligence) σε πραγματικό χρόνο με το ευρύ χαρτοφυλάκιο λύσεων και υπηρεσιών της Sophos για ταχύτερη και περισσότερο contextual συγχρονισμένη προστασία, ανίχνευση και ανταπόκριση. Επιπλέον, τροφοδοτείται από προγνωστική, πραγματικού χρόνου και ερευνημένη σε βάθος πληροφόρηση απειλών από τη Sophos X-Ops, μία διαλειτουργική ομάδα εργασίας που συνδέει τη SophosLabs, τη Sophos SecOps και τη SophosAI και είναι εύκολα διαχειριζόμενη από την cloud-based πλατφόρμα Sophos Central ή από την υπηρεσία Sophos MDR (Sophos Managed Detection & Response.

Μην ξεχνάτε ότι το νέο Sophos Firewall v19.5 είναι ήδη διαθέσιμο από αυτό το μήνα. Αυτή η σειρά άρθρων στο επίσημο blog της εταιρείας καλύπτει όλες τις νέες του δυνατότητες.

«Τα CRN Tech Innovator Awards αναγνωρίζουν εκείνους τους προμηθευτές τεχνολογίας που έχουν τον μεγαλύτερο αντίκτυπο στον ψηφιακό μετασχηματισμό για τους παρόχους λύσεων με μοναδικά προϊόντα και υπηρεσίες αιχμής» δήλωσε ο Blaine Raddon, Διευθύνων Σύμβουλος της The Channel Company. «Είναι χαρά μου να συγχαρώ κάθε έναν από τους νικητές του CRN Tech Innovator Award 2022. Είμαστε στην ιδιαίτερα ευχάριστη θέση να αναγνωρίσουμε τους καλύτερους προμηθευτές σε κάθε κατηγορία, οι οποίοι οδηγούν τον μετασχηματισμό και την καινοτομία στον χώρο της πληροφορικής».

Μια πλήρης λίστα με τους νικητές θα παρουσιαστεί στο τεύχος Δεκεμβρίου του CRN και μπορείτε να την δείτε στο διαδίκτυο στη διεύθυνση crn.com/techinnovators.

Πηγή: Sophos

H Sophos είναι στην ευχάριστη θέση να ανακοινώσει ότι τα προϊόντα ασφαλείας endpoint της αναγνωρίστηκαν ως τα καλύτερα της βιομηχανίας στις δοκιμές των εργαστηρίων της ανεξάρτητης εταιρείας δοκιμών SE Labs το τρίτο τρίμηνο του 2022, επιτυγχάνοντας βαθμολογίες AAA σε όλους τους τομείς.

Τα προϊόντα της Sophos έλαβαν βαθμολογία 100% στους τομείς Protection Accuracy, Legitimate Accuracy και Total Accuracy και στις κατηγορίες Enterprise και SMB (Small and Medium Business) στον πλέον πρόσφατο γύρο δοκιμών αξιολόγησης της SE Labs.

Σχολιάζοντας τα αποτελέσματα, ο Simon Edwards, Διευθύνων Σύμβουλος της SE Labs, δήλωσε:

«Το Sophos Intercept X σταμάτησε όλες τις απειλές και επέτρεψε τη λειτουργία όλων των νόμιμων εφαρμογών. Επομένως η βράβευση με AAA είναι κάτι παραπάνω από δίκαιη και δείχνει ότι η Sophos πηγαίνει πολύ παραπέρα από τη βασική λειτουργικότητα. Η λύση μπορεί να χειριστεί τόσο κοινές όσο και εξατομικευμένες απειλές, χωρίς να μπλοκάρει το λογισμικό που πρέπει να εκτελείται φυσιολογικά στον υπολογιστή σας».

Προστασία που υποστηρίζεται από την κορυφαία παγκοσμίως πληροφόρηση απειλών

Οι λύσεις προστασίας endpoint (τερματικών συσκευών) της Sophos περιλαμβάνουν τα Sophos Intercept X και Sophos XDR (εκτεταμένη ανίχνευση και ανταπόκριση), τα οποία συνδυάζουν τεχνολογία κατά του ransomware (anti-ransomware), τεχνητή νοημοσύνη βαθιάς εκμάθησης, τεχνολογία πρόληψης κατά των exploits και μέτρα μετριασμού των τρεχουσών/ενεργών απειλών για να αποτρέψουν ή να σταματήσουν επιθέσεις.

Όλες οι λύσεις της Sophos τροφοδοτούνται από πληροφόρηση απειλών που προέρχεται από τη Sophos X-Ops, μια διαλειτουργική ομάδα εργασίας που συνδέει τις SophosLabs, Sophos SecOps και SophosAI, συγκεντρώνοντας βαθιά τεχνογνωσία στο σύνολο του περιβάλλοντος επίθεσης. Οπλισμένη με αυτήν τη γνώση και κατανόηση, η Sophos είναι σε θέση να δημιουργήσει ισχυρές, αποτελεσματικές άμυνες ακόμα και απέναντι στις πιο προηγμένες απειλές.

Η διαχείριση των λύσεων προστασίας τερματικών συσκευών (endpoint) της Sophos γίνεται εύκολα μέσω της εγγενούς στο cloud κεντρικής πλατφόρμας διαχείρισης της Sophos που έχει την ονομασία Sophos Central ή μέσω της Sophos MDR, της διαχειριζόμενης υπηρεσίας ανίχνευσης και ανταπόκρισης της Sophos που χρησιμοποιείται από περισσότερους από 12.600 οργανισμούς παγκοσμίως.

Η σημασία των ποιοτικών δοκιμών αξιολόγησης από τρίτους

Στη Sophos, δίνουν μεγάλη αξία στις υψηλής ποιότητας, ανεξάρτητες δοκιμές και συμμετέχουν σε πολυάριθμες δοκιμές καθ’ όλη τη διάρκεια του έτους.

Όπως λέει ο Simon Reed, Ανώτερος Αντιπρόεδρος της SophosLabs, «Η Sophos πιστεύει στην αξία των δοκιμών αξιολόγησης από άποψη πληροφόρησης και διαφάνειας της και συμμετέχει συχνά σε δοκιμές τρίτων».

Φυσικά, τα τεστ έχουν μεγαλύτερη αξία όταν οι λύσεις δοκιμάζονται σε σενάρια πραγματικού κόσμου. Όπως εξηγεί ο Simon Edwards των SE Labs:

«Πόσο δύσκολο θέλετε να είναι το τεστ ασφαλείας; Θα μπορούσαμε να πάρουμε ένα προϊόν, να το βάλουμε να σαρώσει έναν πραγματικό ιό και να καταγράψουμε ότι εντόπισε την απειλή. Μια χαρά, αλλά τι σημαίνει αυτό; Είναι μια πολύ βασική δοκιμή που επαληθεύει στην πραγματικότητα ότι το λογισμικό είναι μονάχα ένα προϊόν κατά του κακόβουλου λογισμικού. Δεν μπορείτε να πείτε αν είναι καλύτερο ή χειρότερο από άλλα προϊόντα κατά του κακόβουλου λογισμικού, επειδή για τη σάρωση και την ανίχνευση υπάρχει μόνο ένα αρχείο. Δεν ξέρετε καν αν το προϊόν θα μπορούσε να σας προστατεύσει από την απειλή, απλώς μόνο μπορεί να σας δείξει ότι την εντόπισε. Έτσι, αποφασίσαμε να πάμε τα πράγματα πολύ παραπέρα και ρίξαμε ένα ευρύτερο φάσμα επιθέσεων στα προϊόντα. Κάθε λύση ήταν εκτεθειμένη στις ίδιες απειλές, οι οποίες ήταν ένα μείγμα στοχευμένων επιθέσεων με χρήση καθιερωμένων τεχνικών και δημόσιας ηλεκτρονικής αλληλογραφίας και web-based απειλών, οι οποίες διαπιστώθηκε ότι ήταν ενεργές στο Διαδίκτυο τη στιγμή της δοκιμής».

Στη Sophos, είναι ενθουσιασμένοι με τις εξαιρετικές επιδόσεις των προϊόντων της στις τελευταίες δοκιμές της SE Labs και – το πιο σημαντικό – που παρέχει στους πελάτες την κορυφαία στον κόσμο προστασία τερματικών συσκευών, τις οποίες υπερασπίζεται ακόμη και ενάντια στις πιο προηγμένες απειλές και κυβερνοεγκληματίες.

Δοκιμάστε τα προϊόντα της Sophos από μόνοι σας

Η Sophos υπερασπίζεται περισσότερους από 500.000 οργανισμούς από ενεργές απειλές, ransomware, phishing, κακόβουλο λογισμικό και πολλά άλλα. Μιλήστε με τους συμβούλους ασφαλείας της εταιρείας για να συζητήσετε πως μπορούν να σας βοηθήσουν και προχωρήστε σε μία δοκιμή των λύσεων της Sophos σήμερα κιόλας.

Πηγή: Sophos

Η Sophos δημοσίευσε πρόσφατα την έκδοση για το 2023 της ετήσιας έκθεσης της για τις απειλές. Με βάση έναν συνδυασμό τηλεμετρίας, δεδομένων ανταπόκρισης σε συμβάντα και άλλων πληροφοριών για απειλές που συλλέχθηκαν, η έκθεση παρουσιάζει ένα στιγμιότυπο του σημερινού τοπίου των απειλών και εξετάζει τις τάσεις που έχουμε αρχίσει να βλέπουμε στην κακόβουλη, εγκληματική δραστηριότητα. Και μία από τις πιο σαφείς τάσεις είναι η συνεχής εξέλιξη μιας ώριμης βιομηχανίας κυβερνοεγκλήματος που αντικατοπτρίζει από πολλές απόψεις τις τάσεις στο νόμιμο λογισμικό και στις ψηφιακές υπηρεσίες.

Οι διαχειριστές ransomware ήταν εκείνοι που υϊοθέτησαν με τον πλέον εμφατικό τρόπο το μοντέλο «ως υπηρεσία» (as-a-service) για το κυβερνοέγκλημα. Το 2022, είδαμε το μοντέλο να υιοθετείται ευρύτερα στον χώρο του κυβερνοεγκλήματος, με τις underground ηλεκτρονικές αγορές να προσφέρουν πλέον όλα σχεδόν τα στοιχεία μίας εργαλειοθήκης για το κυβερνοέγκλημα σε όσους είναι πρόθυμοι να πληρώσουν για αυτά -στοχοποίηση και εκτέλεση του αρχικού σχεδίου παραβίασης, χρήση τεχνικών διαφυγής και ασφάλειας λειτουργιών, και παράδοση κακόβουλου λογισμικού (malware), μεταξύ άλλων.

Ευρέως διαθέσιμα είναι επίσης και διάφορα επαγγελματικά εργαλεία για την εκτέλεση επιθέσεων – πλήρη και με «σπασμένη» άδεια χρήσης ή άδεια χρήσης που έχει με κάποιον τρόπο παρακαμφθεί. Το Cobalt Strike για παράδειγμα, το οποίο χρησιμοποιείται από επαγγελματίες ασφαλείας και εμπειρογνώμονες για να προσομοιώσουν προηγμένες επιθέσεις, κάνει πλέον την εμφάνιση του στην πλειονότητα των περιστατικών με ransomware. Το Brute Ratel, ένα άλλο προηγμένο εργαλείο για την αξιοποίηση κενών ασφαλείας και ευπαθειών το οποίο διαφημίζεται ως αντικαταστάτης του Cobalt Strike, είναι επίσης ευρέως διαθέσιμο και έχει παρατηρηθεί σε αρκετά περιστατικά ransomware μέχρι στιγμής.

Η επιχειρησιακή λειτουργία των ίδιων των διαχειριστών ransomware εξακολουθεί επίσης να ωριμάζει. Για παράδειγμα, η ομάδα του LockBit 3.0 προσφέρει πλέον ένα πρόγραμμα επιβράβευσης για την εύρεση σφαλμάτων (bugs) με τον πληθοπορισμό των δοκιμών του κακόβουλου λογισμικού του και εκτελώντας έρευνες αγοράς στην κυβερνοεγκληματική κοινότητα για να βελτιώσει την λειτουργία της σε επιχειρησιακό επίπεδο. Άλλες ομάδες προσφέρουν προγράμματα «συνδρομής» για τα δεδομένα που έχουν διαρρεύσει.

Όλα αυτά συμβαίνουν στο πλαίσιο του συνεχιζόμενου πολέμου στην Ουκρανία, που οδήγησε σε ρήξεις και διασπάσεις στις Ρωσόφωνες κυβερνοεγκληματικές ομάδες με αποτέλεσμα να λαμβάνουν χώρα διάφορες παραβιάσεις δεδομένων και επιχειρήσεις doxing (αποκάλυψη πραγματικών ταυτοτήτων κ.ά) από ομάδες όπως η Conti και άλλες κυβερνοεγκληματικές ομάδες ransomware. Η έκκληση της κυβέρνησης της Ουκρανίας για κεφάλαια λειτούργησε επίσης ως δέλεαρ για ένα νέο κύμα απατών με κρυπτονομίσματα και άλλες οικονομικές απάτες.

Η κατάχρηση επίσης νόμιμου λογισμικού, όπως και στοιχείων του ίδιου του λειτουργικού συστήματος Windows, εξακολουθεί να αποτελεί πρόκληση για τους αμυνόμενους. Εγκληματικοί φορείς συνέχισαν την εκτεταμένη χρήση διάφορων νόμιμων εκτελέσιμων αρχείων (όπως «δοκιμαστικών» εκδόσεων εμπορικών προϊόντων λογισμικού, συμπεριλαμβανομένων και εργαλείων απομακρυσμένης πρόσβασης) και LOLBins (living off the land binaries) για να αποφύγουν τον εντοπισμό/ανίχνευση τους και να εκτελέσουν κακόβουλο λογισμικό.

Παρατηρείται επίσης μία επιστροφή στις επιθέσεις BYOD (Bring Your Own Driver) με τους κακόβουλους φορείς να χρησιμοποιούν ευάλωτους drivers (προγράμματα οδήγησης) από νόμιμο λογισμικό για να κλιμακώσουν προνόμια και να επιχειρούν να τερματίσουν τη λειτουργία προϊόντων endpoint detection and response με στόχο να αποφύγουν τον εντοπισμό τους.

Στο μέτωπο των φορητών συσκευών και των κινητών, εξακολουθούμε να παρατηρούμε κακόβουλες ή ψεύτικες εφαρμογές να αποφεύγουν τον εντοπισμό/ανίχνευση τους από τα εργαλεία που χρησιμοποιούν τα μεγαλύτερα ηλεκτρονικά καταστήματα εφαρμογών για κινητά και φορητές συσκευές. Ορισμένες από αυτές τις εφαρμογές αποτελούν μέρος μιας ταχέως διευρυνόμενης κατηγορίας κυβερνοεγκλήματος: της απάτης χρηματοοικονομικών συναλλαγών. Η Sophos παρακολουθεί την ταχεία αύξηση των απατών που σχετίζονται με τα κρυπτονομίσματα και άλλες χρηματοοικονομικές συναλλαγές την τελευταία χρονιά όπως είναι οι απάτες «pig butchering». Οι κυβερνοεγκληματίες βρήκαν νέους τρόπους για να εξαπατούν, αξιοποιώντας ορισμένες ψεύτικες εφαρμογές για να οδηγήσουν τα θύματα τους να αποκαλύψουν/εκθέσουν τα ψηφιακά πορτοφόλια για τα κρυπτονομίσματα τους ή να τα ξεγελάσουν να μεταφέρουν άμεσα χρήματα, συμπεριλαμβανομένης της κατάχρησης και των διαδικασιών ad-hoc application deployment της Apple για το λειτουργικό σύστημα iOS. Περισσότερες λεπτομέρειες για αυτά και άλλα ευρήματα μπορείτε να βρείτε στην πλήρη έκθεση της Sophos εδώ.

Πηγή: Sophos

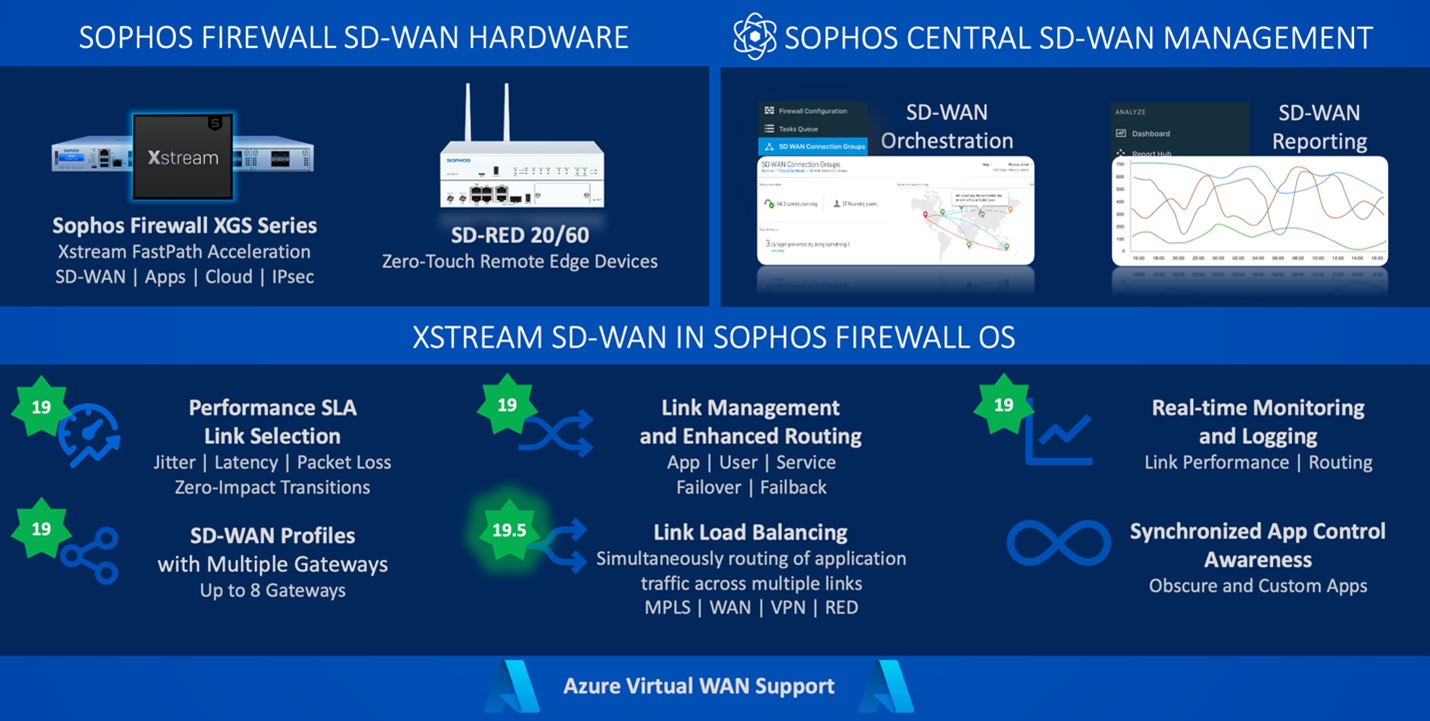

To Sophos Firewall OS v19.5 αποτελεί μία δωρεάν αναβάθμιση για όλους τους πελάτες Sophos Firewall με άδεια χρήσης.

Η Sophos είναι στην ευχάριστη θέση να ανακοινώσει ότι το Sophos Firewall OS V19.5 είναι πλέον διαθέσιμο για όλους. Η συγκεκριμένη αναβάθμιση του Sophos Firewall φέρνει μια σειρά από συναρπαστικές βελτιώσεις και πολλά σημαντικά χαρακτηριστικά που ζητήθηκαν από τους πελάτες.

Τι νέο υπάρχει

Xstream SD–WAN

- Η εξισορρόπηση φορτίου SD-WAN επεκτείνει τις ισχυρές δυνατότητες SD-WAN που προστέθηκαν στην έκδοση 19 για να ενισχύσουν την εξισορρόπηση φορτίου σε πολλαπλούς συνδέσμους SD-WAN για πρόσθετη απόδοση και πλεονασμό.

- Η χωρητικότητα VPN IPSEC έχει επίσης αυξηθεί σημαντικά, επιτρέποντας έως και τον διπλασιασμό του αριθμού των συντρεχόντων σηραγγών ανάλογα με το μοντέλο σειράς XGS.

- Η δυναμική δρομολόγηση με OSPFV3 (IPv6), η οποία ήταν ένα από τα χαρακτηριστικά που ζητούσαν περισσότερο οι πελάτες, φέρνει βελτιωμένη δρομολόγηση, ευελιξία, ασφάλεια και απόδοση.

Προστασία και απόδοση Xstream

- Η επιτάχυνση Xstream FastPath της TLS-κρυπτογραφημένης κίνησης (δεδομένων) εκμεταλλεύεται τις δυνατότητες κρυπτογράφησης στο υλικό, και ποιο συγκεκριμένα στον επεξεργαστή Xstream Flow για να επιταχύνει τις TLS-κρυπτογραφημένες ροές στο FastPath των XGS 4300, 4500, 5500 και 6500. Κατ’ αυτόν τον τρόπο παρέχονται περιθώρια απόδοσης για την κίνηση που απαιτεί deep-packet επιθεώρηση.

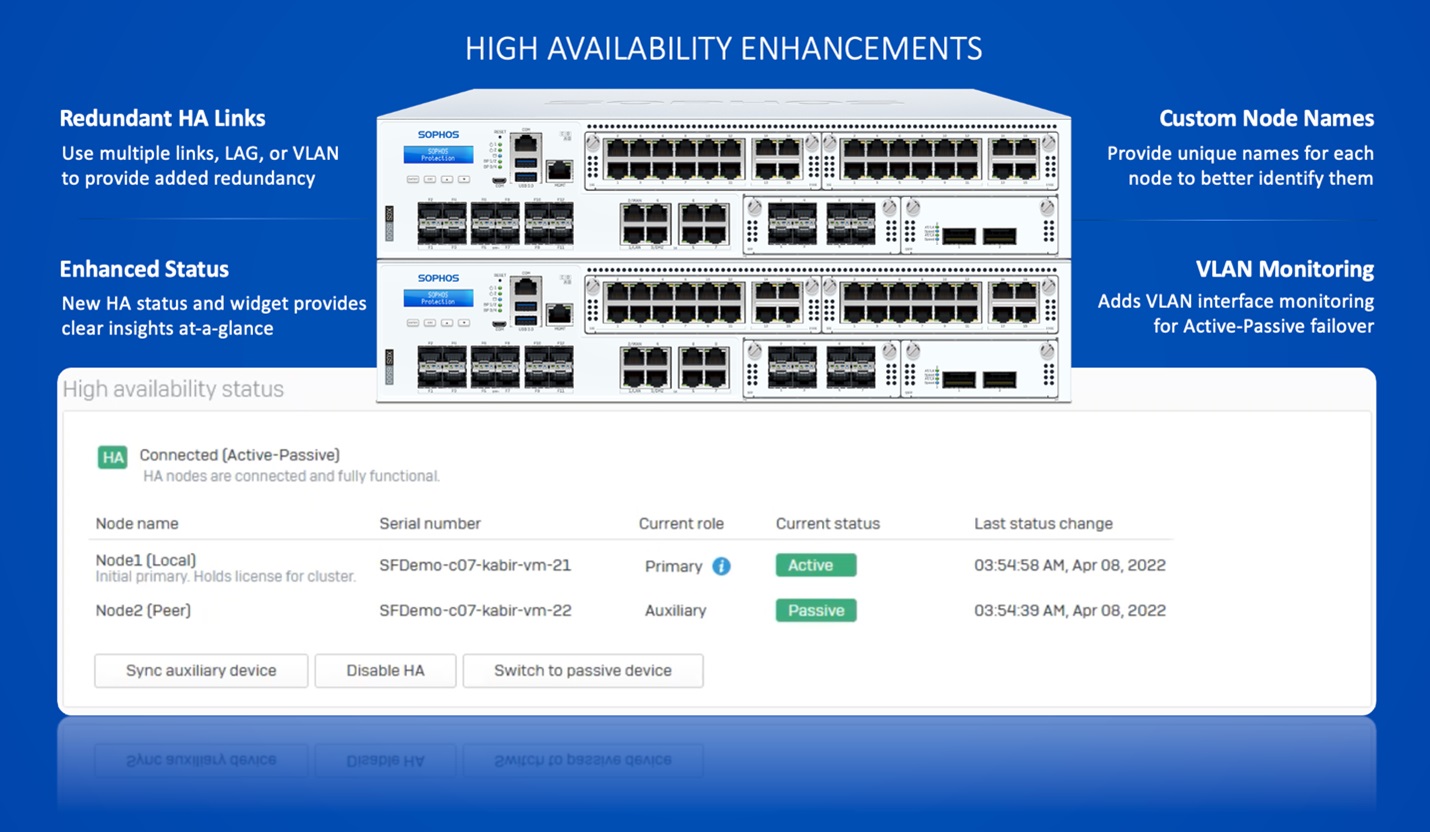

Υψηλή διαθεσιμότητα

- Αρκετές βελτιώσεις κατάστασης, ορατότητας και ευχρηστίας βελτιώνουν τη λειτουργία των διαμορφώσεων υψηλής διαθεσιμότητας (HA).

- Η υποστήριξη πλεονάζοντος συνδέσμου επιτρέπει στις υψηλής διαθεσιμότητας συσκευές σας να συνδέονται με πολλαπλούς πλεονάζοντες συνδέσμους υψηλής διαθεσιμότητας για ανθεκτικότητα και αξιοπιστία.

Βελτιώσεις ποιότητας-ζωής

- Η ενσωμάτωση Azure AD για σύνδεση SSO (Single Sign–On) στην web κονσόλα προσφέρει μία εναλλακτική, ευκολότερη μέθοδο ελέγχου της ταυτότητας.

- Το χαρακτηριστικό «host and services object search» σας δίνει τη δυνατότητα να πραγματοποιείτε αναζητήσεις για αντικείμενα του host υπολογιστή ή της υπηρεσίας με βάση κάποιο όνομα ή τιμή.

- Η βελτιωμένη αποθήκευση αρχείων καταγραφής (.log files) σας παρέχει δυνατότητα αντιμετώπισης σύνθετων προβλημάτων.

- Η βελτιωμένη υποστήριξη διασύνδεσης 40G με αυτόματη ανίχνευση προηγμένων διαμορφώσεων θυρών στα μοντέλα XGS 5500 και 6500.

Λάβετε την πλήρη λίστα με ότι νέο υπάρχει

Κατεβάστε τον πλήρη οδηγό «What’s New» για μια πλήρη επισκόπηση όλων των σπουδαίων νέων δυνατοτήτων και βελτιώσεων στην έκδοση 19.5.

Δείτε τα νέα χαρακτηριστικά σε δράση

- Εξισορρόπηση φορτίου SD-WAN

- Υψηλή διαθεσιμότητα

- Ενσωμάτωση Azure AD

- Αναζήτηση κεντρικού υπολογιστή και υπηρεσιών

Πως να αποκτήσετε το υλικολογισμικό, την τεκμηρίωση και την εκπαίδευση

Ως συνήθως, το Sophos Firewall OS v19.5 είναι μια δωρεάν αναβάθμιση για όλους τους αδειοδοτημένους πελάτες του Sophos Firewall και θα πρέπει να εφαρμοστεί το συντομότερο δυνατόν σε όλες τις υποστηριζόμενες συσκευές τείχους προστασίας, καθώς όχι μόνο περιέχει εξαιρετικές δυνατότητες και βελτιώσεις που σχετίζονται με την ευχρηστία ή την απόδοση αλλά και σημαντικές διορθώσεις ασφαλείας.

Η συγκεκριμένη έκδοση υλικολογισμικού ακολουθεί την τυπική διαδικασία ενημέρωσης. Μπορείτε να προχωρήσετε στη λήψη του SFOS v19 χειροκίνητα από την Πύλη Αδειοδότησης (Licensing Portal) και να προχωρήσετε στην ενημέρωση του συστήματος σας όποτε το επιθυμείτε.

Σε διαφορετική περίπτωση, θα διατεθεί σταδιακά σε όλες τις συνδεδεμένες συσκευές τις επόμενες εβδομάδες. Η ειδοποίηση ενημέρωσης για την αναβάθμιση θα εμφανιστεί στη συσκευή σας τοπικά ή στην Κεντρική Κονσόλα Διαχείρισης της Sophos (Sophos Central) όταν η ενημέρωση είναι διαθέσιμη, ώστε να μπορείτε να προγραμματίσετε την ενημέρωση όποτε θεωρείτε ότι σας βολεύει.

Το Sophos Firewall OS v19.5 είναι μια πλήρως υποστηριζόμενη αναβάθμιση από οποιαδήποτε έκδοση υλικολογισμικού v18.5 ή v19, συμπεριλαμβανομένης και της έκδοσης v19 MR1 build 365 που διατέθηκε πρόσφατα αλλά και της έκδοσης v19.5 EAP. Ανατρέξτε στην καρτέλα «Πληροφορίες Αναβάθμισης» (Upgrade Information) στις σημειώσεις έκδοσης για περισσότερες λεπτομέρειες.

Η πλήρης τεκμηρίωση του προϊόντος είναι διαθέσιμη τόσο online όσο και εντός του προϊόντος.

Η εκπαίδευση για την ενημερωμένη έκδοση (από την έκδοση 19 έως την έκδοση 19.5) είναι διαθέσιμη στην Πύλη Εκπαίδευσης της Sophos (Sophos Training Portal).

Πηγή: Sophos

Η υπηρεσία Sophos MDR επέδειξε εξαιρετική απόδοση με τα αποτελέσματα να επιβεβαιώνουν την ηγετική θέση της Sophos ως έναn από τους κορυφαίους προμηθευτές υπηρεσιών ασφαλείας στην αγορά.

Στις 9 Νοεμβρίου 2022, το τεχνολογικό ίδρυμα MITRE Engenuity™ δημοσίευσε τα αποτελέσματα από τo πρώτο της ATT&CK® Evaluation για Παρόχους Υπηρεσιών Ασφαλείας. Στις αξιολογήσεις επισημάνθηκαν τα αποτελέσματα 15 παρόχων υπηρεσιών ασφαλείας, οι οποίοι κρίθηκαν για τις δυνατότητές τους στον εντοπισμό, στην ανάλυση και στην περιγραφή της συμπεριφοράς του αντιπάλου.

Η υπηρεσία Sophos Managed Detection and Response (MDR) ανέφερε επιτυχώς κακόβουλη δραστηριότητα και στα 10 βήματα MITRE ATT&CK®, με αποτέλεσμα να διακριθεί για την ικανότητά της να εντοπίζει και να ανταποκρίνεται με ταχύτητα και ακρίβεια σε εξελιγμένους παράγοντες απειλής.

Γιατί το MITRE Engenuity™ εισήγαγε το πρόγραμμα ATT&CK Evaluation για διαχειριζόμενες υπηρεσίες

Για σχεδόν 5 χρόνια, το τεχνολογικό ίδρυμα MITRE Engenuity™ έχει διεξαγάγει ανεξάρτητες αξιολογήσεις προϊόντων κυβερνοασφάλειας χρησιμοποιώντας μία ανοικτή μεθοδολογία που βασίζεται στη γνωσιακή βάση ATT&CK. Οι αξιολογήσεις βασίζονται σε προσομοιώσεις επιθέσεων πραγματικού κόσμου που εξομοιώνουν τις τακτικές, τις τεχνικές και τις διαδικασίες (TTP) των συναφών προηγμένων επίμονων απειλών (APT) και επιφορτίζουν τους συμμετέχοντες κάθε πάροχου/προμηθευτή με να επιδείξουν την ικανότητα τους να ανιχνεύουν, να αναλύουν και να περιγράφουν αυτές τις δραστηριότητες.

Ο πρωταρχικός στόχος του προγράμματος ATT&CK Evaluations είναι να βοηθήσει τους παρόχους λύσεων κυβερνοασφάλειας -και τους οργανισμούς που με τη σειρά τους υποστηρίζουν- να λάβουν καλύτερες αποφάσεις για την καταπολέμηση των κυβερνοαπειλών και τη βελτίωση των δυνατοτήτων τους στον εντοπισμό/ανίχνευση απειλών. Τα αποτελέσματα της έρευνας του τεχνολογικού ιδρύματος MITRE παρόλα αυτά, έδειξαν ότι οι προκλήσεις που σχετίζονται κατά πρώτο λόγο με τους ίδιους τους ανθρώπους (εκπαίδευση και πρόσληψη) και όχι με τα προϊόντα κυβερνοασφάλειας και τη τεχνολογία, είναι ο βασικός περιορισμός που εμποδίζει τους οργανισμούς να εξελίξουν τα προγράμματα λειτουργιών ασφαλείας τους.

Στην έρευνά του τεχνολογικού ιδρύματος που συμμετείχαν περισσότεροι από 400.000 επαγγελματίες στον τομέα της ασφάλειας πληροφοριών παγκοσμίως, το MITRE Engenuity™ διαπίστωσε ότι το 58% των οργανισμών βασίζονται σε διαχειριζόμενες υπηρεσίες είτε συμπληρωματικά στο εσωτερικό κέντρο επιχειρήσεων ασφαλείας (SOC) τους είτε ως κύρια γραμμή άμυνας. Το ποσοστό ήταν ακόμη υψηλότερο (68%) όταν ληφθούν υπόψη και οι εταιρείες με λιγότερους από 5.000 εργαζομένους. Ταυτόχρονα, περίπου οι μισοί από αυτούς τους οργανισμούς ανέφεραν ζητήματα έλλειψης εμπιστοσύνης στους ανθρώπους ή στην τεχνολογία των παρόχων διαχειριζόμενων υπηρεσιών τους.

Ως απάντηση στην ταχεία υιοθέτηση των διαχειριζόμενων υπηρεσιών και των συναφών προκλήσεων ασφάλειας στον κυβερνοχώρο, το MITRE Engenuity ανέπτυξε και εφάρμοσε μια νέα μεθοδολογία αξιολόγησης που επιτρέπει στους τελικούς χρήστες να κατανοήσουν καλύτερα τον τρόπο με τον οποίο οι υπηρεσίες ασφαλείας όπως το Sophos MDR αντιμετωπίζουν την συμπεριφορά του αντιπάλου, όποιος και αν είναι αυτός, χάκερ, κυβερνοεγκληματίας, απατεώνας κ.λπ.

Τι είναι το OilRig;

Το πρόγραμμα MITRE Egenuity ATT&CK Evaluation για Παρόχους Υπηρεσιών Ασφαλείας αξιολόγησε τις ικανότητες του Sophos MDR και άλλων προμηθευτών να ανιχνεύουν και να αναλύουν τακτικές και τεχνικές επίθεσης που προσομοιώνουν αυτές που χρησιμοποιούνται από την OilRig, έναν φορέα απειλής που συνδέεται με την ιρανική κυβέρνηση – επίσης γνωστό και ως APT34 ή Helix Kitten.

Η ομάδα OilRig διεξήγαγε επιχειρήσεις βασισμένες στην κοινωνική μηχανική, σε κλεμμένα διαπιστευτήρια και σε επιθέσεις στην εφοδιαστική αλυσίδα, με αποτέλεσμα την κλοπή ευαίσθητων δεδομένων από κρίσιμες υποδομές, από χρηματοοικονομικές υπηρεσίες, από κυβερνητικές, στρατιωτικές και τηλεπικοινωνιακές υποδομές.

Η ομάδα OilRig διεξήγαγε επιχειρήσεις βασισμένες στην κοινωνική μηχανική, σε κλεμμένα διαπιστευτήρια και σε επιθέσεις στην εφοδιαστική αλυσίδα, με αποτέλεσμα την κλοπή ευαίσθητων δεδομένων από κρίσιμες υποδομές, από χρηματοοικονομικές υπηρεσίες, από κυβερνητικές, στρατιωτικές και τηλεπικοινωνιακές υποδομές.