Η Sophos, παγκόσμιος ηγέτης στον τομέα της κυβερνοασφάλειας επόμενης γενιάς έκανε γνωστό πρόσφατα ότι η BlackByte, μια από τις νεότερες κυβερνοεγκληματικές ομάδες ransomware με «βαρύ εγκληματικό ιστορικό» πρόσθεσε πρόσφατα την εξελιγμένη τεχνική «Bring Your Own Driver» στις τακτικές της με στόχο να παρακάμψει περισσότερα από 1.000 προγράμματα οδήγησης που χρησιμοποιούνται από τη βιομηχανία ανάπτυξης προϊόντων EDR (Endpoint Detection & Response). Η Sophos περιγράφει λεπτομερώς τις τακτικές, τις τεχνικές και τις διαδικασίες επίθεσης (TTP) στην έκθεση της «Remove all the Callbacks – BlackByte Ransomware Disables EDR via RTCore64.sys Abuse».

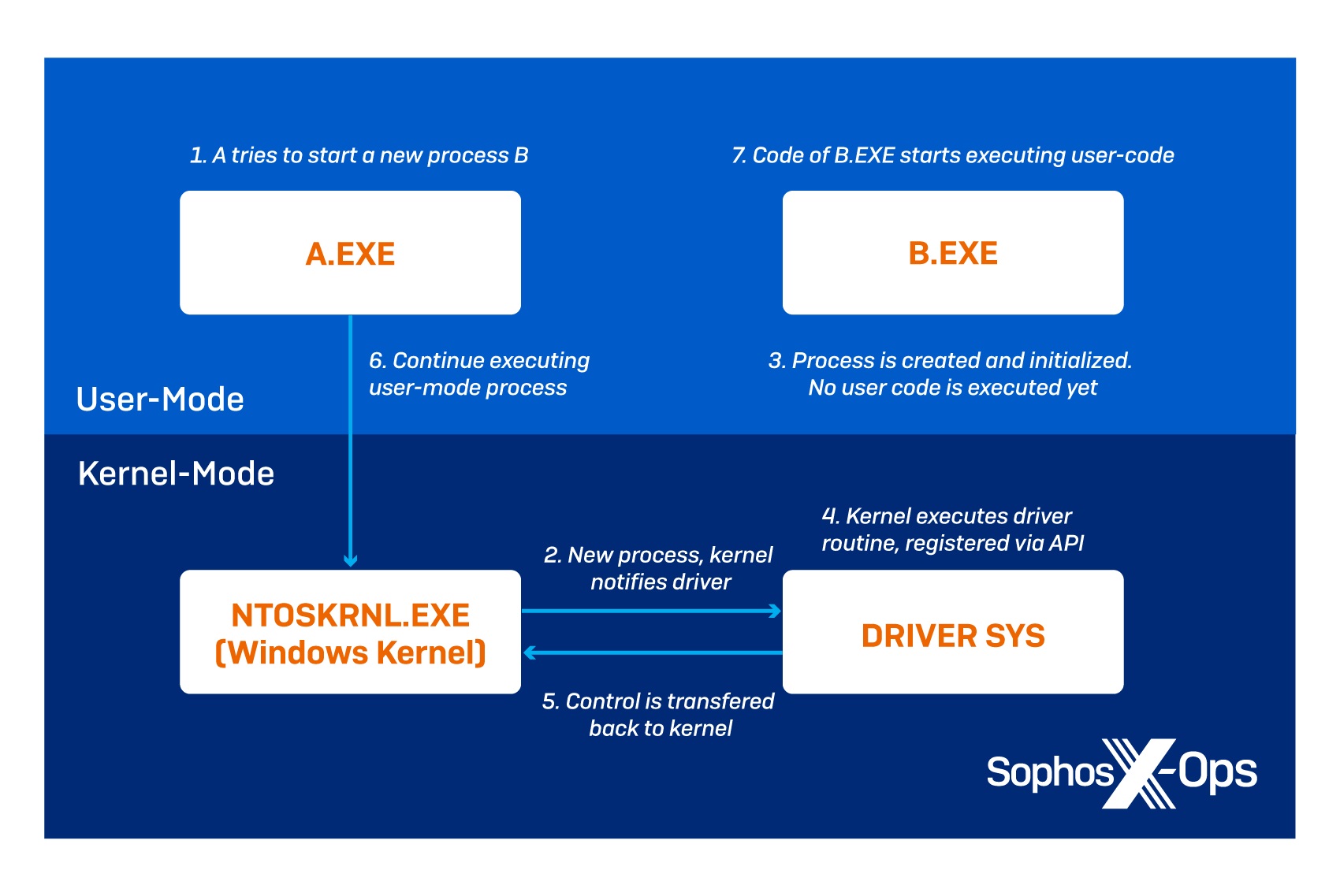

H ομάδα BlackByte, που έκανε νωρίτερα φέτος την εμφάνιση της σε μία ειδική γνωμοδότηση της Μυστικής Υπηρεσίας και του Ομοσπονδιακού Γραφείου Ερευνών (FBI) ως μία σημαντική απειλή για κρίσιμες σημασίας υποδομές, μετά από μία σχετικά σύντομη παύση έκανε την επανεμφάνιση της τον περασμένο Μάϊο με νέες τακτικές εκβιασμού και έχοντας δημιουργήσει μία νέα ιστοσελίδα για διαρροές. Από ότι φαίνεται επίσης, η ομάδα πρόσθεσε και νέες μεθόδους επίθεσης. Συγκεκριμένα, τα μέλη της ομάδας εκμεταλλευόμενα μία ευπάθεια στο RTCorec6.sys, ένα βοηθητικό πρόγραμμα οδήγησης γραφικών για συστήματα Windows. Η συγκεκριμένη ευπάθεια επιτρέπει στους κυβερνοεγκληματίες να επικοινωνούν απευθείας με τον πυρήνα του συστήματος που αποτελεί στόχο, δίνοντάς του εντολή να απενεργοποιήσει τις ρουτίνες επανάκλησης (callback routines) που χρησιμοποιούνται από τους παρόχους λύσεων EDR, καθώς και τον ETW (Event Tracing for Windows) Microsoft-Windows-Threat-Intelligence-Provider. Οι προμηθευτές λύσεων EDR χρησιμοποιούν συχνά αυτήν τη δυνατότητα για να παρακολουθούν τα API calls ή API requests που χρησιμοποιούνται συχνότερα για κακόβουλους σκοπούς. Αν η συγκεκριμένη δυνατότητα είναι απενεργοποιημένη, οι προμηθευτές λύσεων EDR που βασίζονται σε αυτήν καθίστανται εξίσου αναποτελεσματικοί.

«Αν έχετε τους υπολογιστές στο μυαλό σας ως ένα φρούριο, για πολλούς παρόχους EDR, το ETW είναι ο φρουρός στην μπροστινή πύλη. Αν πέσει ο φρουρός, τότε το υπόλοιπο σύστημα γίνεται εξαιρετικά ευάλωτο. Και, επειδή το ETW χρησιμοποιείται από τόσους πολλούς διαφορετικούς παρόχους EDR, η δεξαμενή των πιθανών στόχων της BlackByte για την εφαρμογή αυτής της παράκαμψης EDR είναι τεράστια» σχολίασε ο Christopher Budd, ανώτερος διευθυντής του τμήματος threat research της Sophos.

Η BlackByte δεν είναι η μόνη ομάδα ransomware που εκμεταλλεύεται το «Bring Your Own Driver» για να παρακάμψει προϊόντα ασφαλείας. Το AvosLocker έκανε κατάχρηση μιας ευπάθειας σε ένα άλλο πρόγραμμα οδήγησης για να απενεργοποιεί τις λύσεις προστασίας από ιούς τον περασμένο Μάϊο επίσης.

«Από ότι βλέπουμε στον χώρο, φαίνεται ότι αυτό το «EDR bypass» γίνεται μία όλο και δημοφιλέστερη τεχνική για τις ομάδες ransomware. Και αυτό δεν αποτελεί έκπληξη. Οι φορείς απειλών συχνά αξιοποιούν εργαλεία και τεχνικές που αναπτύχθηκαν από τη βιομηχανία της «επιθετικής ασφάλειας» για να εξαπολύσουν επιθέσεις ταχύτερα και με την ελάχιστη δυνατή προσπάθεια. Από ότι φαίνεται μάλιστα, η BlackByte πρέπει να «δανείστηκε» μέρος του κώδικα για να υλοποιήσει την παράκαμψη EDR από το εργαλείο ανοικτού κώδικα EDRSandblast» δήλωσε ο Christopher Budd. «Με τους κυβερνοεγκληματίες να υιοθετούν μέρος από το έργο της βιομηχανίας επιθετικής ασφάλειας, είναι σημαντικό για τους αμυνόμενους να παρακολουθούν τις νέες τεχνικές εκμετάλλευσης και διαφυγής και να εφαρμόζουν μέτρα μετριασμού προτού αυτές οι τεχνικές γίνουν ευρέως διαθέσιμες στη σκηνή του κυβερνοεγκλήματος».

Για να μάθετε περισσότερα σχετικά με τις τελευταίες TTPs (τακτικές, τεχνικές και διαδικασίες) της BlackByte αλλά και πως να διατηρήσετε τα συστήματα σας ασφαλή, κατεβάστε την πλήρη έκθεση της Sophos από την επίσημη ιστοσελίδα της.

Πηγή: Sophos