Νέα

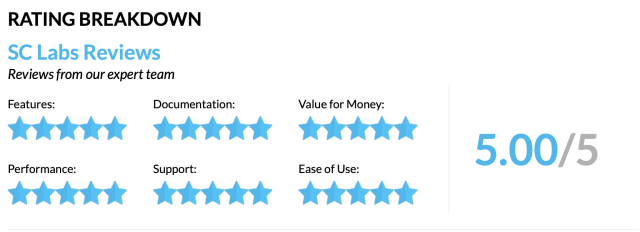

Η εταιρεία SC Media αξιολόγησε πρόσφατα το XG Firewall βραβεύοντας την λύση της Sophos με πέντε αστέρια. Το XG Firewall βραβεύτηκε με τη κορυφαία βαθμολογία των SC Labs σε όλους τους τομείς της αξιολόγησης, που περιλαμβάνουν τα χαρακτηριστικά, την τεκμηρίωση, την απόδοση, την υποστήριξη, την ευκολία χρήστης και την σχέση της ποιότητας σε συνάρτηση με το κόστος.

Κατά την διάρκεια της δοκιμής, τα SC Labs επεσήμαναν πολλά από τα πλεονεκτήματα του XG Firewall σε σχέση με άλλα ανταγωνιστικά προϊόντα firewall.

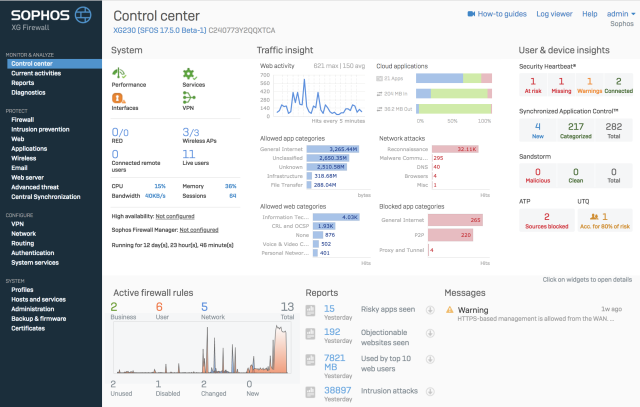

Η ομάδα SC Labs αξιολόγησε βασικούς τομείς του προϊόντος, συμπεριλαμβανομένου του Κέντρου Ελέγχου και των δυνατοτήτων reporting, και επεσήμανε:

«Με μία ματιά, το «visibility» (ορατότητα) δείχνει ενδείξεις στο στυλ των φωτεινών σηματοδοτών στους δρόμους για τυχόν κρυμμένους κινδύνους στο δίκτυο, όπως τους χρήστες υψηλού κινδύνου, ύποπτα φορτία, την κατάσταση της υγείας των τερματικών συσκευών, προηγμένες απειλές, επιθέσεις στο δίκτυο κ.ά.»

Επιπλέον, τα SC Labs επεσήμαναν την σπουδαία ορατότητα πάνω στις απειλές, την προστασία και τα οφέλη της ανταπόκρισης που παρέχει το Security Heartbeat:

«Ως αποτέλεσμα των δυναμικών κανόνων του firewall και της προστασίας “lateral movement” που συντονίζονται με τις τερματικές συσκευές, οι διαχειριστές δεν χρειάζεται να κάνουν το παραμικρό για να απομονώσουν αυτομάτως τις απειλές».

Η ομάδα αξιολόγησης των SC Labs επίσης τόνισε την σπουδαιότητα του Synchronized Application Control:

«Το “integration” επίσης του endpoint με το firewall επιτρέπει τον προσδιορισμό εφαρμογών που σε διαφορετική περίπτωση δεν θα ήταν δυνατό να προσδιοριστούν».

Επιπλέον, έγινε ξεχωριστή αναφορά σε πολλά από τα μοναδικά οφέλη που προσφέρει η συσκευή (appliance) XG Firewall:

«Στα πλεονεκτήματα του hardware συμπεριλαμβάνεται η ευέλικτη συνδεσιμότητα, το business continuity (αδιάλειπτη λειτουργία της επιχείρησης), η εύκολη διαχείριση και η υψηλή απόδοση του solid-state storage σε κάθε μοντέλο».

Συνολικά, η ομάδα των SC Labs εντυπωσιάστηκε ιδιαίτερα με τα πολλά πλεονεκτήματα και οφέλη του προϊόντος στους τομείς της ορατότητας, της προστασίας και της ανταπόκρισης.

Περισσότερα για το XG Firewall μπορείτε να μάθετε στην ιστοσελίδα Sophos.com/XGFirewall.

Τελευταία, η SophosLabs μελετάει μία νέα επίθεση ransomware με την ονομασία MegaCortex, που χρησιμοποιεί επίπεδα αυτοματοποίησης, συσκότισης και μία ποικιλία άλλων τεχνικών για να μολύνει θύματα και να εξαπλώνεται στο περιβάλλον χωρίς να ανιχνεύεται.

Ευτυχώς για τους πελάτες της Sophos, το Intercept X χρησιμοποιεί πολλαπλά επίπεδα άμυνας για την αντιμετώπιση και τον αποκλεισμό του MegaCortex, μεταξύ των οποίων είναι:

- Αποκλεισμός του PsExec από το να εκτελέσει το batch script από απόσταση

- Βαθιά εκμάθηση για την τοποθέτηση του malware σε καραντίνα πριν εκτελεστεί

- «Προστασία Tamper» ώστε ο επιτιθέμενος να μην είναι σε θέση να απενεργοποιήσει την προστασία της Sophos

- CryptoGuard για τον προσδιορισμό της κακόβουλης κρυπτογράφησης του ransomware και την επαναφορά τυχόντων επηρεασμένων αρχείων

Πως λειτουργεί

Μπορείτε να μάθετε περισσότερα σχετικά με την διαδικασία της επίθεσης και τον τρόπο που το Intercept X καταφέρνει να την σταματήσει στο σύντομα βίντεο παρακάτω:

Μάθετε περισσότερα

Μπορείτε να επισκεφτείτε το άρθρο SophosLabs Uncut για μία τεχνική ανάλυση του MegaCortex

Για να μάθετε περισσότερα για το Intercept X, μπορείτε να επισκεφτείτε την ιστοσελίδα της Sophos ή να εγγραφείτε για μία δωρεάν δοκιμή.

Η Επίτροπος Πληροφοριών του Ηνωμένου Βασιλείου τόνισε σε μία ομιλία της ότι σχεδόν ένα χρόνο από την εφαρμογή του Γενικού Ευρωπαϊκού Κανονισμού Προστασίας των Προσωπικών Δεδομένων (GDPR), ο κανονισμός βρίσκεται σε κρίσιμο στάδιο.

Μπορεί να έχουν σημειωθεί τεράστια βήματα στην προστασία των δεδομένων από την εφαρμογή του Γενικού Κανονισμού για την Προστασία των Δεδομένων τον περασμένο Μάιο, αλλά υπάρχουν ακόμη πολλά ακόμα που πρέπει να γίνουν από πλευρά

«λογοδοσίας» (ο υπεύθυνος επεξεργασίας δεδομένων πρέπει να είναι σε θέση να αποδείξει τη συμμόρφωση) σύμφωνα με την Επίτροπο Πληροφοριών του Ηνωμένου Βασιλείου.

Η Elizabeth Denham, Επίτροπος Πληροφοριών του Ηνωμένου Βασιλείου από το 2016, αναφέρθηκε στον Γενικό Κανονισμό, στα επιτεύγματα στην προστασία των προσωπικών δεδομένων αλλά και στις προκλήσεις σε μια ομιλίας στο συνέδριο Data Protection Practitioners’ Conference στο Manchester και τόνισε ότι δεν έχει δει την προστασία των δεδομένων, ως κουλτούρα, να αλλάζει από τη συμμόρφωση σε λογοδοσία.

«Νομίζω ότι από νωρίς, στην διάρκεια ζωής αυτού του νόμου, βρισκόμαστε σε μία κρίσιμη περίοδο», δήλωσε η Elizabeth Denham και συμπλήρωσε: «για μένα, η πιο κρίσιμης σημασίας αλλαγή που έφερε ο νόμος ήταν γύρω από την λογοδοσία και την ευθύνη. Η λογοδοσία περικλείει όλα όσα σχετίζονται με τον GDPR».

Λόγω αυτής της ανεπάρκειας, η Elizabeth Denham είπε στους παρευρισκόμενους ότι πιστεύει ότι υπάρχει μια πραγματική ευκαιρία για τους επαγγελματίες στον κλάδο της προστασίας δεδομένων να γεφυρώσουν αυτό το κενό και «να έχουν πραγματικό αντίκτυπο σε αυτόν τον πολιτιστικό ιστό του οργανισμού (τους)».

Στα μάτια της Elizabeth Denham, το επόμενο κύμα GDPR πρέπει να κοιτάξει πέρα από την συμμόρφωση και να επικεντρωθεί στην ολοκληρωμένη προστασία δεδομένων, μια έννοια που περικλείει αυτό που η Επίτροπος καλεί την απόλυτη διακυβέρνηση δεδομένων στις επιχειρηματικές διαδικασίες.

Ο Επίτροπος έδωσε τρία παραδείγματα επαγγελματιών που ασχολούνται με την προστασία των δεδομένων, οι οποίοι πηγαίνουν πάνω και πέρα από τη βιομηχανία και ικανοποιούν αυτό το σκεπτικό.

Ο κατάλογος περιλαμβάνει νομικούς εμπειρογνώμονες, που αναλαμβάνουν και τον ρόλο των επιχειρηματικών αναλυτών και μπορούν να κατανοήσουν τον τρόπο που η προστασία δεδομένων ταιριάζει με το όραμα του οργανισμού ή της επιχείρησης “όπου μπορεί να είναι επιτακτικό, θετικό και μετασχηματιστικό”, τους επαγγελματίες που κάνουν «coaching» και έχουν δημιουργήσει ένα δίκτυο πρεσβευτών εντός της επιχείρησης που κατανοούν τι πρέπει να γίνει, μαζί με τους διαφημιστές και τους marketers που έχουν καταφέρει να «μάθουν στους ανθρώπους να βλέπουν πέρα από την καθημερινή εργασία τους και να συνειδητοποιήσουν ότι όλοι πρέπει να συμμετέχουν».

Παρόλο που δεν είναι μια νέα ιδέα, είναι η δεύτερη φορά τις τελευταίες εβδομάδες που η Επίτροπος Elizabeth Denham θίγει το θέμα της λογοδοσίας – μία από τις επτά βασικές αρχές του GDPR – καθώς σχετίζεται με την προστασία των δεδομένων.

Στη Νότια Αφρική, και στο συνέδριο International Conference of Information Commissioners (ICIC), η κ. Denham είπε ότι ο ICO, ως ομάδα, έχει δεσμευτεί για την προώθηση της διαφάνειας, της υπευθυνότητας και της δημοκρατίας, αναγνωρίζοντας τα θέματα που ενώνουν τους πάντες και αποτελούν τη βάση για τη συνεργασία και την καταπολέμηση των προκλήσεων.

Η έννοια της λογοδοσίας απαιτεί ουσιαστικά από τους οργανισμούς να αναλαμβάνουν την ευθύνη για το τι κάνουν με τα προσωπικά δεδομένα των χρηστών ή των πελατών τους. Η ιδέα, σύμφωνα με τον Ευρωπαίο Επόπτη Προστασίας Δεδομένων, απαιτεί από τις οργανώσεις να εφαρμόσουν τα κατάλληλα τεχνικά και οργανωτικά μέτρα ώστε να είναι σε θέση να αποδείξουν τι έχουν κάνει και την αποτελεσματικότητά τους όταν τους ζητηθεί.

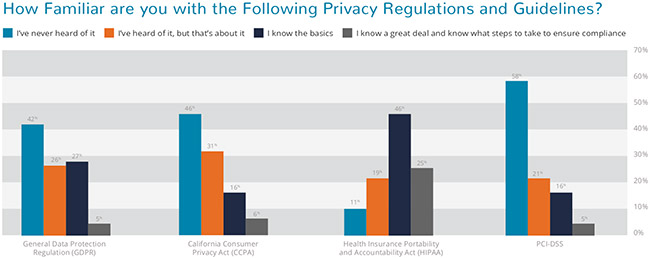

Με τον αντίκτυπο και τις επιπτώσεις του επικείμενου νόμου για την προστασία του καταναλωτή στην Καλιφόρνια (CCPA) να βρίσκονται στο μυαλό πολλών επαγγελματιών του τομέα της ιδιωτικότητας και της προστασίας των προσωπικών δεδομένων, μία νέα έρευνα της MediaPRO αποκαλύπτει ότι χρειάζεται να γίνει περισσότερη δουλειά και να γίνουν επενδύσεις για την κατάρτιση και την εκπαίδευση των υπαλλήλων στις Ηνωμένες Πολιτείες της Αμερικής σε αυτόν τον πρώτο στο είδος του κανονισμό για την προστασία της ιδιωτικότητας.

Η έρευνα της MediaPRO, «Eye of Privacy, 2019» αποκαλύπτει ότι το 46% των υπαλλήλων στις ΗΠΑ δεν έχουν ακούσει για τον CCPA, που ορίζει συγκεκριμένες απαιτήσεις για τη διαχείριση των δεδομένων των καταναλωτών από τις εταιρείες που διαχειρίζονται τα προσωπικά δεδομένα των κατοίκων της Καλιφόρνιας.

Ο κανονισμός CCPA που «πέρασε» το περασμένο έτος και πρόκειται να τεθεί σε ισχύ τον Ιανουάριο του 2020, αναφέρεται ως ο Γενικός Κανονισμός Προστασίας των Προσωπικών Δεδομένων (GDPR) των Ηνωμένων Πολιτειών τόσο για την έκταση και το πεδίο εφαρμογής του όσο και επειδή επικεντρώνεται στα δικαιώματα των χρηστών πάνω στα ίδια τα δεδομένα τους. Ειδικοί από τον χώρο της προστασίας της ιδιωτικής ζωής εκτιμούν ότι ο νόμος θα επηρεάσει περισσότερες από 500 χιλιάδες εταιρείες στις Ηνωμένες Πολιτείες της Αμερικής. Τα ευρήματα της έκθεσης Eye on Privacy για το έτος 2019 υποδεικνύουν ότι η ευαισθητοποίηση των εργαζομένων θα πρέπει να διαδραματίσει πρωτεύοντα ρόλο στην προετοιμασία για τον ερχομό της νέας αυτής κανονιστικής ρύθμισης.

Το απόρρητο των προσωπικών δεδομένων και το απλό κοινό

Τα ευρήματα ευαισθητοποίησης για τον κανονισμό CCPA προέρχονται από την έκθεση Eye on Privacy του 2019 της MediaPRO, που περιλαμβάνει μια έρευνα στην οποία συμμετείχαν περισσότεροι από 1000 υπάλληλοι στις Η.Π.Α. Στην έρευνα εξετάστηκαν οι γνώσεις τους σχετικά με τις βέλτιστες πρακτικές προστασίας των προσωπικών δεδομένων και της ιδιωτικής ζωής, ενώ ζητήθηκε και η άποψη τους σχετικά με διάφορα ζητήματα που αφορούν στην προστασία της ιδιωτικής ζωής.

Στην έρευνα, οι συμμετέχοντες κλήθηκαν να απαντήσουν σε ερωτήσεις όπως για παράδειγμα το πότε θεωρούν ότι πρέπει να αναφέρουν πιθανά περιστατικά που σχετίζονται με το απόρρητο των προσωπικών δεδομένων, ποια δεδομένα πληρούν τις προϋποθέσεις για να είναι ευαίσθητα δεδομένα, πόσο άνετοι είναι οι χρήστες με εφαρμογές για φορητές συσκευές που έχουν συγκεκριμένα δικαιώματα και ποιες θεωρούν ότι είναι οι πιο σοβαρές απειλές για την ασφάλεια των ευαίσθητων δεδομένων.

Πρόσθετα συμπεράσματα από την έκθεση

- Το 58% των εργαζομένων δήλωσε ότι δεν είχαν ακούσει ποτέ για το πρότυπο PCI, ένα παγκόσμιο σύνολο οδηγιών της βιομηχανίας καρτών πληρωμών (PCI) που σχετίζεται με τον τρόπο διαχείρισης των πληροφοριών/ δεδομένων των πιστωτικών καρτών.

- Το 12% των εργαζομένων δήλωσε ότι δεν είναι σίγουρο αν θα πρέπει να αναφέρει έναν κυβερνοεγκληματία που κλέβει ευαίσθητα δεδομένα πελατών καθώς κάνουν την δουλειά τους.

- Οι εργαζόμενοι στον τεχνολογικό τομέα ήταν λιγότερο πιθανό να εντοπίσουν και να δώσουν προτεραιότητα στις πιο ευαίσθητες πληροφορίες. Για παράδειγμα, το 73% των επιχειρήσεων στον κλάδο της τεχνολογίας κατέταξε τους αριθμούς κοινωνικής ασφάλισης ως το πιο ευαίσθητο προσωπικό δεδομένο, σε σύγκριση με το 88% των εργαζομένων σε όλες τις άλλες βιομηχανίες που κατατάσσουν αυτόν τον τύπο δεδομένου ως το πλέον ευαίσθητο. Οι εργαζόμενοι έδειξαν να είναι πιο άνετοι με μια εφαρμογή για φορητές συσκευές που παρακολουθούσε την τοποθεσία της συσκευής παρά με μια εφαρμογή που είχε πρόσβαση στις επαφές τους και στο πρόγραμμα περιήγησής τους στο Internet και επιπλέον ήταν σε θέση να τραβήξει φωτογραφίες και βίντεο ή και να προχωρήσει σε αναρτήσεις σε μέσα κοινωνικής δικτύωσης.

- Η κλοπή των διαπιστευτηρίων σύνδεσης θεωρήθηκε ως η σοβαρότερη απειλή για τα ευαίσθητα δεδομένα, ακολουθούμενη από την απειλή ενός απογοητευμένου ή θυμωμένου υπαλλήλου που κλέβει εταιρικά δεδομένα καθώς και από την απειλή των μηνυμάτων ηλεκτρονικού “ψαρέματος”.

Τα ευρήματα στην έκθεση δίνουν έμφαση στον ζωτικό ρόλο που διαδραματίζουν οι εργαζόμενοι για μια ισχυρή στάση στην ασφάλεια των προσωπικών δεδομένων καθώς και στην συνεχιζόμενη ανάγκη της εκπαίδευσης και της κατάρτισης των υπαλλήλων για την ευαισθητοποίηση τους σε θέματα που σχετίζονται με την ιδιωτική ζωή και την προστασία ευαίσθητων δεδομένων. Η ακολούθηση μίας προσέγγισης «business-as-usual» ως προς την προστασία των προσωπικών ή ευαίσθητων δεδομένων, και με τις βέλτιστες πρακτικές ενσωματωμένες σε όλες τις ενέργειες των εργαζομένων, καθίσταται όλο και περισσότερο αναγκαία για τις επιχειρήσεις όλων των μεγεθών.

«Είμαστε σε μια κρίσιμη στιγμή στην ιστορία για την προστασία της ιδιωτικής ζωής, και περισσότεροι άνθρωποι από ποτέ δίνουν προσοχή στην προστασία των προσωπικών δεδομένων», δήλωσε ο Chief Learning Officer της MediaPRO, Tom Pendergast και συμπλήρωσε: «Μερικά από τα αποτελέσματα των ερευνών μας μπορεί να σας κάνουν να νομίζετε ότι οι άνθρωποι αρχίζουν να το καταλαβαίνουν – αλλά μέχρι να το καταλάβουν όλοι, εμείς στο επάγγελμα του ιδιωτικού τομέα δεν μπορούμε να ξεκουραστούμε. Στον σημερινό κόσμο, η προστασία των προσωπικών δεδομένων είναι πραγματικά ευθύνη όλων, και για αυτό εναπόκειται σε εμάς η δημιουργία προγραμμάτων κατάρτισης για την ευαισθητοποίηση σχετικά με την προστασία των προσωπικών δεδομένων καθόλη τη διάρκεια του χρόνου που αποσκοπούν στη δημιουργία μιας κουλτούρας που να λαμβάνει υπόψη τους κίνδυνους».

Οι ομάδες ασφάλειας πρέπει να εξετάσουν τη πιθανότητα των απειλών από το εσωτερικό όσο και από το εξωτερικό.

Παρόλο που οι υψηλού προφίλ παραβιάσεις κυβερνοασφαλείας που οφείλονται ή προέρχονται από κακόβουλους «insiders» αυξάνονται, πολλοί επαγγελματίες από τον κυβερνοχώρο εξακολουθούν να επικεντρώνονται αποκλειστικά στις απειλές που προέρχονται εκτός της εταιρείας (εξωτερικές απειλές), ξεχνώντας την περίπτωση της απειλής που θα μπορούσε να βρίσκεται, κυριολεκτικά, δίπλα τους.

Είναι εύκολο να βάλουμε την ιδέα της εσωτερικής απειλής στο πίσω μέρος του μυαλού μας ή και να παραβλέψουμε την περίπτωση της εσωτερικής απειλής, αλλά αν κοιτάξουμε προσεκτικά την άνοδο των παραβιάσεων της κυβερνοασφάλειας πέρυσι, πολλές είχαν ένα κοινό γνώρισμα – προέρχονταν από κακόβουλους «insiders». Ποιος μπορεί να είναι «insider»; Κάποιος που εργάζεται στην εταιρεία σας. Κάποιος που μπορεί να γνωρίζει πολύ καλά την εταιρεία σας, κάποιος «δικτυωμένος» ή κάποιος που έχει εσωτερική πληροφόρηση ή είναι κάτοχος εμπιστευτικών πληροφοριών ή εμπορικών μυστικών.

Κίνητρα και συμπεριφορές μιας απειλής από το «εσωτερικό»

Πολλές ομάδες ασφαλείας υποθέτουν ότι οι υπάλληλοί της εταιρείας δεν θα θέσουν σε κίνδυνο τη φήμη της, τη λειτουργία της ή ακόμη και την ύπαρξη της επιχείρησης. Ωστόσο, η αλήθεια είναι ότι καμία επιχείρηση δεν έχει… ανοσία σε τέτοια πράγματα.

Υπάρχουν διάφορες μορφές απειλών που προέρχονται από το εσωτερικό: κακόβουλοι «insiders» αναζητούν συχνά οικονομικό όφελος, ψάχνουν εκδίκηση ή μπορούν να προκύψουν ακόμη και από μία συμπαιγνία κατόχων εμπιστευτικών πληροφοριών, όπου έχει διαμορφωθεί μια σχέση με κάποια οργάνωση ή με κάποια ομάδα χάκερ. Αντίθετα, οι αθέμιτες απειλές από το εσωτερικό είναι, ας πούμε, περισσότερο καλοπροαίρετες. Παρόλα αυτά, δεν είναι λιγότερο επικίνδυνες καθώς δεν είναι λίγοι οι εργαζόμενοι που πέφτουν θύματα τεχνικών κοινωνικής μηχανικής ή ηλεκτρονικού “ψαρέματος” μέσω μηνυμάτων ηλεκτρονικού ταχυδρομείου – κάτι που πρέπει να αντιμετωπιστεί προληπτικά από τις ομάδες ασφαλείας.

Τα βασικά συμπεριφορικά χαρακτηριστικά μιας απειλής από το εσωτερικό που αξίζουν της προσοχής των επιχειρήσεων είναι:

Η παραίτηση: Τα άτομα που αποχωρούν με κακούς όρους είναι σημαντικό να παρακολουθούνται καθώς συχνά διατηρούν πρόσβαση –τουλάχιστον στην αρχή- σε πνευματική ιδιοκτησία. Είναι πολύ πιθανό ότι θα μπορούσαν – και συχνά θα – θα υπονομεύσουν την πνευματική ιδιοκτησία. Παρόλα αυτά, είναι σημαντικό να αναφερθεί ότι ένας υπάλληλος θα μπορούσε να αποχωρήσει από την εταιρεία με εξαιρετικούς όρους, αλλά να εξακολουθεί να μην έχει και τις καλύτερες προθέσεις σχετικά με την πρόσβασή του σε πνευματική ιδιοκτησία της εταιρείας. Δυστυχώς δεν είναι ασυνήθιστο κάποιος να πάρει κάποια δεδομένα και να το δώσει στον επόμενο εργοδότη του για καλυτερεύσει ενδεχομένως τους όρους της συμφωνίας.

Η άγνοια: Αυτά τα άτομα δεν εκπαιδεύτηκαν ποτέ πάνω στην προσωπική τους ευθύνη για τα δεδομένα της εταιρείας και δεν έχουν επαρκείς γνώσεις για τις εταιρικές πρακτικές ασφαλείας. Ως εκ τούτου, είναι ιδιαίτερα επιρρεπή στο ηλεκτρονικό «ψάρεμα» και σε άλλες παρόμοιες επιθέσεις. Ένα σαφές προειδοποιητικό σημάδι άγνοιας, είναι βλέπετε κάποιον να απομακρύνεται από τον desktop υπολογιστή ή το φορητό υπολογιστή του χωρίς να «κλειδώνει» πρώτα την «οθόνη».

Η δυσαρέσκεια: Αυτά τα άτομα εκφράζουν συχνά τα παράπονά τους και τη δυσαρέσκειά τους στο γραφείο, εμφανίζουν μαχητική συμπεριφορά και αντιστέκονται στην αλλαγή. Ένα σίγουρο προειδοποιητικό σημάδι είναι να εκφράσουν την δυσαρέσκεια τους χωρίς να τους ενδιαφέρει το κοινό που τους παρακολουθεί, και αν αποτελείται από νεοπροσληφθέντα άτομα, από διοικητικά στελέχη ή από εκπροσώπους μέσων μαζικής ενημέρωσης. Αισθάνονται αδικημένοι από την εταιρεία και αισθάνονται ότι έχουν κάτι να κερδίσουν. Και αυτό το κάτι είναι συνήθως πνευματική ιδιοκτησία.

Προσωπική ζωή: Αυτά τα άτομα είναι εύκολο να επηρεαστούν εξαιτίας προσωπικών λόγων και είναι συχνά αυτοί που εκβιάζονται για να παραδώσουν πνευματική ιδιοκτησία ή εμπορικά μυστικά. Ορισμένες φορές, ένα επίσης σημαντικός παράγοντας είναι τα οικονομικά κίνητρα. Κάποιοι εργαζόμενοι μπορούν έχουν σημαντικό προσωπικό όφελος και χρηματικά κέρδη με την πώληση εμπιστευτικών πληροφοριών της εταιρείας. Τα σημάδια προειδοποίησης μπορεί να περιλαμβάνουν ασυνήθιστες ώρες εργασίας, συχνές απουσίες από την εργασία ή γενικότερα ύποπτη δραστηριότητα στο χώρο εργασίας, όπως κάποιος που καλύπτει τα νώτα του όταν τον πλησιάζετε για να πείτε ένα γεια.

Λόγοι που οι απειλές από το εσωτερικό είναι επικίνδυνες

1. Είναι δύσκολο να προσδιοριστούν

Δεδομένου ότι οι απειλές από το εσωτερικό (από insiders και άτομα με γνώση εμπιστευτικών πληροφοριών) έχουν ήδη πρόσβαση στο εταιρικό δίκτυο με εξουσιοδοτημένα διαπιστευτήρια, η πρόσβασή τους δεν κινεί τις υποψίες και δεν επισημαίνεται ως επικίνδυνη από ένα παραδοσιακό σύστημα παρακολούθησης. Πολλές φορές έχουν ήδη πρόσβαση σε ευαίσθητα δεδομένα αλλά και γνωρίζουν καλά τα υφιστάμενα μέτρα ασφαλείας της επιχείρησης αλλά και πώς να τα αντιμετωπίσουν. Συνδυάστε όλα αυτά με την έλλειψη ορατότητας στην πρόσβαση των χρηστών και τη δραστηριότητα των δεδομένων και η δυσκολία προσδιορισμού των παραγόντων απειλής είναι εξαιρετικά δύσκολη.

2. Στοιχίζουν ακριβά

Όπως ένας παραδοσιακός παράγοντας απειλής, όσο περισσότερο παραμείνει αθέατος και μη ανιχνεύσιμος, και επομένως ελεύθερος να περιπλανιέται στο εταιρικό δίκτυο, άλλο τόσο περισσότερη ζημιά μπορεί να προκαλέσει. Το γεγονός ότι δεν ενεργοποιείται συναγερμός, σημαίνει ότι υπάρχει περίπτωση για να γίνει πολύ σοβαρή ζημιά. Πράγματι, το Ινστιτούτο Ponemon αποκάλυψε ότι το μέσο κόστος των απειλών από το εσωτερικό για έναν οργανισμό είναι $8,76 εκατομμύρια.

3. Θέτουν σε κίνδυνο την συμμόρφωση

Η προστασία δεδομένων και η συμμόρφωση θα πρέπει επίσης να ληφθούν υπόψη, διότι μια απειλή από εσωτερικούς παράγοντες έχει στόχο συχνά την κλοπή δεδομένων. Πέρυσι, η εταιρεία Coca Cola αποτέλεσε στόχο μίας επίθεσης από το εσωτερικό, και είδες τα προσωπικά δεδομένα περισσοτέρων από 8 χιλιάδων υπαλλήλων της να κάνουν φτερά. Και όχι μόνο αυτό, αλλά ο χρόνος που είχαν στην διάθεση τους οι επιτιθέμενοι ήταν πολύ μεγάλος. Δεν είχαν συνειδητοποιήσει τι είχε συμβεί ωσότου οι ίδιοι οι αστυνομικοί τους ενημέρωσαν για την παραβίαση δεδομένων.

4. Προκαλούν την καταστροφή της λειτουργίας

Όπως διαπιστώθηκε και στην περίπτωση της αυτοκινητοβιομηχανίας Tesla, μια απειλή από το εσωτερικό μπορεί να σαμποτάρει την επιχείρηση διακινδυνεύοντας το ανταγωνιστικό πλεονέκτημα ενός οργανισμού. Σε αυτήν την περίπτωση, ένας δυσαρεστημένος υπάλληλος που δεν πήρε προαγωγή, προχώρησε σε «αλλαγές απευθείας στον κώδικα του λειτουργικού συστήματος της Tesla χρησιμοποιώντας ψεύτικα διαπιστευτήρια και κατάφερε να αποσπάσει μεγάλες ποσότητες ευαίσθητων πληροφοριών και δεδομένων πνευματικής ιδιοκτησίας της Tesla και να τις αποστείλει σε άγνωστους τρίτους» σύμφωνα με μια επιστολή από την διοίκηση της εταιρείας που αποστάλθηκε σε υπαλλήλους.

Αντιμετωπίζοντας τις απειλές από τους «insiders»

Οι απειλές που προέρχονται από το εσωτερικό μπορούν να έχουν πολλές μορφές και οι εταιρείες πρέπει να διασφαλίσουν ότι έχουν αξιολογήσει και έχουν «ζυγίσει» τους κινδύνους. Απαιτείται πολιτική για την μείωση του κινδύνου των εσωτερικών απειλών. Σε εγχειρίδια για τους εργαζόμενους επίσης, που είναι εύκολα προσβάσιμα, είναι δυνατόν να περιγραφούν οι τρόποι που οι εργαζόμενοι μπορούν να προστατεύσουν τα εταιρικά δεδομένα και τα δεδομένα των πελατών τους, όπως για παράδειγμα τι επιτρέπεται και τι δεν επιτρέπεται να κάνουν με τους φορητούς υπολογιστές της εταιρείας. Είναι επίσης σημαντικό οι εργαζόμενοι να έχουν κατανοήσει πλήρως όλες τις πληροφορίες στο εγχειρίδιο.

Η συνειδητοποίηση και η κατάρτιση και η εκπαίδευση είναι κρίσιμης σημασίας. Οι εταιρείες θα πρέπει να θέσουν σε εφαρμογή ένα πρόγραμμα και να διασφαλίσουν ότι το διοικητικό προσωπικό ενισχύει διαρκώς το πρόγραμμα. Οι επιχειρήσεις θα πρέπει να εξετάσουν το ενδεχόμενο να έχουν ένα πρόγραμμα βελτίωσης και ενίσχυσης της κουλτούρας ασφάλειας. Και στη συγκεκριμένη περίπτωση θα πρέπει να υποστηρίζεται από τα ανώτερα στελέχη, αλλά ίσως και με τρόπους αξιολόγησης ή βαθμολόγησης της επιτυχίας του προγράμματος.

Τελικά, οι εταιρείες πρέπει να επενδύσουν σε τεχνολογία που θα τους βοηθήσει να ανταποκριθούν και να αποτρέψουν τις εσωτερικές απειλές από την μεταφορά δεδομένων και πνευματικής ιδιοκτησίας εκτός του δικτύου τους. Οι οργανισμοί μπορούν να προσδιορίσουν ποια δεδομένα βρέθηκαν εκτός του δικτύου τους αλλά και να αποτρέψουν να εξέλθουν και άλλα δεδομένα στο μέλλον, αναζητώντας παρόμοιες πληροφορίες και στοιχεία σε όλα τα περιουσιακά στοιχεία/ δεδομένα της εταιρείας.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Τον Μάιο, θα έχει περάσει ένας χρόνος από τότε που τέθηκε σε ισχύ ο Γενικός Ευρωπαϊκός Κανονισμός για την Προστασία των Προσωπικών Δεδομένων (GDPR) της Ευρωπαϊκής Ένωσης.

Εν μέσω της συνεχιζόμενης και διαρκώς αυξανόμενης σύγχυσης εντός της Ευρωπαϊκής Ένωσης που προκλήθηκε από τη διαδικασία του Brexit, μια πρόσφατη έκθεση γύρω από ένα άλλο Ευρωπαϊκό ζήτημα επίσης πολύ μεγάλης σημασίας φαίνεται να έχει περάσει απαρατήρητο. Η DLA Piper δημοσίευσε πρόσφατα μία έκθεση που εξετάζει τα περιστατικά που αναφέρθηκαν – τόσο κοινοποιήσεις παραβιάσεων της νομοθεσίας GDPR όσο και άλλα είδη κοινοποίησης – τα πρόστιμα που επιβλήθηκαν και τον τρόπο κατανομής των εκθέσεων και των προστίμων στις χώρες-μέλη της Ευρωπαϊκής Ένωσης.

Από το χρονικό σημείο που ξεκίνησε να εφαρμόζεται ο κανονισμός GDPR μέχρι την ώρα που κυκλοφόρησε η έκθεση, αναφέρθηκαν 59 χιλιάδες περιστατικά σε διάφορους περιφερειακούς «Επιτρόπους Δεδομένων», όπως στην ρυθμιστική αρχή στην Γαλλία (CNIL). Οι αριθμοί βασίστηκαν σε στοιχεία που αναφέρθηκαν από τις χώρες-μέλη της ΕΕ (τα οποία εξακολουθούν να περιλαμβάνουν το Ηνωμένο Βασίλειο, όπως επισημαίνεται) και συλλέχθηκαν από την DLA Piper, αλλά είναι σημαντικό να σημειωθεί ότι δεν ανακοινώνουν όλες οι χώρες τέτοιου είδους πληροφορίες.

Πρώτον, πριν συζητήσουμε τους αριθμούς, πρέπει να είμαστε σαφείς ότι τα περιστατικά αυτά δεν συνεπάγονται και 59 χιλιάδες παραβιάσεις δεδομένων. Επειδή η νομοθεσία δεν αφορά μόνο σε παραβιάσεις δεδομένων αλλά και σε ακατάλληλη διαχείριση ή και επεξεργασία δεδομένων, οι χώρες της ΕΕ υποχρεούνται να προβαίνουν σε περισσότερες ειδοποιήσεις από αυτές της παραβίασης δεδομένων GDPR. Ο αναφερόμενος αριθμός περιστατικών, επομένως, καλύπτει την κατάχρηση δεδομένων καθώς και την απώλεια δεδομένων, είτε τυχαίως, είτε από κάποια επίθεση ή άλλη κακόβουλη ενέργεια. Μια ξεχωριστή πηγή, που προέρχεται απευθείας από την Ευρωπαϊκή Επιτροπή, αναφέρει ότι τα περιστατικά που σχετίζονται με παραβιάσεις δεδομένων, τυχαία ή μη (κακόβουλες επιθέσεις, χάκερς κ.λπ) ξεπερνούν τα 41 χιλιάδες (41.500 για την ακρίβεια).

Οι συνέπειες και τα νομικά ζητήματα που έφερε ο κανονισμός GDPR εξακολουθούν να απασχολούν τις υπηρεσίες επεξεργασίας δεδομένων. Ένα πρόσφατο παράδειγμα είναι ότι οι εκπρόσωποι ομάδων συμφερόντων από διάφορες χώρες υπέβαλαν μια αναφορά στις αντίστοιχες περιφερειακές αρχές προστασίας δεδομένων σχετικά με τον τρόπο με τον οποίο χρησιμοποιούνται τα προσωπικά δεδομένα της ΕΕ στον ταχέως αναπτυσσόμενο χώρο του «Real-Time Bidding», που είναι ουσιαστικά η διαδικασία που καθορίζει ποιες online διαφημίσεις σας εμφανίζονται. Το «Real-Time Bidding» καθοδηγείται από τις διαφημιστικές εταιρείες με βάση τα δεδομένα που έχουν για εσάς, αφού αυτό είναι που τους επιτρέπει να λάβουν την πιο τεκμηριωμένη απόφαση σχετικά με το ποια διαφήμιση θα βρείτε πιο ελκυστική. Η απόφαση τα ποια διαφήμιση θα εμφανιστεί σε εσάς λαμβάνεται σε δέκατα του δευτερολέπτου και, επομένως, είναι σαφές ότι δεν υπάρχει κανένας τρόπος για τον χρήστη να επιλέξει τον τρόπο επεξεργασίας των δεδομένων του. Κάτι άλλο είναι το πρόστιμο των €50 εκατομμυρίων στην Google από την Γαλλική ρυθμιστική αρχή στις αρχές της χρονιάς.

Ένα πολύ ενδιαφέρον στοιχείο της έκθεσης της DLA Piper είναι η κατανομή ανά χώρα του αριθμού των καταγεγραμμένων περιστατικών. Η Ολλανδία βρίσκεται στην κορυφή της λίστας με τα περιστατικά που αναφέρθηκαν να φτάνουν τα 15400 σε αριθμό. Παραδόξως, παρόλο που έχει πληθυσμό σχεδόν τριπλάσιο της Ολλανδίας και παρόμοιο ΑΕΠ, η Γαλλία ανέφερε μόνο 1300 περιστατικά – δηλαδή 14000 λιγότερα περιστατικά από την Ολλανδία! Αυτό ενδεχομένως να υπογραμμίζει μια ασυνέπεια μεταξύ των μελών της ΕΕ ως προς το τι έχουν υποχρέωση να αναφέρουν. Για παράδειγμα, στα αναφερθέντα περιστατικά περιλαμβάνονται και απλές ειδοποιήσεις όπως ότι ένα μήνυμα ηλεκτρονικού ταχυδρομείου αποστάλθηκε κατά λάθος σε λάθος παραλήπτη. Ενδεχομένως αυτό να οφείλεται, αν και δεν επιβεβαιώνεται, στο ότι οι Ολλανδοί είναι περισσότερο προσεκτικοί, αναφέροντας όλες τις παραβιάσεις, ενώ οι Γάλλοι και οι Ιταλοί (με 610 περιστατικά που αναφέρθηκαν στην Ιταλία) ερμηνεύουν διαφορετικά τις παραβιάσεις ή τα περιστατικά δεδομένων.

Ενδεχομένως, oi αναφορές ακόμα και για ήπιες παραβιάσεις θα μπορούσαν να αποτελούν μία εξήγηση για τον μικρό αριθμό των προστίμων (μόλις 91) σε σχέση με τα 59 χιλιάδες περιστατικά που αναφέρθηκαν. Ωστόσο, στην έκθεση της DLA Piper γίνεται κατανοητό ότι ενδέχεται να έχει υπάρξει καθυστέρηση στην επεξεργασία των κοινοποιήσεων παραβιάσεων του GDPR και άλλων τύπων περιστατικών από την Ευρωπαϊκή Επιτροπή, κάτι που ίσως να σημαίνει ότι θα υπάρξουν και άλλα πρόστιμα. Η καθυστέρηση ενδέχεται να αποτελεί επίσης μία ένδειξη ότι η Ευρωπαϊκή Επιτροπή υποτίμησε τον αρχικό όγκο των κοινοποιήσεων των περιστατικών.

Αυτό πάντως που είναι προφανές από την έκθεση είναι ότι οι συνέπειες ή η επίδραση του Ευρωπαϊκού Γενικού Κανονισμού Προστασίας Προσωπικών Δεδομένων (GDPR) δεν είναι ακόμα πλήρως κατανοητες. Αυτό αντικατοπτρίζεται από τη μεγάλη διακύμανση των αναφερόμενων περιστατικών ανά χώρα και τα συνεχιζόμενα επιχειρήματα σχετικά με την ερμηνεία της νομικής επεξεργασίας των δεδομένων. Οι συνέπειες και οι ερμηνείες θα συνεχίσουν πάντως να υπάρχουν στο κοντινό μέλλον.

Ένα πράγμα είναι πάντως σαφές, ότι οι οργανώσεις που είναι υπεύθυνοι επεξεργασίας ή διαχείρισης δεδομένων Ευρωπαίων πολιτών πρέπει να προστατεύουν τόσο τα ίδια όσο και την χρήση της έχοντας το ίδιο σκεπτικό. Ότι τα δεδομένα δεν είναι δικά τους. Ότι ανήκουν στα άτομα με τα οποία συνδέονται. Οι οργανισμοί και οι εταιρείες πρέπει να αντιμετωπίζουν τα δεδομένα ως κάτι που δανείζονται ή φροντίζουν, και όχι ως κάτι που κατέχουν ή που είναι ιδιοκτησίας τους. Πρέπει να «κλειδώνονται» με την κατάλληλη τεχνολογία προστασίας για να εξασφαλιστεί ότι μόνο εκείνοι που πρέπει να τα χρησιμοποιούν ή να τα βλέπουν είναι σε θέση να το κάνουν. Μπορεί να μοιάζει σαν μια προφανής μετατόπιση της αντίληψης, αλλά είναι ζωτικής σημασίας για μία επιχείρηση η προστασία των δεδομένων που σχετίζονται με τους Ευρωπαίους πολίτες.

Η CyberArk ανακοίνωσε πρόσφατα ότι έλαβε την τιμητική διάκριση 5-Star Security Vendor – την υψηλότερη διάκριση στον Οδηγό Προγράμματος Συνεργατών του CRN για το 2019 (CRN 2019 Partner Program Guide). Αυτή είναι η δεύτερη συνεχόμενη χρονιά που η CyberArk λαμβάνει την συγκεκριμένη διάκριση. Η συγκεκριμένη αναγνώριση υπογραμμίζει τη σημασία της διαχείρισης της προνομιακής πρόσβασης (PAM) ως κορυφαίου μέτρου ασφαλείας και ως κορυφαία προτεραιότητα για τις σημερινές επιχειρήσεις. Οι οργανισμοί που επεκτείνουν την Διαχείριση Προνομιακής Πρόσβασης σε χρήστες και εφαρμογές σε όλη την επιχείρηση, στο σύννεφο, σε όλο το «pipeline» του λεγόμενου DevOps και στις τερματικές συσκευές επιτυγχάνουν ταχεία μείωση του κινδύνου αλλά και σημαντικά οφέλη.

Η CyberArk έλαβε την βαθμολογία 5 αστέρων με βάσει μίας εις βάθους αξιολόγηση των προσφορών της στο κανάλι, της κερδοφορίας των συνεργατών και των εταίρων της, της κατάρτισης, της εκπαίδευσης και της υποστήριξης των συνεργατών της, των προγραμμάτων μάρκετινγκ και των πόρων, της υποστήριξης πωλήσεων και της επικοινωνίας.

Η CyberArk έχει δημιουργήσει μια ισχυρή κοινότητα εταίρων στο κανάλι για να βοηθήσει τους πελάτες σε όλο τον κόσμο να μειώσουν τον κίνδυνο, να προστατευτούν από τις προηγμένες απειλές στον κυβερνοχώρο και να υιοθετήσουν με ασφάλεια στρατηγικές ψηφιακού μετασχηματισμού. Αυτή η αναγνώριση μάλιστα έρχεται παράλληλα με την αναγνώριση του Scott Whitehouse της CyberArk που τιμήθηκε με την διάκριση «Channel Chief» του CRN.

Στην CyberArk πιστεύουν ότι η προστασία των μεγάλης αξίας περιουσιακών στοιχείων και των δεδομένων στο σημερινό όλο και πιο περίπλοκο επιχειρησιακό περιβάλλον απαιτεί υψηλά επίπεδα καινοτομίας και συνεργασίας. Το οικοσύστημα των εταίρων της συγκεντρώνει τα πλεονεκτήματα συμβουλευτικών υπηρεσιών, system integrators σε παγκόσμια κλίμακα αλλά και παρόχων λύσεων τοπικά για την παροχή της πληρέστερης σήμερα λύσης ασφάλειας προνομιακής πρόσβασης της βιομηχανίας. Στην CyberArk είναι ιδιαίτερα ευχαριστημένοι που τιμήθηκαν από το CRN για την δέσμευση της να καινοτομεί στον κυβερνοχώρο και παράλληλα να ισχυροποιεί τους εταίρους της στο κανάλι.

Ο ετήσιος οδηγός του CRN αναγνωρίζει τα ισχυρότερα και πιο επιτυχημένα προγράμματα συνεργατών που προσφέρονται από τους κορυφαίους προμηθευτές προϊόντων και υπηρεσιών πληροφορικής. Οι πάροχοι λύσεων βασίζονται σε αυτόν τον οδηγό παγκόσμιας εμβέλειας καθώς αξιολογούν τους παρόχους προϊόντων και υπηρεσιών ασφάλειας με τους οποίους συνεργάζονται ή με τους οποίους πρόκειται να συνεργαστούν στο μέλλον. Η βαθμολογία των 5 αστέρων αναγνωρίζει ένα ελίτ υποσύνολο εταιρειών που παρέχουν στους παρόχους λύσεων τις καλύτερες δυνατές προσφορές προγράμματος συνεργατών.

Ο Οδηγός Προγράμματος Συνεργατών για το 2019 του CRN δημοσιεύεται στο τεύχος Απριλίου του CRN αλλά είναι διαθέσιμος και online. Για να μάθετε περισσότερα σχετικά με το Παγκόσμιο Πρόγραμμα Συνεργατών της CyberArk, επισκεφθείτε αυτή την ιστοσελίδα.

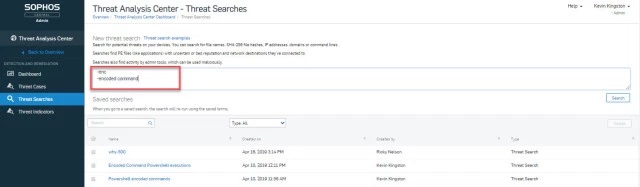

Είναι το PowerShell κακό; Όχι απαραίτητα. Στην πραγματικότητα, οι περισσότερες εκτελέσεις του PowerShell δεν είναι κακόβουλες, όμως το PowerShell μπορεί (και συχνά γίνεται) μέσο «εκμετάλλευσης».

Οι νέες ικανότητες του Sophos EDR προσφέρουν τη δυνατότητα να εντοπίσετε κακόβουλες εκτελέσεις που διαφορετικά μπορεί να έμεναν στην αφάνεια. Για παράδειγμα, εκτελέσεις που χρησιμοποιούν όρισμα κωδικοποιημένης εντολής είναι πιθανότερο να σχετίζονται με κακή συμπεριφορά και λιγότερο για καλές εκτελέσεις.

Με το Intercept X Advanced με EDR 1.1, οι αναλυτές μπορούν εύκολα να αναζητήσουν εντολές PowerShell, συμπεριλαμβανομένων και ορισμάτων κωδικοποιημένων εντολών.

Μπορείτε επίσης να ψάξετε και για άλλες ύποπτες εκτελέσεις PowerShell, εκτός από κωδικοποιημένες εντολές όπως παράκαμψη πολιτικής (-Exec Bypass), παράλειψη πληροφορίας (-NoLogo, -NoProfile), και άλλα. Αυτές, οι νέες ικανότητες προστέθηκαν επίσης και στο Early Access Program (EAP) για το Intercept X Advanced for Server με EDR ώστε οι συμμετέχοντες να είναι σε θέση να χρησιμοποιήσουν αυτά τα νέα χαρακτηριστικά στους διακομιστές τους.

Χαρακτηριστικά PowerShell που είχαν συμπεριληφθεί παλαιότερα στο Intercept X

Το Intercept X ήδη αποκλείει την γνωστή κακόβουλη δραστηριότητα του PowerShell. Το χαρακτηριστικό κλειδώματος εφαρμογής (Application Lockdown) τερματίζει αυτόματα μια προστατευμένη εφαρμογή βάσει της συμπεριφοράς της. Για παράδειγμα, όταν μια εφαρμογή του Office χρησιμοποιηθεί για να εκκινήσει το PowerShell, να αποκτήσει πρόσβαση στο WMI, να εκτελέσει μια μακροεντολή για να εγκαταστήσει αυθαίρετο κώδικα ή να χειριστεί κρίσιμους τομείς του συστήματος, το Sophos Intercept X θα μπλοκάρει την κακόβουλη ενέργεια. Επίσης, θα αποτρέψει τις κακόβουλες εκτελέσεις κώδικα PowerShell μέσω του Dynamic Data Exchange επίσης. Μάθετε περισσότερα για την προστασία από τα exploits που προσφέρει το Intercept X.

Τέλος, αν το PowerShell δείχνει να εμπλέκεται σε μία ανίχνευση, τότε θα αναφερθεί στο Threat Case, όπου και μπορεί να αναλυθεί η γραμμή εντολών που εκτελέστηκε.

Λίγοι όροι στον χώρο του networking έχουν κάνει τόσο ντόρο πρόσφατα όπως το SD-WAN (Software Defined Networking in a Wide Area Network). Όλος αυτός ο ντόρος συνοδεύτηκε από ίσες δόσεις χρήσιμων πληροφοριών αλλά και κατά κάποιο τρόπο μπερδεμένη ρητορική. Ως αποτέλεσμα, το SD-WAN κατέληξε να σημαίνει πολλά διαφορετικά πράγματα για διαφορετικούς ανθρώπους, ενώ ορισμένοι εξακολουθούν να προσπαθούν να καταλάβουν ποιο είναι ακριβώς το νόημα του.

Βασικά, το SD-WAN σχετίζεται κυρίως με την επίτευξη ενός ή περισσότερων από τους παρακάτω στόχους στην δικτύωση:

- Μείωση του κόστους συνδεσιμότητας: Οι παραδοσιακές συνδέσεις MPLS είναι δαπανηρές και οι οργανισμοί μετατοπίζονται στις περισσότερο προσιτές επιλογές ευρυζωνικού WAN

- Επιχειρησιακή συνέχεια: Οι οργανισμοί απαιτούν λύσεις που θα διαχειρίζονται με κομψό τρόπο τις αποτυχίες και τις διακοπές λειτουργίας του WAN και αναζητούν «redundancy», δρομολόγηση, fail-over και συντήρηση συνεδρίας

- Απλούστερη ενορχήστρωση VPN για τα υποκαταστήματα: Η ενορχήστρωση VPN μεταξύ τοποθεσιών είναι συχνά περίπλοκη και χρονοβόρα, έτσι οι οργανισμοί αναζητούν εργαλεία για την απλούστευση και την αυτοματοποίηση τόσο του «deployment» όσο και των ρυθμίσεων

- Ποιότητα των κρίσιμης σημασίας εφαρμογών: Οι οργανισμοί επιδιώκουν την προβολή σε πραγματικό χρόνο της κίνησης δεδομένων στις εφαρμογές και της απόδοσης τους, προκειμένου να διατηρήσουν την ποιότητα της συνεδρίας των κρίσιμης σημασίας επιχειρηματικών εφαρμογών

Τι είναι πιο σημαντικό για εσάς;

Το XG Firewall περιλαμβάνει όλες τις κοινές λειτουργίες και δυνατότητες SD-WAN που χρειάζεστε για την επίτευξη των παραπάνω στόχων. Ελέγξτε το «white paper» για τη λύση XG Firewall and SD-WAN της Sophos για όλες τις λεπτομέρειες και για να αποκτήσετε μία ολοκληρωμένη εικόνα, ωστόσο παρακάτω θα βρείτε μια σύντομη περίληψη του τρόπου με τον οποίο το XG Firewall μπορεί να σας βοηθήσει να επιτύχετε τους στόχους SD-WAN που έχετε θέσει για την επιχείρηση σας:

Πολλαπλοί σύνδεσμοι WAN: Το XG Firewall προσφέρει υποστήριξη για πολλαπλούς συνδέσμους WAN, συμπεριλαμβανομένης μιας ποικιλίας επιλογών από «χαλκό», ίνες ή ακόμη και επιλογές για «cellular interface». Το XG Firewall μπορεί να τερματίσει κυκλώματα MPLS χρησιμοποιώντας Ethernet handoff και VDSL μέσω του προαιρετικού μόντεμ SPF της Sophos. Το XG Firewall προσφέρει επίσης βασική παρακολούθηση των συνδέσμων WAN, εξισορρόπηση και fail-over δυνατότητες.

Σύνδεση υποκαταστημάτων: Η Sophos είναι εδώ και καιρό πρωτοπόρος στον τομέα της zero-touch συνδεσιμότητας branch office με τις μοναδικές συσκευές SD-WAN RED. Αυτές οι προσιτές συσκευές είναι εξαιρετικά εύκολες στην εγκατάσταση ακόμα και από κάποιον χωρίς τεχνικές γνώσεις και παρέχουν ένα ισχυρό «Layer 2 tunnel» μεταξύ της συσκευής και ενός κεντρικού τείχους προστασίας XG. Το XG Firewall υποστηρίζει επίσης site-to-site RED tunnels, καθώς και μια ποικιλία τυποποιημένων λύσεων VPN και εύκολους οδηγούς ενορχηστρώσεων και εργαλεία για τη γρήγορη και ανώδυνη σύνδεση μεταξύ γραφείων.

Υποστήριξη και ενορχήστρωση VPN: Το XG Firewall προσφέρει υποστήριξη για όλες τις τυπικές επιλογές site-to-site VPN που θα περιμένατε συμπεριλαμβανομένων των IPSec, SSL καθώς και της μοναδικής λύσης RED Layer 2 tunnel της Sophos με routing που είναι εξαιρετικά ισχυρή και αποδεδειγμένη ότι λειτουργεί πολύ αξιόπιστα σε high-latency καταστάσεις όπως με over-satellite συνδέσμους. Ο Sophos Firewall Manager ή ο Central Firewall Manager προσφέρουν επίσης εργαλεία κεντρικής ενορχήστρωσης VPN πολλαπλών τοποθεσιών για εύκολη ρύθμιση ενός δικτύου συνδέσεων VPN SD-WAN. Το XG Firewall προσφέρει επίσης μια ευέλικτη επιλογή failback για την αυτόματη «επαναφορά» στην αρχική σύνδεση VPN όταν αποκατασταθεί μίας σύνδεση ή ένας σύνδεσμος WAN.

Εφαρμογή ορατότητας και δρομολόγησης: Δεν μπορείτε να δρομολογήσετε αυτό που δεν μπορείτε να προσδιορίσετε, οπότε η ακριβής, αξιόπιστη ταυτοποίηση εφαρμογής και η ορατότητα είναι εξαιρετικά σημαντικά πράγματα. Εδώ είναι ένας τομέας που το XG Firewall και η Συγχρονισμένη Ασφάλεια παρέχουν απίστευτο πλεονέκτημα.

Το χαρακτηριστικό Synchronized Application Control παρέχει 100% σαφήνεια και ορατότητα σε όλες τις δικτυωμένες εφαρμογές, παρέχοντας ένα σημαντικό πλεονέκτημα στον εντοπισμό κρίσιμης σημασίας εφαρμογών, ιδιαίτερα των αφανών ή προσαρμοσμένων εφαρμογών.

Το XG Firewall περιλαμβάνει επίσης δρομολόγηση βάσει εφαρμογής και επιλογή διαδρομής σε κάθε κανόνα του τείχους προστασίας καθώς και δρομολόγηση βάσει πολιτικής (PBR), καθιστώντας εύκολη την άμεση κατεύθυνση της σημαντικής κίνησης δεδομένων των εφαρμογών από την βέλτιστη διεπαφή WAN. Επιπλέον, περιλαμβάνει προκαθορισμένα αντικείμενα Fully Qualified Domain Name (FQDN) για δημοφιλείς υπηρεσίες SaaS cloud με χιλιάδες ορισμούς FQDN hosts που περιλαμβάνονται «out-of-the-box» και με την επιλογή να προσθέσετε εύκολα ακόμα περισσότερους.

Τι έπεται για το SD–WAN με το XG Firewall;

Το XG Firewall περιλαμβάνει πολλές καινοτόμες λύσεις που βοηθούν τους οργανισμούς να επιτύχουν τους στόχους που θέλουν να επιτύχουν σε ότι αφορά στο SD-WAN- από εξαιρετικές επιλογές συνδεσιμότητας WAN έως τις μοναδικές συσκευές RED SD-WAN της Sophos, την ασύγκριτη ορατότητα των εφαρμογών και τις εξαιρετικές επιλογές δρομολόγησης.

Το XG Firewall προσφέρει ισχυρή, ευέλικτη συνδεσιμότητα δικτύου και αποτελεί μία λύση ασφάλειας για κάθε τύπο δικτύου ενώ η Sophos συνεχίζει να επενδύει στις δυνατότητες SD-WAN σε επερχόμενες κυκλοφορίες, με νέα χαρακτηριστικά παρακολούθησης και διαχείρισης συνδέσεων, ενορχήστρωση VPN και δρομολόγηση εφαρμογών.

Ρίξτε μία ματιά στο white-paper XG Firewall and SD-WAN Solution για να μάθετε πως το XG Firewall μπορεί και ανταποκρίνεται στις κορυφαίες προκλήσεις με το SD-WAN και βοηθά τους οργανισμούς να επιτύχουν τους σημαντικούς στόχους τους με το SD-WAN.

Η NSS μαζί με τις εταιρείες CyberArk και Sophos θα σας πληροφορήσουν σχετικά με τις πιο σύγχρονες κυβερνοαπειλές και θα σας προτείνουν τρόπους αντιμετώπισης τους στο 9ο Συνέδριο Infocom Security που θα πραγματοποιηθεί στις 17 και 18 Απριλίου, στο Συνεδριακό Κέντρο Δαΐς, στο Μαρούσι.

Η έννοια του Industry 4.0, της λεγόμενης και 4ης Βιομηχανικής Επανάστασης, έχει αρχίσει να αναφέρεται όλο και συχνότερα, αποτυπώνοντας τον απόλυτο εκσυγχρονισμό και την ραγδαία εξέλιξη όλων των δομών παραγωγής, υπηρεσιών και διαδικασιών, με βασικό πυλώνα το σύνολο των νέων και προηγμένων τεχνολογιών που επιφέρουν μια επανάσταση στο τρόπο λειτουργίας των ιδιωτικών επιχειρήσεων, των δημόσιων οργανισμών και των κοινωνιών.

Η βάση για το Industry 4.0 είναι το “πάντρεμα” του φυσικού και ψηφιακού κόσμου. Η διασύνδεση δηλαδή, των μηχανών με τα συστήματα πληροφορικής και επικοινωνιών και η πλήρης ψηφιοποίηση των φυσικών διαδικασιών μέσα από την υιοθέτηση και τον συνδυασμό των υφιστάμενων αλλά και αναδυόμενων τεχνολογικών τάσεων, όπως: τα κυβερνο-φυσικά συστήματα (Cyber Physical Systems, η τεχνητή νοημοσύνη (Artificial Intelligence), η επαυξημένη πραγματικότητα (Augmented Reality) και τα γνωστικά υπολογιστικά συστήματα (cognitive computing) καθώς και τα μεγάλα δεδομένα (Big Data), το διαδίκτυο των πραγμάτων (ΙοΤ) το υπολογιστικό νέφος (cloud computing) και τα κρυπτονομίσματα (cryptocurrencies).

Σε αυτή τη νέα εποχή ο τομέας της Ψηφιακής Ασφάλειας με την ευρύτερη έννοια του – που περιλαμβάνει την Ασφάλεια Πληροφοριών, Δικτύων και υποδομών IT και την Προστασία Δεδομένων – καλείται να έχει ένα πολύ σημαντικό ρόλο, δημιουργώντας νέες προκλήσεις αλλά και νέες ευκαιρίες τις οποίες θα αναδείξουμε στο 9ο Συνέδριο Infocom Security, που θα πραγματοποιηθεί στις 17 και 18 Απριλίου στο Συνεδριακό Κέντρο Δαΐς στο Μαρούσι.

Η Ασφάλεια στο Κυβερνοχώρο σε όλες τις εκφάνσεις της είναι ζωτικής σημασίας για την αποτελεσματική υιοθέτηση όλων των νέων τεχνολογιών που μπορούν να οδηγήσουν την ψηφιακή επανάσταση 4ης γενιάς και για αυτό οι επαγγελματίες του χώρου θα πρέπει να είναι πλήρως ενημερωμένοι για την εξέλιξη των κυβερνο-απειλών, τις τάσεις και τις στρατηγικές που αναπτύσσονται στο τομέα της ασφάλειας, τις νέες τεχνολογίες και λύσεις προστασίας νέας γενιάς.

Την ανάγκη αυτής της ενημέρωσης για την Ψηφιακή Ασφάλεια – με Business προσέγγιση αλλά και επιστημονικό, ερευνητικό και τεχνολογικό ενδιαφέρον – θα καλύψει για ακόμα μια χρονιά το συνέδριο Infocom Security που αποτελεί το σημείο αναφοράς των εξελίξεων και το σημείο της ετήσιας συνάντησης των ανθρώπων της συγκεκριμένη αγοράς και του ευρύτερου χώρου από την Ελλάδα και το Εξωτερικό.

Ομιλίες

17 Απριλίου – 13:30 “Anatomy of a cyberattack – forensics made simple with Artificial Intelligence”, Sophos Sales Engineer Peter Skondro

18 Απριλίου – 14:30 “Are the apps that run your business also your Achilles’ heel”, Cyberark Account Executive Roee Abaiov

Security Workshops

Κατά τη διάρκεια του διημέρου διοργάνωσης του 9ου InfoCom Security 2018 θα διοργανωθούν παράλληλα Workshops, με τεχνικές και πρακτικές παρουσιάσεις τεχνολογιών, μεθόδων, λύσεων και υπηρεσιών από ειδικούς και στελέχη εταιριών για μια πληθώρα σημαντικών θεμάτων σχετικά με την ασφάλεια πληροφοριών.

Workshop-room D1

17 Απριλίου – 14:00-15:00 “EDR in Action – Forensics and automatic containment of threats with Sophos Synchronized Security”, Sophos Sales Engineer Peter Skondro

Workshop-room D2

18 Απριλίου – 15:00-16:00 “Learn how to Protect your business Apps in the Age of Industry 4.0”, Cyberark Customer Success, David Kellermann

Έκθεση χορηγών εταιριών

Στο πλαίσιο του 9ου InfoCom Security – όπως κάθε χρόνο – θα πραγματοποιηθεί έκθεση των χορηγών εταιριών, δίνοντας την ευκαιρία στους επισκέπτες να έρθουν σε επαφή με επιχειρήσεις που δραστηριοποιούνται στη χώρα μας στον τομέα των υπηρεσιών και λύσεων για την ασφάλεια πληροφοριών, προκειμένου να ενημερωθούν «πρόσωπο με πρόσωπο» για όλες τις εξελίξεις στο χώρο και τις δραστηριότητες τους. Όλες οι σημαντικές Ελληνικές εταιρίες του χώρου της Ψηφιακής Ασφάλειας, που συμμετέχουν στο Infocom Security καθώς και πάρα πολλά διεθνή brand, αξιοποιούν κάθε χρόνο το βήμα εξωστρέφειας του Infocom Security προκειμένου να έρθουν σε επαφή με την Ελληνική αγορά και να παρουσιάσουν τις προτάσεις τους στους χιλιάδες επισκέπτες του συνεδρίου.

Αποφασίζετε να μεταβείτε στο δημόσιο σύννεφο με το όνειρο της εξοικονόμησης κόστους διαχείρισης της πληροφοριακής υποδομής, της προστιθέμενης ευελιξίας και της πλήρους αξιοποίησης της διαδικασίας devOps για την επιτάχυνση της ανάπτυξης και της παράδοσης προϊόντων.

Η μετακίνηση στις Web Services της Amazon, στο Microsoft Azure ή στην Google Cloud Platform μπορεί να φέρει όλα αυτά τα καλά πράγματα. Αλλά σύντομα θα βρεθείτε αντιμέτωποι με τη νέα πρόκλησή των ολοένα και πιο πολύπλοκων επιθέσεων που στοχεύουν σε ένα περισσότερο διασκορπισμένο δίκτυο multi-cloud.

Αυτό ακριβώς ανακάλυψε η Sophos στην πιο πρόσφατη έρευνα της σε 10 cloud «honeypots» που βρίσκονται σε όλο τον κόσμο. Μόλις ξεκίνησε η λειτουργία των «honeypots», δεν χρειάστηκε παρά ελάχιστος χρόνος για τους επιτιθέμενους για να ανακαλύψουν την υπηρεσία SSH και να ξεκινήσουν τις προσπάθειες σύνδεσης με αυτά. Σε μια περίπτωση, η επίθεση σε ένα «honeypot» ξεκίνησε μόλις ένα λεπτό μετά το deployment. Και μόλις ξεκίνησαν οι προσπάθειες σύνδεσης, οι επιθέσεις ήταν αμείλικτες και συνεχείς.

Χαμογελάστε ξανά

Για να λύσετε το πρόβλημα της δημόσιας ασφάλειας cloud και να αρχίσετε και πάλι να αφιερώνετε χρόνο σε έργα που προωθούν την ανάπτυξη της επιχείρησής σας και όχι σε ανησυχίες που σχετίζονται με την ασφάλεια, η Sophos είναι στην ευχάριστη θέση να ανακοινώσει το λανσάρισμα του Sophos Cloud Optix.

Η τελευταία προσθήκη στη σειρά Sophos Public Cloud Security, το Cloud Optix είναι ένα νέο, ισχυρό εργαλείο που σας επιτρέπει να βλέπετε με ακρίβεια τι «τρέχετε» στο cloud ανά πάσα στιγμή, συνδυάζοντας τη δύναμη της Τεχνητής Νοημοσύνης (AI) και του αυτοματισμού για να απλοποιήσετε τη συμμόρφωση, τη διακυβέρνηση και την παρακολούθηση της ασφάλειας στο σύννεφο. Και μπορείτε να ξεκινήσετε να το λειτουργείτε σε λιγότερο από 10 λεπτά.

Δεν μπορείτε να διασφαλίσετε ότι δεν μπορείτε να δείτε

Η λειτουργία πολλαπλών περιβαλλόντων σύννεφου, και ενδεχομένως από πολλαπλούς παρόχους, καθιστά δύσκολη υπόθεση την οπτικοποίηση ή την απεικόνιση του πραγματικού δικτύου cloud σας και των περιουσιακών στοιχείων σας. Αυτό σημαίνει ότι υπάρχει περίπτωση να περάσετε μέρες ή και εβδομάδες προετοιμάζοντας ακριβή διαγράμματα για να βεβαιωθείτε ότι έχουν διαμορφωθεί σωστά ώστε να είναι προετοιμασμένο για έλεγχο. Το Cloud Optix είναι μια «agentless» λύση που κάνει το παραπάνω σε δευτερόλεπτα με πλήρη απογραφή δικτύου, οπτικοποίηση τοπολογίας και συνεχή παρακολούθηση των περιουσιακών στοιχείων. Αλλά μην δίνεται σημασία στο τι λέει μόνο η ίδια η Sophos, αλλά διαβάστε και τι λέει η HubSpot που επέλεξε την λύση της Sophos:

«Το Sophos Cloud Optix μας παρέχει ένα ολοκληρωμένο διάγραμμα τοπολογίας δικτύου απεικονίζοντας την κίνηση των δεδομένων στο περιβάλλον cloud σε πραγματικό χρόνο. Τώρα, έχω την καλύτερη εικόνα για τη στάση ασφαλείας του δικτύου cloud από ποτέ άλλοτε».

– Jessica Mazzone, Μηχανικός Ασφαλείας, HubSpot Inc.

Η αλλαγή περιβαλλόντων απαιτεί συνεχή συμμόρφωση

Σε ένα συνεχώς μεταβαλλόμενο, αυτομάτως κλιμακούμενο δημόσιο περιβάλλον cloud, η αυτόματη ανίχνευση αλλαγών σε πραγματικό χρόνο στα περιβάλλοντα cloud σας εξασφαλίζει πολύτιμο χρόνο. Το Cloud Optix παρακολουθεί συνεχώς τη συμμόρφωση, με προσαρμοσμένα (custom) ή έτοιμα «templates» για πρότυπα όπως τα SOC2, HIPAA και GDPR, και οι αναφορές παράγονται σε δευτερόλεπτα.

Αρκεί να αφήσετε ανοιχτή μία πόρτα

Το μεγαλύτερο ζήτημα στην ασφάλεια cloud δεν είναι απαραίτητα κάποιο νέο είδος κακόβουλου λογισμικού, αλλά να βεβαιωθείτε ότι η αρχιτεκτονική σας είναι ασφαλής και ότι έχετε εξασφαλίσει την σωστή και απαραίτητη ορατότητα.

Στην έκθεσή της, η Sophos διαπίστωσε ότι, κατά μέσο όρο, οι διακομιστές cloud υποβλήθηκαν σε 13 απόπειρες επίθεσης ανά λεπτό, ανά «honeypot». Έτσι, εάν αφήσετε κατά λάθος τους storage buckets Amazon S3 εκτεθειμένους δημοσίως ή αν αφήσετε μια βάση δεδομένων MongoDB ανοιχτή στο δημόσιο διαδίκτυο, κινδυνεύετε να βρεθείτε στα πρωτοσέλιδα των τεχνολογικών ειδησεογραφικών ιστοσελίδων για τους λάθος λόγους.

Το Cloud Optix διαθέτει μια σειρά από δυνατότητες αντιμετώπισης των απειλών και ειδοποιήσεων για να σας βγάλει από την δύσκολη θέση: Από την ανίχνευση ύποπτων μοτίβων κίνησης δεδομένων στο δίκτυο (π.χ μία παραβίαση δεδομένων που πραγματοποιείται τη δεδομένη στιγμή, τα κοινά κλειδιά πρόσβασης στον λογαριασμό του πάροχου cloud, μέχρι την αποθήκευση δεδομένων που παραμένουν εκτεθειμένα στο δημόσιο διαδίκτυο και πολλά άλλα.

Για περισσότερες πληροφορίες σχετικά με τα ευρήματά της Sophos, μπορείτε να διαβάστε την πλήρη έκθεση της εδώ ή μπορείτε να διαβάσετε μία περίληψη της στο άρθρο της ιστοσελίδας Naked Security.

Για να μάθετε περισσότερα για το Sophos Cloud Optix και τους τρόπους που μπορεί να σας βοηθήσει να απλοποιήσετε το «visibility», τη συμμόρφωση και την ανταπόκριση σας ενάντια σε απειλές, επισκεφτείτε τη διεύθυνση www.sophos.com/cloud-optix.

Πρόσφατα έγινε γνωστό ότι μια γυναίκα από την Κίνα προσπάθησε να εισάγει κρυφά ένα USB stick που περιείχε κακόβουλο λογισμικό στο Mar-a-Lago, τον κύριο τόπο διαμονής του Προέδρου Donald Trump εκτός του Λευκού Οίκου.

Η είδηση βρέθηκε στα πρωτοσέλιδα των εφημερίδων και των ιστοσελίδων λόγω της εθνικότητας του εικαζόμενου επιτιθέμενου και της τοποθεσίας της απόπειρας επίθεσης.

Η χρήση μιας εξωτερικής συσκευής όπως είναι ένα μικρό αποθηκευτικό μέσο όπως το USB flash drive για την εγκατάσταση κακόβουλου λογισμικού δεν είναι μια νέα μέθοδος επίθεσης, αλλά είναι γνωστή εδώ και αρκετά χρόνια.

Αλλά αυτός ο μηχανισμός παράδοσης της «παλιάς σχολής» εξακολουθεί να είναι πολύ αποτελεσματικός ακόμα και σήμερα. Γιατί; Επειδή πολλά προϊόντα προστασίας τερματικών συσκευών (Endpoint Security) επικεντρώνονται αποκλειστικά σε προσεγγίσεις “επόμενης γενιάς” για την ασφάλεια των τερματικών συσκευών και παρακάμπτουν τις αποδεδειγμένες θεμελιώδεις τεχνικές που έχουν αποδείξει την αξία τους εδώ και πολλά χρόνια.

Αυτές οι τεχνικές περιλαμβάνουν τον «έλεγχο συσκευής» ή τον «έλεγχο περιφερειακών” που προστατεύει τους εξωτερικούς σκληρούς δίσκους.

Το περιστατικό με το USB flash drive στο Mar-A-Lago είναι ένα τέλειο παράδειγμα που δείχνει για ποιο λόγο χρειάζεστε μίας προστασία τερματικών συσκευών –endpoint security- που να συνδυάζει τις μοντέρνες/ επόμενης γενιάς τεχνικές με τις θεμελιώδεις τεχνικές όπως είναι ο έλεγχος συσκευών. Ευτυχώς, με το Intercept X Advanced λαμβάνετε και τις δύο προσεγγίσεις.

Πως σας προστατεύει το Intercept X Advanced από τέτοιου είδους επιθέσεις;

Οι διαχειριστές του Intercept X Advanced έχουν τη δυνατότητα να ελέγχουν την πρόσβαση σε αφαιρούμενες συσκευές αποθήκευσης (όπως είναι τα USB flash drives), σε φορητές συσκευές (iPhone, διάφορα Android smartphones και tablets, BlackBerry smartphones), Bluetooth ή και άλλες περιφερειακές συσκευές.

Μπορούν να επιλέξουν είτε να εμποδίζουν τη χρήση τέτοιων τύπων περιφερειακών συσκευών συνολικά, να παρακολουθούν τις συσκευές, να επιτρέπουν τη λειτουργία τους μόνο σε «read only» mode ή να μπλοκάρουν/ επιτρέπουν συγκεκριμένες συσκευές.

Αν ένα άτομο βρεθεί σε θέση να εισάγει κρυφά μια μονάδα USB σε ένα περιβάλλον, θα λάβει ένα μήνυμα παρόμοιο με το παρακάτω στην περίπτωση που επιχειρήσει να χρησιμοποιήσει το USB stick:

Όμως δεν είναι μόνο αυτό…

Ακόμα και αν αυτό το χαρακτηριστικό δεν ενεργοποιηθεί, το Intercept X θα είναι σε θέση να ανιχνεύσει το malware προτού εκτελεστεί, εκμεταλλευόμενο την καλύτερη μηχανή ανίχνευσης malware στην βιομηχανία, που τροφοδοτείται από τεχνολογία βαθιάς εκμάθησης. Μάθετε περισσότερα για το Intercept X Advanced εδώ.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Το νέο XG Firewall v17.5 διατέθηκε με πολλές νέες καινοτομίες, συμπεριλαμβανομένης της προστασίας «Lateral Movement», της διαχείρισης του μέσω του Sophos Central καθώς και μίας σειράς από νέες δυνατότητες που εστιάζουν στην εκπαίδευση.

Με το Maintenance Release 4 (MR4) που ανακοινώθηκε πρόσφατα, υπάρχουν ορισμένα ακόμα σπουδαία χαρακτηριστικά που αξίζει να δείτε για να εκμεταλλευτείτε στο έπακρον τις δυνατότητες του XG Firewall.

Αν και η Sophos, ενθαρρύνει όλους τους πελάτες και τους συνεργάτες της να διατηρούν ενημερωμένο το τείχος προστασίας τους στην τελευταία έκδοση του firmware, αν είχατε καιρό να αναβαθμίσετε, οι βελτιστοποιήσεις που προσφέρει η Maintenance Release 4 (MR4) στους τομείς της ασφάλειας, της απόδοσης και των χαρακτηριστικών αποτελούν το κίνητρο που θέλατε.

Ειδοποιήσεις email

Προστέθηκαν διάφορες νέες ειδοποιήσεις για να ενημερώνεστε για σημαντικές δραστηριότητες που σχετίζονται με το σύστημα και τις απειλές, όπως:

- Εκκίνηση SFOS

- Αποτυχία sign-in για την κονσόλα web admin, SSH ή τη κονσόλα CLI

- Ειδοποιήσεις προστασίας από προηγμένες απειλές ή ενέργειες «drop»

- Εγκατάσταση νέου υλικολογισμικού (firmware)

- Εντολή επανεκκίνησης συστήματος μέσω της κονσόλας διαχείρισης ιστού (web admin)

- Εντολή τερματισμού συστήματος μέσω της κονσόλας διαχείρισης ιστού (web admin)

Για να είστε σε θέση να λαμβάνετε τις νέες αυτές ειδοποιήσεις βεβαιωθείτε ότι έχετε τα παρακάτω πλαίσια επιλεγμένα στην καρτέλα «Ρυθμίσεις Ειδοποιήσεων» (Notification Settings) του XG Firewall:

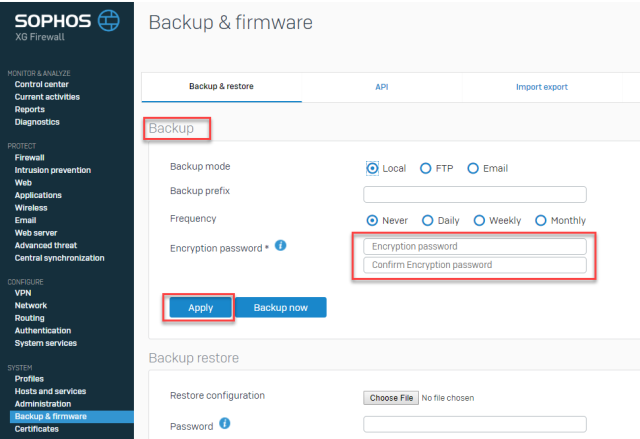

Κρυπτογράφηση αντιγράφων ασφαλείας

Τα αρχεία αντιγράφων ασφαλείας χρησιμοποιούν τώρα ένα προσωπικό κλειδί κωδικού πρόσβασης για αυξημένη ασφάλεια. Θα χρειαστεί να εκμεταλλευτείτε το νέο αυτό χαρακτηριστικό για την προστασία των αντιγράφων ασφαλείας σας.

Οι νέες επιλογές αποτελούν μέρος της ροής εργασίας για τον προγραμματισμό και την εκτέλεση της διαδικασίας δημιουργίας αντιγράφων ασφαλείας και της αποκατάστασης της διαμόρφωσης του XG Firewall στην επιλογή του κύριου μενού Backup & Firmware, στην πρώτη καρτέλα για το Backup & Restore:

Θα παρατηρήσετε νέες καταχωρήσεις για ένα «Encryption Password» για τη διαδικασία δημιουργίας αντιγράφων ασφαλείας και επαναφοράς.

Θα πρέπει να ενημερώσετε τις ρυθμίσεις δημιουργίας αντιγράφων ασφαλείας για να χρησιμοποιήσετε έναν ισχυρό κωδικό πρόσβασης με μήκος τουλάχιστον 12 χαρακτήρων. Μόλις πληκτρολογήσετε τον κωδικό πρόσβασής σας, κάντε κλικ στην επιλογή «εφαρμογή».

Όλα τα αντίγραφα ασφαλείας από εκείνο το σημείο και μετά, θα χρησιμοποιήσουν τον νέο κωδικό πρόσβασης ως κλειδί κρυπτογράφησης. Μπορείτε να αλλάξετε τον κωδικό πρόσβασης ανά πάσα στιγμή, ακόμα και την ώρα που δημιουργείτε ένα τοπικό αντίγραφο ασφαλείας. Φυσικά, προτείνουμε να χρησιμοποιήσετε έναν διαχειριστή κωδικών πρόσβασης (password manager), ώστε να μην χρειάζεται να θυμάστε όλους τους κωδικούς σας, ωστόσο αν ξεχάσετε τον κωδικό κρυπτογράφησης, μπορείτε να τον αλλάξετε ανά πάσα στιγμή και να δημιουργήσετε ένα νέο αντίγραφο ασφαλείας.

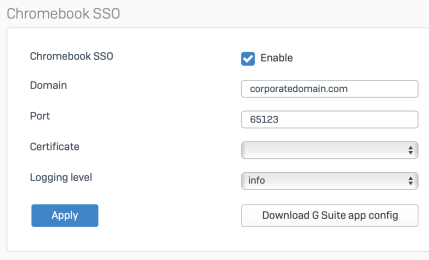

Έλεγχος ταυτότητας Chromebook

Αν είστε ένας από τους πολλούς πελάτες του XG Firewall που απολαμβάνουν τη νέα υποστήριξη authentication μέσω του Chromebook, υπάρχει τώρα μια νέα επιλογή για την δημιουργία του αρχείου ρύθμισης παραμέτρων εφαρμογής απευθείας από την κονσόλα XG Firewall για να το εισάγετε στην GSuite της Google.

Αυτή η επιλογή μπορεί να βρεθεί στο στοιχείο Authentication > Services > Download GSuite App Config, όπως φαίνεται παρακάτω:

Άλλες βελτιώσεις

Το XG Firewall v17.5 MR4 εισάγει επίσης διάφορες βελτιώσεις απόδοσης, αξιοπιστίας και σταθερότητας. Μπορείτε να δείτε τις πλήρεις σημειώσεις έκδοσης για περισσότερες λεπτομέρειες.

Πώς να το αποκτήσετε

Όπως συμβαίνει με κάθε ενημέρωση υλικολογισμικού του XG Firewall, θα εμφανιστεί αυτόματα στη κονσόλα σας κάποια στιγμή στο εγγύς μέλλον, αλλά αν θέλετε να επωφεληθείτε άμεσα από αυτές τις βελτιώσεις, μπορείτε να προχωρήσετε σε άμεση λήψη της ενημερωμένης έκδοσης του firmware από το MySophos Portal.

Αν χρειάζεστε να φρεσκάρετε τη μνήμη σας για τον τρόπο ενημέρωσης του υλικολογισμικού, παρακολουθήστε παρακάτω το σύντομο βίντεο:

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Βρισκόμαστε στην εποχή του ψηφιακού μετασχηματισμού. Πράγματα όπως το σύννεφο (cloud), η εικονικοποίηση και το λεγόμενο «containerization» γίνονται σιγά, σιγά «mainstream».

Όμως εξαιτίας της έντονης ρητορικής και του τεχνολογικού «hype» που περιβάλλει τα προϊόντα και τις υπηρεσίες του είδους, είναι πολύ εύκολο να χάσετε τον δρόμο σας και να προσπεράσετε όλα όσα πραγματικά οδηγούν τις εξελίξεις στον επιχειρησιακό χώρο και βρίσκονται πίσω από την πραγματική καινοτομία αυτής της εποχής.

Σε εδραιωμένες βιομηχανίες όπως ο χρηματοπιστωτικός κλάδος και ο κλάδος της υγειονομικής περίθαλψης, έχουν αρχίσει να εμφανίζονται ανατρεπτικές τεχνολογίες και τεχνολογίες ρήξης με τεράστια ανταγωνιστικά πλεονεκτήματα, όπως ταχύτητα, ευελιξία και ανθεκτικότητα, που δημιουργήθηκαν από μικρά, ευέλικτα «start-ups» (νεοφυείς εταιρείες) που ξεπέρασαν τους εδραιωμένους στο χώρο παίκτες.

Σήμερα, οι εδραιωμένες στον χώρο εταιρείες υϊοθετούν τις νέες τεχνολογίες για να επανακτήσουν την ηγετική τους θέση στην αγορά. Πραγματικά διανύουμε συναρπαστικές εποχές στην τεχνολογία B2B (Business to Business) όμως τι γίνεται με την μηχανή της επιχείρησης; Οι κρίσιμης σημασίας επιχειρησιακές εφαρμογές είναι ο κινητήρας που διατηρεί τις επιχειρήσεις και τους οργανισμούς σε λειτουργία. Και αυτές επίσης γνωρίζουν αλλαγές με την υϊοθέτηση εφαρμογών cloud και SaaS, αλλά δεν είναι και λίγες οι φορές που παραβλέπονται σε ότι αφορά την ασφάλεια τους.

«Business critical» για έναν βασικό λόγο

Οι «business-critical» εφαρμογές και δεδομένα είναι απαραίτητα για την αποτελεσματική λειτουργία της επιχείρησης και το λεγόμενο «business continuity» αφού μια τυχαία διακοπή θα ήταν καταστροφική. Εξετάστε το μέγεθος των πληροφοριών και τις εφαρμογές στον οργανισμό σας. Ανάλογα με τον τομέα που δραστηριοποιήστε και τον βιομηχανικό κλάδο που ανήκετε, θα έχετε τη δική σας λίστα κρίσιμων επιχειρησιακών εφαρμογών και συναφών δεδομένων, τα οποία, σε περίπτωση συμβιβασμού ή απώλειας, μπορούν να θέσουν την επιχείρησή σας σε κατάσταση αδράνειας ή εκτός λειτουργίας. Αυτά μπορεί να περιλαμβάνουν εφαρμογές όπως apps χρηματοπιστωτικών συναλλαγών και τα συναφή ευαίσθητα δεδομένα των πελατών, επίσης εφαρμογές προγραμματισμού και διαχείρισης επιχειρησιακών πόρων (ERP) που βοηθούν στη διαχείριση του κρίσιμης σημασίας αποθεματικού για λιανοπωλητές ή για νοσοκομεία ή ακόμα και κρίσιμης σημασίας εφαρμογές ηλεκτρονικής καταγραφής της υγείας (EHR) που αποθηκεύουν ζωτικής σημασίας ηλεκτρονικές πληροφορίες για την υγεία των ασθενών (ePHI) και αφορούν τους παρόχους υγειονομικής περίθαλψης, τα νοσοκομεία και τους ασφαλιστές.

Αλλά πως οι διάφορες εταιρείες και οργανισμοί διασφαλίζουν όλες αυτές τις ευαίσθητες πληροφορίες και τις εφαρμογές που τα αποθηκεύουν και τα διαχειρίζονται; Δυστυχώς, πολλές επιχειρήσεις και φορείς πληροφορικής βρίσκονται σε μία ριψοκίνδυνη θέση. Παρόλο που κάνουν εξαιρετική δουλειά με την διαχείριση και την επιμέλεια των σωστών για τις ανάγκες τους εφαρμογών, από ότι φαίνεται δεν κάνουν όλα όσα είναι απαραίτητα για την προστασία αυτών των εξαιρετικά δαπανηρών επενδύσεων που «τρέχουν» ουσιαστικά τις επιχειρήσεις τους – και ουσιαστικά οδηγούν τις σχέσεις τους με τους πελάτες.

Σύμφωνα με την πρόσφατη έρευνα CyberArk Business Critical Application στην οποία συμμετείχαν 1.450 υπεύθυνοι λήψης αποφάσεων επιχειρήσεων και IT που διεξήχθησαν σε οκτώ χώρες της περιοχής EMAA (Ευρώπη, Μ. Ανατολή και Αφρική), το 61% απάντησε ότι ακόμη και ο μικρότερος χρόνος διακοπής που επηρεάζει τις εφαρμογές κρίσιμης σημασίας για τις επιχειρήσεις θα ήταν εξαιρετικά ενοχλητικός και θα επηρέαζε σοβαρά την επιχείρηση. Ωστόσο, το 70% αυτών των επιχειρήσεων δεν δίνουν προτεραιότητα στην ασφάλεια των κρίσιμης σημασίας επιχειρησιακών εφαρμογών. Τι μπορείτε να κάνετε για να γεφυρώσετε αυτό το κενό; Η CyberArk μόλις κυκλοφόρησε το e-book «Η Εποχή του Ψηφιακού Μετασχηματισμού: 5 κλειδιά για την διασφάλιση των κρίσιμης σημασίας επιχειρησιακών εφαρμογών» (The Age of Digital Transformation: 5 Keys to Securing Business Critical Applications), που παρέχει όλες τις απαντήσεις στις ερωτήσεις σας. Παρακάτω υπάρχει μία προεπισκόπηση των δύο πρώτων σημείων.

1.Προσδιορίστε ποιες εφαρμογές είναι πραγματικά κρίσιμης σημασίας για την επιχείρηση σας

Ως επικεφαλής της ασφαλείας, είναι αυτονόητο ότι πρέπει «να είστε ένα με την επιχείρηση». Μάθετε την ομάδα των επιχειρησιακών ηγετών σας καθώς και τους ηγέτες βασικών λειτουργιών όπως του οικονομικού τμήματος, του τμήματος ανθρωπίνων πόρων και μάρκετινγκ. Μόλις αποκτήσετε γνώση για τις σημαντικές επιχειρησιακές πρωτοβουλίες, θα είστε σε καλύτερη θέση για να εντοπίσετε τις επιχειρησιακές εφαρμογές που είναι πραγματικά κρίσιμης σημασίας. Αυτές θα μπορούσαν να είναι εφαρμογές SaaS ή ακόμα και προσαρμοσμένες εφαρμογές που έχουν κατασκευαστεί με εργαλεία και μεθοδολογίες DevOps.

2.Αποκτήστε αυτοπεποίθηση και άνεση με το σύννεφο (και διασφαλίστε το)

Κατανοήστε ποια είναι η στρατηγική σας, το σχέδιο μετανάστευσης και τα χρονοδιαγράμματα σας για τις «on-premises» εφαρμογές που μεταβαίνουν στο νέφος ή για νέες εφαρμογές που έχουν αναπτυχθεί ειδικά για περιβάλλοντα cloud. Συνεργαστείτε με διαλειτουργικούς φορείς για να διασφαλίσετε ότι η ασφάλεια προνομιακής πρόσβασης είναι βρίσκεται στο επίκεντρο καθώς κοιτάζετε να μετακινήσετε εφαρμογές στο νέφος ή να υιοθετήσετε νέες cloud εφαρμογές.

Για να μάθετε περισσότερα σχετικά με τους τρόπους-κλειδιά σχετικά με την διασφάλιση των κρίσιμης σημασίας επιχειρησιακών εφαρμογών μπορείτε να εγγραφείτε για να κατεβάσετε το e-book από εδώ.

Η εταιρεία AV-Comparatives δοκίμασε 250 εφαρμογές ασφαλείας Android που είναι διαθέσιμες στο Google Play store φέρνοντας τες σε αντιπαράθεση με 2000 από τις πλέον συνήθεις απειλές Android από το 2018. Η δοκιμή σχεδιάστηκε για να προσομοιώνει τις συνθήκες στον πραγματικό κόσμο και να βοηθήσει τους χρήστες Android να εντοπίσουν γνήσιες, νόμιμες και αποτελεσματικές εφαρμογές αντιιϊκής προστασίας σε ένα χώρο, όπου –δυστυχώς- δεν υπάρχει έλλειψη σε «buggy», αμφίβολες και αναποτελεσματικές επιλογές.

Στη Sophos είναι ιδιαίτερα ευχαριστημένοι που το Sophos Mobile Security συμπεριλήφθηκε στις κορυφαίες εφαρμογές του είδους, εντοπίζοντας όλα τα δείγματα κακόβουλου λογισμικού με ακρίβεια 100% και χωρίς ψευδή θετικά.

Μία δοκιμή βεβαίως δεν ισοδυναμεί με ένα τέλειο προϊόν, αλλά ούτε και δύο. Παρόλα αυτά, η Sophos δεν μπορεί παρά να είναι διπλά ευχαριστημένη, αφού μία δεύτερη εταιρεία, η AV-Test, αξιολόγησε επίσης το Sophos Mobile Security για να του δώσει επίσης κορυφαία βαθμολογία.

Όπως και με τη δοκιμή της AV-Comparatives, η αξιολόγηση του ανεξάρτητου οργανισμού AV-Test σχεδιάστηκε για να εξομοιώνει πραγματικές συνθήκες. Αντί ωστόσο να χρησιμοποιηθούν οι μεγαλύτερες απειλές από την περασμένη χρονιά, έφερε το Sophos Mobile Security απέναντι στις πλέον σύγχρονες απειλές Android.

Η δοκιμή του οργανισμού AV-Test επίσης αναγνωρίζει την κρίσιμης σημασίας σπουδαιότητα της χρηστικότητας στις mobile πλατφόρμες με το να διερευνήσει και να αξιολογήσει τον αντίκτυπο του λογισμικού στην διάρκεια ζωής της μπαταρίας, στην κίνηση των δεδομένων και στην απόδοση, καθώς και κατά πόσον παρήγαγε ή όχι ειδοποιήσεις για ψευδώς θετικά κατά την εγκατάσταση και χρήση νόμιμων εφαρμογών.

Το Sophos Mobile Security θριάμβευσε και στις δύο εκδοχές της δοκιμής βαθμολογούμενο με 100% τόσο για την προστασία που προσφέρει όσο και για την χρηστικότητα του.

Η Sophos είναι ισχυρός υποστηριχτής των διεξοδικών δοκιμών και συγκριτικών τεστ προϊόντων κυβερνοασφαλείας από ανεξάρτητους φορείς. Οι ανεξάρτητες δοκιμές βοηθούν τους πελάτες να επιλέξουν αυτό που είναι σωστό και κατάλληλο για το εταιρικό τους περιβάλλον και την υποδομή τους, ενώ επιπλέον βοηθούν τις εταιρείες κυβερνοασφαλείας να βελτιώνουν διαρκώς τη τεχνολογία και τα προϊόντα τους. Η Sophos ενθαρρύνει τις επιχειρήσεις να αξιολογήσουν την αποτελεσματικότητα ενός προϊόντος με γνώμονα ανεξάρτητα σημεία δεδομένων και είναι εξαιρετικά ευχαριστημένη που τόσο η AV-Comparatives όσο και η AV-Test έδωσαν κορυφαίους βαθμούς στην λύση Sophos Mobile Security.

To Sophos Mobile Security διατίθεται δωρεάν σε «unmanaged mode» από τα Google Play store και Apple App Store. Οι εταιρικοί πελάτες μπορούν να προχωρήσουν στη λήψη άδειας χρήσης του λογισμικού για κεντρική διαχείριση, deployment, reporting και ακόμα περισσότερα integrations.

Για να δείτε πως το Sophos Mobile Security ταιριάζει στο εταιρικό περιβάλλον σας, προχωρήστε σε μία δωρεάν δοκιμή 30 ημερών σήμερα κιόλας.

Το mailbox σας είναι πολυτιμότερο από ποτέ για τους επιτιθέμενους, με το 93% των εταιρικών παραβιάσεων να ξεκινούν από τα μηνύματα ηλεκτρονικού «ψαρέματος».

Σε κάθε περίπτωση, είτε οι χρήστες σας είναι στόχος λήψης μηνυμάτων ηλεκτρονικού “ψαρέματος” (phishing), είτε το mailbox (inbox) τους έχει παραβιαστεί και χρησιμοποιείται για την αποστολή ανεπιθύμητων μηνυμάτων και ιών από το domain της εταιρείας σας, οι κίνδυνοι για τον οργανισμό σας είναι μεγάλοι.

Τα συμπτώματα ενός mailbox που έχει παραβιαστεί:

Όταν το domain σας χρησιμοποιείται για τη διάδοση κακόβουλων ηλεκτρονικών μηνυμάτων, ενδέχεται να επηρεαστεί η φήμη σας ως νόμιμης επιχείρησης και ως αξιόπιστου αποστολέα μηνυμάτων ηλεκτρονικού ταχυδρομείου, κάτι που θα μπορούσε να οδηγήσει στον αποκλεισμό των μηνυμάτων σας. Παρακάτω, μπορείτε να διαβάσετε για μερικά κοινά συμπτώματα αυτού του είδους δραστηριότητας, που οι πολυάσχολοι χρήστες σας ενδέχεται να δυσκολευτούν να παρατηρήσουν, οδηγώντας σε μη ανιχνεύσιμες απειλές:

- Το mailbox του χρήστη ενδέχεται να έχει αποκλειστεί από την αποστολή μηνυμάτων ηλεκτρονικού ταχυδρομείου.

- Μηνύματα ηλεκτρονικού ταχυδρομείου που είτε απουσιάζουν (δεν βρίσκονται), είτε έχουν διαγραφεί από τα εισερχόμενα.

- Οι παραλήπτες αναφέρουν ότι λαμβάνουν τα μηνύματα ηλεκτρονικού ταχυδρομείου, αλλά ο χρήστης δεν λαμβάνει το αντίστοιχο στοιχείο αποστολής.

- Η ύπαρξη κανόνων εισερχομένων που δεν έχει δημιουργήσει ούτε ο χρήστης ούτε ο διαχειριστής. Αυτοί οι κανόνες ενδέχεται να προωθήσουν μηνύματα στο φάκελο των ανεπιθύμητων.

- Η προώθηση αλληλογραφίας προστέθηκε πρόσφατα στο λογαριασμό χωρίς συναίνεση.

Μια συνδεδεμένη προσέγγιση

Χάρη στον κοινόχρηστο κατάλογο χρηστών, το Sophos Central είναι πλέον σε θέση να συνδέσει τα γραμματοκιβώτια που προστατεύονται από το Sophos Email με τους σχετικούς υπολογιστές που προστατεύονται από την Sophos Endpoint.

Μόλις πραγματοποιηθεί η σύνδεση και το Sophos Email εντοπίσει ότι εντός δέκα λεπτών αποστέλλονται πέντε ή περισσότερα μηνύματα ανεπιθύμητης ηλεκτρονικής αλληλογραφίας ή μηνύματα με ιούς, αποκλείει το mailbox αυτόματα ενώ παράλληλα ενεργοποιείται σάρωση endpoint. Η μόλυνση στη συνέχεια αφαιρείται και οι ειδοποιήσεις κοινοποιούνται μέσω του Sophos Central.

Παρακολουθήστε στο παρακάτω βίντεο τη λειτουργία Sophos Email Compromised Mailbox Detection:

Κατά τη διάρκεια του φετινού συνεδρίου RSA, η CyberArk ανακοίνωσε την διάθεση της έκδοσης 10.8 της λύσης ασφάλειας προνομιακής πρόσβασης της CyberArk (CyberArk Privileged Access Security Solution). Η έκδοση 10.8 εστιάζει στην επέκταση και στην βελτίωση της δυνατότητας της CyberArk να ανακαλύπτει και να προστατεύει διαρκώς τα περιβάλλοντα cloud καθώς και να αυξάνει τις δυνατότητες Just-in-Time για εύκολο στη χρήση έλεγχο προνομιακής πρόσβασης. Στο κάτω μέρος του άρθρου υπάρχει ένα βίντεο που επιδεικνύει τις δυνατότητες της έκδοσης 10.8.

Το σύννεφο

Η νεφοϋπολογιστική (cloud computing), η αποθήκευση και οι εφαρμογές έχουν γίνει αναπόσπαστο μέρος των σύγχρονων οργανισμών και το αποτύπωμα του cloud μεταξύ των παγκόσμιων οργανώσεων συνεχίζει να αυξάνεται. Ένα από τα βασικά δόγματα του σύννεφου είναι η ταχύτητα: ταχύτητα ανάπτυξης, κλιμάκωσης και ολοκλήρωσης.

Ωστόσο, η αυξημένη ταχύτητα με την οποία το υπολογιστικό νέφος και η αποθήκευση επιτρέπουν στους οργανισμούς να ενεργοποιούν νέες εικονικές μηχανές, instances και «storage buckets» μπορεί να οδηγήσει σε πονοκεφάλους τόσο τους διαχειριστές SOC όσο και τους διαχειριστές IT. Καθώς το υπολογιστικό νέφος και η αποθήκευση ανεβαίνουν σε δημοτικότητα ως τρόποι διεξαγωγής των επιχειρηματικών πρωτοβουλιών, ένα εκπληκτικό 50% των οργανισμών δεν έχει κάποιο σχέδιο ασφαλείας προνομιακής πρόσβασης για cloud instances.

Η πιο πρόσφατη έκδοση της λύσης της CyberArk παρέχει μια ισχυρή στρατηγική για την διασφάλιση της προνομιακής πρόσβασης σε περιβάλλοντα AWS. Επιτρέπει στους οργανισμούς να ανιχνεύουν, να ειδοποιούνται και να ανταποκρίνονται σε πιθανές επιθέσεις ή στην ακατάλληλη χρήση σε περιβάλλοντα AWS που σχετίζονται με λογαριασμούς διαχείρισης ταυτότητας και πρόσβασης (IAM) και σε instances EC2. Για την περαιτέρω ενσωμάτωση αυτών των νέων δυνατοτήτων, οι πελάτες της CyberArk μπορούν τώρα να αναπτύξουν δυνατότητες ανίχνευσης, ειδοποίησης και απόκρισης απειλών ως AMI ή CloudFormation templates.

Δεν είναι δα και μικρό κατόρθωμα η διασφάλιση των λογαριασμών του είδους και των instances. Μία πρόσφατη μελέτη της CloudInsight Essentials αποκάλυψε ότι, μεταξύ των 31.000 instances EC2 που μελετήθηκαν, βρέθηκαν 150.000 λανθασμένες ρυθμίσεις και δυσλειτουργίες, από τις οποίες οι 30.000 συνδέονταν με λογαριασμούς IAM. Τέτοιοι λογαριασμοί IAM παρέχουν στους προνομιούχους χρήστες πρόσβαση για να δημιουργούν, επεξεργάζονται και να ενημερώνουν AWS Simple Storage Service (S3) buckets. Οι «κάδοι» S3 είναι δημόσιος αποθηκευτικός χώρος που μπορεί να παρομοιαστεί με τους φακέλους αρχείων και στους οποίους είναι δυνατή η αποθήκευση αντικειμένων που περιέχουν περιγραφικά μεταδεδομένα και ευαίσθητες πληροφορίες.

Με τη λύση CyberArk Privileged Access Security, οι οργανισμοί μπορούν πλέον να ανακαλύπτουν συνεχώς μη διαχειριζόμενους προνομιούχους λογαριασμούς AWS και instances και να προσθέτουν αυτόματα αυτούς τους λογαριασμούς σε μια λίστα εκκρεμών εγκρίσεων για να αποτρέψουν ενδεχομένως την περαιτέρω κακή χρήση τους. Οι πελάτες της CyberArk είναι επίσης σε θέση να ενεργοποιήσουν το αυτόματο «rotation» του κλειδιού πρόσβασης (Access Key) και την επαναδημιουργία του, αν ανιχνευθεί μη εξουσιοδοτημένη ή μη διαχειριζόμενη πρόσβαση. Μπορούν επίσης να στείλουν ειδοποιήσεις στους διαχειριστές SOC και στους διαχειριστές IT με βάση κάποια ανιχνευθείσα κακή χρήση, έτσι ώστε να μπορούν να υιοθετήσουν μια «risk-based» προσέγγιση στα «cloud inventories» τους.

Just–in–Time

Οι λύσεις Just-in-Time είναι απλές στη χρήση και μπορούν να διευκολύνουν τη ζωή σας. Παρόλα αυτά, είναι σημαντικό να μην χάσετε την επαφή σας με τις υπόλοιπες απαραίτητες προφυλάξεις ασφαλείας. Τα μειονεκτήματα της ελλιπούς διαχείρισης και της περιστροφής (rotating) των προνομιακών διαπιστευτηρίων που σχετίζονται με κρίσιμης σημασίας διακομιστές, βάσεις δεδομένων και «cloud instances» περιλαμβάνουν την μικρότερη ορατότητα σε δραστηριότητες που λαμβάνουν χώρα σε αυτούς τους στόχους και την απουσία εγγενών ροών εργασίας. Η εφαρμογή μίας κλιμακωτής δομής που υλοποιεί υψηλότερα επίπεδα ασφάλειας (αυτόματη απομόνωση συνεδριών, καταγραφή, ανίχνευση απειλής και ανταπόκριση) σε κονσόλες cloud, domain controllers και άλλα κρίσιμα συστήματα είναι μια βέλτιστη πρακτική.

Η διασφάλιση ότι το κατάλληλο άτομο έχει τη κατάλληλη πρόσβαση στον σωστό πόρο την κατάλληλη στιγμή και για τον σωστούς λόγους είναι ένα θεμελιώδες στοιχείο της ασφάλειας προνομιακής πρόσβασης. Αυτή είναι η “Just-In-Time Access”, μια ισχυρή επιλογή για οργανισμούς που επιθυμούν να ξεκινήσουν να χρησιμοποιούν προγράμματα ασφαλείας προνομιακής πρόσβασης με την εισαγωγή μιας εύχρηστης λύσης.

Με βάση την υπάρχουσα πρόσβαση Just-in-Time στους διακομιστές Windows, η οποία παρείχε στους χρήστες τη δυνατότητα προσωρινής πρόσβασης σε ένα προκαθορισμένο υποσύνολο των διακομιστών Windows για ένα προκαθορισμένο χρονικό διάστημα, η συγκεκριμένη έκδοση (10.8) προάγει αυτές τις δυνατότητες. Τώρα, οι διαχειριστές έχουν τη δυνατότητα να ρυθμίζουν ανά λεπτό το χρόνο που έχει εγκριθεί για πρόσβαση σε διακομιστές Windows. Ως μέρος της λύσης CyberArk Privileged Access Security, η πρόσβαση Just-in-Time προσθέτει μία διαφορετική οδό που μπορούν οι οργανισμοί να ακολουθήσουν για να εφαρμόσουν ένα ισχυρό πρόγραμμα ασφάλειας προνομιακής πρόσβασης.

Εκτός από τις προηγμένες δυνατότητες σύννεφου και τη λειτουργία Just-in-Time, άλλες δυνατότητες που περιλαμβάνει η συγκεκριμένη έκδοση είναι:

- Μια νέα πολιτική που, εφόσον τεθεί σε ισχύ, απαιτεί από τους τελικούς χρήστες να παρέχουν έναν λόγο για κάθε προνομιακή σύνδεση σε ένα σύστημα. Αυτός ο λόγος αποστέλλεται σε κάποιον υπεύθυνο για έγκριση, αξιολογείται αυτόματα και αποθηκεύεται.

- Μια νέα μέθοδος ελέγχου ταυτότητας, η “Cognito”, για περιβάλλοντα AWS που επιτρέπει στους χρήστες εφαρμογών να συνδέονται απευθείας μέσω μιας ομάδας χρηστών ή μέσω ενός τρίτου πάροχου ταυτότητας και υποστηρίζει multi-configuration SAML

Για περισσότερες πληροφορίες σχετικά με τις βελτιωμένες δυνατότητες cloud της CyberArk, κάντε κλικ εδώ.

Ο συνολικός αριθμός των αρχείων που βρέθηκαν εκτεθειμένα στον τομέα της υγειονομικής περίθαλψης αυξήθηκε στα 11,5 εκατομμύρια το 2018, σύμφωνα με την 5η ετήσια Healthcare Breach Report (Έκθεση Παραβιάσεων τομέα Υγειονομικής Περίθαλψης) που δημοσιεύτηκε από την Bitglass.

Ο αριθμός των παραβιάσεων βρέθηκε στο χαμηλότερο επίπεδο τα τελευταία τρία χρόνια με 290 παραβιάσεις. Παρόλα αυτά, ο αριθμός των εκτεθειμένων αρχείων σχεδόν διπλασιάστηκε από το 2017. Αξιοσημείωτο είναι το γεγονός επίσης ότι σχεδόν το ήμισυ (46%) από τα 11,5 εκατομμύρια άτομα που επηρεάστηκαν από τις παραβιάσεις στον τομέα της υγειονομικής περίθαλψης το 2018 προκλήθηκε από επιθέσεις hacking και από συμβάντα στον τομέα της πληροφορικής.

Η ανάλυση των δεδομένων από μια βάση δεδομένων της Υπηρεσίας Υγείας και Κοινωνικών Υπηρεσιών των ΗΠΑ (HHS) που περιέχει πληροφορίες σχετικά με παραβιάσεις που αφορούν προστατευμένες πληροφορίες υγειονομικής περίθαλψης (PHI) αποκάλυψε ότι οι παραβιάσεις στον συγκεκριμένο τομέα εμπίπτουν σε μία από τις τέσσερις κατηγορίες παρακάτω.

Εκτός από αυτές τις παραβιάσεις που σχετίζονται με κακόβουλους χάκερς και με ακατάλληλη και προβληματική ασφάλεια πληροφορικής, το 36% των παραβιάσεων δεδομένων στον τομέα της υγειονομικής περίθαλψης οφείλεται σε μη εξουσιοδοτημένη πρόσβαση ή στην έκθεση προστατευμένων πληροφοριών υγείας. Ένας μικρότερος αριθμός ήταν το αποτέλεσμα κλοπής τερματικών συσκευών. Σύμφωνα με την έκθεση, ο αριθμός των παραβιάσεων που προκλήθηκαν από χαμένες και κλεμμένες συσκευές παρουσιάζεται μειωμένος σχεδόν κατά 70% συγκριτικά με το 2014. Η τελική κατηγορία περιλαμβάνει τις διάφορες παραβιάσεις και διαρροές που σχετίζονται με την έκθεση ή την ακατάλληλη διάθεση δεδομένων.

Κατά μέσο όρο, περίπου 40.000 άνθρωποι επηρεάστηκαν ανά παραβίαση, κάτι που είναι περισσότερο από το διπλάσιο του μέσου όρου που επηρεάστηκε το 2017. Λαμβάνοντας υπόψη ότι σχεδόν οι μισές παραβιάσεις σημειώθηκαν λόγω χάκινγκ ή εξαιτίας προβλημάτων στον τομέα της πληροφορικής, από την έκθεση γίνεται κατανοητό ότι οι κυβερνοεγκληματίες στοχεύουν συχνότερα τα συστήματα πληροφορικής της υγειονομικής περίθαλψης επειδή γνωρίζουν ότι ο μεγάλος όγκος ευαίσθητων πληροφοριών βρίσκεται αποθηκευμένος σε τέτοια συστήματα.

“Οι εταιρείες υγειονομικής περίθαλψης έχουν σημειώσει σημαντική πρόοδο στην ενίσχυση της ασφάλειάς τους και στη μείωση του αριθμού των παραβιάσεων τα τελευταία χρόνια”, δήλωσε ο Rich Campagna, CMO της εταιρείας Bitglass. “Παρόλα αυτά, η αύξηση του χάκινγκ και των συμβάντων πληροφορικής αξίζει ιδιαίτερης προσοχής. Ως εκ τούτου, οι οργανισμοί υγειονομικής περίθαλψης πρέπει να χρησιμοποιούν τις κατάλληλες τεχνολογίες και τις βέλτιστες πρακτικές στον τομέα της κυβερνοασφάλειας αν θέλουν να διασφαλίσουν τα δεδομένα των ασθενών στα συστήματα πληροφορικής τους».

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Μια έκθεση που κυκλοφόρησε πρόσφατα από τη Sophos αποκαλύπτει ότι οι διαχειριστές πληροφορικής είναι πιθανότερο να βρουν κυβερνοεγκληματίες στους διακομιστές και στα δίκτυά τους από οπουδήποτε αλλού.

Στη μελέτη, 7 δυσάρεστες αλήθειες της ασφάλειας endpoint (7 Uncomfortable Truths of Endpoint Security), συμμετείχαν πάνω από 3100 διαχειριστές πληροφορικής σε 12 διαφορετικές χώρες σε όλο το εύρος της βιομηχανίας και μεγέθη εταιρειών και οργανισμών και διεξήχθη από την ανεξάρτητη εταιρεία ερευνών Vanson Bourne.

Η έκθεση αποκαλύπτει ότι οι διαχειριστές πληροφορικής ανακάλυψαν ότι το 37% των σημαντικότερων κυβερνοεπιθέσεων πραγματοποιείται στους διακομιστές του οργανισμού τους και το 37% στα εταιρικά δίκτυά τους. Μόνο το 17% των επιθέσεων ανακαλύφθηκε σε τερματικές συσκευές (endpoints) και μόλις το 10% σε φορητές συσκευές (π.χ smartphones).

Πιθανότατα θα έχετε ακούσει το εξής: «Δεν είναι θέμα «αν», αλλά το «πότε» θα παραβιαστείτε». Μάλιστα, τα αποτελέσματα της έρευνας υποστηρίζουν το παραπάνω, αφού η πλειονότητα των οργανισμών που ανταποκρίθηκε στην έρευνα της Sophos δήλωσε ότι έχει ήδη παραβιαστεί (68% κατά μέσο όρο σε παγκόσμιο επίπεδο).

Αυτός είναι και ο λόγος που παρατηρείται μία ολοένα αυξανόμενη δυναμική, να μην επικεντρωνόμαστε μόνο σε εργαλεία και τακτικές που απλώς εξουδετερώνουν τις επιθέσεις, αλλά και να ενισχύουμε τα προγράμματα αντιμετώπισης απειλών ώστε να εντοπίζουν ταχύτερα τους εισβολείς εντός του δικτύου ενώ παράλληλα ανταποκρίνονται αποτελεσματικότερα στις ήδη υπάρχουσες επιθέσεις.

Με άλλα λόγια, για την ασφάλεια των οργανισμών δεν είναι πλέον αρκετό να λαμβάνουμε υπόψη μόνο τις απειλές που αποκλείστηκαν στην «περίμετρο». Οι εταιρείες πρέπει επίσης να επικεντρωθούν και στο “χρόνο παραμονής”, που είναι ο χρόνος που χρειάζεται για να εντοπιστεί μια επίθεση που βρίσκεται σε εξέλιξη.

Από τις ομάδες που μπόρεσαν να μετρήσουν οριστικά τον μέσο χρόνο παραμονής ενός επιτιθέμενου, απάντησαν ότι θα μπορούσαν να εντοπίσουν κάποιον εισβολέα σε μόλις 13 ώρες, ενώ οργανισμοί στην Αυστραλία, στη Βραζιλία και στο Καναδά ανέφεραν τις 10 ώρες παραμονής στο ένα άκρο του μέσου όρου. Η Ιαπωνία αναφέρει 17 ώρες από την άλλη.

Αν δεν είστε εξοικειωμένοι για τη συζήτηση στη βιομηχανία γύρω από το χρόνο παραμονής, οι 13 ώρες μοιάζουν με μια αιωνιότητα για έναν εισβολέα που θα ριζώσει γύρω από τα οργανωτικά σας περιουσιακά στοιχεία, όμως σε σύγκριση με άλλα σημεία αναφοράς της βιομηχανίας – όπως είναι η έκθεση Verizon Data Breach Investigations Report (DBIR) που οι ερωτηθέντες κατά μέσο όρο αναφέρθηκαν σε χρόνο παραμονής εβδομάδων ή μηνών – οι 13 ώρες μοιάζουν εξαιρετικά λίγες.

Καθώς οι συμμετέχοντας και οι τύποι απειλών που έλαβαν μέρος σε αυτήν την έρευνα και οι μελέτες Verizon Data Breach Investigations Reports δεν είναι όμοια, δεν μπορούμε και δεν πρέπει να μπαίνουμε σε διαδικασία σύγκρισης μεταξύ των δύο. Αντ ‘αυτού, η συγκεκριμένη έκθεση της Sophos εξηγεί σε βάθος γιατί υπάρχει τέτοια διαφορά στα αποτελέσματα και γιατί η απόσταση στους χρόνους ανίχνευσης από εκείνους με dedicated ομάδες ασφαλείας έναντι εκείνων που δεν έχουν επιδεικνύει τέτοια μεταβλητότητα.

Η έλλειψη ορατότητας στη συμπεριφορά των επιτιθέμενων και οι πληροφορίες σχετικά με τις διαδρομές των εισβολέων εξακολουθούν να αποτελούν σημαντικό εμπόδιο για την ανίχνευση των επιθέσεων και τη μείωση του χρόνου παραμονής. Το 20% των διαχειριστών πληροφορικής που έπεσαν θύματα ενός ή περισσοτέρων κυβερνοεπιθέσεων πέρυσι δεν μπορεί να προσδιορίσει τον τρόπο που εισέβαλαν οι επιτιθέμενοι στις υποδομές τους και το 17% δεν γνωρίζει πόσο καιρό βρίσκεται η απειλή στο περιβάλλον τους πριν εντοπιστεί, σύμφωνα με την έρευνα.

Για να βελτιωθεί αυτή η έλλειψη ορατότητας, οι διαχειριστές πληροφορικής χρειάζονται τεχνολογία ανίχνευσης και απόκρισης endpoint (Endpoint Detection and Response – EDR), η οποία προσδιορίζει από που προέρχονται οι απειλές, καθώς και τα ψηφιακά αποτυπώματα των εισβολέων που κινούνται «πλευρικά» εντός του δικτύου. Το 57% των ερωτηθέντων δήλωσε ότι δεν είχαν στη διάθεσή τους μια λύση EDR εκείνη τη στιγμή, αλλά σχεδίαζαν να εφαρμόσουν μία λύση μέσα στους επόμενους 12 μήνες.

Ο Chester Wisniewski, επικεφαλής ερευνητής της Sophos δήλωσε:

«Εάν οι διαχειριστές πληροφορικής δεν γνωρίζουν την προέλευση ή την κίνηση μιας επίθεσης, τότε δεν μπορούν να ελαχιστοποιήσουν τον κίνδυνο και να διακόψουν την αλυσίδα επίθεσης για να αποτρέψουν περαιτέρω διείσδυση.

Το EDR (Endpoint Detection and Response ) βοηθά τους διαχειριστές IT να εντοπίσουν τον κίνδυνο και να θέσουν σε εφαρμογή μια διαδικασία για τους οργανισμούς και στα δύο άκρα του μοντέλου ωριμότητας ασφαλείας. Αν το τμήμα IT επικεντρώνεται περισσότερο στην ανίχνευση, μία λύση EDR μπορεί να εντοπίσει, να μπλοκάρει και να αποκαταστήσει ταχύτερα. Αν το τμήμα IT βρίσκεται σε φάση οικοδόμησης των θεμελίων της ασφάλειας ενός οργανισμού, το EDR είναι ένα αναπόσπαστο κομμάτι που παρέχει το εξαιρετικά αναγκαίο “threat intelligence”»