Νέα

Για χρόνια, η ασφάλεια αποτελούσε τον πρωταρχικό λόγο για την μη αποθήκευση ευαίσθητων δεδομένων ή πολύτιμων ροών εργασίας στο δημόσιο νέφος (public cloud). Σήμερα, είναι ασφαλές να πούμε πως η κατάσταση έχει αλλάξει.

Μάλιστα, η έκθεση της CyberArk, Global Advanced Threat Landscape Report 2019: Focus on Cloud αποκάλυψε ότι κατά συντριπτική πλειονότητα, το 94% των 1000 παγκόσμιας κλάσης οργανισμών που έλαβαν μέρος στην έρευνα χρησιμοποιούσαν το cloud με κάποιο τρόπο, σχήμα ή μορφή. Ανάμεσα στα ευρήματα, βρέθηκε ότι πολλές φορές προχωρούν σε αυτή την λύση για να υποστηρίξουν τις πρωτοβουλίες ψηφιακής μεταρρύθμισης τους.

Το δημόσιο σύννεφο ή νέφος αν θέλετε δεν χρησιμοποιείτε μόνο για δεδομένα χαμηλής αξίας ή για ασήμαντα περιουσιακά στοιχεία. Για παράδειγμα, σχεδόν οι μισοί από τους ερωτηθέντες χρησιμοποιούν SaaS-based κρίσιμης επιχειρησιακής σημασίας εφαρμογές και κατά παρόμοιο ποσοστό χρησιμοποιούν το cloud για ρυθμιζόμενα πελατειακά δεδομένα.

Καμία έκπληξη λοιπόν για την ώρα

Μία ανέλπιστη ανακάλυψη ήταν η αντίθεση που υπήρχε ανάμεσα σε αυτό που οι οργανισμοί έβλεπαν ως το μεγαλύτερο όφελος που απορρέει από την χρήση του cloud και στην κατανόηση τους για την ευθύνη της ασφάλειας στο cloud.

Το βασικό πλεονέκτημα που οι οργανισμοί που έλαβαν μέρος στην έρευνα ήλπιζαν να δουν από την χρήση του cloud ήταν η δυνατότητα να μεταθέσουν την ευθύνη για την ασφάλεια στην ουσία στον πάροχο του cloud, είτε την μερική είτε την ολοκληρωτική ευθύνη. Και αυτό ενδεχομένως είναι τουλάχιστον ανησυχητικό. Οι πάροχοι υπηρεσιών cloud, αναλαμβάνουν την ευθύνη για ορισμένες πτυχές της ασφάλειας όταν οι εταιρείες και επιχειρήσεις χρησιμοποιούν τις υπηρεσίες τους, αλλά είναι πολύ σαφείς για το που εισέρχονται οι πελάτες τους στο θέμα της ευθύνης για την ασφάλεια στο σύννεφο και ποιος πραγματικά είναι ο υπεύθυνος για την ασφάλεια των δεδομένων που αποθηκεύουν. Η προστασία των δεδομένων είναι ευθύνη του πελάτη.

Στην συνέχεια διαπιστώθηκε ότι τα τρία τέταρτα όσων έλαβαν μέρος στην έρευνα, ενδεχομένως στα τυφλά, εμπιστεύονται την ασφάλεια των ροών εργασίας τους στο cloud ολοκληρωτικά στον πάροχο cloud τους, και αν και οι μισοί από εκείνους φάνηκε να κατανοούν ότι κάτι τέτοιο δεν τους προσφέρει ολοκληρωτική προστασία – το κάνουν ούτως ή άλλως. Σε αυτό το σημείο, είναι προφανές ότι το κοινό μοντέλο ευθύνης για την ασφάλεια, το οποίο επικοινωνείται ξεκάθαρα από τους μεγάλους παρόχους υπηρεσιών cloud, είτε δεν είναι κατανοητό ή απλώς αγνοείται από πολλές εταιρείες και οργανισμούς.

Στην έκθεση της, η CyberArk εξέτασε περαιτέρω τον τρόπο που προστατεύονται τα προνομιακά διαπιστευτήρια στο cloud και κατά πόσο τα πλέον προνομιακά διαπιστευτήρια που παρέχουν πρόσβαση στα πιο ευαίσθητα cloud-based δεδομένα μίας εταιρείας προστατεύονται σωστά.

Φαίνεται λοιπόν πως υπάρχει μεγάλη έλλειψη συνειδητοποίησης σχετικά με την ύπαρξη προνομιακών λογαριασμών, μυστικών και διαπιστευτηρίων σε περιβάλλοντα IaaS και PaaS καθώς και η απουσία στρατηγικής για την διασφάλιση τους. Με τους λιγότερους από τους μισούς ερωτηθέντες στην έρευνα να αναφέρουν ότι έχουν ένα σχέδιο ασφάλειας προνομιακών λογαριασμών για το cloud, τα ευρήματα της CyberArk δείχνουν ότι οι οργανισμοί βρίσκονται –και τα δεδομένα των πελατών τους- σε μεγάλο κίνδυνο.

Για περισσότερες λεπτομέρειες, κατεβάστε το eBook της CyberArk.

Η πρόσφατη επίθεση της Κίνας σε παρόχους τηλεπικοινωνιών –που ονομάστηκε Επιχείρηση Soft Cell- αποτελεί μέρος μίας ευρύτερης εκστρατείας κατασκοπείας που εκμεταλλεύεται την προνομιακή πρόσβαση και τους προνομιούχους λογαριασμούς.

Η κλοπή ή παραβίαση διαπιστευτηρίων παραμένει το όπλο της επιλογής για τους περισσότερους επιτιθέμενους και ένα κλασικό μοτίβο κορυφαίας επίθεσης.

Πρωτοσυναντήσαμε αυτό το μοτίβο όταν ο Edward Snowden αποκάλυψε την Επιχείρηση Socialist, μία εκστρατεία της CIA και της Βρετανικής υπηρεσίας αντικατασκοπείας (Βρετανικό Επιτελείο Κυβερνητικών Επικοινωνιών, GCHQ) που σύμφωνα με αναφορές επιχείρησε να καταλάβει ένα από τα πιο διαδεδομένα τηλεπικοινωνιακά δίκτυα στη χώρα – την Βελγική εταιρεία τηλεπικοινωνιών Belgacom.

Η πρόσβαση στο δίκτυο της Belgacom, θα επέτρεπε στις υπηρεσίες πληροφοριών και αντικατασκοπείας να αποκτήσουν τα απαραίτητα μεταδεδομένα για την παρακολούθηση συγκεκριμένων ατόμων-στόχων. Εκτός από το γεγονός ότι η επίθεση προέρχεται από διαφορετική γωνιά του ρινγκ, την Κινέζικη APT 10 και όχι την GCHQ, οι δύο επιθέσεις μεταξύ τους είναι παρόμοιες.

Η Επιχείρηση Socialist, όπως και η πρόσφατη Επιχείρηση Soft Cell, εκμεταλλεύτηκαν προνομιούχα πρόσβαση και προνομιούχους λογαριασμούς για να αποκτηθεί ο έλεγχος συστημάτων τηλεπικοινωνιών και να παραμείνουν εντός των συστημάτων χωρίς να γίνουν αντιληπτές. Καμία από παραπάνω επιθέσεις δεν χρειάστηκε να εκμεταλλευτεί ευπάθειες ή να χρησιμοποιήσει εξελιγμένα ή επιθετικά εργαλεία που κοστίζουν αρκετά για να αναπτυχθούν. Και στις δύο περιπτώσεις, οι ομάδες επίθεσης παραβίασαν προνομιούχους λογαριασμούς των οργανισμών – δηλαδή λογαριασμούς διαχειριστών τομέα (domain admin accounts). Oi συγκεκριμένοι λογαριασμοί έχουν δικαιώματα διαχειριστή σε όλο το εύρος του τομέα, και επομένως είναι εξαιρετικά χρήσιμοι σε έναν εισβολέα ή επιτιθέμενο.

Οι λογαριασμοί domain admin καθώς και άλλοι γνωστοί προνομιούχοι ή προνομιακοί λογαριασμοί συνήθως ελέγχονται και παρακολουθούνται στενά. Ωστόσο εξακολουθούν να υπάρχουν τρωτά σημεία που μπορεί να εκμεταλλευτεί κάποιος. Οι επιτιθέμενοι ενδεχομένως να «έβαλαν στο μάτι» του λεγόμενους «shadow admin» λογαριασμούς, που είναι προνομιούχοι λογαριασμοί αλλά δεν είναι μέλη της προνομιούχας ομάδας του Active Directory, οπότε είχαν την δυνατότητα να μην γίνουν αντιληπτοί αφού πολλές φορές παραβλέπονται από τις ομάδες ασφαλείας IT.

Τέτοιοι τύποι λογαριασμών έχουν ειδικά προνόμια που επιτρέπουν σε έναν επιτιθέμενο να αποκτήσει τον πλήρη έλεγχο του δικτύου χωρίς να είναι μέλος κάποιας προνομιούχας ομάδας. Κατά συνέπεια, η επίθεση αφήνει ελάχιστα ίχνη, ενώ παρέχει στον επιτιθέμενο αρκετή ευελιξία. Στην Επιχείρηση Soft Cell οι επιτιθέμενοι χρησιμοποίησαν μία υπηρεσία VPN για να αποκτήσουν κρυφή πρόσβαση στο δίκτυο – ενδεχομένως βασιζόμενοι σε shadow admin λογαριασμούς.

Η χρήση λογαριασμών shadow admin για να αποκτήσουν πρόσβαση δεν είναι το μόνο «short cut» που ακολούθησαν οι επιτιθέμενοι στις Επιχειρήσεις Soft Cell και Socialist. Και στις δύο περιπτώσεις, οι επιθέσεις στις εταιρείες τηλεπικοινωνιών είχαν στόχο την αλυσίδα εφοδιασμού. Όπως και oi εγκαταστάσεις κατασκευής hardware, οι εταιρείες λογισμικού που παρέχουν αναβαθμίσεις προϊόντων ή backbone servers κίνησης Internet είναι ευάλωτες σε επιθέσεις στην αλυσίδα εφοδιασμού.

Αυτή η τακτική έγινε ιδιαίτερα συνηθισμένη, με πολλούς επιτιθέμενους να ανακατευθύνουν τις προσπάθειες τους από τις καλά φυλαγμένες εταιρείες στις λιγότερο ασφαλείς αλυσίδες εφοδιασμού. Οι επιτιθέμενοι που ήθελαν οικεία και επίμονη πρόσβαση στα δεδομένα μίας εταιρείας και στα περιουσιακά της στοιχεία –π.χ σε ευρεσιτεχνίες ή πνευματική ιδιοκτησία- μπορούν να αντικαταστήσουν την αποστολή μηνυμάτων ηλεκτρονικού “ψαρέματος” (phishing) σε τεράστιους αριθμούς υπαλλήλων παγιδεύοντας το hardware και προχωρώντας σε τηλεφωνικές υποκλοπές. Οι επιτιθέμενοι που επιθυμούν πρόσβαση σε μεταδεδομένα, τοποθεσία και κλήσεις ενός ατόμου για μεγαλύτερο χρονικό διάστημα, μπορούν αντί να προχωρήσουν στην έκθεση μίας δαπανηρής ευπάθειας του WhatsApp να προχωρήσουν στην παραβίαση του τηλεφώνου ενός συγκεκριμένου ατόμου.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Πριν από περίπου δύο εβδομάδες, οι British Airways και Marriott Hotels βρέθηκαν στις επικεφαλίδες των εφημερίδων και των ιστοσελίδων για τα τεράστια πρόστιμα που τους επιβλήθηκαν – $229 εκατομμύρια στην British Airways και $123 εκατομμύρια στην Marriott Hotels- για παραβιάσεις του Γενικού Κανονισμού για την Προστασία των Δεδομένων (GDOR).

Τα πρόστιμα δείχνουν ότι ο Γενικός Κανονισμός για την Προστασία Δεδομένων (GDPR, General Data Protection Regulation) δίνει στις ρυθμιστικές αρχές και στις αρχές επιβολής του νόμου όπως είναι το Γραφείο του Επιτρόπου Πληροφοριών του Ηνωμένου Βασιλείου (ICO) αρκετή δύναμη. Το πρόστιμο στην British Airways είναι 400 φορές μεγαλύτερο από το αμέσως μεγαλύτερο πρόστιμο που είχε επιβάλει προηγουμένως το ICO – $645 χιλιάδες στο Facebook για το σκάνδαλο της Cambridge Analytica.

Λαμβάνοντας υπόψη αυτά τα νέα πρόστιμα, είναι μία καλή στιγμή για να εξασφαλίσετε ότι θα ελαχιστοποιήσετε το ρίσκο να βρεθείτε στο στόχαστρο των ρυθμιστικών αρχών και να έρθει η σειρά σας να πληρώσετε κάποιο πρόστιμο.

Ο GDPR επικεντρώνεται στο να προστατεύσει τους πολίτες της Ευρωπαϊκής Ένωσης και ισχύει για όλους –όλες τις εταιρείες και οργανισμούς- που διατηρούν ή διαχειρίζονται προσωπικά δεδομένα Ευρωπαίων πολιτών, ανεξάρτητα από το που βρίσκεται η βάση τους στον κόσμο. Στην περίπτωση των Marriott Hotels για παράδειγμα, έχουμε να κάνουμε με έναν Αμερικανικό οργανισμό.

Παρακάτω, θα βρείτε πέντε βέλτιστες πρακτικές που προτείνει η Sophos για να ακολουθήσουν όλοι οι οργανισμοί ώστε να ελαχιστοποιήσουν το ρίσκο να τους επιβληθεί κάποιο πρόστιμο λόγω GDPR:

- Εφαρμόστε patches νωρίς, και συχνά. Ελαχιστοποιήστε τον κίνδυνο μιας κυβερνοεπίθεσης κλείνοντας τυχόν τρωτά σημεία και ευπάθειες που μπορούν να χρησιμοποιηθούν για να εισέλθουν κυβερνοεγκληματίες ή χάκερ παρανόμως στα συστήματά σας. Δεν υπάρχει πια περίμετρος, επομένως όλα έχουν σημασία: εφαρμόστε patches παντού.

- Προστατεύστε τα προσωπικά δεδομένα στο σύννεφο. Αντιμετωπίστε το σύννεφο όπως έναν οποιοδήποτε άλλο υπολογιστή – κλείστε ανεπιθύμητες θύρες και υπηρεσίες, κρυπτογραφήστε τα δεδομένα και εξασφαλίστε ότι έχετε τους κατάλληλους ελέγχους πρόσβασης. Και προχωρήστε με αυτή τη λογική σε όλα τα περιβάλλοντά σας, συμπεριλαμβανομένου του QA και του development.

- Ελαχιστοποιήστε την πρόσβαση σε προσωπικά δεδομένα. Ελαχιστοποιήστε την έκθεσή σας συλλέγοντας και διατηρώντας μόνο τις πληροφορίες που χρειάζεστε και βεβαιωθείτε ότι οι άνθρωποι που έχουν πρόσβαση σε αυτές είναι άνθρωποι που τις χρειάζονται για να κάνουν τις δουλειές τους.

- Εκπαιδεύστε την ομάδα σας. Βεβαιωθείτε ότι όλοι όσοι έρχονται σε επαφή με προσωπικά δεδομένα γνωρίζουν πως πρέπει να τα χειρίζονται – αυτή είναι μια από τις απαιτήσεις του GDPR.

- Καταγράψτε και έχετε αποδείξεις των δραστηριοτήτων προστασίας δεδομένων. Να είστε πάντα σε θέση να δείξετε, αν χρειαστεί, ότι έχετε επενδύσει σε σκέψη για την προστασία των δεδομένων και ότι έχετε λάβει λογικές προφυλάξεις για να διασφαλίσετε προσωπικές πληροφορίες.

Η Sophos μπορεί να βοηθήσει

Κατά πρώτο λόγο, και για να ελαχιστοποιηθεί ο κίνδυνος να αποκτήσουν πρόσβαση τυχόν επιτιθέμενοι στα δεδομένα σας, η Sophos προσφέρει ένα ολοκληρωμένο χαρτοφυλάκιο λύσεων για την ασφάλεια στον κυβερνοχώρο, συμπεριλαμβανομένης της προστασίας τερματικών συσκευών Intercept X και του XG Firewall. Μπορείτε να τα δοκιμάσετε ακόμα και σήμερα κιόλας.

Αν χρησιμοποιείτε Amazon Web Services (AWS), Microsoft Azure ή Google Cloud Platforms (GCP), ρίξτε μια ματιά στον οδηγό της Sophos: Προστατεύοντας το δημόσιο cloud: Επτά βέλτιστες πρακτικές. Εκεί θα βρείτε για ποια πράγματα είστε -και δεν είστε- υπεύθυνοι, καθώς και τρόπους προστασίας των δεδομένων και των ροών εργασίας στο δημόσιο σύννεφο.

Όταν ένα laptop χάνετε, πρέπει να μπορείτε να είστε σε θέση να δείξετε ότι ήταν κρυπτογραφημένο. Το Sophos Central Disk Encryption είναι ο ευκολότερος τρόπος για να διαχειρίζεστε κεντρικά και από ένα σημείο την κρυπτογράφηση BitLocker και FileVault και να αποδείξετε ότι έχετε προχωρήσει στο deployment τους.

Σκεφτείτε πόσα προσωπικά δεδομένα έχετε στο εργασιακό κινητό σας τηλέφωνο – που αποτελεί έναν κίνδυνο ασφαλείας αντίστοιχο του laptop σας. Το Sophos Mobile σας δίνει την δυνατότητα να κλειδώσετε εξ αποστάσεως και να «σβήσετε» την χαμένη φορητή συσκευή σας, και επίσης να αποδείξετε ότι ήταν κρυπτογραφημένη.

Τα Sophos Disc Encryption και Sophos Mobile είναι διαθέσιμα μέσω του Sophos Central. Αν χρησιμοποιείτε ήδη το Central, μπορείτε να ξεκινήσετε μία δωρεάν δοκιμή με μόνο μερικά κλικ από την κονσόλα σας. Αν όχι, μπορείτε να το κατεβάσετε για μία δωρεάν δοκιμή σήμερα κιόλας.

Με δεδομένη την απλότητα και τη σχέση κόστους-αποτελεσματικότητας (αποδοτικότητα) του δημόσιου cloud, δεν αποτελεί έκπληξη το γεγονός ότι όλο και περισσότεροι οργανισμοί στρέφονται προς στις Amazon Web Services (AWS), το Microsoft Azure και την Google Cloud Platform (GCP).

Μπορείτε να ξεκινήσετε ένα νέο «instance» (π.χ κάποια νέα EC2 instance, δηλαδή ένα virtual machine που τρέχει Linux) μέσα σε λίγα λεπτά, να αυξομειώσετε τους πόρους σας όποτε το χρειάζεστε ενώ πληρώνετε μόνο για όσα χρησιμοποιείτε αποφεύγοντας το υψηλό εκ των προτέρων κόστος εξοπλισμού.

Ενώ το δημόσιο σύννεφο επιτυγχάνει να δώσει λύση σε πολλές παραδοσιακές προκλήσεις που σχετίζονται με τους πόρους πληροφορικής, εισάγει και νέους πονοκεφάλους. Η ταχεία ανάπτυξη της χρήσης του cloud έχει οδηγήσει στην κατακερματισμένη κατανομή δεδομένων, με τις ροές εργασίας να κατανέμονται σε διαφορετικά instances και, για ορισμένους οργανισμούς, σε διαφορετικές πλατφόρμες.

Αυτό έχει ως αποτέλεσμα, η παρακολούθηση των δεδομένων, των ροών εργασίας και των αρχιτεκτονικών αλλαγών σε τέτοια περιβάλλοντα, και για να παραμείνουν όλα ασφαλή, αποτελεί συχνά ένα εξαιρετικά δύσκολο έργο.

Οι πάροχοι δημόσιου νέφους είναι υπεύθυνοι για την ασφάλεια του cloud (τα φυσικά κέντρα δεδομένων και τον διαχωρισμό των περιβαλλόντων και των δεδομένων των πελατών). Παρόλα αυτά, εφόσον τοποθετήσετε δεδομένα και ροές εργασίας στο δημόσιο σύννεφο, είστε επίσης υπεύθυνοι και για την προστασία τους.

Οι παρερμηνείες και οι παρεξηγήσεις γύρω από αυτή τη κατανομή ιδιοκτησίας είναι ευρέως διαδεδομένες και τα προκύπτοντα κενά ασφαλείας έχουν καταστήσει τις ροές εργασίας που βασίζονται στο σύννεφο μία νέα φλέβα χρυσού για τους σημερινούς χάκερ (για περισσότερες λεπτομέρειες, διαβάστε την πρόσφατη έρευνα του Matt Boddy με την ονομασία Cyberattacks on Cloud Honeypots).

Επτά βήματα για την προστασία του δημόσιου νέφους

Το μυστικό για την αποτελεσματική ασφάλεια του δημόσιου νέφους (public cloud) είναι να βελτιώσετε την συνολική στάση ασφαλείας σας. Πρέπει να διασφαλίσετε ότι η αρχιτεκτονική σας είναι ασφαλής και ρυθμισμένη σωστά και ότι έχετε ορατότητα τόσο στην αρχιτεκτονική σας όσο και σε όσους έχουν πρόσβαση σε αυτήν.

Υπάρχουν πολλά στοιχεία στην ασφάλεια δημόσιου νέφους και μπορεί να αποδειχτεί ότι είναι δύσκολο να γνωρίζει κάποιος από που να ξεκινήσει. Αν χρησιμοποιείτε το δημόσιο σύννεφο – ή σκέφτεστε να μεταβείτε στο δημόσιο σύννεφο- η Sophos προτείνει τα επτά παρακάτω βήματα για να σας βοηθήσει να βελτιστοποιήσετε και να μεγιστοποιήσετε την ασφάλειά σας.

Βήμα 1: Μάθετε τις ευθύνες σας

Μπορεί να μοιάζει προφανές, αλλά η διαχείριση της ασφάλειας είναι λίγο διαφορετική στο σύννεφο. Οι πάροχοι υπηρεσιών «public cloud» όπως οι Amazon Web Services, Microsoft Azure και Google Cloud Platform, χρησιμοποιούν ένα μοντέλο κοινής ευθύνης – δηλαδή εξασφαλίζουν την ασφάλεια του cloud ενώ εσείς αναλαμβάνετε την ευθύνη για οτιδήποτε τοποθετείτε εκεί.

Βήμα 2: Σχέδιο πολλαπλών σύννεφων

Το πολυ-σύννεφο (multi-cloud) δεν αποτελεί πλέον μια απλώς καλή στρατηγική. Μάλλον έχει γίνει η στρατηγική που πρέπει να ακολουθήσετε. Υπάρχουν πολλοί λόγοι για τους οποίους ενδέχεται να θέλετε να χρησιμοποιήσετε πολλαπλά σύννεφα, όπως η διαθεσιμότητα, η βελτιωμένη ευελιξία και ή λειτουργικότητα. Κατά το σχεδιασμό της στρατηγικής ασφαλείας σας, ξεκινήστε με την υπόθεση ότι θα εκτελείτε «πολλαπλά νέφη»- αν όχι τώρα, τότε κάποια στιγμή μελλοντικά. Με αυτόν τον τρόπο μπορείτε να κάνετε την προσέγγισή σας future-proof (να «αντέξει» σε μελλοντικές προκλήσεις).

Βήμα 3: Να βλέπετε τα πάντα

Αν δεν μπορείτε να το δείτε, δεν μπορείτε και να το ασφαλίσετε. Αυτός είναι ο λόγος για τον οποίο μια από τις μεγαλύτερες απαιτήσεις στην διασφάλιση της σωστής στάσης ασφαλείας είναι η πλήρης και ακριβής προβολή (να έχετε πλήρη ορατότητα) της βασισμένης στο σύννεφο υποδομής σας, των ρυθμίσεων διαμόρφωσης, των αιτημάτων API και της πρόσβασης των χρηστών.

Βήμα 4: Ενσωματώστε τη συμμόρφωση στις καθημερινές διαδικασίες

Η δυναμική φύση του δημόσιου νέφους σημαίνει ότι η συνεχής παρακολούθηση είναι ο μόνος τρόπος για να διασφαλιστεί η συμμόρφωση σας με τους πολλούς κανονισμούς. Ο καλύτερος τρόπος για να επιτευχθεί αυτό είναι να ενσωματωθεί η συμμόρφωση στις καθημερινές δραστηριότητες, με στιγμιότυπα σε πραγματικό χρόνο της τοπολογίας του δικτύου και ειδοποιήσεις σε πραγματικό χρόνο για τυχόν αλλαγές.

Βήμα 5: Αυτοματοποιήστε τα στοιχεία ελέγχου ασφάλειας

Οι κυβερνοεγκληματίες εκμεταλλεύονται όλο και περισσότερο τον αυτοματισμό στις επιθέσεις τους. Παραμείνετε ένα τουλάχιστον βήμα μπροστά από τους χάκερ, αυτοματοποιώντας τις άμυνες σας, συμπεριλαμβανομένης της αποκατάστασης των ευπαθειών και της αναφοράς ανωμαλιών.

Βήμα 6: Ασφαλίστε όλα τα περιβάλλοντα σας

Χρειάζεστε μια λύση που μπορεί να προστατεύσει όλα τα περιβάλλοντα (παραγωγή, ανάπτυξη και QA) τόσο προληπτικά όσο και αντιδραστικά.

Βήμα 7: Εφαρμόστε τις γνώσεις που αποκτήσατε από την ασφάλεια εγκαταστάσεων

Η on-premise ασφάλεια είναι αποτέλεσμα δεκαετιών εμπειρίας και έρευνας. Χρησιμοποιήστε firewalls και προστασία διακομιστή για να προστατεύσετε τα περιουσιακά στοιχεία σας που βρίσκονται στο σύννεφο από μολύνσεις και απώλεια δεδομένων και ενημερώστε την ασφάλεια των τερματικών συσκευών και του ηλεκτρονικού ταχυδρομείου στις συσκευές σας, για να αποτρέψετε την μη εξουσιοδοτημένη πρόσβαση στους λογαριασμούς cloud σας.

Η μετάβαση από τις παραδοσιακές ροές εργασίας που βασίζονται στο σύννεφο προσφέρει τεράστιες ευκαιρίες σε οργανισμούς όλων των μεγεθών. Ωστόσο, η προστασία του δημόσιου νέφους είναι επιτακτική ανάγκη αν θέλετε να προστατέψετε την υποδομή και την οργάνωσή σας από κυβερνοεπιθέσεις.

Για να μάθετε περισσότερα, κάντε λήψη νέου οδηγού της Sophos με τον τίτλο Ασφαλίζοντας το δημόσιο cloud: Επτά βέλτιστες πρακτικές.

Το Intercept X Advanced της Sophos προσφέρει την καλύτερη προστασία στον κόσμο ενάντια στο ransomware. Μάλιστα, μπορείτε να το δοκιμάσετε προστατεύοντας την εταιρεία ή τον οργανισμό σας δωρεάν για 30 ημέρες.

Οι τουρίστες δεν είναι οι μόνοι που κοιτάνε προς την μεριά της Φλόριντα για να περάσουν το καλοκαίρι τους. Καθώς, η πολιτεία ετοιμάζεται να υποδεχτεί τους παραθεριστές από άλλες περιοχές της Αμερικής και ολόκληρο τον κόσμο, φαίνεται πως βρίσκεται αντιμέτωπη και με μερικούς ακόμη επισκέπτες, που δεν είναι καλοδεχούμενοι ή ευπρόσδεκτοι.

Τις τελευταίες εβδομάδες, κυβερνοεγκληματίες έβαλαν στόχο την περιοχή της Φλόριντα εξαπολύοντας προηγμένες επιθέσεις ransomware και ζητώντας μεγάλα ποσά για λύτρα για να αποκαταστήσουν αρχεία και δεδομένα. Σε μία περίπτωση, στα τέλη Ιουνίου, η πόλη της Riviera Beach συμφώνησε να πληρώσει πάνω από 600 χιλιάδες δολάρια σε λύτρα (περίπου 65 bitcoins) για να αποκατασταθεί ένας τεράστιος όγκος δεδομένων που είχαν κρυπτογραφηθεί παρανόμως και να επιστρέψει στους κανονικούς της ρυθμούς.

Βεβαίως, οι επιθέσεις ransomware δεν περιορίζονται μόνο στην πολιτεία της Florida, αφού πλέον συνηθίζονται σε όλο τον κόσμο καθώς οι κυβερνοεγκληματίες συνεχίζουν να εξελίσσουν τις τεχνικές τους.

Πως να αποφύγετε να γίνετε το επόμενο θύμα του ransomware

Το Intercept X Advanced αποτελεί την καλύτερη προστασία στον κόσμο ενάντια σε προηγμένες επιθέσεις ransomware. Μάλιστα η Sophos σας δίνει τη δυνατότητα να το δοκιμάσετε προστατεύοντας την εταιρεία ή τον οργανισμό σας δωρεάν για 30 ημέρες.

Το Sophos Intercept X Advanced περιλαμβάνει πολλαπλά επίπεδα ασφαλείας που παρέχουν απαράμιλλη προστασία ενάντια στις πιο εξελιγμένες και προηγμένες επιθέσεις.

- Η τεχνολογία CryptoGuard αποτρέπει την μη εξουσιοδοτημένη κρυπτογράφηση των αρχείων και των δεδομένων από το ransomware, επαναφέροντας όσα αρχεία επηρεάστηκαν στην αρχική τους κατάσταση. Πρόκειται για τον απόλυτο δολοφόνο του ransomware.

- Η προστασία anti-exploit αποτρέπει την εκμετάλλευση κενών ασφαλείας και ευπαθειών σε προϊόντα λογισμικού από το ransomware για να διεισδύσει και να εξαπλωθεί εντός της εταιρικής υποδομής ή του οργανισμού.

- H ισχυρή μηχανή βαθιάς εκμάθησης (deep learning) χρησιμοποιεί τεχνολογία αιχμής στην μηχανική εκμάθηση για να εντοπίζει και να αποτρέπει άγνωστο (never-before-seen) ransomware πριν από την εκτέλεση του.

Παρακολουθήστε στο παρακάτω βίντεο το Intercept X σε δράση ενάντια στο ransomware MegaCortex.

Δοκιμάστε το από μόνοι σας

Το Intercept X χρησιμοποιεί πολλαπλές τεχνικές για να αμυνθεί ενάντια στο ransomware, ενισχύοντας και αναβαθμίζοντας άμεσα τις άμυνες σας. Κατεβάστε το και ξεκινήστε από σήμερα κιόλας.

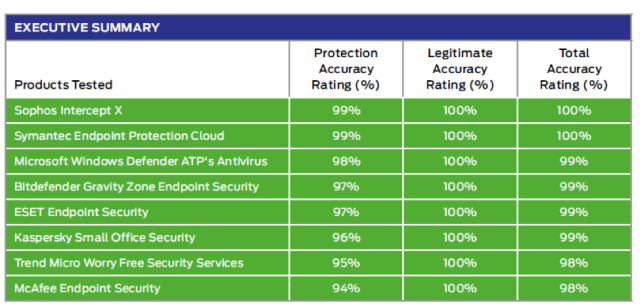

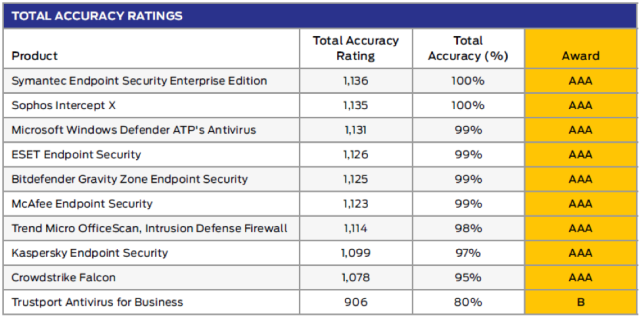

Το Sophos Intercept X συνεχίζει την εκπληκτική του πορεία στις συγκριτικές δοκιμές τρίτων, λαμβάνοντας εξαιρετικές βαθμολογίες. Δείτε παρακάτω μερικά από τα πιο πρόσφατα αποτελέσματα.

Στα αποτελέσματα συμπεριλαμβάνεται η βαθμολογία 100% στη συνολική ακρίβεια στη συγκριτική δοκιμή της SE Labs, η 1η θέση στην κατάταξη της συγκριτικής δοκιμής της AV-Comparatives στην προστασία έναντι στο κακόβουλο λογισμικό (malware) και η επιλογή Editor’s Choice από το PC Magazine.

Η προστασία υπολογιστών Mac από την λύση της Sophos αποτελεί επίσης ένα «highlight» μίας ακόμη συγκριτικής δοκιμής από την AV-Test, αφού έλαβε βαθμολογία 18 από 18, με την Sophos να είναι η μοναδική εταιρεία που είχε τέλεια βαθμολογία στο συγκεκριμένο τεστ.

SE Labs

H SE Labs πραγματοποιεί τριμηνιαίες συγκριτικές δοκιμές τόσο για επιχειρησιακής κλάσης προϊόντα ασφάλειας όσο και για προϊόντα προστασίας μικρομεσαίων επιχειρήσεων. H Sophos είναι ενθουσιασμένη που ανακοινώνει ότι έλαβε συνολική βαθμολογία ακρίβειας 100% και στις δύο δοκιμές για το πρώτο τρίμηνο του 2019.

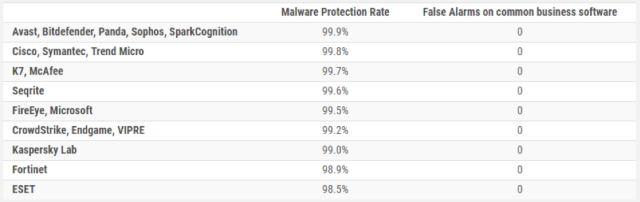

AV Comparatives

Το Intercept X της Sophos έκανε για πρώτη φορά την εμφάνιση του στη δοκιμή AV-Comparatives Business Security Test και κατέλαβε την 1η θέση στην προστασία από malware σε υπολογιστές Mac. Η Sophos είχε επίδοση 99,7% στην ανίχνευση malware με ένα ψευδώς θετικό στο «real-world» τεστ και επίδοση 99,9% στην ανίχνευση κακόβουλου λογισμικού και μηδενικά ψευδώς θετικά στο «malware» τεστ.

PC Magazine

PC Magazine

Το Intercept X έλαβε βαθμολογία «Excellent» και την διάκριση «Editors’ Choice» από το PC Magazine.

To PC Magazine δήλωσε ότι το Intercept X είναι «μία ξεκάθαρη επιλογή για όποιον κοιτάζει να δημιουργήσει μία άμυνα εναντίον του ransomware για επιχειρήσεις οποιουδήποτε μεγέθους».

Οι reviewers από το γνωστό Μέσο δήλωσαν επίσης ότι «διαθέτει ένα ευρύ φάσμα εξελιγμένων λειτουργιών για την προστασία από κακόβουλα προγράμματα όλων των μορφών και έχει λάβει επαίνους από αρκετά ανεξάρτητα εργαστήρια δοκιμών καθώς επίσης και τους δικούς μας λαμβάνοντας την διάκριση “Editors ‘Choice” στην προστασία ransomware στην συγκριτική δοκιμή για επιχειρησιακής κλάσης λύσεις».

AV-Test

H λύση της Sophos βαθμολογήθηκε με 6 στα 6 για την προστασία, τις επιδόσεις και τη χρηστικότητα – το μόνο τέλειο αποτέλεσμα μεταξύ των παρόχων λύσεων που δοκιμάστηκαν τον Ιούνιο του 2019.

Παρακάτω, παρατίθενται τα αποτελέσματα δοκιμών από τρίτους καθώς και αναφορές κορυφαίων αναλυτών

- Αξιολογήθηκε AAA για Επιχειρήσεις – Βαθμολογία συνολικής ακρίβειας 100%

- Αξιολογήθηκε ΑΑΑ για SMB – Βαθμολογία συνολικής ακρίβειας 100%

- Κατατάχθηκε στην 1η θέση για την αποτελεσματικότητα της ασφάλειας

- Κατατάχθηκε στην 1η θέση για το συνολικό κόστος ιδιοκτησίας (TCO)

- Κατατάχθηκε στην 1η θέση για προστασία από κακόβουλο λογισμικό (ανίχνευση 99,9%, 0 ψευδή θετικά)

MRG Effitas

- Κατατάχθηκε στην 1η θέση για την προστασία από κακόβουλα προγράμματα

- Κατατάχθηκε στην 1η θέση για την προστασία Exploit

Editors’ Choice

AV-Test

- Κορυφαίο Προϊόν: 6/6 Προστασία, 6/6 Ευχρηστία, 5.6 / 6 Απόδοση

- 1η θέση στην προστασία macOS: 6/6 6/6 Προστασία, 6/6 Ευχρηστία, 5.6 / 6 Απόδοση

- Κατατάχθηκε ως Ηγέτης στο Endpoint Protection Magic Quadrant για το 2018

- Κατατάχθηκε ως Ηγέτης στο Endpoint Security Wave για το 2018

Από τον Σεπτέμβριο του 2014 –που σημαίνει για 29 συγκριτικά τεστ στη σειρά!- το Sophos Mobile Security συγκεντρώνει την υψηλότερη δυνατή βαθμολογία στην συγκριτική δοκιμή ανίχνευσης malware του AV-Test, επιτυγχάνοντας –και αυτή τη φορά- τις υψηλότερες βαθμολογίες σε όλες τις κατηγορίες της δοκιμής.

Στην δοκιμή του περασμένου Μάϊου, η λύση της Sophos έλαβε βαθμολογία 6.0 (στα 6.0), την υψηλότερη δυνατή δηλαδή, επιδεικνύοντας μάλιστα μηδενικά ψευδώς θετικά.

Χάρη επίσης στο ενστικτώδες περιβάλλον χρήσης που καθιστά την διαχείριση μία απλή διαδικασία, το Sophos Mobile Security έλαβε βαθμολογία επίσης 6.0 στην κατηγορία της ευχρηστίας.

Το Sophos Mobile Security έλαβε επίσης την μέγιστη βαθμολογία και στην κατηγορία των χαρακτηριστικών, χάρη στις ιδιαίτερα ισχυρές δυνατότητες του, στις οποίες συμπεριλαμβάνεται το απομακρυσμένο κλείδωμα και η απομακρυσμένη διαγραφή των δεδομένων του κινητού (data wiping) όπως και η ασφαλή πλοήγηση στο Internet.

Μπορείτε να δείτε την συγκριτική δοκιμή και την αξιολόγηση που πραγματοποίησε το AV-Test για όλες τις λεπτομέρειες εδώ, ενώ μπορείτε να κατεβάσετε δωρεάν το εργαλείο Sophos Mobile Security για το κινητό Android σας από το Google Play store.

Στην Sophos γνωρίζουν πολύ καλά πόσο δύσκολη υπόθεση είναι η επίλυση προβλημάτων ασφάλειας κατά την ανάπτυξη εφαρμογών – εξάλλου έχει αφιερώσει τα τελευταία 30 χρόνια της ύπαρξης της στην καινοτομία και στην βελτίωση της ασφάλειας των υπολογιστών.

Από την ίδρυση της SophosLabs, η εταιρεία αξιοποιεί την τεχνογνωσία των μηχανικών και των ερευνητών ασφαλείας της παράλληλα με τις υπηρεσίες πληροφοριών και ανάλυσης τους, χρησιμοποιώντας τες ως θεμέλιο για πολλές από τις λύσεις της Sophos στα πλέον δύσκολα προβλήματα κυβερνοασφαλείας.

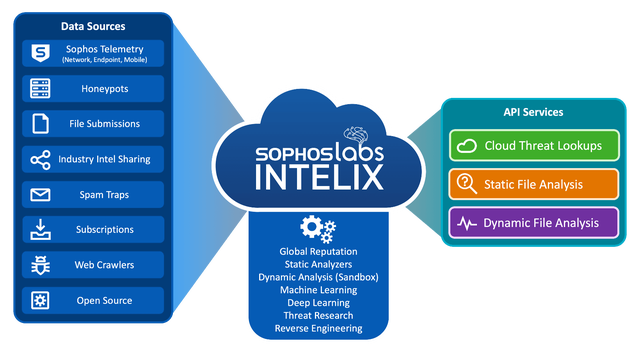

Πρόσφατα, η Sophos ανακοίνωσε ότι ανοίγει τις «πόρτες» στο Πρόγραμμα Πρώιμης Πρόσβασης για το SophosLabs Intelix, τη νέα cloud-based πλατφόρμα ανάλυσης απειλών και παροχής πληροφοριών για τις απειλές και τους επιτιθέμενους φορείς (threat analysis και threat intelligence) που δημιουργήθηκε από τις ίδιες υπηρεσίες της SophosLabs που υποστηρίζουν και χαρακτηρίζουν τις κορυφαίες λύσεις της εταιρείας στον κλάδο.

Το SophosLabs Intelix λειτουργεί μέσω APIs (Application Programming Interfaces), που αποτελούν μέρος της υπηρεσίας Ιστού της εταιρείας, Web Statement Transfer State (REST). Αυτή η προσέγγιση εξασφαλίζει ότι όλοι οι developers λογισμικού, ανεξάρτητα από τις δεξιότητες τους, δεν θα συναντήσουν το παραμικρό πρόβλημα να αποκτήσουν πρόσβαση στις υπηρεσίες της Sophos.

Το SophosLabs Intelix επιτρέπει σε προγραμματιστές λογισμικού από όλο τον κόσμο να αξιοποιήσουν το υψηλής ποιότητας, επιμελημένο «threat intelligence» της SophosLabs και την πλούσια, λεπτομερή ανάλυση απειλών στα δικά τους εργαλεία, εφαρμογές και υπηρεσίες. Και μάλιστα, χωρίς να κάνουν συμβιβασμούς στην ποιότητα, στις επιδόσεις ή στην ασφάλεια και καταργώντας την ανάγκη προμήθειας, συγκέντρωσης και συσχέτισης πολλαπλών υπηρεσιών από διαφορετικούς προμηθευτές.

Το SophosLabs Intelix θα προσφέρει αρχικά τρεις βασικές υπηρεσίες:

- Τα Cloud Threat Lookups εντοπίζουν γρήγορα τις γνωστές απειλές στα αρχεία, στις διευθύνσεις URL και στα αρχεία APK

- Το χαρακτηριστικό Static File Analysis αναλύει τα αρχεία με τη χρήση μηχανικής εκμάθησης και στατικών αναλυτών

- Η υπηρεσία Dynamic File Analysis τρέχει εκτελέσιμα αρχεία εντός sandbox για να αποκαλύψει τη συμπεριφορά και τις προθέσεις τους

Τα SophosLabs Intelix APIs θα είναι διαθέσιμα μέσω του AWS Marketplace. Οι χρήστες θα έχουν την δυνατότητα να επιλέξουν μεταξύ της μηνιαίας δωρεάν δοκιμής ή της τιμολόγησης PAYG (Pay As You Go). Η δωρεάν δοκιμή ενός μηνός επιτρέπει σε κάθε χρήστη ένα καθορισμένο αριθμό κλήσεων API σε κάθε υπηρεσία δωρεάν, με την πληρωμή να ξεκινάει μόνο για τις αιτήσεις που ξεπερνούν τη μηνιαία δωρεάν δοκιμή.

Για την κοινότητα των συνεργατών της Sophos, το SophosLabs Intelix εντάσσεται στο Πρόγραμμα Παροχής Υπηρεσιών Ασφάλειας Cloud, εμπλουτίζοντας το φάσμα των τεχνολογιών και των λύσεων που οι εταίροι και οι συνεργάτες της Sophos μπορούν να προσφέρουν στους πελάτες τους.

Δίνοντας την δυνατότητα στους developers λογισμικού να αξιοποιήσουν τις ίδιες τεχνολογίες που χρησιμοποιεί η ίδια η Sophos για τις λύσεις ασφαλείας της, η εταιρεία ευελπιστεί ότι οι developers και οι προγραμματιστές θα καινοτομήσουν με βάση τα API της, δημιουργώντας νέες λύσεις ασφαλείας, αναπτύσσοντας ασφαλέστερες εφαρμογές και υπηρεσίες και βοηθώντας τον ψηφιακό κόσμο να γίνει ένας ασφαλέστερος τόπος για όλους.

Μπορείτε να συμμετάσχετε στο SophosLabs Intelix Early Access Program σήμερα.

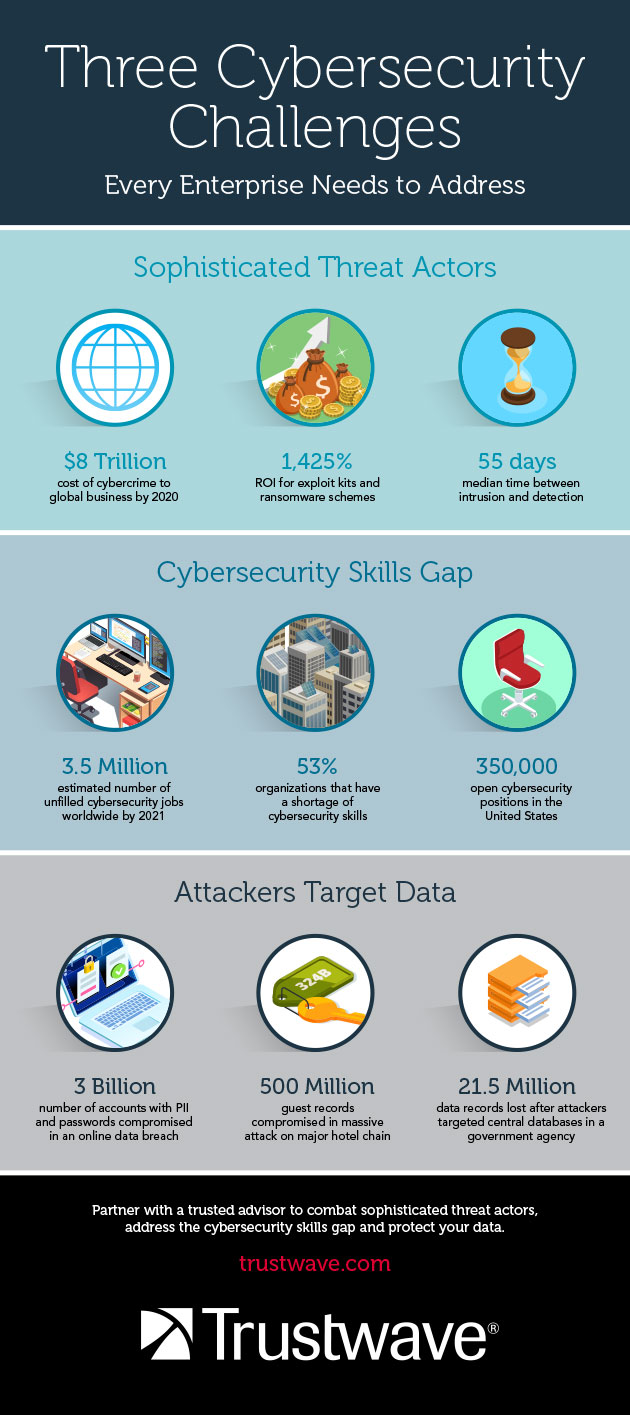

Οι κυβερνοεγκληματίες γίνονται με τον καιρό ολοένα και πιο ικανοί να διεισδύουν σε επιχειρήσεις για να κλέψουν δεδομένα για το κέρδος, να αποκτήσουν πνευματική ιδιοκτησία ή περιουσιακά στοιχεία ή απλώς για να προκαλέσουν προβλήματα και να σπείρουν την καταστροφή. Οι παραβιάσεις υψηλού προφίλ είναι αυτές που καταλαμβάνουν τα πρωτοσέλιδα των εφημερίδων και ιστοσελίδων, ωστόσο, είναι μόνο η κορυφή του παγόβουνου, με τις απώλειες σε παγκόσμιο επίπεδο εξαιτίας του κυβερνοεγκλήματος να αναμένεται να χτυπήσουν το εξαιρετικά εντυπωσιακό νούμερο των οκτώ τρισεκατομμυρίων δολαρίων μέχρι το 2020.

Οι επιχειρήσεις σήμερα αντιμετωπίζουν πολύ καλά οργανωμένους αντιπάλους που είναι επίμονοι και έχουν βαθιές τσέπες και τεχνολογικούς πόρους που ανταγωνίζονται πολλές από τις εταιρείες που βρίσκονται στην λίστα Fortune 100. Το να διατηρήσετε την επαφή σας με τα πράγματα είναι κάτι το δύσκολο. Η παρακάτω εικόνα απεικονίζει τα τρία κορυφαία ζητήματα ασφάλειας στον κυβερνοχώρο που πρέπει να αντιμετωπίσουν οι εταιρείες και οργανισμού καθώς κατευθύνονται προς τον ψηφιακό μετασχηματισμό τους, και εκεί είναι που ένας αξιόπιστος συνεργάτης στον τομέα της ασφάλειας μπορεί να έχει σημαντικό αντίκτυπο.

Η ασφάλεια προνομιακής πρόσβασης αποτελεί βασικό πυλώνα ενός αποτελεσματικού προγράμματος ασφάλειας. Στην CyberArk παίρνουμε πολύ σοβαρά τον ρόλο μας ως αξιόπιστου συμβούλου στους πελάτες μας και αναζητούμε διαρκώς νέους τρόπους για να βοηθήσουν στην εξέλιξη των υφιστάμενων προγραμμάτων προνομιακής πρόσβασης – ή να καθοδηγήσουμε οργανισμούς που μόλις ξεκινούν –να προτεραιοποιούν τον κίνδυνο και να εντοπίζουν ευκαιρίες για τη μέτρηση της επιτυχίας καθώς και να επιδεικνύουν μία μετρήσιμη αξία στην επιχείρηση. Η CyberArk έχει έρθει σε επαφή με εκατοντάδες οργανισμούς, συμπεριλαμβανομένων και πελατών, καθώς και με όσους δεν έχουν υιοθετήσει ακόμα κάποια λύση ασφάλειας προνομιακής πρόσβασης, για να προσδιορίσει τα μεγαλύτερα εμπόδια που συναντούν οι εταιρείες όταν πρόκειται για την ασφάλεια προνομιακής πρόσβασης και τι είναι αυτό που χρειάζονται για να τα ξεπεράσουν. Η CyberArk εντόπισε τρεις βασικές τάσεις:

- Οι εταιρείες και οργανισμοί, ειδικά όσοι έχουν περιορισμένους πόρους (βασικά κάθε εταιρεία, παντού), αγωνίζονται να προσδιορίσουν τους στόχους ασφάλειας που παρέχουν την μεγαλύτερη δυνατή ασφάλεια για την επιχείρηση τους τόσο από άποψη μετριασμού των κινδύνων κυβερνοασφάλειας όσο και από άποψη απόδοσης επένδυσης (ROI).

- Οι εταιρείες που υιοθέτησαν μια λύση διαχείρισης της προνομιακής πρόσβασης (PAM) ήταν σε θέση να επιτύχουν τους στόχους τους οποίους είχαν αρχικά θέσει, αλλά δεν ήξεραν πως να προχωρήσουν για να συνεχίσουν να βελτιώνουν την ασφάλειά τους. Συχνά αναφερόντουσαν σε προγράμματα «βέλτιστων πρακτικών» που ήθελαν να ακολουθήσουν, αλλά δυσκολεύονταν να εφαρμόσουν τα προγράμματα αυτά με τρόπο που να παρέχει απτά αποτελέσματα ειδικά για τις ανάγκες τους.

- Οι οργανισμοί αναζητούν εργαλεία κυβερνοασφάλειας που παρέχουν σαφείς συμβουλές, υποστηριζόμενες από μετρήσιμες μεθόδους για να τους καθοδηγούν κατά μήκος του ταξιδιού τους στην ασφάλεια.

Η CyberArk είναι υπερήφανη που ανακοινώνει το CyberArk Privileged Access Security Assessment Tool, το δικό της εργαλείο αξιολόγησης ασφαλείας προνομιακής πρόσβασης για να καθοδηγήσει τους οργανισμούς και στα τρία παραπάνω μέτωπα.

Κατά τη διάρκεια μιας αξιολόγησης, ένας τεχνικός εμπειρογνώμονας από την CyberArk ή ένας από τους πιστοποιημένους συνεργάτες μας θα καθίσει μαζί με την ομάδα σας, θα σας καθοδηγήσει στο εργαλείο αξιολόγησης κυβερνοασφάλειας και θα συζητήσετε με ποιο τρόπο ο οργανισμός σας προστατεύει προνομιακούς λογαριασμούς και την πρόσβαση σήμερα. Αυτή η συζήτηση αποτελεί μέρος του Προγράμματος Privileged Access Security Cyber Hygiene της CyberArk, που προσδιορίζει τους επτά στόχους που πρέπει οι οργανισμοί και οι εταιρείες να προσπαθήσουν να επιτύχουν για να δημιουργήσουν ένα ολοκληρωμένο πρόγραμμα για να διασφαλίσουν την προνομιακή πρόσβαση. Με βάση τα ευρήματά μας, το CyberArk Privileged Access Security Assessment Tool παράγει τρία outputs (αποτελέσματα/ βαθμολογίες) που θα ενημερώσουν όχι μόνο τις τεχνικές σας ομάδες αλλά και τους ηγέτες της επιχείρησης και της πληροφορικής σας που ενδιαφέρονται όλο και περισσότερο για το τι κάνουν οι ομάδες ασφάλειας για την προστασία του εμπορικού σήματος.

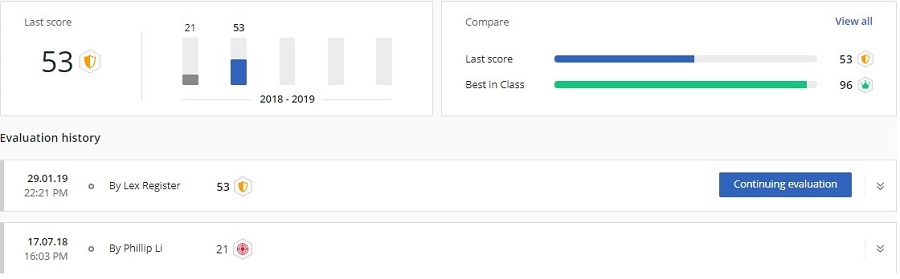

Output 1: Βαθμολογία Ασφάλειας Προνομιακής Πρόσβασης

Αποτέλεσμα ασφαλείας και ιστορικό αξιολόγησης από το εργαλείο αξιολόγησης Privileged Access Security

Μπορείτε να σκεφτείτε την βαθμολογία ασφαλείας προνομιακής πρόσβασης σαν να είναι μια βαθμολογία FICO ή NPS, καθώς αντανακλά συγκεκριμένες μετρήσεις και μπορεί να παρακολουθηθεί με την πάροδο του χρόνου. Η βαθμολογία βασίζεται στην ανατροφοδότηση που παρέχεται στα κριτήρια αξιολόγησης και βαθμολόγησης που έχει αναπτύξει η CyberArk. Το Privileged Access Security Score είναι κάτι απτό που οι οργανισμοί και οι ηγέτες ασφαλείας μπορούν να χρησιμοποιήσουν για να αποδείξουν την πρόοδο που έχουν σημειώσει στην οικοδόμηση ενός ισχυρού προνομιακού προγράμματος ασφάλειας πρόσβασης.

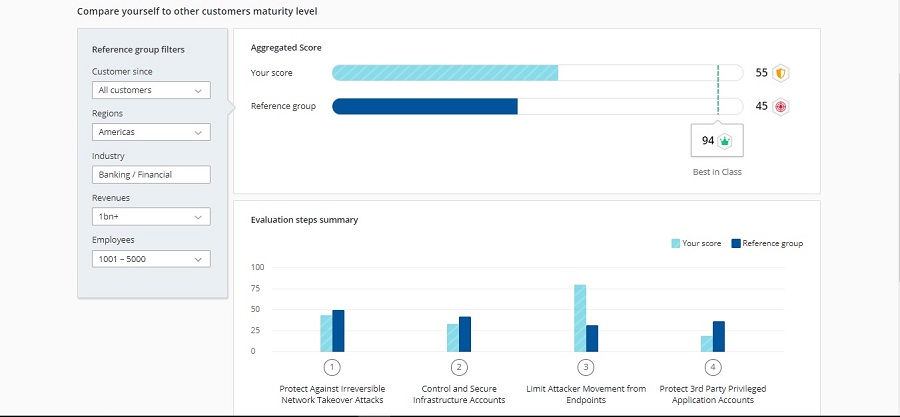

Output 2: Πλούσια δεδομένα σύγκρισης

Δεδομένα σύγκρισης από το εργαλείο αξιολόγησης Privileged Access Security

Τα πλούσια συγκριτικά δεδομένα παρέχουν μια σύγκριση απέναντι σε peers με βάση τη βιομηχανία, τα έσοδα της εταιρείας, τον αριθμό των εργαζομένων και μια ποικιλία άλλων διακρίσεων. Αυτή τη συλλογή χαρακτηριστικών την ονομάζουμε ομάδα αναφοράς. Αυτά τα δεδομένα είναι κρίσιμης σημασίας για τους ηγέτες που ενδιαφέρονται να κατανοήσουν πως συγκρίνεται η επένδυσή τους με άλλους στην ομάδα αναφοράς τους.

Output 3: Έκθεση αξιολόγησης, συμπληρωμένη με εξειδικευμένες συστάσεις

Για τις εταιρείες που έχουν ήδη ολοκληρώσει μια αξιολόγηση, το συγκεκριμένο αποτέλεσμα/ output έχει αναφερθεί ως το πιο σημαντικό όσον αφορά στην άμεση αξία για την επιχείρηση. Η έκθεση αξιολόγησης παρέχει στις εταιρείες μια ανακεφαλαίωση της πιο πρόσφατης αξιολόγησής τους, ένα οπτικό ιστορικό των αξιολογήσεών τους, τα δεδομένα σύγκρισης από τα παραπάνω και, το σημαντικότερο, συγκεκριμένες συμβουλές που βασίζονται στα δικά τους σχόλια ανατροφοδότησης.

Η CyberArk παρέχει στις εταιρείες συστάσεις στο τεχνικό όσο και στο διαδικαστικό κομμάτι για τους δύο από τους επτά στόχους της αξιολόγησης. Αυτοί είναι οι τομείς στους οποίους πρέπει να δοθεί προτεραιότητα στους επόμενους 12-24 μήνες και η έκθεση αξιολόγησης ορίζει με σαφήνεια τις ενέργειες που πρέπει να γίνουν για την βελτίωση της ασφάλειας προνομιακής πρόσβασης και την προστασία της επιχείρησής.

Διαβάστε το δελτίο τύπου για να μάθετε περισσότερα σχετικά με τον τρόπο με τον οποίο η βιομηχανία, συμπεριλαμβανομένων και των κορυφαίων ασφαλιστικών εταιρειών κυβερνοασφάλειας, αξιοποιούν το Εργαλείο Αξιολόγησης Προνομιακής Πρόσβασης της CyberArk. Ξεκινήστε συμπληρώνοντας μια φόρμα αίτησης ή απευθυνθείτε στον εκπρόσωπο της CyberArk που βρίσκεται κοντά σας.

Διαβάστε το πρωτότυπο άρθρο, εδώ.

Όπως επισήμανε πρόσφατα ο Shep Hyken, ειδικός στον τομέα εξυπηρέτησης πελατών και Chief Amazement Officer (CAO) της Shepard Presentations, η εξατομίκευση συνεχίζει να γίνεται πιο προσωπική στον τομέα της εξυπηρέτησης πελατών. Οι προσωπικές πληροφορίες (PI) είναι το μέλλον της επιχείρησης, καθώς παρέχει στους πελάτες μια προσαρμοσμένη εμπειρία και βοηθά τις επιχειρήσεις να πουλήσουν περισσότερο.

Αυτό ωστόσο σημαίνει επίσης, ότι οι εταιρείες θα πρέπει να «εναρμονιστούν» με το κύμα υπεράσπισης των δικαιωμάτων των καταναλωτών και να συμμορφωθούν με τουλάχιστον έναν κανονισμό για την προστασία της ιδιωτικής ζωής, όπως είναι ο California Consumer Privacy Act (CCPA), ο Ευρωπαϊκός Γενικός Κανονισμός Προστασίας Δεδομένων (GDPR), ο ομοσπονδιακός νόμος προστασίας της ιδιωτικής ζωής των Ηνωμένων Πολιτειών, Data Care Act και ούτω καθεξής.

Κάποιος μπορεί να αντιμετωπίζει την νομοθεσία περί απορρήτου, με τις αυστηρές απαιτήσεις και τις τεράστιες κυρώσεις, ως μεγάλο εμπόδιο για τις επιχειρήσεις, αλλά κάποιοι άλλοι το αντιλαμβάνονται ως έναν τεράστιο καταλύτη για την ανάπτυξη της επιχείρησης. Παρακάτω, θα βρείτε πέντε τρόποι που οι κανονισμοί και οι νόμοι προστασίας της ιδιωτικής ζωής μπορούν να συμβάλουν στην ενίσχυση της επιχείρησής σας.

1. Βελτιστοποιήστε τις επιχειρηματικές διαδικασίες

Οι κανονισμοί προστασίας προσωπικών δεδομένων επιτρέπουν την μεγαλύτερη διαφάνεια γύρω από τα δεδομένα που συλλέγει η εταιρεία σας. Για παράδειγμα, το CCPA απαιτεί από τις επιχειρήσεις να αποκαλύπτουν τις “κατηγορίες και συγκεκριμένα προσωπικά στοιχεία που έχει συλλέξει η επιχείρηση” σχετικά με αυτά. Αν και όλοι οι νόμοι περί απορρήτου δεν απαιτούν να ενημερώσετε ρητά τους πελάτες σχετικά με αυτές τις πληροφορίες, οι εταιρείες πρέπει να ελέγξουν διεξοδικά τα δεδομένα να θέλουν να κατανοήσουν το είδος των πληροφοριών που αποθηκεύουν και γιατί.

Αυτή είναι μια θαυμάσια ευκαιρία να αναρωτηθείτε γιατί συλλέγετε αυτά τα δεδομένα, αν τα χρησιμοποιείτε αποτελεσματικά και πως μπορείτε να βελτιστοποιήσετε τη χρήση τους. Αυτή η βαθύτερη κατανόηση της ροής δεδομένων θα προσφέρει μεγαλύτερη ορατότητα στις επιχειρηματικές σας διαδικασίες και θα βοηθήσει στη βελτιστοποίησή τους ή θα βρει νέους τρόπους αξιοποίησης των δεδομένων που συλλέγονται (π.χ. παρέχοντας επιπλέον εξατομικευμένες εμπειρίες).

2. Βελτιώστε τη διαχείριση δεδομένων και επιτύχετε οικονομική αποδοτικότητα

Μια άλλη ερώτηση που μπορείτε να κάνετε στον εαυτό σας μετά τον έλεγχο των δεδομένων είναι αν χρειάζεστε πραγματικά όλα αυτά τα δεδομένα. Πιθανότατα, δεν τα χρειάζεστε όλα. Έτσι, η συνεχής επιθεώρηση για λόγους συμμόρφωσης θα επιτρέψει στην επιχείρησή σας να «ξεφορτωθεί» άχρηστα δεδομένα, όπως περιττά, παρωχημένα και ασήμαντα αρχεία, τα οποία δεν έχουν κάποια απόδοση επένδυσης για την επιχείρησή σας.

Με τον καθαρισμό των αποθηκευτικών χώρων σας, μπορείτε να μειώσετε τις δαπάνες επεξεργασίας και αποθήκευσης δεδομένων, να λάβετε πιο προβλέψιμους λογαριασμούς αν αποθηκεύετε δεδομένα στο σύννεφο και μπορείτε να κατανέμετε με περισσότερο σύνεση τον προϋπολογισμό και τους πόρους σας.

3. Δημιουργήστε μια παγκόσμια βάση γνώσεων για τους εργαζομένους σας

Οι νόμοι περί ιδιωτικού απορρήτου παρέχουν στον καταναλωτή τη δυνατότητα να ελέγχουν τα δεδομένα που τον αφορούν στην επιχείρηση σας, όπως το δικαίωμα της διαγραφής τους μέσω του CCPA ή το δικαίωμα στην λήθη μέσω του GDPR, το δικαίωμα πρόσβασης και τροποποίησης δεδομένων κ.ο.κ. Για να χειριστείτε αυτά τα αιτήματα, θα πρέπει να βελτιώσετε τη δυνατότητα εύρεσης των συγκεκριμένων δεδομένων (δηλ. θα πρέπει να αναδιοργανώσετε της αποθήκες δεδομένων, και να τα ταξινομήσετε, να τα καταστήσετε ευρετηριασμένα σε παγκόσμιο επίπεδο και ευκόλως αναζητήσιμα).

Είναι δύσκολο να επιτευχθεί αυτό χωρίς να επενδύσετε όμως σε πρόσθετες τεχνολογίες, όπως στην ταξινόμηση δεδομένων και σε επιχειρησιακής κλάσης λογισμικό αναζήτησης. Αλλά δεν θα ήταν οικονομικά αποδοτικό να ξοδέψετε το X χρηματικό ποσό καθώς και ανθρώπινους πόρους για την εγκατάσταση/ ανάπτυξη τέτοιων τεχνολογιών μόνο για να ικανοποιήσετε περιστασιακά αιτήματα των υποκειμένων των δεδομένων. Κάτι τέτοιο θα ήταν σαν να αγοράζατε μια Porsche μόνο για να πηγαίνετε τα παιδιά σας στο σχολείο στο επόμενο οικοδομικό τετράγωνο.

Αντ ‘αυτού, μπορείτε να χρησιμοποιήσετε κάποιες πρόσθετες δυνατότητες για την αναδιοργάνωση και την ταξινόμηση των δεδομένων που έχετε ή τουλάχιστον εκείνων των εργαζομένων της επιχείρησης που μπορεί να χρειάζονται – και όχι μόνο των δεδομένων των καταναλωτών. Με αυτόν τον τρόπο, η εταιρεία σας θα βελτιώσει την εταιρική της μνήμη. Επιπλέον, οι εργαζόμενοι θα είναι αποτελεσματικότεροι ενώ εργάζονται με προσβάσιμα, πλήρη και αναζητήσιμα δεδομένα, δεν θα χάνουν επιχειρηματικές ευκαιρίες και θα συνεχίσουν να συμβάλλουν στη μακροπρόθεσμη ανάπτυξη της εταιρείας.

4. Αποκτήστε την αφοσίωση και την εμπιστοσύνη του κοινού

Για να επωφεληθείτε πραγματικά από τη νομοθεσία για την προστασία της ιδιωτικής ζωής, είναι σημαντικό να αναβαθμιστείτε και να αναλάβετε οικειοθελώς επιπλέον ευθύνες διευρύνοντας τις απαιτήσεις ιδιωτικότητας σε όλους τους πελάτες σας, όχι μόνο σε εκείνους που προστατεύονται από την νομοθεσία CCPA (καταναλωτές της Καλιφόρνιας), τον ευρωπαϊκό κανονισμό GDPR ή άλλο πρότυπο. Ικανοποιώντας τις απαιτήσεις των πελατών για την προστασία προσωπικών δεδομένων σε παγκόσμιο επίπεδο, η επιχείρησή σας θα καταφέρει να δημιουργήσει έναν ισχυρότερο δεσμό μεταξύ της μάρκας σας και των πελατών σας.

Αυτό μάλιστα μπορεί να χρησιμοποιηθεί ως μέρος της τοποθέτησης σας, που θα σας δώσει ένα ανταγωνιστικό πλεονέκτημα σε σχέση με άλλες επιχειρήσεις και θα σας βοηθήσει να ξεχωρίσετε από το πλήθος. Μπορείτε να αποδείξετε στους πελάτες σας, ότι η επιχείρησή σας απομακρύνθηκε από τα ενοχλητικά επίσημα checkboxes και τις ειδοποιήσεις cookies, αλλά αντ ‘αυτού, μπορείτε καλύτερα να τους δείξετε ότι είστε πρόθυμοι να τους παρέχετε μια ξεκάθαρη δήλωση πολιτικής απορρήτου, και να τους εξηγήσετε ότι όλοι οι πελάτες σας μπορούν να επωφεληθούν αν σας εμπιστευτούν με τα προσωπικά δεδομένα τους ενώ επιπλέον μπορείτε να τους δείξετε και ποια μέτρα έχει λάβει η εταιρεία σας για να τα διασφαλίσει και να τα προστατεύσει.

Ο καλύτερος τρόπος αντιμετώπισης του ζητήματος της ιδιωτικότητας των δεδομένων είναι να είμαστε ειλικρινείς και απλοί σχετικά με αυτό. Όταν οι άνθρωποι γίνονται όλο και πιο επιφυλακτικοί για την ιδιωτικότητα τους, αυτή η στάση είναι η καλύτερη.

5. Αναβαθμίστε τη στρατηγική ασφάλειας σας

Το κόστος των παραβιάσεων δεδομένων και της διακοπής της λειτουργίας των επιχειρήσεων λόγω κλοπής ή απώλειας κρίσιμης σημασίας δεδομένων συνεχίζει να αυξάνεται. Έτσι, ένα άλλο πλεονέκτημα της νομοθεσίας για την προστασία της ιδιωτικής ζωής ενθαρρύνει τις εταιρείες να αναθεωρήσουν τις πολιτικές ασφάλειας τους.

Πράγματι, είναι σχεδόν αδύνατο να προστατεύονται μόνο τα ρυθμιζόμενα δεδομένα και να μένει εκτός η υπόλοιπη υποδομή της πληροφορικής σας. Ως εκ τούτου, η επιχείρησή σας θα πρέπει να καθιερώσει αυστηρότερους ελέγχους της δραστηριότητας σε ολόκληρο το περιβάλλον πληροφορικής, να εκκινήσει τις σωστές ροές εργασίας προστασίας δεδομένων και να κατανοήσει καλύτερα τους κινδύνους στην πληροφορική. Μακροπρόθεσμα, αυτό θα σας βοηθήσει να επενδύσετε περισσότερους πόρους στην ασφάλεια και να μειώσετε τον κίνδυνο σοβαρών περιστατικών ασφάλειας.

Δεν υπάρχει αμφιβολία ότι η επίτευξη της τήρησης των νόμων περί της προστασίας της ιδιωτικότητας των δεδομένων είναι αγχωτική και απαιτητική σε πόρους και πολλές εταιρείες θα πέσουν στην παγίδα μίας τυπικής προσέγγισης. Εσείς ωστόσο φροντίστε να μην είστε κοντόφθαλμοι. Η τήρηση των προτύπων προστασίας προσωπικών δεδομένων είναι κάτι παραπάνω από ένα «τικ» σε κάποιο checkbox – είναι ένας τρόπος για να ενισχύσετε σημαντικά την επιχείρησή σας, να παραμείνετε μπροστά από τον ανταγωνισμό και να καλύψετε την παγκόσμια ζήτηση για επιχειρηματική συνείδηση και σεβασμό στην ιδιωτική ζωή του ανθρώπου.

Διαβάστε το πρωτότυπο άρθρο, εδώ.

Η κυβερνοασφάλεια δεν γίνεται ευκολότερη. Για να κατανοήσουμε καλύτερα την καθημερινή πραγματικότητα που αντιμετωπίζουν οι ομάδες IT, αναθέσαμε πρόσφατα σε μία ανεξάρτητη εταιρεία να πραγματοποιήσει μία έρευνα στην οποία έλαβαν μέρος 3100 διαχειριστές II σε 12 χώρες.

Αυτή η ανεξάρτητη μελέτη που ήταν επιπλέον «vendor-agnostic» αποκάλυψε μία σειρά από κοινές προκλήσεις:

- Ασφάλεια: Το 68% των οργανισμών αντιμετώπισε μια απειλή που νίκησε τις άμυνες τους το τελευταίο έτος, με το 90% εξ αυτών μάλιστα να διαθέτει την πλέον ενημερωμένη κυβερνοασφάλεια της εποχής

- Ορατότητα: Το 43% της κίνησης στο δίκτυο δεν είναι ταξινομημένο, πράγμα που σημαίνει ότι οι ομάδες πληροφορικής δεν έχουν τη δυνατότητα να δουν ή να ελέγξουν αυτό το ποσοστό κίνησης.

- Πόροι: 2 στους 3 managers IT ανέφεραν ότι οι προϋπολογισμοί τους για την ασφάλεια στον κυβερνοχώρο (τεχνολογία και άνθρωποι) είναι πολύ χαμηλοί και το 80% ότι επιθυμεί να έχει μια ισχυρότερη ομάδα ασφαλείας.

Όπως προκύπτει από τα παραπάνω αποτελέσματα, παρά τις συνεχιζόμενες επενδύσεις στην κυβερνοασφάλεια, η παραδοσιακή προσέγγιση δεν λειτουργεί πια. Γιατί; Επειδή οι κυβερνοεγκληματίες συνδυάζουν πολλαπλές τεχνικές στις προηγμένες επιθέσεις τους, την ώρα που τα περισσότερα προϊόντα ασφαλείας εξακολουθούν να λειτουργούν μεμονωμένα.

Ήρθε η ώρα για μια διαφορετική προσέγγιση

Το Synchronized Security είναι το σύστημα κυβερνοασφάλειας της Sophos, όπου οι τερματικές συσκευές, το δίκτυο, οι φορητές συσκευές, το Wi-Fi, το ηλεκτρονικό ταχυδρομείο και τα προϊόντα κρυπτογράφησης συνεργάζονται μεταξύ τους, μοιράζονται πληροφορίες σε πραγματικό χρόνο και ανταποκρίνονται αυτόματα σε περιστατικά:

- Απομονώνει τις μολυσμένες τερματικές συσκευές, εμποδίζοντας το «lateral movement»

- Περιορίζει το Wi-Fi στις μη συμβατές φορητές συσκευές

- Σαρώνει τις τερματικές συσκευές κατά την ανίχνευση μολυσμένων ή παραβιασμένων mailboxes

- Ανακαλεί τα κλειδιά κρυπτογράφησης αν ανιχνευθεί απειλή

- Προσδιορίζει όλες τις εφαρμογές στο δίκτυο

Τα πάντα είναι διαχειριζόμενα μέσω μιας ενιαίας κονσόλας διαχείρισης μέσω του διαδικτύου, ώστε να μπορείτε να βλέπετε και να ελέγχετε όλη την ασφάλεια σας σε ένα μέρος.

Η καλύτερη τεχνολογία Threat Intelligence στα Ευρωπαϊκά Βραβεία SC για το 2019 αποτελεί μαρτυρία για το πως η Συγχρονισμένη Ασφάλεια μετασχηματίζει τον τρόπο με τον οποίο οι οργανισμοί διαχειρίζονται την ασφάλειά τους.

Με την αυτοματοποίηση της ανταπόκρισης σε περιστατικά, την παροχή νέων πληροφοριών ασφαλείας και την απλούστευση της διαχείρισης, μειώνει τον κίνδυνο, ενισχύει την ορατότητα σε όλη την υποδομή και επιτρέπει στους οργανισμούς να βελτιώσουν την ασφάλεια τους χωρίς να κλιμακώσουν τους πόρους τους.

Παρακολουθήστε το παρακάτω σύντομο βίντεο για να ακούσετε τι λένε οι πελάτες μας σχετικά με τη Συγχρονισμένη Ασφάλεια.

Διαβάστε το πρωτότυπο άρθρο, εδώ.

Η CVE-2019-07-08, γνωστή και ως BlueKeep, είναι μία κρίσιμη σημασίας ευπάθεια απομακρυσμένης εκτέλεσης κώδικα στα Remote Desktop Services των Windows. Το «bug» (σφάλμα) θεωρείται «wormable» και είναι τόσο σοβαρό, που η Microsoft έκανε το εξαιρετικά ασυνήθιστο βήμα να συμπεριλάβει patches (επιδιορθώσεις) για τα μη υποστηριζόμενα λειτουργικά συστήματα της Windows XP και Windows Server 2003 στις προγραμματισμένες ενημερώσεις κώδικα για τον Μάϊο (May Patch Tuesday) μαζί με τα υποστηριζόμενα λειτουργικά της συστήματα όπως τα Windows 10.

Αν κάποιοι επιτιθέμενοι έβαζαν στόχο να εκμεταλλευτούν την ευπάθεια, θα μπορούσαν να χρησιμοποιήσουν με επιτυχία ένα αυτό-αναπαραγόμενο malware όπως το Slammer, το WannaCry ή το NotPetya – και τα τρία αυτά δικτυακά σκουλήκια χρησιμοποιούν κενά ασφαλείας και exploits για να εισβάλουν σε δίκτυα και μπορούν να εξαπλωθούν σε παγκόσμιο επίπεδο μέσα σε λίγες ώρες. Ενημερώσεις και επιδιορθώσεις που θα μπορούσαν να σταματήσουν τα παραπάνω σκουλήκια από το να εξαπλωθούν ήταν διαθέσιμες μήνες προτού ξεσπάσουν οι μολύνσεις. Ο μεγάλος αγώνας τώρα είναι να μην επαναληφθούν τα λάθη του παρελθόντος με το CVE-2019-07-08.

Μέχρι στιγμής τα σημάδια δεν είναι καλά. Δύο εβδομάδες αφότου τα patches της Microsoft ξεκίνησαν να «σαρώνουν» το Internet, ανακαλύφθηκε ότι υπάρχουν ένα εκατομμύρια unpatched υπολογιστές που είναι προσβάσιμοι από το Internet, ενώ εκτιμάται ότι υπάρχουν και άλλα εκατομμύρια που είναι «κρυμμένοι» εντός των εταιρικών δικτύων.

Πρόσφατα, η Εθνική Υπηρεσία Ασφαλείας των Ηνωμένων Πολιτειών της Αμερικής (NSA) με ανακοίνωση της, συμβούλεψε και προέτρεψε τους οργανισμούς να ξεκινήσουν την επιχείρηση εγκατάστασης των επιδιορθώσεων το ταχύτερο δυνατόν.

«Είναι πιθανότατα μόνο θέμα χρόνου να ξεκινήσει η ευρεία διάθεση κώδικα που θα εκμεταλλεύεται την συγκεκριμένη ευπάθεια. Η NSA ανησυχεί για το γεγονός ότι κακόβουλοι κυβερνο-φορείς θα μπορούσαν να χρησιμοποιήσουν την ευπάθεια σε ransomware ή σε exploit kits που περιέχουν άλλα γνωστά exploits, ενισχύοντας τις δυνατότητες τους ενάντια στα unpatched συστήματα».

To patching δεν ήταν ποτέ άλλοτε περισσότερο επείγουσα διαδικασία, αλλά, όπως έχουν δείξει και παλαιότερα ξεσπάσματα, χρειάζεται χρόνος.

Ένα exploit θα μπορούσε να κάνει την εμφάνιση του ανά πάσα στιγμή, οπότε χρειάζεστε έναν τρόπο για να προστατευτείτε επί του παρόντος, μέχρι να ολοκληρωθεί η διαδικασία του patching. Όπως λένε οι Microsoft και NSA στις συμβουλευτικές ανακοινώσεις τους, το τείχος προστασίας σας μπορεί να αποτελέσει την γραμμή άμυνας που χρειάζεστε.

Προστατεύστε την επιχείρηση σας από το BlueKeep

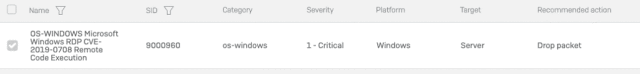

Όλα τα τείχη προστασίας μπορούν να «κλείσουν» ερμητικά την πόρτα στην απειλή με την απαγόρευση πρόσβασης στην θύρα 3389, που απενεργοποιεί την εξωτερική πρόσβαση RDP σε όλους τους υπολογιστές, συμπεριλαμβανομένων και εκείνων για τους οποίους δεν σας έχει πει η ομάδα IT σας.

Εκτός από το κλείσιμο ή το άνοιγμα των ευάλωτων θυρών, το Sophos XG Firewall παρέχει και άλλα πιο εξελιγμένα και προηγμένα επίπεδα ασφαλείας. Το ενσωματωμένο σύστημα πρόληψης εισβολής (IPS, Intrusion Prevention System) εξετάζει την κυκλοφορία στο δίκτυο για τυχόν exploits και τα εμποδίζει να περάσουν από την δικτυακή περίμετρο ή να διασχίσουν τα τμήματα του εσωτερικού σας δικτύου.

Την ίδια ώρα που η Microsoft έκανε γνωστή την ευπάθεια CVE-2019-07-08, η SophosLabs διάθεσε ένα update του IPS για όλους τους πελάτες της Sophos για να διασφαλίσει ότι τα δίκτυα που προστατεύονται από το XG Firewall θα είναι σε θέση να σταματήσουν αυτά τα είδη επιθέσεων εν τη γενέσει τους.

Αν και στη Sophos έχουν έναν πλήρη οδηγό για το πως να προστατεύσετε το δίκτυο σας, παρακάτω παρατίθενται οι βέλτιστες πρακτικές του τείχους προστασίας για να σταματήσετε ευπάθειες σαν το BlueKeep από το να εκθέσουν το δίκτυο σας:

- Μειώστε την επιφάνεια επίθεσης, με το να εξετάσετε τους κανόνες port forwarding και να εξαλείψετε τυχόν μη απαραίτητες ή μη βασικές ανοιχτές θύρες. Όπου είναι δυνατόν, χρησιμοποιήστε ένα VPN αντί για port forwarding για να έχετε πρόσβαση σε εσωτερικούς πόρους του δικτύου από έξω.

- Ελαχιστοποιήστε τον κίνδυνο του λεγόμενου «lateral movement» χρησιμοποιώντας το XG Firewall και το Sophos Synchronized Security και εξετάστε το ενδεχόμενο της κατάτμησης των LANs σας σε μικρότερα subnets και προχωρήστε στο assign τους σε ξεχωριστές ζώνες που είναι ασφαλισμένες από το τείχος προστασίας.

- Εφαρμόστε την προστασία IPS στους κανόνες που διέπουν την κίνηση προς και από οποιονδήποτε Windows host στο δίκτυό σας καθώς και μεταξύ των ζωνών του δικτύου σας για να αποτρέψετε την εξάπλωση των worms μεταξύ των LAN segments.

Το XG Firewall και η Συγχρονισμένη Ασφάλεια αποτελούν την καλύτερη προστασία σας από τις τελευταίες απειλές επιδεικνύοντας κορυφαία προστασία και απόδοση. Πραγματοποιήστε λήψη του οδηγού «Βέλτιστες πρακτικές του τείχους προστασίας για τον αποκλεισμό του Ransomware» για να μάθετε περισσότερα.

Διαβάστε το πρωτότυπο άρθρο, εδώ.

Οι κυβερνοεγκληματίες έχουν τα μέσα, είναι οργανωμένοι και αμείλικτοι και οι επιχειρήσεις είναι απαραίτητο να επενδύσουν στην 24ωρη παρακολούθηση και διαχείριση του δικτύου τους. Παρόλα αυτά, πολλοί οργανισμοί και εταιρείες δεν διαθέτουν την εμπειρογνωμοσύνη ή τις εσωτερικές ομάδες ασφαλείας για την βέλτιστη ρύθμιση και διαχείριση της ασφάλειας τους όλο το εικοσιτετράωρο.

Ποια είναι η λύση; Οι υπηρεσίες Managed Detection και Response (MDR) από τρίτες εταιρείες, που επαυξάνουν τις δυνατότητες ασφάλειας ενός οργανισμού με συνεχή παρακολούθηση, προηγμένη ανάλυση και εμπειρογνωμοσύνη στο κυνήγι απειλών που χρειάζεται.

Το MDR (μία διαχειριζόμενη δηλαδή πλατφόρμα ανίχνευσης και ανταπόκρισης) απαιτεί εξαιρετικά εργαλεία και νοημοσύνη, αλλά στον πυρήνα του βρίσκεται η ανθρώπινη τεχνογνωσία.

Ακριβώς για αυτό τον λόγο, στην Sophos είναι ιδιαίτερα ευχαριστημένοι που ανακοίνωσαν την απόκτηση της εταιρείας Rook Security, πρωτοπόρο και ηγέτη στο MDR, και καλωσορίζουν τον ιδρυτή και τον διευθύνοντα σύμβουλο της J.J. Thompson, και την υπόλοιπη ομάδα του, στην Sophos.

Η ομάδα κυνηγών κυβερνοαπειλών και εμπειρογνωμόνων αντιμετώπισης περιστατικών της Rook Security παρακολουθεί επί 24ωρου βάσεως, επτά ημέρες την εβδομάδα και εκριζώνει, αναλύει και ανταποκρίνεται σε συμβάντα ασφαλείας σε επιχειρήσεις όλων των μεγεθών.

Οι re-sellable υπηρεσίες MDR της Sophos συνδυάζουν τις δυνατότητες έρευνας, ανίχνευσης και ανταπόκρισης ενάντια σε απειλές της Rook Security με την πρόσφατα αποκτηθείσα πλατφόρμα τεχνολογίας της DarkBytes και το Intercept X Advanced με EDR της ίδιας της Sophos.

Η Sophos θα ευθυγραμμίσει επίσης τη τεχνολογία συγχρονισμένης ασφάλειας (synchronized security) και το προϊοντικό χαρτοφυλάκιο της Sophos με τις υπηρεσίες της Rook Security για τους πελάτες του MDR.

Με το MDR, οι περίπου 47.000 συνεργάτες της Sophos παγκοσμίως θα είναι σε θέση να παρέχουν σε επιχειρήσεις όλων των μεγεθών υπηρεσίες εμπειρογνωμόνων που αναζητούν, εντοπίζουν και ανταποκρίνονται σε περιστατικά ασφαλείας.

Η παροχή υπηρεσιών όπως το MDR θα αποτελέσει βασικό στοιχείο του τρόπου με τον οποίο θα παρέχεται στο μέλλον η ασφάλεια στον κυβερνοχώρο. Στην Sophos είναι ενθουσιασμένοι και καλωσορίζουν τους αναλυτές της Rook Security και την εμπειρία που φέρνουν στον τομέα της ασφάλειας στη Sophos για να ενδυναμώσουν τους πελάτες με την καλύτερη προστασία και με την πλέον γρήγορη ανταπόκριση σε περιστατικά στον κόσμο.

Η Sophos ανακοίνωσε πρόσφατα την κυκλοφορία του Intercept X Advanced for Server with EDR, φέρνοντας την ισχύ της λύσης Endpoint Detection and Response (EDR, Ανίχνευση και Ανταπόκριση σε επίπεδο Τερματικής συσκευής) στο προϊόν Intercept X for Server.

Το EDR σας δίνει την δυνατότητα να «κυνηγήσετε» προληπτικά «evasive» απειλές (με απλά λόγια, πρόκειται για προηγμένες απειλές που διαφεύγουν/ ξεφεύγουν από τις παραδοσιακές μεθόδους ανίχνευσης) σε όλες τις τοποθεσίες των διακομιστών σας (και των τερματικών συσκευών σας με το Intercept X Advanced με EDR), να κατανοήσετε το εύρος και τον αντίκτυπο των συμβάντων ασφαλείας και να αναφέρετε με σιγουριά την στάση ασφαλείας σας ανά πάσα στιγμή.

Το EDR σας επιτρέπει επίσης:

- Να αναζητήσετε δείκτες παραβίασης σε όλο το δίκτυο

- Να προτεραιοποιήσετε γεγονότα για περαιτέρω έρευνα

- Να αναλύετε αρχεία για να προσδιορίσετε αν πρόκειται για δυνητικά ανεπιθύμητες ή πραγματικές απειλές

- Να απαντήσετε σε δύσκολες ερωτήσεις που σχετίζονται με την συμμόρφωση στην περίπτωση παραβίασης

Εξελίσσοντας το EDR

Το EDR έχει σχεδιαστεί για να διερευνά την γκρίζα περιοχή των αρχείων που είναι ύποπτα, και δεν είναι δυνατός ο άμεσος προσδιορισμός και διαχωρισμός τους σε κακόβουλα ή καλοπροαίρετα. Κάτι τέτοιο θεωρητικά είναι φανταστικό, αλλά στην πραγματικότητα, για πολλές εταιρείες και οργανισμούς, τα εργαλεία EDR απαιτούν κάποιο επίπεδο γνώσεων καθώς και αρκετό χρόνο που απλά δεν είναι σε θέση ή δεν είναι διατεθειμένες να επενδύσουν.

Στη Sophos όμως ακολουθείται μία διαφορετική προσέγγιση. Ξεκινούν με το ισχυρότερο επίπεδο προστασίας που εμποδίζει τις πλέον προηγμένες και τελευταίες απειλές, όπως το ransomware και τα exploits, και επιπλέον μειώνει την γκρίζα περιοχή των ύποπτων αρχείων που χρειάζεται να διερευνηθούν. Χάρη σε αυτή την προσέγγιση, απαιτείται λιγότερη διερεύνηση και είναι ευκολότερο και ταχύτερο να βρείτε την… βελόνα ανάμεσα στα άχυρα.

Επιπλέον, έχετε στην διάθεση σας την πιο πρόσφατη ενημέρωση/ πληροφόρηση για τις τελευταίες απειλές (threat intelligence) από την SophosLabs που θα σας βοηθήσει να λάβετε τεκμηριωμένες αποφάσεις σχετικά με την κατάσταση των αρχείων, και αν πρόκειται για καλοπροαίρετα ή κακοπροαίρετα και κακόβουλα.

Κατεβάστε αυτό το datasheet για να μάθετε περισσότερα για το Intercept for Server with EDR και στη συνέχεια μπορείτε να το δοκιμάσετε δωρεάν. Αν είστε χρήστης του Sophos Central μπορείτε να ξεκινήσετε απευθείας την δοκιμή από την κονσόλα.

Έχει περάσει ένας χρόνος από τότε που τέθηκε σε ισχύ ο Ευρωπαϊκός Γενικός Κανονισμός για την Προστασία των Δεδομένων (GDPR) – ένας κανονισμός που έχει στόχο την τυποποίηση των νομοθεσιών περί προστασίας δεδομένων σε ολόκληρη την Ευρωπαϊκή Ένωση, την ενίσχυση της ιδιωτικότητας, την προστασία των προσωπικών δεδομένων καθώς και την επέκταση των δικαιωμάτων του υποκειμένου των δεδομένων. Οπότε, τι συνέβη κατά την διάρκεια του χρόνου από τότε που τέθηκε σε ισχύ ο GDPR και τι μάθαμε;

Σύμφωνα με έρευνα του Διεθνή Οργανισμό Επαγγελματιών Προστασίας Προσωπικών Δεδομένων (IAPP), από τότε που τέθηκε σε ισχύ, πάνω από 500.000 οργανισμοί και εταιρείες διαθέτουν σήμερα έναν εγκεκριμένο υπεύθυνο προστασίας δεδομένων – μια νέα, απαιτούμενη από τον κανονισμό θέση, για εταιρείες και οργανισμούς που πληρούν συγκεκριμένα κριτήρια, και που έχει υπό την επίβλεψη της τις υποχρεώσεις συμμόρφωσης και προστασίας δεδομένων.

Με τον νέο κανονισμό, ήρθαν στο φως πάνω από 200.000 υποθέσεις από τις αρχές προστασίας δεδομένων αλλά και πάνω από 94.000 καταγγελίες, που κυμαίνονται από το δικαίωμα στη λήθη (διαγραφή δεδομένων) έως την αθέμιτη επεξεργασία.

Ο GDPR επανεξέτασε και υπέδειξε νέες απαιτήσεις για τις ειδοποιήσεις/ κοινοποιήσεις παραβιάσεων δεδομένων, κάτι που είχε ως αποτέλεσμα να σημειωθεί σημαντική αύξηση στις αναφερόμενες παραβιάσεις δεδομένων – οι οποίες εκτιμάται ότι είναι πάνω από 64.000, και σε ορισμένες χώρες διπλάσιες σε αριθμό από αυτές που είχαν αναφερθεί το προηγούμενο έτους.

Το πιο καυτό θέμα που σχετίζεται με τον Ευρωπαϊκό Γενικό Κανονισμό για την Προστασία των Δεδομένων ήταν κατά πόσο οι παραβιάσεις θα ισοδυναμούσαν με πρόστιμα για οργανισμούς που παραβίασαν την νομοθεσία ή που απεδείχθη ότι απέτυχαν να προστατεύσουν τα δεδομένα των χρηστών τους – μέχρι σήμερα έχουν εκδοθεί πρόστιμα άνω των €56 εκατομμυρίων ως μέτρα επιβολής του GDPR, ωστόσο το μεγαλύτερο πρόστιμο που δόθηκε σε μία εταιρεία, ήταν στην Google, με το πρόστιμο να φτάνει τα 50 εκατομμύρια ευρώ.

Ο GDPR και ο υπόλοιπος κόσμος

Δεν πρέπει να ξεχνάμε ότι ο Ευρωπαϊκός κανονισμός GDPR δεν ισχύει μόνο για τις χώρες της ΕΕ, αλλά για κάθε χώρα που αποθηκεύει στοιχεία και δεδομένα για τους Ευρωπαίους πολίτες και αν και πρόκειται ένα μικρό ποσοστό του συνολικού αριθμού, το τελευταίο έτος έχουν συγκεντρωθεί περίπου 300 διασυνοριακές υποθέσεις.

Παρόλο που περιγράφεται ως εξέλιξη και όχι ως επανάσταση, ο GDPR έχει εισαγάγει παρόμοιες προτάσεις για την προστασία των δεδομένων σε ολόκληρο τον κόσμο. Η πράξη για την προστασία της ιδιωτικής ζωής των καταναλωτών στην Καλιφόρνια (CCPA) έχει υπογραφεί για να γίνει νόμος, αν και αυτή τη στιγμή μόνο σε κρατικό επίπεδο, αλλά από ότι φαίνεται και οι ΗΠΑ είναι πολύ πιθανό στο μέλλον να υιοθετήσουν έναν κανονισμό στα πρότυπα του GDPR σε εθνικό επίπεδο.

Η Βραζιλία, η μεγαλύτερη οικονομία της Λατινικής Αμερικής και ο κανονισμός Lei Geral de Proteçao de Dados (LGPD) έχει ήδη δρομολογηθεί για το 2020 και η Αυστραλία έχει εδραιώσει τις απαιτήσεις κοινοποίησης παραβιάσεων των προσωπικών δεδομένων από το 2018 με τροπολογία του Αυστραλιανού νόμου περί ιδιωτικότητας (Australian Privacy Act).

Τι μάθαμε;

Τα στοιχεία επαρκούν για να δείξουν μια στροφή στην προστασία των προσωπικών δεδομένων και στην επιβολή της νομοθεσίας για όσους κρίνονται ανεπαρκείς, όμως το πρώτο έτος είναι και ένα μεταβατικό έτος και έτσι περιμένουμε πολύ περισσότερη κινητικότητα τα επόμενα χρόνια.

Το θετικό είναι ότι δεν είναι μόνο οι οργανισμοί που αφυπνίστηκαν από την ανάγκη να προστατεύσουν τα προσωπικά δεδομένα των χρηστών τους, αλλά και άλλες χώρες που τώρα υιοθετούν παρόμοιες προσεγγίσεις με τον GDPR για την προστασία των προσωπικών δεδομένων των πολιτών τους.

Αυτό που επίσης μάθαμε είναι ότι από τότε που τέθηκε σε εφαρμογή ο GDPR, είναι ότι η πλειονότητα των επιχειρήσεων έπρεπε να διαθέσει τεράστιο όγκο πόρων και να κάνει σημαντικές επενδύσεις ώστε να προσφέρει το απαιτούμενο επίπεδο προστασίας των προσωπικών δεδομένων, κάτι που ενδεχομένως θα αποτελούσε έκπληξη για τον μέσο πολίτη αν μάθαινε ότι προηγουμένως δεν υπήρχε (αυτό το επίπεδο προστασίας).

Το γενικό αίσθημα είναι ότι υπάρχει ακόμη πολύς δρόμος μέχρι να εφαρμοστεί μία προσέγγιση για την προστασία των προσωπικών δεδομένων στα πρότυπα του GDPR σε παγκόσμιο επίπεδο.

Ταξινόμηση δεδομένων και συμμόρφωση με GDPR

Αν θέλετε να μάθετε περισσότερα σχετικά με τον τρόπο που η ταξινόμηση δεδομένων υποστηρίζει τη συμμόρφωση με τον GDPR μέσω της οπτικής σήμανσης, της αυξημένης ευαισθητοποίησης του εργατικού δυναμικού σχετικά με την αξία των χρησιμοποιούμενων δεδομένων και με τις ετικέτες μεταδεδομένων που διευκολύνουν την ασφάλεια δεδομένων, τη διαχείριση δεδομένων και τις πολιτικές διατήρησης τότε κατεβάστε το GDPR – Protect Sensitive Personal Data On EU Citizens Fact Sheet ή ζητήστε να δείτε μία επίδειξη (demo) της ταξινόμησης δεδομένων.

Το να ανακαλύψετε ότι πέσατε θύμα παραβίασης είναι πάντα μία δυσάρεστη κατάσταση. Μπορεί τα δεδομένα των πελατών σας να κλάπηκαν και να βρίσκονται εκτεθειμένα στο αχανές Διαδίκτυο. Ενδεχομένως και να διακυβεύεται η πνευματική ιδιοκτησία και τα εμπορικά μυστικά της επιχείρησης σας. Θα μπορούσατε μάλιστα να ανησυχείτε ακόμα για το αν οι επιτιθέμενοι εξακολουθούν να παραμένουν ενεργοί εντός του δικτύου σας.

Αν βρίσκεστε ή έχετε βρεθεί σε αυτή τη θέση (ή δεν έχετε βρεθεί αλλά θέλετε να ενεργήσετε «proactively»), τότε θα πρέπει να πάρετε τα μέτρα σας, συμπεριλαμβανομένης της δημιουργίας ενός καλά οργανωμένου σχεδίου ανταπόκρισης και της συνεργασίας με έναν διακεκριμένο φορέα παροχής ψηφιακής εγκληματολογίας και ανταπόκρισης περιστατικών (DFIR). Και τα δύο θα συμβάλλουν στο να μην χρειαστεί, αυτές τις δύσκολες ώρες που επικρατεί πραγματικό χάος, να κινητοποιήσετε κάποια στρατηγική και να αναζητήσετε βοήθεια από ειδικούς.

Επομένως, πρέπει να κινηθείτε άμεσα. Παρακάτω, μπορείτε να διαβάσετε για όλα όσα είναι απαραίτητο να έχετε κάνει τις ώρες, μέρες, εβδομάδες ή και μήνες μετά την ανακάλυψη του περιστατικού παραβίασης. Μέρος του βάρους, όπως είναι φυσικό, θα πέσει στους ώμους σας, αλλά διαθέσιμη είναι σε κάθε περίπτωση και η εξωτερική βοήθεια, αν χρειαστεί, για να ενισχύσει τις προσπάθειές σας ή να αντισταθμίσει τις εσωτερικές ελλείψεις σε πόρους.

1) Καλέστε βοήθεια.

Αν δεν μπορείτε να χειριστείτε μόνοι σας το πλήρες φάσμα της ανταπόκρισης σε μία παραβίαση, επικοινωνήστε αμέσως με έναν ερευνητή DFIR. Όσο πιο γρήγορα μπορεί να ξεκινήσει η έρευνα, τόσο το καλύτερο.

2) Καταγράψτε την κατάσταση.

Πριν ξεκινήσετε οποιαδήποτε αποστολή, προβείτε στην τεκμηρίωση της κατάστασή σας. Καταγράψτε όλα τα συστήματα/ δεδομένα που επηρεάστηκαν από την παραβίαση, τις μεθόδους που θα μπορούσαν να περιορίσουν την κατάσταση και τον τρόπο με τον οποίο αυτές οι μέθοδοι μπορεί να επηρεάσουν τις λειτουργίες, τα δεδομένα και τα αποδεικτικά στοιχεία σας.

3) Και καταγράψτε λίγο ακόμα.

Ο χρόνος θα επιταχυνθεί καθώς διερευνάτε τη παραβίαση. Θα εργάζεστε πάνω σε αυτή, ενώ παράλληλα θα παρέχετε ενημερώσεις σε άλλους και θα υπολογίζετε τα επόμενα βήματα που πρέπει να κάνετε. Λόγω της πίεσης, είναι εύκολο να ξεχάσετε τα βήματα κατά την διάρκεια αν δεν τα καταγράφετε. Διατηρήστε αρχείο σχετικά με τις ενέργειες που γίνονται καθώς και το πότε γίνονται. Αυτή η λεπτομέρεια θα σας βοηθήσει πάρα πολύ καθώς επαναφέρετε τα συστήματα και παρακολουθείτε τα στοιχεία.

4) Δημιουργήστε αντίγραφα.

Δημιουργήστε αντίγραφα ασφαλείας των συστημάτων και των δεδομένων πριν πραγματοποιήσετε οποιεσδήποτε αλλαγές. Ενδέχεται να χρειαστείτε αργότερα αυτά τα δεδομένα, αν οι αλλαγές που κάνατε δεν προχωρήσουν όπως περιμένατε ή στην περίπτωση που θελήσετε να μελετήσετε περαιτέρω τυχόν κακόβουλα προγράμματα ή ιούς σε επηρεαζόμενα συστήματα.

5) Προσδιορίστε τι άλλο μπορεί να επηρεαστεί.

Κατά τον εντοπισμό ενός περιστατικού, ο καθορισμός των συστημάτων που επηρεάστηκαν είναι το εύκολο κομμάτι. Είναι πιο δύσκολο να παρακολουθήσετε τον τρόπο με τον οποίο τα συστήματα αυτά αλληλεπιδρούν με το υπόλοιπο δίκτυο, ποιες πληροφορίες μπορεί να υπάρχουν σε αυτά και πως αυτές οι πληροφορίες θα μπορούσαν να επιτρέψουν σε έναν εισβολέα να στραφεί σε άλλα συστήματα. Είναι καλύτερα να κάνετε λάθος και να υποθέσετε το χειρότερο από το να υποθέσετε ότι οι επιτιθέμενοι δεν προχώρησαν και πιο πέρα από τον αρχικό τους στόχο.

6) Εφαρμογή περιορισμών.

Υπάρχουν πολλές επιλογές για να σταματήσετε την αιμορραγία. Καταργήστε τα επηρεαζόμενα συστήματα, ενημερώστε τους κανόνες του τείχους προστασίας, αλλάξτε τους κωδικούς πρόσβασης και πολλά άλλα. Αυτά τα βήματα πιθανώς δεν αποτελούν την τελική λύση, αλλά θα σας δώσουν τον απαραίτητο χρόνο για να προχωρήσετε στην εφαρμογή μίας πιο ολοκληρωμένης λύσης αργότερα.

7) Ελέγξτε τις απαιτήσεις κοινοποίησης παραβίασης.

Στην ιδανική περίπτωση, έχετε ήδη διαθέσιμες αυτές τις πληροφορίες στο σχέδιο αντιμετώπισης περιστατικών, αλλά αν όχι, θα πρέπει να γνωρίζετε ότι οι απαιτήσεις ποικίλλουν ανάλογα με το κράτος, τη χώρα ή ακόμη και τη βιομηχανία. Και σε ορισμένες περιπτώσεις, θα πρέπει να προβείτε σε σχετική ειδοποίηση ή ενημέρωση για μια περιοχή, ακόμη και αν τα επηρεαζόμενα συστήματα δεν ήταν σε αυτήν την περιοχή (π.χ. εάν το προσωπικό στη συγκεκριμένη περιοχή έπεσε θύμα).

8) Συμβουλευτείτε τον νομικό σας σύμβουλο.

Ότι ακολουθούν αγωγές μετά από παραβιάσεις είναι κάτι το κοινότυπο αλλά η ευθύνη σας είναι διαχειρίσιμη. Ανάλογα με τα συστήματα και τα δεδομένα που επηρεάζονται, ίσως χρειαστείτε την βοήθεια ενός δικηγορικού γραφείου που ειδικεύεται στον κυβερνοχώρο.

9) Ειδοποιήστε τους ενδιαφερόμενους.

Εκτός από τις απαιτήσεις σας για την παροχή ειδοποιήσεων ή ενημερώσεων παραβίασης, πιθανόν να θέλετε να ενημερώσετε προληπτικά τους πελάτες, τους συνεργάτες ή άλλους ενδιαφερόμενους, αν τα δεδομένα τους επηρεαστούν ή υπάρχει περίπτωση να επηρεαστούν. Στην ειδοποίησή ή ενημέρωση σας, θα θέλετε να συμπεριλάβετε τις ενέργειες που πρέπει να αναλάβουν για την προστασία των δικών τους συστημάτων και δεδομένων (π.χ, αλλαγή κωδικών πρόσβασης κ.ά).

Αναλαμβάνοντας και τον ρόλο του «αποθηκάριου» των πλέον ευαίσθητων περιουσιακών στοιχείων σας, από αιτήσεις εισαγωγής σε κολλέγια έως βιογραφικά στελεχών, οι βάσεις δεδομένων βασίζονται σε οργανισμούς σε παγκόσμιο επίπεδο για την αποθήκευσή τους και την προσβασιμότητα στις πληροφορίες τους.

Πρόκειται για το μοντέρνο σεντούκι θησαυρού σας, απαραίτητο για να είστε σε θέση να διαχειρίζεστε τα δεδομένα σας σε έναν κόσμο όπου τα bits και τα bytes αυξάνονται με εντυπωσιακά ποσοστά. Τα σύγχρονα συστήματα βάσεων δεδομένων είναι πλούσια σε χαρακτηριστικά που επιτρέπουν την γρήγορη, άνετη και ευέλικτη πρόσβαση, την αποθήκευση και την ανάκτηση.

Φυσικά, η αξία που προσφέρουν οι βάσεις δεδομένων στη διαχείριση μεγάλων ποσοτήτων πληροφοριών οδηγεί επίσης αναμφισβήτητα στο μεγαλύτερο μειονέκτημα τους: τις μεγάλες ανησυχίες σχετικά με την ασφάλεια τους. Ανάμεσα στο δέλεαρ ή των γοητεία των τεράστιων συνόλων δεδομένων που βρίσκονται σε ένα μέρος και τους πιθανούς κινδύνους για την ασφάλεια τους που έρχονται μαζί με τις προεπιλεγμένες λειτουργίες και χαρακτηριστικά τους -για να μην αναφέρουμε και την αύξηση των εφαρμογών του cloud και τον κίνδυνο να «χαλάσει» κάτι με τα patches- οι βάσεις δεδομένων απαιτούν την δική τους, αποκλειστική προσοχή στην ασφάλεια. Αν δεν την έχουν, τότε κάτι κακό θα συμβεί, όπως αναφέραμε και στην αρχή του άρθρου, με τις αναφορές στις αιτήσεις για τα κολλέγια και τα βιογραφικά σημειώματα στελεχών.

Για να αποφύγετε να συμβεί κάτι άσχημο, θα αναφερθούμε στις βασικές απειλές και τους κινδύνους που αντιμετωπίζουν οι βάσεις δεδομένων ενώ θα αφιερώσουμε και λίγο χρόνο για να σας υπενθυμίσουμε ορισμένα πράγματα για το πώς μπορείτε να τις διατηρήσετε προστατευμένες, τόσο από επιθέσεις όσο και από λάθη.

1) Απειλές που σχετίζονται με τα διαπιστευτήρια

Η ανεπαρκής διαχείριση των κωδικών πρόσβασης και των συστημάτων ελέγχου ταυτότητας μπορεί να επιτρέψει στους εισβολείς να αποκτήσουν την ταυτότητα κάποιου ή κάποιων νόμιμων χρηστών της βάσης δεδομένων. Ειδικές στρατηγικές επίθεσης περιλαμβάνουν επιθέσεις «brute force» και κοινωνικής μηχανικής, όπως για παράδειγμα είναι το phishing.

2) Απειλές προνομιακής πρόσβασης

Όταν ένας χρήστης κατά λάθος καταχραστεί τα δικαιώματα πρόσβασης που του χορηγήθηκαν ή όταν ένας διαχειριστής χορηγεί υπερβολικά πολλά δικαιώματα πρόσβασης σε κάποιον χρήστη από παράβλεψη ή από αμέλεια, μπορεί να οδηγήσει στην κατάχρηση των δικαιωμάτων ή σε κακόβουλη κλιμάκωση των προνομίων.

Η κατάχρηση λογαριασμού σε προνομιακό επίπεδο εμφανίζεται όταν τα δικαιώματα που σχετίζονται με έναν λογαριασμό χρήστη χρησιμοποιούνται ακατάλληλα ή δόλια: κακόβουλα ή κατά λάθος, ή μέσω της αυθαίρετης άγνοιας των πολιτικών.

Η κλιμάκωση του Privilege περιλαμβάνει τους εισβολείς που εκμεταλλεύονται τις ευπάθειες στο λογισμικό διαχείρισης βάσεων δεδομένων για να μετατρέψουν προνόμια πρόσβασης χαμηλού επιπέδου σε προνόμια πρόσβασης υψηλού επιπέδου. Η κλιμάκωση του Privilege απαιτεί περισσότερη προσπάθεια και γνώση από απλή κατάχρηση προνομίων.

3) Απειλές του συστήματος

Μια μυριάδα από άλλα πράγματα θα μπορούσαν να καταρρίψουν την ασφάλεια της βάσης δεδομένων. Αυτά περιλαμβάνουν:

- Εγχύσεις SQL: ένας πολυετής τύπος κορυφαίας επίθεσης που εκμεταλλεύεται τις ευπάθειες σε εφαρμογές ιστού για τον έλεγχο της βάσης δεδομένων τους.

- Ελλιπείς ενημερώσεις κώδικα (ελλιπές patching): Μόλις δημοσιευθεί μια ευπάθεια, κάτι που συνήθως συμβαίνει τη στιγμή που διατίθεται μια ενημερωμένη έκδοση κώδικα, τα εργαλεία αυτοματοποίησης hacking αρχίζουν να περιλαμβάνουν exploits ειδικά για την εκμετάλλευση της. Για να έχετε μία ιδέα, 119 ευπάθειες διορθώθηκαν σε πέντε από τις πιο κοινές βάσεις δεδομένων το 2017, σύμφωνα με την Έκθεση για την Παγκόσμια Ασφάλεια στο 2018 της Trustwave (Global Security Report).

- Έλεγχοι: Οι βάσεις δεδομένων αποτελούν βασικά στοιχεία των ερευνών παραβίασης και των ελέγχων συμμόρφωσης. Τα αρχεία καταγραφής ελέγχων επιβάλλονται από τον Γενικό Κανονισμό Προστασίας Δεδομένων, το Πρότυπο Ασφαλείας Δεδομένων για Πιστωτικές Κάρτες της Βιομηχανίας, τον Ομοσπονδιακό νόμο Sarbanes-Oxley, τον Νόμο περί Φορητότητας και Λογοδοσίας στην Ασφάλιση Υγείας και από πολλούς άλλους νόμους και ρυθμίσεις, αλλά εξακολουθεί να αποτελεί σημαντικό ζήτημα. Και μετά από ένα περιστατικό, δεν θέλετε να βρεθείτε στη θέση όπου μπορείτε να πείτε απλώς ότι συνέβη κάτι κακό, χωρίς να γνωρίζετε λεπτομερείς πληροφορίες για το τι ακριβώς συνέβη.

- Cloud: Η αγορά συστημάτων βάσεων δεδομένων από τρίτες εταιρείες μπορεί να οδηγήσει σε έλλειψη ορατότητας, ελέγχου και διαφάνειας, επειδή κατά πάσα πιθανότητα δεν είναι δυνατόν να δοθεί μια πλήρης και ακριβής περιγραφή που δείχνει τον τρόπο λειτουργίας της πλατφόρμας και τις διαδικασίες ασφάλειας που χρησιμοποιεί η εταιρεία που την έχει αναπτύξει.

Ως συμπλήρωμα στη μεθοδολογία ασφάλειας μίας βάσης δεδομένων που περιγράφεται λεπτομερώς στο άρθρο, παρακάτω θα βρείτε μερικές γρήγορες συμβουλές για να έχετε στο νου σας κατά τη δημιουργία μιας στρατηγικής για να «κλειδώσετε» τα αποθετήρια των δεδομένων και των πολύτιμων εταιρικών πληροφοριών σας.

- ✔ Απογραφή υφιστάμενων εγκαταστάσεων.

- ✔ Βεβαιωθείτε ότι όλα είναι καταλλήλως ενημερωμένα (patched).

- ✔ Απενεργοποιήστε την όποια μη χρησιμοποιούμενη λειτουργικότητα.

- ✔ Ελέγξτε για περιττά προνόμια και μειώστε τα.

- ✔ Χρησιμοποιήστε ισχυρή κρυπτογράφηση.

- ✔ Ενεργοποιήστε τους ελέγχους (auditing).

- ✔ Επαληθεύστε τον κώδικα της εφαρμογής.

Για περισσότερες πληροφορίες σχετικά με τον τρόπο με τον οποίο οι real-life CISOs οικοδομούν τα προγράμματα ασφαλείας των βάσεων δεδομένων, ανατρέξτε σε αυτό το ηλεκτρονικό βιβλίο.

Η GlobalSign, παγκόσμια Αρχή Πιστοποίησης (CA) και κορυφαίος πάροχος λύσεων ταυτότητας και ασφάλειας για το Διαδίκτυο των Πραγμάτων (IoT), ανακοίνωσε πρόσφατα ότι η δημοφιλής της Υπηρεσία Ψηφιακής Υπογραφής (DSS, Digital Signing Service) υποστηρίζει την 2014/55/EE, την οδηγία της Ευρωπαϊκής Ένωσης που τέθηκε πρόσφατα σε εφαρμογή σχετικά με την ηλεκτρονική τιμολόγηση.

Η οδηγία ορίζει ένα κοινό πρότυπο για τα ηλεκτρονικά τιμολόγια έχοντας στόχο τη μείωση της πολυπλοκότητας και της νομικής αβεβαιότητας σχετικά με την ηλεκτρονική τιμολόγηση και την διευκόλυνση των διασυνοριακών εμπορικών σχέσεων. Ως αποτέλεσμα της νέας οδηγίας, που τέθηκε σε ισχύ στις 18 Απριλίου, όλες οι αναθέτουσες αρχές του δημόσιου τομέα της ΕΕ (π.χ κράτη, αρχές τοπικής αυτοδιοίκησης, οργανισμοί δημοσίου δικαίου και οι ενώσεις μίας ή περισσότερων από αυτές τις αρχές ή ενός ή περισσότερων από αυτούς τους οργανισμούς δημοσίου δικαίου) καλούνται να λαμβάνουν και να επεξεργάζονται μόνο τα ηλεκτρονικά τιμολόγια που συμμορφώνονται με το πρότυπο.

Στην Ευρώπη, η ανάγκη να διασφαλιστεί η «αυθεντικότητα της προέλευσης» (δηλαδή η ταυτότητα του εκδότη του τιμολογίου) και η «ακεραιότητα του περιεχομένου» (δηλαδή ότι το περιεχόμενο του τιμολογίου δεν έχει αλλάξει από την ώρα της έκδοσης του) για τα ηλεκτρονικά τιμολόγια θεσπίστηκε για πρώτη φορά στην οδηγία 2006/112 / ΕΕ για τον Φόρο Προστιθέμενης Αξίας (ΦΠΑ). Σύμφωνα με τον κανονισμό, όλες οι εγγεγραμμένες οντότητες στον ΦΠΑ έπρεπε να πληρούν τις απαιτήσεις για να διατηρήσουν τη συμμόρφωση. Η “Οδηγία για τον ΦΠΑ” καθόριζε προηγμένες ηλεκτρονικές υπογραφές ως μία μέθοδο για την επίτευξη αυτού του στόχου. Οι προηγμένες ηλεκτρονικές υπογραφές εγγυώνται την αυθεντικότητα και την ακεραιότητα του περιεχομένου, προσδιορίζοντας με μοναδικό τρόπο τον αποστολέα του τιμολογίου, καθώς επίσης και δημιουργούν μια σφραγίδα ανίχνευσης της παραβίασης των περιεχομένων του τιμολογίου, ώστε να είναι ανιχνεύσιμες τυχόν αλλαγές στο έγγραφο μετά την υπογραφή του.

«Η υπηρεσία DSS παρέχει το throughput, τη διαθεσιμότητα και την ανοχή σφάλματος που απαιτείται για τη στήριξη της παραγωγής μεγάλου όγκου ηλεκτρονικών τιμολογίων. Χάρη σε αυτό, η GlobalSign είναι παραπάνω από ικανή να ανταποκριθεί στις νέες απαιτήσεις στην ΕΕ. Επιπλέον, η υπηρεσία DSS καθιστά εύκολη την κατασκευή προηγμένων ηλεκτρονικών υπογραφών απευθείας στις υπάρχουσες ροές εργασιών παραγωγής ηλεκτρονικών τιμολογίων χωρίς να απαιτεί σημαντικό χρόνο development, τεχνογνωσία PKI, επενδύσεις υλικού ή διαρκή διαχείριση», δήλωσε η Lila Kee, Γενική Διευθύντρια της GlobalSign στην Αμερική. «Οι εταιρείες που δραστηριοποιούνται σε παγκόσμιο επίπεδο θα πρέπει να προχωρήσουν έχοντας ένα μακροπρόθεσμο πλάνο και να σκεφτούν με προσοχή τις τρέχουσες προδιαγραφές τιμολόγησης τους, μήπως υπάρξει μελλοντικά η απαίτηση να πληρούν τα διασυνοριακά πρότυπα στην Ευρώπη» συμπλήρωσε η Lila Kee.

Για να μάθετε περισσότερα για τις δυνατότητες ηλεκτρονικής τιμολόγησης της GlobalSign, επισκεφθείτε τη διεύθυνση https://www.globalsign.com/en/lp/e-invoicing-directive-dss/

Καθώς οι εταιρείες και οι οργανισμοί μαθαίνουν ότι κάποιοι εξελιγμένοι επιτιθέμενοι έχουν την δυνατότητα να παραμένουν απαρατήρητοι στα δίκτυά τους για μήνες ή ακόμα και για χρόνια, είναι πια φανερό ότι υπάρχει η ανάγκη να προχωρήσετε πέρα από τη βασική πρόληψη απειλών και να γίνετε πιο ενεργητικοί στον εντοπισμό και στην εξάλειψη των απειλών.

Λαμβάνοντας υπόψη ότι το χρονικό διάστημα που μεσολαβεί από την ώρα που οι επιτιθέμενοι αποκτούν μη εξουσιοδοτημένη πρόσβαση στα δίκτυα των θυμάτων τους μέχρι την ώρα που θα ανιχνευτούν για πρώτη φορά τα περιστατικά παραβίασης είναι 83 ημέρες, σύμφωνα με την έκθεση 2018 Trustwave Global Security, οι αντίπαλοί σας έχουν αρκετό χρόνο να προκαλέσουν σοβαρή ζημιά. Όμως μια αμυντική δραστηριότητα γνωστή ως και ως «κυνήγι απειλών» που έχει κάνει την εμφάνιση της τα τελευταία χρόνια, αποτελεί ένα εξαιρετικό τρόπο για να αντιμετωπίσετε αυτό το φαινομενικά ατελεύτητο χρονικό παράθυρο, κατά την διάρκεια του οποίου οι εισβολείς μπορούν να λειτουργήσουν ανεξέλεγκτα εντός των συνόρων σας (του δικτύου σας).

Ευρύτερα γνωστό και ως η χειρωνακτική πρακτική της εφαρμογής εργαλείων, τακτικών, διαδικασιών και πληροφοριών για την αποκάλυψη προηγμένων δικτυακών επιθέσεων που έχουν καταφέρει να «πετάξουν κάτω από τα ραντάρ» και να παρακάμψουν ή να αποφύγουν τις υφιστάμενες άμυνες, οι υπηρεσίες θήρευσης απειλών, αυξάνουν συνεχώς την δημοτικότητα τους. Η αυξανόμενη δημοτικότητα τους οφείλεται εν μέρει στα παρακάτω:

- Ολοένα και πιο εξελιγμένοι επιτιθέμενοι συνεχίζουν να παρακάμπτουν τις παραδοσιακές τεχνολογίες προληπτικής ασφάλειας.

- Το σύνολο εργαλείων για το κυνήγι απειλών ή την θήρευση απειλών είναι αποδοτικότερο, αφού πια είναι διαθέσιμες ώριμες λύσεις ανίχνευσης και ανταπόκρισης endpoint (EDR) με ενσωματωμένα χαρακτηριστικά threat intelligence και συμπεριφορικής ανάλυσης.

- Σήμερα, διαπιστώνεται ότι υπάρχει ένας αυξανόμενος αριθμός επαγγελματιών στον κλάδο της ασφάλειας πληροφορικής που έχει βαθιά κατανόηση των εργαλείων και τεχνικών θήρευσης απειλών.

Με το ενδιαφέρον να είναι σήμερα μεγαλύτερο – και τις περισσότερες εταιρείες ασφαλείας να προσφέρουν λύσεις θήρευσης απειλών- θα πρέπει με προσοχή να πάρετε αποφάσεις τόσο για τη στιγμή που θα αποφασίσετε να επενδύσετε στο προληπτικό κυνήγι απειλών καθώς και στον τρόπο για να προχωρήσετε στην διεξαγωγή του. Ας δούμε παρακάτω μερικούς από τους πιο συνηθισμένους λόγους για την πραγματοποίηση ενός προληπτικού κυνηγιού απειλών. Σε μελλοντικό άρθρο, θα αναφερθούμε επίσης και στο πώς να προχωρήσετε με την πραγματοποίηση του, χρησιμοποιώντας εσωτερικούς ή εξωτερικούς πόρους.

Μερικές φορές η απόφαση να επενδύσει κάποιος σε ένα κυνήγι απειλών είναι εύκολη. Αν γνωρίζετε ότι ο οργανισμός σας έχει παραβιαστεί, το κυνήγι απειλών μπορεί να διεξάγεται καθώς η ομάδα ανταπόκρισης περιστατικών αναζητά την αιτία και την έκταση της παραβίασης. Ο καθορισμός του χρονικού σημείου για να επενδύσετε ενεργά τα χρήματα και τους πόρους προληπτικά μπορεί να είναι πιο δύσκολη, αν και στις ακόλουθες περιπτώσεις, ένα προληπτικό κυνήγι απειλών αποτελεί βέλτιστη πρακτική ασφάλειας.

- Συμμετέχετε σε μία συγχώνευση ή σε εξαγορά: Οι εταιρείες που συμμετέχουν σε δραστηριότητες συγχωνεύσεων και εξαγορών πρέπει να κάνουν την αξιολόγηση της στάσης ασφαλείας και τους ελέγχους (της εταιρείας που πρόκειται να εξαγοράσουν) μέρος της διαδικασίας της ίδιας της εξαγοράς. Ένα προληπτικό κυνήγι απειλών θα πρέπει να αποτελεί μέρος αυτής της διαδικασίας για να διασφαλιστεί ότι όταν τα δίκτυα των δύο εταιρειών συνδεθούν, δεν πρόκειται οι εισβολείς από το ένα δίκτυο να αποκτήσουν εύκολη πρόσβαση και στο άλλο.

- Έχετε βιώσει μια παραβίαση: Όταν ανακαλυφθεί μια παραβίαση δεδομένων, οι εταιρείες θέτουν σε εφαρμογή το σχέδιο IR τους (Incident Response) για να καθορίσουν τα ποιος, τι, πότε, που και πως όσον αφορά στην παραβίαση και να προχωρήσουν στην αποκατάσταση των ζημιών. Λίγες εβδομάδες ή μήνες μετά την αντιμετώπιση του περιστατικού και την αποκατάσταση, είναι μια καλή στιγμή για να προχωρήσουν στην πραγματοποίηση ενός προληπτικού κυνηγιού απειλών για να επιβεβαιωθεί ότι πράγματι η απειλή δεν υφίσταται πια. Ακόμη και η πιο εμπεριστατωμένη ομάδα IR μπορεί να χάσει έναν δείκτη παραβίασης ή συμβιβασμού ή κάποια ευπάθεια και κάποιο τρωτό σημείο που οι επιτιθέμενοι μπορούν να χρησιμοποιήσουν για να «χτυπήσουν» ξανά.