Νέα

Η CyberArk είναι στην ευχάριστη θέση να ανακοινώσει ότι η προσφορά as-a-service CyberArk Privilege Cloud είναι τώρα διαθέσιμη στο Amazon Web Services (AWS) Marketplace.

To CyberArk Privilege Cloud είναι μία προσφορά SaaS που αναπτύχθηκε για την προστασία, τον έλεγχο και την παρακολούθηση της προνομιακής πρόσβασης, τοπικά (on-premises), στο cloud ή σε υβριδικά περιβάλλοντα.

Σχεδιασμένη από την σύλληψη της για ασφάλεια, η λύση CyberArk Privilege Cloud βοηθάει τους οργανισμούς να διαχειρίζονται αποτελεσματικά διαπιστευτήρια προνομιακών λογαριασμών και δικαιώματα πρόσβασης, να παρακολουθούν προληπτικά και να ελέγχουν την δραστηριότητα των προνομιούχων λογαριασμών αλλά και να ανταποκρίνονται άμεσα σε απειλές. Αυτή η πρόσθετη ασφάλεια έρχεται χωρίς την ανάγκη διαχείρισης επιπρόσθετης υποδομής τοπικά (στις εγκαταστάσεις της εταιρείας), οπότε και οι οργανισμοί μπορούν να εστιάσουν στις βασικές τους εργασίες.

Η διαθεσιμότητα του CyberArk Privilege Cloud σηματοδοτεί την τέταρτη προσφορά της CyberArk που διατίθεται στους πελάτες της εταιρείας μέσω του Amazon Web Services (AWS) Marketplace μετά τα Conjur Open Source, CyberArk Privileged Access Security Solution και CyberArk Privileged Access Security Solution for GovCloud, ενισχύοντας το βάθος της σχέσης της CyberArk με την AWS.

Η CyberArk είναι ένας έμπιστος ηγέτης στην ασφάλεια προνομιακής πρόσβασης, βοηθώντας τους κορυφαίους οργανισμούς στον κόσμο να προστατεύουν από εξωτερικούς επιτιθέμενους και από κακόβουλους εσωτερικούς παράγοντες (υπαλλήλους, γνώστες, insiders) στο σύννεφο, στις εγκαταστάσεις και παντού ενδιάμεσα. Οι οργανισμοί χρησιμοποιούν λύσεις της CyberArk για την προστασία των φόρτων εργασίας cloud που αναπτύσσουν και εκτελούν στο AWS, προστατεύοντας τους προνομιακούς λογαριασμούς και τα διαπιστευτήρια τους σε κάθε στάδιο του ταξιδιού τους στο σύννεφο.

Το CyberArk Privilege Cloud προσφέρει υποστήριξη σε πολλά ισχυρά integrations με το AWS για να ενισχύσει την ασφάλεια των περιουσιακών στοιχείων cloud των οργανισμών, συμπεριλαμβανομένης και της ενσωμάτωσης με την υπηρεσία AWS Security Token Service (STS) και την υπηρεσία Amazon Inspector. Οι πελάτες του CyberArk Privilege Cloud μπορούν επίσης να κατεβάσουν τη λύση AWS Automatic onboarding από το GitHub, το οποίο χρησιμοποιεί συμβάντα AWS CloudWatch για να ανιχνεύει πρόσφατα EC2 instances και να πραγματοποιεί αυτόματα το onboarding και την διαχείριση των προνομιούχων λογαριασμών.

Για να δείτε τις διαθέσιμες λύσεις CyberArk που είναι διαθέσιμες για λήψη και αγορά στο AWS Marketplace, κάντε κλικ εδώ!

Είναι κρίσιμης σημασίας οι άμυνες σας να εξελίσσονται ταχύτερα από τις τεχνικές επίθεσης. Σε διαφορετική περίπτωση οι επιτιθέμενοι θα βρίσκονται ένα βήμα μπροστά από εσάς. Για να αποκτήσετε την κατάλληλη προστασία, παρακάτω θα βρείτε τρία ερωτήματα που θα μπορούσατε να θέσετε για την λύση προστασίας endpoint που χρησιμοποιείτε ή σκοπεύετε να χρησιμοποιήσετε στην επιχείρηση σας:

Διαθέτει η λύση σας την κορυφαία στην βιομηχανία τεχνολογία anti–exploit; Θα πρέπει να είναι σε θέση να αποτρέπει την πρόσβαση και την εκμετάλλευση κενών ασφαλείας ή ευπαθειών στο λογισμικό σας από επιτιθέμενους.

Πως η λύση σας αποτρέπει τις επιθέσεις που δεν έχει ξανασυναντήσει; Το αμυντικό σύστημα σας θα πρέπει να είναι σε θέση να ανιχνεύει πρωτόγνωρα, άγνωστα και προηγουμένως μη ταυτοποιημένα εκτελέσιμα αρχεία.

Στην περίπτωση που το ransomware βρει τρόπο να εισέλθει σε μία από τις τερματικές συσκευές σας, πως θα το αντιμετωπίσει η λύση σας; Η καλύτερη στην κλάση της λύση δεν θα πρέπει μόνο να αποτρέπει τις επιθέσεις, αλλά θα πρέπει επίσης να είναι σε θέση να επαναφέρει τα αρχεία που έχουν προσβληθεί στην προηγούμενη, ασφαλή κατάσταση τους.

Δώστε στον οργανισμό ή στην επιχείρηση σας τις καλύτερες δυνατές κυβερνοάμυνες με το Intercept X with EDR. Συνδυάζονται κορυφαίες τεχνολογίες προστασίας με ευφυές EDR, το Intercept X προσφέρει απαράμιλλη προστασία και ανταπόκριση ενάντια στις απειλές.

Δοκιμάστε το, και δείτε από μόνοι σας για ποιον λόγο όλο και περισσότεροι πελάτες εμπιστεύονται την κυβερνοασφάλεια τους στην Sophos.

Μετά τo άρθρο «Ασφάλεια με γνώμονα τον χρήστη: μετατρέποντας τους ανθρώπους σε περιουσιακά στοιχεία ασφάλειας», παρακάτω θα βρείτε τα τρία βασικά βήματα που πρέπει να κάνετε για να μετατρέψετε τους χρήστες σας από έναν βασικό κίνδυνο στο καλύτερο σας περιουσιακό στοιχείο ασφαλείας.

Βήμα 1 – Εκπαιδεύστε τους χρήστες σας

Δημιουργήστε ένα ειδικά προσαρμοσμένο πρόγραμμα εκπαίδευσης για τους υπαλλήλους σας που να καλύπτει όλους τους τομείς ασφάλειας, αλλά και να δίνει ιδιαίτερη έμφαση στα δεδομένα. Αυτό θα διδάξει στους χρήστες την αξία των δεδομένων που διαχειρίζονται, ώστε να διασφαλιστεί ότι χειρίζονται ή εργάζονται με τα δεδομένα κατά τέτοιο τρόπο που να συμμορφώνεται με τις πολιτικές εσωτερικής ασφάλειας και που τηρεί τους σχετικούς κανονισμούς.

Βήμα 2 – Ταξινομήστε τα δεδομένα σας

Πώς μπορείτε να προστατεύσετε κατάλληλα τα δεδομένα αν δεν γνωρίζετε την πραγματική τους αξία; (Απάντηση: ΔΕΝ ΜΠΟΡΕΙΤΕ!). Για παράδειγμα είναι το ίδιο πράγμα με το να μετακομίσετε σε ένα νέο σπίτι. Αν το φορτηγό είναι γεμάτο με καφέ κουτιά χωρίς ετικέτες, πως θα βρείτε άκρη στο χάος; Ακριβώς το ίδιο ισχύει και για τα δεδομένα. Θα πρέπει να είστε σε θέση να εντοπίσετε γρήγορα πόσο ευαίσθητο είναι το περιεχόμενο και πως θα πρέπει να διαχειρίζεται, να αποθηκεύεται και να προστατεύεται στη συνέχεια. Ο Boldon James Classifier εφαρμόζει ταυτόχρονα οπτικές ετικέτες και μεταδεδομένα για να εξασφαλίσει ότι οι χρήστες και οι downstream τεχνολογίες διαχειρίζονται τα δεδομένα καταλλήλως. Ο ταξινομητής είναι ένα εργαλείο με γνώμονα το χρήστη που ζητά από τους χρήστες να ταξινομήσουν τα δεδομένα τη στιγμή της δημιουργίας τους. Προκειμένου να αποφευχθούν τα λάθη και να βελτιωθεί περαιτέρω η εκπαίδευση των χρηστών, το εργαλείο σαρώνει τα δεδομένα για να διασφαλίσει ότι η επιλεγμένη ετικέτα τηρεί τις πολιτικές σας και αποτρέπει την «υπο-ταξινόμηση» (να μην έχουν ταξινομηθεί σωστά ή καταλλήλως) των δεδομένων. Συνεπώς, ουσιαστικά η εργασία γίνεται υπό τη βάση «Trust but Verify».

Βήμα 3 – Βελτιώστε τις υπάρχουσες τεχνολογίες σας και επιβάλλετε τις πολιτικές ασφαλείας σας

Η κατάρτιση των χρηστών και η ταξινόμηση δεδομένων επιτρέπουν στις επιχειρήσεις να εφαρμόζουν τις πολιτικές ασφαλείας τους με τρόπο που είναι δύσκολο να επιτευχθεί με οποιοδήποτε άλλο μέσο. Τα μεταδεδομένα που εφαρμόζονται κατά τη διαδικασία ταξινόμησης μπορούν να διαβαστούν από διάφορες συμπληρωματικές τεχνολογίες και να βελτιώσουν την απόδοσή τους. Για παράδειγμα, τα εργαλεία πρόληψης απώλειας δεδομένων (Data Loss Prevention, DLP) μπορούν απλά να σαρώσουν τα μεταδεδομένα και να εφαρμόσουν σχετικούς κανόνες διαχείρισης με βάση το παραπάνω.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Στην Sophos είναι ενθουσιασμένοι που ανακοινώνουν ότι η Gartner αναγνώρισε τη Sophos ως Visionary (Οραματιστή) στην έκθεση Magic Quadrant (Μαγικό Τεταρτημόριο) για τη κατηγορία Network Firewall για το έτος 2019.

Στην Sophos πιστεύουν ότι αυτή η αναγνώριση επιβεβαιώνει ότι το Sophos XG Firewall είναι ένα από τα καλύτερα τείχη προστασίας επόμενης γενιάς στην αγορά.

Στην Sophos, εξελίσσουν και ωθούν τον χώρο του δικτυακού τείχους προστασίας μακρύτερα:

- H Sophos έχει αναπτύξει το απόλυτο οικοσύστημα κυβερνοασφαλείας για διαχείριση, ορατότητα και προστασία με την βασισμένη στο σύννεφο πλατφόρμα διαχείρισης Sophos Central και την Συγχρονισμένη Ασφάλεια (Synchronized Security).

- Η Sophos άλλαξε την βιομηχανία προς το καλύτερο με το Security Heartbeat και την ενσωμάτωση του XG Firewall με το Intercept X – παρέχοντας την απόλυτη ορατότητα σε απειλές και κορυφαία στον κλάδο προστασία και ανταπόκριση.

- Επιπλέον η Sophos ανταποκρίνεται στις αναπτυσσόμενες ανάγκες των επιχειρήσεων καθώς μετακινούν τα κέντρα δεδομένα τους και την χρήση των εφαρμογών τους στο σύννεφο, παρέχοντας ορατότητα στην χρήση εφαρμογών cloud και προστασία υποδομής cloud.

Στην Sophos λένε ότι η τοποθέτηση της στο τεταρτημόριο των «Οραματιστών» στην έκθεση Μαγικό Τεταρτημόριο Δικτυακού Τείχους Προστασίας για το 2019 αποτελεί μαρτυρία της συνεχιζόμενης:

- στρατηγικής cloud και καινοτομίας στα προϊόντα της

- ανταπόκρισης της στην αντιμετώπιση των κορυφαίων προκλήσεων της βιομηχανίας

- συγχρονισμένης ασφάλειας και δυνατότητας προστασίας της

- του ισχυρού οράματός της και της αδυσώπητης εκτέλεσης του roadmap της

- εξαιρετικής εμπειρίας των πελατών της

Και μόλις ξεκίνησαν, λένε στην Sophos. Νέες πρωτοποριακές ανακαλύψεις στην δικτυακή ορατότητα/ προβολή, στην προστασία και στην απόδοση έρχονται σύντομα στο XG Firewall με την 18η έκδοση (v18) που αναμένεται να διατεθεί μέσω ενός προγράμματος πρόωρης πρόσβασης αυτό τον μήνα.

Για να μάθετε τι λέει η Gartner για την αγορά Enterprise Firewall κατεβάστε την πλήρη έκθεση Magic Quadrant από εδώ (απαιτείται εγγραφή).

Η τεχνητή νοημοσύνη, η ανάλυση της συμπεριφοράς των χρηστών, και το μοντέλο «zero-trust», αποτελούν σήμερα τις λέξεις και έννοιες που κυριαρχούν σήμερα στο «λεξιλόγιο» όσων ανήκουν στην βιομηχανία της ασφάλειας πληροφορικής.

Οι εξελίξεις στην τεχνολογία κυβερνοασφάλεια που έχουν γίνει τα τελευταία χρόνια είναι εκπληκτικές, εξελίξεις που είναι απολύτως απαραίτητες καθώς προοδεύουμε προς έναν ασφαλέστερο κόσμο. Μια βασική παραδοχή σε πολλές από αυτές τις εξελίξεις είναι ότι οι άνθρωποι είναι απλώς ένας κίνδυνος που πρέπει να μετριαστεί από την τεχνολογία.

Σε κάποιο βαθμό, αυτή είναι η απολύτως σωστή προσέγγιση. Ωστόσο, παρά τα όσα έχουμε πετύχει από τεχνολογικής άποψης, κακόβουλοι παράγοντες θα υπάρχουν πάντα και οι άνθρωποι θα συνεχίσουν να κάνουν αθώα ή αφελή λάθη. Η τεχνολογία δεν είναι δυνατόν να δώσει τη λύση σε κάθε πρόβλημα. Πως μπορούμε να μετριάσουμε αποτελεσματικά όμως αυτόν τον κίνδυνο; Ενδεχομένως θα πρέπει να υιοθετήσουμε μια πιο θετική προσέγγιση. μια προσέγγιση της οποίας στόχος είναι να μετατραπεί ο άνθρωπος από επικίνδυνος για την ασφάλεια σε ένα περιουσιακό στοιχείο ασφαλείας. Με λίγα λόγια: ασφάλεια με γνώμονα τον χρήστη (user driven security).

Τι εννοούμε με το «ασφάλεια με γνώμονα τον χρήστη»;

Η ασφάλεια με γνώμονα τον χρήστη είναι μια μεθοδολογία που κατανοεί τον τρόπο με τον οποίο οι άνθρωποι αλληλεπιδρούν με τα δεδομένα, γιατί οι άνθρωποι κάνουν λάθη, αλλά και τους τρόπους για να εντοπιστούν και να αποτραπούν αθώα λάθη/ κακόβουλη δραστηριότητα. Χρησιμοποιώντας αυτές τις πληροφορίες, οι επιχειρήσεις είναι σε θέση να εφαρμόσουν μια απλή στρατηγική που περιλαμβάνει την εκπαίδευση των χρηστών για να κατανοήσουν πως να λειτουργούν με ασφαλέστερο τρόπο, ενσωματώνοντας την πολιτική ασφάλειας στην καθημερινή ροή εργασίας τους και χρησιμοποιώντας τις πληροφορίες που παρέχονται από χρήστες για την ενίσχυση της τεχνολογίας κυβερνοασφάλειας που χρησιμοποιείται ήδη από την επιχείρηση. Αυτή η διαδικασία μπορεί να κάνει τις επιχειρήσεις πιο ασφαλείς και πιο αποδοτικές.

Γιατί οι άνθρωποι θεωρούνται επικίνδυνοι;

Όταν δείτε την πληθώρα της έρευνας που είναι διαθέσιμη για τους λόγους που βρίσκονται πίσω από κάποια απώλεια δεδομένων και τις αιτίες, είναι ξεκάθαρο για ποιο λόγο οι άνθρωποι θεωρούνται κίνδυνος για την ασφάλεια. Για παράδειγμα, στατιστικά από το Γραφείο της Επιτρόπου Προστασίας Δεδομένων Προσωπικού Χαρακτήρα (ICO) στην Μ. Βρετανία για τις κύριες αιτίες περιστατικών που αφορούν την ασφάλεια δεδομένων καθώς και στις περιπτώσεις που ανέλαβε δράση, το ανθρώπινο σφάλμα και το διαδικαστικό σφάλμα τείνουν να είναι οι βασικές αιτίες. Πιο συγκεκριμένα, οι λόγοι τείνουν να είναι οι: απώλεια/ κλοπή φυσικών εγγράφων, δεδομένα που απεστάλησαν σε λάθος παραλήπτη ή η απώλεια/ κλοπή κάποιας μη κρυπτογραφημένης συσκευής. Είναι εύκολο να δούμε πως και γιατί τέτοια περιστατικά μπορούν να συμβούν τόσο εύκολα. Ας ρίξουμε μία ματιά σε τρεις από τις κύριες αιτίες:

- Οι άνθρωποι είναι απασχολημένοι και τεράστια ποσά δεδομένων δημιουργούνται κάθε δευτερόλεπτο

- Τα δεδομένα έχουν αρχίσει να γίνονται το πολυτιμότερο περιουσιακό στοιχείο μία επιχειρήσεις, γεγονός που ενθαρρύνει κακόβουλους παράγοντες να επιχειρούν να τα κλέψουν

- Οι επιχειρήσεις (και επομένως οι εργαζόμενοι) δεν έχουν την τάση να κατανοούν την αξία κάθε στοιχείου/ δεδομένου που δημιουργούν.

Με την αποτελεσματική χρήση της τεχνολογίας καταφέρνουμε να ξεπεράσουμε ορισμένες από αυτές τις προκλήσεις. Παρόλα αυτά, χρησιμοποιώντας μόνο την τεχνολογία, μένουν κενά και σε ορισμένες περιπτώσεις επηρεάζει αρνητικά την παραγωγικότητα.

Στο επόμενο, από τα τρία συνολικά μέρη του άρθρου, θα δούμε τα τρία βασικά βήματα που πρέπει να κάνετε για να προχωρήσετε στην υιοθέτηση μίας προσέγγισης με γνώμονα τον χρήστη.

To Sophos Intercept X κατάφερε να κερδίσει 11 άλλα προϊόντα endpoint protection στις τελευταίες δοκιμές της MRG Effitas.

Στην συγκριτική δοκιμή MRG Effitas 360 Degree Assessment and Certification για το Q2 2019 συμμετείχαν 12 προϊόντα προστασίας endpoint χρησιμοποιώντας «μετρήσεις που έχουν σημασία» για να προσομοιωθούν σενάρια σε πραγματικές συνθήκες.

Το Sophos Intercept X δοκιμάστηκε με τις εξ ορισμού, «out-of-the-box» ρυθμίσεις και απεδείχθη ότι ήταν ικανό να προστατεύσει το σύστημα της δοκιμής από μολύνσεις σε κάθε σενάριο:

- Απέκλεισε – το 100% των zero day επιθέσεων

- Απέκλεισε – το 100% του malware που δοκιμάστηκε (trojans, ransomware και άλλες κακόβουλες εφαρμογές)

- Απέκλεισε – το 100% των exploits και των file-less επιθέσεων

- Απέκλεισε – το 100% του adware και των PUAs

- Χωρίς την εμφάνιση ψευδών θετικών

Κανένας άλλος πάροχος λύσεων προστασίας δεν πέτυχε τόσο υψηλή απόδοση χωρίς αλλαγές στις ρυθμίσεις

Η MRG ανακοινώνει μία νέα έκδοση του τεστ της κάθε τρίμηνο. Αυτή είναι η πρώτη φορά που η Sophos λαμβάνει μέρος δημοσίως στην συγκριτική δοκιμή. Μπορείτε να κατεβάσετε την έκθεση της MRG Effitas από εδώ.

Αποτελέσματα συγκριτικών δοκιμών τρίτων του Intercept X

Το Intercept X Advanced είναι η καλύτερη προστασία endpoint στον κόσμο. Εκτός από το εκπληκτικό αποτέλεσμα που πέτυχε στην πρόσφατη δοκιμή της SE Labs, καταφέρνει με συνέπεια να αποδώσει το τέλειο ή κοντά στο τέλειο σε πολλές συγκριτικές δοκιμές ανεξάρτητων, τρίτων εταιρειών και εργαστηρίων.

SE Labs

- Βαθμολογήθηκε με AAA στην προστασία για μεγάλες επιχειρήσεις – Βαθμολογία 100% στη συνολική ακρίβεια

- Βραβείο καλύτερης προστασίας για μικρές επιχειρήσεις – βαθμολογία AAA για SMB, με 100% συνολική ακρίβεια

NSS Labs

- #1 στην βαθμολογία στην Αποτελεσματικότητα της Προστασίας

- #1 στην βαθμολογία στο Συνολικό Κόστος Ιδιοκτησίας (TCO)

AV-Comparatives

- #1 στην βαθμολογία στον τομέα Malware Protection (99.9% ανίχνευση, 0 ψευδώς θετικά)

MRG Effitas

- 100% αποκλεισμός/ μπλοκάρισμα απειλών, 0 (μηδενικά) ψευδώς θετικά – Αξιολόγηση 360 μοιρών

- #1 στην βαθμολογία για προστασία απέναντι στα exploits

- #1 στην βαθμολογία στην προστασία ενάντια στο malware

PC Magazine

- Επιλογή Σύνταξης, Καλύτερη προστασία ενάντια στο ransomware για επιχειρήσεις το 2019

AV-Test

- AV-Test (Windows) – Κορυφαίο προϊόν

- AV-Test (Mac) – Τέλεια βαθμολογία

- AV-Test (Android) – Τέλεια βαθμολογία

Ένας λόγος που το Intercept X υπερέχει σε τέτοιο βαθμό, είναι επειδή προσφέρει πολλαπλά στρώματα ασφάλειας σε μία ενιαία, ολοκληρωμένη λύση και έναν μικρό παράγοντα (agent) για να προσφέρει απαράμιλλη προστασία από τις προηγμένες επιθέσεις.

Κάτω από το περιβάλλον χρήσης, το Intercept X ενσωματώνει μηχανισμό ανίχνευσης κακόβουλου λογισμικού βασισμένο στην βαθιά εκμάθηση, τεχνολογία anti-exploit, active-adversary προστασία, ειδικά ανεπτυγμένη τεχνολογία anti-ransomware και πλήρως από θεμελιώδεις τεχνικές προστασίας endpoint.

Η εταιρεία Sophos, παγκόσμιος ηγέτης στην ασφάλεια δικτύων και τερματικών συσκευών, ανακοίνωσε πρόσφατα ότι το προϊόν Intercept X Advanced ονομάστηκε 2019 Best Small Endpoint Security Solution από την ανεξάρτητη εταιρεία SE Labs στην πρώτη, ετήσια έκθεση της (SE Labs Annual Report 2019).

Στη νέα της έκθεση, η SE Labs αναγνωρίζει το Intercept X Advanced ως την κορυφαία λύση endpoint threat protection (προστασία τερματικών συσκευών από απειλές) στη βιομηχανία, βασιζόμενη στην ισχυρή απόδοση του προϊόντος μετά από μήνες δοκιμών σε βάθος. Στα εργαστήρια της εταιρείας SE Labs «δοκιμάστηκαν και αξιολογήθηκαν περισσότερα από 50 διαφορετικά προϊόντα χρησιμοποιώντας πάνω από 5 χιλιάδες στοχευμένες επιθέσεις.

Οι επιθέσεις του είδους διεξήχθησαν με ρεαλιστικό τρόπο χρησιμοποιώντας δημοσίως διαθέσιμα εργαλεία hacking». Σύμφωνα με την έρευνα, «για να διασφαλιστεί ότι οι δοκιμές και τα τεστ είναι όσο ρεαλιστικά και χρήσιμα γίνεται, παρακολουθούμε real-world παραβιάσεις από τεχνικής σκοπιάς. Και αυτό μας επιτρέπει να προσαρμόζουμε και να αλλάζουμε τις δοκιμές μας με παρόμοιο τρόπο για να εξομοιώσουμε τον τρόπο που λειτουργούν οι πραγματικοί επιτιθέμενοι».

Το Intercept X Advanced σταθερά κατατάσσεται στην υψηλότερη θέση όσον αφορά στην ανίχνευση και στην παρεμπόδιση επιθέσεων. Κατάφερε να επιτύχει 100% βαθμολογία συνολικής ακρίβειας (Total Accuracy Ratings) στην προστασία endpoint για μικρές και μεγάλες επιχειρήσεις στις εκθέσεις με τις συγκριτικές δοκιμές της SE Labs το τελευταίο έτος. Επίσης κατάφερε να αποσπάσει βαθμολογίες AAA σε κάθε δοκιμασία και συγκριτική δοκιμή/τεστ της SE Labs μέχρι σήμερα.

«Οι κυβερνοεγκληματίες εξελίσσουν διαρκώς τις μεθόδους τους, και πραγματοποιούν νέου τύπου επιθέσεις σε μία προσπάθεια να περνούν απαρατήρητοι, και να μην εντοπίζονται» δήλωσε ο Dan Schiappa, Chief Product Officer της Sophos. «Αυτοματοποιημένες, ενεργές επιθέσεις που έχουν στόχο επιχειρήσεις όλων των μεγεθών βρίσκονται σε άνοδο, και οι οργανισμοί χρειάζονται την προηγμένη προστασία endpoint περισσότερο από ποτέ. H Sophos έχει δεσμευτεί να σταματά τις άγνωστες, zero-day κυβερνοεπιθέσεις, καθώς και το ransomware, αλλά και άλλες επιθέσεις που επίμονα χρησιμοποιούν οι κυβερνοεγκληματίες. Αυτό το βραβείο αποτελεί επιβεβαίωση ότι βοηθούμε τους οργανισμούς να παραμείνουν ένα βήμα μπροστά (από τους κυβερνοεγκληματίες)» συμπλήρωσε ο κ. Schiappa.

Το Intercept X Advanced αποτελεί την πλέον εξελιγμένη λύση πρόληψης endpoint της βιομηχανίας, και αποτελείται από πολλαπλά επίπεδα ασφαλείας για να προσφέρει απαράμιλλη προστασία ενάντια στις προηγμένες επιθέσεις. Αξιοποιώντας τη τεχνολογία βαθιάς εκμάθησης και τεχνολογία anti-exploit, το Intercept X Advanced σταματάει το ευρύτερο φάσμα απειλών στην βιομηχανία χρησιμοποιώντας μία ολοκληρωμένη αμυντική προσέγγιση εις βάθος για την προστασία endpoint.

Ρωτήστε για αυτά τα τρία μεγάλα, προστατευτικά στρώματα ενάντια σε προηγμένες επιθέσεις

Πώς λοιπόν μπορείτε να εξασφαλίσετε ότι ο οργανισμός σας δεν θα είναι το επόμενο θύμα ransomware;

Καταρχήν, διαθέτει η λύση σας την κορυφαία τεχνολογία anti-exploit για να διασφαλίσει ότι οι επιτιθέμενοι δεν θα μπορέσουν να χρησιμοποιήσουν μη ενημερωμένα (unpatched) ευάλωτα προγράμματα λογισμικού για τη διανομή και εγκατάσταση του ransomware;

Το Sophos Intercept X Advanced μπλοκάρει περισσότερες τεχνικές exploit από οποιοδήποτε άλλο προϊόν προστασίας τερματικών συσκευών (endpoint protection) στην αγορά. Δεν αρκεί όμως να έχεις απλώς προστασία exploit: ο αριθμός των τεχνικών exploits από τις οποίες σας προστατεύει ένα προϊόν είναι επίσης εξαιρετικά σημαντικός. Ευτυχώς, αν τελικώς καταστεί δυνατό κάποιο exploit, το Intercept X Advanced έχει τις περισσότερες πιθανότητες από κάθε άλλη άμυνα ή προστασία στον κόσμο για να το «εξουδετερώσει».

Σε περίπτωση που δεν εμποδιστεί μία επίθεση – ή κάποιο exploit – με ποιο τρόπο η λύση σας μπορεί να σταματήσει επιθέσεις που δεν έχει ξαναδεί ποτέ;

Η βραβευμένη μηχανή βαθιάς εκμάθησης της Sophos μπορεί να εντοπίσει άγνωστα, αόρατα και προηγουμένως μη αναγνωρισμένα εκτελέσιμα με μεγαλύτερη ακρίβεια –το μαντέψατε- από οποιοδήποτε άλλο πάροχο προϊόντων ασφαλείας στην αγορά.

Και αν τελικά, συμβεί το αδιανόητο – και το ransomware βρει τελικά τον δρόμο του προς κάποια από τις τερματικές συσκευές σας και ξεκινήσει την εκτέλεση- με ποιο τρόπο η λύση σας θα αντιμετωπίσει τη κατάσταση;

Η μοναδική στον κόσμο τεχνολογία anti-ransomware με την ονομασία CryptoGuard που βρίσκεται στο Intercept X Advanced όχι μόνο προσφέρει την καλύτερη προστασία απέναντι στο ransomware στον πλανήτη σταματώντας ουσιαστικά τις επιθέσεις άμεσα, αλλά χρησιμοποιεί επίσης ιδιόκτητη τεχνολογία «σκιωδών αντιγράφων» (shadow copy) για να επαναφέρει τα αρχεία που έχουν προσβληθεί σε προηγούμενες, ασφαλείς καταστάσεις και καθαρίζει τις επηρεασμένες καταχωρήσεις μητρώου – και όλα τα παραπάνω σε ένα ανοιγοκλείσιμο των ματιών. Βλέπετε, δεν αρκεί να σταματήσει κάποιος μια επίθεση ransomware: πρέπει επιπλέον να την αντιστρέψει και να την καθαρίσει ώστε να μπορείτε να συνεχίσετε ανενόχλητοι με τα «μηχανήματα» την ημέρα σας.

Οι παραπάνω είναι μόνο τρεις από τους τρόπους με τους οποίους το Intercept X Advanced μπορεί να σταματήσει και να ανατρέψει μια επίθεση ransomware, συνοδευόμενη από μια πολύ μεγάλη λίστα χαρακτηριστικών προ-εκτέλεσης, εκτέλεσης και μετα-εκτέλεσης.

Μόνο αν το δείτε, θα το πιστέψετε

Στο παρακάτω βίντεο μπορείτε να δείτε τι συμβαίνει όταν μία δημοφιλής παραλλαγή ransomware βρίσκεται αντιμέτωπη με τη τεχνολογία Intercept X.

Δοκιμάστε το!

Φυσικά, ο καλύτερος τρόπος για να διαπιστώσετε την δύναμη του Intercept X Advanced είναι να το δοκιμάσετε από μόνοι σας. Κατεβάσετε την δωρεάν δοκιμαστική έκδοση των 30 ημερών και σε μερικά λεπτά θα είστε έτοιμοι. Εξελίξτε τις άμυνες σας, από σήμερα!

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Οι παραβιάσεις δεδομένων βρίσκονται σε άνοδο – είναι γεγονός. Και σε εποχές σαν αυτές, είναι σημαντικό να αναρωτηθείτε – επαγρυπνείτε; Και το κυριότερο, είστε ενήμεροι και πληροφορημένοι;

Τα ακόλουθα στοιχεία προκύπτουν από την πρόσφατη έκθεση της Verizon για το 2019. Στην έκθεση με τον τίτλο «2019 Verizon Data Breach Investigations Report» προσδιορίζονται τόσο εκείνοι που βρίσκονται πίσω από τις παραβιάσεις, όσο και τα θύματα. Στην έκθεση εξετάστηκαν 41686 περιστατικά ασφαλείας, εκ των οποίων τα 2013 επιβεβαιώθηκαν ότι ήταν παραβιάσεις δεδομένων,

Τα θύματα

Αναφορικά με τα δημογραφικά στοιχεία των θυμάτων και την βιομηχανική ανάλυση ειδικότερα, από τις 20 βιομηχανίες που καλύπτει η έκθεση, μόνο ο Δημόσιος τομέας βρέθηκε σε υψηλότερη θέση από την Υγειονομική Περίθαλψη και τον Χρηματοπιστωτικό τομέα, για τον αριθμό των καταγεγραμμένων παραβιάσεων.

- Το 16% ήταν παραβιάσεις οντοτήτων του Δημοσίου τομέα

- Το 15% ήταν παραβιάσεις που σχετίζονταν με οργανισμούς Υγειονομικής περίθαλψης

- Το 10% αφορούσαν παραβιάσεις δεδομένων στην χρηματοπιστωτική βιομηχανία

Οι συγκεκριμένες βιομηχανίες παραμένουν στις τρεις πρώτες θέσεις όσον αφορά στα επηρεαζόμενα θύματα, και δεν αποτελεί έκπληξη, που ταυτόχρονα είναι και οι τρεις βιομηχανίες που κατέχουν τα περισσότερα προσωπικά αναγνωρίσιμα στοιχεία (Personally Identifiable Information, PII) και ευαίσθητα δεδομένα των καταναλωτών. Πράγματι, σύμφωνα με την έρευνα, εσωτερικά δεδομένα, διαπιστευτήρια και προσωπικές πληροφορίες κατέχουν την υψηλότερη θέση στα είδη δεδομένων που διακυβεύονται κατά τις παραβιάσεις.

Ειδικά οι οργανισμοί υγειονομικής περίθαλψης διαθέτουν τεράστιες ποσότητες προστατευμένων πληροφοριών υγειονομικής περίθαλψης (PHI), που αν βρεθούν σε λάθος χέρια, θα μπορούσαν να είναι επιζήμιες για όλους τους εμπλεκόμενους. Σύμφωνα με την τελευταία έκθεση της HIPAA Journal, «April 2019 Healthcare Data Breach Report» (HIPPA, Health Insurance Portability and Accountability Act), ο περασμένος Απρίλης ήταν ο χειρότερος μήνας από την άποψη του αριθμού των παραβιάσεων δεδομένων υγειονομικής περίθαλψης από τον Οκτώβριο του 2009, δηλαδή από τότε που ξεκίνησαν οι εκθέσεις του είδους. Για παράδειγμα, οι Gulf Coast Pain Consultants, LLC d/b/a Clearway Pain Solutions Institute ανακοίνωσαν πρόσφατα ότι κάποιοι απέκτησαν μη εξουσιοδοτημένη πρόσβαση στο ηλεκτρονικό σύστημα ιατρικών αρχείων τους (Electronic Medical Record System), με αποτέλεσμα την έκθεση σχεδόν 35 χιλιάδων αρχείων με δεδομένα και πληροφορίες ασθενών, στα οποία συμπεριλαμβάνονταν οι αριθμοί κοινωνικής ασφάλισης και πληροφορίες που σχετίζονται με ασφάλειες ζωής ή ιατροφαρμακευτικής περίθαλψης κ.ά.

Οι ένοχοι

Οπότε ποιος είναι ο υπεύθυνος; Στην έκθεση προσδιορίζεται ότι η κύρια απειλή είναι επιτιθέμενοι εκτός των οργανισμών που χρησιμοποιούν διάφορες τεχνικές hacking ή malware μεταξύ άλλων. Παρόλα αυτά, μία κρίσιμης σημασίας διαπίστωση, είναι ότι εκτός από τους εξωτερικούς παράγοντες, υπάρχει και η απειλή της κατάχρησης προνομίων και της κακομεταχείριση δεδομένων από υπαλλήλους και γενικότερα από το εσωτερικό των οργανισμών που οδηγούν σε παραβιάσεις δεδομένων.

- Το 69% των παραβιάσεων προκλήθηκαν από εξωτερικούς παράγοντες

- Το 34% των παραβιάσεων αφορούσε εσωτερικούς παράγοντες

- Το 15% οφειλόταν σε κακοδιαχείριση ή κακή χρήση (προνομίων) από εξουσιοδοτημένους χρήστες

Από τα προαναφερθέντα στοιχεία, είναι σαφές ότι η απειλή από τους «insiders» (που προέρχεται από το εσωτερικό ενός οργανισμού για παράδειγμα) είναι ανάλογη με εκείνη των εξωτερικών παραγόντων και δεν πρέπει να αγνοείται.

Πρόσφατες αναφορές υποδεικνύουν ότι αρκετό καιρό πριν τα Facebook, Twitter και Instagram, υπάλληλοι του MySpace καταχράζονταν τα δικαιώματα πρόσβασης τους χρησιμοποιώντας ένα ειδικό εργαλείο για να κατασκοπεύουν τους χρήστες. Και τον ερχόμενο μήνα μαθεύτηκε ότι υπάλληλοι του Snapchat έκαναν ακριβώς το ίδιο πράγμα για να έχουν πρόσβαση στην τοποθεσία των χρηστών, για να αποθηκεύουν Snaps, τηλεφωνικούς αριθμούς και διευθύνσεις ηλεκτρονικού ταχυδρομείου.

Η σημασία της επαγρύπνησης

Είναι πολύ σημαντικό να αναγνωρίσετε, ότι όταν συμβαίνουν παραβιάσεις, μερικές φορές μπορούν να περάσουν απαρατήρητες για μεγάλο χρονικό διάστημα. Στην πρόσφατη έκθεση της Verizon, «2019 Verizon Data Breach Investigations Report», επισημαίνεται ότι στο 56% των παραβιάσεων χρειάστηκε μήνας ή και μεγαλύτερο χρονικό διάστημα για να γίνουν αντιληπτές. Και αυτό είναι κάτι που πρέπει να σας βάλει σε σκέψεις λαμβάνοντας υπόψη τις πρόσφατες αλλαγές στην νομοθεσία και στους κανονισμούς προστασίας των δεδομένων σε παγκόσμιο επίπεδο. Το αποτέλεσμα τέτοιων αποκλίσεων –χρονικά- μπορεί να οδηγήσει σε καταστροφικά, δυσβάσταχτα πρόστιμα και σε ανεπανόρθωτη βλάβη της φήμης του οργανισμού σας, μεταξύ άλλων επιζήμιων συνεπειών.

Είναι λοιπόν κρίσιμης σημασίας να κάνετε τους υπαλλήλους σας να αναλάβουν κάποιον ρόλο στην ομάδας ασφαλείας του οργανισμού σας, καθώς πρόκειται για ένα από τα μεγαλύτερα περιουσιακά σας στοιχεία στο οικοσύστημα ασφαλείας σας. Αν εμφυσήσετε τη νοοτροπία «πρώτα έρχεται η ασφάλεια» στους χρήστες σας, θα σας βοηθήσει στον τομέα της «επαγρύπνησης»: στην αναγνώριση κάποιας δυνητικά ύποπτης συμπεριφοράς καθώς και στην διαχείριση των ευαίσθητων δεδομένων με την απαραίτητη υπευθυνότητα.

Παράλληλα με το άγρυπνο προσωπικό σας, το λογισμικό ταξινόμησης δεδομένων μπορεί επίσης να παίξει καθοριστικό ρόλο στην πρόληψη των παραβιάσεων δεδομένων, βοηθώντας στην ευαισθητοποίηση των χρηστών και στον έλεγχο των δεδομένων, με στόχο την προστασία των κρίσιμης σημασίας δεδομένων της επιχείρησης, και προσφέροντας ενσωματωμένα εργαλεία αναφοράς, όπως το Boldon James Classifier Reporting, για να σας βοηθήσουν με την παρακολούθηση και το reporting περιστατικών ταξινόμησης, καθώς και με την διαχείριση των ταξινομημένων δεδομένων εντός του οργανισμού.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Για να κατανοήσετε την ανάγκη του Endpoint Detection and Response (EDR), ας αρχίσουμε με μία συζήτηση για το περιβάλλον κυβερνοασφάλειας.

Για να δώσουμε μία αίσθηση της κλίμακας, οι ειδικοί και οι εμπειρογνώμονες στην κυβερνοασφάλεια που εργάζονται στην SophosLabs επεξεργάζονται σε καθημερινή βάση 500 χιλιάδες πρωτοεμφανιζόμενων, άγνωστων δειγμάτων κακόβουλου λογισμικού (malware). Το 2018, σε έκθεση του, το Εθνικό Ινστιτούτο Προτύπων και Τεχνολογίας (NIST) ανέφερε ότι ανακαλύφθηκαν 16451 ευπάθειες και κενά ασφάλειας λογισμικού. Η πρόκληση λοιπόν για τους αμυνόμενους γίνεται όλο και μεγαλύτερη, και οδηγεί στην επιθυμία για καλύτερες δυνατότητες ορατότητας και ανίχνευσης.

Οι οργανισμοί έχουν να αντιμετωπίσουν πολλαπλές απειλές που προσπαθούν να διεισδύσουν στο περιβάλλον τους σε καθημερινή βάση. Όπως είναι φυσικό, πολλές από αυτές τις απειλές σταματούν άμεσα από τις ισχυρές άμυνες κυβερνοασφάλειας. Αλλά εκείνες που είναι «evasive», ασυνήθιστες ή άγνωστες μπορεί να καταφέρουν να ξεγλιστρήσουν, και εκεί είναι που παίζει ρόλο το EDR, δηλαδή μία λύση ανίχνευσης και απόκρισης, που δημιουργήθηκε από την ανάγκη να συμπληρώσει τα υφιστάμενα εργαλεία προστασίας τερματικών συσκευών.

Για να καταστεί το παραπάνω ακόμα περισσότερο κατανοητό, ας χρησιμοποιήσουμε ένα οπτικό παράδειγμα:

1. Καλοπροαίρετα

1. Καλοπροαίρετα

Πρόκειται για ακίνδυνα προγράμματα που αποτελούν μέρος της καθημερινότητας στη συντριπτική πλειονότητα των οργανισμών, όπως είναι τα Microsoft Word, Outlook, Chrome κ.ά. Δεν θέλουμε να παρεμβαίνουμε στη λειτουργία τους, καθώς κάτι τέτοιο θα μπορούσε να προκαλέσει διαταραχές στην ευρύτερη λειτουργία της επιχείρησης.

2. Γκρίζα περιοχή ή «το κενό»

Αυτός ο τομέας αφορά στοιχεία που δεν είναι ξεκάθαρα καλοπροαίρετα ή κακοπροαίρετα και επομένως δεν είμαστε σε θέση να γνωρίζουμε αν πρέπει να τα αφήσουμε ή θα πρέπει να τα απαγορεύσουμε/ μπλοκάρουμε χωρίς περαιτέρω έρευνα χειροκίνητα.

Το EDR δημιουργήθηκε ακριβώς για αυτό το λόγο, για να διερευνά αυτή την γκρίζα περιοχή, αυτό «το κενό». Είναι πράγματι αυτά τα στοιχεία κακόβουλα ώστε να απαιτούν κάποια ενέργεια ή ανταπόκριση όπως η απομόνωση των συσκευών που έχουν προσβληθεί ή ο καθαρισμός τους; Είναι δυνητικά ανεπιθύμητες εφαρμογές (PUA) ή μήπως είναι κάτι καλοπροαίρετο που μπορεί να αγνοηθεί;

Καθώς οι απειλές εξελίσσονται, πολλές γίνονται όλο και λιγότερο ανιχνεύσιμες (είναι stealthier), χρησιμοποιώντας κάποιες ειδικές μεθόδους για να ξεγελούν τις λύσεις antivirus. Μία λύση EDR παρέχει στους οργανισμούς όλα τα εργαλεία που χρειάζονται για να ψάξουν για ύποπτους δείκτες παραβίασης (IOC, Indicators of Compromise) και να επισημάνουν τέτοιες αφανείς απειλές.

3. Κακοπροαίρετα

Τα κακοπροαίρετα αρχεία θα πρέπει να μπλοκάρονται άμεσα από ισχυρές άμυνες τερματικών συσκευών και διακομιστών. Τέτοια αρχεία καταδικάζονται ως κακόβουλα και δεν απαιτείται η ανθρώπινη αλληλεπίδραση. Δυστυχώς κάποια εργαλεία EDR αποτυγχάνουν σε αυτό το σημείο, αφήνοντας το malware να ξεγλιστρήσει την ώρα που έπρεπε να είχε μπλοκαριστεί. Αυτό οφείλεται στο γεγονός ότι τα δυνατά τους σημεία εντοπίζονται στην μετά το συμβάν ανίχνευση, παρά στην προληπτική προστασία τους.

Τι να κοιτάξετε σε μία λύση EDR

Τα εργαλεία EDR μπορούν να διαφέρουν ποικιλοτρόπως όσον αφορά στο πόσο λεπτομερή ανάλυση πραγματοποιούν και πόσο εύχρηστα είναι. Τα βασικά ερωτήματα που πρέπει να τεθούν κατά την αξιολόγηση μίας λύσης EDR είναι:

- Χρειάζονται πρόσθετοι πόροι ή μπορείτε να αποκομίσετε αξία από τη λύση EDR με την τρέχουσα ομάδα σας;

- Σας βοηθά να θέσετε προτεραιότητες στο διαθέσιμο χρόνο σας, δείχνοντάς σας τα πιο ύποπτα στοιχεία;

- Μπορείτε να δείτε πώς έφτασε η πιθανή απειλή και με τι αλληλοεπίδρασε;

- Λαμβάνετε πληροφορίες σχετικά με το ύποπτο στοιχείο, όπως από τη μηχανική εκμάθηση ή από ειδικούς στην κυβερνοασφάλεια;

- Είναι εύκολο να αναλάβετε δράση όταν έχετε λάβει μια απόφαση; Για παράδειγμα, να αποκλείσετε μια απειλή ή να απομονώσετε μια συσκευή;

Διαβάστε το whitepaper της Sophos, «Top 5 Reasons You Need EDR»για να μάθετε περισσότερες λεπτομέρειες για το EDR και για ποιους λόγους έγινε μία αναγκαιότητα για τους περισσότερους οργανισμούς. Στη συνέχεια, ρίξτε μια ματιά στο Sophos Intercept X with EDR που συνδυάζει την κορυφαία προστασία της βιομηχανίας με ισχυρές, και απλές στην χρήση, δυνατότητες EDR.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Για ακόμη μία φορά το ransomware βρέθηκε στις επικεφαλίδες των ειδησεογραφικών ιστοσελίδων καθώς καταστροφικές επιθέσεις του είδους εξακολουθούν να «εκτροχιάζουν» και να επηρεάζουν κυβερνητικές, εκπαιδευτικές και επιχειρηματικές δραστηριότητες σε πολλές χώρες, και κυρίως στις Ηνωμένες Πολιτείες.

Τέτοιες επιθέσεις ξεκινούν με ποικίλους τρόπους και έχουν αφετηρία διάφορες εγκληματικές δραστηριότητες – ορισμένες ξεκινούν μέσω κάποιου ηλεκτρονικού ταχυδρομικού μηνύματος ηλεκτρονικού «ψαρέματος» (phishing email) και άλλες από χάκερ που εκμεταλλευόμενοι κενά ασφαλείας και ευπάθειες σε δικτυακές στοίβες απέκτησαν πρόσβαση στην υποδομή και μετακινήθηκαν με ταχύτητα σε άλλα συστήματα του δικτύου. Η πιο γνωστή δικτυακή ευπάθεια που κάποιοι κυβερνοεγκληματίες κατάφεραν να εκμεταλλευτούν προς όφελος τους με τεράστιες επιθέσεις ransomware πριν μερικά χρόνια ήταν το EternalBlue.

Από τότε έχουν ανακαλυφθεί και άλλες ευπάθειες όπως το BlueKeep ενώ έχουν διατεθεί και ενημερώσεις ασφαλείας/ patches. Παρόλα αυτά, υπάρχουν αρκετά εταιρικά δίκτυα που παραμένουν ευάλωτα.

Δυστυχώς, πολλές από αυτές τις ευπάθειες δικτυακής στοίβας είναι «wormable», και αυτό σημαίνει ότι οι χάκερς και το κακόβουλο λογισμικό (malware) είναι σε θέση να εκμεταλλευτούν (exploit) αυτά τα κενά ασφαλείας χρησιμοποιώντας κάποια αυτοματοποιημένη και δίχως να είναι απαραίτητη η αλληλεπίδραση του χρήστη, μέθοδο, για την διάδοση της μόλυνσης γρήγορα και εύκολα σε μία ευρεία ομάδα συστημάτων.

Φυσικά, η χρήση ενός κορυφαίου στη βιομηχανία προϊόν anti-ransomware και προστασίας endpoint όπως το Sophos Intercept X, και η διατήρηση μίας αυστηρής στρατηγικής διαχείρισης των ενημερώσεων και των «patches» αποτελούν κορυφαίες βέλτιστες πρακτικές. Όμως υπάρχουν και άλλες βέλτιστες πρακτικές που θα πρέπει να λάβετε υπόψη σας για να κρατήσετε μακριά τους χάκερς, το ransomware και κάθε είδους άλλες επιθέσεις μακριά από το δίκτυο σας.

Το τείχος προστασίας (firewall) σας προσφέρει ουσιαστική προστασία απέναντι σε exploits όπως το EternalBlue και το BlueKeep κλείνοντας ή προστατεύοντας θύρες αλλά και αποκλείοντας τις απειλές με την χρήση IPS (Intrusion Prevention System). Το IPS εξετάζει την δικτυακή κίνηση για τυχόν ευπάθειες και exploits και αποκλείει κάθε προσπάθεια ή επιχείρηση από τους επιτιθέμενους να διεισδύσουν στην περίμετρο του δικτύου σας ή ακόμα και να διασχίσουν όρια ή τμήματα του εσωτερικού δικτύου της επιχείρησης.

Αν και υπάρχει ένας πλήρης οδηγός για το πώς να προστατεύσετε το δίκτυο σας, παρακάτω θα βρείτε τις απαραίτητες βέλτιστες πρακτικές στην διαχείρισης του τείχους ασφαλείας σας για να εμποδίσετε επιθέσεις ransomware από το να εισέλθουν και να διεισδύσουν βαθύτερα στο δίκτυο σας:

- Μειώστε την επιφάνεια της επίθεσης: Αξιολογήστε και επανεξετάστε όλους τους κανόνες port-forwarding για να εξαλείψετε τυχόν μη απαραίτητες ανοικτές θύρες. Όπου είναι δυνατόν, χρησιμοποιήσετε VPN για να έχετε πρόσβαση σε πόρους στο εσωτερικό δίκτυο όταν είστε εκτός, παρά να χρησιμοποιείτε port-forwarding. Ειδικά για RDP, βεβαιωθείτε ότι η θύρα 3389 δεν είναι ανοικτή στο τείχος προστασίας σας.

- Εφαρμογή μηχανισμού προστασίας IPS: Εφαρμόστε κατάλληλη προστασία IPS στους κανόνες που διέπουν την κίνηση από/ και προς οποιονδήποτε host με Windows στο δίκτυο σας.

- Ελαχιστοποιήστε τον κίνδυνο του «lateral movement» (της εσωτερικής μετακίνησης του επιτιθέμενου) στο δίκτυο σας: Χρησιμοποιήστε τα XG Firewall και Synchronized Security για να προστατεύσετε το δίκτυο από απειλές που μετακινούνται εσωτερικά στο δίκτυο και εξετάστε το ενδεχόμενο της κατάτμησης των LANs σας σε μικρότερα subnets, αναθέτοντας τα σε ξεχωριστές ζώνες που προστατεύονται από το τείχος προστασίας. Εφαρμόστε τις κατάλληλες πολιτικές IPS σε κανόνες που διακυβερνούν την κίνηση που περνάει από αυτές τις ζώνες για να αποτρέψετε τυχόν σκουλήκια και bots από το να εξαπλωθούν μεταξύ των τμημάτων LAN του δικτύου σας.

Το XG Firewall και η Synchronized Security είναι η καλύτερη προστασία που μπορείτε να έχετε ενάντια στις τελευταίες απειλές προσφέροντας κορυφαία προστασία και απόδοση. Σταματήστε τα hacks και τις πιο επικίνδυνες και σύγχρονες επιθέσεις από την αρχή τους.

Κατεβάστε τον οδηγό της Sophos από εδώ.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Για 11η συνεχόμενη φορά στις τελευταίες 11 εκθέσεις της Gartner, η Sophos έλαβε την διάκριση «Leader» στην έκθεση Magic Quadrant της Gartner για τις πλατφόρμες Endpoint Protection για το έτος 2019.

Τι είναι αυτό που καθιστά την Sophos «ηγέτη»;

Στη Sophos πιστεύουν ότι η τοποθέτηση της στο τεταρτημόριο των ηγετών καθοδηγείται από την ισχυρή προστασία endpoint της, την ευχρηστία του real-time EDR (real-time endpoint detection & response) που προσφέρει καθώς και από την ολοκληρωμένη και ενοποιημένη πλατφόρμα της, το Sophos Central. Στη Sophos πιστεύουν επίσης, ότι η Gartner αναγνώρισε τη Sophos για την αποδεδειγμένη ικανότητα της να σταματάει το ransomware, την τεχνολογία βαθιάς εκμάθησης της που εμποδίζει το άγνωστο (never-seen-before) malware καθώς και την τεχνολογία anti-exploit που διαθέτει.

Περίληψη

Η τοποθέτηση της Sophos στο Μαγικό Τεταρτημόριο για τις Πλατφόρμες Προστασίας Endpoint για 11η συνεχόμενη φορά αποτελεί ένα φανταστικό επίτευγμα για τη Sophos. Καθώς η αγορά της προστασίας endpoint αλλάζει, παράλληλα εξελίσσεται και η Sophos, καθοδηγούμενη από την αυξανόμενη αναγνωρισιμότητα της επωνυμίας της από επιχειρήσεις και οργανισμούς καθώς και από τα αποτελέσματα δοκιμών από τρίτες εταιρείες και ανεξάρτητα εργαστήρια. Επιπλέον, καθώς το EDR έχει ενσωματωθεί πιο στενά με την προστασία endpoint, η Sophos πρωτοπορεί με μία προσφορά EDR που προσθέτει τεχνογνωσία, αλλά όχι και επιπλέον προσωπικό.

Στην Sophos πιστεύουν ότι θα διατηρήσουν την θέση τους (στο μαγικό τεταρτημόριο των ηγετών) και στο μέλλον, χάρη στην επίμονη υπεροχή της στο «endpoint protection», στην ηγετική της θέση στην βιομηχανία πάνω στην τεχνητή νοημοσύνη, στην τεράστια ανάπτυξη και στις συνεχιζόμενες βελτιώσεις στην προσφορά EDR της αλλά και στο επερχόμενο λανσάρισμα της προσφοράς MDR (Managed Detection & Response) της,

Αποτελέσματα δοκιμών του Intercept X από τρίτους

Απο την εταιρεία SE Labs

- Βαθμολογία AAA για Μεγάλες Επιχειρήσεις – 100% συνολική ακρίβεια (Ιαν-Μαρ 2019)

- Βαθμολογία AAA για Μικρομεσαίες Επιχειρήσεις – 100% συνολική ακρίβεια (Ιαν-Μαρ 2019)

Από την εταιρεία NSS Labs

- Κατατάχθηκε στην πρώτη θέση στην Αποτελεσματικότητα της Ασφάλειας

- Κατατάχθηκε στην πρώτη θέση στο Συνολικό Κόστος Ιδιοκτησίας (TCO)

Από την εταιρεία AV-Comparatives

- Κατατάχθηκε στην πρώτη θέση για την Προστασία από Κακόβουλο Λογισμικό (ανίχνευση 99,9%, μηδενικά ψευδώς θετικά)

MRG Effitas

- Κατατάχθηκε στην πρώτη θέση για την Προστασία από Κακόβουλο Λογισμικό (malware)

- Κατατάχθηκε στην πρώτη θέση για την Προστασία Exploit

- Επιλογή Σύνταξης

AV-Test

- AV-Test endpoint “Κορυφαίο Προϊόν”: 6/6 στην Προστασία, 6/6 στην Ευχρηστία, 5.5/6 στην Απόδοση

- AV-Test (Mac): Τέλεια Βαθμολογία, 6/6 στην Προστασία, 6/6 στην Ευχρηστία, 6/6 στην Απόδοση

- AV-Test (Android): Τέλεια Βαθμολογία

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Μια εταιρική πολιτική ασφάλειας δεδομένων που καθορίζει το τρόπο διαχείρισης πολύτιμων πληροφοριών και περιουσιακών στοιχείων θα είναι αναποτελεσματική, εκτός και αν εφαρμόζεται με συνέπεια και ακρίβεια. Οι οργανισμοί έχουν συχνά τη πολιτική σε γραπτή μορφή που είναι διαθέσιμη στο εταιρικό ενδοδίκτυο και παραδίδεται σε νέους υπαλλήλους. Στη πράξη ωστόσο, οι εργαζόμενοι σπάνια νιώθουν σιγουριά για το πώς να την εφαρμόσουν –την πολιτική- στις καθημερινές τους δραστηριότητες.

Η πολιτική ασφαλείας είναι απαραίτητο να είναι «actionable» και να υπόκειται σε κανονιστικό έλεγχο – και ο καλύτερος τρόπος για να γίνει αυτό είναι με την ταξινόμηση δεδομένων. Πρόκειται για το πρώτο από τα δύο βήματα που αφορούν στην ενεργή διασφάλιση των δεδομένων, με το δεύτερο να είναι η εφαρμογή τεχνολογικών λύσεων που θα την προστατεύσουν περαιτέρω. Η ταξινόμηση καθιστά τις λύσεις αυτές περισσότερο αποτελεσματικές.

Η ταξινόμηση δεδομένων είναι η κατηγοριοποίηση των δεδομένων ανάλογα με το πόσο πολύτιμα ή ευαίσθητα είναι χρησιμοποιώντας ετικέτες. Τέτοιες ετικέτες επισυνάπτονται ως οπτική σήμανση και επίσης ενσωματώνονται στα μεταδεδομένα κάθε αρχείου. Όταν εφαρμόζεται ταξινόμηση σε συνάρτηση με περαιτέρω «downstream» λύσεις ασφαλείας, τα μεταδεδομένα διασφαλίζουν ότι τα δεδομένα μπορούν να είναι προσπελάσιμα ή να χρησιμοποιηθούν μόνο κατόπιν εφαρμογής των κανόνων που αντιστοιχούν στην ετικέτα τους.

Η αυτοματοποίηση της διαδικασίας είναι δυνατή, ωστόσο οι πελάτες της Boldon James επιτυγχάνουν τα καλύτερα αποτελέσματα όταν συνδυάζουν την ανθρώπινη συμμετοχή με τη χρήση εργαλείων λογισμικού για να υποστηριχθεί η επιτυχής εφαρμογή. Αυτό είναι γνωστό ως ταξινόμηση δεδομένων που βασίζεται στον χρήστη.

Με αυτή την προσέγγιση, ο υπάλληλος είναι υπεύθυνος για να αποφασίσει ποια ετικέτα είναι κατάλληλη και να την προσαρτήσει στο σημείο δημιουργίας, επεξεργασίας, αποστολής ή αποθήκευσης. Η διορατικότητα του χρήστη στο περιεχόμενο γύρω από τα δεδομένα οδηγεί σε ακριβέστερες αποφάσεις ταξινόμησης από ό, τι θα μπορούσε ποτέ να κάνει ένας υπολογιστής.

Καθορισμός πολιτικής ταξινόμησης

Πρώτον, να είστε σαφείς σχετικά με το ποιος θα πρέπει να έχει πρόσβαση σε ποιο τύπο δεδομένων. Η δουλειά που κάνατε στο 1ο βήμα και στο 2ο βήμα θα προετοιμάσει το έδαφος για αυτό. Στη συνέχεια, θα πρέπει να αποφασίσετε πόσες κατηγορίες θα έχετε. Καλύτερα να βάλετε στόχο για τρεις ή τέσσερις – όσο λιγότερες είναι οι επιλογές τόσο απλούστερα θα είναι τα πράγματα για τους χρήστες. Οι ετικέτες που υποδηλώνουν «Εμπιστευτικό», «Μόνο για το Εσωτερικό» και «Δημόσιο» είναι ένα καλό ξεκίνημα, ενώ δεν θα ήταν κακό να συμπεριλάβετε και μια τέταρτη κατηγορία που σχετίζεται με πληροφορίες που υπόκεινται σε κανονιστικούς ελέγχους – όπως στον GDPR, στον ITAR ή στους HIPAA / HITECH.

Επιλογή εργαλείου ταξινόμησης

Η σωστή τεχνολογία θα βοηθήσει τους χρήστες σας να εφαρμόσουν με συνέπεια το σχήμα ταξινόμησης και θα προσθέσει επίσης όλα τα απαραίτητα μεταδεδομένα. Τα πιο αποτελεσματικά εργαλεία καθιστούν την ταξινόμηση ένα απρόσκοπτο κομμάτι της καθημερινής εργασίας, με το να ενσωματώνεται η διαδικασία σήμανσης στις εφαρμογές που χρησιμοποιούνται ήδη από τους εργαζομένους. Η διασφάλιση της ευρύτερης κάλυψης μεταξύ πολλών διαφορετικών λειτουργικών συστημάτων και τύπων εφαρμογών είναι ζωτικής σημασίας για να είναι «future-proof» και να αντέξει στο μέλλον η επένδυση σας.

Δείτε τις πρόσφατες κριτικές και αξιολογήσεις σχετικά με την Boldon James Classifier Foundation Suite εδώ.

Αναπτύξτε την ταξινόμηση δεδομένων στον οργανισμό σας

Ξεκινήστε ταξινομώντας τα «ζωντανά» σας δεδομένα – τα μηνύματα ηλεκτρονικού ταχυδρομείου, τα αρχεία και τα έγγραφα που δημιουργούνται και ελέγχονται εκείνη τη στιγμή. Αν έχετε ακολουθήσει τα βήματα 1 και 2, θα γνωρίζετε ακριβώς «τι» και «που βρίσκεται». Με αυτό τον τρόπο διασφαλίζετε ότι όλα τα «πετράδια του στέμματος» εφεξής είναι κλειδωμένα με ασφάλεια. Όταν πετύχετε το παραπάνω, θα χρειαστεί να αποφασίσετε για τη σήμανση των υφιστάμενων και παλαιότερων δεδομένων που είναι αποθηκευμένα και διατηρούνται στον οργανισμό. Αυτή η διαδικασία συνήθως λειτουργεί καλά σε συνδυασμό με ένα παράγοντα «discovery» ή κάποιο εργαλείο του είδους.

Μόλις ολοκληρώσετε τη σήμανση των δεδομένων σας, ήρθε η ώρα να στρέψετε την προσοχή σας στις λύσεις ασφάλειας επιχειρήσεων και στις τεχνολογίες διαχείρισης πληροφοριών που θα ελέγχουν και θα προστατεύουν εφεξής την επιχείρηση σας.

Επόμενα βήματα

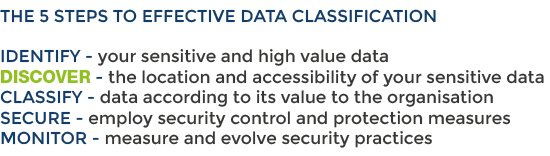

Κατεβάστε το whitepaper της Boldon James: Τα 5 βήματα για την αποτελεσματική προστασία δεδομένων. Θα σας καθοδηγήσει στα 5 βήματα για την εφαρμογή μίας αποτελεσματικής στρατηγικής προστασίας δεδομένων στον οργανισμό σας και θα σας περιγράψει με λεπτομέρεια τους τρόπους που η ταξινόμηση δεδομένων μπορεί ενισχύει σημαντικά λύσεις και εργαλεία που έχουν εφαρμοστεί προηγουμένως, όπως είναι τα εργαλεία πρόληψης απώλειας δεδομένων, εργαλεία ανακάλυψης/ ανίχνευσης δεδομένων, εργαλεία διακυβέρνησης δεδομένων και πολλά άλλα.

Ταξινομώντας τα δεδομένα τους με βάση το πόσο πολύτιμα ή ευαίσθητα είναι, οι οργανισμοί μπορούν να μετριάσουν τον κίνδυνο παραβιάσεων της ασφάλειας, διασφαλίζοντας ότι εφαρμόζονται οι κατάλληλες προστασίες και ότι επιπλέον επιβάλλονται με συνέπεια. Έχοντας εντοπίσει τα “πετράδια του στέμματος” και άλλα δεδομένα που χρειάζονται προστασία, ήρθε η ώρα να προχωρήσετε σε μία «άσκηση ανακάλυψης» για να ανακαλύψετε τι ακριβώς (δεδομένα) έχετε, που βρίσκονται και ποιος μπορεί να έχει πρόσβαση σε αυτά.

Άγνωστα δεδομένα σας καθιστούν ευάλωτους σε επιθέσεις. Η καλύτερη πολιτική ασφάλειας είναι αναποτελεσματική αν δεν είστε σίγουροι για το τι έχετε και, συνεπώς, ποιους ελέγχους πρέπει να εφαρμόσετε. Η διακυβέρνηση δεδομένων, η συμμόρφωση με κανονισμούς, όπως με τον Ευρωπαϊκό Γενικό Κανονισμό Προστασίας Δεδομένων (GDPR) ή με τον κανονισμό των Ηνωμένων Πολιτειών για το Διεθνές Εμπόριο Όπλων (ITAR) και – εξίσου σημαντικό – το να είστε σε θέση να αποδείξετε τη συμμόρφωση, είναι πράγματα αδύνατα όταν δεν γνωρίζετε που βρίσκονται βασικά έγγραφα και ποιος έχει πρόσβαση σε αυτά.

Μια άσκηση ανακάλυψης θα σας προσφέρει την απαραίτητη ορατότητα στα δεδομένα σας, καθώς και στον τρόπο που προσπελάζονται ή χρησιμοποιούνται. Αυτό επιτρέπει τη δημιουργία μίας στρατηγικής προστασίας καθώς και τη χρήση λύσεων που είναι φτιαγμένες για τους συγκεκριμένους τύπους δεδομένων που κατέχετε. Επιπλέον, σας δίνει τη δυνατότητα να μειώσετε τις δαπάνες διατήρησης τους, με την απόρριψη/ διαγραφή των περιττών δεδομένων (ορισμένοι μεσαίου μεγέθους οργανισμοί δαπανούν σχεδόν μισό εκατομμύριο λίρες Αγγλίας ετησίως για την αποθήκευση και τη διαχείριση παρωχημένων δεδομένων, σύμφωνα με έκθεση της Vertitas Databerg). Το να ανακαλύψετε επίσης τους τύπους τον δεδομένων που έχετε θα διευκολύνει επίσης τη χρήση των δεδομένων ως πόρους, αποκτώντας πληροφορίες που θα ενημερώνουν τις στρατηγικές και θα βελτιώνουν τη λειτουργία της επιχείρησης.

Πρέπει να καθορίσετε:

- Τι είδους δεδομένα διατηρούνται

- Τι συλλέγεται

- Τι δημιουργείται

- Που αποθηκεύεται ή βρίσκεται

- Για ποιο λόγο τα έχετε

- Πόσο ευαίσθητα είναι, και

- ποιος έχει πρόσβαση σε αυτά, ποιος τα χρησιμοποιεί ή ποιος τα διαμοιράζεται.

Το να καταφέρετε κάτι τέτοιο αποτελεί πρόκληση. Παράλληλα με τα δομημένα δεδομένα που υπάρχουν σε βάσεις δεδομένων που βρίσκονται επιτόπου, οι εταιρείες έχουν συνήθως και τεράστιους όγκους αδόμητων δεδομένων, όπως μηνύματα ηλεκτρονικού ταχυδρομείου, αρχεία PowerPoint, αρχεία Excel και έγγραφα PDF.

Οι πληροφορίες αποθηκεύονται και μοιράζονται σε μια ποικιλία συστημάτων, συσκευών και πλατφορμών, συμπεριλαμβανομένου του cloud, εργαλείων συνεργασίας όπως το Microsoft SharePoint, τοποθεσιών κοινής χρήσης αρχείων όπως είναι οι Dropbox και OneDrive καθώς και του λεγόμενου “shadow IT”.

Εργαλεία εντοπισμού δεδομένων και κατάλληλο λογισμικό παρέχουν έναν αποδοτικό και ακριβή τρόπο για να εντοπίσετε περιουσιακά στοιχεία που μπορείτε να ταξινομήσετε στη συνέχεια. Εξετάζουν αποθήκες αρχείων και βάσεις δεδομένων, σαρώνουν συγκεκριμένους τύπους δεδομένων, λέξεις-κλειδιά, και χρησιμοποιούν διάφορα κριτήρια και μεταδεδομένα ταξινόμησης. Έτσι, έχετε τη δυνατότητα να δείτε ποια είναι τα δεδομένα σας, που είναι η τοποθεσία τους και ποιος έχει πρόσβαση σε αυτά. Σύμφωνα με την εταιρεία Forrester, το 44% των Βορειοαμερικανών και Ευρωπαίων «decision-makers» στον τεχνολογικό κλάδο χρησιμοποιούν εργαλεία ανακάλυψης δεδομένων.

Μόλις προσδιορίσετε τα δεδομένα εντός της επιχείρησής σας, θα είστε σε θέση να ξεχωρίσετε, και να εστιάσετε στις πλέον πολύτιμες και εμπιστευτικές πληροφορίες ώστε να λάβετε σωστές και ακριβείς αποφάσεις σχετικά με τον τρόπο διαχείρισης τους, καθώς και στο ποιος μπορεί να έχει πρόσβαση σε ποια αρχεία. Στη συνέχεια, θα είστε έτοιμοι να τα ταξινομήσετε αναλόγως πόσο πολύτιμα ή ευαίσθητα είναι, ώστε να διασφαλίσετε ότι ελέγχονται καταλλήλως και προστατεύονται αποτελεσματικά.

Η χρήση της ταξινόμησης δεδομένων ως μέρος της στρατηγικής σας για την προστασία των εταιρικών δεδομένων μερικές αναφέρεται και ως «κλείδωμα των πολυτιμότερων περιουσιακών στοιχείων» (οι εταιρείες συχνά πουλούν κύρια περιουσιακά τους στοιχεία όταν αντιμετωπίσουν κάποια απειλή εξαγοράς. Πρόκειται για τα σπουδαιότερα περιουσιακά τους στοιχεία και ιδιαιτέρως εκείνα για τα οποία ενδιαφέρεται περισσότερο η επιχείρηση που θέλει να κάνει την επιθετική εξαγορά).

Ωστόσο, η ασφάλεια των δεδομένων δεν αρχίζει ούτε τελειώνει με την πράξη ελέγχου της πρόσβασης στις πληροφορίες. Επίσης, η πολιτική ασφαλείας δεν πρέπει να περιορίζεται στη προστασία μόνο των πιο πολύτιμων δεδομένων. Ακόμα και λιγότερο κρίσιμης σημασίας πληροφορίες μπορούν να βλάψουν την επιχείρηση αν χαθούν ή διαρρεύσει την χειρότερη στιγμή.

Πρώτον, πρέπει να δημιουργήσετε ένα ισχυρό υπόβαθρο γνώσης γύρω από τα δεδομένα σας, να κατανοήσετε ακριβώς τι κατέχετε και τους πιθανούς κινδύνους για την ασφάλειά τους. Φανταστείτε την επιχείρηση σας σαν τον Πύργο του Λονδίνου (το Βασιλικό Παλάτι και Φρούριο της Αυτής Μεγαλειότητας).

Αν δεν γνωρίζετε που βρίσκονται τα «πετράδια του στέμματος σας» (και τα λιγότερα εντυπωσιακά περιουσιακά σας στοιχεία) θα καταλήξετε να κλειδώσετε κάθε πόρτα που υπάρχει – ή να αφήσετε ανοικτές τις λάθος πόρτες- εκθέτοντάς τα σε κίνδυνο.

Αυτή η διαδικασία ξεκινάει με τον προσδιορισμό των τύπων δεδομένων που έχουν και τη μεγαλύτερη σημασία για την επιχείρηση, ώστε να εξακριβώσετε που είναι απαραίτητο να εστιάσετε για την προστασία και τον έλεγχο.

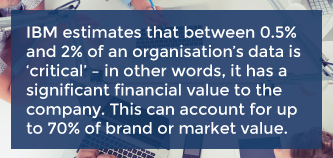

Τα πλέον πολύτιμα και εμπιστευτικά δεδομένα (τα κοσμήματά σας) μπορεί να περιλαμβάνουν:

- Περιουσιακά στοιχεία δεδομένων – όπως πληροφορίες για μία βάση δεδομένων CRM

- Κρίσιμης σημασίας επιχειρησιακά έγγραφα, συμπεριλαμβανομένων σχεδίων στρατηγικής και συμφωνιών

- Έγγραφα ή πληροφορίες που υπόκεινται σε κανονισμούς

- Πνευματική ιδιοκτησία (IP) όπως σχέδια προϊόντων και τεχνικές προδιαγραφές

- Προσωπικές πληροφορίες – για παράδειγμα λεπτομέρειες για τους υπαλλήλους

Τις περισσότερες φορές όμως, το πλέον ευάλωτο σημείο μίας εταιρείας δεν είναι τα «πετράδια του στέμματος της», αφού το πιθανότερο είναι να έχουν ήδη αναγνωριστεί και προστατευθεί καταλλήλως. Το πιο ευάλωτο σημείο μίας εταιρείας είναι τα πιο καθημερινά, ευαίσθητα δεδομένα, που οι περισσότεροι άνθρωποι αγνοούν ή δεν πηγαίνει το μυαλό τους, όπως λίστες πελατών, συμβόλαια ή έγγραφα όπως τα οικονομικά αποτελέσματα της εταιρείας ή δελτία τύπου που είναι πιθανότερο να διαρρεύσουν ή να χαθούν. Αυτά τα δεδομένα πρέπει επίσης να προσδιορίζονται και να προστατεύονται.

Ένας χρήσιμος τρόπος για τον προσδιορισμό της αξίας μίας πληροφορίας – και των κινδύνων που πρέπει να αντιμετωπιστούν – είναι να σκεφτούμε τον αντίκτυπο που θα έχει σε περίπτωση διαρροής ή απώλειας της. Μπορεί για παράδειγμα να βλάψει την επιχείρηση, προκαλώντας ζημιά στο εμπορικό σήμα ή από την επιβολή κάποιου μεγάλου προστίμου από τις ρυθμιστικές αρχές (π.χ για παράβαση του GDPR) ή εξαιτίας της μείωσης ή της απώλειας του ανταγωνιστικού πλεονεκτήματος; Αν αποκαλυπτόταν –αυτή η πληροφορία- δημοσίως, θα εξέθετε πελάτες, συνεργάτες ή προμηθευτές; Θα έθετε σε κίνδυνο την ασφάλεια ή το απόρρητο της ιδιωτικότητας των εργαζομένων στην επιχείρηση; Θα παραβιαζόταν ενδεχομένως κάποια σύμβαση;

Μόλις προσδιορίσετε τα δεδομένα που κινδυνεύουν περισσότερο, μπορείτε να ξεκινήσετε την αναζήτηση τους στα μέρη που βρίσκονται στην υποδομή σας.

Παρόλο που πέρυσι, τόσο ο Ευρωπαϊκός Γενικός Κανονισμός Προστασίας των Δεδομένων (GPDR) όσο και άλλες νομοθετικές ρυθμίσεις περί απορρήτου των δεδομένων που σχεδιάστηκαν για να δίνουν στους καταναλωτές περισσότερο έλεγχο πάνω στα προσωπικά τους δεδομένα, μονοπώλησαν τις επικεφαλίδες των ειδήσεων και αποτέλεσαν το κεντρικό θέμα μυριάδων εταιρικών ανακοινώσεων και Δελτίων Τύπου, το 53% των καταναλωτών εξακολουθεί σήμερα να αγνοεί πως οι εταιρείες και οι μάρκες χρησιμοποιούν τα δεδομένα τους, σύμφωνα με την έρευνα της Acquia, στην οποία έλαβαν μέρος περισσότεροι από χίλιοι Αμερικανοί καταναλωτές.

Επιπλέον, το 65% δεν γνωρίζει ποιες μάρκες χρησιμοποιούν τα δεδομένα τους

Στα ευρήματα της έρευνας περιλαμβάνονται τα παρακάτω επίσης:

- To 59% των καταναλωτών περιμένει τουλάχιστον ένα μήνα προτού μοιραστεί προσωπικά δεδομένα του με μάρκες

- Το 49% των ερωτηθέντων δήλωσε ότι νιώθει περισσότερο άνετα να δώσει προσωπικές πληροφορίες σε μάρκες με φυσική παρουσία, όπως εκείνες που διαθέτουν καταστήματα

- Το 65% των ερωτηθέντων θα σταματούσε να χρησιμοποιεί μία μάρκα αν ήταν ανέντιμη στον τρόπο που χρησιμοποιεί ή διαχειρίζεται τα δεδομένα του

Ο νόμος περί ιδιωτικότητας των δεδομένων της California, CCPA, και το νομοσχέδιο προστασίας του ιδιωτικού απορρήτου στο Internet του Maine, που είναι από τους πιο περιοριστικούς νόμους στις Ηνωμένες Πολιτείες, στέκονται στο πλευρό των καταναλωτών που θέλουν να κατανοούν και να έχουν τον έλεγχο των δεδομένων τους – και άλλες πολιτείες βρίσκονται σε σειρά. Οι μάρκες και οι εταιρείες που θέλουν να προσεγγίσουν αυτούς τους καταναλωτές θα χρειαστεί να ενεργήσουν αναλόγως, και διακυβεύονται πολλά.

Από την έρευνα της Acquia διαπιστώθηκε ότι οι καταναλωτές δεν είναι πρόθυμοι να δώσουν σε κάποια μάρκα μία δεύτερη ευκαιρία για να προστατεύσει την ακεραιότητα των δεδομένων τους. Αυτό σημαίνει, ότι οι επιχειρήσεις έχουν μόνο μία ευκαιρία να εξασφαλίσουν ότι οι καταναλωτές γνωρίζουν ότι τα προσωπικά τους στοιχεία, και η ιδιωτικότητα τους, βρίσκονται σε ασφαλή χέρια.

Αυτή η εστίαση στη νομοθεσία περί απορρήτου των δεδομένων σε παγκόσμια κλίμακα τοποθετεί στο επίκεντρο εκείνες τις μάρκες και εταιρείες που έχουν να κάνουν με τις απαιτήσεις των καταναλωτών για εξατομικευμένες εμπειρίες στο Internet. Αυτό επιφορτίζει τις μάρκες και τις εμπορικές εταιρείες με το δύσκολο έργο του να προσφέρουν υπερ-εξατομικευμένες υπηρεσίες ή εμπειρίες και παράλληλα να είναι περισσότερο προσεκτικές από ποτέ άλλοτε με τα δεδομένα των καταναλωτών.

Οι καταναλωτές συνήθως περιμένουν τουλάχιστον ένα μήνα πριν να μοιραστούν τα προσωπικά τους δεδομένα με τις μάρκες και τις εμπορικές εταιρείες. Αυτό υπογραμμίζει την επιθυμία τους να οικοδομήσουν τη σχέση τους, παίρνοντας τον απαραίτητο χρόνο για να γνωρίσουν τις μάρκες πριν τις εμπιστευτούν.

Έχοντας υπόψη το παραπάνω, η διαφάνεια είναι το κλειδί για τις μάρκες που επιθυμούν να κερδίσουν αυτή την εμπιστοσύνη. Ένα νομοσχέδιο που έχει προταθεί στις ΗΠΑ και που απαιτεί από τους γίγαντες του Διαδικτύου να αποκαλύπτουν την αξία των δεδομένων των χρηστών υποδηλώνει την αυξανόμενη ζήτηση διαφάνειας όσον αφορά στα προσωπικά δεδομένα.

Οι οργανώσεις που ανταποκρίνονται στην εντολή αυτή με σαφείς πολιτικές σχετικά με τη χρήση των δεδομένων θα είναι πιο αποτελεσματικές στην οικοδόμηση της εμπιστοσύνης με τους καταναλωτές.

Εκτός από το ότι διστάζουν να μοιραστούν τα στοιχεία τους αμέσως, σχεδόν οι μισοί από τους ερωτηθέντες δήλωσαν ότι είναι πιο άνετοι όταν παρέχουν προσωπικές πληροφορίες σε μάρκες που έχουν και φυσική παρουσία (με κάποιο κατάστημα) – και αυτό δείχνει την δυσπιστία τους για το Διαδίκτυο.

Είναι στο χέρι των ψηφιακών εμπορικών σημάτων και των μαρκών να κερδίσουν ξανά την εμπιστοσύνη αυτή – ακόμη και αν δεν είναι άμεσα υπεύθυνες για τη δημιουργία της ανησυχίας που υπάρχει στους καταναλωτές.

«Οι μάρκες (εμπορικά σήματα) έχουν την ευθύνη να εκπαιδεύουν τους καταναλωτές περί της χρήσης των δεδομένων τους, αποδεικνύοντας ότι μπορούν να εμπιστευτούν ξανά το Διαδίκτυο», δήλωσε ο Tom Wentworth, Senior Vice President του τμήματος Product Marketing της εταιρείας Acquia. «Το να επιτρέπεται στους καταναλωτές να επιλέγουν αν θα μοιραστούν ή όχι τα δεδομένα τους με την πάροδο του χρόνου θα γίνεται όλο και πιο συνηθισμένο, καθώς τα εμπορικά σήματα αναγνωρίζουν ότι η απενεργοποίηση του ελέγχου των δεδομένων των καταναλωτών δεν είναι μόνο το σωστό πράγμα, αλλά θα ωφελήσει και τις επιχειρήσεις τους μακροπρόθεσμα».

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Στις αρχές της χρονιάς, η κομητεία Cabarrus στη Βόρεια Καρολίνα των Ηνωμένων Πολιτειών έπεσε θύμα μίας απάτης BEC, με αποτέλεσμα οι απώλειες να φτάσουν τα 1,7 εκατομμύρια δολάρια. Και δυστυχώς, αυτό είναι μόνο ένα παράδειγμα του ολοένα και περισσότερο κοινότυπου –και καταστροφικού – τύπου επίθεσης.

Στις επιθέσεις BEC (Business Email Compromise), οι κυβερνοεγκληματίες συνδυάζουν τη κοινωνική μηχανική και τις τεχνικές ηλεκτρονικού ψαρέματος για να εξαπατήσουν ανθρώπινους στόχους σε οργανισμούς πείθοντας τους να μεταφέρουν χρήματα ή δεδομένα.

Κοινές προσεγγίσεις στο συγκεκριμένο τύπο επίθεσης, συμπεριλαμβάνουν τη παραβίαση λογαριασμών ηλεκτρονικού ταχυδρομείου, το «spoofing» διευθύνσεων ηλεκτρονικού ταχυδρομείου ανώτερων στελεχών, τραπεζών ή δικηγορικών εκπροσώπων, τη παραβίαση μηνυμάτων ηλεκτρονικού ταχυδρομείου έμπιστων προμηθευτών κ.ά.

Οι επιθέσεις BEC είναι στοχευμένες και χρονοβόρες με τους κυβερνοεγκληματίες ορισμένες φορές να εργάζονται για αρκετούς μήνες μέχρι να καταφέρουν να υπονομεύσουν μία εταιρεία ή έναν οργανισμό – έχοντας βεβαίως κίνητρο τα πολύ μεγάλα κέρδη. Και τις περισσότερες φορές αυτή η επίθεση είναι αποτελεσματική. Οι επιθέσεις BEC βρίσκονται σε άνοδο τελευταία με το 53% των οργανισμών που χτυπήθηκαν από κυβερνοεπιθέσεις πέρυσι να αναφέρει ότι έπεσαν θύματα ψαρέματος ηλεκτρονικού ταχυδρομείου.

Ελαχιστοποιήστε τον κίνδυνο

Τα κέρδη των κυβερνοεγκληματιών που επιχειρούν επιθέσεις BEC αποτελούν προϊόν εκμετάλλευσης του πλέον αδύναμου κρίκου στην αλυσίδα της κυβερνοασφάλειας: τον ανθρώπινο παράγοντα. Βασίζονται λοιπόν εξολοκλήρου στο να εξαπατήσουν τους ανθρώπους, και να τους ξεγελάσουν πέφτοντας θύματα των παγιδευμένων, «spoofed» μηνυμάτων ηλεκτρονικού ταχυδρομείου τους, των πλαστών εγγράφων τους ή των ψευδών πληροφοριών τους.

Όλα, ανεξαιρέτως τα μέλη μίας ομάδας ή ενός τμήματος σε μία επιχείρηση μπορούν να αποτελούν υποψήφιους στόχους μίας επίθεσης BEC, και όχι μόνο υπάλληλοι στο οικονομικό τμήμα, στο τμήμα ανθρωπίνων πόρων ή τα ανώτερα στελέχη – αν και ενδέχεται να μην μπορούν να δώσουν έγκριση για πληρωμές, ενδέχεται να δώσουν πολύτιμες πληροφορίες στους χάκερς, που ενδέχεται να τους βοηθήσουν στον σκοπό τους, αποκτώντας πρόσβαση ακόμα και σε ευαίσθητα εταιρικά συστήματα.

Ακριβώς για αυτό το λόγο, η κατάρτιση και η εκπαίδευση των χρηστών είναι το κλειδί για την ελαχιστοποίηση του κινδύνου μίας επίθεσης BEC. Ευαισθητοποιώντας τους χρήστες/ υπαλλήλους σας πάνω στο θέμα, και εκπαιδεύοντας τις ομάδες σας στον εντοπισμό ύποπτων επικοινωνιών, μειώνεται σημαντικά την πιθανότητα να πέσετε θύματα μίας επίθεσης BEC.

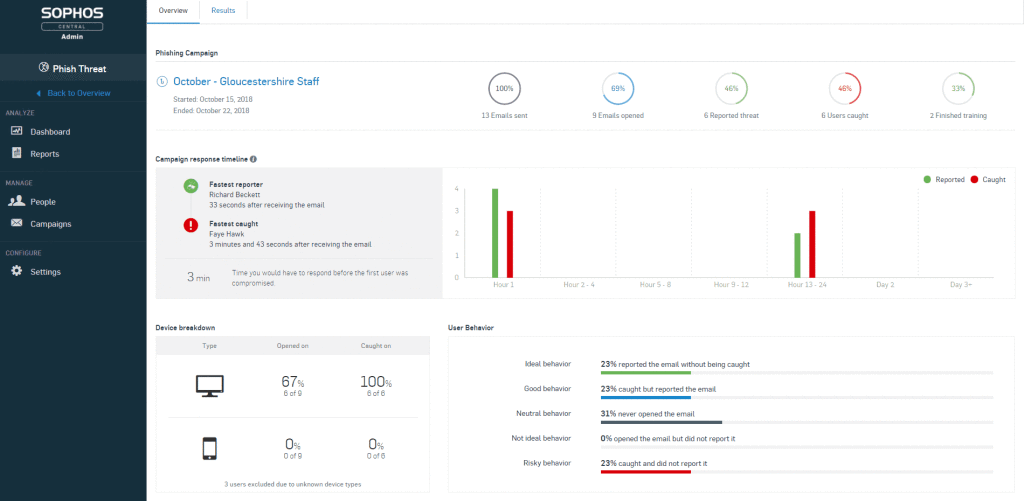

H Sophos μπορεί να βοηθήσει

Το Sophos Phish Threat είναι ένα εργαλείο κατάρτισης και προσομοίωσης ηλεκτρονικού «ψαρέματος» που σας επιτρέπει εύκολα και απλά να αυξήσετε την ευαισθητοποίηση των χρηστών, εξομοιώνοντας τις τακτικές ηλεκτρονικού ψαρέματος που χρησιμοποιούν πραγματικοί εισβολείς και κυβερνοεγκληματίες. Μπορείτε να ρυθμίσετε τις δοκιμαστικές εκστρατείες «phishing» μέσα σε λίγα λεπτά.

Το εργαλείο περιλαμβάνει επίσης online μαθήματα κατάρτισης για να εκπαιδεύσει τους ανθρώπους στο πως να εντοπίζουν και να σταματούν τις πραγματικές επιθέσεις. Επιπλέον, μπορείτε να αξιολογήσετε και να μετρήσετε την πρόοδο, να παρακολουθήσετε την βελτίωση και να επιδείξετε την απόδοση της επένδυσης (ROI) στην επιχείρηση.

Δοκιμάστε το Sophos Phish Threat, δωρεάν, για 30 ημέρες

Επιπλέον, το δωρεάν anti-phishing toolkit, σας παρέχει ένα φανταστικό σύνολο πόρων για να εκπαιδεύσετε την ομάδα σας πάνω στις τεχνικές phishing. Συμπεριλαμβάνει επίσης αφίσες για την επιχείρηση σας, μία παρουσίαση Powerpoint για συναντήσεις, παραδείγματα από μηνύματα ηλεκτρονικού ψαρέματος καθώς και τις καλύτερες συμβουλές για το πώς να εντοπίζετε «ψεύτικα» email. Κατεβάστε το Sophos Phish Threat για μία δωρεάν δοκιμή σήμερα κιόλας.

Η τεχνητή νοημοσύνη και η μηχανική εκμάθηση βρίσκονται σχεδόν καθημερινά στους τίτλους ειδήσεων των μεγαλύτερων ειδησεογραφικών ιστοσελίδων, ενώ περιβάλλονται και από έντονη ρητορική για τις επόμενες εξελίξεις στον χώρο. Άραγε, θα εκμεταλλευτούν περαιτέρω οι κυβερνοεγκληματίες τη μηχανική εκμάθηση για να επινοήσουν νέες επιθέσεις; Και θα μπορέσουν οι αμυνόμενοι να κατασκευάσουν ένα μοντέλο μηχανικής εκμάθησης ικανό να ανιχνεύει όλα τα κακόβουλα προγράμματα;

Στη Sophos, πιστεύουν ότι η μηχανική εκμάθηση είναι ένα ουσιαστικό και κρίσιμο κομμάτι της κυβερνοασφάλειας, ωστόσο οφείλει να αποτελεί μόνο ένα τμήμα μιας ευρύτερης λύσης για να είναι αποτελεσματική.

Δεν είναι συνετό για οποιοδήποτε προϊόν ασφάλειας να βασίζεται αποκλειστικά στη μηχανική εκμάθηση ως πρωτεύον ή μοναδικό επίπεδο άμυνας. Μια προσέγγιση του τύπου «όλα τα αυγά-σε-ένα-καλάθι» διευκολύνει στην ουσία τους τους επιτιθέμενους, και τους αφήνει μόνο με μία πόρτα για να «σπάσουν». Ένα προϊόν που βασίζεται σε μία ουσιαστική προσέγγιση πολλαπλών τεχνολογιών, όπως είναι το Sophos Intercept X προβάλλει ένα συμπληρωματικό και ενισχυτικό σύνολο εμποδίων που θα πρέπει να ξεπεραστούν ταυτόχρονα για να εκτελεστεί με επιτυχία μία επίθεση.

Η μηχανική μάθηση είναι μόνο μία από ένα σύνολο τεχνολογιών προστασίας στο Intercept X που έχει σχεδιαστεί για τον εντοπισμό κακόβουλων προγραμμάτων και δυνητικά ανεπιθύμητων εφαρμογών, συμπεριλαμβανομένων και άγνωστων απειλών. Στη Sophos πηγαίνουν ένα βήμα παραπέρα την εφαρμογή της μηχανικής εκμάθησης, πέρα από το να κάνει απλώς προβλέψεις για αρχεία. Επιπλέον, η Sophos συμπεριλαμβάνει επιπλέον και “συμβούλους” στο προϊόν EDR της (Endpoint Detection & Response), για να παρέχει πρόσθετη πληροφόρηση και να βοηθήσει στη λήψη αποφάσεων. Ο στόχος της Sophos με την παροχή αυτών των «συμβούλων», είναι να παρέχει την διαίσθηση και το ένστικτο των ειδικών αναλυτών κακόβουλου λογισμικού στον χειρισμό ύποπτων (καθώς συγκρίνονται με τα κατηγορηματικά κακόβουλα) γεγονότων ή αντικειμένων.

Μηχανική εκμάθηση: Ένας στόχος

Οι κυβερνοεγκληματίες ανέκαθεν αναζητούσαν νέους και εύκολους τρόπους να παραβιάζουν συστήματα και να ελίσσονται τριγύρω από δίκτυα. Είναι λογικό να υποθέσουμε ότι θα αναζητούσαν τρόπους να στοχεύσουν ένα μοντέλο μηχανικής εκμάθησης και να το εξαπατήσουν να σκέφτεται ότι μια επίθεση είναι «ασφαλής». Η Sophos έχει προετοιμαστεί για ένα τέτοιο γεγονός καθώς και για άλλα είδη πιθανών και εξελισσόμενων τεχνικών επίθεσης.

Η στρατηγική της Sophos για να παραμείνουν τα προϊόντα της ανθεκτικά σε τέτοιου είδους επιθέσεις είναι να διεξαγάγει επιμελείς, κορυφαίες στην βιομηχανία έρευνες στον τομέα των νευρωνικών δικτύων και στην αρχιτεκτονική τους, καθώς και να ενοποιήσει τις παραδοσιακές και τις επόμενης γενιάς τεχνολογίες ασφαλείας σε μια ενιαία λύση. Σε αυτό περιλαμβάνονται πολλαπλά επίπεδα ανάλυσης, συμπεριφορικές ανιχνεύσεις, στατικές ανιχνεύσεις, «heuristics», μοντέλα μηχανικής εκμάθησης, τεχνικές ant-exploitation, τεχνολογία anti-ransomware κ.ά. Η Sophos ονομάζει το παραπάνω «Η δύναμη του Συν».

Μόνο μέσω της προσεγμένης αρχιτεκτονικής, παράλληλα με ανεξάρτητες, αγνωστικές και συμπληρωματικές τεχνολογίες προστασίας, η δύναμη της μηχανικής εκμάθησης μπορεί να χρησιμοποιηθεί ασφαλώς.

Offensive Security από τη Sophos

Η Sophos διεξάγει έρευνες «offensive security» για μοντέλα μηχανικής εκμάθησης για περισσότερα από δυόμισι χρόνια, στο πλαίσιο της εσωτερικής έρευνας της εταιρείας για την ασφάλεια της μηχανικής εκμάθησης και τη βελτίωση της ανθεκτικότητας των προϊόντων.

Ήδη από τον Φεβρουάριο του 2017, η Sophos κατάφερε να δημιουργήσει ένα προηγμένο, αγνωστικιστικό μοντέλο «proof-of-concept» που μπορούσε να ξεγελάσει τα περισσότερα, αν όχι όλα, μοντέλα μηχανικής μάθησης, μεταλλάσσοντας ένα γνωστό-καλό αρχείο σε ένα κακόβουλο αρχείο. Η συντριπτική πλειοψηφία των μοντέλων πίστευε ότι το αρχείο που μεταλλάχθηκε ήταν το αρχικό, γνωστό-καλός αρχείο. Ακόμη και σήμερα, το ίδιο «proof-of-concept» μπορεί και εξαπατά την πλειονότητα των μοντέλων μηχανικής εκμάθησης σε λύσεις ασφάλειας endpoint.

Σημείωση: Επιλέξαμε να μην διαθέσουμε ευρέως την σχετική έρευνα για να μην καταλήξει σε χέρια κακόβουλων.

Προβλέποντας τις κινήσεις των αντιπάλων, και κατανοώντας τις προσεγγίσεις που θα μπορούσαν να ακολουθήσουν, η Sophos υπογραμμίζει τη σημασία της στρατηγικής της για την παροχή πολλαπλών αμυντικών τεχνολογιών που καλύπτουν ένα ευρύ φάσμα τεχνικών και δυνατοτήτων.

Κυβερνοασφάλεια από την Sophos

Η ομάδα SophosLabs Data Science είναι σημαντικός συνεργάτης στον τομέα της έρευνας τεχνητής νοημοσύνης, όπως αποδεικνύεται από τις τεχνικές εργασίες στην ιστοσελίδα της Sophos ή τις καταχωρίσεις της εταιρείας στο Google Scholar. Η εκτεταμένη και διαρκής έρευνα και η δημοσίευση των αμυντικών καινοτομιών μας αποτελεί πυλώνα της ηθικής της Sophos. Τα αποτελέσματα αυτής της έρευνας επηρεάζουν και καθορίζουν τη σύνθεση και την ενορχήστρωση των τεχνολογικών επιπέδων προστασίας στο Intercept X και σε όλες τις άλλες λύσεις της Sophos.

Η έρευνά της Sophos επηρεάζει τις βελτιστοποιήσεις που πραγματοποιούνται διαρκώς στα προϊόντα της ώστε να είναι λιγότερο επιρρεπή στις απόπειρες επιθέσεων από αντιπάλους. Επιπλέον, τα στρώματα άμυνας της Sophos έχουν σχεδιαστεί για να λειτουργούν «ανεξάρτητα», έτσι ώστε, στην περίπτωση που μία απειλή διαφύγει της προστασίας ενός επιπέδου, στο επόμενο επίπεδο δεν θα τα καταφέρει.

Η ψηφιακή ασφάλεια, όπως και η φυσική ασφάλεια, έχει πολλές παραλλαγές. Σκεφτείτε ένα κτίριο και πως θα μπορούσε να προστατευθεί. Αν δεν χτίζατε τίποτα άλλο, παρά ένα τεράστιο τείχος, ενδεχομένως αρχικά να αποδειχθεί δύσκολο στην αναρρίχηση του, ωστόσο τελικά κάποιος θα βρει έναν τρόπο να αναρριχηθεί μέχρι την κορυφή του (ή να περάσει κάτω από αυτό).

Τώρα σκεφτείτε ένα φρούριο. Ένοπλοι φρουροί, σκυλιά, κάμερες CCTV, καλώδια ή λέιζερ ανίχνευσης, συρματοπλέγματα και αισθητήρες κίνησης. Μπορεί να καταφέρετε να ανεβείτε στον τοίχο, αλλά έχετε ακόμα πολλά επιπλέον εμπόδια μπροστά σας που θα είναι δύσκολο αν όχι ακατόρθωτο να ξεπεράσετε.

Είναι εύκολο να δημιουργήσεις ένα επίπεδο ασφάλειας, αλλά είναι και επίσης πολύ εύκολο να παρακαμφθεί. Ο στόχος της Sophos ήταν πάντα η κατασκευή φρουρίων.

Πριν λίγο καιρό, στο blog CyberArk Conjur, o DevOps community manager της CyberArk, John Walsh διερεύνησε την ιστορία και την εξέλιξη του λογισμικού ανοικτού κώδικα. Πρόκειται για ένα καλογραμμένο, και ευχάριστο κείμενο που επισημαίνει την ξεκάθαρη σχέση μεταξύ της υϊοθέτησης του ανοικτού λογισμικού και της επιτυχίας του DevOps στις επιχειρήσεις, καθώς και την δύναμη της συμμετοχής στη κοινότητα και της ανταλλαγής πληροφοριών.

Στη CyberArk, έχουν αγκαλιάσει αυτή τη προσέγγιση του «ομαδικού παίκτη» (team player) έμπρακτα με τo CyberArk Conjur και το ταχέως αναπτυσσόμενο CyberArk Marketplace, το οποίο περιλαμβάνει και αναδεικνύει επιπλέον και συνεισφορές από τη κοινότητα. Προωθώντας αυτή τη δέσμευση για συνεργασία και διαφάνεια, η CyberArk πρόσφατα δημοσίευσε online την βιβλιοθήκη προϊοντικής τεκμηρίωσης, καθιστώντας την ελεύθερη και ανοικτή σε όλους – χωρίς να απαιτεί σύνδεση με λογαριασμό (login).

Διαθέτοντας την πρόσφατα απλουστευμένη και βελτιωμένη τεκμηρίωση της έκδοσης 10.10 της λύσης της CyberArk, τα CyberArk Docs καθιστούν απλούστερη και ταχύτερη την εύρεση των απαντήσεων στις ερωτήσεις που έχετε.

Σκέφτεστε την υϊοθέτηση μίας λύσης ασφάλειας προνομιακής πρόσβασης; Είτε η επιχείρηση σας ξεκινάει τώρα ή είτε έχει ήδη επικεντρωθεί στην εφαρμογή προηγμένων στρατηγικών ασφαλείας προνομιακής πρόσβασης για να ευθυγραμμιστεί με τις πρωτοβουλίες ψηφιακού μετασχηματισμού, τότε το CyberArk Docs είναι μία καλή αρχή. Γνωρίστε τις λύσεις της CyberArk, περιηγούμενοι στην τεκμηρίωση ανά προϊόν: Core Privileged Access Security, CyberArk Privilege Cloud, Endpoint Privilege Manager και Application Access Manager. Σε κάθε μία από αυτές τις σελίδες προϊόντος, είναι εύκολο να βρείτε πληροφορίες σχετικά με τις βασικές αρχές ασφάλειας όπως πως να ξεκινήσετε με το developing, και πως να διαμορφώσετε ή να διαχειριστείτε το περιβάλλον χρήσης σας καθώς και πως να εγκαταστήσετε ή να αναβαθμίσετε διάφορα στοιχεία. Η ιστοσελίδα είναι εύκολη στη πλοήγηση, προσφέροντας έγγραφα οργανωμένα με λειτουργικό τρόπο και με πληροφορίες για τελικούς χρήστες, διαχειριστές και προγραμματιστές.

Το CyberArk Docs είναι επίσης μέρος του ευρύτερου ιστοτόπου CyberArk Technical Community, που είναι διαθέσιμος στους σημερινούς πελάτες και συνεργάτες της εταιρείας, όπου μπορείτε να συνδεθείτε, να συμμετάσχετε στη κοινότητα και να απευθυνθείτε σε ειδικούς πάνω σε θέματα προϊόντων και υπηρεσιών της CyberArk. Μέσα από την Τεχνική Κοινότητα της CyberArk μπορείτε τώρα να περιηγηθείτε και να κατεβάσετε χρήσιμη τεκμηρίωση από τα CyberArk Docs, να επωφεληθείτε από την ολοκληρωμένη γνωσιακή βάση της CyberArk και να αποκτήσετε πρόσβαση σε ένα ευρύ φάσμα ηλεκτρονικών μαθημάτων κατάρτισης και post integration καθώς και σε κριτικές/ αξιολογήσεις στο CyberArk Marketplace. Εκεί θα βρείτε επίσης και ένα απλό τρόπο υποβολής αιτήσεων υποστήριξης και αιτημάτων βελτιστοποίησης.

Το CyberArk Docs είναι ένας από τους πολλούς τρόπους με τους οποίους η CyberArk προσφέρει πρόσθετη αξία στην ευρύτερη κοινότητα στον κυβερνοχώρο. Εμπνευσμένοι από το ανοικτό λογισμικό, ο στόχος της CyberArk είναι να διευκολύνει τους τελικούς χρήστες, τους διαχειριστές, τους προγραμματιστές και τους επαγγελματίες στον χώρο της ασφάλειας ώστε να έχουν πρόσβαση σε πληροφορίες και εργαλεία που χρειάζονται για να συνεργαστούν, να καινοτομούν, να οικοδομούν και να επιτυγχάνουν τους στόχους τους.

Ελέγξτε τα CyberArk Docs σήμερα κιόλας.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Το 37% των κυβερνοεπιθέσεων ανακαλύπτονται σε διακομιστές, και επομένως καθίστανται ως το πλέον συνηθισμένο μέρος για να εντοπίσει κάποιος μία επίθεση σε έναν οργανισμό. Πρόκειται για ένα από τα πιο ανησυχητικά στατιστικά στοιχεία που προέκυψαν από μία πρόσφατη έρευνα της Sophos, στην οποία συμμετείχαν περίπου 2,7 χιλιάδες διαχειριστές και στελέχη τμημάτων IT σε όλο τον κόσμο.

Γιατί όμως οι διακομιστές (servers) είναι τόσο δελεαστικοί στόχοι για τους χάκερς;

1. Οι servers έχουν υψηλή αξία

Οι διακομιστές συνήθως περιέχουν τα πλέον πολύτιμα δεδομένα ενός οργανισμού. Για παράδειγμα, προσωπικές πληροφορίες, όπως αρχεία υπαλλήλων και πελατών θα μπορούσαν να κλαπούν αν δεν είναι επαρκώς προστατευμένες και δεν είναι ασφαλείς (π.χ αν δεν είναι κρυπτογραφημένες) στον διακομιστή.

Κανονισμοί και νόμοι, όπως ο Ευρωπαϊκός Γενικός Κανονισμός Προστασίας των Δεδομένων (GDPR) που προστατεύουν τα προσωπικά δεδομένα των πολιτών της Ευρωπαϊκής Ένωσης, μπορούν να επιβάλλουν μεγάλα πρόστιμα σε όσους επιδεικνύουν μη συμμόρφωση. Οι επιτιθέμενοι το γνωρίζουν αυτό, και απειλούν τους οργανισμούς και τις εταιρείες ότι θα διαρρεύσουν στο Internet ευαίσθητα δεδομένα αν δεν ικανοποιηθούν οι απαιτήσεις τους.

2. Το «downtime» ενός διακομιστή είναι δαπανηρό

Οι servers είναι η ψυχή των οργανισμών και η λειτουργία τους είναι κρίσιμης σημασίας για την καθημερινή και εύρυθμη λειτουργία της επιχείρησης. Κάποιος απροσδόκητος χρόνος διακοπής της λειτουργίας τους μπορεί να επηρεάσει σοβαρά την παραγωγικότητα και την λειτουργία μίας επιχείρησης, αποκλείοντας για παράδειγμα την πρόσβαση σε σημαντικά αρχεία ή σε εργαλεία επικοινωνίας όπως τα Skype και Microsoft Teams. Οι επιθέσεις ransomware μπορούν να κυριολεκτικά να «γονατίσουν» έναν οργανισμό αν δεν πληρωθούν λύτρα, που πολλές φορές είναι αβάσταχτα μεγάλα ποσά.

Σε περιπτώσεις, για παράδειγμα, που η λειτουργία μίας επιχείρησης εξαρτάται για παράδειγμα από διακομιστές –όπως είναι ένα online εμπορικό κατάστημα- ο χρόνος διακοπής μπορεί να προκαλέσει πολλά προβλήματα και μεγάλες απώλειες εσόδων.

3. Οι διακομιστές είναι το τέλειο μέρος για την διεξαγωγή επιθέσεων

Οι διακομιστές είναι συνήθως καλά συνδεδεμένοι στο δίκτυο ενός οργανισμού. Είναι επίσης online και λειτουργούν 24 ώρες το εικοσιτετράωρο, γεγονός που τους καθιστά την ιδανική πλατφόρμα για την διεξαγωγή περαιτέρω επιθέσεων και την πραγματοποίηση «αναγνωριστικών κινήσεων» για την αναζήτηση τρωτών σημείων για να εκμεταλλευτούν κατά μήκος της δικτυακής υποδομής. Αν δεν είστε σε θέση να εντοπίσετε έναν παραβιασμένο διακομιστή, οι πύλες του βασιλείου σας στον τομέα IT σας θα μπορούσαν να είναι ορθάνοιχτες.

Τι είναι απαραίτητο λοιπόν να γίνει για να προστατεύσετε τους διακομιστές του οργανισμού σας; Η απάντηση είναι στο σωστό συνδυασμό προηγμένης προστασίας και ορατότητας με ισχυρά εργαλεία όπως μία λύση Endpoint Detection and Response (EDR) καθώς και κάποια ειδικά για τους διακομιστές χαρακτηριστικά το File Integrity Monitoring (Παρακολούθηση Ακεραιότητας Αρχείων).

Το Sophos Intercept X for Server έχει όλα τα παραπάνω και ακόμα περισσότερα, και μπορεί να προστατεύσει και να διατηρήσει τον οργανισμό σας ασφαλή απέναντι στις προηγμένες απειλές όπως τα exploits και το ransomware. Σας παρέχει με τα εργαλεία που χρειάζεστε για να κυνηγήσετε όλες τις «διαφυγόντες απειλές» και «κλειδώνει» τους διακομιστές σας έτσι ώστε να μην μπορούν να παραβιαστούν. Ρίξτε μια ματιά στον Οδηγό Αγοράς Διακομιστή της Sophos για να δείτε τον πλήρη κατάλογο των λειτουργιών που απαραίτητα πρέπει να διαθέτει η λύση προστασίας διακομιστή σας.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.