Νέα

SEP sesam έκδοση Jaglion – το υβρίδιο τζάγκουαρ και λιονταριού συμβολίζει τον συνδυασμό των καλύτερων χαρακτηριστικών τα οποία έχουν εφαρμοστεί με εντυπωσιακό τρόπο στην τελευταία έκδοση του SEP sesam Hybrid Backup.

Το Jaglion περιλαμβάνει ποικιλόμορφα νέα χαρακτηριστικά και είναι περισσότερο ευπροσάρμοστο στις ολοένα περισσότερες ανάγκες και απαιτήσεις των μεταβαλλόμενων περιβαλλόντων πληροφορικής.

Όμως δεν είναι μόνο οι νέοι agents, αλλά και τα ιδιαίτερα βελτιωμένα χαρακτηριστικά, η ποικιλία, η υψηλότερη απόδοση, η κορυφαία ασφάλεια δεδομένων και η χρηστικότητα που κάνουν τη ζωή σας πιο εύκολη.

Το λογισμικό δημιουργίας αντιγράφων ασφαλείας και αποκατάστασης SEP sesam είναι επί του παρόντος το μοναδικό στο είδος του στην Ευρωπαϊκή Ένωση. Η ποικιλία των λειτουργιών και χαρακτηριστικών, η απόδοση και η φιλικότητα προς το χρήστη αποτελούν μόνο μερικά από τα στοιχεία που το καθιστούν ξεχωριστό.

Το λογισμικό σχεδιάστηκε και αναπτύχθηκε για να έχει την ικανότητα να επαναφέρει και αποκαθιστά δεδομένα πλήρως και με υψηλή αξιοπιστία.

Η χρήση Si3 NG inline deduplication καθιστά δυνατή την ανίχνευση διπλότυπων «θραυσμάτων» δεδομένων και κατά συνέπεια να βελτιστοποιεί τη διαδικασία ανάκτησης. Αυτό συμβαίνει επειδή τα διπλότυπα έγγραφα ανακτώνται μόνο μία φορά. Τα παλαιότερης τεχνολογίας συστήματα ανάκτησης συνήθως μπορούν μόνο είτε να αποκαταστήσουν όλα τα δεδομένα ή επιλεγμένα δεδομένα, γεγονός που προκαλεί σημαντική πρόσθετη εργασία.

Το σύστημα ανάκτηση δεδομένων της SEP είναι η πλέον αξιόπιστη και, χάρη στην προαναφερθείσα βελτιστοποίηση δεδομένων, και η πλέον ταχύτερη πρόταση, σε σύγκριση με τα συμβατικά συστήματα. Η χρήση των πιο πρόσφατων τεχνολογιών hardware και software και οι εξελιγμένες διεπαφές επιτρέπουν την ανάκτηση δεδομένων από διαφορετικά συστήματα και αυξάνουν την απόδοση, την επεκτασιμότητα και την ταχύτητα δημιουργίας αντιγράφων ασφαλείας.

Επιπλέον, το SEP sesam είναι απλούστερο στη συντήρηση σε σχέση με άλλα συστήματα και η αξιοπιστία του είναι υψηλότερη από αυτή από των άλλων συστημάτων χάρη στον ιδιαίτερα πολύπλοκο και εξελιγμένο σχεδιασμό του. Επί του παρόντος, δεν υπάρχει κάποιο σύστημα στην αγορά της Ευρωπαϊκής Ένωσης που να παρέχει τόσο υψηλή συνολικά απόδοση και τεχνική ασφάλεια δεδομένων που υπερκαλύπτει τις απαιτήσεις της νομοθεσίας GDPR.

Απλοποίηση/ Φιλικότητα προς τον χρήστη

- Απλή browser-based ανάκτηση πολλών βάσεων δεδομένων και εφαρμογών

- Διασφάλιση της ολότητας του αντιγράφου ασφαλείας – ξεχάστε το αδύνατο! -> Εκτεταμένη μηχανή για rule-based αυτοματισμό της δημιουργίας εργασιών για νέες VMs (εικονικών μηχανών) ή DBs (βάσεων δεδομένων)

- Για όλους τους hypervisors, απλοποιήστε με μία κίνηση τη δημιουργία αντιγράφων ασφαλείας μεγάλου αριθμού VMs (εικονικών μηχανών) και αυτοματοποιήστε τη διαδικασία.

- Νέες επιλογές GUI και WebUI

- Εμφάνιση VMs σε δομή Vcenter

- OLVM: Νέος τύπος εργασίας για snapshot-based αντίγραφα ασφαλείας χωρίς agent όλων των VMs (εικονικών μηχανών)

- Νέες λειτουργίες για τη συμμόρφωση με τον GDPR της Ευρωπαϊκής Ένωσης μέσω της απλοποιημένης διαχείρισης μέσων

Ποικιλομορφία

- Υποστήριξη Nutanix AHV – 10ος hypervisor

- Ασφαλής παρακολούθηση αλλαγών με βάση το Resilient Change Tracking (RCT) για την διασφάλιση των εικονικών μηχανών Hyper-V

- HPE Cloud Volumes – Κατευθύνουν τα αντίγραφα ασφαλείας HPE και ειδικά τα replications στο cloud

- Μεγέθυνση/ Αναβάθμιση του Support Matrix

- Εκτεταμένο SEP sesam REST API V2

- Υποστήριξη Sparse Files για Linux Sparse files

Απόδοση & Βελτιστοποίηση

- Βελτιωμένη απόδοση, κλιμάκωση και εξοικονόμηση χώρου αποθήκευσης – Si3-NG Dedup

- 20% με 40% ταχύτερη ανάκτηση/ αποκατάσταση και migration μέσω βελτιστοποιημένου tape processing

- Οι βελτιώσεις απόδοσης VFS (Sesam Virtual File System) επιτρέπουν 100 φορές ταχύτερη πρόσβαση στις vSphere VMs που εκκινούν απευθείας από το SEP sesam datastore.

- Βελτιωμένη απόδοση και ιδιαίτερα αυξημένη κλιμάκωση/ επεκτασιμότητα: Windows Backup Server προαιρετικά με βάση το PostgreSQL

Ασφάλεια

- Νέο κόνσεπτ ελέγχου ταυτότητας και εξουσιοδότησης

- Έλεγχος ταυτότητας βάσει πιστοποιητικού

- Ρόλος backup για MSPs και IT-centric πελάτες

- Επιλογές MSP: Account-based δικαιώματα για VMs, νέες αναφορές MSP

- Εγγύηση του αμετάβλητου των αντιγράφων ασφαλείας: HPE StoreOnce & Immutable Flag

Πηγή: SEP

Τι είναι το ransomware με την ονομασία Conti;

Το Conti είναι ένα πρόγραμμα συνεργατών τύπου ransomware-as-a-service (RaaS), το οποίο εμφανίστηκε για πρώτη φορά στις αρχές του 2020. Συνεργαζόμενοι με Ρωσόφωνους παράγοντες κυβερνοεγκλήματος, οι developers του ransomware πωλούν ή μισθώνουν την τεχνολογία τους σε συνεργάτες, οι οποίοι στη συνέχεια την αξιοποιούν για να προχωρήσουν σε κυβερνοεπιθέσεις.

Η ομάδα πίσω από το Conti επιπλέον δημιουργήσει μία ιστοσελίδα στην οποία διαρρέουν αρχεία και έγγραφα που υφαρπάζουν οι δράστες από τα θύματα τους. Δεδομένα που ανήκουν σε εκατοντάδες διαφορετικές βιομηχανίες και οργανισμούς κοινοποιούνται στην ιστοσελίδα εκβιασμών Conti.

Πως λειτουργεί το ransomware Conti;

Το Conti πραγματοποιεί αυτόματα σαρώσεις δικτύων για τον εντοπισμό πολύτιμων περιουσιακών στοιχείων, κρυπτογραφώντας στη συνέχεια κάθε αρχείο που εντοπίζει και μολύνοντας όλα τα συστήματα με λειτουργικά συστήματα Windows. Μπορεί η δράση του Conti να είναι παρόμοια με τον υπόλοιπων ransomware, ωστόσο σχεδιάστηκε για να είναι αποτελεσματικότερο και πρακτικότερο. Μόλις εκτελεστεί στην τερματική συσκευή του θύματος, ο Conti λειτουργεί:

- Κρυπτογραφώντας άμεσα τα αρχεία και αλλάζοντας την επέκταση των κρυπτογραφημένων αρχείων. Κάθε δείγμα έχει μία μοναδική επέκταση, την οποία το κακόβουλο λογισμικό προσθέτει στα κρυπτογραφημένα αρχεία.

- Επιχειρώντας να συνδεθεί με άλλους υπολογιστές στο ίδιο network subnet χρησιμοποιώντας τη θύρα SMB (445).

- Αφήνοντας ένα σημείωμα λύτρων σε κάθε φάκελο, το οποίο έχει την ονομασία readme.txt/conti_readme.txt

Αρχική ανάπτυξη

Η αλυσίδα της επίθεσης θανάτου ξεκινά μόλις οι φορείς αποκτήσουν πρόσβαση στο δίκτυο. Συχνά, κάτι τέτοιο συμβαίνει μέσω κάποιας εκστρατείας μηνυμάτων ηλεκτρονικού ψαρέματος που περιέχει κακόβουλα συνημμένα αρχεία – όπως είναι έγγραφο του Microsoft Word με μακροεντολές ή κάποια προστατευμένο με κωδικό ασφαλείας συμπιεσμένο αρχείο (zip), το οποίο εγκαθιστά το malware πρώτης φάσης (όπως το BazarLoader ή το Cobalt Strike) στα στοχοποιημένα συστήματα. Σήμερα, το Conti πωλείται μέσω ενός προγράμματος συνεργατών RaaS και το λειτουργούν διαφορετικοί παράγοντες απειλής. Μόλις εκτελεστεί το Conti, πυροδοτεί τις ρουτίνες κρυπτογράφησης και εξάπλωσης του.

Τεχνικές διαφυγής

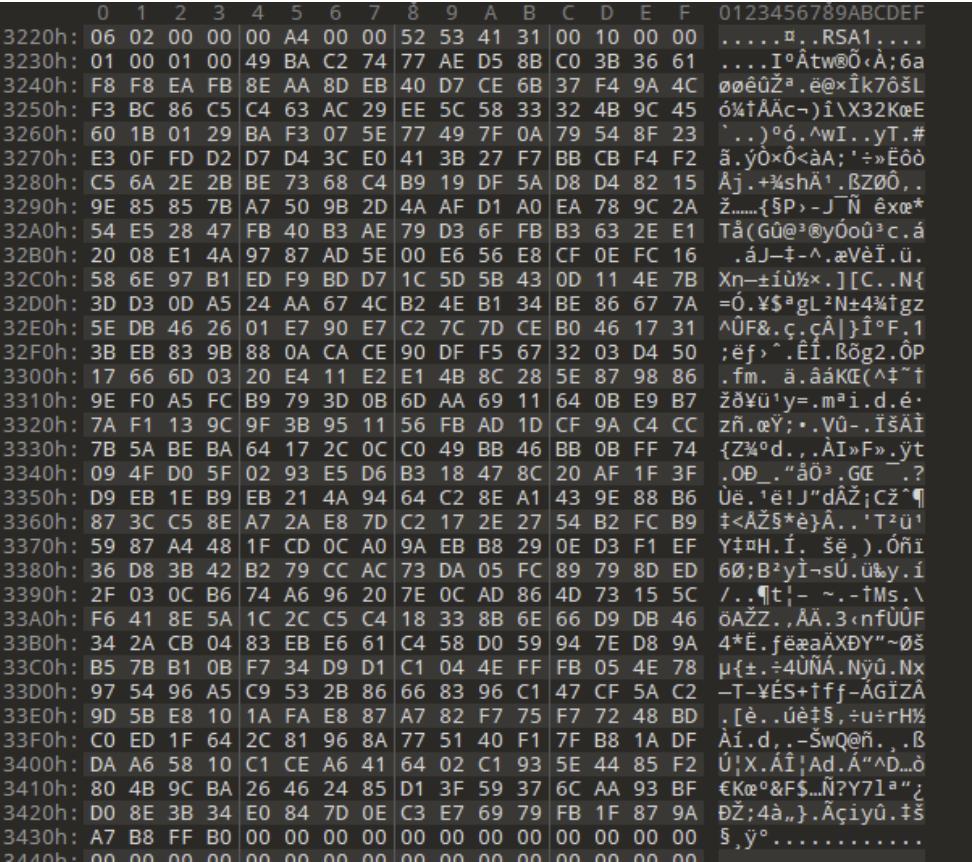

Ο κώδικας του Conti έχει εξελιχθεί με πολλές τεχνικές «συσκότισης» (obfuscation) που έχουν σχεδιαστεί ώστε να του επιτρέπουν να διαφεύγει από τις τυπικές τεχνικές ασφαλείας και τις ομάδες ασφαλείας – συμπεριλαμβανομένης μίας πολυνηματικής τεχνικής που χρησιμοποιείται για να κρυπτογραφεί ταχύτατα όλα τα αρχεία. Αυτή η τεχνική επιτυγχάνει τη μέγιστη ζημιά προτού ταυτοποιηθεί και αναχαιτιστεί από τα προϊόντα ασφαλείας. Το Conti αξιοποιεί 32 νήματα επεξεργαστή για να επιταχύνει τη διαδικασία της κρυπτογράφησης, καθιστώντας την πλέον γρήγορη μεταξύ των ransomware.

Το ransomware χρησιμοποιεί σχετικά κοινότυπες τεχνικές αντι-ανάλυσης, που είναι η φόρτωση API κατά τη διάρκεια της εκτέλεσης και η συσκότιση συγκεκριμένων κλήσεων API με τη χρήση τιμών κατακερματισμού. Χρησιμοποιεί επίσης έναν μηχανισμό απαγκίστρωσης-API που είναι ενσωματωμένος για να απενεργοποιεί EDR-based «άγκιστρα» API (API hooks). Οι προγραμματιστές του Conti έχουν επίσης κωδικοποιήσει το δημόσιο κλειδί RSA στην ενότητα δεδομένων του αρχείου PE, το οποίο χρησιμοποιείται από το ransomware για την εκτέλεση της λειτουργίας κρυπτογράφησης. Και αυτό σημαίνει ότι μπορεί να ξεκινήσει την κρυπτογράφηση αρχείων ακόμα και αν δεν καταφέρει να συνδεθεί με τους διακομιστές εντολών και ελέγχου (C&C).

Πλευρική κίνηση

Το ransomware Conti μετακινείται άμεσα πλευρικά (laterally) στο εσωτερικό του δικτύου (από τερματική συσκευή σε τερματική συσκευή), κάτι που επιχειρεί να κάνει συνδεόμενο σε άλλους υπολογιστές του ίδιου network subnet χρησιμοποιώντας τη θύρα SMB. Αν εντοπίσει κοινόχρηστους φακέλους που μπορεί να έχει πρόσβαση, θα επιχειρήσει επίσης να κρυπτογραφήσει τα αρχεία και στους απομακρυσμένους υπολογιστές επίσης.

Τέσσερις τρόποι για να προστατευτείτε από το ransomware Conti

Ακολουθούν 4 βασικοί τρόποι προστασίας από το ransomware Conti:

1.Ανίχνευση του Conti πριν την «παράδοσή» του

Στη συντριπτική πλειοψηφία των επιθέσεων που σχετίζονται με το ransomware Conti, το ηλεκτρονικό ψάρεμα είναι το σημείο εκκίνησης. Επομένως, το καλύτερο και πλέον λογικό μέρος από όπου μπορείτε να ξεκινήσετε είναι με μια λύση προστασίας ηλεκτρονικού ταχυδρομείου που εντοπίζει προηγμένες απειλές, όπως για παράδειγμα είναι το Datto SaaS Defense. Ως αποτέλεσμα, η απειλή σταματά αποτρέποντας τις περαιτέρω ζημιές.

2.Προστατέψτε κάθε τερματική σας συσκευή

Ακολούθως, είναι σημαντικό να προστατεύονται μεμονωμένα οι τερματικές συσκευές από τη μόλυνση. Στη συγκεκριμένη περίπτωση, είναι κρίσιμης σημασίας να έχετε ένα εργαλείο απομακρυσμένης παρακολούθησης και διαχείρισης (RMM) για να διασφαλιστεί ότι δεν έχει παραβιαστεί καμία τερματική συσκευή και ότι οποιαδήποτε προσπάθεια μόλυνσης μεμονωμένων υπολογιστών ανιχνεύεται και αντιμετωπίζεται το ταχύτερο δυνατόν.

3.Αποτρέψτε την «πλευρική κίνηση» του ransomware

Όπως είδαμε, το ransomware Conti θα επιχειρήσει να «μετακινηθεί πλευρικά» εντός του εταιρικού δικτύου αξιοποιώντας τη θύρα SMB. Και σε αυτό το στάδιο, ένα εργαλείο RMM είναι η καλύτερη λύση για να διατηρήσετε το δίκτυο σας ασφαλές και να απομονώσετε τον μολυσμένο υπολογιστή χωρίς να απαιτηθεί ο τερματισμός της λειτουργίας ολόκληρου του δικτύου.

4.Δημιουργήστε αντίγραφα ασφαλείας των δεδομένων σας

Η σωστή λήψη αντιγράφων ασφαλείας είναι το κλειδί για τη διασφάλιση της επιχειρηματικής συνέχειας σε περίπτωση επίθεσης – και κάτι που θα σας βοηθήσει να κοιμηθείτε καλά τη νύχτα. Ειδικά για τους MSPs, είναι κρίσιμης σημασίας να διασφαλίσετε ότι οι πελάτες σας έχουν μία λύση backup ή μία εφεδρική λύση. Όσον αφορά τη δημιουργία αντιγράφων ασφαλείας δεδομένων, υπάρχουν πολλές διαθέσιμες λύσεις δημιουργίας αντιγράφων ασφαλείας, όπως:

- Μία πλήρης σουίτα Business Continuity and Disaster Recovery (BCDR): για παράδειγμα, το Datto Unified Continuity καλύπτει όλες τις ανάγκες για επιχειρηματική συνέχεια και αποκατάσταση από καταστροφές (φυσικές ή ανθρωπογενείς) συμπεριλαμβανομένης και της προστασίας των διακομιστών, των αρχείων, των υπολογιστών και των εφαρμογών SaaS.

- Το Datto SIRIS, μία αξιόπιστη, όλα-σε-μία λύση επιχειρηματικής συνέχειας και αποκατάστασης από καταστροφές που έχει σχεδιαστεί για MSPs για τη πρόληψη της απώλειας δεδομένων και την ελαχιστοποίηση του χρόνου διακοπής λειτουργίας των πελατών τους.

- Το Datto ALTO, μία μικρή αλλά ισχυρή λύση επιχειρηματικής συνέχειας και αποκατάστασης από καταστροφές, η οποία σχεδιάστηκε ειδικά για MSPs και έχει στόχο την ελαχιστοποίηση του χρόνου διακοπής της λειτουργίας (downtime) και την αποτελεσματική αποτροπή της απώλειας δεδομένων για τους πελάτες τους.

- Το Datto Cloud Continuity for PCs, το οποίο προστατεύει τους υπολογιστές Windows των πελατών των MSPs από διακοπές λειτουργίας και απώλειες δεδομένων και ανακτά γρήγορα τα δεδομένα σε περίπτωση κάποιας καταστροφής.

- To SaaS Protection, το οποίο προσφέρει αξιόπιστη και ασφαλή δημιουργία αντιγράφων ασφαλείας cloud-to-cloud για τα Microsoft 365 και Google Workspace και έχει στόχο τη διασφάλιση της προστασίας των κρίσιμων δεδομένων cloud.

Το Conti ransomware δεν πρόκειται να πάει πουθενά

Δυστυχώς, το ransomware Conti ήρθε για να μείνει. Τελευταία, είδαμε αρκετές ειδήσεις και νέα για τη δραστηριότητα της ομάδας που βρίσκεται πίσω από το ransomware Conti, καθώς και νέες παραλλαγές του ransomware που είναι βέβαιο ότι θα προκαλέσουν περαιτέρω ζημιά στο μέλλον. Έχοντας όμως ένα ισχυρό σχέδιο άμυνας και ανταπόκρισης για το ransomware Conti, μπορείτε να διασφαλίσετε ότι οι χρήστες, οι πελάτες και ο οργανισμός σας προστατεύονται από όλες τις επιθέσεις ransomware.

Πηγή: Datto

Στις αθλητικές συναντήσεις λέμε ότι αν ο αντίπαλος δεν σκοράρει, δεν μπορεί να νικήσει. Παρομοίως και στην κυβερνοασφάλεια: αν ο επιτιθέμενος δεν μπορέσει να διεισδύσει στον οργανισμό σας, δεν μπορεί να τον παραβιάσει.

Πηγαίνοντας από το παραπάνω, ένα βήμα παραπέρα, ο πιο αποτελεσματικός τρόπος για να εξαλειφθεί η πιθανότητα να κλιμακωθεί μία παραβίαση σε μία απειλητική για την επιχείρηση επίθεση, είναι να τη σταματήσετε προτού καν ξεκινήσει – μειώστε την επιφάνεια της επίθεσης στο ελάχιστο δυνατόν, ώστε να μπορείτε να ανιχνεύσετε ένα ενδεχόμενο συμβάν προτού αποκτήσει έρεισμα και να το εξαλείψετε.

Βελτιστοποίηση της πρόληψης

Σήμερα, οι χρήστες και τα δεδομένα μπορούν να βρίσκονται οπουδήποτε. Οι χρήστες μπορούν να εργάζονται από το γραφείο, το αεροδρόμιο, την καφετέρια ή να εργάζονται από το σπίτι. Τα δεδομένα επίσης μπορούν να βρίσκονται στο cloud, στο δίκτυο ενός επιχειρηματικού συνεργάτη ή στο κινητό ενός υπαλλήλου. Αυτοί και άλλοι παράγοντες αλλάζουν την επιφάνεια επίθεσης σας. Ο όγκος των πιθανών και επιτυχημένων παραβιάσεων αυξάνεται καθώς οι εισβολείς εκμεταλλεύονται την αυτοματοποίηση, την τεχνητή νοημοσύνη (AI) και τις πλατφόρμες παράδοσης κακόβουλου λογισμικού στις επιθέσεις τους.

Ακολουθούν μερικά ενδιαφέροντα σημεία δεδομένων από μία έρευνα της Sophos στην οποία έλαβαν μέρος 5.400 επαγγελματίες πληροφορικής και ασφάλειας: Το 61% των διευθυντών τμημάτων πληροφορικής (IT) αναφέρει για το περασμένο έτος αύξηση των επιθέσεων στον οργανισμό τους. Επίσης, η πολυπλοκότητα των επιθέσεων αυξάνεται. Οι αντίπαλοι χρησιμοποιούν όλο και περισσότερο εξελιγμένες τακτικές, τεχνικές και διαδικασίες (TTPs) στις επιθέσεις τους. Περίπου το 54% των διευθυντών τμημάτων πληροφορικής (IT) δηλώνει ότι οι επιθέσεις είναι πλέον πολύ προηγμένες για να τις αντιμετωπίσει η ομάδα IT από μόνη της.

Αυτός είναι ο λόγος για τον οποίο η βελτιστοποίηση της πρόληψης αποτελεί ζωτικό μέρος της στρατηγικής προστασίας endpoint της Sophos.

Στον κόσμο της κυβερνοασφάλειας, η αποτροπή μίας μεμονωμένης επίθεσης ransomware θα μπορούσε να έχει ως αποτέλεσμα την εξοικονόμηση εκατομμυρίων δολαρίων απλώς σταματώντας την απειλή προτού καν της δοθεί η ευκαιρία να εισέλθει στον οργανισμό σας.

Πρώτον, πρέπει να μειώσετε την επιφάνεια της επίθεσης, αφαιρώντας τις όποιες ευκαιρίες για τους εισβολείς να διεισδύσουν στον οργανισμό σας. Μερικά παραδείγματα για το πως επιτυγχάνεται το παραπάνω από τη Sophos είναι:

- Αποκλεισμός πιθανών ανεπιθύμητων εφαρμογών

- Αποκλεισμός κακόβουλων ή ύποπτων ιστοσελίδων με βάση το περιεχόμενο ή τη βαθμολογία του URL

- Ο έλεγχος των εφαρμογών που επιτρέπεται να εκτελούνται στον οργανισμό

- Ο έλεγχος των συσκευών που επιτρέπεται να έχουν πρόσβαση στο εταιρικό δίκτυο ή είναι σε θέση να έχουν πρόσβαση σε εταιρικά περιουσιακά στοιχεία στο cloud

- Κλείδωμα των διαμορφώσεων διακομιστή με ένα κλικ

Το επόμενο βήμα είναι να αποτρέψετε την εκτέλεση επιθέσεων, αξιοποιώντας τεχνολογίες πολυεπίπεδης προστασίας για να σταματήσετε τόσο τις απειλές όσο και τις τακτικές που χρησιμοποιούν οι επιτιθέμενοι, και στις οποίες συμπεριλαμβάνονται:

- H πρόληψη συμπεριφοράς βάσει Τεχνητής Νοημοσύνη (AI), η οποία μπλοκάρει οτιδήποτε άγνωστο με βάση τεχνικές, συμπεριφορές και ανωμαλίες

- Τεχνολογία anti-ransomware βάσει συμπεριφοράς

- Πρόληψη exploit που σταματά τις τεχνικές που χρησιμοποιούν οι εισβολείς, για να σας προστατεύσει από επιθέσεις που αξιοποιούν άγνωστες και πρωτόγνωρες ευπάθειες

Η περσινή επίθεση στην εταιρεία Kaseya είναι ένα χαρακτηριστικό παράδειγμα της σημασίας της πρόληψης – όταν εντοπίστηκε η επίθεση, ήταν πολύ αργά καθώς είχαν ήδη κρυπτογραφηθεί τα αρχεία. Κανένας πελάτης της Sophos όμως που είχε διαμορφωμένη σωστά την προστασία endpoint επόμενης γενιάς της εταιρείας δεν διαπίστωσε να του έχουν κρυπτογραφήσει τα αρχεία στη συγκεκριμένη περίπτωση.

Οι δυνατότητες πρόληψης στην προστασία endpoint Sophos Intercept X μπλοκάρουν το 99,98% των απειλών (μέση βαθμολογία AV-TEST Ιανουάριος-Νοέμβριος 2021). Οι ομάδες άμυνας πλέον μπορούν να εστιάζουν καλύτερα στα ύποπτα σήματα που απαιτούν ανθρώπινη παρέμβαση.

Ελαχιστοποιήστε τον χρόνο για τον εντοπισμό και την απόκριση

Οι σημερινοί εξελιγμένοι εισβολείς εκμεταλλεύονται συχνά νόμιμα εργαλεία πληροφορικής και ευπάθειες ή τρύπες ασφαλείας για να διεισδύσουν στα δίκτυα των θυμάτων τους. Κάθε δευτερόλεπτο μετράει όταν ο αντίπαλος-επιτιθέμενος βρίσκεται εντός του περιβάλλοντός σας. Πολύ συχνά ωστόσο, εκείνοι που υπερασπίζονται τον οργανισμό σας επιβραδύνονται από τον τεράστιο όγκο ειδοποιήσεων/ συναγερμών, από την περιορισμένη ορατότητα, την έλλειψη διορατικότητας και τις αργές, χειροκίνητες διαδικασίες.

Βελτιστοποιώντας την πρόληψη, η Sophos δίνει τη δυνατότητα στους αμυνόμενους να επικεντρωθούν σε λιγότερες σε αριθμό, ακριβέστερες ανιχνεύσεις και να απλοποιήσουν/ εξορθολογήσουν τη διαδικασία έρευνας και απόκρισης.

Σε μία προσπάθεια να κάνουμε τα πράγματα σαφέστερα, παρακάτω είναι ορισμένα δεδομένα που προέρχονται από το Sophos Managed Threat Response (MTR), την διαχειριζόμενη υπηρεσία ανίχνευσης και απόκρισης (MDR) της Sophos που είναι ενεργή 24 ώρες το 24ωρο, 7 ημέρες την εβδομάδας, 365 μέρες τον χρόνο. Ο μέσος χρόνος ανίχνευσης (MTTD) της επίθεσης είναι μικρότερος από ένα λεπτό. Οι εμπλουτισμένες τεχνικές έρευνας έχουν ως αποτέλεσμα ο μέσος χρόνος διερεύνησης (MTTI) να είναι 25 λεπτά και ο μέσος χρόνος ανάλυσης (MTTR) να είναι μόλις 12 λεπτά. Αυτό έχει ως αποτέλεσμα ο συνολικός χρόνος, από την ανίχνευση της απειλής έως την διευθέτηση της, να μην ξεπερνάει τα μόλις 38 λεπτά.

Ας θέσουμε αυτά τα 38 λεπτά υπό συγκεκριμένη προοπτική. Σύμφωνα με την εταιρεία ερευνών Statista, η μέση διάρκεια διακοπής της λειτουργίας της επιχείρησης και του downtime μετά από μια επίθεση ransomware είναι 22 ημέρες. Και αυτό μαζί με το διαρκώς αυξανόμενο κόστος ανάκτησης, το οποίο έχει υπερδιπλασιαστεί την περασμένη χρονιά.

Σταματήστε περισσότερες απειλές, ταχύτερα

Στο σημερινό, γεμάτο προκλήσεις, περιβάλλον κυβερνοασφάλειας, η ελαχιστοποίηση του χρόνου εντοπισμού και της απόκρισης οδηγεί στην ταχύτερη αντιμετώπιση των απειλών. Εν τέλει, σας παρέχει τη δυνατότητα να επιτύχετε καλύτερα αποτελέσματα όσον αφορά την ασφάλεια του οργανισμού σας.

Για να μάθετε περισσότερα και να συζητήσουμε το πως μπορούμε να σας βοηθήσουμε με τις προκλήσεις στην κυβερνοασφάλεια, επισκεφτείτε την ιστοσελίδα της Sophos και μιλήστε με κάποιο μέλος της ομάδας της.

Πηγή: Sophos

Στις 7 Μαΐου του 2021, η Αμερικανική εταιρεία Colonial Pipeline, που διαχειρίζεται το μεγαλύτερο σύστημα αγωγών πετρελαίου στις Ηνωμένες Πολιτείες και την έδρα της στο Χιούστον, στην πολιτεία Τέξας, αποτέλεσε στόχο μίας μεγάλης κυβερνοεπίθεσης.

Μια ομάδα από χάκερ που αυτοπροσδιορίζονταν ως DarkSide εισέβαλε στα συστήματα της Colonial Pipeline και έκλεψε 100 gigabytes δεδομένων μέσα σε λίγες ώρες. Μετά την κλοπή δεδομένων, οι εισβολείς μόλυναν το δίκτυο πληροφορικής που ελέγχει το σύστημα πετρελαιαγωγών με ransomware. Οι συνέπειες ήταν πολύ μεγάλες και σοβαρές. Η διακοπή στην παροχή καυσίμου και η αύξηση των τιμών ήταν μόνο η κορυφή του παγόβουνου. Η Colonial Pipeline αναγκάστηκε να πληρώσει ένα βαρύ τίμημα ύψους 75 bitcoins (εκείνη την εποχή η αξία τους ήταν περίπου $4,4 εκατομμύρια δολάρια) ως λύτρα με την ελπίδα να ανακάμψει γρήγορα και να ανακτήσει τον έλεγχο. Ένα μήνα αργότερα πάντως, η εταιρεία κατάφερε με τη βοήθεια του FBI να ανακτήσει μεγάλο μέρος της πληρωμής που κατέβαλε για λύτρα. Τέτοιες επιθέσεις, όπως αυτή στην Colonial Pipeline, μας δείχνουν ότι πρέπει να επαγρυπνούμε, καθώς είναι απόλυτη ανάγκη να προστατεύσουμε τα ψηφιακά μας περιουσιακά στοιχεία.

Ένα τέτοιο, κρίσιμης σημασίας, ψηφιακό περιουσιακό στοιχείο είναι οι διαδικτυακές εφαρμογές και υπηρεσίες (web applications and services) καθώς πλέον αποτελούν αναπόσπαστο κομμάτι της καθημερινότητάς μας. Η έρευνα Data Breach Investigations Report 2021 της Verizon δείχνει ότι:

Σχεδόν δύο στις πέντε (39%) παραβιάσεις δεδομένων προκύπτουν από παραβιάσεις διαδικτυακών εφαρμογών.

Ακριβώς για αυτόν τον λόγο, η ασφάλεια διαδικτυακών εφαρμογών πλέον είναι μία αναγκαιότητα.

Η ασφάλεια διαδικτυακών εφαρμογών περιλαμβάνει την ασφάλεια ιστοσελίδων, διαδικτυακών εφαρμογών καθώς και διαδικτυακών υπηρεσιών όπως είναι τα APIs (Application Layer Interfaces). Ας συζητήσουμε λοιπόν τη σημασία της ασφάλειας διαδικτυακών εφαρμογών ή αλλιώς των εφαρμογών Ιστού καθώς και για τις βέλτιστες πρακτικές που μπορείτε να ακολουθήσετε.

Γιατί είναι πιο σημαντική η ασφάλεια διαδικτυακών εφαρμογών το 2022;

Οι διαδικτυακές εφαρμογές έχουν γίνει ιδιαίτερα διαδεδομένες τα τελευταία χρόνια. Από τις διαδικτυακές τραπεζικές συναλλαγές έως τις ηλεκτρονικές αγορές, βασιζόμαστε στις διαδικτυακές εφαρμογές για ένα ευρύ φάσμα χρήσεων στην καθημερινή ζωή μας.

Όμως με τη σειρά της, αυτή η μεγάλη δημοτικότητα προσελκύει την προσοχή των κυβερνοεγκληματιών. Οι χάκερ αναζητούν ασταμάτητα τρωτά σημεία σε διαδικτυακές εφαρμογές ώστε να τα εκμεταλλευτούν προς όφελός τους. Μια πρόσφατη έρευνα της PurpleSec αποκάλυψε ότι:

Πάνω από 18 εκατομμύρια ιστοσελίδες μολύνονται από από κακόβουλο λογισμικό κάθε εβδομάδα.

Οι μη ασφαλείς εφαρμογές μπορούν να οδηγήσουν σε τεράστιες διακοπές λειτουργίας και downtime, οδηγώντας σε μεγάλες απώλειες εσόδων και πωλήσεων. Σύμφωνα με πρόσφατες εκτιμήσεις της Cybersecurity Ventures, το κόστος του ransomware αναμένεται να φθάσει τα $265 δισεκατομμύρια έως το 2031. Και αυτό δείχνει πόσο ακριβά ενδέχεται να στοιχίσουν στις επιχειρήσεις οι ευπάθειες στις διαδικτυακές εφαρμογές τους αν δεν μεριμνήσουν για την ασφάλεια και την προστασία τους.

Πέρα όμως από τις οικονομικές απώλειες, η απουσία ασφάλειας διαδικτυακών εφαρμογών μπορεί επίσης να αποτελέσει κίνδυνο και για τη φήμη της εταιρείας σας και της αξιοπιστίας της έναντι των πελατών της. Για να το κάνουμε πιο κατανοητό, αν χάσετε τα ευαίσθητα προσωπικά δεδομένα σας, χάνετε και την εμπιστοσύνη των πελατών σας στην περίπτωση μίας παραβίασης δεδομένων.

Οι κυβερνήσεις επίσης, βρίσκονται σε αναζήτηση εταιρειών που δεν ακολουθούν τις πρακτικές ασφαλείας επαρκώς. Ορισμένοι κανονισμοί και νόμοι όπως οι GDPR, PCI και άλλοι έχουν διαμορφωθεί καταλλήλως για να επιβάλλουν την ασφάλεια των διαδικτυακών εφαρμογών και υπηρεσιών και την προστασία του απορρήτου των χρηστών. Μη συμμόρφωση με τους παραπάνω νόμους και κανονισμούς ενδέχεται στην περίπτωση μάις παραβίασης δεδομένων να οδηγήσει σε βαριά πρόστιμα, κυρώσεις και αγωγές.

Πως μπορείτε να προστατεύσετε τις διαδικτυακές εφαρμογές σας;

Τα στατιστικά που αναφέρονται παραπάνω επιβάλλουν μόνο τη διατήρηση υγιών πρακτικών για την προστασία των διαδικτυακών εφαρμογών σας από τα αδιάκριτα βλέμματα των χάκερ. Οι πιο κοινότυπες απειλές για τις διαδικτυακές εφαρμογές σας είναι οι κυβερνοεπιθέσεις, και σε αυτές περιλαμβάνονται οι επιθέσεις DDoS, η έγχυση SQL, ο προβληματικός και με κενά ασφαλείας έλεγχος ταυτότητας και το cross-site scripting.

Αν και δεν μπορούμε να σταματήσουμε τους χάκερ από το να εφευρίσκουν νέα σχήματα απάτης και να εκμεταλλεύονται τις εφαρμογές, μπορούμε τουλάχιστον να μάθουμε τις καλύτερες πρακτικές ασφάλειας διαδικτυακών εφαρμογών για τον μετριασμό των κινδύνων που υπάρχουν.

Έχοντας λοιπόν κατά νου τα παραπάνω, ας δούμε τι μπορούμε να κάνουμε!

1.Κρατήστε την κακόβουλη διαδικτυακή κίνηση μακριά με Web Application Firewalls

Ένα τείχος προστασίας διαδικτυακών εφαρμογών (WAF) σχεδιάστηκε για να προστατεύει τις διαδικτυακές εφαρμογές από application-layer επιθέσεις. Προσφέρει ισχυρή προστασία έναντι των πλέον κρίσιμης σημασίας ευπαθειών των διαδικτυακών εφαρμογών, όπως είναι το cross-site scripting, οι επιθέσεις έγχυσης SQL, η πλαστογραφία cross-site και ο προβληματικός έλεγχος ταυτότητας, μεταξύ άλλων.

Σκεφτείτε το WAF ως μία ασπίδα μεταξύ της διαδικτυακής εφαρμογής και ενός client. Παρακολουθεί και επιθεωρεί αδιάλειπτα την κίνηση HTTP από και προς τις διαδικτυακές εφαρμογές. Αν η κίνηση δεδομένων διαπιστωθεί ότι είναι ασφαλής, το WAF της επιτρέπει να περάσει. Αντίθετα, η κακόβουλη κίνηση αποκλείεται από τις διαδικτυακές εφαρμογές για την αποτροπή απειλών και επιθέσεων.

Το τείχος προστασίας διαδικτυακών εφαρμογών αξιοποιεί ένα σύνολο κανόνων, γνωστών και ως πολιτικών, για να διαφοροποιήσει την ασφαλή από την κακόβουλη διαδικτυακή κίνηση. Αυτές οι πολιτικές είναι προσαρμόσιμες και μπορούν να ρυθμιστούν ώστε να ανταποκρίνονται στις μοναδικές ανάγκες της διαδικτυακής εφαρμογής σας.

Τα τείχη προστασίας διαδικτυακών εφαρμογών μπορούν να ρυθμιστούν με πολλούς τρόπους. Οι δύο πιο συνηθισμένοι τύποι WAF είναι:

1.Τα WAF που βασίζονται στο hardware

2.Τα WAF που βασίζονται στο cloud

Και τα δύο έχουν τα πλεονεκτήματα και τα μειονεκτήματα τους. Επομένως, το να επιλέξετε την καταλληλότερη λύση για εσάς είναι ζήτημα του να κατανοήσετε τις μοναδικές ανάγκες της επιχείρησής σας και να πράξετε αναλόγως.

2.Κρυπτογραφήστε ευαίσθητα δεδομένα με TLS κατά τη διακίνησή τους

Η ασφάλεια των δεδομένων είναι ζωτικής σημασίας για τις διαδικτυακές εφαρμογές. Για παράδειγμα, όταν κάποιος κοινοποιεί εμπιστευτικές πληροφορίες στην εφαρμογή σας, όπως προσωπικά στοιχεία ή τραπεζικά διαπιστευτήρια, αναμένει ότι αυτές οι πληροφορίες θα παραδοθούν και θα αποθηκευτούν με ασφάλεια στον διαδικτυακό διακομιστή σας. Εκεί είναι που το TLS μπαίνει να σας βοηθήσει.

Το πρωτόκολλο Transport Layer Security (TLS) κρυπτογραφεί τις επικοινωνίες μεταξύ client και διακομιστή αξιοποιώντας το πρωτόκολλο HTTPS. Ως αποτέλεσμα αυτής της κρυπτογράφησης, η διαδικτυακή εφαρμογή σας παραμένει προστατευμένη από παραβιάσεις δεδομένων. Επιπλέον, το TLS πιστοποιεί τα μέρη που ανταλλάσσουν τις πληροφορίες για να αποτρέψει οποιαδήποτε μη εξουσιοδοτημένη αποκάλυψη και τροποποίηση των δεδομένων.

Το πρωτόκολλο TLS είναι πλέον μία τυπική πρακτική ασφαλείας τα τελευταία χρόνια. Είναι επίσης χρήσιμο από την άποψη του SEO, καθώς η Google χρησιμοποιεί μία ασφαλή σύνδεση ως σήμα κατάταξης (ranking signal).

Για να εφαρμόσετε το TLS στην ιστοσελίδα σας, είναι απαραίτητη η αγορά ενός πιστοποιητικού TLS από μία αρχή έκδοσης πιστοποιητικών. Στη συνέχεια, εγκαθιστάτε το πιστοποιητικό στον διακομιστή σας. Μπορεί κανείς να αναγνωρίσει την κρυπτογράφηση TLS από το εικονίδιο του λουκέτου που εμφανίζεται ακριβώς πριν από τη διεύθυνση URL στη γραμμή διευθύνσεων σε οποιονδήποτε περιηγητή Ιστού. Επιπλέον, αν η διεύθυνση URL ξεκινά με «HTTPS» αποτελεί ένα ακόμη σημάδι ότι το πρόγραμμα περιήγησής σας είναι συνδεδεμένο μέσω TLS.

3.Βελτιώστε το σύστημα ασφαλείας σας με Pen Testing

Το «pen testing» (penetration testing, δοκιμές διείσδυσης) λειτουργεί βάσει μίας αρχής: Να χακάρετε την διαδικτυακή εφαρμογή σας πριν το κάνουν οι χάκερ.

Μπορεί αρχικά να ακούγεται περίεργο, αλλά δεν είναι. Ορίστε για ποιο λόγο:

Αν μπορέσετε να εντοπίσετε ευπάθειες και τρωτά σημεία στη διαδικτυακή εφαρμογή σας και να λάβετε τα απαραίτητα μέτρα ασφαλείας για να τα διορθώσετε, οι πιθανότητές να δεχθείτε κάποια επίθεση ή εισβολή στο μέλλον θα μειωθούν δραστικά.

Αυτή είναι η ιδέα πίσω από το «penetration testing», η οποία είναι ευρέως γνωστή και ως pen testing ή pen test. Πρόκειται για ένα προληπτικό μέτρο για τη μείωση, αν όχι την εξάλειψη, των κυβερνοεπιθέσεων.

Σε αυτήν την άσκηση κυβερνοασφάλειας, ειδικοί στον τομέα της κυβερνοασφάλειας, έχοντας κατάλληλη άδεια, προσπαθούν να εντοπίσουν και να αξιοποιήσουν προς όφελος τους τρωτά σημεία και ευπάθειες στο σύστημά σας.

Και για το σκοπό αυτό, χρησιμοποιούν διάφορα εργαλεία διείσδυσης όπως είναι τα Nmap, Wireshark, Metasploit κ.λπ. Αυτή η προσομοιωμένη επίθεση σκοπεύει να δοκιμάσει την αποτελεσματικότητα των υφιστάμενων πολιτικών ασφαλείας σας και να εντοπίσει άγνωστα τρωτά σημεία που θα μπορούσαν να αξιοποιήσουν οι χάκερ για να κλιμακώσουν την επίθεση τους. Ανακαλύπτει επίσης κενά που θα μπορούσαν να οδηγήσουν ενδεχομένως στην κλοπή δεδομένων. Επομένως, μία τέτοια δοκιμή θα σας βοηθήσει να προσδιορίσετε τυχόν ευπάθειες και κενά ασφαλείας πριν από τους χάκερ, ώστε να ενημερώσετε έγκαιρα τις λύσεις ασφαλείας και να προχωρήσετε στην επιδιόρθωση (patching) των κενών ασφαλείας και των ευπαθειών.

4.Ενσωματώστε πρακτικές ασφάλειας στη φάση σχεδιασμού και ανάπτυξης

Η πλειονότητα των περιστατικών ασφαλείας προκαλούνται εξαιτίας ελαττωμάτων στον σχεδιασμό και στον κώδικα του λογισμικού. Αυτός είναι και ο λόγος για τον οποίο η ενσωμάτωση πρακτικών ασφαλείας στη φάση του σχεδιασμού και της ανάπτυξης του κώδικα των εφαρμογών είναι ζωτικής σημασίας.

Όσον αφορά τη φάση του σχεδιασμού, μερικές από τις βέλτιστες πρακτικές ασφαλείας περιλαμβάνουν την εκτέλεση ανάλυσης απειλών, την εφαρμογή αρχών σχεδιασμού όπως η επικύρωση από την πλευρά του διακομιστή για τον μετριασμό των κινδύνων και την κατασκευή ενός σχεδίου δοκιμών ασφαλείας.

Για τον ασφαλή προγραμματισμό, οι developers θα πρέπει να εκπαιδευτούν ώστε να γνωρίζουν τις Top 10 OWASP ευπάθειες καθώς και τις πρακτικές ασφαλούς κωδικοποίησης OWASP, τις οποίες και θα πρέπει να υϊοθετήσουν για να αποτρέψουν την εμφάνιση ευπαθειών στον κώδικα τους. Οι προγραμματιστές θα πρέπει επίσης να συνηθίσουν να σαρώνουν τον κώδικά τους για να εντοπίσουν ευπάθειες ασφαλείας όσο το δυνατόν νωρίτερα στη φάση της ανάπτυξης. Μπορούν να ενσωματώσουν εργαλεία ασφαλείας στη διαδικασία DevOps για να εντοπίσουν τυχόν ευπάθειες που ενδέχεται να έχουν εισχωρήσει κρυφά στον κώδικα τους. Και αυτό θα τους επιτρέψει να διορθώσουν γρήγορα των κώδικά τους και να επιλύσουν το πρόβλημα εν τη γενέσει του.

Το OWASP ή Open Web Application Security Project (OWASP), το οποίο είναι αφοσιωμένο στο να βοηθάει τους οργανισμούς να κατανοήσουν και να βελτιώσουν την ασφάλεια των

δικτυακών τους εφαρμογών και υπηρεσιών έχει επίσης εργαστεί ενεργά για τον εντοπισμό των βέλτιστων πρακτικών ασφαλείας προγραμματισμού, οι οποίες μπορούν να ενσωματωθούν στον κύκλο ζωής ανάπτυξης λογισμικού για τον μετριασμό των πιο κοινών ευπαθειών λογισμικού.

5.Υιοθετήστε ένα πλαίσιο κυβερνοασφάλειας

Το τελευταίο «συστατικό» στη λίστα των βέλτιστων πρακτικών κυβερνοασφάλειας είναι η αξιοποίηση ενός πλαισίου κυβερνοασφαλείας.

Ένα πλαίσιο κυβερνοασφάλειας είναι ένα σύνολο προτύπων, κατευθυντήριων γραμμών και πρακτικών που μπορεί να ακολουθήσει ένας οργανισμός για να διαχειριστεί τους κινδύνους για την κυβερνοασφάλεια. Το πλαίσιο στοχεύει στη μείωση της έκθεσης της εταιρείας σε κυβερνοεπιθέσεις και στον εντοπισμό των περιοχών που είναι πιο επιρρεπείς σε αυτές τις επιθέσεις.

Υπάρχουν διάφοροι τύποι πλαισίων κυβερνοασφαλείας. Ορισμένα από τα πιο δημοφιλή στην αγορά περιλαμβάνουν το πλαίσιο κυβερνοασφάλειας NIST, το CIS και το ISO/IEC 27001. Όταν πρόκειται να επιλέξετε ένα πλαίσιο κυβερνοασφαλείας για τον οργανισμό σας, υιοθετήστε εκείνο που έχει την δυνατότητα να προστατεύσει τους πιο ζωτικούς τομείς της επιχείρησής σας. Μπορείτε επίσης να αντλήσετε έμπνευση για την επιλογή του καταλληλότερου και από τα πρότυπα ασφαλείας που επικρατούν στον κλάδο σας.

Συμπέρασμα

Η δυναμική του Ιστού αλλάζει συνεχώς. Η παράβλεψη της ασφάλειας των διαδικτυακών εφαρμογών σας μπορεί να οδηγήσει την επιχείρησή σας σε τεράστιες απώλειες εσόδων και να ζημιώσει τη φήμη σας. Οι πρακτικές ασφαλείας διαδικτυακών εφαρμογών που αναφέραμε σε αυτήν την ανάρτηση στο επίσημο blog της Array Networks θα σας καθοδηγήσουν για να λάβετε τα απαραίτητα μέτρα και να δημιουργήσετε μια στρατηγική διαδικτυακής ασφάλειας που προσφέρει προστασία 24/7 και βελτιώνει την αξιοπιστία της διαδικτυακής εφαρμογής σας.

Πηγή: Array Networks5

Η σημερινή κρίση Ρωσίας-Ουκρανίας είναι άνευ προηγουμένου. Μία πτυχή της τρέχουσας κρίσης είναι οι ανησυχίες που υπάρχουν για την κλιμάκωση των κυβερνοεπιθέσεων σε άνευ προηγουμένου επίπεδα.

Και οι ανησυχίες είναι εύλογες: απλώς επειδή δεν υπάρχει τρόπος να γνωρίζουμε τι πρόκειται να συμβεί στο επόμενο διάστημα. Οι ανησυχίες μάλιστα δεν προέρχονται μόνο από κυβερνητικές πηγές ή εκπροσώπους διάφορων ιδιωτικών ή κυβερνητικών οργανισμών: γνωρίζουμε πολύ καλά ότι οι κυβερνοεγκληματίες, οι χακτιβιστές και διάφοροι βάνδαλοι ευδοκιμούν σε τέτοιες περιόδους χάους και αβεβαιότητας όπως η σημερινή.

Με όλους αυτούς τους γνωστούς και άγνωστους κινδύνους και τις διάφορες κυβερνοαπειλές να στροβιλίζονται γύρω ανεξέλεγκτα, είναι κατανοητό ότι υπάρχουν άνθρωποι που ανησυχούν, φοβούνται και δεν γνωρίζουν τι πρέπει να κάνουν.

Αυτό που είναι σημαντικό να έχουμε πάντα στο μυαλό μας είναι ότι υπάρχει γνώση του τι μπορούμε να κάνουμε για να προστατευτούμε καλύτερα κατά τη διάρκεια αυτής της κρίσης. Είναι τα ίδια πράγματα που μπορούμε και πρέπει να κάνουμε καθημερινώς και σε κάθε κρίση. Απλώς πρέπει να τα θυμόμαστε και να ενεργούμε αναλόγως.

Πέντε είναι οι τομείς δράσης είναι που πρέπει να επικεντρωθείτε και να εκτελέσετε σωστά για να προστατεύσετε καλύτερα τον εαυτό σας και τον οργανισμό σας από κυβερνοεπιθέσεις κατά τη διάρκεια αυτής της περιόδου αυξημένης αβεβαιότητας:

- Ενημερώστε και εκπαιδεύστε τους χρήστες σας σχετικά με τους αυξημένους κινδύνους

- Ενημερώστε τα συστήματα, τις φορητές συσκευές, τα κινητά, τις συσκευές και τις εφαρμογές IoT και δικτύου

- Τρέξτε και ενημερώστε το λογισμικό ασφαλείας

- Ασφαλίστε τους λογαριασμούς απομακρυσμένης πρόσβασης και τις συσκευές

- Δημιουργήστε και επαληθεύστε αντίγραφα ασφαλείας

Ενημερώστε και εκπαιδεύστε τους χρήστες σας σχετικά με τους αυξημένους κινδύνους

Η εκπαίδευση των χρηστών αποτελεί βασικό στοιχείο οποιουδήποτε προγράμματος κυβερνοασφάλειας. Οι άνθρωποι αποτελούν την τελευταία άμυνα ενάντια σε μία κυβερνοεπίθεση. Με όλα αυτά που συμβαίνουν, πολλοί άνθρωποι μπορεί να μην σκέφτονται τους αυξημένους κινδύνους για την κυβερνοασφάλεια ή τον ρόλο τους στην προστασία του εαυτού τους και του οργανισμού τους. Βοηθήστε τους ανθρώπους να καταλάβουν ότι βρισκόμαστε σε μια περίοδο αυξημένου κινδύνου και ότι πρέπει να είναι πιο προσεκτικοί από όσο είναι συνήθως απέναντι στο ηλεκτρονικό ψάρεμα, τους κακόβουλους συνδέσμους και τα συνημμένα αρχεία στην ηλεκτρονική αλληλογραφία.

Ενημέρωση συστημάτων, κινητών, συσκευών και εφαρμογών IoT και δικτύου

Το να διατηρείτε τα συστήματα ενημερωμένα με τις τελευταίες ενημερώσεις κώδικα και patches κατά των ευπαθειών και των τρωτών σημείων είναι πάντα σημαντικό, ωστόσο αυτή τη περίοδο είναι ακόμα περισσότερο σημαντικό. Τη ώρα που οι άνθρωποι έχουν συνηθίσει να ενημερώνουν τις φορητές συσκευές και τους υπολογιστές τους με τη χρήση αυτόματων ενημερώσεων, είναι σημαντικό επίσης να ενημερώνουν τις συσκευές IoT, τους δρομολογητές όπως και το λογισμικό και τις συσκευές που χρησιμοποιούνται για την απομακρυσμένη πρόσβαση. Το να διασφαλίσετε ότι τα πάντα είναι ενημερωμένα, και όχι μόνο τα κινητά ή οι υπολογιστές σας, αποτελεί προτεραιότητα.

Τρέξτε και ενημερώστε το λογισμικό ασφαλείας

Η ύπαρξη λογισμικού ασφαλείας σε όλες τις τερματικές συσκευές (endpoints) σας είναι σημαντική για τη παροχή προστασίας ενάντια στις κυβερνοεπιθέσεις. Ωστόσο, το μη ενημερωμένο ή εσφαλμένα διαμορφωμένο/ ρυθμισμένο λογισμικό ασφαλείας όχι μόνο δεν προστατεύει αλλά μπορεί να σας δώσει και μία εσφαλμένη αίσθηση ασφάλειας. Αφιερώστε χρόνο για να διασφαλίσετε ότι όχι μόνο διαθέτετε λογισμικό ασφαλείας, αλλά και ότι είναι πλήρως ενημερωμένο και διαμορφωμένο σωστά. Αφιερώστε λίγο χρόνο για να επαληθεύσετε ότι οι αυτόματες ενημερώσεις είναι ενεργοποιημένες και λειτουργούν στο λογισμικό ασφαλείας σας, είτε συνδεόμενοι σε αυτό (logging-in) είτε μέσω της κονσόλας διαχείρισης σας.

Ασφαλίστε τους λογαριασμούς και τις συσκευές απομακρυσμένης πρόσβασης

Τελευταία, είδαμε προηγμένες επιθέσεις από κυβερνοεγκληματίες και επιθέσεις ransomware να εκτελούνται με επιτυχία χρησιμοποιώντας την απομακρυσμένη πρόσβαση για να αποκτήσουν πρόσβαση στο δίκτυο που αποτέλεσε το στόχο τους. Το συγκεκριμένο πρόβλημα έγινε σοβαρότερο από τότε άρχισε να χρησιμοποιείται ευρέως η απομακρυσμένη πρόσβαση εξαιτίας της πανδημίας του νέου κορωνοϊού. Δύο συγκεκριμένα πράγματα που πρέπει να κάνετε για να προστατεύσετε καλύτερα τον οργανισμό σας από τέτοιες επιθέσεις είναι να βεβαιωθείτε ότι οι συσκευές και το λογισμικό απομακρυσμένης πρόσβασης είναι πλήρως ενημερωμένα και ότι μόνο εγκεκριμένοι λογαριασμοί έχουν δυνατότητες απομακρυσμένης πρόσβασης. Αν δεν χρησιμοποιείτε έλεγχο ταυτότητας πολλαπλών παραγόντων (MFA) για την προστασία της απομακρυσμένης πρόσβασης, θα πρέπει να εξετάσετε την εφαρμογή μίας τέτοιας λύσης το συντομότερο δυνατόν.

Δημιουργήστε και επαληθεύστε τα αντίγραφα ασφαλείας σας

Τα καλά, αξιόπιστα και άμεσα αξιοποιήσιμα αντίγραφα ασφαλείας είναι το αλεξίπτωτο και το δίχτυ ασφαλείας σας μαζί. Η ύπαρξη καλών, αξιόπιστων και άμεσα αξιοποιήσιμων αντιγράφων ασφαλείας μπορεί να σας βοηθήσει να ανακάμψετε στην περίπτωση που χτυπηθείτε από το ransomware ή από κάποια μεγάλη κυβερνοεπίθεση. Επιπλέον, μπορούν να σας βοηθήσουν να ανακάμψετε από φυσικές απειλές όπως είναι μία φυσική ή ανθρωπογενή καταστροφή. Τα αντίγραφα ασφαλείας ωστόσο λειτουργούν σωστά και αξιόπιστα μόνο εφόσον λαμβάνονται σωστά και μπορούν να ανακτηθούν. Αφιερώστε χρόνο για να διασφαλίσετε ότι όχι μόνο διαθέτετε μια καλή στρατηγική λήψης αντιγράφων ασφαλείας, συμπεριλαμβανομένης της αποθήκευσης αντιγράφων ασφαλείας εκτός τοποθεσίας αλλά και ότι μπορείτε να ανακτήσετε/ επαναφέρετε επιτυχώς τα συγκεκριμένα αντίγραφα ασφαλείας γρήγορα και αποτελεσματικά. Ένας καλός εμπειρικός κανόνας είναι ο «Κανόνας 3-2-1»:

- Προχωρήστε στη δημιουργία 3 αντιγράφων ασφαλείας, συμπεριλαμβανομένου και αυτού που χρησιμοποιείτε τώρα

- Φυλάξτε τα αντίγραφα ασφαλείας σας σε 2 διαφορετικές θέσεις αποθήκευσης

- Το 1 από τα 2 αντίγραφα ασφαλείας πρέπει να φυλάσσεται εκτός τοποθεσίας/ εκτός σύνδεσης

Συμπέρασμα

Η πραγματικότητα είναι ότι δεν είναι δυνατόν να γνωρίζουμε τι πρόκειται να συμβεί κάθε μέρα. Καιροί, σαν αυτοί που διανύουμε αυτή τη περίοδο μας βοηθούν να κατανοήσουμε σαφέστερα την ύπαρξη αυτής της αβεβαιότητας και να δούμε την πραγματικότητα πιο καθαρά. Και η πραγματικότητα είναι ότι το περιβάλλον των κυβερνοαπειλών είναι πλέον για όλους μας σημαντικά διευρυμένο: οι χαοτικοί καιροί γεννούν πιο χαοτικές στιγμές και ενέργειες. Και όλη αυτή η αβεβαιότητα μπορεί να σας καταβάλει και να είναι συντριπτική, ώστε να μην γνωρίζετε τι πρέπει να κάνετε. Και ενόψει τέτοιων έκτακτων απειλών, το να ακολουθήσετε τυπικά κάποιον οδηγό ενδέχεται να μην επαρκεί. Παρόλα αυτά, οφείλουμε να πούμε ότι σε τέτοιους καιρούς και καταστάσεις, ακόμα και αν επικεντρωθείτε στα βασικά, θα έχετε μία στέρεη βάση που θα σας βοηθήσει να προστατεύσετε καλύτερα τον εαυτό σας και τον οργανισμό σας.

Πηγή: Sophos

Το Sophos ZTNA παρέχει μια σειρά από πλεονεκτήματα συγκριτικά με μία υπηρεσία εικονικού ιδιωτικού δικτύου (VPN) – καθώς παρέχει τη δυνατότητα σε απομακρυσμένους υπαλλήλους ή εργαζομένους να έχουν πρόσβαση σε εταιρικούς πόρους ή στις εφαρμογές που χρειάζονται με υψηλότερη ασφάλεια ενώ παράλληλα καθιστά τη διαχείριση απλούστερη υπόθεση και την εμπειρία χρήσης πολύ ομαλότερη.

Καλύτερη ασφάλεια

Το Sophos ZTNA παρέχει καλύτερη ασφάλεια για τέσσερις λόγους:

- Το Sophos ZTNA καταργεί την ανάγκη της εγκατάστασης ευάλωτων και παλαιότερης τεχνολογίας VPN clients στους φορητούς υπολογιστές των τελικών χρηστών, οι οποίοι βλέπουμε όλο και συχνότερα να αποτελούν στόχους όσον επιτίθενται με ransomware

- Το Sophos ZTNA ενσωματώνει την υγεία της συσκευής στις πολιτικές σύνδεσης και επομένως αρνείται τη σύνδεση μη-συμμορφούμενων ή παραβιασμένων συσκευών με εταιρικές εφαρμογές και δεδομένα

- Το Sophos ZTNA συνδέει τους χρήστες μόνο με συγκεκριμένες εφαρμογές και όχι με ολόκληρο το δίκτυο, εξαλείφοντας τη δυνατότητα «πλευρική κίνησης» από τους εισβολείς

- Το Sophos ZTNA ενσωματώνεται με μοναδικό τρόπο με το Sophos Intercept X για την παροχή μίας λύσης μονού agent που συνδυάζει την καλύτερη στον κόσμο λύση endpoint επόμενης γενιάς με το ZTNA – προστατεύοντας καλύτερα όχι μόνο τις συσκευές των χρηστών αλλά και τις ταυτότητες τους καθώς και τις εφαρμογές και τα δίκτυα στα οποία συνδέονται.

Απλούστερo στη διαχείριση

Την ώρα που το VPN έχει μετατραπεί πλέον σε δουλειά πλήρους απασχόλησης για πολλούς, το Sophos ZTNA διευκολύνει την καθημερινή διαχείριση:

- Είναι εύκολο στην εφαρμογή/ ανάπτυξη του. Αν όλες οι εφαρμογές σας βασίζονται σε πρόγραμμα περιήγησης, μπορείτε να αξιοποιήσετε την client-less λύση. Αν χρειάζεστε απομακρυσμένη πρόσβαση στο σύστημα, η λύση μονού agent χάρη στην ενσωμάτωση με το Intercept X είναι επίσης ιδιαίτερα απλή στην ανάπτυξη/ εφαρμογή της. Εξίσου εύκολο είναι και η διαδικασία set-up των gateways, καθώς όλα γίνονται μέσω του Sophos Central.

- Είναι γρήγορο και ανώδυνο να ρυθμίσετε τον πάροχο ταυτότητας που προτιμάτε στο cloud – ειδικά αν χρησιμοποιείτε το Active Directory καθώς μπορείτε εύκολα να προχωρήσετε σε συγχρονισμό με το Azure AD. Επομένως, είναι εύκολο να διαχειριστείτε τους χρήστες καθώς έρχονται και φεύγουν από τον οργανισμό.

- Είναι πολύ απλό να προσθέσετε νέες εφαρμογές και να τις καταστήσετε προσβάσιμες μέσω πολιτικών μόνο για τους χρήστες που χρειάζονται πρόσβαση.

- Το reporting επίσης είναι πολύτιμο και εξαιρετικά πλούσιο, καθώς σας παρέχει πληροφόρηση σχετικά με το εύρος ζώνης και τη χρήση των πόρων και σας επιτρέπει να παρακολουθείτε τη χρήση και να ορίσετε το «εύρος» (ή τη χωρητικότητα) του bandwidth για τις δικτυωμένες εφαρμογές σας.

Ευκολότερο στη χρήση

Το Sophos ZTNA είναι πολύ πιο αξιόπιστο, απρόσκοπτο και διαφανές από το «παλαιάς κοπής» VPN. Δεν επιβραδύνει τους χρήστες, δεν απορρίπτει τις συνδέσεις την πλέον ακατάλληλη στιγμή και δεν δημιουργεί πονοκεφάλους όταν επιχειρείτε να συνδεθείτε – από οπουδήποτε.

Επίδειξη του Sophos ZTNA σε βίντεο

Δείτε το Sophos ZTNA σε δράση στο παρακάτω βίντεο επίδειξης, το οποίο δείχνει πως μπορείτε να προχωρήσετε στο set-up ενός συστήματος αξιοποιώντας την πρόσβαση χωρίς client με μερικούς διαφορετικούς χρήστες, εφαρμογές και πολιτικές. Η υποστήριξη των απομακρυσμένων εργαζομένων σας δεν πρέπει να είναι δύσκολη υπόθεση, και με το Sophos ZTNA, δεν είναι.

Πηγή: Sophos

Στο άρθρο «Η νέα κανονικότητα στην κυβερνοασφάλεια: Εξετάζοντας τις 3 κορυφαίες τάσεις του 2021 (1ο Μέρος)», εξετάσαμε τις τρεις κορυφαίες τάσεις στην κοινότητα του κυβερνοασφάλειας κατά το προηγούμενο έτος. Στο 2ο μέρος, θα ρίξουμε μια ματιά στο μέλλον και θα κάνουμε προβλέψεις για το προς τα που κατευθύνεται το τοπίο της κυβερνοασφάλειας το 2022 και πιο πέρα.

# 1: Νέοι Νόμοι και Κανονισμοί

Στο μέλλον, είναι πολύ πιθανό να θεσπιστεί νέα νομοθεσία και κανονισμοί, καθώς η Αμερικανική κυβέρνηση επικεντρώνεται όλο και περισσότερο στις δραστηριότητες της κυβερνοασφάλειας, συμπεριλαμβανομένης της αυστηρότερης νομοθεσίας περί απορρήτου δεδομένων, των αυξημένων εκτελεστικών ευθυνών, των κανονισμών γύρω από τις πληρωμές λύτρων σε περιπτώσεις επίθεσης με ransomware και τους κανόνες εμπλοκής με κακόβουλους φορείς/ παράγοντες απειλής καθώς και με τις ευθύνες των ασφαλιστικών εταιρειών στον κυβερνοχώρο κ.ά. Ας ρίξουμε μία ματιά σε κάθε ένα από αυτά τα στοιχεία ξεχωριστά.

Έχει ήδη εφαρμοστεί η εκτελεστική εντολή από τον Πρόεδρο των Ηνωμένων Πολιτειών,Joe Biden με στόχο τη βελτίωση της ασφάλειας των δικτύων της Ομοσπονδιακής Κυβέρνησης. Με τους παράγοντες απειλών να δίνουν έμφαση στο να χτυπούν και να «κατεβάζουν» υποδομές ζωτικής σημασίας, το πιθανότερο είναι η κυβέρνηση να εντατικοποιήσει τις προσπάθειές της για να αντιμετωπίσει τις επιθέσεις και να αυστηροποιήσει τις απαιτήσεις όσον αφορά την παραβίαση των προσωπικών δεδομένων. Ειδικότερα για το 2022 και μετά, από ότι φαίνεται θα δοθεί μεγαλύτερη έμφαση στις πτυχές των χρηματοοικονομικών αναφορών, συμπεριλαμβανομένου και τους κόστους της παραβίασης ενός οργανισμού.

Μια άλλη πιθανή εκτίμηση για το μέλλον είναι η αύξηση της ευθύνης. Κοιτάζοντας σε όλες τις εταιρείες πληροφοριών και τι κατέχει η κυβέρνηση των ΗΠΑ, είναι κρίσιμης σημασίας να καθορίσετε τα βήματα που μπορούν να κάνουν οι οργανισμοί για να βοηθήσουν ο ένας τον άλλον – και πως αυτό θα επηρεάσει την ευθύνη. Για παράδειγμα, όταν πρόκειται για την ανταλλαγή πληροφοριών, πώς μπορούν οι επαγγελματίες από τον χώρο της ασφάλειας και η οργανωτική ηγεσία να διασφαλίσει τα συμφέροντα της εταιρείας τους αν μοιράζονται πληροφορίες; Μπορούν οι μέτοχοι και το ατομικό δικαίωμα παροχής έννομης προστασίας να χρησιμοποιήσουν τέτοιες πληροφορίες εναντίον της εταιρείας; Στο προσεχές μέλλον, θα δοθεί σημαντική έμφαση στην αντιμετώπιση της ευθύνης που σχετίζεται με την κοινοχρησία των δεδομένων, οπότε και η κοινότητα της κυβερνοασφαλείας μπορεί να συλλέξει από κοινού πληροφορίες και να βρεθεί μπροστά από την καμπύλη χωρίς να αντιμετωπίσει σημαντικά εμπόδια ευθύνης. Ακούστε περισσότερα σχετικά με αυτό το θέμα από τον Chris Reffkin, Επικεφαλής Ασφάλειας Πληροφοριών της Helpsystems.

Πιθανότατα στο μέλλον επίσης, θα δούμε ακόμα περισσότερα εκτελεστικά στελέχη να στέκονται απέναντι σε ελεγκτικούς μηχανισμούς, ρυθμιστικούς φορείς ή ακόμα και απέναντι από δικαστικούς λειτουργούς επειδή δεν εντόπισαν εγκαίρως τι σημαίνουν αυτά τα σημεία δεδομένων και οι «κόκκινες σημαίες» για τον οργανισμό τους στην περίπτωση μίας παραβίασης δεδομένων. Η κοινωνία γενικότερα θα κρίνει αυστηρότερα τις εταιρείες που δεν έλαβαν τα κατάλληλα μέτρα ή που γνώριζαν για ζητήματα ασφαλείας εντός του οργανισμού χωρίς να κάνουν κάτι για αυτό. Και καθώς οι οργανισμοί αναπτύσσονται, τα εκτελεστικά ή διευθυντικά στελέχη οφείλουν να αναλάβουν αρκετά πιο ενεργό ρόλο στην κυβερνοασφάλεια – και στην περίπτωση που συμβεί κάτι, θα πρέπει να έχουν φροντίσει για την εφαρμογή συγκεκριμένων πολυεπίπεδων στρατηγικών που θα αποτελούν -σχεδόν από μόνες τους- απόδειξη, ότι παρά τις καλές προθέσεις και προσπάθειές τους, δεν κατέστη δυνατόν να αποφευχθεί το συμβάν.

Τέλος, με τα συμβόλαια ασφάλισης στον κυβερνοχώρο να εκτοξεύονται, είναι σημαντικό για τους οργανισμούς να επιδεικνύουν καλή υγιεινή στον κυβερνοχώρο για να διατηρήσουν τις πολιτικές τους σε προσιτά επίπεδα. Αν οι εταιρείες εφαρμόζουν κακές πρακτικές κυβερνοασφαλείας, πιθανότατα δεν θα έχουν μελλοντική κάλυψη ή θα αναγκαστούν να βρεθούν αντιμέτωπες -από πλευράς κόστους- με πολιτικές που δεν μπορούν να αντέξουν οικονομικά. Με τις ασφαλιστικές εταιρείες να αποχωρούν με ανησυχητικούς ρυθμούς από την αγορά, ενδέχεται να δούμε μία στροφή από τις εταιρείες και τους οργανισμούς προς κάποιο μοντέλο αυτασφάλισης αντί να βασίζονται σε τρίτες εταιρείες.

#2: Οξυμένο τοπίο κυβερνοαπειλών

Σήμερα και μέσα στο επόμενο έτος, οι οργανισμοί οφείλουν να δεσμευτούν στα βασικά στοιχεία της κυβερνοασφάλειας για να προστατευτούν από κακούς φορείς και παράγοντες. Και η πρόληψη αποτελεί πράγματι το κλειδί για κάτι τέτοιο. Μόλις λάβει χώρα μια επίθεση, οι οργανισμοί «τρέχουν» να ανταποκριθούν αντιδραστικά (reactively) στην κατάσταση. Οι εταιρείες πρέπει να υιοθετήσουν μια προληπτική προσέγγιση επικεντρώνοντας τις προσπάθειές τους στα βασικά στοιχεία κυβερνοασφαλείας. Με το βλέμμα στο 2022 και μετά, πιθανότατα θα δούμε:

- Αυξημένες επιθέσεις στην εφοδιαστική αλυσίδας

- Αυξημένες επιθέσεις OT/IoT

- Αύξηση του Ransomware-as-a-Service

- Αυξημένη χρήση μοναδικών και προσαρμοσμένων συνόλων εργαλείων κυβερνοασφάλειας

Ας εξετάσουμε σε μεγαλύτερο βάθος δύο από αυτά τα σημεία. Μελλοντικά, το ransomware-as-a-service θα αυξηθεί σε μεγάλο βαθμό. Γιατί; Επειδή η παραβίαση και η απόκτηση ερείσματος εντός του εταιρικού δικτύου εξακολουθεί να αποτελεί βιώσιμη επιλογή για τους κακόβουλους φορείς (π.χ. επιτιθέμενους χάκερ). Με τόσα πολλά κενά και ελαττώματα να βρίσκονται στη στάση ασφαλείας ενός οργανισμού, οι παραβιάσεις είναι συχνό φαινόμενο. Στην πραγματικότητα, το ransomware απλώς αυτοματοποιεί μία σειρά βημάτων που ακολουθούν του exploit. Επομένως, μέχρι να εφαρμοστούν -τουλάχιστον- τα θεμελιώδη στοιχεία κυβερνοασφάλειας, τέτοιες παραβιάσεις θα εξακολουθήσουν να γίνονται, ειδικά σε μικρομεσαίες επιχειρήσεις.

Τέλος, από το 2022 και μετά, ενδέχεται να παρατηρήσουμε την άνοδο φορέων ακόμα πιο εξειδικευμένων απειλών, οι οποίοι προσαρμόζουν τα εργαλεία τους για συγκεκριμένους στόχους. Αν και τέτοιες περιπτώσεις είναι δυσκολότερο να εντοπιστούν, τουλάχιστον αποκτούν μία προσαρμοσμένη υπογραφή. Πιθανό είναι επίσης να γίνουμε μάρτυρες περισσότερων κακόβουλων φορέων που έχουν κάνει μία επικερδή επιχείρηση τις επιθέσεις, τις παραβιάσεις, τις κλοπές δεδομένων ή περιουσιακών στοιχείων κ.ά. Επειδή έχουν εξειδικευμένα toolkits και έχουν αποκτήσει έρεισμα -όπου η παραβίαση μπορεί να κάνει μέρες, εβδομάδες, μήνες ή ακόμα και χρόνια να εντοπιστεί- οι κακόβουλοι φορείς δημιουργούν μία βιώσιμη προσφορά, παρέχοντας παράνομη πρόσβαση ως μέσο για την εισαγωγή πρόσθετου κακόβουλου λογισμικού, ransomware, trojans, backdoors και βεβαίως να αποσπάσουν περισσότερα λύτρα από τον οργανισμό.

#3: Αλλαγές στην αγορά και στην οργανωτική συμπεριφορά

Με όλες τις αλλαγές και τα διαφορετικά εργατικά δυναμικά (π.χ. στο γραφείο ή στο σπίτι), πολλοί οργανισμοί έχουν αρχίσει να ασφυκτιούν από την πίεση. Έχουν πάρα πολλές λύσεις ασφαλείας να παρακολουθούν και αδυνατούν να συμβαδίσουν με τη ζήτηση για ειδοποιήσεις/ συναγερμούς και μετριασμό. Αναγκαστικά στο μέλλον, οι εταιρείες θα επιχειρήσουν να ενοποιήσουν τους προμηθευτές λύσεων κυβερνοασφαλείας τους και θα επιδιώξουν να λάβουν εργαλεία και υπηρεσίες ασφάλειας από μία μόνο πηγή ή από λιγότερες πηγές. Σε μία πρόσφατη μελέτη της IBM διαπιστώθηκε ότι κατά μέσο όρο οι εταιρείες χρησιμοποιούν 45 διαφορετικά εργαλεία κυβερνοασφάλειας στα δίκτυά τους. Με τη τεχνολογική στοίβα κυβερνοασφάλειας να ξεφεύγει από τον έλεγχο, οι οργανισμοί θα προσπαθήσουν να απλοποιήσουν την προσέγγισή τους και να συνεργαστούν με παρόχους ασφάλειας που μπορούν να ενοποιήσουν τον μεγαλύτερο αριθμό υπηρεσιών υπό μία ομπρέλα.

Τέλος, και ίσως καθυστερημένα, η κυβερνοασφάλεια θα κερδίσει επιτέλους μια θέση στην τράπεζα του διοικητικού συμβουλίου. Οι οργανισμοί δεν μπορούν πλέον να κάνουν τα στραβά μάτια σε όσα έχουν συμβεί τα τελευταία χρόνια. Πλέον, υπάρχει μεγαλύτερη αναγνώριση -και χρηματοδότηση- για στρατηγικές και λύσεις κυβερνοασφάλειας. Αυτό σημαίνει ότι πιθανότατα θα αντιμετωπίσουμε μια αξιοσημείωτη μεταστροφή στους οργανωτικούς οδηγούς. Πιο συγκεκριμένα, από την πλευρά των δραστηριοτήτων διαχείρισης κινδύνου, οι εταιρείες θα αλλάξουν τη στάση τους, και από την προστασία των περιουσιακών τους στοιχείων θα επικεντρωθούν στην πρόληψη της ζημιάς. Θα επενδύσουν στην ικανότητα πρόληψης απωλειών, προσλαμβάνοντας υπαλλήλους ασφαλείας και προστασίας δεδομένων και ενισχύοντας τις ομάδες ασφαλείας τους. Τα στελέχη και τα μέλη του διοικητικού συμβουλίου πιθανότατα θα ασχοληθούν περισσότερο με την κυβερνοασφάλεια, καθώς αυτή η ανάγκη άλλωστε πρόκειται μόνο να ενταθεί τα επόμενα χρόνια.

Προσαρμογή σε ένα πιο αβέβαιο μέλλον

Η ευέλικτη διαχείριση κινδύνου θα εξακολουθήσει να διαδραματίζει ακόμη μεγαλύτερο ρόλο καθώς οι οργανισμοί προσαρμόζονται στις μεταβαλλόμενες συνθήκες και τα παγκόσμια γεγονότα. Αν και επί του παρόντος δεν υπάρχει καμία εγγύηση ότι οι προβλέψεις για το 2022 και μετά θα υλοποιηθούν, εντούτοις ένα πράγμα είναι σίγουρο: η κυβερνοασφάλεια είναι πλέον σημαντικότερη από ποτέ. Στην HelpSystems, συνδυάζουμε λύσεις κυβερνοασφάλειας, συμπεριλαμβανομένης της προστασίας υποδομής, της ασφάλειας δεδομένων και της διαχείρισης ταυτότητας και της πρόσβασης, με λύσεις πληροφοριών και αυτοματισμού, συμπεριλαμβανομένων λύσεων threat intelligence, αυτοματισμού πληροφορικής και ασφάλειας και κεντρικής ανάλυσης, για να βοηθήσουμε τις εταιρείες να προστατεύσουν ζωτικής σημασίας δεδομένα και να οικοδομήσουμε πιο ασφαλείς, αυτόνομους οργανισμούς.

Πηγή: HelpSystems

Την περασμένη χρονιά, έγινε πλέον ολοφάνερο στους οργανισμούς ότι η αβεβαιότητα και η μετασχηματισμένη πραγματικότητα αποτελεί τη νέα κανονικότητα στον κλάδο των επιχειρήσεων.

Την ώρα που η τηλεργασία είχε στόχο να αποτελέσει μία προσωρινή απάντηση στα προβλήματα που έφερε η παγκόσμια πανδημία, πλέον θεωρείται απαραίτητο στοιχείο και σχεδόν αναγκαιότητα στα σύγχρονα επιχειρησιακά περιβάλλοντα – αλλάζοντας θεμελιωδώς τον τρόπο λειτουργίας των εταιρειών.

Αυτό σημαίνει ότι ήταν απαραίτητο για τους οργανισμούς να ανταποκριθούν στην πρόκληση σε πραγματικό χρόνο και να αλλάξουν τις στρατηγικές κυβερνοασφαλείας τους για να συμβαδίσουν με την διευρυνόμενη υποδομή πληροφορικής και την αύξηση του αριθμού των συσκευών IoT καθώς και με το νέο κύμα απειλών από ακόμα πιο εξελιγμένους φορείς απειλών και εισβολείς. Στο 1ο Μέρος αυτής της σειράς άρθρων, θα εξετάσουμε τις τρεις κορυφαίες τάσεις στην κυβερνοασφάλεια για το 2021 καθώς και τις επιπτώσεις τους στην ασφάλεια του οργανισμού.

#1: Αλλάζοντας την Οργανωτική Συμπεριφορά

Την ώρα που το 2020 εκείνη την εποχή έμοιαζε να αποτελούσε ανωμαλία, τα γεγονότα του 2021 μας έδειξαν ότι όλες οι δραστικές αλλαγές που έγιναν εξακολουθούν να βρίσκονται σε λειτουργία παγκοσμίως – από τη συνεχιζόμενη κυριαρχία του COVID-19 και το κίνημα κοινωνικής δικαιοσύνης που σαρώνει τις κοινότητες μέχρι τη Μεγάλη Παραίτηση (γνωστή και ως Big Quit, κυρίως στις Ηνωμένες Πολιτείες) πολλών εργαζομένων από το δυναμικό των εταιρειών και το μεγάλο ποσοστό των εργαζομένων που εξακολουθεί να εργάζεται υπό το καθεστώς της τηλεργασίας. Κατά τη διάρκεια του περασμένου έτους, οι οργανισμοί γνώρισαν διαρκείς αλλαγές, όπως:

- Αυξημένη δέουσα επιμέλεια ως προς τις συνεργασίες και τη δραστηριότητα συγχωνεύσεων και εξαγορών

- Μεγαλύτερη υϊοθέτηση μίας προσέγγισης Secure-by-Design από το τμήμα προϊοντικής ανάπτυξης

- Αυξημένη υϊοθέτηση στρατηγικών πλέγματος κυβερνοασφάλειας

- Αυξημένη ζήτηση για διαλειτουργικότητα

- Συνέχιση του μοντέλου τηλεργασίας (απομακρυσμένης εργασίας).

- Μετακίνηση προς τη μεγαλύτερη βιωσιμότητα εξαιτίας της πίεσης από πελάτες και μετόχους

Αυτές οι μεγάλες δυνάμεις καθιστούν σαφές ότι οι οργανισμοί, και ιδιαίτερα η κοινότητα της κυβερνοασφάλειας, πρέπει να υιοθετήσουν μια πιο προορατική προσέγγιση για να κάνουν την επιχείρησή τους περισσότερο ευέλικτη και ασφαλέστερη. Είναι απαραίτητο πλέον για τους οργανισμούς να προσαρμοστούν σε αυτή τη νέα κανονικότητα για να ανταποκριθούν στον ρυθμό αυτών των επιταχυνόμενων αλλαγών. Από άποψη ασφάλειας, η διαχείριση των ευπαθειών είναι σημαντικότερη από ποτέ. Οι οργανισμοί αναγκάστηκαν εν μία νυκτί να αλλάξουν τον τρόπο λειτουργία τους, και από τα γραφεία ή τις εγκαταστάσεις τους, να μεταβούν στην εποχή της τηλεργασίας και της απομακρυσμένης πρόσβασης. Επιπλέον, οι επιχειρήσεις βρέθηκαν αντιμέτωπες με ένα πλήθος πιθανών νέων φορέων επίθεσης. Και από τη σκοπιά της συνδεσιμότητας, οι επαγγελματίες στον χώρο της ασφάλειας, εκεί που είχαν να κάνουν μόνο με την παρακολούθηση του εταιρικού δικτύου, βρέθηκαν να λειτουργούν εταιρικούς υπολογιστές σε δίκτυα που αδυνατούσαν να παρακολουθήσουν, καθώς η περίμετρος του εταιρικού δικτύου επεκτεινόταν πλέον μέχρι και τα σπίτια των εργαζομένων.

Η μεγάλη σημασία των ανθρώπων, των διαδικασιών και της τεχνολογίας

Έχει εξαιρετικό ενδιαφέρον ότι το νέο μοντέλο τηλεργασίας έχει να προσφέρει τόσο πλεονεκτήματα όσο και μειονεκτήματα στην κυβερνοασφάλεια. Για παράδειγμα, τα οικιακά συστήματα και οι υπολογιστές μπορεί να μην παρέχουν τα ίδια μονοπάτια για «πλευρική κίνηση» (lateral movement) και επιθέσεις όπως στην περίπτωση ενός εταιρικού γραφείου, επομένως οι παράγοντες (φορείς) απειλών έπρεπε να προσαρμοστούν σε αυτήν την αλλαγή. Αντίθετα, από άποψη κοινωνικής μηχανικής, οι οργανισμοί που προηγουμένως βασίζονταν αποκλειστικά στη διακοπή των επιθέσεων από τη τεχνολογική πλευρά, πλέον όφειλαν να αναγνωρίσουν την πολύτιμη συμβολή των ανθρώπων και των διαδικασιών στην οικοδόμηση μίας ισχυρής βάσης για τη συνολική ασφάλεια του οργανισμού. Η τελευταία χρονιά έδειξε σε εταιρείες και οργανισμούς πόσο σημαντικό είναι να ενστερνιστούν και να υϊοθετήσουν μία αμυντική στάση που περιλαμβάνει τον συνδυασμό ανθρώπων, διαδικασιών και τεχνολογίας για την προστασία του οργανισμού. Ο Joe Vest, Ανώτερος Σύμβουλος Ασφαλείας για το Cobalt Strike της HelpSystems, παρέχει περισσότερες πληροφορίες σχετικά με το θέμα.

#2: H Εξέλιξη των Κυβερνοαπειλών

Το 2021 είδε επίσης έναν μετασχηματισμό στην προσέγγιση και στο είδος των κυβερνοαπειλών. Στην αρχή της πανδημίας, οι κακόβουλοι παράγοντες και φορείς ξεκίνησαν να στοχεύουν τον κλάδο της υγείας, με πολλές ιατρικές εγκαταστάσεις και νοσοκομεία να πέφτουν θύματα επιθέσεων. Κατά τη διάρκεια του περασμένου έτους ωστόσο, τέτοιες επιθέσεις επεκτάθηκαν σε κρίσιμες υποδομές – όπως σε υποδομές πετρελαίου ή φυσικού αερίου – και πολλαπλούς κλάδους καθώς μετατράπηκαν σε πολύπλευρες και πολλαπλών σταδίων όντας πιο εξελιγμένες από ποτέ.

Οι εταιρείες πρέπει να μετατοπίσουν πόρους για να είναι καλυμμένες απέναντι σε πιθανούς φορείς επιθέσεων ενώ όσον αφορά το IoT, δεν είναι δυνατόν να γνωρίζουμε εκ των προτέρων πόσο ασφαλείς είναι οι συσκευές αυτού του τύπου που έχουν πρόσβαση στο δίκτυο. Επομένως, είναι εξαιρετικά σημαντικό να διασφαλιστεί ότι αξιοποιούνται εργαλεία ανάλυσης της δικτυακής κίνησης καθώς και ότι οι υπάρχουσες προστασίες επαρκούν για την αποτροπή ή τη ελαχιστοποίηση των επιθέσεων.

Από την σκοπιά του ransomware, η βιομηχανία ασφάλειας στο σύνολό της έχει δείξει ότι αδυνατεί να συμβαδίσει με τους κακόβουλους φορείς. Οι οργανισμοί -ιδιαίτερα οι μικρομεσαίες επιχειρήσεις (SMB)- είναι ευάλωτοι επειδή συχνά δεν έχουν τα μέσα για εντοπισμό και απόκριση. Και μόλις συμβεί ένα περιστατικό, το ransomware γίνεται όλο και αποτελεσματικότερο. Μόλις αναγνωριστεί ότι μία οντότητα είναι πρόθυμη να πληρώσει τα λύτρα, ο οργανισμός ανοίγεται σε πιο στοχευμένες και πολύπλευρες επιθέσεις. Είναι σαφές πλέον, ότι οι οργανισμοί δεν μπορούν να αποφύγουν τα προβλήματα με patches- αντιθέτως απαιτείται μια πολυεπίπεδη προσέγγιση στην κυβερνοασφάλεια για να αμυνθούν απέναντι στο ransomware. Παρακολουθήστε παρακάτω την Mieng Lim, Αντιπρόεδρο Διαχείρισης Προϊόντων του τμήματος Ψηφιακής Άμυνας της HelpSystems, να λέει ότι η πληρωμή λύτρων μπορεί να βλάψει περισσότερο από ότι θα βοηθήσει.

#3: Προσαρμογή Αμυντικών Στρατηγικών

Την ώρα που οι κυβερνοαπειλές γνωρίζουν εξέλιξη τον τελευταίο χρόνο, η κυβερνοασφάλεια έχει επίσης δει αρκετές αλλαγές στις στρατηγικές άμυνας. Μία στρατηγική που χρησιμοποιούν πιο συχνά οι οργανισμοί είναι ένας συνδυασμός δοκιμών διείσδυσης (penetration testing) και διαχείρισης ευπαθειών. Είτε επιχειρήσετε να πραγματοποιήσετε pen testing εσωτερικά είτε αποφασίσετε να αξιοποιήσετε υπηρεσίες pen testing με την εμπλοκή κάποιου τρίτου, η συγκεκριμένη στρατηγική άμυνας αξιοποιεί τα πλεονεκτήματα τόσο της διαχείρισης ευπαθειών όσο και του pen testing για να αποκαλύψει και να δώσει προτεραιότητα σε αδυναμίες στην ασφάλεια προτού επιχειρήσει να το κάνει ένας παράγοντας ή φορέας απειλής.

Ωστόσο, αυτή είναι μόνο μια πτυχή των δοκιμών βάσει απειλής. Στην άνοδο των τάσεων στρατηγικής μάχης κατά το 2021 περιλαμβάνονται επίσης:

- Η ευρύτερη εφαρμογή του ελέγχου ταυτότητας δύο ή πολλαπλών παραγόντων

- Η ενίσχυση των πολιτικών διακυβέρνησης ταυτότητας και διαχείρισης της πρόσβασης

- Η βελτίωση συνολικά στην ασφάλεια εφαρμογών και δεδομένων

Οι οργανισμοί που υιοθέτησαν αυτές τις στρατηγικές πολλαπλών επιπέδων αποδείχτηκαν πιο αποτελεσματικοί στη μείωση της επιφάνειας επίθεσης και στον προσδιορισμό ή την ανακάλυψη πιθανών απειλών. Με άλλα λόγια, οι ομάδες ασφαλείας που αξιοποίησαν επιτυχώς προσαρμόσιμα εργαλεία ασφαλείας για την παρακολούθηση συμβάντων και στη συνέχεια χρησιμοποίησαν συγκεκριμένες διαδικασίες για να προσδιορίσουν αν αυτές οι δραστηριότητες ήταν ανώμαλες στο περιβάλλον τους, ήταν πιο επιτυχημένες στην ελαχιστοποίηση των απωλειών και στην πρόληψη περαιτέρω ζημιών συνολικά στην επιχείρηση.

Μαθαίνοντας από το παρελθόν, Προχωρώντας προς μία Μεγαλύτερη Προστασία στο Μέλλον

Αν τα γεγονότα του 2021 ενίσχυσαν κάτι, αυτό ήταν η πεποίθηση ότι οι οργανισμοί δεν πρέπει να εκπλήσσονται από τις διακοπές στη λειτουργία τους τους εξαιτίας επιθέσεων ή να πιάνονται προ εκπλήξεως στη προστασία των δικτύων και της υποδομής τους. Η καλύτερη προστασία σε αυτό το ταραχώδες περιβάλλον είναι να τεθεί σε εφαρμογή μία πολυεπίπεδη προσέγγιση ασφαλείας που είναι προληπτική για την αποτροπή πιθανών επιθέσεων και ταυτόχρονα είναι σε θέση να ανταποκριθεί όταν συμβαίνουν -και πιθανότατα θα συμβούν- επιθέσεις.

Πηγή: HelpSystems

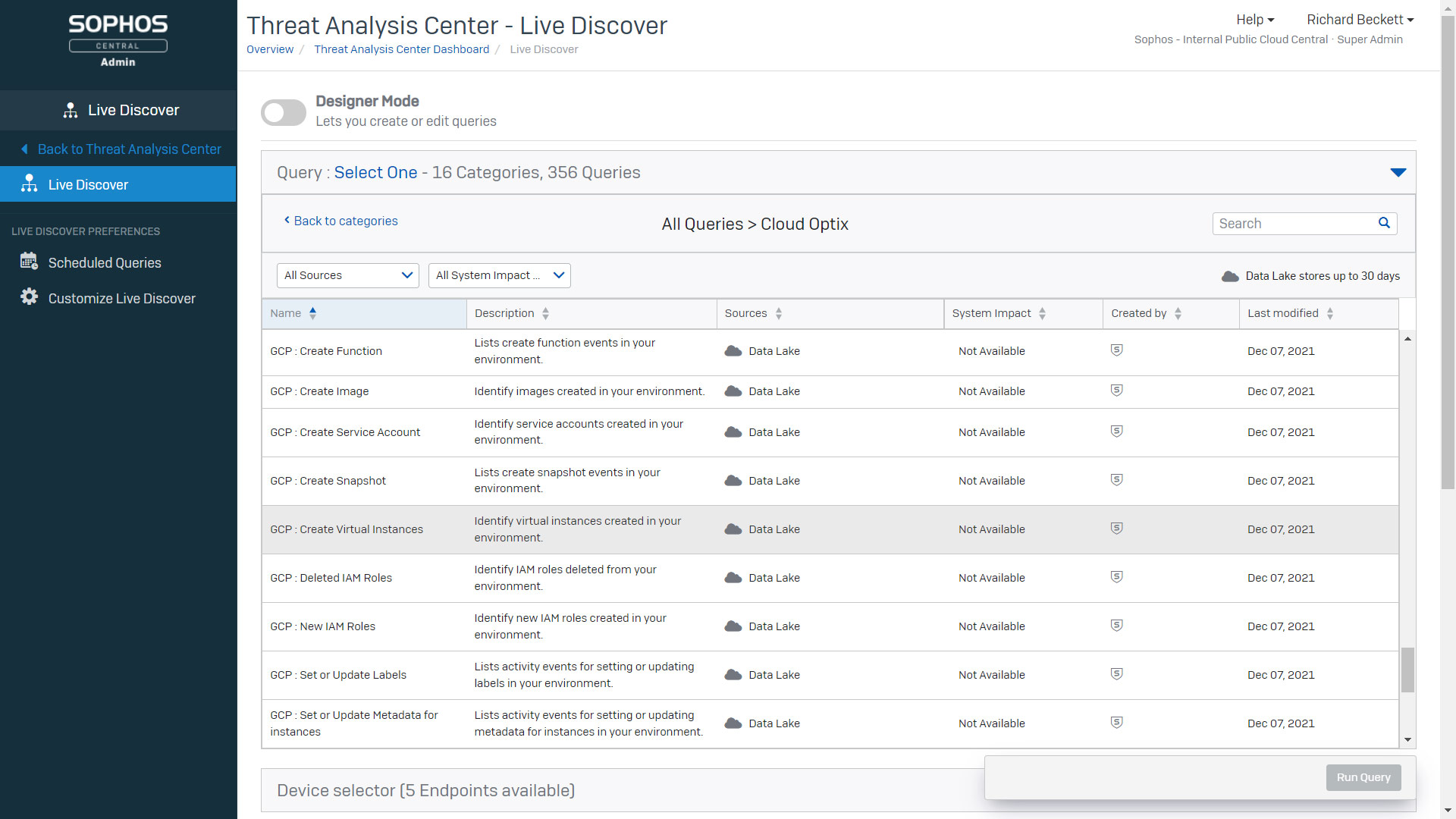

Η Sophos είναι στην ευχάριστη θέση να ανακοινώσει νέες, συναρπαστικές βελτιστοποιήσεις στην κονσόλα διερεύνησης στο Sophos XDR καθώς και ενσωμάτωση με τα δεδομένα του Microsoft 365.

Ελαχιστοποιήστε τον χρόνο διερεύνησης με την κονσόλα Ερευνών

Ο χρόνος είναι εξαιρετικά πολύτιμος όταν διερευνάται ένα συμβάν. Η κατανόηση της έκτασης και του αντικτύπου είναι κρίσιμης σημασίας για τη διαμόρφωση μιας γρήγορης και αποτελεσματικής ανταπόκρισης. Η κονσόλα Έρευνες έχει σχεδιαστεί με γνώμονα να βοηθήσει στην αποτελεσματικότερη λειτουργία των πολυάσχολων πλέον ομάδων ασφαλείας και διαχείρισης πληροφορικής.

Εξοικονομήστε χρόνο, δείτε την εικόνα συνολικά με συγκεντρωτικές (aggregated) ανιχνεύσεις

Οι πολλαπλές, ξεχωριστές ανιχνεύσεις απειλών στο ίδιο ευρύτερο συμβάν συσχετίζονται αυτόματα και ανατίθενται στην ίδια Έρευνα. Για παράδειγμα, ανιχνεύσεις που ενεργοποιούν τον ίδιο κανόνα ταξινόμησης απειλής εντός 24 ωρών προστίθενται σε μία μοναδική Έρευνα, εξαλείφοντας την ανάγκη να προστεθούν χειροκίνητα από έναν αναλυτή. Οι ανιχνεύσεις που επηρεάζουν τις ίδιες συσκευές επίσης προστίθενται αυτομάτως στην ίδια Έρευνα, εξοικονομώντας πολύτιμο χρόνο στην ομάδα SOC (Security Operations Center) και βοηθώντας τη να κατανοήσει το ταχύτερο δυνατόν την έκταση και τον αντίκτυπο ενός συμβάντος.

Οι αναλυτές μπορούν επίσης να προσθέτουν χειροκίνητα ανιχνεύσεις σε μια Έρευνα ή να δημιουργήσουν εκ νέου μία Έρευνα αξιοποιώντας ένα checkbox πολλαπλών επιλογών για να ελαχιστοποιήσουν τον χρόνο ενασχόλησης.

Ταχύτερη ανταπόκριση χάρη στις αυτόματες ειδοποιήσεις ηλεκτρονικού ταχυδρομείου

Όταν δημιουργείται μία νέα Έρευνα, τα σχετικά μέλη της ομάδας ειδοποιούνται αυτόματα για την ταχύτερη δυνατή ανταπόκριση. Το μήνυμα ηλεκτρονικού ταχυδρομείου περιλαμβάνει μία περίληψη της έρευνας με κρίσιμες πληροφορίες για την γρήγορη και αποτελεσματική ενημέρωση του αναλυτή, όπως το αναγνωριστικό (ID) της Έρευνας, τον βαθμό επικινδυνότητας της ανίχνευσης, τον αριθμό των συσκευών που επηρεάστηκαν και έναν γρήγορο σύνδεσμο στην έρευνα. Η ομάδα επίσης ειδοποιείται αυτόματα όταν μία έρευνα που βρίσκεται σε εξέλιξη ανατίθεται σε ένα νέο μέλος της.

Εργαστείτε ως μία ενιαία ομάδα χρησιμοποιώντας δυναμικές σημειώσεις

Η ενότητα σημειώσεων στην κονσόλα Ερευνών παρέχει στα μέλη της ομάδας τη δυνατότητα να μοιράζονται γρήγορα μεταξύ τους πληροφορίες για την πρόοδο και τα αποτελέσματα. Μπορεί να προστεθεί ελεύθερης μορφής κείμενο, χαρακτηριστικό που διευκολύνει τις ομάδες με πολλούς αναλυτές να συνεργάζονται, να μοιράζονται πληροφορίες και να ανταποκρίνονται ταχύτερα στις απειλές.

Δείτε την εικόνα συνολικά – νέα ενσωμάτωση δεδομένων Microsoft 365

Πολλοί οργανισμοί χρησιμοποιούν την πλατφόρμα Microsoft 365, κάτι που την καθιστά πολύτιμο κομμάτι της κυβερνοασφάλειας. Ο νέος connector στο Sophos Central για το Microsoft 365 επιτρέπει στους χρήστες XDR να συμπεριλάβουν αυτήν την πλούσια πηγή δεδομένων στις Έρευνες απειλών και στη συντήρηση της ασφάλειας των λειτουργιών πληροφορικής του οργανισμού. Ένα παράδειγμα είναι ο εντοπισμός χρηστών με ύποπτα μεγάλους αριθμούς αποτυχημένων προσπαθειών σύνδεσης.

Ξεκινώντας

Όλοι οι πελάτες Sophos XDR μπορούν να έχουν πρόσβαση στην κονσόλα Ερευνών μέσω του το Sophos Central. Οι περισσότερες από αυτές τις ισχυρές λειτουργίες είναι ήδη διαθέσιμες στους πελάτες του Sophos XDR, με τις τελευταίες να έχουν διατεθεί από τις 7 Φεβρουαρίου 2022. Για να αποκτήσετε πρόσβαση στα δεδομένα του Microsoft 365 είναι απαραίτητο να έχει ενεργοποιηθεί ο connector: Συνδεθείτε στο Sophos Central -> Ενσωματώσεις τρίτων -> Αρχεία καταγραφής δραστηριότητας χρήστη Microsoft 365.

Αν θέλετε να δοκιμάσετε το Sophos XDR, μπορείτε είτε να ξεκινήσετε μια δοκιμή (αν έχετε λογαριασμό Sophos Central) είτε να δοκιμάσετε το Intercept X, το οποίο περιλαμβάνει XDR.

Πηγή: Sophos

Οι λύσεις Ασφαλείας Πληροφοριών και Διαχείρισης Συμβάντων (SIEM) θεωρούνται συχνά ως αναγκαιότητα κυρίως για τις μεγάλες επιχειρήσεις που έχουν τεραστίου μεγέθους περιβάλλοντα για παρακολούθηση και τον εντοπισμό απειλών για την ασφάλεια τους. Το παραπάνω ωστόσο ίσχυε τη περασμένη δεκαετία, στις πρώτες ημέρες της εμφάνισης των λύσεων SIEM στην αγορά. Στις μέρες μας πλέον, οι επιχειρησιακές υποδομές πληροφορικής είναι αρκετά -και γίνονται ακόμα περισσότερο- πολυσύνθετες καθώς το τοπίο απειλών εξακολουθεί να αλλάζει και να εξελίσσεται. Σήμερα, οι μικρομεσαίες επιχειρήσεις (SMB) αγωνίζονται να διαχειριστούν χειροκίνητα την ασφάλεια των περιβαλλόντων πληροφορικής τους. Όμως πως ακριβώς μπορεί σήμερα μία μικρομεσαία επιχείρηση να επωφεληθεί από μία λύση SIEM; Διαβάστε παρακάτω για να μάθετε.

1.Οι λύσεις SIEM ιεραρχούν και κλιμακώνουν αποτελεσματικά τις απειλές.

Μία παραβίαση ενδέχεται να αποδειχτεί καταστροφική για κάθε οργανισμό και οι μικρομεσαίες επιχειρήσεις δεν αποτελούν εξαίρεση. Αυτό επιβεβαιώνεται και από το γεγονός ότι το 60% των μικρών επιχειρήσεων αναγκάζονται να κλείσουν εντός έξι μηνών μετά από μία επιτυχημένη κυβερνοεπίθεση. Η γρήγορη ανίχνευση για την αποτροπή μίας επίθεσης ή η μείωση του χρόνου παραμονής των επιτιθέμενων εντός του εταιρικού δικτύου είναι κρίσιμης σημασίας για τον περιορισμό της ζημιάς και των συνεπειών της. Τα προϊόντα SIEM είναι γνωστά για την ικανότητα που έχουν να παρακολουθούν και να εντοπίζουν απειλές σε πραγματικό χρόνο. Μόλις εντοπίσει μία απειλή, το SIEM μπορεί ακολούθως να «αξιολογήσει» και να ιεραρχήσει την επικινδυνότητα της και να κλιμακώσει το συμβάν ώστε να διασφαλιστεί ότι θα ειδοποιηθεί γρήγορα το σωστό άτομο. Επιπλέον, ορισμένες λύσεις SIEM κανονικοποιούν τα δεδομένα σε γλώσσα που μπορεί να είναι αναγνώσιμη και κατανοητή, ώστε οι ομάδες ασφαλείας να μην χρειάζεται να χάνουν χρόνο «μεταφράζοντας» και εκτιμώντας τι μπορεί να σημαίνει το συγκεκριμένο συμβάν. Επιπλέον, έχουν τη δυνατότητα να συσχετίζουν μεταξύ τους γεγονότα, παρέχοντας πρόσθετες πληροφορίες-context που αποτελούν πολύτιμη βοήθεια για την διερεύνηση και την ανάλυση της απειλής.

2.Οι λύσεις SIEM μειώνουν την κόπωση από τον υπερβολικό αριθμό συναγερμών.

Συχνά, οι μικρομεσαίες επιχειρήσεις έχουν τόσο πολύπλοκα περιβάλλοντα όσο και οι μεγαλύτερες επιχειρήσεις. Οποιοσδήποτε οργανισμός σήμερα απαιτεί πλέον ένα μεγάλο χαρτοφυλάκιο -λύσεων- για τη διαχείριση ακόμη και των πλέον βασικών καθημερινών λειτουργιών. Και αυτό έγινε ακόμα πιο φανερό με την αύξηση της υϊοθέτησης της τηλεργασίας. Με κάθε στοιχείο που έρχεται να προστεθεί σε μία υποδομή έρχονται και νέοι φορείς πιθανών απειλών και περισσότερες ειδοποιήσεις/ συναγερμοί για συμβάντα ασφαλείας. Ακόμη και μικροί οργανισμοί μπορούν να καταλήξουν με εκατοντάδες, αν όχι χιλιάδες, ειδοποιήσεις για συμβάντα ασφαλείας σε καθημερινή βάση. Και με τόσες πολλές ειδοποιήσεις, δεν αποτελεί έκπληξη που ορισμένοι επικίνδυνοι παράγοντες, φορείς απειλών ή ακόμα και η ύποπτη συμπεριφορά ενδέχεται να περάσουν απαρατήρητα.

Αντί να εξετάζετε ένα, ένα και χειροκίνητα τέτοια συμβάντα, μία λύση SIEM σας δίνει τη δυνατότητα να φιλτράρετε τις ειδοποιήσεις, ώστε να λαμβάνετε μόνο τις ειδοποιήσεις που θέλετε. Μάλιστα μία λύση SIEM σας επιτρέπει ακόμα και να προσαρμόσετε όπως επιθυμείτε τα συγκεκριμένα φίλτρα για κάθε ροή δεδομένων, καθώς ένα συμβάν μπορεί να υποδηλώνει μία σημαντική απειλή σε μία συσκευή και σε μία άλλη να είναι ένα εντελώς αθώο γεγονός. Με αυτό το τρόπο διασφαλίζεται ότι όχι μόνο λαμβάνετε μικρότερο αριθμό ειδοποιήσεων, αλλά και ότι οι ειδοποιήσεις είναι αυτές που αξίζει να δώσετε σημασία και να εξετάσετε.

3.Οι λύσεις SIEM συγκεντροποιούν την ασφάλεια.

Όπως αναφέρθηκε και παραπάνω, οι μικρομεσαίες επιχειρήσεις ενδέχεται να έχουν περιορισμένο προσωπικό, επομένως είναι σημαντικό να διαθέτουν τα κατάλληλα εργαλεία που θα επιτρέψουν στις μικρότερες ομάδες ασφαλείας τους να λειτουργούν εξυπνότερα. Οι περισσότερο σύνθετες υποδομές δεν παράγουν απλώς εκατοντάδες συμβάντα ασφαλείας αλλά τα παράγουν και σε διαφορετικά σημεία. Γνωρίζατε ότι κρίσιμης σημασίας ειδοποιήσεις ενδέχεται να παραβλεφθούν ή να παραλειφθούν επειδή απλώς υπάρχουν πάρα πολλές κονσόλες για να ελεγχθούν; Ένα SIEM μπορεί να ενοποιήσει οποιονδήποτε αριθμό ροών δεδομένων για να σας προσφέρει μία μοναδική πηγή αλήθειας. Συνήθως, ένα SIEM διαθέτει μία κονσόλα ελέγχου που μπορεί να προσαρμοστεί στις ιδιαίτερες ανάγκες σας, με «πίνακες οργάνων» ή οθόνες που παρέχουν λεπτομέρειες που θα επιλέξετε οι ίδιοι. Ορισμένα εργαλεία SIEM, όπως το Event Manager, επιτρέπουν ακόμη και την ενσωμάτωση μοναδικών ή ασυνήθιστων πηγών δεδομένων, όπως εφαρμογές τρίτων, για την πλήρη συγκεντροποίηση της παρακολούθησης της ασφάλειάς σας.

4.Οι λύσεις SIEM αποτελούν σημαντική βοήθεια στις προσπάθειες συμμόρφωσης.

Οι μικρομεσαίες επιχειρήσεις δεν εξαιρούνται από τους κανονισμούς ασφάλειας προσωπικών δεδομένων όπως είναι οι PCI-DSS, SOC, CMMC και βεβαίως ο Ευρωπαϊκός Γενικός Κανονισμός Προστασίας των Δεδομένων (GDPR). Τα προϊόντα SIEM διαθέτουν διάφορα χαρακτηριστικά που μπορούν να βοηθήσουν έναν οργανισμό να παραμείνει συμμορφωμένος με τους κανονισμούς. Για παράδειγμα, η νομοθεσία PCI DSS απαιτεί τη διατήρηση αρχείων καταγραφής συμβάντων για οποιαδήποτε αλλαγή, προσθήκη ή διαγραφή σε έναν λογαριασμό root, πράγματα που μπορεί να επισημάνει μία λύση SIEM. Επιπλέον, τα SIEM παρέχουν λεπτομερή ίχνη ελέγχου και μπορούν να δημιουργήσουν αναφορές ως αποδεικτικά συμμόρφωσης σε ελεγκτές ή εκπροσώπους ελεγκτικών ή ρυθμιστικών αρχών.

Επιλέγοντας το σωστό SIEM για τη μικρομεσαία επιχείρησή σας

Δεδομένου ότι πολλά προϊόντα SIEM είναι προσανατολισμένα στις μεγαλύτερες επιχειρήσεις, ενδέχεται να μην είναι πάντα κατάλληλα για τις μικρομεσαίες επιχειρήσεις, οι οποίες λειτουργούν με αρκετά πιο περιορισμένους προϋπολογισμούς. Παρόλα αυτά, υπάρχει ποικιλία «μεσαίων» λύσεων SIEM στην αγορά οι οποίες είναι εύκολες στη χρήση και παρέχουν καλύτερο value από ορισμένες επιλογές βαρέων βαρών και χωρίς την υπερβολική πολυπλοκότητα που συνοδεύει τις τελευταίες.

Μια επιλογή που πρέπει να εξετάσετε είναι το Event Manager. Το Event Manager είναι μια απλοποιημένη λύση SIEM που είναι απλούστερη από άποψη διαχείρισης συγκριτικά με μία επιχειρησιακής-κλάσης λύση, ωστόσο εξακολουθεί να έχει τα χαρακτηριστικά και τις δυνατότητες που απαιτούνται για την απρόσκοπτη κλιμάκωση του παράλληλα με την ανάπτυξη της εταιρείας, συμπεριλαμβανομένης της κεντρικής παρακολούθησης, της γρήγορης ανταπόκρισης σε συμβάντα και τις ενσωματωμένες (built-in) και προσαρμοσμένες ενσωματώσεις. Επιπλέον, το Event Manager συνοδεύεται από μια ομάδα ειδικών στον χώρο της κυβερνοασφάλειας, οι οποίοι μπορούν να βοηθήσουν στο deployment και στο tuning για την βέλτιστη απόδοση και λειτουργία του. Τέλος, το μοντέλο τιμολόγησης του Event Manager εξασφαλίζει ότι οι μικρομεσαίες επιχειρήσεις μπορούν να αναπτυχθούν χωρίς απροσδόκητα «εκπλήξεις» στο κόστος. Αν και πολλές λύσεις SIEM χρεώνουν ανάλογα με τον όγκο των δεδομένων που επεξεργάζονται, κάτι που μπορεί να γίνει απρόβλεπτο και δαπανηρό, το Event Manager χρησιμοποιεί μία προβλέψιμη τιμολόγηση βάσει συσκευής.

Ανεξάρτητα από τη λύση που θα επιλέξετε, ένα SIEM μπορεί να βοηθήσει οποιαδήποτε μικρομεσαία επιχείρηση να αποκτήσει την πολυπόθητη ορατότητα στο περιβάλλον της, παρέχοντας πληροφορίες για την πρόσβαση σε κρίσιμης σημασίας εταιρικά δεδομένα και περιουσιακά στοιχεία και μειώνοντας τον κίνδυνο παραβίασης της ασφάλειας.

Πηγή: HelpSystems

Στη Sophos, δεσμευόμαστε να βοηθήσουμε τους οργανισμούς να προστατεύσουν τους βασικούς πόρους τους και είμαστε υπερήφανοι που αναγνωρίζεται η διαρκής επέκταση του προϊοντικού χαρτοφυλακίου μας στην ασφάλεια cloud.

Ως παγκόσμιος ηγέτης στην ασφάλεια cloud, η Sophos αναγνωρίστηκε από το CRN® της The Channel Company, με την είσοδο της στην ετήσια λίστα με τις καλύτερες εταιρείες cloud. Αυτή η λίστα τιμά τους καινοτόμους παρόχους τεχνολογίας cloud σε πέντε βασικές κατηγορίες, συμπεριλαμβανομένης και της κυβερνοασφάλειας.

Με το 70% των κορυφαίων πανεπιστημίων του κόσμου και πολλών κορυφαίων εταιρειών της λίστας Fortune 500 να εμπιστεύονται την Sophos τις τεχνολογίες πρόληψης και αποτροπής περιστατικών κυβερνοασφάλειας της, δεν ήταν ποτέ άλλοτε τόσο κρίσιμης σημασίας για τέτοιους οργανισμούς να υιοθετήσουν υπηρεσίες cloud και να βελτιστοποιήσουν τη στάση ασφάλειας τους για να «αποκρούσουν» τις σημερινές προηγμένες απειλές έχοντας στο «οπλοστάσιο» τους εξειδικευμένους πόρους για την παρακολούθηση της ασφάλειας τέτοιων περιβαλλόντων 24 ώρες το 24ωρο, 7 ημέρες την εβδομάδα.

«Η Sophos είναι η καλύτερη στην κατηγορία της όσον αφορά το εύρος και το βάθος των καινοτόμων προσφορών της στην κυβερνοασφάλεια, οι οποίες βελτιστοποιούν την προστασία έναντι των πιο εξελιγμένων και περίπλοκων πρωτοεμφανιζόμενων απειλών», δήλωσε ο Scott Barlow, Αντιπρόεδρος Global MSP & Cloud Alliances της Sophos.

Η προσέγγισή μας συνδυάζει την πρόληψη, την ανίχνευση και την ανταπόκριση σε όλες τις τερματικές συσκευές, τους φόρτους εργασίας στο cloud, τα δίκτυα και τους τομείς όπως η διαμόρφωση και η συμμόρφωση – με υπηρεσίες Διαχειριζόμενης Ανίχνευσης και Ανταπόκρισης (MDR) 24/7 για την ασφάλεια των δεδομένων, την δυναμική πρόληψη τρωτών σημείων και ευπαθειών και τον αποκλεισμό προηγμένων απειλών.

Τον τελευταίο χρόνο, επεκτείναμε τις δυνατότητές μας σε όλους τους παρακάτω τομείς:

- Multi-cloud threat detection and response with Sophos XDR

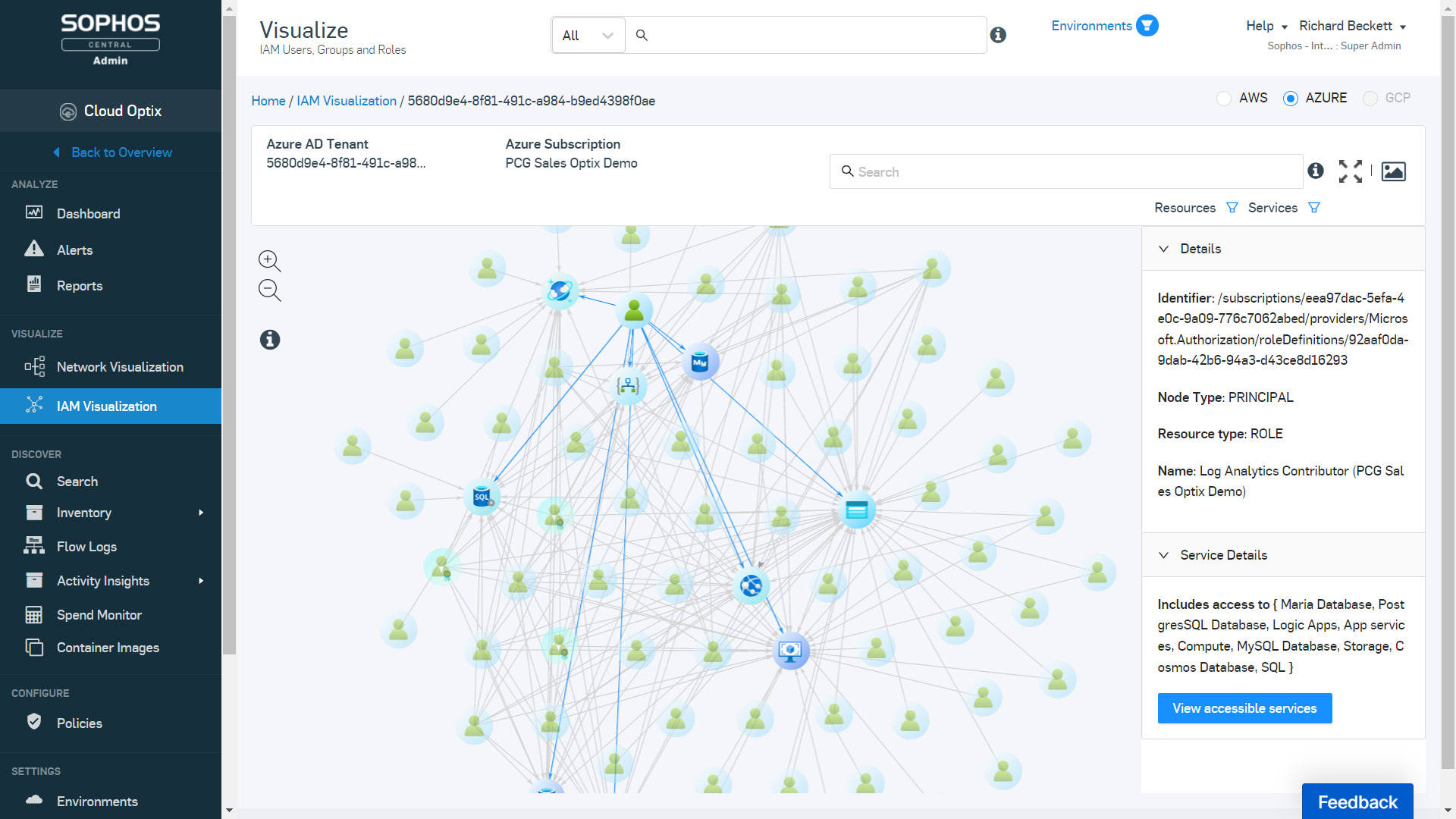

- IAM security: User activity anomaly detection

- Sophos achievement of AWS Level 1 MSSP Competency status

- The acquisition of Capsule8: New Linux server and container security capabilities

- The acquisition of Refactr: Security Orchestration Automation and Response Capabilities

Αφοσίωση στο κανάλι

Κάθε χρόνο, το CRN Cloud 100 αναγνωρίζει τους προνοητικούς προμηθευτές υπηρεσιών cloud που έχουν επιδείξει ακλόνητη δέσμευση προς το κανάλι των συνεργατών τους. Η δέσμευσή μας στο κανάλι και η συνεχής καινοτομία μας στην ανάπτυξη προϊόντων και υπηρεσιών δίνει τη δυνατότητα στους συνεργάτες μας να παρέχουν καλύτερη προστασία στους πελάτες τους και να εξελίσσονται παράλληλα με τα μεταβαλλόμενα τοπία απειλών και υποδομών: για να προστατεύουν καλύτερα τις τερματικές συσκευές και τα δίκτυα τους ανεξαρτήτως περιβάλλοντος.

Στο παραπάνω περιλαμβάνεται η επανεκκίνηση του προγράμματος Sophos Cloud Security Provider (CSP) για την παροχή εκπαίδευσης, αναγνώρισης και οικονομικών κινήτρων με στόχο να βοηθήσουμε τους συνεργάτες μας να υποστηρίξουν τους πελάτες τους που αξιοποιούν ή μεταβαίνουν στο δημόσιο cloud. Η Sophos ήταν ο πρώτος προμηθευτής προϊόντων ασφάλειας επόμενης γενιάς που εισήγαγε ένα πρόγραμμα ειδικά σχεδιασμένο για να βοηθήσει τους συνεργάτες της να αξιοποιήσουν αυτήν την ευκαιρία αύξησης εσόδων και να καταστήσει την αγορά και τη διαχείριση των προϊόντων της στα Microsoft Azure, Amazon Web Services, Google Cloud Platform και Oracle Cloud Infrastructure – φιλική στο κανάλι.

Ο εκμοντερνισμός των προμηθειών κυβερνοασφαλείας μέσω των καταστημάτων cloud (marketplaces) είναι μία ακόμα βασική πτυχή της δέσμευσης μας προς το κανάλι και τους πελάτες μας, για να διασφαλιστεί ότι οι συνεργάτες μας θα συνεχίσουν να παρέχουν τις καλύτερες υπηρεσίες για κάθε εταιρεία και οργανισμό. Το Sophos Cloud Security είναι διαθέσιμο στο AWS Marketplace για να βοηθήσει τους πελάτες να βελτιώσουν τις διαδικασίες προμήθειας προκειμένου να εναρμονιστούν με την ταχύτητα του cloud διατηρώντας παράλληλα τη διακυβέρνηση – και, ταυτόχρονα, δίνοντας τη δυνατότητα στους πελάτες μας να συνεχίσουν τις αγορές τους μέσω του προτιμώμενου για εκείνους Sophos Partner στο AWS Marketplace.

Δοκιμάστε το Sophos Cloud Security σήμερα ή εφόσον χρειάζεστε περισσότερες πληροφορίες επισκεφθείτε το Sophos.com/Cloud.

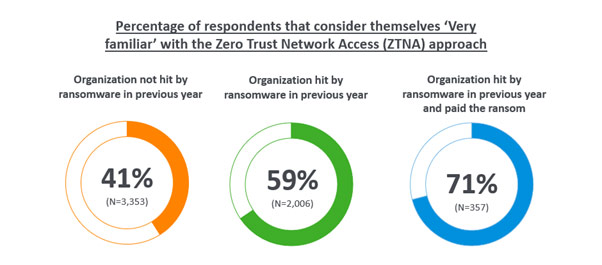

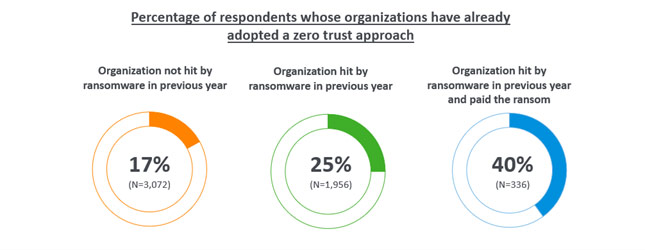

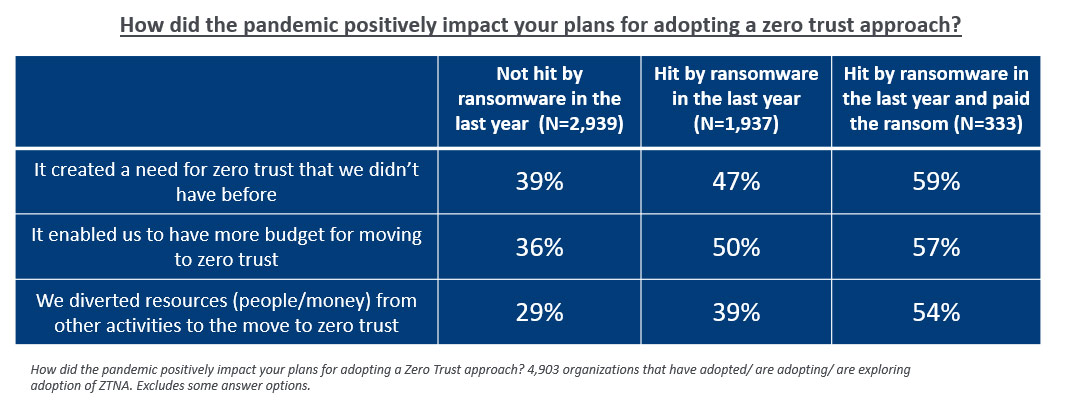

Σημαντικά υψηλότερο αποδεικνύεται το ποσοστό των οργανισμών που υϊοθέτούν την τεχνολογία δικτυακής πρόσβασης μηδενικής εμπιστοσύνης (ZTNA) και είχαν πρόσφατα τη δυσάρεστη εμπειρία να πέσουν θύματα κάποιας επίθεσης ransomware, από εκείνους που δεν «χτυπήθηκαν».

Μία μελέτη στην οποία συμμετείχαν 5.400 επαγγελματίες από τον κλάδο της πληροφορικής, αποκάλυψε τον συσχετισμό μεταξύ της άμεσης εμπειρίας με το ransomware και της υιοθέτησης μίας προσέγγισης μηδενικής εμπιστοσύνης.

Οι οργανισμοί που έπεσαν θύματα μίας επίθεσης ransomware το προηγούμενο έτος (μία τέτοια επίθεση μπορεί να επηρέασε πολλές συσκευές, αλλά δεν σημαίνει ότι κρυπτογραφήθηκαν κιόλας) αποδεικνύεται μέσω της μελέτης ότι επιδεικνύουν σημαντικά υψηλότερα επίπεδα κατανόησης της αξίας μίας προσέγγισης μηδενικής εμπιστοσύνης ενώ επιπλέον ήταν πιο προχωρημένοι στην εφαρμογή λύσεων δικτυακής πρόσβασης μηδενικής εμπιστοσύνης (ZTNA) από εκείνους που δεν είχαν βιώσει κάποιο περιστατικό.

Είναι πιθανό, αυτή η άμεση εμπειρία τους με μία επίθεση ransomware να επιτάχυνε τις διαδικασίες για την εφαρμογή μιας προσέγγισης μηδενικής εμπιστοσύνης ώστε να βοηθήσει στην αποτροπή μελλοντικών επιθέσεων.

Τα παραπάνω ευρήματα προέκυψαν από μία ανεξάρτητη έρευνα στην οποία συμμετείχαν 5.400 επαγγελματίες πληροφορικής που εργάζονται σε οργανισμούς με 100 έως 5.000 υπαλλήλους και που διεξήχθη από τον ερευνητικό οίκο Vanson Bourne για λογαριασμό της Sophos το 2021.

Ο ρόλος του ZTNA στην πρόληψη απέναντι στις επιθέσεις ransomware

Η παραβίαση του εταιρικού δικτύου του θύματος, είναι ένα από τα πρώτα βήματα σε μία επίθεση ransomware. Η ταχεία υϊοθέτηση της απομακρυσμένης εργασίας τα τελευταία δύο χρόνια, αύξησε σημαντικά τις ευκαιρίες για τους εισβολείς για να αξιοποιήσουν κενά ασφαλείας σε ευάλωτους VPN clients με στόχο να αποκτήσουν «πάτημα» σε έναν οργανισμό. Μόλις εισέλθουν, συχνά έχουν την ευχέρεια να «μετακινηθούν πλευρικά» (lateral movement) σε όλο το δίκτυο, κλιμακώνοντας τα προνόμια και επεκτείνοντας το εύρος της επίθεσης.

Εξαλείφοντας το λογισμικό που χρησιμοποιεί κάποιον -ενδεχομένως- ευάλωτο VPN client, ελέγχοντας αναλυτικά την πρόσβαση βάσει της υγείας και της ταυτότητας της συσκευής και μικρο-τμηματοποιώντας τις εφαρμογές, το ZTNA εμποδίζει τους εισβολείς από το να παραβιάσουν τον οργανισμό σας αλλά και από το να «μετακινηθούν» στο δίκτυο, ακόμα κι αν αποκτήσουν νόμιμα διαπιστευτήρια.

[Για να μάθετε περισσότερα σχετικά με το ρόλο της «πλευρικής μετακίνησης» σε επιθέσεις ransomware, διαβάστε την έκθεση της Sophos, «Windows Services Lay the Groundwork for a Midas Ransomware Attack», στην οποία περιγράφεται λεπτομερώς το πως οι επιτιθέμενοι αξιοποίησαν υπηρεσίες απομακρυσμένης πρόσβασης και εργαλεία για να κρατήσουν μία ολόκληρη εταιρεία τεχνολογίας για λύτρα.]

Επεκτείνοντας περαιτέρω το συγκεκριμένο εύρημα, μόλις το 10% των επαγγελματιών πληροφορικής των οποίων οι οργανισμοί έπεσαν θύματα ransomware έχουν ελάχιστη ή καθόλου εξοικείωση με το ZTNA, σε σύγκριση με το 21% εκείνων των οποίων οι οργανισμοί δεν βίωσαν μία τέτοια επίθεση.

Εύρημα δεύτερο: Τα θύματα ransomware είναι πιο προχωρημένα στην υϊοθέτηση της προσέγγισης μηδενικής εμπιστοσύνης