Νέα

Τα ποσοστά μολύνσεων από malware (κακόβουλο λογισμικό) και ransomware αυξάνονται. Αρκεί να σκεφτείτε ότι μόνο φέτος, το malware γνώρισε συνολικά αύξηση κατά 358% και το ransomware κατά 435% σε σχέση με το 2Για να βλέπουν απολύτως ασφαλείς τους συνεργάτες τους, οι πάροχοι διαχειριζόμενων υπηρεσιών (MSPs) κοιτάζουν προς τους φορητούς και επιτραπέζιους υπολογιστές των χρηστών. Είναι σημαντικό για τους MSPs να έχουν ορατότητα στις συσκευές των χρηστών και συχνά στρέφονται σε μια λύση RMM, ειδικά στην περίπτωση που το εργατικό δυναμικό εργάζεται περαιτέρω απομακρυσμένα από το εταιρικό δίκτυο.

Η πολυεπίπεδη άμυνα αφορά στην προσθήκη απανωτών επιπέδων ασφάλειας στις τερματικές συσκευές για να διασφαλιστεί ότι λειτουργούν με τη μεγαλύτερη δυνατή ασφάλεια. Μια τυπική στοίβα ασφαλείας θα μοιάζει με το παρακάτω:

- Φιλτράρισμα Ιστού

- Φιλτράρισμα email

- Antivirus

- Τείχος προστασίας (λογισμικό)

- Εφαρμογή επιδιορθώσεων λειτουργικού συστήματος (patching)

- Εφαρμογή επιδιορθώσεων λογισμικού τρίτων (εφαρμογές κ.λπ.)

- Ανίχνευση ransomware

- Κρυπτογραφημένος αποθηκευτικός χώρος

- Εφαρμογή των τυπικών δικαιωμάτων στους λογαριασμούς χρηστών

Το Datto RMM μπορεί να χρησιμοποιηθεί για την παρακολούθηση και την επιβολή πολιτικών ασφαλείας, για το patching, και όχι μόνο του λειτουργικού συστήματος αλλά και εφαρμογών τρίτων, για τη διασφάλιση της εγκατάστασης λογισμικού antivirus, της ενημέρωσης του και της λειτουργίας της ενεργής σάρωσης του καθώς και για την προσθήκη ενός δεύτερου «ζευγαριού ματιών» με τη χρήση του ενσωματωμένου εργαλείου Datto RMM Ransomware Detection για τον εντοπισμό και την αναχαίτιση λοιμώξεων από ransomware.

Οι MSPs μπορούν να χρησιμοποιήσουν το Datto RMM για να εγκαταστήσουν ή εφαρμόσουν αθόρυβα και αυτόματα διάφορα εργαλεία ασφαλείας όπως το antivirus ή ενδεχομένως agents φιλτραρίσματος Ιστού όπως το Cisco Umbrella στις τερματικές συσκευές καθώς οι τελευταίες προστίθενται σε τομείς του RMM για να διασφαλιστεί ότι δεν υπάρχουν συσκευές χωρίς προστασία στο εταιρικό περιβάλλον. Οι συνεργάτες και οι εταίροι πολύ συχνά χρησιμοποιούν διάφορα στοιχεία για να «τυχαιοποιήσουν» τους κωδικούς πρόσβασης διαχειριστή σε τοπικό επίπεδο, να απενεργοποιήσουν τους λογαριασμούς επισκέπτη και να ελέγξουν αυτόματα ή και να περιορίσουν τον αριθμό των λογαριασμών οι οποίοι έχουν τοπικά δικαιώματα διαχειριστή σε συσκευές.

Οι κονσόλες ελέγχου στο Datto RMM μπορούν να χρησιμοποιηθούν για να έχετε άμεσα μία συνολική εικόνα της κατάστασης ασφαλείας των διαχειριζόμενων συσκευών και αποτελούν το «μάτι» του MSP στην τρέχουσα κατάσταση ασφαλείας των συσκευών που βρίσκονται υπό διαχείριση.

Οι λύσεις RMM είναι εξαιρετικές στο να ειδοποιούν τους MSPs για ζητήματα και συμβάντα, ωστόσο στόχος δεν πρέπει να είναι μόνο το να ειδοποιούν αλλά και να επιχειρείται μία πρώτη προσπάθεια επιδιόρθωσης του προβλήματος, ούτως ώστε τα ζητήματα ασφαλείας να επιλύονται αυτόματα και γρήγορα.

Το Datto RMM μπορεί να εκτελέσει στοιχεία ανταποκρινόμενο σε συναγερμούς και ειδοποιήσεις. Κάτι τέτοιο στην απλούστερη μορφή του, θα μπορούσε να είναι η εκτέλεση για παράδειγμα μίας πλήρους σάρωσης με το AV εφόσον το εγκατεστημένο antivirus δεν μπορεί άμεσα να θέσει σε καραντίνα το κακόβουλο λογισμικό (malware) ώστε να απομονωθούν αυτόματα τα μηχανήματα στο τοπικό δίκτυο στην περίπτωση που εντοπιστεί ransomware.

Οι αυτοματοποιημένες ανταποκρίσεις είναι εκεί όπου οι MSPs μπορούν να αρχίσουν να επιβάλουν πολιτικές ασφαλείας, να φροντίζουν ζητήματα που σχετίζονται με την ασφάλεια και να εγκαθιστούν ενημερώσεις κώδικα σε λειτουργικά συστήματα και εφαρμογές τρίτων.

Το κλειδί είναι να μην βασίζεστε μόνο σε ένα σημείο άμυνας. Το antivirus που είναι εγκατεστημένο σε σταθμούς εργασίας δεν πρέπει να είναι το μόνο επίπεδο προστασίας. Είναι μέρος μιας στάσης ασφαλείας πολλαπλών επιπέδων.

Πηγή: Datto

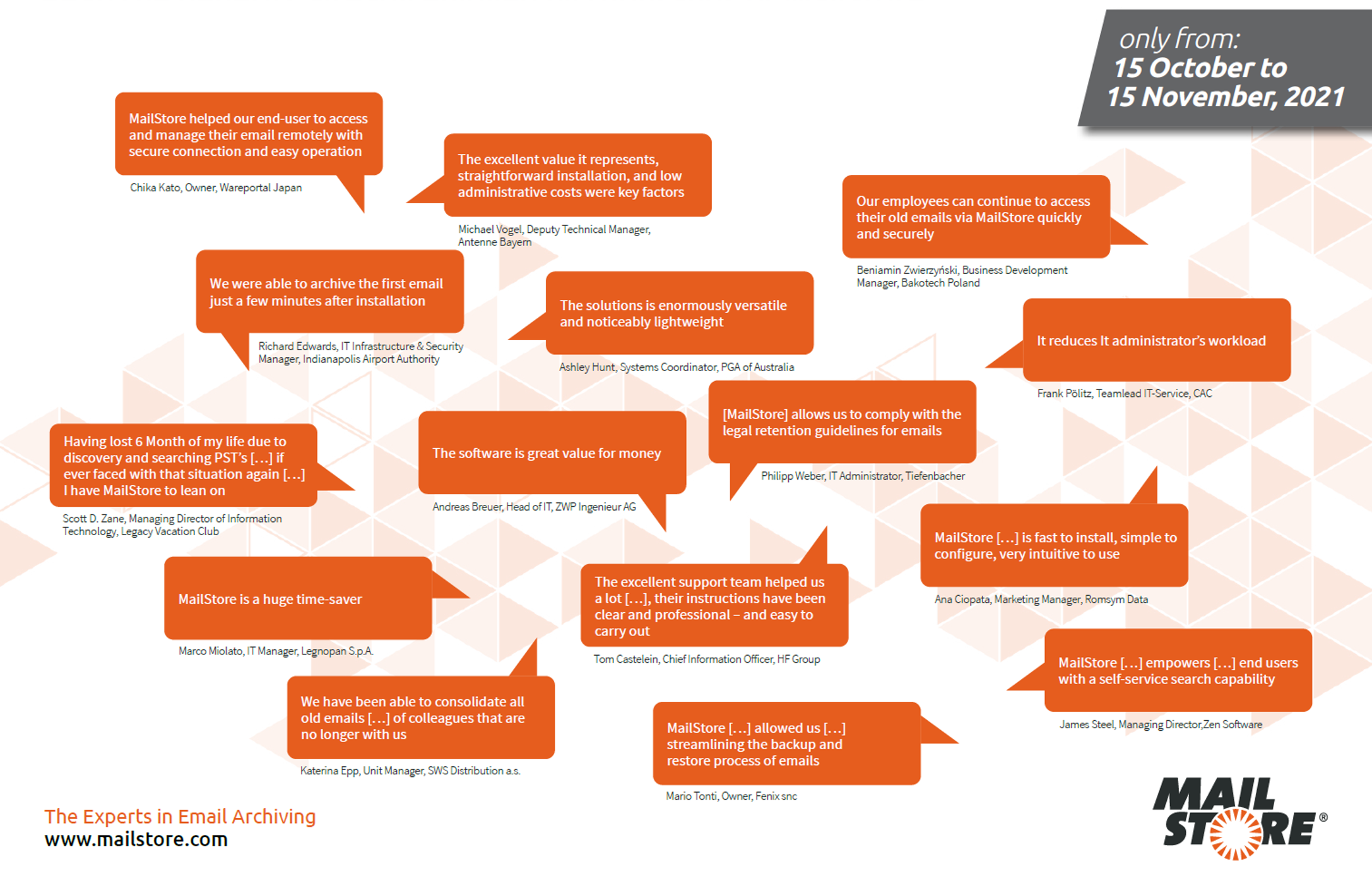

Επωφεληθείτε από την αποκλειστική επετειακή προσφορά της MailStore “15-for-the-price-of-12” και γίνετε μέρος της επιτυχημένης ιστορίας.

Αποκλειστικά για την 15η επέτειο της ειδικού στην αρχειοθέτηση ηλεκτρονικού ταχυδρομείου MailStore, λαμβάνετε δωρεάν υποστήριξη επιπλέον 3 μηνών πέρα της αρχική περιόδου που επιλέξατε όσον αφορά την Υπηρεσία Ενημέρωσης & Υποστήριξης με την αγορά νέας άδειας MailStore Server.

Γίνετε ένας από τους 80.000+ πελάτες του MailStore σε όλο τον κόσμο. Απολαύστε τα οφέλη που απολαμβάνουν ήδη χιλιάδες πελάτες MailStore και γράψτε τη δική σας ιστορία επιτυχίας.

Προσφορά 15-for-the-price-of-12 – Όροι & Προϋποθέσεις

- Οι παραγγελίες πρέπει να γίνονται με τη χρήση του κωδικού της προσφοράς “15 years MailStore”.

- Η προσφορά ισχύει μόνο εφόσον αγοραστούν νέες άδειες MailStore Server με 1, 2 ή 3 έτη Υπηρεσίας Ενημέρωσης & Υποστήριξης.

- Όλες οι παραγγελίες που πληρούν τους όρους και τις προυποθέσεις στο πλαίσιο της συγκεκριμένης προσφοράς δικαιούνται 3 επιπλέον μήνες στην Υπηρεσία Ενημέρωσης & Υποστήριξης, και επομένως,

- 15 μήνες στην τιμή των 12 μηνών με την άδεια 1 έτους, 27 μήνες στην τιμή των 24 μηνών με την άδεια 2 ετών και 39 μήνες στην τιμή 36 μηνών με την άδεια 3 ετών.

- Αυτή η προσφορά ισχύει από τις 15 Οκτωβρίου 2021 έως τις 15 Νοεμβρίου 2021.

- Μόνο οι εγγεγραμμένοι συνεργάτες της MailStore στο κανάλι δικαιούνται να συμμετάσχουν σε αυτήν την προσφορά.

- Οι όροι και οι προϋποθέσεις σχηματίζουν μία δεσμευτική νομική σύμβαση μεταξύ των MailStore Channel Partners και MailStore Software GmbH. Εισάγοντας τον κωδικό έκπτωσης, συμφωνείτε ότι δεσμεύεστε σε νομικό επίπεδο από τους όρους και τις προϋποθέσεις.

- Η MailStore διατηρεί το δικαίωμα να τροποποιήσει, να αλλάξει, να αναστείλλει, να ακυρώσει ή να τερματίσει αυτή την προωθητική ενέργεια ανά πάσα στιγμή και άμεσα και να ενημερώσει για την συγκεκριμένη αλλαγή με τα ίδια ή παρόμοια μέσα που χρησιμοποιήθηκαν και για την ανακοίνωση της προσφοράς.

- Αυτή η προσφορά δεν μπορεί να πωληθεί, να μεταφερθεί ή να συνδυαστεί με οποιαδήποτε άλλη προσφορά ή προωθητική ενέργεια και καταργείται στην περίπτωση που τροποποιηθεί ή αναπαραχθεί. Δεν έχει χρηματική αξία.

- Τα συμβαλλόμενα μέρη ευθύνονται έναντι αλλήλων σύμφωνα με τις ισχύουσες νομοθετικές διατάξεις σε περίπτωση σκόπιμης πρόθεσης, εξαπάτησης και βαριάς αμέλειας, σωματικού τραυματισμού ή αξιώσεων που υπόκειται στην Γερμανική νομοθεσία περί ευθύνης προϊόντων. Η ευθύνη κάθε μέρους σε περίπτωση αμέλειας ή παράβασης βασικού καθήκοντος («Kardinalpflicht») περιορίζεται στο ποσό της ζημίας που τυπικά προβλέπεται στο συμφωνητικό.

- Ένα βασικό καθήκον κατά την έννοια αυτής της διάταξης περιλαμβάνει τις κύριες υποχρεώσεις και υποχρεώσεις απόδοσης στη σύμβαση, η εκπλήρωση των οποίων είναι ουσιαστικής σημασίας για τη έγκυρη και σωστή εφαρμογή της σύμβασης.

-

Αν οποιαδήποτε διάταξη αυτών των γενικών όρων ή ειδικών όρων θεωρηθεί παράνομη, άκυρη, παραβιασμένη ή αλλιώς μη εφαρμόσιμη, θα διαχωριστεί από τις υπόλοιπες διατάξεις οι οποίες εξακολουθούν να έχουν πλήρη ισχύ.

-

Αυτοί οι όροι και προϋποθέσεις διέπονται από το Γερμανικό δίκαιο. Ο αμοιβαία συμφωνημένος χώρος δικαιοδοσίας για όλες τις δικαστικές διαφορές είναι το Ντίσελντορφ, στη Γερμανία.

Πέντε μήνες από την τελευταία έκδοση του, το νέο MailStore Server Version 13.2 είναι έτοιμο να διατεθεί στην αγορά! Με την ασφάλεια των δεδομένων να έχει διαδραματίσει βασικό ρόλο στις πιο πρόσφατες εκδόσεις, η έκδοση 13.2 βάζει στο επίκεντρο μία άλλη σημαντική πτυχή των λύσεων αρχειοθέτησης μηνυμάτων ηλεκτρονικού ταχυδρομείου, την απόδοση. Την ώρα, επίσης, που η νέα έκδοση υπόσχεται σημαντική αύξηση της απόδοσης σε διάφορους τομείς του λογισμικού, φέρνει και σημαντική αύξηση στον μέγιστο αριθμό χρηστών που επιτρέπονται με μία μόνο εγκατάσταση του MailStore Server®, απευθυνόμενη σε μικρομεσαίες επιχειρήσεις. Ας ρίξουμε μια ματιά στις λεπτομέρειες.

Ποια είναι τα οφέλη της έκδοσης 13.2;

Βελτιωμένη απόδοση: Ταχύτερη από ποτέ

Αυτή τη φορά, ο κύριος στόχος είναι η απόδοση του προϊόντος. Από τότε που διατέθηκε η τελευταία έκδοση, η εταιρεία άλλαξε ορισμένα πράγματα «κάτω από το καπό» (τρόπος του λέγειν) και οι πελάτες και οι χρήστες και των τριών λύσεων αρχειοθέτησης μηνυμάτων ηλεκτρονικού ταχυδρομείου, MailStore Server, MailStore Service Provider Edition (SPE) και MailStore Home® μπορούν να αναμένουν σημαντική αύξηση στην απόδοση.

«Η αύξηση της απόδοσης είναι αισθητή σε διάφορα σημεία του λογισμικού: για παράδειγμα, η διαδικασία ανακατασκευής των ευρετηρίων αναζήτησης είναι πολύ ταχύτερη σε σχέση με το παρελθόν και στις τρεις λύσεις αρχειοθέτησης» δηλώνει με ενθουσιασμό ο Heiko Borchardt, Sales Engineer στην MailStore Software. «Ως μέλος της ομάδας τεχνικής υποστήριξης, είμαι σε επαφή με τους πελάτες μας σε καθημερινή βάση και εκτιμώ ότι μια αύξηση στην απόδοση όχι μόνο προσφέρει τεχνικά οφέλη, αλλά βελτιώνει επίσης και την εμπειρία χρήσης. Οι πελάτες μας θα μείνουν πραγματικά ευχαριστημένοι».

Η νέα έκδοση εισάγει σημαντικές αλλαγές, όπως η βελτιωμένη απόδοση κατά την ανάγνωση εγγραφών ανάκτησης και βελτιστοποιημένες όσον αφορά την απόδοση επιλογές διαμόρφωσης για καταστήματα αρχειοθέτησης (το τελευταίο ισχύει μόνο για τα MailStore Server και MailStore SPE). Όσον αφορά το θέμα των καταστημάτων αρχειοθέτησης, θα βρείτε μια ανάρτηση στο blog της εταιρείας με όλες τις λεπτομέρειες εδώ.

Το MailStore Server μπορεί πλέον να χρησιμοποιηθεί από επιχειρήσεις με έως και 2.000 χρήστες

Η σημαντική αύξηση της απόδοσης των λύσεων αρχειοθέτησης ηλεκτρονικού ταχυδρομείου της MailStore Software έρχεται με μία ακόμη σπουδαία είδηση: με βάση βελτιώσεις που εισήχθησαν στο λογισμικό τα τελευταία χρόνια, η λύση MailStore Server μπορεί πλέον να χρησιμοποιηθεί από επιχειρήσεις που λειτουργούν έως και 2.000 χρήστες (αν έχετε ερωτήσεις σχετικά με τις απαιτήσεις συστήματος, επικοινωνήστε με την ομάδα υποστήριξής της εταιρείας).

«Αναλόγως το ιδιαίτερο περιβάλλον πληροφορικής και τον όγκο των μηνυμάτων ηλεκτρονικού ταχυδρομείου, συνιστούσαμε γενικότερα να μην υπάρχουν περισσότεροι από 500 χρήστες σε μία εγκατάσταση του MailStore Server» δήλωσε ο Björn Meyn, Product Manager στη MailStore Software. «Είμαστε πραγματικά ενθουσιασμένοι, που μετά από εκτεταμένες δοκιμές, καταφέραμε να αυξήσουμε σε τόσο μεγάλο ποσοστό το όριο χρηστών στην έκδοση 13.2. Οι μεταπωλητές μας αναμένεται να επωφεληθούν εξίσου από αυτήν την εξέλιξη».

Άλλες βελτιώσεις

Εκτός από τα δύο αυτά βασικά σημεία βελτίωσης, που είναι η αυξημένη απόδοση αλλά και το αυξημένο επιτρεπόμενο όριο χρηστών, η MailStore Server Version 13.2 έρχεται και με άλλες βελτιώσεις. Για παράδειγμα, οι διαχειριστές του MailStore SPE μπορούν τώρα να ενεργοποιήσουν την εγκατάσταση του MailStore SPE μέσω ενός συμβατικού proxy (δηλαδή μη-διαφανούς) και να «τρέξουν» αναφορές αδειών μέσω αυτού. Πέρα από αυτό, η ευρετηρίαση των συνημμένων PDF είναι πλέον ενσωματωμένη σε όλα τα προϊόντα, εξαλείφοντας κατά αυτό τον τρόπο την ανάγκη εγκατάστασης εξωτερικών iFilters. Επίσης, η έκδοση .NET Core που έρχεται ενσωματωμένη στο MailStore Gateway έχει αναβαθμιστεί για να εγγυάται το υψηλότερο επίπεδο ασφάλειας.

Πιστοποίηση GDPR

Όπως είναι πάγια τακτική της εταιρείας, έδωσε τις λύσεις MailStore Server και MailStore SPE που απευθύνονται σε επιχειρήσεις να ελεγχθούν και να πιστοποιηθούν από έναν ανεξάρτητο εμπειρογνώμονα προστασίας δεδομένων.

Ο έλεγχος βασίστηκε στον Ευρωπαϊκό Γενικό Κανονισμό Προστασίας Δεδομένων (GDPR) και επομένως, όταν χρησιμοποιούνται σωστά, τα προϊόντα MailStore Server και MailStore SPE πληρούν όλες τις απαιτήσεις που διέπουν την επεξεργασία των προσωπικών δεδομένων και που ορίζονται από την Ευρωπαϊκή νομοθεσία.

Ο έλεγχος βασίστηκε στον Ευρωπαϊκό Γενικό Κανονισμό Προστασίας Δεδομένων (GDPR) και επομένως, όταν χρησιμοποιούνται σωστά, τα προϊόντα MailStore Server και MailStore SPE πληρούν όλες τις απαιτήσεις που διέπουν την επεξεργασία των προσωπικών δεδομένων και που ορίζονται από την Ευρωπαϊκή νομοθεσία.

Μπορείτε να ζητήσετε αντίγραφο του επίσημου πιστοποιητικού από τη διεύθυνση sales@mailstore.com. Οι εγγεγραμμένοι συνεργάτες MailStore μπορούν να κατεβάσουν τα πιστοποιητικά από το Partner Portal ή να τα ζητήσουν μέσω email από το partners@mailstore.com.

Διαθεσιμότητα

Μπορείτε να κατεβάσετε δωρεάν τα MailStore Server, MailStore SPE και MailStore Gateway από την εταιρική ιστοσελίδα. Αντιμετωπίζετε προβλήματα με την αναβάθμιση στην πιο πρόσφατη έκδοση του λογισμικού επειδή η υπηρεσία ενημέρωσης και υποστήριξης MailStore Server έληξε; Αν ναι, επικοινωνήστε με την εταιρεία για να λάβετε μια αναβάθμιση που θα σας επιτρέψει να χρησιμοποιήσετε την πιο πρόσφατη έκδοση του MailStore Server. Είναι λογικό να υπάρχει ενεργή Υπηρεσία Ενημέρωσης & Υποστήριξης και για άλλους λόγους. Κάντε κλικ εδώ για μια περίληψη των βασικών επιχειρημάτων.

Οι ενδιαφερόμενες εταιρείες μπορούν επίσης να κάνουν λήψη της έκδοσης 13.2 ως μέρος μιας δωρεάν δοκιμής 30 ημερών. Οι πάροχοι υπηρεσιών που ενδιαφέρονται για το MailStore SPE μπορούν να εγγραφούν δωρεάν εδώ για να λάβουν όλες τις σχετικές πληροφορίες, συμπεριλαμβανομένης και πρόσβασης σε μια δωρεάν δοκιμαστική έκδοση.

Οι οικιακοί χρήστες μπορούν να κατεβάσουν δωρεάν την τελευταία έκδοση του MailStore Home από τη σελίδα Προϊόντων στην επίσημη ιστοσελίδα της εταιρείας.

Πηγή: MailStore

Στη νέα έκθεση της Sophos, The State of Ransomware in Manufacturing and Production 2021, αποκαλύπτεται ότι από όλες τις εταιρείες που έλαβαν μέρος στην έρευνα, εκείνες στον κατασκευαστικό τομέα είναι πιθανότερο να μην υποκύψουν στις απαιτήσεις για λύτρα των κυβερνοεγκληματιών αντικαθιστώντας τα όποια κρυπτογραφημένα δεδομένα τους από αντίγραφα ασφαλείας.

Μόλις το 19% των εταιρειών των οποίων τα δεδομένα κρυπτογραφήθηκαν πλήρωσαν στους εισβολείς και επιτιθέμενους τα λύτρα που ζητούσαν για να αποκρυπτογραφήσουν τα αρχεία τους, την ώρα που κατά μέσο όρο σε παγκόσμιο επίπεδο το 32% των εταιρειών πληρώνει τα λύτρα.

Η έκθεση βασίζεται στα ευρήματα μιας ανεξάρτητης έρευνας που πραγματοποιήθηκε στις αρχές του 2021 με τη συμμετοχή 5.400 υπεύθυνων λήψης αποφάσεων στον τομέα της πληροφορικής, συμπεριλαμβανομένων και 438 στον τομέα της μεταποίησης και της παραγωγής.

Εξελισσόμενες τεχνικές επίθεσης

Συνολικά, το 36% των εταιρειών στον κλάδο της παραγωγής που ερωτήθηκε, δήλωσε ότι «χτυπήθηκε» από ransomware πέρυσι, κάτι το οποίο έρχεται σε συμφωνία με τον παγκόσμιο μέσο όρο του 37%. Ευτυχώς για τον συγκεκριμένο τομέα, το 68% των εταιρειών των οποίων τα δεδομένα κρυπτογραφήθηκαν κατά την επίθεση ransomware, κατάφερε να τα επαναφέρει χρησιμοποιώντας αποθηκευμένα αντίγραφα ασφαλείας. Το ποσοστό αυτό είναι κατά πολύ υψηλότερο από τον παγκόσμιο μέσο όρο του 57%. Αυτή η υψηλή ικανότητα αποκατάστασης δεδομένων από αντίγραφα ασφαλείας επιτρέπει σε πολλές εταιρείες να μην υποκύπτουν σε εκβιασμούς και να αρνούνται να ικανοποιήσουν τις απαιτήσεις των εισβολέων. Το αποτέλεσμα είναι ένα αρκετά χαμηλό ποσοστό πληρωμής λύτρων.

Το 9% των θυμάτων ransomware χτυπήθηκε από κάποια επίθεση με στόχο τον εκβιασμό, μία τεχνική πίεσης όπου οι επιτιθέμενοι δεν κρυπτογραφούν απαραίτητα αρχεία αλλά απειλούν ότι θα διαρρεύσουν τα όποια κλεμμένα δεδομένα στο Διαδίκτυο εάν δεν ικανοποιηθεί το αίτημα τους για λύτρα. Αυτό το ποσοστό εκβιασμού είναι υψηλότερο από τον παγκόσμιο μέσο όρο του 7% και ενδεχομένως συνδέεται με την υψηλή χρήση αντιγράφων ασφαλείας που αναγκάζει τους κυβερνοεγκληματίες να ακολουθήσουν άλλες τακτικές για να κερδίσουν χρήματα από τα θύματα τους.

Ο Chester Wisniewski, επικεφαλής επιστήμονας ερευνών στη Sophos λέει ότι «τα αντίγραφα ασφαλείας είναι ζωτικής σημασίας, ωστόσο δεν μπορούν να προστατεύσουν τις εταιρείες από τον συγκεκριμένο κίνδυνο και επομένως οι επιχειρήσεις στον κλάδο της μεταποίησης και της παραγωγής δεν πρέπει να βασίζονται εξ ολοκλήρου σε αυτά ως κάποιο είδος «αντικλεπτικής άμυνας». Οι συγκεκριμένοι λοιπόν οργανισμοί θα πρέπει να επεκτείνουν την άμυνα τους κατά του ransomware συνδυάζοντας την τεχνολογία με το ανθρώπινο κυνήγι απειλών για να εξουδετερώσουν τις σημερινές προηγμένες κυβερνοεπιθέσεις που εξαπολύονται από ανθρώπους».

Το κόστος του ransomware

Πέρυσι, το συνολικό κόστος για τους οργανισμούς στον κλάδο της μεταποίησης ή της παραγωγής ώστε να ανακάμψουν από μια επίθεση ransomware έφτασε κατά μέσο όρο τα $1,52 εκατομμύρια. Αν και έχουμε να κάνουμε με ένα πολύ σημαντικό ποσό, είναι μικρότερο από τον μέσο όρο των $1,85 εκατομμυρίων σε παγκόσμιο επίπεδο. Σε κάθε περίπτωση, η δυνατότητα επαναφοράς δεδομένων από αντίγραφα ασφαλείας παίζει μεγάλο ρόλο στη μείωση του κόστους ανάκτησης των δεδομένων.

Φόβοι για το μέλλον

Την ώρα που στην πλειονότητα τους οι εταιρείες στον κατασκευαστικό κλάδο δείχνουν να αντέχουν στις επιθέσεις ransomware, στην έρευνα αποκαλύφθηκε ότι αυτού του είδους οι εταιρείες είναι πιθανότερο να δεχτούν επίθεση από άλλες εταιρείες σε διαφορετικούς κλάδους. Από όσους έλαβαν μέρος στην έρευνα και απάντησαν ότι πέρυσι δεν χτυπήθηκαν από ransomware, το 77% απάντησε ότι αναμένει κάποια επίθεση μελλοντικά. Οι βασικοί παράγοντες που οδηγούν τους συμμετέχοντες στο να πιστεύουν το παραπάνω είναι τόσο η περιπλοκότητα του όσο και ότι το συναντούμε όλο και συχνότερα.

Ένας τομέας που έχει πληγεί σε μεγάλο βαθμό από την πανδημία

Οι ομάδες πληροφορικής στον κλάδο της μεταποίησης και της παραγωγής επηρεάστηκαν σε μεγάλο βαθμό από τις προκλήσεις που έφερε η πανδημία το 2020. Ο συγκεκριμένος τομέα ήταν το λιγότερο πιθανό να παρουσιάσει μείωση του φόρτου εργασίας στον κυβερνοχώρο κατά τη διάρκεια του 2020: μόλις το 7% δήλωσε ότι ο φόρτος εργασίας στον κυβερνοχώρο μειώθηκε, όταν ο μέρος όρος παγκοσμίως κυμάνθηκε στο 13%. Από τα ευρήματα της έρευνας επίσης προέκυψε ότι ο συγκεκριμένος κλάδος είχε τους λιγότερους ερωτηθέντες που είδαν βελτιωμένο χρόνο απόκρισης σε συμβάντα πληροφορικής (15% έναντι του μέσου όρου 20% στο σύνολο των εταιρειών παγκοσμίως). Παράλληλα, αυξήθηκαν και οι δεξιότητες στον κυβερνοχώρο, με το 71% των ερωτηθέντων να δηλώνει ότι το 2020 η ομάδα τους αύξησε και διεύρυνε τις γνώσεις και τις δεξιότητες της στον τομέα της κυβερνοασφάλειας.

Μάθετε περισσότερα

Κατεβάστε την πλήρη έκθεση για να εξερευνήσετε την πραγματικότητα του ransomware στον κατασκευαστικό κλάδο. Περιλαμβάνει επίσης συστάσεις από ειδικούς της Sophos για την ελαχιστοποίηση του αντίκτυπου του ransomware μελλοντικά.

Πηγή: Sophos

[vc_row][vc_column][vc_column_text]

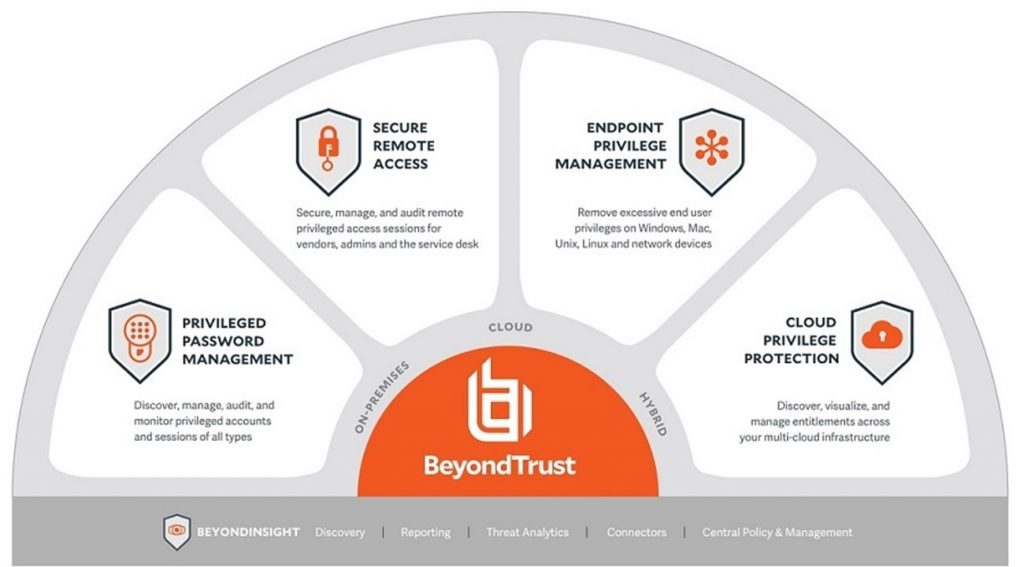

Privileged Access & Session Management από την BeyondTrust

Καθώς η πανδημία του 2020 άλλαξε τον παραδοσιακό τρόπο εργασίας, οι εταιρείες αναγκάστηκαν να προσαρμοστούν ξεκινώντας να υποστηρίζουν πλήρως την απομακρυσμένη εργασία. Καθώς συνεχίζεται η διάθεση των εμβολίων, δεν είναι λίγες οι εταιρείες που ξεκίνησαν να καλωσορίζουν τους εργαζόμενους στο γραφείο. Αυτό ωστόσο δεν σημαίνει ότι όλες οι εταιρείες σχεδιάζουν να επιστρέψουν στα ίδια ακριβώς πράγματα με πριν.

Ανεξάρτητα από το που βρίσκεται η εταιρεία σας στο επόμενο κύμα εργασίας, η δημιουργία ενός σχεδίου για την αντιμετώπιση του φυσικού, ψηφιακού ή ανθρώπινου στοιχείου θα διατηρήσει τα δεδομένα ασφαλή και τους ανθρώπους σας υγιείς.[/vc_column_text][/vc_column][/vc_row][vc_row][vc_column][vc_column_text]

“Το 80% των παραβιάσεων είναι αποτέλεσμα

της κατάχρησης ή της κακής χρήσης

προνομιακών διαπιστευτηρίων”

[/vc_column_text][/vc_column][/vc_row][vc_row][vc_column][vc_column_text]

Το PAM εξακολουθεί να αποτελεί υψηλή προτεραιότητα καθώς αρκετές, υψηλού προφίλ παραβιάσεις, συνδέονται με παραβιασμένα/ κλεμμένα διαπιστευτήρια προνομιακών λογαριασμών

Αν προστεθούν και η επιταχυνόμενη μετάβαση στο cloud, η ασάφεια μεταξύ των περιμέτρων ασφάλειας των επιχειρήσεων και η συνολική αύξηση του αριθμού των κυβερνοεπιθέσεων, όλα μαζί, συμβάλλουν στην αύξηση της υιοθέτησης του PAM.

[/vc_column_text][/vc_column][/vc_row][vc_row][vc_column][vc_column_text]Το παραπάνω έρχεται σε συνάρτηση με ότι έχουν δει στη BeyondTrust την τελευταία χρονιά, καθώς οι οργανισμοί συνεχίζουν να υιοθετούν και να εξελίσσουν τις PAM λύσεις τους πέρα από τα απλά/ βασικά προϊόντα PASM, ώστε να περιλαμβάνουν Διαχείριση κλιμάκωσης και εκχώρησης προνομίων (PEDM), Διαχείριση μυστικών και λύσεις Απομακρυσμένης προνομιακής πρόσβασης. Η BeyondTrust προσφέρει το ευρύτερο προϊοντικό χαρτοφυλάκιο PAM στην αγορά έχοντας μάλιστα μεγάλη δύναμη στο PEDM (αναβάθμιση και ανάθεση προνομίων / Privilege Elevation & Delegation) για Windows, Mac, Unix και Linux.

[/vc_column_text][/vc_column][/vc_row][vc_row][vc_column][vc_column_text]Το παραπάνω έρχεται σε συνάρτηση με ότι έχουν δει στη BeyondTrust την τελευταία χρονιά, καθώς οι οργανισμοί συνεχίζουν να υιοθετούν και να εξελίσσουν τις PAM λύσεις τους πέρα από τα απλά/ βασικά προϊόντα PASM, ώστε να περιλαμβάνουν Διαχείριση κλιμάκωσης και εκχώρησης προνομίων (PEDM), Διαχείριση μυστικών και λύσεις Απομακρυσμένης προνομιακής πρόσβασης. Η BeyondTrust προσφέρει το ευρύτερο προϊοντικό χαρτοφυλάκιο PAM στην αγορά έχοντας μάλιστα μεγάλη δύναμη στο PEDM (αναβάθμιση και ανάθεση προνομίων / Privilege Elevation & Delegation) για Windows, Mac, Unix και Linux.

Οι οργανισμοί αναγνωρίζουν ότι η ασφάλεια της απομακρυσμένης πρόσβασης είναι απαραίτητη για τη νέα κανονικότητα της εργασίας από οπουδήποτε (WFA, Work-From-Anywhere), της υβριδικής εργασίας και του επιταχυνόμενου ψηφιακού μετασχηματισμού.

Η BeyondTrust κατέκτησε την αγορά και συνεχίζει να ηγείται

στην αγορά των λύσεων ασφαλούς απομακρυσμένης πρόσβασης

Mε ώριμα προϊόντα απομακρυσμένης προνομιακής πρόσβασης και απομακρυσμένης υποστήριξης, τα οποία είναι χρόνια μπροστά από τα προϊόντα άλλων προμηθευτών PAM όσον αφορά το βάθος και το εύρος των δυνατοτήτων τους.[/vc_column_text][/vc_column][/vc_row][vc_row][vc_column][vc_column_text]

Η ασφάλεια των δικτύων OT (Τεχνολογία Αυτοματισμού, Operational Technology) στο επίκεντρο

Στο Magic Quadrant™ for Privileged Access Management, η Gartner επισημαίνει την αυξανόμενη ανάγκη και ζήτηση για την επέκταση της προνομιακής πρόσβασης σε περιβάλλοντα OT. Αν και το PAM είναι συνήθως μια οριζόντια λύση, με αυξανόμενη ζήτηση από τους τομείς της υγειονομικής περίθαλψης, της βιομηχανίας και των φυσικών πόρων, έκανε την εμφάνιση της μία νέα ανάγκη από «κάθετη» άποψη για συγκεκριμένα χαρακτηριστικά από οργανισμούς που χρησιμοποιούν IoT και OT. Σε αυτούς, περιλαμβάνονται εταιρείες από τον χώρο των υπηρεσιών κοινής ωφέλειας και της ενέργειας καθώς και τα νοσοκομεία. Οι συγκεκριμένοι οργανισμοί χρειάζονται να προστατεύσουν την προνομιακή πρόσβαση στις συσκευές εποπτικού ελέγχου και συλλογής δεδομένων (SCADA) και στις συσκευές OT τους και απαιτούν προ-ρυθμισμένους συνδέσμους σε δημοφιλή συστήματα OT.

Οι λύσεις PAM της BeyondTrust λειτουργούν με «integrated» τρόπο για να ενοποιήσουν τον έλεγχο σε ολόκληρο το σύμπαν των προνομίων σας και να μειώσουν δραστικά την επιφάνεια επίθεσης. Η ικανότητα της να προστατεύει κάθε προνομιούχο χρήστη (άνθρωπο, μηχανή, προμηθευτή, υπάλληλο), κάθε περιουσιακό στοιχείο και κάθε συνεδρία μέσω της πλατφόρμας PAM καθιστά την BeyondTrust τον καλύτερο πάροχο λύσεων PAM για να συνεργαστείτε καθώς οι οργανισμοί καλούνται να λειτουργήσουν στη νέα κανονικότητα και με τα προνόμια σε πολλαπλάσιο βαθμό.[/vc_column_text][/vc_column][/vc_row][vc_row][vc_column][vc_column_text]

Η NSS είναι διεθνής διανομέας Value Added Distributor (VAD) λύσεων πληροφορικής υψηλής τεχνολογίας έχει στρατηγική συνεργασία με την BeyondTrust, παγκόσμιο ηγέτη στη διαχείριση προνομιακής πρόσβασης (Privileged Access Management) και ασφαλούς απομακρυσμένης πρόσβασης (Secure Remote Access), και είναι σε θέση να αξιοποιεί πλήρως το μοντέλο Universal Privilege Management της BeyondTrust, συνδυάζοντας την τεχνογνωσία και τη βαθιά γνώση της αγοράς

[/vc_column_text][/vc_column][/vc_row][vc_row][vc_column width=”1/1″][vc_button button_color=”color-283957″ size=”btn-xl” radius=”btn-round” border_animation=”btn-ripple-in” border_width=”0″ link=”url:mailto%3Asales%40nss.gr|||” icon=”fa fa-hand-o-right”]Μπορείτε να επικοινωνήσετε μαζί μας στο sales@nss.gr ή στο +30 211 8000 330[/vc_button][/vc_column][/vc_row][vc_row][vc_column width=”1/1″][vc_separator sep_color=”color-150912″][vc_custom_heading text_weight=”200″ text_height=”fontheight-357766″ text_color=”color-283957″]Μάθετε περισσότερα για το PAM της BeyondTrust[/vc_custom_heading][contact-form-7 id=”101372″ title=”Μάθετε περισσότερα…”][vc_separator sep_color=”color-150912″][/vc_column][/vc_row][vc_row][vc_column width=”1/1″][/vc_column][/vc_row]

Αυτό το μάθημα έχει σχεδιαστεί για επαγγελματίες τεχνικούς που θα αναλάβουν τη διαχείριση του Sophos XG Firewall και παρέχει όλες τις απαραίτητες δεξιότητες για τη πραγματοποίηση κοινών καθημερινών εργασιών.

Με την ολοκλήρωση αυτού του μαθήματος, οι εκπαιδευόμενοι θα μπορούν:

- Να εξηγούν πως μπορεί το XG Firewall να παρέχει προστασία ενάντια στις απειλές ασφαλείας

- Να διαμορφώνουν κανόνες και πολιτικές του τείχους προστασίας και ταυτοποίηση χρήστη

- Να επιδεικνύουν την προστασία ενάντια στις απειλές καθώς και τα χαρακτηριστικά που χρησιμοποιούνται συνήθως

- Να πραγματοποιούν την αρχική εγκατάσταση ενός XG Firewall και να προχωρούν στις κατάλληλες ρυθμίσεις δικτύου

- Να προσδιορίζουν και να χρησιμοποιούν εργαλεία αντιμετώπισης προβλημάτων, αναφορές και να διαχειρίζονται εργασίες/ καθήκοντα

Προαπαιτούμενα

Δεν υπάρχουν προϋποθέσεις για αυτό το μάθημα. Ωστόσο, συνιστάται να:

- Γνωρίζετε δικτύωση

- Να είστε εξοικειωμένοι με τις βέλτιστες πρακτικές ασφάλειας

- Να έχετε εμπειρία διαμόρφωσης συσκευών ασφαλείας δικτύου

Πιστοποίηση

Για να γίνουν πιστοποιημένοι διαχειριστές της Sophos, οι εκπαιδευόμενοι θα πρέπει να δώσουν και να περάσουν από μια διαδικτυακή αξιολόγηση/ εξέταση. Η αξιολόγηση ελέγχει τις γνώσεις τους τόσο για το περιεχόμενο που παρουσιάστηκε όσο και για το πρακτικό περιεχόμενο. Η βάση για να περάσετε την αξιολόγηση είναι 80% και περιορίζεται σε 4 προσπάθειες.

Περιεχόμενο

- Ενότητα 1: XG firewall Overview

- Ενότητα 2: Getting started with XG firewall

- Ενότητα 3: Network Protection

- Ενότητα 4: Webserver protecion

- Ενότητα 5: Site to site connections

- Ενότητα 6: Authentications

- Ενότητα 7: Webprotection and Application control

- Ενότητα 8: Application control

- Ενότητα 9: Email Protection

- Ενότητα 10: wireless protection

- Ενότητα11: Remote Access

- Ενότητα 12: Logging, Reporting and Central Management

Πιστοποίηση

+ exam: Sophos XG Administrator

Διάρκεια

2 ημέρες + Εργαστήρια (Labs)

Πρόγραμμα

Εκπαιδευτής: Μιχάλης Ελευθέρογλου

Ημέρα 1η, Τρίτη 26 Οκτωβρίου 2021

9:30-10:30 Ενότητα 1: XG firewall Overview

10:30-10:45 Διάλειμμα

10:45-12:30 Ενότητα 2: Getting started with XG firewall

12:30-13:00 Labs (getting familiar)

13:00-13:30 Γεύμα

13:30-14:30 Ενότητα 3: Network Protection

14:30-15:30 Ενότητα 4: Webserver Protection

15:30-15:45 Διάλειμμα

15:45- 17:05 Ενότητα 5: Site to Site Connection

Ημέρα 2η, Τετάρτη 27 Οκτωβρίου 2021

9:00-10:20 Ενότητα 6: Authentications

10:20-11:20 Ενότητα 7: Web Protection and Application Control

11:20-11:30 Διάλειμμα

11:30-12:00 Ενότητα 8: Application Control

12:00-12:50 Ενότητα 9: Email Protection

12:50-13:30 Γεύμα

13:30-14:15 Ενότητα 10: Wireless Protection

14:15-15:05 Ενότητα11: Remote Access

15:05-15:20 Διάλειμμα

15:20- 16:20 Ενότητα 12: Logging, Reporting and Central Management

16:20 Συζήτηση στα εργαστήρια

Όπως αποκαλύπτει η έκθεση της Sophos, State of Ransomware in Financial Services 2021, το ransomware είναι μία πραγματικότητα και για τη χρηματοπιστωτική βιομηχανία.

Βασισμένη σε μία ανεξάρτητη έρευνα στην οποία συμμετείχαν 550 αρμόδιοι για τη λήψη αποφάσεων σχετικών με ζητήματα πληροφορικής, η έκθεση διερευνά την έκταση και τον αντίκτυπο που είχαν οι επιθέσεις ransomware σε μεσαίου μεγέθους χρηματοπιστωτικούς οργανισμούς και σε παγκόσμια κλίμακα κατά τη διάρκεια του έτους 2020.

Συνολικά, το 34% των στελεχών οργανισμών χρηματοπιστωτικών υπηρεσιών που ερωτήθηκε, αποκάλυψε ότι ο οργανισμός τους «χτυπήθηκε» από ransomware το 2020 ενώ το 51% από όσους επηρεάστηκαν δήλωσε ότι οι επιτιθέμενοι κατάφεραν να κρυπτογραφήσουν τα δεδομένα του οργανισμού.

Η προετοιμασία αποδίδει

Το ένα τέταρτο (25%) των οργανισμών χρηματοπιστωτικών υπηρεσιών των οποίων τα δεδομένα κρυπτογραφήθηκαν αναγκάστηκαν να πληρώσουν λύτρα για να πάρουν πίσω τα δεδομένα τους. Αυτό το ποσοστό είναι χαμηλότερο από τον διατομεακό μέσο όρο (32%) και ενδεχομένως είναι το αποτέλεσμα της -άνω του μέσου όρου- δυνατότητας του κλάδου να επαναφέρει τα δεδομένα του από αντίγραφα ασφαλείας.

Φαίνεται λοιπόν, ότι οι οργανισμοί χρηματοπιστωτικών υπηρεσιών δρέπουν τους καρπούς από την υϊοθέτηση πλάνων Business Continuity & Disaster Recovery (BC-DR), που τους επέτρεψαν να προετοιμαστούν για δύσκολες καταστάσεις όπως είναι μία επίθεση ransomware. Δεδομένου ότι οι οργανισμοί χρηματοπιστωτικών υπηρεσιών που πλήρωσαν τα λύτρα πήραν πίσω κατά μέσο όρο μόλις το 63% των δεδομένων τους, θα λέγαμε ότι το πιο συνετό για τις εταιρείες είναι να επικεντρωθούν στα αντίγραφα ασφαλείας ως την κύρια μέθοδο ανάκτησης δεδομένων τους.

Γενικότερα, ο κλάδος των χρηματοπιστωτικών υπηρεσιών αποτελεί εξαίρεση, καθώς είναι ο μόνος κλάδος όπου όλοι οι οργανισμοί των οποίων τα δεδομένα κρυπτογραφήθηκαν κατάφεραν να πάρουν πίσω τουλάχιστον ένα μέρος εξ αυτών. Όπως και να έχει, το πιθανότερο είναι η δουλειά που έκαναν στον τομέα της αποκατάστασης από καταστροφές του προετοίμασε καλά για τις επιθέσεις ransomware.

Κέρδισαν τη μάχη, έχασαν τον πόλεμο

Όσον αφορά τα πραγματικά καταβληθέντα λύτρα, οι οργανισμοί χρηματοπιστωτικών υπηρεσιών βρίσκονται κάτω από το μέσο όρο, πληρώνοντας λύτρα που φτάνουν κατά μέσο όρο τα $69.369 όταν ο διατομεακός μέσος όρος φτάνει τα $170.404 (σημ.: ο χαμηλός αριθμός των στελεχών χρηματοπιστωτικών υπηρεσιών που απάντησαν σε αυτήν την ερώτηση σημαίνει ότι τα ευρήματα είναι ενδεικτικά και όχι σημαντικά από στατιστικής άποψης).

Παρόλα αυτά, τα καλά νέα σταματούν εδώ. Το συνολικό κόστος αποκατάστασης μετά από μία επίθεση ransomware για τους περισσότερους οργανισμούς χρηματοπιστωτικών υπηρεσιών είναι κατά $250.000 υψηλότερο από τον παγκόσμιο μέσο όρο ($2,1 εκατομμύρια έναντι $1,85 εκατομμυρίων). Κατά πάσα πιθανότητα, αυτό οφείλεται στις υψηλές δαπάνες για μέτρα αποκατάστασης ώστε να διατηρηθεί η λειτουργία τους πάση θυσία καθώς και στο υψηλό κόστος της ειδοποίησης παραβίασης δεδομένων, στη ζημιά που υπέστη η φήμη τους καθώς και στα πρόστιμα από τις ρυθμιστικές αρχές κ.ά. Όπως εξηγεί ο John Shier, Ανώτερος Σύμβουλος Ασφαλείας της Sophos: «Οι αυστηρές κατευθυντήριες γραμμές στον τομέα των χρηματοπιστωτικών υπηρεσιών ενθαρρύνουν τις ισχυρές άμυνες. Δυστυχώς, επίσης σημαίνουν ότι μία ευθύς επίθεση ransomware είναι πιθανό να είναι πολύ δαπανηρή για τους οργανισμούς που αποτέλεσαν στόχοι. Αν προσθέσετε και την τιμή των προστίμων, την ανασυγκρότηση των συστημάτων πληροφορικής και τις όποιες ενέργειες για τη σταθεροποίηση της φήμης της μάρκας, ειδικά αν διακινδύνευσαν ή εκλάπησαν δεδομένα των πελατών της, δεν είναι δύσκολο να δείτε για ποιο λόγο στην έρευνα της Sophos βρέθηκε, ότι το κόστος αποκατάστασης για τους μεσαίου μεγέθους οργανισμούς χρηματοπιστωτικών υπηρεσιών που επλήγησαν από ransomware το 2020, ξεπέρασε τα $2 εκατομμύρια.

Στόχος επιθέσεων αποκλειστικά για εκβιασμό

Ένα άλλο ανησυχητικό σημείο είναι το γεγονός ότι ένα μικρό, αλλά σημαντικό ποσοστό (8%) των οργανισμών χρηματοπιστωτικών υπηρεσιών που επλήγησαν από ransomware αντιμετώπισαν αυτό που είναι γνωστό σήμερα ως επιθέσεις «εκβιασμού», όπου τα δεδομένα δεν κρυπτογραφούνται απλώς, αλλά κλέβονται, και τα θύματα εκβιάζονται ότι τα δεδομένα τους θα βρεθούν εκτεθειμένα online αν δεν ικανοποιήσουν τις απαιτήσεις των κυβερνοεγκληματιών πληρώνοντας τα όποια λύτρα ζητούν. Δυστυχώς, οποιοδήποτε σχέδιο αντιγράφων ασφαλείας δεν είναι δυνατόν να προστατεύσει τους οργανισμούς έναντι του συγκεκριμένου κινδύνου, και επομένως, οι οργανισμοί χρηματοπιστωτικών υπηρεσιών δεν μπορούν να βασίζονται στα αντίγραφα δεδομένων ως αντισταθμιστικά μέτρα.

Διαβάστε την πλήρη έκθεση

Για να μάθετε περισσότερα σχετικά με τον αντίκτυπο του ransomware στον κλάδο των χρηματοπιστωτικών υπηρεσιών, διαβάστε την πλήρη έκθεση State of Ransomware in Financial Services 2021.

Πηγή: Sophos

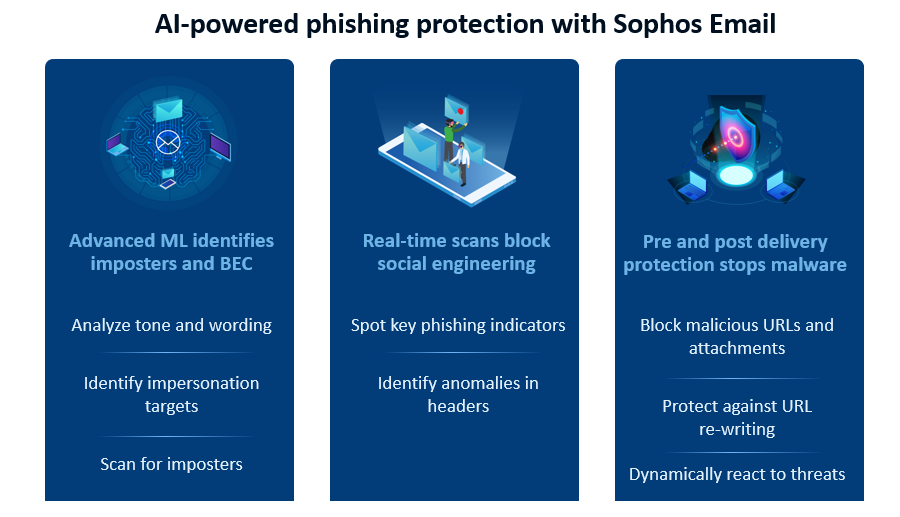

Δεν χρειάζεται να κοιτάξετε πέρα από το Sophos Email για να προστατεύσετε τα εισερχόμενα των χρηστών σας από το ηλεκτρονικό ψάρεμα ή άλλες επιθέσεις. Παράλληλα με την προηγμένη προστασία κατά των ανεπιθύμητων μηνυμάτων και του κακόβουλου λογισμικού που υποστηρίζονται από την SophosLabs, το Sophos Email περιλαμβάνει πολλαπλά επίπεδα τεχνολογίας για να διατηρείτε τα μηνύματα ηλεκτρονικού ταχυδρομείου σας «καθαρά» χωρίς phish.

Η προηγμένη μηχανική μάθηση εντοπίζει απατεώνες ηλεκτρονικού ψαρέματος και τις επιθέσεις BEC

Πολύ συχνά, οι κυβερνοεγκληματίες υποδύονται υψηλού προφίλ στελέχη ενός οργανισμού με στόχο να ξεγελάσουν τους υπαλλήλους να πέσουν στην παγίδα τους.

Το Sophos Email χρησιμοποιεί προηγμένη μηχανική εκμάθηση που ανιχνεύει την στοχευμένη «πλαστοπροσωπία» (ή την στοχευμένη απομίμηση χρήστη) και τις επιθέσεις γνωστές ως «Business Email Compromise». Αξιοποιώντας το νευρωνικό δίκτυο βαθιάς εκμάθησης που δημιουργήθηκε από την ομάδα Sophos AI, το Sophos Email αναλύει το περιεχόμενο του βασικού σώματος του μηνύματος ηλεκτρονικού ταχυδρομείου (email) και τη γραμμή θέματος για συγκεκριμένο τόνο ή διατυπώσεις με στόχο τον εντοπισμό ύποπτων συνομιλιών.

Για επιπλέον προστασία, το Sophos Email περιλαμβάνει επίσης έναν βοηθό εγκατάστασης που ενσωματώνεται με το AD Sync για την αυτόματη αναγνώριση των ατόμων σε έναν οργανισμό που πιθανότερο να πέσουν θύματα «πλαστοπροσωπίας» ή απομίμησης χρήστη. Το προϊόν, σαρώνει όλη την εισερχόμενη αλληλογραφία για παραλλαγές ονομάτων που σχετίζονται με αυτούς τους χρήστες, επεκτείνοντας περαιτέρω την προστασία από τους απατεώνες ηλεκτρονικού ψαρέματος.

Η σάρωση σε πραγματικό χρόνο εμποδίζει τις τεχνικές κοινωνικής μηχανικής

Οι κυβερνοεγκληματίες γνωρίζουν πολύ καλά πως να χρησιμοποιούν την κοινωνική μηχανική στις επιθέσεις τους. Αυτός είναι και ο λόγος για τον οποίο το Sophos Email σαρώνει όλα τα εισερχόμενα μηνύματα για βασικούς δείκτες ηλεκτρονικού «ψαρέματος» όπως η πλαστογραφία υπογραφής ή λογότυπου (μάρκας) καθώς και προσπάθειες πλαστοπροσωπίας σε πραγματικό χρόνο χρησιμοποιώντας τις τεχνικές ταυτοποίησης SPF, DKIM και DMARC όπως και ανάλυση ανωμαλιών σε κεφαλίδες email.

Εντοπίζει και αποκλείει τα ηλεκτρονικά μηνύματα ηλεκτρονικού “ψαρέματος” πριν φτάσουν στους χρήστες σας.

Η προστασία πριν και μετά την παράδοση σταματά τους κακόβουλους συνδέσμους και λογισμικό

Ο κίνδυνος με το ηλεκτρονικό «ψάρεμα» δεν είναι το ίδιο το μήνυμα ηλεκτρονικού ταχυδρομείου αλλά το τι μπορεί να βάλει τους ανθρώπους να κάνουν. Τα μηνύματα ηλεκτρονικού ψαρέματος συχνά περιλαμβάνουν κακόβουλους συνδέσμους και κακόβουλο λογισμικό που οι επιτιθέμενοι θέλουν να σας εξαπατήσουν να πατήσετε ή να εκτελέσετε αντίστοιχα. Η σάρωση URL σε πραγματικό χρόνο του Sophos Email σε συνδυασμό με το sandbox cloud που αξιοποιεί την δύναμη της τεχνητής νοημοσύνης (AI-powered) σας προστατεύουν από κακόβουλα URL και συνημμένα, διασφαλίζοντας ότι το κακόβουλο λογισμικό δεν θα φτάσει ποτέ στο inbox των χρηστών σας.

Για παράδειγμα, για να αποφύγουν την ανίχνευση, δεν είναι λίγες οι φορές που οι επιτιθέμενοι ενημερώνουν τον σύνδεσμο που βρίσκεται σε ένα μήνυμα ηλεκτρονικού ταχυδρομείου αφότου φτάσει στο inbox των θυμάτων τους, μετατρέποντας ασφαλείς διευθύνσεις URL σε κακόβουλες ή εισάγουν κακόβουλο λογισμικό σε μια ιστοσελίδα που προηγουμένως ήταν καθαρή. Το χαρακτηριστικό «Time-of-Click URL rewriting» αναλύει όλα τα URL τη στιγμή που γίνονται κλικ και αφαιρεί αυτόματα επικίνδυνα μηνύματα ηλεκτρονικού ταχυδρομείου για να προστατευτείτε από αυτές τις post-delivery τεχνικές (μετά την παράδοση).

Οι δυνατότητες Search and Destroy του Sophos Email πηγαίνουν ένα βήμα παραπέρα, έχοντας άμεση πρόσβαση στo mailbox του Office 365 για τον προσδιορισμό και την απομάκρυνση των μηνυμάτων ηλεκτρονικού ταχυδρομείου που περιέχουν κακόβουλους συνδέσμους και κακόβουλο λογισμικό στο σημείο που αλλάζει η κατάσταση της απειλής και προτού κάποιος χρήστης κάνει κλικ σε αυτά.

Μάθετε περισσότερα

Για να μάθετε περισσότερα επισκεφτείτε την ιστοσελίδα sophos.com/email. Μπορείτε να ξεκινήσετε μία δωρεάν δοκιμή απευθείας από την ιστοσελίδα της Sophos ενώ αν χρησιμοποιείτε ήδη το Sophos Central μπορείτε να ενεργοποιήσετε τη δοκιμαστική έκδοση εντός της κονσόλας με δύο μόνο κλικ.

Πηγή: Sophos

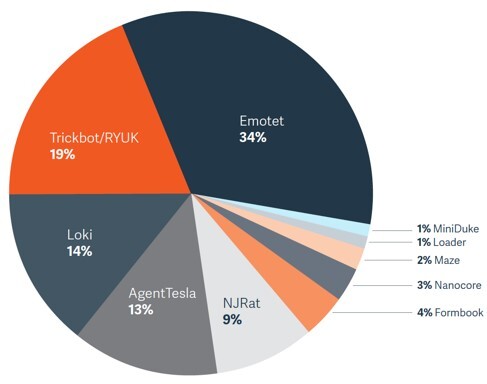

Η BeyondTrust δημοσίευσε τη νέα της έκθεση για τις απειλές και το κακόβουλο λογισμικό για το έτος 2021 (Malware Threat Report 2021) με βάση τα ευρήματα μίας έρευνας που πραγματοποίησε η ομάδα BeyondTrust Labs, σε συνεργασία με πελάτες και ομάδες αντιμετώπισης περιστατικών που χρησιμοποιούν λύσεις της BeyondTrust. Η έκθεση βασίζεται σε στοιχεία που προέκυψαν από την παρακολούθηση και την ανάλυση πραγματικών επιθέσεων μεταξύ του πρώτου τριμήνου του 2020 και του πρώτου τριμήνου του 2021 και συμπεριλαμβάνει ακόμα και δοκιμές των 150 πιο πρόσφατων στελεχών κακόβουλου λογισμικού κατά του MITRE ATT&CK Framework.

Ακολουθούν μερικά από τα σημαντικότερα ευρήματα που δημοσιεύθηκαν στην έκθεση:

- Οι απειλές χωρίς αρχεία αυξάνονται και αξιοποιούνται στα αρχικά στάδια επίθεσης ωσότου δημιουργηθεί ένας ισχυρός μηχανισμός εδραίωσης και επιμονής και απενεργοποιηθούν οι έλεγχοι ασφαλείας.

- Το λεγόμενο malware-as-as-service (MaaS) έχει γίνει το μοντέλο απειλής που προτιμούν οι περισσότεροι κυβερνοεγκληματίες, το οποίο έχει οδηγήσει στην παραγωγή εξειδικευμένων εργαλείων κακόβουλου λογισμικού που μπορούν να αγοραστούν και να εφαρμοστούν σε διάφορα στάδια της αλυσίδας επιθέσεων.

- Το MITRE ATT&CK Framework παρέχει έναν αποτελεσματικό τρόπο για τo «φιλτράρισμα» ενός ευρύτερου φάσματος στελεχών κακόβουλου λογισμικού και κυβερνοεπιθέσεων και τον διαχωρισμό τους σε μεμονωμένες τεχνικές, οι οποίες στη συνέχεια μπορούν να μετριαστούν ευκολότερα.

- Οι έτοιμες (out-of-the-box) πολιτικές της BeyondTrust κατάφεραν προληπτικά να αναχαιτίσουν και τις 150 διαφορετικές, κοινές αλυσίδες επιθέσεων που δοκιμάστηκαν στην ανάλυση της.

- Η κατάργηση των δικαιωμάτων διαχείρισης και η εφαρμογή ενός πραγματιστικού ελέγχου εφαρμογών είναι δύο από τους πιο αποτελεσματικούς ελέγχους ασφαλείας για την πρόληψη και τον μετριασμό των πιο κοινότυπων απειλών κακόβουλου λογισμικού που παρατηρούνται στις μέρες μας.

Διαβάστε παρακάτω για να μάθετε μερικά ακόμη σπουδαία στοιχεία που προέκυψαν από την έρευνα, συμπεριλαμβανομένων των επαναλαμβανόμενων μοτίβων απειλών και της αποτελεσματικότητας της διαχείρισης των προνομίων στην πρόληψη και στον μετριασμό των κυβερνοαπειλών. Μπορείτε επίσης να κατεβάσετε ολόκληρη την έκθεση της BeyondTrust εδώ.

Ωριμότητα του οικοσυστήματος κακόβουλου λογισμικού

Το κυβερνοέγκλημα είναι μια βιομηχανία που αναπτύσσεται ραγδαίως και εξελίσσεται διαρκώς σε συνάρτηση με τα οικοσυστήματα κακόβουλου λογισμικού και ακολούθως με τα οικονομικά τους μοντέλα. Ακολουθώντας παράλληλη πορεία με τις νόμιμες εταιρείες ανάπτυξης λογισμικού και την τάση προς το SaaS, οι φορείς απειλής μετατοπίζονται προς τα μοντέλα MaaS (malware-as-a-service), με ειδικούς να εμφανίζονται σε διάφορους τομείς, όπως είναι οι πωλήσεις διαπιστευτηρίων μεγάλων επιχειρήσεων, η αρχική πρόσβαση σε στοχευμένο οργανισμό, η δυνατότητα «πλευρικής κίνησης» ή η παράδοση φορτίου.

Στις μέρες μας, μπορούν να συγκεντρώνονται συχνά πολλά διαφορετικά κομμάτια κακόβουλου λογισμικού σε μια επίθεση. Μια σύγχρονη επίθεση ransomware θα μπορούσε να αποτελείται από πολλούς φορείς απειλής, εργαλεία και πλατφόρμες. Για παράδειγμα:

- Οι φορείς απειλής προχωρούν στην ενοικίαση του botnet Necurs για να το αξιοποιήσουν για τη διανομή spam (κακόβουλων ανεπιθύμητων μηνυμάτων ηλεκτρονικού ταχυδρομείου).

- Τα κακόβουλα και ανεπιθύμητα μηνύματα ηλεκτρονικού ταχυδρομείου περιέχουν κακόβουλα έγγραφα που εκκινούν το Trickbot.

- Το Trickbot χρησιμοποιείται για τη συλλογή διαπιστευτηρίων, την πρόσβαση σε μηνύματα ηλεκτρονικού ταχυδρομείου και «πλευρική κίνηση» εντός του εταιρικού δικτύου. Τα κλεμμένα δεδομένα μπορούν να πωληθούν ή να χρησιμοποιηθούν σε μεταγενέστερες επιθέσεις.

- Με την εκτεταμένη «παραβίαση» του εταιρικού δικτύου που είχε αποτελέσει στόχο, ο φορέας απειλής πουλάει την πρόσβαση στο εταιρικό δίκτυο μέσω κερκόπορτας (backdoor) σε κάποιον πλειοδότη.

- Ο αγοραστής στη συνέχεια εγκαθιστά το ransomware RYUK μέσω των διακομιστών εντολών και ελέγχου του Trickbot.

Καθώς οι φορείς απειλής επιδιώκουν να μεγιστοποιήσουν τα οφέλη τους από την διατάραξη της λειτουργίας των οργανισμών και να αποσπάσουν τα υψηλότερα δυνατά ποσά από τα λύτρα, το μοντέλο ransomware μετατοπίζεται σε επιθέσεις που πραγματοποιούνται από ανθρώπους και στην ευρύτερη επιχείρηση.

Αντί για ένα αυτοματοποιημένο σκουλήκι που αυτό-αναπαράγεται και διαδίδεται σε ολόκληρο το εταιρικό δίκτυο, η τελευταία γενιά RaaS (ransomware-as-a-service) λειτουργεί αθόρυβα, επιδιώκοντας να εδραιωθεί εντός του δικτύου ενός μεγάλου οργανισμού. Στη συνέχεια, χρησιμοποιώντας κοινότυπα εργαλεία δοκιμών διείσδυσης (penetration testing tools) -όπως είναι τα Cobalt Strike και PowerShell Empire- εξερευνούν το δίκτυο και εξαπλώνονται χρησιμοποιώντας κλιμακώσεις προνομίων ώστε να αποκτήσουν τον έλεγχο κρίσιμης σημασίας συστημάτων και να απενεργοποιήσουν τους ελέγχους ασφαλείας, πριν τελικά καταφέρουν να κρυπτογραφήσουν βασικά συστήματα και εξάγουν δεδομένα.

PAM – Μια ισχυρή, συνδυαστική άμυνα ενάντια στις σημερινές απειλές malware

Πολλές φορές, το κακόβουλο λογισμικό δεν χρησιμοποιεί μόνο πολλαπλές τεχνικές για να αποφύγει το ενδεχόμενο να ανιχνευθεί-εντοπιστεί, αλλά κοιτάζει να εκμεταλλευτεί παράλληλα τα υπερβολικά προνόμια που έχουν παραχωρηθεί σε απλούς χρήστες για να απενεργοποιήσει τους όποιους ελέγχους ασφαλείας, γεγονός που υπονομεύει πλήρως τις άμυνες και τις επενδύσεις σας στην ασφάλεια.

Για το 66% από τις 58 τεχνικές του MITRE ATT&CK Framework προτείνεται είτε τη χρήση μίας λύσης ή περισσότερων για τη Διαχείριση Προνομιακών Λογαριασμών (Privileged Account Management), τη Διαχείριση Λογαριασμών Χρηστών (User Account Management) και Έλεγχο Εφαρμογής (Application Control) ως μέτρα αντιμετώπισης και μετριασμού είτε υποδεικνύονται οι λογαριασμοί Administrator/ SYSTEM ως προϋπόθεση για την επιτυχία μίας τεχνικής.

Αυτό σημαίνει ότι ο έλεγχος των προνομίων και η παρεμπόδιση/ αποτροπή της εκτέλεσης εφαρμογών αποτελεί το βασικό μέτρο άμυνας για την αντιμετώπιση και τον μετριασμό του Cobalt Strike και των εργαλείων/ κακόβουλου λογισμικού με παρόμοιες δυνατότητες, μέσω της μείωσης της επιφάνειας επίθεσης, της άρνησης εκτέλεσης κώδικα και της χρήσης προνομιακών δικαιωμάτων.

Δοκιμάζοντας εργαστηριακά το BeyondTrust Trusted Application Protection ενάντια στα κορυφαία στελέχη malware

Το προϊόν Privilege Management for Windows της BeyondTrust έχει σχεδιαστεί για την εξάλειψη των περιττών προνομίων, τον αυστηρό έλεγχο της προνομιακής πρόσβασης και την παροχή πραγματιστικού ελέγχου εφαρμογής για την προληπτική μείωση της επιφάνειας επίθεσης. Εντός του προϊόντος βρίσκεται ένα μοναδικό χαρακτηριστικό TAP (Trusted Application Protection), το οποίο μία «έτοιμη» (out-of-the-box) πολιτική που έχει σχεδιαστεί για να αντιμετωπίζει/ μετριάζει τις πιο κοινότυπες τεχνικές επίθεσης-συμπεριλαμβανομένων και των fileless απειλών- και να εμποδίζει την «αξιοποίηση» εφαρμογών υψηλού κινδύνου, όπως web browsers, PDF viewers, το Outlook ή εφαρμογές Microsoft Office από φορείς απειλών.

Το χαρακτηριστικό TAP (Trusted Application Protection) ή Προστασία Αξιόπιστων Εφαρμογών χρησιμοποιεί τόσο τη διαχείριση προνομίου όσο και τις δυνατότητες ελέγχου εφαρμογής για να αποτρέψει τις εφαρμογές υψηλού κινδύνου από το να εκτελέσουν προσαρμοσμένα φορτία κακόβουλου λογισμικού. Επίσης, προστατεύει τις εφαρμογές υψηλού κινδύνου από τις πιο προηγμένες τεχνικές επίθεσης DLL, όπως είναι το DLL injection, το hijacking και οι κακόβουλες επεκτάσεις/ πρόσθετα DLL.

Για να δοκιμάσει την αποτελεσματικότητα του χαρακτηριστικού Trusted Application Protection, τα εργαστήρια της BeyondTrust (BeyondTrust Labs) εξέτασαν τις αλυσίδες επίθεσης χιλιάδων δειγμάτων κακόβουλου λογισμικού από το περασμένο έτος. Αν και το κακόβουλο λογισμικό (malware) αλλάζει διαρκώς το περιεχόμενο των μηνυμάτων ηλεκτρονικού ψαρέματος (phishing), επανα-κωδικοποιεί το κακόβουλο φορτίο για να αποφύγει το antivirus (AV) και χρησιμοποιεί νέες τεχνικές scripting για να «μεταμφιέσει» τις προθέσεις τους, στην πραγματικότητα δεν παρατηρούνται παρά μικρές μεταβολές στις αλυσίδες επίθεσης που χρησιμοποιούνται.

Για παράδειγμα, ένας φορέας απειλής μπορεί να χρησιμοποιήσει μια σειρά από τύπους εγγράφων και να δημιουργήσει εκατοντάδες παραλλαγές με μοναδική υπογραφή για κάθε αρχείο. Παρόλα αυτά, κάθε παραλλαγή θα εκκινήσει το CMD και στη συνέχεια θα εκτελέσει ένα script για να κατεβάσει ένα προσαρμοσμένο εκτελέσιμο φορτίο για να το εκτελέσει. Αν και το έγγραφο αλλάζει, όπως και το script και η ιστοσελίδα που φιλοξενεί το εκτελέσιμο αλλά και το ίδιο το κακόβουλο φορτίο, η αλυσίδα της επίθεσης παραμένει ίδια.

Για την ανάλυση της, η BeyondTrust δοκίμασε 150 δείγματα κακόβουλου λογισμικού που αντιπροσωπεύουν τις αλυσίδες επίθεσης ορισμένων από τις πλέον παραγωγικές απειλές malware την περίοδο 2020-2021. Όπως αναμενόταν, οι πιο επιτυχημένες οικογένειες κακόβουλου λογισμικού (malware) τείνουν να διαφοροποιούν τις αλυσίδες επίθεσης τους, με αποτέλεσμα τον μεγαλύτερο αριθμό δειγμάτων.

Όπως δημοσιεύεται και στην έκθεση Malware Threat Report 2021, η ανάλυση που πραγματοποίησε η BeyondTrust αποκαλύπτει με σαφήνεια την αξιοσημείωτη αποτελεσματικότητα της διαχείρισης προνομίων στις τερματικές συσκευές, όπως είναι η λύση BeyondTrust Privilege Management for Windows & Mac και τη λύση Privilege Management for Unix & Linux, στο να αποτρέπουν προληπτικά τέτοιες αλλά και μελλοντικές απειλές που αξιοποιούν παρόμοιες αλυσίδες επίθεσης.

Τούτο λεχθέντος, καμία λύση από μόνη της δεν μπορεί να αποτελεί βάση για μία ισχυρή στρατηγική ασφάλειας τερματικών συσκευών – αλλά απαιτείται ένα οικοσύστημα λύσεων που εργάζονται αρμονικά παράλληλα.

Για περισσότερα ευρήματα σχετικά με το πως μπορεί η BeyondTrust να σας βοηθήσει να αμυνθείτε απέναντι στα πλέον σύγχρονα στελέχη κακόβουλου λογισμικού, κατεβάστε την έκθεση Malware Threat Report 2021 της BeyondTrust Labs.

Πηγή: BeyondTrust

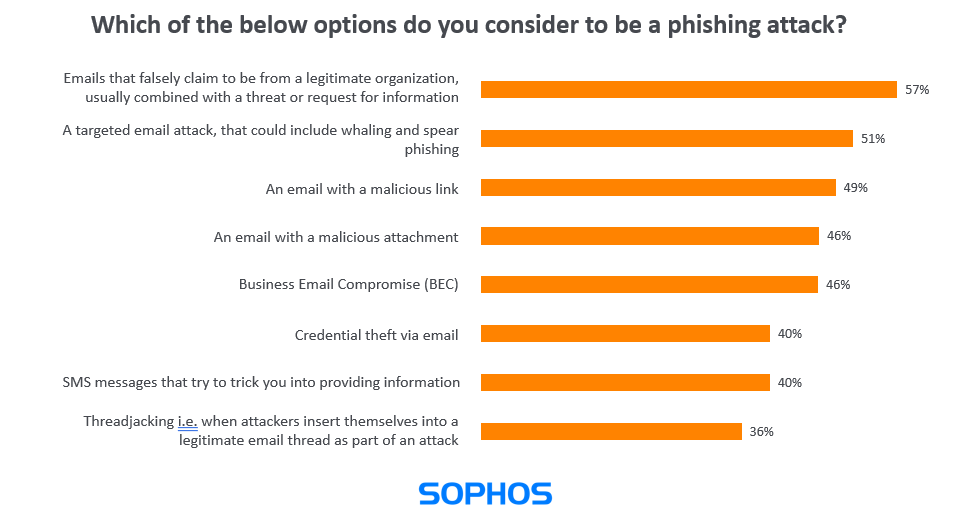

Το phishing ή το ηλεκτρονικό ψάρεμα εξακολουθεί να αποτελεί μία αποτελεσματική τεχνική κυβερνοεπίθεσης επειδή εξελίσσεται διαρκώς. Για να διατηρήσετε την επαφή σας μαζί του, θα πρέπει και οι άμυνες σας να εξελιχθούν επίσης.

Στη νέα έκθεση της Sophos, Phishing Insights 2021, αποκαλύπτεται η κατάσταση με το phishing σήμερα καθώς και το επίπεδο μόρφωσης των χρηστών σε θέματα κυβερνοασφαλείας με βάση μία ανεξάρτητη έρευνα στην οποία έλαβαν μέρος 5.400 επαγγελματίες από τον χώρο της πληροφορικής. Μπορείτε να την αξιοποιήσετε για να αξιολογήσετε τη δική σας στάση στην ασφάλεια ηλεκτρονικού ψαρέματος και να αναγνωρίσετε ευκαιρίες για να εξελίξετε τις άμυνες σας.

Επίσης παρέχει μία πραγματική μελέτη περίπτωσης του μηνύματος ηλεκτρονικού ψαρέματος που οδήγησε σε μία επίθεση ransomware με λεία πολλών εκατομμυρίων δολαρίων.

Το ηλεκτρονικό ψάρεμα σημαίνει διαφορετικά πράγματα σε διαφορετικούς ανθρώπους

Τι είναι το phishing ή αλλιώς το ηλεκτρονικό ψάρεμα;

Τι είναι το phishing; Ένα από τα ευρήματα της έρευνας είναι ότι ακόμη και μεταξύ των επαγγελματιών πληροφορικής υπάρχουν πολλές απόψεις για το τι είναι πραγματικά μία επίθεση ηλεκτρονικού ψαρέματος. Η άποψη που υπερισχύει είναι ότι πρόκειται για μηνύματα ηλεκτρονικού ταχυδρομείου που ισχυρίζονται ψευδώς ότι προέρχονται από νόμιμο οργανισμό και συνήθως συνδυάζονται με κάποιο τύπο απειλής ή με κάποιο αίτημα για πληροφορίες. Αν και αυτή ήταν η πιο δημοφιλής απάντηση, λιγότεροι από έξι στους δέκα (57%) ερωτηθέντες επέλεξαν αυτήν την επιλογή, απεικονίζοντας το εύρος των εννοιών του ηλεκτρονικού ψαρέματος (phishing) που υπάρχουν μεταξύ τους.

Το 46% των ερωτηθέντων θεωρεί ότι οι επιθέσεις Business Email Compromise (BEC) είναι «ηλεκτρονικό ψάρεμα» (phishing) ενώ πάνω από το ένα τρίτο (36%) αντιλαμβάνεται ότι το phishing περιλαμβάνει το λεγόμενο threadjacking, δηλαδή όταν οι εισβολείς εισάγουν τους εαυτούς τους σε ένα νόμιμο email thread ως μέρος μιας επίθεσης.

Καθώς υπάρχουν αρκετές διαφορετικές απόψεις στο τι αποτελεί μία επίθεση ηλεκτρονικού ψαρέματος (phishing) μεταξύ των επαγγελματιών πληροφορικής, επόμενο είναι να περιμένουμε παρόμοιο ή μεγαλύτερο εύρος ερμηνειών μεταξύ των εργαζομένων σε κλάδους που δεν σχετίζονται με την πληροφορική.

Το παραπάνω αποτελεί μία χρήσιμη υπενθύμιση που πρέπει να έχετε στο πίσω μέρος του κεφαλιού σας όταν παρέχετε εκπαιδευτικούς πόρους ή παρέχετε εκπαιδευτικά μαθήματα ευαισθητοποίησης των χρηστών σας. Χωρίς το σωστό πλαίσιο, η εκπαίδευση δεν θα είναι αποτελεσματική.

Το ηλεκτρονικό ψάρεμα αυξήθηκε κατά τη διάρκεια της πανδημίας

Το 70% των ερωτηθέντων στην έρευνα ανέφεραν αύξηση των επιθέσεων ηλεκτρονικού ψαρέματος στον οργανισμό τους από τότε που ξεκίνησε η πανδημία. Όλοι οι τομείς επηρεάστηκαν, με τον κυβερνητικό τομέα να σημειώνει τη μεγαλύτερη αύξηση (77%) και να ακολουθούν οι επιχειρήσεις, οι διάφορες επαγγελματικές υπηρεσίες (76%) και ο τομέας της υγειονομικής περίθαλψης (73%).

Ευτυχώς, το 98% των οργανισμών είχαν προχωρήσει στην υϊοθέτηση διάφορων προγραμμάτων ευαισθητοποίησης για το ηλεκτρονικό ψάρεμα (phishing) πριν από το ξέσπασμα της πανδημίας COVID-19. Χάρη σε αυτά τα προγράμματα, οι εργαζόμενοι μπόρεσαν να ανταποκριθούν με επιτυχία και να αποκρούσουν το μπαράζ των επιθέσεων ηλεκτρονικού ψαρέματος (phishing) κατά το τελευταίο έτος.

Παρόλο που τα παραπάνω είναι εξαιρετικά νέα, είναι επίσης και μία υπενθύμιση για την τακτική αξιολόγηση και ενημέρωση του υλικού και των δραστηριοτήτων ευαισθητοποίησης για το ηλεκτρονικό ψάρεμα (phishing) ώστε να διατηρούνται ενημερωμένα, σχετικά και φρέσκα.

Μελέτη περίπτωσης: Από επίθεση phishing σε επίθεση ransomware πολλών εκατομμυρίων δολαρίων

Αναμφίβολα, το «ηλεκτρονικό ψάρεμα» είναι μόνο ένα μέρος μίας κυβερνοεπίθεσης. Όταν ένα θύμα πέφτει θύμα ηλεκτρονικού ψαρέματος, ξεκινά μια αλυσίδα γεγονότων που μπορούν να οδηγήσουν σε μια καταστροφική επίθεση πολλές εβδομάδες ή μήνες αργότερα.

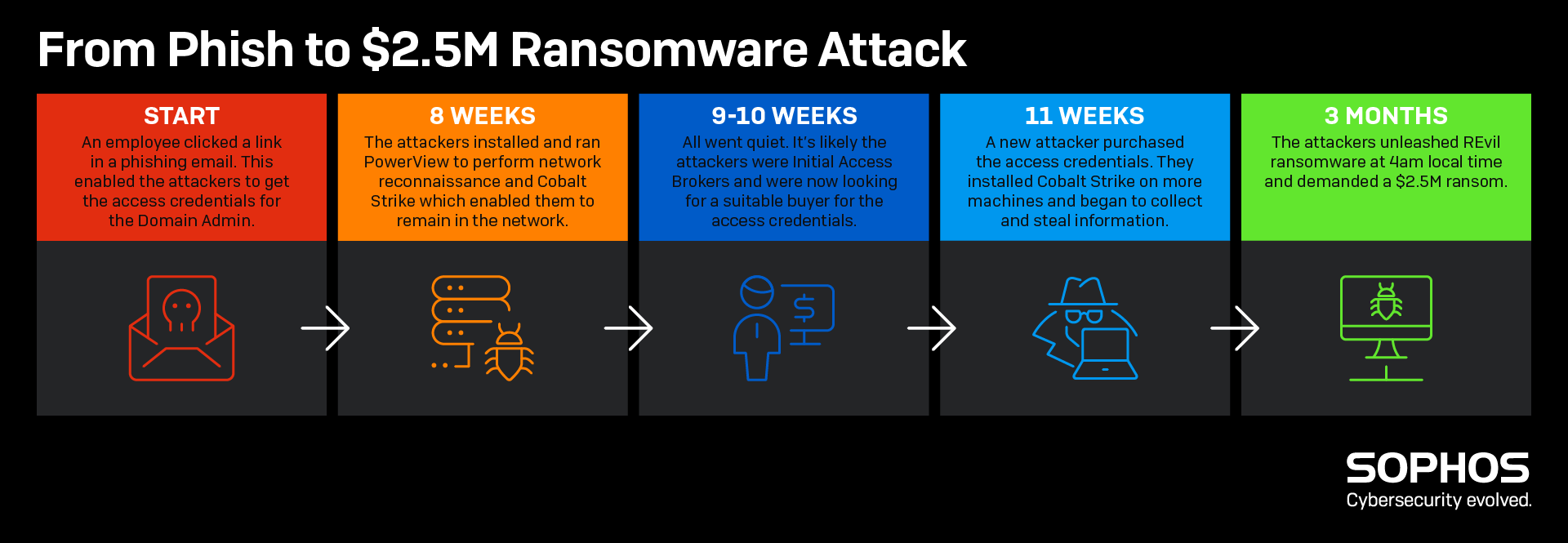

Η ομάδα Sophos Rapid Response κλήθηκε πρόσφατα για να βοηθήσει μία εταιρεία που βίωσε μία μεγάλη επίθεση ransomware που ξεκίνησε με ένα μήνυμα ηλεκτρονικού ψαρέματος (phishing). Όπως δείχνει το χρονοδιάγραμμα, πέρασαν τρεις μήνες μεταξύ του αρχικού phishing και της παράδοσης του φορτίου ransomware, με πολλαπλούς παράγοντες να παίζουν διαφορετικούς ρόλους στην επίθεση.

Διαβάστε ολόκληρη την έκθεση

Κατεβάστε την πλήρη έκθεση Phishing Insights 2021 για να διερευνήσετε βαθύτερα την κατάσταση με το ηλεκτρονικό ψάρεμα (phishing) σήμερα καθώς και για να μάθετε περισσότερα για την εκπαίδευσης των χρηστών σε θέματα κυβερνοασφάλειας καθώς και το χρονοδιάγραμμα της παραπάνω επίθεσης.

Αποκτήστε προστασία ηλεκτρονικού ψαρέματος με AI με το Sophos Email

Το Sophos Email διαθέτει πολλαπλά επίπεδα τεχνολογίας για την προστασία των εισερχομένων μηνυμάτων ηλεκτρονικού ταχυδρομείου των χρηστών σας από τις επιθέσεις phishing. Μπορείτε να διαχειριστείτε το Sophos Email από την ίδια πλατφόρμα Sophos Central μέσω της οποίας διαχειρίζεστε και τις άλλες λύσεις επόμενης γενιάς της Sophos – μάθετε περισσότερα.

Πηγή: Sophos

Διαθέσιμη είναι από τον Ιούλιο η Sophos Managed Threat Detection, η νέα υπηρεσία της ομάδας Sophos Managed Threat Response (MTR).

Η υπηρεσία Sophos Managed Threat Detection παρέχει 24/7 παρακολούθηση απειλών και έχει σχεδιαστεί για να λειτουργεί παράλληλα με προϊόντα προστασίας για τερματικές συσκευές που δεν προέρχονται από την Sophos. Αυτό σημαίνει ότι μπορείτε να συνεχίσετε να χρησιμοποιείτε την τρέχουσα προστασία τερματικών συσκευών σας, απολαμβάνοντας την ηρεμία που χρειάζεστε καθώς ο οργανισμός σας παρακολουθείται από τους ειδικούς της Sophos.

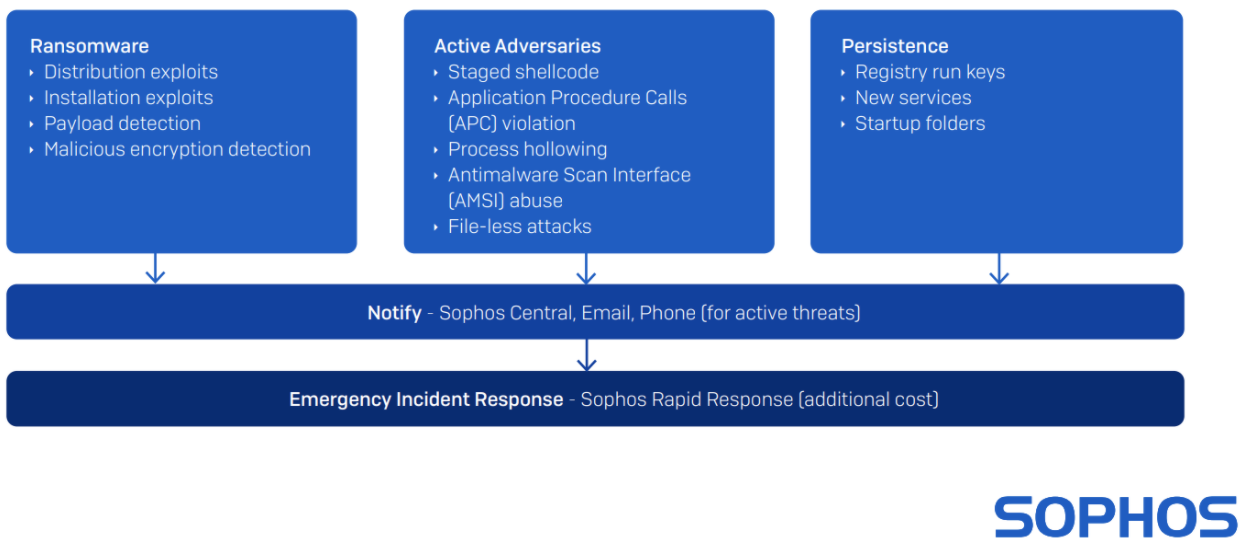

Η υπηρεσίες Managed Threat Detection είναι ρυθμισμένη να ανιχνεύει ύποπτη δραστηριότητα που μπορεί να «ξεφύγει» από τη λύση endpoint που χρησιμοποιείτε και δεν είναι της Sophos. Για παράδειγμα, δραστηριότητα ransomware πριν από την εκτέλεση ή και κατά τη διάρκεια της εκτέλεσης, δραστηριότητες Active Adversary και Persistence. Ανάλογα με τη σοβαρότητά τους, οι ανιχνεύσεις θα παράγουν περιπτώσεις μόλυνσης ή παραβίασης. Όλες οι περιπτώσεις στη συνέχεια θα επικυρωθούν από αναλυτή προτού ειδοποιηθεί ο πελάτης. Με αυτόν τον τρόπο, η υπηρεσία της Sophos σηκώνει όλα τα βάρη για να διασφαλίσει ότι οι πελάτες λαμβάνουν εύχρηστη ευφυΐα και δεν υπερτροφοδοτούνται με ειδοποιήσεις και συναγερμούς.

Η σαφής και ξεκάθαρη επικοινωνία είναι ζωτικής σημασίας κατά την εκτέλεση ενός προγράμματος λειτουργιών ασφαλείας. Αυτός είναι ο λόγος για τον οποίο η υπηρεσία Managed Threat Detection παρέχει μια σταθερή ροή πληροφοριών, συμπεριλαμβανομένων εβδομαδιαίων και μηνιαίων αναφορών και ειδοποιήσεων, μηνυμάτων ηλεκτρονικού ταχυδρομείου για απειλές σε πραγματικό χρόνο και μίας κονσόλας ελέγχου στο Sophos Central.

Στην περίπτωση που απαιτηθεί βοήθεια για να ανταποκριθείτε σε μία ενεργή απειλή, η ομάδα Sophos Rapid Response είναι διαθέσιμη ως πρόσθετη υπηρεσία. Η υπηρεσία Sophos Rapid Response παρέχει γρήγορη, απομακρυσμένη βοήθεια έκτακτης ανάγκης για τη διερεύνηση και την εξουδετέρωση των ενεργών απειλών. Οι πελάτες της Sophos έχουν ένα ενσωματωμένο πλεονέκτημα ταχύτητας αφού η ομάδα Rapid Response έχει άμεση πρόσβαση στην τηλεμετρία και την καταγραφή δεδομένων που παρέχονται από τους agents του Managed Threat Detection.

Πηγή: Sophos

Οι μολύνσεις από κακόβουλο λογισμικό αυξήθηκαν σημαντικά το καλοκαίρι του 2020. Πολλές νέες παραλλαγές έκαναν την εμφάνιση τους τότε με τις επιχειρήσεις, τις κυβερνητικές υπηρεσίες και πολλά στελέχη επιχειρήσεων και δημοσίους υπαλλήλους να εκφράζουν μεγάλη ανησυχία για την έξαρση. Η μεγαλύτερη ανησυχία τους αφορούσε το κακόβουλο λογισμικό EMOTET έστω και αν έχουν περάσει σχεδόν επτά χρόνια από τότε που πρωτοανακαλύφθηκε.

Μερικούς μήνες μετά, τον Ιανουάριο του 2021 – και χάρη σε μια συλλογική προσπάθεια σε όλο τον κόσμο, το EMOTET αρχίζει επιτέλους να χάνει τη μάχη. Ερευνητές υπό τις οδηγίες και τον συντονισμό των Europol και Eurojust συνεργάζονται για να διακόψουν τη λειτουργία του botnet EMOTET και σημειώνουν αξιοσημείωτη πρόοδο. Παρόλα αυτά, το EMOTET παραμένει επικίνδυνο και ύπουλο και εξακολουθεί να μας απασχολεί.

Συνεχίστε το διάβασμα για να μάθετε πως να προστατεύσετε τον οργανισμό σας από το EMOTET και άλλες παρόμοιες απειλές.

Τι είναι το EMOTET;

Το EMOTET γνωστό και ως «το πιο επικίνδυνο κακόβουλο λογισμικό στον κόσμο» είναι ένας τύπος Trojan. Το EMOTET «εκδηλώνεται» είτε ως αυτόνομο κακόβουλο λογισμικό είτε ως μηχανισμός παράδοσης που αξιοποιείται για να παραδώσει πρόσθετο φορτίο στον υπολογιστή-στόχο. Το EMOTET ανακαλύφθηκε για πρώτη φορά το 2014 από την TrendMicro και τότε είχε εντοπιστεί να περιηγείται σε συστήματα με στόχο να υποκλέψει ιδιωτικές πληροφορίες και δεδομένα.

Από τότε μέχρι σήμερα ωστόσο, το EMOTET τροποποιήθηκε με πολλούς τρόπους που ενίσχυσαν σημαντικά το οπλοστάσιο του. Για παράδειγμα, νεότερες παραλλαγές του μπορούν να επικοινωνούν με έναν κεντρικό διακομιστή για τη λήψη πρόσθετου και ενημερωμένου κακόβουλου λογισμικού. Σήμερα, το EMOTET μπορεί εύκολα να εξαπλωθεί μέσω μίας απλής εκστρατείας μηνυμάτων ηλεκτρονικού «ψαρέματος» (phishing) που περιέχουν ένα κακόβουλο έγγραφο του Office που αποστέλλεται με εντυπωσιακούς τίτλους θέματος. Μόλις κάποιος ανοίξει το μήνυμα, ενεργοποιείται μια μακροεντολή που εκτελεί ένα PowerShell script εντός του εγγράφου του Office και στη συνέχεια «κατεβάζει» το φορτίο με το κακόβουλο λογισμικό στο σύστημα του ανυποψίαστου χρήστη.

Παρά τη συλλογική προσπάθεια των ερευνητών και των Europol και Eurojust, εξακολουθούμε να βλέπουμε παραλλαγές του EMOTET καθώς και άλλα κακόβουλα προγράμματα που αντιγράφουν τις τεχνικές του EMOTET. Οι τεχνικές MITRE T1047 και T1059.001 είναι παραδείγματα επιθέσεων WMI και PowerShell που εφαρμόζουν δύο κοινές τεχνικές που χρησιμοποιούνται από το EMOTET.

Πως μπορώ να προστατεύσω τον οργανισμό μου από επιθέσεις του EMOTET ή επιθέσεις τύπου EMOTET;

Οι επιθέσεις ηλεκτρονικού «ψαρέματος» εξακολουθούν να είναι επιτυχημένες σε ορισμένο βαθμό επειδή οι τελικοί χρήστες εξακολουθούν να μην εφαρμόζουν πρακτικές σωστής υγιεινής στον κυβερνοχώρο καθώς και εξαιτίας της μη ευαισθητοποίησης τους σε θέματα κυβερνοασφαλείας. Παρόλα αυτά, μπορούν να ληφθούν ορισμένα μέτρα για τον περιορισμό της ζημιάς που μπορούν να προκαλέσουν οι επιθέσεις όπως αυτές του EMOTET. Ας ρίξουμε μια ματιά σε μερικές αποτελεσματικές βέλτιστες πρακτικές ασφάλειας:

- Πρώτον – πάντα να σκέφτεστε πριν κάνετε κλικ. Ναι, μπορεί να ακούγεται απλό, αλλά αν ακολουθήσετε αυτή την απλή συμβουλή θα περιορίσετε ουσιαστικά τις λοιμώξεις μακροπρόθεσμα. Πάντα να διερωτάστε και να αξιολογείτε αν αυτό που πρόκειται να κάνετε κλικ πάνω του είναι εμπιστοσύνης, πριν κάνετε οτιδήποτε!

- Εκπαιδεύστε το εργατικό σας δυναμικό. Αυτό μπορεί να έχει τη μορφή στοχευμένης εκπαίδευσης σχετικά με την ασφάλεια για τους διαχειριστές πληροφορικής ή γενικότερης εκπαίδευσης για άλλους χρήστες για να διασφαλίσετε ότι ολόκληρος ο οργανισμός σας έχει γνώση των κινδύνων που ελλοχεύουν.

- Ενημέρωση, Ενημέρωση, Ενημέρωση! Φαίνεται ότι κάθε μέρα λαμβάνετε μια εφαρμογή που θέλει ενημέρωση – αυτές οι ενημερώσεις παρέχονται για κάποιο λόγο. Συχνά ο λόγος για τις ενημερώσεις είναι για να παρέχουν πρόσθετη ασφάλεια στις εφαρμογές που έχετε εγκαταστήσει ή για να αντιμετωπιστεί μία ευπάθεια που έχει ανακαλυφθεί.

- Βεβαιωθείτε ότι υπάρχουν τα απαραίτητα για την ασφάλεια σας – Antivirus, anti-spyware, firewalls, κάποια λύση διαχείρισης της προνομιακής πρόσβασης (PAM) κ.λπ.

- Συνεχίστε να μειώνετε τις επιφάνειες επίθεσης και την έκθεση σας σε απειλές. Ένας τελικός χρήστης που «τρέχει» με περισσότερα προνόμια από τα απολύτως απαραίτητα καθιστά μια αρκετά εύκολη άσκηση για να διεισδύσει το κακόβουλο λογισμικό σε ένα σύστημα και να διαδοθεί διαμέσου του δικτύου. Η κατάργηση όλων των περιττών προνομίων βοηθά στη μείωση των επιφανειών επίθεσης ενώ επίσης περιορίζει τη δυνατότητα πλευρικής κίνησης (lateral movement) εντός του δικτύου.

Πως το BeyondTrust Privilege Management για Windows προστατεύει από επιθέσεις ηλεκτρονικού ψαρέματος και το κακόβουλο λογισμικό

Το προϊόν Privilege Management για Windows της BeyondTrust παρέχει πολλαπλές προστασίες από κακόβουλο λογισμικό, από exploits ηλεκτρονικού ψαρέματος και άλλες επιθέσεις. Μία εξειδικευμένη δυνατότητα του προϊόντος, που ονομάζεται Trusted Application Protection (TAP), αποτρέπει τις αξιόπιστες εφαρμογές από το να «εγκυμονούν» κοινώς χρησιμοποιούμενα εργαλεία αλυσίδας επίθεσης.

Οι πολιτικές TAP αξιοποιούν ιδιότητες των διεργασιών στις τερματικές συσκευές για να καθορίσουν:

- Ποιες είναι οι διεργασίες

- Τη σχέση τους με άλλες διεργασίες

Όταν ένας χρήστης ανοίγει ένα κακόβουλο έγγραφο με κακόβουλο φορτίο, οι πολιτικές TAP θα αποκλείσουν την εκκίνηση του προστατεύοντας τόσο τον χρήστη όσο και την τερματική συσκευή του.

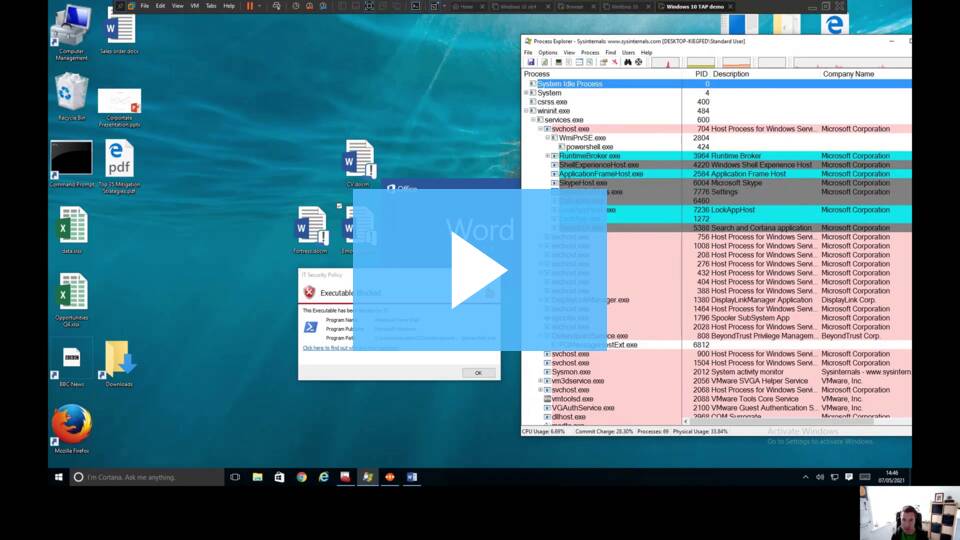

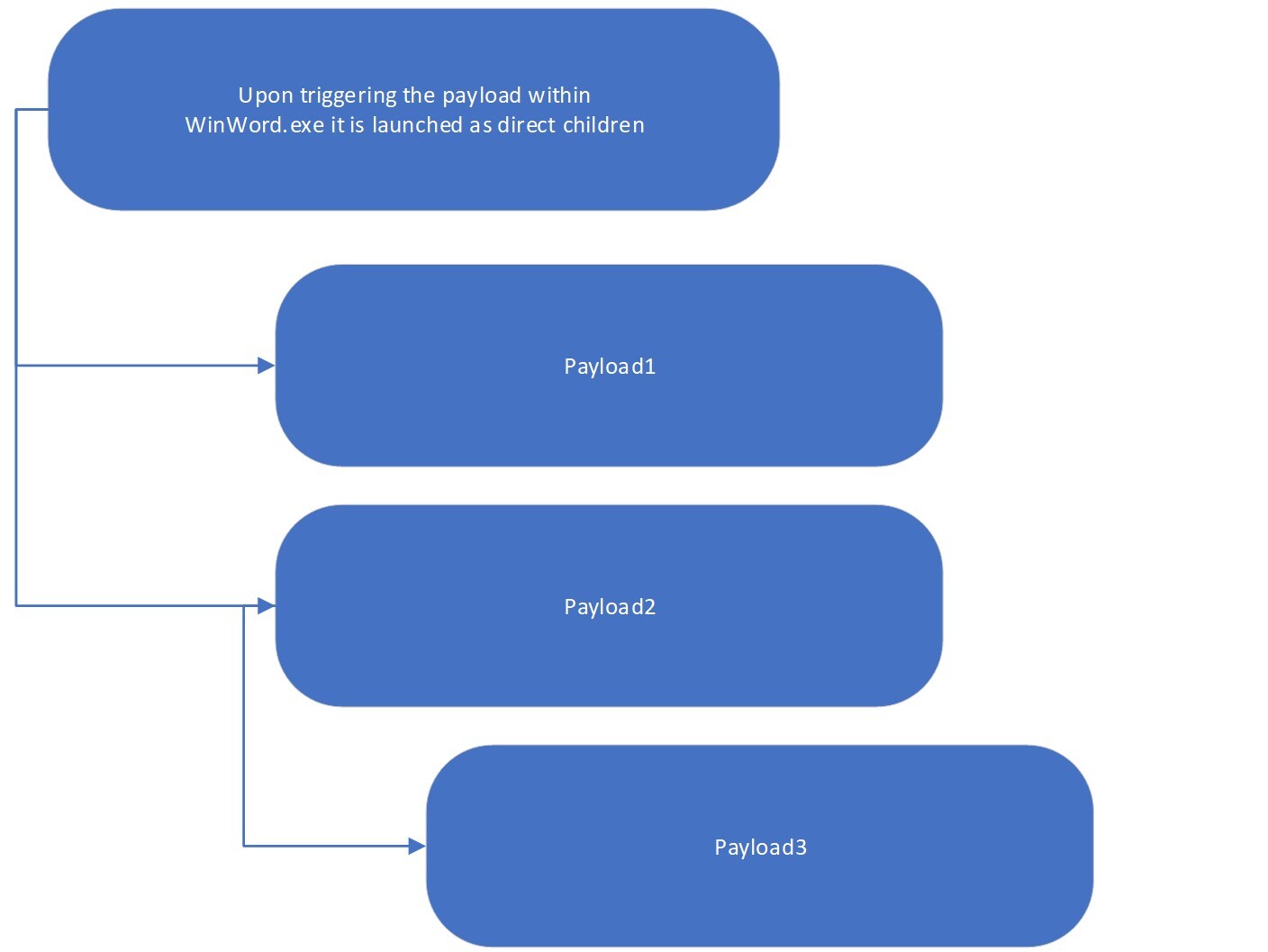

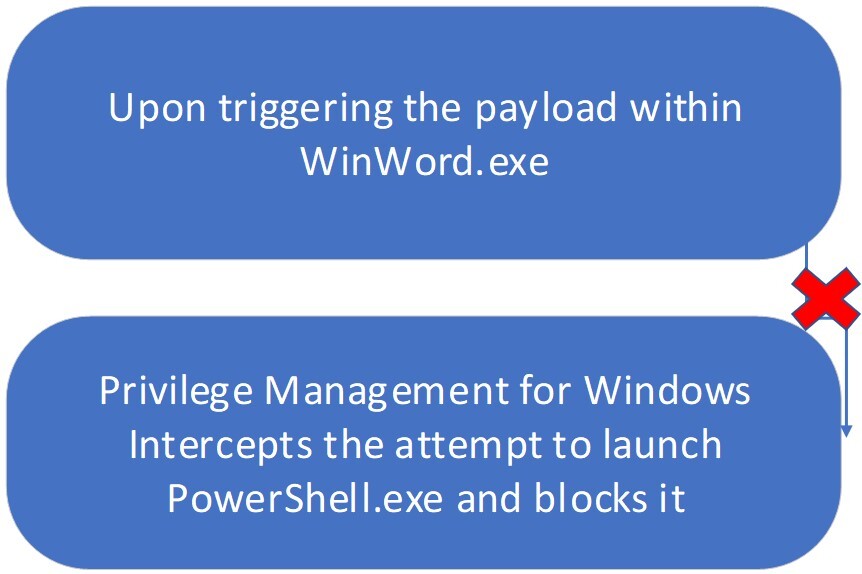

Εικόνα 1: Πως οι συνηθισμένες επιθέσεις ενεργοποιούν τα φορτία

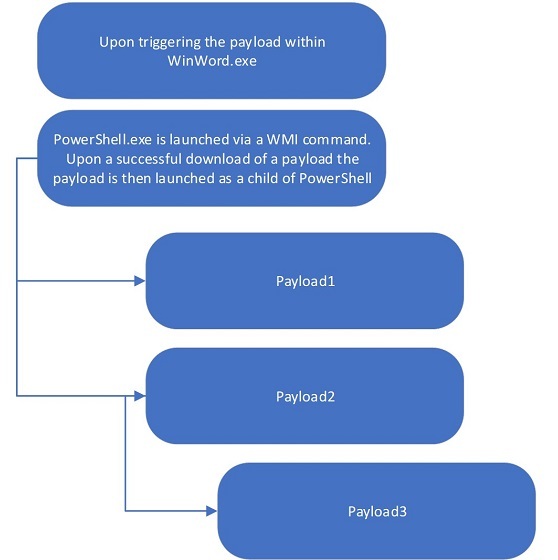

Το EMOTET ωστόσο μπορεί να αποτελεί λίγο δυσκολότερη υπόθεση από αυτή που αποκαλύπτει το παραπάνω σχήμα. Το φορτίο EMOTET, ένα σενάριο PowerShell, δεν ενεργοποιείται ως άμεσο τέκνο της αξιόπιστης εφαρμογής. Αντ’ αυτού, το φορτίο εκκινεί μέσω κλήσης WMI και επομένως, το PowerShell.exe δεν βλέπεται ως παιδί της αξιόπιστης διεργασίας.

Αυτή η μέθοδος αποφυγής χρησιμοποιείται όλο και περισσότερο σε επιθέσεις καθώς είναι πιο δύσκολο να εντοπιστεί από πού προήλθε η διεργασία.

Στην έκδοση 21.3 του Privilege Management για Windows, η BeyondTrust πρόσθεσε αυτή την κατοχυρωμένη με δίπλωμα ευρεσιτεχνίας λειτουργικότητα για να προστατεύσει τους οργανισμούς από αυτές τις πιο εξελιγμένες τεχνικές επίθεσης που χρησιμοποιούνται από το EMOTET. Με την ικανότητα αυτή να παρακολουθεί τις διεργασίες που δημιουργούνται, συμπεριλαμβανομένων και των «θυγατρικών» (ή παιδιών) διεργασιών εκτός ιεραρχίας, η BeyondTrust είναι σε θέση να αποκλείσει τέτοιες επιθέσεις με το που εμφανιστούν (Εικόνα 3).

Μάθετε περισσότερα σχετικά με τα Trusted Application Protection & Endpoint Privilege Management

Στο παρακάτω βίντεο, ο James Maude, επικεφαλής κυβερνοερευνητής της BeyondTrust δείχνει πως οι δυνατότητες TAP και Advanced Parent Tracking του προϊόντος Privilege Management για Windows αποτρέπουν μια επίθεση που χρησιμοποιεί διεργασίες εκτός ιεραρχίας.

Πως να προστατευτείτε ενάντια στο EMOTET – “Το πιο επικίνδυνο malware στον κόσμο” | BeyondTrust

Πηγή: BeyondTrust

Το Google Workspace που ήταν γνωστό ως Google G-Suite μέχρι τον Οκτώβριο του 2020, είναι ένα περιβάλλον επικοινωνίας και συνεργατικότητας που διευκολύνει την ψηφιακή συνεργασία με πολλούς διαφορετικούς τρόπους. Σε πολλά σενάρια ωστόσο, το Google Vault (το εγγενές εργαλείο διαχείρισης δεδομένων του Workspace) αποτυγχάνει να καλύψει πλήρως τις απαιτήσεις συμμόρφωσης ενός επαγγελματικού συστήματος αρχειοθέτησης ηλεκτρονικού ταχυδρομείου. Επομένως, ενδέχεται να έχει νόημα η χρήση μίας λύσης αρχειοθέτησης τρίτου σε συνδυασμό με το Google Workspace από την εταιρεία σας.

Γιατί τα μηνύματα ηλεκτρονικού ταχυδρομείου πρέπει να αρχειοθετηθούν;

Για πολλές εταιρείες, τα μηνύματα ηλεκτρονικού ταχυδρομείου αποτελούν το μέσο επιλογής (ή τον μοναδικό τρόπο πολλές φορές) για την αποστολή ή τη μετάδοση εταιρικών ή επιχειρηματικών δεδομένων και πληροφοριών. Ως εκ τούτου, στο απόθεμα μηνυμάτων ηλεκτρονικού ταχυδρομείου μίας εταιρείας βρίσκεται μεγάλος αριθμός κρίσιμης σημασίας πληροφοριών και δεδομένων, όπως συμβάσεις, τιμολόγια, δεδομένα προσωπικού και παραγγελίες – όλα αυτά πρέπει να διατηρούνται σωστά.

Ανάλογα τη χώρα και τον βιομηχανικό κλάδο, ενδέχεται να ισχύουν διαφορετικές νομικές απαιτήσεις όσον αφορά την επεξεργασία των μηνυμάτων ηλεκτρονικού ταχυδρομείου και τα δεδομένα που περιέχουν όταν τα τελευταία αποθηκεύονται για μεγάλα χρονικά διαστήματα ώστε να είναι διαθέσιμα επί μονίμου βάσεως. Αυτό ισχύει ιδιαίτερα για τομείς που υπόκεινται σε αυστηρά ρυθμιστικά πλαίσια, όπως η υγειονομική περίθαλψη και η χρηματοπιστωτική βιομηχανία, καθώς και για κυβερνητικά ιδρύματα και εκπαιδευτικά ιδρύματα, στα οποία συχνά αποστέλλονται και λαμβάνονται ηλεκτρονικά μηνύματα που περιέχουν ευαίσθητες πληροφορίες.

Η μη συμμόρφωση με τη νομοθεσία που διέπει την αρχειοθέτηση ηλεκτρονικού ταχυδρομείου μπορεί να έχει σοβαρές συνέπειες: για παράδειγμα, μια παράβαση των καθηκόντων αρχειοθέτησης μπορεί να οδηγήσει σε πρόστιμα και άλλες κυρώσεις ενώ σε ορισμένες περιπτώσεις μπορεί να οδηγήσει ακόμα και σε δικαστικές υποθέσεις βάσει αστικού δικαίου. Ένα ακόμη παράδειγμα: σε περίπτωση δικαστικής διαμάχης όπου τα μηνύματα ηλεκτρονικού ταχυδρομείου χρησιμοποιούνται ως αποδεικτικά στοιχεία ή όταν τα υποκείμενα των δεδομένων διεκδικούν τα δικαιώματα τους βάσει του Γενικού Κανονισμού Προστασίας Δεδομένων της Ευρωπαϊκής Ένωσης (GDPR), η εταιρεία σας ενδέχεται να χρειαστεί να πραγματοποιήσει αναζητήσεις σε όλο το απόθεμα των μηνυμάτων ηλεκτρονικού ταχυδρομείου, γρήγορα και αποτελεσματικά. Και κάτι τέτοιο είναι πολύ πιο απλή υπόθεση με τη βοήθεια ενός επαγγελματικά διαχειριζόμενου email archive.

Αρχειοθέτηση ηλεκτρονικού ταχυδρομείου και στρατηγική πληροφορικής

Καθώς η νομοθεσία περίπου απορρήτου στις ΗΠΑ γίνεται ολοένα και αυστηρότερη (π.χ. CPA στην πολιτεία της Καλιφόρνια, HIPAA και FERPA σε όλες τις πολιτείες των ΗΠΑ και μην ξεχνάμε και τη νομοθεσία GDPR της Ευρωπαϊκής Ένωσης) όπως και οι κανονισμοί συμμόρφωσης, και σε συνδυασμό με την αυξανόμενη δημοτικότητα της ηλεκτρονικής αλληλογραφίας, κάθε εταιρεία θα πρέπει να υϊοθετήσει μία προσέγγισή στην αρχειοθέτηση ηλεκτρονικού ταχυδρομείου που βασίζεται στην πρόληψη. Η επαγγελματική αρχειοθέτηση σχετικών με την επιχείρηση/ εταιρεία μηνυμάτων ηλεκτρονικού ταχυδρομείου δεν είναι μόνο ο ακρογωνιαίος λίθος μιας καθολικής ιδέας διαχείρισης μηνυμάτων ηλεκτρονικού ταχυδρομείου αλλά αποτελεί αναπόσπαστο στοιχείο οποιασδήποτε στρατηγικής πληροφορικής. Εν κατακλείδι, με την αρχειοθέτηση μπορείτε να βεβαιωθείτε ότι όλα τα μηνύματα ηλεκτρονικού ταχυδρομείου σας, συμπεριλαμβανομένων και των συνημμένων αρχείων, διατηρούνται στην πληρότητα τους με tamper-proof τρόπο ώστε να είναι διαθέσιμα ανά πάσα στιγμή.

Δεν φτάνει η δημιουργία αντιγράφων ασφαλείας για τα μηνύματα ηλεκτρονικού ταχυδρομείου;

Η αρχειοθέτηση μηνυμάτων ηλεκτρονικού ταχυδρομείου και η δημιουργία αντιγράφων ασφαλείας ηλεκτρονικού ταχυδρομείου παίζουν σημαντικό ρόλο εντός του πλαισίου της επιχειρηματικής συνέχειας και το ένα δεν αποκλείει το άλλο. Κατά κανόνα, τα αντίγραφα ασφαλείας χρησιμεύουν για την προστασία των δεδομένων (ιδανικά, συμπεριλαμβανομένου και του ίδιου του αρχείου μηνυμάτων ηλεκτρονικού ταχυδρομείου) μεσοπρόθεσμα και βραχυπρόθεσμα, έτσι ώστε αυτές οι πληροφορίες να μπορούν να αποκατασταθούν αν απαιτηθεί. Επιπλέον, διασφαλίζουν ότι τα κρίσιμα για τις επιχειρήσεις συστήματα και δεδομένα εξακολουθούν να είναι προσβάσιμα ακόμη και σε περίπτωση αστοχίας του συστήματος ή στην περίπτωση κάποιας επίθεσης ransomware. Αντίθετα, η αρχειοθέτηση επιτρέπει την αποθήκευση των μηνυμάτων ηλεκτρονικού ταχυδρομείου για πολλά χρόνια σε μια μορφή που να απολύτως πιστή στο πρωτότυπο, είναι εύκολο να βρεθεί και να είναι μονίμως διαθέσιμη.

Πως λειτουργεί η αρχειοθέτηση ηλεκτρονικού ταχυδρομείου με το Google Vault;

Το Google Workspace προσφέρει στους χρήστες το Google Vault, ένα εργαλείο για τη διαχείριση πληροφοριών και τo eDiscovery. Επομένως, οι χρήστες του Google Workspace που διαθέτουν νόμιμη άδεια Vault (βλ. παρακάτω) μπορούν να αποθηκεύουν μεγάλο όγκο δεδομένων για οποιοδήποτε χρονικό διάστημα, και όχι μόνο μηνυμάτων ηλεκτρονικού ταχυδρομείου (email) αλλά και αρχείων από άλλα προγράμματα Workspace, όπως είναι τα Google Drive, Chat, Groups και Meet.

Ποιος μπορεί να χρησιμοποιήσει το Google Vault;

Οι άδειες του Google Vault για κάθε υπάλληλο περιλαμβάνονται στα πακέτα του Workspace που ονομάζονται «Business Plus» και «Essentials» καθώς και στις εκδόσεις «Enterprise» και «Education». Αν ωστόσο έχετε επιλέξει κάποιο από τα πιο προσιτά πακέτα όπως το «Frontline», «Business Starter» και «Business Standard» είναι απαραίτητο να αγοράζετε άδειες χρήσης Vault σε μηνιαία βάση για κάθε υπάλληλο που έχετε σκοπό να αρχειοθετήσετε τα μηνύματα ηλεκτρονικού ταχυδρομείου του.

Με το Google Vault, όλα τα δεδομένα που παράγετε και επεξεργάζεστε στο χώρο εργασίας μπορούν να ομαδοποιηθούν κατά θέμα, να ταξινομηθούν ιεραρχικά, να οπτικοποιούνται και να εξάγονται. Οι διαχειριστές με την κατάλληλη εξουσιοδότηση μπορούν να αναζητήσουν αποθηκευμένα δεδομένα βάσει λογαριασμού χρήστη, τμήματος, ημερομηνίας ή χρησιμοποιώντας συγκεκριμένες λέξεις -κλειδιά.

Οι εξουσιοδοτημένοι χρήστες μπορούν να χρησιμοποιούν το Google Vault για να βλέπουν ιστορικά αρχεία καταγραφής συμβάντων, να εκχωρούν δικαιώματα και να διαχειρίζονται λογαριασμούς χρηστών. Κάτι τέτοιο είναι πολύ χρήσιμο στην περίπτωση ερευνών ή ελέγχων ή σε περιπτώσεις που επιβάλλεται από δικαστική εντολή και γενικότερα οποτεδήποτε χρειαστεί να έχετε γρήγορη πρόσβαση σε κρίσιμης σημασίας πληροφορίες που βρίσκονται στο αρχείο. Το whitepaper της Mailstore με τίτλο «The Benefits of an Independent Email Archiving Solution for Users of Google Workspace» παρέχει λεπτομερείς πληροφορίες σε όλα όσα απαιτούν την προσοχή σας, συμπεριλαμβανομένου του ρόλου που παίζουν τα «holds» και των κινδύνων που ελλοχεύουν στην περίπτωση που παραλείψετε να καθορίσετε κανόνες διατήρησης.

Ποιοι είναι οι περιορισμοί του Google Vault από άποψη αρχειοθέτησης ηλεκτρονικού ταχυδρομείου;

Η εταιρεία σας μπορεί με το Google Vault να αποθηκεύσει για μεγάλο χρονικό διάστημα τόσο μηνύματα ηλεκτρονικού ταχυδρομείου όσο και τα συνημμένα αρχεία τους. Σύμφωνα με την Google, αφού συναινέσετε στην επεξεργασία δεδομένων και αποδεχτείτε τις τυπικές ρήτρες σύμβασης για τα Google Workspace και Cloud Identity θα είστε σε θέση να ικανοποιήσετε τις όποιες απαιτήσεις ασφάλειας και προστασίας της ιδιωτικότητας ορίζονται από τη νομοθεσία GDPR της Ευρωπαϊκής Ένωσης. Στην επικράτεια των Ηνωμένων Πολιτειών επίσης, αφού αποδεχτείτε τους σχετικούς όρους για τους επιχειρηματικούς συνεργάτες της Google θα είσαι συμμορφωμένοι με την νομοθεσία HIPAA.

Λαμβάνοντας υπόψη τα παραπάνω, είναι δύσκολο να καταλήξουμε στο αν το Google Vault μπορεί να ικανοποιήσει τις απαιτήσεις σας όσον αφορά τη διατήρηση και τη χρηστικότητα λόγω των εγγενών αδυναμιών και των αδυναμιών της λύσης. Σε αυτές περιλαμβάνονται για παράδειγμα οι περιορισμένες δυνατότητες εξαγωγής και ο κίνδυνος απώλειας δεδομένων στην περίπτωση που διαγραφούν χρήστες ή άδειες χρήσης. Στο whitepaper της Mailstore εξετάζεται τι κρύβεται πίσω από τα παραπάνω ζητήματα και αναλύονται ορισμένες από τις αδυναμίες που ενδέχεται να συναντήσετε.

Συμπέρασμα

Η αρχειοθέτηση μηνυμάτων ηλεκτρονικού ταχυδρομείου αποτελεί βασικό συστατικό της στρατηγικής πληροφορικής μιας εταιρείας και της πολιτικής διαχείρισης δεδομένων και πληροφοριών. Σε αυτό το πλαίσιο, το Google Vault, το εγγενές δηλαδή εργαλείο του Workspace για τη διαχείριση δεδομένων και πληροφοριών, μπορεί να αποτελέσει πολύτιμη βοήθεια. Παρόλα αυτά διαθέτει αδυναμίες που ενδέχεται να προκαλέσουν νομικά ζητήματα ή ζητήματα συμμόρφωσης και ίσως είναι καλύτερο να προτιμήσετε κάποια ανεξάρτητη λύση τρίτου που ειδικεύεται στην αρχειοθέτηση μηνυμάτων ηλεκτρονικού ταχυδρομείου όπως η Mailstore.

Περισσότερες πληροφορίες σχετικά με τα μειονεκτήματα και τις αδυναμίες του Google Vault καθώς και τους τομείς που οι χρήστες του Google Workspace θα μπορούσαν να επωφεληθούν από το λογισμικό κάποιου τρίτου, σας προτείνουμε να διαβάσετε το whitepaper με τίτλο: «The Benefits of an Independent Email Archiving Solution for Users of Google Workspace»

Πηγή: MailStore

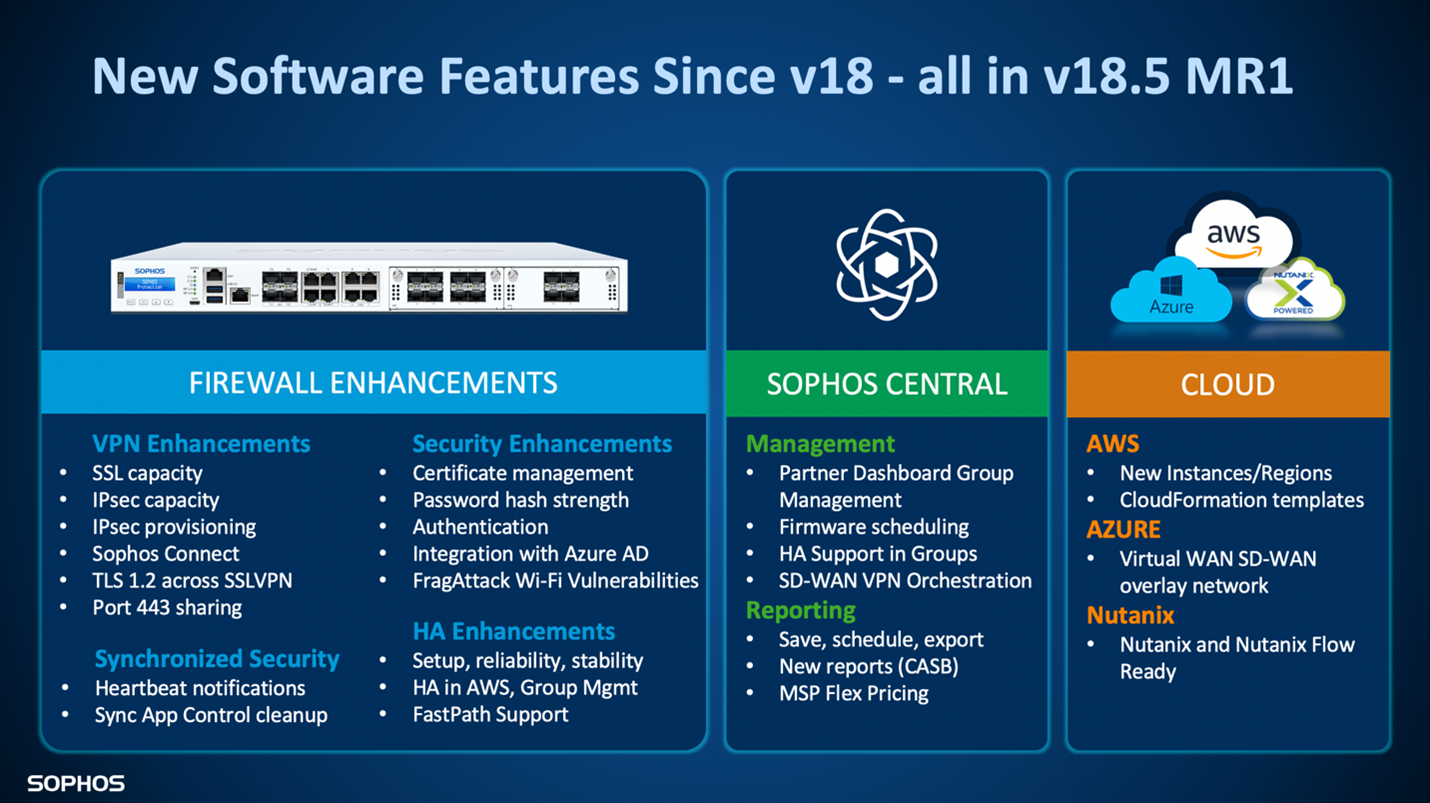

Μετά από ένα ιδιαίτερα επιτυχημένο πρόγραμμα πρώιμης πρόσβασης, τα Sophos Firewall OS v18.5 MR1 και Sophos Central SD-WAN VPN Orchestration στο Sophos Central είναι ευρέως διαθέσιμα σε όλους.

SFOS v18.5 MR1

Η τελευταία έκδοση του SFOS περιλαμβάνει πολλές βελτιώσεις απόδοσης, ασφάλειας και νέα ή βελτιωμένα χαρακτηριστικά. Περιλαμβάνει όλες τις εξαιρετικές δυνατότητες που λανσαρίστηκαν το τελευταίο έτος σε μία μεγάλη έκδοση που είναι τώρα διαθέσιμη σε όλες τις συσκευές SFOS, συμπεριλαμβανομένων των συσκευών XG Series, XGS Series, virtual, software, AWS, Azure – όλες τις υποστηριζόμενες πλατφόρμες.

Η έκδοση SFOS v18.5 MR1 επί του παρόντος έχει προωθηθεί σε όλες τις ενεργές συσκευές Sophos Firewall ωστόσο η ενημέρωση είναι διαθέσιμη για από το portal αδειοδότησης MySophos αν θέλετε να το εγκαταστήσετε πριν εμφανιστεί η σχετική ειδοποίηση για αναβάθμιση στη συσκευή σας. Δείτε περισσότερες λεπτομέρειες.

Διατηρήστε το firmware του firewall σας ενημερωμένο!!!

Και μην ξεχνάτε, μπορείτε να προγραμματίσετε τις ενημερώσεις υλικολογισμικού (firmware updates) μέσω του Sophos Central αν τα firewalls σας τρέχουν την έκδοση v18 MR4 ή νεότερη.

Sophos Central SD-WAN VPN Orchestration

Αν έχετε στήσει ποτέ κάνα δυο VPN tunnels ανάμεσα σε διαφορετικά firewalls, τότε θα γνωρίζετε πόσο χρονοβόρα και κουραστική μπορεί να είναι η διαδικασία. Το Sophos Central Orchestration καθιστά την διασύνδεση των VPN tunnels μεταξύ πολλαπλών Sophos Firewalls μία απλή και εύκολη εργασία.

<span

data-mce-type=”bookmark” style=”display: inline-block; width: 0px;

overflow: hidden; line-height: 0;”

class=”mce_SELRES_start”></span>

Τι χρειάζεστε για να το αξιοποιήσετε

Υπάρχουν τρία προ-απαιτούμενα για το Central SD-WAN VPN orchestration:

- Τα firewalls που συμμετέχουν θα πρέπει να τρέχουν SFOS v18.5 MR1 (δείτε παραπάνω)

- Τα firewalls που λαμβάνουν μέρος θα πρέπει να είναι διαχειριζόμενα μέσω του Sophos Central (θα βρείτε οδηγίες εδώ)

- Τα firewalls που λαμβάνουν μέρος θα πρέπει να διαθέτουν άδεια ή δοκιμαστική άδεια για το Central Orchestration (δείτε παρακάτω)

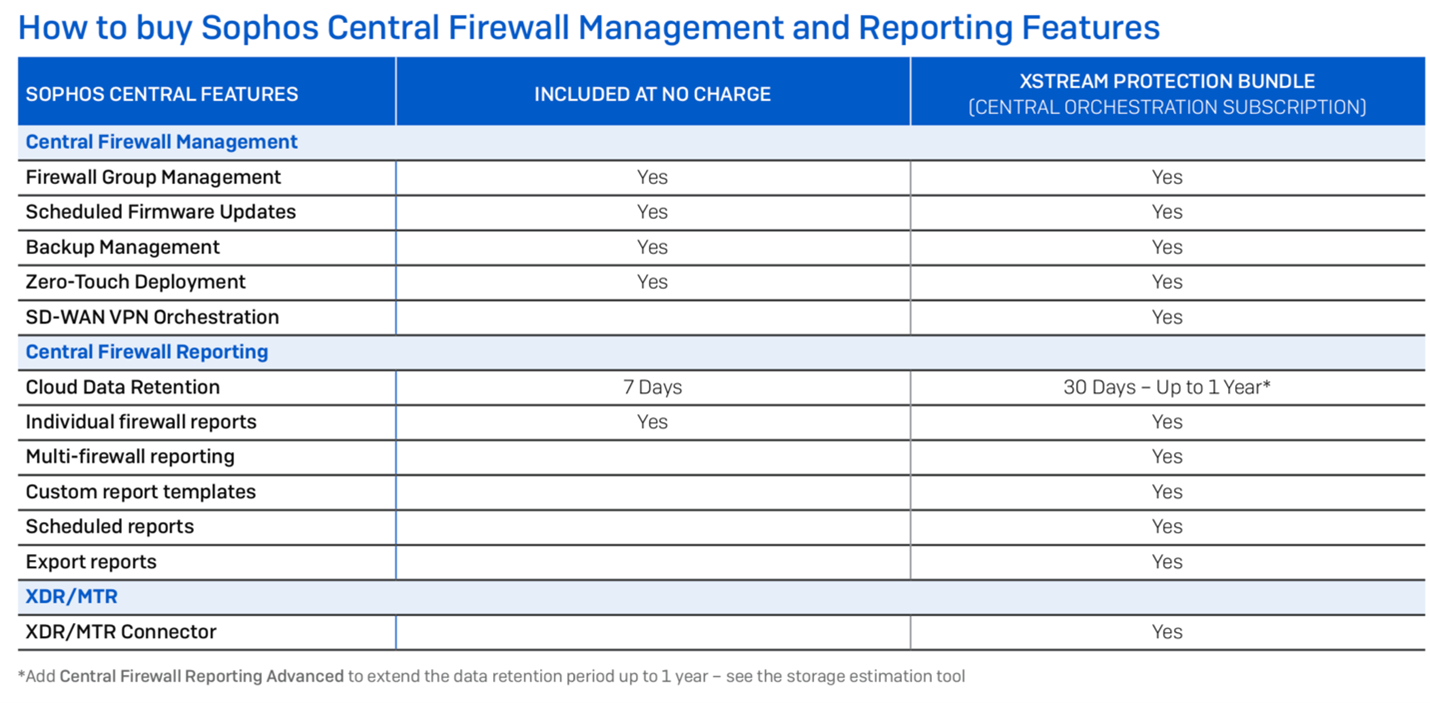

Το Central Orchestration είναι μία νέα συνδρομητική άδεια διαθέσιμη και δοκιμαστικά για 30 ημέρες σε όλες τις συσκευές Sophos (XG) Firewall που τρέχουν το SFOS. Το Central Orchestration συμπεριλαμβάνεται χωρίς πρόσθετη χρέωση στο νέο bundle Xstream Protection για το Sophos Firewall αλλά είναι και διαθέσιμη ξεχωριστά ως συνδρομητική άδεια.

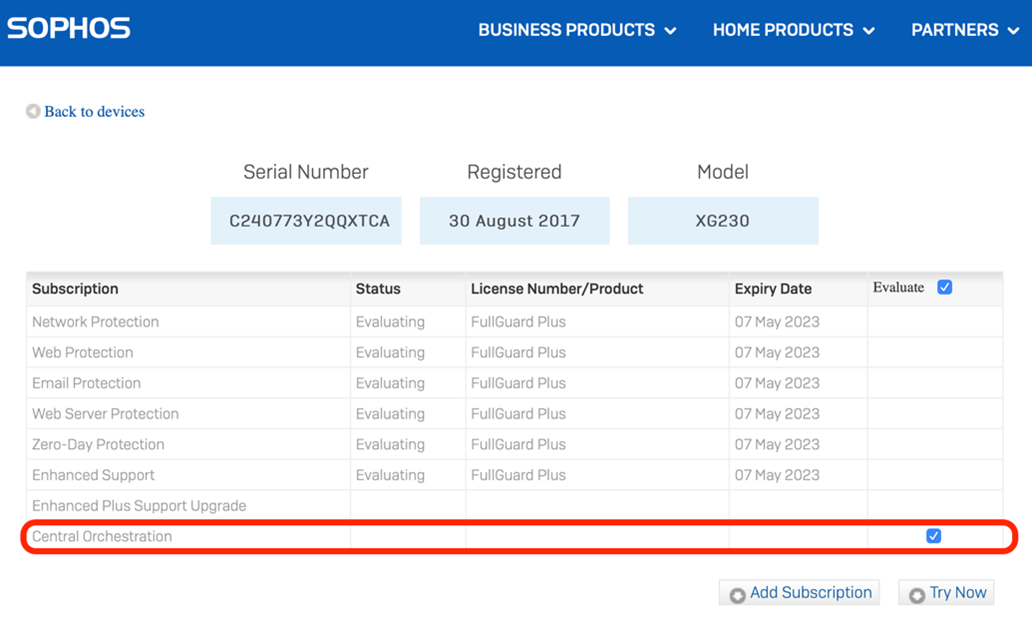

Αν και όλες οι άδειες Sophos (XG) Firewall επί του παρόντος βρίσκονται σε διαδικασία μετάβασης σε νέο σχήμα αδειοδότησης για τις επόμενες εβδομάδες, μπορείτε να ενεργοποιήσετε το Central Orchestration trial οποιαδήποτε στιγμή μέσω του MySophos για να ξεκινήσετε άμεσα με το EAP:

- Συνδεθείτε στο MySophos Portal στη διεύθυνση Sophos.com/MySophos

- Προηγηθείτε στο: Network Protection > View Devices και κάντε κλικ στη συσκευή που επιθυμείτε να ενεργοποιήσετε το trial για να ανοίξετε και να δείτε τις λεπτομέρειες άδειας για τη συσκευή σας

- Τσεκάρετε το κουτάκι για τον έλεγχο του Central Orchestration και στη συνέχεια πατήστε Try Now (δείτε το screen shot που ακολουθεί)

- Η ενημέρωση άδειας θα συγχρονιστεί με το firewall εντός 24 ωρών ωστόσο μπορείτε να προχωρήσετε με το συγχρονισμό και χειροκίνητα από το firewall και στην ρύθμιση Administration > Licensing

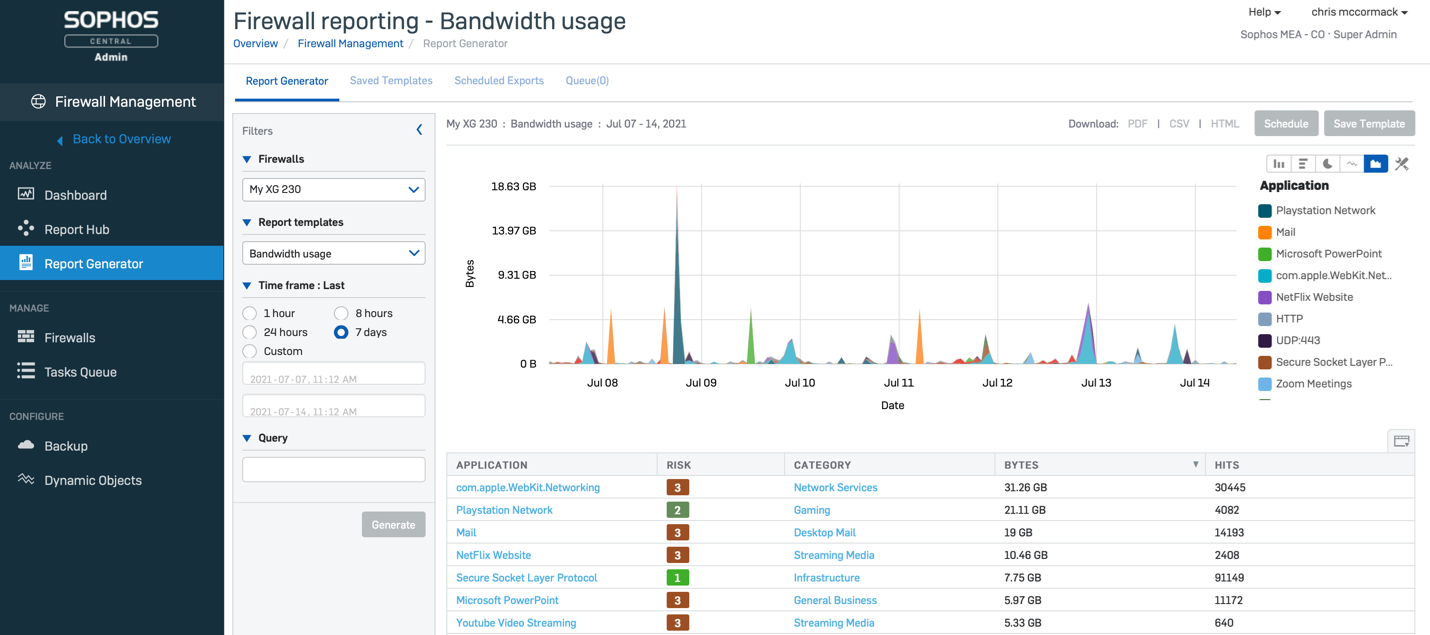

Central Firewall Reporting Advanced

Η νέα συνδρομητική άδεια Central Orchestration περιλαμβάνει επίσης το Central Firewall Reporting Advanced με διατήρηση των δεδομένων στο Sophos Central για 30 ημέρες. Έτσι, σας δίνει τη δυνατότητα να αξιοποιήσετε όλες τις νέες εξαιρετικές αναφορές του Sophos Central αλλά και τα εργαλεία προσαρμοσμένων αναφορών για να λάβετε πληροφόρηση εις βάθος για όλα τα firewall σας ή οποιαδήποτε ομάδα firewall.

Μπορείτε εύκολα να επεκτείνετε τη διατήρηση δεδομένων για έως και ένα χρόνο μέσω πρόσθετων αδειών αποθηκευτικού χώρου. Ρίξτε μία ματιά στο εργαλείο εκτίμησης αποθηκευτικού χώρου για να πάρετε μία ιδέα για το τι είναι καλύτερο για τις ιδιαίτερες ανάγκες σας.

Επιπλέον, το Central Firewall Reporting Advanced περιλαμβάνει τον connector Sophos XDR/MTR που επιτρέπει τον διαμοιρασμό δεδομένων του firewall για cross-product Extended Detection and Response και στην υπηρεσία 24/7 Managed Threat Response.

Επερχόμενα νέα χαρακτηριστικά για το Sophos Central Firewall

Η ομάδα εργάζεται ανελλιπώς προσθέτοντας νέα χαρακτηριστικά στο Sophos Central για τη διαχείριση του firewall και τη δημιουργία αναφορών. Μέσα στις επόμενες εβδομάδες έρχονται δύο νέα πρόσθετα χαρακτηριστικά στο Central Orchestration που θα κάνουν αυτές τις δυνατότητες ακόμα πιο χρήσιμες…

- Υποστήριξη Multiple WAN link – ενεργοποίηση σταθερών tunnels κατά μήκος δύο WAN links. Η τωρινή εφαρμογή υποστηρίζει μόνο ένα μοναδικό WAN link. Το νέο χαρακτηριστικό που θα υποστηρίζει πολλαπλούς συνδέσμους WAN αναμένεται τον Σεπτέμβριο.

- Βελτιστοποιημένη NAT’d υποστήριξη firewall – υποστήριξη firewalls πίσω από συσκευές NAT σε περισσότερα σενάρια για αύξηση της ευελιξίας. Το χαρακτηριστικό αναμένεται να διατεθεί μέσα στο επόμενο διάστημα.

Εκτός από τα παραπάνω, ετοιμάζονται νέα χαρακτηριστικά για να διατεθούν αργότερα μέσα στη χρονιά και τα οποία αφορούν το Central Management και Reporting, συμπεριλαμβανομένων των:

- Βελτιστοποιημένη εικόνα αποθεματικού στο Partner Dashboard

- Εξορθολογισμένη ένταξη νέων τειχών προστασίας για συνεργάτες

- «Καρφίτσωμα» κανόνων τείχους προστασίας

- Βελτιστοποιήσεις για ειδοποιήσεις και αντίγραφα ασφαλείας

- Διαχείριση APIs

- Προσθήκη υποστήριξης για περιοχές AWS

- Διάφορες βελτιστοποιήσεις χρηστικότητας

Θα ακολουθήσουν πολλά περισσότερα και συναρπαστικά νέα για προϊόντα Sophos Network Security τους επόμενους μήνες.

Πηγή: Sophos

Η μετάβαση προς τα αριστερά (shift-left) είναι μια έκφραση-κλειδί στον χώρο της ασφάλειας των εφαρμογών εδώ και αρκετά χρόνια και για καλό λόγο – το να γίνει η ασφάλεια αναπόσπαστο μέρος της ανάπτυξης εφαρμογών είναι η μόνη πρακτική προσέγγιση για τις σύγχρονες, ευέλικτες ροές εργασίας. Όμως, στην προσπάθειά τους να ενσωματώσουν τις δοκιμές ασφαλείας όσο το δυνατόν νωρίτερα στην ανάπτυξη, πολλοί οργανισμοί παραμελούν την ασφάλεια εφαρμογών σε μεταγενέστερες φάσεις χάνοντας την γενική εικόνα.

Μετάβαση προς τα αριστερά: παρεξηγημένη, εφαρμοσμένη λανθασμένα και απολύτως απαραίτητη

Στη βιομηχανία AppSec, έχουμε επανειλημμένως και για αρκετά χρόνια αναφερθεί στη «μετάβαση προς τα αριστερά» (shifting left), λέγοντας ξανά και ξανά ότι ο μοναδικός τρόπος για να διασφαλιστεί ότι οι δοκιμές ασφάλειας εφαρμογών είναι αποτελεσματικές και αποδοτικές είναι απαραίτητη η ενσωμάτωση τους στη διαδικασία ανάπτυξης. Αν και απολύτως αληθές, το παραπάνω περιλαμβάνει μία μικρή αλλά κρίσιμης σημασίας παραδοχή: ότι πραγματοποιείτε επίσης δοκιμές ασφάλειας εφαρμογών και προς τα δεξιά, δηλαδή, σε κάθε στάδιο της ανάπτυξης και παραγωγής. Επιπλέον, ο ίδιος ο όρος «μετάβαση προς τα αριστερά» μπορεί να παρεξηγηθεί ως μεταφορά όλων των δοκιμών ασφαλείας στα αρχικά στάδια της διαδικασίας ανάπτυξης- και κάτι τέτοιο ενδέχεται να αφήσει κενά στην ασφάλειά σας.

[Μια τυπική διαδικασία ανάπτυξης λογισμικού είναι διαδοχική (1970-1990): καθορίζονται απαιτήσεις, γίνεται ανάλυση, σχεδιασμός, ανάπτυξη κώδικα, δοκιμές και εφαρμογή/ παραγωγή. Σε αυτή τη διαδικασία, οι δοκιμές γίνονται προς το τέλος της διαδικασίας. Προβλήματα που αποκαλύπτονται από δοκιμές σε τόσο μεταγενέστερο στάδιο μπορεί να προκαλέσουν δαπανηρό επανασχεδιασμό και καθυστερήσεις. Η ιδέα του Shift-Left είναι να εμπλέξει τις δοκιμές νωρίτερα στη διαδικασία ανάπτυξης και να ενισχύσει την πεποίθηση ότι οι δοκιμές θα πρέπει να πραγματοποιούνται σε όλα τα στάδια της διαδικασίας.]

Ας υποθέσουμε ότι πραγματοποιείτε εκτεταμένες δοκιμές ασφάλειας κατά τη φάση της ανάπτυξης και αισθάνεστε αρκετή αυτοπεποίθηση ότι καθώς περνούν τα στάδια και τη φάση της παραγωγής, οι εφαρμογές σας δεν περιέχουν σημαντικές ευπάθειες. Όμως ακόμη και αν κάτι τέτοιο αληθεύει (και έχουμε ένα μεγάλο «αν» εδώ) υπάρχει πάντα η πιθανότητα να εμφανιστούν ευπάθειες μετά το deployment λόγω προβληματικής διαμόρφωσης ή λόγω διαφορών στην έκδοση. Ενδέχεται επίσης να ανακαλυφθούν νέες ευπάθειες στην τεχνολογική σας στοίβα, είτε σε frameworks, είτε σε libraries ή σε άλλα στοιχεία. Ενδέχεται επίσης να κάνουν την εμφάνιση τους νέες τεχνικές επίθεσης. Και τέλος, οι δοκιμές ασφαλείας σας θα καλύπτουν μόνο τον νέο και ενημερωμένο κώδικα που διέρχεται από την στραμμένη προς τα αριστερά ροή εργασίας σας – οι υπάρχουσες ιστοσελίδες και εφαρμογές θα παραμείνουν ανέγγιχτες από τις δοκιμές ασφαλείας, όπως και τα προϊόντα τρίτων που χρησιμοποιούνται στον οργανισμό σας.

Δεν υπάρχει αμφιβολία ότι η επέκταση των εργαλείων δοκιμών ασφάλειας και των ροών εργασίας με τη συμμετοχή των προγραμματιστών είναι απαραίτητη προκειμένου η ασφάλεια να συμβαδίζει με τον ρυθμό αλλαγών που επιβάλλει η ευέλικτη ανάπτυξη. Μάλιστα υπάρχει ένα ολόκληρο whitepaper για αυτό το θέμα. Όμως ο έλεγχος του νέου κώδικα για ευπάθειες αποτελεί μόνο ένα κομμάτι από το παζλ της ασφαλείας – και για να συμπληρώσετε όλο το παζλ θα πρέπει να έχετε μία ευρύτερη εικόνα.

Δημιουργία ενός προγράμματος AppSec που να λειτουργεί