Νέα

Πρόσφατα, έγινε γνωστό ότι τα προσωπικά δεδομένα και πληροφορίες περισσότερων από 10,6 εκατομμυρίων πελατών της ξενοδοχειακής αλυσίδας MGM Resort αναρτήθηκαν σε ένα γνωστό φόρουμ για χάκερς, αποτέλεσμα μίας παραβίασης δεδομένων σε διακομιστή στο σύννεφο (cloud server).

Λαμβάνοντας υπόψη το παραπάνω, ρίχνουμε μία ματιά σε ορισμένα πράγματα που θα μπορούσατε να κάνετε για να αποφύγετε να πέσετε θύμα κάποιας επίθεσης στο δημόσιο σύννεφο (public cloud), συμπεριλαμβανομένων και ορισμένων τρόπων που μπορεί η Sophos να σας βοηθήσει να έχετε εικόνα των δεδομένων σας στο δημόσιο σύννεφο καθώς και να τα προστατεύσετε.

Μάθετε τις ευθύνες σας

Πριν από οτιδήποτε άλλο, είναι απαραίτητο να καταλάβετε για ποια πράγματα είστε υπεύθυνοι όταν πρόκειται για την αποθήκευση δεδομένων στο δημόσιο σύννεφο.

Οι πάροχοι υπηρεσιών δημόσιου σύννεφου (public cloud) όπως είναι οι Amazon (AWS, Amazon Web Services), Microsoft (Azure) και Google (Google Cloud Platform) προσφέρουν στους πελάτες τους πολύ μεγάλη ευελιξία στον τρόπο που μπορούν να δημιουργήσουν τα περιβάλλοντα σύννεφου τους.

Όμως μία συνέπεια αυτής της ευελιξίας είναι ότι δεν μπορούν να προστατεύσουν πλήρως το εικονικό σας δίκτυο, τις εικονικές μηχανές σας ή τα δεδομένα σας όταν φιλοξενούνται στο σύννεφο. Αντ ‘αυτού, εκείνοι και εσείς λειτουργείτε υπό ένα πλαίσιο ή μοντέλο κοινής ευθύνης (Shared Responsibility) – οι πάροχοι εγγυώνται την ασφάλεια του σύννεφου, ενώ εσείς είστε υπεύθυνοι για οτιδήποτε τοποθετείτε στο σύννεφο.

Οι πάροχοι δημόσιου σύννεφου έχουν μεριμνήσει λοιπόν για την φυσική προστασία του κέντρου δεδομένων και για τον εικονικό διαχωρισμό των δεδομένων των πελατών και των περιβαλλόντων.

Ενδέχεται να έχετε στη διάθεση σας κάποιους βασικούς κανόνες τύπου firewall για να ελέγχετε την πρόσβαση στο περιβάλλον σας. Αλλά αν δεν τους ρυθμίσετε σωστά – για παράδειγμα, αν αφήσετε τις θύρες ανοικτές για ολόκληρο τον κόσμο – τότε το φταίξιμο είναι μόνο δικό σας. Οπότε είναι απαραίτητο να μάθετε για ποια πράγματα είστε υπεύθυνοι – και να λάβετε τα κατάλληλα μέτρα με βάση αυτό, δηλαδή το πεδίο ευθύνης σας.

Δείτε αυτό το βίντεο της Sophos για την κοινή ευθύνη για να μάθετε περισσότερα.

Πέντε βήματα για να ελαχιστοποιήσετε το κίνδυνο μίας επίθεσης

Παρακάτω, ακολουθούν πέντε βασικά βήματα που πρέπει να ακολουθήσετε για να ελαχιστοποιήσετε τον κίνδυνο μιας cloud-based επίθεσης και να προστατέψετε τα δεδομένα σας.

Βήμα 1: Εφαρμόστε όσα γνωρίζετε από την ασφάλεια εγκαταστάσεων

Η ασφάλεια εγκαταστάσεων (n-premises) είναι αποτέλεσμα εμπειρίας και έρευνας δεκαετιών. Όταν πρόκειται για την διασφάλιση των cloud-based διακομιστών από μολύνσεις και από την απώλεια δεδομένων, είναι καλή ιδέα να σκεφτείτε ποια μέτρα ασφαλείας έχετε πάρει για την παραδοσιακή υποδομή σας και να την προσαρμόσετε για το σύννεφο (cloud):

Επόμενης γενιάς τείχος προστασίας (next-gen firewall)

Σταματήστε τις απειλές από το να εισέλθουν στους cloud-based διακομιστές, αρχίζοντας από την τοποθέτηση ενός τείχους προστασίας εφαρμογών ιστού (WAF) στην cloud πύλη δικτύου σας (gateway). Προσέξτε επίσης να συμπεριλάβετε IPS (για λόγους συμμόρφωσης) αλλά και έλεγχο εξερχόμενου περιεχομένου για την προστασία των διακομιστών/VDI.

Το Sophos XG Firewall προστατεύει το cloud και τα υβριδικά περιβάλλοντά σας. Και, με τις προ-διαμορφωμένες εικονικές μηχανές σε Azure και AWS, μπορείτε να είστε έτοιμοι γρήγορα.

Προστασία διακομιστή φιλοξενίας

«Τρέξτε» μία αποτελεσματική προστασία ενάντια στις κυβερνοαπειλές στους cloud-based διακομιστές σας, όπως ακριβώς θα κάνατε και με τους φυσικούς διακομιστές σας.

Το Sophos Intercept X for Server προστατεύει τις AWS και Azure ροές εργασίας σας από τις τελευταίες απειλές. Παρακολουθήστε το βίντεο για να το δείτε σε δράση.

Ασφάλεια τερματικών συσκευών και προστασία ηλεκτρονικού ταχυδρομείου

Αν και το δίκτυό σας μπορεί να βρίσκεται στο σύννεφο, οι φορητοί υπολογιστές και άλλες συσκευές σας παραμένουν στο… έδαφος και το μόνο που χρειάζεται είναι ένα μήνυμα ηλεκτρονικού “ψαρέματος” (phishing) ή κάποιο λογισμικό υποκλοπής spyware για να κλαπούν τα διαπιστευτήρια για τους λογαριασμούς cloud σας.

Βεβαιωθείτε ότι διατηρείτε ενημερωμένη την ασφάλεια τερματικών συσκευών (endpoint security) και ηλεκτρονικού ταχυδρομείου στις συσκευές σας, για να αποτρέψετε την μη εξουσιοδοτημένη πρόσβαση στους λογαριασμούς cloud σας.

Βήμα 2: Προσδιορίστε όλα τα περιουσιακά στοιχεία σας στο σύννεφο

Αν δεν μπορείτε να έχετε εικόνα για τα δεδομένα σας που βρίσκονται στο δημόσιο σύννεφο, δεν μπορείτε και να τα προστατεύσετε.

Αυτός είναι ο λόγος που ένας από τους σημαντικότερους παράγοντες για να αποκτήσετε σωστή στάση ασφαλείας για το σύννεφο είναι η σωστή ορατότητα στην υποδομή σας καθώς και στον τρόπο που η κίνηση δεδομένων ρέει στο διαμέσου της. Το παραπάνω θα σας δώσει τη δυνατότητα να ανιχνεύσετε ανωμαλίας στην συμπεριφορά της κίνηση όπως είναι η κρυφή εξαγωγή δεδομένων.

Βήμα 3: Δημιουργήστε μία απογραφή της ιδιοκτησίας cloud σας

Καταγράψτε το σύνολο της ιδιοκτησίας cloud σας, συμπεριλαμβανομένων των διακομιστών και των βάσεων δεδομένων σας, των υπηρεσιών αποθήκευσης, των containers, των server-less λειτουργιών κ.ά.

- Εκτός από την απογραφή των περιουσιακών στοιχείων σας, αναζητήστε επίσης αδύναμα σημεία. Οι περιοχές κινδύνου περιλαμβάνουν:

- Βάσεις δεδομένων με θύρες ανοιχτές στο δημόσιο διαδίκτυο που θα μπορούσαν να επιτρέψουν στους επιτιθέμενους να έχουν πρόσβαση σε αυτές

- Υπηρεσίες αποθήκευσης cloud που έχουν ρυθμιστεί να είναι δημόσιες

- Εικονικοί σκληροί δίσκοι και Elastic Search domains που έχουν ρυθμιστεί να είναι δημόσιοι

Βήμα 4: Να επιθεωρείτε τακτικά τη διαχείριση ελέγχου πρόσβασης

Διαχειριστείτε ενεργά τους ρόλους των χρηστών, τα δικαιώματα (άδειες) και την πρόσβαση βάσει ρόλου στις υπηρεσίες cloud. Η κλίμακα και η διασυνδεδεμένη φύση της ατομικής και ομαδικής πρόσβασης στις υπηρεσίες αποτελεί τεράστια πρόκληση και οι επιτιθέμενοι θα εκμεταλλευτούν αυτό το κενό στην ασφάλεια.

Βεβαιωθείτε ότι έχετε ορατότητα σε όλους τους τύπους πρόσβασης και τις σχέσεις τους με τις υπηρεσίες σύννεφου για να εντοπίσετε διαπιστευτήρια με υπερβολικά δικαιώματα πρόσβασης και αναθεωρήστε ανάλογα τις πολιτικές σας. Εξάλλου, αν ένας χάκερ αποκτούσε αυτά τα διαπιστευτήρια, θα μπορούσε να ψάξει σε παντού, σε όλους τους λογαριασμούς cloud σας για ευαίσθητα δεδομένα.

Βήμα 5: Παρακολουθήστε ενεργά την δικτυακή κίνηση

Αναζητήστε τα αποκαλυπτικά σημάδια μιας παραβίασης στην δικτυακή κίνηση, όπως ασυνήθιστες αιχμές κίνησης δεδομένων που αποτελούν ένα βασικό δείκτη κρυφής εξαγωγής δεδομένων.

Η δυναμική φύση του νέφους σημαίνει ότι η κυκλοφορία και τα περιουσιακά στοιχεία αλλάζουν συχνά, οπότε γενικότερα οι άνθρωποι δυσκολεύονται με την ανίχνευση όλων αυτών των σημείων δεδομένων.

Αντ ‘αυτού χρησιμοποιήστε την Τεχνητή Νοημοσύνη (AI) για να αξιοποιήσετε αυτές τις πηγές δεδομένων και να δημιουργήσετε μια εικόνα για το ποια είναι η “κανονική” κίνηση, και μόλις εμφανιστούν δραστηριότητες που είναι εκτός του “κανονικού”, θα έχετε τη δυνατότητα να ειδοποιηθείτε άμεσα για ασυνήθιστη και δυνητικά κακόβουλη συμπεριφορά.

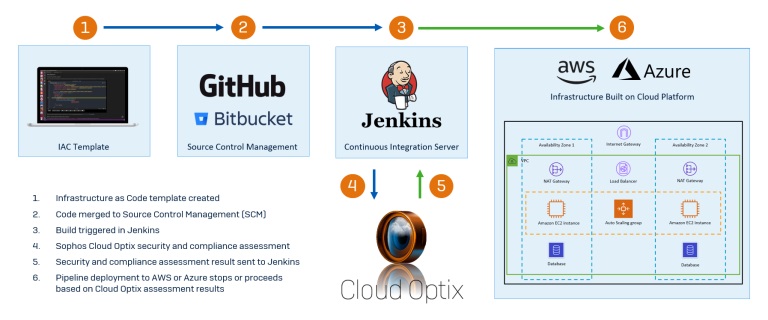

Το Sophos Cloud Optix σας παρέχει τη δυνατότητα να βλέπετε όλες τις βάσεις δεδομένων στο σύννεφο και τις ροές εργασίας. Σας δίνει επίσης τη δυνατότητα να εντοπίσετε πιθανά τρωτά σημεία στην αρχιτεκτονική σας, ώστε να αποφύγετε κάποιο ενδεχόμενο σημείο παραβίασης.

Ξεκινήστε άμεσα ένα online demo – χωρίς δέσμευση- για να δείτε από μόνοι σας το Cloud Optix σε δράση.

Πάρα πολλοί οργανισμοί και οι εταιρείες κινήθηκαν γρήγορα για να βοηθήσουν στη μείωση της εξάπλωσης του κορωνοϊού SARS-CoV-2 προκαλεί τη νόσο COVID-19, και σήμερα περισσότεροι άνθρωποι από ποτέ εργάζονται εξ αποστάσεως.

Η CyberArk ανέλαβε άμεσα δράση για την προστασία της υγείας και της ασφάλειας της παγκόσμιας κοινότητας των πελατών της, των συνεργατών και των εργαζομένων της – συμπεριλαμβανομένου του να ζητήσει από τους εργαζόμενους της σε ολόκληρο τον κόσμο να εργαστούν από το σπίτι τους.

Η πλήρης μετάβαση στην απομακρυσμένη εργασία δεν είναι πάντα απλή υπόθεση για τους οργανισμούς και τις εταιρείες, ειδικά όταν απαιτείται μία ισορροπία μεταξύ της παραγωγικότητας και της ασφάλειας.

Οι απροσδόκητες, ξαφνικές αλλαγές στον όγκο της εργασίας που πραγματοποιείται από το σπίτι επηρεάζει τις ροές εργασίας των απομακρυσμένων χρηστών – και ειδικά εκείνων που απαιτούν προνομιακή πρόσβαση – και τις περισσότερες φορές, οι οργανισμοί δεν έχουν τη δυνατότητα να επεκταθούν καταλλήλως. Επιπλέον, οι επιτιθέμενοι καιροφυλακτούν και εργάζονται για να επωφεληθούν από τον φόβο και την επιθυμία των ανθρώπων για πληροφορία, γεγονός που υπογραμμίζει την ανάγκη διαφύλαξης των κρίσιμης σημασίας εταιρικών συστημάτων και περιουσιακών στοιχείων.

Η αξιοποίηση της τεχνολογίας για να ξεπεραστούν αυτές οι προκλήσεις μπορεί να σας βοηθήσει να περάσετε αυτή τη δοκιμασία λίγο πιο εύκολα. Είτε πρόκειται για την καλύτερη αξιοποίηση της βίντεοσυνομιλίας και της τηλεδιάσκεψης είτε για την εξασφάλιση ασφαλούς πρόσβασης σε εσωτερικά συστήματα από οπουδήποτε, η τεχνολογία μπορεί να βοηθήσει τις επιχειρήσεις να συνεχίσουν τη λειτουργία τους με όσο το δυνατόν λιγότερες διακοπές ή διαταραχές.

H CyberArk πρόσφατα λανσάρισε μία νέα περίπτωση χρήσης του εργαλείου CyberArk Alero για να καλύψει τις ανάγκες των απομακρυσμένων χρηστών (υπαλλήλων και πωλητών) για ασφαλή απομακρυσμένη πρόσβαση σε κρίσιμα συστήματα που διαχειρίζεται η CyberArk.

Από τις 18 Μαρτίου, η CyberArk παρέχει στους πελάτες της που πληρούν συγκεκριμένες προϋποθέσεις τη δυνατότητα να χρησιμοποιήσουν το CyberArk Alero χωρίς κόστος μέχρι το τέλος Μαΐου, με την ελπίδα ότι θα συμβάλει στη μείωση του φορτίου που σχετίζεται με το μεταβαλλόμενο περιβάλλον εργασίας. Υπάρχουν πολλοί τρόποι με τους οποίους εμείς, ως ιδιώτες και ως εταιρεία, εργαζόμαστε για να βοηθήσουμε τις κοινότητες μας κατά τη διάρκεια αυτής της δύσκολης χρονικής περιόδου. Καθώς αυτή τη περίοδο βρίσκονται σε δοκιμασία όλα τα σχέδια επιχειρησιακής συνέχειας, η CyberArk ευελπιστεί ότι θα βοηθήσει εταιρείες και οργανισμούς να διατηρήσουν σε λειτουργία την επιχείρηση τους, όταν την ίδια ώρα η υγεία και η ασφάλεια όλων αποτελεί πρώτη προτεραιότητα.

Sophos Mobile Control Architect Training (2 ημέρες εκπαίδευσης-κατάρτισης) – Τρίτη 31 Μαρτίου του 2020 με Τετάρτη 1 Απριλίου του 2020.

Requirement

Have completed and passed the Sophos Mobile Certified Engineer course and any subsequent delta modules up to version 8.5

Recommended Knowledge

- Knowledge of how setup a Windows Active Directory environment with servers and workstations

- Experience of Windows networking and the ability to troubleshoot issues

- Understand the principles of DMZs, proxies and reverse proxies

- Experience using Microsoft SQL Server and Microsoft Exchange Server

- Experience with webservers or another web facing infrastructure

- Be familiar with iOS, Android and Window mobile devices

Content

- Module 1: Solution Overview & Architecture

- Module 2: Installation

- Module 3: Configuration & Management

- Module 4: Containers

- Module 5: Sophos Mobile Security

- Module 6: EAS Proxy

- Module 7: Network Access Control

- Module 8: Server Maintenance

Certification

To become a Sophos Certified Architect, trainees must take and pass an online assessment. The assessment tests their knowledge of both the presented and practical content. The pass mark for the assessment is 80%, and is limited to 3 attempts

Duration 2 days

Lab Environment

Each student will be provided with a pre-configured environment which simulates a company network with two sites, a head office and a branch office and contains Windows Servers, a Windows Desktop and three XG Firewalls

Agenda

Trainer: Micheal Eleftheroglou

Day 1 Tuesday 31 March 2020

9:30-10:30 Module 1: Solution Overview & Architecture

- Review Sophos Mobile knowledge from the Engineer course

- Explore the architecture of Sophos Mobile and deployment options

- Understand communication protocols, clustering and sizing the solution

10:30-10:45 break

10:45-11:45 Module 2: Installation

- Understand the supported devices, servers and database versions for Sophos Mobile

- Understand the installation process

- Understand the installation pre-requisites and tools used to ensure these are met

- Configure an External Directory

- Configure post-installation settings

- Understand cluster configuration and user roles

- Explain the migration tool and troubleshooting steps during installation.

11:45-13:15 Lab 1 Installation

- Prepare the Sophos Mobile Server

- Create an SSL certificate using the Sophos Mobile SSL Certificate Wizard

- Install Sophos Mobile using an existing database and PKCS12 certificate file

- Create and install an APNs certificate

- Configure the internal EAS proxy

- Install the CA Certificate (for iOS devices only)

13:15-14:15 Lunch

14:15-16:15 Module 3: Configuration & Management

- Configure Super Admin settings and customer settings

- Understand configuration inheritance

- Configure SCEP and troubleshoot common issues

- Configure mobile devices

- Understand Device Profiles, Apple VPP, Apple DEP, Android for Work & Device Owner

- Configure Task Bundles and Device groups

- Configure the Self Service Portal

- Configure compliance policies

- Understand how to remove a device from Sophos Mobile

- Troubleshooting common issues

16:15-16:30 Break

16:30-17:30 Lab 2: Configuration & Management

- Configure Super Admin level settings

- Configure inheritance and view assigned configuration

- Create a customer and configure customer level settings

- Enroll a mobile device (Android or iOS)

Day 2 Wednesday 1 April 2020

9:30-10:00 Module 4: Containers

- Explain what Container-only Management is

- Describe which components are included in the Sophos Container

- Explain how document encryption works with Secure Workspace

- Describe the possible compliance actions available

- Explain Samsung KNOX

10:00-10:30 Lab 3: Sophos Container

- Manage documents in Sophos Mobile

- Create an encrypted file using the SafeGuard client

- Configure and test a Sophos Container Policy (Android and iOS)

10:30-10:45 Break

10:45-11:15 Module 5 Sophos Mobile Security

- Explain what Sophos Mobile Security is

- Describe how App Reputation works

- Understand how to manage Sophos Mobile Security

- Troubleshoot common issues

11:15-11:30 Lab 4: Sophos Mobile Security

- Configure a Sophos Mobile Security policy

- Test the Sophos Mobile Security policy (Android only)

11:30-12:00 Module 6: EAS Proxy

- Describe what EAS Proxy is used for

- Review use of EAS Proxy with Lotus Notes Traveler and O365 support

- Understand the deployment scenarios for EAS Proxy

- Explain clustering and certificate base authentication

- Work through an installation of EAS Proxy

- Troubleshoot common issues and understand the log files generated

12:00-12:20 Lab 5: EAS Proxy

- Install an External EAS Proxy

- Configure the UTM as a reverse proxy for the External EAS proxy

- Update the EAS settings to use the External EAS proxy (Android or iOS)

- Review the external EAS proxy log file

12:20-12:50 Module 7: Network Access Control

- Explain how NAC works

- Configuration NAC

- Describe device compliance options with NAC enabled

- Troubleshoot common issues and understand the log files generated

12:50-13:20 Lab 6: Network Access Control

- Enable Network Access Control

- Test Network Access Control (Android or iOS)

- Unenroll your device

- Remove lab configuration

13:20-14:20 Break – Lunch

14:20-15:00 Module 8:Server Maintenance

- Explain the daily maintenance schedule

- Describe when and how to update Sophos Mobile

- Understand what steps to take if changes are made to your environment

- Understand the deployment scenarios for Sophos Mobile

15:00-15:15 Lab 7: Cluster Configuration Simulation

- Complete the simulation

Το νέο XG Firewall v18 κατέφτασε και μαζί του φέρνει πλειάδα καταπληκτικών νέων χαρακτηριστικών και δυνατότητων που διευθετούν τα προβλήματα της ορατότητας, της προστασίας και της απόδοσης που οι οργανισμοί αντιμετωπίζουν καθημερινά.

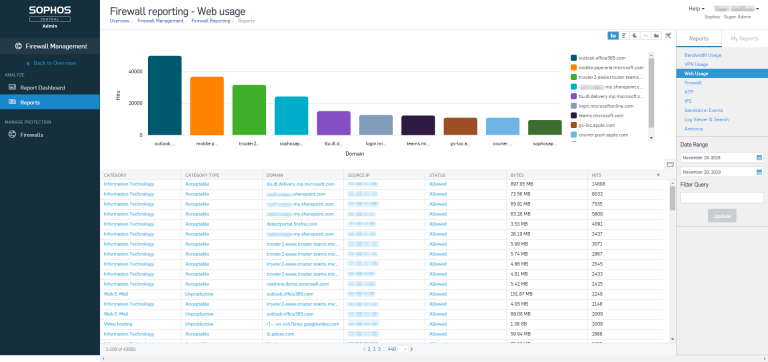

Μια από τις συναρπαστικότερες βελτιώσεις της έκδοσης v18 είναι ότι προσθέτει το Central Firewall Reporting (CFR), το νέο cloud-based εργαλείο αναφορών της Sophos.

Το Sophos CFR δίνει τη δυνατότητα δημιουργίας ιστορικών αναφορών στους πελάτες της εταιρείας σχετικά με τη δραστηριότητα του δικτύου και με μεγάλη προσαρμοστικότητα. Είναι εξαιρετικά ευέλικτο και συμπεριλαμβάνεται δωρεάν σε οποιοδήποτε XG Firewall μπορεί να «τρέξει» το υλικολογισμικό v18.

Καλύτερη πληροφόρηση μέσω των αναλυτικών στοιχείων

Αν είστε με οποιοδήποτε τρόπο υπεύθυνος για το δίκτυο του οργανισμού σας, παρακάτω είναι μια απλή ερώτηση που μπορείτε να κάνετε στον εαυτό σας:

Έχω καλή γνώση των δραστηριοτήτων των χρηστών, των εφαρμογών, των συμβάντων δικτύου, των κινδύνων και της απόδοσης στο περιβάλλον ασφαλείας μας;

Αν δεν έχετε, τότε η λύση που χρησιμοποιείτε είναι απλώς «επιφανειακή», και ένα εργαλείο αναφορών που παρέχει βαθύτερη γνώση στους παραπάνω τομείς μπορεί να είναι ακριβώς αυτό που χρειάζεστε. Οπλισμένοι με βαθύτερα αναλυτικά στοιχεία, μπορείτε να προχωρήσετε στην εφαρμογή αλλαγών στην πολιτική με απώτερο σκοπό την αύξηση της παραγωγικότητας και ταυτόχρονα την προστασία απέναντι στις κυβερνοαπειλές.

Ευέλικτο, προσαρμόσιμο reporting

Η δημιουργία αναφορών σχετικά με τα ζητήματα που είναι σημαντικά για εσάς πρέπει να είναι μία απλή και εύκολη διαδικασία και με το CFR είναι.

Αποτελώντας αναπόσπαστο στοιχείο του Sophos Central, το Central Firewall Reporting παρέχει στους οργανισμούς ένα ευέλικτο σύνολο επιλογών για την καταγραφή της δικτυακής δραστηριότητας μέσω του Sophos Central λογαριασμού σας και του XG Firewall.

Χρησιμοποιώντας την διαδραστική κονσόλα ελέγχου, μπορείτε να ανατρέξετε στα δεδομένα του syslog για μια λεπτομερή προβολή που απεικονίζεται με οπτικά στοιχεία για την εύκολη κατανόηση τους. Στη συνέχεια, τα δεδομένα μπορούν να αναλυθούν για να εντοπίσετε τυχόν τάσεις που θα μπορούσαν να οδηγήσουν σε κενά ασφαλείας και απαιτούν αλλαγές στην πολιτική.

Βασικά χαρακτηριστικά του Central Firewall Reporting

Με το Central Firewall Reporting μπορείτε να δημιουργήσετε αναφορές που ταιριάζουν στις ιδιαίτερες ανάγκες σας ξεκινώντας με κάποιο από τα προκαθορισμένα πρότυπα αναφοράς που μπορείτε να προσαρμόσετε όπως ακριβώς θέλετε. Παρακάτω είναι μερικά από τα βασικά χαρακτηριστικά:

- Ιστορικές αναφορές έως και επτά ημερών

- Πλούσια, λεπτομερή δεδομένα, οργανωμένα σε εύκολες στην κατανόηση αναφορές

- Προκαθορισμένα, out-of-the-box πρότυπα αναφορών

- Ευέλικτοι πίνακες και γραφήματα που σάς επιτρέπουν να προσαρμόσετε κάθε αναφορά.

- Το «Report Dashboard» παρέχει μία άμεση εικόνα της λειτουργικής υγείας του δικτύου, των συμβάντων ελέγχου πολιτικής και όλα των συμβάντων ασφαλείας από το XG Firewall.

- Οπτική αναπαράσταση των δεδομένων που εμφανίζονται με μορφή γραφήματος

- Αναζήτηση και ανάκτηση όλων των δεδομένων καταγραφής από το XG Firewall.

Τι έπεται για το CFR;

Επειδή το Central Firewall Reporting είναι cloud-based, η Sophos πρόκειται να διαθέσει πρόσθετα χαρακτηριστικά και λειτουργίες, όπως και πρότυπα αναφορών χωρίς να απαιτείται κάποια αναβάθμιση του firmware του XG Firewall σας. Ακόμα μεγαλύτερα νέα ωστόσο, είναι η διαθεσιμότητα μιας νέας υπηρεσίας reporting με περισσότερα χαρακτηριστικά και ενσωματωμένες αναφορές.

Συμπληρώνοντας την δωρεάν έκδοση του Central Firewall Reporting, η CFR Premium είναι μία επί πληρωμή υπηρεσία (pay for) που ξεκλειδώνει περισσότερες δυνατότητες και ενσωματωμένα πρότυπα αναφορών προσφέροντας ιστορικές αναφορές έως και ενός έτους.

Το CFR Premium σχεδιάστηκε για οργανισμούς με περισσότερες συνδεδεμένες συσκευές που παράγουν μεγαλύτερο όγκο δεδομένων syslog και θέλουν την ευελιξία να προσθέτουν χωρητικότητα αποθήκευσης όπως απαιτείται. Το λανσάρισμα της υπηρεσίας θα πραγματοποιηθεί μέσα στους επόμενους μήνες.

Στο μεσοδιάστημα μπορείτε να δοκιμάσετε τη δωρεάν έκδοση για να δείτε τους τύπους προσαρμοσμένων αναφορών που μπορείτε να δημιουργήσετε αλλά και να δείτε την πληροφόρηση που μπορείτε να έχετε πάνω στη δραστηριότητα δικτύου. Για περισσότερες πληροφορίες, ανατρέξτε στην ιστοσελίδα Central Firewall Reporting (CFR).

Η Sophos ανακοίνωσε την διάθεση του ΧG Firewall v18 το οποίο έχει ενισχυθεί με τη νέα αρχιτεκτονική Xstream που προσφέρει απαράμιλλα επίπεδα ορατότητας, προστασίας και πρωτόγνωρα επίπεδα απόδοσης.

Η νέα έκδοση του XG Firewall συμπεριλαμβάνει πολλά νέα χαρακτηριστικά και λειτουργίες όπως:

- Επιθεώρηση Xstream SSL. Αποκτήστε πρωτοφανούς επιπέδου ορατότητα στις κρυπτογραφημένες ροές κίνησης, υποστήριξη για TLS 1.3 χωρίς υποβάθμιση, ισχυρά εργαλεία πολιτικών και εκπληκτική απόδοση.

- Υπηρεσία πληροφοριών απειλών με τη βοήθεια της τεχνητής νοημοσύνης (AI-powered). Επεκτείνετε την προστασία σας απέναντι στις «zero-day» απειλές και τις ανερχόμενες παραλλαγές ransomware με τα καλύτερα στην κλάση τους πολλαπλά μοντέλα μηχανικής εκμάθησης καθώς και πληροφόρηση για τα ύποπτα αρχεία που εισέρχονται στο δίκτυό σας.

- Επιτάχυνση εφαρμογής. Βελτιστοποιήστε την απόδοση του δικτύου τοποθετώντας την σημαντική κίνηση (δεδομένων) των εφαρμογών σας στη γρήγορη διαδρομή μέσω του τείχους προστασίας και δρομολογώντας την αξιόπιστα μέσω της προτιμώμενης σύνδεσης WAN.

Παρακολουθήστε το παρακάτω βίντεο για να αποκτήσετε μία συνοπτική εικόνα των καινούριων χαρακτηριστικών που διαθέτει το XG Firewall v18:

Sophos Central

Το XG Firewall v18 περιλαμβάνει επίσης υποστήριξη για όλες τις νέες επιλογές κεντρικής διαχείρισης, αναφορών και εφαρμογής που λανσάρονται στο Sophos Central:

- Ομαδοποιημένη διαχείριση τειχών προστασίας. Διατηρήστε τη «συνέπεια» μεταξύ όλων των τειχών προστασίας που έχετε στη δικαιοδοσία σας με τη χρήση ομάδων που διατηρούν αυτόματα τις πολιτικές, τα αντικείμενα και τις ρυθμίσεις συγχρονισμένες.

- Κεντρική αναφορά. Η δραστηριότητα του δικτύου και η πληροφόρηση για όλα τα τείχη προστασία σας είναι τώρα διαθέσιμα στο Sophos Central, ενώ για την διευκόλυνση σας υπάρχουν διαθέσιμες αρκετές pre-packaged αναφορές αλλά και ευέλικτα εργαλεία αναφοράς για να δημιουργήσετε τις δικές σας.

- Εφαρμογή «zero touch». «Στήστε» με εύκολο και βολικό τρόπο ένα νέο τείχος προστασίας στο Sophos Central, εξαγάγετε το config, φορτώστε το σε μια μονάδα μνήμης (ένα flash drive) και θα έχετε αυτόματα συνδεδεμένο το νέο firewall στο Sophos Central δίχως να είναι απαραίτητο να το αγγίξετε.

Σαν να μην έφταναν τα παραπάνω…

Επιπροσθέτως, υπάρχουν πολλά ακόμα νέα χαρακτηριστικά που βελτιώνουν σε μεγάλο βαθμό την προστασία, την ορατότητα, την εμπειρία διαχείρισης και την ευελιξία του δικτύου:

- Το συγχρονισμένο SD–WAN προσφέρει τη δύναμη της Συγχρονισμένης Ασφάλειας της Sophos για την αξιόπιστη και ακριβή δρομολόγηση της κίνησης εφαρμογής και της user-centric κίνησης μέσω των προτιμώμενων συνδέσεων WAN.

- Οι πολιτικές επιθεώρησης και οι κανόνες Firewall, NAT και SSL είναι περισσότερο ισχυροί, ευέλικτοι και πιο απλοί στη χρήση τους από ποτέ.

- Η υψηλή διαθεσιμότητα plug–and–play (HA) καθιστά απλή υπόθεση την επιχειρησιακή συνέχεια και χαρίζει πολύτιμη ηρεμία – απλώς συνδέστε δύο συσκευές της σειράς XG μαζί και θα είστε έτοιμοι σε ελάχιστο χρόνο.

- Η παρακολούθηση της ροής σε πραγματικό χρόνο παρέχει άμεση πληροφόρηση για τους hosts, τις εφαρμογές και τους χρήστες που καταναλώνουν ενεργά εύρος ζώνης

- Οι εκτεταμένες ειδοποιήσεις και συναγερμοί εξασφαλίζουν ότι δεν θα χάσετε ποτέ ένα σημαντικό συμβάν ασφάλειας δικτύου, είτε αυτό σχετίζεται με κάποια απειλή, υπηρεσία ή κάποια σημαντική μέτρηση απόδοσης.

Πώς να αποκτήσετε το XG Firewall

Ως συνήθως, η συγκεκριμένη ενημέρωση του firmware είναι διαθέσιμη χωρίς χρέωση σε όσους πελάτες έχουν άδεια XG Firewall. Το firmware θα διατεθεί αυτόματα σε όλα τα συστήματα μέσα στις επόμενες εβδομάδες, ωστόσο όσοι το επιθυμούν μπορούν να προχωρήσουν στην αναβάθμιση χειροκίνητα οποτεδήποτε το επιθυμούν μέσω του MySophos.

Επισκεφτείτε το XG Firewall Community Blog για να λάβετε τις πλήρεις σημειώσεις έκδοσης.

Επίσης ελέγξτε ότι η υπάρχουσα συσκευή hardware σας υποστηρίζει την έκδοση v18.

Αξιοποιήστε στο έπακρο τα νέα χαρακτηριστικά του XG Firewall

Δωρεάν online εκπαίδευση – Διαθέσιμο σε όλους τους πελάτες XG Firewall, το εκπαιδευτικό πρόγραμμα delta θα σας βοηθήσει να αξιοποιήσετε στο έπακρο τα νέα χαρακτηριστικά του XG Firewall v18. Το πρόγραμμα σας δείχνει τις βασικές βελτιώσεις από την έκδοση v17.5 και μετά και διαρκεί περίπου 90 λεπτά για να ολοκληρωθεί. Ξεκινήστε το πρόγραμμα εκπαίδευσης XG Firewall.

Πόροι για τους πελάτες και εκπαιδευτικά βίντεο με οδηγίες (how-to) – φροντίστε να επισκεφθείτε το Customer Resource Center για τα πιο πρόσφατα βίντεο και συνδέσμους για την τεκμηρίωση, τα φόρουμ της κοινότητας, την κατάρτιση και άλλους πόρους.

Επωφεληθείτε από τις υπηρεσίες Partner και Sophos Professional – Για να ενισχύσετε τις υπηρεσίες τοπικού συνεργάτη της Sophos, προσφέρουμε υπηρεσίες που θα σας βοηθήσουν να ξεκινήσετε και να αξιοποιήσετε στο έπακρο το XG Firewall, συμπεριλαμβανομένων των τελευταίων δυνατοτήτων της έκδοσης v18.

Αν και οι Sophos Professional Services μπορούν να σας βοηθήσουν με οποιαδήποτε εργασία, παρακάτω θα βρείτε τις πιο κοινές υπηρεσίες που παρέχουν:

- Εγκατάσταση και εφαρμογή XG Firewall

- Βελτιστοποίηση XG Firewall v18 DPI, FastPath και SSL Engine

- Έλεγχοι υγείας XG Firewall

Ακολουθούν ορισμένοι απευθείας σύνδεσμοι σε χρήσιμους πόρους:

- Πύλη κατάρτισης πελατών (δωρεάν εκπαίδευση delta)

- Κέντρο πόρων πελατών (με βίντεο με οδηγίες)

- Συνιστώμενα κείμενα προς μελέτη από το φόρουμ της κοινότητας

- Τι νέο υπάρχει και σημειώσεις έκδοσης

- Πλήρης τεκμηρίωση για το XG Firewall v18

Δεν έχετε εμπειρία με το XG Firewall;

Αν συναντάτε για πρώτη φορά το XG Firewall, δείτε πως προσφέρει την καλύτερη στον κόσμο δικτυακή ορατότητα, προστασία και ανταπόκριση στη νέα ιστοσελίδα της Sophos για το XG Firewall.

Όλοι μας έχουμε δει ταινίες που διαδραματίζονται στον Μεσαίωνα, με μάχες, πολιορκίες και απόρθητα κάστρα να σταματούν λεγεώνες. Σε ένα τέτοιο υποτιθέμενο σενάριο, οι κάτοικοι παραμένουν ασφαλείς, καθώς οι άμυνες του κάστρου αποτρέπουν την είσοδο των εισβολέων στο εσωτερικό του – τέτοιες άμυνες είναι μία βαθιά τάφρος περιμετρικά, τοίχοι που αποτρέπουν το σκαρφάλωμα ή διάφορες σιδεριές σε συγκεκριμένα σημεία. Μέσα στο κάστρο, οι αμυνόμενοι χρησιμοποιώντας φλεγόμενα βέλη, βραστό λάδι ή άλλες τεχνικές καταφέρουν να προστατευτούν ωσότου η πολιορκία σταματήσει.

Από πολλές απόψεις, πολλές υπηρεσίες πληροφοριών και άμυνας ή ακόμα και εμπορικοί οργανισμοί αντιμετωπίζουν τα δίκτυά τους με τον ίδιο τρόπο – προστατεύουν την περίμετρο ώστε οι πληροφορίες στο εσωτερικό να παραμείνουν ασφαλείς.

Δυστυχώς, σήμερα αυτό δεν ισχύει, καθώς η περίμετρος που προστατεύει τις πληροφορίες και τα δεδομένα έχει διευρυνθεί. Με την έκρηξη των υπηρεσιών cloud, με το εργατικό δυναμικό να γίνεται όλο και περισσότερο κινητό (mobile) και τις αυξημένες ανάγκες ανταλλαγής πληροφοριών, η προστασία της περιμέτρου είναι ακόμα πιο δύσκολη υπόθεση όταν δεν είμαστε σίγουροι πού ξεκινάει και που τελειώνει. Παράλληλα, όσες περισσότερες πόρτες ανοίγουμε στην περίμετρό, τόσο δυσκολότερη γίνεται η προστασία της.

Εξακολουθεί να απαιτείται η προστασία της περιμέτρου χρησιμοποιώντας τα υπάρχοντα δικτυοκεντρικά (network-centric) εργαλεία ασφαλείας μας, αλλά παράλληλα πρέπει να προστατεύσουμε και τις πληροφορίες που αποθηκεύουμε στο δίκτυό μας. Μια πληροφοριοκεντρική (information-centric) προσέγγιση χρησιμοποιεί τη διαβάθμιση και την κρυπτογράφηση για να προστατεύει τις πληροφορίες οποτεδήποτε μετακινούνται, δίνοντας λιγότερη σημασία στο χώρο που βρίσκονται οι πληροφορίες.

Η διαβάθμιση των πληροφοριών σας στο σημείο δημιουργίας τους είναι το κλειδί για την επιτυχία της πληροφοριοκεντρικής ασφάλειας σας. Το παραπάνω είναι κάτι παραπάνω από γνωστό στις κοινότητες πληροφοριών και άμυνας αλλά μπορεί να απαιτεί σημαντικές αλλαγές στη νοοτροπία μερικών εμπορικών οργανισμών. Μόλις οι πληροφορίες σας ταξινομηθούν σωστά, τότε αρχίζετε να κατανοείτε πόσο ευαίσθητες είναι οι πληροφορίες σας και μπορείτε να τις διαχειριστείτε/ αντιμετωπίσετε αναλόγως – ένα έγγραφο για παράδειγμα που περιέχει σχέδια διάφορων πρότζεκτ είναι πιο ευαίσθητο από ένα έγγραφο με το μενού του εστιατορίου, για παράδειγμα.

Η συνήθης μέθοδος για την αποθήκευση της ταξινόμησης με τις πληροφορίες σας είναι τα μεταδεδομένα, ωστόσο για λόγους που αφορούν την προστασία τους, η ταξινόμηση πρέπει να είναι δεσμευμένη κρυπτογραφικά με τις πληροφορίες σας (αυτό εμποδίζει ένα ευαίσθητο έγγραφο σας από το να γίνει μη ευαίσθητο). Επίσης, για να διευκολυνθεί η ανταλλαγή πληροφοριών, τα μεταδεδομένα δεν μπορεί να είναι προσαρμοσμένα μόνο στον οργανισμό σας, διαφορετικά η ανταλλαγή πληροφοριών ενδέχεται να καταστεί δύσκολη ή αδύνατη καθώς τα μεταδεδομένα ταξινόμησης δεν θα είναι δυνατόν να διαβαστούν (από άλλους).

Με τις πληροφορίες να ταξινομούνται και να προστατεύονται χρησιμοποιώντας ένα κοινό φορμά, ο οργανισμός σας μπορεί στο εφεξής να εφαρμόζει πολιτικές ελέγχου πρόσβασης για τον έλεγχο της ροής πληροφοριών σε όλο το δίκτυο. Ποιος χρήστης χρειάζεται πρόσβαση στη πληροφορία, η τοποθεσία του ή ο τύπος της συσκευής που χρησιμοποιεί, όλα αυτά, αποτελούν παράγοντες που μπορεί να επηρεάσουν κατά πόσο έχει ο χρήστης πρόσβαση ή όχι στο έγγραφο με το ευαίσθητο σχέδιο του πρότζεκτ (στο οποίο αναφερθήκαμε παραπάνω).

Η ικανότητα ελέγχου της ανταλλαγής πληροφοριών διευκολύνεται με την πληροφοριοκεντρική ασφάλεια. Στη συνέχεια, μπορεί να εφαρμοστεί μία τεχνολογία διαχείρισης δικαιωμάτων (χρησιμοποιώντας ένα ανοικτό πρότυπο) για τον έλεγχο και τη διαχείριση της πρόσβασης στις πληροφορίες αφού κοινοποιηθούν, καθώς ενδέχεται να θέλουμε οι ευαίσθητες πληροφορίες να είναι προσβάσιμες ή διαθέσιμες για περιορισμένο χρονικό διάστημα.

Τα δεδομένα είναι τα δομικά στοιχεία για την πληροφορία, και είναι πληροφορία αυτή που χρησιμοποιούμε στη καθημερινότητά μας. Με την υιοθέτηση μιας πληροφοριοκεντρικής προσέγγισης στην ασφάλεια, μπορούμε να αρχίσουμε να ελέγχουμε, να προστατεύουμε και να παρακολουθούμε τα δεδομένα μας όπου και αν βρίσκονται.

Αυτό το τριήμερο πρόγραμμα εκπαίδευσης σχεδιάστηκε και προορίζεται για έμπειρους τεχνικούς που θέλουν να εγκαθιστούν, αναπτύσσουν, διαμορφώνουν και να υποστηρίζουν το XG Firewall σε παραγωγικά περιβάλλοντα και είναι το αποτέλεσμα βαθιάς μελέτης πάνω στο τείχος προστασίας επόμενης γενιάς της Sophos.

Το πρόγραμμα αποτελείται από παρουσιάσεις και πρακτικές ασκήσεις εργαστηρίων για την ενίσχυση του διδακτικού περιεχομένου. Λόγω της φύσης της παράδοσης και της ποικίλης εμπειρίας των εκπαιδευομένων, ενθαρρύνεται η ανοικτή συζήτηση κατά τη διάρκεια της εκπαίδευσης/ κατάρτισης.

(3 days Training)

Τρίτη 17 Μαρτίου 2020– Πέμπτη 19 Μαρτίου 2020

Προαπαιτούμενα

XG Firewall _ Certified Engineer course and delta modules up to version 18.0

Συνιστώμενες γνώσεις

Knowledge of networking to a CompTIA N+ level

Knowledge of IT security to a CompTIA S+ level

Experience configuring network security devices

Be able to troubleshoot and resolve issues in Windows networked environments

Experience configuring and administering Linux/UNIX systems

Περιεχόμενο της εκπαίδευσης

Module 1: Deployment

Module 2: Base Firewall

Module 3: Network Protection

Module 4: Synchronized security

Module 5: Web server Protection

Module 6: Site to site connections

Module 7: Authentications

Module 8: Web Protection

Module 9: Wireless

Module 10: Remote Access

Module 11: High Availability

Module 12: Public Cloud

Certification

+ exam: Sophos XG Architect

Διάρκεια: 3 ημέρες

Πρόγραμμα

Εκπαιδευτής: Μιχάλης Ελευθέρογλου

Ημέρα 1η 17 Μαρτίου 2020

9:30-10:45 Module 1: Module 1: Deployment and Lab

- Recall important information from Engineer courses

- Deployment modes supported by the XG Firewall

- Understand a range of scenarios where each deployment mode would commonly be used

- Use built-in tools to troubleshoot issues

- Labs

10:45-11:00 Διάλειμμα

11:00-13:00 Module 2: Base Firewall

- Explain how the XG firewal can be accessed

- Understand the types fo interfaces that can be created

- Understand the benefits of Fast Path Technology

- Configure routing per firewall rule

- Understand best practice for ordering firewall rules

- Explain what Local NAT policy is and known how to configure it.

13:00-14:00 Διάλειμμα

14:00-16:00 Base Firewall

- Activate the Sophos XG Firewalls

- Post installation Configuration

- Bridge interfaces

- Create a NAT rule to load balance access to servers

- Create a local NAT policy

- Configure routing using multiple WAN links

- Configure policy-based routing for an MPLS scenario

- Install Sophos Central

16:00-16:15 Διάλειμμα

16:15-17:15 Module 3: Network Protection and Lab

- Explain what IPS is and how traffic can be offloaded to Fastpath

- Demonstrate how to optimize workload y configuring IPS policies

- Examine advanced Intrusion Prevention and optimize policies

- Configure advanced DOS Protection rules

- Demonstrate how the strict policy can be used to protect networks

- Labs- Create Advanced DoS Rules

Ημέρα 2η Τετάρτη 18 Μαρτίου 2020

9:30-11:00: Module 4: Synchronized Security and Labs

- Explain how Security Heartbeat works

- Configure Synchronized Security

- Deploy Synchronized Security in discover and inline modes

- Understand the advantages and disadvantages of deploying

- Synchronizes Security in different scenarios

- Labs

- Configure source-Based Security

- Hearteat firewall rules

- Destination based Security Heartbeat

- Missing Security Heartbeat

- Lateral Movement Protection

11:00-11:15 Διάλειμμα

11:15-13:45 Module 5 Webserver Protection and Labs

- Explain how Websever Protection works

- Describe protection features for a web application

- Configure Web Server authentication

- Publish a web service using the Web Application Firewall

- Use the preconfigured templates to configure Web Server Protection for common purposes

- Configure SlowHTTP protection

- Labs (Web Application Firewall)

- Labs (Load balancing with Web Server Protection)

- Labs (Web Server Authentication and path-specific routing)

13:45-14:45 Διάλειμμα και Γεύμα

14:45-17:45 Module 5: Red Management

- Configure and deploy site to site VPNs in a wide range of environment

- Implement IPsec NATing and failover

- Check and modify route precedence

- Create RED tunnels between XG firewalls

- Understand when to use RED

- Labs ( Create an IPsec site to site VPN

- Labs ( Configure VPN network NATing )

- Labs (Configure VPN failover)

- Labs (Enable RED on the XG firewall)

- Labs (Create a RED tunnel between two XG Firewalls

- Labs (Configure routing for the RED tunnel)

- Labs (Configure route-based VPN)

Ημέρα 3η Πέμπτη 19 Μαρτίου 2020

9:00-10:00 Module 7: Authentications and Labs

- Demonstrate how to configure and use RADIUS accounting

- Deploy STAS in large and complex environment

- Configure SATC and STAS together

- Configure Secure LDAP and identify the different secure connections available

- Labs (configure an Active Directory Authentication server)

- Labs (configure single sing-on using STAS

- Labs (Authenticate users over a site to site VPN)

10:00-11:15 Module 8: Web Protection

- Choose the most appropriate type for web protection in different deployment scenarios

- Enable web filtering using the DPI engine or legacy web proxy

- Configure TLS inspection using the DLP engine or legacy web proxy

- Labs (Install the SSL CA certificate)

- Labs (Configure TLS inspection rules)

- Labs (Create a custom web policy for users)

11:15-11:30 Διάλειμμα

11:30-12:15 Module 9: Wireless

- Explain how Sophos Access Points are deployed and identify some common issues

- Configure RADIUS authentication

- Configure a mesh network

12:15-13:05 Module 10: Remote Access

- Configure Sophos Connect and manage the configuration using Sophos Connect Admin

- Configure an IPsec remote access VPN

- Configure an L2TP remote access VPN for mobile devices

- Labs (Sophos Connect)

13:05-14:25 Module 11: High Availability

- Explain what HA is and how it operates

- Demonstrate how to configure HA and explain the difference between quick and manual configuration

- List the prerequisites for high availability

- Perform troubleshooting steps andc heck the logs to ensure that HA is set up correctly.

- Explain the packet flow in high availability

- Demonstrate how to disable HA

- Labs (Create an Active-Passive cluster)

- Labs (Disable High Availability)

14:25-15:05 Διάλειμμα και Γεύμα

15:05-16-15 Public Cloud and Labs

- Deploy XG firewall in complex network enviroments

- Explain how XG firewall process traffic and use this information to inform the configuration

- Configure advanced networking and protection features

- Deploy XG firewall on public cloud infrastructure

- Labs (Put a service in debug mode to gather logs)

- Labs (Retrieving log files)

- Labs (Troubleshoot an issue from an imported configuration file)

- Labs (Deploy an XG Firewall on Azure (simulation)

16:15 (Εξετάσεις)

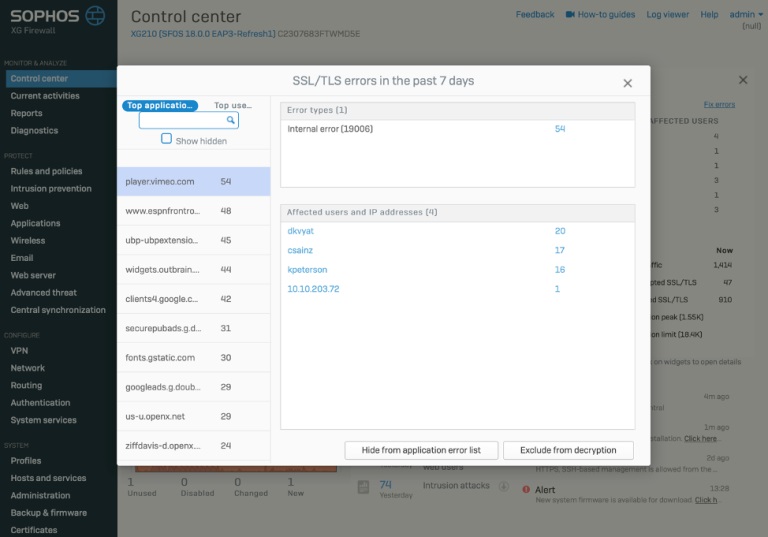

The new Xstream Architecture in XG Firewall v18 includes an all-new, high-performance SSL Inspection solution that delivers the industry’s best visibility into encrypted traffic flows, support for TLS 1.3 without downgrading, and extreme levels of performance.

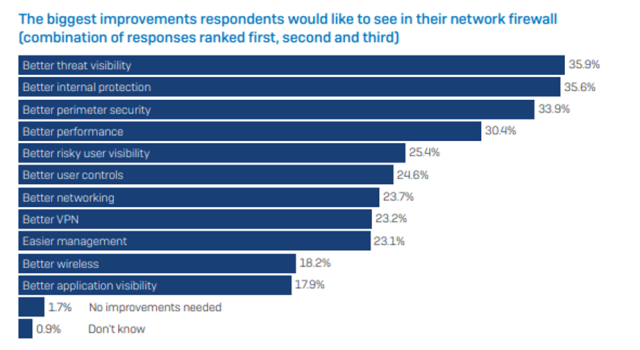

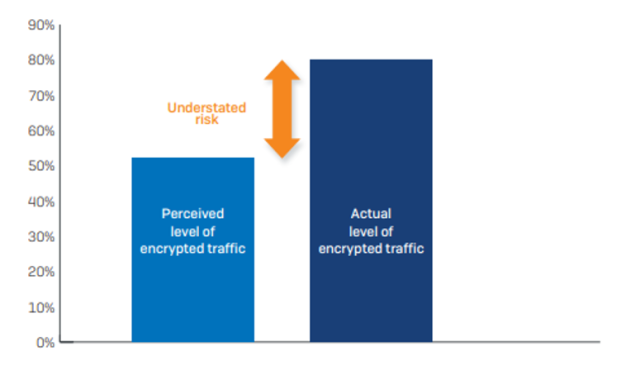

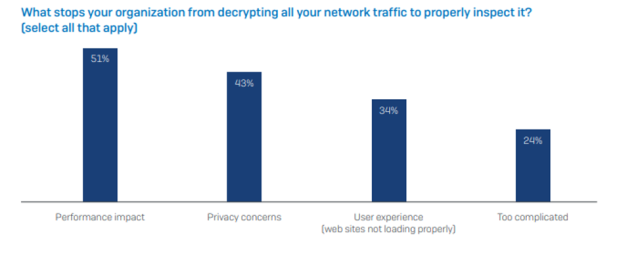

With the volume of encrypted traffic now at about 80% and growing steadily, SSL inspection is a top issue for many organizations. And, rightly so.

This volume of encryption is not only creating an enormous blind spot that hackers are leveraging, but it has also pushed most firewalls past their breakpoint. Many organizations are powerless to do much about it and so their firewalls are effectively being rendered obsolete.

XG Firewall’s new Xstream Architecture, however, is designed for the modern encrypted internet.

Extreme visibility into encrypted traffic flows

XG Firewall is unique in providing unprecedented visibility into encrypted traffic flows. As soon as you login, you can see at a glance the volume of encrypted traffic on your network, how much is actively being decrypted and if there are any compatibility issues.

And with just a couple of clicks, you can resolve any potential issues to ensure an outstanding user experience.

An extreme focus on security and support for TLS 1.3 (without downgrading)

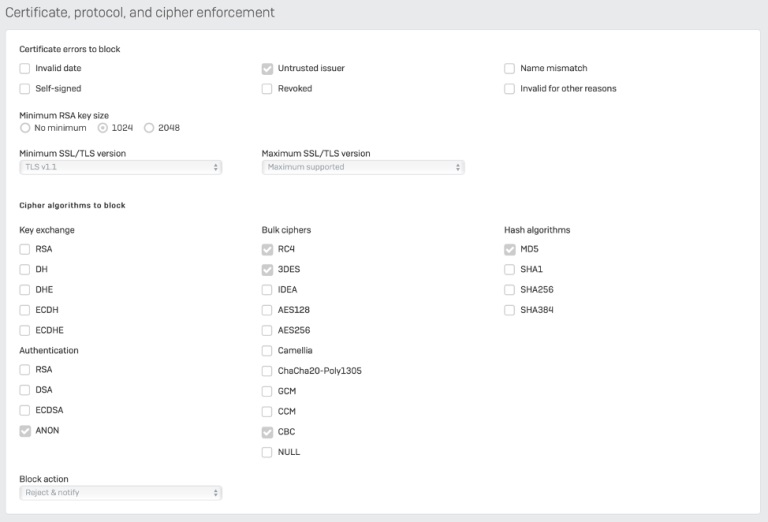

Most Firewall and UTM vendors will claim support for TLS 1.3 but they are actually downgrading the encrypted session to TLS 1.2. XG Firewall has been designed to deal with our modern encrypted internet, with full support for TLS 1.3.

TLS 1.3 is the latest standard for good reasons, it resolves important security and performance issues with TLS 1.2. Downgrading creates an opening for attacks and degrades performance.

With TLS 1.3 support quickly increasing amongst major web servers and hosting organizations, no one should even consider a new firewall purchase today without proper support for TLS 1.3.

XG Firewall also offers among the best controls in the industry for handling insecure and legacy cipher suites thanks to comprehensive options as part of new Decryption Profiles that can be used in your TLS inspection rules.

You have full enterprise-grade controls to strike the perfect balance between security, privacy, performance, and compliance for your organization.

Extreme Performance

The new Xstream Architecture in XG Firewall v18 delivers outstanding performance across all firewall functions, including SSL Inspection.

The new packet processing architecture includes an all-new streaming, deep-packet-inspection engine that not only provides high-performance SSL decryption but also hands-off decrypted content for IPS, web protection, AV, and application identification and control all in a single engine.

Utilizing the latest machine learning models, our new threat intelligence also analyzes incoming files with active code in real-time to identify threats that haven’t even been seen before, to keep the latest ransomware payloads and other threats off your network in the first place.

With the new Xstream SSL Inspection in XG Firewall v18, encrypted files can no longer harbour threats that might be going undetected through your network firewall.

Where to learn more

For further insights into the challenges most firewalls have with properly inspecting TLS encrypted traffic, the enormous blind spot this creates, and how hackers are increasingly utilizing encryption to their advantage, read our latest report: Has encryption made your current firewall irrelevant?

If you’re new to XG Firewall, check out all the other great advantages XG Firewall provides when it comes to your network visibility, protection and performance and start an instant online demo.

Το CRN, ένα brand της The Channel Company, αποκάλυψε πρόσφατα τη λίστα με τις «100 Coolest Cloud Companies» για το 2020, και η Sophos ήταν στην λίστα ως ο κορυφαίος πάροχος λύσεων ασφαλείας cloud.

H Sophos επιλέχθηκε για τις καινοτομίες της στην ανάπτυξη προϊόντων, την ποιότητα των υπηρεσιών και των προγραμμάτων συνεργατών της, καθώς και για την επιτυχία της στο να παρέχει στους πελάτες της όλα όσα χρειάζονται για να εξοικονομούν χρήματα και πόρους και παράλληλα να μεγιστοποιούν τον αντίκτυπο της τεχνολογίας υπολογιστικού νέφους τους.

Η Sophos επίσης αναγνωρίστηκε επειδή δίνει τη δυνατότητα στους οργανισμούς να διαχειρίζονται μία πολυεπίπεδη στρατηγική ασφαλείας στα γραφεία τους, στα κέντρα δεδομένων και στο σύννεφο (cloud) από μία ενιαία, και μοναδική κονσόλα, το Sophos Cloud.

Με τα εργαλεία cloud της Sophos, μπορείτε να προστατεύσετε τα περιβάλλοντα AWS, Azure, GCP (Google Cloud Platform), Kubernetes και IaC (Infrastructure as code) σας από το κακόβουλο λογισμικό (malware), το ransomware και διάφορες ευπάθειες και κενά ασφαλείας.

Η Sophos παρέχει προστασία φόρτου εργασίας διακομιστή (server workload) επόμενης γενιάς, σειρά εικονικών τειχών προστασίας (virtual firewall) και το Sophos Cloud Optix, ένα ιδιαίτερα ισχυρό εργαλείο που αυτοματοποιεί και απλοποιεί την διερεύνηση και την ανταπόκριση σε ευπάθειες ή λανθασμένες ρυθμίσεις της ασφάλειας cloud για την μείωση της έκθεσης σε κινδύνους.

Μεταξύ των πολλών σημείων που διαφοροποιείται η σουίτα ασφαλείας cloud της Sophos από τα ανταγωνιστικά προϊόντα, είναι η Τεχνητή Νοημοσύνη (AI) που βρίσκεται στην καρδιά του Cloud Optix. Αντί να «υπερφορτώσει» τις ομάδες ασφάλειας πληροφορικής με τεράστιο αριθμό μη διαφοροποιούμενων προειδοποιήσεων/ συναγερμών, το Sophos Cloud Optix χρησιμοποιεί την Τεχνητή Νοημοσύνη (AI) για να μειώσει σε μεγάλο βαθμό τις επαναλαμβανόμενες κουραστικές προειδοποιήσεις/ συναγερμούς και να ελαχιστοποιήσει τους χρόνους ανταπόκρισης και τους χρόνους ανάλυσης.

Το Sophos Cloud Optix επιτυγχάνει το παραπάνω με την αναγνώριση κινδύνων ασφάλειας και συμμόρφωσης που ταιριάζουν με συγκεκριμένα προφίλ κινδύνου, παρέχοντας συναφείς προειδοποιήσεις που ομαδοποιούν τους επηρεαζόμενους πόρους και λεπτομερή βήματα αποκατάστασης, συμπεριλαμβανομένων και των άμεσων συνδέσεων με την κονσόλα του πάροχου cloud. Αυτό εξασφαλίζει ότι οι ομάδες επικεντρώνονται στις κρισιμότερες ευπάθειες ασφαλείας για να τις διορθώσουν γρήγορα.

Επιπροσθέτως, το Sophos Cloud Optix καθιστά την ανάπτυξη λογισμικού γρήγορη και ασφαλή καθώς η API-driven αρχιτεκτονική ενσωματώνεται απρόσκοπτα στα υπάρχοντα εργαλεία και στις διαδικασίες DevOps.

Το Cloud Optix αυτόματα ή κατ’ απαίτηση αναλύει την υποδομή ως πρότυπα κώδικα σε οποιοδήποτε στάδιο της διαδικασίας ανάπτυξης και διασφαλίζει ότι τα πρότυπα δεν δημιουργούν ευπάθειες ή δεν αφήνουν κενά ασφαλείας που θα μπορούσαν να αξιοποιηθούν σε μία κυβερνοεπίθεση. Αυτή η προενεργητική προσέγγιση βοηθά τους οργανισμούς να πληρούν τα πρότυπα ασφάλειας και συμμόρφωσης.

Ο Bob Skelley, Διευθύνων Σύμβουλος της The Channel Company, δήλωσε για τα βραβεία:

«Το κανάλι πληροφορικής βασίζεται στις υπηρεσίες cloud ως βάση για την οικοδόμηση σύγχρονων λύσεων μετασχηματισμού. Ο ετήσιος κατάλογος “100 Coolest Cloud Companies” του CRN επιδιώκει να τιμήσει τους κορυφαίους παρόχους cloud, η αποστολή και οι δράσεις των οποίων υποστηρίζουν την καινοτομία στις τεχνολογίες που βασίζονται στο cloud. Η ομάδα μας συγχαίρει όσους τιμήθηκαν και τους ευχαριστεί για τη δέσμευσή τους να προχωρήσουν σε θετικές αλλαγές στην τεχνολογία cloud».

Οι έπαινοι και τα βραβεία από αξιόπιστους τρίτους στην ασφάλεια cloud δεν είναι κάτι νέο για την Sophos. Το περιοδικό Cloud Computing ανακοίνωσε πρόσφατα ότι η Sophos ήταν ο μεγάλος νικητής και έλαβε το Cloud Computing Security Excellence Award για το 2019 ενώ τίμησε το Cloud Optix σε δύο κατηγορίες: εκείνες που εκμεταλλεύονται αποτελεσματικότερα τις πλατφόρμες cloud για να προσφέρουν ασφάλεια δικτύου και εκείνες που παρέχουν ασφάλεια για τις εφαρμογές cloud.

Η Sophos παρέχει δωρεάν λογισμικό για να είστε πάντα ασφαλείς. Μπορείτε να ελέγχετε για απειλές και κινδύνους για την ασφάλεια, να απομακρύνετε ιούς και να προστατέψετε το δίκτυο σας. Δοκιμάστε τα δωρεάν εργαλεία της Sophos.

Sophos Home για PCs και Macs

Προστατεύστε όλους τους υπολογιστές σας στο σπίτι με το δωρεάν εργαλείο Sophos Home. Η ίδια τεχνολογία προστασίας από τους ιούς και το κακόβουλο λογισμικό (malware) και η ίδια τεχνολογία web filtering (φιλτράρισμα ιστού) που χρησιμοποιείται από εκατοντάδες χιλιάδες επιχειρήσεις σε όλο τον κόσμο τώρα είναι και δική σας στο σπίτι.

- Αποκλείει το malware, τους ιούς, το ransomware και τις κακόβουλες εφαρμογές

- Αποκλείει ανεπιθύμητο περιεχόμενο στο Internet και επιθέσεις ηλεκτρονικού ψαρέματος (phishing)

- Προσφέρει δυνατότητα εύκολης διαχείρισης απομακρυσμένων υπολογιστών σχεδόν από οπουδήποτε

- Λειτουργεί τόσο σε υπολογιστές Windows όσο και σε Mac (macOS)

Download

Intercept X for Mobile

Συσκευές

Το Intercept X for Mobile παρακολουθεί συνεχώς και προειδοποιεί τους χρήστες και τους διαχειριστές πληροφορικής για ενδείξεις ή σημάδια ενδεχόμενης παραβίασης, ώστε να μπορέσουν να αντιμετωπίσουν γρήγορα τα ζητήματα και να ανακαλέσουν αυτόματα την πρόσβαση σε εταιρικούς πόρους. Οι έλεγχοι συμμόρφωσης εντοπίζουν το jailbreaking, το rooting των συσκευών, την κατάσταση κρυπτογράφησης και πολλά άλλα, και φροντίζουν να ενημερώσουν τους χρήστες και τους διαχειριστές πληροφορικής για τις απαραίτητες ενημερώσεις του λειτουργικού συστήματος. Συστάσεις επίσης που προέρχονται μετά από τον έλεγχο της υγείας των συσκευών θα σας καθοδηγήσουν για περαιτέρω τις ρυθμίσεις ασφαλείας.

Δίκτυο

Το Intercept X for Mobile παρακολουθεί τις συνδέσεις δικτύου σε πραγματικό χρόνο για ύποπτη δραστηριότητα, προειδοποιώντας τους χρήστες και τους διαχειριστές πληροφορικής για πιθανές επιθέσεις Man-in-Middle (MitM). Το web filtering (φιλτράρισμα ιστού) και ο έλεγχος διευθύνσεων URL διακόπτουν επίσης την πρόσβαση σε γνωστές κακόβουλες ιστοσελίδες και το χαρακτηριστικό ανίχνευσης SMS ηλεκτρονικού “ψαρέματος” (phishing) εντοπίζει κακόβουλες διευθύνσεις URL.

Εφαρμογές

Το Intercept X for Mobile εντοπίζει κακόβουλες και δυνητικά ανεπιθύμητες εφαρμογές που είναι εγκατεστημένες στις συσκευές, προστατεύοντας τες από κακόβουλο λογισμικό, από το ransomware και το fleeceware.

Download Google Play | Apple App Store

HitmanPro – Malware Removal Tool

Το εργαλείο αφαίρεσης κακόβουλου λογισμικού για υπολογιστές Windows σαρώνει ολόκληρο τον υπολογιστή σας για τυχόν προβλήματα και εφόσον εντοπίσει κάτι κακόβουλο, σας παρέχει τη δυνατότητα να αφαιρέσετε ή να απομακρύνετε την απειλή χάρη στην δωρεάν άδεια 30 ημερών. Μην περιμένετε μέχρι να μολυνθεί ο υπολογιστής σας πάντως για να το δοκιμάσετε. Μπορείτε να το τρέξετε οποτεδήποτε για να δείτε πόσο καλά «αποδίδει» το τωρινό antivirus ή το τωρινό λογισμικό προστασίας endpoint σας.

- Καταργεί ιούς, trojans, rootkits, spyware και άλλα κακόβουλα προγράμματα

- Δεν απαιτείται ρύθμιση ή εγκατάσταση

- Ένα δωρεάν εργαλείο σάρωσης «δεύτερης γνώμης» σας λέει τι χάσατε

Download Business | Home

Sophos XG Firewall Home Edition

Δώστε στο οικιακό σας δίκτυο μία ιδιαίτερα απαραίτητη ενίσχυση στην ασφάλεια. Η Home Edition του Sophos XG Firewall προσφέρει πλήρη προστασία για το οικιακό σας δίκτυο, συμπεριλαμβάνοντας προστασίας anti-malware, ασφάλεια ιστού και URL filtering, έλεγχο εφαρμογών, IPS, δυνατότητα traffic shaping (διαμόρφωση κίνησης δεδομένων), VPN, reporting, monitoring και άλλα πολλά.

- Παρέχει πλήρη προστασία για οικιακούς χρήστες και οικιακά δίκτυα

- Ενσωματώνει ενισχυμένο λειτουργικό σύστημα Linux

- Τρέχει σε hardware συμβατό με Intel

Download

Virus Removal Tool

To δωρεάν Εργαλείο Αφαίρεσης Ιών είναι ένας εύκολος και γρήγορος τρόπος να ξεφορτωθείτε οποιεσδήποτε απειλές παραμονεύουν στον υπολογιστή σας. Το εργαλείο αναγνωρίζει και καθαρίζει μολύνσεις που το antivirus σας μπορεί να έχει χάσει, παραλείψει ή αγνοήσει.

- Καταργεί ιούς, rootkits, Conficker και πλαστά antivirus

- Υποστηρίζει Windows XP SP2 ή νεότερες εκδόσεις Windows

- Λειτουργεί παράλληλα με το υπάρχον antivirus σας

Download

Sophos UTM Home Edition

Η έκδοση λογισμικού του Sophos UTM Firewall προσφέρει πλήρη ασφάλεια δικτύου, web, mail και web εφαρμογών, με λειτουργίες VPN, για έως και 50 διευθύνσεις IP. Το Sophos UTM Home Edition διαθέτει το δικό του λειτουργικό σύστημα και αντικαθιστά όλα τα δεδομένα στον υπολογιστή κατά τη διάρκεια της διαδικασίας εγκατάστασης. Επομένως, απαιτείται ένας ξεχωριστός, εξειδικευμένος υπολογιστής για την λειτουργία του.

- Πλήρως εξοπλισμένη έκδοση software της συσκευής Sophos UTM (appliance)

- Πλήρης ασφάλεια web εφαρμογών με VPN

- Προστατεύει έως και 50 διευθύνσεις IP

Download

Sophos Antivirus for Linux Free Edition

Προστατεύει κρίσιμης σημασίας διακομιστές Linux και σταματά όλες τις απειλές – ακόμα και εκείνες που έχουν σχεδιαστεί για Windows. Το antivirus είναι ελαφρύ και εύκολο στη χρήση, ώστε οι διακομιστές Linux να παραμένουν εξαιρετικά γρήγοροι. Λειτουργεί αθόρυβα στο παρασκήνιο και σας παρέχει επιλογές για σάρωση on-access, on-demand (κατ’ απαίτηση) ή με χρονοδιάγραμμα (schedule).

- Εντοπίζει και αποκλείει το κακόβουλο λογισμικό

- Εγκαθίσταται εύκολα και τρέχει αθόρυβα

- Υποστηρίζει τις πιο δημοφιλείς διανομές Linux

- Είναι αναβαθμίσιμο για υποστήριξη και κεντρική διαχείριση

Download

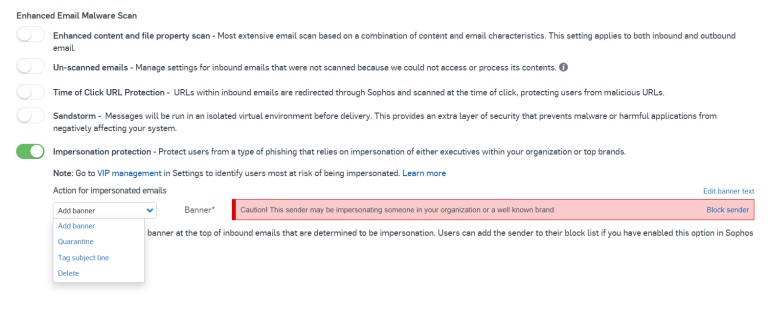

Τα μηνύματα email ηλεκτρονικού “ψαρέματος” (phishing) που παριστάνουν γνωστά brands (μάρκες, εμπορικά σήματα) ή στελέχη εντός του οργανισμού είναι ένα μεγάλο πρόβλημα που οι ομάδες ασφαλείας σε κάθε οργανισμό καλούνται να αντιμετωπίσουν.

Οι ομάδες ασφαλείας ωστόσο έχουν πια μία τεράστια βοήθεια, καθώς η Sophos ανακοίνωσε ότι θα μπορούν εύκολα να εντοπίζουν και να αποκλείουν τέτοιες επιθέσεις πλαστοπροσωπίας χάρη στο εργαλείο Sophos Email Advanced.

Οι επιθέσεις ηλεκτρονικού “ψαρέματος” σε δράση

Στην τελευταία έκθεση της Sophos, διαπιστώθηκε ότι πέντε στους δέκα οργανισμούς βλέπουν τα κακόβουλα μηνύματα ηλεκτρονικού ταχυδρομείου ως την κορυφαία ανησυχία τους για την ασφάλεια, καθώς το 53% εξ αυτών αντιμετώπισε μια επίθεση ηλεκτρονικού ψαρέματος το τελευταίο δωδεκάμηνο.

Οι επιθέσεις πλαστοπροσωπίας πολλές φορές είναι οι δυσκολότερες στην καταπολέμηση τους και συνήθως δεν «κρύβουν» κάποιο κακόβουλο φορτίο που θα μπορούσε να ανιχνευτεί. Σε αυτού του τύπου τις επιθέσεις, χρησιμοποιώντας το όνομα ενός αξιόπιστου αποστολέα, οι κυβερνοεγκληματίες προσπαθούν τακτικά να εξαπατήσουν τους υπαλλήλους μίας εταιρείας, για να τους ενθαρρύνουν να απαντήσουν στο μήνυμα ηλεκτρονικού ταχυδρομείου, να κάνουν κλικ σε ένα σύνδεσμο, να ανοίξουν κάποιο συνημμένο αρχείο κ.ο.κ.

Βασιζόμενες σε χρήστες που σπάνια σαρώνουν τις διευθύνσεις ηλεκτρονικού ταχυδρομείου των αποστολέων, οι επιθέσεις του τύπου χρησιμοποιούν την απλή πλαστογραφία/ πλαστοπροσωπία για να αλλάξουν το ορατό τμήμα της διεύθυνσης ηλεκτρονικού ταχυδρομείου που βλέπουμε σε πολλά κοινά προγράμματα λήψης και αποστολής μηνυμάτων ηλεκτρονικού ταχυδρομείου.

Η αλλαγή του ονόματος που εμφανίζεται με το όνομα ενός αξιόπιστου εμπορικού σήματος ή κάποιου ανώτερου στελέχους εντός του οργανισμού, αποδεικνύεται ότι είναι μια απλή αλλά παράλληλα αποτελεσματική τεχνική για τους επιτιθέμενους.

Οι συγκεκριμένες επιθέσεις χρησιμοποιούν δωρεάν λογαριασμούς ηλεκτρονικού ταχυδρομείου ενώ είναι γνωστό ότι σε πιο στοχευμένες επιθέσεις χρησιμοποιούν ονόματα τομέων όπως την ονομασία του εταιρικού τομέα.

Οι πιο πρόσφατες βασικές βελτιώσεις

Η πιο πρόσφατη βελτιστοποίηση για το Sophos Email Advanced προσφέρει κρίσιμης σημασίας προστασία από τέτοιες επιθέσεις πλαστοπροσωπίας ηλεκτρονικού «ψαρέματος» καθώς και πολλές άλλες σημαντικές βελτιώσεις:

- Συγκρίνει το εμφανιζόμενο όνομα των εισερχόμενων μηνυμάτων ηλεκτρονικού ταχυδρομείου, με το εμφανιζόμενο όνομα συχνά καταχρώμενων εμπορικών επωνυμιών υπηρεσιών cloud καθώς και με τo εμφανιζόμενα ονόματα ανώτερων στελεχών (VIPs) εντός του οργανισμού για να ελέγξει για ομοιότητες. Τα ανώτερα στελέχη θα μπορούσαν να είναι ο Διευθύνων Σύμβουλος, ο Διευθυντής Οικονομικών Υπηρεσιών και ο Διευθυντής Ανθρωπίνων Πόρων κ.ά.

- Παρέχει έναν απλό οδηγό (wizard) για την ανίχνευση και την προσθήκη VIPs από τον οργανισμό στην πολιτική σας για ανάλυση με όλα τα εισερχόμενα μηνύματα.

- Συγκρίνει τις πληροφορίες επικεφαλίδας, αναλύοντας το όνομα που εμφανίζεται σε σχέση με την πλήρη διεύθυνση ηλεκτρονικού ταχυδρομείου και το όνομα τομέα (domain) που χρησιμοποιείται, με στόχο τον εντοπισμό δωρεάν τομέων ηλεκτρονικού ταχυδρομείου, τον εντοπισμό παρόμοιων τομέων (domains) από δημοφιλείς υπηρεσίες cloud όπως των Microsoft, Amazon αλλά και επιχειρήσεις/ προσπάθειες πλαστοπροσωπίας ανώτερων στελεχών (VIPs).

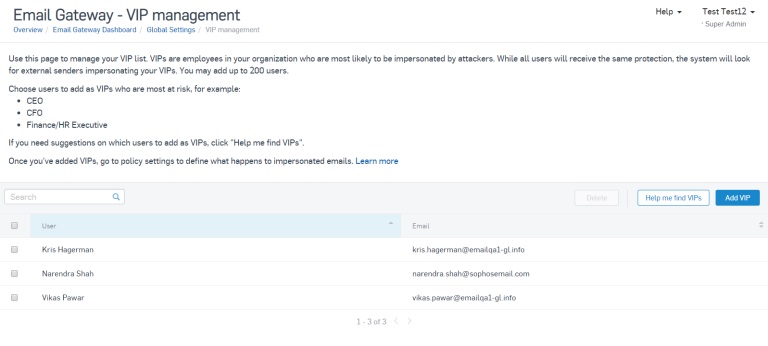

Προσδιορισμός VIPs

Οι VIPs είναι υπάλληλοι του οργανισμού, οι οποίοι είναι το πιθανότερο να πέσουν θύματα πλαστοπροσωπίας από τους επιτιθέμενους ηλεκτρονικού «ψαρέματος».

Αν και όλοι οι χρήστες εντός του οργανισμού λαμβάνουν το ίδιο επίπεδο προστασίας, το σύστημα θα ψάξει για εξωτερικούς αποστολείς που μιμούνται τους VIPs σας ενώ σας δίνει την δυνατότητα να προσθέσετε έως και 200 VIPs στη λίστα.

Η δημιουργία μιας λίστας VIP στο Sophos Central δεν θα μπορούσε να είναι απλούστερη. Μπορείτε να επιλέξετε “Προσθήκη VIP” αναζητώντας από τη λίστα χρηστών σας τα άτομα που γνωρίζετε.

Εναλλακτικά, αν έχει ενεργοποιηθεί ο συγχρονισμός ενεργών καταλόγων, επιλέξτε το “Βοήθησε με να βρω VIP” (Help me find VIPs) και το Sophos Email θα αναζητήσει χρήστες με τίτλους που βρίσκονται σε συνάρτηση με ρόλους εργασίας που είναι πιο πιθανό να χρησιμοποιηθούν για πλαστοπροσωπία:

- Γενικός Διευθυντής

- Πρόεδρος

- Επικεφαλής των οικονομικών υπηρεσιών

- CFO

- Οικονομικός Διευθυντής

- Διευθυντής Ανθρωπίνων Πόρων

- Διευθυντής HR

Λήψη μέτρων ενάντια στην απειλή

Αυτή η νέα υπηρεσία επιτρέπει στους διαχειριστές ηλεκτρονικού ταχυδρομείου να λαμβάνουν μέτρα ενάντια σε πιθανές απειλές χρησιμοποιώντας ελέγχους πολιτικής για να θέτουν σε καραντίνα ύποπτα μηνύματα, να τα επισημάνουν από τη γραμμή θέματος, να τα διαγράφουν ή να προειδοποιήσουν τους χρήστες με ένα banner που θα προσθέσουν στα εισερχόμενα μηνύματα ηλεκτρονικού ταχυδρομείου.

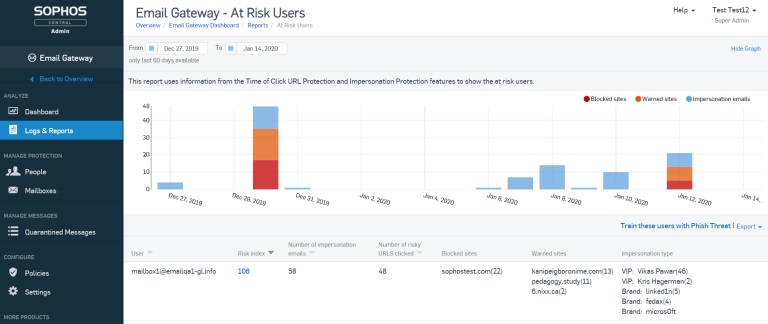

Η ενισχυμένη αναφορά “Χρήστες σε κίνδυνο” προσφέρει ένα βαθύτερο επίπεδο ορατότητας σε τέτοιες απειλές ηλεκτρονικού “ψαρέματος”. Παρέχει μια ανάλυση των επιχειρήσεων ή προσπαθειών μίμησης και πλαστοπροσωπίας ηλεκτρονικού ψαρέματος που λαμβάνονται, καθώς και των χρηστών που έχουν προειδοποιηθεί ή έχουν αποκλειστεί από το να επισκεφθούν διευθύνσεις URL με κακόβουλο περιεχόμενο. Τα επίπεδα «drill-down» παρέχουν περαιτέρω πληροφορίες, όπως:

- Ο αριθμός των πλαστών μηνυμάτων ηλεκτρονικού ταχυδρομείου που λαμβάνει ο χρήστης σας δίνει τη δυνατότητα να δείτε ευκολότερα ποιους έχουν περισσότερο στόχο

- Τύπος πλαστοπροσωπίας: VIP ή μάρκας (εμπορικού σήματος)

- Συνοπτικές πληροφορίες για κάθε μήνυμα ηλεκτρονικού “ψαρέματος” (phishing), συμπεριλαμβανομένου του εμφανιζόμενου ονόματος και της διεύθυνσης ηλεκτρονικού ταχυδρομείου που χρησιμοποιήθηκε, καθώς και αν ο αποδέκτης απάντησε

- Πλήρης προβολή/ ορατότητα της επικεφαλίδας του μηνύματος, του περιεχομένου του μηνύματος και των τύπων των συνημμένων αρχείων

Ανώτερη προστασία από το ηλεκτρονικό «ψάρεμα»

Το επίπεδο προστασίας phishing που προστέθηκε στην τελευταία έκδοση του Sophos Email προσφέρει απίστευτη πρόσθετη αξία, με απλά στοιχεία ελέγχου που θα σας βοηθήσουν να διασφαλίσετε ότι η προστασία είναι έτοιμη και στη θέση της γρήγορα και απλά.

Κοινωνική μηχανική

Τα ύποπτα μηνύματα μπορούν να μπλοκαριστούν, να τεθούν σε καραντίνα, να επισημανθούν με μια γραμμή θέματος ή να διαθέτουν ένα banner ως προειδοποίηση προς τους χρήστες.

Παράλληλα με τη νέα προστασία πλαστοπροσωπίας, το Sophos Email σαρώνει όλα τα εισερχόμενα μηνύματα ηλεκτρονικού ταχυδρομείου σε πραγματικό χρόνο, ψάχνοντας για βασικούς δείκτες phishing με τεχνικές ελέγχου ταυτότητας SPF, DKIM και DMARC και ανάλυση ανωμαλιών στην επικεφαλίδα των μηνυμάτων ηλεκτρονικού ταχυδρομείου.

Κακόβουλες διευθύνσεις URL και συνημμένα

Ανίχνευση κακόβουλων διευθύνσεων URL σε πραγματικό χρόνο και sandboxing με την δύναμη της AI.

Για να παρέχει προστασία phishing ενάντια στις κακόβουλες διευθύνσεις URL ή στα συνημμένα που ενδέχεται να περιέχουν κακόβουλα προγράμματα, το Sophos Email παρέχει δυνατότητα σάρωσης URL σε πραγματικό χρόνο και επανεγγραφή Time of Click URL για την ανάλυση των διευθύνσεων URL προτού κάποιος κάνει κλικ. Στη συνέχεια, το Sophos Sandstorm, η τεχνολογία sandbox της Sophos που λειτουργεί με την βοήθεια της Τεχνητής Νοημοσύνης (AI), «πυροδοτεί» ύποπτα αρχεία για να διασφαλίσει ότι το κακόβουλο λογισμικό δεν θα φτάσει ποτέ στα εισερχόμενα.

Εκπαίδευση χρηστών

Έξυπνη εκπαίδευση ευαισθητοποίησης για τις κυβερνοεπιθέσεις.

Η τεχνολογία Sophos Synchronized Security συνδέει το Sophos Email με το Phish Threat, την πλατφόρμας εκπαίδευσης και προσομοίωσης phishing της Sophos.

Οι χρήστες που έχουν προειδοποιηθεί ή αποκλειστεί από το να επισκεφθούν έναν επικίνδυνο ιστότοπο ή έχουν απαντήσει σε ένα μήνυμα email ηλεκτρονικού ψαρέματος εντοπίζονται και στη συνέχεια εγγράφονται/ καταχωρούνται απρόσκοπτα σε στοχευμένες προσομοιώσεις επίθεσης ηλεκτρονικού ψαρέματος και σε εκπαιδευτικά μαθήματα για τη βελτίωση της ευαισθητοποίησης. Για τη συγκεκριμένη δυνατότητα απαιτείται άδεια χρήσης για το Phish Threat.

Για να μάθετε περισσότερα, επισκεφθείτε τηn ιστοσελίδα Sophos Email Security.

Ο όρος «ταξινόμηση» με τον καιρό άρχισε να χρησιμοποιείται περισσότερο από εταιρείες λογισμικού που προσφέρουν συναφή προϊόντα όπως προϊόντα διακυβέρνησης δεδομένων και DLP (Data Loss Prevention). Σε ορισμένες περιπτώσεις, ο προμηθευτής θα ορίσει τη «ταξινόμηση» ως την ικανότητα εντοπισμού και προστασίας δεδομένων, κάτι που είναι μια αρκετά καινούρια και παραπλανητική χρήση του όρου.

Παραδοσιακά, η «ταξινόμηση» σχετίζεται με οπτικές σημάνσεις και σημάνσεις μεταδεδομένων, όπως είναι οι σημάνσεις ελέγχου που χρησιμοποιούνται από την κοινότητα πληροφοριών. Εκτός της κοινότητας, ένα πλήρες φάσμα τυποποιημένων ταξινομήσεων και οι σχετικές σημάνσεις τους βρίσκονται στο εγχειρίδιο CUI (ελεγχόμενη μη ταξινομημένη πληροφορία). Το CUI είναι ένα από τα πολλά συστήματα ταξινόμησης που περιλαμβάνουν σημάνσεις. Με άλλα λόγια, αυτά τα συστήματα απαιτούν τα δεδομένα να είναι κατά κάποιον τρόπο «επισημασμένα». Η προστασία ενός αρχείου με DLP ή κρυπτογράφηση δεν είναι το ίδιο πράγμα με την «επισήμανση» του αρχείου ως εμπιστευτικό.

Η χρήση λοιπόν ορισμένων όρων αδικαιολόγητα ή εκτός πλαισίου, μπορεί να προκαλέσει σύγχυση σε εκείνους που δεν είναι εξοικειωμένοι με την ταξινόμηση. Για παράδειγμα, ποια είναι η διαφορά (αν υπάρχει) μεταξύ ταξινομήσεων, τιμών, ιδιοτήτων αρχείου, σημάνσεων μεταδεδομένων, οπτικών σημάνσεων και μορφών σήμανσης; Ας ρίξουμε μια ματιά σε ένα πραγματικό παράδειγμα, και να βάλουμε τους όρους στα σωστά πλαίσια.

Αν ένα ευαίσθητο έγγραφο έχει επισημανθεί με [TOP SECRET] στην επικεφαλίδα (header) τότε θα μπορούσαμε να πούμε ότι η ταξινόμηση είναι «άκρως απόρρητη»

(top secret), που με αφηρημένο τρόπο περιγράφει μια επιλογή μέσα σε μια κατηγορία. Στην κονσόλα Admin Classifier, αυτές οι κατηγορίες ονομάζονται «επιλογείς» (selectors) και οι επιλογές (options) ονομάζονται «τιμές» (values). Η τιμή λοιπόν μπορεί να είναι «top_secret», αλλά μπορεί και να υπάρχουν εναλλακτικές τιμές, όπως «TOP SECRET». Όταν αυτές οι τιμές είναι γραμμένες σε σημεία, όπως στην επικεφαλίδα στο MS Word, μπορούν να μορφοποιηθούν χρησιμοποιώντας οποιονδήποτε συνδυασμό γραμματοσειρών, μεγέθους γραμματοσειράς, χρώματος, αιτιολόγησης, παρενθέσεων και άλλων σημείων στίξης. Με άλλα λόγια, η τοποθέτηση του [TOP SECRET] στην επικεφαλίδα απαιτεί μια μορφή σήμανσης που να γράφει την τιμή ταξινόμησης σε κεφαλαία και να την τοποθετεί εντός παρενθέσεων.

Οι ενδείξεις που εμφανίζονται στην επικεφαλίδα θεωρούνται οπτικές σημάνσεις (γνωστές και ως ορατές σημάνσεις). Οποιαδήποτε μη οπτική σήμανση ονομάζεται σήμανση μεταδεδομένων. Ο Ταξινομητής για παράδειγμα, μπορεί να τοποθετήσει τα μεταδεδομένα στις ιδιότητες του αρχείου (ιδιότητες εγγράφου και ιδιότητες προσαρμοσμένου εγγράφου) ενός εγγράφου του Word. Αυτά τα μεταδεδομένα μπορεί να χρησιμοποιούν την ίδια μορφή σήμανσης «[TOP SECRET]» που χρησιμοποιήθηκε για την επικεφαλίδα. Ως εναλλακτική λύση, τα μεταδεδομένα μπορούν να κωδικοποιηθούν περισσότερο, π.χ. [xyzTopSecx] ή [TS].

Ο μηχανισμός ανίχνευσης της ετικέτας στον Ταξινομητή (και άλλο τύπου λογισμικό, όπως για παράδειγμα είναι το DLP και διάφορα εργαλεία διακυβέρνησης δεδομένων) θα ρυθμιστεί ώστε να εξισώνει αυτές τις σημάνσεις με το «άκρως απόρρητο» (top secret) επίπεδο. Αν το DLP ανιχνεύσει το [xyzTopSecx] στις λέξεις-κλειδιά του εγγράφου, τότε το αρχείο θα προστατευθεί από το να βγει εκτός του οργανισμού.

Τα προϊόντα «Ταξινόμησης» πρέπει να είναι σε θέση να διαβάζουν και να γράφουν ετικέτες με τον τρόπο που περιγράφεται παραπάνω. Η εναλλακτική λύση είναι δεδομένα που απλά ανακαλύπτονται και προστατεύονται. Τα δακτυλικά αποτυπώματα μπορεί να είναι το πλησιέστερο υποκατάστατο της ταξινόμησης. Με την πρώτη ματιά τα δακτυλικά αποτυπώματα παρέχουν έναν τρόπο να εντοπίζουμε και να αναγνωρίζουμε συγκεκριμένα αρχεία. Πρόκειται για ένα μεγάλης αξίας πρόσθετο που μπορεί να είναι καθοριστικό σε ορισμένες περιπτώσεις χρήσης. Η πρόκληση στη συγκεκριμένη περίπτωση είναι ότι η βάση δεδομένων δακτυλικών αποτυπωμάτων μπορεί να είναι μεγάλη και οι επικοινωνίες ενδέχεται να καταλαμβάνουν υπερβολικό bandwidth (ανάλογα με τον τρόπο που χρησιμοποιείται). Επιπλέον, η λήψη/ ανάγνωση δακτυλικών αποτυπωμάτων τυπικά λειτουργεί ή δεν λειτουργεί. Έτσι, είτε εφαρμόζεται το δακτυλικό αποτύπωμα είτε δεν εφαρμόζεται. Στη συγκεκριμένη περίπτωση δεν υπάρχει κάτι σαν «δημόσιο δακτυλικό αποτύπωμα» έναντι του «εμπιστευτικού δακτυλικού αποτυπώματος». Επομένως, η πραγματική ταξινόμηση στέκεται μόνη της ως η μοναδική λύση για σύνθετες ανάγκες ταξινόμησης, όπως είναι οι κατηγορίες που χρησιμοποιούνται στη κανονιστική συμμόρφωση, όπως στο σύστημα Controlled Unclassified Information (CUI).

Επικοινωνήστε μαζί μας για να μάθετε περισσότερα σχετικά με την προστασία των ευαίσθητων δεδομένων σας χρησιμοποιώντας ένα εργαλείο ταξινόμησης που πραγματικά ταξινομεί τα δεδομένα σας όπως ακριβώς πρέπει για εσάς.

Στις μέρες μας όλες οι επιχειρήσεις επενδύουν σε υποδομές για να ενισχύσουν την ανάπτυξη τους – είτε μεταβαίνοντας στο σύννεφο είτε αυτοματοποιώντας τις διεργασίες και τις διαδικασίες τους.

Ωστόσο, οι νέες συσκευές, οι στοίβες εφαρμογών και οι λογαριασμοί που έρχονται με τον εκσυγχρονισμό, όλες τους παρουσιάζουν πρόσθετες ευκαιρίες εκμετάλλευσης για τους εισβολείς. Για οποιονδήποτε οργανισμό – μεγάλο ή μικρό – η αναγνώριση και η αντιμετώπιση των κινδύνων ασφάλειας σε όλη αυτή την επεκτεινόμενη επιφάνεια επίθεσης μπορεί να αποτελέσει τεράστια πρόκληση.

Τα προγράμματα διαχείρισης της προνομιακής πρόσβασης (PAM), τα οποία διασφαλίζουν όλες τις διαδρομές προς τις κρίσιμης σημασίας επιχειρηματικές πληροφορίες, είναι θεμελιώδους σημασίας για ένα αποτελεσματικό εταιρικό πρόγραμμα ασφάλειας στον κυβερνοχώρο. Γιατί; Οι επιτιθέμενοι βλέπουν τους προνομιούχους λογαριασμούς ως έναν από τους καλύτερους τρόπους για να αποκτήσουν πρόσβαση στην υποδομή ενός οργανισμού.

Στην πραγματικότητα, η συντριπτική πλειοψηφία των επιθέσεων στον κυβερνοχώρο περιλαμβάνει κλεμμένα ή παραβιασμένα προνομιακά διαπιστευτήρια και οι λύσεις PAM παρέχουν ένα κρίσιμο επίπεδο άμυνας.

Παρόλα αυτά, την ώρα που η διασφάλιση της προνομιακής πρόσβασης, βρίσκεται με συνέπεια στις κορυφαίες θέσεις στις λίστες των σχεδίων ή των έργων που μπορούν να μειώσουν τους κινδύνους και να βελτιώσουν την επιχειρησιακή αποτελεσματικότητα, εξακολουθούν να υπάρχουν κάποιες παρανοήσεις που περιβάλλουν την Διαχείριση Προνομιακής Πρόσβασης (PAM). Παρακάτω, θα καταρρίψουμε πέντε από τους πιο διαδεδομένους μύθους που περιβάλλουν το PAM.

Μύθος # 1: Επειδή η προνομιακή πρόσβαση υπάρχει παντού, είναι αδύνατο να διασφαλιστεί.

Αν και το εύρος της προνομιακής πρόσβασης μπορεί να είναι εκφοβιστικό με βάση την πολυπλοκότητα του περιβάλλοντος σας, οι εξειδικευμένες λύσεις PAM και οι σχετικές πολιτικές μπορούν στην πραγματικότητα να συρρικνώσουν την επιφάνεια επίθεσης κλείνοντας τις διαδρομές προς τους κρίσιμους πόρους.

Οι κορυφαίες λύσεις PAM μπορούν αυτόματα να χαρτογραφούν προνομιακά διαπιστευτήρια σε υβριδικά και cloud περιβάλλοντα, εξοικονομώντας σημαντικό χρόνο και έργο για τις ομάδες ασφαλείας. Και για όσους δεν γνωρίζουν που βρίσκονται προνομιακοί λογαριασμοί, υπάρχουν δωρεάν εργαλεία όπως το CyberArk Discovery & Audit για να βοηθήσουν τους οργανισμούς να αποκτήσουν εικόνα (ορατότητα) για το τοπίο των προνομιούχων λογαριασμών τους.

Επιπροσθέτως, τα σύγχρονα εργαλεία PAM ενσωματώνουν δυνατότητα αυτόματης περιστροφής των κλειδιών SSH και άλλων προνομιακών διαπιστευτηρίων σε τακτά χρονικά διαστήματα, με στόχο την εξάλειψη των χρονοβόρων και επιρρεπών σε σφάλματα χειροκίνητων εργασιών που απαιτούνται για τη κανονιστική συμμόρφωση. Εν τω μεταξύ, οι δυνατότητες αυτόματης παρακολούθησης συνεδριών καταγράφουν συστηματικά όλες τις συνεδρίες των προνομιακών λογαριασμών και προσδιορίζουν ποιοι χρήστες λειτουργούν προνομιακούς λογαριασμούς.

Τέλος, τα καλύτερα εργαλεία PAM παρέχουν επιπλέον λεπτομερείς εγγραφές των συνεδριών που παρακολουθούνται, οι οποίες μπορούν να ταξινομηθούν σε searchable μεταδεδομένα (με δυνατότητα αναζήτησης) για τις ομάδες συμμόρφωσης και αντιμετώπισης περιστατικών ενώ αναλυτικά στοιχεία της συμπεριφοράς των χρηστών μπορούν να αξιοποιηθούν για την αυτόματη ανίχνευση και την αναστολή των επικίνδυνων προνομιακών συνεδριών.

Το αδύνατο μόλις έγινε εφικτό. Μεταξύ της χαρτογράφησης λογαριασμών, της αυτόματης περιστροφής των διαπιστευτηρίων και της λεπτομερούς παρακολούθησης συνεδριών, η προνομιακή πρόσβαση μπορεί να αποκαλυφθεί, να διασφαλιστεί και είναι διαχειριζόμενη.

Μύθος # 2: Τα εργαλεία διαχείρισης της προνομιακής πρόσβασης αποτελούν πρόκληση για τους διαχειριστές.

Το παραπάνω μπορεί να είχε μία δόση αλήθειας στο παρελθόν, ωστόσο οι σημερινές λύσεις PAM διευκολύνουν και απλοποιούν το έργο του διαχειριστή. Η συλλογή όλων των προνομιακών λογαριασμών σε ένα κεντρικό vault εξαλείφει την ανάγκη αναζήτησης και διαχείρισης των προνομιακών διαπιστευτηρίων χειροκίνητα. Στα ολοένα και πιο δυναμικά δικτυακά περιβάλλοντα, η κεντρική τοποθέτηση των απαραίτητων εργαλείων για την κατάλληλη διαχείριση της προνομιακής πρόσβασης των χρηστών μπορεί να βελτιώσει την αποδοτικότητα και την αποτελεσματικότητα των έργων πληροφορικής. Τα εργαλεία αυτοματισμού επιτρέπουν επίσης στους διαχειριστές να εξαλείψουν τις χρονοβόρες εργασίες υπέρ των στρατηγικών πρωτοβουλιών.

Και ειδικά στις μέρες μας, που οι οργανισμοί μεταβαίνουν στο σύννεφο, τα εργαλεία PAM μπορούν να είναι ιδιαίτερα χρήσιμα για την αντιμετώπιση των κινδύνων που εμφανίζονται με την μετάβαση στο σύννεφο. Κατά την υιοθέτηση μιας υβριδικής ή δημόσιας υποδομής cloud, ακόμη και οι μικρότερες λανθασμένες ρυθμίσεις μπορούν να δημιουργήσουν νέα κενά ασφαλείας. Η ύπαρξη ολιστικών εργαλείων για την ανεύρεση κινδύνων που συνδέονται με την προνομιακή πρόσβαση μπορεί να βελτιώσει τη στάση ασφαλείας ενός οργανισμού.

Μύθος # 3: Οι λύσεις διαχείρισης ταυτότητας και πρόσβασης (IAM) επαρκούν για την προστασία της προνομιακής πρόσβασης.

Τα εργαλεία IAM και οι μέθοδοι ελέγχου ταυτότητας πολλαπλών παραγόντων (MFA) πράγματι αποτελούν στρατηγικές επενδύσεις – αλλά δεν είναι αντάξια μιας λύσης PAM. Οι λύσεις PAM μπορούν να προστατεύσουν ανεξάρτητα προνομιούχους λογαριασμούς με ανθρώπινη και μη-ανθρώπινη ταυτότητα, όπως λογαριασμούς εφαρμογών που χρησιμοποιούνται στη ρομποτική αυτοματοποίηση διαδικασιών (RPA) ή στο DevOps – κάτι που οι λύσεις IAM απλά δεν έχουν σχεδιαστεί για να κάνουν.

Επικεντρωμένα στη μείωση του κινδύνου, τα εργαλεία PAM μπορούν επίσης να προστατεύσουν τους προνομιούχους επιχειρηματικούς χρήστες από εξελιγμένες επιθέσεις κοινωνικής μηχανικής ικανές να παρακάμψουν τον έλεγχο ταυτότητας πολλαπλών παραγόντων (MFR). Το σημαντικότερο είναι ότι τα εργαλεία IAM απαιτούν απευθείας σύνδεση με βάσεις δεδομένων χρηστών, όπως το Active Directory (AD). Τέτοιες συνδέσεις φιλοξενούνται συχνά σε εγκαταστάσεις. Αν κάποιος διακομιστής που βρίσκεται στις εγκαταστάσεις παραβιαστεί, οι επιτιθέμενοι θα είναι σε θέση να αποκτήσουν τον έλεγχο του Active Directory (AD) και να προχωρήσουν σε επιθέσεις Kerberos, όπως είναι η Golden Ticket, και να παραμείνουν κρυμμένοι εντός του εταιρικού δικτύου. Οι λύσεις PAM μπορούν να προσφέρουν ένα ζωτικής σημασίας επίπεδο ασφαλείας για διακομιστές που φιλοξενούν την απευθείας σύνδεση σε βάσεις δεδομένων χρηστών που απαιτούν τα συστήματα IAM όπως στο AD.

Για τη δημιουργία ενός ισχυρού πλαισίου επιχειρησιακής ασφάλειας, τα συστήματα IAM και οι λύσεις PAM θα πρέπει να εφαρμοστούν ως συνεργατικά εργαλεία.

Μύθος # 4: Οι λύσεις διαχείρισης προνομιακής πρόσβασης παρεμποδίζουν την λειτουργική αποδοτικότητα.

Η αλήθεια είναι ότι οι περισσότεροι εργαζόμενοι δεν απαιτούν αυξημένα προνόμια για να διεκπεραιώσουν τις καθημερινές εργασίες τους και ως εκ τούτου οι λύσεις PAM δεν τους επηρεάζουν στο ελάχιστο. Για εκείνους που απαιτούν αυξημένα προνόμια, τα κορυφαία εργαλεία PAM προσφέρουν πληθώρα από formats που είναι φιλικά προς τους χρήστες, συμπεριλαμβανομένων των RDP, SSH και της εγγενούς πρόσβασης στο διαδίκτυο, για τη «φύλαξη» (vaulting) διαπιστευτηρίων και τη διαχείριση συνεδριών στο παρασκήνιο των καθημερινών ροών εργασίας τους. Η εγγενής και διαφανής πρόσβαση παρέχει στους οργανισμούς ολοκληρωμένες εγγραφές των προνομιακών συνεδριών ενώ ελαχιστοποιεί την όποια αναστάτωση για τους τελικούς χρήστες.

Στην πραγματικότητα, η χρήση εργαλείων PAM για να αυτοματοποίηση των χρονοβόρων εργασιών του προσωπικού πληροφορικής και ασφάλειας μπορεί να βελτιώσει την παραγωγικότητα απελευθερώνοντας χρόνο για εγχειρήματα ή έργα υψηλότερης αξίας. Οι ομάδες ελέγχου μπορούν να επιτύχουν τα ίδια οφέλη αυτοματοποιώντας τα καθήκοντα συμμόρφωσης – ειδικά σε βιομηχανίες που υπόκεινται σε αυστηρά κανονιστικά πλαίσια όπως της υγειονομικής περίθαλψης και των τραπεζικών υπηρεσιών. Η χειροκίνητη αναζήτηση δραστηριότητας υψηλού κινδύνου ανάμεσα στις συνεδρίες που περιλαμβάνουν προνομιακά διαπιστευτήρια μπορεί να είναι εξαιρετικά χρονοβόρα. Οι λύσεις PAM μπορούν να αυτοματοποιήσουν αυτές τις εργασίες και να προσδιορίσουν την επικίνδυνη συμπεριφορά για τις ομάδες ελέγχου, απελευθερώνοντας τες από χρόνο και έργο που μπορούν να επενδύσουν σε άλλα κρίσιμα καθήκοντα.

Οι σύγχρονες λύσεις PAM αποτελούν όφελος για την λειτουργική αποδοτικότητα, και όχι τροχοπέδη.

Μύθος # 5: Είναι δύσκολο να υπολογίσετε το ROI για τις λύσεις Διαχείρισης Προνομιακής Πρόσβασης

Το μέσο κόστος μίας παραβίασης δεδομένων το 2019 ανήλθε σε σχεδόν 4 εκατομμύρια δολάρια. Το παραπάνω νούμερο μάλιστα δεν συμπεριλαμβάνει την «χασούρα» από τη ζημιά που προκλήθηκε στην φήμη της επιχείρησης ή τις απώλειες από την κλοπή πνευματικής ιδιοκτησίας. Η προνομιακή πρόσβαση αποτελεί για τους οργανισμούς ένα εργαλείο για να καταδείξουν που οι λύσεις ασφάλειας μπορούν να έχουν μεγάλο αντίκτυπο.

Σε οποιοδήποτε πρόγραμμα ασφαλείας, η σχέση κόστους-αποδοτικότητας είναι καθοριστικής σημασίας. Οι οργανισμοί πρέπει να υιοθετήσουν μια προσέγγιση βάσει κινδύνου, εφαρμόζοντας πεπερασμένους πόρους όπου μπορούν να επιτύχουν άμεσες νίκες και μακροχρόνιο αντίκτυπο. Και σε αυτόν τον τομέα είναι που πραγματικά οι λύσεις PAM διακρίνονται και ξεχωρίζουν. Μία λύση διαχείρισης της προνομιακής πρόσβασης (PAM) είναι ένα εργαλείο που εφόσον αξιοποιηθεί καταλλήλως, ακόμα και οι περιορισμένες επενδύσεις είναι δυνατό να αποφέρουν υψηλό ROI και να μειώσουν τον κίνδυνο.

Μετά την εφαρμογή μιας λύσης PAM, οι οργανισμοί μπορούν να σαρώσουν τα συστήματά τους για να δουν τον αριθμό των μη ασφαλισμένων και των μη προστατευμένων συστημάτων να μειώνεται. Δεδομένου ότι οποιοσδήποτε μη διαχειριζόμενος προνομιούχος λογαριασμός είναι ένας δυνητικός φορέας επίθεσης, κάθε προνομιούχος λογαριασμός που ανακαλύπτεται, ασφαλίζεται και προστατεύεται από μια λύση PAM συντελεί στην άμεση μείωση της εκτεθειμένης επιφάνειας επίθεσης και μίας σαφής απόδειξη της απόδοσης επένδυσης (ROI).

Η αποτελεσματική ασφάλεια αρχίζει με την προστασία των πιο πολύτιμων πληροφοριών και δεδομένων ενός οργανισμού και ως κοινός στόχος στις περισσότερες κυβερνοεπιθέσεις, η μη διαχειριζόμενη και μη προστατευμένη προνομιακή πρόσβαση αποτελεί σημαντική απειλή. Με το «κλείδωμα» των προνομιακών διαπιστευτηρίων, οι οργανισμοί στερούν από τους επιτιθέμενους μία από τις προτιμώμενες μεθόδους τους για να φτάσουν σε κρίσιμα δεδομένα και περιουσιακά στοιχεία. Ταυτόχρονα, οι δυνατότητες παρακολούθησης συνεδριών και ανίχνευσης απειλών μπορούν να βοηθήσουν τις ομάδες ασφαλείας να ανιχνεύσουν και να διερευνήσουν την κατάχρηση των προνομιακών διαπιστευτηρίων – βελτιώνοντας τον χρόνο ανταπόκρισης του οργανισμού σε επιθέσεις που βρίσκονται σε εξέλιξη.

Επιπλέον, πολλές λύσεις PAM μπορούν να ενσωματωθούν με άλλες λύσεις λογισμικού για επιχειρήσεις – από εργαλεία DevOps, IoT gateways και δικτυακές συσκευές μέχρι συστήματα διαχείρισης ευπαθειών – μεγιστοποιώντας την αξία τους και εξορθολογίζοντας την ασφάλεια στο σύνολο της.

Θέλετε να μάθετε περισσότερα; Ρίξτε μία ματιά στην προσέγγιση της CyberArk στο Privileged Access Management ή επισκεφθείτε το resource center της εταιρείας για να μάθετε περισσότερα σχετικά με τα οφέλη που μπορείτε να έχει ο οργανισμός σας από την αποτελεσματικότητα και την ασφάλεια μίας λύσης PAM.

To Sophos Mobile 9.5 είναι διαθέσιμο στο Sophos Central, φέρνοντας πολλές νέες συναρπαστικές βελτιώσεις. Στις βασικές βελτιώσεις συμπεριλαμβάνονται:

Sophos Intercept X for Mobile

Αξιοποιώντας την τεχνολογία βαθιάς εκμάθησης κατά του κακόβουλου λογισμικού, το Intercept X for Mobile προστατεύει τους χρήστες, τις συσκευές τους και τα εταιρικά δεδομένα από γνωστές και άγνωστες απειλές για φορητές συσκευές (κινητά, tablets κ.ά).

Η προστασία συσκευών, δικτύου και εφαρμογών έρχεται με ένα πλήρως ανασχεδιασμένο περιβάλλον χρήσης, που επιτρέπει την εύκολη διαχείριση και αναγνώριση τυχόν κενών ασφαλείας (π.χ στις ρυθμίσεις) στις συσκευές των χρηστών.

Η Ασφάλεια Συσκευής (Device Security) παρακολουθεί συνεχώς για ενδεχόμενους κινδύνους για την ασφάλεια και στέλνει σχετικές ειδοποιήσεις ώστε οι διαχειριστές πληροφορικής (IT) να μπορούν να αντιμετωπίζουν και να αποκαθιστούν γρήγορα και αυτομάτως τα ζητήματα και να ανακαλούν αν χρειαστεί την πρόσβαση σε εταιρικούς πόρους.

Η Ασφάλεια Δικτύου (Network Security) παρακολουθεί τις δικτυακές συνδέσεις για ύποπτες δραστηριότητες σε πραγματικό χρόνο, προειδοποιώντας τους διαχειριστές πληροφορικής και τους χρήστες για ενδεχόμενες επιθέσεις τύπου man-in-the-middle (MitM). Χαρακτηριστικά επίσης όπως το φιλτράρισμα Ιστού (Web Filtering) και ο έλεγχος διεύθυνσης URL (URL checking) αποκλείουν επίσης την πρόσβαση σε γνωστές κακόφημες ή κακόβουλες ιστοσελίδες, προστατεύοντας τους χρήστες από ακατάλληλο περιεχόμενο ενώ το χαρακτηριστικό ανίχνευσης ηλεκτρονικού ψαρέματος μέσω SMS (SMS phishing detection) εντοπίζει τις κακόβουλες διευθύνσεις URL.

Το χαρακτηριστικό Ασφάλεια Εφαρμογής (Application Security) εντοπίζει κακόβουλες και ύποπτες εφαρμογές που είναι εγκατεστημένες σε συσκευές, και προστατεύει από το malware, το ransomware και τις δυνητικά ανεπιθύμητες εφαρμογές (PUA) όπως το Fleeceware.

Το Intercept X for Mobile μπορεί να εφαρμοστεί μέσω του Sophos Mobile ή μέσω προϊόντων UEM τρίτων, όπως για παράδειγμα μέσω του Microsoft Intune, επιτρέποντας στους διαχειριστές να δημιουργούν πολιτικές πρόσβασης υπό όρους, αποκλείοντας ή περιορίζοντας την πρόσβαση σε εφαρμογές, δεδομένα και εταιρικούς πόρους όταν εντοπίζονται απειλές.

Ασφάλεια Chromebook – Ασφάλεια επικεντρωμένη στην εκπαίδευση

Με τη νέα αυτή έκδοση, η Sophos προσέθεσε ένα νέο χαρακτηριστικό, την Ασφάλεια Chromebook.

Είναι ιδανικό όταν εργάζεστε με σχολεία, καθώς όλοι γνωρίζουμε ότι τα παιδιά είναι αρκετά έξυπνα σε ότι αφορά την τεχνολογία στις μέρες μας και θα βρουν τρόπους να παρακάμψουν την ασφάλεια. Η Sophos θέλει να βοηθήσει τους διαχειριστές του σχολείου στην αποστολή τους.

- Προστασία ιστού που είναι ιδανική για την εκπαίδευση

- Φιλτράρισμα ιστού εντός και εκτός του εκπαιδευτικού

- Εγγραφή μέσω Sophos Mobile ή G Suite

Ενημερώσεις του Sophos Mobile 9.5

Η ασφαλής λύση UEM της Sophos στο Central επιτρέπει στους πελάτες της να διαχειρίζονται, να ασφαλίζουν και να ρυθμίζουν τις φορητές και παραδοσιακές τερματικές συσκευές τους, τις εφαρμογές και το περιεχόμενο. Η τελευταία ενημέρωση, το Sophos Mobile 9.5, περιλαμβάνει βελτιώσεις στη διαχείριση των συσκευών:

- Βελτιωμένος οδηγός δέσμης εργασιών

- Enrollment κωδικών Android Enterprise QR

- Υποστήριξη Samsung OEM config

- Ενισχυμένο security reporting

Πως να αποκτήσετε το Sophos Mobile 9.5