Νέα

Αυτό το τριήμερο πρόγραμμα εκπαίδευσης σχεδιάστηκε και προορίζεται για έμπειρους τεχνικούς που θέλουν να εγκαθιστούν, αναπτύσσουν, διαμορφώνουν και να υποστηρίζουν το XG Firewall σε παραγωγικά περιβάλλοντα και είναι το αποτέλεσμα βαθιάς μελέτης πάνω στο τείχος προστασίας επόμενης γενιάς της Sophos.

Το πρόγραμμα αποτελείται από παρουσιάσεις και πρακτικές ασκήσεις εργαστηρίων για την ενίσχυση του διδακτικού περιεχομένου. Λόγω της φύσης της παράδοσης και της ποικίλης εμπειρίας των εκπαιδευομένων, ενθαρρύνεται η ανοικτή συζήτηση κατά τη διάρκεια της εκπαίδευσης/ κατάρτισης.

Sophos XG Architect Training (Τρίτη 3 Νοεμβρίου 2020– Πέμπτη 5 Νοεμβρίου 2020)

(3 days Training)

Προαπαιτούμενα

XG Firewall _ Certified Engineer course and delta modules up to version 18.0

Συνιστώμενες γνώσεις

- Knowledge of networking to a CompTIA N+ level

- Knowledge of IT security to a CompTIA S+ level

- Experience configuring network security devices

- Be able to troubleshoot and resolve issues in Windows networked environments

- Experience configuring and administering Linux/UNIX systems

Περιεχόμενο της εκπαίδευσης

- Module 1: Deployment

- Module 2: Base Firewall

- Module 3: Network Protection

- Module 4: Synchronized security

- Module 5: Web server Protection

- Module 6: Site to site connections

- Module 7: Authentications

- Module 8: Web Protection

- Module 9: Wireless

- Module 10: Remote Access

- Module 11: High Availability

- Module 12: Public Cloud

Certification

+ exam: Sophos XG Architect

Διάρκεια: 3 ημέρες

Πρόγραμμα

Εκπαιδευτής: Μιχάλης Ελευθέρογλου

Ημέρα 1η, Τρίτη, 3 Νοεμβρίου 2020

9:30-10:45 Module 1: Module 1: Deployment and Lab

- Recall important information from Engineer courses

- Deployment modes supported by the XG Firewall

- Understand a range of scenarios where each deployment mode would commonly be used

- Use built-in tools to troubleshoot issues

- Labs

10:45-11:00 Διάλειμμα

11:00-13:00 Module 2: Base Firewall

- Explain how the XG firewal can be accessed

- Understand the types fo interfaces that can be created

- Understand the benefits of Fast Path Technology

- Configure routing per firewall rule

- Understand best practice for ordering firewall rules

- Explain what Local NAT policy is and known how to configure it.

13:00-14:00 Διάλειμμα

14:00-16:00 Labs

- Activate the Sophos XG Firewalls

- Post installation Configuration

- Bridge interfaces

- Create a NAT rule to load balance access to servers

- Create a local NAT policy

- Configure routing using multiple WAN links

- Configure policy-based routing for an MPLS scenario

- Install Sophos Central

16:00-16:15 Διάλειμμα

16:15-17:15 Module 3: Network Protection and Lab

- Explain what IPS is and how traffic can be offloaded to Fastpath

- Demonstrate how to optimize workload y configuring IPS policies

- Examine advanced Intrusion Prevention and optimize policies

- Configure advanced DOS Protection rules

- Demonstrate how the strict policy can be used to protect networks

- Labs- Create Advanced DoS Rules

Ημέρα 2η, Τετάρτη, 4 Νοεμβρίου 2020

9:30-11:00: Module 4: Synchronized Security and Labs

- Explain how Security Heartbeat works

- Configure Synchronized Security

- Deploy Synchronized Security in discover and inline modes

- Understand the advantages and disadvantages of deploying

- Synchronizes Security in different scenarios

- Labs

- Configure source-Based Security

- Hearteat firewall rules

- Destination based Security Heartbeat

- Missing Security Heartbeat

- Lateral Movement Protection

11:00-11:15 Διάλειμμα

11:15-13:45 Module 5 Webserver Protection and Labs

- Explain how Websever Protection works

- Describe protection features for a web application

- Configure Web Server authentication

- Publish a web service using the Web Application Firewall

- Use the preconfigured templates to configure Web Server Protection for common purposes

- Configure SlowHTTP protection

- Labs (Web Application Firewall)

- Labs (Load balancing with Web Server Protection)

- Labs (Web Server Authentication and path-specific routing)

13:45-14:45 Διάλειμμα και Γεύμα

14:45-17:45 Module 6: Site to site connections and Labs

- Configure and deploy site to site VPNs in a wide range of environment

- Implement IPsec NATing and failover

- Check and modify route precedence

- Create RED tunnels between XG firewalls

- Understand when to use RED

- Labs ( Create an IPsec site to site VPN

- Labs ( Configure VPN network NATing )

- Labs (Configure VPN failover)

- Labs (Enable RED on the XG firewall)

- Labs (Create a RED tunnel between two XG Firewalls

- Labs (Configure routing for the RED tunnel)

- Labs (Configure route-based VPN)

Ημέρα 3η, Πέμπτη, 5 Νοεμβρίου 2020

9:00-10:00 Module 7: Authentications and Labs

- Demonstrate how to configure and use RADIUS accounting

- Deploy STAS in large and complex environment

- Configure SATC and STAS together

- Configure Secure LDAP and identify the different secure connections available

- Labs (configure an Active Directory Authentication server)

- Labs (configure single sing-on using STAS

- Labs (Authenticate users over a site to site VPN)

10:00-11:15 Module 8: Web Protection

- Choose the most appropriate type for web protection in different deployment scenarios

- Enable web filtering using the DPI engine or legacy web proxy

- Configure TLS inspection using the DLP engine or legacy web proxy

- Labs (Install the SSL CA certificate)

- Labs (Configure TLS inspection rules)

- Labs (Create a custom web policy for users)

11:15-11:30 Διάλειμμα

11:30-12:15 Module 9: Wireless

- Explain how Sophos Access Points are deployed and identify some common issues

- Configure RADIUS authentication

- Configure a mesh network

12:15-13:05 Module 10: Remote Access

- Configure Sophos Connect and manage the configuration using Sophos Connect Admin

- Configure an IPsec remote access VPN

- Configure an L2TP remote access VPN for mobile devices

- Labs (Sophos Connect)

13:05-14:25 Module 11: High Availability

- Explain what HA is and how it operates

- Demonstrate how to configure HA and explain the difference between quick and manual configuration

- List the prerequisites for high availability

- Perform troubleshooting steps andc heck the logs to ensure that HA is set up correctly.

- Explain the packet flow in high availability

- Demonstrate how to disable HA

- Labs (Create an Active-Passive cluster)

- Labs (Disable High Availability)

14:25-15:05 Διάλειμμα και Γεύμα

15:05-16-15 Public Cloud and Labs

- Deploy XG firewall in complex network enviroments

- Explain how XG firewall process traffic and use this information to inform the configuration

- Configure advanced networking and protection features

- Deploy XG firewall on public cloud infrastructure

- Labs (Put a service in debug mode to gather logs)

- Labs (Retrieving log files)

- Labs (Troubleshoot an issue from an imported configuration file)

- Labs (Deploy an XG Firewall on Azure (simulation)

16:15 (Εξετάσεις)

Η Sophos ανακοίνωσε τη νέα πλατφόρμα video hub Sophos Techvids.

Η νέα πλατφόρμα διαθέτει μία εκτεταμένη βιβλιοθήκη από videos (περισσότερων από 90) τύπου how-to και troubleshooting (συμπεριλαμβανομένων και βίντεο για την ρύθμιση των προϊόντων της εταιρείας). Η νέα διαδικτυακή πλατφόρμα διαθέτει επίσης ένα νέο περιβάλλον χρήσης, γεμάτο με διαδραστικά στοιχεία πλοήγησης και χαρακτηριστικά που έχουν στόχο να βελτιώσουν την εμπειρία θέασης όπως in-video surveys κ.ά.

Επισκεφτείτε τη νέα διαδικτυακή πλατφόρμα της Sophos στη διεύθυνση: https://techvids.sophos.com

Διαδραστικά χαρακτηριστικά in-video

Feedback surveys: Διάφορες προτροπές, γκάλοπ και έρευνες εντός των βίντεο, παρέχουν έναν εύκολο τρόπο για να μοιραστείτε τις ιδέες σας και να κάνετε σχόλια για να βοηθήσετε τη Sophos να βελτιώσει τα μελλοντικά της βίντεο.

Διαδραστική πλοήγηση video: Η άνω μπάρα πλοήγησης είναι διαδραστική και διαθέσιμη στα περισσότερα από τα σημερινά βίντεο της Sophos.

Αναρωτιέστε από που να ξεκινήσετε; Παρακάτω θα βρείτε μερικά από τα δημοφιλέστερα videos της Sophos:

- XG Firewall (v18): How to configure SSL VPN remote access

- XG Firewall (v18): NAT enhancements

- Central Endpoint: How to run the Sophos ZAP Tool

- Central Endpoint: How to recover tamper protected windows devices

- Sophos Wireless: Wi-Fi fundamentals

Δείτε ολόκληρη τη συλλογή video της Sophos στην διεύθυνση https://techvids.sophos.com σήμερα!

Η Sophos είναι υπερήφανη που αναγνωρίστηκε ως «Ηγέτης» στην έκθεση IDC MarketScape: Worldwide Mobile Threat Management Software 2020 Vendor Assessment.

Η έκθεση προσφέρει μια επισκόπηση των υφιστάμενων λύσεων MTM (Mobile Threat Management), γνωστές και ως λύσεις MTD (Mobile Threat Defence), οι οποίες αποτελούν ολοένα και πιο σημαντικό κομμάτι της αγοράς κυβερνοασφαλείας καθώς όλο και μεγαλύτερο ποσοστό του εργατικού δυναμικού χρησιμοποιεί φορητές συσκευές (π.χ. κινητά ή tablets) για να κάνει τη δουλειά του στις μέρες μας.

Η σημαντική αυτή διάκριση για το Sophos Intercept X for Mobile αποτελεί απόδειξη της δύναμης της μηχανής βαθιάς εκμάθησης Intercept X που χρησιμοποιείται σε ολόκληρη τη γκάμα προϊόντων της Sophos. Σε συνδυασμό με την ευελιξία που προσφέρεται μέσω των ισχυρών δυνατοτήτων διαχείρισης και ασφάλειας του Sophos Central, της γνωστής, cloud-based πλατφόρμας διαχείρισης όλων των προϊόντων της Sophos, οι οργανισμοί μπορούν να διαχειρίζονται την ασφάλεια των φορητών συσκευών τους, των διακομιστών και δικτύων τους χρησιμοποιώντας την ίδια κονσόλα.

Επιπλέον, η διάκριση αυτή οφείλεται και στην απρόσκοπτη ενσωμάτωση του Intercept X for Mobile με τις ισχυρές δυνατότητες διαχείρισης τερματικών συσκευών (endpoint) του Sophos Mobile, παρέχοντας στους οργανισμούς ότι καλύτερο υπάρχει και από τους δύο κόσμους για τα Mobile Threat Management (MTM) και Unified Endpoint Management (UEM).

Σύμφωνα με την έκθεση, «ο συνδυασμός των προϊόντων MTM και UEM της Sophos είναι σπάνιος μεταξύ των προμηθευτών MTM και μοναδικός μεταξύ των προμηθευτών που βρίσκονται σε αυτή τη μελέτη».

Το Intercept X for Mobile είναι διαθέσιμο για Android, iOS και Chrome OS και προσφέρει στους χρήστες παγκόσμιας κλάσης ασφάλεια για συσκευές, εφαρμογές και δίκτυα, παρέχοντας κορυφαία ασφάλεια ενάντια στις πλέον σύγχρονες απειλές για φορητές συσκευές, όπως είναι το ransomware, οι δικτυακές επιθέσεις και τα exploits. Σύμφωνα με την έκθεση, «αυτός ο συνδυασμός (MTM και UEM) δίνει στη Sophos ένα ισχυρό πλεονέκτημα στην περίπτωση που οι επιχειρήσεις θέλουν έναν μοναδικό προμηθευτή τόσο για τη διαχείριση των φορητών συσκευών τους όσο και για την επιβολή ασφαλείας».

Το Sophos Intercept X for Mobile ενσωματώνεται επίσης με ένα ευρύ φάσμα πλατφορμών τρίτων προμηθευτών, συμπεριλαμβανομένου του Microsoft Intune και άλλων κορυφαίων προμηθευτών UEM – παρέχοντας στους οργανισμούς μια ευέλικτη λύση για την προστασία των φορητών συσκευών τους ενάντια στις απειλές και εντός της υπάρχουσας υποδομής ασφαλείας τους.

Για να μάθετε περισσότερα σχετικά με το Intercept X for Mobile, μεταβείτε στο Sophos.com ή προχωρήστε σε λήψη και δοκιμάστε το από μόνοι σας μέσω του Google Play ή του App Store της Apple.

Sophos XG Administration. Αυτό το μάθημα, το οποίο θα πραγματοποιηθεί από τις 13 έως τις 14 Οκτωβρίου, 09:30-17:30 μέσω Webex λόγω του Covid-19, έχει σχεδιαστεί για επαγγελματίες τεχνικούς που θα αναλάβουν τη διαχείριση του Sophos XG Firewall και παρέχει όλες τις απαραίτητες δεξιότητες για τη πραγματοποίηση κοινών καθημερινών εργασιών.

Στόχοι

Με την ολοκλήρωση αυτού του μαθήματος, οι εκπαιδευόμενοι θα μπορούν:

- Να γνωρίζουν όλα τα βασικά χαρακτηριστικά καθώς και πως να προστατεύονται από απειλές

- Να ολοκληρώνουν απλές εργασίες διαμόρφωσης

- Να διαμορφώνουν/ ρυθμίζουν τις συχνότερα χρησιμοποιούμενες λειτουργίες

- Να προβάλλουν και να διαχειρίζονται αρχεία καταγραφής συμβάντων και αναφορές

- Να προσδιορίζουν και να χρησιμοποιούν εργαλεία αντιμετώπισης προβλημάτων

Προαπαιτούμενα

Δεν υπάρχουν προϋποθέσεις για αυτό το μάθημα. Ωστόσο, συνιστάται να:

- Γνωρίζετε δικτύωση σε επίπεδο CompTIA N+

- Να είστε εξοικειωμένοι με τις βέλτιστες πρακτικές ασφάλειας

- Να έχετε εμπειρία διαμόρφωσης συσκευών ασφαλείας δικτύου

Πιστοποίηση

Για να γίνουν πιστοποιημένοι διαχειριστές της Sophos, οι εκπαιδευόμενοι θα πρέπει να δώσουν και να περάσουν από μια διαδικτυακή αξιολόγηση/ εξέταση. Η αξιολόγηση ελέγχει τις γνώσεις τους τόσο για το περιεχόμενο που παρουσιάστηκε όσο και για το πρακτικό περιεχόμενο και περιέχει 40 ερωτήσεις. Η βάση για να περάσετε την αξιολόγηση είναι 80% και περιορίζεται σε 4 προσπάθειες.

Πρόγραμμα

Η εκπαίδευση αναμένεται να διαρκέσει δύο (2) ημέρες (24 ώρες) για να ολοκληρωθεί, εκ των οποίων περίπου οι μισές θα δαπανηθούν σε πρακτικές ασκήσεις.

Περιεχόμενο

Η εκπαίδευση περιέχει 10 ενότητες:

- Ενότητα 1: Επισκόπηση XG Firewall

- Ενότητα 2: Ξεκινώντας με το XG Firewall

- Ενότητα 3: Προστασία δικτύου

- Ενότητα 4: Προστασία Web Server

- Ενότητα 5: Site-to-Site Connections

- Ενότητα 6: Έλεγχος ταυτότητας

- Ενότητα 7: Προστασία Ιστού και Έλεγχος Εφαρμογών

- Ενότητα 8: Προστασία ηλεκτρονικού ταχυδρομείου (email)

- Ενότητα 9: Wireless Protection

- Ενότητα 10: Απομακρυσμένη πρόσβαση

- Ενότητα 11: Logging, Reporting και Troubleshooting

Για πολλούς οργανισμούς, οι υπολογιστές Mac αποτελούν βασικό στοιχείο της υποδομής πληροφορικής τους.

Σε κάθε περίπτωση, είτε δηλαδή οι υπολογιστές Mac αποτελούν κάποιο μικρό ποσοστό ή την πλειονότητα στην υποδομή πληροφορικής ενός οργανισμού, είναι απαραίτητο να εφαρμοστεί το ίδιο επίπεδο προστασίας και ορατότητας με αυτό που έχει εφαρμοστεί για τους υπολογιστές Windows.

Ακριβώς για αυτό το λόγο, εκτός από την αποδεδειγμένη προστασία ενάντια στις τελευταίες απειλές για Mac, το Endpoint Detection and Response (EDR) της Sophos είναι πλέον διαθέσιμο και για χρήστες Mac εκτός από Windows και Linux.

Το Intercept X Advanced with EDR δίνει στους διαχειριστές πληροφορικής και στους ειδικούς στον χώρο της κυβερνοασφάλειας, τη δύναμη να ανταποκριθούν σε κρίσιμα ζητήματα που αφορούν σε λειτουργίες πληροφορικής και στο κυνήγι απειλών και στη συνέχεια να προβούν στις οποιεσδήποτε ενέργειες εξ αποστάσεως.

Αναβαθμίστε τις λειτουργίες ασφαλείας IT

Η διατήρηση «σωστής υγιεινής πληροφορικής» μπορεί να αποτελέσει σημαντική επένδυση χρόνου για τους διαχειριστές πληροφορικής. Το να είσαι επίσης σε θέση να αναγνωρίσεις ποιες συσκευές χρειάζονται τη προσοχή σου και τι μέτρα πρέπει να αναλάβεις ενδέχεται να προσθέσει ακόμη ένα επίπεδο πολυπλοκότητας.

Με το Sophos EDR ωστόσο μπορείτε να κάνετε όλα τα παραπάνω – γρήγορα και απλά. Για παράδειγμα μπορείτε να:

- Εντοπίσετε συσκευές με ευπάθειες λογισμικού, άγνωστες υπηρεσίες που εκτελούνται ή μη εξουσιοδοτημένες επεκτάσεις προγράμματος περιήγησης

- Προσδιορίσετε συσκευές που έχουν ανεπιθύμητο λογισμικό

- Διαπιστώσετε αν έχει αναπτυχθεί λογισμικό σε συσκευές, π.χ. για να βεβαιωθείτε για την πλήρη διανομή του

- Έχετε απομακρυσμένη πρόσβαση σε συσκευές για να ψάξετε βαθύτερα και να αναλάβετε δράση, όπως να εγκαταστήσετε λογισμικό, να επεξεργαστείτε αρχεία διαμόρφωσης και να επανεκκινήσετε μία συσκευή

Κυνήγι και εξουδετέρωση απειλών

Για τον εντοπισμό διακριτικών, evasive απειλών απαιτείται ένα εργαλείο ικανό να εντοπίσει ακόμη και τους μικρότερους δείκτες μόλυνσης/ παραβίασης.

Στη νέα του έκδοση, το Sophos EDR παρουσιάζεται σημαντικά ενισχυμένο στο τομέα των δυνατοτήτων κυνηγιού απειλών. Για παράδειγμα σας δίνει τη δυνατότητα να:

- Εντοπίσετε διεργασίες που προσπαθούν να πραγματοποιήσουν σύνδεση σε μη τυπικές θύρες

- Λάβετε λεπτομερή πληροφόρηση σχετικά με απρόσμενες εκτελέσεις scripts

- Προσδιορίσετε διεργασίες που έχουν δημιουργήσει αρχεία ή έχουν τροποποιήσει αρχεία διαμόρφωσης

- Αποκτήσετε απομακρυσμένη πρόσβαση σε μια συσκευή για την ανάπτυξη πρόσθετων εγκληματολογικών εργαλείων, να τερματίσετε ύποπτες διεργασίες ή την εκτέλεση scripts ή προγραμμάτων

Νέα χαρακτηριστικά Live Discover και Live Response

Οι δυνατότητες που καθιστούν δυνατή την επίλυση όλων των σημαντικών παραπάνω ζητημάτων είναι τα Live Discover και Live Response.

Το Live Discover σάς επιτρέπει να εξετάζετε τα δεδομένα σας για σχεδόν οποιοδήποτε ερώτημα μπορείτε να έχετε κάνοντας αναζήτηση σε συσκευές Mac με SQL queries. Μπορείτε να επιλέξετε από μια σειρά έτοιμων queries, τα οποία μπορούν να προσαρμοστούν πλήρως για να αντλήσουν τις ακριβείς πληροφορίες που χρειάζεστε, τόσο κατά την εκτέλεση εργασιών υγιεινής ασφάλειας IT όσο και κατά την εκτέλεση διεργασιών κυνηγιού απειλών. Τα δεδομένα αποθηκεύονται εντός δίσκους για έως και 90 ημέρες, πράγμα που σημαίνει ότι οι χρόνοι απόκρισης στα queries είναι γρήγοροι και αποδοτικοί.

Το Live Response είναι ένα περιβάλλον χρήσης γραμμής εντολών για την απομακρυσμένη πρόσβαση σε συσκευές προκειμένου να πραγματοποιηθεί περαιτέρω έρευνα ή να ληφθούν συγκεκριμένα κατάλληλα μέτρα. Για παράδειγμα μπορεί να πραγματοποιηθεί:

- Επανεκκίνηση κάποιας συσκευής στην οποία εκκρεμούν ενημερώσεις

- Τερματισμός ύποπτων διεργασιών

- Περιήγηση στο σύστημα αρχείων

- Επεξεργασία αρχείων διαμόρφωσης

- Εκτέλεση scripts και προγραμμάτων

Και όλα τα παραπάνω, πραγματοποιούνται εξ αποστάσεως, οπότε και είναι ιδανικό για περιπτώσεις απομακρυσμένης εργασίας, όπου ενδέχεται να μην έχετε φυσική πρόσβαση σε μια συσκευή που χρειάζεται την προσοχή σας.

Δοκιμάστε τα νέα χαρακτηριστικά

Οι σημερινοί πελάτες Intercept X Advanced with EDR θα δουν αυτόματα τους υπολογιστές Mac να είναι διαθέσιμοι για επιλογή στα Live Discover και Live Response έως στις 16 Σεπτεμβρίου.

Οι πελάτες Intercept X και Intercept X for Server που επιθυμούν να δοκιμάσουν τη λειτουργικότητα EDR μπορούν από το μενού που υπάρχει στα αριστερά της κονσόλας Sophos Central, να επιλέξουν τις δοκιμαστικές εκδόσεις των «Intercept X Advanced with EDR» ή «Intercept X Advanced for Server with EDR» για να έχουν πρόσβαση στα νέα χαρακτηριστικά.

Αν δεν γνωρίζετε το Sophos Central, μπορείτε να ξεκινήσετε σήμερα μια δωρεάν δοκιμή του Intercept X Advanced with EDR. Θα λάβετε προστασία παγκόσμιας κλάσης ενάντια στις τελευταίες κυβερνοαπειλές πέρα από ισχυρές δυνατότητες EDR. Ξεκινήστε άμεσα!

Η Sophos είναι στην ευχάριστη θέση να ανακοινώσει ότι το CRN®, ιδιοκτησίας της «The Channel Company» συμπεριέλαβε την Sophos στον οδηγό Cloud Partner Program Guide 2020.

Η συγκεκριμένη, ετήσια λίστα προσδιορίζει τους κορυφαίους προμηθευτές τεχνολογίας cloud με καινοτόμα προγράμματα συνεργατών που ενδυναμώνουν και επιταχύνουν την ανάπτυξη πρωτοβουλιών που σχετίζονται με το cloud διάφορων παρόχων.

Τον τελευταίο χρόνο, η Sophos επέκτεινε τις δυνατότητες και τη προσφορά της στην ασφάλεια cloud για να προστατεύσει συνολικά την υποδομή cloud. Προστατεύει την υποδομή cloud, την πρόσβαση στο cloud και τις διαμορφώσεις, από τον κύκλο ανάπτυξης έως τις εν ενεργεία υπηρεσίες cloud:

- All-in-one ασφάλεια δικτύου με XG Firewall και Sophos UTM

- Προστασία cloud workload με το Intercept X Advanced for Server with EDR

- Εντοπισμός μη ασφαλών cloud deployments και αποτυχιών συμμόρφωσης με το Cloud Optix

- Αυτοματοποίηση του security pipeline με το Cloud Optix για την ασφάλεια DevOps

Με την ταχεία υϊοθέτηση δημόσιων περιβαλλόντων cloud -τα οποία παρουσιάζουν νέες προκλήσεις για την ασφάλεια δεδομένων στο κανάλι- η επέκταση των υφισταμένων δυνατοτήτων της Sophos στην ασφάλεια cloud θα επιτρέψει στους εταίρους της να βοηθήσουν τους πελάτες τους να εξελιχθούν και να προσαρμοστούν στο μεταβαλλόμενο τοπίο των υποδομών και στις εξελισσόμενες απειλές, για να προστατεύσουν τα δεδομένα τους στις τερματικές συσκευές και στα δίκτυα τους, ανεξαρτήτως του περιβάλλοντος τους.

Το πρόγραμμα Cloud Security Provider (CSP) της Sophos προσφέρει όλα όσα χρειάζονται οι εταίροι και οι συνεργάτες της -εκπαίδευση, αναγνώριση και οικονομικά κίνητρα- για να υποστηρίξουν τους πελάτες τους στην μετάβαση τους στο δημόσιο cloud ή στην χρήση του. Η Sophos ήταν ο πρώτος προμηθευτής λύσεων ασφάλειας επόμενης γενιάς που παρουσίασε ένα πρόγραμμα ειδικά σχεδιασμένο για να βοηθήσει τους συνεργάτες της να ανταποκριθούν σε αυτήν την ευκαιρία αύξησης εσόδων και να κάνουν channel-friendly την αγορά και τη διαχείριση των προϊόντων της σε Microsoft Azure, Amazon Web Services και Google Cloud Platform.

Παράλληλα με το πρόγραμμα CSP, η Sophos συνεχίζει να συνεργάζεται με την AWS (Amazon Web Services) για την παροχή υποστήριξης στους συνεργάτες της στο AWS Marketplace. Το αποτέλεσμα είναι η διάθεση των υπηρεσιών δημόσιου cloud της Sophos μέσω των προγραμμάτων AWS Marketplace Consulting Partner Private Offer (CPPO) και Solution Provider Private Offer (SPPO). Τα παραπάνω παρέχουν στους συνεργάτες και τους εταίρους της Sophos αποκλειστική τιμολόγηση για λύσεις ασφάλειας Sophos AWS Marketplace και επιτρέπει στους πελάτες τους να κερδίσουν από τις τυχόν δεσμεύσεις δαπανών AWS (EDP) που έχουν εφαρμοστεί. Μπορεί επίσης να τους βοηθήσει να εκπληρώσουν τις δεσμεύσεις δαπανών τους ταχύτερα και πιθανώς να ξεκλειδώσουν μεγαλύτερες εκπτώσεις AWS.

Περισσότερες πληροφορίες σχετικά με το πρόγραμμα Sophos Cloud Security Provider (CSP) μπορείτε να βρείτε στο Διαδίκτυο στη διεύθυνση http://www.sophos.com/csp.

Μπορείτε να δείτε τον οδηγό «Cloud Partner Program Guide» online στη διεύθυνση http://www.crn.com/cloud-ppg. Περισσότερα μπορείτε να διαβάσετε στο τεύχος Οκτωβρίου του περιοδικού CRN.

Όπως πολλές άλλες εταιρείες, έτσι και η ομάδα της MailStore πέρασε αρκετές εβδομάδες εργαζόμενη από το σπίτι κατά τη διάρκεια του πρώτου εξαμήνου του έτους, αναπτύσσοντας επιμελώς τις λύσεις αρχειοθέτησης ηλεκτρονικής αλληλογραφίας που προσφέρει. Η επιτυχία της ομάδας τώρα υπογραμμίζεται από την κυκλοφορία του MailStore Version 13, την οποία και σας παρουσιάζουμε.

Με πολλές νέες δυνατότητες και πολλές βελτιώσεις, η νέα έκδοση δεν ικανοποιεί μόνο τους διαχειριστές, αλλά και τους τελικούς χρήστες και τους ιδιοκτήτες επιχειρήσεων. «Διαχωρίσαμε αυτές τις δυνατότητες σε τέσσερις κύριες κατηγορίες» εξηγεί ο Björn Meyn, Product Manager της MailStore. «Πρώτον, προχωρήσαμε στην βελτίωση του τρόπου αλληλεπίδρασης του λογισμικού μας με τις βασικές cloud-based υπηρεσίες Microsoft 365 και Google G Suite με το να διασφαλίσουμε την ομαλότερη και απλούστερη ενσωμάτωση του με αυτές. Δεύτερον, προχωρήσαμε στην υποστήριξη σύγχρονων ελέγχων ταυτότητας από το MailStore 13 μέσω των OAuth2 και του OpenID Connect. Τρίτον και τέταρτον, επικεντρωθήκαμε για να προσφέρουμε αυξημένη ασφάλεια και η βελτιωμένη εμπειρία χρήσης. Οι μακροχρόνιοι πελάτες MailStore θα γνωρίζουν ότι λαμβάνουμε πολύ σοβαρά υπόψη και τα δύο αυτά ζητήματα και ότι διαδραματίζουν πολύ σημαντικούς ρόλους σε κάθε νέα έκδοση».

Τι μπορούν να περιμένουν οι διαχειριστές από την V13

Το MailStore 13 προσφέρει πολλές νέες δυνατότητες και βελτιώσεις που απλοποιούν το έργο των διαχειριστών. Παρακάτω, ακολουθούν ορισμένες από τις δυνατότητες του που έχουν μεγάλη σχέση με τους διαχειριστές:

Βελτιωμένη υποστήριξη cloud-based υπηρεσιών και σύγχρονος έλεγχος ταυτότητας

Οι λύσεις MailStore Server και MailStore Service Provider Edition (SPE) υποστηρίζουν τώρα τα OAuth2 και OpenID Connect, που ενισχύουν σημαντικά την ενσωμάτωση του MailStore στα βασισμένα στο σύννεφο περιβάλλοντα των Microsoft 365 και Google G Suite. Αυτά είναι καλά νέα για τους διαχειριστές, καθώς όχι μόνο βελτιώνει την ευχρηστία του MailStore όταν συνδυάζεται με τις παραπάνω cloud-based υπηρεσίες, αλλά αυξάνει και την ασφάλεια. Οι διαχειριστές επωφελούνται από τυποποιημένες πολιτικές σύνδεσης (login), έχοντας τη δυνατότητα να χρησιμοποιούν τις ίδιες ρυθμίσεις των πελατών τους για τα Microsoft 365 ή Google G Suite και στο MailStore Server (συμπεριλαμβανομένου π.χ. του ελέγχου ταυτότητας πολλών παραγόντων) και χωρίς μάλιστα να είναι απαραίτητο να ενεργοποιηθεί ο παλαιότερου τύπου έλεγχος ταυτότητας ή η λιγότερο ασφαλής πρόσβαση στην εφαρμογή. Η νέα διαδικασία σύνδεσης δύο βημάτων προσομοιώνει τις ρουτίνες σύνδεσης που χρησιμοποιούνται στις σύγχρονες εφαρμογές ιστού και το MailStore δεν είναι απαραίτητο πλέον να επεξεργάζεται τους κωδικούς πρόσβασης των απομακρυσμένων χρηστών κατά τον έλεγχο ταυτότητας.

Επιπλέον, τα νέα, ειδικά προφίλ αρχειοθέτησης και εξαγωγής του Microsoft 365 καθιστούν απλούστερη για τους διαχειριστές τη διαδικασία διαμόρφωσης προφίλ. Και σε αυτό το σημείο επίσης, η υποστήριξη του σύγχρονου ελέγχου ταυτότητας OAuth2 όχι μόνο βελτιώνει την ασφάλεια αλλά βελτιώνει και την ενσωμάτωση με το Microsoft 365.

Πολιτικές ομάδας

Η δημιουργία πολιτικών ομάδας για τα MailStore Client και MailStore Outlook Add-in είναι πλέον απλούστερη από ποτέ: στην περίπτωση του MailStore Server, τα πρότυπα περιλαμβάνονται τώρα στην εγκατάσταση, ενώ στο SPE, μπορούν να ληφθούν από την default σελίδα του Client Access Server. Στη V13, τα συγκεκριμένα πρότυπα (templates) είναι διαθέσιμα σε όλες τις γλώσσες που υποστηρίζονται από το MailStore.

Επικύρωση πιστοποιητικού

Μια περαιτέρω βελτίωση για τους διαχειριστές MailStore Server και SPE είναι η νέα επικύρωση πιστοποιητικού. Αυτή η δυνατότητα ευθυγραμμίστηκε με τη διαδικασία επικύρωσης που χρησιμοποιείται στους περισσότερους από τους σημαντικούς browsers, επιτρέποντας στους διαχειριστές να δημιουργούν και να εφαρμόζουν τυποποιημένες πολιτικές ασφάλειας και πιστοποιητικών για όλους τους πελάτες MailStore (MailStore Client, Outlook-Add-in και Web Access).

Μόνο κρυπτογραφημένες συνδέσεις

Στην V13, καταργήθηκε πλήρως η υποστήριξη μη κρυπτογραφημένων συνδέσεων με το MailStore Server. Έτσι, οι διαχειριστές μπορούν να είναι σίγουροι ότι όλες οι εγκαταστάσεις του MailStore Server επιτρέπουν μόνο κρυπτογραφημένες συνδέσεις με το αρχείο (archive), κάτι ιδιαίτερα χρήσιμο ενδεχομένως για τους administrators που διαχειρίζονται πολλές εγκαταστάσεις.

Let’s Encrypt™ – Πιστοποιητικά

Οι διαχειριστές μπορούν πλέον να καθορίσουν μια θύρα στην οποία ο διακομιστής MailStore θα πρέπει να «ακούει» για τις απαιτήσεις επικύρωσης των πιστοποιητικών Let’s Encrypt ™ TLS, αποφεύγοντας έτσι τα μπερδέματα με τις θύρες, όταν για παράδειγμα το MailStore Server εκτελείται παράλληλα με άλλες υπηρεσίες σε υπολογιστή ή στην περίπτωση που υπάρχει περιορισμένος αριθμός διευθύνσεων IP. Αυτή η δυνατότητα διευκολύνει ιδιαίτερα τη χρήση των πιστοποιητικών Let’s Encrypt.

MailStore Gateway

Οι διαχειριστές που χρησιμοποιούν την V13 μπορούν να δουν άμεσα πόσα μηνύματα βρίσκονται σε ένα γραμματοκιβώτιο MailStore Gateway. Η νέα έκδοση επιτρέπει επίσης στα γραμματοκιβώτια που εξακολουθούν να περιέχουν μηνύματα να διαγράφονται δια της βίας. Επιπλέον, η θύρα Management Web Interface μπορεί να τροποποιηθεί αν η τυπική θύρα χρησιμοποιείται από άλλες εφαρμογές ή ο διαχειριστής επιθυμεί να τη μετατρέψει σε μια τυπική θύρα HTTPS 443.

Πως μπορούν να επωφεληθούν οι τελικοί χρήστες από τη νέα έκδοση

Το MailStore 13 προσφέρει επίσης πολλές νέες και βελτιωμένες δυνατότητες που αποσκοπούν στην απλοποίηση της διαχείρισης του αρχείου (archive) για τον τελικό χρήστη. Στις νέες δυνατότητες και τα χαρακτηριστικά περιλαμβάνονται:

Σύγχρονος έλεγχος ταυτότητας

Οι χρήστες του MailStore Server και SPE μπορούν πλέον να συνδεθούν στο MailStore χρησιμοποιώντας τα συνηθισμένα διαπιστευτήρια τους στα Microsoft 365 ή Google G Suite. Επομένως, αντί να θυμούνται ξεχωριστούς κωδικούς πρόσβασης για το MailStore, το μόνο που χρειάζεται να κάνουν είναι να χρησιμοποιούν τα διαπιστευτήρια τους στα Microsoft 365 ή Google G Suite. Με αυτόν τον τρόπο μπορούν επιπλέον και να επωφεληθούν από τα πρόσθετα χαρακτηριστικά ασφαλείας των συγκεκριμένων cloud-based υπηρεσιών θέλουν να έχουν πρόσβαση στο αρχείο, όπως για παράδειγμα είναι ο έλεγχος ταυτότητας πολλαπλών παραγόντων.

Κατάργηση του Mobile Web Access

Οι πελάτες που προηγουμένως χρησιμοποίησαν Mobile Web Access για το MailStore Server και το SPE έχουν πλέον τη δυνατότητα να χρησιμοποιήσουν τη σύγχρονη, ασφαλή και αποκρίσιμη δυνατότητα Web Access. Η παλαιότερη δυνατότητα Mobile Web Access δεν είναι πλέον διαθέσιμη στην V13.

Client-based βελτιώσεις

Οι χρήστες των MailStore Server και SPE επωφελούνται επίσης και από μια σειρά βελτιώσεων όσον αφορά την πρόσβαση και τη χρήση του αρχείου. Ο χρόνος φόρτωσης του Web Access ειδικότερα έχει μειωθεί σημαντικά. Για μία ομαλότερη εμπειρία αναζήτησης, ιδιαίτερα για τις φορητές συσκευές, έχουν επιπλέον πραγματοποιηθεί και άλλες δευτερεύουσες βελτιώσεις ενώ τώρα διαθέσιμη είναι και η δυνατότητα συνολικής ενημέρωσης όλων των στοιχείων ιστού. Για τα κινητά, η διαδραστική οθόνη έχει βελτιωθεί σημαντικά, και μεταξύ άλλων, διαθέτει μεγαλύτερο περιβάλλον χρήσης για καλύτερη ανάγνωση. Παράλληλα, η νέα λειτουργία «μετάβαση σε φάκελο» (jump to folder) σας επιτρέπει να μεταβείτε απευθείας σε έναν επιθυμητό φάκελο κάνοντας κλικ στη διαδρομή φακέλου στην προβολή μηνυμάτων, γεγονός που καθιστά ακόμη πιο απλή την εύρεση κάποιου ηλεκτρονικού μηνύματος που ανήκει στο ίδιο πρότζεκτ ή στον ίδιο δημόσιο φάκελο. Οι πληροφορίες ώρας εμφανίζονται επίσης παράλληλα με την ημερομηνία στη λίστα μηνυμάτων του MailStore Client.

Γιατί οι ιδιοκτήτες επιχειρήσεων μπορούν να προσβλέπουν στην V13

Θα λέγαμε ότι το όφελος είναι αυτονόητο για την διαχείριση γενικότερα όταν ο χειρισμός μηνυμάτων ηλεκτρονικού ταχυδρομείου απλοποιείται τόσο για τους διαχειριστές όσο και για τους τελικούς χρήστες. Ωστόσο θα λέγαμε ότι υπάρχουν τρία ακόμη επιχειρήματα υπέρ του MailStore 13 που θα ενδιαφέρουν ιδιαίτερα τους ιδιοκτήτες επιχειρήσεων:

Βελτιωμένη υποστήριξη cloud-based υπηρεσιών και Σύγχρονος έλεγχος ταυτότητας

Οι ιδιοκτήτες επιχειρήσεων μπορούν να εμπιστευτούν την επένδυσή τους στο MailStore μακροπρόθεσμα, καθώς ένα βασικό μέρος της φιλοσοφίας της εταιρείας είναι να υποστηρίζει επί μονίμου βάσεως τα τρέχοντα βιομηχανικά πρότυπα και τις τεχνολογίες – και αυτό ισχύει βεβαίως και για τις πλέον δημοφιλείς και σημαντικές cloud-based υπηρεσίες όπως είναι οι Microsoft 365 και Google G Suite.

Κρυπτογραφημένες συνδέσεις και τυποποιημένη επικύρωση πιστοποιητικού

Οι ιδιοκτήτες επιχειρήσεων μπορούν επίσης να είναι σίγουροι ότι το MailStore θα αναβαθμίζει συνεχώς την ασφάλεια του λογισμικού σύμφωνα με τα πλέον σύγχρονα πρότυπα της βιομηχανίας και τις πλέον ενημερωμένες συστάσεις ασφαλείας. Επιπλέον, η MailStore λαμβάνει πάντα υπόψη της τις απαιτήσεις και την υποδομή πληροφορικής των μικρών και μεσαίων επιχειρήσεων. Το σύνθημά της εταιρείας άλλωστε είναι «Ασφάλεια από Προεπιλογή» (Security by Default). Και αυτό καθιστά τη λύση MailStore μια αξιόπιστη επιλογή μακροπρόθεσμα όσον αφορά τις λύσεις αρχειοθέτησης μηνυμάτων ηλεκτρονικού ταχυδρομείου (email).

Πιστοποίηση GDPR

Όπως και η προηγούμενη έκδοση, η λύση MailStore Server 13 έχει ελεγχθεί αυστηρά από έναν ανεξάρτητο εμπειρογνώμονα προστασίας δεδομένων ώστε να ικανοποιεί τις «προδιαγραφές» που θέτει ο Ευρωπαϊκός Γενικός Κανονισμός Προστασίας Δεδομένων (GDPR). Αυτή η πιστοποίηση επιβεβαιώνει ότι ο διακομιστής MailStore – όταν χρησιμοποιείται σωστά – πληροί τις απαιτήσεις επεξεργασίας δεδομένων προσωπικού χαρακτήρα που ορίζονται από την νομοθεσία (General Data Protection Regulation, GDPR). Χάρη σε αυτούς τους τακτικούς και ανεξάρτητους ελέγχους λογισμικού, οι ιδιοκτήτες επιχειρήσεων μπορούν να είναι σίγουροι ότι ο MailStore Server μπορεί να τους βοηθήσει να εκπληρώσουν τις υποχρεώσεις τους βάσει του GDPR, καθορίζοντας για παράδειγμα εξελιγμένες πολιτικές διατήρησης. Το επίσημο πιστοποιητικό για τα αποτελέσματα του ελέγχου μπορεί να ζητηθεί από τους ενδιαφερόμενους πελάτες και συνεργάτες μας μέσω του sales@mailstore.com. Οι εγγεγραμμένοι συνεργάτες του MailStore μπορούν επίσης να κατεβάσουν το πιστοποιητικό από την πύλη συνεργατών της εταιρείας.

Για τους παρόχους υπηρεσιών διαχείρισης που προσφέρουν στους πελάτες τους την αρχειοθέτηση email ως υπηρεσία χρησιμοποιώντας άδεια MailStore Service Provider Edition, ισχύουν τα ακόλουθα: Το MailStore SPE έκδοση 13 ελέγχθηκε και πιστοποιήθηκε με τα ίδια κριτήρια με το MailStore Server σύμφωνα με τον Ευρωπαϊκό Γενικό Κανονισμό Προστασίας Δεδομένων (GDPR). Οι εγγεγραμμένοι συνεργάτες της MailStore μπορούν να κατεβάσουν το πιστοποιητικό από την πύλη συνεργατών της εταιρείας (Partner Portal) ή να το ζητήσουν μέσω e-mail από το partner@mailstore.com.

Και τι γίνεται με τους οικιακούς χρήστες του MailStore;

Αν και με την Έκδοση 13 η εταιρεία επικεντρώθηκε αναμφισβήτητα στα εμπορικά προϊόντα MailStore Server και MailStore SPE, οι οικιακοί χρήστες της δωρεάν λύσης αρχειοθέτησης MailStore Home δεν πρόκειται να παραμείνουν παραπονεμένοι. Το MailStore Home V13 περιλαμβάνει επίσης την πρακτική λειτουργία «μετάβαση σε φάκελο» (jump to folder), η οποία επιτρέπει τον εύκολο εντοπισμό email που βρίσκονται στον ίδιο φάκελο κάνοντας κλικ στη διαδρομή του φακέλου. Οι τελικοί χρήστες μπορούν επίσης να είναι πιο δημιουργικοί με τους κωδικούς πρόσβασης, καθώς τώρα μπορούν να περιλαμβάνουν κενά τόσο στην αρχή όσο και στο τέλος. Κάποιες ακόμα μικρότερες βελτιώσεις και επιδιορθώσεις έχουν ως αποτέλεσμα μίας συνολικά βελτιωμένη εμπειρία χρήσης για τους τελικούς χρήστες του MailStore Home.

Διαθεσιμότητα

Η V13 του MailStore Server και του MailStore SPE είναι πλέον διαθέσιμη για λήψη από την ιστοσελίδα της εταιρείας σε μηδενικό κόστος για τους υφιστάμενους πελάτες που έχουν έγκυρη άδεια για την υπηρεσία ενημέρωσης και υποστήριξης. Οι πελάτες των οποίων η υπηρεσία ενημέρωσης και υποστήριξης έχει λήξει, μπορούν να την ανανεώσουν και βεβαίως στη συνέχεια να ενημερώσουν την έκδοση του MailStore που χρησιμοποιούν στην τελευταία του έκδοση.

Οι ενδιαφερόμενες εταιρείες μπορούν επίσης, εφόσον το επιθυμούν, να κατεβάσουν την τελευταία έκδοση ως μέρος μιας δωρεάν δοκιμαστικής περιόδου 30 ημερών.

Οι πάροχοι υπηρεσιών που ενδιαφέρονται για το MailStore SPE μπορούν να εγγραφούν δωρεάν εδώ για να λάβουν όλες τις σχετικές πληροφορίες, συμπεριλαμβανομένης και πρόσβασης στην δωρεάν δοκιμαστική έκδοση.

Μπορείτε να κατεβάσετε το MailStore Home από την ιστοσελίδα της εταιρείας εδώ.

Η μετάβαση στις λύσεις κυβερνοασφαλείας της Sophos μπορεί να μειώσει σημαντικά τον φόρτο εργασίας της ομάδας κυβερνοασφαλείας και πληροφορικής του οργανισμού σας. Αυτό αποδεικνύει η μαρτυρία του κ. Gustavo Cornejo Lizama, Διευθυντή Δικτύου ενός μεγάλου δημόσιου οργανισμού στο Σαντιάγο της Χιλής. Ο κ. Gustavo Cornejo Lizama δήλωσε πρόσφατα ότι η μετάβαση στις λύσεις κυβερνοασφάλειας της Sophos μείωσε κατά το ήμισυ τον φόρτο εργασίας της ομάδας του.

Αν και μία ομάδα είκοσι επαγγελματιών πληροφορικής υποστηρίζει τους χίλιους υπαλλήλους του οργανισμού, μόνο τρεις – ένας εμπειρογνώμονας ασφαλείας και δύο διαχειριστές – έχουν επιφορτιστεί με την κυβερνοασφάλεια του οργανισμού.

Για την προστασία από κακόβουλο λογισμικό και άλλες απειλές, στον δημόσιο οργανισμό ξεκίνησαν να χρησιμοποιούν ένα σύστημα κυβερνοασφαλείας της Sophos που αποτελείται από το τείχος προστασίας Sophos XG και την προστασία νέας γενιάς τερματικών συσκευών και διακομιστών της Sophos.

Η διαχείριση όλων των παραπάνω πραγματοποιείται μέσω της cloud-based κονσόλας διαχείρισης Sophos Central.

Ο Gustavo Cornejo Lizama μίλησε πρόσφατα για τον αντίκτυπο που είχε το σύστημα της Sophos στις καθημερινές εργασίες της ομάδας ασφάλειας.

Η ζωή πριν την Sophos: περνούσαν ολόκληρες εργάσιμες ημέρες παρακολουθώντας την κυβερνοασφάλεια

Με τα προηγούμενα προϊόντα κυβερνοασφάλειας, ο Gustavo Cornejo Lizama και η ομάδα του βρίσκονταν αντιμέτωποι με την διαχείριση για πολλές ώρες καθημερινά, ενώ οι εργασίες τους επιβραδύνονταν με ζητήματα δικτύου.

Μάλιστα, συνήθιζαν να περνούν οκτώ ώρες την ημέρα παρακολουθώντας ζητήματα ασφαλείας. Αυτή η προσπάθεια απαιτούσε τέτοια αφοσίωση από την ομάδα, που περιόριζε την ικανότητα της να ασχολείται με άλλα ζητήματα του οργανισμού.

Η ζωή μετά την Sophos: 50% μείωση του χρόνου διαχείρισης και βελτιώσεις στο εύρος ζώνης

Από τότε που πραγματοποιήθηκε η μετάβαση στο σύστημα της Sophos, ο Gustavo και η ομάδα μπόρεσαν να μειώσουν τον χρόνο που αφιέρωναν στην παρακολούθηση ζητημάτων ασφαλείας από τις οκτώ ώρες στις τέσσερις ώρες την ημέρα.

Η διαχείριση είναι πλέον απλούστερη και ευκολότερη, καθώς μπορούν να ελέγχουν τα πάντα μέσω της κεντρικής κονσόλας της Sophos. Ταυτόχρονα, τα προβλήματα δικτύου που αντιμετώπιζαν ήταν πολύ λιγότερα.

Ένα χαρακτηριστικό που διαπιστώθηκε ότι ήταν ιδιαίτερα επωφελές, ήταν η δυνατότητα αναγνώρισης και ελέγχου όλων των εφαρμογών στο δίκτυο, χαρακτηριστικό που στην Sophos ονομάζουν Συγχρονισμένος Έλεγχος Εφαρμογών (Synchronized App Control).

Το Sophos Endpoint Protection και το XG Firewall μοιράζονται συνεχώς πληροφορίες σε πραγματικό χρόνο, επιτρέποντας στο τείχος προστασίας να αναγνωρίζει όλες τις εφαρμογές, συμπεριλαμβανομένων και εκείνων που θα προτιμούσαν να παραμείνουν κρυφές.

Έχοντας στη διάθεση του την πλήρη εικόνα, ο κ. Gustavo Cornejo Lizama αποφάσισε να αποκλείσει τα μέσα κοινωνικής δικτύωσης και το streaming, με αποτέλεσμα να βελτιώσει την παραγωγικότητα των χρηστών αλλά και να αυξήσει το εύρος ζώνης.

Αγαπημένο χαρακτηριστικό

Το αγαπημένο χαρακτηριστικό του Gustavo Cornejo Lizama και της ομάδας είναι η ικανότητα διαχείρισης του τείχους προστασίας, του διακομιστή και της ασφάλειας τερματικών συσκευών μέσω μίας, μοναδικής cloud-based πλατφόρμας. Επομένως, όλα όσα χρειάζονται, είναι διαθέσιμα άμεσα και απλά με ένα μοναδικό login.

Είτε διαχειρίζεστε το εύρος ζώνης και ελέγχετε τις εφαρμογές είτε ασχολείστε γενικότερα με ζητήματα ασφαλείας, τα πάντα με την Sophos αντιμετωπίζονται μέσω μίας, μοναδικής και ενοποιημένης κονσόλας, η οποία μειώνει τον χρόνο που απαιτείται για να πραγματοποιήσετε όλες αυτές τις βαριές εργασίες στο μισό.

Δείτε το στην πράξη

Παρακολουθήστε το παρακάτω βίντεο για να δείτε πόσο εύκολη είναι η καθημερινότητα της διαχείρισης της ασφάλειας με την χρήση ενός συστήματος Sophos.

Για να δοκιμάσετε το σύστημα από μόνοι σας, ο απλούστερος τρόπος είναι να ξεκινήσετε μία δωρεάν δοκιμή του προϊόντος της Sophos που σας ενδιαφέρει χωρίς κάποια δέσμευση.

Και για όλα τα υπόλοιπα ή στην περίπτωση που θέλετε να συζητήσετε τις προκλήσεις που αντιμετωπίζετε, η ομάδα της Sophos είναι στη διάθεση σας για να σας βοηθήσει.

Η εποχή του COVID-19 εισήγαγε παγκοσμίως την οργανωτική μετάβαση στις πολιτικές τηλεργασίας (εργασία ή διδασκαλία εξ αποστάσεως κ.ά.), καθιστώντας παράλληλα επιτακτική την ανάγκη ενίσχυσης της προστασίας από επιθέσεις στον κυβερνοχώρο και την ακούσια ή εκούσια κατάχρηση των εταιρικών δεδομένων που βρίσκονται στα χέρια των εργαζομένων.

Εκπρόσωποι κορυφαίων εταιρειών του τομέα της κυβερνοασφάλειας περιγράφουν στο άρθρο της ιστοσελίδας HelpNetSecurity τους βασικούς τομείς που χρειάζεται να επικεντρωθούν οι οργανισμοί για να διευκολύνουν την μετάβαση σε περιβάλλοντα εξ αποστάσεως εργασίας, συμπεριλαμβανομένης και της Διευθύνουσας Συμβούλου (CEO) της HelpSystems, Kate Bolseth, η οποία αναφέρθηκε στην αξία της διαβάθμισης δεδομένων στην προστασία των ευάλωτων εταιρικών περιουσιακών στοιχείων.

«Ένα πράγμα πρέπει να είναι ξεκάθαρο» γράφει η Kate Bolseth, «ολόκληρη η ομάδα διαχείρισης σας χρειάζεται να βοηθήσει στη δημιουργία της σωστής υποδομής για να διευκολυνθεί και να πραγματοποιηθεί με επιτυχία η μετάβαση σε ένα περιβάλλον απομακρυσμένου εργατικού δυναμικού.

Πριν προχωρήσετε στην εξέταση οποιασδήποτε λύσης, απαντήστε στις παρακάτω ερωτήσεις:

- Πως οι υπάλληλοι μου έχουν πρόσβαση σε δεδομένα;

- Πως εργάζονται;

- Πως μπορούμε να ελαχιστοποιήσουμε τον κίνδυνο παραβίασης δεδομένων ή της ακούσιας δημόσιας έκθεσης ευαίσθητων εταιρικών δεδομένων;

- Πως διακρίνουμε τα ευαίσθητα δεδομένα, τα οποία και πρέπει να προστατευτούν αναλόγως;

Οι απαντήσεις σας στα παραπάνω ερωτήματα, μπορούν να διευκολύνουν και να ενημερώσουν τον οργανωτικό σχεδιασμό και να διευκολύνουν την εμπλοκή των εργαζομένων στην διαδικασία ενώ θα απομακρύνουν πιθανά εμπόδια ασφαλείας που ενδέχεται να προκαλέσουν προβλήματα στην παραγωγικότητα του εργατικού δυναμικού. Αυτές οι οδηγίες πρέπει να είναι τόσο ρευστές όσο και οι έκτακτες περιστάσεις που αντιμετωπίζουμε χωρίς να εκτιθέμεθα σε απρόβλεπτους κινδύνους.

Όταν εξετάζετε λύσεις, οποιαδήποτε περίπτωση λύσης που αξίζει να λάβετε υπόψη σας, θα πρέπει να είναι σε θέση να αναγνωρίζει και να ταξινομεί τα ευαίσθητα προσωπικά δεδομένα και τα κρίσιμης σημασίας εταιρικά περιουσιακά στοιχεία πληροφορίας. Η εφαρμογή μίας λύσης ασφάλειας επιχειρησιακής κλάσης είναι απολύτως απαραίτητη για την προστασία του εικονικού εργατικού δυναμικού σας από παραβιάσεις ασφαλείας μέσω προσωπικών υπολογιστών, οικιακών ασύρματων δικτύων και δρομολογητών» γράφει η κ. Kate Bolseth της HelpSystems και καταλήγει:

«Στην τελική, είναι η ροή των μηνυμάτων ηλεκτρονικού ταχυδρομείου που παραμένει η μεγαλύτερη ευπάθεια για την πλειονότητα των οργανισμών, οπότε βεβαιωθείτε ότι η λύση που εξετάζετε να αποκτήσετε είναι σε θέση να ελέγξει τα μηνύματα ηλεκτρονικού ταχυδρομείου και τα αρχεία στο σημείο της δημιουργίας τους για να προσδιορίσει προσωπικά δεδομένα και να εφαρμόσει την κατάλληλη προστασία, παρέχοντας παράλληλα τον σύνδεση για την ευρύτερη διαβάθμιση δεδομένων».

H Sophos είναι στην ευχάριστη θέση να ανακοινώσει την προσθήκη νέων δυνατοτήτων reporting για το Sophos Central Firewall Reporting (CFR). Αν είστε πελάτες του CFR Advanced, θα δείτε νέες επιλογές για την αποθήκευση, τον προγραμματισμό και την εξαγωγή των αγαπημένων σας αναφορών στο Sophos Central, επεκτείνοντας περαιτέρω τις ισχυρές προσαρμοσμένες δυνατότητες reporting στο cloud.

Τι νέο υπάρχει και πως να το χρησιμοποιήσετε

- Αποθήκευση αναφορών ως πρότυπα – Το Central Firewall Reporting Advanced σας παρέχει τη δυνατότητα να αποθηκεύετε προσαρμοσμένα πρότυπα αναφορών. Αρχικά, προσαρμόστε μια αναφορά με τις στήλες, τα φίλτρα και τον τύπο γραφήματος που θέλετε. Στη συνέχεια, αποθηκεύστε το στη βιβλιοθήκη προτύπων ώστε να είναι ευκόλως προσβάσιμο όποτε χρειαστεί να το τρέξετε.

- Προγραμματισμός αναφορών – Τώρα, είναι ευκολότερο να λαμβάνετε τις αγαπημένες και προσαρμοσμένες σας αναφορές καθώς μπορείτε να προγραμματίσετε να παραδοθούν στα εισερχόμενά σας ή να παραληφθούν στο Sophos Central, αναλόγως την περίπτωση. Αυτή η δυνατότητα προγραμματισμού σας επιτρέπει να ορίσετε πόσο συχνά θα λαμβάνετε τις αναφορές σας, συμπεριλαμβανομένων ημερήσιων, εβδομαδιαίων και μηνιαίων επιλογών.

- Εξαγωγή των αναφορών σας – Οι αναφορές μπορούν πλέον να γίνουν εξαγωγή σε μορφή HTML, CSV και (από τον επόμενο μήνα) σε μορφή PDF. Ως πρόσθετη δυνατότητα, οι εξαγόμενες αναφορές παρέχουν έως και 100.000 καταχωρήσεις (αρχεία) ανά αναφορά, ενώ οι διαδραστικές αναφορές στο Sophos Central περιορίζονται στις 10.000 καταχωρήσεις. Κατεβάστε την αγαπημένη σας αναφορά απευθείας από το Sophos Central για να την διαβάσετε εκτός σύνδεσης ή ορίστε να σας παραδοθεί στα εισερχόμενά σας.

Έχετε τον πλήρη έλεγχο της συχνότητας προγραμματισμού, της μορφής αναφοράς και της παράδοσης…

Τι χρειάζεστε;

Το CFR Advanced (Central Firewall Reporting Advanced) αποτελεί μια νέα άδεια συνδρομής που προσφέρει πρόσθετο χώρο αποθήκευσης για δεδομένα καταγραφής τείχους προστασίας για το ιστορικό αναφορών σας, και σήμερα έχει εμπλουτιστεί με τις παραπάνω νέες δυνατότητες που αφορούν στην αποθήκευση, στον προγραμματισμό και στην εξαγωγή αναφορών.

Οι συνδρομές CFR Advanced ισχύουν ανά τείχος προστασίας, επομένως για το reporting κάθε τείχους προστασίας στο Sophos Central απαιτείται ξεχωριστή άδεια CFR Advanced.

Μπορείτε να προμηθευτείτε άδειες CFR Advanced σε ποσότητες αποθήκευσης 100GB. Για να προσδιορίσετε γρήγορα τον εκτιμώμενο χώρο αποθήκευσης που απαιτείται για τις ιδιαίτερες ανάγκες σας, χρησιμοποιήστε το εργαλείο εκτίμησης χώρου αποθήκευσης της Sophos (στη διεύθυνση sophos.com/cfrsizing).

Για να επωφεληθείτε από τις δυνατότητες του Central Firewall Reporting, απαιτείται το XG Firewall v18. Όλοι οι πελάτες της Sophos ενθαρρύνονται να αναβαθμίσουν σήμερα στη νέα έκδοση για να επωφεληθούν από τις εξαιρετικές του επιδόσεις, την ενισχυμένη ασφάλεια και τις βελτιστοποιήσεις στη λειτουργία του.

Μιλήστε με τον συνεργάτη/ εταίρο της Sophos που προτιμάτε σήμερα για την προσθήκη του CFR Advanced στον λογαριασμό σας, ώστε να επωφεληθείτε πλήρως από τις πλούσιες προσαρμόσιμες επιλογές αναφορών στο Sophos Central.

Πρώτη φορά μαθαίνετε για το Sophos Central Reporting;

Αν είστε νέοι στο Sophos Central Reporting, μπορείτε να το δοκιμάσετε δωρεάν. Απλώς ρυθμίστε τα τείχη προστασίας σας για διαχείριση μέσω του Sophos Central και συνδεθείτε στο Sophos Central για να προχωρήσετε στη δοκιμή του.

Μπορείτε να μάθετε περισσότερα για όλα όσα περιλαμβάνονται στο Sophos Central management & reporting στην ιστοσελίδα της Sophos ή μπορείτε να κατεβάσετε το σχετικό φυλλάδιο σε μορφή PDF. Και αν είστε νέοι στο Sophos XG Firewall, φροντίστε να δείτε πως μπορείτε να προσθέσετε την καλύτερη ορατότητα, προστασία και ανταπόκριση στην δικτυακή υποδομή σας.

Οι υπηρεσίες ασφαλείας παρέχουν στους οργανισμούς την εμπειρογνωμοσύνη και την εξειδίκευση στον τομέα της ασφάλειας που τόσο χρειάζονται για να καταπολεμήσουν τους ολοένα και πιο εξελιγμένους παράγοντες απειλών, όπως αποδεικνύεται και από την ολοένα αυξανόμενη χρήση της υπηρεσίας Managed Threat Response της Sophos.

Έχουν περάσει λιγότεροι από 11 μήνες από την διάθεση της Sophos Managed Threat Response, της 24/7, καθοδηγούμενης από ανθρώπους, υπηρεσίας κυνηγιού απειλών, εντοπισμού και ανταπόκρισης.

Η απόδοση μας αυτή την εποχή αποτελεί απόδειξη ότι η στρατηγική «συγχώνευσης» των τεχνολογιών, των ανθρώπων και των διαδικασιών με στόχο να λειτουργούν ως επέκταση των ομάδων ασφάλειας πληροφορικής (IT) των οργανισμών είναι μία στρατηγική που κερδίζει. Και μόλις ξεκινήσαμε.

Νιώθω υπερήφανος που ανακοινώνω ότι οι πελάτες που επέλεξαν να τους υπερασπίζεται το Sophos MTR (Managed Threat Response) ξεπέρασαν σε αριθμό τους 1.000, υπογραμμίζοντας τη βαθιά ανάγκη για τεχνογνωσία σε θέματα ασφάλειας σε όλους τους τομείς, τους κλάδους και τις βιομηχανίες.

Πηγαίνοντας κόντρα στο χαοτικό σκηνικό των κοινωνικών και οικονομικών πιέσεων που ασκούνται από την πανδημία, οι επαγγελματίες του κλάδου της πληροφορικής εξακολουθούν να επιτυγχάνουν το φαινομενικά αδύνατο: να κάνουν περισσότερα με λιγότερα, και σε απομόνωση.

Η υποστήριξη του εργατικού δυναμικού εξ αποστάσεως για την επίτευξη των στόχων τους με αποτελεσματικότητα και ασφάλεια είναι αξιομνημόνευτη. Πριν από την πανδημία, υπήρχε ήδη μια έλλειψη ειδικευμένων επαγγελματιών στον τομέα της κυβερνοασφάλειας σε παγκόσμιο επίπεδο: ένα εκτιμώμενο κενό εργατικού δυναμικού 4,07 εκατομμυρίων. Η ασφάλεια ενός οργανισμού ποτέ δεν ήταν ασήμαντη ωστόσο το σημερινό κλίμα ενίσχυσε τις επιπτώσεις αυτής της έλλειψης.

Ως ηγέτες στην κυβερνοασφάλεια στους τομείς endpoint, network και cloud, εμείς είμαστε ιδιαίτερα τυχεροί. Όταν οι περισσότεροι οργανισμοί αγωνίζονται να προσλάβουν και να διατηρήσουν τους επαγγελματίες ασφαλείας τους, η Sophos δεν χρειάζεται να ανησυχεί για τέτοιου είδους φαινόμενα λόγω του τρόπου που λειτουργούμε.

Καθώς το προσωπικό μας περπατάει για να πάρει ένα ποτήρι νερό (τώρα βεβαίως «εικονικό») συζητάει για θέματα ασφαλείας με συνεργάτες και άλλα άτομα που μοιράζονται το ίδιο ενδιαφέρον. Όταν το προσωπικό χρειάζεται καθοδήγηση, μπορεί να μιλήσει απευθείας με βετεράνους του κλάδου και εμπειρογνώμονες στην ομάδα Sophos MTR, στην ομάδα SophosLabs και σε ολόκληρο τον οργανισμό μας.

Όταν αναζητούν μια νέα πρόκληση, αυτή η πρόκληση υπάρχει ήδη στις διάφορες ομάδες έρευνας, ανάπτυξης και υπηρεσιών, καθώς και στην ποικιλομορφία του τοπίου των πελατών μας. Είναι ένα περιβάλλον που προσελκύει και βελτιώνει τους καλύτερους διαχειριστές στον κλάδο και που παρέχει έναν ενάρετο κύκλο βελτιστοποιήσεων μεταξύ της τεχνολογίας και των ανθρώπων.

Αποτελεί τιμή να έχουμε την εμπιστοσύνη τόσων οργανισμών σε όλο το κόσμο και την ευθύνη να τους βοηθήσουμε να υπερασπιστούν τις υποδομές τους σε τόσο σύντομο χρονικό διάστημα. Πρόκειται για ένα ορόσημο, που μας επιτρέπει να προστατεύουμε περισσότερους πελάτες από ποτέ με περισσότερο αποτελεσματικό τρόπο. Και αυτό το επίτευγμα μας είναι μόνο η αρχή.

Joe Levy

Sophos Chief Technology Officer (CTO)

Το ransomware συνεχίζει να αποτελεί μάστιγα για οργανισμούς και εταιρείες, με τις περισσότερες από τις μισές μάλιστα να αποκαλύπτουν σε πρόσφατη έρευνα που πραγματοποιήθηκε σε 26 χώρες ότι επλήγησαν από ransomware τον τελευταίο χρόνο.

Τα σύγχρονα firewalls φαίνεται πως είναι πολύ αποτελεσματικά στο να αμύνονται ενάντια στις επιθέσεις ransomware όμως από την άλλη πρέπει να τους δοθεί η δυνατότητα να κάνουν τη δουλειά τους.

Ο οδηγός της Sophos, «Βέλτιστες Πρακτικές Firewall για τον Αποκλεισμό του Ransomware» διερευνά τον τρόπο λειτουργίας των επιθέσεων ransomware, πως μπορείτε να σταματήσετε τις επιθέσεις καθώς και τις βέλτιστες πρακτικές για τη διαμόρφωση του τείχους προστασίας σας για τη βελτιστοποίηση της ασφάλειας σας.

Οκτώ βέλτιστες πρακτικές τείχους προστασίας για τον αποκλεισμό του ransomware

Για να μεγιστοποιήσετε την αποτελεσματικότητα της άμυνας σας κατά του ransomware, συνίσταται:

- Να αρχίσετε με τη καλύτερη δυνατή προστασία, συμπεριλαμβάνοντας στον εξοπλισμό σας ένα σύγχρονο, υψηλής απόδοσης τείχος προστασίας επόμενης γενιάς με IPS, επιθεώρηση TLS, zero-day sandboxing και προστασία ransomware με μηχανική εκμάθηση.

- Να κλειδώσετε το RDP και άλλες υπηρεσίες με το τείχος προστασίας. Το τείχος προστασίας σας θα πρέπει να μπορεί να περιορίζει την πρόσβαση σε χρήστες VPN και να επιτρέπει μόνο επικυρωμένες διευθύνσεις IP.

- Να μειώσετε όσο το δυνατόν περισσότερο την επιφάνεια επίθεσης με την ενδελεχή εξέταση και επανεξέταση όλων των κανόνων προώθησης θυρών για την εξάλειψη οποιονδήποτε μη απαραίτητων ανοιχτών θυρών. Όπου είναι δυνατόν, χρησιμοποιήστε το VPN για να αποκτήσετε πρόσβαση σε πόρους στο εσωτερικό δίκτυο από το εξωτερικό και όχι μέσω προώθησης θυρών.

- Να φροντίσετε να ασφαλίσετε σωστά τυχόν ανοιχτές θύρες εφαρμόζοντας κατάλληλη προστασία IPS στους κανόνες που διέπουν αυτήν την κυκλοφορία.

- Να ενεργοποιήσετε την επιθεώρηση TLS με υποστήριξη των πιο πρόσφατων προτύπων TLS 1.3 σχετικά με την κίνηση ιστού ώστε να διασφαλίσετε ότι οι απειλές δεν εισέρχονται στο δίκτυό σας μέσω κρυπτογραφημένων ροών κίνησης δεδομένων.

- Να ελαχιστοποιήσετε τον κίνδυνο lateral movement εντός του δικτύου χωρίζοντας τα LAN σε μικρότερες, απομονωμένες ζώνες ή VLANs που προστατεύονται και συνδέονται μεταξύ τους από το τείχος προστασίας. Φροντίστε να εφαρμόσετε κατάλληλες πολιτικές IPS σε κανόνες που διέπουν την κυκλοφορία που διέρχεται από αυτά τα τμήματα LAN για να αποτρέψετε την εξάπλωση exploits, worms και bots μεταξύ τμημάτων LAN.

- Να διασφαλίσετε την αυτόματη απομόνωση των μολυσμένων συστημάτων. Όταν κάνει την εμφάνιση της μία μόλυνση, η λύση ασφάλειας πληροφορικής σας είναι απαραίτητο να είναι σε θέση να εντοπίζει γρήγορα τα παραβιασμένα ή μολυσμένα συστήματα και να τα απομονώνει αυτόματα έως ότου καθαριστούν (όπως με το Sophos Synchronized Security).

- Να χρησιμοποιείτε ισχυρούς κωδικούς πρόσβασης και έλεγχο ταυτότητας πολλαπλών παραγόντων για τα εργαλεία απομακρυσμένης διαχείρισης και κοινής χρήσης αρχείων, ώστε να μην παραβιάζονται εύκολα από εργαλεία hacking τύπου brute force.

Αυτές οι βέλτιστες πρακτικές και ακόμα περισσότερα καλύπτονται με μεγαλύτερη λεπτομέρεια στο whitepaper της Sophos «Βέλτιστες Πρακτικές Firewall για τον Αποκλεισμό του Ransomware».

Δώστε στον οργανισμό σας την καλύτερη προστασία δικτύου με λύσεις της Sophos

Το Sophos XG Firewall σας παρέχει την καλύτερη δυνατή δικτυακή προστασία από ransomware και άλλες προηγμένες απειλές όπως είναι η κρυπτογράφηση, τα bots, τα worms, τα διάφορα hacks, οι παραβιάσεις και οι απειλές APT.

- Το κορυφαίο στη βιομηχανία IPS σταματά τους εισβολείς που χρησιμοποιούν τα πιο πρόσφατα exploits δικτύου για να μολύνουν τον οργανισμό σας.

- Η τεχνολογία βαθιάς εκμάθησης προσδιορίζει νέες και zero-day παραλλαγές ransomware προτού φτάσουν στο δίκτυό σας.

- Το Sophos Sandstorm αναλύει ύποπτα αρχεία σε ένα ασφαλές περιβάλλον cloud.

Το XG Firewall παρέχει επίσης έναν απλό, κομψό τρόπο διαχείρισης του RDP σας, καθώς και υποστήριξη για τα πιο πρόσφατα πρότυπα TLS 1.3.

Επισκεφτείτε σήμερα το Sophos.com/Firewall για να μάθετε περισσότερα και να το δοκιμάσετε από μόνοι σας!

ΛΗΨΗ: Πλήρης έκθεση «Βέλτιστες Πρακτικές Firewall για τον Αποκλεισμό του Ransomware» ►

Σε πρόσφατη έρευνα της Sophos, στην οποία έλαβαν μέρος 5.000 υπεύθυνοι τμημάτων πληροφορικής σε 26 χώρες, το 51% των ερωτηθέντων αποκάλυψε ότι η εταιρεία τους επλήγη από ransomware τον τελευταίο χρόνο.

Στο 73% των περιστατικών, οι εισβολείς κατάφεραν μάλιστα να κρυπτογραφήσουν δεδομένα. Επιπλέον, το μέσο κόστος σε παγκόσμια κλίμακα για την αποκατάσταση των επιθέσεων αυτού του τύπου ήταν εντυπωσιακά υψηλό, και έφτασε τα $761.106.

Μια από τις αποτελεσματικές μεθόδους προστασίας ενάντια στο ransomware είναι μία λύση προστασίας τερματικών συσκευών (Endpoint Protection) – αλλά μόνο αν έχει ρυθμιστεί σωστά.

Στον νέο οδηγό της Sophos, «Endpoint Protection Best Practices to Block Ransomware» διερευνάται ο τρόπος λειτουργίας των επιθέσεων ransomware, πως είναι δυνατή η αντιμετώπιση τους ενώ προτείνονται βέλτιστες πρακτικές για τη διαμόρφωση/ ρύθμιση της λύσης Endpoint για την καλύτερη δυνατή προστασία.

Επτά βέλτιστες πρακτικές προστασίας Endpoint για να αποκλείσετε το ransomware

Για να μεγιστοποιήσετε την αποτελεσματικότητα της άμυνας σας κατά του ransomware, συνίσταται:

- Ενεργοποιήστε όλες τις πολιτικές και εξασφαλίστε ότι όλα τα χαρακτηριστικά και δυνατότητες είναι ενεργοποιημένα. Μοιάζει προφανές, αλλά αυτός είναι ένας σίγουρος τρόπος για να έχετε τη καλύτερη προστασία από τη λύση Endpoint που χρησιμοποιείτε. Βεβαιωθείτε επίσης ότι έχετε ενεργοποιήσει λειτουργίες που ανιχνεύουν «fileless» τεχνικές επίθεσης και συμπεριφορές ransomware.

- Ελέγχετε τακτικά τις εξαιρέσεις σας. Μερικές φορές χρησιμοποιούνται εξαιρέσεις για να μετριάσουν ή να ελαχιστοποιηθούν τα παράπονα από τους χρήστες/ εργαζομένους που πιστεύουν ότι η λύση προστασίας Endpoint επιβραδύνει τα συστήματά τους. Το κακόβουλο λογισμικό/ malware που καταφέρνει να περάσει στη λίστα των εξαιρέσεων, πιθανότατα θα πετύχει το στόχο του επειδή εξαιρείται από τον έλεγχο.

- Ενεργοποιήστε τον έλεγχο ταυτότητας πολλαπλών παραγόντων (MFA) στη κονσόλα ασφαλείας. Το MFA παρέχει ένα επιπλέον επίπεδο ασφάλειας μετά τον πρώτο παράγοντα, που είναι συχνά ένας κωδικός πρόσβασης.

- Διασφαλίστε ότι κάθε τερματική συσκευή/ υπολογιστής είναι προστατευμένη και ενημερωμένη. Ο τακτικός έλεγχος των συσκευών σας για να γνωρίζετε αν είναι προστατευμένες και ενημερωμένες είναι ένας γρήγορος τρόπος για να εξασφαλίσετε τη βέλτιστη προστασία.

- Διατήρηση καλής υγιεινής πληροφορικής. Όχι μόνο μετριάζει τους κινδύνους, αλλά μπορεί να σας εξοικονομήσει πολύ χρόνο όταν πρόκειται για την αποκατάσταση πιθανών συμβάντων μελλοντικά.

- Κυνήγι ενεργών αντιπάλων στο δίκτυο σας. Οι κακόβουλοι παράγοντες είναι πιο πονηροί από ποτέ. Επωφεληθείτε από τις τεχνολογίες εντοπισμού και απόκρισης για τερματικές συσκευές (EDR) στη λύση Endpoint που χρησιμοποιείτε για να εντοπίσετε προηγμένες απειλές και ενεργούς αντιπάλους και να αναλάβετε ταχεία δράση για να αποκλείσετε τις απειλές.

- Κλείσιμο κενών με ανθρώπινη παρέμβαση. Συνήθως, οι χάκερς εξερευνούν για ένα μικρό διάστημα τα εταιρικά δίκτυα προτού «εξαπολύσουν» το ransomware. Ο καλύτερος τρόπος για να εντοπίσετε αυτή την κακόβουλη δραστηριότητα είναι να συνδυάσετε την ανθρώπινη εμπειρία με μία προηγμένη τεχνολογία Endpoint.

Οι παραπάνω βέλτιστες πρακτικές και πολλά άλλα ακόμη καλύπτονται στο whitepaper της Sophos, Endpoint Protection Best Practices to Block Ransomware.

Πως η Sophos σας διατηρεί ασφαλείς από το ransomware

Το Sophos Intercept X περιλαμβάνει όλες τις δυνατότητες και τα χαρακτηριστικά που είναι απαραίτητα και χρειάζεστε για να προστατέψετε την εταιρεία σας από προηγμένες επιθέσεις ransomware όπως είναι τα Ryuk, Sodinokibi, Maze και Ragnar Locker.

- Η βαθιά εκμάθηση εντοπίζει και αποκλείει γνωστές και άγνωστες παραλλαγές ransomware.

- Η τεχνολογία «anti-exploit» αποκλείει την παράδοση και εγκατάσταση ransomware

- Το CryptoGuard αναγνωρίζει και επαναφέρει την μη εξουσιοδοτημένη κρυπτογράφηση αρχείων

Το Sophos EDR, διαθέσιμο για τερματικές συσκευές και διακομιστές σας δίνει τη δυνατότητα να κυνηγήσετε απειλές και να διατηρήσετε τη σωστή υγιεινή των λειτουργιών πληροφορικής σε ολόκληρη την υποδομή σας.

Αν θέλετε να προσθέσετε ανθρώπινη τεχνογνωσία στην πολυεπίπεδη στρατηγική ασφαλείας σας, το Sophos Managed Threat Response (MTR) κυνηγά προληπτικά και εξουδετερώνει τις απειλές εκ μέρους σας.

ΛΗΨΗ: Πλήρης αναφορά «Βέλτιστες Πρακτικές Endpoint Protection για την Αντιμετώπιση του Ransomware ►

Αν και αξιόπιστο και νόμιμο εργαλείο, το Remote Desktop Protocol (RDP) συχνά αποτελεί αντικείμενο εκμετάλλευσης από επιτήδειους που έχουν στόχο να εισχωρήσουν στο δικτυακό περιβάλλον ενός οργανισμού.

Μάλιστα μία πρόσφατη έρευνα της Sophos έδειξε ότι στο 9% των επιθέσεων ransomware, η μέθοδος που χρησιμοποιήθηκε από τους κυβερνοεγκληματίες ήταν το RDP.

Ευτυχώς, το Intercept X Advanced with EDR διευκολύνει σημαντικά τον εντοπισμό υπολογιστών ή τερματικών συσκευών που έχουν ανοιχτές συνεδρίες RDP και μπορεί να τις απενεργοποιήσει εξ αποστάσεως, και μάλιστα με τη χρήση μόνο μίας κονσόλας διαχείρισης.

To Sophos EDR ενσωματώνει το χαρακτηριστικό Live Discover, που αξιοποιεί ένα σύνολο από έτοιμα (pre-written), πλήρως προσαρμόσιμων SQL queries για να απαντά σε διάφορα ερωτήματα που σχετίζονται με λειτουργίες πληροφορικής ή με το κυνήγι απειλών (threat hunting).

Για να ξεκινήσετε, επιλέξτε τις συσκευές που επιθυμείτε να ελεγχθούν.

Αναλόγως τις ανάγκες σας, προσφέρεται ποικιλία από διαφορετικές κατηγορίες που μπορείτε να επιλέξετε. Φυσικά, υπάρχουν και μερικές επιλογές για RDP. Μπορείτε να προχωρήσετε στον εντοπισμό συσκευών με τρέχουσες διεργασίες που έχουν ενεργές συνδέσεις RDP ή να εντοπίσετε συσκευές που έχουν ενεργοποιημένο το RDP.

Στη συγκεκριμένη περίπτωση θα κάνουμε το δεύτερο οπότε πρόκειται να δημιουργήσουμε ένα σύντομο query για αυτή την εργασία. Μία γρήγορη αναζήτηση στο query sharing forum του Live Discovery θα μας δώσει ότι χρειαζόμαστε. Μετά από λίγα κλικ, έχουμε έτοιμο για να τρέξει το query μας (υπήρχε επίσης και η επιλογή ενός pre-written query για την ανίχνευση συσκευών με ενεργές συνδέσεις RDP).

Το query εντοπίζει μία συσκευή με ενεργοποιημένο RDP. Από την ίδια κονσόλα, μπορούμε να εκκινήσουμε ένα remote terminal session Live Response στη συσκευή που εντοπίστηκε και να χρησιμοποιήσει τη γραμμή εντολών για την απενεργοποίηση του RDP.

Όπως είδατε, ο εντοπισμός και η απενεργοποίηση συνεδριών RDP είναι τόσο απλή, και μπορεί να γίνει σε όλη την υποδομή σας, σε όλες τις τερματικές συσκευές και τους διακομιστές σας. Για να μάθετε περισσότερα για το Sophos EDR, επισκεφτείτε την ιστοσελίδα Sophos.com ή μπορείτε να ξεκινήσετε μόνοι σας μία δοκιμή 30 ημερών –χωρίς δεσμεύσεις.

Η Sophos ανακοίνωσε το νέο Support Portal, τη νέα διαδικτυακή πύλη υποστήριξης, η οποία διευκολύνει τους πελάτες της να διαχειρίζονται και να παρακολουθούν όλες τις υποθέσεις υποστήριξης που έχουν ανοιχτεί.

Τώρα, όλοι οι πελάτες της Sophos μπορούν να επισκεφτούν το νέο support.sophos.com για να δημιουργούν και να έχουν πρόσβαση σε υποθέσεις υποστήριξης.

Τι νέο φέρνει

- Μπορείτε να ανοίγετε και να διαχειρίζεστε τις δικές σας υποθέσεις υποστήριξης

- Τώρα, η διαχείριση υποθέσεων υποστήριξης είναι δυνατή από τον διανομέα/ μεταπωλητή προϊόντων Sophos που συνεργάζεστε εκ μέρους σας

- Προσφέρονται περισσότερο διαδραστικοί τρόποι ενημέρωσης και παρακολούθησης μιας υπόθεσης

- Μπορείτε να βλέπετε και να διαχειρίζεστε υποθέσεις που έχουν ανοιχτεί ή δημιουργηθεί από άλλους στην ομάδα σας

- Μπορείτε να συνομιλείτε σε πραγματικό χρόνο με τους μηχανικούς υποστήριξης

- Μπορείτε να βρείτε τις σωστές και κατάλληλες λύσεις στη γνωσιακή βάση της Sophos

- Είναι δυνατή η διαχείριση της πρόσβασης της ομάδας σας στην πύλη υποστήριξης

Πως να ξεκινήσετε

Λάβετε υπόψη ότι η διαδικασία δημιουργίας μιας υπόθεσης υποστήριξης έχει πλέον αλλάξει. Εφεξής θα πρέπει να συνδεθείτε στη νέα πύλη υποστήριξης Sophos με το SophosID σας. Αν δεν έχετε SophosID ακόμα, θα κληθείτε να δημιουργήσετε το SophosID σας ως μέρος της διαδικασίας εγγραφής. Η εγγραφή είναι γρήγορη και εύκολη. Μπορείτε να βρείτε περισσότερες πληροφορίες σχετικά με τον τρόπο εγγραφής στη σελίδα της Κοινότητας της Sophos.

Μόλις συνδεθείτε, μπορείτε εύκολα και απλά να ανοίξετε, να παρακολουθήσετε και να διαχειριστείτε υποθέσεις στην Πύλη υποστήριξης.

Φυσικά, μπορείτε πάντα να καλέσετε στα κέντρα υποστήριξης της Sophos για να ανοίξετε μια υπόθεση. Οι τηλεφωνικοί αριθμοί είναι διαθέσιμοι και προσβάσιμοι από τις σελίδες υποστήριξης.

Μεταφορά υφιστάμενων περιπτώσεων

Όλες οι ενεργές υποθέσεις μεταφέρθηκαν στη νέα Πύλη υποστήριξης της Sophos. Λογικά θα λάβατε κάποιο μήνυμα ηλεκτρονικού ταχυδρομείου με τον νέο αριθμό της υπόθεσης και με περαιτέρω οδηγίες στη περίπτωση που είχατε ανοικτή κάποια υπόθεση. Μην ανησυχήσετε ότι έκλεισε η παλιά σας υπόθεση καθώς αυτό είναι μόνο το αποτέλεσμα της μετάβασης στη νέα πύλη.

Η εταιρεία που συνεργάζεστε μπορεί να υποβάλει υποθέσεις για λογαριασμό σας

Ο διανομέας ή εταιρεία που συνεργάζεστε για τα προϊόντα της Sophos, είναι πλέον σε θέση να διαχειρίζεται υποθέσεις εκ μέρους σας και να κλιμακώσει τις υποθέσεις για την υποστήριξη της διαχείρισης. Σε αυτή τη σελίδα στη Κοινότητα της Sophos υπάρχει ένας σύνδεσμος προς ένα άρθρο στη Γνωσιακή βάση που εξηγεί τον τρόπο για να δώσετε στον συνεργάτη σας πρόσβαση ώστε να είναι σε θέση να δει τα στοιχεία σας και να δημιουργήσει υποθέσεις για λογαριασμό σας. Φυσικά, θα εξακολουθείτε να μπορείτε να συνδέεστε και να παρακολουθείτε τις υποθέσεις που διαχειρίζεται ο συνεργάτης σας εκ μέρους σας.

Επισκεφθείτε τη σελίδα της Κοινότητας της Sophos για μια επίδειξη καθώς και για να έχετε πρόσβαση στις πιο πρόσφατες πληροφορίες ή στη περίπτωση που χρειάζεστε βοήθεια.

Οι ερωτήσεις για τις εσωτερικές λειτουργίες της μηχανής σάρωσης ευπαθειών του Netsparker είναι συχνό φαινόμενο. Άτομα εξοικειωμένα με τους σαρωτές δικτύου και ιών ρωτούν επίσης ποιες βάσεις δεδομένων ευπάθειας χρησιμοποιούνται για το Netsparker και πόσο συχνά ενημερώνονται. Στη πραγματικότητα, τα πράγματα είναι πολύ πιο ενδιαφέροντα από το να «τσεκάρεις» κουτάκια σε μια λίστα γνωστών ζητημάτων. Ήρθε η ώρα να ξεκαθαρίσουμε το τοπίο σχετικά με τον τρόπο λειτουργίας ενός πρωτοποριακού σαρωτή ευπαθειών ιστού.

Δύο πηγές πληροφοριών για ευπάθειες

Όταν οι περισσότεροι άνθρωποι ακούν τη λέξη «σαρωτής», η πρώτη σκέψη τους πάει πρώτα στο λογισμικό που αναζητά γνωστούς κινδύνους. Αυτό εξάλλου είναι σε γενικές γραμμές αυτό που κάνουν οι σαρωτές ιών και οι σαρωτές δικτύου: «τσεκάρουν» στόχους σε μια λίστα γνωστών ζητημάτων, όπως για υπογραφές κακόβουλου λογισμικού και αναφορές ευπαθειών CVE. Έτσι, όταν οι πελάτες βλέπουν πόσο αποτελεσματικό είναι το Netsparker, η πρώτη ερώτηση που κάνουν συνήθως είναι: «Ποια βάση δεδομένων ευπάθειας χρησιμοποιείτε;»

Λοιπόν, η σύντομη απάντηση είναι: «Κατά βάση, καμία». Η πλήρης απάντηση είναι ότι το Netsparker είναι ένας προηγμένος, ευρετικός σαρωτής (μέθοδος ενεργειών με βάση κτηθείσες εμπειρίες) που ελέγχει και για γνωστές ευπάθειες εφαρμογών ιστού – αλλά ας προχωρήσουμε λίγο σε μεγαλύτερη ανάλυση.

Το κοινότυπο μέρος: CVEs

Η ιδέα της εμπιστοσύνης σε μια βάση δεδομένων ευπάθειας προέρχεται από τον κόσμο της ασφάλειας συστημάτων και δικτύων, όπου όταν εντοπίζεται κάποιο σφάλμα ή ευπάθεια λογισμικού ή υλικού, δημοσιοποιείται και προστίθεται σε μια βάση δεδομένων ευπαθειών όπως η Common Vulnerabilities and Exposures (CVE®). Οι σαρωτές δικτύου, για παράδειγμα, λειτουργούν εντοπίζοντας τέτοια γνωστά ζητήματα σε συστήματα στόχους. Για να «κλείσετε» το κενό ασφαλείας ή να επιδιορθώσετε στη συνέχεια την ευπάθεια που εντοπίστηκε, το μόνο που έχετε να κάνετε είναι να εγκαταστήσετε το απαραίτητο patch ή να ενημερώσετε το στοιχείο που επηρεάζεται.

Ορισμένα CVEs επίσης έχουν εφαρμογή και στις εφαρμογές Ιστού. Πρόκειται για σφάλματα ή κενά ασφαλείας σε προϊόντα που χρησιμοποιούνται ευρέως και πρέπει να διορθωθούν για να αποφευχθούν επιθέσεις. Ως μέρος της διαδικασίας σάρωσης, το Netsparker ελέγχει τέτοια ζητήματα με βάση το μητρώο CVE και άλλες βάσεις δεδομένων ευπαθειών, και επομένως, οι όποιες σαρώσεις του καλύπτουν ευπάθειες όπως το Heartbleed (CVE-2014-0160) ή το POODLE (CVE-2014-3566). Μάλιστα, το πρόγραμμα παροχής συμβουλών ασφαλείας (security advisory program) της Netsparker συμβάλλει ενεργά στην εύρεση σφαλμάτων και ευπαθειών σε πακέτα ανοιχτού κώδικα, προχωρώντας σε σαρώσεις για ευπάθειες κατά τη διάρκεια των δοκιμών της μηχανής του. Για να μάθετε περισσότερα για αυτές τις ενέργειες των ερευνητών ασφαλείας, ανατρέξτε στο άρθρο της Netsparker σχετικά με τις γνωστοποιήσεις ευπαθειών.

Αν και αποτελεί σημαντικό μέρος της ασφάλειας συνολικά, ο έλεγχος για γνωστά ζητήματα και γνωστές ευπάθειες είναι σχετικά απλός και όχι ιδιαίτερα συναρπαστικός. Τα πράγματα γίνονται ενδιαφέροντα όταν πρέπει να ελέγξετε για άγνωστα ζητήματα – και εκεί είναι που μπορείτε να ανακαλύψετε πόσο αποτελεσματική είναι πραγματικά η λύση ασφάλειας εφαρμογών Ιστού που χρησιμοποιείτε.

Το πραγματικά έξυπνο μέρος: Ευρετική

Η συντριπτική πλειονότητα των τρωτών σημείων εφαρμογών ιστού είναι ολοκαίνουργια ζητήματα που βρίσκονται σε νέο κώδικα σε προσαρμοσμένες εφαρμογές – οπότε πως είναι δυνατόν να γνωρίζετε για αυτές; Αυτή είναι η κύρια διαφορά μεταξύ των δοκιμών ασφαλείας εφαρμογών Ιστού και των ελέγχων ασφαλείας βάσει υπογραφής: η σάρωση για ευπάθειες Ιστού αφορά κυρίως στην εύρεση νέων τρωτών σημείων που είναι αποτέλεσμα υποκείμενων αδυναμιών που κατηγοριοποιούνται στο σύστημα CWE.

Για να εντοπίσει προηγουμένως άγνωστες απειλές και κενά ασφαλείας, το Netsparker χρησιμοποιεί μια πρωτοποριακή μηχανή ευρετικής σάρωσης που ανιχνεύει ιστοσελίδες και εφαρμογές για ευπάθειες, όπως θα έκανε ένας penetrator tester (δοκιμαστής διείσδυσης).

Το Netsparker χρησιμοποιεί μια ποικιλία προηγμένων ευρετικών τεχνικών για να εντοπίσει όλα τα σημεία εισόδου σε εφαρμογές Ιστού και να τα δοκιμάσει για ευπάθειες. Το παραπάνω περιλαμβάνει την αυτόματη επανεγγραφή διευθύνσεων URL για μέγιστη κάλυψη σάρωσης, το αυτοματοποιημένο «fuzzing» (αυτοματοποιημένη διαδικασία εισαγωγής τυχαίων δεδομένων) για μη αναμενόμενες εισόδους που ενδέχεται να αποκαλύψουν αδυναμίες καθώς και την ιδιόκτητη τεχνολογία Proof-Based Scanning™ για την ασφαλή δοκιμή των αδυναμιών ώστε να είστε σε θέση να αποδείξετε ότι η ευπάθεια είναι πραγματική.

Επειδή οι σαρωτές ευπαθειών Ιστού δεν λειτουργούν βάσει υπογραφών, η αποτελεσματικότητά τους εξαρτάται σε μεγάλο βαθμό από την ποιότητα και την ωριμότητα της υποκείμενης ευρετικής μηχανής σάρωσης. Αν η μηχανή σάρωσης είναι πολύ πρόθυμη να επισημάνει ύποπτα «responses» ως σημάδια ευπάθειας, θα κατακλύσει τον χρήστη με ψευδώς θετικά. Αν από την άλλη είναι «επιφυλακτική» ή απλώς δεν είναι αρκετά προηγμένη, θα τις ξεφύγουν πραγματικές ευπάθειες ενώ ενδέχεται ακόμα και να παρακάμψει ολόκληρες σελίδες, επειδή για παράδειγμα δεν μπορεί να αντιμετωπίσει τον έλεγχο ταυτότητας. Ως βετεράνος της βιομηχανίας και τεχνολογικός ηγέτης, η Netsparker ξέρει πως να επιτύχει τη σωστή ισορροπία.

Αποκτήστε ότι καλύτερο και από τους δύο κόσμους

Ο σκοπός μιας λύσης ασφάλειας εφαρμογών Ιστού είναι να βοηθήσει τον χρήστη να βελτιώσει την ασφάλεια περισσότερο αποτελεσματικά από ότι αν πραγματοποιούνταν μόνο χειροκίνητες δοκιμές. Και αυτό πηγαίνει πέρα από τις βάσεις δεδομένων ευπαθειών ή ακόμη και τη σάρωση. Για να λάβετε μετρήσιμες βελτιώσεις της ασφαλείας, χρειάζεστε μια ολιστική εικόνα της ασφάλειας εφαρμογών Ιστού που συγκεντρώνει ακριβείς πληροφορίες από όλες τις σχετικές πηγές και τις εφαρμόζει αυτοματοποιημένα και αποτελεσματικά.

Το Netsparker συνδυάζει υψηλής ποιότητας ευρετικά αποτελέσματα από την κορυφαία μηχανή σάρωσης ευπαθειών στον κλάδο με πληροφορίες για γνωστά ζητήματα που αναφέρονται σε βάσεις δεδομένων ευπάθειας. Όλα τα αποτελέσματα για ευπάθειες στη συνέχεια συμπληρώνονται από πληροφορίες και νέα στοιχεία που ανιχνεύτηκαν, από προειδοποιήσεις για παρωχημένες τεχνολογίες Ιστού, από λεπτομερείς περιγραφές ευπαθειών με προτάσεις αντιμετώπισης, από προτάσεις βέλτιστων πρακτικών, από αναφορές συμμόρφωσης και πολλά άλλα. Έτσι, θα έχετε μία πλήρη εικόνα για το πρέπει να διορθώσετε στο περιβάλλον Ιστού σας, και επομένως θα είστε σε θέση να αρχίσετε να λαμβάνετε πραγματική αξία από το Netsparker μέσα σε μόλις λίγες ημέρες.

Καθώς οι κυβερνοεγκληματίες συνεχίζουν να εκμεταλλεύονται το δημόσιο σύννεφο στις επιθέσεις τους, η Sophos ανέθεσε σε μία ανεξάρτητη εταιρεία να πραγματοποιήσει μία έρευνα στην οποία συμμετείχαν 3.521 διαχειριστές πληροφορικής από 26 χώρες* για να αποκαλύψει την πραγματική εικόνα της ασφάλειας cloud το 2020.

The 2020 cloud security reality

The survey provides fresh new insight into the cybersecurity experiences of organizations using the public cloud, including:

- Μόνο το ένα τέταρτο των οργανισμών που φιλοξενούν δεδομένα ή φόρτους εργασίας στο δημόσιο σύννεφο δεν αντιμετώπισε κάποιο περιστατικό ασφαλείας τον τελευταίο χρόνο. Το 70% των οργανισμών μάλιστα ανέφερε ότι επλήγη από κακόβουλο λογισμικό ή ransomware, από κλοπή δεδομένων, από απόπειρες παραβιάσεων λογαριασμών ή από κρυπτογράφηση.

- Η απώλεια/ διαρροή δεδομένων είναι η μεγαλύτερη ανησυχία για τους οργανισμούς. Η απώλεια και η διαρροή δεδομένων κατέλαβαν τη κορυφή της λίστας με τα μεγαλύτερα προβλήματα ασφάλειας, με το 44% των οργανισμών να βλέπουν την απώλεια δεδομένων ως έναν από τους τρεις κορυφαίους τομείς που έχουν συγκεντρώσει τη προσοχή τους.

- Το 96% των οργανισμών εκφράζει ανησυχία για το υφιστάμενο επίπεδο ασφάλειας στο cloud. Η απώλεια δεδομένων, η ανίχνευση και η απόκριση και η διαχείριση πολλαπλών σύννεφων βρίσκονται μεταξύ των μεγαλύτερων ανησυχιών των οργανισμών σήμερα.

- Οι multi-cloud οργανισμοί ανέφεραν περισσότερα περιστατικά ασφαλείας τους τελευταίους 12 μήνες. To 73% των οργανισμών που έλαβαν μέρος στην έρευνα χρησιμοποιεί δύο ή περισσότερους παρόχους υπηρεσιών δημόσιου σύννεφου και ανέφερε περισσότερα περιστατικά ασφαλείας από τους οργανισμούς που χρησιμοποιούν μία ενιαία πλατφόρμα.

- Οι ευρωπαίοι οργανισμοί έχουν τον Γενικό Κανονισμό Προστασίας Δεδομένων (GDPR) να ευχαριστούν για τα χαμηλότερα ποσοστά επιθέσεων σε όλες τις γεωγραφικές περιοχές. Από ότι φαίνεται, τόσο ο GDPR που εστιάζει στη προστασία των δεδομένων όσο και η δημοσιοποίηση των επιθέσεων ransomware, έκαναν τους πλέον επικερδείς στόχους δυσπρόσιτους στους κυβερνοεγκληματίες.

- Μόνο ένας στους τέσσερις οργανισμούς ωστόσο βλέπει την έλλειψη εμπειρογνωμοσύνης του προσωπικού ως κορυφαία ανησυχία παρά τον αριθμό των κυβερνοεπιθέσεων που αναφέρθηκαν στην έρευνα. Όσον αφορά την ενίσχυση των στάσεων ασφαλείας στο cloud, παρόλο που οι δεξιότητες που απαιτούνται για τη δημιουργία καλών και οργανωμένων σχεδίων, την ανάπτυξη ξεκάθαρων περιπτώσεων χρήσης και την αξιοποίηση υπηρεσιών τρίτων ως εργαλεία πλατφόρμας είναι ζωτικής σημασίας, τελικώς αποδεικνύεται ότι υποτιμώνται.

- Τα δύο τρίτα των οργανισμών αφήνουν ανοιχτές «κερκόπορτες» στους εισβολείς. Τα κενά ασφαλείας σε προβληματικές ή εσφαλμένες διαμορφώσεις αποτέλεσαν αντικείμενο εκμετάλλευσης στο 66% των επιθέσεων, ενώ στο 33% των επιθέσεων χρησιμοποιήθηκαν κλεμμένα διαπιστευτήρια για να εισέλθουν σε λογαριασμούς παρόχων cloud.

Για να διαβάσετε περισσότερες λεπτομέρειες πίσω από τις παραπάνω επικεφαλίδες και για να δείτε που κατατάσσεται η χώρα σας, διαβάστε την έρευνα της Sophos, «The State of Cloud Security 2020».

Διατηρήστε ασφαλές το cloud με Sophos

Όπως και να χρησιμοποιείτε το δημόσιο σύννεφο, η Sophos μπορεί να σας βοηθήσει να το διατηρήσετε ασφαλές.

- Ασφαλίστε όλους τους πόρους σας στο cloud. Αποκτήστε πλήρη εικόνα για τα περιβάλλοντα πολλαπλών σύννεφων σας (εικονικές μηχανές, αποθηκευτικός χώρος, κοντέινερ, χρήστες IAM κ.λπ.). Αποκαλύψτε ανασφαλή deployments, ύποπτη δραστηριότητα/ πρόσβαση και ξαφνικές αυξήσεις των δαπανών στο cloud. Μάθετε περισσότερα.

- Ασφαλίστε τους φόρτους εργασίας σας στο cloud. Προστατέψτε τις εικονικές μηχανές και τα εικονικά desktops που «τρέχουν» σε αυτούς τους υπολογιστές από τις πιο πρόσφατες απειλές, όπως από το ransomware, από fileless επιθέσεις και από το κακόβουλο λογισμικό που αναπτύχθηκε ειδικά για διακομιστές. Μάθετε περισσότερα.

- Προστατέψτε την περιφέρεια του δικτύου. Εξασφαλίζει την ασφάλεια της εισερχόμενης και εξερχόμενης κίνησης στο εικονικό σας δίκτυο και στα περιβάλλοντα virtual desktop και παρέχει ασφαλή απομακρυσμένη πρόσβαση σε ιδιωτικές εφαρμογές που εκτελούνται στο cloud. Μάθετε περισσότερα.

Για περισσότερες πληροφορίες και για να συζητήσετε τις δικές σας ανάγκες ασφαλείας στο cloud, ζητήστε να σας καλέσει ένας εκπρόσωπος μας.

* Αυστραλία, Βέλγιο, Βραζιλία, Καναδάς, Κίνα, Κολομβία, Τσεχία, Γαλλία, Γερμανία, Ινδία, Ιταλία, Ιαπωνία, Μαλαισία, Μεξικό, Ολλανδία, Νιγηρία, Φιλιππίνες, Πολωνία, Σιγκαπούρη, Νότια Αφρική, Ισπανία, Σουηδία, Τουρκία, ΗΑΕ , Ηνωμένο Βασίλειο, Ηνωμένες Πολιτείες.

Το ransomware ProLock μπήκε για πρώτη φορά στον χάρτη των κυβερνοαπειλών τον Μάρτιο που μίας πέρασε, και στην ουσία πρόκειται για μία μετονομασμένη παραλλαγή του PwndLocker.

Αν και όπως αποκαλύπτει η SophosLabs στη λεπτομερή ανάλυση της, το ransomware ProLock παρέχει τα πρώτα οκτώ kilobytes αποκρυπτογράφησης δωρεάν, μπορεί να προκαλέσει αναστάτωση στην εύρυθμη λειτουργία της επιχείρησης σας και σημαντική οικονομική ζημιά.

Προστατευτείτε από το ProLock με το Sophos Intercept X

Το Intercept X παρέχει πολλαπλά επίπεδα προστασίας έναντι του ProLock, διατηρώντας τα δεδομένα στις τερματικές συσκευές και στους διακομιστές σας ασφαλή:

- Το CryptoGuard ανιχνεύει και επαναφέρει τη μη εξουσιοδοτημένη κρυπτογράφηση αρχείων. Μάλιστα, το ProLock εντοπίστηκε για πρώτη φορά από τη Sophos, όταν ανιχνεύτηκε από το εργαλείο της εταιρείας CryptoGuard σε ένα δίκτυο πελάτη της.

- Η βαθιά εκμάθηση αναγνωρίζει και αποκλείει το ProLock χωρίς υπογραφές

- Υπογραφές αποκλείουν παραλλαγές του ProLock που εμφανίζονται είτε ως Troj/ Agent-BEKP ή ως Malware/ Generic-S.

Αν χρησιμοποιείτε το Sophos Intercept X, μπορείτε να αισθάνεστε ηρεμία γνωρίζοντας ότι προστατεύεστε αυτόματα από το ProLock και τις παραλλαγές του, καθώς και οι τρεις από τις παραπάνω λειτουργίες είναι ενεργοποιημένες από προεπιλογή στις προτεινόμενες ρυθμίσεις μας.

(Αν δεν χρησιμοποιείτε ακόμη το Intercept X και θέλετε να το δοκιμάσετε, επισκεφθείτε τη σχετική ιστοσελίδα για να μάθετε περισσότερα και να ξεκινήσετε μια δωρεάν δοκιμή χωρίς υποχρεώσεις).

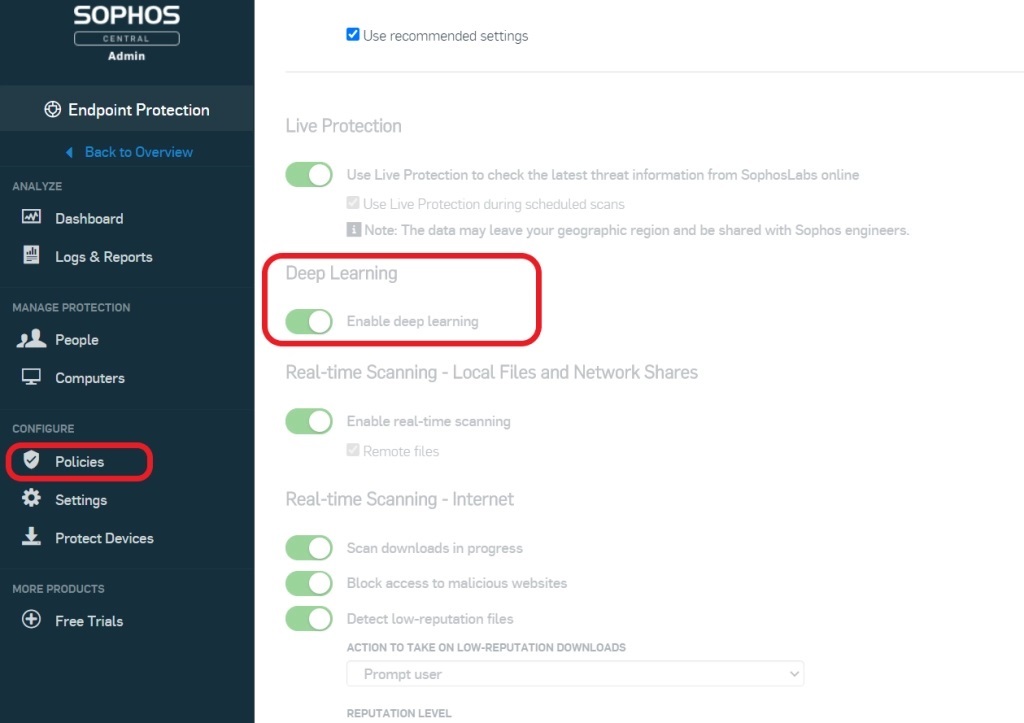

Για να βεβαιωθείτε ότι έχετε ενεργοποιήσει τα CryptoGuard και Deep Learning:

Ανοίξτε την κονσόλα διαχειριστή Sophos Central και επιλέξτε Endpoint Protection στο αριστερό μενού

- Επιλέξτε Πολιτικές

- Ελέγξτε τη λίστα των πολιτικών προστασίας από απειλές που έχουν ήδη δημιουργηθεί

- Ενεργοποιήστε τα κουμπιά για να κάνετε όποιες αλλαγές είναι απαραίτητες

Προστασία endpoint και βέλτιστες πρακτικές τείχους προστασίας για τον αποκλεισμό του ransomware

Το 51% των διαχειριστών πληροφορικής που ερωτήθηκαν στην έρευνα State of Ransomware 2020 δήλωσαν ότι ο οργανισμός τους επλήγη από ransomware πέρυσι και ότι οι εγκληματίες στον κυβερνοχώρο κατάφεραν να κρυπτογραφήσουν δεδομένα στο 73% των περιστατικών.

Λαμβάνοντας υπόψη τα παραπάνω στατιστικά στοιχεία αξίζει να αφιερώσετε τον χρόνο που απαιτείται για να διασφαλίσετε ότι όλες οι άμυνες σας ενάντια στο ransomware είναι ενημερωμένες.

Η πρώτη ανίχνευση του ProLock από τη Sophos εντοπίστηκε σε έναν παραβιασμένο διακομιστή, πιθανότατα μέσω του exploit ενός πρωτοκόλλου απομακρυσμένης επιφάνειας εργασίας (Remote Desktop Protocol, RDP).

Η τοποθέτηση της πρόσβασης RDP πίσω από ένα εικονικό ιδιωτικό δίκτυο και η χρήση ελέγχου ταυτότητας πολλαπλών παραγόντων για απομακρυσμένη πρόσβαση είναι μερικές από τις βέλτιστες πρακτικές που συνιστώνται για την αντιμετώπιση του κινδύνου.

Για περισσότερες βέλτιστες πρακτικές, ρίξτε μια ματιά στους οδηγούς της Sophos, Βέλτιστες πρακτικές Endpoint Protection Best Practices to Block Ransomware και Firewall Best Practices to Block Ransomware.

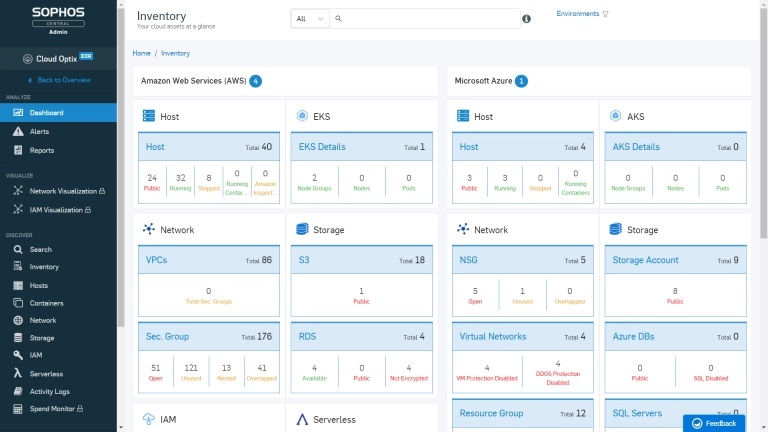

H Sophos βρίσκεται στην ευχάριστη θέση να ανακοινώσει ότι το προϊόν «Intercept X for Server Advanced with EDR» ενισχύθηκε με ισχυρά χαρακτηριστικά «cloud visibility» δανεισμένα από το Cloud Optix.

Τώρα, οι πελάτες της Sophos, εκτός από λεπτομερέστερη εικόνα για τους φόρτους εργασίας τους στο σύννεφο ανεξαρτήτως παρόχου ή πλατφόρμας (π.χ AWS, Azure ή GCP) αποκτούν και πρόσβαση σε κρίσιμες πληροφορίες για τα περιβάλλοντα cloud τους σε ευρύτερο επίπεδο, συμπεριλαμβανομένων πληροφοριών για ομάδες ασφαλείας, hosts, κοινόχρηστους χώρους αποθήκευσης, βάσεις δεδομένων, λειτουργίες άνευ διακομιστή (serverless), κοντέινερ κ.ά.

Δείτε όλο το περιβάλλον cloud σας

Η δυναμική φύση των περιβαλλόντων cloud – με τα διάφορα εταιρικά δεδομένα και περιουσιακά στοιχεία να «ανεβαίνουν» και να «κατεβαίνουν»- όπως και όταν είναι απαραίτητο για να καλυφθούν οι μεταβαλλόμενες απαιτήσεις – ενδέχεται να κάνει τις αξιολογήσεις ασφάλειας και συμμόρφωσης χρονοβόρες. Σε αρκετές περιπτώσεις, είναι απαραίτητη η σύνδεση σας σε πολλές διαφορετικές κονσόλες και η χειροκίνητη συγκέντρωση πληροφοριών για να αποκτήσετε την πλήρη εικόνα.

Με τη Sophos ωστόσο κάτι τέτοιο είναι απλό. Στη διάθεση σας και άμεσα, λαμβάνετε λεπτομερή πληροφόρηση για ολόκληρη την υποδομή σας στο σύννεφο από διάφορους παρόχους υπηρεσιών δημόσιου cloud, σε μία οθόνη και σε μία μόνο κονσόλα διαχείρισης.

Μπορείτε να προχωρήσετε σε λεπτομερή έλεγχο των δεδομένων σας για να αποκτήσετε λεπτομερή εικόνα για τα περιουσιακά στοιχεία σας αλλά και για την στρατηγική ασφάλειας σας στο cloud.

Προστατεύστε όλο το περιβάλλον cloud σας

Αυτοματοποιημένες σαρώσεις θα ανιχνεύσουν τυχόν μη ασφαλή deployments, ενώ παρέχεται καθοδήγηση για την επίλυση ενδεχόμενων προβλημάτων. Μπορούν επίσης να εφαρμοστούν guardrails για το κλείδωμα των ρυθμίσεων, ώστε να διασφαλιστεί ότι δεν μπορούν να παραβιαστούν ως συνέπεια κάποιας εκούσιας (π.χ. για κακόβουλους σκοπούς) ή μη ηθελημένης ενέργειας παραμένοντας σε μη ασφαλή κατάσταση.