Νέα

Οι ερωτήσεις για τις εσωτερικές λειτουργίες της μηχανής σάρωσης ευπαθειών του Netsparker είναι συχνό φαινόμενο. Άτομα εξοικειωμένα με τους σαρωτές δικτύου και ιών ρωτούν επίσης ποιες βάσεις δεδομένων ευπάθειας χρησιμοποιούνται για το Netsparker και πόσο συχνά ενημερώνονται. Στη πραγματικότητα, τα πράγματα είναι πολύ πιο ενδιαφέροντα από το να «τσεκάρεις» κουτάκια σε μια λίστα γνωστών ζητημάτων. Ήρθε η ώρα να ξεκαθαρίσουμε το τοπίο σχετικά με τον τρόπο λειτουργίας ενός πρωτοποριακού σαρωτή ευπαθειών ιστού.

Δύο πηγές πληροφοριών για ευπάθειες

Όταν οι περισσότεροι άνθρωποι ακούν τη λέξη «σαρωτής», η πρώτη σκέψη τους πάει πρώτα στο λογισμικό που αναζητά γνωστούς κινδύνους. Αυτό εξάλλου είναι σε γενικές γραμμές αυτό που κάνουν οι σαρωτές ιών και οι σαρωτές δικτύου: «τσεκάρουν» στόχους σε μια λίστα γνωστών ζητημάτων, όπως για υπογραφές κακόβουλου λογισμικού και αναφορές ευπαθειών CVE. Έτσι, όταν οι πελάτες βλέπουν πόσο αποτελεσματικό είναι το Netsparker, η πρώτη ερώτηση που κάνουν συνήθως είναι: «Ποια βάση δεδομένων ευπάθειας χρησιμοποιείτε;»

Λοιπόν, η σύντομη απάντηση είναι: «Κατά βάση, καμία». Η πλήρης απάντηση είναι ότι το Netsparker είναι ένας προηγμένος, ευρετικός σαρωτής (μέθοδος ενεργειών με βάση κτηθείσες εμπειρίες) που ελέγχει και για γνωστές ευπάθειες εφαρμογών ιστού – αλλά ας προχωρήσουμε λίγο σε μεγαλύτερη ανάλυση.

Το κοινότυπο μέρος: CVEs

Η ιδέα της εμπιστοσύνης σε μια βάση δεδομένων ευπάθειας προέρχεται από τον κόσμο της ασφάλειας συστημάτων και δικτύων, όπου όταν εντοπίζεται κάποιο σφάλμα ή ευπάθεια λογισμικού ή υλικού, δημοσιοποιείται και προστίθεται σε μια βάση δεδομένων ευπαθειών όπως η Common Vulnerabilities and Exposures (CVE®). Οι σαρωτές δικτύου, για παράδειγμα, λειτουργούν εντοπίζοντας τέτοια γνωστά ζητήματα σε συστήματα στόχους. Για να «κλείσετε» το κενό ασφαλείας ή να επιδιορθώσετε στη συνέχεια την ευπάθεια που εντοπίστηκε, το μόνο που έχετε να κάνετε είναι να εγκαταστήσετε το απαραίτητο patch ή να ενημερώσετε το στοιχείο που επηρεάζεται.

Ορισμένα CVEs επίσης έχουν εφαρμογή και στις εφαρμογές Ιστού. Πρόκειται για σφάλματα ή κενά ασφαλείας σε προϊόντα που χρησιμοποιούνται ευρέως και πρέπει να διορθωθούν για να αποφευχθούν επιθέσεις. Ως μέρος της διαδικασίας σάρωσης, το Netsparker ελέγχει τέτοια ζητήματα με βάση το μητρώο CVE και άλλες βάσεις δεδομένων ευπαθειών, και επομένως, οι όποιες σαρώσεις του καλύπτουν ευπάθειες όπως το Heartbleed (CVE-2014-0160) ή το POODLE (CVE-2014-3566). Μάλιστα, το πρόγραμμα παροχής συμβουλών ασφαλείας (security advisory program) της Netsparker συμβάλλει ενεργά στην εύρεση σφαλμάτων και ευπαθειών σε πακέτα ανοιχτού κώδικα, προχωρώντας σε σαρώσεις για ευπάθειες κατά τη διάρκεια των δοκιμών της μηχανής του. Για να μάθετε περισσότερα για αυτές τις ενέργειες των ερευνητών ασφαλείας, ανατρέξτε στο άρθρο της Netsparker σχετικά με τις γνωστοποιήσεις ευπαθειών.

Αν και αποτελεί σημαντικό μέρος της ασφάλειας συνολικά, ο έλεγχος για γνωστά ζητήματα και γνωστές ευπάθειες είναι σχετικά απλός και όχι ιδιαίτερα συναρπαστικός. Τα πράγματα γίνονται ενδιαφέροντα όταν πρέπει να ελέγξετε για άγνωστα ζητήματα – και εκεί είναι που μπορείτε να ανακαλύψετε πόσο αποτελεσματική είναι πραγματικά η λύση ασφάλειας εφαρμογών Ιστού που χρησιμοποιείτε.

Το πραγματικά έξυπνο μέρος: Ευρετική

Η συντριπτική πλειονότητα των τρωτών σημείων εφαρμογών ιστού είναι ολοκαίνουργια ζητήματα που βρίσκονται σε νέο κώδικα σε προσαρμοσμένες εφαρμογές – οπότε πως είναι δυνατόν να γνωρίζετε για αυτές; Αυτή είναι η κύρια διαφορά μεταξύ των δοκιμών ασφαλείας εφαρμογών Ιστού και των ελέγχων ασφαλείας βάσει υπογραφής: η σάρωση για ευπάθειες Ιστού αφορά κυρίως στην εύρεση νέων τρωτών σημείων που είναι αποτέλεσμα υποκείμενων αδυναμιών που κατηγοριοποιούνται στο σύστημα CWE.

Για να εντοπίσει προηγουμένως άγνωστες απειλές και κενά ασφαλείας, το Netsparker χρησιμοποιεί μια πρωτοποριακή μηχανή ευρετικής σάρωσης που ανιχνεύει ιστοσελίδες και εφαρμογές για ευπάθειες, όπως θα έκανε ένας penetrator tester (δοκιμαστής διείσδυσης).

Το Netsparker χρησιμοποιεί μια ποικιλία προηγμένων ευρετικών τεχνικών για να εντοπίσει όλα τα σημεία εισόδου σε εφαρμογές Ιστού και να τα δοκιμάσει για ευπάθειες. Το παραπάνω περιλαμβάνει την αυτόματη επανεγγραφή διευθύνσεων URL για μέγιστη κάλυψη σάρωσης, το αυτοματοποιημένο «fuzzing» (αυτοματοποιημένη διαδικασία εισαγωγής τυχαίων δεδομένων) για μη αναμενόμενες εισόδους που ενδέχεται να αποκαλύψουν αδυναμίες καθώς και την ιδιόκτητη τεχνολογία Proof-Based Scanning™ για την ασφαλή δοκιμή των αδυναμιών ώστε να είστε σε θέση να αποδείξετε ότι η ευπάθεια είναι πραγματική.

Επειδή οι σαρωτές ευπαθειών Ιστού δεν λειτουργούν βάσει υπογραφών, η αποτελεσματικότητά τους εξαρτάται σε μεγάλο βαθμό από την ποιότητα και την ωριμότητα της υποκείμενης ευρετικής μηχανής σάρωσης. Αν η μηχανή σάρωσης είναι πολύ πρόθυμη να επισημάνει ύποπτα «responses» ως σημάδια ευπάθειας, θα κατακλύσει τον χρήστη με ψευδώς θετικά. Αν από την άλλη είναι «επιφυλακτική» ή απλώς δεν είναι αρκετά προηγμένη, θα τις ξεφύγουν πραγματικές ευπάθειες ενώ ενδέχεται ακόμα και να παρακάμψει ολόκληρες σελίδες, επειδή για παράδειγμα δεν μπορεί να αντιμετωπίσει τον έλεγχο ταυτότητας. Ως βετεράνος της βιομηχανίας και τεχνολογικός ηγέτης, η Netsparker ξέρει πως να επιτύχει τη σωστή ισορροπία.

Αποκτήστε ότι καλύτερο και από τους δύο κόσμους

Ο σκοπός μιας λύσης ασφάλειας εφαρμογών Ιστού είναι να βοηθήσει τον χρήστη να βελτιώσει την ασφάλεια περισσότερο αποτελεσματικά από ότι αν πραγματοποιούνταν μόνο χειροκίνητες δοκιμές. Και αυτό πηγαίνει πέρα από τις βάσεις δεδομένων ευπαθειών ή ακόμη και τη σάρωση. Για να λάβετε μετρήσιμες βελτιώσεις της ασφαλείας, χρειάζεστε μια ολιστική εικόνα της ασφάλειας εφαρμογών Ιστού που συγκεντρώνει ακριβείς πληροφορίες από όλες τις σχετικές πηγές και τις εφαρμόζει αυτοματοποιημένα και αποτελεσματικά.

Το Netsparker συνδυάζει υψηλής ποιότητας ευρετικά αποτελέσματα από την κορυφαία μηχανή σάρωσης ευπαθειών στον κλάδο με πληροφορίες για γνωστά ζητήματα που αναφέρονται σε βάσεις δεδομένων ευπάθειας. Όλα τα αποτελέσματα για ευπάθειες στη συνέχεια συμπληρώνονται από πληροφορίες και νέα στοιχεία που ανιχνεύτηκαν, από προειδοποιήσεις για παρωχημένες τεχνολογίες Ιστού, από λεπτομερείς περιγραφές ευπαθειών με προτάσεις αντιμετώπισης, από προτάσεις βέλτιστων πρακτικών, από αναφορές συμμόρφωσης και πολλά άλλα. Έτσι, θα έχετε μία πλήρη εικόνα για το πρέπει να διορθώσετε στο περιβάλλον Ιστού σας, και επομένως θα είστε σε θέση να αρχίσετε να λαμβάνετε πραγματική αξία από το Netsparker μέσα σε μόλις λίγες ημέρες.

Καθώς οι κυβερνοεγκληματίες συνεχίζουν να εκμεταλλεύονται το δημόσιο σύννεφο στις επιθέσεις τους, η Sophos ανέθεσε σε μία ανεξάρτητη εταιρεία να πραγματοποιήσει μία έρευνα στην οποία συμμετείχαν 3.521 διαχειριστές πληροφορικής από 26 χώρες* για να αποκαλύψει την πραγματική εικόνα της ασφάλειας cloud το 2020.

The 2020 cloud security reality

The survey provides fresh new insight into the cybersecurity experiences of organizations using the public cloud, including:

- Μόνο το ένα τέταρτο των οργανισμών που φιλοξενούν δεδομένα ή φόρτους εργασίας στο δημόσιο σύννεφο δεν αντιμετώπισε κάποιο περιστατικό ασφαλείας τον τελευταίο χρόνο. Το 70% των οργανισμών μάλιστα ανέφερε ότι επλήγη από κακόβουλο λογισμικό ή ransomware, από κλοπή δεδομένων, από απόπειρες παραβιάσεων λογαριασμών ή από κρυπτογράφηση.

- Η απώλεια/ διαρροή δεδομένων είναι η μεγαλύτερη ανησυχία για τους οργανισμούς. Η απώλεια και η διαρροή δεδομένων κατέλαβαν τη κορυφή της λίστας με τα μεγαλύτερα προβλήματα ασφάλειας, με το 44% των οργανισμών να βλέπουν την απώλεια δεδομένων ως έναν από τους τρεις κορυφαίους τομείς που έχουν συγκεντρώσει τη προσοχή τους.

- Το 96% των οργανισμών εκφράζει ανησυχία για το υφιστάμενο επίπεδο ασφάλειας στο cloud. Η απώλεια δεδομένων, η ανίχνευση και η απόκριση και η διαχείριση πολλαπλών σύννεφων βρίσκονται μεταξύ των μεγαλύτερων ανησυχιών των οργανισμών σήμερα.

- Οι multi-cloud οργανισμοί ανέφεραν περισσότερα περιστατικά ασφαλείας τους τελευταίους 12 μήνες. To 73% των οργανισμών που έλαβαν μέρος στην έρευνα χρησιμοποιεί δύο ή περισσότερους παρόχους υπηρεσιών δημόσιου σύννεφου και ανέφερε περισσότερα περιστατικά ασφαλείας από τους οργανισμούς που χρησιμοποιούν μία ενιαία πλατφόρμα.

- Οι ευρωπαίοι οργανισμοί έχουν τον Γενικό Κανονισμό Προστασίας Δεδομένων (GDPR) να ευχαριστούν για τα χαμηλότερα ποσοστά επιθέσεων σε όλες τις γεωγραφικές περιοχές. Από ότι φαίνεται, τόσο ο GDPR που εστιάζει στη προστασία των δεδομένων όσο και η δημοσιοποίηση των επιθέσεων ransomware, έκαναν τους πλέον επικερδείς στόχους δυσπρόσιτους στους κυβερνοεγκληματίες.

- Μόνο ένας στους τέσσερις οργανισμούς ωστόσο βλέπει την έλλειψη εμπειρογνωμοσύνης του προσωπικού ως κορυφαία ανησυχία παρά τον αριθμό των κυβερνοεπιθέσεων που αναφέρθηκαν στην έρευνα. Όσον αφορά την ενίσχυση των στάσεων ασφαλείας στο cloud, παρόλο που οι δεξιότητες που απαιτούνται για τη δημιουργία καλών και οργανωμένων σχεδίων, την ανάπτυξη ξεκάθαρων περιπτώσεων χρήσης και την αξιοποίηση υπηρεσιών τρίτων ως εργαλεία πλατφόρμας είναι ζωτικής σημασίας, τελικώς αποδεικνύεται ότι υποτιμώνται.

- Τα δύο τρίτα των οργανισμών αφήνουν ανοιχτές «κερκόπορτες» στους εισβολείς. Τα κενά ασφαλείας σε προβληματικές ή εσφαλμένες διαμορφώσεις αποτέλεσαν αντικείμενο εκμετάλλευσης στο 66% των επιθέσεων, ενώ στο 33% των επιθέσεων χρησιμοποιήθηκαν κλεμμένα διαπιστευτήρια για να εισέλθουν σε λογαριασμούς παρόχων cloud.

Για να διαβάσετε περισσότερες λεπτομέρειες πίσω από τις παραπάνω επικεφαλίδες και για να δείτε που κατατάσσεται η χώρα σας, διαβάστε την έρευνα της Sophos, «The State of Cloud Security 2020».

Διατηρήστε ασφαλές το cloud με Sophos

Όπως και να χρησιμοποιείτε το δημόσιο σύννεφο, η Sophos μπορεί να σας βοηθήσει να το διατηρήσετε ασφαλές.

- Ασφαλίστε όλους τους πόρους σας στο cloud. Αποκτήστε πλήρη εικόνα για τα περιβάλλοντα πολλαπλών σύννεφων σας (εικονικές μηχανές, αποθηκευτικός χώρος, κοντέινερ, χρήστες IAM κ.λπ.). Αποκαλύψτε ανασφαλή deployments, ύποπτη δραστηριότητα/ πρόσβαση και ξαφνικές αυξήσεις των δαπανών στο cloud. Μάθετε περισσότερα.

- Ασφαλίστε τους φόρτους εργασίας σας στο cloud. Προστατέψτε τις εικονικές μηχανές και τα εικονικά desktops που «τρέχουν» σε αυτούς τους υπολογιστές από τις πιο πρόσφατες απειλές, όπως από το ransomware, από fileless επιθέσεις και από το κακόβουλο λογισμικό που αναπτύχθηκε ειδικά για διακομιστές. Μάθετε περισσότερα.

- Προστατέψτε την περιφέρεια του δικτύου. Εξασφαλίζει την ασφάλεια της εισερχόμενης και εξερχόμενης κίνησης στο εικονικό σας δίκτυο και στα περιβάλλοντα virtual desktop και παρέχει ασφαλή απομακρυσμένη πρόσβαση σε ιδιωτικές εφαρμογές που εκτελούνται στο cloud. Μάθετε περισσότερα.

Για περισσότερες πληροφορίες και για να συζητήσετε τις δικές σας ανάγκες ασφαλείας στο cloud, ζητήστε να σας καλέσει ένας εκπρόσωπος μας.

* Αυστραλία, Βέλγιο, Βραζιλία, Καναδάς, Κίνα, Κολομβία, Τσεχία, Γαλλία, Γερμανία, Ινδία, Ιταλία, Ιαπωνία, Μαλαισία, Μεξικό, Ολλανδία, Νιγηρία, Φιλιππίνες, Πολωνία, Σιγκαπούρη, Νότια Αφρική, Ισπανία, Σουηδία, Τουρκία, ΗΑΕ , Ηνωμένο Βασίλειο, Ηνωμένες Πολιτείες.

Το ransomware ProLock μπήκε για πρώτη φορά στον χάρτη των κυβερνοαπειλών τον Μάρτιο που μίας πέρασε, και στην ουσία πρόκειται για μία μετονομασμένη παραλλαγή του PwndLocker.

Αν και όπως αποκαλύπτει η SophosLabs στη λεπτομερή ανάλυση της, το ransomware ProLock παρέχει τα πρώτα οκτώ kilobytes αποκρυπτογράφησης δωρεάν, μπορεί να προκαλέσει αναστάτωση στην εύρυθμη λειτουργία της επιχείρησης σας και σημαντική οικονομική ζημιά.

Προστατευτείτε από το ProLock με το Sophos Intercept X

Το Intercept X παρέχει πολλαπλά επίπεδα προστασίας έναντι του ProLock, διατηρώντας τα δεδομένα στις τερματικές συσκευές και στους διακομιστές σας ασφαλή:

- Το CryptoGuard ανιχνεύει και επαναφέρει τη μη εξουσιοδοτημένη κρυπτογράφηση αρχείων. Μάλιστα, το ProLock εντοπίστηκε για πρώτη φορά από τη Sophos, όταν ανιχνεύτηκε από το εργαλείο της εταιρείας CryptoGuard σε ένα δίκτυο πελάτη της.

- Η βαθιά εκμάθηση αναγνωρίζει και αποκλείει το ProLock χωρίς υπογραφές

- Υπογραφές αποκλείουν παραλλαγές του ProLock που εμφανίζονται είτε ως Troj/ Agent-BEKP ή ως Malware/ Generic-S.

Αν χρησιμοποιείτε το Sophos Intercept X, μπορείτε να αισθάνεστε ηρεμία γνωρίζοντας ότι προστατεύεστε αυτόματα από το ProLock και τις παραλλαγές του, καθώς και οι τρεις από τις παραπάνω λειτουργίες είναι ενεργοποιημένες από προεπιλογή στις προτεινόμενες ρυθμίσεις μας.

(Αν δεν χρησιμοποιείτε ακόμη το Intercept X και θέλετε να το δοκιμάσετε, επισκεφθείτε τη σχετική ιστοσελίδα για να μάθετε περισσότερα και να ξεκινήσετε μια δωρεάν δοκιμή χωρίς υποχρεώσεις).

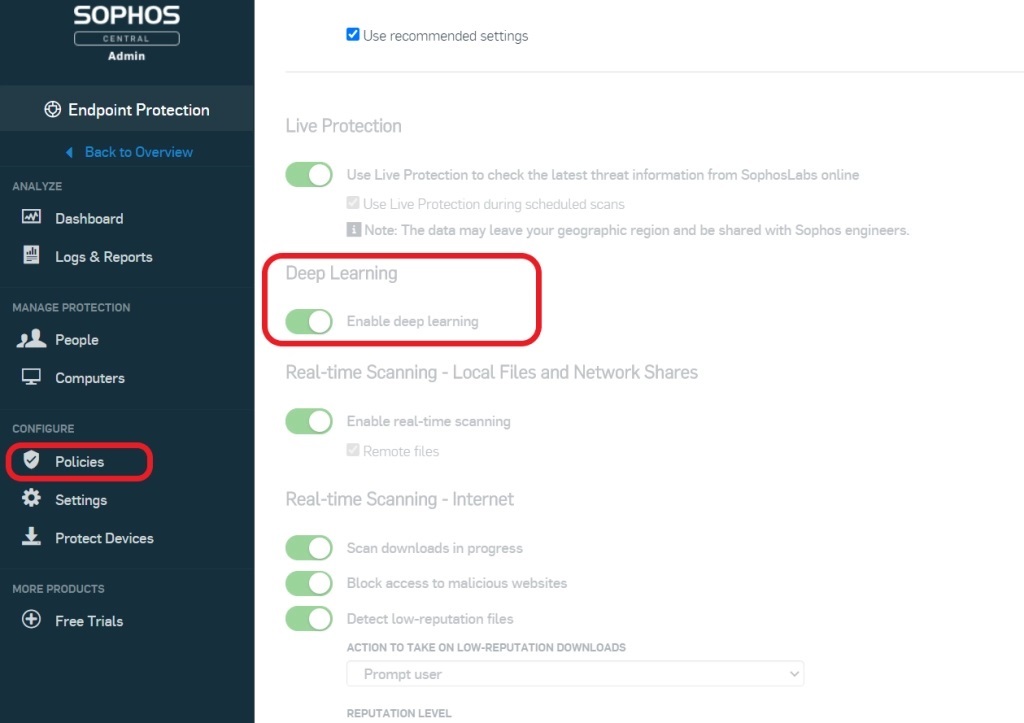

Για να βεβαιωθείτε ότι έχετε ενεργοποιήσει τα CryptoGuard και Deep Learning:

Ανοίξτε την κονσόλα διαχειριστή Sophos Central και επιλέξτε Endpoint Protection στο αριστερό μενού

- Επιλέξτε Πολιτικές

- Ελέγξτε τη λίστα των πολιτικών προστασίας από απειλές που έχουν ήδη δημιουργηθεί

- Ενεργοποιήστε τα κουμπιά για να κάνετε όποιες αλλαγές είναι απαραίτητες

Προστασία endpoint και βέλτιστες πρακτικές τείχους προστασίας για τον αποκλεισμό του ransomware

Το 51% των διαχειριστών πληροφορικής που ερωτήθηκαν στην έρευνα State of Ransomware 2020 δήλωσαν ότι ο οργανισμός τους επλήγη από ransomware πέρυσι και ότι οι εγκληματίες στον κυβερνοχώρο κατάφεραν να κρυπτογραφήσουν δεδομένα στο 73% των περιστατικών.

Λαμβάνοντας υπόψη τα παραπάνω στατιστικά στοιχεία αξίζει να αφιερώσετε τον χρόνο που απαιτείται για να διασφαλίσετε ότι όλες οι άμυνες σας ενάντια στο ransomware είναι ενημερωμένες.

Η πρώτη ανίχνευση του ProLock από τη Sophos εντοπίστηκε σε έναν παραβιασμένο διακομιστή, πιθανότατα μέσω του exploit ενός πρωτοκόλλου απομακρυσμένης επιφάνειας εργασίας (Remote Desktop Protocol, RDP).

Η τοποθέτηση της πρόσβασης RDP πίσω από ένα εικονικό ιδιωτικό δίκτυο και η χρήση ελέγχου ταυτότητας πολλαπλών παραγόντων για απομακρυσμένη πρόσβαση είναι μερικές από τις βέλτιστες πρακτικές που συνιστώνται για την αντιμετώπιση του κινδύνου.

Για περισσότερες βέλτιστες πρακτικές, ρίξτε μια ματιά στους οδηγούς της Sophos, Βέλτιστες πρακτικές Endpoint Protection Best Practices to Block Ransomware και Firewall Best Practices to Block Ransomware.

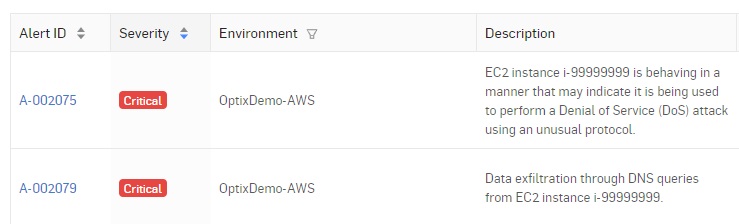

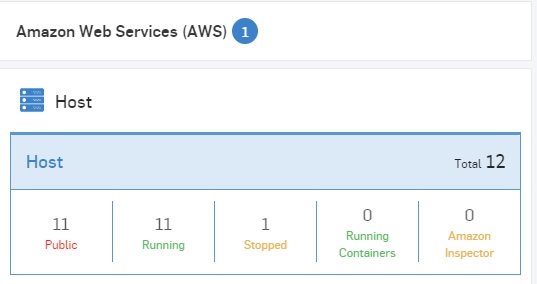

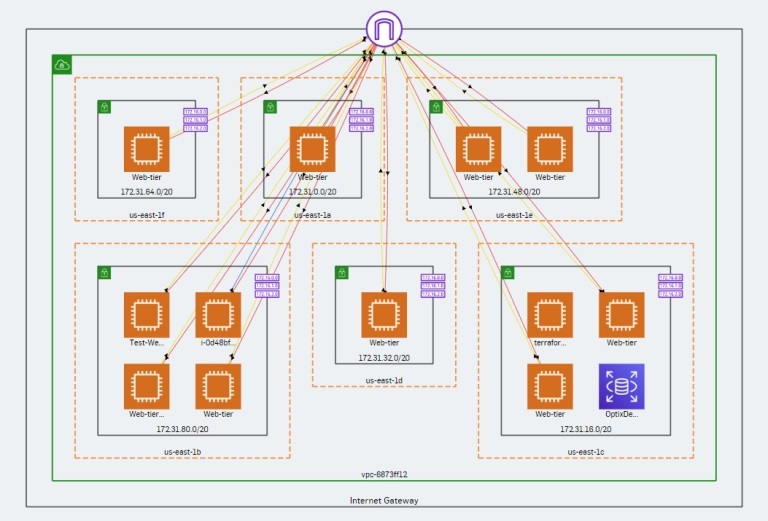

H Sophos βρίσκεται στην ευχάριστη θέση να ανακοινώσει ότι το προϊόν «Intercept X for Server Advanced with EDR» ενισχύθηκε με ισχυρά χαρακτηριστικά «cloud visibility» δανεισμένα από το Cloud Optix.

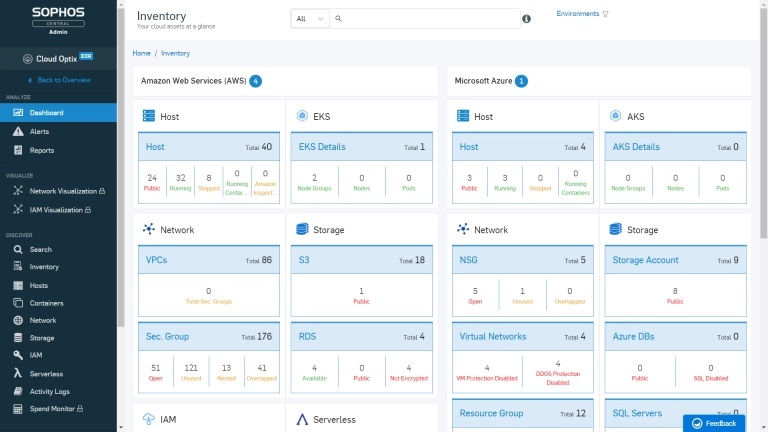

Τώρα, οι πελάτες της Sophos, εκτός από λεπτομερέστερη εικόνα για τους φόρτους εργασίας τους στο σύννεφο ανεξαρτήτως παρόχου ή πλατφόρμας (π.χ AWS, Azure ή GCP) αποκτούν και πρόσβαση σε κρίσιμες πληροφορίες για τα περιβάλλοντα cloud τους σε ευρύτερο επίπεδο, συμπεριλαμβανομένων πληροφοριών για ομάδες ασφαλείας, hosts, κοινόχρηστους χώρους αποθήκευσης, βάσεις δεδομένων, λειτουργίες άνευ διακομιστή (serverless), κοντέινερ κ.ά.

Δείτε όλο το περιβάλλον cloud σας

Η δυναμική φύση των περιβαλλόντων cloud – με τα διάφορα εταιρικά δεδομένα και περιουσιακά στοιχεία να «ανεβαίνουν» και να «κατεβαίνουν»- όπως και όταν είναι απαραίτητο για να καλυφθούν οι μεταβαλλόμενες απαιτήσεις – ενδέχεται να κάνει τις αξιολογήσεις ασφάλειας και συμμόρφωσης χρονοβόρες. Σε αρκετές περιπτώσεις, είναι απαραίτητη η σύνδεση σας σε πολλές διαφορετικές κονσόλες και η χειροκίνητη συγκέντρωση πληροφοριών για να αποκτήσετε την πλήρη εικόνα.

Με τη Sophos ωστόσο κάτι τέτοιο είναι απλό. Στη διάθεση σας και άμεσα, λαμβάνετε λεπτομερή πληροφόρηση για ολόκληρη την υποδομή σας στο σύννεφο από διάφορους παρόχους υπηρεσιών δημόσιου cloud, σε μία οθόνη και σε μία μόνο κονσόλα διαχείρισης.

Μπορείτε να προχωρήσετε σε λεπτομερή έλεγχο των δεδομένων σας για να αποκτήσετε λεπτομερή εικόνα για τα περιουσιακά στοιχεία σας αλλά και για την στρατηγική ασφάλειας σας στο cloud.

Προστατεύστε όλο το περιβάλλον cloud σας

Αυτοματοποιημένες σαρώσεις θα ανιχνεύσουν τυχόν μη ασφαλή deployments, ενώ παρέχεται καθοδήγηση για την επίλυση ενδεχόμενων προβλημάτων. Μπορούν επίσης να εφαρμοστούν guardrails για το κλείδωμα των ρυθμίσεων, ώστε να διασφαλιστεί ότι δεν μπορούν να παραβιαστούν ως συνέπεια κάποιας εκούσιας (π.χ. για κακόβουλους σκοπούς) ή μη ηθελημένης ενέργειας παραμένοντας σε μη ασφαλή κατάσταση.

Η τεχνητή νοημοσύνη παρακολουθεί τα φυσιολογικά μοτίβα συμπεριφοράς, προχωρώντας στην αναζήτηση οποιασδήποτε ύποπτης δραστηριότητας, όπως είναι για παράδειγμα ανώμαλα μοτίβα επισκεψιμότητας ή ασυνήθιστες προσπάθειες σύνδεσης σε λογαριασμούς cloud. Τα ζητήματα στη συνέχεια επισημαίνονται και ιεραρχούνται βάσει επικινδυνότητας στη περίπτωση που απαιτηθεί χειροκίνητη παρέμβαση.

Ακολουθεί ο πλήρης κατάλογος όσων παρέχονται:

- Απόθεμα περιουσιακών στοιχείων στο cloud – μπορείτε να δείτε με λεπτομέρεια το απόθεμα ολόκληρης της υποδομής cloud (π.χ. υπολογιστές νέφους, λειτουργίες άνευ διακομιστή, κάδοι S3, βάσεις δεδομένων και φόρτους εργασίας cloud) εξαλείφοντας την ανάγκη να προχωρήσετε στη χρονοβόρα χειροκίνητη συγκέντρωση τους.

- Ανίχνευση ανωμαλιών πρόσβασης και κίνησης – ασυνήθιστες προσπάθειες σύνδεσης και ύποπτα μοτίβα επισκεψιμότητας εντοπίζονται αυτόματα και αποκλείονται ή επισημαίνονται στον διαχειριστή αναλόγως την περίπτωση.

- Σαρώσεις ασφαλείας – οι καθημερινές και κατ’ απαίτηση σαρώσεις παρακολουθούν το περιβάλλον σας στο cloud για να διασφαλίσουν την ασφάλεια του διαρκώς. Τα ζητήματα επιλύονται αυτόματα όπου είναι δυνατόν, ενώ αν απαιτηθεί χειροκίνητη παρέμβαση ειδοποιείται ο διαχειριστής.

- Guardrails ρυθμίσεων – σταματήστε τις παραβιάσεις εξαιτίας εκούσιων ή ακούσιων παρεμβάσεων στις ρυθμίσεις που θα μπορούσαν να επηρεάσουν αρνητικά τη στάση ασφαλείας σας.

- Πολιτικές συμμόρφωσης – βεβαιωθείτε ότι το περιβάλλον cloud βρίσκεται σε συμμόρφωση με τις βέλτιστες πρακτικές του Center for Internet Security (CIS), συμβάλλοντας στη διατήρηση της στρατηγικής ή της στάσης ασφαλείας σας στο βέλτιστο επίπεδο.

- Ενσωματώσεις διαχείρισης ειδοποιήσεων – λάβετε ειδοποιήσεις μέσω email όταν απαιτείται μη αυτόματη παρέμβαση.

Ισχυρή ορατότητα και προστασία για κάθε εγκατάσταση

Αυτή η συναρπαστική νέα λειτουργικότητα cloud είναι διαθέσιμη σε όλους τους πελάτες του Intercept X Advanced for Server with EDR χωρίς πρόσθετο κόστος. Συνδεθείτε στην κεντρική κονσόλα Sophos, επιλέξτε Cloud Optix και θα είστε σε θέση να ξεκινήσετε άμεσα.

Όσοι από τους σημερινούς πελάτες της Sophos που χρησιμοποιούν το Sophos Central θέλουν να δοκιμάσουν αυτή τη νέα λειτουργικότητα – μαζί με τις λειτουργίες EDR IT που διατέθηκαν πρόσφατα και τις δυνατότητες κυνηγιού απειλών (threat hunting)- μπορούν να ξεκινήσουν τη δοκιμή μέσα από τη κονσόλα Sophos Central.

Αν δεν έχετε λογαριασμό Sophos Central, μπορείτε να προχωρήσετε σε εγγραφή για μια δοκιμή στο Sophos.com.

Το Intercept X Advanced for Server with EDR και το Intercept X Advanced with EDR παρέχουν στους οργανισμούς απαράμιλλη ορατότητα και προστασία σε όλο το cloud, στις εγκαταστάσεις ρους και στα εικονικά κέντρα τους. Το Cloud Optix ρίχνει φως στο πλήρες εύρος των περιβαλλόντων cloud, δείχνοντας τι υπάρχει, τι χρειάζεται προστασία και διασφαλίζει ότι όλα είναι ασφαλή και προστατευμένα.

Όλο και περισσότεροι εμπιστεύονται την προσέγγιση Universal Privilege Management της BeyondTrust, καθώς προσφέρει την πλέον ομαλή εμπειρία για τους χρήστες με το σωστό επίπεδο πρόσβασης την απολύτως κατάλληλη στιγμή.

Η μοντέρνα προσέγγιση στη Διαχείριση Προνομίων

Οι περισσότερες λύσεις Διαχείρισης Προνομιακής Πρόσβασης (Privileged Access Management) εστιάζουν μόνο στους κωδικούς πρόσβασης. Η λύση της BeyondTrust είναι διαφορετική. Η καινοτόμος προσέγγιση Universal Privilege Management στην κυβερνοασφάλεια της εταιρείας προστατεύει κάθε χρήστη, κάθε περιουσιακό δεδομένο και συνεδρία σε όλη την επιχείρηση σας.

Εφαρμοζόμενη ως «SaaS» ή «on-premises», η προσέγγιση Universal Privilege Management απλοποιεί τα deployments, μειώνει τα κόστη, βελτιώνει την χρηστικότητα και μειώνει τους κινδύνους που σχετίζονται με τα προνόμια.

Πέρα από τα passwords

Οι κωδικοί πρόσβασης είναι σημαντικοί. Έτσι, μπορείτε να ελέγχετε και να διαχειρίζεστε οποιονδήποτε προνομιούχο λογαριασμό με το BeyondTrust. Και στο τελευταίο συμπεριλαμβάνονται τα πάντα, από κωδικούς πρόσβασης προνομιούχων χρηστών, διαπιστευτήρια app-to-app, υπηρεσιακούς λογαριασμούς, μυστικά DevOps και άλλα.

Όμως οι κωδικοί πρόσβασης είναι μόνο η αρχή. Η πλατφόρμα BeyondTrust ενσωματώνει την ασφάλεια προνομιούχων κωδικών πρόσβασης με την ασφάλεια τερματικών συσκευών και απομακρυσμένης πρόσβασης, μειώνοντας δραστικά την επιφάνεια επίθεσης και τα «παράθυρα» έκθεσης. Αυτό είναι το Universal Privilege Management.

Παραγωγικότητα, χωρίς επιβραδύνσεις

Οι προνομιακοί χρήστες διαχειρίζονται κρίσιμες εργασίες που διατηρούν λειτουργική την επιχείρηση σας. Το τελευταίο πράγμα που θέλετε είναι να επιβραδύνετε τη νόμιμη επιχειρησιακή δραστηριότητα με ενοχλητικά μέτρα ασφαλείας.

Το BeyondTrust δεν είναι ενοχλητικό για τους χρήστες. Το λογισμικό της BeyondTrust αποτελεί κινητήριο δύναμη για μερικούς από τους αποδοτικότερους οργανισμούς στον πλανήτη. Το κεντρικό reporting και management, η ενσωμάτωση με τα υπάρχοντα συστήματά σας και η αυτοματοποιημένη διαχείριση προνομίων επιτρέπουν ένα είδος ασφάλειας που είναι σχεδόν αόρατο για τους χρήστες.

Κερδίζετε σε αξία και χρόνο

Οι πελάτες της BeyondTrust αποκτούν περισσότερα από ένα λογισμικό. Αποκτούν περισσότερα από 30 χρόνια τεχνογνωσίας συνολικά σε θέματα ασφαλείας και βέλτιστων πρακτικών που έχουν παραχθεί σε μορφή λογισμικού.

Τα ενσωματωμένα templates και workflows παρέχουν αξία από τη πρώτη μέρα. Οι ευέλικτες επιλογές deployment, συμπεριλαμβανομένων των cloud deployments και των εικονικών συσκευών σας επιτρέπουν να ξεκινήσετε άμεσα. Οι πελάτες της BeyondTrust αναφέρουν ταχύτατη προσαρμογή των χρηστών, κάτι που μειώνει σημαντικά τους κινδύνους.

Το πλεονέκτημα της BeyondTrust

Η BeyondTrust συνεργάζεται με περισσότερους οργανισμούς και εταιρείες από οποιονδήποτε άλλο πάροχο Διαχείρισης Προνομιακής Πρόσβασης. Με περισσότερους από 20 χιλιάδες πελάτες, συμπεριλαμβανομένου του 70% στη λίστα Fortune 500, εμπιστεύονται στην BeyondTrust την κυβερνοασφάλεια και την αποδοτικότητα τους. Μάλιστα, το 96% δηλώνει εξαιρετικά ευχαριστημένο.

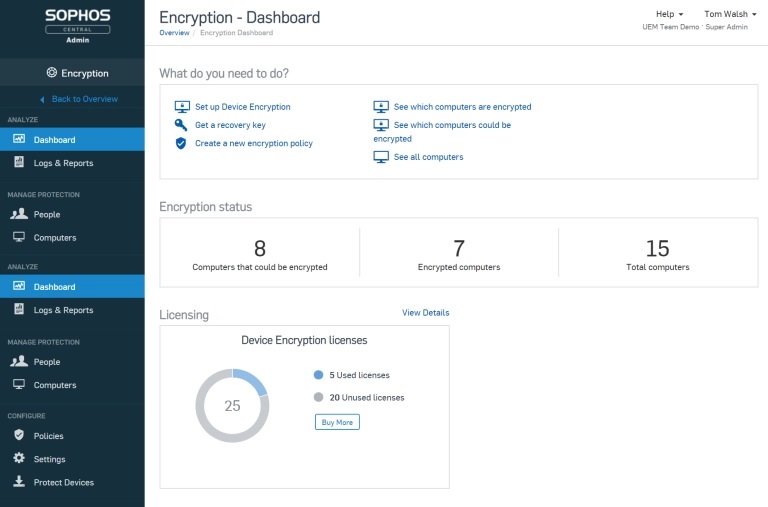

Η απομακρυσμένη εργασία –στην οποία καταφεύγουν όλο και περισσότεροι τελευταία- καθιστά σημαντικότερη από ποτέ την ασφάλεια υπολογιστών και των δεδομένων τους. Με τον αριθμό φορητών υπολογιστών που χάνονται ή κλέβονται καθημερινά να είναι τεράστιος, μια κρίσιμης σημασίας πρώτη γραμμή άμυνας για τις συσκευές είναι η πλήρης κρυπτογράφηση του δίσκου.

Με την πλήρη κρυπτογράφηση του δίσκου, οι διαχειριστές είναι σε θέση να διασφαλίσουν ότι η πρόσβαση σε ευαίσθητα εταιρικά δεδομένα θα είναι αδύνατη, ακόμη και αν μια συσκευή ή φορητός υπολογιστής πέσει σε λάθος χέρια. Και ενώ η κρυπτογράφηση δίσκου είναι εδώ και καιρό ζωτικής σημασίας για την ασφάλεια των συσκευών, δυστυχώς συσχετίστηκε με τη πολυπλοκότητα και με το υψηλό κόστος διαχείρισης. Η διαμόρφωση και η συντήρηση των διακομιστών, η διαχείριση κλειδιών κρυπτογράφησης και η βοήθεια που πρέπει να παρασχεθεί σε χρήστες που ξέχασαν τα διαπιστευτήριά τους απαιτούν χρόνο και προσπάθεια.

Απροβλημάτιστη κρυπτογράφηση

Με το Sophos Central Device Encryption, ο στόχος της Sophos ήταν να κάνει την κρυπτογράφηση των συσκευών απροβλημάτιστη, σχεδόν διαισθητική. Δεν υπάρχει διακομιστής για εγκατάσταση και η κρυπτογράφηση ενεργοποιείται με λίγα μόλις κλικ. Το Sophos Central Device Encryption χρησιμοποιεί τον ίδιο βασικό παράγοντα (agent) με το Intercept X, και επομένως όσοι είναι ήδη πελάτες της Sophos δεν είναι απαραίτητο να χρησιμοποιήσουν κάποιο επιπλέον παράγοντα και μπορούν να ξεκινήσουν την κρυπτογράφηση υπολογιστών σε λίγα λεπτά.

Για την αποκρυπτογράφηση και την κρυπτογράφηση δεδομένων στο δίσκο, αξιοποιούνται οι τεχνολογίες Windows BitLocker και macOS FileVault που αναλαμβάνουν να κάνουν τη «βαριά δουλειά». Ενσωματωμένες βαθιά σε κάθε λειτουργικό σύστημα, οι παραπάνω τεχνολογίες προσφέρουν απόδοση και ασφάλεια πρώτης τάξεως.

Αποδεδειγμένη συμμόρφωση

Οι εταιρείες συχνά οφείλουν να επαληθεύουν ποιοι υπολογιστές στον οργανισμό είναι κρυπτογραφημένοι καθώς απαιτείται από τις πολιτικές συμμόρφωσης. Η cloud-based κονσόλα κεντρικής διαχείρισης της Sophos παρέχει εξαιρετική ορατότητα στην κατάσταση της συσκευής, παρέχοντας πληροφόρηση για τους δίσκους που είναι κρυπτογραφημένοι καθώς και για τη τελευταία φορά που έκανε check-in. Η νέα έκδοση του Central Device Encryption προσθέτει μια νέα αναφορά Κατάστασης Κρυπτογράφησης (Encryption Status) που παρέχει περαιτέρω ανάλυση της κατάστασης κρυπτογράφησης της συσκευής, ώστε να είναι απλούστερο να αποδείξετε τη συμμόρφωση σε όλο τον οργανισμό.

Γρήγορη ανάκτηση

Ένα σημαντικό ζήτημα με την κρυπτογράφηση δίσκου, αφορά τον τρόπο με τον οποίο οι χρήστες θα είναι σε θέση να αποκτήσουν ξανά πρόσβαση στις συσκευές τους στην περίπτωση που ξεχάσουν τα διαπιστευτήριά τους. Η πύλη Sophos Central Self-Service επιτρέπει στους χρήστες να παραλαμβάνουν τα δικά τους κλειδιά ανάκτησης χωρίς να χρειάζεται να επικοινωνήσουν με το γραφείο ή την υπηρεσία υποστήριξης. Οι χρήστες ανακτούν τον έλεγχο των υπολογιστών τους και επιστρέφουν στα καθήκοντα τους ταχύτερα ενώ οι ομάδες IT έχουν να κάνουν με λιγότερα «tickets».

Sophos Central Device Encryption

Η στροφή προς την απομακρυσμένη εργασία καθιστά την πλήρη κρυπτογράφηση του δίσκου πιο σημαντική από ποτέ. Το Sophos Central Device Encryption καθιστά απλή υπόθεση την κρυπτογράφηση και την διαχείριση των συσκευών. Επισκεφθείτε το Sophos.com για να μάθετε περισσότερα και να προχωρήσετε σε εγγραφή για μία δωρεάν δοκιμή.

Η εργασία από το σπίτι και η απομακρυσμένη πρόσβαση επιτάχυναν τον ψηφιακό μετασχηματισμό και τη μετάβαση της πληροφορικής (IT) στο Cloud. Τα προγράμματα ασφαλείας οφείλουν να είναι σε θέση να παρέχουν λύσεις σε ζητήματα όπως η ορατότητα, η συνεχής παρακολούθηση/ έλεγχος καθώς και ένα ενιαίο μοντέλο ταυτότητας και προνομίων για το σημερινό multicloud περιβάλλον.

Οι λύσεις διαχείρισης της προνομιακής πρόσβασης αποτελούν βασικό εργαλείο για τη στρατηγική ασφάλειας στο σύννεφο, επειδή μπορούν να προστατεύσουν τα βασικά εταιρικά περιουσιακά στοιχεία από τρωτότητες και ευπάθειες στα κεντρικά γραφεία στην περιφέρεια του δικτύου μειώνοντας σε μεγάλο βαθμό την ικανότητα των εισβολέων ή των επιτιθέμενων να αξιοποιήσουν σφάλματα ή κενά ασφαλείας που σχετίζονται με τη διαμόρφωση ή τη διαχείριση των διαπιστευτηρίων και των προνομίων.

Προχωρήστε με Σχέδιο

Καθώς οι επιχειρήσεις προχωρούν στην υλοποίηση ενός προγράμματος ψηφιακού μετασχηματισμού μέσω της επιταχυνόμενης υιοθέτησης του cloud, οι παραβιάσεις ασφαλείας και οι διακοπές της λειτουργίας τους αποτελούν τις μεγαλύτερες ανησυχίες τους. Και τέτοια πράγματα θα μπορούσαν να δείξουν το άσχημο πρόσωπο τους εν μέσω ενός κλίματος ανεξέλεγκτων και βιαστικών αλλαγών στο επιχειρησιακό περιβάλλον.

Μια Νέα Στρατηγική για την Ασφάλεια στο Cloud

Ο επιταχυνόμενος ψηφιακός μετασχηματισμός σημαίνει ταχεία υιοθέτηση του cloud. Όλοι εκείνοι οι χρήστες που βρίσκονταν στο γραφείο; Τώρα είναι στο cloud. Υπηρεσίες και εφαρμογές; Η μετάβαση τους στο cloud είναι ήδη στο cloud ή προχωράει η μετάβαση τους.

Μία γρήγορη ματιά στην έρευνα της Cloud Security Alliance για τις μεγαλύτερες απειλές κάνει κατανοητό ότι η διασφάλιση της χρήσης του cloud αποτελεί τεράστια πρόκληση για όλους μας.

Αυτό που έχει ιδιαίτερο ενδιαφέρον από τις απειλές που κατονομάζονται στην μελέτη «Elegious 11» της CSA (Cloud Security Alliance) είναι ότι πολλές από αυτές – όπως η εσφαλμένη διαμόρφωση/ ρύθμιση, ο αδύναμος έλεγχος, η κακή ορατότητα και η απουσία αρχιτεκτονικής είναι αποτυχίες που προκύπτουν από την πλευρά του πελάτη. Πρόσφατα, σε άλλο άρθρο στο blog της BeyondTrust είχαμε αναφερθεί στην ανάγκη «Εξάλειψης των κινδύνων και Τεχνικού Χρέους» που προέκυψαν από την μη ελεγχόμενη, βιαστική υϊοθέτηση του cloud.

Το ευρύ πεδίο αυτών των απειλών και η βασική αιτία για το τεχνικό χρέος καθιστά ένα πράγμα σαφές: σχεδόν όλες οι επιχειρήσεις χρειάζονται μια νέα ή ανανεωμένη στρατηγική ασφάλειας cloud.

Πολλαπλές Αποτυχίες στην Προστασία της Προνομιακής Πρόσβασης

Πως λογαριασμοί Twitter σαν αυτοί των Jeff Bezos, Elon Musk και Bill Gates και άλλων πολλών άλλων διακεκριμένων προσωπικοτήτων από τον κλάδο της πληροφορικής παραβιάστηκαν πρόσφατα για να χρησιμοποιηθούν για την προώθηση μίας κακόβουλης εκστρατείας εξαπάτησης με bitcoin; Σε ένα άρθρο της ιστοσελίδας The Verge, υποδηλώνεται ότι οι εισβολείς «είτε βρήκαν ένα σοβαρό κενό ασφαλείας στη διαδικασία σύνδεσης στο Twitter είτε στη διαδικασία ανάκτησης λογαριασμού ή… βρήκαν ένα τρόπο να αποκτήσουν πρόσβαση στα δικαιώματα διαχειριστή ενός υπαλλήλου του Twitter».

Αυτή η πρόσφατη παραβίαση στο Twitter είναι ένα από τα τελευταία αντικειμενικά παραδείγματα σχετικά με τη σημασία της εξάλειψης των φορέων επίθεσης χρησιμοποιώντας προνομιακά διαπιστευτήρια. Λάβετε υπόψη σας ότι πολλές μελέτες δείχνουν ότι η κατάχρηση διαπιστευτηρίων είναι η # 1 αιτία παραβίασης. Πίσω από οποιαδήποτε παραβίαση διαπιστευτηρίων υπάρχει μια αποτυχία διαχείρισης της πρόσβασης (ή της προνομιακής πρόσβασης). Και αυτό είναι ιδιαίτερα ανησυχητικό αν ληφθεί υπόψη ότι ο τυπικός χρήστης δεν θα έπρεπε να έχει πρόσβαση σε κρίσιμης σημασίας «περιουσιακά στοιχεία» και οι προνομιακοί λογαριασμοί με περισσότερα δικαιώματα από τα συνηθισμένα δεν θα έπρεπε να πέφτουν στα χέρια των χάκερ εύκολα.

Κενά στο Cloud PAM

Καθώς το κέντρο βάρους της πληροφορικής μετατοπίστηκε, τα συστήματα PAM έπρεπε να εξελιχθούν. Εν μέσω της αναγκαστικής ψηφιοποίησης εξαιτίας της πανδημίας, αυτές οι αρχιτεκτονικές ελλείψεις δεν είναι πια μόνο περιοριστικές ή ενοχλητικές, αλλά εξαιρετικά επικίνδυνες.

Συνήθως, παρατηρούνται τα παρακάτω κενά στα παλαιότερα συστήματα PAM (Privileged Access Management, Συστήματα Διαχείρισης της Προνομιακής Πρόσβασης):

- Περιορισμένη ενσωμάτωση με παρόχους υπηρεσιών cloud (CSP), με εγγενή frameworks ταυτότητας ή APIs

- Κακή ορατότητα σε περιβάλλοντα cloud

- Βαρύ λογισμικό από πλευράς διακομιστή σε περιβάλλοντα infrastructure-as-a-service (IaaS)

- Η ύπαρξη στατικών ή πάντα ενεργών προνομιακών λογαριασμών (ονομάζονται επίσης και λογαριασμοί με πάγια δικαιώματα)

Ας επικεντρωθούμε στο τελευταίο από αυτά τα κενά, για να βεβαιωθούμε ότι όλοι κατανοούν την ανάγκη για…

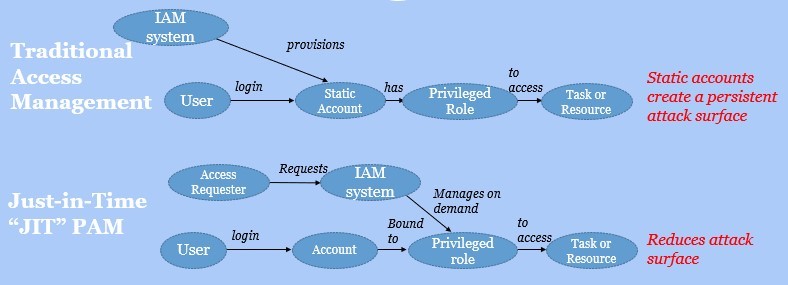

… Just-in-Time (JIT) PAM

Παραδοσιακά, η προνομιακή πρόσβαση παρέχεται μέσω ενός συνδυασμού στατικών λογαριασμών και ρόλων. Για παράδειγμα, ο ισχυρός ρόλος του διαχειριστή τομέα Active Directory ανατίθεται σε στατικούς λογαριασμούς που είναι μέλη της ομάδας Domain Administrator. Όπως φαίνεται στο παρακάτω σχεδιάγραμμα, οι στατικοί λογαριασμοί μπορούν να παρασχεθούν μέσω συστήματος διαχείρισης ταυτότητας και πρόσβασης ή να δημιουργηθούν χειροκίνητα. Το παραδοσιακό σύστημα PAM καταγράφει τους προνομιούχους λογαριασμούς, διαχειρίζεται την πρόσβαση σε αυτούς και προχωράει στην εκτέλεση της λειτουργίας εναλλαγής των διαπιστευτηρίων.

Προνόμια Always-on (standing) και just-in-time (JIT) προνομιακή πρόσβαση

Το πρόβλημα είναι ότι οι διαρκώς ενεργοί (always-on), στατικοί (static) λογαριασμοί μπορούν να γίνουν οπορτουνιστικοί στόχοι. Είναι ένα από τα πρώτα πράγματα που αναζητούν οι επιτιθέμενοι σήμερα καθώς κινούνται laterally εντός της υποδομής που έχει πέσει θύμα τους.

Ευτυχώς, οι πάροχοι υπηρεσιών cloud (CSPs) παρέχουν έναν καλύτερο τρόπο διαχείρισης της προνομιακής πρόσβασης. Και αυτός είναι να συνδέουν προνομιούχους ρόλους σε λογαριασμούς μόνο προσωρινά, μετά την έγκριση ενός αιτήματος. Όπως φαίνεται στο σχήμα, το σύστημα IAM (ή PAM) μπορεί να επεξεργαστεί έγκυρα αιτήματα πρόσβασης και να δεσμεύσει δυναμικά προνομιούχους ρόλους στο λογαριασμό του αιτούντος χρήστη καλώντας ένα API όπως το AssumeRole στο Amazon Web Services (AWS). Η προνομιακή πρόσβαση καταργείται ή λήγει σύντομα με αποτέλεσμα να μειώνεται δραματικά η επιφάνεια επίθεσης για τους όποιους κακόβουλους φορείς στο περιβάλλον πληροφορικής.

Επιβάλλεται μία αλλαγή στην αντίληψη, και από τις στατικές να προχωρήσουμε σε δυναμικές παραχωρήσεις πρόσβασης: επομένως πρέπει να προχωρήσουμε στην Just-in-Time Διαχείριση της Προνομιακής Πρόσβασης (JIT PAM).

>>>>>>>>>Κατεβάστε τον Οδηγό Just-In-Time PAM

Κρίσιμες Δυνατότητες για την Διαχείριση της Προνομιακής Πρόσβασης (PAM) στο Cloud

Για να διασφαλιστούν αποτελεσματικά η προνομιακή πρόσβαση, τα διαπιστευτήρια και οι συνεδρίες (περίοδοι σύνδεσης) σε περιβάλλοντα cloud, τα συστήματα PAM οφείλουν να διαθέτουν πολλές από τις παραδοσιακές λειτουργίες PAM, όπως είναι το vault διαπιστευτηρίων, η δυνατότητα εναλλαγής διαπιστευτηρίων, η δυνατότητα τερματισμού και καταγραφής συνεδριών, η αξιολόγηση/ έλεγχος προνομιούχων χρηστών, η υποστήριξη υπηρεσιακών λογαριασμών και η υψηλή διαθεσιμότητα, μαζί με τα παρακάτω:

- Υποστήριξη ενοποιημένης διαχείρισης βάσει προγράμματος περιήγησης και υποστήριξη πρωτοκόλλου απομακρυσμένων συνεδριών

- Ευελιξία ελέγχου ταυτότητας και εξουσιοδότησης για περιπτώσεις πολλαπλών χρήσεων, τρίτα μέρη και περιβάλλοντα cloud

- Ενσωμάτωση με cloud-native συστήματα πρόσβασης

- Παροχή υποστήριξης σε πρόσβαση Just-in-Time

Παραγωγική και Ασφαλής Εργασία από το Σπίτι και Απομακρυσμένη Πρόσβαση

Η εργασία από το σπίτι και η απομακρυσμένη πρόσβαση επιτάχυναν τον ψηφιακό μετασχηματισμό, και την μετάβαση της πληροφορικής (IT) στο σύννεφο (cloud). Τα προγράμματα ασφαλείας οφείλουν να διευθετούν τα ζητήματα ορατότητας και διαρκούς παρακολούθησης/ ελέγχου και να προσφέρουν ένα ενοποιημένο μοντέλο ταυτοτήτων και προνομίων για το σημερινό multicloud περιβάλλον. Τα συστήματα PAM αποτελούν καταλύτη για τη στρατηγική ασφάλειας cloud, επειδή μπορούν να προστατεύσουν τα κρίσιμης σημασίας εταιρικά περιουσιακά στοιχεία από ολοένα αυξανόμενες ευπάθειες στα κεντρικά γραφεία στην περιφέρεια του δικτύου μειώνοντας δραματικά την ικανότητα του εισβολέα να εκμεταλλευτεί και να αξιοποιήσει για τους κακόβουλους σκοπούς του σφάλματα στη διαμόρφωση ή στη πιστοποίηση και στη διαχείριση δικαιωμάτων.

Για να μάθετε περισσότερα σχετικά με το πώς θα αναβαθμίσετε τη στρατηγική ασφαλείας σας στο cloud και να ανταποκριθείτε στις απαιτήσεις της νέας εποχής, ρίξτε μια ματιά σε αυτό το on-demand webinar.

Η ανάλυση των δημόσιων λογαριασμών cloud σε Amazon Web Services, Microsoft Azure και Google Cloud Platform αποκαλύπτει μία θετική νότα όσον αφορά την προστασία των δεδομένων στο cloud.

Μία νέα έρευνα δείχνει ωστόσο ότι το τελευταίο έτος, το 70% των οργανισμών που χρησιμοποιούν δημόσιες υπηρεσίες cloud «έζησαν» κάποιο συμβάν ασφαλείας. Στα περιστατικά συμπεριλαμβάνονται επιθέσεις ransomware και malware (50%), εκτεθειμένα δεδομένα (29%), παραβιασμένοι λογαριασμοί (25%) και cryptojacking (17%).

Το 96% των οργανισμών δεν κρύβουν την ανησυχία τους για τα υφιστάμενα επίπεδα ασφάλειας στο cloud, με την ασφάλεια των δεδομένων να αποτελεί την μεγαλύτερη ανησυχία για το 44% εξ αυτών. Τώρα είναι η κατάλληλη στιγμή για να βρεθείτε αντιμέτωποι με τα βασικά των βέλτιστων πρακτικών ασφάλειας cloud όπως : η πρόσβαση σε περιβάλλοντα cloud και η προστασία των ευαίσθητων δεδομένων.

Εξασφαλίστε ποιος μπαίνει μέσα

Η ασφάλεια ταυτότητας αποτελεί τεράστια πρόκληση για οργανισμούς και εταιρείες. Σε μία έρευνα της υπηρεσίας διαχείρισης στάσης ασφάλειας cloud Sophos Cloud Optix που αφορούσε λογαριασμούς cloud, αποκαλύφθηκαν ανησυχητικές τάσεις στη στάση ασφάλειας πολλών οργανισμών (καθώς σχετίζεται με την πρόσβαση σε λογαριασμούς cloud) αφού το 91% εξ αυτών διαθέτουν υπερ-προνομιούχους ρόλους διαχείρισης ταυτοτήτων και πρόσβασης ενώ το 98% δεν είχαν ενεργοποιημένο τον Έλεγχο Ταυτότητας Πολλαπλών Παραγόντων ή MFA (Multi-factor Authentication) στους λογαριασμούς παροχής cloud.

Η διαχείριση της πρόσβασης σε λογαριασμούς cloud είναι μια τεράστια πρόκληση και όμως μόνο για το 25% περίπου των οργανισμών στην έρευνα της Sophos αποτέλεσε μεγάλο θέμα ανησυχίας όταν το 33% ανέφερε ότι οι κυβερνοεγκληματίες απέκτησαν πρόσβαση στα δεδομένα τους κλέβοντας τα διαπιστευτήρια από λογαριασμούς παροχής cloud.

Γιατί η διασφάλιση της πρόσβασης έχει σημασία

Η παροχή εκτεταμένων δικαιωμάτων πρόσβασης σε χρήστες, ομάδες και υπηρεσίες cloud ΙΑΜ (Identity Access Management) είναι μια επικίνδυνη πρακτική. Αν οι κυβερνοεγκληματίες αποκτήσουν πρόσβαση σε αυτά τα διαπιστευτήρια, ενδέχεται να αποκτήσουν πρόσβαση και σε οποιεσδήποτε υπηρεσίες και δεδομένα. Όλοι οι λογαριασμοί χρηστών θα πρέπει να έχουν ενεργοποιημένο το MFA, καθώς προσθέτει ένα επιπλέον επίπεδο προστασίας πάνω από ονόματα χρηστών και κωδικούς πρόσβασης.

Προστατεύστε ότι μπορεί να βγει προς τα έξω

Δεν χρειάζεται να κοιτάξετε μακριά για να βρείτε ιστορίες παραβιάσεων δεδομένων που σχετίζονται με κοινόχρηστο χώρο αποθήκευσης και ήταν το αποτέλεσμα μίας εσφαλμένης διαμόρφωσης/ ρύθμισης όπου είχαν ενεργοποιηθεί ρυθμίσεις ασφαλείας με δημόσια δικαιώματα read/list. Η Amazon Web Services (AWS) διέθεσε μάλιστα πρόσβαση μια ενημέρωση για να βοηθήσει τους πελάτες της να μην κάνουν αυτό το λάθος, που αποτελεί μια από τις μεγαλύτερες αιτίες παραβίασης δεδομένων στο σύννεφο.

Στην έρευνα της Sophos για τους λογαριασμούς cloud, ανακαλύφθηκε ότι η ακούσια έκθεση δεδομένων μέσω εσφαλμένων ρυθμίσεων του χώρου αποθήκευσης στο σύννεφο συνεχίζει να μαστίζει τους οργανισμούς, με το 60% μάλιστα να αφήνει τα δεδομένα του χωρίς κρυπτογράφηση. Από ότι φαίνεται λοιπόν, αρκετές εταιρείες και οργανισμοί διευκολύνουν τους επιτιθέμενους να αναζητήσουν και να αναγνωρίσουν νέους στόχους.

Το καλό της υπόθεσης σε όλα αυτά είναι ότι ο αριθμός των οργανισμών που εκθέτουν δεδομένα δημοσίως στο Internet φαίνεται να μειώνεται, με το Sophos Cloud Optix να αναγνωρίζει ότι μόνο το 13% εξ αυτών άφησαν θύρες βάσεων δεδομένων ανοιχτές στο Internet και μόνο το 18% των οργανισμών είχαν υπηρεσίες αποθήκευσης με ενεργοποιημένα δικαιώματα list/ read. Ευτυχώς, οι οργανισμοί και οι εταιρείες έχουν αρχίσει να λαμβάνουν σοβαρά τέτοια σφάλματα, που αποτελούν της πλέον κοινότυπες μεθόδους επίθεσης για την κλοπή ευαίσθητων εταιρικών δεδομένων ή δεδομένων πελατών.

Γιατί έχουν σημασία οι σωστές και ασφαλείς ρυθμίσεις/ διαμορφώσεις

Η κρυπτογράφηση είναι κρίσιμης σημασίας στην προσπάθεια μας να σταματήσουμε τους κυβερνοεγκληματίες από το να βλέπουν και να διαβάζουν αποθηκευμένες πληροφορίες ενώ αποτελεί απαίτηση για πολλά πρότυπα βέλτιστων πρακτικών συμμόρφωσης και ασφάλειας. Το «Public Mode» – μια ρύθμιση που μπορεί να εφαρμοστεί σε βάσεις δεδομένων, κοινόχρηστους χώρους αποθήκευσης και άλλες υπηρεσίες παροχής cloud – είναι η κύρια αιτία παραβίασης δεδομένων καθώς η εσφαλμένη διαμόρφωση/ ρύθμιση των υπηρεσιών cloud σε «Public Mode» επιτρέπει στους κυβερνοεγκληματίες να αυτοματοποιήσουν τις αναζητήσεις τους για αδύνατα σημεία στην ασφάλεια. Θα πρέπει να υπάρχουν δικλείδες ασφαλείας που είναι σε θέση να αποτρέψουν τέτοιες εσφαλμένες διαμορφώσεις.

Νομίζετε ότι ξέρετε τι έχετε στο σύννεφο;

Αποκτήστε τον έλεγχο της ασφάλειας σας στο cloud εκμεταλλευόμενοι τις δυνατότητες αξιολόγησης inventory και ελέγχου ασφαλείας που παρέχονται δωρεάν από το Sophos Cloud Optix. Προχωρήστε σε μια δωρεάν δοκιμή 30 ημερών του Sophos Cloud Optix χωρίς δεσμεύσεις και θα έχετε:

- Μία πλήρης απογραφή όσων έχετε στο cloud: εικονικές μηχανές, αποθηκευτικούς χώρους, containers, ρόλοι IAM κ.λπ.

- Οπτικοποιήστε τους ρόλους IAM όπως ποτέ άλλοτε και εντοπίστε και αποτρέψτε τους υπερβολικά προνομιακούς ρόλους πρόσβασης και τα κλεμμένα διαπιστευτήρια σε κυβερνοεπιθέσεις.

- Ενισχύστε τα Amazon Web Services, Microsoft Azure, Google Cloud Platform, Kubernetes clusters και περιβάλλοντα Infrastructure-as-Code για να ελαχιστοποιήσετε την επιφάνεια επίθεσης.

- Εντοπίστε αυτόματα ευπάθειες ασφάλειας και συμμόρφωσης, την ύποπτη πρόσβαση και την ύποπτη δικτυακή κίνηση καθώς και ανωμαλίες στις δαπάνες cloud.

- Χωρίς agent, χωρίς εγκατάσταση, χωρίς δέσμευση

Ακολουθήστε τις οδηγίες βήμα-προς-βήμα που θα εμφανιστούν στην οθόνη σας μόλις ολοκληρώσετε την ρύθμιση του λογαριασμού Cloud Optix σας, οι οποίες θα σας καθοδηγήσουν στην προσθήκη των περιβαλλόντων AWS, Azure και GCP σας. Για περισσότερες πληροφορίες ανατρέξτε στον Οδηγό Εκκίνησης.

Αν χρειαστείτε βοήθεια σε οποιοδήποτε σημείο, ρίξτε μία ματιά στο φόρουμ της κοινότητας ή ζητήστε βοήθεια από την ομάδα τεχνικής υποστήριξης της Sophos.

Στον σημερινό cloud-first κόσμο, η παραδοσιακή διαχωριστική γραμμή μεταξύ της ασφάλειας δικτύου και της ασφάλειας εφαρμογών έχει αρχίζει να «ξεθωριάζει». Η υποδομή πληροφορικής στη φυσική της μορφή μπορεί πλέον να κρύβεται πίσω από επίπεδα εικονικοποίησης και οι εφαρμογές Ιστού (διαδικτυακές εφαρμογές) συχνά σχεδιάζονται, αναπτύσσονται, δοκιμάζονται και αξιοποιούνται εξ ολοκλήρου στο cloud. Ταυτόχρονα, οι εφαρμογές Ιστού (web applications) έχουν γίνει βασικός στόχος των διαδικτυακών επιθέσεων και σήμερα αντιπροσωπεύουν τα τρία τέταρτα των παραβιάσεων δεδομένων παγκοσμίως. Η ασφάλεια των εφαρμογών Ιστού δεν ήταν ποτέ πιο σημαντική – παρόλα αυτά εξακολουθεί να υπάρχει σύγχυση ως προς τη θέση της στη συνολική στάση ασφαλείας μίας εταιρείας. Οι καταξιωμένοι οργανισμοί και εταιρείες συχνά διαθέτουν ώριμα προγράμματα ασφάλειας δικτύου. Παρόλα αυτά, η ασφάλεια εφαρμογών Ιστού τυγχάνει πολύ λιγότερης προσοχής και χρηματοδότησης από τους ίδιους οργανισμούς και εταιρείες.

Καθώς οι εταιρείες συνεχίζουν να μεταφέρουν δεδομένα και επιχειρηματική λογική στις διάφορες πλατφόρμες cloud και αρχίζουν να εξαρτώνται όλο και περισσότερο από τις τεχνολογίες Ιστού στις επιχειρήσεις τους, η ασφάλεια πληροφοριών αποτελεί πλέον κορυφαία προτεραιότητα.

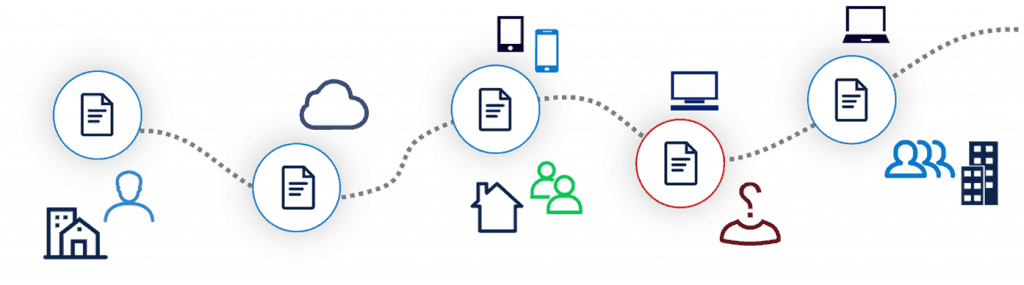

Τα επιχειρηματικά δεδομένα, η πνευματική ιδιοκτησία (IP) και άλλες ευαίσθητες πληροφορίες είναι πλέον πολύτιμα προϊόντα. Ακριβώς για αυτό το λόγο οι κυβερνοεγκληματίες επικεντρώνουν ολοένα και περισσότερο τις επιθέσεις τους στις εφαρμογές Ιστού, για να εξαγάγουν τέτοια δεδομένα. Αυτό παράλληλα δείχνει την ανεπάρκεια της παραδοσιακής αμυντικής δικτυακής περιμέτρου που χρησιμοποιεί τείχη προστασίας να φιλτράρει την δικτυακή κίνηση για να διασφαλίσει την προστασία και την ακεραιότητα των δεδομένων και τον κατάλληλο έλεγχο πρόσβασης. Αν οι ευπάθειες εφαρμογών Ιστού αξιοποιηθούν κατάλληλα από τους κυβερνοεγκληματίες, όχι μόνο επιτρέπουν τη μη εξουσιοδοτημένη πρόσβαση σε ευαίσθητα δεδομένα αλλά μπορούν να επιτρέψουν τις επιθέσεις άρνησης υπηρεσιών ή ακόμη και τη διάδοση κακόβουλου λογισμικού σε επισκέπτες ιστοσελίδων.

Στα σημερινά web assets δεν περιλαμβάνονται μόνο ιστοσελίδες και εφαρμογές Ιστού, αλλά και υπηρεσίες διαδικτύου και διεπαφές προγραμματισμού εφαρμογών (APIs) που χρησιμοποιούνται για την ανταλλαγή δεδομένων μεταξύ συστημάτων και παρέχουν το back-end για αμέτρητες εφαρμογές για φορητές συσκευές και κινητά. Σε έναν μεγάλο οργανισμό, μπορεί να υπάρχουν χιλιάδες διαφορετικά web assets διαμοιρασμένα σε πολλά συστήματα και γεωγραφικές περιοχές. Σε αυτή την κλίμακα και επίπεδο της πολυπλοκότητας, η προστασία τους (των web assets) από κυβερνοαπειλές μπορεί να καταστεί δυνατή μόνο με εξειδικευμένες λύσεις ασφαλείας εφαρμογών Ιστού που παρέχουν ακριβή και αξιοποιήσιμα αποτελέσματα, όπως με σύγχρονα προϊόντα ή εργαλεία δυναμικών δοκιμών ασφαλείας εφαρμογών Ιστού (DAST).

Το whitepaper της Netsparker «Ασφάλεια Διαδικτυακών Εφαρμογών ή Ασφάλεια Δικτύου – Πρέπει να επιλέξετε;» εξετάζει την ιστορία της διαδικτυακής ασφάλειας και αναλύει τις τρέχουσες τάσεις για να βάλει τα πράγματα στη θέση τους σχετικά με τον τον ρόλο της ασφάλειας εφαρμογών Ιστού και της ασφάλειας δικτύου σε οποιοδήποτε ώριμο πρόγραμμα κυβερνοασφάλειας.

Προχωρήστε σε λήψη του whitepaper «Ασφάλεια Διαδικτυακών Εφαρμογών ή Ασφάλεια Δικτύου – Πρέπει να επιλέξετε;» σε μορφή PDF.

Με τη πανδημία του κορωνοϊού σε εξέλιξη, η κρίση «χτύπησε» και τα εκπαιδευτικά ιδρύματα (σχολεία, κολέγια και πανεπιστήμια) σε ολόκληρο τον κόσμο.

Με τις φυσικές εγκαταστάσεις και τα κτίρια τους κλειστά, τα περισσότερα εκπαιδευτικά ιδρύματα αναγκάστηκαν να καταφύγουν στην απομακρυσμένη εκμάθηση και εργασία.

Για τα περισσότερα από αυτά, η μετάβαση από τα φυσικά στα διαδικτυακά μοντέλα έγινε πολύ γρήγορα. Χωρίς τον απαραίτητο χρόνο για να εκτιμήσουν ή να ελέγξουν τους πιθανούς κινδύνους, τα δίκτυά τους βρέθηκαν εκτεθειμένα από την ανάπτυξη και την χρήση νεών -όχι απαραίτητα δοκιμασμένων και ελεγμένων- τεχνολογιών και εφαρμογών. Οι κίνδυνοι επίσης είναι περισσότεροι, επειδή οι μαθητές και οι εκπαιδευτικοί δεν ήταν και δεν είναι κατάλληλα εκπαιδευμένοι για να χρησιμοποιούν τη νέα τεχνολογία.

Το ότι πολλά επίσης εκπαιδευτικά ιδρύματα στερούνται του προϋπολογισμού για να αναθεωρήσουν ολοκληρωτικά τις τεχνολογικές λύσεις τους ενόψει της άνευ προηγουμένου και απρόβλεπτης πανδημίας περιπλέκει ακόμα περισσότερο τα πράγματα. Το αποτέλεσμα είναι πολλά εκπαιδευτικά ιδρύματα και οργανισμοί να δελεάζονται από δωρεάν εφαρμογές και εργαλεία διαδικτυακής εκπαίδευσης, τα περισσότερα από τα οποία δεν παρέχουν επαρκή προστασία του απορρήτου και της ιδιωτικής ζωής, ενδέχεται να συμβάλουν στην παρακολούθηση των χρηστών, να προβάλλουν ακατάλληλο διαφημιστικό περιεχόμενο και μερικές φορές να εγκαθιστούν κακόβουλο λογισμικό. Το αποτέλεσμα είναι να διατρέχουν τον κίνδυνο να μην λειτουργούν σε συμμόρφωση με τους εκάστοτε κανονισμούς και τη νομοθεσία (π.χ FERPA κ.ά.).

Καθώς η εξ αποστάσεως εκπαίδευση έχει γίνει πλέον η νέα νόρμα, οι κυβερνοεγκληματίες προσπαθούν να βρουν νέους τρόπους για να αξιοποιήσουν τεχνικές όπως το ηλεκτρονικό ψάρεμα, το ransomware ή την κοινωνική μηχανική για να προχωρήσουν σε επιθέσεις. Παρακάτω, ακολουθούν μερικοί από τους μεγαλύτερους κινδύνους που πρέπει να αντιμετωπιστούν προκειμένου να προστατευθούν οι χρήστες και τα δεδομένα τους.

1. Ασφαλής απομακρυσμένη πρόσβαση

Με την εξ αποστάσεως εκπαίδευση να αποκτά σταδιακά το ρόλο της φυσικής εκπαίδευσης, οι μαθητές και οι εκπαιδευτικοί χρειάζονται πρόσβαση σε διαδικτυακά εργαλεία εκμάθησης που εδρεύουν κατά πρώτο λόγο στο cloud – εφαρμογές κοινόχρηστων αρχείων, email, apps – ενώ ορισμένες φορές χρειάζεται να έχουν απομακρυσμένη πρόσβαση σε πόρους στο σχολικό δίκτυο. Παράλληλα, το διοικητικό προσωπικό ή και το προσωπικό πληροφορικής που εργάζονται από το σπίτι ενδέχεται να χρειάζονται πρόσβαση σε συστήματα και έγγραφα που βρίσκονται στο σχολικό δίκτυο. Αν η απομακρυσμένη πρόσβαση όμως δεν είναι ασφαλής, τότε υπάρχει περίπτωση να εισέλθουν χάκερς και να καταλάβουν τον έλεγχο ολόκληρου του σχολικού δικτύου. Εφαρμόστε και χρησιμοποιήστε ένα εικονικό ιδιωτικό δίκτυο (VPN) που προσφέρει ασφαλή απομακρυσμένη πρόσβαση στους χρήστες σας και προστατεύει κρυπτογραφώντας όλα τα δεδομένα που εισέρχονται ή εξέρχονται.

Πολλές φορές, οι μαθητές και το προσωπικό του σχολείου χρησιμοποιούν δικές τους συσκευές για να συνδέονται στο σχολικό δίκτυο. Κάποιες ωστόσο ενδέχεται να μην έχουν τις τελευταίες ενημερώσεις και τα τελευταία patches ενώ μπορεί να «τρέχουν» ανάρμοστες ή επικίνδυνες εφαρμογές που θα μπορούσαν να παρέχουν εύκολη πρόσβαση στους εισβολείς. Για να αντιμετωπίσετε αποτελεσματικά την κατάσταση, βεβαιωθείτε ότι μόνοι οι εφαρμογές που βρίσκονται εντός της λίστας με τις επιτρεπόμενες «τρέχουν» στο δίκτυο και ότι μόνο εξουσιοδοτημένες συσκευές μπορούν να έχουν πρόσβαση στο δίκτυο.

Έχοντας πλήρη ορατότητα και έλεγχο εφαρμογής, μπορείτε να προσδιορίσετε όλες τις εφαρμογές στο δίκτυο σας – συμπεριλαμβανομένου του λεγόμενου «shadow IT» (μη εγκεκριμένων από το τμήμα IT για παράδειγμα συσκευών ή υπολογιστών που τρέχουν στο δίκτυο) και δεδομένων που διατρέχουν κίνδυνο. Με αυτό τον τρόπο, μπορείτε να έχετε τον έλεγχο των εφαρμογών και να εφαρμόσετε ελέγχους εφαρμογών βάσει χρήστη και διαμόρφωση κίνησης (traffic shaping). Συγχρονίζοντας το τείχος προστασίας με την ασφάλεια τερματικών συσκευών (endpoint security), μπορείτε να εντοπίσετε άμεσα παραβιασμένες τερματικές συσκευές, να τις απομονώσετε μέχρι να καθαριστούν και να αποτρέψετε την εξάπλωση των μολύνσεων σε άλλες συσκευές του δικτύου.

2. Ελέγξτε την πρόσβαση σε ευαίσθητα δεδομένα

Τα εκπαιδευτικά ιδρύματα αποτελούν θησαυρούς πολύτιμων πληροφοριών που μπορούν να πωληθούν στο dark web. Προσωπικά δεδομένα μαθητών, δασκάλων, αποφοίτων και μελών του διοικητικού προσωπικού, μαζί με ευαίσθητα δεδομένα που σχετίζονται με ερευνητικές πρωτοβουλίες και την πνευματική ιδιοκτησία ενός σχολείου θα μπορούσαν να κάνουν έναν χάκερ πολύ πλούσιο (από την πώληση τους στη μαύρη αγορά, από λύτρα). Είναι ζωτικής σημασίας λοιπόν να επιβάλετε τη πρόσβαση βάσει ταυτότητας χρήστη, επιτρέποντας στους εξουσιοδοτημένους χρήστες να έχουν πρόσβαση μόνο σε ότι χρειάζονται για να κάνουν την δουλειά τους. Μπορείτε να προστατέψετε ευαίσθητα δεδομένα, έρευνες και άλλους κρίσιμης σημασίας πόρους επιτρέποντας την πρόσβαση μόνο σε εκείνους που έχουν εξουσιοδότηση, με υποστήριξη ελέγχου ταυτότητας δύο παραγόντων (2FA) για πρόσβαση σε βασικές περιοχές του συστήματος, συμπεριλαμβανομένων των IPsec και SSL VPN, των user portals και των δικτυακών κονσολών διαχείρισης.

3. Προστασία από το κακόβουλο λογισμικό

Η μετάβαση στην εξ αποστάσεως μάθηση και διδασκαλία σημαίνει ότι πολλές από τις συσκευές που συνδέονται στο σχολικό δίκτυο είναι «BYOD» (Bring Your Own Device). Επομένως, είναι δύσκολο να γνωρίζει κάποιος αν οι συσκευές και οι εφαρμογές που χρησιμοποιούνται διαθέτουν εγκατεστημένα τα πιο πρόσφατα patches και τις τελευταίες ενημερώσεις κώδικα ή αν το antivirus είναι σύγχρονο και ενημερωμένο. Εκτός και αν τέτοιες απομακρυσμένες συσκευές συνδέονται στο δίκτυο μέσω VPN, θα πρέπει να διασφαλίσετε ότι είναι ασφαλείς πριν αποκτήσουν πρόσβαση σε πόρους του σχολικού δικτύου.

Είναι σημαντικό να αναπτύξετε και να εφαρμόσετε προηγμένες δυνατότητες προστασίας που μπορούν να εντοπίσουν και να αποκλείσουν τις πλέον σύγχρονες απειλές ιστού. Με αυτό τον τρόπο θα μπορέσετε να επιβάλλετε κανόνες φιλτραρίσματος ιστού για να κρατήσετε τους μαθητές ασφαλείς και μακριά από περιπτώσεις διαδικτυακού εκφοβισμού, ακατάλληλου περιεχομένου, κακοποίησης ή από άλλες διαδικτυακές απειλές. Και με το προσωπικό να εργάζεται από το σπίτι, τα «peripheral controls» σας δίνουν τη δυνατότητα να ελέγχετε τι μπορεί να συνδέσει το προσωπικό σας και τι όχι στις εταιρικές συσκευές. Με αυτό τον τρόπο θα προστατεύσετε το δίκτυό σας από απροσδόκητες απειλές.

4. Προστασία από το ηλεκτρονικό ψάρεμα

Οι επιθέσεις ηλεκτρονικού ψαρέματος και κοινωνικής μηχανικής αποτελούν σημαντικούς κινδύνους για την ασφάλεια πληροφορικής στα σχολεία. Οι μαθητές, οι δάσκαλοι ή τα μέλη του προσωπικού που χειραγωγούνται και εξαπατώνται για να κάνουν κλικ σε κακόβουλους συνδέσμους μπορούν –άθελα τους- να δώσουν στους κυβερνοεγκληματίες πρόσβαση στο σχολικό δίκτυο και σε πολύτιμους πόρους. Ο καλύτερος τρόπος για την αντιμετώπιση επιθέσεων ηλεκτρονικού ψαρέματος και κοινωνικής μηχανικής είναι η ευαισθητοποίηση και η εκπαίδευση των χρηστών. Η εκπαίδευση και η συμμετοχή των χρηστών σας (των υπαλλήλων σας) σε δοκιμές που προσομοιώνουν τέτοιες επιθέσεις θα σας βοηθήσει να καλλιεργήσετε μια σωστή κουλτούρα ευαισθητοποίησης σχετικά με την ασφάλεια που θα τους καταστήσει λιγότερο επιρρεπείς στην εξαπάτηση. Βεβαιωθείτε ότι η ασφάλεια ηλεκτρονικού ταχυδρομείου είναι επίσης ενημερωμένη και ότι έχετε προηγμένη προστασία για όλες τις τερματικές συσκευές σας, ώστε να μπορείτε να τις προστατεύσετε τόσο από γνωστά όσο και από το άγνωστα κακόβουλα προγράμματα και λογισμικό, από το ransomware, τα exploits και τους ιούς.

5. Ασφάλεια στο mobile computing

Φορητές συσκευές, όπως είναι τα κινητά τηλέφωνα ή τα tablets, χρησιμοποιούνται ολοένα και περισσότερο στην εξ αποστάσεως μάθηση και διδασκαλία. Ειδικά σήμερα, που τα σχολεία έχουν χαμηλώσει τα «επίπεδα άμυνας» για τους μαθητές, μία και μόνο μη προστατευμένη συσκευή αυξάνει σημαντικά τον κίνδυνο παραβίασης ολόκληρου του σχολικού δικτύου και των συστημάτων του. Με τις περισσότερες συσκευές να είναι συνδεδεμένες στο Internet πια, η επιφάνεια επίθεσης παρουσιάζεται ιδιαίτερα αυξημένη για τα σχολεία. Μια αποτελεσματική λύση ασφάλειας για φορητές συσκευές μπορεί να σας βοηθήσει να διατηρήσετε ασφαλείς τους μαθητές και το προσωπικό σας στο Internet, εμποδίζοντας ή αποτρέποντας για παράδειγμα τις παρακινδυνευμένες λήψεις αρχείων ή και αποκλείοντας τη πρόσβαση σε ακατάλληλες ή επικίνδυνες ιστοσελίδες. Υπάρχουν δυνατότητες προστασίας από ιούς και ransomware ειδικά για φορητές συσκευές, που μπορούν να προστατεύσουν τους χρήστες σας και τις συσκευές σας από το κακόβουλο περιεχόμενο και τις κακόβουλες εφαρμογές.

Η Sophos μπορεί να σας βοηθήσει

Οι μοναδικές δυνατότητες ασφαλείας πληροφορικής της Sophos προσφέρουν βραβευμένη προστασία για σχολεία όλων των μεγεθών. Μπορείτε να διασφαλίσετε ότι η εκμάθηση δεν σταματά σε περιόδους που οι μαθητές δεν μπορούν να έχουν φυσική πρόσβαση σε εκπαιδευτικούς πόρους και δεν μπορούν να έρθουν σε επαφή με τους δασκάλους και τους καθηγητές τους. Διαβάστε αυτό το έγγραφο της Sophos για την ασφαλή εξ αποστάσεως εκπαίδευση για να μάθετε περισσότερα. Μπορείτε επίσης να επισκεφθείτε την ειδική για την προστασία της εκπαίδευσης ιστοσελίδα της Sophos ώστε να βρείτε λύσεις που θα σας βοηθήσουν στην ασφάλεια εκπαιδευτικών ιδρυμάτων.

Σήμερα είναι η καταλληλότερη εποχή για να «αλλάξετε» σε Intercept X.

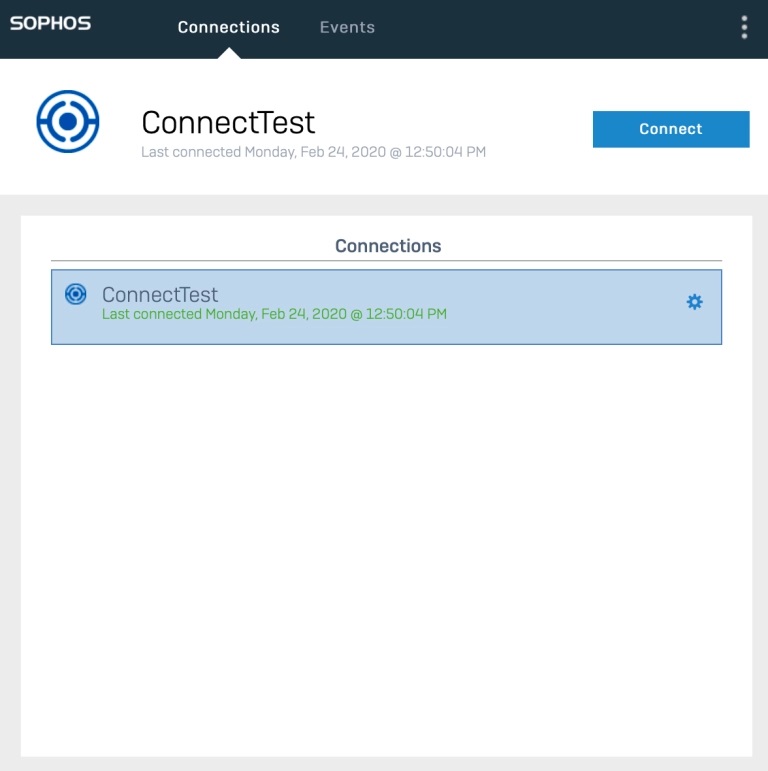

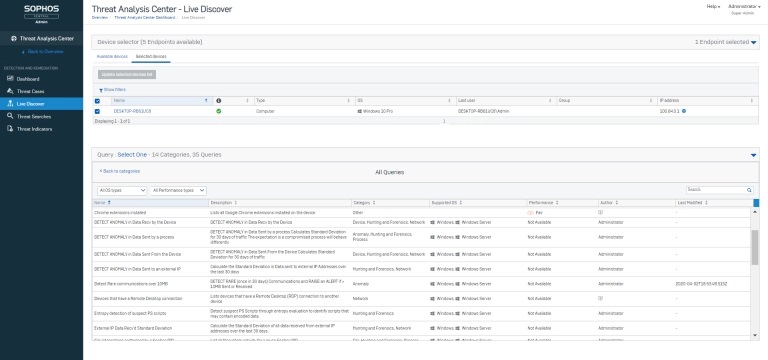

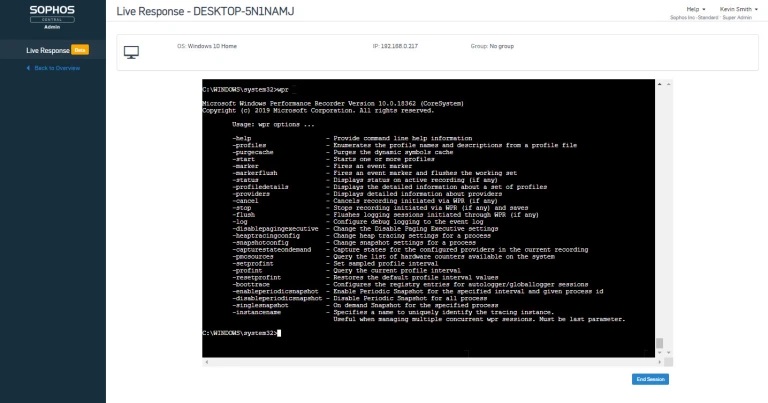

Τελευταία, η Sophos προχώρησε στη διάθεση νέων, βελτιωμένων δυνατοτήτων EDR (Endpoint Detection and Response), οι οποίες παρέχουν στους χρήστες τη δυνατότητα να υποβάλλουν λεπτομερή ερωτήματα που σχετίζονται με το κυνήγι απειλών και τις λειτουργίες πληροφορικής και να λαμβάνουν άμεσα τις απαντήσεις που χρειάζονται. Παράλληλα, η κορυφαία εταιρεία ασφάλειας πληροφορικής ανακοίνωσε και άλλες δυνατότητες, όπως τη τεχνολογία AMSI (Antimalware Scan Interface), που διαπρέπει στην ανίχνευση κακόβουλων obfuscated scripts (π.χ. PowerShell) καθώς και την λειτουργικότητα Intrusion Prevention System που αποτρέπει τις network-based επιθέσεις (επί του παρόντος είναι διαθέσιμη μέσω του προγράμματος πρώιμης πρόσβασης).

Όμως τα παραπάνω δεν είναι τα μοναδικά οφέλη από τη μετάβαση στο Intercept X και το Sophos Central, την cloud-based πλατφόρμα διαχείρισης της Sophos. Παρακάτω, ακολουθούν πέντε λόγοι για προχωρήσετε στην μετάβαση στο Intercept X:

1. Προηγμένη προστασία που σταματά τις τελευταίες απειλές

Το Intercept X διαπρέπει στο να σταματά τις πιο πρόσφατες απειλές, όπως το ransomware, τις fileless επιθέσεις που βασίζονται σε scripts, το άγνωστο κακόβουλο λογισμικό και όλους όσους προσπαθούν ενεργά να θέσουν σε κίνδυνο τα συστήματα σας. Η τεχνολογία Deep Learning AI, οι δυνατότητες anti-ransomware και οι τεχνικές μετριασμού των exploits συνδυάζονται και παρέχουν απαράμιλλο επίπεδο ασφάλειας.

2. H διαχείριση γίνεται απλή υπόθεση

Η διαχείριση του Intercept X πραγματοποιείται μέσω της cloud-based κονσόλας Sophos Central. Το Sophos Central σας δίνει τη δυνατότητα να διαχειρίζεστε όλα τα προϊόντα της Sophos που έχετε στη διάθεση σας από ένα μέρος, ανά πάσα στιγμή και από οπουδήποτε. Όλα όσα έχετε στην κατοχή σας είναι διαχειριζόμενα μέσω μίας κονσόλας, με την ίδια διαισθητική εμφάνιση και αίσθηση. Τώρα, η ενεργοποίηση χαρακτηριστικών και δυνατοτήτων αλλά και εναλλαγή μεταξύ προϊόντων είναι απλούστατη διαδικασία.

3. Εξοικονομήστε χρόνο, δαπανήστε λιγότερα

Χάρη στο «cloud management» δεν υπάρχει ανάγκη συντήρησης φυσικών διακομιστών στην υποδομή σας (on-premises) και έχετε πρόσβαση σε μία μόνο κονσόλα διαχείρισης με αποτέλεσμα να μειώνεται σημαντικά ο χρόνος διαχείρισης.

4. Ασφάλεια που «μεγαλώνει μαζί σας»

Το Sophos Central καθιστά απλή υπόθεση την επέκταση της προστασίας σας καθώς αναπτύσσεται η επιχείρησή σας. Θέλετε να δοκιμάσετε την πανίσχυρη νέα λειτουργικότητα EDR που σας βοηθά να εντοπίσετε ανεπιθύμητες εφαρμογές ή χρήστες που έκαναν κλικ σε ένα κακόβουλο μήνυμα ηλεκτρονικού ψαρέματος (phishing) σε όλη την υποδομή σας; Ξεκινήστε μια δοκιμή με το πάτημα ενός κουμπιού.

5. Επωφεληθείτε από την πιο έξυπνη, ταχύτερη προστασία

Τα προϊόντα της Sophos έχουν σχεδιαστεί εξολοκλήρου με γνώμονα τη διαλειτουργικότητα, και επομένως λειτουργούν καλύτερα μαζί. Για παράδειγμα, τα Intercept X και XG Firewall συνεργάζονται για να απομονώσουν μια παραβιασμένη συσκευή, να την «καθαρίσουν» και να επαναφέρουν την πρόσβαση της στο δίκτυο χωρίς τη παρέμβαση του διαχειριστή – μέσα σε λίγα δευτερόλεπτα.

Το να δοκιμάσετε το Intercept X δεν ήταν ποτέ πιο απλό, ακόμα κι αν δεν χρησιμοποιείτε το Sophos Central. Μπορείτε είτε να ξεκινήσετε μια δοκιμή χωρίς τη παραμικρή υποχρέωση είτε να ρίξετε μια ματιά στο online demo για να αποκτήσετε μια αίσθηση για το interface και την ισχυρή λειτουργικότητα που προσφέρει.

Η διαχείριση της ασφάλειας πληροφορικής (ΙΤ) απαιτεί πολύ χρόνο. Για την ακρίβεια, το 26% του χρόνου μίας ομάδας IT σύμφωνα με τα σχόλια 3.100 διαχειριστών που συμμετείχαν σε έρευνα της Sophos.

Με τον χρόνο να γίνεται ολοένα και πιο πολύτιμος, τα καλά νέα για τους χρήστες XG Firewall είναι ότι μπορείτε να διπλασιάσετε την αποδοτικότητα της ομάδας ασφάλειας πληροφορικής σας ενώ ταυτόχρονα μπορείτε να αυξήσετε την προστασία σας. Πως; Με το Intercept X with EDR να αναλαμβάνει την προστασία των τερματικών συσκευών σας (Endpoint Protection).

Διπλασιάστε την αποδοτικότητα της ομάδας IT σας

Όπως και το XG Firewall, έτσι και το Intercept X αποτελεί μέρος του συστήματος κυβερνοασφάλειας της Sophos και μπορείτε να διαχειριστείτε και τις δύο λύσεις μέσω της πλατφόρμας Sophos Central.

Με αυτό τον τρόπο εξαλείφεται η ανάγκη να μεταβαίνετε από κονσόλα σε κονσόλα για να έχετε εικόνα των τεκταινόμενων στην υποδομή σας. Και αυτό σημαίνει ότι δεν θα πασχίζετε να διατηρήσετε την επαφή σας με πληροφορίες και δεδομένα σε όλες τις πλατφόρμες. Αντ’ αυτού, έχετε στη διάθεση σας μία και μοναδική κονσόλα ασφαλείας και ενοποιημένες ειδοποιήσεις από όλα τα προϊόντα για να έχετε ολοκληρωμένη εικόνα στον πίνακα ελέγχου.

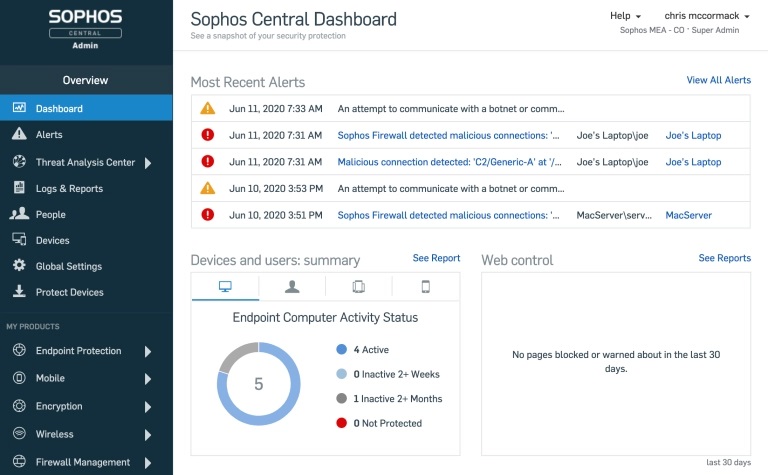

To Sophos Central Dashboard ομαδοποιεί όλες τις ειδοποιήσεις από όλα τα προϊόντα για άμεση προβολή

Τα XG Firewall και Intercept X μοιράζονται επίσης δεδομένα απειλών, κατάστασης της υγείας και χρηστών, ώστε να είστε σε θέση να διερευνήσετε άμεσα τυχόν συμβάντα.

Η ζωή σας γίνεται απλούστερη όταν το τείχος προστασίας εμφανίζει το όνομα της συσκευής και οι απλώς μία διεύθυνση IP.

Δείτε την ονομασία καθώς και τη διεύθυνση IP των συσκευών που έχουν επηρεαστεί

Μάλιστα, πολλοί πελάτες της Sophos δήλωσαν στην εταιρεία ότι τα καθημερινά καθήκοντα διαχείρισης της ασφάλειας πληροφορικής μειώθηκαν κατά 90% από τότε που ξεκίνησαν να χρησιμοποιούν παράλληλα τα XG Firewall και Intercept X, τα οποία διαχειρίζονται μέσω του Sophos Central.

Αλλάξτε επίπεδο προστασίας

Το Intercept X with EDR σας δίνει τη δυνατότητα να ανεβάσετε επίπεδο στην ασφάλεια σας, συνδυάζοντας τις κορυφαίες τεχνολογίες της αγοράς με τη δυνατότητα εντοπισμού όλων των βασικών αιτιών πίσω από τα περιστατικά και συμβάντα διαχείρισης και ασφάλειας πληροφορικής.

Όπως συμβαίνει και με το XG Firewall, το Intercept X «τροφοδοτείται» και ενισχύεται από τη μηχανή βαθιάς εκμάθησης της Sophos. Σας παρέχει επίσης την πλέον ολοκληρωμένη προστασία απέναντι στα exploits και στο ransomware.

Επιπλέον, οι νέες δυνατότητες EDR σας επιτρέπουν να βλέπετε τι συμβαίνει πραγματικά στο περιβάλλον σας.

Πλήρως προσαρμόσιμα queries παρέχουν άμεσες απαντήσεις σε ερωτήματα όπως:

- Γιατί μια συσκευή «τρέχει» αργά;

- Εκκρεμούν επανεκκινήσεις μηχανημάτων;

- Που είναι ενεργοποιημένο το RDP;

- Υπάρχουν προγράμματα που προσπαθούν να συνδεθούν σε κάποια μη τυπική θύρα;

Οπλισμένοι με τέτοιες πληροφορίες, μπορείτε να σταματήσετε πιθανά συμβάντα προτού συμβούν και να αντιμετωπίσετε υποκείμενα ζητήματα.

Δοκιμάστε το από μόνοι σας

Αν διαχειρίζεστε το XG Firewall σας μέσω του Sophos Central, μπορείτε να ξεκινήσετε μία δωρεάν δοκιμή του Intercept X with EDR χωρίς δεσμεύσεις μέσα σε τρία μόλις κλικ.

Απλώς επιλέξτε «Free Trials» στο αριστερό μενού και ακολουθήστε τις οδηγίες που παρέχονται.

Αν δεν χρησιμοποιείτε ακόμα το Sophos Central, ξεκινήστε μία δωρεάν δοκιμή από την ιστοσελίδα της Sophos. Μέσα σε λίγα λεπτά θα είστε έτοιμοι.

Ακούστε τους ίδιους τους πελάτες

Για να μάθετε περισσότερα σχετικά με τα οφέλη της παράλληλης λειτουργίας των XG Firewall και Intercept X, διαβάστε την αναφορά Sophos Business Impact.

Πέντε πελάτες της Sophos στη Β. Αμερική, στην Ευρώπη και στην Ασία μοιράζονται τις εμπειρίες τους ποσοτικοποιώντας τον αντίκτυπο της ταυτόχρονης χρήσης των εν λόγω προϊόντων στην ομάδα και στην εταιρεία τους.

Think you know what you’ve got in the cloud? Think again.

The accessibility of the public cloud is a double-edged sword: while it enables teams to spin up new resources in minutes, it also makes it hard for IT teams to keep track of everything that needs to be secured.

Take control of your cloud security with a free inventory assessment and security check, powered by Sophos Cloud Optix. Activate a free trial to get to get 30 days commitment-free usage:

- Comprehensive inventory of everything you’ve got in the cloud: virtual machines, storage, containers, IAM Users etc.

- Covers Amazon Web Services, Microsoft Azure, Google Cloud Platform, Kubernetes clusters, and Infrastructure-as-Code environments

- Automatically scans for security gaps so you can address areas of weakness

- No agent, no install, no tie-in

Νομίζετε ότι γνωρίζετε τι έχετε στο cloud; Ξανασκεφτείτε το. Η προσβασιμότητα στο δημόσιο cloud είναι δίκοπο μαχαίρι: αν και παρέχει τη δυνατότητα σε ομάδες να «δημιουργούν» πόρους σε λίγα λεπτά (π.χ μία νέα εικονική μηχανή), δυσκολεύει από την άλλη τις ομάδες IT να διατηρούν την επαφή τους και να παρακολουθήσουν όλα όσα χρειάζονται προστασία.

Πάρτε τον έλεγχο της ασφάλειας σας στο cloud με το νέο, δωρεάν εργαλείο εκτίμησης inventory και ασφάλειας της Sophos που έχει την υποστήριξη του Cloud Optix. Μπορείτε να το κατεβάσετε, να το ενεργοποιήσετε και να το δοκιμάσετε για 30 ημέρες χωρίς κάποια δέσμευση:

- Προσφέρει δυνατότητα πλήρους απογραφής όλων των στοιχείων που έχετε στο cloud: εικονικές μηχανές, αποθηκευτικό χώρο, container, IAM Users κ.λπ.

- Καλύπτει Amazon Web Services, Microsoft Azure, Google Cloud Platform, clusters Kubernetes και περιβάλλοντα Infrastructure-as-Code

- Προσφέρει αυτόματη σάρωση για κενά ασφαλείας, ώστε να μπορείτε να αντιμετωπίσετε αδύνατα σημεία

- Χωρίς agent, χωρίς εγκατάσταση, χωρίς σύνδεση

Οι ειδοποιήσεις ασφαλείας σε πραγματικό χρόνο σας επιτρέπουν να λάβετε μέτρα άμεσα

Εντοπίστε και αποτρέψτε κενά ασφάλειας και συμμόρφωσης στο cloud

Το Cloud Optix είναι μια agent-less λύση SaaS που ενσωματώνεται με τους λογαριασμούς cloud της υποδομής σας χρησιμοποιώντας τα εγγενή APIs, αρχεία καταγραφής και τις υπηρεσίες cloud του παρόχου σας.

Το προϊόν, χρησιμοποιεί πληροφορίες από όλες αυτές τις πηγές για να προσφέρει μια λεπτομερή απογραφή των «περιουσιακών σας στοιχείων» στους λογαριασμούς cloud σας καθώς και μια διαισθητική τοπολογική εικόνα των ροών κίνησης και της αρχιτεκτονικής του περιβάλλοντος σας.

Το inventory όλων των πόρων σας

Τοπολογική εικόνα των ροών κίνησης και της αρχιτεκτονικής

Το Cloud Optix παρέχει επίσης ενημερωμένες, up-to-the-minute αναφορές. Οι αναφορές διευκολύνουν να διατηρήσετε τη συμμόρφωση με τις κανονιστικές απαιτήσεις και τις εσωτερικές πολιτικές ασφάλειας, συμπεριλαμβανομένης της παρακολούθησης των δαπανών σας σε καθημερινή βάση.

Διατηρήστε τη συμμόρφωση με αναφορές πραγματικού χρόνου

Θα είστε έτοιμοι μέσα σε λίγα λεπτά

Η διαχείριση του Cloud Optix πραγματοποιείται μέσω της πλατφόρμας ασφαλείας Sophos Central. Υπάρχουν δύο τρόποι για να ενεργοποιήσετε την δωρεάν περίοδο χρήσης:

- Αν χρησιμοποιείτε ήδη το Sophos Central: Κάντε κλικ στον σύνδεσμο Free Trials στο κάτω μέρος του αριστερού μενού στην κονσόλα διαχείρισης Central.

- Αν είστε νέοι στο Sophos Central: Ζητήστε μία δωρεάν δοκιμή μέσω της ιστοσελίδας της Sophos. Η δοκιμή θα σας δώσει πρόσβαση στο Cloud Optix καθώς και σε άλλες υπηρεσίας ασφαλείας που είναι διαθέσιμες στο Sophos Central (endpoint protection, server protection κ.ά).

Στη συνέχεια, ακολουθήστε τις οδηγίες βήμα προς βήμα που εμφανίζονται στην οθόνη σας, οι οποίες θα σας καθοδηγήσουν να προσθέσετε τα AWS, Azure και GCP περιβάλλοντα σας. Για περισσότερες πληροφορίες, διαβάστε τον σχετικό γρήγορο οδηγό εκκίνησης.

Αν οποιαδήποτε στιγμή χρειαστείτε βοήθεια, ρίξτε μια ματιά στο φόρουμ της κοινότητας ή επικοινωνήστε με την ομάδα τεχνικής υποστήριξης.

Τι θα συμβεί όταν τελειώσει η δοκιμαστική περίοδος;

Αν θέλετε να συνεχίσετε να χρησιμοποιείτε το Cloud Optix μετά το πέρας της περιόδου δωρεάν χρήσης, απλώς αγοράστε μια συνδρομή. Διαφορετικά, μπορείτε απλώς να σταματήσετε να χρησιμοποιείτε την υπηρεσία. Δεν υπάρχει κάποια δέσμευση, δεν υπάρχουν ψιλά γράμματα και καμία υποχρέωση.

To XG Firewall v18 είχε μία καταπληκτική εκκίνηση όσον αφορά την εμπορική του σταδιοδρομία, καθώς χιλιάδες πελάτες της Sophos προχώρησαν σε αναβάθμιση από την πρώτη ημέρα της διάθεσης του για να επωφεληθούν από τη νέα αρχιτεκτονική Xstream αλλά και άλλες πολύ σημαντικές βελτιώσεις.

Πρόσφατα, η ομάδα της Sophos ανακοίνωσε τη νέα έκδοση MR1 (maintenance release 1) του XG Firewall v18, η οποία είναι διαθέσιμη για όλες τις συσκευές XG Firewall.

H τελευταία έκδοση περιλαμβάνει διάφορες επιδιορθώσεις ασφαλείας, καθώς και πάνω από πενήντα βελτιώσεις απόδοσης, αξιοπιστίας και σταθερότητας ενώ παρέχει υποστήριξη για νέες συσκευές SD-RED.

Η αναβάθμιση σε v18 MR1 πραγματοποιείται απρόσκοπτα πάνω από την έκδοση v17.5 MR6 καθώς και πάνω από οποιαδήποτε άλλη έκδοση v18. Το πιθανότερο είναι να έχει εμφανιστεί ήδη η νέα έκδοση στην κονσόλα σας μαζί με την συνοδευτική ειδοποίηση αναβάθμισης υλικολογισμικού, ωστόσο δεν χρειάζεται να περιμένετε, αν δεν έχει εμφανιστεί ήδη: μπορείτε να αποκτήσετε τη νέα έκδοση ανά πάσα στιγμή από το MySophos Licensing Portal. Προχωρήσετε στην αναβάθμιση σήμερα!

Τι νέο διαθέτει για εσάς

Παρακολουθήστε το σύντομο, 5 λεπτών video παρακάτω, για να δείτε ποια νέα χαρακτηριστικά φέρνει το XG Firewall v18:

Παρακάτω είναι οι κορυφαίες νέες βελτιστοποιήσεις:

- Xstream Architecture: Νέα μηχανή συνεχούς ροής DPI, υψηλής απόδοσης επιθεώρηση TLS 1.3, threat intelligence με τεχνολογία AI με εις βάθος αναφορές και επιτάχυνση εφαρμογής FastPath.

- Sophos Central: H ομαδική διαχείριση των τειχών προστασίας και οι αναφορές στο cloud διευκολύνουν τη διαχείριση και παρέχουν βαθύτερη και λεπτομερέστερη πληροφόρηση για τη δραστηριότητα του δικτύου με τη χρήση ευέλικτων εργαλείων προσαρμογής αναφορών και μια νέα άδεια για την επέκταση του χώρου αποθήκευσης των δεδομένων του τείχους προστασίας σας στο cloud.

- Synchronized SD–WAN: φέρνει τη δύναμη της Συγχρονισμένης Ασφάλειας της Sophos (Synchronized Security) για να δρομολογήσει με αξιοπιστία και ακρίβεια την application-based και user-based κίνηση δεδομένων στους προτιμώμενους συνδέσμους WAN.

- Υψηλή διαθεσιμότητα Plug–and–Play (HA): διευκολύνει την επιχειρησιακή συνέχεια και χαρίζει πολύτιμη ηρεμία – απλώς συνδέστε δύο συσκευές της σειράς XG μεταξύ τους και θα είστε έτοιμοι να ξεκινήσετε σε χρόνο μηδέν, ενώ αξίζει να αναφέρουμε ότι το Sophos Central τώρα υποστηρίζει και ζεύγη HA.

- Παρακολούθηση ροής σε πραγματικό χρόνο: Αποκτήστε άμεση (με μια ματιά) πληροφόρηση για τους εν ενεργεία υπολογιστές, τις εφαρμογές και τους χρήστες που καταναλώνουν bandwidth – πρόκειται για μια αγαπημένη λειτουργία των φίλων της Sophos που προέρχεται από τη πλατφόρμα UTM 9.

- Διευρυμένες ειδοποιήσεις και συναγερμοί: Δεν πρόκειται ποτέ να χάσετε κάποιο σημαντικό συμβάν ασφαλείας δικτύου, είτε αυτό σχετίζεται με κάποια απειλή, υπηρεσία ή ενδεχομένως με κάποια σημαντική μέτρηση απόδοσης.

- Υποστήριξη νέων μοντέλων SD–RED: Με την έκδοση MR1, μπορείτε να επωφεληθείτε από τα ολοκαίνουργια μοντέλα SD-RED 20 και SD-RED 60 της Sophos που παρέχουν υψηλότερη απόδοση, αρθρωτή συνδεσιμότητα και «redundant power» αποτελώντας την απόλυτη λύση για remote branch και συνδεσιμότητα συσκευών.

Διαβάστε: «Τι νέο υπάρχει στο XG Firewall v18» ►

Η αναβάθμιση του firmware του XG Firewall είναι απλή υπόθεση. Παρακολουθήστε αυτό το βίντεο για να φρεσκάρετε τη μνήμη σας.

Ξεκινήστε να απολαμβάνετε τα οφέλη της πρόσθετης ορατότητας, της αυξημένης προστασίας και της υψηλότερης απόδοσης με το XG Firewall v18 MR1 από σήμερα κιόλας!

Η μετάβαση από το SG UTM

Οι πελάτες των προϊόντων Sophos SG UTM που ενδιαφέρονται να επωφεληθούν από τις νέες και καταπληκτικές βελτιώσεις του XG Firewall μπορούν να το εγκαταστήσουν δωρεάν – ανά πάσα στιγμή. Μία έγκυρη άδεια, μπορεί να μεταβιβαστεί χωρίς επιπλέον χρεώσεις, και το τμήμα Sophos Professional Services θα χαρεί να σας εξυπηρετήσει και να σας βοηθήσει με την μετάβαση στο νέο σύστημα. Το υφιστάμενο hardware SG Series υποστηρίζεται πλήρως (εκτός από την συσκευή SG 105 που στερείται της ελάχιστης απαιτούμενης μνήμης που είναι 4GB). Παρόλα αυτά, μπορείτε να αδράξετε την ευκαιρία να ανανεώσετε το hardware σας για να εκμεταλλευτείτε πλήρως όλες τις νέες δυνατότητες όπως την επιθεώρηση TLS. Δείτε αυτό το πρόσφατα άρθρο για όλες τις λεπτομέρειες.

Η μετάβαση από το Cyberoam

Συνίσταται ιδιαίτερα η μετάβαση από το Cyberoam σε XG Firewall v18 για να αποκτήσετε όλα τα πρόσθετα οφέλη χρηστικότητας, ασφάλειας και απόδοσης του XG Firewall. Επικοινωνήστε με την NSS για να ενημερωθείτε σχετικά με την αναβάθμιση στο τελευταίας γενιάς και υψηλότατης απόδοσης hardware τα σειράς XG Firewall.

Αν δεν γνωρίζετε το XG Firewall, μπορείτε σε αυτή την ιστοσελίδα να δείτε για ποιους λόγους προσφέρει την καλύτερη ορατότητα, προστασία και ανταπόκριση στον κόσμο.

Στις αρχές της χρονιάς, το Ινστιτούτο Ponemon δημοσίευσε την έκθεση Cost of Insider Threats 2020. Στην έκθεση υπογραμμίζεται ο αριθμός των περιστατικών κυβερνοασφάλειας που προκλήθηκαν από μέλη του προσωπικού, από γνώστες ή υπαλλήλους σε εταιρείες, και που παρουσιάζεται αυξημένος κατά 47% σε σύγκριση με το 2018. Η αύξηση στον αριθμό των περιστατικών είχε ως συνέπεια μέσα σε δύο μόλις χρόνια να εκτοξευθεί κατά 32% και το μέσο ετήσιο κόστος των «εσωτερικών απειλών» (από υπαλλήλους, κατόχους εμπιστευτικών πληροφοριών κ.ά) φτάνοντας τις £12,2 εκατομμύρια (λίρες Αγγλίας).

Και ενώ ο χαρακτηρισμός «insider threat» (εσωτερική απειλή) μοιάζει κακόβουλος, η έκθεση επισημαίνει ότι τα εσωτερικά περιστατικά είναι πιθανότερο να προκαλούνται από αμελείς εργολάβους ή υπάλληλους. Από την έκθεση του Ponemon Institute, γίνεται γνωστό ότι η βασικότερη αιτία της πλειονότητας των περιστατικών (63%) ήταν η αμέλεια που έδειξαν υπάλληλοι ή κάτοχοι εταιρικών εμπιστευτικών πληροφοριών (π.χ εργολάβοι).

Σύμφωνα με την έκθεση του Ινστιτούτου Ponemon, ένας αμελής ή απρόσεκτος υπάλληλος ή εργολάβος ήταν η βασική αιτία στα 2.962 από τα συνολικά 4.716 περιστατικά που αναφέρθηκαν ενώ ο αριθμός των περιστατικών ή των συμβάντων που προκλήθηκαν από κυβερνοεγκληματίες ή κακόβουλα άτομα ήταν 1.105.

Μη υπεύθυνη συμπεριφορά

Αν και υπάρχουν διάφοροι τύποι «εσωτερικών απειλών», οι κακόβουλοι υπάλληλοι ή εμπιστευτικοί έχουν βασικό στόχο το οικονομικό κέρδος ή αναζητούν εκδίκηση (π.χ επειδή δεν έλαβαν προαγωγή ή αύξηση στο μισθό τους). Οι ακούσιες ή μη εσκεμμένες εσωτερικές απειλές από την άλλη πλευρά μπορεί να μην είναι κακόβουλες, αυτό όμως δεν σημαίνει ότι είναι και λιγότερο επικίνδυνες. Αυτοί οι απρόσεκτοι υπάλληλοι πιθανότατα θα πέσουν θύματα τεχνικών κοινωνικής μηχανικής (π.χ κάποιος στο τηλέφωνο θα παριστάνει τον προϊστάμενο τους) ή μηνυμάτων ηλεκτρονικού «ψαρέματος» (phishing).

Η άγνοια αποτελεί μεγάλο πρόβλημα όταν πρόκειται για υπαλλήλους που διαχειρίζονται δεδομένα και κυρίως ευαίσθητα δεδομένα. Αρκετά από αυτά τα άτομα δεν είχαν την κατάλληλη εκπαίδευση που θα τους βοηθούσε να κατανοήσουν και να αναπτύξουν προσωπική ευθύνη έναντι των εταιρικών δεδομένων και έχουν ελάχιστες γνώστες σχετικά με τις εταιρικές πρακτικές ασφάλειας. Ως εκ τούτου, είναι ιδιαίτερα επιρρεπή στο να πέσουν θύματα απειλών σαν αυτών που αναφέρθηκαν παραπάνω.

Γιατί είναι επικίνδυνοι;

Εκτός από τον οικονομικό παράγοντα, τέτοιες απειλές είναι δύσκολο να προσδιοριστούν και μπορούν να δημιουργήσουν προβλήματα στη λειτουργία της επιχείρησης. Ο προσδιορισμός αυτών των απειλών εσωτερικά μπορεί να προκαλέσει προβλήματα, δεδομένου ότι υπάλληλοι που είναι κάτοχοι εμπιστευτικών πληροφοριών έχουν ήδη πρόσβαση στο εταιρικό δίκτυο με εξουσιοδοτημένα διαπιστευτήρια και αυτή η πρόσβαση δεν επισημαίνεται από τα παραδοσιακά συστήματα παρακολούθησης. Συχνά, έχουν ήδη πρόσβαση σε ευαίσθητα δεδομένα, έχουν επίγνωση των υφιστάμενων μέτρων ασφαλείας καθώς και πώς να τα παρακάμψουν ή να τα ξεπεράσουν. Συνδυάστε όλα τα παραπάνω με την έλλειψη ορατότητας στην πρόσβαση χρήστη και στη δραστηριότητα των δεδομένων, και ο προσδιορισμός τέτοιων παραγόντων απειλής μπορεί να είναι εξαιρετικά δύσκολος και απαιτητικός.

Μετριάζοντας την απειλή

Ένας από τους καλύτερους τρόπους για την αντιμετώπιση αυτού του προβλήματος από ένα οργανισμό είναι η εκπλήρωση των υποχρεώσεων συμμόρφωσης μέσω της υϊοθέτησης μιας προσέγγισης απορρήτου εκ κατασκευής (privacy by design). Πρόκειται για μια προσέγγιση που λαμβάνει υπόψη το απόρρητο σε όλους τους τομείς της διαδικασίας, διασφαλίζοντας ότι λογίζονται όλα τα συστήματα, οι πολιτικές, οι διαδικασίες και οι τεχνολογίες μιας επιχείρησης. Το απόρρητο εκ κατασκευής ωστόσο ξεκινάει με την διαβάθμιση δεδομένων.

Ο τεράστιος όγκος των αδόμητων δεδομένων εντός του οργανισμού, σε συνδυασμό με τις συνεχώς εξελισσόμενες τεχνικές δεξιότητες των χάκερ και τις αδυναμίες των υπαλλήλων (π.χ αμέλεια) καθιστά αδύνατο το να βασίζεσαι μόνο άτομα και διαδικασίες για να διασφαλίσεις ότι η διαχείριση των ευαίσθητων δεδομένων είναι πάντοτε η κατάλληλη και ενδεδειγμένη. Η διαβάθμιση δεδομένων φέρνει μαζί της μια κουλτούρα συμμόρφωσης, καθώς προϋποθέτει τη συμμετοχή των χρηστών στον προσδιορισμό, στη διαχείριση και στον έλεγχο των ευαίσθητων δεδομένων που χρησιμοποιούν και εργάζονται, ενώ αυτοματοποιεί τμήματα της διαδικασίας προστασίας για να επιβάλει κανόνες και πολιτικές με συνέπεια. Τα δεδομένα ταξινομούνται στην πηγή, ώστε οι κανόνες του οργανισμού να εφαρμόζονται εξαρχής.

Το πρώτο βήμα ενός οργανισμού είναι να κατανοήσει ποια δεδομένα έχει, ποιος τα χρησιμοποιεί, πως αποθηκεύονται, ταξινομούνται και διαμοιράζονται και κατά πόσο είναι «ευαίσθητα» για την εταιρεία. Αυτό είναι και το κλειδί για οποιαδήποτε στρατηγική προστασίας δεδομένων. Μόλις ο οργανισμός καθορίσει ποια δεδομένα έχει, το επόμενο βήμα είναι να τα ταξινομήσει. Η διαβάθμιση δεδομένων είναι η κατηγοριοποίηση των δεδομένων σύμφωνα με το επίπεδο ευαισθησίας ή αξίας τους με την χρήση ετικετών. Οι ετικέτες επισυνάπτονται ως οπτικές σημάνσεις και μεταδεδομένα εντός του αρχείου. Με την εφαρμογή της διαβάθμισης, τα μεταδεδομένα θα διασφαλίσουν ότι οι πληροφορίες ή τα δεδομένα είναι προσβάσιμα και μπορούν να χρησιμοποιηθούν μόνο σε συνάρτηση με τους κανόνες που αντιστοιχούν στην ετικέτα του. Αυτό σημαίνει ότι ο οργανισμός θα πρέπει πρώτα να καθορίσει την πολιτική διαβάθμισης και να αποφασίσει ποιος έχει πρόσβαση και σε ποιο τύπο δεδομένων. Μόλις γίνει αυτό, το επόμενο βήμα είναι η επιλογή του κατάλληλου εργαλείου διαβάθμισης. Η σωστή τεχνολογία θα βοηθήσει τους χρήστες να εφαρμόζουν με συνέπεια και ευκολία το σύστημα διαβάθμισης. Τα πιο αποτελεσματικά εργαλεία καθιστούν τη διαβάθμιση αναπόσπαστο και απρόσκοπτο στοιχείο της καθημερινότητας της επιχείρησης. Μόλις τα δεδομένα διαβαθμιστούν καταλλήλως, η αποτελεσματικότητα των εργαλείων ασφαλείας όπως του DLP (Data Loss Prevention), της κρυπτογράφησης μηνυμάτων ηλεκτρονικού ταχυδρομείου βάσει-πολιτικής καθώς και των εργαλείων ελέγχου πρόσβασης και διαχείρισης δεδομένων αυξάνεται εκθετικά. Πως; Με την πρόσβαση τους σε πληροφορίες που παρέχονται από τις ετικέτες διαβάθμισης και τα μεταδεδομένα, οι οποίες ορίζουν και τον τρόπο που θα διαχειρίζονται και θα προστατεύουν τα δεδομένα.

Με το ρυθμιστικό και νομοθετικό πλαίσιο να αυξάνεται ρίχνοντας μεγαλύτερο βάρος στην ευθύνη των επιχειρήσεων –πάνω στα δεδομένα των χρηστών για παράδειγμα που διαχειρίζονται- οι οργανισμοί είναι υποχρεωμένοι να επενδύσουν σε τεχνολογία και πολιτικές που θα τους βοηθήσουν να ανταποκριθούν αλλά και να αποτρέψουν τις όποιες εσωτερικές απειλές από το να εξωτερικευθούν. Αυτό σημαίνει ότι οι οργανισμοί θα πρέπει είναι σε θέση να προσδιορίζουν ποια δεδομένα απομακρύνθηκαν από το δίκτυο τους και πως να αποτρέψουν κάποια μελλοντική απομάκρυνση τους, αναζητώντας για παρόμοιες πληροφορίες σε όλα τα υπόλοιπα στοιχεία δεδομένων.

Στην αρχή της πανδημίας του κορωνοϊού SARS-CoV-2 και της νόσου COVID19 στην Ευρώπη και βλέποντας τα συγκλονιστικά μέτρα περιορισμού που ελήφθησαν από διάφορες χώρες όπως η Ιταλία ή η Ισπανία, πολλές εταιρείες ετοιμάστηκαν για να υιοθετήσουν το μοντέλο της απομακρυσμένης εργασίας, επιτρέποντας στους υπαλλήλους τους να εργαστούν από το σπίτι.

Πολλές ωστόσο από αυτές τις εταιρείες υιοθέτησαν το συγκεκριμένο μοντέλο χωρίς να λάβουν υπόψη τους κινδύνους που εγκυμονούν για την ασφάλεια των ευαίσθητων εταιρικών δεδομένων και των περιουσιακών τους στοιχείων.

Τα πλεονεκτήματα της απομακρυσμένης εργασίας και οι κίνδυνοι

Σύμφωνα με την εταιρεία συμβουλευτικών υπηρεσιών Gallup Human Resources, το 54% των Αμερικανών αυτή τη περίοδο εργάζεται εξ αποστάσεως είτε πλήρως απασχολούμενο είτε μερικώς. Πολλές μελέτες επίσης δείχνουν ότι οι υπάλληλοι που εργάζονται εξ αποστάσεως είναι πιο παραγωγικοί και κερδοφόροι από τους υπαλλήλους που εργάζονται στο γραφείο.

Στην Ευρώπη, οι αριθμοί για τους υπαλλήλους που εργάζονται περιστασιακά εξ αποστάσεως είναι πολύ χαμηλότερα, αν και παρουσιάζονται σημαντικές διαφορές ανά χώρα.

Μεταξύ των πλεονεκτημάτων που οδήγησαν τις εταιρείες να υιοθετήσουν το μοντέλο της απομακρυσμένης εργασίας ήταν ο συνδυασμός της επαγγελματικής και οικογενειακής ζωής, η αυξημένη παραγωγικότητα, η αποφυγή άγχους όταν ταξιδεύουν προς την εργασία και η μείωση του κόστους.

Σε σύντομο χρονικό διάστημα, ο κορωνοϊός SARS-CoV-2 που προκαλεί τη νόσο COVID19 υποσκελίζοντας τα όποια πλεονεκτήματα, ανάγκασε πολλές εταιρείες να λάβουν τα μέτρα τους τοποθετώντας στο κέντρο των επιχειρήσεων τους την απομακρυσμένη εργασία ώστε επιπλέον να ελαχιστοποιήσουν το χρόνο διακοπής (downtime).

Παρόλα αυτά, η απομακρυσμένη εργασία δεν έχει μόνο πλεονεκτήματα. Ανάμεσα στα εμπόδια για την υιοθέτηση αυτού του μοντέλου εργασίας είναι η απομόνωση και η αποσύνδεση από τον οργανισμό και την κουλτούρα της εταιρείας, η απουσία ορατότητας (π.χ από άποψη διαχείρισης της επιχείρησης) και η απουσία ελέγχου και επαλήθευσης της υπευθυνότητας/ ευθύνης των εργαζομένων (κάνει πράγματι αυτό που του έχει ζητηθεί να κάνει;). Εμπόδια επίσης είναι οι δυσκολίες στην επικοινωνία (συμπεριλαμβανομένων των διαφορετικών ζωνών ώρας), το να διατηρηθούν τα όρια ανάμεσα στην προσωπική και επαγγελματική ζωής και βεβαίως η κυβερνοασφάλεια (διατήρηση της ασφάλειας των δεδομένων των εργαζομένων και των εταιρικών δεδομένων).

Εργαλεία για τη διευκόλυνση της απομακρυσμένης εργασίας

Λόγω της απειλής της νόσου COVID19, πολλές εταιρείες έσπευσαν να κάνουν τη την εργασία ευκολότερη για τους υπαλλήλους τους. Οι εταιρείες χρησιμοποίησαν και χρησιμοποιούν, μεταξύ άλλων, τις ακόλουθες τεχνολογίες για να διευκολύνουν την απομακρυσμένη εργασία: