Νέα

Διαχειριστής, υπερχρήστης (superuser), root – διαφορετικά ονόματα με την ίδια έννοια: ένας λογαριασμός που έχει τον απόλυτο έλεγχο ενός συστήματος. Στον κόσμο των Windows, αυτός ο λογαριασμός ονομάζεται Διαχειριστής. Στα λειτουργικά συστήματα Linux και Unix, ο συγκεκριμένος λογαριασμός ονομάζεται root. Στον κόσμο του macOS, ο αντίστοιχος λογαριασμός είναι Διαχειριστής (Admin) εφόσον εργάζεστε στο περιβάλλον χρήστη (UI) και root εφόσον εργάζεστε στη γραμμή εντολών (command line).

Ανεξάρτητα από το πως ονομάζονται αυτοί οι εξαιρετικά προνομιούχοι λογαριασμοί, έχουν μεγάλη δύναμη και εξουσία στο σύστημα και, όπως συνηθίζουμε να λέμε, «με τη μεγάλη δύναμη έρχεται και μεγάλη ευθύνη». Αυτός είναι και ο λόγος που οι περισσότερες εταιρείες εφαρμόζουν την αρχή του ελάχιστου προνομίου (PoLP) ως μέρος του προγράμματος ασφαλείας τους. Το PoLP μπορεί να περιλαμβάνει την επιβολή διαχωρισμού των προνομίων, όπως η διάσπαση των ευθυνών διαχείρισης σε διαφορετικούς λογαριασμούς. Επομένως, αντί να έχετε έναν μόνο λογαριασμό με δυνατότητες προσθήκης/ διαγραφής χρηστών, δυνατότητες αλλαγής διαμορφώσεων και την εκτέλεση αντιγράφων ασφαλείας, μπορείτε όλες αυτές τις εργασίες να τις κατανείμετε σε τρεις λογαριασμούς χρήστη, μειώνοντας τον κίνδυνο πρόκλησης σημαντικής ζημιάς σε κάποιον διακομιστή σας από έναν και μόνο χρήστη. Η επιβολή επίσης της αρχής του ελάχιστου προνομίου (PoLP) σημαίνει επίσης και τον περιορισμό της πρόσβασης κάθε χρήστη σε αυτό και μόνο που απαιτείται για να κάνει τη δουλειά του. Αν για παράδειγμα δεν υπάρχει λόγος για κάποιον χρήστη να εγκαταστήσει νέο λογισμικό στον φορητό (εταιρικό) υπολογιστή, προχωρήστε στην αφαίρεση του συγκεκριμένου προνομίου από τον λογαριασμό του. Αν υπάρχουν υπάλληλοι που δεν απαιτείται -για τη δουλειά τους- να έχουν πρόσβαση στη βάση δεδομένων με την πλέον ευαίσθητη πνευματική ιδιοκτησία της εταιρείας μπορείτε να αποκλείσετε την πρόσβαση τους σε αυτήν.

Ασφάλεια προνομιακής πρόσβασης: 6 συμβουλές για περιβάλλοντα multicloud

Η αρχή της επιβολής του ελάχιστου προνομίου (PoLP) αποτελεί μία δοκιμασμένη σε πραγματικές συνθήκες προσέγγιση, ωστόσο ορισμένες εταιρείες δεν την εφαρμόζουν επειδή δεν γνωρίζουν πως να το κάνουν ή επειδή πιστεύουν ότι απαιτείται πολύς χρόνος για τη σωστή συντήρησή της. Και είναι κρίμα, επειδή μία ισχυρή, βασισμένη στο PoLP προσέγγιση, μπορεί να προσφέρει εξαιρετική προστασία, καθώς περιορίζει την «ακτίνα» των επιθέσεων και μειώνει σημαντικά τη συνολική επιφάνεια επίθεσης μίας εταιρείας.

Καθώς οι εταιρείες εξακολουθούν να ασπάζονται και να επωφελούνται από τη δύναμη του cloud, η ικανότητα τους στη διαχείριση των προνομίων γίνεται ολοένα και πιο σημαντική. Δυστυχώς, λόγω των πολλών διαφορετικών υπηρεσιών cloud που χρησιμοποιούν σήμερα οι οργανισμοί, η εφαρμογή του PoLP συνοδεύεται από αυξημένη πολυπλοκότητα. Το πολύπλοκο ή σύνθετο ωστόσο δεν σημαίνει απαραίτητα και… αδύνατο. Συνεπάγεται ωστόσο κάποιον προγραμματισμό εκ των προτέρων.

Ακολουθούν 6 συμβουλές που θα βοηθήσουν την εταιρεία σας να αξιοποιήσει τα οφέλη του περιβάλλοντος multicloud, χωρίς θυσίες στην ασφάλεια και στον έλεγχο όπως γίνεται με την παροχή υπερβολικών προνομίων σε μεμονωμένους χρήστες.

1.Βάλτε σε τάξη τις… ταυτότητες – Το PoLP απαιτεί πλήρη κατανόηση του «ποιος πρέπει να κάνει τι» εντός του οργανισμού σας. Αν δεν έχετε προχωρήσει στον πλήρη έλεγχο/ αξιολόγηση της ταυτότητας, για όλους τους χρήστες της υποδομής σας, τόσο «on-premises» όσο και στο cloud, τώρα είναι η κατάλληλη ώρα για να το κάνετε. Για φόρτους εργασίας στο cloud, μην ξεχάσετε να συμπεριλάβετε τους υπερχρήστες σας για το instance που διατηρείτε στο cloud, τους service principals, την πρόσβαση σε εργαλεία ενορχήστρωσης και το εργαλείο διαχείρισης φόρτων εργασίας (όπως το Kubernetes). Μην ξεχνάτε ότι οι εφαρμογές είναι και αυτές χρήστες, πράγμα που σημαίνει ότι η πρόσβαση σε εφαρμογές και APIs πρέπει να ελέγχεται εξίσου.

2.Εστιάζοντας στον διαχειριστή (admin) – Οι εισβολείς αποκτούν «στέρεη βάση» δημιουργώντας προνομιούχους λογαριασμούς για αποκλειστική, ιδία χρήση. Πολλές επιθέσεις από το εσωτερικό επίσης είναι δυνατές μόνο και μόνο επειδή ένας συγκεκριμένος χρήστης κατέχει υπερβολικά προνόμια. Επομένως, φροντίστε ιδιαιτέρως να αναζητήσετε ταυτότητες (IDs) και εφαρμογές με ευρεία πρόσβαση -καθώς τις εντοπίζετε, αφαιρέστε δικαιώματα ή ανακαλέστε εντελώς την πρόσβαση τους, εφόσον δεν είναι απαραίτητη.

3.Ο χρόνος είναι στο πλευρό σας – Η πρόσβαση βάσει χρόνου είναι ένας εξαιρετικά αποτελεσματικός τρόπος περιορισμού της επιφάνειας επίθεσης. Είναι απαραίτητο η θύρα 22 (για ssh) να είναι πάντα ανοιχτή;- ή μόνο όταν απαιτείται να συνδεθεί κάποιος διαχειριστής; Όπου μπορείτε, εφαρμόστε την πρόσβαση διακομιστή JIT (Just-In-Time) για να περιορίσετε την απομακρυσμένη πρόσβαση. Επίσης, κάντε έναν έλεγχο για να διαπιστώσετε ποιοι λογαριασμοί ήταν αδρανείς για μεγάλο χρονικό διάστημα – οι συγκεκριμένοι χρήστες εξακολουθούν να χρειάζονται πρόσβαση ή μπορούν να αφαιρεθούν;

4.Εκσυγχρονισμός της διαχείρισης κωδικών πρόσβασης – Δεν είναι ασυνήθιστο να βλέπουμε να γίνεται επαναχρησιμοποίηση ενός κωδικού πρόσβασης σε μεγάλες υποδομές cloud. Και αυτό ισοδυναμεί με μεγάλη αδυναμία για έναν οργανισμό καθώς μπορεί να εκθέσει περιουσιακά στοιχεία και προσωπικά δεδομένα. Αυτή η αδυναμία μπορεί να ελαχιστοποιηθεί ή ακόμα και να εξαλειφθεί με τη χρήση εκσυγχρονισμένων προσεγγίσεων διαχείρισης κωδικών πρόσβασης, όπως είναι το OTP (one time password), το MFA (πολυπαραγοντικός έλεγχος ταυτότητας) και ο περιορισμός ταυτόχρονων συνδέσεων. Η διαχείριση μυστικών βοηθά επίσης με τους κωδικούς πρόσβασης και τα κλειδιά εφαρμογών.

5.Κανονικοποιήστε το προνόμιο Cross-Cloud – Οι μεγάλοι CSP (πάροχοι υπηρεσιών cloud) παρέχουν εξαιρετικά εργαλεία για τη διαχείριση του instance σας, ωστόσο το πιθανότερο είναι η εταιρεία σας να μην χρησιμοποιεί μόνο μία υπηρεσία cloud, αλλά να λειτουργεί σε πολλαπλά σύννεφα για IaaS και SaaS. Αυτός είναι ο λόγος για τον οποίο είναι σημαντικό να εφαρμόσετε μια λύση διαχείρισης ταυτοτήτων που λειτουργεί σε όλους τους παρόχους cloud και μπορεί να κλιμακωθεί γρήγορα σε νέες περιπτώσεις.

6.Βελτιστοποιήστε και ιχνηλατήστε – Όλη αυτή η προεργασία ισοδυναμεί με μείωση του κινδύνου για τον οργανισμό σας. Ωστόσο, όταν έρθει η ώρα να κοινοποιήσετε την αποτελεσματικότητα των προσπαθειών σας για τη μείωση του κινδύνου στην εκτελεστική ηγεσία ή σε έναν ελεγκτή, το ενοποιημένο reporting είναι αυτό που παρέχει τα αποδεικτικά στοιχεία που χρειάζεστε για να δείξετε ότι το πρόγραμμα λειτουργεί. Εκτός από τις συγκεντρωτικές αναφορές για τη διαχείριση ταυτοτήτων, ενσωματώστε διαρκή cross-cloud παρακολούθηση της διαχείρισης της πρόσβασης, πραγματοποιείτε συνεχείς ελέγχους και φροντίστε να λαμβάνετε ειδοποίηση κάθε φορά που δημιουργείται ένας νέος λογαριασμός υπερχρήστη.

Για περισσότερες πληροφορίες για αυτό το θέμα, ρίξτε μια ματιά στο κατ’ απαίτηση διαδικτυακό σεμινάριο: PoLP in a Multicloud World.

Πηγή: BeyondTrust

Πρόκειται για μία πολυαναμενόμενη κυκλοφορία προϊόντος, η οποία δεν θα μπορούσε να έρθει σε καλύτερη στιγμή.

Αν ήδη σκέφτεστε την αντικατάσταση του firewall σας, τότε είναι πολύ πιθανό να σκέφτεστε την αντικατάσταση και άλλων μερών της δικτυακής υποδομής σας. Αν πρόκειται να αντικαταστήσετε το Wi-Fi σας, και σκέφτεστε να εγκαταστήσετε περισσότερα από ένα ή δύο σημεία πρόσβασης, θα χρειαστεί να τους παρέχετε και το απαραίτητο ρεύμα αλλιώς θα βρεθείτε σε θέση να αναζητάτε διαθέσιμες… πρίζες.

Ενδεχομένως επίσης να χρειαστεί να διαχωρίσετε τις συσκευές IoT από άλλες επαγγελματικές συσκευές στο δίκτυο κάποιου από τα πολλά υποκαταστήματα σας. Η απάντηση σε όλα τα παραπάνω είναι σχεδόν πάντα ένας μεταγωγέας (switch). Και αν όλα τα παραπάνω προέρχονται από τον ίδιο προμηθευτή, τότε μπορείτε γενικώς να βελτιώσετε την ορατότητα σας στο δίκτυο, να μειώσετε τα περιττά έξοδα διαχείρισης και ενδεχομένως να βελτιστοποιήσετε και την τιμή (στην οποία θα τα προμηθευτείτε).

Αν και τα switches ή οι μεταγωγείς δεν είναι συνήθως τα πρώτα προϊόντα που έρχονται κατά νου όταν εξετάζονται θέματα κυβερνοασφάλειας, οι μεταγωγείς επιπέδου πρόσβασης αποτελούν γενικά τη θηροφυλακή για την πρόσβαση σε συσκευές στο υπόλοιπο δίκτυο και σαν να μην έφτανε αυτό, αποτελούν τους άρχοντες της τμηματοποίησης. Όπως ενδεχομένως θα γνωρίζετε ήδη λαμβάνοντας υπόψη τις βέλτιστες πρακτικές, η δικτυακή τμηματοποίηση αποτελεί «κλειδί» για την ελαχιστοποίηση της έκθεσης ενός δικτύου στην περίπτωση κάποιας παραβίασης καθώς εμποδίζει την «πλευρική κίνηση» (lateral movement). Φυσικά, πολλές άλλες λύσεις παίζουν τον δικό τους ρόλο σε αυτό το σενάριο, αλλά ποτέ δεν πρέπει να υποτιμάτε τον ρόλο που παίζει ένας μεταγωγέας (switch).

Ακριβώς για αυτό λόγο, και κατόπιν απαίτησης των πελατών της, η Sophos παρουσίασε τα δικά της switches.

Sophos Switch Series

Αρχικά, η Sophos θα διαθέσει οκτώ μοντέλα, με δύο ακόμα να αναμένονται στα μισά του έτους 2022. Δείτε παρακάτω κάποια από τα χαρακτηριστικά τους.

Όλα τα switches είναι διαχειριζόμενα μέσω του Sophos Central μαζί με τα υπόλοιπα προϊόντα της Sophos, ωστόσο το πλήρες σύνολο χαρακτηριστικών και δυνατοτήτων διαμόρφωσης θα είναι μόνο διαθέσιμο μέσω ενός τοπικού διαδικτυακού (web) περιβάλλοντος χρήσης από την ημέρα της κυκλοφορίας τους. Η διαχείριση τους επίσης υποστηρίζεται και μέσω περιβάλλοντος CLI (Command Line Interface) ή μέσω SNMP (Simple Networking Management Protocol). Το Sophos Central θα αποτελέσει κλειδί για ορισμένες μοναδικές δυνατότητες στο μέλλον και ναι, η Sophos σκοπεύει να προσφέρει δυνατότητες συγχρονισμένης ασφάλειας (Synchronized Security) στα switches της, ωστόσο δεν υπάρχει τελική ημερομηνία για την εισαγωγή αυτής της λειτουργικότητας που να μπορεί να επικοινωνήσει με τους πελάτες της επί του παρόντος.

Αν είστε μία από τις πολλές επιχειρήσεις που φαίνεται να «παλεύουν» με τη σύνδεση και τροφοδοσία ολοένα και περισσότερων συσκευών και αναζητάτε τρόπους για να ανακτήσετε τον έλεγχο του δικτύου σας, τα μοντέλα Sophos Switch ενδέχεται να είναι η τέλεια λύση. Τα switches της Sophos είναι ιδανικά για μικρές και μεσαίες επιχειρήσεις, υποκαταστήματα, καταστήματα λιανικής και για υπηρεσίες. Ακόμη και τα απομακρυσμένα γραφεία ή τα οικιακά γραφεία μπορούν να επωφεληθούν από το περισσότερο business-oriented setup των switches της Sophos, ειδικά σήμερα που πολλά από αυτά τα απομακρυσμένα γραφεία έχουν μετατραπεί από προσωρινά σε μόνιμα.

Με τις υπάρχουσες συνθήκες (π.χ. την έλλειψη chips που υπάρχει σε παγκόσμιο επίπεδο), η κυκλοφορία ενός προϊόντος hardware απαιτεί λίγο παραπάνω συντονισμό και προσπάθεια, ωστόσο από τις 16 Δεκεμβρίου, η Sophos θα έχει σε μία πρώτη φάση ορισμένες περιορισμένες ποσότητες switches. Σταδιακά, και από τον Ιανουάριο του 2022 θα διατεθούν περισσότερες ποσότητες προϊόντων ενώ στις 11 Ιανουαρίου, η εταιρεία σκοπεύει να κάνει και την επίσημη ανακοίνωση της διάθεσης τους στην αγορά.

Περισσότερες πληροφορίες είναι διαθέσιμες στην ιστοσελίδα της εταιρείας στη διεύθυνση sophos.com/switch.

Πηγή: Sophos

Όπως είναι κατανοητό, οι όροι ασφάλεια δεδομένων και απόρρητο δεδομένων συχνά συγχέονται μεταξύ τους ενώ κάποιες φορές χρησιμοποιούνται και εναλλακτικά. Αν και τις συνδέουν πολλά πράγματα, στην πραγματικότητα αποτελούν μοναδικές και ξεχωριστές έννοιες.

Για να διασφαλίσετε ότι τα δεδομένα που εμπιστεύονται οι πελάτες σας και οι υπάλληλοί σας στον οργανισμό σας τυγχάνουν κατάλληλης διαχείρισης και ασφάλειας καθ’ όλη τη διάρκεια του κύκλου ζωής τους, διερευνήστε και αναθεωρήστε αυτές τις έννοιες, μαζί και με τις σχετιζόμενες πολιτικές, διαδικασίες και τεχνολογίες, για να αποτρέψετε την κακόβουλη ή ακούσια κατάχρηση των δεδομένων ή ακόμα και την απώλεια δεδομένων.

Τι είναι το απόρρητο δεδομένων;

Το απόρρητο δεδομένων ή προστασία της ιδιωτικότητας των δεδομένων εστιάζει στον τρόπο συλλογής, χρήσης και κοινοχρησίας των προσωπικών δεδομένων – με άλλα λόγια, στη διακυβέρνηση τους. Οι κανονισμοί και οι νόμοι που αφορούν το απόρρητο δεδομένων μπορεί να διαφέρουν ως προς την αυστηρότητα ή την επιβολή τους ανά πολιτεία (στις Ηνωμένες Πολιτείες της Αμερικής) ή ανά χώρα.

Σε παγκόσμιο επίπεδο, οι χώρες έχουν αρχίσει να συνειδητοποιούν ότι οι αυστηρές κατευθυντήριες γραμμές που έχουν σχεδιαστεί για την προστασία του απορρήτου των προσωπικών δεδομένων είναι προς το συμφέρον τόσο των οργανισμών όσο και των ατόμων. Ο Γενικός Κανονισμός για την Προστασία Δεδομένων (GDPR) της Ευρωπαϊκής Ένωσης είναι ο αυστηρότερος κανονισμός στις μέρες μας, την ώρα που άλλες χώρες, εκτός Ευρωπαϊκής Ένωσης έχουν αρχίσει να διαμορφώνουν τη νομοθεσία τους σύμφωνα με όσα επιβάλλει ο GDPR. Μερικές επισημάνσεις: ο νόμος Consumer Privacy Act της Καλιφόρνια (CCPA), ο νόμος Lei Geral deProtecaode Dados (LGPD) της Βραζιλίας και ο προτεινόμενος νόμος Digital Charter Implementation Act του Καναδά είναι ορισμένοι από τους νόμους που βασίζονται ή πρόκειται να βασιστούν στον GDPR.

Αν και αυτοί οι ήδη θεσπισμένοι ή προτεινόμενοι κανονισμοί αποτελούν ένα τεράστιο βήμα για τη διασφάλιση του απορρήτου των δεδομένων, αν δεν υπάρχουν στέρεες βάσεις ασφάλειας δεδομένων και τεχνολογικές λύσεις, το απόρρητο των δεδομένων δεν μπορεί παρά να «βρίσκεται στον αέρα».

Τι είναι η ασφάλεια δεδομένων;

Η ασφάλεια των δεδομένων, σε αντίθεση με το απόρρητο των δεδομένων, εστιάζει στον τρόπο προστασίας των δεδομένων από τις πολλές εξωτερικές και εσωτερικές απειλές που υπάρχουν. Οι πολιτικές και οι διαδικασίες ασφάλειας δεδομένων μπορούν να μετριάσουν τις κυβερνοαπειλές και την ακούσια κατάχρηση, ωστόσο η απλή εφαρμογή αυτών των μέτρων αδυνατεί συνήθως να αντιμετωπίσει πλήρως τις ανησυχίες περί απορρήτου δεδομένων ή τη συμμόρφωση με τους κανονισμούς.

Η ασφάλεια δεδομένων περιλαμβάνει τις πραγματικές λύσεις που εφαρμόζει ένας οργανισμός για την προστασία των ψηφιακών δεδομένων σε όλη την υποδομή του – από τις τερματικές συσκευές έως τα δίκτυα και μέχρι την περίμετρο.

Μια ολοκληρωμένη πολιτική ασφάλειας δεδομένων θα πρέπει να διαμορφώνει το βασικό σχέδιο για τα μέτρα ασφαλείας των δεδομένων σας και να καλύπτει τρεις βασικούς τομείς: τα άτομα, τις διαδικασίες και τις τεχνολογικές λύσεις που θα βοηθήσουν στην επιβολή όλων των πολιτικών που διέπουν και προστατεύουν ευαίσθητα και ιδιωτικά δεδομένα.

Ποια είναι η διαφορά μεταξύ του απορρήτου και της ασφάλειας δεδομένων;

Πρώτον, το απόρρητο δεδομένων ΔΕΝ είναι το ίδιο με την ασφάλεια των δεδομένων. Ασφάλεια δεδομένων είναι όλα τα μέτρα, οι πολιτικές και οι τεχνολογίες που λαμβάνονται για την προστασία των δεδομένων από εξωτερικές και εσωτερικές απειλές. Ωστόσο, η εφαρμογή των μέτρων ασφαλείας δεδομένων δεν ικανοποιεί απαραίτητα από μόνη της και τις απαιτήσεις του απορρήτου δεδομένων. Το απόρρητο δεδομένων εξακολουθεί να απαιτεί τη συμμόρφωση με τους κανονισμούς που αφορούν τον ασφαλή τρόπο συλλογής, κοινοχρησίας και χρήσης των δεδομένων των οργανισμών.

Η ασφάλεια δεδομένων προστατεύει τα δεδομένα από κακόβουλες απειλές. Το απόρρητο δεδομένων αφορά την υπεύθυνη διακυβέρνηση και χρήση αυτών των δεδομένων.

Κατά την ανάπτυξη πολιτικών ασφάλειας δεδομένων, τα μέτρα προστασίας επικεντρώνονται στο να αποτρέψουν τη μη εξουσιοδοτημένη πρόσβαση στα δεδομένα. Εργαλεία όπως η κρυπτογράφηση, ο έλεγχος ταυτότητας χρήστη και το λεγόμενο «tokenization» μπορούν όλα τους να ενισχύσουν τη στάση ασφαλείας ενός οργανισμού.

Κατά την αντιμετώπιση των ανησυχιών που σχετίζονται με το απόρρητο των δεδομένων, βασικό μέλημα είναι τα δεδομένα που συλλέγονται, υποβάλλονται σε επεξεργασία, αποθηκεύονται και αποστέλλονται να βρίσκονται σε συμμόρφωση με τους κανονισμούς και με τη συγκατάθεση του υποκειμένου των δεδομένων. Αν ένας οργανισμός συλλέγει δεδομένα, τα άτομα (π.χ. πελάτες, προσωπικό) πρέπει να γνωρίζουν τι είδους δεδομένα συλλέγονται, για ποιο λόγο είναι απαραίτητα και ποιος θα διαμοιραστεί τα συγκεκριμένα δεδομένα για λόγους διαφάνειας. Επιπλέον, το υποκείμενο των δεδομένων είναι απαραίτητο να συμφωνεί με τους παραπάνω όρους.

Η χρήση των δεδομένων σε συνάρτηση με το απόρρητο του ατόμου αποτελεί το κλειδί για το απόρρητο των δεδομένων. Τα μέτρα ασφαλείας δεδομένων μπορούν να διασφαλίσουν ότι η προσωπική ταυτότητα στα δεδομένα που συλλέγονται προστατεύεται.

Διασφαλίστε το απόρρητο και την ασφάλεια των δεδομένων με πολλαπλά επίπεδα λύσεων ασφαλείας

Υπάρχει μια μοναδική λύση που να προσφέρει προστασία; Δυστυχώς, όχι. Παρόλα αυτά, η θέσπιση πολιτικών και διαδικασιών που να αντιμετωπίζουν το ζήτημα της προστασίας των ευαίσθητων δεδομένων καθώς και η εφαρμογή λύσεων ασφαλείας σε πολλαπλά επίπεδα, μπορεί να προσφέρει εξαιρετική προστασία στα δεδομένα καθ’ όλη τη διάρκεια του κύκλου ζωής τους.

Η εφαρμογή λύσεων ασφαλείας σε πολλαπλά επίπεδα μπορεί να αντιμετωπίσει τα ζητήματα απορρήτου και ασφάλειας. Όταν κληθείτε να επιλέξετε τεχνολογία για την υποστήριξη των πολιτικών απορρήτου και ασφάλειας του οργανισμού σας, βεβαιωθείτε ότι οι λύσεις που θα επιλέξετε μπορούν εύκολα να ενσωματωθούν για:

- Να προσδιορίζουν και να ταξινομούν αρχεία που ενδέχεται να περιέχουν ευαίσθητα δεδομένα

- Να κρυπτογραφούν ευαίσθητα δεδομένα για να τα καταστήσουν μη αναγνώσιμα, εκτός και αν υπάρξει εξουσιοδότηση

- Να εντοπίζουν και να αποτρέπουν τις διαρροές ευαίσθητων πληροφοριών εκτός του οργανισμού σας

- Να ασφαλίζουν και να προστατεύουν ευαίσθητα δεδομένα που κοινοποιούνται εντός και εκτός του οργανισμού σας

- Να διαχειρίζονται δικαιώματα σε ψηφιακά δεδομένα για την κρυπτογράφηση και τον έλεγχο της πρόσβασης σε αυτά ανεξαρτήτως προς τα που ταξιδεύουν

Η HelpSystems προσφέρει μία σειρά λύσεων ασφάλειας δεδομένων, όπως προστασία από απώλεια δεδομένων, ταυτοποίηση και ταξινόμηση, διαχειριζόμενη και ασφαλή μεταφορά αρχείων και πολλά άλλα.

Πηγή: HelpSystems

Οι πελάτες μίλησαν – και βράβευσαν τη Sophos με τη διάκριση «Επιλογή Πελάτη» στην έρευνα Gartner Peer Insights για τις Πλατφόρμες Προστασίας Endpoint (EPP) για τον Οκτώβριο του 2021. Επιπλέον, η Sophos είναι ο προμηθευτής που έλαβε μέρος στις περισσότερες αξιολογήσεις λαμβάνοντας παράλληλα την υψηλότερη βαθμολογία και ο μόνος προμηθευτής που έλαβε τη διάκριση «Επιλογή Πελάτη» και στις τέσσερις μεγάλες αγορές παγκοσμίως: στη Βόρεια Αμερική, στην EMEA, στη Λατινική Αμερική και στη περιοχή Ασία-Ειρηνικός. Από τις 31 Αυγούστου του 2021 και στη συντριπτική τους πλειοψηφία, οι πελάτες συνιστούν τη Sophos σε 505 ανεξάρτητες αξιολογήσεις (reviews) με μέση βαθμολογία 4,8 στα 5.

Βασισμένη αποκλειστικά σε κριτικές ανεξάρτητων πελατών που καλύπτουν τα αυστηρά κριτήρια της Gartner, η συγκεκριμένη υποψηφιότητα αποτελεί απόδειξη της απαράμιλλης και σε πραγματικές συνθήκες προστασίας, ανίχνευσης και ανταπόκρισης που παρέχει καθημερινά η Sophos σε εταιρικούς πελάτες σε όλο τον κόσμο.

Η διπλή αναγνώριση αποτελεί διπλή τιμή για τη Sophos

H παραπάνω διάκριση ήρθε λίγο αφότου η Sophos ανακηρύχθηκε «Ηγέτης» (Leader) στο Gartner® Magic Quadrant™ for Endpoint Protection Platforms (EPP) τον Μάιο του 2021. Η αναγνώριση της Sophos τόσο από τους πελάτες της όσο και από τους αναλυτές της Gartner φέτος αποτελεί διπλή τιμή για την εταιρεία που δεν θα μπορούσε να είναι πιο περήφανη.

Η φωνή του πελάτη

Το Gartner Peer Insights αναδεικνύει τις ανεξάρτητες φωνές των επαληθευμένων εταιρικών πελατών. Ανάμεσα στα πρόσφατα σχόλια σχετικά με την προστασία Endpoint της Sophos περιλαμβάνονται τα:

«Ανίχνευση και προστασία που συμβαδίζει πραγματικά με το διαρκώς αυξανόμενο τοπίο απειλών»

Κατασκευαστικός τομέας, $50M–$250M, Βόρεια Αμερική

Τομέας λιανικού εμπορίου, $10B–$30B, Ασία-Ειρηνικός

Κατασκευαστικός τομέας $500M – $1B, Βόρεια Αμερική/Λατινική Αμερική/Ασία-Ειρηνικός

Αυτές είναι μόνο τρεις από περισσότερες από 750 κριτικές πελατών για την προστασία Endpoint της Sophos που είναι διαθέσιμες στην ιστοσελίδα για το Gartner Peer Insights. Επί τη ευκαιρία, η Sophos θέλει να ευχαριστήσει τους πελάτες της που μοιράστηκαν τα σχόλιά τους. Η Sophos εκτιμά πραγματικά τον χρόνο και την εμπιστοσύνη τους.

Βελτιστοποιήστε την πρόληψη. Ελαχιστοποιήστε το χρόνο ανίχνευσης και ανταπόκρισης

Η προστασία Sophos Endpoint προσφέρει κορυφαίες στον κόσμο δυνατότητες πρόληψης, ανίχνευσης και ανταπόκρισης, οι οποίες είναι σχεδιασμένες για περιβάλλοντα στον πραγματικό κόσμο. Είτε επιλέξετε να φροντίζετε μόνοι τη διαχείριση της ασφάλειας σας είτε ζητήσετε από την ομάδα της Sophos να αναλάβει δράση εκ μέρους σας, λαμβάνετε υποστήριξη απαράμιλλης ανθρώπινης και τεχνικής τεχνογνωσίας.

Βελτιστοποιήστε την πρόληψη

Κανείς δεν επικεντρώνεται περισσότερο στην πρόληψη επιθέσεων από τη Sophos και κατά τη διάρκεια του περασμένου έτους, ανεξάρτητες δοκιμές από τρίτους έδειξαν ότι τα προϊόντα της Sophos σταματούν κατά μέσο όρο το 99,98% των απειλών. Αυτό επιτυγχάνεται μέσω μίας στρατηγικής που έχει δύο σκέλη:

Μειώστε την επιφάνεια επίθεσης, μη αφήνοντας την παραμικρή ευκαιρία στους επιτιθέμενους να εισβάλουν στον οργανισμό σας. Αυτό περιλαμβάνει:

- Αποκλείοντας τις δυνητικά ανεπιθύμητες εφαρμογές και τις κακόβουλες ή ύποπτες ιστοσελίδες βάσει περιεχομένου ή βαθμολογίας URL

- Ελέγχοντας ποιες εφαρμογές ή συσκευές επιτρέπεται να εκτελούνται ή να λειτουργούν

- Κλειδώνοντας τις διαμορφώσεις διακομιστή με ένα μόνο κλικ

Αποτρέψτε τις επιθέσεις με τη χρήση τεχνολογιών πολυεπίπεδης προστασίας για να σταματήσετε τόσο τις απειλές όσο και τις τακτικές που χρησιμοποιούν οι επιτιθέμενοι:

- Η πρόληψη συμπεριφοράς βάσει Τεχνητής Νοημοσύνης (AI) μπλοκάρει το άγνωστο βάσει τεχνικών, συμπεριφορών και ανωμαλιών

- Η τεχνολογία anti-ransomware βάσει συμπεριφοράς εμποδίζει τους εισβολείς να κρυπτογραφήσουν τα αρχεία σας

- Η πρόληψη ενάντια στα exploits σταματά τις τεχνικές που χρησιμοποιούν οι εισβολείς και σας προστατεύουν από επιθέσεις που αξιοποιούν άγνωστες ή πρωτοεμφανιζόμενες ευπάθειες και τρωτά σημεία

Με το να αποτρέψετε τους επιτιθέμενους να κερδίσουν έδαφος, το προϊόν της Sophos ελαχιστοποιεί την αναλογία σήματος προς θόρυβο (signal-to-noise) παρέχοντας τη δυνατότητα στους αμυνόμενους να επικεντρώνονται σε λιγότερες και ακριβέστερες ανιχνεύσεις.

Ελαχιστοποιήστε τον χρόνο ανίχνευσης και ανταπόκρισης

Τα ισχυρά εργαλεία και η ανθρώπινη τεχνογνωσία της Sophos εντοπίζουν, εξουδετερώνουν και αποβάλλουν τους επιτιθέμενους γρήγορα προτού καταφέρουν να πάρουν τον έλεγχο.

Η Sophos παρέχει 24 ώρες το 24ωρο, 7 ημέρες την εβδομάδα, 365 ημέρες τον χρόνο, απαράμιλλές δυνατότητες κυνηγιού και εξουδετέρωσης απειλών, οι οποίες παρέχονται ως μία πλήρως διαχειριζόμενη υπηρεσία από ειδικούς της Sophos

Η ομάδα της Sophos γίνεται η ομάδα σας και η τεχνογνωσία της στο κυνήγι απειλών βοηθά να αυξήσετε και να επεκτείνετε τη δική σας ομάδα

Η ανοιχτή πλατφόρμα Sophos XDR ενσωματώνεται με τις υπάρχουσες λειτουργίες ασφαλείας σας (η Sophos δηλώνει υπερήφανη που έλαβε τη διάκριση του Αντιπροσωπευτικού Προμηθευτή στον νέο Οδηγό Αγοράς της Gartner για τις λύσεις XDR)

Εν τέλει, αυτή η προσέγγιση παρέχει ανώτερα αποτελέσματα στην ασφάλεια για τους πελάτες της Sophos: καλύτερη προστασία, μειωμένο ρίσκο και χαμηλότερο συνολικό κόστος ιδιοκτησίας (TCO).

Μάθετε περισσότερα

Για να μάθετε περισσότερα για τις ανεξάρτητες δοκιμές και αξιολογήσεις του προϊόντος προστασίας Endpoint της Sophos, σας ενθαρρύνουμε να:

Ελέγξετε την Επιλογή Πελάτη στην έρευνα Gartner Peer Insights για τον Οκτώβριο του 2021 που πραγματοποιήθηκε για τις Πλατφόρμες Προστασίας Endpoint (EPP)

Διαβάσετε τις 750 επαληθευμένες κριτικές πελατών στην ιστοσελίδα Gartner Peer Insights

Να ελέγξετε το Gartner Magic Quadrant για τις Πλατφόρμες Προστασίας Endpoint (EPP) για το 2021

Αν θέλετε να συζητήσετε τις δικές απαιτήσεις ασφάλειας τερματικών συσκευών (Endpoint) και να μάθετε πως μπορεί να σας βοηθήσει η Sophos, επικοινωνήστε με τον αντιπρόσωπο της Sophos ή μιλήστε με την εσωτερική ομάδα της εταιρείας που θα χαρεί να σας βοηθήσει.

Πηγή: Sophos

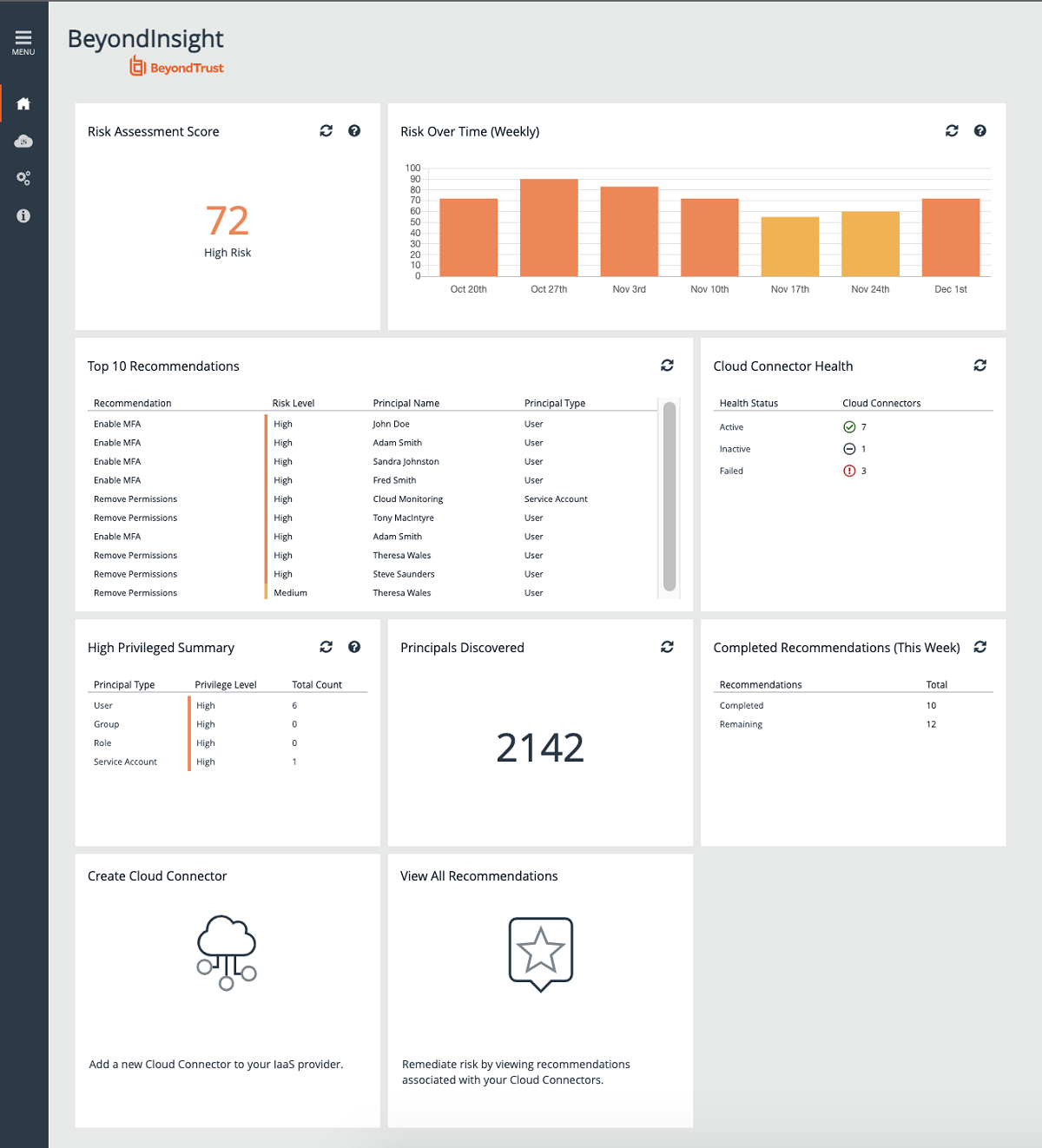

Η BeyondTrust ανακοίνωσε τη διάθεση του BeyondTrust Cloud Privilege Broker, μιας νέας λύσης που αναπτύχθηκε εξ’ ολοκλήρου από την αρχή για να βοηθήσει τους πελάτες της εταιρείας να ανακτήσουν τον έλεγχο της κρίσιμης υποδομής cloud, να επικοινωνούν αποτελεσματικότερα και να μειώνουν τους κινδύνους που σχετίζονται με τα δικαιώματα multi-cloud. Το Cloud Privilege Broker δίνει τη δυνατότητα στους πελάτες να διαχειρίζονται χιλιάδες δικαιώματα και άδειες σε όλο το αποτύπωμά τους στο cloud με κεντρικό, αποτελεσματικό και αναλυτικό τρόπο.

Το Cloud Privilege Broker είναι το πρώτο προϊόν της BeyondTrust στον χώρο Διαχείρισης Δικαιωμάτων Υποδομής Cloud (CIEM). Με τη διάθεση της συγκεκριμένης λύσης, η εταιρεία αξιοποιεί την εμπειρία και την τεχνογνωσία της στη διαχείριση της προνομιακής πρόσβασης και στην εφαρμογή της αρχής του ελάχιστου προνομίου (PoLP) επεκτείνοντας την στην υποδομή cloud. Το Cloud Privilege Broker βοηθά τους οργανισμούς να αμύνονται ενάντια σε επιχειρήσεις παραβίασης δεδομένων, κακόβουλες επιθέσεις και άλλους κινδύνους που ελλοχεύουν με τα υπερβολικά δικαιώματα-άδειες cloud.

Καθώς οι οργανισμοί σπεύδουν να υλοποιήσουν τα έργα ψηφιακού μετασχηματισμού τους και μετακινούν ολοένα και περισσότερους πόρους τους στο cloud, ο πολλαπλασιασμός και η πολυπλοκότητα των υπηρεσιών cloud οδήγησε σε εκτίναξη των ταυτοτήτων με υπερβολικά δικαιώματα. Οι οργανισμοί δυσκολεύονται όλο και περισσότερο να προσδιορίσουν ποιος έχει πρόσβαση σε ποια δεδομένα και σε ποιους πόρους και σε ποιες πλατφόρμες cloud. Το συγκεκριμένο κενό στην ορατότητα δημιουργεί ένα επικίνδυνο περιβάλλον και ασκεί πίεση στις ομάδες πληροφορικής και ασφάλειας που έχουν στη διάθεση τους περιορισμένα εργαλεία και πόρους. Για να μετριάσουν τον κίνδυνο, οι οργανισμοί πρέπει να εφαρμόσουν αποτελεσματικούς ελέγχους ασφάλειας της υποδομής cloud για να αποφύγουν να αφήσουν τα περιβάλλοντα cloud τους εκτεθειμένα σε επιθέσεις.

Οι πάροχοι υπηρεσιών cloud (CSP) όπως είναι οι Amazon Web Services και Microsoft Azure, έχουν τα δικά τους εργαλεία διαχείρισης ταυτότητας και πρόσβασης, με μοναδικά γλωσσικά μοντέλα και μοντέλα ευθύνης ασφάλειας. Αυτά τα εργαλεία ωστόσο έχουν σχεδιαστεί μόνο για τα δικά τους περιβάλλοντα, πράγμα που σημαίνει ότι η διαχείριση αδειών σε περιβάλλοντα multi-cloud απαιτεί μία προσέγγιση «swivel chair», δηλαδή από κονσόλα σε κονσόλα. Αυτή η προσέγγιση είναι αναποτελεσματική καθώς αυξάνει τους κινδύνους παραβίασης και πολλαπλασιάζει τα κόστη μη-συμμόρφωσης.

Η λύση BeyondTrust Cloud Privilege Broker παρέχει στις ομάδες ασφάλειας (Security) και πληροφορικής (IT) άμεση ορατότητα πάνω στις άδειες και στα δικαιώματα, καθώς ανακαλύπτει χρήστες, ρόλους και πολιτικές σε πολλές πλατφόρμες και μάλιστα μέσω μίας μοναδικής κονσόλας. Ως προσφορά SaaS που φιλοξενείται στο cloud, η λύση μπορεί να εφαρμοστεί γρήγορα και με άμεση ταξινόμηση των κινδύνων. Το Cloud Privilege Broker δίνει προτεραιότητα σε μία λίστα από κρίσιμα στοιχεία παρέχοντας καθοδηγούμενη αποκατάσταση, σε μία σειρά από διαφορετικές πλατφόρμες, βελτιώνοντας δραματικά τη στάση ασφαλείας σας στο cloud.

Στην BeyondTrust δηλώνουν ενθουσιασμένοι για τον «χρόνο-προς-αξία» που είναι σε θέση να προσφέρουν στους πελάτες τους, καθώς η εφαρμογή της λύσης μπορεί να εκτελεστεί εντός μίας μόνο ώρας. Η εταιρεία, αξιοποιώντας την τεχνογνωσία της στη διαχείριση των προνομίων για να βοηθήσει τους πελάτες της να προστατεύσουν την multi-cloud υποδομή τους μειώνοντας σε μεγάλο βαθμό τους κινδύνους και βελτιώνοντας συνολικά την ορατότητα και την ασφάλεια.

Η ασφάλεια multi-cloud, γίνεται απλή υπόθεση

Οι πελάτες της BeyondTrust έκαναν κατανοητό στην εταιρεία πόσο μεγάλη σημασία έχει η κατανόηση και η επικοινωνία των κινδύνων που σχετίζονται με τις άδειες και τα δικαιώματα cloud. Για αυτόν τον λόγο, η εταιρεία δημιούργησε έναν απλό, φιλικό προς τον χρήστη και αποτελεσματικό πίνακα ελέγχου (κονσόλα) που παρέχει μία συνολική βαθμολογία-εκτίμηση του κινδύνου καθώς και του κινδύνου που υπάρχει με την πάροδο του χρόνου (risk-over-time).

Η εταιρεία πιστεύει ότι ο καλύτερος τρόπος για να ελαχιστοποιηθεί ή να μετριαστεί ο κίνδυνος στο cloud και να εργαστεί κάποιος προς το μοντέλο μηδενικής εμπιστοσύνης είναι μέσω της εφαρμογής πολιτικών ελάχιστου προνομίου. Για να επιτύχουν κάτι τέτοιο, η BeyondTrust βοηθάει τους πελάτες της παρέχοντας αναλυτικές συστάσεις αλλά και καθοδηγούμενη αποκατάσταση. Αυτή η προσέγγιση εξαλείφει την αβεβαιότητα και διασφαλίζει ότι οι προσπάθειες μετριασμού είναι όσο το δυνατόν αποτελεσματικότερες «τακτοποιώντας» σε πρώτο βαθμό τα στοιχεία που είναι ιδιαιτέρως προνομιακά.

Το Cloud Privilege Broker εφαρμόζεται στην πλατφόρμα BeyondInsight, παρέχοντας ένα οικείο περιβάλλον χρήσης και μία οικεία εμπειρία για τους πελάτες της BeyondTrust. Η λύση επιτρέπει στους οργανισμούς να:

- Αποκτούν άμεσα ορατότητα στις άδειες και στα δικαιώματα σε υποδομές multicloud

- Εντοπίζουν γρήγορα χρήστες με υπερβολικά προνόμια

- Απλοποιούν τη διαχείριση των δικαιωμάτων με την παροχή αναλυτικών συστάσεων για την εφαρμογή πολιτικών σε πλατφόρμες cloud, από ένα ενιαίο περιβάλλον

- Μετριάζουν τις αλλαγές στα προνόμια, με τη διαρκή έκθεση και διόρθωση των υπερβολικών αδειών

- Κατανοούν τον κίνδυνο που σχετίζεται με τα δικαιώματα, παρέχοντας μία συνολική βαθμολογία του κινδύνου

- Παρακολουθούν τις προσπάθειες μετριασμού με γνώμονα και τον κίνδυνο που υπάρχει με την πάροδο του χρόνου

- Βοηθούν τις ομάδες ασφαλείας και ελέγχου να συναντώνται και να αποδεικνύουν τη συμμόρφωσή τους με ολοκληρωμένες συστάσεις και μεθοδολογία ελέγχου

Με το Cloud Privilege Broker, έχετε κεντρική, αποτελεσματική και λεπτομερή διαχείριση χιλιάδων αδειών και δικαιωμάτων στο cloud δίνοντας στις ομάδες ασφάλειας και πληροφορικής τον έλεγχο της κρίσιμης υποδομής τους, μειώνοντας σημαντικά τον κίνδυνο παραβίασης δεδομένων. Το Cloud Privilege Broker δημιουργήθηκε με βάση μία σύγχρονη πλατφόρμα τεχνολογίας cloud που αξιοποιεί μία αρχιτεκτονική μικρο-υπηρεσιών για την παροχή επεκτασιμότητας και ανθεκτικότητας.

Το Cloud Privilege Broker είναι πλέον διαθέσιμο. Μάθετε περισσότερα.

Πηγή: BeyondTrust

Η Sophos είναι στην ευχάριστη θέση να ανακοινώσει ότι στο Sophos Intercept X απονεμήθηκε η πιστοποίηση «Κορυφαίο Προϊόν» στις δοκιμές του AV-TEST για συσκευές Windows για τον Οκτώβριο του 2021. Η διάκριση έρχεται λίγο καιρό αφότου έλαβε τέλεια βαθμολογία για την προστασία, τη χρηστικότητα και την απόδοση του στις δοκιμές του Ιουνίου 2021 για συσκευές macOS και την πιστοποίηση «Εγκεκριμένο» (Aprooved) στη δοκιμή του Ιουλίου 2021 για συσκευές Android.

Τα βραβεία από τον ανεξάρτητο οργανισμό AV-TEST έρχονται μετά από μία σειρά κορυφαίων διακρίσεων για το Sophos Intercept X φέτος:

SE Labs

Η SE Labs ανακήρυξε το Intercept X ως την «Καλύτερη Λύση Endpoint για Επιχειρήσεις» στην Ετήσια Έκθεση της εταιρείας για το 2021. Το εκπληκτικό αυτό επίτευγμα ακολουθεί μετά την διάκριση του Intercept X ως «Καλύτερη Λύση Endpoint για Μικρές Επιχειρήσεις» για δύο συνεχόμενες χρονιές στις Ετήσιες Εκθέσεις της SE Labs για την περίοδο 2019-2020.

Gartner®

Η Gartner δημοσίευσε πρόσφατα τον πρώτο της Οδηγό Αγοράς για τις λύσεις Extended Detection and Response (XDR), στόχος του οποίου είναι να παρέχει καθοδήγηση σε ηγέτες ασφάλειας και διαχείρισης κινδύνων που εξετάζουν το ενδεχόμενο να επενδύσουν σε κάποια λύση XDR. Η Sophos περιλαμβάνεται στη λίστα των 12 προμηθευτών που προσφέρουν μία τέτοια λύση XDR.

Στις αρχές της χρονιάς, η Sophos έλαβε τη διάκριση του «Ηγέτη» (Leader) στην έκθεση Magic Quadrant for Endpoint Protection Platforms (EPP) της Gartner το 2021 και μάλιστα για 12η συνεχόμενη φορά. Την ώρα που άλλοι προμηθευτές πηγαινοέρχονται, η Sophos εξακολουθεί να ηγείται της κατηφορίας.

Από τις 26 Νοεμβρίου, και με βάση 577 επαληθευμένες αξιολογήσεις το τελευταίο 12μηνο, η προστασία endpoint της Sophos, Intercept X, επιδεικνύει βαθμολογία 4,8/ 5 στην έκθεση Gartner Peer Insights.

CRN

Το Sophos MTR κέρδισε το βραβείο της «Καλύτερης Διαχειριζόμενης Λύσης Ανίχνευσης και Ανταπόκρισης» στα βραβεία Tech Innovator Awards του CRN για το έτος 2021. Με το Sophos MTR, οι οργανισμοί επωφελούνται από το κυνήγι, την ανίχνευση και την ανταπόκριση απειλών 24 ώρες το 24ωρο, 7 ημέρες την εβδομάδα, 365 ημέρες τον χρόνο, που παρέχεται ως μια πλήρως διαχειριζόμενη υπηρεσία από τους εξειδικευμένους διαχειριστές της Sophos.

Δοκιμάστε το Sophos Intercept X σήμερα

Ενεργοποιήστε από σήμερα κιόλας τη δωρεάν δοκιμή και λάβετε το Sophos Intercept X για να κάνετε ένα «test drive» και να πειστείτε για τις εκπληκτικές του δυνατότητες. Συνδυάζει κορυφαίες στον κλάδο δυνατότητες πρόληψης που μπλοκάρουν το ransomware, τα exploits και το πρωτοεμφανιζόμενο malware με ισχυρές δυνατότητες XDR για προηγμένο κυνήγι απειλών και λειτουργίες πληροφορικής.

Πηγή: Sophos

Τα δίκτυα υποκαταστημάτων βρίσκονται σε πολλούς διαφορετικούς κλάδους, ωστόσο πολύ συχνά μοιράζονται τις ίδιες ανάγκες. Παρακάτω, ακολουθούν πέντε τρέχουσες τάσεις όσον αφορά τη δικτύωση υποκαταστημάτων.

Κεντρική και Απομακρυσμένη Διαχείριση

Παρά τις προκλήσεις που έφερε, πανδημία του νέου κορωνοϊού και η ασθένεια COVID-19, δεν κατάφερε να εμποδίσει την ανάπτυξη όλων των επιχειρήσεων. Ενδεχομένως μάλιστα να τις έκανε και πιο δυνατές!

Οι επιχειρήσεις που γνωρίζουν πως να κάνουν χρήση ενός ποιοτικού συστήματος δικτύωσης υποκαταστημάτων είναι εκείνες που ευδοκιμούν σε αυτούς τους δύσκολους καιρούς. Με τους υπαλλήλους -σε πολλές περιπτώσεις- να εξακολουθούν να εργάζονται από το σπίτι και το επιχειρηματικό περιβάλλον να παραμένει αβέβαιο, οφείλετε να είστε σε θέση να διαχειρίζεστε όλα τα υποκαταστήματα σας απροβλημάτιστα από μία τοποθεσία, είτε πρόκειται για τα κεντρικά σας γραφεία, είτε πρόκειται για κάποιο κέντρο δεδομένων είτε απλώς από το οικιακό γραφείο σας.

Ενισχυμένη ασφάλεια

Η μετάβαση -όλων των επιχειρηματικών σας δραστηριοτήτων- από το κέντρο δεδομένων στο cloud ενισχύει αναμφισβήτητα την αποτελεσματικότητα και την ευκολία, ωστόσο είναι παράλληλα και ασφαλής; Μπορεί η γνωστή εταιρεία Gartner να εισήγαγε την έννοια του SASE (Secure Access Service Edge) το 2019, οι επιχειρήσεις ωστόσο δύο χρόνια μετά εξακολουθούν να ανησυχούν για την κυβερνοασφάλεια των δικτύων υποκαταστημάτων τους το 2021. Όταν οι κυβερνοεπιθέσεις με την πάροδο του χρόνου γίνονται όλο και σφοδρότερες, είναι καιρός να αναθεωρήσετε την τρέχουσα υποδομή του δικτύου υποκαταστημάτων σας για να διασφαλίσετε ότι όλα τα δεδομένα και τα κρίσιμης σημασίας επιχειρηματικά μυστικά σας βρίσκονται σε καλά χέρια.

Έτοιμοι για το 5G

Όλο και περισσότερες επιχειρήσεις θα ξεκινήσουν να χρησιμοποιούν την τεχνολογία 5G καθώς γίνεται όλο και πιο απαραίτητη επιτρέποντας παράλληλα την ταχεία ανάπτυξη νέων υποκαταστημάτων. Πάντως, πρέπει να έχετε στο νου σας, ότι όταν πρόκειται για συνδεσιμότητα, η ταχύτητα δεν είναι αυτοσκοπός και σίγουρα δεν είναι το παν. Εκτός από τη χρήση της τεχνολογίας 5G, θα πρέπει επίσης να διασφαλίσετε ότι το δίκτυο που χρησιμοποιείτε είναι αξιόπιστο οπουδήποτε και ανά πάσα στιγμή.

Αυτοματισμοί και Τεχνητή Νοημοσύνη

Μπορεί να μην απαιτείται η ύπαρξη ενός ρομποτικού βραχίονα στο υποκατάστημα σας για να εντυπωσιάσετε τους πελάτες σας, ωστόσο η αυτοματοποίηση των υπηρεσιών σας και η χρήση Τεχνητής Νοημοσύνης αποτελούν προστιθέμενη αξία για την επιχείρηση σας. Με την ενσωμάτωση φιλικών προς το IoT συσκευών στην δικτυακή υποδομή σας, όχι μόνο θα αυξήσετε την αποτελεσματικότητα και θα μειώσετε το κόστος των υποκαταστημάτων σας μακροπρόθεσμα, αλλά θα βελτιώσετε την εμπειρία των πελατών σας και θα αναβαθμίσετε την εικόνα της επιχείρησης σας και του brand σας.

Αντικατάσταση MPLS

Όλοι γνωρίζουμε τα οφέλη της εφαρμογής λύσεων SD-WAN και τη σημασία της αντικατάστασης των ακριβότερων MPLS (Multiprotocol Label Switching). Αν και οι «φανταχτερές» νέες τεχνολογίες μοιάζουν πολλές φορές ως η τέλεια λύση για τη δικτύωση των υποκαταστημάτων σας, είναι απαραίτητο να επισημάνουμε ότι το δύσκολο κομμάτι είναι η ενσωμάτωση. Επομένως, εκτός από την αναζήτηση μοντέρνων και πρωτοποριακών συσκευών, μπορείτε επίσης να λάβετε υπόψη την ευελιξία και την προσαρμοστικότητα της νέας λύσης σας.

Πηγή: Peplink

Η Sophos είναι ενθουσιασμένη που ανακοινώνει ότι το Sophos Intercept X κέρδισε τη διάκριση Best Enterprise Endpoint Solution στην ετήσια έκθεση της SE Labs για το έτος 2021.

Αυτό το φανταστικό επίτευγμα έρχεται μετά τη βράβευση του Intercept X ως την καλύτερη λύση Small Business Endpoint τα τελευταία δύο χρόνια, από το 2019 έως το 2020, στις αντίστοιχες ετήσιες αναφορές της SE Labs. Στη Sophos πιστεύουν ότι αυτή η αναγνώριση οφείλεται στον συνδυασμό των δυνατοτήτων πρόληψης, ανίχνευσης και ανταπόκρισης του προϊόντος που σταματά τις απειλές προτού επηρεάσουν τον οργανισμό σας.

Αποκτήστε την κορυφαία προστασία στον κλάδο

Το Sophos Intercept X παρέχει στον οργανισμό σας ισχυρή προστασία απέναντι στις τελευταίες απειλές

Σταματήστε έγκαιρα τις απειλές

Η εξουδετέρωση μίας επίθεσης προτού επηρεάσει το περιβάλλον σας αποτελεί το κλειδί, και δίχως να βασίζεται αποκλειστικά στη χειροκίνητη έρευνα και ανταπόκριση.

- Μειώστε την επιφάνεια επίθεσης. Ελέγξτε εφαρμογές και συσκευές, αποκλείστε επικίνδυνες ιστοσελίδες και δυνητικά επικίνδυνες εφαρμογές (PUA) και εξουδετερώστε το κακόβουλο λογισμικό ακόμα και όταν είναι πρωτοεμφανιζόμενο

- Σταματήστε το ransomware. Αποκλείστε κακόβουλες διεργασίες κρυπτογράφησης και επαναφέρετε τα επηρεαζόμενα αρχεία στην πρότερη, ασφαλή κατάσταση

- Αποκλείστε τις τεχνικές exploit. Αποκλείστε τα exploits που συχνά αξιοποιούνται από εισβολείς, όπως είναι η κλιμάκωση προνομίων και το dumping διαπιστευτηρίων

Ελαχιστοποιήστε τον χρόνο εντοπισμού

Όταν διερευνάτε ύποπτη δραστηριότητα ή ζητήματα που σχετίζονται με τη λειτουργία πληροφορικής, τόσο το εύρος των δεδομένων όσο και το πλαίσιο (context) αποτελούν ζωτικής σημασίας στοιχεία για τη λήψη γρήγορων, τεκμηριωμένων αποφάσεων.

- Εξάλειψη του θορύβου. Ένα ισχυρό επίπεδο αυτοματοποιημένων προστασιών και αμυνών σημαίνει λιγότερα πράγματα για να ερευνήσετε, εξοικονομώντας χρόνο

- Προτεραιοποιήστε αποτελεσματικά. Αξιοποιήστε μία λίστα προτεραιοτήτων για ύποπτα στοιχεία που πρέπει να διερευνηθούν και με καθοδηγούμενες ενέργειες για ταχύτερη ανταπόκριση

- Αποκτήστε ολοκληρωμένη εικόνα του περιβάλλοντος σας. Η εγγενής ενσωμάτωση πηγών δεδομένων από τερματικές συσκευές, διακομιστές, τείχη προστασίας, ηλεκτρονικό ταχυδρομείο και το cloud σημαίνει ότι έχετε μία πλήρη και ολοκληρωμένη εικόνα για όλα όσα συμβαίνουν στον οργανισμό σας

Ελαχιστοποιήστε τον χρόνο ανταπόκρισης

Η ταχύτητα είναι ουσιαστική όταν βρισκόμαστε αντιμέτωποι με μία ενεργή απειλή, καθιστώντας τις αυτοματοποιημένες ανταποκρίσεις ζωτικής σημασίας.

- Ανταποκριθείτε αυτομάτως. Οι απειλές που έχουν εντοπιστεί καθαρίζονται αυτόματα ενώ παράλληλα παράγεται μία υπόθεση απειλής

- Αποκτήστε αλληλοσυνεργαζόμενα και αλληλοσυμπληρούμενα προϊόντα. Οι αλληλοενσωματώσεις προϊόντων απομονώνουν αυτόματα τις παραβιασμένες συσκευές, εμφανίζουν όλες τις ενεργές εφαρμογές, κλειδώνουν τις συνδέσεις WiFi κ.α.

- Επαναπαυθείτε χάρη στη διαχειριζόμενη ασφάλεια. Επιλέξτε μια πλήρως διαχειριζόμενη υπηρεσία ασφαλείας 24 ώρες το 24ωρο, 7 ώρες το 24ωρο, 7 ημέρες την εβδομάδα από ειδικούς της Sophos στον τομέα της κυβερνοασφάλειας.

Προχωρήστε σε μία δωρεάν δοκιμή ή μάθετε περισσότερα για το Intercept X.

Πηγή: Sophos

Στα τυπικά περιβάλλοντα πληροφορικής, μία ταυτότητα αντιπροσωπεύει τη σχέση ενός-προς-έναν μεταξύ μίας οργανικής, με βάση τον άνθρακα, ζωής και της ψηφιακής της παρουσίας. Η ψηφιακή παρουσία ωστόσο ενδέχεται να έχει πολλαπλούς λογαριασμούς, πολλαπλά διαπιστευτήρια και άπειρο αριθμό δικαιωμάτων σε ηλεκτρονική μορφή.

Πάρτε για παράδειγμα τους λογαριασμούς που σχετίζονται με την προσωπική σας ταυτότητα και τους μυριάδες λογαριασμούς που σχετίζονται με την εταιρική σας ταυτότητα. Και αυτά τα ονόματα λογαριασμών, ειδικά αν βασίζονται σε κάποιο απλό πρότυπο που περιλαμβάνει το αρχικό γράμμα του ονόματος σας και το επώνυμο σας, δεν είναι και πολύ δύσκολο να τα προβλέψει ή μαντέψει κάποιος τρίτος. Από την άλλη, θα μπορούσαν να είναι «συσκοτισμένα» (μπερδεμένα) για τους παράγοντες απειλής χρησιμοποιώντας κάποιο μοτίβο που να συνδυάζει γράμματα και αριθμούς.

Η ονομασία ενός λογαριασμού θα μπορούσε επίσης να είναι ένα προκαθορισμένο ψευδώνυμο όπως είναι το «administrator» και να έχει λογική σημασία μάλιστα για έναν πόρο, αλλά όχι και να είναι γνωστό σε άλλους πέρα από εσάς, εκτός κι αν πραγματοποιηθεί έλεγχος ή πιστοποίηση IGA. Βέλτιστη πρακτική διακυβέρνησης ταυτότητας θεωρείται η μόνιμη αντιστοίχιση του συγκεκριμένου αναγνωριστικού με την ταυτότητα σας, συμπεριλαμβάνοντας σας στην ομάδα «administrators» παρά να είστε ο ίδιος ο «administrator».

Τα μεγαλύτερα προβλήματα διαχείρισης ταυτότητας που παραβλέπονται

Τώρα που κάναμε μία μικρή εισαγωγή, ας εξετάσουμε τα 6 μεγαλύτερα προβλήματα που μπορεί να αντιμετωπίσει ένας CISO.

1.Υπάλληλοι με τα ίδια (ή παρόμοια) ονόματα

Αν έχετε κοινότυπο όνομα (ας πούμε Γιώργος Παπαδόπουλος), τότε έχετε συναντήσει αναπόφευκτα κάποιον με το ίδιο όνομα ή τουλάχιστον τα ίδια αρχικά. Οι περισσότερες εταιρικές διευθύνσεις ηλεκτρονικού ταχυδρομείου βασίζονται στο όνομα και το επώνυμο και σε κάποιον συνδυασμό τους.

Καθώς ένας οργανισμός μεγαλώνει, είναι πολύ πιθανό να πέσετε πάνω σε ζητήματα και «συγκρούσεις» με τις ονομασίες λογαριασμών. Αν και οι περισσότερες επιχειρήσεις προσπαθούν να αποφεύγουν τέτοιες «συγκρούσεις» προσθέτοντας το αρχικό γράμμα του μεσαίου ονόματος ή κάποιον αριθμό στο τέλος, οι πολλαπλές καταχωρήσεις στη λίστα διευθύνσεων σας, ενδέχεται να δυσκολέψουν την εύρεση κάποιου. Ο αποστολέας είναι απαραίτητο να ελέγξει τον τίτλο ενός χρήση και την τοποθεσία του για να προσδιορίσει ότι πρόκειται για το σωστό άτομο.

Έτσι, η περικοπή του ονόματος ενός ατόμου για έναν λογαριασμό ή διεύθυνση ηλεκτρονικού ταχυδρομείου ενδέχεται να αποτελέσει πρόβλημα. Και όσο περικόπτετε την αναφορά στην ταυτότητά τους τόσο περισσότερο προβληματική γίνεται.

Επομένως, εξετάστε το ενδεχόμενο να υιοθετήσετε κάποια ονοματολογία για τους λογαριασμούς που να βασίζεται στις πλήρης ονομασίες τους, συμπεριλαμβανομένου και του αρχικού του μεσαίου ονόματος ή που να βασίζεται σε μία «συσκοτισμένη» ονοματολογία ταυτότητας, για να αποφύγετε τέτοια μπερδέματα και «συγκρούσεις». Με αυτόν τον τρόπο θα σταματήσει η κατά λάθος αποστολή μηνυμάτων ηλεκτρονικού ταχυδρομείου στα λάθος άτομα, κάτι που θα μπορούσε, σε ορισμένες περιπτώσεις, να οδηγήσει στην αποκάλυψη ευαίσθητων εταιρικών πληροφοριών στο λάθος άτομο, ενδεχομένως δημιουργώντας προβλήματα απορρήτου δεδομένων. Αποφεύγοντας τέτοια ζητήματα «σύγκρουσης» (στην ονοματολογία) κατά τον παραπάνω προτεινόμενο τρόπο ενδέχεται επίσης να βοηθήσει και στην εξάλειψη της σύγχυσης κατά την προσπάθεια δημιουργίας μίας αναφοράς βεβαίωσης ή πιστοποιητικού ταυτότητας ανά ταυτότητα.

2.Υπάλληλοι που αλλάζουν τμήματα

Αν ο οργανισμός σας διαθέτει πόρους που «μετακινούνται» συχνά μεταξύ τμημάτων (π.χ. νοσοκόμες ή σύμβουλοι) τότε ενδέχεται να βρεθείτε μπροστά από προβλήματα ταξινόμησης ταυτότητας.

Πως καταχωρείτε αυτές τις ταυτότητες στη λύση διαχείρισης ταυτοτήτων σας και στους καταλόγους (directory stores) σας; Αλλάζετε τα δικαιώματα, τα προνόμια και τον ρόλο κάθε φορά που αλλάζουν τμήμα; Τεχνικά, θα έπρεπε, ωστόσο δεν είναι λίγες οι φορές που οι οργανισμοί χορηγούν δικαιώματα πρόσβασης και στη συνέχεια αποτυγχάνουν να τα ανακαλέσουν όταν αλλάζει ένας ρόλος.

Οι υπάλληλοι που αλλάζουν τμήματα έχουν γενικά μεγαλύτερου εύρους δικαιώματα και επομένως είναι δύσκολο να αναφερθούν ποια θα έπρεπε να είναι τα κατάλληλα δικαιώματα πρόσβασης τους ανά πάσα στιγμή. Πολλές φορές, σε τέτοιες ταυτότητες εκχωρούνται υπερβολικά περισσότερα δικαιώματα για να «καλυφθούν» οι ρόλοι τους και αυτό συμβάλλει στο πρόβλημα που καλύπτεται παρακάτω.

3.Εκχώρηση υπερβολικών δικαιωμάτων

Όπως αναφέραμε παραπάνω, ένας λογαριασμός διαχειριστή δυνητικά αντιπροσωπεύει υπερβολική παροχή δικαιωμάτων και αποτυγχάνει στη συμμόρφωση του με τις βέλτιστες πρακτικές, όπως είναι η αρχή του ελάχιστου προνομίου. Ρεαλιστικά, θα έπρεπε να υπάρχουν λίγοι -αν όχι κανένας- λογαριασμοί διαχειριστή σε μια επιχείρηση. Αυτοί οι τύποι λογαριασμών, δηλαδή οι λογαριασμοί διαχειριστή ή υπερ-χρήστη (π.χ. root, administrator κ.λπ.) παρουσιάζουν απλώς υπερβολικά υψηλούς κινδύνους. Όταν εκχωρείται σε μία ταυτότητα, ο λογαριασμός διαχειριστή μπορεί να έχει τον πλήρη έλεγχο ενός περιβάλλοντος.

Το να πιστοποιηθεί ποιος έχει δικαιώματα διαχείρισης αλλά και το να καθοριστεί η καταλληλότητα αυτής της πρόσβασης αποτελεί πρόκληση για τους περισσότερους οργανισμούς. Αν ένας χρήστης γνωρίζει τα διαπιστευτήρια διαχειριστή, αλλά δεν αποτελεί μέλος κάποιας ομάδας διαχειριστή, τότε σίγουρα έχετε πρόβλημα.

Οι ομάδες πρέπει να εξετάσουν σχολαστικά τον τρόπο με τον οποίο παρέχουν πρόσβαση στους διαχειριστές. Τα διαπιστευτήρια του λογαριασμού διαχειριστή (ή root) δεν πρέπει ποτέ να κοινοποιούνται. Ο σωστός admin user θα πρέπει να είναι μέλος ομάδων διαχειριστών προκειμένου να αναφέρεται σωστά και κατάλληλα ποιος έχει πιθανή πρόσβαση. Στη συνέχεια, η ίδια η πρόσβαση μπορεί να περιοριστεί με τη χρήση μιας λύσης διαχείρισης της προνομιακής πρόσβασης (PAM) ή ακόμη και να περιοριστεί με τη χρήση μίας προσέγγισης διαχείρισης πρόσβασης just-in-time.

Οι υπερβολικές παροχές (δικαιωμάτων) προνομιακής πρόσβασης αποτελεί κοινό πρόβλημα. Συχνά, το over-provisioning όπως το λέμε λαμβάνει χώρα επειδή μοιραζόμαστε λογαριασμούς χωρίς να συσχετίζουμε αυτούς τους λογαριασμούς με τις κατάλληλες ταυτότητες. Σε τελική ανάλυση, είναι πολύ πιο εύκολο να παρέχετε υψηλού επιπέδου προνόμια και άρα πρόσβαση σε υψηλού επιπέδου πόρους στους χρήστες σας ούτως ώστε τα πάντα «να λειτουργούν εύκολα και απλά» από το να εφαρμόσετε ένα κλειστό μοντέλο ασφάλειας που βασίζεται στην αρχή του ελάχιστου προνομίου. Σε αυτή τη περίπτωση, δυστυχώς, έχουμε να κάνουμε με μία επικίνδυνη πρακτική που ενδέχεται να επιτρέψει σε έναν παράγοντα απειλής να κινηθεί πλευρικά επεκτείνοντας γρήγορα την πρόσβαση του στο εταιρικό περιβάλλον.

4.Συγχωνεύσεις και εξαγορές

Οι συγχωνεύσεις και οι εξαγορές μπορούν να αγχώσουν ακόμη και τους πιο έμπειρους επαγγελματίες.

Όταν ξεκινά η εφαρμογή σχεδίων για την ενοποίηση τεχνολογίας όπως σε domains, ταυτότητες, εφαρμογές και πολιτικές, ενδέχεται να «παρακαμφθούν» οι βέλτιστες πρακτικές για την επίτευξη των επιθυμητών επιχειρηματικών στόχων. Και αυτό μπορεί να οδηγήσει σε προβλήματα ταυτότητας που κυμαίνονται από το over-provisioning μέχρι την ύπαρξη πολλαπλών λογαριασμών και ονομασιών domain που δεν ακολουθούν ένα καθιερωμένο πρότυπο. Και αυτό με τη σειρά του μπορεί να οδηγήσει σε μια σειρά πρόσθετων προβλημάτων που σχετίζονται με τις ταυτότητες, συμπεριλαμβανομένων εφαρμογών που λειτουργούν μόνο σε ορισμένα domain και ασυνεπών υλοποιήσεων για υπάρχουσες ή και νέες υλοποιήσεις. Στην τελική, αν οι επιχειρήσεις δεν συγχωνεύσουν τις στάνταρντ διαδικασίες λειτουργίας και δεν καθορίσουν πρώτα τις βασικές γραμμές για το τεχνολογικό τους υπόβαθρο, οι ενδεχόμενες μεταγενέστερες πρωτοβουλίες διαχείρισης της ταυτότητας και έργων θα υποφέρουν.

Για τους παραπάνω λόγους, είναι απαραίτητο να θεσπιστούν πολιτικές ασφάλειας, ταυτότητας και οι βασικές γραμμές για το provisioning κατά την έναρξη οποιασδήποτε συγχώνευσης και εξαγοράς. Έτσι, οποιεσδήποτε εργασίες πρέπει να γίνουν στη συνέχεια θα ακολουθούν ένα προκαθορισμένο πρότυπο ή οδηγό.

5.Μη ανθρώπινες ταυτότητες

Ιστορικά, οι ταυτότητες στην πληροφορική έχουν συνδεθεί κατά πρώτο λόγο με ανθρώπινους χρήστες. Τα σύγχρονα υπολογιστικά περιβάλλοντα ωστόσο περιλαμβάνουν και πολλούς τύπους μη ανθρώπινων ταυτοτήτων (ονομάζονται επίσης ταυτότητες μηχανής). Η Forrester Research έχει δηλώσει ότι, «οι πελάτες μας λένε ότι οι ταυτότητες μηχανών αυξάνονται κατά διπλάσιο ρυθμό από τις ανθρώπινες ταυτότητες». Επομένως, η διαχείριση μη ανθρώπινων ταυτοτήτων έχει γίνει πλέον ένα περίπλοκο θέμα.

Οι υπηρεσιακοί λογαριασμοί, τα σύνολα εφαρμογών και όσοι λογαριασμοί χρησιμοποιούνται σε πρωτοβουλίες CI/CD δεν αποτελούν ταυτότητες. Μην κάνετε λάθος, αποτελούν λογαριασμούς που σχετίζονται με τους κατόχους τους, αλλά όχι με ταυτότητες. Τέτοιοι λογαριασμοί χρησιμοποιούνται μόνο για την ταυτοποίηση μίας εφαρμογής ή συναλλαγής. Μία μη ανθρώπινη ταυτότητα αλληλεπιδρά και με τον φυσικό κόσμο. Ακριβώς για αυτό το λόγο είναι κάτι ιδιαίτερο. Επομένως πρέπει να αντιμετωπίζονται για τις λειτουργίες που επιτελούν και τον τρόπο που αλληλεπιδρούν με τους ανθρώπους.

Οι οργανισμοί και οι επιχειρήσεις συνήθως αποτυγχάνουν να ταξινομήσουν κατάλληλα τις ταυτότητες για τη ρομποτική, τον αυτοματισμό, τα βιομηχανικά συστήματα ελέγχου με αποτέλεσμα όλοι αυτοί οι τύποι ταυτοτήτων μηχανών να «πέφτουν θύματα εκμετάλλευσης» από παράγοντες απειλής.

Επιπλέον, οι ταυτότητες μηχανών συχνά έχουν ασυνεπείς αναφορές βεβαίωσης, επειδή τα δικαιώματα ιδιοκτησίας και πρόσβασης δεν τεκμηριώνονται σωστά. Για την επίλυση αυτού του προβλήματος, όλες οι βασισμένες σε μηχανές ταυτότητες θα πρέπει να έχουν εκχωρημένη ιδιοκτησία, όπως με τις σχέσεις λογαριασμών ταυτότητας.

6.Ταυτότητες προμηθευτών/ τρίτων

Σπάνια, αν όχι ποτέ, μια επιχείρηση διαθέτει όλους τους υπαλλήλους που είναι απαραίτητοι για την εκτέλεση όλων των καθηκόντων. Σχεδόν κάθε οργανισμός, αν και σε διαφορετικό βαθμό, βασίζεται σε προμηθευτές, ελεγκτές, εργολάβους και σε προσωρινούς υπαλλήλους που αναλαμβάνουν διάφορες εργασίες ή λειτουργίες.

Όταν το προσωπικό κάποιας τρίτης οντότητας (π.χ. ενός προμηθευτή) απαιτεί πρόσβαση στο περιβάλλον μίας επιχείρησης, πρέπει να υπάρχουν ειδικοί ελεγκτικοί μηχανισμοί που να διαχειρίζονται/ ελέγχουν τις ταυτότητες των προμηθευτών και να επικυρώνουν ότι οποιαδήποτε δραστηριότητά τους είναι η απολύτως κατάλληλη. Αν οι εργαζόμενοι αλλάζουν συχνά, τότε η επιβάρυνση της διαχείρισης των ταυτοτήτων τους μπορεί να επιβαρύνει σημαντικά τον οργανισμό.

Για περιπτώσεις χρήσης διαχείρισης ταυτότητας προμηθευτών/ τρίτων, οι οργανισμοί θα πρέπει να εξετάσουν το ενδεχόμενο δημιουργίας μηχανισμών ελέγχου για τη διαχείριση αυτών των ταυτοτήτων εκτός των τυπικών υπηρεσιών καταλόγου και να αποφύγουν την εκχώρηση κοινότυπων λογαριασμών όπως “Contractor1” ή “Vendor_XYZ”. Οι χρήστες θα πρέπει να έχουν πραγματικά ονόματα λογαριασμών κατά τη διάρκεια των υπηρεσιών τους, επιτρέποντας παράλληλα ένα παράδειγμα διαχείρισης που αντικατοπτρίζει την απλότητα και συχνά την παροδική φύση της πρόσβασης τους.

Με άλλα λόγια, το αν θα τοποθετήσετε τις ταυτότητες για τους τρίτους χρήστες σε μία υπηρεσία καταλόγου είτε σε ομάδα σε μία ειδική για τον προμηθευτή λύση απομακρυσμένης πρόσβασης εξαρτάται από τα δικαιώματα που απαιτούνται για την ολοκλήρωση της αποστολής τους. Σε κάθε περίπτωση ωστόσο, τόσο η ομάδα όσο και η λύση απομακρυσμένης πρόσβασης θα πρέπει να ακολουθεί την αρχή του ελάχιστου προνομίου, να έχει ισχυρές δυνατότητες παρακολούθησης, να είναι αρκετά απλή στη διαχείριση και σε καμία περίπτωση τόσο περίπλοκη ή απαιτητική όσο η διαχείριση των εργαζομένων. Και αυτό περιλαμβάνει τόσο τη διαχείριση ολόκληρου του κύκλου ζωής, από τον χρήστη που έρχεται και μετακινείται μέχρι που απομακρύνεται, όσο και τη διασφάλιση ότι δεν υπάρχουν ορφανοί λογαριασμοί μετά τη λήξη μίας ταυτότητας.

Κοιτάζοντας τις προκλήσεις ταυτότητας κατάματα

Ορισμένα προβλήματα ασφάλειας ταυτότητας ενδέχεται να μην επιδιορθώνονται εύκολα, πράγμα που σημαίνει ότι ένας οργανισμός ενδέχεται να συνεχίσει να υπάρχει με εξαιρέσεις και ασυνέπειες προκειμένου να μην διακοπεί η λειτουργία της επιχείρησης του. Παρόλα αυτά, όσες περισσότερες από τις παραπάνω προκλήσεις αντιμετωπίσετε τόσο καλύτερη θα είναι η στάση ασφάλειας της ταυτότητας του οργανισμού σας όπως και η άμυνα σας απέναντι στις κυβερνοαπειλές. Ένα πράγμα είναι βέβαιο, αν ξεκινήσετε τη δημιουργία ενός περιβάλλοντος από την αρχή θα πρέπει να λάβετε οπωσδήποτε υπόψη αυτά τα προβλήματα, ώστε να μην επεκταθούν όσο αναπτύσσεται ο οργανισμός σας.

Πηγή: BeyondTrust

Η SophosLabs, η ομάδα Sophos Managed Threat Response και η ομάδα της επιστήμης δεδομένων SophosAI δημοσιεύσαν την έκθεση της Sophos για τις απειλές του 2022.

Η έκθεση Sophos Threat Report 2022 αντιπροσωπεύει τη συλλογική σοφία αναλυτών κακόβουλου λογισμικού, ειδικών στην εγκληματολογία μηχανών και δικτύων και εξειδικευμένων τεχνικών στον τομέα της μηχανικής εκμάθησης, οι οποίοι απαρτίζουν τις παραπάνω βασικές ομάδες της Sophos και αναλύει σε ορισμένο βαθμό τα γεγονότα που συνέβησαν το 2021 και πιστεύεται ότι θα βοηθήσουν να διαμορφωθεί το τοπίο των απειλών από το 2022 και μετέπειτα.

Αν και μπορείτε να κατεβάσετε και να διαβάσετε ολόκληρη την έκθεση, κρίναμε σκόπιμο να μοιραστούμε μαζί σας ορισμένες από τις πληροφορίες και τα δεδομένα που καλύπτονται για να πάρετε μία πρώτη γεύση.

Η έκθεση χωρίζεται σε πέντε μέρη, στα οποία οι ομάδες της Sophos καλύπτουν την επιδημία ransomware και τις συνέπειες της, τις τάσεις στο συμβατικό κακόβουλο λογισμικό που στοχεύει υπολογιστές με Windows, το κακόβουλο λογισμικό στις πλατφόρμες φορητών συσκευών (π.χ. κινητών), τις απειλές για την ασφάλεια υποδομών καθώς και μία ενότητα που καλύπτει τον τομέα της τεχνητής νοημοσύνης και πως εφαρμόζεται στην άσκηση της ασφάλειας πληροφοριών.

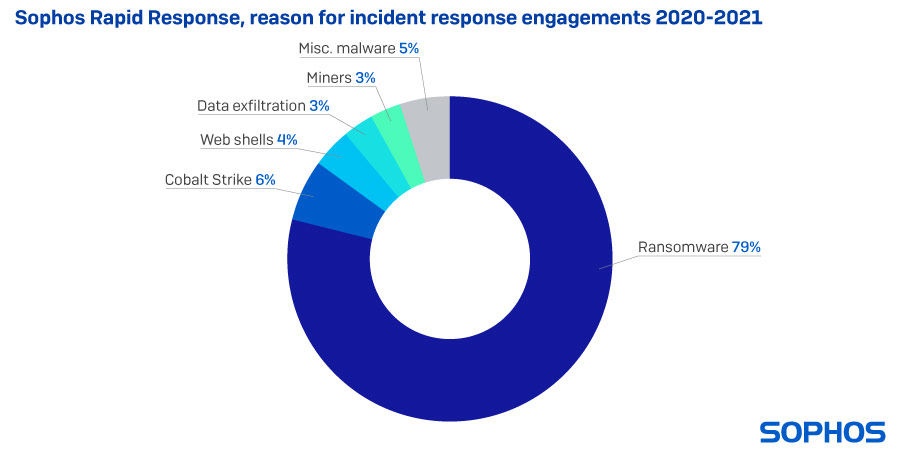

Ο αγώνας ενάντια στο ransomware

Η κάλυψη του ransomware για το 2021, καθοδηγήθηκε από μία υβριδική ομάδα αναλυτών, την οποία αποτελούσαν ορισμένοι αναλυτές που αναλαμβάνουν να αναλύσουν χρησιμοποιώντας αντίστροφη μηχανική και να μελετήσουν τη συμπεριφορά του κακόβουλου λογισμικού, και κάποιοι άλλοι αναλυτές που παρεμβαίνουν σε επιθέσεις ransomware που στόχευαν πελάτες της εταιρείας. Η τελευταία ομάδα, γνωστή και ως Sophos Rapid Response πέρασε μία αρκετά πολυάσχολη και απαιτητική χρονιά, αντιμετωπίζοντας μία μεγάλη ποικιλία οικογενειών ransomware καθώς και τις αντίπαλες ομάδες χάκερ και κυβερνοεγκληματιών που επιχειρούσαν να εισβάλλουν σε οργανισμούς για να «εναποθέσουν» το ransomware στα δίκτυα τους.

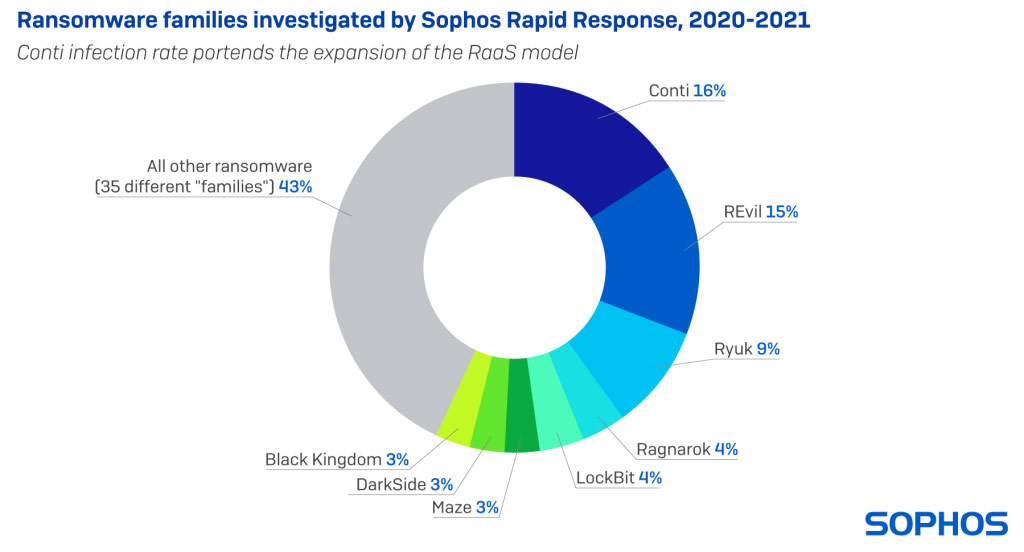

Στη συντριπτική πλειονότητα τους ωστόσο, οι υποθέσεις που κλήθηκαν να αντιμετωπίσουν οι ομάδες της Sophos αφορούσαν ransomware, με τις οικογένειες Conti και REvil να απασχολούν συχνότερα.

Τόσο η οικογένεια Conti όσο και η REvil πρωτοστάτησαν και ανέπτυξαν το επιχειρηματικό μοντέλο ransomware-as-a-service, όπου μια μικρή ομάδα προγραμματιστών ανέπτυσσε το ίδιο το ransomware και μια μεγαλύτερη συνεργατική ομάδα ενεργούσε ως μηχανισμός παράδοσης, εισβάλλοντας ενεργά στα δίκτυα χρησιμοποιώντας οποιοδήποτε μέσο υπήρχε διαθέσιμο: Επιθέσεις brute force κατά υπηρεσιών που «έβλεπαν» προς τα έξω, στο Διαδίκτυο, exploits για ευάλωτο λογισμικό και περιστασιακά, αξιοποιώντας νόμιμα διαπιστευτήρια από «μεσίτες αρχικής πρόσβασης», έναν τύπο παρόχου εγκληματικών υπηρεσιών.

Αντιμετωπίζοντας επιτιθέμενους από κάθε κατεύθυνση

Η ομάδα της SophosLabs κλήθηκε να βελτιώσει τις ικανότητες ανίχνευσης συμπεριφοράς το 2021 για τη Sophos, και κάνοντας το, διαπιστώθηκε ότι τα διπλής χρήσης εργαλεία επίθεσης όπως το Cobalt Strike, αποτελούσαν σε πολλές περιπτώσεις αναπόσπαστο στοιχείο των «hands-on keyboard» επιθέσεων που προτιμούν οι ομάδες ransomware. Όμως αρχίσαμε να βλέπουμε και άλλους παράγοντες απειλής να αξιοποιούν ποικιλία εμπορικού λογισμικού και utilities που ήταν σχεδιασμένα για χρήση από διαχειριστές πληροφορικής ή επαγγελματίες από τον χώρο της κυβερνοασφάλειας.

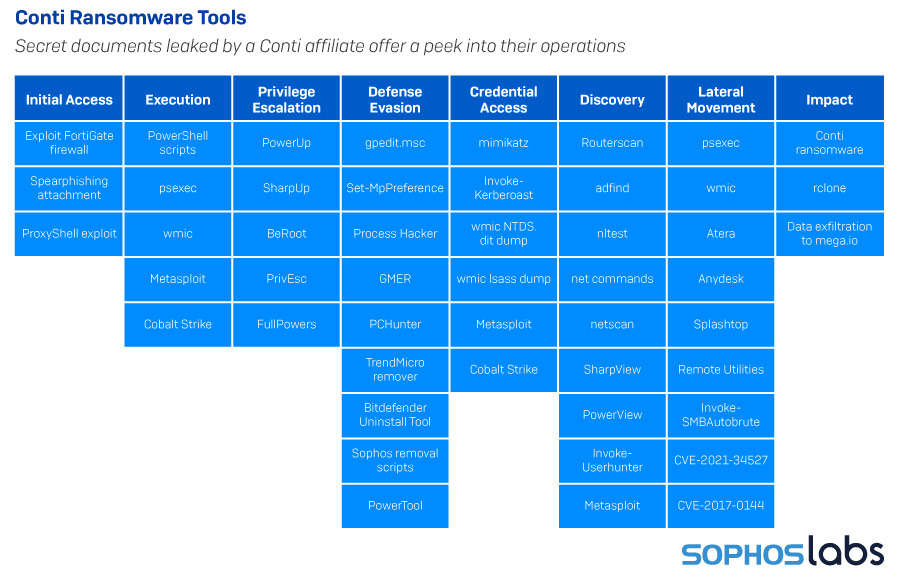

Όταν ένας συνεργαζόμενος πελάτης της ομάδας ransomware Conti διέρρευσε έναν «οδηγό» που σχεδιάστηκε για να βοηθά συνεργάτες να εισβάλλουν και να κλέβουν πληροφορίες και δεδομένα, όχι μόνο αποκτήσαμε μία περισσότερη λεπτομερή εικόνα για τα εργαλεία, τις τακτικές και τις διαδικασίες των affiliates του Conti – αλλά καταφέραμε να απαντήσουμε και σε μία σημαντική ερώτηση σχετικά με το γιατί, ενώ ξέρουμε τόσες πολλές διαφορετικές ομάδες να επιχειρούν ως affiliates του Conti, τα TTP τους παραμένουν εντυπωσιακά παρόμοια.

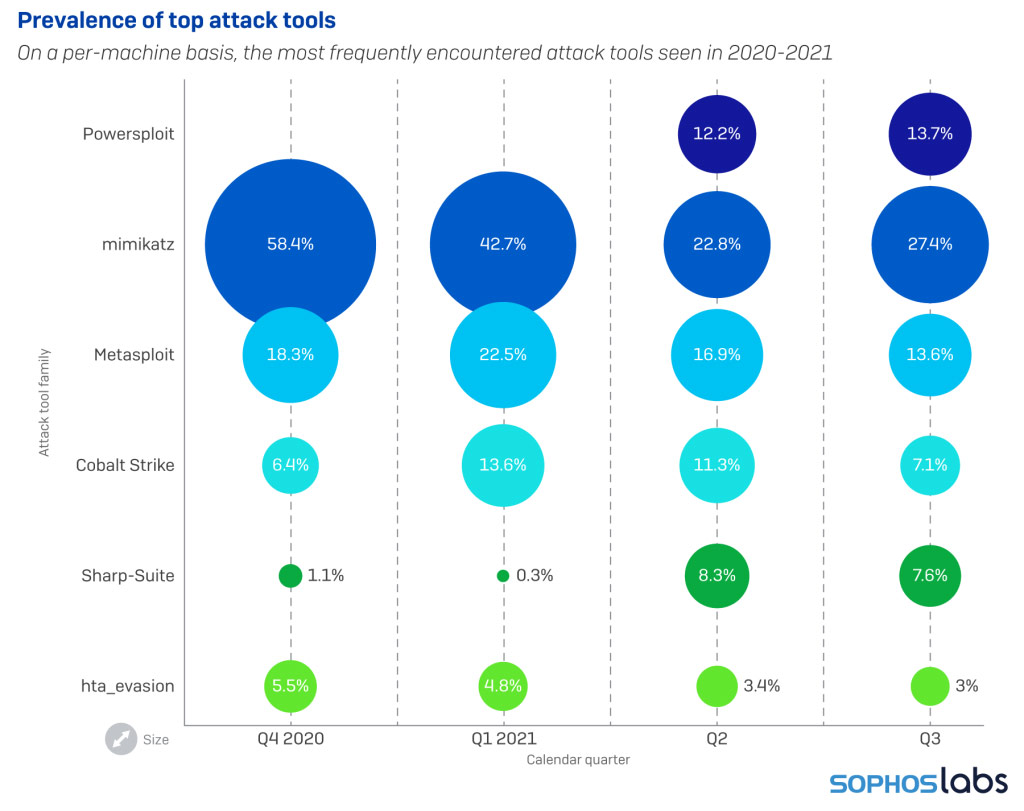

Μεταξύ των εργαλείων που χρησιμοποιούσαν επιτιθέμενοι και ανίχνευαν οι σαρωτές μας, το εργαλείο sniffing και cracking με την ονομασία mimikatz ήταν αυτό που ανακαλύπταμε συχνότερα. Συχνά, έμπαιναν στο παιχνίδι τόσο το framework Metasploit όσο και διάφορα στοιχεία του Cobalt Strike μαζί με μία μεγάλη ποικιλία άλλων εργαλείων. Το Sophos παρακολουθεί επί του παρόντος ανιχνεύσεις περισσότερων από 180 διαφορετικών πακέτων λογισμικού που εμπίπτουν σε αυτή τη γκρίζα περιοχή μεταξύ του ρητά κακόβουλου και καλοήθους λογισμικού.

Τα Android και iOS εξακολουθούν να απειλούνται

Οι πλατφόρμες φορητών συσκευών απειλούνται όλο και περισσότερο καθώς εργαζόμαστε όλο και περισσότερο σε αυτούς τους υπολογιστές τσέπης. Τα scams και οι απάτες ευθύνονται για μεγάλο μέρος των επιθέσεων που παρατηρούνται στις πλατφόρμες των Apple και Alphabet (Google). Ορισμένες μάλιστα από αυτές, παραδίδονται από τα ίδια τα καταστήματα εφαρμογών των πλατφορμών τους, ωστόσο αύξηση παρατηρείται και στο κακόβουλο λογισμικό που προέρχεται από ένα μήνυμα κειμένου (μέσω SMS) ή κάποια πλατφόρμα ανταλλαγής μηνυμάτων όπως είναι για παράδειγμα το Telegram. Οι χρήστες των φορητών συσκευών συχνά δεν μπορούν να καταλάβουν που τους κατευθύνουν οι συντομευμένοι σύνδεσμοι που λαμβάνουν μέσω μηνυμάτων και πολλές φορές βρίσκονται αντιμέτωποι με προβλήματα.

Για περισσότερες τέτοιες ιστορίες και αναλύσεις για το τοπίο απειλών, ανατρέξτε στην έκθεση της Sophos, Threat Report 2022.

Πηγή: Sophos

Αρκετά χρόνια τώρα ακούμε ότι οι MSPs θα καταστούν περιττοί και απαρχαιωμένοι καθώς οι επιχειρήσεις θα αξιοποιούν ολοένα και περισσότερο τις «plug-and-play» πλατφόρμες που βασίζονται στο cloud, και εργαλεία. «Για ποιο λόγο να χρησιμοποιήσω έναν MSP;» λένε «όταν στο πολύ κοντινό μέλλον, θα μπορώ απλώς να αγοράσω όλες τις υπηρεσίες και το monitoring μου (παρακολούθηση) στο cloud;».

Στην εταιρεία Iconic IT όμως διαπιστώθηκε ότι ισχύει ακριβώς το αντίθετο. Όσα περισσότερα cloud-based εργαλεία προσφέρουμε στις μικρού και μεσαίου μεγέθους επιχειρήσεις, τόσο περισσότερο φαίνεται να χρειάζονται τις υπηρεσίες μας. Κατά κάποιο τρόπο, η μετάβαση στο cloud λειτούργησε απελευθερωτικά, απομακρύνοντάς μας από τους χώρους των καλωδιώσεων και των διακομιστών και οδηγώντας μας στις αίθουσες συνεδριάσεων. Και η Iconic προσφέρει τέτοιους είδους καθοδήγηση στους πελάτες της, σε μεγάλο βαθμό λόγω της συνεργασίας με την Datto.

Υπάρχει πληθώρα cloud-based συστημάτων δημιουργίας αντιγράφων ασφαλείας και παρακολούθησης ωστόσο διαπιστώνεται ότι τα προϊόντα Datto μας δίνουν τη δυνατότητα να κάνουμε και να παρέχουμε περισσότερα στους πελάτες μας. Και για να το θέσουμε απλά, τα εργαλεία Datto επέτρεψαν στην Iconic IT, όπως λέει η ίδια η εταιρεία, να:

1.Λειτουργεί με στρατηγική

Με τα cloud-based εργαλεία μειώθηκαν αρκετά οι «αγγαρείες», οι εγκαταστάσεις και οι καθυστερήσεις στις επικοινωνίες που γνωρίζαμε. Και με την Datto, υπάρχει ορατότητα σε ολόκληρο το δίκτυο του πελάτη μας. Και επειδή πρόκειται για cloud-based λύση, δεν χρειάζεται να ανησυχούμε για τη συντήρηση του δικού μας hardware. Μπορούμε να διαχειριστούμε όλες τις τερματικές συσκευές των πελατών μας και να επιστρέψουμε σε αυτές, με εξειδικευμένες, σαφείς συμβουλές ασφαλείας. Μπορούμε να επικεντρωθούμε στα αληθινά ζητήματα επειδή η λύση της Datto φιλτράρει όλον τον θόρυβο. Οι πελάτες μας έχουν ήσυχο το κεφάλι τους γνωρίζοντας ότι τους καλύπτουμε.

Και αυτό δεν είναι μικρό πράγμα. Όταν γνωρίζουν ότι έχουν καλυμμένες τις βασικές ανάγκες ασφαλείας τους, έχουν και την άνεση να μιλήσουν για τις μελλοντικές τους ανάγκες. Μπορούμε να τους κάνουμε ερωτήσεις όπως: πως μπορούμε να σας βοηθήσουμε να επιλύσετε τα προβλήματα που μπορεί να αντιμετωπίσετε στο προσεχές διάστημα; Και πως μπορούμε να «χτίσουμε» την τεχνολογική υποδομή σας σήμερα, ώστε να έχετε τα κατάλληλα θεμέλια για να την επεκτείνετε;

Αυτού του είδους η συζήτηση μας οδήγησε στο να δημιουργήσουμε ένα μικρό παράρτημα στην περιοχή του Ντένβερ ως πελάτης. Έτσι, μπορέσαμε να συγχωνεύσουμε όλα τα αντίγραφα ασφαλείας και το monitoring τους σε ένα ενοποιημένο σύστημα – ενώ παράλληλα τους βοηθήσαμε να καλύψουν όλες τις ρυθμιστικές απαιτήσεις δεδομένων τους. Έλαβαν καλύτερη εξυπηρέτηση, σε καλύτερη τιμή και μείωσαν σημαντικά τους επιχειρηματικούς πονοκεφάλους τους.

2.Ανταποκρίνεται άμεσα και αποτελεσματικά

Τι θα γίνει με την επιχείρηση μου αν συμβεί κάποιο καταστροφικό συμβάν; Κάποια διακοπή ρεύματος ή πλημμύρα; Μια μεγάλη επίθεση ransomware; Πόσο γρήγορα μπορείτε να επαναφέρετε σε λειτουργία την επιχείρησή μου;

Αυτό είναι το βασικό ερώτημα που θέτουν οι πελάτες μας και το καλύτερο είναι να έχουμε τη σωστή απάντηση. Νιώθουμε άνετα να πουλήσουμε τα συστήματα εφεδρείας της Datto επειδή τα χρησιμοποιούμε από μόνοι μας. Και έχουμε δει από πρώτο χέρι πόσο καλά λειτουργούν. Μόλις τον περασμένο χειμώνα για παράδειγμα, είχαμε μια διακοπή ρεύματος στα κεντρικά γραφεία μας στο Ρότσεστερ της Νέας Υόρκης η οποία διήρκεσε δύο ημέρες. Εξαιτίας της χιονοθύελλας, οι διακομιστές μας τέθηκαν εκτός λειτουργίας επίσης. Καταφέραμε ωστόσο να «τρέξουμε» τα πάντα στους διακομιστές της Datto, κάτι που λειτούργησε όπως σαν να εργαζόμασταν στον δικό μας χώρο με τους διακομιστές μας. Οι υπάλληλοί μας δεν αντιλήφθηκαν τη διαφορά, όπως και οι πελάτες μας, οι οποίοι βασίζονται σε εμάς για να διατηρούνται πάντα τα δίκτυα τους σε λειτουργία.

3.Είναι πιο προσιτή

Μπορεί κάποιοι να είναι επιφυλακτικοί, ωστόσο διαπιστώθηκε ότι επένδυση αξίζει και με το παραπάνω τα λεφτά της. Γιατί; Επειδή η Datto ήταν από τους πρώτους που εμφανίστηκαν στην αγορά με τεχνολογίες δημιουργίας αντιγράφων ασφαλείας και παρακολούθησης και τα συστήματά τους είναι από τα πλέον ώριμα. Τα συστήματά τους λειτουργούν άψογα σε συνδυασμό με τα δικά μας. Το κόστος εργασίας που εξοικονομείται είναι τεράστιο, γιατί τα συστήματα λειτουργούν κάθε φορά και πάντα, χωρίς εκπλήξεις και παρατράγουδα.

Τα προϊόντα της Datto είναι επίσης επεκτάσιμα, και κλιμακώνονται άριστα με βάση το μέγεθος των πελατών μας και τη βάση χρηστών τους. Όσο περισσότεροι είναι οι πάροχοι όπως η Datto που παρέχουν τέτοια πακέτα τιμών, τόσο απλούστερο είναι για εμάς να προσφέρουμε επιχειρησιακής κλάσης λύσεις ασφαλείας και δημιουργίας αντιγράφων ακόμα και στους μικρότερους πελάτες μας.

4.Και να βρίσκεται πάντα μπροστά από την καμπύλη ασφαλείας

Η κυβερνοασφάλεια είναι το μεγαλύτερο ζήτημα για τους MSPs εδώ και κάμποσο καιρό, καθώς οι επιθέσεις ransomware και hacking έχουν αυξηθεί σε αδιανόητα επίπεδα. Όμως είναι δουλειά μας να φανταζόμαστε πόσο άσχημα μπορούν να πάνε τα πράγματα, και να ενθαρρύνουμε τους πελάτες μας να κάνουν επενδύσεις.

Και τα προϊόντα της Datto αποτελούν μεγάλη βοήθεια καθώς η εταιρεία έχει καλλιεργήσει ουσιαστικές συνεργασίες με τους MSPs. Καθώς παρακολουθούμε τα εισιτήρια (tickets) να φτάνουν σε μας, γνωρίζουμε ότι μπορούμε να επιλύσουμε ζητήματα και πως αξίζουν πραγματικά τον χρόνο μας. Δεν χρειάζεται να ανησυχούμε για το αν η λύση αντιγράφων ασφαλείας που χρησιμοποιούμε θα λειτουργήσει. Ξέρουμε ότι θα λειτουργήσει.

Ευτυχώς, οι δυνάμεις της αγοράς φαίνεται να πιέζουν όλο και μικρότερους πελάτες να επενδύσουν σε εξελιγμένα εργαλεία κυβερνοασφάλειας. Επίσης δεν βλάπτει που ο Λευκός Οίκος και ο Πρόεδρος Τζο Μπάϊντεν αντιμετωπίζουν την κυβερνοασφάλεια των επιχειρήσεων ως ζήτημα εθνικής ασφάλειας. Θα εκδίδουν οδηγίες που πιθανότατα θα μας βοηθήσουν να πουλήσουμε πολύπλοκα προϊόντα ασφαλείας όπως είναι το RMM.

Με τις σωστές συνεργασίες, το μέλλον φαίνεται λαμπρό

Πιστεύουμε ακράδαντα ότι οι MSPs θα εξακολουθήσουν να αυξάνονται, καθώς συνδυάζουμε τη «φιλική, τοπική εξυπηρέτηση σε ζητήματα πληροφορικής» με τις ισχυρές λύσεις παρακολούθησης και εφεδρείας μεγάλων εταιρειών όπως η Datto. Οι μικρές επιχειρήσεις ήταν πάντα η ισχυρότερη μηχανή καινοτομίας της χώρας. Και ως συνεργάτες τεχνολογίας, εναπόκειται στους MSPs όπως εμείς να τους ωθούμε να συμβαδίσουν μαζί μας. Ανυπομονούμε για όλα όσα μπορεί να μας φέρει το μέλλον, και ευελπιστούμε το ίδιο να κάνετε και εσείς.

Πηγή: Datto

Αν δεν χρησιμοποιείτε κάποια λύση αρχειοθέτησης ή χρησιμοποιείτε απλώς ότι έρχεται ενσωματωμένο με τον Microsoft Exchange Server (on-premises), η επιλογή σας όσον αφορά την αρχειοθέτηση ηλεκτρονικής αλληλογραφίας ενδέχεται να βλάπτει περισσότερο τον οργανισμό σας παρά να τον βοηθά.

Η αρχειοθέτηση ηλεκτρονικής αλληλογραφίας (email0 εντός του Microsoft Exchange Server είναι κάτι που έχει πολλές όψεις. Πολλοί βλέπουν το αρχείο ως ένα αντίγραφο ασφαλείας (το οποίο μπορεί να λειτουργεί ως τέτοιο αλλά ο σκοπός του είναι άλλος) για παλαιότερα μηνύματα ηλεκτρονικού ταχυδρομείου ενώ κάποιο άλλοι το βλέπουν ως ένα μέσο για τη μεταφόρτωση περιττών μηνυμάτων ηλεκτρονικού ταχυδρομείου για να αποφορτίσουν την αποθήκευση στο Microsoft Exchange με την πάροδο του χρόνου.

Η αρχειοθέτηση ηλεκτρονικής αλληλογραφίας (email0 εντός του Microsoft Exchange Server είναι κάτι που έχει πολλές όψεις. Πολλοί βλέπουν το αρχείο ως ένα αντίγραφο ασφαλείας (το οποίο μπορεί να λειτουργεί ως τέτοιο αλλά ο σκοπός του είναι άλλος) για παλαιότερα μηνύματα ηλεκτρονικού ταχυδρομείου ενώ κάποιο άλλοι το βλέπουν ως ένα μέσο για τη μεταφόρτωση περιττών μηνυμάτων ηλεκτρονικού ταχυδρομείου για να αποφορτίσουν την αποθήκευση στο Microsoft Exchange με την πάροδο του χρόνου.

Η πραγματικότητα είναι ότι το αρχείο (archive) είναι πολλά περισσότερα πράγματα. Το αρχείο χρησιμεύει ως ένα ιστορικό όλης της ηλεκτρονικής αλληλογραφίας. Παίζει ρόλο σε αγωγές, αποδεικνύοντας τη συμμόρφωση με τους κανονισμούς, βοηθά στον εντοπισμό παλαιότερης αλληλογραφίας ή απλώς βοηθά τον χρήστη στην εύρεση μίας ξεχασμένης διεύθυνσης ηλεκτρονικού ταχυδρομείου κάποιου με τον οποίο είχε παλαιότερα επικοινωνήσει.

Το αρχείο (archive) έχει τη δυνατότητα να εμπλακεί σε πολλά μέρη των επιχειρησιακών λειτουργιών, επομένως είναι σημαντικό να βεβαιωθείτε ότι η μεθοδολογία αρχειοθέτησης που ακολουθείτε σήμερα είναι και η ενδεδειγμένη. Αν και ενδέχεται να έχετε την πεποίθηση ότι αυτό που υπάρχει τώρα στη διάθεση σας επαρκεί, υπάρχουν τρεις λόγοι για τους οποίους θα πρέπει να εξετάσετε τις επιλογές αρχειοθέτησης ηλεκτρονικής αλληλογραφίας σας (email).

Λόγος 1 – Μπορεί να μην καλύπτετε τις επιχειρησιακές ανάγκες σας

Πολλές φορές, οι άνθρωποι της πληροφορικής ξεκινούν πρώτα με την τεχνολογία και αργότερα επιστρέφουν στις επιχειρησιακές απαιτήσεις. Καθώς η αρχειοθέτηση ηλεκτρονικής αλληλογραφίας (email) έχει οικονομικές, νομικές και τεχνικές επιπτώσεις, είναι επιτακτική ανάγκη να κατανοήσετε πρώτα τι είναι αυτό που χρειάζεται η επιχείρηση σας από την αρχειοθέτηση… και μετά να βρείτε τον καλύτερο τρόπο για να προχωρήσετε στην εφαρμογή της. Για παράδειγμα, το νομικό τμήμα μπορεί να θέλει το μήνυμα ηλεκτρονικού ταχυδρομείου (email) που αποστέλλεται και λαμβάνεται από συγκεκριμένους ρόλους εντός του οργανισμού να διατηρείται για, ας πούμε, επτά χρόνια, ενώ το οικονομικό τμήμα μπορεί να θέλει να διατηρήσει σε χαμηλά επίπεδα το κόστος αποθήκευσης και να ελαχιστοποιήσει οποιοδήποτε διάστημα διατήρησης και όλα αυτά την ώρα που το τμήμα ανθρωπίνων πόρων (HR) μπορεί να χρειάζεται τα μηνύματα ηλεκτρονικού ταχυδρομείου μεταξύ δύο συγκεκριμένων ατόμων να κρατούνται για δύο χρόνια σε περίπτωση αγωγής.

Βλέπετε; Ο καθένας έχει τις δικές του ανάγκες – και είναι δυνατό να καλυφθούν οι απαιτήσεις του καθενός. Απλώς πρέπει να ξεκινήσετε πρώτα με τις σας επιχειρησιακές σας ανάγκες και αργότερα να καθορίσετε αν η τρέχουσα μέθοδος αρχειοθέτησής σας μπορεί να ανταποκριθεί σε αυτές τις ανάγκες και εφόσον όχι, ποια λύση είναι κατάλληλη.

Λόγος 2 – Δεν είναι όλες οι λύσεις αρχειοθέτησης ίδιες

Δεν υπάρχει κάποιος μαγικός τρόπος που να τσεκάρεις ένα κουτάκι και ξαφνικά να αρχειοθετούνται όλα τα σωστά μηνύματα ηλεκτρονικού ταχυδρομείου. Ότι πιο κοντινό στο παραπάνω είναι το χαρακτηριστικό Journaling που βρίσκεται εντός του Exchange, όπου αποθηκεύεται ένα αντίγραφο κάθε μηνύματος ηλεκτρονικού ταχυδρομείου. Αν και περιεκτικό και ολοκληρωμένο σε εύρος, το Journaling ενδέχεται να είναι υπερβολικό τόσο από άποψη αποθήκευσης όσο και από άποψη αναζήτησης, καθιστώντας ακόμα και αυτή την επιλογή λιγότερο βιώσιμη. Εκτός από το «τι» αρχειοθετείται, ενδέχεται να δημιουργούνται ανησυχίες σχετικά με το ποιος μπορεί να έχει πρόσβαση στο αρχείο, αν πρόκειται για read-only δεδομένα στο αρχείο, αν είναι ασφαλές, αν θα είναι διαθέσιμο στη περίπτωση του το Exchange βρεθεί εκτός λειτουργίας και πολλές άλλες.

Είναι σημαντικό λοιπόν να απαριθμήσετε τα σημαντικά κριτήρια και τις προσδοκίες που έχει ο οργανισμός σας για μια λύση αρχειοθέτησης και να καθορίσετε πως καθεμιά από τις επιλογές αρχειοθέτησής σας ανταποκρίνεται στις ανάγκες σας.

Λόγος 3 – Μπορεί να χάνετε σε συμμόρφωση

Η αρχειοθέτηση των μηνυμάτων ηλεκτρονικού ταχυδρομείου βοηθά στον τομέα του «Email Compliance» για ρυθμιστικούς ή κανονιστικούς σκοπούς. Αφήσαμε τη συμμόρφωση για το τέλος, καθώς η αυξανόμενη λίστα των κανονισμών συμμόρφωσης καθιστά ολοένα και πιο περίπλοκη την αρχειοθέτηση.  Όταν ένας κανονισμός επιβάλλει τη διατήρηση συγκεκριμένου περιεχομένου ηλεκτρονικού ταχυδρομείου για 5 χρόνια, ένας άλλος μπορεί να απαιτεί να διατηρείται ένα εντελώς ξεχωριστό σύνολο μηνυμάτων ηλεκτρονικού ταχυδρομείου για 7 χρόνια. Σίγουρα, η επιλογή Journaling που αναφέρθηκε προηγουμένως μπορεί να αποτελεί τη λύση αν επιθυμείτε να διατηρείτε τα πάντα για το μεγαλύτερο χρονικό διάστημα που απαιτείται αλλά αυτή η μέθοδος έρχεται με αντίτιμο το μεγάλο κόστος στην αποθήκευση και παραγωγικότητα. Είναι σημαντικό να εφαρμοστεί η αρχειοθέτηση μηνυμάτων ηλεκτρονικού ταχυδρομείου με τρόπο που να ανταποκρίνεται στις συγκεκριμένες ανάγκες κάθε κανονισμού, και με τις νεότερες νομοθεσίες να προβλέπουν βαριά πρόστιμα, ο οργανισμός πρέπει να κάνει τις σωστές επιλογές στο τομέα της αρχειοθέτησης.

Όταν ένας κανονισμός επιβάλλει τη διατήρηση συγκεκριμένου περιεχομένου ηλεκτρονικού ταχυδρομείου για 5 χρόνια, ένας άλλος μπορεί να απαιτεί να διατηρείται ένα εντελώς ξεχωριστό σύνολο μηνυμάτων ηλεκτρονικού ταχυδρομείου για 7 χρόνια. Σίγουρα, η επιλογή Journaling που αναφέρθηκε προηγουμένως μπορεί να αποτελεί τη λύση αν επιθυμείτε να διατηρείτε τα πάντα για το μεγαλύτερο χρονικό διάστημα που απαιτείται αλλά αυτή η μέθοδος έρχεται με αντίτιμο το μεγάλο κόστος στην αποθήκευση και παραγωγικότητα. Είναι σημαντικό να εφαρμοστεί η αρχειοθέτηση μηνυμάτων ηλεκτρονικού ταχυδρομείου με τρόπο που να ανταποκρίνεται στις συγκεκριμένες ανάγκες κάθε κανονισμού, και με τις νεότερες νομοθεσίες να προβλέπουν βαριά πρόστιμα, ο οργανισμός πρέπει να κάνει τις σωστές επιλογές στο τομέα της αρχειοθέτησης.

Είστε έτοιμοι να εξετάσετε τις επιλογές σας;

Ένα αρχείο μηνυμάτων ηλεκτρονικής αλληλογραφίας αποτελεί κρίσιμο τμήμα του περιβάλλοντος ανταλλαγής μηνυμάτων σας και όχι απλώς ένα αντίγραφο παλαιών μηνυμάτων ηλεκτρονικού ταχυδρομείου. Μόλις συνειδητοποιήσετε τη σημασία του, τότε θα αναγνωρίσετε πόσο σπουδαίο είναι να εξετάσετε πραγματικά αν οι εγγενείς επιλογές που έχετε ανταποκρίνονται στις ανάγκες ή όχι. Τα επόμενα βήματά σας είναι να προσδιορίσετε ποιοι είναι οι επιχειρησιακοί παράγοντες που θα επηρεάσουν τις ανάγκες αρχειοθέτησής σας και να αξιολογήσετε τις επιλογές αρχειοθέτησής σας – είτε βρίσκονται εντός του Exchange είτε πρόκειται για λύσεις τρίτων.

Πηγή: MailStore

Αυτός ο μήνας σηματοδοτεί την 2η επέτειο από την κυκλοφορία του Sophos MTR (Managed Threat Response), της δημοφιλούς, καθοδηγούμενης από ανθρώπους υπηρεσίας της Sophos για το κυνήγι, τον εντοπισμό και την ανταπόκριση σε απειλές όλο το 24ωρο, 7 ημέρες την εβδομάδα.

Την ώρα που η Sophos γιορτάζει την 2η επέτειο από τη διάθεση της υπηρεσίας MTR, παράλληλα δηλώνει ενθουσιασμένη που ανακοινώνει ένα ακόμη ορόσημο: η υπηρεσία Sophos MTR προστατεύει πλέον σήμερα περισσότερες από ένα εκατομμύριο συσκευές!

Το εντυπωσιακό αυτό επίτευγμα αποτελεί απόρροια της σημαντικής αύξησης των επιχειρήσεων και οργανισμών που βασίζονται στο Sophos MTR για να προστατευτούν από κυβερνοαπειλές. Η εταιρεία μάλιστα «έχει δει» αύξηση στις συνδρομές Sophos MTR άνω του 500% από τον Αύγουστο του 2020 όταν και είχε ανακοινώσει ότι ξεπεράστηκε το όριο των 1.000 πελατών. Σήμερα, η υπηρεσία Sophos MTR προστατεύει περισσότερους από 6.000 πελάτες.

Αυτός ο εκπληκτικός ρυθμός ανάπτυξης αποτελεί απόδειξη της τεχνογνωσίας της παγκόσμιας κλάσης της ομάδας της Sophos που εξειδικεύεται στο κυνήγι και στην αποκατάσταση από απειλών, 24 ώρες την ημέρα, 7 ημέρες την εβδομάδα.

Τι είναι αυτό που κάνει τόσους πολλούς οργανισμούς να επιλέγουν το Sophos Managed Threat Response;

- Η καλύτερη εξειδίκευση στον κλάδο: Η εύρεση και η διατήρηση εξειδικευμένου προσωπικού αποτελεί τεράστια πρόκληση για τους οργανισμούς όλων των μεγεθών. Μάλιστα, και σύμφωνα με μια έρευνα του 2020 στην οποία συμμετείχαν 5.000 Διευθυντές Πληροφορικής παγκοσμίως, το 81% των οργανισμών δηλώνει ότι ο εντοπισμός και η διατήρηση στις τάξεις τους εξειδικευμένων επαγγελματιών στον κλάδο της ασφάλειας πληροφορικής αποτελεί μεγάλη πρόκληση για την ικανότητα τους να παρέχουν υπηρεσίες ασφάλειας πληροφορικής – με περισσότερο από το 25% εξ αυτών να δηλώνει ότι αποτελεί «την μεγαλύτερη πρόκληση» για αυτούς. Το Sophos MTR φροντίζει να σας παρέχει την ηρεμία που χρειάζεστε γνωρίζοντας ότι σας υποστηρίζει μία από τις καλύτερες στον κλάδο ομάδες εξειδικευμένων επαγγελματιών σε θέματα ασφάλειας, η οποία εργάζεται όλο το 24ωρο, 7 ημέρες την εβδομάδα για να προστατεύσει τον οργανισμό σας. Τα έχουν δει, τα έχουν ζήσει όλα και έχουν σταματήσει τα πάντα, και σας προστατεύουν – και όλα αυτά με σημαντικά χαμηλότερο κόστος σε σύγκριση με μία εσωτερική υποδομή παρόμοιας λειτουργικότητας.

- Ransomware: Ότι η μεγαλύτερη απειλή που οδηγεί τους οργανισμούς να ενδιαφερθούν για την υπηρεσία Sophos MTR είναι το ransomware δεν αποτελεί έκπληξη. Τα στατιστικά στοιχεία πίσω από το ransomware είναι συγκλονιστικά. Το 37% των οργανισμών χτυπήθηκε από ransomware την περασμένη χρονιά με τους κυβερνοεγκληματίες να καταφέρουν να κρυπτογραφήσουν επιτυχώς τα δεδομένα των θυμάτων τους στις περισσότερες από τις μισές φορές. Ένα ακόμα σημαντικό στοιχείο που προκύπτει είναι ότι δυστυχώς για τους οργανισμούς που πληρώνουν τα λύτρα, κατά μέσο όσο καταφέρνουν να αποκαταστήσουν μόλις το 65% των κρυπτογραφημένων δεδομένων τους. Ακριβώς για αυτό το λόγο καθίσταται όλο και πιο σημαντικό να εξουδετερώνονται οι επιθέσεις προτού οι αντίπαλοι καταφέρουν να επιτύχουν τους στόχους τους. Με τον μέσο λογαριασμό για την ανάκτηση των δεδομένων από μία επίθεση ransomware να φτάνει τα $1,85 εκατομμύρια (λαμβάνοντας υπόψη και τον χρόνο διακοπής λειτουργίας, τον χρόνο εργασίας που χάθηκε, το κόστος των συσκευών, το κόστος δικτύου, τις χαμένες ευκαιρίες και τα λύτρα), η απόφαση να συνεργαστείτε με έναν πάροχο μίας διαχειριζόμενης υπηρεσίας εντοπισμού και ανταπόκρισης (MDR) όπως είναι η Sophos MTR αποτελεί επιτακτική ανάγκη.

- Ανταπόκριση με τα χέρια στο… πληκτρολόγιο: Πολλοί πάροχοι υπηρεσιών MDR απλώς ειδοποιούν τους πελάτες τους για επιθέσεις και ύποπτα συμβάντα, πράγμα που σημαίνει ότι εναπόκειται στους πελάτες τους να διαχειριστούν τα ζητήματα από μόνοι τους. Το Sophos MTR ξεχωρίζει από τις υπόλοιπες υπηρεσίες αυτού του είδους καθώς παρέχεται στοχευμένη ανταπόκριση hands-on-keyboard για όλους τους πελάτες ώστε να αποτραπούν ή να αναχαιτισθούν οι επιθέσεις πριν την πρόκληση ζημιάς. Και το «R» στο «MDR» είναι διαθέσιμο χωρίς πρόσθετο κόστος.

- Η ομάδα MTR αποτελείς μέρος της ομάδας σας: Οι πελάτες της υπηρεσίας Sophos MTR λένε ότι νιώθουν σαν να αποτελεί μέρος της εσωτερικής ομάδας τους. Η συνεχής επικοινωνία και η διαφάνεια ενισχύουν την πραγματική συνεργασία, βοηθώντας κάθε πελάτη να βελτιώσει την ευρύτερη στάση ασφαλείας του. Για παράδειγμα, αν ένας από τους πελάτες ανησυχεί για κάποια συγκεκριμένη απειλή – ενδεχομένως επειδή επηρεάστηκε κάποιος γνωστός ή συνεργάτης σε άλλο οργανισμό – μπορεί να απευθυνθεί στην ομάδα MTR και εκείνη θα ξεκινήσει ένα κυνήγι απειλών για να διασφαλιστεί ότι ο οργανισμός είναι ασφαλής.

Τα καλύτερα νέα είναι ότι στη Sophos λένε ότι μόλις ξεκίνησαν! Η εταιρεία συνεχίζει να επεκτείνει την παγκόσμια ομάδα της και να αναπτύσσει περαιτέρω τις κορυφαίες παγκοσμίως ικανότητες ανίχνευσης απειλών και ανταπόκρισης σε συνεργασία με τους ειδικούς των SophosLabs και SophosAI.

Για να μάθετε περισσότερες λεπτομέρειες και να συζητήσετε πως το Sophos MTR μπορεί να υποστηρίξει τον οργανισμό σας, μιλήστε με τον αντιπρόσωπο της Sophos στην χώρα σας ή ζητήσετε επικοινωνία με την ίδια τη Sophos. Στο μεταξύ, μπορείτε να ενημερωθείτε για την πιο πρόσφατη έρευνα MTR.

Πηγή: Sophos

Τα τελευταία δύο χρόνια, οργανισμοί σε όλο τον κόσμο αύξησαν την ταχύτητα με την οποία μετατοπίζουν τις επιχειρήσεις τους στο cloud υϊοθετώντας παράλληλα και καλλιεργώντας τα DevOps, την ακροδικτυακή (ή αποκεντρωμένη) υπολογιστική (edge computing), την ακροδικτυακή ασφάλεια (edge security), τις τεχνολογίες IoT και πολλές άλλες πρωτοβουλίες ψηφιακού μετασχηματισμού. Η νοοτροπία της περιμετροκεντρικής ασφάλειας σαφώς και δεν μπορεί να εφαρμοστεί σε αυτό το -νέο- περιβάλλον που έχει δημιουργηθεί. Ευτυχώς, η κατανόηση ότι τα περιβάλλοντα πληροφορικής πρέπει να εξελιχθούν για να ενστερνίζονται και να ενσωματώνουν αρχές μηδενικής εμπιστοσύνης είναι σχεδόν καθολική πλέον. Λαμβάνοντας υπόψη το παραπάνω ωστόσο, η εφαρμογή της αρχής της μηδενικής εμπιστοσύνης δεν αποτελεί μία αποτελεσματική στρατηγική για κάθε περίπτωση χρήσης και δεν «ταιριάζει» σε κάθε εταιρεία.

Μηδενική εμπιστοσύνη και προνόμια τερματικών συσκευών

Όλο και περισσότεροι πόροι και εργασίες που απαιτούν προβιβασμό δικαιωμάτων (προνομίων) και ταυτοποίηση προσπελάσονται μέσω τεχνολογίας που δεν προστατεύεται από τα εταιρικά μέτρα ασφαλείας. Και με την εκρηκτική υϊοθέτηση της απομακρυσμένης εργασίας, η βέλτιστη πρακτική της κατάργησης των τοπικών δικαιωμάτων διαχειριστή από τις εταιρικές τερματικές συσκευές συχνά παραμελείται υπέρ του ευρύτερου provisioning.

Αν και η παροχή προνομίων διαχειριστή στους τελικούς χρήστες ισοδυναμεί με αυξημένη αποδοτικότητα βραχυπρόθεσμα παράλληλα αυξάνει δραστικά την έκθεση των οργανισμών σε διαδικτυακές απειλές.

Δεδομένου ότι το ελάχιστο προνόμιο αποτελεί τον πυρήνα της μηδενικής εμπιστοσύνης, αυτή η τάση χαλάρωσης στον έλεγχο των προνομίων έρχεται σε αντίθεση με τις αρχές της μηδενικής εμπιστοσύνης – ακόμα και όταν οι οργανισμοί έχουν αρχίσει να ασπάζονται όλο και περισσότερο τη νοοτροπία μηδενικής εμπιστοσύνης.

Στην έρευνα Microsoft Vulnerabilities 2021 της BeyondTrust διαπιστώθηκε ότι το 56% των ευπαθειών της Microsoft θα μπορούσε να έχει αντιμετωπιστεί ή μετριαστεί με την απλή κατάργηση των δικαιωμάτων διαχειριστή. Πως μπορούν λοιπόν οι οργανισμοί να διασφαλίσουν τα προνομιακά περιουσιακά στοιχεία τους χωρίς τον αρνητικό αντίκτυπο στην αποδοτικότητα του τελικού χρήστη; Επίσης πως είναι δυνατόν να βελτιώσουν τη στάση μηδενικής εμπιστοσύνης τους μέσω της διαχείρισης της προνομιακής πρόσβασης;

Στην εργασία της BeyondTrust με τίτλο A Zero Trust Approach to Windows & Mac Endpoint Security διερευνάται τι σημαίνει μηδενική εμπιστοσύνη για τα περιβάλλοντα Windows και Mac, πως μπορεί να επιτευχθεί ενώ διερευνώνται και τα εμπόδια που είναι σημαντικό να κατανοηθούν. Η εργασία αντιστοιχίζει επίσης το προϊόν Privilege Management της BeyondTrust για Windows και Mac με τις αρχές μηδενικής εμπιστοσύνης του μοντέλου NIST.