Νέα

Οι εφοδιαστικές αλυσίδες της σημερινής παγκόσμιας οικονομίας εξαρτώνται σε μεγάλο βαθμό από την τεχνολογία και τα συστήματα πληροφορικής για την παράδοση ολοκληρωμένων τελικών προϊόντων και υπηρεσιών στον τελικό χρήστη και καταναλωτή. Παρόλα αυτά, όσα και αν είναι τα οφέλη μίας υπερσυνδεδεμένης οικονομίας, οι εφοδιαστικές αλυσίδες εγκυμονούν υψηλούς κινδύνους.

Τυπικά, τα συστήματα έχουν ευπάθειες και τρωτά σημεία που αν αξιοποιηθούν από τους κυβερνοεγκληματίες, μπορεί να έχουν εκτεταμένες και σημαντικές αρνητικές επιπτώσεις. Σύμφωνα με μια πρόσφατη μελέτη της Interos, οι επιθέσεις στην εφοδιαστική αλυσίδα έχουν αυξηθεί σε ποσοστό άνω του 600% και ομάδες κυβερνοεγκληματιών και παραγόντων απειλών (όπως η Magecart) αξιοποιούν exploits ειδικά για την εφοδιαστική αλυσίδα τα οποία καταλήγουν να γίνονται πρωτοσέλιδα χάρη σε επιθέσεις υψηλού προφίλ.

Δεν αποτελεί λοιπόν έκπληξη που η διασφάλιση της ψηφιακής αλυσίδας εφοδιασμού έχει γίνει υψηλή προτεραιότητα για οργανισμούς που θέλουν να αποφύγουν τις διακοπές λειτουργίας, που θέλουν να προστατεύσουν τα ευαίσθητα δεδομένα τους και να αποτρέψουν τυχόν ζημιά στην επωνυμία τους.

Διασφαλίζοντας τους συνεργάτες σας

Οι επιχειρήσεις θα πρέπει να ξεκινήσουν με τον εντοπισμό και την κατανόηση των κινδύνων που εγκυμονεί κάθε επιχειρηματικός τους εταίρος και συνεργάτης. Οι ηγέτες ασφαλείας πρέπει να αξιολογήσουν τους ελέγχους ασφαλείας που ισχύουν, τους ελέγχους μετριασμού και αντιστάθμισης καθώς και να αξιολογήσουν τον τρόπο που κάθε προμηθευτής και πάροχος παρακολουθεί τη στάση κινδύνου του. Και αυτό είναι απαραίτητο να γίνει για κάθε επιχειρηματικό εταίρο -δεν γίνεται να υπάρχει αδύναμος κρίκος.

Συνήθως, μπορεί να προχωρήσει στο παραπάνω ζητώντας από κάθε εταίρο να συμπληρώσει ένα ερωτηματολόγιο, το οποίο μπορεί να ποικίλλει από μερικές δεκάδες ερωτήσεις έως πάνω από εκατό. Αν και ενδεχομένως είναι κουραστικό, ο σκοπός είναι να γίνει κατανοητός ο κίνδυνος συναλλαγών με έναν συγκεκριμένο συνεργάτη και να καθοριστεί αν είστε σε θέση να αποδεχτείτε ή όχι τον συγκεκριμένο κίνδυνο. Ορισμένες εταιρείες προχωρούν ακόμα και στην έκδοση μίας «βαθμολογίας FICO για την κυβερνοασφάλεια» μέσω της οποίας κάθε μέρος λαμβάνει μία βαθμολογία για την ασφάλεια.

Διασφαλίζοντας τον δικό σας οργανισμό

Οι οργανισμοί θα πρέπει επίσης να αξιολογήσουν και τη δική τους κουλτούρα ασφάλειας. Κάθε οργανισμός έχει προσθέσει στη στρατηγική ασφαλείας του ελέγχους πρόληψης και ανίχνευσης. Ωστόσο, είναι ζωτικής σημασίας να συνεχίσουμε να βελτιώνουμε την κουλτούρα της ευαισθητοποίησης για την ασφάλεια, καθώς το ανθρώπινο λάθος εξακολουθεί να αποτελεί έναν από τους κορυφαίους παράγοντες για την πραγματοποίηση επιθέσεων και παραβιάσεων. Πράγματι, σύμφωνα με την έκθεση της Verizon για τις παραβιάσεις δεδομένων το 2023 (Verizon Data Breach Investigation Report 2023 ή DBIR) το 74% του συνόλου των παραβιάσεων οφείλονται στο ανθρώπινο στοιχείο,.

Ένας από τους καλύτερους τρόπους για να αντιμετωπίσετε και να καταπολεμήσετε το ανθρώπινο λάθος είναι η εκπαίδευση. Θα διαπιστώσετε ότι υπάρχουν ακόμη πολλά να μάθετε για την προστασία της επιχείρησης σας από τους εξωτερικούς κινδύνους. Η εκπαίδευση ευαισθητοποίησης σε θέματα ασφαλείας για τη διαχείριση των κινδύνων που προέρχονται από τρίτους μπορεί να σας βοηθήσει να κατανοήσετε τις αδυναμίες ενός πιθανού συνεργάτη σας στην ασφάλεια πριν προχωρήσετε σε συνεργασία μαζί τους αναλαμβάνοντας και τον κίνδυνο.

Ομοίως, η εσωτερική εκπαίδευση ευαισθητοποίησης σε θέματα ασφαλείας μπορεί να βοηθήσει τις ίδιες τις εταιρείες να βεβαιωθούν ότι δεν πρόκειται να θέσουν άλλες εταιρείες (π.χ. εταίρους, συνεργάτες) σε κίνδυνο. Τα συγκεκριμένα προγράμματα εντοπίζουν και βελτιώνουν τομείς της ασφάλειας που έχουν αδυναμίες έτσι ώστε οι συμπεριφορές των εργαζομένων να μην αποτελέσουν τον αδύναμο κρίκο για την εταιρεία ή οποιονδήποτε από τους συνεργάτες της. Το παραπάνω μπορεί να συνεπάγεται την προσθήκη προσομοιώσεων phishing, την εφαρμογή νέων τρόπων εμπλοκής των εργαζομένων και την τροποποίηση στρατηγικών επικοινωνίας σχετικά με τις τακτικές που χρησιμοποιούνται σήμερα από τους κυβερνοεγκληματίες και τους παράγοντες απειλής.

Οι εταιρείες θα πρέπει επίσης να εξετάσουν -και ενδεχομένως να αναθεωρήσουν- τον τρόπο εμπλοκής της ομάδας ασφαλείας τους με την υπόλοιπη επιχείρηση. Έτσι, θα αποκαλυφθεί αν αντιμετωπίζονται ως λειτουργικοί συνεργάτες ή αν υπάρχουν «στεγανά» με αποτέλεσμα οι υπάλληλοι να βλέπουν τα ζητήματα κυβερνοασφάλειας ως πρόβλημα μόνο του τμήματος «πληροφορικής» (IT).

Επί του παρόντος, οι μεγαλύτεροι τομείς αδυναμίας της εφοδιαστικής αλυσίδας περιλαμβάνουν την αποθήκευση στο νέφος (cloud storage), τις βάσεις δεδομένων και τα παραβιασμένα διαπιστευτήρια. Αυτοί είναι τομείς όπου παρατηρείται να υπάρχει καθημερινή «τριβή» με τους υπαλλήλους και επομένως είναι υποχρέωση και καθήκον των ίδιων των εργαζομένων να αλληλεπιδρούν με αυτούς τους τομείς με ασφάλεια. Βελτιώνοντας γενικότερα την κουλτούρα της εταιρείας σας σε θέματα κυβερνοασφάλειας θα μειώσει σημαντικά την πιθανότητα κάποιας παραβίασης καθώς οι εργαζόμενοι σας θα αρχίσουν να μαθαίνουν και να αναγνωρίζουν τα όποια προειδοποιητικά σημάδια κινδύνου.

Διασφαλίζοντας τον κύκλο ανάπτυξης λογισμικού

Η διαδικασία ανάπτυξης λογισμικού είναι ένας άλλος τομέας που πρέπει να αξιολογηθεί στο πλαίσιο μιας ασφαλούς αλυσίδας εφοδιασμού.

Αυτός είναι ένας τομέας που μπορεί να σας δείξει αν η ομάδα ασφαλείας μπορεί να εκληφθεί ως πολύτιμος επιχειρηματικός εταίρος ή ως ανασταλτικός παράγοντας. Για παράδειγμα, ο κώδικας ανοιχτού λογισμικού χρησιμοποιείται όλο και περισσότερο από εταιρείες τελευταία καθώς μπορεί να επιταχύνει σημαντικά την υλοποίηση έργων ανάπτυξης λογισμικού. Παρόλα αυτά, δεν υπάρχουν εγγυήσεις ότι οι βιβλιοθήκες ανοιχτού κώδικα έχουν υποβληθεί σε σωστή επιθεώρηση για την ασφάλεια τους.

Αν υπάρχει καλή σχέση, η επιχείρηση θα φροντίσει για την εμπλοκή της ομάδας ασφαλείας στα πρώτα στάδια της διαδικασίας. Άλλωστε είναι κατανοητή η αξία της πραγματοποίησης δοκιμών ασφάλειας εφαρμογών από νωρίς, ώστε όσα κενά ασφαλείας βρεθούν να μπορούν να επιδιορθωθούν το ταχύτερο δυνατόν από τις ομάδες. Και αυτό καθορίζει μία πορεία για να συνεχίσουν να ακολουθούν καθ’ όλη τη διάρκεια του κύκλου ανάπτυξης.

Αν πάντως αν η ομάδα ασφαλείας δεν εμπλακεί μέχρι το τέλος του κύκλου, συνήθως αποτελεί σημάδι ότι είτε κάτι δεν πάει καλά στη διαδικασία είτε ότι οι πρακτικές ασφαλείας δεν αποτιμώνται με τον τρόπου που θα έπρεπε. Αν η ομάδα ασφαλείας εμπλακεί μόνο στο τέλος του κύκλου ανάπτυξης, υπάρχει μεγάλος κίνδυνος να επακολουθήσουν σημαντικές καθυστερήσεις εξαιτίας της κρισιμότητας των ευπαθειών ή των τρωτών σημείων που ενδέχεται να ανακαλυφθούν. Αυτά τα ελαττώματα πρέπει να επιδιορθωθούν και αυτό μπορεί να οδηγήσει σε άλλα ζητήματα, όπως καθυστερήσεις στην παράδοση και τεταμένες σχέσεις μεταξύ της επιχείρησης και της ομάδας ασφαλείας.

Η Επιχειρησιακή Ασφάλεια είναι πλέον ομαδικό άθλημα

Η ασφάλεια της εφοδιαστικής αλυσίδας δεν είναι κάτι το καινούριο και οι περισσότεροι ηγέτες σε θέματα ασφάλειας θα κληθούν κάποια στιγμή να την αντιμετωπίσουν. Μέχρι πριν από λίγα χρόνια αποτελούσε μία διαχείριση υπόθεση. Με την τεχνολογική έκρηξη των τελευταίων δεκαετιών ωστόσο και τον επιταχυνόμενο ρυθμό της ψηφιακής επανάστασης έχει μετατραπεί σε πρόβλημα που μεγαλώνει καθημερινά.

Αν και η ασφαλής διαχείριση της εφοδιαστικής αλυσίδας είναι κάτι που δεν θα τελειοποιηθεί ποτέ, εναπόκειται σε κάθε οργανισμό να τηρήσει τη δέουσα επιμέλειά προτού προχωρήσει στη σύναψη επιχειρηματικών συνεργασιών. Η μοίρα μιας εταιρείας στην τελική εξομοιώνεται με εκείνη του λιγότερου προστατευμένου συνεργάτη της, επομένως ο έλεγχος για αδυναμίες στην κυβερνοασφάλεια πριν από την υπογραφή οποιασδήποτε σύμβασης αποτελεί εύλογο και απαραίτητο μέρος της επιχειρηματικής δραστηριότητας του σήμερα.

Ακριβώς για αυτό είναι ευθύνη κάθε οργανισμού να αξιολογεί όχι μόνο τους εταίρους του, αλλά και τον ίδιο τον εαυτό του. Σε μια ψηφιακά συνδεδεμένη αλυσίδα εφοδιασμού, αυτό που συμβαίνει σε έναν μπορεί να επηρεάσει όλους τους υπόλοιπους. Οι εταιρείες θα πρέπει να φροντίζουν ώστε όλα τα συνεργαζόμενα μέρη να διατηρούν και να συμμορφώνονται με τα υψηλότερα πρότυπα ασφάλειας του κλάδου. Φυσικά, το ίδιο πρέπει να περιμένουν και από τις δικές τους ομάδες. Σε τελική ανάλυση, μπορεί να αποτελούν μέρος της εφοδιαστικής αλυσίδας κάποιου άλλου.

Πηγή: Fortra

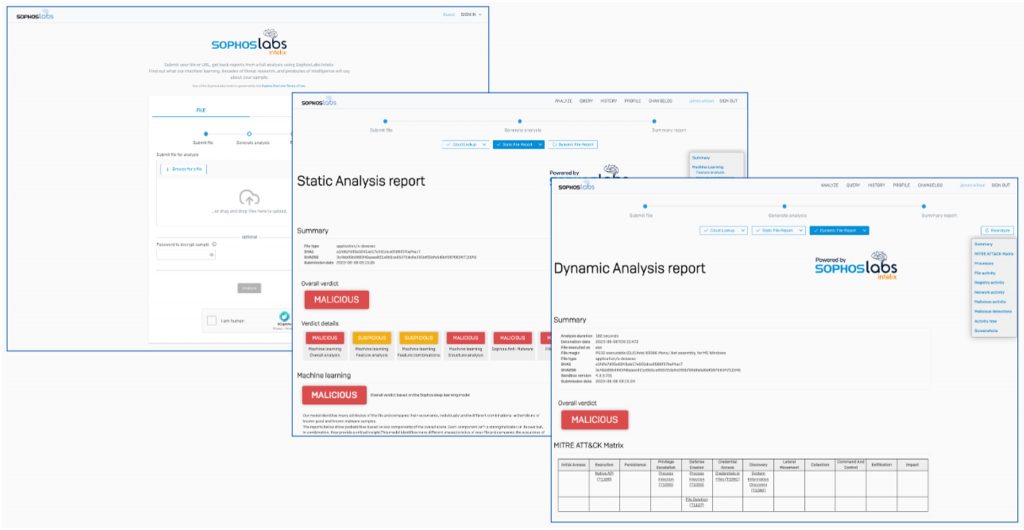

Η Sophos έδωσε στη δημοσιότητα την έκθεση «State of Ransomware in Financial Services 2023». Πρόκειται για μια διορατική έκθεση που βασίζεται στις απαντήσεις 336 επαγγελματιών πληροφορικής και κυβερνοασφάλειας οι οποίοι εργάζονται στον τομέα των χρηματοοικονομικών υπηρεσιών σε 14 χώρες. Τα ευρήματα αποκαλύπτουν τις πραγματικές εμπειρίες τους με το λυτρισμικό (ransomware) στον χρηματοπιστωτικό κλάδο.

Σε άνοδο οι επιθέσεις και η κρυπτογράφηση δεδομένων

Η έρευνα της Sophos για το έτος 2023 αποκάλυψε ότι το ποσοστό επιθέσεων ransomware στις χρηματοοικονομικές υπηρεσίες εξακολουθεί να βρίσκεται σε άνοδο. Από 55% στην έκθεση του 2022 αυξήθηκε στο 64% στη φετινή μελέτη, ποσοστό που είναι σχεδόν το διπλάσιο από το 34% που ανέφερε ο κλάδος στην έκθεση του 2021. Αν και στον κλάδο το ποσοστό επιθέσεων παρουσιάζεται αυξημένο, ήταν πάντως κάτω από τον διατομεακό μέσο όρο του 66%.

Οι χρηματοοικονομικές υπηρεσίες ανέφεραν το υψηλότερο επίπεδο κρυπτογράφησης που έχει παρατηρηθεί μέσα σε τρία χρόνια: το ποσοστό των οργανισμών που δήλωσε ότι κρυπτογραφήθηκαν τα δεδομένα του έφτασε το 81%, αύξηση που ισοδυναμεί με 50% συγκριτικά με την έκθεση του 2022 όταν τότε είχε αναφέρει τη κρυπτογράφηση δεδομένων το 54%. Πάνω από μία στις δέκα επιθέσεις (14%) διακόπηκε πριν από την κρυπτογράφηση των δεδομένων, ποσοστό που παρουσιάζεται μειωμένο κατά 67% σε σχέση με την περσινή έκθεση. Πρόκειται επίσης για το δεύτερο χαμηλότερο ποσοστό από όλους τους κλάδους στη φετινή έρευνα.

Στο ένα τέταρτο των επιθέσεων (25%) με κρυπτογράφηση δεδομένων, διαπιστώθηκε επίσης ότι τα δεδομένα εκλάπησαν, γεγονός που υποδηλώνει ότι ο διπλός αυτός στόχος (κρυπτογράφηση και εξαγωγή δεδομένων) γίνεται όλο και πιο συνηθισμένος.

Τα βασικά αίτια των επιθέσεων

Η εκμετάλλευση ευπαθειών και τρωτών σημείων (40%) και τα παραβιασμένα διαπιστευτήρια (23%) ήταν οι δύο βασικότερες αιτίες για τις σημαντικότερες επιθέσεις ransomware στον τομέα των χρηματοπιστωτικών υπηρεσιών. Τα μηνύματα ηλεκτρονικού ταχυδρομείου (κακόβουλα μηνύματα ηλεκτρονικού ταχυδρομείου ή ηλεκτρονικό ψάρεμα) ήταν η τρίτη βασικότερη αιτία πίσω από το 33% των επιθέσεων που υπέστη ο κλάδος.

Ανάκτηση δεδομένων και η τάση να πληρώνονται λύτρα

Το 98% των οργανισμών χρηματοοικονομικών υπηρεσιών έλαβαν πίσω τα κρυπτογραφημένα δεδομένα τους, ποσοστό που παρουσιάζεται ελαφρώς υψηλότερο από τον διατομεακό μέσο όρο του 97%. Το 43% των οργανισμών χρηματοοικονομικών υπηρεσιών, όπως αποκαλύπτει η έρευνα, αναγκάστηκε να πληρώσει τα λύτρα για να ανακτήσει τα κρυπτογραφημένα δεδομένα του ενώ πάνω από τα δύο τρίτα (69%) έπρεπε να χρησιμοποιήσει αντίγραφα ασφαλείας για την ανάκτηση των δεδομένων του. Είναι πάντως ενθαρρυντικό που το ποσοστό πληρωμής λύτρων στις χρηματοοικονομικές υπηρεσίες παρουσιάζεται μειωμένο σε σχέση με το 52% στην έκθεση της Sophos το έτος 2022 ενώ παράλληλα και χρήση αντιγράφων ασφαλείας για την επαναφορά δεδομένων παρουσιάζεται ελαφρώς αυξημένη από το 66% της έρευνας του 2022 στο 69% στη φετινή έρευνα.

Παρόλα αυτά, η φετινή έρευνα έδειξε ότι οι οργανισμοί χρηματοπιστωτικών υπηρεσιών πλήρωσαν υψηλότερα ποσά για λύτρα σε σχέση με το παρελθόν. Σχεδόν το 39% τον οργανισμών χρηματοπιστωτικών υπηρεσιών πλήρωσε $1 εκατομμυρίου ή περισσότερο σε λύτρα σύμφωνα με τη φετινή έρευνα όταν το προηγούμενο έτος τόσο υψηλά ποσά είχε πληρώσει μόλις το 5% των οργανισμών που χτυπήθηκαν. Ταυτόχρονα, το ποσοστό των οργανισμών χρηματοπιστωτικών υπηρεσιών που πλήρωσαν λιγότερα από $100.000 σε λύτρα παρέμεινε στα ίδια επίπεδα με την περσινή έκθεση, φθάνοντας περίπου το 40%.

Μπορείτε να διαβάσετε την πλήρη έκθεση της Sophos εδώ.

Μετριασμός του κινδύνου να πέσετε θύματα του ransomware

Η Sophos συνιστά τις ακόλουθες βέλτιστες πρακτικές άμυνας ενάντια στο ransomware και στις υπόλοιπες κυβερνοεπιθέσεις:

- Ενισχύστε τις αμυντικές ασπίδες σας, συμπεριλαμβανομένων:

- Εργαλείων ασφαλείας που αμύνονται ενάντια στους πιο κοινούς παράγοντες επίθεσης, συμπεριλαμβανομένης της προστασίας τερματικών (endpoint) με ισχυρές δυνατότητες anti-exploit για την αποφυγή της εκμετάλλευσης ευπαθειών και τρωτών σημείων και της δικτυακής πρόσβασης μηδενικής εμπιστοσύνης (Zero Trust Network Access ή ZTNA) για την αποτροπή της κατάχρησης παραβιασμένων διαπιστευτηρίων.

- Προσαρμοστικών τεχνολογιών που αντιμετωπίζουν αυτόματα επιθέσεις, αναστατώνοντας τους αντιπάλους και εξοικονομώντας χρόνο στους αμυνόμενους για να απαντήσουν.

- Ανίχνευση, διερεύνηση και αντιμετώπιση απειλών όλο το 24ωρο, είτε από το εσωτερικό είτε από εξειδικευμένο πάροχο Managed Detection and Response (MDR).

- Βελτιστοποιήστε την προετοιμασία σας ενάντια στις επιθέσεις, συμπεριλαμβανομένης της δημιουργίας τακτικών αντιγράφων ασφαλείας, της εξάσκησης στην ανάκτηση δεδομένων από αντίγραφα ασφαλείας και της διατήρησης ενός ενημερωμένου σχεδίου αντιμετώπισης περιστατικών.

- Διατηρήστε καλή υγιεινή ασφαλείας, συμπεριλαμβανομένης της έγκαιρης επιδιόρθωσης κώδικα (patching) και του τακτικού ελέγχου των διαμορφώσεων των εργαλείων ασφαλείας.

Σχετικά με την έρευνα

Τα δεδομένα για την έκθεση State of Ransomware 2023 προέρχονται από μια vendor-agnostic έρευνα που διεξήχθη μεταξύ του Ιανουαρίου και του Μαρτίου του 2023 και στην οποία συμμετείχαν 3.000 ηγέτες κυβερνοασφάλειας/ πληροφορικής, συμπεριλαμβανομένων και 336 ηγετών από τον τομέα των χρηματοοικονομικών υπηρεσιών. Οι ερωτηθέντες βρίσκονταν σε 14 χώρες σε όλη την Αμερική, την EMEA και την Ασία-Ειρηνικό. Οι οργανισμοί που συμμετείχαν στην έρευνα είχαν από 100 έως 5.000 υπαλλήλους και τα έσοδα τους κυμαίνονταν από λιγότερο από $10 εκατομμύρια έως και περισσότερα από $5 δισεκατομμύρια.

Πηγή: Sophos

Η MailStore είναι στην ευχάριστη θέση να ανακοινώσει ότι έλαβε το βραβείο αριστείας «Business Excellence Award 2023» στην κατηγορία «Best Independent Email Archiving Vendor».

Φέτος, το μηνιαίο Διεθνές επιχειρηματικό περιοδικό Acquisition International –για συντομία «AI- παρουσίασε για 7η φορά τα βραβεία Business Excellence Awards. Το περιοδικό Acquisition International, που κυκλοφόρησε για πρώτη φορά το 2010 από τον Βρετανικό εκδοτικό οίκο για επιχειρήσεις και εταιρείες AI Global Media Ltd., παρέχει σε περισσότερους από 108.000 αναγνώστες και σε περισσότερες από 170 χώρες ειδήσεις, σχόλια και αναλύσεις για επίκαιρα επιχειρηματικά θέματα και τάσεις της αγοράς.

Ο Norbert Neudeck, Διευθυντής Πωλήσεων της MailStore Software GmbH, δήλωσε ιδιαίτερα χαρούμενος για τη διάκριση: «Ακόμη και μετά από περισσότερα από 15 χρόνια ιστορίας για τη MailStore, πολλές μικρομεσαίες επιχειρήσεις και εταιρείες λογισμικού δεν δίνουν ακόμη την πρέπουσα σημασία στην αρχειοθέτηση των μηνυμάτων ηλεκτρονικού ταχυδρομείου όσο κάνουν με άλλα ζητήματα που σχετίζονται με την πληροφορική, όπως με τα αντίγραφα ασφαλείας ή το λογισμικό προστασίας από ιούς. Τα οφέλη που μπορεί να αποκομίσει μια εταιρεία όταν χρησιμοποιεί μια επαγγελματική λύση αρχειοθέτησης ηλεκτρονικού ταχυδρομείου υπερβαίνουν κατά πολύ τη νομική συμμόρφωση. Έτσι, είμαστε ακόμη πιο ικανοποιημένοι που οι προσπάθειές μας τιμήθηκαν στα Business Excellence Awards».

Ο Norbert Neudeck, Διευθυντής Πωλήσεων της MailStore Software GmbH, δήλωσε ιδιαίτερα χαρούμενος για τη διάκριση: «Ακόμη και μετά από περισσότερα από 15 χρόνια ιστορίας για τη MailStore, πολλές μικρομεσαίες επιχειρήσεις και εταιρείες λογισμικού δεν δίνουν ακόμη την πρέπουσα σημασία στην αρχειοθέτηση των μηνυμάτων ηλεκτρονικού ταχυδρομείου όσο κάνουν με άλλα ζητήματα που σχετίζονται με την πληροφορική, όπως με τα αντίγραφα ασφαλείας ή το λογισμικό προστασίας από ιούς. Τα οφέλη που μπορεί να αποκομίσει μια εταιρεία όταν χρησιμοποιεί μια επαγγελματική λύση αρχειοθέτησης ηλεκτρονικού ταχυδρομείου υπερβαίνουν κατά πολύ τη νομική συμμόρφωση. Έτσι, είμαστε ακόμη πιο ικανοποιημένοι που οι προσπάθειές μας τιμήθηκαν στα Business Excellence Awards».

Τα Βραβεία Επιχειρηματικής Αριστείας (Business Excellence Awards) τιμούν εταιρείες από ένα ευρύ φάσμα επιχειρηματικών τομέων, ανεξάρτητα από το πόσο μεγάλες ή γνωστές είναι. Οι υποψηφιότητες υποβάλλονται από τους αναγνώστες.

Μία ερευνητική ομάδα της Acquisition International αναλύει στη συνέχεια όλες τις δημόσια διαθέσιμες πληροφορίες σχετικά με τους υποψηφίους και μια κριτική επιτροπή βαθμολογεί τις εταιρείες με γνώμονα την απόδοση, τη φήμη κ.ά. Πιο συγκεκριμένα, για να κερδίσει μία εταιρεία ένα βραβείο, θα πρέπει να πληροί μια σειρά από διαφορετικά κριτήρια σε διάφορους τομείς, όπως για παράδειγμα στην εξυπηρέτηση πελατών, στα σχόλια των πελατών, στην καινοτομία, στην εταιρική ανάπτυξη, στην μακροβιότητα και στη φήμη.

Στην περίπτωσή μας, τα κυριότερα σημεία ήταν η φιλικότητα των λύσεων αρχειοθέτησης ηλεκτρονικού ταχυδρομείου προς τον χρήστη σε συνδυασμό με τη δίκαιη πολιτική τιμολόγησης και την άριστη υποστήριξη. Επιπλέον, το λογισμικό της MailStore διευκολύνει τη βέλτιστη χρήση του ηλεκτρονικού ταχυδρομείου ως πηγή πληροφόρησης ενώ παράλληλα υποστηρίζει τη συμμόρφωση με τους κανονισμούς και τη νομοθεσία στον τομέα της διατήρησης εγγράφων. Το λογισμικό μας αναπτύσσεται αδιάκοπα, ώστε οι χρήστες να έχουν πάντα στη διάθεσή τους μια απλή, ασφαλή, ευέλικτη και επεκτάσιμη λύση αρχειοθέτησης ηλεκτρονικού ταχυδρομείου.

Πηγή: MailStore

Η πράξη για την Ψηφιακή Επιχειρησιακή Ανθεκτικότητα (DORA) θεσπίστηκε τον Ιανουάριο του 2023 και θα τεθεί σε πλήρη ισχύ τον Ιανουάριο του 2025. Ακόμα κι αν οι ρυθμιστικές αρχές παράσχουν μία περίοδο χάριτος (όπως συνέβη και στην περίπτωση του Ευρωπαϊκού Γενικού Κανονισμού Προστασίας των Δεδομένων ή GDPR) και η ημερομηνία (Ιανουάριος 2025) μοιάζει μακρινή, ο χρόνος περνά γρήγορα. Ως εκ τούτου, είναι σημαντικό για τα χρηματοπιστωτικά ιδρύματα που υπόκεινται στην νομοθεσία DORA να αρχίσουν από τώρα να σχεδιάζουν τη συμμόρφωσή τους.

Για να αντιμετωπίσει τους κινδύνους των κυβερνοεπιθέσεων που αυξάνονται διαρκώς, η ΕΕ ενισχύει την ασφάλεια των ΤΠ των χρηματοπιστωτικών οντοτήτων όπως οι τράπεζες, οι ασφαλιστικές εταιρείες και οι επιχειρήσεις επενδύσεων. Σήμερα το Συμβούλιο εξέδωσε την πράξη για την ψηφιακή επιχειρησιακή ανθεκτικότητα (DORA), με την οποία θα διασφαλίζεται η ανθεκτικότητα του χρηματοπιστωτικού τομέα της Ευρώπης σε περίπτωση σοβαρής διαταραχής των επιχειρησιακών λειτουργιών του.

Η πράξη DORA με μία ματιά

Το Δελτίο Τύπου από το Ευρωπαϊκό Συμβούλιο παρέχει μια συνοπτική περιγραφή του σκοπού της DORA:

«Η πράξη DORA καθορίζει ενιαίες απαιτήσεις για την ασφάλεια των συστημάτων δικτύου και πληροφοριών των εταιρειών και οργανισμών που δραστηριοποιούνται στον χρηματοπιστωτικό τομέα, καθώς και των κρίσιμων τρίτων παρόχων υπηρεσιών ΤΠΕ (τεχνολογίες πληροφοριών και επικοινωνιών), όπως πλατφόρμες υπολογιστικού νέφους ή υπηρεσίες ανάλυσης δεδομένων. Η πράξη DORA δημιουργεί ένα κανονιστικό πλαίσιο για την ψηφιακή επιχειρησιακή ανθεκτικότητα, βάσει του οποίου όλες οι επιχειρήσεις οφείλουν να διασφαλίζουν ότι είναι ικανές να ανθίστανται σε κάθε είδους διαταραχές και απειλές που σχετίζονται με τις ΤΠΕ, να τις αντιμετωπίζουν και να ανακάμπτουν από αυτές. Οι απαιτήσεις αυτές είναι ενιαίες σε όλα τα κράτη μέλη της ΕΕ. Βασικός στόχος είναι η πρόληψη και ο μετριασμός των κυβερνοαπειλών».

Η κατανόηση της αλληλεπίδρασης των DORA, GDPR και NIS2 είναι ζωτικής σημασίας

Οι εποπτευόμενοι από τη Ψηφιακή Επιχειρησιακή Ανθεκτικότητα (DORA) οργανισμοί και εταιρείες εξακολουθούν να υπόκεινται στις απαιτήσεις συμμόρφωσης και του Ευρωπαϊκού Γενικού Κανονισμού Προστασίας των Δεδομένων (GDPR). Είναι σημαντικό λοιπόν για τους παρόχους υπηρεσιών πληροφορικής (IT) να κατανοήσουν ότι η νομοθετική πράξη DORA έρχεται με το δικό της σύνολο προκλήσεων, που είναι ξέχωρο από εκείνο του κανονισμού GDPR. Αν μία εταιρεία παραβιάζει την Ευρωπαϊκή νομοθεσία περί απορρήτου, μπορεί επίσης να παραβιάζει και τους νόμους περί εποπτείας των χρηματοπιστωτικών υπηρεσιών, γεγονός που μπορεί να οδηγήσει σε περαιτέρω συνέπειες. Επιπλέον, ορισμένα χρηματοπιστωτικά ιδρύματα και τόποι διαπραγμάτευσης πρέπει να ακολουθούν και την οδηγία NIS2 εκτός από την νομοθετική πράξη DORA, ωστόσο η DORA έχει την προτεραιότητα στην περίπτωση οποιωνδήποτε αντικρουόμενων κανονισμών λόγω της περισσότερο ειδικής φύσης της (lex specialis).

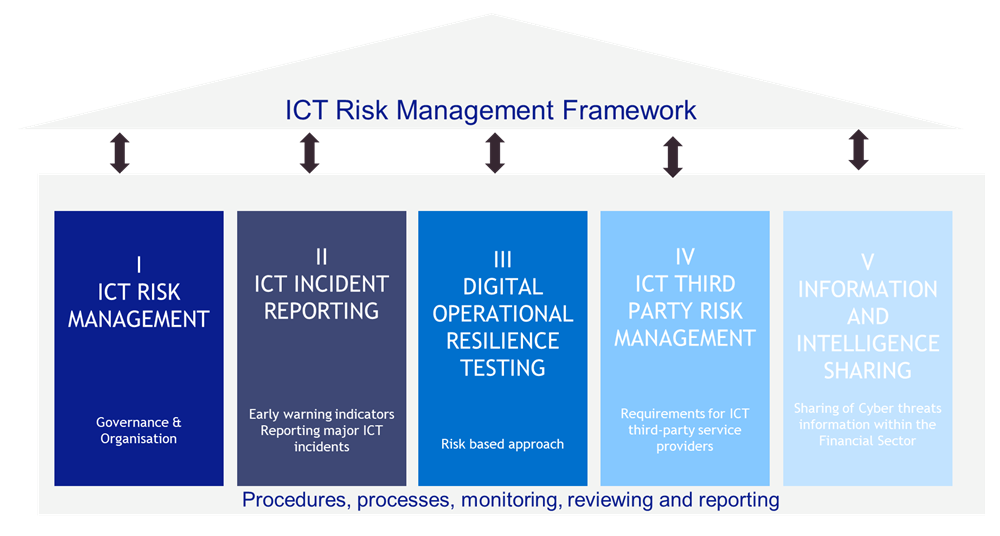

Οι απαιτήσεις της νομοθετικής πράξης για την Ψηφιακή Επιχειρησιακή Ανθεκτικότητα (DORA) αναλύονται σε πέντε θεμελιώδεις πυλώνες για την επίτευξη των βασικών στόχων της. Πριν τους αναλύσουμε, πρέπει να επισημάνουμε ορισμένα πράγματα που προκύπτουν από τη δήλωση αποστολής της Ψηφιακής Επιχειρησιακής Ανθεκτικότητας. Ένα από αυτά είναι ότι το Συμβούλιο και το Κοινοβούλιο της Ευρωπαϊκής Ένωσης αναγνωρίζει ότι τα χρηματοπιστωτικά ιδρύματα είναι οι πλέον στοχευμένες οντότητες και ότι τα συμβάντα ασφαλείας μπορεί να περιλαμβάνουν την διακοπή της λειτουργίας και των εργασιών τους. Σύμφωνα με την έκθεση «Systemic Risk Survey Results 2022 H2» της Τράπεζας της Αγγλίας, το 74% των συμμετεχόντων θεωρεί ότι ο σημαντικότερος κίνδυνος βραχυπρόθεσμα και μακροπρόθεσμα είναι οι κυβερνοεπιθέσεις. Ο πληθωρισμός και τα γεωπολιτικά περιστατικά ή συμβάντα, που είναι σχεδόν εξίσου ανησυχητικά, έρχονται σε δεύτερη μοίρα.

Μια σημαντική πτυχή μιας ισχυρής στρατηγικής ασφάλειας είναι η δυνατότητα γρήγορης ανάκαμψης και επιστροφής στην κανονική λειτουργία, το οποίο είναι ακριβώς αυτό που προσπαθεί να επιτύχει η πράξη για την Ψηφιακή Επιχειρησιακή Ανθεκτικότητα. Αξίζει επίσης να σημειωθεί, η απουσία ιστορικά του ίδιου επιπέδου ευθύνης και λογοδοσίας για τις εφοδιαστικές αλυσίδες στον χρηματοπιστωτικό κλάδο με τα ίδια τα ιδρύματα. Με την εφαρμογή ωστόσο της νομοθεσίας DORA, οι τρίτοι πάροχοι και προμηθευτές θα εποπτεύονται πλέον στενά και θα ελέγχονται από τις ρυθμιστικές αρχές του κλάδου.

Αναλύοντας τους πέντε πυλώνες της πράξης DORA

Διαχείριση κινδύνου για τα συστήματα τεχνολογίας των πληροφοριών και των επικοινωνιών (ΤΠΕ)

Ο πρώτος πυλώνας περιλαμβάνει πλαίσια και κατευθυντήριες γραμμές που έχουν στόχο να βοηθήσουν τα χρηματοπιστωτικά ιδρύματα να αυξήσουν την ωριμότητα των προγραμμάτων διαχείρισης κινδύνων τους. Οι συγκεκριμένες κατευθυντήριες γραμμές στοχεύουν στην ελαχιστοποίηση του κινδύνου επιθέσεων μειώνοντας το αποτύπωμα της επίθεσης, ανιχνεύοντας ενεργές επιθέσεις και αναπτύσσοντας στρατηγικές για τον μετριασμό των επιπτώσεων στην περίπτωση που οι επιθέσεις αποδειχτούν επιτυχημένες. Οι λύσεις που ευθυγραμμίζονται με αυτήν την κατηγορία περιλαμβάνουν τη διαχείριση ευπαθειών, τις δοκιμές ασφάλειας εφαρμογών, την ανακάλυψη δεδομένων και περιουσιακών στοιχείων και τις δοκιμές παρείσδυσης. Στον συγκεκριμένο πυλώνα επίσης περιλαμβάνονται η προστασία τερματικών (endpoint protection), η αποτροπή διαρροών δεδομένων και η διασφάλιση των διαδικτυακών εφαρμογών που είναι διαθέσιμες στο κοινό.

Διαβάθμιση και αναφορά συμβάντων που σχετίζονται με διαταραχές και απειλές κατά συστημάτων ΤΠΕ

Ο δεύτερος πυλώνας έχει ορισμένα κοινά στοιχεία με τον πρώτο, καθώς περιλαμβάνει τον εντοπισμό ενδείξεων παραβίασης της υποδομής πληροφορικής σας και την αντιμετώπιση οποιασδήποτε κακόβουλης δραστηριότητας. Παρόλα αυτά, περιλαμβάνει ορισμένες πρόσθετες οδηγίες, όπως ένα σύστημα διαβάθμισης με βάση τον αντίκτυπο καθώς και διάφορα πρότυπα (templates) για την αναφορά περιεχομένου. Ο συγκεκριμένος πυλώνας δίνει έμφαση στη διαχείριση και στη διατήρηση της ακεραιότητας των διαμορφώσεων σας καθώς και στο να κρατήσετε το σχέδιο απόκρισης σας σε συμβάντα και περιστατικά πλήρως ενημερωμένο και καλά τεκμηριωμένο. Οι λύσεις που αξιοποιούν πληροφόρηση απειλών (threat intelligence) είναι ζωτικής σημασίας για τον εντοπισμό αθέατων ή κρυφών κακόβουλων δραστηριοτήτων που μπορεί να έχουν παρακάμψει τις αρχικές σας άμυνες.

Διαχείριση κινδύνου για τα συστήματα τεχνολογίας των πληροφοριών και των επικοινωνιών (ΤΠΕ) τρίτου μέρους

Ο τρίτος πυλώνας εστιάζει στη διαχείριση του κινδύνου που σχετίζεται με την εφοδιαστική αλυσίδα. Αν και οι απειλές και οι κίνδυνοι που αφορούν την αλυσίδα εφοδιασμού τυπικά αναφέρονται σε άλλους κανονισμούς ή νομοθετικές διατάξεις, εντούτοις η νομοθετική πράξη DORA αντιμετωπίζει ειδικότερα αυτόν τον κίνδυνο λόγω των επιθέσεων υψηλού προφίλ που έχουν πραγματοποιηθεί με «όχημα» την αλυσίδα εφοδιασμού τα τελευταία δύο χρόνια. Για τον μετριασμό των απειλών που σχετίζονται με την εφοδιαστική αλυσίδα, οι οργανισμοί πρέπει να διαθέτουν ένα κατάλογο με όλες τις συμβατικές συμφωνίες τους με παρόχους υπηρεσιών ΤΠΕ καθώς και μία διαδικασία αξιολόγησης των υφιστάμενων και πιθανών νέων επιχειρηματικών εταίρων και συνεργατών τους. Ορισμένα ακόμη πράγματα που λαμβάνονται υπόψη περιλαμβάνουν τις προσομοιώσεις εκστρατειών ή επιθέσεων ηλεκτρονικού ψαρέματος (phishing) και την εκπαίδευση για την ευαισθητοποίηση των υπαλλήλων σε ζητήματα κυβερνοασφάλειας για να αποτραπεί η περίπτωση να εξαπατηθούν μέσω κοινωνικής μηχανικής από κακόβουλους παράγοντας που προσποιούνται επιχειρηματικούς εταίρους. Επιπλέον, είναι σημαντικό να υπάρχουν έλεγχοι για την αποτροπή της κοινής χρήσης κακόβουλων αρχείων μεταξύ συνεργατών. Τα χρηματοπιστωτικά ιδρύματα πρέπει επίσης να λάβουν μέτρα και να είναι προετοιμασμένα για πιθανές διακοπές υπηρεσιών που προκαλούνται από τους εταίρους και τους συνεργάτες τους.

Ψηφιακές δοκιμές λειτουργικής ανθεκτικότητας

Ο τέταρτος πυλώνας δίνει έμφαση στην δοκιμή/ αξιολόγηση του σχεδίου αντιμετώπισης περιστατικών κάθε ιδρύματος και οργανισμού. Στόχος είναι να ανακαλυφθούν τυχόν πιθανές ελλείψεις και να εντοπιστούν τομείς όπου μπορούν να γίνουν βελτιώσεις ενίσχυσης της ασφάλειας και της αποτελεσματικότητας των συστημάτων. Οι ασκήσεις επί χάρτου χρησιμεύουν ως μια αποτελεσματική μέθοδος δοκιμής και αξιολόγησης των σχεδίων απόκρισης σε περιστατικά και συμβάντα. Επιπλέον, μπορείτε να διερευνήσετε την περίπτωση να προχωρήσετε σε προσομοιώσεις αντιπάλων και red teaming καθώς μπορούν να βγάλουν στην επιφάνεια και να επισημάνουν περαιτέρω αδυναμίες αλλά και να ενισχύσουν τις δεξιότητες των ομάδων σας.

Κοινή χρήση πληροφοριών μεταξύ χρηματοοικονομικών οντοτήτων

Ο πέμπτος πυλώνας συνηγορεί υπέρ της συνεργασίας στον χρηματοπιστωτικό κλάδων για την καταπολέμηση των κοινών αντιπάλων. Ανταλλάσσοντας πληροφόρηση, δείκτες παραβίασης και τις πιο πρόσφατες τακτικές, τεχνικές και διαδικασίες (TTP) με ομόλογους στον κλάδο, όλοι θα μπορέσουν να ενισχύσουν την ικανότητα τους να αντιμετωπίζουν προκλήσεις και δύσκολες καταστάσεις.

Πιο δυνατοί μαζί

Από τους παραπάνω πυλώνες, ο πέμπτος ξεχωρίζει επειδή ευθυγραμμίζεται κατά κάποιο τρόπο με το θέμα του συνεδρίου RSA 2023 (RSA Conference 2023) το οποίο είναι «Πιο δυνατοί μαζί». Υπήρξαν πολλές συνεδρίες στις οποίες οι ηγέτες του κλάδου της κυβερνοασφάλειας και πληροφορικής μίλησαν για το πως η κοινότητα της ασφάλειας οφείλει να συνεργαστεί και να μοιραστεί τις γνώσεις της για να συμβάλει στη βελτίωση των αμυνών όλων ενάντια στους παράγοντες απειλής.

Πριν από μερικά χρόνια, ο Antonio Sanchez, Principal Evangelist στην Fortra συνεργάστηκε με έναν πρώην ηγέτη του τμήματος ασφαλείας ενός παγκόσμιου χρηματοπιστωτικού ιδρύματος. Σε μία συζήτηση, ο επικεφαλής ασφαλείας του είπε ότι παρόλο που τα χρηματοπιστωτικά ιδρύματα ανταγωνίζονται μεταξύ τους σε νέα προϊόντα και επιχειρήσεις, συνεργαζόταν τακτικά με τους ομολόγους του σε ανταγωνιστικά ιδρύματα επειδή όλοι είχαν τον ίδιο στόχο, ο οποίος ήταν η προστασία των εργοδοτών τους από τους ίδιους τύπους επιτιθέμενων και κυβερνοεγκληματιών. Και άλλοι κλάδοι θα επωφεληθούν από τέτοιες συνεργασίες οπότε ελπίζουμε ότι θα δούμε περισσότερες τέτοιες προσπάθειες τα επόμενα χρόνια.

Πηγή: Fortra

Για να αντιμετωπίσει τους κινδύνους των κυβερνοεπιθέσεων που αυξάνονται διαρκώς, η ΕΕ ενισχύει την ασφάλεια των ΤΠ των χρηματοπιστωτικών οντοτήτων όπως οι τράπεζες, οι ασφαλιστικές εταιρείες και οι επιχειρήσεις επενδύσεων. Σήμερα το Συμβούλιο εξέδωσε την πράξη για την ψηφιακή επιχειρησιακή ανθεκτικότητα (DORA), με την οποία θα διασφαλίζεται η ανθεκτικότητα του χρηματοπιστωτικού τομέα της Ευρώπης σε περίπτωση σοβαρής διαταραχής των επιχειρησιακών λειτουργιών του.

Η πράξη DORA καθορίζει ενιαίες απαιτήσεις για την ασφάλεια των συστημάτων δικτύου και πληροφοριών των εταιρειών και οργανισμών που δραστηριοποιούνται στον χρηματοπιστωτικό τομέα, καθώς και των κρίσιμων τρίτων παρόχων υπηρεσιών ΤΠΕ (τεχνολογίες πληροφοριών και επικοινωνιών), όπως πλατφόρμες υπολογιστικού νέφους ή υπηρεσίες ανάλυσης δεδομένων. Η πράξη DORA δημιουργεί ένα κανονιστικό πλαίσιο για την ψηφιακή επιχειρησιακή ανθεκτικότητα, βάσει του οποίου όλες οι επιχειρήσεις οφείλουν να διασφαλίζουν ότι είναι ικανές να ανθίστανται σε κάθε είδους διαταραχές και απειλές που σχετίζονται με τις ΤΠΕ, να τις αντιμετωπίζουν και να ανακάμπτουν από αυτές. Οι απαιτήσεις αυτές είναι ενιαίες σε όλα τα κράτη μέλη της ΕΕ. Βασικός στόχος είναι η πρόληψη και ο μετριασμός των κυβερνοαπειλών.

Τώρα που εκδόθηκε και τυπικά η πράξη DORA, οι πτυχές που απαιτούν μεταφορά στο εθνικό δίκαιο θα ενσωματωθούν στη νομοθεσία κάθε κράτους μέλους της ΕΕ. Ταυτόχρονα, οι σχετικές Ευρωπαϊκές Εποπτικές Αρχές (ΕΕΑ), όπως η Ευρωπαϊκή Αρχή Τραπεζών (ΕΑΤ), η Ευρωπαϊκή Αρχή Κινητών Αξιών και Αγορών (ESMA) και η Ευρωπαϊκή Αρχή Ασφαλίσεων και Επαγγελματικών Συντάξεων (EIOPA), θα αναπτύξουν τεχνικά πρότυπα τα οποία θα πρέπει να τηρούν όλα τα ιδρύματα χρηματοπιστωτικών υπηρεσιών, από τις τράπεζες έως τον κλάδο των ασφαλίσεων και τις εταιρείες διαχείρισης περιουσιακών στοιχείων. Οι αντίστοιχες εθνικές αρμόδιες αρχές θα αναλάβουν την εποπτεία της συμμόρφωσης και θα επιβάλουν τον κανονισμό, όπως απαιτείται.

Ιστορικό

Η Επιτροπή υπέβαλε την πρόταση DORA στις 24 Σεπτεμβρίου 2020. Η πρόταση αποτελούσε μέρος μιας ευρύτερης δέσμης μέτρων για τον ψηφιακό χρηματοοικονομικό τομέα, η οποία αποσκοπεί στη διαμόρφωση μιας ευρωπαϊκής προσέγγισης που προωθεί την τεχνολογική ανάπτυξη και διασφαλίζει τη χρηματοπιστωτική σταθερότητα και την προστασία των καταναλωτών. Εκτός από την πρόταση DORA, η δέσμη περιελάμβανε στρατηγική για τον ψηφιακό χρηματοοικονομικό τομέα, πρόταση για τις αγορές κρυπτοστοιχείων (MiCA) και πρόταση για την τεχνολογία κατανεμημένου καθολικού (DLT).

Η δέσμη αυτή καλύπτει ένα κενό στην υφιστάμενη νομοθεσία της ΕΕ, διασφαλίζοντας ότι το ισχύον νομικό πλαίσιο δεν θέτει εμπόδια στη χρήση νέων ψηφιακών χρηματοοικονομικών μέσων και, ταυτόχρονα, διασφαλίζει ότι οι εν λόγω νέες τεχνολογίες και προϊόντα εμπίπτουν στο πεδίο εφαρμογής του χρηματοπιστωτικού κανονιστικού πλαισίου και των ρυθμίσεων διαχείρισης λειτουργικού κινδύνου των επιχειρήσεων που δραστηριοποιούνται στην ΕΕ. Ως εκ τούτου, η δέσμη μέτρων αποσκοπεί στη στήριξη της καινοτομίας και της υιοθέτησης νέων χρηματοοικονομικών τεχνολογιών, παρέχοντας παράλληλα κατάλληλο επίπεδο προστασίας σε καταναλωτές και επενδυτές.

Το Συμβούλιο ενέκρινε τη διαπραγματευτική του εντολή για την πρόταση DORA στις 24 Νοεμβρίου 2021. Οι τριμερείς διάλογοι μεταξύ των συννομοθετών ξεκίνησαν στις 25 Ιανουαρίου 2022 και ολοκληρώθηκαν με προσωρινή συμφωνία στις 10 Μαΐου 2022. Η σημερινή έκδοση είναι το τελευταίο στάδιο της νομοθετικής διαδικασίας.

Πηγή: EU

Η κορυφαία και πλέον έμπιστη πλατφόρμα κυβερνοασφάλειας προστατεύει πλέον περισσότερες από 25 εκατομμύρια συσκευές!

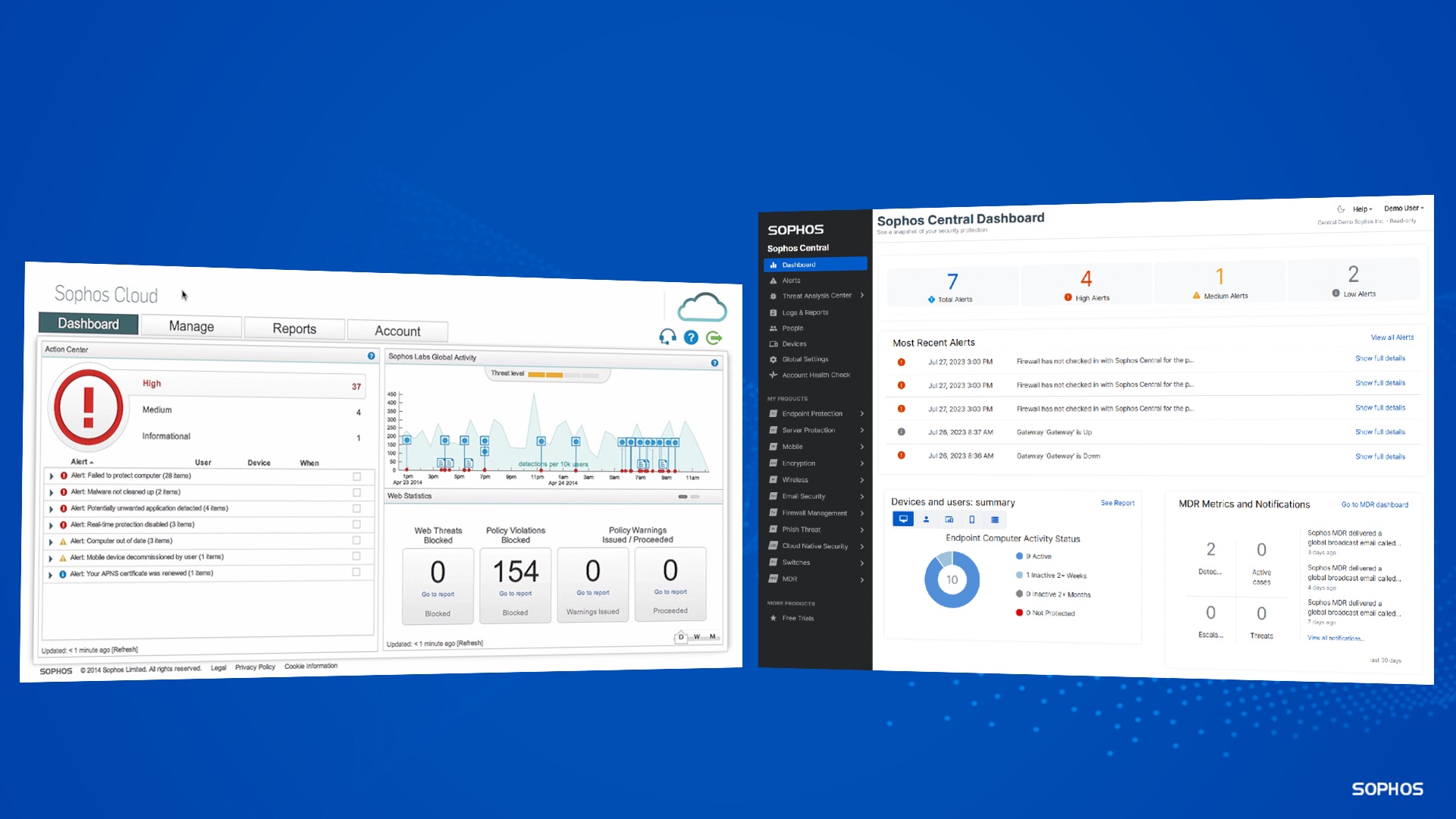

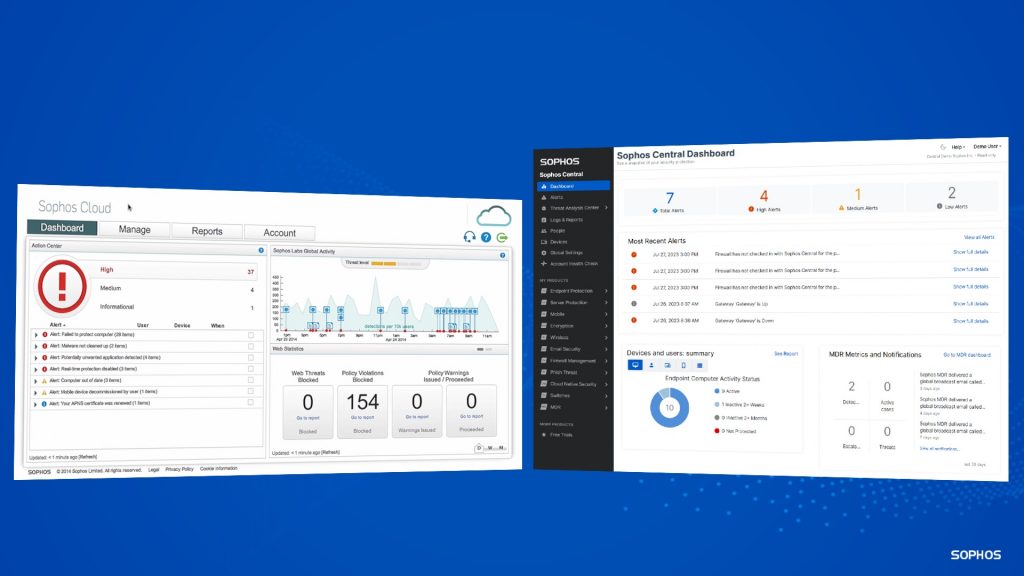

Η 29η Ιουλίου ήταν ένα συναρπαστικό ορόσημο για τη Sophos καθώς σηματοδότησε την 10η επέτειο του Sophos Central, την πλέον δημοφιλούς cloud-based πλατφόρμας κυβερνοασφάλειας.

Έχοντας διατεθεί με την ονομασία Sophos Cloud, η πλατφόρμα τότε υποστήριζε σε πρώτη φάση τις λύσεις Sophos Endpoint και Server για τους πελάτες της εταιρείας στις Η.Π.Α. και στο Ηνωμένο Βασίλειο.

Σήμερα, η πλατφόρμα Sophos Central αποτελεί την πλατφόρμα διαχείρισης για όλες τις υπηρεσίες και τα προϊόντα ασφαλείας επόμενης γενιάς της Sophos για όλους τους πελάτες και συνεργάτες της σε ολόκληρο τον κόσμο. Οι χρήστες μπορούν να προχωρήσουν στην εγκατάσταση, εφαρμογή και διαχείριση όλων των λύσεων ασφαλείας τους χρησιμοποιώντας μία κονσόλα: από την υπηρεσία MDR και τα εργαλεία λειτουργιών ασφαλείας XDR, μέχρι τη λύση προστασίας τερματικών συσκευών (endpoint), τις λύσεις ηλεκτρονικού ταχυδρομείου και ασφαλείας cloud καθώς και την πλήρη δικτυακή στοίβα της Sophos.

Το Central με αριθμούς

Για όσους από εσάς απολαμβάνετε να βάζετε αριθμούς δίπλα σε πράγματα, η Sophos μοιράστηκε ορισμένα νέα στατιστικά στοιχεία που αφορούν τη χρήση της πλατφόρμας Sophos Central.

- Πάνω από 432.000 οργανισμοί χρησιμοποιούν επί του παρόντος το Sophos Central για την προστασία του οργανισμού τους -περισσότερο από τον πληθυσμό της Ισλανδίας ή της κοινοπολιτείας των Μπαχαμών

- Πάνω από 7 εκατομμύρια είναι οι συσκευές που «φιλοξενούνται» στο Sophos Central -περισσότερες από τους συνδυασμένους πληθυσμούς της Σουηδίας, της Σιγκαπούρης και της Νέας Ζηλανδίας!

- 120 TeraBytes δεδομένων μεταφορτώνονται στη Sophos Data Lake σε καθημερινή βάση -ποσότητα ισοδύναμη με 1MB για κάθε άτομο που κατοικεί στην Ιαπωνία

Με όλα τα σημερινά εργαλεία να βασίζονται στο νέφος (cloud-based), τα δεδομένα παίζουν κυρίαρχο ρόλο στις λήψεις αποφάσεων των πελατών ενώ υπόκειται και σε διάφορες νομοθεσίες για την προστασία τους. Καθώς η ζήτηση για το Sophos Central αυξήθηκε, τα κέντρα δεδομένων της εταιρείας αυξήθηκαν παράλληλα σε αριθμό: από τρία κέντρα δεδομένων το 2013, η Sophos πλέον διατηρεί εννέα σε ολόκληρη την ΕΕ (x2), τις ΗΠΑ (x2), τον Καναδά, την Αυστραλία, την Ιαπωνία, την Ινδία και τη Βραζιλία.

Παραδίδοντας ανώτερα αποτελέσματα κυβερνοασφάλειας

Αν και οι αριθμοί αποδεικνύουν τη δημοτικότητα της πλατφόρμας της Sophos, αυτό για το οποίο η Sophos αισθάνεται περήφανη είναι τα εκπληκτικά αποτελέσματα κυβερνοασφάλειας που προσφέρει το Sophos Central για τους πελάτες και τους συνεργάτες της εταιρείας σε ολόκληρο τον κόσμο. Οι οργανισμοί που εκτελούν το Sophos Central για τη διαχείριση των αμυνών τους αναφέρουν με συνέπεια σημαντικά οφέλη προστασίας και αποτελεσματικότητας, τα οποία έχουν πραγματικό καθημερινό αντίκτυπο στη λειτουργία τους, συμπεριλαμβανομένης:

- Της μείωσης κατά 85% του αριθμού των περιστατικών/ συμβάντων κυβερνοασφάλειας που έχουν να αντιμετωπίσουν οι ομάδες τους

- Της μείωσης κατά 90% του χρόνου που απαιτείται για την καθημερινή διαχείριση της κυβερνοασφάλειας

- Του διπλασιασμού της αποτελεσματικότητας της ομάδας πληροφορικής τους (IT team)

Η πλατφόρμα Sophos Central επιτρέπει στις ομάδες πληροφορικής να μην μεταπηδούν από κονσόλα σε κονσόλα για τη διαχείριση της κυβερνοασφαλείας του οργανισμού αλλά να διαχειρίζονται τα πάντα από ένα μέρος και μία, μοναδική και ενιαία κονσόλα. Αν απαιτηθεί η διερεύνηση μίας ειδοποίησης/ ενός συναγερμού, μπορείτε να ακολουθήσετε το ίχνος απρόσκοπτα σε όλες τις τεχνολογίες προστασίας για να φτάσετε γρήγορα στη ρίζα του ζητήματος και να το αποκαταστήσετε καταλλήλως. Οι με βάση τον χρήστη πολιτικές καθιστούν απλή και γρήγορη την συνεπή εφαρμογή των κατάλληλων προσεγγίσεων σε όλα τα εργαλεία ασφάλειας δικτύου και τερματικών συσκευών (endpoint, network).

Η Sophos αναγνωρίζει ότι κάθε οργανισμός είναι διαφορετικός και το Sophos Central αποτελεί ένα εξαιρετικά ευέλικτο εργαλείο που προσαρμόζεται στις ανάγκες των πελατών της. Οι διαισθητικοί πίνακες ελέγχου και οι διορθώσεις με ένα κλικ υπάρχουν για να προσφέρουν υποστήριξη στις ιδιαίτερα πιεσμένες (και υπόστελεχωμένες πολλές φορές) ομάδες πληροφορικής ενώ τα επιχειρησιακής κλάσης χαρακτηριστικά και τα λεπτομερή στοιχεία ελέγχου παρέχουν στους ειδικούς ασφάλειας το βάθος και το επίπεδο ελέγχου που απαιτούν.

Ατενίζοντας το μέλλον

Αν και το περιβάλλον χρήσης, το εύρος και το βάθος των δυνατοτήτων μας έχουν αλλάξει σημαντικά -προς το καλύτερο- τα τελευταία δέκα χρόνια, το πάθος μας να αυξήσουμε τη χρηστικότητα, τη χρησιμότητα και την επεκτασιμότητα δεν έχει αλλάξει.

Κατά τη διάρκεια του επόμενου έτους η αφοσιωμένη ομάδα μηχανικών του Sophos Central που συνεργάζεται στενά με τις εξαιρετικές ομάδες προϊόντων και υπηρεσιών μας, θα πραγματοποιήσει περαιτέρω άλματα προς τα εμπρός ώστε οι πελάτες μας να απολαμβάνουν μεγαλύτερες δυνατότητες και ακόμα καλύτερη χρηστικότητα και λειτουργικότητα, διασφαλίζοντας ότι εξακολουθούμε να παρέχουμε στους οργανισμούς τα καλύτερα εργαλεία για τη διαχείριση των άμυνων τους.

Καθώς η Sophos γιορτάζει αυτή την επέτειο ορόσημο, να είστε βέβαιοι ότι η πλατφόρμα Sophos Central θα συνεχίσει να βρίσκεται στο επίκεντρο της καινοτομίας, των προϊόντων και της παροχής υπηρεσιών της Sophos και για την επερχόμενη δεκαετία.

Πηγή: Sophos

Η Sophos με το Sophos Firewall κέρδισε το διάσημο Competitive Strategy Award 2023 της Frost & Sullivan στη κατηγορία επόμενης γενιάς firewall (NGFW).

Η Frost & Sullivan εφαρμόζει μια αυστηρή αναλυτική διαδικασία για να αξιολογήσει πολλούς προμηθευτές για κάθε κατηγορία πριν καθορίσει τον τελικό αποδέκτη του βραβείου.

Είναι μεγάλη τιμή για τη Sophos που το προϊόν της, Sophos Firewall, έλαβε την τιμητική αυτή διάκριση που έχει ως βάση τη στρατηγική καινοτομία και τον αντίκτυπο στους πελάτες.

Η Frost & Sullivan επαίνεσε τη Sophos που εστίασε στο να προσφέρει μία ολοκληρωμένη και έτοιμη λύση κυβερνοασφάλειας (με το κλειδί στο χέρι) στους πελάτες της, η οποία τους επιτρέπει να κλιμακώνουν τις λειτουργίες ασφαλείας τους χωρίς παράλληλα να αυξήσουν την πολυπλοκότητα της υποδομής πληροφορικής τους. Η Sophos επίσης επαινέθηκε από την Frost & Sullivan που παρείχε στους οργανισμούς τη δυνατότητα να μειώσουν το συνολικό κόστος ιδιοκτησίας (TCO), να ενισχύσουν τη στάση ασφαλείας τους, να ενισχύσουν την ορατότητα και να βελτιώσουν τη συμμόρφωση τους με τα διάφορα κανονιστικά και νομικά πλαίσια.

Η Frost & Sullivan επίσης επισήμανε το γεγονός ότι η Sophos είναι μοναδικά τοποθετημένη στο να προσφέρει στους πελάτες της μία ολιστική πλατφόρμα διαχείρισης κυβερνοασφάλειας μέσω του Sophos Central, η οποία εξαλείφει τα τυφλά σημεία σε ολοένα και πιο περίπλοκα δικτυακά περιβάλλοντα και δεν αναγκάζει τους πελάτες να κάνουν συμβιβασμούς στην απόδοση για να απολαμβάνουν καλύτερη ασφάλεια τείχους προστασίας:

Η Frost & Sullivan επίσης επισήμανε το γεγονός ότι η Sophos είναι μοναδικά τοποθετημένη στο να προσφέρει στους πελάτες της μία ολιστική πλατφόρμα διαχείρισης κυβερνοασφάλειας μέσω του Sophos Central, η οποία εξαλείφει τα τυφλά σημεία σε ολοένα και πιο περίπλοκα δικτυακά περιβάλλοντα και δεν αναγκάζει τους πελάτες να κάνουν συμβιβασμούς στην απόδοση για να απολαμβάνουν καλύτερη ασφάλεια τείχους προστασίας:

«Η προσφορά Sophos Firewall αφαιρεί από τους πελάτες της το βάρος της επιλογής μεταξύ καλύτερης ασφάλειας και καλύτερης απόδοσης χάρη στη μηχανή επιτάχυνσης Xstream, η οποία εξισορροπεί την κίνηση δεδομένων μεταξύ των επεξεργαστών για τη βελτιστοποίηση της απόδοσης και τη διατήρηση της ασφάλειας του δικτύου» αναφέρει η Frost & Sullivan στην έκθεση της.

Στη Frost & Sullivan κατέληξαν στο συμπέρασμα ότι το Sophos Firewall ευθυγραμμίζεται με τις ανάγκες των πελατών για υψηλή αξία, καλύτερη τιμή προς απόδοση, εξαιρετική εμπειρία ιδιοκτησίας και δυνατότητα εύκολης κλιμάκωσης ή προσαρμογής καθώς οι ανάγκες τους αλλάζουν ή μεγαλώνουν.

«Η Sophos εκμεταλλεύτηκε τις ευκαιρίες για να απλοποιήσει το χαρτοφυλάκιο των προϊόντων της, ενισχύοντας τη θέση της ως ένας από τους κορυφαίους προμηθευτές επόμενης γενιάς τείχους προστασίας (NGFW) στην αγορά. Για την ισχυρή συνολική απόδοση της, η Sophos κερδίζει το βραβείο 2023 Global Competitive Strategy Leadership της Frost & Sullivan στη βιομηχανία τείχους προστασίας επόμενης γενιάς (NGFW).

Κατεβάστε την πλήρη Έκθεση για το βραβείο Frost & Sullivan και επισκεφθείτε την ιστοσελίδα Sophos.com/Firewall για περισσότερες πληροφορίες.

Πηγή: Sophos

Η εξέλιξη των επιχειρήσεων και των υποδομών πληροφορικής τα τελευταία χρόνια ήταν συγκλονιστική και αυτό είχε ως αποτέλεσμα τα δεδομένα να κατανέμονται ανομοιόμορφα στο επιχειρηματικό οικοσύστημα. Το ζήτημα είναι ότι το παραπάνω κατέστησε -και καθιστά- δύσκολη την παρακολούθηση των δεδομένων όσο και του διακομιστή που τα φιλοξενεί. Ακριβώς για αυτόν τον λόγο είναι σημαντικό για τους παρόχους διαχειριζόμενων υπηρεσιών (MSPs) όπως είστε εσείς να είναι καλά προετοιμασμένοι ώστε να μπορούν να προστατεύουν και να αποκαθιστούν όλους τους κρίσιμης σημασίας φόρτους εργασίας του διακομιστή σας, ανεξάρτητα από την τοποθεσία τους.

Λόγω της διασποράς των δεδομένων, είναι πολύ δύσκολο για τους MSPs να παρέχουν πλήρη προστασία σε «περιπτώσεις ακροδικτύωσης» (edge), στις οποίες περιλαμβάνονται μικρές επιχειρήσεις με μεμονωμένους διακομιστές, διακομιστές που βρίσκονται σε πολύ απομακρυσμένα ή αφιλόξενα μέρη ή διακομιστές κατανεμημένους σε πολλές τοποθεσίες. Εξίσου περίπλοκη και χρονοβόρα γίνεται επίσης η υλοποίηση, η εφαρμογή και η διαχείριση της υποδομής δημιουργίας αντιγράφων ασφαλείας των φόρτων εργασίας του διακομιστή, ειδικά όταν υπάρχει ανάγκη εφαρμογής μίας ξεχωριστής επιτόπιας συσκευής δημιουργίας αντιγράφων ασφαλείας σε κάθε τοποθεσία. Και στα παραπάνω, προστίθεται και το βαρύ κόστος που επωμίζονται οι MSPs για την εκτέλεση ολόκληρης της επιχείρησης.

Ως εκ τούτου, οι περισσότεροι πάροχοι διαχειριζόμενων υπηρεσιών τείνουν να αποφεύγουν την εφαρμογή ή τη διαχείριση υποδομών αντιγράφων ασφαλείας.

Οι κίνδυνοι για τους MSPs

Η απροθυμία διαχείρισης των υποδομών δημιουργίας αντιγράφων ασφαλείας μπορεί να είναι δαπανηρή για τους MSPs καθώς αφήνει τα δεδομένα των πελατών τους απροστάτευτα. Η έλλειψη υποδομής δημιουργίας αντιγράφων ασφαλείας δεδομένων δημιουργεί κινδύνους απώλειας δεδομένων και αφήνει τους πελάτες εκτεθειμένους απέναντι σε επιθέσεις ransomware κάτι που θα μπορούσε να έχει ως αποτέλεσμα τη διακοπή λειτουργίας της επιχείρησης για μεγάλο χρονικό διάστημα και σημαντικές απώλειες για τη φήμη του ίδιου του παρόχου διαχειριζόμενων υπηρεσιών (MSP). Και αυτό με τη σειρά του μπορεί να έχει άμεσες αρνητικές επιπτώσεις στην κερδοφορία του MSP. Ακριβώς για αυτόν τον λόγο, η συγκεκριμένη κατάσταση θα πρέπει να αντιμετωπιστεί με έξυπνο τρόπο.

Απευθείας δημιουργία αντιγράφων ασφαλείας στο νέφος

Μια ειδικά φτιαγμένη για τον σκοπό αυτό υποδομή δημιουργίας αντιγράφων ασφαλείας σε ένα κέντρο δεδομένων δεν είναι πάντα η λύση. Το να συμπληρώσετε όμως τη τεχνολογική στοίβα σας με μία λύση δημιουργίας αντιγράφων ασφαλείας απευθείας στο νέφος είναι η ιδανική επιλογή. Με τη βοήθεια μιας ενοποιημένης, απευθείας-στο-νέφος (direct-to-cloud) λύσης επιχειρηματικής συνέχειας και αποκατάστασης από καταστροφές (BCDR) μπορείτε να ενισχύσετε την προστασία των δεδομένων σας και να την απομακρύνετε από τα όρια των κύριων κέντρων δεδομένων. Έτσι, μπορείτε να εξαλείψετε όλες τις πολυπλοκότητες που σχετίζονται με την υλοποίηση, την εφαρμογή και τη διαχείριση της σύγχρονης υποδομής πληροφορικής, εξοικονομώντας χρόνο και ενέργεια από τεχνικά ζητήματα και εστιάζοντας στο να βοηθήσετε τους πελάτες σας να αναπτύξουν την επιχείρησή τους.

Ένας άλλος λόγος για να ενισχύσετε τη τεχνολογική στοίβα σας και να επιλέξετε τη δημιουργία αντιγράφων ασφαλείας απευθείας στο νέφους είναι η δυνατότητα νέων εσόδων και ευκαιριών με υγιή περιθώρια κέρδους. Το παραπάνω, θα επιτρέψει στις υπηρεσίες εφεδρείας να επεκταθούν πέρα από τις σφαίρες επιρροής τους περιλαμβάνοντας και την προστασία των συστημάτων των πελατών για να εξαλειφθεί ο κίνδυνος απώλειας δεδομένων και η πιθανότητα διακοπής της επιχειρηματικής λειτουργίας -σε μεγάλα λειτουργικά περιθώρια.

Αλλάζει τα δεδομένα για τους MSPs

Το Datto Endpoint Backup for Servers προσφέρει συμπαγείς, απευθείας στο νέφος λύσεις επιχειρηματικής συνέχειας και αποκατάστασης από καταστροφές (BCDR) για διακομιστές οπουδήποτε. Σχεδιασμένη ειδικά για MSPs, η συγκεκριμένη λύση συνδυάζει τη δυνατότητα άμεσης δημιουργίας αντιγράφων ασφαλείας στο νέφος με την προστασία έναντι του ransomware και με ισχυρές δυνατότητες αποκατάστασης από καταστροφές (DR) ενώ η διαχείριση της πραγματοποιείται μέσω μίας ενιαίας πύλης διαχείρισης. Επιπλέον, εξαλείφει την ανάγκη επιτόπιας εγκατάστασης υλικού (hardware).

Ας ρίξουμε μια ματιά σε όλα αυτά που φέρνει

Ενίσχυση της φήμης σας και των πελατών σας

Οι επιθέσεις ransomware βρίσκονται σε άνοδο εξαιτίας κυρίως του καθυστερημένου εντοπισμού τους. Μια τέτοια απειλή μπορεί να οδηγήσει σε απρογραμμάτιστη διακοπή της λειτουργίας της επιχείρησης για σημαντικό χρονικό διάστημα θέτοντας σε κίνδυνο τη φήμη της εταιρείας σας. Η τελευταία λύση της Datto, με τις μοναδικές δυνατότητες εντοπισμού ransomware, σαρώνει για τα τυχόν αρχικά σημάδια μίας τέτοιας επίθεσης και ελέγχει τακτικά τα αντίγραφα ασφαλείας που είναι αποθηκευμένα στο Datto Cloud με το Cloud Deletion Defense™ -προστατεύοντας τις επιχειρήσεις των πελατών σας από καταστροφές. Και αυτό έχει ως αποτέλεσμα τη διατήρηση και την ενίσχυση της φήμης των πελατών σας όσο και της δικής σας. Σε αυτό το σημείο αξίζει να επισημάνουμε ότι οι ίδιες τεχνολογίες για την εξάλειψη των απειλών ransomware που υπάρχουν στα Datto SIRIS και Datto Continuity για το Microsoft Azure χρησιμοποιούνται και εδώ.

Επέκταση των υπηρεσιών BCDR

Το Datto Endpoint Backup for Servers επεκτείνει το εύρος των υπηρεσιών BCDR που προσφέρετε και συμβάλλει στη δημιουργία νέων ροών εσόδων για την επιχείρηση σας, προσφέροντας πλήρη προστασία για «περιπτώσεις ακροδικτύωσης» (edge). Παρά την επέκταση των υπηρεσιών, το κόστος που συνεπάγεται η παροχή πλήρους προστασίας (αντίγραφα ασφαλείας, DR και DR testing) ακολουθεί δομή flat-fee, πράγμα που σημαίνει ότι το κόστος είναι χαμηλότερο από αυτό των προμηθευτών «do-it-yourself» (DIY) το οποίο είναι υψηλότερο αλλά και απρόβλεπτο. Η λύση της Datto συνοδεύεται από χαμηλότερο συνολικό κόστος ιδιοκτησίας (TCO) καθώς δεν περιλαμβάνει κρυφές/μεταβλητές χρεώσεις. Δεν υπάρχουν επιπλέον χρεώσεις για αποθήκευση στο νέφος, για υπολογιστές ή για DR testing ή DR. Και ένα τέτοιο οικονομικό μοντέλο τιμολόγησης επιτρέπει την προβλέψιμη επιχειρηματική ανάπτυξη τόσο για εσάς όσο και για τους πελάτες σας.

Απλοποιώντας την επιχείρηση δημιουργίας αντιγράφων ασφαλείας

Η πρόσφατη μεταστροφή στο υβριδικό επιχειρηματικό μοντέλο οδήγησε σε αυξημένη πολυπλοκότητα στο τοπίο της πληροφορικής, με δεδομένα και διακομιστές να βρίσκονται διάσπαρτοι σε πολλές τοποθεσίες. Το Datto Endpoint Backup for Servers συνοδεύεται από μια κεντρική διαδικτυακή κονσόλα διαχείρισης που απλοποιεί τη ροή εργασιών δημιουργίας αντιγράφων ασφαλείας δεδομένων εξοικονομώντας χρόνο και εξαλείφοντας την πολυπλοκότητα με λίγα μόνο κλικ. Η διαδικτυακή κονσόλα διαχείρισης συνδέεται τόσο με το Datto BCDR όσο και με το Datto Continuity για το Microsoft Azure. Αυτό σημαίνει ότι η συνολική διαχείριση της στοίβας αντιγράφων ασφαλείας σας από μια μοναδική και ενιαία κονσόλα είναι πλέον πραγματικότητα. Η αρχιτεκτονική της λύσης της Datto που έχει στο επίκεντρο τον πάροχο διαχειριζόμενων υπηρεσιών (MSP) προσφέρει βέλτιστη τεχνική αποδοτικότητα και το ελάχιστο κόστος σε σύγκριση με λύσεις enterprise IT.

Με την καλύτερη τεχνική υποστήριξη στην κατηγορία

Πιστοποιημένοι από την Datto ειδικοί είναι διαθέσιμοι για να σας βοηθήσουν γρήγορα με αποδεδειγμένη υποστήριξη 24 ώρες το 24ωρο, 7 ημέρες την εβδομάδα, 365 ημέρες τον χρόνο. Έτσι, διασφαλίζεται η σωστή παρακολούθηση των υπηρεσιών δημιουργίας αντιγράφων ασφαλείας και αποκατάστασης από καταστροφές (DR) και την ώθηση τη δική σας, όσο και των πελατών σας, προς την επιτυχία.

Σχεδιασμένο για να βοηθά στην ανάπτυξη των MSPs

Με το Datto Endpoint Backup for Servers λαμβάνετε δημιουργία αντιγράφων ασφαλείας χωρίς συσκευές (χωρίς appliances), απευθείας στο νέφος (cloud) μέσω μιας υλοποίησης που τοποθετεί στο επίκεντρο τον πελάτη για συνεπή προστασία δεδομένων σε απομακρυσμένους διακομιστές, κέντρα δεδομένων, Azure και SaaS. Χάρη στην ευκολία διαχείρισης που προσφέρει η ενιαία κονσόλα, οι καθημερινές λειτουργίες και διεργασίες απλοποιούνται και εξορθολογίζονται, αυξάνοντας τη συνολική απόδοση BCDR με έξυπνες λειτουργίες όπως η επαλήθευση στιγμιότυπου οθόνης, οι αυτοματοποιημένες δοκιμές και οι ειδοποιήσεις μέσω μηνυμάτων ηλεκτρονικού ταχυδρομείου. Ως αποτέλεσμα, οι MSPs σαν εσάς έχουν στη διάθεση τους μία πολύ απλούστερη και εξυπνότερη λύση BCDR που τους λύνει τα χέρια.

Κάτι που δείχνει αυτή την προηγμένη, εξυπνότερη διαδικασία BCDR είναι η ωριαία δημιουργία αντιγράφων ασφαλείας των διακομιστών των πελατών σας απευθείας στο ασφαλές και ιδιωτικό Datto Cloud, χαρακτηριστικό που διασφαλίζει την ταχεία αποκατάσταση στην περίπτωση διακοπής λειτουργίας, κυβερνοεπιθέσεων και τυχαίων συμβάντων. Και αυτό θέτει τα πρότυπα για μια ασφαλή υποδομή νέφους (cloud) ενώ παράλληλα ανοίγει τον δρόμο για ανεμπόδιστη επιχειρηματική ανάπτυξη.

Πηγή: Datto

Ακόμη και με μια καλά φυλαγμένη υποδομή πληροφορικής, οι διακοπές στη λειτουργία της επιχείρησης είναι αναπόφευκτες ανεξάρτητα από το μέγεθος της ή τον κλάδο που ανήκει. Και αυτό ισχύει ιδιαίτερα για οργανισμούς που λειτουργούν σε απαιτητικά, επικίνδυνα ή αφιλόξενα περιβάλλοντα, όπως είναι οι εξέδρες άντλησης πετρελαίου, τα ορυχεία και τα εργοστάσια. Από τις κυβερνοαπειλές έως τις φυσικές καταστροφές και την αστοχία υλικού, πολλοί παράγοντες θα μπορούσαν να θέσουν σε κίνδυνο τη βιομηχανική και κατασκευαστική/μεταποιητική παραγωγή. Ένας τέτοιος παράγοντας είναι οι υπερβολικοί κραδασμοί και δονήσεις που θα μπορούσαν να προκαλέσουν σφάλματα δεδομένων σε μονάδες σκληρού δίσκου (HDDs) και να παρεμποδίσουν τη λειτουργική συνέχεια.

Προκλήσεις που αντιμετωπίζουν οι MSPs στην εξυπηρέτηση πελατών που λειτουργούν σε πολύπλοκα και επικίνδυνα περιβάλλοντα

Οι πάροχοι διαχειριζόμενων υπηρεσιών (MSP) συχνά αγωνίζονται να προσφέρουν ισχυρές λύσεις αποκατάστασης από καταστροφές (DR) σε πελάτες του βιομηχανικού και κατασκευαστικού κλάδου. Αυτό οφείλεται κατά πρώτο λόγο στο χαμηλό ποσοστό επιτυχίας των λύσεων αποκατάστασης από καταστροφές (DR) και του παρατεταμένου χρόνου διακοπής λειτουργίας εξαιτίας ης ζημιάς που προκαλείται από τους υπερβολικούς κραδασμούς στις υποδομές DR που βασίζονται σε αναλογικούς περιστρεφόμενους σκληρούς δίσκους.

Επιπλέον, οι MSPs έρχονται αντιμέτωποι με τα λιγότερα περιθώρια κέρδους όταν εφαρμόζουν λύσεις επιχειρηματικής συνέχειας και αποκατάστασης από καταστροφές (BCDR) σε πελάτες με αυστηρούς στόχους χρόνου ανάκτησης (RTOs, Recovery Time Objectives). Οι MSPs χρειάζονται υλικό υψηλής ποιότητας για την παροχή ανώτερων υπηρεσιών BCDR και την επίτευξη μικρότερων στόχων RTO, οι οποίοι απαιτούν υψηλές κεφαλαιουχικές δαπάνες (CapEx).

Γιατί οι σκληροί δίσκοι δεν είναι ιδανικοί για υποδομές αποκατάστασης από καταστροφές σε επικίνδυνα περιβάλλοντα

Οι σκληροί δίσκοι (HDDs) έχουν πολλά κινούμενα μέρη που λειτουργούν με απίστευτα υψηλή ακρίβεια. Τα μηχανικά μέρη, οι κεφαλές ανάγνωσης/εγγραφής και οι μαγνητικοί δίσκοι (platters) είναι ευαίσθητα και λεπτεπίλεπτα εξαρτήματα που είναι ιδιαίτερα ευάλωτα στις καταπονήσεις. Οι μαγνητικοί δίσκοι και οι κεφαλές περιστρέφονται με υψηλές ταχύτητες που ξεκινούν από τις 7.200 περιστροφές το λεπτό και φτάνουν τις 10.000 και 15.000 περιστροφές ανά λεπτό (RPM) για την αποθήκευση και ανάκτηση πληροφοριών. Λόγω της ευαίσθητης φύσης των εξαρτημάτων του και του ρυθμού με τους οποίους λειτουργεί, μία ξαφνική δόνηση ή τράνταγμα ή κάποιος ισχυρός κραδασμός θα μπορούσε να προκαλέσει εύκολα βλάβη στη μονάδα σκληρού δίσκου με αποτέλεσμα τα σφάλματα ανάγνωσης-εγγραφής δεδομένων. Και η ανάκτηση δεδομένων από έναν κατεστραμμένο σκληρό δίσκο τις περισσότερες φορές είναι μία αρκετά επίπονη, δαπανηρή και χρονοβόρα διαδικασία.

HDDs έναντι SSDs

Οι σκληροί δίσκοι (HDDs) είναι φθηνότεροι συγκριτικά με τις μονάδες αποθήκευσης στερεάς κατάστασης (SSDs) και παρέχουν περισσότερο χώρο αποθήκευσης. Παρόλα αυτά, οι περιστρεφόμενοι σκληροί δίσκοι έχουν πολλά μηχανικά μέρη που είναι επιρρεπή στη φθορά μετά από μερικά χρόνια τακτικής χρήσης, αυξάνοντας τον κίνδυνο αστοχίας υλικού. Οι μονάδες SSD από την άλλη, χρησιμοποιούν μνήμη flash για την αποθήκευση πληροφοριών, δεν έχουν κινούμενα μηχανικά εξαρτήματα και αντέχουν στις δονήσεις, στα χτυπήματα και στους κραδασμούς. Οι μονάδες SSD είναι εξαιρετικά ανθεκτικά και αξιόπιστα μέσα αποθήκευσης, ακόμη και σε αφιλόξενα ή δύσκολα περιβάλλοντα όπως είναι οι βιομηχανίες και τα εργοστάσια παραγωγής. Οι μονάδες SSD είναι επίσης πολύ ελαφρύτερες, ταχύτερες, αθόρυβες και καταναλώνουν σημαντικά χαμηλότερα ποσά ενέργειας από τους κοινούς σκληρούς δίσκους.

Ελαχιστοποιήστε τους κινδύνους και αυξήστε τα περιθώρια κέρδους με τα μοντέλα Datto SIRIS NVMe SSD

Ένα κρίσιμης σημασίας τμήμα της λειτουργίας μιας επιτυχημένης επιχείρησης MSP είναι να έχετε το σωστό σύνολο εργαλείων στη τεχνολογική στοίβα σας.

Τα νέα μοντέλα Datto SIRIS που είναι κατασκευασμένα με χρήση NVMe SSD, ελαχιστοποιούν τους κινδύνους, μειώνοντας τα ποσοστά αστοχίας υλικού DR που προκαλούνται από κραδασμούς σε δύσκολα, σκληρά και απαιτητικά περιβάλλοντα, όπως είναι οι εξέδρες πετρελαίου, τα ορυχεία και τα εργοστάσια. Οι λύσεις Datto SIRIS σας επιτρέπουν να αυξήσετε τα περιθώρια κέρδους της υπηρεσίας BCDR ακόμα και για απαιτητικούς πελάτες και φόρτους εργασίας, καθώς τα μοντέλα Datto SIRIS NVMe SSD διατίθενται με flat-free χρέωση – χωρίς προκαταβολικά έξοδα CapEx ή κρυφές και πρόσθετες χρεώσεις.

Το συνδρομητικό, flat-free μοντέλο της Datto εξαλείφει τις εκπλήξεις συμπεριλαμβάνοντας DR/backup cloud, hardware, software, αποθήκευση και τεχνική υποστήριξη, ακόμη και για το premium, υψηλού κόστους υλικό που βασίζεται σε τεχνολογίες NVMe SSD.

Οι περισσότερες εφαρμογές Datto BCDR προσφέρουν άμεση απόδοση επένδυσης (ROI) με μεγαλύτερα περιθώρια κέρδους και μηδενική επένδυση CapEx.

Πηγή: Datto

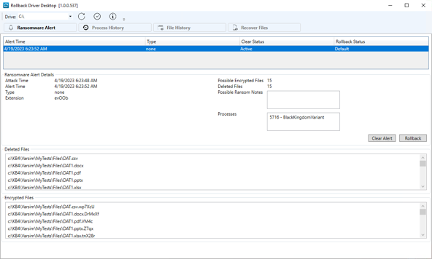

Όταν χτυπήσει ransomware, αρχεία κρυπτογραφούνται. Αυτό είναι το χαρακτηριστικό γνώρισμα των περισσότερων επιθέσεων ransomware. Ακόμα κι αν πληρώσετε τα λύτρα, δεν είναι σε καμία περίπτωση εγγυημένο ότι θα λάβετε τα σχετικά κλειδιά για να αποκρυπτογραφήσετε τα αρχεία σας. Η ουσία είναι, ότι αν σας χτυπήσει ransomware, το πιθανότερο είναι να χάσετε σημαντικά δεδομένα.

Αυτό όμως πλέον σταματά με το Ransomware Rollback. Το Ransomware Rollback είναι ένα νέο, καινοτόμο χαρακτηριστικό που περιλαμβάνεται στη λύση ανίχνευσης και απόκρισης τερματικών Datto Endpoint Detection and Response (EDR) που σας επιτρέπει να έχετε ήσυχο το κεφάλι σας γνωρίζοντας ότι όταν χτυπήσει το ransomware, θα μπορείτε να ανακτήσετε άθικτα τα αρχεία σας όπως ήταν πριν από το συμβάν.

Το προϊόν Datto EDR περιλαμβάνει το Ransomware Detection, μια μοναδική και ισχυρή τεχνολογία ενάντια στο κακόβουλο λογισμικό (antimalware), η οποία προσδιορίζει γνωστούς και άγνωστους τύπους ransomware και σταματά τη διαδικασία κρυπτογράφησης με το ξεκίνημα της επίθεσης. Όσο γρήγορη και αν είναι η ανίχνευση λυτρισμικού (ransomware) ενός προϊόντος, η διαδικασία κρυπτογράφησης του επιτιθέμενου δυστυχώς έχει σχεδόν πάντα το προβάδισμα, πράγμα που σημαίνει ότι ορισμένα αρχεία έχουν αρχίσει να κρυπτογραφούνται προτού το χαρακτηριστικό Ransomware Detection καταφέρει να «σκοτώσει» τη διεργασία και να απομονώσει το τερματικό.

Για να το αντιμετωπίσει αυτό, η Datto δημιούργησε το Ransomware Rollback, μια ελαφριά εφαρμογή που παρακολουθεί τις αλλαγές που πραγματοποιούνται στον αποθηκευτικό χώρο του δίσκου του τερματικού (π.χ. επιτραπέζιος ή φορητός υπολογιστής) παρέχοντας λειτουργικότητα επαναφοράς για αρχεία και βάσεις δεδομένων που επηρεάστηκαν από επιθέσεις ransomware. Αποτελείται από λογισμικό που εκτελείται αθόρυβα στο παρασκήνιο, καθώς και μια εφαρμογή desktop που χρησιμοποιείται για την παρακολούθηση και τη διαχείριση της διαδικασίας επαναφοράς.

Η λύση λειτουργεί με το να «παρεμβάλλεται» στις κλήσεις συστήματος αρχείων που πραγματοποιούνται από εφαρμογές και στη συνέχεια με το να παρακολουθεί και να «καταγράφει» τις αλλαγές που έγιναν. Για παράδειγμα, αν ένα αρχείο μετονομαστεί, διαγραφεί ή ενημερωθεί, το σύστημα καταγράφει αυτές τις αλλαγές και τις αποθηκεύει σε έναν proκαθορισμένο κατάλογο (directory) παρακολούθησης στο δίσκο του χρήστη.

Για εφαρμογές βάσης δεδομένων, όπως ο SQL Server ή το QuickBooks, το Ransomware Rollback αποθηκεύει τα δεδομένα που γράφονται ανά λειτουργία (operation-by-operation), επιτρέποντας την επαναφορά μίας ολόκληρης ενημέρωσης/αναβάθμισης εφόσον «μολυνθεί» από ransomware.

Σε αντίθεση με άλλες εφαρμογές EDR που προσφέρουν παρόμοιες δυνατότητες επαναφοράς, το Datto EDR με Ransomware Rollback δεν βασίζεται στο σκιώδες αντίγραφο των Windows, το οποίο συχνά αποτελεί στόχο στις επιθέσεις ransomware. Με αυτόν τον τρόπο, διασφαλίζεται ότι τα αρχεία και τα δεδομένα σας είναι ασφαλή ακόμη και από την πιο προηγμένη κυβερνοεπίθεση.

Επιπλέον, το Ransomware Rollback λύνει το πρόβλημα των επιθέσεων «εκκαθάρισης» (wiper attacks). Οι εκκαθαριστές δεδομένων (data wipers) είναι από τις ταχύτερα αναπτυσσόμενες κατηγορίες κακόβουλου λογισμικού. Ο στόχος μιας επίθεσης εκκαθάρισης δεν είναι άλλος από τη διαγραφή και τη καταστροφή αρχείων και δεδομένων.

Το Ransomware Rollback επαναφέρει ακόμη και διαγραμμένα αρχεία, σαν αυτά που μπορεί να χτυπήθηκαν σε μία επίθεση εκκαθάρισης ή που είχαν διαγραφεί κατά λάθος. Μέσω της δημιουργίας σκληρών συνδέσμων (hard links) σε έναν κατάλογο παρακολούθησης, το Ransomware Rollback διασφαλίζει ότι οι χρήστες μπορούν να επαναφέρουν τα διαγραμμένα αρχεία ανεξάρτητα από την περίσταση.

Το Ransomware Rollback αποτελεί πλέον αναπόσπαστο στοιχείο του Ransomware Detection, το οποίο περιλαμβάνεται στο προϊόν Datto EDR. Με ένα κλικ, μπορείτε γρήγορα να επαναφέρετε κρυπτογραφημένα αρχεία και δεδομένα στην προηγούμενη κατάστασή τους, γεγονός που καθιστά τη διαδικασία ανάκτησης εύκολη, αποτελεσματική και αβίαστη.

Για να λάβετε τη δοκιμαστική έκδοση του Datto EDR με Ransomware Rollback κάντε κλικ εδώ.

Πηγή: Datto

Η Ευρωπαϊκή Ένωση εργάζεται σε διάφορα μέτωπα για την προώθηση της ανθεκτικότητας στον κυβερνοχώρο, τη διαφύλαξη της επικοινωνίας και των δεδομένων μας και τη διατήρηση της διαδικτυακής κοινωνίας και οικονομίας.

Στρατηγική για την κυβερνοασφάλεια

Η Ευρωπαϊκή Επιτροπή και η Ύπατη Εκπρόσωπος της Ένωσης για Θέματα Εξωτερικής Πολιτικής και Πολιτικής Ασφαλείας παρουσίασαν μια νέα στρατηγική της ΕΕ για την ασφάλεια στον κυβερνοχώρο στα τέλη του 2020.

Η στρατηγική καλύπτει την ασφάλεια βασικών υπηρεσιών, όπως τα νοσοκομεία, τα ενεργειακά δίκτυα και οι σιδηρόδρομοι. Καλύπτει επίσης την ασφάλεια του συνεχώς αυξανόμενου αριθμού συνδεδεμένων αντικειμένων στα σπίτια, τα γραφεία και τα εργοστάσιά μας.

Η στρατηγική επικεντρώνεται στην οικοδόμηση συλλογικών ικανοτήτων για την αντιμετώπιση σημαντικών κυβερνοεπιθέσεων και τη συνεργασία με εταίρους σε όλο τον κόσμο για τη διασφάλιση της διεθνούς ασφάλειας και σταθερότητας στον κυβερνοχώρο. Περιγράφει τον τρόπο με τον οποίο μια Κοινή Κυβερνομονάδα μπορεί να διασφαλίσει την αποτελεσματικότερη αντιμετώπιση των κυβερνοαπειλών χρησιμοποιώντας τους συλλογικούς πόρους και την εμπειρογνωσία που διαθέτουν η ΕΕ και τα κράτη μέλη.

Νομοθεσία και πιστοποίηση

Οδηγία σχετικά με μέτρα για υψηλό κοινό επίπεδο κυβερνοασφάλειας σε ολόκληρη την Ένωση (οδηγία NIS2)

Οι απειλές για την ασφάλεια στον κυβερνοχώρο είναι σχεδόν πάντα διασυνοριακές και μια κυβερνοεπίθεση στις κρίσιμες εγκαταστάσεις μιας χώρας μπορεί να επηρεάσει την ΕΕ στο σύνολό της. Οι χώρες της ΕΕ πρέπει να διαθέτουν ισχυρούς κυβερνητικούς φορείς που εποπτεύουν την ασφάλεια στον κυβερνοχώρο στη χώρα τους και οι οποίοι συνεργάζονται με τους ομολόγους τους σε άλλα κράτη μέλη μέσω της ανταλλαγής πληροφοριών. Αυτό είναι ιδιαίτερα σημαντικό για τους τομείς που είναι κρίσιμοι για τις κοινωνίες μας.

Η οδηγία για την ασφάλεια των συστημάτων δικτύου και πληροφοριών (οδηγία NIS), την οποία έχουν πλέον εφαρμόσει όλες οι χώρες, διασφαλίζει τη δημιουργία και τη συνεργασία των εν λόγω κυβερνητικών φορέων. Η εν λόγω οδηγία επανεξετάστηκε στα τέλη του 2020.

Ως αποτέλεσμα της διαδικασίας επανεξέτασης, η πρόταση οδηγίας σχετικά με μέτρα για υψηλό κοινό επίπεδο κυβερνοασφάλειας σε ολόκληρη την Ένωση (οδηγία NIS2) υποβλήθηκε από την Επιτροπή στις 16 Δεκεμβρίου 2020.

Η οδηγία δημοσιεύθηκε στην Επίσημη Εφημερίδα της Ευρωπαϊκής Ένωσης τον Δεκέμβριο του 2022 και τέθηκε σε ισχύ στις 16 Ιανουαρίου 2023. Τα κράτη μέλη θα έχουν στη διάθεσή τους 21 μήνες από την έναρξη ισχύος της οδηγίας για να ενσωματώσουν τις διατάξεις στο εθνικό τους δίκαιο (πραγματική ημερομηνία: 18 Οκτωβρίου 2024).

Οδηγία NIS2

Η οδηγία NIS2 είναι η νομοθεσία για την ασφάλεια στον κυβερνοχώρο σε επίπεδο ΕΕ. Προβλέπει νομικά μέτρα για την ενίσχυση του συνολικού επιπέδου κυβερνοασφάλειας στην ΕΕ.

Οι κανόνες της ΕΕ για την κυβερνοασφάλεια που θεσπίστηκαν το 2016 επικαιροποιήθηκαν με την οδηγία NIS2 που τέθηκε σε ισχύ το 2023. Εκσυγχρονίζει το υφιστάμενο νομικό πλαίσιο ώστε να συμβαδίζει με την αυξημένη ψηφιοποίηση και ένα εξελισσόμενο τοπίο απειλών στον κυβερνοχώρο. Με την επέκταση του πεδίου εφαρμογής των κανόνων κυβερνοασφάλειας σε νέους τομείς και οντότητες, βελτιώνει περαιτέρω την ανθεκτικότητα και τις ικανότητες αντιμετώπισης συμβάντων των δημόσιων και ιδιωτικών οντοτήτων, των αρμόδιων αρχών και της ΕΕ στο σύνολό της.

Η οδηγία σχετικά με μέτρα για υψηλό κοινό επίπεδο κυβερνοασφάλειας σε ολόκληρη την Ένωση (οδηγία NIS2) προβλέπει νομικά μέτρα για την ενίσχυση του συνολικού επιπέδου κυβερνοασφάλειας στην ΕΕ, διασφαλίζοντας:

- Την ετοιμότητα των κρατών μελών, απαιτώντας να είναι κατάλληλα εξοπλισμένα. Για παράδειγμα, με ομάδα αντιμετώπισης συμβάντων ασφάλειας υπολογιστών (CSIRT) και αρμόδια εθνική αρχή συστημάτων δικτύου και πληροφοριών (NIS),

- Τη συνεργασία μεταξύ όλων των κρατών μελών, με τη σύσταση ομάδας συνεργασίας για τη στήριξη και τη διευκόλυνση της στρατηγικής συνεργασίας και της ανταλλαγής πληροφοριών μεταξύ των κρατών μελών.

- Μια νοοτροπία ασφάλειας σε όλους τους τομείς που είναι ζωτικής σημασίας για την οικονομία και την κοινωνία μας και βασίζονται σε μεγάλο βαθμό στις ΤΠΕ, όπως η ενέργεια, οι μεταφορές, το νερό, οι τράπεζες, οι υποδομές των χρηματοπιστωτικών αγορών, η υγειονομική περίθαλψη και οι ψηφιακές υποδομές.

Οι επιχειρήσεις που προσδιορίζονται από τα κράτη μέλη ως φορείς εκμετάλλευσης βασικών υπηρεσιών στους ανωτέρω τομείς θα πρέπει να λαμβάνουν τα κατάλληλα μέτρα ασφαλείας και να ενημερώνουν τις αρμόδιες εθνικές αρχές για σοβαρά περιστατικά. Οι βασικοί πάροχοι ψηφιακών υπηρεσιών, όπως οι μηχανές αναζήτησης, οι υπηρεσίες υπολογιστικού νέφους και οι επιγραμμικές αγορές, θα πρέπει να συμμορφώνονται με τις απαιτήσεις ασφάλειας και κοινοποίησης δυνάμει της οδηγίας.

ENISA — Οργανισμός της ΕΕ για την ασφάλεια στον κυβερνοχώρο

Ο ENISA (Οργανισμός της Ευρωπαϊκής Ένωσης για την Κυβερνοασφάλεια) είναι ο οργανισμός της ΕΕ που ασχολείται με την ασφάλεια στον κυβερνοχώρο. Παρέχει στήριξη στα κράτη μέλη, στα θεσμικά όργανα της ΕΕ και στις επιχειρήσεις σε βασικούς τομείς, συμπεριλαμβανομένης της εφαρμογής της οδηγίας NIS.

Ο νόμος για την ανθεκτικότητα στον κυβερνοχώρο (Cyber Resilience Act)

Η πρόταση κανονισμού σχετικά με τις απαιτήσεις κυβερνοασφάλειας για προϊόντα με ψηφιακά στοιχεία, γνωστή ως πράξη για την ανθεκτικότητα στον κυβερνοχώρο, ενισχύει τους κανόνες κυβερνοασφάλειας για τη διασφάλιση ασφαλέστερου υλισμικού και προϊόντων λογισμικού.

Η πρόταση κανονισμού σχετικά με τις απαιτήσεις κυβερνοασφάλειας για προϊόντα με ψηφιακά στοιχεία, γνωστή ως πράξη για την κυβερνοανθεκτικότητα, ενισχύει τους κανόνες κυβερνοασφάλειας για τη διασφάλιση ασφαλέστερων προϊόντων υλισμικού και λογισμικού.

Τα προϊόντα υλισμικού και λογισμικού υπόκεινται όλο και περισσότερο σε επιτυχείς κυβερνοεπιθέσεις, με αποτέλεσμα το εκτιμώμενο παγκόσμιο ετήσιο κόστος του εγκλήματος στον κυβερνοχώρο να ανέρχεται σε 5.5 τρισεκατομμύρια EUR έως το 2021.

Τα προϊόντα αυτά αντιμετωπίζουν δύο σημαντικά προβλήματα που αυξάνουν το κόστος για τους χρήστες και την κοινωνία:

- Χαμηλό επίπεδο κυβερνοασφάλειας, που αντικατοπτρίζεται από τα ευρέως διαδεδομένα τρωτά σημεία και την ανεπαρκή και ασυνεπή παροχή ενημερώσεων ασφαλείας για την αντιμετώπισή τους, και

- Ανεπαρκής κατανόηση και πρόσβαση των χρηστών σε πληροφορίες, με αποτέλεσμα να εμποδίζονται να επιλέγουν προϊόντα με επαρκείς ιδιότητες κυβερνοασφάλειας ή να τα χρησιμοποιούν με ασφαλή τρόπο.

Ενώ η ισχύουσα νομοθεσία για την εσωτερική αγορά εφαρμόζεται σε ορισμένα προϊόντα με ψηφιακά στοιχεία, τα περισσότερα από τα προϊόντα υλισμικού και λογισμικού δεν καλύπτονται επί του παρόντος από καμία νομοθεσία της ΕΕ που να αντιμετωπίζει την κυβερνοασφάλεια τους. Ειδικότερα, το ισχύον νομικό πλαίσιο της ΕΕ δεν αντιμετωπίζει την κυβερνοασφάλεια του μη ενσωματωμένου λογισμικού, ακόμη και αν οι επιθέσεις στον κυβερνοχώρο στοχεύουν όλο και περισσότερο σε τρωτά σημεία των εν λόγω προϊόντων, προκαλώντας σημαντικό κοινωνικό και οικονομικό κόστος.

Προσδιορίστηκαν δύο κύριοι στόχοι για τη διασφάλιση της εύρυθμης λειτουργίας της εσωτερικής αγοράς:

- Δημιουργία συνθηκών για την ανάπτυξη ασφαλών προϊόντων με ψηφιακά στοιχεία, διασφαλίζοντας ότι τα προϊόντα υλισμικού και λογισμικού διατίθενται στην αγορά με λιγότερα τρωτά σημεία και διασφαλίζουν ότι οι κατασκευαστές λαμβάνουν σοβαρά υπόψη την ασφάλεια καθ’ όλη τη διάρκεια του κύκλου ζωής ενός προϊόντος· και

- Δημιουργία συνθηκών που θα επιτρέπουν στους χρήστες να λαμβάνουν υπόψη την κυβερνοασφάλεια κατά την επιλογή και τη χρήση προϊόντων με ψηφιακά στοιχεία.

Καθορίστηκαν τέσσερις ειδικοί στόχοι:

- Να διασφαλίσει ότι οι κατασκευαστές βελτιώνουν την ασφάλεια των προϊόντων με ψηφιακά στοιχεία από τη φάση σχεδιασμού και ανάπτυξης και καθ’ όλη τη διάρκεια του κύκλου ζωής·

- Να διασφαλίσει ένα συνεκτικό πλαίσιο κυβερνοασφάλειας, το οποίο διευκολύνει τη συμμόρφωση των παραγωγών υλισμικού και λογισμικού·

- Να ενισχύσει τη διαφάνεια των ιδιοτήτων ασφάλειας των προϊόντων με ψηφιακά στοιχεία, και

- Να δοθεί η δυνατότητα στις επιχειρήσεις και τους καταναλωτές να χρησιμοποιούν με ασφάλεια προϊόντα με ψηφιακά στοιχεία.

Νόμος για την ασφάλεια στον κυβερνοχώρο

Η πράξη για την ασφάλεια στον κυβερνοχώρο ενισχύει τον ρόλο του ENISA. Ο οργανισμός έχει πλέον μόνιμη εντολή και είναι εξουσιοδοτημένος να συμβάλλει στην ενίσχυση τόσο της επιχειρησιακής συνεργασίας όσο και της διαχείρισης κρίσεων σε ολόκληρη την ΕΕ. Διαθέτει επίσης περισσότερους οικονομικούς και ανθρώπινους πόρους από ό, τι πριν. Στις 18 Απριλίου 2023, η Επιτροπή πρότεινε στοχευμένη τροποποίηση της πράξης της ΕΕ για την ασφάλεια στον κυβερνοχώρο.

Νόμος για την κυβερνοαλληλεγγύη

Στις 18 Απριλίου 2023, η Ευρωπαϊκή Επιτροπή πρότεινε την πράξη της ΕΕ για την αλληλεγγύη στον κυβερνοχώρο, προκειμένου να βελτιωθεί η αντιμετώπιση των κυβερνοαπειλών σε ολόκληρη την ΕΕ. Η πρόταση θα περιλαμβάνει μια ευρωπαϊκή ασπίδα κυβερνοασφάλειας και έναν ολοκληρωμένο μηχανισμό έκτακτης ανάγκης στον κυβερνοχώρο για τη δημιουργία μιας καλύτερης μεθόδου κυβερνοάμυνας.

Πιστοποίηση

Η ψηφιακή μας ζωή μπορεί να λειτουργήσει καλά μόνο εάν υπάρχει εμπιστοσύνη του κοινού στην κυβερνοασφάλεια των προϊόντων και υπηρεσιών ΤΠ. Είναι σημαντικό να μπορούμε να διαπιστώσουμε ότι ένα προϊόν έχει ελεγχθεί και πιστοποιηθεί ότι συμμορφώνεται με υψηλά πρότυπα κυβερνοασφάλειας. Επί του παρόντος υπάρχουν διάφορα συστήματα πιστοποίησης της ασφάλειας για τα προϊόντα ΤΠ σε ολόκληρη την ΕΕ. Η καθιέρωση ενός ενιαίου κοινού συστήματος πιστοποίησης θα ήταν ευκολότερη και σαφέστερη για όλους.

Ως εκ τούτου, η Επιτροπή επεξεργάζεται ένα πανευρωπαϊκό πλαίσιο πιστοποίησης, με επίκεντρο τον ENISA. Ο νόμος για την ασφάλεια στον κυβερνοχώρο περιγράφει τη διαδικασία για την επίτευξη αυτού του πλαισίου.

Το πλαίσιο πιστοποίησης της κυβερνοασφάλειας της ΕΕ

Το πλαίσιο της ΕΕ για την πιστοποίηση της κυβερνοασφάλειας για τα προϊόντα ΤΠΕ επιτρέπει τη δημιουργία εξατομικευμένων και βασιζόμενων στον κίνδυνο συστημάτων πιστοποίησης της ΕΕ.

Η πιστοποίηση διαδραματίζει καίριο ρόλο στην αύξηση της εμπιστοσύνης και της ασφάλειας σε σημαντικά προϊόντα και υπηρεσίες για τον ψηφιακό κόσμο. Επί του παρόντος, στην ΕΕ υπάρχουν διάφορα συστήματα πιστοποίησης της ασφάλειας για τα προϊόντα ΤΠΕ. Ωστόσο, χωρίς ένα κοινό πλαίσιο για τα έγκυρα σε επίπεδο ΕΕ πιστοποιητικά κυβερνοασφάλειας, υπάρχει αυξανόμενος κίνδυνος κατακερματισμού και φραγμών μεταξύ των κρατών μελών.

Το πλαίσιο πιστοποίησης θα παρέχει πανευρωπαϊκά συστήματα πιστοποίησης ως ένα ολοκληρωμένο σύνολο κανόνων, τεχνικών απαιτήσεων, προτύπων και διαδικασιών. Το πλαίσιο θα βασίζεται σε συμφωνία σε επίπεδο ΕΕ για την αξιολόγηση των ιδιοτήτων ασφάλειας ενός συγκεκριμένου προϊόντος ή υπηρεσίας που βασίζεται στις ΤΠΕ. Θα βεβαιώνει ότι τα προϊόντα και οι υπηρεσίες ΤΠΕ που έχουν πιστοποιηθεί σύμφωνα με ένα τέτοιο σύστημα συμμορφώνονται με συγκεκριμένες απαιτήσεις.

Ειδικότερα, κάθε ευρωπαϊκό σύστημα θα πρέπει να προσδιορίζει:

- τις κατηγορίες προϊόντων και υπηρεσιών που καλύπτονται·

- τις απαιτήσεις κυβερνοασφάλειας, όπως πρότυπα ή τεχνικές προδιαγραφές·

- το είδος της αξιολόγησης, όπως η αυτοαξιολόγηση ή τρίτο μέρος·

- το επιδιωκόμενο επίπεδο βεβαιότητας.

Τα επίπεδα διασφάλισης χρησιμοποιούνται για την ενημέρωση των χρηστών σχετικά με τον κίνδυνο κυβερνοασφάλειας ενός προϊόντος και μπορεί να είναι βασικά, σημαντικά ή/και υψηλά. Είναι ανάλογα με το επίπεδο κινδύνου που συνδέεται με την προβλεπόμενη χρήση του προϊόντος, της υπηρεσίας ή της διαδικασίας, όσον αφορά την πιθανότητα και τις επιπτώσεις ενός ατυχήματος. Ένα υψηλό επίπεδο διασφάλισης θα σήμαινε ότι το πιστοποιημένο προϊόν πέρασε τις υψηλότερες δοκιμές ασφαλείας.

Το πιστοποιητικό που θα προκύψει θα αναγνωρίζεται σε όλα τα κράτη μέλη της ΕΕ, καθιστώντας ευκολότερο για τις επιχειρήσεις να πραγματοποιούν διασυνοριακές συναλλαγές και για τους αγοραστές να κατανοούν τα χαρακτηριστικά ασφαλείας του προϊόντος ή της υπηρεσίας.

Όσον αφορά την εφαρμογή του πλαισίου πιστοποίησης, οι αρχές των κρατών μελών που συγκεντρώθηκαν στην Ευρωπαϊκή Ομάδα Πιστοποίησης της Κυβερνοασφάλειας (ECCG) έχουν ήδη συναντηθεί αρκετές φορές.

Ομάδα πιστοποίησης της ασφάλειας στον κυβερνοχώρο

Μετά την έναρξη ισχύος της πράξης για την ασφάλεια στον κυβερνοχώρο το 2019, η Ευρωπαϊκή Επιτροπή δημοσίευσε πρόσκληση υποβολής αιτήσεων για την επιλογή μελών της ομάδας πιστοποίησης της ασφάλειας στον κυβερνοχώρο (SCCG).

Η SCCG θα είναι υπεύθυνη για την παροχή συμβουλών στην Επιτροπή και τον ENISA σχετικά με στρατηγικά ζητήματα που αφορούν την πιστοποίηση της κυβερνοασφάλειας και θα επικουρεί την Επιτροπή στην προετοιμασία του κυλιόμενου προγράμματος εργασίας της Ένωσης. Πρόκειται για την πρώτη ομάδα εμπειρογνωμόνων ενδιαφερόμενων μερών για την πιστοποίηση της ασφάλειας στον κυβερνοχώρο που δρομολογήθηκε από την Ευρωπαϊκή Επιτροπή.

Αναλόγως του τρόπου δημιουργίας των κωδικών πρόσβασής σας, όπως του μήκους του ή της συμπερίληψης τόσο γραμμάτων όσο αριθμών και συμβόλων, ο χρόνος που θα χρειαζόταν ένας κυβερνοεγκληματίας για να τον «σπάσει» ποικίλλει. Το να γνωρίζετε τι είναι αυτό που διευκολύνει τους κυβερνοεγκληματίες να «σπάνε» τους κωδικούς πρόσβασής είναι κρίσιμης σημασίας για να μην πέσετε θύμα του συγκεκριμένου τύπου επίθεσης.

Διαβάστε παρακάτω για να μάθετε πόσος χρόνος απαιτείται για να σπάσει ο κωδικός πρόσβασής σας και τι μπορείτε να κάνετε για να ενισχύσετε τους κωδικούς πρόσβασής σας ώστε να είναι δύσκολο να παραβιαστούν από έναν κυβερνοεγκληματία.

Τι είναι το «σπάσιμο» του κωδικού πρόσβασης;

Το «σπάσιμο» ενός κωδικού πρόσβασης (διάρρηξη ή παραβίαση) συμβαίνει όταν οι κυβερνοεγκληματίες χρησιμοποιούν εργαλεία και προγράμματα για να ανακτήσουν κωδικούς πρόσβασης που έχουν αποθηκευτεί σε συστήματα υπολογιστών ή έχουν αποσταλεί μέσω δικτύου. Χρησιμοποιώντας εξειδικευμένα προγράμματα, οι κυβερνοεγκληματίες μπορούν να «σπάσουν» κωδικούς πρόσβασής και να εισέλθουν στους λογαριασμούς σας μέσα σε λίγα δευτερόλεπτα, λεπτά, ώρες, ημέρες ή ακόμα και χρόνια ανάλογα με το πόσο περίπλοκοι είναι οι κωδικοί πρόσβασής. Όσο λιγότερο περίπλοκοι είναι οι κωδικοί πρόσβασής σας, τόσο πιο γρήγορα ένα πρόγραμμα διάρρηξης κωδικών πρόσβασης μπορεί να τους «σπάσει» επιτυχώς θέτοντας στη συνέχεια σε κίνδυνο τους λογαριασμούς σας.

Πόσος χρόνος θα χρειαστεί για να σπάσει ο κωδικό πρόσβασής σας;

Για να σας δώσουμε μια ιδέα για το πόσο χρόνο χρειάζεται για να σπάσουν ορισμένοι κωδικοί πρόσβασης μπορείτε να δείτε ορισμένα παραδείγματα στο γράφημα της εταιρείας Statista παρακάτω.

Σύμφωνα με την Statista, οι κωδικοί πρόσβασης με τουλάχιστον ένα κεφαλαίο γράμμα, αριθμό, σύμβολο και τουλάχιστον 12 χαρακτήρες θα χρειαστούν τον μεγαλύτερο χρόνο για να σπάσουν από ένα πρόγραμμα παραβίασης κωδικών πρόσβασης – η εταιρεία Statista υπολογίζει ότι θα χρειαστούν 34.000 χρόνια για έναν κωδικό πρόσβασης που περιλαμβάνει όλα τα παραπάνω κριτήρια.

Αντίθετα, οι κωδικοί πρόσβασης που είναι 6 χαρακτήρες ή λιγότεροι θα «σπάσουν» αμέσως ακόμα και αν ενσωματώνουν κεφαλαίο γράμμα, αριθμό και σύμβολο. Αν διαπιστώσετε ότι οι κωδικοί πρόσβασής που χρησιμοποιείτε ταιριάζουν με τα κριτήρια που βρίσκονται στο κόκκινο χρώμα, αυτό σημαίνει ότι μπορούν να «σπάσουν» αμέσως ή μέσα σε λίγα λεπτά, κάτι που αποτελεί κίνδυνο για την διαδικτυακή σας ασφάλειά.

Η σημασία των τυχαίων και ισχυρών κωδικών πρόσβασης

Από τα παραπάνω ευρήματα είναι προφανές ότι η χρήση αδύναμων κωδικών πρόσβασης που δεν ακολουθούν τις βέλτιστες πρακτικές κωδικών πρόσβασης διευκολύνει τους κυβερνοεγκληματίες στην παραβίαση ή στη διάρρηξη τους. Όταν ακολουθείτε τις βέλτιστες πρακτικές κωδικών πρόσβασης, η διάρρηξη ενός κωδικού πρόσβασής δυσκολεύει σημαντικά λόγω της πολυπλοκότητας και του μήκους του.

Βέλτιστες πρακτικές κωδικών πρόσβασης:

- Να μην χρησιμοποιούνται διαδοχικοί αριθμοί (π.χ. 12345)

- Να μην συμπεριλαμβάνονται προσωπικά στοιχεία (π.χ. διεύθυνση κατοικίας)

- Να μην χρησιμοποιούνται συνηθισμένες λέξεις που περιλαμβάνονται σε λεξικό (π.χ. σκύλος)

- Να μην επαναχρησιμοποιούνται κωδικοί πρόσβασης σε πολλούς λογαριασμούς

- Να δημιουργούνται κωδικοί πρόσβασης με τουλάχιστον 12 χαρακτήρες

Συχνά, οι άνθρωποι βασίζονται στον εαυτό τους για να δημιουργήσουν τους κωδικούς πρόσβασής τους. Και αυτό έχει ως αποτέλεσμα τη χρήση αδύναμων κωδικών πρόσβασης επειδή είναι ευκολότεροι στην απομνημόνευση ή οδηγεί στη χρήση των ίδιων κωδικών πρόσβασης σε πολλούς λογαριασμούς. Η επαναχρησιμοποίηση κωδικών πρόσβασης είναι μια επικίνδυνη πρακτική, καθώς διευκολύνει τους κυβερνοεγκληματίες να παραβιάσουν περισσότερους από έναν από τους λογαριασμούς σας.

Πως μπορείτε λοιπόν να προχωρήσετε στη δημιουργία κωδικών πρόσβασης που είναι τυχαίοι, ισχυροί και δύσκολοι για τους κυβερνοεγκληματίες;

Πως να δημιουργήσετε ισχυρούς κωδικούς πρόσβασης που είναι δύσκολο να σπάσουν

Ακολουθούν μερικοί τρόποι για να δημιουργήσετε ισχυρούς κωδικούς πρόσβασης που δεν μπορούν εύκολα να σπάσουν.

Χρησιμοποιήστε ένα εργαλείο δημιουργίας κωδικών πρόσβασης

Μία εφαρμογή δημιουργίας ή παραγωγής κωδικών πρόσβασης είναι ένα εργαλείο που σας βοηθά να δημιουργήσετε μοναδικούς κωδικούς πρόσβασης. Όταν χρησιμοποιείτε ένα πρόγραμμα δημιουργίας κωδικών πρόσβασης, το μόνο που έχετε να κάνετε είναι να πατήσετε κλικ σε ένα κουμπί και η εφαρμογή θα δημιουργήσει μια μοναδική σειρά χαρακτήρων με βάση το μήκος που θέλετε να έχει ο κωδικός πρόσβασής σας. Αυτή είναι η πιο εύκολη λύση για την ενίσχυση των κωδικών πρόσβασής σας, καθώς δεν θα χρειαστεί να τους δημιουργήσετε μόνοι σας. H Keeper προσφέρει το δικό της εργαλείο δημιουργίας κωδικών πρόσβασης, το οποίο μάλιστα είναι δωρεάν για χρήση. Ωστόσο, η χρήση μόνο ενός εργαλείου δημιουργίας κωδικών πρόσβασης είναι επικίνδυνη, επειδή εξακολουθείτε να έχετε το πρόβλημα να χρειάζεται να τους απομνημονεύσετε όλους -και όσο πιο περίπλοκοι είναι οι κωδικοί,, τόσο πιο δύσκολο είναι να το κάνετε.

Σε αυτό το σημείο είναι που εισέρχεται και μπορεί να βοηθήσει ένας διαχειριστής κωδικών πρόσβασης.

Αποθηκεύστε τους κωδικούς σας σε έναν διαχειριστή κωδικών πρόσβασης

Ένα πρόγραμμα διαχείρισης κωδικών πρόσβασης είναι ένα εργαλείο κυβερνοασφάλειας που βοηθά τόσο στη δημιουργία ισχυρών, τυχαίων και μοναδικών κωδικών πρόσβασης αλλά και στην ασφαλή αποθήκευση τους. Ο διαχειριστής κωδικών πρόσβασης του Keeper αποθηκεύει με ασφάλεια τους κωδικούς πρόσβασής σας και σας επιτρέπει να έχετε πρόσβαση σε αυτούς σε οποιαδήποτε πλατφόρμα, από οποιαδήποτε συσκευή. Το μόνο που έχετε να κάνετε είναι να δημιουργήσετε έναν ισχυρό κύριο κωδικό πρόσβασης και το Keeper Password Manager θα κάνει τα υπόλοιπα.

Με το Keeper Password Manager μπορείτε να είστε βέβαιοι ότι οι κωδικοί πρόσβασης που θα δημιουργήσετε θα είναι σχεδόν αδύνατο να σπάσουν για έναν κυβερνοεγκληματία.

Βεβαιωθείτε ότι οι κωδικοί πρόσβασής σας έχουν μήκος τουλάχιστον 12 χαρακτήρων

Ακόμη και αν χρησιμοποιείτε ένα εργαλείο δημιουργίας κωδικών πρόσβασης ή έναν διαχειριστή κωδικών πρόσβασης, εξακολουθείτε να έχετε τη δυνατότητα να επιλέξετε πόσο μήκος επιθυμείτε να έχουν οι κωδικοί πρόσβασης σας. Λάβετε υπόψη ότι οι κωδικοί πρόσβασης με λιγότερους από 12 χαρακτήρες δεν είναι τόσο ασφαλείς όσο οι κωδικοί πρόσβασης που έχουν μήκος τουλάχιστον 12 χαρακτήρες. Όσο μεγαλύτερος είναι ο κωδικός πρόσβασης, τόσο περισσότερο χρόνο θα χρειαστεί για να σπάσει από έναν κυβερνοεγκληματίας. Το ίδιο ισχύει και για την πολυπλοκότητα του κωδικού πρόσβασης.

Αποτρέψτε το σπάσιμο των κωδικών σας με τον Keeper Password Manager

Καθώς η τεχνολογία προχωρά, η παραβίαση ή η διάρρηξη κωδικών πρόσβασης γίνεται μία ολοένα και πιο εύκολη στην εκτέλεση διαδικασία για τους κυβερνοεγκληματίες. Είναι σημαντικό να κατανοήσετε τα κριτήρια που πρέπει να έχετε κατά τη δημιουργία ισχυρών, σύνθετων κωδικών πρόσβασης και των εργαλείων που μπορείτε να χρησιμοποιήσετε για τη δημιουργία τους.

Ξεκινήστε μια δωρεάν δοκιμή 30 ημερών του Keeper Password Manager για να δείτε πως το Keeper μπορεί να σας βοηθήσει να δημιουργήσετε ισχυρούς, μοναδικούς κωδικούς πρόσβασης.

Πηγή: Keeper

Σε μια μελέτη του 2023 που ανατέθηκε στην Forrester Consulting από την Datto έλαβαν μέρος 421 υπεύθυνοι λήψης αποφάσεων σε θέματα στρατηγικής νέφους, οι οποίοι εργάζονται σε μικρομεσαίες επιχειρήσεις (SMB). Οι υπεύθυνοι λήψης αποφάσεων ερωτήθηκαν σχετικά με τις τρέχουσες υποδομές πληροφορικής των οργανισμών τους καθώς και πως η αξιοποίηση εξωτερικών συνεργατών για την απλοποίηση και τον εξορθολογισμό των λειτουργιών του οργανισμούς τους εξοικονομεί χρήματα και συμβάλλει στην επιτυχία του.

Αν και τα τελευταία πέντε χρόνια δημιουργήθηκαν πολλές διαφορετικές προκλήσεις για τις μικρές επιχειρήσεις, η πιο αξιοσημείωτη ήταν η μετάβαση των οργανισμών στο δημόσιο νέφος (public cloud). Αν και η πανδημία του 2020 επιτάχυνε τη μετάβαση καθώς οι επιχειρήσεις έπρεπε να προσαρμοστούν στην αναγκαιότητα της εργασίας από το σπίτι, δεν ήταν η πανδημία ο πρωταρχικός λόγος για την υιοθέτησή του δημόσιου νέφους. Η πραγματικότητα είναι ότι πολλοί οργανισμοί, αρκετά πριν από τις καραντίνες και τις αναγκαστικές διακοπές λειτουργίες που ήρθαν με τη πανδημία, έβλεπαν τη μετάβαση στο δημόσιο νέφος ως μία ευκαιρία για να περιορίσουν τις δαπάνες και να συμβαδίσουν με τους αυστηρότερους παγκόσμιους κανονισμούς συμμόρφωσης.