Νέα

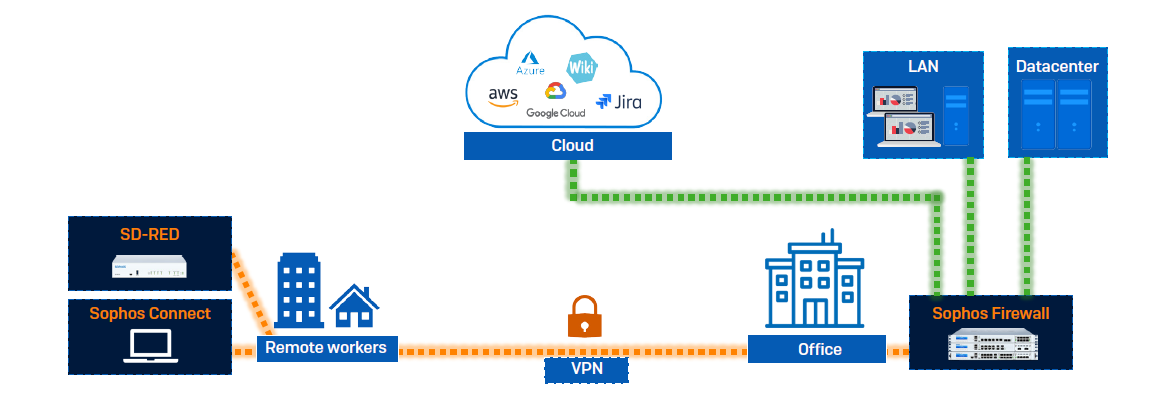

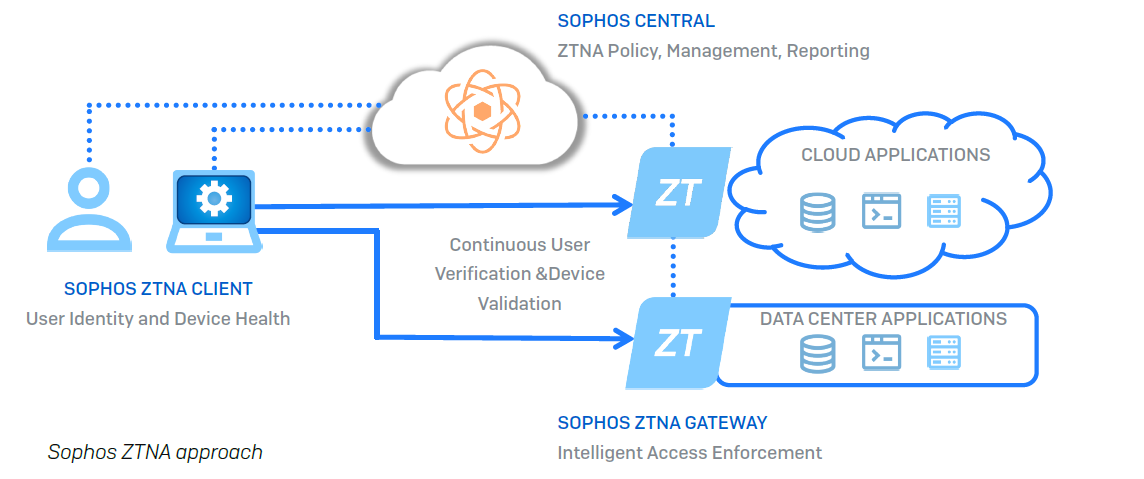

Το Virtual Private Networking (VPN) βρίσκεται στον πυρήνα των λύσεων απομακρυσμένης πρόσβασης εδώ και χρόνια. Μπορεί σήμερα τα τμήματα πληροφορικής να γνωρίζουν και να έχουν κατανοήσει καλά το VPN ωστόσο μπορεί να τύχει να είναι περίπλοκο στην εφαρμογή του ή στην ασφάλιση του. Και η πανδημία του κορωνοϊού είχε ως αποτέλεσμα να εκτεθούν πολλά από τα μειονεκτήματα του. Τα VPNs δεν κλιμακώνονται πάντα καλά για να καλύψουν την αυξανόμενη ζήτηση. Όπως πολλοί οργανισμοί ανακάλυψαν εκ των υστέρων, τα VPNs μπορούν να φτάσουν γρήγορα σε σημείο κορεσμού όσον αφορά την χωρητικότητα τους, εμποδίζοντας τους χρήστες να πραγματοποιήσουν νέες συνεδρίες ή παρέχοντας κακή εμπειρία σύνδεσης για όσους είναι ήδη συνδεδεμένοι.

Καθώς οι χάκερ εστιάζουν τις προσπάθειες τους στους απομακρυσμένους εργαζόμενους, η παροχή μίας όλα-η-τίποτα απομακρυσμένης πρόσβασης στα εταιρικά δίκτυα αυξάνει τους κινδύνους, ειδικά όταν το προσωπικό πληροφορικής και οι εξωτερικοί εργολάβοι χρειάζονται προνομιακή πρόσβαση. Πέρασαν οι μέρες που οι χάκερ ήταν εκτός και οι χρήστες (υπάλληλοι) εντός του εταιρικού δικτύου. Σήμερα, όλα τα αιτήματα πρόσβασης πρέπει να αντιμετωπίζονται ως δυνητικά κακόβουλα, επειδή τα εσωτερικά εταιρικά δίκτυα δεν αποτελούν ασφαλή φρούρια.

Την ώρα που πολλοί οργανισμοί κοιτάζουν να βρουν τρόπους να εφαρμόσουν λύσεις ασφαλούς απομακρυσμένης πρόσβασης για τον ολοένα αυξανόμενο αριθμό των υπαλλήλων τους, πολλοί στρέφονται σε μοντέλα μηδενικής εμπιστοσύνης για να αντικαταστήσουν τις παλαιότερες λύσεις VPN. Η μηδενική εμπιστοσύνη μπορεί να είναι λιγότερο περίπλοκη για ανάπτυξη και συντήρηση από το VPN. Και εκ σχεδιασμού, οι λύσεις μηδενικής εμπιστοσύνης είναι πιο ασφαλείς, αξιόπιστες και υψηλότερης απόδοσης.

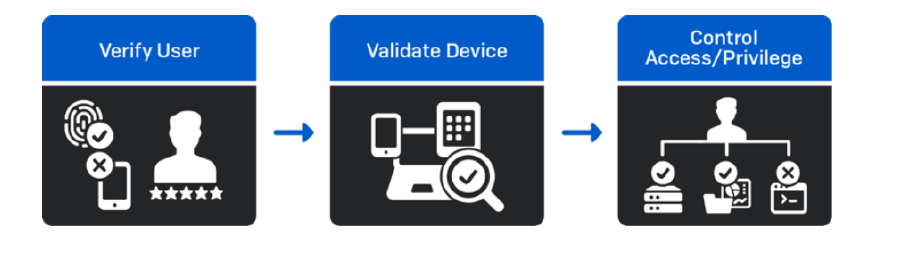

Ποιο είναι το μοντέλο ασφαλείας μηδενικής εμπιστοσύνης;

Το μοντέλο ασφαλείας μηδενικής εμπιστοσύνης αναπτύχθηκε από τον John Kindervag, πρώην αναλυτή της Forrester πριν από περισσότερα από 10 χρόνια. Και από τότε, έχει υιοθετηθεί από τις Microsoft, Cisco, Palo Alto, Symantec και πολλές άλλες εταιρείες. Πιο πρόσφατα, το NIST και το National Center for Cyber Security Excellence δημοσίευσαν μία ανάλυση που ονομάζεται NIST SP 800-207 Zero Trust Architecture.

Η βασική έννοια της ασφάλειας μηδενικής εμπιστοσύνης είναι:

«Κάθε χρήστης και σύνδεση πρέπει να επαληθεύονται πριν αποκτήσουν πρόσβαση σε πόρους πληροφορικής ανεξαρτήτως της προέλευσης της σύνδεσης».

Η μηδενική εμπιστοσύνη βελτιώνει την ασφάλεια απαιτώντας ασφαλή και επικυρωμένη πρόσβαση σε όλους τους πόρους. Και η αρχή του ελάχιστου προνομίου εφαρμόζεται για τον περιορισμό της πρόσβασης αποκλειστικά στους πόρους που απαιτούνται για να κάνουν τις εργασίες τους οι χρήστες. Όταν οι οργανισμοί φτάσουν στην πλήρη ωριμότητα της μηδενικής εμπιστοσύνης, πρέπει να επιθεωρούν και να καταγράφουν όλες τις δραστηριότητες χρησιμοποιώντας συστήματα ασφάλειας πληροφοριών και διαχείρισης συμβάντων (SIEM) όπως είναι τα Azure Sentinel και Splunk.

Πως οι προμηθευτές ασφαλείας μπορούν να βοηθήσουν στην εφαρμογή της μηδενικής εμπιστοσύνης

Οι προμηθευτές ασφαλείας, όπως η BeyondTrust και η Microsoft, επιτρέπουν στους χρήστες να έχουν πρόσβαση σε εταιρικά περιουσιακά στοιχεία χρησιμοποιώντας έλεγχο ταυτότητας μεμονωμένης σύνδεσης ή έλεγχο ταυτότητας πολλαπλών παραγόντων χωρίς να απαιτείται σύνδεση VPN. Αυτές οι λύσεις μηδενικής εμπιστοσύνης μπορούν να αντικαταστήσουν το VPN και τους reversed proxies. Η υπηρεσία Application Proxy της Microsoft «τρέχει» στο cloud και η κίνηση δικτύου τερματίζεται στους διακομιστές της Microsoft. Ομοίως, η BeyondTrust ακολουθεί την ίδια προσέγγιση με τη δική της λύση Privileged Remote Access. Οι οργανισμοί απλώς χρειάζεται να εφαρμόσουν/ αναπτύξουν έναν ή περισσότερους συνδέσμους στις εγκαταστάσεις τους ή παράγοντες endpoint ώστε οι υπηρεσίες cloud να μπορούν να συνδεθούν σε περιουσιακά στοιχεία του intranet.

Οι υπηρεσίες Privileged Remote Access και Application Proxy απλοποιούν την απομακρυσμένη πρόσβαση επειδή δεν απαιτούν εισερχόμενες συνδέσεις από το Διαδίκτυο. Όλη η κίνηση εξέρχεται από τις θύρες 80 και 443. Δεν απαιτείται DMZ, ωστόσο στην περίπτωση που οι οργανισμοί επιλέξουν να αναπτύξουν DMZ, οι διακομιστές στο DMZ δεν χρειάζεται να συνδεθούν σε κάποιο domain. Και επειδή και οι δύο λύσεις αποτελούν υπηρεσίες cloud, τόσο η Microsoft όσο και η BeyondTrust διαχειρίζονται από μόνες τους την ασφάλεια, την υψηλή διαθεσιμότητα, την επεκτασιμότητα και την προστασία από κατανεμημένες επιθέσεις άρνησης εξυπηρέτησης (DDoS).

7 βήματα για ωριμότητα μηδενικής εμπιστοσύνης

Για να βοηθήσει τους οργανισμούς να προχωρήσουν στην εφαρμογή λύσεων ασφαλείας μηδενικής εμπιστοσύνης, η Microsoft προωθεί τα ακόλουθα 7 βήματα για πλήρη ωριμότητα μηδενικής εμπιστοσύνης:

- Ασφαλίστε την ταυτότητα με μηδενική εμπιστοσύνη

- Ασφαλίστε τις τερματικές συσκευές με μηδενική εμπιστοσύνη

- Ασφαλίστε τις εφαρμογές με μηδενική εμπιστοσύνη

- Ασφαλίστε τα δεδομένα με μηδενική εμπιστοσύνη

- Ασφαλίστε την υποδομή με μηδενική εμπιστοσύνη

- Ασφαλίστε τα δίκτυα με μηδενική εμπιστοσύνη

- Παρέχετε ορατότητα, αυτοματοποίηση και «ενορχήστρωση» με μηδενική εμπιστοσύνη

Τα πρώτα δύο βήματα είναι σημαντικό να εφαρμοστούν αρχικά:

Ασφαλίστε την ταυτότητα με μηδενική εμπιστοσύνη: Ο έλεγχος ταυτότητας πολλαπλών παραγόντων και η είσοδος (sign-in) χωρίς κωδικό πρόσβασης παρέχουν ισχυρό έλεγχο ταυτότητας για τους χρήστες. Το Azure AD αξιολογεί τους παράγοντες κινδύνου κατά τις συνεδρίες σύνδεσης των χρηστών και παρέχει ανίχνευση κινδύνων σε πραγματικό χρόνο.

Ασφαλίστε τις τερματικές συσκευές με μηδενική εμπιστοσύνη: Οι συσκευές πρέπει να συμμορφώνονται με τις εταιρικές πολιτικές προτού οι χρήστες συνδεθούν σε εφαρμογές. Η εγγραφή MDM (Mobile Device Management) με πολιτική Intune και Azure AD Conditional Access διασφαλίζει ότι οι συσκευές είναι υγιείς και συμβατές πριν από την πραγματοποίηση απομακρυσμένων συνδέσεων.

Μηδενική εμπιστοσύνη – επόμενα βήματα

Ενώ τα VPN έχουν τη θέση τους στο τεχνολογικό τοπίο, το πεδίο εφαρμογής γίνεται όλο και μικρότερο. Η μηδενική εμπιστοσύνη είναι ασφαλέστερη, περισσότερο αξιόπιστη και ευέλικτη, ενώ παρέχει επιπλέον καλύτερη απόδοση από τα VPNs. Αν οι προνομιακοί χρήστες χρειάζονται πρόσβαση σε απομακρυσμένα συστήματα, η μηδενική εμπιστοσύνη μπορεί να προστατεύσει καλύτερα τα συστήματα παρέχοντας τους απαραίτητους ελέγχους, παρακολουθώντας τις συνεδρίες και αναλύοντας τα δεδομένα καταγραφής σε κάθε βήμα. Η ασφάλεια ελάχιστου προνομίου είναι εξίσου σημαντικό να εφαρμοστεί για την παροχή επαρκούς προστασίας έναντι των σημερινών απειλών, ανεξάρτητα από ποια λύση απομακρυσμένης πρόσβασης χρησιμοποιείτε.

Για να μάθετε περισσότερα, δείτε το on-demand webinar: Is VPN dead?

Πηγή: BeyondTrust

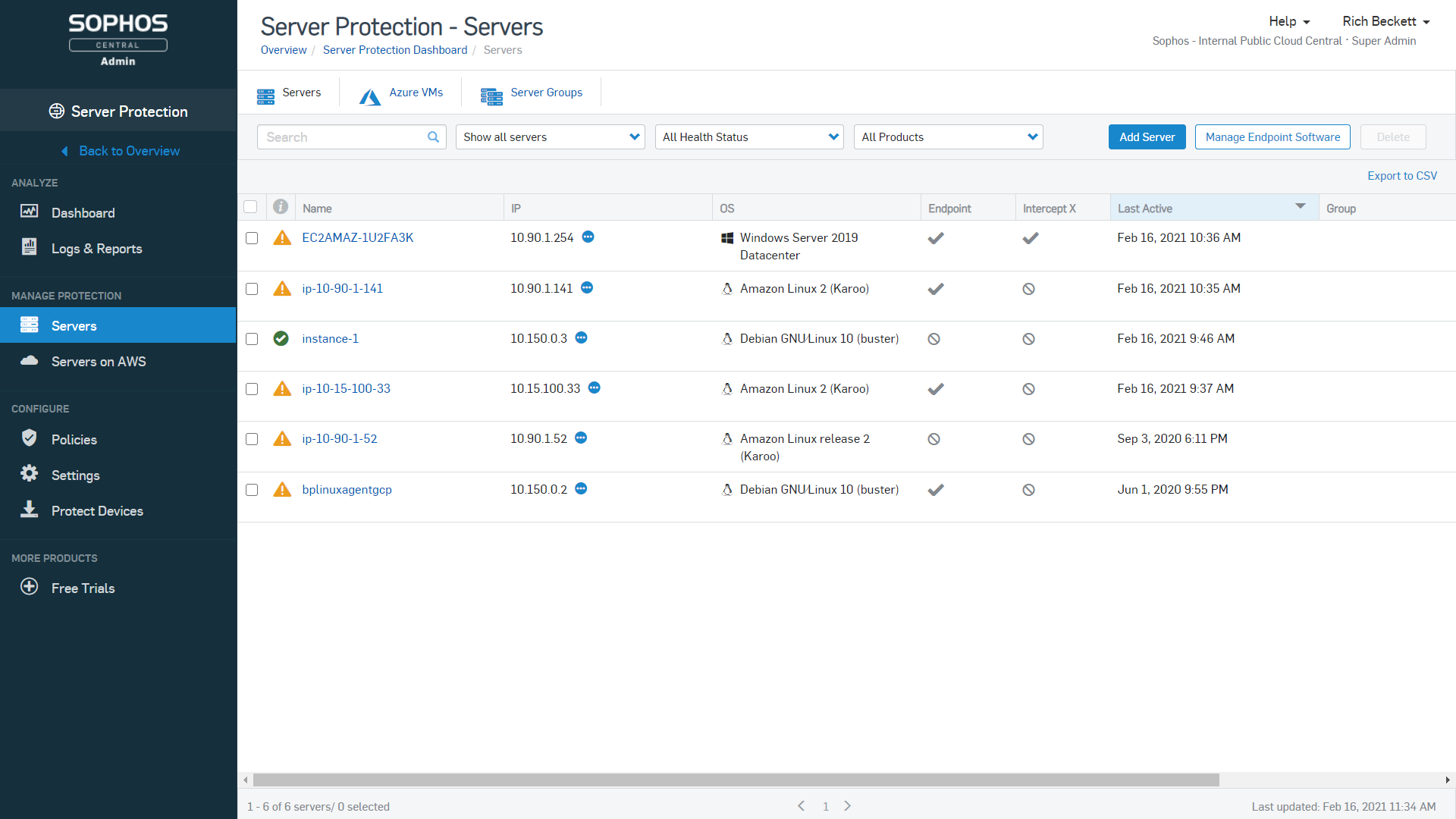

H Sophos βρίσκεται στην ευχάριστη θέση να ανακοινώσει ότι για 12η συνεχόμενη φορά ανακηρύχθηκε «Leader» στην έκθεση Magic Quadrant for Endpoint Protection Platforms (EPP) της Gartner.

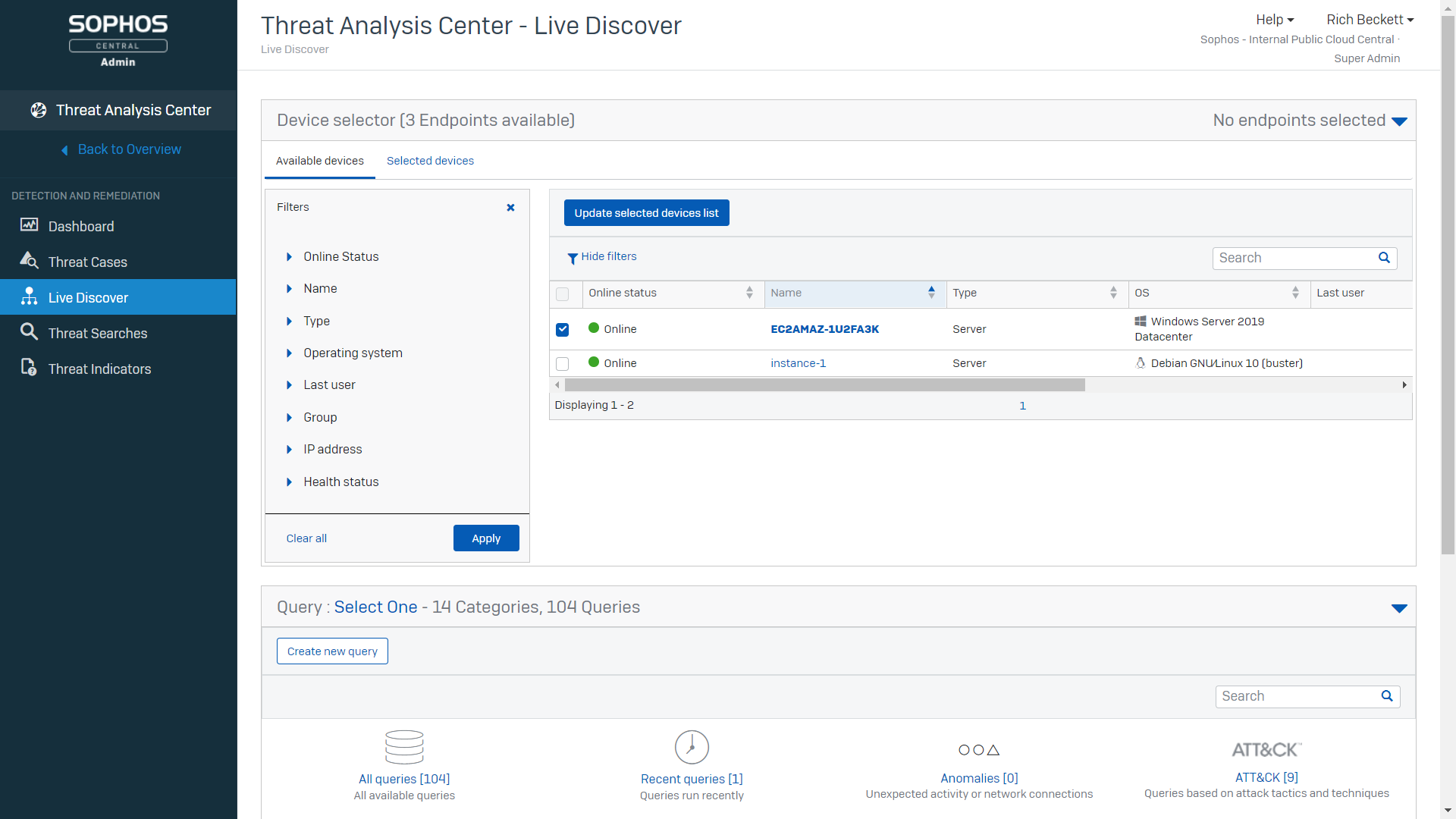

Στην εταιρεία Sophos είναι βέβαιοι ότι η τοποθέτηση της εταιρείας στο «τεταρτημόριο» των «ηγετών» οφείλεται στο συνδυασμό της προηγμένης προστασίας, της ευρείας ικανότητας ανίχνευσης και ανταπόκρισης endpoint (EDR), των δυνατοτήτων κυνηγιού απειλών και λειτουργιών πληροφορικής που βρίσκονται στο Intercept X.

Εκτός από το αποδεδειγμένο ιστορικό αναχαίτησης και αντιμετώπισης επιθέσεων ransomware και προηγμένων απειλών, οι πρόσφατες βελτιώσεις στις δυνατότητες EDR του Intercept X δίνουν τη δυνατότητα σε εταιρείες και οργανισμούς να χρησιμοποιήσουν ισχυρά SQL queries για να βρουν απαντήσεις σε κρίσιμα ερωτήματα που αφορούν λειτουργίες πληροφορικής και το κυνήγι απειλών. Περιλαμβάνονται έτοιμα (προ-γραμμένα) queries με δυνατότητες πλήρους προσαρμογής στις ιδιαίτερες ανάγκες σας ενώ δεν απουσιάζουν και δυνατότητες δημιουργίας ερωτημάτων από το μηδέν για την υποστήριξη όλων των περιπτώσεων χρήσης.

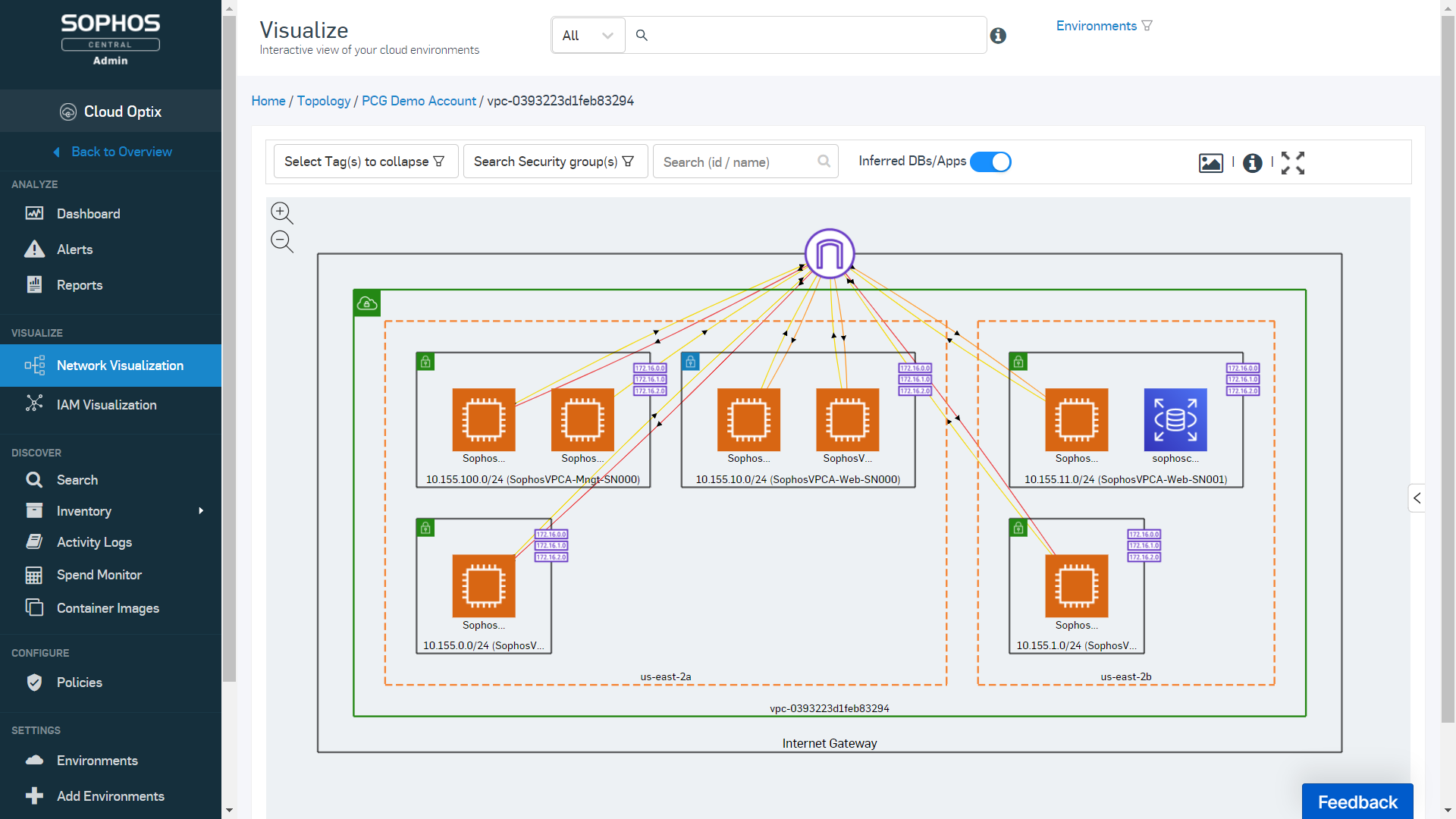

Η Sophos συνεχίζει να επενδύει τόσο στις δυνατότητες προστασίας όσο και στις δυνατότητες EDR κυκλοφορώντας πολλές εκδόσεις τον τελευταίο χρόνο. Πρόσφατα η εταιρεία ανακοίνωσε το Sophos XDR, το οποίο επεκτείνει την ορατότητα EDR πέρα από τις τερματικές συσκευές και τους διακομιστές.

Αποτελέσματα ανεξάρτητων δοκιμών αξιολόγησης του Intercept X από τρίτους

SE Labs

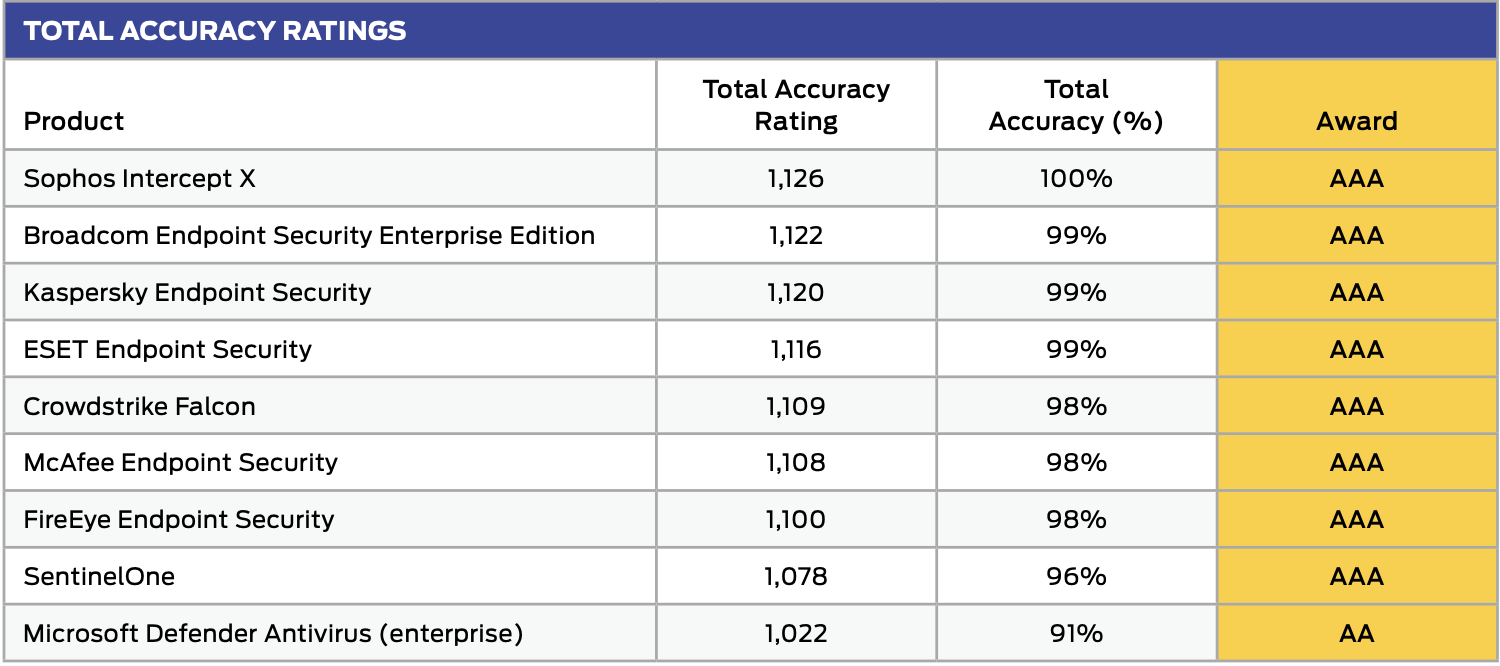

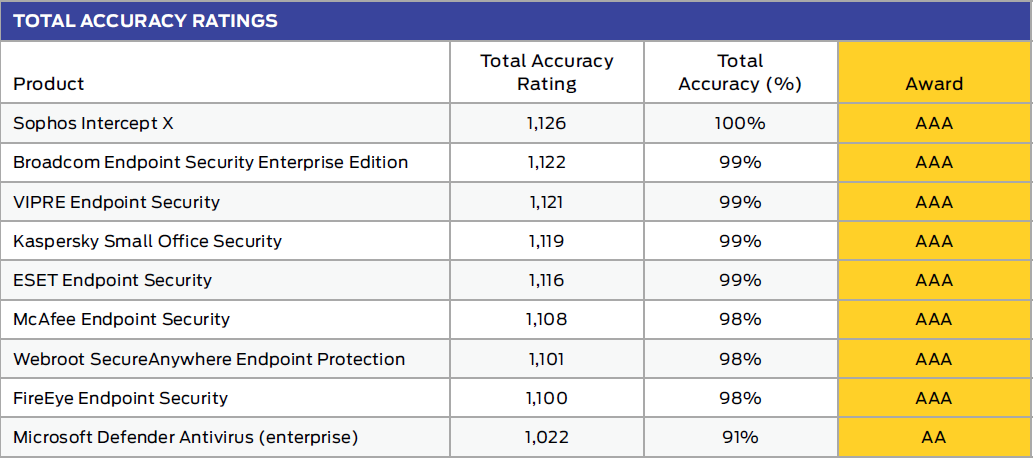

- Βαθμολογία AAA για Μεγάλες Επιχειρήσεις (Enterprise) – 100% συνολική βαθμολογία για την ακρίβεια του (Jan-Mar 2021)

- Βαθμολογία AAA για Μικρομεσαίες Επιχειρήσεις (SMB) – 100% συνολική βαθμολογία για την ακρίβεια του (Jan-Mar 2021)

MRG Effitas

PC Magazine

SC Media

CRN 2020 Tech Innovators Awards

Gartner Peer Insights

- Το Intercept X Advanced με EDR είχε κατά μέσο όρο βαθμολογία 4.8 (από 5.0) τους τελευταίους 12 μήνες στην έκθεση Gartner Peer Insights

- Το Sophos MTR είχε κατά μέσο όρο βαθμολογία 4.8 (από 5.0) τους τελευταίους 12 μήνες στην έκθεση Gartner Peer Insights

Πηγή: Sophos

Με την τελευταία ενημέρωση του Acunetix, η εταιρεία εισήγαγε ένα νέο χαρακτηριστικό που ονομάζει «target knowledge base». Κάθε φορά λοιπόν που σαρώνετε έναν στόχο, το Acunetix συλλέγει και αποθηκεύει σχετικές με αυτόν πληροφορίες. Οι πληροφορίες περιλαμβάνουν paths που απαρτίζουν τη δομή της ιστοσελίδας, τη θέση των φορμών και τα inputs τους, παραμέτρους που χρησιμοποιούνται από τη διαδικτυακή εφαρμογή, τυχόν APIs που χρησιμοποιούνται και τις ευπάθειες που έχουν ανιχνευθεί.

Καλύτερη με το πέρασμα του χρόνου

Η ιδέα πίσω από το «target knowledge base» είναι για να είναι το προϊόν σε θέση να επαναχρησιμοποιήσει όσο το δυνατόν περισσότερες από αυτές τις πληροφορίες στις επόμενες σαρώσεις για να ενδυναμώσει τον crawler της Acunetix. Μπορείτε να σκεφτείτε τον crawler ως έναν τυχοδιώκτη που εισέρχεται σε έναν λαβύρινθο και πρέπει να ελέγξει όλες τις διαθέσιμες διαδρομές για να βρει αξιόπιστα τον δρόμο του προς την έξοδο. Δεν θα ήταν περισσότερο αποτελεσματικός ο τυχοδιώκτης στην ολοκλήρωση της αποστολής του αν είχε στη διάθεση του τον πλέον ενημερωμένο χάρτη του λαβυρίνθου; Με παρόμοιο τρόπο λοιπόν και ο crawler (το πρόγραμμα ανίχνευσης) γίνεται περισσότερο διεξοδικός στην δημιουργία της δομής μίας ιστοσελίδας όταν έχει στη διάθεση του την γνωσιακή βάση στόχου.

Με τη γνωσιακή βάση στόχων, ο σαρωτής δεν είναι απαραίτητο να ξεκινήσει κάθε σάρωση από το μηδέν. Αντ’ αυτού, ξεκινάει χρησιμοποιώντας τη λίστα διευθύνσεων URL από τη γνωσιακή βάση. Το παραπάνω μοιάζει σαν να εισάγεται στον σαρωτή ένα αρχείο (import file) που περιέχει μια λίστα με διευθύνσεις URL για τη συμπλήρωση της δομής της ιστοσελίδας πριν ξεκινήσει τη δουλειά του ο crawler.

Μην αφήνετε κανένα σημείο

Κατά τις δοκιμές στον στόχο, το Acunetix ξεκινάει την διερεύνηση του υποβάλλοντας διάφορες τιμές δεδομένων για το φορτίο, διαμορφωμένες με τρόπο που έχει σχεδιαστεί για να εντοπίζει ευπάθειες. Ο τρόπος με τον οποίο ανταποκρίνεται η διαδικτυακή εφαρμογή στα αιτήματα του Acunetix ενδέχεται να επηρεάσει τη διεξοδικότητα κάθε σάρωσης. Ορισμένες σαρώσεις ενδέχεται να εκθέσουν συγκεκριμένες διευθύνσεις URL ενώ άλλες σαρώσεις ενδέχεται να μην το κάνουν ανάλογα τις περιστάσεις.

Με τη γνωσιακή βάση στόχων, κάθε σάρωση που ακολουθεί πηγαίνει παραπέρα από αυτά που ανακαλύπτει ο crawler κατά τη διάρκεια της σάρωσης – χρησιμοποιεί paths και τοποθεσίες, η συλλογή των οποίων πραγματοποιήθηκε κατά τη διάρκεια προηγούμενων σαρώσεων του ίδιου στόχου. Το παραπάνω διασφαλίζει ότι είστε σε θέση να προχωρήσετε στη σάρωση διευθύνσεων URL που δεν μπορείτε να φτάσετε με προβλέψιμο τρόπο ή με συνέπεια χρησιμοποιώντας τη συνήθη λειτουργία ανίχνευσης.

Επιπλέον, πολλοί στόχοι αλλάζουν και εξελίσσονται με την πάροδο του χρόνου καθώς οι προγραμματιστές προσθέτουν νέες δυνατότητες, αλλάζουν δυνατότητες που υφίστανται ή καταργούν λειτουργίες. Αυτό σημαίνει, ότι αν για παράδειγμα, μια λειτουργία που έχει αφαιρεθεί δεν είναι πλέον προσβάσιμη από οποιονδήποτε σύνδεσμο ή ιστοσελίδα εντός του στόχου, μπορεί να βρίσκεται στον web server με τη μορφή ενός ορφανού URL. Χάρη στη γνωσιακή βάση στόχων, το Acunetix μπορεί να σαρώσει ακόμη και αυτές τις ορφανές λειτουργίες.

Αξιόπιστη επαλήθευση ευπάθειας και self-healing

Το Acunetix αποθηκεύει επίσης πληροφορίες σχετικά με όλες τις ευπάθειες που εντοπίστηκαν κατά τις προηγούμενες σαρώσεις του στόχου και χρησιμοποιεί αυτές τις πληροφορίες σε επόμενες σαρώσεις του ίδιου στόχο. Επομένως, όταν θέλετε να προχωρήσετε σε επανέλεγχο για να διαπιστώσετε αν οι ευπάθειες εξακολουθούν να υφίστανται, δεν είναι απαραίτητο για τον crawler να προχωρήσει ξανά στην ανίχνευση τους, επειδή ο σαρωτής έχει γνώση της πιθανής ύπαρξης τους.

Ένα άλλο ωραίο χαρακτηριστικό είναι ότι η γνωσιακή βάση στόχων είναι αυτοθεραπευόμενη. Αν για παράδειγμα αλλάξετε ένα τμήμα της δομής της ιστοσελίδας και πάψουν να υπάρχουν ορισμένες από τις διευθύνσεις URL, ο crawler θα επιχειρήσει αρχικά να προσεγγίσει όλα τα αποθηκευμένα URLs και ακολούθως θα αφαιρέσει τα «ξεπερασμένα» από τη γνωσιακή βάση. Αυτό σημαίνει ότι ακόμα και αν προχωρήσετε στην επανασχεδίαση της διαδικτυακής εφαρμογής και γνωρίζετε ότι η προηγούμενη δομή δεν είναι πλέον έγκυρη λόγω του επανασχεδιασμού, κατά την επόμενη σάρωση θα πραγματοποιηθεί καθαρισμός και επιδιόρθωση των δεδομένων της γνωσιακής βάσης.

Διαμόρφωση γνωσιακής βάσης στόχων

Αν για οποιονδήποτε λόγο επιθυμείτε να εκτελέσετε μία ή περισσότερες σαρώσεις προσωρινά χωρίς να χρησιμοποιήσετε τη γνωσιακή βάση στόχων, μπορείτε να αλλάξετε τις ρυθμίσεις για τον στόχο και να απενεργοποιήσετε τη χρήση της γνωσιακής βάσης για τις νέες σαρώσεις που θα εκτελέσετε. Στη συνέχεια, μπορείτε να ενεργοποιήσετε ξανά τη χρήση της γνωσιακής βάσης για να σαρώσετε την κανονική έκδοση του στόχου.

Μπορείτε επίσης να διαγράψετε οριστικά τα περιεχόμενα της γνωσιακής βάσης και να αρχίσετε να συλλέγετε νέα δεδομένα για τον στόχο. Για να κάνετε κάτι τέτοιο, απλώς επεκτείνετε την ενότητα «Advanced» στη σελίδα «Target Settings» και κάντε κλικ στο κουμπί «Delete knowledge base» στο πάνελ «Knowledge Base».

Πηγή: Acunetix

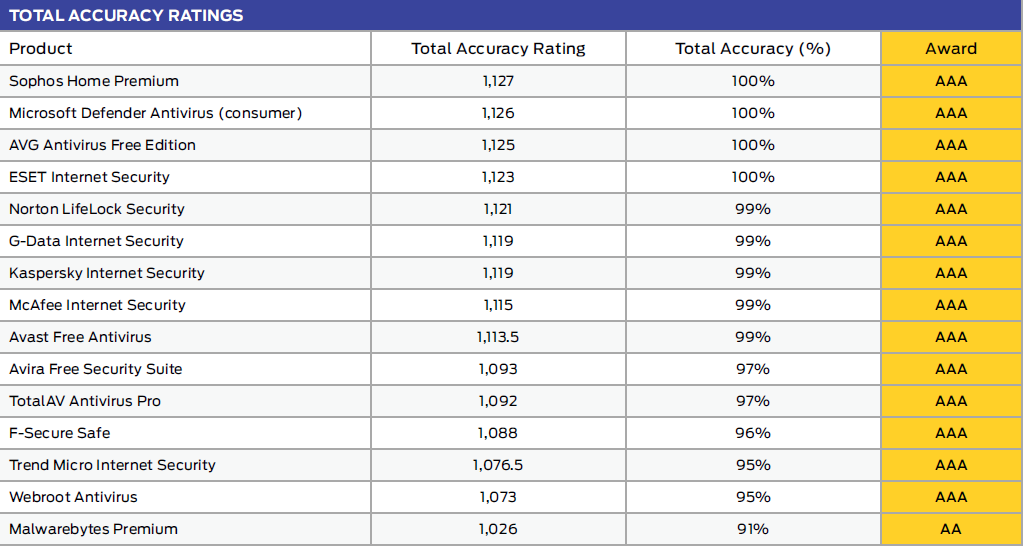

Το Intercept X κατέκτησε την 1η θέση βαθμολογούμενο συνολικά με 100% ακρίβεια στις περιπτώσεις της προστασίας για μεγάλες επιχειρήσεις, για μικρομεσαίες επιχειρήσεις και απλούς χρήστες σε τρεις πρόσφατες αξιολογήσεις/ δοκιμές της εταιρείας SE Labs.

Η Sophos δηλώνει με υπερηφάνια ότι το Sophos Intercept X πέτυχε 100% Total Accuracy Rating στην πρόσφατη δοκιμή της SE Labs που αφορούσε λύσεις προστασίας τερματικών συσκευών (endpoint protection) για μεγάλες επιχειρήσεις, για μικρομεσαίες επιχειρήσεις και απλούς χρήστες (Ιαν.-Μαρ. 2021). Επομένως, μπορείτε να νιώθετε άνετα ότι έχετε την υποστήριξη της καλύτερης προστασίας endpoint στον κόσμο είτε προστατεύετε τους υπαλλήλους σας στη δουλειά ή τις οικογένειες τους στο σπίτι.

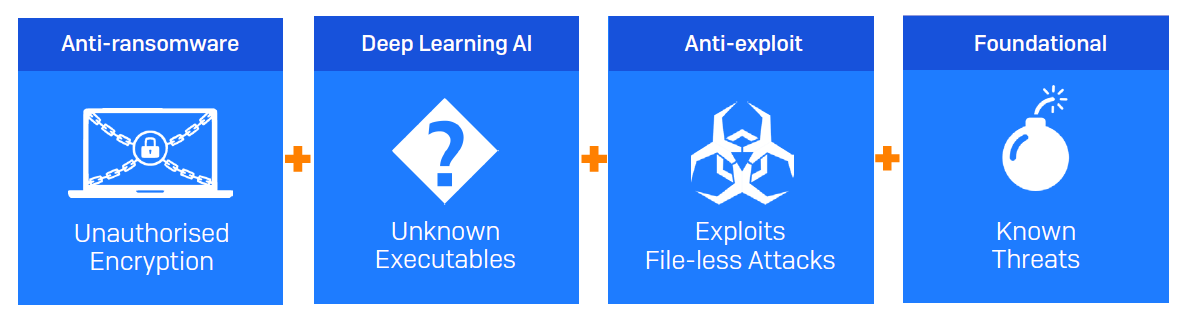

Ο μοναδικός συνδυασμός της τεχνολογίας anti-ransomware, της τεχνητής νοημοσύνης βαθιάς εκμάθησης, της πρόληψης exploit και της δυναμικής αντιμετώπισης εχθρικών επιθετικών ενεργειών στο Intercept X δημιουργήθηκε για να αποτρέπει το ευρύτερο φάσμα απειλών.

Επιπλέον, το Sophos Intercept X Advanced with EDR ενσωματώνει ισχυρή τεχνολογία ανίχνευσης και ανταπόκρισης σε κυβερνοαπειλές για τερματικές συσκευές (EDR), η οποία επιδεικνύει την κορυφαία βαθμολογία προστασίας του κλάδου. Σχεδιασμένο τόσο για λειτουργίες ασφάλειας πληροφορικής όσο και για κυνήγι απειλών, το Intercept X εντοπίζει και διερευνά την ύποπτη δραστηριότητα αναλύοντας τα δεδομένα με τη βοήθεια της Τεχνητής Νοημοσύνης.

Όσοι επίσης χρειάζονται βοήθεια με τον εντοπισμό και την ανταπόκριση σε απειλές, το Sophos Managed Threat Response (MTR) παρέχει κυνήγι απειλών, ανίχνευση απειλών και δυνατότητες ανταπόκρισης σε απειλές 24 ώρες το 24ώρο, 7 ημέρες την εβδομάδα από μια ομάδα εμπειρογνωμόνων, η οποία παρέχεται ως μία πλήρως διαχειριζόμενη υπηρεσία.

Το Sophos MTR συγχωνεύει την τεχνολογία προστασίας του Intercept X με την εξειδικευμένη ανθρώπινη ανάλυση για βελτιωμένο κυνήγι και ανίχνευση απειλών, βαθύτερη διερεύνηση των ειδοποιήσεων και στοχευμένες ενέργειες για την εξάλειψη των απειλών με ταχύτητα και ακρίβεια. Σε αντίθεση με άλλες υπηρεσίες, η ομάδα Sophos MTR πηγαίνει τα πράγματα ένα βήμα παραπέρα από το να σας ειδοποιεί απλώς για επιθέσεις ή ύποπτες συμπεριφορές και αναλαμβάνει να προχωρήσει σε στοχευμένες ενέργειες εκ μέρους σας για να εξουδετερώσει ακόμη και τις πιο προηγμένες και περίπλοκες απειλές.

Η SE Labs δεν είναι η μόνη ανεξάρτητη εταιρεία που επαινεί το Intercept X. Μια λίστα με άλλα βραβεία του κλάδου θα βρείτε εδώ.

Το #1 στην Προστασία για Μεγάλες Επιχειρήσεις

Το Sophos Intercept X ήταν το μοναδικό προϊόν της συγκριτικής δοκιμής που επέδειξε ποσοστό 100% συνολικά για την ακρίβεια του στην ανίχνευση/ αντιμετώπιση κυβερνοαπειλών κερδίζοντας βαθμολογία AAA για μία ακόμη φορά από την SE Labs. Μπορείτε να δείτε τα αποτελέσματα της συγκριτικής δοκιμής εδώ.

Το #1 στην Προστασία για Μικρομεσαίες Επιχειρήσεις

Στην δοκιμή των λύσεων προστασίας για μικρομεσαίες επιχειρήσεις, το Intercept X έδειξε για ακόμη μία φορά γιατί ήταν ο νικητής στις δοκιμές Small Business Endpoint της SE Labs τις χρονιές 2020 και 2019. Όπως και στο τεστ για τις λύσεις που αφορούν τις μεγάλες επιχειρήσεις, το Intercept X κατέλαβε την πρώτη θέση με ποσοστό 100% συνολικά για την ακρίβεια του στην ανίχνευση/ αντιμετώπιση κυβερνοαπειλών. Μπορείτε να δείτε τα πλήρη αποτελέσματα της δοκιμής για τις λύσεις που απευθύνονται σε μικρομεσαίες επιχειρήσεις (SMB) εδώ.

Το #1 στην Προστασία για το Σπίτι

Το ίδιο κακόβουλο λογισμικό που επιτίθεται σε εταιρείες που βρίσκονται στη λίστα Fortune 500 επιτίθεται και σε απλούς χρήστες και καταναλωτές. Το Sophos Home χρησιμοποιεί τα ίδια βραβευμένα χαρακτηριστικά ασφαλείας που διατηρούν ασφαλείς και τις μεγαλύτερες εταιρείες. Μπορείτε να δείτε τα αποτελέσματα της δοκιμής των λύσεων που απευθύνονται σε απλούς χρήστες εδώ.

Δοκιμάστε τα Intercept X και Sophos Home δωρεάν

Δεν θα μπορούσε να είναι απλούστερη η δοκιμή των ισχυρών χαρακτηριστικών του Intercept X. Προχωρήστε σε εγγραφή από σήμερα κιόλας για να λάβετε μία 30 ημερών δοκιμαστική έκδοση της βραβευμένης και με δυνατότητες EDR έκδοσης του Intercept X ή διαφορετικά ενεργοποιήστε ένα instant online demo της λύσης της Sophos.

Αν από την άλλη αναζητάτε την καλύτερη λύση προστασίας για τους οικιακούς υπολογιστές και τις συσκευές σας, κατεβάστε μία δωρεάν δοκιμαστική έκδοση του Sophos Home.

Πηγή: Sophos

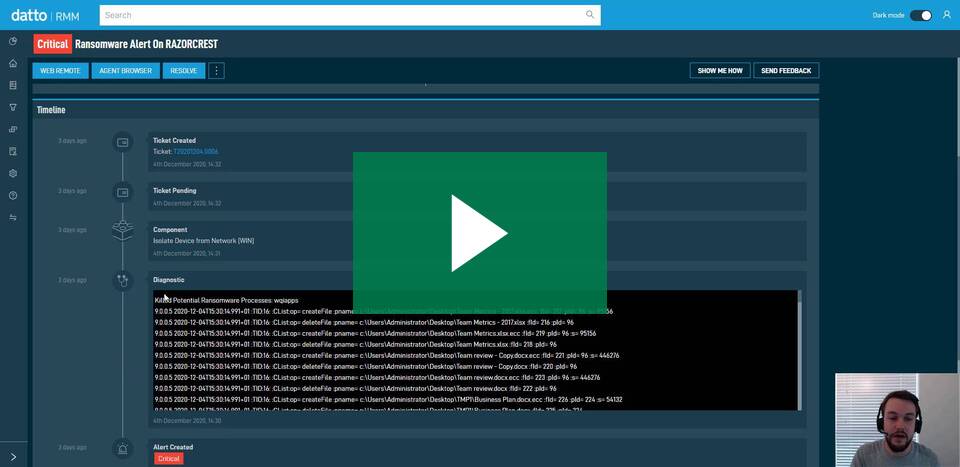

Στον απόηχο των αποκαλύψεων για μεγάλες ευπάθειες σε δημοφιλή συστήματα, οι τελευταίες έρευνες αποκαλύπτουν μία ζοφερή εικόνα για τις επιθέσεις ransomware, οι έχουν αυξηθεί έως και κατά 150% φέτος και δεν φαίνεται να υπάρχουν σημάδια υποχώρησης. Οι νέες επιθέσεις «χτυπούν» μεγάλες επιχειρήσεις, την τοπική αυτοδιοίκηση ή εκπαιδευτικά ιδρύματα και σχολεία. Οι επαγγελματίες από τον χώρο τηςbeyond ασφάλειας πληροφορικής εκφράζουν απαισιοδοξία για τις εξελίξεις με ορισμένους μάλιστα να βλέπουν τις επιθέσεις να πραγματοποιούνται όλο και με ταχύτερο ρυθμό.

Ως βιομηχανία, αδυνατούμε να διατηρήσουμε την επαφή μας και να συμβαδίσουμε με τους επιτιθέμενους, λένε από την BeyondTrust. Αν και δημοσιοποιούνται ευπάθειες, με τους οργανισμούς και τις επιχειρήσεις να γνωρίζουν το τίμημα σε περίπτωση που αποτύχουν να τις επιδιορθώσουν εφαρμόζοντας τα κατάλληλα patches, οι τελευταίες ευπάθειες είναι εξαιρετικά κρίσιμης σημασίας και απαιτούν άμεσο -για να αποφευχθούν οι χειρότερες συνέπειες για τη λειτουργία των επιχειρήσεων- patching για να αποφύγουν να αποτελέσουν στόχο.

Σήμερα, το ransomware-as-a-service φαίνεται να γνωρίζει άνθιση και τα ransomware kits μπορούν εύκολα να αγοραστούν online. Τέτοια αναπτυσσόμενα επιχειρηματικά μοντέλα ransomware και αγορές καθιστούν απλή υπόθεση την ανάπτυξη και την αγορά ransomware. Και είναι γνωστό, ότι πέρα από την αξιοποίηση ευπαθειών για την άμεση «έκχυση» κακόβουλου λογισμικού (malware), ήταν ήδη εύκολο για το ransomware να βρει τον δρόμο του προς ένα εταιρικό περιβάλλον μέσω μηνυμάτων ηλεκτρονικού ταχυδρομείου ή μέσω άλλων τύπων επιθέσεων.

Πολλοί σύγχρονοι παράγοντες απειλής κοιτάζουν να πετύχουν κάτι διαφορετικό σε σχέση με το παρελθόν. Οι στόχοι και οι τύποι επίθεσης δεν είναι αυτοί που βλέπαμε πριν από μερικά χρόνια, όταν κρυπτογραφούσαν μεμονωμένους υπολογιστές χρηστών για να «βγάζουν» μερικές εκατοντάδες δολάρια ανά θύμα. Αν και τα ποσοστά πληρωμών παρέμειναν στα ίδια επίπεδα, με περίπου τα μισά θύματα να πληρώνουν τα λύτρα, τα ποσά που ζητούνται τώρα και οι στόχοι είναι πολύ μεγαλύτεροι, σε σημείο να γίνονται διαπραγματεύσεις για δεκάδες εκατομμύρια δολάρια σε λύτρα. Μάλιστα, τα ποσά για λύτρα από επιθέσεις ransomware σχεδόν τριπλασιάστηκαν το 2020 σε σχέση με το 2021.

Οι επιτιθέμενοι γνωρίζουν ότι έχουν το πάνω χέρι και επιτίθενται ακόμα και σε ασφαλισμένους οργανισμούς προσπαθώντας να αποσπάσουν πληρωμές για λύτρα εντός της ασφαλιστικής κάλυψης. Αν και νέα, αυτή η νέα προσέγγιση φαίνεται να θέτει τους οργανισμούς -ακόμη και μεγάλους, ώριμους, σταθερούς και ασφαλισμένους- σε δεινή θέση.

Το ransomware μπορεί να εισχωρήσει στα περιβάλλοντα μας μέσω πολλών διαφορετικών φορέων επίθεσης, οπότε δεν υπάρχει μία τεχνολογία ή λύση που να μπορεί να προσφέρει μία ολοκληρωμένη προστασία ενάντια στο ransomware. Οι αρχές επίσης δεν εντοπίζουν, διώκουν και καταδικάζουν αρκετούς επιτιθέμενους για να αποθαρρύνουν ορισμένους και να αποτρέψουν μελλοντικές επιχειρήσεις ransomware. Και οι οργανισμοί με τα κατάλληλα προγράμματα δημιουργίας αντιγράφων ασφαλείας εξακολουθούν να μην ανακάμπτουν με αρκετά γρήγορο ρυθμό για να αντισταθμίσουν τον αντίκτυπο των επιθέσεων ransomware.

Χρειάζεται λοιπόν να σκεφτούμε διαφορετικά την συγκεκριμένη απειλή και πως να προετοιμαστούμε και να την αντιμετωπίσουμε. Πρέπει έχουμε γνώση και κατανόηση των δικών μας συστημάτων, να έχουμε ένα συγκεκριμένο σχέδιο ανταπόκρισης σε συμβάντα ransomware και να είμαστε επιπλέον δημιουργικοί στο σχεδιασμό ενός ισχυρού και πολυεπίπεδου συστήματος δημιουργίας αντιγράφων ασφαλείας.

Επιπλέον, οι οργανισμοί θα πρέπει να λάβουν υπόψη τους ότι θα πέσουν θύματα ransomware – όχι αν, αλλά το πότε. Θα πρέπει όλοι να έχουμε έναν «kill switch» για να απενεργοποιήσουμε όλα τα συστήματα ώστε να περιορίσουμε την εξάπλωση του όταν συμβεί. Διότι σήμερα, δεν περιορίζουμε και σίγουρα δεν πετυχαίνουμε αυτά που θα έπρεπε.

Για περισσότερες πληροφορίες για το ζήτημα του ransomware, ρίξτε μια ματιά στο on-demand webinar: The Brutal Wave of Ransomware & How Attacks are Evolving.

Πηγή: BeyondTrust

Η έκθεση «The State of Ransomware 2021» παρέχει νέες πληροφορίες για τη συχνότητα των επιθέσεων ransomware και τις συνέπειες τους.

Βασισμένη σε ευρήματα που προέκυψαν από μία έρευνα στην οποία έλαβαν μέρος 5.400 υπεύθυνοι τμημάτων πληροφορικής σε μεσαίου μεγέθους οργανισμούς σε 30 χώρες στον κόσμο, η έκθεση αποκαλύπτει ότι το 37% των οργανισμών επλήγησαν από τουλάχιστον μία επίθεση ransomware τους τελευταίους 12 μήνες – ποσοστό που είναι μειωμένο κατά 51% σε σχέση με το 2020.

Επιπλέον, λιγότεροι οργανισμοί «έζησαν» τη δυσάρεστη εμπειρία της κρυπτογράφησης των δεδομένων τους από μία μεγάλη επίθεση – με το ποσοστό φέτος να εμφανίζεται μειωμένο κατά 19% σε σχέση με πέρυσι (στο 54% φέτος από το 73% πέρυσι). Μέχρι στιγμής, όλα καλά.

Παρόλα αυτά, αν και ο αριθμός των οργανισμών που επλήγησαν από επιθέσεις ransomware μειώθηκε σε σχέση με πέρυσι, ο οικονομικός αντίκτυπος μίας τέτοιας επίθεσης φαίνεται να έχει υπερδιπλασιαστεί, από τα $761 χιλιάδες περίπου πέρυσι στα $1,85 εκατομμύρια φέτος. Η αύξηση ενδέχεται να οφείλεται κατά μέρος σε περισσότερο προηγμένες και περίπλοκες, στοχευμένες επιθέσεις, οι οποίες μπορεί να κατέστησαν δύσκολη ή ακατόρθωτη την ανάκτηση των δεδομένων.

Οι πληρωμές δεν αποδίδουν

Ο αριθμός των οργανισμών που πληρώνουν λύτρα για την ανάκτηση των δεδομένων τους αυξήθηκε τον τελευταίο χρόνο κατά 6%, από το 26% των οργανισμών των οποίων τα δεδομένα κρυπτογραφήθηκαν το 2020 στο 32% το 2021.

Παρόλα αυτά, αυτό που δεν αναφέρεται στις απαιτήσεις των επιτιθέμενων είναι ότι η πιθανότητα ανάκτησης ή λήψης των δεδομένων σας μετά την πληρωμή των λύτρων είναι πολύ μικρή: λιγότεροι από ένας στους δέκα (8%) επέστρεψε άθικτα όλα τα κρυπτογραφημένα αρχεία των οργανισμών που έπεσαν θύματα.

Πιο συγκεκριμένα, κατά μέσο όρο οι οργανισμοί που πλήρωσαν λύτρα είδαν να «επιστρέφει άθικτο» μόνο το 65% των δεδομένων τους ενώ στο 29% των περιπτώσεων επέστρεψαν μόνο τα μισά από τα δεδομένα. Όταν έχετε να κάνετε με μία επίθεση ransomware, η πληρωμή των λύτρων δεν είναι μία λύση που αποδίδει.

Η έρευνα αποκάλυψε επίσης ότι οι εκβιασμοί χωρίς κρυπτογράφηση αυξήθηκαν. Το 7% των ερωτηθέντων που έκαναν γνωστό ότι οι οργανισμοί στους οποίους εργάζονται επλήγησαν από ransomware δήλωσε ότι παρόλο που τα δεδομένα δεν είχαν κρυπτογραφηθεί, κρατήθηκαν ούτως ή άλλως για λύτρα, ενδεχομένως επειδή οι επιτιθέμενοι είχαν καταφέρει ήδη να αποσπάσουν/ κλέψουν τις πληροφορίες που ήθελαν. Πρόκειται για αύξηση 4%, καθώς το ποσοστό αυτό ήταν μόλις 3% το 2020.

Νικητές και ηττημένοι

Η έκθεση παρέχει επίσης πληροφορίες για το πως επηρεάστηκαν κλάδοι ή ακόμα και χώρες από το ransomware τον τελευταίο χρόνο, όπως για παράδειγμα:

- Η Ινδία ήταν η χώρα που ανέφερε τις περισσότερες επιθέσεις ransomware με το 68% των ερωτηθέντων να δηλώνουν ότι επλήγησαν πέρυσι. Αντίθετα, η Πολωνία (13%) και η Ιαπωνία (15%) ανέφεραν τις λιγότερες επιθέσεις.

- Αν και γείτονες χώρες, οι Αυστρία και Τσεχία αποτελούν τα δύο άκρα όσον αφορά το κόστος ανάκτησης από το ransomware: οι ερωτηθέντες από την Αυστρία ανέφεραν το υψηλότερο κόστος ανάκτησης από όλους τους εκπροσώπους των χωρών που ερωτήθηκαν, ενώ οι ερωτηθέντες από την Τσεχία ανέφεραν το χαμηλότερο.

- Οι κλάδοι του λιανικού εμπορίου και της εκπαίδευσης (και οι δύο με ποσοστό 44%) ήταν οι τομείς που ανέφεραν τις περισσότερες επιθέσεις.

- Η τοπική αυτοδιοίκηση ήταν ο τομέας που ήταν περισσότερο πιθανό να δει τα δεδομένα του να κρυπτογραφούνται σε μια επίθεση ransomware (69%).

Διαβάστε την πλήρη έκθεση

Διαβάστε την έκθεση State of Ransomware 2021 για να έχετε εικόνα για το σύνολο των ευρημάτων. Περιλαμβάνει συμβουλές βέλτιστων πρακτικών από την Sophos που θα σας βοηθήσουν να παραμείνετε ασφαλείς από το ransomware.

Πηγή: Sophos

Κάθε χρόνο, η Acunetix προσφέρει μια ανάλυση των πιο συχνών ευπαθειών στη διαδικτυακή ασφάλεια και στην ασφάλεια της δικτυακής περιμέτρου. Η ετήσια αναφορά για τις ευπάθειες διαδικτυακών εφαρμογών (που τώρα αποτελεί μέρος του δείκτη Invicti AppSec) βασίζεται σε πραγματικά δεδομένα που λαμβάνονται από το Acunetix Online. Η εταιρεία επιλέγει με τυχαίο τρόπο ιστοσελίδες και διαδικτυακές εφαρμογές που σαρώνονται χρησιμοποιώντας το λογισμικό της, τις ανωνυμοποιεί και πραγματοποιεί σχετική στατιστική ανάλυση. Παρακάτω παρουσιάζονται τα ευρήματα της στην κυβερνοασφάλεια για το έτος.

Η κατάσταση στην ασφάλεια διαδικτυακών εφαρμογών

Η έκθεση της εταιρείας για το 2021 είναι, δυστυχώς, αρκετά απαισιόδοξη. Η τάση βραδείαw βελτίωσης από τα προηγούμενα χρόνια φαίνεται να έχει αντιστραφεί. Αρκετές ευπάθειες υψηλής και μεσαίας σοβαρότητας συναντώνται πλέον πιο συχνά το 2021 από ότι το 2020, συμπεριλαμβανομένων και ορισμένων σοβαρών κινδύνων για την ασφάλεια που μπορεί να οδηγήσουν στην απώλεια ευαίσθητων πληροφοριών.

Η εταιρεία πιστεύει ότι αυτή η αντιστροφή έχει προκληθεί από την πανδημία COVID-19. Η πανδημία έχει οδηγήσει τις περισσότερες εταιρείες να υϊοθετήσουν μοντέλα απομακρυσμένης εργασίας και ως εκ τούτου πολλοί ηγέτες στον κλάδο της κυβερνοασφαλείας αποφάσισαν να επικεντρωθούν στην ασφάλεια των τερματικών συσκευών, στην ασφάλεια του λειτουργικού συστήματος και σε προσπάθειες ενάντια στο κακόβουλο λογισμικό, για να καταπολεμήσουν το ηλεκτρονικό ψάρεμα, τις κακόβουλες ιστοσελίδες και τον κακόβουλο κώδικα. Επομένως, δεν επενδύθηκαν αρκετοί πόροι για τη βελτίωση της διαδικτυακής ασφάλειας. Αντί λοιπόν να γίνουν επενδύσεις σε διεξοδικές διαδικασίες, οι επιχειρήσεις επέλεξαν τις γρήγορες και ατελείς λύσεις, που συχνά βασίζονται σε μη σωστά διαμορφωμένα τείχη προστασίας διαδικτυακών εφαρμογών (WAF).

Σύμφωνα με την Acunetix, τέτοιες αποφάσεις θα μπορούσαν να έχουν σοβαρές συνέπειες στο μέλλον. Ως αποτέλεσμα της μετάβασης στην τηλεργασία, η σημασία των διαδικτυακών εφαρμογών αυξήθηκε. Για να ενισχυθεί η παραγωγικότητα και η αποτελεσματικότητα της τηλεργασίας, δεν ήταν λίγες οι επιχειρήσεις που κατέστησαν διαθέσιμες τις διαδικασίες τους μέσω προγραμμάτων περιήγησης ιστού, χρησιμοποιώντας διαδικτυακές εφαρμογές και APIs. Το παραπάνω ωστόσο κατέστησε δυνατή την πρόσβασης σε εταιρικά δεδομένα μέσω ιστοσελίδων για ορισμένους επιτιθέμενους, κάτι που με τη σειρά του θα μπορούσε να οδηγήσει σε σοβαρή παραβίαση δεδομένων.

Στη πρόσφατη μελέτη της Forrester Research, The State of Application Security 2021, τα SQL injection, cross-site scripting και remote file inclusion αποτέλεσαν τις πλέον κοινότυπες μεθόδους επίθεσης που αναφέρθηκαν. Στη μελέτη έλαβαν μέρος 480 υπεύθυνοι λήψης αποφάσεων σε παγκόσμιο επίπεδο με αρμοδιότητες σε δίκτυα, κέντρα δεδομένων, στην ασφάλεια εφαρμογών ή στην επιχειρησιακή ασφάλεια και οι οποίοι βρέθηκαν αντιμέτωποι με μία εξωτερική επίθεση πέρυσι (2020).

Η κρίση των προγραμματιστών

Με τη μετάβαση στην τηλεργασία, η ανάπτυξη διαδικτυακού λογισμικού αντιμετωπίζει εξίσου πολλά προβλήματα, και όχι μόνο την έλλειψη πόρων. Ακόμη και πριν από την εποχή της τηλεργασίας, οι προγραμματιστές συχνά δυσκολεύονταν να γράψουν ασφαλή κώδικα, έκαναν κοινότυπα λάθη λειτουργικότητας, παρέλειπαν την επικύρωση, εμπιστεύονταν δεδομένα εισαγωγής χρηστών από μη αξιόπιστες πηγές, διαβίβαζαν μη αξιόπιστα δεδομένα απευθείας σε ερωτήματα SQL, χρησιμοποιούσαν ανασφαλή αναγνωριστικά περιόδου σύνδεσης χρήστη και μηχανισμούς διαχείρισης συνεδριών κ.ά.

Τα νέα απομακρυσμένα περιβάλλοντα εργασίας καθιστούν ακόμη πιο δύσκολο για τους προγραμματιστές να διατηρήσουν την ασφάλεια του κώδικα εφαρμογής λόγω των προκλήσεων σε επίπεδο επικοινωνίας. Οι προγραμματιστές δεν διαθέτουν επίσης τα εργαλεία και την απαραίτητη εκπαίδευση για να βελτιώσουν τις δεξιότητές τους σχετικά με την ασφάλεια στην περίπτωση που το κέντρο της προσοχής (όσον αφορά την ασφάλεια) μετατοπιστεί μακριά από λύσεις ασφάλειας διαδικτυακών εφαρμογών. Αν ωστόσο είχαν πρόσβαση σε επαγγελματικές λύσεις ασφαλείας διαδικτυακών εφαρμογών, θα λάμβαναν πληροφορίες όχι μόνο για την ύπαρξη ζητημάτων, αλλά και οδηγούς που θα τους έδειχναν πως να αποφεύγουν τέτοια σφάλματα στο μέλλον. Χωρίς τέτοια εργαλεία, οι προγραμματιστές απλώς θα δημιουργούν όλο και περισσότερες ευπάθειες.

Οι ευπάθειες με μια ματιά

Η έκθεση της Acunetix επικεντρώνεται σε κοινές ευπάθειες και εσφαλμένες διαμορφώσεις ασφαλείας – είναι οι ίδιες που επίσης μπορείτε να βρείτε στη λίστα Open Web Application Security Project – OWASP Top 10. Η Acunetix εντόπισε λιγότερα σφάλματα/ ελαττώματα SQL Injection και ζητήματα διάσχισης καταλόγου ή διάσχισης διαδρομής (path traversal) ωστόσο πολλά άλλα σοβαρά ζητήματα ήταν το ίδιο ή περισσότερο κοινά σε σχέση με το προηγούμενο έτος. Σε αυτά περιλαμβάνονται η απομακρυσμένη εκτέλεση κώδικα (έγχυση κώδικα), ζητήματα cross-site scripting (XSS), ευάλωτες βιβλιοθήκες JavaScript, ευπάθειες WordPress, πλαστογράφηση αιτημάτων από πλευράς διακομιστή (SSRF), επιθέσεις έγχυσης κεφαλίδας κ.ά.

Η έκθεση της Acunetix περιέχει επίσης δεδομένα σχετικά με άλλες γνωστές ευπάθειες και ζητήματα ασφάλειας λογισμικού, όπως το buffer overflow, η άρνηση εξυπηρέτησης υπηρεσίας και ευπάθειες DDoS, ζητήματα που σχετίζονται με τον έλεγχο πρόσβασης και ευπάθειες στον έλεγχο ταυτότητας, όπως οι αδύναμοι κωδικοί πρόσβασης, οι εσφαλμένες διαμορφώσεις web server και άλλα. Στην περίπτωση όλων αυτών των ζητημάτων, η τάση είναι ίδια: παρατηρείται μικρή αύξηση στους αριθμούς.

Προσοχή στις συνέπειες

Συμπερασματικά, η έκθεση Web Application Vulnerability Report 2021 τονίζει και πάλι τη σημασία της σάρωσης για διαδικτυακές ευπάθειες, ειδικά στην εποχή της ασθένειας COVID-19 και της τηλεργασίας. Ζητήματα που εντοπίστηκαν από σαρωτές όπως ο Acunetix μπορεί να έχουν σοβαρές συνέπειες και να οδηγήσουν στην έκθεση ευαίσθητων δεδομένων από την πλευρά του διακομιστή (server-side), όπως παραβιάσεις λογαριασμών χρηστών, κλοπή πληροφοριών πιστωτικών καρτών, παραβιάσεις ασφαλείας back-end βάσεων δεδομένων καθώς και επιθέσεις στα προγράμματα περιήγησης των θυμάτων από πλευράς client (client-side).

Διαβάστε την πλήρη έκθεση.

Πηγή: Acunetix

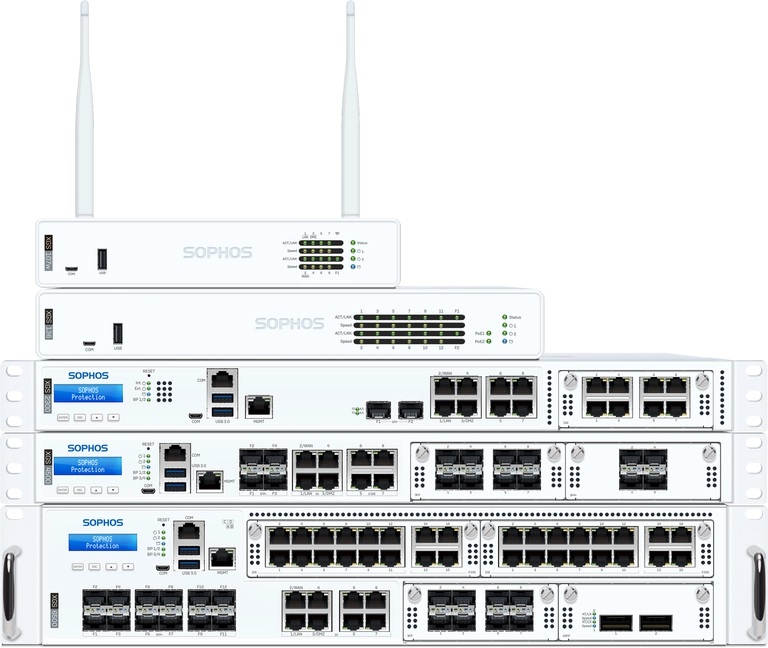

Η Sophos παρουσίασε πρόσφατα την πρώτη από τις νέες συσκευές next-gen firewall της σειράς XGS με το Sophos Firewall OS 18.5.

Για τους διαχειριστές δικτύου, αυτή η πλήρως ανασχεδιασμένη πλατφόρμα hardware βάζει τέλος στο δίλημμα: πως γίνεται να αυξηθεί η προστασία των σημερινών ετερογενών, κατανεμημένων και κρυπτογραφημένων δικτύων χωρίς να επιβαρυνθεί η απόδοση του δικτύου.

Σε συνδυασμό με την εξαιρετική ελκυστική τιμή, η νέα σειρά XGS φέρνει τα πάνω-κάτω στον χώρο ανακατασκευή του καταστρώματος στον χώρο των δικτυακών firewalls.

Παρακάτω, θα βρείτε τα τρία βασικά highlights της νέας κυκλοφορίας της Sophos.

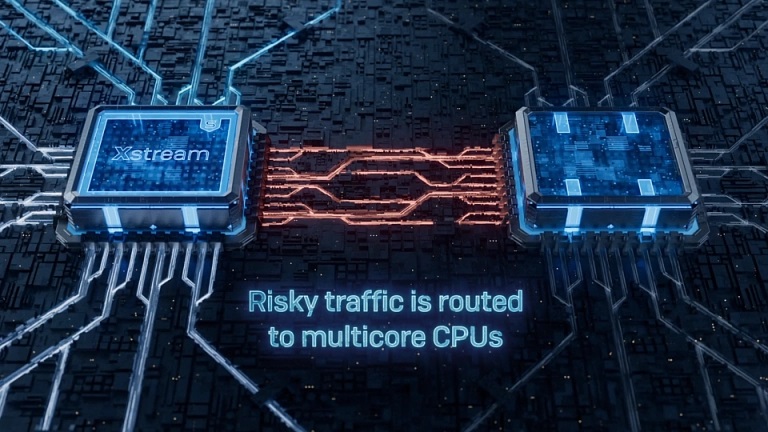

Αρχιτεκτονική διπλού επεξεργαστή – powered by Xstream

Κάθε συσκευή της σειράς XGS έχει «δύο καρδιές που χτυπούν» στον πυρήνα της: μια υψηλής απόδοσης πολυπύρηνη x86 CPU και έναν επεξεργαστή Xstream Flow για την έξυπνη επιτάχυνση των εφαρμογών «εκφορτώνοντας» την επαληθευμένη και αξιόπιστη κίνηση δεδομένων στο FastPath.

Αυτή η αρχιτεκτονική επιτρέπει στη Sophos να συνεχίσει να διατηρεί την ίδια ευελιξία όσον αφορά την επέκταση και την κλιμάκωση της προστασίας που προσφέρουν τα firewalls που βασίζονται σε επεξεργαστές αρχιτεκτονικής x86, παρέχοντας παράλληλα ενισχυμένη απόδοση, η οποία δεν μαστίζεται από τους περιορισμούς ορισμένων παλαιότερων σχεδιασμών.

Για παράδειγμα, με τους προγραμματιζόμενους επεξεργαστές Xstream Flow, η Sophos έχει τη δυνατότητα να επεκτείνει τις δυνατότητες «εκφόρτωσης» σε μελλοντικές εκδόσεις λογισμικού, παρέχοντας πρόσθετες βελτιώσεις απόδοσης χωρίς να χρειάζεται να γίνουν αλλαγές στο hardware.

Προστασία και απόδοση

Όσο και αν θέλουμε να μιλάμε για ταχύτητες και τροφοδοσίες (feeds) στον χώρο των firewalls, τα επιπλέον περιθώρια απόδοσης στη σειρά XGS υπάρχουν για έναν σκοπό: την προστασία.

Με το 90% περίπου της δικτυακής κίνησης να είναι κρυπτογραφημένο (πηγή: Google Transparency Report) και σχεδόν το 50% του κακόβουλου λογισμικού που χρησιμοποιεί TLS για να καταφέρνει να αποφύγει την ανίχνευση (πηγή: SophosLabs), οι οργανισμοί αφήνουν σημαντικά τυφλά σημεία στην δικτυακή ορατότητα τους με το να αφήνουν απενεργοποιημένη την επιθεώρηση TLS.

Μόνο από την τηλεμετρία της Sophos, προκύπτει ότι περίπου το 90% των οργανισμών δεν έχουν ενεργοποιήσει την επιθεώρηση TLS στα τείχη προστασίας τους. Ακόμα κι αν ληφθεί υπόψη ότι ορισμένοι από αυτούς ενδέχεται να έχουν ξεχωριστές λύσεις για την πραγματοποίηση επιθεώρησης TLS, το πιθανότερο είναι να πρόκειται για την μειονότητα και όχι την πλειονότητα. Και εκτός από τον μεγάλο κίνδυνο που εγκυμονεί κάτι τέτοιο, είναι πολύ δύσκολο να δημιουργήσετε μια πολιτική για την κίνηση που να φαίνεται ως «general» ή «unknown».

Και πριν φωνάξετε όλοι, «μα η επιθεώρηση TLS δημιουργεί προβλήματα στο Internet» αρκεί να σας πούμε ότι το Sophos Firewall περιλαμβάνει εγγενή υποστήριξη για TLS 1.3 και παρέχει ένα περιβάλλον χρήσης που δείχνει με σαφήνεια αν η κίνηση προκάλεσε προβλήματα και πόσοι ήταν οι χρήστες που επηρεάστηκαν. Με μερικά μόνο κλικ, μπορείτε να εξαιρέσετε προβληματικές ιστοσελίδες και εφαρμογές χωρίς να επιστρέψετε σε κάποιο ανεπαρκές επίπεδο προστασίας.

Η Sophos έχει το προβάδισμα

Η σειρά XGS περιλαμβάνει πολλούς form factors που ξεπερνούν κατά πολύ στον τομέα της «τιμής ανά προστατευμένο Mbps» πολλά ανταγωνιστικά μοντέλα.

Οι συσκευές της σειράς XGS είναι εξοπλισμένες με υψηλής ταχύτητας interfaces που καλύπτουν στον μέγιστο βαθμό τις διαφορετικές απαιτήσεις συνδεσιμότητας των σημερινών επιχειρήσεων, μικρών και μεγάλων. Πέρα από τις ενσωματωμένες θύρες χαλκού, οπτικών ινών και άλλων σε κάθε μοντέλο, προσφέρονται μονάδες add-on που παρέχουν την απαραίτητη ευελιξία για να προσαρμόσετε τη συνδεσιμότητα της συσκευής στις ιδιαιτερότητες του περιβάλλοντος σας – σήμερα όσο και μελλοντικά.

Η σειρά XGS ενσωματώνεται περαιτέρω με άλλες συσκευές υποδομής, όπως είναι τα access points APX και οι συσκευές Remote Ethernet SD-RED. Και με τα νέα Zero-Trust Network Access και access layer network switches να έρχονται αργότερα φέτος, η Sophos φέρνει την ασφάλεια δικτύου σε κάθε άκρη.

Sophos Firewall OS v18.5

Οι νέες συσκευές της Sophos έρχονται με την τελευταία έκδοση λογισμικού v18.5, η οποία όχι μόνο παρέχει υποστήριξη για το νέο υλικό, αλλά περιλαμβάνει και όλες τις εκδόσεις συντήρησης 18.x – και επομένως πολλές νέες δυνατότητες και βελτιώσεις ασφαλείας – από την ώρα που έγινε διαθέσιμη η v18.

Για περισσότερες πληροφορίες σχετικά με το τείχος προστασίας Sophos και τη σειρά XGS ή για να ζητήσετε κάποια προσφορά, επισκεφθείτε τη διεύθυνση Sophos.com/Firewall ή Sophos.com/Compare-XGS.

Πηγή: Sophos

Τι είναι η ασφάλεια δεδομένων;

Γενικά, με την «ασφάλεια δεδομένων» περιγράφουμε όλα όσα περιβάλλουν την προστασία ψηφιακών δεδομένων από καταστροφικές δυνάμεις ή ανεπιθύμητες ενέργειες μη εξουσιοδοτημένων χρηστών, όπως είναι κάποια διαδικτυακή επίθεση ή παραβίαση δεδομένων. Παρά τον «γενικό αυτό ορισμό», ένα πράγμα που δεν είναι η ασφάλεια δεδομένων είναι μία μεμονωμένη λύση που «ισχυρίζεται» ότι μπορεί να «κάνει τα πάντα». Αντίθετα, η ασφάλεια δεδομένων είναι μια νοοτροπία και ένα σταθερό, συντονισμένο σύνολο προσπαθειών και λύσεων λογισμικού που εφαρμόζονται σε έναν οργανισμό και έχουν σχεδιαστεί για την ολοκληρωμένη προστασία των ευαίσθητων δεδομένων που μεταδίδονται κάθε μέρα και σε όλα τα στάδια του ταξιδιού τους.

Γιατί έχει σημασία η ασφάλεια δεδομένων

Αν τα δεδομένα σας είναι ευάλωτα στους κυβερνοεγκληματίες ή ακόμα και στο ανθρώπινο λάθος, τότε θα πρέπει να είστε και διατεθειμένοι να το πληρώσετε – και από οικονομική άποψη, και από άποψη πόρων προσωπικού και από την άποψη της ανοικοδόμησης της φήμης της εταιρείας σας σε περίπτωση παραβίασης από εσωτερικούς ή εξωτερικούς παράγοντες. Σύμφωνα με μία μελέτη της IBM, το μέσο κόστος μιας παραβίασης δεδομένων εκτιμάται σε $3,92 εκατομμύρια. Για τις βιομηχανίες μάλιστα που αποτελούν τους μεγαλύτερους στόχους, εξαιτίας των πολύτιμων προσωπικών δεδομένων που κατέχουν, όπως είναι επιχειρήσεις και οργανισμοί από τον χρηματοπιστωτικό κλάδο, τον κλάδο της υγειονομικής περίθαλψης ή τον κλάδο του λιανικού εμπορίου, το κόστος μπορεί να είναι σημαντικά υψηλότερο. Ανεξάρτητα από τον κλάδο στον οποίο ανήκετε, αν αποθηκεύετε ή μεταφέρετε ευαίσθητα δεδομένα, ο οργανισμός σας αποτελεί ελκυστικό στόχο.

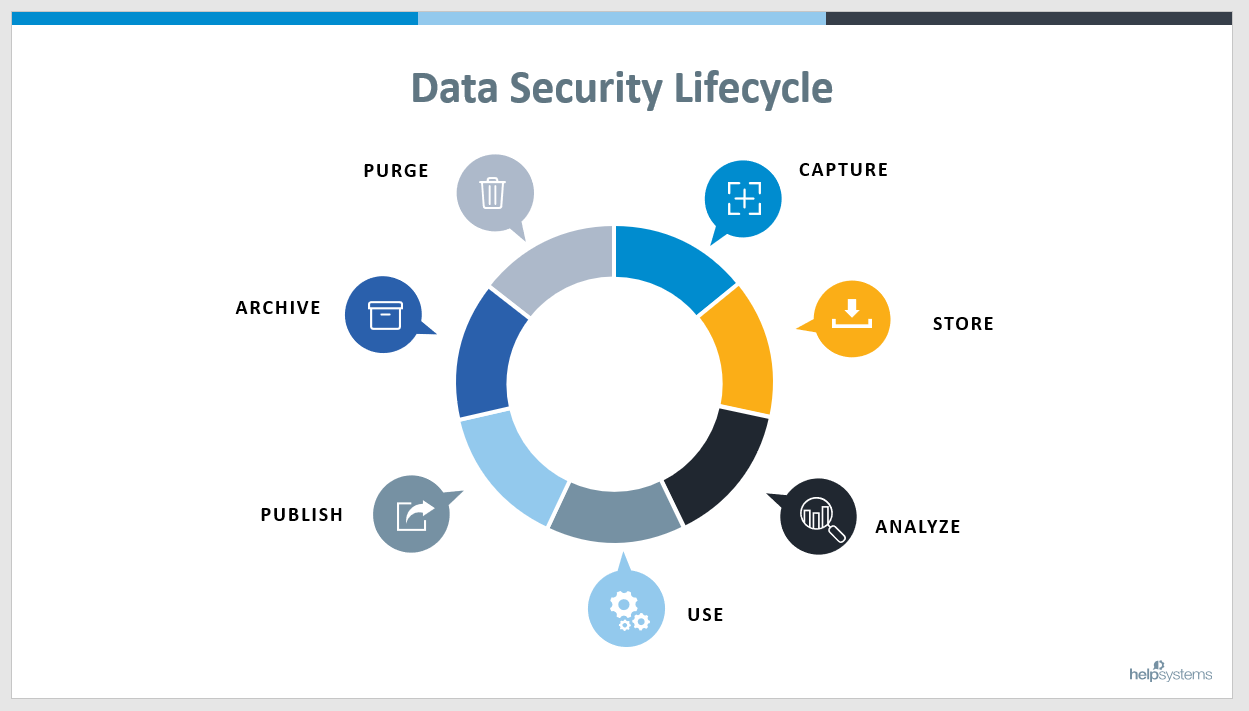

Τι είναι ο κύκλος ζωής των δεδομένων;

Όπως μπορείτε να δείτε από την παρακάτω εικόνα, ο κύκλος ζωής των δεδομένων έχει επτά διαφορετικά στάδια που λειτουργούν ως μια συνεχής, και όχι στατική, διαδικασία. Για να εξασφαλιστεί η πλήρης ασφάλεια των δεδομένων, θα πρέπει κάθε στάδιο ασφαλείας να περιβάλλεται από ένα επίπεδο προστασίας από άκρη σε άκρη.

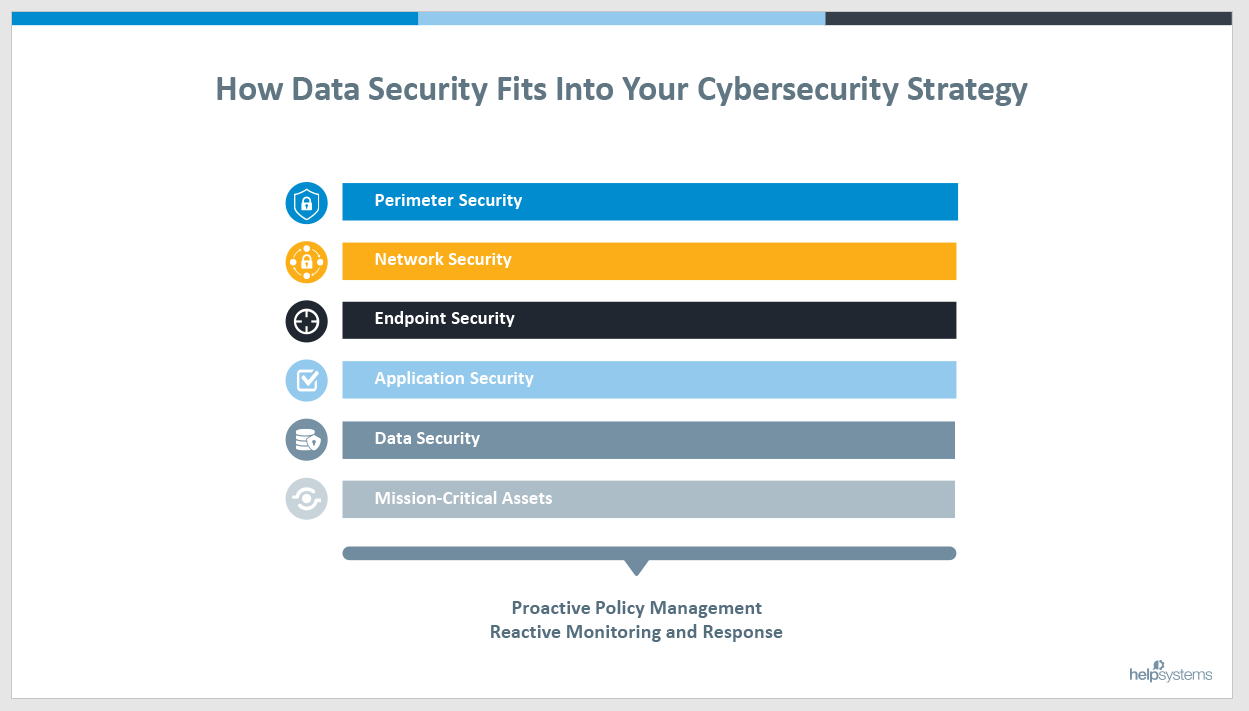

Που βρίσκονται τα δεδομένα στο πλαίσιο της εταιρικής ασφάλειας;

Όπως μπορείτε να δείτε, η ασφάλεια δεδομένων αποτελεί τη βάση από όπου αρχίζουν όλες οι προσπάθειες ασφαλείας. Στην περίπτωση που τα δεδομένα δεν είναι προστατευμένα εξαρχής, η ασφάλεια των εφαρμογών, των τερματικών συσκευών, των δικτύων και της περιμέτρου δεν έχει και ιδιαίτερη σημασία. Ακριβώς για αυτό το λόγο, για την υποστήριξη όλων αυτών των μέτρων ασφαλείας απαιτείται μία ισορροπημένη προσέγγιση από προληπτικές και αντιδραστικές ενέργειες με απώτερο σκοπό να διασφαλιστεί ότι τα κρίσιμα περιουσιακά στοιχεία της επιχείρησής σας παραμένουν προστατευμένα.

Λαμβάνοντας υπόψη ότι τα δεδομένα είναι τόσο πολύτιμα, αποτελεί έκπληξη που οι εταιρείες επενδύουν στην ασφάλεια δεδομένων μόλις το 7% του προϋπολογισμού πληροφορικής τους σύμφωνα με μία έρευνα της Verizon. Για περισσότερες λεπτομέρειες σχετικά με το που θα μπορούσαν να επικεντρωθούν οι προϋπολογισμοί πληροφορικής για καλύτερη ασφάλεια δεδομένων διαβάστε παρακάτω.

Ποια είναι τα εμπόδια στην ασφάλεια δεδομένων;

Οι σημερινοί οργανισμοί ανταλλάσσουν δεδομένα σε μεγαλύτερες ποσότητες και ταχύτερους ρυθμούς από ποτέ και το κάνουν σε πολύπλοκα, υβριδικά περιβάλλοντα πληροφορικής. Επιπλέον, η κατάσταση με το απομακρυσμένο ή μερικώς απομακρυσμένο εργατικό δυναμικό που προέκυψε από την πανδημία COVID-19 φαίνεται πως θα συνεχίσει να υφίσταται κατά κάποιο τρόπο σε πολλές επιχειρήσεις για ορισμένο χρονικό διάστημα – πράγμα που αυξάνει τα σημεία που παραμένουν ευάλωτα για τα δεδομένα σας. Πέρασαν οι μέρες που ελπίζατε για το καλύτερο με κάθε συνημμένο μηνύματος ηλεκτρονικού ταχυδρομείου. Σήμερα, οι μεταφορές δεδομένων μπορεί να είναι μαζικές, περίπλοκες και αφορούν μυριάδες αποστολές σε τοπικές τοποθεσίες και επομένως βρίσκονται εκτεθειμένα σε υποκλοπές, ανθρώπινα λάθοι ή άλλες κυβερνοεπιθέσεις εξαιτίας της αξίας των δεδομένων.

Αυτά τα δεδομένα υπόκεινται επίσης σε αυστηρότερα πρότυπα συμμόρφωσης και απορρήτου, τα οποία έχουν σχεδιαστεί για την προστασία τόσο των ατόμων όσο και των επιχειρήσεων. Οι οργανισμοί που αποτυγχάνουν να προστατεύσουν σωστά τα δεδομένα τους, βρίσκονται αντιμέτωποι με τεράστιο κόστος, που μπορεί να βλάψει τόσο τα ταμεία τους όσο και την υστεροφημία τους. Τα ανθρώπινα λάθη, το κυβερνοέγκλημα και η ανεπαρκής τεχνολογία, όλα παίζουν τον ρόλο τους στο γιατί τα δεδομένα μένουν ανασφαλή. Μία σωστή ωστόσο στρατηγική ασφαλείας μπορεί να αντιμετωπίσει αποτελεσματικά όλους τους παραπάνω παράγοντες. Δίνοντας έμφαση στην ασφάλεια δεδομένων από οργανωτική άποψη και συνδυάζοντας ισχυρές, ενσωματωμένες και δωρεάν λύσεις λογισμικού, μπορεί να σας προσφέρει την end-to-end προστασία που χρειάζεστε.

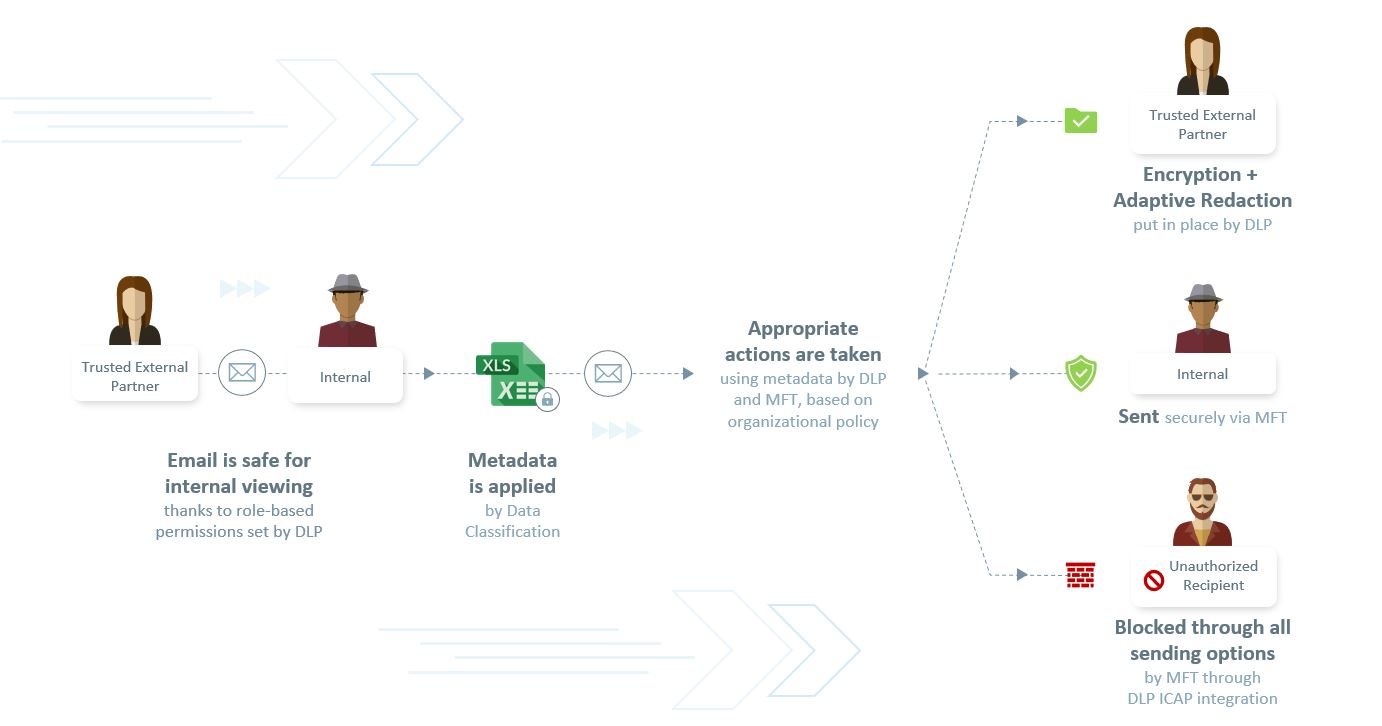

Διευθετώντας το ζήτημα της ασφάλειας δεδομένων με μια σουίτα λύσεων

Για μια πιο σύγχρονη στάση ασφάλειας δεδομένων, πρέπει να διασφαλίσετε ότι οι λύσεις που έχετε επιλέξει πληρούν τα ακόλουθα μέτρα ασφαλείας:

- Προσδιορισμός και διαβάθμιση αρχείων που ενδέχεται να περιέχουν ευαίσθητα δεδομένα

- Ανακάλυψη και πρόληψη διαρροών ευαίσθητων πληροφοριών εκτός του οργανισμού

- Ασφάλεια και προστασία ευαίσθητων δεδομένων που κοινοποιούνται τόσο εντός όσο και εκτός του οργανισμού

Επιπλέον, οι λύσεις θα πρέπει να μπορούν να ενσωματώνονται και να εφαρμόζονται γρήγορα και με φιλικό προς τον χρήστη τρόπο, αφενός για την ενθάρρυνση της υιοθέτησης τους, αφετέρου για τη μείωση του φόρτου εργασίας του προσωπικού και του αντικτύπου τους στην παραγωγικότητα. Με την προστασία των δεδομένων καθ’ όλη τη διάρκεια του κύκλου ζωής τους, μπορείτε να μειώσετε σημαντικά τον κίνδυνο.

- Προσδιορισμός και διαβάθμιση των δεδομένων σας

Η βάση μίας στέρεης στρατηγικής ασφάλειας δεδομένων ξεκινά με τον προσδιορισμό και την διαβάθμιση του είδους πληροφοριών που χρειάζεται να προστατεύσετε, συμπεριλαμβανομένων κρίσιμης σημασίας αδόμητων δεδομένων, όπως είναι η πνευματική ιδιοκτησία. Με αυτό το βήμα, κλειδώνετε τις βασικές παραμέτρους ελέγχου και διαχείρισης που απαιτούνται για να διασφαλίσετε συμμόρφωση.

Είτε χρειάζεται να προστατεύσετε δημόσιες, οικονομικές, προσωπικές πληροφορίες (PII) είτε περισσότερα, ο προσδιορισμός και η διαβάθμιση των δεδομένων για την προστασία τους, βάζει τα θεμέλια για τα πρόσθετα επίπεδα ασφαλείας που απαιτείται να εφαρμόσετε για να συνεχίσετε να τα προστατεύετε και κατά τη διάρκεια του ταξιδιού τους.

- Εντοπισμός και πρόληψη διαρροών δεδομένων

Θα συμβεί. Ένας υπάλληλος θα στείλει κατά λάθος ευαίσθητα δεδομένα στο λάθος άτομο ή ενδέχεται να μεταβιβάσει ένα κατά τα άλλα «ασφαλές» έγγραφο που περιέχει όμως κρυφά μεταδεδομένα που θα μπορούσαν να θέσουν σε κίνδυνο τα πρότυπα συμμόρφωσης ή απορρήτου σας. Υπάρχουν πολλά τέτοια σενάρια που θα μπορούσαν να θέσουν σε κίνδυνο τον οργανισμό σας, εκτός και αν διαθέτετε μια λύση για την ανίχνευση και τον «καθαρισμό» των δεδομένων σε πραγματικό χρόνο, πριν από την αποστολή τους στο cloud ή σε τρίτους, προτού δημιουργηθούν συνθήκες παραβίασης.

- Ασφαλίστε και προστατεύστε τα δεδομένα σας

Αφού βεβαιωθείτε ότι τα δεδομένα σας έχουν προσδιοριστεί, ταξινομηθεί, ενδεχομένως «καθαριστεί» από ευαίσθητα δεδομένα και έχουν εγκριθεί για αποστολή από εξουσιοδοτημένους χρήστες, αυτά τα δεδομένα θα πρέπει να προστατεύονται καθώς αποστέλλονται ή μεταφέρονται για να απολαμβάνετε πραγματική ασφάλεια δεδομένων από άκρη-σε-άκρη. Ένας από τους απλούστερους τρόπους για να το κάνετε αυτό είναι με τη χρήση μίας λύσης διαχειριζόμενης μεταφοράς αρχείων (MFT). Το MFT «κλειδώνει» τα δεδομένα σας στα σημεία που είναι περισσότερο ευάλωτα – όταν χρησιμοποιούνται από άλλους και καθώς ταξιδεύουν προς τον προορισμό τους σε μη διαχειριζόμενα domains, συσκευές ή εφαρμογές.

Η πολυεπίπεδη εφαρμογή λύσεων ασφάλειας δεδομένων αποτελεί μία προληπτική προσέγγιση για την προστασία των ευαίσθητων δεδομένων σας. Διαβάστε παρακάτω για περισσότερες λεπτομέρειες.

Η πολυεπίπεδη ασφάλεια διασφαλίζει την προστασία δεδομένων

Η ασφάλεια δεδομένων είναι τόσο στέρεη όσο και τα διάφορα στοιχεία που την υποστηρίζουν. Η εφαρμογή στιβαρών, αποδεδειγμένων λύσεων για να διασφαλίσετε ότι τα ευαίσθητα δεδομένα σας παραμένουν προστατευμένα από την αρχή έως το τέλος είναι μια προληπτική προσέγγιση. Η σουίτα λύσεων ασφάλειας δεδομένων της HelpSystems παρέχει το εύρος προστασίας δεδομένων που χρειάζεστε, και συμπεριλαμβάνει δυνατότητες προσδιορισμού και διαβάθμισης δεδομένων, προστασία από απώλεια δεδομένων, ασφαλή μεταφορά αρχείων και πολλά άλλα.

Πηγή: Boldon James