Νέα

Οι ηγέτες στον κλάδο της κυβερνοασφάλειας δεν έχουν ποτέ ξανά αντιμετωπίσει τέτοια πίεση για να προστατεύσουν τα δεδομένα και τη φήμη του οργανισμού τους από τους κινδύνους που τους περιβάλλουν.

Η πανδημία COVID-19 άλλαξε οριστικά την κυβερνοασφάλεια, από τη μετάβαση στο cloud και την τηλεργασία μέχρι την ασφάλεια στις παρυφές του διαδικτύου. Ταυτόχρονα, οι απειλές έχουν αυξηθεί. Κανείς δεν έχει ανοσία στο ενδεχόμενο να δεχτεί επιθέσεις κοινωνικής μηχανικής, στα exploits μηδενικής ημέρας και άλλων επιχειρήσεων κλοπής δεδομένων ή διατάραξης της ψυχικής σας ηρεμίας.

Υπό αυτό το πλαίσιο, η HelpSystems ανέθεσε στην ανεξάρτητη εταιρεία ISMG να διεξαγάγει μία έρευνα το Φθινόπωρο του 2021 για να γίνει καλύτερα κατανοητός ο αντίκτυπος της πανδημίας COVID-19 στην ασφάλεια των δεδομένων, το πως αισθάνονται οι ηγέτες στον χώρο της κυβερνοασφάλειας για την πρόοδο που έχει σημειωθεί και τις πρακτικές και τις προτεραιότητες που καθορίζουν τις στρατηγικές τους. Τα αποτελέσματα που δημοσιεύτηκαν πριν λίγο καιρό παρέχουν μία εικόνα για τον τρόπο που οι επιχειρήσεις εξελίσσουν τις στρατηγικές ασφάλειας δεδομένων τους προκειμένου να βοηθήσουν άλλους να δουν αντίστοιχη βελτίωση.

Σημαντικά ευρήματα:

Από την έρευνα στην οποία έλαβαν μέρος 180 ηγέτες από τον χώρο της κυβερνοασφάλειας σε παγκόσμιο επίπεδο, διαπιστώθηκε ότι οι εταιρείες φαίνεται να επιστρέφουν σε μια κατάσταση κανονικότητας, καθώς στρέφουν την προσοχή τους από τον μετριασμό του COVID-19 στον στρατηγικό σχεδιασμό. Η εφαρμογή ελέγχων για την προστασία των πνευματικής τους ιδιοκτησίας (IP) καθώς εξακολουθούν να υποστηρίζουν τη νέα πραγματικότητα που περιλαμβάνει το υβριδικό εργατικό δυναμικό βρίσκεται στο επίκεντρο των σκέψεων τους.

Κι όμως, εξακολουθούν να υπάρχουν κενά στην ασφάλεια των δεδομένων. Την ώρα που οι περισσότεροι οργανισμοί και εταιρείες έχουν εστιάσει στον ψηφιακό μετασχηματισμό τους, οι στοχευμένες επιθέσεις κοινωνικής μηχανικής και το ransomware εξακολουθούν να αποτελούν σημαντικό πρόβλημα.

Μερικές επισημάνσεις:

- Το 89% των ερωτηθέντων στην έρευνα δηλώνει ότι οι επιχειρήσεις τους είναι περισσότερο -ή τουλάχιστον εξίσου- ασφαλείς στον κυβερνοχώρο από ό,τι πριν από ένα χρόνο.

- Το 52% δηλώνει ότι οι κυβερνοαπειλές έγιναν εντονότερες εκείνη τη χρονική περίοδο.

- Το 19% είπε ότι η πανδημία COVID-19 διέκοψε τις πρωτοβουλίες τους όσον αφορά την ασφάλεια των δεδομένων.

- Το 63% λέει ότι η ορατότητα στα δεδομένα είναι η μεγαλύτερη πρόκληση που αντιμετωπίζουν οι οργανισμοί σήμερα.

- Το 64% λέει ότι μία παραβίαση που εκθέτει ευαίσθητα δεδομένα πελατών είναι ο μεγαλύτερος φόβος τους.

- Το 97% αναμένει παρόμοια ή αυξημένη χρηματοδότηση για την κυβερνοασφάλεια το 2023 με τους βασικούς τομείς επένδυσης να είναι οι λύσεις DLP (πρόληψη ενάντια στην απώλεια εμπιστευτικών πληροφοριών και εταιρικών δεδομένων), η ταξινόμηση δεδομένων και η κρυπτογράφηση.

Βασικά συμπεράσματα:

- Αυτό που σε έφερε ως εδώ δεν θα σε προστατεύσει αύριο. Με τη μαζική μετεγκατάσταση στο cloud να βρίσκεται σε εξέλιξη, νέες ευπάθειες λογισμικού να εμφανίζονται και τους κυβερνοεγκληματίες να εστιάζουν στη διακοπή της εφοδιαστικής αλυσίδας, οι στρατηγικές ασφάλειας που προστατεύουν την επιχείρησή σας σήμερα δεν θα είναι εκείνες πάνω στις οποίες θα βασιστείτε αύριο, και οι στρατηγικές ασφάλειας cloud θα εξακολουθήσουν να είναι επιβεβλημένες.

- Όλα ξεκινούν με την ασφάλεια δεδομένων. Οι φόβοι είναι μεγάλοι για την κλοπή και την έκθεση ευαίσθητων δεδομένων πελατών, και δικαίως. Αν δεν έχετε εικόνα για το πού βρίσκονται ευαίσθητα δεδομένα και πνευματική περιουσία (IP) καθώς και του ποιος μπορεί να έχει πρόσβαση σε αυτά, δεν μπορούν να προστατευτούν. Η απόκτηση ορατότητας πάνω σε αυτά τα δεδομένα είναι κρίσιμης σημασίας και είναι κάτι που αντικατοπτρίζεται στις προτεραιότητες για τις δαπάνες του 2023 που επισημαίνονται σε αυτήν την έρευνα, όπως είναι η ταξινόμηση δεδομένων, η κρυπτογράφηση και το DLP.

- Τα νέα εγχειρήματα απαιτούν νέους συνεργάτες. Με τη μεγάλη παραίτηση και την έλλειψη δεξιοτήτων και προσωπικού στον τομέα της κυβερνοασφάλειας, οι προμηθευτές που μπορούν να προσφέρουν τεχνολογία και δεξιότητες για την αντιμετώπιση των προκλήσεων στην ασφάλεια δεδομένων αποτελούν κλειδί για την επιτυχία σε κάθε κλάδο. Ένας συνεργάτης όπως η HelpSystems μπορεί να σας βοηθήσει να επιτύχετε τους στόχους σας και να καλύψετε τα κενά ασφαλείας που δεν μπορείτε να αντιμετωπίσετε με το προσωπικό σας.

- Η επιχείρηση χωρίς περίμετρο (perimeter–less) έχει διευρύνει την επιφάνεια επίθεσης. Επιθετικοί και με εξελιγμένα εργαλεία και δεξιότητες κυβερνοεγκληματίες, συμπεριλαμβανομένων και παραγόντων που έχουν κρατική υποστήριξη, φαίνεται πως εκμεταλλεύονται πλήρως τη ρευστότητα που υπάρχει στα περιβάλλοντα ασφαλείας καθώς οι εταιρείες εργάζονταν για να υποστηρίξουν απομακρυσμένους και υβριδικούς χώρους εργασίας. Οι επιχειρήσεις θα πρέπει να εκμεταλλευτούν τη δύναμη μίας λύσης σάρωσης ευπαθειών και να εφαρμόσουν ισχυρά μέτρα ασφαλείας ηλεκτρονικού ταχυδρομείου για να προφυλαχθούν από το ηλεκτρονικό ψάρεμα, τις παραβιάσεις των εταιρικών λογαριασμών ηλεκτρονικού ταχυδρομείου και το ransomware.

- Οι εργαζόμενοι είναι συχνά η πρώτη γραμμή άμυνας. Οι κυβερνοεγκληματίες συχνά επιδιώκουν να διεισδύσουν σε μια εταιρεία εκμεταλλευόμενοι τους υπαλλήλους της και συχνά δοκιμάζοντας διάφορους τύπους εκστρατειών ηλεκτρονικού ψαρέματος. Αν και το 86% των ερωτηθέντων στην έρευνα δηλώνει ότι οι εργαζόμενοι συμμετείχαν σε εκπαίδευση ευαισθητοποίησης για την ασφάλεια τους τελευταίους 12 μήνες, μόνο το 32% το θεώρησε πολύ αποτελεσματικό (το 60% είπε ότι ήταν εν μέρει αποτελεσματικό). Αυτό δείχνει ότι υπάρχει περιθώριο βελτίωσης σε αυτόν τον τομέα.

Η θετική πλευρά και ο διαρκής ψηφιακός μετασχηματισμός

Αν και το τοπίο των απειλών έχει αλλάξει εντυπωσιακά τα τελευταία δύο χρόνια, οι ομάδες ασφάλειας πληροφορικής αρχίζουν να συνηθίζουν το νέο περιβάλλον. Το 89% των ερωτηθέντων δηλώνει ότι είχε μια καθορισμένη πολιτική ασφαλείας και περισσότερο από το 80% προχώρησε στην ενημέρωση της τα τελευταία δύο χρόνια. Αυτό είναι ενθαρρυντικό.

Η επίγνωση των πιθανών κινδύνων είναι υψηλότερη από ό,τι ήταν πριν από την πανδημία και οι επιχειρήσεις εργάζονται σκληρά για να αξιολογήσουν τις αναπτυσσόμενες υποδομές τους και να τις ασφαλίσουν και να τις προστατεύσουν όσο ποτέ άλλοτε.

Υπάρχει σίγουρα δουλειά που πρέπει ακόμα να γίνει για να κατανοήσουμε πως οι βέλτιστες πρακτικές που απαιτούνται σήμερα θα ανταποκριθούν στις προκλήσεις της κυβερνοασφάλειας από το 2022 και μετά. Το πρώτο βήμα για πολλούς είναι να ακολουθήσουν μια ολιστική προσέγγιση στην ασφάλεια των δεδομένων για να κατανοήσουν τους τύπους δεδομένων που υπάρχουν, πού βρίσκονται, ποιος μπορεί να έχει πρόσβαση σε αυτά και ποιο επίπεδο προστασίας απαιτούν.

ΔΙΑΒΑΣΤΕ ΤΗΝ ΕΚΘΕΣΗ

Πηγή: HelpSystems

Η τεχνολογία απομακρυσμένης πρόσβασης VPN μας έχει εξυπηρετήσει μέχρι σήμερα πολύ καλά, αλλά η πρόσφατη αύξηση στην υϊοθέτηση του μοντέλου της τηλεργασίας έχει ρίξει άπλετο φως στους περιορισμούς αυτής της γερασμένης τεχνολογίας.

Το VPN αποτελεί βασικό στοιχείο των περισσότερων δικτύων εδώ και δεκαετίες, παρέχοντας μια ασφαλή μέθοδο για απομακρυσμένη πρόσβαση σε συστήματα και πόρους στο -εταιρικό- δίκτυο. Ωστόσο, η τεχνολογία του εικονικού ιδιωτικού δικτύου (VPN, Virtual Private Network) αναπτύχθηκε για να μιμείται την εμπειρία του να βρίσκεστε στο γραφείο σας. Μόλις εισέλθετε, έχετε ευρεία πρόσβαση στα πάντα.

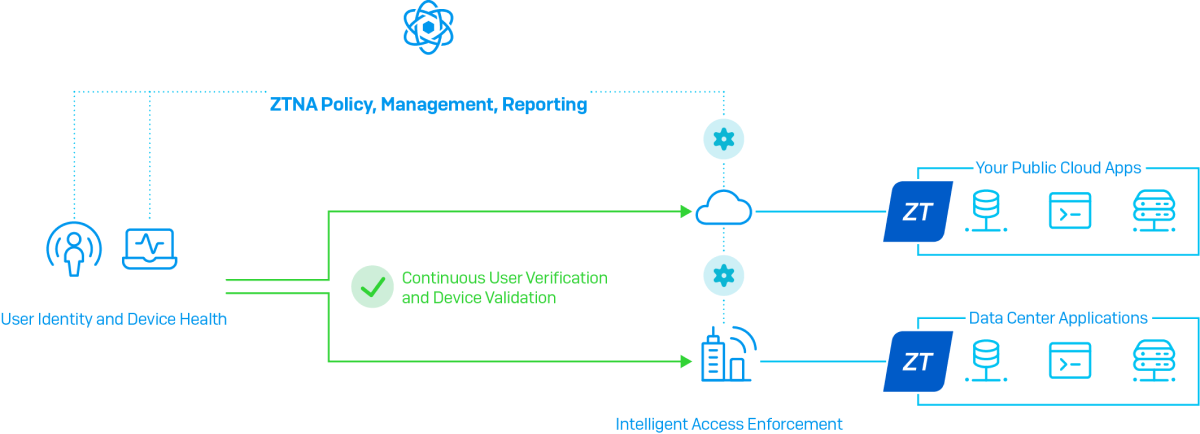

Η δικτυακή πρόσβαση μηδενικής εμπιστοσύνης (ZTNA) από την άλλη, μπορεί να συνοψιστεί σε τέσσερις λέξεις: μην εμπιστεύεσαι τίποτα, επαλήθευε τα πάντα. Βασίζεται στην αρχή ότι οποιαδήποτε σύνδεση στο δίκτυό σας θα πρέπει να αντιμετωπίζεται ως εχθρική έως ότου πιστοποιηθεί, εξουσιοδοτηθεί και εκχωρηθεί πρόσβαση σε πόρους.

Με απλά λόγια: με την εικονική ιδιωτική δικτύωση (VPN) παρέχεται ευρεία πρόσβαση στο δίκτυο. Με το ZTNA, παρέχεται συγκεκριμένη πρόσβαση σε συγκεκριμένες εφαρμογές.

Παραδοσιακή απομακρυσμένη πρόσβαση VPN έναντι ZTNA

Υπάρχουν αρκετές διαφορές μεταξύ της παραδοσιακής τεχνολογίας απομακρυσμένης πρόσβασης VPN και της τεχνολογίας ZTNA. Ακολουθούν ορισμένες σημαντικές διαφορές, που καλύπτουν την εμπιστοσύνη, την υγεία της συσκευής, τη διαχείριση κ.ά.

Εμπιστοσύνη

Με την απομακρυσμένη πρόσβαση μέσω VPN, οι χρήστες απολαμβάνουν απεριόριστη εμπιστοσύνη έχοντας ευρεία πρόσβαση σε πόρους, γεγονός που μπορεί να δημιουργήσει σοβαρούς κινδύνους για την ασφάλεια.

Η τεχνολογία ZTNA από την άλλη αντιμετωπίζει κάθε χρήστη και συσκευή ξεχωριστά, έτσι ώστε διαθέσιμοι να είναι απολύτως μόνο οι πόροι στους οποίους επιτρέπεται να έχουν πρόσβαση ο χρήστης και η συσκευή. Αντί να παρέχεται στους χρήστες πλήρης ελευθερία κινήσεων στο δίκτυο, καθιερώνονται μεμονωμένες σήραγγες μεταξύ του χρήστη και της συγκεκριμένης πύλης (gateway) για την εφαρμογή στην οποία εξουσιοδοτήθηκαν να έχουν πρόσβαση – και τίποτα περισσότερο.

Υγεία συσκευής

Το VPN δεν έχει επίγνωση της κατάστασης της υγείας μίας συσκευής που συνδέεται. Αν μία παραβιασμένη ή μολυσμένη συσκευή συνδεθεί στο δίκτυο μέσω VPN θα μπορούσε να επηρεαστεί και το υπόλοιπο δίκτυο.

Το ZTNA ενσωματώνει τη συμμόρφωση και την υγεία της συσκευής στις πολιτικές πρόσβασης και επομένως σας παρέχει τη δυνατότητα να επιλέξετε να αποκλείσετε μη συμμορφούμενα, μολυσμένα ή παραβιασμένα συστήματα από την πρόσβαση σε εταιρικές εφαρμογές και δεδομένα. Και αυτό μειώνει σημαντικά τον κίνδυνο κλοπής ή διαρροής δεδομένων.

Απομακρυσμένες συνδέσεις

Η τεχνολογία απομακρυσμένης πρόσβασης VPN παρέχει ένα μοναδικό σημείο-παρουσίας στο δίκτυο, κάτι που ενδεχομένως μπορεί να σημαίνει αναποτελεσματικό backhauling της κίνησης των δεδομένων από πολλές τοποθεσίες, κέντρα δεδομένων ή εφαρμογές μέσω της σήραγγας απομακρυσμένης πρόσβασης VPN.

Το ZTNA από την άλλη λειτουργεί εξίσου καλά και με ασφάλεια από οποιοδήποτε σημείο σύνδεσης, είτε πρόκειται για σπίτι, για ξενοδοχείο, για καφετέρια ή για γραφείο. Η διαχείριση της σύνδεσης είναι ασφαλής και διαφανής ανεξάρτητα από το τον τόπο που βρίσκονται ο χρήστης και η συσκευή, καθιστώντας την εμπειρία απρόσκοπτη ανεξάρτητα από το πού εργάζεται ο χρήστης.

Το ZTNA είναι επίσης ένας πολύ καλός τρόπος για να διασφαλίσετε μεγαλύτερους ελέγχους ασφαλείας κατά τη διάρκεια των συνεδριών Remote Desktop Protocol (RDP). Στις γνωστές προκλήσεις όσον αφορά το RDP περιλαμβάνονται οι εκτεθειμένες προεπιλεγμένες θύρες, η ανύπαρκτη υποστήριξη για έλεγχο ταυτότητας πολλαπλών παραγόντων (MFA), η χωρίς περιορισμούς, ευρεία πρόσβαση στο δίκτυο και φυσικά οι διάφορες ευπάθειες και τα κενά ασφαλείας. Οι ευπάθειες του διακομιστή RDP και οι λανθασμένα ανοικτές συνδέσεις RDP είναι άμεσα αξιοποιήσιμες από τους εισβολείς, οι οποίοι χρησιμοποιούν τέτοια exploits για να αυτοπροσδιοριστούν ως αξιόπιστοι χρήστες RDP. Με το ZTNA, τέτοιοι χρήστες θα αντιμετωπίζονταν ως εχθρικοί από τα χαρακτηριστικά ελέγχου ταυτότητας που διαθέτει.

Ορατότητα

Το VPN δεν γνωρίζει την κίνηση και τα μοτίβα χρήσης που διευκολύνει, καθιστώντας την ορατότητα στη δραστηριότητα των χρηστών και στη χρήση των εφαρμογών αρκετά δυσκολότερη.

Δεδομένου ότι η πρόσβαση ZTNA είναι «μικρο-τμηματοποιημένη» (micro-segmented) μπορεί να προσφέρει αυξημένη ορατότητα στη δραστηριότητα των εφαρμογών. Κάτι τέτοιο καθιστά την παρακολούθηση της κατάστασης των εφαρμογών, τον προγραμματισμό της χωρητικότητας και τη διαχείριση και τον έλεγχο της αδειοδότησης πολύ ευκολότερη.

Εμπειρία χρήσης

Οι clients VPN είναι διαβόητοι για την κακή εμπειρία χρήσης που προσφέρουν, προσθέτοντας υστέρηση ή επηρεάζοντας αρνητικά την απόδοση, δημιουργώντας προβλήματα συνδεσιμότητας και γενικά επιβαρύνοντας το τμήμα υποστήριξης (helpdesk).

Το ZTNA παρέχει μία εμπειρία χρήσης χωρίς τριβές και απρόσκοπτη, καθιερώνοντας αυτομάτως ασφαλείς συνδέσεις κατά απαίτηση. Και όλα τα παραπάνω, παρασκηνιακά, οπότε και οι περισσότεροι χρήστες δεν θα αντιλαμβάνονται καν την ύπαρξη της λύσης ZTNA που βοηθά στην προστασία των δεδομένων τους.

Διαχείριση

Οι clients VPN είναι δύσκολοι στη ρύθμιση και στο deployment καθώς και στην εγγραφή νέων χρηστών ή στην απεγγραφή/ παροπλισμό των χρηστών που αποχωρούν από την εταιρεία κ.ά.

Το VPN είναι επίσης δύσκολο στη διαχείριση του σε επίπεδο τείχους προστασίας ή πύλης (gateway), ειδικά στην περίπτωση της ύπαρξης πολλαπλών nodes, κανόνων πρόσβασης firewall, διαχείρισης πολλαπλών IP, ροών κίνησης δεδομένων και της δρομολόγησης. Σύντομα, η ρύθμιση του VPN μετατρέπεται σε δουλειά πλήρους απασχόλησης.

Οι λύσεις ZTNA είναι συχνά πολύ πιο απλές, λιτές και εύκολες στο deployment και στη διαχείριση. Επίσης, είναι πιο ευέλικτες σε περιβάλλοντα που αλλάζουν γρήγορα όπου οι χρήστες, οι εφαρμογές και οι συσκευές έρχονται και φεύγουν – καθιστώντας την καθημερινή διαχείριση γρήγορη και ανώδυνη.

Τι να αναζητήσετε σε μια λύση ZTNA

Φροντίστε να λάβετε υπόψη σας τις παρακάτω σημαντικές δυνατότητες και χαρακτηριστικά όταν συγκρίνετε λύσεις ZTNA από διαφορετικούς προμηθευτές:

Cloud–delivered, cloud–managed

Η διαχείριση στο cloud προσφέρει τεράστια πλεονεκτήματα: δυνατότητα άμεσης ενεργοποίησης και λειτουργίας, ελαχιστοποιημένη υποδομή διαχείρισης, εύκολο deployment και enrollment και άμεση και ασφαλή πρόσβαση από οπουδήποτε χρησιμοποιώντας οποιαδήποτε συσκευή.

Ενσωμάτωση με άλλες λύσεις κυβερνοασφαλείας

Την ώρα που οι περισσότερες λύσεις ZTNA μπορούν να λειτουργήσουν τέλεια ως αυτόνομα προϊόντα, υπάρχουν σημαντικά οφέλη από την ύπαρξη μιας λύσης στενά ενσωματωμένης με άλλα προϊόντα κυβερνοασφαλείας, όπως είναι τα τείχη προστασίας (firewalls) και οι λύσεις προστασίας endpoint. Μια ενιαία, κοινή κονσόλα διαχείρισης στο cloud μπορεί να σας βοηθήσει στη μείωση του χρόνου εκπαίδευσης και της καθημερινής επιβάρυνσης όσον αφορά το έργο της διαχείρισης.

Μπορεί επίσης να παρέχει μοναδικές πληροφορίες για τα διάφορα προϊόντα ασφάλειας πληροφορικής που διαθέτετε, ειδικά αν μεταξύ τους μοιράζονται τηλεμετρία. Αυτό μπορεί να ενισχύσει δραματικά την ασφάλεια και να προσφέρει δυνατότητα ανταπόκρισης σε πραγματικό χρόνο όταν μια παραβιασμένη συσκευή ή κάποια απειλή εισέρχεται στο δίκτυο.

Εμπειρία χρήσης και διαχείρισης

Βεβαιωθείτε ότι η λύση που εξετάζετε προσφέρει τόσο μία εξαιρετική εμπειρία για τον τελικό χρήστη όσο και εύκολη διοίκηση και διαχείριση. Με περισσότερους χρήστες να εργάζονται εξ αποστάσεως, η εγγραφή και η αποτελεσματική ρύθμιση των συσκευών είναι κρίσιμης σημασίας όταν ο στόχος είναι να γίνουν όσο το δυνατόν ταχύτερα παραγωγικοί οι νέοι χρήστες.

Φροντίστε να δώσετε προσοχή στον τρόπου που γίνεται deployment ένας agent ZTNA καθώς και στο πόσο εύκολο είναι να προσθέσετε νέους χρήστες στις πολιτικές. Βεβαιωθείτε επίσης ότι η λύση στην οποία επενδύετε προσφέρει μια ομαλή εμπειρία χρήσης χωρίς τριβές για τους τελικούς χρήστες. Θα πρέπει επίσης να παρέχεται ορατότητα στις δραστηριότητες των εφαρμογών για να σας βοηθήσει να λαμβάνετε αποφάσεις και να ενεργείτε προληπτικά όσον αφορά το μέγιστο φορτίο, τη χωρητικότητα, την χρήση της άδειας ή ακόμα και σε ζητήματα με τις εφαρμογές.

Sophos ZTNA

Το Sophos ZTNA έχει εξ αρχής σχεδιαστεί για να καθιστά τη δικτυακή πρόσβαση μηδενικής εμπιστοσύνης εύκολη, ολοκληρωμένη και ασφαλή.

Είναι cloud-delivered και cloud-managed και ενσωματώνεται στο Sophos Central, την πλέον αξιόπιστη πλατφόρμα κυβερνοασφάλειας στον κόσμο. Από το Sophos Central, μπορείτε όχι μόνο να διαχειριστείτε το ZTNA, αλλά και τα τείχη προστασίας, τις λύσεις endpoint, τις λύσεις προστασίας διακομιστών, τις φορητές συσκευές σας, την ασφάλεια σας στο cloud, την προστασία ηλεκτρονικού ταχυδρομείου και πολλά άλλα.

Το Sophos ZTNA είναι επίσης μοναδικό στο ότι ενσωματώνεται στενά με τις προστατευμένες τόσο από το Sophos Firewall όσο και από το Sophos Intercept X τερματικές συσκευές για την κοινοχρησία δεδομένων και πληροφοριών για την υγεία των συσκευών σε πραγματικό χρόνο μεταξύ του τείχους προστασίας, των συσκευών, του ZTNA και του Sophos Central για αυτόματη απόκριση σε απειλές ή μη συμβατές συσκευές. Λειτουργεί σαν ένας εικοσιτετράωρος διαχειριστής, περιορίζοντας αυτόματα την πρόσβαση και απομονώνοντας τα παραβιασμένα συστήματα μέχρι να «καθαριστούν».

Οι πελάτες της Sophos συμφωνούν ότι τα οφέλη εξοικονόμησης χρόνου από μια πλήρως ενσωματωμένη λύση κυβερνοασφάλειας της Sophos είναι τεράστια. Λένε ότι η χρήση της σουίτας προϊόντων της Sophos μαζί για τον αυτόματο καθορισμό και την ανταπόκριση σε απειλές μοιάζει σαν να διπλασιάζεται σε μέλη η ομάδα πληροφορικής τους. Φυσικά, το Sophos ZTNA μπορεί να συνεργαστεί με προϊόντα ασφαλείας οποιουδήποτε άλλου προμηθευτή, αλλά αυτό που το καθιστά μοναδικό είναι στο να συνεργάζεται καλύτερα με το υπόλοιπο οικοσύστημα της Sophos για να παρέχει απτά, πραγματικά οφέλη στην ορατότητα, στην προστασία και στην απόκριση.

Επισκεφτείτε το Sophos.com/ZTNA για να μάθετε περισσότερα ή δοκιμάστε το μόνοι σας.

Πηγή: Sophos

Η Datto, ο κορυφαίος πάροχος λύσεων ασφάλειας και cloud-based λογισμικού που έχουν αναπτυχθεί ειδικά για τους Παρόχους Διαχειριζόμενων Υπηρεσιών (MSPs) λάνσαρε πρόσφατα δύο λύσεις επιχειρησιακής συνέχειας, συμπεριλαμβανομένου του προϊόντος επόμενης γενιάς SIRIS 5, το οποίο προσφέρει 4πλάσια απόδοση σε σχέση με τη προηγούμενη λύση της εταιρείας και το Cloud Continuity για PCs, το οποίο έχει βελτιστοποιηθεί για το σημερινό δυναμικό, υβριδικό περιβάλλον εργασίας. Και τα δύο «all-in-one» προϊόντα δημιουργίας αντιγράφων ασφαλείας και ανάκτησης δεδομένων ενδυναμώνουν τους MSPs με την παροχή των καλύτερων λύσεων επιχειρησιακής συνέχειας στην κατηγορία για μικρομεσαίες επιχειρήσεις (SMB). Σε περίπτωση φυσικής απώλειας, ransomware, αστοχίας υλικού ή άλλων καταστροφών, η Datto παρέχει πολλαπλές επιλογές αποκατάστασης και ανάκτησης, είτε επιτόπου είτε απομακρυσμένα.

Το τέταρτο τρίμηνο πέρυσι, άνω του 80% των επιθέσεων ransomware είχαν στόχο μικρομεσαίες επιχειρήσεις. Λαμβάνοντας υπόψη ότι οι επιτυχημένες επιθέσεις είχαν ως αποτέλεσμα τη διακοπή της λειτουργίας των επιχειρήσεων έως και 20 ημέρες, η επιβίωση των μικρότερων οργανισμών αποτελεί πρόκληση. Για να επιβιώσουν από τέτοιες επιθέσεις, οι μικρομεσαίες επιχειρήσεις πρέπει να έχουν πρόσβαση σε λύσεις επιχειρησιακής συνέχειας, οι οποίες έχουν τη δυνατότητα να επαναφέρουν γρήγορα τα δεδομένα και τις λειτουργίες τους αποτρέποντας τις διακοπές στην επιχειρησιακή δραστηριότητα και το downtime. To BCDR ή αλλιώς Business Continuity & Disaster Recovery (BCDR) αποτελεί τη ραχοκοκαλιά οποιασδήποτε στρατηγικής αποκατάστασης από επιθέσεις ransomware.

Η ολοκληρωμένη, «all-in-one» λύση BCDR της Datto με τα αμετάβλητα αντίγραφα ασφαλείας και το ασφαλές Datto Cloud καθιστούν το SIRIS 5 μία από τις καλύτερες τελευταίες γραμμές άμυνας ενάντια στις κυβερνοεπιθέσεις, αποκαθιστώντας τις επιχειρησιακές λειτουργίες για τις μικρομεσαίες επιχειρήσεις μέσα σε λίγα λεπτά. Με το SIRIS 5, οι συνεργάτες της Datto μπορούν να περιμένουν:

- Υψηλή απόδοση: Έως και 4 φορές υψηλότερη απόδοση με αναβαθμισμένη μνήμη RAM και CPU που παρέχουν ταχύτερη από ποτέ αποκατάσταση από καταστροφή

- Κορυφαία αξιοπιστία: Με βιομηχανικού επιπέδου hardware διακομιστή, πλεονάζοντα τροφοδοτικά, αξιόπιστους επιχειρησιακής κλάσης σκληρούς δίσκους SAS, HDD RAID και προηγμένα διαγνωστικά στοιχεία για βελτιωμένη αξιοπιστία

- Απαράμιλλη απλότητα: Οι εξορθολογισμένες και απλοποιημένες επιλογές συσκευής (appliance) περικλείουν τα καλύτερα χαρακτηριστικά για βελτιστοποιημένη-προσαρμοσμένη στις ανάγκες σας απόδοση ενώ η διαδικασία επιλογής και αναβάθμισης για τους συνεργάτες σας είναι ευκολότερη.

Η συσκευή SIRIS 5 λειτουργεί με ειδικά διαμορφωμένο και πιστοποιημένο hardware που υποστηρίζεται από την Dell. Το παγκόσμιας εμβέλειας hardware για διακομιστές της Dell αποτελεί πρότυπο για τον κλάδο στην αξιοπιστία, στη δυνατότητα εξυπηρέτησης, στην παγκόσμια εμβέλεια και στην ανθεκτικότητα της εφοδιαστικής αλυσίδας. Κάθε συσκευή SIRIS 5 θα υποβληθεί σε ολοκληρωμένους ελέγχους ποιότητας σε εγκαταστάσεις της Datto και καλύπτεται από 5ετή εγγύηση της Datto. Σε συνδυασμό με τη διάσημη υποστήριξη 24/7/365 της Datto, οι συνεργάτες της εταιρείας έχουν πρόσβαση στην πιο ισχυρή και αξιόπιστη λύση επιχειρησιακής συνέχειας που έχει προσφέρει ποτέ η Datto.

«Η καλύτερη άμυνα ενός MSP έναντι των διαρκώς εξελισσόμενων απειλών ransomware είναι μια υψηλής απόδοσης και αξιόπιστη λύση BCDR και το SIRIS 5 είναι η πιο ισχυρή και ευέλικτη λύση της Datto μέχρι σήμερα» δήλωσε ο Bob Petrocelli, Chief Technology Officer της Datto. «Με την cloud-first αρχιτεκτονική της και την ενσωματωμένη ασφάλεια, η πλατφόρμα SIRIS δημιουργήθηκε για τις ανάγκες των MSPs, με στόχο την παροχή μίας ουσιαστικής λύσης «all-in-one» για δημιουργία αντιγράφων ασφαλείας και αποκατάσταση. Είμαστε υπερήφανοι που κυκλοφορούμε το κορυφαίο προϊόν μας SIRIS 5, το οποίο θα προσφέρει αξιοπιστία και next level απόδοση την κατάλληλη στιγμή».

«Η μεγαλύτερη ανησυχία των πελατών μας είναι τι θα σήμαινε μια κυβερνοεπίθεση για την επιχείρησή τους. Χρειαζόμαστε ισχυρές λύσεις δημιουργίας αντιγράφων ασφαλείας και αποκατάστασης, καθώς αν όλα τα άλλα αποτύχουν, θα διασφαλίσουν ότι θα είναι σε θέση να λειτουργούν με την ελάχιστη διακοπή» δήλωσε ο Razwan Ahmad, Διευθύνων Σύμβουλος της N.O.C. Systems, συνεργάτης MSP της Datto, με έδρα στο Κονέκτικατ των Ηνωμένων Πολιτειών. «Με το SIRIS 5 ξέρουμε ότι είμαστε καλυμμένοι. Η παγκόσμιας κλάσης τεχνολογία και υποστήριξη της Datto μας δίνει τη δυνατότητα να προστατεύουμε τα δεδομένα και την ευημερία των πελατών μας με την ισχυρότερη λύση».

Το SIRIS 5 είναι ήδη διαθέσιμο σε όλο τον κόσμο.

Πηγή: Datto

Καθώς οι παραβιάσεις γίνονται ολοένα και περισσότερες, οι επαγγελματίες από τον κλάδο της κυβερνοασφάλειας και της ανάπτυξης εφαρμογών «πιέζονται» να διατηρήσουν σε καλή κατάσταση τις στάσεις ασφαλείας των οργανισμών τους.

Η Invicti Security™ διέθεσε πρόσφατα τα ευρήματα της από την έκθεση «State of the DevSecOps Professional: At Work and off the Clock» τα οποία αποκαλύπτουν ότι οι επαγγελματίες προγραμματιστές και οι επαγγελματίες ασφάλειας είναι υπερφορτωμένοι και υπο-στελεχωμένοι αλλά από την άλλη υπερήφανοι για τους ρόλους τους εντός των οργανισμών τους.

Η έρευνα διεξήχθη σε συνεργασία με την Wakefield Research και βασίζεται σε στοιχεία που παρέθεσαν 500 επαγγελματίες από τον κλάδο της κυβερνοασφάλειας και του προγραμματισμού και οι οποίοι έχουν τουλάχιστον θέση Διευθυντή στον οργανισμό τους. Τα άτομα που συμμετείχαν στην έρευνα προέρχονταν από εταιρείες των Ηνωμένες Πολιτειών της Αμερικής με προσωπικό τουλάχιστον 2.000 υπαλλήλων.

Η έρευνα αποκαλύπτει ότι η Μεγάλη Παραίτηση και οι επικείμενες κυβερνοεπιθέσεις έχουν δημιουργήσει αγχωτικές συνθήκες στη δουλειά τους:

- Οι επαγγελματίες DevSecOps αφιερώνουν περισσότερες από 4 ώρες κάθε εργάσιμη ημέρα για να αντιμετωπίσουν ζητήματα ασφάλειας που δεν θα έπρεπε να έχουν συμβεί εξαρχής, με το 41% των επαγγελματιών κυβερνοασφάλειας να δαπανούν περισσότερες από 5 ώρες για την αντιμετώπιση ζητημάτων ασφάλειας σε σύγκριση με το 32% των ομολόγων προγραμματιστών.

- Μετά την ανακάλυψη του πιο πρόσφατου κενού ασφαλείας ή της πιο πρόσφατης ευπάθειας, το 81% των επαγγελματιών ενδέχεται να αισθάνεται ήδη άγχος για το επόμενο που θα ανακαλυφθεί.

- Η προσωπική ζωή επηρεάζεται εξίσου. Οι μισοί από τους επαγγελματίες κυβερνοασφάλειας και προγραμματιστές/ app developers (50%) χρειάστηκε να κάνουν log–in στο εταιρικό δίκτυο εντός του Σαββατοκύριακου ή κάποια στιγμή στον ελεύθερο ή προσωπικό τους χρόνο ενώ ένας στους τρεις έπρεπε να ακυρώσει κάποιο ραντεβού ή κάποια βραδινή έξοδο με φίλους. Μάλιστα, το 41% των προγραμματιστών αναγκάστηκε να ακυρώσει μία βραδινή έξοδο σε σύγκριση με το 34% των ομολόγων τους στον τομέα της κυβερνοασφάλειας.

Παρόλα αυτά, η πλειονότητα των επαγγελματιών δηλώνουν υπερήφανοι για την καριέρα τους και βλέπουν τη συνολική τους δουλειά να έχει θετικό αντίκτυπο. Σύμφωνα με τα ευρήματα:

- Λόγω της δουλειάς τους, το 65% των επαγγελματιών στον τομέα της κυβερνοασφάλειας και του προγραμματισμού (app developing) πιστεύουν ότι αποτρέποντας παραβιάσεις έχουν εξοικονομήσει στις εταιρείες τους τουλάχιστον $1 εκατομμύριο φέτος.

- Το 94% συμφωνεί ότι ο ψηφιακός μετασχηματισμός και η μετάβαση στο μοντέλο της απομακρυσμένης εργασίας τα τελευταία χρόνια έχουν κάνει τον ρόλο τους πολυτιμότερο και πιο ανταποδοτικό.

- Όλοι τους έχουν την πεποίθηση ότι επέλεξαν μία ελκυστική επαγγελματική πορεία. Το 88% από τους συμμετέχοντες δήλωσε ότι θα ήταν υπερήφανοι να βάλουν τίτλο «ειδικός κυβερνοασφάλειας» στο προφίλ τους σε μία διαδικτυακή ιστοσελίδα γνωριμιών.

- Οι εργασιακές σχέσεις βελτιώνονται μεταξύ των τμημάτων ασφαλείας και της ανάπτυξης λογισμικού. Το 49% των ερωτηθέντων είπαν ότι τα «πηγαίνουν καλά» με τους ομολόγους τους, ενώ το 28% δήλωσε ότι είναι «άσπονδοι φίλοι». Το ποσοστό είναι αυξημένο κατά 14% από τη Φθινοπωρινή έκδοση του Invicti AppSec Indicator.

«Η μετάβαση στο cloud και η πίεση για τη διασφάλιση των πάντων χωρίς να επιβραδυνθούν οι επιχειρηματικές προτεραιότητες έχει μετατρέψει τους επαγγελματίες κυβερνοασφάλειας και ανάπτυξης λογισμικού σε αφανείς ήρωες του οργανισμού τους» δήλωσε ο Sonali Shah, Chief Product Officer της Invicti. «Αλλά με τις ομάδες πιεσμένες, οι οργανισμοί αγωνίζονται να διατηρήσουν το ταλέντο στις τάξεις τους. Αυτός είναι ο λόγος για τον οποίο είναι σημαντικό να δοθεί προτεραιότητα στην τεχνολογία που προστατεύει τον οργανισμό ενώ παράλληλα ενθαρρύνεται η συνεργασία, η αυτοματοποίηση των χειρωνακτικών εργασιών και ακολούθως η προώθηση της ευημερίας συνολικά».

Πηγή: Invicti

Οι πελάτες μίλησαν και έδωσαν στη Sophos τη διάκριση Gartner® Peer Insights™ Customers’ Choice στηn κατηγορία Network Firewall.

Από τις συνολικά 359 επαληθευμένες κριτικές πελατών, οι πελάτες από τις 28 Φεβρουαρίου 2022 συνιστούν σε μεγάλο βαθμό τη Sophos, με μέση βαθμολογία 4,7/5. Συνολικά, η Sophos έλαβε την υψηλότερη βαθμολογία μεταξύ όλων των επώνυμων προμηθευτών έχοντας τουλάχιστον 150 κριτικές και αξιολογήσεις.

ΚΑΝΤΕ ΚΛΙΚ ΕΔΩ ΓΙΑ ΝΑ ΚΑΤΕΒΑΣΕΤΕ ΤΗΝ ΑΝΑΦΟΡΑ

Επιπλέον, η Sophos είναι ο μόνος προμηθευτής με διάκριση «Επιλογής Πελατών για Τείχη Προστασίας Δικτύου» για πελάτες του Δημόσιου τομέα, του Κυβερνητικού και του τομέα της Εκπαίδευσης ενώ επίσης έλαβε και τη διάκριση «Επιλογή Πελατών για Μεσαίου Μεγέθους Επιχειρήσεις, για τον Κατασκευαστικό Τομέα, τις Υπηρεσίες σε Ασία/Ειρηνικό και EMEA.

Με βάση αποκλειστικά τις κριτικές ανεξάρτητων πελατών που έχουν αξιολογηθεί αυστηρά από την Gartner, αυτή η επιβράβευση αποτελεί απόδειξη της απαράμιλλης προστασίας, της ανώτερης ορατότητας, της ευκολότερης διαχείρισης και της εξαιρετικής αξίας που προσφέρει το Sophos Firewall επί καθημερινού βάσεως σε πελάτες σε όλο τον κόσμο.

Μοναδική διπλή αναγνώριση

Η Sophos είναι ο μόνος προμηθευτής που έλαβε τη διάκριση Customers’ Choice τόσο στο 2021 Voice of the Customer: Endpoint Protection Platforms όσο και στο 2022 Voice of the Customer: Network Firewalls.

Μέσω του Προσαρμοστικού Οικοσυστήματος Κυβερνοασφαλείας της (Adaptive Cybersecurity Ecosystem), οι πελάτες επωφελούνται από μερικές από τις πιο ισχυρές λύσεις ασφαλείας τερματικών συσκευών, φόρτων εργασίας, δικτύων, cloud και ηλεκτρονικού ταχυδρομείου που διατίθενται στην αγορά. Και όλες τους διαχειριζόμενες μέσω της βασισμένης στο σύννεφο (cloud-based) ενοποιημένης πλατφόρμας της Sophos και υποστηριζόμενες από τις υπηρεσίες πληροφοριών απειλών της επιχείρησης ασφαλείας της, Sophos Labs και των ειδικών και εμπειρογνωμόνων της Sophos AI.

Ακούστε περισσότερους από 500 πελάτες του Sophos Firewall

Το Gartner Peer Insights μοιράζεται την ανεξάρτητη φωνή των επαληθευμένων εταιρικών πελατών. Στα πρόσφατα σχόλια τους περιλαμβάνονται τα παρακάτω:

Ακούστε περισσότερους από 500 πελάτες του Sophos Firewall

Το Gartner Peer Insights μοιράζεται την ανεξάρτητη φωνή των επαληθευμένων εταιρικών πελατών. Στα πρόσφατα σχόλια τους περιλαμβάνονται τα παρακάτω:

Οι παραπάνω είναι μόνο μερικές από τις 500+ κριτικές πελατών του Sophos Firewall που είναι διαθέσιμες στην ιστοσελίδα Gartner Peer Insights. Η Sophos θα ήθελε επί τη ευκαιρία να ευχαριστήσει τους πελάτες της που μοιράστηκαν τις σκέψεις και τα σχόλια τους. Η Sophos εκτιμά απεριόριστα τον χρόνο και την εμπιστοσύνη τους.

Το Sophos Firewall βελτιστοποιεί την προστασία του δικτύου σας

Το Sophos Firewall προσφέρει ισχυρή προστασία και υψηλή απόδοση ακόμη και στα πιο απαιτητικά δικτυακά περιβάλλοντα με οφέλη που απλά δεν μπορείτε να αποκτήσετε με κανένα άλλο τείχος προστασίας:

Εκθέστε κρυφούς κινδύνους – Το Sophos Firewall κάνει πολύ καλύτερη δουλειά από άλλες λύσεις στο να εκθέτει τους κρυφούς κινδύνους μέσω μίας κονσόλας με οπτικό υλικό, εμπλουτισμένων on-box και cloud αναφορών και μοναδικών πληροφοριών επικινδυνότητας.

Αποκλεισμός άγνωστων απειλών – Το Sophos Firewall καθιστά τον αποκλεισμό άγνωστων απειλών μία ταχύτερη, απλούστερη και αποτελεσματικότερη διαδικασία από άλλα τείχη προστασίας με προηγμένη επιθεώρηση TLS υψηλής απόδοσης και μια πλήρη σειρά προηγμένων χαρακτηριστικών προστασίας που είναι αρκετά εύκολο να ρυθμίσετε και να διαχειριστείτε.

Αυτόματη ανταπόκριση σε συμβάντα – Το Sophos Firewall με Synchronized Security (Συγχρονισμένη Ασφάλεια) ανταποκρίνεται αυτόματα σε συμβάντα στο δίκτυο χάρη στο Sophos Security Heartbeat, το οποίο μοιράζεται πληροφορίες σε πραγματικό χρόνο μεταξύ της προστασίας Sophos Endpoint και του Sophos Firewall.

Μιλήστε με τον αντιπρόσωπο της Sophos για να συζητήσετε πως το Sophos Firewall μπορεί να σας βοηθήσει να επιτύχετε τους στόχους ασφαλείας δικτύου σας.

Το Sophos Firewall είναι ακόμα καλύτερο με το SFOS v19

Το Sophos Firewall εξακολουθεί να ενισχύεται με την τελευταία έκδοση, η οποία προσφέρει Xstream SD-WAN, υψηλής απόδοσης VPN και ισχυρές νέες δυνατότητες αναζήτησης που βοηθούν στη βελτιστοποίηση της προστασίας και της απόδοσης του δικτύου σας. Αν χρησιμοποιείτε ήδη το Sophos Firewall, φροντίστε να δείτε τις πιο πρόσφατες πληροφορίες έκδοσης και να προχωρήσετε στην αναβάθμιση του από σήμερα κιόλας!

Πηγή: Sophos

Η κυβερνοασφάλεια δεν είναι μια βιομηχανία συνώνυμη με τη μόδα. Δεν είχαμε ποτέ πριν κάποια στιγμή «iPhone», δηλαδή μία στιγμή που κάνει την εμφάνιση της μία έξυπνη, αστραφτερή νέα τεχνολογία που είναι τόσο χρήσιμη και εύχρηστη που από το πουθενά γίνεται πλέον το απόλυτο πρότυπο μέσα σε ελάχιστα χρόνια.

Τα περισσότερα από τα νέα που βρίσκονται στα «πρωτοσέλιδα» του Τύπου και που σχετίζονται με την κυβερνοασφάλεια είναι του τύπου – ποιας εταιρείας εξοντώθηκε το όνομα και η φήμη από μία μεγάλη δημόσια παραβίαση; Ή ποια νέα τάση αξιοποιούν οι κυβερνοεγκληματίες;

Είναι ωραίο να έχουμε κάποια καλά νέα για αλλαγή.

Και τα καλά νέα εδώ είναι: Οι κωδικοί πρόσβασης πρόκειται να αφανιστούν.

Όχι, πραγματικά πρόκειται να αφανιστούν.

Βεβαίως και θα εξακολουθήσουν να υπάρχουν ορισμένοι κωδικοί πρόσβασης, ΑΛΛΑ λόγω της σχετικά πρόσφατης ανάπτυξης ορισμένων νέων προτύπων και πρωτοκόλλων ασφαλείας – οι οργανισμοί είναι πλέον σε θέση να μεταβούν σε ένα μοντέλο επαλήθευσης της ταυτότητας χωρίς κωδικούς πρόσβασης. Και όπως αποδεικνύεται -αυτό το μοντέλο χωρίς κωδικό πρόσβασης φέρει αρκετά σημαντικά πλεονεκτήματα στον τομέα της ασφάλειας- αν ενώσετε τα κομμάτια (του παζλ) σωστά.

Στο κατ’ απαίτηση διαδικτυακό σεμινάριο του Raef Meeuwisse, συγγραφέα και ειδικού σε θέματα κυβερνοασφάλειας Zero Trust = Zero PasswordS?, διερευνάται «τι σημαίνει πραγματικά να μην υπάρχει κωδικός πρόσβασης (password)» -και για καλό λόγο- καθώς οποιοσδήποτε οργανισμός εξακολουθεί να εξαρτάται από τους κωδικούς πρόσβασης καθίσταται ως ένας εξαιρετικά ευάλωτος στόχος για τους κυβερνοεγκληματίες. Με άλλα λόγια, κανένας οργανισμός δεν θέλει να βρεθεί στη θέση να μην γνωρίζει τι σημαίνει «passwordless» και ποια οφέλη μπορεί να αποφέρει για την ασφάλεια.

«Μπορεί να φταίει το γεγονός ότι ξεκίνησα ως αξιολογητής/ ελεγκτής» λέει ο Raef Meeuwisse, «αλλά δεν υπάρχει τίποτα πιο ανησυχητικό για μένα. αυτή τη στιγμή, από κάποιον προμηθευτή που εξακολουθεί να χρειάζεται από κάθε χρήστη να πιστοποιεί την ταυτότητα του με όνομα χρήστη και κωδικό πρόσβασης, και μάλιστα να το κάνει σε κάθε συνεδρία, και που πέρα από αυτό, δεν αξιοποιεί δευτερεύοντα έλεγχο ταυτότητας (π.χ. έλεγχο ταυτότητας δύο παραγόντων)». «Κυριολεκτικά» λέει ο Raef Meeuwisse «θα μπορούσαν κάλλιστα να ζωγραφίσουν έναν μεγάλο στόχο στην πόρτα των κεντρικών γραφείων της εταιρείας τους και να έχουν ένα “πατάκι” στην είσοδο με τη φράση “Καλώς ήρθατε hackers”».

Πέρα από τη μετάβαση στο «passwordless μοντέλο» μία άλλη ανερχόμενη τάση είναι η «μηδενική εμπιστοσύνη» (zero trust). Τι είναι η μηδενική εμπιστοσύνη; Εξαρτάται ο ορισμός από το με ποιον μιλάτε; Είναι εύκολο να εφαρμόσετε τη μηδενική εμπιστοσύνη; Και τέλος, ταιριάζει με τη συναρπαστική τάση της μετάβασης στην επαλήθευση ταυτότητας χωρίς κωδικό πρόσβασης;

«Αξιοποιώντας της εμπειρίες μου (καλές και κακές) και την έρευνα που έχω πραγματοποιήσει στη μηδενική εμπιστοσύνη και στην ασφάλεια χωρίς κωδικό πρόσβασης» λέει ο Raef Meeuwisse, «κατάφερα να συνθέσω μία συνοπτική εξήγηση των παραπάνω θεμάτων και του τρόπου με τον οποίο σχετίζονται μεταξύ τους. Έχω συμπεριλάβει επίσης μερικές σπουδαίες συμβουλές -και μία περίληψη των πιθανών παγίδων που πρέπει να γνωρίζετε κατά την εφαρμογή τους» σε ένα διαδικτυακό σεμινάριο κατ’ απαίτηση που θα βρείτε αρκετά ενδιαφέρον.

Το Zero Trust είναι πλέον το κορυφαίο θέμα συζήτησης στον τομέα της κυβερνοασφάλειας- αλλά τι είναι πραγματικά; Σε τελική ανάλυση – πολλές από τις αρχές (π.χ. εφαρμογή της αρχής του ελάχιστου προνομίου, το να μην εμπιστεύεστε κανέναν και τίποτα από προεπιλογή κ.ά.) δεν φαίνεται να διαφέρουν και πολύ από τις βασικές αρχές ασφαλείας που υποτίθεται ότι εφαρμόζουμε εδώ και πολλά χρόνια.

Λάβετε μέρος στο διαδικτυακό σεμινάριο κατ’ απαίτηση για ένα διασκεδαστικό και διορατικό ταξίδι στον κόσμο της μηδενικής εμπιστοσύνης και του ελέγχου ταυτότητας χωρίς κωδικό πρόσβασης. Μηδενική εμπιστοσύνη σημαίνει μηδέν κωδικοί πρόσβασης; Παρακολουθήστε το σεμινάριο για να μάθετε!

Πηγή: BeyondTrust

Πρόσφατα, η Sophos έδωσε στη δημοσιότητα τα ευρήματα τις έρευνας «State of Ransomware 2022», την ετήσια έρευνα της που αποκαλύπτει πραγματικές εμπειρίες με το ransomware από επαγγελματίες πληροφορικής που εργάζονται στην πρώτη γραμμή άμυνας σε εταιρείες από όλο τον κόσμο.

Η έρευνα αποκάλυψε ένα επιθετικό περιβάλλον γεμάτο προκλήσεις καθώς και μία ολοένα αυξανόμενη πίεση που επιβάλλεται από το ransomware στα θύματα του τόσο σε λειτουργικό όσο και σε οικονομικό επίπεδο. Η έρευνα ρίχνει επίσης φως στη σχέση μεταξύ του ransomware και της κυβερνοασφάλισης (να μην συγχέεται με την κυβερνοασφάλεια καθώς αναφερόμαστε στον τομέα των ασφαλιστικών εταιρειών στον κυβερνοχώρο) και στον ρόλο που διαδραματίζει η ασφαλιστική κάλυψη στις αλλαγές που γίνονται στην κυβερνοάμυνα.

Φέτος, συμμετείχαν στην έρευνα 5.600 επαγγελματίες πληροφορικής από 31 χώρες, με τους 965 από αυτούς μάλιστα να μοιράζονται λεπτομέρειες σχετικά με πληρωμές λύτρων.

Στα βασικά ευρήματα περιλαμβάνονται τα παρακάτω:

- Οι επιθέσεις με λύτρα είναι πλέον οι πιο συχνές – το 66% των οργανισμών που συμμετείχαν στην έρευνα δέχθηκαν να καταβάλουν λύτρα το 2021, ποσοστό σημαντικά αυξημένο από το 37% το 2020

- Οι πληρωμές λύτρων είναι υψηλότερες – Το 2021, το 11% των οργανισμών δήλωσε ότι πλήρωσε λύτρα $1 εκατομμυρίου ή περισσότερα, όταν ένα χρόνο πριν τέτοια ποσά είχε πληρώσει μόνο το 4% των οργανισμών όταν την ίδια στιγμή, το ποσοστό των οργανισμών που πλήρωσαν λιγότερα από $10.000 μειώθηκε στο 21% όταν το 2020 ήταν 34%. Συνολικά, ο μέσος όρος των λύτρων που καταβλήθηκε από οργανισμούς που είδαν τα δεδομένα τους να κρυπτογραφούνται στη σημαντικότερη επίθεση ransomware που υπέστησαν, πενταπλασιάστηκε, φτάνοντας τα $812.360

- Περισσότερα θύματα καταβάλουν πλέον τα λύτρα – Το 2021, το 46% των οργανισμών των οποίων τα δεδομένα κρυπτογραφήθηκαν σε επίθεση ransomware αναγκάστηκαν να πληρώσουν τα λύτρα. Το 2021, το 26% των οργανισμών που κατάφερε να επαναφέρει τα κρυπτογραφημένα δεδομένα αξιοποιώντας αντίγραφα ασφαλείας κατέβαλαν επίσης λύτρα

- Ο αντίκτυπος μιας επίθεσης ransomware μπορεί να είναι τεράστιος – Το μέσο κόστος ανάκτησης από την πιο πρόσφατη επίθεση ransomware το 2021 ήταν $1,4 εκατομμύρια. Κατά μέσο όρο επίσης απαιτήθηκε ένας μήνας για να ανακάμψει -ο οργανισμός- από την αναστάτωση και τις ζημιές που υπέστη. Το 90% των οργανισμών δήλωσε ότι η επίθεση επηρέασε την ικανότητα του να λειτουργήσει κανονικό ενώ το 86% των θυμάτων στον ιδιωτικό τομέα έκανε γνωστό ότι έχασαν σημαντικά έσοδα (ή ακόμα και την επιχείρηση τους) εξαιτίας της επίθεσης ransomware

- Πολλοί οργανισμοί βασίστηκαν στην ασφαλιστική τους κάλυψη για να καταφέρουν να ανακάμψουν από μία επίθεση ransomware – το 83% των οργανισμών μεσαίου μεγέθους είχαν ασφαλιστική κάλυψη, με την ασφαλιστική εταιρεία να καλύπτει τις ζημιές σε περίπτωση επίθεσης ransomware

- Η κυβερνοασφάλιση αποδίδει σχεδόν πάντα – Στο 98% των περιστατικών όπου το θύμα είχε συμβόλαιο κυβερνοασφαλείας που κάλυπτε την περίπτωση ransomware, η ασφαλιστική εταιρεία πλήρωσε μέρος ή το σύνολο των δαπανών (με το 40% να καλύπτει και την πληρωμή λύτρων)

- Το 94% όσων έχουν ασφαλιστική κάλυψη στον κυβερνοχώρο ωστόσο δήλωσε ότι η εμπειρία τους από την εποχή που απέκτησαν την ασφάλεια άλλαξε δραματικά τους τελευταίους 12 μήνες, με τις ασφαλιστικές εταιρείες να έχουν σημαντικά υψηλότερες απαιτήσεις όσον αφορά τα μέτρα κυβερνοασφάλειας που λαμβάνονται, περιπλοκότερα ή και ακριβότερα συμβόλαια και με όλο και λιγότερες εταιρείες να προσφέρουν πλέον ασφαλιστική κάλυψη

«Τα ευρήματα υποδηλώνουν ότι ενδέχεται να έχουμε φτάσει στο αποκορύφωμα του εξελικτικού ταξιδιού του ransomware, όπου η απληστία των επιτιθέμενων για ολοένα υψηλότερες καταβολές λύτρων συγκρούεται μετωπικά με την αυστηρότητα και την ανελαστικότητα της αγοράς της κυβερνοασφάλισης, καθώς οι ασφαλιστικές εταιρείες επιδιώκουν όλο και περισσότερο να ελαχιστοποιήσουν τους κινδύνους και την έκθεσή τους στο ransomware» δήλωσε ο Chester Wisniewski, επικεφαλής ερευνητής της Sophos.

«Τα τελευταία χρόνια, γίνεται όλο και ευκολότερο για τους κυβερνοεγκληματίες να αξιοποιήσουν το ransomware, καθώς τα πάντα σχεδόν είναι διαθέσιμα ως υπηρεσία (as-a-service). Κατά δεύτερο λόγο, πολλές ασφαλιστικές εταιρείες στον κυβερνοχώρο κάλυψαν μεγάλο μέρος των δαπανών αποκατάστασης από τις επιθέσεις ransomware, συμπεριλαμβανομένων και των λύτρων, γεγονός που από ότι φαίνεται συμβάλλει στις ολοένα και υψηλότερες απαιτήσεις για λύτρα. Παρόλα αυτά, τα αποτελέσματα δείχνουν ότι η κυβερνοασφάλιση γίνεται όλο και πιο ανελαστική και αυστηρή και μελλοντικά τα θύματα ransomware ενδέχεται να γίνουν λιγότερο πρόθυμα ή λιγότερο ικανά να πληρώσουν τα υψηλά λύτρα. Δυστυχώς, το παραπάνω είναι απίθανο να μειώσει τον συνολικό κίνδυνο των επιθέσεων ransomware. Οι επιθέσεις ransomware δεν απαιτούν τόσο πόρους όσο κάποιοι άλλοι τύποι κυβερνοεπιθέσεων, επομένως οποιοδήποτε κέρδος, παραμένει κέρδος για τους κυβερνοεγκληματίες που θα εξακολουθήσουν να επιτίθενται με στόχο να αρπάξουν ότι μπορούν» συμπλήρωσε ο Chester Wisnieswski.

Για να μάθετε περισσότερα, διαβάστε την έκθεση «State of Ransomware 2022».

Σχετικά με τη μελέτη

Η Sophos ανέθεσε στην ερευνητική εταιρεία Vanson Bourne να διεξαγάγει μία ανεξάρτητη, αγνωστικιστική ως προς τις εταιρείες και παρόχους έρευνα, στην οποία συμμετείχαν 5.600 επαγγελματίες πληροφορικής που εργάζονται σε μεσαίου μεγέθους οργανισμούς (από 100 έως και 5.000 εργαζόμενους) σε 31 χώρες. Η έρευνα διεξήχθη το διάστημα Ιανουαρίου-Φεβρουαρίου του 2022 με τους συμμετέχοντες να απαντούν στα διάφορα ερωτήματα με βάση τις εμπειρίες τους κατά το προηγούμενο έτος. Οι ερωτηθέντες ήταν από τις χώρες: Αυστραλία, Αυστρία, Βέλγιο, Βραζιλία, Καναδά, Χιλή, Κολομβία, Τσεχία, Γαλλία, Γερμανία, Ουγγαρία, Ινδία, Ισραήλ, Ιταλία, Ιαπωνία, Μαλαισία, Μεξικό, Κάτω Χώρες, Νιγηρία, Φιλιππίνες, Πολωνία, Σαουδική Αραβία, Σιγκαπούρη , Νότια Αφρική, Ισπανία, Σουηδία, Ελβετία, Τουρκία, Ηνωμένα Αραβικά Εμιράτα, Ηνωμένο Βασίλειο και ΗΠΑ.

Πηγή: Sophos

Η δημιουργία αντιγράφων ασφαλείας για διακομιστές, σταθμούς εργασίας και άλλες συσκευές αποτελεί βέλτιστη πρακτική και επιτακτική ανάγκη για μία σημερινή επιχείρηση, αλλά τα αντίγραφα ασφαλείας από μόνα τους δεν αποτελούν εγγύηση για την προστασία των δεδομένων και την επιχειρησιακή συνέχεια.

Την ώρα που η δημιουργία ενός αντιγράφου ασφαλείας, είτε πρόκειται για στιγμιότυπα δίσκων (disk images) είτε για αντίγραφα αρχείων, αποτελεί ουσιαστικά την αρχή ενός σχεδίου αποκατάστασης από καταστροφή, παράλληλα δεν παρέχει εγγυήσεις ότι μία εταιρεία μπορεί να προχωρήσει σε οποιαδήποτε ανάκτηση στην περίπτωση που το αντίγραφο ασφαλείας καταστραφεί. Μάλιστα, αυτό που δημιουργεί πρόσθετη ανησυχία είναι η κλοπή των εμπιστευτικών πληροφοριών και απόρρητων δεδομένων ενός οργανισμού, στην περίπτωση για παράδειγμα που κλαπεί το ίδιο το αντίγραφο ασφαλείας ή παραβιαστεί κατά κάποιο τρόπο από έναν εισβολέα.

Οι σημερινοί κυβερνοεγκληματίες είναι πολύ πιο πονηροί και αποτελεσματικοί από εκείνους των προηγούμενων γενεών. Στις αρχές της δεκαετίας του 2000, το αποτέλεσμα μίας κυβερνοεπίθεσης συχνά ήταν η κλοπή ή η καταστροφή αρχείων. Σήμερα, οι εισβολείς μπορούν να κλέψουν δεδομένα χωρίς μάλιστα τα θύματα να γνωρίζουν ότι έπεσαν θύματα κλοπής.

Λογαριασμοί cloud-φαντάσματα

Με τόσα πολλά δεδομένα σήμερα να αποθηκεύονται στο cloud, οι επιτιθέμενοι, αξιοποιώντας προηγμένες τεχνικές είναι πλέον σε θέση να ανακατευθύνουν τα αντίγραφα ασφαλείας ή τα παραδοσιακά αποθηκευμένα δεδομένα από τους βασισμένους στο cloud λογαριασμούς του ίδιου του θύματος σε αυτούς των ίδιων των εισβολέων. Επί της ουσίας, έχουμε οργανισμούς σήμερα που αποθηκεύουν τα δεδομένα τους στους διαδικτυακούς λογαριασμούς των εισβολέων τους, την ώρα που φαινομενικά τα θύματα έχουν την πεποίθηση ότι τα δεδομένα του αποθηκεύονται ασφαλώς στο δικό τους περιβάλλον cloud.

Ειδικά για τους οργανισμούς που αποθηκεύουν τα αντίγραφα ασφαλείας τους στο cloud, είναι απαραίτητο να διασφαλίσουν ότι τα αντίγραφα ασφαλείας αποθηκεύονται πράγματι στους δικούς τους λογαριασμούς και όχι σε κάποιον ανακατευθυνόμενο λογαριασμό. Είναι λοιπόν απαραίτητο οι επαγγελματίες που είναι υπεύθυνοι για την ασφάλεια τους να ελέγχουν περιοδικά ότι γίνεται σωστά η αποθήκευση. Χρησιμοποιώντας διαπιστευτήρια διαχειριστή συστημάτων που έχουν παραβιαστεί ή κλαπεί και παρακάμπτοντας τον έλεγχο ταυτότητας δύο ή πολλαπλών παραγόντων με τρόπο παρόμοιο με αυτόν που ακολούθησαν Ρωσικοί κρατικοί παράγοντες όπως περιγράφεται στο άρθρο του Sophos Naked Security «CISO warning: “Russian actions bypassed 2FA” – what happened and how to avoid it» οι κυβερνοεγκληματίες μπορούν να προχωρήσουν στην κατάληψη (hijack) ενός ή περισσοτέρων λογαριασμών σε έναν διακομιστή cloud αποκτώντας πρόσβαση σε εταιρικά αρχεία, συμπεριλαμβανομένων και των αντιγράφων ασφαλείας.

Προστατεύστε τα αντίγραφα ασφαλείας σας

Τα αντίγραφα ασφαλείας που δεν είναι κρυπτογραφημένα θα μπορούσαν να βρίσκονται σε κίνδυνο, καθώς οι επιτιθέμενοι ή οι εισβολείς θα μπορούσαν όχι μόνο να διαβάσουν τα δεδομένα στα αντίγραφα ασφαλείας αλλά ακόμα και να εισάγουν κακόβουλο λογισμικό στα αντίγραφα ασφαλείας ούτως ώστε όταν σε δεύτερη φάση παραβιαστούν οι διακομιστές του οργανισμού, το αντίγραφο ασφαλείας να επαναμολύνει τους διακομιστές κατά την διαδικασία αποκατάστασής τους.

Η ύπαρξη κρυπτογραφημένων αντιγράφων ασφαλείας δεν είναι μόνο μια βέλτιστη πρακτική για την κυβερνοασφάλεια αλλά ένας από τους δώδεκα (12) θεμελιώδεις ελέγχους ασφαλείας που η ασφαλιστική εταιρεία στον κυβερνοχώρο Marsh McLennan Agency αναφέρει ως τους πέντε κορυφαίους ελέγχους ασφαλείας που απαιτούνται ώστε ο οργανισμός να πληροί τις προϋποθέσεις για την ασφάλιση του. Τα κρυπτογραφημένα αντίγραφα ασφαλείας κατατάσσονται στην κορυφή της λίστας των προαπαιτούμενων και βασικών στοιχείων ελέγχου μαζί με τον έλεγχο ταυτότητας πολλαπλών παραγόντων, το endpoint detection & response, τη διαχείριση της προνομιακής πρόσβασης, το φιλτράρισμα μηνυμάτων ηλεκτρονικού ταχυδρομείου και την Διαδικτυακή ασφάλεια.

Τα προϊόντα αντιγράφων ασφαλείας που παρακολουθούν για ανωμαλίες στην πρόσβαση και μοτίβα δεδομένων, μπορούν να χρησιμοποιηθούν και για τον εντοπισμό πιθανού κακόβουλου λογισμικού στο σύστημα, συμπεριλαμβανομένων και των επιθέσεων με ransomware. Ενσωματώνοντας τα αντίγραφα ασφαλείας διακομιστή με το υπάρχον λογισμικό ασφάλειας πληροφοριών και διαχείρισης συμβάντων (SIEM) ή με τις εφαρμογές ενορχήστρωσης, αυτοματισμού και απόκρισης (SOAR) ασφαλείας θα μπορούσε να βοηθήσει την ομάδα ασφάλειας πληροφορικής σας να εντοπίσει ανωμαλίες στο σύστημα που θα μπορούσαν να λειτουργήσουν ως προειδοποίηση για κάποια ενδεχόμενη παραβίαση.

Οργανωθείτε για να αποτρέψετε μία επίθεση

Η δημιουργία μιας στρατηγικής δημιουργίας αντιγράφων ασφαλείας που ουσιαστικά προσδοκά ή προβλέπει την επίθεση, μπορεί να δώσει στον οργανισμό που δημιουργεί αντίγραφα ασφαλείας των δεδομένων του ένα πλεονέκτημα. Ας υποθέσουμε ότι οι διακομιστές για τους οποίους δημιουργούνται αντίγραφα ασφαλείας «τρέχουν» μία έκδοση των Windows, είτε πρόκειται για τα Windows Server, είτε πρόκειται για τα Windows 10 ή 11 στην περίπτωση των σταθμών εργασίας. Αν ο οργανισμός σας αποτελεί κατά πρώτο λόγο μία επιχείρηση με βασίζει τη λειτουργία της στα Windows, τότε ένα κατάλληλο σύστημα δημιουργίας αντιγράφων ασφαλείας καλό είναι να «τρέχει» Linux και το αντίγραφο ασφαλείας να αποθηκεύεται σε ένα σύστημα Linux που δεν συνδέεται με το εταιρικό δίκτυο.

Αν και αυτή η προσέγγιση δεν είναι πανάκεια, τουλάχιστον θα εξαλείψει ένα σημαντικό ποσοστό επιθέσεων που έχουν σχεδιαστεί για δίκτυα που βασίζονται στο λειτουργικό σύστημα Windows.

Η επιλογή του κατάλληλου περιβάλλοντος αποθήκευσης εκτός τοποθεσίας (off-site) μπορεί να έχει σημαντικό αντίκτυπο στον χρόνο που απαιτείται για την επαναφορά εντός αντιγράφου ασφαλείας. Αν επιλέξετε τελικώς να έχετε ένα backup σε «hot site» -μία τοποθεσία που αντικατοπτρίζει πλήρως και ακριβώς το υπάρχον εταιρικό δίκτυο ούτως ώστε στη περίπτωση που το κύριο δίκτυο αστοχήσει να υπάρχει ένα αντίγραφο ασφαλείας έτοιμο προς αποκατάσταση- τότε καλό είναι να βρίσκεται σε μεγάλη απόσταση (μεταξύ των δύο τοποθεσιών).

Όσον αφορά στη διαθεσιμότητα της υποδομής, να αναφέρουμε τη διαφορά ενός «cold site» (shell) και ενός hot site. Στην πρώτη περίπτωση έχουμε να κάνουμε με μία εγκατάσταση με παροχή ηλεκτρικής ενέργειας και κλιματισμό. Στην εγκατάσταση μπορεί να υπάρχει ένα υπολογιστικό σύστημα, ακριβώς όμοιο ακριβώς με αυτό στο κύριο κτίριο της επιχείρησης, το οποίο μπορεί και τίθεται άμεσα σε λειτουργία εφόσον κριθεί απαραίτητο. Ένα «hot site» από την άλλη είναι μία εγκατάσταση που υπάρχει ήδη προεγκατεστημένο το υπολογιστικό σύστημα και το οποίο είναι και ανά πάσα στιγμή έτοιμο να χρησιμοποιηθεί. Το συγκεκριμένο σύστημα διαθέτει τα πάντα, ενδεχομένως ακόμα και προσωπικό, και είναι έτοιμο να λειτουργήσει άμεσα σε περίπτωση έκτακτης ανάγκης. Για την ενεργοποίηση ενός hot site, αρκεί να φορτωθούν τα δεδομένα και τα αντίγραφα ασφάλειας του γενικού λογισμικού και των εφαρμογών, αντίγραφα που φυλάσσονται αποθηκευμένα, κατά κανόνα, σε διαφορετική τοποθεσία από εκείνη των συστημάτων για την κανονική λειτουργία του οργανισμού.

Μετά από έναν μεγάλο τυφώνα που έπληξε τη Φλόριντα στις αρχές της δεκαετίας του 2000, μία εταιρεία αναγκάστηκε να παραμείνει εκτός λειτουργίας για αρκετές εβδομάδες επειδή το «hot site» βρισκόταν λίγα μόλις μίλια μακριά. Οι πλημμύρες που προκλήθηκαν από τον τυφώνα όχι μόνο κατέστρεψαν το κύριο κέντρο δεδομένων της αλλά και τα αντίγραφα ασφαλείας που βρίσκονταν κοντά. Παρόμοια περιστατικά αναφέρθηκαν και μετά την επίθεση στους δίδυμους πύργους του Παγκόσμιου Κέντρου Εμπορίου. Ένα μεγάλο κέντρο δεδομένων βρισκόταν κάτω από τον έναν από τους δύο πύργους. Οι εταιρείες στους δίδυμους πύργους που χρησιμοποιούσαν το κέντρο δεδομένων ως «hot backup» όχι μόνο έχασαν τα πάντα στα γραφεία τους αλλά έχασαν και όλα τα αντίγραφα ασφαλείας τους όταν το κέντρο δεδομένων θάφτηκε κάτω από τόνους συντριμμιών.

Η καλύτερη επιλογή είναι να επιλέξετε μία τοποθεσία που βρίσκεται 150 χλμ. ή περισσότερα μακριά από την τοποθεσία των κυρίων συστημάτων του οργανισμού σας. Αν και υπάρχει χρόνος καθυστέρησης μεταξύ της εγγραφής δεδομένων σε έναν τοπικό δίσκο και της εγγραφής των ίδιων δεδομένων στο «hot backup», ο φυσικός διαχωρισμός και η απόσταση εξαλείφει την περίπτωση να υποστούν τα αντίγραφα ασφαλείας την ίδια καταστροφή που υπέστησαν τα κύρια συστήματα σας, όπως από μία πλημμύρα, από πυρκαγιά κ.ά. Σπάνια μια φυσική καταστροφή επηρεάζει εγκαταστάσεις που βρίσκονται σε απόσταση 150 χλμ. ή περισσότερων μεταξύ τους.

Η προστασία των αντιγράφων ασφαλείας από παραβιάσεις, υποκλοπές ή καταστροφές, φυσικές ή ανθρωπογενείς αποτελεί βασικό καθήκον της ομάδας κυβερνοασφάλειας ενός οργανισμού. Οι ομάδες ασφαλείας θα πρέπει να αυξήσουν τις προσπάθειές τους για να διασφαλίσουν ότι κάθε αντίγραφο ασφαλείας είναι προστατευμένο, ασφαλές, κρυπτογραφημένο και αποθηκευμένο σε πολλές τοποθεσίες, συμπεριλαμβανομένης τουλάχιστον μίας τοποθεσίας που είναι μακριά από τους κύριους διακομιστές.

Πηγή: Sophos

Η Sophos είναι στην ευχάριστη θέση να ανακοινώσει ότι εξαγόρασε την SOC.OS, μία καινοτόμο εταιρεία με έδρα το Ηνωμένο Βασίλειο που δίνει λύση στα προβλήματα της κόπωσης από τις ειδοποιήσεις (alert fatigue) και της περιορισμένης ορατότητας, τα οποία είναι ιδιαίτερα διαδεδομένα σε περιβάλλοντα ασφάλειας πληροφορικής. Εντοπίζοντας και ξεχωρίζοντας τα σήματα «κλειδιά» από όλον τον θόρυβο, το ομώνυμο προϊόν SOC.OS ενοποιεί και προτεραιοποιεί τις ειδοποιήσεις από μεγάλους όγκους ειδοποιήσεων ασφαλείας που προέρχονται από δεκάδες προϊόντα πληροφορικής και πλατφόρμες σε όλη την έκταση ενός οργανισμού, επιτρέποντας στις ομάδες ασφαλείας να τις κατανοούν ταχύτερα και να ανταποκρίνονται στις πιο επείγουσες από αυτές.

Με το SOC.OS, η Sophos σχεδιάζει να εξελίξει τις λύσεις Managed Threat Response (MTR) και Extended Detection and Response (XDR) για οργανισμούς όλων των μεγεθών, συμπεριλαμβάνοντας πρόσθετη τηλεμετρία και πλαίσιο (context) από ειδοποιήσεις και συμβάντα που παράγονται από δεκάδες τερματικές συσκευές, διακομιστές, τείχη προστασίας, προϊόντα διαχείρισης ταυτότητας και πρόσβασης (IAM), φόρτων εργασίας στο cloud, ηλεκτρονικού ταχυδρομείου και προϊόντα ασφάλειας τρίτων για φορητές συσκευές.

Σύμφωνα με τον οδηγό αγοράς «Gartner® Market Guide for Extended Detection and Response» που δημοσιεύτηκε στις 8 Νοεμβρίου 2021, «για να κάνετε το XDR μία μακροπρόθεσμη επένδυση, πρέπει να αξιολογήσετε το εύρος και το βάθος της ενοποίησης του οικοσυστήματος. Όσο ευκολότερα είναι δυνατόν να ενσωματωθεί το XDR στο υπάρχον περιβάλλον σας, τόσο καλύτερη επένδυση θα είναι».

Το Sophos MTR είναι μία από τις ταχύτερα αναπτυσσόμενες νέες προσφορές στην ιστορία της εταιρείας. Η Sophos πλέον έχει μία από τις μεγαλύτερες επιχειρήσεις Managed Detection and Response (MDR) στον κόσμο, παρέχοντας ανώτερα αποτελέσματα στην ασφάλεια των επιχειρήσεων μέσω μίας υπηρεσίας MTR και έχοντας περισσότερους από 8.000 πελάτες. Το κορυφαίο αίτημα των πελατών της Sophos, όσον αφορά τη βελτίωση της υπηρεσίας της εταιρείας, ήταν να παρέχει «καλύτερη ενσωμάτωση με τα υπάρχοντα περιβάλλοντα ασφαλείας» και με την καινοτόμο τεχνολογία του SOC.OS, η Sophos θα είναι σε θέση να τους προσφέρει ακριβώς αυτό που ζήτησαν – να ενσωματώνει απρόσκοπτα τις λύσεις MTR και XDR της εταιρείας με το υπάρχον σύνολο λύσεων ασφάλειας και πληροφορικής ενός οργανισμού και να βελτιστοποιήσει την απόδοση της επένδυσής τους. Το SOC.OS θα παρέχει επίσης στο Προσαρμοστικό Οικοσύστημα Κυβερνοασφάλειας (Adaptive Cybersecurity Ecosystem) της Sophos ένα ευρύτερο σύνολο τηλεμετρίας τρίτων ούτως ώστε οι αναλυτές ασφαλείας να έχουν καλύτερη ορατότητα σε σημαντικά γεγονότα και ειδοποιήσεις. Το SOC.OS διαθέτει μια εντυπωσιακή λίστα ενσωματώσεων που θα ωφελήσουν τους πελάτες της Sophos καθώς συνεχίζει να αναπτύσσει και να επεκτείνει τις κορυφαίες στον κλάδο δυνατότητες XDR και MDR της.

«Η κόπωση από τις ειδοποιήσεις και η έλλειψη ορατότητας εξακολουθούν να μαστίζουν τις ομάδες ασφαλείας παγκοσμίως. Λαμβάνοντας υπόψη το παραπάνω και στο πλαίσιο των διαρκώς μεταβαλλόμενων κυβερνοαπειλών και του τοπίου που είναι γεμάτο προκλήσεις εξαιτίας της έλλειψης ταλέντου, οι αμυνόμενοι χρειάζονται νέα, καινοτόμα προϊόντα και υπηρεσίες που μπορούν να τους βοηθήσουν να επιλύσουν τα πιο περίπλοκα περιστατικά στον λιγότερο χρόνο. Για πολλούς αμυνόμενους ωστόσο, η πολυπλοκότητα και το κόστος των παραδοσιακών λύσεων ασφαλείας αποτελούν τροχοπέδη για την υιοθέτηση τους. Ενώνοντας τις δυνάμεις μας με τη Sophos, μπορούμε να αντιμετωπίσουμε αυτές τις προκλήσεις μελλοντικά από κοινού. Μαζί είμαστε ισχυρότεροι από όσο είμασταν χωριστά και συνδυάζοντας τις δυνατότητές μας, θα είμαστε σε θέση να προσφέρουμε πραγματικά μοναδικά, αποδοτικότερα και ιδιαίτερα προσιτά προϊόντα και υπηρεσίες σε όσους τα χρειάζονται περισσότερο και σε παγκόσμια κλίμακα» δήλωσε ο Dave Mareels, Διευθύνων Σύμβουλος και Συνιδρυτής της SOC.OS.

Ο Joe Levy, Chief Technology Officer (CTO) της Sophos δήλωσε: «Είμαστε ιδιαίτερα ενθουσιασμένοι που φέρνουμε την ομάδα και την τεχνολογία της SOC.OS στην Sophos. Εν τω μεταξύ, εκ μέρους της Sophos, θα ήθελα να απευθύνω ένα πολύ θερμό καλωσόρισμα στους εργαζόμενους και sτους πελάτες της SOC.OS».

Περισσότερες πληροφορίες για την εξαγορά μπορείτε να διαβάσετε στην επίσημη ανακοίνωση της εταιρείας.

Πηγή: Sophos

Ενθουσιασμένοι δηλώνουν στην Sophos για τις βαθμολογίες Συνολικής Ακρίβειας 100% (Total Accuracy) του προϊόντος Sophos Intercept X για μεγάλες και μικρές επιχειρήσεις καθώς και για τη βαθμολογία Συνολικής Ακρίβειας 100% για το Sophos Home στην κατηγορία προστασίας για οικιακούς χρήστες/ καταναλωτές στις δοκιμές αξιολόγησης Endpoint Security της SE Labs για το πρώτο τρίμηνο της χρονιάς (Jan-Mar 2022).

100% προστασία για μεγάλες επιχειρήσεις

Το Intercept X επιβεβαίωσε τον τίτλο «Best Enterprise Endpoint Protection 2021» είχε κερδίσει πέρυσι από την εταιρείας SE Labs λαμβάνοντας βαθμολογία 100% στους τομείς «protection accuracy», «legitimate accuracy» και «total accuracy» με μηδενικά μάλιστα ψευδώς θετικά αποτελέσματα. Μπορείτε να δείτε τα πλήρη αποτελέσματα εδώ.

100% προστασία για μικρές επιχειρήσεις

Με βαθμολογία 100% στους τομείς «protection accuracy», «legitimate accuracy» και «total accuracy» με μηδενικά ψευδώς θετικά αποτελέσματα, το Intercept X είναι η τέλεια επιλογή για τη προστασία των μικρών επιχειρήσεων. Δείτε τα πλήρη αποτελέσματα εδώ.

100% προστασία για το σπίτι

Οι οικιακοί χρήστες εκτίθενται στο ίδιο κακόβουλο λογισμικό και στις ίδιες επιθέσεις με τις μεγάλες επιχειρήσεις. Το Sophos Home χρησιμοποιεί την ίδια ισχυρή τεχνολογία που διατηρεί όλους τους μεγάλους οργανισμούς ασφαλείς. Η εφαρμογή/ υπηρεσία έλαβε βαθμολογία 100% στους τομείς «protection accuracy», «legitimate accuracy» και «total accuracy» με μηδενικά ψευδώς θετικά αποτελέσματα. Δείτε τα πλήρη αποτελέσματα εδώ.

Δοκιμάστε το Intercept X σήμερα

Το Intercept X ελαχιστοποιεί την επιφάνεια επίθεσης και αποτρέπει τις επιθέσεις από το να εκτελεστούν. Συνδυάζει τεχνολογίες anti-exploit και anti-ransomware, βαθιά εκμάθηση AI και τεχνολογία ελέγχου για να αποτρέψει τις επιθέσεις να επηρεάσουν τα συστήματά σας. Ενσωματώνει ισχυρή τεχνολογία extended detection & response (XDR) με αυτοματοποιημένες ανιχνεύσεις και έρευνες, ώστε ο χρόνος εντοπισμού και απόκρισης σε απειλές να είναι ο ελάχιστος δυνατός. Μάθετε περισσότερα και ξεκινήστε μία δοκιμή δωρεάν.

Αναζητάτε προστασία για τις οικιακές σας συσκευές; Ξεκινήστε μια δωρεάν δοκιμή του Sophos Home.

Πηγή: Sophos

Όταν βρίσκεστε σε αναζήτηση λύσεων ασφαλείας για τον οργανισμό σας, δεν είναι δύσκολο να υποθέσετε ότι οι λύσεις που θα χρειάζεστε πρέπει να είναι μοναδικές για τα δεδομένα σας, τους υπαλλήλους και τον βιομηχανικό κλάδο στον οποίο δραστηριοποιείται ο οργανισμός σας. Μάλιστα, δεν θα κάνατε λάθος στην εκτίμηση σας. Η επιλογή των κατάλληλων λύσεων ασφάλειας, οι οποίες πρέπει να είναι οικονομικά βιώσιμες, να ενσωματώνονται με τις τρέχουσες λύσεις σας και να εξορθολογούν και να απλοποιούν αντί να παρεμποδίζουν τις ροές εργασίας ενδέχεται να σημαίνει την επιλογή πολύ διαφορετικών λύσεων σε σχέση με εκείνες που χρησιμοποιούν οι πλησιέστεροι ανταγωνιστές σας. Αυτό ωστόσο που παραμένει κοινό μεταξύ όλων των σύγχρονων οργανισμών στις μέρες μας, είναι ότι δημιουργούν και διαμοιράζονται περισσότερα δεδομένα από ποτέ.

Η επιθυμία των οργανισμών να κάνουν γενικότερα τη συνεργασία και τη μεταφορά δεδομένων όσο το δυνατόν πιο αποτελεσματική και απρόσκοπτη μόνο έχει αυξηθεί τα τελευταία χρόνια και η ταχεία μετάβαση στην τηλεργασία λόγω της πανδημίας COVID-19 ενέτεινε ακόμα περισσότερο αυτήν την επιθυμία. Όμως το ότι η συνεργασία (collaboration) είναι πλέον περισσότερο αυτοματοποιημένη και απλούστερη δεν σημαίνει απαραίτητα ότι είναι και ασφαλέστερα τα δεδομένα σας. Αν και οι λύσεις ταξινόμησης δεδομένων μπορούν να βοηθήσουν στον εντοπισμό και στην παροχή πλαισίου (framework) για τα δεδομένα σας και οι ασφαλείς λύσεις διαχειριζόμενης μεταφοράς αρχείων μπορούν να κρυπτογραφήσουν αυτά τα δεδομένα και να βελτιστοποιήσουν τις διαδικασίες μεταφοράς τους, οι οργανισμοί συχνά ανακαλύπτουν ότι τα δεδομένα τους και η προστασία τους βρίσκονται εκτός του ελέγχου τους μόλις εγκαταλείψουν το εταιρικό δίκτυο ή τα όρια του εργαλείου MFT (Managed File Transfer) που χρησιμοποιούν.

Και εδώ είναι που η έννοια της ασφαλούς κοινής χρήσης των δεδομένων μπαίνει στην εξίσωση για πολλούς από αυτούς τους οργανισμούς. Όπως όμως συμβαίνει και με άλλους τύπους λύσεων ασφαλείας, η παρακολούθηση δεδομένων μπορεί να εξυπηρετήσει διαφορετικούς σκοπούς αναλόγως τους τύπους δεδομένων που διαχειρίζεται ο οργανισμός σας και αναλόγως την κατάστασης στην οποία καλείται να αξιοποιηθεί η παρακολούθηση δεδομένων. Επομένως, με την παρακολούθηση των δεδομένων τους, οι οργανισμοί μπορούν να αντιμετωπίσουν με επιτυχία τις τρεις αυτές κοινές προκλήσεις για την ασφάλεια.

Η ασφαλής κοινή χρήση δεδομένων δίνει στους οργανισμούς καλύτερη ορατότητα έναντι της δραστηριότητας των εργαζομένων

Ένα από τα πλέον θεμελιώδη στοιχεία της ασφαλούς κοινής χρήσης δεδομένων είναι η παρακολούθηση των δεδομένων τους. Ένα κοινό πρόβλημα που συχνά αντιμετωπίζουν οι οργανισμοί, ειδικότερα στην περίπτωση που δεν παρακολουθούν τα δεδομένα τους, είναι η γενικότερη έλλειψη ορατότητας. Η παρακολούθηση δεδομένων επιτρέπει στους οργανισμούς να διατηρούν τα ευαίσθητα δεδομένα τους προστατευμένα γνωρίζοντας που βρίσκονται, τι συμβαίνει με τη διαχείριση τους, ποιοι χρήστες μπορούν να έχουν πρόσβαση σε αυτά και με ποιους άλλους τα διαμοιράζονται.

Χωρίς κατάλληλη ορατότητα στα δεδομένα, μπορεί να γίνει ακατόρθωτο να παρακολουθήσετε πόσο ικανοποιητικώς (ή πόσο ελλιπώς) οι υπάλληλοι του οργανισμού σας ακολουθούν τις εταιρικές πολιτικές ασφάλειας δεδομένων. Και αυτό από μόνο του καθιστά δυσκολότερη τη συνεπή εφαρμογή των συγκεκριμένων εταιρικών πολιτικών. Αν ένας ή περισσότεροι υπάλληλοι εξακολουθούν να εφαρμόζουν ενεργά κακή υγιεινή ασφαλείας, να ξέρετε ότι χωρίς την παρακολούθηση δεδομένων, η ομάδα ασφαλείας του οργανισμού σας ενδέχεται να αποτύχει να εντοπίσει αυτές τις κακές πρακτικές μέχρι βεβαίως να συμβεί κάποια παραβίαση δεδομένων. Ως εκ τούτου, η παρακολούθηση δεδομένων μπορεί να θεωρηθεί ως ένα προληπτικό μέτρο που έχει στόχο να αποτρέψει την παραβίαση προτού συμβεί.

Η ασφαλής κοινή χρήση δεδομένων επιτρέπει την καλύτερη επίβλεψη πολιτικής δεδομένων σε οργανισμούς

Άλλο πράγμα πάντως είναι η διασφάλιση της σωστής ορατότητας στις δραστηριότητες των υπαλλήλων σας και άλλο πράγμα η διασφάλιση του ίδιου επιπέδου ορατότητας ακόμα και όταν βγουν τα ευαίσθητα δεδομένα από τα στενά εταιρικά όρια. Το τελευταίο, αποτελεί μία πρόκληση από μόνο του. Συχνά, τα στελέχη των τμημάτων πληροφορικής και ασφάλειας διαπιστώνουν ότι είναι σε θέση να διατηρούν υγιείς πρακτικές ασφάλειας δεδομένων εντός των ορίων του οργανισμού τους, αλλά όταν τα δεδομένα βγαίνουν εκτός του οργανισμού, ο έλεγχος της πρόσβασης και της διαχείρισής τους, χάνεται εξολοκλήρου.

Οι οργανισμοί διακινούν σήμερα περισσότερες πληροφορίες και δεδομένα από ποτέ και όσο περνά ο καιρός θα ήταν ασφαλές να υποθέσουμε ότι όλο και περισσότεροι οργανισμοί θα έχουν πλέον στόχο τη δημιουργία ακόμα πιο συνεργατικών οικοσυστημάτων δεδομένων. Σύμφωνα με την ιστοσελίδα TechRadar, οι οργανισμοί που θα επιλέξουν να ασπαστούν τέτοια οικοσυστήματα θα έχουν τη δυνατότητα να εξοικονομήσουν έως και το 9% των ετήσιων εσόδων τους τα επόμενα χρόνια. Τα περισσότερο συνεργατικά περιβάλλοντα καθιστούν τους οργανισμούς περισσότερο παραγωγικούς, εξοικονομούν χρήματα και φέρνουν πρόσθετα έσοδα.

Όσο αυξάνεται ωστόσο η κοινοχρησία δεδομένων, αλλά τόσο αυξάνεται και ο κίνδυνος για την ασφάλεια των δεδομένων. Ευτυχώς, μέρος αυτού του κινδύνου μπορεί να μετριαστεί ακολουθώντας την πρακτική της ασφαλούς κοινής χρήσης δεδομένων. Την ώρα που η συμμόρφωση με την εταιρική πολιτική ασφάλειας δεδομένων μπορεί να ενθαρρύνεται, να παρακολουθείται και να επιβάλλεται στον οργανισμό σας με μεθόδους πέρα από την παρακολούθηση δεδομένων, όπως είναι η συνεχής εκπαίδευση και κατάρτιση, δεν είναι μυστικό ότι μόλις τα δεδομένα σας βγουν εκτός του οργανισμού σας, καθίσταται αρκετά πιο δύσκολο να γνωρίζετε αν η διαχείριση τους πραγματοποιείται ή όχι σύμφωνα με τα εταιρικά σας πρότυπα. Ανεξάρτητα από το ποιος έχει τα δεδομένα σας στα χέρια του, η αξιοποίηση λύσεων που χρησιμοποιούν ασφαλείς πρακτικές κοινής χρήσης δεδομένων, όπως είναι η παρακολούθηση δεδομένων, η διαχείριση προνομιακής πρόσβασης, η αυθεντικοποίηση πολλαπλών παραγόντων και η διατερματική κρυπτογράφηση (end-to-end) θα δώσουν σε εσάς και στον οργανισμό σας περισσότερη εξουσία πάνω τα δεδομένα σας οπουδήποτε και οποτεδήποτε.

Η ασφαλής κοινή χρήση δεδομένων μπορεί να αποτρέψει μία παραβίαση προτού συμβεί

Ακόμη και μετά την εφαρμογή μίας λύσης που παρακολουθεί τα δεδομένα του οργανισμού σας για να διασφαλίσει ότι οι εργαζόμενοι και οι συνεργάτες σας προχωρούν στη προσεκτική διαχείριση τους, ενδέχεται να συμβούν και ατυχήματα. Αυτή είναι και η πραγματικότητα της συνεργασίας, ότι από τη στιγμή που τα ευαίσθητα δεδομένα εγκαταλείπουν τον οργανισμό σας, γίνονται πιο επιρρεπή σε παραβιάσεις.

Αν και η παρακολούθηση δεδομένων από μόνη της ενδέχεται να μην σταθεί αρκετή για να αποτρέψει μία παραβίαση, οι οργανισμοί μπορούν να την αξιοποιήσουν για να κατανοήσουν καλύτερα που, γιατί και πως συνέβη μία παραβίαση. Η απόκτηση τέτοιων πληροφοριών μπορεί να είναι καθοριστική για την αποτροπή μελλοντικών παραβιάσεων, ιδιαίτερα στην περίπτωση που η αρχική παραβίαση προκλήθηκε από ανθρώπινο λάθος.

Η απόκτηση πληροφοριών από μία παραβίαση προορίζεται να σας βοηθήσει να μάθετε που μπορεί να έχει πάει στραβά η στρατηγική για την ασφάλεια των δεδομένων σας. Παρόλα αυτά, ο στόχος της επέκτασης της παρακολούθησης δεδομένων με την εφαρμογή ακόμα πιο ολοκληρωμένων λύσεων κοινής χρήσης δεδομένων θα πρέπει να είναι η αποτροπή μιας δαπανηρής παραβίασης δεδομένων προτού συμβεί. Στη HelpSystems πιστεύουμε ακράδαντα ότι οι ασφαλείς λύσεις κοινής χρήσης δεδομένων μπορούν να κάνουν το παραπάνω με τον καλύτερο τρόπο.

Προστατέψτε τα δεδομένα σας όποτε διαμοιράζονται με τις λύσεις ασφάλειας δεδομένων της HelpSystems

Ανεβάστε τις δυνατότητες κοινής χρήσης δεδομένων σας στο επόμενο επίπεδο, συνδυάζοντας τη λύση διαχειριζόμενης μεταφοράς αρχείων (MFT) GoAnywhere με τη δύναμη της διαχείρισης ψηφιακών δικαιωμάτων (DRM) της Vera για να διασφαλίσετε ότι τα ευαίσθητα δεδομένα του οργανισμού σας παραμένουν ασφαλή όπου κι αν πάνε. Συνδυάζοντας αυτές τις δύο λύσεις μαζί, θα μπορείτε να αισθάνεστε αυτοπεποίθηση και ασφάλεια καθώς θα γνωρίζετε ότι η ασφάλεια των δεδομένων σας δεν δεσμεύεται από τα όρια του οργανισμού σας και ανεξάρτητα από το που βρίσκονται (τα δεδομένα σας), θα έχετε το υψηλότερο επίπεδο ορατότητας, ασφάλειας και ελέγχου ανά πάσα στιγμή. Για περισσότερες πληροφορίες σχετικά με το συγκεκριμένο integration διαβάστε το συγκεκριμένο datasheet.

Πηγή: HelpSystems

Γιατί το επιχειρηματικό μοντέλο SaaS είναι κατάλληλο για παρόχους διαχειριζόμενων υπηρεσιών (MSPs);

Η αξιοποίηση των υπηρεσιών SaaS για τους πελάτες σας είναι ένας εξαιρετικός τρόπος για να επεκτείνετε τις προσφορές των υπηρεσιών σας. Οι λύσεις Λογισμικού ως Υπηρεσία παρέχονται συνήθως μέσω ενός συνδρομητικού μοντέλου αδειοδότησης που ταιριάζει απόλυτα με το μοντέλο υπηρεσιών MSP. Ο στόχος γενικά είναι να έχετε τη δυνατότητα να προσφέρετε λύσεις στους πελάτες σας ανά χρήστη/ ανά μήνα.

Τα εργαλεία SaaS παρουσιάζουν διαφορετικούς κινδύνους για τα δεδομένα των πελατών σας από εκείνους που ελλοχεύουν με το παραδοσιακό λογισμικό. Ως εκ τούτου, μπορείτε να βελτιώσετε περαιτέρω την προσφορά των υπηρεσιών σας με πρόσθετα για την ασφάλεια (security add-ons).

Πως να διασφαλίσετε την ασφάλεια SaaS με μία πολυεπίπεδη προσέγγιση στην ασφάλεια

Ως MSP, μπορείτε να παρέχετε ασφάλεια ως υπηρεσία με τη μορφή ενός προσθέτου (add-on) για προϊόντα SaaS για να διασφαλίσετε ότι οι χρήστες/ πελάτες σας προστατεύονται.

Κοινή ευθύνη δεδομένων και δημιουργία αντιγράφων ασφαλείας SaaS

Οι περισσότεροι πάροχοι SaaS σχεδιάζουν την υποδομή SaaS τους με ενσωματωμένη εφεδρεία (redundancy) και άλλα μέτρα υψηλής διαθεσιμότητας για να διασφαλίσουν ότι δεν πρόκειται να χαθούν τα δεδομένα cloud σας.

Παρόλα αυτά, αν διαγράψατε δεδομένα ή πέσατε θύμα κυβερνοεπίθεσης, η ευθύνη για την επαναφορά αυτών των δεδομένων μπορεί να πέσει στους ώμους σας. Η Microsoft αποκαλεί το συγκεκριμένο μοντέλο «Κοινής Ευθύνης». Ως MSP, διακυβεύεται η αξιοπιστία σας και θα πρέπει να είστε σίγουροι ότι μπορείτε να προστατεύσετε τα δεδομένα των πελατών σας ανεξάρτητα από το ποιος ευθύνεται για την απώλεια δεδομένων. Στα μάτια των πελατών σας, εσείς έχετε την αποκλειστική ευθύνη για την προστασία των δεδομένων τους.

Αυτός είναι και ο λόγος για τον οποίο η Datto ανέπτυξε τη λύση SaaS Protection, ώστε να έχετε τον πλήρη έλεγχο της προστασίας των δεδομένων που αποθηκεύονται στα Microsoft 365 και Google Workspace.

Στοιχεία ελέγχου σύνδεσης/αυθεντικοποίηση

Ένα από τα σημαντικότερα πλεονεκτήματα των εφαρμογών SaaS είναι ότι τα δεδομένα σας είναι διαθέσιμα οπουδήποτε. Αυτό ωστόσο ενδέχεται επίσης να καταστήσει τα δεδομένα σας ευάλωτα σε επιθέσεις κοινωνικής μηχανικής που επιχειρούν να αποκτήσουν τα διαπιστευτήρια σας.

Υπάρχουν μερικοί τρόποι για να μετριάσετε την απειλή. Μία μέθοδος είναι να εκπαιδεύσετε τους τελικούς χρήστες και τους υπαλλήλους σας σχετικά με όλα όσα πρέπει να τους βάλουν σε υποψίες σε επιθέσεις κοινωνικής μηχανικής, όπως είναι τα μηνύματα ηλεκτρονικού ψαρέματος (phishing). Ένα άλλο είναι να ενεργοποιήσετε τη σύνδεση 2FA, ή αλλιώς την αυθεντικοποίηση δύο παραγόντων (Two Factor Authentication), σε όλες τις εφαρμογές SaaS -όλο και περισσότερες επιχειρήσεις καθιστούν τον συγκεκριμένο έλεγχο ταυτότητας για σύνδεση ως απαίτηση για την πρόσβαση τους, καθώς αυξάνονται οι παράγοντες επίθεσης και παράλληλα και οι κίνδυνοι για τα δεδομένα σας.

Μάθετε περισσότερα για το 2FA εδώ

Να είστε προσεκτικοί με τις ενσωματώσεις SaaS

Επιφανειακά, η ενοποίηση δεδομένων και ο εξορθολογισμός και η απλοποίηση της ροής δεδομένων στις επιχειρηματικές εφαρμογές μοιάζουν με προφανή βήματα. Παρόλα αυτά, καθώς βελτιώνετε τη ροή δεδομένων, ενδέχεται επίσης να διευκολύνετε και την πρόσβαση για τους hackers ή να αυξάνετε τις πιθανές ευπάθειες για κυβερνοεπιθέσεις.

Είναι σημαντικό να δοκιμάζετε και να επαληθεύετε πάντα κάθε εφαρμογή που ενσωματώνετε για να διασφαλιστεί ότι η έκθεση σας στις απειλές δεν αυξάνεται.

Προηγμένη προστασία από απειλές για πλατφόρμες SaaS

Ένας άλλος εξαιρετικός τρόπος προστασίας των χρηστών σας είναι να εφαρμόσετε μία προηγμένη λύση προστασίας από απειλές (ATP) όπως είναι η Datto SaaS Defense. Οι λύσεις ATP έχουν σχεδιαστεί για να αποκρούουν τις επιθέσεις και τα κακόβουλα μηνύματα ηλεκτρονικού ταχυδρομείου προτού καν οι χρήστες σας βρουν ευκαιρία να αλληλοεπιδράσουν μαζί τους.

Προστασία δεδομένων SaaS με τα Datto SaaS Protection και SaaS Defense

Με το Datto SaaS Defense, οι MSPs έχουν στα χέρια τους ένα προληπτικό αμυντικό όπλο ενάντια στο κακόβουλο λογισμικό (malware), στις παραβιάσεις εταιρικών email (BEC) και στις επιθέσεις phishing που έχουν στόχο τα Microsoft Exchange, OneDrive, SharePoint και Teams. Με το Datto SaaS Protection να λειτουργεί παράλληλα με το SaaS Defense, μπορείτε επίσης να δημιουργήσετε αντίγραφα ασφαλείας, να προστατέψετε δεδομένα ή και να ανακτήσετε δεδομένα SaaS όποτε κριθεί απαραίτητο.

Πηγή: Datto

Οι καιροί αλλάζουν – οι εργαζόμενοι εργάζονται από το σπίτι, χρησιμοποιούν περισσότερες συσκευές και διακινούν περισσότερα δεδομένα από ποτέ. Και οι οργανισμοί και οι εταιρείες αναγνωρίζουν ότι η παροχή διευκολύνσεων στους υπαλλήλους τους ώστε να εργάζονται και να συνεργάζονται ταχύτερα και αποτελεσματικότερα αποτελεί το κλειδί για την επιβίωση τους σε μια διαρκώς μεταβαλλόμενη και ολοένα και ανταγωνιστικότερη αγορά. Την ώρα όμως που για ορισμένους οργανισμούς, το παραπάνω μπορεί να σημαίνει απλώς την προσθήκη μιας νέας εφαρμογής στο οικοσύστημά τους για τον εξορθολογισμό και την απλοποίηση των ροών εργασίας, για άλλους μπορεί να σημαίνει την απαρχή του πλήρους ψηφιακού μετασχηματισμού τους. Τι σημαίνει όμως αυτό και πως μπορούν οι οργανισμοί να ξεκινήσουν τον ψηφιακό μετασχηματισμό τους σήμερα;

Τι είναι ο Ψηφιακός Μετασχηματισμός;

Σύμφωνα με την γνωστή εταιρεία ερευνών Gartner, ο ψηφιακός μετασχηματισμός – ή πιο συγκεκριμένα ο ψηφιακός μετασχηματισμός επιχειρήσεων – είναι η διαδικασία της αξιοποίησης των ψηφιακών τεχνολογιών και των δυνατοτήτων υποστήριξης για τη δημιουργία ενός νέου και ισχυρού ψηφιακού επιχειρηματικού μοντέλου. Οι τυπικοί στόχοι του ψηφιακού μετασχηματισμού είναι η υποστήριξη του αυξανόμενου ή/και μεταβαλλόμενου εργατικού δυναμικού, η βελτιωμένη επεκτασιμότητα για την αύξηση της ταχύτητας και της αποτελεσματικότητας της εργασίας και των συλλογικών προσπαθειών των υπαλλήλων, ο εξορθολογισμός και η απλοποίηση των ροών εργασίας, η κάλυψη των ολοένα αυξανόμενων απαιτήσεων των πελατών και της αγοράς και, τελικώς, η αύξηση των κερδών.

Για όλους τους οργανισμούς, μικρούς και μεγάλους, ο ψηφιακός μετασχηματισμός αποτελεί όλο και λιγότερο ένα ερώτημα «αν» και πολύ περισσότερο ένα ερώτημα «πότε». Επομένως, έχουν διαπιστώσει ότι με τη μετάβαση τους σε σύγχρονα επιχειρηματικά μοντέλα αξιοποιώντας νέες τεχνολογίες και δυνατότητες, οι εργαζόμενοι, οι πελάτες και οι μελλοντικές προοπτικές των επιχειρήσεων τους ωφελούνται σε μεγάλο βαθμό. Κατά συνέπεια, οι οργανισμοί συχνά παρακινούνται να ξεκινήσουν και να προχωρήσουν με τον ψηφιακό μετασχηματισμό τους όσο το δυνατόν ταχύτερα. Η συνεχιζόμενη πανδημία του νέου κορωνοϊού και της ασθένειας COVID-19 που προκαλεί, η οποία έχει αναμφισβήτητα αλλάξει το πως (και το που) λειτουργούν οι επιχειρήσεις και οι υπάλληλοί τους, έχει απλώς εντείνει το κίνητρο.

Παρόλα αυτά, και δυστυχώς, πολλοί οργανισμοί γρήγορα ανακάλυψαν ότι δεν υπάρχει μια καθολική και ενιαία λύση για τον ψηφιακό μετασχηματισμό τους και, πολλές φορές, ο ψηφιακός μετασχηματισμός μπορεί να φαίνεται πολύ διαφορετικός για έναν οργανισμό συγκριτικά με τον ψηφιακό μετασχηματισμό των πλησιέστερων ανταγωνιστών του. Σε μια μελέτη που πραγματοποιήθηκε το 2020 και στην οποία έλαβαν μέρος 895 εταιρείες που είχαν προχωρήσει στον ψηφιακό μετασχηματισμό τους, η Boston Consulting Group διαπίστωσε ότι ένα εκπληκτικό 70% των οργανισμών δεν κατάφεραν να πετύχουν τον στόχο τους παρά τις προσπάθειές τους, συμπεριλαμβανομένου και ενός 26% από το σύνολο των συμμετεχόντων στην έρευνα που δήλωσαν ότι απέτυχαν στις προσπάθειες τους και δεν κατάφεραν να δουν «καμία βιώσιμη αλλαγή». Αντίθετα, μόνο το 30% των ερωτηθέντων οργανισμών κατάφεραν να πετύχουν ή να ξεπεράσουν τους στόχους του ψηφιακού μετασχηματισμού τους, με αποτέλεσμα τη βιώσιμη αλλαγή.

Και εδώ τίθεται το ερώτημα: “Γιατί ο ψηφιακός μετασχηματισμός αποτυγχάνει τόσο συχνά και πως γίνεται να αποτρέψω να συμβεί κάτι τέτοιο στον οργανισμό μου;” Για να απαντήσουμε ωστόσο σε αυτό το ερώτημα θα πρέπει πρώτα να κατανοήσουμε πως οι οργανισμοί επιταχύνουν συνήθως τον ψηφιακό μετασχηματισμό τους μέσω των τεχνολογιών cloud.

Γιατί οι οργανισμοί στρέφονται στο cloud για τον ψηφιακό τους μετασχηματισμό;

Οι οργανισμοί ενσωματώνουν όλο και περισσότερο λύσεις cloud στις καθημερινές τους λειτουργίες και στα μελλοντικά επιχειρηματικά τους σχέδια. Μάλιστα, η αγορά υποδομών cloud αναπτύσσεται τόσο γρήγορα, που σύμφωνα με την Synergy Research Group, ο τζίρος αυξήθηκε κατά $49 δισεκατομμύρια το 2021 σε σύγκριση με το προηγούμενο έτος. Με την υιοθέτηση ενός οικοσυστήματος cloud, οι οργανισμοί καθιστούν τη συνεργασία στο χώρο εργασίας ταχύτερη και πιο αποτελεσματική, εξορθολογίζοντας τις ροές εργασίας και εξαλείφοντας την ανάγκη αγοράς hardware και software. Επιπλέον, το cloud είναι τόσο ευέλικτο και επεκτάσιμο που μπορεί να επεκτείνεται/ εξελίσσεται με τον οργανισμό σας ενώ την ίδια στιγμή μειώνει το κόστος συντήρησης για το τμήμα πληροφορικής σας, εξοικονομώντας περισσότερους πόρους για να εργαστεί στην καινοτομία για παράδειγμα.

Στον απόηχο της πανδημίας COVID-19 και της συνεπακόλουθης αύξησης της τηλεργασίας, τα οφέλη από την υϊοθέτηση τεχνολογιών cloud από τον οργανισμό σας με τον καιρό γίνονται όλο και πιο εμφανή. Όπως και να έχει, είτε ο οργανισμός σας αποφασίσει να χρησιμοποιήσει δημόσιες υπηρεσίες cloud, είτε ιδιωτικό cloud ή ενδεχομένως κάποιο υβριδικό μοντέλο cloud για να αξιοποιήσει τα πλεονεκτήματα και των δύο, η ευελιξία και οι δυνατότητες ανάπτυξης που μπορεί να προσφέρει ένα οικοσύστημα cloud στον οργανισμό σας καθιστά εύκολη την απόφαση της υϊοθέτησης και της εφαρμογής του. Λαμβάνοντας ωστόσο υπόψη το παραπάνω, αν βιαστείτε να κάνετε το cloud του οργανισμού σας πιο ανοικτό και συνεργατικό ενδέχεται να βρεθείτε αντιμέτωποι με περισσότερα προβλήματα παρά να βρείτε λύσεις.

Η ασφάλεια cloud θα βοηθήσει στην επιτυχία του ψηφιακού μετασχηματισμού σας

Αν και η μετάβαση στο cloud computing είναι αναμφίβολα ένα μεγάλο βήμα προς τη σωστή κατεύθυνση στις προσπάθειες ψηφιακού μετασχηματισμού του οργανισμού σας, είναι απαραίτητο να γίνει κατανοητό ένα πράγμα: η υιοθέτηση του cloud δεν είναι πάντα επιτυχής και η ανεπαρκής ασφάλεια είναι συχνά ο ένοχος πίσω από την αποτυχία του. Στην έκθεση Global Cloud Security Study για το 2021 της Thales διαπιστώθηκε ότι σχεδόν το 40% των οργανισμών βρέθηκαν αντιμέτωποι με cloud-based παραβιάσεις δεδομένων την περασμένη χρονιά ενώ ένα τεράστιο 83% των οργανισμών απέτυχε να κρυπτογραφήσει τουλάχιστον τα μισά δεδομένα του τα οποία βρίσκονταν αποθηκευμένα στο cloud.

Η υϊοθέτηση του cloud αναμφισβήτητα μπορεί να μειώσει σημαντικά και τα κόστη για τους οργανισμούς όταν χρησιμοποιείται με μέθοδο και ασφάλεια ωστόσο την ίδια ώρα, οι παραβιάσεις δεδομένων ενδέχεται να συμβάλουν σε μεγάλο βαθμό και σε ορισμένα από τα κρυφά κόστη του υπολογιστικού νέφους (cloud computing). Και οι συγκεκριμένες παραβιάσεις δεν οδηγούν μόνο σε απώλειες πελατών και εσόδων, αλλά μπορούν επίσης να οδηγήσουν και σε βαριά πρόστιμα ως συνέπεια των παραβιάσεων συμμόρφωσης με νομοθεσίες και κανονισμούς που σχετίζονται με την ασφάλεια των δεδομένων, κάτι που ενδεχομένως θα μπορούσε να οδηγήσει σε ακόμα μεγαλύτερα κόστη διακανονισμού τα οποία θα πέσουν στους ώμους όσων επηρεάζονται από τις παραβιάσεις.

Αυτό που συχνά ξεγελά τους οργανισμούς να σκέφτονται την ασφάλεια cloud εκ των υστέρων είναι ότι πολλοί από τους μεγάλους παρόχους υπηρεσιών δημόσιου cloud, όπως οι AWS (Amazon), Microsoft Azure, Google Cloud και Elasticsearch, έχουν ήδη ενσωματωμένη μία προϋπάρχουσα ασφάλεια στην υποδομή cloud τους. Επειδή κάθε οργανισμός χρησιμοποιεί τους πόρους του στο cloud με διαφορετικό τρόπο, η συχνότερη αιτία παραβιάσεων δεδομένων είναι οι εσφαλμένες διαμορφώσεις από τον ίδιο τον πελάτη και όχι από τον πάροχο. Ανάλογα με το μοντέλο cloud που χρησιμοποιεί ένας συγκεκριμένος οργανισμός, μία μεμονωμένη παραβίαση μπορεί να του κοστίσει κατά μέσο όρο από $3,61 εκατομμύρια έως και $4,8 εκατομμύρια σύμφωνα με διαπιστώσεις από την έκθεση Cost of a Data Breach Report της IBM για το 2021.

Ευτυχώς για αυτούς τους οργανισμούς, όπως ακριβώς οι υπηρεσίες cloud μπορούν να ανατεθούν σε εξωτερικούς συνεργάτες, το ίδιο μπορεί να γίνει και για την ασφάλεια στο cloud (Cloud Security). Πλέον, οι οργανισμοί μπορούν να αρχίσουν να απλοποιούν και να αισθάνονται μεγαλύτερη αυτοπεποίθηση για την ασφάλειά τους στο cloud με τη χρήση εργαλείων αυτοματισμού για να ελέγχουν τις ρυθμίσεις ασφαλείας αφαιρώντας από την εξίσωση το ανθρώπινο λάθος. Το να έχετε εξ αρχής την απαραίτητη επαρκή ορατότητα στο οικοσύστημα cloud του οργανισμού σας είναι εξίσου σημαντικό. Η καθιέρωση μιας ενιαίας, καθολικής εταιρικής πολιτικής ασφάλειας δεδομένων και ακολούθως η πολυεπίπεδη εφαρμογή λύσεων ασφάλειας δεδομένων, οι οποίες ακολουθούν την εταιρική πολιτική μπορεί να συμβάλει σημαντικά στην ενίσχυση της ορατότητας και παράλληλα να μειώσει την πίεση και τον φόρτο στις εσωτερικές ομάδες ασφάλειας.

Ανεβάστε επίπεδο την ασφάλεια cloud σας με τις λύσεις ασφάλειας δεδομένων της HelpSystems

Ανεξάρτητα από το αν ο οργανισμός σας σχεδιάζει να εφαρμόσει δημόσιο, ιδιωτικό, on-premise ή κάποιο υβριδικό μοντέλο cloud για να προωθήσει τον ψηφιακό του μετασχηματισμό, η HelpSystems έχει αρκετές διαθέσιμες λύσεις για να σας βοηθήσει να αντιμετωπίσετε τις πιο κρίσιμες ανησυχίες σας για την ασφάλεια cloud. Διαβάστε τον οδηγό Data Security Use Cases της HepSystems για να δείτε πώς επιλύουμε τυπικά προβλήματα και όταν είστε έτοιμοι, μιλήστε με έναν από τους ειδικούς μας για να ξεκινήσετε τη δημιουργία της στρατηγικής ασφάλειας cloud σας.

Πηγή: HelpSystems

Το SaaS σημαίνει «Λογισμικό ως Υπηρεσία» και είναι μία cloud-based υπηρεσία πληροφορικής. Πρόκειται για ένα νέο μοντέλο χρήσης και διάθεσης λογισμικού που γίνεται ολοένα και δημοφιλέστερο, ειδικά στο σημερινό τοπίο των επιχειρήσεων. Με απλά λόγια, ο πελάτης, δεν αγοράζει πλέον το λογισμικό με τον συμβατικό ή παραδοσιακό τρόπο, προμηθευόμενος για παράδειγμα μία άδεια χρήσης με το ανάλογο αντίτιμο, αλλά στην ουσία αποκτά το δικαίωμα χρήσης του λογισμικού ως συνδρομητική υπηρεσία πληρώνοντας κάποιο μηνιαίο ή ετήσιο αντίτιμο.

Πρόκειται επί της ουσίας για λογισμικό κατ’ απαίτηση (on-demand) στο οποίο μπορεί να έχει πρόσβαση ο χρήστης μέσω σύνδεσης στο Internet. Το SaaS είναι ένας από τους δημοφιλέστερους τρόπους παροχής επιχειρησιακής-κλάσης λογισμικού σε επιχειρήσεις και καταναλωτές χάρη στα πολλαπλά οφέλη του, μεταξύ των οποίων είναι η επεκτασιμότητα, η ευχρηστία και το χαμηλό κόστος.

Καθώς οι επιχειρήσεις προχώρησαν στη μετάβαση από την εργασία στα κεντρικά γραφεία τους -εξαιτίας της πανδημίας του νέου κορωνοϊού- στην τηλεργασία, η αξιοποίηση των πλατφορμών SaaS αποτέλεσε κλειδί για τη διατήρηση της λειτουργίας των επιχειρήσεων και για την επιχειρησιακή συνέχεια. Παρόλα αυτά, με την αύξηση των υπαλλήλων που εργάζονται εκτός γραφείου αυξάνονται και οι κίνδυνοι για την ασφάλεια εξαιτίας αυτής της απουσίας της ασφαλούς υποδομής ενός εταιρικού γραφείου. Για να βοηθήσουμε τους παρόχους διαχειριζομένων υπηρεσιών (MSPs) να προστατεύσουν τους υπαλλήλους τους που εργάζονται από το σπίτι (ή άλλο χώρο) από πιθανή απώλεια δεδομένων cloud, παρακάτω παραθέτουμε έναν οδηγό που θα βρείτε αρκετά χρήσιμο.

Διαβάστε παρακάτω για να μάθετε περισσότερες λεπτομέρειες για το SaaS και πως μπορείτε να προστατευθείτε από πιθανές απειλές ασφαλείας.

SaaS εναντίον παραδοσιακού λογισμικού