Νέα

Νέα κανονικότητα. Πρωτόγνωρες καταστάσεις.

Αν και ενδεχομένως είναι οι λέξεις που χρησιμοποιήθηκαν περισσότερο το 2020, οι παραπάνω όροι αντιπροσωπεύουν και τις προκλήσεις που κάθε οργανισμός και εταιρεία ήρθε αντιμέτωπη εξαιτίας της πανδημίας του νέου κορωνοϊού.

Ως ηγέτης στον κλάδο της κυβερνοασφαλείας, η BeyondTrust είναι συνηθισμένη στους γρήγορους ρυθμούς και συχνά αναπροσαρμόζεται για να αντιμετωπίσει τις νέες προκλήσεις. Το 2020 ωστόσο απαιτούσε να εξελιχθεί με νέους τρόπους. Από τις πρώτες μέρες της πανδημίας, η BeyondTrust δεσμεύτηκε για την παροχή ενός υποστηρικτικού, ευέλικτου και ασφαλούς περιβάλλοντος εργασίας για περισσότερους από 1.000 υπαλλήλους παγκοσμίως. Και αυτό, την υποχρέωσε να επανεξετάσει τους τρόπους που οι υπάλληλοι συνδέονται, συνεργάζονται και υποστηρίζει ο ένας τον άλλον, ενώ παράλληλα συνέχισε να εξυπηρετεί τους πελάτες της.

Η «κουλτούρα BeyondTrust» έχεις τις ρίζες της στις βασικές αξίες της εταιρείας, οι οποίες προϋπήρχαν του 2020 και της πανδημίας και τη βοήθησαν να αντιμετωπίσει τις όποιες προκλήσεις συνάντησε για να προχωρήσει προς τα εμπρός. Η ενεργοποίηση της εξ αποστάσεως εργασίας ήταν μόνο η αρχή της επιδίωξης της να διατηρήσει εξαιρετική την εμπειρία των εργαζομένων της, παρά τις προκλήσεις.

Έτος νέων ιδεών

Η Επιτροπή Πολιτισμού της BeyondTrust (Culture Committee) είναι μια διαλειτουργική, καθοδηγούμενη από εργαζόμενους ομάδα, η οποία επιφορτίστηκε με το έργο της δημιουργίας θετικών εμπειριών για τους υπαλλήλους της εταιρείας και την ενίσχυση της συμμετοχικότητας, του «engagement». Όπως συνέβη και στον κλάδο της κυβερνοασφάλειας στον οποίο δραστηριοποιείται η εταιρεία, το 2020 ήταν ένα έτος αναπροσαρμογής. Κατά τη διάρκεια της πανδημίας, η ομάδα παρέμεινε επικεντρωμένη στην παροχή όλων των δυνατοτήτων και εργαλείων στους εργαζομένους για να παραμείνουν συνδεδεμένοι.

Φέτος, η BeyondTrust ξεκίνησε τις ακόλουθες πρωτοβουλίες:

- Πρόγραμμα φίλων: Όλες οι νέες προσλήψεις συνδυάζονται με έναν «φίλο» για να βοηθήσει με την προσαρμογή τους στον νέο τους ρόλο, για να υπάρχει ένα οικείο πρόσωπο σε ψηφιακές εκδηλώσεις ή συνεδρίες και μία πηγή που θα βοηθήσει στην προώθηση και την ενίσχυση των προσωπικών διασυνδέσεων.

- Προγράμματα ενσυνειδητότητας και φυσικής κατάστασης: Αυτές οι εικονικές συνεδρίες περιελάμβαναν διαλογισμό και γιόγκα, ομιλητές ευεξίας, εξ αποστάσεως προπονήσεις και εφαρμογή υπενθυμίσεων «διάλειμμα για καφέ» για την προώθηση της ευεξίας και την αποφυγή της εξουθένωσης στο σπίτι.

- Διαμοιρασμός «πραγματικών εμπειριών» εργαζομένων: Μέσω των προσπαθειών «Ποικιλομορφίας» και «Ένταξης», η εταιρεία βρήκε ότι είναι εξαιρετικά σημαντικό και ευεργετικό να προσφέρει τη δυνατότητα στους υπαλλήλους της να συνδέονται και να μοιράζονται τις προσωπικές τους ιστορίες που σχετίζονται με τη φυλή, το φύλο και πολλά άλλα.

Σε έναν κοινωνικά απομακρυσμένο κόσμο, αυτές οι πρωτοβουλίες έδωσαν τη δυνατότητα στους εργαζομένους της εταιρείας να μην νιώθουν απομακρυσμένοι ο ένας από τον άλλον, παρά την φυσική απόσταση που υπάρχει μεταξύ των συναδέλφων.

Διαβάστε περισσότερα σχετικά με την επέκταση του προγράμματος BeyondTrust Diversity & Inclusion, συμπεριλαμβανομένου του 1ου ετήσιου συνεδρίου BeyondDiversity, το 2020

Ευκαιρίες ανάπτυξης σταδιοδρομίας

Οι υπάλληλοι της BeyondTrust εξακολουθούσαν να αναζητούν ευκαιρίες για να αναπτύξουν το σύνολο των επαγγελματικών δεξιοτήτων τους, αλλά με τις προσωπικές επαφές και τις εκπαιδευτικές εκδηλώσεις εκτός της εικόνας, η ομάδα Ανθρώπινου Δυναμικού και η Επιτροπή Πολιτισμού συνεργάστηκαν για να προσφέρουν εικονικές ή online εναλλακτικές λύσεις. Έτσι, το 2020 ξεκίνησαν τα ακόλουθα προγράμματα:

- Πρόγραμμα καθοδήγησης: Το πιλοτικό πρόγραμμα που έλαβε χώρα τον περασμένο Ιούλιο περιλάμβανε 12 ζευγάρια υπαλλήλων από όλα τα επίπεδα και τις γεωγραφικές τοποθεσίες, συμπεριλαμβανομένου και του Διευθύνοντος Συμβούλου μας, Matt Dircks, ο οποίος επί του παρόντος έχει αναλάβει ρόλο μέντορα ενός από τους Sales Development Representative Managers για την αγορά των ΗΠΑ. Το πρόγραμμα θα συνεχιστεί επίσημα τον Ιανουάριο του 2021, με πάνω από το 10% των εργαζομένων της εταιρείας να ενδιαφέρεται να αναλάβει τον ρόλο του μέντορα ή του καθοδηγούμενου.

- BeyondLearning: Πρόκειται για μία διαδικτυακή πλατφόρμα μάθησης διαθέσιμη σε όλους τους υπαλλήλους της BeyondTrust παγκοσμίως, με πρόσβαση σε χιλιάδες μαθήματα. Από το Microsoft Excel έως τα εικονικά περιβάλλοντα εργασίας, το BeyondLearning παρέχει ευκαιρίες στους υπαλλήλους μας να αναπτυχθούν εντός του ρόλου τους και να αναζητήσουν γνώσεις σε άλλους τομείς ενδιαφέροντος.

- Μάθημα ανάπτυξης ηγετικών δεξιοτήτων: Ανεπτυγμένο σε συνεργασία με το Κέντρο Δημιουργικής Ηγεσίας (CCL), το μάθημα Frontline Leadership Impact αρχικά δοκιμάστηκε στα τέλη του 2019 και επρόκειτο να ξεκινήσει επίσημα τον Απρίλιο του 2020. Παρά τις προκλήσεις που αντιμετώπισαν οι υπάλληλοί μας το 2020, περισσότεροι από 160 εργαζόμενοι συμμετείχαν παγκοσμίως στο πρόγραμμα. Διαβάστε σχετικά εδώ.

- Πρόγραμμα ηγεσίας Mastermind: Χρησιμοποιώντας καινοτόμες τεχνικές ηγεσίας σε συνεργασία με την εταιρεία Adaptive Growth, η BeyondTrust ενσωμάτωσε τη μέθοδο της Καταξιωτικής Διερεύνησης (Κ.Δ.) και του «design thinking» σε ένα πιλοτικό εκπαιδευτικό πρόγραμμα ανάπτυξης ηγετικών δεξιοτήτων.

Εργασιακή δέσμευση

Ο πρώτος πυλώνας της Επιτροπής Πολιτισμού της BeyondTrust είναι η συμμετοχή των εργαζομένων, όπου η εταιρεία δίνει βάρος και εστιάζει στη δημιουργία ενός περιβάλλοντος ένταξης και συμμετοχής. Το 2020, αυτή η ομάδα:

- Δημιούργησε μια ομάδα Microsoft Teams για ολόκληρο τον οργανισμό με την ονομασία «BT Universe» με διάφορα κανάλια όπου οι εργαζόμενοι μπορούν να συνδεθούν ανεπίσημα σε διάφορα θέματα

- Κυκλοφόρησε το ενημερωτικό δελτίο «Culture Chronicle» για την παροχή ενημερώσεων σχετικά με το τι συμβαίνει στην επιχείρηση και που μπορούν οι εργαζόμενοι να εμπλακούν σε πολιτιστικές πρωτοβουλίες.

- Ξεκίνησε μια τριμηνιαία λέσχη βιβλίου, με τον CEO της εταιρείας να αναλαμβάνει το πρώτο βιβλίο και τις πρώτες συζητήσεις. Αυτές οι συναντήσεις παρείχαν σημαντικές ευκαιρίες για άτυπη δικτύωση και ανταλλαγή ιδεών.

BeyondGiving

Η Επιτροπή Πολιτισμού ηγείται επίσης του προγράμματος BeyondGiving, παρέχοντας ευκαιρίες για εθελοντισμό και άλλους τρόπους για να προσφέρουν οι εργαζόμενοι της εταιρείας. Το 2020, ανάμεσα στους παραλήπτες του προγράμματος BeyondGiving ήταν:

- CALM – Οργανισμός πρόληψης αυτοκτονιών στο Ηνωμένο Βασίλειο

- Φιλανθρωπικά ιδρύματα ανακούφισης από πυρκαγιές στην Αυστραλία

- Εταιρεία Λευχαιμίας και Λεμφώματος

- «Movember» για την υποστήριξη της ψυχικής υγείας των ανδρών

- Μια ποικιλία τραπεζών τροφίμων στις τοπικές κοινότητες όπου έχουμε γραφεία

Ποικιλομορφία και ένταξη (D&I)

Η Επιτροπή Πολιτισμού ξεκίνησε το πρόγραμμα D&I στα τέλη του 2019 και επιτάχυνε τις προσπάθειες της μετά το θάνατο του George Floyd που οδήγησε σε διαμαρτυρίες και πορείες τόσο στις ΗΠΑ όσο και στον υπόλοιπο κόσμο φέτος. Οι προσπάθειες και τα επιτεύγματά της BeyondTrust με το πρόγραμμα D&I περιλάμβαναν:

- Ομιλίες σε τριμηνιαία βάση από ειδικούς στην κοινωνική και φυλετική δικαιοσύνη

- Μηνιαία ανταλλαγή εμπειριών μεταξύ των εργαζομένων της εταιρείας

- Αναγνώριση για τις προσπάθειες ως ένας από τους τεχνολογικούς εργοδότες της χρονιάς από το WomenTech Network.

- Η ανάπτυξη μιας Ειδικής Ομάδας κατά του Ρατσισμού επιφορτισμένη με την αξιολόγηση των ευκαιριών για την προώθηση του αντιρατσισμού και την οικοδόμηση μεγαλύτερων ευκαιριών ένταξης στην εταιρεία και στις κοινότητες της

Με βάση όλες αυτές τις επιτυχίες, η ανάπτυξη νέων πρωτοβουλιών ή η επέκταση των υπαρχόντων αποτελεί προτεραιότητα για την εταιρεία τόσο το 2021 όσο και τα επόμενα χρόνια, καθώς ο οργανισμός συνεχίζει να αναζητά νέους τρόπους για να ενισχύσει την εμπειρία των εργαζομένων της.

Πηγή: BeyondTrust

Στη σημερινή παγκόσμια οικονομία, οι επιχειρήσεις οφείλουν να συμμορφώνονται με τους κανονισμούς, τη νομοθεσία και τα πρότυπα που καθορίζονται από διάφορες χώρες, ώστε να μπορούν να εξυπηρετούν πελάτες από όλο τον κόσμο.

Ένας κανονισμός που δεν μπορείτε να αγνοήσετε είναι ο GDPR (ο Γενικός Κανονισμός για την Προστασία Δεδομένων) καθώς αποτελεί τον πυρήνα της Ευρωπαϊκής νομοθεσίας σχετικά με το ψηφιακό απόρρητο.

Ο GDPR ισχύει για κάθε οργανισμό που λειτουργεί εντός της Ευρωπαϊκής Ένωσης ή προσφέρει αγαθά ή υπηρεσίες σε πελάτες που βρίσκονται σε χώρες της Ευρωπαϊκής Ένωσης.

Οι εταιρείες οφείλουν να διασφαλίσουν ότι τα προσωπικά δεδομένα συλλέγονται νόμιμα και υπό αυστηρές συνθήκες καθώς και ότι είναι προστατευμένα από την κακομεταχείριση και την εκμετάλλευση.

Η παραβίαση των κανόνων του GDPR μπορεί να οδηγήσει σε μεγάλα πρόστιμα, τα οποία επί του παρόντος ανέρχονται σε €20 εκατομμύρια (23,3 εκατομμύρια δολάρια) ή ακόμα και στο 4% του ετήσιου τζίρου μιας εταιρείας από το προηγούμενο οικονομικό έτος, όποιο ποσό είναι υψηλότερο.

Για να διασφαλίσετε ότι η επιχείρηση σας βρίσκεται σε συμμόρφωση με τις οδηγίες και τους κανόνες του GDPR οφείλετε να προστατεύσετε τα δεδομένα και τις πληροφορίες των πελατών σας. Ακολουθούν επτά τεχνολογίες που μπορούν να σας βοηθήσουν να παραμείνετε σε συμμόρφωση:

1.Διαχειριζόμενη Μεταφορά Αρχείων (MFT)

Οι λύσεις Διαχειριζόμενης Μεταφοράς Αρχείων (MFT) χρησιμοποιούν βιομηχανικής κλάσης δικτυακά πρωτόκολλα και μεθόδους κρυπτογράφησης για την απλοποίηση και τον εξορθολογισμό της διαχείρισης των δεδομένων της εταιρείας.

Τέτοιες λύσεις αυτοματοποιούν τη μεταφορά δεδομένων σε ολόκληρο τον οργανισμό, στο δίκτυο, στα συστήματα, στις εφαρμογές, στους συνεργάτες και στα περιβάλλοντα cloud χρησιμοποιώντας ένα κεντρικό interface.

Για να χρησιμοποιήσετε μια λύση MFT, θα πρέπει πρώτα να στείλετε με ασφάλεια ένα αρχείο μέσω ενός προγράμματος MFT ή μέσω κάποιου email plugin. Το λογισμικό αναλαμβάνει να κρυπτογραφήσει το αρχείο πριν το παραδώσει στους παραλήπτες που έχουν οριστεί. Στη συνέχεια, για να δουν ή για να διαβάσουν το περιεχόμενο, οι παραλήπτες θα πρέπει πρώτα να αποκρυπτογραφήσουν το αρχείο ή τα αρχεία.

Οι εφαρμογές MFT συμβάλλουν στη διασφάλιση της ασφαλούς συλλογής, μεταφοράς και χρήσης δεδομένων προσωπικής ταυτοποίησης με το να παρέχουν στους οργανισμούς μια ολιστική εικόνα για τις διαδικασίες κίνησης δεδομένων. Ορισμένες βασικές δυνατότητες που μπορείτε να αναζητήσετε για την ενίσχυση της ασφάλειας της είναι η κρυπτογράφηση δεδομένων, η διαχείριση δικαιωμάτων πρόσβασης καθώς και οι λύσεις πλήρους ιχνηλάτησης.

Σχετική ανάγνωση: Τι είναι το Managed File Transfer (MFT);

2.Αυτοματοποιημένες διαδικασίες προστασίας δεδομένων

Μπορείτε να χρησιμοποιήσετε τέτοιες λύσεις για να αυτοματοποιήσετε τις διαδικασίες προστασίας δεδομένων και να αποκτήσετε καλύτερη εικόνα για την κίνηση των ευαίσθητων πληροφοριών εντός και εκτός του οργανισμού σας. Επιπλέον, θα σας βοηθήσουν να εξαλείψετε την αναποτελεσματικότητα, τα σφάλματα και τις καθυστερήσεις που προκαλούνται από τις χειροκίνητες διαδικασίες.

Πολλές από αυτές τις λύσεις προσφέρουν επίσης προστασία έναντι της απώλειας και της κλοπής δεδομένων, παρέχοντας παράλληλα βελτιωμένη ορατότητα σε παραβιάσεις δεδομένων.

Όμως για να λειτουργήσει η αυτοματοποίηση για την επιχείρησή σας, θα πρέπει πρώτα να ορίσετε και να τυποποιήσετε διαδικαστικούς και τεχνολογικούς ελέγχους για την προστασία των προσωπικών δεδομένων.

Στη συνέχεια, και με βάση το επιχειρηματικό μοντέλο και τα κριτήρια σας, μπορείτε να επιλέξετε μια λύση που σας προσφέρει τα σωστά χαρακτηριστικά και δυνατότητες, όπως είναι η κρυπτογράφηση, ο έλεγχος ταυτότητας πολλαπλών παραγόντων και η ψευδωνυμοποίηση.

Σχετική ανάγνωση: Τα 5 οφέλη του αυτοματισμού

3.Αξιολόγηση επιπτώσεων στην ιδιωτικότητα

Αυτού του τύπου οι τεχνολογίες βοηθούν τους οργανισμούς να αξιολογήσουν τον πιθανό αντίκτυπο που ενδέχεται να έχουν οι επιχειρηματικές τους αποφάσεις στο απόρρητο των δεδομένων των χρηστών. Με αυτό το τρόπο, οι εταιρείες μπορούν να γνωρίζουν για τυχόν παραβιάσεις από νωρίς, ώστε να αποφύγουν προβλήματα στη συνέχεια.

Τέτοιες εκτιμήσεις είναι ιδιαίτερα χρήσιμες για την υποστήριξη του λανσαρίσματος νέων προϊόντων, για την γεωγραφική επέκταση μίας επιχείρησης, για την περίπτωση κάποιας συγχώνευσης ή για δραστηριότητες που σχετίζονται με εξαγορές άλλων εταιρειών κ.ά.

Οι οργανισμοί μπορούν να εντοπίσουν δεδομένα που συλλέγονται και τα οποία είναι υψηλής επικινδυνότητας, να εκτιμήσουν τυχόν κενά στις προσπάθειες τους για συμμόρφωση, να διευθετήσουν ζητήματα και να δημιουργήσουν ένα ίχνος ελέγχου για να παραμείνουν συμμορφωμένοι.

4.Συμμόρφωση με τα ατομικά δικαιώματα

Δεδομένου ότι ο GDPR δίνει σε κάθε χρήστη το δικαίωμα να γνωρίζει και να ελέγχει τον τρόπο που οι επιχειρήσεις χρησιμοποιούν τα δεδομένα του, είναι απαραίτητο να έχετε τα εργαλεία που δίνουν το δικαίωμα στους πελάτες σας να έχουν πρόσβαση στα δεδομένα τους, να μπορούν να περιορίσουν ή ακόμα και να αντιταχθούν στην επεξεργασία των δεδομένων τους και βεβαίως να έχουν δικαίωμα στη φορητότητα των δεδομένων τους (π.χ. τη μεταφορά τους σε άλλη εταιρεία).

Οι λύσεις αυτού του τύπου σας επιτρέπουν να δημιουργείτε προσαρμοσμένες φόρμες για μεμονωμένα δικαιώματα, να παρέχετε ειδοποιήσεις και να ορίζετε αυτόματες αναφορές για να ικανοποιείτε τις απαιτήσεις κάθε χρήστη ξεχωριστά.

Μπορείτε να προσδιορίσετε τις θέσεις αποθήκευσης των δεδομένων που ζητούνται από τους χρήστες και να ικανοποιήσετε τα αιτήματα εντός του απαιτούμενου χρονικού πλαισίου των 30 ημερών χωρίς μάλιστα τη παραμικρή παρέμβαση στις υπάρχουσες επιχειρηματικές διαδικασίες.

Σχετική ανάγνωση: Τι πρέπει να γνωρίζετε για να είστε προετοιμασμένοι για τη συμμόρφωση με τον GDPR

5.Χαρτογράφηση δεδομένων

Το να παραμείνετε σε συμμόρφωση με τον Γενικό Κανονισμό για την Προστασία των Δεδομένων (GDPR) μπορεί να είναι ιδιαίτερα δύσκολη για οργανισμούς που δεν έχουν ορίσει μία ακριβή πρακτική διαχείρισης των δεδομένων.

Σημαντικό ρόλο σε αυτό παίζει ότι ένα μεγάλο μέρος του GDPR επικεντρώνεται στην αιτιολόγηση του τύπου και του εύρους των δεδομένων που συλλέγονται και στην έγκαιρη απόδειξη της συμμόρφωσης. Αντί λοιπόν για επεξεργαστές δεδομένων, οι εταιρείες και οι διάφοροι οργανισμοί πρέπει να ενεργούν ως υπεύθυνοι επεξεργασίας δεδομένων.

Οι λύσεις χαρτογράφησης δεδομένων σας βοηθούν να κατανοήσετε ποια δεδομένα συλλέγει ο οργανισμός σας, που αποθηκεύονται οι πληροφορίες και ποιος έχει πρόσβαση σε αυτές.

Με αυτή τη γνώση, μπορείτε να καθορίσετε ποιες πρόσθετες υποχρεώσεις ενδέχεται να ισχύουν για τα δεδομένα βάσει ευαισθησίας, γεωγραφίας ή άλλων παραγόντων.

6.Τεχνολογίες ψευδωνυμοποίησης

Οι τεχνολογίες αυτού του τύπου (ψευδωνυμοποίησης ή ανωνυμοποίησης) σας επιτρέπουν να εφαρμόσετε μια τακτική συγκάλυψης-δεδομένων, η οποία αναφέρεται στο πραγματικό κείμενο του κανονισμού.

Οι τεχνολογίες λειτουργούν αποθηκεύοντας τις πληροφορίες ενός ατόμου σε πολλά ξεχωριστά αρχεία και με πολλά διαφορετικά ονόματα.

Το αποτέλεσμα είναι οι χάκερ να μην μπορούν να πάρουν τα χέρια τους τις πλήρεις πληροφορίες των πελατών σας με την κλοπή ενός αρχείου ή με τη συγκέντρωση πληροφοριών από πολλές πηγές που μπορούν να οδηγήσουν στην ταυτοποίηση του υποκειμένου.

7.Διαβάθμιση δεδομένων

Το πρώτο βήμα για μια ισχυρή στάση προστασίας δεδομένων είναι η διαβάθμιση δεδομένων. Παρέχει μια σταθερή βάση για συμμόρφωση για το μέλλον, ενώ η ενσωμάτωση της με άλλα απαραίτητα εργαλεία προστασίας δεδομένων όπως είναι τα εργαλεία DLP, τα εργαλεία διαχείρισης δικαιωμάτων, η κρυπτογράφηση και πολλά άλλα, θα αναβαθμίσει και θα ενισχύσει τη συνολική στρατηγική προστασίας δεδομένων σας.

Η κορυφαία στον κλάδο λύση «Boldon James Classifier» αποτελεί το κλειδί για τη συμμόρφωση με τον GDPR, καθώς έχει σχεδιαστεί για να ελαχιστοποιεί τα περιστατικά απώλειας δεδομένων και να βελτιώνει την αποτελεσματικότητα των εργαλείων DLP. Οι οπτικές σημάνσεις βελτιώνουν την ευαισθητοποίηση του εργατικού δυναμικού σας για την αξία των δεδομένων που χρησιμοποιούν, ενώ οι ετικέτες μεταδεδομένων διευκολύνουν την αποτελεσματικότερη εφαρμογή των πολιτικών ασφάλειας δεδομένων, διαχείρισης δεδομένων και της διατήρησης.

Σχετική ανάγνωση: Classification By Design: The Foundation Of Effective Data Protection Compliance

Ολοκληρώνοντας

Μια παραβίαση δεδομένων δεν θα σας κοστίσει μόνο ένα βαρύ πρόστιμο, αλλά θα αμαυρώσει τη φήμη σας, θα διαβρώσει την εμπιστοσύνη των πελατών στην εταιρεία σας και θα επηρεάσει τη κερδοφορία σας μακροπρόθεσμα.

Η επένδυση στις σωστές τεχνολογίες για τη συμμόρφωση με τον GDPR θα σας αποζημιώσει με τη παροχή της απαραίτητης βοήθειας για να εφαρμόσετε τα σωστά μέτρα στη διαχείριση κινδύνων και στα αναλυτικά στοιχεία, στη συμμόρφωση με τους κανονισμούς, στον έλεγχο και στις αναφορές, για να παραμείνετε ασφαλείς και συμμορφωμένοι.

Πηγή: Boldon James

Και οι MSPs (Managed Service Providers) χρειάζονται… δώρα! H Datto δημοσίευσε μία λίστα με #giftgoals για αυτή τη περίοδο των εορτών για να βοηθήσει τους MSPs να μεγιστοποιήσουν την αποδοτικότητα τους, να προσφέρουν όσο το δυνατόν καλύτερες υπηρεσίες εξυπηρέτησης πελατών, να προστατεύσουν τους πελάτες τους από κινδύνους και να εργάζονται αποδοτικότερα και εξυπνότερα, όχι περισσότερο ή σκληρότερα, για το 2021 και παραπέρα…

- Ο έλεγχος ταυτότητας δύο παραγόντων (2FA) φέρνει τη χαρά στον κόσμο. Ειδικά σήμερα, που πολλοί παράγοντες απειλών βρίσκουν τρόπους να παρακάμψουν τα αποτρεπτικά και προληπτικά μέτρα, το «2FA» είναι κρίσιμης σημασίας. Για ακόμα μεγαλύτερη αποτελεσματικότητα, όσοι πελάτες υιοθετούν τον έλεγχο ταυτότητας δύο παραγόντων τόσο στις συνδέσεις σε σταθμούς εργασίας όσο και στις συνδέσεις σε διακομιστές αποκτούν ένα επιπλέον επίπεδο προστασίας.

- Ανάπτυξη, ανάπτυξη, ανάπτυξη! Οι MSPs που συνεργάζονται με τη Datto γίνονται μέλη μιας αυξανόμενης κοινότητας από Managed Service Providers. Εκτός από αξιόπιστη τεχνολογία, η Datto παρέχει πρόσβαση στους καλύτερους πόρους της βιομηχανίας, σε εκπαιδευτικά εργαλεία και μάρκετινγκ για την ανάπτυξη και την επέκταση της επιχείρησής τους.

- Το παιχνίδι της αποδοτικότητας. Η αποδοτικότητα αποτελεί ότι σπουδαιότερο για έναν MSP. Αποκτήστε πρόσβαση σε πολύτιμα εργαλεία και πληροφορίες με τα Autotask PSA και Datto RMM, για να βελτιστοποιήσετε τη παροχή υπηρεσιών, να αυξήσετε την παραγωγικότητα και να βρείτε περισσότερο χρόνο για να αναλάβετε περισσότερα καθήκοντα που θα χρεώνετε.

- Όνειρα για έναν κόσμο χωρίς διακοπές. Η φετινή χρονιά ήταν πολύ δύσκολη για όλες τις επιχειρήσεις και ποιος καλύτερος τρόπος από το να διασφαλίσουμε ότι το 2021 δεν θα χρειαστεί να «ζήσουν» ούτε στιγμή χωρίς να έχουν πρόσβαση στα πλέον κρίσιμα συστήματα και δεδομένα τους; Δώστε στους πελάτες σας σιγουριά με μια λύση επιχειρησιακής συνέχειας που θα τους επαναφέρει άμεσα σε λειτουργία στην περίπτωση ενός downtime.

- Ασήμι και χρυσός. Η οικοδόμηση ισχυρών, αξιόπιστων σχέσεων με πελάτες είναι ένα από τα καλύτερα δώρα που μπορείτε να κάνετε στον εαυτό σας. Οι MSPs μπορούν να δείξουν στους πελάτες ότι προσφέρουν εξαιρετική αξία με τριμηνιαίες αναφορές αξιολόγησης της επιχείρησης τους και λεπτομερείς αναφορές απόδοσης.

- Οι πελάτες που «πιστεύουν» στη δύναμη του backup. Οι MSPs γνωρίζουν πόσο σημαντική είναι η δημιουργία αντιγράφων ασφαλείας όταν μας χτυπάει την πόρτα η… καταστροφή. Ο καλύτερος τρόπος για την προστασία των διακομιστών, των αρχείων, των υπολογιστών και των εφαρμογών SaaS, όλα προσαρμοσμένα στις ιδιαίτερες ανάγκες του πελάτη, είναι οι λύσεις Datto Unified Continuity.

- Τώρα είναι η πλέον υπέροχη εποχή του έτους για τις μικρομεσαίες επιχειρήσεις για να μεταναστεύσουν στο cloud. Οι πελάτες που μεταναστεύουν στο cloud βλέπουν αυξημένη απόδοση, περισσότερη παραγωγικότητα και εξοικονομούν χρήματα. Συνδυάστε το παραπάνω με τη λύση Datto SaaS Protection για τη δημιουργία αντιγράφων ασφαλείας και μόλις αυξήσατε το περιθώριό σας σε μια επαναλαμβανόμενη υπηρεσία.

- Όλα είναι ήρεμα, όλα είναι φωτεινά. Οι μικρομεσαίες επιχειρήσεις που επενδύουν στην προστασία δεδομένων και ακολουθούν τις συστάσεις ασφαλείας των MSPs φέρνουν επίσης ηρεμία και στους ίδιους τους MSPa. Η Datto μπορεί να βοηθήσει τους MSPs να εκπαιδεύσουν τους πελάτες τους για τη σημασία των λύσεων επιχειρησιακής συνέχειας ώστε να ενισχύσουν περαιτέρω τα μέτρα ασφαλείας τους.

- Το μόνο που θέλω για τα Χριστούγεννα είναι μια σαφή σειρά tickets. Το 2020 ήταν μία ιδιαίτερα πολυάσχολη και πολύπλοκη χρονιά για τους MSPs εξαιτίας της σχεδόν πλήρης μετάβασης στην απομακρυσμένη εργασία. Δώστε το δώρο μιας οργανωμένης και σαφούς σειράς εισιτηρίων με ένα διαισθητικό περιβάλλον χρήσης για τη διαχείριση τους που επιτρέπει την άμεση δράση και επιλύει γρήγορα τα όποια ζητήματα με το Autotask PSA.

- Θα είμαι σπίτι μου για τα Χριστούγεννα. Όπου και αν είναι το σπίτι, οι απλές χαρές του να γιορτάζουμε με τους αγαπημένους μας βρίσκονται στη λίστα επιθυμιών όλων.

Πηγή: Datto

Σε ανακοίνωση προχώρησαν οι Acunetix και Invicti, μετά το «χτύπημα hacking» στη SolarWinds που επηρέασε τουλάχιστον 18.000 οργανισμούς μερικές ημέρες πριν τα Χριστούγεννα.

Πιο συγκεκριμένα, στις 13 Δεκεμβρίου του 2020, η SolarWinds ενημέρωσε τους περίπου 33.000 ενεργούς πελάτες των προϊόντων Orion για το παραβιασμένο-trojanized λογισμικό, παρέχοντας μία ενημέρωση-διόρθωση (hotfix update) και παροτρύνοντας τους οργανισμούς/ εταιρείες να λάβουν συγκεκριμένα μέτρα ώστε να διατηρήσουν ασφαλή τα περιβάλλοντα τους. Αν και η εταιρεία επικοινώνησε με περίπου 33.000 οργανισμούς, εκείνοι που χρησιμοποιούσαν -σύμφωνα με τη SolarWinds- το λογισμικό με τη συγκεκριμένη ευπάθεια-backdoor ήταν λιγότεροι από 18.000.

Η ευπάθεια (λέγεται, όπως είχε συμβεί και στην περίπτωση της FireEye, ότι χρησιμοποιήθηκαν «trojanized» ενημερώσεις για το λογισμικό Orion που διανείμαν κάποιο backdoor) θα μπορούσε να επιτρέψει σε έναν επιτιθέμενο να παραβιάσει και να καταλάβει τον διακομιστή στον οποίον «τρέχουν» τα προϊόντα παρακολούθησης και διαχείρισης δικτύου Orion. Η SolarWinds, μεταξύ άλλων, παρέχει τα προϊόντα της σε διάφορες Αμερικάνικες κυβερνητικές και στρατιωτικές υπηρεσίες καθώς και σε γραφεία πληροφοριών. Μετά τα γεγονότα, και την ώρα που πραγματοποιείται σχετική έρευνα για να εντοπιστούν οι κυβερνοεγκληματίες, πολλές εταιρείες εξέδωσαν σχετικές ανακοινώσεις, καθώς η συγκεκριμένη παραβίαση θεωρείται από τις σοβαρότερες των τελευταίων ετών (οι επιτιθέμενοι μπορούσαν να κατασκοπεύουν εσωτερικά μηνύματα ηλεκτρονικού ταχυδρομείου κ.ά.).

Όπως ήταν φυσικό, σχετική ανακοίνωση εξέδωσαν και οι Acunetix και Invicti. Στην ανακοίνωση τους, διαβάζουμε:

«Εμείς στις Acunetix και Invicti, είμαστε ιδιαίτερα θορυβημένοι με τα επακόλουθα της παραβίασης της SolarWinds και θα θέλαμε να προσφέρουμε τη συμπαράσταση μας σε όλο το προσωπικό ασφαλείας που αναγκάζεται να αντιμετωπίσει μία τέτοια κατάσταση λίγο πριν από τα Χριστούγεννα καθώς και στην ίδια την SolarWinds, η οποία άθελα της αποτέλεσε τον φορέα για την παραβίαση 18.000 οργανισμών.

Ταυτόχρονα, θα θέλαμε να διαβεβαιώσουμε τους πελάτες, τους συνεργάτες και τους εταίρους μας ότι δεν είμαστε πελάτες της SolarWinds και επομένως δεν επηρεαζόμαστε με κανέναν τρόπο από αυτή την παραβίαση-hack. Όπως πάντα, εξακολουθούμε να καταβάλλουμε κάθε δυνατή προσπάθεια για να διασφαλίσουμε ότι οι online και on-premises εκδόσεις του λογισμικού μας καθώς και οι διακομιστές λήψης ενημερώσεων είναι απολύτως ασφαλείς.

Τι συνέβη στη SolarWinds;

Αν δεν έχετε ενημερωθεί σχετικά: Το λογισμικό παρακολούθησης και διαχείρισης δικτύου SolarWinds Orion, που χρησιμοποιείται από περισσότερους από 18.000 οργανισμούς σε όλο τον κόσμο φαίνεται πως είχε «παραβιαστεί» πριν από αρκετούς μήνες. Μια ενημέρωση, με δυνατότητα λήψης από τον διακομιστή λήψης ενημερώσεων της SolarWinds, φαίνεται να είχε «δηλητηριαστεί» με κάποιο κακόβουλο backdoor. Η «κερκόπορτα» επέτρεψε σε άγνωστους παράγοντες να κατασκοπεύουν τους πελάτες της SolarWinds που χρησιμοποιούσαν το λογισμικό Orion και ενδεχομένως να ελέγχουν τα συστήματά τους από απόσταση ή να παρακολουθούν τα δίκτυα τους.

Αν και ο αρχικός φορέας παραμένει άγνωστος, υπάρχουν ορισμένα ίχνη ή στοιχεία που θα μπορούσαν να μας δώσουν μία ιδέα για το πως ξεκίνησαν όλα. Από ότι φαίνεται, τα πρώτα ίχνη χρήσης του backdoor χρονολογούνται από τον Μάρτιο του 2020, και επομένως είναι πολύ πιθανό η SolarWinds να είχε παραβιαστεί από τις αρχές του 2020 ή από τα τέλη του 2019. Το παραπάνω συνάδει με ορισμένα Tweets που υποδηλώνουν ότι η SolarWinds είχε ένα ανοιχτό αποθετήριο στο GitHub και χρησιμοποιούσε αδύναμους κωδικούς πρόσβασης. Επομένως, δεν αποτελεί έκπληξη. Τα ελευθέρως προσβάσιμα αποθετήρια και οι εκτεθειμένες βάσεις δεδομένων έχουν οδηγήσει σε μερικές από τις μεγαλύτερες παραβιάσεις των τελευταίων ετών και οι κοινότυπες ευπάθειες κωδικών πρόσβασης αποτελούν συχνά την αιτία για μεγάλες παραβιάσεις.

Ένας άλλος πιθανός φορέας είναι ο λογαριασμός SolarWinds Office 365. Σύμφωνα με πληροφορίες που έλαβε η SolarWinds από τη Microsoft, ο παραπάνω λογαριασμός ενδέχεται να παραβιάστηκε. Η SolarWinds πιστεύει ότι δεδομένα που βρίσκονταν σε μηνύματα ηλεκτρονικού ταχυδρομείου ενδέχεται να έδωσαν τη δυνατότητα στους εισβολείς να αποκτήσουν πρόσβαση σε άλλα συστήματα (αυτό υποδηλώνει επιπλέον κακή κουλτούρα ηλεκτρονικού ταχυδρομείου, καθώς το email δεν πρέπει να χρησιμοποιείται για την αποστολή ευαίσθητων δεδομένων). Το παραπάνω επιπλέον ενδέχεται να υποδηλώνει ότι μίας αδύναμη πολιτική όσον αφορά στους κωδικούς πρόσβασης ήταν η βασική αιτία της παραβίασης. Λάβετε υπόψη σας, ότι αρκεί ένας χρήστης με αδύναμο κωδικό πρόσβασης για την εισβολή ενός κακόβουλου χάκερ.

Συμπεράσματα από το hack στη SolarWinds

Αν και το ίδιο το «hack» ή αν θέλετε, η παραβίαση, είναι κάτι συνηθισμένο, αυτό που είναι εξαιρετικά ασυνήθιστο στη συγκεκριμένη περίπτωση είναι το μεγάλο χρονικό διάστημα που είχε παραμείνει ανεξερεύνητο και απαρατήρητο. Επομένως, αν και η ευπάθεια ήταν μικρή και ασήμαντη, η διάρκεια της επίθεσης ή της εκμετάλλευσης ήταν το αντίθετο. Οι επιτιθέμενοι, όποιοι και αν ήταν, πρόσεξαν ιδιαίτερα ώστε να μην γίνουν αντιληπτοί σε όλα τα δίκτυα που παρεισφρήσαν. Ακριβώς για αυτό τον λόγο δεν είναι λίγοι εκείνοι που πιστεύουν ότι ήταν μία μεγάλη επιχείρηση αντικατασκοπείας.

Αυτό οδηγεί στο συμπέρασμα ότι όσο και αν θεωρείτε μια ευπάθεια ή ένα περιουσιακό στοιχείο μικρό, μπορεί να χρησιμοποιηθεί από τον εισβολέα για να εισέλθει βαθύτερα στα συστήματά σας – για παράδειγμα, ένα απλό SQL injection σε μια βάση δεδομένων που δεν περιέχει προσωπικά δεδομένα μπορεί να οδηγεί στην ολοκληρωτική παραβίαση του δικτύου ή του συστήματος σας. Στη συνέχεια, ο εισβολέας μπορεί να χρησιμοποιήσει τα παραβιασμένα συστήματά σας για να εκτελέσει μια επίθεση σε άλλους – και μια τέτοια επίθεση ενδέχεται να είναι ακόμη πιο δύσκολο να εντοπιστεί, όπως συνέβη και στην περίπτωση της SolarWinds.

Αν το SolarWinds Orion ήταν προϊόν cloud, δεν θα ήταν δυνατό να πραγματοποιηθεί μία τέτοια παραβίαση ή hack αφού οι λήψεις ενημερώσεων λογισμικού δεν θα ήταν απαραίτητες. Ένα ακόμη συμπέρασμα από την παραβίαση είναι ότι ένα προϊόν σαν το Orion δεν θα ήταν απαραίτητο σε οργανισμούς χωρίς εσωτερικά δίκτυα (αν για παράδειγμα είχαν όλες τις εφαρμογές τους στο cloud) και επομένως ένα hack σαν αυτό στη SolarWinds δεν θα ήταν δυνατό να γίνει. Τα παραπάνω, είναι ακόμη μερικά κίνητρα για τους οργανισμούς για να μεταφέρουν τα δεδομένα και τα περιουσιακά στοιχεία τους στο cloud. Ωστόσο, δεν πρέπει να ξεχνάμε ότι το σύννεφο έχει και αυτό τους κινδύνους του και τα ζητήματα ασφαλείας του. Ένα από αυτά τα ζητήματα ασφάλειας είναι ότι όλες οι εφαρμογές cloud είναι εφαρμογές Ιστού.

Πως μπορεί να βοηθήσει η Acunetix;

Δεδομένου ότι το Acunetix εξειδικεύεται στην ασφάλεια εφαρμογών ιστού, δεν μπορεί να βοηθήσει τους οργανισμούς να προστατεύσουν εφαρμογές παλαιού τύπου και εσωτερικά δίκτυα σαν εκείνα που παραβιάστηκαν μέσω της «κερκόπορτας» στο SolarWinds Orion. Παρόλα αυτά, το Acunetix είναι ένα απολύτως απαραίτητο εργαλείο για τη μεταφορά αυτών των εφαρμογών στο cloud – επιπλέον γίνεται έλεγχος για εκτεθειμένες βάσεις δεδομένων και αδύναμους κωδικούς πρόσβασης. Για να διατηρήσετε όλα τα web assets σας ασφαλή, δεν υπάρχει κάτι καλύτερο από το να ξεκινήσετε με έναν σαρωτή ευπαθειών Ιστού».

Πρόσφατα, η Sophos δημοσίευσε τη νέα της έκθεση απειλών για τη χρονιά που έρχεται. Η έκθεση αποτελεί έργο πολλών ομάδων της Sophos, συμπεριλαμβανομένων των SophosLabs, Cloud Security, Data Science και Rapid Response. Αυτές οι ομάδες, αλλά και άλλες στο εσωτερικό της εταιρείας, εργαζόμενες ανελλιπώς κάθε μέρα, βοηθούν στην προστασία των πελατών της Sophos από τις ολοένα αυξανόμενες, τόσο σε ποικιλία όσο και σε ένταση, απειλές, που έχουν βάλει στόχο τα συστήματα και τα δεδομένα των υπολογιστών τους.

Τις προκλήσεις για την ανθρωπότητα που έφερε η περασμένη χρονιά είχαμε να τις αντιμετωπίσουμε από τις αρχές του περασμένου αιώνα. Αν και το Διαδίκτυο μας έδωσε τη δυνατότητα να αντιμετωπίσουμε την παγκόσμια πανδημία καλύτερα από ότι ήταν δυνατό το 1918 (με την Ισπανική γρίπη), το 2020 είχαμε να αντιμετωπίσουμε και διάφορες επιπλοκές από το ransomware, τους cryptojackers και τις ψηφιακές απάτες/ κλοπές που στόχευαν -και συνεχίζουν να στοχεύουν κάθε πιθανή πλατφόρμα – ακόμη και συσκευές ασφαλείας (security appliances).

Στη νέα έκθεση απειλών της Sophos (την οποία μπορείτε να κατεβάσετε από εδώ), η εταιρεία προσπάθησε να βάλει μία τάξη στο χάος που έφερε η περασμένη χρονιά. Ακριβώς για αυτόν τον λόγο, η δομή της έκθεσης χωρίζεται σε τέσσερις βασικούς τομείς, στους οποίους και επικεντρώθηκαν οι προσπάθειες της στον τομέα της ασφάλειας το 2020 και οι οποίοι αναμένεται να καθοδηγήσουν τον σχεδιασμό της έως στο 2021:

- Η ολοένα και μεγαλύτερη απειλή του ransomware σε όλες τις νέες μορφές του.

- Κοινό ή συμβατικό malware των Windows, συμπεριλαμβανομένων και των εργαλείων που χρησιμοποιούν οι κυβερνοεγκληματίες για να κλέψουν δεδομένα ή να αποστείλουν/ παραδώσουν κακόβουλα «φορτία».

- Μη κοινό ή συμβατικό malware που στοχεύει πλατφόρμες που δεν θεωρούνται παραδοσιακά μέρος της επιφάνειας επίθεσης ενός οργανισμού.

- Πως η πανδημία επηρέασε τη συμπεριφορά των επιτιθέμενων όσο και τον τρόπο που εργαζόμαστε, παίζουμε, αγοράζουμε, πηγαίνουμε στο σχολείο και συναναστρεφόμαστε – και τις προκλήσεις που συνεπάγεται η προστασία αυτών των λειτουργιών.

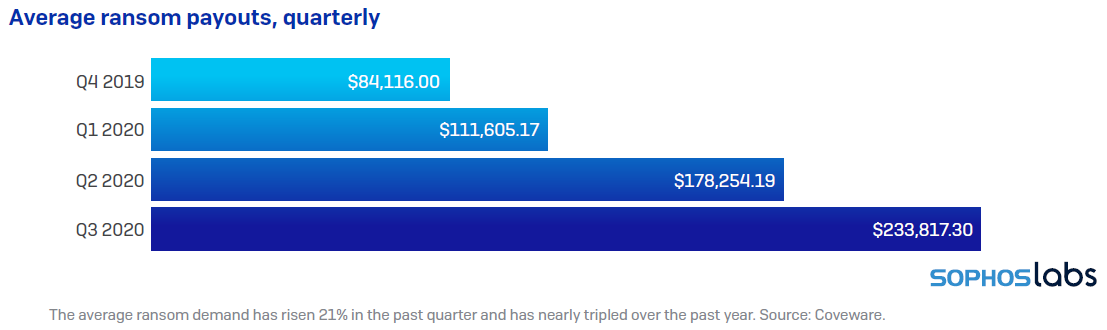

Η περασμένη, ήταν η χρονιά που για παράδειγμα το ransomware «αποφάσισε» ότι η απλή κρυπτογράφηση των δεδομένων μας και η ομηρεία τους δεν έκαναν και πολύ κακό. Οι διάφοροι φορείς απειλών φαίνεται πως ανακάλυψαν ότι ακόμη και οργανισμοί με τα καλύτερα αντίγραφα ασφαλείας εξακολουθούσαν να είναι διατεθειμένοι να πληρώσουν μεγάλα χρηματικά ποσά για να αποτρέψουν τη διαρροή ευαίσθητων δεδομένων, μετατρέποντας τις επιθέσεις ransomware σε μια υβριδική κρίση ομήρων-εκβιασμών.

Το 2020 ήταν επίσης μία χρονιά που οι φορείς απειλών πήγαν το ζήτημα του ransomware σε άλλο επίπεδο: Οι αρχικές απαιτήσεις τους για λύτρα έφταναν μερικές φορές εκατομμύρια δολάρια ανά περιστατικό, αν και ορισμένοι εγκληματίες, φρόντιζαν να καταστήσουν σαφές ότι ήταν πρόθυμοι να διαπραγματευτούν με τα θύματά τους.

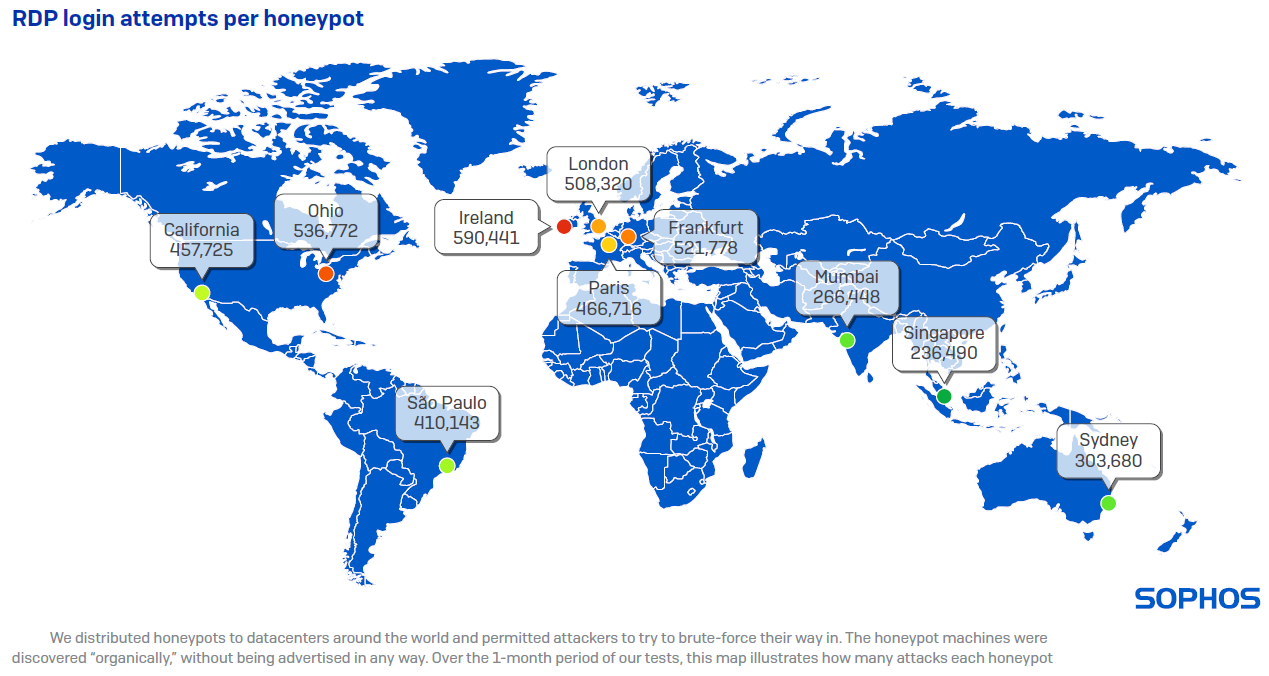

Καθώς οι υπάλληλοι γραφείου βρέθηκαν από την μία στιγμή στην άλλη υπό «καθεστώς καραντίνας» και τηλεργασίας (work-from-home), οι επιχειρήσεις έπρεπε να επινοήσουν νέους τρόπους για να παράσχουν στους υπαλλήλους τους ασφαλή πρόσβαση στο εταιρικό δίκτυο και στα εσωτερικά υπολογιστικά συστήματα, επεκτείνοντας στην ουσία την περίμετρο της επιχείρησης ώστε να περιλαμβάνει χιλιάδες οικίες. Και καθώς οι οργανισμοί ανέπτυξαν γρήγορα αυτές τις δυνατότητες απομακρυσμένης πρόσβασης, οι εισβολείς επινόησαν νέους τρόπους να τους χρησιμοποιήσουν εναντίον μας, στοχεύοντας τα VPN μας και άλλες υπηρεσίες και διαδικτυακές συσκευές.

Για παράδειγμα, σε περιστατικά όπου ζητήθηκε από τη Sophos να ερευνήσει, η εταιρεία ανακάλυψε ότι το ενσωματωμένο στα Windows πρωτόκολλο απομακρυσμένης πρόσβασης που ανέπτυξε η Microsoft γνωστό και ως RDP δεν αποτελούσε στόχο μόνο ως ένα αρχικό σημείο πρόσβασης, αλλά μόλις οι διάφοροι φορείς απειλών αποκτούσαν πρόσβαση εντός της περιμέτρου, άρχισαν να εκμεταλλεύονται το RDP για εσωτερική μετακίνηση (lateral movement) στους υπολογιστές του οργανισμού.

Όταν η ομάδα ταχείας αντίδρασης της Sophos (Rapid Response team) ερευνά περιστατικά, προσπαθεί να προσδιορίσει τη βασική αιτία των επιθέσεων. Πέρα από το RDP, η ομάδα Rapid Response διαπίστωσε ότι εκτός από το πρωτόκολλο απομακρυσμένης πρόσβασης των Windows, οι επιτιθέμενοι χρησιμοποιούν όλο και περισσότερο το κοινό, τυπικό και συμβατικό κακόβουλο λογισμικό (malware) για να παραδώσουν ransomware και άλλα πιο σοβαρά φορτία (payloads). Οποιαδήποτε ανίχνευση, ανεξάρτητα από το πόσο κοινότυπη ή συνηθισμένη είναι, μπορεί να αποτελέσει πρόδρομο μιας καταστροφικής επίθεσης.

Επίσης, οι επιτιθέμενοι φαίνεται να επιχειρούν στοχεύοντας τεχνολογία που παραδοσιακά δεν αποτελούσε μέρος της τυπικής επιφάνειας επίθεσης, όπως για παράδειγμα είναι οι συσκευές IoT, τα τείχη προστασίας, οι διακομιστές Linux και οι υπολογιστές Mac, οι οποίοι δεν φαίνεται να αποτέλεσαν εξαίρεση, με τους διάφορους κυβερνοεγκληματίες να αξιοποιούν ευπάθειες για την εγκατάσταση cryptojackers ή άλλου τύπου κακόβουλο λογισμικό. Και οι επιτιθέμενοι που στοχεύουν διακομιστές Windows και σταθμούς εργασίας χρησιμοποιούν όλο και περισσότερο τα εργαλεία που δημιουργήθηκαν από τη βιομηχανία ασφαλείας για να διερευνήσουν ή να εκμεταλλευτούν αδυναμίες, χρησιμοποιώντας τα εργαλεία ανάλυσης εναντίον μας. «Και όσοι κυβερνοεγκληματίες έβαλαν στόχο διακομιστές και σταθμούς εργασίας με Windows, φαίνεται πως έχουν αρχίσει να χρησιμοποιούν όλο και περισσότερο εργαλεία που δημιουργήθηκαν από τη βιομηχανία ασφαλείας για να διερευνήσουν ή και να εκμεταλλευτούν αδυναμίες και κενά ασφαλείας, χρησιμοποιώντας τα εργαλεία ανάλυσης εναντίον μας» διαβάζουμε στην έκθεση της Sophos.

Η πανδημία διαδραμάτισε σημαντικό ρόλο και συνυπολογίστηκε σε ότι κάναμε στην ασφάλεια των πληροφοριών φέτος, και όπως λένε στη Sophos μας έδειξε ότι «σε περιόδους κρίσης, όταν τα συστήματα γύρω μας βρίσκονται υπό πίεση, η προστασία εκείνων που εξακολουθούν να λειτουργούν είναι ζωτικής σημασίας για να διατηρήσουμε την ικανότητα μας να επιβιώνουμε και να ευδοκιμούμε. Υπό επίθεση από όλες τις πλευρές, η βιομηχανία ασφάλειας πληροφοριών και πολλές χιλιάδες επαγγελματίες άφησαν στην άκρη τους ανταγωνισμούς, και ξεκίνησαν να εργαστούν μαζί, ως κοινότητα, για να επικρατήσουμε ενάντια στο κακό.

Πηγή: Sophos

Το Sophos Home παρέχει την καλύτερη στον κλάδο προστασία από το ransomware, τους ιούς, τα κακόβουλα προγράμματα, τα exploits κ.ά.

Πρόκειται για την ίδια ακριβώς προστασία επαγγελματικής κλάσης που προσφέρεται και στα προϊόντα της εταιρείας που απευθύνονται σε μεγάλες επιχείρησης και προστατεύουν εκατομμύρια υπολογιστές στους πλέον γνωστούς οργανισμούς του κόσμου.

Τώρα, το νέο app διαχείρισης φορητών συσκευών Sophos Home – το app είναι διαθέσιμο τόσο για συσκευές iOS όσο και για Android – καθιστά την απομακρυσμένη παρακολούθηση και την διαχείριση των συσκευών των υπολογιστών ή των συσκευών των μελών της οικογένειας σας ακόμη πιο εύκολη και αποτελεσματική. Τώρα, αποκτάτε πρόσβαση στον πίνακα ελέγχου του Sophos Home από τη φορητή συσκευή σας (το κινητό ή το tablet) χωρίς να είναι απαραίτητο να καταφύγετε στον υπολογιστή σας για να κάνετε ακριβώς την ίδια δουλειά.

Ανάμεσα στα χαρακτηριστικά του app περιλαμβάνονται:

- Άμεσα notifications και alerts για νέες απειλές.

- Απομακρυσμένη σάρωση υπολογιστών, ανεξάρτητα από την τοποθεσία τους.

- Εύκολη διαχείριση των ρυθμίσεων προστασίας συσκευής.

- Ενσωματωμένες δυνατότητες ασφάλειας τηλεφώνου όπως Face ID, σάρωση δακτυλικών αποτυπωμάτων και κωδικοί πρόσβασης.

- Προαιρετικός έλεγχος ταυτότητας δύο παραγόντων για ένα πρόσθετο επίπεδο ασφάλειας.

- Δυνατότητα ζωντανής συνομιλίας με την υποστήριξη πελατών ώστε να έχετε την απαραίτητη βοήθεια για να αντιμετωπίσετε πιο δύσκολες προκλήσεις.

Η εφαρμογή διαχείρισης για φορητές συσκευές Sophos Home είναι διαθέσιμη για όλους τους πελάτες του Sophos Home Premium και για τους χρήστες της δοκιμαστικής έκδοσης 30 ημερών του Sophos Home.

Είστε έτοιμοι να ξεκινήσετε; Μπορείτε να κάνετε λήψη της εφαρμογής Sophos Home Mobile Management από το Apple App Store ή από το Google Play Store.

Δεν έχετε λογαριασμό στο Sophos Home Premium; Μεταβείτε στο https://home.sophos.com/ για να το δοκιμάσετε δωρεάν για μία χρονική περίοδο 30 ημερών.

Πηγή: Sophos

Η έκθεση Forrester Wave αποτελεί μια αξιολόγηση των προμηθευτών στις αγορές λογισμικού, hardware και υπηρεσιών, με γνώμονα την ανάλυση των δεδομένων που συλλέγονται από την αγορά και την εμπειρία των αναλυτών που συμμετέχουν στην αξιολόγηση.

Η BeyondTrust ήταν ένας από τους 10 πιο σημαντικούς προμηθευτές Privileged Identity Management που προσκάλεσε η εταιρεία Forrester για να συμμετάσχουν στην αξιολόγηση Forrester Wave για το 40 τρίμηνο του 2020.

Το BeyondTrust έλαβε τις υψηλότερες δυνατές βαθμολογίες στις παρακάτω κατηγορίες:

- Διαχείριση Διαπιστευτηρίων και Μυστικών

- Παρακολούθηση και Εγγραφή Συνεδρίας

- Απομακρυσμένη Πρόσβαση και Υποστήριξη

- Deployment

- Πληροφόρηση και Αναφορές

Μπορείτε, όσοι το επιθυμείτε, να κατεβάσετε ένα αντίγραφο της έκθεσης από εδώ (απαιτείται εγγραφή).

Πηγή: BeyondTrust

Η Gartner τοποθέτησε την εταιρεία Sophos σε περίοπτη θέση στο Magic Quadrant 2020 για Network Firewalls. Η Sophos ήταν η μία από τις δύο -μόνο- εταιρείες που αναγνωρίστηκαν ως «Visionary» στην τριμηνιαία έκθεση της μεταξύ 18 προμηθευτών που συμμετείχαν. Αυτή η τελευταία διάκριση ουσιαστικά υπογραμμίζει την ηγετική της θέση στην αγορά και την συνεχιζόμενη δέσμευση της για καινοτομία.

Το βασικό και καθοριστικό πλεονέκτημα του Sophos XG Firewall έναντι των ανταγωνιστικών προϊόντων είναι η συγχρονισμένη ασφάλεια και η τύπου XDR ενσωμάτωση, που επιτρέπει στα endpoint, firewall και άλλες λύσεις ασφαλείας επόμενης γενιάς, να μοιράζονται πληροφορίες και να αυτοματοποιούν τον εντοπισμό και την ανταπόκριση με τρόπους που οι μεμονωμένες λύσεις «point» αδυνατούν να κάνουν. Πελάτες λένε ότι θα έπρεπε να διπλασιάσουν τον αριθμό των εργαζομένων τους στον τομέα της ασφάλειας για να διατηρήσουν το ίδιο επίπεδο προστασίας χωρίς το πλεονέκτημα της συγχρονισμένης ασφάλειας. Λένε επίσης ότι αντιμετωπίζουν λιγότερα περιστατικά ασφαλείας και μπορούν να εντοπίσουν και να ανταποκριθούν ταχύτερα στα όποια ζητήματα προκύπτουν.

Οι δυνατότητες Εκτεταμένης Ανίχνευσης και Ανταπόκρισης (XDR) που μειώνουν την πολυπλοκότητα της διαμόρφωσης ασφαλείας, της ανίχνευσης απειλών και της ανταπόκρισης, έχουν αναδειχθεί ως οι πλέον κρίσιμες σημερινές ανάγκες καθώς όσοι εργάζονται στους τομείς ασφάλειας και διαχείρισης κινδύνων αγωνίζονται με πολλά εργαλεία ασφαλείας από διαφορετικούς προμηθευτές, με μηδαμινή ενσωμάτωση δεδομένων και χωρίς οργανωμένη ανταπόκριση.

«Τα βασικά στοιχεία που αποκαλύπτουν την αξία ενός προϊόντος XDR είναι η βελτίωση της παραγωγικότητας των λειτουργιών ασφαλείας και η ενίσχυση των δυνατοτήτων ανίχνευσης και ανταπόκρισης, με το να ενσωματώνει περισσότερα στοιχεία ασφαλείας σε ένα ενοποιημένο σύνολο που προσφέρει πολλαπλές ροές τηλεμετρίας, διάφορες επιλογές για πολλαπλές μορφές ανίχνευσης ενώ ταυτόχρονα ενεργοποιεί πολλαπλές μεθόδους ανταπόκρισης. Gartner, “Innovation Insight for Extended Detection and Response” (2020)»

Αυτή η αναγνώριση από την Gartner καταδεικνύει την καινοτομία της Sophos στο XDR και τη σαφή κατανόηση του τι χρειάζονται οι διαχειριστές και οι υπεύθυνοι ασφαλείας για να επιτύχουν μεγαλύτερη ορατότητα, ευκολότερη διαχείριση και καλύτερη ανίχνευση απειλών και ανταπόκριση σε ολόκληρο το οικοσύστημα τους.

Μείνετε μπροστά από το εξελισσόμενο τοπίο των απειλών

Οι προηγμένες απειλές και οι εξελιγμένοι εχθροί (π.χ. χάκερ) αλλάζουν διαρκώς και κλιμακώνουν τις τακτικές, τις τεχνικές και τις διαδικασίες τους (TTP) για να παρακάμψουν τους ελέγχους ασφαλείας παλαιού τύπου, να παρατείνουν ή να αποφύγουν τον εντοπισμό και να εκτελέσουν επιτυχείς επιθέσεις. Το 2020 συγκεκριμένα, οι ομάδες κυβερνοεγκληματιών και τα στελέχη του κακόβουλου λογισμικού φαίνεται πως εξελίχθηκαν, όπως αποδεικνύεται και από τις επιθέσεθς Maze, WastedLocker και άλλες σύγχρονες επιθέσεις ransomware.

Για να διατηρηθεί η επαφή με τέτοιους εξελιγμένους εισβολείς και επιτιθέμενους απαιτείται συνεχής καινοτομία. Νωρίτερα φέτος, η Sophos παρουσίασε τη νέα αρχιτεκτονική “Xstream” για το Sophos XG Firewall εισάγοντας μια σειρά από νέες και βελτιωμένες δυνατότητες, όπως:

- Επιθεώρηση TLS 1.3 για την ανίχνευση κακόβουλου λογισμικού: Η νέα μηχανή TLS που είναι port-agnostic διπλασιάζει την απόδοση της κρυπτογράφησης σε σχέση με τις προηγούμενες εκδόσεις XG

- Βελτιστοποιημένη απόδοση κρίσιμης σημασίας εφαρμογών: Τα νέα στοιχεία ελέγχου πολιτικής FastPath βελτιώνουν την απόδοση των εφαρμογών SD-WAN και της κίνησης, συμπεριλαμβανομένων των Voice over IP, SaaS και άλλων.

- Ανάλυση απειλών με την ευφυΐα της SophosLabs: Παρέχεται προστασία από zero-day απειλές και νέες παραλλαγές ransomware με πολλαπλά, κορυφαία στην κλάση τους, μοντέλα μηχανικής εκμάθησης και ασυναγώνιστη πληροφόρηση για ύποπτα αρχεία που εισέρχονται στο δίκτυό σας.

- Προσαρμοσμένη σάρωση κίνησης: Η πρόσφατα αναβαθμισμένη μηχανή Deep Packet Inspection (DPI) αξιολογεί δυναμικά βάσει κινδύνου τις ροές κυκλοφορίας και τις αντιστοιχεί στο κατάλληλο επίπεδο σάρωσης απειλών, αυξάνοντας την απόδοση έως και κατά 33% στα περισσότερα περιβάλλοντα δικτύου.

- Ολοκληρωμένη διαχείριση και αναφορές cloud στο Sophos Central: Οι συγκεντρωτικές δυνατότητες διαχείρισης και δημιουργίας αναφορών του Sophos Central παρέχουν στους πελάτες δυνατότητες διαχείρισης πολλαπλών firewalls και ευέλικτο cloud reporting σε ολόκληρη την έκταση της υποδομής σας χωρίς πρόσθετη χρέωση.

Επισκεφθείτε την ιστοσελίδα της Sophos για περισσότερες πληροφορίες σχετικά με το XG Firewall και την αρχιτεκτονική Xstream.

Στον κόσμο της ασφάλειας πληροφορικής γενικότερα, το έτος 2020 μέχρι σήμερα θα μπορούσε να ονομαστεί και έτος ransomware. Οι ειδήσεις είναι γεμάτες αναφορές για νέες επιθέσεις ransomware και λαμβάνοντας υπόψη της τάση που κυριαρχεί μέχρι στιγμής, δεν αναμένεται να καλυτερεύσει η κατάσταση.

Πολλοί οργανισμοί, έχοντας επίγνωση αυτής της κατάστασης, επικεντρώνουν τις προσπάθειές τους στην προστασία τους από τις επιθέσεις ransomware. Και αυτό συχνά σημαίνει ότι μετατοπίζουν τους προϋπολογισμούς τους μακριά από την ασφάλεια Ιστού. Δυστυχώς για αυτούς, αυτό σημαίνει ότι καθιστούν τα συστήματα πληροφορικής τους λιγότερο ασφαλή έναντι του ransomware.

Παρακάτω θα βρείτε τους 5 λόγους που αποδεικνύουν ότι η φροντίδα της ασφάλειας ιστού(web security) είναι πολύ σημαντική για να αποφύγετε το ransomware.

1. Το ransomware είναι το αποτέλεσμα επίθεσης που κλιμακώθηκε

Το ransomware δεν είναι η ίδια η επίθεση, είναι το αποτέλεσμα της κανονικής επίθεσης.

Αν επρόκειτο να συγκρίνουμε το αποτέλεσμα του ransomware με μια ασθένεια, το λογισμικό ransomware αντιπροσωπεύει τον ιό ή κάποιο βακτήριο. Μόλις ο ιός ή το βακτήριο εισέλθουν στο σώμα του ξενιστή, είναι σε θέση να πολλαπλασιαστεί και να μολύνει ολόκληρο το σύστημα, συχνά με θανατηφόρα αποτελέσματα. Έτσι είναι και το ransomware, μόλις εισέλθει στο σύστημα, ενδέχεται να καταστεί αδύνατη η αποτροπή του.

Ακριβώς λοιπόν όπως ένα βακτήριο ή ιός δεν μεταπηδά απλώς από τον ένα ξενιστή στον άλλο, το ίδιο συμβαίνει και με το ransomware. Πρέπει με κάποιο τρόπο να εισαχθεί στο σύστημα. Και το πιο αποτελεσματικό μέτρο άμυνας βρίσκεται σε αυτό το στάδιο – στο στάδιο δηλαδή που μπορούμε να αποτρέψουμε την είσοδο του ransomware στο σύστημα.

Όπως συμβαίνει και με τα βακτήρια και τους ιούς, τα στελέχη του ransomware μπορούν να προσβάλλουν ένα σύστημα με διαφορετικούς τρόπους και διάφορες μεθόδους. Για παράδειγμα, ένα βακτήριο ή ένας ιός μπορεί να εξαπλωθεί με ένα άγγιγμα ή με σταγονίδια σάλιου. Παρομοίως, το ransomware μπορεί εξίσου εύκολα να προσβάλει ένα σύστημα μέσω ηλεκτρονικού ψαρέματος (phishing) και κοινωνικής μηχανικής ή χρησιμοποιώντας exploits σε ένα σύστημα. Και στις μέρες μας, οι περισσότερες από αυτές τις ευπάθειες είναι ευπάθειες Ιστού (για μια εξήγηση του γιατί – βλ. το 3 παρακάτω).

Συμπέρασμα: Για να προστατευτείτε από το ransomware, πρέπει να εστιάσετε πλήρως στην προστασία σας ενάντια σε επιθέσεις που μπορούν να χρησιμοποιηθούν ως μέσα για την παράδοση του ransomware στα συστήματά σας. Μόλις το ransomware βρεθεί στο σύστημά σας, θα είναι πολύ αργά.

2. Οι διαδικτυακές επιθέσεις χρησιμοποιούνται για την εξάπλωση του ransomware

Το ηλεκτρονικό ψάρεμα και η κοινωνική μηχανική είναι οι συνηθέστεροι τρόποι παράδοσης ransomware. Ωστόσο, το ηλεκτρονικό ψάρεμα (phishing) συχνά ενισχύεται από κοινές διαδικτυακές ευπάθειες, όπως είναι το cross-site scripting (XSS). Τέτοιες ευπάθειες επιτρέπουν στους εισβολείς να χρησιμοποιούν γνωστά domain names, όπως για παράδειγμα είναι το όνομα της επιχείρησης σας, για να προχωρούν σε επιθέσεις σε υπαλλήλους σας και σε άλλους.

Ας υποθέσουμε ότι η εφαρμογή Ιστού της επιχείρησης σας έχει μία ευπάθεια XSS. Αυτό επιτρέπει στον επιτιθέμενο να αποστείλει στους υπαλλήλους σας μια διεύθυνση URL με το όνομα τομέα σας, κάτι που βεβαίως καθιστά την διεύθυνση ιδιαίτερα πειστική. Όταν όμως ο υπάλληλος σας επισκεφτεί την συγκεκριμένη διεύθυνση, θα μεταφερθεί αυτόματα σε μια κακόβουλη τοποθεσία και σχεδόν αμέσως θα προχωρήσει στη λήψη ενός προγράμματος εγκατάστασης ransomware. Πιστεύετε ότι οι υπάλληλοί σας δεν θα πέσουν θύματα ενός τέτοιου τεχνάσματος; Ξανασκεφτείτε το!

Ακόμα χειρότερα, ο εισβολέας μπορεί να χρησιμοποιήσει την ευάλωτη διαδικτυακή σας εφαρμογή για να επιτεθεί σε επιχειρηματικούς συνεργάτες σας, σε πελάτες σας ή ακόμα και στο ευρύτερο κοινό, εκθέτοντας την αδυναμία των συστημάτων σας και βλάπτοντας ανεπανόρθωτα τη φήμη σας. Για να αποφύγετε κάτι τέτοιο, πρέπει να βεβαιωθείτε ότι κανένα από τα συστήματά σας που χρησιμοποιούν τα domain name σας δεν έχουν τέτοιες ευπάθειες XSS.

Συμπέρασμα: Οι ευπάθειες ιστού σας μπορεί να επιτρέψουν επιθέσεις ηλεκτρονικού ψαρέματος (phishing) εναντίον του ίδιου σας του οργανισμού, των συνεργατών σας, των πελατών σας ή ακόμα και του ευρύτερου κοινού. Και αυτό ενδέχεται να βλάψει ανεπανόρθωτα το όνομα και τη φήμη της επιχείρησης σας.

3. Η μετάβαση στο cloud σημαίνει ότι περισσότεροι κυβερνοεγκληματίες έχουν βάλει στόχο το cloud

Όπως αναφέρουμε στον 1ο λόγο, το ransomware μπορεί να παραδοθεί στο σύστημα προορισμού από τους κυβερνοεγκληματίες χρησιμοποιώντας διάφορες τεχνικές και μεθόδους που πολύ συχνά εκμεταλλεύονται ευπάθειες και κενά ασφαλείας. Πριν από λίγο καιρό, οι περισσότερες από αυτές τις ευπάθειες βρίσκονταν σε συστήματα υποδομής, στις εγκαταστάσεις των επιχειρήσεων, και αναφερόμαστε για παράδειγμα σε δικτυακά κενά ασφαλείας που οφείλονται σε ξεπερασμένο λογισμικό ή σε εσφαλμένη διαμόρφωση των τοπικών δικτύων κ.ά. Σήμερα, και ειδικά φέτος που οι περισσότερες επιχειρήσεις υιοθέτησαν την τηλεργασία, τα εταιρικά δίκτυα χάνουν ακόμη περισσότερο έδαφος.

Τέτοια εσωτερικά δίκτυα αντικαθίστανται από το cloud. Και το cloud βασίζεται πλήρως σε τεχνολογίες Ιστού. Επομένως, η μετάβαση στο cloud σχετίζεται με την αυξανόμενη σημασία των τρωτών σημείων ιστού. Ένα θέμα ευπάθειας που πιθανότατα επηρέαζε μόνο ιστότοπους μάρκετινγκ τώρα μπορεί να επηρεάσει επιχειρηματικά κρίσιμα συστήματα και επιχειρηματικά δεδομένα.

Οι δημιουργοί του ransomware μένουν επίσης μπροστά από την εποχή. Γνωρίζουν ότι δεν αρκεί πλέον ένας κακόβουλος κρυπτογράφος να ανιχνεύει μέσω ενός τοπικού δικτύου και να μολύνει τοπικούς επιτραπέζιους υπολογιστές και διακομιστές. Γνωρίζουν ότι σήμερα, όλο και περισσότερα δυνητικά θύματα χρησιμοποιούν λεπτούς πελάτες (προγράμματα περιήγησης) και έχουν πρόσβαση σε δεδομένα που αποθηκεύονται στο cloud. Επομένως, συνειδητοποιούν ότι πρέπει να εκμεταλλευτούν όλο και περισσότερες ευπάθειες στο web / cloud για να διασφαλίσουν ότι το λογισμικό ransomware είναι το πιο αποτελεσματικό.

Συμπέρασμα: Οι περισσότεροι οργανισμοί είτε χρησιμοποιούν ήδη το cloud είτε μετακινούνται σε αυτό, καθιστώντας την ασφάλεια δικτύου ξεπερασμένη. Η εστίαση στην ασφάλεια του δικτύου αντί της ασφάλειας του διαδικτύου σε αυτήν την ημέρα και εποχή κάνει τις προσπάθειες ασφάλειας μάταιες.

4. Οι οργανισμοί δεν αναφέρουν λεπτομέρειες για την επίθεση

Επειδή άλλοι οργανισμοί που έχουν πέσει θύματα του ransomware δεν μοιράζονται λεπτομέρειες για την εμπειρία τους, είναι δύσκολο να μάθετε πως να υπερασπιστείτε την επιχείρησή σας από το ransomware. Δυστυχώς, συνηθίζουν να ενημερώνουν απλώς το κοινό ότι έπεσαν θύματα μιας επίθεσης ransomware και τίποτα περισσότερο.

Παρόλα αυτά, είναι μάλλον κατανοητή αυτή η συμπεριφορά. Καταρχήν, οι οργανισμοί που δέχτηκαν την επίθεση, ενδέχεται να μην είναι σε θέση να διορθώσουν άμεσα τις αδυναμίες της ασφάλειας τους. Δεύτερον, για να μην πέσουν ενδεχομένως ξανά θύματα τέτοιων επιθέσεων, οι οργανισμοί φοβούνται να μοιραστούν λεπτομέρειες για τον φορέα της επίθεσης. Τρίτον, πολλοί οργανισμοί πιστεύουν, και λανθασμένα, ότι το να αναγνωρίσουν τα λάθη τους ενδέχεται να βλάψει το όνομα και τη φήμη τους.

Δυστυχώς, αυτή η συμπεριφορά επιβραδύνει την ανάπτυξη αποτελεσματικών μεθόδων προστασίας και έχει συνολικά αρνητικό αντίκτυπο στην ασφάλεια της πληροφορικής σε παγκόσμιο επίπεδο. Και αυτή η κατάσταση, ειδικά τώρα που ζούμε εν μέσω πανδημίας, θα μπορούσε να συγκριθεί με την περίπτωση μίας χώρας που επηρεάστηκε από έναν θανατηφόρο ιό αλλά δεν κοινοποιούσε λεπτομέρειες σχετικά για πολιτικούς λόγους.

Συμπέρασμα: Η μη κοινοποίηση στοιχείων και λεπτομερειών που αφορούν τους φορείς επίθεσης για την παράδοση του ransomware στα συστήματα των θυμάτων δυσκολεύει τις άλλες επιχειρήσεις να αποφύγουν το ransomware.

5. Τα μέσα εστιάζουν στο πρόβλημα και όχι στη λύση

Αυτό που κάνει όμως την κατάσταση ακόμη χειρότερη είναι το γεγονός ότι στις σπάνιες περιπτώσεις που γίνονται γνωστές οι λεπτομέρειες μίας επίθεσης, τα περισσότερα μέσα μαζικής ενημέρωσης αποφασίζουν να μην τις αναφέρουν τελικά. Και αυτό ισχύει στην περίπτωση όλων των παραβιάσεων ασφαλείας. Αντ ‘αυτού, τα μέσα ενημέρωσης επικεντρώνονται στα περισσότερο δημοφιλή ζητήματα, όπως στον αντίκτυπο που έχει η επίθεση ransomware.

Για παράδειγμα, για να μάθετε ότι η παραβίαση δεδομένων της Capital One το 2019 προκλήθηκε server-side request forgery (SSRF) θα πρέπει να προχωρήσετε σε ενδελεχή έρευνα και να «σκάψετε» πολύ βαθιά στις μηχανές αναζήτησης. Στη συντριπτική τους πλειονότητα, τα μέσα μαζικής ενημέρωσης δεν ανέφεραν τέτοιες κρίσιμης σημασίας πληροφορίες.

Λαμβάνοντας υπόψη την συμπεριφορά των μέσων ενημέρωσης και των επιχειρήσεων που έχει ως αποτέλεσμα το ransomware να αποτελεί ακόμα μεγαλύτερο πρόβλημα για τις επιχειρήσεις σε όλο τον κόσμο, αποτελεί ευχάριστη έκπληξη να βλέπουμε μεγάλες επιχειρήσεις να ακολουθούν τις βέλτιστες πρακτικές. Δεν υπάρχει πιθανώς καλύτερο παράδειγμα από αυτό της εταιρείας Cloudflare. Όταν το 2019 για παράδειγμα η Cloudflare αντιμετώπισε μια σημαντική διακοπή στις υπηρεσίες της που προκλήθηκε από ανθρώπινο σφάλμα και τη χρήση ενός web application firewall (WAF), περιέγραψε με εντυπωσιακό επίπεδο λεπτομέρειας ολόκληρο το συμβάν – και κάτι τέτοιο αποτελεί μόνιμη πρακτική τους.

Συμπέρασμα: Συνιστούμε θερμά τα μέσα ενημέρωσης να μοιράζονται τις λεπτομέρειες της επίθεσης. Αν γίνουν γνωστές οι πληροφορίες και μάθουμε για τα πρώτα βήματα μιας επίθεσης ransomware, όλοι μας θα έχουμε περισσότερες πιθανότητες να προστατευθούμε από τέτοιες επιθέσεις μελλοντικά.

Αν είστε ένας από τους πολλούς οργανισμούς που διαχειρίζονται το δίκτυό τους μέσω του Sophos Central, τότε γνωρίζετε πολύ καλά τα οφέλη που παρέχει στη διαχείριση και στο reporting.

Αν εξακολουθείτε να διαχειρίζεστε τα δίκτυα XG Firewall των πελατών σας μέσω του Sophos Firewall Manager (SFM) ή μέσω του iView για συγκεντρωτικές αναφορές, τότε πιθανότατα θα έχετε αντιληφθεί ότι οι παραπάνω πλατφόρμες έχουν γεράσει και αγωνίζονται να παραμείνουν ενημερωμένες ενώ είναι δύσκολες στην εκμάθηση και χρήση τους.

Αυτές οι πλατφόρμες παλαιού τύπου πρόκειται σύντομα να αποσυρθούν καθώς σύντομα πρόκειται να φτάσουν στο τέλος του κύκλου ζωής τους. Οι συγκεκριμένες, γερασμένες πια πλατφόρμες, δεν είναι επεκτάσιμες, δεν πληρούν τα πρότυπα ασφαλείας της Sophos είναι εξαιρετικά δύσκολο και δαπανηρό να συντηρηθούν.

Τώρα είναι η ώρα να μεταβείτε στο Sophos Central για όλες τις ανάγκες διαχείρισης και reporting του τείχους προστασίας σας (firewall). Το Sophos Central αποτελεί τη πλέον σύγχρονη πλατφόρμα με την απόλυτη ασφάλεια, επεκτασιμότητα και απόδοση, ενώ παράλληλα επιτρέπει στη Sophos να επιταχύνει την ανάπτυξη χαρακτηριστικών για να επιτύχει τη μεγαλύτερη εξοικονόμηση χρόνου για εσάς και την ομάδα σας.

Γιατί το Sophos Central;

Ρίξτε μια γρήγορη ματιά σε όλες τις δυνατότητες κεντρικής διαχείρισης που προσφέρει σε αυτό το σύντομο βίντεο:

Γιατί οι πελάτες λατρεύουν το Sophos Central:

- Καλύτερη χρηστικότητα – οι ροές εργασίας είναι πιο διαισθητικές, εξορθολογισμένες, αποτελεσματικές και προσανατολισμένες στις εργασίες

- Καλύτερη προσβασιμότητα – ελέγξτε το δίκτυό σας από οπουδήποτε, οποτεδήποτε

- Καλύτερες δυνατότητες – με μια σύγχρονη πλατφόρμα ανάπτυξης και αρχιτεκτονικής, η Sophos είναι σε θέση να επιταχύνει το roadmap της για να προσφέρει περισσότερες δυνατότητες πιο γρήγορα

- Καλύτερη ενσωμάτωση – όχι μόνο μπορείτε να διαχειριστείτε από ένα κεντρικό σημείο όλα τα τείχη προστασίας σας αλλά και όλα τα υπόλοιπα προϊόντα της Sophos από ένα κοινό περιβάλλον χρήσης – και αυτή η ενσωμάτωση είναι απαραίτητη για τη συγχρονισμένη ασφάλεια, τα XDR, MTR και ZTNA και γενικότερα για το μέλλον της κυβερνοασφάλειας.

Χαρακτηριστικά και δυνατότητες που αποκτάτε σήμερα με το Sophos Central:

- Ομαδική διαχείριση firewalls – διευκολύνει τη διαχείριση πολλαπλών τειχών προστασίας, συμπεριλαμβανομένης της υποστήριξης για ζεύγη HA που προστέθηκε πρόσφατα

- Ανάπτυξη zero-touch – εξοικονομεί χρόνο και χρήμα κατά την ανάπτυξη νέων συσκευών τείχους προστασίας

- Διαχείριση αντιγράφων ασφαλείας – ένα κεντρικό αποθετήριο για όλα τα αντίγραφα ασφαλείας του τείχους προστασίας

- Κεντρικό inventory – δείτε όλες τις συσκευές firewall που βρίσκονται υπό διαχείριση με μια ματιά

- Κεντρική ασφαλής πρόσβαση – με πλήρη έλεγχο στο ποιοι διαχειριστές μπορούν να έχουν πρόσβαση σε ποια τείχη προστασίας, δεν είναι απαραίτητο να εκθέσετε την πρόσβαση web admin σας στο WAN

- Ενημερώσεις firmware και προγραμματισμός – με ευκολία one-click και νέες επιλογές προγραμματισμού

- Έλεγχος καταγραφής και παρακολούθηση- με πλήρες ιστορικό καταγραφής αλλαγών και κατάσταση συγχρονισμού

- Διαχείριση υψηλής διαθεσιμότητας – υποστηρίζεται από την έκδοση v18 MR3 και μετά για τη διαχείριση ζευγών HA μαζί

- Κεντρικές αναφορές τείχους προστασίας – με χρήσιμες ενσωματωμένες αναφορές, ευέλικτα εργαλεία δημιουργίας προσαρμοσμένων αναφορών, επιλογές εξαγωγής και προγραμματισμού και αναφορές πολλαπλών firewalls

Τι να περιμένετε;

Προγραμματισμός ενημερώσεων firmware – ο προγραμματισμός ενημερώσεων υλικολογισμικού – που είναι εξαιρετικά χρήσιμος για την επόμενη φορά που θα κάνετε αναβάθμιση- περιλαμβάνεται ήδη στο Sophos Central αλλά είναι απαραίτητο να τρέχετε την έκδοση v18 MR3 στα τείχη προστασίας σας για να τον εκμεταλλευτείτε.

Ενορχήστρωση SD–WAN – σας παρέχει point-and-click επιλογές για τη δημιουργία πολλαπλών, site-to-site δικτύων VPN.

Παρακάτω, μπορείτε να δείτε τη πλήρη λίστα των χαρακτηριστικών που περιλαμβάνονται στο Sophos Central σήμερα. Επίσης μπορείτε να δείτε ορισμένα από τα χαρακτηριστικά που πρόκειται σύντομα να υποστηρίζονται από την πλατφόρμα ενώ μπορείτε να δείτε και πως συγκρίνεται με τις παλαιότερες πλατφόρμες CFM/ SFM. Το Sophos Central περιλαμβάνει ήδη πολλές λειτουργίες που απαιτούνται σήμερα και απουσιάζουν από τις παλαιότερες πλατφόρμες. Σύντομα αναμένεται να ενσωματωθούν πολλές περισσότερες βελτιώσεις και χαρακτηριστικά.

Κάνοντας τη μετάβαση

Αν δεν το έχετε κάνει ήδη, τώρα είναι η ώρα για να κάνετε την αλλαγή. Η μετεγκατάσταση της διαχείρισης και του reporting για τα XG Firewall σας στο Sophos Central είναι τόσο εύκολη όσο το να πείτε 1-2-3…

- Καταχωρήστε το τείχος προστασίας στο Sophos Central

- Ενεργοποιήστε τα Management και Reporting

- Εγκρίνεται τη διαχείριση στο Sophos Central

Αν έχετε πολλά τείχη προστασίας για μετεγκατάσταση, υπάρχει ένα εργαλείο ανοικτού κώδικα για να αυτοματοποιήσετε τη διαδικασία.

Αν χρειάζεστε βοήθεια με τη μετεγκατάσταση, ο πλησιέστερος συνεργάτης της Sophos μπορεί να παράσχει όλη τη βοήθεια που χρειάζεστε . Διαφορετικά μπορείτε να επικοινωνήσετε με την ομάδα Professional Services της Sophos.

Αν θέλετε να μάθετε περισσότερα για το Sophos Central και τι μπορεί να κάνει για σας, ανατρέξτε στην ιστοσελίδα της Sophos για περισσότερες πληροφορίες.

Αυτό το τριήμερο πρόγραμμα εκπαίδευσης παρέχει μια εις βάθος μελέτη του Sophos Central, και σχεδιάστηκε για έμπειρους επαγγελματίες τεχνικούς που σκοπεύουν να προγραμματίσουν, να εγκαταστήσουν, να διαμορφώσουν και να υποστηρίξουν την ανάπτυξη του σε παραγωγικά περιβάλλοντα. Αποτελείται από παρουσιάσεις και πρακτικές εργαστηριακές ασκήσεις για την ενίσχυση της διδακτικής ύλης και του περιεχομένου ενώ ηλεκτρονικά αντίγραφα των εγγράφων για το μάθημα θα παρέχονται σε κάθε εκπαιδευόμενο μέσω της ηλεκτρονικής πύλης. Το μάθημα αναμένεται να διαρκέσει 3 μέρες για να ολοκληρωθεί, εκ των οποίων περίπου 9 ώρες θα δαπανηθούν για πρακτικές ασκήσεις.

Προαπαιτούμενα

Πριν από την παρακολούθηση του μαθήματος, οι συμμετέχοντες θα πρέπει να έχουν:

- Ολοκληρώσει τα Sophos Central Endpoint και Server Protection και θα πρέπει να έχουν περάσει τις εξετάσεις Certified Engineer

- Εμπειρία με δίκτυωση Windows networking και ικανότητα επίλυσης προβλημάτος

- Καλή κατανόηση της ασφάλειας IT

- Εμπειρία χρήσης του command line στο Linux για απλές εργασίες

- Εμπειρία διαμόρφωσης Active Directory Group Policies

- Εμπειρία στη δημιουργία και στη διαχείριση εικονικών servers ή desktop

Απευθυνόμενο κοινό:

Το συγκεκριμένο τριήμερο πρόγραμμα εκπαίδευσης παρέχει μια εις βάθος μελέτη του Sophos Central, και σχεδιάστηκε για έμπειρους επαγγελματίες τεχνικούς που σκοπεύουν να προγραμματίσουν, να εγκαταστήσουν, να διαμορφώσουν και υποστηρίξουν την ανάπτυξη του σε παραγωγικά περιβάλλοντα. Επίσης απευθύνεται σε άτομα που θέλουν να αποκτήσουν την πιστοποίηση Sophos Central Certified Architect.

Στόχοι:

Μετά την ολοκλήρωση αυτού του μαθήματος, οι εκπαιδευόμενοι θα είναι σε θέση να:

- Σχεδιάζουν μία εγκατάσταση λαμβάνοντας υπόψη όλες τις παραμέτρους και μεταβλητές

- Αναλαμβάνουν μία εγκατάσταση πολλαπλών τοποθεσιών κατάλληλη για το περιβάλλον ενός πελάτη

- Εξηγούν τη λειτουργία βασικών στοιχείων, να γνωρίζουν τον τρόπο λειτουργίας τους αλλά και πως να τα διαμορφώνουν

- Ανιχνεύουν την πηγή των μολύνσεων και να καθαρίζουν τις μολυσμένες συσκευές

- Εκτελούν προκαταρκτικά troubleshooting καθώς και να παρέχουν βασική υποστήριξη σε περιβάλλοντα πελατών

Πιστοποίηση

Για να λάβουν την πιστοποίηση Sophos Certified Architect, οι εκπαιδευόμενοι θα πρέπει να δώσουν εξετάσεις και να περάσουν την ηλεκτρονική αξιολόγηση. Η αξιολόγηση δοκιμάζει τις γνώσεις τόσο για το περιεχόμενο που παρουσιάστηκε όσο και για το περιεχόμενο σε πρακτικό επίπεδο. Το ποσοστό επιτυχίας για την αξιολόγηση είναι 80% και περιορίζεται σε 3 προσπάθειες.

Διάρκεια: 3 ημέρες

Περιεχόμενο προγράμματος εκπαίδευσης

- Module 1: Deployment Scenarios (60 mins)

- Module 2:Client Deployment Methods (65 mins)

- Module 3:Endpoint Protection Policies (80 mins)

- Module 4:Server Protection Policies (30 mins)

- Module 5:Protecting Virtual Servers (60 mins)

- Module 6:Logging and Reporting (45 mins)

- Module 7: Managing Infections (45 mins)

- Module 8: Endpoint Detection and Response (30mins)

- Module 9:Management (65 mins)

Περιεχόμενο Εκπαιδευτικού Μαθήματος

Module 1: Deployment Scenarios (60 λεπτά)

-

- Identify some of the common challenges when deploying Central

- Deploy Update Caches – Set up Message Relays

- Configure AD Sync Utility

- Identify where Update Caches and Message Relays should be used

- Labs (45 mins)

- Register and activate a Sophos Central evaluation

- Install Server Protection

- Install and Configure AD Sync Utility

- Deploy an Update Cache and Message Relay

Module 2: Client Deployment Methods (65-75 λεπτά)

- Identify the recommended steps for deploying Sophos Central

- Explain the installation process, and identify the different types of installer

- Automate deployment for Windows, Linux and Mac computers

- Migrate endpoints from Enterprise Console

- Locate installation log files

- Remove third-party products as part of a deployment

- Labs (75-90 mins)

- Enable Server Lockdown

- Deploy using Active Directory Group Policy

- Use the Competitor Removal Tool

- Deploy to a Linux Server using a Script

Module 3: Endpoint Protection Policies (80-90 λεπτά)

- Describe the function and operation of each of the components that make up an Endpoint Protection and Intercept X

- Configure policies to meet a customer’s requirements and follow best practice

- Test and validate Endpoint Protection

- Configure exclusions

- Configure Data Loss Prevention

- Labs (100-120 mins)

- Test Threat Protection Policies

- Configure and Test Exclusions

- Configure Web Control Policies

- Configure Application Control Policies

- Data Control Policies

- Configure and test Tamper Protection

Module 4: Server Protection Policies (30 λεπτά)

- Configure Server Protection Policies

- Configure and Manage Server Lockdown

- Labs (65-75 mins)

- Configure Sever Groups and Policies

- Manage Server Lockdown

- Test Linux Server Protection

Module 5: Protecting Virtual Servers (60 λεπτά)

- Connect AWS and Azure accounts to Sophos Central – Deploy Server Protection to AWS and Azure

- Deploy and Manage Sophos for Virtual Environments

- Labs (60 mins)

- Download the installer for the Security Virtual Machine

- Install the Security Virtual Machine (SVM) on a Hyper-V Server

- Configure Threat Protection policies to apply to the Security VMs and the Guest VMs they protect

- Perform a manual installation of the Guest VM Agent and view logs

- Test and configure a script to deploy the GVM Agent

- Manage Guest VMs from the Central Console

- Test Guest VM Migration

Module 6: Logging and Reporting (45 λεπτά)

- Explain the types of alert in Sophos Central, and be able to read an RCA

- Use the Sophos Central logs and reports to check the health of your estate

- Export data from Sophos Central into a SIEM application

- Locate client log files on Windows, Mac OS X and Linux

- Labs (55-60 mins)

- Generate and analyze an RCA

- Configure SIEM with Splunk

Module 7: Managing Infections (45-60 λεπτά)

- Identify the types of detection and their properties

- Explain how computers might become infected

- Identify and use the tools available to cleanup malware

- Explain how the quarantine works and manage quarantined items

- Cleanup malware on a Linux Server

- Labs (40 mins)

- Source of Infection Tool

- Release a File from SafeStore

- Disinfect a Linux Server

Module 8: Endpoint Detection and Response (30 λεπτά)

- Explain what EDR is and how it works

- Demonstrate how to use threat cases and run threat searches

- Explain how to use endpoint isolation for admin initiated and automatic isolation

- Demonstrate how to create a forensic snapshot and interrogate the database

- Labs (30 mins)

-

- Create a forensic snapshot and interrogate the database

- Run a threat search and generate a threat case

Module 9: Management (65 λεπτά)

- Use the Controlled Updates policies appropriately

- Enable multi-factor authentication

- Use the Enterprise Dashboard to manage multiple sub-estates

- Identify the benefits of the Partner Dashboard

- Identify common licensing requirements

- Labs (25 mins)

- Enable Manually Controlled Updates

- Enable Multi-Factor Authentication

Πρόγραμμα

Εκπαιδευτής: Μιχάλης Ελευθέρογλου

1η Μέρα, Τρίτη 24 Νοεμβρίου, 2020

9:30-10:30 Deployment Scenarios

10:30-10:45 Break

10:45-11:30 Labs

11:30-11:45 Break

11:45-13:00 Client Deployment Methods I

13:00-14:00 Break Lunch

14:00-15:30 Labs

15:30-15:45 Break

15:45-17:15 End Point Policies

2η Μέρα, Τετάρτη 25 Νοεμβρίου, 2020

9:30-11:15 Labs

11:15-11:30 Break

11:30-12:00 Server Protection Policies

12:00-12:15 Break

12:15-13:30 Labs

13:30-14:30 Break- Lunch

14:30-15:30 Protecting Virtual servers

15:30-15:45 Break

15:45-16:45 Labs

16:45-17:30 Logging and Reporting

3η Μέρα, Πέμπτη 26 Νοεμβρίου, 2020

9:30-10:30 Labs

10:30-10:45 Break

10:45- 11:30 Managing Infections

11:30-12:00 Labs

12:00-12:10 Break

12:10-12:40 Endpoint Detection and Response

12:40-13:45 Management

13:45-14:45 Break – Lunch

14:45-17-15 Labs and Exams

Η τελευταία ενημέρωση για το Sophos Central Firewall Reporting (CFR) Advanced προσθέτει δυνατότητα reporting σε πολλές συσκευές, παρέχοντας τη δυνατότητα να αποκτήσετε εύκολα μια ολοκληρωμένη εικόνα για τη δραστηριότητα του δικτύου καθώς και για όποιες απειλές σε όλο το εύρος της υποδομής σας.

Χάρη σε δύο νέες, άμεσες επιλογές στο κεντρικό μενού υπό την ενότητα Firewall Management στο Sophos Central, το reporting τώρα είναι ακόμα πιο προσιτό και προσβάσιμο για τo Report Hub Dashboard και τα εργαλεία Report Generator.

Επιπλέον, προστέθηκε ένα νέο μενού τύπου drop down που σας επιτρέπει να επιλέξετε ολόκληρες ομάδες ή μεμονωμένα firewalls για να συμπεριληφθούν στον πίνακα ελέγχου (dashboard) και στις αναφορές.

Όλες αυτές οι δυνατότητες περιλαμβάνονται και ενεργοποιούνται αυτόματα χωρίς πρόσθετες χρεώσεις για όσους πελάτες έχουν συνδρομή CFR Advanced (Central Firewall Reporting Advanced).

Με τη νέα δυνατότητα «multi-firewall reporting» μπορείτε να έχετε την πλήρη εικόνα της στάσης ασφαλείας σας σε ολόκληρο το δίκτυο με μερικά μόνο κλικ. Μπορείτε να εντοπίσετε γρήγορα και εύκολα τη δραστηριότητα των απειλών σε όλες τις τερματικές συσκευές σας, συμπεριλαμβανομένων συμβάντων στο Sandstorm, πληροφοριών AV, IPS ή ακόμα και γεωγραφικών πληροφοριών και πολλά άλλα.

Πως να ξεκινήσετε

Μπορείτε να δοκιμάσετε το Central Firewall Reporting (CFR) δωρεάν με περιορισμένο χώρο αποθήκευσης και χαρακτηριστικά για περίπου επτά ημέρες ώστε να δείτε πως λειτουργεί και αργότερα μπορείτε να επικοινωνήσετε απευθείας με τον συνεργάτη της Sophos ή την ίδια τη Sophos για να ξεκινήσετε να χρησιμοποιείτε από σήμερα το CFR Advanced.

Η εγκατάσταση είναι εύκολη: απλώς συνδεθείτε στο τείχος προστασίας και επιλέξτε «Central Synchronization» από το κύριο μενού για να προσθέσετε ένα firewall στο Sophos Central. Στη συνέχεια, συνδεθείτε στο Sophos Central για επιβεβαίωση.

Η μετάβαση από το Sophos iView

Το Sophos iView είναι μια παλαιότερη πλατφόρμα firewall reporting που στα τέλη του τρέχοντος έτους πρόκειται να παροπλιστεί. Το Sophos Central Firewall Reporting παρέχει μια πολύ πιο προηγμένη και επεκτάσιμη πλατφόρμα για reporting και analytics που αντικαθιστά το iView και που δίνει στη Sophos τη δυνατότητα να επιταχύνει το roadmap της φέρνοντας στους πελάτες της συναρπαστικές νέες λειτουργίες νωρίτερα.

Αν εξακολουθείτε να χρησιμοποιείτε το iView ήρθε η ώρα να το αλλάξετε. Είναι εξαιρετικά εύκολο. Ξεκινήστε να στέλνετε τα log data σας στο Sophos Central σήμερα.

Η Sophos είναι στην ευχάριστη θέση να ανακοινώσει ότι για δεύτερη συνεχόμενη χρονιά, το Sophos Intercept X ανακηρύχθηκε προϊόν endpoint της χρονιάς για μικρές επιχειρήσεις από την ανεξάρτητη εταιρεία δοκιμών SE Labs (Best Small Business Endpoint 2020).

Η SE Labs χρησιμοποιεί πολλαπλές τεχνικές όταν υποβάλλει σε δοκιμές αξιολόγησης τις λύσεις προστασίας endpoint που είναι διαθέσιμες στην αγορά.

Με δικά τους λόγια:

«Αν θέλετε να διαπιστώσετε πόσο καλά λειτουργούν τα προϊόντα ασφαλείας, πρέπει να τα υποβάλλεται σε δοκιμές σαν να είστε «ο κακός της υπόθεσης». Και σε αυτό, είμαστε ειδικοί στην SE Labs. Αντιγράφουμε με ρεαλισμό και ακρίβεια τις τεχνικές των κυβερνοεγκληματιών για να διαπιστώσουμε πως αντιδρούν και πως συμπεριφέρονται τα προϊόντα anti-malware και προστασίας τερματικών συσκευών καθώς και άλλα προϊόντα ασφαλείας».

Αυτή η νέα διάκριση έρχεται να συμπληρώσει και μία ακόμα σημαντική διάκριση του Intercept X σε πρόσφατες δοκιμές της SE Labs αποδεικνύοντας την εκπληκτική του απόδοση στη προστασία τερματικών συσκευών σε μικρές εταιρείες, επιχειρήσεις ή ακόμα και στο οικιακό περιβάλλον- όπου το Intercept X έλαβε Συνολική Βαθμολογία 100% για την ακρίβεια και την αποτελεσματικότητα του και στις τρεις δοκιμές.

Για περισσότερες πληροφορίες μπορείτε να διαβάσετε τη σχετική ανάρτηση στο blog της εταιρείας SE Labs, να διαβάσετε απευθείας την πλήρη αναφορά ή να επισκεφτείτε την επίσημη ιστοσελίδα του Sophos Intercept X.

Ο Morey Haber, Chief Technology Officer και Chief Information Security Officer της BeyondTrust, δήλωσε ότι κυβερνητικές υπηρεσίες που θέλουν να προστατεύσουν τις συσκευές των υπαλλήλων τους που έχουν τεθεί υπό καθεστώς τηλεργασίας εξαιτίας της πανδημίας Covid-19 θα πρέπει να χρησιμοποιήσουν cloud-based εργαλεία ασφαλείας και λύσεις διαχείρισης της προνομιακής πρόσβασης.

«Τα εργαλεία που βασίζονται σε σύννεφο μπορούν να παρακολουθούν έναν διαχειριζόμενο πόρο αποτελεσματικότερα σε όλα τα περιβάλλοντα» έγραψε ο Morey Haber. «Με αυτήν την ενεργή προσέγγιση στην ασφάλεια, οι διαχειριστές πληροφορικής μπορούν να παρακολουθούν και να ανταποκρίνονται στις όποιες απειλές σε πραγματικό χρόνο και την ώρα που αυτές εμφανίζονται».

Για να εξασφαλιστεί η πρόσβαση σε βάσεις δεδομένων, εφαρμογές και δίκτυα, οι εταιρείες θα πρέπει να «προστατεύουν προνομιακούς λογαριασμούς και διαπιστευτήρια προσθέτοντας ένα επίπεδο πολυπλοκότητας, χωρίς να εκθέτουν ποτέ τον κωδικό πρόσβασης στον χρήστη, και να αλλάζουν τα διαπιστευτήρια μετά από κάθε χρήση» έγραψε ο κ. Haber.

Η Morey Haber κάλεσε επίσης τις εταιρείες, τις υπηρεσίες και τους οργανισμούς να προστατεύουν τις «διαδρομές» απομακρυσμένης πρόσβασης που συνδέονται με το εκάστοτε εταιρικό δίκτυο, να εφαρμόσουν την αρχή του ελάχιστου προνομίου και να διασφαλίσουν ότι τα κατάλληλα προνόμια για κάθε συνεδρία ή τερματική συσκευή παρέχονται για περιορισμένο χρονικό διάστημα για την εκτέλεση της εξουσιοδοτημένης δραστηριότητας.

Σημείωσε επίσης ότι οι εταιρείες θα πρέπει να προστατεύουν το περιβάλλον τηλεργασίας από ευπάθειες ή κενά ασφαλείας χρησιμοποιώντας πλατφόρμες «που έχουν πιστοποιηθεί έναντι των κατάλληλων ελέγχων ασφαλείας και προέρχονται από αξιόπιστους προμηθευτές που κατανοούν τις προκλήσεις που αντιμετωπίζουν οι κυβερνητικές υπηρεσίες».

Περισσότερα εδώ.

Το 97% των business decision-makers λένε ότι η πανδημία Covid-19 επιτάχυνε τον ψηφιακό μετασχηματισμό και τη χρήση υπηρεσιών cloud στις εταιρείες τους.

Οι πελάτες ενδέχεται να είχαν ένα προσεκτικά χαρτογραφημένο στρατηγικό σχέδιο για τη μετάβαση τους στο cloud ή ενδέχεται κάποιες περιστάσεις, πέραν του ελέγχου τους, όπως η πανδημία Covid-19, να τους ανάγκασαν να επαναπροσδιορίσουν τις προτεραιότητες τους και να προχωρήσουν στη μετάβαση ταχύτερα από ότι περίμεναν. Σε κάθε περίπτωση, όλοι οι οργανισμοί έχουν ένα κοινό στόχο: να βελτιστοποιήσουν τα κόστη πληροφορικής και ασφάλειας τους.

Το ίδιο ισχύει και για τις υποδομές cloud. Η Sophos βοηθά τους οργανισμούς να απαντήσουν στο ερώτημα: «Με ποιο τρόπο μπορώ να βελτιστοποιήσω τα κόστη AWS και Azure;»

Οι οργανισμοί, μπορούν να επιτύχουν τον στόχο τους με τη χρήση του Cloud Optix. Το Cloud Optix παρέχει ένα σύνολο εργαλείων βελτιστοποίησης του κόστους, τα οποία παρέχουν στους πελάτες όλα όσα χρειάζονται, για να εξασφαλίσουν την ασφάλεια και τη συμμόρφωση σε ότι αφορά την υποδομή cloud τους, εξοικονομώντας παράλληλα χρήματα από τα κόστη των υπηρεσιών AWS και Azure – και όλα μέσω μίας συνδρομής Cloud Optix.

Διαθέσιμο για παλιούς και νέους πελάτες, το Cloud Optix μπορεί να βοηθήσει τους οργανισμούς:

- Να βελτιστοποιήσουν το κόστος υποδομής AWS και Azure, από μία μόνο κονσόλα

- Να παρακολουθούν με λεπτομέρεια τα ημερήσια και μηνιαία κόστη, έχοντας παράλληλα στη διάθεση τους “διαισθητικά” φίλτρα για την ανάλυση μεμονωμένων περιβαλλόντων, υπηρεσιών και περιοχών cloud

- Να παρακολουθούν τα έξοδα τους για πολλές διαφορετικές υπηρεσίες δίπλα-δίπλα, σε μία οθόνη, για βελτιωμένη ορατότητα και καλύτερη εικόνα της μείωσης των δαπανών.

- Να προσδιορίζουν ασυνήθιστη δραστηριότητα, η οποία ενδεχομένως να δείχνει κατάχρηση. Επιπλέον, το Cloud Optix επισημαίνει τις υπηρεσίες που συμβάλλουν περισσότερο στις δαπάνες με προσαρμόσιμες ειδοποιήσεις.

- Να λαμβάνουν λεπτομερείς, ανεξάρτητες προτάσεις από τη Sophos, για την βελτιστοποίηση του κόστους AWS. Επιπλέον, προσφέρεται integration τόσο με την υπηρεσία AWS Trusted Advisor όσο και με το Azure Advisor εντός της κονσόλας Cloud Optix.

- Να συγκρίνουν με λεπτομέρεια τις αλλαγές στις δαπάνες με σαφείς εκτελεστικές περιλήψεις σε μηνιαία βάση.

Οι ομάδες σας εστιάζουν εκεί που πρέπει

Η Sophos είναι τόσο σίγουρη για την τεχνολογία της, που χρησιμοποιεί το Cloud Optix για να προστατεύσει τα περιβάλλοντα Amazon Web Services που φιλοξενούν το ίδιο το Sophos Central – τη πλατφόρμα ασφάλειας cloud της που εμπιστεύονται περισσότεροι από 150.000 πελάτες. Και ένας βασικός λόγος είναι ότι το Cloud Optix μπορεί να δείξει στις ομάδες της Sophos που να εστιάσουν την προσοχή τους προκειμένου να σταματήσουν προληπτικά τυχόν πιθανά σημεία παραβίασης προτού αυτές συμβούν – μια προσέγγιση που συνεχίζεται και για την παρακολούθηση των δαπανών.

Το Cloud Optix βοηθά τις ομάδες SecOps και DevOps να επικεντρωθούν και να διορθώσουν τις πιο κρίσιμες αδυναμίες ασφαλείας πριν εντοπιστούν και αξιοποιηθούν σε κυβερνοεπιθέσεις. Επίσης προσφέρει μια ολοκληρωμένη εικόνα των στοιχείων cloud σε multi-cloud περιβάλλοντα, παρακολουθώντας το κόστος, εντοπίζοντας μη ασφαλείς διαμορφώσεις και cloud deployments εντοπίζοντας ανωμαλίες πρόσβασης, υπερβολικά προνομιούχους ρόλους IAM και ατυχείς συμμορφώσεις από τον κύκλο ανάπτυξης έως την ασφάλεια των εν ενεργεία υπηρεσιών cloud.

Μάθετε πόσα μπορείτε να εξοικονομήσετε

Το Cloud Optix αποτελεί μέρος του πλήρους χαρτοφυλακίου προϊόντων και υπηρεσιών ασφάλειας cloud της Sophos όπως είναι τα EDR, MTR, Firewall, CWPP, CSPM και SaaS email security. Μπορείτε προχωρήσετε στη δοκιμή του για να μάθετε περισσότερα για το Cloud Optix σε αυτή τη διεύθυνση.

Το ετήσιο ραντεβού για τις αγορές Τηλεπικοινωνιών, Πληροφορικής και Media είναι πάλι εδώ. Φέτος είναι αφιερωμένο στο επερχόμενο 5G, τον Ψηφιακό Μετασχηματισμό, και τις νέες τεχνολογίες που θα αλλάξουν το τοπίο.

Τώρα, που ήδη διανύουμε την εποχή του ψηφιακού μετασχηματισμού, με το σύννεφο και την εικονικοποίηση να γίνονται mainstream, η «ασφάλεια» είναι πλέον ζωτικής σημασίας για κάθε οργανισμό και εταιρεία. Καθώς οι απειλές εξελίσσονται όλο και περισσότερο και γίνονται όλο και πιο περίπλοκες και επικίνδυνες είναι απαραίτητο να δώσετε προτεραιότητα στην ασφάλεια των εφαρμογών σας, των περιουσιακών σας στοιχείων καθώς και στην ασφάλεια των ευαίσθητων δεδομένων και πληροφοριών των πελατών σας.

Ο μηχανικός της Sophos, Grzegorz Nocon, στην ομιλία του «Threat Notification Isn’t the Solution – It’s a Starting Point» (4 Νοεμβρίου, 14:00 – 14:30, 2η Συνεδρία) θα μιλήσει για το «τοπίο απειλών» και τις λύσεις που πρέπει να λάβετε υπόψη σας για τη στάση ασφαλείας της εταιρείας σας.

Η Sophos είναι ένας από τους κορυφαίους κατασκευαστές συστημάτων ασφάλειας πληροφοριακών συστημάτων που προσφέρει απόλυτη προστασία και πλήρη έλεγχο σχετικά με γνωστές ή άγνωστες επιθέσεις, ιούς και ανεπιθύμητα προγράμματα (malware και spyware), περιήγηση ιστοσελίδων (web filtering), διαχείριση ανεπιθύμητης αλληλογραφίας (antispam), προστασία φορητών συσκευών, κρυπτογράφηση δεδομένων κ.α., παρέχοντας μια σειρά από διαφορετικά προϊόντα και λύσεις. Η Sophos ξεκίνησε πριν 30 χρόνια να να παράγει προγράμματα προστασίας ιών (antivirus) και λύσεις κρυπτογράφησης. Σήμερα τα προϊόντα της Sophos προστατεύουν δίκτυα υπολογιστών που χρησιμοποιούνται από 100 εκατομμύρια ανθρώπους σε 150 χώρες και 100.000 επιχειρήσεις.

Η NSS είναι ένας διεθνής διανομέας Value Added Distributor (VAD), εξειδικευμένος σε λύσεις αιχμής στον τομέα της πληροφορικής, που καλύπτουν τους τεχνολογικούς τομείς της ασφάλειας των πληροφοριών, της δικτύωσης, των ενοποιημένων επικοινωνιών, την αποθήκευση δεδομένων, την εικονικοποίηση (virtualization), και τα συστήματα υποδομής του υπολογιστικών κέντρων δεδομένων (datacenters). Η NSS αποτελεί των διανομέα των προϊόντων και των υπηρεσιών της Sophos στην Ελλάδα, στην Κύπρο, στην Μάλτα και στις Βαλκανικές χώρες.

Σχετικά με το συνέδριο:

Transforming Greece: The 5G and Fiber Enablers – The Future is Now!

Από την εποχή που η κινητή τηλεφωνία έκανε την εμφάνιση της, κάθε δεκαετία υπάρχει μία νέα γενιά που τη χαρακτηρίζει. Τη δεκαετία του ’80 είχαμε το 1G, τη δεκαετία του ’90 το 2G, την πρώτη δεκαετία του 21ου αιώνα το 3G, εκείνη των ‘10s προέκυψε το 4G, τώρα ήρθε η ώρα για το 5G.

Η 5η γενιά χαρακτηρίζεται ως μία πραγματική «επανάσταση», καθώς οι αλλαγές και τα νέα χαρακτηριστικά που φέρνει το 5G δημιουργούν καινούρια δεδομένα και δίνουν την ευκαιρία για το λανσάρισμα λύσεων και εφαρμογών, τις οποίες -αυτή τη στιγμή- ενδεχομένως να μην έχουμε καν σκεφτεί, έστω και αν η χώρα μας έδειξε ιδιαίτερη ευαισθησία στο θέμα της ανάπτυξης του σχετικού οικοσυστήματος.

Η Ελλάδα ετοιμάζεται να εισέλθει στην εποχή του 5G. Η διαγωνιστική διαδικασία για την εκχώρηση των συχνοτήτων που θα χρησιμοποιηθούν στα δίκτυα 5ης γενιάς θα έχει ολοκληρωθεί εντός του 2020 και στις αρχές του 2021 αναμένεται να ξεκινήσει η εμπορική λειτουργία των 5G δικτύων από τους Έλληνες παρόχους. Η έλευση του 5G με τις προκλήσεις, τις ευκαιρίες αλλά και τις αλλαγές που θα φέρει, είναι το βασικό θέμα συζήτησης του Infocom World 2020, του μεγαλύτερου συνεδρίου για τον κλάδο των Τηλεπικοινωνιών στην Ελλάδα, το οποίο διοργανώνει η Smart Press.

Με ένα διαφοροποιημένο phygital format λόγω της πανδημίας του COVID-19, το φετινό ICW έχει ως στόχο να δημιουργήσει μία πλατφόρμα συζήτησης και ανταλλαγής απόψεων για τα δίκτυα κινητής τηλεφωνίας 5ης γενιάς και το πως θα αξιοποιηθούν οι δυνατότητες τους, προκειμένου η Ελλάδα να μπορέσει να κάνει τα επόμενα βήματα της στην ψηφιακή εποχή. Στα θέματα του ICW 2020 περιλαμβάνονται, μεταξύ άλλων, οι προκλήσεις που σχετίζονται με την ανάπτυξη των σχετικών υποδομών, τη δημιουργία του οικοσυστήματος εφαρμογών και λύσεων που θα αξιοποιούν το 5G, αλλά και η στρατηγική που πρέπει να ακολουθήσει η χώρα προκειμένου να βρεθεί μεταξύ των κρατών που θα έχουν διευρυμένο ρόλο σε μία νέα εποχή αξιοποιώντας τις ευκαιρίες που προσφέρουν το 5G και η 4η Βιομηχανική Επανάσταση.