Νέα

Το Sophos ΖΤΝΑ παρέχει ασφαλή πρόσβαση σε δικτυακές εφαρμογές, συστήματα RDP και διαδικτυακές κονσόλες διαχείρισης. Παρέχει μία πολύ καλύτερη εναλλακτική λύση όσον αφορά την απομακρυσμένη πρόσβαση από το VPN, προσφέρει καλύτερη ασφάλεια, ευκολότερη διαχείριση και ολοκληρωτική διαφάνεια για τους τελικούς χρήστες.

Για να δείτε τι σημαίνει ZTNA, προσφέρουμε τρεις δωρεάν άδειες χρήσης ενός έτους στους πελάτες του Sophos Firewall, επιτρέποντάς τους να αξιοποιήσουν την πύλη ZTNA που βρίσκεται ενσωματωμένη σε κάθε τείχος προστασίας από την έκδοση v19.5 MR3 και μετά. Μη διστάσετε να τις χρησιμοποιήσετε όπως κρίνετε – ενδεχομένως να ξεκινήσετε από το προσωπικό του τμήματος διαχείρισης πληροφορικής σας που χρειάζονται απομακρυσμένη διαχείριση και αργότερα να συνεχίσετε από εκεί.

Τα μόνα προσόντα για αυτή τη δωρεάν προσφορά είναι να είστε πελάτης του Sophos Firewall, να διαχειρίζεστε ένα ή περισσότερα τείχη προστασίας μέσω του Sophos Central και να τρέχετε την έκδοση v19.5 MR3 ή v20 (ή νεότερη έκδοση) του Sophos Firewall. Η προσφορά αυτή θα επεκταθεί σύντομα και σε πελάτες MSP.

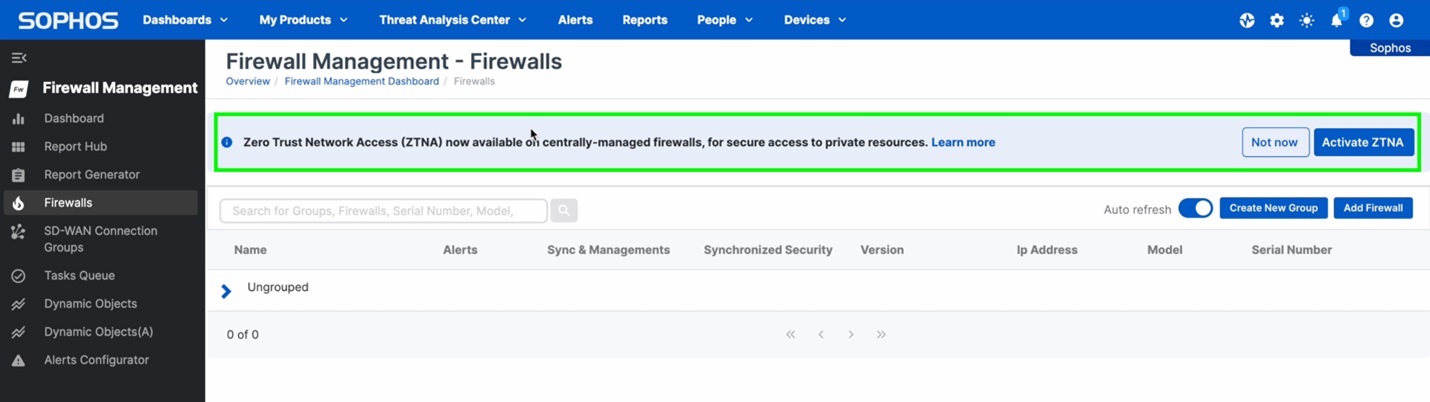

Για να επωφεληθείτε από αυτή την προσφορά, απλώς κάντε κλικ στο κουμπί που θα δείτε στο σχετικό banner που εμφανίζεται στην οθόνη διαχείρισης Firewall στο Sophos Central όπως επισημαίνεται παρακάτω.

Αν δεν γνωρίζετε σχετικά για το Sophos ZTNA, μπορείτε να μάθετε περισσότερα για το πως μπορεί να σας βοηθήσει να ασφαλίσετε την πρόσβαση στις εφαρμογές σας στη διεύθυνση Sophos.com/ZTNA.

Ελέγξτε τη Λίστα Ελέγχου Εγκαταστάσεων (Deployment List) αν χρειάζεται να λάβετε υπόψη σας και άλλα πράγματα κατά την εγκατάσταση του ZTNA.

Μπορείτε επίσης να αποκτήσετε πρόσβαση στην πιο πρόσφατη ηλεκτρονική τεκμηρίωση ενώ ο οδηγός αντιμετώπισης προβλημάτων έχει ενημερωθεί σε περίπτωση που αντιμετωπίσετε προβλήματα κατά τη διαμόρφωση.

Πηγή: Sophos

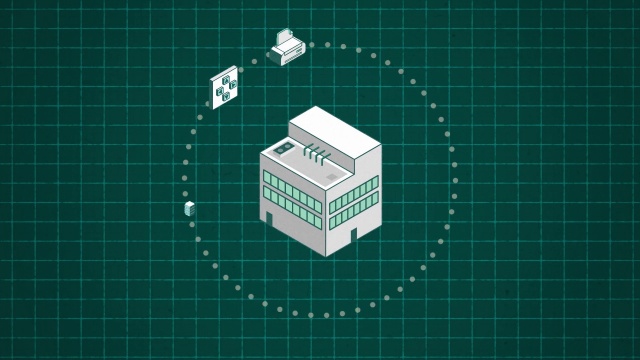

Αναβαθμίστε και επεκτείνετε τον εντοπισμό και την αντιμετώπιση απειλών με βαθιά πληροφόρηση δικτύου – το Sophos NDR είναι διαθέσιμο ως αυτοδιαχειριζόμενο εργαλείο με το Sophos XDR και με την υπηρεσία 24/7 Sophos MDR.

Όσο επιδέξιος και αν είναι ένας αντίπαλος στην κάλυψη των ιχνών του, πρέπει πάντα να «διασχίσει» το δίκτυο. Το Sophos NDR βρίσκεται βαθιά εντός του δικτύου σας και παρακολουθεί την κίνηση των δικτυακών δεδομένων αξιοποιώντας πέντε μηχανές ανίχνευσης απειλών σε πραγματικό χρόνο για να εντοπίζει σημάδια κακόβουλης ή ύποπτης δραστηριότητας.

Με το Sophos NDR, είστε σε θέση να βλέπετε και να αποτρέπετε τους επιτιθέμενους ταχύτερα. Αξιοποιώντας ένα συνδυασμό μηχανικής εκμάθησης που τροφοδοτείται από Τεχνητή Νοημοσύνη, προηγμένης ανάλυσης και τεχνικών συσχετισμού/ αντιστοίχισης βάσει κανόνων, εντοπίζει απειλές που συχνά δεν εντοπίζονται ωσότου είναι πολύ αργά, όπως:

- Απειλές σε απροστάτευτες συσκευές, όπως συστήματα σημείων πώλησης (point-of-sale), συσκευές IoT και OT και παλαιά λειτουργικά συστήματα

- Μη διαβαθμισμένα ή ύποπτα περιουσιακά στοιχεία τα οποία εκμεταλλεύονται αντίπαλοι για να εξαπολύσουν επιθέσεις

- Απειλές εκ των έσω, όπως μεταφορτώσεις ευαίσθητων δεδομένων σε τοποθεσία εκτός της εταιρικής υποδομής

- Επιθέσεις μηδενικής ημέρας και άλλα

Επιπλέον, όταν συνδυάζεται με κάποια άλλη τηλεμετρία ασφαλείας, το Sophos NDR επιτρέπει στους αναλυτές και στους ερευνητές απειλών να σχηματίσουν μία πληρέστερη και ακριβέστερη εικόνα του τρόπου που πραγματοποιείται και εξελίσσεται μία επίθεση, επιτρέποντας μία ταχύτερη και πιο ολοκληρωμένη αντίδραση.

Τι νέο υπάρχει στην v1.7

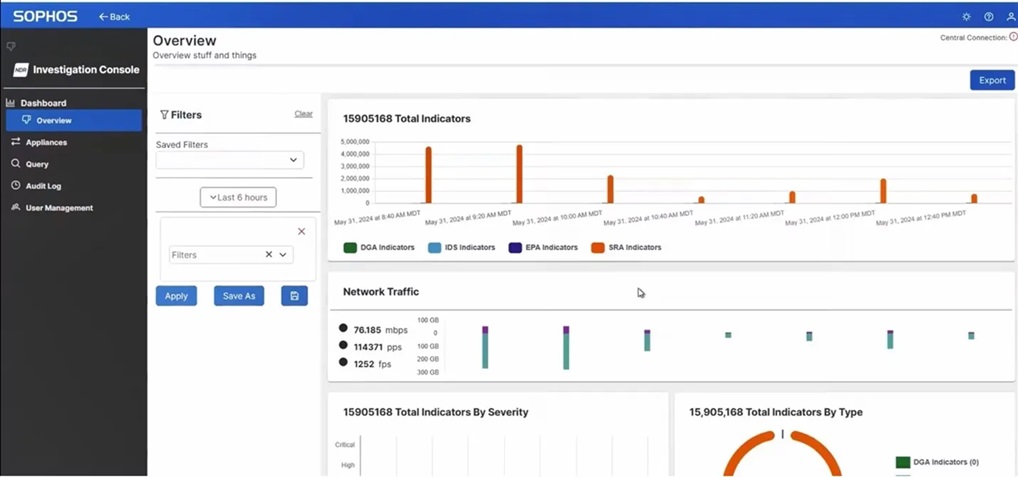

Η Sophos βελτιώνει διαρκώς το Sophos NDR για να επιταχύνει περαιτέρω τον εντοπισμό και την αντιμετώπιση των δικτυακών απειλών. Το πλούσιο γραφικό περιβάλλον και τα εργαλεία εγκληματολογικής διερεύνησης στη νέα Κονσόλα Διερεύνησης (Investigation Console) επιτρέπουν στους αναλυτές να εμβαθύνουν στη δικτυακή δραστηριότητα σας και να εντοπίζουν τυχόν συμβάντα και προβλήματα νωρίτερα. Οι περιπτώσεις χρήσης περιλαμβάνουν:

- Αποκτήστε ολοκληρωμένη ορατότητα σε όλες τις δικτυακές δραστηριότητες των τελευταίων 30 ημερών

- Αναλύστε τη δραστηριότητα εφαρμογών, τους κινδύνους ροής και την επικοινωνία σε θύρες που τυπικά δεν χρησιμοποιούνται

- Παρακολούθηση της δικτυακής δραστηριότητας σε βάθος χρόνου για τον εντοπισμό ύποπτων μοτίβων και συμπεριφορών

- Και πολλά άλλα

Για μέγιστη ευελιξία, το Sophos NDR εφαρμόζεται ως εικονική συσκευή σε VMware ή Microsoft Hyper-V, στο νέφος στην πλατφόρμα AWS ή σε μια σειρά πιστοποιημένων συσκευών hardware. Η τελευταία έκδοση περιλαμβάνει ένα ανανεωμένο πιστοποιημένο χαρτοφυλάκιο hardware, συμπεριλαμβανομένου και ενός νέου εισαγωγικού μοντέλου.

Για να μάθετε περισσότερα σχετικά με τις τελευταίες προσθήκες και βελτιώσεις, επισκεφθείτε το φόρουμ της κοινότητας Sophos NDR

Εξερευνήστε το Sophos NDR σήμερα

Οι υφιστάμενοι πελάτες του Sophos NDR επωφελούνται από όλες τις τελευταίες βελτιώσεις αυτόματα και χωρίς πρόσθετη χρέωση. Για να ξεκινήσετε, επισκεφθείτε το φόρουμ της κοινότητας και κατεβάστε το image της Investigation Console από το Sophos Central.

Το Sophos NDR είναι διαθέσιμο με το αυτοδιαχειριζόμενο εργαλείο Sophos XDR και την πλήρως διαχειριζόμενη υπηρεσία 24/7 Sophos MDR. Όλοι οι πελάτες της Sophos μπορούν να ενεργοποιήσουν μια δωρεάν δοκιμή 30 ημερών απευθείας μέσα από την κονσόλα Sophos Central. Για να μάθετε περισσότερα και να διερευνήσετε τις ανάγκες σας σε λειτουργίες ασφαλείας, μιλήστε με έναν συνεργάτη της Sophos.

Πηγή: Sophos

Οι καλύτεροι τρόποι για να διατηρήσετε τα ευαίσθητα δεδομένα σας ασφαλή περιλαμβάνουν τη χρήση ισχυρών κωδικών πρόσβασης για κάθε έναν από τους διαδικτυακούς σας λογαριασμούς, τη δημιουργία αντιγράφων ασφαλείας των δεδομένων σας σε τακτά χρονικά διαστήματα και την επένδυσή σας σε έναν διαχειριστή κωδικών πρόσβασης. Τα δεδομένα σας είναι σημαντικά και πρέπει να προστατεύονται για να ελαχιστοποιήσετε τον κίνδυνο κλοπής ταυτότητας και τους κινδύνους από άλλες κυβερνοαπειλές.

Συνεχίστε να διαβάζετε παρακάτω για να μάθετε τι θεωρείται ευαίσθητο δεδομένο, πως να προστατεύετε τα ευαίσθητα δεδομένα σας και πως μπορεί να σας βοηθήσει το Keeper®.

Ποια θεωρούνται ευαίσθητα δεδομένα;

Τα ευαίσθητα δεδομένα περιλαμβάνουν διάφορους τύπους προσωπικών πληροφοριών (PII) που μπορούν να αποκαλύψουν την ταυτότητά σας.

Οι προσωπικές, οικονομικές, υγειονομικές και εταιρικές πληροφορίες σας θεωρούνται ευαίσθητα δεδομένα, επειδή δεν είναι διαθέσιμες στα δημόσια αρχεία και διατηρούνται εμπιστευτικές. Ωστόσο, όταν τα ευαίσθητα δεδομένα σας τίθενται σε κίνδυνο, μπορεί να οδηγήσει σε κλοπή ταυτότητας, σε μη εξουσιοδοτημένα δάνεια που λαμβάνονται στο όνομά σας και σε άλλες μεγάλες απάτες με πιστωτικές κάρτες.

6 συμβουλές για την προστασία των ευαίσθητων δεδομένων σας

Ευτυχώς, υπάρχουν διάφορα βήματα που μπορείτε να λάβετε για να προστατεύσετε τα ευαίσθητα δεδομένα σας και να διατηρήσετε την ιδιωτικότητα σας στο διαδίκτυο.

1.Δημιουργήστε ισχυρούς κωδικούς πρόσβασης για όλους τους διαδικτυακούς λογαριασμούς σας

Το πρώτο βήμα για την προστασία των ευαίσθητων δεδομένων σας είναι η δημιουργία ενός ισχυρού και μοναδικού κωδικού πρόσβασης για κάθε λογαριασμό σας. Ένας ισχυρός κωδικός πρόσβασης θα πρέπει να περιέχει τουλάχιστον 16 χαρακτήρες και έναν συνδυασμό κεφαλαίων και πεζών γραμμάτων, αριθμών και συμβόλων. Επίσης, δεν πρέπει ποτέ να χρησιμοποιείτε προσωπικές πληροφορίες στους κωδικούς πρόσβασής σας, διότι ένας κυβερνοεγκληματίας μπορεί να ανακαλύψει αυτές τις πληροφορίες και να τις χρησιμοποιήσει στην προσπάθειά του να σπάσει τους κωδικούς πρόσβασής σας. Οι καλύτεροι κωδικοί πρόσβασης είναι εντελώς τυχαίοι και δεν ενσωματώνουν λέξεις από το λεξικό όπως «password» ή «dog», διότι όσο πιο κοινές είναι οι λέξεις, τόσο πιο εύκολο είναι για κάποιον να μαντέψει ή να υποθέσει τους κωδικούς σας.

2.Ρύθμιση αυθεντικοποίησης πολλαπλών παραγόντων (MFA)

Ο έλεγχος ταυτότητας ή αυθεντικοποίησης πολλαπλών παραγόντων (MFA) είναι ζωτικής σημασίας για την προστασία ευαίσθητων δεδομένων, επειδή όταν είναι ενεργοποιημένος αποτρέπει την πρόσβαση μη εξουσιοδοτημένων χρηστών στους λογαριασμούς σας. Το MFA προσθέτει ένα επιπλέον επίπεδο ασφάλειας, απαιτώντας πρόσθετη απόδειξη της ταυτότητάς σας πριν συνδεθείτε στο λογαριασμό σας. Ορισμένα παραδείγματα MFA είναι ένα PIN, ένας κωδικός από μια εφαρμογή πιστοποίησης ταυτότητας ή μία σάρωση δακτυλικού αποτυπώματος. Ένα από τα οφέλη της ενεργοποίησης του MFA σε όλους τους λογαριασμούς σας είναι ότι ακόμη και αν ένας εγκληματίας του κυβερνοχώρου αποκτήσει πρόσβαση στο όνομα χρήστη και τον κωδικό πρόσβασής σας, εξακολουθεί να χρειάζεται τον πρόσθετο παράγοντα για να συνδεθεί.

3.Χρησιμοποιήστε VPN σε δημόσια WiFi

Κάτι που είναι τόσο απλό όσο η σύνδεση σε ένα δημόσιο ασύρματο δίκτυο WiFi μπορεί να θέσει τα ευαίσθητα δεδομένα σας σε κίνδυνο παραβίασης. Ακριβώς για αυτόν τον λόγο θα πρέπει να χρησιμοποιείτε ένα εικονικό ιδιωτικό δίκτυο (VPN). Όταν χρησιμοποιείτε δημόσιο WiFi, δεν είναι δυνατόν να γνωρίζετε αν κάποιος κυβερνοεγκληματίας έχει παραβιάσει και «χειραγωγήσει» το δίκτυο για να συλλέγει δεδομένα από οποιονδήποτε συνδέεται σε αυτό. Τέτοιες επιθέσεις, ονομάζονται επιθέσεις Man-in-the-Middle (MITM). Για την καταπολέμηση τέτοιων κυβερνοαπειλών όπως οι επιθέσεις MITM, είναι απαραίτητη η χρήση ενός VPN (Virtual Private Network) που προστατεύει το διαδικτυακό σας απόρρητο δημιουργώντας ένα ιδιωτικό δίκτυο για την κρυπτογράφηση των δεδομένων σας, ακόμη και όταν είστε συνδεδεμένοι σε δημόσιο δίκτυο. Για παράδειγμα, αν συνδέεστε στο WiFi του αεροδρομίου όταν ταξιδεύετε, θα πρέπει να χρησιμοποιήσετε ένα VPN για να διασφαλίσετε ότι κανείς στο αεροδρόμιο δεν μπορεί να κλέψει τις προσωπικές σας πληροφορίες.

4.Ενεργοποίηση της κρυπτογράφησης δεδομένων

Η κρυπτογράφηση δεδομένων είναι η διαδικασία που μετατρέπει τα ευαίσθητα δεδομένα σας από απλό κείμενο, το οποίο μπορεί να διαβάσει ο καθένας, σε κρυπτογραφημένο κείμενο, το οποίο έχει τυχαίους χαρακτήρες που δεν μπορούν να διαβάσουν ούτε οι άνθρωποι ούτε οι μηχανές μέχρι να αποκρυπτογραφηθεί με ένα κλειδί κρυπτογράφησης. Μπορεί η συγκεκριμένη διαδικασία να μοιάζει κάπως συγκεχυμένη, αλλά η κρυπτογράφηση εξασφαλίζει ότι τα δεδομένα σας καθίστανται απροσπέλαστα από κάποιον άλλον χρήστη.

Μπορείτε να ενεργοποιήσετε την κρυπτογράφηση δεδομένων στα smartphones, στους υπολογιστές και στους διαδικτυακούς λογαριασμούς σας, επισκεπτόμενοι τις ρυθμίσεις της συσκευής σας. Για τους χρήστες των Windows, στις Ρυθμίσεις, επισκεφθείτε την ενότητα Απόρρητο και ασφάλεια και, στη συνέχεια, κάντε κλικ στην επιλογή Κρυπτογράφηση συσκευής. Αν διαπιστώσετε ότι δεν εμφανίζεται αυτή η ρύθμιση, χρησιμοποιήστε την κρυπτογράφηση BitLocker, η οποία είναι μια λειτουργία ασφαλείας των Windows που κρυπτογραφεί ολόκληρη τη μονάδα δίσκου για την προστασία των δεδομένων σας. Αναζητήστε το BitLocker στα Windows και στη συνέχεια επιλέξτε BitLocker Drive Encryption και κάντε κλικ στο κουμπί Ενεργοποίηση BitLocker. Για τους χρήστες υπολογιστών της Apple, τα ευαίσθητα δεδομένα σας κρυπτογραφούνται αυτόματα όταν ρυθμίζετε έναν κωδικό πρόσβασης και το Touch/Face ID στη συσκευή σας. Στην ενότητα Face ID & Passcode που βρίσκεται στην ενότητα Ρυθμίσεις της συσκευής σας, λογικά θα βλέπετε ότι η προστασία δεδομένων είναι ενεργοποιημένη στο κάτω μέρος της οθόνης σας.

5.Δημιουργείτε τακτικά αντίγραφα ασφαλείας των δεδομένων σας

Δεν είναι μόνο σημαντικό να δημιουργείτε τακτικά αντίγραφα ασφαλείας των δεδομένων σας σε περίπτωση που η συσκευή σας χαθεί ή κλαπεί, αλλά θα πρέπει επίσης να δημιουργείτε συνεχώς αντίγραφα ασφαλείας των δεδομένων σας και για τη περίπτωση που η συσκευή σας υποστεί επίθεση από κάποιον τύπο κακόβουλου λογισμικού. Φανταστείτε να μην έχετε δημιουργήσει ποτέ αντίγραφα ασφαλείας του τηλεφώνου σας και ξαφνικά να διαπιστώσετε ότι μολύνθηκε από κάποιον ιό ή κακόβουλο λογισμικό που αποτρέπει την πρόσβαση σε δεδομένα σας. Αν είχατε δημιουργήσει αντίγραφα ασφαλείας των δεδομένων σας πριν ο ιός μολύνει το τηλέφωνο σας, θα μπορούσατε να διαγράψετε όλα τα δεδομένα στο τηλέφωνο και να τα επαναφέρετε χρησιμοποιώντας το αντίγραφο ασφαλείας που δημιουργήθηκε πριν μολυνθεί η συσκευή σας.

6.Επενδύστε σε έναν διαχειριστή κωδικών πρόσβασης

Η προστασία των ευαίσθητων δεδομένων σας είναι βολική και ασφαλής όταν χρησιμοποιείτε έναν διαχειριστή κωδικών πρόσβασης όπως το Keeper. Οι διαχειριστές κωδικών πρόσβασης μπορούν να δημιουργήσουν ισχυρούς και μοναδικούς κωδικούς πρόσβασης, να αποθηκεύσουν με ασφάλεια τα στοιχεία σύνδεσής σας σε ένα κρυπτογραφημένο θησαυροφυλάκιο και να διευκολύνουν την αυτόματη σύνδεση σε λογαριασμούς. Υπάρχουν πολλά οφέλη από τη χρήση ενός διαχειριστή κωδικών πρόσβασης, όπως η ικανότητά του να δημιουργεί τυχαίους κωδικούς πρόσβασης, οι ασφαλείς λειτουργίες κοινής χρήσης κωδικών πρόσβασης που προσφέρει και η αποθήκευση πρόσθετων πληροφοριών πέραν των κωδικών πρόσβασης (έγγραφα, PDF, εικόνες, ιατρικές πληροφορίες κ.λπ.). Το μόνο που χρειάζεται να θυμάστε είναι τον κύριο κωδικό πρόσβασης (master password), που είναι ο κωδικός πρόσβασης που χρησιμοποιείτε για να συνδεθείτε στο ασφαλές ψηφιακό θησαυροφυλάκιό σας.

Εμπιστευτείτε το Keeper για την προστασία των ευαίσθητων πληροφοριών σας

Ο διαχειριστής κωδικών πρόσβασης που μπορείτε να εμπιστευτείτε για την προστασία των ευαίσθητων δεδομένων σας είναι το Keeper. Το Keeper χρησιμοποιεί διατερματική (end-to-end) κρυπτογράφηση AES-256 για να διασφαλίσει ότι κανείς άλλος δεν γίνεται να έχει πρόσβαση στα ευαίσθητα δεδομένα σας εκτός από εσάς. Με την ασφάλεια μηδενικής γνώσης της εταιρείας, ούτε το Keeper δεν μπορεί να δει τα κρυπτογραφημένα δεδομένα σας. Η χρήση του Keeper Password Manager σάς επιτρέπει να δημιουργείτε και να αποθηκεύετε κωδικούς MFA και μπορεί ακόμη και να συμπληρώνει αυτόματα αυτούς τους κωδικούς στις σχετικές ιστοσελίδες για να καταστήσει τη διαδικασία σύνδεσης απλούστερη.

Ξεκινήστε τη δωρεάν δοκιμή 30 ημερών του Keeper Password Manager σήμερα για να ανακαλύψετε όλα όσα μπορεί να κάνει το Keeper για την προστασία των ευαίσθητων δεδομένων σας.

Πηγή: Keeper Security

Καθώς πλησιάζει η προθεσμία του Οκτωβρίου 2024 για την εφαρμογή της οδηγίας NIS 2 από τα κράτη μέλη της Ευρωπαϊκής Ένωσης, όσοι οργανισμοί δραστηριοποιούνται στην Ευρώπη πρέπει να προετοιμαστούν για τις σημαντικές αλλαγές που επιφέρει σε θέματα συμμόρφωσης όσον αφορά την κυβερνοασφάλεια.

Το παρόν άρθρο στοχεύει να ρίξει φως στην οδηγία NIS 2, στην αναγκαιότητά της, στις βασικές επικαιροποιήσεις της σε σχέση με την αρχική οδηγία NIS και στους τρόπους που οι επιχειρήσεις μπορούν να προετοιμαστούν για να επιτύχουν συμμόρφωση. Για να εμβαθύνετε ακόμα περισσότερο στην Ευρωπαϊκή οδηγία, κατεβάστε το ενημερωτικό έγγραφο «Sophos NIS 2 Directive».

Τι είναι η οδηγία NIS 2;

Η οδηγία NIS 2 αποτελεί την εξέλιξη της πρώτης οδηγίας για τα Συστήματα Δικτύων και Πληροφοριών (NIS), η οποία εφαρμόστηκε για να ενισχύσει τη στάση των κρατών μελών της ΕΕ στον τομέα της κυβερνοασφάλειας. Η πρώτη οδηγία NIS που τέθηκε σε ισχύ το 2016 καθόρισε σημαντικές κατευθυντήριες γραμμές για τη βελτίωση της ανθεκτικότητας της κυβερνοασφάλειας στην επικράτεια της Ευρωπαϊκής Ένωσης. Όμως με την αυξανόμενη πολυπλοκότητα και συχνότητα των κυβερνοεπιθέσεων, ιδίως κατά τη διάρκεια και μετά την πανδημία Covid-19, έγινε κατανοητό ότι υπήρχε μία σαφής ανάγκη για αυστηρότερους και περισσότερο ολοκληρωμένους κανόνες και νόμους.

Οι απειλές στον κυβερνοχώρο έχουν αυξηθεί σε κλίμακα βιομηχανικού επιπέδου, με τις επιθέσεις ransomware να είναι οι πλέον διαδεδομένες. Τον Ιούνιο του 2024, μια ομάδα χάκερ γνωστή ως Qilin, με δεσμούς με το Κρεμλίνο, πραγματοποίησε επίθεση στη Synnovis, ένα εργαστήριο παθολογίας που χρησιμοποιείται από το Εθνικό Σύστημα Υγείας (NHS) του Ηνωμένου Βασιλείου. Οι χάκερ απαίτησαν λύτρα ύψους 40 εκατομμυρίων λιρών και επειδή ο οργανισμός υγείας του Ηνωμένου Βασίλεια αρνήθηκε να συμμορφωθεί με τις απαιτήσεις των κυβερνοεγκληματιών, οι χάκερ διέρρευσαν τα κλεμμένα δεδομένα στον σκοτεινό ιστό.

Επιπλέον, γεωπολιτικές εντάσεις όπως η Ρωσική εισβολή στην Ουκρανία υπογράμμισαν την ανάγκη για ισχυρότερα μέτρα κυβερνοασφάλειας. Η οδηγία NIS 2 αποσκοπεί στην αντιμετώπιση όλων αυτών των προκλήσεων ενισχύοντας την ασφάλεια και την ανθεκτικότητα των «απαραίτητων» και «σημαντικών» οντοτήτων σε ολόκληρη την επικράτεια της Ευρωπαϊκής Ένωσης.

Επιπτώσεις για εταιρείες εκτός Ευρωπαϊκής Ένωσης

Αν και απευθύνεται πρωτίστως σε Ευρωπαϊκές εταιρείες και στα κράτη μέλη της ΕΕ, η οδηγία επηρεάζει επίσης και εταιρείες με έδρα εκτός της ΕΕ οι οποίες όμως δραστηριοποιούνται στην Ευρωπαϊκή Ένωση ή παρέχουν υπηρεσίες σε οντότητες της Ευρωπαϊκής Ένωσης. Οι κανονισμοί σε πολλά άλλα κράτη δεν είναι επί του παρόντος τόσο εκτεταμένοι ή αυστηροί όσο η οδηγία NIS 2. Παρόλα αυτά, θα ήταν συνετό να αναμένετε περαιτέρω αλλαγές στις τοπικές νομοθεσίες καθώς εξελίσσονται τα σχέδια του Ευρωπαϊκού Κοινοβουλίου όσον αφορά τη νομοθεσία της Ευρωπαϊκής Ένωσης.

Αντιμετωπίζοντας προληπτικά τις προκλήσεις που περιγράφονται παρακάτω, οι εταιρείες εκτός Ευρωπαϊκής Ένωσης μπορούν να προστατεύσουν καλύτερα τόσο τους εαυτούς τους όσο και τους πελάτες τους από τις εξελισσόμενες απειλές στον κυβερνοχώρο, αποφεύγοντας παράλληλα τα αυστηρά πρόστιμα και τις κυρώσεις από τη μη συμμόρφωση τους.

Βασικές επικαιροποιήσεις από την NIS στην NIS 2

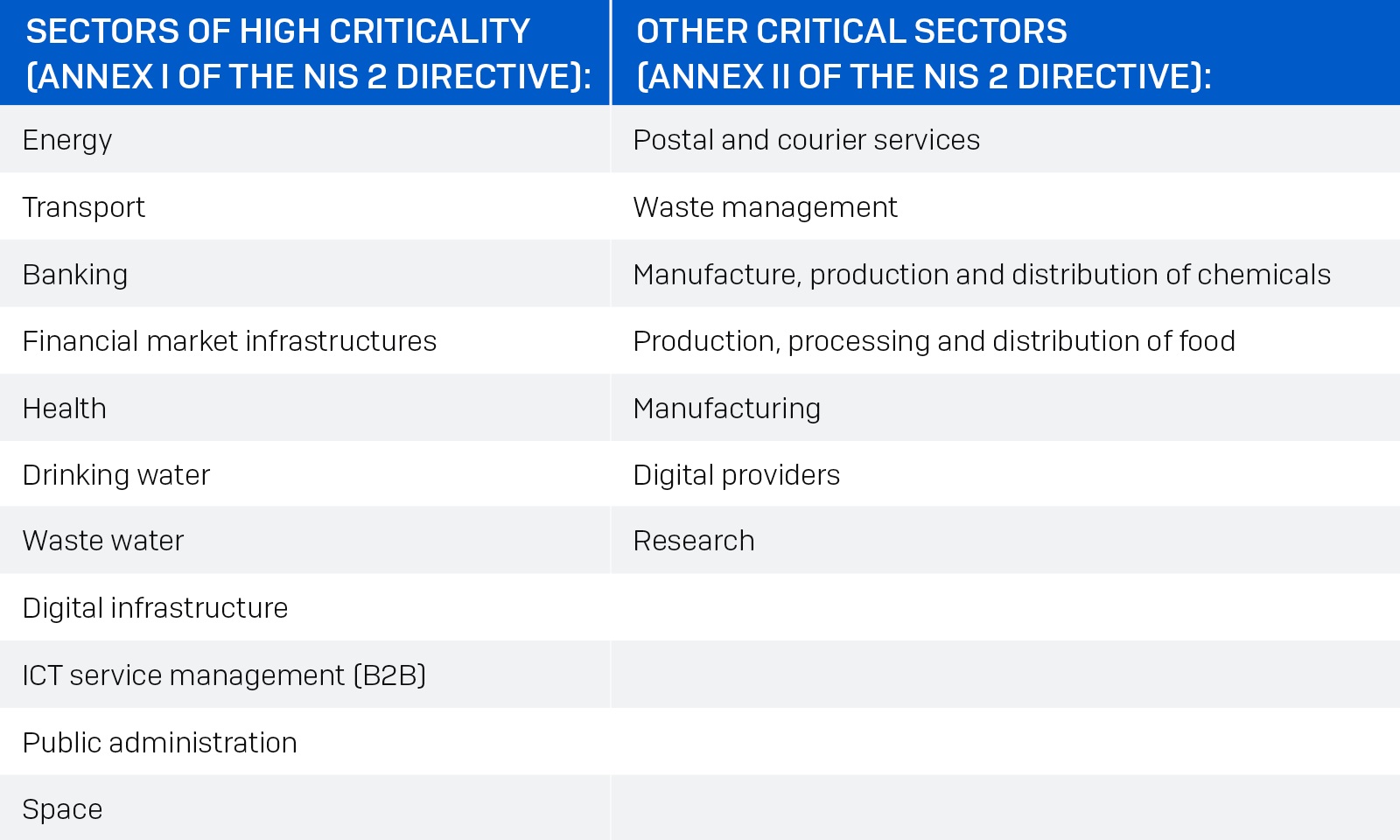

Η οδηγία NIS 2 εισάγει αρκετές κρίσιμης σημασίας επικαιροποιήσεις και επεκτάσεις σε σύγκριση με την πρώτη οδηγία NIS:

- Ευρύτερο πεδίο εφαρμογής των καλυπτόμενων οντοτήτων:

- Απαραίτητες και σημαντικές οντότητες: Η NIS 2 κατηγοριοποιεί τις οντότητες σε «απαραίτητες» και «σημαντικές» με βάση τον τομέα και την κρισιμότητά τους. Η επέκταση αυτή περιλαμβάνει περισσότερους τομείς, όπως τις υπηρεσίες κοινής ωφέλειας (π.χ. λύματα), τις αλυσίδες εφοδιασμού υγειονομικής περίθαλψης, τις ταχυδρομικές υπηρεσίες και τις υπηρεσίες ταχυμεταφορών, την αεροδιαστημική, τη δημόσια διοίκηση και τις ψηφιακές υποδομές.

- Εφοδιαστική αλυσίδα και πάροχοι υπηρεσιών: Οι οργανισμοί που εμπλέκονται στην αλυσίδα εφοδιασμού και όσοι παρέχουν κρίσιμες υπηρεσίες υποστήριξης καλύπτονται πλέον ρητά, τονίζοντας τη σημασία της διασφάλισης των διασυνδεδεμένων δικτύων.

- Ενισχυμένα πρότυπα κυβερνοασφάλειας:

- Υποχρεωτικά μέτρα: Το άρθρο 21 της οδηγίας περιγράφει τα υποχρεωτικά μέτρα κυβερνοασφάλειας, συμπεριλαμβανομένων της βασικής κυβερνοϋγιεινής, της διαχείρισης ευπαθειών, της ασφάλειας της αλυσίδας εφοδιασμού, της κρυπτογράφησης, της διαχείρισης περιουσιακών στοιχείων, του ελέγχου πρόσβασης και της ασφάλειας μηδενικής εμπιστοσύνης.

- Χειρισμός και αναφορά περιστατικών: Η οδηγία επιβάλλει αυστηρότερες υποχρεώσεις όσον αφορά την αναφορά συμβάντων, εξασφαλίζοντας έγκαιρη και συνεπή αντιμετώπιση των απειλών στον κυβερνοχώρο σε ολόκληρη την Ευρωπαϊκή Ένωση.

- Αυξημένη λογοδοσία και κυρώσεις:

- Ευθύνη ανώτερης διοίκησης: Η ανώτερη διοίκηση μπορεί να θεωρηθεί προσωπικά υπεύθυνη για τη μη συμμόρφωση, υπογραμμίζοντας τη σημασία της συμμετοχής των στελεχών στη διακυβέρνηση της κυβερνοασφάλειας.

- Πρόστιμα και κυρώσεις: Οι οργανισμοί μπορούν να αντιμετωπίσουν σημαντικά πρόστιμα, έως και 10 εκατ. ευρώ ή έως και το 2% του παγκόσμιου κύκλου εργασιών για τη μη συμμόρφωση με την οδηγία.

Οι ακόλουθοι 18 τομείς καλύπτονται από την οδηγία NIS 2:

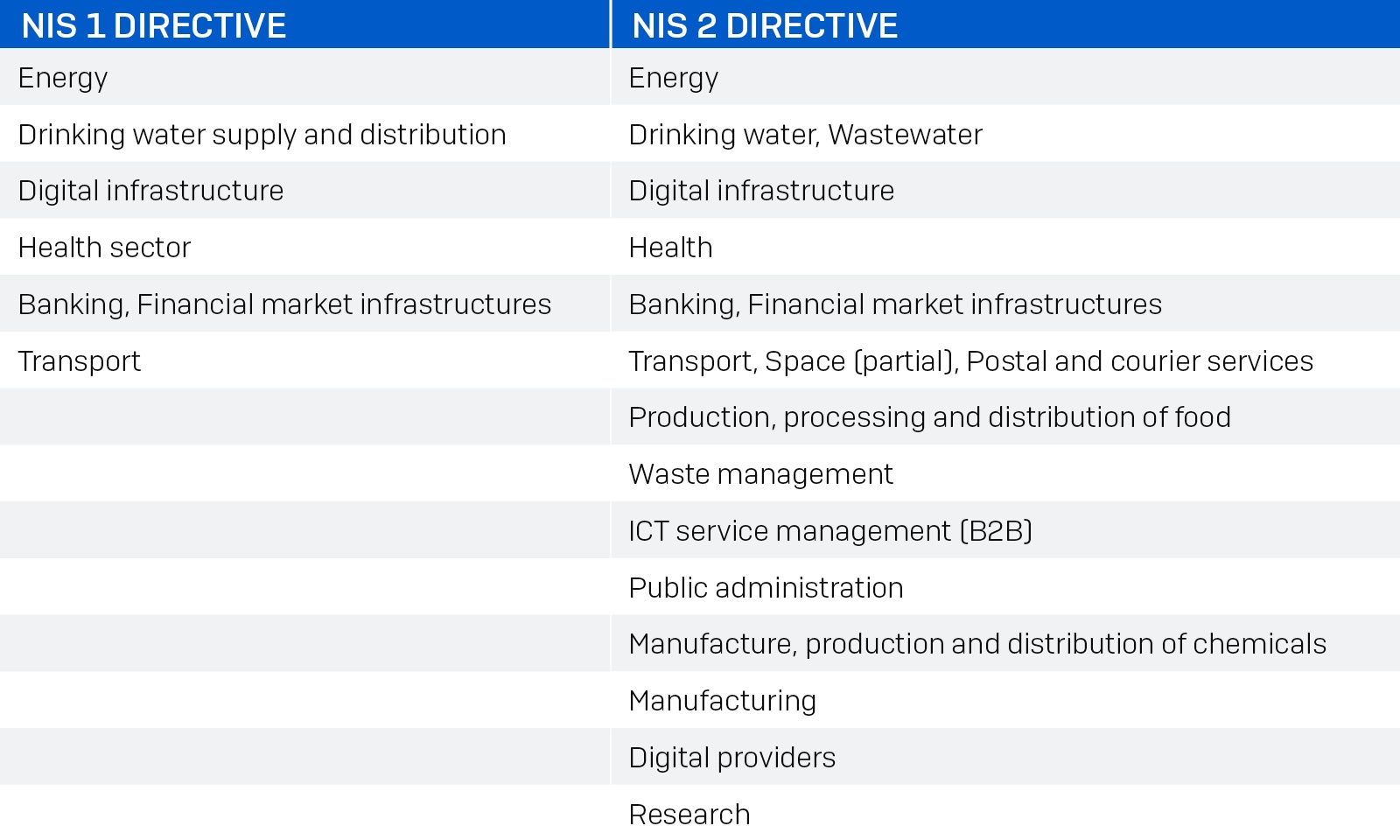

Ο ακόλουθος πίνακας απεικονίζει την αύξηση των τομέων ή κλάδων που καλύπτονται από την οδηγία NIS 2 σε σύγκριση με την πρώτη οδηγία NIS:

Ο αντίκτυπος στη συμμόρφωση όσον αφορά την κυβερνοασφάλεια

Η οδηγία NIS 2 επηρεάζει σημαντικά τον τρόπο με τον οποίο οι οργανισμοί προσεγγίζουν τη συμμόρφωση στην κυβερνοασφάλεια. Οι επιχειρήσεις πρέπει να υιοθετήσουν μια προληπτική στάση, ενσωματώνοντας ολοκληρωμένες διαδικασίες διαχείρισης κινδύνων και διασφαλίζοντας την τήρηση των αυστηρών προτύπων που ορίζονται στην οδηγία. Η έμφαση στα υποχρεωτικά μέτρα και το ενδεχόμενο αυστηρών κυρώσεων καθιστούν αναγκαία την ενδελεχή επανεξέταση και ενίσχυση των υφιστάμενων πρακτικών κυβερνοασφάλειας.

Οι οργανισμοί θα πρέπει να διαθέσουν επαρκείς πόρους για να ανταποκριθούν στις απαιτήσεις αυτές. Σύμφωνα με εκτιμήσεις, οι επιχειρήσεις που καλύπτονται ήδη από την αρχική οδηγία NIS ενδέχεται να χρειαστεί να αυξήσουν τους προϋπολογισμούς τους για την ασφάλεια στον κυβερνοχώρο έως και 12%, ενώ όσες καλύπτονται εκ νέου θα μπορούσαν να δουν αυξήσεις του προϋπολογισμού έως και 22%, σύμφωνα με τον John Noble, πρώην διευθυντή του Εθνικού Κέντρου Κυβερνοασφάλειας, που μίλησε στο Sophos Spotlight: NIS2 Directive and Understanding Cybersecurity Compliance.

Προετοιμασία για τη συμμόρφωση με την οδηγία NIS 2

Για να διασφαλιστεί η συμμόρφωση με την οδηγία NIS 2, οι οργανισμοί πρέπει να λάβουν τα ακόλουθα μέτρα:

- Αξιολόγηση της δυνατότητας εφαρμογής:

- Το πρώτο πράγμα που πρέπει να κάνετε είναι να ξεκαθαρίσετε και να καθορίσετε αν ο οργανισμός ή η εταιρεία σας εμπίπτει στις κατηγορίες των «απαραίτητων» ή των «σημαντικών» οντοτήτων. Και αυτό περιλαμβάνει τον προσδιορισμό του κλάδου που ανήκετε, την κρισιμότητα των υπηρεσιών που παρέχετε και το επιχειρησιακό αποτύπωμα σας εντός της Ευρωπαϊκής Ένωσης.

- Κατανοήστε τη δικαιοδοσία:

- Προσδιορίστε ποια κράτη μέλη της Ευρωπαϊκής Ένωσης έχουν δικαιοδοσία επί των δραστηριοτήτων σας για τους σκοπούς της NIS. Αυτό είναι ζωτικής σημασίας για την κατανόηση των όποιων ειδικών απαιτήσεων σε κρατικό επίπεδο και των υποχρεώσεων υποβολής αναφορών.

- Εφαρμόστε μία στρατηγική διαχείρισης κινδύνων κυβερνοασφάλειας:

- Πραγματοποιήστε μια ολοκληρωμένη ανάλυση κινδύνου για τον εντοπισμό πιθανών απειλών και τρωτών σημείων της κυβερνοασφάλειας του οργανισμού σας.

- Εφαρμόστε τα υποχρεωτικά μέτρα που περιγράφονται στο άρθρο 21, αντιστοιχίζοντάς τα με ένα κατάλληλο πλαίσιο ασφάλειας, όπως το ISO 27001 ή το NIST Cybersecurity FrameworkFramework.

- Θωράκιση της ασφάλειας της αλυσίδας εφοδιασμού:

- Επικεντρωθείτε στον μετριασμό των κινδύνων εντός της αλυσίδας εφοδιασμού σας, ιδίως όσον αφορά τους παρόχους λογισμικού και υπηρεσιών. Αυτό περιλαμβάνει τη διασφάλιση της συμμόρφωσης των τρίτων προμηθευτών σας με τα πρότυπα που ορίζει η οδηγία NIS 2.

- Αναπτύξτε ένα σχέδιο αντιμετώπισης περιστατικών:

- Καταστρώστε και θέστε σε εφαρμογή ένα σχέδιο αντιμετώπισης περιστατικών που περιλαμβάνει σαφή πρωτόκολλα για την αναφορά περιστατικών στις αρμόδιες κρατικές αρχές. Βεβαιωθείτε ότι όλα τα σημαντικά περιστατικά αναφέρονται εντός του 24ωρου χρονικού πλαισίου που καθορίζεται από την οδηγία.

- Εμπλοκή της ανώτερης διοίκησης:

- Εξασφαλίστε επίσημα την συμμετοχή και εμπλοκή της ανώτερης διοίκησης για τη στρατηγική συμμόρφωσης. Η συμμετοχή της ανώτερης διοίκησης είναι κρίσιμης σημασίας ως επίδειξη της δέσμευσης σας στην κυβερνοασφάλεια και της διάθεσης των απαραίτητων πόρων.

Η οδηγία NIS2 αποτελεί ένα σημαντικό βήμα προς τα εμπρός για την ενίσχυση της ανθεκτικότητας των οργανισμών στον κυβερνοχώρο σε όλη την Ευρώπη. Με την κατανόηση των βασικών ενημερώσεων και των επικαιροποιημένων άρθρων της καθώς και την λήψη προληπτικών μέτρων για τη διασφάλιση της συμμόρφωσης, οι επιχειρήσεις μπορούν να προστατευθούν καλύτερα από την αυξανόμενη απειλή των κυβερνοεπιθέσεων.

Καθώς η προθεσμία του Οκτωβρίου πλησιάζει, είναι επιτακτική ανάγκη για την ανώτερη διοίκηση και τους επαγγελματίες της ασφάλειας IT να δώσουν προτεραιότητα στη συμμόρφωση με την οδηγία NIS 2, αξιοποιώντας πόρους όπως το ενημερωτικό έγγραφο της Sophos για να καθοδηγήσουν τις προσπάθειές τους.

Πηγή: Sophos

Η κυβέρνηση των ΗΠΑ ανακοίνωσε πρόσφατα ότι απαγορεύει την πώληση και χρήση των προϊόντων antivirus της Kaspersky λόγω ανησυχιών για την Εθνική ασφάλεια. Αν βρίσκεστε στις ΗΠΑ και χρησιμοποιείτε σήμερα προϊόντα Kaspersky, δεν έχετε παρά μόνο μία μικρή προθεσμία για να προχωρήσετε με τη μετάβαση σας σε έναν εναλλακτικό πάροχο. Μετά τις 29 Σεπτεμβρίου 2024, οι εταιρείες με έδρα στις ΗΠΑ δεν θα λαμβάνουν πλέον ενημερώσεις ή υποστήριξη από την εταιρεία Kaspersky. Εκτός των ΗΠΑ, πολλοί χρήστες της Kaspersky επαναξιολογούν επίσης τη λύση ασφάλειας τερματικών συσκευών (endpoint security) που χρησιμοποιούν.

Ευτυχώς, όπου κι αν βρίσκεστε, μπορείτε να μεταβείτε στη λύση Sophos Endpoint μέσα σε λίγα λεπτά.

Ισχυρότερη ασφάλεια endpoint για μικρές και μεσαίες επιχειρήσεις

Πάνω από 300.000 οργανισμοί παγκοσμίως εμπιστεύονται το Sophos Endpoint, συμπεριλαμβανομένων πολλών χιλιάδων μικρών και μεσαίων επιχειρήσεων. Με το Sophos Endpoint, επωφελείστε από:

- Προσιτή προστασία από απειλές | Κυβερνοασφάλεια επιχειρησιακού επιπέδου που είναι οικονομικά αποδοτική για οργανισμούς και επιχειρήσεις κάθε μεγέθους.

- Γρήγορη και εύκολη εγκατάσταση | Εγκαταστήστε και ξεκινήστε με απλή, μια κι έξω εγκατάσταση – συμπεριλαμβανομένης της αυτόματης απεγκατάστασης του antivirus της Kaspersky με την εκτέλεση του πρόγράμματος εγκατάστασης του Sophos Endpoint.

- Απλή διαχείριση και δημιουργία αναφορών | Μία ενιαία κονσόλα ελέγχου στο νέφος για ειδοποιήσεις ασφαλείας, δημιουργία αναφορών και διαχείριση. Οι συνιστώμενες ρυθμίσεις ασφαλείας ενεργοποιούνται αυτόματα με την εγκατάσταση του Sophos Endpoint -δεν απαιτείται πολύπλοκη διαμόρφωση.

Η απαγόρευση των προϊόντων Kaspersky στις ΗΠΑ αποτελεί ευκαιρία για να αναβαθμίσετε τις άμυνες σας. Οι ομάδες ασφάλειας IT σε όλο τον κόσμο αναζητούν λύσεις αντικατάστασης που προσφέρουν την καλύτερη δυνατή προστασία και χρηστικότητα και παράλληλα τη λιγότερη δυνατή επιβάρυνση στη διαχείριση. Η μετάβαση στο Sophos Endpoint σας δίνει τη δυνατότητα να αξιοποιήσετε μία ανώτερη προστασία με πρόσθετες δυνατότητες και οφέλη που δεν διαθέτουν άλλες λύσεις, όπως:

- Προσαρμοστικές άμυνες | Οι πρώτες στον κλάδο δυναμικές άμυνες που προσαρμόζονται αυτόματα ως απάντηση στις hands-on-keyboard επιθέσεις, μειώνοντας την επιφάνεια επίθεσης και σταματώντας τους προηγμένους αντιπάλους στα χνάρια τους. Παρακολουθήστε αυτή τη γρήγορη επίδειξη.

- Απομακρυσμένη προστασία από ransomware | Η Sophos παρέχει την πιο ισχυρή άμυνα τερματικών συσκευών μηδενικής επαφής κατά του απομακρυσμένου ransomware. Οι εναλλακτικές λύσεις ασφάλειας τερματικών συσκευών (endpoint security), συμπεριλαμβανομένων των Microsoft, CrowdStrike και SentinelOne, δεν μπορούν να σας προστατεύσουν από αυτή την ολοένα και πιο διαδεδομένη απειλή.

- Αυτοματοποιημένος έλεγχος υγείας λογαριασμού | Οι λανθασμένες ρυθμίσεις πολιτικής μπορούν να θέσουν σε κίνδυνο τη στάση ασφαλείας σας. Ο έλεγχος υγείας λογαριασμού εντοπίζει αποκλίσεις στη στάση ασφαλείας και επικίνδυνες ρυθμίσεις, επιτρέποντας στους διαχειριστές να αποκαθιστούν τα προβλήματα με ένα απλό κλικ.

Μάθετε περισσότερα για τα πλεονεκτήματα της Sophos σε σύγκριση με τις άλλες λύσεις κυβερνοασφάλειας και παρακολουθήστε αυτό το βίντεο επισκόπησης για να μάθετε περισσότερα.

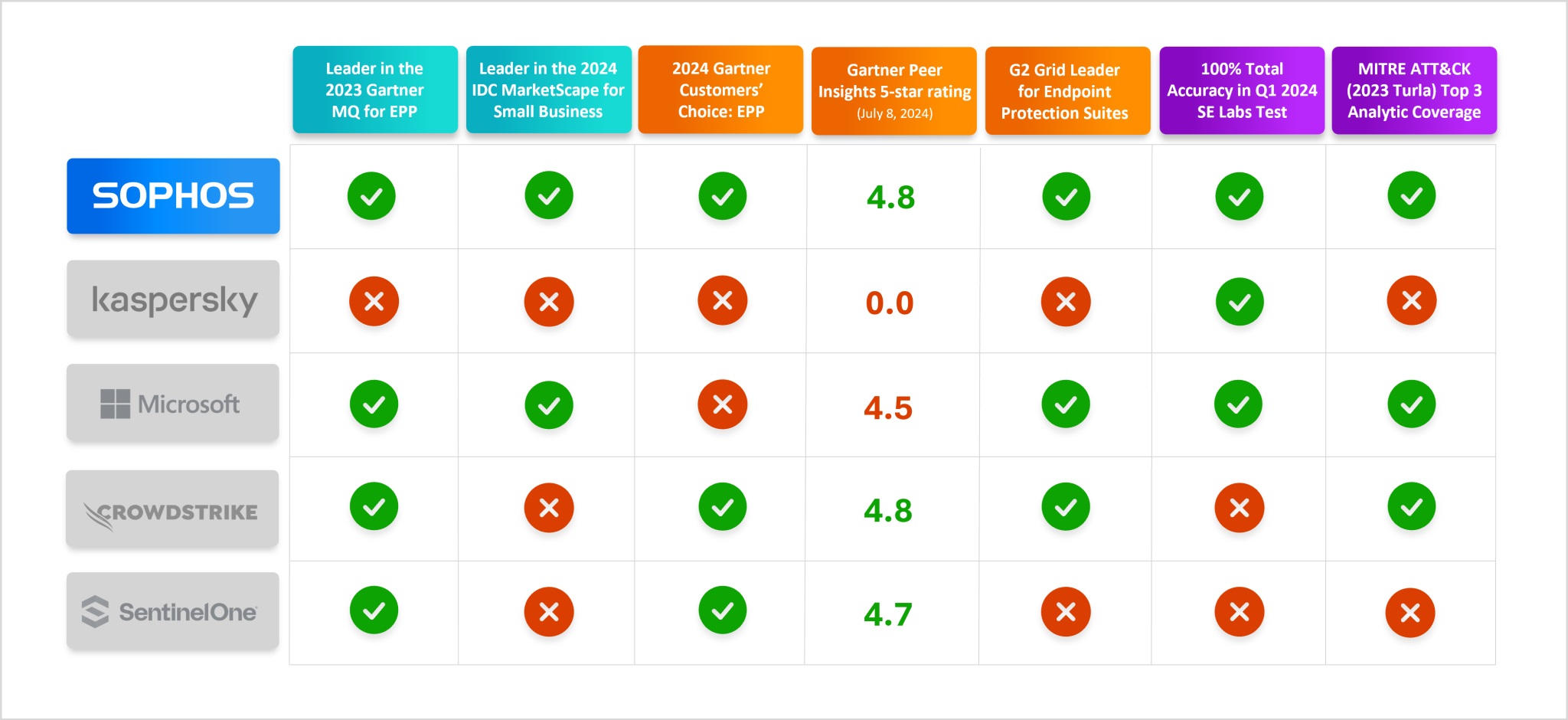

Κορυφαία βαθμολογία από πελάτες, αναλυτές και ανεξάρτητους δοκιμαστές στον κλάδο

Δεν χρειάζεται να ακούσετε τι λέμε εμείς! Οι πελάτες έχουν ανακηρύξει τη Sophos ως επιλογή πελατών στην έρευνα «Gartner® Peer Insights™ Customers’ Choice for Endpoint Protection Platforms 2024» για τρίτη συνεχή χρονιά. Η Sophos ξεχωρίζει με εντυπωσιακή βαθμολογία πελατών 4,8/5 (από τις 30 Απριλίου 2024) και τον υψηλότερο αριθμό ανεξάρτητων κριτικών που έχουν επαληθευτεί από την Gartner από οποιονδήποτε προμηθευτή.

Η εταιρεία αναλυτών IDC αξιολογεί τον τρόπο με τον οποίο οι λύσεις ασφάλειας τερματικών συσκευών ανταποκρίνονται στις ανάγκες των πελατών και ανακήρυξε τη Sophos ως «Leader» στην έρευνα IDC MarketScape 2024 for Modern Endpoint Security for Small and Midsized Businesses (Σύγχρονη Ασφάλεια Τερματικών Συσκευών για Μικρές και Μεσαίες Επιχειρήσεις). Σύμφωνα με την αξιολόγηση της IDC MarketScape, «η Sophos αποτελεί μια εξαιρετική επιλογή για τις μικρές επιχειρήσεις και ιδίως για εκείνες με μεγάλες απαιτήσεις επιχειρησιακής ασφάλειας που έχουν ελάχιστη έως καθόλου τεχνογνωσία εσωτερικά σε θέματα ασφάλειας».

Δείτε το ευρύ φάσμα των επιδοκιμασιών και των αξιολογήσεων από τρίτους.

Μήπως έφτασε η ώρα να αναβαθμίσετε σε μια πλήρως διαχειριζόμενη υπηρεσία ασφαλείας;

Η κυβερνοασφάλεια γίνεται τόσο πολύπλοκη που πολλές μικρές και μεσαίες επιχειρήσεις δεν μπορούν να ακολουθήσουν. Η αντικατάσταση των προϊόντων antivirus της Kaspersky θα μπορούσε να αποτελέσει μία εξαιρετική ευκαιρία για να εξετάσετε το ενδεχόμενο να επωφεληθείτε από μια διαχειριζόμενη υπηρεσία ασφάλειας 24/7.

Η υπηρεσία Sophos Managed Detection and Response (MDR), την οποία εμπιστεύονται περισσότεροι από 23.000 οργανισμοί παγκοσμίως, σας επιτρέπει να μειώσετε τους κινδύνους αλλά και το κόστος που σχετίζεται με τα δυνητικά καταστροφικά συμβάντα ασφαλείας. Επιπλέον, όλες οι συνδρομές Sophos MDR περιλαμβάνουν το προϊόν Sophos Endpoint στην στάνταρντ τιμή.

Μάθετε περισσότερα για το Sophos Endpoint στην ιστοσελίδα της Sophos.

Πηγή: Sophos

Το Sophos Firewall v20 MR2 περιλαμβάνει σημαντικές βελτιώσεις, όπως έναν συναρπαστικό νέο βοηθό δημιουργίας αντιγράφων ασφαλείας και επαναφοράς/αποκατάστασης, βελτιώσεις καθολικής σύνδεσης (SSO) Active Directory και βελτιστοποιήσεις στην προστασία Ιστού.

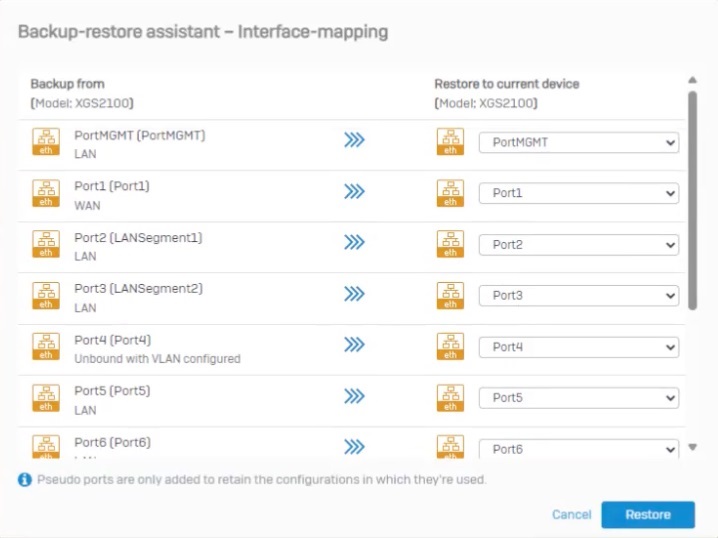

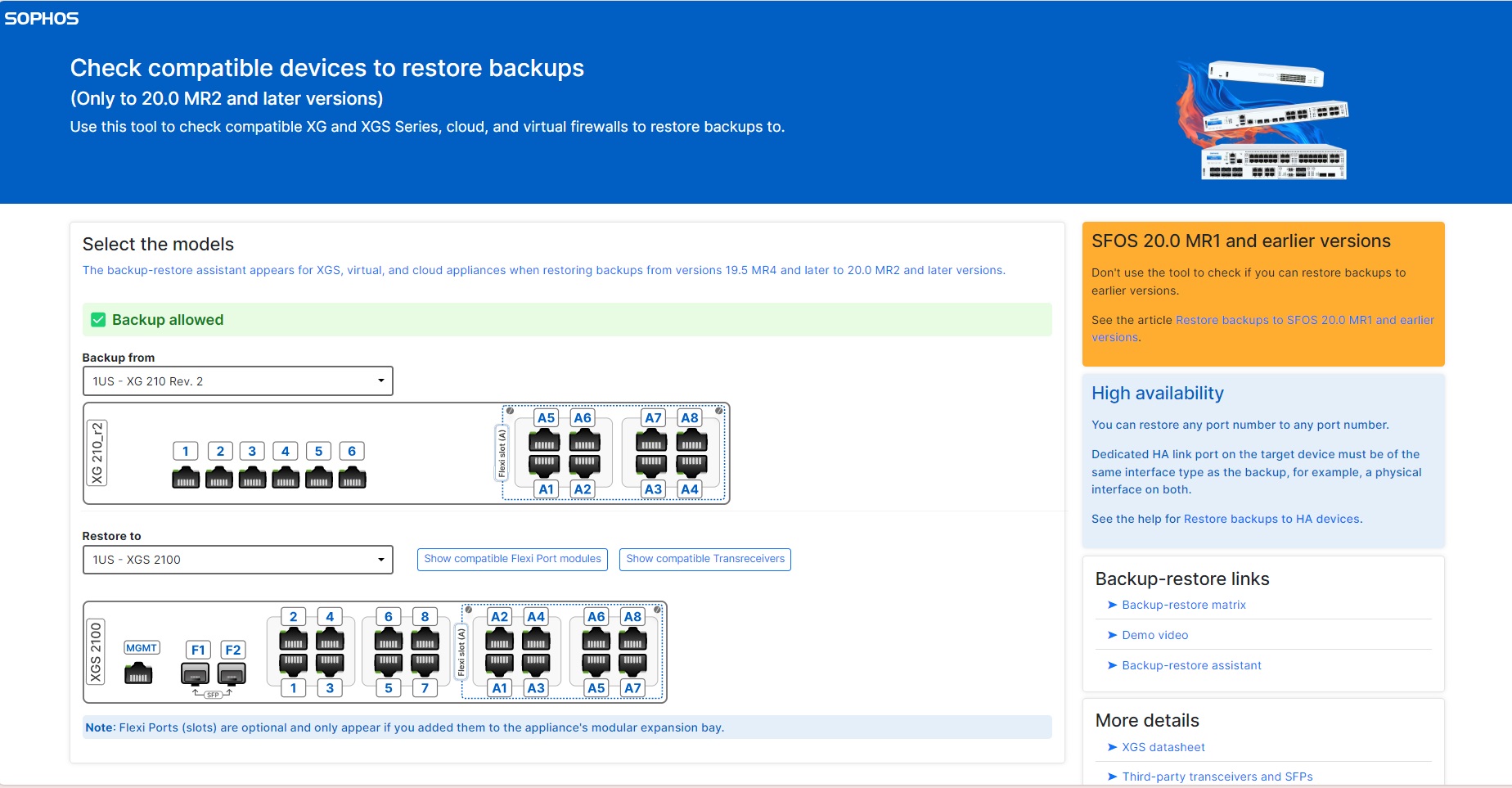

Βοηθός δημιουργίας αντιγράφων ασφαλείας και επαναφοράς

Ο νέος βοηθός δημιουργίας αντιγράφων ασφαλείας και επαναφοράς του Sophos Firewall επιτρέπει την εύκολη επαναφορά αντιγράφων ασφαλείας των ρυθμίσεων του τείχους προστασίας σε μια διαφορετική συσκευή τείχους προστασίας με ευέλικτες δυνατότητες χαρτογράφησης/αντιστοίχισης διεπαφής.

Έτσι, γίνεται απλούστερη η διαδικασία αναβάθμισης από τη σειρά Sophos Firewall XG στη σειρά XGS, η διαδικασία αναβάθμισης οποιουδήποτε μοντέλου της σειράς XGS σε οποιοδήποτε άλλο μοντέλο της σειράς XGS ή ακόμη και τη μετάβαση από ή προς το λογισμικό ή σε εικονικές συσκευές.

Αυτό σημαίνει επίσης ότι μπορείτε εύκολα να μεταφέρετε διασυνδέσεις σε θύρες υψηλότερης ταχύτητας στο νέο ή αναβαθμισμένο τείχος προστασίας σας.

Μπορείτε επίσης να γίνετε δημιουργικοί και να εξάγετε ένα πρότυπο διαμόρφωσης από μια εικονική συσκευή και ακολούθως να το επαναφέρετε σε πολλαπλές εικονικές εγκαταστάσεις ή εγκαταστάσεις υλικού για να απλοποιήσετε τις επαναλαμβανόμενες διαμορφώσεις.

Υπάρχουν μερικές βασικές προϋποθέσεις ή προ-απαιτούμενα για να επωφεληθείτε πλήρως από τον νέο αυτόν βοηθό:

- Τα αντίγραφα ασφαλείας των συσκευών της σειράς XG θα πρέπει να ληφθούν με τη χρήση της έκδοσης v19.5 MR4, v20 ή μεταγενέστερων εκδόσεων.

- Τα αντίγραφα ασφαλείας των συσκευών της σειράς XGS πρέπει να ληφθούν με τη χρήση της συγκεκριμένης έκδοσης: v20 MR2 (ή μεταγενέστερη)

Το παρακάτω βίντεο καλύπτει λεπτομερέστερα τις προϋποθέσεις και τον τρόπο χρήσης του νέου βοηθού:

Μπορείτε επίσης να ελέγξετε τη συμβατότητα των συσκευών των οποίων σχεδιάζετε να δημιουργήσετε αντίγραφα ασφαλείας/αποκαταστήσετε και να δείτε την ακριβή διαμόρφωση των θυρών (συμπεριλαμβανομένων των διαθέσιμων μονάδων Flexi Port) χρησιμοποιώντας ένα νέο εργαλείο που είναι διαθέσιμο στη διεύθυνση https://docs.sophos.com/nsg/sophos-firewall/reference/backup_restore/port_mapping/en-us/.

Πρόσθετες βελτιώσεις στο Sophos Firewall v20 MR2

- Το Active Directory Single Sign-on παρέχει τώρα βελτιωμένη υποστήριξη για καταστάσεις αποτυχίας υψηλής διαθεσιμότητας

- Το Active Directory Single Sign-on προσθέτει υποστήριξη για την εκτέλεση της χειραψίας Kerberos/NTLM μέσω HTTP ή HTTPS για μία περισσότερη διαφανή εμπειρία SSO όταν επιβάλλεται το HSTS

- Η απόδοση της διαδικτυακής προστασίας (Προστασίας Ιστού) βελτιώθηκε με τη μείωση του φόρτου στο σύστημα όταν επιβάλλεται το SafeSearch, οι περιορισμοί του YouTube, ο τομέας σύνδεσης του Google App ή οι περιορισμοί των μισθωτών (tenants) Azure AD

- Οι δυνατότητες προσαρμογής της κωδικοποίησης/κρυπτογράφησης (cipher) της Διαδικτυακής Προστασίας (Web Protection) σας επιτρέπει πλέον να επιτύχετε την καλύτερη δυνατή ισορροπία για το δίκτυό σας μεταξύ της συμβατότητας κωδικοποίησης/κρυπτογράφησης, της ασφάλειας και της συμμόρφωσης ελέγχου

Πως να αποκτήσετε το υλικολογισμικό (firmware) και την τεκμηρίωση

Το Sophos Firewall OS v20 MR2 αποτελεί μία δωρεάν ενημέρωση/αναβάθμιση για όλους τους πελάτες με άδεια χρήσης του Sophos Firewall και καλό είναι να εφαρμοστεί σε όλες τις υποστηριζόμενες συσκευές τείχους προστασίας το συντομότερο δυνατό για να διασφαλίσετε ότι έχετε όλες τις τελευταίες επιδιορθώσεις ασφάλειας, αξιοπιστίας και απόδοσης.

Με τη νέα έκδοση υλικολογισμικού ακολουθείται η τυπική διαδικασία ενημέρωσης της Sophos. Μπορείτε να κατεβάσετε χειροκίνητα το SFOS v20 MR2 από το Sophos Central και να προχωρήσετε στην ενημέρωση ανά πάσα στιγμή. Διαφορετικά, μπορείτε να περιμένετε να διατεθεί σε όλες τις συνδεδεμένες συσκευές τις επόμενες εβδομάδες. Θα εμφανιστεί μία ειδοποίηση στην τοπική σας συσκευή ή στην κονσόλα διαχείρισης Sophos Central μόλις η ενημέρωση είναι διαθέσιμη, επιτρέποντάς σας να προγραμματίσετε την ενημέρωση όπως κρίνετε αναγκαίο.

Το Sophos Firewall OS v20 MR2 είναι μια πλήρως υποστηριζόμενη αναβάθμιση από όλες τις προηγούμενες εκδόσεις v20, v19.5 και v19.0. Ανατρέξτε στην καρτέλα Πληροφορίες Αναβάθμισης στις σημειώσεις έκδοσης για περισσότερες λεπτομέρειες.

Η πλήρης τεκμηρίωση του προϊόντος είναι διαθέσιμη στο διαδίκτυο και εντός του προϊόντος.

Πηγή: Sophos

Η πιο πρόσφατη ετήσια μελέτη της Sophos αποκαλύπτει τις πραγματικές εμπειρίες των ανθρώπων που εργάζονται στον κλάδο της ενέργειας, του πετρελαίου/αερίου και των επιχειρήσεων παροχής υπηρεσιών κοινής ωφέλειας -κρίσιμης σημασίας υποδομές που υποστηρίζουν τις επιχειρήσεις- με το λυτρισμικό (ransomware). Στην μελέτη, διερευνάται η πλήρη εμπειρία των θυμάτων, από τον ρυθμό των επιθέσεων και την αιτία που τις προκάλεσε μέχρι τις λειτουργικές επιπτώσεις και τα επιχειρηματικά αποτελέσματα.

Η φετινή έκθεση ωστόσο ρίχνει φως σε νέους τομείς μελέτης για τον κλάδο, συμπεριλαμβανομένης της διερεύνησης των απαιτήσεων σε λύτρα έναντι των λύτρων που πληρώνονται στην πραγματικότητα καθώς και κατά πόσο συχνά οι πάροχοι ενέργειας, πετρελαίου, αερίου και οι επιχειρήσεις παροχής υπηρεσιών κοινής ωφέλειας λαμβάνουν υποστήριξη από τις αρχές επιβολής του νόμου για την αποκατάσταση της επίθεσης.

Κατεβάστε την έκθεση για να λάβετε τα πλήρη ευρήματα.

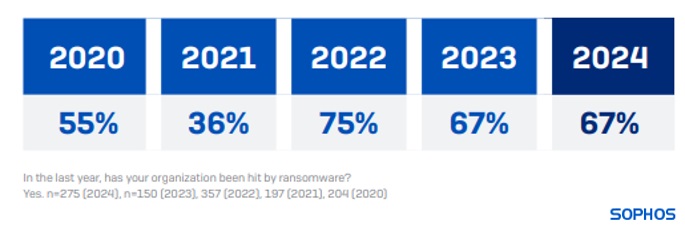

Τα ποσοστά επιθέσεων και τα ποσοστά αποκατάστασης παρέμειναν σταθερά

Σύμφωνα με την τελευταία έρευνα της Sophos, το 67% των οργανισμών παροχής ενέργειας, πετρελαίου/αερίου και των υπηρεσιών κοινής ωφέλειας δέχθηκαν επίθεση με λυτρισμικό (ransomware) το 2024, ποσοστό που βρίσκεται στα ίδια επίπεδα με αυτό που αναφέρθηκε το 2023.

Το 98% των οργανισμών παροχής ενέργειας, πετρελαίου/αερίου και των υπηρεσιών κοινής ωφέλειας που επλήγησαν από κάποια επίθεση ransomware το περασμένο έτος δήλωσε ότι οι κυβερνοεγκληματίες επιχείρησαν να παραβιάσουν τα αντίγραφα ασφαλείας τους κατά τη διάρκεια της επίθεσης. Τέσσερις στις πέντε (79%) από αυτές τις απόπειρες παραβίασης αντιγράφων ασφαλείας ήταν επιτυχείς, το υψηλότερο ποσοστό επιτυχούς παραβίασης αντιγράφων ασφαλείας από όλους τους κλάδους.

Το 80% των επιθέσεων ransomware σε οργανισμούς ενέργειας, πετρελαίου/αερίου και παροχής υπηρεσιών κοινής ωφέλειας το 2024 κατέληξε σε κρυπτογράφηση δεδομένων, ποσοστό που συνάδει με το ποσοστό κρυπτογράφησης που αναφέρθηκε για τον συγκεκριμένο κλάδο πέρυσι (79%) αλλά είναι υψηλότερο από τον μέσο όρο του 2024 για το σύνολο των κλάδων, το οποίο είναι 70%.

Το μέσο κόστος ανάκαμψης από μία επίθεση με ransomware το 2024 για τους οργανισμούς ενέργειας, πετρελαίου/αερίου και τις επιχειρήσεις κοινής ωφέλειας ήταν $3,12 εκατομμύρια, ποσό που είναι παρόμοιο με τα $3,17 εκατομμύρια που αναφέρθηκαν το 2023.

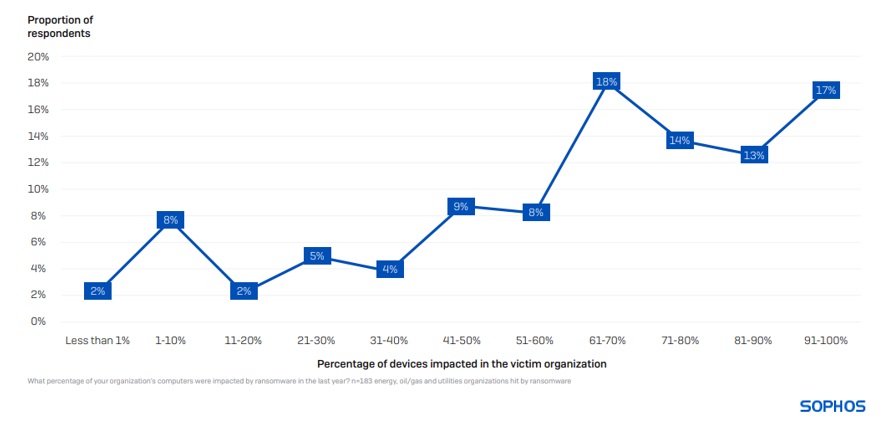

Συσκευές που επηρεάζονται από μια επίθεση ransomware

Κατά μέσο όρο, το 62% των υπολογιστών και των συσκευών στους οργανισμούς ενέργειας, πετρελαίου/αερίου και στις υπηρεσίες κοινής ωφέλειας επηρεάζονται από μια επίθεση ransomware, ποσοστό που είναι σημαντικά υψηλότερο από τον διακλαδικό/διατομεακό μέσο όρο του 49%. Σε αντίθεση με άλλους βιομηχανικούς κλάδους όπου μόνο ένα μικρό ποσοστό των οργανισμών είδε να κρυπτογραφείται το σύνολο του περιβάλλοντος του, περίπου ένας στους πέντε οργανισμούς από τον κλάδο της ενέργειας, του πετρελαίου/αερίου και των επιχειρήσεων παροχής υπηρεσιών κοινής ωφέλειας (17%) ανέφερε ότι οι συσκευές και οι υπολογιστές του επηρεάστηκαν σε ποσοστό 91% ή και υψηλότερο.

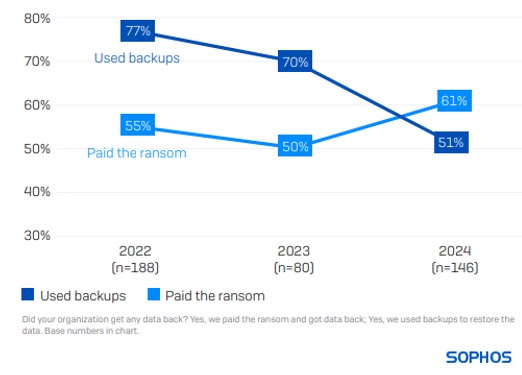

Η τάση χρήσης αντιγράφων ασφαλείας για την ανάκτηση δεδομένων σημείωσε πτώση

Το 61% των οργανισμών ενέργειας, πετρελαίου/αερίου και υπηρεσιών κοινής ωφέλειας πλήρωσαν λύτρα για να πάρουν πίσω τα κρυπτογραφημένα δεδομένα του ενώ μόνο το 51% αποκατέστησε κρυπτογραφημένα δεδομένα χρησιμοποιώντας αντίγραφα ασφαλείας -πρόκειται για το χαμηλότερο ποσοστό χρήσης αντιγράφων ασφαλείας που αναφέρθηκε από όλους τους κλάδους. Είναι η πρώτη φορά που παρατηρούμε να επικρατεί η τάση της πληρωμής των λύτρων έναντι της χρήσης αντιγράφων ασφαλείας από τους οργανισμούς ενέργειας, πετρελαίου/αερίου και υπηρεσιών κοινής ωφέλειας. Συγκριτικά, σε παγκόσμιο επίπεδο, το 56% πλήρωσε τα λύτρα και το 68% χρησιμοποίησε αντίγραφα ασφαλείας.

Τα φετινά ευρήματα αντιπροσωπεύουν μια αξιοσημείωτη αλλαγή σε σχέση με τα δύο προηγούμενα έτη, όταν ο κλάδος απολάμβανε εντυπωσιακά ποσοστά χρήσης αντιγράφων ασφαλείας (70% το 2023 και 77% το 2022).

Μια αξιοσημείωτη αλλαγή κατά το τελευταίο έτος είναι η αύξηση της τάσης να χρησιμοποιούνται πολλαπλές προσεγγίσεις για την ανάκτηση κρυπτογραφημένων δεδομένων (π.χ. καταβολή λύτρων και χρήση αντιγράφων ασφαλείας). Αυτή τη φορά, το 35% των οργανισμών ενέργειας, πετρελαίου/αερίου και των επιχειρήσεων παροχής υπηρεσιών κοινής ωφέλειας που είδε τα δεδομένα του να κρυπτογραφούνται, ανέφερε ότι χρησιμοποίησε περισσότερες από μία μεθόδους, ποσοστό υψηλότερο από το 26% που αναφέρθηκε το 2023.

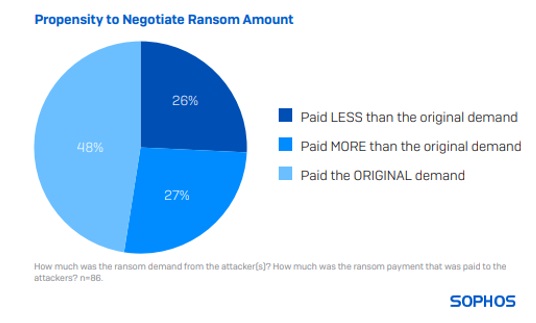

Τα θύματα κρίσιμων υποδομών δεν καταβάλλουν συχνά το αρχικό ποσό της απαίτησης λύτρων

86 ερωτηθέντες από τον κλάδο της ενέργειας, του πετρελαίου/αερίου και των υπηρεσιών κοινής ωφέλειας, των οποίων οι οργανισμοί αναγκάστηκαν να πληρώσουν τα λύτρα, μοιράστηκαν το πραγματικό ποσό που καταβλήθηκε, αποκαλύπτοντας ότι η μέση πληρωμή έφτασε τα $2,5 εκατομμύρια το 2024.

Λίγο λιγότεροι από τους μισούς (48%) δήλωσαν ότι η πληρωμή τους αντιστοιχούσε στο αρχικό αίτημα. Το 26% πλήρωσε μικρότερο ποσό από το αρχικό αίτημα και το 27% πλήρωσε μεγαλύτερο ποσό.

Εξετάζοντας τα δεδομένα ανά κλάδο, η ενέργεια, το πετρέλαιο/αέριο και οι επιχειρήσεις κοινής ωφέλειας έχουν την υψηλότερη τάση να πληρώνουν το αρχικό ποσό λύτρων που ζητείται από τους επιτιθέμενους. Είναι επίσης ο κλάδος με τη δεύτερη μικρότερη τάση πληρωμής λύτρων χαμηλότερων της αρχικής απαίτησης.

Κατεβάστε την πλήρη έκθεση για περισσότερες πληροφορίες σχετικά με τις πληρωμές λύτρων και πολλούς άλλους τομείς.

Πηγή: Sophos

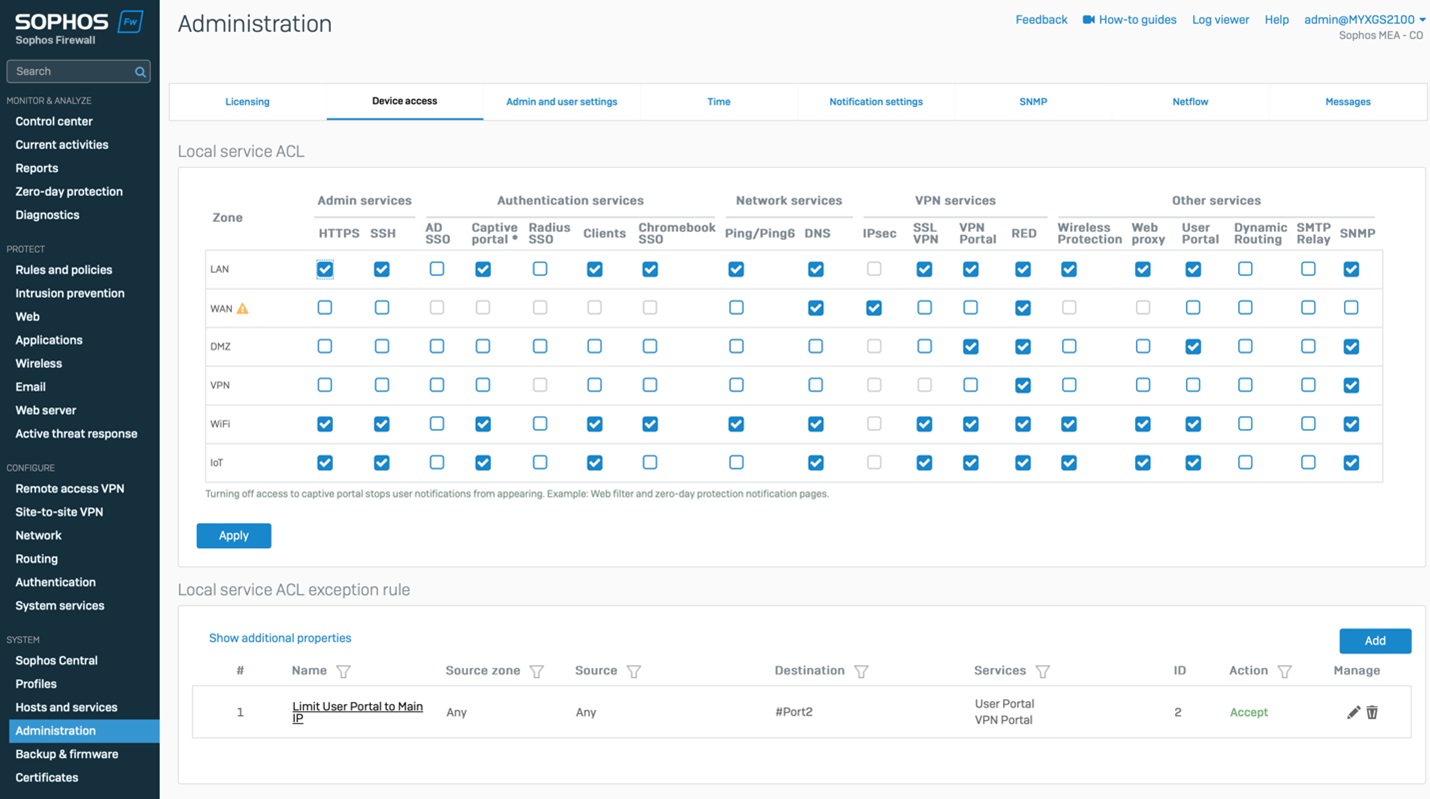

Ως πελάτες του Sophos Firewall, η ασφάλεια σας αποτελεί πρώτη προτεραιότητα για τη Sophos. Και αυτό όχι γιατί μόνο η εταιρεία έχει επενδύσει -και εξακολουθεί να επενδύει- πολλά για να διασφαλίσει ότι το Sophos Firewall είναι το ασφαλέστερο τείχος προστασίας στην αγορά αλλά και επειδή εργάζεται αδιάκοπα για να το καταστήσει τον δυσκολότερο στόχο για τους χάκερ ενώ παράλληλα συμβάλλει στην διατήρηση της ασφάλειας του δικτύου και του οργανισμού σας από μελλοντικές επιθέσεις μέσω προληπτικής παρακολούθησης.

Ακολουθούν μερικά παραδείγματα που δείχνουν τους τρόπους που η εταιρεία έχει επενδύσει για να καταστήσει το Sophos Firewall ασφαλές εκ σχεδιασμού.

Ενσωματωμένες βέλτιστες πρακτικές

Στόχος της Sophos είναι να διασφαλίσει ότι η στάση ασφαλείας του τείχους προστασίας σας είναι βέλτιστα διαμορφωμένη εξ ορισμού ενσωματώνοντας βέλτιστες πρακτικές ασφαλείας για εύκολη εγκατάσταση από την αρχή (out-of-the-box). Έτσι, αποκτάτε ισχυρή προστασία δικτύου αμέσως μόλις συνδεθεί και ενεργοποιηθεί.

Το Sophos Firewall «ξεκινά» με αυστηρούς ελέγχους πρόσβασης σε «κοκκομετρικό» επίπεδο (εξαιρετικά λεπτομερείς) και με πολλούς προεπιλεγμένους κανόνες τείχους προστασίας που παρέχουν ασφάλεια και έλεγχο όσον αφορά την κίνηση δεδομένων στο δίκτυο σας. Το Sophos Firewall καθιστά επίσης γρήγορη και εύκολη τη ρύθμιση πρόσθετων λειτουργιών. Το ZTNA, για παράδειγμα, προστατεύει τις εφαρμογές σας ενώ παράλληλα επιτρέπει την ασφαλή πρόσβαση των απομακρυσμένων εργαζομένων σας χωρίς να «ανοίξει» την παραμικρή θύρα στην περίμετρο.

Θωρακισμένο απέναντι στις επιθέσεις

Η λήψη μέτρων για την αποτροπή επιθέσεων που έχουν στόχο το τείχος προστασίας σας είναι εξαιρετικά σημαντική. Το Sophos Firewall έχει σχεδιαστεί εξ ορισμού με γνώμονα την ασφάλεια ενώ θωρακίζεται και ενισχύεται διαρκώς έναντι ακόμα και των πλέον προηγμένων επιθέσεων με νέες τεχνολογίες και καινοτομίες.

Το σύστημα κεντρικής διαχείρισης της Sophos (Sophos Central) προσφέρει την απόλυτη ασφαλή απομακρυσμένη διαχείριση. Οι πρόσφατες βελτιώσεις περιλαμβάνουν βελτιωμένο έλεγχο ταυτότητας πολλαπλών παραγόντων, «κιβωτιοποίηση» ή απομόνωση (containerization) για την πύλη VPN και άλλα όρια εμπιστοσύνης, αυστηρούς προεπιλεγμένους ελέγχους πρόσβασης, ταχεία υποστήριξη για εγκατάσταση επιδιορθώσεων (hotfixes) και πολλά άλλα καθιστώντας το Sophos Firewall έναν ανυπέρβλητο αντίπαλο για τους επιτιθέμενους.

Αυτοματοποιημένη εφαρμογή hotfix

Κάποιες φορές είναι σημαντικό να επιδιορθώσετε επείγοντα ζητήματα ασφαλείας γρήγορα πριν από την επόμενη τακτική ενημέρωση υλικολογισμικού. Για το σκοπό αυτό, το Sophos Firewall ενσωματώνει μια καινοτόμο δυνατότητα εγκατάστασης hotfixes που επιτρέπει στην εταιρεία να προωθεί επείγουσες και σημαντικές επιδιορθώσεις «over the air» στο τείχος προστασίας σας για την αντιμετώπιση ευπαθειών μηδενικής ημέρας ή άλλων κρίσιμων ζητημάτων που ενδέχεται να προκύψουν μεταξύ των προγραμματισμένων και τακτικών ενημερώσεων υλικολογισμικού.

Παρόλο που παραμένει ζωτικής σημασίας να διατηρείτε το τείχος προστασίας σας ενημερωμένο με την τελευταία έκδοση υλικολογισμικού (καθώς κάθε νέα έκδοση περιλαμβάνει σημαντικές επιδιορθώσεις ασφαλείας καθώς και βελτιώσεις επιδόσεων, σταθερότητας και χαρακτηριστικών), η συγκεκριμένη αυτοματοποιημένη διαδικασία hotfix επιτρέπει την εφαρμογή μίας γρήγορης επιδιόρθωσης χωρίς να απαιτείται ο χρόνος διακοπής λειτουργίας (downtime) που συνήθως συνοδεύει τις αναβαθμίσεις υλικολογισμικού.

Προληπτική παρακολούθηση

Βασίζεστε στην προληπτική, διαφανή και άμεση ανταπόκριση της Sophos. Ακριβώς για αυτόν τον λόγο, η εταιρεία παρακολουθεί αδιάκοπα την παγκόσμια εγκατεστημένη βάση τειχών προστασίας της για να αντιδρά άμεσα σε κάθε συμβάν και περιστατικό.

Το παραπάνω, επιτρέπει στις ομάδες εμπειρογνωμόνων, μηχανικών και αναλυτών της Sophos να εντοπίζει περιστατικά πριν από τους πελάτες της χάρη στη συλλογή και στην ανάλυση τηλεμετρίας. Έτσι, μπορείτε να είστε σίγουροι ότι στην περίπτωση που διαπιστωθεί επίθεση στο τείχος προστασίας κάποιου πελάτη της Sophos οπουδήποτε και αν βρίσκεται στον κόσμο, η Sophos θα εργαστεί ακούραστα όχι μόνο για να τερματιστεί η επίθεση αλλά και να αποτραπεί το ενδεχόμενο να συμβεί αλλού.

Επιπλέον, το ώριμο πρόγραμμα αποκάλυψης ευπαθειών της Sophos διασφαλίζει τόσο την διαφάνεια όσο και την επικοινωνία κάθε ευπάθειας ή συμβάντος ασφαλείας για να είστε όσο το δυνατόν καλύτερα εξοπλισμένοι όσον αφορά την προστασία του δικτύου σας. Η εταιρεία επίσης παρέχει το πλέον ενεργό και καλά χρηματοδοτούμενο πρόγραμμα επιβράβευσης ανεύρεσης σφαλμάτων η κενών ασφαλείας (bug bounty) στον κλάδο, ώστε να βρίσκεστε πάντα ένα βήμα μπροστά από οποιοδήποτε πιθανό ζήτημα προτού μετατραπεί σε πρόβλημα.

Πρόσθετες βέλτιστες πρακτικές

Εκτός από τις βέλτιστες πρακτικές που ενσωματώνονται στο τείχος προστασίας, φροντίστε να ακολουθήσετε τον οδηγό «Πως να θωρακίσετε το Sophos Firewall σας» για πρόσθετες βέλτιστες πρακτικές που πρέπει να ακολουθήσετε κατά τη ρύθμιση και τη διαχείριση του Sophos Firewall.

Κατεβάστε το Sophos Firewall Security Brief αν θέλετε μια έκδοση PDF που να καλύπτει όλες αυτές τις δυνατότητες.

Και αν ακούσατε για πρώτη φορά για το Sophos Firewall, φροντίστε να ενημερωθείτε για τις ισχυρές δυνατότητες προστασίας του και να το δοκιμάσετε από σήμερα κιόλας.

Πηγή: Sophos

600 ηγέτες από τον κλάδο της πληροφορικής/κυβερνοασφάλειας μοιράστηκαν τις εμπειρίες τους με το λυτρισμικό (ransomware), αποκαλύπτοντας την πραγματικότητα που αντιμετωπίζουν τα εκπαιδευτικά ιδρύματα σήμερα.

Η τελευταία ετήσια μελέτη της Sophos σχετικά με τις πραγματικές εμπειρίες των εκπαιδευτικών ιδρυμάτων και εκπαιδευτικών οργανισμών με το λυτρισμικό (ransomware) διερευνά πως έχει εξελιχθεί ο αντίκτυπος του ransomware τα τελευταία τέσσερα χρόνια. Στην μελέτη, διερευνάται η πλήρη εμπειρία των θυμάτων, από τον ρυθμό των επιθέσεων και την αιτία που τις προκάλεσε μέχρι τις λειτουργικές επιπτώσεις και τα επιχειρηματικά αποτελέσματα.

Η φετινή έκθεση ωστόσο ρίχνει φως σε νέους τομείς μελέτης για τον κλάδο, συμπεριλαμβανομένης της διερεύνησης των απαιτήσεων σε λύτρα έναντι των λύτρων που πληρώνονται στην πραγματικότητα καθώς και κατά πόσο συχνά οι εκπαιδευτικοί οργανισμοί λαμβάνουν υποστήριξη από τις αρχές επιβολής του νόμου για την αποκατάσταση της επίθεσης.

Κατεβάστε την έκθεση για να λάβετε τα πλήρη ευρήματα.

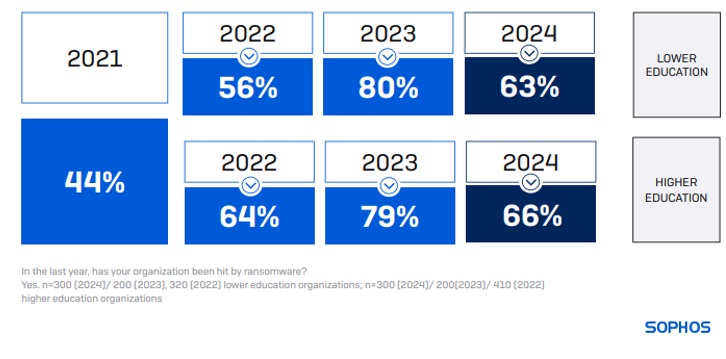

Τα ποσοστά επίθεσης μειώθηκαν, αλλά το κόστος αποκατάστασης έχει υπερδιπλασιαστεί

Το 63% των ιδρυμάτων δευτεροβάθμιας εκπαίδευσης και το 66% των ιδρυμάτων και οργανισμών τριτοβάθμιας εκπαίδευσης επλήγησαν από το ransomware το τελευταίο έτος, μείωση σημαντική σε σχέση με το 80% και 79% που αναφέρθηκαν το 2023 αντίστοιχα. Τα ποσοστά επιθέσεων στον εκπαιδευτικό κλάδο παραμένουν παρόλα αυτά υψηλότερα από τον παγκόσμιο -διατομεακό ή διακλαδικό- μέσο όρο του 59%.

Το 95% των εκπαιδευτικών οργανισμών που επλήγησαν από το ransomware το περασμένο έτος δήλωσε ότι οι κυβερνοεγκληματίες επιχείρησαν να παραβιάσουν τα αντίγραφα ασφαλείας του κατά τη διάρκεια της επίθεσης. Από τις παραπάνω απόπειρες παραβίασης αντιγράφων ασφαλείας, το 71% ήταν επιτυχείς, ποσοστό που είναι το δεύτερο υψηλότερο από όλους τους τομείς/κλάδους μετά τον κλάδο της ενέργειας, του πετρελαίου/αερίου και των επιχειρήσεων παροχής υπηρεσιών κοινής ωφέλειας.

Το περασμένο έτος διαπιστώθηκε ότι το 85% των επιθέσεων ransomware σε ιδρύματα δευτεροβάθμιας εκπαίδευσης και το 77% σε ιδρύματα ή οργανισμούς τριτοβάθμιας εκπαίδευσης κατέληξαν στην κρυπτογράφηση δεδομένων, ποσοστό ελαφρώς υψηλότερο από τα 81% και 73% που αναφέρθηκαν αντίστοιχα το αμέσως προηγούμενο έτος. Στην περίπτωση της δευτεροβάθμιας εκπαίδευσης παρατηρείται αύξηση στο ποσοστό κρυπτογράφησης για δεύτερο συνεχόμενο έτος με μόνο την πολιτειακή/τοπική αυτοδιοίκηση (98%) να έχει περισσότερες πιθανότητες να κρυπτογραφηθούν δεδομένα στην περίπτωση μίας επίθεσης.

Το μέσο κόστος ανάκαμψης για τους οργανισμούς και ιδρύματα δευτεροβάθμιας εκπαίδευσης από μία επίθεση ransomware το 2024 ήταν $3,76 εκατομμύρια, υπερδιπλάσιο από τα $1,59 εκατομμύρια που αναφέρθηκαν το περασμένο έτος (2023). Οι οργανισμοί και τα ιδρύματα τριτοβάθμιας εκπαίδευσης ανέφεραν μέσο κόστος ανάκτησης τα $4,02 εκατομμύρια, ποσό σχεδόν τετραπλάσιο από τα $1,06 εκατομμύρια που αναφέρθηκαν το 2023.

Συσκευές που επηρεάζονται από μια επίθεση ransomware

Σύμφωνα με τη νεότερη μελέτη της Sophos, κατά μέσο όρο, το 52% των υπολογιστών στην δευτεροβάθμια εκπαίδευση και το 50% στην τριτοβάθμια εκπαίδευση επηρεάζονται από μια επίθεση ransomware, ποσοστό που είναι ελαφρώς υψηλότερο από τον διακλαδικό/διατομεακό μέσο όρο του 49%. Η κρυπτογράφηση του συνόλου του περιβάλλοντος είναι εξαιρετικά σπάνια περίπτωση. Μόνο το 2% των οργανισμών στην δευτεροβάθμια εκπαίδευση και μόλις το 1% των οργανισμών της τριτοβάθμιας εκπαίδευσης ανέφεραν ότι επηρεάστηκαν οι συσκευές και οι υπολογιστές τους σε ποσοστό 91% ή υψηλότερο.

Η προθυμία καταβολής λύτρων αυξήθηκε

Το 62% των ιδρυμάτων δευτεροβάθμιας ή κατώτερης εκπαίδευσης πλήρωσε λύτρα για να πάρει πίσω τα κρυπτογραφημένα δεδομένα του όταν το 75% αποκατέστησε τα κρυπτογραφημένα δεδομένα του αξιοποιώντας τα αντίγραφα ασφαλείας του. Παράλληλα, το 67% των οργανισμών τριτοβάθμιας εκπαίδευσης πλήρωσε λύτρα για να αποκαταστήσει τα δεδομένα του και το 78% χρησιμοποίησε τα αντίγραφα ασφαλείας του.

Η τριτοβάθμια εκπαίδευση ανέφερε τη δεύτερη υψηλότερη τάση χρήσης αντιγράφων ασφαλείας για την αποκατάσταση δεδομένων μαζί με τους οργανισμούς πολιτειακής/τοπικής αυτοδιοίκησης. Κατατάσσεται επίσης στη δεύτερη υψηλότερη θέση όσον αφορά την τάση καταβολής λύτρων για την αποκατάσταση κρυπτογραφημένων δεδομένων όταν οι οργανισμοί κατώτερης εκπαίδευσης κατατάσσονται στην τρίτη θέση.

Η εικόνα που έχουμε τα τρία τελευταία χρόνια για τον τομέα της εκπαίδευσης αποκαλύπτει μία αύξηση στην τάση της χρήσης των αντιγράφων ασφαλείας. Το 2023, η τριτοβάθμια εκπαίδευση ήταν μεταξύ των τριών τελευταίων κλάδων σε παγκοσμίως όσον αφορά τη χρήση αντιγράφων ασφαλείας ενώ το 2024 ανέβηκε στη δεύτερη θέση, μαζί με τους κρατικούς ή κυβερνητικούς οργανισμούς και την πολιτειακή/τοπική αυτοδιοίκηση. Δυστυχώς, τα τελευταία τρία χρόνια, η τάση καταβολής λύτρων αυξήθηκε σταδιακά τόσο για τους οργανισμούς της κατώτερης/ δευτεροβάθμιας εκπαίδευσης όσο και τους οργανισμούς ανώτερης/ τριτοβάθμιας εκπαίδευσης.

Μια αξιοσημείωτη εξέλιξη που παρατηρήθηκε το τελευταίο έτος είναι η αύξηση της τάσης των θυμάτων να χρησιμοποιούν πολλαπλές προσεγγίσεις για την ανάκτηση των κρυπτογραφημένων δεδομένων τους (π.χ. καταβολή λύτρων και χρήση αντιγράφων ασφαλείας). Αυτή τη φορά, το 65% των οργανισμών κατώτερης ή δευτεροβάθμιας εκπαίδευσης και το 69% των οργανισμών ανώτερης ή τριτοβάθμιας εκπαίδευσης που είδε τα δεδομένα του να κρυπτογραφούνται ανέφερε ότι χρησιμοποίησε περισσότερες από μία μεθόδους, ποσοστό σχεδόν τριπλάσιο από τα ποσοστά που αναφέρθηκαν το 2023 (23% για τους οργανισμούς κατώτερης ή δευτεροβάθμιας εκπαίδευσης και 22% για τα ιδρύματα ανώτερης ή τριτοβάθμιας εκπαίδευσης).

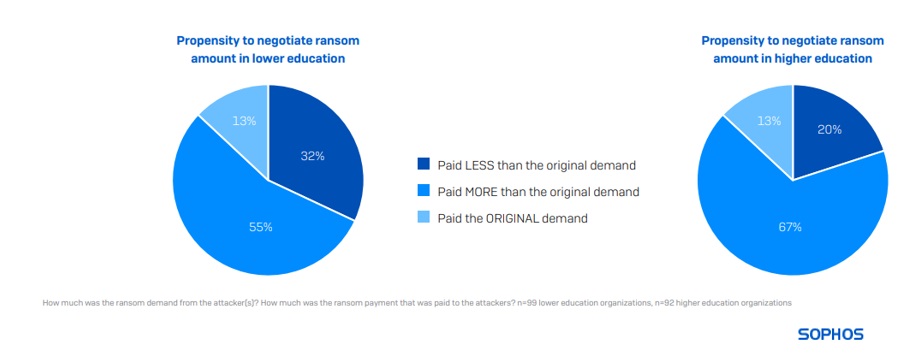

Τα θύματα σπάνια πληρώνουν το αρχικό ποσό λύτρων που απαιτήθηκε

99 ερωτηθέντες που εργάζονται σε ιδρύματα ή οργανισμούς κατώτερης ή δευτεροβάθμιας εκπαίδευσης και 92 από ιδρύματα ανώτερης ή τριτοβάθμιας εκπαίδευσης, των οποίων οι οργανισμοί αναγκάστηκαν να πληρώσουν τα λύτρα, μοιράστηκαν το πραγματικό ποσό που καταβλήθηκε, αποκαλύπτοντας ότι η μέση πληρωμή στην δευτεροβάθμια εκπαίδευση ήταν $6,6 εκατομμύρια πέρυσι. Στην τριτοβάθμια εκπαίδευση, η μέση πληρωμή ήταν $4,4 εκατομμύρια.

Μόνο το 13% των θυμάτων από τον εκπαιδευτικό κλάδο δήλωσε ότι η πληρωμή αντιστοιχούσε στο αρχικό αίτημα. Το 32% των ερωτηθέντων στην δευτεροβάθμια εκπαίδευση και το 20% των ερωτηθέντων στην τριτοβάθμια εκπαίδευση δήλωσε ότι καταβλήθηκαν μικρότερα ποσά από εκείνα των αρχικών αιτημάτων όταν το 55% των οργανισμών δευτεροβάθμιας εκπαίδευσης και το 67% των οργανισμών τριτοβάθμιας εκπαίδευσης κατέβαλε υψηλότερα ποσά. Σε παγκόσμιο επίπεδο, η τριτοβάθμια εκπαίδευση είναι ο τομέας που είναι πιθανότερο να πληρώσει περισσότερα από το αρχικό αίτημα.

Κατεβάστε την πλήρη έκθεση για περισσότερες πληροφορίες σχετικά με τις πληρωμές λύτρων και πολλούς άλλους τομείς.

Πηγή: Sophos

Οι πελάτες μίλησαν, αναγνωρίζοντας τη Sophos ως προμηθευτή με τη διάκριση «Επιλογή Πελατών» στην έκθεση Gartner® Peer Insights™ Voice of the Customer Reports for Network Firewalls and Endpoint Protection Platforms 2024.

Αυτές οι διακρίσεις βασίζονται σε έναν συνδυασμό αξιολόγησης και βαθμολόγησης από τους πελάτες και αυτή είναι η τρίτη συνεχής χρονιά που οι πελάτες αναγνωρίζουν τη Sophos ως προμηθευτή με τη διάκριση «Customer’s Choice» και στις δύο αγορές.

Στην έκθεση Voice of the Customer Report for Network Firewalls του 2024, η Sophos συγκέντρωσε βαθμολογία 4,8/5,0 με βάση 377 επαληθευμένες αξιολογήσεις πελατών στις 31 Μαρτίου 2024 – τον υψηλότερο αριθμό αξιολογήσεων από οποιονδήποτε προμηθευτή. Η Sophos έλαβε επίσης τη διάκριση Customers’ Choice σε πέντε τομείς της βιομηχανίας και είναι ο μοναδικός προμηθευτής που τοποθετήθηκε στο τεταρτημόριο «Customers’ Choice» στον τομέα «Services Industry».

Στην έκθεση Voice of the Customer Report for Endpoint Protection Platforms του 2024, η Sophos έλαβε επίσης βαθμολογία 4,8/5,0 βάσει 682 αξιολογήσεων στις 30 Απριλίου 2024 – και πάλι ο υψηλότερος αριθμός αξιολογήσεων μεταξύ των προμηθευτών που συμπεριελήφθησαν στην έκθεση. Η Sophos έλαβε επίσης τη διάκριση «Επιλογής Πελατών και στους 11 βιομηχανικούς τομείς που αναφέρονται στην έκθεση.

Μαρτυρίες πελατών

Ακολουθούν μερικά παραδείγματα από όσα λένε οι πελάτες για τη Sophos:

«Μπράβο Sophos για αυτή την εξαιρετική λύση τείχους προστασίας, κάνετε τη ζωή μας πιο εύκολη!»

Technical Engineer στον κλάδο των μέσων ενημέρωσης, $50M-250M

Review link

«Το Sophos Firewall ενδυναμώνει το ασφαλές δίκτυο με ισχυρή προστασία και κλιμακούμενες λύσεις»

Senior Manager, IT στον τραπεζικό κλάδο, $50M-250M

Δείτε σχετικά

«Το Sophos Firewall είναι η καλύτερη επιλογή που υπάρχει για να παραμένετε πάντα ένα βήμα μπροστά από τις απειλές!»

Associate Manager στον κλάδο της μεταποίησης, $50M-250M

Δείτε σχετικά

«Το Sophos Firewall είναι μια θαυμάσια λύση που μας προστατεύει από απειλές μηδενικής ημέρας»

Security Engineer στον κλάδο των μέσων ενημέρωσης, $50M-250

Δείτε σχετικά

«Το Sophos Endpoint παρέχει την ισχυρότερη προστασία κατά του ransomware στον κλάδο»

IT Manager στον κλάδο της μεταποίησης, $50M-250M

Δείτε σχετικά

«Η προστασία Sophos Endpoint συνδυάζει πολλαπλές τεχνικές πρόληψης για την αποδυνάμωση της επίθεσης»

IT Manager στον κλάδο της εκπαίδευσης, Gov’t/PS/ED <5,000 employees

Δείτε σχετικά

«Ασυναγώνιστη προστασία: Το Sophos Intercept X Endpoint παρέχει ηρεμία»

Network Administrator στον κλάδο της μεταποίησης, $30B+

Δείτε σχετικά

«Το Sophos Intercept X [Endpoint] είναι ένα από τα καλύτερα προϊόντα που έχουμε χρησιμοποιήσει ποτέ»

IT Administrator στη βιομηχανία μεταφορών, $1B-3B

Δείτε σχετικά

Εξερευνήστε τις λύσεις της Sophos

Ελάτε και εσείς στην ομάδα των 600.000 οργανισμών που εμπιστεύονται τη Sophos για την προστασία τους από το ransomware και άλλες προηγμένες απειλές. Εξερευνήστε το Sophos Intercept X Endpoint και το Sophos Firewall σήμερα και δείτε γιατί είναι σταθερά οι επιλογές πελατών στις εκθέσεις Gartner Peer Insights.

Πηγή: Sophos

Οι ενεργοί αντίπαλοι (active adversaries) είναι εξαιρετικά εξειδικευμένοι κυβερνοεγκληματίες. Χρησιμοποιούν μεθόδους που κυμαίνονται μεταξύ του απλού πληκτρολογίου και της Τεχνητής Νοημοσύνης για να παρακάμψουν τους προληπτικούς ελέγχους ασφαλείας και να εκτελέσουν προηγμένες και πολλαπλών σταδίων επιθέσεις.

Αυτό που χρειάζονται οι οργανισμοί για να προστατευτούν είναι προσαρμοστικούς ελέγχους ασφαλείας που είναι σχεδιασμένοι να ανιχνεύουν, να διερευνούν και να ανταποκρίνονται στις προσεγγίσεις που χρησιμοποιούνται συχνά από αυτούς τους εξελιγμένους φορείς απειλών. Για την αποτελεσματική αντιμετώπιση των προηγμένων αυτών απειλών απαιτείται ένα σύνολο εργαλείων που επιτρέπει στους υπεύθυνους/διαχειριστές ασφάλειας να λαμβάνουν ταχύτερα αποφάσεις βάσει δεδομένων και να εκτελούν τις όποιες εργασίες με ταχύτητα και αποτελεσματικότητα.

Η Sophos αξιοποιεί διαρκώς την ευφυία απειλών και την τεχνογνωσία κυβερνοασφάλειας της μονάδας Sophos X-Ops καθώς και τηλεμετρία τόσο από τις ίδιες τις λύσεις ασφαλείας της Sophos όσο και τρίτων κατασκευαστών για να παρέχει την ισχυρότερη προστασία, ανίχνευση και αντιμετώπιση των πλέον προηγμένων επιθέσεων. Η Sophos καινοτομεί διαρκώς και οι τελευταίες βελτιώσεις της πλατφόρμας Sophos Extended Detection and Response (XDR) παρέχουν ακόμα ισχυρότερες άμυνες κατά των ενεργών αντιπάλων.

Ενισχυμένες ανιχνεύσεις από το Sophos XDR

Δείτε μερικές από τις τελευταίες μας βελτιώσεις σε αυτό το γρήγορο βίντεο επίδειξης:

Προσαρμόσιμοι κανόνες καταστολής

Οι υπεύθυνοι ασφάλειας έχουν μεγαλύτερο έλεγχο των ανιχνεύσεων που παράγονται από την πλατφόρμα Sophos XDR καθώς η χρήση του διαισθητικού οδηγού καταστολής επιτρέπει στους αναλυτές να επικεντρωθούν στις πιο σημαντικές περιπτώσεις και ανιχνεύσεις και να καταστείλουν επιβεβαιωμένα συμβάντα. Μπορούν να δημιουργηθούν επίσης λεπτομερείς κανόνες με βάση συγκεκριμένα χαρακτηριστικά, όπως η σοβαρότητα, ο τύπος ανίχνευσης, οι λεπτομέρειες MITRE ATT&CK και άλλα.

Ολοκληρωμένες περιλήψεις ανίχνευσης

Οι υπεύθυνοι/χειριστές ασφάλειας πρέπει να λαμβάνουν αποφάσεις και να εκτελούν εργασίες με ταχύτητα, επομένως είναι ζωτικής σημασίας οι ειδοποιήσεις για τις απειλές να είναι άμεσα κατανοητές σε όλους τους αναλυτές ανεξαρτήτου επιπέδου δεξιότητας. Οι ανιχνεύσεις του Sophos XDR περιλαμβάνουν τώρα περιγραφές «φυσικής γλώσσας» για να συμβάλλουν στην επιτάχυνση της διερεύνησης και της αντίδρασης/αντιμετώπισης.

Βελτιωμένη ενσωμάτωση του SophosLabs Intelix

Οι ανιχνεύσεις που δημιουργούνται από το Sophos Endpoint αποστέλλονται πλέον αυτόματα στο SophosLabs Intelix για διαβάθμιση και ανάλυση απειλών. Οι λεπτομέρειες των ανιχνεύσεων εμπλουτίζονται πλέον με ευφυΐα απειλών υψηλής πιστότητας χωρίς να είναι απαραίτητο να υποβληθούν χειροκίνητα στη SophosLabs.

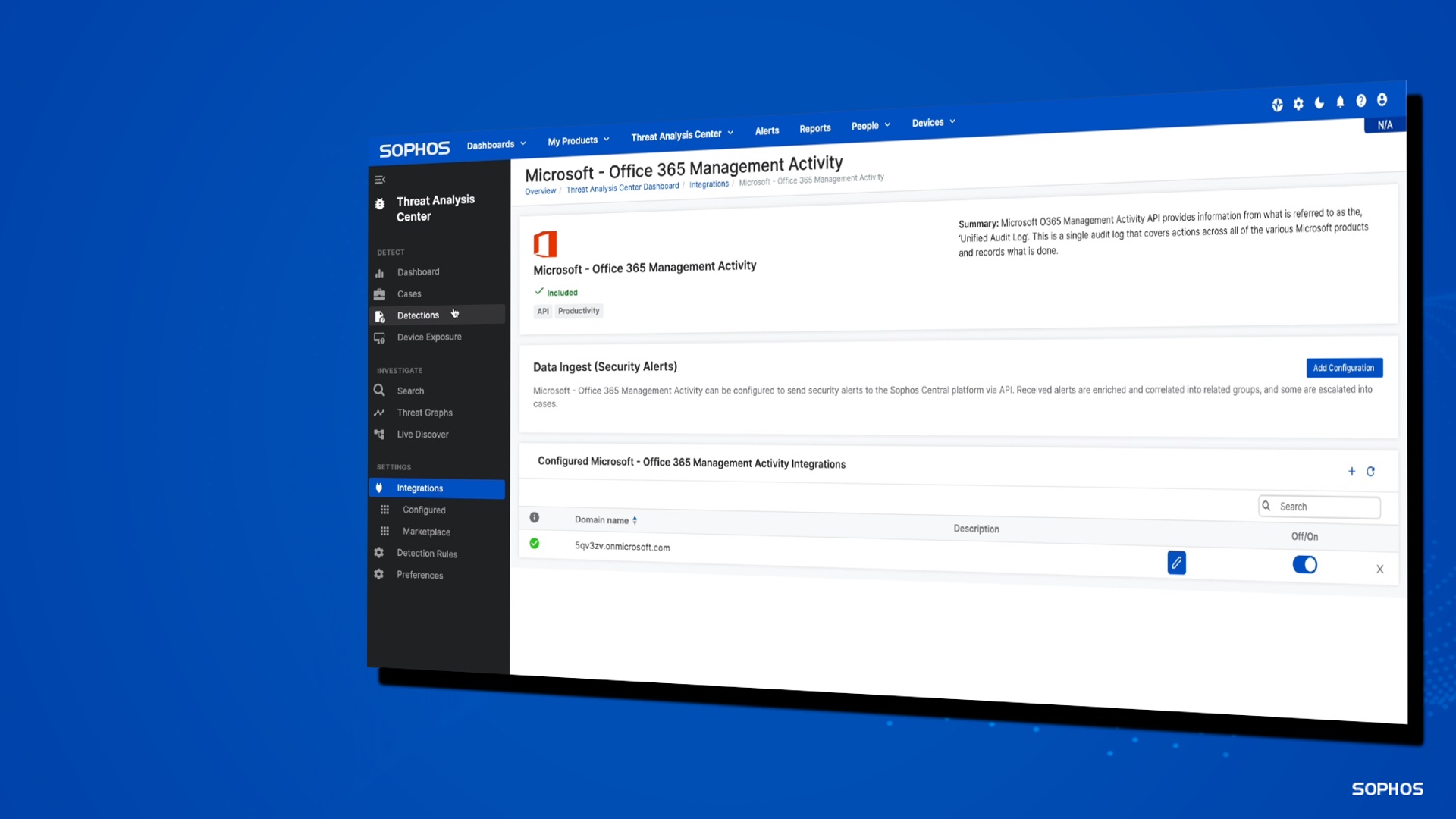

Βελτιωμένες ανιχνεύσεις Microsoft 365

Το Sophos XDR συλλέγει και αναλύει ολοκληρωμένα δεδομένα καταγραφής ελέγχου από το Microsoft 365 και χρησιμοποιεί ειδικά ανεπτυγμένους κανόνες από τη Sophos για τον εντοπισμό περισσότερων απειλών από όσες μπορούν να ανιχνεύσουν τα εργαλεία ασφαλείας της Microsoft από μόνα τους. Οι πιο πρόσφατες «ανιχνεύσεις πλατφόρμας» της Microsoft στο Sophos XDR επικεντρώνονται στον εντοπισμό παραβιασμένων λογαριασμών και στον εντοπισμό επιθέσεων BEC (Business Email Compromise).

Η ενσωμάτωση «Microsoft Office 365 Management Activity API» περιλαμβάνεται στο Sophos XDR χωρίς πρόσθετο κόστος.

Δημόσια APIs από το Sophos XDR

Επεκτείνοντας την ανοικτή προσέγγιση του οικοσυστήματός της, η Sophos εισήγαγε δύο νέα APIs για να δώσει τη δυνατότητα σε διάφορους οργανισμούς να ενσωματώσουν τα δεδομένα του Sophos XDR απρόσκοπτα στα υπάρχοντα εργαλεία και στις ροές εργασίας του επιχειρησιακής ασφαλείας τους.

Οι οργανισμοί με καθιερωμένα προγράμματα επιχειρησιακής ασφάλειας μπορούν να χρησιμοποιήσουν τα νέα APIs της Sophos για να αναδείξουν τις ανιχνεύσεις απειλών και τις λεπτομέρειες διερεύνησης περιπτώσεων από την πλατφόρμα Sophos XDR στα εργαλεία διαχείρισης πληροφοριών και συμβάντων ασφαλείας (SIEM), αυτοματοποίησης επαγγελματικών υπηρεσιών (PSA) και διαχείρισης υπηρεσιών πληροφορικής (ITSM) τους, παρέχοντας την ευελιξία να αξιοποιήσουν τις συγκεκριμένες υπάρχουσες επενδύσεις τους.

- Επιτάχυνση της διερεύνησης και της αντίδρασης/ανταπόκρισης – ενεργοποίηση αυτοματοποιημένων ροών εργασίας που αξιοποιούν τις ανιχνεύσεις και τις λεπτομέρειες περιπτώσεων του Sophos XDR

- Κεντρική ανάλυση τηλεμετρίας ασφάλειας – συσχετισμός των ανιχνεύσεων του Sophos XDR με ειδοποιήσεις και τηλεμετρία από άλλες πηγές δεδομένων

- Εμπλουτισμός με ευφυία απειλών τρίτων – εμπλουτίστε τις ανιχνεύσεις Sophos XDR με πρόσθετη ευφυία/πληροφόρηση απειλών για πρόσθετο περιεχόμενο

Μάθετε περισσότερα στην τεκμηρίωση της Sophos: Detections API | Cases API

Διευρύνετε την πολυδιάστατη ορατότητα με τεχνολογικές ενσωματώσεις

Οι ενεργοί αντίπαλοι εκτελούν επιθέσεις που διαπερνούν και επηρεάζουν πολλαπλούς τομείς στα περιβάλλοντα των θυμάτων τους – το πλήρες εύρος των οποίων είναι αδύνατο να ανιχνευθεί από ένα μεμονωμένο προϊόν. Χρειάζεται τηλεμετρία από πολλαπλές πηγές για την παροχή μίας περισσότερο ολοκληρωμένης εικόνας της δραστηριότητας ενός ενεργού αντιπάλου σε κάθε στάδιο μιας επίθεσης.

Η πλατφόρμα Sophos XDR συλλέγει, συσχετίζει και αναλύει δεδομένα από ένα ευρύ φάσμα πηγών ανίχνευσης συμβάντων ενώ παράλληλα διάφορες αυτοματοποιημένες ενέργειες και βελτιστοποιημένες ροές εργασίας επιτρέπουν σε αναλυτές να ανιχνεύουν, να διερευνούν και να αντιδρούν στους ενεργούς αντιπάλους με ταχύτητα σε όλες τις κύριες επιφάνειες επίθεσης.

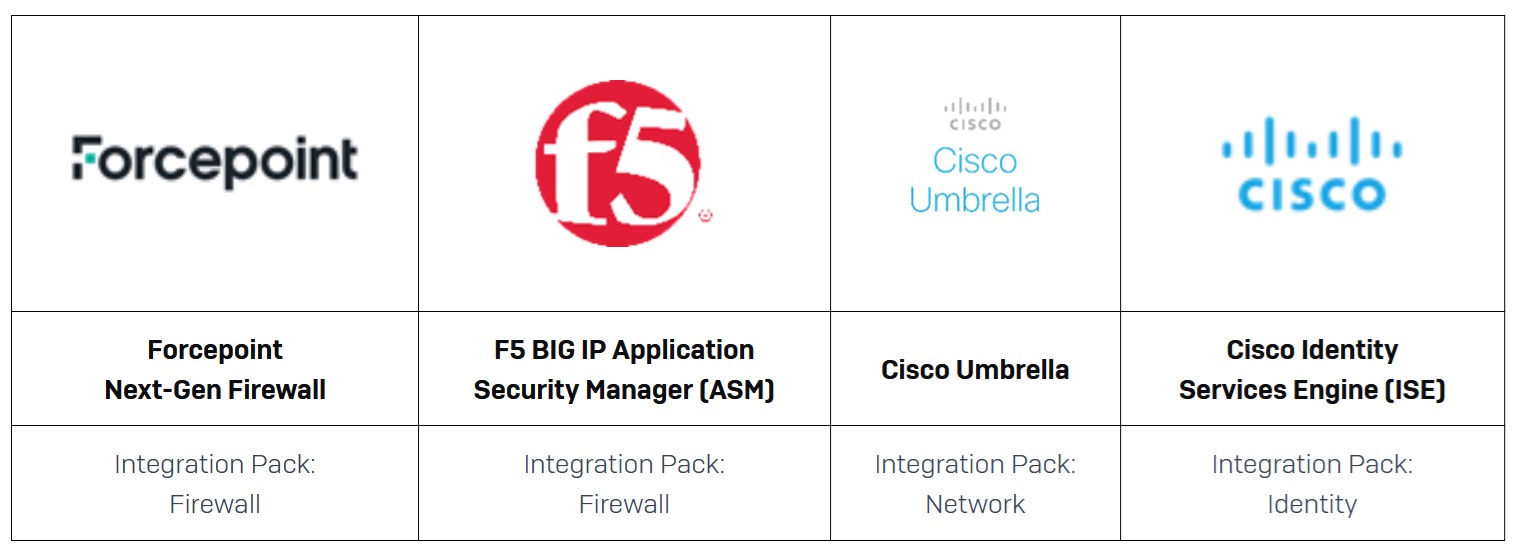

Η Sophos επεκτείνει διαρκώς το ήδη εκτεταμένο οικοσύστημα συνεργατών της με πρόσθετες ολοκληρωμένες λύσεις «με το κλειδί στο χέρι» όπως λύσεις προστασίας τερματικών συσκευών (endpoint), τείχους προστασίας, δικτύου, ηλεκτρονικού ταχυδρομείου, νέφους, προστασίας ταυτότητας, παραγωγικότητας και δημιουργίας αντιγράφων ασφαλείας.

Στις νέες ενσωματώσεις που είναι διαθέσιμες για τους πελάτες των Sophos XDR και Sophos MDR περιλαμβάνονται οι παρακάτω:

Εξερευνήστε την τρέχουσα γκάμα ενσωματώσεων τρίτων στο Sophos Marketplace.

Ενσωμάτωση ασφάλειας Microsoft Graph (Έκδοση 2)

Λαμβάνοντας, συσχετίζοντας και αναλύοντας την τηλεμετρία μέσω των APIs που έχουν τις ονομασίες Microsoft Graph security και Microsoft Office 365 Management Activity, η πλατφόρμα της Sophos χρησιμοποιεί προηγμένους ιδιόκτητους και εξειδικευμένους κανόνες ανίχνευσης απειλών για τον εντοπισμό απειλών που διαφορετικά θα μπορούσαν να διαφύγουν. Αυτές οι ολοκληρωμένες ενσωματώσεις της Microsoft έρχονται «με το κλειδί στο χέρι» και περιλαμβάνονται στις συνδρομές Sophos XDR και Sophos MDR χωρίς πρόσθετο κόστος με πάνω από 20.000 πελάτες να τις χρησιμοποιούν ήδη για να επεκτείνουν την ορατότητα και την προστασία στα περιβάλλοντα πληροφορικής τους.

Τον Ιούλιο κυκλοφόρησε μια νέα έκδοση της ενσωμάτωσης Microsoft Graph. Η νέα έκδοση, με την ονομασία «Microsoft Graph security API (Alerts v2)» παρέχει πρόσθετες πληροφορίες από ένα ευρύ φάσμα λύσεων ασφαλείας της Microsoft, τις οποίες οι αναλυτές μπορούν να αξιοποιήσουν για να επιταχύνουν τον εντοπισμό, τη διερεύνηση και την αντίδραση/ανταπόκριση. Και ναι, η νέα έκδοση εξακολουθεί να συμπεριλαμβάνεται στην κανονική τιμή των Sophos XDR και Sophos MDR!

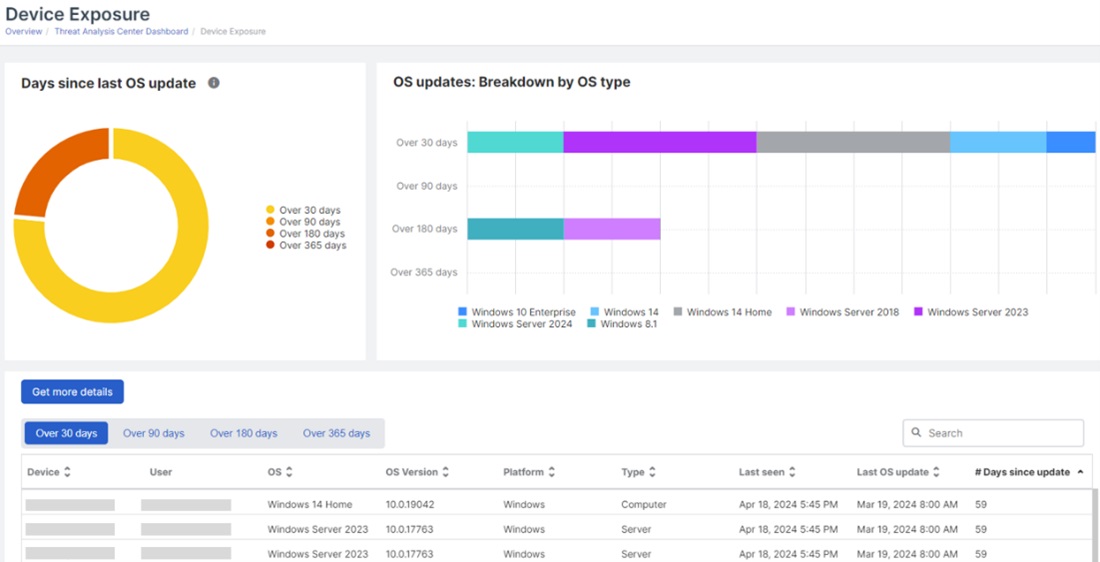

Γρήγορος εντοπισμός ευάλωτων τερματικών συσκευών και διακομιστών

Ο εντοπισμός συσκευών που είναι δυνητικά εκτεθειμένες σε απειλές είναι ζωτικής σημασίας για τη διαχείριση των κινδύνων κυβερνοασφάλειας. Πρόσφατα, η Sophos εισήγαγε μία νέα σειρά εργαλείων με την ονομασία Device Exposure στην κεντρική κονσόλα Sophos Central που παρέχει στα Sophos XDR και Sophos MDR μια σαφή επισκόπηση των τερματικών συσκευών και των διακομιστών που στερούνται κρίσιμων ενημερώσεων του λειτουργικού συστήματος. Η απεικόνιση αναδεικνύει τον χρόνο που έχει παρέλθει από την τελευταία εφαρμογή των ενημερώσεων του λειτουργικού συστήματος ενώ παράλληλα παρέχει πρόσβαση με ένα κλικ σε προσαρμόσιμα ερωτήματα για περισσότερες λεπτομέρειες.

Μάθετε περισσότερα για τη νέα κονσόλα Device Exposure

Διαχείριση τρωτότητας ως υπηρεσία διαχείρισης

Η σύγχρονη επιφάνεια επίθεσης συνεχίζει να αυξάνεται πέρα από τα όρια των παραδοσιακών εγκαταστάσεων (on-premises) πληροφορικής και οι περισσότεροι οργανισμοί διαθέτουν πλέον έναν σημαντικό αριθμό εταιρικών περιουσιακών στοιχείων που έχουν πρόσβαση στο διαδίκτυο και που δεν γνωρίζουν καν ότι τους ανήκουν, πόσο μάλλον να γνωρίζουν αν είναι ευάλωτα σε επιθέσεις. Με την πιο πρόσφατη προσφορά υπηρεσιών της Sophos – Sophos Managed Risk, powered by Tenable – η εξειδικευμένη ομάδα εμπειρογνωμόνων της εταιρείας μπορεί να βοηθήσει στην εξάλειψη των τυφλών σημείων στην εξωτερική επιφάνεια επίθεσης και δίνει προτεραιότητα στις προσπάθειες αποκατάστασης με βάση τα σημεία έκθεσης που ενέχουν τον υψηλότερο κίνδυνο για τον οργανισμό σας.

Αναγνωρισμένο από ειδικούς του κλάδου και πελάτες

Τα Sophos XDR και Sophos MDR συνεχίζουν να αποσπούν υψηλές διακρίσεις και επαίνους από πελάτες και εμπειρογνώμονες του κλάδου για τις ανώτερες δυνατότητες ανίχνευσης, διερεύνησης και αντιμετώπισης.

Ενισχύστε τις άμυνες σας έναντι των ενεργών αντιπάλων

Για να μάθετε περισσότερα και να εξερευνήσετε πως το Sophos XDR μπορεί να βοηθήσει τον οργανισμό σας να αμυνθεί καλύτερα απέναντι σε ενεργούς αντιπάλους, μιλήστε με έναν σύμβουλο της Sophos ή έναν συνεργάτη της Sophos σήμερα.

Μπορείτε επίσης να το δοκιμάσετε στο δικό σας περιβάλλον με μια δωρεάν δοκιμή 30 ημερών χωρίς καμία δέσμευση – διαθέσιμη από την ιστοσελίδα της εταιρείας ή (για υφιστάμενους πελάτες της Sophos) απευθείας μέσα από την κεντρική κονσόλα Sophos Central με μερικά μόνο κλικ.

Πηγή: Sophos

592 ηγέτες από τον κλάδο της πληροφορικής/κυβερνοασφάλειας μοιράστηκαν τις εμπειρίες τους με το λυτρισμικό (ransomware) το περασμένο έτος, αποκαλύπτοντας νέες πληροφορίες και δεδομένα για την πραγματικότητα που αντιμετωπίζουν σήμερα.

Η πιο πρόσφατη ετήσια μελέτη της Sophos για τις πραγματικές εμπειρίες των χρηματοπιστωτικών οργανισμών με το ransomware διερευνά την πλήρη εμπειρία των θυμάτων, από τον ρυθμό των επιθέσεων και την αιτία που τις προκάλεσε μέχρι τις λειτουργικές επιπτώσεις και τα επιχειρηματικά αποτελέσματα.

Η φετινή έκθεση ρίχνει φως σε νέους τομείς μελέτης για τον κλάδο, συμπεριλαμβανομένης της διερεύνησης των απαιτήσεων σε λύτρα έναντι των λύτρων που πληρώνονται στην πραγματικότητα καθώς και κατά πόσο συχνά οι οργανισμοί χρηματοπιστωτικών υπηρεσιών λαμβάνουν υποστήριξη από τις αρχές επιβολής του νόμου για την αποκατάσταση της επίθεσης.

Κατεβάστε την έκθεση για να λάβετε τα πλήρη ευρήματα.

Τα ποσοστά επίθεσης παρέμειναν σταθερά, αλλά η ανάκαμψη είναι ακριβότερη

Το 65% των οργανισμών χρηματοπιστωτικών υπηρεσιών δέχθηκαν επίθεση ransomware το 2024, ποσοστό που μπορεί να έρχεται σε συμφωνία με το 64% που αναφέρθηκε το 2023 αλλά είναι υψηλότερο από το ποσοστό που αναφέρθηκε τα δύο προηγούμενα έτη.

Το 90% των οργανισμών χρηματοπιστωτικών υπηρεσιών που επλήγησαν από το ransomware το περασμένο έτος δήλωσε ότι οι κυβερνοεγκληματίες προσπάθησαν να παραβιάσουν τα αντίγραφα ασφαλείας τους κατά τη διάρκεια της επίθεσης. Από τις απόπειρες, οι μισές (48%) ήταν επιτυχείς – ένα από τα χαμηλότερα ποσοστά παραβίασης αντιγράφων ασφαλείας σε όλους τους κλάδους.

Το 49% των επιθέσεων ransomware σε χρηματοπιστωτικά ιδρύματα και χρηματοοικονομικούς οργανισμούς κατέληξε στην κρυπτογράφηση των εταιρικών δεδομένων, πτώση αρκετά σημαντική σε σύγκριση με το 81% που αναφέρθηκε το 2023. Ο κλάδος ανέφερε το χαμηλότερο ποσοστό κρυπτογράφησης δεδομένων από όλους τους υπόλοιπους κλάδους όπως ανέφερε και το υψηλότερο ποσοστό επιτυχίας στην αναχαίτηση/αντιμετώπιση των επιθέσεων πριν από την κρυπτογράφηση των δεδομένων.

Το μέσο κόστος ανάκαμψης ενός χρηματοπιστωτικού ιδρύματος από μια επίθεση ransomware ήταν $2,58 εκατομμύρια το 2024 και επομένως παρουσιάζεται αυξημένο σε σχέση με τα $2,23 εκατομμύρια που αναφέρθηκαν το 2023.

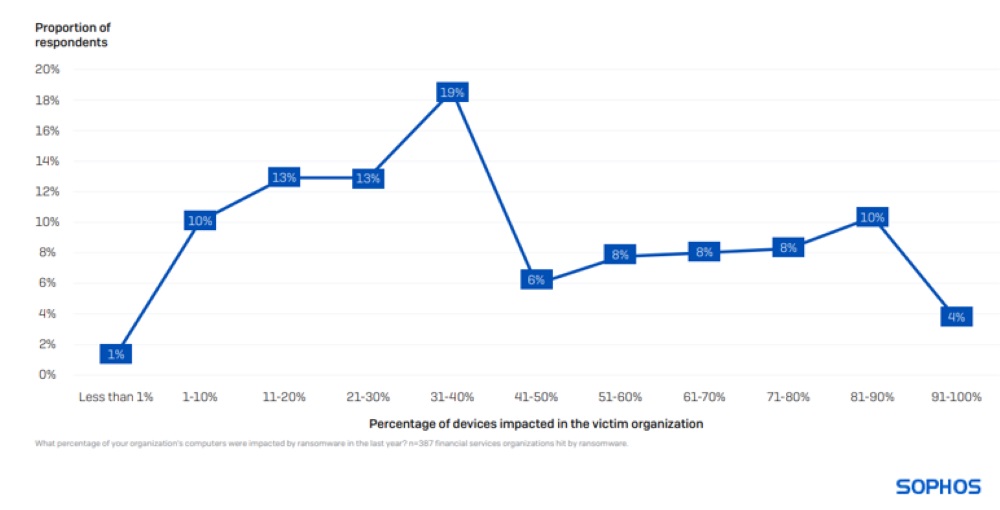

Οι συσκευές που επηρεάζονται από μια επίθεση ransomware

Κατά μέσο όρο, το 43% των υπολογιστών των χρηματοπιστωτικών ιδρυμάτων και χρηματοοικονομικών οργανισμών επηρεάζεται σε μία επίθεση ransomware, λίγο κάτω από τον διακλαδικό μέσο όρο του 49%. Η κρυπτογράφηση ολόκληρου του περιβάλλοντος είναι εξαιρετικά σπάνια περίπτωση πάντως καθώς μόνο το 4% των οργανισμών ανέφερε ότι το 91% των συσκευών ή υπολογιστών του επηρεάστηκε από την επίθεση.

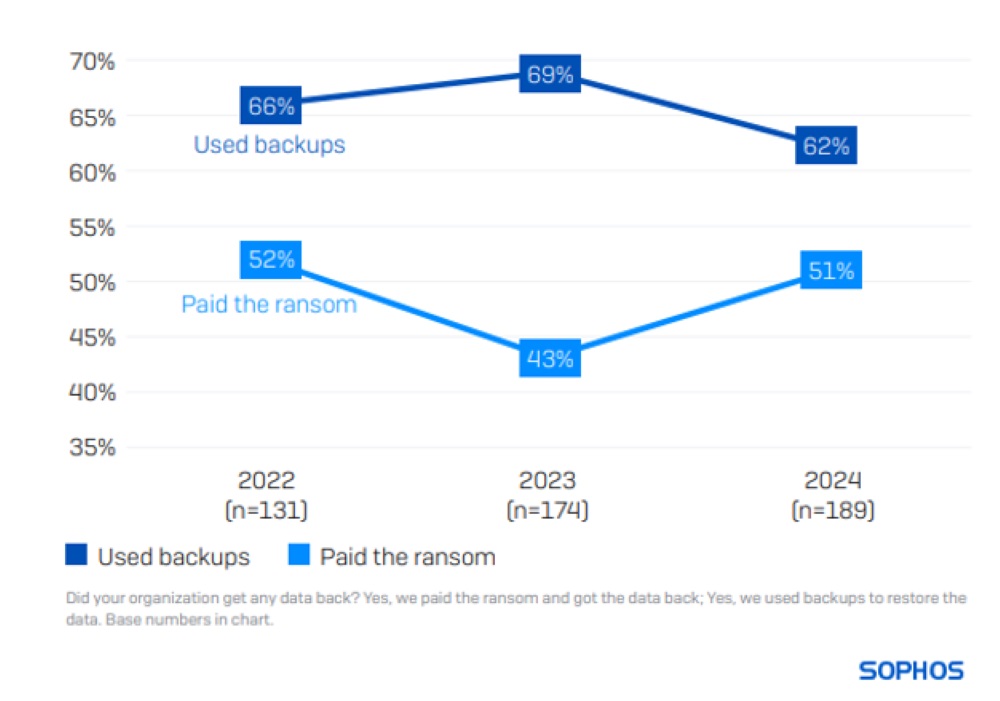

Η προθυμία καταβολής λύτρων αυξήθηκε στις χρηματοπιστωτικές υπηρεσίες

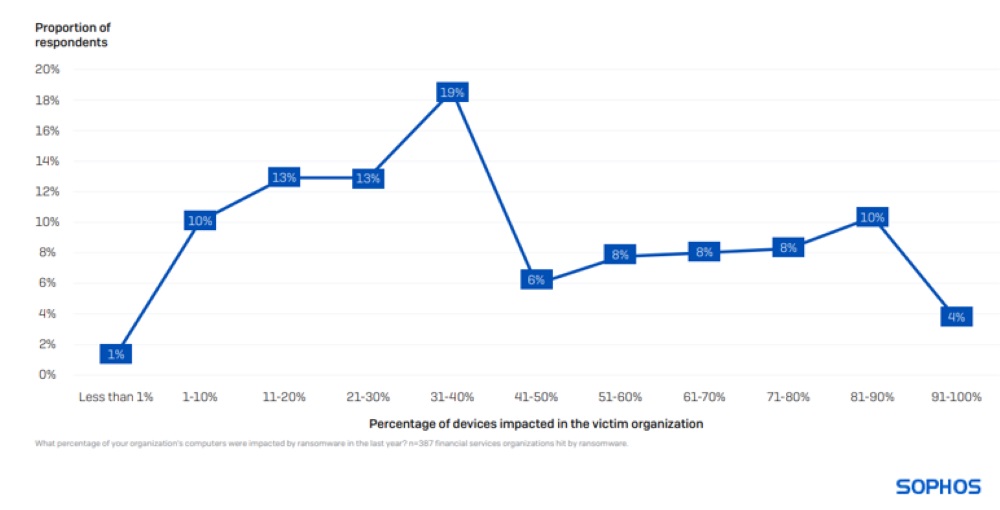

Το 62% των χρηματοπιστωτικών ιδρυμάτων και χρηματοοικονομικών οργανισμών προχώρησε στην αποκατάσταση κρυπτογραφημένων δεδομένων χρησιμοποιώντας αντίγραφα ασφαλείας ενώ το 51% αναγκάστηκε να πληρώσει λύτρα για να πάρει πίσω τα δεδομένα του. Για να υπάρχει ένα μέτρο σύγκρισης, σε παγκόσμιο επίπεδο, το 68% των οργανισμών χρησιμοποίησε αντίγραφα ασφαλείας για την αποκατάσταση και το 56% αναγκάστηκε να πληρώσει λύτρα.

Η εικόνα που έχουμε για τα χρηματοπιστωτικά ιδρύματα τα τελευταία τρία χρόνια αποκαλύπτει ότι η διαφορά μεταξύ των ποσοστών της χρήσης αντιγράφων ασφαλείας και της πληρωμής λύτρων μειώθηκε τους τελευταίους 12 μήνες. Το 2023, το 69% των οργανισμών χρηματοπιστωτικών υπηρεσιών χρησιμοποίησε αντίγραφα ασφαλείας και το 43% κατέβαλε λύτρα για την αποκατάσταση των κρυπτογραφημένων δεδομένων του μετά την επίθεση.

Μια αξιοσημείωτη αλλαγή που παρατηρήθηκε το τελευταίο έτος είναι μία αυξητική τάση που παρατηρείται μεταξύ των θυμάτων να χρησιμοποιούν πολλαπλές προσεγγίσεις για την ανάκτηση των κρυπτογραφημένων δεδομένων τους (π.χ. καταβολή λύτρων και χρήση αντιγράφων ασφαλείας). Στη φετινή μελέτη, το 37% χρηματοπιστωτικών ιδρυμάτων που είδαν τα δεδομένα τους να κρυπτογραφούνται ανέφερε ότι χρησιμοποίησε περισσότερες από μία μεθόδους, ποσοστό υπερδιπλάσιο από αυτό που αναφέρθηκε το 2023 (16%).

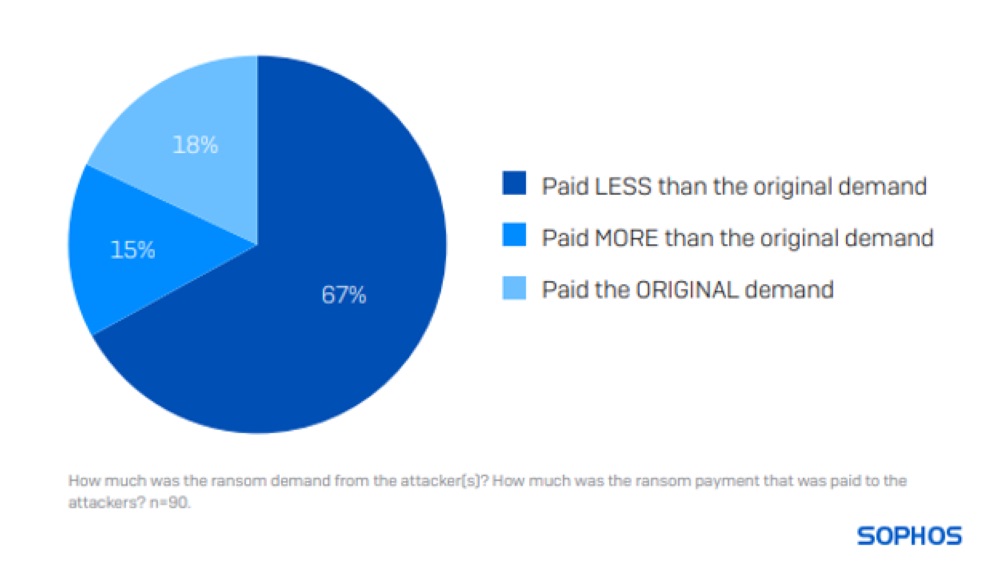

Τα θύματα χρηματοπιστωτικών υπηρεσιών σπάνια καταβάλλουν την αρχική απαίτηση όσον αφορά τα λύτρα

90 ερωτηθέντες από τον κλάδο των χρηματοπιστωτικών υπηρεσιών που εργάζονται για οργανισμούς που αναγκάστηκαν να καταβάλλουν λύτρα μοιράστηκε το πραγματικό ποσό που καταβλήθηκε, αποκαλύπτοντας ότι η μέση πληρωμή ήταν $2 εκατομμύρια το 2024.

Μόλις το 18% πλήρωσε το αρχικό ποσό που ζητήθηκε για λύτρα πάντως. Το 67% πλήρωσε λιγότερα από τις αρχικές απαιτήσεις ενώ το 15% αναγκάστηκε να πληρώσει περισσότερα. Κατά μέσο όρο, και σύμφωνα με το σύνολο των ερωτηθέντων που έλαβαν μέρος στην έρευνα, οι χρηματοπιστωτικοί οργανισμοί κατέβαλαν το 75% των αρχικών λύτρων που απαίτησαν οι αντίπαλοι.

Κατεβάστε την πλήρη έκθεση για περισσότερες πληροφορίες σχετικά με τις πληρωμές λύτρων και πολλούς άλλους τομείς ενδιαφέροντος.

Πηγή: Sophos

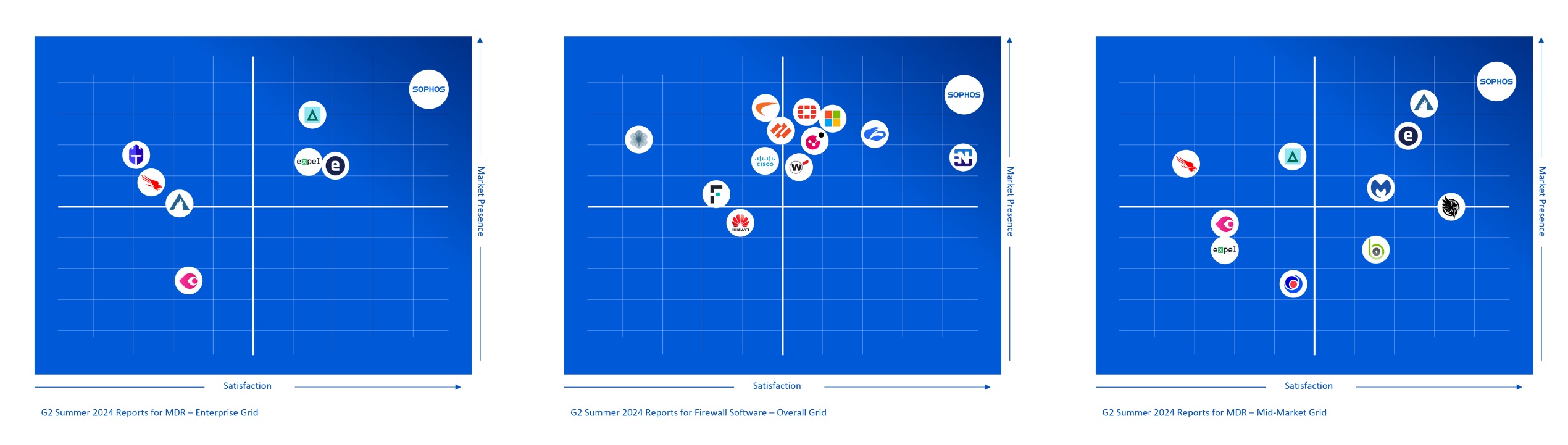

Η G2 μόλις δημοσίευσε τις Καλοκαιρινές Εκθέσεις της για το 2024 (Summer 2024 Reports) και η Sophos είναι ο μόνος προμηθευτής λύσεων κυβερνοασφάλειας που ανακηρύχθηκε «Ηγέτιδα» (Leader) σε όλες τις εκθέσεις G2 Grid® για τις Endpoint Protection Suites, Endpoint Detection and Response (EDR), Extended Detection and Response (XDR), Firewall Software και Managed Detection and Response (MDR).

Για ακόμη μία φορά, οι χρήστες της πλατφόρμας G2 βαθμολόγησαν τη Sophos ως την νούμερο ένα (#1) λύση τείχους προστασίας (Firewall) συνολικά – πρόκειται για την έκτη κατά σειρά εποχική έκθεση της G2 που η Sophos λαμβάνει τη συγκεκριμένη διάκριση. Οι χρήστες Mid-Market και Enterprise βαθμολόγησαν επίσης τη Sophos ως τη #1 λύση.

Η υπηρεσία Sophos MDR κατατάσσεται επίσης υψηλά στις εκθέσεις Summer 2024, όπου οι χρήστες την αξιολόγησαν ως τη #1 λύση MDR συνολικά μεταξύ των πελατών Mid-Market και Enterprise.

Ανεξάρτητη επικύρωση από τους πελάτες για τη Sophos

Οι διακρίσεις και οι κατατάξεις του G2 βασίζονται σε ανεξάρτητες, επαληθευμένες αξιολογήσεις πελατών στην ιστοσελίδα G2.com, τον μεγαλύτερο online προορισμό για την αγορά λογισμικού και τη μεγαλύτερη πλατφόρμα αξιολόγησης από χρήστες στον κόσμο. Στις εκθέσεις του G2 για το Καλοκαίρι του 2024, η Sophos ανακηρύχθηκε «Overall Leader» σε πέντε κατηγορίες, καθώς και «Leader» σε 10 επιμέρους τμήματα της αγοράς που ονομάζονται Grids:

- Endpoint Protection Suites: Overall, Enterprise και Mid-Market Grids

- EDR: Overall, Enterprise, Mid-Market και Small Business Grids

- XDR: Overall, Enterprise, Mid-Market και Small Business Grids

- Firewall: Overall, Enterprise, Mid-Market και Small Business Grids

- MDR: Overall, Enterprise και Mid-Market Grids

Τι λένε οι χρήστες της Sophos

«Η κεντρική διεπαφή διαχείρισης του Sophos Firewall απλοποιεί τη διαμόρφωση και την παρακολούθηση της δικτυακής ασφάλειας, παρέχοντας μια ολοκληρωμένη και εύκολα κατανοητή εικόνα των πολιτικών και των συμβάντων ασφαλείας» δήλωσε ένας IT Manager από το τμήμα Enterprise.

«Αυτό που ξεχωρίζει περισσότερο είναι το πόσο αβίαστα το Sophos Firewall απλοποιεί τις εργασίες ασφαλείας, επιτρέποντας στους χρήστες να επικεντρωθούν στην προστασία των δικτύων τους χωρίς να αναλώνονται σε πολύπλοκες ρυθμίσεις» δήλωσε ένας χρήστης από το τμήμα Mid-Market.

«Δεν νομίζω ότι προσωπικά θα κοιμόμουν καλά τη νύχτα αν δεν ήξερα ότι το Sophos MDR παρακολουθεί το δίκτυό μας 24/7/365» δήλωσε ένας IT Manager στο τμήμα Mid-Market.

«Το Sophos MDR έχει αποδειχθεί μία φανταστική λύση κυβερνοασφάλειας για εμάς. Αυτό που πραγματικά το κάνει να ξεχωρίζει είναι το πόσο γρήγορα μπορεί να εντοπίζει και να αντιμετωπίζει τις απειλές, διατηρώντας τα συστήματά μας ασφαλή με παρακολούθηση σε πραγματικό χρόνο και γρήγορη αντιμετώπιση περιστατικών» δήλωσε ένας διαχειριστής συστημάτων από το τμήμα Enterprise.

«Ένα άλλο πράγμα που πρέπει να τονιστεί για το Sophos MDR είναι η άνεση και η ηρεμία που προσφέρει η γνώση ότι θα ειδοποιηθούμε από την ομάδα ειδικών του για οποιαδήποτε απειλή καθώς και για τις εργασίες τους πάνω στην αναχαίτιση και στην αντιμετώπιση αυτής της απειλής συμβουλεύοντας μας παράλληλα. Χάρη στην αποτελεσματικότητά του Sophos MDR, καθιστά την εμπλοκή μας από τη δική μας πλευρά λιγότερο συχνή» δήλωσε ένας χρήστης από το τμήμα Enterprise.

Αναβαθμίστε τις κυβερνοάμυνες σας με προϊόντα και υπηρεσίες της Sophos

Όπως καταδεικνύουν και οι αξιολογήσεις του G2, η Sophos παρέχει απαράμιλλο εύρος και βάθος προστασίας. Οι παγκοσμίως κορυφαίες λύσεις της Sophos για την προστασία τερματικών συσκευών, δικτύων, ηλεκτρονικού ταχυδρομείου, νέφους και οι υπηρεσίες sec-ops της εταιρείας προστατεύουν πάνω από 550.000 οργανισμούς από προηγμένες κυβερνοαπειλές, συμπεριλαμβανομένου του ransomware.

Είτε θέλετε να αναβαθμίσετε το τείχος προστασίας σας, είτε να ενισχύσετε τις άμυνες των τερματικών συσκευών σας, είτε να βελτιώσετε και να επιταχύνετε τις καθοδηγούμενες από ανθρώπους έρευνες για απειλές ή να προσθέσετε 24/7 ανίχνευση και απόκριση, μπορούμε να σας βοηθήσουμε.

Οι λύσεις μας είναι καταπληκτικές από μόνες τους -και ακόμη καλύτερες όταν λειτουργούν μαζί. Οι πελάτες που χρησιμοποιούν τόσο το Sophos Intercept X Endpoint όσο και το Sophos Firewall αναφέρουν ρητά ότι είναι σε θέση να διπλασιάσουν την αποδοτικότητα της ομάδας πληροφορικής/ασφαλείας τους και να μειώσουν έως και κατά 85% στον αριθμό των περιστατικών ασφαλείας που απαιτούν διερεύνηση. Με τη Sophos μπορείτε με σιγουριά να οικοδομήσετε μια μακροπρόθεσμη στρατηγική ασφάλειας. Όπως κι αν ξεκινήσετε και οποιοιδήποτε κι αν είναι οι στόχοι σας, η Sophos μπορεί να σας βοηθήσει να απολαύσετε ανώτερα αποτελέσματα στον τομέα της κυβερνοασφάλειας.

Για περισσότερες πληροφορίες σχετικά με τις υπηρεσίες και τα προϊόντα της Sophos, μιλήστε με τον συνεργάτη ή τον αντιπρόσωπο της Sophos και επισκεφθείτε την ιστοσελίδα της εταιρείας.

Πηγή: Sophos

Η εκπαίδευση ευαισθητοποίησης σε θέματα ασφάλειας βοηθά τους οργανισμούς παγκοσμίως να μειώσουν τους κινδύνους που σχετίζονται με την κυβερνοασφάλεια, οικοδομώντας ζωτικής σημασίας ανθεκτικότητα σε απειλές και δημιουργώντας μια ισχυρή κουλτούρα ευαισθητοποίησης σε θέματα ασφάλειας.

Τι είναι η εκπαίδευση ευαισθητοποίησης σε θέματα ασφάλειας;

Η εκπαίδευση ευαισθητοποίησης σε θέματα ασφάλειας είναι η πρακτική της εκπαίδευσης των εργαζομένων, των εργολάβων, των συνεργατών και άλλων ενδιαφερομένων μερών σχετικά με τους τρόπους που μπορούν να προστατεύσουν τις ευαίσθητες πληροφορίες από απειλές στον κυβερνοχώρο. Επιπλέον, η διαδικασία αυτή ενημερώνει τους εκπαιδευόμενους για το πως μπορούν να διατηρήσουν διάφορα συστήματα, δίκτυα, διαδικτυακούς λογαριασμούς και άλλα ψηφιακά περιουσιακά στοιχεία ασφαλή από διαδικτυακές απειλές και χάκερ.

Γιατί είναι σημαντική η εκπαίδευση ευαισθητοποίησης σε θέματα ασφάλειας;

Η εκπαίδευση ευαισθητοποίησης σε θέματα ασφάλειας βοηθά τους οργανισμούς να μειώσουν τους κινδύνους που σχετίζονται με την ανθρώπινη πλευρά της κυβερνοασφάλειας και να οικοδομήσουν μια ισχυρή κουλτούρα ευαισθητοποίησης σε θέματα ασφάλειας σε όλες τις επιχειρηματικές μονάδες. Για να το επιτύχουν αυτό, οι CISOs και άλλοι ηγέτες ασφάλειας επινοούν και σχεδιάζουν προγράμματα εκπαίδευσης ευαισθητοποίησης βάσει κινδύνου που έχουν στόχο της μη ασφαλείς συμπεριφορές, όπως το πάτημα ενός συνδέσμου ηλεκτρονικού ψαρέματος (phishing) ή η λήψη ενός κακόβουλου συνημμένου αρχείου.

![]() Με την εφαρμογή ενός προγράμματος ευαισθητοποίησης σε θέματα ασφάλειας, οι οργανισμοί ενισχύουν την ασφάλεια των πληροφοριών και διατηρούν τα ευαίσθητα δεδομένα, όπως είναι τα προσωπικά δεδομένα ή οι πληροφορίες προσωπικής ταυτοποίησης (PII), η πνευματική ιδιοκτησία (IP) και η πρόσβαση σε εμπιστευτικούς λογαριασμούς (όπως τραπεζικούς λογαριασμούς) μακριά από μη εξουσιοδοτημένα μάτια. Η εκπαίδευση ευαισθητοποίησης μπορεί επίσης να διασφαλίσει ότι οι εργαζόμενοι συμμορφώνονται με τους βιομηχανικούς ή τους τοπικούς κανονισμούς για το απόρρητο των δεδομένων, όπως για παράδειγμα είναι ο Γενικός Κανονισμός Προστασίας των Προσωπικών Δεδομένων της Ευρωπαϊκής Ένωσης (GDPR).

Με την εφαρμογή ενός προγράμματος ευαισθητοποίησης σε θέματα ασφάλειας, οι οργανισμοί ενισχύουν την ασφάλεια των πληροφοριών και διατηρούν τα ευαίσθητα δεδομένα, όπως είναι τα προσωπικά δεδομένα ή οι πληροφορίες προσωπικής ταυτοποίησης (PII), η πνευματική ιδιοκτησία (IP) και η πρόσβαση σε εμπιστευτικούς λογαριασμούς (όπως τραπεζικούς λογαριασμούς) μακριά από μη εξουσιοδοτημένα μάτια. Η εκπαίδευση ευαισθητοποίησης μπορεί επίσης να διασφαλίσει ότι οι εργαζόμενοι συμμορφώνονται με τους βιομηχανικούς ή τους τοπικούς κανονισμούς για το απόρρητο των δεδομένων, όπως για παράδειγμα είναι ο Γενικός Κανονισμός Προστασίας των Προσωπικών Δεδομένων της Ευρωπαϊκής Ένωσης (GDPR).

Καθώς οι οργανισμοί βελτιώνουν το μοντέλο εκπαίδευσης σχετικά με την ευαισθητοποίησή τους σε θέματα ασφάλειας, συχνά διαπιστώνουν απότομη μείωση των δαπανών που σχετίζονται με την κυβερνοασφάλεια, καθώς και θετικό αντίκτυπο στην παραγωγικότητά τους, τη δημιουργία εσόδων και τη φήμη του εμπορικού τους σήματος.

Λειτουργεί η εκπαίδευση ευαισθητοποίησης σε θέματα ασφάλειας;

Επειδή όλες οι επιθέσεις στον κυβερνοχώρο έχουν τις ρίζες τους στη χειραγώγηση της ανθρώπινης συμπεριφοράς, η εκπαίδευση ευαισθητοποίησης σε θέματα ασφάλειας είναι το πιο αποτελεσματικό εργαλείο για την προστασία των ευαίσθητων πληροφοριών σας από τους χάκερ. Δίνοντας στους υπαλλήλους τις απαραίτητες γνώσεις για τον εντοπισμό και την αναφορά γνωστών απειλών, οι οργανισμοί ελαχιστοποιούν την πιθανότητα παραβίασης που ενδέχεται να θέσει σε κίνδυνο τα δεδομένα τους.

Σε κάθε περίπτωση, η αποτελεσματική εκπαίδευση για την ευαισθητοποίηση σε θέματα ασφάλειας έχει τις βάσεις της στον αποτελεσματικό προγραμματισμό. Οι επαγγελματίες ευαισθητοποίησης σε θέματα ασφάλειας ενός οργανισμού πρέπει να καθορίσουν σαφείς στόχους όσον αφορά την κυβερνοασφάλεια, τις μετρήσεις που θα χρησιμοποιήσουν για την αξιολόγηση των επιδόσεων καθώς και να καθορίσουν εφαρμόσιμες στρατηγικές για να επιτύχουν ή ακόμα και να υπερβούν τις φιλοδοξίες τους. Θα πρέπει επίσης να ληφθεί υπόψη η ενίσχυση της συμμετοχής των εργαζομένων στην εκπαίδευση και η αύξηση του ποσοστού ολοκλήρωσης των εκπαιδευτικών σεμιναρίων μεταξύ των συμμετεχόντων.

Σύμφωνα με τα αποτελέσματα του Gone Phishing Tournament του 2021, ένας στους πέντε τελικούς χρήστες κάνει κλικ σε ύποπτους συνδέσμους μηνυμάτων ηλεκτρονικού ψαρέματος (phishing). Από αυτούς που έκαναν κλικ, τα τρία τέταρτα έθεσαν σε κίνδυνο τα δεδομένα τους. Με την εφαρμογή δυναμικών επιλογών εκπαίδευσης ευαισθητοποίησης σε θέματα ασφάλειας, οι οργανισμοί μπορούν να αποφύγουν εκτεταμένες διακοπές λειτουργίας, απώλεια εσόδων και άλλες αναπόφευκτες συνέπειες μίας παραβίασης δεδομένων.

Τι πρέπει να περιλαμβάνει ένα πρόγραμμα ευαισθητοποίησης σε θέματα ασφάλειας;

Οι καλύτερες λύσεις ευαισθητοποίησης σε θέματα ασφάλειας συνδυάζουν μια ποικιλία διαφορετικών μαθησιακών δραστηριοτήτων για να προσφέρουν μια ελκυστική, ενημερωτική και διασκεδαστική (ναι, η εκπαίδευση στην εργασία μπορεί και πρέπει να είναι διασκεδαστική!). Τα κοινά στοιχεία του προγράμματος κατάρτισης περιλαμβάνουν (αλλά δεν περιορίζονται σε αυτά): διαδικτυακά μαθήματα, κουίζ, διαδραστικές ενότητες, προσομοιώσεις ηλεκτρονικού ψαρέματος και διαρκείς εκστρατείες επικοινωνίας.