Νέα

Ιαν

O Schiappa έρχεται στη Sophos από την RSA, το τμήμα ασφάλειας της EMC, όπου υπηρέτησε ως ανώτερος αντιπρόεδρος και γενικός διευθυντής του τμήματος Identity και Data Protection της εταιρείας. Στην RSA, ο Dan Schiappa διαχειριζόταν μιας επιχειρηματική μονάδα με ετήσια έσοδα άνω των $500 εκατομμυρίων, και είχε την ευθύνη για τον προγραμματισμό, την διαχείριση των προϊόντων, την εμπορία των προϊόντων, για ένα κέντρο διοίκησης που αφορούσε στην καταπολέμηση της απάτης, καθώς και για τη λειτουργία του data center. Στην Sophos θα έχει την πλήρη ευθύνη για το ευρύ χαρτοφυλάκιο προϊόντων ασφάλειας της εταιρείας που απευθύνονται σε τελικούς χρήστες, συμπεριλαμβανομένων των endpoint, mobile, server protection και encryption και data protection.

Ο Kris Hagerman, διευθύνων σύμβουλος της Sophos, είπε: “Είμαι στην ευχάριστη θέση να καλωσορίσω τον Dan στην Sophos. Έχει μεγάλη εμπειρία στο χώρο της πληροφορικής και ειδικά στον τομέα της ασφάλειας, με μεγάλο υπόβαθρο, κινητικότητα και πάθος που τον καθιστούν την τέλεια λύση για την επιτάχυνση της στρατηγικής μας που αφορά στα προϊόντα ασφάλειας για τελικούς χρήστες. Έτσι ώστε να προσφέρουμε παγκόσμιας κλάσης on-premise και διαχειριζόμενων στο cloud λύσεις ασφαλείας για την προστασία των πελατών μας καθώς συνδέονται διαρκώς σε ποικιλίες endpoints. Συνεχίζουμε να προσθέτουμε μερικά από τα λαμπρότερα μυαλά στην Sophos καθώς κοιτάζουμε να γίνουμε ο παγκόσμιος ηγέτης στην παροχή των πληρέστερων λύσεων ασφάλειας, χωρίς πολυπλοκότητα, για τους οργανισμούς σε όλο τον κόσμο“.

Πριν εργαστεί στην EMC, ο Schiappa ήταν στη Microsoft, όπου κατείχε διάφορες θέσεις γενικού διευθυντή συμπεριλαμβανομένων της ασφάλειας των Windows, της υπηρεσίας Microsoft Passport / Live ID καθώς και της πλατφόρμας για την online διαφήμιση της εταιρείας. Οδήγησε επίσης τη στρατηγική και την εταιρική ανάπτυξη στον τομέα Entertainment and Devices. Ως επικεφαλής του τμήματος ασφάλειας της Microsoft, ο Dan οδήγησε μία ομάδα από 400 άτομα που ήταν υπεύθυνη για την ανάπτυξη της υποδομής ασφαλείας για τα Windows Vista / 7 και Windows Server λειτουργικά συστήματα. Επίσης κατά τη διάρκεια της θητείας του, ήταν ο βασικός ηγέτης των υπηρεσιών BitLocker και Rights Management της Microsoft. Πριν από τη Microsoft, o Dan ήταν ο Διευθύνων Σύμβουλος της Vingage Corporation, μιας νεοσύστατης εταιρείας φιλοξενίας video σε διακομιστές που εξαγοράστηκε από την L3 Mobilevision, και ήταν στέλεχος στη PictureVision, ένα online startup ψηφιακής απεικόνισης που αποκτήθηκε από την Kodak. O Dan Schiappa επίσης κατείχε τεχνικούς ρόλους στις εταιρείες Informix Software και Oracle Corporation.

Ο Schiappa δήλωσε: “Η Sophos είναι έτοιμη να οδηγήσει τις εξελίξεις για μια πιο αποτελεσματική και απλούστερη προσέγγιση στην διασφάλιση των χρηστών και των δεδομένω . Το σύννεφο θα επιτρέψει σε επαγγελματίες IT και sτους εταίρους μας να επιταχύνουν την ανάπτυξη στην ασφάλεια και την απλοποίηση της διαχείρισης σε ένα συνεχώς μεταβαλλόμενο τοπίο με malware , στοχευμένες επιθέσεις και άλλες απειλές ασφαλείας. Και οι συνεχείς καινοτομίες της στους τομείς της ασφάλειας για τον τελικό χρήστη και την προστασία των δεδομένων του θα διασφαλίσει καλύτερα τις επιχειρήσεις όλων των μεγεθών, είτε επιλέγουν το σύννεφο ή την πιο παραδοσιακή on-premise διαχείριση. Είναι μια συναρπαστική περίοδος να είσαι στην Sophos, και είμαι ενθουσιασμένος που είναι μέλος της ομάδας“.

Ιαν

Sophos Mobile Control

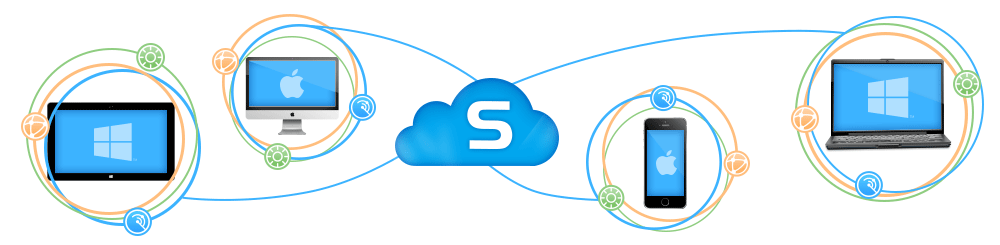

Προστατεύοντας ήδη εκατομμύρια φορητών συσκευών και κινητά σε δεκάδες χιλιάδες λογαριασμούς πελατών, η τελευταία έκδοση του Sophos Mobile Control (SMC) διαθέτει μια νέα web-based κονσόλα διαχείρισης που μπορεί να αναπτυχθεί, είτε on-premise είτε ως εύκολη στη χρήση υπηρεσία (service) για τη διαχείριση, τη προστασία και την ασφάλεια των δεδομένων.

Παρέχει αποτελεσματική διαχείριση των κινητών συσκευών για τον έλεγχο όσων έχουν πρόσβαση σε εταιρικά συστήματα και δίκτυα. Χρησιμοποιώντας το Sophos Mobile Control, οι ομάδες IT μπορούν να επιβάλλουν εξίσου τη συμμόρφωση προς τους κανονισμούς καθώς και προς στις εταιρικές πολιτικές εξασφαλίζοντας πλήρως την ασφάλεια των δεδομένων της συσκευής, χωρίς πολυπλοκότητα. Το Sophos Mobile Control υποστηρίζει τα λειτουργικά συστήματα Windows Phone 8, Android και iOS 7, που είναι το πιο πρόσφατο λειτουργικό σύστημα της Apple.

Σε μία πρόσφατη έρευνα της IDC, σημειώνεται ότι το 24% των οργανώσεων SMB (Small Medium Business) χρησιμοποιούν σήμερα μια λύση MDM για να ελέγχουν και να διαχειρίζονται τις φορητές συσκευές τους και τα κινητά τηλέφωνα. Η μελέτη αναγνώρισε ότι το Sophos Mobile Control αποτελεί την πλέον χρησιμοποιούμενη λύση MDM μεταξύ των συμμετεχόντων στην έρευνα με ποσοστό 25%. Επιπλέον, τον περασμένο μήνα, η Sophos ονομάστηκε ηγέτης στο Gartner Magic Quadrant που αφορούσε σε Endpoint Protection πλατφόρμες, και πρόσφατα έλαβε μια θετική κριτική από το 451 Group.

«Είμαστε ενθουσιασμένοι από τη συνεχιζόμενη υϊοθέτηση των δικών μας λύσεων MDM. Όπως επιβεβαιώνεται και από την έκθεση της IDC, οι ευκαιρίες στην αγορά είναι τεράστιες, και το Sophos Mobile Control βρίσκεται ήδη στην κορυφή των λύσεων του είδους» δήλωσε ο Dan Schiappa, Senior Vice President και General Manager του EndUser Protection Group της Sophos. «Καθώς οι οργανισμοί κοιτάζουν πως να καθορίσουν και να βελτιώσουν τις πολιτικές BYOD για να είναι συμμορφωμένες με κανονισμούς και άλλα θέματα συμμόρφωσης, η Sophos συνεχίζει να είναι ένας αξιόπιστος πάροχος λύσεων προστασίας τελικών σημείων, δικτύων και διακομιστών».

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο εδώ.

Ιαν

Το εργατικό δυναμικό που χρησιμοποιεί φορητές συσκευές είναι ιδιαίτερα παραγωγικό και είναι αυτό που σπρώχνει την ανάπτυξη του λεγόμενου BYOD (Bring Your Own Device). Για το “mobile” εργατικό δυναμικό, η ισορροπία μεταξύ της δουλειάς και της προσωπικής ζωής, μπορεί να σημαίνει για παράδειγμα τον έλεγχο των εταιρικών μηνυμάτων ηλεκτρονικού ταχυδρομείου στη προσωπική τους συσκευή, καθώς και πλοήγηση στο Internet χρησιμοποιώντας ένα εταιρικό φορητό υπολογιστή κατά τη διάρκεια ενός ταξιδιού.

Πολλοί επαγγελματίες στον χώρο του IT θα συμφωνήσουν ότι είναι πολύ δύσκολο στη πλειονότητα των περιπτώσεων να εξασφαλίσουν την ισορροπία ανάμεσα στην ισχύ που έχουν οι συνεργάτες τους με τόσο προνομιούχα φορητά εργαλεία και στην ασφάλεια των εταιρικών δεδομένων. Παρακάτω υπάρχουν μερικές απλές συμβουλές που θα σας βοηθήσουν να εξασφαλίσετε το mobile εργατικό δυναμικό σας, χωρίς να βάλετε το τμήμα IT να δουλεύει… υπερωρίες.

1. Επιλέξτε μία συνδρομή σε κάποια συνδρομητική υπηρεσία ασφαλείας που βασίζεται στο σύννεφο και η οποία προσφέρει λογισμικό ασφαλείας και ενημερώσεις πολιτικών οπουδήποτε χωρίς να είναι απαραίτητο να επιβραδύνετε τους χρήστες. Αλήθεια, όταν οι χρήστες σας είναι στο δρόμο –π.χ ταξιδεύουν για επαγγελματικούς λόγους- πόσο συχνά χρησιμοποιούν VPN για να συνδεθούν; Αν βασίζεστε σε συνδέσεις VPN (Virtual Private Network) για να αποστείλετε ενημερώσεις ασφαλείας ή να ανανεώσετε τις πολιτικές, θα είστε διαρκώς ένα βήμα πίσω.

2. Επωφεληθείτε από τις δυνατότητες φιλτραρίσματος ιστοσελίδων ενός σύγχρονου λογισμικού ασφαλείας που μπλοκάρουν το κακόβουλο λογισμικό και άλλες κυβερνοαπειλές πριν φτάσουν στον υπολογιστή, και παράλληλα επιβάλλετε τη σωστή πολιτική χρήσης.

Όταν οι μετακινούμενοι εργαζόμενοι σας είναι στο δρόμο, είναι αναμενόμενο ότι θα συνδεθούν στο Wi-Fi του ξενοδοχείου για να περιηγηθούν στο Internet για να ελέγξουν την αγαπημένη τους ιστοσελίδα με αθλητικά από το iPad που χρησιμοποιούν για τη δουλειά.

Το κλειδί είναι να τους κρατήσετε προστατευμένους από απειλές που ελλοχεύουν στο Διαδίκτυο. Επωφεληθείτε από τις δυνατότητες επιβολής διαδικτυακής προστασίας τελικού σημείου που είναι ενσωματωμένες στον τοπικό παράγοντα ασφάλειας. Κατά αυτό τον τρόπο θα αποφύγετε τις καθυστερήσεις και θα εξαλείψετε την ανάγκη για “backhaul” της κίνησης δεδομένων χρησιμοποιώντας κάποια σύνδεση VPN (και ήδη γνωρίζουμε ότι οι χρήστες δεν χρησιμοποιούν ασφαλές συνδέσεις VPN προτού σερφάρουν στο Internet).

3. Επιλέξτε μία λύση που θα προστατεύει τόσο υπολογιστές Windows όσο και Mac με τον ίδιο τρόπο και με μία πολιτική. Ρίξτε μία ματιά στην αίθουσα αναμονής ενός αεροδρομίου και δείτε πόσοι υπολογιστές MacBook χρησιμοποιούνται. Σύμφωνα με μία πρόσφατη έρευνα μας, το 10% των φορητών υπολογιστών που χρησιμοποιούνται σε εταιρικά δίκτυα είναι υπολογιστές MacBook. Επιλέξτε μία λύση που θα προστατεύει το ίδιο τόσο τους υπολογιστές Windows όσο και τους MacBook.

Για να μειώσετε την επιπλέον εργασία από το τμήμα IT, είναι απαραίτητο να εξασφαλίσετε ότι το τμήμα μπορεί να διαχειριστεί και τις δύο ομάδες υπολογιστών χρησιμοποιώντας μία μηχανή επιβολής πολιτικών ασφαλείας. Με αυτό τον τρόπο, θα χρειαστεί να ρυθμίσετε τις πολιτικές συμμόρφωσης μόνο μία φορά, που θα λειτουργήσουν αυτόματα τόσο σε Windows όσο και στο OS X της Apple για υπολογιστές Mac.

4. Για να προστατεύσετε τα δεδομένα και να εξασφαλίσετε τη συμμόρφωση, εξασφαλίστε ότι μπορείτε να κρυπτογραφήσετε τα δεδομένα τόσο σε υπολογιστές Windows όσο και σε Mac. Όλοι γνωρίζουμε ότι η κρυπτογράφηση δεδομένων είναι απολύτως απαραίτητη για τους εργαζόμενους που χρησιμοποιούν φορητές συσκευές, αν και έχει διαπιστωθεί ότι στο 80% των επιχειρησιακών υπολογιστών δεν χρησιμοποιείται κρυπτογράφηση. Πολλοί χρήστες που χρησιμοποιούν φορητούς υπολογιστές, αρνούνται να χρησιμοποιήσουν κρυπτογράφηση στους φορητούς υπολογιστές τους, για λόγους που έχουν να κάνουν με τη ταχύτητα απόκρισης ή το χρόνο εκκίνησης του λειτουργικού συστήματος.

Επιλέξτε μία λύση κρυπτογράφησης που λειτουργεί τόσο σε Windows όσο και σε Mac και με υψηλή απόδοση που δεν θα καθυστερεί τους χρήστες σας.

5. Επιλέξτε μία μοναδική λύση, που σας δίνει τη δυνατότητα να επιβλέπετε όλες τις συσκευές που χρησιμοποιούν οι χρήστες σας εξ’ αποστάσεως, συμπεριλαμβανομένων φορητών υπολογιστών Windows, MacBook ή άλλων φορητών συσκευών (Android, iOS, Windows Phone). Οι mobile users, χρησιμοποιούν τουλάχιστον τρεις συσκευές κατά μέσο όρο για να κάνουν τη δουλειά τους. Ιδανικά χρησιμοποιήστε μία λύση με user-centric προσέγγιση, ώστε όταν κάνετε έλεγχο ή προσπαθείτε να λύσετε ένα πρόβλημα με κάποιον χρήστη φορητής συσκευής της επιχείρησής σας, να μπορείτε εύκολα να δείτε γεγονότα, τις συσκευές που χρησιμοποίησε και τις πολιτικές που εφαρμόστηκαν και που αφορούν μόνο στο συγκεκριμένο άτομο.

To Sophos Cloud

Οι σημερινές επιχειρήσεις και οι διαχειριστές IT έχουν σήμερα την απλούστερη επιλογή, το Sophos Cloud. Δεν απαιτείται διακομιστής για να εγκατασταθεί και η κονσόλα διαχείρισης βρίσκεται στο σύννεφο. Οπότε μέσα σε 60 δευτερόλεπτα θα είστε έτοιμοι να το λειτουργήσετε.

1) Προσφέρει ασφάλεια για υπολογιστές Windows, Mac και άλλες φορητές συσκευές με μία, ενιαία ολοκληρωμένη κονσόλα.

2) User-centric τιμολόγηση, πολιτική και υποβολή αναφορών

3) Ολοκληρωμένη προστασία χωρίς πολυπλοκότητα

Δοκιμάστε το Sophos Cloud δωρεάν.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Ιαν

Το νέο πρόγραμμα Complete MSP Security είναι η πρώτη εστιασμένη λύση για MSPs που προσφέρει πλήρη προστασία για δίκτυα, endpoints, και φορητές συσκευές από ένα μόνο προμηθευτή.

Το Complete MSP Security της Sophos, μετατρέπει τις υπηρεσίες IT Security, σε μία εύκολη, γραμμική υπόθεση και παράλληλα περισσότερο κερδοφόρα.

Οι συνεργάτες MSPs της Sophos, μπορούν τώρα να προσφέρουν ένα ευρή και πλήρες φάσμα υπηρεσιών ασφαλείας, παρέχοντας άμεσα αξιοπιστία και αποδεδειγμένη προστασία συμπεριλαμβανομένης και της κεντρικής διαχείρισης, που τους επιτρέπει να διαχειρίζονται εύκολα όλους τους πελάτες τους, σε όλες τις τοποθεσίες, χωρίς επιπλέον χρέωση.

Με την αυτο-τροφοδότηση αδειών MSP της Sophos, το συγκεκριμένο πρόγραμμα προσφέρει ελκυστικές τιμές με βάση την χρήση καθώς καιι pay-as-you-go μηνιαία χρέωση, ενώ δεν απαιτεί εκ των προτέρων δεσμεύσεις. Πρόκειται για ένα επιχειρηματικό μοντέλο που απαιτούσαν οι MSPs, και δεν είχε εκπληρωθεί, έως σήμερα!

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Ιαν

Φέτος οι κυβερνοεγκληματίες συνέχισαν στο ίδιο μοτίβο επαγγελματοποίησης της “βιομηχανίας” τους, προσφέροντας υπηρεσίες “easy-to-buy-and-use” που ενίσχυσαν την κλίμακα του κυβερνοεγκλήματος σε πρωτόγνωρα επίπεδα.

“Ενώ πολλοί ειδικοί σε θέματα ασφάλειας είναι ενήμεροι για τις αυτές τις υψηλού επιπέδου τάσεις, λίγοι έχουν αναγνωρίσει τη σημασία τους” είπε ο James Lyne, επικεφαλής παγκόσμιας έρευνας για την ασφάλεια της Sophos. “Αν το 2013 μας έχει διδάξει κάτι είναι ότι οι παραδοσιακές μέθοδοι ασφαλείας αγωνίζονται να τα βγάλουν πέρα. Αυτές οι νέες συμπεριφορές αναγκάζουν τη βιομηχανία να προσαρμοστεί και να αλλάξει και οι πλέον διαδεδομένες βέλτιστες πρακτικές που αφορούν στην ασφάλεια θα πρέπει να επανεξεταστούν”.

Η έκθεση τονίζει νέες ανησυχίες για την ασφάλεια που κυμαίνονται από stealth malware εργαλεία που χρησιμοποιούν τεχνικές δυναμικού καμουφλάζ και παρέχουν στους επιτιθέμενους μακροχρόνια και επίμονη πρόσβαση σε δεδομένα χρηστών έως στον πολλαπλασιασμό των συνδεδεμένων συσκευών που αντιπροσωπεύουν νέους και συχνά ανεπαρκώς προστατευόμενους στόχους. Πολλές νέες συσκευές τύπου “Internet of Things” βρίσκονται πια στα σπίτια μας και συμμετέχουν στις υποδομές (τοπικά δίκτυα κ.λ.π) που χρησιμοποιούμε καθημερινά, προσφέροντας σε κυβερνοεγκληματίες που παραμονεύουν την δυνατότητα να επηρεάσουν την καθημερινότητα και την ζωή μας, και δεν εννοούμε μόνο την παραδοσιακή κλοπή χρηματοοικονομικών πληροφοριών.

“Οι τάσεις αυτές αναμένεται να συνεχιστούν και το 2014, καθώς οι απειλές γίνονται ακόμα πιο έξυπνες και χρησιμοποιώντας ολοένα καλύτερες τεχνικές καμουφλάζ”, δήλωσε ο Lyne.

Το 2014, η Sophos προβλέπει μεγαλύτερη έμφαση από τους εγκληματίες του κυβερνοχώρου στις υψηλότερης ποιότητας και πειστικότερες τεχνικές phishing και social engineering για να αντισταθμίσουν τα δυσκολότερα στην εκμετάλλευση λειτουργικά συστήματα όπως είναι τα Windows 8.1. Ενσωματωμένες συσκευές (όπως συστήματα POS, ιατρικά συστήματα και νέες «έξυπνες» υποδομές) θα ανοίξουν παλιές πληγές και επομένως λάθη και κενά ασφαλείας που είχαν αποβληθεί από το σύγχρονο περιβάλλον PC, επανέρχονται και εφαρμόζονται εκ’ νέου από απροσεξία. Οι επιθέσεις σε εταιρικά και προσωπικά δεδομένα στο σύννεφο θα συνεχίσουν να αυξάνονται καθώς οι πάροχοι αγωνίζονται να βελτιώσουν τη στρατηγική ασφάλειας τους σε αυτή τη νέα υπολογιστική πλατφόρμα. Επιπλέον το malware για κινητά αναμένεται να γίνεται τόσο περίπλοκο και έξυπνο όσο οι συγγενείς του στους υπολογιστές.

“Είναι σαφές ότι το 2014 θα πρέπει όχι μόνο να παρακολουθούμε την εξέλιξη των υφιστάμενων τεχνικών επίθεσης αλλά και να προετοιμαστούμε για νέες επικίνδυνες απειλές που δεν έχουμε προηγουμένως αντιμετωπίσει” δήλωσε ο Gerhard Eschelbeck, CTO της Sophos.

“Την ώρα που η βιομηχανία προσαρμόζει και ενισχύει τους μηχανισμούς προστασίας για να καλύψει νέες συσκευές και απειλές, οφείλουμε να επισημάνουμε ότι η ασφάλεια είναι ένα σπουδαίο ζήτημα για κάθε μέλος της κοινωνίας, όχι μόνο για την κυβέρνηση και τις επιχειρήσεις”. Μπορείτε να κατεβάσετε την πλήρη έκθεση της Sophos για το κυβερνοέγκλημα το 2013 από εδώ.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο εδώ.

Ιαν

Προσοχή: Το συγκεκριμένο άρθρο (στην αγγλική γλώσσα), θα ενημερώνεται διαρκώς με πληροφορίες, οπότε καλό θα ήταν να επισκέπτεστε συχνά τον σύνδεσμο εδώ.

Αφορά στα προϊόντα και εκδόσεις της Sophos:

- Sophos UTM

- Sophos Anti-Virus for VMWare vShield

Για πληροφορίες σχετικά με την ευπάθεια σε άλλα προϊόντα της Sophos δείτε τους παρακάτω συνδέσμους:

Is SafeGuard Enterprise affected by the recently identified OpenSSL leak in versions 1.0.1 to 1.0.1f (cve-2014-160)?

Is Sophos Mobile Control affected by the recently identified OpenSSL leak in versions 1.0.1 to 1.0.1f (cve-2014-160)?

Ποια είναι η ευπάθεια;

Το επίσημο CVE μπορείτε να το βρείτε εδώ το οποίο αναφέρει εκδόσεις του OpenSSL που χρησιμοποιούνται σε μερικά προϊόντα της Sophos. Η ευπάθεια περιγράφει ένα TLS heartbeat read overrun που μπορεί να χρησιμοποιηθεί για να αποκαλύψει πακέτα ευαίσθητων δεδομένων από τη μνήμη συστήματος κάθε υπολογιστή/ διακομιστή σε παγκόσμιο επίπεδο που τρέχει τις επηρεαζόμενες εκδόσεις του OpenSSL- ωστόσο μόνο εκτεθειμένες υπηρεσίες επηρεάζονται άμεσα, αφού το bug επιτρέπει την ανάγνωση από τη μνήμη της διεργασίας. Για περισσότερες πληροφορίες σχετικά με το bug μπορείτε να διαβάσετε το άρθρο: Anatomy of a data leakage bug – the OpenSSL “heartbleed” buffer overflow

Ποιες εκδόσεις του OpenSSL επηρεάζονται;

Οι 1.0.1 και 1.0.2-beta εκδόσεις του OpenSSL επηρεάζονται συμπεριλαμβανομένων των εκδόσεων 1.0.1f and 1.0.2-beta1.

Ποια προϊόντα της Sophos επηρεάζονται;

Παρακάτω μπορείτε να δείτε τα προϊόντα της Sophos που επηρεάζονται. Προσοχή: Υπάρχουν προϊόντα της Sophos που ενώ χρησιμοποιούν SSL δεν επηρεάζονται και επομένως δεν είναι η απαραίτητη η λήψη μέτρων.

Αν χρησιμοποιείτε κάποιο ή περισσότερα από τα προϊόντα παρακάτω, τότε ακριβώς δίπλα από την ονομασία του προϊόντος θα βρείτε και στο σχετικό οδηγό για τα μέτρα που πρέπει να λάβετε:

|

Προϊόν Sophos |

Ενέργειες για το fix |

|

UTM 9.1

UTM 9.2 |

Είναι διαθέσιμο patch σχετικά με την ευπάθεια στο UTM 9.1. Τα βήματα εν ολίγοις είναι τα εξής: 1. Εγκαταστήστε το patch Για λεπτομερείς οδηγίες δείτε το άρθρο 120851. |

|

UTM LiveConnect Servers |

Αναβαθμίστηκε με patch στις 9 Απριλίου, 2014. |

| UTM Manager 4.105 |

Αναβαθμίστηκε στην έκδοση 4.106, διαθέσιμο. Δείτε σχετικά: http://blogs.sophos.com/2014/04/10/sophos-utm-manager-up2date-4-106-released/ |

| SAV for vShield |

Ένα patch για την έκδοση 1.1 θα είναι διαθέσιμο στις αρχές της εβδομάδας. |

Προσοχή: Υπάρχουν τρεις βασικές απαιτήσεις για να εγκαταστήσετε το patch για την ευπάθεια στο OpenSSL, για να προστατευτείτε από μελλοντικές απόπειρες εκμετάλλευσης του κενού ασφάλειας και για να μετριάσετε τυχόν τρωτά σημεία στην ασφάλεια αν το πιστοποιητικά σας έχουν ήδη “συμβιβαστεί”:

1. Εφαρμόστε το Patch για το OpenSSL

2. Αναπαράγετε όλα τα πιστοποιητικά SSL

3. Αλλάξτε τους κωδικούς ασφαλείας

Που μπορώ να βρω το Patch και οδηγίες για να αναπαράγω όλα τα πιστοποιητικά SSL;

Τα επί του παρόντος διαθέσιμα patches για το UTM απαριθμούνται στο άρθρο Heartbleed: Recommended steps for UTM Θα προσθέσουμε λεπτομέρειες σχετικά με άλλα patches το συντομότερο. Επισκεφτείτε τη σελίδα ΕΔΩ για ενημερώσεις σχετικά.

να αναδείξει την ασφάλεια των πληροφοριών ως την πλέον κομβική παράμετρο που πρέπει να λαμβάνεται υπόψη στην υιοθέτηση των νέων τεχνολογιών στο IT περιβάλλον. Παράλληλα, φιλοδοξεί να παρουσιάσει στους επαγγελματίες IT το τοπίο των νέων απειλών και το πώς αυτές θα αντιμετωπιστούν αποτελεσματικά μέσα από την εφαρμογή συγκεκριμένων πολιτικών και την αξιοποίηση σύγχρονων τεχνολογικών λύσεων και υπηρεσιών.

Κατά την διάρκεια του 3ου InfoCom Security θα διοργανωθούν παράλληλα Labs, με τεχνικές και πρακτικές παρουσιάσεις από ειδικούς για θέματα σχετικά με την ασφάλεια πληροφοριών, που απευθύνονται αποκλειστικά σε επαγγελματίες ΙΤ.

Πατήστε εδώ για να εγγραφείτε για την ημερίδα Infocom Security 2013

Πατήστε εδώ για να μεταβείτε στην επίσημη ιστοσελίδα του Infocom Security 2013

Ιαν

Η Sophos ξεκίνησε να παράγει antivirus και προϊόντα κρυπτογράφησης πριν από 30 χρόνια. Σήμερα, τα προϊόντα της έχουν αναλάβει να ασφαλίσουν τα δίκτυα που χρησιμοποιούν 100 εκατομμύρια άνθρωποι, σε 150 χώρες στον κόσμο και σε 100 χιλιάδες επιχειρήσεις.

Τα προϊόντα της Sophos επιτρέπουν την ασφάλιση και του παραμικρού τελικού σημείου σε ένα δίκτυο, από φορητούς υπολογιστές και εικονικά desktops έως servers, φορητές συσκευές, το Internet καθώς και την κίνηση ηλεκτρονικού ταχυδρομείου. Όλες οι συσκευές μάλιστα, είναι εύκολα διαχειρίσιμες από το cloud. Επίσης, η ασφάλεια όλων αυτών των συσκευών είναι δυνατή μέσω προϊόντων που ταιριάζουν στις ιδιαίτερες ανάγκες των χρηστών.

Η Sophos εξασφαλίζει την ασφάλεια των δικτύων με το να παρέχει αυτό που δεν μπορούν οι άλλοι: Απλότητα.

Ασφάλεια Δικτύων

Ποιος την χρειάζεται

Η σουίτα Sophos UTM βοηθάει τους επαγγελματίες και τις εταιρείας να εδραιώσουν την ασφάλεια των δικτύων τους χωρίς συμβιβασμούς στην αποτελεσματικότητα. Είναι η ασφάλεια στην απλότητα της. Προστατεύει τους χρήστες οπουδήποτε ενώ παράλληλα κάνει την ασφάλεια ευκολότερη στην ανάπτυξη και στην διαχείριση.

Τι προστατεύει

- Όλους τους υπολογιστές, φορητές συσκευές και τους διακομιστές σε ένα δίκτυο

- Επιμέρους/ απομακρυσμένα δίκτυα και απομακρυσμένους χρήστες μέσω VPN

- Διακομιστές email και internet καθώς και χρήστες Wi-Fi

Προϊόντα

- Unified Threat Management – Το απόλυτο πακέτο ασφάλειας δικτύων

- Secure VPN – Μετατρέψτε κάθε τοποθεσία δικτύου σε ασφαλή τοποθεσία

- Secure Web Gateway – Πλήρης προστασία στο Internet οπουδήποτε

- Web Application Firewall – Προστασία από γνωστές και άγνωστες απειλές

- Next-Generation Firewall – Χάρη στο τείχος προστασίας, όλες οι απειλές βρίσκουν τον… θάνατο

- Secure Wi-Fi – Υπερ-ασφαλές, σούπερ Wi-Fi

- Secure Email Gateway – Η απλούστερη στην διαχείριση προστασία, για ένα σύνθετο πρόβλημα

Προστασία τελικού χρήστη

Ποιος την χρειάζεται

Χάρη στην endpoint προστασία της Sophos, όλα τα κατευθυνόμενα προς τον υπολογιστή δεδομένα και malware βρίσκουν… τοίχο. Και όλα τα παραπάνω, οικονομικά. Φυσικά, προστατεύονται τόσο οι φορητές συσκευές του χρήστη όσο και οι servers του.

Τι προστατεύει

- Όλους τους υπολογιστές, φορητές συσκευές και τους διακομιστές σε ένα δίκτυο

- Κρυπτογράφηση για συσκευές και διαμοιραζόμενα αρχεία στο δίκτυο

- Φορητές συσκευές και laptops σε κίνηση

Προϊόντα

- Enduser Protection Suites – Η “όλα σε ένα” σουίτα ασφαλείας

- Mobile Control – Αμέτρητες συσκευές, μία λύση

- Endpoint Antivirus – Κορυφαία προστασία για laptops και desktop υπολογιστές

- SafeGuard Encryption – Κρυπτογράφηση παντού και πάντα

Προστασία διακομιστών

Ποιος την χρειάζεται

Η προστασία antivirus που έχουμε, προσφέρει αποτελεσματικότερη, ταχύτερη προστασία στο δίκτυο των φυσικών ή των εικονικών διακομιστών σας.

Τι προστατεύει

- Εκτεταμένη υποστήριξη πλατφορμών για διακομιστές Windows, UNIX και Linux

- Το μικρό αποτύπωμα μνήμης, δεν συνεπάγεται καθυστερήσεις. Ο antivirus agent της Sophos δεν καταναλώνει σημαντικούς πόρους και είναι βελτιστοποιημένος για εικονικοποίηση

- HIPS προστασία για Windows εύκολη στην ανάπτυξη και στη διαχείρηση.

Προϊόντα

- Server Security – Επαγγελματικών προδιαγραφών λύση Pro-Server Anti-virus.

- Network Storage Antivirus – Υψηλής τεχνολογίας ασφάλεια για υψηλής τεχνολογίας αποθήκευση

- PureMessage – Εξαιρετικά νέα για τους επαγγελματίες και τις επιχειρήσεις. Άσχημα νέα για τους spammers

Ο Πρόεδρος και Διευθύνων Σύμβουλος της Sophons, Kris Hagerman είπε σχετικά: “Η Sophos είναι ενθουσιασμένη που εντάσσεται μαζί με τους υπόλοιπους ηγέτες της τεχνολογίας που αποκαλούν την Silicon Valley σπίτι τους. Μια σημαντική παρουσία στη Silicon Valley, μας δίνει την χρυσή ευκαιρία να επωφεληθούμε από τις τάσεις της τεχνολογίας και τις ευκαιρίες συνεργασίας που αφθονούν στον συγκεκριμένο τομέα.

Η Silicon Valley είναι ένα διάσημο παγκόσμιο κέντρο για ιδέες και καινοτομίες που αλλάζουν το τεχνολογικό τοπίο, για κορυφαία ταλέντα και στρατηγικές συνεργασίες που θα βοηθήσει την Sophos να εισέλθει στο επόμενο επίπεδο ανάπτυξης”.

Ο Mike Valentine, Ανώτερος αντιπρόεδρος των Παγκόσμιων Πωλήσεων και το κανάλι της Sophos, δήλωσε: “H Sophos είναι μια παγκόσμια εταιρεία με παγκόσμια εμβέλεια. Λαμβάνοντας υπόψη τη στρατηγική στον τομέα των πωλήσεων “To Κανάλι Πρώτα”, είναι σημαντικό να έχουμε μια ισχυρή φυσική παρουσία στις περιοχές που θα οδηγήσουν σε μεγαλύτερες ευκαιρίες. Αυτός είναι ο λόγος που επεκταθήκαμε στην Bay Area, προσθέτοντας ένα σημαντικό γραφείο στα άλλα 40 γραφεία που διατηρούμε σε όλο τον κόσμο. Η Sophos χτίζει ένα ηγετικό πρόγραμμα για το κανάλι στην αγορά, και συνεχώς προσλαμβάνει ή ενεργοποιεί κορυφαίους εταίρους για να ενταχθούν στην ομάδα μας. Αυτό το νέο γραφείο είναι μία ακόμη απόδειξη για την αύξηση των επενδύσεων μας στην αγορά της ασφάλειας πληροφορικής στην Βόρεια Αμερική”.

Παράλληλα, η “μηχανή” ανάπτυξης προϊόντων της Sophos συνεχίζει με αμείωτους ρυθμούς. Η εταιρεία ανακοίνωσε πρόσφατα το Sophos Cloud, μία εύκολη στην εγκατάσταση και απλή στην διαχείριση υπηρεσία cloud που αφορά στην προστασία “endpoint”. Η τελευταία έκδοση του Sophos Mobile Control παρέχει κορυφαία διαχείριση φορητών συσκευών (MDM, mobile device management), επιτρέποντας σε οργανισμούς όλων των μεγεθών να χρησιμοποιούν φορητές συσκευές όπως είναι οι iPhone, iPad, Android και Windows Phone συσκευές, για να κάνουν τη δουλειά τους – απλά, με ασφάλεια και αξιοπιστία.

Η εταιρεία συνεχίζει επίσης να προσελκύει κορυφαία ταλέντα της βιομηχανίας, συμπεριλαμβανομένης της John Keenan στην θέση του Αντιπροέδρου των Πωλήσεων στην Βόρεια Αμερική, της Mary Winfield στην θέση της Ανώτερου Αντιπροέδρου στον τομέα της Υποστήριξης και του Dan Schiappa ως Ανώτερου Αντιπροέδρου και Γενικού Διευθυντή του τμήματος Ασφάλειας για τους τελικούς χρήστες της Sophos.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο εδώ.

Το Balance 50 διαθέτει τις εξελιγμένες τεχνολογίες διαχείρισης φόρτου γραμμής (load balancing) και failover, επομένως σε περίπτωση που οποιαδήποτε γραμμή βγει εκτός λειτουργίας τότε αυτόματα αναδρομολογεί τα δεδομένα στις υπόλοιπες διαθέσιμες γραμμές.

Υποστηρίζει PepVPN, επομένως μπορεί και λειτουργεί ως τελικό σημείο SpeedFusion για branch VP networking, ενώ ενσωματώνει όλα τα χαρακτηριστικά και τις τεχνολογίες που έκαναν τα Balance 20 και Balance 30 αγαπητά στους πελάτες.

Έχετε πελάτες που ζουν σε περιοχές με περιορισμένο bandwidth; Θέλετε να έχετε την επιλογή να συνδέσετε περισσότερους από τρία WAN links κάθε φορά; Το Balance 50 κάνει όλα τα παραπάνω δυνατά, και είναι μία γρήγορη και ευέλικτη αναβάθμιση σε σχέση με τα Balance 20 και 30.

Μάλιστα το Balance 50, προσφέρει περισσότερη ταχύτητα και αξιοπιστία, ακόμα και σε περιπτώσεις που μεμονωμένες συνδέσεις παρουσιάζουν καθυστερήσεις ή έχουν “πέσει”.

Κατεβάστε το σχετικό datasheet για περισσότερες πληροφορίες για το Balance 50, το νέο οικονομικό multi-WAN router της Peplink.

Ιαν

Σύμφωνα με μία πρόσφατη έρευνα της βιομηχανίας, το 80% των Android apps εμφανίζουν τουλάχιστον μία επικίνδυνη συμπεριφορά. Εξίσου ανησυχητικό στατιστικό στοιχείο που προκύπτει από σχετική έρευνα της βιομηχανίας του είδους, είναι ότι οι χρήστες δεν διαθέτουν στην φορητή συσκευή τους την πιο πρόσφατη έκδοση του Android (και αυτό ισοδυναμεί με ποσοστό μεγαλύτερο του 90% των ενεργών χρηστών) και έτσι οι συσκευές τους είναι ευάλωτες σε γνωστούς κινδύνους από γνωστά exploits, με αποτέλεσμα την αύξηση των μολύνσεων τύπου malware των συστημάτων με Android έως και κατά 600%. Για να βοηθήσει στην πρόληψη των κινδύνων αυτών, η εταιρεία Sophos παρουσίασε την τελευταία έκδοση της δωρεάν εφαρμογής ασφαλείας για συσκευές Android, Sophos Mobile Security 3.0, που είναι μία πλήρως εξοπλισμένη εφαρμογή mobile security (προστασία από malware, δυνατότητα ρύθμισης της συμπεριφοράς κάθε εφαρμογής ξεχωριστά κ.α.) καθώς και anti-virus εφαρμογή.

Τι περιλαμβάνει το Sophos Mobile Security 3.0 app;

- Προστασία εφαρμογών: Προστατεύει την έναρξη των επιλεγμένων εφαρμογών με έναν κωδικό πρόσβασης, που σημαίνει ότι μπορείτε να αφήσετε άλλους να χρησιμοποιούν το τηλέφωνό σας χωρίς να διακινδυνεύσει η ασφάλεια των δεδομένων σας, και ειδικά όσοι διαθέτετε στο κινητό σας εταιρικά δεδομένα. Μπορείτε να προστατεύσετε τις ρυθμίσεις σας ή το Google Play app και οποιαδήποτε άλλη εφαρμογή που έχετε εγκατεστημένη.

- Ταχύτερη σάρωση: Βελτιώνει σημαντικά την ταχύτητα σάρωσης εκμεταλλευόμενη την ισχύ των multi-core συσκευών Android

- Προστασία κατά την περιήγηση στο web (το χαρακτηριστικό αυτό περιλαμβάνεται τώρα και στην δωρεάν έκδοση): Αποκλείει την πρόσβαση σε κακόβουλες ή ιστοσελίδες, που έχουν στόχο το phishing ή να εγκαταστήσουν malware στην συσκευή σας ώστε να μπορείτε να έχετε πρόσβαση στο Internet χωρίς έγνοιες

“Αν οι κίνδυνοι από το malware στην συσκευή Android σας δεν είναι αρκετοί, τότε θα πρέπει να λάβετε υπόψη σας τον κίνδυνο να χάσετε την συσκευή σας ή να σας την κλέψουν αφού αυτό είναι ένα τεράστιο θέμα. Μόνο στις ΗΠΑ, χάνονται ή κλέβονται περισσότερα από 100 κινητά το λεπτό” δήλωσε ο Thomas Lippert, ανώτερος διευθυντής προϊόντων για mobile συσκευές της Sophos. “To Mobile malware οδηγεί σε απώλεια δεδομένων και μη αναμενόμενα ζητήματα κόστους, ενώ η πραγματική απώλεια της συσκευής και η κλοπή οδηγεί σε δυνητικά πολύ χειρότερα ζητήματα. Είτε έτσι είτε αλλιώς, είναι επιτακτική ανάγκη για τους χρήστες να διασφαλίσουν την προστασία των συσκευών τους. Και εμείς παρέχουμε αυτή την προστασία δωρεάν“.

Η εφαρμογή Sophos Mobile Security προσφέρεται δωρεάν μέσω του Google Play και μπορείτε να την κατεβάσετε από εδώ. Σε αυτό το σημείο να αναφέρουμε ότι προαιρετικά, η Sophos Mobile Security μπορεί να ενσωματωθεί στην ναυαρχίδα της εταιρείας Sophos Mobile Control, κάτι που διευκολύνει ιδιαίτερα τους διαχειριστές σε εταιρικά περιβάλλοντα. Για περισσσότερες πληροφορίες σχετικά με τα προϊόντα της εταιρείας Sophos για φορητές συσκευές, επισκεφτείτε την σελίδα μας εδώ.

Ιαν

Μπορείτε να κατεβάσετε όσοι επιθυμείτε το νέο firmware για τα interSeptor και interSeptor Pro από την σελίδα της εταιρείας με τις ενημερώσεις εδώ.

Ένα τομέας που αυξάνεται σημαντικά η δημοτικότητα του ανάμεσα στους χρήστες, είναι η ασφάλεια. Ο εξοπλισμός στα Κέντρα Δεδομένων και στα Δωμάτια Διακομιστών είναι ιδιαίτερα πολύτιμος, και η πληροφορία που αποθηκεύεται σε αυτά τα περιβάλλονται είναι πολλές φορές ανεκτίμητης αξίας.

Οι λύσεις της Jacarta μπορούν να παρακολουθούν αυτούς τους χώρους, ενισχύοντας την ασφάλεια με μία σειρά από τρόπους χρησιμοποιώντας διάφορους αισθητήρες και προϊόντα.

Αισθητήρας ασφάλειας – Ο βασικός αισθητήρας ασφαλείας της Jacarta, είναι ένας τύπος μαγνητικού αισθητήρα που μπορεί να χρησιμοποιηθεί για να αποστείλει ένα μήνυμα συναγερμού στην περίπτωση που ανοίξει μία πόρτα ή κάποιο παράθυρο.

Αισθητήρας κραδασμών – Ο αισθητήρας κραδασμών, προσαρμόζεται σε γυάλινες επιφάνειες και πόρτες, όταν υπάρχει περίπτωση να ανοίξουν δια της βίας. Μόλις ανιχνευθεί κραδασμός ή δόνηση, ο αισθητήρας θα ενεργοποιήσει ένα συναγερμό.

Αισθητήρας υπέρυθρων – Χρησιμοποιώντας τεχνολογία υπέρυθρων, ο αισθητήρας PIR θα ειδοποιήσει τους χρήστες για κίνηση στον περιβάλλοντα χώρο που παρακολουθείται

Ο αισθητήρας ασφάλειας, ο αισθητήρας κραδασμών και ο αισθητήρας υπέρυθρων (PIR) αποτελούν μέρος της γκάμας αισθητήρων Go-Probe της Jacarta, και επομένως είναι συμβατοί με όλες τις συσκευές ελέγχου και παρακολούθησης της εταιρείας. Αν θέλετε να δείτε την πλήρη γκάμα των αισθητήρων Go-Probe πατήστε εδώ.

JCAM IR IP Camera – Η εγκατάσταση ενός συστήματος παρακολούθησης μπορεί να είναι επωφελής με ποικίλους τρόπους. Εκτός από τον αποτρεπτικό φυσικό ρόλο της, μία IP Camera μπορεί να χρησιμοποιηθεί για την παρακολούθηση των δραστηριοτήτων του προσωπικού και την παροχή αποδεικτικών στοιχείων για εγκληματική δραστηριότητα. Η JCAM IR IP Camera εξοπλίζεται με μία σειρά από βασικά χαρακτηριστικά όπως νυχτερινή όραση και ανίχνευση κίνησης. Αν θέλετε να μάθετε περισσότερα για το προϊόν της εταιρείας, πατήστε εδώ.

Ιαν

Η νέα μεγάλη ενημέρωση της δωρεάν εφαρμογής antivirus για κινητά τηλέφωνα και tablets με λειτουργικό σύστημα Android είναι σχεδόν έτοιμη για να εισέλθει σε δοκιμαστική φάση και η Sophos ζητάει τη βοήθεια σας.

Κάντε εγγραφή στο δοκιμαστικό πρόγραμμα της εταιρείας, και η Sophos θα σας ειδοποιήσει με email όταν η δοκιμαστική έκδοση είναι έτοιμη. Το καλύτερο; Αν κάνετε εγγραφή για τη δοκιμαστική έκδοση πριν τις 30 Σεπτεμβρίου, τότε αυτομάτως θα μπείτε στη κλήρωση για να κερδίσετε μία δωροκάρτα $25 στο Google Play store.

Δείτε παρακάτω τι πρέπει να κάνετε:

1. Κάντε εγγραφή στο Sophos Mobile Beta Google group: http://soph.so/yUzZg

2. Ελέγξτε το email σας, όπου και θα σας γίνουν γνωστές όλες οι λεπτομέρειες για το πως να εγκαταστήσετε το λογισμικό

Κάντε εγγραφή πριν τις 30 Σεπτεμβρίου – θα γίνει κλήρωση και 20 τυχεροί θα λάβουν δώρο από μία δωροκάρτα των $25.

Sophos Mobile Security για Android

Η Sophos Mobile Security είναι μία ελαφριά αλλά ιδιαίτερα ισχυρή εφαρμογή η οποία προστατεύει τις συσκευές Android χωρίς συμβιβασμούς στην απόδοση ή στην αυτονομία της μπαταρίας. Χρησιμοποιώντας τη τελευταία και απολύτως ενημερωμένη –έως στο τελευταίο λεπτό- τεχνολογία της SophosLabs που αυτομάτως “σκανάρει” τις εφαρμογές καθώς εγκαθίστανται μπορείτε να απολαμβάνετε κορυφαία ασφάλεια διαρκώς.

Άλλα χαρακτηριστικά της εφαρμογής, περιλαμβάνουν ένα privacy advisor (συμβουλευτική εφαρμογή σχετικά με την ιδιωτικότητα σας), κρυπτογράφηση δεδομένων και συσκευής, καθώς και δυνατότητα εφαρμογής κωδικού πρόσβασης ανά εφαρμογή, που μπορείτε να χρησιμοποιήσετε ειδικά σε περιπτώσεις ευαίσθητων δεδομένων όπως στη περίπτωση της εφαρμογής για τα email σας.

Η Sophos έχει λάβει πολλά βραβεία και εξαιρετικές αξιολογήσεις για την εφαρμογή Sophos Mobile Security, η οποία έχει “κατέβει” περισσότερες από 100.000 φορές από το Google Play store.

Η εφαρμογή Sophos Mobile Security έχει και έκδοση για επιχειρήσεις την οποία μπορείτε να διαχειριστείτε μέσω του Mobile Control, το προϊόν διαχείρισης επιχειρησιακών συσκευών και ασφαλείας της Sophos.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Ιαν

Μέσα από την κοινή επιχειρησιακή σχέση, οι δύο πλευρές στοχεύουν να ανταποκριθούν στην αυξανόμενη ζήτηση για SSL αλλά και σε άλλες απαιτήσεις για ψηφιακά πιστοποιητικά στην περιοχή μέσω μιας σειράς από ειδικές επιχειρηματικές λύσεις, που καλύπτουν κάθε ανάγκη ή απαίτηση.

Σύμφωνα με την εταιρεία ερευνών NetCraft, οι απαιτήσεις για ασφάλεια SSL στην Σκανδιναβική χερσόνησο παρουσιάζουν τρομερή αύξηση της τάξης του 55%. Η GlobalSign συνεργάζεται με την TrustZone πολλά χρόνια τώρα ενθαρρύνοντας τις βέλτιστες πρακτικές στην ασφάλεια ιστοσελίδων στην επικράτεια, εκδίδοντας περισσότερα από 11.000 πιστοποιητικά SSL μέσω της TrustZone, αριθμός που αντιστοιχεί σε επιτάχυνση του ρυθμού αύξησης της αγοράς σε πάνω από το 100%.

Η συνεργασία των δύο εταιρειών, καταδεικνύει την δέσμευση τους να εργαστούν μαζί για να ενθαρρύνουν τους πελάτες να επωφεληθούν από την ηγετική τους θέση στην βιομηχανία των λύσεων ασφαλείας SSL και βεβαίως από την παροχή υψηλού επιπέδου εξυπηρέτησης, το οποίο παρέχεται σε τοπικό επίπεδο από την εταιρεία TrustZone.

Οι δύο οργανισμοί ένωσαν τις δυνάμεις τους για να εξυπηρετήσουν καλύτερα και πιο συγκεκριμένα την αγορά των επιχειρήσεων ενώ επιπλέον εισάγουν τις λύσεις GlobalSign Managed SSL και Enterprise PKI (ePKI) στο πορτφόλιο των παροχών και λύσεων της TrustZone, ενεργοποιώντας την προηγμένη και on-demand διαχείριση μίας σειράς από ψηφιακά πιστοποιητικά.

Η επεκτασιμότητα και οι δυνατότητες κλιμάκωσης που προσφέρουν οι δύο λύσεις, δίνουν την δυνατότητα σε μεγάλες επιχειρήσεις να βελτιώσουν σημαντικά την ροή εργασιών τους, μειώνοντας παράλληλα το κόστος και τον χρόνο που τυπικά σχετίζονται με την διαχείριση των ψηφιακών πιστοποιητικών SSL και PKI.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Αν και παρέχει εξαιρετική κάλυψη χώρων παρακολούθησης κατά την διάρκεια της ημέρας, η JCAM-IR είναι εξοπλισμένη με υπέρυθρες για να ικανοποιήσει ανάγκες επιχειρήσεων που επιθυμούν να εφαρμόσουν 24ωρη παρακολούθηση.

Ποιότητα εικόνας JCAM-IR

Κρίσιμη σημασία για την επιτυχημένη εφαρμογή οποιασδήποτε στρατηγική επιτήρησης της ασφάλειας είναι η ποιότητα της εικόνας από τις κάμερες που χρησιμοποιούνται. Η JCAM-IR είναι μια HD κάμερα fixed-lens με αισθητήρα 2 Megapixels που σας επιτρέπει να στριμάρετε video με ανάλυση έως 1080p με 30 καρέ το δευτερόλεπτο αν το επιθυμείτε. Η αναγνώριση προσώπου μπορεί να επιτευχθεί σε κανονικές συνθήκες φωτισμού μέχρι και σε απόσταση 10 μέτρων. Η JCAM-IR έχει εμβέλεια σε συνθήκες χαμηλού φωτισμού ή σκοταδιού έως 10 μέτρα.

Συναγερμοί JCAM-IR

Μόλις ανιχνευτεί κίνηση από την JCAM-IR, τότε μπορεί να καταγράψει videos και φωτογραφίες, πριν και κατά την διάρκεια του event, τα οποία μπορεί να στείλει με email. Τα video μπορούν να αποθηκευτούν είτε στην κάρτα microSD που είναι ενσωματωμένη στην κάμερα, είτε σε ένα PC που είναι συνδεδεμένο στο δίκτυο. Η εγγραφή video και η λήψη φωτογραφιών μπορούν να ενεργοποιηθούν είτε χειροκίνητα, είτε εφόσον ανιχνευτεί κίνηση ή κάποιο γεγονός, χρησιμοποιώντας τον προαιρετικό αισθητήρα Jacarta Go-Probe, ο οποίος μπορεί να ανιχνεύσει διαρροή νερού, φωτιά, άνοιγμα πόρτας κ.α.

Μπορείτε να κατεβάσετε την μπροσούρα από εδώ.

Ιαν

Η Peplink επαλήθευσε και επιβεβαίωσε ότι όλα τα προϊόντα της δεν επηρεάζονται από αυτό το ζήτημα ευπάθειας – συμπεριλαμβανομένων των σειρών Balance, MAX, FusionHub, AP One / Pro, Surf και των οικογενειών των Device Connector.

Όσον αφορά στις online υπηρεσίες, είτε δεν έχουν πληγεί ή η εταιρεία ήταν σε θέση να εφαρμόσει όλα τα μέτρα για την πλήρη επίλυση του ζητήματος.

Δεν απαιτείται καμία λήψη μέτρων από τη μεριά σας, ως πελάτες.

Ευχαριστούμε για τη προσοχή σας

Δείτε το πρωτότυπο άρθρο εδώ.

Ποια είναι η φιλοσοφία σας και οι στόχοι στους οποίους προσβλέπετε;

Η φιλοσοφία της Sophos είναι να κρατάμε τα πράγματα, και επομένως και την ασφάλεια, όσο πιο απλά γίνεται. Αυτό ξεκινάει από την σουίτα UTM (Unified Threat Management) και φτάνει ως τον τελικό χρήστη με τα προϊόντα Endpoint Security, κάνοντας την διαχείριση και την ρύθμιση τους απλή. Όταν οι λύσεις ασφαλείας είναι απλές στην χρήση, οι πελάτες μας απολαμβάνουν υψηλότερο επίπεδο ασφάλειας. Αυτό είναι το όραμα που μας κινητοποιεί ως εταιρείας. Η ασφάλεια, όσο απλή γίνεται. Επίσης δεν πιστεύουμε στον εκφοβισμό των πελατών μας, είναι αρκετά έξυπνοι για να γνωρίζουν πόσο σπουδαία είναι η ανάγκη για ασφάλεια.

H Sophos προσφέρει το συγκεκριμένο όραμα μέσα από αφοσιωμένους υπαλλήλους που έχουν εμπειρία στον παγκόσμιο χώρο της ασφάλειας και ένα ειδικό κανάλι που ανανεώνεται διαρκώς μέσω των μηχανικών μας και του προσωπικού μας που αναλαμβάνει τις πωλήσεις και οι οποίοι ενδιαφέρονται προσωπικά για την επιτυχία του. Το αφοσιωμένο προσωπικό μας, το κανάλι, οι συνεργάτες και οι πελάτες μας είναι το κλειδί της επιτυχίας μας. Είμαστε όλοι εν τέλει στην ίδια ομάδα!

Πως μπορεί κάποιος να ξέρει πόσα να ξοδέψει για να καταστήσει την επιχείρηση του ασφαλή;

Καλή και δύσκολη αυτή η ερώτηση. Δεν υπάρχει ξεκάθαρη απάντηση εδώ πέρα από την δυνατότητα να εξοπλιστεί όσο καλύτερα μπορεί με όσα ορίζει ο προϋπολογισμός. Το πιο ενδιαφέρον εδώ θα ήταν να απαντήσουμε στο ερώτημα πως μπορούμε να δημιουργήσουμε τον προϋπολογισμό της ασφάλειας. Εδώ είναι που εισέρχεται και η πιστοποίηση ISO27001 / 2, για να δημιουργήσει μία διαδικασία αξιολόγησης που εξετάζει τα δεδομένα και τα περιουσιακά στοιχεία πληροφοριών που υπάρχουν.

Όταν μια εταιρεία γνωρίζει ποια είναι τα περιουσιακά της στοιχεία, τότε μπορούμε να έχουμε μία πρώτη εκτίμηση για τους κινδύνους, τις ευπάθειες, τους τρόπους εκμετάλλευσης αλλά και την ζημιά που μπορεί να υπάρξει ως αποτέλεσμα κάποιας επίθεσης. Μετά από αυτή τη διαδικασία, μπορούμε να έχουμε μία καλή εικόνα για τους τρόπους αλλά και το κόστος που θα απαιτηθεί για να περιορίσουμε όλους αυτούς τους κινδύνους.

Τι μπορούμε να περιμένουμε από τις υπηρεσίες cloud της Sophos στο εγγύς μέλλον;

Αυτό που μας οδηγεί είναι να προσθέτουμε νέες λειτουργίες βελτιώνοντας παράλληλα αυτές που υπάρχουν ήδη στο Sophos cloud, αλλά με αργό και μεθοδικό τρόπο, ώστε να παραμείνουμε πιστοί στο όραμα μας για απλούστερη ασφάλεια. Κάθε νέο βήμα που κάνουμε φέρνει όλο και περισσότερο από την κοινώς αποδεκτή και βραβευμένη τεχνολογία μας στο νέο σύστημα διανομής, στο “σύννεφο”.

Αυτό βεβαίως δεν σημαίνει ότι θα απομακρυνθούμε από τις πωλήσεις βασικών λύσεων. Είμαι ενθουσιασμένοι από τον δρόμο που έχει πάρει το cloud, με εξαιρετικές αναφορές και συνολικά μία ιδιαίτερα απλή στην χρήση κονσόλα διαχείρισης που διαθέτει όλα τα χαρακτηριστικά και τα στοιχεία που ένας πελάτης ή συνεργάτης μας θα χρειαζόταν, με βάση την πολυετή εμπειρία μας στην αγορά.

Πως προσεγγίζετε το τοπίο συνεργατών σας στην Ελλάδα;

Κάναμε ιδιαίτερα απλό το να μπορεί κάποιος να συνεργαστεί μαζί μας, χάρη σε ένα ευέλικτο και γενναιόδωρο πρόγραμμα συνεργατών, το οποίο προσφέρεται μέσα από την δημιουργία άριστων σχέσεων των αποκλειστικών συνεργατών μας με το κανάλι. Και φυσικά μέσα από την συνεργασία μας με δραστήριους συνεργάτες διανομείς όπως είναι η NSS στην Ελλάδα.

Αν και εργαζόμαστε με περισσότερους από 12.000 συνεργάτες, θα νιώσετε ότι σας υποστηρίζουμε σε κάθε βήμα του δρόμου. Γιατί εργαζόμαστε σκληρά για να μάθουμε εσάς και την εταιρεία ή τον οργανισμό σας. Όταν συνεργάζεστε μαζί μας, σας βοηθάμε να εντοπίσετε ευκαιρίες για να διατηρήσετε και να αυξήσετε την πελατεία σας και να αυξήσετε τα κέρδη σας. Φυσικά θα ανταμειφθείτε μέσα από την πρόταση προστασία εγγραφής, από τα ελκυστικά περιθώρια κέρδους, και τα κοινά, ηγετικά προγράμματα νέας γενιάς.

Σας υποστηρίζουμε, επίσης, προσφέροντας σύγχρονη κατάρτιση και πιστοποιήσεις, έτσι ώστε οι πωλήσεις σας και τις τεχνικές ομάδες να είναι πλήρως καταρτισμένες με τις τελευταίας γενιάς λύσεις μας. Η προσέγγισή μας είναι μοναδική, και είμαστε 100% αφοσιωμένοι και επικεντρωμένοι στο κανάλι. Εμείς επενδύουμε συνεχώς σε σχέσεις με τους εταίρους μας. Και είναι αποστολή μας να βοηθήσουμε την επιχείρησή σας να ανθίσει.

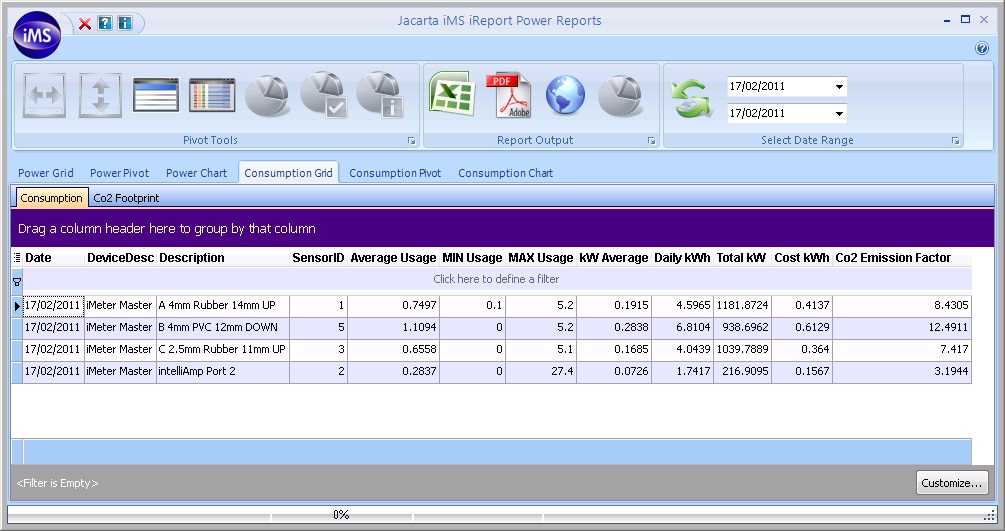

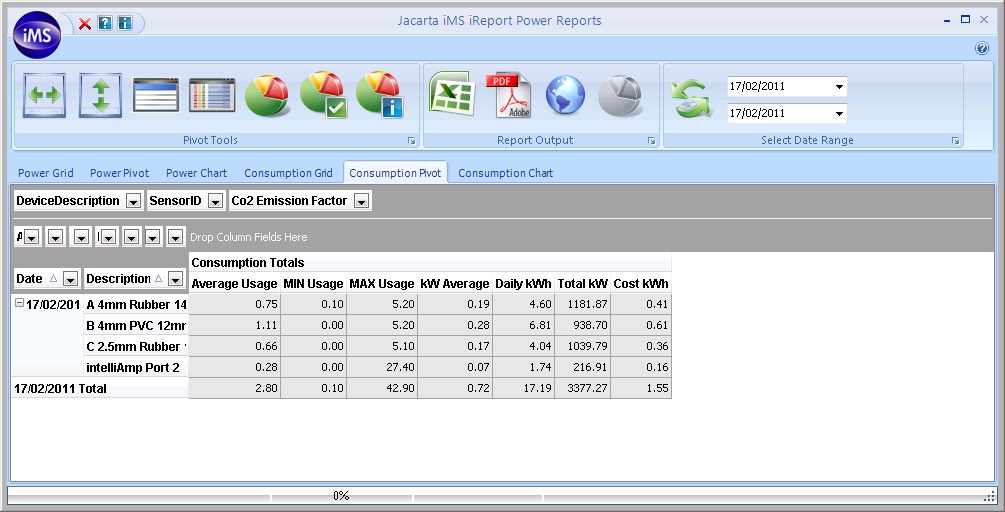

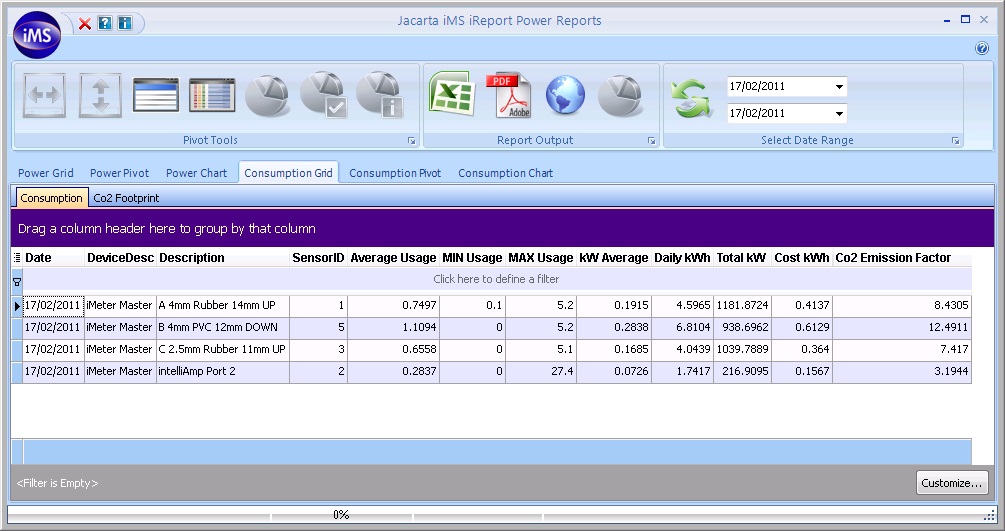

To Interseptor iMeter μπορεί να παρακολουθεί έως και 496 από τους παρακάτω αισθητήρες με την χρήση μόνο μίας διεύθυνσης IP.

- Ισχύς (Amps), χρησιμοποιώντας τον μοναδικό αισθητήρα IntelliAmp που διακρίνετε και στην φωτογραφία

- Τάση (Volts)

- Θερμοκρασία

- Υγρασία

- Διαρροή νερού

- Ασφάλεια (ανίχνευση άνοιγμα πόρτας ή κίνησης)

- Καπνό

Ο μοναδικός συνδυασμός των αισθητήρων που προσφέρονται σημαίνει ότι το προσωπικό IT μπορεί να αναλύσει τις σχέσεις ανάμεσα στην ισχύ, στη ροή του αέρα και στις θερμοκρασίες που αναπτύσσονται, ώστε να μπορούν να πάρουν γρήγορα αποφάσεις που αφορούν στη διαχείριση του κέντρου δεδομένων με στόχο τον έλεγχο και την μείωση του κόστους. Ο σχεδιασμός των αισθητήρων Jacarta Go-Probe επιτρέπει την εφαρμογή του πλήρες συστήματος με μηδενικό downtime.

Ο αισθητήρας intelliAmp για την παρακολούθηση της ισχύος μπορεί να συνδεθεί στο εξωτερικό καλωδίων των 16 και 32 Αμπέρ για να παρακολουθεί την ισχύ (True RMS) σε μονοφασικά racks χωρίς να είναι απαραίτητη η διακοπή της ισχύος στα συγκεκριμένα racks.

To interSeptor iMeter μπορεί είτε να ενσωματωθεί σε δικτυακά συστήματα διαχείρισης SNMP ή εναλλακτικά, μπορεί να χρησιμοποιηθεί το ισχυρό λογισμικό iMS της Jacarta, για τη παρακολούθηση, τη καταγραφή και την αναφορά των δραστηριοτήτων στον αισθητήρα iMeter. Το συνολικό πακέτο iMeter προσφέρει ένα χωρίς προβλήματα και χωρίς διακοπές τρόπο εφαρμογής μιας αποτελεσματικής και ισχυρής λύσης παρακολούθησης που μπορεί να βοηθήσει και να επηρρεάσει αποφάσεις που αφορούν στην αποδοτικότητα ενός κέντρου δεδομένων για αρκετά χρόνια.

Τα οφέλη του interSeptor iMeter:

- Αρθρωτή σχεδίαση για εύκολη εφαρμογή αλλά και για να ταιριάζει σε όλους τους προϋπολογισμούς

- Μηδενικός χρόνος εγκατάστασης

- Εύκολη και γρήγορη σύγκριση κατανάλωσης ισχύος ανάμεσα στα διαφορετικά racks ενός κέντρου δεδομένων

- Παρακολούθηση της βελτίωσης της αποδοτικότητας με την πάροδο του χρόνου

- Χρήση των αρχείων καταγραφής του iMeter ή του λογισμικού iMS για να εντοπιστούν που μπορούν να γίνουν αλλαγές για την εξοικονόμηση ενέργειας

- Παρακολούθηση και αξιολόγηση των σχέσεων μεταξύ της θερμοκρασίας, της ροής του αέρα και της κατανάλωσης ισχύος για τη βελτίωση της αποδοτικότητας του κέντρου δεδομένων

- Η συγκεκριμένη λύση εξασφαλίζει ότι, ακόμα και στην απίθανη περίπτωση της βλάβης του αισθητήρα, δεν υπάρχει κανένας λόγος διακοπής της παροχής ηλεκτρικού ρεύματος στα racks

- H ολοκληρωμένη παρακολούθηση του περιβάλλοντος και της ισχύος εξασφαλίζει ότι οι ειδοποιήσεις μπορούν να ληφθούν γρήγορα για να αποτραπεί κάποια ενδεχόμενη καταστροφή στο κέντρο δεδομένων

- Μια σειρά από πρόσθετα χαρακτηριστικά, όπως η εικονική ενσωμάτωση αισθητήρων, οι ειδοποιήσεις συναγερμού modbus, SMS και φωνής (με προαιρετικό modem) βοηθούν και εξασφαλίζουν ότι το σύστημα iMeter μπορεί να παραμετροποιηθεί ώστε να καλύπτει όλες τις απαιτήσεις παρακολούθησης της ισχύος αλλά και των περιβαντολογικών συνθηκών.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο εδώ.

Προσφέρει user-based διαχείριση, υποβολή εκθέσεων και αδειοδοτήσεων, ενσωματώνει ασφάλεια Web για να εμποδίζεται η πρόσβαση των χρηστών σε κακόβουλες και μολυσμένες ιστοσελίδες, καθώς και νέα, policy-based χαρακτηριστικά Web Control, για να εξασφαλίζεται η ασφαλής και παραγωγική χρήση του Internet.

Η λύση Sophos Cloud είναι εύκολη στην εγκατάσταση και ιδιαίτερα απλή στη χρήση και στη διαχείριση για τους διαχειριστές IT και τους εταίρους στο κανάλι, δεδομένου της απλής, και διαισθητικής εμπειρίας χρήσης που προσφέρει.

Πρόσφατη έρευνα της Sophos που πραγματοποιήθηκε για διαχειριστές IT, επισημαίνει την ολοένα αυξανόμενη πρόκληση της ποικιλομορφίας των συσκευών που χρησιμοποιούνται στους οργανισμούς τους, και την ανάγκη να μπορούν να υποστηρίζουν Windows PCs, υπολογιστές Mac και φορητές συσκευές παράλληλα: το 78% είπαν ότι υποστηρίζουν ή στοχεύουν να υποστηρίξουν υπολογιστές Mac στα εταιρικά δίκτυα τους, ενώ το 41% βλέπει τον αριθμό των Macs να αυξάνει στα εταιρικά/ επιχειρησιακά περιβάλλοντα.

Μία μελέτη επίσης της IDC έδειξε ότι το 25% των μικρομεσαίων επιχειρήσεων χρησιμοποιούν λύσεις διαχείρισης φορητών συσκευών (MDM, Mobile Device Management) και η νούμερο ένα λύση (#1) είναι αυτή της Sophos. Παρόλα αυτά, το 75% δεν έχει ακόμη υϊοθετήσει κάποια λύση MDM και με αυτή την ανακοίνωση –Sophos Cloud- η Sophos καθιστά απλούστερη από ποτέ για τους πελάτες της, τη δυνατότητα να πάρουν τον έλεγχο των φορητών συσκευών για να εξασφαλίσουν το μέλλον τους.

Είναι σαφές πια, ότι οι οργανισμοί χρειάζονται μία ολοκληρωμένη στρατηγική για την ασφάλεια, για να υποστηρίξουν τα αιτήματα των χρηστών να επιλέγουν τη δική τους συσκευή (BYOD, Bring Your Own Device), και παράλληλα να παρέχουν στους διαχειριστές IT τη δυνατότητα να βλέπουν και να ελέγχουν σε πραγματικό χρόνο τη διακίνηση των δεδομένων, για να κρατούν τους οργανισμούς και τις εταιρείες ασφαλείς από εξελιγμένες απειλές. Η λύση Sophos Cloud αποτελεί μία απλή και αποτελεσματική λύση για τις εταιρείες IT, ώστε να αγκαλιάσουν με εμπιστοσύνη το BYOD και να υποστηρίξουν και να προστατεύσουν το ευρύ φάσμα των συσκευών που χρησιμοποιούνται στα περιβάλλοντα τους.

Βασισμένο στην ίδια δοκιμασμένη τεχνολογία που προστατεύει πάνω από 100 εκατομμύρια συσκευές σε όλο τον κόσμο, το Sophos Cloud είναι μια έξυπνη επιλογή για όλους τους οργανισμούς σε παγκόσμιο επίπεδο. Παρέχει αποτελεσματική διαχείριση φορητών συσκευών ενώ παράλληλα κρατάει την παραγωγικότητα των χρηστών σε υψηλά επίπεδα και τα εταιρικά δεδομένα ασφαλή. Οι νέες δυνατότητες Web που προσφέρει, επιτρέπουν στους διαχειριστές IT να ρυθμίζουν εύκολα και να επιβάλλουν πολιτικές συμμόρφωσης και ενισχυμένη ασφάλεια ενώ οι user-based πολιτικές μπορούν να δημιουργηθούν μία φορά και να αναπτυχθούν σε πολλαπλές ομάδες και πλατφόρμες ακολουθώντας τους χρήστες και τις συσκευές τους ακόμα και όταν βρίσκονται εκτός δικτύου. Το Sophos Cloud επίσης προσφέρει συγχρονισμό Active Directory, για να απλοποιήσει την ανάπτυξη και τη διαχείριση χρηστών και ομάδων χρηστών.

“Η IDC προβλέπει ότι η συνεχιζόμενη ώθηση της παραγωγικότητας SMB, θα οδηγήσει κατά κόρον στην υϊοθέτηση του σύννεφου και των φορητών συσκευών. Στις ΗΠΑ για παράδειγμα το 1/3 των μικρών επιχειρήσεων και σχεδόν τα 3/4 των επιχειρήσεων μεσαίου μεγέθους χρησιμοποιούν το σύννεφο, και αυτά τα ποσοστά θα συνεχίσουν να αυξάνονται” αναφέρει ο Raymond Boggs, Αντιπρόεδρος Ερευνών της IDC. “Το Sophos Cloud μπορεί να βοηθήσει στη διαχείριση της ασφάλειας υπολογιστών Windows, Mac και κινητών συσκευών, κάτι που είναι ιδιαίτερα σημαντικό, δεδομένης της πολυμορφίας των συσκευών – θα μπορούσαμε να πούμε του χάος που επικρατεί- που εντοπίζονται στα περιβάλλοντα των μικρομεσαίων επιχειρήσεων. Οι user-based δυνατότητες διαχείρισης που προσφέρει είναι κατάλληλες για μικρές και μεσαίες επιχειρήσεις που αναζητούν μία λύση για να ασφαλίσουν τους χρήστες των εταιρικών συσκευών ή του εξοπλισμού BYOD που διαθέτουν. Το Sophos Cloud είναι επίσης μια χρήσιμη πηγή για τους συνεργάτες στο κανάλι, για να ανεβάσουν επίπεδο στην προσπάθεια στήριξης των ομάδων IT με περιορισμένους πόρους και των SMB πελατών τους”.

“Είμαστε στην ευχάριστη θέση να ανακοινώσουμε τη διάθεση του Sophos Cloud, καθώς είναι ένα ακόμη θετικό βήμα στη στρατηγική μας να χρησιμοποιήσουμε το σύννεφο για να δημιουργήσουμε νέες, καινοτόμες λύσεις απέναντι στις συνεχώς αυξανόμενες προκλήσεις ασφαλείας που αντιμετωπίζουν οι μικρές και μεσαίες επιχειρήσεις στην αγορά σήμερα” είπε ο Bill Lucchini, Αντιπρόεδρος και Γενικός Διευθυντής του τμήματος Sophos Cloud. “Το Sophos Cloud είναι μια προσφορά που διαφοροποιείται από τον ανταγωνισμό και επιτρέπει στους επαγγελματίες της πληροφορικής να απλοποιήσουν τη διαχείριση ασφαλείας, χωρίς να θυσιάζονται οι απαιτήσεις των χρηστών για χρηστικότητα και υψηλή απόδοση. Συνεχίζουμε να προσφέρουμε προϊόντα βασιζόμενοι στην επιθυμία της αγοράς για ισχυρές, απλές στη χρήση λύσεις ενάντια σε ένα διαρκώς εξελισσόμενο τοπίο απειλών. Η μοναδική ασφάλεια που προσφέρει η Sophos σε συνδυασμό με την απλότητα που προσφέρει στο σύννεφο αντηχεί με σαφήνεια τις ανάγκες των πελατών και των συνεργατών μας”.

Sophos Cloud: Ιδανικό για παρόχους λύσεων IT

Παραμένοντας συνεπές με τη δέσμευση της Sophos στους συνεργάτες της στο κανάλι, το Sophos Cloud δίνει τη δυνατότητα στους παρόχους λύσεων IT και στους εργολάβους, να προσφέρουν επιπρόσθετη αξία στους πελάτες τους. Μία ενοποιημένη web-based κονσόλα διαχείρισης που φιλοξενείται στο σύννεφο από τη Sophos, επιτρέπει τη πλήρη προστασία των χρηστών και των συσκευών τους, ενώ ένα νέο partner dashboard δίνει τη δυνατότητα στους συνεργάτες να βλέπουν και να ελέγχουν τις συνδρομές των πελατών τους, τις συσκευές και τις πολιτικές.

Το Sophos Cloud είναι ήδη διαθέσιμο. Για περισσότερες πληροφορίες καθώς και για να κατεβάσετε τη δοκιμαστική έκδοση 30 ημερών, επισκεφθείτε τη σελίδα: www.sophos.com/cloud