Νέα

Back in the summer we ran a little survey on SpiceWorks and almost 400 Small and Medium Business IT managers gave us their view on the main challenges they have with their current firewall. But some of the results weren’t exactly what we were expecting.

The #1 rated issue was the lack of reporting options

35% of respondents said their firewall provides insufficient reporting and 22% also cited lack of visibility into infected machines which speaks to a lack of useful insight too. Users are hungry for bandwidth and regulatory compliance is Insufficient reporting becoming increasingly important so it’s not really surprising that IT managers crave a better view into what’s happening on their network.

35% of respondents said their firewall provides insufficient reporting and 22% also cited lack of visibility into infected machines which speaks to a lack of useful insight too. Users are hungry for bandwidth and regulatory compliance is Insufficient reporting becoming increasingly important so it’s not really surprising that IT managers crave a better view into what’s happening on their network.

What is surprising is that so few firewall vendors offer their users what they need. Compare the leading UTM/Firewall vendors and you’ll find just one who has over 1000 reports available built-into the appliance. I’ m sure you can guess who check here if you can’t!

At Sophos we prioritize reporting and in addition to the on-box reports we also offer Sophos iView our dedicated virtual reporting appliance for those that simply need more reports or want to correlate reporting across multiple appliances.

Complexity is still the enemy of security

We all know IT threats are coNot easy to managemplex and the survey confirms that all too often the products designed to solve security problems are far too complex too.

We all know IT threats are coNot easy to managemplex and the survey confirms that all too often the products designed to solve security problems are far too complex too.

Ease of use only narrowly misses out on top spot with 34% saying its a frustration.

Adminstrators need a strong link between seeing what is happening and doing something about it. This is essential in security products where a weakness at one point on the network can quickly become a problem for the entire organization.

Advanced threats? We’re covered, at least we think we are!

Other surprising results were hreportingow few people cited lack of protection against advanced threats and poor performance as weaknesses. We hear a lot about how traditional firewall and antivirus technologies can no longer protect against sophisticated Advanced Persistent Threats. This is seemingly a non-issue for 90% of those surveyed.

Other surprising results were hreportingow few people cited lack of protection against advanced threats and poor performance as weaknesses. We hear a lot about how traditional firewall and antivirus technologies can no longer protect against sophisticated Advanced Persistent Threats. This is seemingly a non-issue for 90% of those surveyed.

IT managers are either confident their firewalls have the necessary protection place, like command and control detection and sandboxing, or simply have more pressing needs and don’t see advanced threats as their concern but for governments and larger enterprises to worry about.

Performance matters or does it?

![]() That performance rates so lowpoor perf is possibly the biggest surprise. Performance is often a key concern for buyers when selecting a firewall with technical data, sizing guides and comparative reports providing useful guidance for buyers to select the right firewall for their needs. This result suggests the guidance and advice of channel resellers is proving effective and buyers are right-sizing their firewalls.

That performance rates so lowpoor perf is possibly the biggest surprise. Performance is often a key concern for buyers when selecting a firewall with technical data, sizing guides and comparative reports providing useful guidance for buyers to select the right firewall for their needs. This result suggests the guidance and advice of channel resellers is proving effective and buyers are right-sizing their firewalls.

All in all some interesting results that suggest reporting and ease of management should be carefully looked at when selecting a replacement firewall. But maybe this is not really that surprising after all as these areas do reflect the core focus of network security managers. Without visibility into what’s happening, or the ability to quickly put protection in place an IT Manager’s life becomes very difficult.

Sophos UTM – ease of use and on-box reporting as standard

Sophos UTM is designed to be easy to use and includes extensive on-box reporting as standard – no need for additional hardware or subscriptions. Our new SG Series appliance all include a hard drive or a solid-state disk, giving you comprehensive reporting that you can access in seconds. So you can see what’s happening on your network in real-time and quickly access historical data.

Watch this short video to see it in action. On-box reporting as standard is just one of the reasons to make your next firewall a Sophos firewall.

Read the original article, here.

Dropbox usernames and passwords were leaked online this week. It’s the latest in a string of recent data breaches involving compromises of third-party websites that take advantage of password re-use to get at users’ accounts on multiple services. In 2014 alone, millions have had their private information and passwords compromised, leading to what some are calling data breach “fatigue.” Dropbox was quick to respond, denying a breach on their end while urging their users to enable tighter password security measures. Dropbox’s response was refreshing when compared to that of other major brands, such as Home Depot, which chose to communicate very little with the public, distributing only a few carefully crafted press releases.

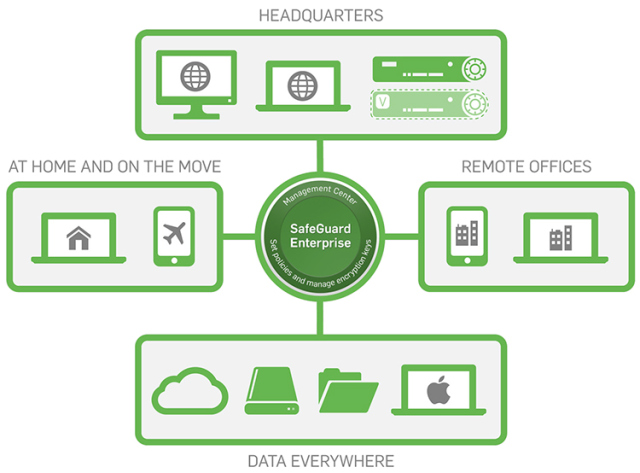

As businesses learn to navigate their way through crisis management in the digital age, there are solutions that can mitigate risk, greatly saving these companies both dollar value and reputation value. Sophos offers a complete suite of solutions to ensure your customers’ data is safe and secure. A major component of this is our SafeGuard Encryption solution. Simply put, encryption adds the crucial layer of security in situations where a customer’s data is breached. Even if a bad guy gets hold of a user’s data, it’s utterly useless when encrypted, whether that data is at rest or in motion (e.g, being uploaded/downloaded from the cloud).

Although this breach was not due to a compromise of Dropbox itself, are you confident that your important files are safe when stored in the public cloud? In the case of cloud storage services, of which Dropbox is one of many, encryption prevents any breach, regardless of who caused it, from resulting in the loss or exposure of data. Using an encryption solution where the keys and control mechanisms are stored far from the potential points of compromise means you can control how data is stored, and manage who has access.

Learn more about SafeGuard Encryption

Sophos SafeGuard Encryption solves the major challenge of managing encryption across multiple platforms, devices, and cloud environments. Users and IT staff can share data safely between Windows, Mac and mobile devices – securing data wherever it lives and wherever it is sent. For more information about SafeGuard Encryption, get our free whitepaper Managing BitLocker With SafeGuard Enterprise (registration required).

Or download our Encryption Buyers Guide to learn more about how to choose the best encryption solution for your needs. You can also read interesting articles about SafeGuard Encryption, here and here.

Read the original article, here.

Sophos announced additions to its range of SG Series firewall/UTM appliances, WiFi access points, and the availability of Sophos iView, a new dedicated virtual reporting appliance. By extending its Network Security portfolio with new entry-level and enterprise class appliances, Sophos now provides businesses of any size and the channel partners that serve them with the flexibility to consolidate their security with a complete proven solution set.

Sophos SG Series Appliances

In April 2014 Sophos released the first of its new generation of network security appliances, the Sophos SG Series. Today, Sophos announced six additional firewall appliances, meaning that Sophos customers and partners can now choose from 12 SG Series models. As with the existing models, each uses the latest Intel multi-core technology to provide optimal performance. The new appliances include four desktop models ideal for small office deployments and two new 2U models that utilize the fastest Intel Chips and deliver extensive redundancy and customization features. Further desktop models will be available later in the year with integrated wireless connectivity, including two which support the 802.11ac standard.

Sophos iView

The release of the Sophos iView virtual appliance addresses what a recent Sophos survey on Spiceworks of SMB IT managers identified as their most significant frustration with existing firewalls from any vendor – insufficient reporting. This was the number one complaint with 35 percent of respondents saying they’d like greater reporting options. With over 1,000 built-in reports, including regulatory compliance reports, Sophos iView will give IT managers the extra depth they need. Users can also build their own custom reports and dashboards, focusing on problem areas or users on their network. Available as a virtual appliance only, Sophos iView supports VMware, Hyper-V, Citrix, and KVM virtual environments.

As a dedicated reporting appliance, Sophos iView can offload reporting duties and provide a range of added capabilities such as:

- Compliance reporting for industry standard regulations such as HIPAA, PCI, SOX, and GLBA

- Consolidated reporting across multiple UTM firewalls for a complete view of all network traffic from a single console

- Long-term persistent log management and storage for security and backup with convenient access for audits or forensics

- Licensing that is based on storage requirements, with the entry level vSI-Light including 100GB of storage and the vSI-Unlimited

Wireless Access Points

In addition to the SG Series and iView appliances, Sophos also announced the AP 100, the first in a new generation of wireless access points that support the latest 802.11ac protocols, and an entry level access point, the AP 15. As with previous Sophos wireless access points, the new AP15 and AP100 models can be managed directly from the Sophos SG Series appliances, meaning the wireless network is tightly integrated with the firewall protection.

You can read the original article here.

Sophos announced that it has acquired cloud-based security firm Mojave Networks of San Mateo, Calif. This acquisition will strengthen Sophos cloud-managed and appliance-based security solutions. To Sophos Cloud, an integrated cloud-managed security offering, Mojave will add a rich cloud-based web security solution. And to Sophos’ line of network security hardware it will enable hybrid deployment options (SaaS and non-SaaS) to meet diverse web security needs. An increasingly mobile workforce and an explosion of mobile devices have created a serious challenge for IT. To safeguard valuable corporate data and to secure roaming devices, Mojave’s innovative security platform provides an effective cloud-based network security solution that is easy to deploy and manage. It will allow Sophos customers to benefit by providing:

- A cloud-based web filtering engine enabling full protection for web interactions without requiring additional on-site technology

- Near instantaneous protection from emerging threats by supplying real-time threat intelligence from the cloud

- A simple and intuitive management experience designed for small and mid-market enterprises or pragmatic enterprises of any size

- A zero-compromise approach to security across Windows, Mac, iOS, and Android devices, delivering context-awareness, visibility and seamless protection whether they are on or off the corporate network

“Mojave Networks is a young innovative company that has built a leading platform right at the intersection of three cutting-edge areas of security: cloud, web security, and mobile,” said Kris Hagerman, CEO, Sophos. “We’re dedicated to delivering security that is both powerful and comprehensive, but also simple. By integrating Mojave Networks’ technology into Sophos Cloud, we’re extending our leadership position and enhancing an offering that is already one of the fastest growing products in Sophos’ history.”

“We are proud of the work we’ve done at Mojave to pioneer a cloud-based approach to mobile and web security that offers unrivaled protection from malicious threats, security for mobile workers, and uniform policies across platforms,” said Garrett Larsson, CEO of Mojave Networks. “As part of Sophos we can continue to pursue our vision of comprehensive security for a mobile workforce at an accelerated pace, as we take full advantage of the rapid growth of Sophos Cloud, Sophos’ world-class community of more than 15,000 partners, and Sophos’ global presence. We’re excited to join such an innovative and disruptive leader in the IT security space.”

Sophos plans to integrate Mojave Networks’ technology into its fast-growing Sophos Cloud product line in early 2015 and then later in 2015 into appliance-based network security solutions. This will allow Sophos partners to offer their customers an integrated security platform that brings together best-of-breed PC, Mac, mobile, and network protection abilities through a single cloud-based console. This represents another leap forward in delivering comprehensive protection to organizations seeking enterprise-class security without enterprise-class complexity.

You can read theoriginal article here.

InfoCom World Congress is the largest event on digital technologies in SE Europe, attracting more than 3,500 delegates per year. It successfully records and captures for many years to run the course taken and convergence happening in Technology, Informatics, Telecommunications & Media sectors. The 16th InfoCom World titled «Techonomy: Time for Synergies!» will take place on October 21, 2014 at Divani Caravel Hotel. This year’s conference takes place in a period when special emphasis is given to technology, business strategies and synergies that are now unanimously recognized as a driver for growth.

NSS could not be absent so is one of the Sponsors of the conference. Come to chat with us !!

A lot has changed since 1995, the last time a major European law was passed on the subject of data protection (the Data Protection Directive 95/46/EC). For example, mobile devices are ubiquitous, and it’s not unusual to carry two or even three at a time. Meanwhile, sensitive company data is moving outside the safety of the traditional corporate security perimeter. Employees email documents to themselves, access data from personal smartphones and tablets, and store data in the cloud. Major data breaches are commonplace today, putting customers at risk of identity theft and financial loss, and businesses at risk of losing customer and investor loyalty. European businesses are not prepared to meet regulatory requirements outlined in the EU Data Protection Regulation, due to be enacted by the EU parliament in 2015. That’s the story told by a survey of 1,500 office workers in the UK, France and Germany, conducted by Sophos. Although a large majority of poll respondents (84%) agree that stricter data protection requirements are needed, most lack confidence that their employers are compliant (77%), and many do not know what type of data protection their companies currently have in place.

During a roundtable discussion about the survey, our security experts talked about the current state of data protection and how the new requirements might impact businesses. Anthony Merry, director of product management in the data protection group at Sophos, said companies have to get a better understanding of not just what regulations require, but what data protection actually is. “Many of the companies I talk to still do not understand what data protection is, why businesses need to do it and why it is important, and that needs to change,” he said, according to ComputerWeekly.

Some of the proposed changes to the EU Data Protection Directive include huge fines for non-compliant companies in the event of a data breach — as much as 5% of global turnover, or €100m, whichever is higher. Compared to relatively lax data protection laws in the United States, such punitive laws could be seen as harmful to businesses.

However, if companies are encrypting their data — on disks, mobile devices, storage drives, and in the cloud — they don’t have to worry as much. “If data is encrypted, even if IT systems are breached, companies will not be liable under the law,” Anthony said. Unfortunately, businesses in the countries we surveyed have a long way to go to complete data protection. According to our survey, only 62% of UK companies are encrypting laptops, along with 36% in France and 56% in Germany. Encryption of mobile devices is even farther behind: 41% in the UK, compared to 21% in France and 32% in Germany.

Learn more about data protection

Sophos SafeGuard Encryption solves the major challenge of managing encryption across multiple platforms, devices, and cloud environments. Users and IT staff can share data safely between Windows, Mac and mobile devices – securing data wherever it lives and wherever it is sent. For more information about SafeGuard Encryption, get our free whitepaper Managing BitLocker With SafeGuard Enterprise (registration required). Or download our Encryption Buyers Guide to learn more about how to choose the best encryption solution for your needs.

Ιαν

ένα συνέδριο στο οποίο παρίστανται κορυφαία στελέχη της βιομηχανίας κινητής τηλεφωνίας, κατασκευαστές συσκευών, πάροχοι τεχνολογίας, προμηθευτές και κάτοχοι περιεχομένου από όλο τον κόσμο.

H Ipoque είναι διαρκώς παρούσα στις μεγαλύτερες βιομηχανικές εκθέσεις και εκδηλώσεις καθώς και συνέδρια σε όλο τον κόσμο, έτσι και στο Mobile World Congress 2013 θα πραγματοποιηθεί μια πλήρης επίδειξη των προϊόντων και λύσεων της Ipoque.

25 – 28 Φεβροαυρίου 2013

Fira Gran Via, Βαρκελώνη

Booth #6E126 – Hall 6

Για περισσότερες πληροφορίες, πατήστε εδώ

Ιαν

εμβέλεια της λύσης Jacarta με τη χρήση αισθητήρων δόνησης με προσαρμόσιμη ευαισθησία και αισθητήρες ανίχνευσης κίνησης του αέρα, για τον προσδιορισμό προβλημάτων στον κλιματισμό.

Γενικά, το σύστημα interSeptor έχει σχεδιαστεί για εύκολη εγκατάσταση και χρήση. Οι πολλαπλοί αισθητήρες θερμοκρασίας / υγρασίας παρέχονται out-of-the-box προκειμένου να διασφαλιστεί η άμεση παρακολούθηση των χώρων. Εναλλακτικά μήκη καλωδίου είναι διαθέσιμα με όλες τους αισθητήρες της Jacarta, εφόσον απαιτείται.

Περισσότερες πληροφορίες για τους αισθητήρες θα βρείτε εδώ

Ιαν

“Ό στόχος μας “Η ασφάλεια όσο πιο απλή γίνεται” μπορεί να υλοποιηθεί πλήρως μόνο όταν κάθε αλληλεπίδραση της Sophos με τους πελάτες και τους συνεργάτες ξεπερνά τις προσδοκίες τους” δήλωσε ο Kris Hagerman, Διευθύνων Σύμβουλος της Sophos. “Η Mary έχει μια εξαιρετική πορεία στην δημιουργία δυναμικών και με μεγάλο αντίκτυπο οργανισμών εξυπηρέτησης πελατών και υποστήριξης πελατών, και είμαστε ενθουσιασμένοι που την καλωσορίζουμε στην διοικητική μας ομάδα“.

Στην Sophos, η Winfield θα προωθήσει και θα οδηγήσει ένα παγκόσμιας κλάσης οργανισμό υποστήριξης πελατών που αξιοποιεί τις τελευταίες τεχνολογίες, μεθοδολογίες και τα κανάλια για να προσφέρει τα υψηλότερα επίπεδα ικανοποίησης των πελατών της εταιρείας. Η Sophos έχει ήδη μία από τις καλύτερες φήμες στην βιομηχανία για την ποιότητα εξυπηρέτησης και ικανοποίησης των πελατών της.

Η αποστολή της Winfield είναι να ενισχύσει τη συγκεκριμένη φήμη ακόμη περισσότερο. Ο οργανισμός της θα χρησιμεύσει ως εστιακό σημείο για το “Η φωνή του πελάτη” εντός της Sophos για να εξυπηρετήσει τις ανάγκες των πελατών σε όλες τις πτυχές της επιχείρησης.

Η Mary Winfield, δήλωσε: “Είμαι ενθουσιασμένη που γίνομαι μέλος της ομάδας της Sophos. Πιστεύω ότι η εταιρεία εκτελεί μια στρατηγική νίκης, που αποτελεί πρότυπο για τη βιομηχανία της ασφάλειας, με προϊόντα νικητές και χάρη στην δέσμευση της να αριστεύει στην εξυπηρέτηση πελατών. Ανυπομονώ να βοηθήσω την εταιρεία να αξιοποιήσουν στο έπακρο κάθε αλληλεπίδραση με τους πελάτες στην προσπάθειά μας να κάνουμε την ασφάλεια απλή υπόθεση“.

Μία ερευνήτρια της SophosLabs, η Anna Szalay, έκανε μία ενδιαφέρουσα ανακάλυψη πρόσφατα: Πρόκειται για ένα νέου είδους malware για συσκευές Android, που βρίσκει τρόπο να εισχωρήσει χρησιμοποιώντας ένα κενό ασφάλειας στη δυνατότητα εντοπισμού σφαλμάτων USB, η οποία όταν είναι ενεργοποιημένη, παρέχει την δυνατότητα στους προγραμματιστές να τροποποιούν τις συσκευές Android που έχουν στην διάθεση τους. Ο ειδικός σε θέματα ασφάλειας στο Naked Security, Paul Ducklin, αναφέρει ότι αυτό το είδος του malware μπορεί να υποκλέψει μηνύματα κειμένου –SMS- για να κλέψει στοιχεία από τραπεζικές συναλλαγές.

Ο Paul Ducklin εξηγεί στην ανάρτηση του: η υποκλοπή μηνυμάτων κειμένου –SMSes- από ένα κινητό τηλέφωνο Android, ενδεχομένως θα δώσει στους επιτιθέμενους τη δυνατότητα να έχουν πρόσβαση σε λογαριασμούς email ή σε τραπεζικούς λογαριασμούς.

Απατεώνες θέλουν να μολύνουν την συσκευή σας με malware το οποίο ξέρει τον τρόπο για να υποκλέψει εισερχόμενα μηνύματα SMS και να ανακατευθύνει το περιεχόμενο τους αλλού. Μπορείτε να δείτε που πηγαίνει το πράγμα: το malware για φορητές συσκευές διαβάζει τα SMSes πριν από εσάς, και κλέβει σημαντικά στοιχεία όπως τους κωδικούς 2FA (Two-Factor Authentication) που αποστέλλονται από τον πάροχο email ή την τράπεζα σας δίνοντας στους κυβερνοεγκληματίες την δυνατότητα να έχουν πρόσβαση στον λογαριασμό σας, παρά την ύπαρξη του επιπλέον επίπεδου προστασίας.

Η SophosLabs ανιχνεύει το malware υποκλοπής SMS ως Andr/FakeKRB-H. Όπως εξηγεί ο Ducklin, το malware εγκαθίσταται στην φορητή συσκευή Android σας με μία σταδιακή διαδικασία που ξεκινάει από τη μόλυνση του Windows υπολογιστή σας με ένα πανούργο malware, το οποίο τρυπώνει μέσω της σύνδεσης USB μεταξύ της Android συσκευής σας και του υπολογιστή. Το “βοηθητικό” malware είναι ένας downloader που ανιχνεύεται από τη SophosLabs ως Troj/DwnlAPK-A.

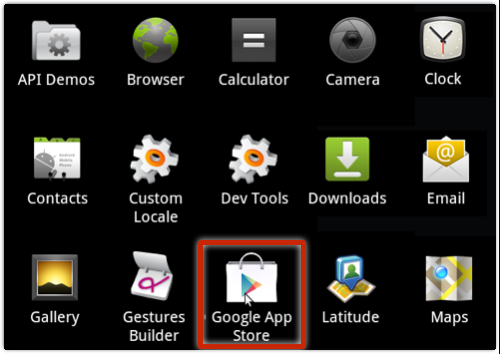

Αν συνδέσετε το Android smartphone σας σε ένα PC που έχει μολυνθεί από το Troj/DwnlAPK-A, το κακόβουλο λογισμικό θα τρυπώσει με το πρόσχημα ότι πρόκειται για αρχεία -υποτίθεται “καθαρά”- που επιτρέπουν την πλήρη USB συνδεσιμότητα μεταξύ του υπολογιστή και των συσκευών Samsung ή LG. Μόλις εγκατασταθεί ο downloader στο PC σας, φορτώνει το κακόβουλο malware στην συσκευή σας, μεταμφιεζόμενο σε μία εφαρμογή που μιμείται το Google Play Store, αλλά έχει την ονομασία Google App Store.

Μέχρι να βρουν τρόπο οι κυβερνοεγκληματίες να φέρουν το κακόβουλο πακέτο Android (APK file) στο Play store, δεν μπορείτε να το εγκαταστήσετε στον υπολογιστή σας, εκτός και αν έχετε αλλάξει τις εξ’ ορισμού ρυθμίσεις στην συσκευή σας, όπως τη δυνατότητα εγκατάστασης εφαρμογών off-market και από άγνωστες πηγές.

Υπάρχει πάντως και άλλος τρόπος, να έχουν όπως είπαμε ενεργοποιηθεί οι Επιλογές για Προγραμματιστές (Developer Options) και στη συνέχεια το Android Debugging, η δυνατότητα δηλαδή low-level πρόσβασης στη συσκευή μέσω USB, χρησιμοποιώντας το χαρακτηριστικό που είναι γνωστό ως ADB (Android Debug Bridge).

Κλείνοντας, να πούμε ότι το παραπάνω αποτελεί μία καλή υπενθύμιση ότι οι κακοί, συνεχίζουν να εφευρίσκουν τρόπους για να θέσουν σε κίνδυνο την ασφάλεια μας και να κλέψουν τα πολύτιμα στοιχεία μας.

Ιαν

Η ξαφνική διάλυση του TrueCrypt

Παρόλο που αποτελούσε γενικώς μία λύση ανοιχτού λογισμικού, οι άνθρωποι πίσω από το TrueCrypt ήταν πάντα κάπως μυστικοπαθείς. Σε αντίθεση με άλλα δωρεάν, ανοιχτού λογισμικού projects, οι βασικοί developers και τα άτομα πίσω από τη συντήρηση του TrueCrypt ήταν άγνωστα στη κοινότητα.

Κάποιος, από ότι φαίνεται ένας από τους developers που συντηρούσαν το TrueCrypt πήρε την απόφαση ξαφνικά να κλείσει το project, ισχυριζόμενος ότι δεν ήταν πια ασφαλές, και το αντικατέστησε με μία άλλη παραλλαγή της έκδοσης, ειδικά σχεδιασμένη μόνο για να αποκρυπτογραφεί τις προηγούμενες εκδόσεις.

Ο σύμβουλος ασφαλείας της Sophos, Maxim Weistein, λέει ότι όλοι οι χρήστες θα πρέπει να λάβουν σοβαρά υπόψη τους τη προειδοποίηση του TrueCrypt. “Δεν γνωρίζουμε επακριβώς γιατί συνέβη αυτό, ποιος το έκανε και αν το λογισμικό έχει όντως παραβιαστεί/ συμβιβαστεί και σε ποιο βαθμό” γράφει ο κ. Weinstein στο blog της Sophos. “Καθώς η κοινότητα του ανοιχτού λογισμικού προσπαθεί να λύσει το μυστήριο, το καλύτερο για τους χρήστες θα ήταν να σταματήσουν να χρησιμοποιούν το TrueCrypt και να βρουν κάποια άλλη λύση”.

5 συμβουλές για ασφάλεια δεδομένων

Η κρυπτογράφηση των δεδομένων και των επικοινωνιών σας στο τοπίο της ασφάλειας στις μέρες μας είναι ζωτικής σημασίας. Οι ειδικοί της Sophos στο τομέα της ασφάλειας, μοιράζονται 5 απλές συμβουλές και προτάσεις για να συνεχίσετε τη ζωή σας και μετά το TrueCrypt επιλέγοντας μία εναλλακτική λύση για τη προστασία δεδομένων.

- Χρησιμοποιήστε μία δοκιμασμένη, αξιόπιστη και σε επίπεδο λειτουργικού συστήματος λύση, όπως είναι το BitLocker της Microsoft ή το FileVault 2 της Apple για υπολογιστές με ΟS X. Το TrueCrypt δεν χρησιμοποιούσε τη τελευταία τεχνολογία, οπότε είναι ευκαιρία τώρα να προχωρήσετε μπροστά χρησιμοποιώντας τεχνολογία που είναι συμβατή με τα τελευταία πρότυπα κρυπτογράφησης.

- Το πραγματικό πρόβλημα με την επιχειρησιακή χρήση της κρυπτογράφησης ήταν πάντα η διαχείριση των κλειδιών. Απαιτείται καλή διαχείριση των κωδικών που να ενεργοποιεί τη κρυπτογράφηση πέρα από τα όρια των σκληρών δίσκων στους φορητούς υπολογιστές.

- Τα δεδομένα δεν βρίσκονται μόνο στους σκληρούς δίσκους. Οι χρήστες τα παίρνουν μαζί τους παντού, και ειδικότερα στο σύννεφο. Τώρα είναι η καλύτερη στιγμή για να επανεκτιμήσετε τη στρατηγική προστασίας των δεδομένων σας, για να είστε σίγουροι ότι τα προστατεύετε παντού.

- Οι πλατφόρμες που δεν είναι Windows χρειάζονται απαραίτητα κρυπτογράφηση, συμπεριλαμβανομένων των OS X, Android και iOS. Και μη ξεχνάτε τους υπολογιστές που τρέχουν ακόμα Windows XP, γιατί αυτοί τώρα χρειάζονται ακόμα περισσότερη προστασία.

- Επίσης ένα USB flash drive ή ένα DVD μπορεί επίσης να έχει αποθηκευμένα ευαίσθητα δεδομένα. Αυτό σημαίνει ότι είναι απαραίτητο να κρυπτογραφήσετε όλες επίσης της συσκευές αποθήκευσης δεδομένων επίσης.

Μία εναλλακτική λύση για το TrueCypt: To SafeGuard Encryption

Μόνο η Sophos προσφέρει μία μοναδική λύση για όλες τις ανάγκες κρυπτογράφησης σας, για όλα σας τα PC, τους φορητούς υπολογιστές, τις φορητές συσκευές, τα φορητά ή μη μέσα αποθήκευσης και διαμοιρασμού δεδομένων καθώς και για το σύννεφο. Και το λογισμικό της Sophos έχει αξιολογηθεί και εγκριθεί από πολλούς καταξιωμένους κρυπτο-αναλυτές, συμπεριλαμβανομένης της Ομοσπονδιακής Υπηρεσίας Ασφάλειας Πληροφοριών της Γερμανίας (BSI), ως απολύτως ασφαλές.

Μπορείτε να διαχειριστείτε όλα τα κρυπτογραφημένα δεδομένα σας από μία κεντρική κονσόλα ενώ επιπλέον το SafeGuard Encryption δεν πρόκειται να καθυστερεί τους χρήστες σας. Επισκεφτείτε την ιστοσελίδα της Sophos εδώ για να μάθετε περισσότερα, ή αν θέλετε μπορείτε να πατήσετε σε αυτό το σύνδεσμο για μία δωρεάν δοκιμή του SafeGuard Encryption.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Ιαν

Ο John Keenan φέρνει περισσότερα από 20 χρόνια εμπειρίας στις πωλήσεις και στην διεύθυνση πωλήσεων, συμπεριλαμβανομένων 13 χρόνων εμπειρίας με την SonicWALL, όπου πρόσφατα δημιούργησε ένα νέο οργανισμό πωλήσεων για λογαρισμούς mid-market και ανέπτυξε την στρατηγική του συγκεκριμένου τμήματος στο κανάλι. Ως Αντιπρόεδρος των Πωλήσεων στην Βόρεια Αμερική, ο Keenan φρόντισε να επεκτείνει την δραστηριότητα της επιχείρησης με επιτυγχάνοντας να δημιουργήσει σχέσεις κλειδιά, με συνεργάτες της εταιρείας στο κανάλι.

“Ο John Keenan είναι μία ευρέως σεβαστή προσωπικότητα στο κανάλι της ασφάλειας, και είμαι ενθουσιασμένος που τον καλωσορίσω στην Sophos. Φέρνει ένα αποδεδειγμένα επιτυχημένο βιογραφικό στο χώρο της ασφάλειας και έχει κερδίσει εμπειρία σε κορυφαίους του καναλιού και σε ομάδες πωλήσεων”, δήλωσε ο Michael Valentine, Ανώτερος Αντιπρόεδρος των Πωλήσεων της Sophos. “Κάθε μέρα, η ομάδα Sophos εργάζεται σκληρά για να είναι η εταιρεία που θα προτιμήσει το κανάλι και οι πελάτες στον τομέα της ασφάλειας. Τα προϊόντα μας, οι άνθρωποι μας και τα προγράμματα των συνεργατών μας συνεχίζουν να κερδίζουν βραβεία της βιομηχανίας. Στο πρόσωπο του John στην εταιρεία, βρήκαμε τον ιδανικό ηγέτη για να συνεχίσουμε να επεκτείνουμε τις επιχειρήσεις μας στη Βόρεια Αμερική” συμπλήρωσε ο κος. Valentine.

“Είμαι ενθουσιασμένος που γίνομαι μέλος Sophos. Η πρόταση αξίας της εταιρείας να παρέχει “ασφάλεια, φτιαγμένη απλά” έχει ξεκάθαρη απήχηση στο κανάλι, ενώ συμπληρώνεται από ένα κορυφαίο χαρτοφυλάκιο λύσεων ασφαλείας για endpoint, mobile, server και network εφαρμογές” δήλωσε ο Keenan. “Η διαρκής εστίαση της εταιρείας στην ενδυνάμωση του καναλιού, το best-in-class χαρτοφυλάκιο σε λύσεις για endpoint, mobile, server και network εφαρμογές και η δυνατότητα να συμβάλω στην κορυφαία ομάδα του Mike Valentine έκανε την απόφαση μου να ενταχθώ στην Sophos πιο εύκολη” σύμπλήρωσε.

Ιαν

Τα personal cloud drives της WD, My Cloud διατίθεται τώρα και στην Κίνα σε χωρητικότητες των 2 TB, 3 TB και 4 TB, επιτρέποντας στους καταναλωτές να οργανώνουν, να συγκεντρώνουν και να ασφαλίζουν το ψηφιακό περιεχόμενο από όλους τους υπολογιστές τους και τα κινητά τους τηλέφωνα έχοντας πρόσβαση σε αυτά τα αρχεία από οποιαδήποτε συσκευή και από οπουδήποτε στον κόσμο.

Η υψηλής απόδοσης και τεσσάρων θέσεων (4-bay) λύση NAS (Network Attached Storage) της WD, My Cloud EX4 διατίθενται στην Κίνα “χωρίς σκληρούς δίσκους” ή με σκληρούς δίσκους και σε χωρητικότητες των 8 TB, 12 TB ή 16TB ικανότητες παρέχοντας σε δημιουργικούς επαγγελματίες, σε επαγγελματίες-καταναλωτές και σε ομάδες εργασίας έναν αξιόπιστο τρόπο για να σώζουν ή να διαμοιράζονται δεδομένα, να δημιουργούν αντίγραφα ασφαλείας, να “στριμάρουν” ή να διαχειρίζονται τεράστιες ποσότητες ψηφιακών δεδομένων. Η υπηρεσία Baidu Yun είναι ο κορυφαίος πάροχος υπηρεσιών δημόσιας αποθήκευσης στο σύννεφο (στο “cloud”) με περισσότερους από 100 εκατομμύρια χρήστες.

Καταναλωτές και επιχειρήσεις αποθηκεύουν περιεχόμενο στο Baidu Yun για εύκολη πρόσβαση και κοινή χρήση από οποιονδήποτε υπολογιστή ή κινητή συσκευή από οπουδήποτε στον κόσμο. Η συνεργασία μεταξύ της WD και της Baidu θα επιτρέψει στους Κινέζους πελάτες να διαχειρίζονται το λογαριασμό τους στο Baidu Yun μεταφέροντας αρχεία εύκολα μεταξύ του My Cloud ή της συσκευής My Cloud EX4 που έχουν στην διάθεση τους και στο Baidu Yun χρησιμοποιώντας τις εφαρμογές (apps) My Cloud της WD από τα Android ή iOS κινητά ή tablets τους.

Οι πελάτες επίσης της Baidu και της WD θα είναι επίσης σε θέση να δημιουργούν αντίγραφα ασφαλείας του περιεχόμενό τους που έχουν τοπικά στο Baidu Yun, καθώς και να κρατάνε εφεδρικό αντίγραφο του λογαριασμού τους Baidu Yun τοπικά στο μέσο αποθήκευση που χρησιμοποιούν χάρη στο λογισμικό WD SmartWare Pro.

“Η ανάπτυξη της Baidu και οι υπηρεσίες δημόσιας αποθήκευσης στο σύννεφο της εταιρείας υπήρξαν θεαματικές. Είναι μεγάλη ευχαρίστηση να συνεργαστούμε μαζί τους”, δήλωσε ο Jim Welsh, executive vice president, Branded Products and worldwide sales της WD. “Η ενσωμάτωση του Baidu Yun με τις πλατφόρμες προσωπικού χώρου αποθήκευσης δεδομένων στο σύννεφο και εξωτερικών μέσων αποθήκευσης της WD προσφέρει στους κοινούς πελάτες μας το καλύτερο όλων των κόσμων – τη δυνατότητα να κρατούν το περιεχόμενο ασφαλές στο σπίτι, ενώ παράλληλα κρατούν αντίγραφα ασφαλείας και μοιράζονται περιεχόμενο με τους φίλους τους στο Baidu Yun”.

“H Baidu έχει ως στόχο να παρέχει τον καλύτερο τρόπο για να έχουν πρόσβαση οι χρήστες στο πολύτιμο περιεχόμενο τους, ανεξάρτητα από τη θέση τους” δήλωσε ο Χου Zhenyu, Chief architect του Baidu Yun . “Η WD είναι ένας ηγέτης στις λύσεις τοπικής αποθήκευσης υψηλής χωρητικότητας, και η ένταξη των δημόσιων υπηρεσιών αποθήκευσης του σύννεφου μας με την πλατφόρμα της WD δίνει στους πελάτες μας μια εντυπωσιακή λύση υβριδικής αποθήκευσης στο σύννεφο – το καλύτερο και των δύο κόσμων, και της δημόσιας αποθήκευσης στο σύννεφο και της προσωπικής αποθήκευσης στο σύννεφο”.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο εδώ.

Στον κλάδο της ασφάλειας IT, μερικές φορές θεωρούμε δεδομένο ότι εκείνοι που επιδιώκουμε να προστατεύσουμε γνωρίζουν ποιες είναι οι απειλές και κατανοούν τον τρόπο λειτουργίας. Είναι χρήσιμο να θυμόμαστε ότι μπορούμε να ενισχύσουμε την ασφάλεια καθενός μέσω της βελτίωσης της εκπαίδευσης και της κατάρτισης.

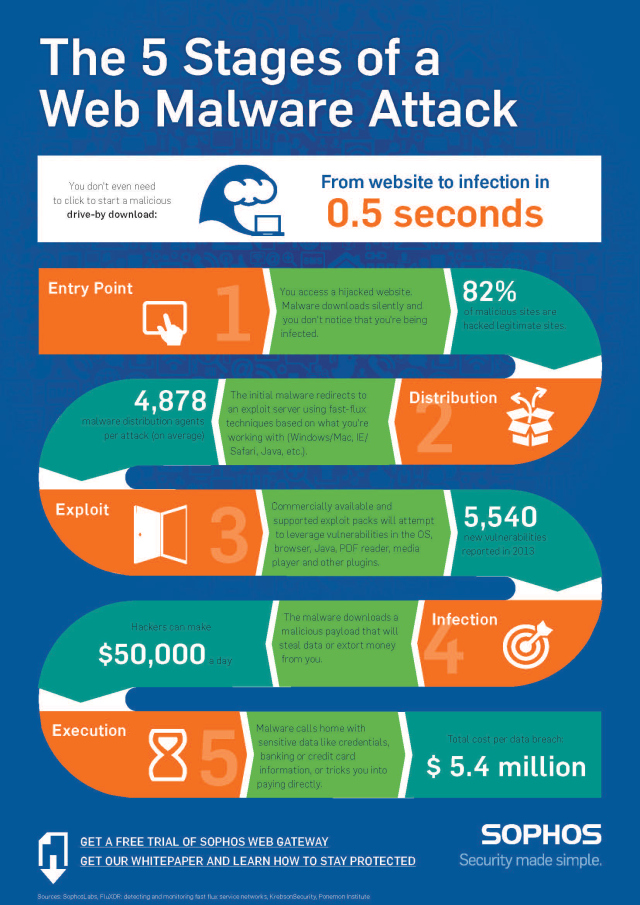

Στο πνεύμα του διαμοιρασμού της γνώσης που έχουμε, θα θέλαμε να σας δείξουμε ένα αρκετά μεγάλο infographic που εξηγεί σε οπτική μορφή πώς λειτουργεί μια επίθεση στο web. Όπως μπορείτε να δείτε στο παρακάτω infographic, μια επίθεση στον ιστό πραγματοποιείται σε πέντε στάδια, και όλη αυτή η διαδικασία διαρκεί λιγότερο από ένα δευτερόλεπτο.

Το διαδίκτυο είναι η νούμερο ένα πηγή malware [ο όρος προκύπτει από τον συνδυασμό των λέξεων “malicious” (κακόβουλο) και “software” (λογισμικό)], και η πλειοψηφία αυτών των απειλών malware προέρχονται από αυτό που ονομάζεται “drive-by download”.

Τα 5 στάδια μιας επίθεσης στον ιστό

Ο όρος “drive-by download” περιγράφει πώς το κακόβουλο λογισμικό μπορεί να μολύνει τον υπολογιστή σας απλά με την επίσκεψη σας σε μια ιστοσελίδα που εκτελεί κακόβουλο κώδικα (Στάδιο 1: Σημείο εισόδου).

Τις περισσότερες φορές, αυτές είναι νόμιμες ιστοσελίδες που έχουν παραβιαστεί για να σας ανακατευθύνουν σε κάποια άλλη ιστοσελίδα που ελέγχεται από τους hackers (Στάδιο 2: Διανομή).

Οι σημερινοί κυβερνοεγκληματίες χρησιμοποιούν εξελιγμένες μορφές malware, που περιέχονται σε ένα “exploit kit” που μπορεί να εντοπίσει μια ευπάθεια στο λογισμικό σας, ανάμεσα σε χιλιάδες πιθανά κενά ασφαλείας.

Όταν το πρόγραμμα περιήγησής σας ανακατευθύνεται στο site που φιλοξενεί ένα τέτοιο exploit kit, αυτό διερευνά το είδος του λειτουργικού συστήματος που χρησιμοποιείτε, τον web browser και άλλο λογισμικό που έχετε εγκατεστημένο (όπως τον PDF reader σας ή κάποιον video player) για να εντοπίσει ένα πιθανό κενό ασφαλείας και κάποια ευπάθεια που μπορεί να εκμεταλλευτεί για να επιτεθεί (Στάδιο 3: Εκμετάλλευση).

Έχετε στο νου σας, ότι αν δεν εφαρμόζετε τις ενημερώσεις ασφαλείας στο λειτουργικό σας σύστημα και στο λογισμικό όπως είναι οι εφαρμογές που χρησιμοποιείται, θα είστε απροστάτευτοι απέναντι σε αυτά τα exploits.

Μόλις το exploit kit εντοπίσει μια ευπάθεια, εδώ είναι που ξεκινάει το Στάδιο 4 και επομένως η μόλυνση του συστήματος σας (Στάδιο 4: Μόλυνση). Στο στάδιο της μόλυνσης μίας επίθεσης, το exploit kit κατεβάζει αυτό που είναι γνωστό ως “payload”, και το οποίο είναι το κακόβουλο λογισμικό που εγκαθίσταται στον υπολογιστή σας.

Τέλος στο πέμπτο στάδιο έχουμε την εκτέλεση (Στάδιο 5 : Εκτέλεση) που το κακόβουλο λογισμικό, το malware δηλαδή, κάνει αυτό που σχεδιάστηκε εξαρχής για να κάνει, και που στην πλειονότητα των περιπτώσεων είναι να βγάλει –με διάφορους τρόπους- λεφτά για τους κυρίους του.

Ένα malware γνωστό και ως Zbot μπορεί να αποκτήσει πρόσβαση στο e-mail ή στους τραπεζικούς λογαριασμούς σας. Ένας άλλος τύπος “payload” που ονομάζεται ransomware, μπορεί να κρατήσει ως όμηρους τα αρχεία σας (χρησιμοποιώντας κρυπτογράφηση) μέχρι να πληρώσετε ένα σημαντικό ποσό, για να τα απελευθερώσει.

Ασφαλίστε το Web

Τέτοιου είδους επιθέσεις συμβαίνουν διαρκώς. Ωστόσο δεν χρειάζεται να πέσετε θύμα τους. Κατεβάστε τη λίστα μας με τεχνολογία, εργαλεία και τακτικές για να προστατευτείτε αποτελεσματικά στο Internet και ανακαλύψτε πως μπορείτε να προστατεύσετε τον οργανισμό ή την επιχείρηση σας από επιθέσεις malware βήμα με βήμα. Μπορείτε επίσης να διαβάσετε το whitepaper μας “Five Stages of a Web Malware Attack”, που εξηγεί πως λειτουργεί το malware και σας προσφέρει συμβουλές για να σας βοηθήσουν να το αντιμετωπίσετε.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο εδώ.

Η εταιρεία δήλωσε ότι οι επιτιθέμενοι απέκτησαν πρόσβαση στους μεμονωμένους αυτούς λογαριασμούς με τον παραδοσιακό τρόπο – καταφέρνοντας να αποκτήσουν τα διαπιστευτήρια σύνδεσης των θυμάτων (ενδεχομένως οι δράστες να είχαν “μαντέψει” κωδικούς, επειδή ήταν ιδιαίτερα απλοί, να είχαν δοκιμάσει τεχνικές “social engineering ή μπορεί οι χρήστες να είχαν πέσει θύματα phishing).

Φυσικά, δεν είναι μόνο οι κινηματογραφικοί αστέρες ή οι τραγουδιστές που έχουν ευαίσθητα δεδομένα στο iPhone ή στο iPad τους – εργαζόμενοι έχουν συχνά αποθηκευμένα εταιρικά δεδομένα στη συσκευή της Apple που χρησιμοποιούν ενώ οικιακοί χρήστες, και όχι απαραίτητα επαγγελματίες, ενδεχομένως να έχουν προσωπικές φωτογραφίες ή video αποθηκευμένα στη συσκευή iOS που έχουν στη κατοχή τους (και η οποία αυτόματα κάνει backup τα δεδομένα τους στην υπηρεσία iCloud της Apple και επομένως, τα δεδομένα συνεχίζουν να υπάρχουν στο “σύννεφο” ακόμα και αν έχουν διαγραφτεί από τη συσκευή).

Έχοντας κατά νου τα παραπάνω, μοιραζόμαστε μαζί σας τρεις συμβουλές για να κρατήσετε τις φωτογραφίες, τα βίντεο και τα δεδομένα σας ασφαλή:

1. Χρησιμοποιήστε ένα ισχυρό κωδικό πρόσβασης (password)

Η πρώτη συμβουλή είναι ιδιαίτερα απλή – είναι σημαντικό να βεβαιωθείτε ότι χρησιμοποιείτε ένα ισχυρό, μοναδικό password για τον λογαριασμό iCloud που έχετε, ειδικά αν δεν χρησιμοποιείτε και δεν έχετε ενεργοποιήσει την δυνατότητα επαλήθευσης δύο βημάτων για το iCloud (two-step verification).

Για να κάνετε κάτι τέτοιο, επιλέξτε ένα κωδικό αρκετά μεγάλο –το λιγότερο 14 χαρακτήρων- αποφεύγοντας να χρησιμοποιήσετε κανονικές λέξεις, και χρησιμοποιώντας εναλλαγές ανάμεσα σε κεφαλαία γράμματα, σε αριθμούς ή σύμβολα (π.χ Ak13$@^o)kLs6$).

Αν έχετε πρόβλημα να θυμηθείτε ένα τόσο πολύπλοκο κωδικό, χρησιμοποιήστε μία εφαρμογή διαχείρισης passwords (password manager).

Βεβαιωθείτε, ότι για κάθε υπηρεσία ή ιστοσελίδα ή λογαριασμό που χρησιμοποιείτε έχετε ορίσει μοναδικό κωδικό πρόσβασης για κάθε περίπτωση. Αυτό είναι ιδιαίτερα σημαντικά, αφού αν κάποιος αποκτήσει πρόσβαση σε έναν από τους λογαριασμούς σας, θα έχει πρόσβαση μόνο σε αυτόν, και όχι σε όλους τους υπόλοιπους που έχετε στη διάθεση σας.

2. Περιορίστε όσα κάνετε backup στο iCloud

Τώρα είναι η κατάλληλη ώρα, για να ελέγξετε τι ακριβώς γίνεται backup στον λογαριασμό σας στο iCloud. Βρείτε το “Settings” (Ρυθμίσεις) στην συσκευή iOS που έχετε και στη συνέχεια επιλέξτε “iCloud”. Από εκεί, μπορείτε να δείτε μία λίστα με όλες τις εφαρμογές που έχει στη συσκευή σας, τα δεδομένα των οποίων γίνονται backup στο iCloud. Μπορείτε με τον σχετικό “διακόπτη”, να ενεργοποιήσετε ή να απενεργοποιήσετε τη διαδικασία δημιουργίας αντιγράφου ασφαλείας στο iCloud για κάθε εφαρμογή ξεχωριστά. Θα χρειαστεί να αποφασίσετε σε ποιες εφαρμογές και τι, θέλετε να κάνουν backup στο iCloud (π.χ μπορείτε να αποφασίσετε να μην γίνονται οι φωτογραφίες σας backup στο iCloud, αλλά να θέλετε τα email, διάφορα έγγραφα ή δεδομένα να γίνονται backup).

Σε κάθε περίπτωση θα πρέπει να ζυγίσετε το ρίσκο που υπάρχει αν χάσετε την συσκευή σας, αν σας την κλέψουν ή αν κατά λάθος χαλάσει σε κάποια πτώση και βεβαίως στη περίπτωση που κάποιος κλέψει τα στοιχεία σας και εισέλθει στο λογαριασμό σας στο iCloud χωρίς να το ξέρετε. Υπάρχει βεβαίως και η δυνατότητα να…

3. Απενεργοποιήστε το iCloud και προχωρήστε σε τοπικό backup

Αν τελικά αποφασίσετε ότι το ρίσκο κάποιος να “χακάρει” (ή “χακέψει”, όπως θέλετε πείτε το) τον λογαριασμό σας στο iCloud είναι σημαντικότερο από τις ευκολίες αναμφισβήτητα που προσφέρει η υπηρεσία, τότε ενδεχομένως να σκεφτείτε το ενδεχόμενο να διαγράψετε το λογαριασμό σας. Το να κάνετε κάτι τέτοιο είναι ιδιαίτερα απλό.

Εντοπίστε τις “Ρυθμίσεις” (Settings) στη συσκευή iOS που έχετε στη κατοχή σας και επιλέξτε iCloud. “Σκρολάρετε” μέχρι το τέλος στην οθόνη σας και εκεί θα βρείτε την επιλογή για να διαγράψετε το λογαριασμό σας (Delete Account, Διαγραφή Λογαριασμού).

Φυσικά, αυτό σημαίνει ότι δεν θα μπορείτε να κρατάτε αντίγραφα ασφαλείας για τα δεδομένα της συσκευής σας στο iCloud. Αυτό όμως δεν σημαίνει ότι δεν έχετε εναλλακτική λύση. Ευτυχώς, παρέχεται αυτή η δυνατότητα μέσω της εφαρμογής iTunes στον υπολογιστή σας. Για να κάνετε backup χρησιμοποιώντας το iTunes προχωρήστε στα παρακάτω βήματα:

1) Σιγουρέψτε ότι ο υπολογιστής σας διαθέτει τη τελευταία έκδοση του iTunes

2) Συνδέστε τη συσκευή iOS που έχετε στη κατοχή σας

3) Επιλέξτε File, μετά Devices και στη συνέχεια Back up.

Αν τελικώς επιλέξετε να κάνετε backup τη συσκευή σας με αυτό τον τρόπο, θα πρέπει να θυμάστε να το κάνετε όσο πιο συχνά μπορείτε (π.χ δύο φορές την εβδομάδα ή τουλάχιστον μία φορά την εβδομάδα).

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Ιαν

Η Katie Moussouris, επικεφαλής στρατηγικής για την ασφάλεια, στο Resource Center της Microsoft (Microsoft Security Resource Center) ήδη βρίσκεται σε φάση ελέγχου περίπου μίας ντουζίνας από κενά ασφαλείας τα οποία διερευνούνται και τα οποία έχουν κατατεθεί από ερευνητές.

Η Katie Moussouris γράφει σχετικά: «Έχω ενημερώσει προσωπικά τον πρώτο παραλήπτη μέσω ηλεκτρονικού ταχυδρομίου για την υποβολή του πρώτου bug όσο αφορά στο Internet Explorer 11 Bug Bounty Preview το οποίο επιβεβαιώθηκε και επικυρώθηκε. Με λίγα λόγια, ο ερευνητής πληρώθηκε». Ακόμα πάντως η κ. Mousouris δεν έχει δώσει τα ονόματα ερευνητών στην δημοσιότητα, ούτε έχει γίνει λόγος για το ποσό πληρωμής (γνωρίζουμε ότι προσφέρονται από $11.000 ανά bug), ωστόσο από ότι φαίνεται υπάρχουν αρκετοί ακόμη ερευνητές ασφάλειας που αναμένεται να πληρωθούν για τις υπηρεσίες τους. Update: Ο πρώτος ερευνητής, είναι ο Ivan Frantic, ερευνητής ασφαλείας της Google.

Πάντως το Microsoft Security Resource Center, αναμένεται να δώσει στην δημοσιότητα τα ονόματα όσων ερευνητών συνεισέφεραν στην ασφάλεια του Internet Explorer 11 σε μία ειδικά σχεδιασμένη για αυτόν τον σκοπό ιστοσελίδα. «Μείνετε συντονισμένοι, γιατί έρχεται σύντομα» λέει η Moussouris.

Η Microsoft πάντως μπορεί να μοιραστεί μαζί μας δύο αποτελέσματα-κλειδιά:

- Λαμβάνουν όλο και περισσότερες παρατηρήσεις από ότι νωρίτερα. Μάλιστα, η Microsoft λαμβάνει περισσότερες εκθέσεις που αφορούν στην ασφάλεια στις πρώτες εβδομάδες των προγραμμάτων “bounty” από ότι λάμβανε κατά μέσο όρο σε ένα μήνα. Αυτό δείχνει ότι η στρατηγική για να λαμβάνουν περισσότερες αναφορές που αφορούν σε κενά ασφαλείας νωρίτερα από τις κυκλοφορίες των προϊόντων αποδίδει καρπούς.

- Επίσης η προσέλευση περισσότερων και νέων ερευνητών. Ερευνητές που σπάνια, ή ακόμα και ποτέ δεν θα απευθύνονταν άμεσα στην Microsoft, έχουν πλέον την επιλογή να μιλήσουν άμεσα με την εταιρεία. Η Microsoft ερμηνεύει αυτό το γεγονός ως απόδειξη ότι η στρατηγική να ακούει πλέον από ανθρώπους, που δεν είχε την δυνατότητα να ακούσει στο παρελθόν, αποδίδει καρπούς επίσης.

Όπως η Moussouris εξηγεί: “Η Microsoft ήταν έξυπνη για το πώς επέλεξε να προσεγγίσει την συγκεκριμένη αγορά εύρεσης κενών ασφαλείας (όσοι δεν γνωρίζατε ότι υπάρχει τέτοια αγορά, τότε μάθετε ότι… υπάρχει). Υπάρχει η μαύρη αγορά, όπου τα bugs της πρώτης μέρας (της μέρας της ανακοίνωσης της διάθεσης ενός προϊόντος, zero-day αλλιώς) λαμβάνουν τις υψηλότερες αμοιβές. Στην συνέχεια, έχουμε την γκρίζα αγορά, όπου μισθοφόροι εύρεσης κενών ασφαλείας βγάζουν πενταροδεκάρες, δίνοντας πληροφορίες για κενά ασφαλείας και πως μπορεί κάποιος να τα εκμεταλλευτεί σε εταιρείες ή ακόμα και σε εθνικά κράτη. Η Microsoft ακολούθησε μία διαφορετική προσέγγιση, επικεντρώνοντας την προσοχή της στην… λευκή αγορά, και στους white-hat bug hunters, οι οποίοι προσέγγιζαν την Microsoft απευθείας προσπερνώντας τα χρήματα που τους έδιναν από την εκάστοτε αγορά.”

Βεβαίως, υπήρξαν και κάποια θέματα… Όπως ότι η Microsoft παρατήρησε τους ερευνητές ή τους κυνηγούς κενών ασφαλείας, να κρατούν μυστικά κάποια κενά ασφαλείας για να αυξήσουν την αξία τους στις διάφορες αγορές, περιμένοντας την Microsoft να ανακοινώσει ότι είναι έτοιμη να βγάλει το επίμαχο προϊόν στην αγορά (Release to Manufacturing).

Η κ. Moussouris γράφει: «Δεν είναι το θέμα να προσφέρουμε τα περισσότερα χρήματα, αλλά να προσφέρουμε ελκυστικές αμοιβές σε στιγμές όπου δεν υπάρχουν πολλοί αγοραστές… Τοότι προσπαθούμε να είμαστε αυτοί που θα προσφέρουν την μεγαλύτερη αμοιβή, είναι μία σκακιστική κίνηση, και η αλήθεια είναι ότι παίζουμε σκάκι».

Να συμπληρώσουμε ότι η Google, πλήρωσε πάνω από $580.000 τα τελευταία χρόνια για 501 κενά ασφαλείας στον Google Chrome ενώ το Mozilla Foundation, πλήρωσε περίπου $570.000 για 190 κενά ασφαλείας στον Firefox την ίδια περίπου τρίμηνη περίοδο.

Σκεφτείτε τώρα πόσα γλυτώνουν οι εταιρείες λογισμικού από μία τέτοια στρατηγική, όταν θα πρέπει να πληρώσουν κατά μέσο όρο περίπου $100.000 τον χρόνο για ένα μόνο ερευνητή, που κοιτάει καθημερινά κώδικα στα εργαστήρια τους για την εύρεση κενών ασφαλείας!

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

Το σύστημα πιστοποίησης, βασίζεται σε ένα ειδικό μηχανισμό με ένα μεταλλικό δαχτυλίδι και ένα ιδιαίτερα ευαίσθητο αισθητήρα 500ppi που “διαβάζει” τα δαχτυλικό αποτύπωμα του χρήστη. Οι φήμες για ένα τέτοιο σύστημα ταυτοποίησης/ πιστοποίησης είχαν ξεκινήσει από πολύ παλιά, σχεδόν από το 2009, ωστόσο το ενδιαφέρον της εταιρείας για κάτι τέτοιο επιβεβαιώθηκε μετά και την εξαγορά της εταιρείας AuthenTec το περασμένο καλοκαίρι. Όπως είναι φανερό, η τελική επιβεβαίωση ήρθε με την μορφή του iPhone 5S. Σύμφωνα με την Apple ο αισθητήρας:

“χρησιμοποιεί ένα ειδικό capacitive αισθητήρα, που στην ουσία, μπορεί να λάβει μία ιδιαίτερα υψηλής ανάλυσης εικόνα του δαχτυλικού αποτυπώματος του χρήστη, από τις υποδερμικές στοιβάδες της επιδερμίδας. Στην συνέχεια αναλύει την πληροφορία με ιδιαίτερα υψηλή ακρίβεια και λεπτομέρεια“.

Πέρα από την χρήση του για να ξεκλειδώνει ο χρήστης το κινητό τηλέφωνο, ο αισθητήρας μπορεί να εγκρίνει αγορές από το App Store της Apple. Ο αισθητήρας δαχτυλικού αποτυπώματος δεν είναι κάτι νέο στην σημερινή βιομηχανία. Χρησιμοποιήθηκε ευρέως σε business-oriented laptops από τις Dell, Lenovo και Toshiba, ενώ έχει χρησιμοποιηθεί και στο παρελθόν από την Motorola σε κάποιο μοντέλο Atrix αλλά και από την Microsoft που πουλάει ένα τέτοιο ξεχωριστό scanner. Οι τρόποι χρήσης του ωστόσο ήταν περισσότερο παραδοσιακοί. Να τονίσουμε ότι πολλές εφαρμογές και password managers ή εξωτερικές συσκευές fingerprint reader όπως αυτός της Microsoft χρησιμοποιούσαν το Windows Biometric Framework καθώς και άλλους κορυφαίους password managers.

Τα δαχτυλικά αποτυπώματα αποτελούν μία ιδιαίτερα διαδεδομένη τεχνική βιομετρικής πιστοποίησης – πιο διαδεδομένη από την αναγνώριση προσώπου. Παλαιότερα πάντως αποδείχτηκε ότι δεν ήταν ιδιαίτερα αξιόπιστη μέθοδος, την οποία συνόδευαν πολλά ζητήματα ασφάλειας, αν και οι ύποπτες ατέλειες δεν αποδεικνύονταν πάντα. Όπως και να έχει, αρκετοί αισθητήρες ανάγνωσης δαχτυλικών αποτυπωμάτων έχουν αποδειχτεί προβληματικοί και ευάλωτοι σε τεχνικές spoofing. Επίσης τα δαχτυλικά αποτυπώματα δεν είναι κάποιο…μυστικό, αλλά αφήνουμε ίχνη τους οπουδήποτε και αν πάμε. Όσο και να προσπαθήσουμε να μην αφήσουμε, πάντα υπάρχει το ενδεχόμενο να μείνει πίσω κάποιο ίχνος. Υπάρχουν τρόποι να αντιγραφεί κάποιο δαχτυλικό αποτύπωμα, από μία υψηλής ανάλυσης φωτογραφία έως στην δημιουργία εκμαγείων – χάρη σε ειδικούς μετρητές υφών, θερμοκρασιών ή ακόμα και παλμών – που θα βοηθήσουν στην δημιουργία μίας τεχνητής επιφάνειας από ζελατίνη που να διαθέτει το δαχτυλικό αποτύπωμα. Πόσο δύσκολα θα είναι για κάποιους να καταφέρουν να “σπάσουν” το κλείδωμα αναγνώρισης της Apple παραμένει άγνωστο. Πάντως, υπάρχουν τρομεροί κίνδυνοι αν χρησιμοποιηθούν δαχτυλικά αποτυπώματα ως μέθοδος πρόσβασης σε online υπηρεσίες λέει ο Bruce Schneier, ειδικός σε θέματα ασφαλείας και ο μεγαλύτερος είναι ο πειρασμός της αποθήκευσης των δαχτυλικών αποτυπωμάτων σε μία κεντρική βάση δεδομένων. Σε αντίθεση με ένα κωδικό ασφαλείας (password), αν κάποιος κλέψει το βιομετρικό σας αποτύπωμα, δεν μπορείτε εύκολα να το… αλλάξετε ή να το εξαφανίσετε, αλλιώς θα πρέπει να ενεργήσετε με τρόπο… μεσαιωνικό στα δάχτυλα σας, όπως να ρίξετε οξύ, να αφαιρέσετε το δέρμα ή να χρησιμοποιήσετε γυαλόχαρτο!

Οπότε, όπως περιμέναμε, τα συγκεκριμένα δεδομένα, δεν αποθηκεύονται σε κάποιον διακομιστή της Apple ή σε κάποια online database αλλά παραμένουν αποθηκευμένα τοπικά στο iPhone. Όπως η Apple έκανε γνωστό, αποθηκεύονται κρυπτογραφημένα στο A7 chip της εταιρείας, και η πρόσβαση σε αυτά πραγματοποιείται μόνο από το σύστημα του αισθητήρα και από πουθενά αλλού. Όπως είναι φυσιολογικό, η συγκεκριμένη περιοχή στο A7 chip αλλά και το σύστημα του αισθητήρα , θα αποτελέσουν τους πρώτους στόχους διάφορων hackers που θα προσπαθήσουν για διάφορους λόγους να τα “συμβιβάσουν”.

Φυσικά, η Apple δεν είναι η μοναδική εταιρεία που κοιτάζει προς αυτή την κατεύθυνση, αφού η Samsung αλλά και άλλες εταιρείες όπως η HTC, σύντομα θα έχουν τις δικές τους προτάσεις. Στο συγκεκριμένο σημείο αξίζει να αναφέρουμε ότι η Samsung ήταν μεγάλος πελάτης της AuthenTec πριν αυτή εξαγοραστεί από την Apple. Υπάρχουν πάντως και άλλοι οργανισμοί ή συμμαχίες που έχουν στόχο την δημιουργία ενός παγκοσμίου μηχανισμού πιστοποίησης με την χρήση δαχτυλικών αποτυπωμάτων ή άλλων βιομετρικών χαρακτηριστικών που θα μπορούσαν να εξασφαλίσουν ένα ασφαλές μέλλον για τις online – και όχι μόνο – συναλλαγές. Για παράδειγμα, η FIDO Alliance, είναι μία τέτοια συμμαχία και απαρτίζεται από τις εταιρείες Google, PayPal αλλά και τις Lenovo, LG ενώ πρόσφατα προστέθηκε και το όνομα της BlackBerry.

Φυσικά, δεν περιμένουμε την Apple να προσχωρήσει στην συγκεκριμένη συμμαχία ωστόσο ακόμα και αν κυριαρχήσουν, αυτά τα δύο συστήματα – αποκλείεται να μην περιμένουμε κάτι αντίστοιχο και από την Microsoft – τότε είναι πολύ εύκολο, ότι η βιομετρική πιστοποίηση/ ταυτοποίηση είναι ένα gamechanger χαρακτηριστικό. Από ότι φαίνεται, το Touch ID και οι όμοιοι του, θα παίξουν μεγάλο ρόλο στο μέλλον.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο, εδώ.

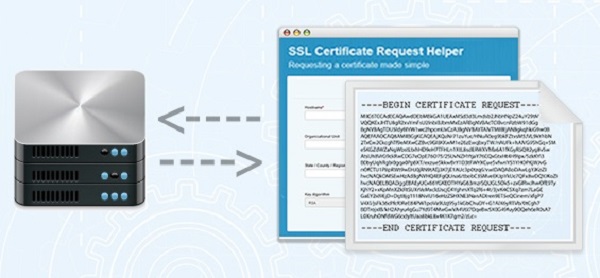

Τι είναι το CSR;

Αν έχετε κάνει αίτηση στο παρελθόν για πιστοποιητικό SSL, το πιθανότερο είναι να σας ζητήθηκε να παρέχετε το CSR. Το CSR χρησιμοποιείται για την δημιουργία ενός public key, ενός δημόσιου κωδικού/ κλειδιού, το οποίο θα χρησιμοποιεί ο server σας για να προσδιορίζει τον εαυτό του.

Η δημιουργία ή η παραγωγή του CSR μπορεί να αποτελέσει πρόβλημα και σημαντικό εμπόδιο για όσους δεν έχουν τεχνική κατάρτιση και δεν έχουν εμπειρία από σχετικές γραμμές εντολών που απαιτούνται και που παραμένουν σήμερα μία αρκετά χρονοβόρα διαδικασία ακόμα και για τους έμπειρους χρήστες.

Η δημιουργία CSR με απλά βήματα

Το νέο εργαλείο της GlobalSign καθιστά την δημιουργία CSR για τον διακομιστή σας μία απλή διαδικασία και το μόνο που έχετε να κάνετε είναι να εισάγεται στα κατάλληλα πεδία τις πληροφορίες που απαιτούνται για το πιστοποιητικό σας (π.χ. όνομα τομέα, λεπτομέρειες οργάνωσης κ.λπ.).

Το εργαλείο θα δημιουργήσει αυτόματα τις γραμμές εντολών που απαιτούνται για τη δημιουργία του CSR για τον διακομιστή σας, έτσι ώστε να μην χρειάζεται να τις γράψετε οι ίδιοι, κάτι που όπως είπαμε εκτός από χρόνο απαιτεί και γνώσεις.

Το εργαλείο CSR tool παρέχει γραμμές εντολών για τους δημοφιλέστερους webservers της εταιρείας, συμπεριλαμβανομένων των OpenSSL, Exchange 2007, IIS και F5 Big-IP.

Συμβουλές για βέλτιστες πρακτικές

Για να εξασφαλιστεί ότι τα πιστοποιητικά SSL είναι συμβατά με τις πιο πρόσφατες βέλτιστες πρακτικές στην ασφάλεια, το CSR Tool αυτόματα και εξορισμού χρησιμοποιεί τον πλέον ασφαλή αλγόριθμο (RSA) και προσφέρει μόνο επιλογές για μήκος κλειδιών που έρχονται σε συμφωνία με τις τελευταίες κατευθυντήριες γραμμές του CA/B Forum (2048 bit minimum).

Χρήση του εργαλείου

Το εργαλείο CSR είναι διαθέσιμο σε διάφορες γλώσσες στην διεύθυνση https://csrhelp.globalsign.com και εμπεριέχει πληροφορίες υποστήριξης και FAQs για επιπλέον βοήθεια για την διαδικασία παραγωγής CSR. Ασφαλίστε την ιστοσελίδα σας με SSL με τον σωστό και εύκολο τρόπο.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο εδώ.

Ιαν

Το ειδικό αυτό υποσύστημα της Sophos μπορεί να ανιχνεύσει, να απομονώσει και να διαγράψει κακόβουλο λογισμικό (malware), πριν αυτό πολλαπλασιαστεί και δημιουργήσει πρόβλημα σε ένα δίκτυο. Αυτό είναι εφικτό κατά την αυτόματη σάρωση που εκτελείται κατά την ανάγνωση ή την εγγραφή αρχείων. Η τελευταία έκδοση των συστημάτων της NetApp περιλαμβάνει το υποσύστημα ανίχνευσης ιών της Sophos εσωτερικά, και έτσι δεν υπάρχει πλέον ανάγκη εξωτερικών διακομιστών για αυτό το σκοπό.

Το Sophos Antivirus for NetApp 3.0 προσθέτει υποστήριξη επίσης σε C-mode Data ONTAP και clustering. Επιτρέπει σε πολλαπλούς filers (επιχειρησιακά συστήματα δικτυακής αποθήκευσης αρχείων) να συνδεθούν σε ένα μοναδικό διακομιστή scanner είτε σε C-mode είτε στο πιο παραδοσιακό 7-mode.

Η νέα αυτή έκδοση φέρνει επίσης σημαντικές βελτιώσεις στο τομέα της αξιοπιστίας και της σταθερότητας καθώς και υποστήριξη στα λειτουργικά συστήματα Windows Server 2012 και Windows Server 2012 R2.

Το Sophos Antivirus for NetApp 3.0 κυκλοφόρησε σε όλες τις αγγλόφωνες περιοχές στις 13 Μαΐου ενώ στις υπόλοιπες περιοχές θα κυκλοφορήσει στις 7 Ιουνίου. Ένημερωμένο datasheet καθώς και νέο περιεχόμενο στο internet αναμένεται να διατεθούν με το λανσάρισμα του προϊόντος.

Για να μάθετε περισσότερα μπορείτε να επισκεφτείτε την ιστοσελίδα Sophos for Network Storage ή να κατεβάσετε τη δωρεάν δοκιμαστική έκδοση.

Αν είστε πελάτης και έχετε άδεια για κάποιο από αυτά τα προϊόντα, μπορείτε να κατεβάσετε το Sophos Antivirus for NetApp 3.0 από την ιστοσελίδα MySophos.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο εδώ.

Η εταιρεία επίσης αν και σχετικά πιστή στον προγραμματισμό της, δεν παρέχει συγκεκριμένες ημερομηνίες οπότε το καλύτερο πράγμα που έχετε να κάνετε είναι να θυμόσαστε στο… περίπου. Οι αναβαθμίσεις της εταιρείας γίνονται γύρω στα μέσα του Φεβρουαρίου, του Ιουνίου και του Οκτωβρίου. Σήμερα, 18 Ιουνίου 2013, έχουμε μία σπουδαία ενημέρωση για την Java και όσοι την έχετε εγκατεστημένη στους υπολογιστές σας θα πρέπει να προβείτε στις σχετικές ενέργειες για να αποκτήσετε την τελευταία έκδοση. Η Oracle έχει δημοσιεύσει μία σχετική ανακοίνωση για όσες νέες διορθώσεις και “patches” φέρνει η τελευταία έκδοση της Java χωρίς ωστόσο να εισέλθει σε λεπτομέρειες –μάλλον για λόγους ασφαλείας- οπότε και δεν μπορούμε να τις σχολιάσουμε ή να τις εξετάσουμε λεπτομερώς.

Σύμφωνα λοιπόν με την σχετική ανακοίνωση, η εταιρεία κατάφερε να “κλείσει” περισσότερα από 40 κενά ασφαλείας, εκ’ των οποίων αν εξαιρέσουμε τρία, τα περισσότερα είναι τύπου RCE, δηλαδή Remote Control Execution κενά ασφαλείας, που σημαίνει με πολύ απλά λόγια, ότι τα κενά ασφαλείας μπορούν να επιτρέψουν σε κάποιον κακόβουλο χρήστη ή σε κακόβουλες ιστοσελίδες να εκτελέσουν κώδικα στον υπολογιστή μας εξ’ αποστάσεως. Αυτό, με ακόμα πιο απλά λόγια σημαίνει ότι θα μπορούσατε να μολυνθείτε από malware, ακόμα και αν απλώς… σερφάρατε online!

Για να προστατευτείτε από ένα τέτοιο ενδεχόμενο, χρειάζεται να κάνετε δύο πράγματα:

· Εγκαταστήστε την τελευταία έκδοση της Java και βεβαίως τις τελευταίες αναβαθμίσεις και patches που έχει διαθέσει η εταιρεία. Ενεργοποιήστε για παν ενδεχόμενη την αυτόματη ενημέρωση αν θέλετε από τον σχετικό πίνακα ελέγχου της σχετική εφαρμογής (Java Control Panel).

· Απενεργοποιήστε την Java από τον browser σας (www.java.com/en/download/help/disable_browser.xml). Με αυτό τον τρόπο θα είστε απολύτως ασφαλείς αφού οι web-based εφαρμογές που βασίζονται σε Java δεν θα μπορούν να τρέξουν καθόλου.

Πατήστε εδώ για να δείτε το πρωτότυπο άρθρο.