Νέα

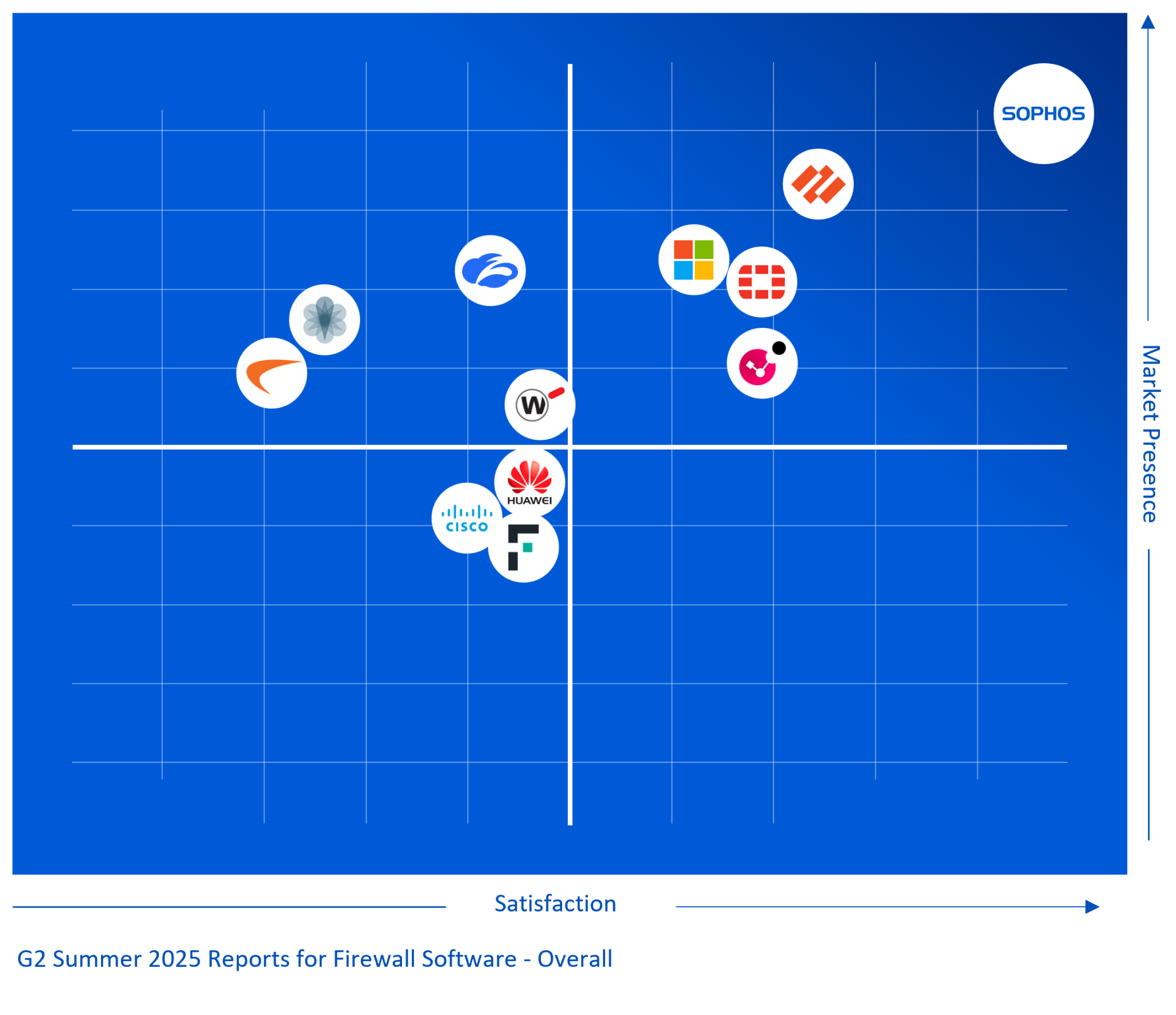

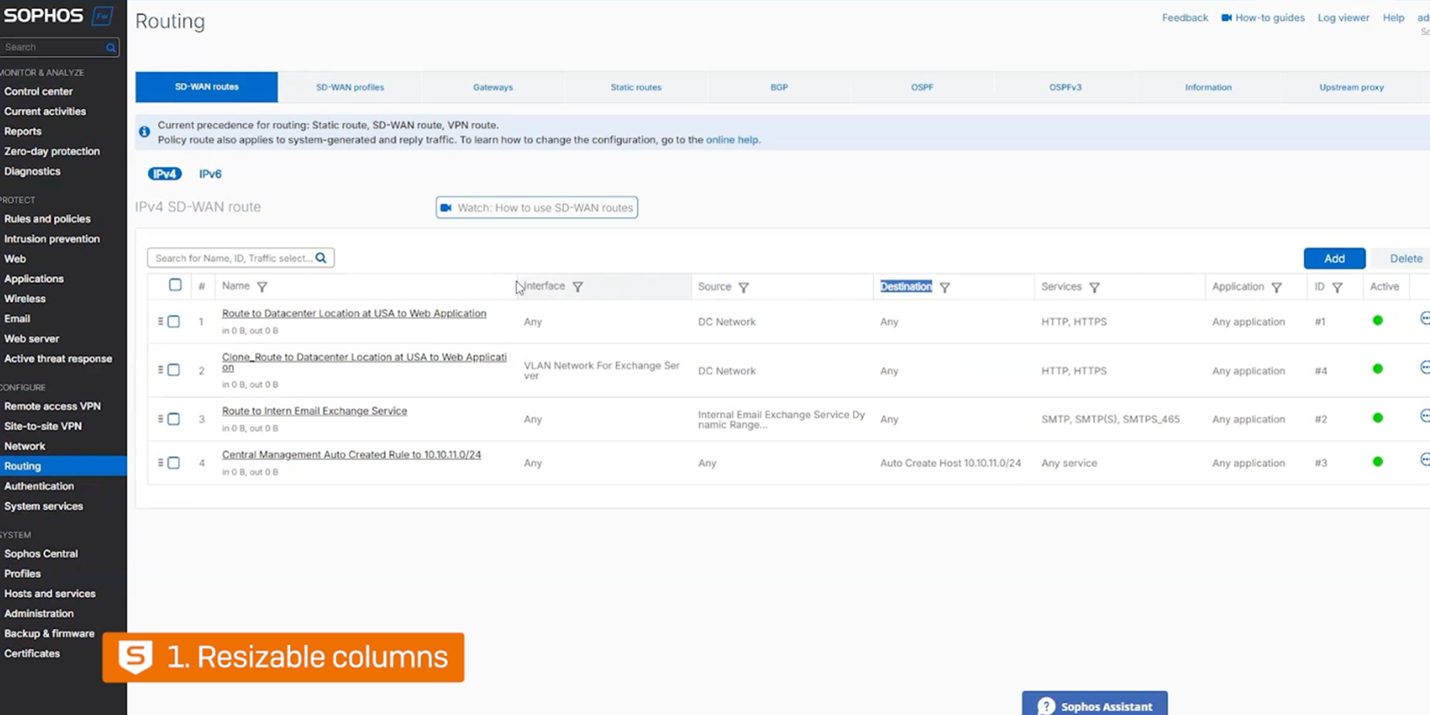

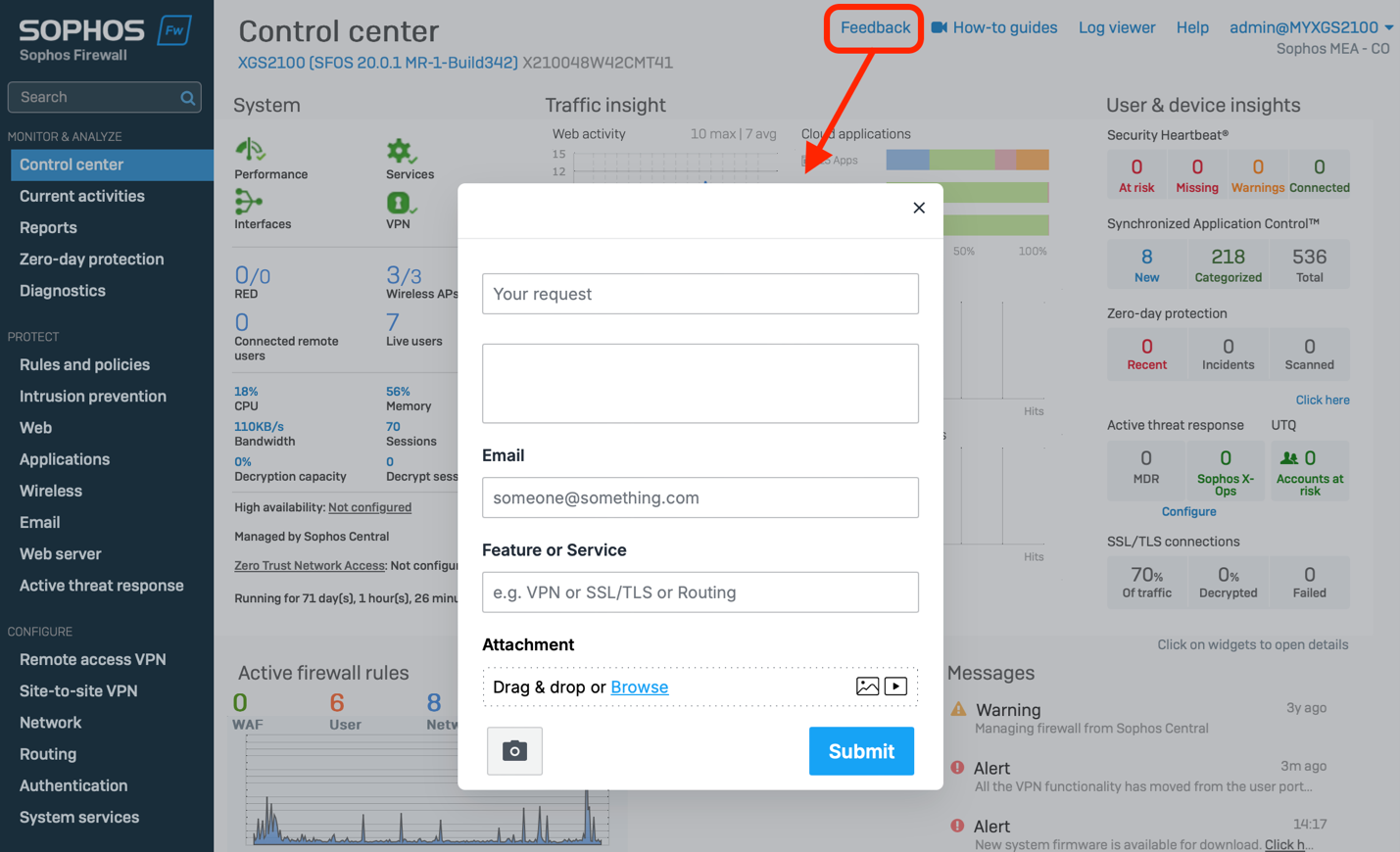

Οι πελάτες μίλησαν και έφτασαν τα αποτελέσματα. Η G2, μία από τις μεγαλύτερες πλατφόρμες αξιολόγησης προϊόντων λογισμικού από πραγματικούς χρήστες τεχνολογίας, δημοσίευσε πρόσφατα τις εκθέσεις της για το καλοκαίρι του 2025, με το Sophos Firewall να αξιολογείται ως η #1 λύση Firewall στο Overall Firewall Grid. Η συγκεκριμένη διάκριση σηματοδοτεί τη 10η συνεχόμενη φορά που το Sophos Firewall αξιολογείται ως η κορυφαία Firewall στις εποχιακές εκθέσεις της πλατφόρμας G2, από τις εκθέσεις για την Άνοιξη του 2023.

Οι κατατάξεις της G2 βασίζονται σε ανεξάρτητες, επαληθευμένες αξιολογήσεις πελατών στο G2.com, τη μεγαλύτερη αγορά και πλατφόρμα αξιολόγησης λογισμικού από πελάτες και χρήστες σε ολόκληρο τον κόσμο. Επιπλέον, το Sophos Firewall αξιολογήθηκε ως το #1 firewall στα Enterprise Grid και Mid-Market Grid.

Τι λένε οι πελάτες της Sophos

«Η επικοινωνία σε πραγματικό χρόνο μεταξύ του endpoint και του τείχους προστασίας επιτρέπει την αυτόματη απομόνωση των συσκευών που έχουν μολυνθεί ή παραβιαστεί, μειώνοντας σημαντικά τον χρόνο ανταπόκρισης σε απειλές» δήλωσε ένας χρήστης στο τμήμα Enterprise

«Αυτό που μου αρέσει περισσότερο στο Sophos Firewall είναι το διαισθητικό διαδικτυακό περιβάλλον εργασίας και η βαθιά ορατότητα που προσφέρει στην κυκλοφορία του δικτύου. Το χαρακτηριστικό Security Heartbeat που ενσωματώνεται με τα endpoints της Sophos, παρέχει σε πραγματικό χρόνο την κατάσταση υγείας των συνδεδεμένων συσκευών» δήλωσε ένας χρήστης στο τμήμα Mid-Market

«Είμαι εξαιρετικά ενθουσιασμένος με το Sophos Firewall! Προσφέρει εξαιρετική απόδοση και ασφάλεια που ξεπερνά κατά πολύ τις προσδοκίες μου. Το περιβάλλον χρήσης είναι διαισθητικό και εύχρηστο, καθιστώντας τη διαχείριση και τη διαμόρφωση παιχνιδάκι» δήλωσε ένας χρήστης στο τμήμα Mid-Market

«Το καλύτερο πράγμα στο Sophos Firewall είναι ότι το εγκαθιστάς και απλώς λειτουργεί. Έχει αποδειχτεί αλεξίσφαιρο για εμάς, εδώ και πολλά χρόνια» δήλωσε ένας χρήστης στο τμήμα Small Business

«Χρησιμοποιούμε το Sophos Firewall για λίγο περισσότερο από 10 χρόνια σε πολλές τοποθεσίες και παρέχει σταθερά εξαιρετική απόδοση, ορατότητα και ασφάλεια. Αυτό που κάνει τη Sophos να ξεχωρίζει είναι η τέλεια ισορροπία μεταξύ της ισχυρής προστασίας και του φιλικού προς το χρήστη σχεδιασμού» δήλωσε ένας χρήστης στο τμήμα Enterprise

«Το Sophos Firewall προσφέρει ένα ευρύ φάσμα χαρακτηριστικών ασφαλείας, όπως προηγμένη προστασία από απειλές, φιλτράρισμα ιστοσελίδων και διαχείριση VPN. Το Sophos Firewall είναι αποδεδειγμένη λύση για επιχειρήσεις που αναζητούν μια ισχυρή και εύκολη στη διαχείριση πλατφόρμα ασφαλείας» δήλωσε ένας χρήστης από το τμήμα Mid–Market

Γιατί οι πελάτες λατρεύουν το Sophos Firewall

Οι πελάτες λατρεύουν το γεγονός ότι αποκτούν πολλά περισσότερα από ένα τείχος προστασίας, το οποίο τους επιτρέπει να ενοποιήσουν προϊόντα και υπηρεσίες κυβερνοασφάλειας από έναν μόνο προμηθευτή σε μια ενιαία κονσόλα διαχείρισης. Το παραπάνω, τους επιτρέπει να απλοποιήσουν την κυβερνοασφάλεια τους και να εξοικονομήσουν χρήματα: από άποψη προϊόντων, υπηρεσιών, αδειών χρήσης και υποστήριξη όσο και από άποψη διαχείρισης.

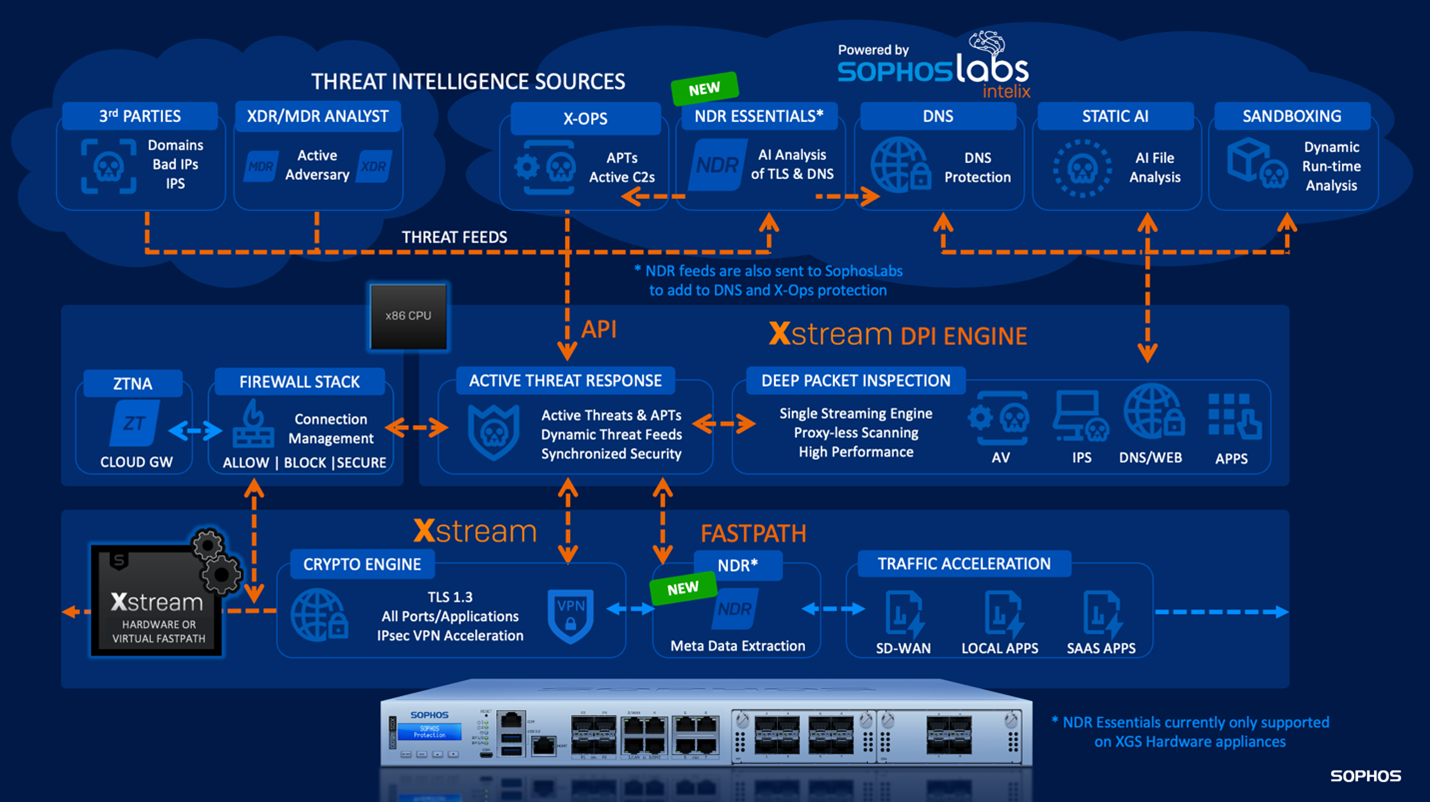

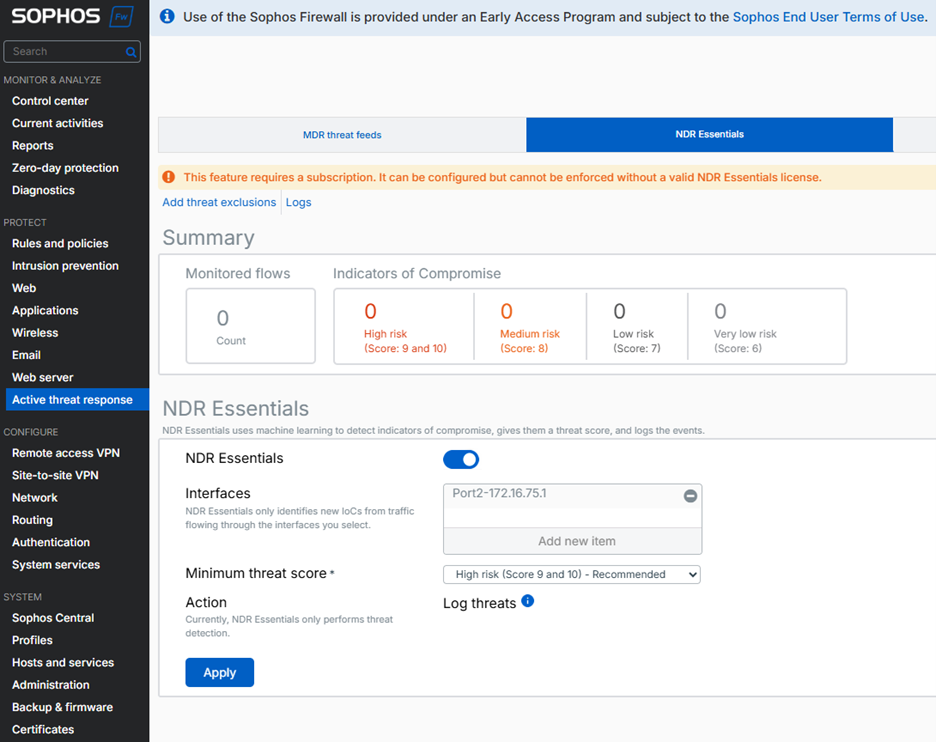

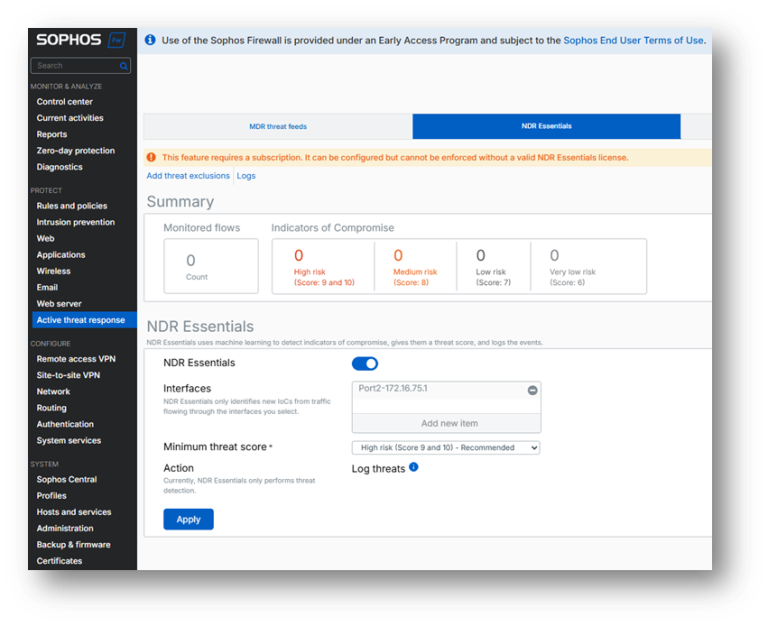

Τους αρέσει επίσης το γεγονός ότι το Sophos Firewall γίνεται καλύτερο και ταχύτερο με κάθε νέα έκδοση του. Η τελευταία έκδοση εισάγει την ολοκαίνουρια δυνατότητα Network Detection and Response, η οποία είναι η πρώτη στον κλάδο και η οποία βοηθά στον εντοπισμό ενεργών απειλών που λειτουργούν στο δίκτυο -και προτού μετατραπούν σε πραγματικό πρόβλημα. Επίσης, βελτιώνουμε την απόδοση και τις δυνατότητες προστασίας με κάθε νέα έκδοση -χωρίς επιπλέον κόστος. Δοκιμάστε το σήμερα.

Πηγή: Sophos

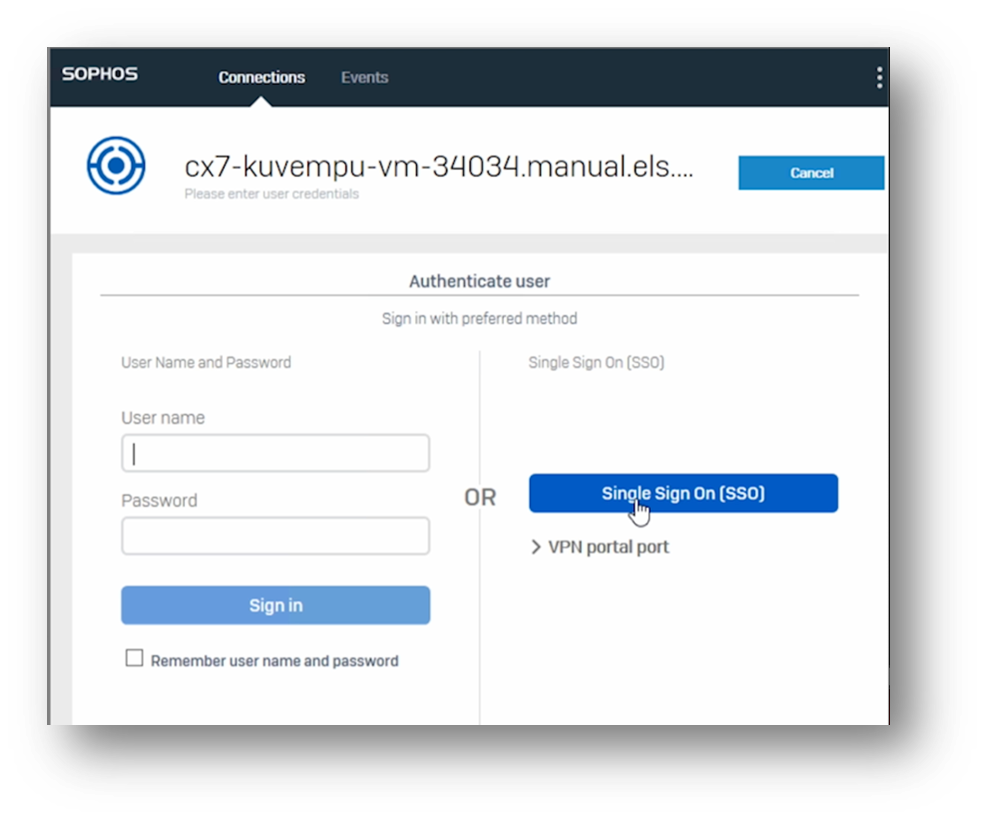

Η BeyondTrust συνεχίζει να ηγείται του τομέα της ασφάλειας προνομιούχας πρόσβασης. Η έκδοση 25.1 του BeyondTrust Privileged Remote Access (PRA) παρέχει κρίσιμες αναβαθμίσεις στο παρασκήνιο, εντείνοντας την αποστολή της BeyondTrust να παρέχει την πλέον αξιόπιστη και ασφαλή πλατφόρμα απομακρυσμένης προνομιούχας πρόσβασης στην αγορά. Η νέα αυτή έκδοση συντήρησης επικεντρώνεται στην παροχή ισχυρότερης ασφάλειας, βελτιωμένης αξιοπιστίας και ακόμα πιο απρόσκοπτου ελέγχου των προνομιούχων συνεδριών.

Η έκδοση 25.1 περιλαμβάνει τις πιο πρόσφατες επιδιορθώσεις ασφαλείας, τις περνάει από μια σουίτα εξαντλητικών επαναληπτικών δοκιμών και φέρει στοχευμένες βελτιώσεις σταθερότητας και βασικές βελτιώσεις απόδοσης τόσο για περιβάλλοντα στο σύννεφο (cloud) όσο και για περιβάλλοντα στις εταιρικές εγκαταστάσεις (on-premises).

H ενημέρωση είναι διαθέσιμη είτε εφαρμόζετε το Privileged Remote Access στο «cloud» είτε «on-prem». Οι χρήστες του cloud λαμβάνουν τις ενημερώσεις αυτόματα. Οι πελάτες on-prem μπορούν να κατεβάσουν και να εφαρμόσουν την έκδοση 25.1 από την κονσόλα της συσκευής.

Ποια τα νέα χαρακτηριστικά της νέας έκδοσης Privileged Remote Access 25.1

Η συγκεκριμένη έκδοση φέρει μια σειρά από βελτιώσεις ασφαλείας και εμπειρίας χρήσης στη λύση ασφαλείας της απομακρυσμένης προνομιούχας πρόσβασης της BeyondTrust, όπως:

- Συγκεντρωτικές επιδιορθώσεις ασφαλείας και αυστηρές δοκιμές: Όλες οι ενημερώσεις και τα επιδιορθωτικά πακέτα PRA έχουν ελεγχθεί διεξοδικά για τη σταθερότητα και την ασφάλεια τους τόσο σε περιβάλλοντα cloud όσο και σε περιβάλλοντα on-prem. Ένας εντατικός κύκλος συγκεντρωτικών επιδιορθώσεων και επαναληπτικών δοκιμών διασφαλίζει τη συνέπεια και παρέχει αξιόπιστη απόδοση σε όλα τα περιβάλλοντα εγκατάστασης.

- Βελτιωμένη ορατότητα έκδοσης: Οι διαχειριστές μπορούν πλέον να βλέπουν μία πλήρη λίστα των εγκατεστημένων εκδόσεων συντήρησης απευθείας από το παράθυρο σύνδεσης PRA, ενισχύοντας την ορατότητα και την ετοιμότητα συμμόρφωσης.

- Πρόσβαση στη κονσόλα σε πραγματικό χρόνο: Αποκτήστε βαθύτερη πληροφόρηση και μία περισσότερο ολοκληρωμένη εικόνα για τα μοτίβα χρήσης, τη δραστηριότητα συνεδριών και την υγεία του συστήματος στις εγκαταστάσεις του PRA τόσο στο cloud όσο και on-prem.

- Ομαλότερες ενημερώσεις Jump Client: Οι επιδιορθώσεις σφαλμάτων και οι βελτιώσεις στη διαδικασία αναβάθμισης ενισχύουν την αξιοπιστία κατά τη διάρκεια των ενημερώσεων των τερματικών συσκευών και του Jump Client.

- Βελτιωμένη αυτοματοποίηση στις τερματικές συσκευές: Νέες επιλογές φιλτραρίσματος και οργάνωσης εργασιών συμβάλλουν στην απλοποίηση και τον εξορθολογισμό της αυτοματοποίησης των προνομιούχων εργασιών και στη βελτίωση των προληπτικών ροών εργασίας πληροφορικής.

- Βελτιστοποιήσεις UX/UI και βελτιώσεις απόδοσης: Απολαύστε ομαλότερη απόδοση και βελτιώσεις στην εμπειρία χρήσης που ελαχιστοποιούν τις τριβές στις καθημερινές ροές εργασίας.

- Πιστοποιημένη συμβατότητα με το Pathfinder: Το PRA ενσωματώνεται πλέον επίσημα με την πλατφόρμα Pathfinder της BeyondTrust, παρέχοντας ασφαλέστερη, απρόσκοπτη πιστοποίηση ταυτότητας σε περιβάλλοντα υβριδικής πρόσβασης και ομαλότερη ενσωμάτωση στο οικοσύστημα της BeyondTrust.

Τέσσερις τρόποι για να ενισχύσετε την ασφάλεια προνομιούχας πρόσβασης

Ακόμη και τα ισχυρότερα εργαλεία επωφελούνται από μία έξυπνη διαμόρφωση. Χρησιμοποιήστε τις παρακάτω βέλτιστες πρακτικές για να μεγιστοποιήσετε την προστασία και τον έλεγχο που προσφέρει το Privileged Remote Access 25.1:

1.Επιδιορθώστε έξυπνα, παραμείνετε ενημερωμένοι

- Στις εταιρικές εγκαταστάσεις; Ενεργοποιήστε την επιλογή «Apply Critical Updates Automatically» (εφάρμοσε τος κρίσιμες ενημερώσεις αυτόματα) στο /appliance για να αυτοματοποιήσετε και να απλοποιήσετε την εφαρμογή επιδιορθώσεων.

- Να τρέχετε πάντα την τελευταία έκδοση για να επωφελείστε των τελευταίων μέτρων σκλήρυνσης.

2.Κλειδώστε τα διαπιστευτήρια

- Χρησιμοποιήστε το ενσωματωμένο θησαυροφυλάκιο BeyondTrust Vault για ασφαλή ανακάλυψη, εναλλαγή και έγχυση διαπιστευτηρίων.

- Δώστε προτεραιότητα στο SAML και σε άλλους εξωτερικούς παρόχους ταυτότητας.

- Ελέγχετε τακτικά τους λογαριασμούς διαχειριστών, απενεργοποιήστε τυχόν αχρησιμοποίητους λογαριασμούς και να αλλάζετε προληπτικά τους κωδικούς πρόσβασης.

3.Εφαρμόστε την αρχή του ελάχιστου προνομίου με ακρίβεια

- Ορίστε αυστηρές πολιτικές συνεδριών και ομάδας για να περιορίσετε την πρόσβαση μόνο σε ότι είναι απαραίτητο.

- Προχωρήστε σε δοκιμές των ρυθμίσεων πολιτικής με τον προσομοιωτή πολιτικής συνεδριών πριν την εφαρμογή τους.

4.Σκληρύνετε το επίπεδο δικτύου (πρόσβασης)

- Ακολουθήστε τη λίστα ελέγχου περιορισμών δικτύου για να ελαχιστοποιήσετε την εξωτερική έκθεση και να αποκλείσετε τη μη εξουσιοδοτημένη πρόσβαση.

- Δρομολογήστε τα δεδομένα συνεδριών στο SIEM σας μέσω ενδιάμεσου λογισμικού και διαμορφώστε «άγκιστρα» (hooks) στις καταγραφές του συστήματος (syslog) και των εξωτερικών συμβάντων (outbound events) για παρακολούθηση σε πραγματικό χρόνο.

- Ενεργοποιήστε «άγκιστρα» εξερχόμενων συμβάντων για ειδοποιήσεις σε πραγματικό χρόνο και προωθήστε δεδομένα syslog για κάθε αλλαγή παραμέτρου ή κάθε συμβάντος αυθεντικοποίησης (auth).

Γιατί έχει σημασία αυτή η έκδοση

Η ασφάλεια δεν μένει ποτέ στάσιμη, και για αυτό η BeyondTrust έχει δεσμευτεί να παρέχει ασφαλή, έξυπνη απομακρυσμένη πρόσβαση, όπου ο έλεγχος είναι ακριβής, η ορατότητα σαφής και η προστασία εξελίσσεται διαρκώς. Το Privileged Remote Access 25.1 ενισχύει το μοντέλο συνεχούς βελτίωσης της BeyondTrust παρέχοντας πρακτικές βελτιώσεις στο παρασκήνιο που μεταφράζονται σε απτή εμπιστοσύνη τόσο για τους τεχνικούς σας όσο και για τους ελεγκτές σας. Είτε υπερασπίζεστε την εσωτερική σας υποδομή είτε επιτρέπετε την πρόσβαση τρίτων, το PRA 25.1 παρέχει την εμπιστοσύνη και τον έλεγχο που απαιτούν οι σύγχρονες ομάδες ασφαλείας.

Είστε ήδη πελάτης; Η αναβάθμιση σας τοποθετεί σε πιο ασφαλείς και σταθερές βάσεις. Αναβαθμίστε τώρα για να επωφεληθείτε από τις τελευταίες εξελίξεις στην ασφάλεια και στην απόδοση.

Πηγή: BeyondTrust

Καθώς οι οργανισμοί σπεύδουν να αγκαλιάσουν τη Τεχνητή Νοημοσύνη (AI) και τα πολλά οφέλη της, μια πρόκληση φαίνεται να απασχολεί ιδιαίτερα τους CISOs και τις ομάδες ασφάλειας: πως μπορούν να διασφαλίσουν γρήγορα και αποτελεσματικά αυτές τις νέες δυνατότητες;

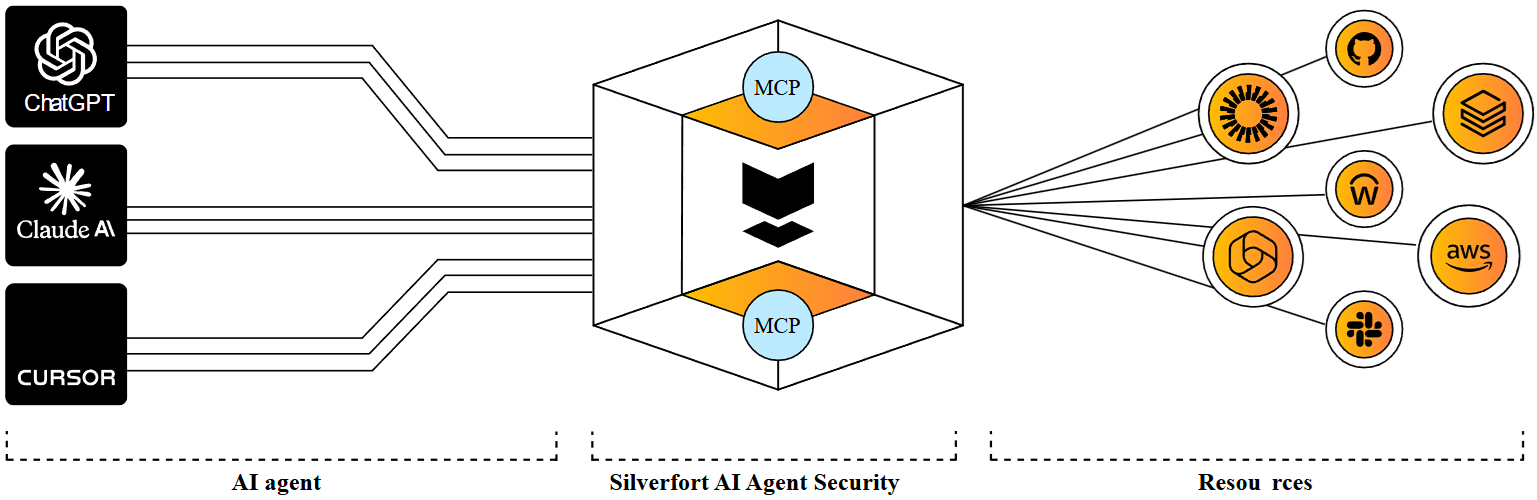

Πρόσφατα, η Silverfort παρουσίασε το AI Agent Security, την τελευταία της καινοτομία που σχεδιάστηκε για να βοηθήσει τους CISOs να ηγηθούν της ασφαλούς υϊοθέτησης της AI, αντιμετωπίζοντας τους πράκτορες AI ως ταυτότητες – οι οποίες διοικούνται, είναι ορατές και προστατεύονται με την ίδια αυστηρότητα που εφαρμόζεται στους ανθρώπινους χρήστες.

Ο ανερχόμενος κίνδυνος: Πράκτορες τεχνητής νοημοσύνης χωρίς επίβλεψη

Οι μέρες που μόνο οι περισσότερο πειραματικές εταιρείες υιοθετούσαν την Τεχνητή Νοημοσύνη έχουν περάσει ανεπιστρεπτί. Πλέον, καθώς τα στελέχη σε όλους τους κλάδους απαιτούν την ενσωμάτωση της Τεχνητής Νοημοσύνης, η υϊοθέτηση της αποτελεί μία κρίσιμης σημασίας για την επιχείρηση προτεραιότητα. Καθώς όμως η παραγωγικότητα αυξάνεται δραματικά, το ίδιο συμβαίνει και με τους νέους κινδύνους.

Ένας τομέας που οι κίνδυνοι αφθονούν είναι κατά τη χρήση πρακτόρων Τεχνητής Νοημοσύνης (AI agents): προγράμματα λογισμικού που εκτελούν εργασίες πολλών βημάτων αυτόνομα ή για λογαριασμό ενός ανθρώπου και τα οποία συχνά λαμβάνουν αποφάσεις και αναλαμβάνουν δράση βάσει πλαισίου ή βάσει των δεδομένων εισόδου. Για την εκτέλεση αυτών των καθηκόντων, οι πράκτορες Τεχνητής Νοημοσύνης απαιτούν ένα επίπεδο πρόσβασης σε συστήματα, πόρους και δεδομένα -όπως ακριβώς και οι ανθρώπινοι χρήστες.

Και εκεί ακριβώς βρίσκεται το πρόβλημα. Οι πράκτορες Τεχνητής Νοημοσύνης λειτουργούν στη γκρίζα ζώνη μεταξύ της ανθρώπινης και της μη ανθρώπινης ταυτότητας. Χρειάζονται επομένως ένα διαφορετικό είδος προστασίας, επειδή πολύ απλά οι σημερινές λύσεις διαχείρισης ταυτότητας και πρόσβασης (IAM) δεν σχεδιάστηκαν για μηχανές που μπορούν να λαμβάνουν τις δικές τους αποφάσεις. Υστερούν σε ορατότητα και αποτελεσματικές δυνατότητες διακυβέρνησης για τους πράκτορες Τεχνητής Νοημοσύνης, με αποτέλεσμα να εγκυμονούν κίνδυνοι εκμετάλλευσης ή κατάχρησης τους από απειλητικούς παράγοντες, για να μην αναφερθούμε και στις πιθανές παραβιάσεις στους τομείς της συμμόρφωσης και της «ελεγξιμότητας».

Επομένως, έχουμε τη δημιουργία ενός κενού στην ορατότητα και στον έλεγχο. Οι CISOs, οι προγραμματιστές και οι ομάδες ταυτότητας χρειάζονται επειγόντως λύσεις που συνδέουν απρόσκοπτα τις ταυτότητες και τα προνόμια των πρακτόρων AI με τους ανθρώπινους φορείς πίσω από αυτούς, ώστε να διασφαλίζεται πλήρης ορατότητα, συμμόρφωση και διαχείριση κινδύνου με την ταχύτητα της καινοτομίας. Και όμως, περιμένουμε από αυτούς να προστατεύσουν και να διασφαλίσουν ένα ταχέως αναπτυσσόμενο οικοσύστημα AI με τη χρήση εργαλείων που δεν σχεδιάστηκαν για αυτόν τον σκοπό.

Σε ένα περιβάλλον που η τεχνογνωσία εξακολουθεί να διαμορφώνεται (σχετικά με την Τεχνητή Νοημοσύνη), η πίεση για ταχεία δράση είναι έντονη και η συμπεριφορά των πρακτόρων AI εξελίσσεται καθημερινά, δεν είναι δύσκολο να κατανοήσει κανείς για ποιους λόγους αυτό το έργο μοιάζει φαινομενικά αδύνατο.

Το όραμά μας: Η ασφάλεια των AI Agents ξεκινά με την αντιμετώπιση τους ως ταυτότητες

Ευτυχώς, υπάρχει τρόπος να πάμε μπροστά. Η μέθοδός της Silverfort για τη διασφάλιση της Τεχνητής Νοημοσύνης βασίζεται σε μια απλή παραδοχή: οι πράκτορες Τεχνητής Νοημοσύνης (ΑΙ agents) πρέπει να αντιμετωπίζονται ως ταυτότητες και να συνδέονται με ένα πρόσωπο. Στον πυρήνα αυτού είναι ένας νέος ορισμός του «ποιος εκτελεί την ενέργεια»: όχι απλώς ένα όνομα χρήστη ή ένα ψηφιακό αναγνωριστικό (token) αλλά η συνδυασμένη ταυτότητα του ανθρώπου και του πράκτορα Τεχνητή Νοημοσύνης που δρα για λογαριασμό του.

Με αυτή την προσέγγιση που βασίζεται στην ταυτότητα, μπορούμε να ανακαλύπτουμε, να διαβαθμίζουμε (ταξινομούμε) και να παρακολουθούμε αυτόματα τις ταυτότητες των πρακτόρων Τεχνητής Νοημοσύνης προτού εφαρμόσουμε δυναμικές πολιτικές πρόσβασης σε κάθε μία από αυτές και, κυρίως, προτού τις συνδέσουμε με τους ανθρώπινους «εκκινητές» τους. Αυτό σημαίνει ότι μπορούμε να προστατεύσουμε όλους τους εμπλεκόμενους με ισχυρούς ελέγχους ασφαλείας σε πραγματικό χρόνο και να αποτρέψουμε τους επιτιθέμενους από τη χρήση πρακτόρων Τεχνητής Νοημοσύνης σε επιθέσεις πλευρικής μετακίνησης.

Το παραπάνω σας επιτρέπει να θέτετε διακυβέρνηση και όρια γύρω από τους αυτόνομους πράκτορες και να εμπλέκετε ανθρώπους όταν κριθεί απαραίτητο προστατεύοντας παράλληλα όλους τους εμπλεκόμενους με ισχυρούς ελέγχους ασφαλείας. Ακόμα καλύτερο είναι ότι αυτή η μοναδική αρχιτεκτονική της Silverfort που βασίζεται στην ταυτότητα επιτρέπει μια ενιαία, από άκρη σε άκρη προβολή κάθε πράκτορα AI και διακομιστή MCP που λειτουργεί στα περιβάλλοντά σας και είναι εξαιρετικά γρήγορη στην εγκατάσταση και εφαρμογή της. Αυτό σημαίνει ότι η λύση της Silverfort μπορεί να περιορίσει την κακή χρήση του πράκτορα AI, τις κλιμακώσεις προνομίων και τις μη εξουσιοδοτημένες ενέργειες στα περιβάλλοντά σας μέσα σε λίγες ώρες από την εγκατάσταση και εφαρμογή της.

Το προϊόν AI Agent Security της Silverfort εν συντομία:

- Ανακαλύπτει, διαβαθμίζει και παρακολουθεί τους πράκτορες Τεχνητής Νοημοσύνης βάσει της πραγματικής συμπεριφοράς

- Συνδέει κάθε ενέργεια με έναν υπεύθυνο άνθρωπο για να διασφαλίσει την ανάληψη ευθυνών και τη λογοδοσία

- Επιβάλλει δυναμικές πολιτικές πρόσβασης με ελάχιστα προνόμια, προσαρμοσμένες στο ρόλο κάθε πράκτορα Τεχνητής Νοημοσύνης

- Παρέχει ολοκληρωμένη δυνατότητα ελέγχου, επιτρέποντας τη συμμόρφωση σε ένα μεταβαλλόμενο ρυθμιστικό/κανονιστικό τοπίο

- Δίνει τη δυνατότητα στους οργανισμούς να υιοθετήσουν με ασφάλεια πράκτορες Τεχνητής Νοημοσύνης χωρίς να απαιτείται να είναι ειδικοί σε θέματα Τεχνητής Νοημοσύνης

- Εγκαθίσταται γρήγορα για να αποτρέψει βασικές απειλές για την ασφάλεια ταυτότητας στο περιβάλλον σας με ελάχιστο έργο

Είναι η πρώτη λύση που χρησιμοποιεί αυτή τη μοναδική αρχιτεκτονική για να επανασχεδιάσει την ασφάλεια ταυτότητας ειδικά για την Τεχνητή Νοημοσύνης μειώνοντας σημαντικά την πολυπλοκότητα και τον χρόνο που απαιτείται για την ασφαλή και συμμορφούμενη υϊοθέτηση τεχνολογιών Τεχνητής Νοημοσύνης. Με το AI Agent Security, η υϊοθέτηση και η χρήση τεχνολογιών AI δεν αποτελεί πλέον απειλή για την ασφάλεια, αλλά μια ασφαλή, επεκτάσιμη στρατηγική.

Σχεδιασμένο για επιχειρήσεις, με την υποστήριξη της Silverfort

Μόλις αρχίσαμε. Καθώς το τοπίο εξελίσσεται, η Silverfort θα συνεχίσει να πρωτοπορεί με καινοτομικές τεχνολογίες που βοηθούν τους ηγέτες ασφαλείας να παραμείνουν μπροστά από τις απειλές.

Προσκαλούμε ενεργά τους πελάτες της Silverfort να γίνουν συνεργάτες σχεδιασμού και να συμβάλουν στη διαμόρφωση του μέλλοντος της ασφάλειας ταυτότητας AI. Αν είστε επικεφαλής της υιοθέτησης AI στον οργανισμό σας και πρέπει να την ασφαλίσετε γρήγορα, θέλουμε να συνεργαστούμε μαζί σας. Μάθετε περισσότερα και ζητήστε μία επίδειξη σήμερα.

Πηγή: Silverfort

Η έκτη ετήσια έκθεση State of Ransomware της Sophos παρέχει νέες πληροφορίες σχετικά με τις αιτίες και τους παράγοντες που οδήγησαν πολλούς οργανισμούς να πέσουν θύματα του ransomware καθώς και τις ανθρώπινες και επιχειρηματικές επιπτώσεις των επιθέσεων αυτού του τύπου.

Με βάση πληροφορίες και συμπεράσματα από μια ανεξάρτητη ως προς τις εταιρείες και τους προμηθευτές έρευνα στην οποία συμμετείχαν 3.400 ηγέτες από τον κλάδο της πληροφορικής και της κυβερνοασφάλειας σε 17 χώρες, των οποίων οι οργανισμοί επλήγησαν από το ransomware το τελευταίο έτος, η έκθεση συνδυάζει διαχρονικές πληροφορίες και γνώσεις από παλαιότερες μελέτες με ολοκαίνουργιους τομείς μελέτης, όπως για παράδειγμα για ποιους λόγους οι πληρωμές λύτρων σπάνια ανταποκρίνονται στην αρχική απαίτηση και ποιες είναι οι επιπτώσεις των περιστατικών ransomware στις εσωτερικές ομάδες.

Κατεβάστε την έκθεση για να αποκτήσετε μία πλήρη εικόνα των ευρημάτων ή διαβάστε παρακάτω για να πάρετε μια γεύση από ορισμένα από τα θέματα που καλύπτει.

Γιατί οι οργανισμοί πέφτουν θύματα του ransomware

Σπάνια πρόκειται για ένα μεμονωμένο ζήτημα που αφήνει τους οργανισμούς εκτεθειμένους στο ransomware- είναι ένας συνδυασμός τεχνολογικών και λειτουργικών παραγόντων που συμβάλλουν στο να πέφτουν οι οργανισμοί θύματα τέτοιων επιθέσεων.

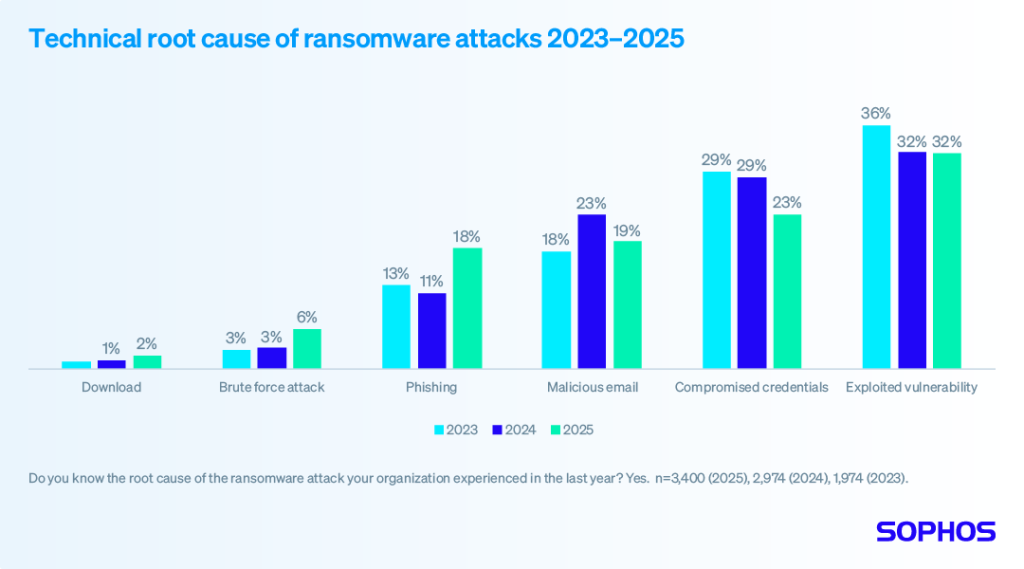

Τεχνικές αιτίες

Για τρίτη συνεχή χρονιά, τα θύματα προσδιόρισαν τις εκμεταλλεύσιμες ευπάθειες ως την πιθανότερη κοινή αιτία των περιστατικών ransomware, οι οποίες αξιοποιούνται για την παρείσδυση σε οργανισμούς στο 32% των συνολικών περιπτώσεων επιθέσεων. Το συγκεκριμένο εύρημα υπογραμμίζει τη σημασία του εντοπισμού και της επιδιόρθωσης των κενών ασφαλείας προτού οι αντίπαλοι καταφέρουν να τα αξιοποιήσουν προς όφελος τους.

Ο δεύτερος πιο κοινός φορέας επίθεσης που γνωρίζουμε είναι τα παραβιασμένα διαπιστευτήρια, αν και διαπιστώθηκε ότι το ποσοστό των επιθέσεων που χρησιμοποίησαν αυτή την προσέγγιση μειώθηκε από 29% το 2024 στο 23% το 2025. Το ηλεκτρονικό ταχυδρομείο παραμένει ένας σημαντικός φορέας επίθεσης, είτε μέσω κακόβουλων μηνυμάτων ηλεκτρονικού ταχυδρομείου (19%), είτε μέσω μηνυμάτων ηλεκτρονικού ψαρέματος (18%).

Διαβάστε την πλήρη έκθεση για περισσότερες πληροφορίες για το πως οι παράγοντες επίθεσης ποικίλουν βάση του μεγέθους των οργανισμών.

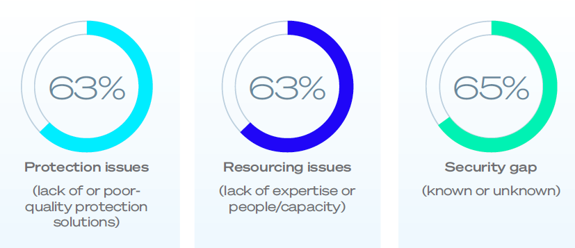

Λειτουργικές αιτίες

Για πρώτη φορά, η φετινή έκθεση διερευνά τους λειτουργικούς/επιχειρησιακούς παράγοντες που άφησαν τις εταιρείες εκτεθειμένες σε επιθέσεις. Τα ευρήματα αποκαλύπτουν ότι τα θύματα συνήθως βρίσκονται αντιμέτωπα με πολλαπλές λειτουργικές προκλήσεις, με τους ερωτηθέντες να αναφέρουν κατά μέσο όρο 2,7 παράγοντες που συνέβαλαν στο να πληγούν από το ransomware.

Συνολικά, δεν υπάρχει κάποια μεμονωμένη πηγή που να ξεχωρίζει, με τις λειτουργικές αιτίες να κατανέμονται ομοιόμορφα μεταξύ ζητημάτων προστασίας, πόρων και κενών ασφαλείας.

Κατεβάστε την πλήρη έκθεση για να εμβαθύνετε στις αιτίες και τους επιμέρους παράγοντες που βρίσκονται πίσω από τους παραπάνω αριθμούς καθώς και μια ανάλυση των λειτουργικών προκλήσεων που αντιμετωπίζουν οι οργανισμούς βάσει του μεγέθους και του κλάδου που ανήκουν.

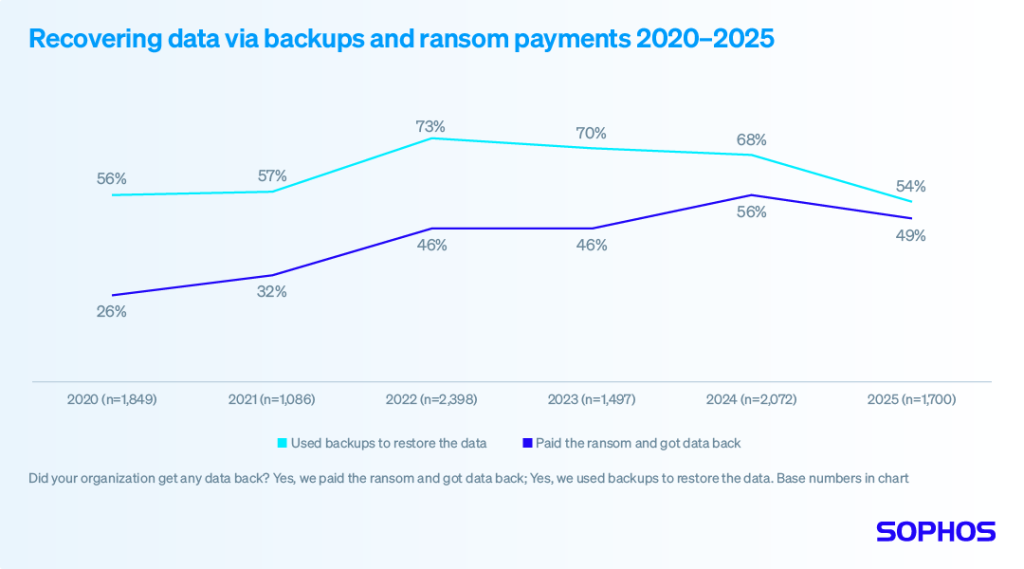

Ανάκτηση κρυπτογραφημένων δεδομένων

Αν υπάρχουν καλά νέα, είναι ότι το 97% των οργανισμών που είδαν τα δεδομένα τους να κρυπτογραφούνται κατάφεραν να τα ανακτήσουν. Λιγότερο ωστόσο ενθαρρυντικό είναι ότι η ανάκτηση δεδομένων αξιοποιώντας αντίγραφα ασφαλείας βρέθηκε στο χαμηλότερο ποσοστό των τελευταίων έξι ετών.

Μόλις οι μισοί (49%) πλήρωσαν τα λύτρα και έλαβαν πίσω τα δεδομένα τους. Αν και το συγκεκριμένο ποσοστό μειώθηκε ελαφρώς συγκριτικά με το περσινό 56%, εξακολουθεί να παραμένει το δεύτερο υψηλότερο ποσοστό καταβολής λύτρων τα τελευταία έξι χρόνια.

Διαβάστε την έκθεση για να μάθετε περισσότερα τόσο για τα ποσοστά κρυπτογράφησης δεδομένων όσο και για τα ποσοστά ανάκτησης δεδομένων.

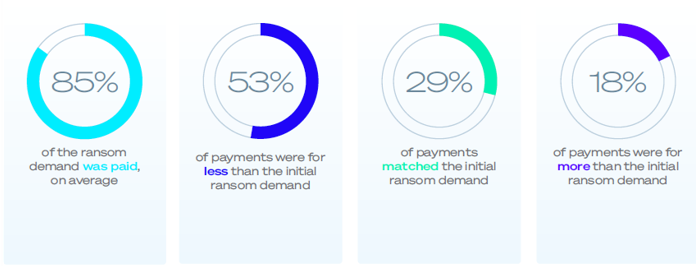

Λύτρα: Απαιτήσεις και πληρωμές

Ευτυχώς. υπάρχουν καλά νέα από αυτό το μέτωπο: τόσο οι αρχικές απαιτήσεις λύτρων όσο και οι πληρωμές που πραγματοποιήθηκαν παρουσίασαν μείωση κατά το τελευταίο έτος -κυρίως λόγω της μείωσης του ποσοστού των απαιτήσεων/πληρωμών ύψους από 5 εκατομμύρια δολάρια και άνω. Αν και σχετικά ενθαρρυντικό, είναι σημαντικό να διατηρήσουμε κατά νου ότι το 57% των απαιτήσεων λύτρων και το 52% των πληρωμών ήταν για 1 εκατομμύριο δολάρια ή περισσότερα.

Από τους οργανισμούς που συμμετείχαν στην έρευνα, οι 826 οργανισμοί που κατέβαλαν λύτρα γνωστοποίησαν τόσο την αρχική απαίτηση όσο και την πραγματική πληρωμή, αποκαλύπτοντας ότι κατέβαλαν, κατά μέσο όρο, το 85% της αρχικής απαίτησης σε λύτρα. Συνολικά, το 53% πλήρωσε λιγότερα χρήματα από το αρχικό αίτημα, το 18% πλήρωσε περισσότερα και το 29% αντιστοιχεί σε πληρωμές που ανταποκρίνονται στο αρχικό αίτημα.

Διαβάστε την πλήρη έκθεση για να μάθετε περισσότερα, συμπεριλαμβανομένων και λεπτομερειών για τους λόγους που ορισμένοι οργανισμοί πληρώνουν περισσότερα από την αρχική απαίτηση και άλλοι λιγότερα.

Οι επιχειρηματικές και ανθρώπινες συνέπειες του ransomware

Τα δεδομένα αποκαλύπτουν ότι οι οργανισμοί ανταποκρίνονται όλο και καλύτερα στις επιθέσεις, αναφέροντας χαμηλότερα κόστη και ταχύτερη ανάκαμψη.

Το μέσο κόστος για την ανάκαμψη από μια επίθεση ransomware (εξαιρουμένης οποιασδήποτε πληρωμής λύτρων) μειώθηκε κατά 44% κατά το τελευταίο έτος και ανήλθε σε 1,53 εκατομμύρια δολάρια, από 2,73 εκατομμύρια δολάρια το 2024. Την ίδια στιγμή, περισσότερα από τα μισά θύματα (53%) ανέφεραν ότι κατάφεραν να ανακάμψουν εντός μιας εβδομάδας, ποσοστό που αποτελεί ένα σημαντικό άλμα σε σχέση με το 35% που αναφέρθηκε το 2024.

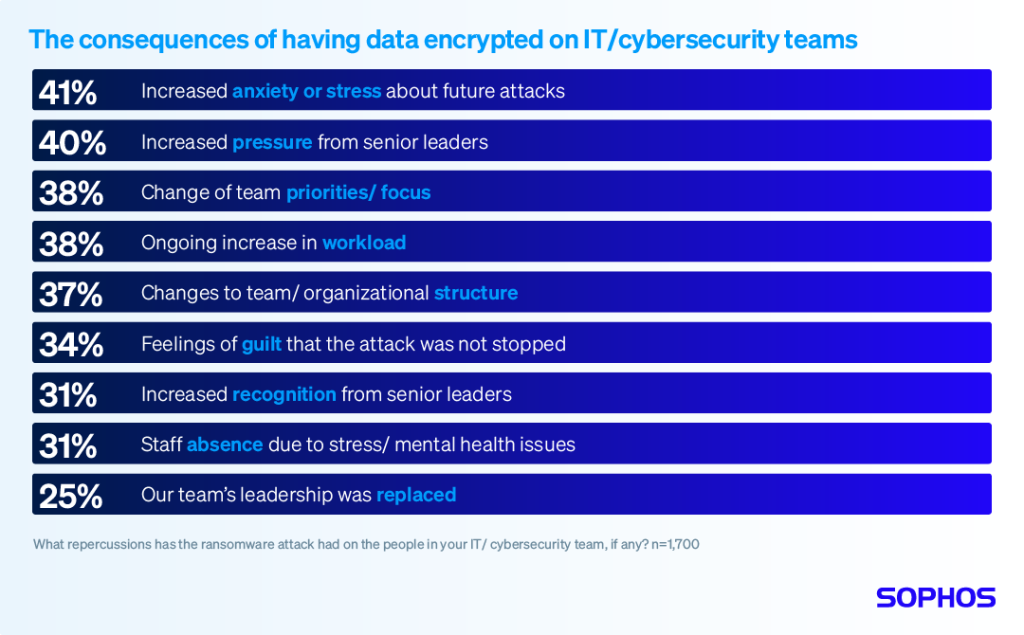

Η κρυπτογράφηση δεδομένων σε μια επίθεση ransomware έχει σημαντικές επιπτώσεις για την ομάδα πληροφορικής/ κυβερνοασφαλείας μίας επιχείρησης, με όλους τους ερωτηθέντες να δηλώνουν ότι η ομάδα τους επηρεάστηκε κατά κάποιον τρόπο.

Διαβάστε την έκθεση

Κατεβάστε την έκθεση για να αποκτήσετε μία πλήρη εικόνα των ευρημάτων καθώς και για να λάβετε συμβουλές και συστάσεις για τους τρόπους που υπάρχουν για την ενίσχυση της άμυνας του οργανισμού σας έναντι των επιθέσεων ransomware με βάση τις εμπειρίες 3.400 οργανισμών που έπεσαν θύματα το τελευταίο έτος. Για να μάθετε περισσότερα σχετικά με τους τρόπους που τα Sophos MDR και Sophos Endpoint Protection παρέχουν κορυφαία προστασία έναντι του ransomware, επισκεφθείτε την ιστοσελίδα της Sophos ή επικοινωνήστε με κάποιον αντιπρόσωπο ή σύμβουλό της Sophos.

Πηγή: Sophos

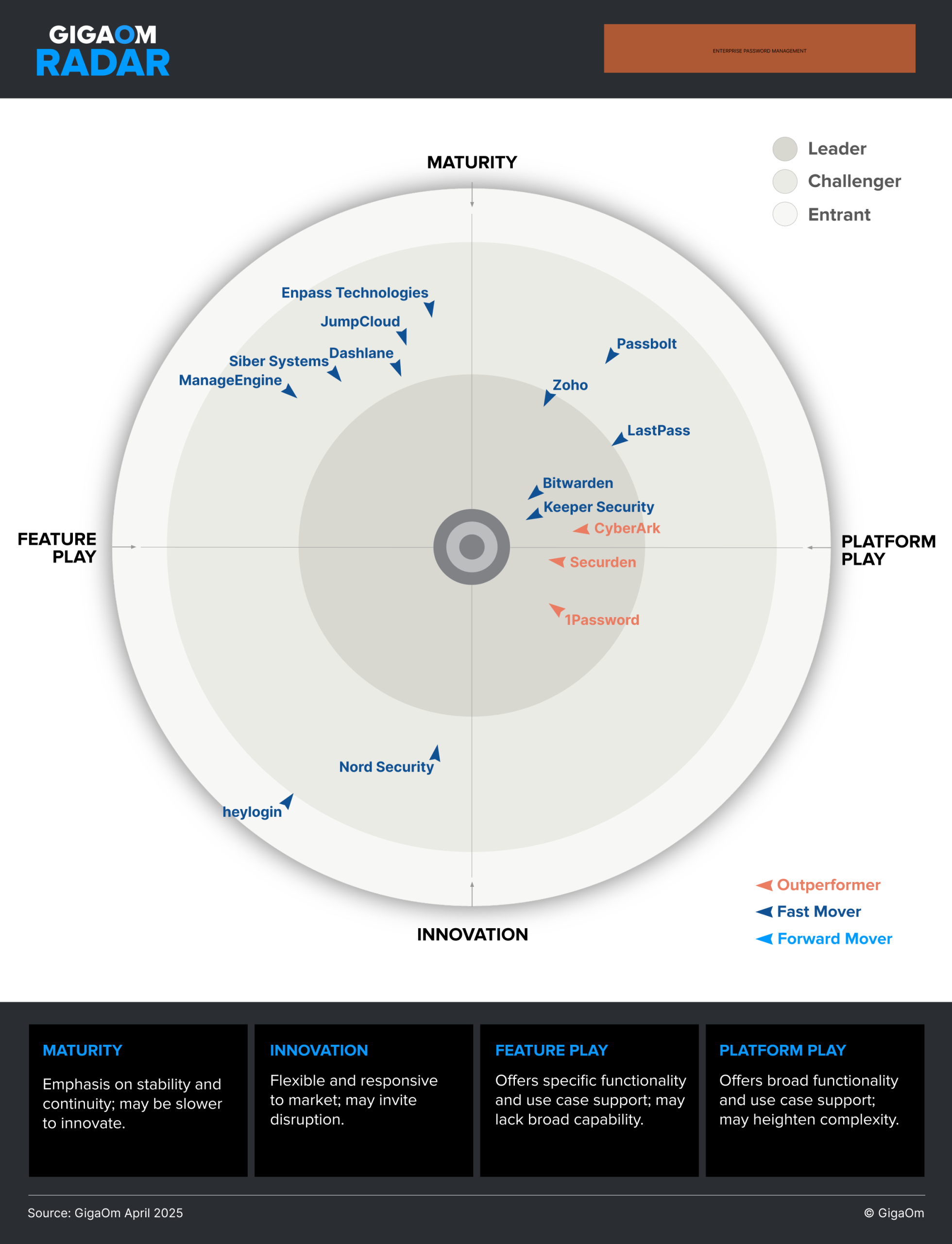

Η GigaOm, μία καταξιωμένη εταιρεία αναλύσεων στο τεχνολογικό κλάδο ανακήρυξε την Keeper Security «Overall Leader» στον τομέα της Διαχείρισης Κωδικών Πρόσβασης για Επιχειρήσεις για τέταρτη συνεχή χρονιά. Στην έκθεση GigaOm Radar Report for Enterprise Password Management 2025 αναδεικνύεται η λύση Keeper Privileged Access Management (PAM) της Keeper με την ονομασία KeeperPAM®, η οποία βοηθά τους οργανισμούς να διασφαλίσουν κωδικούς πρόσβασης, διαπιστευτήρια, μυστικά και συνδέσεις για να μετριάσουν τους κινδύνους στον κυβερνοχώρο και να αμυνθούν έναντι των εξωτερικών και εσωτερικών απειλών. Στην έκθεση υπογραμμίζονται επίσης οι δυνατότητες προστασίας κωδικών πρόσβασης και το φιλικό προς τον χρήστη περιβάλλον χρήσης του λογισμικού της Keeper.

Επισκόπηση της έκθεσης και κύρια σημεία αναφοράς

Η συγκεκριμένη έκθεση της GigaOm, Radar Report for Enterprise Password Management 2025, εξετάζει 15 από τις κορυφαίες λύσεις διαχείρισης κωδικών πρόσβασης για επιχειρήσεις και συγκρίνει τις προσφορές αναφορικά με τις δυνατότητες (ελάχιστες απαιτούμενες λειτουργίες, βασικά χαρακτηριστικά και ανερχόμενες καινοτομίες) και τις μη λειτουργικές απαιτήσεις (εταιρικά κριτήρια) που περιγράφονται στη συνοδευτική έκθεση «Βασικά Κριτήρια» (Key Criteria). Οι δύο αυτές εκθέσεις από κοινού παρέχουν μια επισκόπηση της αγοράς, εντοπίζουν τις κορυφαίες προσφορές διαχείρισης κωδικών πρόσβασης για επιχειρήσεις και βοηθούν τους υπεύθυνους λήψης αποφάσεων να αξιολογήσουν τις συγκεκριμένες λύσεις για να λάβουν μία περισσότερο τεκμηριωμένη επενδυτική απόφαση.

Αυτή είναι η τέταρτη χρονιά που η GigaOm αξιολογεί τον χώρο της εταιρικής διαχείρισης κωδικών πρόσβασης και είναι επίσης η τέταρτη χρονιά που η Keeper Security ανακηρύσσεται «Overall Leader». Η έκθεση βασίζεται και στις προηγούμενες αναλύσεις ενώ λαμβάνονται υπόψη και οι τρόποι κατά τους οποίους έχει εξελιχθεί η αγορά το τελευταίο έτος.

Ποια είναι τα χαρακτηριστικά που καθιστούν το Keeper ξεχωριστό

Σε αντίθεση με κάποια κατακερματισμένα εργαλεία ή τις περιορισμένων δυνατοτήτων λύσεις θησαυροφυλακίου (vault-only), το Keeper προσφέρεται με αρχιτεκτονική ασφάλειας μηδενικής εμπιστοσύνης και μηδενικής γνώσης που ασφαλίζει όλα τα διαπιστευτήρια -τόσο χρηστών όσο και μηχανών- μέσω μίας ενιαίας πλατφόρμας. Στα βασικά πλεονεκτήματα περιλαμβάνονται:

- Αρχιτεκτονική έτοιμη για συμμόρφωση με την καλύτερη ασφάλεια στην κατηγορία της: εγκεκριμένη κατά FedRAMP και GovRAMP, επικυρωμένη κατά FIPS 140-3 και με τις μακροβιότερες πιστοποιήσεις SOC 2 και ISO στον κλάδο.

- Συμβατότητα με πολλαπλές πλατφόρμες: Πρόσβαση στο Keeper από επιτραπέζιους υπολογιστές, κινητά τηλέφωνα και προγράμματα περιήγησης από οποιαδήποτε θέση και από οποιαδήποτε συσκευή.

- Λεπτομερείς έλεγχοι πρόσβασης και ασφαλής κοινή χρήση αρχείων: Συμπεριλαμβάνονται δυνατότητες περιορισμένης χρονικά πρόσβασης, εφάπαξ κοινής χρήσης και αυτοκαταστροφής αρχείων.

- Απρόσκοπτες ενσωματώσεις ασφάλειας: Το Keeper λειτουργεί εξ ορισμού με αυθεντικοποίηση χωρίς την ανάγκη κωδικού πρόσβασης και με SSO, SIEM, SDK, MFA και εφαρμογές CI/CD.

Στο ενδιάμεσο από τη δημοσίευση της περσινής έκθεσης της GigaOm, η Keeper παρουσίασε μια σειρά από ενημερώσεις και νέα χαρακτηριστικά για την πλατφόρμα της. Στα νέα χαρακτηριστικά περιλαμβάνονται η δυνατότητα Απομακρυσμένης Απομόνωσης Προγράμματος Περιήγησης (Remote Browser Isolation) και η Κονσόλα Διαχείρισης Κινδύνου (Risk Management Dashboard) ενώ δεν πρέπει να παραλείψουμε την επίσημη διάθεση του KeeperPAM, της επόμενης γενιάς πλατφόρμας Privileged Access Management (PAM) της Keeper.

Επιπλέον, παράλληλα με τις συνεχείς βελτιώσεις στο περιβάλλον χρήσης του (UI/UX) για την παροχή μίας περισσότερο καθαρής και προσιτής εμπειρίας χρήσης που μειώνει τις τριβές και τις καθυστερήσεις για την αύξηση της παραγωγικότητας, το Keeper επέκτεινε τόσο τις λειτουργίες αυθεντικοποίησης με κλειδί πρόσβασης όσο και τις λειτουργίες πιστοποίησης χωρίς κωδικό πρόσβασης. Αυτές οι καινοτομίες αντικατοπτρίζουν τη δέσμευση της Keeper Security στην παροχή ασφάλειας που διατηρεί στο επίκεντρο τον χρήστη, συνδυάζοντας τη χρηστικότητα με ισχυρούς διοικητικούς/ διαχειριστικούς ελέγχους.

Το προϊόν της Keeper εξελίσσεται μαζί με τον κυβερνοχώρο, ενσωματώνοντας λύσεις και προσθέτοντας δυνατότητες βάσει των σχολίων, των ερωτήσεων και των παρατηρήσεων των πελατών. Είτε εφαρμόζεται ως αυτόνομος διαχειριστής κωδικών πρόσβασης για επιχειρήσεις είτε ως μέρος της ευρύτερης σουίτας ασφάλειας της Keeper, η πλατφόρμα KeeperPAM μπορεί και προσαρμόζεται για να ανταποκρίνεται στις αυξανόμενες ανάγκες των οργανισμών όλων των μεγεθών.

Γιατί η διαχείριση κωδικών πρόσβασης έχει μεγάλη σημασία

Η έκθεση Radar 2025 της GigaOm το καθιστά σαφές: οι κωδικοί πρόσβασης παραμένουν ένα κρίσιμης σημασίας τρωτό σημείο στο σημερινό τοπίο της κυβερνοασφάλειας. Με τους χρήστες και τους οργανισμούς να διαχειρίζονται χιλιάδες διαπιστευτήρια, ο κίνδυνος παραβίασης μέσω αδύναμων ή επαναχρησιμοποιημένων κωδικών πρόσβασης εξακολουθεί να είναι μεγάλος. Μια σύγχρονη επιχειρησιακή πλατφόρμα διαχείρισης κωδικών πρόσβασης, όπως το Keeper Enterprise Password Manager, αντιμετωπίζει τέτοιες προκλήσεις με:

- Επιβολή ισχυρών πρακτικών χρήσης κωδικών πρόσβασης και ορατότητας σε ολόκληρο τον οργανισμό.

- Προστασία μηχανικών ταυτοτήτων και μυστικών σε περιβάλλοντα ανάπτυξης λογισμικού και DevOps.

- Ενεργοποίηση αυθεντικοποίησης/ ελέγχου ταυτότητας χωρίς κωδικό πρόσβασης για τη μείωση του κινδύνου και την απλοποίηση της πρόσβασης.

- Κεντρική διαχείριση και ελεγκτικοί μηχανισμοί για τις ομάδες συμμόρφωσης και ασφάλειας.

Καθώς η στάση ασφαλείας των οργανισμών ωριμάζει, η διαχείριση κωδικών πρόσβασης γίνεται πυλώνας υποστήριξης για τα πλαίσια μηδενικής εμπιστοσύνης, τη κανονιστική συμμόρφωση και την προληπτική μείωση κινδύνου. Η διαχείριση κωδικών πρόσβασης για επιχειρήσεις είναι κάτι περισσότερο από μία απλή αποθήκευση των κωδικών πρόσβασης -πρόκειται για την προστασία της πρόσβασης σε κλίμακα, σε κάθε συσκευή, σε κάθε τοποθεσία.

Δοκιμάστε το Keeper δωρεάν

Προστατέψτε τους κωδικούς πρόσβασης, τα διαπιστευτήρια και τα μυστικά του οργανισμού σας με ασφάλεια μηδενικής εμπιστοσύνης και μηδενικής γνώσης. Εγγραφείτε για μια δωρεάν δοκιμή 14 ημερών ή επικοινωνήστε με την ομάδα της Keeper Security για να μάθετε περισσότερα.

Βρίσκεστε σε αναζήτηση μίας λύσης ασφαλείας για τον οργανισμό σας που πηγαίνει πέρα από τη διαχείριση κωδικών πρόσβασης; Μάθετε περισσότερα για το KeeperPAM®

Ενισχύστε τη στάση ασφαλείας του οργανισμού σας επενδύοντας σε μια λύση διαχείρισης της προνομιακής πρόσβασης που υποστηρίζει μια στρατηγική μηδενικής εμπιστοσύνης. Το KeeperPAM είναι ταυτόχρονα μηδενικής εμπιστοσύνης και μηδενικής γνώσης, γεγονός που συμβάλλει στην αποτροπή της μη εξουσιοδοτημένης πρόσβασης διασφαλίζοντας ότι μόνο κατάλληλοι χρήστες έχουν το κατάλληλο επίπεδο πρόσβασης. Με χαρακτηριστικά όπως η διαχείριση προνομίων τερματικών συσκευών, ο έλεγχος πρόσβασης βάσει ρόλου, η πρόσβαση Just-in-Time (JIT) οι λεπτομερείς έλεγχοι καθώς και η παρακολούθηση και η καταγραφή συνεδριών, το KeeperPAM μπορεί να βοηθήσει τον οργανισμό σας να διασφαλίσει κρίσιμα δεδομένα και να διατηρήσει αυστηρούς ελέγχους σε όλη την υποδομή.

Για να μάθετε περισσότερα σχετικά με τους τρόπους που το KeeperPAM μπορεί να διασφαλίσει τον οργανισμό σας με τη στρατηγική μηδενικής εμπιστοσύνης, ζητήστε μια επίδειξη σήμερα.

Πηγή: Keeper Security

Οι φορείς απειλών εξακολουθούν να βρίσκονται στην επίθεση, επεκτείνοντας διαρκώς τους τρόπους με τους οποίους διεισδύουν στα εταιρικά περιβάλλοντα προκαλώντας ζημιές σε οικονομικό και επιχειρηματικό επίπεδο καθώς και στη φήμη της εταιρείας. Το να απευθυνθείτε σε έναν αποδεδειγμένο πάροχο υπηρεσιών αντιμετώπισης περιστατικών έκτακτης ανάγκης είναι απαραίτητη στην περίπτωση που κάποιος κυβερνοεγκληματίας «χτυπήσει» την επιχείρησή σας.

Οι εταιρείες Sophos και Secureworks δημιούργησαν και προσφέρουν τις κορυφαίες στον κλάδο υπηρεσίες αντιμετώπισης περιστατικών που σχεδιάστηκαν για να παρέχουν σε περίπτωση έκτασης ανάγκης ταχεία ανταπόκριση σε κυβερνοεπιθέσεις στους πελάτες τους.

Σήμερα, οι Sophos και Secureworks είναι στην ευχάριστη θέση να ανακοινώσουν τη γενική διαθεσιμότητα της Sophos Emergency Incident Response, της πρώτης υπηρεσίας που συνδυάζει τα πλεονεκτήματα και των δύο ισχυρών πρακτικών αντιμετώπισης συμβάντων σε μία νέα συγκλίνουσα προσφορά.

Ταχεία απομακρυσμένη και επιτόπια υποστήριξη

Στην περίπτωση που προκύψει μια έκτακτη ανάγκη στον κυβερνοχώρο δεν υπάρχει χρόνος για χάσιμο. Χρειάζεστε άμεση δράση από έμπειρο στην αντιμετώπιση περιστατικών προσωπικό για την εκτίμηση και τον περιορισμό της απειλής, εξειδικευμένες δεξιότητες για την εξουδετέρωση και την απομάκρυνση των δραστών και πλήρη κατανόηση του συμβάντος και πώς να αποτρέψετε να ξανασυμβεί κάτι παρόμοιο στο μέλλον.

Η υπηρεσία Sophos Emergency Incident Response παρέχει απομακρυσμένη και επιτόπια υποστήριξη σε οργανισμούς που βρίσκονται αντιμέτωποι με μία κυβερνοεπίθεση ή που πιστεύουν ότι έπεσαν θύματα κάποιας κακόβουλης δραστηριότητας. Η συγκεκριμένη υπηρεσία επικεντρώνεται στην εκτέλεση ενεργειών ανταπόκρισης σε όλα τα στάδια του κύκλου ζωής της αντιμετώπισης περιστατικών, από την αρχική επαφή και διερεύνηση μέσω επαναληπτικής εγκληματολογικής έρευνας και ανάλυσης απειλών, μέχρι τη μείωση της επιφάνειας επίθεσης, τις ενέργειες αποκατάστασης, τις συστάσεις βελτίωσης και τη δημιουργία μίας λεπτομερούς έκθεσης για όλες τις αποφάσεις που πάρθηκαν και τις ενέργειες που έγιναν μετά το περιστατικό.

Με τη δύναμη της ευφυίας απειλών και της τεράστιας τεχνογνωσίας της Sophos στον τομέα της ασφάλειας

Οι ειδικοί της Sophos Emergency Incident Response παρέχουν ψηφιακή εγκληματολογική έρευνα, ανάλυση κακόβουλου λογισμικού και ευφυία απειλών (πληροφορίες για απειλές) από την ερευνητική ομάδα Counter Threat Unit -πλέον μέρος της ομάδας Sophos X-Ops- καθώς και δυνατότητα καταδίωξης απειλών για τον εντοπισμό και την εξάλειψη τους. Στην υπηρεσία αξιοποιούνται διεπιστημονικοί ειδικοί και εμπειρογνώμονες (όπως τεχνικούς δοκιμών παρείσδυσης και ερευνητές απειλών) για να διασφαλιστεί η ολοκληρωτική αντιμετώπιση του κινδύνου και της πιθανότητας ανάκαμψης του καθώς και η οχύρωση του οργανισμού έναντι μελλοντικών χτυπημάτων.

Βασικά χαρακτηριστικά και οφέλη

- Χρήση τεράστιας τεχνογνωσίας: Η συνδυαστική ισχύς των ανταποκριτών έκτακτης ανάγκης των Sophos και Secureworks -οι οποίοι πλέον αποτελούν μέρος μίας ενιαίας ομάδας- παρέχει έμπειρους και διαπιστευμένους ανταποκριτές αντιμετώπισης περιστατικών παγκόσμιας κλάσης με εμπειρία σε τυπικά και ασυνήθιστα σενάρια απειλών στον κυβερνοχώρο.

- Μείωση του αντίκτυπου των κυβερνοεπιθέσεων: Χρησιμοποιώντας τη συνδυασμένη εμπειρία των δύο εταιρειών στην αντιμετώπιση επιθέσεων όλων των τύπων, η Sophos προτεραιοποιεί, περιορίζει και εξουδετερώνει γρήγορα τις ενεργές απειλές απομακρύνοντας τους αντιπάλους από το εταιρικό περιβάλλον για να αποτρέψει τυχόν πρόσθετες ζημιές.

- Δυνατότητες ολιστικής αντιμετώπισης περιστατικών: Οι ενέργειες εμπλοκής της ομάδας αντιμετώπισης επειγόντων περιστατικών περιλαμβάνουν ένα εύρος δυνατοτήτων και επιλογών, όπως η απομακρυσμένη και επιτόπια τεχνική υποστήριξη, διοίκηση αντιμετώπισης περιστατικού και συμβουλευτική ηγεσία, διαπραγματεύσεις λύτρων από ειδικούς, ειδικές για το περιστατικό ευφυία απειλών και καταδίωξη απειλών για την αποκάλυψη τυχόν κρυμμένων λεπτομερειών της επίθεσης.

- Κατανόηση της βασικής αιτίας και ενέργειες αποτροπής: Λαμβάνετε μια λεπτομερή έκθεση μετά το συμβάν, η οποία περιλαμβάνει μία ανάλυση της αιτίας, τις δράσεις που αναλήφθηκαν από τους ανταποκριτές, μια εμπλουτισμένη περίληψη των τακτικών των επιτιθέμενων όπως και συστάσεις για την ενίσχυση της ανθεκτικότητας καθώς και μια σύνοψη για μη τεχνικό κοινό.

Άμεσα διαθέσιμη

Η ικανότητα ανταπόκρισης σε μια κυβερνοεπίθεση είναι ζωτικής σημασίας. Η υπηρεσία Sophos Emergency Incident Response αντικαθιστά την υπάρχουσα υπηρεσία Sophos Rapid Response και είναι διαθέσιμη σήμερα για να σας βοηθήσει. Μάθετε περισσότερα στο Sophos.com/Emergency-Response ή επικοινωνήστε με την ομάδα Sophos Emergency Incident Response για άμεση βοήθεια.

Πηγή: Sophos

Η Keeper Security, κορυφαίος πάροχος λογισμικού διαχείρισης της προνομιακής πρόσβασης (Privileged Access Management ή PAM) μηδενικής εμπιστοσύνης και μηδενικής γνώσης για την προστασία κωδικών πρόσβασης, κωδικών πρόσβασης, προνομιακών λογαριασμών, μυστικών και απομακρυσμένων συνδέσεων, ανακοίνωσε πρόσφατα ότι η λύση μηδενικής εμπιστοσύνης και μηδενικής γνώσης διαχείρισης της προνομιακής πρόσβασης της εταιρείας, KeeperPAM, κέρδισε το βραβείο Fortress Cybersecurity Award για το 2025 στην κατηγορία αρχιτεκτονικής ασφάλειας μηδενικής εμπιστοσύνης.

Το πρόγραμμα Fortress Cybersecurity Awards της Business Intelligence Group, τιμά τους κορυφαίους επαγγελματίες και εταιρείες του κλάδου που υπερβαίνουν τους τυπικούς κανόνες συμμόρφωσης για να δημιουργήσουν και να διατηρήσουν ασφαλή συστήματα και διαδικασίες. Οι νικητές επιλέγονται με βάση την καινοτομία, τον μετρήσιμο αντίκτυπο και τη δέσμευση στις βέλτιστες πρακτικές ασφάλειας.

Η Keeper υιοθέτησε τη μηδενική εμπιστοσύνη και τη μηδενική γνώση ως θεμελιώδεις αρχές σχεδιασμού και αρχιτεκτονικής από την πρώτη ημέρα για την ανάπτυξη της πλατφόρμας της, διασφαλίζοντας ότι όλα τα περιεχόμενα του θησαυροφυλακίου (vault) ενός χρήστη προστατεύονται με πολλαπλά επίπεδα ασφάλειας και κρυπτογράφησης. Το KeeperPAM ενοποιεί σε μία πλατφόρμα τη διαχείριση των εταιρικών κωδικών πρόσβασης, των μυστικών και των συνδέσεων με τη διαχείριση της προνομιακής πρόσβασης τερματικών συσκευών, την δικτυακή πρόσβαση μηδενικής εμπιστοσύνης και την απομόνωση απομακρυσμένων προγραμμάτων διαδικτυακής περιήγησης. Συνδυάζοντας όλα αυτά τα παραπάνω κρίσιμης σημασίας στοιχεία διαχείρισης ταυτότητας και πρόσβασης, το Keeper παρέχει απαράμιλλη ορατότητα, ασφάλεια και έλεγχο, ενώ παράλληλα διασφαλίζει την εύκολη τήρηση των απαιτήσεων ελέγχου και συμμόρφωσης.

«Ο όγκος και η πολυπλοκότητα των απειλών που αντιμετωπίζουν σήμερα οι οργανισμοί αυξάνεται λεπτό προς λεπτό», δήλωσε ο Russ Fordyce, CEO της Business Intelligence Group. «Οι νικητές των φετινών Fortress Cybersecurity Awards όχι μόνο συμβαδίζουν -αλλά καθορίζουν και το ρυθμό. Είμαστε υπερήφανοι που τιμούμε την Keeper Security για την παροχή μιας πλατφόρμας που μας κάνει όλους πιο ασφαλείας» συμπλήρωσε.

Ορισμένες πρόσφατες παραβιάσεις υψηλού προφίλ κατέδειξαν τις καταστροφικές συνέπειες της προνομιακής πρόσβασης όταν παραβιάζεται, με τους επιτιθέμενους να χρησιμοποιούν τους συγκεκριμένους λογαριασμούς για να διεισδύσουν σε δίκτυα και να κλέψουν ευαίσθητα δεδομένα. Το KeeperPAM αντιμετωπίζει τη συγκεκριμένη πρόκληση κατά μέτωπο ενσωματώνοντας μια προσέγγιση μηδενικής εμπιστοσύνης για την επικύρωση κάθε αίτησης πρόσβασης, διασφαλίζοντας ότι μόνο όσοι έχουν ρητή εξουσιοδότηση μπορούν να έχουν πρόσβαση σε κρίσιμης σημασίας συστήματα και πόρους.

«Αυτή η αναγνώριση από το Business Intelligence Group αποδεικνύει την αφοσίωση της ομάδας μας στην παροχή του καλύτερου λογισμικού κυβερνοασφάλειας που δίνει τη δυνατότητα στους πελάτες μας να παραμείνουν μπροστά από τις προηγμένες απειλές» δήλωσε ο Darren Guccione, CEO και συνιδρυτής της Keeper Security. «Είναι τιμή μας να λαμβάνουμε αυτό το βραβείο και παραμένουμε προσηλωμένοι στη δέσμευση μας να ηγούμαστε του τομέα της διαχείρισης της προνομιακής πρόσβασης στο προσεχές μέλλον- παρέχοντας ανώτερη ορατότητα, ασφάλεια, συμμόρφωση, δημιουργία αναφορών και έλεγχο σε όλα τα μήκη και τα πλάτη μίας επιχείρησης».

Η αρχιτεκτονική ασφάλειας μηδενικής εμπιστοσύνης και μηδενικής γνώσης της πλατφόρμας KeeperPAM, την οποία εμπιστεύονται κορυφαίες ομοσπονδιακές υπηρεσίες και χιλιάδες οργανισμοί κάθε μεγέθους, παραμένει κορυφαία στη διασφάλιση των δεδομένων και τον μετριασμό του κινδύνου των κυβερνοεπιθέσεων και των παραβιάσεων δεδομένων. Το KeeperPAM συμμορφώνεται με ένα ευρύ φάσμα βιομηχανικών προτύπων και κανονισμών, συμπεριλαμβανομένων των FedRAMP και GovRAMP Authorization, των πιστοποιήσεων SOC 2 Type I και Type II, της επικύρωσης FIPS 140-3, των πιστοποιήσεων ISO 27001, 27017 και 27018, καθώς και των HIPAA και PCI-DSS, μειώνοντας το διαχειριστικό βάρος που σχετίζεται με την παρακολούθηση των ελέγχων και της διαχείρισης της πρόσβασης.

Για να μάθετε περισσότερα σχετικά με τη βραβευμένη πλατφόρμα PAM της Keeper, επισκεφθείτε τη διεύθυνση: https://www.keepersecurity.com/.

Πηγή: Keeper Security

Η Keeper Security, κορυφαίος πάροχος λογισμικού διαχείρισης της προνομιακής πρόσβασης (Privileged Access Management ή PAM) μηδενικής εμπιστοσύνης και μηδενικής γνώσης για την προστασία κωδικών πρόσβασης, κωδικών πρόσβασης, προνομιακών λογαριασμών, μυστικών και απομακρυσμένων συνδέσεων, ανακοίνωσε μία σημαντική αναβάθμιση της πλατφόρμας διαχείρισης κωδικών πρόσβασης της. Η αναβαθμισμένη λειτουργία αμφίδρομης και εφάπαξ κοινής χρήσης (One-Time Share ή OTS) του Keeper επιτρέπει την αμφίδρομη, κρυπτογραφημένη και εφάπαξ κοινή χρήση μεταξύ χρηστών και μη χρηστών του Keeper, παρέχοντας στους πελάτες έναν ασφαλή τρόπο ανταλλαγής εμπιστευτικών πληροφοριών με τους πελάτες, τους προμηθευτές και τους συνεργάτες τους.

Η νέα δυνατότητα αμφίδρομης, εφάπαξ κοινής χρήσης βασίζεται στη λειτουργικότητα της υφιστάμενης δυνατότητας One-Time Share (OTS) της Keeper. Το OTS έχει σχεδιαστεί για την εφάπαξ και ασφαλή κοινή χρήση διαπιστευτηρίων και αρχείων με έναν επιλεγμένο παραλήπτη. Τα κοινόχρηστα αρχεία ή διαπιστευτήρια προστατεύονται κατά τη μεταφορά τους από την κρυπτογραφία ελλειπτικής καμπύλης της Keeper και από AES-256 και μπορούν να αποκρυπτογραφηθούν μόνο σε τοπικό επίπεδο στη συσκευή του παραλήπτη. Μόλις παραληφθούν, η κοινή χρήση των αρχείων λήγει αυτόματα -τερματίζεται η πρόσβαση σε αυτά- με βάση ένα χρονικό διάστημα που έχει προκαθοριστεί από τον αποστολέα. Επιπλέον, κάθε κοινή χρήση περιορίζεται σε μία μόνο συσκευή, επιτρέποντας στον παραλήπτη να έχει πρόσβαση στα κοινόχρηστα δεδομένα πολλές φορές μέχρι την προκαθορισμένη λήξη ή μέχρι ο αποστολέας να τερματίσει την κοινή χρήση – όποιο από τα δύο συμβεί πρώτα.

«Το Bidirectional One-Time Share είναι το πιο πρόσφατο βήμα στη δέσμευσή μας να διασφαλίσουμε ότι όλοι οι πελάτες μπορούν να ανταλλάσσουν εμπιστευτικές πληροφορίες απλά και με ασφάλεια με διατερματική κρυπτογράφηση (από άκρο σε άκρο)», δήλωσε ο Craig Lurey, CTO και συνιδρυτής της Keeper Security. «Προσθέτοντας την υποστήριξη αμφίδρομης επεξεργασίας, προσθέτουμε ένα ακόμη επίπεδο ασφάλειας στην κυβερνοάμυνα των χρηστών μας. Είμαστε περήφανοι που είμαστε οι πρώτοι στον κλάδο που προσθέσαμε αυτή τη δυνατότητα με την υποστήριξη των πελατών μας να αποτελεί πρώτη προτεραιότητα» συμπλήρωσε.

Η ενημέρωση της αμφίδρομης λειτουργικότητας επιτρέπει την ευκολότερη κοινή χρήση εμπιστευτικών αρχείων ή διαπιστευτηρίων και άλλων μεταξύ χρηστών και μη χρηστών της πλατφόρμας της Keeper. Προηγουμένως, οι χρήστες είχαν τη δυνατότητα να διαμοιράζονται ή να κοινοποιούν αρχεία εξωτερικά μόνο για προβολή. Τώρα, οι μη χρήστες μπορούν επίσης να ανταλλάσσουν δεδομένα με πελάτες και χρήστες της πλατφόρμας της Keeper και μάλιστα με κρυπτογράφηση από άκρο σε άκρο και για τα δύο μέρη. Και αυτό διασφαλίζει τη συλλογή και ανταλλαγή εμπιστευτικών πληροφοριών, όπως έγγραφα και διαπιστευτήρια -χωρίς την ανάγκη να χρησιμοποιείτε ανασφαλείς μεθόδους διαμοιρασμού όπως είναι τα μηνύματα ηλεκτρονικού ταχυδρομείου, τα μηνύματα κειμένου ή κάποια κανάλια instant messaging.

Οι χρήστες μπορούν να διαμοιράζονται αρχεία επιλέγοντας το επιθυμητό αρχείο από το Keeper Vault επιλέγοντας στη συνέχει την εκκίνηση της εφάπαξ κοινής χρήσης. Ο χρήστης μπορεί στη συνέχεια να προσαρμόσει τις ρυθμίσεις πρόσβασης και να δημιουργήσει έναν ασφαλή, χρονικά περιορισμένο σύνδεσμο. Ο παραλήπτης κάνει κλικ στο σύνδεσμο για να προβάλει το περιεχόμενο, όπου μπορεί να το ανεβάσει, να το τροποποιήσει ή ακόμα και να το σχολιάσει εφόσον κριθεί απαραίτητο. Μόλις συμπληρωθεί το χρονικό όριο ή ανακληθεί η πρόσβαση, η συνεδρία τερματίζεται οριστικά και το αρχείο δεν είναι πλέον προσβάσιμο.

Οι οργανισμοί μπορούν να χρησιμοποιήσουν την αμφίδρομη εφάπαξ κοινή χρήση για να διευκολύνουν λειτουργίες όπως:

- Συνεργασία: Ασφαλής συλλογή υπογεγραμμένων εγγράφων, σχολίων ή ευαίσθητων και εμπιστευτικών αρχείων από πελάτες, εργολάβους και συνεργάτες χωρίς να χρειάζεται να δημιουργήσουν λογαριασμό.

- Αιτήματα προμηθευτών: Ζητήστε έγγραφα συμμόρφωσης ή ιδιωτικά διαπιστευτήρια από τρίτους με ασφάλεια.

- Εσωτερικοί έλεγχοι: Διαμοιραστείτε προσωρινά και ανακτήστε πληροφορίες με ελεγκτές ή νομικές ομάδες.

Για να μάθετε περισσότερα σχετικά με τη νέα λειτουργία One-Time Share του Keeper, επισκεφθείτε την πύλη τεκμηρίωσης της Keeper Security.

Πηγή: Keeper Security

Η παροχή λύσεων ασφαλείας παγκόσμιας κλάσης αποτελεί κορυφαία προτεραιότητα για τη Sophos. Ο πραγματικός δείκτης της επιτυχίας ωστόσο της εταιρείας είναι η ικανοποίηση και τα σχόλια των πελατών που σε καθημερινή βάση υπολογίζουν στα προϊόντα της για την προστασία των οργανισμών τους. Και τελευταία, στη Sophos δηλώνουν ευτυχείς που τα σχόλια των χρηστών για τα προϊόντα της είχαν ως αποτέλεσμα να αναγνωριστεί ως Επιλογή Πελατών στις εκθέσεις Gartner® Peer Insights™ Voice of the Customer Reports 2025 για τις πλατφόρμες προστασίας Endpoint Protection και Extended Detection & Response. Η Sophos είναι ο μοναδικός προμηθευτής που έλαβε τη διάκριση «Customers’ Choice» και στις δύο εκθέσεις, αναδεικνύοντας την ολοκληρωμένη, ισχυρή προστασία της πλατφόρμας της Sophos.

Στην έκθεση Voice of the Customer for Endpoint Protection Platforms 2025, η Sophos βαθμολογήθηκε με 4,8/5,0 βάσει 361 αξιολογήσεων που ξεκίνησαν να καταχωρούνται από τις 31 Ιανουαρίου του 2025. Η παραπάνω βαθμολογία σηματοδοτεί την 4η συνεχόμενη φορά που οι πελάτες αναγνωρίζουν τη Sophos ως τον προτιμώμενο προμηθευτή (Επιλογή Πελατών) στη συγκεκριμένη αγορά.

Η έκθεση Voice of the Customer for Extended Detection and Response 2025 είναι η πρώτη αυτής της κατηγορίας. Η Sophos ως προμηθευτής έλαβε επίσης την υψηλότερη βαθμολογία με 4,8/5,0 και μάλιστα λαμβάνοντας τις περισσότερες αξιολογήσεις και κριτικές στην έκθεση (257 κριτικές, από τις 31 Ιανουαρίου του 2025). Επιπλέον, η Sophos έλαβε την υψηλότερη βαθμολογία και στις τέσσερις κατηγορίες που καλύπτουν συγκεκριμένες πτυχές της εμπειρίας (των πελατών) με τον προμηθευτή -πιο συγκεκριμένα, οι πελάτες βαθμολόγησαν τη Sophos με 4,9/5,0 στα Product Capabilities, Sales Experience, Deployment Experience και 4,8/5,0 στο Support Experience (με βάση 257 αξιολογήσεις και κριτικές από τις 31 Ιανουαρίου του 2025).

Κριτικές και αξιολογήσεις πελατών

Ακολουθούν μερικά παραδείγματα από όσα είπαν οι πελάτες για τα Sophos Endpoint και XDR:

Το Sophos Endpoint προσφέρει ισχυρή προστασία με προηγμένη ανίχνευση απειλών που αξιοποιεί την τεχνητή νοημοσύνη και τη βαθιά εκμάθηση για τον εντοπισμό και τον αποκλεισμό κακόβουλου λογισμικού, ransomware και άλλων επιθέσεων.

- Δήλωσε ένας ειδικός σύμβουλος πληροφορικής και SAP από έναν οργανισμό στον κλάδο της μεταποίησης, $50M-250M

- Σύνδεσμος αξιολόγησης

[Το Sophos Endpoint] είναι πολύ ώριμο και προσφέρει εξαιρετική προστασία από ελαφρές και βαριές επιθέσεις ασφαλείας στην υποδομή μας.

- Ειδικός πληροφορικής στον κλάδο της υγειονομικής περίθαλψης και της βιοτεχνολογίας, $500-1B

- Σύνδεσμος αξιολόγησης

[Το Sophos Endpoint] συνδυάζει τεχνολογίες όπως η βαθιά εκμάθηση, η τεχνητή νοημοσύνη και η ανίχνευση και ανταπόκριση σε απειλές τερματικών συσκευών για να παρέχει ένα ολιστικό λογισμικό ασφάλειας τερματικών συσκευών.

- Βοηθός υπεύθυνου πληροφορικής στον κλάδο της εκπαίδευσης, <5000 εργαζόμενοι

- Σύνδεσμος αξιολόγησης

Το Sophos XDR είναι ένα επόμενης γενιάς λογισμικό προστασίας τερματικών συσκευών που χρησιμοποιεί έναν συνδυασμό προηγμένων τεχνικών άμυνας ενάντια σε μια μεγάλη ποικιλία κυβερνοαπειλών.

- Διευθυντής πληροφορικής σε εταιρεία από τον κλάδο της λιανικής, $500M-1B

- Σύνδεσμος αξιολόγησης

Το Sophos XDR καθιστά εύκολο τον εντοπισμό και την αντιμετώπιση απειλών (ή την ανίχνευση και ανταπόκριση σε απειλές για τερματικές συσκευές). Δεν χρειάζεται πλέον να ανησυχούμε για τις απειλές που έχουν στόχο τις τερματικές συσκευές καθώς εξοπλίζεται με τεχνητή νοημοσύνη, είναι γρήγορο και ακριβές.

- Δομικός μηχανικός από τον κατασκευαστικό κλάδο, $250M-500M

- Σύνδεσμος αξιολόγησης

Η πλατφόρμα [Sophos XDR] χρησιμοποιεί μοντέλα μηχανικής εκμάθησης που χρησιμοποιούν τεχνολογίες αιχμής για τον εντοπισμό και τον αποκλεισμό ακόμη και απειλών μηδενικής ημέρας ή και προηγμένων επίμονων απειλών, τις οποίες τα παραδοσιακά συστήματα που βασίζονται σε υπογραφές ενδέχεται να αδυνατούν να εντοπίσουν.

- Συνεργάτης πληροφορικής σε εταιρεία από τον κλάδο της λιανικής, $50M-250M

- Σύνδεσμος αξιολόγησης

Από τη γρήγορη ανίχνευση έως τη διερεύνηση απειλών και την εκπληκτική αντιμετώπιση απειλών, το Sophos XDR τα έχει όλα. Η αξιοπιστία του έχει κρατήσει τις κυβερνοαπειλές μακριά.

- Διευθυντής πληροφορικής από εταιρεία στον κλάδο των υπηρεσιών πληροφορικής, $250M-500M

- Σύνδεσμος αξιολόγησης

Το Sophos XDR είναι ένα εξαιρετικό προϊόν. Δεν είναι μόνο ένα εργαλείο ανάλυσης που μας βοηθά στην ενίσχυση των δυνατοτήτων ανίχνευσης και ανταπόκρισης ενάντια σε απειλές ως ομάδα, αλλά μας βοηθά και στις καθημερινές λειτουργίες πληροφορικής.

- Συνεργάτης εξυπηρέτησης και υποστήριξης πελατών στον κλάδο των υπηρεσιών πληροφορικής, $250M-500M

- Σύνδεσμος αξιολόγησης

Πηγή: Sophos

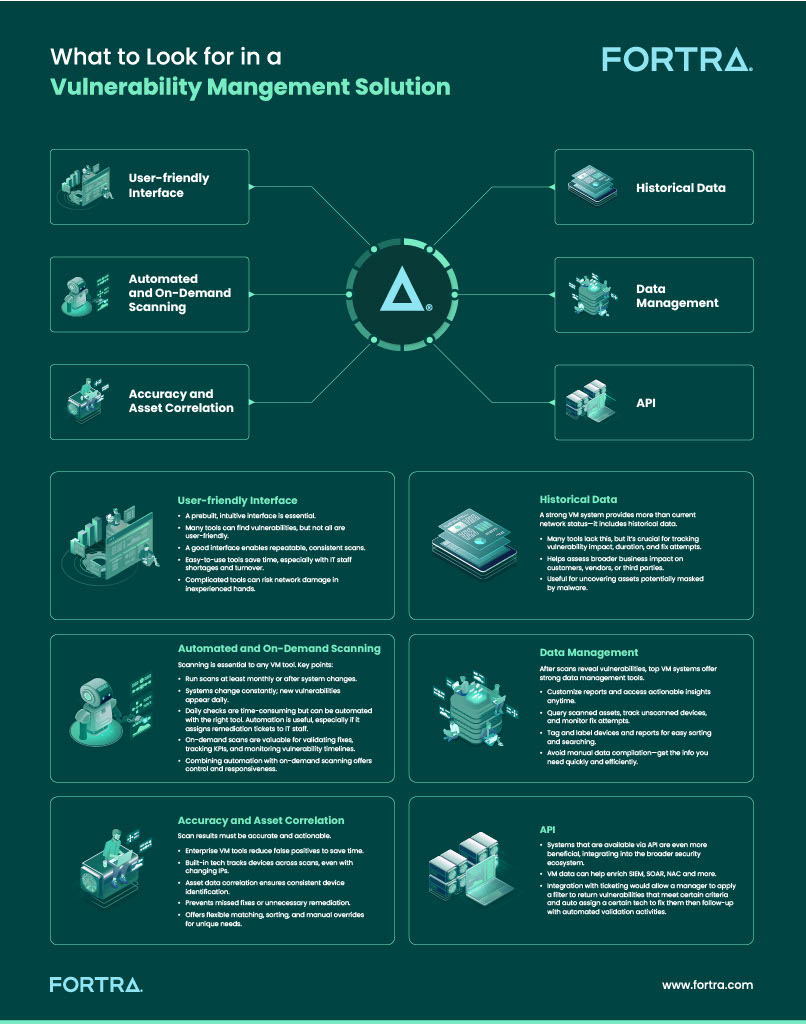

Μια από τις πιο θεμελιώδεις –και που συχνά παραβλέπεται ή αγνοείται- διαδικασίες για τη δημιουργία μίας στάσης κυβερνοασφάλειας πληροφοριακής υποδομής που είναι ισχυρή είναι η διαχείριση ευπαθειών (VM, Vulnerability Management). Η διαχείριση ευπαθειών είναι κάτι πολύ περισσότερο από την απλή εκτέλεση μιας σάρωσης για τον εντοπισμό ευπαθειών- βρίσκεται στον πυρήνα όλων των επιπέδων που συνθέτουν αυτό που ονομάζουμε «ανθεκτική κυβερνοασφάλεια».

Είτε διαθέτει μία απλή πληροφοριακή υποδομή, είτε αποτελείται από χιλιάδες, παγκοσμίως κατανεμημένα τερματικά, μία λύση διαχείρισης ευπαθειών είναι απαραίτητη για τον οργανισμό σας. Και μετά τα δίκτυα να γίνονται ολοένα και περισσότερο δυναμικά και περίπλοκα, ο εντοπισμός, η αξιολόγηση και ο αποκατάσταση τυχών ευπαθειών και τρωτών σημείων σε τακτική βάση είναι κρίσιμης σημασίας.

Τι είναι η επιχειρησιακού επιπέδου διαχείριση ευπαθειών;

Οι βασικές και τυπικές λύσεις σάρωσης για ευπάθειες μπορεί να εντοπίζουν απειλές, συχνά ωστόσο δεν διαθέτουν την απαραίτητη νοημοσύνη για να σας βοηθήσουν να δράσετε αναλόγως. Οι καλύτερες λύσεις διαχείρισης ευπαθειών εντοπίζουν, αξιολογούν, αναφέρουν και προτεραιοποιούν σε τακτική βάση τις ευπάθειες των συστημάτων δικτύου και του λογισμικού σε δυναμικά περιβάλλοντα.

Ανεξάρτητα από το πόσο απλό ή εξελιγμένο είναι το περιβάλλον πληροφορικής σας, το να έχετε πλήρη εικόνα των ευπαθειών σε ολόκληρο το δίκτυό σας μέσω μίας ενιαίας κονσόλας είναι ζωτικής σημασίας. Ένα επιχειρησιακής κλάσης σύστημα vulnerability management έχει την ευελιξία να διαχειρίζεται περιουσιακά στοιχεία στις εγκαταστάσεις, στο αποθηκευτικό νέφος ή σε υβριδικά συστήματα και θα παρέχει όχι μόνο δεδομένα, αλλά και το σχετικό πλαίσιο, ώστε η ομάδα πληροφορικής σας να μπορεί να επικεντρωθεί σε όλα όσα έχουν πραγματικά σημασία για τον οργανισμό.

Τα προγράμματα διαχείρισης ευπαθειών για επιχειρήσεις περιλαμβάνουν:

- Σάρωση τοπικών συστημάτων καθώς και ολόκληρου του εταιρικού δικτύου παγκοσμίως

- Τμηματοποίηση αναφορών σε διαφορετικές τοποθεσίες, συγκεκριμένες ομάδες IT και τμήματα

- Συσχέτιση δεδομένων ευπαθειών σε δυναμικά περιουσιακά στοιχεία

- Απρόσκοπτη ενσωμάτωση με άλλα επιχειρησιακής κλάσης εργαλεία πληροφορικής και κυβερνοασφάλειας

- Δημιουργία υψηλής αποδοτικότητας χάρη στην απλότητα της εφαρμογής/ εγκατάστασης, της εκμάθησης και της συντήρησης

Γιατί είναι απαραίτητη μία λύση διαχείρισης ευπαθειών βάσει επικινδυνότητας

Όλα τα περιβάλλοντα πληροφορικής έχουν τρωτά σημεία και ευπάθειες, ωστόσο δεν ενέχουν όλα και όλες τον ίδιο κίνδυνο. Όταν πρόκειται για τη διαχείριση τους, απαιτείται μία λύση που όχι μόνο μπορεί να σας πει αν ένας συναγερμός ή ειδοποίηση ασφαλείας αποτελεί πραγματικά απειλή ή όχι, αλλά επιπλέον μπορεί να σας βοηθήσει να κατανοήσετε και το επίπεδο επικινδυνότητας ειδικά για το δικό σας δίκτυο.

Μια λύση βάσει επικινδυνότητας θα σας βοηθήσει να χρησιμοποιήσετε τους τρεις πυλώνες της ασφάλειας πληροφοριών: εμπιστευτικότητα, ακεραιότητα και διαθεσιμότητα (η τριάδα της CIA). Μία τέτοιου τύπου λύση αξιολογεί τις ευπάθειες χρησιμοποιώντας πληροφορίες που σχετίζονται με πραγματικές απειλές και λαμβάνει υπόψη κατά πόσο μία ευπάθεια μπορεί να αποτελέσει αντικείμενο εκμετάλλευσης.

Επαγγελματική συμβουλή: Αναζητήστε μια λύση που συνδυάζει αυτή τη νοημοσύνη με τη δραστηριότητα πραγματικών απειλών και τις βαθμολογίες επικινδυνότητας/σοβαρότητας βάσει κλαδικών προτύπων για την ιεράρχηση των ευπαθειών.

Άλλες λειτουργίες που πρέπει να εξετάσετε

Η κατανόηση της ανάγκης για ένα επιχειρησιακού επιπέδου εργαλείο VM που λειτουργεί βάσει της επικινδυνότητας είναι το πρώτο βήμα. Αλλά τι πρέπει να αναζητήσετε για να επιλέξετε τη σωστή πλατφόρμα;

Περιβάλλον χρήσης της πλατφόρμας

Καθώς τα τμήματα πληροφορικής αντιμετωπίζουν αποχωρήσεις και ελλείψεις προσωπικού, δεν έχετε την πολυτέλεια να χάσετε χρόνο για να ξεκινήσετε να μαθαίνετε ή να δοκιμάσετε να χρησιμοποιήσετε ένα περίπλοκο, μη διαισθητικό εργαλείο. Αν και οι σαρώσεις μπορούν να αυτοματοποιηθούν, δεν μπορούν να αυτοματοποιηθούν όλες οι επιδιορθώσεις. Οι τεχνικοί εξακολουθούν να χρειάζεται να αλληλοεπιδρούν με τη λύση VM σας για να αντιμετωπίσουν τις ευπάθειες. Αυτός είναι ο βασικός λόγος που χρειάζεστε ένα έτοιμο, διαισθητικό περιβάλλον εργασίας.

Ιστορικά δεδομένα

Ένα καλό σύστημα θα παρέχει επίσης πολλά περισσότερα από το να σας δείξει την τρέχουσα κατάσταση του δικτύου σας. Για παράδειγμα, τα ιστορικά δεδομένα δεν είναι διαθέσιμα σε πολλά εργαλεία διαχείρισης ευπαθειών που βρίσκονται στην αγορά. Τα ιστορικά δεδομένα δείχνουν ποια περιουσιακά στοιχεία ήταν ευάλωτα, για πόσο χρονικό διάστημα και τι ενέργειες έγινα για την αντιμετώπισή των ευπαθών δεδομένων.

Αυτοματοποιημένη και κατά παραγγελία σάρωση

Σύμφωνα με τις βέλτιστες πρακτικές, οι σαρώσεις VM πρέπει να εκτελούνται τουλάχιστον κάθε μήνα ή κάθε φορά που υπάρχει οποιαδήποτε αλλαγή στο σύστημα. Μερικές φορές έχει νόημα να τις αυτοματοποιείτε. Άλλες φορές, χρειάζεστε τη δυνατότητα σάρωσης κατ’ απαίτηση για να επικυρώσετε ζητήματα που έχουν αντιμετωπιστεί ή για να αποδείξετε πόσο καιρό υπήρχαν ευπάθειες στο σύστημα, να παρακολουθήσετε KPIs κ.ά.

Ακρίβεια και συσχέτιση περιουσιακών στοιχείων

Τα αποτελέσματα της σάρωσης πρέπει να είναι ακριβή και αξιοποιήσιμα. Οι λύσεις διαχείρισης των ευπαθειών επιχειρησιακής κλάσης (Enterprise VM) μπορούν να φιλτράρουν τα αποτελέσματα, μειώνοντας τα ψευδώς θετικά που θα μπορούσαν σε διαφορετική περίπτωση να σπαταλήσουν τον χρόνο της ομάδας σας. Τέτοια επιχειρησιακού επιπέδου συστήματα διαχείρισης ευπαθειών διασφαλίζουν ακριβή εντοπισμό περιουσιακών στοιχείων, ακόμη και όταν αλλάζουν οι διευθύνσεις IP ή οι διαμορφώσεις τους. Αναζητήστε ενσωματωμένη συσχέτιση περιουσιακών στοιχείων που εξασφαλίζει συνεπή ορατότητα.

Διαχείριση δεδομένων

Η λύση διαχείρισης ευπαθειών που χρησιμοποιείτε θα πρέπει να σας επιτρέπει να υποβάλλετε ερωτήματα σχετικά με όλα τα σαρωμένα περιουσιακά στοιχεία σας, να βλέπετε ποιες συσκευές δεν έχουν σαρωθεί κατά μία συγκεκριμένη χρονική περίοδο, συσκευές στις οποίες έχουν γίνει απόπειρες επιδιόρθωσης και πολλά άλλα. Αν και ορισμένα συστήματα απαιτούν να συγκεντρώσετε δεδομένα από διάφορες αναφορές και να αναζητήσετε τρόπο να δημιουργήσετε ένα υπολογιστικό φύλλο για να συγκεντρώσετε όλα τα δεδομένα, μία λύση επιχειρησιακής κλάσης θα σας επιτρέπει να επισημάνετε και να ταξινομήσετε συσκευές, όπως και αναφορές, για να είστε σε θέση να αναζητάτε και να βρίσκετε ακριβώς τα αποτελέσματα που χρειάζεστε κάθε φορά.

API

Τα συστήματα διαχείρισης ευπαθειών που υποστηρίζουν ενσωμάτωση API μπορούν να αποτελέσουν ένα απρόσκοπτο τμήμα της ευρύτερης στοίβας ασφαλείας σας. Τα δεδομένα VM μπορούν να βοηθήσουν στον εμπλουτισμό των SIEM, SOAR, NAC και άλλων συστημάτων. Η ενσωμάτωση με ticketing μπορεί να επιτρέψει σε έναν διαχειριστή να εφαρμόσει ένα φίλτρο ώστε ευπάθειες που πληρούν ορισμένα κριτήρια να αναθέτονται αυτόματα σε έναν συγκεκριμένο τεχνικό για να τις επιδιορθώσει και στη συνέχεια να τις παρακολουθήσει με αυτοματοποιημένες δραστηριότητες επικύρωσης.

Πηγή: Fortra

των πληροφοριών που κυκλοφορούν σχετικά με τη γενεσιουργό Τεχνητή Νοημοσύνη (Generative AI), η Fortra προχώρησε στην πραγματοποίηση μίας εμπεριστατωμένης ανάλυσης των απειλών για να αποφύγει το θόρυβο και να εντοπίσει τις πειστικότερες απειλές AI που πρέπει να προσέξετε καθώς πλησιάζει το δεύτερο μισό του 2025. Αν και αποτελεί επιτακτική ανάγκη να παραμείνουμε σε εγρήγορση ενώπιον του διαρκώς εξελισσόμενου τοπίου απειλών και όλων των άλλων πιθανών κινδύνων στους οποίους ενδέχεται να εκτεθούμε, παρακάτω παραθέτουμε τις απειλές που ξεχώρισαν ως οι πειστικότερες, όσον αφορά τον κίνδυνο που εγκυμονούν, τόσο για τους αμυνόμενους -οργανισμούς- όσο και για τους απλούς χρήστες.

1.Prompt Injections

Τι είναι μια επίθεση έγχυσης ή εισαγωγής προτροπής;

Οι επιθέσεις έγχυσης προτροπής (Prompt injections) πραγματοποιούνται όταν μια εντολή εισόδου AI επιτρέπει σε κάποιον χρήστη να χειραγωγήσει τη συμπεριφορά ενός γλωσσικού μοντέλου παρακάμπτοντας τις αρχικές οδηγίες του προγραμματιστή ή της εταιρείας ανάπτυξης του μοντέλου για τη συγκεκριμένη προτροπή. Αυτή η απειλή είναι παρόμοια με τις εγχύσεις εισόδου στις παραδοσιακές επιθέσεις ασφαλείας εφαρμογών. Οι εγχύσεις προτροπής ωστόσο αποτελούν σταθερή απειλή στη γενεσιουργό Τεχνητή Νοημοσύνη, επειδή τα μεγάλα γλωσσικά μοντέλα τείνουν να επεξεργάζονται την εντολή εισόδου ως ενιαίο κείμενο με αποτέλεσμα να μην μπορούν ή να μην είναι σε θέση να διαχωρίσουν ή να επικυρώσουν αυτές τις εντολές εισόδου, σε αντίθεση με τις τυπικές εισόδους λογισμικού.

Για ποιους λόγους πρέπει να σας ανησυχήσουν τα Prompt Injections;

Η απειλή των επιθέσεων έγχυσης προτροπής μπορεί να θέσει οργανισμούς και εταιρείες σε διάφορους κινδύνους, ιδίως για όσους έχουν ενσωματώσει τη γενεσιουργό Τεχνητή Νοημοσύνη στα περιβάλλοντα IT τους. Μερικοί κίνδυνοι είναι οι παρακάτω:

- Διαρροή δεδομένων. Μπορεί να συμβεί, όταν ο επιτιθέμενος εισάγει μία εντολή για να προτρέψει το μοντέλο Τεχνητής Νοημοσύνης να αποκαλύψει ευαίσθητες πληροφορίες ή ακόμη και να διαρρεύσει τα ευαίσθητα δεδομένα κάποιας προηγούμενης συνεδρίας, στα οποία ο τρέχων χρήστης ενδέχεται να μην έχει εξουσιοδότηση πρόσβασης.

- Εξαπάτηση του LLM για να αποκαλύψει κλειδιά API. Οι φορείς απειλών στη συνέχεια μπορούν να εκμεταλλευτούν την κατάσταση για να αποκτήσουν μη εξουσιοδοτημένη πρόσβαση σε περιβάλλοντα αποθηκευτικού νέφους και άλλα πολύτιμα ψηφιακά περιουσιακά στοιχεία, να διαμορφώσουν με κακόβουλο τρόπο τους ελέγχους πρόσβασης, όπως για παράδειγμα να απενεργοποιήσουν τον έλεγχο ταυτότητας πολλαπλών παραγόντων (MFA), για να παρακάμψουν τις άμυνες διαχείρισης της ταυτότητας και της πρόσβασης (IAM) ή ακόμα και να προχωρήσουν σε παραβιάσεις δεδομένων για να θέσουν σε κίνδυνο προσωπικά αναγνωρίσιμες πληροφορίες (PII).

- Δηλητηρίαση του γλωσσικού μοντέλου για τη διάδοση ψευδών πληροφοριών μέσω εντολών που εισάγουν ψεύτικα δεδομένα, ακόμη και εκτέλεση κακόβουλου κώδικα που μπορεί να αυξήσει την επιφάνεια έκθεσης σε μολύνσεις από κακόβουλο λογισμικό.

2.Romance scams και Deepfakes

Τι είναι οι απάτες ρομαντικής σχέσης;

Οι ρομαντικές απάτες συμβαίνουν όταν ένας απατεώνας αναπτύξει μια διαδικτυακή ρομαντική σχέση με το θύμα για να κερδίσει την εμπιστοσύνη του και να το εκμεταλλευτεί, έχοντας στόχο τις περισσότερες φορές το οικονομικό όφελος. Οι απατεώνες συνήθως κρύβονται κάτω από μια ψεύτικη ταυτότητα, δημιουργώντας ψευδή διαδικτυακά προφίλ για να προσελκύσουν πιθανά θύματα, κυρίως σε ιστοσελίδες γνωριμιών και στα μέσα κοινωνικής δικτύωσης, και αφού κερδίσουν την εμπιστοσύνη τους, ξεκινούν να του ζητούν χρήματα.

Για ποιους λόγους να ανησυχείτε για τις ρομαντικές απάτες;

- GenAI. Οι απατεώνες ρομαντικών σχέσεων έχουν αρχίσει να αξιοποιούν τη γενεσιουργό Τεχνητή Νοημοσύνη στις κακόβουλες τακτικές τους. Για παράδειγμα, ένα τυπικό σημάδι που αποκαλύπτει μία απάτη ρομαντικής φύσης είναι ότι ο απατεώνας βασίζεται στα κλασικά μηνύματα κειμένου για να επικοινωνήσει με το θύμα αποφεύγοντας τις τηλεφωνικές κλήσεις ή τις συναντήσεις πρόσωπο με πρόσωπο καθώς η φωνή του μπορεί να αποκαλύψει την πραγματική του ταυτότητα ή την τοποθεσία του. Επιπλέον, η Τεχνητή Νοημοσύνη σήμερα μπορεί να δημιουργήσει πολλές διαφορετικές φωνές, κάτι που επιτρέπει στους απατεώνες να υποδύονται πολλά διαφορετικά άτομα, χρησιμοποιώντας μάλιστα χροιές ή προφορές από διαφορετικές τοποθεσίες, ηλικίες και φύλα.

- Deepfakes. Ένα άλλο παράδειγμα για το πως η δημιουργική, παραγωγική ή γενεσιουργός Τεχνητή Νοημοσύνη αποτελεί απειλή στις απάτες ρομαντικών σχέσεων είναι η χρήση βίντεο που έχουν παραποιηθεί με τη βοήθεια Τεχνητής Νοημοσύνης (Deepfakes) για την επικοινωνία (π.χ. μέσω της διεξαγωγής βιντεοκλήσεων) με το θύμα. Καθώς τα deepfakes εξακολουθούν να εξελίσσονται από άποψη αληθοφάνειας και ποιότητας, οι απατεώνες μπορούν να χρησιμοποιήσουν αυτή την τεχνική για να κάνουν τις ψεύτικες διαδικτυακές τους περσόνες να δείχνουν ρεαλιστικότερες ώστε να χειραγωγούν χωρίς ιδιαίτερη προσπάθεια τα θύματα τους και οι βιντεοκλήσεις να έχουν μεγαλύτερη συναισθηματική βαρύτητα από τα συνηθισμένα μηνύματα κειμένου.

3.Βελτιωμένο Spear Phishing

Τι είναι το στοχευμένο ηλεκτρονικό ψάρεμα;

Το spear phishing, είναι μία μορφή ηλεκτρονικού ψαρέματος που είναι προσαρμοσμένο ειδικά για το θύμα-στόχο, ωστόσο τελευταία απόκτησε μία νέα, θανατηφόρο δύναμη στη στόχευση των θυμάτων αξιοποιώντας τη βοήθεια των μεγάλων γλωσσικών μοντέλων.

Από την έκθεση Email Threat Intelligence Report 2025 της Fortra έγινε κατανοητό ότι ένα εντυπωσιακό 99% των απειλών ηλεκτρονικού ταχυδρομείου ήταν επιθέσεις κοινωνικής μηχανικής ή περιείχαν συνδέσμους ηλεκτρονικού ψαρέματος (phishing), οπότε δεν αποτελεί έκπληξη το γεγονός ότι οι επιτιθέμενοι ισχυροποιούν τις επιθέσεις ηλεκτρονικού ταχυδρομείου με Τεχνητή Νοημοσύνη για να ενισχύσουν τις απόπειρες ηλεκτρονικού ψαρέματος τους. Πρόσφατες προειδοποιήσεις και έρευνες σχετικά με τις επιθέσεις Τεχνητής Νοημοσύνης στο ηλεκτρονικό ταχυδρομείο αποκάλυψαν ότι οι επιθέσεις που δημιουργούνται από AI υπερισχύουν πλέον των παραδοσιακών επιθέσεων από ανθρώπους.

Γιατί να ανησυχείτε για το spear phishing;

Οι παράγοντες/ φορείς απειλών μπορούν να αξιοποιήσουν την Τεχνητή Νοημοσύνη για να στοχεύσουν τον λογαριασμό LinkedIn του θύματος για να εντοπίσουν τις πληροφορίες του χώρου εργασίας του και να προχωρήσουν σε επιθέσεις παραβίασης/υποκλοπής του επιχειρησιακού ηλεκτρονικού ταχυδρομείου (BEC) ή ακόμη και να βάλουν στόχο τα μέσα κοινωνικής δικτύωσης και άλλα δημόσια προφίλ του θύματος για να συγκεντρώσουν όσο το δυνατόν περισσότερες πληροφορίες με στόχο να δημιουργήσουν εξαιρετικά προηγμένες και εξατομικευμένες επιθέσεις ηλεκτρονικού ψαρέματος. Και αυτό αποτελεί τεράστια πρόκληση τόσο για οργανισμούς και εταιρείες όσο και για τους χρήστες, καθώς τέτοιες απόπειρες στοχευμένου ηλεκτρονικού ψαρέματος καθιστούν δύσκολη την ανίχνευση τους λόγω της εξατομικευμένης φύσης τους, η οποία προσθέτει ένα στοιχείο ρεαλισμού στο δέλεαρ. Επιπλέον, σε αντίθεση με τους παραδοσιακούς ανθρώπινους φορείς απειλών ή τις κόκκινες ομάδες κυβερνοασφάλειας, οι συγκεκριμένες επιθέσεις που έχουν τη βοήθεια της Τεχνητής Νοημοσύνης είναι δυνατό να πραγματοποιηθούν σε μεγάλη και απεριόριστη κλίμακα, γεγονός που επιδεινώνει περαιτέρω την κατάσταση.

4.Παράκαμψη γλωσσικών εμποδίων

Τι είναι τα γλωσσικά εμπόδια στην κυβερνοασφάλεια;

Τα μεγάλα γλωσσικά μοντέλα (Large Language Models ή LLMs) έχουν ξεκλειδώσει βελτιωμένες μεταφραστικές δυνατότητες, καθώς οι προφορικές κειμενικές μεταφράσεις από την Τεχνητή Νοημοσύνη ακούγονται όλο και πιο φυσικά «αποτυπώνοντας» καλύτερα την αργκό και τα ανθρώπινα συνομιλιακά υπονοήματα. Οι επιτιθέμενοι μπορούν πλέον να αξιοποιήσουν αυτή τη δυνατότητα για να διευρύνουν τον γεωγραφικό ορίζοντα των στόχων τους.

Γιατί να ανησυχείτε για τις εξυπνότερες μεταφράσεις;

Οι απάτες και άλλες επιθέσεις κοινωνικής μηχανικής που αποδείχτηκαν επιτυχημένες σε μία γλώσσα μπορούν πλέον να μεταφραστούν αποτελεσματικά σε άλλες γλώσσες για να προσεγγίσουν θύματα από νέες τοποθεσίες ή άλλες χώρες σε όλο τον κόσμο.

Και αυτό όχι μόνο επιτρέπει στους παράγοντες/φορείς απειλών να επεκτείνουν τη γεωγραφική τους εμβέλεια και να παρακάμψουν τα γλωσσικά εμπόδια, αλλά μπορεί επίσης να αυξήσει και το ποσοστό επιτυχίας των επιθέσεων, επειδή οι νέες στοχευμένες περιοχές είναι συχνά λιγότερο εξοικειωμένες με τέτοιες απάτες και οι χρήστες μπορεί να μην είναι επαρκώς ευαισθητοποιημένοι ή πληροφορημένοι για να αναγνωρίσουν τα σημάδια των συγκεκριμένων επιθέσεων.

Για παράδειγμα, οι οικονομικές απάτες που τείνουν να προσελκύουν πολλά θύματα στη Βόρεια Αμερική, όπως οι εκτροπές μισθοδοσίας, μπορούν να μεταφραστούν σε άλλες γλώσσες με στόχο περιοχές και χώρες σε άλλες ηπείρους που στο παρελθόν δεν είχαν στοχοποιηθεί από τους ίδιους παράγοντες/ φορείς απειλών.

Η μηνιαία έκθεση BEC Global Insights Report της Fortra αποκάλυψε ότι το μέσο ποσό που ζητήθηκε σε επιθέσεις εμβασμάτων ήταν το εντυπωσιακό ποσό των $81.091 τον Απρίλιο του 2025, γεγονός που τις τοποθετεί στην πρώτη γραμμή ως μία από τις πλέον αποτελεσματικές οικονομικές απάτες. Οι οργανισμοί και οι εταιρείες μπορούν να περιμένουν να δουν τέτοιες αποτελεσματικές και ευρέως διαδεδομένες τακτικές απάτης να μεταφράζονται σε διάφορες γλώσσες, ιδίως σε γλώσσες και περιοχές που δεν έχουν στοχοποιηθεί στο παρελθόν, καθώς οι επιτιθέμενοι χρησιμοποιούν διαρκώς νέα τεχνάσματα για να μεγιστοποιήσουν την αποτελεσματικότητα και την εμβέλεια των επιθέσεων τους.

5.Shadow AI

Τι είναι η σκιώδης Τεχνητή Νοημοσύνη;

Η σκιώδης ανάπτυξη, η χρήση δηλαδή μη εγκεκριμένων πρακτικών ανάπτυξης λογισμικού από κάποιον οργανισμό, αποτελεί ιστορικά έναν από τους πιο σημαντικούς κινδύνους τελικού χρήστη όσον αφορά τη μη συμμόρφωση των εργαζομένων με τις πολιτικές IT του οργανισμού. Σήμερα, μπορούμε να προσθέσουμε και τη σκιώδη Τεχνητή Νοημοσύνη στην λίστα των κινδύνων τελικού χρήστη που οι επαγγελματίες στον κλάδο της πληροφορικής και της κυβερνοασφάλειας πρέπει να ανησυχούν. Η σκιώδης Τεχνητή Νοημοσύνη αναφέρεται στη μη εγκεκριμένη ή μη εξουσιοδοτημένη χρήση εργαλείων και πόρων Τεχνητής Νοημοσύνης.

Γιατί να ανησυχείτε για τη σκιώδη τεχνητή νοημοσύνη;

Όταν σχεδόν το 60% των εργαζομένων έχουν εισάγει πληροφορίες υψηλού κινδύνου σε τεχνολογίες γενεσιουργού Τεχνητής Νοημοσύνης, η απειλή του «shadow AI» βρίσκεται σε ανεξέλεγκτη άνοδο. Το παραπάνω, μπορεί να εκθέσει τους οργανισμούς στον κίνδυνο της διαρροής δεδομένων, επειδή τα μεγάλα γλωσσικά μοντέλα (LLM) που μπορούν να εκπαιδευτούν με τη βοήθεια σχολίων, απαντήσεων, προτροπών ή δεδομένων που εισάγουν οι χρήστες, ενδέχεται να τα συμπεριλαμβάνουν σε νεότερες ή μελλοντικές εκδόσεις τους.

Για παράδειγμα, ένας υπάλληλος μπορεί να διαρρεύσει κατά λάθος ευαίσθητες πληροφορίες προσωπικής ταυτοποίησης (PII) ή τον ιδιόκτητο κώδικα λογισμικού ενός οργανισμού, αν για παράδειγμα τον συμπεριέλαβε ακούσια στις προτροπές του σε κάποια εφαρμογή Τεχνητής Νοημοσύνης. Αυτή η παραβίαση απορρήτου μπορεί να εκθέσει τους οργανισμούς σε διάφορους κινδύνους, που θα μπορούσαν να αποδειχτούν ιδιαίτερα επιζήμιοι, όπως είναι τα μεγάλα κανονιστικά ή ρυθμιστικά πρόστιμα, νομικές συνέπειες από παραβιάσεις NDA, βλάβη στη φήμη κ.ά.

Συμπέρασμα

Η Τεχνητή Νοημοσύνη, όπως και κάθε άλλο καινοτόμο εργαλείο ή τεχνολογία, μπορεί να χρησιμοποιηθεί για να επιτύχει τόσο καλά όσο και άσχημα πράγματα, ανάλογα με το ποιος την χρησιμοποιεί. Οι επιτιθέμενοι θα βρίσκουν πάντα τρόπο να εκμεταλλεύονται αυτά τα εργαλεία. Αν και ενδέχεται να σας φαίνεται δύσκολο να αμυνθείς ενάντια σε ένα τόσο εύκολα κλιμακούμενο εργαλείο όπως η Τεχνητή Νοημοσύνη, η Fortra μπορεί να σας βοηθήσει να αμυνθείτε, πολεμώντας τη φωτιά με φωτιά, χάρη σε διάφορες λύσεις που βασίζονται στη Μηχανική Εκμάθηση και που συμβαδίζουν με το τοπίο των απειλών και επιπλέον ενσωματώνουν Τεχνητή Νοημοσύνη για να ενισχύσουν τις δυνατότητες ανίχνευσης και αντιμετώπισης των απειλών.

Πηγή: Fortra

Η έκδοση του Keeper Password Manager για Επιχειρήσεις (Enterprise Password Manager της Keeper) είναι η μόνη λύση που χρησιμοποιεί κρυπτογραφία ελλειπτικής καμπύλης (ECC) στην κρυπτογράφησή της, χαρακτηριστικό που την καθιστά την πλέον ασφαλή διαθέσιμη λύση διαχείρισης κωδικών πρόσβασης.

Η ECC (Elliptic Curve Cryptography) είναι μια μέθοδος κρυπτογραφίας δημόσιου κλειδιού που βασίζεται στα μαθηματικά των ελλειπτικών καμπυλών. Αν και προτάθηκε για πρώτη φορά το 1985, εντούτοις έγινε γνωστή μόλις πρόσφατα στη σύγχρονη κρυπτογραφία επειδή παρέχει υψηλότερο επίπεδο ασφάλειας συγκριτικά με τις παραδοσιακές μεθόδους κρυπτογράφησης, όπως η κρυπτογράφηση RSA.

Η κοινότητα InfoSec χαρακτηρίζει την ECC ως το ασφαλέστερο επίπεδο κρυπτογράφησης για την ασφάλεια των πληροφοριών έχοντας πολλά πλεονεκτήματα, μεταξύ των οποίων είναι:

- Βέλτιστη στην κατηγορία της ασφάλεια: Η δυσκολία υπολογισμού των ελλειπτικών καμπυλών παρέχει ένα πρόσθετο επίπεδο προστασίας έναντι των προηγμένων κυβερνοεπιθέσεων, όπως της κβαντικής πληροφορικής.

- Αποδοτικότητα: Στην περίπτωση του αλγόριθμου ECC χρησιμοποιούνται μικρότερα μεγέθη κλειδιών συγκριτικά με άλλους αλγορίθμους κρυπτογράφησης, όπως ο RSA. Αυτό σημαίνει ότι είναι αποδοτικότερος όσον αφορά τις υπολογιστικές και αποθηκευτικές απαιτήσεις, καθώς χρησιμοποιεί περιορισμένους πόρους.

- Ταχείς υπολογισμοί: Ο ECC είναι ταχύτερος από άλλους αλγορίθμους κρυπτογράφησης, καθιστώντας τον ιδανική επιλογή για εφαρμογές που απαιτούν γρήγορη κρυπτογράφηση και αποκρυπτογράφηση.

Η τεκμηρίωση του μοντέλου κρυπτογράφησης του Keeper Enterprise Password Manager συγκρίνει την ανθεκτικότητα των ελλειπτικών καμπυλών 256-bit με θησαυροφυλάκια που κρυπτογραφούνται με προερχόμενα από κωδικούς πρόσβασης κλειδιά.

Δεν απαιτείται κύριος κωδικός πρόσβασης

Η εφαρμογή και ανάπτυξη του Keeper Enterprise Password Manager μέσω ενός παρόχου ταυτότητας Single Sign-On (SSO) εξαλείφει την ανάγκη για κύριο κωδικό πρόσβασης. Αντ’ αυτού, ο διαχειριστής κωδικών πρόσβασης για επιχειρήσεις της Keeper χρησιμοποιεί ECC για την κρυπτογράφηση και αποκρυπτογράφηση δεδομένων, επιτρέποντας μια απρόσκοπτη εμπειρία σύνδεσης με τεχνολογία χωρίς κωδικό πρόσβασης και SSO.

Για την αποκρυπτογράφηση του Data Key σε επίπεδο συσκευής χρησιμοποιείται ένα τοπικό ιδιωτικό κλειδί ECC-256 (secp256r1), το οποίο «ξετυλίγει» τα επιμέρους κλειδιά φακέλων και αρχείων για την αποκρυπτογράφηση του περιεχομένου κάθε αποθηκευμένου αρχείου από τα τελευταία.

Στη συνέχεια, το Encrypted Data Key μεταδίδεται μεταξύ των συσκευών μέσω ενός συστήματος προώθησης ή μιας υπηρεσίας ανταλλαγής κλειδιών που ονομάζεται Device Approval, τη διαχείριση της οποίας έχει αναλάβει ο διαχειριστής (admin) για τη διατήρηση της αρχής μηδενικής γνώσης.

Χωρίς την παρουσία του κύριου κωδικού πρόσβασης, εξαλείφεται η απειλή των επιθέσεων brute force κατά των αποθηκευμένων δεδομένων.

Το Keeper συμπληρώνει το SSO για την κάλυψη τυχόν κενών ασφαλείας

Χάρη στην ευκολία χρήσης και πρόσβασης, το SSO αποτελεί την λύση που προτιμούν οι περισσότεροι για την αντιμετώπιση προβλημάτων που σχετίζονται με τον κωδικό πρόσβασης ωστόσο εξακολουθεί να παρουσιάζει σοβαρά κενά ασφαλείας ως ένα μοναδικό σημείο αστοχίας.

Για παράδειγμα, αν οι χρήστες ξεχάσουν τον κύριο κωδικό πρόσβασης, δεν αποκλείονται αυτόματα μόνο από μία ιστοσελίδα ή εφαρμογή αλλά από πολλές ιστοσελίδες και εφαρμογές παράλληλα. Σε περίπτωση που ο λογαριασμός ενός χρήστη παραβιαστεί, τότε οι κυβερνοεγκληματίες θα μπορούσαν να αποκτήσουν πρόσβαση σε όλους τις σχετικές ιστοσελίδες και εφαρμογές, θέτοντας σε κίνδυνο το σύνολο του επιπέδου ασφάλειας που υπόσχεται εξ’ ορισμού η χρήση SSO.

Ακόμα όμως και με τη χρήση SSO, οι χρήστες με προνομιακή πρόσβαση εξακολουθούν να χρειάζονται μια ασφαλή τοποθεσία για την προστατευμένη αποθήκευση των μη-SSO κωδικών πρόσβασης, των κλειδιών SSH, των κλειδιών API και άλλων, τα οποία -όπως ακριβώς και τα περιουσιακά στοιχεία SSO- απαιτούν πρόσβαση βάσει ρόλου, διαμορφώσιμο έλεγχο πολιτικών και δυνατότητες διαμοιρασμού/ κοινής χρήσης.

Η λύση της Keeper ενσωματώνεται με όλες τις μεγάλες λύσεις SSO και αποτελεί ιδανικό συμπλήρωμα για τις παλαιές εφαρμογές και άλλες περιπτώσεις χρήσης που δεν καλύπτονται από τη μέθοδο Single Sign-On (SSO). Οι διαχειριστές IT και οι επαγγελματίες στον τομέα της ασφάλειας πληροφορικής λατρεύουν να χρησιμοποιούν τον Keeper Enterprise Password Manager για την:

- Ταχεία εφαρμογή/ ανάπτυξη: Δεν υπάρχει κόστος εξοπλισμού ή εγκατάστασης. Εύκολη ενσωμάτωση Active Directory και SSO.

- Απόλυτη προστασία κυβερνοασφάλειας: Η αρχιτεκτονική μηδενικής γνώσης σημαίνει ότι δεν υπάρχει κάτι που μπορεί να παραβιαστεί.

- Διαδεδομένη υϊοθέτηση από υπαλλήλους: Το διαισθητικό περιβάλλον χρήσης (UI), η αυτοματοποιημένη γεννήτρια κωδικών πρόσβασης και η αυτόματη συμπλήρωση κάνουν τη μετάβαση και τη χρήση απλή υπόθεση.

- Μετριασμός της υποστήριξης που σχετίζεται με τους κωδικούς πρόσβασης: Τέλος στην υποστήριξη που σχετίζεται με κωδικούς πρόσβασης που χάνονται ή ξεχνιούνται.

Ζητήστε ένα demo του Keeper Enterprise Password Manager σήμερα για να δείτε πώς μια κρυπτογράφηση επιπέδου ελλειπτικής καμπύλης μπορεί να προστατεύσει τους κωδικούς πρόσβασης, τα διαπιστευτήρια και τα μυστικά του οργανισμού σας με ασφάλεια μηδενικής εμπιστοσύνης και μηδενικής γνώσης.

Πηγή: Keeper Security

Ανεξαρτήτου μεγέθους, οι επιχειρήσεις εξαρτώνται όλο και περισσότερο από εργαλεία παραγωγικότητας όπως το Microsoft 365 – και οι επιτιθέμενοι/κυβερνοεγκληματίες το γνωρίζουν και αναζητούν τρόπους για το αξιοποιήσουν προς όφελός τους.

Οι επιθέσεις παραβίασης του επιχειρησιακού ηλεκτρονικού ταχυδρομείου (BEC, Business Email Compromise) και οι επιθέσεις κατάληψης λογαριασμού είναι αρκετά διαδεδομένες, με τους αντιπάλους να αποκτούν πρόσβαση σε περιβάλλοντα M365 χρησιμοποιώντας τεχνικές που ενδέχεται να διαφεύγουν των λύσεων ανίχνευσης μόνο από την τεχνολογία.

Για να αμυνθούν αποτελεσματικά απέναντι σε τέτοιες επιθέσεις, οι οργανισμοί χρειάζονται ορατότητα 24/7 όπως και ένα πλήρως στελεχωμένο κέντρο επιχειρήσεων ασφαλείας (SOC) -κάτι που αποτελεί μεγάλη πρόκληση για πολλές επιχειρήσεις με περιορισμένους πόρους.

Η υπηρεσία διαχειριζόμενης ανίχνευσης και ανταπόκρισης σε απειλές Sophos MDR παρέχει τους ανθρώπους, τις διαδικασίες και την τεχνολογία για τον εντοπισμό, τη διερεύνηση και την αποτελεσματική αντιμετώπιση των απειλών που έχουν στόχο το Microsoft 365.

Μόνο το τελευταίο τρίμηνο, οι έτοιμες ενσωματώσεις και οι αποκλειστικοί κανόνες ανίχνευσης που διαθέτει η υπηρεσία εντόπισαν και απέτρεψαν σχεδόν 5.000 επιθέσεις στα περιβάλλοντα Microsoft 365 των πελατών της.

H Sophos καινοτομεί και βελτιώνει διαρκώς την υπηρεσία Sophos MDR για να επεκτείνει και να ενισχύσει τις άμυνες σας. Και τώρα, η υπηρεσία γίνεται ακόμα πιο ισχυρή με την εισαγωγή νέων δυνατοτήτων ανταπόκρισης.

Νέες ενέργειες ανταπόκρισης για αναλυτές για το Microsoft 365

Η ικανότητα ταχείας ανταπόκρισης και αντίδρασης σε ένα περιστατικό στον κυβερνοχώρο είναι ζωτικής σημασίας -όσο ταχύτερα μπορεί να εντοπιστεί, να περιοριστεί και να εξουδετερωθεί η επίθεση, τόσο μικρότερη ζημιά μπορεί να προκληθεί από τους επιτιθέμενους.

Το παραπάνω, περιλαμβάνει την ελαχιστοποίηση των οικονομικών απωλειών, τον περιορισμό της ζημίας στη φήμη και την ελαχιστοποίηση των διαταραχών στις επιχειρηματικές λειτουργίες. Η ταχεία αντίδραση μπορεί να συμβάλει στην αποτροπή περαιτέρω παραβιάσεων δεδομένων και να περιορίσει την έκθεση και διαρροή ευαίσθητων πληροφοριών.

Με την ανίχνευση/ εντοπισμό μίας επίθεσης στο περιβάλλον Microsoft 365 που διατηρείτε, οι αναλυτές του Sophos MDR μπορούν να εκτελέσουν μια σειρά ενεργειών αντιμετώπισης/ ανταπόκρισης για λογαριασμό σας -περιορίζοντας γρήγορα την απειλή και απελευθερώνοντας την ομάδα σας για να επικεντρωθεί σε άλλα ζητήματα της επιχείρησής σας.

Διαθέσιμες ενέργειες ανταπόκρισης σε επιθέσεις που στοχεύουν περιβάλλοντα Microsoft 365

Αποκλεισμός/ενεργοποίηση σύνδεσης χρήστη

Οι αναλυτές του Sophos MDR μπορούν να κλειδώσουν το λογαριασμό ενός χρήστη για να αποτρέψουν έναν αντίπαλο από το να αποκτήσει πρόσβαση στις υπηρεσίες Microsoft 365 και στους πόρους της υποδομής Azure αξιοποιώντας τυχόν κλεμμένα διαπιστευτήρια. Μετά την αντιμετώπιση της επίθεσης και τον καθαρισμό, η αποκατάσταση της πρόσβασης στον λογαριασμό του χρήστη είναι ζήτημα δευτερολέπτων.

Τερματισμός των τρεχουσών συνεδριών χρήστη

Ανακαλώντας άμεσα όλες τις τρέχουσες ενεργές συνεδρίες για έναν συγκεκριμένο χρήστη, οι αναλυτές της Sophos MDR μπορούν να απομακρύνουν γρήγορα κάποιον επιτιθέμενο που έχει ήδη αποκτήσει πρόσβαση σε έναν λογαριασμό και να του αφαιρέσουν τη δυνατότητα να επαναχρησιμοποιήσει τυχόν κλεμμένα tokens συνεδρίας.

Απενεργοποίηση ύποπτων κανόνων εισερχομένων ηλεκτρονικού ταχυδρομείου

Οι επιτιθέμενοι συχνά δημιουργούν κανόνες εισερχομένων στο Microsoft 365 για να προχωρήσουν σε επιθέσεις παραβίασης επιχειρησιακού ηλεκτρονικού ταχυδρομείου, προκειμένου να μετακινήσουν, να «συσκοτίσουν» ή να διαγράψουν μηνύματα ηλεκτρονικού ταχυδρομείου που σε διαφορετική περίπτωση θα μπορούσαν να προειδοποιήσουν τον χρήστη. Οι αναλυτές του Sophos MDR μπορούν να απενεργοποιήσουν συγκεκριμένους κανόνες εισερχομένων για να ανακτήσουν τον έλεγχο.

Εύκολη ρύθμιση και ευέλικτοι τρόποι ανταπόκρισης σε επιθέσεις

Η υπηρεσία Sophos MDR μπορεί να προσαρμοστεί για να ανταποκριθεί στις ιδιαίτερες ανάγκες της επιχείρησής σας, με διαφορετικές βαθμίδες υπηρεσιών και τρόπους ανταπόκρισης σε απειλές. Έτσι, έμπειροι αναλυτές της υπηρεσίας Sophos MDR μπορούν να προχωρήσουν στην πλήρη αντιμετώπιση οποιονδήποτε περιστατικών για λογαριασμό σας ή να συνεργαστούν με την εσωτερική ομάδα σας για τη διαχείριση περιστατικών ασφαλείας με λεπτομερείς ειδοποιήσεις για κινδύνους και απειλές και σχετική καθοδήγηση.

Οι νέες δυνατότητες ανταπόκρισης σε επιθέσεις σε περιβάλλοντα Microsoft 365 περιλαμβάνονται σε όλες τις βαθμίδες της υπηρεσίας Sophos MDR χωρίς πρόσθετο κόστος και ενεργοποιούνται μέσω ενός απλού οδηγού εγκατάστασης στην cloud-based κονσόλα διαχείρισης Sophos Central.

Επιλογή τρόπων ανταπόκρισης σε απειλές

Το Sophos MDR σας επιτρέπει να ελέγχετε τον τρόπο με τον οποίο η ομάδα της Sophos θα αλληλοεπιδράσει με τη δική σας όταν απαιτηθούν ενέργειες ανταπόκρισης σε ένα περιστατικό στον κυβερνοχώρο. Απλώς επιλέξτε τον προτιμώμενο τρόπο αντιμετώπισης των απειλών με βάση τις ανάγκες και τις απαιτήσεις του οργανισμού σας:

- Λειτουργία «Authorize» (Εξουσιοδότηση): Οι ειδικοί της Sophos θα προχωρήσουν στην εκτέλεση των απαραίτητων ενεργειών αντιμετώπισης απειλών για λογαριασμό σας χωρίς την ενεργό συμμετοχή σας -και θα σας ενημερώσουν για τις ενέργειες που έγιναν. Μόλις ενεργοποιηθεί η νέα ενσωμάτωση των ενεργειών ανταπόκρισης Microsoft 365, οι αναλυτές της υπηρεσίας Sophos MDR θα εκτελέσουν άμεσα τις ενέργειες που απαιτούνται για την παροχή της αποτελεσματικότερης ανταπόκρισης.

- Λειτουργία «Collaboration» (Συνεργασία): Οι ειδικοί της Sophos διεξάγουν έρευνες αλλά δεν εκτελούν ενέργειες ανταπόκρισης χωρίς να έχει προηγηθεί η συγκατάθεσή σας ή χωρίς την ενεργό συμμετοχή σας. Μόλις ενεργοποιηθεί η νέα ενσωμάτωση των ενεργειών ανταπόκρισης Microsoft 365, οι αναλυτές της υπηρεσίας Sophos MDR θα εκτελέσουν άμεσα τις όποιες ενέργειες χρειάζονται για λογαριασμό σας – αφού πρώτα λάβουν τη συγκατάθεσή σας. Μπορείτε επίσης να επιλέξετε να επιτρέψετε στην υπηρεσία Sophos MDR να εκτελείται στη λειτουργία «Authorize» στην περίπτωση που δεν καταστεί εφικτή η επικοινωνία για τη συγκατάθεσή σας.

Η ισχυρότερη υπηρεσία MDR για περιβάλλοντα Microsoft