Κοιτάζοντας τα τρέχοντα συστήματα Ασφάλειας Πληροφοριών και Διαχείρισης Συμβάντων (SIEM), θα μπορούσε να παρατηρήσει ότι όλα τους επιχειρούν να ικανοποιήσουν συγκεκριμένα κριτήρια, όπως η εγγενής υποστήριξη που παρέχεται για διαφορετικές πηγές καταγραφής συμβάντων και η σχεδίαση μοντέρνων χαρακτηριστικών με στόχο να επιτυγχάνεται η εξέταση δεδομένων και η ανάλυση πάνω σε ολόκληρο τον όγκο των παραγόμενων δεδομένων καταγραφής συμβάντων.

Μεταξύ αυτών των κριτηρίων, οι πρωτοβουλίες διαχείρισης συμμόρφωσης και η διαθεσιμότητα των δυνατοτήτων της ψηφιακής ή ηλεκτρονικής εγκληματολογίας (εγκληματολογία υπολογιστών) βρίσκονται στο επίκεντρο της συζήτησης. Στην συγκεκριμένη ανάρτηση, το υπό εξέταση θέμα είναι “τι είναι η ψηφιακή εγκληματολογία” και πως μπορεί να χρησιμοποιηθεί στον σημερινό κόσμο.

Από ιστορικής άποψης

Η εγκληματολογία έχει τις ρίζες της στην αυγή της δικαιοσύνης. Τα γνωστά παραδείγματα της μελέτης των δαχτυλικών αποτυπωμάτων ή των ομάδων αίματος και DNA, χρησιμοποιούνται εδώ και πολύ καιρό προκειμένου να καθοριστεί η φύση ενός εγκλήματος και να εντοπιστεί ο δράσης. Γύρω στο 1910, o Albert Osborn έγινε ο πρώτος άνθρωπος που ανέπτυξε τα βασικά χαρακτηριστικά της τεκμηρίωσης αποδεικτικών στοιχείων κατά την διάρκεια της εξεταστικής διαδικασίας. Αργότερα, το 1984 δημιουργήθηκε η Ομάδα Ανάλυσης Υπολογιστών και Αντιμετώπισης (Computer Analysis and Response Team) για να παρέχει υποστήριξη στα γραφεία του FBI ψάχνοντας για αποδείξεις σε υπολογιστές.

Η Εγκληματολογία Υπολογιστών (Computer Forensics) ή αλλιώς Ψηφιακή ή Ηλεκτρονική Εγκληματολογία, προέκυψε λόγω της τεράστιας αύξησης των δραστηριοτήτων στον κυβερνοχώρο του ευρύτερου κοινού. Η ανάπτυξη αυτή, οδήγησε σε μεγαλύτερη ευαισθητοποίηση σχετικά με την σημασία της Ασφάλειας Υπολογιστών (Computer Security) και την σημασία της προστασίας ενάντια σε εγκλήματα που έχουν πραγματοποιηθεί με την χρήση υπολογιστή. Παρόλα αυτά, οι δύο όροι είναι εντελές διαφορετικοί μεταξύ τους, παρόλο που ορισμένες φορές σχετίζονται μεταξύ τους.

- Η Ασφάλεια Υπολογιστών επικεντρώνεται σε τεχνικές και τεχνολογίες, προκειμένου να αποτραπεί η μη εξουσιοδοτημένη πρόσβαση σε συστήματα υπολογιστών, και κυρίως να προσφέρει προστασία ενάντια σε παραβιάσεις ιδιωτικότητας, ακεραιότητας και διαθεσιμότητας δεδομένων που διαχειρίζονται συστήματα υπολογιστών.

- Η Εγκληματολογία Υπολογιστών ασχολείται κατά κύριο λόγω με την απόκτηση, διατήρηση και ανάλυση των δεδομένων που συλλέγονται από ένα σύστημα που έχει παραβιαστεί και στο οποίο έχει λάβει χώρα μη εξουσιοδοτημένη πρόσβαση.

Το Κυβερνοέγκλημα καλεί την Εγκληματολογία

Η εξάρτηση μας από τα υπολογιστικά συστήματα έχει ανοίξει τον δρόμο σε νέες εγκληματικές δραστηριότητες στον κυβερνοχώρο. Κλοπή πνευματικής ιδιοκτησίας, πρόκληση βλαβών σε εταιρικά υπηρεσιακά δίκτυα, οικονομικές απάτες, παραβιάσεις συστημάτων και κλοπή δεδομένων είναι μόλις μερικά από τα εγκλήματα που πραγματοποιούνται μέσω υπολογιστών ακόμα και αυτή την ώρα που μιλάμε. Διαφοροποιούνται στον τρόπο που η επίθεση λαμβάνει χώρα, είτε από εξωτερικούς παράγοντες, είτε από εσωτερικούς, όταν πραγματοποιείται παραβίαση της εμπιστευτικότητας από κάποιους εργαζομένους στο πλαίσιο ενός οργανισμού.

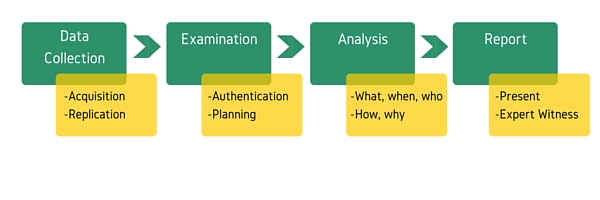

Η εγκληματολογική έρευνα έρχεται λίγο αφότου έχει εξαπολυθεί μία επίθεση και έχει ανιχνευτεί, και ακολουθεί συγκεκριμένα στάδια και διαδικασίες προκειμένου να διασφαλιστεί ότι η συλλογή ψηφιακών αποδεικτικών στοιχείων μπορούν να χρησιμοποιηθούν από τις αρχές επιβολής του νόμου για την παρακολούθηση και την δίωξη των κυβερνοεγκληματιών.

Γιατί είναι απαραίτητη η Ψηφιακή Εγκληματολογία;

Φανταστείτε ένα υποθετικό σενάριο όπου οι εγκαταστάσεις του οργανισμού ή της επιχείρησης σας έχουν παραβιαστεί από εγκληματίες έκλεψαν πολύτιμα περιουσιακά στοιχεία όπως χρήματα, εξοπλισμό ή εμπιστευτικές εκθέσεις. Το πρώτο πράγμα που θα έκανε ένα υπεύθυνο στέλεχος θα ήταν να εκτιμήσει την κατάσταση και να καλέσει τις αρχές επιβολής του νόμου, για να εξετάσουν την περιοχή και να συλλέξουν χρήσιμα στοιχεία.

Τώρα, ας υποθέσουμε ότι το έγκλημα διαπράχθηκε ηλεκτρονικά, με την παραβίαση του εταιρικού δικτύου, την κλοπή σημαντικών δεδομένων και την πρόσβαση σε απόρρητες πληροφορίες. Κρατήστε επίσης κατά νου, ότι ο εισβολέας θα μπορούσε να είναι ένας υπάλληλος της εταιρείας που χρησιμοποιεί τους υπολογιστές του οργανισμού. Όπως και στην περίπτωση ενός φυσικού εγκλήματος, ο υπεύθυνος θα πρέπει να αξιολογήσει την κατάσταση, η οποία στην περίπτωση της ασφάλειας των υπολογιστών σημαίνει να αξιολογήσει σωστά τις ειδοποιήσεις που έρχονται από τον host και από τα συστήματα ανίχνευσης δικτυακών εισβολών και τα συστήματα πρόληψης (IDPS) και στην συνέχεια να χρησιμοποιήσει τα σωστά εργαλεία προκειμένου να συλλέξει και να αναλύσει όλα τα δεδομένα που θα μπορούσαν να είναι χρήσιμα ψηφιακά αποδεικτικά στοιχεία.

Η ψηφιακή εγκληματολογία, είναι το επόμενο βήμα σε αυτή την διαδικασία, όπου εφαρμόζονται σύγχρονες τεχνικές για την συλλογή και την διατήρηση αποδεικτικών στοιχείων από τις υπολογιστικές συσκευές ενδιαφέροντος, με τρόπο που είναι κατάλληλος για να προσκομισθούν σε δικαστήριο. Φανταστείτε πόσο ευέλικτη μπορεί να γίνει η διαδικασία, αν τα κατάλληλα εργαλεία για την αξιολόγηση της κατάστασης έχουν προ-διαμορφωθεί για την αποτελεσματική αντιμετώπιση τέτοιων περιπτώσεων. Τέλος, λάβετε υπόψη σας ότι τα εγκλήματα στον κυβερνοχώρο συμβαίνουν πολύ πιο συχνά από ότι τα φυσικά, ιδιαίτερα αν αναφερόμαστε σε οργανισμούς ως θύματα.

Στρατηγικός Σχεδιασμός για Επιχειρήσεις

Παρά τον ορισμό του Dr. Wolfe, η ψηφιακή εγκληματολογία ως επιστήμη, μπορεί να χρησιμοποιηθεί και σε περιπτώσεις που δεν απαιτείται ή που δεν είναι επιθυμητή η ανάμιξη ενός δικαστηρίου. Ειδικά στην επίθεση εκ των έσω, τα εγκληματολογικά εργαλεία μπορούν να χρησιμοποιηθούν για την συλλογή αποδεικτικών στοιχείων που ένα στέλεχος της επιχείρησης μπορεί να χρησιμοποιήσει εναντίον ενός υπαλλήλου, προκειμένου να αποδείξει την εμπλοκή του στην επίθεση. Σε γενικές γραμμές, εάν μία οργάνωση ή εταιρεία την απασχολεί η επίλυση τέτοιων προβλημάτων που προκαλούνται από παραβιάσεις της ασφάλειας υπολογιστών, είναι λογικό να εξετάσει στις προηγμένες δυνατότητες αναζήτησης μίας πλατφόρμας SIEM και να δώσει έμφαση στα χαρακτηριστικά αναφορών και οπτικοποίησης των δεδομένων της συγκεκριμένης λύσης SIEM. Θα εξοικονομηθεί πολύτιμος χρόνος και πόροι στον οργανισμό αν η λύση SIEM του είναι κατά τέτοιο τρόπο φτιαγμένη και ρυθμισμένη ώστε να προσφέρει με απλό και εύκολο τρόπο μία λύση για αποθήκευση και εντοπισμό δεδομένων ενώ ταυτόχρονα δημιουργεί κατάλληλες αναφορές ή άλλες μορφές γραφικών.

Ωστόσο, οι επιδόσεις είναι λιγότερο πολύτιμες χωρίς συναφείς πληροφορίες και contextual περιεχόμενο στην περίπτωση της εγκληματολογίας. Μεγάλο μέρος της σημερινής συζήτησης στον χώρο της ασφάλειας υπολογιστών τείνει να τονίζει την δυνατότητα σύγκλισης μεταξύ της ψηφιακής εγκληματολογίας και του SIEM, στον τομέα των real-time analytics στην ασφάλεια από το να διαφοροποιεί τους δύο τομείς. Ένα θέμα που υπόκειται ωστόσο είναι τι είδους χαρακτηριστικά παρέχουν οι σημερινές λύσεις SIEM που μπορούν να βοηθήσουν στην εξέταση και την ανάλυση δεδομένων και ποια χαρακτηριστικά θα πρέπει να περιλαμβάνονται σε μία πλατφόρμα SIEM προκειμένου να ικανοποιήσει κάποιες από τις απαιτήσεις της ψηφιακής εγκληματολογίας.

Μπορείτε να διαβάσετε το πρωτότυπο άρθρο εδώ.