Νέα

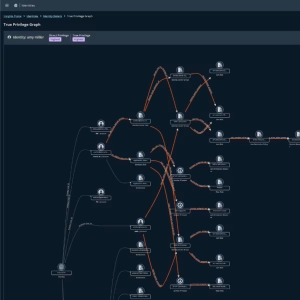

Το True Privilege™ είναι η κορυφαία στη βιομηχανία δυνατότητα της BeyondTrust να παρέχει μια ολοκληρωμένη εικόνα όλων των προσβάσιμων από μία συγκεκριμένη ταυτότητα προνομίων, συμπεριλαμβανομένων των προνομίων που σκόπιμα όσο και εκείνων που εκχωρήθηκαν ακούσια. Η εικόνα που παρέχεται -πάνω στα προνόμια- από το χαρακτηριστικό True Privilege Graph του Identity Security Insights™ υπερβαίνει την τυπική ορατότητα πάνω στα προνόμια που έχουν εκχωρηθεί απευθείας και περιβάλλουν κρυφές λανθασμένες διαμορφώσεις που οι επιτιθέμενοι μπορούν να εκμεταλλευτούν για να κλιμακώσουν περαιτέρω τα προνόμιά τους.

Η προβολή του πραγματικού προνομίου (True Privilege) μιας ταυτότητας σημαίνει ότι έχετε τη δυνατότητα να κατανοήσετε που υπάρχουν πραγματικά τα προνόμια και οι κίνδυνοι. Το ζητούμενο είναι να αποκτήσετε την ευρύτερη δυνατή εικόνα.

Τα τελευταία χρόνια, οι οργανισμοί έχουν βιώσει εκθετική αύξηση του αριθμού των ταυτοτήτων (ανθρώπινων, μηχανικών και τεχνητής νοημοσύνης) και των προσβάσιμων από τις ταυτότητες λογαριασμών, προνομίων και δικαιωμάτων σε περιβάλλοντα νέφους (cloud), SaaS ή και σε υβριδικά περιβάλλοντα. Για να προστατεύσετε αποτελεσματικά τις συγκεκριμένες ταυτότητες, θα πρέπει να είστε σε θέση να «διαπεράσετε» τα σιλό και να κατανοήσετε όλες τις διαδρομές που υπάρχουν προς τα προνόμια (Paths to Privilege™) καθώς και τα πραγματικά προνόμια (True Privilege™) που αντιπροσωπεύουν.

Από το ελάχιστο προνόμιο στο πραγματικό προνόμιο: Γιατί η σύγχρονη ασφάλεια ταυτότητας απαιτεί μια νέα προσέγγιση

Η διαχείριση της προνομιακής πρόσβασης (PAM) αποτελεί τον ακρογωνιαίο λίθο της ασφάλειας ταυτότητας και σχεδιάστηκε για να ελαχιστοποιήσει τον κίνδυνο μέσω της επιβολής της αρχής του ελάχιστου προνομίου. Μία από τις σημαντικότερες προκλήσεις ωστόσο στα σύγχρονα περιβάλλοντα είναι ότι το PAM συχνά αντιμετωπίζεται με γνώμονα τη δημιουργία σιλό, δηλαδή αποσπασματικά. Για παράδειγμα, κάποιος μπορεί να επικεντρωθεί μόνο στη διαχείριση των ιδιαίτερα προνομιούχων λογαριασμών Windows Domain Administrator χωρίς να λαμβάνει υπόψη την πληθώρα των προνομιακών ρόλων που υπάρχουν σε περιβάλλοντα νέφους (cloud) και SaaS.

Για την αποτελεσματική προστασία των οργανισμών από τις σύγχρονες απειλές ταυτότητας, είναι απαραίτητο να εξεταστεί η ευρύτερη εικόνα και να γίνουν κατανοητές όλες οι διαδρομές κλιμάκωσης στο σύνολο της επιφάνειας επίθεσης ταυτότητας. Αυτό ακριβώς κάνουν και οι διάφοροι φορείς απειλών, και αυτός ακριβώς είναι ο λόγος που το 90% των οργανισμών αντιμετώπισε παραβιάσεις σχετικές με την ταυτότητα το περασμένο έτος.

Πως το True Privilege προστατεύει από τις σύγχρονες επιθέσεις

Αυτή είναι η Amy: ένα πραγματικό παράδειγμα κρυφού κινδύνου.

Ας εξετάσουμε την περίπτωση της Amy, μιας προγραμματίστριας που διαθέτει πολλαπλούς λογαριασμούς και πρόσβαση σε διαφορετικά συστήματα.

Η Amy έχει διάφορα προνόμια που έχουν εκχωρηθεί απευθείας στους λογαριασμούς της και στα οποία οι παραδοσιακές λύσεις ενδέχεται να έχουν ορατότητα, αλλά συχνά με αποσυνδεδεμένο τρόπο. Αυτό σημαίνει ότι ένα εργαλείο μπορεί να έχει ορατότητα στα προνόμιά της στο περιβάλλον AWS, ενώ κάποιο άλλο μπορεί να έχει εικόνα για τα προνόμιά της στο Active Directory, καθιστώντας δύσκολη την πλήρη ορατότητα στα προνόμια και στα δικαιώματα πρόσβασης που της έχουν εκχωρηθεί.

Ο πραγματικός κίνδυνος ωστόσο έγκειται στις έμμεσες ή ακούσιες διαδρομές προνομίων. Τέτοιες διαδρομές ενδέχεται να προκύψουν από λανθασμένες διαμορφώσεις/ρυθμίσεις, δικαιώματα που έχουν κληρονομηθεί ή κρυφές συνδέσεις εντός της υποδομής ταυτότητας. Στην περίπτωση της Amy, αρκετές εφαρμογές που διαχειρίζεται στο Azure έχουν «service principals» με δυνατότητα εκχώρησης του ρόλου του παγκόσμιου διαχειριστή. Και αυτό σημαίνει ότι παρόλο που η Amy δεν είναι η ίδια παγκόσμια διαχειρίστρια, υπάρχει μία διαδρομή ή ένας τρόπος για να αποκτήσει αυτόν τον εξαιρετικά προνομιούχο ρόλο, είτε για τον εαυτό της είτε για κάποιον άλλο.

Εφαρμογή του True Privilege στην πράξη

Το ζήτημα είναι να θέτουμε τις σωστές ερωτήσεις. Γνωρίζετε ποιες είναι οι ταυτότητες με τα περισσότερα προνόμια στον οργανισμό σας; Πως μπορείτε να είστε σίγουροι ότι μια απλή λανθασμένη διαμόρφωση δεν θα επιτρέψει σε κανέναν χρήστη να γίνει διαχειριστής τομέα; Και πώς διασφαλίζετε ότι υπάρχουν οι κατάλληλοι μηχανισμοί ελέγχου, όπως ο πολυπαραγοντικός έλεγχος ταυτότητας (MFA), για όλες τις προνομιούχες ταυτότητες;

Για τους περισσότερους οργανισμούς, τέτοια ερωτήματα χαρακτηρίζονται στην καλύτερη περίπτωση δύσκολα, και πιθανότατα σχεδόν αδύνατο να απαντηθούν με τα υπάρχοντα εργαλεία.

BeyondTrust Pathfinder: η πλατφόρμα που δείχνει σε γράφημα τα πραγματικά προνόμια

Αυτά τα θεμελιώδη ερωτήματα για την ασφάλεια ταυτότητας που αφορούν τα εκτεταμένα προνόμια, τις διαδρομές κλιμάκωσης και τις λύσεις απομόνωσης ή σιλό είναι ο λόγος για τον οποίο η BeyondTrust λάνσαρε την BeyondTrust Pathfinder Platform, μια ενιαία και συνεκτική κονσόλα. Το Pathfinder παρέχει στους οργανισμούς μία προσαρμοστική, ευφυή και ευαισθητοποιημένη ως προς τους κινδύνους ασφάλεια ταυτότητας.

Οι βαθιές, διατομεακές δυνατότητες παροχής πληροφοριών που υποστηρίζονται από το Identity Security Insights, ενσωματώνονται στις υπάρχουσες λύσεις σας για να προσφέρουν πλούσια σε περιεχόμενο ορατότητα σε κάθε ταυτότητα, ξεπερνώντας κατά πολύ τις δυνατότητες των παραδοσιακών εργαλείων.

Αξιοποιώντας μοντέλα τεχνητής νοημοσύνης, η BeyondTrust χαρτογραφεί δυναμικά τα πραγματικά προνόμια των ταυτοτήτων σε όλα τα συστήματα και ανακαλύπτει διαρκώς νέες διαδρομές προς τα προνόμια όσο το περιβάλλον σας αλλάζει.

Αυτή η πρακτική, βασισμένη στην τεχνητή νοημοσύνη προσέγγιση παρέχει ένα επίπεδο ορατότητας που προηγουμένως απαιτούσε μια ειδική ομάδα από αναλυτές ή μηχανικούς που ειδικεύονται στην ασφάλεια ταυτότητας. Με το Pathfinder, μπορείτε να αντιμετωπίσετε κινδύνους και κενά ασφαλείας και να ελαχιστοποιήσετε την επιφάνεια επίθεσης της ταυτότητάς προτού οι επιτιθέμενοι καταφέρουν να τα εκμεταλλευτούν.

Εντοπίζοντας και αντιμετωπίζοντας το True Privilege™, και το μέλλον του PAM

Η σύγχρονη, ολιστική προσέγγιση στην ασφάλεια ταυτότητας που χρειάζεστε

Σε κανέναν δεν αρέσει να ψάχνει σε ατελείωτες λίστες για να βρει μια απάντηση. Το γράφημα BeyondTrust True Privilege σάς επιτρέπει να εξερευνήσετε οπτικά τις διαδρομές προς τα προνόμια για οποιαδήποτε ταυτότητα. Το παραπάνω διευκολύνει την προβολή των προνομίων που έχουν εκχωρηθεί και σας βοηθά να ανακαλύψετε προληπτικά και να επιδιορθώσετε τις διαδρομές ή τους τρόπους κλιμάκωσης προτού βρεθεί κάποιος κακόβουλος χρήστης να τις/τους εκμεταλλευτεί.

Σε κανέναν δεν αρέσει να ψάχνει σε ατελείωτες λίστες για να βρει μια απάντηση. Το γράφημα BeyondTrust True Privilege σάς επιτρέπει να εξερευνήσετε οπτικά τις διαδρομές προς τα προνόμια για οποιαδήποτε ταυτότητα. Το παραπάνω διευκολύνει την προβολή των προνομίων που έχουν εκχωρηθεί και σας βοηθά να ανακαλύψετε προληπτικά και να επιδιορθώσετε τις διαδρομές ή τους τρόπους κλιμάκωσης προτού βρεθεί κάποιος κακόβουλος χρήστης να τις/τους εκμεταλλευτεί.

Το Pathfinder προσφέρει το πλήρες σύνολο των δυνατοτήτων της BeyondTrust, επιτρέποντάς σας να διαχειρίζεστε εύκολα τα προνόμια όπως και την πρόσβαση σε τοπικό επίπεδο, σε περιβάλλοντα cloud ή σε περιβάλλοντα OT. Είτε θέλετε να καταργήσετε τα δικαιώματα τοπικού διαχειριστή, να μειώσετε τα μόνιμα προνόμια με πρόσβαση just-in-time (JIT) ή να παρέχετε ασφαλή απομακρυσμένη πρόσβαση χωρίς VPN, το Pathfinder είναι εδώ για να σας βοηθήσει να δείτε, να διαχειριστείτε και να προστατεύσετε όλες τις διαδρομές και τους τρόπους προς τα προνόμια.

Για να δείτε τα πραγματικά προνόμια στο περιβάλλον σας, ξεκινήστε σήμερα την δωρεάν αξιολόγηση κινδύνου ασφάλειας ταυτότητας (Identity Security Risk Assessment) της BeyondTrust.

Πηγή: BeyondTrust

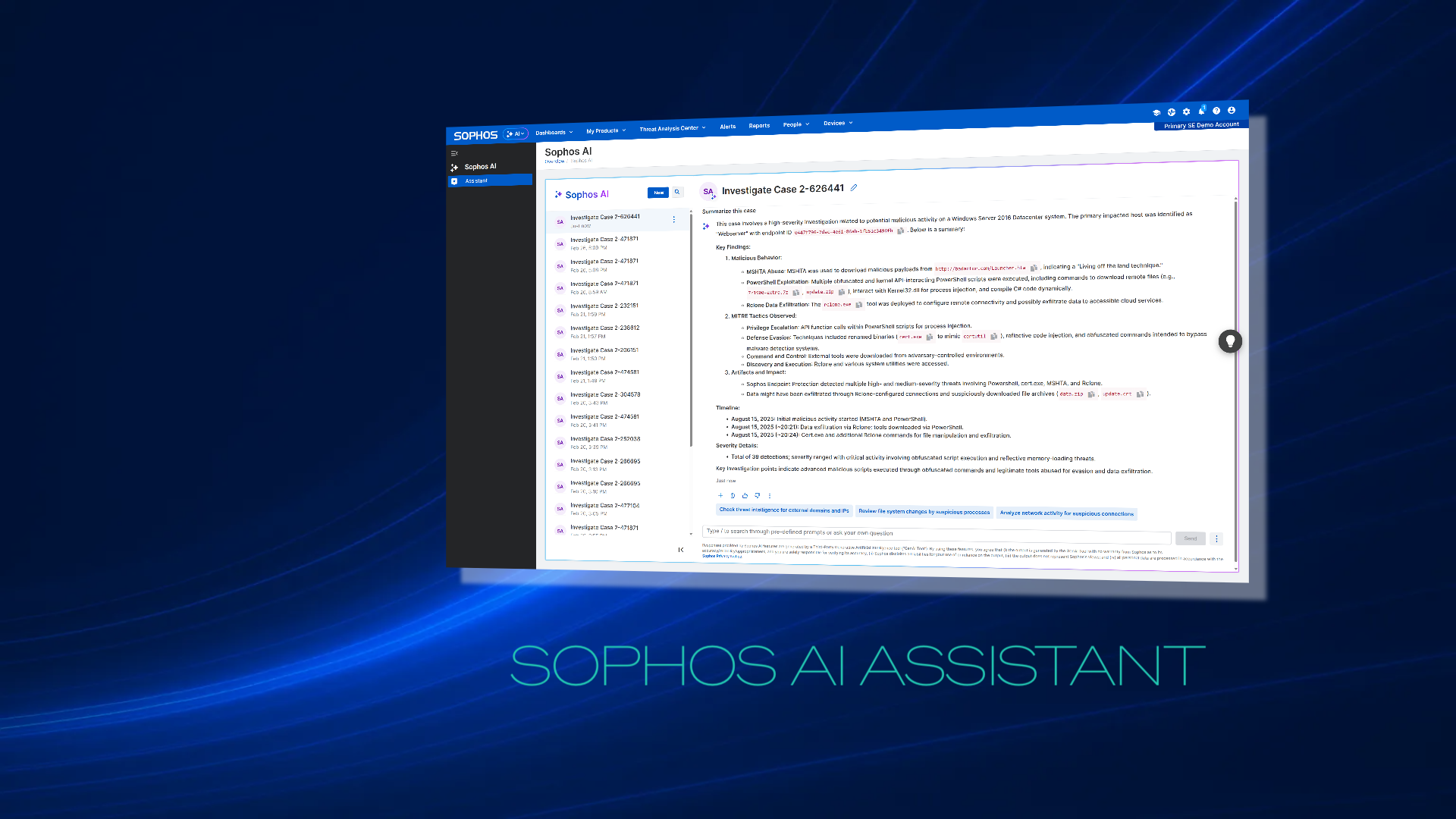

Η Sophos είναι στην ευχάριστη θέση να ανακοινώσει νέα χαρακτηριστικά και λειτουργίες για τον Sophos AI Assistant, τα οποία προσφέρουν ευκολότερη ταξινόμηση και διερεύνηση περιπτώσεων, εξειδίκευση επιπέδου-MDR, καθοδηγούμενες ροές εργασίας και εντοπισμό απειλών σε πραγματικό χρόνο απευθείας στα χέρια κάθε πελάτη Sophos XDR και MDR.

Τι είναι ο Sophos AI Assistant;

Ο Sophos AI Assistant είναι μια ενσωματωμένη λειτουργία στην κονσόλα Sophos Central που αξιοποιεί μεγάλα γλωσσικά μοντέλα (LLM) και κατανόηση φυσικής γλώσσας για να επιτρέψει σε όλους τους χρήστες -από γενικούς τεχνικούς IT μέχρι έμπειρους αναλυτές SOC- να υποβάλλουν ερωτήματα σχετικά με την τηλεμετρία ασφάλειας, να εμπλουτίζουν τις έρευνες και να λαμβάνουν ερευνητικά μέτρα χωρίς να απαιτείται να γράφουν ερωτήματα τύπου SQL.

Δεν είναι απλώς ένα ακόμη εργαλείο τεχνητής νοημοσύνης -είναι η εμπειρογνωμοσύνη της ομάδας που βρίσκεται πίσω από την κορυφαία παγκοσμίως υπηρεσία «Managed Detection and Response», συμπυκνωμένη σε έναν έξυπνο πράκτορα. Ο βοηθός τεχνητής νοημοσύνης Sophos AI Assistant είναι διαθέσιμος σε όλους τους πελάτες Sophos XDR και MDR χωρίς επιπλέον χρέωση.

Με τη συγκεκριμένη έκδοση, ο Sophos AI Assistant βελτιστοποιήθηκε για να υποστηρίξει δύο βασικούς ρόλους:

- Αναλυτής ασφάλειας -Εστιάζει στην έρευνα και στην διαλογή/ταξινόμηση περιπτώσεων.

- Κυνηγός απειλών -Επικεντρώνεται σε προληπτικές, διερευνητικές αναζητήσεις/έρευνες στο σύνολο του περιβάλλοντος (καταδίωξη απειλών).

Ξεκινώντας με τον AI Assistant

Βασικές δυνατότητες αυτής της έκδοσης

1.Ενημερωμένη πλοήγηση στο Sophos Central

Ο Sophos AI Assistant είναι πλέον προσβάσιμος υπό το νέο μενού «AI» στην κονσόλα διαχείρισης Sophos Central Admin. Η συγκεκριμένη ενημέρωση αντανακλά την αυξανόμενη σημασία των εργαλείων που τροφοδοτούνται από τεχνητή νοημοσύνη στις ροές εργασίας των αναλυτών και εξασφαλίζει την ευκολότερη πρόσβαση σε πληροφορίες και ενέργειες που βασίζονται στην τεχνητή νοημοσύνη, είτε ανταποκρίνεστε σε συναγερμούς/ειδοποιήσεις, είτε διερευνάτε συμβάντα, είτε καταδιώκετε προληπτικά απειλές.

2.Νέοι βοηθοί αναλυτή ασφάλειας και κυνηγού απειλών

Η συγκεκριμένη έκδοση εισάγει έναν νέο βοηθό AI:

- Βοηθός αναλυτή ασφάλειας: Σχεδιασμένος για εργασίες διαλογής, διαχείρισης περιπτώσεων και διερεύνησης.

- Βοηθός κυνηγού απειλών: Προσθέτει υποστήριξη για προληπτικές ροές εργασίας εντοπισμού, επιτρέποντας στους αναλυτές να εξερευνήσουν την τηλεμετρία, να δημιουργήσουν ερωτήματα και να διερευνήσουν ύποπτη συμπεριφορά σε ολόκληρο το περιβάλλον.

- Μαζί, αυτοί οι νέοι βοηθοί που έχουν επίγνωση του πλαισίου/περιβάλλοντος ενοποιούν τις αντιδραστικές και προληπτικές δυνατότητες τους σε μια ενιαία διεπαφή που τροφοδοτείται από τεχνητή νοημοσύνη.

3.Δυναμικά προσαρμοζόμενες ροές εργασίας βασισμένες στο ρόλο του αναλυτή

Ο βοηθός τεχνητής νοημοσύνης αντλεί πληροφορίες βάσει των ενεργειών που εκτελεί ένας αναλυτής:

- Οι αναλυτές ασφάλειας λαμβάνουν προτροπές βάσει υπόθεσης, υποστήριξη εμπλουτισμού και απλοποιημένες ροές διερεύνησης.

- Οι κυνηγοί απειλών λαμβάνουν προτάσεις προηγμένης αναζήτησης, καθοδηγούμενα τηλεμετρικά στοιχεία και πρότυπα προσαρμοσμένων προτροπών.

Είτε συνοψίζετε τα ευρήματα μιας υπόθεσης είτε διερευνάτε ανωμαλίες στην ανίχνευση, ο βοηθός τεχνητής νοημοσύνης εξασφαλίζει μια απρόσκοπτη εμπειρία προσαρμοσμένη σε κάθε ρόλο.

4.Έξυπνες προτροπές εκκίνησης και βοήθεια κατά τη διάρκεια της ροής εργασίας

Για να μειώσει τις δυσκολίες ενσωμάτωσης και να βελτιώσει τη χρηστικότητα, η Sophos εισήγαγε έξυπνες προτάσεις προτροπών προσαρμοσμένες στις συνήθεις δραστηριότητες ενός SOC. Από την ανάλυση συσκευών έως την ανασκόπηση τάσεων, ο βοηθός τεχνητής νοημοσύνης σας βοηθά να εκφράσετε αποτελεσματικά ερωτήματα και να λάβετε τεκμηριωμένες αποφάσεις, χωρίς να χρειάζεται να έχετε βαθιά εξοικείωση με γλώσσες ερωτημάτων (query languages) ή σχημάτων τηλεμετρίας (telemetry schemas)».

Περιπτώσεις χρήσης σε δράση

- Διαλογή ειδοποιήσεων: Γρήγορη σύνοψη του πλαισίου και των σχετικών ανιχνεύσεων.

- Έρευνα: Ανίχνευση πλευρικής κίνησης χρησιμοποιώντας δεδομένα γραμμής εντολών ή συμπεριφορά χρήστη.

- Καταδίωξη απειλών: Αναζήτηση ανωμαλιών εκτέλεσης PowerShell με την πάροδο του χρόνου.

- Εμπλουτισμός: Εκτέλεση ζωντανών αναζητήσεων σε hashes, IPs ή domains.

Μπορείτε να προσθέσετε επίσης τα αποτελέσματα του AI Assistant απευθείας στα σημειωματάρια των υποθέσεων σας, διασφαλίζοντας ότι οι πληροφορίες και τα βήματα σας διατηρούνται για έλεγχο ή παράδοση.

Τεκμηρίωση Sophos Central – Περιπτώσεις χρήσης του AI Assistant

Πως να γράφετε αποτελεσματικές προτροπές

Δημοσιεύσαμε έναν νέο οδηγό βέλτιστων πρακτικών για τη σύνταξη αποτελεσματικών προτροπών για την τεχνητή νοημοσύνη (AI). Ο συγκεκριμένος οδηγός σας βοηθά να διατυπώνετε ερωτήματα με μεγαλύτερη σαφήνεια και ακρίβεια, ώστε να εξασφαλίζετε αποτελέσματα υψηλής ποιότητας από τον Sophos AI Assistant.

Συμβουλές:

Να είστε συγκεκριμένοι: Συμπεριλάβετε ονόματα συσκευών, χρονικά διαστήματα ή τύπους ανίχνευσης.

Παρέχετε το πλαίσιο: Συνδέστε την προτροπή με μια υπόθεση ή μια ειδοποίηση, όταν είναι δυνατόν.

Ορίστε τη μορφή: Ζητήστε λίστες, πίνακες ή περιλήψεις, αν χρειαστεί.

Πως να δημιουργήσετε αποτελεσματικές προτροπές

Είστε έτοιμοι να το δοκιμάσετε;

Συνδεθείτε στο Sophos Central σήμερα και ξεκινήστε να συνεργάζεστε με τον νέο σας συμπαίκτη AI.

Τεκμηρίωση και εκπαιδευτικοί πόροι για τον Sophos AI Assistant

Πηγή: Sophos

Παρόλο που δαπανήθηκαν περισσότερα από 18,5 δισεκατομμύρια δολάρια σε προϊόντα ασφάλειας ταυτότητας το 2024 -αύξηση 15% από έτος σε έτος σύμφωνα με την Gartner– η ταυτότητα παραμένει το συνηθέστερο σημείο εισόδου για τους επιτιθέμενους. Πρόκειται για τον πλέον χρησιμοποιούμενο φορέα αρχικής παραβίασης και η τάση αυτή αναμένεται να συνεχιστεί. Μόνο φέτος, έχουν παραβιαστεί πάνω από 800 εκατομμύρια νέα σύνολα διαπιστευτηρίων ως αποτέλεσμα της ανοδικής τάσης στη χρήση «infostealers», ουσιαστικά κακόβουλου λογισμικού υποκλοπής πληροφοριών.

Οπότε γιατί εξακολουθούμε να αντιμετωπίζουμε προβλήματα;

Η σύντομη απάντηση είναι ότι η ασφάλεια ταυτότητας δεν έχει εξελιχθεί αρκετά γρήγορα. Σε αντίθεση με άλλους τομείς της κυβερνοασφάλειας, η ταυτότητα εξακολουθεί να είναι προσκολλημένη σε παλιές αντιλήψεις. Παραδοσιακά, θεωρείται μία λειτουργία συμμόρφωσης και επιχειρησιακής ενεργοποίησης και όχι λειτουργία ασφάλειας πρώτης γραμμής. Ως αποτέλεσμα, οι περισσότεροι οργανισμοί βασίζονται σε κατακερματισμένα εργαλεία, πολύπλοκες υλοποιήσεις/εφαρμογές και αντιδραστικούς μηχανισμούς ελέγχου που αδυνατούν να ανταποκριθούν στις απειλές του σήμερα.

Η παραβίαση λογαριασμών δεν αποτελεί ανωμαλία, αλλά αναπόφευκτη συνέπεια ενός παρωχημένου μοντέλου.

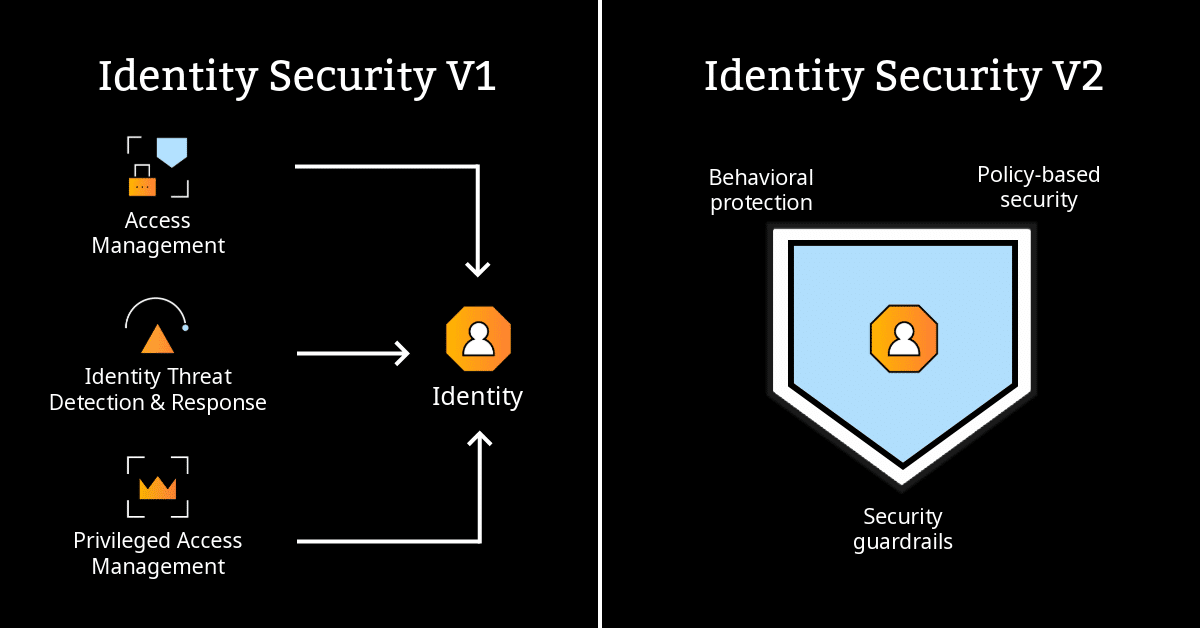

Επί του παρόντος, εξακολουθούμε να λειτουργούμε υπό ένα πλαίσιο που μπορεί να ονομαστεί μόνο ως Ασφάλεια Ταυτότητας έκδοση 1η (Identity Security v1). Πρόκειται για μια προσέγγιση πρώτης γενιάς που στερείται της ευελιξίας, της ολοκλήρωσης και της εστίασης που απαιτούνται για την καταπολέμηση των σημερινών απειλών. Η συγκεκριμένη στρατηγική αφορά στην εφαρμογή μηχανισμών ελέγχου σε ήδη εκτεθειμένα περιβάλλοντα, συχνά μέσω έργων που μπορεί να χρειαστούν αρκετά χρόνια για να ολοκληρωθούν. Όμως οι επιτιθέμενοι δεν περιμένουν -και ούτε εμείς πρέπει να περιμένουμε.

Ένα σαφές σύμπτωμα αυτής της έλλειψης ελέγχου είναι οι δυσάρεστες συζητήσεις που αντιμετωπίζουν πολλοί υπεύθυνοι ασφάλειας: Ποιος είναι ο υπολειπόμενος κίνδυνος; Τι σημαίνει αυτό σε επιχειρηματικούς όρους; Πότε αναμένεται να τελειώσουμε; Είναι δύσκολο να απαντηθούν τέτοια ερωτήματα όταν δεν υπάρχει πλήρης έλεγχος και καλείστε να λειτουργείτε αντιδραστικά στο περιβάλλον καθώς μεταβάλλεται διαρκώς κάτω από τα πόδια σας.

Φανταστείτε τώρα μια κατάσταση στην οποία μπορείτε να ορίσετε με σαφήνεια και να επιβάλλετε θεμελιώδεις μηχανισμούς ελέγχου της ταυτότητας: κάθε διαχειριστής υποχρεούται να πιστοποιείται με πολυπαραγοντική αυθεντικοποίηση (MFA), οι υπηρεσιακοί λογαριασμοί περιορίζονται στη συνήθη, εγκεκριμένη συμπεριφορά τους και κάθε πρόσβαση απορρίπτεται από προεπιλογή, εκτός και αν επιτρέπεται ρητά. Τέτοια επίπεδα ελέγχου δεν είναι απλώς φιλόδοξα: είναι εφαρμόσιμα, είναι επιβλητέα, και το σημαντικότερο, είναι μετρήσιμα. Η αποτελεσματικότητά τους αντικατοπτρίζεται στις απειλές που αποκρούονται ή περιορίζονται προτού προλάβουν να κλιμακωθούν, δημιουργώντας μια άμεση σύνδεση μεταξύ ελέγχου και μείωσης του κινδύνου.

Αυτό που χρειάζεται είναι μια αλλαγή τόσο στη νοοτροπία όσο και στην τεχνολογία. Η Ασφάλεια Ταυτότητας έκδοση 2η (Identity Security v2) θέτει την πρόληψη παραβιάσεων στο επίκεντρο. Είναι προληπτική, καθολική και σχεδιάστηκε για να διαχειρίζεται τους κινδύνους για την ταυτότητα χωρίς να παρεμποδίζει τις επιχειρηματικές ή λειτουργικές δραστηριότητες. Ως αποτέλεσμα, η ταυτότητα δεν αντιμετωπίζεται ως δεύτερη σκέψη, αλλά ως σημείο ελέγχου.

Και αυτή η αλλαγή είναι πιο επείγουσα από ποτέ. Μία «τέλεια καταιγίδα» μαίνεται (ένας καταστροφικός συνδυασμός αρνητικών παραγόντων) γύρω από τις διάφορες ξεπερασμένες απόψεις και υποθέσεις σχετικά με τον ρόλο της ταυτότητας στην ασφάλεια, την έλλειψη σύγχρονων εργαλείων που μπορούν να παρέχουν έλεγχο σε πραγματικό χρόνο και την αυξανόμενη πολυπλοκότητα στα υβριδικά περιβάλλοντα ή και στα περιβάλλοντα cloud και SaaS. Για να μην βρεθούμε προ εκπλήξεων, απαιτείται μία νέα προσέγγιση, η οποία μας επιτρέπει να επιβάλουμε μηχανισμούς ελέγχου τώρα, όπου έχει σημασία, και που μπορούμε να προσαρμόσουμε και να βελτιστοποιήσουμε αργότερα.

Δεν μπορούμε να περιμένουμε. Το κόστος της αδράνειας έχει γίνει πλέον σαφές στις αναφορές παραβιάσεων την ώρα που τα κλεμμένα διαπιστευτήρια συσσωρεύονται μέρα με τη μέρα στον Σκοτεινό Ιστό.

Γιατί η ταυτότητα είναι κάτι διαφορετικό, και γιατί έχει την σημασία της

Η ταυτότητα διαφέρει από άλλους τομείς της ασφάλειας. Σε αντίθεση με τους περισσότερους τομείς ασφαλείας, η ταυτότητα αφορά ουσιαστικά τους ανθρώπους. Ακόμη και οι μη ανθρώπινες ταυτότητες, οι υπηρεσιακοί λογαριασμοί, τα API και οι ταυτότητες μηχανών αντανακλούν τελικά τις ανθρώπινες αποφάσεις που λαμβάνονται είτε από προγραμματιστές, είτε από διαχειριστές ή από τους ιδιοκτήτες πλατφορμών.

Οι ταυτότητες είναι μοναδικές καθώς είναι συνυφασμένες με τις καθημερινές δραστηριότητες ενός οργανισμού. Επηρεάζουν τον τρόπο που οι άνθρωποι αποκτούν πρόσβαση σε εργαλεία, συνεργάζονται και εκτελούν εργασίες -και κυρίως, πως αισθάνονται ενώ το κάνουν.

Ιστορικά, η ταυτότητα χρηματοδοτήθηκε για δύο λόγους:

- Για το πως είναι δυνατόν να εντάξουμε γρήγορα νέους υπαλλήλους και πως να κάνουμε την αυθεντικοποίηση απρόσκοπτη για όλους;

- Για το πως μπορούμε να ικανοποιήσουμε τις απαιτήσεις συμμόρφωσης και να αποφύγουμε δαπανηρές παραβιάσεις;

Τώρα, έχει εμφανιστεί και ένας τρίτος παράγοντας, ο οποίος είναι θεμελιωδώς διαφορετικός: πως μπορούμε να αμυνθούμε απέναντι σε απειλές που βασίζονται στην ταυτότητα; Και αυτό απαιτεί νέες δεξιότητες και μια νέα νοοτροπία που ενδέχεται να μην ευθυγραμμίζεται με τους παραδοσιακούς στόχους αποτελεσματικότητας ή και συμμόρφωσης.

Σε πολλές περιπτώσεις, η αποτελεσματικότητα/ αποδοτικότητα σχετίζεται με την αύξηση του κινδύνου, με την παροχή υπερβολικών δικαιωμάτων πρόσβασης να αποτελεί την συχνότερη συνέπεια. Την ώρα που το πεδίο της συμμόρφωσης είναι στενό και βαθύ, η ασφάλεια απαιτεί μεγάλου εύρους και σε πραγματικό χρόνο ορατότητα και έλεγχο. Εξαιτίας λοιπόν αυτών των ανταγωνιστικών προτεραιοτήτων, οι ομάδες ταυτότητας πρέπει να εξελιχθούν σε ομάδες ασφάλειας ταυτότητας με νέα αποστολή και εξειδικευμένα εργαλεία.

Στους περισσότερους τομείς της ασφάλειας, αυτή η εξέλιξη είναι ήδη καθιερωμένη: οι ομάδες δικτύου, τερματικών συσκευών και νέφους (cloud) συνεργάζονται με τους εξειδικευμένους ομολόγους τους στον τομέα της ασφάλειας, με την υποστήριξη ειδικά σχεδιασμένων εργαλείων. Όμως στον τομέα της ταυτότητας, το συγκεκριμένο μοντέλο συχνά απουσιάζει. Οι ομάδες που διαχειρίζονται συστήματα όπως τα Active Directory, Entra ή Okta σπάνια συνεργάζονται με ειδικές ομάδες ασφάλειας που διαθέτουν και αξιοποιούν εξειδικευμένη τεχνολογία. Και συχνά δεν διαθέτουν τα εργαλεία που απαιτούνται για ακολουθήσουν μία προσέγγιση που προτεραιοποιεί την ασφάλεια.

Για να αντιμετωπιστούν οι σημερινές απειλές, αυτό πρέπει να αλλάξει.

Γιατί τα σημερινά εργαλεία ασφάλειας ταυτότητας δεν επαρκούν

Καθώς η ασφάλεια ταυτότητας δεν έχει εξελιχθεί σε οργανωτικό επίπεδο, η τεχνολογία έχει επίσης μείνει πίσω, ειδικά σε σύγκριση με άλλους τομείς ασφάλειας.

Ας πάρουμε ως παράδειγμα την δικτυακή ασφάλεια. Όχι μόνο τα σύγχρονα εργαλεία προσφέρουν ορατότητα, αλλά λειτουργούν και ως ένα καθολικό επίπεδο ελέγχου που επιβάλλει προστατευτικά μέτρα στο σύνολο του περιβάλλοντος. Οι ομάδες ασφάλειας μπορούν να καθορίζουν και να εφαρμόζουν προληπτικά πολιτικές ασφάλειας για τον έλεγχο του ρίσκου/κινδύνου και την αντιμετώπιση απειλών σε πραγματικό χρόνο. Τέτοιοι μηχανισμοί ελέγχου εφαρμόζονται με συνέπεια, διασφαλίζοντας ότι δεν υπάρχει κάποιο τμήμα του δικτύου που να λειτουργεί εκτός του πλαισίου ασφάλειας του οργανισμού.

Η ταυτότητα δεν έχει εξελιχθεί με τον ίδιο τρόπο.

Τα σημερινά εργαλεία ασφάλειας ταυτότητας εμπίπτουν σε μία από τις τρεις ακόλουθες κατηγορίες:

- Εργαλεία που αντιμετωπίζουν την ταυτότητα ως ένα σύνολο ευπαθειών που πρέπει να επιδιορθωθούν (π.χ. αδύναμοι κωδικοί πρόσβασης, υπερβολικά προνόμια, ορφανοί λογαριασμοί)

- Εργαλεία που απομονώνουν τους επικίνδυνους λογαριασμούς (π.χ. με την αποθήκευση τους σε κάποιο θησαυροφυλάκιο μέσω PAM)

- Εργαλεία που επιχειρούν να ανιχνεύσουν απειλές που βασίζονται στην ταυτότητα και να τις αντιμετωπίσουν (π.χ. ITDR ή Identity Threat Detection and Response)

Τέτοιες λύσεις είναι κατακερματισμένες, εστιάζουν μόνο σε πλατφόρμες νέφους, SaaS ή εγγενείς πλατφόρμες ταυτότητας και συχνά εφαρμόζονται σε απομονωμένα συστήματα. Το αποτέλεσμα είναι οι επιτιθέμενοι να έχουν τη δυνατότητα να εκμεταλλευτούν με ευκολία αυτά τα κενά.

Όμως το κρισιμότερο ζήτημα είναι ότι αυτά τα εργαλεία δεν δίνουν τη δυνατότητα στις ομάδες ασφάλειας ταυτότητας να αναλάβουν τον έλεγχο του κινδύνου. Κρατούν τις ομάδες σε κατάσταση αντίδρασης, αναγκάζοντάς τες να καταδιώκουν τις απειλές, να επιδιορθώνουν προβλήματα εκ των υστέρων και να εφαρμόζουν πολλαπλά επίπεδα ελέγχου ως ανταπόκριση σε ότι έχει ήδη λάβει χώρα.

Στα σημερινά, περισσότερο σύνθετα περιβάλλοντα, το συγκεκριμένο μοντέλο απλώς δεν μπορεί να λειτουργήσει. Αν αντιμετωπίζουμε την ταυτότητα ως μια λίστα εκκρεμοτήτων που πρέπει να επιδιορθωθούν, τότε αυτό σημαίνει ότι θα παραμείνουμε εκτεθειμένοι στον κίνδυνο ωσότου τα διορθώσουμε όλα και τα κάνουμε όλα τέλεια, κάτι που κανένας οργανισμός δεν μπορεί να επιτύχει ρεαλιστικά.

Μπορούμε να ελαχιστοποιήσουμε την έκθεση στον κίνδυνο «κλειδώνοντας» τους λογαριασμούς υψηλού κινδύνου. Αυτή ωστόσο είναι μία δύσκολη διαδικασία συνήθως που υποβαθμίζει την εμπειρία του χρήστη και δεν κλιμακώνεται εύκολα. Η συγκεκριμένη προσέγγιση απαιτεί επίσης τελειότητα: τέλεια ορατότητα, τέλεια εκτέλεση και πλήρη κάλυψη κάθε κρίσιμου συστήματος. Καμία εταιρεία ή πάροχος ασφαλείας δεν μπορεί με ειλικρίνεια να ισχυριστεί ότι έχει επιτύχει κάτι τέτοιο.

Η επίλυση των παραβιάσεων λογαριασμών απαιτεί κάτι περισσότερο από μία σειρά από επιδιορθώσεις. Απαιτεί ένα νέο είδος τεχνολογίας ασφάλειας ταυτότητας, που παρέχει στις ομάδες πραγματικό έλεγχο, κλείνει προληπτικά τα κενά και σας δίνει τον έλεγχο.

Πως μπορούμε να αναλάβουμε τον έλεγχο;

Η αυθεντικοποίηση σήμερα δεν έχει σχεδιαστεί έχοντας ως πρωταρχικό στόχο την ασφάλεια. Όταν σχεδιάζουμε δίκτυα, η ασφάλεια βρίσκεται στο κέντρο και παντού. Τα τείχη προστασίας, η τμηματοποίηση και οι έλεγχοι έχουν δημιουργηθεί για τον περιορισμένο της εμβέλειας της ζημιάς και των απειλών. Δεν θα δεχόσασταν ένα δίκτυο χωρίς ενσωματωμένους μηχανισμούς ασφάλειας και ελέγχου. Η αυθεντικοποίηση από την άλλη σχεδιάστηκε κατά πρώτο λόγο για να διασφαλίσει την επιχειρησιακή συνέχεια και τη διαθεσιμότητα. Η προτεραιότητα είναι η λειτουργία: θα μπορούν οι χρήστες να συνδεθούν όταν χρειαστεί; Θα παραμείνουν τα συστήματα εντός λειτουργίας για να υποστηρίξουν την επιχείρηση; Αυτή η νοοτροπία αντικατοπτρίζει ουσιαστικά την κληρονομιά της ταυτότητας ως παράγοντα διευκόλυνσης της επιχειρησιακής λειτουργίας και όχι ως μέσο ελέγχου της ασφάλειας.

Γιατί όμως η αυθεντικοποίηση δεν σχεδιάστηκε για να δίνει προτεραιότητα στην ασφάλεια;

Γιατί δεν ξεκινάμε από μια θέση απόρριψης ως προεπιλογή και δεν εφαρμόζουμε ελέγχους ασφάλειας για να επιβάλλουμε πρότυπα ασφάλειας σύμφωνα με την προθυμία μας να επωμιστούμε το ρίσκο; Ως αποτέλεσμα, η ακτίνα της ζημιάς θα περιοριστεί και ο κίνδυνος παραβίασης λογαριασμών θα μειωθεί.

Φανταστείτε αν αυτές ήταν οι προεπιλεγμένες πολιτικές:

- Να απαιτείται πολυπαραγοντική αυθεντικοποίηση (MFA) για κάθε πρόσβαση σε ευαίσθητη υποδομή

- Να απορρίπτεται οποιαδήποτε σύνδεση δεν προέρχεται από αξιόπιστες πηγές

- Να αποκλείεται κάθε απόπειρα αυθεντικοποίησης που χρησιμοποιεί παλαιά ή ανασφαλή πρωτόκολλα

Όταν προσεγγίζουμε την ταυτότητα με αυτή τη νοοτροπία, το παιχνίδι αλλάζει. Οι κίνδυνοι για την ασφάλεια δεν έχουν πλέον τον «χαρακτήρα» του κατεπείγοντος επειδή το περιβάλλον είναι ελεγχόμενο εκ σχεδιασμού. Πλέον, είναι ευκολότερο να εξηγήσουμε τον κίνδυνο στα στελέχη του οργανισμού, όχι επειδή εξαφανίστηκαν διά μαγείας τα όποια προβλήματα, αλλά επειδή έχουμε αναλάβει τον έλεγχο του τρόπου που προστατεύεται η ταυτότητα.

Αυτό σας δίνει τον χώρο και τον χρόνο που χρειάζεστε για να εκσυγχρονίσετε το τοπίο της ταυτότητας, διατηρώντας παράλληλα τον έλεγχο του κινδύνου σε κάθε βήμα -είτε πρόκειται για την υιοθέτηση εφήμερων διαπιστευτηρίων, τη μετάβαση προς μηδενικά προνόμια ή την επανεξέταση του τρόπου χορήγησης της πρόσβασης.

Πηγή: Silverfort

Η Sophos είναι στην ευχάριστη θέση να δηλώσει ότι το Sophos Endpoint ενσωματώνεται πλέον εγγενώς και συμπεριλαμβάνεται σε όλες τις συνδρομές Taegis™ Extended Detection and Response (XDR) και Taegis Managed Detection and Response (MDR).

Οι πελάτες αποκτούν άμεση πρόσβαση σε ένα συνδυασμό δυνατοτήτων πρόληψης, εντοπισμού και αντιμετώπισης απειλών σε μια ενιαία πλατφόρμα, με ταυτόχρονη μείωση του κόστους και απλοποίηση των λειτουργιών. Η ενσωμάτωση ακολουθεί την εξαγορά της Secureworks από τη Sophos τον Φεβρουάριο του 2025 και αποτελεί ένα σημαντικό ορόσημο στη συνένωση των δυνατοτήτων των δύο εταιρειών, με στόχο να βοηθήσουν τους πελάτες να αντιμετωπίσουν τις κυβερνοεπιθέσεις με υψηλότερη απόδοση της επένδυσης (ROI).

Η προστασία των τερματικών συσκευών παραμένει ένα από κρισιμότερα επίπεδα άμυνας ενάντια στις σημερινές κυβερνοαπειλές, παρέχοντας τόσο πρόληψη πρώτης γραμμής όσο και ζωτικής σημασίας τηλεμετρία για εντοπισμό και ανταπόκριση. Με το Sophos Endpoint να περιλαμβάνεται σε όλες τις νέες και όλες τις υφιστάμενες συνδρομές Taegis XDR και MDR, οι πελάτες μπορούν να επωφεληθούν από τις απαράμιλλες δυνατότητες άμυνας κατά του ransomware καθώς και από τις μεγάλες δυνατότητες μετριασμού των αντίπαλων που ενεργοποιούνται αυτόματα στην περίπτωση επίθεσης. Η ενσωμάτωση επιτρέπει στους οργανισμούς να ενισχύσουν την προστασία τους, μειώνοντας ταυτόχρονα το κόστος αδειών χρήσης και των εξόδων διαχείρισης μέσω της εγγενούς ενσωμάτωσης και επιτυγχάνοντας τον περιορισμό των απειλών με διευρυμένες ενέργειες ανταπόκρισης.

Η Taegis παραμένει μια πλήρως ανοιχτή πλατφόρμα, διασφαλίζοντας ότι οι πελάτες εξακολουθούν να αποκομίζουν την πλήρη αξία από τις υπάρχουσες επενδύσεις τους στον τομέα της κυβερνοασφάλειας διατηρώντας την ελευθερία να χρησιμοποιούν τη λύση προστασίας τερματικών συσκευών της επιλογής τους. Έτσι, εξασφαλίζεται ότι οι πελάτες μεγιστοποιούν την απόδοση της επένδυσής τους, αφήνοντας παράλληλα περιθώρια στον προϋπολογισμό τους για άλλες προτεραιότητες στον τομέα της κυβερνοασφάλειας.

Παρακολουθήστε το συγκεκριμένο βίντεο διάρκειας 2 λεπτών για να μάθετε περισσότερα σχετικά με την ενσωμάτωση.

Οι οργανισμοί χρειάζονται ανώτερη προστασία

Πάρα πολλοί οργανισμοί εξακολουθούν να αντιμετωπίζουν την προστασία των τερματικών συσκευών ως ένα απλό προϊόν, και ακριβώς αυτό είναι το λάθος στο οποίο υπολογίζουν οι επιτιθέμενοι. Η πραγματικότητα είναι ότι δεν έχουν σχεδιαστεί όλα τα προϊόντα προστασίας τερματικών συσκευών να αποτρέπουν τις σημερινές επιθέσεις με το πληκτρολόγιο στα χέρια (hands-on keyboard attacks).

Οι δυνατότητες πρόληψης του Sophos Endpoint, όπως η προστασία CryptoGuard κατά του ransomware και η προσαρμοστική προστασία από επιθέσεις (Adaptive Attack Protection), σταματούν τις επιθέσεις πριν αυτές κλιμακωθούν, κάτι που αλλάζει πραγματικά τα δεδομένα για τις επιχειρήσεις που διαχειρίζονται χιλιάδες συσκευές. Και με την απλοποίηση της εφαρμογής και της διαχείρισης των πολιτικών, βοηθάμε τους οργανισμούς να παραμένουν ένα βήμα μπροστά από τις απειλές, να μειώνουν το συνολικό κόστος ιδιοκτησίας και να μεγιστοποιούν την απόδοση των επενδύσεών τους στην ασφάλεια.

Βασικά οφέλη για τους πελάτες της Taegis

- Χαμηλότερο κόστος και βελτιωμένη απόδοση επένδυσης: Το Sophos Endpoint περιλαμβάνεται πλέον αυτόματα σε όλες τις συνδρομές Taegis XDR και Taegis MDR, εξαλείφοντας την ανάγκη αγοράς ξεχωριστής λύσης ασφάλειας τερματικών συσκευών.

- Διατήρηση της επιλογής προμηθευτή: Η Taegis παραμένει μια ανοιχτή πλατφόρμα, επιτρέποντας στους οργανισμούς να συνεχίσουν να χρησιμοποιούν την λύση προστασίας τερματικών συσκευών που προτιμούν.

- Κορυφαία προστασία στον κλάδο: Έχοντας κερδίσει τον τίτλο του «Leader» 16 φορές στις εκθέσεις Gartner® Magic Quadrant™ για πλατφόρμες προστασίας τερματικών, το Sophos Endpoint παρέχει απαράμιλλη άμυνα κατά του ransomware και άλλων προηγμένων απειλών, με λειτουργίες όπως το CryptoGuard και το Adaptive Attack Protection να είναι προσβάσιμες απευθείας από την κονσόλα Taegis.

- Αδιάλειπτη ροής εργασίας: Η τηλεμετρία και οι ανιχνεύσεις από το Sophos Endpoint εισάγονται στην πλατφόρμα Taegis, επιτρέποντας στους πελάτες να διατηρήσουν τις υπάρχουσες ροές εργασίας ανίχνευσης και ανταπόκρισης.

- Απλοποιημένη διαχείριση: Οι πελάτες μπορούν να κατεβάσουν, να εγκαταστήσουν και να διαχειριστούν το Sophos Endpoint απευθείας από την κονσόλα Taegis.

Συναντώντας τους πελάτες εκεί όπου βρίσκονται

Για την υποστήριξη μιας ευρείας γκάμας περιβαλλόντων, οι πελάτες μπορούν πλέον να επιλέξουν μεταξύ τριών επιλογών υλοποίησης/ εφαρμογής όσον αφορά την προστασία των τερματικών συσκευών:

- Sophos Endpoint: Ενσωματωμένο εγγενώς για ολοκληρωμένη πρόληψη, εντοπισμό και αντιμετώπιση σε έναν μόνο πράκτορα.

- Εγγενείς ενσωματώσεις εκτός της Sophos: Η λήψη δεδομένων τηλεμετρίας εξασφαλίζει πλήρη ορατότητα από προϊόντα όπως CrowdStrike, Microsoft Defender, SentinelOne και Carbon Black by Broadcom.

- Άλλες λύσεις ασφάλειας τερματικών συσκευών εκτός της Sophos: Υποστηρίζονται μέσω μιας επιλογής εγκατάστασης ενός αισθητήρα μόνο για ανίχνευση/εντοπισμό.

Βελτιωμένη εμπειρία εγκατάστασης Sophos για χρήστες της πλατφόρμας Taegis

Η αναβάθμιση σε Sophos Endpoint είναι μια εύκολη και απρόσκοπτη διαδικασία για τους χρήστες της πλατφόρμας Taegis.

- Οι πελάτες μπορούν να κατεβάσουν τα προγράμματα εγκατάστασης Sophos Endpoint απευθείας από την πλατφόρμα Taegis, χωρίς να απαιτούνται πρόσθετες άδειες χρήσης.

- Η τεκμηρίωση και οι οδηγίες αναβάθμισης βρίσκονται στη σελίδα Sophos Endpoint Agent στην τεκμηρίωση Secureworks.

- Οι πελάτες μπορούν να διατηρήσουν τις υπάρχουσες ροές εργασίας ανίχνευσης και ανταπόκρισης, καθώς η τηλεμετρία τερματικών συσκευών και οι ανιχνεύσεις από το Sophos Endpoint εισάγονται πλέον απευθείας στην πλατφόρμα Taegis.

- Απευθείας από την κονσόλα Taegis είναι πλέον διαθέσιμες πρόσθετες δυνατότητες ανταπόκρισης με τη λειτουργία Live Response για το Sophos Endpoint. Αυτό επιτρέπει στις ομάδες ασφαλείας να εκτελούν εντολές για τον τερματισμό ύποπτων διεργασιών, την επανεκκίνηση τερματικών και διακομιστών, τη διαγραφή αρχείων και άλλων, με πλήρη και ασφαλή πρόσβαση shell. (Σημείωση: Για να αξιοποιηθεί το χαρακτηριστικό Live Response, είναι απαραίτητο για ένα τερματικό να εκτελεί το Sophos Endpoint -είτε τον πλήρη πράκτορα είτε τον αισθητήρα).

Μάθετε περισσότερα

Το Sophos Endpoint είναι άμεσα διαθέσιμο για όλους τους υπάρχοντες και νέους πελάτες Taegis XDR και MDR. Παρακολουθήστε αυτό το βίντεο 2 λεπτών, εξερευνήστε την πλατφόρμα Taegis και μάθετε περισσότερα για το Sophos Endpoint. Για να μάθετε και να συζητήσετε τους τρόπους που οι Sophos και Taegis μπορούν να υποστηρίξουν τους στόχους σας στον τομέα της κυβερνοασφάλειας, επικοινωνήστε σήμερα με τον αντιπρόσωπο της Sophos.

Πηγή: Sophos

Η πρόσφατη ανακοίνωση της εξαγοράς της CyberArk από την Palo Alto Networks, μίας ιστορικής συμφωνίας αξίας περίπου 25 δισεκατομμυρίων δολαρίων, συγκλόνισε τον κλάδο της κυβερνοασφάλειας. Πέρα από την οικονομική κλίμακα της συναλλαγής, η συγκεκριμένη εξαγορά σηματοδοτεί και μια αλλαγή στον τρόπο με τον οποίο ο κλάδος αντιμετωπίζει την ασφάλεια ταυτότητας. Η πρόσφατη εξαγορά ουσιαστικά επιβεβαίωσε αυτό που η Silverfort έχει επισημάνει κατά καιρούς: η ταυτότητα είναι η πρώτη και η τελευταία γραμμή άμυνας και απαιτεί το δικό της εξειδικευμένο επίπεδο ασφάλειας. Όπως έχουμε δει και σε άλλους τομείς, όπως στην ασφάλεια τερματικών συσκευών (endpoint security) και στην ασφάλεια νέφους (cloud security), η προστασία των ταυτοτήτων απαιτεί μια πλατφόρμα απ’ άκρη-σε-άκρη (end-to-end) που να προσφέρει ενοποιημένη ορατότητα, έξυπνη πληροφόρηση και αναλυτικά στοιχεία και πραγματικού χρόνου επί τόπου προστασία (ενσωματωμένη).

Η CyberArk, που εδραιώθηκε στον τομέα της διαχείρισης της προνομιακής πρόσβασης (PAM) προχώρησε στην επέκταση των δυνατοτήτων προστασίας της ταυτότητας για να ανταποκριθεί στις ανάγκες της αγοράς. Η εξαγορά αυτή ωστόσο θέτει ένα πιο κρίσιμο και επίκαιρο ερώτημα:

Ποιο είναι το μέλλον του PAM;

Πιστεύουμε ότι βρισκόμαστε στην απαρχή ενός μετασχηματισμού. Αναφερόμαστε σε ένα μέλλον όπου η ασφάλεια της προνομιακής πρόσβασης δεν θα περιστρέφεται πλέον γύρω από ένα «θησαυροφυλάκιο» (vault). Οι προσεγγίσεις μάλιστα που βασίζονται σε θησαυροφυλάκια δεν θα αποτελούν πλέον την κύρια μέθοδο επιβολής της ασφάλειας προνομιακής πρόσβασης.

Αυτή η αλλαγή έρχεται σε συνάρτηση με άλλους μετασχηματισμούς που έχουμε δει να συμβαίνουν σε άλλους τομείς της κυβερνοασφάλειας:

- Η ασφάλεια cloud έχει καταστεί πλέον «agent-less» (δίχως πράκτορες λογισμικού), αντικαθιστώντας τις παρεμβατικές εγκαταστάσεις/υλοποιήσεις με ελαφριά και βασισμένη σε API ορατότητα.

- Η πολυπαραγοντική αυθεντικοποίηση (MFA) ή αλλιώς ο έλεγχος ταυτότητας πολλαπλών παραγόντων δεν απαιτεί αλλαγές στον κώδικα ή διακομιστές μεσολάβησης όπως γινόταν στο παρελθόν. Σήμερα επιβάλλεται από τον πάροχο ταυτότητας ή μια επέκταση (extension) προς τον πάροχο ταυτότητας.

- Οι πλατφόρμες προστασίας ταυτότητας επιβάλλουν πλέον πολιτικές σε πραγματικό χρόνο χωρίς την έγχυση (εισαγωγή) κλειδιών ή κωδικών πρόσβασης, μειώνοντας την επιφάνεια επίθεσης.

- Η ασφάλεια δικτύου απομακρύνθηκε από τα φυσικά τείχη προστασίας και τα VPNs και μεταπήδησε στην δικτυακή πρόσβαση μηδενικής εμπιστοσύνης ή Zero Trust Network Access (ZTNA) που παρέχει πρόσβαση με δυναμικό τρόπο βάσει της ταυτότητας, του πλαισίου και της στάσης (κατάστασης).

Σε κάθε μία από αυτές τις περιπτώσεις, η βασική ιδέα ήταν η ίδια: να απομακρυνθούμε από την προστασία των μυστικών ή της υποδομής και να επικεντρωθούμε στην προστασία της ίδιας της πρόσβασης. Το ίδιο το PAM τώρα περνάει σε μια παρόμοια εξέλιξη.

Το πρόβλημα με το PAM που βασίζεται σε θησαυροφυλάκια

Τα θησαυροφυλάκια εισήχθησαν ως ένας τρόπος προστασίας των διαπιστευτηρίων που χρησιμοποιούνται από προνομιακούς λογαριασμούς -ονομασίες χρήστη και κωδικοί πρόσβασης διαχειριστών διακομιστών, βάσεων δεδομένων, μεταγωγέων (switches) και άλλων. Η λογική ήταν η εξής: να μην επιτρέπετε στους χρήστες να γνωρίζουν ή να επαναχρησιμοποιούν ισχυρούς κωδικούς πρόσβασης. Αντ’ αυτού, να τους επιτρέπετε να ανακτούν τα διαπιστευτήρια τους από ένα ασφαλές θησαυροφυλάκιο όταν κριθεί απαραίτητο καθώς και να τα εναλλάσσουν μετά τη χρήση τους.

Παρά ταύτα, στην πράξη, το PAM που βασίζεται σε θησαυροφυλάκια γίνεται αιτία διάφορων προβλημάτων:

- Προστατεύει τα διαπιστευτήρια, όχι την πρόσβαση. Μόλις ένας χρήστης ανακτήσει τα διαπιστευτήρια, μπαίνει τέλος στις προστασίες που προσφέρει το θησαυροφυλάκιο. Ο κωδικός πρόσβασης μπορεί να «εξαχθεί» από τη μνήμη, να καταγραφεί από κακόβουλο λογισμικό, να πέσει στα χέρια κάποιου κακόβουλου εσωτερικού ή να υποκλαπεί σε μια επίθεση τύπου «man-in-the-middle». Όπως είναι κατανοητό, δεν προστατεύεται η ίδια η πρόσβαση, αλλά το μέρος αποθήκευσης του κωδικού πρόσβασης μόνο.

- Είναι λειτουργικά περίπλοκο. Το PAM που βασίζεται σε θησαυροφυλάκιο εισάγει μεγάλες τριβές στις ροές εργασίας. Η αλλαγή του τρόπου με τον οποίο οι χρήστες συνδέονται στα συστήματα -ανακατεύθυνση μέσω διακομιστή μεσολάβησης, υποχρεωτική εξακρίβωση των κωδικών πρόσβασης, η επαναληπτική αυθεντικοποίηση -συχνά απαιτεί εκπαίδευση, παρακάμψεις πολλές φορές ή ακόμα και εξαιρέσεις. Στον τομέα των NHI (Non-Human Identities, δηλαδή των ψηφιακών ταυτοτήτων που χρησιμοποιούνται από μη ανθρώπινες οντότητες, όπως υπηρεσίες, εφαρμογές ή συσκευές για να αυθεντικοποιούνται όταν «επικοινωνούν» με άλλα συστήματα χωρίς την ανθρώπινη παρέμβαση), για την εναλλαγή των διαπιστευτηρίων υπηρεσιακών λογαριασμών συνήθως απαιτούνται πολλαπλές εγκρίσεις και προσεκτική εργασία για την αποφυγή παρεμβάσεων που θα μπορούσαν να προκαλέσουν προβλήματα ή διακοπές λειτουργίας. Αυτή η αλλαγή στη συμπεριφορά περιπλέκει την υιοθέτηση και καθιστά την εφαρμογή του PAM χρονοβόρα και δαπανηρή. Πολλές εταιρείες χρειάζονται χρόνια για να εφαρμόσουν το PAM σε μεγάλη κλίμακα, ειδικά σε υβριδικά περιβάλλοντα όπου τα παλαιά συστήματα, οι λογαριασμοί υπηρεσιών και η πρόσβαση τρίτων απαιτούν ξεχωριστές διαμορφώσεις.

- Δεν είναι ανθεκτικό στις παραβιάσεις. Από μόνα τους τα θησαυροφυλάκια αποτελούν στόχους υψηλής αξίας. Οι επιτιθέμενοι ξέρουν ότι η παραβίαση ενός θησαυροφυλακίου μπορεί να τους δώσει πρόσβαση σε διαπιστευτήρια των πλέον ευαίσθητων συστημάτων του οργανισμού. Και έχουμε δει πραγματικές παραβιάσεις που αποδεικνύουν του λόγου το αληθές. Το 2022, σε μια υψηλού προφίλ παραβίαση, ο επιτιθέμενος σύμφωνα με αναφορές απέκτησε πρόσβαση στο θησαυροφυλάκιο προνομιακής πρόσβασης μίας εταιρείας και εξαπάτησε έναν υπάλληλο να προχωρήσει στην έγκριση αιτημάτων για πολυπαραγοντική αυθεντικοποίηση (MFA). Μόλις παρείσδυσε στο εσωτερικό του εταιρικού δικτύου, ο εισβολέας είχε αποκτήσει πρόσβαση στην υποδομή, σε εργαλεία διαχείρισης και σε ευαίσθητα δεδομένα. Σε άλλα περιστατικά, οι εισβολείς εκμεταλλεύτηκαν λανθασμένες ρυθμίσεις στα θησαυροφυλάκια, διακριτικά API ή αδυναμίες ενοποίησης/ ενσωμάτωσης για να κλιμακώσουν την πρόσβασή τους. Δεν μπορεί να υποστηριχθεί πλέον η ιδέα ότι τα θησαυροφυλάκια είναι άτρωτα.

- Δημιουργεί ψευδή αίσθηση ασφάλειας. Συχνά, οι ομάδες ασφάλειας υποθέτουν ότι η εναλλαγή διαπιστευτηρίων και ο περιορισμός της πρόσβασης στο θησαυροφυλάκιο επαρκούν. Αν ωστόσο ο κωδικός πρόσβασης εξακολουθεί να παραδίδεται στον χρήστη, ακόμη και για μικρό χρονικό διάστημα, εξακολουθεί να υπάρχει η πιθανότητα κατάχρησης ή υποκλοπής του. Οι μηχανισμοί ασφαλείας (όπως το MFA, η καταγραφή συνεδριών ή οι εγκριτικές ροές εργασίας) είναι συνδεδεμένοι μόνο με το θησαυροφυλάκιο και όχι με την ίδια την προνομιακή πρόσβαση. Όταν ολοκληρωθεί η διαδικασία σύνδεσης (login), δεν υπάρχει κάποιο πρόσθετο σημείο επιβολής της εφαρμογής μέτρων ασφαλείας.

Το PAM που βασίζει τη λειτουργία του στα θησαυροφυλάκια λειτούργησε καλά στην εποχή της στατικής υποδομής και των μακροχρόνιων λογαριασμών. Τα σημερινά ωστόσο περιβάλλοντα πληροφορικής είναι δυναμικά, κατανεμημένα και ταυτότητο-κεντρικά. Δεν είναι πλέον λύση να προστατεύεις απλώς τα διαπιστευτήρια σε ένα θησαυροφυλάκιο.

Από τη διαχείριση προνομιακών λογαριασμών στην ασφάλεια προνομιακής πρόσβασης

Η πραγματική ευκαιρία -και αυτό που καθορίζει το μέλλον χωρίς θησαυροφυλάκια- είναι η μετάβαση από τη διαχείριση προνομιακών λογαριασμών στην ασφάλεια προνομιακής πρόσβασης.

Σε αυτό το μοντέλο, οι οργανισμοί δεν βασίζονται πλέον σε μόνιμους λογαριασμούς με κωδικούς πρόσβασης που αποθηκεύονται σε θησαυροφυλάκια. Αντιθέτως, η χορήγηση των προνομίων είναι δυναμική, και πραγματοποιείται ακριβώς εκείνη τη στιγμή (JIT, Just-in-Time) ενώ αφαιρούνται όταν πλέον δεν είναι απαραίτητα. Η πρόσβαση ελέγχεται και επιτηρείται διαρκώς σε πραγματικό χρόνο βάσει της ταυτότητας χρήστη, του περιβάλλοντός (συσκευή, τοποθεσία, ώρα) και της πολιτικής.

Έτσι, εξαλείφονται πολλοί από τους κινδύνους που σχετίζονται με το PAM που βασίζεται στα θησαυροφυλάκια:

- Δεν υπάρχουν μόνιμα ή μακροχρόνια διαπιστευτήρια που μπορούν να κλαπούν ή να επαναχρησιμοποιηθούν.

- Η αλλαγή στη συμπεριφορά του χρήστη είναι ανεπαίσθητη. Δεν υπάρχουν πλέον διακοπές κατά τη διαδικασία της σύνδεσης και δεν απαιτείται κάποια διαδικασία επικύρωσης του κωδικού πρόσβασης.

- Όλη η πρόσβαση παρακολουθείται στενά και συνδέεται με μια επαληθευμένη ταυτότητα.

- Ακόμα και αν ο εισβολέας καταφέρει να αποκτήσει τον κωδικό πρόσβασης, η πρόσβαση εξακολουθεί να είναι ασφαλής και η επίθεση μπορεί να σταματήσει εκεί.

Το ίδιο μοντέλο επεκτείνεται πλέον απρόσκοπτα και στις μη ανθρώπινες ταυτότητες (NHI) -όπως υπηρεσιακοί λογαριασμοί, σκριπτς, πράκτορες τεχνητής νοημοσύνης και εργαλεία αυτοματοποίησης- που αποτελούν πλέον την πλειονότητα των προνομιακών προσβάσεων στους περισσότερους οργανισμούς. Αντί να διαχειρίζονται χιλιάδες μακροχρόνια διαπιστευτήρια για αυτές τις οντότητες, οι οργανισμοί μπορούν να εφαρμόζουν πολιτικές που να επιτρέπουν σε συγκεκριμένα συστήματα να χορηγούν προνομιακή πρόσβαση υπό αυστηρούς μηχανισμούς ελέγχου, χωρίς στατικά μυστικά. Καθώς οι μη-ανθρώπινες ταυτότητες γίνονται περισσότερο διαχειρίσιμες μέσω των παρόχων ταυτότητας, των διάφορων εργαλείων στο cloud και της επιβολής πραγματικού χρόνου, η προσέγγιση χωρίς θησαυροφυλάκιο γίνεται πλέον εφικτή και ασφαλέστερη.

Ταυτοτητο-κεντρική πρόσβαση: Μια ασφαλέστερη προσέγγιση

Αυτή η στροφή προς την ασφάλεια της προνομιακής πρόσβασης καθίσταται δυνατή χάρη στις τεχνολογικές εξελίξεις στον τομέα της ασφάλειας ταυτότητας. Οι οργανισμοί μπορούν πλέον να εφαρμόζουν ισχυρούς μηχανισμούς ελέγχου της ασφάλειας στο επίπεδο της ταυτότητας -επιβάλλοντας MFA, πολιτικές βάσει κινδύνου, επιτήρηση συνεδριών και αναβάθμιση just-in-time- χωρίς να εισάγουν διαπιστευτήρια ή να τροποποιούν την υποδομή.

Πράγματι, οι σύγχρονες πλατφόρμες μπορούν να διασφαλίσουν την προνομιακή πρόσβαση με τρόπο που να:

- Μην απαιτεί διακομιστή μεσολάβησης -δεν απαιτεί τη δρομολόγηση όλης της δικτυακής κίνησης μέσω μιας πύλης ή τον επαναπρογραμματισμό εφαρμογών.

- Μην απαιτεί διαπιστευτήρια -αποφεύγει την εισαγωγή ή την έκθεση διαπιστευτηρίων προνομιακής πρόσβασης.

- Είναι πραγματικού χρόνου και επί τόπου -ανταποκρίνεται δυναμικά στις απόπειρες πρόσβασης με προσαρμοστικές αποφάσεις πολιτικής.

Αυτή η στροφή στην αρχιτεκτονική επιτρέπει στους οργανισμούς να εφαρμόζουν τις αρχές μηδενικής εμπιστοσύνης (Zero Trust) στην προνομιακή πρόσβαση –με το να επικυρώνουν διαρκώς κάθε αίτημα, να εφαρμόζουν πολιτικές ελάχιστων προνομίων και να ανταποκρίνονται άμεσα σε ανωμαλίες.

Και επιπλέον ευθυγραμμίζεται με τον τρόπο που θέλουν να λειτουργούν οι ομάδες ασφάλειας: με τη μείωση της επιφάνειας επίθεσης, την ελαχιστοποίηση των διαταραχών στις ροές εργασίας των χρηστών και με την απλοποίηση των λειτουργιών.

Θα εκλείψουν τα θησαυροφυλάκια;

Τα θησαυροφυλάκια θα παραμείνουν μέρος του τοπίου της προνομιακής πρόσβασης στο προσεχές μέλλον. Ορισμένα συστήματα θα εξακολουθήσουν να απαιτούν κωδικούς πρόσβασης. Ορισμένες απαιτήσεις συμμόρφωσης θα επιβάλλουν την ασφαλή αποθήκευση των διαπιστευτηρίων. Και σε ορισμένα σενάρια παλαιού τύπου ή σενάρια έκτακτης ανάγκης, η ύπαρξη ενός θησαυροφυλακίου ως μηχανισμού εφεδρείας εξακολουθεί να έχει νόημα.

Τα θησαυροφυλάκια ωστόσο δεν θα είναι πλέον ο βασικός τρόπος διασφάλισης της προνομιακής πρόσβασης από τους οργανισμούς. Το κέντρο βάρους αντιθέτως θα μετατοπιστεί σε ταυτοτητο-κεντρικούς μηχανισμούς ελέγχου πραγματικού χρόνου, ένα μοντέλο που όχι μόνο δεν βασίζεται στην παροχή διαπιστευτηρίων στους χρήστες αλλά και που δεν απαιτεί την ύπαρξη τέτοιων διαπιστευτηρίων.

Ήδη παρατηρούμε αυτή τη μετάβαση. Οι σύγχρονες πλατφόρμες ασφάλειας ταυτότητας χρησιμοποιούνται για την επιβολή λεπτομερών ελέγχων πρόσβασης για προνομιακές συνεδρίες σε περιβάλλοντα τόσο στις εγκαταστάσεις μίας εταιρείας (on-premises) είτε στο cloud. Οι συγκεκριμένοι μηχανισμοί ελέγχου -που βασίζονται στο ποιος είναι ο χρήστης, σε ποιον πόρο έχει πρόσβαση και υπό ποιο πλαίσιο- είναι ακριβέστεροι, περισσότερο επεκτάσιμοι και πιο ασφαλείς από τις προσεγγίσεις που βασίζονται στα θησαυροφυλάκια.

Και το σημαντικότερο, είναι ταχύτεροι στην εφαρμογή/υλοποίηση τους και ευκολότεροι στη διαχείριση, επειδή πολύ απλά δεν απαιτούν από τους χρήστες να αλλάξουν τον τρόπο σύνδεσής τους ή από τις ομάδες IT να επανασχεδιάσουν τα περιβάλλοντά τους.

Ατενίζοντας το μέλλον

Το μέλλον της προνομιακής πρόσβασης δεν βασίζεται σε θησαυροφυλάκια. Τα θησαυροφυλάκια ήταν κρίσιμης σημασίας, αλλά σε μια παλαιότερη εποχή. Σήμερα, καθώς η ταυτότητα γίνεται η νέα περίμετρος και η πρόσβαση το ίδιο το σημείο ελέγχου, ήρθε η ώρα να προχωρήσουμε προς το μέλλον.

Οι υπεύθυνοι ασφάλειας που επιθυμούν να μειώσουν τον κίνδυνο, να επιταχύνουν την υιοθέτηση του μοντέλου μηδενικής εμπιστοσύνης (Zero Trust) και να απλοποιήσουν τα λειτουργικά τους βάρη θα πρέπει να ξεκινήσουν με την ερώτηση: Χρειάζεται να προστατεύσω αυτόν τον κωδικό πρόσβασης ή μπορώ να τον εξαλείψω εντελώς;

Εστιάζοντας λοιπόν από τους λογαριασμούς στην ίδια την πρόσβαση, μπορούμε επιτέλους να διασφαλίσουμε τις ταυτότητες με έναν τρόπο που είναι αόρατος για τους χρήστες, ανθεκτικός στις παραβιάσεις και σχεδιασμένος για τα δυναμικά περιβάλλοντα του σήμερα και του αύριο.

Μάθετε περισσότερα σχετικά με την ασφάλεια προνομιακής πρόσβασης και τα οφέλη της για τις ομάδες ταυτότητας και ασφάλειας.

Πηγή: Silverfort

Ο ανώτερος αναλυτής της Enterprise Strategy Group (ESG), Todd Thiemann, δημοσίευσε πρόσφατα την τελευταία του έρευνα για την ασφάλεια ταυτότητας με τίτλο «Identity Security at a Crossroads: Balancing Stability, Agility, and Security» (Η Ασφάλεια Ταυτότητας σε Σταυροδρόμι: Εξισορροπώντας τη Σταθερότητα, την Ευελιξία και την Ασφάλεια).

Τα ευρήματα (της έρευνας) καταλήγουν σε ένα σαφές συμπέρασμα: με την ασφάλεια ταυτότητας να γίνεται όλο και πιο περίπλοκη, οι ομάδες πληροφορικής πιστεύουν ότι η ενοποίηση των εργαλείων/δυνατοτήτων τους σε μια ενιαία πλατφόρμα είναι απαραίτητη για να εξασφαλιστεί η ορατότητα σε οτιδήποτε οι εργαζόμενοι και οι μη ανθρώπινες ταυτότητες έχουν πρόσβαση, λειτουργούν και συνδέονται στα εταιρικά περιβάλλοντα τους.

Ο Todd Thiemann ξεκινά την έκθεση με την ακόλουθη σημείωση προς τους αναγνώστες: «Η κατάσταση της ασφάλειας ταυτότητας του εργατικού δυναμικού χαρακτηρίζεται από μία ρευστότητα και αβεβαιότητα καθώς μετασχηματίζονται οι εταιρικές υποδομές, το χαρτοφυλάκιο εφαρμογών που πρέπει να ενσωματωθούν διευρύνεται αδιάκοπα και οι εφαρμογές/υλοποιήσεις (υπηρεσιών) cloud οι οποίες εκθέτουν άλυτα προβλήματα, αναποτελεσματικές διαδικασίες και κατακερματισμένες λύσεις εξαπλώνονται».

Στην έρευνα της ESG έλαβαν μέρος 370 υπεύθυνοι λήψης αποφάσεων στον τομέα της πληροφορικής και της κυβερνοασφάλειας από διάφορους κλάδους, οι οποίοι εργάζονται κυρίως σε οργανισμούς με τουλάχιστον χίλιους ή περισσότερους υπαλλήλους. Ο στόχος αυτής της έρευνας είναι να προσδιορίσει και να ποσοτικοποιήσει τα κύρια προβλήματα που αντιμετωπίζουν τα ηγετικά στελέχη που διαχειρίζονται την ασφάλεια ταυτότητας στους οργανισμούς τους και να αποκαλύψει τις τάσεις για το πως σκοπεύουν να αντιμετωπίσουν τα συγκεκριμένα προβλήματα.

Στην συγκεκριμένη ανάρτηση, θα αναλύσουμε τα βασικά ευρήματα της έρευνας και θα εξηγήσουμε τι σημαίνουν για τις μεταβαλλόμενες προτεραιότητες των οργανισμών.

Θέλετε να μεταβείτε απευθείας στην έρευνα; Κατεβάστε την έκθεση εδώ.

Το 70% των ομάδων σχεδιάζει να επεκτείνει τη χρήση ενός υπάρχοντος εργαλείου για να καλύψει μια νέα περίπτωση χρήσης μέσα στους επόμενους 12-18 μήνες

Πέρα από τους οργανισμούς που επεκτείνουν τη χρήση των υπαρχόντων εργαλείων, το 62% σχεδιάζει να εφαρμόσει ένα νέο εργαλείο για να ικανοποιήσει μια μόνο περίπτωση χρήσης, κάτι που υποδηλώνει ενδεχομένως την ανεπάρκεια των σημερινών λύσεων στην κάλυψη των εξελισσόμενων προτεραιοτήτων. Στο κείμενο πιο κάτω θα εξετάσουμε ποιες είναι αυτές οι «εξελισσόμενες προτεραιότητες» αλλά στο μεταξύ είναι σημαντικό να αναφερθούμε και να αναλύσουμε την επιθυμία για την ενοποίηση ή την υϊοθέτηση νέων εργαλείων.

Όσοι συμμετείχαν στην έρευνα, κλήθηκαν να απαντήσουν στην ερώτηση «Ποιες λύσεις ταυτότητας χρησιμοποιούνται επί του παρόντος ή αναμένεται να χρησιμοποιηθούν μέσα στους επόμενους 12-24 μήνες;». Σε 18 λειτουργικούς τομείς, συμπεριλαμβανομένων της πολυπαραγοντικής αυθεντικοποίησης (MFA), της ασφάλειας μη ανθρώπινων ταυτοτήτων (NHI), του εντοπισμού και της αντιμετώπισης απειλών για τις ταυτότητες (ITDR) και άλλων, σχεδόν οι μισοί οργανισμοί ανέφεραν ότι χρησιμοποιούν πολλαπλές λύσεις για κάθε τομέα. Στην πραγματικότητα, οι ομάδες ταυτότητας «χρησιμοποιούν κατά μέσο όρο 11 εργαλεία, και αυτός ο πολλαπλασιασμός των εργαλείων οδηγεί δεν οδηγεί παρά στην λειτουργική πολυπλοκότητα, στην κακή ορατότητα και στην απομόνωση των ταυτοτήτων». Αν εργάζεστε στον τομέα της ασφάλειας ταυτότητας και εξετάζετε μία λύση MFA (για παράδειγμα), η έρευνα της ESG αποκαλύπτει ότι το 46% των ομάδων δεν βασίζονται σε ένα μόνο εργαλείο για MFA, αλλά σε πολλά διαφορετικά. Προσθέστε τώρα και την πολυπλοκότητα της κάλυψης 18 λειτουργικών τομέων και η ιδέα της «υπερσυσσώρευσης των εργαλείων» δεν μπορεί καν να περιγράψει όλα όσα αντιμετωπίζουν οι σημερινές ομάδες.

Ποιοι παράγοντες οδηγούν στην υπερσυσσώρευση εργαλείων;

- Το 52% αναφέρει την υϊοθέτηση του cloud ως παράγοντα

- Το 51% αναφέρει τις απαιτήσεις κυβερνοασφάλισης (της ασφαλιστικής κάλυψης στον κυβερνοχώρο)

- Το 48% σημειώνει ότι χρειάζεται ξεχωριστά εργαλεία για ξεχωριστά περιβάλλοντα (όπως τοπικά, στις εγκαταστάσεις έναντι του cloud)

- Η λίστα συνεχίζεται στη σελίδα οκτώ της έκθεσης.

Με το 46% των οργανισμών να διαχειρίζεται από 500 έως 2.499 εταιρικές ή επιχειρηματικές εφαρμογές, η ενοποίηση ή «συγκεντροποίηση» είναι πλέον απαραίτητη. Με μια ενοποιημένη πλατφόρμα ασφάλειας ταυτότητας, οι ομάδες μπορούν να αποκτήσουν την ολοκληρωμένη ορατότητα που χρειάζονται, να φέρουν στο φως κρίσιμης σημασίας πλαίσιο γνώσης σε ολόκληρο τον οργανισμό και να λάβουν αποφάσεις βασισμένες σε δεδομένα και πληροφορίες βάσει της πλήρης εικόνας που έχουν σχηματίσει.

Το 67% των ομάδων ανησυχεί για την ασφάλεια των NHI, ενώ το 52% πιστεύει ότι η υιοθέτηση πρακτόρων τεχνητής νοημοσύνης εγείρει ζητήματα προστασίας δεδομένων

Οι μη ανθρώπινες ταυτότητες περιλαμβάνουν ταυτότητες όπως υπηρεσιακούς λογαριασμούς και κλειδιά API. Αν και οι ομάδες ανησυχούν για την ασφάλεια των NHI, πολύ λίγες έχουν εφαρμόσει κάποιο εξειδικευμένο εργαλείο ασφάλειας των μη ανθρωπίνων ταυτοτήτων (NHI). Αντιθέτως, σε ποσοστό 77% επιλέγουν να χρησιμοποιήσουν πλατφόρμες ασφάλειας ταυτότητας ή IAM για την αντιμετώπιση της ασφάλειας των μη ανθρώπινων ταυτοτήτων. Ας το επαναλάβουμε, οι ομάδες ασφάλειας ταυτότητας των επιχειρήσεων ουσιαστικά δείχνουν ότι η ενσωμάτωση των NHI στην συνολική στρατηγική ασφάλειας ταυτοτήτων τους, αντί της επιλογής μιας μεμονωμένης λύσης, οδηγεί σε ισχυρότερα αποτελέσματα ασφάλειας.

Οι ομάδες αναφέρουν ότι η ασφάλεια των πρακτόρων τεχνητής νοημοσύνης βρίσκεται πλέον στο επίκεντρο της προσοχής τους. Η κύρια ανησυχία τους αφορά την προστασία των δεδομένων ωστόσο άλλοι λόγοι περιλαμβάνουν την «αποτυχία της ανθρώπινης εποπτείας» και την πιθανότητα «ο έλεγχος των πρακτόρων τεχνητής νοημοσύνης να πέσει στα χέρια αντιπάλων».

Η αλήθεια είναι ότι οι πράκτορες τεχνητής νοημοσύνης δεν είναι μηχανές, ούτε άνθρωποι. Φαίνεται να βρίσκονται κάπου στο ενδιάμεσο και επομένως πρέπει να αντιμετωπίζονται ως ξεχωριστή κατηγορία ταυτότητας. Μια λύση ασφάλειας για πράκτορες τεχνητής νοημοσύνης χρειάζεται να να αντιμετωπίζει αυτές τις ανησυχίες, ώστε κάθε πράκτορας τεχνητής νοημοσύνης να είναι συνδεδεμένος με έναν άνθρωπο και να διαθέτει τις κατάλληλες πολιτικές για την πρόληψη (και τον εντοπισμό) παράτυπων, εσφαλμένων ή ακατάλληλων δραστηριοτήτων.

Οι επενδύσεις στην ασφάλεια ταυτότητας θα συνεχίσουν να αυξάνονται -δείτε την έρευνα για να μάθετε περισσότερα

Το 91% των οργανισμών που συμμετείχαν στην έρευνα θεωρούν την ασφάλεια ταυτότητας ως μία από τις πέντε κορυφαίες προτεραιότητές τους για τους επόμενους 12-24 μήνες, με το 42% να δηλώνει ότι είναι πρώτη προτεραιότητα για αυτούς.

Καθώς τομείς όπως η ασφάλεια των πρακτόρων τεχνητής νοημοσύνης, ο εντοπισμός και η αντιμετώπιση απειλών για τις ταυτότητες (ITDR) και η διαχείριση της στάσης (ή της κατάστασης) ασφαλείας ταυτοτήτων (ISPM) γίνονται ολοένα και κρισιμότερης σημασίας για τη συνολική στρατηγική ασφάλειας ταυτότητας ενός οργανισμού, οι ομάδες πρέπει να εξετάσουν πως μπορούν να εξισορροπήσουν τον αυξανόμενο αριθμό τομέων που πρέπει να εστιάσουν παράλληλα με τα κατάλληλα εργαλεία που μπορούν να χρησιμοποιήσουν για να τους προσφέρουν το πλήρες πλαίσιο που απαιτείται για να λαμβάνουν καλά τεκμηριωμένες αποφάσεις για την επιχείρηση.

Όπως αποκαλύπτει και η έρευνα της ESG, η ενοποίηση ή συγκεντροποίηση των εργαλείων είναι ένας τρόπος για την εκπλήρωση αυτών των στόχων, με τις πλατφόρμες ασφάλειας ταυτότητας να προσφέρουν τις περισσότερες πιθανότητες επίτευξης των επιθυμητών αποτελεσμάτων. Μάλιστα, ένας από τους βασικούς παράγοντες που έκαναν πολλούς συμμετέχοντες (24%) να εξελίξουν τα υπάρχοντα χαρτοφυλάκια ασφάλειας ταυτότητας τους ήταν η «εξοικονόμηση κόστους λόγω της συγκεντροποίησης προμηθευτών», γεγονός που επιβεβαιώνει ότι αυτή η προσέγγιση όχι μόνο βελτιστοποιεί τη χρήση των πόρων αλλά ταυτόχρονα εξοικονομεί και χρήματα.

Κατεβάστε σήμερα την πλήρη έρευνα για να δείτε πώς οι συνάδελφοί σας στον τομέα της ασφάλειας ταυτότητας αντιμετωπίζουν τα σημαντικότερα ζητήματα και πού σκοπεύουν να επενδύσουν για να επιτύχουν τους στόχους τους από το 2025 και μετά.

Πηγή: Silverfort

Τα παλαιά λειτουργικά συστήματα που έχουν φτάσει στο τέλος της υποστήριξής τους συχνά στερούνται χαρακτηριστικών ασφαλείας και ενημερώσεων που υπάρχουν στα νεότερα συστήματα, γεγονός που τα καθιστά στόχους εκμετάλλευσης από τους αντιπάλους. Οι οργανισμοί ωστόσο σε κλάδους όπως η μεταποίηση και η υγειονομική περίθαλψη συχνά χρειάζεται να χρησιμοποιούν υπολογιστές και τερματικές συσκευές με τέτοια λειτουργικά συστήματα για εξειδικευμένα συστήματα, όπως βιομηχανικά μηχανήματα και ιατρικές συσκευές.

Η αναβάθμιση ή η αντικατάσταση τερματικών συσκευών σε τέτοια περιβάλλοντα λειτουργικής τεχνολογίας (OT) μπορεί να είναι δύσκολη και απαγορευτικά δαπανηρή, με αποτέλεσμα οι συσκευές τους είδους να παραμένουν ανασφαλείς ή να απαιτούν πρόσθετες λύσεις και μέτρα ασφάλειας.

Πλήρης προστασία για παλαιά τερματικά Windows και Linux

Η Sophos παρουσίασε το Sophos Endpoint for Legacy Platforms -μια λύση που παρέχει ολοκληρωμένη ασφάλεια νέας γενιάς για μια σειρά λειτουργικών συστημάτων Windows και Linux πέραν των τυπικών ημερομηνιών λήξης υποστήριξης που παρέχουν οι συγκεκριμένοι προμηθευτές πλατφορμών.

Απλοποιήστε την εφαρμογή και τη διαχείριση του endpoint security σε όλες τις συσκευές. Οι λύσεις ασφάλειας που περιορίζουν την υποστήριξη σε σύγχρονα λειτουργικά συστήματα αναγκάζουν εταιρείες και οργανισμούς να εφαρμόσουν ξέχωρες λύσεις για παλαιά συστήματα, επιβαρύνοντας τις ομάδες IT και ασφάλειας με την ευθύνη της διαχείρισης. Η Sophos παρέχει κορυφαία ασφάλεια τερματικών συσκευών τόσο για παλαιότερες όσο και για σύγχρονες πλατφόρμες στο Sophos Central -μια ισχυρή, πλατφόρμα διαχείρισης που βασίζεται στο σύννεφο (cloud-based) και ενοποιεί όλες τις λύσεις ασφάλειας νέας γενιάς της Sophos.

Προστατέψτε κρίσιμες συσκευές πέρα από τα χρονικά πλαίσια υποστήριξης των προμηθευτών λειτουργικών συστημάτων. Αναβάλλετε τις δύσκολες και δαπανηρές αναβαθμίσεις για εξειδικευμένα συστήματα. Το Sophos Endpoint for Legacy Platforms επιτρέπει στους οργανισμούς να προστατεύουν τα παλαιότερα τερματικά με λειτουργικά συστήματα Windows και Linux πέρα από τις τυπικές ημερομηνίες λήξης υποστήριξης που προσφέρουν οι προμηθευτές των συγκεκριμένων πλατφορμών.

Τώρα, τα παλαιά συστήματα προστατεύονται από τεχνολογίες επόμενης γενιάς. Οι μηχανισμοί ελέγχου του Ιστού, των εφαρμογών και των περιφερειακών συσκευών μειώνουν την επιφάνεια απειλής και αποκλείουν κοινούς φορείς επίθεσης σε παλαιές και μη υποστηριζόμενες συσκευές, ενώ τα μοντέλα Τεχνητής Νοημοσύνης και Βαθιάς Εκμάθησης προστατεύουν τόσο από γνωστές όσο και από πρωτοεμφανιζόμενες ή άγνωστες επιθέσεις. Οι τεχνολογίες CryptoGuard κατά του ransomware (anti-ransomware) και των εκμεταλλεύσεων (anti-exploit) σταματούν γρήγορα τις απειλές, έτσι ώστε ακόμα και οι ομάδες IT με περιορισμένους πόρους να έχουν λιγότερα περιστατικά να διερευνήσουν και να επιλύσουν.

Εξουδετερώστε εξελιγμένες επιθέσεις που η τεχνολογία από μόνη της αδυνατεί να σταματήσει. Οι παλαιότερες συσκευές είναι ελκυστικοί στόχοι προς εκμετάλλευση από τους αντιπάλους. Τα εργαλεία EDR και XDR της Sophos με Τεχνητή Νοημοσύνη επιτρέπουν στους οργανισμούς να εντοπίζουν, να διερευνούν και να ανταποκρίνονται σε ύποπτες δραστηριότητες σε όλες τις συσκευές, συμπεριλαμβανομένων και των παλαιότερων πλατφορμών (legacy). Οι οργανισμοί με περιορισμένους εσωτερικούς πόρους μπορούν να χρησιμοποιήσουν τις κορυφαίες υπηρεσίες MDR της Sophos για να παρακολουθούν και να ανταποκρίνονται σε απειλές σε ολόκληρο το περιβάλλον πληροφορικής τους.

Τα παλαιά συστήματα αξίζουν κορυφαία ασφάλεια

Μην διακινδυνεύετε την ασφάλεια των παλαιών συσκευών και συστημάτων σας με κατώτερες λύσεις. Οι συσκευές που λειτουργούν με λειτουργικά συστήματα που δεν υποστηρίζονται πλέον είναι συχνά κρίσιμης σημασίας για έναν οργανισμό. Ακριβώς για αυτόν τον λόγο, στη Sophos πιστεύουν ότι τέτοια συστήματα αξίζουν την ισχυρότερη προστασία από έναν αποδεδειγμένα κορυφαίο προμηθευτή λύσεων ασφάλειας τερματικών συσκευών.

- Η Sophos ανακηρύχθηκε πρόσφατα ηγέτης στην έκθεση Gartner® Magic Quadrant™ για πλατφόρμες προστασίας τερματικών συσκευών το 2025, σημειώνοντας την 16η συνεχόμενη φορά που ανακηρύσσεται «Leader» σε αυτή την κατηγορία.

- Η Sophos ανακηρύχθηκε προμηθευτής «Customers’ Choice» στην έκθεση Gartner® Peer Insights™ Voice of the Customer Report for Endpoint Protection Platforms για το 2025 για 4η συνεχόμενη χρονιά και το ίδιο και στην πρώτη έκθεση Voice of the Customer Report for Extended Detection and Response. Το αποτέλεσμα ήταν η Sophos να αποτελέσει τον μοναδικό προμηθευτή που ανακηρύχθηκε «Customers’ Choice» και στις δύο εκθέσεις.

- Η Sophos είναι ο μόνος προμηθευτής επίσης που ανακηρύχθηκε «Leader» σε όλες τις εκθέσεις G2 Spring 2025 Overall Grid® για σουίτες ασφάλειας τερματικών συσκευών, εντοπισμού και αντιμετώπισης απειλών για τερματικές συσκευές (EDR), διευρυμένου εντοπισμού και η αντιμετώπισης απειλών στο σύνολο της υποδομής (XDR), τείχους προστασίας και διαχειριζόμενου εντοπισμού και αντιμετώπισης συμβάντων ασφαλείας (MDR).

Διαθέσιμο από σήμερα!

Το Sophos Endpoint for Legacy Platforms διατίθεται ως προαιρετικό πρόσθετο για πελάτες με συνδρομή Sophos Endpoint, Sophos XDR ή Sophos MDR.

Είναι ιδανικό για:

- Οργανισμούς με κρίσιμης σημασίας συστήματα και συσκευές που λειτουργούν σε παλαιά ή μη υποστηριζόμενα λειτουργικά συστήματα, όπως στους κλάδους της μεταποίησης, της υγειονομικής περίθαλψης και της ενέργειας.

- Οργανισμούς με μεγάλα αποθέματα τερματικών συσκευών που δυσκολεύονται να αναβαθμίσουν πλήρως σε νεότερες εκδόσεις του λειτουργικού συστήματος πριν από τη λήξη της υποστήριξης από τον προμηθευτή της πλατφόρμας.

- Οργανισμούς που επί του παρόντος χρησιμοποιούν διαφορετικές λύσεις ασφάλειας τερματικών συσκευών για παλαιότερες και σύγχρονες πλατφόρμες.

Για να μάθετε πώς το Sophos Endpoint μπορεί να σας βοηθήσει να ασφαλίσετε τα παλαιότερα συστήματά σας, μιλήστε με έναν ειδικό σήμερα και κατεβάστε την περίληψη της λύσης της Sophos.

Πηγή: Sophos

Το ηλεκτρονικό ταχυδρομείο παραμένει μία από τις κύριες μεθόδους διανομής κακόβουλου λογισμικού. Με πάνω από το 90% των επιτυχημένων κυβερνοεπιθέσεων να ξεκινούν με επιθέσεις ηλεκτρονικού ψαρέματος (phishing) ή επιθέσεις απάτης επιχειρησιακού ηλεκτρονικού ταχυδρομείου (BEC ή Business Email Compromise), οι οποίες προκαλούν ζημίες ύψους σχεδόν 3 δισεκατομμυρίων δολαρίων ετησίως, η ασφάλεια του ηλεκτρονικού ταχυδρομείου δεν ήταν ποτέ σημαντικότερη.

Επιπλέον, με την έλευση της γενεσιουργού ή παραγωγικής Τεχνητής Νοημοσύνης (GenAI), αυτές οι επιθέσεις phishing και BEC αναμένεται να αποτελέσουν ακόμη μεγαλύτερη απειλή. Σύμφωνα με μια έρευνα της 451 Research S&P Global Market Intelligence, το 83% των επικεφαλής τμημάτων ασφάλειας εκφράζουν ανησυχία σχετικά με την ανάμιξη της GenAI για την πραγματοποίηση ακόμα πιο προηγμένων επιθέσεων phishing και BEC, όταν πέρυσι το ποσοστό αυτό ήταν 21%.

Επιπλέον, με την έλευση της γενεσιουργού ή παραγωγικής Τεχνητής Νοημοσύνης (GenAI), αυτές οι επιθέσεις phishing και BEC αναμένεται να αποτελέσουν ακόμη μεγαλύτερη απειλή. Σύμφωνα με μια έρευνα της 451 Research S&P Global Market Intelligence, το 83% των επικεφαλής τμημάτων ασφάλειας εκφράζουν ανησυχία σχετικά με την ανάμιξη της GenAI για την πραγματοποίηση ακόμα πιο προηγμένων επιθέσεων phishing και BEC, όταν πέρυσι το ποσοστό αυτό ήταν 21%.

Η ανάγκη για μια ολοκληρωμένη λύση ασφάλειας ηλεκτρονικού ταχυδρομείου είναι ξεκάθαρη, η απειλή ωστόσο των επιθέσεων που βασίζονται στο ηλεκτρονικό ταχυδρομείο είναι βαθύτερη. Δεδομένου του σημαντικού ρόλου του ηλεκτρονικού ταχυδρομείου ως αφετηρία μίας επίθεσης ή/και ως μέρους μιας επίθεσης πολλαπλών σταδίων, η αποσπασματική και απομονωμένη σε σιλό (siloed) ασφάλεια ηλεκτρονικού ταχυδρομείου αποδεικνύεται λιγότερο αποτελεσματική στην καταπολέμηση του σημερινού δυναμικού τοπίου απειλών. Το επίπεδο ενοποίησης/ ενσωμάτωσης μίας λύσης ασφάλειας ηλεκτρονικού ταχυδρομείου με μία ευρύτερη υπηρεσία MDR ή πλατφόρμα XDR για την παροχή βαθιάς ορατότητας και -ιδανικά- ελέγχου στις ομάδες SecOps είναι αυτή που παρέχει τα καλύτερα αποτελέσματα.

Μετά από πολλαπλές βελτιώσεις στο Sophos Email, τη μόνη λύση ασφάλειας ηλεκτρονικού ταχυδρομείου που έχει βελτιστοποιηθεί για MDR, η Sophos παρουσιάζει δύο νέες προσφορές για την ενίσχυση της ασφάλειας του ηλεκτρονικού ταχυδρομείου σας. Το Sophos EMS παρέχει ευελιξία στην εφαρμογή και ενσωμάτωση με τα Sophos MDR και XDR ενώ το Sophos DMARC Manager εξασφαλίζει τη συμμόρφωση DMARC για βελτιωμένη ασφάλεια και εμπιστοσύνη στην επωνυμία.

Sophos Email

Το Sophos Email είναι η μόνη λύση ασφάλειας ηλεκτρονικού ταχυδρομείου που έχει βελτιστοποιηθεί για MDR, παρέχοντας ολοκληρωμένο «email security» μέσω μιας ενιαίας προσφοράς.

- Το Sophos Email παρέχει προστασία από επιθέσεις ηλεκτρονικού ψαρέματος (phishing) ή επιθέσεις απάτης επιχειρησιακού ηλεκτρονικού ταχυδρομείου (BEC ή Business Email Compromise) μέσω πολυεπίπεδων αμυνών που βασίζονται στην επεξεργασία φυσικής γλώσσας (NLP). Με την NLP-based σάρωση μηνυμάτων, οι επιθέσεις phishing και BEC αποκλείονται από τα εισερχόμενα μηνύματα προτού οι χρήστες μπορέσουν να αλληλοεπιδράσουν μαζί τους.

- Η εγγενής ενσωμάτωση του Sophos Email με το Sophos MDR και το Sophos XDR παρέχει πραγματικά απαράμιλλη ορατότητα στις απειλές και απαράμιλλές δυνατότητες ανταπόκρισης και κεντρικό έλεγχο για τις ομάδες ασφάλειας. Αυτές οι δυνατότητες επιτρέπουν στις ομάδες ασφάλειας να έχουν μία ολιστική εικόνα της τηλεμετρίας του ηλεκτρονικού ταχυδρομείου και να λαμβάνουν μέτρα κατά τη διάρκεια των κρίσιμης σημασίας συμβάντων.

- Το Sophos Email ενσωματώνεται επίσης απρόσκοπτα με τα M365 και Google Workspace, ενισχύοντας την ασφάλεια των υφιστάμενων επενδύσεων των οργανισμών.

ΝΕΟ σύστημα παρακολούθησης ηλεκτρονικού ταχυδρομείου της Sophos

Το Sophos Email Monitoring System (EMS) είναι ένας εύχρηστος και ισχυρός αισθητήρας που ανιχνεύει απειλές που δεν εντοπίζουν άλλα προϊόντα ασφάλειας ηλεκτρονικού ταχυδρομείου παρέχοντας απαράμιλλη ορατότητα και έλεγχο στα προϊόντα MDR και XDR της Sophos. Το EMS δεν αποτελεί κάποια εναλλακτική λύση στο Sophos Email, αλλά σχεδιάστηκε για πελάτες που χρησιμοποιούν λύσεις ασφάλειας ηλεκτρονικού ταχυδρομείου από τρίτους. Παρέχοντας ένα δεύτερο επίπεδο σάρωσης, το EMS βοηθά επίσης στην αξιολόγηση της αποτελεσματικότητας μιας υπάρχουσας λύσης τρίτων κατασκευαστών.

- Το Sophos EMS εγκαθίσταται εύκολα πάνω από οποιαδήποτε υπάρχουσα λύση ασφάλειας ηλεκτρονικού ταχυδρομείου για να προσθέσει ένα επίπεδο αναγνώρισης απειλών χωρίς καμία διακοπή στην υπάρχουσα ροή email ή στις πολιτικές ασφάλειας. Αξιοποιώντας περισσότερα από 20 μοντέλα Τεχνητής Νοημοσύνης/Μηχανικής Εκμάθησης (AI/ML) συμπεριλαμβανομένου του NLP, το Sophos EMS αναγνωρίζει κακόβουλα μηνύματα ηλεκτρονικού ταχυδρομείου που διαφορετικά θα περνούσαν απαρατήρητα.

- Το Sophos EMS ενσωματώνει εγγενώς την τηλεμετρία ηλεκτρονικού ταχυδρομείου στο Sophos MDR και το Sophos XDR. Αυτή η εγγενής ενσωμάτωση παρέχει ορατότητα και έλεγχο στα Sophos MDR και XDR που δεν μπορούν να προσφέρουν οι άλλες λύσεις ασφάλειας ηλεκτρονικού ταχυδρομείου από τρίτους.

- Η λειτουργία χειροκίνητης ανάκτησης στο Sophos EMS επιτρέπει στους διαχειριστές ηλεκτρονικού ταχυδρομείου και στους αναλυτές ασφάλειας να αφαιρούν κακόβουλα μηνύματα ηλεκτρονικού ταχυδρομείου από τα εισερχόμενα των χρηστών που δεν εντοπίστηκαν από την υπάρχουσα λύση τρίτου κατασκευαστή αλλά εντοπίστηκαν από το EMS.

ΝΕΟ Sophos DMARC Manager – Με την υποστήριξη της Sendmarc

Το Sophos DMARC Manager είναι το αποτέλεσμα της συνεργασίας μεταξύ της Sophos και της Sendmarc, ενός από τους κορυφαίους παρόχους λύσεων DMARC. Ως πρόσθετο (add-on) προστασίας για τους πελάτες του Sophos Email και του Sophos EMS, το Sophos DMARC Manager βοηθά γρήγορα και εύκολα τους οργανισμούς να διασφαλίσουν και να διατηρήσουν τη συμμόρφωση με την πολιτική DMARC, μια όλο και πιο σημαντική απαίτηση που υποστηρίζεται από μεγάλους παρόχους λογισμικού ηλεκτρονικού ταχυδρομείου, κυβερνήσεις και ρυθμιστικές αρχές.

- Το Sophos DMARC Manager προστατεύει τους χρήστες ενός οργανισμού επαληθεύοντας την ταυτότητα του αποστολέα. Αυτή η προστασία αποτρέπει δύο αυξανόμενα εξελισσόμενους τύπους επιθέσεων phishing και BEC: τις επιθέσεις πλαστογράφησης τομέα (domain) και τις επιθέσεις μίμησης ταυτότητας.

- Εξασφαλίζοντας τη συμμόρφωση ενός οργανισμού με το DMARC, το Sophos DMARC Manager βοηθά στην προστασία της φήμης της επωνυμίας ενός οργανισμού, βελτιώνοντας παράλληλα τα ποσοστά παράδοσης των εξερχόμενων μηνυμάτων ηλεκτρονικού ταχυδρομείου.

- Η συμμόρφωση με το DMARC είναι μια συνεχής προσπάθεια. Οι διαισθητικοί πίνακες ελέγχου, η αυτοματοποιημένη παρακολούθηση και οι ολοκληρωμένες αναφορές του Sophos DMARC Manager απλοποιούν την κατά τα άλλα επίπονη εργασία της διατήρησης της συμμόρφωσης με το πρωτόκολλο DMARC.

«Καθώς το ηλεκτρονικό ταχυδρομείο εξακολουθεί να αποτελεί τον κύριο φορέα των κυβερνοεπιθέσεων, οι οργανισμοί πρέπει να εξελίξουν τις άμυνες τους για να αντιμετωπίσουν τις ολοένα και πιο προηγμένες απειλές, και ειδικά εκείνες που ενισχύονται από τη γενεσιουργό τεχνητή νοημοσύνης. Το χαρτοφυλάκιο ασφάλειας ηλεκτρονικού ταχυδρομείου της Sophos, βελτιστοποιημένο για MDR, και πλέον ενισχυμένο με τα EMS και DMARC Manager, αντικατοπτρίζει τη στροφή της αγοράς προς τις ολοκληρωμένες λύσεις υψηλής ορατότητας. Αυτές οι προσθήκες όχι μόνο βελτιώνουν τον εντοπισμό και την αντιμετώπιση των απειλών ηλεκτρονικού ταχυδρομείου, αλλά υποστηρίζουν και ευρύτερες λειτουργίες ασφάλειας μέσω της ενσωμάτωσης με MDR και XDR».

– Monika Soltysik, ανώτερη αναλύτρια έρευνας για την ασφάλεια και την εμπιστοσύνη στην IDC

Πηγή: Sophos

Οι επιθέσεις στον τομέα της κυβερνοασφάλειας παρουσιάζουν ραγδαία αύξηση το 2025 και η Microsoft είναι ένας από τους πολλούς σημαντικούς στόχους. Έρευνες δείχνουν ότι το 70% των χρηστών της υπηρεσίας M365 έχουν υποστεί παραβίαση λογαριασμού και το 81% βρέθηκε αντιμέτωπο με την παραβίαση του ηλεκτρονικού τους ταχυδρομείου.

Για να μετριάσουν τον διαρκή αυτόν κίνδυνο, οι εταιρείες Rubrik και Sophos σύναψαν στρατηγική συνεργασία με στόχο να βοηθήσουν τις μικρές ομάδες IT να ενισχύσουν την κυβερνοανθεκτικότητά και να απλοποιήσουν την ανάκτηση (αποκατάσταση) από επιθέσεις ransomware, παραβιάσεις λογαριασμών, από εσωτερικές απειλές και από απώλειες δεδομένων στο Microsoft 365.

Η νέα, συνεργατική λύση καθιστά το Sophos M365 Backup and Recovery powered by Rubrik τη μόνη λύση προστασίας δεδομένων M365 που είναι πλήρως ενσωματωμένη στην ισχυρή κονσόλα κυβερνοασφάλειας της Sophos. Για τους πελάτες που ήδη βασίζονται στη Sophos για ανίχνευση και πρόληψη, αυτή η ενσωμάτωση παρέχει γρήγορη και ασφαλή ανάκτηση δεδομένων SharePoint, Exchange, OneDrive και Teams όταν διαρρέουν, αστοχούν ή παραβιάζονται ακουσίως ή εκουσίως.

Η προστασία SaaS της Rubrik θα είναι διαθέσιμη μέσω του Sophos Central, της ίδιας, γνωστής πλατφόρμας που οι ομάδες ασφάλειας και πληροφορικής εμπιστεύονται ήδη για τη διαχείριση των αμυντικών μηχανισμών τους.

Η ανάγκη είναι πλέον μεγαλύτερη από ποτέ

Στις αρχές του 2025, το Microsoft 365 Commercial ξεπέρασε τους 400 εκατομμύρια χρήστες. Αν παραβιαστούν τα διαπιστευτήρια καθολικού διαχειριστή για οποιονδήποτε από αυτούς τους εκατομμύρια χρήστες, οι επιτιθέμενοι μπορούν να χειραγωγήσουν τις ρυθμίσεις διατήρησης (retention settings) και να διαγράψουν μονίμως κρίσιμης σημασίας εταιρικά δεδομένα.

Τα ενσωματωμένα εργαλεία δεν σχεδιάστηκαν για ανθεκτικότητα στον κυβερνοχώρο σε τέτοια κλίμακα. Το «Litigation Hold» σχεδιάστηκε για νομικές αναζητήσεις και όχι για την αποκατάσταση τεράστιων ποσοτήτων εταιρικών δεδομένων. Ο Κάδος Ανακύκλωσης λειτουργεί υπό χρονικούς και άλλους περιορισμούς και δεν μπορεί να επαναφέρει το σύνολο των δεδομένων μετά από κάποια εισβολή. Τέτοιου είδους εγγενείς λειτουργίες μπορούν να εξυπηρετήσουν συγκεκριμένες περιπτώσεις χρήσης αλλά δεν επαρκούν για την κάλυψη αναγκών επιχειρηματικού/εταιρικού επιπέδου. Στη χειρότερη περίπτωση, παρέχουν μια ψευδή αίσθηση ασφάλειας.

Η ανάκτηση (αποκατάσταση) πρέπει να είναι γρήγορη, λεπτομερής και αξιόπιστη σε μεγάλη κλίμακα. Και εδώ είναι το σημείο που εισέρχεται η Rubrik.

Κυβερνοανθεκτικότητα και αποκατάσταση επόμενου επιπέδου

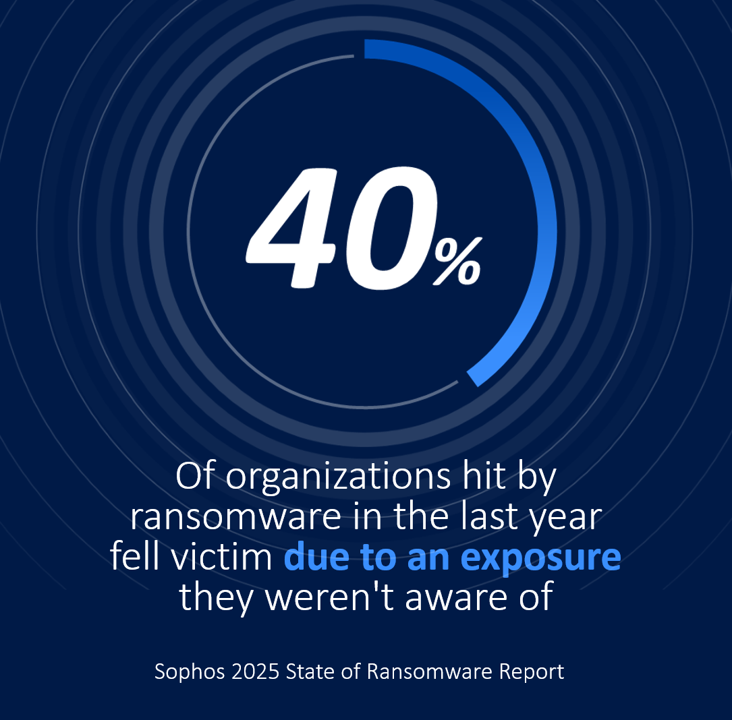

Σύμφωνα με την έκθεση The State of Ransomware της Sophos, μόνο το 54% των εταιρειών που επλήγησαν από το ransomware βασίστηκαν σε αντίγραφα ασφαλείας για την αποκατάσταση των δεδομένων τους. Οι μισοί σχεδόν οργανισμοί δυστυχώς επίλεξαν μια αρκετά πιο δαπανηρή προσέγγιση, πληρώνοντας τα λύτρα για να ανακτήσουν τα δεδομένα τους, ουσιαστικά υπογραμμίζοντας το κληρονομικό κενό όσον αφορά την εφαρμογή των βέλτιστων πρακτικών κυβερνοανθεκτικότητας.

Η ενσωμάτωση Rubrik/Sophos σχεδιάστηκε για να καλύψει αυτό το κενό με διάφορους σημαντικούς τρόπους:

- Αμετάβλητα, ασφαλή αντίγραφα ασφαλείας: Η Rubrik θα απομονώσει τα αντίγραφα ασφαλείας από τον μισθωτή του Microsoft 365 και θα τα προστατεύσει με αεροστεγή αρχιτεκτονική, αμεταβλητότητα τύπου WORM και κλειδιά κρυπτογράφησης που διατηρούνται από τον πελάτη. Ο πολυπαραγοντικός έλεγχος ταυτότητας και το έξυπνο κλείδωμα δεδομένων βοηθούν στην αποτροπή παραβιάσεων, ακόμη και αν τα διαπιστευτήρια έχουν ήδη παραβιαστεί.

- Γρήγορη, ευέλικτη ανάκτηση: Οι πελάτες θα μπορούν να αναζητούν και να επαναφέρουν μηνύματα ηλεκτρονικού ταχυδρομείου, αρχεία, φακέλους, κοινόχρηστα γραμματοκιβώτια, OneDrives, ιστότοπους SharePoint και κανάλια Teams στην αρχική τους θέση ή σε άλλο χρήστη. Η Rubrik θα υποστηρίζει τόσο ενεργούς όσο και ανενεργούς λογαριασμούς και θα παρέχει επαναφορές υψηλής απόδοσης χρησιμοποιώντας κοντέινερ που συντονίζονται με την υπηρεσία Azure Kubernetes.

- Αυτοματοποιημένη προστασία και συμμόρφωση: Η Rubrik εντοπίζει αυτόματα νέους χρήστες, ιστοσελίδες και γραμματοκιβώτια, εφαρμόζει προστασία βάσει πολιτικών χρησιμοποιώντας ομάδες Entra ID και προσφέρει εξουσιοδοτημένους ελέγχους διαχειριστή. Το Sophos Central καθιστά αυτή την αυτοματοποιημένη προστασία εύκολη στη διαχείριση και εξαλείφει τις κουραστικές εργασίες δημιουργίας αντιγράφων ασφαλείας για τους υπερφορτωμένους με ευθύνες διαχειριστές.

Αυτή η νέα λειτουργικότητα είναι διαθέσιμη στο Sophos Central. Δεν χρειάζεται να μάθετε κάποιο νέο περιβάλλον χρήσης ή διεπαφή. Και δεν χρειάζονται επιπλέον εργαλεία. Πρόκειται για μία ενοποιημένη εμπειρία τόσο για τις λειτουργίες ασφαλείας όσο και για την προστασία δεδομένων του Microsoft 365.

Χτίζοντας την κυβερνοανθεκτικότητα μαζί

Σε συνεργασία με τη Rubrik, η Sophos είναι σε θέση να παρέχει στους πελάτες τα εργαλεία που χρειάζονται για να ανιχνεύουν, να προστατεύουν και να αποκαθιστούν με ταχύτητα και ακρίβεια, σε περίπτωση παραβίασης ή εισβολής κακόβουλων παραγόντων σε συστήματα της Microsoft. Για τους συνεργάτες μας, η ενσωμάτωση Rubrik/Sophos θα ανοίξει νέους τρόπους υποστήριξης των πελατών τους με μια προσφορά που ανταποκρίνεται άμεσα στις προκλήσεις του σημερινού τοπίου απειλών.

Η Rubrik και η Sophos έχουν από κοινού δεσμευτεί να βοηθούν τους οργανισμούς να λειτουργούν με σιγουριά και αυτοπεποίθηση μπροστά στον κίνδυνο και στις απειλές. Μαζί, ανεβάζουμε τον πήχη για την ανθεκτικότητα του Microsoft 365.

Για να μάθετε περισσότερα ή για να ενεργοποιήσετε την ενσωμάτωση επικοινωνήστε με την ομάδα πωλήσεων της Sophos ή κάποιον αντιπρόσωπο.

Πηγή: Sophos

Σύμφωνα με έρευνα της International Data Corporation (IDC), οι παγκόσμιες δαπάνες για τις υποδομές τεχνητής νοημοσύνης (AI) αναμένεται να ξεπεράσουν τα 200 δισεκατομμύρια δολάρια έως το 2028. Καθώς οι οργανισμοί αναπτύσσουν με ταχείς ρυθμούς όλο και πιο σύνθετα συστήματα AI, η ζήτηση για υποδομές υψηλής απόδοσης, όπως με μονάδες επεξεργασίας γραφικών (GPU) και επιταχυντές AI, αυξάνεται ραγδαία. Αυτή η ανάπτυξη αυξάνει εκθετικά την υπολογιστική ισχύ, την κατανάλωση ενέργειας και την ανταλλαγή δεδομένων σε υβριδικά και cloud περιβάλλοντα. Ωστόσο, αυτή η ραγδαία κλιμάκωση των υποδομών AI αυξάνει επίσης και τους κινδύνους για την κυβερνοασφάλεια.

Τα παραδοσιακά πλαίσια ασφάλειας δεν επαρκούν για τη μείωση των επιφανειών επίθεσης και τη διασφάλιση της προνομιακής πρόσβασης. Το μέλλον της AI απαιτεί μια σύγχρονη λύση διαχείρισης προνομιακής πρόσβασης (PAM) για την προστασία των δυναμικών περιβαλλόντων cloud.

Η εκρηκτική ανάπτυξη των υποδομών τεχνητής νοημοσύνης (AI)

Οι επιχειρήσεις σπεύδουν να αναπτύξουν και να εφαρμόσουν μεγαλύτερα και ισχυρότερα συστήματα για να συμβαδίσουν με τον ταχύ ρυθμό των καινοτομιών που παρουσιάζονται στον τομέα της τεχνητής νοημοσύνης. Στο επίκεντρο αυτής της ανάπτυξης βρίσκεται η ραγδαία αύξηση της ζήτησης για μονάδες επεξεργασίας γραφικών (GPUs), οι οποίες είναι ζωτικής σημασίας για την εκπαίδευση και τη λειτουργία σύγχρονων μοντέλων μάθησης. Οι περισσότερες τεχνολογικές στοίβες τεχνητής νοημοσύνης είναι εξαιρετικά περίπλοκες και απαιτούν σημαντικούς πόρους, γεγονός που έχει ωθήσει πολλούς παρόχους υπηρεσιών cloud να προχωρήσουν σε σημαντικές επενδύσεις σε ειδικά κέντρα δεδομένων για τεχνητή νοημοσύνη, τα οποία μπορούν να επεξεργαστούν δεδομένα που δεν μπορούν να διαχειριστούν ή επεξεργαστούν οι παραδοσιακές υποδομές. Λαμβάνοντας υπόψη ότι τα συγκεκριμένα κέντρα δεδομένων σχεδιάστηκαν για να υποστηρίζουν προηγμένα φορτία εργασίας, οι οργανισμοί απαιτούν μεγάλες ποσότητες υπολογιστικής ισχύος, γεγονός που οδηγεί σε σημαντική αύξηση της κατανάλωσης ενέργειας. Σύμφωνα με μια έκθεση του Διεθνούς Οργανισμού Ενέργειας (IEA), τα κέντρα δεδομένων στις ΗΠΑ που είναι αφιερωμένα στην τεχνητή νοημοσύνη αναμένεται να αντιπροσωπεύουν σχεδόν το ήμισυ της αύξησης της ζήτησης ηλεκτρικής ενέργειας της χώρας μέχρι το 2030, καταναλώνοντας περισσότερη ενέργεια από όλον σχεδόν τον κλάδο μεταποίησης.

Εκτός από την πολυπλοκότητα και την κατανάλωση ενέργειας των υποδομών τεχνητής νοημοσύνης, οι σύγχρονες τεχνολογικές στοίβες τεχνητής νοημοσύνης είναι βαθιά ενσωματωμένες με «ροές» εκπαίδευσης, με διεπαφές προγραμματισμού εφαρμογών (API) και με σύνολα δεδομένων που είναι απαραίτητο να αλληλοεπιδρούν απρόσκοπτα σε υβριδικά και cloud περιβάλλοντα για βέλτιστη απόδοση. Καθώς αυξάνεται η εξάρτηση από την τεχνητή νοημοσύνη, οι οργανισμοί πρέπει να διατηρούν την απόδοση και την επεκτασιμότητα τους χωρίς να θέτουν σε κίνδυνο τη συμμόρφωσή τους ή τη στάση (κατάσταση) ασφαλείας τους.

Κίνδυνοι ασφαλείας σε περιβάλλοντα που βασίζονται στην τεχνητή νοημοσύνη

Όταν η υποδομή τεχνητής νοημοσύνης επεκτείνεται, το ίδιο συμβαίνει και με την επιφάνεια επίθεσης -τον συνολικό αριθμό των σημείων εισόδου από όπου ένας μη εξουσιοδοτημένος χρήστης θα μπορούσε να αποκτήσει πρόσβαση σε ευαίσθητα συστήματα ή δεδομένα. Στα πιθανά σημεία εισόδου, ή αλλιώς διανύσματα (φορείς) επίθεσης συμπεριλαμβάνεται το υλικό, συστάδες από μονάδες επεξεργασίας γραφικών (GPUs), λογισμικό, APIs και τερματικές συσκευές που μπορούν να αξιοποιηθούν σε μια κυβερνοεπίθεση. Ένα από τα πιο επικίνδυνα διανύσματα (φορείς) επίθεσης στην υποδομή τεχνητής νοημοσύνης είναι η προνομιακή πρόσβαση.

Οι προνομιούχοι χρήστες, όπως οι μηχανικοί, οι διαχειριστές IT και οι ομάδες DevOps έχουν συνήθως αυξημένα δικαιώματα σε όλη την υποδομή που χρησιμοποιείται για την παροχή και την πρόσβαση σε δεδομένα. Αν παραβιαστεί έστω και ένας προνομιούχος λογαριασμός, οι κυβερνοεγκληματίες μπορούν να τον χρησιμοποιήσουν για να αποκτήσουν πρόσβαση σε ευαίσθητα συστήματα ή ακόμη και να επηρεάσουν/αλλοιώσουν την αποτελεσματικότητα της τεχνητής νοημοσύνης.

Η παραδοσιακή περιμετρική ασφάλεια δεν είναι πλέον επαρκής, καθώς η αποκλειστική εξάρτηση της από τείχη προστασίας ή αμυντικά συστήματα που βασίζονται στο δίκτυο δεν μπορεί να προσφέρει πλήρη ορατότητα και έλεγχο της πρόσβασης. Με μια σύγχρονη λύση διαχείρισης της προνομιακής πρόσβασης (PAM), οι οργανισμοί μπορούν να μεταβούν από τις παραδοσιακές μεθόδους ασφάλειας σε μοντέλα ασφάλειας που εστιάζουν πρωτίστως στην ταυτότητα και δίνουν προτεραιότητα στην επιβολή της αρχής του ελάχιστου προνομίου όσον αφορά την πρόσβαση, στην παρακολούθηση των συνεδριών και στη συνεχή επικύρωση/αυθεντικοποίηση τόσο των ανθρώπινων όσο και των μη ανθρώπινων χρηστών (μηχανών) αξιοποιώντας τις δυνατότητες της μηδενικής εμπιστοσύνης.

Γιατί μία σύγχρονη λύση PAM είναι κρίσιμης σημασίας

Καθώς τα περιβάλλοντα AI αυξάνονται σε μέγεθος και πολυπλοκότητα, μια σύγχρονη λύση διαχείρισης της προνομιακής πρόσβασης (PAM) είναι απαραίτητη για την ασφάλεια τόσο των ανθρώπινων όσο και των μη ανθρώπινων (μηχανών) ταυτοτήτων. Με την εφαρμογή μιας λύσης PAM, οι οργανισμοί μπορούν να διασφαλίσουν ότι τα μυστικά τους δεν βρίσκονται σκληροκωδικοποιημένα σε σκριπτάκια ή εκτεθειμένα σε αρχεία διαμόρφωσης. Σε αντίθεση με τις παλαιότερες λύσεις PAM που σχεδιάστηκαν γύρω από παραδοσιακούς ρόλους πληροφορικής (IT) και στατικές υποδομές, οι σύγχρονες λύσεις PAM έχουν σχεδιαστεί για να κλιμακώνονται μαζί με AI-driven αρχιτεκτονικές που βασίζονται στο cloud. Όταν ένα μόνο παραβιασμένο διαπιστευτήριο μπορεί να οδηγήσει σε ευρεία πρόσβαση σε όλη την υποδομή ενός οργανισμού, η εφαρμογή μιας σύγχρονης λύσης PAM παρέχει στους οργανισμούς λεπτομερή έλεγχο της προνομιακής πρόσβασης, βελτιώνει την ορατότητα και μειώνει σημαντικά την επιφάνεια επίθεσης.

Για την ασφάλεια σύνθετων περιβαλλόντων AI, οι σύγχρονες λύσεις PAM παρέχουν κρίσιμες σημασίας δυνατότητες όπως: