Νέα

Τα εργαλεία γενεσιουργού ή δημιουργικής τεχνητής νοημοσύνης (GenAI) παρουσιάζουν τόσο σημαντικές ευκαιρίες όσο και πραγματικούς κινδύνους. Ενώ λοιπόν η GenAI έχει τη δυνατότητα να βελτιώσει, να απλοποιήσει και να ενισχύσει ένα ευρύ φάσμα ροών εργασίας, εισάγει επίσης τον κίνδυνο της κατάχρησης και της έκθεσης ευαίσθητων ή απόρρητων και αποκλειστικών δεδομένων. Ως αποτέλεσμα, πολλοί οργανισμοί δυσκολεύονται να υιοθετήσουν τη GenAI. Η γενεσιουργός τεχνητή νοημοσύνη αποτελεί προτεραιότητα για πολλές ομάδες IT, οι περισσότερες εκ των οποίων βρίσκονται στα αρχικά στάδια της πειραματικής χρήσης, αλλά δεν διαθέτουν τη διακυβέρνηση, τους μηχανισμούς ελέγχου και τις διασφαλίσεις που απαιτούνται για την ασφαλή υϊοθέτηση της GenAI.

Το Sophos Workspace Protection παρέχει όλους τους μηχανισμούς ελέγχου που χρειάζονται οι οργανισμοί για να υιοθετήσουν με ασφάλεια και ευκολία το GenAI, όπως:

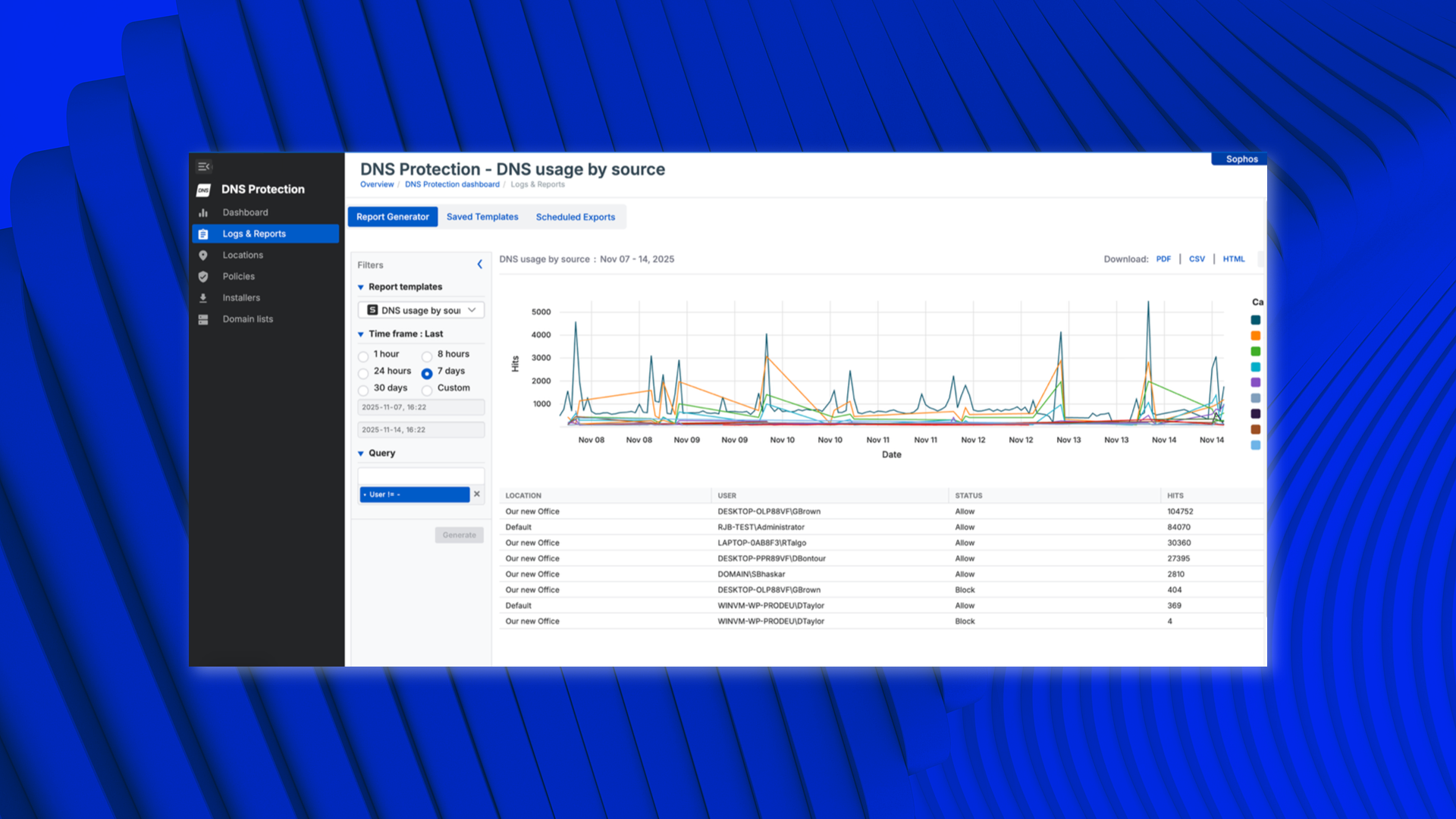

- Πλήρη εποπτεία και ορατότητα στα εργαλεία και στις υπηρεσίες GenAI που χρησιμοποιούνται επί του παρόντος

- Εύκολη διαμόρφωση πολιτικών για τον αποκλεισμό μη εγκεκριμένων ιστοσελίδων, εφαρμογών και εργαλείων GenAI τόσο εντός όσο και εκτός του προγράμματος περιήγησης

- Προαιρετικές προειδοποιήσεις στους χρήστες σχετικά με τη χρήση μη εγκεκριμένων υπηρεσιών, για την ενίσχυση της αυτοδιακυβέρνησης και της υπεύθυνης χρήσης

- Χρήση μηχανισμών οριοθέτησης της πρόσβασης σε δεδομένα για τον αποκλεισμό, την προειδοποίηση και την έγκριση της μεταφόρτωσης ή της λήψης αρχείων καθώς και των λειτουργιών αντιγραφής και επικόλλησης, προκειμένου να αποτραπούν αστοχίες και λάθη που σχετίζονται με ευαίσθητα δεδομένα

Τι χρειάζεστε:

Οι ασφαλείς πολιτικές GenAI είναι δυνατές χάρη σε μερικές από τις βασικές δυνατότητες που συνθέτουν το Sophos Workspace Protection:

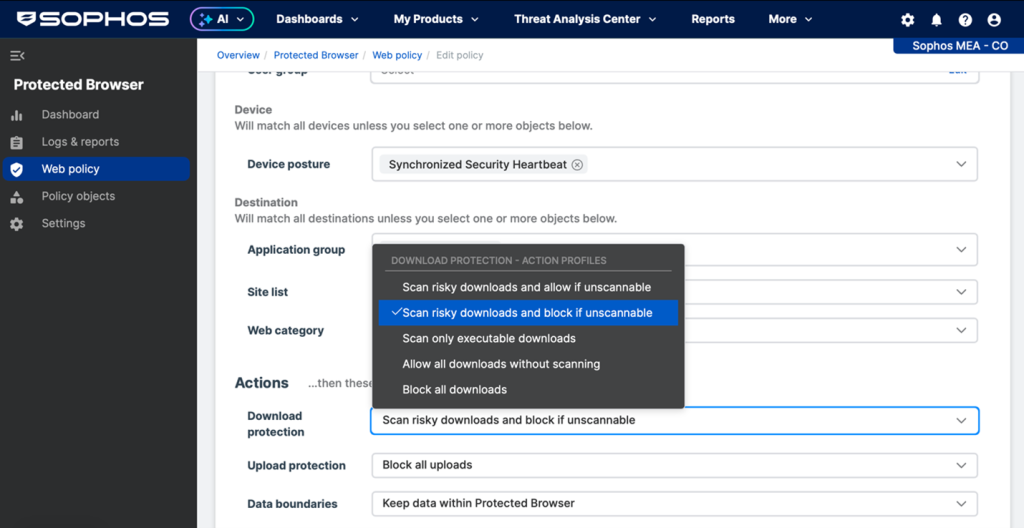

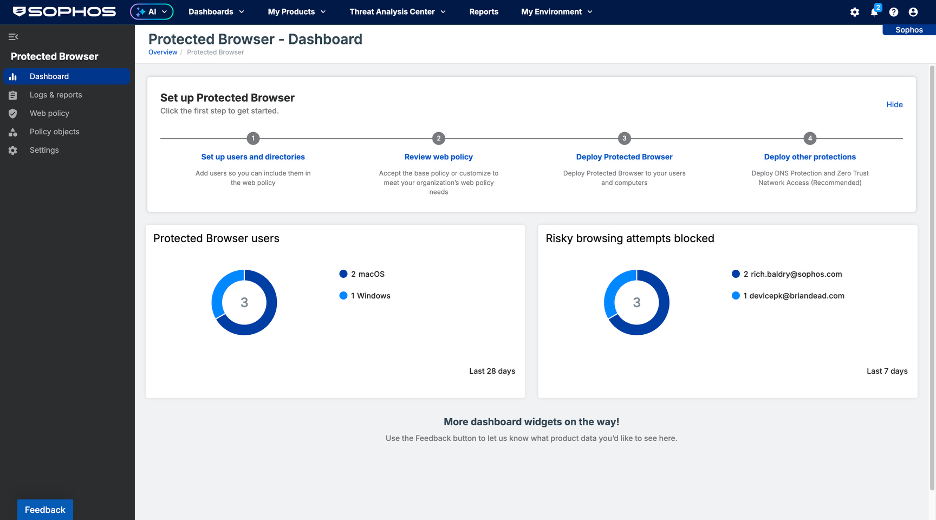

- Ο Sophos Protected Browser ενσωματώνει μια ασφαλή διαδικτυακή πύλη με πλούσιους μηχανισμούς ελέγχου της πολιτικής και της οριοθέτησης της πρόσβασης σε δεδομένα που παρέχουν μια διαφανή και οικεία εμπειρία για τους εργαζόμενους

- Το Sophos DNS Protection for Endpoints προσθέτει ένα επιπλέον επίπεδο ασφάλειας και ελέγχου σε επίπεδο τομέα (domain-level) το οποίο εκτείνεται σε όλες τις θύρες, τα πρωτόκολλα και τις εφαρμογές της συσκευής

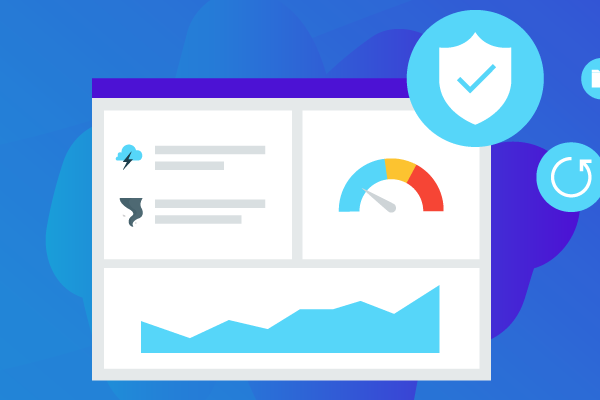

- Το Sophos Central παρέχει μια συνεπή και εύκολη εμπειρία διαχείρισης με πλούσιες πληροφορίες και δυνατότητες δημιουργίας αναφορών

Τα συγκεκριμένα προϊόντα ενσωματώνονται απρόσκοπτα για να διευκολύνουν την ασφαλή υϊοθέτηση του GenAI.

Πως λειτουργεί:

Παρακολουθήστε το παρακάτω βίντεο για μια γρήγορη επίδειξη του τρόπου λειτουργίας του καθώς και του πόσο εύκολη είναι η ρύθμιση του:

Μία από τις ισχυρές αλλά εύχρηστες δυνατότητες του Sophos Protected Browser είναι οι μηχανισμοί ελέγχου και οριοθέτησης της πρόσβασης/χρήσης σε δεδομένα, οι οποίοι λειτουργούν ακριβώς όπως υποδηλώνει και η ονομασία τους: ουσιαστικά τοποθετούν όρια γύρω από λειτουργίες δεδομένων όπως είναι η αντιγραφή και η επικόλληση, η μεταφόρτωση και η λήψη αλλά και άλλες λειτουργίες, ώστε τα δεδομένα να διατηρούνται εντός των επιτρεπόμενων εφαρμογών όπου είναι απαραίτητο και να αποτρέπονται δυνητικά δαπανηρά λάθη κατά την κοινή χρήση τους:

Ο Sophos Protected Browser παρέχει μηχανισμούς ελέγχου και οριοθέτησης της πρόσβασης/χρήσης δεδομένων για μεταφορτώσεις, λήψεις, αντιγραφές, επικολλήσεις και άλλες λειτουργίες.

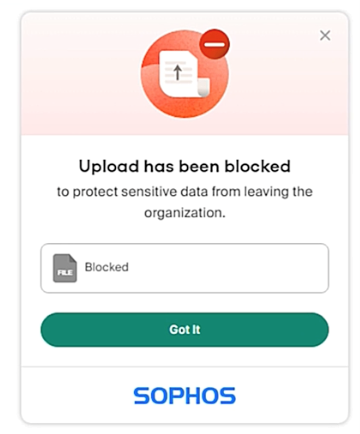

Οι χρήστες ειδοποιούνται όταν οι ενέργειες τους αποκλείονται.

Λάβετε μία πλήρη επισκόπηση των επιλογών οριοθέτησης της πρόσβασης/χρήσης δεδομένων στην online τεκμηρίωση.

Περιορίζοντας τη πρόσβαση μέσω μόνο του Sophos Protected Browser:

Για οργανισμούς που κοιτάζουν να περιορίσουν όλη τη πρόσβαση στις διαδικτυακές υπηρεσίες GenAI μόνο μέσω του Sophos Protected Browser, είναι επίσης εφικτό να το κάνουν σε συνδυασμό με το Sophos Endpoint App Control που μπορεί να αποκλείσει τη χρήση όλων των άλλων προγραμμάτων περιήγησης, διασφαλίζοντας ότι κάθε αλληλεπίδραση με το GenAI πραγματοποιείται αποκλειστικά μέσω του Sophos Protected Browser.

Μάθετε περισσότερα για το Sophos Workspace Protection:

Δείτε όλες τις εξαιρετικές δυνατότητες και περιπτώσεις χρήσης του Sophos Workspace Protection και φροντίστε να συμμετάσχετε στο πρόγραμμα πρώιμης πρόσβασης για τον νέο περιηγητή Sophos Protected Browser.

Πηγή: Sophos

Οι περισσότερες ομάδες IT κάνουν εντυπωσιακή δουλειά και μάλιστα υπό δύσκολες συνθήκες. Τα αιτήματα υποστήριξης (tickets) κλείνουν. Τα συστήματα παραμένουν σε λειτουργία. Οι χρήστες βρίσκουν υποστήριξη. Στα χαρτιά, όλα λειτουργούν.

Κι όμως, υπάρχει μία έντονη αίσθηση ότι η πρόοδος επιτυγχάνεται δυσκολότερα απ’ όσο θα μπορούσε.

Καθώς οι απαιτήσεις για ταχύτερη, συνεπέστερη και περισσότερο κλιμακούμενη παροχή υπηρεσιών IT αυξάνονται, πολλές ομάδες αρχίζουν να αισθάνονται έντονη πίεση. Εξακολουθεί να δαπανάται υπερβολικός χρόνος στη χειροκίνητη τεκμηρίωση, σε επαναλαμβανόμενες εργασίες υποστήριξης και σε αποσυνδεδεμένες διαδικασίες που επιβραδύνουν τους χρόνους ανταπόκρισης και αποσπούν την προσοχή από την μεγαλύτερου αντικτύπου προληπτική εργασία.

Είναι φυσικό να υποτεθεί ότι η ζήτηση ξεπερνά τις δυνατότητες της ομάδας. Περισσότερες τερματικές συσκευές (endpoints), περισσότεροι χρήστες, μεγαλύτερη περιπλοκότητα -επομένως η λύση είναι περισσότερο προσωπικό.

Όμως για πολλούς οργανισμούς IT, η πρόκληση δεν είναι απλώς το ζήτημα επάρκειας προσωπικού. Το πραγματικό πρόβλημα είναι ότι πολύ μεγάλο μέρος της ημέρας εξακολουθεί να αφιερώνεται σε χειροκίνητες, επαναλαμβανόμενες εργασίες.

Οι χειροκίνητοι φόρτοι εργασίας μετατρέπονται σιωπηλά στο σημείο συμφόρησης.

Η χειροκίνητη, επαναλαμβανόμενη εργασία σπάνια αντιμετωπίζεται ως ζήτημα ή ως πρόβλημα. Ενσωματώνεται αθόρυβα στο πλαίσιο των καθημερινών λειτουργιών IT. Ένας τεχνικός αντιγράφει πληροφορίες από το ένα σύστημα στο άλλο. Κάποιος αναζητά έγγραφα (π.χ. τεκμηρίωση) που υπάρχουν μεν, όχι εκεί που θα έπρεπε να υπάρχουν δε.

Κάθε μεμονωμένη περίπτωση ενδέχεται να δείχνει ασήμαντη ή ακόμα και αναγκαία από μόνη της. Με την πάροδο ωστόσο του χρόνου, συσσωρεύονται. Καθώς τα περιβάλλοντα IT γίνονται όλο και περιπλοκότερα, οι χειροκίνητες εργασίες πολλαπλασιάζονται, το περιβάλλον γίνεται όλο και πιο κατακερματισμένο και οι τρόποι επίλυσης διαρκούν περισσότερο από όσο θα έπρεπε.

Αυτό που κάποτε φαινόταν διαχειρίσιμο αρχίζει να γίνεται δυσβάσταχτο, απλώς επειδή κάθε εργασία απαιτεί περισσότερη προσπάθεια από όση χρειάζεται. Εδώ είναι που βρίσκεται το κρίσιμο σημείο καμπής όπου η διαχείριση των χειροκίνητων εργασιών παύει να αποτελεί ρουτίνα και αρχίζει να γίνεται βάρος.

Γιατί η επαναλαμβανόμενη χειρωνακτική εργασία μετρέπεται σε τεχνικό χρέος

Καθώς τα περιβάλλοντα IT εξελίσσονται, οι διαδικασίες που σχεδιάστηκαν για υψηλότερη ταχύτητα τελικώς μένουν πίσω. Οι ομάδες αντισταθμίζουν αυτή την εξέλιξη βασιζόμενες σε προσωρινές λύσεις ή πατέντες, στη συλλογική γνώση και εμπειρία κάθε ομάδας εντός του οργανισμού και στο χειρωνακτικό έργο αντί για συνεπή συστήματα.

Το κόστος δεν είναι εμφανές στην αρχή. Με την πάροδο του χρόνου ωστόσο εμφανίζεται ως εξής:

- Μεγαλύτερος χρόνος επίλυσης για ζητήματα ρουτίνας

- Ασυνεπή αποτελέσματα μεταξύ διαφορετικών τεχνικών

- Εξουθένωση μεταξύ των ατόμων που γνωρίζουν καλύτερα το περιβάλλον

- Αυξημένος κίνδυνος από παραλείψεις βημάτων και έλλειψη πλαισίου

Με την πάροδο του χρόνου, αυτές οι χειροκίνητες εργασίες γίνονται μια μορφή τεχνικού χρέους από το οποίο οι ομάδες IT δυσκολεύονται να απαλλαγούν. Οι τεχνικοί αισθάνονται πρώτοι τις επιπτώσεις του χρέους.

Οι τεχνικοί που βρίσκονται στην πρώτη γραμμή είναι και εκείνοι που νιώθουν περισσότερο το βάρος. Μεγάλο μέρος της μέρας τους συχνά αφιερώνεται στην αναζήτηση πληροφοριών σε κατακερματισμένα συστήματα ή στην επανάληψη εργασιών επειδή απουσιάζει η τεκμηρίωση ή είναι ξεπερασμένη. Αντί λοιπόν να αφιερώνουν τον χρόνο τους στην επίλυση προβλημάτων, βρίσκονται παγιδευμένοι ανάμεσα σε αποσυνδεδεμένα εργαλεία και σε επαναλαμβανόμενες χειροκίνητες εργασίες.

Και αυτό με την πάροδο του χρόνου υπονομεύει τη δυναμική. Εξειδικευμένοι τεχνικοί περνούν τις μέρες τους εκτελώντας τις ίδιες διαδικασίες αντί να τις βελτιώνουν. Το αντικείμενο της εργασίας μετατοπίζεται από την πρόοδο και την στρατηγική εξέλιξη στη εκτέλεση απλώς των καθημερινών λειτουργιών.

Και αυτό συνήθως αποτελεί την πρώτη ένδειξη ότι η χειροκίνητη εργασία σταμάτησε να εξυπηρετεί και αποτελεί πλέον τροχοπέδη.

Η διεύθυνση αντιλαμβάνεται τον αντίκτυπο όταν η κλιμάκωση παύει να λειτουργεί

Για τους υπεύθυνους και τους επικεφαλής των λειτουργιών IT, οι συνέπειες των χειροκίνητων φόρτων εργασίας γίνονται αντιληπτές με διαφορετικό τρόπο.

Η αποτελεσματική κλιμάκωση των λειτουργιών IT απαιτεί περισσότερα πράγματα από την πρόσληψη προσωπικού. Οι υπεύθυνοι βρίσκονται υπό πίεση για να ανταποκριθούν στην αυξανόμενη ζήτηση ενώ παράλληλα πρέπει να δώσουν στις ομάδες τους το περιθώριο να αναπτύξουν δεξιότητες και να βελτιώσουν τον τρόπο με τον οποίο εκτελούν τις εργασίες τους. Οι οργανισμοί πρέπει να εξισορροπήσουν τον φόρτο εργασίας, τον αυτοματισμό και την αναβάθμιση των δεξιοτήτων, ώστε να διασφαλίσουν ότι οι ομάδες τους είναι σε θέση να λειτουργούν σήμερα αποτελεσματικά και παράλληλα να προετοιμάζονται για το μέλλον.

Οι χειροκίνητοι φόρτοι εργασίας δημιουργούν τριβές σε κάθε στάδιο του κύκλου ζωής των αιτημάτων υποστήριξης (tickets). Όταν η αρχική αξιολόγηση και τη προτεραιοποίηση βασίζονται στην ανθρώπινη κρίση, τα αιτήματα υποστήριξης περιμένουν σε ουρές, η επείγουσα φύση τους δεν εκτιμάται ορθώς και τα πλέον κρίσιμης σημασίας συχνά παραγκωνίζονται από αιτήματα μικρότερης σημασίας. Και καθώς ο όγκος (των αιτημάτων) αυξάνεται, οι ομάδες αφιερώνουν περισσότερο χρόνο στην ταξινόμηση τους και στη διανομή της εργασίας παρά στην επίλυση τους.

Γιατί οι αυτοσχέδιες παρεμβάσεις σε μεμονωμένες εργασίες δεν λύνουν το πρόβλημα

Όταν οι ομάδες αρχίζουν να αισθάνονται το βάρος της χειρωνακτικής εργασίας, η πρώτη αντίδραση συνήθως είναι να αυτοματοποιήσουν επιμέρους τμήματά της. Με ένα σκρίπτ εδώ. Με έναν κανόνα εκεί. Ενδεχομένως με τη χρήση ενός νέου εργαλείου για την επιτάχυνση έστω και ενός τμήματος της διαδικασίας. Αν και τέτοιες αλλαγές μπορούν να βοηθήσουν, εντούτοις σπάνια αλλάζουν τον τρόπο με τον οποίο βιώνεται η εργασία από μέρα σε μέρα.

Και αυτό συμβαίνει επειδή ο αυτοματισμός μεμονωμένων εργασιών εντός δυσλειτουργικών ροών εργασίας δεν κάνει τίποτα περισσότερο από το να διευρύνει ταχύτερα τον κατακερματισμό. Οι τεχνικοί εξακολουθούν να μεταβαίνουν από τις ειδοποιήσεις στις ουρές αιτημάτων υποστήριξης και από εκεί στα συστήματα τεκμηρίωσης για να καταλάβουν τι συμβαίνει. Το πλαίσιο (context) εξακολουθεί να βρίσκεται από εδώ και από εκεί. Και η εργασία εξακολουθεί να εξαρτάται από άτομα που κάνουν σχεδόν τα πάντα με το χέρι.

Σε αυτό το σημείο, το πρόβλημα δεν είναι η προσπάθεια που καταβάλλεται ή η εμπειρογνωμοσύνη. Είναι η ίδια η παροχή υπηρεσιών που είναι κατακερματισμένη σε αποσυνδεδεμένα συστήματα.

Η πραγματική πρόοδος ξεκινά όταν οι ομάδες κάνουν ένα βήμα πίσω και θέτουν ένα δυσκολότερο ερώτημα: Πως πρέπει να εκτελείται αυτή η ροή εργασίας από την αρχή μέχρι το τέλος;

Εδώ είναι που η τεχνητή νοημοσύνη έρχεται να αλλάξει τα δεδομένα.

Αυτό το ερώτημα -πως πρέπει να κυλάει η εργασία από την αρχή μέχρι το τέλος- είναι το σημείο όπου η τεχνητή νοημοσύνη αρχίζει να κάνει πραγματικά τη διαφορά.

Αντί να αυτοματοποιεί μεμονωμένα βήματα, η τεχνητή νοημοσύνη καθιστά δυνατή τη σύνδεσή τους. Όταν η παροχή υπηρεσιών πραγματοποιείται μέσω μιας ολοκληρωμένης ροής εργασιών που βασίζεται στην τεχνητή νοημοσύνη, οι ειδοποιήσεις μεταφέρονται απευθείας στα αιτήματα υποστήριξης (tickets) και αυτομάτως μαζί και το σχετικό πλαίσιο ενώ οι επαναλαμβανόμενες αποφάσεις δεν απαιτούν πλέον ανθρώπινη παρέμβαση.

Τα προβλήματα επιλύονται γρηγορότερα και η παροχή υπηρεσιών αρχίζει να γίνεται πιο προβλέψιμη και συνεπής. Οι ομάδες αφιερώνουν λιγότερο χρόνο στην αναζήτηση πληροφοριών και περισσότερο χρόνο στην επίλυση προβλημάτων. Οι διαδικασίες είναι πλέον συνεπείς. Τα αποτελέσματα επαναλαμβανόμενα. Και η λειτουργία μπορεί να κλιμακωθεί χωρίς να προσθέτει πολυπλοκότητα, πρόσθετο προσωπικό ή να δημιουργεί συνθήκες εξάντλησης.

Η τεχνητή νοημοσύνη δεν επιλύει το πρόβλημα εργαζόμενη σκληρότερα. Το επιλύει αλλάζοντας τον τρόπο που «ταιριάζει» τις εργασίες μεταξύ τους.

Η πραγματική αλλαγή που πρέπει να γίνει στις λειτουργίες IT

Οι οργανισμοί που κάνουν αυτό το βήμα μειώνουν τις λειτουργικές τριβές, τα κόστη και διευκολύνουν τη διαχείριση της παροχής υπηρεσιών. Ήρθε η ώρα να αλλάξετε ταχύτητα και να αξιολογήσετε στρατηγικά τους τρόπους που η τεχνητή νοημοσύνη μπορεί να μεταμορφώσει τις λειτουργίες IT και να μειώσει το τεχνικό χρέος των χειροκίνητων εργασιών.

Όσοι περιμένουν κινδυνεύουν να μείνουν πίσω, περιορισμένοι από τις χειροκίνητες διαδικασίες και τα κατακερματισμένα συστήματα που δυσκολεύουν την άμεση ανταπόκριση στις εξελισσόμενες απαιτήσεις της αγοράς και στις τεχνολογικές αλλαγές.

Οι λειτουργίες IT εισέρχονται σε μια νέα φάση. Ανακαλύψτε πως η τεχνητή νοημοσύνη αλλάζει τα δεδομένα στις λειτουργίες IT -από την αυτοματοποίηση των ροών εργασίας τεκμηρίωσης έως την επιτάχυνση της επίλυσης των αιτημάτων και τη βοήθεια των ομάδων να εργάζονται εξυπνότερα, όχι σκληρότερα.

Πηγή: Kaseya

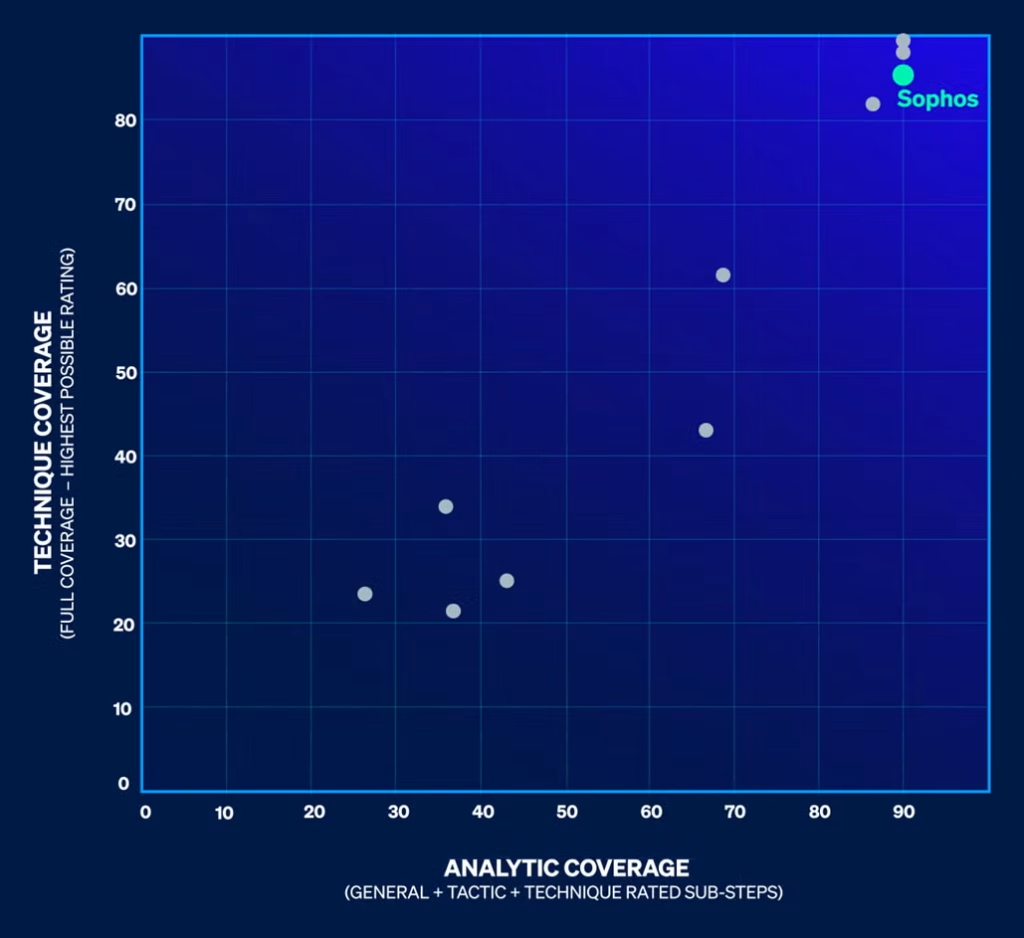

Η Sophos ανακηρύχθηκε «Επιλογή Πελατών» στην έκθεση «Gartner® Peer Insights™ Voice of the Customer Report for Endpoint Protection Platforms 2026». Είναι η πρώτη διάκριση «Gartner Peer Insights Customers’ Choice» για το 2026 και η πέμπτη συνεχόμενη διάκριση «Customers’ Choice» για τη Sophos στην κατηγορία των πλατφορμών προστασίας τερματικών συσκευών.

Η συγκεκριμένη αναγνώριση προέρχεται απευθείας από τα σχόλια των πελατών και στη Sophos νιώθουμε πραγματικά ευγνώμονες για το χρόνο που αφιέρωσαν οι πελάτες για να μοιραστούν τις εμπειρίες τους καθώς και για την εμπιστοσύνη που δείχνουν στη Sophos.

Στην έκθεση Voice of the Customer για τις πλατφόρμες προστασίας τερματικών συσκευών για το 2026, η βαθμολογία της Sophos βασίστηκε εξ ολοκλήρου σε επαληθευμένα σχόλια πελατών, και σε 286 συνολικά κριτικές έως τις 30 Νοεμβρίου 2025:

- Ανακηρύχθηκε προμηθευτής «Επιλογή Πελατών» (Customers’ Choice) για 5η συνεχόμενη φορά.

- Συνολική βαθμολογία 4,9 / 5,0 -η υψηλότερη βαθμολογία μεταξύ των προμηθευτών στο τεταρτημόριο «Επιλογή Πελατών» (Customers’ Choice Quadrant).

- Βαθμολογία 4,8 / 5,0 για τις δυνατότητες του προϊόντος -η υψηλότερη μεταξύ των προμηθευτών στο τεταρτημόριο «Επιλογή Πελατών»

- 98% προθυμία σύστασης -ισοβαθμία για την υψηλότερη βαθμολογία μεταξύ των προμηθευτών στο τεταρτημόριο «Επιλογή Πελατών»

Πιστεύουμε ότι αυτά τα αποτελέσματα αντικατοπτρίζουν την έμφαση που δίνει η Sophos στην παροχή ισχυρής, εύκολης στη διαχείριση προστασίας τερματικών συσκευών, η οποία συνδυάζει προηγμένη πρόληψη, ανίχνευση και ανταπόκριση σε απειλές σε σύγχρονα περιβάλλοντα εργασίας.

Σχεδιασμένο για τους σύγχρονους χώρους εργασίας και τις εξελισσόμενες απειλές

Πιστεύουμε ότι η συνεχής αναγνώριση της Sophos στις εκθέσεις Gartner® Peer Insights™ Voice of the Customer για τις πλατφόρμες προστασίας τερματικών συσκευών συνάδει με την ευρύτερη στρατηγική της για την ασφάλεια των σημερινών δυναμικών, υβριδικών εργασιακών περιβαλλόντων. Με δυνατότητες που ξεπερνούν την παραδοσιακή ασφάλεια τερματικών συσκευών, η Sophos βοηθά τους οργανισμούς να προστατεύσουν τους χρήστες, τις συσκευές και τα δεδομένα τους, όπου και αν εργάζονται, όπου και αν βρίσκονται.

Το Sophos Workspace Protection επίσης που εισήχθη πρόσφατα στο προϊοντικό χαρτοφυλάκιο της Sophos αποτελεί το ιδανικό συμπλήρωμα για τα Sophos Endpoint, Sophos MDR και Sophos Firewall επεκτείνοντας και ενοποιώντας αυτά τα εξαιρετικά προϊόντα και υπηρεσίες για τους απομακρυσμένους και υβριδικούς εργαζόμενους, όπου κι αν βρίσκονται.

Αναγνώριση βασισμένη σε πραγματικές εμπειρίες πελατών

Το Gartner Peer Insights είναι μια δωρεάν πλατφόρμα αξιολόγησης και κριτικής από συνάδελφους επαγγελματίες και χρήστες, σχεδιασμένη για υπεύθυνους λήψης αποφάσεων σε θέματα επιχειρηματικού λογισμικού και υπηρεσιών. Θεωρούμε ότι η διάκριση της Sophos ως «Επιλογή Πελατών» αντανακλά τόσο τις υψηλές συνολικές βαθμολογίες όσο και την ισχυρή προθυμία των χρηστών να συστήσουν τα προϊόντα της σε άλλους, επιβεβαιώνουν με συνέπεια τη δέσμευση της Sophos στην επιτυχία των πελατών της. Στη Sophos είμαστε εξαιρετικά ευγνώμονες στους πελάτες μας σε όλο τον κόσμο για την αδιάλειπτη εμπιστοσύνη και τα σχόλιά τους, τα οποία συμβάλλουν άμεσα στη διαμόρφωση και στη βελτίωση των λύσεων της Sophos.

Ακολουθούν μερικά παραδείγματα από τα σχόλια των πελατών για το Sophos Endpoint:

«Η συνολική μας εμπειρία με το Sophos Endpoint ήταν εξαιρετικά θετική. Παρέχει προστασία επιχειρησιακού επιπέδου χωρίς πολυπλοκότητα. Η απρόσκοπτη ενσωμάτωση και η προληπτική άμυνα έναντι των αναδυόμενων απειλών έχουν προσφέρει πλήρη σιγουριά στην ομάδα IT μας και έχουν μειώσει σημαντικά τα έξοδα διαχείρισης». – CIO στον κλάδο της μεταποίησης, κατηγορία $50-250 εκατομμύρια, Σύνδεσμος.

«Όλα όσα αφορούν τη Sophos, από τα εργαλεία διαχείρισης έως την εμπειρία χρήσης και την ομάδα υποστήριξης και πωλήσεων, είναι κορυφαία. Χρησιμοποιούμε το Sophos Endpoint εδώ και σχεδόν 13 χρόνια, καθώς η προστασία των τερματικών συσκευών αποτελεί ελάχιστη απαίτηση ασφαλείας για τους πελάτες και τους ελεγκτές μας. Κάθε χρόνο, προσθέτουμε όλο και περισσότερους χρήστες στην προστασία Endpoint, οι οποίοι είναι διασκορπισμένοι στα πέντε γραφεία μας στο Λος Άντζελες, στη Νέα Υόρκη, στο Ώστιν, στο Λονδίνο και στο Τόκιο». – Διευθυντής, στην Ασφάλεια IT και στη Διαχείριση Κινδύνων στον κλάδο των Μέσων Ενημέρωσης, κατηγορία $50-250 εκατομμύρια, Σύνδεσμος.

Για να μάθετε περισσότερα για το πως το Sophos Endpoint μπορεί να βοηθήσει τον οργανισμό σας, επισκεφθείτε τη διεύθυνση: https://www.sophos.com/en-us/products/endpoint.

Πηγή: Sophos

Η έκθεση Global Cybersecurity Outlook 2026 του Παγκόσμιου Οικονομικού Φόρουμ παρουσιάζει μια σαφή και δυσάρεστη αλήθεια: οι κίνδυνοι στον κυβερνοχώρο αυξάνονται με ταχύτερο ρυθμό από ότι μπορούν να αντιμετωπίσουν οι παραδοσιακές άμυνες. Οι ΄καθοδηγούμενες από Τεχνητή Νοημοσύνη επιθέσεις, η γεωπολιτική αστάθεια, η ευθραυστότητα της εφοδιαστικής αλυσίδας και οι διευρυνόμενες ανισότητες στον κυβερνοχώρο αναδιαμορφώνουν το τοπίο των απειλών σε συστημικό επίπεδο.

Αυτό που ξεχωρίζει ωστόσο περισσότερο δεν είναι μόνο το «τι αλλάζει», αλλά και «που» οι άμυνες αποτυγχάνουν συστηματικά.

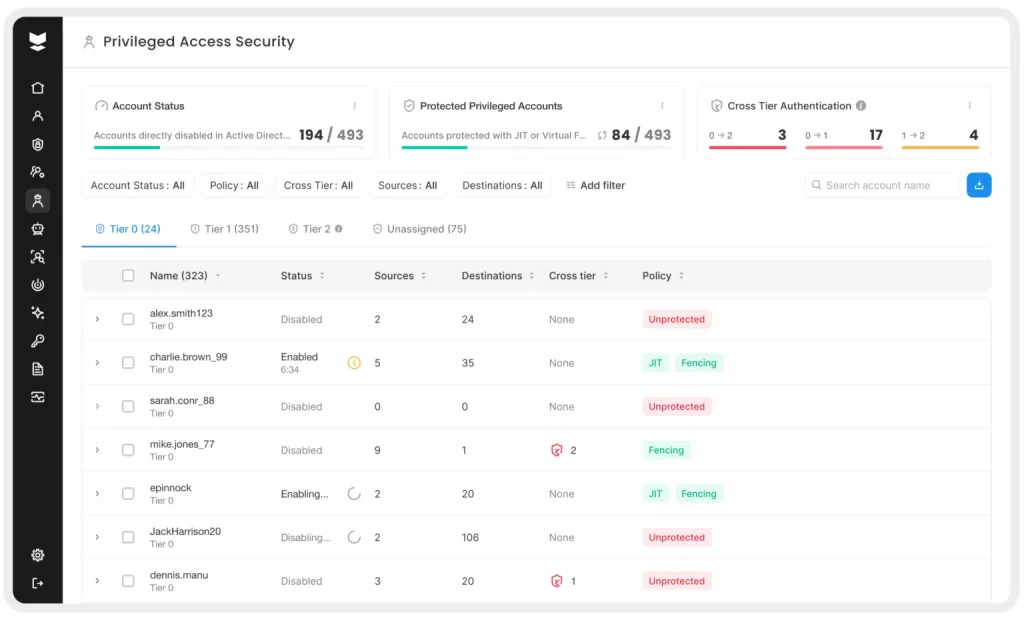

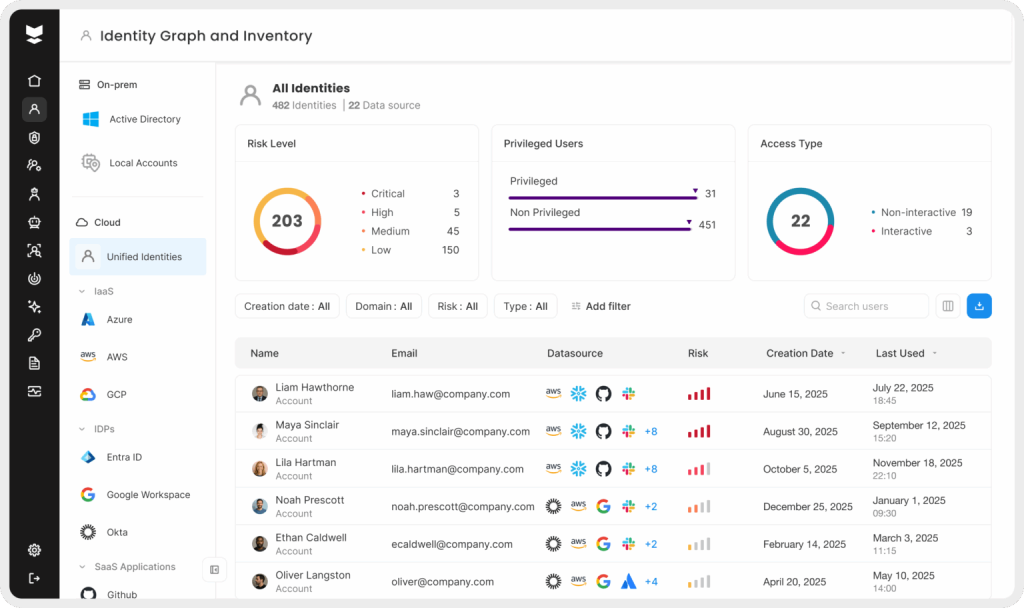

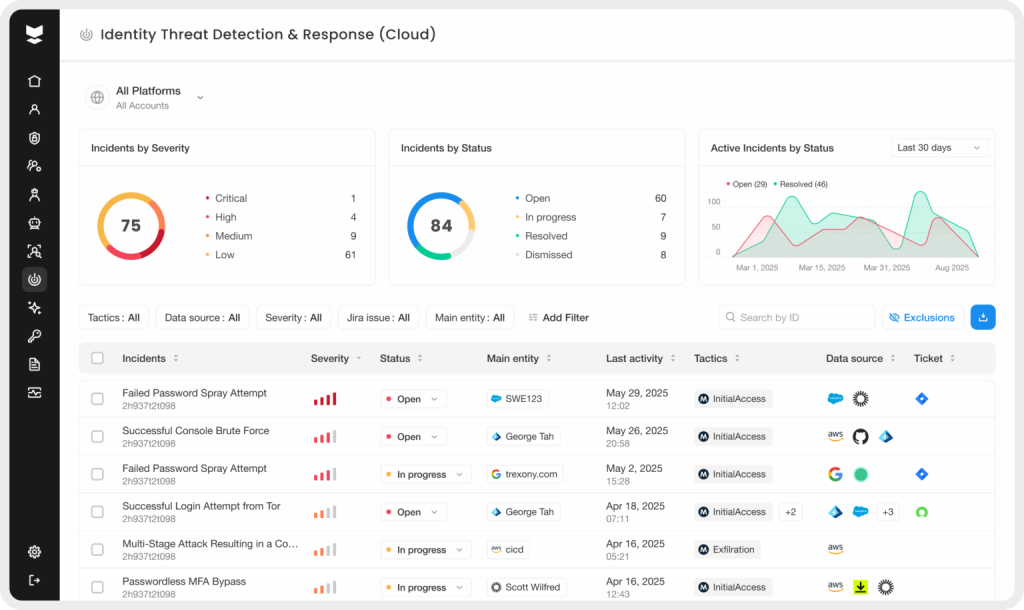

Από τη χρήση της τεχνητής νοημοσύνης για κακόβουλους σκοπούς, το ransomware, τις απάτες, τις παραβιάσεις της εφοδιαστικής αλυσίδας και τις διακοπές λειτουργίας υπηρεσιών cloud, η ταυτότητα παραμένει βασικός αγωγός για επιθέσεις. Είτε πρόκειται για ανθρώπους είτε για μηχανές, οι ταυτότητες έχουν μετατραπεί στο νέο επίπεδο ελέγχου της σύγχρονης κυβερνοασφάλειας.

Στο παρόν άρθρο, αναλύουμε πέντε μαθήματα για την ασφάλεια της ταυτότητας και ισάριθμα συμπεράσματα για την ασφάλεια που μπορούμε να αντλήσουμε από την έρευνα.

Μάθημα 1: Η τεχνητή νοημοσύνη έχει μετατρέψει την κατάχρηση της ταυτότητας σε πολλαπλασιαστή ισχύος

Σύμφωνα με την έκθεση, το 94% των οργανισμών αναγνωρίζει την τεχνητή νοημοσύνη ως τον σημαντικότερο παράγοντα κινδύνου στον κυβερνοχώρο ενώ το 87% αναφέρει τις ευπάθειες που σχετίζονται με την τεχνητή νοημοσύνη ως την ταχύτερα αναπτυσσόμενη απειλή. Την ώρα ωστόσο που δίνεται μεγάλη προσοχή στα ίδια τα μοντέλα τεχνητής νοημοσύνης, ο πιο συστημικός κίνδυνος βρίσκεται αλλού.

Οι πράκτορες τεχνητής νοημοσύνης, όπως και άλλες ταυτότητες, δεν παραβιάζουν αλλά συνδέονται.

Οι επιτιθέμενοι χρησιμοποιούν την τεχνητή νοημοσύνη για να:

- Κλιμακώσουν το ηλεκτρονικό ψάρεμα και την πλαστοπροσωπία με πρωτοφανή ρεαλισμό

- Αυτοματοποιήσουν τη συλλογή διαπιστευτηρίων και την κλιμάκωση προνομίων

- Εκμεταλλευτούν (exploit) υπερπρονομιακούς υπηρεσιακούς λογαριασμούς, APIs, bots και πράκτορες τεχνητής νοημοσύνης

Η έκθεση επισημαίνει ρητά ότι ο πολλαπλασιασμός των ταυτοτήτων -ιδίως των πρακτόρων τεχνητής νοημοσύνης και των ταυτοτήτων μηχανών- έχει ξεπεράσει τους μηχανισμούς ελέγχου της διακυβέρνησης και της ασφάλειας. Παρόλο που στα περισσότερα περιβάλλοντα οι μη ανθρώπινες ταυτότητες (NHI) υπερτερούν πλέον αριθμητικά των ανθρώπινων χρηστών, εξακολουθούν παρά ταύτα να παραμένουν σε μεγάλο βαθμό αόρατες, ανεπιτήρητες και ανεπιφύλακτα αξιόπιστες.

Συμπέρασμα για την ασφάλεια:

Αν οι οργανισμοί εξακολουθήσουν να προστατεύουν τα δίκτυα και τις τερματικές συσκευές και παράλληλα να εμπιστεύονται της ταυτότητας εξ ορισμού, η τεχνητή νοημοσύνη απλώς θα επιταχύνει τις τεχνικές και τις τακτικές παραβιάσεων.

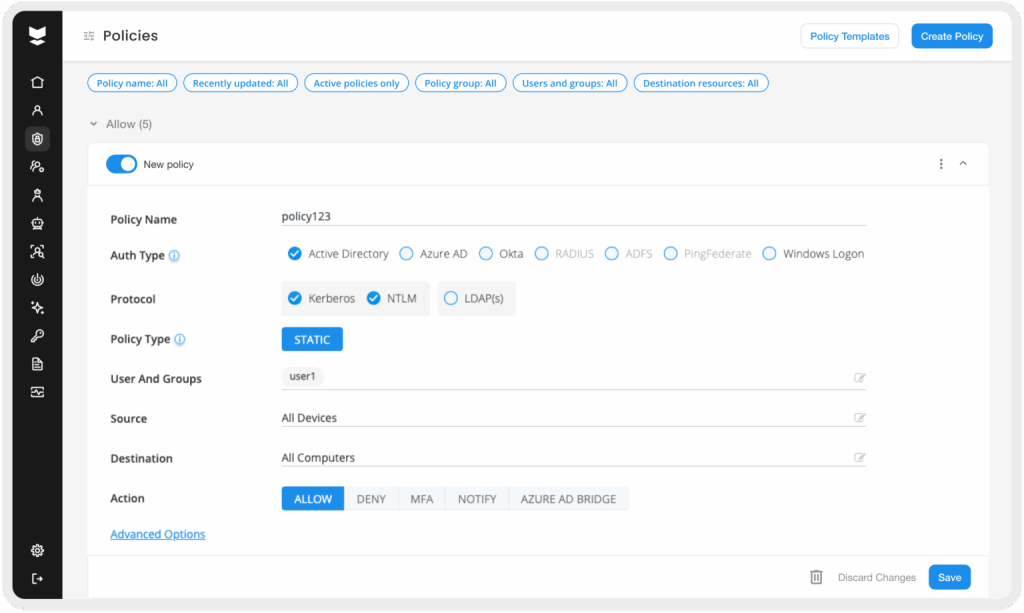

Ακριβώς για αυτό είναι σημαντικό να εφαρμόζετε τις αρχές της μηδενικής εμπιστοσύνης (Zero Trust) και στην ασφάλεια ταυτότητας. Αν η πιστοποίηση/αυθεντικοποίηση και η εξουσιοδότηση είναι οι μόνοι μηχανισμοί ελέγχου της ασφάλειας που εφαρμόζετε, τότε πιθανότατα δεν εφαρμόζετε μια προσέγγιση μηδενικής εμπιστοσύνης.

Αντ’ αυτού, οι προσεγγίσεις που δίνουν προτεραιότητα στην ασφάλεια, όπως η προσαρμοστική πολυπαραγοντική αυθεντικοποίηση (MFA) και οι έλεγχοι πρόσβασης βάσει επικινδυνότητας για όλες τις ταυτότητες -είτε πρόκειται για ανθρώπους, υπηρεσιακούς λογαριασμούς, API, πράκτορες τεχνητής νοημοσύνης, παλαιότερης τεχνολογίας συστήματα κ.λπ.- διασφαλίζουν ότι η στρατηγική σας βασίζεται στη διαρκή επικύρωση. Αντί να ρωτάτε «ταιριάζουν ταυτότητα και διαπιστευτήρια/πρόσβαση;» θα πρέπει να είστε σε θέση να απαντήσετε σε ερωτήσεις όπως «Έχει νόημα να επιτραπεί αυτή η πρόσβαση με βάση τα προειδοποιητικά σημάδια;».

Μάθημα 2: Η ηλεκτρονική απάτη είναι πρόβλημα ταυτότητας, όχι οικονομικό

Η έκθεση αποκαλύπτει ότι το 73% των ερωτηθέντων έχει επηρεαστεί σε προσωπικό επίπεδο από την ηλεκτρονική απάτη, πράγμα που την έχει καταστήσει βασικό μέλημα των CEOs, ξεπερνώντας ακόμη και το ransomware.

Τι προκαλεί αυτή την έξαρση;

- Η πλαστοπροσωπία με τη βοήθεια τεχνητής νοημοσύνης

- Η επαναχρησιμοποίηση διαπιστευτηρίων

- Η πλευρική μετακίνηση με τη χρήση νόμιμης πρόσβασης

- Η κατάχρηση/κακή χρήση αξιόπιστων ταυτοτήτων αντί για κακόβουλο λογισμικό

Οι απάτες σήμερα επιτυγχάνουν όχι επειδή τα συστήματα παραμένουν ανενημέρωτα αλλά επειδή η επαλήθευση της ταυτότητας σταματά πολύ νωρίς.

Μόλις αποκτηθούν τα διαπιστευτήρια, τα περισσότερα περιβάλλοντα εξακολουθούν να αποτυγχάνουν:

- Στη συνεχή επικύρωση της πρόσβασης

- Στην ανίχνευση ανώμαλης συμπεριφοράς ταυτότητας

- Στην εφαρμογή αυστηρότερης επαλήθευσης ταυτότητας με δυναμικό τρόπο

Συμπέρασμα για την ασφάλεια:

Η πρόληψη κατά της απάτης και η ασφάλεια της ταυτότητας είναι πλέον αδιαχώριστες. Η απάτη ξεκινά και τελειώνει με την κατάχρηση/κακή χρήση ταυτότητας, πράγμα που σημαίνει ότι οι real-time και context-aware μηχανισμοί ελέγχου είναι απαραίτητοι για να αποτραπούν οι δόλιες δραστηριότητες προτού προκληθεί υλικές ζημιές.

Η έκθεση κατέστησε επίσης σαφές ότι μπορεί οι προτεραιότητες των CEOs και CISOs να μετατοπίζονται, το θεμελιώδες ωστόσο σημείο που συγκλίνουν παραμένει απαράλλαχτο:: η ισχυρή ασφάλεια ταυτότητας.

Μάθημα 3: Οι επιθέσεις στην αλυσίδα εφοδιασμού κληρονομούν την εμπιστοσύνη και την καταχρώνται

Η έκθεση προσδιορίζει τις ευπάθειες τρίτων μερών και τις ευπάθειες της αλυσίδας εφοδιασμού ως τις βασικές προκλήσεις για την κυβερνοανθεκτικότητα των μεγάλων επιχειρήσεων. Και το κρισιμότερης σημασίας συμπέρασμα είναι ότι ο πλέον κοινότυπος κίνδυνος για την αλυσίδα εφοδιασμού δεν είναι το κακόβουλο λογισμικό, αλλά η κληρονομημένη εμπιστοσύνη.

Όταν προμηθευτές, συνεργάτες ή οι διαχειριζόμενες υπηρεσίες συνδέονται:

- Συχνά προχωρούν σε πιστοποίηση της ταυτότητας μέσω υπηρεσιακών λογαριασμών

- Τα διαπιστευτήρια έχουν μεγάλη διάρκεια ζωής και σπάνια αντικαθίστανται

- Η πρόσβαση είναι ευρεία, διαρκής και ελλιπώς επιτηρούμενη

Αν είναι εφικτό να συνδεθούν μέσω μίας αξιόπιστης ταυτότητας, δεν είναι απαραίτητο για τους επιτιθέμενους να αποπειραθούν να παραβιάσουν την περίμετρο

Συμπέρασμα για την ασφάλεια:

Οι αστοχίες στην ασφάλεια της εφοδιαστικής αλυσίδας είναι αστοχίες στη διακυβέρνηση των ταυτοτήτων. Οι παραβιάσεις της αλυσίδας εφοδιασμού επιτυγχάνονται με την κατάχρηση της κληρονομικής εμπιστοσύνης, όχι με την εκμετάλλευση τεχνολογικών κενών. Οι οργανισμοί θα πρέπει να αντιμετωπίσουν την πρόσβαση τρίτων ως κίνδυνο ταυτότητας διατηρώντας ένα καθαρό και ενημερωμένο αποθεματικό/κατάλογο ταυτοτήτων για τους προμηθευτές τους, επιβάλλοντας πρόσβαση με βάση την αρχή του ελάχιστου προνομίου και με χρονικούς περιορισμούς και εξαλείφοντας τις μόνιμες άδειες όπου είναι δυνατόν. Η ισχυρή αυθεντικοποίηση/πιστοποίηση θα πρέπει να αποτελεί πρώτη προτεραιότητα για την πρόσβαση προμηθευτών υψηλού κινδύνου και οι τακτικές αναθεωρήσεις της πρόσβασης πρέπει να ευθυγραμμίζονται με τους κύκλους ζωής των συμβάσεων και των επιχειρηματικών συνεργασιών. Ακόμη και χωρίς νέα εργαλεία, μία πειθαρχημένη διακυβέρνηση μπορεί να μειώσει σημαντικά την έκθεση της αλυσίδας εφοδιασμού.

Μάθημα 4: Η ανθεκτικότητα στον κυβερνοχώρο εξαρτάται από την ορατότητα ταυτότητας, όχι μόνο από τα σχέδια αποκατάστασης

Την ώρα που το 64% των οργανισμών ισχυρίζονται ότι πληρούν τις ελάχιστες απαιτήσεις ανθεκτικότητας στον κυβερνοχώρο μόνο το 19% τις υπερβαίνει. Οι οργανισμοί με υψηλή ανθεκτικότητα έχουν ένα κοινό χαρακτηριστικό: βαθιά ορατότητα και έλεγχο σε όλες τις ταυτότητες.

Η Πυξίδα Κυβερνοανθεκτικότητας (Cyber Resilience Compass) της έκθεσης υποδεικνύει ότι οι ανθεκτικοί οργανισμοί θα πρέπει να:

- Αξιολογούν διαρκώς τους κινδύνους που σχετίζονται με την τεχνητή νοημοσύνη και την ταυτότητα

- Παρακολουθούν την πρόσβαση σε συστήματα IT, OT και στο cloud

- Ελαχιστοποιούν τα μόνιμα προνόμια

- Αντιμετωπίζουν την ταυτότητα ως κοινό κίνδυνο για το οικοσύστημα

Παρόλα αυτά, η ταυτότητα παραμένει κατακερματισμένη σε καταλόγους (directories), cloud, πλατφόρμες SaaS, παλαιότερης τεχνολογίας συστήματα και σε μηχανικούς φόρτους εργασίας.

Συμπέρασμα για την ασφάλεια:

Δεν μπορείτε να είστε ανθεκτικοί αν δεν γνωρίζετε ποιος ή τι έχει πρόσβαση στα συστήματά σας και για ποιον λόγο. Ακριβώς για αυτό είναι σημαντικό να διατηρείτε ένα ζωντανό, δυναμικά εξελισσόμενο γράφημα που να απεικονίζει ποιες ταυτότητες υπάρχουν και ποιες οδούς πρόσβασής ακολουθούν. Κάτι τέτοιο λειτουργεί ως μια ενιαία πηγή αλήθειας που μπορεί να αποκαλύψει δυνητικώς εκμεταλλεύσιμα κενά για την ασφάλεια που πρέπει να κλείσουν.

Μάθημα 5: Η ανισότητα στον κυβερνοχώρο καθιστά την ταυτότητα τον πιο αδύναμο κρίκο

Η έκθεση επισημαίνει το διευρυνόμενο χάσμα ανισότητας στον κυβερνοχώρο, το οποίο οφείλεται σε μεγάλο βαθμό στην έλλειψη δεξιοτήτων, ιδίως στους ρόλους της διαχείρισης ταυτότητας και της πρόσβασης που συγκαταλέγονται μεταξύ των τριών πλέον υποστελεχωμένων λειτουργιών ασφάλειας παγκοσμίως.

Οι πολύπλοκες εφαρμογές IAM (Διαχείριση Ταυτότητας και Πρόσβασης), οι μηχανισμοί ελέγχου βάσει πρακτόρων και οι αναδιαμορφώσεις εφαρμογών δεν είναι πλέον ρεαλιστικές για πολλές οργανώσεις.

Συμπέρασμα για την ασφάλεια:

Η ασφάλεια της ταυτότητας πρέπει να γίνει απλούστερη, όχι περιπλοκότερη. Η αναβάθμιση των δεξιοτήτων IAM πρέπει να πραγματοποιηθεί παράλληλα με την εφαρμογή λύσεων ασφάλειας που δίνουν προτεραιότητα στην ταυτότητα. Μόνο έτσι θα μπορέσουμε να κλείσουμε το χάσμα μεταξύ των ομάδων IAM και κυβερνοασφάλειας, μειώνοντας ταυτόχρονα τα λειτουργικά βάρη. Η ανισότητα στον κυβερνοχώρο καθιστά την ταυτότητα ως το πλέον ευάλωτο επίπεδο ελέγχου, ειδικά όπου οι δεξιότητες και οι πόροι είναι περιορισμένοι.

Η εφαρμογή λύσεων ασφάλειας που έχουν σχεδιαστεί με γνώμονα τις ομάδες ταυτότητας προσφέρει πολλά οφέλη. Με την τυποποίηση των πολιτικών ταυτότητας (π.χ. επιβολή MFA σε όλες τις απομακρυσμένες και προνομιακές προσβάσεις), οι οργανισμοί μειώνουν την εξάρτηση από την εμπειρογνωμοσύνη που είναι πλέον σπάνια, μειώνουν τα σφάλματα διαμόρφωσης και επιτυγχάνουν συνεπή μείωση του κινδύνου. Για παράδειγμα, μπορείτε να εφαρμόσετε τα ίδια στάνταρντ/πρότυπα πρόσβασης σε υπαλλήλους, εργολάβους και υπηρεσιακούς λογαριασμούς και να μειώσετε τα λειτουργικά έξοδα ενώ συγχρόνως περιορίζετε σημαντικά την επιφάνεια επίθεσης.

Η στρατηγική μετατόπιση: Από την ασφάλεια περιμέτρου στην ταυτοτητο-κεντρική μηδενική εμπιστοσύνη

Η έκθεση Global Cybersecurity Outlook 2026 ενισχύει μια θεμελιώδη αλλαγή: Η ασφάλεια στον κυβερνοχώρο δεν αφορά πλέον την υπεράσπιση μίας καθορισμένης περιμέτρου, αλλά την ασφάλεια της υποδομής και της πρόσβασης σε πραγματικό χρόνο.

Η τεχνητή νοημοσύνη, το cloud, οι αλυσίδες εφοδιασμού και τα γεωπολιτικά ζητήματα έχουν διαλύσει το περίμετρο. Η ταυτότητα είναι αυτό που παραμένει.

Οι οργανισμοί που θα είναι οι πιο επιτυχημένοι από το 2026 και μετά είναι εκείνοι που θα:

- Αντιμετωπίσουν την ταυτότητα ως κρίσιμης σημασίας υποδομή

- Ασφαλίσουν τις μη ανθρώπινες ταυτότητες με την ίδια αυστηρότητα όπως τους ανθρώπινους χρήστες

- Εφαρμόσουν δυναμικά την μηδενική εμπιστοσύνη (Zero Trust), παντού

- Μειώσουν την έμμεση εμπιστοσύνη σε όλα τα οικοσυστήματα

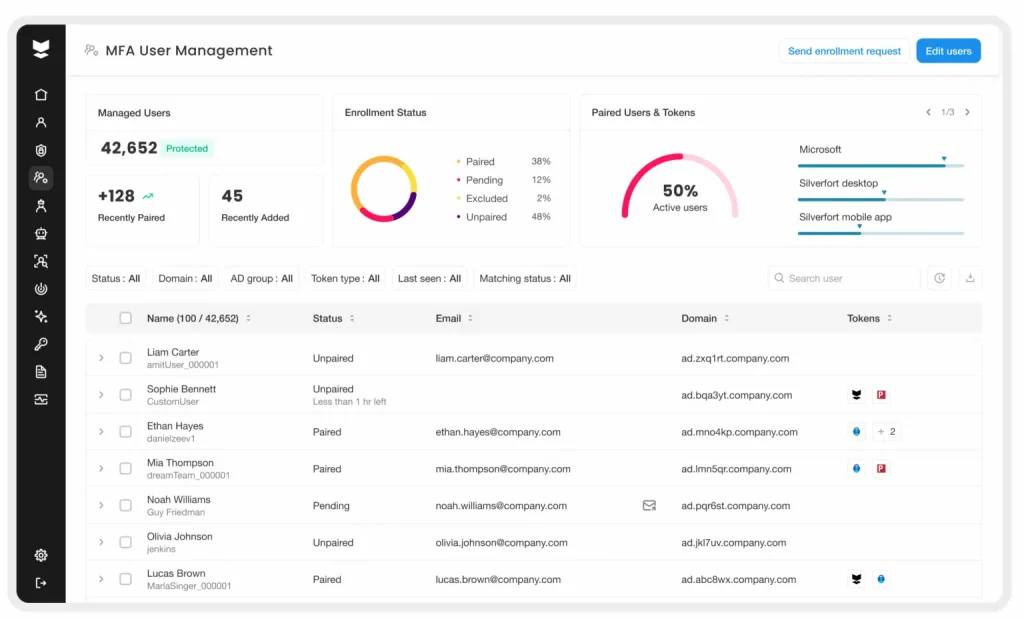

Η Silverfort δημιουργήθηκε ακριβώς για αυτή τη στιγμή: για να ασφαλίζει τις ταυτότητες όπου κι αν βρίσκονται, ανεξάρτητα από τον τρόπο πιστοποίησής τους και την πρόσβαση που έχουν.

Η προσέγγιση της Silverfort με την πλατφόρμα της για την ασφάλεια της ταυτότητας αναγνωρίζει ότι οι ταυτότητες εκτείνονται σε cloud, σε εγκαταστάσεις (on-prem), σε παλαιάς τεχνολογίας συστήματα, σε υπηρεσιακούς λογαριασμούς και σε μη ανθρώπινους φόρτους εργασίας και προστατεύονται μέσω κατακερματισμένων μηχανισμών ελέγχου. Λειτουργώντας ως ενιαίο επίπεδο επιβολής σε όλες τις διαδρομές πιστοποίησης, η πλατφόρμα επιτρέπει την εφαρμογή συνεπών πολιτικών μηδενικής εμπιστοσύνης (Zero Trust) χωρίς αλλαγές σε πράκτορες ή εφαρμογές. Αυτό επιτρέπει στους οργανισμούς να μειώσουν τον κίνδυνο ταυτότητας ολιστικά, αντί να προστατεύουν τις ταυτότητες κατά βήματα και σταδιακά, ένα σύστημα την φορά.

Τελικές σκέψεις

Η έκθεση του Παγκόσμιου Οικονομικού Φόρουμ (WEF) καταλήγει στο ότι η κυβερνοανθεκτικότητα αποτελεί κοινή ευθύνη και στρατηγική επιταγή. Η ασφάλεια της ταυτότητας αποτελεί το σημείο όπου η υπευθυνότητα γίνεται πράξη.

Στην εποχή των απειλών που καθοδηγούνται από Τεχνητή Νοημοσύνη, κάθε παραβίαση είναι πρώτα μία παραβίαση της ταυτότητας.

Το ερώτημα για τους οργανισμούς δεν είναι πλέον αν η ταυτότητα βρίσκεται στο επίκεντρο της στρατηγικής τους για την ασφάλεια, αλλά πόσο γρήγορα μπορούν να την κάνουν (το επίκεντρο).

Πηγή: SIlverfort

Η πολυπαραγοντική πιστοποίηση της ταυτότητας (MFA) παραμένει ακρογωνιαίος λίθος της κυβερνοασφάλειας, ωστόσο κυβερνοεγκληματίες και απατεώνες έχουν μάθει να βρίσκουν τρόπους παράκαμψής της.

Καθώς οι καθοδηγούμενες από τη ταυτότητα επιθέσεις εξακολουθούν να γνωρίζουν αύξηση, οι οργανισμοί είναι υποχρεωμένοι να προχωρήσουν πέρα του MFA για να οικοδομήσουν ή να «αναπτύξουν» την ανθεκτικότητα τους. Οι ειδικοί και εμπειρογνώμονες της Sophos και τα συμπεράσματα που βγήκαν από μία πρόσφατη έρευνα της Gartner συμφωνούν: Ήρθε η ώρα για μία στρατηγική ασφαλείας που έχει ως πρώτη προτεραιότητα την ταυτότητα, υποστηριζόμενη από αδιάλειπτη ανίχνευση και ανταπόκριση. Για πολλούς οργανισμούς, το να συμβαδίσουν (από άποψη άμυνας) με τις πλέον σύγχρονες απειλές που σχετίζονται με την ταυτότητα μοιάζει κάτι το ακατόρθωτο, ειδικά με την επέκταση των υβριδικών περιβαλλόντων. Υπάρχει, ωστόσο ένας σαφής δρόμος προς τα εμπρός.

Η ταυτότητα αποτελεί πλέον την πρωταρχική επιφάνεια επίθεσης

Ο Chris Yule, διευθυντής της επιχειρησιακής μονάδας Sophos X-Ops Counter Threat Unit επισημαίνει ότι πάνω από το 60% των περιστατικών που διερευνά προέρχονται από αδυναμίες που σχετίζονται με την ταυτότητα. Το ηλεκτρονικό ψάρεμα, η κλοπή διαπιστευτηρίων και η κοινωνική μηχανική αποτελούν κοινά σημεία εισόδου -μέθοδοι που επιτρέπουν στους επιτιθέμενους να διεισδύσουν χωρίς να χρησιμοποιήσουν παραδοσιακού τύπου κακόβουλο λογισμικό.

«Η νούμερο ένα απειλή που αντιμετωπίζουν οι πελάτες μας σήμερα εξακολουθεί να είναι το ransomware, τόσο από την άποψη του αριθμού των περιστατικών που παρατηρούμε όσο και από την άποψη του αντίκτυπου που μπορεί να έχει όταν παρεισδύσει» εξήγησε ο Chris Yule κατά τη διάρκεια ενός πρόσφατου διαδικτυακού σεμιναρίου. «Οι κλασικές περιπτώσεις ransomware δείχνουν σταθερά ότι η παραβίαση ταυτότητας είναι το κρίσιμο πρώτο βήμα».

Καθώς οι οργανισμοί επεκτείνονται σε υβριδικά και cloud περιβάλλοντα, κάθε νέα ενσωμάτωση, από εφαρμογές software-as-a-service (SaaS) έως υπηρεσιακούς λογαριασμούς αποτελεί ένα άλλο σημείο εισόδου. Παρόλα αυτά, όπως επισήμανε ο Chris Yule, συχνά θα παρατηρούμε κυβερνοεπιθέσεις όπου η «χρήση κακόβουλου κώδικα θα είναι πολύ μικρή». Αντιθέτως «για την απόκτηση πρόσβασης στο περιβάλλον» θα προβαίνουν στη «χρήση προνομίων και εμπιστοσύνης, με στόχο την πρόκληση όσο το δυνατόν μεγαλύτερης ζημιάς με αυτή την εμπιστοσύνη».

Γιατί το MFA από μόνο του δεν αρκεί

Το MFA είναι απαραίτητο, αλλά δεν αρκεί. Οι επιτιθέμενοι έχουν εξελιχθεί και οι απειλές που βασίζονται στην ταυτότητα παρακάμπτουν πλέον ακόμη και την ισχυρή αυθεντικοποίηση. Οι οργανισμοί χρειάζονται διαρκή ανίχνευση και ανταπόκριση για να παραμείνουν ένα βήμα μπροστά. Σε πολλές περιπτώσεις παραβίασης επιχειρηματικών μηνυμάτων ηλεκτρονικού ταχυδρομείου (BEC), οι επιτιθέμενοι παρακάμπτουν την πολυπαραγοντική αυθεντικοποίηση (MFA) χρησιμοποιώντας κιτ ηλεκτρονικού ψαρέματος τύπου Adversary-in-the-Middle (AiTM).

Μια επίθεση AiTM υπερβαίνει το παραδοσιακό ηλεκτρονικό ψάρεμα. Αντί να κλέβει απλώς διαπιστευτήρια, ο εισβολέας αναχαιτίζει, υποκλέπτει και αναμεταδίδει τη συνεδρία σύνδεσης του θύματος σε πραγματικό χρόνο. Όταν ένας χρήστης κάνει κλικ σε έναν σύνδεσμο phishing και εισάγει τα διαπιστευτήριά του σε μία ψεύτικη/παραπλανητική ιστοσελίδα, ο εισβολέας προωθεί αυτά τα στοιχεία στην νόμιμη υπηρεσία και καταγράφει ολόκληρη τη ροή ελέγχου της ταυτότητας, συμπεριλαμβανομένων των αποκρίσεων MFA με αποτέλεσμα να καταφέρει να πάρει τη συνεδρία υπό τον έλεγχο του.

Η πραγματικότητα αυτή συνάδει με τα ευρήματα της Gartner που περιγράφονται στην έκθεσή της «Οι CISOs πρέπει να ενσωματώσουν το IAM για να ενισχύσουν τη στρατηγική κυβερνοασφάλειας τους». Στην έκθεση επισημαίνεται ότι η παραβίαση των διαπιστευτηρίων παραμένει η κύρια αιτία των παραβιάσεων και ότι «οι εξελιγμένοι επιτιθέμενοι στοχεύουν πλέον την ίδια την υποδομή IAM».

Η Gartner προειδοποιεί περαιτέρω ότι ενώ η πρόληψη είναι απαραίτητη «δεν υπάρχει απολύτως εγγυημένη πρόληψη». Οι ομάδες ασφαλείας οφείλουν να είναι έτοιμες να εντοπίζουν απειλές και να ανταποκρίνονται μόλις παρακάμπτονται οι άμυνες ταυτότητας.

Ασφάλεια με προτεραιότητα την ταυτότητα: Η επόμενη εξέλιξη

Σύμφωνα με την Gartner, οι ηγέτες στον τομέα της κυβερνοασφάλειας πρέπει να «υιοθετήσουν την ανίχνευση και την ανταπόκριση σε απειλές για την ταυτότητα (ITDR) και να εφαρμόσουν την ασφάλεια με προτεραιότητα στην ταυτότητα, ώστε να επιτύχουν μηδενική εμπιστοσύνη και να βελτιστοποιήσουν τη στάση του οργανισμού τους απέναντι στην κυβερνοασφάλεια».

Η ασφάλεια με προτεραιότητα στην ταυτότητα αναδιαμορφώνει την προστασία με βάση το ποιος και τι συνδέεται, αντί για το από πού συνδέεται. Αντί για στατικούς μηχανισμούς ελέγχου της περιμέτρου, εστιάζει στη συνεχή αξιολόγηση της εμπιστοσύνης και στην προσαρμοστική πρόσβαση. Στην πράξη, αυτό σημαίνει:

- Συνεχή παρακολούθηση της στάσης της ταυτότητας, όχι μόνο επιβολή ελέγχων της σύνδεσης.

- Ανίχνευση και ανταπόκριση σε ανώμαλες συμπεριφορές, όπως στην κλιμάκωση προνομίων ή στην πλευρική μετακίνηση.

- Μείωση της επιφάνειας επίθεσης με την αντιμετώπιση των λανθασμένων διαμορφώσεων και των υπερπρονομιακών λογαριασμών.

Ανίχνευση για το επίπεδο ταυτότητας

Ο Chris Yule τόνισε ότι η Sophos ανέπτυξε και σχεδίαση την υπηρεσία Identity Threat Detection and Response (ITDR) ακριβώς για να καλύψει αυτό το κενό.

«Ιστορικά, η διαχείριση της ταυτότητας και της πρόσβασης και οι λειτουργίες ασφαλείας ήταν παραδοσιακά ως επί το πλείστον ξεχωριστά πράγματα» είπε ο Chris Yule. «Επομένως, αυτό που προσπαθήσαμε να κάνουμε με το ITDR είναι να εξετάσουμε αυτή την αλληλοεπικάλυψη μεταξύ τους».

Με τη συνεχή αξιολόγηση της κατάστασης της ταυτότητας, το Sophos ITDR παρακολουθεί:

- Κλεμμένα ή εκτεθειμένα διαπιστευτήρια στον σκοτεινό Ιστό

- Λογαριασμούς με υπερβολικά ή ασυνήθιστα δικαιώματα

- Λανθασμένες διαμορφώσεις εφαρμογών που επιτρέπουν την κατάχρηση προνομίων

Αυτή η προληπτική προσέγγιση λειτουργεί συμπληρωματικά στις υπηρεσίες Sophos Managed Detection and Response (MDR) και Extended Detection and Response (XDR) εξασφαλίζοντας ότι οι οργανισμοί είναι σε θέση να ανιχνεύουν τις απειλές εν δράσει ενώ παράλληλα μειώνουν τον κίνδυνο εκμετάλλευσης της ταυτότητας πριν οι επιθέσεις ξεκινήσουν.

Η ταυτότητα έχει καταστεί ο ακρογωνιαίος λίθος της σύγχρονης κυβερνοασφάλειας και η οικοδόμηση ανθεκτικότητας ξεκινά με την αντιμετώπιση της ως βασική αρχή. Μαζί, οι υπηρεσίες ITDR, MDR και XDR δημιουργούν ένα πλαίσιο ασφάλειας που είναι συνεχές, προσαρμοστικό και ανθεκτικό.

«Καθώς αυξάνουμε την εμπιστοσύνη σε διάφορα πράγματα, η κατάσταση γίνεται περιπλοκότερη και πιο αδιαφανή με αποτέλεσμα να γίνεται δυσκολότερο πλέον να γνωρίζουμε και να προσδιορίζουμε αυτές τις μικρο-αδυναμίες που θα μπορούσαν να αποτελέσουν αντικείμενα εκμετάλλευσης για κάποιον αρκετά έξυπνο να τις ανακαλύψει» δήλωσε ο Chris Yule.

Οι οργανισμοί που υϊοθετούν στρατηγικές ασφάλειας με προτεραιότητα στην ταυτότητα αποκτούν την ευελιξία να ανιχνεύουν και να εξουδετερώνουν τις απειλές προτού κλιμακωθούν.

Ανακαλύψτε πως το Sophos Identity Threat Detection and Response (ITDR) βοηθά τους οργανισμούς να προλαμβάνουν και να εξουδετερώνουν τις απειλές που βασίζονται στην ταυτότητα προτού εξελιχθούν σε παραβιάσεις.

Πηγή: Sophos

Οι πάροχοι διαχειριζόμενων υπηρεσιών (MSP, Managed Service Providers) αποτελούν τρίτες εταιρείες που τυπικά διαχειρίζονται μία δέσμη των λειτουργιών πληροφορικής (IT operations) ή καθημερινών δραστηριοτήτων άλλων οργανισμών. Αυτό τοποθετεί τους MSPs στην πρώτη γραμμή της κυβερνοασφάλειας για πολλές επιχειρήσεις, συχνά σε κλάδους με αυστηρούς κανονισμούς, για να διαχειρίζονται ορισμένα από τα πλέον ευαίσθητα δεδομένα τους. Ακόμα και οι πιο έμπειροι πάροχοι διαχειριζόμενων υπηρεσιών δυσκολεύονται ωστόσο να διαχειριστούν με ασφάλεια κωδικούς πρόσβασης, διαπιστευτήρια, ευαίσθητα αρχεία και την προνομιακή πρόσβαση στα δεκάδες περιβάλλοντα των πελατών τους.

Πολλοί MSPs εξακολουθούν να διαχειρίζονται τους κωδικούς πρόσβασης των πελατών χρησιμοποιώντας κοινόχρηστα υπολογιστικά φύλλα, αυτοκόλλητες σημειώσεις ή μη ασφαλή προγράμματα περιήγησης. Και αυτό καθιστά με τη σειρά του δύσκολη την παρακολούθηση της πρόσβασης, τον έλεγχο της χρήσης ή την επιβολή ισχυρών πολιτικών κωδικών πρόσβασης σε κρίσιμης σημασίας συστήματα. Χωρίς συγκεντρωτική ορατότητα, οι πάροχοι αντιμετωπίζουν ασυνεπείς ελέγχους πρόσβασης, καθυστερημένη ανταπόκριση σε περιστατικά και αυξημένη έκθεση στις βασισμένες σε διαπιστευτήρια επιθέσεις. Για να παραμείνουν ασφαλείς και αποτελεσματικοί, οι πάροχοι διαχειριζόμενων υπηρεσιών χρειάζονται έναν εύκολο, κεντρικό τρόπο για την προστασία των περιβαλλόντων των πελατών τους και την επιβολή ισχυρών πρακτικών κωδικών πρόσβασης σε μεγάλη κλίμακα.

Η ανάγκη των MSPs να ενισχύσουν την ασφάλεια

Οι πάροχοι διαχειριζόμενων υπηρεσιών υϊοθετούν όλο και αυστηρότερες πρακτικές ασφάλειας και διαχείρισης κωδικών πρόσβασης για την προστασία των πελατών τους και τη βελτίωση της λειτουργικής αποδοτικότητας. Η εταιρεία LEAP Managed IT, ένας MSP με έδρα την Ιντιάνα της Βόρειας Αμερικής, εξυπηρετεί πελάτες σε ολόκληρη τη μεσοδυτική περιοχή, συμπεριλαμβανομένων κυβερνητικών οργανισμών, χρηματοπιστωτικών ιδρυμάτων, δικηγορικών γραφείων, μη κερδοσκοπικών οργανισμών, οργανισμών υγειονομικής περίθαλψης και άλλων. Η ομάδα χρειαζόταν έναν τρόπο να απλοποιήσει τον κοινή χρήση κωδικών πρόσβασης μεταξύ του προσωπικού της εσωτερικά αλλά και των διαχειριζόμενων πελατών της, διατηρώντας παράλληλα τη συμμόρφωση με τα πρότυπα του κλάδου όπως τα CMMC, PCI, HIPAA, ISO, GovRAMP και FedRAMP.

Η TeamLogic IT στο Δυτικό Ντένβερ που παρέχει υποστήριξη σε 20 πελάτες και 275 τελικούς χρήστες, αντιμετώπισε παρόμοιες προκλήσεις. Πολλοί πελάτες βασίζονταν σε ανασφαλείς μεθόδους, όπως σε υπολογιστικά φύλλα ή σε μηνύματα ηλεκτρονικού ταχυδρομείου για να μοιράζονται κωδικούς πρόσβασης. Η απουσία κεντρικού ελέγχου καθιστούσε δυσχερή την ανάκληση της πρόσβασης ή την ιχνηλάτηση αλλαγών με την αποχώρηση των υπαλλήλων.

Κάθε δευτερόλεπτο που αφιερώνεται στην επαναφορά κωδικών πρόσβασης ή στην ιχνηλάτηση διαπιστευτηρίων είναι χρόνος που αφαιρείται από την υποστήριξη των πελατών και την ανάπτυξη της επιχείρησης. Μια απλοποιημένη, ασφαλής προσέγγιση επιτρέπει στους MSPs να παρέχουν ταχύτερες υπηρεσίες, να μειώνουν τους κινδύνους και να επιδεικνύουν αξία σε κάθε αλληλεπίδραση με τον πελάτη.

Τι προσφέρει το KeeperMSP®

Η πλατφόρμα διαχείρισης της προνομιακής πρόσβασης KeeperMSP® σχεδιάστηκε ειδικά για τις ανάγκες των σύγχρονων παρόχων διαχειριζόμενων υπηρεσιών (MSPs). Η βασική λειτουργικότητα της πλατφόρμας περιλαμβάνει τη διαχείριση των κωδικών πρόσβασης και των εταιρικών/εμπορικών μυστικών για την πρόληψη των παραβιάσεων δεδομένων και των κυβερνοεπιθέσεων που σχετίζονται με κωδικούς πρόσβασης. Η πλατφόρμα βοηθά τους MSPs να προστατεύουν τις λειτουργίες τους παρέχοντας ταυτόχρονα ισχυρότερη ασφάλεια για κάθε πελάτη που διαχειρίζονται.

Σχεδιασμένο για να καλύπτει τις μοναδικές ανάγκες των MSPs, το KeeperMSP® παρέχει πλήρη ορατότητα στις συνήθειες των τελικών χρηστών όσον αφορά τους κωδικούς πρόσβασης, μέσω ισχυρών εργαλείων αναφοράς και ελέγχου που βοηθούν στην επιβολή των απαιτήσεων ασφάλειας και συμμόρφωσης. Στο παραπάνω περιλαμβάνεται ο έλεγχος της πρόσβασης βάσει ρόλου (RBAC), η πολυπαραγοντική αυθεντικοποίηση (MFA), η αναφορά συμβάντων SIEM και τη συμμόρφωση με τους κανονισμούς και τα πρότυπα του κλάδου, όπως είναι οι CCPA, GDPR κ.ά.

Σχεδιασμένο ειδικά για MSPs, υποστηριζόμενο από διαρκή επιτυχία

Για την LEAP Managed IT, η ενσωμάτωση του KeeperMSP® με το Microsoft Entra ID επέτρεψε στην ομάδα να εγκαταστήσει/αναπτύξει γρήγορα την πλατφόρμα σε 50 υπαλλήλους και σε εκατοντάδες χρήστες-πελάτες. Η εταιρεία απέκτησε πραγματική εικόνα για τη συμμόρφωση και την ασφάλεια των κωδικών πρόσβασης σε πραγματικό χρόνο ενώ οι τεχνικοί εξωτερικών εργασιών (π.χ. επιτόπια υποστήριξη) μπορούσαν να έχουν ασφαλή πρόσβαση στα διαπιστευτήρια μέσω της επέκτασης του προγράμματος περιήγησης και της εφαρμογής για κινητά της Keeper.

Η TeamLogic IT αποκόμισε παρόμοια οφέλη. Όπως πολλοί άλλοι MSPs, η εταιρεία υποστηρίζει δεκάδες επιχειρήσεις με διαφορετικές ανάγκες στον τομέα της πληροφορικής. Η χρήση των ελέγχων πρόσβασης βάσει ρόλου και της λειτουργίας One-Time Share του KeeperMSP® μεταμόρφωσε τον τρόπο με τον οποίο η ομάδα της TeamLogic IT συνεργάζεται με τους πελάτες. Η εταιρεία μπορεί πλέον να παραχωρεί ή να ανακαλεί την πρόσβαση αμέσως και να μοιράζεται διαπιστευτήρια με ασφάλεια χωρίς να βασίζεται σε ξεπερασμένα υπολογιστικά φύλλα ή αρχεία PDF.

Και στις δύο εταιρείες, η ενοποιημένη διαχείριση κωδικών πρόσβασης αποφέρει μετρήσιμα αποτελέσματα. Με το KeeperMSP®, οι Leap Managed IT και TeamLogic IT συνεχίζουν να βελτιώνουν τις αναφορές συμμόρφωσης, να μειώνουν τα αιτήματα υποστήριξης που σχετίζονται με διαπιστευτήρια, να βελτιστοποιούν τις βέλτιστες πρακτικές διαχείρισης διαπιστευτηρίων και να ενισχύουν τις σχέσεις τους με τους πελάτες τους.

Διαχείριση διαπιστευτηρίων σε μεγάλη κλίμακα

Σύμφωνα με μία έκθεση του 2025 της Global Market Insights, η αγορά των MSPs εκτιμάται ότι πρόκειται να αυξηθεί από $69,68 δισεκατομμύρια σε αγορά των $115,83 δισεκατομμυρίων έως το 2034, με μέσο ετήσιο ρυθμό ανάπτυξης (CAGR) της τάξης του 5,8%. Οι MSPs αναμένεται να συνεχίσουν να προσφέρουν υπηρεσίες cloud με υψηλό βαθμό συμμόρφωσης, ιδίως λύσεις που εξορθολογούν και βελτιστοποιούν τις βασικές και απαραίτητες επιχειρηματικές λειτουργίες, παρέχοντας ταυτόχρονα ισχυρότερη προστασία από τις κυβερνοαπειλές. Σύμφωνα με στοιχεία που συγκέντρωσε η Infrascale, οι κυβερνοαπειλές εξακολουθούν να είναι το βασικό μέλημα των παρόχων διαχειριζόμενων υπηρεσιών με το 59,7% να τις αναγνωρίζει ως τη μεγαλύτερη πρόκληση.

Σε ένα περιβάλλον πολλαπλών πελατών, οι MSPs βρίσκονται αντιμέτωποι με μοναδικές προκλήσεις που οι παραδοσιακές εφαρμογές διαχείρισης κωδικών πρόσβασης δεν μπορούν να λύσουν. Μια ειδικά ανεπτυγμένη και σχεδιασμένη λύση δίνει τη δυνατότητα στους παρόχους διαχειριζόμενων υπηρεσιών να προστατεύουν κάθε πελάτη τους και να διατηρούν την εμπιστοσύνη σε όλους τους κλάδους και τις κανονιστικές απαιτήσεις. Με τη σωστή πλατφόρμα, οι MSPs μπορούν να μειώσουν τον κίνδυνο, να βελτιστοποιήσουν τις λειτουργίες και να προσφέρουν καλύτερα αποτελέσματα ασφαλείας για κάθε πελάτη που υποστηρίζουν. Η Keeper δίνει την δυνατότητα στους MSPs να προστατεύουν κάθε λογαριασμό πελάτη με αρχιτεκτονική μηδενικής εμπιστοσύνης, διαισθητικά εργαλεία διαχείρισης και επεκτάσιμη αποδοτικότητα.

Ξεκινήστε σήμερα μια δωρεάν δοκιμή του KeeperMSP® για να προστατεύσετε τα πιο ευαίσθητα δεδομένα των πελατών σας, να αυξήσετε την ορατότητα και να εξορθολογήσετε τη διαχείριση των διαπιστευτηρίων σε όλον τον οργανισμό σας.

Πηγή: Keeper

Η Τεχνητή Νοημοσύνη αποτελεί κυρίαρχο θέμα στις επικεφαλίδες άρθρων για την κυβερνοασφάλεια εδώ και χρόνια, όμως καθώς μπαίνουμε στο 2026, η συζήτηση πλέον μετατοπίζεται από τον ενθουσιασμό και το «hype» στην σκληρή πραγματικότητα. Στο σύνολο των επιχειρήσεων ασφαλείας, ανταπόκρισης περιστατικών και πληροφοριακής ευφυίας απειλών, οι ειδικοί της Sophos διακρίνουν σαφέστερα σημάδια για του που πραγματικά έχει αντίκτυπο η Τεχνητή Νοημοσύνη. Και για τις ομάδες πληροφορικής που λειτουργούν ήδη στα όρια των δυνατοτήτων τους, αυτό δεν είναι θεωρητικό ζήτημα, καθώς διαμορφώνει καθημερινές αποφάσεις.

Οι ομάδες άμυνας βρίσκονται αντιμέτωπες με την ταχεία και απρόβλεπτη υϊοθέτηση της Τεχνητής Νοημοσύνης εντός των οργανισμών τους. Σύμφωνα με στοιχεία που προέκυψαν από έρευνα της Sophos, οι ηγέτες του τομέα της πληροφορικής εκφράζουν όλο και εντονότερα την ανησυχία τους γύρω από την ανεπιτήρητη χρήση, την έκθεση δεδομένων και τον τρόπο που τα εργαλεία Τεχνητής Νοημοσύνης μπορούν να διογκώσουν της συνέπειες μικρών λαθών. Το ερώτημα πλέον δεν αφορά τη χρήση της Τεχνητής Νοημοσύνης, αλλά το πως μπορεί να εφαρμοστεί υπεύθυνα για να μειωθεί ο θόρυβος και η λειτουργική πίεση.

Σημάδια από τη βιομηχανία ενισχύουν αυτή την μεταστροφή. Το «εργαλείο» Gartner® Hype Cycle™ for Security Operation σύμφωνα με την εκτίμησή μας δείχνει ότι οι δυνατότητες που βασίζονται στην τεχνητή νοημοσύνη -όπως οι πράκτορες AI SOC, η προγνωστική μοντελοποίηση και οι ψηφιακοί βοηθοί κυβερνοασφάλειας- βρίσκονται σε φάση που ξεπερνούν το στάδιο του καθαρού πειραματισμού και προχωρούν προς τις πιο πρακτικές περιπτώσεις χρήσης που είναι επικεντρωμένες στην ενίσχυση. Πλέον, δίνεται λιγότερη έμφαση στην «αυτόνομη τεχνητή νοημοσύνη» που αντικαθιστά τους ανθρώπους και περισσότερο στην τεχνητή νοημοσύνη που επιταχύνει τη διαλογή/διαβάθμιση, βελτιώνει την προτεραιοποίηση και βοηθά τις υπερφορτωμένες ομάδες να ενεργούν ταχύτερα και με μεγαλύτερη αυτοπεποίθηση.

Μελλοντικά, οι ειδικοί της Sophos αναμένουν ότι ο πραγματικός αντίκτυπος της τεχνητής νοημοσύνης θα αξιολογηθεί βάσει αποτελεσμάτων και όχι βάσει πρωτοτυπίας -ένα θέμα που αντικατοπτρίζεται στις προβλέψεις τους για το επόμενο έτος.

Εργαζόμενοι στον τομέα της πληροφορικής της ΛΔΚ επεκτείνουν τη χρήση της τεχνητής νοημοσύνης για παράνομες δραστηριότητες

«Οι εργαζόμενοι στον τομέα της πληροφορικής της Βόρειας Κορέας θα μπορούσαν να χρησιμοποιήσουν Agentic AI για να ενισχύσουν την επιβιωσιμότητα των ψεύτικων προσωπικοτήτων τους, να βελτιώσουν την απόκριση σε απομακρυσμένα αιτήματα και να εκτελούν απομακρυσμένες εργασίες με μεγαλύτερη αποτελεσματικότητα». – Rafe Piling, Director of Threat Intelligence, Sophos X-Ops Counter Threat Unit

Η τεχνητή νοημοσύνη θα ενισχύσει την κλίμακα και την πολυπλοκότητα των απειλών

«Το 2026, οι επιτιθέμενοι θα συνεχίσουν να χρησιμοποιούν την τεχνητή νοημοσύνη ως μέσο επαύξησης της ισχύος. Η τεχνητή νοημοσύνη θα διευκολύνει την οπλοποίηση γνωστών ευπαθειών και την ενορχήστρωση επιθέσεων, θα χαμηλώσει τον πήχη για βασικές επιθέσεις hacking και θα ενεργοποιήσει την ευρεία και ταχεία εκμετάλλευση σε όλο το Διαδίκτυο.

Τα κακόβουλα φορτία θα προσαρμόζονται ταχύτερα από ποτέ και οι τεχνικές κοινωνικής μηχανικής θα καθίστανται όλο και πιο εξατομικευμένες, συμπεριλαμβανομένου του ηλεκτρονικού ψαρέματος που θα αξιοποιεί ανοικτές πηγές πληροφόρησης για μεμονωμένους στόχους. Η χρήση συνθετικού ήχου και βίντεο θα καταστήσουν τις εκστρατείες επιχειρησιακής απάτης μέσω ηλεκτρονικής αλληλογραφίας (BEC, Business Email Compromise) περισσότερο πειστικές και αισθητά πιο αξιόπιστες αυξάνοντας ραγδαία τις πιθανότητες επιτυχούς εξαπάτησης των θυμάτων.

Η τεχνητή νοημοσύνη θα αλλάξει την ισορροπία δυνάμεων καθιστώντας ακόμα και τους δράστες χωρίς ιδιαίτερες δεξιότητες να λειτουργούν με ταχύτητα και ακρίβεια, χαρακτηριστικά που κάποτε ήταν προνόμιο των πιο έμπειρων παραγόντων απειλής. – John Peterson, Chief Development Officer, Sophos

Η πραγματική επιφάνεια επίθεσης: Η εφαρμογή AI σας

«Είναι πολύ πιθανό μέσα στη χρονιά να γίνουμε μάρτυρες σοβαρών παραβιάσεων ασφαλείας που θα προκύψουν από επιθέσεις έγχυσης προτροπής (prompt injection). Για χρόνια, οι ομάδες ασφάλειας εργάζονταν συστηματικά για τη μείωση του διαδικτυακού αποτυπώματος τους (της έκθεσης τους στο Διαδίκτυο) γνωρίζοντας ότι κάθε στοιχείο που είναι εκτεθειμένο αυξάνει τον κίνδυνο.

Τα τείχη προστασίας (firewalls), τα εικονικά ιδιωτικά δίκτυα (VPNs) και η αρχιτεκτονική δικτυακής πρόσβασης μηδενικής εμπιστοσύνης (ZTNA) στόχευαν στον περιορισμό της έκθεσης. Τώρα, σχεδόν από τη μία στιγμή στην άλλη, δημιουργήσαμε μία νέα επιφάνεια επίθεσης: τις ταχέως εφαρμοζόμενες εφαρμογές τεχνητής νοημοσύνης.

Και πολλές αυτές λειτουργούν με πρόσβαση στο Διαδίκτυο, χωρίς μηχανισμούς πιστοποίησης της ταυτότητας ή αυθεντικοποίησης και συνδεόμενες με δεδομένα που η πλειονότητα των επιχειρήσεων θα χαρακτήριζαν ευαίσθητα ή εμπιστευτικά. Και το πλέον ανησυχητικό είναι ότι σε πολλές από αυτές τις εφαρμογές έχει εκχωρηθεί η δυνατότητα να αναλαμβάνουν δράσεις και να εκτελούν ενέργειες εκ μέρους του οργανισμού.

Η ταχύτητα της υϊοθέτησης της τεχνητής νοημοσύνης οδηγεί σε τεράστια οφέλη σε επίπεδο αποδοτικότητας, ωστόσο αν οι οργανισμοί δεν κοντοσταθούν και επιβραδύνουν (την υϊοθέτηση) για να αξιολογήσουν τους όποιους κινδύνους, διατρέχουν τον κίνδυνο να επαναφέρουν κενά ασφαλείας και επιφάνειες έκθεσης που επί δεκαετίες πασχίζαμε να εξαλείψουμε». – Tom Gorup, Vice President of SOC Operations, Sophos

Η επόμενη εσωτερική απειλή είναι η τεχνητή νοημοσύνη σας

«Οι οργανισμοί αγωνίζονται να εφαρμόσουν και να χρησιμοποιήσουν μεγάλα γλωσσικά μοντέλα (LLM) και πράκτορες, ακόμα και εκείνους που εγκρίνουν εσωτερικά. Τροφοδοτώντας ωστόσο αυτά τα εργαλεία με τεράστιους όγκους εταιρικών δεδομένων, δημιουργούν μια νέα κατηγορία εσωτερικής απειλής. Όταν αυτά τα δεδομένα διαρρεύσουν, ποιος ευθύνεται; Μπορεί η τεχνητή νοημοσύνη να θεωρηθεί «υπάλληλος» και ποιος θα φέρει την ευθύνη σε περίπτωση που παρεκτραπεί, παραβιαστεί ή ρυθμιστεί εσφαλμένα;» – Chris O’Brien, Vice President of Security Operations, Sophos

Οι πελάτες θα στραφούν σε συνεργάτες στο κανάλι για να επιλύσουν το ζήτημα προτεραιοτήτων στις επενδύσεις μεταξύ τεχνητής νοημοσύνης και ασφάλειας

«Το 2026, οι πελάτες θα βρεθούν αντιμέτωποι με το δίλλημα μεταξύ της επένδυσης στη τεχνητή νοημοσύνη και της επένδυσης στη βασική ασφάλεια ή και της επένδυσης σε τεχνολογίες πληροφορικής ευρύτερα. Θα αναρωτιούνται: «Πόσο χρόνο, χρήμα και πόρους πρέπει να επενδύσω στην τεχνητή νοημοσύνη;», «Ποια τα σημεία που η τεχνητή νοημοσύνη και η ασφάλεια αλληλεπικαλύπτονται;», «Ποιες είναι οι αρχικές περιπτώσεις χρήσης της τεχνητής νοημοσύνης που μπορώ να εμπιστευτώ;».

Αν και οι μικρομεσαίες και οι μεγάλες επιχειρήσεις θα απαντήσουν πολύ διαφορετικά σε αυτά τα ερωτήματα, εντούτοις και οι δύο θα αναζητήσουν τη συμβουλή των έμπιστων συνεργατών και προμηθευτών τους προτού λάβουν αποφάσεις. Με πολλά εργαλεία να έχουν πλημμυρίσει την αγορά και τους προϋπολογισμούς να υφίστανται πιέσεις, εκείνοι οι συνεργάτες που θα βοηθήσουν τους πελάτες να βγάλουν νόημα από όλον αυτόν τον «θόρυβο» και να εξορθολογήσουν την (τεχνολογική) στοίβα τους θα είναι αυτοί που θα επικρατήσουν.

Ο ρόλος του καναλιού δεν περιορίζεται πλέον στην προμήθεια εργαλείων αλλά επεκτείνεται και στην παροχή εμπεριστατωμένης καθοδήγησης στους πελάτες όταν πρέπει να λάβουν σύνθετες αποφάσεις που αφορούν τον κίνδυνο, τον προϋπολογισμό και την ασφάλεια και να προχωρήσουν σε στρατηγικούς συμβιβασμούς όσον αφορά την τεχνητή νοημοσύνη καθ’ όλη τη διάρκεια του κύκλου ζωής του πελάτη». – Chris Bell, Senior Vice President of Global Channel, Alliances and Corporate Development

Εμπιστευόμενοι το MDR όταν οι αναλυτές είναι τεχνητή νοημοσύνη

«Το 2026, η αγορά των υπηρεσιών διαχειριζόμενου εντοπισμού και απόκρισης σε περιστατικά ασφαλείας (MDR) θα φτάσει σε σημείο καμπής. Η διαχωριστική γραμμή μεταξύ μιας υπηρεσίας διαχειριζόμενου εντοπισμού και απόκρισης και ενός εργαλείου βασισμένου στην τεχνητή νοημοσύνη θα καταστεί δυσδιάκριτη, και μάλιστα σε τέτοιο βαθμό που οι πελάτες δεν θα μπορούν πλέον να διακρίνουν με σαφήνεια τι είναι αυτό ακριβώς που αγοράζουν. Οι προμηθευτές θα εμπορεύονται λογισμικό καθοδηγούμενο από τεχνητή νοημοσύνη «μεταμφιεσμένο» σε ολοκληρωμένες προσφορές MDR για να αντισταθμίσουν το περιορισμένο βάθος του ανθρώπινου δυναμικού.

Αυτή η μεταστροφή θα δημιουργήσει μεγάλες προκλήσεις: οι πελάτες δεν θα γνωρίζουν που αρχίζει και που τελειώνει η ανθρώπινη κρίση, ποιες λειτουργίες είναι αυτοματοποιημένες ή ποιος πραγματικά είναι αυτός που επιτηρεί το περιβάλλον τους καθ’ όλη τη διάρκεια της ημέρας και της νύχτας. Θα καταστεί δυσκολότερο να αποτιμηθεί ή ρυθμιστεί όταν η «ομάδα» που έχει αναλάβει την ασφάλεια του οργανισμού σας είναι ως επί το πλείστον κώδικας. Και καθώς αυτή η ασάφεια θα εντείνεται, θα καταστεί δυσκολότερο για τους αγοραστές να αξιολογήσουν ή να εκτιμήσουν επάρκεια, την λογοδοσία και την αξιοπιστία αναγκάζοντας τον κλάδο να βρεθεί αντιμέτωπος με το ερώτημα αν το MDR εξακολουθεί να αποτελεί υπηρεσία, εργαλείο ή κάτι ενδιάμεσο». – Tom Gorup, Vice President of SOC Operations, Sophos

Πηγή: Sophos

Η Sophos εισήγαγε το Synchronized Security (Συγχρονισμένη Ασφάλεια) το 2015, μία νέα προσέγγιση στην κυβερνοασφάλεια που έδωσε τη δυνατότητα στα Sophos Firewall και Sophos Endpoint να μοιράζονται πληροφορίες και να συνεργάζονται για να ανταποκρίνονται αυτόματα σε απειλές.

Αυτή η πρωτοποριακή προσέγγιση, η οποία μετέτρεψε την κυβερνοασφάλεια από μια συλλογή μεμονωμένων προϊόντων σε ένα οικοσύστημα ασφάλειας, έχει βοηθήσει να μειωθούν επιτυχώς οι κίνδυνοι στον κυβερνοχώρο και έχει βελτιώσει τα αποτελέσματα ασφάλειας έναντι πραγματικό απειλών για περισσότερο από μία δεκαετία.

Από την πρωτοπαρουσίαση του, η Sophos φρόντισε να επεκτείνει και να εξελίξει το Synchronized Security με συνέπεια, συμπεριλαμβανομένης της διασύνδεσης και διαλειτουργικότητας ενός ευρέος φάσματος προϊόντων και υπηρεσιών, της διεύρυνσης των ενεργειών ανταπόκρισης και του συγχρονισμού της πληροφόρησης απειλών (threat intelligence) της Sophos. Πρόσφατα, το Sophos Workspace Protection αποτέλεσε την πιο πρόσφατη προσθήκη στο χαρτοφυλάκιο Synchronized Security.

Security Heartbeat

Τρεις βασικές δυνατότητες συνδυάζονται για να καταστήσουν δυνατή τη διαλειτουργικότητα των λύσεων της Sophos:

- Το Security Heartbeat™ είναι κάτι σαν ένας δείκτης της κατάστασης υγείας μίας συσκευής. Σκεφτείτε το σαν μία ενδεικτική λυχνία που αναβοσβήνει διαρκώς σε κόκκινο, πορτοκαλί ή πράσινο χρώμα για να αντικατοπτρίσει την κατάσταση της υγείας της συσκευής σε πραγματικό χρόνο.

- Η πλατφόρμα Sophos Central, η οποία επιτρέπει στις λύσεις της Sophos να μοιράζονται πληροφορίες σχετικά με απειλές, υγεία και ασφάλεια σε πραγματικό χρόνο, συμπεριλαμβανομένης της κατάστασης Security Heartbeat.

- Οι λύσεις της Sophos έχουν σχεδιαστεί για να λαμβάνουν αυτόματα μέτρα βάσει της κατάστασης του Security Heartbeat μιας συσκευής.

Επιτρέποντας τη διαλειτουργικότητα και τη συνεργασία μεταξύ των λύσεων της, η Sophos με τα Synchronized Security και Security Heartbeat κατάφερε να μειώσει τον χρόνο ανταπόκρισης -σε απειλές- από ώρες ή λεπτά σε δευτερόλεπτα. Τα Synchronized Security και Security Heartbeat επίσης επεκτείνουν τις ήδη ισχυρές δυνατότητες μείωσης κινδύνου που παρέχουν οι μεμονωμένες λύσεις της Sophos με ένα επιπλέον επίπεδο άμυνας το οποίο είναι διαθέσιμο μόνο όταν οι λύσεις ασφάλειας συνεργάζονται.

Και είναι δωρεάν. Το Synchronized Security (Συγχρονισμένη Ασφάλεια) περιλαμβάνεται και ενεργοποιείται αυτόματα χωρίς επιπλέον χρέωση για όλους τους πελάτες της Sophos.

Ενεργοποίηση της συντονισμένης, αυτοματοποιημένης ανταπόκρισης σε απειλές

Βήμα 1: Ανίχνευση. Αν το Sophos Endpoint ανιχνεύσει μία απειλή στη συσκευή ενός χρήστη, αλλάζει αυτομάτως την κατάσταση Security Heartbeat της συσκευής -από πράσινη ή πορτοκαλί- σε «κόκκινη» και διαμοιράζεται τη νέα κατάσταση της υγείας με το ευρύτερο οικοσύστημα.

Βήμα 2: Απομόνωση. Το Sophos Firewall και το Sophos ZTNA περιορίζουν αμέσως την πρόσβαση της συσκευής που βρίσκεται σε «κόκκινη» κατάσταση υγείας στους δικτυακούς πόρους και στις εφαρμογές αποτρέποντας την απώλεια δεδομένων. Το Sophos Firewall μπορεί επίσης να αποκλείσει την κίνηση δεδομένων από τη συσκευή που έχει μολυνθεί ή παραβιαστεί προς όλες τις υγιείς (με «πράσινη» κατάσταση) τερματικές συσκευές στο δίκτυο -συμπεριλαμβανομένων εκείνων που βρίσκονται στο ίδιο switch- εξαλείφοντας την πιθανότητα πλευρικής μετακίνησης ακόμη και εντός του ίδιου υποδικτύου ή του ίδιου τμήματος LAN.

Βήμα 3: Επαναφορά. Μόλις καθαριστεί η επηρεαζόμενη συσκευή, το Sophos Endpoint αλλάζει αυτόματα την κατάσταση Security Heartbeat σε πράσινη, η οποία με τη σειρά της οδηγεί τα Sophos Firewall και Sophos ZTNA να επανενεργοποιήσουν την πρόσβαση.

Τι γίνεται με τις επιθέσεις μέσα στη νύχτα;

Το Synchronized Security είναι ένα ισχυρό εργαλείο για οποιαδήποτε ώρα της ημέρας ή της νύχτας αλλά είναι ιδιαίτερα χρήσιμο εκτός των κανονικών ωρών εργασίας, όταν δηλαδή η διαθεσιμότητα εσωτερικών πόρων συχνά είναι περιορισμένη. Με το 88% των περιστατικών ransomware να ξεκινούν αργά το απόγευμα ή τη νύχτα και μέσα στο Σαββατοκύριακο, αυτές είναι οι ώρες που προτιμούν οι κυβερνοεγκληματίες για να εξαπολύσουν μία επίθεση.

Τι γίνεται λοιπόν στην περίπτωση που κάποιος κυβερνοεγκληματίας αποφασίσει να παραβιάσει κάποιον από τους διακομιστές σας αργά την Παρασκευή; Σε ένα περιβάλλον που δεν προστατεύεται από τη Sophos, ο εισβολέας θα έχει πλήρη πρόσβαση στο εταιρικό σας δίκτυο καθ’ όλη τη διάρκεια του Σαββατοκύριακου -και επομένως θα έχει άφθονο χρόνο για να υποκλέψει δεδομένα, να εγκαταστήσει κερκόπορτες (backdoors) και να εγκαταστήσει κακόβουλο λογισμικό ή να εξαπολύσει ransomware.

Σε έναν οργανισμό ωστόσο που προστατεύεται από τη Sophos, οποιαδήποτε κακόβουλη δραστηριότητα που ανιχνεύεται στον διακομιστή από το Sophos Endpoint θέτει αυτομάτως την κατάσταση υγείας Security Heartbeat στο «κόκκινο» και αυτό με τη σειρά του οδηγεί το Sophos Firewall στο να απομονώσει αποτελεσματικά τον διακομιστή από το υπόλοιπο εταιρικό δίκτυο ωσότου καθαριστεί, χωρίς να απαιτείται από οποιονδήποτε να κάνει το παραμικρό.

Μόλις καθαριστεί ο διακομιστής που έχει παραβιαστεί, το Sophos Endpoint θα επαναφέρει το Security Heartbeat στην «πράσινη» κατάσταση με την πλήρη πρόσβαση στο σύστημα και τη συνδεσιμότητα να αποκαθίστανται αυτόματα.

Κάτι περισσότερο από ανταπόκριση σε απειλές

Εκτός από την αυτόματη ανταπόκριση σε απειλές, η Συγχρονισμένη Ασφάλεια μπορεί να μοιράζεται πληροφορίες εφαρμογών μεταξύ του Sophos Endpoint και του Sophos Firewall. Αυτό επιτρέπει στο Sophos Firewall να δρομολογεί, να δίνει προτεραιότητα ή να αποκλείει την κίνηση δεδομένων από εφαρμογές που σε διαφορετική περίπτωση δεν θα μπορούσε να αναγνωρίσει.

Για παράδειγμα, αν έχετε μια εξειδικευμένη ή προσαρμοσμένη εφαρμογή που χρειάζεται προτεραιότητα, τα περισσότερα τείχη προστασίας δεν θα την αναγνωρίσουν και θα την αφήσουν στο έλεος της υπόλοιπης κίνησης (δεδομένων) εντός του δικτύου σας. Με τη συνεργασία του Sophos Firewall και του Sophos Endpoint, η κίνηση από την προσαρμοσμένη εφαρμογή σας μπορεί να αναγνωριστεί εύκολα και να προτεραιοποιηθεί.

Το Sophos Endpoint μπορεί επίσης να μοιράζεται πληροφορίες πιστοποιημένων χρηστών με το Sophos Firewall για να απλοποιήσει την επιβολή πολιτικής βάσει χρήστη.

Και δεν σταματά εδώ. Για παράδειγμα, αν μια παραβιασμένη συσκευή αρχίσει να στέλνει spam ή μηνύματα ηλεκτρονικού ψαρέματος (phishing emails) θα θέσει την κατάσταση υγείας της συσκευής στο «κόκκινο» οδηγώντας με τη σειρά της το Sophos Email να μπλοκάρει αυτόματα τα μηνύματα προτού φτάσουν στους παραλήπτες.

Ένα άλλο εξαιρετικό παράδειγμα του Synchronized Security (Συγχρονισμένη Ασφάλεια) στην πράξη είναι το λεγόμενο Active Threat Response (Ενεργή Απόκριση σε Απειλές), το οποίο επεκτείνει τη λειτουργικότητα του Synchronized Security και στις ομάδες επιχειρήσεων ασφαλείας. Με το Active Threat Response ένας αναλυτής που εργάζεται για τη Sophos ως μέρος της υπηρεσίας Διαχειριζόμενης Ανίχνευσης και Απόκρισης (Sophos MDR, Managed Detection and Response) ή οι δικοί σας αναλυτές που εργάζονται με τη λύση Εκτεταμένης Ανίχνευσης και Απόκρισης σε απειλές της Sophos (Sophos XDR, Extended Detection and Response) μπορούν να ενεργοποιήσουν έναν μηχανισμό απόκρισης Synchronized Security αξιοποιώντας τη νέα τροφοδοσία απειλών (threat feed) που είναι ενσωματωμένη στο Sophos Firewall. Στη συνέχεια, το Synchronized Security ενεργεί βάσει των συγκεκριμένων πληροφοριών για να εντοπίσει τυχόν παραβιασμένους κεντρικούς υπολογιστές στο εταιρικό δίκτυο και να τους απομονώσει αυτομάτως ωσότου ολοκληρωθεί η διαδικασία καθαρισμού και αποκατάστασής τους. Το Active Threat Response είναι επίσης διαθέσιμο στα Switches και στα Access Points AP6 της Sophos.

Η τελευταία προσθήκη: Sophos Workspace Protection

Το Sophos Workspace Protection είναι ένα ολοκληρωμένη δέσμη λύσεων ασφαλείας που προστατεύει εφαρμογές, δεδομένα, εργαζόμενους και επισκέπτες εύκολα και οικονομικά, όπου κι αν βρίσκονται. Περιλαμβάνει το Sophos ZTNA, το οποίο υποστηρίζει πλέον το Security Heartbeat, επιτρέποντάς σας να αποτρέπετε αυτόματα τη σύνδεση παραβιασμένων συσκευών σε σημαντικούς δικτυακούς πόρους, εφαρμογές και δεδομένα. Αυτή η μοναδική, αυτοματοποιημένη δυνατότητα απόκρισης σε απειλές περιορίζει σημαντικά την πιθανότητα μια παραβιασμένη συσκευή που ανήκει σε έναν απομακρυσμένο εργαζόμενο να αποτελέσει το σημείο εισόδου για έναν εισβολέα στο ευρύτερο δίκτυο.

Τα Synchronized Security και Security Heartbeat αποτελούν τους βασικούς λόγους για τους οποίους το Sophos ZTNA είναι μια κρίσιμης σημασίας λύση ασφάλειας για την απομακρυσμένη πρόσβαση. Οι παραδοσιακές λύσεις VPN δεν μπορούν με κανέναν τρόπο να γνωρίζουν αν μια συσκευή έχει παραβιαστεί και επιτρέπουν σε οποιαδήποτε παραβιασμένη συσκευή να έχει πλήρη πρόσβαση στο δίκτυο. Από την άλλη πλευρά, το Sophos ZTNA όχι μόνο επιβάλλει την πολυπαραγοντική αυθεντικοποίηση για την αποτροπή παραβιάσεων από κλεμμένα ή παραβιασμένα διαπιστευτήρια, αλλά περιλαμβάνει και το Synchronized Security που αποτρέπει τη σύνδεση συσκευών -στο δίκτυο- όταν βρίσκονται σε κατάσταση που υποδηλώνει παραβίαση.

Πως να αποκτήσετε το Synchronized Security

Το Security Heartbeat περιλαμβάνεται αυτόματα στα Sophos Firewall, Sophos Endpoint, Sophos Email, Sophos Mobile και πλέον και στο Sophos Workspace Protection. Δεν απαιτούνται επιπλέον προϊόντα ή λύσεις, ούτε επιπλέον συνδρομές.

Το Sophos Central αναλαμβάνει τον διαμοιρασμό δεδομένων. Το μόνο που απαιτείται είναι να προχωρήσετε στη ρύθμιση των συνθηκών του Security Heartbeat στις πολιτικές σας για να το αξιοποιήσετε. Είναι τόσο απλό. Αυτός είναι ένας από τους λόγους για τους οποίους πολλοί πελάτες επιλέγουν τη Sophos για την κυβερνοασφάλεια τους -δεν πρόκειται να το βρείτε κάπου αλλού.

Πηγή: Sophos

Η Sophos είναι ενθουσιασμένη που ανακοινώνει την τελευταία προσθήκη στο προϊοντικό της χαρτοφυλάκιο: το Sophos Workspace Protection. Πρόκειται για έναν εύκολο, αποτελεσματικό και οικονομικό τρόπο προστασίας των απομακρυσμένων και «υβριδικών» υπαλλήλων, εργολάβων και φιλοξενουμένων σας -και των δικτύων και δεδομένων στα οποία έχουν πρόσβαση- από απειλές, παραβιάσεις και τη σκιώδη πληροφορική καθώς και της επιβολής πολιτικών εντός και εκτός του δικτύου με συνέπεια.

Η πρόκληση – Γιατί να επιλέξετε το Sophos Workspace Protection;

Τα τελευταία χρόνια, με τις εφαρμογές, τα δεδομένα και τους χρήστες να βρίσκονται παντού, η παραδοσιακή δικτυακή περίμετρος έχει αρχίσει να εκλείπει. Η συγκεκριμένη αλλαγή έχει καταστήσει την προστασία των απομακρυσμένων και «υβριδικών» εργαζομένων ιδιαίτερα σημαντική πρόκληση για τις ομάδες IT.

Σε απάντηση, και σε μία προσπάθεια να λύσουν το παραπάνω πρόβλημα, έκαναν την εμφάνισή τους λύσεις ασφάλειας δικτύου που παρέχονται μέσω cloud, όπως Secure Web Gateways (SWG), Cloud Access Security Brokers (CASB) και cloud firewalls – συχνά γνωστές συλλογικά ως λύσεις SASE ή SSE. Παρόλα αυτά, τέτοιες λύσεις συχνά συνοδεύονται από τις δικές τους προκλήσεις που σχετίζονται με το οπισθόζευξη (backhauling) και την κρυπτογραφημένη κίνηση (δεδομένων), την υστέρηση και την οικονομική αποδοτικότητα, και που τις έχουν καταστήσει μη εφαρμόσιμες επιλογές για πολλές μικρές και μεσαίες επιχειρήσεις.

Ταυτόχρονα, πολλοί οργανισμοί έχουν να αντιμετωπίσουν τόσο φαινόμενα σκιώδης πληροφορικής όσο και την ανάγκη να υιοθετήσουν και να ενσωματώσουν με ασφάλεια τεχνολογία και υπηρεσίες γενεσιουργού τεχνητής νοημοσύνης (GenAI) στις ροές εργασίας τους, χωρίς να εκθέσουν ιδιόκτητες πληροφορίες ή ευαίσθητα δεδομένα. Μέχρι σήμερα, δεν έχει υπάρξει κάποιος εύκολος τρόπος για την επίλυση αυτών των ζητημάτων, ιδίως στην περίπτωση που έχουμε να κάνουμε και με απομακρυσμένο ή «υβριδικό» εργατικό δυναμικό.

Οι περισσότεροι οργανισμοί περιμένουν έναν καλύτερο τρόπο.

Μία καλύτερη λύση: το Sophos Workspace Protection

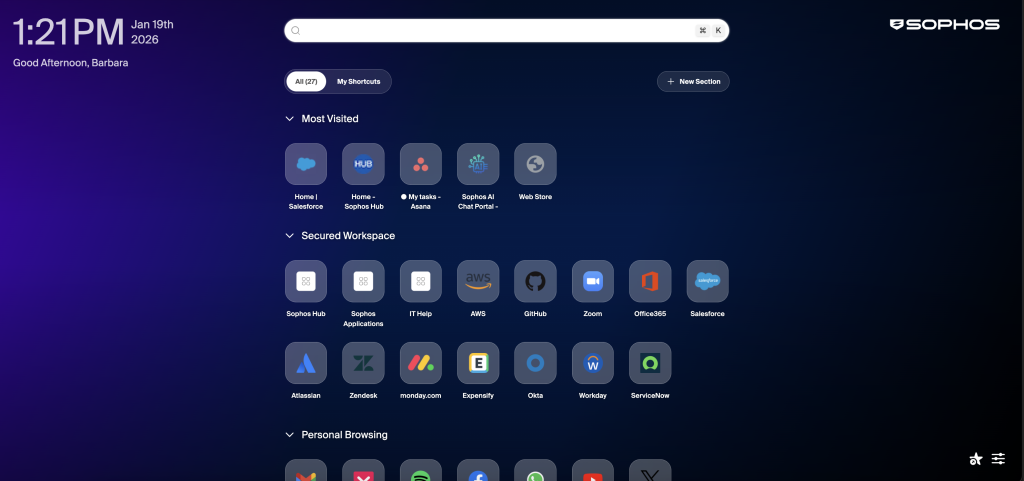

Το Sophos Workspace Protection παρέχει μία μοναδική και ιδιαίτερα προηγμένη λύση στο πρόβλημα της προστασίας των απομακρυσμένων και «υβριδικών» εργαζομένων. Έτσι, ενσωματώνει όλα τα χαρακτηριστικά και τις δυνατότητες δικτυακής ασφάλειας που απαιτούνται για την προστασία των εφαρμογών, των δεδομένων και των εργαζομένων και επισκεπτών -όπου και αν βρίσκονται- σε μια ενιαία, εύχρηστη και οικεία εφαρμογή: έναν θωρακισμένο περιηγητή που βασίζεται στο Chromium.

Το Sophos Workspace Protection περιλαμβάνει:

- Sophos Protected Browser -ένα νέο ασφαλές πρόγραμμα περιήγησης Chromium που υποστηρίζεται από την Island.io και παρέχει διάφορες λειτουργίες ασφαλείας, όπως έλεγχο της χρήσης εφαρμογών, έλεγχο τοπικών δεδομένων και διαδικτυακό φιλτράρισμα ενώ είναι θωρακισμένος ενάντια σε exploits και επιθέσεις. Επιπλέον, παρέχει πλούσια υποστήριξη σε SSH και RDP και φέρει το Sophos ZTNA για πρόσβαση σε διαδικτυακές εφαρμογές.

- Sophos ZTNA -ενσωματωμένο πλέον στον Sophos Protected Browser μπορεί να χρησιμοποιηθεί χωρίς πράκτορα ή με έναν ελαφρύ πράκτορα όπως και πριν. Λειτουργεί επίσης σε συνδυασμό με το Sophos Endpoint για την αξιολόγηση της κατάστασης των συσκευών και βεβαίως το Synchronized Security Heartbeat για τον καθορισμό της κατάστασης των συσκευών ως μέρος των πολιτικών πρόσβασης. Οι υπάρχοντες πελάτες του Sophos ZTNA θα έχουν αυτόματα πρόσβαση στο πλήρες πακέτο Sophos Workspace Protection και σε όλα τα πρόσθετα οφέλη που παρέχει.

- Sophos DNS Protection for Endpoints -παρέχει ένα επιπλέον επίπεδο διαδικτυακής προστασίας σε όλες τις εφαρμογές, τις θύρες και τα πρωτόκολλα στις απομακρυσμένες συσκευές Windows με πρόσθετη ορατότητα, ασφάλεια και προστασίας της ιδιωτικότητας μέσω DNS over HTTPS.

- Σύστημα παρακολούθησης email -μια λύση ηλεκτρονικού ταχυδρομείου της Sophos που αναπτύσσεται παράλληλα με τις λύσεις ηλεκτρονικού ταχυδρομείου της Google ή της Microsoft για την παρακολούθηση/επιτήρηση της κίνησης δεδομένων ηλεκτρονικού ταχυδρομείου και την παροχή πρόσθετης πληροφόρησης, αναλυτικών στοιχείων και ανιχνεύσεων ανεπιθύμητων ή κακόβουλων μηνυμάτων ηλεκτρονικού ταχυδρομείου συμπεριλαμβανομένων και των επιθέσεων ηλεκτρονικού ψαρέματος.

Απλούστερο και πιο οικονομικό από τις εναλλακτικές λύσεις

Το Sophos Workspace Protection προσφέρει σημαντικά πλεονεκτήματα σε σχέση με τις εναλλακτικές λύσεις SASE ή SSE που παρέχονται μέσω cloud, όπως:

- Προσιτότητα: Δίχως απαιτήσεις για δαπανηρές υποδομές cloud ή διαχείριση της κίνησης (δεδομένων), το Sophos Workspace Protection σας επιτρέπει να αξιοποιήσετε καλύτερα τον προϋπολογισμό σας για την ασφάλεια.

- Αποδοτικότητα και επιδόσεις: Χωρίς οπισθόζευξη κίνησης (backhauling traffic) ή αποκρυπτογράφηση man-in-the-middle στο cloud, oi χρήστες σας δεν επιβραδύνονται.

- Μειωμένος διαχειριστικός φόρτος: Η ύπαρξη μίας και μόνο εφαρμογής για την προστασία όλων των άλλων online εφαρμογών -ιδιωτικών εφαρμογών, εφαρμογών SaaS, διαδικτυακών εφαρμογών -ελαχιστοποιεί το καθημερινό φορτίο του τμήματος IT. Επιπλέον, είναι εύκολο να προσθέσετε και να αφαιρέσετε χρήστες – συμπεριλαμβανομένων των εξωτερικών συνεργατών ή των εργαζομένων που χρησιμοποιούν μη διαχειριζόμενες συσκευές.

- Ασφάλεια: Το Sophos Workspace Protection μετατρέπει τον browser από ένα πρόβλημα ασφάλειας σε ένα βασικό περιουσιακό στοιχείο ασφάλειας.

- Καθολικότητα: Λειτουργεί παντού -εντός ή εκτός δικτύου.

Το Sophos Workspace Protection είναι η απόλυτη λύση για απομακρυσμένους ή «υβριδικούς» εργαζόμενους – δεν υπάρχει κάτι άλλο που να είναι απλούστερο ή πιο προσιτό.

Πότε θα είναι διαθέσιμο

Το Sophos Workspace Protection θα διατεθεί στα τέλη Φεβρουαρίου. Αν έχετε αναλάβει να φέρετε εις πέρας κάποιο έργο σύντομα, ο τοπικός αντιπρόσωπος της Sophos μπορεί να σας βοηθήσει να λάβετε μια προσφορά από τη Sophos σήμερα κιόλας και επίσης λάβετε υπόψη σας ότι τα Sophos Protected Browser και Sophos DNS Protection for Endpoints είναι ήδη διαθέσιμα μέσω προγραμμάτων πρώϊμης πρόσβασης.

Λεπτομέρειες:

Το Sophos Protected Browser και το DNS Protection for Endpoints είναι διαθέσιμα μέσω προγραμμάτων πρώϊμης πρόσβασης που είναι διαθέσιμα στο Sophos Central. Αν είστε ήδη πελάτης της Sophos, μπορείτε απλά να συνδεθείτε στον λογαριασμό σας στο Sophos Central για να ξεκινήσετε. Σημειώστε ότι πρέπει να διαθέτετε ένα προϊόν Sophos με άδεια χρήσης για να έχετε πρόσβαση στα προγράμματα. Παρακαλούμε επίσης να μας στείλετε τα σχόλιά σας μέσω της Κοινότητας της Sophos.

Το Sophos ZTNA θα συμπεριληφθεί στο Sophos Workspace Protection από την ημερομηνία γενικής διαθεσιμότητας (GA). Οι υπάρχοντες πελάτες Sophos ZTNA θα έχουν πλήρη πρόσβαση στις νέες δυνατότητες του πακέτου Workspace Protection, συμπεριλαμβανομένων των Sophos Protected Browser, Sophos DNS Protection for Endpoints και Sophos Email Monitoring System. Αν δεν είστε ήδη πελάτης ZTNA, μπορείτε να ξεκινήσετε μια δωρεάν δοκιμή στο Sophos Central ή να εγγραφείτε για έναν δωρεάν δοκιμαστικό λογαριασμό Sophos Central.

Το Sophos Email Monitoring System είναι επί του παρόντος διαθέσιμο ως δωρεάν δοκιμή στο Sophos Central. Οι πελάτες της Sophos μπορούν να ενεργοποιήσουν μια δοκιμή απευθείας από την κονσόλα Sophos Central. Αν δεν έχετε ήδη λογαριασμό Sophos Central, ξεκινήστε εδώ.

Μια δωρεάν δοκιμαστική έκδοση του Sophos Workspace Protection θα είναι διαθέσιμη από την ημερομηνία γενικής διαθεσιμότητας στα τέλη Φεβρουαρίου.

Επιλογές αδειοδότησης και αγοράς

Το Sophos Workspace Protection συνδυάζει τέσσερα στενά ενσωματωμένα προϊόντα σε ένα ενιαίο πακέτο υψηλής αξίας με απλή αδειοδότηση ανά χρήστη.

- Sophos Protected Browser

- Sophos ZTNA

- Sophos DNS Protection for Endpoints

- Sophos Email Monitoring System

Τα στοιχεία είναι «αρθρωτά» και επομένως μπορείτε να εγκαταστήσετε/εφαρμόσετε μόνο όσα χρειάζεστε.

Το Sophos Workspace Protection διατίθεται με συνδρομές ορισμένου χρόνου ή μέσω μηνιαίου MSP Flex, καθιστώντας το ιδανική επιλογή για οργανισμούς κάθε μεγέθους.

Οι πελάτες της Sophos απολαμβάνουν ακόμα μεγαλύτερη αξία

Το Sophos Workspace Protection είναι το ιδανικό συμπλήρωμα για τα Sophos Endpoint, Sophos MDR και Sophos Firewall επεκτείνοντας και ενοποιώντας αυτά τα εξαιρετικά προϊόντα και υπηρεσίες για τους απομακρυσμένους και «υβριδικούς» εργαζόμενους όπου κι αν βρίσκονται. Επεκτείνει επίσης το Synchronized Security Heartbeat σε πολιτικές πρόσβασης εφαρμογών για όλους τους χρήστες όπου και αν βρίσκονται. Για να μάθετε περισσότερα σχετικά με το Synchronized Security, διαβάστε αυτό το άρθρο.

Συνεργασία με την Island.io για το Sophos Protected Browser

Η Sophos συνεργάστηκε με τον κορυφαίο προμηθευτή προγραμμάτων περιήγησης για επιχειρήσεις (Enterprise Browser), την Island.io για να φέρει το Sophos Protected Browser στο Sophos Workspace Protection. Η Island αναπτύσσει το προϊόν της Enterprise Browser από το 2000 και είναι ευρέως αναγνωρισμένη για την εμπειρογνωμοσύνη της σε αυτόν τον τομέα.

Με τον Sophos Protected Browser, η Island παρέχει τη βασική τεχνολογία του προγράμματος περιήγησης Chromium και τον μηχανισμό επιβολής πολιτικών στο πρόγραμμα περιήγησης ενώ η Sophos παρέχει τη διαχείριση, την καταγραφή και την εμπειρία δημιουργίας αναφορών του Sophos Central, καθώς και την κορυφαία στον κλάδο μας πληροφόρηση απειλών για την επιτήρηση του διαδικτύου και του περιεχομένου.

Πηγή: Sophos

Καθώς διανύουμε τις πρώτες εβδομάδες του 2026, η απειλή του ransomware εξακολουθεί να αποτελεί μία από τις πιεστικότερες προκλήσεις για την ασφάλεια που βρίσκονται αντιμέτωπες οι σημερινές επιχειρήσεις. Επομένως, κάθε στιγμή που περνάει είναι κρίσιμης σημασίας για την επανεκτίμηση της έκθεσης, της ετοιμότητας και της ανθεκτικότητας.

Η έκθεση της Sophos βασίζεται στις πραγματικές εμπειρίες 1.733 επιχειρήσεων (στην έρευνα έλαβαν μέρος 3.400 ηγέτες ομάδων πληροφορικής/κυβερνοασφαλείας συμπεριλαμβανομένων 1.733 επιχειρήσεων με περισσότερους από χίλιους υπαλλήλους σε 17 χώρες) που επλήγησαν από ransomware το 2025, παρέχοντας μια σαφή εικόνα του τρέχοντος τοπίου απειλών.

Στην έκθεση διερευνά τις εξελίξεις όσον αφορά τα αίτια και τις συνέπειες των επιθέσεων ransomware, υπογραμμίζει τις λειτουργικές αδυναμίες που άφησαν τις επιχειρήσεις εκτεθειμένες και φέρνει στο προσκήνιο τον ανθρώπινο αντίκτυπο των περιστατικών, συμπεριλαμβανομένης και της διαρκούς πίεσης που ασκείται στις ομάδες IT και στις ομάδες κυβερνοασφάλειας.

Κατεβάστε την έκθεση για να εξετάσετε τα πλήρη ευρήματα.

Τα βασικά αίτια των επιθέσεων: Ευπάθειες και κρίσιμα λειτουργικά κενά οδηγούν σε περιστατικά ransomware.

Οι επιχειρήσεις προσδιόρισαν τις ευπάθειες που αποτέλεσαν αντικείμενα εκμετάλλευσης ως την πιο κοινότυπη από τεχνικής άποψης βασική αιτία των επιθέσεων, καθώς χρησιμοποιήθηκαν στο 29% των περιστατικών. Ακολούθησαν το ηλεκτρονικό ψάρεμα (phishing) και τα παραβιασμένα διαπιστευτήρια, καθένα από τα οποία αντιστοιχούσε στο 21% των περιστατικών.

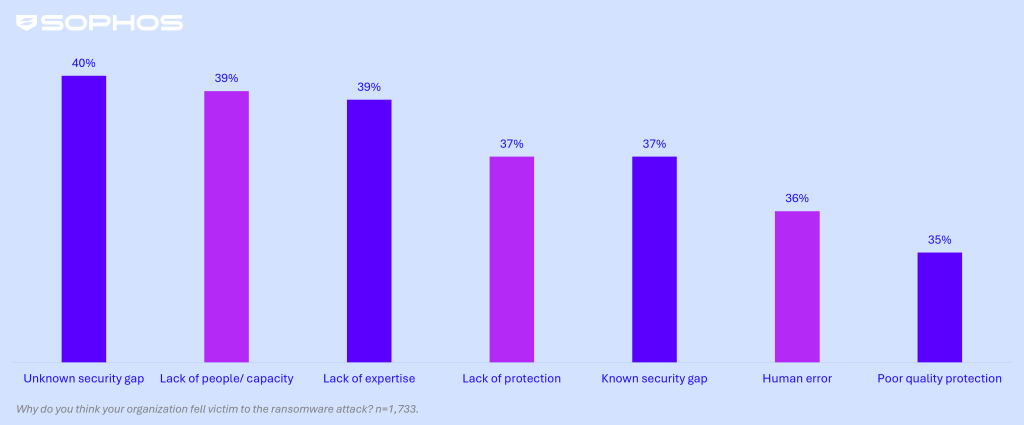

Οι λειτουργικοί παράγοντες που συμβάλλουν στο να πέφτουν οι επιχειρήσεις θύματα ransomware, είναι πολλαπλοί καθώς δεν αναδεικνύεται κάποιο μεμονωμένο ζήτημα ως κυρίαρχη αιτία. Οι εκπρόσωποι των επιχειρήσεων που έλαβαν μέρος στην έρευνα και έπεσαν θύματα επίθεσης ransomware αναφέρθηκαν σε ποσοστό 40% στην ύπαρξη κάποιου άγνωστου κενού ασφάλειας ενώ ένα 39% αναφέρθηκε στην έλλειψη ανθρώπινου δυναμικού/επιχειρησιακής ικανότητας και ένα ακόμη 39% στην έλλειψη εξειδίκευσης.

Ενδιαφέρον παρουσιάζει το γεγονός ότι οι εκπρόσωποι μικρομεσαίων επιχειρήσεων (οργανισμών με λιγότερους από 250 εργαζομένους) προσδιόρισε την έλλειψη ανθρώπινων πόρων/επιχειρησιακής ικανότητας ως τον συχνότερο παράγοντα, με το 42% να τη χαρακτηρίζει ως τη βασική αιτία που έπεσαν θύματα της επίθεσης, υπογραμμίζοντας ότι οι περιορισμένοι πόροι εξακολουθούν να αποτελούν μία εκτεταμένη και διαχρονική πρόκληση, ανεξάρτητα από το μέγεθος του οργανισμού.

Τα βασικά λειτουργικά αίτια των επιθέσεων στις επιχειρήσεις

Κρυπτογράφηση δεδομένων: Τα ποσοστά πέφτουν στο χαμηλότερο επίπεδο όλων των εποχών ενώ οι αποτυχημένες απόπειρες κρυπτογράφησης αυξήθηκαν κατακόρυφα

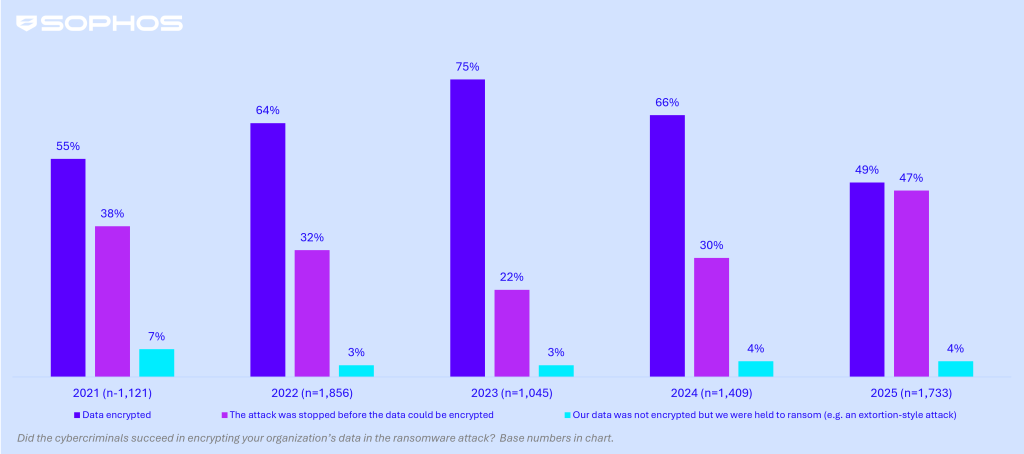

Το ποσοστό των επιχειρήσεων που διαπίστωσαν ότι τα δεδομένα τους κρυπτογραφήθηκαν σε μία επίθεση ransomware ήταν το χαμηλότερο που έχει καταγραφεί στα πέντε χρόνια που πραγματοποιείται η συγκεκριμένη έρευνα με λιγότερο από το ήμισυ (49%) των επιθέσεων να είχε ως αποτέλεσμα την κρυπτογράφηση δεδομένων, ποσοστό σημαντικά μειωμένο σε σύγκριση με το 66% που καταγράφηκε το 2024. Σε συνάρτηση με αυτή τη τάση, το ποσοστό των επιθέσεων που κατέστη δυνατόν να αποτραπούν προτού φτάσουν στο σημείο της κρυπτογράφησης υπερδιπλασιάστηκε τα τελευταία δύο χρόνια, σκαρφαλώνοντας από το 22% το 2023 στο 47% το 2025. Τι σημαίνει αυτό; Ότι οι επιχειρήσεις χρησιμοποιούν πλέον πολύ αποτελεσματικότερα εργαλεία, υπηρεσίες και ανθρώπινους πόρους για τον εντοπισμό και την αποτροπή επιθέσεων προτού προκαλέσουν σοβαρές ζημιές.

Κρυπτογράφηση δεδομένων σε επιχειρήσεις | 2021 – 2025

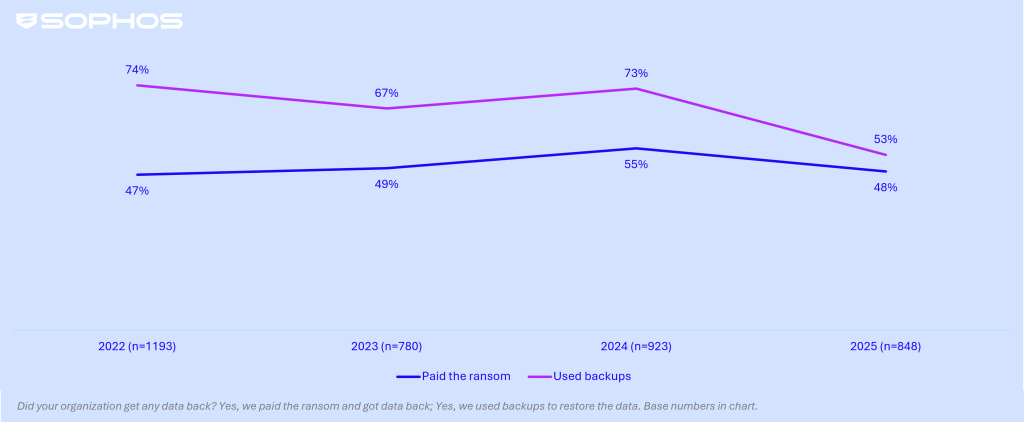

Ανάκτηση δεδομένων: Τα ποσοστά πληρωμής λύτρων παραμένουν σταθερά ενώ η χρήση αντιγράφων ασφαλείας πέφτει στο χαμηλότερο επίπεδο των τελευταίων τεσσάρων ετών

Το 2025, σχεδόν το ήμισυ (48%) των επιχειρήσεων πλήρωσε λύτρα για την ανάκτηση των δεδομένων του. Το γεγονός ότι το ποσοστό αυτό σε γενικές γραμμές εξακολουθεί να βρίσκεται στα ίδια επίπεδα τα τελευταία τέσσερα χρόνια αντικατοπτρίζει μικρή αλλαγή στη συμπεριφορά των εταιρειών όσον αφορά τις πληρωμές λύτρων. Παράλληλα, η χρήση αντιγράφων ασφαλείας έπεσε στο χαμηλότερο επίπεδο των τελευταίων τεσσάρων ετών, στο 53%, από το 73% το προηγούμενο έτος. Συνολικά, τα παραπάνω ευρήματα υποδηλώνουν μεγαλύτερη αντίσταση στις απαιτήσεις λύτρων μαζί με υποκείμενες αδυναμίες και μειωμένη εμπιστοσύνη στις δυνατότητες ανάκτησης αντιγράφων ασφαλείας.

Ανάκτηση κρυπτογραφημένων δεδομένων επιχειρηματικών οργανισμών | 2021 – 2025

Η οικονομία των λύτρων: Μειώσεις στις απαιτήσεις, τις πληρωμές και στα κόστη αποκατάστασης μετά από επίθεση

Τα οικονομικά στοιχεία που αφορούν τις επιθέσεις ransomware σε επιχειρήσεις μεταβλήθηκαν σημαντικά το περασμένο έτος (2025). Σε ετήσια βάση παρατηρήθηκε μείωση του μέσου όρου των απαιτήσεων λύτρων κατά 56%, δηλαδή από $2,75 εκατομμύρια το 2024 στα $1,2 εκατομμύρια το 2025. Για τις πληρωμές λύτρων παρατηρήθηκε παρόμοια πτωτική τάση κατά μέσο όρο και από $1,26 εκατομμύρια το περασμένο έτος μειώθηκαν στο $1 εκατομμύριο δολάρια. Τα έξοδα αποκατάστασης μειώθηκαν επίσης σημαντικά, με το μέσο κόστος αποκατάστασης, εξαιρουμένων των λύτρων που πληρώθηκαν, να μειώνεται στο χαμηλότερο επίπεδο των τριών τελευταίων ετών, στα $1,84 εκατομμύρια από $3,12 εκατομμύρια το 2024 ουσιαστικά υποδηλώνοντας μια ευρύτερη μείωση του οικονομικού αντίκτυπου των επιθέσεων.

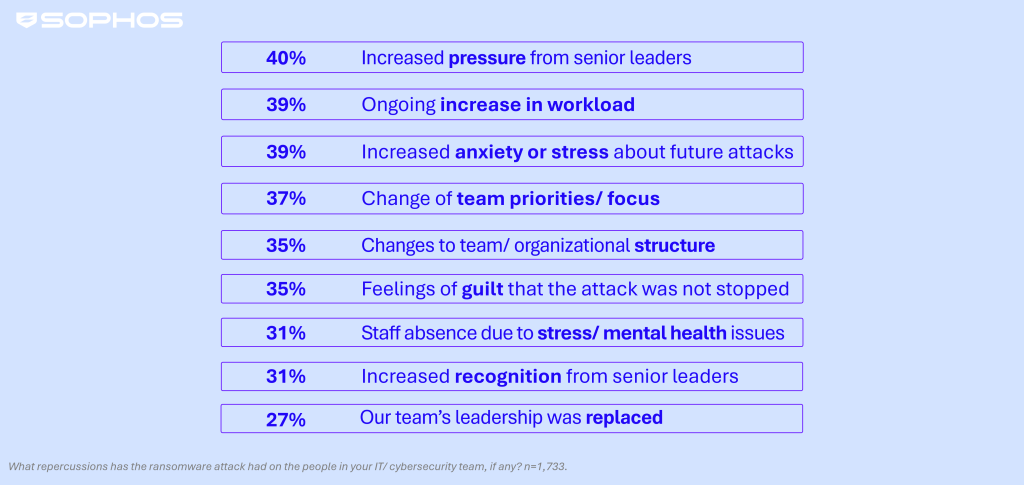

Ανθρώπινος αντίκτυπος: Οι επιθέσεις εντείνουν την πίεση των ανώτερων στελεχών στις ομάδες IT

Η έρευνα καταδεικνύει ότι η κρυπτογράφηση δεδομένων σε μια επίθεση ransomware έχει σημαντικές επιπτώσεις για τις ομάδες IT/κυβερνοασφάλειας, δεχόμενες αυξημένη πίεση από τα ανώτερα στελέχη, όπως αναφέρεται από το 40% των ερωτηθέντων. Άλλες επιπτώσεις περιλαμβάνουν (αλλά δεν περιορίζονται σε):

- Διαρκής αύξηση του φόρτου εργασίας -αναφέρθηκε από το 39%.