Τι είναι το ransomware με την ονομασία Conti;

Το Conti είναι ένα πρόγραμμα συνεργατών τύπου ransomware-as-a-service (RaaS), το οποίο εμφανίστηκε για πρώτη φορά στις αρχές του 2020. Συνεργαζόμενοι με Ρωσόφωνους παράγοντες κυβερνοεγκλήματος, οι developers του ransomware πωλούν ή μισθώνουν την τεχνολογία τους σε συνεργάτες, οι οποίοι στη συνέχεια την αξιοποιούν για να προχωρήσουν σε κυβερνοεπιθέσεις.

Η ομάδα πίσω από το Conti επιπλέον δημιουργήσει μία ιστοσελίδα στην οποία διαρρέουν αρχεία και έγγραφα που υφαρπάζουν οι δράστες από τα θύματα τους. Δεδομένα που ανήκουν σε εκατοντάδες διαφορετικές βιομηχανίες και οργανισμούς κοινοποιούνται στην ιστοσελίδα εκβιασμών Conti.

Πως λειτουργεί το ransomware Conti;

Το Conti πραγματοποιεί αυτόματα σαρώσεις δικτύων για τον εντοπισμό πολύτιμων περιουσιακών στοιχείων, κρυπτογραφώντας στη συνέχεια κάθε αρχείο που εντοπίζει και μολύνοντας όλα τα συστήματα με λειτουργικά συστήματα Windows. Μπορεί η δράση του Conti να είναι παρόμοια με τον υπόλοιπων ransomware, ωστόσο σχεδιάστηκε για να είναι αποτελεσματικότερο και πρακτικότερο. Μόλις εκτελεστεί στην τερματική συσκευή του θύματος, ο Conti λειτουργεί:

- Κρυπτογραφώντας άμεσα τα αρχεία και αλλάζοντας την επέκταση των κρυπτογραφημένων αρχείων. Κάθε δείγμα έχει μία μοναδική επέκταση, την οποία το κακόβουλο λογισμικό προσθέτει στα κρυπτογραφημένα αρχεία.

- Επιχειρώντας να συνδεθεί με άλλους υπολογιστές στο ίδιο network subnet χρησιμοποιώντας τη θύρα SMB (445).

- Αφήνοντας ένα σημείωμα λύτρων σε κάθε φάκελο, το οποίο έχει την ονομασία readme.txt/conti_readme.txt

Αρχική ανάπτυξη

Η αλυσίδα της επίθεσης θανάτου ξεκινά μόλις οι φορείς αποκτήσουν πρόσβαση στο δίκτυο. Συχνά, κάτι τέτοιο συμβαίνει μέσω κάποιας εκστρατείας μηνυμάτων ηλεκτρονικού ψαρέματος που περιέχει κακόβουλα συνημμένα αρχεία – όπως είναι έγγραφο του Microsoft Word με μακροεντολές ή κάποια προστατευμένο με κωδικό ασφαλείας συμπιεσμένο αρχείο (zip), το οποίο εγκαθιστά το malware πρώτης φάσης (όπως το BazarLoader ή το Cobalt Strike) στα στοχοποιημένα συστήματα. Σήμερα, το Conti πωλείται μέσω ενός προγράμματος συνεργατών RaaS και το λειτουργούν διαφορετικοί παράγοντες απειλής. Μόλις εκτελεστεί το Conti, πυροδοτεί τις ρουτίνες κρυπτογράφησης και εξάπλωσης του.

Τεχνικές διαφυγής

Ο κώδικας του Conti έχει εξελιχθεί με πολλές τεχνικές «συσκότισης» (obfuscation) που έχουν σχεδιαστεί ώστε να του επιτρέπουν να διαφεύγει από τις τυπικές τεχνικές ασφαλείας και τις ομάδες ασφαλείας – συμπεριλαμβανομένης μίας πολυνηματικής τεχνικής που χρησιμοποιείται για να κρυπτογραφεί ταχύτατα όλα τα αρχεία. Αυτή η τεχνική επιτυγχάνει τη μέγιστη ζημιά προτού ταυτοποιηθεί και αναχαιτιστεί από τα προϊόντα ασφαλείας. Το Conti αξιοποιεί 32 νήματα επεξεργαστή για να επιταχύνει τη διαδικασία της κρυπτογράφησης, καθιστώντας την πλέον γρήγορη μεταξύ των ransomware.

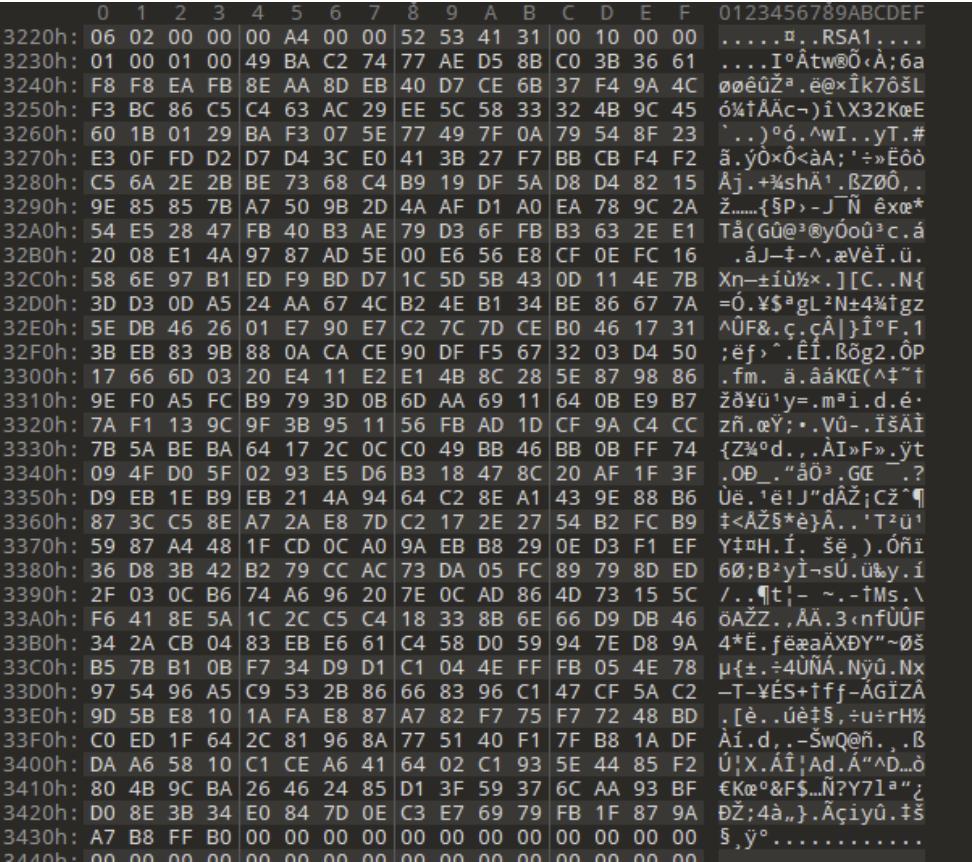

Το ransomware χρησιμοποιεί σχετικά κοινότυπες τεχνικές αντι-ανάλυσης, που είναι η φόρτωση API κατά τη διάρκεια της εκτέλεσης και η συσκότιση συγκεκριμένων κλήσεων API με τη χρήση τιμών κατακερματισμού. Χρησιμοποιεί επίσης έναν μηχανισμό απαγκίστρωσης-API που είναι ενσωματωμένος για να απενεργοποιεί EDR-based «άγκιστρα» API (API hooks). Οι προγραμματιστές του Conti έχουν επίσης κωδικοποιήσει το δημόσιο κλειδί RSA στην ενότητα δεδομένων του αρχείου PE, το οποίο χρησιμοποιείται από το ransomware για την εκτέλεση της λειτουργίας κρυπτογράφησης. Και αυτό σημαίνει ότι μπορεί να ξεκινήσει την κρυπτογράφηση αρχείων ακόμα και αν δεν καταφέρει να συνδεθεί με τους διακομιστές εντολών και ελέγχου (C&C).

Πλευρική κίνηση

Το ransomware Conti μετακινείται άμεσα πλευρικά (laterally) στο εσωτερικό του δικτύου (από τερματική συσκευή σε τερματική συσκευή), κάτι που επιχειρεί να κάνει συνδεόμενο σε άλλους υπολογιστές του ίδιου network subnet χρησιμοποιώντας τη θύρα SMB. Αν εντοπίσει κοινόχρηστους φακέλους που μπορεί να έχει πρόσβαση, θα επιχειρήσει επίσης να κρυπτογραφήσει τα αρχεία και στους απομακρυσμένους υπολογιστές επίσης.

Τέσσερις τρόποι για να προστατευτείτε από το ransomware Conti

Ακολουθούν 4 βασικοί τρόποι προστασίας από το ransomware Conti:

1.Ανίχνευση του Conti πριν την «παράδοσή» του

Στη συντριπτική πλειοψηφία των επιθέσεων που σχετίζονται με το ransomware Conti, το ηλεκτρονικό ψάρεμα είναι το σημείο εκκίνησης. Επομένως, το καλύτερο και πλέον λογικό μέρος από όπου μπορείτε να ξεκινήσετε είναι με μια λύση προστασίας ηλεκτρονικού ταχυδρομείου που εντοπίζει προηγμένες απειλές, όπως για παράδειγμα είναι το Datto SaaS Defense. Ως αποτέλεσμα, η απειλή σταματά αποτρέποντας τις περαιτέρω ζημιές.

2.Προστατέψτε κάθε τερματική σας συσκευή

Ακολούθως, είναι σημαντικό να προστατεύονται μεμονωμένα οι τερματικές συσκευές από τη μόλυνση. Στη συγκεκριμένη περίπτωση, είναι κρίσιμης σημασίας να έχετε ένα εργαλείο απομακρυσμένης παρακολούθησης και διαχείρισης (RMM) για να διασφαλιστεί ότι δεν έχει παραβιαστεί καμία τερματική συσκευή και ότι οποιαδήποτε προσπάθεια μόλυνσης μεμονωμένων υπολογιστών ανιχνεύεται και αντιμετωπίζεται το ταχύτερο δυνατόν.

3.Αποτρέψτε την «πλευρική κίνηση» του ransomware

Όπως είδαμε, το ransomware Conti θα επιχειρήσει να «μετακινηθεί πλευρικά» εντός του εταιρικού δικτύου αξιοποιώντας τη θύρα SMB. Και σε αυτό το στάδιο, ένα εργαλείο RMM είναι η καλύτερη λύση για να διατηρήσετε το δίκτυο σας ασφαλές και να απομονώσετε τον μολυσμένο υπολογιστή χωρίς να απαιτηθεί ο τερματισμός της λειτουργίας ολόκληρου του δικτύου.

4.Δημιουργήστε αντίγραφα ασφαλείας των δεδομένων σας

Η σωστή λήψη αντιγράφων ασφαλείας είναι το κλειδί για τη διασφάλιση της επιχειρηματικής συνέχειας σε περίπτωση επίθεσης – και κάτι που θα σας βοηθήσει να κοιμηθείτε καλά τη νύχτα. Ειδικά για τους MSPs, είναι κρίσιμης σημασίας να διασφαλίσετε ότι οι πελάτες σας έχουν μία λύση backup ή μία εφεδρική λύση. Όσον αφορά τη δημιουργία αντιγράφων ασφαλείας δεδομένων, υπάρχουν πολλές διαθέσιμες λύσεις δημιουργίας αντιγράφων ασφαλείας, όπως:

- Μία πλήρης σουίτα Business Continuity and Disaster Recovery (BCDR): για παράδειγμα, το Datto Unified Continuity καλύπτει όλες τις ανάγκες για επιχειρηματική συνέχεια και αποκατάσταση από καταστροφές (φυσικές ή ανθρωπογενείς) συμπεριλαμβανομένης και της προστασίας των διακομιστών, των αρχείων, των υπολογιστών και των εφαρμογών SaaS.

- Το Datto SIRIS, μία αξιόπιστη, όλα-σε-μία λύση επιχειρηματικής συνέχειας και αποκατάστασης από καταστροφές που έχει σχεδιαστεί για MSPs για τη πρόληψη της απώλειας δεδομένων και την ελαχιστοποίηση του χρόνου διακοπής λειτουργίας των πελατών τους.

- Το Datto ALTO, μία μικρή αλλά ισχυρή λύση επιχειρηματικής συνέχειας και αποκατάστασης από καταστροφές, η οποία σχεδιάστηκε ειδικά για MSPs και έχει στόχο την ελαχιστοποίηση του χρόνου διακοπής της λειτουργίας (downtime) και την αποτελεσματική αποτροπή της απώλειας δεδομένων για τους πελάτες τους.

- Το Datto Cloud Continuity for PCs, το οποίο προστατεύει τους υπολογιστές Windows των πελατών των MSPs από διακοπές λειτουργίας και απώλειες δεδομένων και ανακτά γρήγορα τα δεδομένα σε περίπτωση κάποιας καταστροφής.

- To SaaS Protection, το οποίο προσφέρει αξιόπιστη και ασφαλή δημιουργία αντιγράφων ασφαλείας cloud-to-cloud για τα Microsoft 365 και Google Workspace και έχει στόχο τη διασφάλιση της προστασίας των κρίσιμων δεδομένων cloud.

Το Conti ransomware δεν πρόκειται να πάει πουθενά

Δυστυχώς, το ransomware Conti ήρθε για να μείνει. Τελευταία, είδαμε αρκετές ειδήσεις και νέα για τη δραστηριότητα της ομάδας που βρίσκεται πίσω από το ransomware Conti, καθώς και νέες παραλλαγές του ransomware που είναι βέβαιο ότι θα προκαλέσουν περαιτέρω ζημιά στο μέλλον. Έχοντας όμως ένα ισχυρό σχέδιο άμυνας και ανταπόκρισης για το ransomware Conti, μπορείτε να διασφαλίσετε ότι οι χρήστες, οι πελάτες και ο οργανισμός σας προστατεύονται από όλες τις επιθέσεις ransomware.

Πηγή: Datto