Καθώς περιηγείστε στο Internet και σε online καταστήματα για να εντοπίσετε τις καλύτερες δυνατές προσφορές για προϊόντα –π.χ πρόσφατα είχαμε τις Black Friday και Cyber Monday ενώ έρχονται και οι Χριστουγεννιάτικες προσφορές- η Sophos θα ήθελε να σας υπενθυμίσει ότι υπάρχει μεταφορικά ένας «ελέφαντας στο δωμάτιο» (malware) που δεν θέλει τίποτα περισσότερο από το να σας κλέψει οικονομικά στοιχεία αλλά και την χρήση του υπολογιστή σας για κακόβουλους σκοπούς.

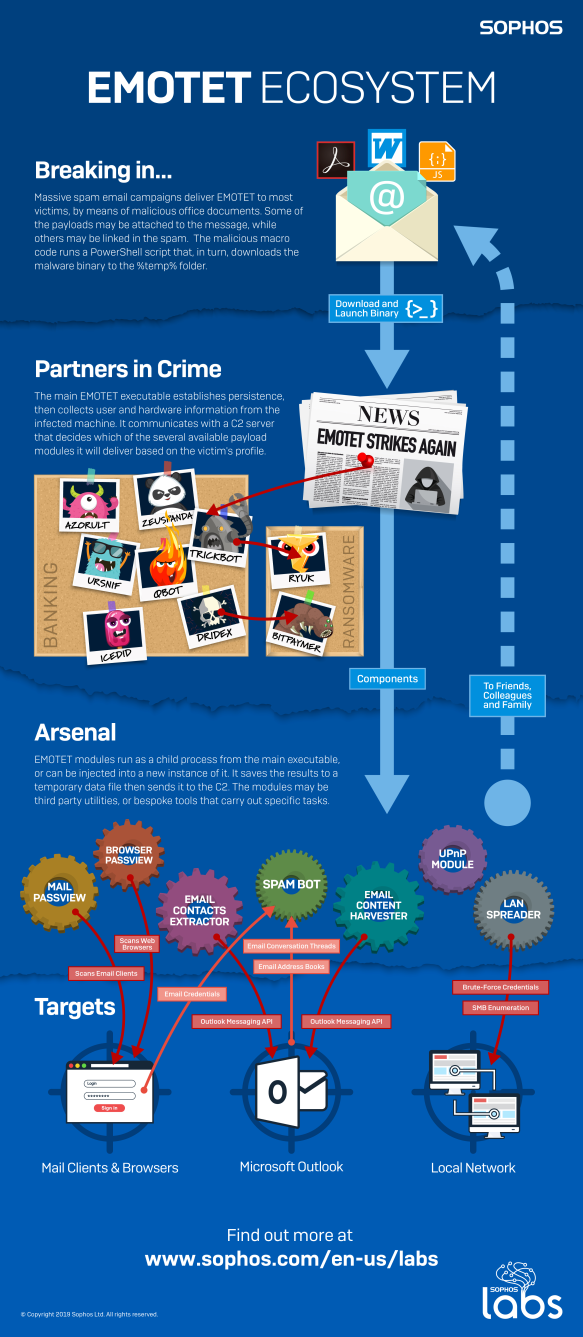

Το infographic του Οικοσυστήματος Emotet, που δημιουργήθηκε από ειδικούς της SophosLabs, περιγράφει τη διαδικασία μόλυνσης και την επακόλουθη συμπεριφορά που συνήθως εμφανίζεται από δείγματα της οικογένειας malware του Emotet. Το Emotet είναι μια από τις πιο προβληματικές και ευρέως διαδεδομένες οικογένειες malware που οι ερευνητές της Sophos συναντούν καθημερινά. Αν υπήρχε κάποια λίστα «Most Wanted» για το κακόβουλο λογισμικό, το malware Emotet θα βρισκόταν αναμφισβήτητα στην κορυφαία θέση της λίστας.

Το Emotet εξυπηρετεί το σκοπό του, τόσο ως αυτόνομο κακόβουλο λογισμικό ικανό να προκαλέσει σοβαρές βλάβες από μόνο του, όσο και ως δίκτυο διανομής για άλλες οικογένειες κακόβουλων προγραμμάτων (malware), με τους επιτιθέμενους να εκμεταλλεύονται τις δυνατότητες διανομής λογισμικού του Emotet σε συστηματική βάση. Μέρος του payload package μάλιστα ενδέχεται να αποτελούν στοιχεία που βοηθούν το Emotet να εντοπίσει και να μολύνει και άλλα θύματα. Με αυτόν τον τρόπο, το Emotet διαδραματίζει έναν μοναδικό κεντρικό ρόλο σε μια μεγάλη ποικιλία σεναρίων μόλυνσης από κακόβουλο λογισμικό, ορισμένα από τα οποία παρουσιάζονται παρακάτω.

Μπορείτε να κατεβάσετε επίσης μία υψηλής ανάλυσης έκδοση του infographic ως PDF και ως PNG.

Οι περισσότερες μολύνσεις από το Emotet ξεκινούν με ένα κακόβουλο, ανεπιθύμητο μήνυμα ηλεκτρονικού ταχυδρομείου (spam email) που ζητά από τον παραλήπτη να ανοίξει ένα κακόβουλο έγγραφο του Microsoft Office. Το έγγραφο μπορεί να επισυνάπτεται στο μήνυμα ή το μήνυμα μπορεί να περιέχει έναν σύνδεσμο για τη λήψη του εγγράφου από κάποια ιστοσελίδα. Μόλις ο χρήστης ανοίξει ένα από αυτά τα έγγραφα, «κατεβάζει» το εκτελέσιμο του κακόβουλου λογισμικού Emotet και το «τρέχει» (συνήθως από τον φάκελο %temp%) στον υπολογιστή του θύματος.

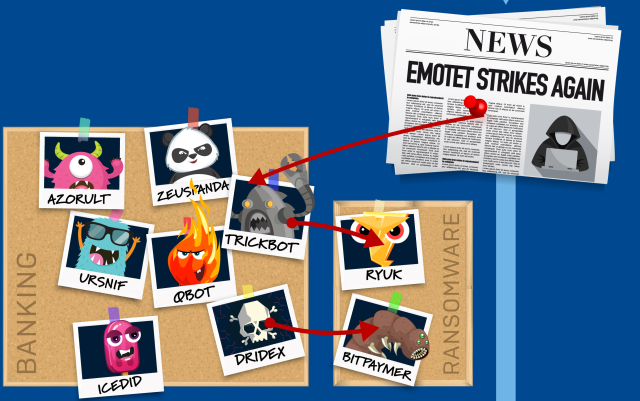

Αφού καθιερώσει αυτό που ονομάζουμε «persistence» (τη δυνατότητα δηλαδή να εκκινήσει το ίδιο μετά από μια επανεκκίνηση του συστήματος), το κακόβουλο λογισμικό αποστέλλει «πληροφορίες προφίλ» στους διαχειριστές του σχετικά με το θύμα και τον υπολογιστή του. Γνωρίζοντας το θύμα, τον υπολογιστή του και το δίκτυο στο οποίο τρέχει, βοηθά τους κυβερνοεγκληματίες να αποφασίσουν για το είδος των φορτίων (payloads) που θα παραδώσουν. Ο Emotet τυπικά παραδίδει δείγματα μιας ή περισσοτέρων οικογενειών κακόβουλου λογισμικού τύπου trojan που κλέβουν διαπιστευτήρια, όπως είναι τα Trickbot, Dridex, Ursnif ή Azorult.

Ανάλογα με το τι αποκαλύπτουν οι πληροφορίες προφίλ για τον στόχο και τους σκοπούς ή τις προτεραιότητες του επιτιθέμενου, ο επιτιθέμενος μπορεί να αξιοποιήσει τα φορτία που έχει διανείμει το Emotet για να παραδώσει ransomware ή άλλα κακόβουλα προγράμματα. Για παράδειγμα, ο Emotet μπορεί να παραδώσει το Trickbot στον υπολογιστή-στόχο και στη συνέχεια το ίδιο το Trickbot να παραδώσει το ransomware Ryuk στον ίδιο υπολογιστή.

Το οικοσύστημα Emotet περιλαμβάνει επίσης μια ποικιλία φορτίων που χρησιμοποιεί το κακόβουλο λογισμικό για διάφορες βοηθητικές εργασίες. Τέτοια φορτία μπορούν να κλέψουν και να εξάγουν διαπιστευτήρια, να διαδώσουν κακόβουλο λογισμικό εντός του δικτύου που βρίσκεται ο μολυσμένος υπολογιστής, να σαρώσουν τον σκληρό δίσκο για να κλέψουν τυχόν διευθύνσεις ηλεκτρονικού ταχυδρομείου, να συλλέξουν δεδομένα από το περιεχόμενο των μηνυμάτων ηλεκτρονικού ταχυδρομείου που αποστέλλονται από και προς τον στόχο ή ακόμα και να χρησιμοποιήσουν το μολυσμένο μηχάνημα για να ξεκινήσει μία νέα εκστρατεία αποστολής μηνυμάτων ανεπιθύμητης αλληλογραφίας σε νεοανακαλυφθέντες στόχους

Ορισμένα από αυτά τα πρόσθετα φορτία περιλαμβάνουν νόμιμα εργαλεία για power users που έχουν διατεθεί δημοσίως για κάποιο χρονικό διάστημα, όπως το Mail PassView της NirSoft ή το Browser PassView. Αρκετά από τα φορτία φαίνεται να είναι εξειδικευμένα για την συγκεκριμένη εργασία, όπως είναι στοιχεία mail scraper/spam bot. Αυτά τα στοιχεία εξάγουν κείμενο από μηνύματα και γραμμές θεμάτων (subject) από το Outlook που χρησιμοποιείται από το στοιχείο spam bot για την έγχυση ενός οπλισμένου αρχείου εγγράφου του office στη μέση ενός thread από μηνύματα ηλεκτρονικού ταχυδρομείου μεταξύ του θύματος και ενός ή περισσότερων πιθανών στόχων, χρησιμοποιώντας την ίδια γραμμή θέματος με το αρχικό thread μηνυμάτων.

Τέτοιες τεχνικές διασφαλίζουν ότι το οικοσύστημα Emotet θα συνεχίσει να αναπτύσσεται και να ακμάζει, και να συνεχίσει να είναι επικίνδυνο για όλους.