Παρόλο που δαπανήθηκαν περισσότερα από 18,5 δισεκατομμύρια δολάρια σε προϊόντα ασφάλειας ταυτότητας το 2024 -αύξηση 15% από έτος σε έτος σύμφωνα με την Gartner– η ταυτότητα παραμένει το συνηθέστερο σημείο εισόδου για τους επιτιθέμενους. Πρόκειται για τον πλέον χρησιμοποιούμενο φορέα αρχικής παραβίασης και η τάση αυτή αναμένεται να συνεχιστεί. Μόνο φέτος, έχουν παραβιαστεί πάνω από 800 εκατομμύρια νέα σύνολα διαπιστευτηρίων ως αποτέλεσμα της ανοδικής τάσης στη χρήση «infostealers», ουσιαστικά κακόβουλου λογισμικού υποκλοπής πληροφοριών.

Οπότε γιατί εξακολουθούμε να αντιμετωπίζουμε προβλήματα;

Η σύντομη απάντηση είναι ότι η ασφάλεια ταυτότητας δεν έχει εξελιχθεί αρκετά γρήγορα. Σε αντίθεση με άλλους τομείς της κυβερνοασφάλειας, η ταυτότητα εξακολουθεί να είναι προσκολλημένη σε παλιές αντιλήψεις. Παραδοσιακά, θεωρείται μία λειτουργία συμμόρφωσης και επιχειρησιακής ενεργοποίησης και όχι λειτουργία ασφάλειας πρώτης γραμμής. Ως αποτέλεσμα, οι περισσότεροι οργανισμοί βασίζονται σε κατακερματισμένα εργαλεία, πολύπλοκες υλοποιήσεις/εφαρμογές και αντιδραστικούς μηχανισμούς ελέγχου που αδυνατούν να ανταποκριθούν στις απειλές του σήμερα.

Η παραβίαση λογαριασμών δεν αποτελεί ανωμαλία, αλλά αναπόφευκτη συνέπεια ενός παρωχημένου μοντέλου.

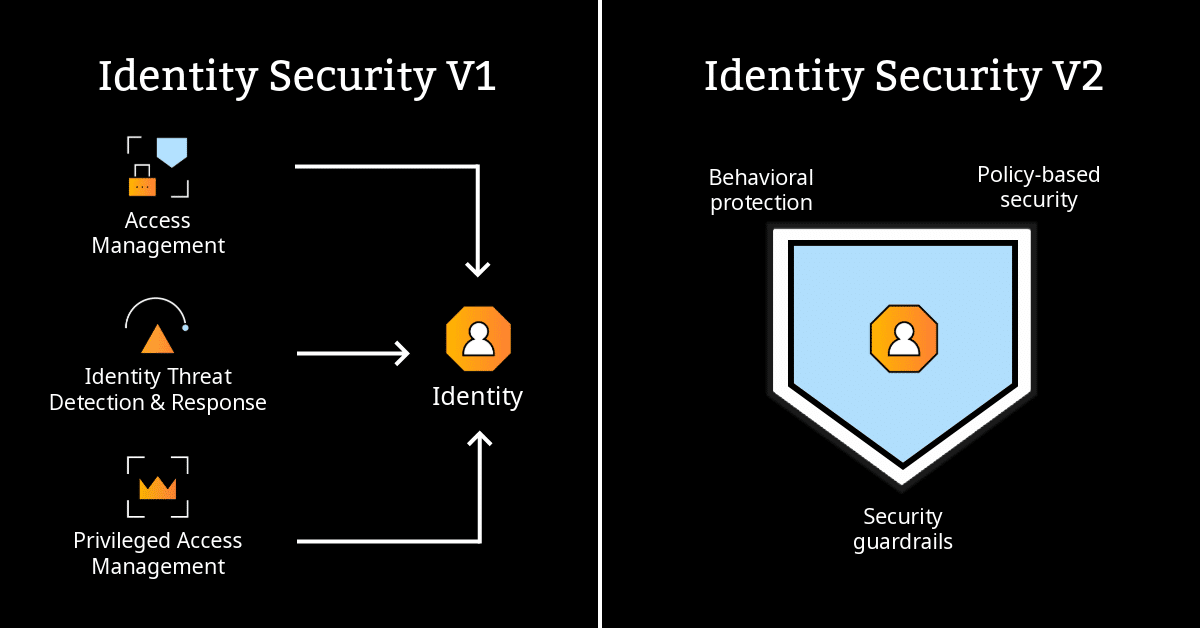

Επί του παρόντος, εξακολουθούμε να λειτουργούμε υπό ένα πλαίσιο που μπορεί να ονομαστεί μόνο ως Ασφάλεια Ταυτότητας έκδοση 1η (Identity Security v1). Πρόκειται για μια προσέγγιση πρώτης γενιάς που στερείται της ευελιξίας, της ολοκλήρωσης και της εστίασης που απαιτούνται για την καταπολέμηση των σημερινών απειλών. Η συγκεκριμένη στρατηγική αφορά στην εφαρμογή μηχανισμών ελέγχου σε ήδη εκτεθειμένα περιβάλλοντα, συχνά μέσω έργων που μπορεί να χρειαστούν αρκετά χρόνια για να ολοκληρωθούν. Όμως οι επιτιθέμενοι δεν περιμένουν -και ούτε εμείς πρέπει να περιμένουμε.

Ένα σαφές σύμπτωμα αυτής της έλλειψης ελέγχου είναι οι δυσάρεστες συζητήσεις που αντιμετωπίζουν πολλοί υπεύθυνοι ασφάλειας: Ποιος είναι ο υπολειπόμενος κίνδυνος; Τι σημαίνει αυτό σε επιχειρηματικούς όρους; Πότε αναμένεται να τελειώσουμε; Είναι δύσκολο να απαντηθούν τέτοια ερωτήματα όταν δεν υπάρχει πλήρης έλεγχος και καλείστε να λειτουργείτε αντιδραστικά στο περιβάλλον καθώς μεταβάλλεται διαρκώς κάτω από τα πόδια σας.

Φανταστείτε τώρα μια κατάσταση στην οποία μπορείτε να ορίσετε με σαφήνεια και να επιβάλλετε θεμελιώδεις μηχανισμούς ελέγχου της ταυτότητας: κάθε διαχειριστής υποχρεούται να πιστοποιείται με πολυπαραγοντική αυθεντικοποίηση (MFA), οι υπηρεσιακοί λογαριασμοί περιορίζονται στη συνήθη, εγκεκριμένη συμπεριφορά τους και κάθε πρόσβαση απορρίπτεται από προεπιλογή, εκτός και αν επιτρέπεται ρητά. Τέτοια επίπεδα ελέγχου δεν είναι απλώς φιλόδοξα: είναι εφαρμόσιμα, είναι επιβλητέα, και το σημαντικότερο, είναι μετρήσιμα. Η αποτελεσματικότητά τους αντικατοπτρίζεται στις απειλές που αποκρούονται ή περιορίζονται προτού προλάβουν να κλιμακωθούν, δημιουργώντας μια άμεση σύνδεση μεταξύ ελέγχου και μείωσης του κινδύνου.

Αυτό που χρειάζεται είναι μια αλλαγή τόσο στη νοοτροπία όσο και στην τεχνολογία. Η Ασφάλεια Ταυτότητας έκδοση 2η (Identity Security v2) θέτει την πρόληψη παραβιάσεων στο επίκεντρο. Είναι προληπτική, καθολική και σχεδιάστηκε για να διαχειρίζεται τους κινδύνους για την ταυτότητα χωρίς να παρεμποδίζει τις επιχειρηματικές ή λειτουργικές δραστηριότητες. Ως αποτέλεσμα, η ταυτότητα δεν αντιμετωπίζεται ως δεύτερη σκέψη, αλλά ως σημείο ελέγχου.

Και αυτή η αλλαγή είναι πιο επείγουσα από ποτέ. Μία «τέλεια καταιγίδα» μαίνεται (ένας καταστροφικός συνδυασμός αρνητικών παραγόντων) γύρω από τις διάφορες ξεπερασμένες απόψεις και υποθέσεις σχετικά με τον ρόλο της ταυτότητας στην ασφάλεια, την έλλειψη σύγχρονων εργαλείων που μπορούν να παρέχουν έλεγχο σε πραγματικό χρόνο και την αυξανόμενη πολυπλοκότητα στα υβριδικά περιβάλλοντα ή και στα περιβάλλοντα cloud και SaaS. Για να μην βρεθούμε προ εκπλήξεων, απαιτείται μία νέα προσέγγιση, η οποία μας επιτρέπει να επιβάλουμε μηχανισμούς ελέγχου τώρα, όπου έχει σημασία, και που μπορούμε να προσαρμόσουμε και να βελτιστοποιήσουμε αργότερα.

Δεν μπορούμε να περιμένουμε. Το κόστος της αδράνειας έχει γίνει πλέον σαφές στις αναφορές παραβιάσεων την ώρα που τα κλεμμένα διαπιστευτήρια συσσωρεύονται μέρα με τη μέρα στον Σκοτεινό Ιστό.

Γιατί η ταυτότητα είναι κάτι διαφορετικό, και γιατί έχει την σημασία της

Η ταυτότητα διαφέρει από άλλους τομείς της ασφάλειας. Σε αντίθεση με τους περισσότερους τομείς ασφαλείας, η ταυτότητα αφορά ουσιαστικά τους ανθρώπους. Ακόμη και οι μη ανθρώπινες ταυτότητες, οι υπηρεσιακοί λογαριασμοί, τα API και οι ταυτότητες μηχανών αντανακλούν τελικά τις ανθρώπινες αποφάσεις που λαμβάνονται είτε από προγραμματιστές, είτε από διαχειριστές ή από τους ιδιοκτήτες πλατφορμών.

Οι ταυτότητες είναι μοναδικές καθώς είναι συνυφασμένες με τις καθημερινές δραστηριότητες ενός οργανισμού. Επηρεάζουν τον τρόπο που οι άνθρωποι αποκτούν πρόσβαση σε εργαλεία, συνεργάζονται και εκτελούν εργασίες -και κυρίως, πως αισθάνονται ενώ το κάνουν.

Ιστορικά, η ταυτότητα χρηματοδοτήθηκε για δύο λόγους:

- Για το πως είναι δυνατόν να εντάξουμε γρήγορα νέους υπαλλήλους και πως να κάνουμε την αυθεντικοποίηση απρόσκοπτη για όλους;

- Για το πως μπορούμε να ικανοποιήσουμε τις απαιτήσεις συμμόρφωσης και να αποφύγουμε δαπανηρές παραβιάσεις;

Τώρα, έχει εμφανιστεί και ένας τρίτος παράγοντας, ο οποίος είναι θεμελιωδώς διαφορετικός: πως μπορούμε να αμυνθούμε απέναντι σε απειλές που βασίζονται στην ταυτότητα; Και αυτό απαιτεί νέες δεξιότητες και μια νέα νοοτροπία που ενδέχεται να μην ευθυγραμμίζεται με τους παραδοσιακούς στόχους αποτελεσματικότητας ή και συμμόρφωσης.

Σε πολλές περιπτώσεις, η αποτελεσματικότητα/ αποδοτικότητα σχετίζεται με την αύξηση του κινδύνου, με την παροχή υπερβολικών δικαιωμάτων πρόσβασης να αποτελεί την συχνότερη συνέπεια. Την ώρα που το πεδίο της συμμόρφωσης είναι στενό και βαθύ, η ασφάλεια απαιτεί μεγάλου εύρους και σε πραγματικό χρόνο ορατότητα και έλεγχο. Εξαιτίας λοιπόν αυτών των ανταγωνιστικών προτεραιοτήτων, οι ομάδες ταυτότητας πρέπει να εξελιχθούν σε ομάδες ασφάλειας ταυτότητας με νέα αποστολή και εξειδικευμένα εργαλεία.

Στους περισσότερους τομείς της ασφάλειας, αυτή η εξέλιξη είναι ήδη καθιερωμένη: οι ομάδες δικτύου, τερματικών συσκευών και νέφους (cloud) συνεργάζονται με τους εξειδικευμένους ομολόγους τους στον τομέα της ασφάλειας, με την υποστήριξη ειδικά σχεδιασμένων εργαλείων. Όμως στον τομέα της ταυτότητας, το συγκεκριμένο μοντέλο συχνά απουσιάζει. Οι ομάδες που διαχειρίζονται συστήματα όπως τα Active Directory, Entra ή Okta σπάνια συνεργάζονται με ειδικές ομάδες ασφάλειας που διαθέτουν και αξιοποιούν εξειδικευμένη τεχνολογία. Και συχνά δεν διαθέτουν τα εργαλεία που απαιτούνται για ακολουθήσουν μία προσέγγιση που προτεραιοποιεί την ασφάλεια.

Για να αντιμετωπιστούν οι σημερινές απειλές, αυτό πρέπει να αλλάξει.

Γιατί τα σημερινά εργαλεία ασφάλειας ταυτότητας δεν επαρκούν

Καθώς η ασφάλεια ταυτότητας δεν έχει εξελιχθεί σε οργανωτικό επίπεδο, η τεχνολογία έχει επίσης μείνει πίσω, ειδικά σε σύγκριση με άλλους τομείς ασφάλειας.

Ας πάρουμε ως παράδειγμα την δικτυακή ασφάλεια. Όχι μόνο τα σύγχρονα εργαλεία προσφέρουν ορατότητα, αλλά λειτουργούν και ως ένα καθολικό επίπεδο ελέγχου που επιβάλλει προστατευτικά μέτρα στο σύνολο του περιβάλλοντος. Οι ομάδες ασφάλειας μπορούν να καθορίζουν και να εφαρμόζουν προληπτικά πολιτικές ασφάλειας για τον έλεγχο του ρίσκου/κινδύνου και την αντιμετώπιση απειλών σε πραγματικό χρόνο. Τέτοιοι μηχανισμοί ελέγχου εφαρμόζονται με συνέπεια, διασφαλίζοντας ότι δεν υπάρχει κάποιο τμήμα του δικτύου που να λειτουργεί εκτός του πλαισίου ασφάλειας του οργανισμού.

Η ταυτότητα δεν έχει εξελιχθεί με τον ίδιο τρόπο.

Τα σημερινά εργαλεία ασφάλειας ταυτότητας εμπίπτουν σε μία από τις τρεις ακόλουθες κατηγορίες:

- Εργαλεία που αντιμετωπίζουν την ταυτότητα ως ένα σύνολο ευπαθειών που πρέπει να επιδιορθωθούν (π.χ. αδύναμοι κωδικοί πρόσβασης, υπερβολικά προνόμια, ορφανοί λογαριασμοί)

- Εργαλεία που απομονώνουν τους επικίνδυνους λογαριασμούς (π.χ. με την αποθήκευση τους σε κάποιο θησαυροφυλάκιο μέσω PAM)

- Εργαλεία που επιχειρούν να ανιχνεύσουν απειλές που βασίζονται στην ταυτότητα και να τις αντιμετωπίσουν (π.χ. ITDR ή Identity Threat Detection and Response)

Τέτοιες λύσεις είναι κατακερματισμένες, εστιάζουν μόνο σε πλατφόρμες νέφους, SaaS ή εγγενείς πλατφόρμες ταυτότητας και συχνά εφαρμόζονται σε απομονωμένα συστήματα. Το αποτέλεσμα είναι οι επιτιθέμενοι να έχουν τη δυνατότητα να εκμεταλλευτούν με ευκολία αυτά τα κενά.

Όμως το κρισιμότερο ζήτημα είναι ότι αυτά τα εργαλεία δεν δίνουν τη δυνατότητα στις ομάδες ασφάλειας ταυτότητας να αναλάβουν τον έλεγχο του κινδύνου. Κρατούν τις ομάδες σε κατάσταση αντίδρασης, αναγκάζοντάς τες να καταδιώκουν τις απειλές, να επιδιορθώνουν προβλήματα εκ των υστέρων και να εφαρμόζουν πολλαπλά επίπεδα ελέγχου ως ανταπόκριση σε ότι έχει ήδη λάβει χώρα.

Στα σημερινά, περισσότερο σύνθετα περιβάλλοντα, το συγκεκριμένο μοντέλο απλώς δεν μπορεί να λειτουργήσει. Αν αντιμετωπίζουμε την ταυτότητα ως μια λίστα εκκρεμοτήτων που πρέπει να επιδιορθωθούν, τότε αυτό σημαίνει ότι θα παραμείνουμε εκτεθειμένοι στον κίνδυνο ωσότου τα διορθώσουμε όλα και τα κάνουμε όλα τέλεια, κάτι που κανένας οργανισμός δεν μπορεί να επιτύχει ρεαλιστικά.

Μπορούμε να ελαχιστοποιήσουμε την έκθεση στον κίνδυνο «κλειδώνοντας» τους λογαριασμούς υψηλού κινδύνου. Αυτή ωστόσο είναι μία δύσκολη διαδικασία συνήθως που υποβαθμίζει την εμπειρία του χρήστη και δεν κλιμακώνεται εύκολα. Η συγκεκριμένη προσέγγιση απαιτεί επίσης τελειότητα: τέλεια ορατότητα, τέλεια εκτέλεση και πλήρη κάλυψη κάθε κρίσιμου συστήματος. Καμία εταιρεία ή πάροχος ασφαλείας δεν μπορεί με ειλικρίνεια να ισχυριστεί ότι έχει επιτύχει κάτι τέτοιο.

Η επίλυση των παραβιάσεων λογαριασμών απαιτεί κάτι περισσότερο από μία σειρά από επιδιορθώσεις. Απαιτεί ένα νέο είδος τεχνολογίας ασφάλειας ταυτότητας, που παρέχει στις ομάδες πραγματικό έλεγχο, κλείνει προληπτικά τα κενά και σας δίνει τον έλεγχο.

Πως μπορούμε να αναλάβουμε τον έλεγχο;

Η αυθεντικοποίηση σήμερα δεν έχει σχεδιαστεί έχοντας ως πρωταρχικό στόχο την ασφάλεια. Όταν σχεδιάζουμε δίκτυα, η ασφάλεια βρίσκεται στο κέντρο και παντού. Τα τείχη προστασίας, η τμηματοποίηση και οι έλεγχοι έχουν δημιουργηθεί για τον περιορισμένο της εμβέλειας της ζημιάς και των απειλών. Δεν θα δεχόσασταν ένα δίκτυο χωρίς ενσωματωμένους μηχανισμούς ασφάλειας και ελέγχου. Η αυθεντικοποίηση από την άλλη σχεδιάστηκε κατά πρώτο λόγο για να διασφαλίσει την επιχειρησιακή συνέχεια και τη διαθεσιμότητα. Η προτεραιότητα είναι η λειτουργία: θα μπορούν οι χρήστες να συνδεθούν όταν χρειαστεί; Θα παραμείνουν τα συστήματα εντός λειτουργίας για να υποστηρίξουν την επιχείρηση; Αυτή η νοοτροπία αντικατοπτρίζει ουσιαστικά την κληρονομιά της ταυτότητας ως παράγοντα διευκόλυνσης της επιχειρησιακής λειτουργίας και όχι ως μέσο ελέγχου της ασφάλειας.

Γιατί όμως η αυθεντικοποίηση δεν σχεδιάστηκε για να δίνει προτεραιότητα στην ασφάλεια;

Γιατί δεν ξεκινάμε από μια θέση απόρριψης ως προεπιλογή και δεν εφαρμόζουμε ελέγχους ασφάλειας για να επιβάλλουμε πρότυπα ασφάλειας σύμφωνα με την προθυμία μας να επωμιστούμε το ρίσκο; Ως αποτέλεσμα, η ακτίνα της ζημιάς θα περιοριστεί και ο κίνδυνος παραβίασης λογαριασμών θα μειωθεί.

Φανταστείτε αν αυτές ήταν οι προεπιλεγμένες πολιτικές:

- Να απαιτείται πολυπαραγοντική αυθεντικοποίηση (MFA) για κάθε πρόσβαση σε ευαίσθητη υποδομή

- Να απορρίπτεται οποιαδήποτε σύνδεση δεν προέρχεται από αξιόπιστες πηγές

- Να αποκλείεται κάθε απόπειρα αυθεντικοποίησης που χρησιμοποιεί παλαιά ή ανασφαλή πρωτόκολλα

Όταν προσεγγίζουμε την ταυτότητα με αυτή τη νοοτροπία, το παιχνίδι αλλάζει. Οι κίνδυνοι για την ασφάλεια δεν έχουν πλέον τον «χαρακτήρα» του κατεπείγοντος επειδή το περιβάλλον είναι ελεγχόμενο εκ σχεδιασμού. Πλέον, είναι ευκολότερο να εξηγήσουμε τον κίνδυνο στα στελέχη του οργανισμού, όχι επειδή εξαφανίστηκαν διά μαγείας τα όποια προβλήματα, αλλά επειδή έχουμε αναλάβει τον έλεγχο του τρόπου που προστατεύεται η ταυτότητα.

Αυτό σας δίνει τον χώρο και τον χρόνο που χρειάζεστε για να εκσυγχρονίσετε το τοπίο της ταυτότητας, διατηρώντας παράλληλα τον έλεγχο του κινδύνου σε κάθε βήμα -είτε πρόκειται για την υιοθέτηση εφήμερων διαπιστευτηρίων, τη μετάβαση προς μηδενικά προνόμια ή την επανεξέταση του τρόπου χορήγησης της πρόσβασης.

Πηγή: Silverfort