Καθώς οι απειλές στον κυβερνοχώρο εξελίσσονται, οι οργανισμοί πρέπει να προσαρμόζουν διαρκώς τις στρατηγικές τους όσον αφορά την ασφάλεια ταυτότητας προκειμένου να παραμένουν ασφαλείς. Ένα από σημαντικότερα στοιχεία των σύγχρονων στρατηγικών ασφάλειας είναι η τμηματοποίηση του δικτύου, η οποία περιλαμβάνει τη διαίρεση του δικτύου σε μικρότερα, απομονωμένα τμήματα για τον περιορισμό της μη εξουσιοδοτημένης πρόσβασης σε ευαίσθητους πόρους.

Καθώς η τμηματοποίηση του δικτύου είναι ευρέως γνωστή και εφαρμόζεται από τους περισσότερους οργανισμούς, η άνοδος των απειλών που έχουν στόχο τις ταυτότητες εισήγαγε μία πιο σύγχρονη προσέγγιση στην τμηματοποίηση σε επίπεδο διαχείρισης ταυτοτήτων.

Μια περαιτέρω επέκταση αυτής της έννοιας είναι η τμηματοποίηση της ταυτότητας, η οποία εστιάζει στην ταυτότητα και στις ιδιότητες των χρηστών και στα χαρακτηριστικά των συσκευών και των εφαρμογών. Η συγκεκριμένη προσέγγιση επιτρέπει στους οργανισμούς να εφαρμόσουν λεπτομερείς ελέγχους πρόσβασης σε συγκεκριμένες ταυτότητες, βελτιώνοντας τη συνολική κατάσταση ασφάλειας και την προστασία τους από τη μη εξουσιοδοτημένη πρόσβαση.

Στο συγκεκριμένο άρθρο, θα διερευνήσουμε τη διαφορά μεταξύ της τμηματοποίησης του δικτύου και της τμηματοποίησης της ταυτότητας. Επίσης, θα εξετάσουμε πως η τμηματοποίηση της ταυτότητας είναι το κλειδί για την εφαρμογή μιας πραγματικής στρατηγικής μηδενικής εμπιστοσύνης (Zero Trust).

Η εξέλιξη της τμηματοποίησης του δικτύου

Η τμηματοποίηση δικτύου είναι μια προσέγγιση ασφάλειας που απομονώνει τμήματα του εταιρικού δικτύου για να μειώσει την επιφάνεια επίθεσης. Η τμηματοποίηση δικτύου λειτουργεί καλύτερα σε εταιρικά περιβάλλοντα που ακολουθούν την προσέγγιση «του κάστρου με την τάφρο» για να ασφαλίσει κάθε σημείο έκθεσης του περιβάλλοντος. Η συγκεκριμένη προσέγγιση εφαρμόζεται εκτενώς από τις ομάδες ασφαλείας και πληροφορικής από τις αρχές της δεκαετίας του 2000.

Αν και αυτή η προσέγγιση έχει αποδειχθεί αποτελεσματική στις περισσότερες στρατηγικές δικτυακής ασφάλειας, η εξελισσόμενη φύση των κυβερνοαπειλών αναδεικνύει διάφορα κενά στην τμηματοποίηση του δικτύου.

Οι πολιτικές πρόσβασης στην τμηματοποίηση του δικτύου καθορίζονται συνήθως από τους κανόνες του τείχους προστασίας ή των VLANs που τείνουν να είναι στατικοί και να εξαρτώνται από την δικτυακή κίνηση. Τέτοιες στατικές πολιτικές είναι εξαρτώμενες από τη συσκευή και όχι από τις απαιτήσεις πρόσβασης του χρήστη, παρέχοντας πολλές φορές ευρεία πρόσβαση στους χρήστες βάσει της δικτυακής τοποθεσίας τους. Οι επιτιθέμενοι στοχεύουν όλο και περισσότερο τις ταυτότητες των χρηστών, εκμεταλλευόμενοι παραβιασμένα διαπιστευτήρια για να αποκτήσουν μη εξουσιοδοτημένη πρόσβαση.

Η προσέγγιση αυτή δεν προσαρμόζεται στη δυναμική φύση των σύγχρονων εργασιακών περιβαλλόντων, όπου οι χρήστες έχουν πρόσβαση σε πόρους από διάφορες συσκευές και τοποθεσίες. Η τμηματοποίηση του δικτύου δεν παρέχει τον λεπτομερή έλεγχο που απαιτείται για την αποτελεσματική προστασία των ταυτοτήτων.

Η τμηματοποίηση ταυτότητας ενισχύει την ασφάλεια ταυτότητας

Η τμηματοποίηση ταυτότητας είναι η προσέγγιση ασφάλειας που περιλαμβάνει τη διαχείριση και τον έλεγχο της πρόσβασης έχοντας ως βάση τις ταυτότητες, τους ρόλους και τις ιδιότητες των χρηστών. Αντί να βασίζεται σε άκαμπτα δικτυακά όρια, όπως λίστες πρόσβασης IP και κανόνες τείχους προστασίας, η τμηματοποίηση ταυτότητας διαιρεί το δίκτυο όχι μόνο βάσει φυσικών ή γεωγραφικών κριτηρίων αλλά και σε επίπεδο διαχείρισης ταυτοτήτων.

Αυτό επιτυγχάνεται με την τμηματοποίηση ενός περιβάλλοντος με βάση την ταυτότητα και τις ιδιότητες των χρηστών καθώς και των χαρακτηριστικών των συσκευών και των εφαρμογών. Με αυτόν τον τρόπο, οι οργανισμοί μπορούν να εφαρμόσουν λεπτομερείς μηχανισμούς ελέγχου της πρόσβασης, διασφαλίζοντας ότι οι χρήστες έχουν πρόσβαση μόνο στους πόρους που είναι απαραίτητοι για τους ρόλους τους.

Τμηματοποίηση δικτύου έναντι τμηματοποίησης ταυτότητας

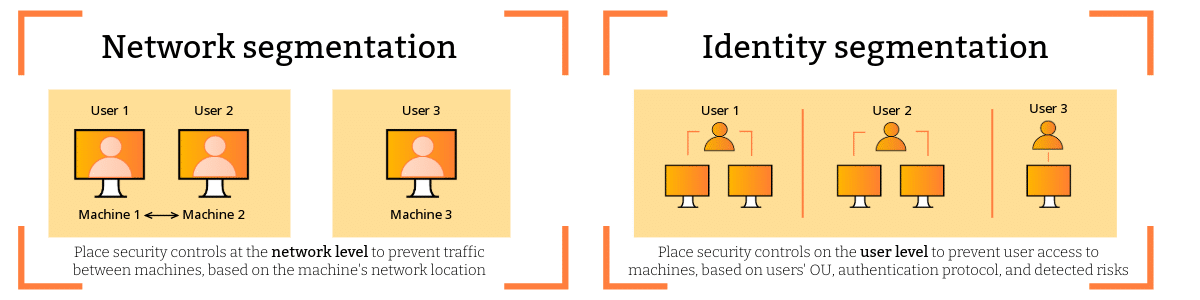

Η τμηματοποίηση δικτύου περιλαμβάνει τη διαίρεση ενός δικτύου σε διαφορετικά τμήματα για να βελτιωθεί η ασφάλεια και ο έλεγχος. Η παραδοσιακή τμηματοποίηση δικτύου βασίζεται σε παράγοντες όπως οι διευθύνσεις IP, τα VLANs και φυσικός διαχωρισμός για τη δημιουργία μικρότερων τμημάτων. Αν και είναι αποτελεσματική στον περιορισμό των επιπτώσεων μιας παραβίασης εντός του δικτύου, η τμηματοποίηση δικτύου συχνά δεν ανταποκρίνεται στη δυναμικά εξελισσόμενη φύση των ταυτοτήτων των χρηστών.

Από την άλλη πλευρά, η τμηματοποίηση ταυτότητας μετατοπίζει το ενδιαφέρον στις ταυτότητες των χρηστών. Η συγκεκριμένη προσέγγιση ευθυγραμμίζεται με τις σύγχρονες απειλές για την ασφάλεια, με τους χρήστες να αποτελούν τους κύριους στόχους και τα παραβιασμένα διαπιστευτήρια συχνά να αποτελούν «αντικείμενα» εκμετάλλευσης. Η τμηματοποίηση ταυτότητας περιλαμβάνει τη δημιουργία μηχανισμών ελέγχου της πρόσβασης βάσει των ιδιοτήτων, των ρόλων και της συμπεριφοράς των χρηστών ώστε οι τελευταίοι να έχουν πρόσβαση μόνο στους πόρους που είναι απαραίτητοι για τους ρόλους τους, ανεξάρτητα από την δικτυακή τοποθεσία τους.

Η βασική διαφορά έγκειται στο που εστιάζει κάθε προσέγγιση: με την τμηματοποίηση δικτύου δίνεται έμφαση στην ασφάλεια της υποδομής και των διάφορων διαδρομών ενώ με την τμηματοποίηση ταυτότητας βασικός στόχος είναι η προστασία της ταυτότητας κάθε μεμονωμένου χρήστη. Η τμηματοποίηση δικτύου τείνει να βασίζεται σε στατικές πολιτικές που βασίζονται στη δομή του δικτύου ενώ η τμηματοποίηση ταυτότητας αφορά δυναμικούς και με επίγνωση του περιβάλλοντος/πλαισίου (context-aware) ελέγχους πρόσβασης βάσει των ιδιοτήτων των χρηστών. Η τμηματοποίηση ταυτότητας είναι ιδιαίτερα αποτελεσματική στην αντιμετώπιση απειλών που βασίζονται στην ταυτότητα, οι οποίες έχουν γίνει όλο και πιο διαδεδομένες στο σημερινό τοπίο κυβερνοασφάλειας.

Προσαρμοζόμενοι στην αρχιτεκτονική Zero Trust

Για να εφαρμόσουν μια αρχιτεκτονική Zero Trust, οι οργανισμοί θα πρέπει να προστατεύουν τις ταυτότητες, τις συσκευές, τα δίκτυα, τις εφαρμογές και τους φόρτους εργασίας τους όπως και τα δεδομένα τους. Αξίζει να επισημάνουμε ότι την ώρα που πολλοί οργανισμοί έχουν καταφέρει να εφαρμόσουν με επιτυχία ορισμένες αρχές του μοντέλου μηδενικής εμπιστοσύνης (Zero Trust) οι περισσότεροι εξακολουθούν να χρειάζονται να προβούν σε ενέργειες ενίσχυσης της διαχείρισης της κατάστασης ασφάλειας των ταυτοτήτων τους.

Η ισχυρή διαχείριση και προστασία των ταυτοτήτων επιτρέπει στους οργανισμούς να ανταποκρίνονται ταχύτερα και με μεγαλύτερη ακρίβεια στην περίπτωση εμφάνισης μίας πιθανής απειλής. Οι ομάδες IT έχουν τη δυνατότητα να παρακολουθούν καλύτερα και να προειδοποιούν για τυχόν απειλές της ταυτότητας προωθώντας προληπτικά μέτρα για να αποτρέψουν πιθανές απόπειρες μη εξουσιοδοτημένης πρόσβασης.

Για να δημιουργήσετε μια ολοκληρωμένη αρχιτεκτονική Zero Trust σε όλα τα περιβάλλοντά σας, η διαχείριση και η προστασία της ταυτότητας πρέπει να αποτελούν βασικά στοιχεία της. Έτσι, θα καταφέρετε να διαχειρίζεστε και να προστατεύετε αποτελεσματικά όλες τις πτυχές της ταυτότητας, κάτι που είναι απαραίτητο για την προστασία όλων των τύπων περιουσιακών στοιχείων, συμπεριλαμβανομένων και εκείνων που βρίσκονται στις εγκαταστάσεις σας.

Πηγή: Silverfort