Στο σημερινό περιβάλλον απειλών, τα κλεμμένα διαπιστευτήρια είναι μία από τις συνηθέστερες αιτίες παραβιάσεων δεδομένων. Σε μία πρόσφατη έρευνα διαπιστώθηκε ότι το 61% του συνόλου των παραβιάσεων προήλθε από κακή χρήση διαπιστευτηρίων. Οι επιτιθέμενοι χρησιμοποιούν τακτικές όπως το ηλεκτρονικό ψάρεμα (phishing) και τον «βομβαρδισμό ειδοποιήσεων push πολυπαραγοντικής αυθεντικοποίησης, το λεγόμενο «push-bombing» για να εξαπατήσουν τους χρήστες ώστε να παραχωρήσουν πρόσβαση. Ένας και μόνο παραβιασμένος κωδικός πρόσβασης ή μία εγκεκριμένη κατά λάθος σύνδεση μπορεί να επιτρέψει σε έναν εισβολέα να υποδυθεί έναν νόμιμο χρήστη και να διεισδύσει στο εταιρικό δίκτυο ενός οργανισμού.

Όταν εκτελούσε χρέη CISO σε μια μεγάλη εταιρεία, λέει ο Abbas Kudrati της Silverfort, διαπίστωσε από πρώτο χέρι πως ένας μόνο κλεμμένος κωδικός πρόσβασης μπορεί να προκαλέσει χάος. Όπως περιγράφει το συγκεκριμένο περιστατικό, ένας εισβολέας κατάφερε να υποκλέψει τα διαπιστευτήρια ενός υπαλλήλου και να αποκτήσει κρυφή πρόσβαση σε ευαίσθητα συστήματα για εβδομάδες προτού εντοπιστεί. Η παραβίαση είχε ως αποτέλεσμα ένα σημαντικό χρονικό διάστημα διακοπής της λειτουργίας της επιχείρησης και διάφορα προβλήματα συμμόρφωσης. Όπως αναφέρει ο κ. Kudrati, αφού βοήθησε να περιοριστεί η ζημιά, συνεργάστηκε με την ομάδα IT της εταιρείας για να ενισχύσει τους μηχανισμούς ελέγχου της ταυτότητας, εφαρμόζοντας πολυπαραγοντική πιστοποίηση της ταυτότητας (MFA) σε όλους τους χρήστες, αυξάνοντας την αυστηρότητα των πολιτικών που αφορούν τους λογαριασμούς διαχείρισης και εφαρμόζοντας συνεχή παρακολούθηση. Η συγκεκριμένη εμπειρία επισήμανε ότι οι ισχυρές συνήθειες ασφάλειας διαπιστευτηρίων δεν είναι απλώς βέλτιστες πρακτικές στα χαρτιά αλλά πραγματικές προστασίες έναντι περιστατικών με τα οποία κανείς δεν ελπίζει να βρεθεί αντιμέτωπος.

Για να προστατευθούν από την κατάχρηση διαπιστευτηρίων, οι οργανισμοί πρέπει να καλλιεργήσουν «υγιείς συνήθειες» στην ασφάλεια ταυτότητας. Στο συγκεκριμένο άρθρο, παρατίθενται πέντε βασικές συνήθειες ασφάλειας που προλαμβάνουν τις παραβιάσεις διαπιστευτηρίων καθώς και τρόποι για να αξιολογήσετε και να εκτιμήσετε τις δυνατότητες που υποστηρίζουν κάθε συνήθεια.

1. Εφαρμόστε την πολυπαραγοντική πιστοποίηση ταυτότητας παντού

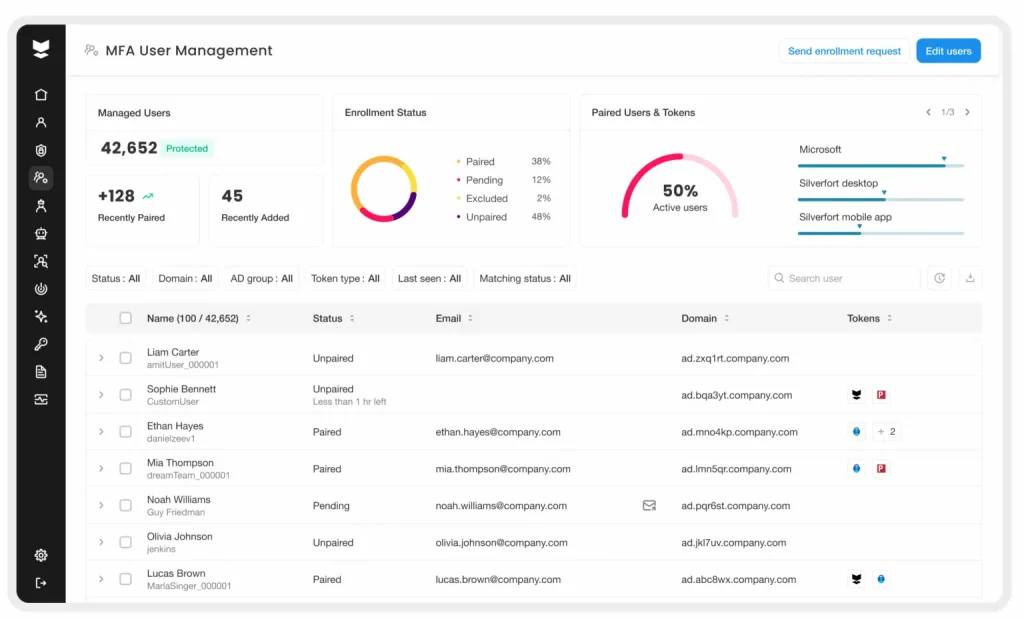

Μία από τις πιο αποτελεσματικές άμυνες ενάντια στις επιθέσεις που αφορούν διαπιστευτήρια είναι ο πολυπαραγοντικός έλεγχος ταυτότητας (MFA). Συχνά, οι κλεμμένοι κωδικοί πρόσβασης από μόνοι τους δεν επαρκούν για την παραβίαση ενός λογαριασμού αν απαιτείται και ένας δεύτερος παράγοντας (όπως μια ερώτηση από την εφαρμογή πιστοποίησης, ένα τεκμήριο, π.χ. κάποιος κωδικός επαλήθευσης). Η Microsoft μάλιστα παρατήρησε ότι το 99,9% των παραβιασμένων λογαριασμών δεν είχαν ενεργοποιημένο το MFA. Η απουσία MFA αποτελεί κοινό παράγοντα σε πολλές παραβιάσεις υψηλού προφίλ –τα παραβιασμένα διαπιστευτήρια σε συνδυασμό με την απουσία MFA ήταν ένας κοινός παρονομαστής σε πολλές σημαντικές παραβιάσεις τα έτη 2024 και 2025.

Η ενεργοποίηση της πολυπαραγοντικής αυθεντικοποίησης (MFA) για όλους τους χρήστες (ειδικά τους διαχειριστές) μπορεί να αποτρέψει τη συντριπτική πλειονότητα των ευκαιριακών επιθέσεων που βασίζονται σε κλεμμένους κωδικούς πρόσβασης ή σε κωδικούς πρόσβασης που οι επιτιθέμενοι κατάφεραν να «μαντέψουν» σωστά.

Παρά τα πολλά οφέλη, πολλοί σημερινοί λογαριασμοί εξακολουθούν να μην διαθέτουν προστασία MFA. Γιατί; Διότι συχνά υπάρχει η εσφαλμένη αντίληψη ότι το MFA προσθέτει υπερβολική τριβή ή ότι «δεν αξίζει τον κόπο». Ορισμένες ομάδες IT αντιμετωπίζουν αντίσταση από τους χρήστες ή έλλειψη υποστήριξης από τη διοίκηση και επομένως δεν έχουν τα απαραίτητα κίνητρα να επιβάλουν την καθολική χρήση της πολυπαραγοντικής αυθεντικοποίησης (MFA). Σε άλλες περιπτώσεις, οι οργανισμοί απλώς δεν έχουν επεκτείνει την MFA σε ορισμένα συστήματα ή παλαιότερες εφαρμογές αφήνοντας άθελα τους κενά. Και η πραγματικότητα είναι ότι παρόλο που η τυπική ή η βασική MFA δεν είναι απρόσβλητη ή αλάνθαστη, καταφέρνει να σταματήσει τη συντριπτική πλειονότητα των αυτοματοποιημένων επιθέσεων, καθιστώντας την μια θεμελιώδη συνήθεια για την ασφάλεια των διαπιστευτηρίων.

Παρόλα αυτά, δεν είναι όλες οι μέθοδοι πολυπαραγοντικής αυθεντικοποίησης (MFA) ίδιες. Οι επιτιθέμενοι εκμεταλλεύονται όλο και περισσότερο την κόπωση των χρηστών από την πολυπαραγοντική αυθεντικοποίηση και τους βομβαρδίζουν με επαναλαμβανόμενες ειδοποιήσεις push (το λεγόμενο push-bombing) με στόχο να τους εξαπατήσουν. Δεδομένου ότι οι χρήστες λαμβάνουν κατά μέσο όρο 60-80 ειδοποιήσεις push στο κινητό τους κάθε μέρα, είναι εύκολο για έναν κουρασμένο χρήστη να πατήσει κατά λάθος το «Έγκριση» σε ένα ψευδές μήνυμα σύνδεσης. Για να αντιμετωπίσουν αυτό το πρόβλημα, οι οργανισμοί πρέπει να εφαρμόσουν μία ανθεκτική στο ηλεκτρονικό ψάρεμα λύση MFA (όπως κλειδιά ασφαλείας FIDO2 ή προτροπές push με αντιστοίχιση αριθμών) και να εκπαιδεύσουν τους χρήστες να μην εγκρίνουν ποτέ αιτήματα πρόσβασης που δεν αναμένουν.

Είναι επίσης σημαντικό να βρείτε λύσεις που βοηθούν την ομάδα σας να επεκτείνει την προστασία MFA σε όλους τους πόρους και τα πρωτόκολλα ενός περιβάλλοντος, συμπεριλαμβανομένων των συστημάτων που δεν υποστηρίζουν εγγενώς MFA. Αυτό σημαίνει ότι πρέπει να εφαρμόσετε MFA όχι μόνο στις διαδικτυακές εφαρμογές και στις εφαρμογές cloud αλλά και σε παλαιότερα τοπικά συστήματα (βάσεις δεδομένων, διακομιστές αρχείων, εργαλεία γραμμής εντολών κ.λπ.) που παραδοσιακά δεν μπορούσαν να αξιοποιήσουν την πολυπαραγοντική αυθεντικοποίηση. Καθιστώντας τον πολυπαραγοντικό έλεγχο ταυτότητας πανταχού παρόντα και δύσκολο να παρακαμφθεί, μειώνετε δραματικά τον κίνδυνο να οδηγήσει σε παραβίαση κλοπή ενός και μόνο κωδικού πρόσβασης.

2. Υιοθετήστε μια προσέγγιση μηδενικής εμπιστοσύνης για την ταυτότητα

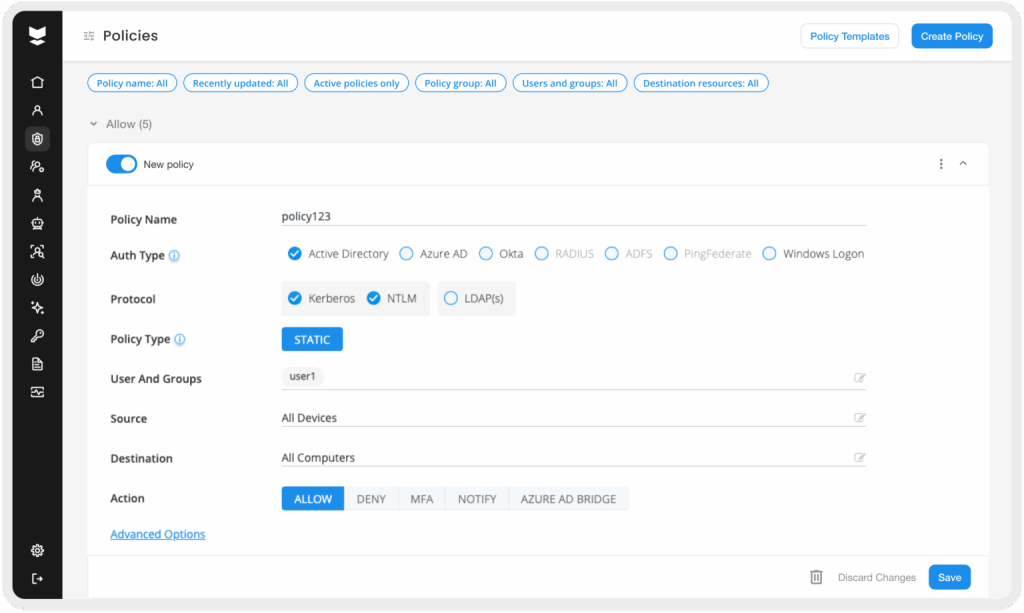

Η εφαρμογή μιας νοοτροπίας «μηδενικής εμπιστοσύνης» για την ταυτότητα είναι μια υγιής συνήθεια και ορθή πρακτική που συμβαδίζει με την πολυπαραγοντική αυθεντικοποίηση. Σε ένα μοντέλο μηδενικής εμπιστοσύνης, καμία σύνδεση χρήστη ή συνεδρία δεν θεωρείται αυτομάτως αξιόπιστη ακόμη και αν ο χρήστης βρίσκεται στο εσωτερικό δίκτυο ή έχει ήδη ταυτοποιηθεί. Πριν από τη χορήγηση πρόσβασης, κάθε απόπειρα πρόσβασης επαληθεύεται διαρκώς βάσει πλαισίου (ρόλος χρήστη, ασφάλεια συσκευής, τοποθεσία, ώρα κ.λπ.). Και καθώς οι σύγχρονες επιχειρήσεις έχουν καταργήσει τις παραδοσιακές περιμέτρους, το παραπάνω είναι ζωτικής σημασίας. Πλέον, η ταυτότητα αποτελεί τη νέα επιφάνεια επίθεσης όσον αφορά στην κυβερνοασφάλεια. Με τους χρήστες να συνδέονται από παντού και τους επιτιθέμενους να ξέρουν πως να αναμιγνύονται με τη συνηθισμένη δραστηριότητα των χρηστών, είναι ζωτικής σημασίας να «μην εμπιστεύεστε, (και) πάντα να επαληθεύετε» κάθε χρήση διαπιστευτηρίων.

Η εφαρμογή της συγκεκριμένης πρακτικής συνεπάγεται την αξιοποίηση πολιτικών πρόσβασης υπό όρους και τη συνεχή παρακολούθηση όλων των λογαριασμών. Για παράδειγμα, αν ένας χρήστης συνδεθεί ξαφνικά από μια ασυνήθιστη τοποθεσία ή μια μη διαχειριζόμενη συσκευή θα πρέπει να ενεργοποιηθούν πρόσθετοι μηχανισμοί επαλήθευσης ή περιορισμοί. Πολλές είναι οι παραβιάσεις που θα μπορούσαν να αποφευχθούν με τέτοιους ελέγχους που λαμβάνουν υπόψη το πλαίσιο -σε μια έρευνα διαπιστώθηκε ότι εκατοντάδες κλεμμένα διαπιστευτήρια αξιοποιούνταν από εισβολείς απλώς επειδή τα συστήματα που αποτέλεσαν τους στόχους τους δεν έφεραν πολιτικές πρόσβασης βάσει τοποθεσίας για να αποκλείουν τις συνδέσεις από μη αξιόπιστα δίκτυα.

Οι σύγχρονες πλατφόρμες ασφάλειας ταυτότητας παρακολουθούν συνεχώς κάθε πιστοποίηση και εφαρμόζουν πολιτικές βάσει επικινδυνότητας. Αν κάποια απόπειρα σύνδεσης αποκλίνει από την κανονική συμπεριφορά ή πραγματοποιείται υπό συνθήκες υψηλού επικινδυνότητας, η σωστή προσέγγιση θα ήταν να απαιτηθεί περαιτέρω αυθεντικοποίηση (όπως MFA) ή ακόμη και να αποκλειστεί. Αντιμετωπίζοντας κάθε πρόσβαση ως μη αξιόπιστη μέχρι αποδείξεως του εναντίου, οι οργανισμοί μπορούν να περιορίσουν και να αποτρέψουν τους εισβολείς που καταφέρνουν να αποκτήσουν έγκυρα διαπιστευτήρια.

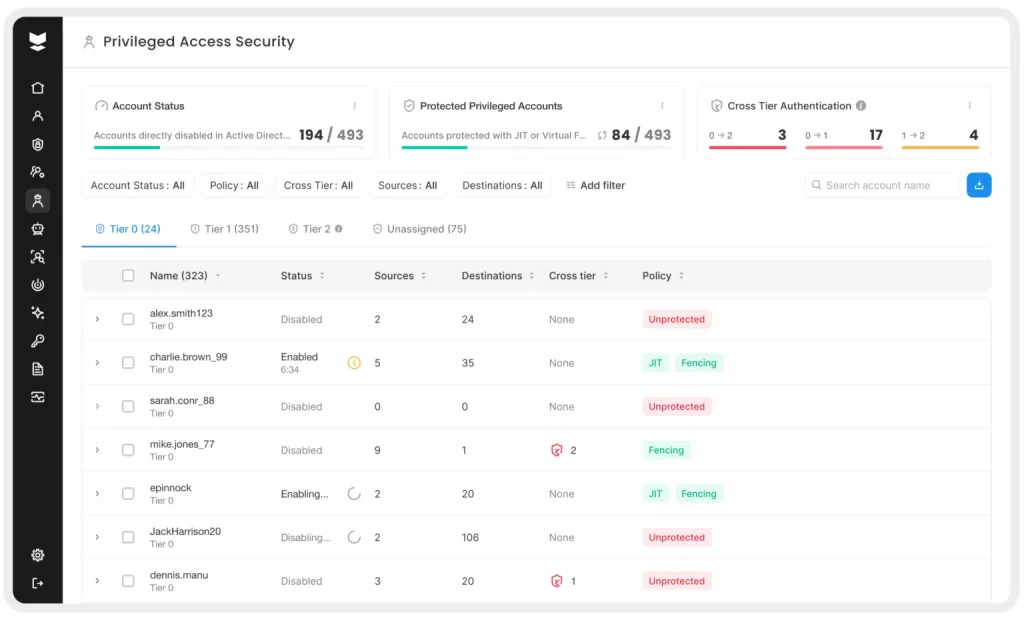

3. Προστατεύστε τους προνομιακούς και υψηλού κινδύνου λογαριασμούς με ιδιαίτερη προσοχή

Αν και όλοι οι λογαριασμοί χρήστη είναι σημαντικό να είναι προστατευμένοι, το να δώσετε προτεραιότητας στους προνομιακούς λογαριασμούς (διαχειριστικοί, υπηρεσιακή λογαριασμοί, λογαριασμοί στελεχών κ.λπ.) αποτελεί μία ορθή και υγιή πρακτική ασφάλειας. Οι συγκεκριμένοι λογαριασμοί έχουν συχνά ευρεία πρόσβαση και στην περίπτωση που παραβιαστούν ενδέχεται να προκαλέσουν σοβαρή ζημιά. Δυστυχώς έχουν παρατηρηθεί πολλά περιστατικά όπου οι διαχειριστές ή άλλοι λογαριασμοί με ισχυρά προνόμια ήταν ανεπαρκώς προστατευμένοι. Σε μία πρόσφατη περίπτωση, ένας κυβερνητικός οργανισμός παραβιάστηκε μέσω του λογαριασμού ενός πρώην διαχειριστή – ο λογαριασμός διατηρούσε υψηλά προνόμια χωρίς να είναι ενεργοποιημένη η πολυπαραγοντική αυθεντικοποίηση. Ομοίως, από μια παραβίαση cloud το 2024 (που είχε ως στόχο τους πελάτες της Snowflake) έγινε γνωστό ότι ορισμένοι δοκιμαστικοί και υπηρεσιακοί λογαριασμοί δεν διέθεταν προστασία SSO ή MFA, αποτελώντας εύκολο στόχο για τους εισβολείς. Το μάθημα είναι σαφές: κάθε λογαριασμός με αυξημένα δικαιώματα πρόσβασης και προνόμια πρέπει να προστατεύεται αυστηρά με πολλαπλά επίπεδα άμυνας.

Ως συνήθης πρακτική, οι οργανισμοί πρέπει να εφαρμόζουν αυστηρές πρακτικές ασφάλειας της προνομιακής πρόσβασης (PAS, Privileged Access Security). Σε αυτό περιλαμβάνεται η χρήση αποκλειστικών λογαριασμών διαχειριστή (ξεχωριστών από τους καθημερινούς λογαριασμούς χρηστών), την απαίτηση MFA σε κάθε προνομιακή σύνδεση, τον περιορισμό του πού και του πότε μπορούν να χρησιμοποιηθούν αυτοί οι λογαριασμοί και τον συνεχή έλεγχο της δραστηριότητάς τους.

Στην πράξη, αυτό σημαίνει ότι οι λογαριασμοί επιπέδου διαχειριστή πρέπει πάντα να ελέγχονται με MFA και μηχανισμούς ελέγχου τήρησης της πολιτικής ακόμα και αν έχουν πρόσβαση σε συστήματα όπως βάσεις δεδομένων ή απομακρυσμένους διακομιστές στους οποίους συνήθως δεν εφαρμόζεται MFA. Μπορείτε επίσης να εφαρμόσετε προσαρμοστικές πολιτικές (για παράδειγμα, να επιτρέπετε τη σύνδεση διαχειριστή τομέα μόνο από έναν θωρακισμένο jump-host ή μόνο κατά τη διάρκεια συγκεκριμένων ωρών).

Για τους προνομιακούς λογαριασμούς που δεν ανήκουν σε ανθρώπους (όπως λογαριασμοί υπηρεσιών που δεν μπορούν να κάνουν MFA), υπάρχει η έννοια του «εικονικού φράχτη» -ουσιαστικά δεσμεύετε τη χρήση τους σε αναμενόμενα συστήματα και συμπεριφορές. Κλειδώνοντας τους προνομιακούς λογαριασμούς και τους ευαίσθητους λογαριασμούς με τους παραπάνω τρόπους μειώνετε σημαντικά τις πιθανότητες ένας εισβολέας με κλεμμένα διαπιστευτήρια διαχειριστή να περιφέρεται ελεύθερα στο περιβάλλον σας.

4. Διατηρήστε αυστηρή υγιεινή των διαπιστευτηρίων

Η υγιεινή των διαπιστευτηρίων αναφέρεται στην τακτική συντήρηση λογαριασμών και κωδικών πρόσβασης για την εξάλειψη των «εύκολων στόχων» που συχνά εκμεταλλεύονται οι επιτιθέμενοι. Μία ανησυχητική μελέτη περίπτωσης το 2024 έδειξε γιατί αυτή η συνήθεια είναι τόσο σημαντική: οι ερευνητές διαπίστωσαν ότι το 79,7% των λογαριασμών που χρησιμοποίησαν οι επιτιθέμενοι είχαν παραβιαστεί χρόνια νωρίτερα και οι κωδικοί πρόσβασής τους δεν είχαν αλλάξει ποτέ. Μάλιστα εκατοντάδες διαπιστευτήρια που είχαν κλαπεί από το 2020 παρέμειναν έγκυρα έως και το 2024 επειδή απλώς ποτέ δεν είχαν αλλάξει ή απενεργοποιηθεί. Τα αφρόντιστα και παραμελημένα διαπιστευτήρια – δηλαδή παλιοί κωδικοί πρόσβασης, κοινόχρηστα στοιχεία σύνδεσης, αδρανείς λογαριασμοί – αποτελούν ωρολογιακή βόμβα. Η εφαρμογή αυστηρής υγιεινής σημαίνει την τακτική αλλαγή των κωδικών πρόσβασης, την απόσυρση ή την ενημέρωση οποιουδήποτε διαπιστευτηρίου που είναι γνωστό ότι έχει εκτεθεί και την απενεργοποίηση λογαριασμών που δεν είναι απαραίτητοι πλέον.

Μια άλλη κρίσιμη πτυχή της υγιεινής των διαπιστευτηρίων είναι η έγκαιρη απενεργοποίηση της πρόσβασης και των λογαριασμών πρώην υπαλλήλων. Οι παλιοί λογαριασμοί χρηστών που εξακολουθούν να υφίστανται ακόμα και μετά την αποχώρηση κάποιου από την εταιρεία αποτελούν μία εύκολη κερκόπορτα. Οι μισές επιχειρήσεις παραδέχονται σε έρευνες που έχουν πραγματοποιηθεί κατά καιρούς ότι οι λογαριασμοί πρώην υπαλλήλων παραμένουν ενεργοί μετά την αποχώρησή τους, μερικές φορές για εβδομάδες ή μήνες. Δεν αποτελεί έκπληξη το γεγονός ότι ένας σημαντικός αριθμός οργανισμών έχει υποστεί παραβιάσεις λόγω λογαριασμών πρώην υπαλλήλων που δεν έχουν απενεργοποιηθεί. Πρέπει να κάνετε συνήθεια την άμεση απενεργοποίηση ή κατάργηση της πρόσβασης όταν αποχωρεί προσωπικό και να ελέγχετε τακτικά τις λίστες σας για τυχόν «ανύπαρκτους» λογαριασμούς.

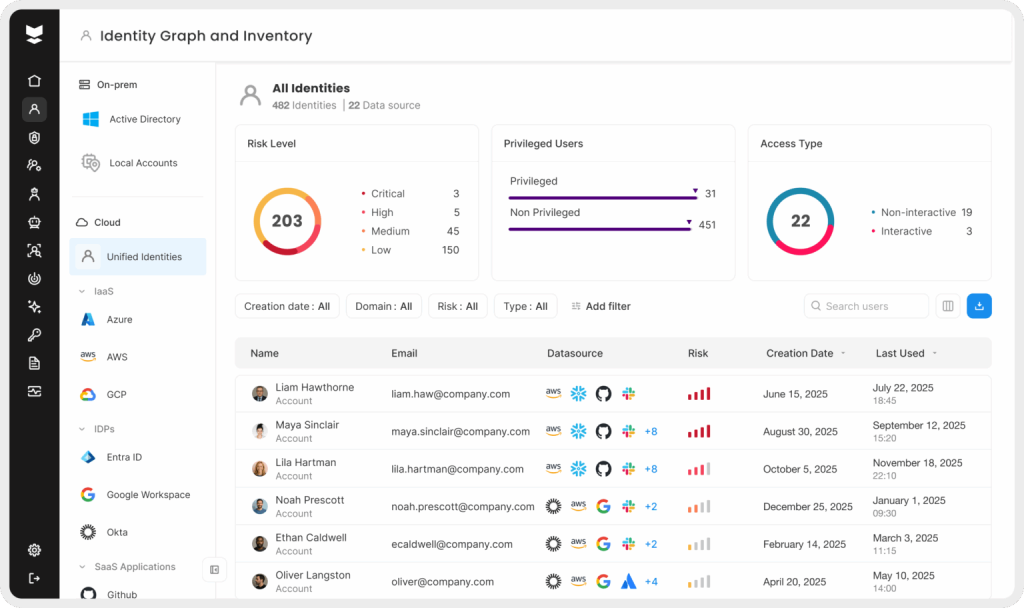

Μια αποτελεσματική μέθοδος ελέγχου της υγιεινής είναι η διασφάλιση συνεχούς ορατότητας πάνω σε όλους τους λογαριασμούς (ανθρώπινων και μη ανθρώπινων) και στη δραστηριότητα και χρήση τους. Η δυνατότητα αυτόματης ανίχνευσης λογαριασμών στο περιβάλλον σας – συμπεριλαμβανομένων των λογαριασμών υπηρεσιών και των αχρησιμοποίητων συνδέσεων – και η επισήμανση εκείνων που παραμένουν ανενεργοί για μεγάλο χρονικό διάστημα ως «παλαιοί χρήστες» συμβάλλει στη διατήρηση ενός ενημερωμένου καταλόγου/αποθετηρίου των υφιστάμενων ταυτοτήτων. Στη συνέχεια, οι ομάδες ασφαλείας μπορούν να εξετάσουν γρήγορα και είτε να καταργήσουν αυτούς τους λογαριασμούς είτε να εφαρμόσουν πολιτικές για τον αποκλεισμό οποιωνδήποτε αποπειρών πρόσβασης με τη χρήση τους.

Μία τέτοιου είδους απογραφή ταυτοτήτων είναι ζωτικής σημασίας: κλείνει την πόρτα σε έναν από τους ευκολότερους τρόπους που χρησιμοποιούν οι επιτιθέμενοι για να παρεισδύσουν στα δίκτυα. Εν ολίγοις, το να διατηρείτε τα διαπιστευτήρια ενημερωμένα, αυστηρά ελεγχόμενα και «καθαρά» θα περιορίσει δραστικά τα μέσα που μπορεί να αξιοποιήσει ένας επιτιθέμενος, ακόμη και αν πέσουν στα χέρια του κάποια μυστικά στοιχεία σύνδεσης.

5. Συνεχής παρακολούθηση και ανταπόκριση στις απειλές για την ταυτότητα

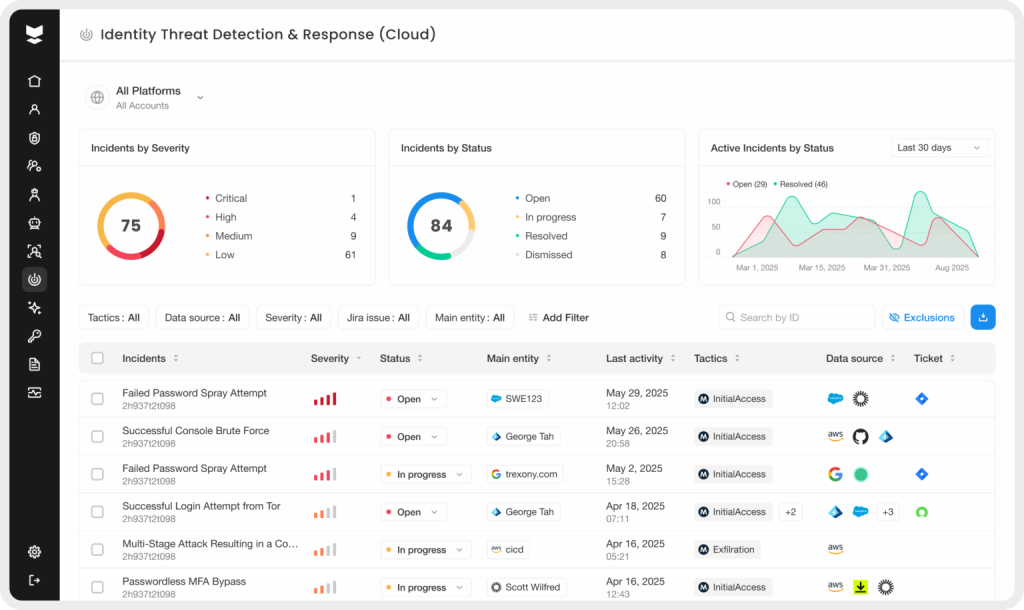

Ακόμη και με προληπτικά μέτρα όπως η MFA και η καλή υγιεινή διαπιστευτηρίων όμως, όλες οι επιχειρήσεις και οργανισμοί θα πρέπει να λειτουργούν με την παραδοχή ότι μία παραβίαση διαπιστευτηρίων μπορεί να συμβεί. Έτσι, μια «υγιή» στάση ασφάλειας περιλαμβάνει ισχυρή ανίχνευση απειλών και ανταπόκριση με έμφαση στην ταυτότητα.

Τα παραδοσιακά εργαλεία ασφάλειας όπως οι λύσεις XDR μπορεί να δυσκολεύονται να εντοπίσουν έναν εισβολέα που χρησιμοποιεί νόμιμα διαπιστευτήρια – αυτές οι ενέργειες συχνά αναμιγνύονται με την κανονική συμπεριφορά των χρηστών και περνούν απαρατήρητες. Είναι ζωτικής σημασίας λοιπόν να παρακολουθείτε συστηματικά τα αρχεία καταγραφής αυθεντικοποίησης και τις δραστηριότητες των χρηστών σε όλα τα συστήματα για ενδείξεις ύποπτης συμπεριφοράς και να διατηρείτε τα εν λόγω αρχεία καταγραφής για αρκετό χρονικό διάστημα ώστε να είστε σε θέση να διερευνήσετε περιστατικά. Στην πραγματικότητα, η διατήρηση μιας κεντρικής συλλογής αρχείων καταγραφής με κατάλληλη πολιτική διατήρησης θεωρείται βασική απαίτηση ασφάλειας για την ανακάλυψη και ανάλυση επιθέσεων σε διαπιστευτήρια. Πολλές παραβιάσεις που παρέμειναν απαρατήρητες για μήνες (ή χρόνια) θα μπορούσαν να είχαν εντοπιστεί πολύ νωρίτερα αν οι οργανισμοί είχαν συγκεντρώσει τα ίχνη ελέγχου σύνδεσης και είχαν ειδοποιήσει για ανωμαλίες.

Για να καταστεί εφικτή αυτή η συνήθεια, αξιοποιήστε εργαλεία που παρέχουν ενιαία ορατότητα και έξυπνα αναλυτικά στοιχεία που αφορούν συμβάντα ταυτότητας. Η πλατφόρμα Silverfort για παράδειγμα, λειτουργεί ως κεντρικός εγκέφαλος για την παρακολούθηση όλης της κίνησης (δεδομένων) της διαδικασίας αυθεντικοποίησης σε πραγματικό χρόνο. Χρησιμοποιεί μηχανική μάθηση και ανάλυση συμπεριφοράς (UEBA) για να ανιχνεύσει πότε τα πρότυπα πρόσβασης ενός χρήστη αποκλίνουν από το κανονικό, κάτι που ενδεχομένως υποδηλώνει παραβίαση λογαριασμού. Στην περίπτωση που ο λογαριασμός ενός υπαλλήλου αποπειραθεί ξαφνικά να συνδεθεί από παράξενες τοποθεσίες ή προσπαθήσει να αποκτήσει πρόσβαση σε ασυνήθιστους πόρους, η πλατφόρμα Silverfort θα επισημάνει ή θα αποκλείσει αυτόματα την εν λόγω δραστηριότητα, εμποδίζοντας τον εισβολέα να κλιμακώσει τις κινήσεις του. Επιπλέον, η κονσόλα της πλατφόρμας Silverfort παρέχει στις ομάδες ασφαλείας μία ζωντανή απεικόνιση του συνόλου των ταυτοτήτων και μία ροή των δραστηριοτήτων, ώστε να μπορούν να εντοπίζουν και να διερευνούν γρήγορα οποιαδήποτε ύποπτη χρήση λογαριασμού.

Η καλλιέργεια αυτού του επιπέδου ευαισθητοποίησης – και η εξάσκηση σχεδίων ανταπόκρισης σε περιστατικά που αφορούν σενάρια παραβίασης διαπιστευτηρίων – διασφαλίζει ότι ακόμη και αν ένα επίπεδο άμυνας αποτύχει θα είστε σε θέση να εντοπίσετε και να περιορίσετε άμεσα την απειλή πριν εξελιχθεί σε μία πλήρη παραβίαση.

Λήψη μέτρων σχετικά με τις 5 βασικές συνήθειες

Οι παραβιάσεις διαπιστευτηρίων εξακολουθούν να αποτελούν μια από τις κορυφαίες απειλές στον κυβερνοχώρο και η υιοθέτηση των πέντε συνηθειών ασφάλειας που αναφέραμε μπορεί να ενισχύσει σημαντικά τις άμυνες του οργανισμού σας.

Απαιτώντας καθολικά MFA, αντιμετωπίζοντας κάθε απόπειρα πρόσβασης με Zero Trust, κλειδώνοντας λογαριασμούς υψηλής επικινδυνότητας, διατηρώντας καθαρό τον κατάλογο των ταυτοτήτων και παρακολουθώντας συνεχώς, δημιουργείτε πολλαπλά επίπεδα προστασίας, τα οποία οι επιτιθέμενοι πρέπει να ξεπεράσουν αν θέλουν να κλιμακώσουν τις ενέργειες τους.

Καμία από αυτές τις συνήθειες δεν είναι «ορίστε και ξεχάστε» πάντως – απαιτούν συνεχή επιμέλεια και τα κατάλληλα εργαλεία για την υποστήριξή τους.

Εδώ είναι που οι ενοποιημένες πλατφόρμες ασφάλειας με προτεραιότητα στην ταυτότητα μπορούν να αλλάξουν τα δεδομένα.

Έχουν σχεδιαστεί ειδικά για να σας βοηθήσουν να ενσωματώσετε αυτές τις πρακτικές ασφάλειας στο περιβάλλον σας: επιβολή MFA και πρόσβαση υπό όρους παντού, προστασία προνομιακών και παλαιών λογαριασμών, αποκάλυψη τυφλών σημείων όπως παλιοί χρήστες και συνεχής παρακολούθηση των απειλών.

Με καλές συνήθειες και δυνατότητες ασφάλειας που δίνουν προτεραιότητα στην ταυτότητα που λειτουργούν συνδυαστικά, οι επιχειρήσεις μπορούν να μειώσουν δραματικά τον κίνδυνο παραβιάσεων που βασίζονται σε διαπιστευτήρια και να διασφαλίσουν ότι ένας κλεμμένος κωδικός πρόσβασης δεν θα μετατραπεί εύκολα σε επιτυχημένη επίθεση.

Για να μάθετε περισσότερα σχετικά με τον τρόπο ενσωμάτωσης αυτών των ορθών πρακτικών στη στρατηγική κυβερνοασφαλείας σας, κατεβάστε τον οδηγό «The Identity Security Playbook».

Πηγή: Silverfort