Η NIS2, αποτελεί την ενημερωμένη και αναμορφωμένη έκδοση της οδηγίας για την ασφάλεια δικτύων και πληροφοριών (NIS) του 2016 και τέθηκε σε ισχύ στις αρχές του 2023 μετά από πολυετείς διαβουλεύσεις του Ευρωπαϊκού Κοινοβουλίου. Τα κράτη μέλη έχουν μέχρι τις 17 Οκτωβρίου 2024 να υιοθετήσουν και να δημοσιεύσουν μέτρα που να συμμορφώνονται με την οδηγία NIS2.

Καθώς απομένουν πλέον σχεδόν έξι μήνες για να συμμορφωθούν με τις απαιτήσεις οι επηρεαζόμενοι οργανισμοί, καθίσαμε μαζί με τον Lee Elliott, Διευθυντή Λύσεων Μηχανικής της BeyondTrust για να μάθουμε περισσότερα για την οδηγία NIS2 και τον αντίκτυπό της στην εθνική ασφάλεια. Στο συγκεκριμένο άρθρο παρέχονται απαντήσεις στις σημαντικότερες ερωτήσεις που μπορείτε να έχετε για την NIS2 ώστε να σας βοηθήσει να προετοιμάσετε οργάνωση σας για να ανταποκριθεί στην επερχόμενη προθεσμία.

Ερώτηση 1: Τι είναι η NIS2;

Η οδηγία για την ασφάλεια δικτύων και πληροφοριών 2 (NIS2) είναι ένα ορόσημο της Ευρωπαϊκής νομοθεσίας για την ασφάλεια στον κυβερνοχώρο που προβλέπει νομικά μέτρα για την ενίσχυση του συνολικού επιπέδου ασφάλειας στον κυβερνοχώρο στην Ευρωπαϊκή Ένωση (ΕΕ). Και το κάνει, με το να ορίζει κοινά, υψηλά πρότυπα για εταιρείες και οργανισμούς για τη συμμόρφωση τους από άποψη στάσης κυβερνοασφαλείας και υποχρεώσεων.

Ερώτηση 2: Ποιον αφορά η NIS2;

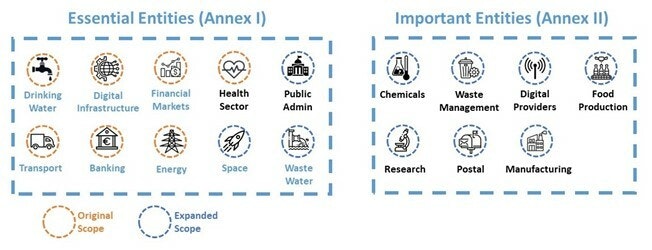

Τις επιχειρήσεις που έχουν χαρακτηριστεί από τα κράτη μέλη ως φορείς παροχής «σημαντικών» ή «βασικών» υπηρεσιών. Οι περισσότεροι από τους οργανισμούς που τίθενται προ των ευθυνών τους στο πλαίσιο της NIS2 είναι οι κρίσιμες εθνικές υποδομές (CNI, Critical National Infrastructure) και εκείνες που λειτουργούν και διαχειρίζονται δίκτυα επιχειρησιακής τεχνολογίας (ΟΤ) και βιομηχανικών συστημάτων.

Οι κανονισμοί της NIS2 δεν καλύπτουν μόνο τις σημαντικές ή βασικές υπηρεσίες αλλά και κάθε παραβίαση στην αλυσίδα εφοδιασμού τους. Αυτό σημαίνει ότι οι υπεργολάβοι και οι προμηθευτές τους, όπου και αν εδρεύουν, πρέπει να είναι εξίσου ασφαλείς με τις απαιτήσεις της οδηγίας NIS2.

Ερώτηση 3: NIS vs NIS2 – Ποιες οι διαφορές μεταξύ τους;

Η NIS2 εισάγει επικαιροποιήσεις στους κανόνες της Ευρωπαϊκής Ένωσης για την κυβερνοασφάλεια, οι οποίοι εισήχθησαν αρχικά το 2016 προκειμένου να εκσυγχρονίσουν το υφιστάμενο νομικό πλαίσιο ώστε να συμβαδίζει με την αυξανόμενη ψηφιοποίηση και το εξελισσόμενο τοπίο απειλών στον κυβερνοχώρο.

Ορισμένες βασικές διαφορές περιλαμβάνουν:

- Συμπεριλαμβάνονται περισσότεροι κλάδοι – το πεδίο εφαρμογής των κανόνων κυβερνοασφάλειας έχει επεκταθεί σε νέους κλάδους και οντότητες, ενσωματώνοντας ιδίως τη μεταποίηση και άλλες βιομηχανίες ΟΤ. Λαμβάνεται επίσης υπόψη η κρισιμότητα και το μέγεθος της εταιρείας.

- Νέες απαιτήσεις υποβολής εκθέσεων σχετικά με την αντιμετώπιση περιστατικών και τη διαχείριση κρίσεων – η NIS2 απαιτεί βελτίωση των ικανοτήτων αντιμετώπισης περιστατικών, συμπεριλαμβανομένων αυξημένων υποχρεώσεων αναφοράς και υποβολής εκθέσεων σχετικών με περιστατικά και ακριβέστερων διαδικασιών υποβολής εκθέσεων και χρονοδιαγραμμάτων.

- Ενισχυμένες απαιτήσεις και έλεγχοι ασφάλειας – Οι απαιτήσεις ασφάλειας ενισχύονται, με εστιασμένη διαχείριση και αποκάλυψη ευπαθειών, πολιτικές και διαδικασίες για την αξιολόγηση της αποτελεσματικότητας των μέτρων διαχείρισης κινδύνων στον κυβερνοχώρο, βασικές πρακτικές υγιεινής υπολογιστών και εκπαίδευσης στην κυβερνοασφάλεια, αποτελεσματική χρήση της κρυπτογράφησης, ασφάλεια του ανθρώπινου δυναμικού, πολιτικές ελέγχου πρόσβασης και διαχείριση περιουσιακών στοιχείων.

- Μεγαλύτερες κυρώσεις – η NIS2 εισάγει αυστηρότερες κυρώσεις για παραλείψεις ή αστοχίες που σχετίζονται με τη συμμόρφωση. Τα διοικητικά πρόστιμα ποικίλλουν ανάλογα την οντότητα:

- Τα πρόστιμα για βασικές οντότητες μπορούν να φτάσουν έως και 10.000.000 ευρώ ή το 2% του συνολικού ετήσιου παγκόσμιου κύκλου εργασιών του προηγούμενου οικονομικού έτους τους (όποιο από τα δύο είναι υψηλότερο),

- Τα πρόστιμα για σημαντικές οντότητες μπορούν να φτάσουν τα 7.000.000 ευρώ ή το 1,4% του συνολικού ετήσιου παγκόσμιου κύκλου εργασιών της εταιρείας κατά το προηγούμενο οικονομικό έτος (όποιο από τα δύο είναι υψηλότερο).

- Αυξημένη ευθύνη – τα στελέχη επιπέδου C που είναι υπεύθυνα για τον Κίνδυνο και τη Διακυβέρνηση της υποδομής τους θα θεωρηθούν προσωπικά υπεύθυνα για μια παραβίαση και θα μπορούσαν να απομακρυνθούν από τη θέση τους.

Ερώτηση 4: Πότε τίθεται σε ισχύ η οδηγία NIS2;

Η προθεσμία για να μεταφέρουν την οδηγία NIS2 στο εφαρμοστέο εθνικό δίκαιο για τα Κράτη Μέλη είναι η 17η Οκτωβρίου 2024. Οι εταιρείες πρέπει να συμμορφωθούν πλήρως με τις επικαιροποιημένες απαιτήσεις της οδηγίας πριν από την παραπάνω ημερομηνία, καθώς σε διαφορετική περίπτωση ενδέχεται να αντιμετωπίσουν σοβαρές συνέπειες, συμπεριλαμβανομένων και των οικονομικών κυρώσεων πέρα από τις ζημίες που ενδέχεται να υποστεί η φήμη τους.

Ερώτηση 5: Γιατί δίνεται έμφαση στην επιχειρησιακή τεχνολογία (OT) στο πλαίσιο της NIS2;

Η ασφάλεια ΟΤ είναι πλέον κρισιμότερης σημασίας λόγω της πρόσφατης σειράς επιθέσεων σε στόχους υψηλού προφίλ. Έχει γίνει επίσης το επίκεντρο των αυξανόμενων πλαισίων συμμόρφωσης. Όσον αφορά την ασφάλεια, η ΟΤ υπολείπεται ακόμα σημαντικά σε σύγκριση με την IT. Στα δίκτυα IT έχουν τεθεί σε εφαρμογή οι περισσότερες βασικές αρχές ασφαλείας, αλλά στα δίκτυα ΟΤ, δεν εφαρμόζονται ακόμη έλεγχοι όπως η διαχείριση αλλαγών, ο έλεγχος πρόσβασης και η διαχείριση ευπαθειών.

Ερώτηση 6: Ποιες είναι οι προκλήσεις της διαχείρισης και της διασφάλισης των περιβαλλόντων ΟΤ;

Εν τέλει, αυτό που έχει τη μεγαλύτερη σημασία είναι που εστιάζει ένα περιβάλλον ΟΤ. Ως επί το πλείστον, τέτοια περιβάλλοντα είναι συνήθως εργοστάσια παραγωγής ή βιομηχανικές μονάδες που παράγουν και κατασκευάζουν κάποιον προϊόν. Η διαθεσιμότητα λοιπόν είναι υψίστης σημασίας. Οποιαδήποτε διακοπή στη λειτουργία τους θα κοστίσει ένα μετρήσιμο ποσό με βάση τις απώλειες στην παραγωγή. Βεβαίως, στην περίπτωση των κρίσιμων εθνικών υποδομών (CNI), η διαθεσιμότητα γίνεται ακόμη πιο σημαντική, καθώς κάθε διακοπή λειτουργίας μπορεί να έχει αρνητικές συνέπειες για ολόκληρο το κράτος! Και αν νομίζετε ότι η πληροφορική (IT) είναι περισσότερο δεδομενοκεντρική και επομένως η ακεραιότητα βρίσκεται περισσότερο στο επίκεντρο, λάβετε υπόψη σας το εξής: αν και μπορείτε να δημιουργήσετε αντίγραφα ασφαλείας των δεδομένων, δεν είναι και τόσο εύκολο να το κάνετε με τη ροή του φυσικού αερίου ή του πετρελαίου!

Επίσης, τα περιβάλλοντα ΟΤ βρίθουν από παλαιό, και μερικές φορές μη υποστηριζόμενο πλέον, εξοπλισμό. Οι κύκλοι ανανέωσης/αναβάθμισης ενδέχεται να είναι δεκαετίες και όχι τρία ή έως και έξι χρόνια, όπως συμβαίνει συνήθως με τα περιβάλλοντα πληροφορικής. Υπάρχει λοιπόν σε αυτή τη περίπτωση ένα στοιχείο τεχνικού χρέους που αφορά συστήματα που δεν σχεδιάστηκαν ποτέ για να λειτουργούν με γνώμονα τις νέες κυβερνοαπειλές.

Τέλος, υπάρχει ο πειρασμός για τις εταιρείες να χρησιμοποιήσουν τις υπηρεσίες ελέγχου ταυτότητας και ασφάλειας που διαθέτουν στο περιβάλλον ΙΤ και για το περιβάλλον ΟΤ τους. Για παράδειγμα, ενδέχεται να επιτρέπουν τη χρήση του εταιρικού Active Directory για τη διαχείριση της αυθεντικοποίησης και της εξουσιοδότησης λογαριασμών και για τους χρήστες OT. Και αυτό αποτελεί κάκιστη ιδέα. Οι δύο αυτές περιοχές θα πρέπει να τμηματοποιηθούν ή να κατατμηθούν ώστε να αποτραπεί η περίπτωση να μεταφερθεί η παραβίαση από το ένα περιβάλλον στο άλλο, κάτι που θα είχε ως αποτέλεσμα τον σημαντικά μεγαλύτερο αντίκτυπο.

Ερώτηση 7: Ποια είναι τα επόμενα βήματα για τους οργανισμούς; Θα έπρεπε να αρχίσουν να χαρτογραφούν την NIS2 σε περισσότερο οικεία πλαίσια; Τι πρόκειται να δείξει μία ανάλυση αποκλίσεων ή ελλείψεων σε σχέση με τους νέους κανονισμούς;

Αυτό στην πραγματικότητα εξαρτάται από την ομάδα διακυβέρνησης, αντιμετώπισης κινδύνου και συμμόρφωσης (GRC ή Governance, Risk & Compliance) της εταιρείας. Θα πρέπει να είναι σε θέση να αφομοιώσει τις νέες απαιτήσεις και να διαπιστώσει αν οι υφιστάμενοι έλεγχοι είναι επαρκείς και αν υπάρχουν κενά, ελλείψεις και αποκλίσεις. Πρέπει επίσης να ληφθεί υπόψη ότι οι ανεξάρτητοι ελεγκτές θα φροντίσουν να διασφαλίσουν ότι όλοι οι έλεγχοι βρίσκονται σε ισχύ και ότι ικανοποιούν τις απαιτήσεις. Αν όχι, θα επιβάλουν σχέδια και χρονοδιαγράμματα βάσει των ποινών για να διασφαλίσουν τη συμμόρφωση.

Για να βοηθήσει, η NIS2 ενθαρρύνει «τη χρήση Ευρωπαϊκών και διεθνών προτύπων και τεχνικών προδιαγραφών σχετικών με την ασφάλεια των συστημάτων δικτύου και πληροφοριών», για παράδειγμα το ISO27001.

Τα βασικά (ασφάλεια τερματικών συσκευών, EDR, antivirus κ.λπ.) θα πρέπει ήδη να έχουν καλυφθεί για το NIS ή άλλα απαιτούμενα ρυθμιστικά πλαίσια ασφαλείας, αλλά το μεγαλύτερο κενό εξακολουθεί να είναι το ηλεκτρονικό ψάρεμα (phishing). Η επιβολή του ελάχιστου προνομίου και η καλύτερη διαχείριση ταυτότητας θα αποτελέσει τον βασικό τομέα που θα επικεντρωθούν οι περισσότεροι οργανισμοί.

Ερώτηση 8: Αν η απάντηση είναι το ελάχιστο προνόμιο, γιατί δεν έχει υιοθετηθεί ευρύτερα;

Η αρχή του ελάχιστου προνομίου υπάρχει εδώ και αρκετό καιρό. Το πρόβλημα που διαπιστώνουν πολλοί ωστόσο είναι ότι είναι εύκολο να το πουν αλλά δύσκολο να το εφαρμόσουν -ιδιαίτερα στις τερματικές συσκευές, στους διακομιστές και στους υπολογιστές γραφείου- επειδή γενικότερα είναι απαραίτητος ένας ορισμένος βαθμός ή αριθμός προνομίων για να κάνουν τη δουλειά τους. Κόβοντας κάποια από αυτά, ενδέχεται να βάζετε εμπόδια στην παραγωγικότητά τους.

Όταν οι εταιρείες αξιολογούνται με βάση τους χρόνους απόκρισης, τα συμφωνητικά παροχής υπηρεσιών (SLAs) και το πόσο γρήγορα επιδιορθώνουν τα πράγματα, και όταν μία διακοπή στη λειτουργία της εφαρμογής μπορεί να κοστίσει στην εταιρεία εκατομμύρια σε καθημερινή βάση, η ασφάλεια κάποιες φορές περνάει σε δεύτερη μοίρα. Μόνο όταν πέφτουν θύματα μίας παραβίασης ή όταν αρχίσουν να πιστεύουν ότι ενδέχεται να παραβιαστούν αρχίζουν να το σκέφτονται. Οπότε, ναι, το ελάχιστο προνόμιο είναι δύσκολο να εφαρμοστεί από αυτή την άποψη. Θα έπρεπε να είναι τόσο απλό στην εφαρμογή του, όσο η ύπαρξη των εργαλείων που επιτρέπουν στους ανθρώπους να συνεχίσουν να κάνουν απρόσκοπτα τη δουλειά τους και με τις πολιτικές που τους επιτρέπουν να κάνουν όσα πρέπει να κάνουν, με ασφάλεια όμως.

Ερώτηση 9: Ποιες είναι οι προκλήσεις της ενσωμάτωσης τρίτων στην στρατηγική ασφαλείας σας;

Οι τρίτοι ενδέχεται να αποτελέσουν τον αδύναμο κρίκο στην αλυσίδα κυβερνοάμυνας ενός οργανισμού. Κάθε εταιρεία βασίζεται σε τρίτους για την υποστήριξη των επιχειρηματικών υπηρεσιών ανώτερης βαθμίδας της ωστόσο η ασφάλεια της εταιρείας στο σύνολό της είναι τόσο καλή όσο και η ασφάλεια της χειρότερης τρίτης εταιρείας που συνεργάζεται.

Η απειλή αυτή είναι παλιά: μία από τις πρώτες καταγεγραμμένες κυβερνοεπιθέσεις σημειώθηκε στην αμερικανική αλυσίδα σουπερμάρκετ Target το 2013. Η επίθεση και εν τέλει η παραβίαση στην Target προκλήθηκε από την παραβίαση ενός τρίτου συνεργάτη της, μίας εταιρείας υποστήριξης των συστημάτων θέρμανσης και κλιματισμού που χρησιμοποιούσε στα καταστήματα της. Η συγκεκριμένη εταιρεία είχε πρόσβαση μέσω VPN στα καταστήματα της Target για να παρακολουθεί και να επιδιορθώνει απομακρυσμένα διάφορα ζητήματα στα συστήματα κλιματισμού και θέρμανσης ωστόσο μία μέρα, κατά τη φάση της αναγνώρισης, οι φορείς της απειλής απέκτησαν επίσης πρόσβαση και στα μητρώα Point-of-Sale της Target. Οι κυβερνοεγκληματίες εγκατέστησαν ειδικό λογισμικό υποκλοπής κλέβοντας τα στοιχεία πιστωτικών καρτών σχεδόν 40 εκατομμυρίων πελατών. Η Target πλήρωσε πολύ ακριβά τη συγκεκριμένη παραβίαση, σχεδόν $420 εκατομμύρια.

Με τις επικαιροποιήσεις της NIS2, η ενσωμάτωση των τρίτων στη στρατηγική ασφαλείας σας είναι πλέον υψίστης σημασίας. Οι εταιρείες πρέπει να επιβάλλουν ένα ελάχιστο επίπεδο ωριμότητας κυβερνοασφάλειας στους προμηθευτές και στους εξωτερικούς συνεργάτες τους αναλαμβάνοντας παράλληλα και την ευθύνη για την αξιολόγηση των εν λόγω τρίτων μερών, όχι να περιμένετε τις εκάστοτε κρατικές υπηρεσίες.

Ερώτηση 10: Πως η τεχνολογία μπορεί να κάνει ακόμα μεγαλύτερη την πρόκληση στη διαχείριση της προνομιακής πρόσβασης (VPAM) προμηθευτή;

Ο έλεγχος της πρόσβασης τρίτων σε εσωτερικά συστήματα αποτελεί κρίσιμης σημασίας λειτουργία της ασφάλειας της αλυσίδας εφοδιασμού. Παρόλα αυτά, η τρέχουσα τεχνολογία που χρησιμοποιούν πολλές εταιρείες για την παροχή απομακρυσμένης πρόσβασης είναι ξεπερασμένη και δεν παρέχει τους απαραίτητους ελέγχους για την ασφαλή παροχή απομακρυσμένης πρόσβασης σε τρίτους.

Τα VPN είναι ευάλωτα, επιρρεπή σε ευπάθειες και ευεπηρέαστα- απλά αναζητήστε οποιαδήποτε βάση δεδομένων CVE για να δείτε. Η εταιρεία Travelex ξέχασε να εφαρμόσει επιδιορθώσεις κώδικα στο VPN της το 2020 με αποτέλεσμα να παραβιαστεί (CVE -2019-11510). Η επίθεση κόστισε στην εταιρεία $2,3 εκατομμύρια σε λύτρα που καταβλήθηκαν στους χάκερς με την εταιρεία τελικώς να βρεθεί υπό καθεστώς επιτήρησης.

Ένα άλλο παράδειγμα που δείχνει πόσο απαραίτητο είναι το VPAM αφορά την Ιαπωνική αυτοκινητοβιομηχανία Toyota.Τον Φεβρουάριο του 2022, η Toyota έκλεισε 14 εργοστάσια παραγωγής με κόστος περίπου $375 εκατομμύρια λόγω μιας κυβερνοεπίθεσης στην Kojima Industries, έναν βασικό προμηθευτή της. Η Kojima Industries είναι μια μικρή εταιρεία που είναι και τόσο γνωστή εκτός της Ιαπωνίας, η οποία παράγει ποτηροθήκες, τσέπες για πόρτες και υποδοχές USB για εσωτερικά αυτοκινήτων. Παρόλα αυτά, αν και μικρός, ο ρόλος της εταιρείας στην αυτοματοποιημένη αλυσίδα εφοδιασμού αποδείχτηκε κρίσιμης σημασίας. Απόδειξη είναι ότι όταν η εταιρεία παραβιάστηκε από χάκερς, έφερε σε παύση ολόκληρη τη γραμμή παραγωγής της Toyota. Ακόμα και όταν παρήλθε το αρχικό σοκ και έληξε η κρίση, η Kojima Industries χρειάστηκε μήνες για να επανέλθει σε κανονική λειτουργία.

Ερώτηση 11: Ποια είναι η καλύτερη λύση για τη διαχείριση των προμηθευτών και των χρηστών τρίτων;

Η διαχείριση των προμηθευτών και γενικότερα των τρίτων αποτελεί έναν συνδυασμό τεχνολογίας, πολιτικών και διαδικασιών. Η παροχή οποιασδήποτε από αυτές χωρίς τις υπόλοιπές είναι άσκοπη.

Η διαχείριση των χρηστών-προμηθευτών ήταν πάντοτε δύσκολο πρόβλημα. Που δημιουργείτε τους λογαριασμούς τους; Πως γίνεται να γνωρίζετε αν κάποιος από αυτούς που αποχώρησε μεταβίβασε τα διαπιστευτήριά στον αντικαταστάτη του ή ακόμη και σε περισσότερα άτομα που έχουν πλέον πρόσβαση στην υποδομή σας; Υπάρχουν σύγχρονες λύσεις που δίνουν τη δυνατότητα στους προμηθευτές να διαχειρίζονται τους λογαριασμούς απομακρυσμένης πρόσβασης τους και μάλιστα σε συνδυασμό με τους απαραίτητους ελέγχους.

Οι σύγχρονες λύσεις διαχείρισης της πρόσβασης τρίτων προμηθευτών θα πρέπει να παρέχουν πρόσβαση χωρίς client και με ευέλικτες μεθόδους ελέγχου ταυτότητας, εγκριτικές ροές εργασίας, «χρονικά παράθυρα» πρόσβασης just-in-time καθώς και ορατότητα και ελέγχους. Το τελευταίο είναι σημαντικό όχι μόνο για την ασφάλεια, αλλά και για να διασφαλιστεί ότι οι προμηθευτές τηρούν τις συμφωνημένες συμβάσεις και διαδικασίες. Επιπλέον, η ενσωμάτωση με τις διαδικασίες αλλαγής και η χρήση του αριθμού αλλαγής ως πρόσθετης επαλήθευσης μπορούν να αποδειχτούν χρήσιμα.

Ερώτηση 12: Υπάρχει ένα επιχείρημα για την αποδοχή του νομικού κινδύνου όταν το κόστος συμμόρφωσης υπερβαίνει το κόστος των προστίμων – γιατί να ξοδευτούν χρήματα για τη συμμόρφωση με την οδηγία NIS2 όταν θα μπορούσαν απλώς να αποδεχτούν τα κενά;

Η προκατάληψη αισιοδοξίας είναι η τάση να υπερεκτιμούμε την πιθανότητα να μας συμβούν καλά πράγματα ενώ παράλληλα υποτιμούμε την πιθανότητα να επηρεάσουν τη ζωή μας αρνητικά γεγονότα. Κάτι τέτοιο θα μπορούσε να έχει συνέπειες για τις επιχειρήσεις των οποίων οι ηγέτες πιστεύουν ότι δεν θα αποτελέσουν ποτέ στόχο φορέων απειλής.

Ο μετριασμός του κινδύνου σε χαμηλότερο επίπεδο, ώστε να μπορεί να γίνει αποδεκτός, αποτελεί μία καλή πρακτική διαχείριση κινδύνου – εφόσον βεβαίως ο μετριασμός δεν αποτελεί προσωρινή λύση. Αυτό ωστόσο είναι ένα γνωστό και παλιό επιχείρημα που προϋπήρχε ορισμένων σημαντικών επιθέσεων σε περιβάλλοντα OT και IT, και τα πρόστιμα από τις ρυθμιστικές αρχές αποτελούν μόνο ένα μέρος του τελικού κόστους.

Για παράδειγμα, η επίθεση ransomware στην Colonial Pipeline το 2021 κόστισε στην εταιρεία $4,4 δισεκατομμύρια, συμπεριλαμβανομένων και των λύτρων που πλήρωσε στους φορείς της απειλής, την ομάδα χάκερς Darkside. Η επίθεση προκάλεσε επίσης εξαήμερη διακοπή της παροχής καυσίμων που επηρέασε σε τέτοιο βαθμό τα αεροδρόμια και τα πρατήρια καυσίμων που κηρύχθηκε Κατάσταση Έκτακτης Ανάγκης. Το ενδιαφέρον στη συγκεκριμένη επίθεση ήταν ότι δεν επηρέασε άμεσα τον βιομηχανικό εξοπλισμό OT. Τι έκανε όμως; Έκλεισε την υποδομή χρέωσης της εταιρείας και επειδή η έκταση της παραβίασης ήταν άγνωστη, η παραγωγή διακόπηκε προληπτικά.

Αν και η επίθεση εστιάζεται αναμφισβήτητα στις ΗΠΑ, χρησιμεύει ως παράδειγμα ότι μια παραβίαση μπορεί να οδηγήσει σε σημαντικά οικονομικά έξοδα, συμπεριλαμβανομένης και της πληρωμής λύτρων για τους χάκερς. Επιπλέον, η βλάβη της φήμης που προκαλείται τόσο στην εταιρεία όσο και στα άτομα που εμπλέκονται μπορεί να είναι εξίσου δαπανηρή. Αν μία παρόμοια επίθεση είχε συμβεί σε χώρα της Ευρωπαϊκής Ένωσης το κόστος θα ήταν σημαντικά μεγαλύτερο καθώς θα υπήρχε και το πρόσθετο κόστος της πληρωμής των προστίμων που επιβάλει η οδηγία NIS2.

Εκτός από τους οικονομικούς κινδύνους και τους κινδύνους για τη φήμη, σύμφωνα με τη NIS2, τα μεμονωμένα στελέχη επιπέδου C (Level-C) που είναι υπεύθυνα για την αντιμετώπιση των κινδύνων και τη διακυβέρνηση της υποδομής τους θα βρεθούν προ των ευθυνών τους ενώ δεν είναι απίθανη η απομάκρυνση και από τη θέση τους – έναν κίνδυνο που ίσως να μην είναι πρόθυμα να αποδεχτούν.

Επόμενα βήματα: επιτύχετε συμμόρφωση με την οδηγία NIS2 και ασφαλίστε την περίμετρο ταυτότητας σας με το BeyondTrust

Οι καινοτόμες λύσεις της BeyondTrust είναι ειδικά προσαρμοσμένες για να ανταποκρίνονται στις προκλήσεις της διασφάλισης περιβαλλόντων ΟΤ και να βοηθούν τους οργανισμούς να προστατεύσουν τις περιμέτρους ταυτότητας τους. Επικοινωνήστε μαζί μας σήμερα για να μάθετε περισσότερα από έναν εμπειρογνώμονα και κάντε κλικ εδώ για να κατεβάσετε το ενημερωτικό μας έγγραφο για την ανταποκριθείτε στην πρόκληση της οδηγίας NIS2 με τη λύση Διαχείρισης της Προνομιούχου Πρόσβασης της BeyondTrust.

Πηγή: BeyondTrust