Η ταυτότητα αποτελεί τη νέα περίμετρο -και η διαχείριση προνομιακής πρόσβασης (PAM) είναι ο ακρογωνιαίος λίθος της σύγχρονης ασφάλειας της ταυτότητας και της πρόσβασης. Δεν υπάρχει ταυτότητα -ανθρώπινη ή μηχανής- που να μην είναι επιτακτικότερη ανάγκη να διασφαλιστεί από εκείνες που έχουν προνομιακή πρόσβαση σε συστήματα, δεδομένα, εφαρμογές και άλλους ευαίσθητους πόρους.

Πέρα απ’ αυτό, μία λύση διαχείρισης προνομιακής πρόσβασης (PAM) είναι επίσης απαραίτητη και για την προστασία ολόκληρης της υποδομής ταυτοτήτων σας, συμπεριλαμβανομένων και των ίδιων των εργαλείων IAM/IGA.

Οι επιτιθέμενοι εξελίσσονται ραγδαία, και είναι πλέον εξαιρετικά ευέλικτοι και δεν εννοούμε απλώς με τη χρήση αυτοματισμών. Η μηχανική εκμάθηση (Μ/Λ) και η τεχνητή νοημοσύνη (ΤΝ) αλλάζουν το παιχνίδι, βελτιώνοντας σε μεγάλο βαθμό τα σύνολα εργαλείων των επιτιθέμενων και ενισχύοντας τις ενορχηστρωμένες και καθοδηγούμενες από τον άνθρωπο επιθέσεις. Και μπορεί η δημιουργική ή παραγωγική τεχνητή νοημοσύνη να βρίσκεται ακόμα σε εμβρυακό στάδιο ωστόσο ήδη έχει ξεκινήσει να βοηθά τους επιτιθέμενους να επιταχύνουν τις ροές εργασίας τους και τις επιθέσεις να είναι μεγαλύτερης ακρίβειας και εξελιγμένες. Για παράδειγμα, οι επιτιθέμενοι κυβερνοεγκληματίες χρησιμοποιούν AI για να εκτελέσουν exploits κοινωνικής μηχανικής πολλαπλών βημάτων και να υποδυθούν ταυτότητες (π.χ. τον διευθυντή μίας επιχείρησης) και τα χαρακτηριστικά τους. Εξίσου σημαντικό είναι βεβαίως και για τους ίδιους τους οργανισμούς να προστατεύσουν τα δικά τους δεδομένα AI και M/L (Machine Learning) από την κλοπή ή τη δηλητηρίαση τους.

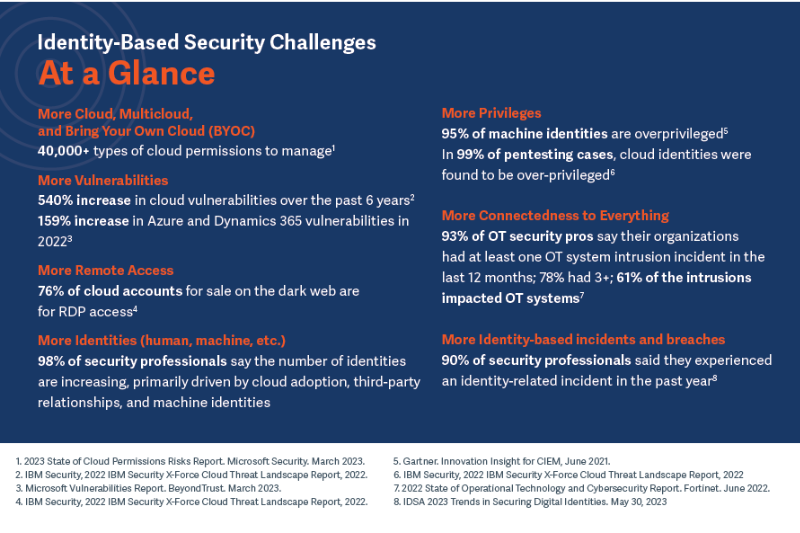

Όπως και να έχει, ακόμα και στις σημερινές, εξαιρετικά προηγμένες επιθέσεις, υπάρχει ένα κοινό στοιχείο: ότι κάθε επίθεση απαιτεί προνόμια για την αρχική παρείσδυση/ exploit ή για την πλάγια μετακίνηση των επιτιθέμενων εντός του δικτύου. Ακολουθεί ένα απλό αλλά ενδεικτικό σημείο απόδειξης της πρόκλησης που αποτελεί η σύγχρονη ασφάλεια προνομίων: Στο 99% των περιπτώσεων των δοκιμών παρείσδυσης που διεξήχθησαν από την X-Force Red της IBM, οι ταυτότητες νέφους (cloud) βρέθηκαν να είναι υπερ-προνομιούχες, επιτρέποντας στους δοκιμαστές να θέσουν γρήγορα σε κίνδυνο περιβάλλοντα νέφους πελατών.

Πως να αξιολογήσετε τις ανάγκες σας για ασφάλεια προνομιακής πρόσβασης: Οδηγός αγοράς PAM & Συγκριτικό

Για να βοηθήσει τους αγοραστές προϊόντων ασφάλειας να κατανοήσουν με σαφήνεια τα σημαντικά προβλήματα που μπορεί να λύσει ένα προϊόν τύπου PAM (Privileged Access Management) και πώς η εφαρμογή δυνατοτήτων διαχείρισης προνομιακής πρόσβασης μεταφράζεται σε συγκεκριμένα επιχειρηματικά αποτελέσματα, η BeyondTrust δημοσίευσε μια πλήρως ενημερωμένη έκδοση του Οδηγού Αγοράς για Ολοκληρωμένη Διαχείριση Προνομιακής Πρόσβασης (PAM). Χρησιμοποιήστε το παρακάτω ιδιαίτερα χρήσιμο βοήθημα για να αξιολογήσετε τις ανάγκες σας όσον αφορά την ασφάλεια και την διαχείριση της προνομιακής πρόσβασης και για να αντιστοιχίσετε αυτές τις ανάγκες σας με σύγχρονες λύσεις διαχείρισης προνομίων.

Ο Οδηγός ξεκινά με τα βασικά στοιχεία του PAM που μετριάζουν τους περισσότερους κινδύνους, στη συνέχεια εμβαθύνει σε άλλες σημαντικές περιπτώσεις χρήσης και ολοκληρώνεται με τις αναπτυσσόμενες περιπτώσεις χρήσης που πρέπει να γνωρίζετε. Η εμπειρία μας από πολλές χιλιάδες εφαρμογές και εγκαταστάσεις έχει δείξει ότι οι περισσότεροι πελάτες ακολουθούν μία τυπική πορεία, αλλά σε τελική ανάλυση, τα επόμενα βήματά σας στο PAM θα εξαρτηθούν από το που βρίσκεστε τώρα και από τις αποφάσεις σας, βάσει κινδύνου, που καθορίζουν τους στόχους σας.

Χρησιμοποιήστε τον Οδηγό αγοράς PAM για να σας βοηθήσει να απαντήσετε στα εξής:

- Από που να αρχίσετε το δικό σας έργο διαχείρισης προνομιακής πρόσβασης (PAM)

- Πως να αναβαθμιστείτε σε μία καλύτερη στάση ασφαλείας

- Ποια επιχειρηματικά αποτελέσματα να περιμένετε από την εφαρμογή διαφόρων ελέγχων ασφάλειας PAM και ταυτότητας

- Πως μοιάζει μια ολοκληρωμένη λύση (ιδέα: υπερβαίνει το παραδοσιακό PAM και ενσωματώνει CIEM και ITDR).

Καθώς αξιολογείτε τις λύσεις διαχείρισης προνομίων -ή οποιαδήποτε άλλη επιχειρησιακή λύση για το συγκεκριμένο ζήτημα- συνιστούμε να αξιολογήσετε κάθε μία από αυτές υπο το παρακάτω πρίσμα:

- Συνολικό κόστος ιδιοκτησίας: Συντελεί στην εξοικονόμηση χρόνου (όπως με την αντικατάσταση χειροκίνητων διαδικασιών με αυτοματοποίηση) και επίσης, σας επιτρέπει να ανακατευθύνετε πόρους σε άλλες πρωτοβουλίες; Ποιο είναι το άμεσο και έμμεσο κόστος για την υποστήριξη της συγκεκριμένης λύσης κατά τη διάρκεια της ζωής της στο περιβάλλον σας;

- Χρόνος απόδοσης: Πόσο σύντομα θα σας βοηθήσει να βελτιώσετε μετρήσιμα τους ελέγχους ασφαλείας και να μειώσετε τον κίνδυνο; Πόσο σύντομα θα γίνει αισθητό κάποιο θετικό επιχειρηματικό αντίκτυπο (απελευθέρωση χρόνου για τους τελικούς χρήστες, εξορθολογισμός των διαδικασιών, παροχή στον οργανισμό της δυνατότητας να αγκαλιάσει με αυτοπεποίθηση νέες τεχνολογίες και επιχειρηματικές πρωτοβουλίες); Πόσος χρόνος θα χρειαστεί για να επιτύχετε τον τελικό στόχο σας με τη λύση; Ποιες είναι οι πιθανότητες ή πόσο μεγάλος είναι ο κίνδυνος να καταλήξει στο ράφι;

- Επεκτασιμότητα: Ποια είναι η κλίμακα των αναγκών σας; Μια λύση θα μπορούσε να καλύπτει ορισμένες από τις ανάγκες σας αλλά όχι όλες. Για παράδειγμα, κατά την αξιολόγηση των λύσεων διαχείρισης προνομιακών λογαριασμών και συνεδριών (PASM), η κλίμακα των αναγκών σας γύρω από τη διαχείριση κωδικών πρόσβασης προνομιούχων χρηστών μπορεί να είναι διαφορετικές από τις ανάγκες σας για τη διαχείριση κλειδιών SSH, των μυστικών DevOps, των διαπιστευτηρίων εφαρμογών, των λογαριασμών υπηρεσιών ή των κωδικών πρόσβασης μηχανών. Ορισμένες λύσεις θα είναι σε θέση να διαχειριστούν μόνο έναν από αυτούς τους τύπους κωδικών πρόσβαση. Άλλες λύσεις μπορεί να προσφέρουν ευρύτερη κάλυψη για διάφορους τύπους κωδικών πρόσβασης και να καλύπτουν τις ανάγκες κλιμάκωσης σας γύρω από ορισμένες από αυτές τις δυνατότητες (π.χ. διαχείριση κωδικών πρόσβασης προνομιούχων χρηστών) ωστόσο μπορεί να αποτυγχάνουν να καλύψουν τις ανάγκες κλιμάκωσης σας γύρω από άλλες δυνατότητες (π.χ. διαχείριση κλειδιών SSH, διαχείριση κωδικών πρόσβασης εφαρμογών, μυστικά DevOps κ.λπ.). Επιπλέον, αν δίνετε έμφαση στον έλεγχο όλων των προνομιακών δραστηριοτήτων (και θα έπρεπε) είναι πολύ λίγες οι λύσεις PASM που μπορούν να κλιμακωθούν για τη διαχείριση και παρακολούθηση χιλιάδων ταυτόχρονων συνεδριών. Επομένως, είναι σημαντικό να κατανοήσετε εκ των προτέρων τις διάφορες πτυχές των αναγκών σας για κλιμάκωση.

- Ενσωμάτωση/ διαλειτουργικότητα: Πως ενσωματώνεται με το υπόλοιπο του οικοσυστήματος ασφαλείας σας (IAM, Desk Service, Siem, Soar κ.λπ.); Σας βοηθά να λαμβάνετε καλύτερες αποφάσεις σχετικά με τους κινδύνους και τις απειλές; Αν λειτουργεί καλά μόνο ως standalone/ point λύση πιθανώς να μπορεί να σας βοηθήσει μόνο προσωρινά παρά μακροπρόθεσμα. Από την άλλη πλευρά, αν η λύση έχει συνεργίες με τις υπάρχουσες λύσεις ασφαλείας σας, θα σας βοηθήσει επίσης να μεγιστοποιήσετε τις υπάρχουσες επενδύσεις σας στην κυβερνοασφάλεια.

- Μακρά διάρκεια ζωής: Θα μεγαλώσει και θα αναπτυχθεί μαζί με την επιχείρηση σας και ο προμηθευτής των λύσεων κυβερνοασφαλείας σας ή θα σας βοηθήσει ωθώντας σας προς την ανάπτυξη μέσω της ενεργοποίησης της ασφάλειας; Διαθέτει ο προμηθευτής σας τους πόρους για να εξελίξει δυνατότητες και να εμπλουτίσει τη λύση του με χαρακτηριστικά για να καλύψει τις περιπτώσεις χρήσης PAM του αύριο;

Ο Οδηγός Αγοράς θα σας βοηθήσει να αποκτήσετε άποψη και πλαίσιο για να ποσοτικοποιήσετε κάθε μία από τις παραπάνω αξίες.

Προετοιμαστείτε για το έργο διαχείρισης προνομιακής πρόσβασης σας: Κατεβάστε τον Οδηγό Αγοράς

Τι άλλο καλύπτει ο οδηγός;

- Μια προσέγγιση 6 βημάτων για την ολιστική διαχείριση της προνομιακής πρόσβασης και βελτιωμένη ασφάλεια ταυτότητας

- Οι βασικές δυνατότητες PAM που πρέπει να αποτελούν προτεραιότητα για εσάς είναι η μείωση των κινδύνων ασφαλείας, η βελτίωση της λειτουργικής απόδοσης και η απλοποίηση των διαδικασιών για την επίτευξη των πρωτοβουλιών συμμόρφωσης

- Ορισμένα πράγματα που πρέπει να λάβετε υπόψη σας όσον αφορά τη χρήση του PAM για εξειδικευμένες περιπτώσεις (ασφάλεια OT, DevOps, ρομποτική αυτοματοποίηση, μηδενική εμπιστοσύνη, πιστοποίηση ασφάλισης στον κυβερνοχώρο και πολλά άλλα)

- 7 σημεία διαφοροποίησης που κάνουν τη BeyondTrust να ξεχωρίζει από τους υπόλοιπους προμηθευτές στο χώρο -συμπεριλαμβανομένου και ενός τμήματος για το πως η εταιρεία έφερε πραγματική επανάσταση στον χώρο του PAM

- Τη δική σας λίστας ελέγχου στον οδηγό αγοράς PAM για να σας βοηθήσει να προσδιορίσετε τις ανάγκες σας και να αξιολογήσετε και να συγκρίνετε τους προμηθευτές

Κάθε ένα από τα 6 βήματα στον οδηγό αγοράς αντιπροσωπεύει μία βασική δυνατότητα, που όταν εφαρμόζεται, ενισχύει τον έλεγχο και τη λογοδοσία μιας επιχείρησης σχετικά με τις ταυτότητες, τους λογαριασμούς, τα περιουσιακά στοιχεία, τους χρήστες, τα συστήματα και τη δραστηριότητα που συνολικά απαρτίζουν το περιβάλλον προνομίων ενώ παράλληλα εξαλείφει και μετριάζει πολλούς παράγοντες απειλών. Ορισμένοι οργανισμοί μπορούν να προσπαθήσουν να εφαρμόσουν πολλές ή όλες αυτές τις δυνατότητες ταυτόχρονα ή μέσα σε σύντομο χρονικό διάστημα, αλλά η πιο συνηθισμένη προσέγγιση είναι να εφαρμοστεί σε φάσεις, για μία ή μερικές περιοχές του PAM κάθε φορά.

Πηγή: BeyondTrust